В этой статье мы рассмотрим два способа организации условного разрешения имен в DNS сервере на Windows Server 2016: DNS conditional forwarding и DNS policy. Эти технологии позволяют настроить условное разрешение DNS имен в зависимости от запрошенного имени, IP адреса и местоположения клиента, времени суток и т.д.

Содержание:

- Настройка DNS Conditional Forwarder в Windows Server

- Настройка DNS Conditional Forwarding с помощью PowerShell

- Фильтрация запросов DNS, политики разрешения имен в Windows Server 2016

Условная пересылка DNS (Conditional Forwarding) позволяет перенаправить DNS запросы об определенном домене на определенные DNS-сервера. Обычно Conditional Forwarders используется, когда нужно настроить быстрое разрешение имен между несколькими внутренними приватными доменами, или вы не хотите, чтобы DNS запросы с вашего сервера пересылались через публичную сеть Интернет. В этом случае вы можете создать на DNS сервере правило DNS пересылки DNS запросов для определенной доменной зоны (только !!!) на определенный DNS сервер.

Настройка DNS Conditional Forwarder в Windows Server

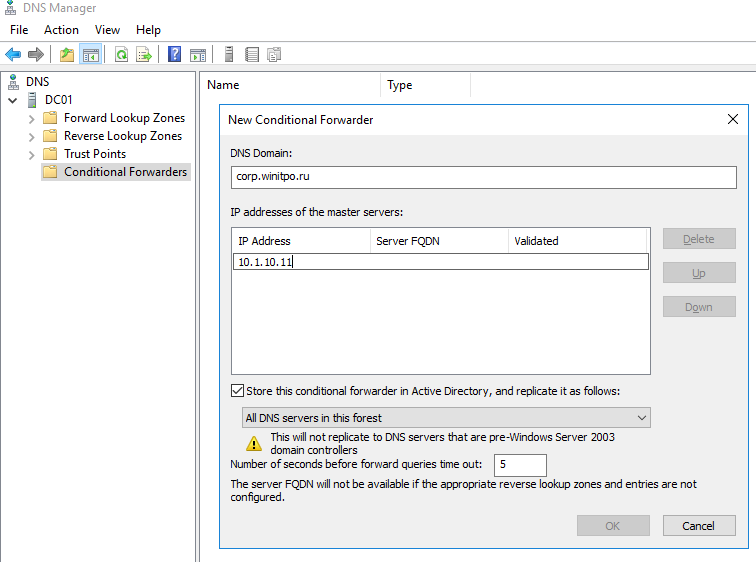

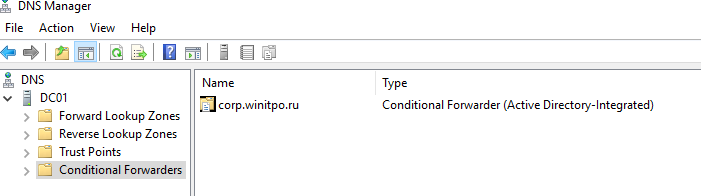

Попробуем настроить условное перенаправление DNS запросов для определенной доменной зоны на Windows Server 2016. Например, я хочу, чтобы все DNS запросы к зоне corp.winitpro.ru пересылались на DNS сервер 10.1.10.11.

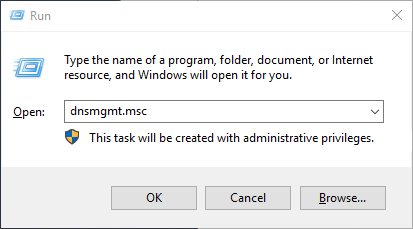

- Запустите консоль управления DNS (

dnsmgmt.msc

); - Разверните ваш DNS сервер, щелкните правой кнопкой по разделу Conditional Forwarders и выберите New Conditional Forwarder;

- В поле DNS domain укажите FQDN имя домена, для которого нужно включить условную пересылку;

- В поле IP addresses of the master servers укажите IP адрес DNS сервера, на который нужно пересылать все запросы для указанного пространства имен;

- Если вы хотите хранить правило условной переадресации не только на этом DNS сервере, вы можете интегрировать его в AD. Выберите опцию “Store this conditional forwarder in Active Directory”;

- Выберите правило репликации записи conditional forwarding (All DNS servers in this forest, All DNS servers in this domain или All domain controllers in this domain).

Настройка DNS Conditional Forwarding с помощью PowerShell

Вы можете создать правило Conditional Forward для определенной DNS зоны с помощью PowerShell. Воспользуйтесь командлетом Add-DnsServerConditionalForwarderZone:

Add-DnsServerConditionalForwarderZone -Name dmz.winitpro.ru -MasterServers 192.168.1.11,192.168.101.11 -ReplicationScope Forest

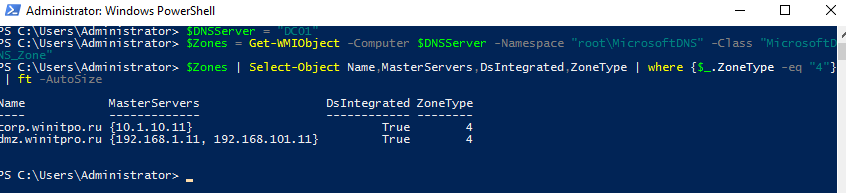

Чтобы вывести список DNS Conditional Forwarders на определенном сервере, выполните следующий PowerShell скрипт:

$DNSServer = "DC01"

$Zones = Get-WMIObject -Computer $DNSServer -Namespace "root\MicrosoftDNS" -Class "MicrosoftDNS_Zone"

$Zones | Select-Object Name,MasterServers,DsIntegrated,ZoneType | where {$_.ZoneType -eq "4"} | ft -AutoSize

Фильтрация запросов DNS, политики разрешения имен в Windows Server 2016

В Windows Server 2016 появилась новая фича в службе DNS сервера – DNS политики. DNS политики позволяют настроить DNS сервер так, чтобы он возвращал различные ответы на DNS запросы в зависимости от местоположения клиента (с какого IP адреса или подсети пришел запрос), интерфейса DNS сервера, времени суток, типа запрошенной записи (A, CNAME, PTR, MX) и т.д. DNS политики в Windows Server 2016 позволяют реализовать сценарии балансировки нагрузки, фильтрации DNS трафика, возврата DNS записей в зависимости от геолокации (IP адреса клиента) и многие другие сложные сценарии.

Вы можете создать политику как на уровне DNS сервера, так и на уровне всей зоны. Настройка DNS политик в Windows Server 2016 возможна только из командной строки PowerShell.

Попробуем создать простую политику, которая позволяет вернуть разный ответ на DNS запрос в зависимости от геолокации клиента. Допустим, вы хотите, чтобы клиенты в каждом офисе использовали собственный прокси на площадке. Вы создали политику назначения прокси в домене (на всех клиентах будет указано proxy.winitpro.ru). Но клиент из каждого офиса должен резолвить этот адрес по-разному, чтобы использовать для доступа свой локальный прокси-сервер.

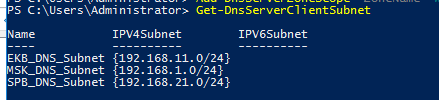

Я создал 3 подсети для разных офисов компании:

Add-DnsServerClientSubnet -Name "MSK_DNS_Subnet" -IPv4Subnet "192.168.1.0/24"

Add-DnsServerClientSubnet -Name "EKB_DNS_Subnet" -IPv4Subnet "192.168.11.0/24"

Add-DnsServerClientSubnet -Name "SPB_DNS_Subnet" -IPv4Subnet "192.168.21.0/24"

Эти команды придется выполнить на всех DNS серверах, на которых должна работать условная политика DNS. Эти записи не реплицируются в DNS и хранятся локально в реестре DNS сервера. Вы можете указать имя сервера с помощью параметра

-ComputerName dc01

.

Чтобы вывести список всех IP подсетей клиентов, выполните:

Get-DnsServerClientSubnet

Теперь нужно для каждого офиса создать отдельную DNS область:

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “MSKZoneScope”

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “EKBZoneScope”

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “SPBZoneScope”

Следующие команды добавят 3 DNS записи с одним именем, но указывающие на разные IP адреса в разных областях DNS:

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.1.10” -ZoneScope “MSKZoneScope”

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.11.10” -ZoneScope “EKBZoneScope”

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.21.10” -ZoneScope “SPBZoneScope”

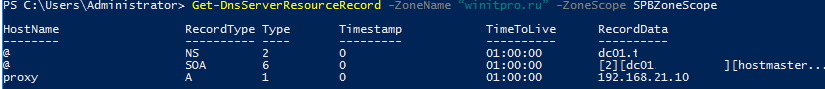

Вы можете вывести все ресурсные DNS записи для области с помощью команды:

Get-DnsServerResourceRecord -ZoneName “winitpro.ru” -ZoneScope SPBZoneScope

Теперь нужно создать DNS политики, которые свяжут IP подсети, DNS области и A записи.

Add-DnsServerQueryResolutionPolicy -Name “MSKResolutionPolicy” -Action ALLOW -ClientSubnet “eq,MSK_DNS_Subnet” -ZoneScope “MSKZoneScope,1” -ZoneName “winitpro.ru” –PassThru

Add-DnsServerQueryResolutionPolicy -Name “EKBResolutionPolicy” -Action ALLOW -ClientSubnet “eq,EKB_DNS_Subnet” -ZoneScope “EKBZoneScope,1” -ZoneName “winitpro.ru” -PassThru

Add-DnsServerQueryResolutionPolicy -Name “SPBResolutionPolicy” -Action ALLOW -ClientSubnet “eq,SPB_DNS_Subnet” -ZoneScope “SPBZoneScope,1” -ZoneName “winitpro.ru” –PassThru

В DNS политиках доступны следующие действия:

-

-Action ALLOW -

-Action DENY -

-Action IGNORE

Можно использовать следующие параметры в фильтре DNS:

-InternetProtocol "EQ,IPv4,NE,IPv6"

-TransportProtocol "EQ,UDP,TCP"

-ServerInterfaceIP "EQ,192.168.1.21"

-QType "EQ,A,AAAA,NE,PTR"

-TimeOfDay "EQ,9:00-18:00"

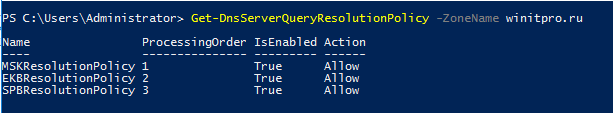

Вывести список всех DNS политик для DNS зоны на сервере можно так:

Get-DnsServerQueryResolutionPolicy -ZoneName winitpro.ru

Теперь с устройств из различных офисов проверьте, что DNS сервер на один и тот же запрос возвращает различные IP адреса прокси:

nslookup proxy.winitpro.ru

Можно запретить DNS серверу возвращать DNS адреса для определенного пространства имен (домена):

Add-DnsServerQueryResolutionPolicy -Name 'BlockFidhingPolicy' -Action IGNORE -FQDN "EQ,*.cberbank.ru"

This guide is for system administrators running their internal DNS using Windows Server 2016/2019.

When running your own DNS, we recommend configuring CleanBrowsing as a forwarder on your network. This ensure you retain full control of your network, while taking advantage of the filtering our service offers.

What is a DNS Forwarder?

DNS forwarding allows you to designate a third-party to resolve all, or a specific set, of DNS queries from your network while offering the administrator full control of what is happening on the network. Having this type of configuration also allow you to differentiate from internal and external queries, and configure the traffic accordingly.

DNS Forwarder on Windows Server 2016/2019

Configuring a forwarder on the Windows Server 2019 DNS server is a matter of a few clicks.

1 – Open the DNS Manager ( Server Manager > Tools > DNS or dnsmgmt.msc)

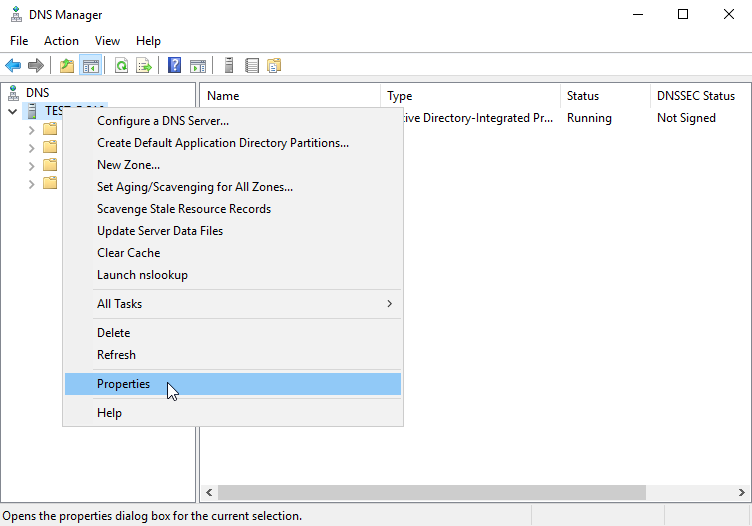

2 – Right-click Hostname and select Properties

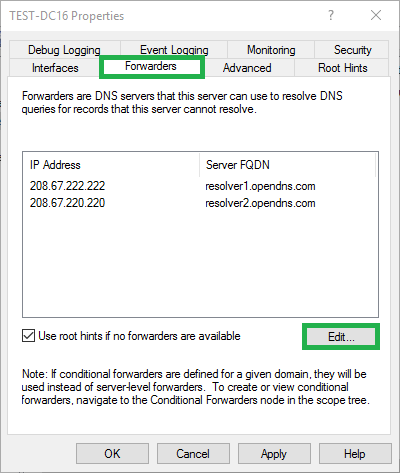

3 – Click the Forwarders tab and click the Edit button

4 – Enter the IPv4 DNS values provided in your dashboard:

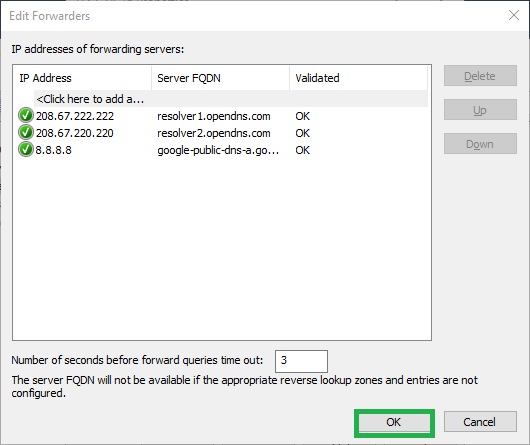

That’s it, click OK and you should see a new Forwarders file appear in the DNS Manager.

На чтение 3 мин Опубликовано Обновлено

Сервер условной пересылки DNS (DNS Conditional Forwarder) — это одна из возможностей Windows Server 2016, которая позволяет настраивать пересылку DNS-запросов для определенных доменов или поддоменов. Он играет важную роль в сетевой инфраструктуре, облегчая работу сетевых администраторов, упрощая настройку и улучшая производительность DNS-серверов.

Для настройки сервера условной пересылки DNS используются различные методы, включая Windows DNS Manager, PowerShell и командную строку. При правильной настройке сервер условной пересылки DNS может повысить эффективность DNS-системы и обеспечить быстрый и надежный доступ к ресурсам в сети.

Одним из преимуществ сервера условной пересылки DNS является возможность настройки пересылки запросов для определенных доменов или поддоменов на внешние DNS-серверы, что позволяет уменьшить нагрузку на локальные DNS-серверы и снизить задержку запросов.

В данной статье мы рассмотрим шаги по настройке сервера условной пересылки DNS на Windows Server 2016. Также рассмотрим возможности использования данной функции для улучшения работы сети и повышения производительности DNS-серверов.

Что такое сервер условной пересылки DNS?

Сервер условной пересылки DNS (DNS forwarding) представляет собой средство, используемое для перенаправления DNS-запросов с одного DNS-сервера на другой. Это позволяет серверу условной пересылки DNS выступать в качестве посредника между клиентскими компьютерами и другими DNS-серверами, обеспечивая эффективный и надежный маршрутизации запросов.

Сервер условной пересылки DNS активируется в случае, когда DNS-сервер не может самостоятельно разрешить DNS-запрос и требуется отправить его на другой DNS-сервер для получения правильного ответа. При этом сервер условной пересылки DNS проверяет, на основании настроенных правил и параметров, какой DNS-сервер будет использоваться для перенаправления запроса. Это позволяет эффективно управлять и оптимизировать процесс пересылки DNS-запросов.

Сервер условной пересылки DNS настраивается путем указания IP-адреса подчиненного DNS-сервера, на который требуется перенаправить запросы. При этом можно указать несколько IP-адресов для разных DNS-серверов, чтобы обеспечить балансировку запросов и повысить отказоустойчивость системы.

Применение сервера условной пересылки DNS в сети позволяет ускорить процесс обработки DNS-запросов, снизить нагрузку на основной DNS-сервер и обеспечить более надежную работу системы. Этот инструмент особенно полезен в сетях с большим количеством клиентов и распределенной инфраструктурой.

Настройка

Для настройки сервера условной пересылки DNS на Windows Server 2016 следуйте приведенным ниже инструкциям:

1. Откройте «Управление DNS» через «Панель управления».

2. Перейдите к разделу «Делегирование» и выберите опцию «Условное перенаправление».

3. Введите IP-адрес сервера, на который вы хотите пересылать запросы DNS.

4. Настройте другие параметры, такие как таймауты и предупреждения, в соответствии с вашими потребностями.

5. Нажмите кнопку «ОК», чтобы сохранить настройки.

Теперь ваш сервер условной пересылки DNS настроен и готов к использованию. Вы можете использовать его для пересылки запросов DNS на другие серверы и управления трафиком вашей сети.

| Параметр | Описание |

|---|---|

| IP-адрес сервера | IP-адрес сервера, на который вы хотите пересылать запросы DNS |

| Таймауты | Время ожидания ответа от сервера пересылки |

| Предупреждения | Отображение предупреждения, если сервер пересылки недоступен |

This is a guide for configuring forwarders in DNS using DNS Manager. To do this with PowerShell, please see Configure DNS Forwarders with PowerShell – Windows Server Core 2016.

How-To

Prerequisites

Before starting, you should have the DNS role installed. To install the DNS role, please see one of the following articles:

Installing the DNS Role with PowerShell -Windows Server Core 2016

Installing the DNS Role using Server Manager – Windows Server 2016

1) Open DNS Manager

Open the Run box using Win+R, type dnsmgmt.msc, and click OK

2) Open the DNS server properties

Right click the DNS Server you would like to change the select Properties

3) Open the Edit Forwarders window

Select the Forwarders tab then click Edit

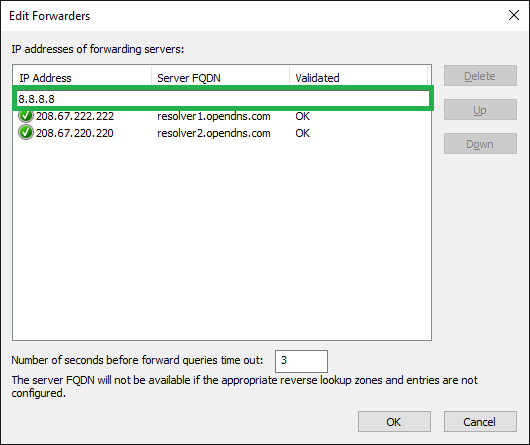

4) Add the new forwarder

Enter the IP address of the server you would like to forward to and hit Enter

Click OK

5) Apply the change

The new forwarder should now be appearing in the list

Click OK or Apply to apply the changes

В этой статье мы рассмотрим два способа организации условного разрешения имен в DNS сервере на Windows Server 2016: DNS conditional forwarding и DNS policy. Эти технологии позволяют настроить условное разрешение DNS имен в зависимости от запрошенного имени, IP адреса и местоположения клиента, времени суток и т.д.

Содержание:

- Настройка DNS Conditional Forwarder в Windows Server

- Настройка DNS Conditional Forwarding с помощью PowerShell

- Фильтрация запросов DNS, политики разрешения имен в Windows Server 2016

Условная пересылка DNS (Conditional Forwarding) позволяет перенаправить DNS запросы об определенном домене на определенные DNS-сервера. Обычно Conditional Forwarders используется, когда нужно настроить быстрое разрешение имен между несколькими внутренними приватными доменами, или вы не хотите, чтобы DNS запросы с вашего сервера пересылались через публичную сеть Интернет. В этом случае вы можете создать на DNS сервере правило DNS пересылки DNS запросов для определенной доменной зоны (только !!!) на определенный DNS сервер.

Настройка DNS Conditional Forwarder в Windows Server

Попробуем настроить условное перенаправление DNS запросов для определенной доменной зоны на Windows Server 2016. Например, я хочу, чтобы все DNS запросы к зоне corp.winitpro.ru пересылались на DNS сервер 10.1.10.11.

- Запустите консоль управления DNS (

dnsmgmt.msc

); - Разверните ваш DNS сервер, щелкните правой кнопкой по разделу Conditional Forwarders и выберите New Conditional Forwarder;

- В поле DNS domain укажите FQDN имя домена, для которого нужно включить условную пересылку;

- В поле IP addresses of the master servers укажите IP адрес DNS сервера, на который нужно пересылать все запросы для указанного пространства имен;

- Если вы хотите хранить правило условной переадресации не только на этом DNS сервере, вы можете интегрировать его в AD. Выберите опцию “Store this conditional forwarder in Active Directory”;

- Выберите правило репликации записи conditional forwarding (All DNS servers in this forest, All DNS servers in this domain или All domain controllers in this domain).

Настройка DNS Conditional Forwarding с помощью PowerShell

Вы можете создать правило Conditional Forward для определенной DNS зоны с помощью PowerShell. Воспользуйтесь командлетом Add-DnsServerConditionalForwarderZone:

Add-DnsServerConditionalForwarderZone -Name dmz.winitpro.ru -MasterServers 192.168.1.11,192.168.101.11 -ReplicationScope Forest

Чтобы вывести список DNS Conditional Forwarders на определенном сервере, выполните следующий PowerShell скрипт:

$DNSServer = "DC01"

$Zones = Get-WMIObject -Computer $DNSServer -Namespace "rootMicrosoftDNS" -Class "MicrosoftDNS_Zone"

$Zones | Select-Object Name,MasterServers,DsIntegrated,ZoneType | where {$_.ZoneType -eq "4"} | ft -AutoSize

В Windows Server 2016 появилась новая фича в службе DNS сервера – DNS политики. DNS политики позволяют настроить DNS сервер так, чтобы он возвращал различные ответы на DNS запросы в зависимости от местоположения клиента (с какого IP адреса или подсети пришел запрос), интерфейса DNS сервера, времени суток, типа запрошенной записи (A, CNAME, PTR, MX) и т.д. DNS политики в Windows Server 2016 позволяют реализовать сценарии балансировки нагрузки, фильтрации DNS трафика, возврата DNS записей в зависимости от геолокации (IP адреса клиента) и многие другие сложные сценарии.

Вы можете создать политику как на уровне DNS сервера, так и на уровне всей зоны. Настройка DNS политик в Windows Server 2016 возможна только из командной строки PowerShell.

Попробуем создать простую политику, которая позволяет вернуть разный ответ на DNS запрос в зависимости от геолокации клиента. Допустим, вы хотите, чтобы клиенты в каждом офисе использовали собственный прокси на площадке. Вы создали политику назначения прокси в домене (на всех клиентах будет указано proxy.winitpro.ru). Но клиент из каждого офиса должен резолвить этот адрес по-разному, чтобы использовать для доступа свой локальный прокси-сервер.

Я создал 3 подсети для разных офисов компании:

Add-DnsServerClientSubnet -Name "MSK_DNS_Subnet" -IPv4Subnet "192.168.1.0/24"

Add-DnsServerClientSubnet -Name "EKB_DNS_Subnet" -IPv4Subnet "192.168.11.0/24"

Add-DnsServerClientSubnet -Name "SPB_DNS_Subnet" -IPv4Subnet "192.168.21.0/24"

Эти команды придется выполнить на всех DNS серверах, на которых должна работать условная политика DNS. Эти записи не реплицируются в DNS и хранятся локально в реестре DNS сервера. Вы можете указать имя сервера с помощью параметра

-ComputerName dc01

.

Чтобы вывести список всех IP подсетей клиентов, выполните:

Get-DnsServerClientSubnet

Теперь нужно для каждого офиса создать отдельную DNS область:

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “MSKZoneScope”

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “EKBZoneScope”

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “SPBZoneScope”

Следующие команды добавят 3 DNS записи с одним именем, но указывающие на разные IP адреса в разных областях DNS:

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.1.10” -ZoneScope “MSKZoneScope”

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.11.10” -ZoneScope “EKBZoneScope”

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.21.10” -ZoneScope “SPBZoneScope”

Вы можете вывести все ресурсные DNS записи для области с помощью команды:

Get-DnsServerResourceRecord -ZoneName “winitpro.ru” -ZoneScope SPBZoneScope

Теперь нужно создать DNS политики, которые свяжут IP подсети, DNS области и A записи.

Add-DnsServerQueryResolutionPolicy -Name “MSKResolutionPolicy” -Action ALLOW -ClientSubnet “eq,MSK_DNS_Subnet” -ZoneScope “MSKZoneScope,1” -ZoneName “winitpro.ru” –PassThru

Add-DnsServerQueryResolutionPolicy -Name “EKBResolutionPolicy” -Action ALLOW -ClientSubnet “eq,EKB_DNS_Subnet” -ZoneScope “EKBZoneScope,1” -ZoneName “winitpro.ru” -PassThru

Add-DnsServerQueryResolutionPolicy -Name “SPBResolutionPolicy” -Action ALLOW -ClientSubnet “eq,SPB_DNS_Subnet” -ZoneScope “SPBZoneScope,1” -ZoneName “winitpro.ru” –PassThru

В DNS политиках доступны следующие действия:

-

-Action ALLOW -

-Action DENY -

-Action IGNORE

Можно использовать следующие параметры в фильтре DNS:

-InternetProtocol "EQ,IPv4,NE,IPv6"

-TransportProtocol "EQ,UDP,TCP"

-ServerInterfaceIP "EQ,192.168.1.21"

-QType "EQ,A,AAAA,NE,PTR"

-TimeOfDay "EQ,9:00-18:00"

Вывести список всех DNS политик для DNS зоны на сервере можно так:

Get-DnsServerQueryResolutionPolicy -ZoneName winitpro.ru

Теперь с устройств из различных офисов проверьте, что DNS сервер на один и тот же запрос возвращает различные IP адреса прокси:

nslookup proxy.winitpro.ru

Можно запретить DNS серверу возвращать DNS адреса для определенного пространства имен (домена):

Add-DnsServerQueryResolutionPolicy -Name 'BlockFidhingPolicy' -Action IGNORE -FQDN "EQ,*.cberbank.ru"

Microsoft Windows Server 2016 — это обновленная версия и мощная операционная система, способная выполнять множество различных настраиваемых ролей и функций. Однако для предотвращения перегрузки оборудования и серьезного снижения производительности оборудования Windows Server 2016 по-прежнему предоставляет модульный подход к задачам и ролям в административной среде сервера с помощью функции добавления ролей и компонентов.

В дополнение к текущим мощным возможностям, предлагаемым ролью DNS Windows Server 2012, Windows Server 2016 включает в себя обновленные и улучшенные функции.Назвать несколько:

- Настройки GP для NRPT позволяют клиенту DNS больше не связываться с определенным интерфейсом.

- Добавлены политики DNS

- Добавлено ограничение RRP / Response Rate.

- Аутентификация именованных объектов на основе DNS (DANE)

- Поддержка неизвестной записи

- Корневые подсказки IPv6

- Улучшена поддержка Windows Powershell

Чтобы настроить и настроить DNS, вам необходимо установить роль сервера DNS на Windows Server 2016. Эта статья проведет вас через процесс установки и настройки DNS в Windows Server 2016. Обратите внимание, что вам нужно будет войти в системуВаш Windows Server нашей функции VNC или подключение к удаленному рабочему столу.Когда вы готовы продолжить, пожалуйста, обратитесь к следующим шагам.

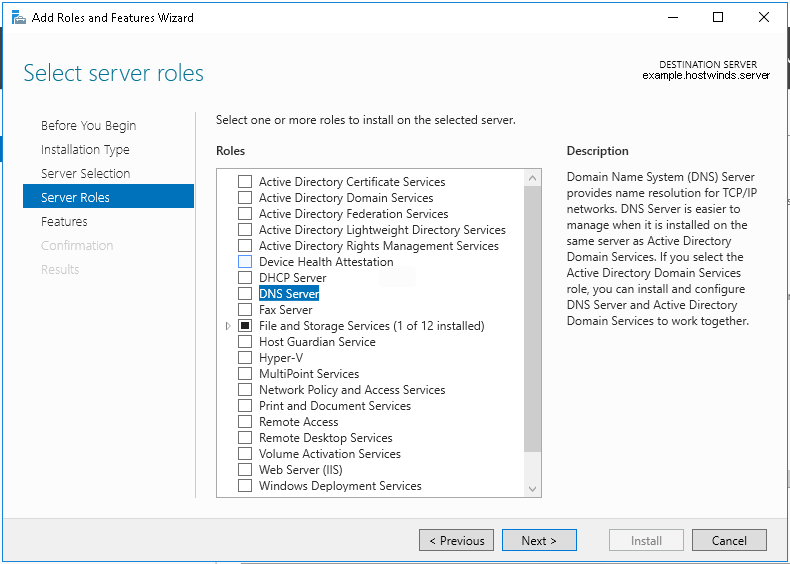

Как установить роль DNS-сервера в Windows Server 2016

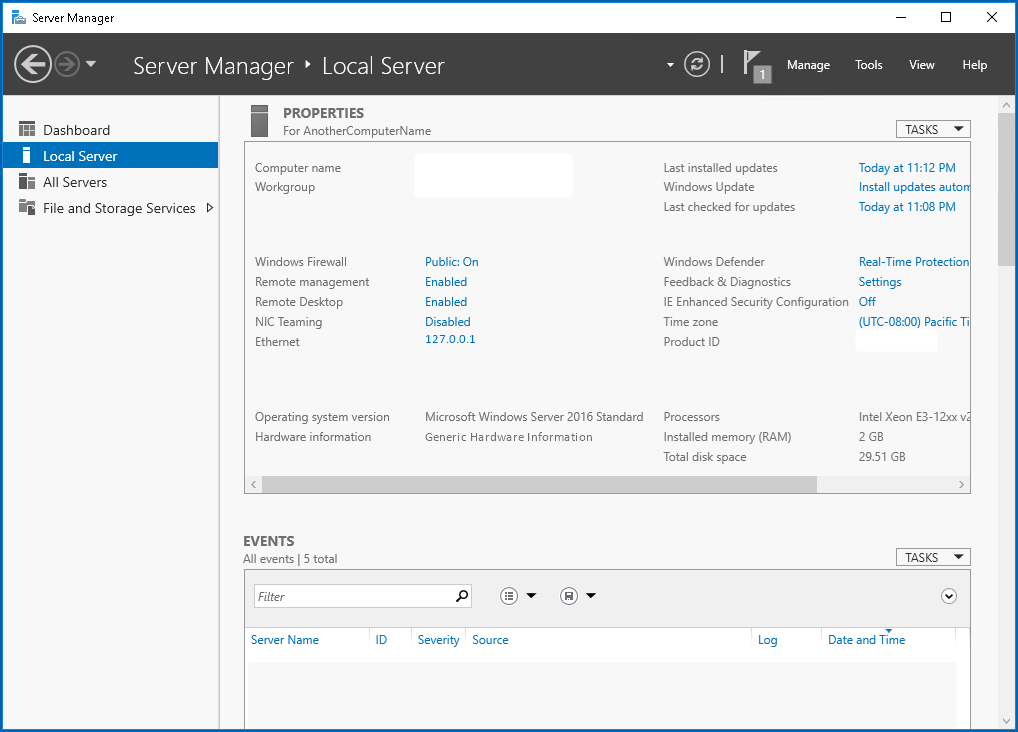

1. Откройте окно диспетчера сервера и перейдите к локальному серверу.

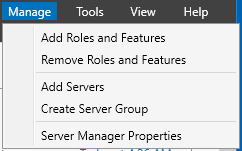

2. Нажмите Управление и «Добавить роли и функции».

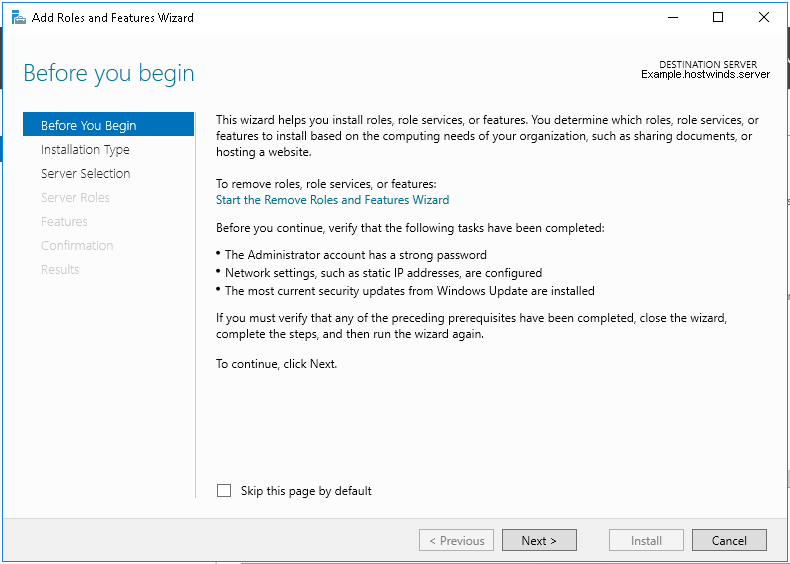

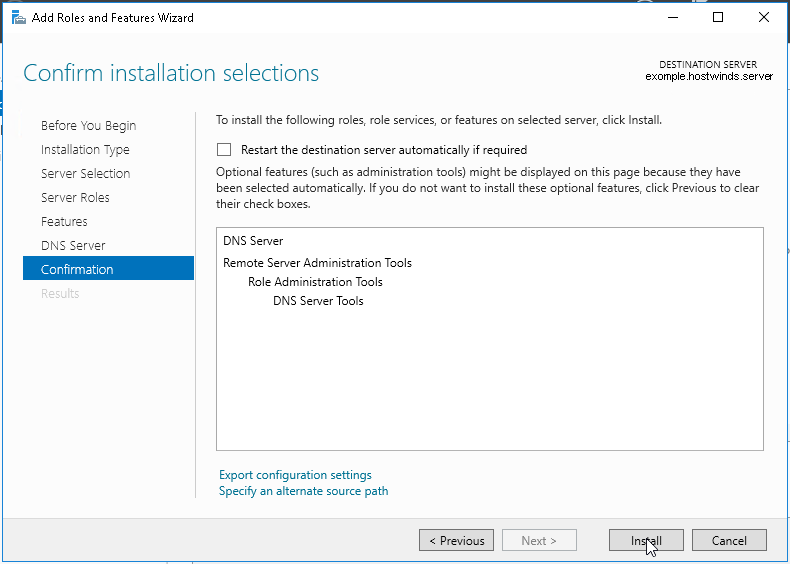

3. После того, как появится окно мастера добавления ролей и функций, найдите время, чтобы прочитать информацию в разделе «Перед началом», прежде чем нажать Далее

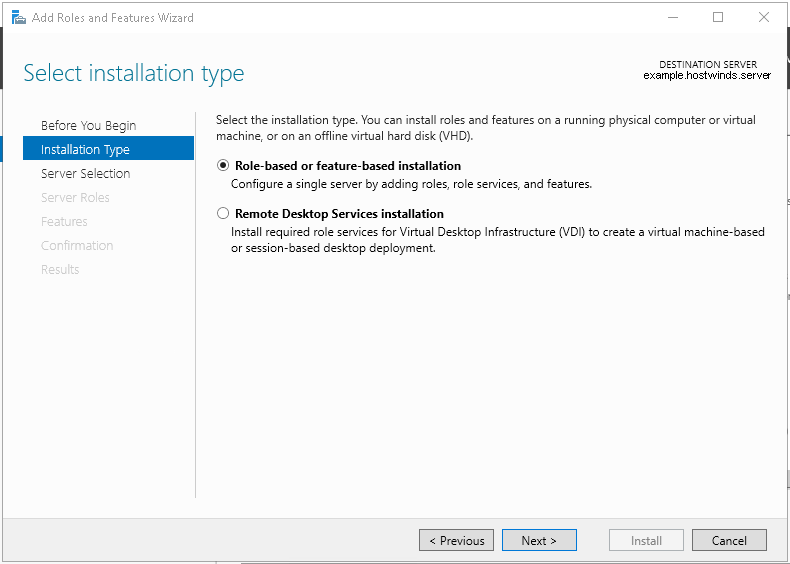

4. Если вы используете установку на основе ролей или функций, выберите переключатель рядом с ним.

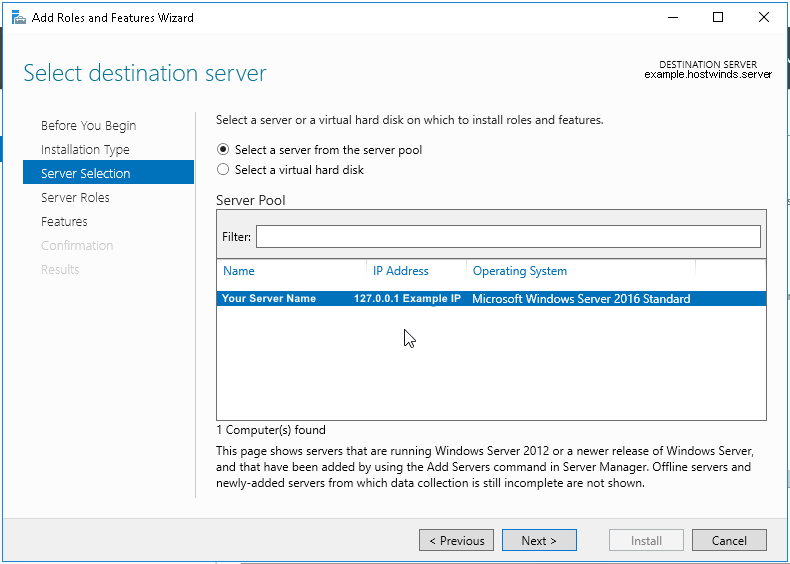

5. Выберите сервер, который вы хотите использовать для этой роли.Как правило, для установки только для DNS, это то же самое, что и машина, на которой вы смотрите на это.Однако возможность удаленно установить роль доступна

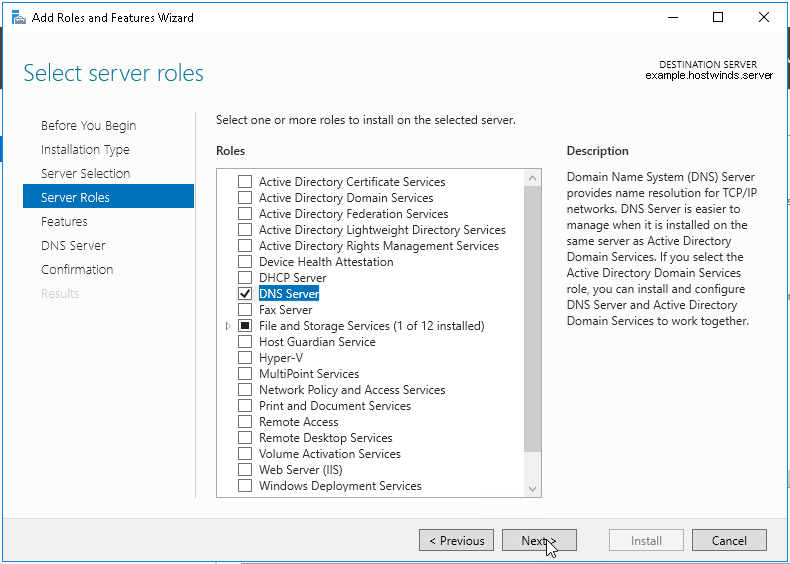

6. Выберите роль DNS-сервера.

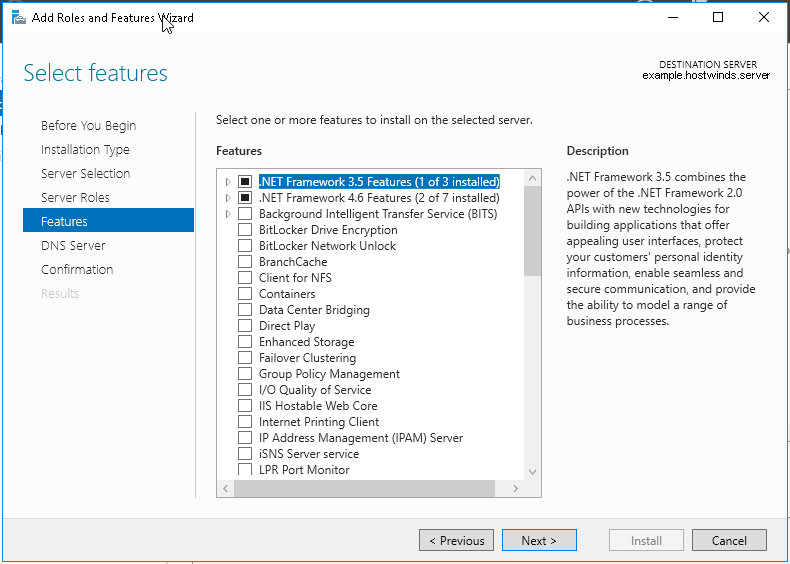

7. Затем окно просит вас подтвердить зависимости (обычно только инструменты администрирования, необходимые для роли DNS), также для установки. Нажмите Добавить функции, как это обычно требуется

8. Флажок должен быть отмечен в черном значке проверки. (Черный ящик в этом окне, как правило, означает, что не все функции установлены в этом дереве. Обычно это, по умолчанию, вещью для служб файлов и хранения). Затем нажмите Далее, чтобы двигаться вперед

9. В окне функций вы можете установить дополнительные функции, которые часто не нужны для конфигурации только для DNS-DNS, однако не стесняйтесь взглянуть на них и помнить их, если вы найдете абсолютную потребность в них позже

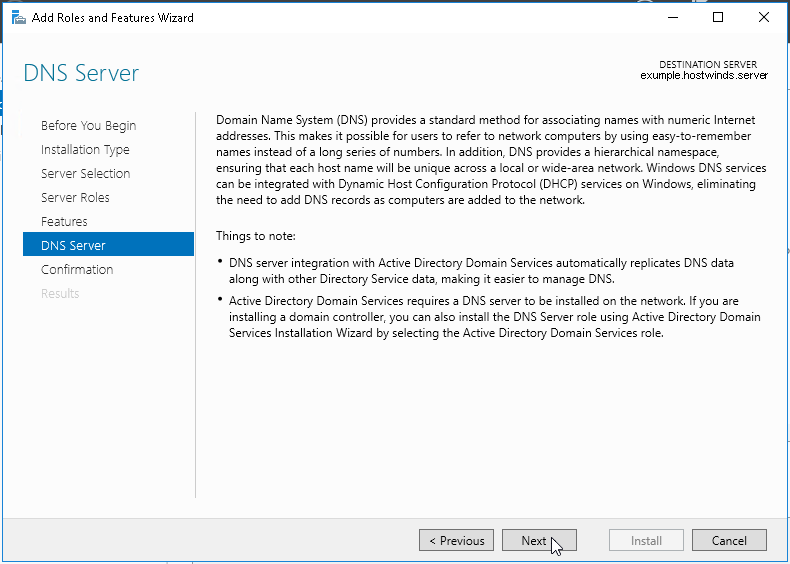

10. В следующем окне он дает вам краткое описание услуг и их функции, указывая на то, что может быть затронуто этой ролью или требует установки этой роли

11. Окончательное подтверждение установки. Он предоставляет возможность перезапустить целевой сервер (рекомендуется для массовых установок) и возвращает вас в окно диспетчера серверов.

Запуск / настройка роли DNS

1. Выберите параметр DNS на боковой панели диспетчера сервера.

2. Выберите сервер, который вы хотите управлять, щелкните правой кнопкой мыши его и нажмите «DNS Manager» (альтернативный метод, щелкните меню «Пуск», выберите «Административные инструменты», и нажмите DNS).

3. Щелкните «Действие».

4. Щелкните Настроить DNS-сервер…

5. Появится приглашение к мастеру настройки DNS-сервера, нажмите «Далее».

6. Выберите один из 3 вариантов, который вы хотите использовать, который может удовлетворить ваши потребности.

Зона прямого просмотра

1. Как только будет выбран любой из вариантов, он перейдет к запросу имени зоны. Введите название зоны.

2. Если выбран параметр DNS, поддерживаемый поставщиком Интернет-услуг, он будет запрашивать информацию для DNS поставщика услуг Интернета. Если Сервер обслуживает зону, он запросит имя зоны. Подойдет любое имя.

3. После нажатия следующего на сервере придерживается зона, она будет спросить, хотите ли вы создать новый файл или использовать существующий файл, вводит информацию или файл, который вы хотите использовать, а затем нажмите «Далее»

4. Далее он представит вам 3 варианта, 2, если Active Directory не установлен. Сделал предпринимаемые предупреждения, выберите вариант, который вы хотите использовать, и нажмите Далее.

5. Этот раздел спросит вас, должен ли он переадресовывать запросы на DNS-серверы с определенным IP или если это не должно.Выберите опцию, которую вы хотите использовать, введите любую необходимую информацию и нажмите Далее.

6. Наконец, подтвердите детали с вами, и «Готово» завершит процесс.

Зона прямого и обратного просмотра

Эта опция использует аналогичный процесс для первой половины (Rester Zoneup Zone), с возможностью разницы, являющейся опцией первичных, вторичных и заглушних зон. Параметры описывают параметры для каждого и переходят к обратной половине зоны поиска.

1. Выберите, хотите ли вы создать зону обратного просмотра сейчас.

2. Нажмите Далее. Если вы выбрали, чтобы создать один сейчас, он перейдет на аналогичный экран к зоне переднего поиска, выбирая, какой вариант желательна. Однако, если вы решите не устанавливать зону обратного поиска, она закончит процесс.

3. Зона обратного просмотра использует тот же процесс, что и зона прямого просмотра, но требует информации rDNS.

Расширенный вид отображает зоны обратного поиска на 0, 127.0.0.1 и 255 трансляций. Это дополнительно отображает кэшированные поиски. Включите только продвинутый вид, если требуется диктует его, так как редактирование их может вызвать проблемы.

Доверительные пункты должны быть установлены для публичных криптографических ключей подписанных зон. Также известен как доверительный якорь и должен быть настроен на нефинансирующем сервере DNS.

Серверы условной пересылки Позволяют пользователю преобразовывать имена в частное пространство имен или ускорять преобразование в общедоступное пространство имен. Он работает так же, как мостовое соединение между двумя внутренними сайтами для связи.

Если вы нажали Root Hint, он отправит вас в конец и завершит задачу. Если вы выберете параметры зоны прямого или прямого и обратного просмотра, он будет продолжен.

В настоящей статье мы подробно рассмотрим процесс развёртывания контроллера домена на на базе Windows Server 2016, а также процесс настройки служб AD DS и DNS.

Первое, что необходимо сделать, это подготовить систему для развертывания служб.

Для этого устанавливаем операционную систему Windows Server 2016 и обновляем её до актуального состояния.

Следующий шаг, это изменяем имя сервера. Для этого идём в Диспетчер серверов и переходим на вкладку Локальный сервер. Кликаем по имени компьютера.

В появившемся окне жмём Изменить

И изменяем имя на своё (например BEARNET_DC1)

Жмём ОК! Система затребует перезагрузку. Жмём Перезагрузить позже.

Следующий шаг, это указать статические IP-адреса в настройках TCP/IP и изменить настройки временной зоны на относящуюся к нам.

Для этого всё в том же Диспетчере серверов кликаем по настройкам сетевой карты и часовому поясу.

Примеры настройки TCP/IP и временной зоны:

На этом первоначальная подготовка система закончена, перезагружаем сервер и можно приступать к развертыванию служб.

Приступим к развертыванию служб Active Directory и DNS.

Добавляем новую роль на сервере. Для этого идём в Диспетчер серверов и на вкладке панель мониторинга кликаем Добавить роли и компоненты.

В появившемся окне жмём Далее.

Выбираем первый пункт Установка ролей и компонентов и жмём Далее

В следующем окне выбираем сервер на котором будет развёрнута роль. Жмём Далее.

Галочкой отмечаем роль Доменные службы Active Directory и в подтверждающем запросе мастера добавления ролей и компонентов жмём Добавить компоненты. Жмём Далее.

В следующем окне система предлагает выбрать дополнительные компоненты. В моём случае в этом нет необходимости. Жмём Далее.

Следующее окно является информационным. на нём наше внимание обращается на то что желательно иметь по два контролера домена в каждом домене. Также здесь говорится о том что службы Active Directory требуют наличие установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить. Жмём Далее.

На завершающей странице мастера жмём Установить.

После завершения установки Роли, в Диспетчере серверов кликаем по значку Флажка с восклицательным знаком и выбираем Повысить роль этого сервера до уровня контроллера домена.

Далее открывается окно Мастера настройки доменных служб Active Directory где необходимо выбрать вариант развёртывания контроллера домена. Выбираем добавить новый лес и указываем корневое имя домена. Жмём Далее.

В параметрах контролера домена оставляем всё по умолчанию, задаём пароль для восстановления служб каталогов (DSRM). Проверяем наличие галочки в пункте DNS-сервер, она необходима для автоматического поднятия роли DNS.

В параметрах DNS оставляем всё по умолчанию. На ошибку делегирования не обращаем внимание, т.к. роль DNS поднимается в процессе конфигурации контроллера домена. Жмём Далее.

Следующие три окна просто жмём Далее.

Дожидаемся окончания проверки готовности к установке. После сообщения мастера об успешной проверке жмём Установить.

В ходе установки конфигурации Контроллера домена, сервер будет перезагружен. После того, как сервер перезагрузился добавим в DNS зону обратного просмотра. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

В Диспетчере серверов кликаем по кнопке Средства и вападающем списке выбираем DNS.

В диспетчере DNS выделяем вкладку Зоны обратного просмотра, кликаем правой кнопкой мыши и выбираем Создать новую зону.

В мастере создания новой зоны выбираем тип добавляемой зоны. Выбираем Основная зона и жмём Далее.

Далее предлагается выбрать каким образом будет выполняться репликация добавляемой зоны. Выбираем Для всех DNS-серверов, работающих на контролерах домена в этом домене.

В следующем окне выбираем Зону обратного просмотра IPv4 и жмём Далее.

Далее задаём Идентификатор сети. В моём варианте это 192.168.1. Жмём Далее.

В следующем окне выбираем Разрешить любые динамические обновления и жмём Далее.

В завершении мастера создания новой зоны жмём Готово.

На следующем этапе укажем Сервера пересылки. Они необходимы для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это необходимо для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В диспетчере DNS выделяем наш сервер и кликаем правой кнопкой мыши. В Выпадающем меню выбираем свойства

далее переходим во вкладку Сервер пересылки и жмём кнопку Изменить.

В редакторе серверов пересылки вводим IP-адрес или DNS имя провайдера или например DNS Google (8.8.8.8). Жмём ОК.

Контроллер домена развёрнут и настроен. Можно добавлять компьютеры в домен.

Last time we go together, we looked at installing the DNS server role to your Windows 2016 server. Now we’re going to dive into configuration baby!

To configure the DNS forwarder (so it can resolve names it doesn’t have cached or in its zone file) we need to open the DNS manager.

So hit the Windows Logo key on your keyboard, type “Server Manager” and then choose “DNS” from the Tools drop down menu in the upper-right corner of the screen.

Yeah, I know it looks like nothing is going on here but there’s a magical world hiding under that FBV-DNS host in the left pane… check this out.

Right click the hostname go to Properties…

Hit the Forwarders tab, click the Edit button to prepare to add a DNS server that can resolve names for us.

We’ll add 8.8.8.8 to resolve the addresses.

So to test this we’ll type ping youtube.com from our Windows 10 client machine.

This will force our local computer to check its %WinDir%System32DriversEtchosts file for static entries and then its local cache for an A record mapped to the youtube.com domain name.

We can take a look to see if there’s a mapping already with the following command:

type %windir%system32driversetchosts | findstr youtube.com

Alright nothing there.

So now we can check the local DNS cache

ipconfig /displaydns | findstr youtube.com

So we have no mappings right now.

Let’s ping youtube.com and then check the local DNS cache.

Basically what happened is the client said:

Yo, DNS server, I need you to give the IP address of youtube.com.

So our local DNS server, the Windows 2016 Server was like, “let me check my host file and my local cache… dang… I have no idea let me forward this request up the chain”

This is called a Forward Lookup request and the DNS server made a forward lookup request for the A record belonging to youtube.com. Since we configured 8.8.8.8 as the forwarder, 8.8.8.8 took care of it.

That Google DNS server, 8.8.8.8, looked up the name, replied to the Windows 2016 Server with the answer, the 2016 server cached the response and then forwarded the reply on to the client which can then cached the result as well.

So we need to view the DNS cache.

On our Windows 10 machine we can type:

ipconfig /displaydns

And on the server we can type:

show-dnsservercache

You can see the DNS cache record there.

And if you want to see what’s happening at the packet level just check this out:

I took this from the client. You can see the client (192.168.1.15) sending a DNS query to our Windows 2016 server (192.168.1.14) with the query of Type: A for youtube.com. This is in the middle pane.

So the Windows 2016 Server received the query, forwarded it along and then sent back the response it received from 8.8.8.8

Pretty cool eh?

That’s all there is to it.

DNS (Domain Name System, Система Доменных имен) – система, позволяющая преобразовать доменное имя в IP-адрес сервера и наоборот.

DNS-сервер – это сетевая служба, которая обеспечивает и поддерживает работу DNS. Служба DNS-сервера не требовательна к ресурсам машины. Если не подразумевается настройка иных ролей и служб на целевой машине, то минимальной конфигурации будет вполне достаточно.

Как настроить DNS-сервер:

- Настройка сетевого адаптера для DNS-сервера

- Установка роли DNS-сервера

- Создание зоны прямого просмотра

- Создание зоны обратного просмотра

- Создание A-записи

- Описание функции Domain Name System (DNS), которые являются новыми или измененными в Windows Server 2016.

Настройка сетевого адаптера для DNS-сервера

Установка DNS-сервера предполагает наличие доменной зоны, поэтому необходимо создать частную сеть в личном кабинете и подключить к ней виртуальные машины.

После того, как машина будет присоединена к двум сетям, важно не перепутать, какое из подключений требует настройки. Первичный сетевой адаптер настроен автоматически с самого начала, через него открыт доступ к интернету, в то время как на дополнительно подключенных сетевых адаптерах доступа в интернет нет, пока не будет произведена ручная настройка:

Наведя курсор на значок сети в системном трее, можно вызвать всплывающую подсказку с краткими сведениями о сетях. Из примера выше видно, что присоединённая сеть это Network 3.

Далее предстоит проделать цепочку действий:

- Нажать правой клавишей мыши Пуск, в выпадающем меню выбрать пункт Сетевые подключения;

- Правой кнопкой мыши нажать на необходимый сетевой адаптер, в меню выбрать Свойства;

- В окне свойств выбрать IPv4 и нажать на кнопку Свойства;

- Заполнить соответствующие поля необходимыми данными:

Здесь в качестве предпочитаемого DNS-сервера машина назначена сама себе, альтернативным назначен dns.google [8.8.8.8].

Установка роли DNS-сервера

Для установки дополнительных ролей на сервер используется Мастер Добавления Ролей и Компонентов, который можно найти в Диспетчере Сервера.

На верхней навигационной панели Диспетчера сервера справа откройте меню Управление, выберите опцию Добавить Роли и Компоненты:

Откроется окно Мастера, в котором рекомендуют убедиться что:

1. Учётная запись администратора защищена надёжным паролем.

2. Настроены сетевые параметры, такие как статические IP-адреса.

3. Установлены новейшие обновления безопасности из центра обновления Windows.

Убедившись, что все условия выполнены, нажимайте Далее;

Выберите Установку ролей и компонентов и нажмите Далее:

Выберите необходимы сервер из пула серверов и нажмите Далее:

Отметьте чек-боксом роль DNS-сервер и перейдите Далее:

Проверьте список компонентов для установки, подтвердите нажатием кнопки Добавить компоненты:

Оставьте список компонентов без изменений, нажмите Далее:

Прочитайте информацию и нажмите Далее:

В последний раз проверьте конфигурацию установки и подтвердите решение нажатием кнопки Установить:

Финальное окно Мастера сообщит, что установка прошла успешно, Мастер установки можно закрыть:

Создание зон прямого и обратного просмотра

Доменная зона — совокупность доменных имён в пределах конкретного домена.

Зоны прямого просмотра предназначены для сопоставления доменного имени с IP-адресом.

Зоны обратного просмотра работают в противоположную сторону и сопоставляют IP-адрес с доменным именем.

Создание зон и управление ими осуществляется при помощи Диспетчера DNS.

Перейти к нему можно в правой части верхней навигационной панели, выбрав меню Средства и в выпадающем списке пункт DNS:

Создание зоны прямого просмотра

- Выделите каталог Зоны Прямого Просмотра, запустите Мастер Создания Новой Зоны с помощью кнопки Новая зона на панели инструментов сверху:

- Откроется окно Мастера с приветствием, нажмите Далее:

- Из предложенных вариантов выберите Основная зона и перейдите Далее:

- Укажите имя зоны и нажмите Далее:

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Создание зоны обратного просмотра

- Выделите в Диспетчере DNS каталог Зоны Обратного Просмотра и нажатием кнопки Новая зона на панели инструментов сверху запустите Мастер Создания Новой Зоны:

- Выберите тип Основная Зона, перейдите Далее:

- Выберите назначение для адресов IPv4, нажмите Далее:

- Укажите идентификатор сети (первые три октета сетевого адреса) и следуйте Далее:

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Создание A-записи

Данный раздел инструкции в большей степени предназначен для проверки ранее проделанных шагов.

Ресурсная запись — единица хранения и передачи информации в DNS, заключает в себе сведения о соответствии какого-либо имени с определёнными служебными данными.

Запись A — запись, позволяющая по доменному имени узнать IP-адрес.

Запись PTR — запись, обратная A записи.

- В Диспетчере DNS выберите каталог созданной ранее зоны внутри каталога Зон Прямого Просмотра. В правой части Диспетчера, где отображается содержимое каталогов, правой кнопки мыши вызовите выпадающее меню и запустите команду «Создать узел (A или AAAA)…»:

- Откроется окно создания Нового Узла, где понадобится вписать в соответствующие поля имя узла (без доменной части, в качестве доменной части используется название настраиваемой зоны) и IP-адрес. Здесь же имеется чек-бокс Создать соответствующую PTR-запись — чтобы проверить работу обеих зон (прямой и обратной), чек-бокс должен быть активирован:

Если поле имени остается пустым, указанный адрес будет связан с именем доменной зоны.

- Также можно добавить записи для других серверов:

- Добавив все необходимые узлы, нажмите Готово.

Проверка

- Проверьте изменения в каталогах обеих зон (на примере ниже в обеих зонах появилось по 2 новых записи):

- Откройте командную строку (cmd) или PowerShell и запустите команду nslookup:

Из вывода команды видно, что по умолчанию используется DNS-сервер example-2012.com с адресом 10.0.1.6.

Чтобы окончательно убедиться, что прямая и обратная зоны работают как положено, можно отправить два запроса:

- Запрос по домену;

- Запрос по IP-адресу:

В примере получены подходящие ответы по обоим запросам.

- Можно попробовать отправить запрос на какой-нибудь внешний ресурс:

В дополнение к имени домена и адресам появилась строчка «Non-authoritative answer», это значит, что наш DNS-сервер не обладает необходимой полнотой информации по запрашиваемой зоне, а информация выведенная ниже, хоть и получена от авторитетного сервера, но сама в таком случае не является авторитетной.

Для сравнения все те же запросы выполнены на сервере, где не были настроены прямая и обратная зоны:

Здесь машина сама себе назначена предпочитаемым DNS-сервером. Доменное имя DNS-сервера отображается как неопознанное, поскольку нигде нет ресурсных записей для IP-адреса (10.0.1.7). По этой же причине запрос 2 возвращает ошибку (Non-existent domain).

Описание функции Domain Name System (DNS), которые являются новыми или измененными в Windows Server 2016.

В Windows Server 2016 DNS-сервер предлагает обновления в следующих областях:

- Политики DNS-серверов

- Ограничение скорости отклика (RRL)

- Аутентификация именованных объектов на основе DNS (DANE)

- Поддержка неизвестных записей

- Корневые подсказки IPv6

- Доработка поддержки Windows PowerShell

Политики DNS-серверов

Теперь вы сможете использовать:

- DNS-политики для управления трафиком на основе геолокации

- Интеллектуальные ответы DNS в зависимости от времени суток, для управления одним DNS-сервером, настроенным для развертывания с разделением

- Применять фильтры к DNS-запросам и многое другое.

Конкретное описание данных возможностей:

Балансировка нагрузки приложений.

Когда вы развернули несколько экземпляров приложения в разных местах, вы можете использовать политику DNS для балансировки нагрузки трафика между разными экземплярами приложения, динамически распределяя нагрузку трафика для приложения.

Управление трафиком на основе геолокации.

Вы можете использовать DNS-политику, чтобы разрешить первичным и вторичным DNS-серверам отвечать на запросы DNS-клиентов на основе географического положения как клиента, так и ресурса, к которому клиент пытается подключиться, предоставляя клиенту IP-адрес ближайшего ресурса. .

Разделенный Brain-DNS.

При разделенном DNS записи DNS распределяются по разным областям зоны на одном и том же DNS-сервере, а DNS-клиенты получают ответ в зависимости от того, являются ли клиенты внутренними или внешними. Вы можете настроить разделенный DNS для зон, интегрированных с Active Directory, или для зон на автономных DNS-серверах.

Фильтрация.

Вы можете настроить политику DNS для создания фильтров запросов на основе предоставленных вами критериев. Фильтры запросов в DNS-политике позволяют настроить DNS-сервер для ответа настраиваемым образом на основе DNS-запроса и DNS-клиента, отправляющего DNS-запрос.

Forensics.

Вы можете использовать политику DNS для перенаправления вредоносных DNS-клиентов на несуществующий IP-адрес вместо того, чтобы направлять их на компьютер, к которому они пытаются подключиться.

Перенаправление по времени суток.

Политику DNS можно использовать для распределения трафика приложения между различными географически распределенными экземплярами приложения с помощью политик DNS, основанных на времени суток.

Вы также можете использовать политики DNS для зон DNS, интегрированных с Active Directory.

Ограничение скорости отклика (RRL)

Теперь вы cможете настроить параметры RRL, чтобы контролировать, как отвечать на запросы к DNS-клиенту, когда ваш сервер получает несколько запросов, направленных на одного и того же клиента. Сделав это, вы можете предотвратить отправку атаки типа «Отказ в обслуживании» (Dos) с использованием ваших DNS-серверов.

Например, бот-сеть может отправлять запросы на ваш DNS-сервер, используя в качестве отправителя IP-адрес третьего компьютера. Без RRL ваши DNS-серверы могут отвечать на все запросы, переполняя третий компьютер. При использовании RRL вы можете настроить следующие параметры:

Количество ответов в секунду. Это максимальное количество раз, когда один и тот же ответ дается клиенту в течение одной секунды.

Количество ошибок в секунду. Это максимальное количество раз, когда ответ об ошибке отправляется одному и тому же клиенту в течение одной секунды.

Окно между запросами. Это количество секунд, на которое приостанавливаются ответы клиенту, если сделано слишком много запросов.

Скорость утечки. Это то, как часто DNS-сервер отвечает на запрос во время приостановки ответов. Например, если сервер приостанавливает ответы клиенту на 10 секунд, а уровень утечки равен 5, сервер по-прежнему отвечает на один запрос на каждые 5 отправленных запросов. Это позволяет обычным клиентам получать ответы, даже если DNS-сервер применяет ограничение скорости ответов в их подсети или полном доменном имени.

TC rate. Эта функция используется, чтобы сообщить клиенту о попытке соединения с TCP, когда ответы клиенту приостановлены. Например, если скорость TC равна 3, и сервер приостанавливает ответы данному клиенту, сервер выдает запрос на TCP-соединение для каждых 3 полученных запросов. Убедитесь, что значение скорости TC ниже, чем скорость утечки, чтобы дать клиенту возможность подключиться через TCP перед утечкой ответов.

Максимум откликов. Это максимальное количество ответов, которые сервер выдает клиенту, пока ответы приостановлены.

Белые домены. Это список доменов, которые нужно исключить из настроек RRL.

Белые подсети. Это список подсетей, которые необходимо исключить из настроек RRL.

Интерфейсы серверов белого списка. Это список интерфейсов DNS-серверов, которые необходимо исключить из настроек RRL.

Аутентификация именованных объектов на основе DNS (DANE)

Теперь вы сможете использовать поддержку DANE (RFC 6394 и 6698), чтобы указать своим DNS-клиентам, от какого CA они должны ожидать выдачи сертификатов для доменных имен, размещенных на вашем DNS-сервере.

Это предотвращает форму атаки «main in the middle», когда кто-то может повредить кэш DNS и указать DNS-имя на свой собственный IP-адрес.

Поддержка неизвестных записей

«Неизвестная запись» — это RR, формат RDATA которой неизвестен DNS-серверу. Недавно добавленная поддержка неизвестных типов записей (RFC 3597) означает, что вы cvожете добавлять неподдерживаемые типы записей в зоны DNS-сервера Windows в двоичном формате по сети.

Распознаватель кэширования Windows уже имеет возможность обрабатывать неизвестные типы записей. DNS-сервер Windows не выполняет никакой конкретной обработки неизвестных записей, но отправляет их обратно в ответах, если для них получены запросы.

Корневые подсказки IPv6

Корневые подсказки IPV6, опубликованные IANA, были добавлены на DNS-сервер Windows. Запросы имен в Интернете теперь могут использовать корневые серверы IPv6 для разрешения имен.

Доработка поддержки Windows PowerShell

В Windows Server 2016 представлены следующие новые командлеты (cmdlets) и параметры Windows PowerShell:

Add-DnsServerRecursionScope — Этот командлет создает новую область рекурсии на DNS-сервере. Области рекурсии используются политиками DNS для указания списка серверов пересылки, которые будут использоваться в запросе DNS.

Remove-DnsServerRecursionScope — Этот командлет удаляет существующие области рекурсии.

Set-DnsServerRecursionScope — Этот командлет изменяет параметры существующей области рекурсии.

Get-DnsServerRecursionScope — Этот командлет извлекает информацию о существующих областях рекурсии.

Add-DnsServerClientSubnet — Этот командлет удаляет существующие подсети DNS-клиентов.

Set-DnsServerClientSubnet — Этот командлет изменяет параметры существующей подсети DNS-клиента.

Get-DnsServerClientSubnet — Этот командлет извлекает информацию о существующих подсетях DNS-клиентов.

Add-DnsServerQueryResolutionPolicy — Этот командлет создает новую политику разрешения запросов DNS. Политики разрешения запросов DNS используются для указания того, как и следует ли отвечать на запрос на основе различных критериев.

Remove-DnsServerQueryResolutionPolicy — Этот командлет удаляет существующие политики DNS.

Set-DnsServerQueryResolutionPolicy — Этот командлет изменяет параметры существующей политики DNS.

Get-DnsServerQueryResolutionPolicy — Этот командлет извлекает информацию о существующих политиках DNS.

Enable-DnsServerPolicy — Этот командлет включает существующие политики DNS.

Disable-DnsServerPolicy — Этот командлет отключает существующие политики DNS.

Add-DnsServerZoneTransferPolicy — Этот командлет создает новую политику передачи зоны DNS-сервера. Политики передачи зоны DNS определяют, следует ли отклонять или игнорировать передачу зоны на основе различных критериев.

Remove-DnsServerZoneTransferPolicy — Этот командлет удаляет существующие политики передачи зон DNS-сервера.

Set-DnsServerZoneTransferPolicy. — Этот командлет изменяет параметры существующей политики переноса зоны DNS-сервера.

Get-DnsServerResponseRateLimiting — Этот командлет извлекает параметры RRL.

Set-DnsServerResponseRateLimiting — Этот командлет изменяет настройки RRL.

Add-DnsServerResponseRateLimitingExceptionlist — Этот командлет создает список исключений RRL на DNS-сервере.

Get-DnsServerResponseRateLimitingExceptionlist — Этот командлет извлекает списки исключений RRL.

Remove-DnsServerResponseRateLimitingExceptionlist — Этот командлет удаляет существующий список исключений RRL.

Set-DnsServerResponseRateLimitingExceptionlist — Этот командлет изменяет списки исключений RRL.

Add-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Get-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Remove-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Set-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

С дополнительными сведениями вы можете ознакомится в следующих разделах справочника по командам Windows PowerShell для Windows Server 2016 от Microsoft:

Powershell DNS Server

Powershell DNS Client

Прежде чем вы сможете создать доверие между несколькими лесами в Active Directory, разрешение имен DNS должно работать между двумя лесами. В сегодняшних Задать вопрос администратору, Я покажу вам, как настроить DNS в Windows Сервер, чтобы можно было установить доверительные отношения между лесами.

Прочная DNS-инфраструктура имеет решающее значение для здоровой Active Directory. DNS можно автоматически настроить и настроить при установке контроллера домена. Но когда вам нужно создать доверие между двумя лесами AD, вам придется выполнить некоторую ручную настройку в DNS, чтобы гарантировать, что разрешение имен работает между двумя лесами.

Вторичные зоны и делегирование

Существуют разные способы настройки разрешения имен между двумя доменами DNS. Один из них создает дополнительную зону на вашем DNS-сервере. Вторичная зона содержит полную копию зоны DNS с другого DNS-сервера. Например, я мог бы создать вторичную зону для pim.contoso.com на DNS-сервере, запущенном в ad.contoso.com домена.

Делегирование позволяет корневому DNS-серверу домена разрешать запросы для поддоменов. При создании делегирования вы определяете субдомен для делегирования и IP-адрес или полное доменное имя (FQDN) DNS-сервера, на котором будет размещена делегированная зона. Например, хостинг корневого DNS-сервера contoso.com может делегировать DNS для ad.contoso.com на другой DNS-сервер.

Штучные зоны и пересылка

Зоны-заглушки являются копиями, такими как вторичные зоны, но содержат только сервер имен (NS), начало полномочий (SOA) и иногда склеивают записи Host (A), поскольку зоны-заглушки не являются авторитетными для домена. В отличие от делегирования, зоны-заглушки могут быть копиями зон из любого домена. Например, вы можете создать зону-заглушку для pim.contoso.com на сервере в ad.contoso.com домен. Авторизованный DNS-сервер для pim.contoso.com должны дать разрешение на частичную передачу зоны на ad.contoso.com DNS-сервер.

Серверы пересылки DNS могут использоваться для перенаправления поисковых запросов на другой DNS-сервер. В Windows Сервер DNS, вы можете настроить пересылку для отправки всех запросов, которые не могут быть разрешены локальным DNS-сервером, на другой сервер. В дополнение к этому, Windows Сервер DNS поддерживает условную пересылку, которая отправляет поисковые запросы для домена на другой сервер, не пытаясь разрешить запрос локально.

Корневые подсказки

Корневые подсказки похожи на форвардеры, но вместо рекурсивных запросов используют итеративные запросы. Рекурсивные запросы передаются на сервер имен, указанный в конфигурации пересылки, и клиент ждет ответа. Рекурсивные запросы могут предоставить клиенту реферал, который требует от него запроса другого сервера имен. Этот процесс продолжается до тех пор, пока не будет предоставлен ответ. Рекурсивные запросы более ресурсоемкие для клиента.

Настройка условной пересылки

Итак, какой метод следует использовать при настройке разрешения имен DNS для установления доверия между двумя лесами Active Directory? Наиболее эффективный способ разрешения имен в pim.contoso.com от ad.contoso.com, и наоборот, заключается в создании условного экспедитора в обоих лесах. Нет корневого сервера DNS, который может быть сервером для обоих доменов DNS, поэтому делегирование не может быть использовано.

Условные форвардеры лучше всего подходят в ситуациях, когда мы знаем, что IP-адреса авторитетных DNS-серверов не будут часто меняться. Зоны-заглушки лучше, когда авторитетные DNS-серверы часто меняются, потому что зоны-заглушки обычно не требуют ручной реконфигурации. Условные отправители предоставляют неавторитные ответы, поскольку эти зоны не размещаются на DNS-сервере, на котором выполняются запросы. Но в защищенной среде AD это нормально.

Стоит отметить, что если бы вы Предпочтительный DNS-сервер и Альтернативный сервер DNS IP-адреса, установленные в списке клиентов IP-адресов для сервера до его продвижения на контроллер домена, и они были чем-то иным, чем собственный IP-адрес сервера, эти адреса автоматически добавляются на сервер DNS-сервера Транспортеры когда DNS установлен. Эта конфигурация не автоматизирована на серверах, которые являются многосетевыми. Т.е. серверы, подключенные к нескольким сетям.

Самый быстрый способ создания условного пересылки на вашем DNS-сервере — использовать PowerShell. Войдите в DNS-сервер, откройте окно PowerShell и выполните приведенную ниже команду. В этом примере я вхожу в систему ad.contoso.com и хотите настроить условный форвардер для pim.contoso.com домен. Я знаю IP-адрес DNS-сервера в pim.contoso.com домен 192.168.1.2.

Add-DnsServerConditionalForwarderZone -Name pim.contoso.com -MasterServers 192.168.1.2

Затем я могу повторить это действие в pim.contoso.com леса и создать условный экспедитор для ad.contoso.com домен:

Add-DnsServerConditionalForwarderZone -Name ad.contoso.com -MasterServers 192.168.1.1

В моих лесах AD есть один контроллер домена и один DNS-сервер. Если у вас более одного DNS-сервера в домене или в лесу, вы можете настроить пересылки для репликации в AD, добавив -ReplicationScope параметр и задание значения Орманья or Домен.

Если вы хотите настроить сервер условной пересылки DNS с помощью графического интерфейса, вот как это сделать в Windows Сервер 2016:

- Войдите в DNS-сервер.

- Откройте Диспетчер серверов в меню «Пуск».

- В диспетчере серверов выберите DNS из Инструменты меню.

- Разверните дерево DNS-сервера на левой панели, щелкните правой кнопкой мыши Условные форвардеры и Новый условный форвардер из меню.

- В разделе Новый условный форвардер , введите имя домена DNS, для которого вы хотите разрешить запросы.

- В списке IP-адресов нажмите .

Настройте DNS-сервер условной пересылки в Windows Сервер 2016 (Изображение предоставлено Расселом Смитом)

- Введите IP-адрес DNS-сервера, который будет разрешать запросы из домена, введенного на предыдущем шаге, и нажмите ENTER.

- Если DNS-сервер может быть достигнут, через несколько секунд Полное доменное имя сервера имя в поле появится имя DNS-сервера.

- Если вы хотите реплицировать условный форвардер в AD, нажмите Сохраните этот условный форвардер в Active Directory и скопируйте его следующим образом:

- Выберите Все DNS-серверы в этом лесу or Все DNS-серверы в этом домене в раскрывающемся меню.

- Нажмите OK.

Не беспокойтесь, если DNS-сервер, который вы вводите для условного пересылки, сначала не проверяется. Подождите несколько минут и снова проверьте свойства условного форвардера. Вы должны убедиться, что сервер был проверен.

В этом Задать вопрос администратору, Я показал вам лучший способ настроить разрешение имен DNS между двумя лесами Active Directory.

сообщение Настройка DNS для включения доверия между двумя базами данных Active Directory Появившийся сначала на Петри.

This article is a step by step tutorial on how to install and configure a DNS Server on Windows Server 2016 /2012 R2. Also we will show you how to create forward and reverse lookup zones. For a start, we’ll also take a look at what’s the DNS service and what it is used for.

DNS (Domain Name System) is a system that allows you to find the IP address of a host by a domain name and vice versa. DNS server—this network service provides and supports DNS operation. The DNS server may be responsible for the specific zone in which the corresponding computers are located. Since the DNS system is hierarchical system, the DNS server can redirect the request to the upstream server if it cannot determine the IP address of the host by the domain name.

Most often, the DNS server role is installed along with the installation of the Active Directory domain controller role. If you don’t need AD, you can install the DNS server role separately.

Important! Before install, make sure your DNS server has a static IP-address.

Now let’s begin.

The fastest way is to install the DNS server role in Windows Server 2016 using the following PowerShell command (run it with an administrator permissions):

Install-WindowsFeature DNS -IncludeManagementTools

You can also install the DNS server role from the Server Manager GUI. Open Server Manager and click on Add Roles and Features.

Select Role-based or feature-based installation option and click on Next.

Here you need to select desired server you’d like to install DNS Server (usually this is the current server).

From Server Roles lists select DNS server and click on Next. Click Add Features on the popup window—in this case, the DNS management console and PowerShell DNS module will be installed automatically. If you want to manage this DNS server remotely, you can not install these tools.

Now you can see that item DNS is checked.

No additional features required for this step, but we want to be sure that DNS Server Tools is already selected. To check this, click on Remote Server Administration > Role Administration Tools. Then click on Next.

Here just click on Next.

To confirm installation press Install.

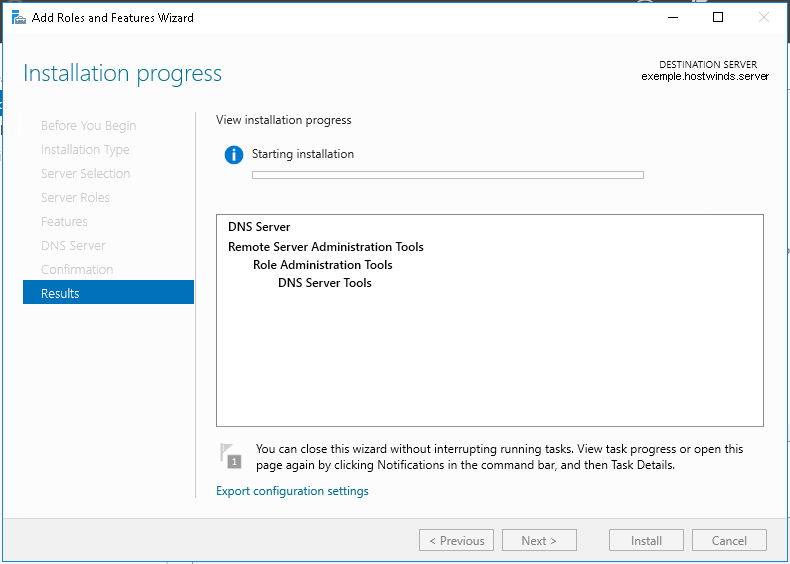

Installation process started, it may take few minutes.

DNS Server Installation is successfully completed, click on Close.

So, the server role of the DNS server is installed. Now you can configure your DNS Server. To run DNS server management tools, click on Tools in the upper right corner of Server Manager and click on DNS in the drop-down list.

Select your server on the left side of DNS Manager window to open zone list.

Currently there are no zones configured on your DNS server. This server is called caching. Zones are parts of the namespace for which the server is responsible. Forward lookup zones are used to convert a name to an IP address. The reverse lookup zone, on the contrary, matches the IP address with the hostname. The presence of a reverse lookup zone on the DNS server is not necessary, but it is easy to configure and provides the full functionality of the DNS service.

Right-click on Forward Lookup Zones and click on New Zone from context menu to bring up the New Zone Wizard.

In this window click Next.

In this step you can select the type of DNS you want to use. The primary zone will be located on your server, the secondary zone will be located on another server. The secondary zone is used in large networks for load balancing. Choose Primary zone and click on Next to continue.

Enter any name for new zone file and click on Next button.

Specify the name of the zone file.

Dynamic updates allow DNS clients register their resource records in DNS database automatically, but if the network is small we can make updates of DNS database manually. It is recommended to allow dynamic updates, but only if DNS will be used exclusively on your local network. Otherwise, this item may entail security risks, as the “New Zone Wizard” will warn you about.

On the next window just click on Finish.

That’s all, forward zone created. Setting the zone is done by adding DNS records to the zone. There are several types of DNS records. Consider the main types of DNS records:

- A-record (AAAA-record)—matches the hostname and IP address;

- CNAME-record—used to forward to another name;

- MX—mail entry, points to mail servers;

- NS—points to DNS server.

If earlier you have chosen Do not to allow dynamic updates, you should add records to zone manually. To do this right click on zone name and click on New Host (A or AAAA).

Here enter name and IP-address of your DNS Server in appropriate fields and then click Add Host.

A message appears stating that the node has been created.

The host record was successfully created.

You can also create an A record using PowerShell:

Add-DnsServerResourceRecordA -Name 'client1' -ZoneName 'test.contoso.com’ -IPv4Address 192.168.0.100

As you can see on the right side of the DNS Manager window, the new host is now created. You can create records for client computers in exactly the same way.

Now you should add Reverse Lookup Zone. To do this right click on Reverse Lookup Zone and click on New Zone from the action menu to bring up the New Zone Wizard.

Next steps will be the same as for Forward Lookup Zone, click Next.

Choose Primary zone and click on Next to continue.

Here you need to select the type of IP-address, check on IPv4 and click on Next to continue.

In Network ID field enter the first three octets of your DNS Server IP-address.

Just click on Next.

Check Do not allow dynamic updates and press Next.

Click on Finish button and your DNS server is now configured and ready for use.

As you can see on the right side of DNS Manager window, Reverse Lookup Zone is now created.

In order to obtain domain name or IP address mapping using the nslookup command:

Nslookup client1.test.contoso.com

Tip. Don’t forget to check which DNS server is specified in the settings of the network interface (it should be, respectively, the IP address of the current server).

In order for a DNS server to resolve addresses in other zones, you need to configure DNS Forwarders. To do this, in the DNS Manager console, open the properties of your server.

Go to the Forwarders tab, click the Edit button and add the address of the external DNS server to which you want to forward requests (for example, 8.8.8.8).

You can also configure DNS Forwarders using the command:

Add-DnsServerForwarder -IPAddress 8.8.8.8 –PassThru

- About

- Latest Posts

I enjoy technology and developing websites. Since 2012 I’m running a few of my own websites, and share useful content on gadgets, PC administration and website promotion.