Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Если вы ранее не сталкивались с криптографией вообще, то рекомендуем прочитать нашу статью: Введение в криптографию. Общие вопросы, проблемы и решения. Здесь мы не будем углубляться в теорию, но приведем некоторый необходимый ликбез.

В повседневной деятельности широко распространено понятие «сертификат», им оперируют все, от сотрудников удостоверяющих центров, то бухгалтеров, работающих с ЭЦП. Часто можно услышать что-то подобное: «нам купили в бухгалтерию новый компьютер, нужно перенести сертификаты». Но если подходить с точки зрения криптографии, то слово «сертификат» в данном случае употребляется неправильно. Вся современная криптография строится вокруг инфраструктуры открытых ключей (PKI), которая подразумевает наличие у каждого участника ключевой пары: открытого и закрытого ключа.

Закрытый ключ является секретным, с его помощью мы можем подписывать документы, шифровать информацию и т.д. и т.п. Закрытый ключ Усиленной квалифицированной электронной подписи (УКЭП) равнозначен нотариально заверенной подписи и его попадание в чужие руки может привести к самым тяжелым последствиям.

Открытый ключ, дополненный некоторыми дополнительными данными, выпускается в форме сертификата и является публично доступным, с его помощью можно проверить действительность цифровой подписи, выполненной закрытым ключом или убедиться в подлинности участника обмена электронными документами.

Поэтому, когда мы говорим о переносе «сертификатов», то подразумеваем необходимость перенести ключевую пару: закрытый ключ и сертификат, перенос одних только сертификатов не принесет успеха, криптография на новом узле работать не будет.

Выяснив этот момент, перейдем к хранилищам закрытых ключей. КриптоПро предполагает в таком качестве токены, флеш-накопители и системный реестр. Токены являются наиболее защищенными устройствами, извлечь закрытый ключ из них невозможно, и вы можете не опасаться несанкционированного копирования (для этого закрытый ключ должен быть помечен как неэкспортируемый). Флеш-накопители представляют некий компромисс между безопасностью и мобильностью, а реестр удобен в тех случаях, когда на одном ПК нужно одновременно работать с большим количеством ключей. И именно с ним связаны определенные сложности при переносе на другой узел.

Экспорт ключей и сертификатов

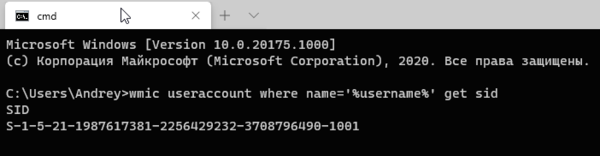

Для того, чтобы правильно экспортировать закрытые ключи, нам нужно выяснить идентификатор безопасности (SID) текущего пользователя (который работает с ЭЦП), это можно сделать командной:

wmic useraccount where name='%username%' get sid

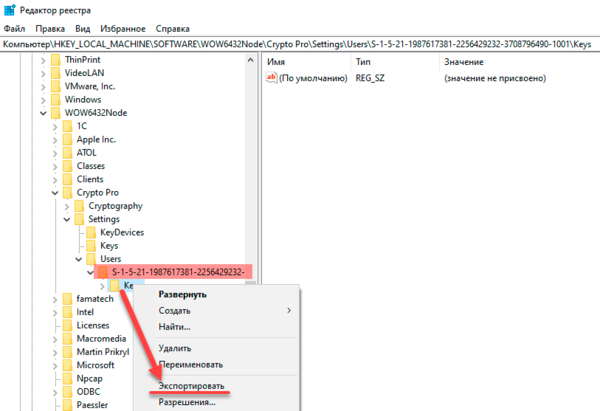

HKEY_LOCAL_MACHINE\SOFTWARE\Crypto Pro\Settings\Usersдля 64-битных систем:

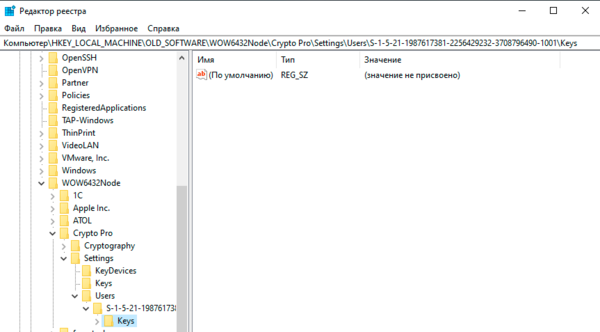

\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Crypto Pro\Settings\UsersНайдем и раскроем раздел с SID текущего пользователя и экспортируем оттуда ветку Keys.

После чего скопируем все сертификаты, расположенные по пути

%USERPROFILE%\AppData\Roaming\Microsoft\SystemCertificates\My\CertificatesЭто открытые ключи, никакой секретности они не представляют, поэтому просто копируем их любым доступным способом.

Импорт ключей и сертификатов

Прежде всего установим на новый узел КриптоПро, обратите внимание, что переносить ключи и сертификаты следует между одинаковыми версиями. В противном случае либо обновите версию КриптоПро на старой системе, либо установите старую версию на новой и обновите ее уже после переноса ключевых пар.

Затем снова узнаем SID пользователя, который будет работать с ЭЦП, если это текущий пользователь, то снова выполните:

wmic useraccount where name='%username%' get sidВ противном случае:

wmic useraccount where name='Name' get sidгде Name — имя пользователя.

После чего откройте на редактирование файл реестра с экспортированными закрытыми ключами и замените в нем все вхождения старого SID на SID нового пользователя.

Следующим шагом скопируйте сохраненные сертификаты в

%USERPROFILE%\AppData\Roaming\Microsoft\SystemCertificates\My\CertificatesПосле чего можно устанавливать и настраивать приложения работающие с криптографией, все будет работать.

Как быть если доступ к старой системе невозможен?

Теория — это хорошо, но практика может подкинуть самые неожиданные ситуации. Как быть, если доступ к старой системе невозможен? Скажем вышла из строя материнская плата или серьезно повреждена операционная система?

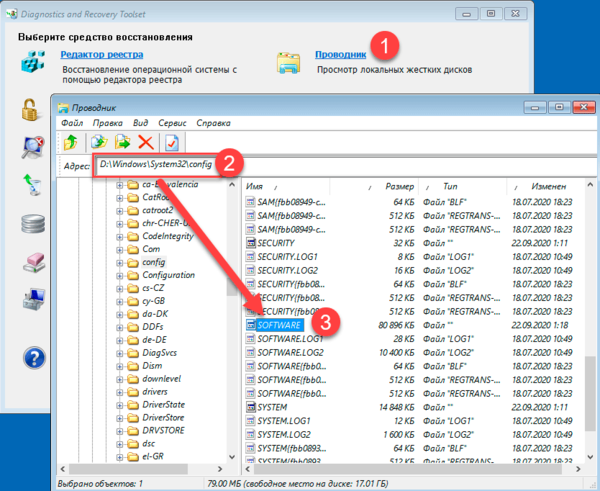

Все что нам нужно в таком случае — это доступ к файловой системе старой системы. Вы можете как напрямую подключить жесткий диск к новой системе, так и загрузиться при помощи консоли восстановления или любого более продвинутого инструмента, скажем MSDaRT.

С копированием сертификатов проблемы возникнуть не должно, их хранилище простая папка на диске, а вот с хранилищем закрытых ключей в реестре немного сложнее. Но не будем забывать, что системный реестр тоже хранится в файлах на диске. Вам следует любым доступным образом скопировать файл SOFTWARE из C:\Windows\System32\config

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

|

Hi-Jacker |

|

|

Статус: Новичок Группы: Участники

|

Есть алгоритм действий по переносу контейнера с сертификатом через реестр (нет возможности использовать другие способы)? То есть есть Windows 8.1 x64 с КриптоПро 4.0 с ключом в реестре. Нужно его экспортировать из реестра и импортировать уже в реестр Windows 10 x64 тоже с КриптоПро 4.0. Подскажите чего и как нужно делать? |

|

|

|

Андрей Писарев |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 464 раз |

Здравствуйте. Автор: Hi-Jacker Есть алгоритм действий по переносу контейнера с сертификатом через реестр (нет возможности использовать другие способы)? То есть есть Windows 8.1 x64 с КриптоПро 4.0 с ключом в реестре. Нужно его экспортировать из реестра и импортировать уже в реестр Windows 10 x64 тоже с КриптоПро 4.0. Подскажите чего и как нужно делать? А что мешает использовать штатные средства, экспортировать сертификат с закрытым ключом и перенести в PFX? В Личном хранилище — правой кнопкой -> Все задачи -> Экспортировать… Ваш вариант: Подробнее можете почитать здесь вместе с инструкцией. |

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

Hi-Jacker |

|

|

Статус: Новичок Группы: Участники

|

Автор: Андрей Писарев А что мешает использовать штатные средства, экспортировать сертификат с закрытым ключом и перенести в PFX? Если кратко, то там стоит СБИС с 88+ юридическими лицами. Ключи сперва хранились на флешке, которая навернулась — это привело к серьезным потерям времени и денег. Сейчас они хранятся в реестре. Ключи постоянно проходят перегенерацию (их в разное время заводили, а не единовременно). Мне нужно организовать резервное копирование. Сделать скрипт, который бы раз в сутки делал резерв веток реестра гораздо проще, чем насиловать флешку. К тому же в целях безопасности USB вообще хотелось бы отключить (это не моя идея). Отредактировано пользователем 2 мая 2018 г. 20:29:26(UTC) |

|

|

|

Андрей Писарев |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 464 раз |

Что значит «нет»? Если последнее — для этого есть отдельная ветка Keys |

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

Андрей Писарев |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 464 раз |

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Crypto Pro\Settings\Keys — ключи компьютера |

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

basid |

|

|

Статус: Активный участник Группы: Участники Сказал(а) «Спасибо»: 6 раз |

Вероятно, лучше учитывать разрядность целевой системы и всегда использовать 32-разрядную версию утилиты reg.exe. P.S. Проверил, что на 64-разрядной Windows 7: Код: корректно сохраняет содержимое (нужного) раздела по требуемому пути. В зависимости от прав (локальный администратор, он же с подъёмом привилегий и система) сохраняются: Важно! P.P.S. Если не ошибаюсь, то, как минимум, в десятке можно использовать опцию «reg:32» без необходимости «вычислять» разрядность операционной системы. |

|

|

|

Андрей Писарев |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 464 раз |

Автор: basid Вероятно, лучше учитывать разрядность целевой системы и всегда использовать 32-разрядную версию утилиты reg.exe. P.S. Проверил, что на 64-разрядной Windows 7: Код: корректно сохраняет содержимое (нужного) раздела по требуемому пути. basid, p.s. ждём копипаст и сообщений — «не работает экспорт» |

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

Андрей Писарев |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 464 раз |

Автор: basid Вероятно, лучше учитывать разрядность целевой системы и всегда использовать 32-разрядную версию утилиты reg.exe. P.S. Проверил, что на 64-разрядной Windows 7: Код: корректно сохраняет содержимое (нужного) раздела по требуемому пути. В зависимости от прав (локальный администратор, он же с подъёмом привилегий и система) сохраняются: Важно! P.P.S. Если не ошибаюсь, то, как минимум, в десятке можно использовать опцию «reg:32» без необходимости «вычислять» разрядность операционной системы. Всё хорошо, но: Отредактировано пользователем 3 мая 2018 г. 3:16:50(UTC) |

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

basid |

|

|

Статус: Активный участник Группы: Участники Сказал(а) «Спасибо»: 6 раз |

Автор: Андрей Писарев у Вас реально ветка в CryptoPro? Нет. Конечно ачипятка. |

|

|

|

basid |

|

|

Статус: Активный участник Группы: Участники Сказал(а) «Спасибо»: 6 раз |

Автор: Андрей Писарев Всё хорошо, но: 1 и 2: Settings — исключительно для примера. В реальной жизни будет два бэкапа — раздельно для ключей пользователя и компьютера. P.S. Основополагающий принцип: |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Из нашей статьи вы узнаете:

КриптоПро CSP — это средство криптографической защиты информации (СКЗИ). Оно создаёт электронную подпись, шифрует и защищает передаваемые данные. У программы есть пробный период, после которого необходимо купить лицензию.

Купить подходящую лицензию КриптоПро рекомендуем в нашем интернет-магазине. Оставьте короткую заявку для бесплатной консультации специалиста.

Лицензия выдаётся на специальном бланке. Её вводят при первичной или повторной установке программы. Случается, что операционную систему (ОС) компьютера требуется переустановить, а бланк с номером лицензии утерян. В этом случае пользователь может посмотреть номер ключа лицензии на ПК.

Ниже рассмотрим, где хранится ключ КриптоПро и как его посмотреть.

Где хранится лицензия КриптоПро

Лицензия программы хранится в реестре Windows. Чтобы посмотреть ключ КриптоПро в реестре, требуется зайти в редактор реестра. В нём лицензию можно скопировать или ввести её номер.

Что такое редактор реестра

Реестр Windows — это база данных, которая хранит параметры и настройки операционной системы. Он содержит в себе абсолютно все сведения, касающиеся установленного оборудования и программ: информацию об ОС, о профилях пользователей, типах создаваемых документов, свойствах папок и значках, оборудовании и портах. В том числе в реестре содержится номер лицензии установленного СКЗИ КриптоПро CSP.

Как зайти в реестр

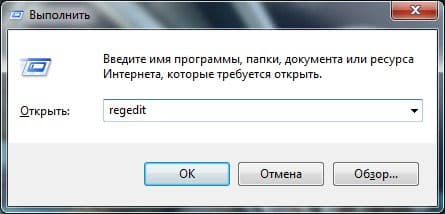

Зайти в реестр, где хранятся ключи КриптоПро, просто так не получится. Это делается только через специальную программу — редактор реестра. Это встроенный компонент ОС Windows. Запустить его можно двумя способами, используя команду Regedit: через утилиту «Выполнить» или меню «Пуск».

Как открыть редактор реестра через утилиту «Выполнить»

Чтобы запустить редактор реестра потребуется:

- Сочетанием клавиш Win+R открыть консоль «Выполнить».

- В строке «Открыть:» ввести команду: regedit.

- Нажать «ОК».

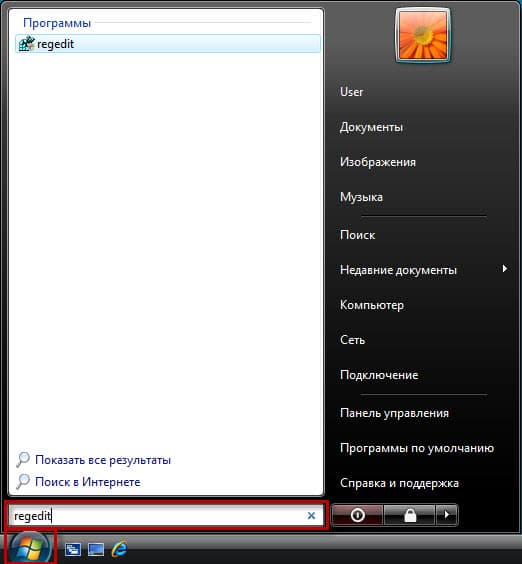

Как открыть редактор реестра через меню «Пуск»

Чтобы открыть редактор реестра другим способом, пользователю необходимо:

- Открыть меню «Пуск».

- В строке поиска ввести: regedit.

- Запустить редактор реестра.

Где искать ключ от КриптоПро в реестре

После того как редактор реестра запущен, пользователю необходимо перейти в ветку реестра, которая соответствует установленной версии КриптоПро CSP:

- для КриптоПро CSP 3.6:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\05480A45343B0B0429E4860F13549069\InstallProperties; - для КриптоПро CSP 3.9:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\68A52D936E5ACF24C9F8FE4A1C830BC8\InstallProperties; - для КриптоПро CSP 4.0:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\7AB5E7046046FB044ACD63458B5F481C\InstallProperties; - для КриптоПро CSP 5.0:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\08F19F05793DC7340B8C2621D83E5BE5\InstallProperties.

Далее:

- Нажать строку «ProductID»;

- В поле «Значение» будет указан серийный номер требуемой лицензии КриптоПро CSP.

После этого пользователь записывает ключ, переустанавливает ОС и устанавливает КриптоПро с использованием своего ключа лицензии.

Всем известно, что ЭЦП выдается только на год. При получении нового сертификата контейнер закрытого ключа и сертификат записывают на флешку и передают её владельцу. Как правило, держать носитель с ЭЦП постоянно в компьютере не всем удобно. Поэтому часто пользователи просто копируют ЭЦП на компьютер и забывают про флешку, пока она снова не понадобится. Но что делать, если старых сертификатов ЭЦП в компьютере и реестре скопилось много, и отыскать актуальный уже проблематично? В этой статье мы расскажем, как удалить ЭЦП с компьютера и оставить только актуальные действующие сертификаты ЭЦП. Если не получается удалить ЭЦП с компьютера или возникнет проблема, обращайтесь к нам за помощью. Мы будем рады вам помочь!

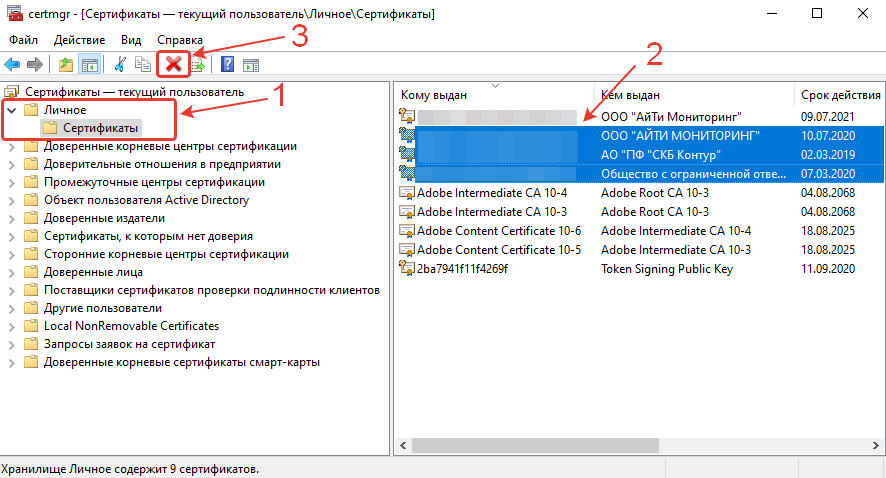

Как удалить ЭЦП с компьютера при помощи системной программы Windows?

Благодаря этому способу вы сможете удалить сертификаты с компьютера, так что они не будут предлагаться при входе на государственные сайты или при подписании документов. Вы сможете сразу использовать актуальную ЭЦП.

- Запустите приложение «Сертификаты пользователя».

- В поиске на панели задач Windows 10 (нажмите кнопку с логотипом Windows + S) напишите «Сертификаты пользователя» и запустите приложение.

- Запустите приложение «Выполнить» (нажмите кнопку с логотипом Windows + R). Напишите в строке

certmgr.mscи нажмите кнопку «ОК».

- Откроется окно со всеми сертификатами на компьютере текущего пользователя.

- Перейдите в раздел «Личное», подраздел «Сертификаты».

- В правом окне выделите сертификаты, срок действия которых уже истёк и нажмите на кнопку с крестиком «Удалить».

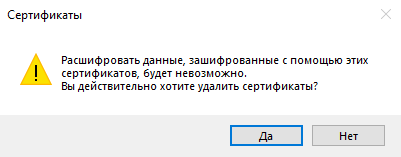

- Появится окно с предупреждением «Расшифровать данные, зашифрованные с помощью этих сертификатов, будет невозможно. Вы действительно хотите удалить сертификаты». Нажмите кнопку «Да», если согласны удалить устаревшие сертификаты ЭЦП из реестра.

Как удалить ЭЦП с компьютера при помощи приложения «Инструменты КриптоПро»?

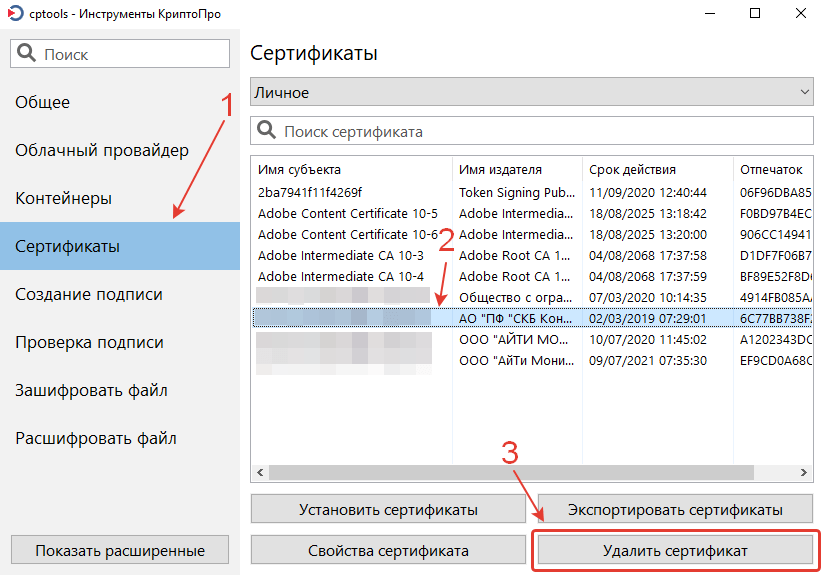

- Запустите приложение «Инструменты КриптоПро» (если у вас установлен КриптоПро 5 версии).

- Перейдите в раздел «Сертификаты» и в правом окне выберите один устаревший сертификат. Нажмите кнопку «Удалить сертификат».

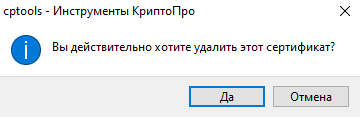

- Появится предупреждение с вопросом: «Вы действительно хотите удалить этот сертификат?» Нажмите кнопку «Да».

- Повторите вышеописанные действия для других устаревших сертификатов ЭЦП, так через приложение «Инструменты КриптоПро» можно удалить только один сертификат за раз.

Как удалить контейнеры закрытых ключей ЭЦП с компьютера при помощи КриптоПро CSP?

Удаление контейнеров закрытых ключей ЭЦП обычно не требуется, но если вы решили удалить ЭЦП с компьютера, то почему бы и не удалить контейнеры закрытых ключей этих ЭЦП? Будем чистить всё!

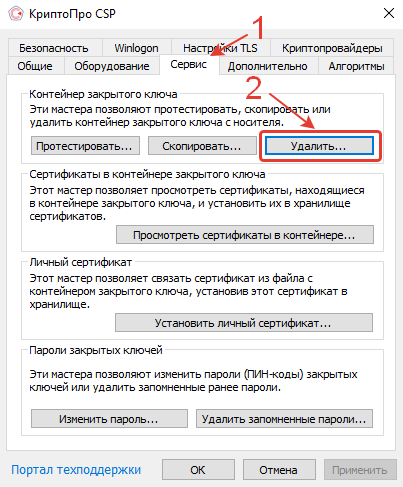

- Запустите приложение КриптоПро CSP.

- Извлеките носитель с ЭЦП из порта USB во избежание удаления ЭЦП с флешки.

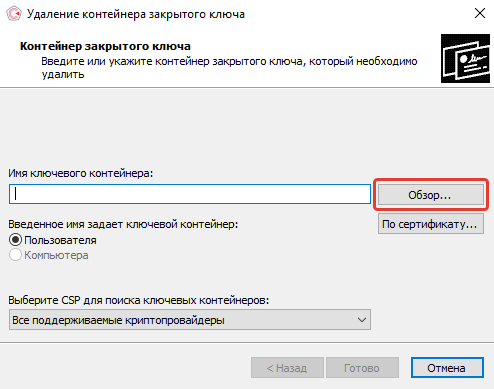

- Перейдите во вкладку «Сервис» и в разделе «Контейнер закрытого ключа» нажмите кнопку «Удалить».

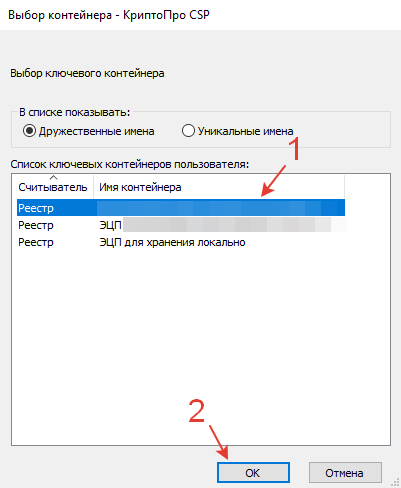

- Откроется новое окно «Удаление контейнера закрытого ключа». Нажмите кнопку «Обзор». Поиск устаревших сертификатов будет затруднён, так как будет отображаться только название контейнера закрытого ключа, без указания срока действия, издателя и владельца сертификата. Поэтому заранее посмотрите, как называются контейнеры соответствующих сертификатов.

- В открывшемся окне выберите контейнер закрытого ключа с устаревшей ЭЦП и нажмите кнопку «ОК».

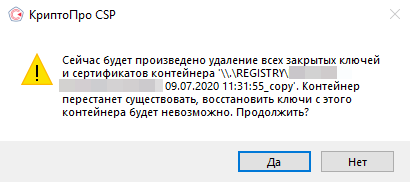

- После этого появится предупреждение о том, что «будет произведено удаление всех закрытых ключей и сертификатов контейнера. Контейнер перестанет существовать, восстановить ключи с этого контейнера будет невозможно. Продолжить?» Нажмите кнопку «Да».

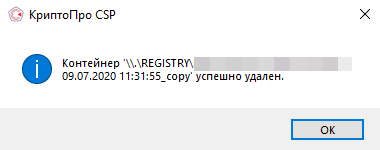

- Потом появится новое окно с информацией о том, что контейнер был успешно удален. Нажмите кнопку «ОК».

- Повторите ранее описанные действия для удаления других устаревших контейнеров закрытых ключей ЭЦП из реестра КриптоПро.

Получилось ли удалить ЭЦП с компьютера?

Расскажите в комментариях 😉

Практические приёмы работы с Реестром¶

В данном разделе рассматриваются практические примеры работы с реестром:

- Лицензия КриптоПро в реестре [1017]

- Где хранятся ключи(закрытый ключ сертификата) в реестре? [1739]

- Восстановление закрытых ключей с неисправного компьютера

- Извлечение информации из резервной копии реестра

- Доступ к считываетлям (Calais)

- Доверенные узлы

Лицензия КриптоПро в реестре [1017]¶

Лицензия КриптоПро хранится в реестре, её можно оттуда скопировать, либо ввести.

- Перейти в ветку:

КриптоПро 3.6:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer \UserData\S-1-5-18\Products\05480A45343B0B0429E4860F13549069\InstallPropertiesКриптоПро 3.9:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer \UserData\S-1-5-18\Products\68A52D936E5ACF24C9F8FE4A1C830BC8\InstallPropertiesКриптоПро 4.0:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer \UserData\S-1-5-18\Products\7AB5E7046046FB044ACD63458B5F481C\InstallPropertiesКриптоПро 3.0:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18 \Products\0CC4F742C3275A04A9832E2E2CD4BE64\InstallProperties\ProductID

- Открыть двойным нажатием левой кнопки мыши параметр

ProductIDи прописать в полеЗначениесерийный номер лицензии (можно с дефисами, можно без). Либо скопировать номер лицензии оттуда.

Где хранятся ключи(закрытый ключ сертификата) в реестре? [1739]¶

Реестр может использоваться в качестве ключевого носителя, другими словами, в него можно скопировать Квалифицированную электронную подпись (КЭП). После копирования закрытые ключи будут находиться:

- для 32-битной ОС:

HKEY_LOCAL_MACHINE\SOFTWARE\CryptoPro\Settings\ Users\(идентификатор пользователя)\Keys\(Название контейнера)

- для 64-битной ОС:

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Crypto Pro\Settings \USERS\(идентификатор пользователя)\Keys\(Названиеконтейнера)

- В некоторых случаях сертификат попадает сюда:

HKEY_USERS\S-1-5-21-{SID}_Classes\VirtualStore\MACHINE\SOFTWARE \[Wow6432Node]\Crypto Pro\Settings\USERS\S-1-5-21-{SID}\Keys\

Где SID (идентификатор пользователя) (англ. Security Identifier (SID)) — структура данных переменной длины, которая идентифицирует учетную запись пользователя, группы, домена или компьютера.

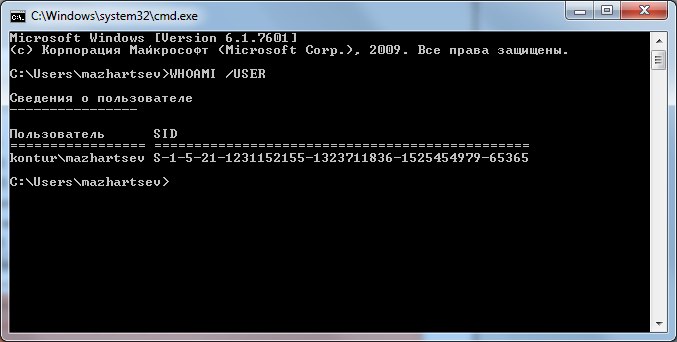

Узнать SID пользователя можно через командную строку («Пуск → Выполнить → cmd»), введя команду WHOAMI /USER.

Рис. 23 – Узнать SID пользователя через командную строку

Совет

Чтобы скопировать текст из командной строки Windows, необходимо нажать правой кнопкой мыши на заголовок окна консоли и в меню «Свойства» на вкладке «Общие» включить опцию «Выделение мышью».

Восстановление закрытых ключей с неисправного компьютера¶

Есть возможность восстановить закрытые ключи сертификата, если они были записаны в реестре компьютера и этот компьютер сломался.

Это можно сделать только в том случае, если жесткий диск в рабочем состоянии и есть возможность его подключить к рабочему системному блоку. Или есть копия папки C:\Windows\System32\config\.

Если условия выполняются, необходимо проделать следующее:

- Подключить жесткий диск от неработающего компьютера к рабочему системному блоку;

- Скачать утилиту

PsExec.exeи скопировать ее в корень дискаC.

Открыть редактор реестра с помощью утилиты

PsExec.exe(см. раздел Работа через утилиту PsExec). В командной строке («Пуск → Выполнить → cmd») ввести команду;C:\PsExec.exe -i -s regedit.exe

-

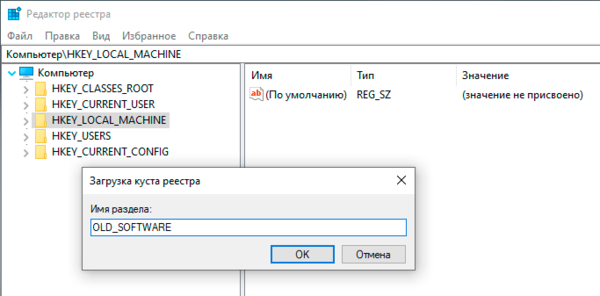

Загрузить куст

HKEY_LOCAL_MACHINE\Software(см. раздел Загрузка и выгрузка куста):- Перейти в раздел

HKEY_LOCAL_MACHINE; - Выбрать «Файл → Загрузить куст»;

- В файловом менеджере выбрать соответствующий файл куста с нерабочего компьютера

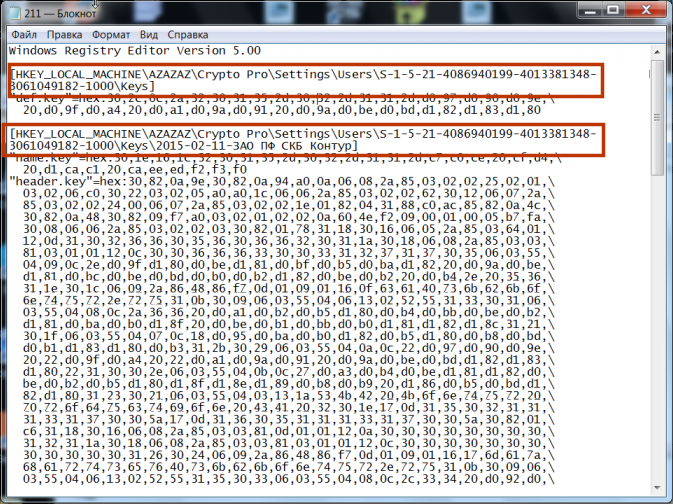

C:\Windows\System32\config\SOFTWARE; - Задать произвольное имя загруженному кусту, например,

AZAZAZ.

- Перейти в раздел

Загрузка куста может занять некоторое время.

- Перейти в раздел, в котором хранятся КЭП;

- для 32-битной ОС:

HKEY_LOCAL_MACHINE\ASASAS\CryptoPro\Settings\ Users\(идентификатор пользователя)\Keys\(Название контейнера)

- для 64-битной ОС:

HKEY_LOCAL_MACHINE\ASASAS\Wow6432Node\Crypto Pro\Settings \USERS\(идентификатор пользователя)\Keys\(Названиеконтейнера)В некоторых случаях сертификат попадает сюда:

HKEY_USERS\S-1-5-21-{SID}_Classes\VirtualStore\MACHINE\SOFTWARE \[Wow6432Node]\Crypto Pro\Settings\USERS\S-1-5-21-{SID}\Keys\

- После того, как найден нужный раздел с ключами:

- Нажать на подраздел

keysправой кнопкой мыши и выбрать пункт «Экспортировать» (см. раздел Создание резервной копии реестра (Экспорт)).- Выбрать место для сохранения и задать имя файла. Экспортированный файл будет иметь расширение

.reg.- Если требуется, перенести экспортированный файл с расширением

.regна другой компьютер.

- Открыть экспортированный файл с расширением

.regв текстовом редакторе (Notepad++, Блокнот) и изменить в файле идентификатор пользователя (SID) на идентификатор текущего пользователя, для этого:

Рис. 24 – Изменение пути к веткам реестра

- В командной строке («Пуск → Выполнить → cmd») ввести команду

WHOAMI /USER(см. рисунок Рис. 23 – Узнать SID пользователя через командную строку).

Совет

Чтобы скопировать текст из командной строки Windows, необходимо нажать правой кнопкой мыши на заголовок окна консоли и в меню «Свойства» на вкладке «Общие» включить опцию «Выделение мышью».

Важно

Если разрядность(битность) текущей системы отличается от той, на которой находился контейнер закрытого ключа, то необходимо проверить и при необходимости исправить путь в текстовом редакторе.

- Сохранить изменения в файле и открыть его двойным щелчком мыши (см. раздел Восстановление реестра из резервной копии (Импорт)). Разрешить внести изменения в реестр.

- В конце рекомендуется выгрузить ранее загруженный куст «Файл → Выгрузить куст».

Совет

Можно запускать реестр и не используя утилиту PsExec.exe, но тогда придется добавлять загруженным веткам права и разрешения вручную так, как описано в разделе Права доступа (Разрешения). Это не критично, если речь идет, например, о копировании всего одного контейнера закрытого ключа. Если файлов много, то гораздо быстрее и удобнее использовать PsExec.exe.

Рекомендую всегда держать на готове утилиту PsExec.exe, ее скачивание и копирование занимает не так много времени.

Извлечение информации из резервной копии реестра¶

Резервные копии реестра обычно создаются автоматически каждые десять дней. Сохраняются они в папке:

C:\Windows\System32\config\RegBack– для Windows 7 и Server 2008;C:\Windows\repair– для XP и Server 2003.

Данные папки содержит те же файлы, что и C:\Windows\System32\config\.

Если, например, из реестра случайно был удален контейнер закрытого ключа, теоретически, есть возможность импортировать куст из резервной копии.

Порядок действия аналогичен, описанному порядку в инструкции Восстановление закрытых ключей с неисправного компьютера. Отличается только файл загружаемого куста C:\Windows\System32\config\RegBack\Software.

Доступ к считываетлям (Calais)¶

Иногда возникает проблема с доступом к считывателям смарт-карт. Она может быть связана с тем, что у текущего пользователя недостаточно прав на следующие ветки:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\Calais HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\Calais\Readers

Подробнее о настройке прав доступа читайте в разделе Права доступа (Разрешения).

Примечание

Может возникнуть ситуация, когда текущий пользователь системы даже не будет являться владельцем данных веток реестра, следовательно, у него не будет прав на них. В таком случае, необходимо сначала добавить текущего пользователя во владельцы этих веток, а затем проставить ему соответствующие права, как описано в разделе Права доступа (Разрешения) данного руководства.

Доверенные узлы¶

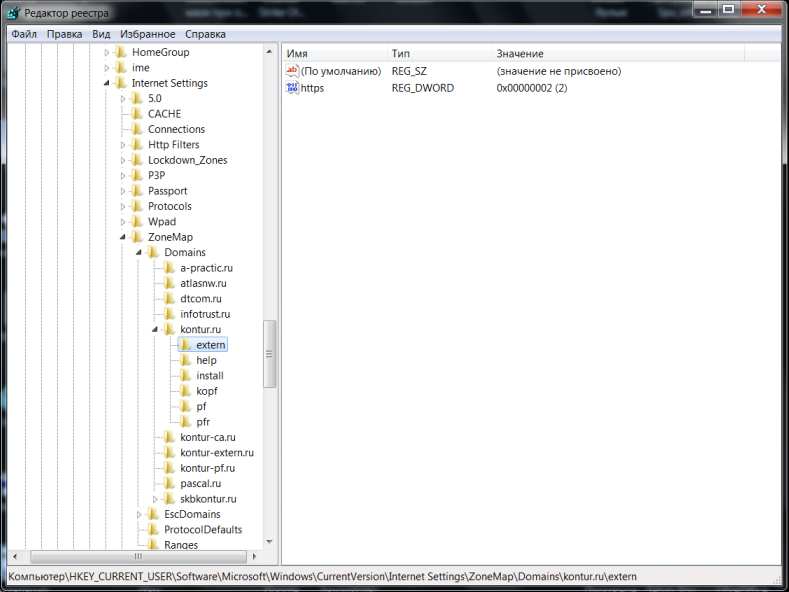

Если узел не добавляется в надежные узлы, можно добавить его вручную через реестр, для этого необходимо:

- Перейти в ветку

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains; - Добавить подраздел с названием домена, например,

kontur.ru; - В добавленном подразделе создать еще один подраздел с названием субдомена:

extern; - Добавить параметр DWORD

httpsсо значением2

Рис. 25 – Добавление зон надежных узлов вручную