The security update addresses the vulnerabilities by correcting how SMBv1 handles specially crafted requests.

About the vulnerabilities

The vulnerabilities that are fixed with this security update are:

- Windows SMB Remote Code Execution Vulnerability – CVE-2017-0143

- Windows SMB Remote Code Execution Vulnerability – CVE-2017-0144

- Windows SMB Remote Code Execution Vulnerability – CVE-2017-0145

- Windows SMB Remote Code Execution Vulnerability – CVE-2017-0146

- Windows SMB Information Disclosure Vulnerability – CVE-2017-0147

- Windows SMB Remote Code Execution Vulnerability – CVE-2017-0148

Remote code execution vulnerabilities exist in the way that the Microsoft Server Message Block 1.0 (SMBv1) server handles certain requests. An attacker who successfully exploited the vulnerabilities could gain the ability to execute code on the target server.

To exploit the vulnerability, in most situations, an unauthenticated attacker could send a specially crafted packet to a targeted SMBv1 server.

Affected Operating Systems

All currently supported Windows versions and Windows Server versions are affected.

Both Full installations and Server Core installations are affected.

Note:

Windows Server 2003 is also affected, but not supported anymore. The above SMBv1 vulnerabilities remain in this version of Windows Server.

About the update

The security update addresses the vulnerabilities by correcting how SMBv1 handles these specially crafted requests.

To apply the update, install the following update per Windows and/or Windows Server version:

| Windows Vista with Service Pack 2 x86 | KB4012598 |

| Windows Vista with Service Pack 2 x64 | KB4012598 |

| Windows Server 2008 with Service Pack 2 x86 | KB4012598 |

| Windows Server 2008 with Service Pack 2 x64 | KB401259 |

| Windows 7 with Service Pack 1 x86 | KB4012212 or KB4012215 |

| Windows 7 with Service Pack 1 x64 | KB4012212 or KB4012215 |

| Windows Server 2008 R2 with Service Pack 1 | KB4012212 or KB4012215 |

| Windows 8.1 x86 | KB4012213 or KB4012216 |

| Windows 8.1 x64 | KB4012213 or KB4012216 |

| Windows Server 2012 | KB4012214 or KB4012217 |

| Windows Server 2012 R2 | KB4012213 or KB4012216 |

| Windows 10 x86 | KB4012606 |

| Windows 10 x64 | KB4012606 |

| Windows 10 version 1511 x86 | KB4013198 |

| Windows 10 version 1511 x64 | KB4013198 |

| Windows 10 version 1607 x86 | KB4013429 |

| Windows 10 version 1607 x64 | KB4013429 |

| Windows Server 2016 | KB4013429 |

Call to action

I urge you to install the necessary security updates on Windows Server installations, running as Active Directory Domain Controllers, in a test environment as soon as possible, assess the risk and possible impact on your production environment and then, roll out this update to Windows Server installations, running as Active Directory Domain Controllers, in the production environment.

Disabling SMBv1 on these systems is the recommended action for the longer run.

Microsoft KnowledgeBase Article 2696547 describes how to disable SMB v1 on supported Windows and Windows Server versions. An auditing-only mode is available to assess the impact of disabling SMBv1, too.

- Remove From My Forums

-

Вопрос

-

через wsus не видно kb4013389 (ms17-010). Как поставить данное обновление? через wsus

Ответы

-

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx вот данный бюллтень безопасности.

в wsus имеется только за март 2017 ms17-080 (при этом это обновление под другим номером).

посмотрите

статью о которой идет речь в вашей ссылке, под данным обновлением для каждой ОС есть своя обнова со своим номером

The opinion expressed by me is not an official position of Microsoft

-

Изменено

9 июля 2017 г. 9:59

-

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Moderator

18 июля 2017 г. 9:40

-

Изменено

Posted by

This post has been republished via RSS; it originally appeared at: Microsoft Security Bulletins.

Severity Rating: Critical

Revision Note: V1.0 (March 14, 2017): Bulletin published.

Summary: This security update resolves vulnerabilities in Microsoft Windows. The most severe of the vulnerabilities could allow remote code execution if an attacker sends specially crafted messages to a Windows SMBv1 server.

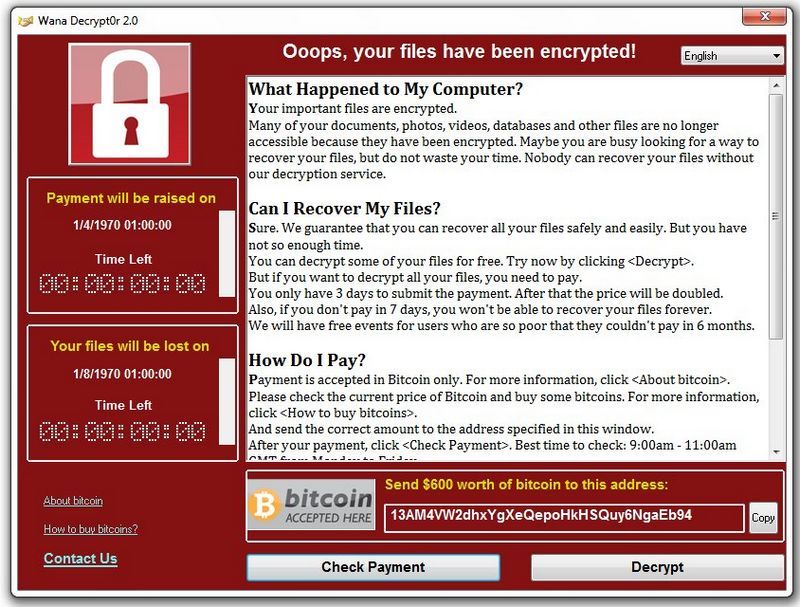

Не так давно по сети прошелся один из самых пробиваемых вирусов-вымогателей Wanna Cry, заразивший тысячи компьютеров по всему миру, использующий скрытую уязвимость ОС windows в сервисах SMBv1.

Здесь приведу список обновлений/заплаток для Windows благодаря которым, Ваш ПК не сможет заразиться вирусом Wanna Cry

Установите патч MS17-010, который закрывает уязвимость Windows

Ссылки на патчи для всех версий Windows, для которых они вообще есть:

Windows XP

Windows XP SP2 for x64-based Systems

Windows Vista 32-разрядная

Windows Vista 64-разрядная

Windows 7 32-разрядная

Windows 7 64-разрядная

Windows 8 32-разрядная

Windows 8 64-разрядная

Windows 8.1 32-разрядная

Windows 8.1 64-разрядная

Windows 10 32-разрядная

Windows 10 64-разрядная

Windows 10 Версия 1511 32-разрядная

Windows 10 Версия 1511 64-разрядная

Windows 10 Версия 1607 32-разрядная

Windows 10 Версия 1607 64-разрядная

При нажатии на нужную ссылку скачается исполняемый файл с расширением MSU с необходимым обновлением. Нажмите на него и далее следуйте подсказкам мастера установки. После окончания установки на всякий случай перезагрузите систему. Готово — уязвимость закрыта, просто так на ваш компьютер WannaCry уже не проберется.

Внимание! После установки обновлений выше — у вас скорее всего слетят все «пиратские» активации. Пользуйтесь лицензионными ОС и ПО.

Варианты по самостоятельному отключению сервисов SMB и предотвращению дальнейшего заражения ОС Windows вирусами, использующими данную уязвимость:

1. Обновите вашу ОС до последней версии.

2. Старайтесь не пользоваться не поддерживаемыми / устаревшими ОС.

3. Отключите сервис Server Message Block (SMB) по инструкции.

4. Для полного отключения протокола SMB вы можете установить для вашего фаервола правила запрета 137, 139, 445 TCP и UDP портов в вашей системе, но в таком случае у вас не будет работать «Общий доступ к папкам и файлам, расшаривание общих папок».

5. Установите хороший антивирус.

6. Делайте / настройте регулярные резервные копии важных данных на вашем устройстве.

UPD:

Эти же рекомендации относятся и к вирусам-вымогателям типа Petya ( Petya.A ) которые 27.06.2017 провели глобальную атаку преимущественно на компьютеры госструктур и обычных пользователей в Украине

теги: Security Update for Microsoft Windows SMB Server (4013389), Критическое обновление для сервиса Microsoft Windows SMB Server, ОС Windwos, Wana Decrypt0r, WanaDecryptor, WNCRY

To provide the best experiences, we use technologies like cookies to store and/or access device information. Consenting to these technologies will allow us to process data such as browsing behavior or unique IDs on this site. Not consenting or withdrawing consent, may adversely affect certain features and functions.

The technical storage or access is strictly necessary for the legitimate purpose of enabling the use of a specific service explicitly requested by the subscriber or user, or for the sole purpose of carrying out the transmission of a communication over an electronic communications network.

Preferences Preferences

The technical storage or access is necessary for the legitimate purpose of storing preferences that are not requested by the subscriber or user.

Statistics Statistics

The technical storage or access that is used exclusively for statistical purposes. The technical storage or access that is used exclusively for anonymous statistical purposes. Without a subpoena, voluntary compliance on the part of your Internet Service Provider, or additional records from a third party, information stored or retrieved for this purpose alone cannot usually be used to identify you.

Marketing Marketing

The technical storage or access is required to create user profiles to send advertising, or to track the user on a website or across several websites for similar marketing purposes.