Время на прочтение

6 мин

Количество просмотров 196K

Задание лабораторной работы

Компания арендовала 3 помещения в бизнес центре. В этих помещениях есть только голые стены и розетки. Вы друг основателя фирмы и по совместительству сетевой и системный администратор. Вас попросили разработать схему сети.

В сети должна быть реализована возможность связываться с любым из трёх помещений в компании, но при этом каждое помещение (отдел) должны быть изолированы.

Также в третьем помещении необходимо создать беспроводную точку доступа. Эта точка должна иметь пароль junior17, должны автоматически выдаваться первые 20 адресов, SSID должен быть скрыт.

Во втором отделе стоит не настроенный web сервер. Это тоже необходимо исправить. От Вас требуется реализовать в каждом помещении возможность получать доступ к серверу по url имени.

В первом отделе 4 рабочих места, во втором — 2 рабочих места и сервер, третье помещение нужно для отдыха персонала (10 рабочих мест, в том числе 4 беспроводных).

К сетевому оборудованию вам необходимо предоставить безопасный удаленный доступ (SSH).

Обеспечить защиту портов доступа на коммутаторах (не более 2 адресов на интерфейсе, адреса должны быть динамически сохранены в текущей конфигурации, при попытке подключения устройства с адресом, нарушающим политику, на консоль должно быть выведено уведомление, порт должен быть отключен).

Так как Вы давно дружны с директором он попросил Вас создать административную виртуальную сеть и задать ей имя KingMan.

В средствах Вы ограничены. У Вас осталось с прошлой работы 3 коммутатора Cisco 2960, маршрутизатор Cisco 1941 и роутер Cisco WRT300N.

Всю работу необходимо выполнить в бесплатной программе Packet Tracer.

Инструкция по работе в Packet Tracer

Cisco Packet Tracer — это мощная программа моделирования сетей, которая позволяет системным администраторам экспериментировать с поведением сети и оценивать возможные сценарии развития событий. Этот инструмент дополняет физическое оборудование, позволяя создавать сети с практически неограниченным количеством устройств, и помогает получить практические навыки конфигурирования, поиска и устранения проблем и обнаружения устройств.

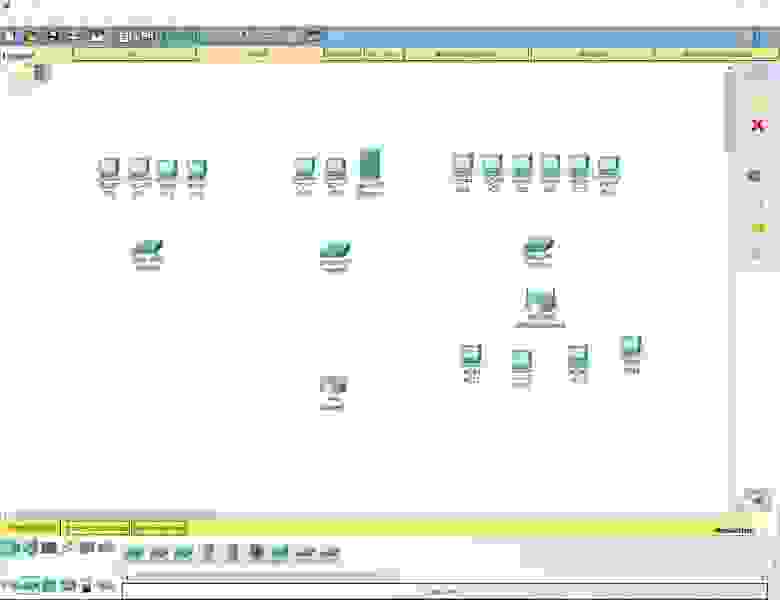

Окно программы и его структура представлены ниже.

Инструкция по выполнению лабораторной работы в Packet Tracer

1. Добавление оборудования.

Открыть Packet Tracer и создать на рабочем поле:

a. 16 компьютеров

b. Сервер

c. 3 коммутатора Cisco 2960

d. Маршрутизатор Cisco 1941

e. Роутер Cisco WRT300N

Итого: 22 устройства

2. Установка Wi-Fi модуля в ПК.

У четырёх компьютеров в третьем отделе заменить LAN разъём на Wi-Fi антенну. Для этого открываем устройство, выключаем его, вынимаем старый модуль, меняем его на Wi-Fi (WMP300N) антенну. Включаем компьютер.

3. Настройка ПК первого и второго отдела.

Каждому компьютеру в первом и втором отделе, а также серверу присвоим значения по формуле: N0.0.0.n, где N – номер отдела, а n – номер устройства (например, 10.0.0.2 – второй компьютер на первом этаже). Сервер, так как он третье устройство на втором этаже будет иметь адрес 20.0.0.3.

Маску подсети выставим на 255.255.255.0.

Default Gateway выставим N0.0.0.254.

DNS Server выставляем на 20.0.0.3.

Пример правильно настроенного ПК в первом отделе:

Пример правильно настроенного ПК во втором отделе:

На сервере выставим такие настройки:

4. Настройка третьего отдела.

Выставим IP по формуле 30.0.0.10n, где n – номер ПК.

Пример правильно настроенного ПК в третьем отделе:

Продолжим настройку ПК. Первый IP – 30.0.0.101, а последний – 30.0.0.110

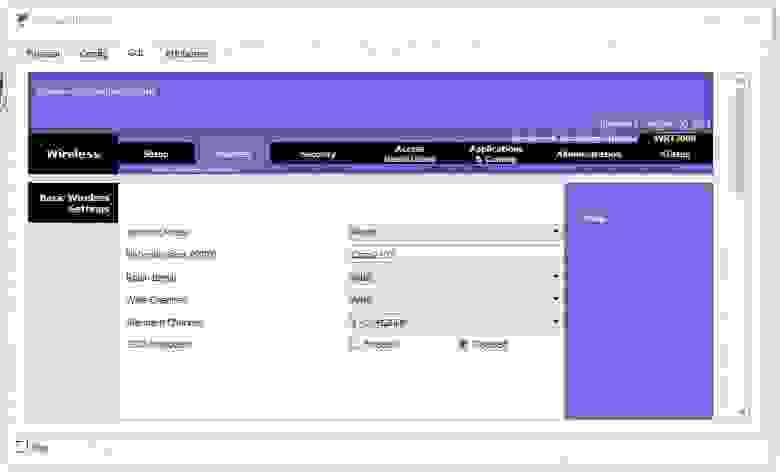

5. Настройка роутера.

Выставим настройки:

IP - 30.0.0.253

Маска - 255.255.255.0

Start IP Address - 30.0.0.1

Maximum number of Users – 20

Static DNS 1 - 20.0.0.3

Network Name - Cisco2107

SSID Broadcast – Disabled

Security Mode - WPA2-Personal

Passphrase - junior17Скриншоты всех настраиваемых вкладок роутера:

Настройка беспроводных ПК. Задаём имя сети Cisco2107 и WPA2-Personal пароль – junior17

Пример настроек одного из ПК:

6. Подключаем кабели и соединяем отделы.

Соединяем ПК витой парой.

Во всех коммутаторах подключаем кабели к FastEthernet по часовой стрелке. В маршрутизаторе подключимся к гигабитному разъёму, предварительно его включив.

Настраиваем VLAN на всех коммутаторах. Для этого открываем коммутатор в первом отделе. Переходим в интерфейс командной строки и вводим команды:

Switch>en

Switch#conf t

Switch(config)#vlan 10

Switch(config-vlan)#name Office1

Switch(config-vlan)#end

Рассмотрим все команды.

- En – enable. Расширенный доступ к конфигурации

- Conf t – Configuration terminal. Открывает терминал настройки

- Vlan 10 – создаёт виртуальную сеть с индексом 10

- Name Office1 – задаётся имя VLAN. Имя – Office1.

- End – завершения настройки.

Открываем коммутатор во втором отделе и прописываем следующие команды:

Switch>en

Switch#conf t

Switch(config)#vlan 10

Switch(config-vlan)#name Office1

Switch(config-vlan)#exit

Switch(config)#vlan 20

Switch(config-vlan)#name Office2

Switch(config-vlan)#exit

Switch(config)#vlan 30

Switch(config-vlan)#name Office3

Switch(config-vlan)#exit

Switch(config)#end

Открываем коммутатор в третьем отделе и прописываем следующие команды:

Switch>en

Switch#conf t

Switch(config)#vlan 30

Switch(config-vlan)#name Office3

Switch(config-vlan)#end

Выставляем на пером коммутаторе VLAN 10 на все порты, к которым есть подключение (Fa0/1-Fa0/5).

На втором коммутаторе нужно выставить порт, к которому подключен коммутатор из первого отдела VLAN – 10, из третьего VLAN – 30, а 2 ПК и сервер второго отдела VLAN – 20. То есть Fa0/1 – VLAN 10, Fa0/2- Fa0/4 – VLAN 20, Fa0/5 – VLAN 30. Fa0/6, соединяющий коммутатор и маршрутизатор выставляем в Trunk режим.

На третьем коммутаторе нужно выставить на все порты VLAN 30 (Fa0/1-Fa0/8).

Затем, производим настроим маршрутизатора для работы с VLAN.

Также, переходим во вкладку CLI и прописывает там команды:

Router>en

Router#conf t

Router(config)#int gig 0/0.10

Router(config-subif)#encapsulation dot1Q 10

Router(config-subif)#ip address 10.0.0.254 255.255.255.0

Router(config-subif)#exit

Router(config)#int gig 0/0.20

Router(config-subif)#encapsulation dot1Q 20

Router(config-subif)#ip address 20.0.0.254 255.255.255.0

Router(config-subif)#exit

Router(config)#int gig 0/0.30

Router(config-subif)#encapsulation dot1Q 30

Router(config-subif)#ip address 30.0.0.254 255.255.255.0

Router(config-subif)#end

Теперь разберём команды:

- int gig 0/0.10. Команда подключает виртуальный интерфейс для работы с разными VLAN. Цифра после точки – номер VLAN.

- Encapsulation dot1Q 10. Команда настройки VLAN в sub. Номер после dot1Q – номер VLAN.

- ip address 10.0.0.254 255.255.255.0. IP адрес выхода пакетов информации.

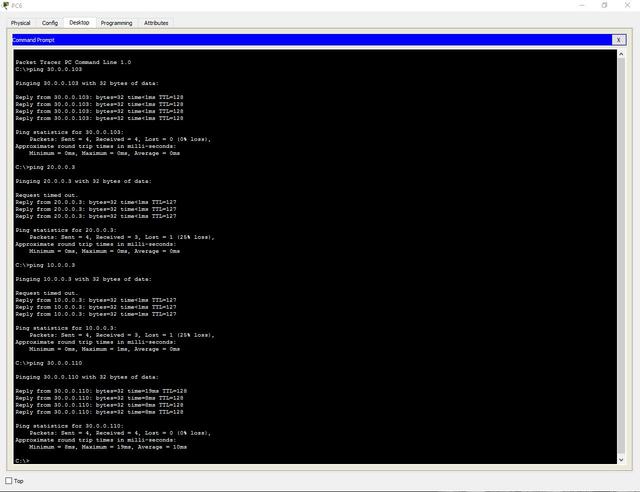

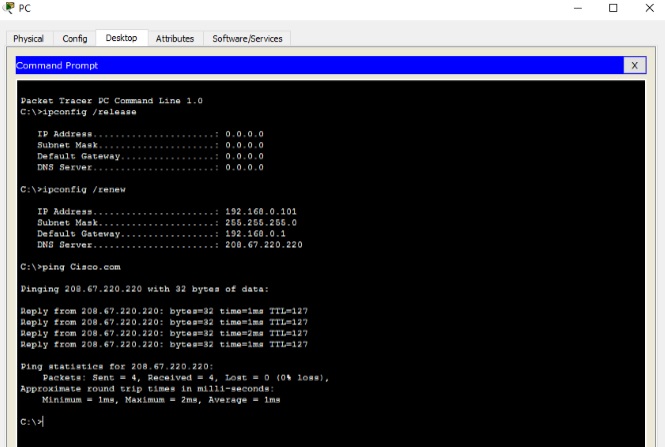

Теперь протестируем сеть командой ping.

Возьмём любой компьютер в каждом отделе и пропингуем все отделы (в третьем отделе проверим и проводную сеть и беспроводную).

Первый отдел

Второй отдел

Третий отдел (кабель)

Третий отдел (Wi-Fi)

Добавляем административный VLAN (40 — Management).

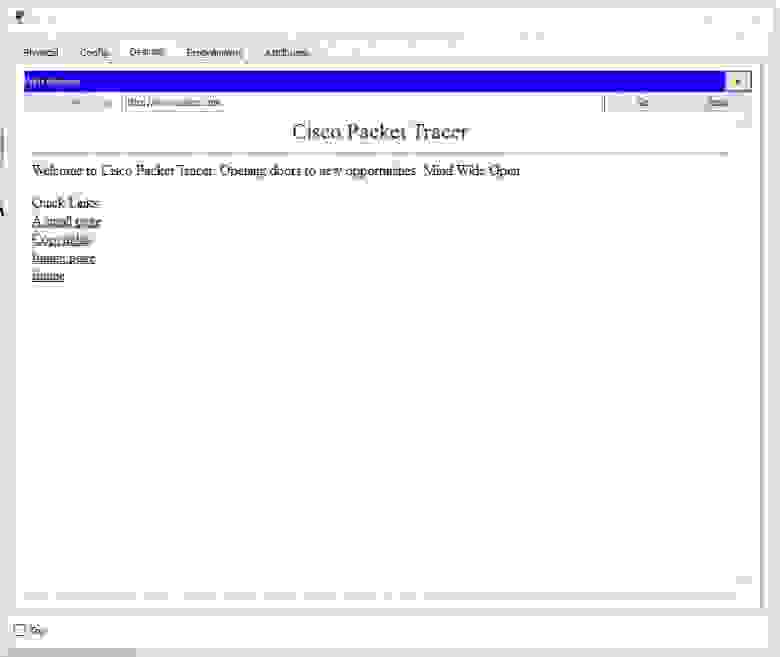

7. Настройка сервера.

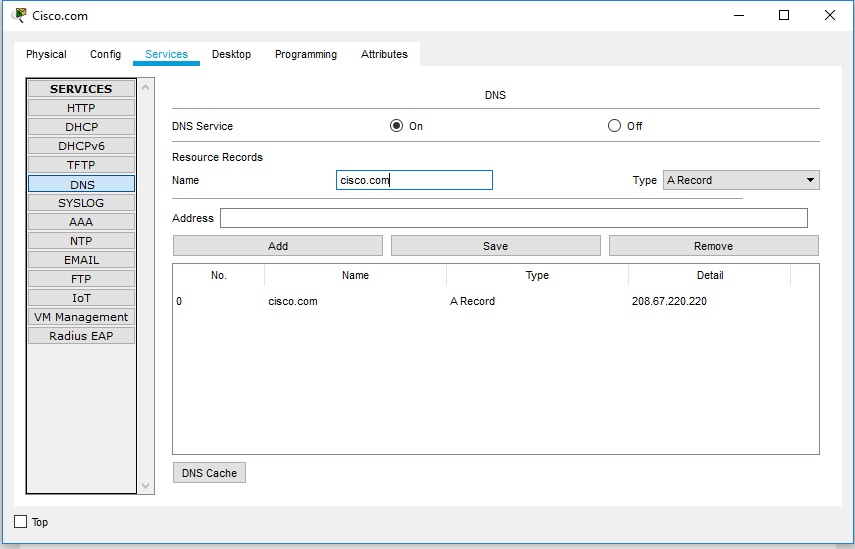

Включаем DNS.

Name — www.cisco.com.

Address – 20.0.0.3.

Проверим возможность выхода на сайт из любого отдела. Вводим URL имя в браузере и нажимаем Go.

8. Настроим SSH.

Для этого заходим в маршрутизатор и пишем команды:

Router>en

Router#clock set 10:10:00 13 Oct 2017

Router#conf t

Router(config)#ip domain name ssh.dom

Router(config)#crypto key generate rsa

Router(config)#service password-encryption

Router(config)#username Valery privilege 15 password 8 junior17

Router(config)#aaa new-model

Router(config)#line vty 0 4

Router(config-line)#transport input ssh

Router(config-line)#logging synchronous

Router(config-line)#exec-timeout 60 0

Router(config-line)#exit

Router(config)#exit

Router#copy running-config startup-config

Разберём каждую команду:

- clock set 10:10:00 13 Oct 2017. Устанавливаем точное время для генерации ключа.

- ip domain name ssh.dom. Указываем имя домена (необходимо для генерации ключа).

- crypto key generate rsa. Генерируем RSA ключ (необходимо будет выбрать размер ключа).

- service password-encryption. Активируем шифрование паролей в конфигурационном файле.

- username Valery privilege 15 password 8 junior17. Заводим пользователя с именем Valery, паролем junior17 и уровнем привилегий 15.

- aaa new-model. Активируем протокол ААА (до активации ААА в системе обязательно должен быть заведен хотя бы один пользователь).

- line vty 0 4. Входим в режим конфигурирования терминальных линий с 0 по 4.

- transport input ssh. Указываем средой доступа через сеть по умолчанию SSH.

- logging synchronous. Активируем автоматическое поднятие строки после ответа системы на проделанные изменения.

- exec-timeout 60 0. Указываем время таймаута до автоматического закрытия SSH сессии в 60 минут.

- copy running-config startup-config. Сохраняем конфигурационный файл в энергонезависимую память. (Здесь выведется строка «Destination filename [startup-config]?» Вводим «startup-config»).

9. Настроим защиту портив на каждом коммутаторе.

Для этого открываем коммутатор и пишем команды:

Switch>en

Switch#conf t

Switch(config)#interface range fastEthernet 0/X-Y

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport port-security

Switch(config-if-range)#switchport port-security maximum K

Switch(config-if-range)#switchport port-security mac-address sticky

Switch(config-if-range)#switchport port-security violation shutdown

Switch(config-if-range)#end

Разберём каждую команду:

- Interface range fastEthernet 0/X-Y. Выбор диапазона интерфейсов (X – первый нужный порт, Y – последний).

ВНИМАНИЕ! Выбирайте порты которые НЕ активны в подключениях!

- switchport mode access. Переводим порт в access режим.

- switchport port-security. Включаем защиту портов.

- switchport port-security maximum K. Ограничиваем число MAC-адресов на интерфейсе (K – число портов).

- switchport port-security mac-address sticky. Выбираем способ изучения MAC-адресов коммутатором (есть статический (mac-address) и динамический (sticky)).

- switchport port-security violation shutdown. Задаем тип реагирования на превышение числа разрешенных MAC-адресов (бывают protect – после переполнения все пакеты, отправленные с других MAC-адресов отбрасываются, restrict – то же самое, но с уведомлением в syslog или по SNMP, shutdown – порт выключается до автоматического или ручного его поднятия, также отправляются уведомления).

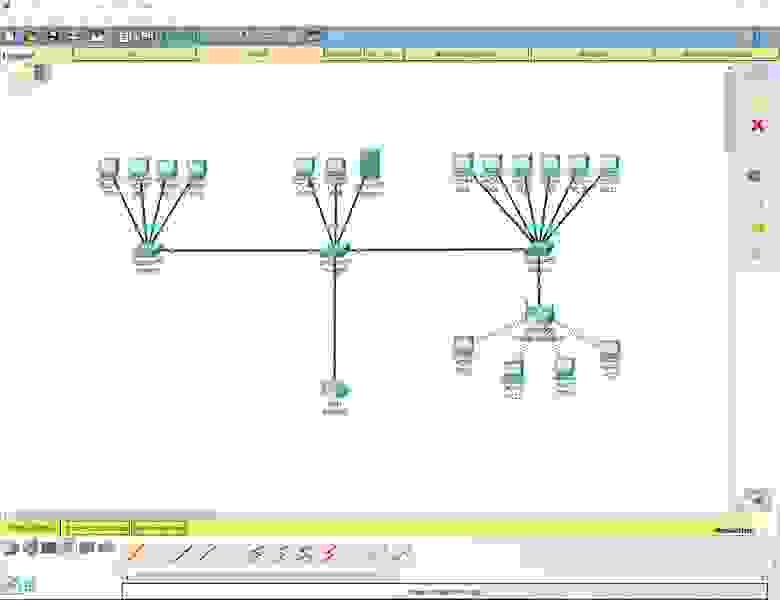

В итоге работа выполнена так:

Прочитать о том, почему данная сеть не будет криво работать в реальных условиях и о том как это поправить можно здесь: habrahabr.ru/post/350878

Всем привет!

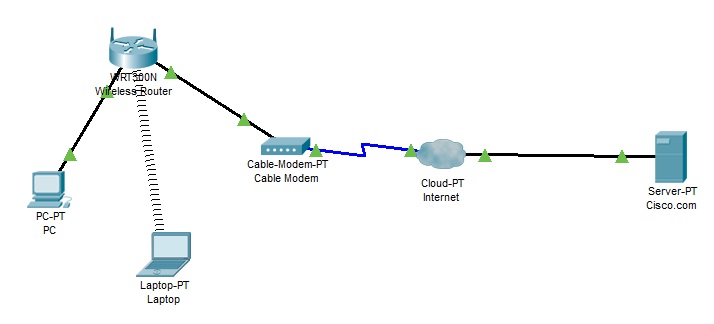

Сегодня создадим простейшую сеть, топология которой представлена на рисунке.

Топология

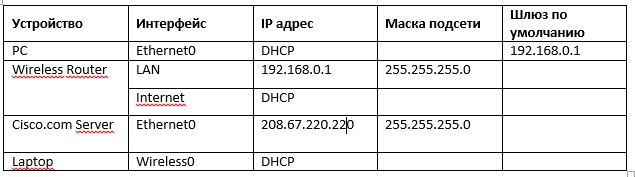

Таблица адресации

Задачи

- Создание простейшей сети в рабочей области логической топологии

- Конфигурирование сетевых устройств

- Тестирование связи между сетевыми устройствами

Создание простейшей сети в рабочей области логической топологии

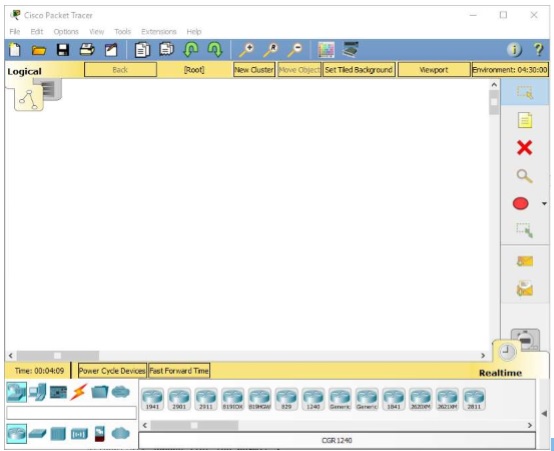

Запускаем Packet Tracer

а. Запустите Packet Tracer на вашем ПК или ноутбуке.

Дважды щелкните значок «Пакет трассировщика» на рабочем столе или перейдите в каталог, содержащий исполняемый файл Packet Tracer, и запустите пакетный трассировщик. Пакет Tracer должен открываться с пустой рабочей областью логической топологии по умолчанию, как показано на рисунке.

Выстраиваем топологию

а. Добавьте сетевые устройства в рабочее пространство.

Используя окно выбора устройства, добавьте сетевые устройства в рабочее пространство, как показано на диаграмме топологии.

Чтобы поместить устройство в рабочую область, сначала выберите тип устройства из окна «Выбор типа устройства». Затем щелкните нужную модель устройства в окне «Выбор устройства». Наконец, нажмите на местоположение в рабочей области, чтобы поместить ваше устройство в это место. Если вы хотите отменить свой выбор, нажмите на значок «Отмена» для этого устройства. Кроме того, вы можете щелкнуть и перетащить устройство из окна «Выбор конкретного устройства» в рабочее пространство.

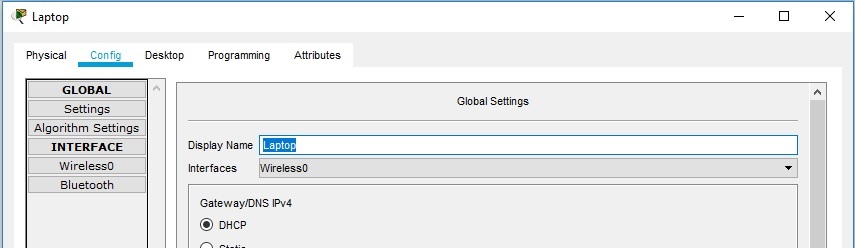

б. Измените отображаемые имена устройств сети.

Чтобы изменить отображаемые имена сетевых устройств, щелкните значок устройства в рабочем пространстве Packet Tracer Logical, затем щелкните вкладку Config в окне конфигурации устройства. На вкладке «Конфигурация» введите новое имя устройства в поле «Отображаемое имя», как показано на рисунке.

в. Добавить физическую проводку между устройствами в рабочей области

Используя поле выбора устройства, добавьте физическую проводку между устройствами в рабочей области, как показано на диаграмме топологии.

Для подключения к беспроводному маршрутизатору ПК понадобится медный прямой кабель. Выберите медный прямой кабель в окне «Выбор устройства» и прикрепите его к интерфейсу FastEthernet0 на ПК и интерфейсу Ethernet 1 беспроводного маршрутизатора.

Для подключения беспроводного маршрутизатора к кабельному модему потребуется медный прямой кабель. Выберите медный прямой кабель в окне «Выбор устройства» и прикрепите его к Интернет-интерфейсу беспроводного маршрутизатора и интерфейсу порта 1 кабельного модема.

Внимание: не перепутайте медный прямой кабель (чёрная сплошная линия) с медным перекрёстным кабелем (чёрная прерывистая линия). В случае ошибки порты не поднимутся (линки не загорятся зелёным цветом).

Для подключения к интернет-облако кабельный модем потребуется коаксиальный кабель. Выберите коаксиальный кабель в окне «Выбор устройства» и прикрепите его к интерфейсу порта 0 кабельного модема и коаксиальному интерфейсу интернет-облака.

Для подключения к серверу Cisco.com для облака Interne необходим медный прямой кабель. Выберите медный прямой кабель в окне «Выбор устройства» и прикрепите его к интерфейсу Ethernet облака Интернета и интерфейсу FastEthernet0 на сервере Cisco.com.

Настройка сетевых устройств

Настройте беспроводной маршрутизатор

a. Создание беспроводной сети на беспроводном маршрутизаторе

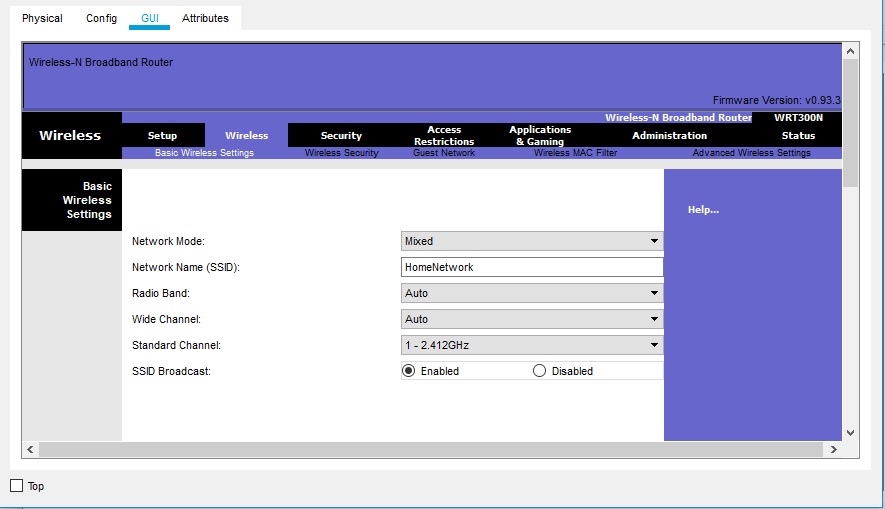

Нажмите значок Wireless Router на рабочем пространстве Packet Tracer Logical, чтобы открыть окно конфигурации устройства. В окне конфигурации Wireless Router нажмите вкладку GUI, чтобы просмотреть параметры конфигурации для Wireless Router. Затем щелкните вкладку Wireless в графическом интерфейсе, чтобы просмотреть настройки беспроводной сети. Единственным параметром, который необходимо изменить по умолчанию, является имя сети (SSID). Здесь введите имя «HomeNetwork», как показано на рисунке.

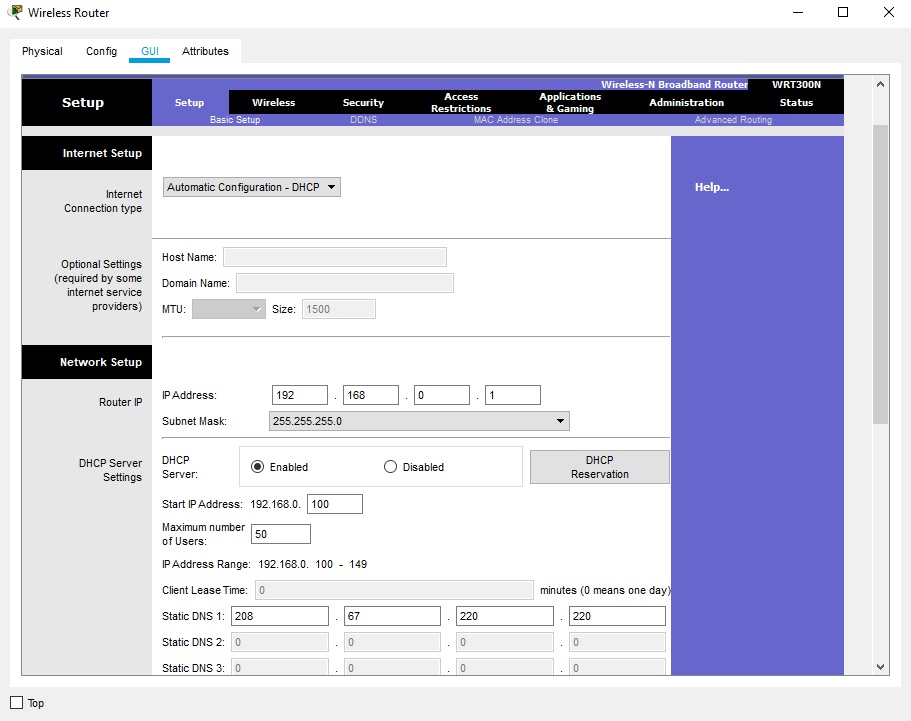

б. Настройка подключения к Интернету на беспроводном маршрутизаторе

Нажмите вкладку «Настройка» в графическом интерфейсе Wireless Router. В настройках сервера DHCP убедитесь, что выбрана кнопка «Включено» и настройте статический IP-адрес DNS-сервера как 208.67.220.220, как показано на рисунке.

с. Перейдите на вкладку «Сохранить настройки».

Настройте ноутбук

a. Настройка портативного компьютера для доступа к беспроводной сети

Нажмите значок «Ноутбук» на рабочем месте Packet Tracer Logical, а в окнах конфигурации ноутбука выберите вкладку «Физические». На вкладке «Физик» вам нужно будет удалить медный модуль Ethernet и заменить его на модуль Wireless WPC300N. Для этого сначала выключите ноутбук, нажав кнопку питания на боковой панели ноутбука. Затем удалите установленный в данный момент медный модуль Ethernet, щелкнув модуль на боковой панели ноутбука и перетащите его в панель MODULES слева от окна ноутбука. Затем установите модуль Wireless WPC300N, щелкнув по нему в панели MODULES и перетащив его в пустой порт модуля на стороне ноутбука. Включите ноутбук снова, снова нажав кнопку питания ноутбука. С установленным беспроводным модулем следующая задача — подключить ноутбук к беспроводной сети.

Перейдите на вкладку «Рабочий стол» в верхней части окна конфигурации ноутбука и выберите значок «Беспроводная сеть ПК». После того, как параметры адаптера ноутбука Wireless-N видны, выберите вкладку «Подключить». Беспроводная сеть «HomeNetwork» должна быть видна в списке беспроводных сетей, как показано на рисунке. Выберите сеть и нажмите вкладку «Подключиться», расположенную под информацией о сайте.

Настройте ПК

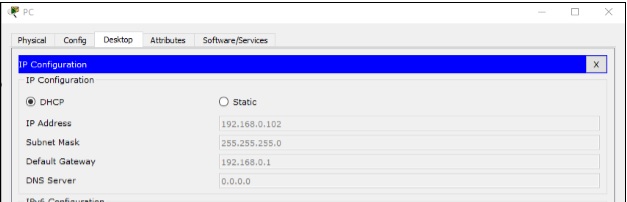

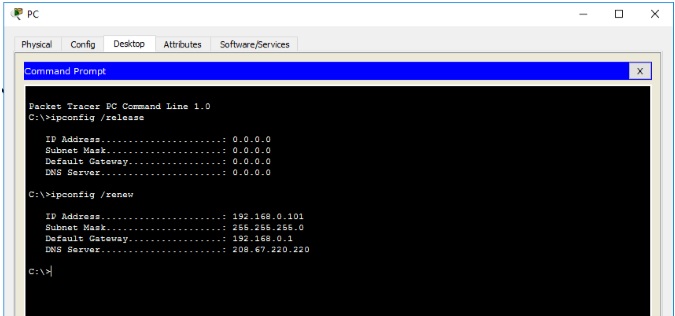

a. Конфигурирование ПК для проводной сети

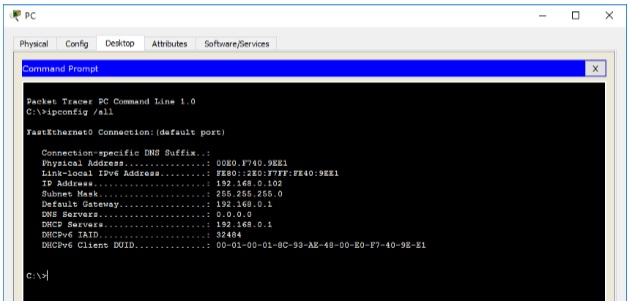

Нажмите значок ПК на рабочем пространстве Packet Tracer Logical и выберите вкладку «Рабочий стол», а затем значок «Конфигурация IP». В окне IP-конфигурации выберите переключатель DCHP, как показано на рисунке, чтобы ПК использовал DCHP для приема IPv4-адреса с беспроводного маршрутизатора. Закройте окно настройки IP.

Нажмите на значок командной строки. Убедитесь, что ПК получил IPv4-адрес, выпустив команду ipconfig / all из команды, как показано на рисунке. ПК должен получить IPv4-адрес в диапазоне 192.168.0.x.

Настройте облако Интернета

a. При необходимости установите сетевые модули.

Нажмите значок «Интернет-облако» в рабочей области «Трассировщик пакетов» и затем перейдите на вкладку «Физические». Для облачного устройства потребуется два модуля, если они еще не установлены. PT-CLOUD-NM-1CX, который предназначен для подключения кабельного модема и PT-CLOUD-NM-1CFE, который предназначен для подключения медного Ethernet-кабеля. Если эти модули отсутствуют, отключите физические облачные устройства, нажав на кнопку питания и перетащите каждый модуль на пустой порт модуля на устройстве, а затем снова включите устройство.

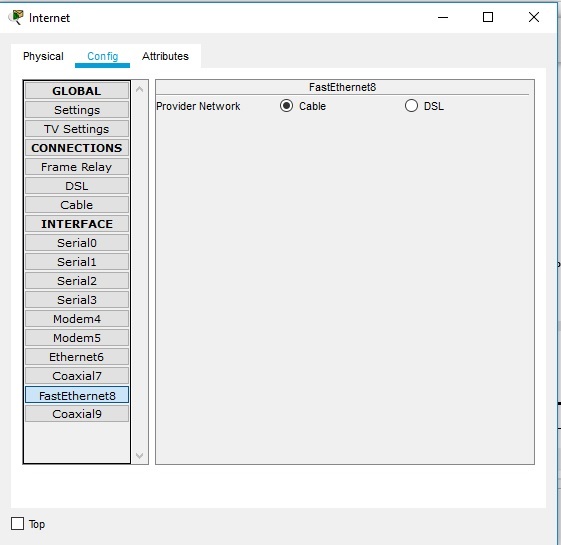

б. Определите тип поставщика.

На вкладке «Конфигурация» нажмите «FastEthernet8» в «INTERFACE» на левой панели. В окне конфигурации FastEthernet8 выберите «Кабель» в качестве сети поставщика, как показано на рисунке.

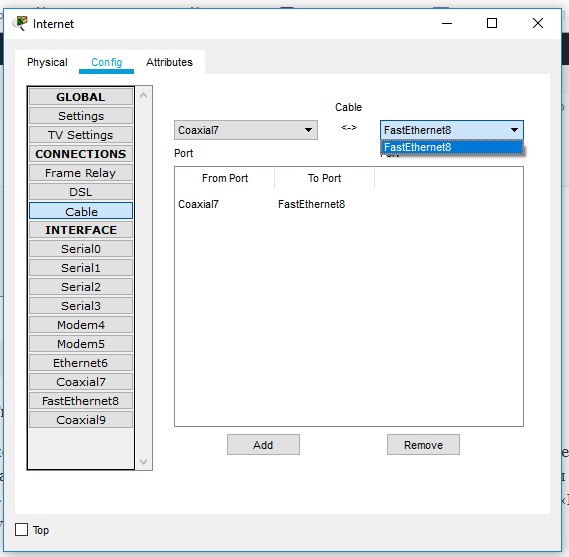

с. Идентификация портов From и To

Перейдите на вкладку «Конфигурация» в окне «Облако». В левой панели нажмите «Кабель» под разъемами CONNECTIONS. В первом раскрывающемся списке выберите Coaxial7, а во втором выпадающем списке выберите «FastEthernet8», затем нажмите кнопку Add, чтобы добавить их как «От порта» и «В порт», как показано на рисунке.

Настройте сервер Cisco.com

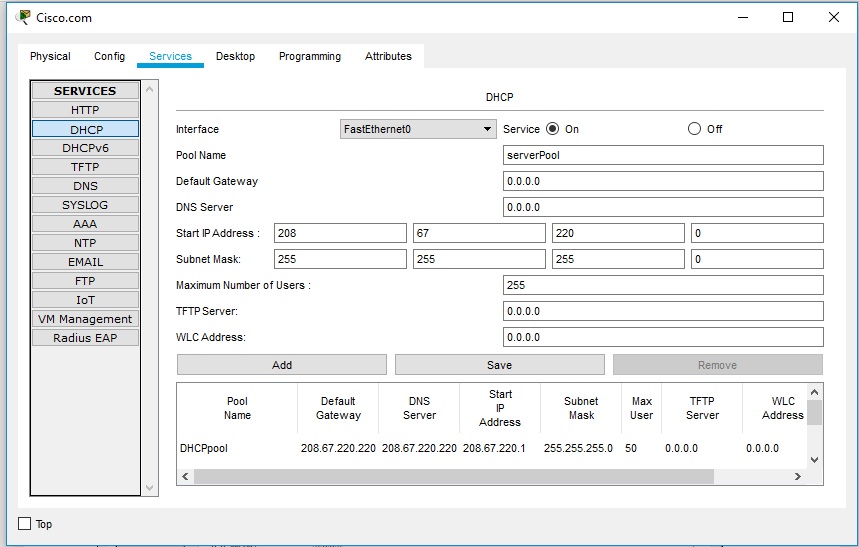

a. Настройте сервер Cisco.com как сервер DHCP

Нажмите значок сервера Cisco.com в рабочем пространстве Packet Tracer Logical и выберите вкладку «Службы». Выберите DHCP из списка «УСЛУГИ» на левой панели.

В окне конфигурации DHCP настройте DHCP, как показано на рисунке, со следующими настройками.

- Нажмите «Вкл.», Чтобы включить службу DCHP.

- Имя пула: DHCPpool

- Шлюз по умолчанию: 208.67.220.220

- DNS-сервер: 208.67.220.220

- Запуск IP-адреса: 208.67.220.1

- Маска подсети 255.255.255.0

- Максимальное количество пользователей: 50

Нажмите «Добавить», чтобы добавить пул

б. Настройте сервер Cisco.com как DNS-сервер для предоставления имени домена для разрешения адреса IPv4.

На вкладке «Службы» выберите DNS из служб, перечисленных на левой панели.

Настройте службу DNS, используя следующие настройки, как показано на рисунке.

- Нажмите «Вкл.», Чтобы включить службу DNS:

- Имя: Cisco.com

- Тип: A Запись

Адрес: 208.67.220.220

Нажмите «Добавить», чтобы добавить настройки службы DNS

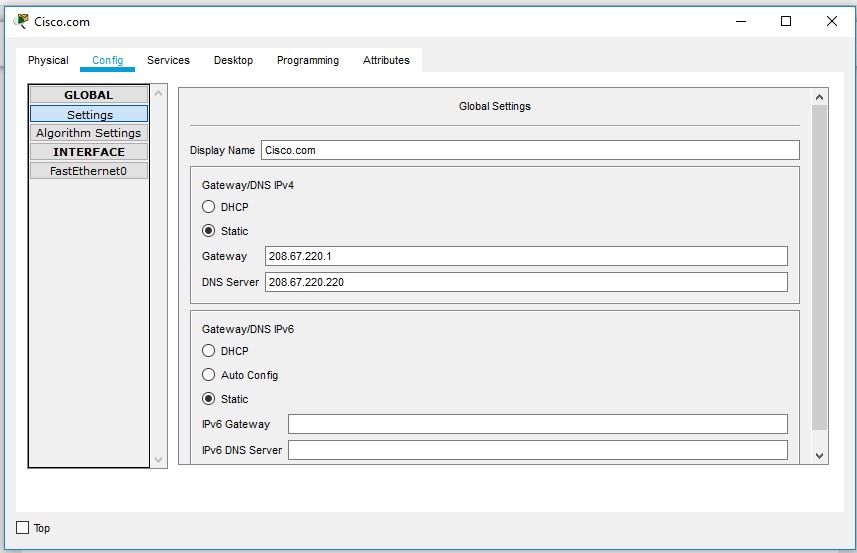

с. Настройте глобальные настройки сервера Cisco.com.

Выберите вкладку «Конфигурация». Нажмите «Настройки» в левой панели. Настройте глобальные настройки сервера следующим образом:

- Выберите Статический

- Шлюз: 208.67.220.1

- DNS-сервер: 208.67.220.220

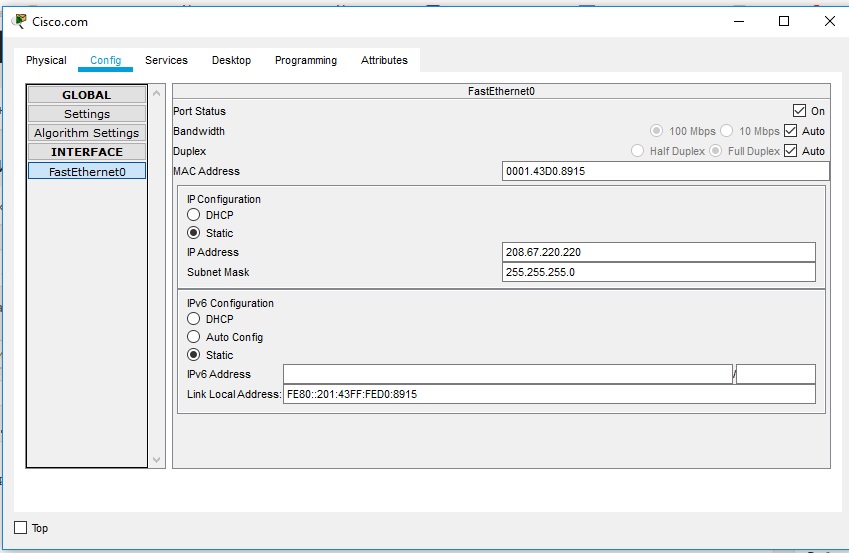

д. Настройте параметры интерфейса FastEthernet0 сервера Cisco.com.

Нажмите «FastEthernet» в левой панели вкладки «Конфигурация». Настройте параметры интерфейса FastEthernet на сервере следующим образом:

- Выберите «Статический» при настройке IP-адреса

- IP-адрес: 208.67.220.220

- Маска подсети: 255.255.255.0

Проверка подключения

Обновите настройки IPv4 на ПК

a. Убедитесь, что ПК получает информацию о конфигурации IPv4 от DHCP.

Нажмите на ПК в рабочем пространстве Packet Tracer Logical, а затем выберите вкладку Desktop в окне конфигурации ПК.

Нажмите значок командной строки

б. Проверить подключение к серверу Cisco.com с ПК

Из командной строки, выдающей команду ping Cisco.com. Для возврата ping может потребоваться несколько секунд. Необходимо получить четыре ответа, как показано на рисунке.

Файл с готовой лабораторной работой можно скачать по ссылке Готовая лабораторная работа. Потребуется версия Cisco Packet Tracer 7.2

Чтобы научиться настраивать NAT переходите по ссылке Лабораторная работа №8 | Настройка NAT

Если у вас возникли трудности с выполнением задания, вы всегда сможете найти толкового исполнителя здесь: work-zilla.com

Кол-во просмотров: 68411

Лабораторные работы в Cisco Packet Tracer

Лабораторная работа №2_4_1

Задание:

Используя программные продукты (Cisco Packet Tracer или GNS3) или реальное оборудование, подключиться к консольному порту устройства (коммутатора или маршрутизатора). Создать пароль для входа в привилегированный режим, используя параметр secret. Создать три учетные записи с разными уровнями привилегий, используя функцию ААА. При создании учетных записей использовать логин <фамилия в английской транскрипции№учетной записи>. Проверить работоспособность системы аутентификации по локальной базе пользователей.

Сеть:

IP-адрес PC0: 192.168.1.2 255.255.255.0

!Router0:

enable

configure terminal

interface gigabitEthernet 0/0

no shutdown

ip address 192.168.1.1 255.255.255.0

exit

exit

write memory

exit

Решение:

!PC0:

enable

configure terminal

enable secret rabbit

exit

write memory

exit

!Router0:

enable

configure terminal

enable secret rabbit

username gavrilov0 privilege 1 secret gavrilov0

username gavrilov1 privilege 8 secret gavrilov1

privilege exec level 8 ping

privilege exec level 8 dir

privilege exec level 8 clock

username gavrilov2 privilege 15 secret gavrilov2

!line console 0

!login local

!exit

aaa new-model

aaa authentication login default local

exit

write memory

exit

Лабораторная работа №2_4_2

Задание:

Подключить к одному из Etrhernet-портов маршрутизатора рабочую станцию, произведя необходимые настройки (IP-адреса порта маршрутизатора и рабочей станции). Осуществить удаленное подключение к маршрутизатору с использованием протокола Telnet. Проверить работоспособность системы аутентификации.

Решение:

Добавил PC1 и порт маршрутизатора в отдельную подсеть 192.168.100.0/24.

Присвоил PC1 адрес 192.168.100.2, а Gig0/1 192.168.100.1.

!Router0:

enable

configure terminal

interface Gig0/1

no shutdown

ip address 192.168.100.1 255.255.255.0

exit

exit

write memory

exit

Проверил наличие telnet-соединения командой:

telnet 192.168.100.1

Лабораторная работа №2_4_3

Задание:

Сконфигурировать маршрутизатор для работы с протоколом SSH, исключив возможность использования протокола Telnet. Используя SSH-клиент, осуществить удаленное подключение к маршрутизатору с использованием протокола SSH. Проверить работоспособность системы аутентификации.

Решение:

!R0:

enable

configure terminal

hostname R0

ip domain-name mydomain.ru

crypto key generate rsa

line vty 0 15

transport input ssh

exit

!aaa new-model

!aaa authentication login default local

exit

write memory

exit

Лабораторная работа №3_5

Задание:

- Используя Cisco Packet Tracer или GNS3, собрать схему

фрагмента сети. Настроить IP-адресацию,

обеспечив доступность сервера с управляющего ПК. - Сконфигурировать маршрутизатор для работы совместно с ААА-

и Syslog-серверами. - Настроить аутентификацию и авторизацию двух пользователей с

различными правами, используя протокол TACACS+. - Убедиться в работоспособности системы аутентификации и

логирования событий входа-выхода.

Решение:

Указал IP-адреса, маску подсети и шлюз по умолчанию для всех устройств в сети. Установил в маршрутизатор доп. модуль и настроил все интерфейсы маршрутизатора.

В графическом интерфейсе включаем AAA-сервер, создаем клиента

с именем «R1841» (в данном случае это роутер 192.168.1.1) и паролем «aaa_pass».

Там же создаем две учетные записи пользователей:

aaa_admin с паролем «aaa_admin»

aaa_user с паролем «aaa_user».

!Router0:

enable

configure terminal

!Создание локальной учетной записи

username local_admin privilege 15 secret local_pass

enable secret carrot

!Настройка работы маршрутизатора с AAA-сервером

aaa new-model

tacacs-server host 192.168.1.2

tacacs-server key aaa_pass

aaa authentication login default group tacacs+ local

!Настройка учета (accounting)

aaa accounting exec default start-stop group tacacs+

!Настройка логирования посредством Syslog-сервера

logging on

logging host 192.168.2.2

logging trap debugging

!Настройка времени

ntp server 192.168.2.2

clock timezone MSK 4

service timestamps log datetime msec

exit

write memory

exit

Проверяем работоспособность системы с подключенным AAA-сервером и отлюченным. В первом случае логин и пароль от локальной учетной записи не дадут войти в систему. Доступ будет возможен только посредством тех учетных записей, которые были созданы на AAA-сервере. Во втором случае наоборот: учетные записи AAA-сервера не дадут войти в систему, а локальная учетная запись даст.

Лабораторная работа №4_5_1

Задание:

- Всем компьютерам подсети 192.169.3.0 предоставить полный доступ ко всем серверам.

- Всем компьютерам подсети 192.169.4.0 предоставить доступ только к FTP-серверу по протоколу FTP.

- Всем компьютерам подсети 192.169.5.0 предоставить доступ только к WEB-серверу.

- Компьютерам оставшейся подсети запретить доступ к внешним ресурсам.

Сеть:

Настройка сегментов сети:

!Настройка Router0:

enable

configure terminal

interface FastEthernet 0/1

no shutdown

ip address 192.169.3.5 255.255.255.0

exit

interface FastEthernet 1/0

no shutdown

ip address 192.169.4.5 255.255.255.0

exit

exit

write memory

exit

!Настройка Router1:

enable

configure terminal

interface FastEthernet 1/0

no shutdown

ip address 192.169.5.5 255.255.255.0

exit

exit

write memory

exit

!Настройка Router2:

enable

configure terminal

interface FastEthernet 0/1

no shutdown

ip address 192.169.6.5 255.255.255.0

exit

interface FastEthernet 1/0

no shutdown

ip address 192.169.7.5 255.255.255.0

exit

exit

write memory

exit

Настроил IP-адреса для PC0-PC9 согласно заданию, а также сконфигурировал WEB- и FTP-серверы.

Добавил в Default Gateway IP-адрес порта маршрутизатора для каждой из подсетей.

Настройка двух сетей между маршрутизаторами:

!Настройка Router0:

enable

configure terminal

interface FastEthernet 0/0

no shutdown

ip address 156.92.15.1 255.255.255.252

exit

exit

write memory

exit

!Настройка Router1:

enable

configure terminal

interface FastEthernet 0/0

no shutdown

ip address 156.92.15.2 255.255.255.252

exit

interface FastEthernet 0/1

no shutdown

ip address 157.92.15.1 255.255.255.252

exit

exit

write memory

exit

!Настройка Router2:

enable

configure terminal

interface FastEthernet 0/0

no shutdown

ip address 157.92.15.2 255.255.255.252

exit

exit

write memory

exit

После этого между маршрутизаторами появится связь. Но маршрутизации между подсетями пока нет.

Настройка статической маршрутизации.

Указываю на маршрутизаторах Router0 и Router2 маршруты по умолчанию:

!Настройка Router0:

enable

configure terminal

interface FastEthernet 0/0

ip route 0.0.0.0 0.0.0.0 156.92.15.2

exit

exit

write memory

exit

!Настройка Router2:

enable

configure terminal

interface FastEthernet 0/0

ip route 0.0.0.0 0.0.0.0 157.92.15.1

exit

exit

write memory

exit

На маршрутизаторе Router1 указываю таблицу маршрутизации:

!Настройка Router1:

enable

configure terminal

ip route 192.169.3.0 255.255.255.0 156.92.15.1

ip route 192.169.4.0 255.255.255.0 156.92.15.1

ip route 192.169.6.0 255.255.255.0 157.92.15.2

ip route 192.169.7.0 255.255.255.0 157.92.15.2

exit

write memory

exit

Решение:

!Router2:

enable

configure terminal

access-list 110 permit tcp 192.169.3.0 0.0.0.255 host 192.169.7.3 eq ftp

access-list 110 permit tcp 192.169.3.0 0.0.0.255 host 192.169.7.4 eq www

access-list 110 permit tcp 192.169.4.0 0.0.0.255 host 192.169.7.3 eq ftp

access-list 110 permit tcp 192.169.5.0 0.0.0.255 host 192.169.7.4 eq www

access-list 10 deny any

interface fa 1/0

ip access-group 110 out

exit

interface fa 0/1

ip access-group 10 in

exit

exit

write memory

exit

Лабораторная работа №4_5_2

Задание:

- Используя Cisco Packet Tracer, построить сеть, показанную на рисунке 4.8.

Произвести конфигурирование сетевых устройств для обеспечения доступа всех серверов из внутренней сети. - Убедиться в возможности доступа во внутреннюю сеть извне с использованием произвольного протокола.

- Настроить инспектирование TCP-трафика и сконфигурировать список доступа. Убедиться в доступности серверов из внутренней сети и недоступности ресурсов внутренней сети извне.

Сеть:

Настроил IP-адреса, маски и маршрут по умолчанию на всех ПК и серверах сети по следующей схеме:

Адрес внешней сети: 213.80.65.0/24

ПК во внешней сети: 213.80.65.4

Адрес внутренней сети: 192.168.1.0/24

DNS-сервер во внутренней сети: 192.168.1.10

Адрес сети маршрутизаторов: 192.168.2.0/24

!Router1:

enable

configure terminal

interface fa0/0

no shutdown

ip address 213.80.65.1 255.255.255.0

exit

interface fa0/1

no shutdown

ip address 192.168.2.1 255.255.255.252

ip route 0.0.0.0 0.0.0.0 192.168.2.2

exit

exit

write memory

exit

!Router0:

enable

configure terminal

interface fa0/0

no shutdown

ip address 192.168.1.1 255.255.255.0

exit

interface fa0/1

no shutdown

ip address 192.168.2.2 255.255.255.252

ip route 0.0.0.0 0.0.0.0 192.168.2.1

exit

exit

write memory

exit

Решение:

!Router0:

enable

configure terminal

!Создаю правило для инспектирования TCP-трафика

ip inspect name TCP_RULE tcp

!Привязываю это правило к порту fa0/0 со входящим направлением трафика

interface fa0/0

ip inspect TCP_RULE in

exit

!Создаю спискок доступа, запрещающий весь трафик

access-list 110 deny ip any any

!Привязываю этот список к порту fa0/1 со входящим направлением трафика

interface fa0/1

ip access-group 110 in

exit

exit

write memory

exit

Лабораторная работа №4_5_3

Задание:

Сконфигурировать на маршрутизаторе межсетевой экран ZBFW, обеспечивающий выполнение следующих правил:

- из внутренней сети разрешены все запросы к внешней сети;

- к демилитаризованной зоне разрешены запросы из внутренней сети

по протоколам Telnet и SSH и только с адресов, принадлежащих внутренней

сети; - из внешней сети запросы во внутреннюю сеть запрещены;

- из внешней сети запросы в демилитаризованную зону разрешены

только по протоколу HTTP.

Проверить работоспособность межсетевого экрана.

Сеть:

Собрать сеть, показанную на рисунке 4.16, настроить

адресацию по следующим исходным данным:

- внутренняя сеть – 192.168.Х.0;

- демилитаризованная зона – 192.168.Х+10.0;

- внешняя сеть – 213.80.Х.0.

!Router0:

enable

configure terminal

interface fa0/0

ip address 192.168.3.1 255.255.255.0

no shutdown

exit

interface fa0/1

ip address 192.168.13.1 255.255.255.0

no shutdown

exit

interface fa1/0

ip address 213.80.3.1 255.255.255.0

no shutdown

exit

exit

write memory

exit

Решение:

!Router0:

enable

configure terminal

zone security IN

exit

zone security OUT

exit

zone security DMZ

exit

access-list 10 permit 192.168.3.0 0.0.0.255

class-map type inspect match-any FROM-IN

match access-group 10

exit

policy-map type inspect FROM-IN

class type inspect FROM-IN

inspect

exit

exit

int fa0/0

zone-member security IN

exit

int fa1/0

zone-member security OUT

exit

zone-pair security IN-TO-OUT source IN destination OUT

service-policy type inspect FROM-IN

exit

exit

write memory

exit

!Router0:

enable

configure terminal

int fa0/1

zone-member security DMZ

exit

!Создадим class-map для передачи трафика из внутренней сети к серверу DMZ по протоколу SSH с именем IN-DMZ-SSH

class-map type inspect match-all IN-DMZ-SSH

match access-group 10

match protocol ssh

exit

!Создадим class-map для передачи трафика из внутренней сети к серверу DMZ по протоколу Telnet с именем IN-DMZ-TLN

class-map type inspect match-all IN-DMZ-TLN

match access-group 10

match protocol telnet

exit

!Создадим policy-map с именем IN-DMZ, с инспектированием трафика, удовлетворяющего созданным выше class-map

policy-map type inspect IN-DMZ

class type inspect IN-DMZ-SSH

inspect

exit

class type inspect IN-DMZ-TLN

inspect

exit

exit

!Создадим class-map с именем OUT-DMZ

class-map type inspect match-any OUT-DMZ

match protocol http

exit

!Создадим policy-map с таким же названием и с указанием инспектировать трафик

policy-map type inspect OUT-DMZ

class type inspect OUT-DMZ

inspect

exit

exit

!Пара IN-TO-DMZ

zone-pair security IN-TO-DMZ source IN destination DMZ

service-policy type inspect IN-DMZ

exit

!Пара зон OUT-TO-DMZ

zone-pair security OUT-TO-DMZ source OUT destination DMZ

service-policy type inspect OUT-DMZ

exit

exit

write memory

exit

Лабораторная работа №5_7

Задание:

Собрать в Cisco Packet Tracer схему сети, показанную на рисунке 5.24. Настроить адресацию, обеспечить доступность внешнего сервера м всех внутренних серверов с внутренних ПК. Обеспечить выдачу ПК динамических адресов с использованием DHCP-сервера, развернутого на коммутаторе третьего уровня. Адрес внешнего сервера выбрать произвольно из адресного пространства общедоступных адресов. Адреса внутренних адресов выбрать произвольно.

ПРИМЕЧАНИЕ. Для перевода порта коммутатора третьего уровня в режим Trunk необходимо сначала включить на нем режим desirable: Switch(config-if)#switchport mode dynamic desirable

Решение:

!Switch0:

enable

configure terminal

vlan 101

name 101

exit

interface range fastEthernet 0/1-2

switchport mode access

switchport access vlan 101

exit

interface fastEthernet 0/3

switchport mode trunk

switchport trunk allowed vlan 101

exit

exit

write memory

exit

!Switch1:

enable

configure terminal

vlan 102

name 102

exit

interface range fastEthernet 0/1-2

switchport mode access

switchport access vlan 102

exit

interface fastEthernet 0/3

switchport mode trunk

switchport trunk allowed vlan 102

exit

exit

write memory

exit

!Switch3:

enable

configure terminal

vlan 101

name 101

exit

vlan 102

name 102

exit

interface fastEthernet 0/2

switchport mode access

switchport access vlan 101

exit

interface fastEthernet 0/3

switchport mode access

switchport access vlan 102

exit

interface fastEthernet 0/1

switchport mode trunk

switchport trunk allowed vlan 101,102

exit

exit

write memory

exit

!Multilayer Switch0:

enable

configure terminal

vlan 101

name 101

exit

vlan 102

name 102

exit

interface fastEthernet 0/4

switchport mode dynamic desirable

switchport mode trunk

switchport trunk allowed vlan 101

exit

interface fastEthernet 0/2

switchport mode dynamic desirable

switchport mode trunk

switchport trunk allowed vlan 102

exit

interface fastEthernet 0/1

switchport mode dynamic desirable

switchport mode trunk

switchport trunk allowed vlan 101,102

exit

exit

write memory

exit

!Switch4:

enable

configure terminal

interface range fa0/2-3

channel-group 1 mode on

exit

exit

write memory

exit

!Multilayer Switch0:

enable

configure terminal

interface range fa0/5-6

channel-group 1 mode on

exit

exit

write memory

exit

!Switch2:

enable

configure terminal

vlan 6

name FTP6

exit

vlan 7

name FTP7

exit

interface fastEthernet 0/2

switchport mode access

switchport access vlan 6

exit

interface fastEthernet 0/1

switchport mode access

switchport access vlan 7

exit

interface fastEthernet 0/3

switchport mode trunk

switchport trunk allowed vlan 6,7

exit

exit

write memory

exit

!Switch4:

enable

configure terminal

vlan 6

name FTP6

exit

vlan 7

name FTP7

exit

interface fastEthernet 0/1

switchport mode trunk

switchport trunk allowed vlan 6,7

exit

interface port-channel 1

switchport mode trunk

switchport trunk allowed vlan 6,7

exit

exit

write memory

exit

!Multilayer Switch0:

enable

configure terminal

vlan 6

name FTP6

exit

vlan 7

name FTP7

exit

interface port-channel 1

switchport mode dynamic desirable

switchport mode trunk

switchport trunk allowed vlan 6,7

exit

exit

write memory

exit

Лабораторная работа №6_6

Задание:

- Построить сеть с адресацией в «левой» сети 192.168.Х.0, а в «правой» — 192.168.Х+1.0. Прописать статические маршруты по умолчанию.

- Сконфигурировать VPN между локальными сетями.

- Проверить работоспособность VPN-канала.

Сеть:

Настроил PC0-3

!Router1:

enable

configure terminal

interface fa0/0

no shutdown

ip address 192.168.3.1 255.255.255.0

exit

interface fa0/1

no shutdown

ip address 10.1.0.1 255.255.255.252

ip route 0.0.0.0 0.0.0.0 10.1.0.2

exit

exit

write memory

exit

!Router2:

enable

configure terminal

interface fa0/0

no shutdown

ip address 192.168.4.1 255.255.255.0

exit

interface fa0/1

no shutdown

ip address 10.2.0.1 255.255.255.252

ip route 0.0.0.0 0.0.0.0 10.2.0.2

exit

exit

write memory

exit

!Router0:

enable

configure terminal

interface fa0/0

no shutdown

ip address 10.1.0.2 255.255.255.252

ip route 0.0.0.0 0.0.0.0 10.1.0.1

interface fa0/1

no shutdown

ip address 10.2.0.2 255.255.255.252

ip route 0.0.0.0 0.0.0.0 10.2.0.1

exit

write memory

exit

Решение:

!Router1:

enable

configure terminal

interface fa0/1

ip nat outside

exit

interface fa0/0

ip nat inside

exit

ip access-list extended FOR-NAT

deny ip 192.168.3.0 0.0.0.255 192.168.4.0 0.0.0.255

permit ip 192.168.3.0 0.0.0.255 any

exit

ip nat inside source list FOR-NAT interface fa0/1 overload

do wr

crypto isakmp policy 1

encryption 3des

hash md5

authentication pre-share

group 2

exit

crypto isakmp key cisco address 10.2.0.1

crypto ipsec transform-set tunnel esp-3des esp-md5-hmac

ip access-list extended FOR-VPN

permit ip 192.168.3.0 0.0.0.255 192.168.4.0 0.0.0.255

exit

crypto map CMAP 10 ipsec-isakmp

set peer 10.2.0.1

set transform-set tunnel

match address FOR-VPN

exit

interface fa0/1

crypto map CMAP

exit

do wr

exit

write memory

exit

!Router2:

enable

configure terminal

interface fa0/1

ip nat outside

exit

interface fa0/0

ip nat inside

exit

ip access-list extended FOR-NAT

deny ip 192.168.4.0 0.0.0.255 192.168.3.0 0.0.0.255

permit ip 192.168.4.0 0.0.0.255 any

exit

ip nat inside source list FOR-NAT interface fa0/1 overload

do wr

crypto isakmp policy 1

encryption 3des

hash md5

authentication pre-share

group 2

exit

crypto isakmp key cisco address 10.1.0.1

crypto ipsec transform-set tunnel esp-3des esp-md5-hmac

ip access-list extended FOR-VPN

permit ip 192.168.4.0 0.0.0.255 192.168.3.0 0.0.0.255

exit

crypto map CMAP 10 ipsec-isakmp

set peer 10.1.0.1

set transform-set tunnel

match address FOR-VPN

exit

interface fa0/1

crypto map CMAP

exit

do wr

exit

write memory

exit

enable

show crypto isakmp sa

10.4.4 Packet Tracer – Build a Switch and Router Network – Physical Mode

Topology

10.4.4 Packet Tracer – Build a Switch and Router Network – Physical Mode

Addressing Table

| Device | Interface | IP Address / Prefix | Default Gateway |

|---|---|---|---|

| R1 | G0/0/0 | 192.168.0.1 /24 | N/A |

| 2001:db8:acad::1/64 | |||

| fe80::1 | |||

| G0/0/1 | 192.168.1.1 /24 | N/A | |

| 2001:db8:acad:1::1/64 | |||

| fe80::1 | |||

| S1 | VLAN 1 | 192.168.1.2 /24 | 192.168.1.1 |

| PC-A | NIC | 192.168.1.3 /24 | 192.168.1.1 |

| 2001:db8:acad:1::3/64 | fe80::1 | ||

| PC-B | NIC | 192.168.0.3 /24 | 192.168.0.1 |

| 2001:db8:acad::3/64 | fe80::1 |

Objectives

- Part 1: Set Up the Topology

- Part 2: Configure Devices and Verify Connectivity

- Part 3: Display Device Information

Background / Scenario

This is a comprehensive activity to review the IOS commands you have learned. In this Packet Tracer Physical Mode (PTPM) activity, you will cable the equipment as shown in the topology diagram. You will then configure the devices to match the addressing table. After the configurations have been saved, you will verify your configurations by testing for network connectivity.

After the devices have been configured and network connectivity has been verified, you will use IOS commands to retrieve information from the devices to answer questions about your network equipment.

This activity provides minimal assistance with the commands necessary to configure the router. Test your knowledge by trying to configure the devices without referring to the course content or the previous activities.

Instructions

Part 1: Set Up the Topology

a. Move the required router and switch from the Shelf to the Rack.

b. Move the required PCs from the Shelf to the Table.

c. Cable the devices, as shown in the Topology and the Addressing Table.

d. Power on all the devices.

Part 2: Configure Devices and Verify Connectivity

In this part, you will set up the network topology and configure basic settings, such as the interface IP addresses, device access, and passwords. Refer to the Topology and Addressing Table at the beginning of this activity for device names and address information.

Step 1: Assign static IP information to the PC interfaces.

a. On PC-A, configure the IP address, subnet mask, and default gateway settings.

b. On PC-B, configure the IP address, subnet mask, and default gateway settings.

c. From a command prompt window on PC-A, ping PC-B.

Why were the pings not successful?

The router interfaces (default gateways) have not been configured yet so Layer 3 traffic is not being routed between subnets.

Step 2: Configure the router.

a. Console into the router and enable privileged EXEC mode.

Router> enable

b. Enter configuration mode.

Router# config terminal

c. Assign the device name to the router.

Router(config)# hostname R1

d. Assign class as the privileged EXEC encrypted password.

R1(config)# enable secret class

e. Assign cisco as the console password and enable login.

R1(config)# line console 0 R1(config-line)# password cisco R1(config-line)# login R1(config-line)# exit

f. Assign cisco as the vty password and enable login.

R1(config)# line vty 0 4 R1(config-line)# password cisco R1(config-line)# login R1(config-line)# exit

g. Encrypt the plaintext passwords.

R1(config)# service password-encryption

h. Create a banner that warns anyone accessing the device that unauthorized access is prohibited.

R1(config)# banner motd $ Authorized Users Only! $

i. Configure and activate both interfaces on the router.

R1(config)# interface g0/0/0 R1(config-if)# ip address 192.168.0.1 255.255.255.0 R1(config-if)# ipv6 address 2001:db8:acad::1/64 R1(config-if)# ipv6 address fe80::1 link-local R1(config-if)# no shutdown R1(config-if)# exit R1(config)# interface g0/0/1 R1(config-if)# ip address 192.168.1.1 255.255.255.0 R1(config-if)# ipv6 address 2001:db8:acad:1::1/64 R1(config-if)# ipv6 address fe80::1 link-local R1(config-if)# no shutdown R1(config-if)# exit

j. Configure an interface description for each interface indicating which device is connected to it.

R1(config)# interface g0/0/1 R1(config-if)# description Connected to F0/5 on S1 R1(config-if)# exit R1(config)# interface g0/0/0 R1(config-if)# description Connected to Host PC-B R1(config-if)# exit

k. To enable IPv6 routing, enter the ipv6 unicast-routing command.

R1(config)# ipv6 unicast-routing

l. Save the running configuration to the startup configuration file.

R1(config)# exit R1# copy running-config startup-config

m. Set the clock on the router.

R1# clock set 15:30:00 25 Dec 2020

Note: Use the question mark (?) to help with the correct sequence of parameters needed to execute this command.

n. From a command prompt window on PC-A, ping PC-B.

Note: If pings are not successful, the Windows Firewall may need to be turned off.

Were the pings successful? Explain.

Yes. The router is routing traffic across the two subnets. The default settings for the 2960 switch will automatically turn up the interfaces that are connected to devices.

Step 3: Configure the switch.

In this step, you will configure the hostname, the VLAN 1 interface, and its default gateway.

a. Console into the switch and enable privileged EXEC mode.

Switch> enable

b. Enter configuration mode.

Switch# config terminal

c. Assign a device name to the switch.

Switch(config)# hostname S1

d. Configure and activate the VLAN interface on the switch S1.

S1(config)# interface vlan 1 S1(config-if)# ip address 192.168.1.2 255.255.255.0 S1(config-if)# no shutdown S1(config-if)# exit

e. Configure the default gateway for the switch S1.

S1(config)# ip default-gateway 192.168.1.1 S1(config-if)# exit

f. Save the running configuration to the startup configuration file.

S1# copy running-config startup-config

Step 4: Verify connectivity end-to-end connectivity.

a. From PC-A, ping PC-B.

b. From S1, ping PC-B.

All the pings should be successful.

Part 3: Display Device Information

In Part 3, you will use show commands to retrieve interface and routing information from the router and switch.

Step 1: Display the routing table on the router.

a. Use the show ip route command on R1 to answer the following questions.

R1# show ip route Codes: L – local, C – connected, S – static, R – RIP, M – mobile, B – BGP D – EIGRP, EX – EIGRP external, O – OSPF, IA – OSPF inter area N1 – OSPF NSSA external type 1, N2 – OSPF NSSA external type 2 E1 – OSPF external type 1, E2 – OSPF external type 2, E – EGP i – IS-IS, L1 – IS-IS level-1, L2 – IS-IS level-2, ia – IS-IS inter area * – candidate default, U – per-user static route, o – ODR P – periodic downloaded static route Gateway of last resort is not set 192.168.0.0/24 is variably subnetted, 2 subnets, 2 masks C192.168.0.0/24 is directly connected, GigabitEthernet0/0/0 L192.168.0.1/32 is directly connected, GigabitEthernet0/0/0 192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks C192.168.1.0/24 is directly connected, GigabitEthernet0/0/1 L192.168.1.1/32 is directly connected, GigabitEthernet0/0/1

What code is used in the routing table to indicate a directly connected network?

The C designates a directly connected subnet. An L designates a local interface. Both answers are correct.

How many route entries are coded with a C code in the routing table?

2

What interface types are associated to the C coded routes?

Answers may vary depending on the router type, but on the 4221 the correct answer is G0/0/0 and G0/0/1.

b. Use the show ipv6 route command on R1 to display the IPv6 routes.

R1# show ipv6 route IPv6 Routing Table – 5 entries Codes: C – Connected, L – Local, S – Static, R – RIP, B – BGP U – Per-user Static route, M – MIPv6 I1 – ISIS L1, I2 – ISIS L2, IA – ISIS interarea, IS – ISIS summary ND – ND Default, NDp – ND Prefix, DCE – Destination, NDr – Redirect O – OSPF intra, OI – OSPF inter, OE1 – OSPF ext 1, OE2 – OSPF ext 2 ON1 – OSPF NSSA ext 1, ON2 – OSPF NSSA ext 2 D – EIGRP, EX – EIGRP external C2001:DB8:ACAD::/64 [0/0] via GigabitEthernet0/0/0, directly connected L2001:DB8:ACAD::1/128 [0/0] via GigabitEthernet0/0/0, receive C2001:DB8:ACAD:1::/64 [0/0] via GigabitEthernet0/0/1, directly connected L2001:DB8:ACAD:1::1/128 [0/0] via GigabitEthernet0/0/1, receive LFF00::/8 [0/0] via Null0, receive

Step 2: Display interface information on R1.

a. Use the show interface g0/0/1 to answer the following questions.

R1# show interface g0/0/1 GigabitEthernet0/0/1 is up, line protocol is up (connected) Hardware is Lance, address is 0060.4731.8102 (bia 0060.4731.8102) Description: Connectd to F0/5 on S1 Internet address is 192.168.1.1/24 MTU 1500 bytes, BW 1000000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set Full-duplex, 100Mb/s, media type is RJ45 ARP type: ARPA, ARP Timeout 04:00:00, Last input 00:00:08, output 00:00:05, output hang never Last clearing of “show interface” counters never Input queue: 0/75/0 (size/max/drops); Total output drops: 0 Queueing strategy: fifo Output queue :0/40 (size/max) 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute output rate 72 bits/sec, 0 packets/sec 17 packets input, 1696 bytes, 0 no buffer Received 0 broadcasts, 0 runts, 0 giants, 0 throttles 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 input packets with dribble condition detected 99 packets output, 8160 bytes, 0 underruns 0 output errors, 0 collisions, 1 interface resets 0 babbles, 0 late collision, 0 deferred 0 lost carrier, 0 no carrier 0 output buffer failures, 0 output buffers swapped out

What is the operational status of the G0/0/1 interface?

GigabitEthernet0/0/1 is up, line protocol is up

What is the Media Access Control (MAC) address of the G0/1 interface?

0060.4731.8102

How is the internet address displayed in this command?

Internet address is 192.168.1.1/24.

b. For the IPv6 information, enter the show ipv6 interface interface command.

R1# show ipv6 interface g0/0/1 GigabitEthernet0/0/1 is up, line protocol is up IPv6 is enabled, link-local address is FE80::1 No Virtual link-local address(es): Global unicast address(es): 2001:DB8:ACAD:1::1, subnet is 2001:DB8:ACAD:1::/64 Joined group address(es): FF02::1:FF00:1 MTU is 1500 bytes ICMP error messages limited to one every 100 milliseconds ICMP redirects are enabled ICMP unreachables are sent ND DAD is enabled, number of DAD attempts: 1 ND reachable time is 30000 milliseconds ND advertised reachable time is 0 (unspecified) ND advertised retransmit interval is 0 (unspecified) ND router advertisements are sent every 200 seconds ND router advertisements live for 1800 seconds ND advertised default router preference is Medium Hosts use stateless autoconfig for addresses.

Step 3: Display a summary list of the interfaces on the router and switch.

There are several commands that can be used to verify an interface configuration. One of the most useful is the show ip interface brief command. The command output displays a summary list of the interfaces on the device and provides immediate feedback about the status of each interface.

a. Enter the show ip interface brief command on R1.

R1# show ip interface brief InterfaceIP-AddressOK? Method StatusProtocol GigabitEthernet0/0/0192.168.0.1YES manual upup GigabitEthernet0/0/1192.168.1.1YES manual upup GigabitEthernet0/1/0unassignedYES unsetupdown GigabitEthernet0/1/1unassignedYES unsetupdown GigabitEthernet0/1/2unassignedYES unsetupdown GigabitEthernet0/1/3unassignedYES unsetupdown Vlan1unassignedYES unsetadministratively down down

b. Enter the show ipv6 interface brief command on R1 to see the IPv6 interface information.

R1# show ipv6 interface brief GigabitEthernet0/0/0[up/up] FE80::1 2001:DB8:ACAD::1 GigabitEthernet0/0/1[up/up] FE80::1 2001:DB8:ACAD:1::1 GigabitEthernet0/1/0[up/down] GigabitEthernet0/1/1[up/down] GigabitEthernet0/1/2[up/down] GigabitEthernet0/1/3[up/down] Vlan1[administratively down/down] unassigned

c. Enter the show ip interface brief command on S1.

S1# show ip interface brief InterfaceIP-AddressOK? Method StatusProtocol FastEthernet0/1unassignedYES manual downdown FastEthernet0/2unassignedYES manual downdown FastEthernet0/3unassignedYES manual downdown FastEthernet0/4unassignedYES manual downdown FastEthernet0/5unassignedYES manual upup FastEthernet0/6unassignedYES manual upup FastEthernet0/7unassignedYES manual downdown FastEthernet0/8unassignedYES manual downdown FastEthernet0/9unassignedYES manual downdown FastEthernet0/10unassignedYES manual downdown FastEthernet0/11unassignedYES manual downdown FastEthernet0/12unassignedYES manual downdown FastEthernet0/13unassignedYES manual downdown FastEthernet0/14unassignedYES manual downdown FastEthernet0/15unassignedYES manual downdown FastEthernet0/16unassignedYES manual downdown FastEthernet0/17unassignedYES manual downdown FastEthernet0/18unassignedYES manual downdown FastEthernet0/19unassignedYES manual downdown FastEthernet0/20unassignedYES manual downdown FastEthernet0/21unassignedYES manual downdown FastEthernet0/22unassignedYES manual downdown FastEthernet0/23unassignedYES manual downdown FastEthernet0/24unassignedYES manual downdown GigabitEthernet0/1unassignedYES manual downdown GigabitEthernet0/2unassignedYES manual downdown Vlan1192.168.1.2YES manual upup

Reflection Questions

1. If the G0/0/1 interface showed that it was administratively down, what interface configuration command would you use to bring the interface up?

R1(config-if)# no shutdown

2. What would happen if you had incorrectly configured interface G0/0/1 on the router with an IP address of 192.168.1.2?

PC-A would not be able to ping PC-B. This is because PC-B is on a different network than PC-A, which requires the default-gateway router to route these packets. PC-A is configured to use the IP address of 192.168.1.1 for the default-gateway router, but this address is not assigned to any device on the LAN. Any packets that need to be sent to the default-gateway for routing will never reach their destination.

Download 10.4.4 Packet Tracer – Build a Switch and Router Network – Physical Mode Completed

Автономная

некоммерческая организация профессионального образования

«Балтийский

информационный техникум»

ЦМК №2 «Информационных технологий»

ЛАБОРАТОРНЫЙ ПРАКТИКУМ (1 часть)

ПО ДИСЦИПЛИНЕ: КОМПЬЮТЕРНЫЕ

СЕТИ И ЭКСПЛУАТАЦИЯ КОМПЬЮТЕРНЫХ СЕТЕЙ

для студентов специальностей:

10.02.05 «Обеспечение информационной

безопасности автоматизированных систем»,

09.02.06 «Сетевое и системное

администрирование»,

09.02.07 «Информационные системы и

программирование»

Преподаватель: Славинская Т.В.

Калининград

2019

|

СОДЕРЖАНИЕ 1-части |

СТР. |

|

ВВЕДЕНИЕ |

3 |

|

Лабораторная |

5 |

|

Лабораторная |

13 |

|

Лабораторная работа №3. Моделирование |

15 |

|

Лабораторная |

17 |

|

Лабораторная работа №5. Проектирование локальной сети из |

22 |

|

Лабораторная работа №6. Исследование качества передачи |

23 |

|

Лабораторная |

28 |

|

Лабораторная |

33 |

|

Лабораторная |

36 |

|

Лабораторная работа №10. Настройка виртуальной сети из двух свитчей и |

40 |

|

Лабораторная |

44 |

ВВЕДЕНИЕ

Компьютерные сети,

интенсивно развивающаяся часть информационные сетей, в своем развитии прошли и

проходят следующие этапы:

1.

Первый этап – с момента создания и ориентировочно до середины

90-х годов прошлого столетия локальные и глобальные сети существовали

раздельно.

2.

Второй этап – с середины 90-х годов, постепенно, различия между

локальными и глобальными типами сетевых технологий стали сглаживаться, и к

середине первого десятилетия 2000-х годов тесная интеграция локальных и

глобальных сетей привела к значительному взаимопроникновению соответствующих

технологий.

3.

Третий этап – с середины первого десятилетия 2000-х годов

усиливается тенденция сближения компьютерных и телекоммуникационных

(телефонные, радио, телевизионные) сетей разных видов.

Естественно, вышеназванные причины

значительно влияют на подход к изложению материала по изучению информационных

(компьютерных и телекоммуникационных) сетей.

Изменяется терминология, появляются новые

технологии, требуется дополнительно пояснять материал из других научно-технических

отраслей.

Cisco Packet Tracer является всемирно известным

разработчиком и производителем сетевого оборудования. Эта американская компания

стремится представить полный спектр сетевого оборудования, и таким образом

предоставить возможность клиенту закупить абсолютно всё необходимое сетевое

оборудование исключительно у Cisco Systems. Сетевая Академия Cisco – это

мировая образовательная программа, обучающая проектировать, создавать,

отлаживать и защищать компьютерные сети. Данный программный продукт

Cisco Packet Tracer разработан и рекомендован для использования при

изучении телекоммуникационных сетей и сетевого оборудования.

Packet Tracer Cisco включает следующие особенности:

· моделирование логической

топологии: рабочее пространство для того, чтобы создать сети любого размера на

CCNA- уровне сложности;

· моделирование в режиме

реального времени;

· режим симуляции;

· моделирование физической

топологии: более понятное взаимодействие с физическими устройствами, используя

такие понятия, как город, здание, стойка и т.д.;

· улучшенный GUI, необходимый для

более качественного понимания организации сети, принципов работы устройства;

· многоязыковая поддержка:

возможность перевода данного программного продукта практически на любой язык,

необходимый пользователю;

· усовершенствованное изображение

сетевого оборудования со способностью добавлять / удалять различные компоненты;

· наличие Activity Wizard

позволяет студентам и преподавателям создавать шаблоны сетей и использовать их

в дальнейшем.

Симулятор позволяет студентам

проектировать свои собственные сети, создавая и отправляя различные пакеты данных, сохранять и

комментировать свою работу. Студенты могут изучать и использовать такие сетевые устройства, как

коммутаторы второго и третьего уровней, рабочие станции, определять типы связей между ними и

соединять их. После того, как сеть спроектирована, студенты могут приступать к конфигурированию

выбранных устройств посредством терминального доступа или командной строки.

Packet Tracer дает возможность более подробно представлять новейшие технологии,

тем самым делая учебный процесс чрезвычайно полезным с точки зрения усвоения полученного

материала. В «Режиме симуляции» все пакеты, пересылаемые внутри сети,

отображаются графически. Эта возможность позволяет студентам наглядно

продемонстрировать, по какому интерфейсу в данный момент перемещается пакет,

какой протокол используется и т.д. В «Режиме симуляции» студент может не только

отслеживать используемые протоколы, но и видеть, на каком из семи уровней

модели OSI данный протокол задействован.

Такая кажущаяся на первый взгляд простота

и наглядность делает практические занятия чрезвычайно полезными, совмещая в

них, как получение, так и закрепление полученного материала.

ИНСТРУКЦИОННАЯ КАРТА

Лабораторная работа №1. Интерфейс программы Cisco

Packet Tracer

Теоретическая часть

Программные продукты

Packet Tracer дают возможность создавать сетевые топологии из широкого спектра

маршрутизаторов и коммутаторов компании Cisco, рабочих станций и сетевых

соединений типа Ethernet, Serial, ISDN, Frame Relay. Эта функция может быть

выполнена как для обучения, так и для работы. Например, чтобы сделать настройку

сети ещё на этапе планирования или чтобы создать копию рабочей сети с целью

устранения неисправности.

Для

запуска Cisco Packet Tracer необходимо вызвать исполняемый файл,

PacketTracer.exe. Общий вид программы можно увидеть на

рис.1.1.

Рис.1.1.

Общий вид программы Packet Tracer.

Главное меню

File (Файл) — содержит операции

открытия/сохранения документов. Edit (Правка) — содержит стандартные операции

«копировать/вырезать, отменить/повторить»;

Options (Настройки) – содержит настройки программы. В

частности, здесь расположена кнопка , позволяющая производить локализацию программы

на другие языки.

View (Вид) — содержит инструменты

изменения масштаба рабочей области и панели инструментов;

Tools (Инструменты) — содержит цветовую палитру и

окно пользовательских устройств;

Exensions (Расширения) —

содержит мастер проектов и ряд других инструментов; Help

(Помощь)–содержит помощь по программе.

Панель инструментов приведена на рис.1. 2.

Панель инструментов с помощью

пиктограмм дублирует основные пункты главного меню программы.

Оборудование

Снизу, под рабочей областью, расположена

панель оборудования. Данная панель содержит в своей левой части типы (классы)

устройств, а в правой части – их наименование (модели). При наведении на каждое

из устройств, в прямоугольнике, находящемся в центре между ними будет

отображаться его тип. Типы оборудования представлены на рис. 3.

Рис.

1.3. Панель оборудования Packet Tracer (Основные типы оборудования)

Маршрутизаторы (роутеры) используется

для поиска оптимального маршрута передачи данных на основании алгоритмов

маршрутизации. Коммутаторы — устройства, предназначенные для объединения

нескольких узлов в пределах одного или нескольких сегментах сети. Коммутатор

(свитч)передаёт пакеты информации на основании таблицы коммутации, поэтому

трафик идёт только на тот MAC-адрес, которому он предназначается, а не

повторяется на всех портах, как на концентраторе (хабе). Беспроводные

устройства в программе представлены беспроводным маршрутизатором и тремя

точками доступа. Среди конечных устройств вы увидите ПК, ноутбук, сервер,

принтер, телефоны и так далее. Интернет в программе представлен в виде

облаков и модемов DSL. Пользовательские устройства и облако для

многопользовательской работы показаны на рис. 1.4.

Рис.1.

4. Пользовательские устройства и облако для многопользовательской работы

Линии связи

С помощью линий связи создаются

соединения узлов сети в единую топологию и при этом каждый тип кабеля может

быть соединен лишь с определенными типами интерфейсов устройств ( рис. 1.5).

Рис.

1.5. Типы линий связи

Автоматический тип – при данном

типе соединения Packet Tracer автоматически выбирает наиболее

предпочтительные тип соединения для выбранных устройств. Консоль –

консольные соединение. Консольное соединение может быть выполнено между ПК и

маршрутизаторами или коммутаторами.

Медь прямой – соединение медным

кабелем типа витая пара, оба конца кабеля обжаты в одинаковой раскладке.

Медь кроссовер – соединение медным

кабелем типа витая пара, концы кабеля обжаты как кроссовер.

Оптика – соединение при помощи

оптического кабеля, необходимо для соединения устройств, имеющих оптические

интерфейсы.

Телефонный кабель – кабель для

подключения телефонных аппаратов. Соединение через телефонную линию может быть

осуществлено между устройствами, имеющими модемные порты. Пример — ПК,

дозванивающийся в сетевое облако.

Коаксиальный кабель – соединение устройств с

помощью коаксиального кабеля.

Используется для соединения между кабельным модемом и

облаком.

Серийный DCE и серийный DTE —

соединения через последовательные порты для связей Интернет. Для

настройки таких соединений необходимо установить синхронизацию на стороне DCE-устройства.

Сторону DCE можно определить по

маленькой иконке «часов» рядом с портом.

Packet Tracer способен моделировать большое количество

устройств различного назначения, а так же немало различных типов связей, что

позволяет проектировать сети любого размера на высоком уровне сложности:

1) моделируемые

устройства:

а) коммутаторы третьего уровня:

•

Router 2620 XM;

• Router

2621 XM; Router-PT.

б) коммутаторы второго уровня:

•

Switch 2950-24;

•

Switch 2950T;

•

Switch-PT;

•

соединение типа «мост» Bridge-PT.

2)

Сетевые концентраторы: Hub-PT;

повторитель Repeater-PT.

3) Оконечные

устройства:

•

рабочая станция PC-PT;

•

сервер Server-PT;

•

принтер Printer-PT.

4) Беспроводные

устройства:

точка доступа AccessPoint-PT.

5) Глобальная

сеть WAN.

Типы

связей:

•

консоль;

•

медный кабель без перекрещивания (прямой кабель);

•

медный кабель с перекрещиванием (кросс-кабель);

•

волоконно-оптический кабель;

•

телефонная линия;

• Serial

DCE; Serial DTE.

Так же целесообразно привести те протоколы, которые

студент может отслеживать:

•

ARP;

•

CDP;

•

DHCP;

•

EIGRP;

•

ICMP;

• RIP;

TCP;

•

UDP.

Графическое меню

На рис. 1.6 показано графическое меню программы.

Рис.1. 6. Графическое

меню (повернуто) На этом рисунке слева направо:

Инструмент Select (Выбрать) можно

активировать клавишей Esc. Он используется для выделения одного или более

объектов для дальнейшего их перемещения, копирования или удаления.

Инструмент Move Layout

(Переместить слой, горячая клавиша M) используется для прокрутки больших

проектов сетей.

Инструмент Place Note (Сделать

пометку, клавиша N) добавляет текст в рабочей области проекта.

Инструмент Delete (Удалить,

клавиша Del) удаляет выделенный объект или группу объектов.

Инструмент Inspect (Проверка,

клавиша I) позволяет, в зависимости от типа устройства, просматривать

содержимое таблиц (ARP, NAT, таблицы маршрутизациии др.).

Инструмент Drawapolygon

(Нарисовать многоугольник) позволяет рисовать прямоугольники,

эллипсы, линии и закрашивать их цветом.

Инструмент Resize Shape (Изменить

размер формы, комбинация клавиш Alt+R) предназначен для изменения размеров

рисованных объектов (четырехугольников и окружностей).

Элементы анимации и симуляции

Эти элементы интерфейса показаны на рис.1.7.

Рис.

1.7. Элементы анимации и симуляции

Инструменты Add Simple PDU

(Добавить простой PDU, клавиша P) и Add Complex PDU (Добавить

комплексный PDU, клавиша C) предназначены для эмулирования

отправки пакета с последующим отслеживанием его маршрута и

данных внутри пакета.

Физическое представление оборудования

В программе возможно физическое представление

оборудования в виде его физической конфигурации (рис.1.8).

Для изменения комплектации оборудования

необходимо отключить его питание, кликнув мышью на кнопке питания и перетащить

мышью нужный модуль в свободный слот, затем включить питание.

Можно добавить в физическую конфигурацию ПК микрофон (PTMICROPHONE), в

результате чего ПК изменит свой значок, как показано на рис.1.8.

Рис.

1.8. Физическая конфигурация ПК

Остальные модули добавляются в устройства

аналогично. Так, на компьютер есть возможность добавить не только

микрофон, но и, например, наушники или жесткий диск для хранения

данных.

Создание сети из двух ПК в программе Cisco Parket Tracer В

качестве примера для начального знакомства с программой построим простейшую сеть

из двух ПК, соединенных кроссовым кабелем (рис. 1.9).

Рис.1.

9. Сеть из двух ПК

Для решения нашей задачи на вкладке (Конечные

устройства) выбираем тип

компьютера и переносим его мышью в рабочую область программы (рис. 1.10).

Рис.

1.10. Устанавливаем в рабочую область программы первый ПК

Компьютеры соединяем посредством медного кроссовера (Перекрестный

кабель). Если при выборе

кроссовера зеленые лампочки не загорятся, то выберите тип соединения Автоматически.

Теперь приступим к настройке левого ПК:

щелкаем на нем мышью, переходим на вкладку Ip Configuration (Настройка IP)

– рис. 1.11.

Рис.

1.11. Стрелка показывает на кнопку открытия окна IP Configuration

Для первого ПК вводим IP адрес

192.168.1.1 и маску подсети 255.255.255.0, окно закрываем ( рис. 1.12). Аналогично настраиваем

второй ПК на адрес 192.168.1.2 и ту же маску.

Рис.

1.12. Окно настройки PC0

Далее проверим наличие связи ПК и убедимся, что ПК0 и ПК1

видят друг друга.

Для этого на вкладке (Рабочий

стол) перейдем в поле run (Командная строка) и

пропингуем соседний ПК ( рис.1. 13).

Рис.1.

13. Кнопка run

Как видно из рис. 1.14 связь между ПК присутствует

(настроена).

Рис.

1.14. Пинг прошел успешно

Контрольные вопросы

1. Какое максимальное

количество устройств в сети поддерживает Packet Tracer?

2. Какие типы сетевых

устройств и соединений можно использовать в Packet Tracer?

3. Каким способом можно

перейти к интерфейсу командной строки устройства.

4. Как конфигурировать

устройства из другого компьютера?

5. Как добавить в

топологию и настроить новое устройство?

6. Как сохранить

конфигурацию устройства в .txt файл?

Лабораторная работа №2. Моделирование сети с

топологией звезда на базе концентратора

Звезда — базовая топология

компьютерной сети, в которой все компьютеры сети присоединены к центральному

узлу, образуя физический сегмент сети. Центральным узлом выступает

концентратор, коммутатор или ПК. Рабочая станция, с которой

необходимо передать данные, отсылает их на концентратор. В определённый момент

времени только одна машина в сети может пересылать данные, если на концентратор

одновременно приходят два пакета, обе посылки оказываются не принятыми и

отправителям нужно будет подождать случайный промежуток времени, чтобы возобновить

передачу данных. Этот недостаток отсутствует на сетевом устройстве более

высокого уровня — коммутаторе, который, в отличие от концентратора, подающего

пакет на все порты, подает лишь на определенный порт — получателю.

Одновременно может быть передано несколько пакетов. Сколько — зависит от

коммутатора.

Достоинства звезды: выход из строя

одной рабочей станции не отражается на работе всей сети в целом; лёгкий поиск

неисправностей и обрывов в сети; высокая производительность сети (при

условии правильного проектирования); гибкие возможности администрирования.

Недостатки звезды: выход из строя

центрального концентратора обернётся неработоспособностью сети (или сегмента

сети) в целом; для прокладки сети зачастую требуется больше кабеля, чем для

большинства других топологий; число рабочих станций в сети (или сегменте сети)

ограничено количеством портов в центральном концентраторе. Hub работает

на 1м уровне модели OSI и отправляет информацию во все порты, кроме

порта – источника. Switch работает на 2м уровне OSI и отправляет

информацию только в порт назначения за счет использования таблицы MAC

адресов хостов. В сетях IP существует 3 основных способа передачи

данных: Unicast, Broadcast, Multicast.

•

Unicast (юникаст) – процесс отправки пакета от одного

хоста к другому хосту.

• Multicast

(мультикаст) – процесс отправки пакета от одного хоста к некоторой ограниченной

группе хостов.

• Broadcast

(бродкаст) – процесс отправки пакета от одного хоста ко всем хостам в сети. В

некотовых случаях switch может отправлять фреймы как hub,

например, если фрейм бродкастовый (broadcast — широковещание)

или unknown unicast (неизвестному единственному адресату).

Задание. В рабочей области компонуем узлы сети

Выбираем тип оборудования Hub’s

(Концентраторы). В меню «список устройств данного

типа оборудования» выбираем конкретный концентратор — Hub-PT и

перетаскиваем его мышью в рабочую область программы. Далее выбираем тип

устройства End Devices (Конечные устройства) и в дополнительном меню

выбираем настольный компьютер PC-PT и перетаскиваем его мышью в

рабочую область программы. Таким образом, устанавливаем ещё три компьютера и

один сервер. Для подключения компьютеров и сервера к концентратору

выбираем новый тип устройств Connections (Соединения), далее

выбираем (Медный прямой)

тип кабеля. Чтобы соединить сетевую карту компьютера с портом Hub-а,

необходимо щелкнуть левой клавишей мыши по нужному компьютеру. В открывшимся

графическом меню выбрать порт FastEthernet0 и протянуть кабель

от ПК к концентратору, где в аналогичном меню выбрать любой свободный порт

Fast Ethernet концентратора. При этом желательно всегда

придерживаться следующего правила: для

сервера выбираем 0-й порт, для PC1 — 1й порт, для PC2 — 2й порт

и так далее. Назначаем узлам сети IP адреса и маску. Для этого двойным

щелчком открываем нужный компьютер, далее Config (Конфигурация)-

Interface

(Интерфейс)- FastEthetnet0.

В группе параметров IP Configuration

(Настройка IP) должен быть активирован переключатель Static

(Статический) в поле IP Address необходимо ввести IP—адрес

компьютера, маска появится автоматически. Port status (Состояние

порта) – On (Вкл).

Инструмент создания заметок Place Note

Используя инструмент создания заметок Place Note

(клавиша N), подписываем все IP устройств, а вверху рабочей области

создаем заголовок нашего проекта «Изучение топологии звезда» —

рис. 2.1.

Рис.

2.1. Моделирование сети с топологией звезда на базе концентратора

Совет

IP адреса следует скопировать из окна Config

(Конфигурация). При этом активируйте инструмент Place Note (Заметка). С

целью исключения нагромождения рабочей области надписями, уберем надписи

(метки) типов устройств: откроем меню Options (Опции) в верхней части

окна Packet Tracer, затем в ниспадающем списке

выберем пункт Preferens (Настройки), а в диалоговом окне

снимем флажок Show device model labels (Показать модели устройств) — рис.

2.2.

Рис.2.2.

Дезактивируем флажок Show device model labels

Для проверки работоспособности сети

отправим с компьютера на другой ПК тестовый сигнал ping и

переключимся в режим Simulation (Симуляция).

В окне Event list (Список

событий), с помощью кнопки Edit filters (Изменить фильтры), сначала

очистите фильтры от всех типов сигнала, а затем установите тип контроля