Client’s with a need to secure legacy servers behind a reverse proxy server have an option to use Microsoft IIS. While we typically recommend using a Linux server that has NGINX installed, we understand the need for such a use case and feel it’s important to demonstrate this basic technique.

We’ll be using a VM running Windows Server 2019 with IIS 10 installed. The IIS extension we’ll use is called URL Rewrite and has been around since IIS 7, so this technique should work well with older versions of IIS.

Assumptions

We won’t cover the basics of spinning up a VM running Windows Server on Microsoft Azure in this article. For more information on that topic, check out this great Microsoft Quickstart Tutorial on setting up a VM and installing IIS.

This article assumes you have the following items setup prior to starting this tutorial:

- Azure Portal — you will need a Microsoft Azure account.

- Azure Windows VM — we will be running Windows Server 2019 for this tutorial.

- IIS — we have installed IIS 10.

- Domain Name — you will need access to a domain or use a dynamic DNS service.

- DNS — we have setup azure-test.tevpro.com to point to the public IP of our VM.

Step 1: Install URL Rewrite

We have installed IIS 10 using a simple PowerShell command.

Doing so will setup and configure IIS using all the basic defaults that come with IIS.

Install-WindowsFeature -name Web-Server -IncludeManagementTools

The first thing we need to do is install an IIS extension called URL Rewrite. This will allow us to configure IIS to act as a reverse proxy server.

On the server you choose as your reverse proxy, download and install the URL Rewrite extension taking all the defaults when installing.

Step 2: Setup a Website

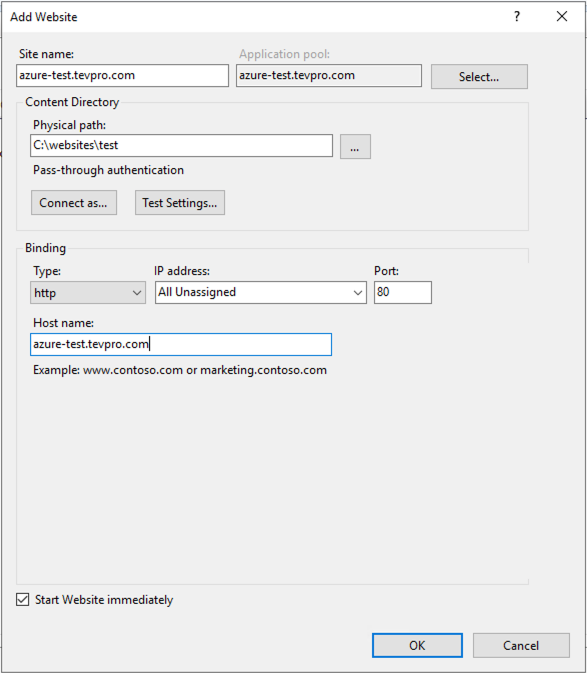

To begin, open up IIS manager and create a new website to use as your reverse proxy end-point. It should look like this:

Right click on Sites, then select Add Website.

Next, fill in some details about the website. For our example, we will create a new sub-domain for our Tevpro.com website.

Note: Even though we aren’t setting up an actual website, we still need to create a folder somewhere for our dummy site. Here, we created a test folder under our websites folder.

Once you have completed the form, click OK.

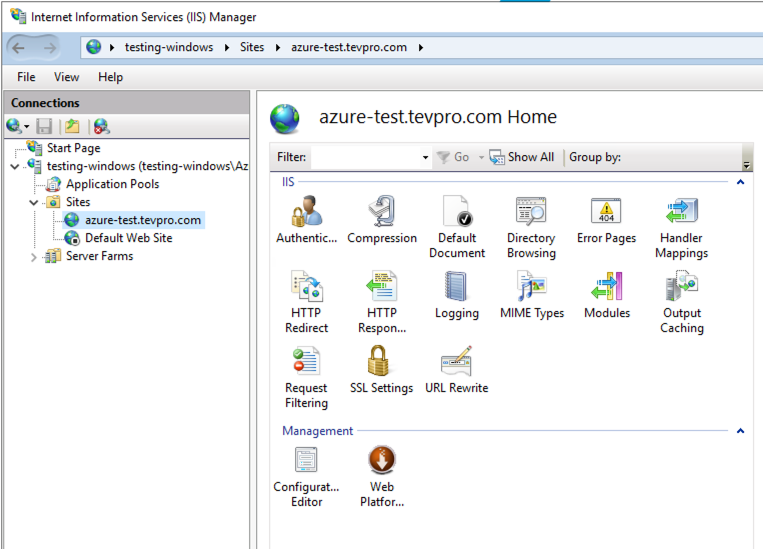

After clicking OK, we should see our website.

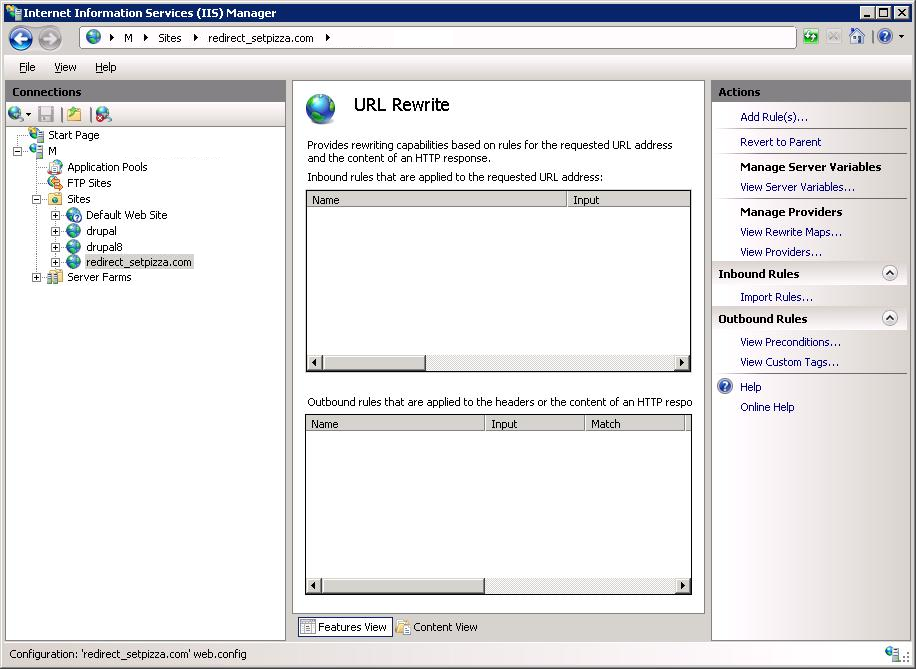

When selected, we should see the following options. Notice the URL Rewrite option that shows up after we successfully installed the extension. This is what we will use to configure our reverse proxy.

Step 3: Configure URL Rewrite

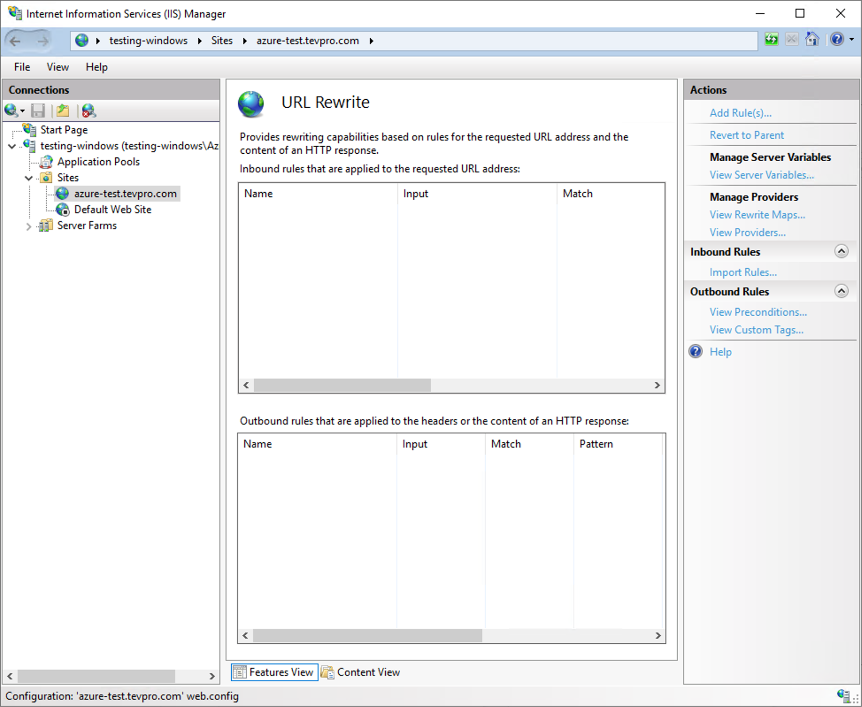

After we have setup our new website, that will act as our public end-point, we need to configure it as our reverse proxy.

To do this, double click on the URL Rewrite option under our website (shown in Figure 3).

Next, click the Add Rule(s) item from the Actions section on the far right.

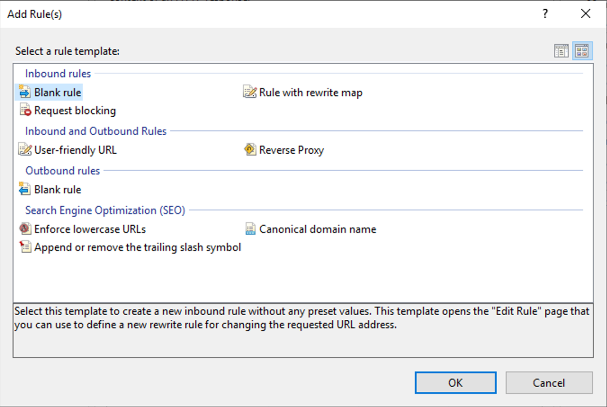

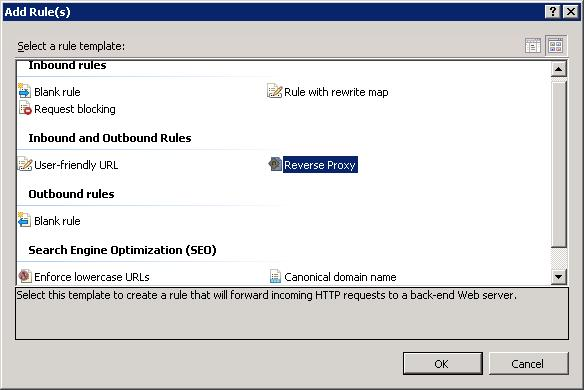

This will bring up the following dialog, under Inbound rules. Select Blank rule and click OK.

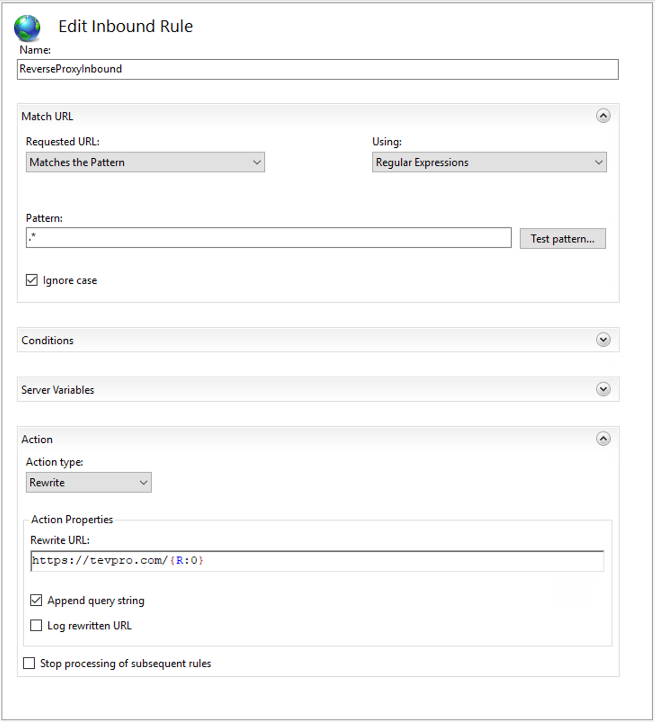

For our example, the configuration is pretty straightforward. It’s outside of the scope of this article, but know you can get more complex in the pattern matching and route handling.

First, we need to provide a name for our rule, add a pattern for how we want to match incoming request, and set the rewrite URL.

Breaking this step down a bit further, the pattern is how we want to handle capturing incoming request to the website we setup to act as our reverse proxy (azure-test.tevpro.com).

Since we want to be very broad and capture everything, our regex is quite simple. We want to match everything after the domain name, which is what «.*» will do for us.

Click the Test pattern… button and a tool dialog pops up that allows us to test our pattern. We want to make sure that anytime someone visits azure-test.tevpro.com/blog, we capture anything after the domain name. This way we ensure when we rewrite the URL, we can point to the right location.

Take note of the capture group {R:0}. We will use this to configure our rewrite URL.

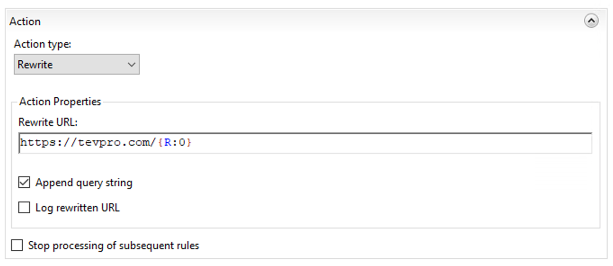

Taking a closer look at our action section, we see the Rewrite URL input field. This field indicates where we want our website to point. Since we want to route back to our website, we put in the URL and append the regex capture group {R:0} from the previous test pattern.

This will forward any request coming into our reverse proxy to the origin server tevpro.com keeping the URL fully intact.

Once you have finished setting up the new rule, click Apply.

And viola. We have configured our new website to act as a reverse proxy.

Note: Since we require SSL for our website, we configured SSL for our test server. That’s beyond the scope of this article, however we used Let’s Encrypt.

Step 4: Test the Reverse Proxy

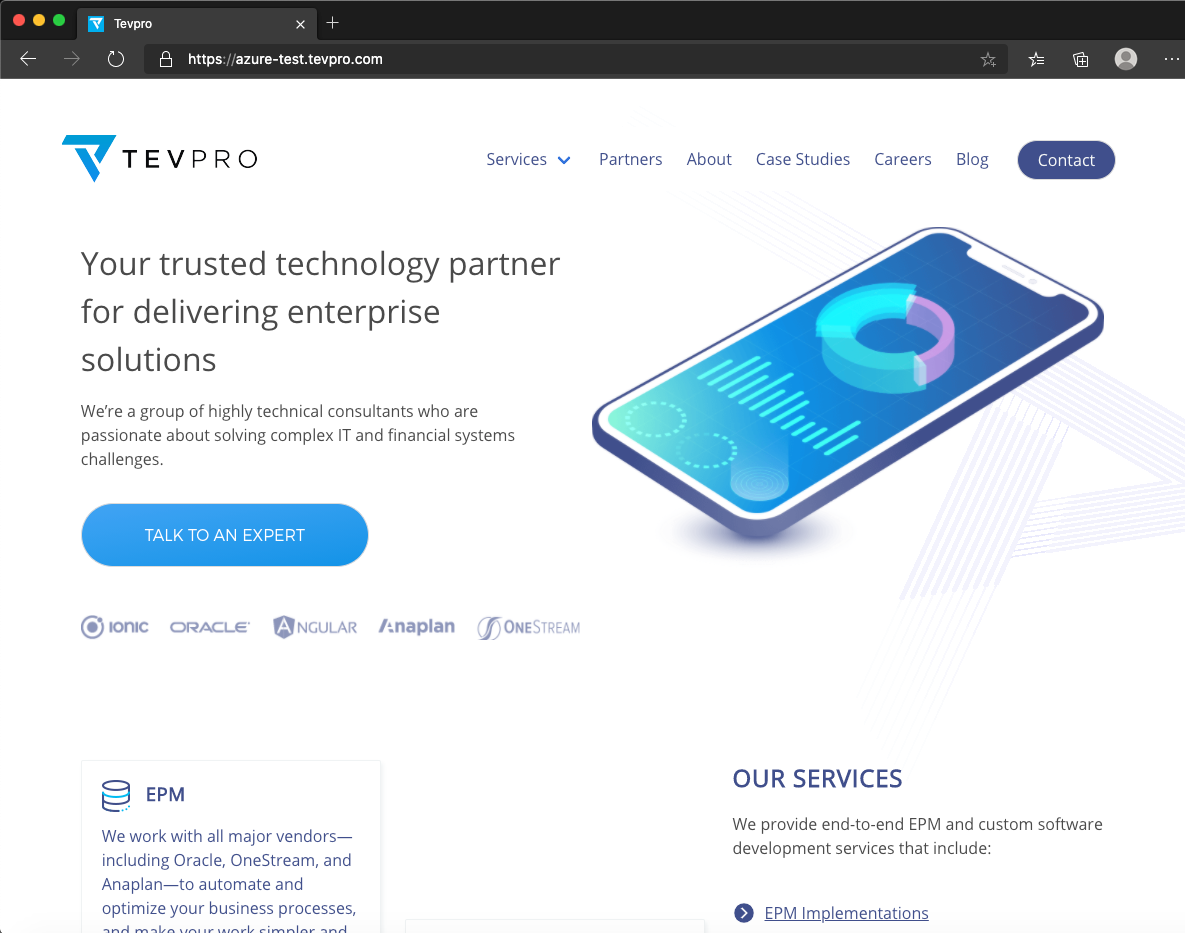

Now that we have completed the reverse proxy configuration, we need to test our new website.

We expect that anytime a user visits the URL, azure-test.tevpro.com, we’ll automatically reroute the corresponding request to tevpro.com.

As you can see below, when we type the URL into our web browser, we see the Tevpro.com website. It is actually being masked behind our reverse proxy website. Pretty cool, right?

Conclusion

As you can see, it’s pretty simple technique to set up a reverse proxy server using IIS. The IIS extension does most of the heavy lifting and can be used for more complex routing when needed.

Whether you’re trying to protect a legacy system or add an extra layer in front of your existing website to make migrations easier, this approach has worked well over the years.

At Tevpro, we have helped countless clients improve their business with even the most basic techniques and technology solutions. We’re here to help clients discover their potential in a range of solutions, and weigh pros/cons, so that they are empowered to make the best decision for their business.

Feel free to reach out to us on Twitter or via email with any questions.

Photo by Science in HD

На чтение 3 мин Опубликовано Обновлено

Обратный прокси-сервер является отличным инструментом для обеспечения безопасности и улучшения производительности вашего сервера. Он выполняет промежуточные функции между внешними клиентами и веб-сервером, перенаправляя запросы на правильные машины и обрабатывая ответы.

Установка обратного прокси-сервера на Windows Server 2019 может быть достаточно простой задачей. Вам понадобится установочный файл и некоторые параметры настройки. Один из популярных обратных прокси-серверов для Windows Server 2019 — это NGINX.

NGINX — это мощный и гибкий сервер, который предлагает широкий спектр возможностей и хорошую производительность. Он часто используется в крупных корпоративных средах. Чтобы установить NGINX на Windows Server 2019, следуйте инструкциям:

1. Скачайте установочный файл NGINX с официального сайта и запустите его.

2. Укажите путь для установки NGINX сервера.

3. Настройте порты прослушивания и другие параметры в файле конфигурации.

4. Запустите NGINX сервер и проверьте его работоспособность с помощью браузера.

Особенности конфигурации обратного прокси-сервера на Windows Server 2019 варьируются в зависимости от выбранного решения. Однако, в целом, вы должны указать адрес и порт веб-сервера, на который будут перенаправлены запросы. Также может потребоваться настроить другие параметры, такие как SSL шифрование и кэширование.

Установка и настройка обратного прокси-сервера

Шаги по установке и настройке обратного прокси-сервера на Windows Server 2019:

- Установите Windows Server 2019 на сервер.

- Откройте «Управление сервером» и выберите «Установить роли и компоненты».

- В мастере установки выберите «Серверный роль» > «Сервер приложений» > «Службы приложений» и нажмите «Далее».

- Установите необходимые компоненты, такие как «Веб-сервер (IIS)», «Прокси-сервер ARR» и «Управление конфигурацией веб-служб» (Web Deploy).

- По завершении установки, откройте «Диспетчер служб IIS» и перейдите в раздел «Серверы».

- Щелкните правой кнопкой мыши на «Сервер» и выберите «Добавить сервер».

- Введите IP-адрес и порт веб-сервера, который будет служить вашим обратным прокси.

- Настройте нужные параметры для обратного прокси-сервера, такие как балансировка нагрузки, кэширование, аутентификация и другие.

- Сохраните изменения и перезапустите службу «Веб-публикация Microsoft IIS», чтобы применить настройки.

Теперь ваш обратный прокси-сервер готов к использованию. Не забудьте настроить DNS-записи, чтобы направить трафик на ваш сервер.

Windows Server 2019

Windows Server 2019 поддерживает различные функции и сервисы, которые позволяют управлять сетью, хранить и обрабатывать данные, развертывать приложения и многое другое. Некоторые из ключевых возможностей этой операционной системы включают:

| 1 | Улучшенная безопасность |

| 2 | Гибкие варианты хранения данных |

| 3 | Улучшенная производительность и масштабируемость |

| 4 | Облако-нативные возможности |

| 5 | Легкое администрирование и управление |

Windows Server 2019 также обладает поддержкой контейнерной технологии, что позволяет развертывать и управлять приложениями с использованием контейнеров. Это упрощает процесс разработки, развертывания и масштабирования приложений на сервере.

В целом, Windows Server 2019 представляет собой мощную и надежную операционную систему сервера, которая предлагает широкий набор функций и возможностей для различных бизнес-потребностей. Она идеально подходит для развертывания и управления сетью, хранения и обработки данных, развертывания приложений и других задач в корпоративной среде.

Обратный прокси-сервер становится все более популярным инструментом для эффективного управления и защиты сетей в организациях. Он позволяет обеспечить безопасность и высокую производительность серверов, а также распределить трафик между различными серверами.

В этой статье мы рассмотрим подробное руководство по настройке обратного прокси-сервера на операционной системе Windows Server 2019. Мы поговорим о том, что такое обратный прокси и как он работает, а также о том, как правильно настроить обратный прокси-сервер на вашем сервере.

Во-первых, вам понадобится установить и настроить компоненты, необходимые для работы обратного прокси-сервера. Мы расскажем вам, как установить Internet Information Services (IIS) и URL Rewrite, а также настроить SSL-сертификат для безопасной работы вашего прокси-сервера.

Затем мы рассмотрим, как настроить обратный прокси-сервер с использованием функциональности IIS. Мы расскажем вам о правилах перенаправления URL, балансировке нагрузки и защите от DDoS-атак. Также мы рассмотрим различные возможности настройки прокси-сервера для достижения оптимальной производительности и безопасности.

В заключение мы предоставим вам полезные советы по управлению и обслуживанию обратного прокси-сервера на Windows Server 2019. Вы узнаете, как мониторить работу прокси-сервера, резервировать сервера и выполнять регулярное обновление программного обеспечения, чтобы поддерживать высокую надежность и безопасность вашей системы.

Содержание

- Установка Windows Server 2019

- Подготовка сервера перед установкой системы

- Настройка сетевых параметров

- Установка обратного прокси-сервера

- Настройка и тестирование прокси-сервера

- 1. Конфигурация прокси-сервера

- 2. Проверка доступности прокси-сервера

- 3. Анализ логов прокси-сервера

Установка Windows Server 2019

Перед установкой Windows Server 2019 убедитесь, что ваша система соответствует минимальным требованиям:

- Процессор: 1,4 ГГц 64-бит (2 ГГц и выше рекомендуется)

- Оперативная память: 2 ГБ (4 ГБ и выше рекомендуется)

- Место на диске: 32 ГБ (64 ГБ и выше рекомендуется)

- Графический адаптер: с поддержкой DirectX 9 или выше

- Сетевой адаптер: подключение к сети

Чтобы установить Windows Server 2019, выполните следующие шаги:

- Вставьте загрузочный диск или USB-флешку с установочным образом Windows Server 2019 в ваш компьютер или сервер.

- Перезагрузите компьютер и настройте загрузку с диска или USB-флешки в BIOS.

- Выберите язык установки, часовой пояс и другие предпочтения, а затем нажмите «Далее».

- Нажмите «Установить» и согласитесь с условиями лицензии.

- Выберите тип установки в зависимости от ваших потребностей: «Полная установка на новый том» или «Обновление существующего экземпляра Windows Server».

- Выберите том для установки и нажмите «Далее».

- Следуйте инструкциям установщика и дождитесь завершения процесса установки.

- После установки настройте необходимые параметры системы, такие как имя компьютера, пароль администратора, сетевые настройки и другие.

- Подтвердите настройки и завершите установку.

После завершения установки Windows Server 2019 вы можете приступить к настройке обратного прокси-сервера на вашем сервере.

Подготовка сервера перед установкой системы

Прежде чем приступить к настройке обратного прокси-сервера на Windows Server 2019, необходимо выполнить несколько предварительных шагов:

- Убедитесь, что сервер соответствует минимальным требованиям для установки Windows Server 2019. Проверьте наличие достаточного объема оперативной памяти, свободного места на жестком диске и совместимости с архитектурой процессора.

- Создайте раздел на жестком диске, на который будет установлена операционная система. Рекомендуется использовать отдельный раздел для обеспечения безопасности данных и возможности легкой переустановки системы при необходимости.

- Загрузите образ Windows Server 2019 с официального сайта Microsoft. Убедитесь, что загруженный образ соответствует архитектуре вашего сервера (32-битная или 64-битная).

- Подготовьте загрузочное устройство, такое как DVD-диск или USB-накопитель, для установки операционной системы.

- В BIOS сервера установите загрузку с загрузочного устройства, на котором находится образ Windows Server 2019.

- Запустите установку операционной системы, следуя инструкциям на экране. Выберите язык установки, региональные настройки и прочие параметры в соответствии с вашими потребностями.

- Выберите раздел на жестком диске для установки операционной системы и выполните необходимые настройки, такие как создание имени пользователя и пароля администратора.

- Дождитесь завершения установки операционной системы и перезагрузите сервер.

После выполнения всех этих шагов сервер будет готов к настройке обратного прокси-сервера на Windows Server 2019.

Настройка сетевых параметров

Перед началом настройки обратного прокси-сервера на Windows Server 2019 необходимо настроить сетевые параметры.

1. Откройте меню «Пуск» и выберите «Панель управления». В поисковой строке введите «Центр управления сетями и общим доступом» и выберите соответствующий результат.

2. В открывшемся окне выберите раздел «Изменение параметров адаптера».

3. Найдите сетевой адаптер, который будет использоваться для обратного прокси-сервера, и щелкните правой кнопкой мыши на его значке. В контекстном меню выберите «Свойства».

4. В открывшемся окне выберите протокол IPv4 (если его нет, выберите «Интернет-протокол версии 4 (TCP/IPv4)»). Щелкните на кнопке «Свойства».

5. В открывшемся окне выберите опцию «Использовать следующий IP-адрес» и заполните поля «IP-адрес» и «Маска подсети» в соответствии с вашей сетевой конфигурацией. Запишите эти значения, они понадобятся в дальнейшем.

6. Щелкните на кнопке «ОК», чтобы сохранить изменения.

Теперь вы настроили сетевые параметры для обратного прокси-сервера на Windows Server 2019.

Установка обратного прокси-сервера

Для установки обратного прокси-сервера на Windows Server 2019 необходимо выполнить следующие шаги:

- Загрузите установочный файл обратного прокси-сервера с официального сайта разработчика или из надежного источника.

- Запустите установочный файл и следуйте инструкциям мастера установки.

- Во время установки укажите необходимые параметры, такие как путь установки, порт прокси и другие настройки в зависимости от ваших требований.

- Дождитесь завершения установки обратного прокси-сервера.

- Откройте конфигурационный файл обратного прокси-сервера (обычно расположен в папке установки) в текстовом редакторе.

- Настройте конфигурационный файл согласно вашим потребностям, указав параметры прокси-сервера, трансляцию портов, настройки безопасности и другие параметры.

- Сохраните изменения в конфигурационном файле и закройте его.

- Перезапустите обратный прокси-сервер, чтобы применить внесенные изменения.

После завершения этих шагов установка обратного прокси-сервера на Windows Server 2019 будет успешно выполнена, и вы сможете использовать его для обеспечения безопасного и эффективного доступа к веб-серверам и приложениям с внешних устройств.

Настройка и тестирование прокси-сервера

После установки обратного прокси-сервера на Windows Server 2019 необходимо выполнить его настройку и протестировать его работу перед использованием в продакшене. В этом разделе мы рассмотрим основные шаги по настройке и тестированию прокси-сервера.

1. Конфигурация прокси-сервера

Для начала необходимо сконфигурировать прокси-сервер в соответствии с требованиями вашей сети. Это включает указание портов для прослушивания входящих соединений, настройку аутентификации пользователей и другие параметры.

Наиболее распространенным прокси-сервером для Windows является Squid, и мы рассмотрим пример настройки конфигурационного файла для Squid:

- Откройте файл squid.conf в редакторе текста.

- Настройте параметры прокси-сервера, такие как порт прослушивания, правила доступа и аутентификации пользователей.

- Сохраните изменения и перезапустите прокси-сервер.

2. Проверка доступности прокси-сервера

После настройки прокси-сервера необходимо убедиться в его доступности и корректной работе. Для этого можно использовать следующие шаги:

- Откройте веб-браузер на клиентской машине.

- Настройте браузер на использование прокси-сервера, указав его IP-адрес и порт.

- Попробуйте открыть веб-страницу или выполнить другой сетевой запрос через прокси-сервер.

- Проверьте результаты запроса, убедитесь, что данные успешно получены и отображены в браузере.

Если веб-страницы успешно загружаются через прокси-сервер, значит его настройка прошла успешно. В противном случае, необходимо проверить и исправить возможные проблемы с настройками или сетевыми соединениями.

Также рекомендуется протестировать работу прокси-сервера с различными типами запросов, такими как HTTP, HTTPS, FTP и другими, чтобы убедиться в его полной функциональности.

3. Анализ логов прокси-сервера

Прокси-серверы часто имеют возможность записи логов о проходящем через них сетевом трафике. После осуществления тестовых запросов через прокси-сервер рекомендуется проанализировать эти логи, чтобы получить информацию о работе сервера и его использовании.

Логи могут содержать следующую информацию:

- IP-адреса клиентов и серверов, с которыми взаимодействует прокси-сервер.

- Время и дата сетевых запросов и ответов.

- Размер переданных данных.

- Информацию об ошибках и сбоях в работе прокси-сервера.

Анализ логов может помочь выявить проблемы сетевого трафика, обнаружить несанкционированные запросы или оптимизировать работу прокси-сервера.

В заключение, настройка и тестирование прокси-сервера являются важными этапами перед его использованием в живой среде. Правильная настройка и проверка помогут гарантировать безопасность, стабильность и эффективность прокси-сервера.

This installation procedure is made using the following Windows Server versions: 2012 r2 and 2019 Standard. Some installation steps might differ in other Windows versions. This is not production setup guide. This guidance can be used in restricted test environment installation.

Note that since v. 8.4 also the Accounting Service URLs configured in win32.config needs to be taken into account when configuring the reverse proxy. New step 4 has been added for guidance.

Step 1: Add Internet Information Service — Feature into Windows Server 2012/2019

- Use Server manager for installing IIS: Manage → Add Roles and Features

-

Click Add roles and features.

-

Select IIS feature and accept all additional component that is suggested.

-

Before installing, setup shows confirmation where components are listed. Click Install.

-

After Installation, IIS is shown in Server Management view.

Step 2. Configure Firewall

If port 8080 is used for the SSO HTTP traffic an outbound rule has to be created for the firewall to pass the traffic.

Since v. 8.4 add to the list of the ports the configured Accounting Service local port, e.g. «8080, 8084», and name the rule accordingly.

-

Open the Firewall advanced settings: click the Windows button → type: firewall → select Windows Firewall with Advanced Security.

- Create a new Outbound rule:

- Under the Windows Firewall with Advanced Security on Local Computer field, click the Outbound Rules

- Under the Actions field, click New Rule…

-

Under the Rule Type page, select the option Port and click the Next button.

- Under the Protocols and Ports page, choose the following:

- Does this rule apply to TCP or UDP:

TCP - Specific remote ports:

8080 - Click the Next button.

- Does this rule apply to TCP or UDP:

- Under the Action page:

- Choose the option: Allow the connection.

- Click the Next button.

- Under the Profile page:

- Choose that the rule applies with Domain, Private and Public.

- Click the Next button.

- Under the Name page:

- Assign a name for the rule.

- Click the Finish button.

This is an example configuration for an IIS Server to function as a reverse proxy in front of two SSO-servers. This configuration example is not intended for production environments. In production, encrypted communication between the proxy and the SSO server is strongly recommended.

Reverse proxy configuration consists of the following operations:

- Open the Internet Information Services (ISS) Manager

- Create a self-signed certificate

- Add a website

- Add a server farm

- Verify the Routing rule and URL Rewrite Rule

- Configure the Server Affinity

- Configure the Proxy settings

- Configure the load balancer

- Open the Internet Information Services (ISS) Manager:

- Windows button → Type and click Server Manager.

- Under the Servers field, highlight the IIS on the left.

- Right click the Proxy Server name.

- Select Internet Information Services (IIS) Manager.

- Windows button → Type and click Server Manager.

- Create a self-signed certificate:

- Go to IIS Manager

- Under the Connections field, left-click the server name

- Double-click the Server Certificates icon.

HTTPS connections require a web certificate. Either self-signed or trusted certificate can be used. In this example, a self-signed certificate is used.

You can also use for testing the self-signed certificate created during SSO installation process by importing

C:\Program Files\Ubisecure\ubilogin-sso\ubilogin\custom\tomcat\keystore.pfx. This certificate has as alternative subjects both SSO and Accounting Service host names. - Click the Self-Signed Certificate under the Actions field.

- Assign a name for the certificate.

- Use value Personal for the certificate store.

-

Under the Connections field, right-click the Sites → Select Add Website…

-

In the Add Website dialog, define the following parameters:

-

Site name:

<your site name> -

Physical Path:

C:\inetpub\wwwroot -

Type:

https -

Host name:

<uas.url from win32.config> -

SSL certificate:

<certificate created before>

-

- Click the OK button.

- Under the Connections field, right-click the Server Farm.

- Select Create Server Farm…

-

Assign a name for the server farm

-

Click the Next button

-

-

Add the SSO servers to the server farm.

-

Define the Server address (host name or IP address).

-

Under the advanced settings, verify that you have the correct HTTP and HTTPS port numbers. In this example, the default HTTP port 80 is changed to 8080 (from

proxy.local.urlinwin32.config). -

Click the Finish button.

-

-

Click Yes to create a URL rewrite rule to automatically route all incoming requests to your server farm.

- Under the Connections field, select your Server Farm name

- Double-click the Routing Rules icon.

- Verify that the Use URL Rewrite to inspect incoming requests checkbox is enabled.

-

Under the Actions field, click the URL Rewrite… link.

-

The URL Rewrite name has to use the syntax:

ARR_< Server Farm Name >_loadbalance.If you rename the rule it will break the link between ARR (Application Request Routing) and URL Rewrite rule.

-

To open the rule: Right-click the rule name → Select Inbound Rules → Select Edit…

-

Verify the following values:

-

Action type:

Route to Server Farm -

Scheme:

http:// -

Server Farm:

<Your Server Farm Name> -

Path:

/{R:0}

-

-

Click the Conditions drop-down list → Click the Add… button and specify the following values:

-

Input:

{HTTP_HOST} -

Check if input string:

Matches the Pattern -

Pattern:

<uas.url from win32.config>

-

-

Under the Connections field, select your Server Farm name → Double-click the Server Affinity icon.

-

Check the Client affinity checkbox.

-

Under the Actions field, click the Apply.

«Sticky Sessions and client affinity are ways of maintaining a persistent connection to a specific webfarm node until the client session ends. When a client connects to a website, the load balancer starts a session on a specific node: as long as the client is connected, all requests are sent back to that node.»

-

Under the Connections field, Select your Server Farm name → Double-click the Proxy icon.

-

Check the Reverse rewrite host in response header checkbox and uncheck the Include TCP port from client IP checkbox.

- Under the Actions field, click Apply.

-

Under the Connections field, select your Server Farm name → Double-click the Load Balance icon.

-

Under the Load Balance field, configure the parameters:

-

Load balance algorithm:

Weighted round robin -

Load distribution:

Custom distribution -

Relative Weight of SSO Server 1:

1000000000 -

Relative Weight of SSO Server 2:

1

-

-

Click Apply under Actions.

For High-Performance setup, only proxy related setting is «Load Balance». In High-Performance setup, requests are distributed equally.

For High-Performance setup, SSO has to be setup for REDIS in-memory database for session management.

Step 4. Configure Reverse Proxy additionally for the Accounting Service

This is an example configuration for an IIS Server to function as a reverse proxy additionally in front of the two Accounting Service instances on the SSO servers. This configuration example is not intended for production environments. In production, encrypted communication between the proxy and the server is strongly recommended.

Reverse proxy configuration consists of the following operations

- Add binding to the website

- Create another server farm

- Verify the Routing rule and URL Rewrite Rule

- Create a specific Inbound rule

- Configure the Server Affinity

- Configure the Proxy settings

- Configure the load balancer

-

Add binding to the website: choose the site created in the previous step (let’s assume it was sso.example.com and not www.example.com like in the screen captures above), select Bindings… from Actions, and click Add.., enter following parameters:

-

Type:

https -

Port:

443 -

Host name:

<accounting.url from win32.config> -

SSL certificate:

<certificate selected above>

-

-

Create another server farm with name e.g. «Acc Cluster Farm», and add the same servers as to the SSO server farm but with different http port numbers (port number from

accounting.proxy.local.urlinwin32.config): -

Click Yes to create a URL rewrite rule to automatically route all incoming requests to your server farm.

- Verify the Routing rule and URL Rewrite Rule for the new server farm in the same way as with SSO configuration above.

-

Create a specific Inbound rule on top of the routing rules: choose Add Rule(s)… from Actions:

-

Choose Blank rule and enter the following parameters:

-

Name:

add-forward-headers -

Match URL Pattern:

(.*) -

Server Variables:

-

Name:

HTTP_X_FORWARDED_PROTOValue:https

-

-

Action Rewrite URL:

{R:0

-

-

Click Apply to confirm and click Move Up to move the new rule on top of the rules. This rule is needed for Accounting Service OAuth2 authentication flow to provide both

X-Forwarded-ForandX-Forwarded-Protoheaders when redirecting back from SSO to Accounting Service.-

The outcome is shown in the following screen capture:

-

-

Configure the Server Affinity the same way as with SSO configuration above except use a different cookie name.

-

Configure the Proxy settings otherwise the same way as with SSO configuration above except disable the Reverse rewrite host in response headers checkbox. Otherwise redirecting from Accounting Service to SSO for OAuth2 login does not work.

-

Configure the load balancer as you wish to — there is no server side session in the Accounting Service.

Понадобилось мне как-то раз настроить на IIS 7 прозрачное проксирование запросов из интернета на другой web-сервер, расположенный во внутренней сети. По сути, нужно было настроить IIS 7 как обратный прокси-сервер (reverse proxy). Потом сделал то же самое на IIS 10.

Обратный прокси-сервер (reverse proxy) — тип прокси-сервера, который ретранслирует запросы клиентов из внешней сети на один или несколько серверов, логически расположенных во внутренней сети. При этом для клиента это выглядит так, будто запрашиваемые ресурсы находятся непосредственно на прокси-сервере.

Из коробки эта штука не заработала. Будем настраивать. Нам понадобится модуль для IIS 7 под названием URL Rewrite. У меня он установлен, но этого, как показала практика, недостаточно.

На IIS 10 всё поставилось таким же образом, только проблем было меньше.

Ссылки

ARR — Application Request Routing:

https://www.iis.net/downloads/microsoft/application-request-routing

Настраиваем reverse proxy

Итак, задача. Есть сайт http://setpizza.com, кстати, он продаётся. Сайт делегирован на наш web-сервер IIS 7. Нужно настроить обратное проксирование на другой сервер в локальной сети с IP адресом 192.168.1.11 на 81 порт. Не важно что там крутится, IIS, apache, nginx — мы не знаем. Допустим, мы решили проблемы с доступами и прорубили дырку по 81 порту на этот сервер с нашего IIS.

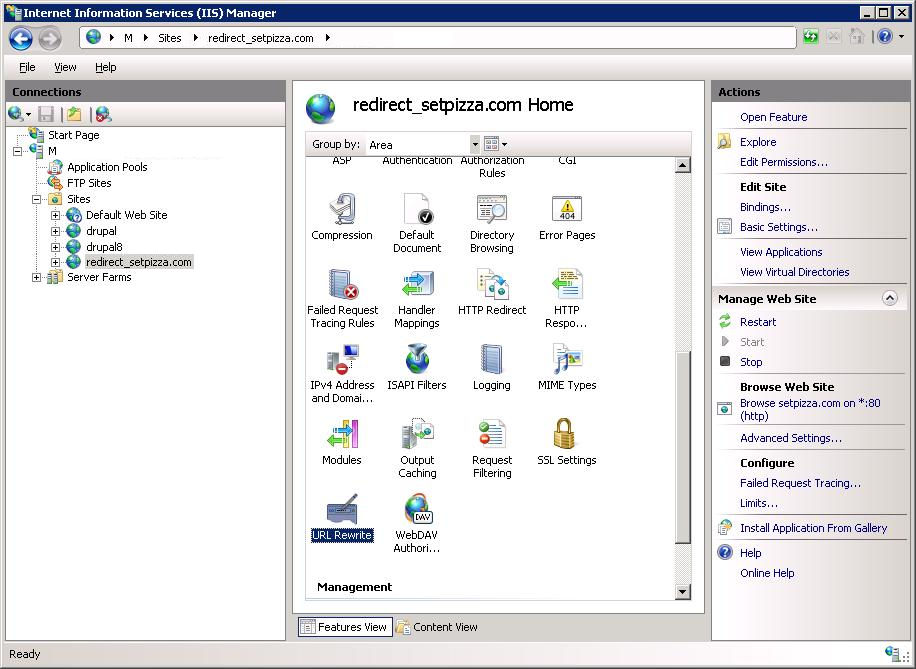

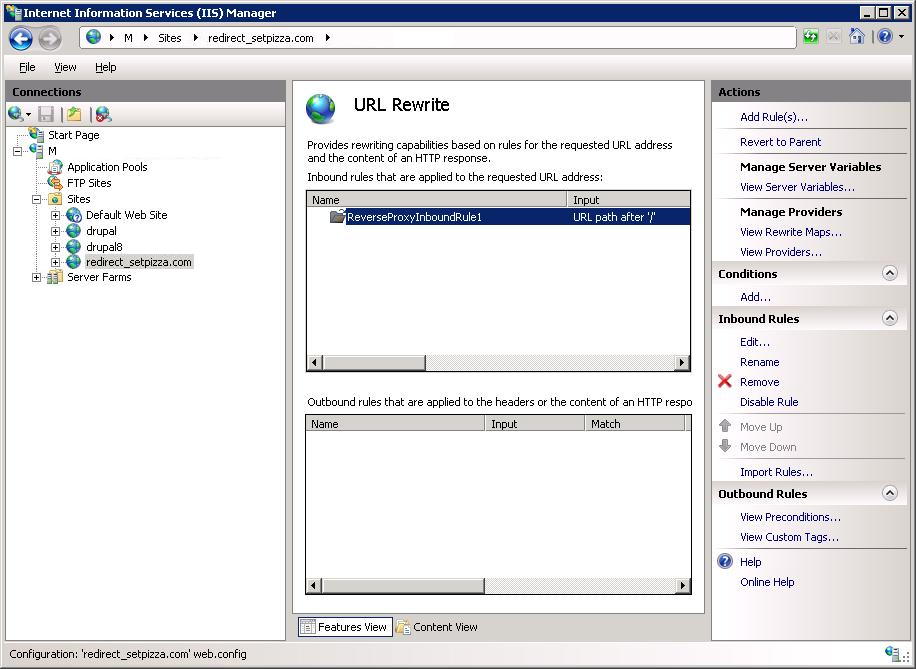

Открываем IIS там, где будем настраивать проксирование, создаём там пустую директорию, C:\redirect_setpizza.com. Создаём сайт redirect_setpizza.com, который привязан к этой директории. Выбираем сайт мышкой.

Находим URL Rewrite — тыкаем.

Добавляем правило — Add Rule(s)…

Выбираем правило Reverse Proxy. OK.

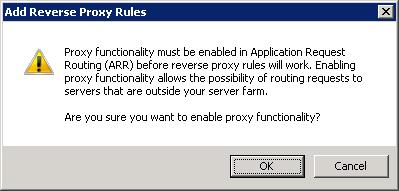

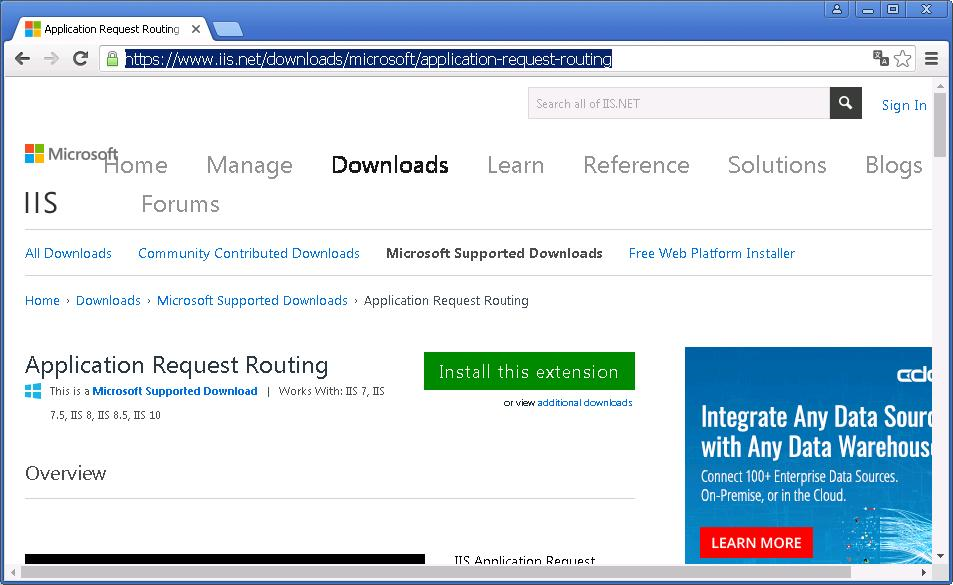

Первая проблема. О как, хочешь пирожок? А нету! Для Reverse Proxy требуется фича для IIS под названием Application Request Routing (ARR). Тыкаем OK. Открывается сайт:

https://www.iis.net/downloads/microsoft/application-request-routing

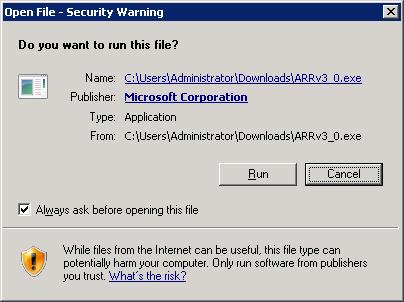

Install this extension. Качаем ARRv3_0.exe.

Запускаем.

Ждём.

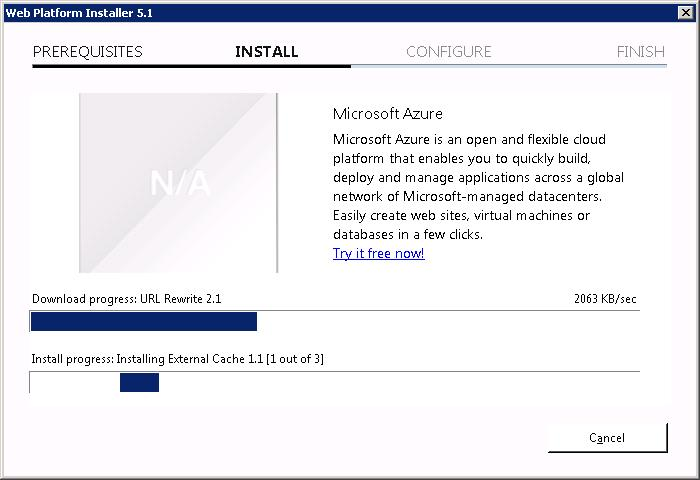

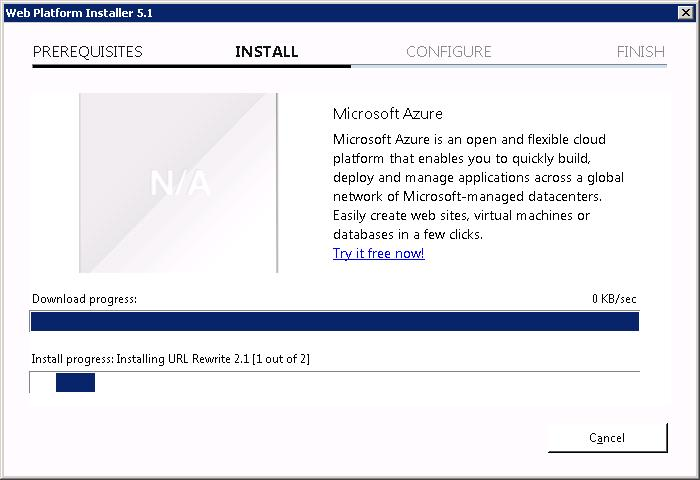

Начинается запуск инсталлятора Microsoft Web Platform Installer 5.1.

Ждём.

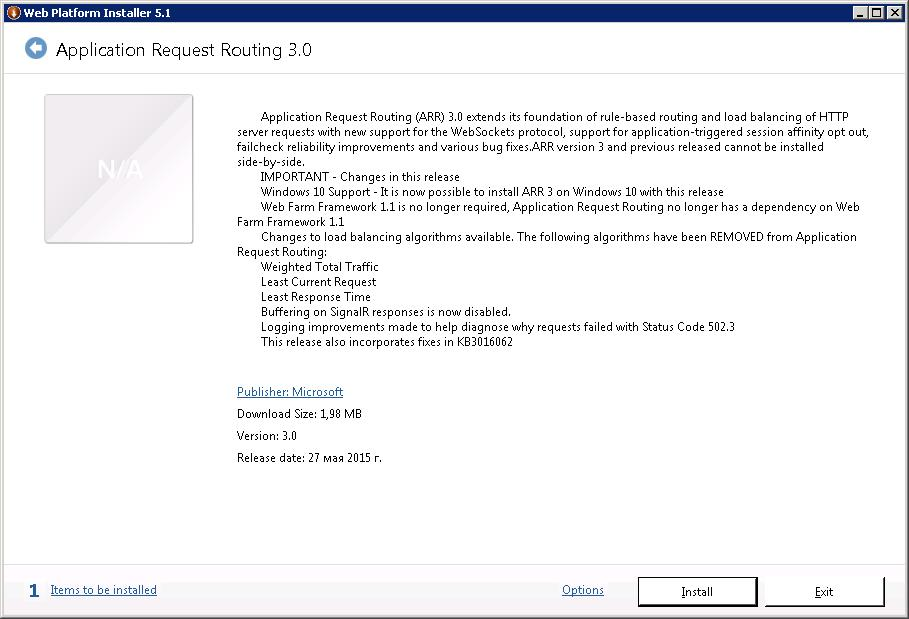

Читаем описание того, что мы ставим. На самом деле ARR позволяет не только делать обратное проксирование на один сервер. С помощью ARR можно настраивать фермы веб-серверов и выступать в качестве балансировщика, но в моей задаче всё проще. Install.

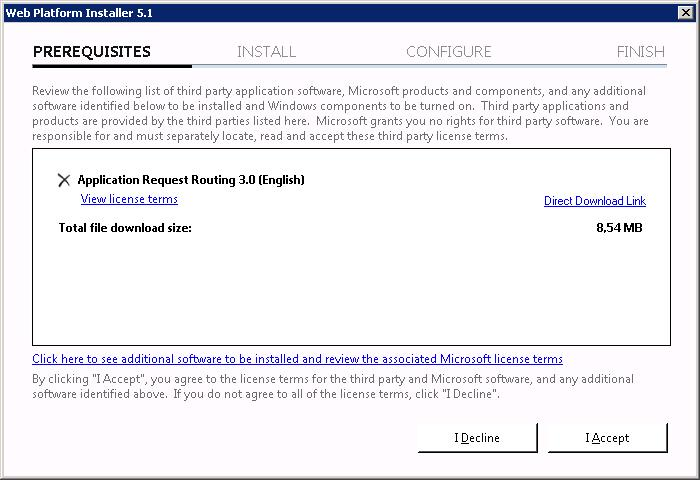

Нам говорят, что надо скачать файлы на 8,54 мегабайт. I Accept.

ARR состоит из нескольких модулей, в него входит External Cache 1.1, URL Rewrite 2.1, сам ARR 3.0.

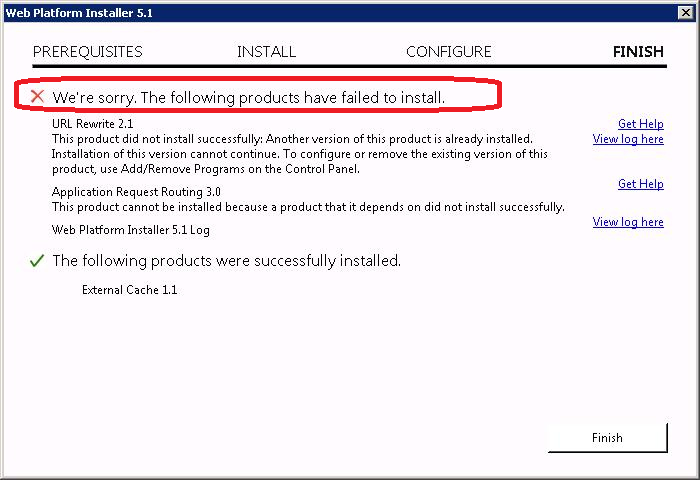

Вторая проблема. URL Rewrite 2.1 не установился — установка прервалась. Говорят. что URL Rewrite уже установлен более старой версии. Требуется сначала его удалить вручную.

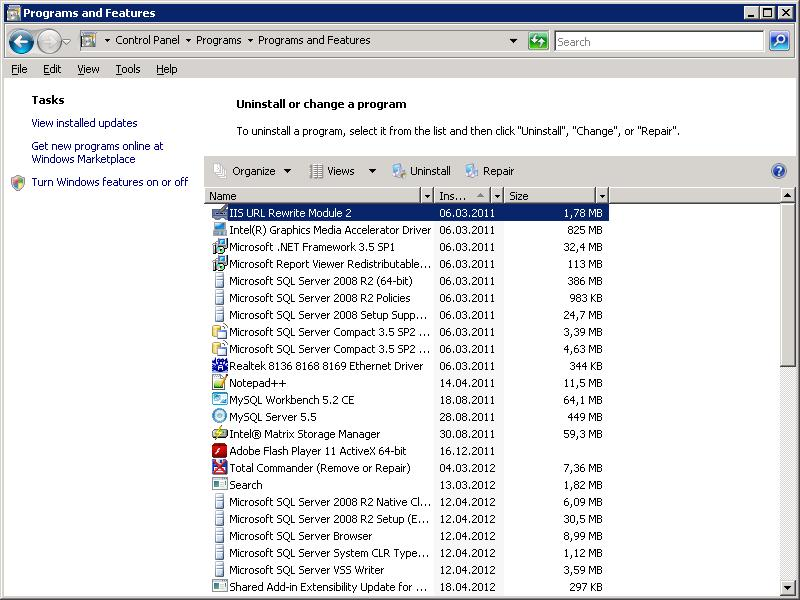

Тысяча чертей! Находим установленный старый URL Rewrite Module 2 и удаляем его. Он с 2011 года тут болтается.

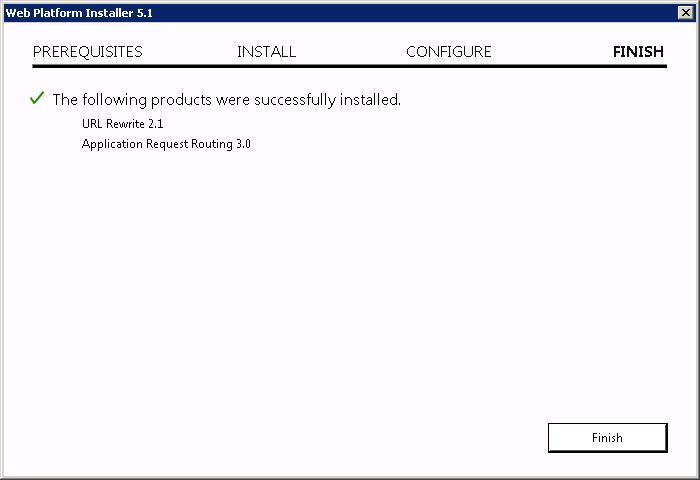

Запускаем инсталлятор ARR заново.

Теперь URL Rewrite 2.1 устанавливается.

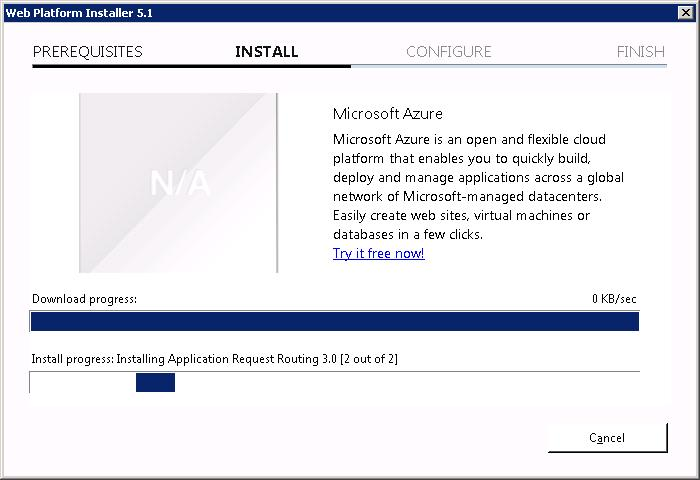

За ним ставится Application Request Routing 3.0.

ARR установлен. Возвращаемся к нашему IIS. Добавляем правило — Add Rule(s)… Выбираем правило Reverse Proxy. OK.

На этот раз правило создаётся. Пишем. «192.168.1.11:81». Ставим галку Enable SSL Offloading — терминируем SSL на этом прокси-сервере. OK.

Всё, собственно. В пустой папке сайта создался файлик web.config. В нём:

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<rewrite>

<rules>

<rule name="ReverseProxyInboundRule1" stopProcessing="true">

<match url="(.*)" />

<action type="Rewrite" url="http://192.168.1.11:81/{R:1}" />

</rule>

</rules>

</rewrite>

</system.webServer>

</configuration>«http://» и {R:1} дописываются автоматически. Проверяем работу сайта — всё отлично.