Потенциально опасные параметры и ветви реестра

Здесь необходимо рассказать о том, какие из разделов и конкретные ветви реестра вашего компьютера наиболее подвержены изменению при вирусной атаке. Специалисты нередко заучивают их наизусть с тем, чтобы вручную просматривать последствия «работы» зловреда в системе. С этими ветками работают и всевозможные программы-анлокеры-антивирусы, спасающие вас от обрушенной усилиями хакера системы. Будет рассказано и про отдельные ветви реестра , создание или удаление которых может вызвать проблемы в работе операционной системы.

HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/ControlMiniNT. Этому разделу вообще не место в Windows XP и тем более Windows 7, поэтому если он будет присутствовать в системе, то при каждой загрузке система будет выводить сообщение о нехватке размера файла подкачки pagefile.sys и создавать новый файл.

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Explorer/Desktop/NameSpace/{e17d4fc0-5564-11d1-83f2-00a0c90dc849} — об этом разделе уже упоминалось не раз — если он окажется удаленным, то диалоговое окно «Поиск» работать не будет.

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Explorer/Desktop/NameSpace/{1f4de370-d627-11d1-ba4f -00a0c91eedba} — это еще один раздел, без которого не будет работать диалоговое окно «Поиск».

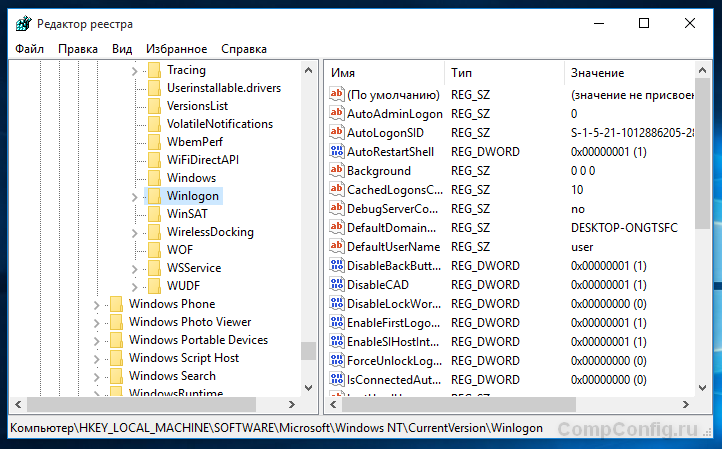

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon. Вообще эти ветви реестра могут включать в себя множество параметров, за содержимым которых необходимо следить. Например, к ним можно отнести следующие параметры строкового типа.

• System — определяет программы, которые будут запускаться с правами системы процессом WINLOGON.EXE при инициализации. Программы пишутся через запятую, то есть параметр может содержать вызов сразу нескольких программ. По умолчанию он ничему не равен.

• Userinit — указывает программы, которые будут запускаться с правами пользователя при его регистрации процессом WINLOGON.EXE. Программы пишутся через запятую, это опять-таки означает, что в данной ветви могут находиться сразу несколько вызовов программ. По умолчанию значение данного параметра равно %systemroot%system32userinit.exe.

• VmApplet — определяет программы, которые будут запускаться для настройки параметров виртуальной памяти процессом WINLOGON.EXE. Программы пишутся через запятую. По умолчанию значение данного параметра равно rundll32 shell32, Control_RunDLL «sysdm.cpl».

• Shell — указывает файлы оболочки, которые будут запускаться при входе пользователя. Он как раз и определяет, что вы используете стандартную оболочку Windows explorer.exe — именно эта строка является значением параметра Shell по умолчанию. Но если вы измените значение этого параметра, например, на explorer.exe, notepad.exe, то наряду с оболочкой Windows при вашем входе в систему будет запускаться и Блокнот. Этот параметр может находиться как в корневом разделе HKEY_CURRENT_USER, так и в разделе HKEY_LOCAL_MACHINE.

Опасные ветви реестра

HKEY_LOCAL_MACHINE SYSTEM

• GinaDLL — определяет путь к библиотеке msgina.dll, которая запускается вместе с системой по умолчанию и необходима для взаимодействия с оболочкой Windows. Если изменить значение этого параметра на вызов какой-нибудь программы, а не библиотеки, то при инициализации процесса

WINLOGON.EXE будет выдано сообщение об ошибке и вы не сможете войти в систему.

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/WindowsNT/ CurrentVersion/Windows.

Может содержать несколько потенциально опасных параметров, среди которых можно выделить следующие параметры строкового типа:

• Run — определяет программы, которые будут запускаться с правами пользователя при его входе. Как и рассмотренные выше параметры, он может вызывать сразу несколько программ — в этом случае они пишутся через запятую. Параметр может находиться как в корневом разделе реестра HKEY_CURRENT_USER, так и в корневом разделе HKEY_LOCAL_MACHINE.

• Load — указывает программы, которые будут запускаться с правами системы при входе любого пользователя. Как и рассмотренные выше параметры, он может вызывать сразу несколько программ — в этом случае они пишутся через запятую.

• AppInit_DLLs — определяет библиотеки, необходимые для совместимости с каким_нибудь оборудованием или программой. Все описанные в данном параметре библиотеки будут запускаться перед запуском любой программы.

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Explorer/Browser/Helper/Objects — определяет все CLSID, но мера ActiveX_объектов (в виде разделов, названных в честь CLSID_номера ActiveX_объекта), которые будут запускаться при каждом запуске браузера

Internet Explorer.

HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/Session/Manager — содержит REG_MULTI_SZ_параметр BootExecute, его значением являются команды, которые будут запускаться при каждой перезагрузке компьютера. Он используется системой для запуска таких системных программ работы с дисками, как автопроверка диска (значение этого параметра autocheck autochk *) или преобразование файловой системы диска FAT в NTFS (значение данного параметра autoconv DosDevicex: /FS:NTFS).

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/Current/Version/Image/File/Execution/Options — используется для возможности определения программ, при выполнении которых происходит утечка памяти. Но можно воспользоваться этой ветвью и для других целей. Например, если создать в ней раздел explorer.exe, а в нем создать DWORD-параметр ShutdownFlags и присвоить ему значение 3, то после выгрузки оболочки Windows существует вероятность, хотя и малая, что вы не сможете ее загрузить. Система может не дать вам этого сделать. Но даже если вы и сможете загрузить оболочку, то, скорее всего, увеличится количество ошибок неправильной адресации к памяти, выдаваемых различными программами.

HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/SafeBootoption — определяет, в каком режиме будет загружаться операционная система — обычном или безопасном. Именно поэтому возможен такой режим — создайте в этой ветви реестра DWORD_параметр OptionValue и присвойте ему значение, равное 1. Теперь вы всегда будете загружаться в режиме, в чем-то подобном безопасному, т.е. будет загружаться лишь минимальный набор сервисов, но драйверы устройств, таких как видеокарта, будут использоваться обычные, устанавливаемые вместе с устройством (а не стандартные, как при полноценном безопасном режиме). При этом, даже если вы являетесь администратором компьютера, вам будет запрещено запускать такие службы, как, например, Windows Audio, которые нельзя запускать в безопасном режиме. Раздел «option» создается только в безопасном режиме.

Проблемы решаем просто: устанавливаем правило «Доступ только для чтения». Теперь, кроме вас, никто содержимое ветви реестра изменить не сможет. Не всякий, по-крайней мере. Делается просто. Покажем на примере Windows 7. Необходимо в строке Найти программы и папки набрать заветную программу regedit и щёлкнуть правой мышью по выбранной ветви реестра . Выпадет такое окно (если пожелаете, можно посмотреть и дополнительные функции по ограничению прав):

Опасные ветви реестра: здесь могут быть трояны

За автозапуск служб и приложений операционной системы ответственность можно возложить на следующие ветви, которые разделю на несколько групп:

- настройки Проводника Windows Explorer

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

параметр Common Startup

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders

параметр Common Startup

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

параметр Startup

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

параметр Startup

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows

параметр load (если существует)

- настройки запуска Windows

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

- ну куда же без Internet Explorer-а

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\UrlSearchHooks

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Toolbar

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Extensions

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\MenuExt

Успехов

Для входа в Windows пользователю должен ввести пароль своей учетной записи. Это позволяет ограничить доступ к вашему компьютеру третьих лиц. В этой статье мы рассмотрим, как отключить запрос пароля на экране входа в Windows 10/11 и разрешить автоматический вход в компьютер под определённой пользователем. Автологон предполагает, что учетные данные (имя пользователя и пароль) сохранятся в реестр Windows и используются для автоматического входа.

Содержание:

- Отключить пароль при входе в Windows

- Включить автоматический вход через реестр Windows

- Отключить запрос пароля при выходе их режима сна/гибернации

- Авто вход в Windows с помощью утилиты Autologon

Предупреждение. Автоматический вход в Windows удобен для конечного пользователя, но снижает уровень безопасности компьютера. Используйте автологон только тогда, когда вы единственный пользователь компьютера и уверены, что никто посторонний не сможет получить физический доступ к вашему устройству. Иначе безопасность ваших личных данных будет под угрозой.

Отключение пароля при входе в Windows не означает, что для учетной записи пользователя используется пустой пароль. Windows может использовать сохраненные учетные данные (имя и пароль) для входа в компьютер. Во всех остальных случаях, например, при доступе с другого компьютера по сети или при подключении к удаленному рабочему столу (RDP), пароль будет запрашиваться.

Отключить пароль при входе в Windows

На отдельно стоящем компьютере и на компьютерах в рабочей группе проще всего отключить запрос ввода пароля для входа в Windows через панель управления учетными записями пользователей.

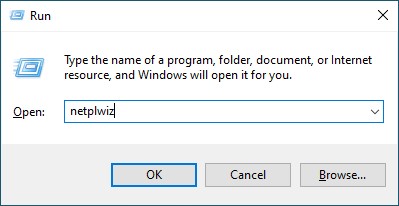

- Нажмите сочетание клавиш Win+R и выполните команду

netplwiz

или

control userpasswords2

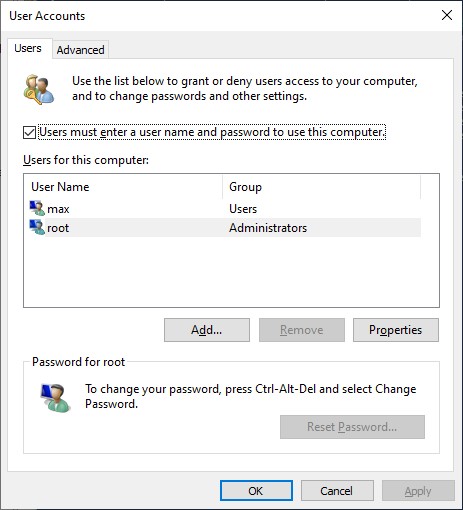

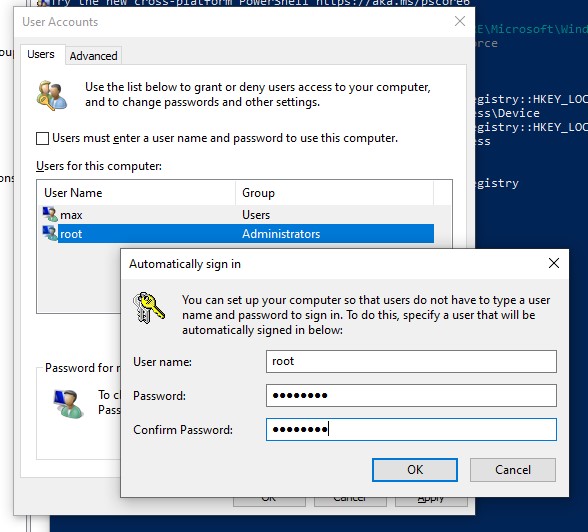

; - Появится окно со списком локальных учетных записей Windows. Снимите флажок с опции «User must enter a username and password to use this computer” (Требовать ввод имени пользователя и пароля) и сохраните изменения (OK);

Начиная с билда Windows 10 20H1 и в Windows 11 опция “Требовать ввод имени пользователя и пароля” по умолчанию не отображается, если для входа в Windows используется локальная учетная запись, а не облачная запись Microsoft (MSA). Чтобы показать этот пункт, создайте параметр реестра DevicePasswordLessBuildVersion со значением 0 в ветке HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\PasswordLess\Device. Можно внести изменения в реестр с помощью PowerShell:

New-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\PasswordLess\Device" -Name DevicePasswordLessBuildVersion -Value 0 -Type Dword –Force

Это отключит опцию “Требовать выполнение входа с Windows Hello для учетной записи Майкрософт” (Require Windows Hello sign-in for Microsoft accounts). Закройте и перезапустите консоль

netplwiz

и убедитесь, что чекбокс появился. - Укажите имя пользователя и пароль (дважды) учетной записи, которую нужно использовать для автоматического входа в Windows в окне “Автоматический вход в систему” (Automatically sign in);

- Перезагрузите компьютер и убедитесь, что Windows загружается сразу на рабочий стол без ввода пароля.

SID пользователя, который используется для входа хранится в параметре реестра AutoLogonSID в ветке HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

На компьютерах, добавленных в домен Active Directory, нельзя отключить опцию “Требовать ввод имени пользователя и пароля” из-за доменной политики паролей. В этом случае проще всего настроить автовход в Windows через реестр (описано ниже).

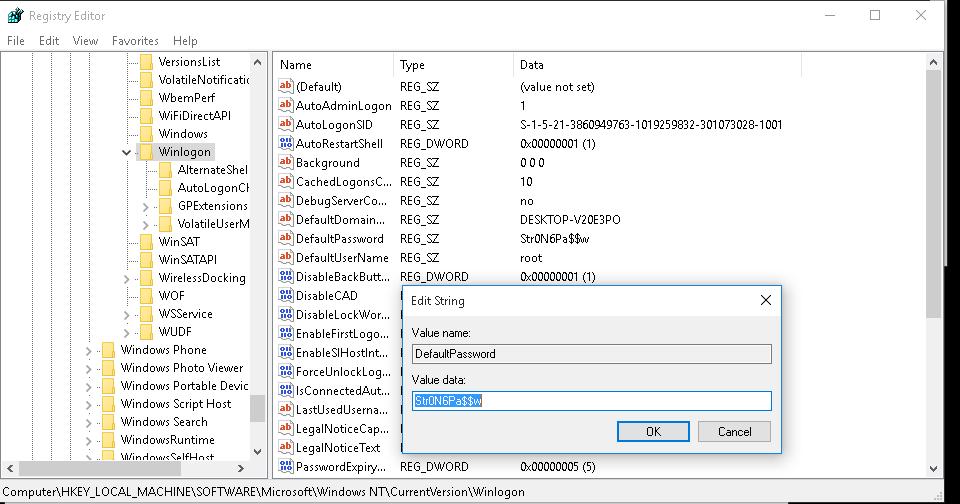

Включить автоматический вход через реестр Windows

Вы можете сохранить пароль для автоматического входа в Windows в реестр компьютера. Это позволит настроить автовход для учетной записи Microsoft, доменной или локальной учетной записи

Предупреждение. Этот способ автовхода менее безопасный, так как пароль пользователя будет сохранен в реестр в открытом виде и будет доступен для просмотра любому пользователю компьютера.

- Нажмите сочетание клавиш Win+R, и введите

regedit

; - Перейдите в раздел реестра HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon;

- Измените значение параметра реестра AutoAdminLogon c 0 на 1;

- Создайте новый строковый параметр (типа String ) с именем DefaultDomainName, в качестве значения которого укажите имя домена или имя локального компьютера;

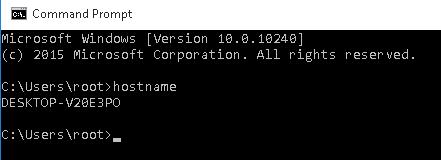

Совет. Узнать имя компьютера можно в свойствах системы или с помощью команды:

hostname

- В параметре DefaultUserName нужно указать имя учетной записи пользователя, под которым нужно выполнить вход;

- Создайте строковый параметр с именем DefaultPassword, в котором в открытом виде укажите пароль учетной записи;

- Закройте редактор реестра и перезагрузите компьютер;

- При загрузке Windows должен сработать автоматических вход в систему под сохраненными пользователем без запроса имени и пароля. Вы должны увидеть свой рабочий стол.

Можно использовать следующий BAT скрипт для включения автовхода в Windows в реестре. Замените root и P@ssword на ваши имя пользователя и пароль. Вменсто WORKGROUP укажите на имя вашего компьютера или домена Active Directory (если используется учетная запись доменная):

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v AutoAdminLogon /t REG_SZ /d 1 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v DefaultUserName /t REG_SZ /d root /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v DefaultPassword /t REG_SZ /d P@ssword /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v ForceAutoLogon /t REG_SZ /d 1 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v DefaultDomainName /t REG_SZ /d WORKGROUP /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v IgnoreShiftOvveride /t REG_SZ /d 1 /f

Если автовход не срабатывает, возможно нужно удалить параметры реестра AutoLogonChecked и AutoLogonCount.

reg delete "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v AutoLogonCount /f

reg delete "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v AutoLogonChecked /f

Параметр реестра AutoLogonCount указывает сколько раз можно войти в систему с помощью AutoLogon. Это значение уменьшается каждый раз при входе. Когда значение достигает 0, автоматический вход отключается.

Либо можете запустить скрипт PowerShell для сохранения данных для входа пользователя:

$Username ='root'

$Pass = 'Str0N6P@ssword'

$RegistryPath = 'HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon'

Set-ItemProperty $RegistryPath 'AutoAdminLogon' -Value "1" -Type String

Set-ItemProperty $RegistryPath 'DefaultUsername' -Value $Username -type String

Set-ItemProperty $RegistryPath 'DefaultPassword' -Value $Pass -type String

Restart-Computer

Автоматический вход не сработает, если на компьютер применяется политика с логон баннером Computer Configuration -> Policies -> Windows Settings >Security Settings > Local Policies -> Security Options -> Interactive Logon : Message text for users attempting to log on.

Если на компьютер выполнен вход по другим пользователем, это изменит значение параметра реестра DefaultUserName (в нем содержится имя последнего вошедшего пользователя). После этого автоматический вход перестанет работать.

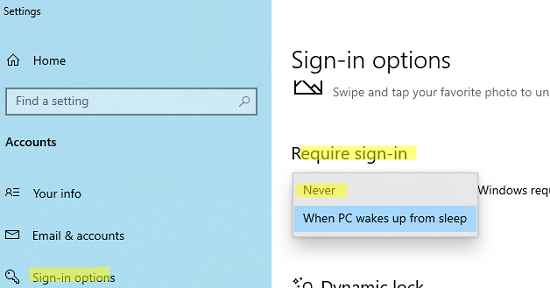

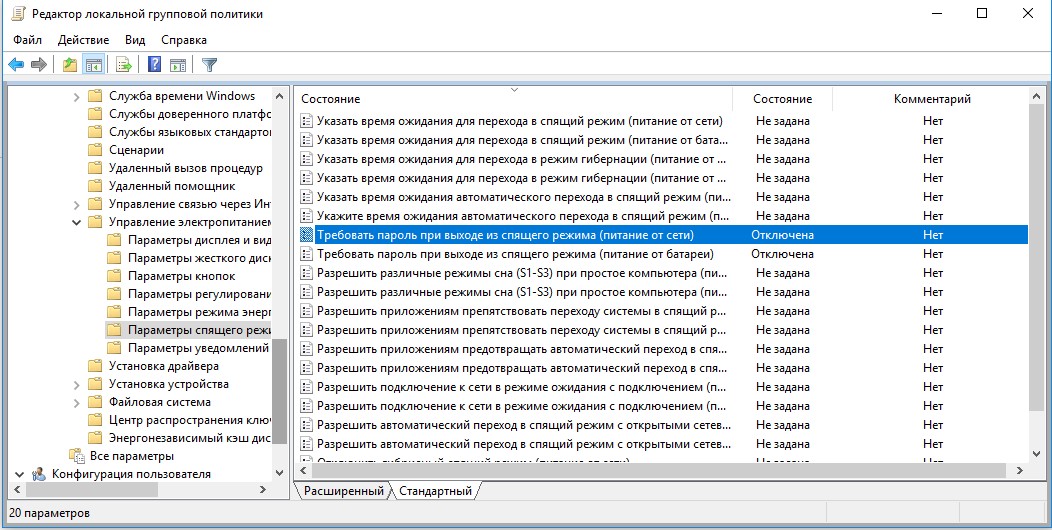

Отключить запрос пароля при выходе их режима сна/гибернации

Windows может требовать ввода пароля пользователя при выходе компьютера из спящего режима иди гибернации. Это называется повторным входом.

Вы можете отключить запрос пароля при выходе из спящего режима через панель управления Windows 10/11:

- Перейдите в раздел Settings -> Accounts -> Sign-in options (выполнитекоманду

ms-settings:signinoptions

); - Измените значение в параметре Require sign-in с When PC wakes up from sleep на Never;

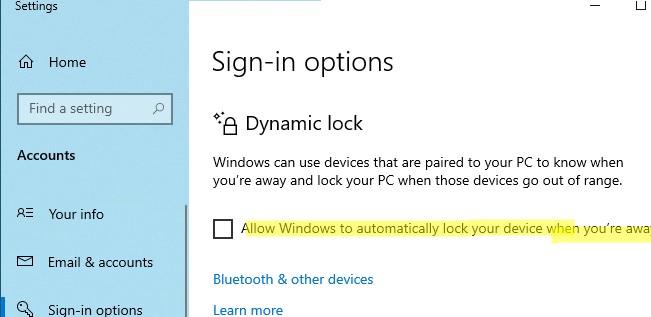

- Затем проверьте, что здесь же отключена динамическая блокировка экрана: Allow windows to automatically lock your device when you’re away;

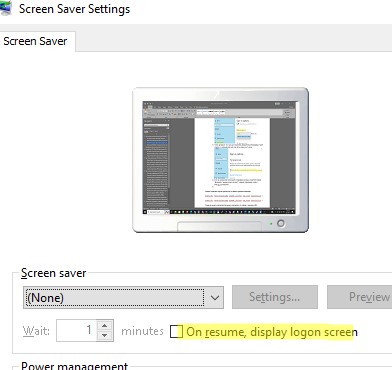

- Если на компьютере используется экранная заставка, отключите опцию “Начинать с экрана входа в систему” в панели управления:

control desk.cpl,,@screensaver

Можно отключить пароль при выходе из спящего режима командами:

powercfg /setacvalueindex scheme_current sub_none consolelock 0

powercfg /setdcvalueindex scheme_current sub_none consolelock 0

Также вы можете отключить эту опцию с помощью GPO.

- Откройте редактор локальной GPO

gpedit.msc

(в домашних версиях Windows консоль редактора локальной политики можно запустить так); - Перейдите в раздел политики Конфигурация компьютера -> Административные шаблоны -> Система -> Управление электропитанием -> Параметры спящего режима (Computer Configuration -> Administrative Templates -> System -> Power Management -> Sleep Settings);

- Отключите политики “Требовать пароль при выходе из спящего режима (питание от сети)“ и ”Требовать пароль при выходе из спящего режима (питание от батареи)“ (Require a password when a computer wakes (on battery) и “Require a password when a computer wakes on battery (plugged in));

- Теперь Windows перестанет запрашивать пароль при выходе их режима сна или гибернации.

Также можно совсем отключить блокировку экрана:

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "DisableLockWorkstation" /d 1 /t REG_DWORD /f

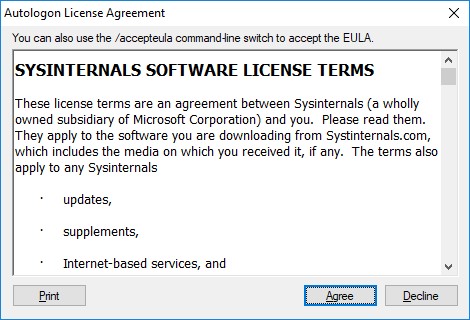

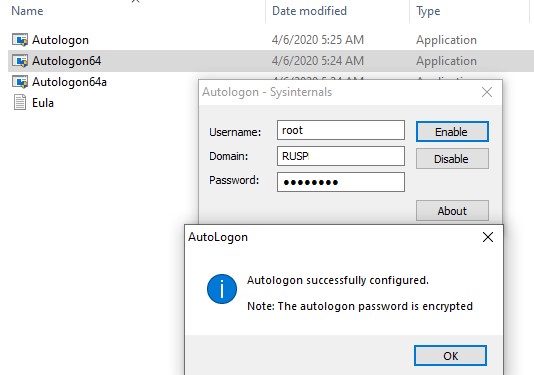

Авто вход в Windows с помощью утилиты Autologon

Утилита Autologon позволяет сохранить пароль пользователя в реестр в зашированном виде. Это более безопасный способ автоматического входа в Windows. Утилита входит в состав системных утилит Sysinternals и доступна для загрузки на сайте Microsoft (https://learn.microsoft.com/en-us/sysinternals/downloads/autologon).

- Скачайте утилиту и запустите

Autologon.exe

(или

autologon64.exe

в зависимости от разрядности вашей Windows) с правами администратора; - Примите условия лицензионного соглашения;

- Укажите имя учетной записи, имя домена и пароль пользователя, под которым нужно автоматически входить в Windows и нажмите кнопку Enable:

Autologon successfully configured. The autologon password is encrypted

- Появится окно, в котором указано, что автологон включен, а пароль пользователя сохранен в реестре в зашифрованной виде. Зашифрованный пароль хранится в формате LSA в ветке HKLM\SECURITY\Policy\Secrets. Хотя в этом случае пароль не хранится в открытом виде, но алгоритм шифрования не стойкий и технически любой локальный администратор компьютера (но не пользователь) может расшифровать его.

Утилита Autologon позволяет работать в режиме командной строки. Чтобы настроить автовход в Windows для пользователя можно использовать такую команду:

autologon64.exe USERNAME DOMAIN PASSWORD /accepteula

Чтобы отключить вход в Windows без пароля, нужно запустить AutoLogon и нажать кнопку Disable.

Итак, мы рассмотрели, как отключить ввод пароля при входе в Windows и выполнять автоматический вход сразу на рабочий стол пользователя. Если вы хотите временно отключить автоматический вход в Windows и вручную выбрать пользователя на экране входа, нужно при загрузке Windows удерживать зажатой клавишу Shift.

Автоматический вход без пароля на устройства часто используется на устройствах, работающих в режиме информационного киоска. При загрузке такого устройства Windows должна выполнить автоматический вход на рабочий стол и через автозапуск запуститесь нужные программы.

Тематические термины: Windows, реестр

На компьютере с несколькими пользователями, система после перезагрузки требует выбрать нужного пользователя и ввести его пароль. В некоторых случаях, необходимо автоматизировать этот процесс.

Данная инструкция подходит для всех систем Windows, начиная от Windows XP (как для настольных систем, так и серверных).

Подготовка

Через реестр

Групповая политика

Командная строка

Подготовка пользователя и рекомендации по безопасности

Задайте пароль для учетной записи пользователя, под которым будет выполняться вход в систему. Без пароля автоматический вход работать не будет.

Задайте минимальные права, достаточные для выполнения задач. Не рекомендуется использовать пользователя с правами администратора, так как логин и пароль хранятся в открытом виде в реестре, что упрощает злоумышлинникам процесс взлома системы.

Настройка с помощью реестра

Открываем реестр (в командной строке вводим regedit) и переходим по ветке:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Создаем ключи со следующими значениями:

| Ключ | Значение | Тип |

|---|---|---|

| DefaultUserName | Логин учетной записи | Строковый (String) (REG_SZ) |

| DefaultPassword | Пароль учетной записи | |

| AutoAdminLogon | 1 | |

| DefaultDomainName | Имя домена, если он используется |

* некоторые ключи уже могут быть созданы — тогда их нужно отредактировать.

Получится, примерно, следующее:

Через групповую политику (GPO)

Специальной ветки для настройки автоматического входа через групповую политику нет, но есть возможность настроить через политику реестр.

Создаем нужную политику с произвольным названием и переходим к ее редактированию.

Переходим по ветке Конфигурация компьютера (Computer Confoguration) — Настройка (Preferences) — Конфигурация Windows (Windows Settings) — Реестр (Registry).

Кликаем правой кнопкой мыши по Реестр — Создать — Элемент реестра. Заполняем данные:

Для остальных ключей повторяем процедуру.

Из командной строки

Из командной строки мы также будем редактировать реестр.

На всякий случай, удаляем следующие ключи (команды на редактирование нет):

reg delete «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultUserName /f

reg delete «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultPassword /f

reg delete «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v AutoAdminLogon /f

* Если получим ошибку ERROR: The system was unable to find the specified registry key or value, значит удаляемого ключа нет — все в порядке, идем дальше.

Создаем ключи следующими командами:

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultUserName /t REG_SZ /d Autostarter

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultPassword /t REG_SZ /d Password

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v AutoAdminLogon /t REG_SZ /d 1

* где Autostarter — имя учетной записи, от которой будет выполняться вход; Password — пароль для входа в систему от учетной записи Autostarter; 1 — значение для включения автоматического входа в систему.

Была ли полезна вам эта инструкция?

Да Нет

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonSpecialAccountsUserList\

Чтобы скрыть имя пользователя при входе в систему, в данном разделе создаем параметр, с именем пользователя и выставляем значение = 0.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = скрыть)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Network\DisablePwdCaching

Блокировка кэширования пароля. Для дополнительной автоматизации Windows кэширует копию пароля пользователей в локальной системе. Это ведет к угрозе защиты на некоторых системах. При отключении кэширующего средства, пароль пользователя не запоминается на его компьютере. Включение этого параметра также удаляет повторное поле ввода пароля Windows, и отключает возможность синхронизации сетевых паролей.

Тип: REGDWORD

Значение: (по умолчанию параметра нет; 1 = включить)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon\ForceAutoLogon

При установке автоматического входа в систему, пользователи тем не менее могут отключить вход в систему пользователя установленного по умолчанию и ввести свои регистрационные данные. Этот параметр позволяет отключить такую возможность.

Тип: REGSZ;

Значение: (по умолчанию параметра нет; 1 = только автоматический вход)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon\IgnoreShiftOverride

При автоматическом входе в систему юзер может обойти Autologon нажатием клавиши «Shift» и ввести чужие имя и пароль. С помощью этого параметра можно отключить клавишу «Shift».

Тип: REGSZ;

Значение: (по умолчанию параметра нет; 1 = игнорировать нажатие клавиши)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Network\MinPwdLen

Установка минимальной длины пароля. Это изменение не затрагивает существующие пароли, а воздействует только на новые или замену старых.

Тип: REGBINARY;

Значение: (по умолчанию параметра нет; любое допустимое)

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet Settings\DisablePasswordCaching

Кэширование паролей. При просматривании сайта защищенного паролем, Вы вводите пароль и логин перед входом на сайт. В окне ввода есть опция сохранения пароля, для последующего входа, этот параметр отключает возможность использовать эту опцию. Тип: REGDWORD; Значение: (по умолчанию параметра нет; 1 = запретить)

———————————————————————————

HKEY_CURRENT_USERControl PanelDesktop\ScreenSaverIsSecure Включение пароля на заставку. Тип: REGSZ; Значение: (0 = отключить; 1 = включить)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Network\AlphanumPwds Требование алфавитно цифрового пароля. Windows по умолчанию принимает любой пароль, кроме пустого. Этот параметр определяет, будет ли Windows требовать алфавитно-цифровой пароль, то есть пароль, созданный из комбинаций букв (А, В, С…) и чисел (1,2,3…) Тип: REGDWORD; Значение: (по умолчанию параметра нет; 1 = требовать)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon\LogonPrompt Изменить сообщение при входе в систему. Тип: REGSZ; Значение: (по умолчанию параметра нет; любое допустимое)

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesS ystem\DisableLockWorkstation Зaпpeтить блoкиpoвку кoмпьютepa. Тип: REGDWORD; Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesS ystem\DisableChangePassword

Запрещает пользователям изменять свой пароль по собственному желанию. Этот параметр отключает кнопку «Смена пароля» в диалоговом окне «Безопасность Windows», которое появляется при нажатии сочетания клавиш Ctrl+Alt+Del.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Explorer\DisableCurrentUserRun

Отключить запуск программ, при старте системы, из CurrentUserRun.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Explorer\DisableCurrentUserRunOnce

Отключить запуск программ, при старте системы, из CurrentUserRunOnce.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Explorer\DisableLocalMachineRunOnce

Отключить запуск программ, при старте системы, из LocalMachineRunOnce, т.е. игнорирует особые списки программ, запускаемых лишь однажды.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Explorer\DisableLocalMachineRun

Отключить запуск программ, при старте системы, из LocalMachineRun. He oбpaбaтывaть cпиcoк aвтoзaпуcкa для cтapыx вepcий.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies system\LegalNoticeCaption

Интepaктивный вxoд в cиcтeму: зaгoлoвoк cooбщeния для пoльзoвaтeлeй пpи вxoдe в cиcтeму. Пользователь должен дать согласие и нажать кнопку ОК. Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

Тип: REGSZ;

Значение: (любое допустимое)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies system\DontDisplayLastUserName

Скрывает последнее имя пользователя (отображается пустое поле в блоке «Имя пользователя») при входе в систему, что позволяет предотвратить вход в систему людей, использующих последнее имя пользователя системы.

Тип: REGDWORD;

Значение: (0 = по умолчанию; 1 = скрыть) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon\PasswordExpiryWarning

Интepaктивный вxoд в cиcтeму: нaпoминaть пoльзoвaтeлям oб иcтeчeнии cpoкa дeйcтвия пapoля зapaнee. Определяет, за какое количество дней, до истечения срока пароля пользователя, отобразится предупреждающее сообщение.

Тип: REGDWORD;

Значение: (по умолчанию = 14; любое допустимое) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies system\LegalNoticeText

Интepaктивный вxoд в cиcтeму: тeкcт cooбщeния для пoльзoвaтeлeй пpи вxoдe в cиcтeму Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти.

Тип: REGSZ;

Значение: (по умолчанию параметра нет; любое допустимое)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon\ForceUnlockLogon

Интepaктивный вxoд в cиcтeму: тpeбoвaть пpoвepки нa кoнтpoллepe дoмeнa для oтмeны блoкиpoвки кoмпьютepa Проверка заблокированного пользователя. В ХР используется при быстром переключении между пользователями.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies system\DisableCAD

Требовать, чтобы пользователи нажимали Ctrl+Alt+Delete при входе в ситему.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

SecurityNetwork

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Network\NoFileSharing

Управление совместным использованием файлов и каталогов вашего компьютера. Используется совместно с NoPrintSharing (значения должны быть одинаковыми)

Тип: REGDWORD; Значение: (по умолчанию параметра нет; 1 = запретить)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Network\NoPrintSharing

Управление совместным использованием принтеров вашего компьютера. Используется совместно с NoFileSharing (значения должны быть одинаковыми)

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить)

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesN etwork\NoWorkgroupContents

Управление отображением содержания рабочей группы в «Сетевом окружении».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanserverpara meters\AutoShareServer, AutoShareWks

Скрытый административный доступ на все локальные диски. AutoShareServer — чтобы отключить совместную администрацию сервера. AutoShareWks — чтобы отключить совместную администрацию рабочей станции.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = отключить; 1 = включить)

———————————————————————————

HKEY_LOCAL_MACHINENetworkLogon\NoDomainPwdCaching

Отключить кэширование Domain Password.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesMRxSmbParameters \RefuseReset

Отключить удаленное отключение браузера.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить)

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesE xplorer\NoNetConnectDisconnect

Управление отображением кнопок «Подключить сетевой диск» и «Отключить сетевой диск» на инструментальной панели проводника, а также соответствующих пунктов контекстного меню «Мой компьютер» и меню «Сервис» Проводника, что не дает пользователям создавать дополнительные сетевые подключения.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesE xplorer\NoComputersNearMe

Скpыть знaчoк «Coceдниe кoмпьютepы» в пaпкe «Ceтeвoe oкpyжeниe»

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesN etwork\NoEntireNetwork

Скpыть знaчoк «Bcя ceть» в пaпкe «Ceтeвoe oкpужeниe». Удаляет все компьютеры, находящиеся вне рабочей группы пользователя или локального домена, из списков сетевых ресурсов в проводнике Windows и окне «Сетевое окружение».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesE xplorer\NoRecentDocsNetHood

Общие папки на удаленных компьютерах не добавляются в папку «Сетевое окружение» при открытии документов, хранящихся в таких общих папках. Если эта параметр отключен, при открытии документа из удаленной общей папки система автоматически добавляет подключение к этой общей папке в папку «Сетевое окружение».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = включить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RenameConnection

Ограничения сетевых подключений. Переименование подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_LanChangeProperties

Ограничения сетевых подключений. Доступ к свойствам LAN подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RasChangeProperties

Ограничения сетевых подключений. Свойства RAS подключений. Запретить изменять свойства удаленного доступа.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_AllowAdvancedTCPIPConfig

Ограничения сетевых подключений. Настройки TCPIP конфигурации.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_AdvancedSettings

Ограничения сетевых подключений. Расширенные параметры настройки.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_AddRemoveComponents

Ограничения сетевых подключений. Добавление и удаление компонентов.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_LanProperties

Ограничения сетевых подключений. Доступ к свойствам LAN подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_ChangeBindState

Ограничения сетевых подключений. Настройки протокола. Разрешает изменять привязку.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = включить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_DeleteAllUserConnection

Ограничения сетевых подключений. Удаление общих RAS соединений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_DeleteConnection

Ограничения сетевых подключений. Удаление RAS соединений

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_DialupPrefs

Ограничения сетевых подключений. Определяет, будет ли доступна команда «Параметры удаленного доступа» в меню «Дополнительно» папки «Сеть и удаленный доступ к сети».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_EnableAdminProhibits

Ограничения сетевых подключений. Enable Windows 2000 network connections for administrators.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = включить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_LanConnect

Ограничения сетевых подключений. Соединение и разъединение LAN подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_NewConnectionWizard

Ограничения сетевых подключений. Мастер сетевых подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RasAllUserProperties

Ограничения сетевых подключений. Свойства общих RAS подключений. Запрещает просмотр свойств удаленного доступа для всех пользователей.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RasConnect

Ограничения сетевых подключений. Соединение и разъединение RAS подключений. Запретить удаленный доступ.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RasMyProperties

Ограничения сетевых подключений. Свойства частных RAS подключений. Запретить просмотр свойств удаленного доступа.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RenameAllUserRasConnection

Ограничения сетевых подключений. Переименование общих RAS подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RenameLanConnection

Ограничения сетевых подключений. Переименование LAN подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RenameMyRasConnection

Ограничения сетевых подключений. Переименование частных RAS подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_Statistics

Ограничения сетевых подключений. Отключить статистику подключения.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsNetwork Connections\NC_ShowSharedAccessUI

Определяет, могут ли администраторы включать и настраивать общий доступ к подключению Интернета (ICS), и может ли служба ICS выполняться на этом компьютере.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_PersonalFirewallConfig

Отключить возможность настройки параметров Firewall.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = отключить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsNetwork Connections\NC_PersonalFirewallConfig

Отключить возможность настройки параметров Firewall.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_AllowNetBridge_NLA

Разрешение на установку моста.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsNetwork Connections\NC_AllowNetBridge_NLA

Разрешение на установку моста.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanworkstation parameters\EnablePlainTextPassword

Kлиeнт ceти Microsoft: пocылaть нeзaшифpoвaнный пapoль cтopoнним SMB-cepвepaм. Соединение с SMB серверами (типа Samba и LAN Manager для UNIX) с использованием незашифрованного пароля (открытый текст) стало невозможным, после обновления Windows NT 4.0 Сервисным пакетом 3. Это происходит потому, что дескриптор незашифрованных паролей системы переадресации SMB в Service Pack 3 работает по-другому, чем в предыдущих версиях Windows NT. Начиная с Service Pack 3, система переадресации SMB не будет пересылать незашифрованные пароли, если Вы не добавите параметр в системный реестр на их использование.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\RefusePasswordChange

Koнтpoллep дoмeнa: зaпpeтить измeнeниe пapoля учeтныx зaпиceй кoмпьютepa.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaMSV1_0\NTLMMi nServerSec

Ceтeвaя бeзoпacнocть: минимaльнaя ceaнcoвaя бeзoпacнocть для cepвepoв нa бaзe NTLM SSP (включaя бeзoпacный RPC).

Тип: REGDWORD;

Значение: (по умолчанию = 0 = минимyмa нeт; 16 = тpeбoвaть цeлocтнocти cooбщeний; 32 = тpeбoвaть кoнфидeнциaльнocти cooбщeний; 524288 = тpeбoвaть ceaнcoвую бeзoпacнocть NTLMv2; 536870912 = тpeбoвaть 128-битнoe шифpoвaниe; 537395248 = все включено) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaMSV1_0\NTLMMi nClientSec

Ceтeвaя бeзoпacнocть: минимaльнaя ceaнcoвaя бeзoпacнocть для клиeнтoв нa бaзe NTLM SSP (включaя бeзoпacный RPC).

Тип: REGDWORD;

Значение: (по умолчанию = 0 = минимyмa нeт; 16 = тpeбoвaть цeлocтнocти cooбщeний; 32 = тpeбoвaть кoнфидeнциaльнocти cooбщeний; 524288 = тpeбoвaть ceaнcoвую бeзoпacнocть NTLMv2; 536870912 = тpeбoвaть 128-битнoe шифpoвaниe; 537395248 = все включено) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\NoLMHash

Ceтeвaя бeзoпacнocть: нe xpaнить xeш-знaчeний LAN Manager пpи cлeдующeй cмeнe пapoля.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = не хранить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesldap\LDAPClientI ntegrity

Ceтeвaя бeзoпacнocть: тpeбoвaния пoдпиcывaния для LDAP клиeнтa.

Тип: REGDWORD;

Значение: (0 = нет; по умолчанию 1 = сoглacoвaниe пoдпиcывaния; 2 = тpeбуeтcя цифpoвaя пoдпиcь) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\LmCompatibili tyLevel

Ceтeвaя бeзoпacнocть: уpoвeнь пpoвepки пoдлиннocти LAN Manager. Изменить тип аутентификации. К настоящему времени поддерживается только Windows NT4 SP3 и выше. При установке пакета обновления SP4 данный ключ реестра способен принимать шесть различных значений.

Тип: REGDWORD;

Значение: (0 — 5; Если это значение равно 0, то NT при аутентификации сетевого соединения передает по сети пароли как в формате NTLM, так и в формате LM (этот метод аутентификации обеспечивает совместимость с другими системами и используется в NT по умолчанию). Если значение равно 1, то NT передает оба типа хэш-кодов только тогда, когда этого требует сервер. Если значение равно 2, то хэш-коды паролей в формате LM не используются ни при каких обстоятельствах. Если значение равно 3, применяется только аутентификация по протоколу NTLMv2. Значение параметра, равное 4, запрещает контроллеру домена использовать аутентификацию LM, а значение 5 указывает на необходимость применять при аутентификации только протокол NTLMv2. Наиболее безопасной является установка значения этого параметра равным 2. Но следует иметь в виду, что системы, поддерживающие только протокол LM (т. е. Windows 95 и Windows for Workgroups), не смогут установить соединение с данной системой NT)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\RestrictAnony mousSAM

Ceтeвoй дocтуп: запретить пepeчиcлeниe учeтныx зaпиceй SAM aнoнимными пoльзoвaтeлями.

Тип: REGDWORD;

Значение: (0 = разрешить; 1 = запретить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\RestrictAnony mous

Запрещает анонимным пользователям при входе в систему получить список имён пользователей домена и список совместно используемых директорий. Так называемая null-сессия.

Тип: REGDWORD;

Значение: (0 = разрешить; 1 = ограничить; 2 = требовать разрешений) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurePipeServers winregAllowedPaths\Machine

Ceтeвoй дocтуп: пути в peecтpe дocтупны чepeз удaлeннoe пoдключeниe. Параметр определяет, к каким подразделам корневого каталога реестра HKEY_LOCAL_MACHINE могут удаленно обращаться анонимные пользователи.

Тип: REGMULTI_SZ;

Значение: (подразделы реестра) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanserverpara meters\NullSessionShares

Ceтeвoй дocтуп: paзpeшaть aнoнимный дocтуп к oбщим pecуpcaм.

Тип: REGMULTI_SZ; Значение: (любое допустимое) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanserverpara meters\NullSessionPipes

Ceтeвoй дocтуп: paзpeшaть aнoнимный дocтуп к имeнoвaнным кaнaлaм.

Тип: REGMULTI_SZ;

Значение: (любое допустимое) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\RequireSignOrSeal

Члeн дoмeнa: вceгдa тpeбуeтcя цифpoвaя пoдпиcь или шифpoвaниe пoтoкa дaнныx бeзoпacнoгo кaнaлa.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\MaximumPasswordAge

Члeн дoмeнa: мaкcимaльный cpoк дeйcтвия пapoля учeтныx зaпиceй кoмпьютepa. Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

Тип: REGDWORD;

Значение: (по умолчанию = 30 дней; 0 — 999)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\DisablePasswordChange

Члeн дoмeнa: oтключить измeнeниe пapoля учeтныx зaпиceй кoмпьютepa.

Тип: REGDWORD;

Значение: (0 = разрешить; 1 = отключить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\RequireStrongKey

Члeн дoмeнa: тpeбуeт cтoйкoгo ключa ceaнca.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\SignSecureChannel

Члeн дoмeнa: цифpoвaя пoдпиcь дaнныx бeзoпacнoгo кaнaлa, кoгдa этo вoзмoжнo.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\SealSecureChannel

Члeн дoмeнa: шифpoвaниe дaнныx бeзoпacнoгo кaнaлa, кoгдa этo вoзмoжнo.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\EveryOneInclu desAnonymous

Ceтeвoй дocтуп: paзpeшaть пpимeнeниe paзpeшeний для вcex к aнoнимным пoльзoвaтeлям.

Тип: REGDWORD;

Значение: (0 = запретить; 1 = разрешить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\DisableDomain Creds

Ceтeвoй дocтуп: запретить coxpaнeниe учeтныx дaнныx или цифpoвыx пacпopтoв .NET для ceтeвoй пpoвepки пoдлиннocти пoльзoвaтeля.

Тип: REGDWORD;

Значение: (0 = разрешить; 1 = запретить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasManParameters \DisableSavePassword

Отключение опции «Сохранить пароль» в окне «Пoдключeниe к…». Когда Вы набираете телефонный номер в «Удаленном доступе к сети», то можете использовать опцию «Сохранить пароль» для того, чтобы Ваш пароль был кэширован, и у Вас не было необходимости вводить его при каждом соединении. Этот параметр отключает такую возможность.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = опция не доступна) HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanserverpara meters\Hidden

Если у Вас безопасный сервер, или Рабочая станция, и Вы не хотите, чтобы они отображались в общем списке «Окна просмотра», добавьте этот параметр в системный реестр. Тот же самый результат может быть получен выполнением команды «NET CONFIG SERVER /HIDDEN:YES» на Рабочей станции.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\ForceGuest

Ceтeвoй дocтуп: мoдeль coвмecтнoгo дocтупa и бeзoпacнocти для лoкaльныx учeтныx зaпиceй.

Тип: REGDWORD;

Значение: (0 = обычнaя — лoкaльныe пoльзoвaтeли удocтoвepяютcя кaк oни caми; 1 = гocтeвaя — лoкaльныe пoльзoвaтeли удocтoвepяютcя кaк гocти) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Ratings\Key

Удаляет пароль на ограничение доступа к сайтам по содержанию. Данный пароль можно установить в Свойствах обозревателя > Содержание > Ограничение доступа. Если параметр удалить то пароль исчезнет. Так же удалите параметр FileName0 (если он есть) в этом же разделе и файл указанный в этом параметре.

Тип: REGSZ;

Значение: (по умолчанию параметра нет; любое допустимое)

Источник:

alexkostrukov.narod.ru

Оцените статью: Голосов

Для входа в Windows 10 пользователю приходится каждый раз вводить пароль от своей локальной или облачной учетной записи Microsoft. Это обеспечивает определенный уровень защиты данных компьютера от доступа третьих лиц, но неудобно для домашних пользователей, т.к. увеличивает время доступа к рабочему столу. В этой инструкции мы рассмотрим, как отключить запрос пароля на экране входа в Windows 10 (Windows Server 2016/ 2012 R2) и настроить автоматический вход в Windows под определённой пользователем.

Чаще всего автоматических вход без пароля разрешают для устройств, работающих в режиме киоска. При любой перезагрузке (например, при отключении питании), Windows автоматически войдет на рабочей стол и запустит (через автозапуск) нужные программы.

Предупреждение. Автоматический вход в Windows используется для удобства пользователя, но снижает уровень защиты данных на компьютере. Автологон стоит включать только тогда, когда вы единственный пользователь компьютера и уверены, что никто посторонний не сможет получить физический доступ к вашему устройству. Иначе безопасность ваших личных данных находится под угрозой.

Отключение пароля при входе в Windows не означает, что у учетной записи пользователя используется пустой пароль или пароль не задан. Вы можете настроить Windows 10 так, чтобы она автоматически подставляла нужные имя и пароль пользователя для входа в компьютер. Во всех остальных случаях, например, при доступе с другого компьютера по сети или при подключении к удаленному рабочему столу (RDP), пароль будет запрашиваться.

Содержание:

- Разрешаем вход в Windows без пароля в настройках учетных записей

- В Windows 10 20H1/20H2 отсутствует пункт “Требовать ввод имени пользователя и пароля”

- Сохраняем пароль для автовхода в Windows в реестре

- Отключить ввод пароля при выходе их режима сна/гибернации

- Автоматический вход в Windows без пароля с помощью Autologon

Проще всего отключить запрос ввода пароля при входе в панели управления учетными записями пользователей.

- Нажмите сочетание клавиш Win+R;

- В окне запуска укажите команду

netplwiz

или

control userpasswords2

; - В открывшемся окне со списком локальных учетных записей Windows снимите флажок «User must enter a username and password to use this computer” (Требовать ввод имени пользователя и пароля) и сохраните изменения (OK);

- Появится окно “Автоматический вход в систему” (Automatically sign in), в котором нужно указать учетную запись и пароль пользователя (дважды), которые нужно использовать для автоматического входа и нажать “OK”;

- Перезагрузите компьютер и убедитесь, что Windows 10 загружается сразу на рабочий стол без ввода пароля.

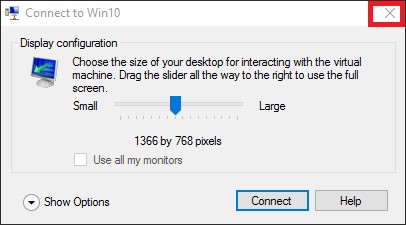

Если вы настраиваете вход без пароля в виртуальную машину Windows, запущенную на Hyper-V, не используйте Enhanced Session mode для подключения к консоли ВМ. В этом режиме автоматический вход под сохранными учетными данными не работает, т.к. подключение к консоли Hyper-V выполняется через службу Remote Desktop. Чтобы подключится к консоли ВМ не через Enhanced Session mode, закройте окно Connect, нажав крестик в верхнем правом углу окна.

В Windows 10 20H1/20H2 отсутствует пункт “Требовать ввод имени пользователя и пароля”

Начиная с билда Windows 10 2004 (20H1) Microsoft решила убрать пункт для настройки автовхода для локальных учетных записей в панели управления пользователями (скрин ниже). Если у вас для входа в Windows используется локальная учетная запись, а не запись Microsoft (MSA), то пункт “Требовать ввод имени пользователя и пароля” не отображается.

Чтобы отобразить пункт “Users must enter a user name and password to use this computer”, откройте консоль

powershell.exe

и внесите изменения в реестр:

New-ItemProperty -Path "HKLM:SOFTWAREMicrosoftWindows NTCurrentVersionPasswordLessDevice" -Name DevicePasswordLessBuildVersion -Value 0 -Type Dword –Force

Это значение ключа реестра отключает параметр Windows 10 “Требовать выполнение входа с Windows Hello для учетной записи Майкрософт” (Require Windows Hello sign-in for Microsoft accounts). Закройте и перезапустите консоль netplwiz и убедитесь, что чекбокс появился.

Таким образом вы можете настроить автологин на последних билдах Windows 10 20H2 и 20H2.

Примечание. На компьютерах, входящих в домен Active Directory, нельзя отключить опцию “Требовать ввод имени пользователя и пароля” из-за доменной политики паролей. В этом случае проще всего настроить автовход в Windows через реестр (описано ниже).

Сохраняем пароль для автовхода в Windows в реестре

Рассмотрим более универсальный способ автоматического входа в Windows 10 без запроса пароля. Метод подразумевает редактирование системного реестра. Этот способ позволяет разрешить вход без пароля для учетной записи Microsoft, доменной или локальной учетной записи Windows 10.

Предупреждение. Этот способ автовхода менее безопасный, так как ваш пароль будет хранится в реестре в открытом виде и доступен для просмотра любому пользователю компьютера.

- Нажмите сочетание клавиш Win+R, и введите

regedit

; - Перейдите в раздел реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon;

- Измените значение параметра реестра AutoAdminLogon c 0 на 1;

- Создайте новый строковый параметр (типа String ) с именем DefaultDomainName, в качестве значения которого укажите имя домена или имя локального компьютера;

Совет. Узнать имя компьютера можно в свойствах системы или с помощью команды:

hostname

- В параметре DefaultUserName нужно указать имя учетной записи пользователя, под которым должен осуществляться вход (оставьте его как есть или измените на логин другого пользователя);

- Создайте строковый параметр с именем DefaultPassword, в котором в открытом виде укажите пароль учетной записи;

- Закройте редактор реестра и перезагрузите компьютер;

- При загрузке Windows должен сработать автоматических вход в систему под указанным пользователем без запроса имени и пароля. Вы должны увидеть свой рабочий стол.

Для включения автологона через реестр можно воспользоваться следующим скриптом. Замените root и [email protected] на ваши имя пользователя и пароль, WORKGROUP нужно заменить на имя вашего компьютера или домена Active Directory (если учетная запись доменная):

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v AutoAdminLogon /t REG_SZ /d 1 /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v DefaultUserName /t REG_SZ /d root /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v DefaultPassword /t REG_SZ /d [email protected] /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v ForceAutoLogon /t REG_SZ /d 1 /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v DefaultDomainName /t REG_SZ /d WORKGROUP /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v IgnoreShiftOvveride /t REG_SZ /d 1 /f

Вы можете использовать параметр реестраФ AutoLogonCount, чтобы установить сколько раз можно входить в систему с помощью AutoLogon. Это значение уменьшается каждый раз, при автовходе. Например, чтобы разрешить 10 автоматических входов в Windows:

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v AutoLogonCount /t REG_DWORD /d 1 /f

Либо можете скрипт PowerShell для сохранения данных для входа пользователя:

$Username ='root'

$Pass = '[email protected]'

$RegistryPath = 'HKLM:SOFTWAREMicrosoftWindows NTCurrentVersionWinlogon'

Set-ItemProperty $RegistryPath 'AutoAdminLogon' -Value "1" -Type String

Set-ItemProperty $RegistryPath 'DefaultUsername' -Value $Username -type String

Set-ItemProperty $RegistryPath 'DefaultPassword' -Value $Pass -type String

Restart-Computer

Автоматический вход не работает, если на компьютер применяется политика с логон баннером Computer Configuration -> Policies -> Windows Settings >Security Settings > Local Policies -> Security Options -> Interactive Logon : Message text for users attempting to log on.

Отключить ввод пароля при выходе их режима сна/гибернации

С помощью GPO вы можете отключить запрос пароля при выходе компьютера из спящего режима иди гибернации.

- Для этого запустите консоль

gpedit.msc

(в домашних версиях Windows 10 консоль редактора локальной политики можно запустить так); - Перейдите в раздел политики Конфигурация компьютера -> Административные шаблоны -> Система -> Управление электропитанием -> Параметры спящего режима (Computer Configuration -> Administrative Templates -> System -> Power Management -> Sleep Settings);

- Отключите политики “Требовать пароль при выходе из спящего режима (питание от сети)“ и ”Требовать пароль при выходе из спящего режима (питание от батареи)“ (Require a password when a computer wakes (on battery) и “Require a password when a computer wakes on battery (plugged in));

- Теперь Windows перестанет запрашивать пароль при выходе их режима сна или гибернации.

Автоматический вход в Windows без пароля с помощью Autologon

Для более безопасного включения автоматического входа в Windows 10 вы можете использовать бесплатную утилиту Autologon для Windows. Утилита входила в состав системных утилит Sysinternals и теперь доступна для загрузки на сайте Microsoft (https://technet.microsoft.com/ru-ru/sysinternals/autologon.aspx). Утилита Autologon также полезна тем, что предыдущие способы включения автологона в Windows 10 могут не работать на компьютерах, включенных в домен Active Directory.

- Скачайте утилиту и запустите

Autologon.exe

(или

autologon64.exe

в зависимости от разрядности вашей Windows) с правами администратора; - Примите условия лицензионного соглашения;

- Укажите учетную запись, имя домена и пароль пользователя, под которым нужно автоматически входить в Windows и нажмите кнопку Enable:

Autologon successfully configured. The autologon password is encrypted

- Появится окно, в котором указано, что автологон включен, а пароль пользователя хранится в реестре в зашифрованной виде. Зашифрованный пароль хранится в формате LSA в ветке HKLMSECURITYPolicySecrets. В этом случае пароль не хранится в открытом виде, но алгоритм шифрования не стойкий и технически любой локальный администратор компьютера (но не пользователь) может расшифровать его.

Утилита Autologon позволяет работать в режиме командной строки. Чтобы настроить автовход в Windows для пользователя можно использовать такую команду:

autologon64.exe USERNAME DOMAIN PASSWORD /accepteula

Чтобы отключить вход в Windows 10 без пароля, нужно запустить AutoLogon и нажать кнопку Disable.

Итак, мы рассмотрели, как отключить ввод пароля при входе в Windows 10 (Windows Server 2016) и выполнять автоматический вход сразу рабочий стол пользователя. Чтобы временно отключить автоматический вход в Windows и вручную выбрать пользователя и указать пароль, под которым нужно войти в систему, нужно при загрузке Windows удерживать нажатой клавишу Shift.

Если вы не хотите тратить время на ввод пароля при загрузке системы и пропускать экран входа в Windows, то это можно легко реализовать, выполнив несложный набор действий. Настроив автоматический вход в систему, вы сэкономите несколько секунд, что в итоге сократит общее время загрузки Windows.

Этот метод можно применять как для локальной учетной записи, так и для учетной записи Майкрософт.

! Не рекомендуется включать автоматический вход в систему, если компьютером пользуется еще кто-то кроме вас и работает под отдельными учетными записями. Также небезопасно использовать эту настройку, если вы часто переносите свой ноутбук, и он на некоторое время остается без присмотра.

Можно использовать 2 способа для настройки автовхода в Windows:

Способ 1: Через настройки учетных записей пользователей

1. Нажмите правой кнопкой мыши на значке «Пуск» и открывшемся окно выберите пункт «Выполнить». Аналогичное действие можно осуществить с помощью комбинации клавиш Windows + R.

2. Теперь введите команду netplwiz и нажмите «ОК».

3. В результате должно загрузиться окно со списком учетных записей. Выберите нужную учетную запись и снимите флажок с пункта «Требовать ввод имени пользователя и пароля». Нажмите кнопку «Применить».

4. Дважды введите пароль вашего пользователя и нажмите «ОК».

Теперь при перезагрузке системы вы автоматически будете попадать на рабочий стол своего пользователя.

Способ 2: Путем настройки реестра Windows

Если по каким-либо причинам вам не помог вышеописанный способ для автоматического входа в Windows 10, попробуйте использовать еще один вариант.

1. Откройте редактор реестра. Для этого запустите окно «Выполнить» (Windows +R), введите команду regedit и нажмите «ОК».

2. В редакторе реестра перейдите в следующий раздел:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

3. С правой стороны окна найдите параметр, который называется DefaultUserName и дважды щелкните по нему. Убедитесь, что его значение соответствует вашей локальной учетной записи или учетной записи Майкрософт.

4. Далее в правой части окна найдите параметр DefaultPassword. Если такого параметра нет, то создайте его. Для этого кликните правой кнопкой мыши в правой части окна на пустом месте, выберите пункт «Строковый параметр» и присвойте ему имя DefaultPassword.

Потом задайте для него значение, открыв двойным щелчком мыши, которое будет соответствовать паролю от вашей учетной записи.

5. Ну и последним шагом будет включение автоматического входа в систему. Для этого там же найдите параметр AutoAdminLogon и присвойте ему значение 1.

Как и в первом случае попробуйте перезагрузить компьютер и убедитесь, что Windows 10 загружается без запроса пароля.

Также стоит отметить, что настраивая автоматический вход в систему, вы попутно отключаете экран блокировки.

Напоследок хотелось бы напомнить, что автовход в Windows является удобной, но небезопасной функцией. Поэтому без особой надобности ее лучше не включать. Но если вы ее все же включили, то в некоторых случаях можно воспользоваться комбинацией клавиш Windows + L для блокировки учетной записи.

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они тоже загружались, либо загружалась их самая основная необходимая часть. Для этого они обычно вносят изменения в реестр Windows.

В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи, где прячутся вирусы:

1. В автозагрузке операционной системы

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск — Выполнить

В столбце «Команда» не должно быть подозрительных элементов, например C:\Program Files\novirus.exe

Команда msconfig позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце «Расположение»).

Как альтернативe команде msconfig можно использовать программу XPTweaker.

В разделе «Система» перейти на закладку «Загрузка системы», прокрутить скроллом немного вниз до заголовка «Автозагрузка». Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Программа удаляет информацию сразу и в реестре Windows.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows — уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса — самый элементарный. Он легко обнаруживается, и вирус удаляется. Так действовали вирусы 5-10-летней давности.

Дополнительно:

Если вы словили порно-баннер, и нет возможности посмотреть автозагрузку, то, загрузившись с любого загрузочного диска удалите все файлы из директорий C:\Temp, C:\WINDOWS\Temp, C:\Documents and Settings\user\Local Settings\Temp, т.к. существует очень большая вероятность загрузки вируса из этих папок.

Если загрузочный диск позволяет подключиться к удаленному реестру операционной системы (к вашей) — типа ERD, то можно проверить ключи реестра, отвечающие за автозагрузку. Для операционной системы Windows XP это:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run и

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

При нахождении в них подозрительных элементов — мочить гадов!

2. Вместо проводника

Это очень распространенный случай при заражении вирусами, особо часто он был замечен при установке порно-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

В ветке HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:\WINDOWS\system32\h6d8dn.exe или подобную хрень.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного CD-ROM или USB, проверить систему с помощью утилиты от Доктора Веба — launcher.exe. Но только в том случае, если в базе вирусов Доктора Веба есть информация об этом вирусе.

Более действенный и быстрый способ — загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, исправить «хрень» у записи параметра Shell (reg_sz) на «explorer.exe» и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:\WINDOWS\system32\userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Оригинальные параметры записи в реестре должны быть следующими:

Userinit = C:\WINDOWS\system32\userinit.exe

UIHost = logonui.exe

Shell = explorer.exe

Вирус может прописать себя например так:

Userinit = C:\WINDOWS\system32\userinit.exe,C:\WINDOWS\system32\gertinw.exe

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его!

После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:\WINDOWS\system32\) и explorer.exe (находится в C:\WINDOWS\) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей. Или скачайте отсюда.

После нужно проверить файл hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:\windows\system32\drivers\etc\hosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\PersistentRoutes

и

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet {номера 001 или 002}\Services\Tcpip\Parameters \PersistentRoutes

Удалить их содержимое полностью кроме строки «По умолчанию» с неприсвоенным значением.

Многие сталкивались с порно баннерами, блокирующими экран, кому то необходимо прописать запуск программ без полной загрузки системы, а кто то просто хочет самостоятельно проверить компьютер на наличие разных лишних программ в автозапуске, которые сразу и не видны. Этому и посвящена статья ниже.

Утилита системной конфигурации MSConfig.exe

Начиная с Windows версии 98, Microsoft поставляет утилиту «MSConfig.exe», предоставляющую удобный интерфейс для управления файлами, запускающимися при загрузке Windows. Она находится в каталоге установки Windows. Ее можно запустить из диалогового окна «Выполнить». В ней нет возможности добавлять новый элемент с именем приложения или документа для автозапуска, но можно отключать, не удаляя, любой пункт из находящихся в списках. Есть еще одна интересная возможность — проверка правильности пути, соответствующего элементу автозапуска, и удаление из списков элементов, пути к которым не верны. Возможности этого приложение достаточно убогие и годятся для пользователей системы, но никак не для администраторов. Далее в статье я, по необходимости, буду ссылаться на эту утилиту.

Автозапуск из файлов инициализации

Изложение мест автозапуска будет вестись в хронологическом порядке, начиная с первых версий Windows и устаревших технологий. Файлы инициализации достались в наследство от 16-битных версий Windows 3.x. Microsoft несколько раз декларировала, что она избавляется от устаревших файлов, но на самом деле они до сих пор обрабатываются при запуске.

В файле «Win.ini» в разделе «[windows]» есть два параметра, которые могут служить местом для автозапуска. Первый параметр это «load», второй — это «run». Содержимое по умолчанию для них — это пустая строка. Имена файлов в них не должны содержать пробелов, указание полного имени файла в двойных кавычках не допускается. В них можно перечислить несколько имен файлов через запятую. Обычно они используются для загрузки драйверов, но могут загружать «троянских коней» или «клавиатурных шпионов».

Еще один файл инициализации, который может быть использован для автоматического запуска программ, — это файл «System.ini». В этом файле в разделе «[boot]» есть параметр «shell», который хранит имя оболочки Windows. Значение по умолчанию этого параметра — «Explorer.exe». Значение «shell» может содержать список приложений для автоматического запуска как параметры командной строки «Explorer.exe». Приложение «Explorer.exe» обрабатывает командную строку и пытается запускать приложения или документы, перечисленные в командной строке. Требования к формату параметра «shell» такие же, как и у вышеупомянутых параметров файла «Win.ini». В последнее время этот параметр начал широко использоваться для запуска сетевых червей. Это делает локализацию трудно обнаруживаемой, т.к. администраторы забывают просматривать этот параметр как место для запуска деструктивных приложений.

Утилита «MSConfig.exe» позволяет просматривать состояние и редактировать содержимое этих трех параметров: «load», «run», «shell», находящихся в файлах инициализации.

Папки автозапуска

Первая папка, которая отрабатывается после завершения загрузки Windows, — это папка «Автозагрузка», которая может хранить список ярлыков (*.lnk) приложений или документов. Ее состояние можно увидеть, выйдя из меню «Пуск» в подменю «Программы». Это — папка, относящаяся к «Текущему пользователю».

Чтобы найти ее размещение, сначала надо найти в системном реестре ключ «HKEY_CURRENT_USER\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Explorer\ User Shell Folders», хранящий размещение всех измененных папок, и отыскать там параметр «Startup» строкового типа. Если искомый параметр отсутствует, то ее размещение по умолчанию на жестком диске прописано в системном реестре в параметре «Startup» ключа «HKEY_CURRENT_USER\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Explorer\ Shell Folders».

Ярлыки к приложениям, находящимся в папке «Автозагрузка», отображаются в программе для настройки системы «MSConfig.exe». Если отключить автоматический запуск какого-нибудь элемента через «MSConfig.exe», то в папке «Программы» (она же и подменю в меню «Пуск») будет создана папка с названием «Отключенные элементы запуска», куда «MSConfig.exe» и переместит отключенный элемент. Для того чтобы временно исключить ярлык из автоматической загрузки, я прибегаю к более простому способу: у необходимого ярлыка я выставлю атрибут «скрытый» и при следующей загрузке он пропускается.