В этой статье показаны действия, с помощью которых можно отключить UAC (User Account Control — Контроль учетных записей) в операционной системе Windows 8.1 и Windows 10.

Ранее уже был описан способ о том как отключить UAC с помощью инструмента Windows Контроль учетных записей. Далее будут рассмотрены методы отключения UAC для опытных пользователей с помощью редактора системного реестра и командной строки.

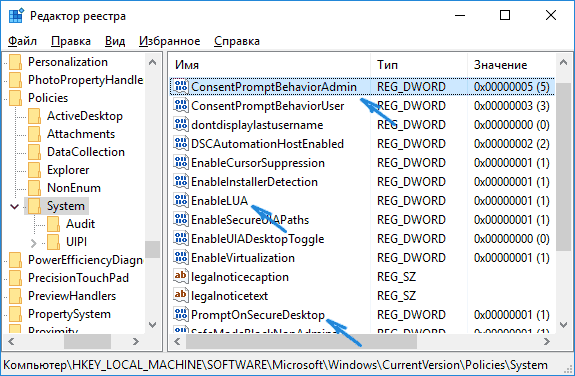

Отключение UAC в Редакторе реестра (regedit.exe)

Откройте редактор реестра, для этого нажмите сочетание клавиш + R, в открывшемся окне Выполнить введите (скопируйте и вставьте) regedit и нажмите кнопку OK.

В открывшемся окне редактора реестра перейдите в следующий раздел:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

В правой части окна редактора реестра дважды щелкните левой кнопкой мыши по параметру EnableLUA и в открывшемся окне измените значение 1 на 0, нажмите кнопку OK.

Для сохранения новых параметров UAC необходимо перезагрузить компьютер, о чем вы будете уведомлены всплывающей подсказкой центра поддержки.

После выполнения данных действий Контроль учетных записей (UAC) на вашем компьютере будет отключён.

Отключение UAC в командной строке

Данный способ отключения UAC портирует параметры и значения в системный реестр Windows

Нажмите сочетание клавиш + X и в появившемся контекстном меню выберите пункт Командная строка (администратор).

В открывшемся окне «Администратор: Командная строка» введите следующую команду и нажмите клавишу Enter ↵.

C:\Windows\System32\cmd.exe /k C:\Windows\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f

Для сохранения новых параметров UAC необходимо перезагрузить компьютер, о чем вы будете уведомлены всплывающей подсказкой центра поддержки.

После перезагрузки компьютера UAC будет полностью отключен.

Для того чтобы включить UAC введите или скопируйте и вставьте в командной строке открытой от имени администратора следующую команду:

C:\Windows\System32\cmd.exe /k C:\Windows\System32\reg.exe ADD HKLM\SOFTWARE\MicrosoftWindows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 1 /f

Также для отключения контроля учетных записей можно создать и применить файл реестра следующего содержания:

Windows Registry Editor Version 5.00.

[HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Policies\\System]

«ConsentPromptBehaviorAdmin»=dword:00000000

«EnableLUA»=dword:00000000

«PromptOnSecureDesktop»=dword:00000000

Для включения контроля учетных записей, создайте и примените файл реестра следующего содержания:

Windows Registry Editor Version 5.00.

[HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Policies\\System]

«ConsentPromptBehaviorAdmin»=dword:00000005

«EnableLUA»=dword:00000001

«PromptOnSecureDesktop»=dword:00000001

Также можно скачать zip-архивы с файлами реестра.

- Скачать zip-архив с файлом реестра для отключения UAC.

- Скачать zip-архив с файлом реестра для включения UAC.

По умолчанию UAC включен и требует подтверждения для любых действий, могущих оказать влияние на операционную систему, однако вы можете отключить UAC или настроить его уведомления удобным для себя способом. В конце инструкции также имеется видео, где показаны оба способа отключения контроля учетных записей Windows 10. Примечание: если даже при отключенном контроле учетных записей какая-то из программ не запускается с сообщением, что администратор заблокировал выполнение этого приложения, должна помочь эта инструкция: Приложение заблокировано в целях защиты в Windows 10.

- Отключение контроля учетных записей в панели управления Windows 10

- Изменение параметров UAC в редакторе реестра

- Отключение UAC в командной строке

- Как отключить контроль учетных записей в редакторе локальной групповой политики

- Видео инструкция

Как отключить контроль учетных записей в панели управления Windows 10

Первый способ — использовать соответствующий пункт в панели управления Windows 10 для изменения настроек контроля учетных записей. Прежде чем приступить, учитывайте, что для отключения UAC вам требуется наличие прав администратора. Если их нет, но вы хотите установить или запустить программу, может сработать способ из инструкции Как установить программу без прав администратора.

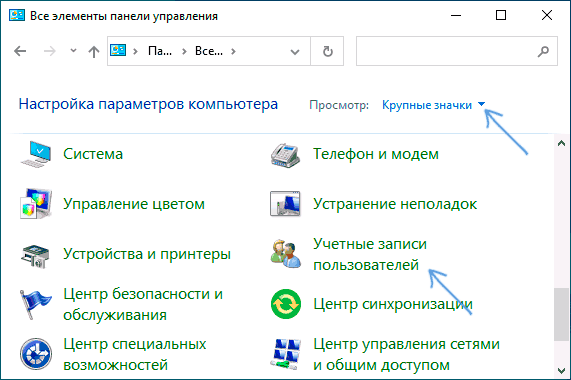

- Откройте панель управления, для этого можно использовать поиск в панели задач или нажать клавиши Win+R, ввести control и нажать Enter. А можно сразу перейти к 4-му шагу, нажав Win+R и введя UserAccountControlSettings

- В панели управления вверху справа в поле «Просмотр» вместо «Категории» установите «Значки», а затем откройте пункт «Учетные записи пользователей».

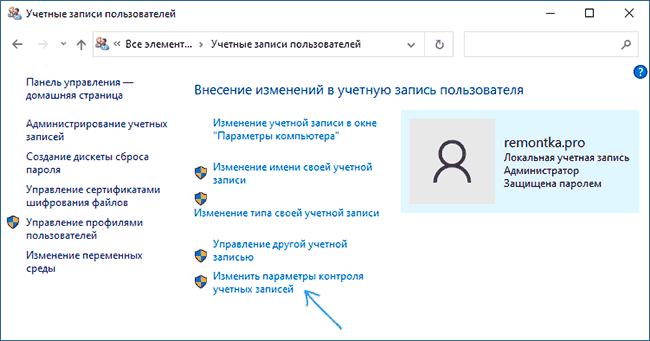

- В следующем окне нажмите «Изменить параметры контроля учетных записей».

- Далее вы можете вручную задать параметры UAC или отключить контроль учетных записей Windows 10, достаточно выбрать один из вариантов настроек работы UAC, каждый из которых пояснён далее.

Возможные варианты настроек контроля учетных записей в панели управления от верхнего к нижнему:

- Всегда уведомлять, когда приложения пытаются установить программное обеспечение или при изменении параметров компьютера — самый безопасный вариант, при любом своем действии, которое может что-то изменить, а также при действиях сторонних программ вы будете получать уведомление об этом. Обычные пользователи (не администраторы) должны будут ввести пароль для подтверждения действия.

- Уведомлять только при попытках приложений внести изменения в компьютер — этот параметр установлен в Windows 10 по умолчанию. Он означает, что контролируются только действия программ, но не действия пользователя.

- Уведомлять только при попытках приложений внести изменения в компьютер (не затемнять рабочий стол). Отличие от предыдущего пункта в том, что рабочий стол не затемняется и не блокируется, что в некоторых случаях (вирусы, трояны) может быть угрозой безопасности.

- Не уведомлять меня — UAC отключен и не уведомляет о каких-либо изменениях в параметрах компьютера, инициированных вами или программами.

Если вы решили отключить контроль учетных записей Windows 10, что является совсем не безопасной практикой, в дальнейшем следует быть очень внимательным, поскольку все программы будут иметь к системе тот же доступ, что и вы, в то время как контроль учетных записей не сообщит, если какая-то из них может повлиять на работу системы. Иными словами, если причина отключения UAC только в том, что он «мешает», я настойчиво рекомендую включить его обратно.

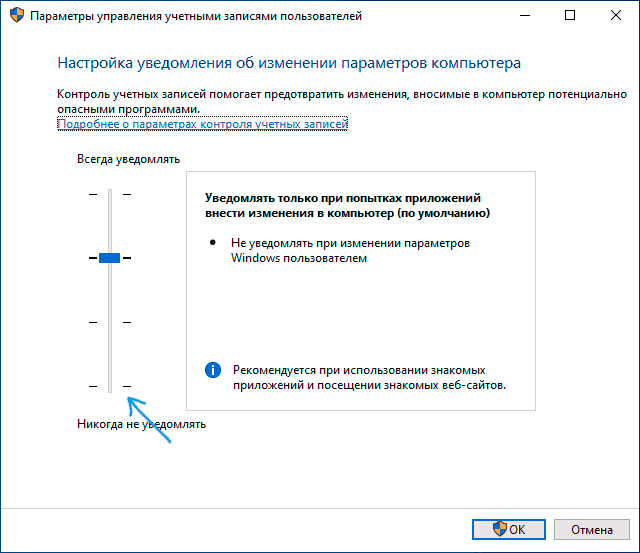

Изменение параметров контроля учетных записей в редакторе реестра

Отключение UAC и выбор любого из четырех вариантов работы контроля учетных записей Windows 10 возможен и с помощью редактора реестра (чтобы запустить его нажмите Win+R на клавиатуре и введите regedit).

Параметры работы UAC определяются тремя ключами реестра, находящимися в разделе

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Перейдите в этот раздел и найдите следующие параметры DWORD в правой части окна: PromptOnSecureDesktop, EnableLUA, ConsentPromptBehaviorAdmin. Для полного отключения контроля учетных записей достаточно изменить значение параметра EnableLUA на 0 (ноль), закрыть редактор реестра и перезагрузить компьютер.

Однако, когда вы меняете параметры UAC в панели управления, сама Windows 10 оперирует тремя параметрами одновременно и делает это несколько иначе (хотя предыдущий метод проще и быстрее). Далее привожу значения каждого из ключей PromptOnSecureDesktop, EnableLUA, ConsentPromptBehaviorAdmin в том порядке, как они указаны для разных вариантов оповещений контроля учетных записей.

- Всегда уведомлять — 1, 1, 2 соответственно.

- Уведомлять при попытках приложений изменить параметры (значения по умолчанию) — 1, 1, 5.

- Уведомлять без затемнения экрана — 0, 1, 5.

- Отключить UAC и не уведомлять — 0, 1, 0.

Отключение UAC в командной строке

Быстрый способ полностью отключить контроль учетных записей — использовать командную строку, для этого:

- Запустите командную строку от имени администратора, в Windows 10 для этого можно начать вводить «Командная строка» в поиск на панели задач, а когда найдется нужный результат — либо нажать по нему правой кнопкой мыши и выбрать нужный пункт меню, либо выбрать «Запуск от имени администратора» в панели справа.

- Введите команду (нажав Enter после ввода)

reg ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f

- Закройте командную строку и перезапустите компьютер или ноутбук.

По своей сути этот метод является вариантом способа с редактором реестра, который описан выше: просто нужный параметр изменяется с помощью указанной команды.

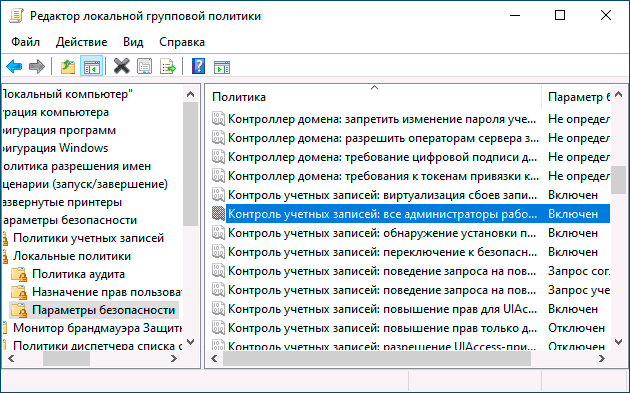

Как отключить контроль учетных записей UAC в редакторе локальной групповой политики Windows 10

Этот метод подойдёт для Windows 10 Pro и Enterprise, где присутствует редактор локальной групповой политики. Шаги будут следующими:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

- В редакторе перейдите к разделу «Конфигурация компьютера» — «Конфигурация Windows» — «Параметры Безопасности» — «Локальные политики» — «Параметры безопасности».

- В правой панели найдите параметр «Контроль учетных записей: все администраторы работают в режиме одобрения администратором» и дважды нажмите по нему.

- Установите параметр в значение «Отключен» и нажмите «Ок».

Перезагрузка компьютера обычно не требуется.

Видео

В завершение еще раз напомню: я не рекомендую отключать контроль учетных записей ни в Windows 10 ни в других версиях ОС, если только вы абсолютно точно не знаете, для чего вам это нужно, а также являетесь достаточно опытным пользователем.

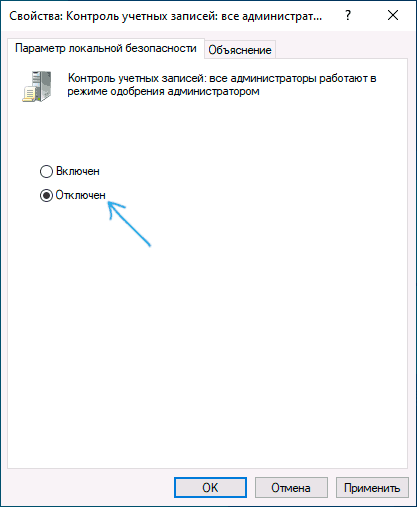

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером (

compmgmt.msc

), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду

net share

, вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

-

Admin$

— Remote admin (это каталог %SystemRoot%) -

IPC$

— Remote IPC (используется в named pipes) -

C$

— Default Share

Если на компьютере имеются другие разделы, которым назначена буква диска, они также автоматически публикуются в виде административных шар (

D$

,

E$

и т.д.). Если вы предоставляете общий доступ к принтеру, то должна быть шара

Print$

или

FAX$

— при использовании факс-сервера.

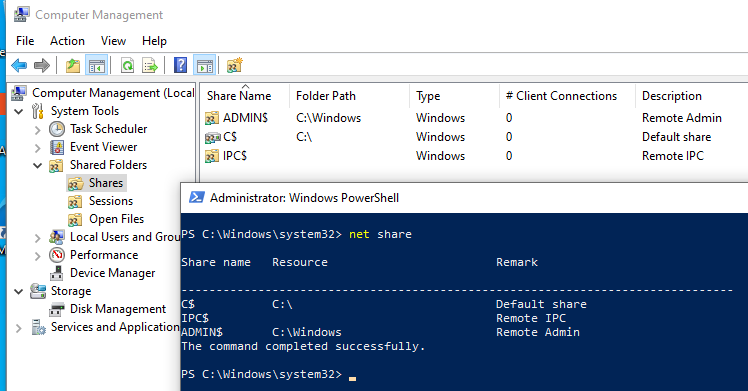

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок (

\\computername

), вы не увидите их в списке доступных общих SMB каталогов.

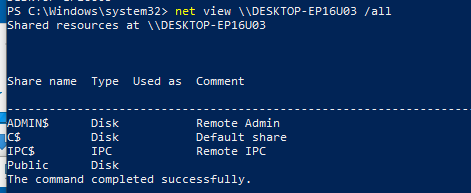

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

В большинстве сторонних файловых менеджеров для Windows доступна опция, позволяющая автоматически показывать доступные административные ресурсы на удаленных компьютерах.

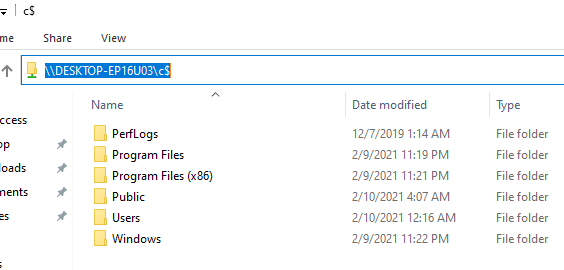

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например,

\\computername\c$

. Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Содержание:

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

Как отключить/включить административные шары в Windows 10?

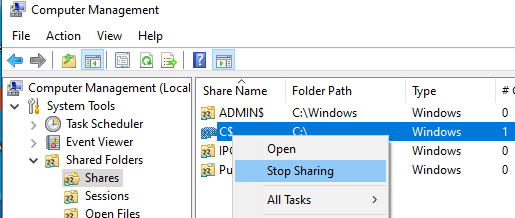

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду

net share IPC$ /delete

). Однако после перезагрузки Windows она пересоздастся автоматически.

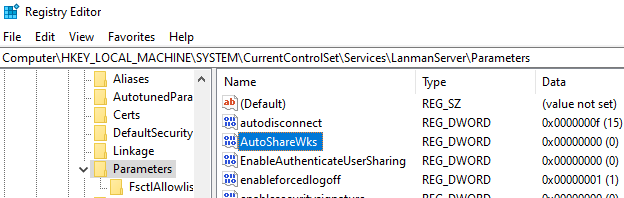

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

или

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

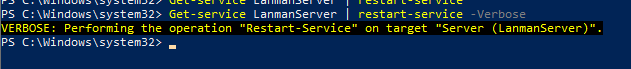

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Get-service LanmanServer | restart-service

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который по умолчанию она отключена) такой доступ работает.

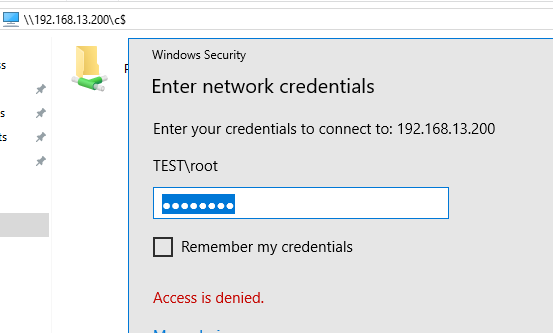

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

- \

\win10_pc\C$ -

\\win10_pc\IPC$ -

\\win10_pc\Admin$

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

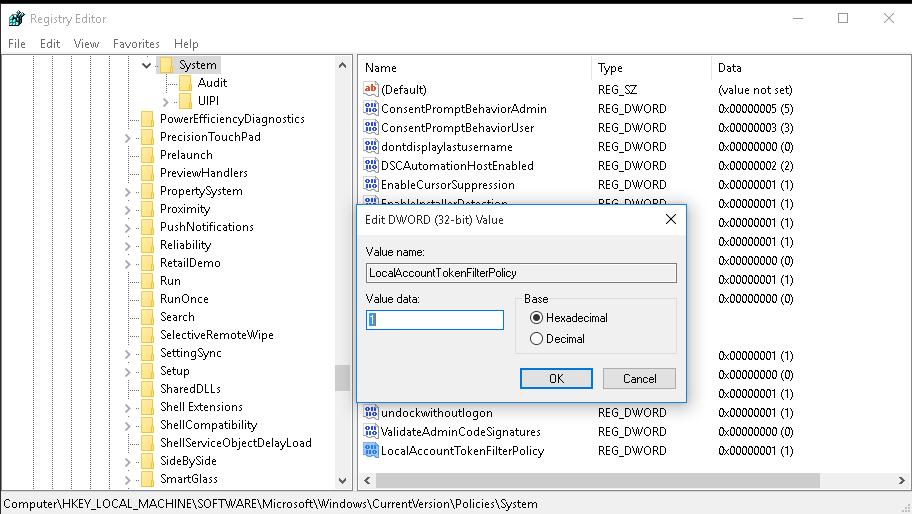

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности Windows.

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

Примечание. Создать параметр LocalAccountTokenFilterPolicy можно всего одной командой

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

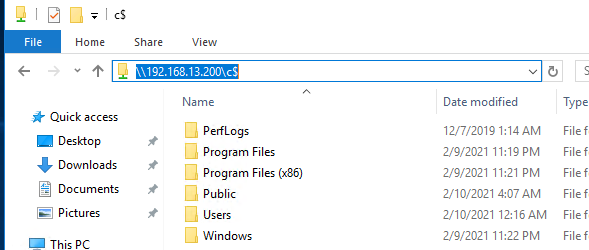

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Примечание. После этого станет доступен и другой функционал удаленного управления Windows 10. В том числе теперь можно удаленно подключиться к компьютеру с помощью оснастки Computer Management (Управление компьютером) и другими стандартными консолями.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

В этой статье мы расскажем, как подключиться к серверу по RDP и рассмотрим основные ошибки при подключении.

Что такое RDP

RDP (Remote Desktop Protocol) — это протокол для удаленного подключения к компьютеру или серверу с ОС Windows. С его помощью пользователи могут подключиться к удаленной машине и взаимодействовать с ее рабочим столом так, как если бы они физически находились перед ней. Чаще всего служба RDP используется для администрирования серверов, технической поддержки пользователей и удаленной работы.

Как подключиться к удаленному рабочему столу по RDP

-

1.

Запустите «Подключение к удаленному рабочему столу» одним из способов:

-

2.

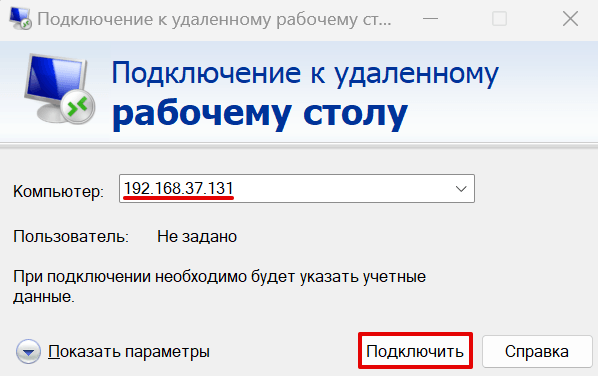

Введите адрес устройства, к которому подключаетесь, и нажмите Подключить:

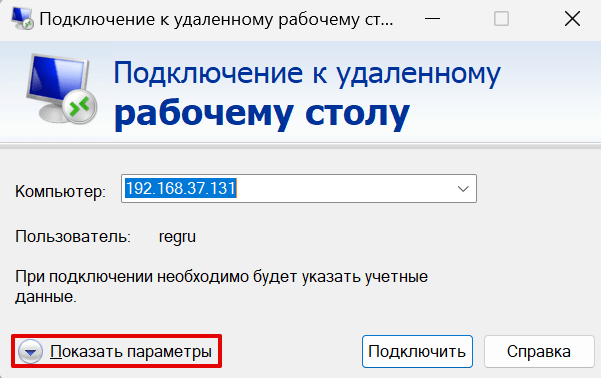

Как подключить локальное устройство к удаленной машинеВы можете подключить к удаленному серверу какое-либо устройство, которое физически подключено к вашему компьютеру. Например, это может быть флешка или жесткий диск. Для этого нажмите Показать параметры:

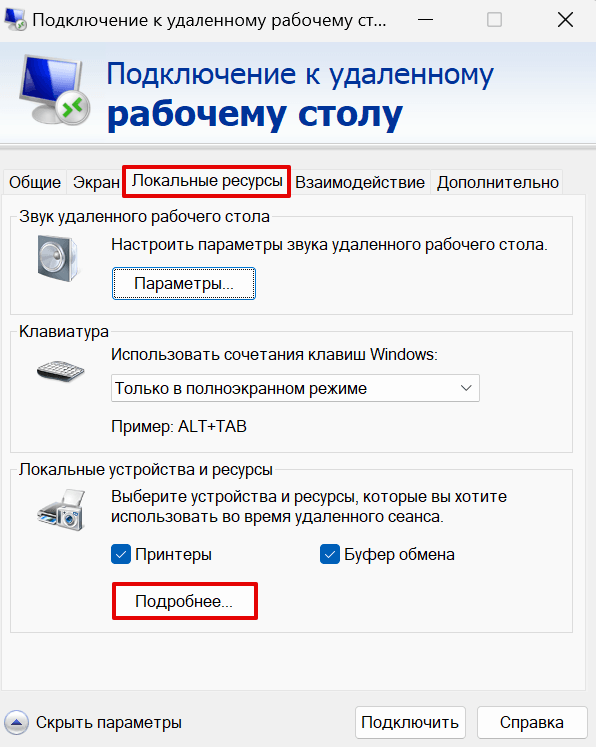

Перейдите на вкладку Локальные ресурсы и нажмите Подробнее…:

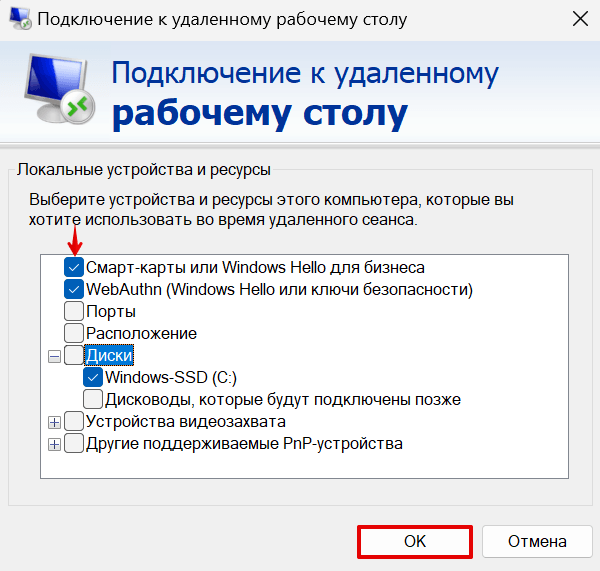

Отметьте чекбоксы с нужными устройствами и нажмите ОК:

-

3.

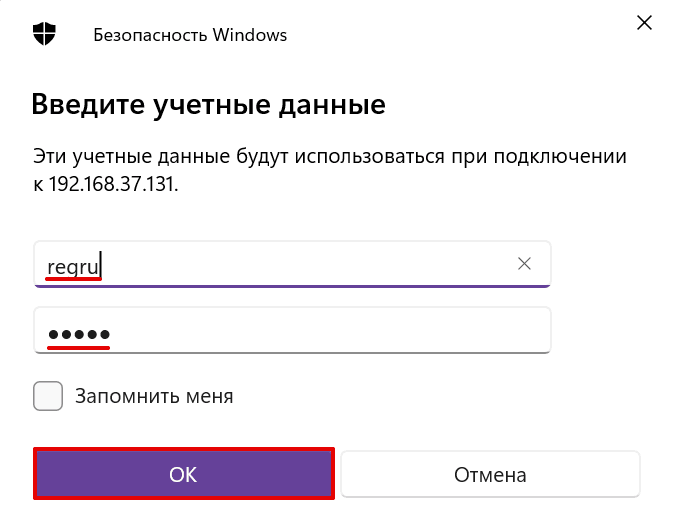

Введите имя пользователя и пароль. Нажмите ОК:

-

4.

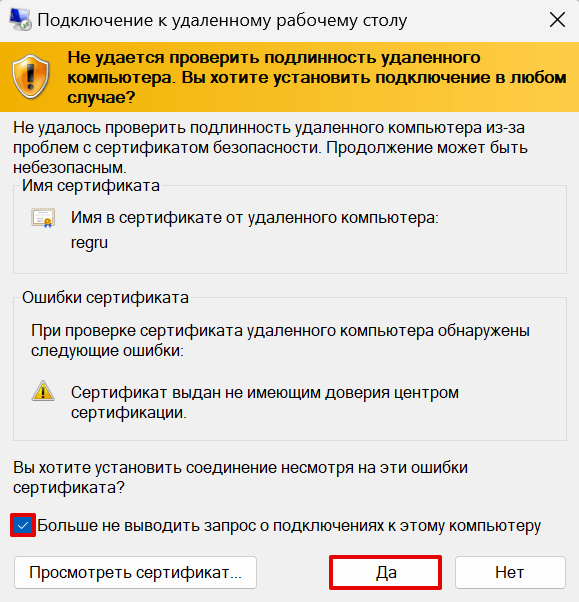

При первом подключении вы увидите уведомление о проблемах с сертификатом безопасности. Чтобы уведомление не отображалось при следующем подключении, отметьте чекбокс «Больше не выводить запрос о подключениях к этому» компьютеру и нажмите Да:

Для Linux не существует официального RDP-клиента от Microsoft. Ниже мы рассмотрим подключение по RDP с помощью клиента Remmina.

-

1.

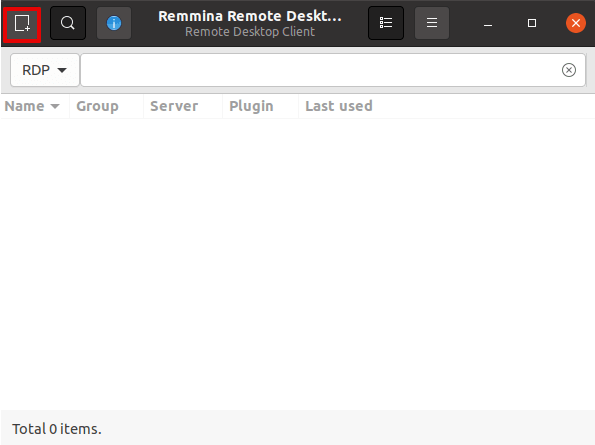

Запустите Remmina.

-

2.

Нажмите на кнопку New connection profile:

-

3.

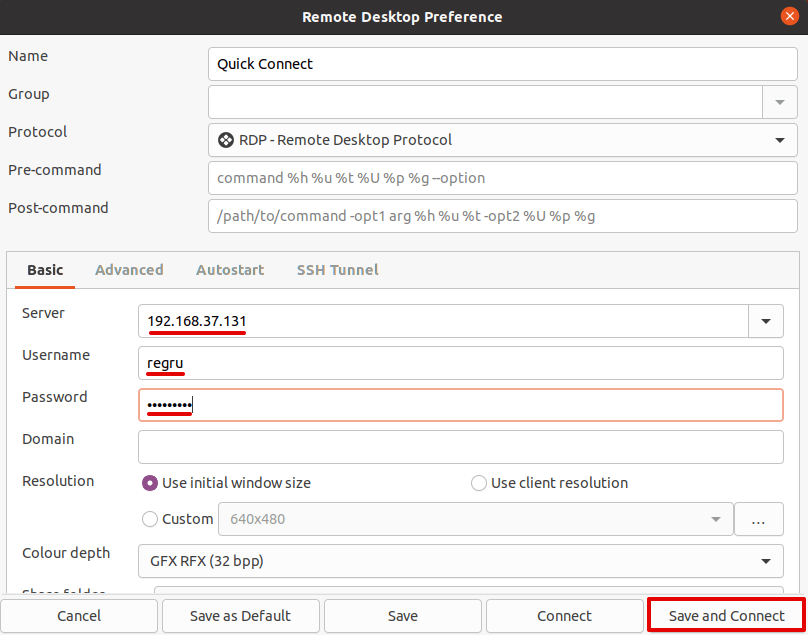

Заполните поля:

- Server — IP-адрес сервера или компьютера, к которому хотите подключиться;

- Username — имя пользователя;

- Password — пароль.

Затем нажмите Save and connect:

-

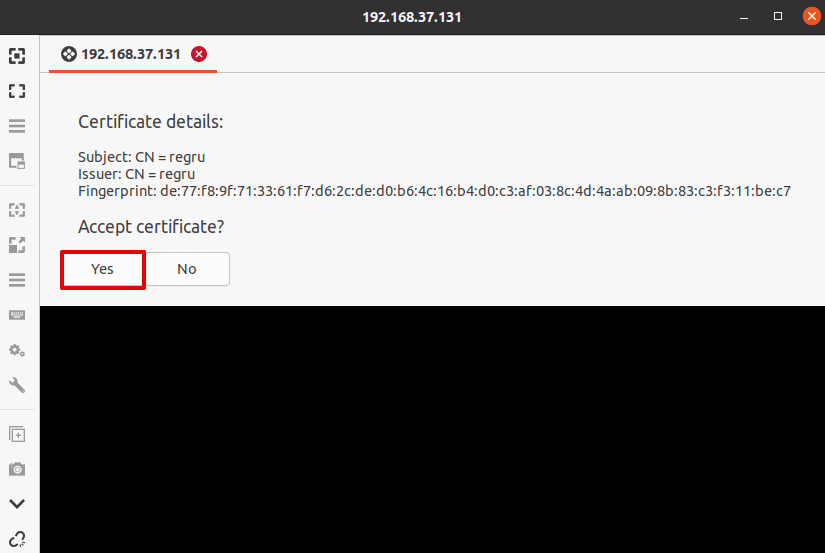

4.

Нажмите Yes:

Ошибки при подключении по RDP

Ниже мы рассмотрим основные ошибки при подключении по RDP и расскажем, что делать, если не удается подключиться к удаленному компьютеру.

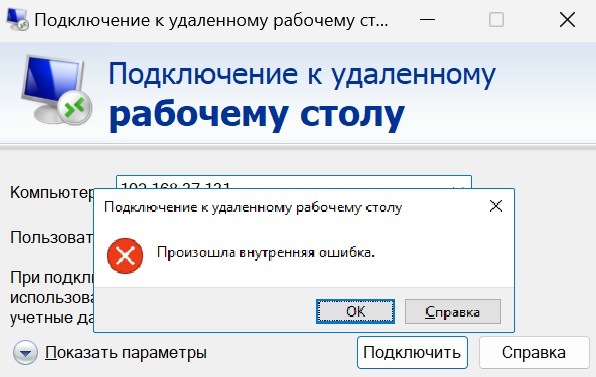

Произошла внутренняя ошибка

Ошибка подключения выглядит следующим образом:

Расскажем о наиболее распространенных причинах возникновения этой ошибки и способах ее устранения.

Проверка работы порта RDP

На локальном и удаленном устройстве прослушиватель протокола RDP должен быть настроен на работу по порту 3389. Важно, чтобы другие приложения не использовали этот порт. Проверить или изменить порт RDP можно с помощью редактора реестра:

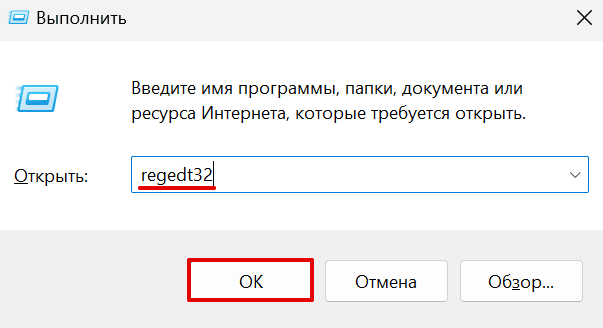

-

1.

Откройте «Редактор реестра». Для этого нажмите Win+R, введите regedt32 и нажмите ОК:

-

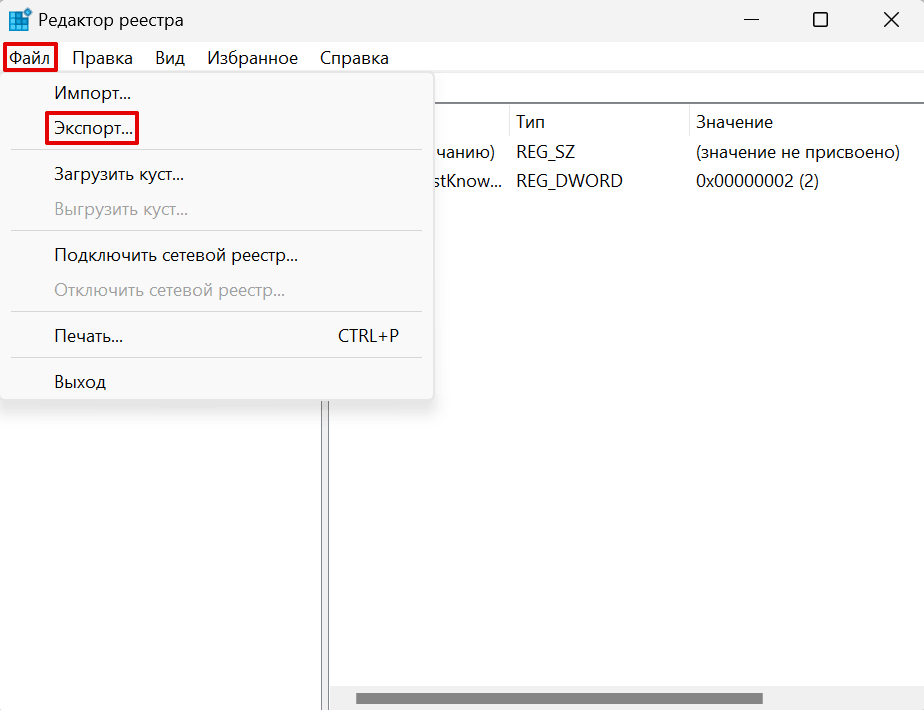

2.

Неправильные настройки реестра могут вызвать серьезные неполадки, поэтому перед редактированием создайте резервную копию. Для этого нажмите Файл > Экспорт… и сохраните бэкап реестра:

Если после внесения изменений возникнут проблемы, нажмите Файл > Импорт… и восстановите резервную копию.

-

3.

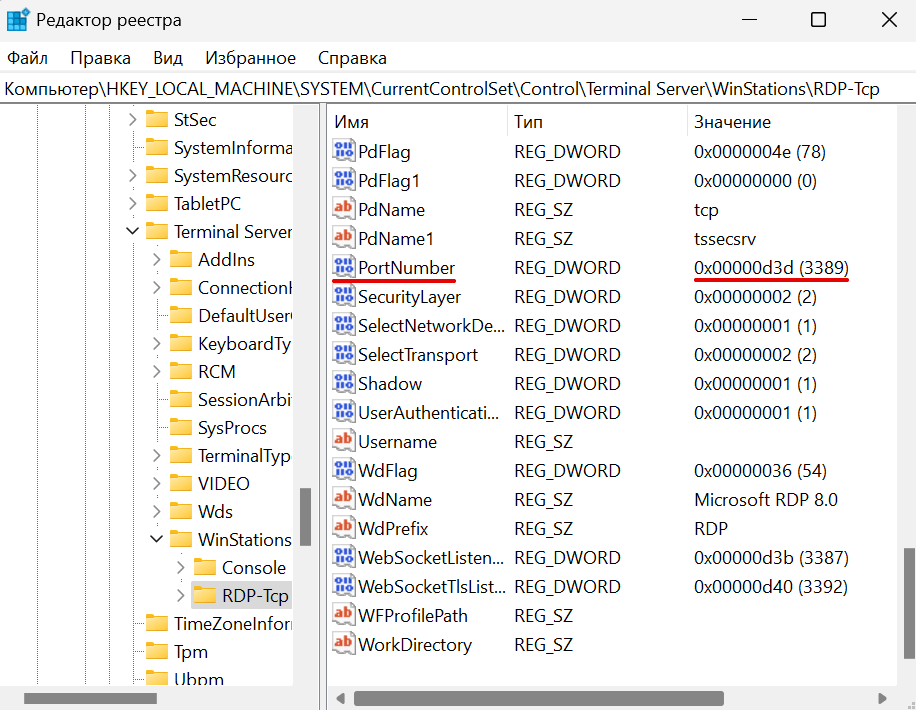

В реестре перейдите в подраздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

-

4.

Найдите параметр PortNumber. В колонке «Значение» должен быть указан порт 3389:

-

5.

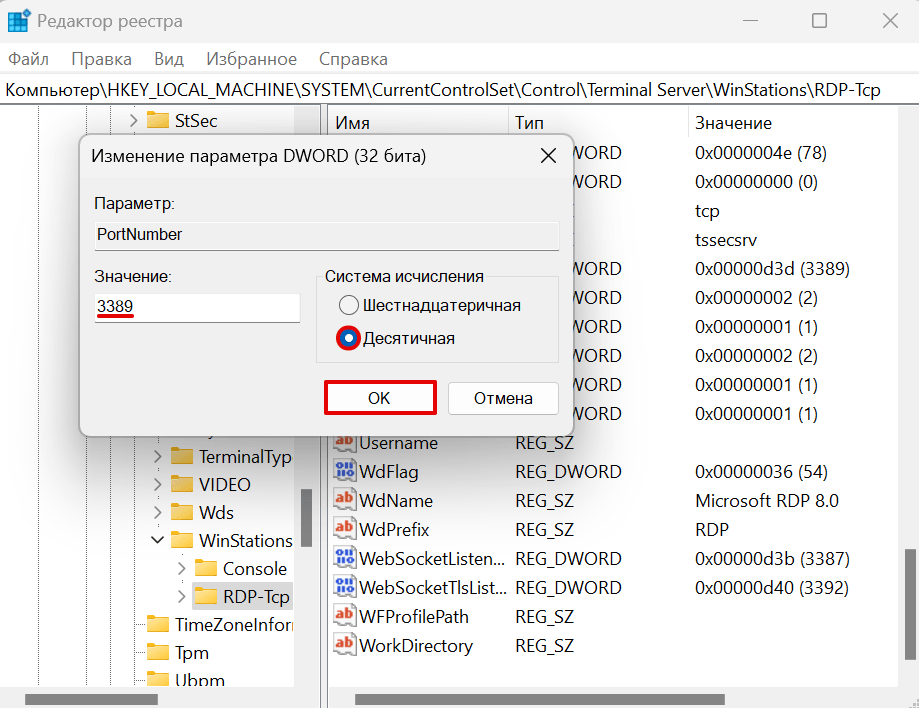

Если значение отличается, дважды кликните по имени параметра, выберите десятичную систему исчисления, введите значение 3389 и нажмите ОК:

Эти действия нужно выполнить как на локальном компьютере, так и на удаленном. После смены номера порта перезапустите службу удаленных рабочих столов.

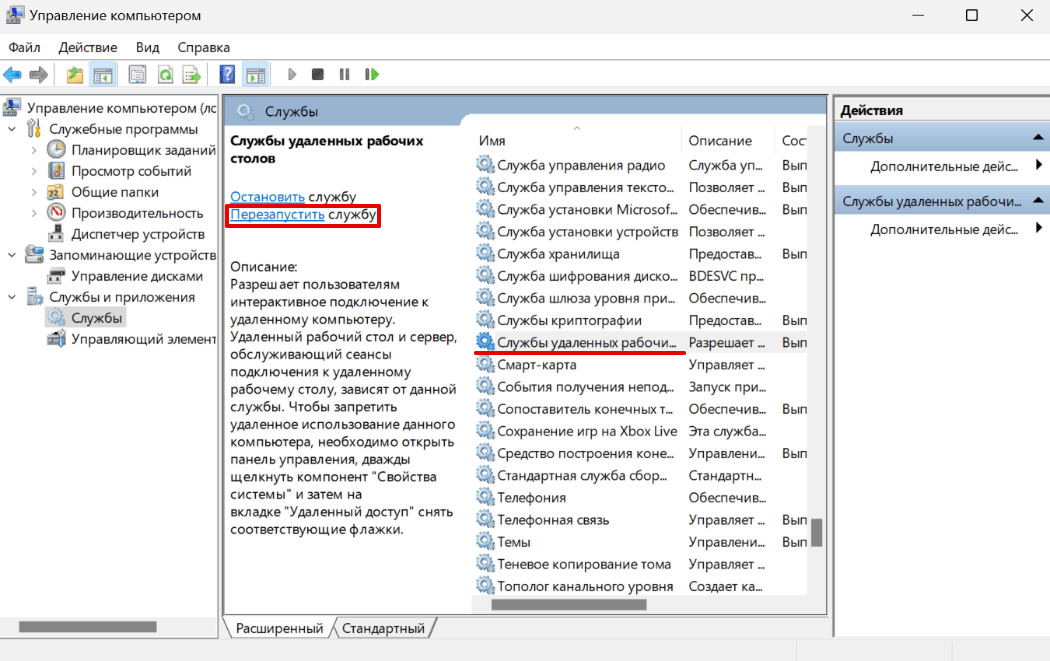

Перезапуск служб удаленных рабочих столов

Перезапуск служб нужно выполнить на локальном и на удаленном устройстве.

-

1.

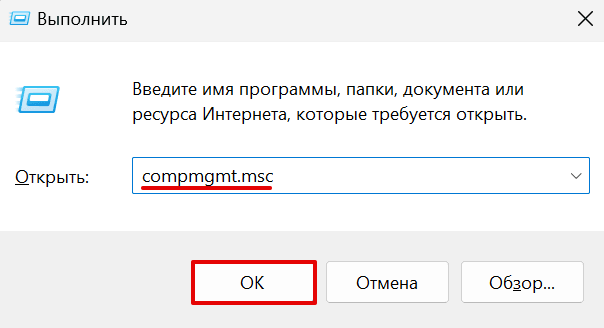

Нажмите Win+R, введите compmgmt.msc и нажмите ОК:

-

2.

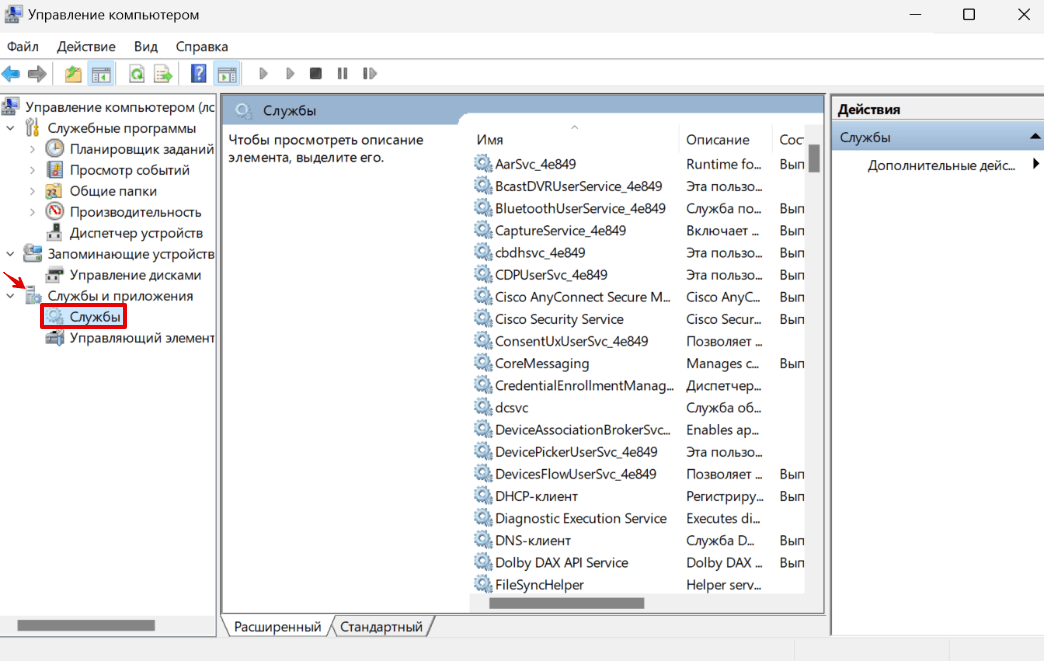

Перейдите в раздел Службы и приложения > Службы:

-

3.

В списке выберите Службы удаленных рабочих столов и нажмите Перезапустить службу:

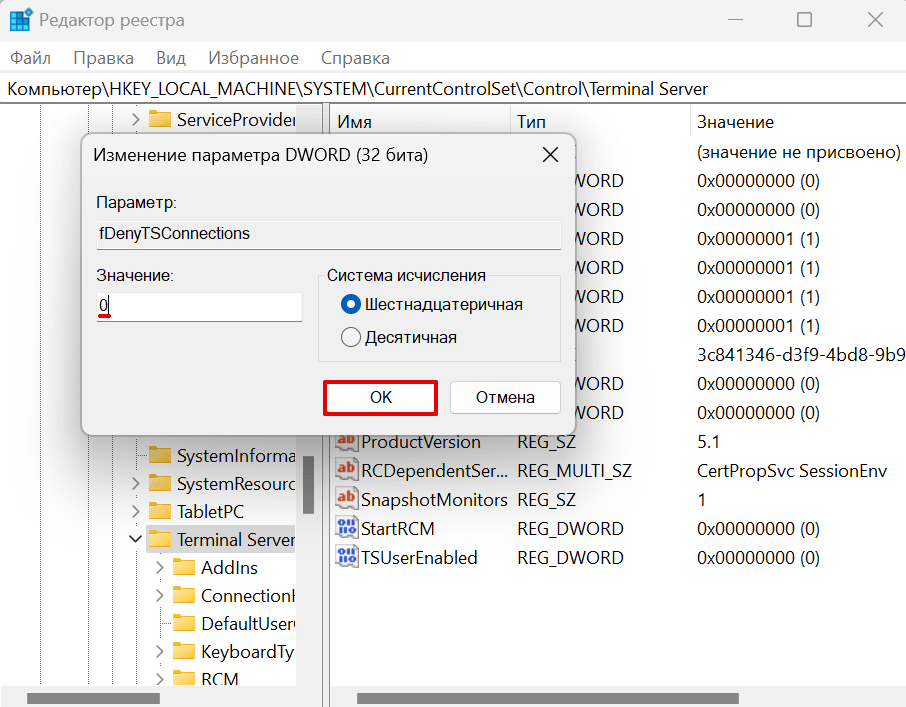

Проверка статуса работы протокола RDP

Чтобы проверить статус работы протокола RDP на удаленном сервере:

-

1.

Откройте «Редактор реестра». Для этого нажмите Win+R, введите regedt32 и нажмите ОК:

-

2.

В реестре перейдите в подраздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server.

-

3.

Найдите параметр fDenyTSConnections. Если в поле «Значение» стоит цифра 0, то RDP работает и вносить изменения не нужно. Если указана цифра 1, то дважды кликните по имени параметра, измените значение на 0 и нажмите ОК:

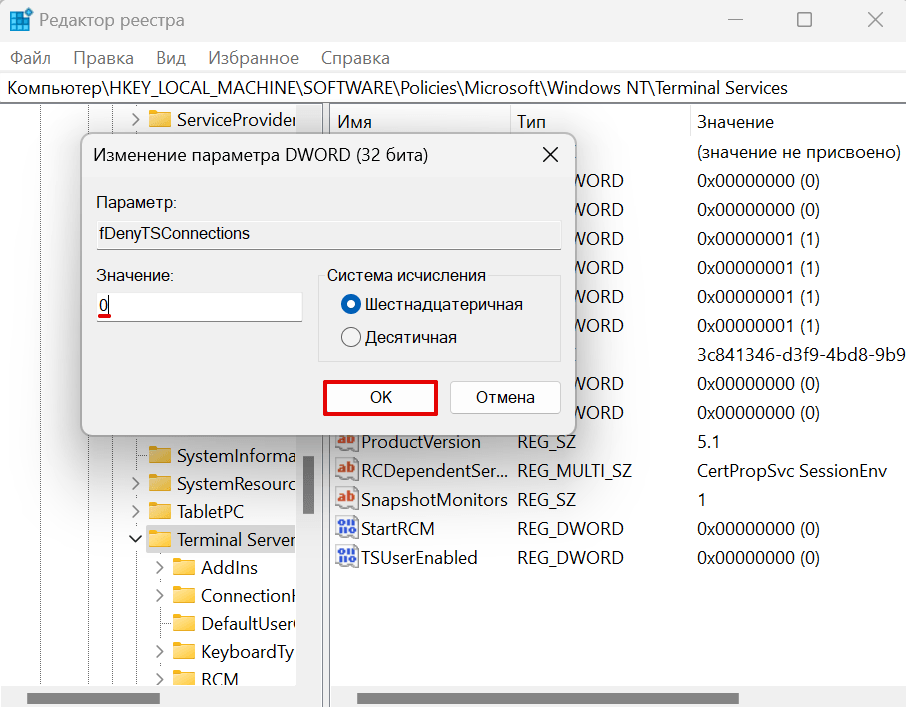

-

4.

Затем перейдите в подраздел HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

-

5.

Найдите параметр fDenyTSConnections. Если в поле «Значение» стоит цифра 0, то RDP работает и вносить изменения не нужно. Если указана цифра 1, то дважды кликните по имени параметра, измените значение на 0 и нажмите ОК:

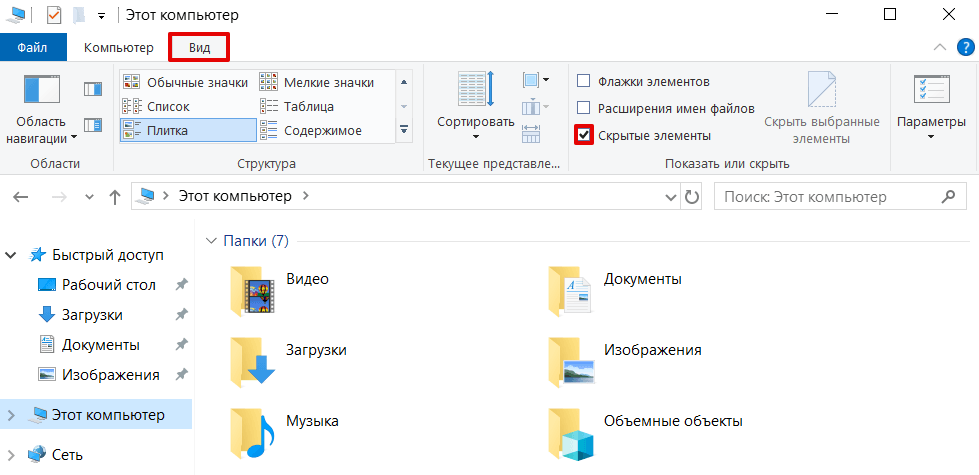

Очистка кэша RDP-подключений

-

1.

Откройте «Проводник».

-

2.

Нажмите Вид и отметьте галочкой пункт Скрытые элементы:

-

3.

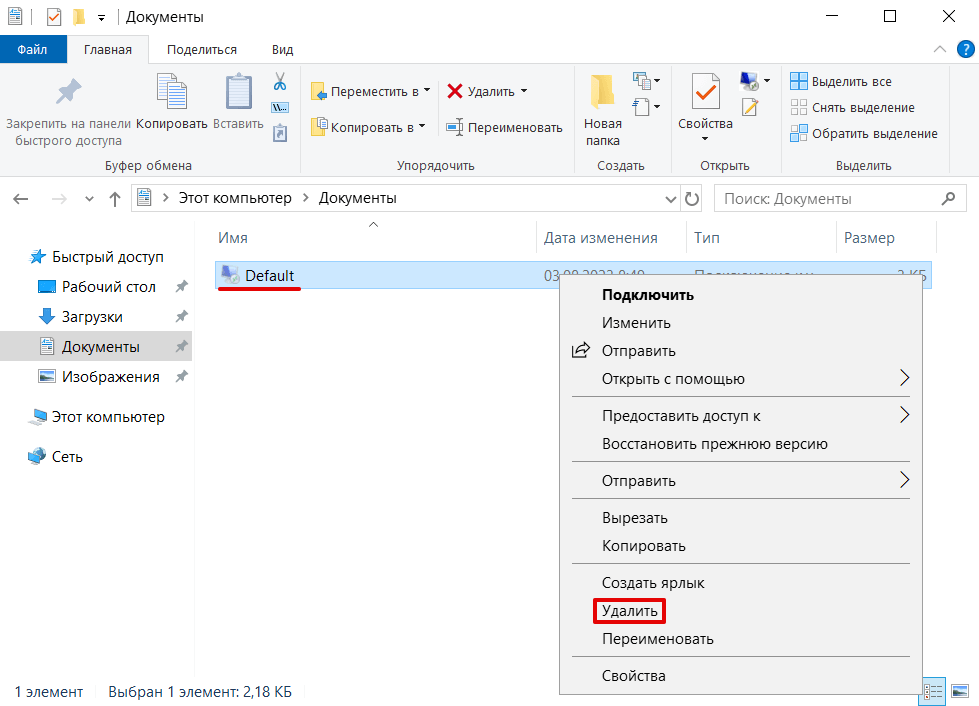

Перейдите в папку Документы, выделите файл Default.rdp и нажмите Удалить:

-

4.

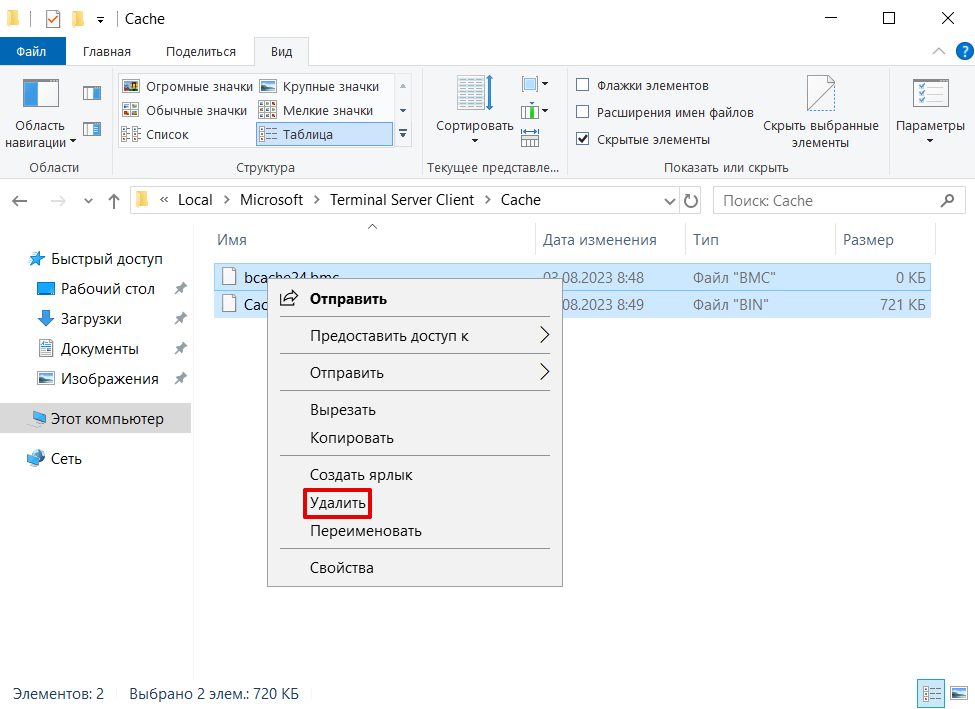

Перейдите в папку C:\Users\имя_пользователя\AppData\Local\Microsoft\Terminal Server Client\Cache, выделите все файлы и нажмите Удалить:

-

5.

Откройте «Редактор реестра». Для этого нажмите Win+R, введите regedt32 и нажмите ОК:

-

6.

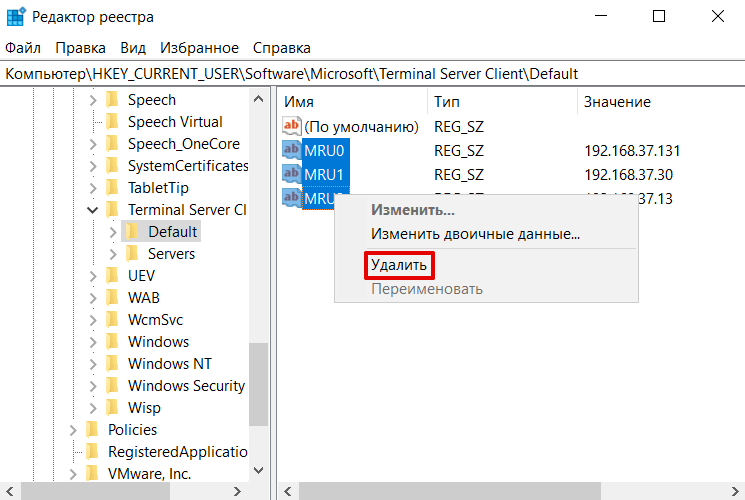

Перейдите в подраздел HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client.

-

7.

Откройте ветку Defaults. Выделите записи с именами MRU0—MRU9 и нажмите Удалить:

-

8.

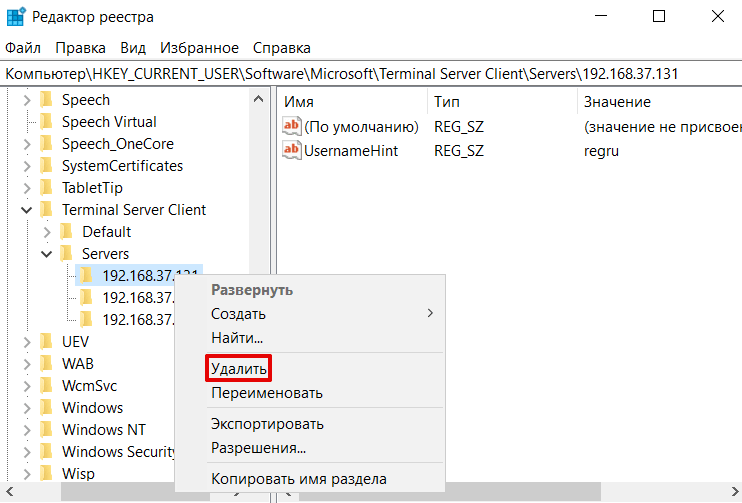

Разверните ветку Servers и поочередно удалите все папки с IP-адресами хостов:

-

9.

После выполнения всех действий перезагрузите компьютер.

Увеличение лимита незавершенных подключений

В Windows существует счетчик, который подсчитывает количество незавершенных RDP-подключений. При достижении этого лимита RDP-соединение блокируется и пользователь видит ошибку. Для десктопных версий Windows лимит по умолчанию — 100, для Windows Server — 3000. Чтобы исправить ошибку, нужно увеличить лимит на удаленном устройстве. Для этого:

-

1.

Откройте командную строку от имени администратора.

-

2.

Введите команду:

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v MaxOutstandingConnections /t REG_DWORD /d 65536 -

3.

Перезапустите службы удаленных рабочих столов.

Произошла ошибка при проверке подлинности

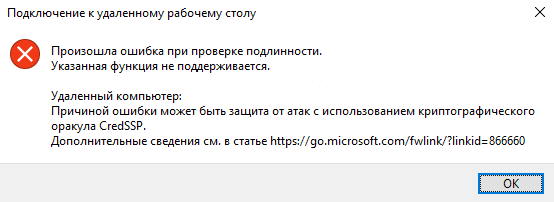

Ошибка выглядит следующим образом:

В марте 2018 года Microsoft обнаружил уязвимости в протоколе CredSSP и выпустил патчи для закрытия уязвимости. Если вы столкнулись с этой ошибкой, значит, на удаленной машине с марта 2018 года не устанавливались обновления безопасности. Для решения проблемы рекомендуем установить обновления. Их можно скачать на официальном сайте Microsoft либо через «Центр обновлений Windows».

Если по каким-то причинам вы не можете установить обновления безопасности, но вам нужно подключиться по RDP, вы можете временно отключить на локальном компьютере проверку версии CredSSP при подключении.

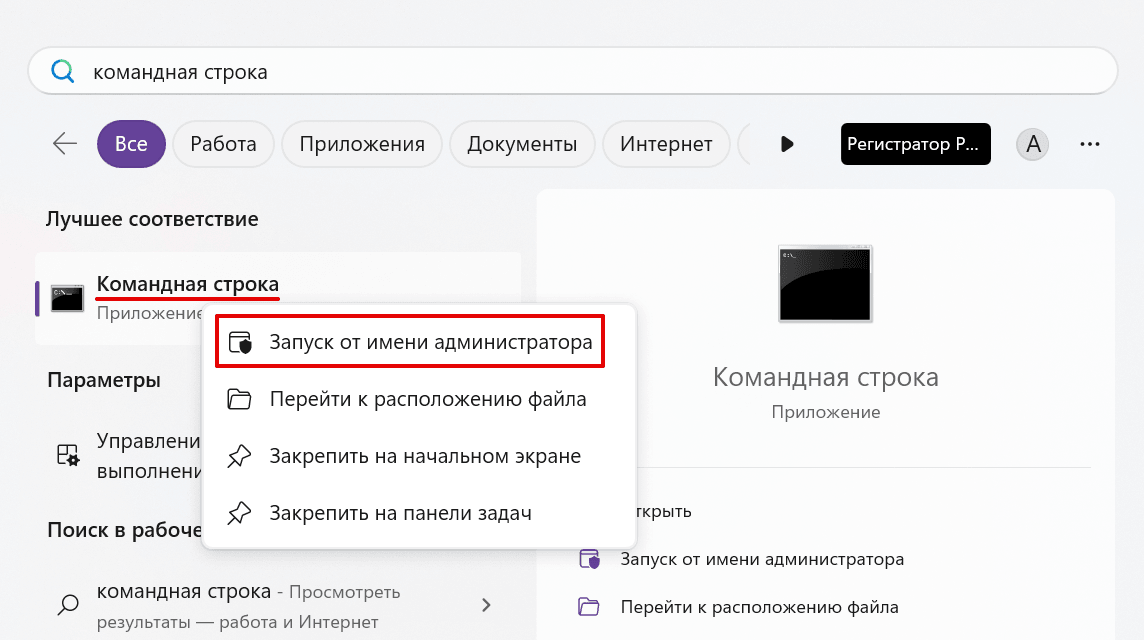

Как отключить проверку версии CredSSP на Windows Home

-

1.

На локальном компьютере запустите приложение «Командная строка» от имени администратора:

-

2.

Выполните команду:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2 -

3.

Перезагрузите компьютер.

-

4.

После завершения работы с удаленным сервером верните прежние настройки с помощью команды:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0

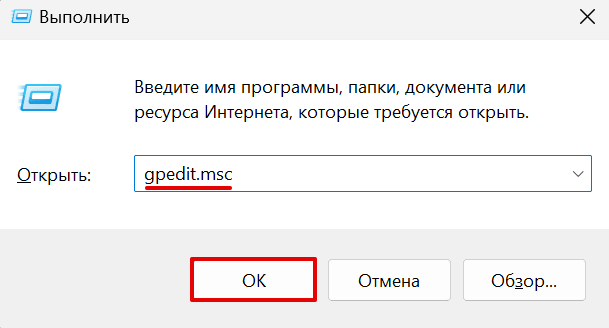

Как отключить проверку версии CredSSP на Windows Professional

-

1.

Нажмите Win+R, введите gpedit.msc и нажмите ОК:

-

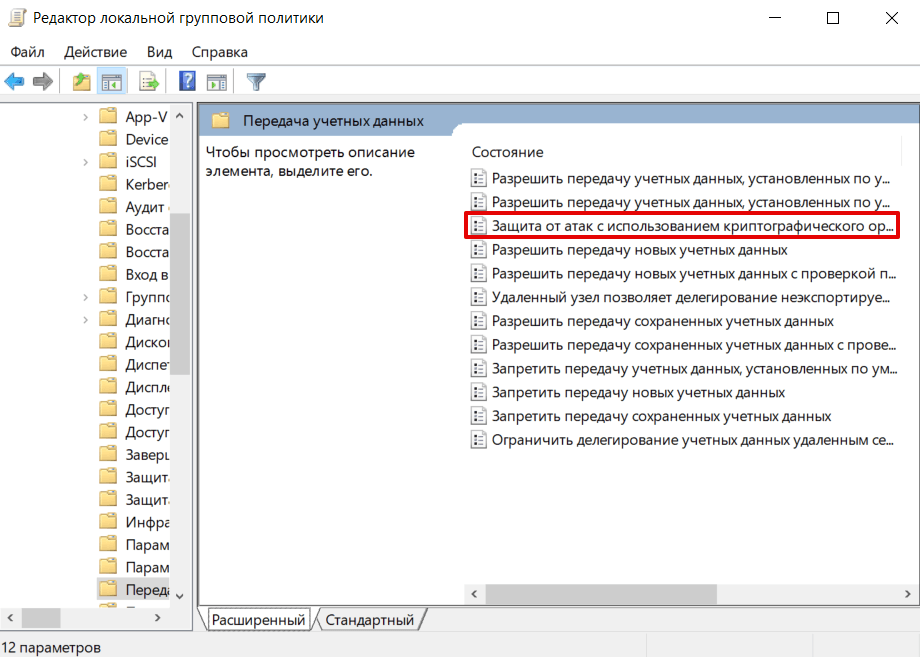

2.

В открывшемся редакторе локальной групповой политики перейдите в папку Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных.

-

3.

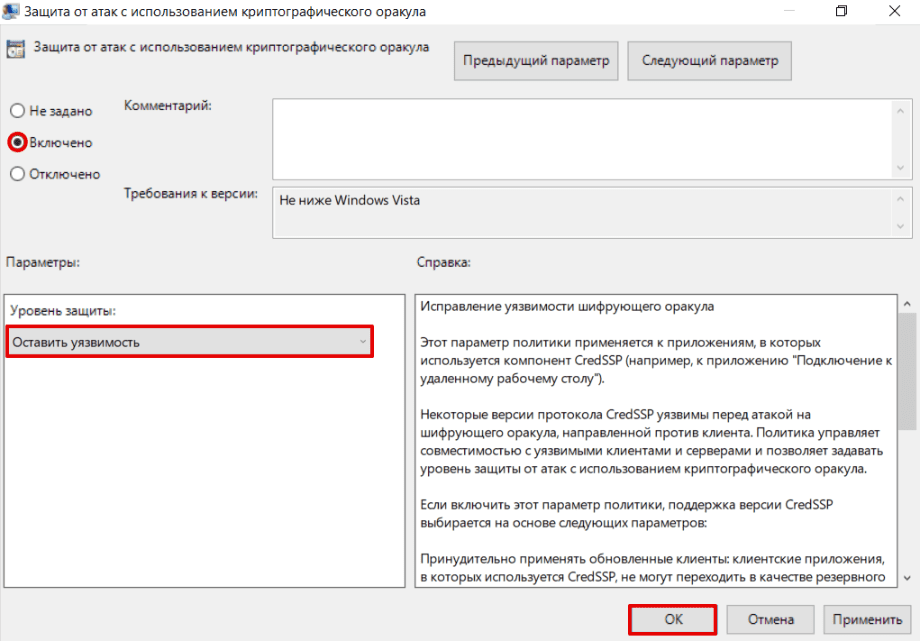

Найдите параметр Защита от атак с использованием криптографического оракула и дважды кликните по нему:

-

4.

Чтобы включить параметр, выберите Включено. В выпадающем списке выберите Оставить уязвимость и нажмите ОК:

-

5.

Перезагрузите компьютер.

-

6.

После завершения работы с удаленным сервером верните прежние настройки.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

👍

В данной статье я расскажу все самые последние хаки и тонкие настройки в Windows на 2023 год для отключения слежки за вами и отправки скрытых отчетов на сервера Microsoft или третьем лицам. Все настройки я делаю переустанавливаю на свой комп новую свежую Windows 10 со всеми обновлениями (а винду я переустанавливаю где то каждый 3-4 месяца)

Перед тем как проводить любые манипуляции с реестром ОБЯЗАТЕЛЬНО сделайте бэкап реестра. Как вариант это можно сделать из командной строки:

reg export HKLM hklm_backup.regили просто сделайте экспорт всего реестра через приложение

в следующей стате я расскажу о хороших твиках и оптимизаторах которые могут все это сделать через GUI интерфейс с куда большим функционалом. Если вам конечно будет это интересно.

А пока мы собираем голоса, я расскажу как можно сейчас уже сделать вашу Windows более безопасной!

Содержание

- Как в Windows полностью отключить Cortana/Кортану

- Отключаем диагностические данные и телеметрию

- Правка реестра

- Отключаем потенциально уязвимые службы

- Отключаем Xbox (если им не пользуемся)

- Отключаем автоматическое обновление Windows

- Отключаем в планировщике все задачи по телеметрии

- Дополнительные настройки у кого мания преследования

- Создаём автоматическую очистку файла подкачки

- Отключаем сохранение списков последних открытых файлов

- Отключаем ведение истории поисковых запросов

- Отключаем историю запуска приложений

Как в Windows полностью отключить Cortana/Кортану

Теперь начнем непосредственно шаманить с Windows:

Открываем редактор реестра от имени администратора:

— Win + X

— выбираем «Командная строка (администратор)

— вводим regedit

Изменяем разрешения кортаны, для этого переходим в ветку реестра:

HKEY_LOCAL_MACHINE\SYSTEM\ResourcePolicyStore\ResourceSets\Policies\ExternalResources\Cortana

нажимаем правой кнопкой мыши, выбираем «Разрешения» добавляем администратору и пользователю все разрешения (если их нет)

Кортана сильно интегрирована в систему. Она связана со службой поиска, политиками приватности и так далее. Поэтому записей о ней в реестре много.

Любой ключ легко менять через regedit. Когда их много, удобнее создать батник (txt — файл, после редактирования нужно поменять разрешение на bat и выполнить от имени администратора) и применить их все скопом

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\Windows Search" /v "AllowCortana" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Microsoft\PolicyManager\default\Experience\AllowCortana" /v "value" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "CortanaEnabled" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "CortanaEnabled" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "CanCortanaBeEnabled" /t REG_DWORD /d 0 /f Отключаем диагностические данные и телеметрию

Открываем PowerShell или командную строку под Администратором и последовательно отключаем все службы и их автозапуск.

net stop DiagTrack

sc config DiagTrack start=disabled

net stop dmwappushservice

sc config dmwappushservice start=disabled

net stop diagnosticshub.standardcollector.service

sc config diagnosticshub.standardcollector.service start=disabled

net stop DcpSvc

sc config DcpSvc start=disabled

net stop WerSvc

sc config WerSvc start=disabled

net stop PcaSvc

sc config PcaSvc start=disabled

net stop DoSvc

sc config DoSvc start=disabled

net stop WMPNetworkSvc

sc config WMPNetworkSvc start=disablednet stop DiagTrack — остановка

sc config DiagTrack start=disabled — отключить автозапуск

- DiagTrack (служба отправки «диагностических» данных);

- Diagnostics Hub Standard Collector (служба сборщика центра «диагностики» Microsoft);

- dmwappushservice (служба маршрутизации push-сообщений WAP).

Одного отключения недостаточно, еще нужно внести изменение в реестр.

Правка реестра

для этого создаем файл с расширением bat копируем все что ниже и запускаем его.

Настройки все применятся только после перезагрузки компа

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection" /v AllowTelemetry /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\diagnosticshub.standardcollector.service" /v "Start" /t REG_DWORD /d 4 /f

reg add "HKCU\SOFTWARE\Microsoft\Personalization\Settings" /v "AcceptedPrivacyPolicy" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\ControlSet001\Control\WMI\AutoLogger\AutoLogger-Diagtrack-Listener" /v "Start" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger\AutoLogger-Diagtrack-Listener" /v "Start" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger\SQMLogger" /v "Start" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\AppCompat" /v "AITEnable" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\AppCompat" /v "DisableUAR" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Microsoft\InputPersonalization" /v "RestrictImplicitInkCollection" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Microsoft\InputPersonalization" /v "RestrictImplicitTextCollection" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Microsoft\InputPersonalization\TrainedDataStore" /v "HarvestContacts" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\TabletPC" /v "PreventHandwritingDataSharing" /t REG_DWORD /d 1 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\HandwritingErrorReports" /v "PreventHandwritingErrorReports" /t REG_DWORD /d 1

reg add "HKLM\SOFTWARE\Policies\Microsoft\SQMClient\Windows" /v "CEIPEnable" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\SQMClient" /v "CorporateSQMURL" /t REG_SZ /d "0.0.0.0" /f

reg add "HKCU\SOFTWARE\Policies\Microsoft\Office\16.0\osm" /v "Enablelogging" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Policies\Microsoft\Office\16.0\osm" /v "EnableUpload" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\MediaPlayer\Preferences" /v "UsageTracking" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Siuf\Rules" /v "NumberOfSIUFInPeriod" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Siuf\Rules" /v "PeriodInNanoSeconds" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection" /v "DoNotShowFeedbackNotifications" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Policies\Microsoft\Assistance\Client\1.0" /v "NoExplicitFeedback" /t REG_DWORD /d 1 /f

reg add "HKLM\SOFTWARE\Microsoft\Input\TIPC" /v "Enabled" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Input\TIPC" /v "Enabled" /t REG_DWORD /d 0 /fОтключаем потенциально уязвимые службы

net stop RemoteRegistry

sc config RemoteRegistry start=disabled

net stop TermService

sc config TermService start=disabled

net stop TrkWks

sc config TrkWks start=disabled

net stop DPS

sc config DPS start=disabledОтключаем Xbox (если им не пользуемся)

net stop XblAuthManager

sc config XblAuthManager start=disabled

net stop XblGameSave

sc config XblGameSave start=disabled

net stop XboxNetApiSvc

sc config XboxNetApiSvc start=disabledОтключаем автоматическое обновление Windows

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU" /v " AUOptions" /t REG_DWORD /d 2 /fОтключаем в планировщике все задачи по телеметрии

schtasks /end /tn "\Microsoft\Windows\FileHistory\File History (maintenance mode)"

schtasks /change /tn "\Microsoft\Windows\FileHistory\File History (maintenance mode)" /disable

schtasks /end /tn "\Microsoft\Windows\AppID\SmartScreenSpecific"

schtasks /change /tn "\Microsoft\Windows\AppID\SmartScreenSpecific" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\AitAgent"

schtasks /change /tn "\Microsoft\Windows\Application Experience\AitAgent" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\Microsoft Compatibility Appraiser"

schtasks /change /tn "\Microsoft\Windows\FileHistory\File History (maintenance mode)" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\ProgramDataUpdater"

schtasks /change /tn "\Microsoft\Windows\Application Experience\ProgramDataUpdater" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\StartupAppTask"

schtasks /change /tn "\Microsoft\Windows\Application Experience\StartupAppTask" /disable

schtasks /end /tn "\Microsoft\Windows\Autochk\Proxy"

schtasks /change /tn "\Microsoft\Windows\Autochk\Proxy" /disable

schtasks /end /tn "\Microsoft\Windows\CloudExperienceHost\CreateObjectTask"

schtasks /change /tn "\Microsoft\Windows\CloudExperienceHost\CreateObjectTask" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\Consolidator"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\Consolidator" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\BthSQM"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\BthSQM" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\UsbCeip"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\UsbCeip" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\Uploader"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\Uploader" /disable

schtasks /end /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector"

schtasks /change /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector" /disable

schtasks /end /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticResolver"

schtasks /change /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticResolver" /disable

schtasks /end /tn "\Microsoft\Windows\DiskFootprint\Diagnostics"

schtasks /change /tn "\Microsoft\Windows\DiskFootprint\Diagnostics" /disable

schtasks /end /tn "\Microsoft\Windows\Maintenance\WinSAT"

schtasks /change /tn "\Microsoft\Windows\Maintenance\WinSAT" /disable

schtasks /end /tn "\Microsoft\Windows\NetTrace\GatherNetworkInfo"

schtasks /change /tn "\Microsoft\Windows\NetTrace\GatherNetworkInfo" /disable

schtasks /end /tn "\Microsoft\Windows\PI\Sqm-Tasks"

schtasks /change /tn "\Microsoft\Windows\PI\Sqm-Tasks" /disable

schtasks /end /tn "\Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem"

schtasks /change /tn "\Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem" /disable

schtasks /end /tn "\Microsoft\Windows\Shell\FamilySafetyMonitor"

schtasks /change /tn "\Microsoft\Windows\Shell\FamilySafetyMonitor" /disable

schtasks /end /tn "\Microsoft\Windows\Shell\FamilySafetyRefresh"

schtasks /change /tn "\Microsoft\Windows\Shell\FamilySafetyRefresh" /disable

schtasks /end /tn "\Microsoft\Windows\Shell\FamilySafetyUpload"

schtasks /change /tn "\Microsoft\Windows\Shell\FamilySafetyUpload" /disable

schtasks /end /tn "\Microsoft\Windows\Windows Error Reporting\QueueReporting"

schtasks /change /tn "\Microsoft\Windows\Windows Error Reporting\QueueReporting" /disableДополнительные настройки у кого мания преследования

следующие настройки только для людей страдающих полной анонимностью и с манией преследования.

Создаём автоматическую очистку файла подкачки

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoDriveTypeAutoRun" /t REG_DWORD /d 255 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoAutorun" /t REG_DWORD /d 1 /f Отключаем сохранение списков последних открытых файлов

спорная настройка и ни в коем случае не делаем это на офисных компах, юзеры вам потом устроят “темную” за такое)

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer" /v "ShowRecent" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\FileHistory" /v "Disabled" /t REG_DWORD /d 1 /fОтключаем ведение истории поисковых запросов

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "DeviceHistoryEnabled" /t REG_DWORD /d 0 /fОтключаем историю запуска приложений

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\AppPrivacy" /v "LetAppsAccessCallHistory" /t REG_DWORD /d 0 /f