Перед вводом РЕД ОС в домен проверьте настройки сети. Контроллер домена должен быть доступен по имени, например, это можно проверить запустив команду ping:

ping -c 3 dc.win.redos PING dc.win.redos (10.81.1.196) 56(84) bytes of data. 64 bytes from dc.win.redos (10.81.1.196): icmp_seq=1 ttl=128 time=0.320 ms 64 bytes from dc.win.redos (10.81.1.196): icmp_seq=2 ttl=128 time=0.601 ms 64 bytes from dc.win.redos (10.81.1.196): icmp_seq=3 ttl=128 time=0.701 ms

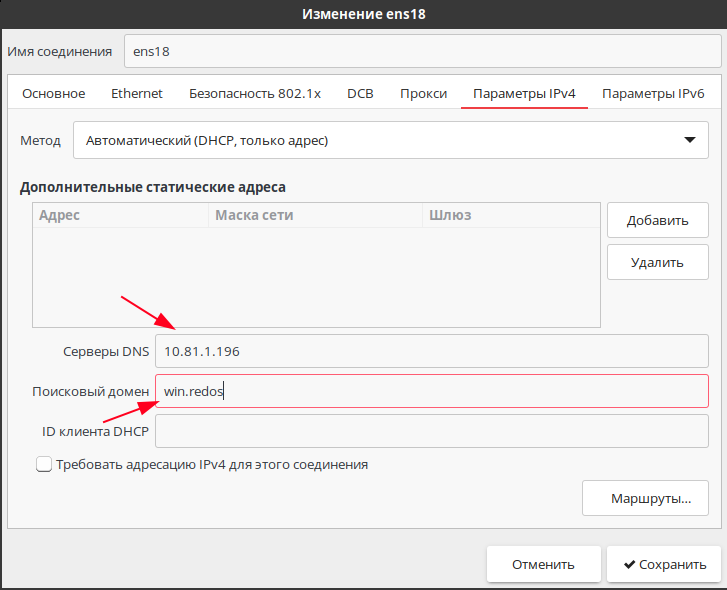

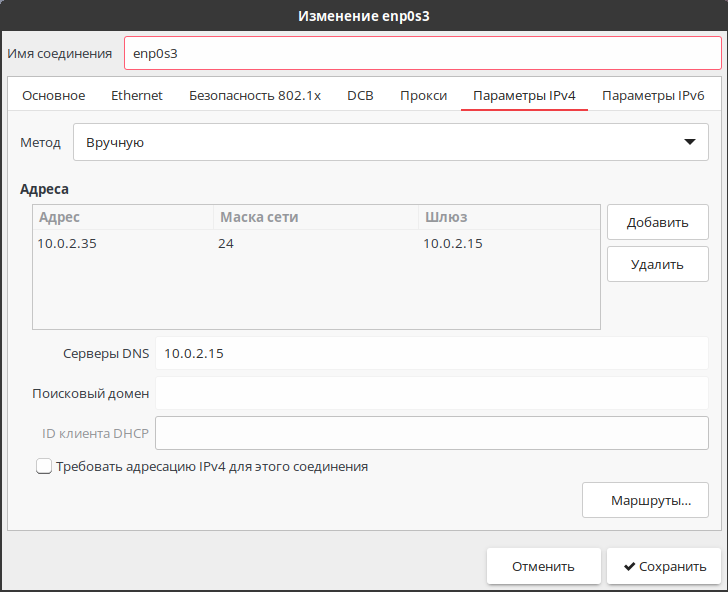

Если ваш DHCP-сервер не раздает клиентам доменный суффикс, то укажите его в сетевых настройках, в поле «Поисковый домен».

На нашем Youtube-канале вы можете подробнее ознакомиться с информацией по вводу компьютера в домен, просмотрев видео Ввод ПК с РЕД ОС в домен Windows, а также найти много другой полезной информации.

В РЕД ОС имеется утилита join-to-domain, которая предназначена для ввода компьютера в домен Windows или домен на базе SAMBA. В РЕД ОС 7.3 программа join-to-domain предустановлена в системе по умолчанию, но перед использованием необходимо обновить утилиту до последней версии:

dnf update join-to-domain

Для операционной системы РЕД ОС 7.2 требуется ее установка из репозитория:

yum install join-to-domain

join-to-domain может выполняться в трех режимах:

-

с графическим интерфейсом;

-

в консоли (интерактивный режим);

- в консоли с входными параметрами.

Графический режим работы программы ввода/вывода РЕД ОС из домена

В РЕД ОС для быстрого ввода компьютера в домен Windows/SAMBA используется утилита join-to-domain. Утилита может быть запущена в консольном (текстовом) и в графическом режиме. Описание работы join-to-domain в консоли будет рассмотрено ниже.

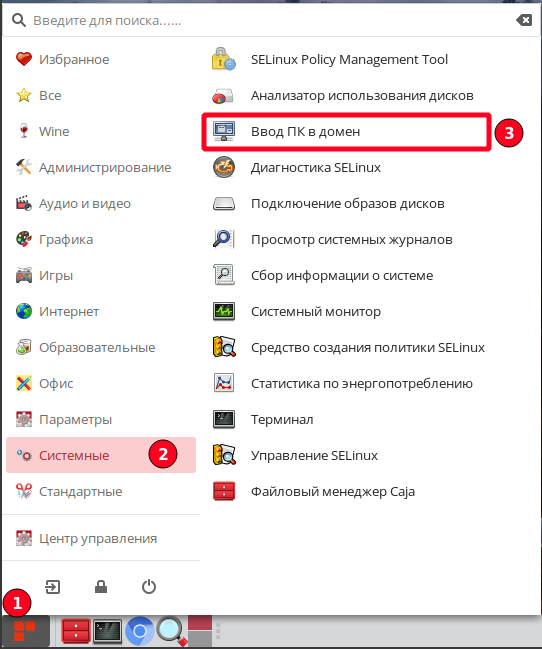

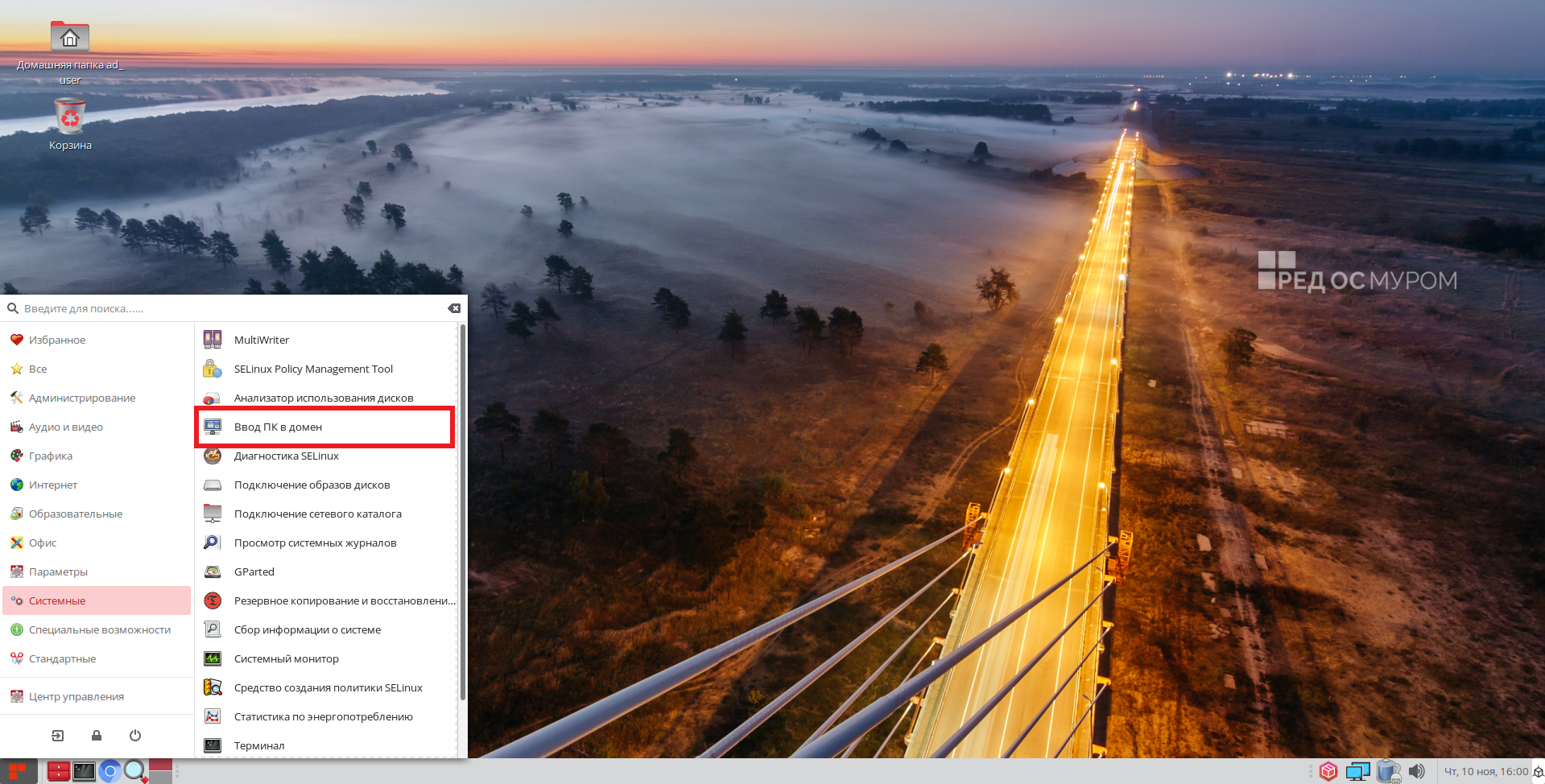

Для запуска join-to-domain в графическом режиме откройте «Главное меню» — «Системные» — «Ввод ПК в домен».

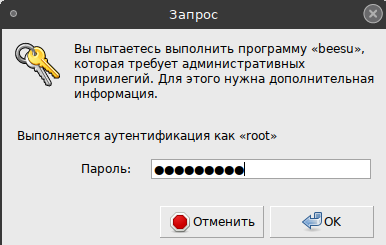

Запуск программы требует ввода пароля от пользователя root.

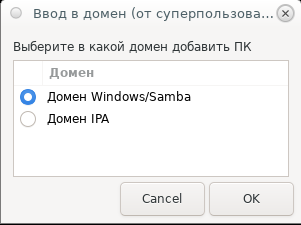

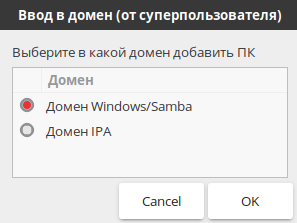

После успешной аутентификации откроется окно выбора типа домена на базе SAMBA или FreeIPA. Для ввода в домен SAMBA выберите пункт «Домен Windows/SAMBA».

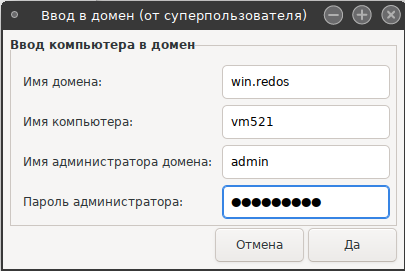

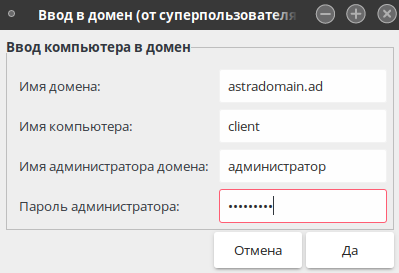

После успешной аутентификации откроется основное окно, в котором необходимо заполнить все поля:

После нажатия на кнопку «Да» начнется процесс присоединения ПК к домену.

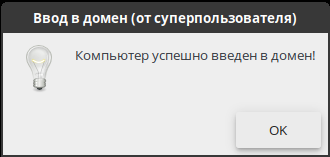

В случае успешного ввода в домен появится уведомление:

Перезагрузите компьютер и войдите в РЕД ОС, используя логин и пароль пользователя домена.

Процесс ввода в домен, а также возможные ошибки при работе протоколируются в файл /var/log/join-to-domain.log.

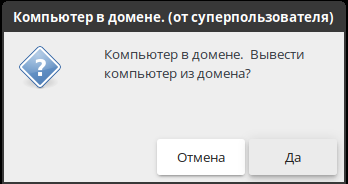

Для вывода ПК из домена Windows, следует снова запустить join-to-domain «Главное меню» — «Системные» — «Ввод ПК в домен».

В этот раз программа определит, что РЕД ОС введен в домен и предложит выйти из него.

Консольный режим работы программы ввода РЕД ОС в домен

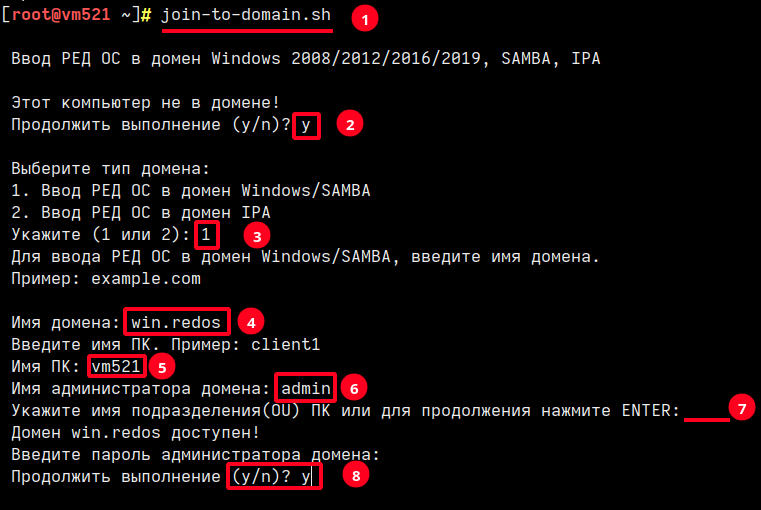

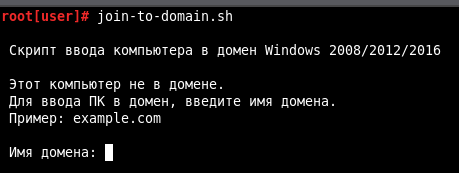

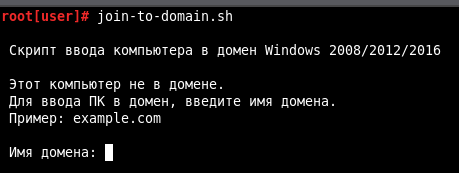

Откройте консоль и выполните запуск join-to-domain.sh с привилегиями суперпользователя root.

join-to-domain.sh

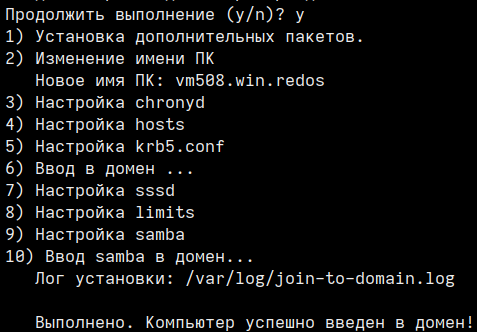

Программа запросит пользователя выбрать тип домена, к которому необходимо присоединить РЕД ОС, в данном случае необходимо выбрать первый пункт «Ввод РЕД ОС в домен Windows/Samba».

Введите имя домена, имя компьютера, имя администратора домена и подтвердите ваши действия для начала процесса ввода ПК в домен.

Протокол ввода в домен записывается в файл /var/log/join-to-domain.log.

Перезагрузите компьютер и войдите в РЕД ОС, используя логин и пароль пользователя домена.

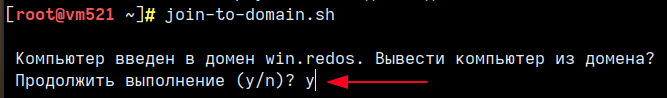

Для вывода РЕД ОС из домена выполните в консоли команду с привилегиями суперпользователя root:

join-to-domain.sh

Подтвердите действие, после чего начнется процесс вывода из домена, по окончании всех действий перезагрузите ПК.

Консольный режим работы join-to-domain с входными параметрами

Пример №1 — ввод в домен Windows или SAMBA:

join-to-domain.sh -d win.redos -n client07 -u admin -p password

Пример №2 — ввод в домен с добавлением ПК в OU:

join-to-domain.sh -d example.com -n client1 -u admin -p password --ou "OU=МоиПК,OU=ОтделIT" -y

Пример №3 — удаление учетной записи ПК с подключением к определенному DC:

join-to-domain.sh --delete-computer -u <admin_login> -d <domain_name> --dc <domain_controller> -n <pc_name>

Пример №4 — вывод из домена. Выполните команду join-to-domain.sh, в результате программа определит, что данный ПК в домене и предложит выйти из него.

join-to-domain.sh Компьютер введен в домен win.redos. Вывести компьютер из домена? Продолжить выполнение (y/n)? y Удаление учетной записи ПК из домена. Введите имя контроллера домена или для продолжения нажмите ENTER: Введите имя администратора домена: admin Password for admin@WIN.REDOS:

Описание параметров запуска:

| -d | Имя домена |

| -n | Имя компьютера |

| -u | Имя администратора домена |

| -p | Пароль администратора домена |

| —ou | Имя подразделения компьютера (OU), формат ввода «OU=МоиПК,OU=ОтделIT». Порядок указания OU снизу вверх |

| —dc | Имя контроллера домена |

| -w | Позволяет ввести в домен, используя Winbind (по умолчанию применяется SSSD) |

| -y | Автоматическое подтверждение запросов на выполнение действий при работе скрипта с параметрами |

| -f | Принудительный ввод в домен (вывод из домена) под своим прежним именем ПК (игнорируется существующая учетная запись ПК в домене) |

| —wg | Указать «Имя домена (пред-Windows 2000)», необязательный ключ |

| —delete-computer | Удаляет учётную запись ПК из домена (не выводит сам ПК из домена), см. пример №3 |

| —sssd-lower-case | Принудительно устанавливает имя пользователя в нижнем регистре |

| -g | Запуск скрипта с графическим интерфейсом |

| -h, —help | Показать справку |

| -v | Вывод версии |

Дата последнего изменения: 22.08.2023

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Ввод в домен консольными командами

Список команд для быстрого ввода в домен через консоль

Ограничение доступа входа на ПК для доменных пользоватлей

Важно!

Имя ПК должно содержать только буквы (a–z), цифры (0–9), знак »минус» (-) и точку (.).

Данная инструкция не подходит для ПК, на которых установлено ПО SecretNet версии 1.9.

На нашем Youtube-канале вы можете подробнее ознакомиться с информацией по вводу компьютера в домен, просмотрев видео Ввод ПК с РЕД ОС в домен Windows, а также найти много другой полезной информации.

Ввод в домен консольными командами

Подключаемся к домену Active Directory с помощью realmd.

Realmd (Realm Discovery) – это сервис, позволяющий производить настройку сетевой аутентификации и членства в домене MS AD без сложных настроек. Информация о домене обнаруживается автоматически. Для аутентификации и проверки учетных записей realmd использует SSSD (через Kerberos и LDAP) (также может использоваться и Winbind).

- Настройка NTP клиента

Время на контроллере домена и на клиенте должно быть одинаково. Для синхронизации времени клиентского ПК с контроллером домена используйте клиент chrony. Откройте файл конфигурации NTP клиента CHRONY с помощью команды:

sudo nano /etc/chrony.conf

Удалите или закомментируйте в нем строки с серверами по умолчанию, а в качестве сервера времени укажите сервер контроллера домена:

server <FQDN_имя_контроллера_домена> iburst

После изменений конфигурационного файла вам надо перезапустить chronyd:

sudo systemctl restart chronyd

Проверьте работу chrony с помощью двух команд::

systemctl status chronyd

chronyc tracking

Пример вывода команды:

$ systemctl status chronyd

chronyd.service - NTP client/server

Loaded: loaded (/usr/lib/systemd/system/chronyd.service; enabled; vendor preset: enabled)

Active: active (running) since Вт 2019-07-09 11:13:49 MSK; 5min ago

Process: 683 ExecStartPost=/usr/libexec/chrony-helper update-daemon (code=exited, status=0/SUCCESS)

Process: 639 ExecStart=/usr/sbin/chronyd $OPTIONS (code=exited, status=0/SUCCESS)

Main PID: 650 (chronyd)

CGroup: /system.slice/chronyd.service

└─650 /usr/sbin/chronyd

Пример вывода команды:

$ chronyc tracking Reference ID : 10.81.1.196 (dc.win.redos) Stratum : 4 Ref time (UTC) : Wed Mar 4 09:44:17 2020 System time : 0.000169261 seconds slow of NTP time Last offset : -0.000182217 seconds RMS offset : 0.000182217 seconds Frequency : 1.939 ppm slow Residual freq : -0.602 ppm Skew : 1.234 ppm Root delay : 0.047364 seconds Root dispersion : 0.087531 seconds Update interval : 64.7 seconds Leap status : Normal

- Установите необходимые пакеты, если они ещё не установлены

sudo dnf install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation

- Выполните команду поиска домена

realm discover < realm name >

Важно!

!!! Не рекомендовано использовать домен .local !!! Он зарезервирован для автоматически конфигурируемых сетей.

При использовании домена local

Если нужно получить доступ к ресурсам в уже существующей среде (Windows AD). То необходимо внести изменения в процесс разрешения хостов на linux машине. Отредактируйте /etc/nsswitch.conf. Изначально интересующий нас раздел содержит следующие записи:

hosts: files mdns4_minimal [NOTFOUND=return] dns

Соответственно, в этом режиме сначала производится поиск в файле /etc/hosts, затем запрос идет к mdns, после чего возвращается ответ «не найдено». Mdns кэширует данные и работает с демоном Avahi. Модифицируйте эту «схему» к классическому виду:

hosts: files dns

В РЕД ОС 7.3 изменять конфигурацию /etc/nsswitch.conf следует через файл

nano /etc/authselect/user-nsswitch.conf

после чего выполнить применение настроек:

authselect apply-changes

- Введите компьютер в домен, указав логин и пароль администратора домена

sudo realm join -U -v <имя_администратора_домена> <realm_name>

Пример:

sudo realm join -U -v администратор win.redos

Важно!

Для Windows Server 2003 имя пользователя, которому разрешено добавлять компьютеры в домен должно быть на английском языке. Для этого создайте на контроллере домена пользователя с английским именем и предоставьте ему необходимые права.

При успешном вводе ПК в домен, в конце вы увидите сообщение "* Successfully enrolled machine in realm"

- Теперь, если ввести команду

realm list, то получим информацию о домене, а в консоли «Users and Computers» домена Active Directory появится новый компьютер.

$ realm list win.redos type: kerberos realm-name: WIN.REDOS domain-name: win.redos configured: kerberos-member server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools login-formats: %U@win.redos login-policy: allow-realm-logins

- Некоторые действия и информацию можно получить с помощью утилиты

adcli.

$ adcli info win.redos [domain] domain-name = win.redos domain-short = WIN domain-forest = win.redos domain-controller = dc.win.redos domain-controller-site = Default-First-Site-Name domain-controller-flags = pdc gc ldap ds kdc timeserv closest writable full-secret ads-web domain-controller-usable = yes domain-controllers = dc.win.redos [computer] computer-site = Default-First-Site-Name

- Откройте для редактирования файл

/etc/sssd/sssd.conf

sudo nano /etc/sssd/sssd.conf

Приведите строки к указанному ниже виду:

use_fully_qualified_names = False ad_gpo_access_control = permissive

- use_fully_qualified_names = False — отключение режима полных имён для пользователей;

- ad_gpo_access_control = permissive — режим политики GPO входа пользователя в систему. В данном примере GPO оценивается, но не применяется.

- Разрешите доменным пользователям создавать домашние директории, для чего выполните команду:

sudo authconfig --enablemkhomedir --enablesssdauth --updateall

- Далее нужно отредактировать конфигурационный файл /etc/krb5.conf

Для доступа к сетевым ресурсам без запроса пароля (с помощью Kerberos) в файле /etc/krb5.conf нужно закомментировать строку

default_ccache_name = KEYRING:persistent:%{uid}

После нее вставить строку:

default_ccache_name = FILE:/tmp/krb5cc_%{uid}

Изменить значение параметра можно следующей командой:

sudo sed -i 's;default_ccache_name = KEYRING:persistent:%{uid};default_ccache_name = FILE:/tmp/krb5cc_%{uid};g' /etc/krb5.conf

В секцию [libdefaults] нужно добавить параметр default_realm = REALM NAME

Пример записи для домена win.redos:

default_realm = WIN.REDOS

Добавить параметр можно следующей командой (вместо REALM NAME укажите название своего домена ПРОПИСНЫМИ буквами):

sudo sed -i '/krb5cc_%{uid}/a default_realm = REALM NAME' /etc/krb5.conf

Этот параметр позволит пользователям при выполнении команды kinit не указывать полное имя пользователя (то есть можно использовать короткое имя пользователя user вместо user@WIN.REDOS).

Пример:

$ kinit user Password for user@WIN.REDOS:

Для контроллера домена на базе Windows Server 2003 выполните дополнительные действия

В связи с тем, что клиент Kerberos в Linux использует самый безопасный алгоритм шифрования при подключении к серверу Kerberos на MS AD, а 2003 версия windows не поддерживает его, вам придется явно указать, какими алгоритмами пользоваться клиенту. Отредактируйте файл /etc/krb5.conf. В секцию [libdefaults] впишите

[libdefaults] ... default_tgs_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5 default_tkt_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5 preferred_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5

Перезагрузите компьютер и попробуйте зайти под учетной записью доменного пользователя.

- Проверьте состояние службы sssd, в выводе статуса должно быть написано active (running)

$ systemctl status sssd

sssd.service - System Security Services Daemon

Loaded: loaded (/usr/lib/systemd/system/sssd.service; enabled; vendor preset: disabled)

Active: active (running) since Вт 2019-08-27 11:26:16 MSK; 2h 5min ago

Main PID: 31918 (sssd)

CGroup: /system.slice/sssd.service

├─31918 /usr/sbin/sssd -i --logger=files

├─31919 /usr/libexec/sssd/sssd_be --domain implicit_files --uid 0 --gid 0 --logger=files

├─31920 /usr/libexec/sssd/sssd_be --domain win.redos --uid 0 --gid 0 --logger=files

├─31921 /usr/libexec/sssd/sssd_nss --uid 0 --gid 0 --logger=files

└─31922 /usr/libexec/sssd/sssd_pam --uid 0 --gid 0 --logger=files

- Пример настройки файла конфигурации /etc/samba/smb.conf

Далее будут приведены примерные настройки конфигурационного файла smb.conf:

В блоке [global] указываются общие настройки.

Укажите свои данные домена для параметров workgroup и realm:

# Короткое имя домена в верхнем регистре

workgroup = WIN

# Домен в верхнем регистре

realm = WIN.REDOS

Остальные настройки можно оставить без изменений.

# тип аутентификации, используемый для подключения к домену.

security = ADS

# определяет базу данных, которая будет использоваться для хранения учетных записей.

passdb backend = tdbsam

# определяет, будет ли winbind перечислять группы из домена.

winbind enum groups = Yes

# определяет, будет ли winbind перечислять пользователей из домена.

winbind enum users = Yes

# определяет, будет ли winbind перечислять пользователей из домена.

winbind offline logon = Yes

# определяет, будет ли использоваться домен по умолчанию при входе в систему пользователей без указания имени домена.

winbind use default domain = No

# определяет, будет ли winbind обновлять билеты Kerberos.

winbind refresh tickets = Yes

# определяет время кэширования ID-отображений.

idmap cache time = 900

# настройки отображения ID между Windows и Unix.

idmap config * : backend = tdb

idmap config * : range = 10000-99999

idmap config SMBIND : backend = rid

idmap config SMBIND : range = 100000-999999

# минимальная версия SMB протокола клиента.

client min protocol = NT1

# максимально возможная версия SMB протокола клиента.

client max protocol = SMB3

# путь к файлу ключей Kerberos.

dedicated keytab file = /etc/krb5.keytab

# метод аутентификации Kerberos.

kerberos method = secrets and keytab

# время обновления пароля машины.

machine password timeout = 60

# определяет объекты VFS, используемые при монтировании файловой системы.

vfs objects = acl_xattr

# определяет, будет ли ACL-наследование применяться при создании файлов и каталогов.

map acl inherit = yes

# определяет, будут ли атрибуты DOS храниться в расширенных атрибутах файла.

store dos attributes = yes

printing = cups

printcap name = cups

load printers = yes

cups options = raw

Настройки блока [global] завершены.

Далее следует изменить блок [homes], в котором необходимо указать настройки для доступа к папкам пользователей:

[homes]

comment = Home Directories

# "valid users" определеяет список пользователей или групп пользователей, которые имеют доступ к ресурсу.

# %S - подстановочный символ, который заменяется на имя текущей службы,

# %D - подстановочный символ, который заменяется на имя домена,

# %w - подстановочный символ, который заменяется на имя текущей машины.

valid users = %S, %D%w%S

# отключает/включает отображение данного ресурса в списке доступных ресурсов в проводнике или браузере файлов.

browseable = No

# разрешает запись на ресурс

read only = No

# позволяет унаследовать доступы на файлы и папки, если они не были явно настроены для данного ресурса.

inherit acls = Yes

В блоке [printers] укажите настройки для доступа к принтерам:

[printers]

comment = All Printers

path = /var/tmp

# устанавливает, что данная секция является принтером

printable = Yes

# права доступа для создания файлов

create mask = 0600

browseable = No

В блоке [print$] укажите параметры печати:

[print$]

comment = Printer Drivers

# путь к директории, которая будет использоваться для хранения драйверов принтеров

path = /var/lib/samba/drivers

# список пользователей/групп, имеющих права на запись

write list = @printadmin root

# устанавливает группу, которая будет установлена при создании файла/директории

force group = @printadmin

# устанавливает права доступа для создания файлов

create mask = 0664

# устанавливает права доступа для создания директорий

directory mask = 0775

Настройка файла smb.conf завершена. Обратите внимание, что приведены примерные настройки, которые могут быть изменены при необходимости.

- Также можно добавить новое правило в /etc/sudoers, чтобы доменный пользователь из группы администраторов домена мог получать права администратора локального компьютера:Откройте файл

/etc/sudoersдля редактирования от пользователя root:

$ sudo nano /etc/sudoers

Добавьте в файл следующую строку, сохраните изменения и закройте редактор.

%администраторы\ домена ALL=(ALL) ALL

Данный параметр можно добавить командой:

sudo sh -c "echo '%администраторы\ домена ALL=(ALL) ALL' >> /etc/sudoers"

- Перезагрузите компьютер и войдите в ОС под учетной записью доменного пользователя.

Важно!

Имя доменного пользователя должно состоять из латинских символов (кириллицу в имени пользователя использовать не рекомендуется).

Список команд для быстрого ввода в домен через консоль

В данном разделе собраны команды из раздела Ввод в домен консольными командами. Описание всех команд можно посмотреть в вышеуказанном подразделе. Не забудьте выполнить предварительную настройку ПК (задать имя и настроить сетевое соединение).

1. Настройте NTP-клиент

Здесь введите своё FQDN имя контроллера домена.

sudo sed -i 's/server/#server/g' /etc/chrony.conf sudo sh -c "echo 'server <FQDN_имя_контроллера_домена> iburst' >> /etc/chrony.conf" sudo systemctl restart chronyd chronyc tracking

2. Установите необходимые пакеты, выполните поиск и настройку домена и введите компьютер в домен.

Для РЕД ОС версии 7.1 или 7.2:

sudo yum install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation realm discover <имя_домена> sudo realm join -U -v <имя_администратора_домена> <имя_домена>

Для РЕД ОС версии 7.3 и старше:

sudo dnf install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation realm discover <имя_домена> sudo realm join -U -v <имя_администратора_домена> <имя_домена>

При успешном вводе машины в домен вы увидите сообщение «* Successfully enrolled machine in realm»

3. Отредактируйте файл sssd.conf и разрешите доменным пользователям создавать домашние директории.

sudo sed -i 's/use_fully_qualified_names = True/use_fully_qualified_names = False/g' /etc/sssd/sssd.conf sudo sh -c "echo 'ad_gpo_access_control = permissive' >> /etc/sssd/sssd.conf" sudo authconfig --enablemkhomedir --enablesssdauth --updateall

4. Чтобы убрать предупреждение "rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384)" при выводе команды testparm -s:

sudo sh -c "echo '* - nofile 16384' >> /etc/security/limits.conf" sudo sh -c "echo 'root - nofile 16384' >> /etc/security/limits.conf"

Если контроллер домена основан на базе Windows Server 2003, то выполните следующую команду:

sudo sed -i '/\[libdefaults\]/a \ default_tkt_enctypes = RC4-HMAC, DES-CBC-CRC, DES3-CBC-SHA1,DES-CBC-MD5\n default_tgs_enctypes = RC4-HMAC, DES-CBC-CRC, DES3-CBC-SHA1, DES-CBC-MD5' /etc/krb5.conf

- Для доступа доменных пользователей к сетевым ресурсам без запроса пароля (с помощью Kerberos) в файле /etc/krb5.conf нужно изменить параметр

default_ccache_name:

sudo sed -i 's;default_ccache_name = KEYRING:persistent:%{uid};default_ccache_name = FILE:/tmp/krb5cc_%{uid};g' /etc/krb5.conf

Добавление параметра default_realm = REALM NAME в секцию [libdefaults] позволит пользователям при выполнении команды kinit не указывать полное имя пользователя (то есть можно использовать короткое имя пользователя user вместо user@WIN.REDOS). Добавить параметр можно следующей командой (вместо REALM NAME укажите название своего домена ПРОПИСНЫМИ буквами):

sudo sed -i '/krb5cc_%{uid}/a default_realm = REALM NAME' /etc/krb5.conf

- Также можно добавить новое правило в /etc/sudoers, чтобы доменный пользователь из группы администраторов домена мог получать права администратора локального компьютера:Данный параметр можно добавить командой:

sudo sh -c "echo '%администраторы\ домена ALL=(ALL) ALL' >> /etc/sudoers"

Ограничение доступа входа на ПК для доменных пользоватлей

Для данной настройки необходимо внести изменения в конфигурационный файл sssd.conf

access_provider = simple simple_allow_users = user1@example.com, user2@example.com simple_allow_groups = group@example.com

Параметр access_provider = simple определяет список доступа на основе имен пользователей или групп.

Дата последнего изменения: 27.04.2023

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

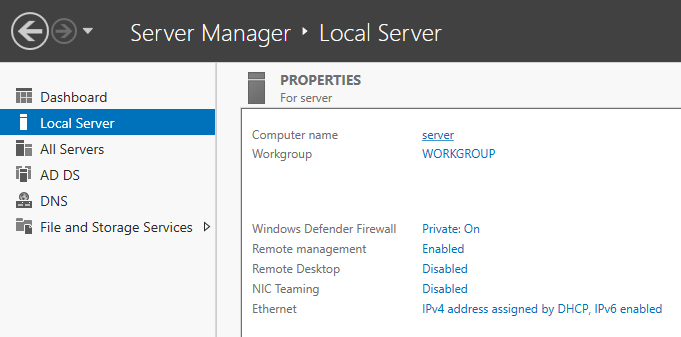

Описание стенда

Сервер:

ОС: Windows server 2019

доменное имя: server.astradomain.ad

Клиент:

ОС: РЕД ОС

Настройка сервера

Установка сервиса Active Directory

При необходимости измените имя сервера. Это необходимо сделать до выполнения его настройки.

Имя сервера можно задать в окне менеджера сервера:

Процедура установки состоит из следующих шагов:

- Добавление сервисов.

- Настройка домена.

- Добавление новых пользователей.

- Установка центра сертификации Active Directory.

Шаг 1. Добавление необходимых сервисов

Добавьте на сервер сервисы Active Dirrectory и DNS:

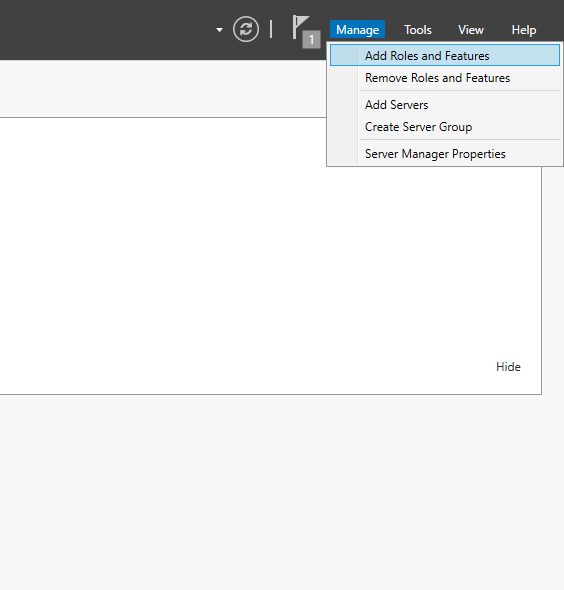

- Откройте окно для добавления ролей в менеджере сервера:

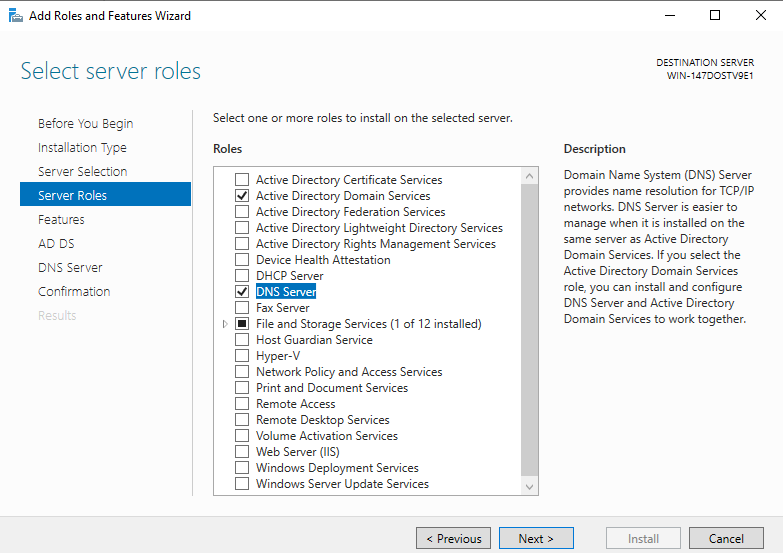

2. В окне для выбора сервисов установите галочки Active Directory Domain Services и DNS Server:

3. Нажмите Next.

4. Во всех остальных пунктах даём согласие на установку.

Шаг 2. Настройка домена

После завершения установки сервисов вам надо перейти к настройке домена:

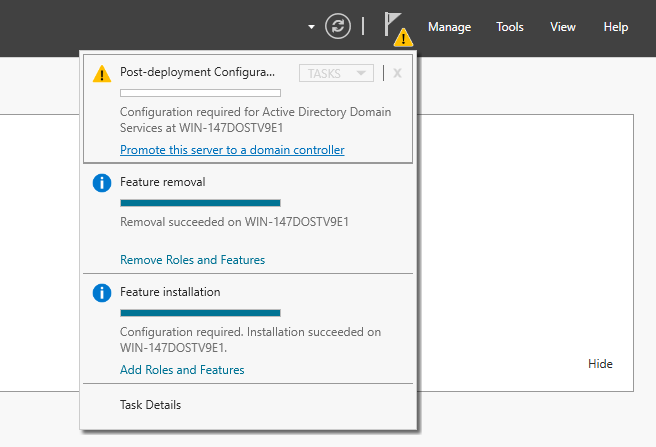

- Откройте меню уведомлений и выберите пункт «Promote this server to a domain controller»:

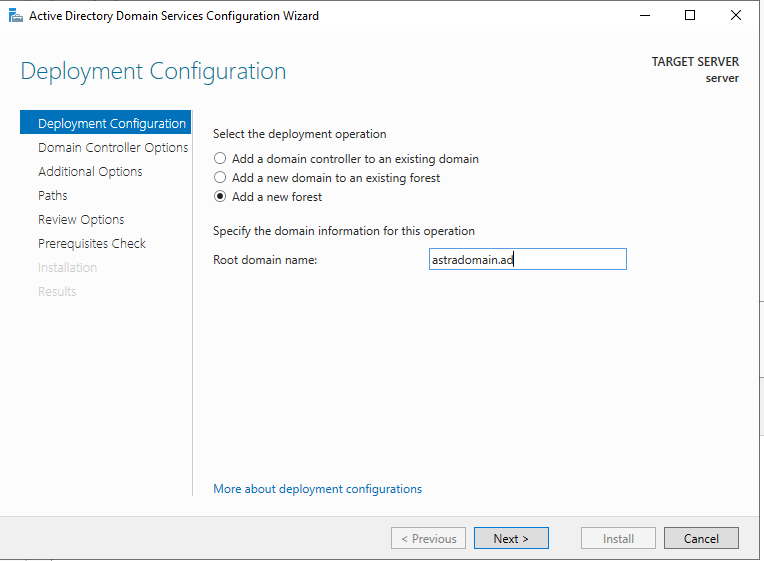

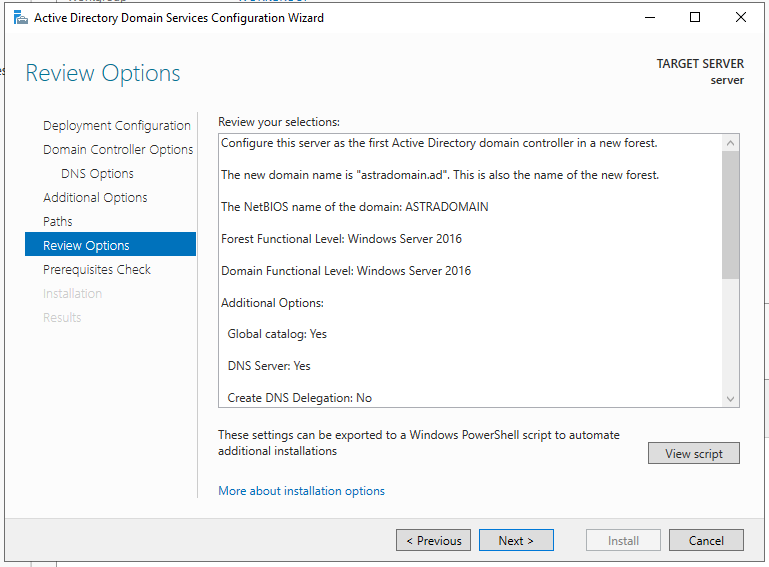

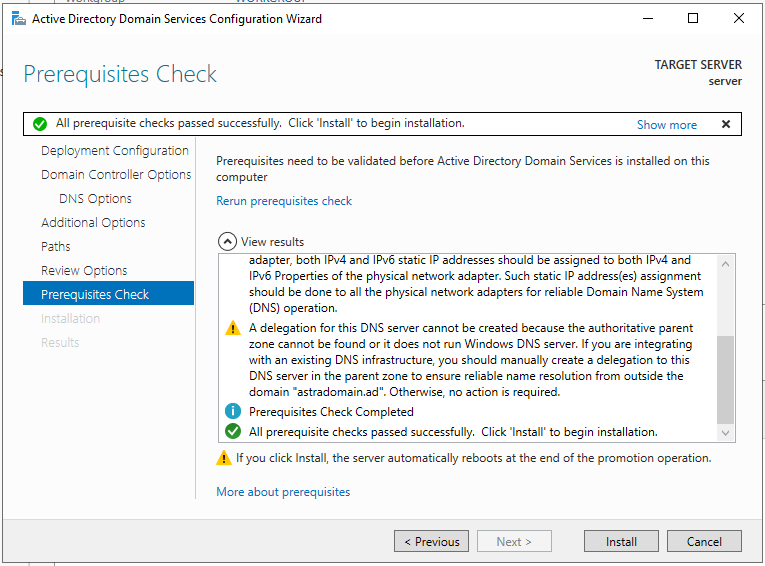

2. На вкладке Deployment Configuration выберите опцию для создания нового домена и укажите его название:

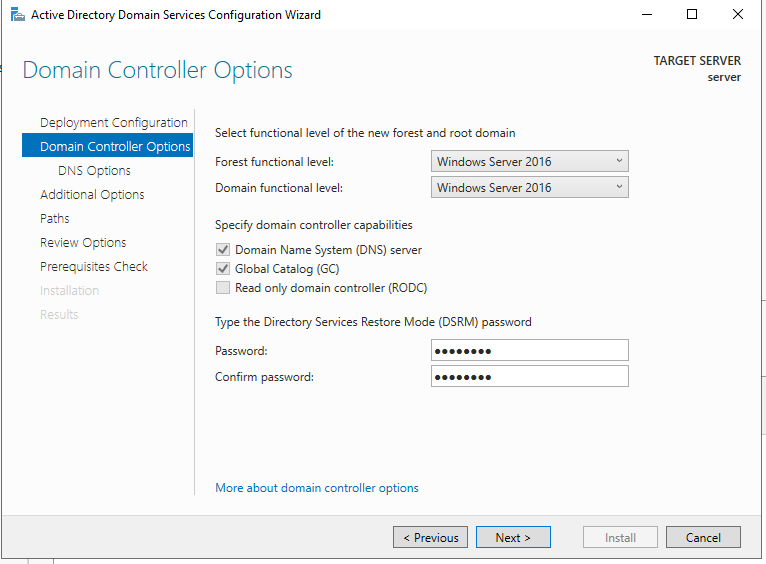

3. Введите пароль сброса:

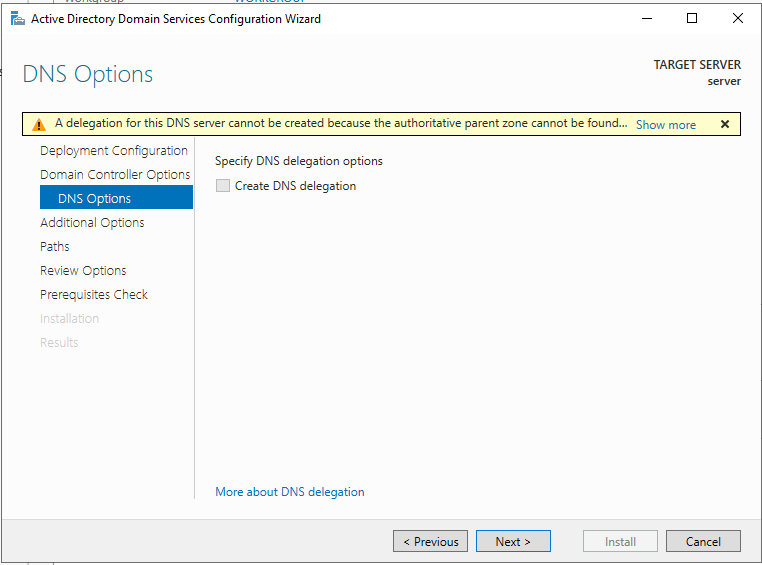

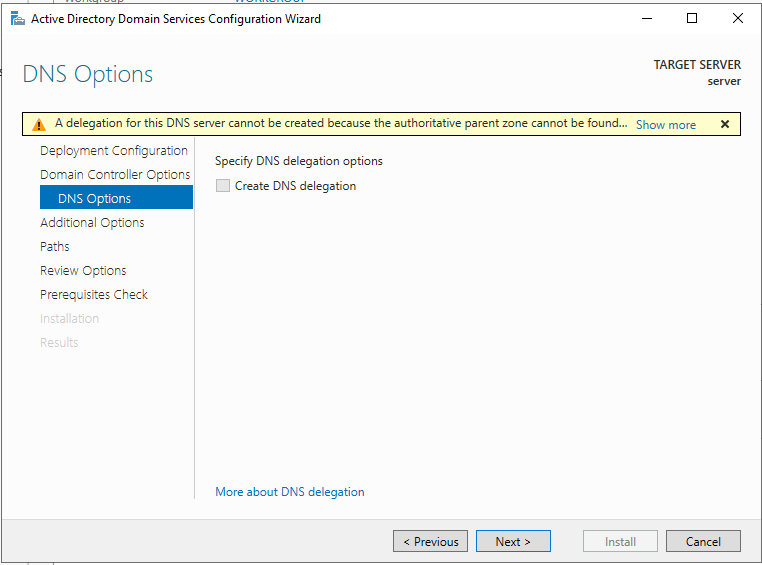

4. На вкладке DNC Options ничего не меняйте, т.к. сервер сам является DNS сервером:

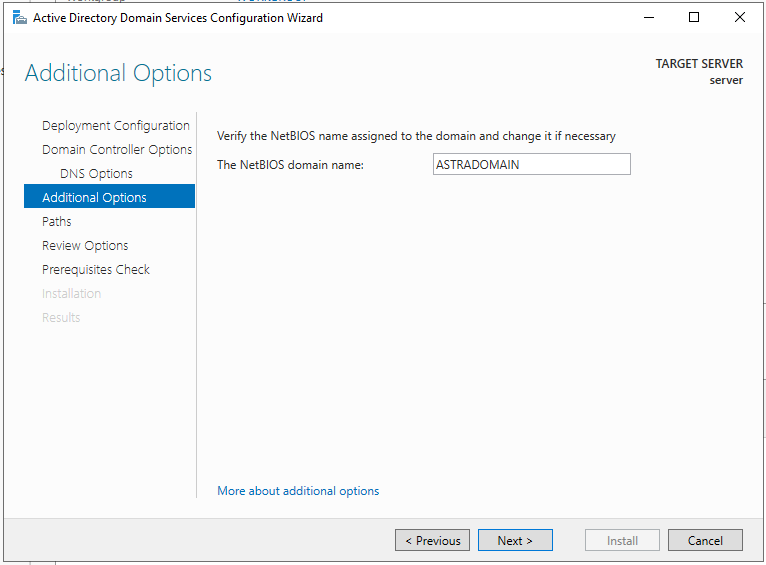

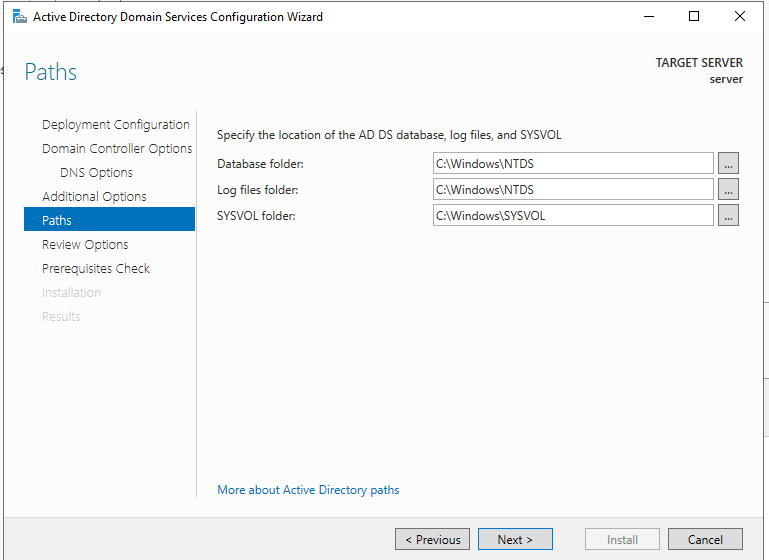

5. На следующих трёх вкладках также оставьте всё как есть:

6. Перед запуском процесса установки ознакомьтесь с уведомлениями об ошибках. Если необходимо, устраните возникшие проблемы. В нашем случае уведомления не являются критичными:

После установки Active Directory сервер перезагрузится. Если настройка прошла успешно, то на экране отобразится окно для входа в аккаунт доменного пользователя.

Шаг 3. Добавление новых пользователей

Чтобы добавить новых пользователей:

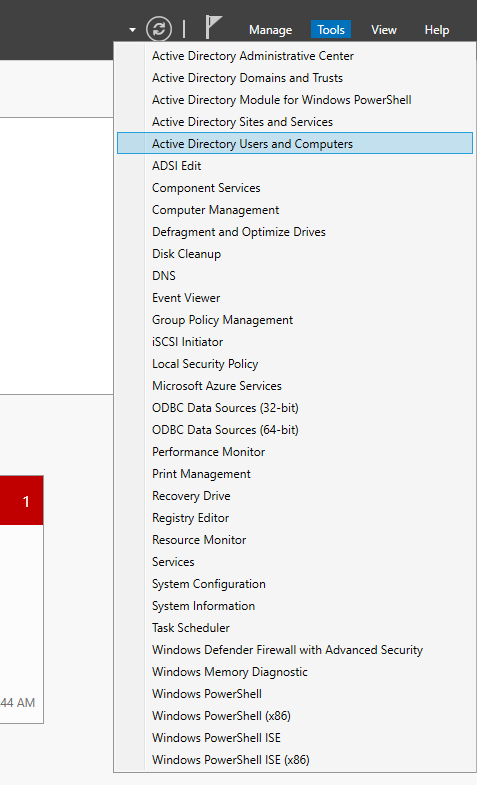

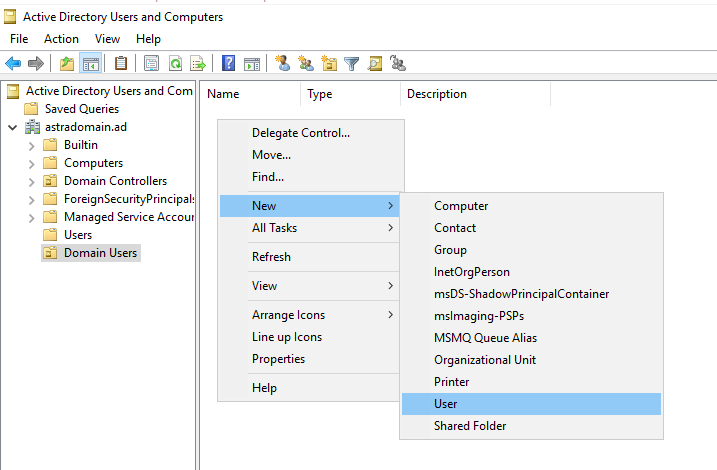

- Откройте утилиту управления пользователями и компьютерами домена:

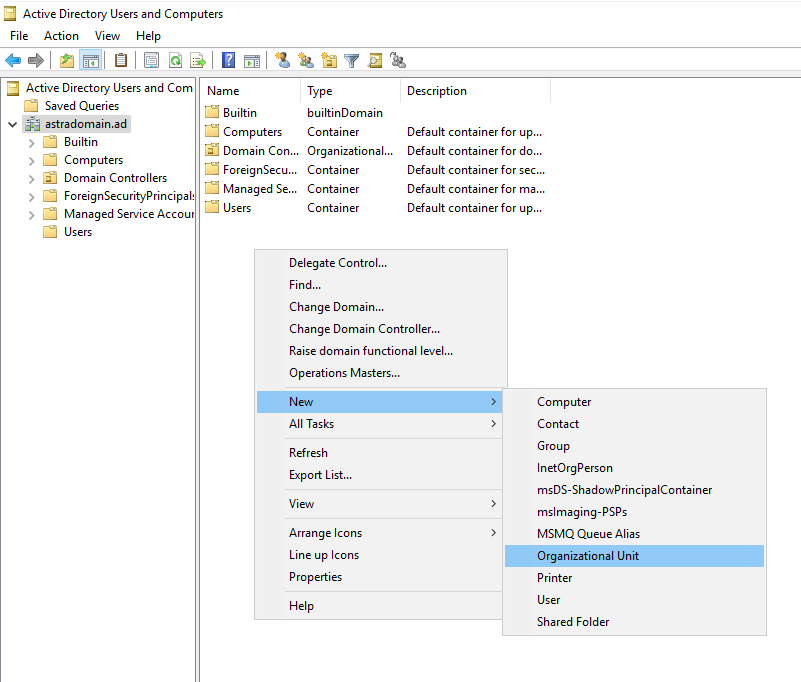

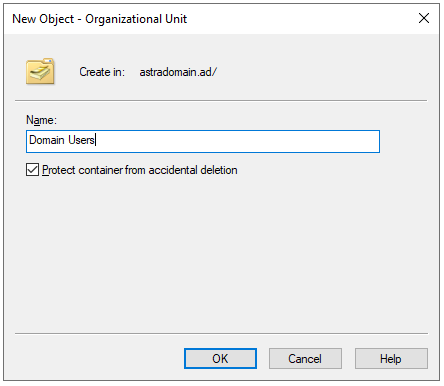

2. Для удобства создайте отдельную директорию Domain Users, в которой будете создавать доменных пользователей:

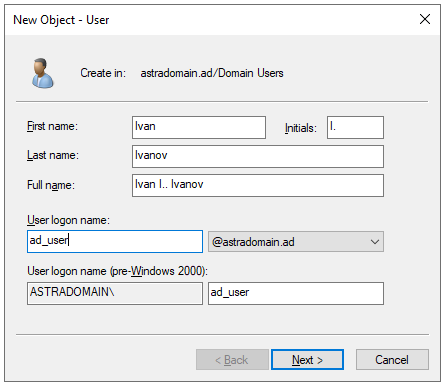

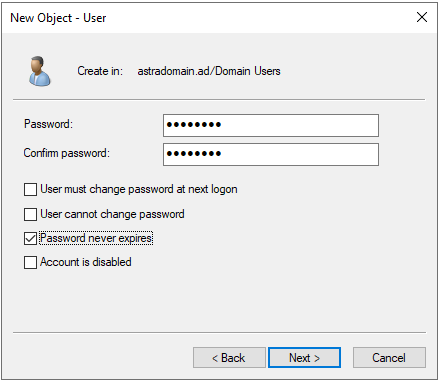

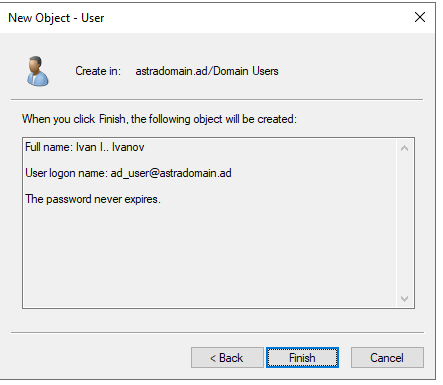

3. Добавьте нового пользователя User:

4. Аналогичным образом добавьте остальных пользователей, которые должны быть в домене.

Шаг 4. Установка центра сертификации Active Directory

После этого можно приступить к настройке центра сертификации и выдаче сертификатов для пользователей. Это можно сделать по данной инструкции.

Настройку авторизации с помощью сертификатов можно реализовать по этой инструкции.

Для аутентификации пользователя через linux машины необходимы:

- токен с ключами и сертификатов;

- корневой сертификат УЦ (его необходимо отправить пользователям).

Чтобы получить корневой центр УЦ:

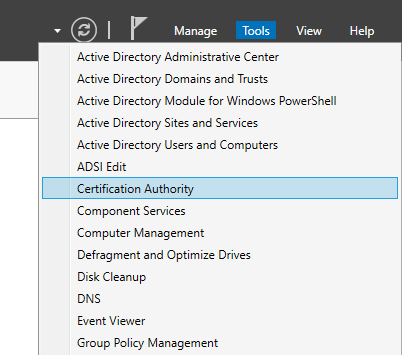

- Выберите пункт меню Tools и подпункт Certification Authority.

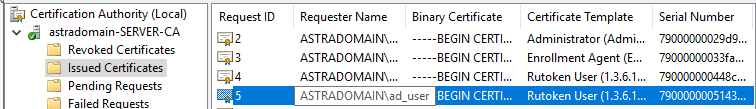

2. Два раза щёлкните по строке с сертификатом.

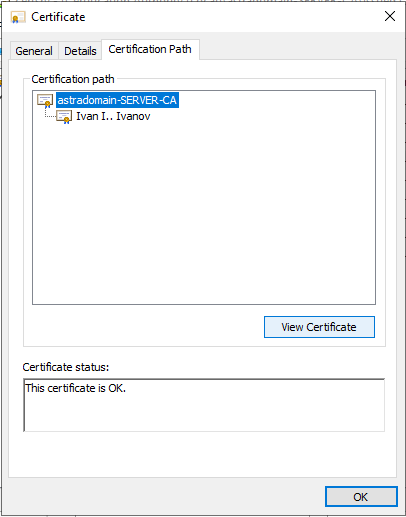

3. В окне сертификата на вкладке Certification Path щёлкните по имени сертификата и нажмите View Certificate.

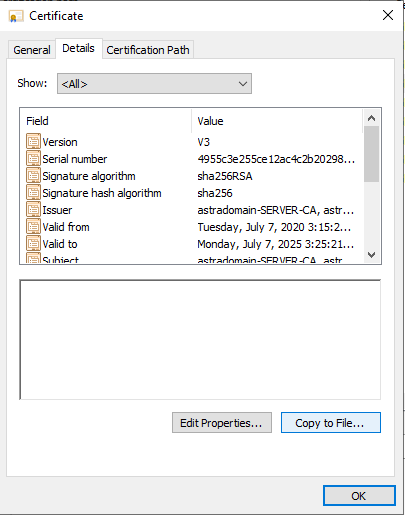

4. Нажмите Copy to File и сохраните сертификат в формате BASE64.

Настройка клиента РЕД ОС

Добавление пользователя в sudo

Отредактируйте файл /etc/sudoers

|

|

И добавьте в него строчку user ALL=(ALL) ALL

Далее залогиньтесь под пользователем и продолжите работу из-под него.

Далее установите следующие пакеты:

|

|

Загрузите модуль librtpkcs11ecp.so и установите:

|

|

Настройка DNS

Через консоль

Измените имя клиента в нашем домене astradomain.ad на client

|

|

Узнайте название вашего соединения. Они могут отличаться.

Название интерфейса, которое использует ваше соединение.

Адрес dns сервера

Отключите соединение

|

|

Настройте сетевую карту соединения — по умолчанию $INT_NAME

|

|

Настройте DNS — вместо DNS_SERVER_IP указать IP-адрес сервера DNS. При необходимости укажите адрес локального сервера DNS.

|

|

Включите сетевое соединение

|

|

Вводите компьютер в домен

Через графический интерфейс

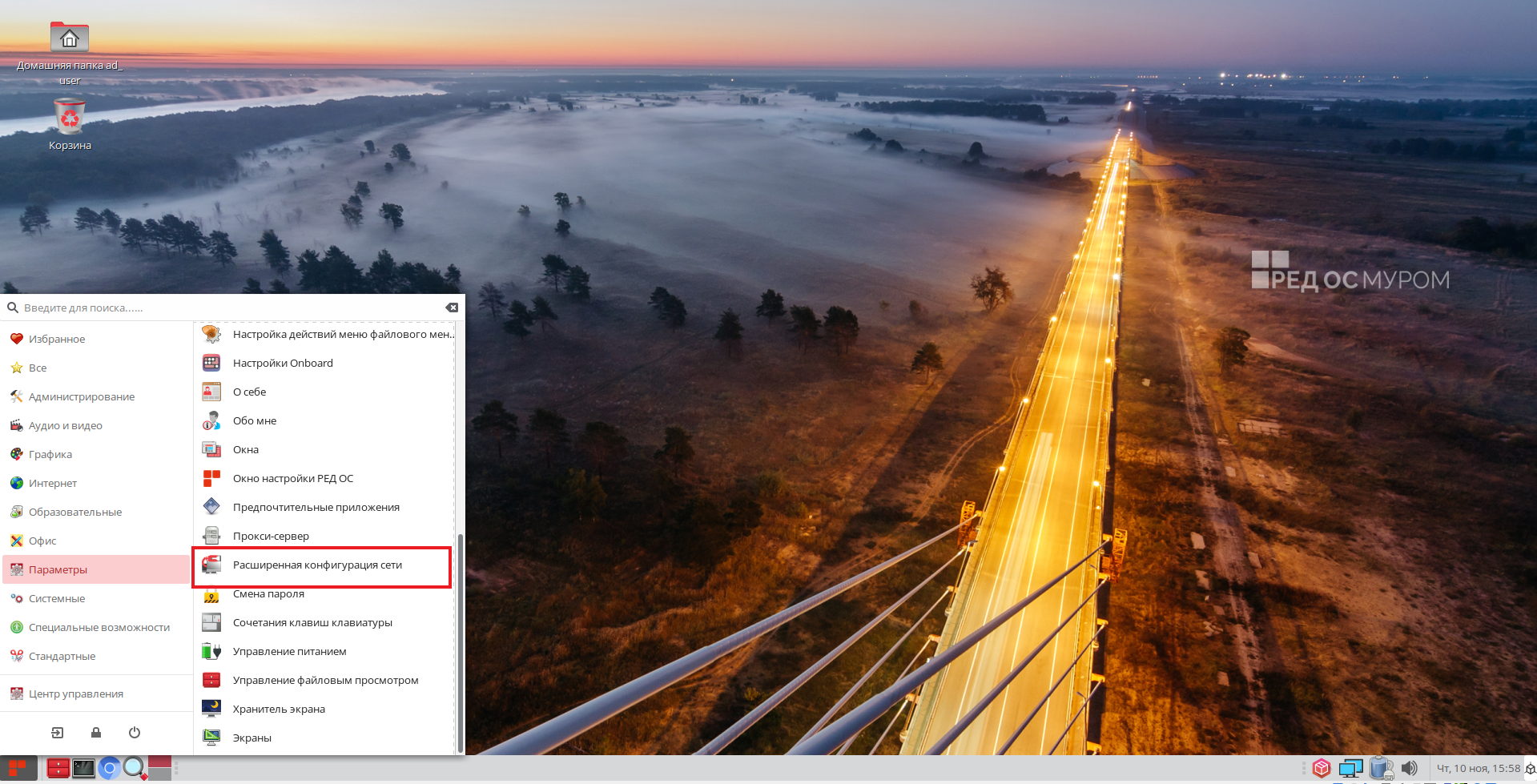

Откройте Главное меню — Параметры — Расширенная конфигурация сети.

Выберите своё соединение, и на вкладке Параметры IPv4 введите IP клиента (так как на сервере не установлен DHSP) и DNS.

Обязательно перезагрузите компьютер.

После перезагрузки, откройте Главное меню — Системные — Ввод ПК в домен.

Выберите параметр «Домен Windows/Samba»

Далее необходимо ввести параметры для ввода компьютера в домен.

Обязательно перезагрузите компьютер.

Узнаем какие пакеты ещё необходимы для подключения к домену

|

|

Список необходимых для работы пакетов будет выведен в следующем формате:

required-package: pkg1required-package: pkg2

required-package: pkg3

Установите отсутствующие пакеты:

sudo dnf install -y pkg1 pkg2 pkg3 ...

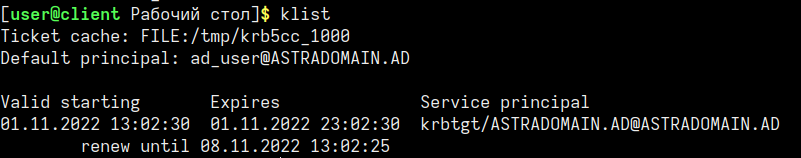

Если в домене есть пользователь ad_user, к которому можно подключиться с помощью пароля, то можно осуществить проверку настройки получив тикет для него

|

|

Проверка получения тикета осуществляется командой

Удаление тикета

Проверка аутентификации под пользователем в домене без Рутокена

|

|

Залогиньтесь локальным пользователем для дальнейшей настройки:

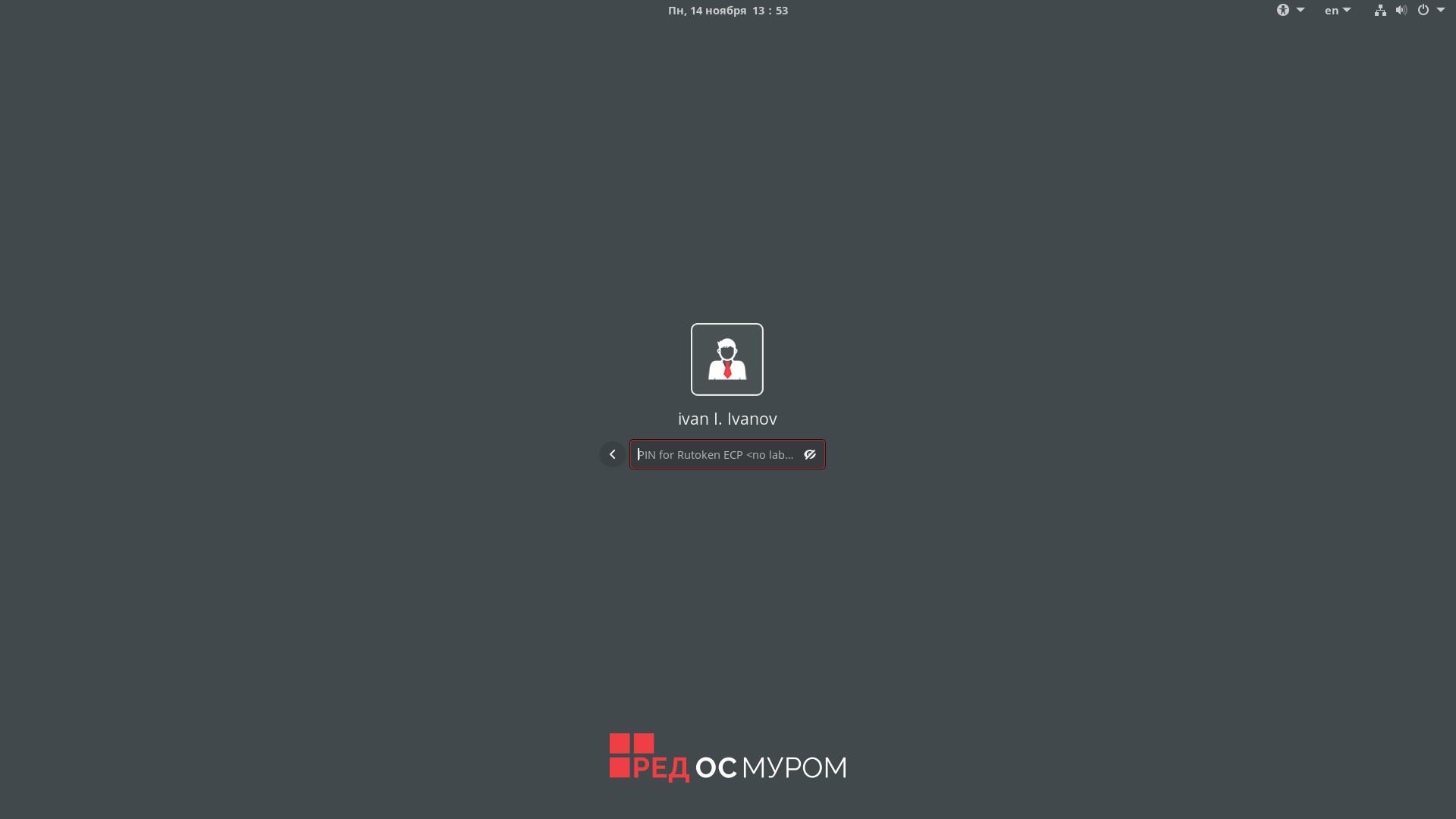

Настройка клиента для аутентификации в домене с помощью Рутокена

При необходимости удалите старую базу и создайте новую:

|

|

Установите корневой сертификат в /etc/pki/ca-trust/source/anchors/.

Следующая команда используется из директории, в которой находится корневой сертификат:

|

|

Проверьте, что сертификат виден на токене и в базе данных. Система должна запросить PIN-код Рутокена и выдать сертификат с карточки с правами u,u,u и корневого сервера.

|

|

Добавьте модуль Рутокен к p11-kit

|

|

Добавить в файл следующий текст:

module:/usr/lib64/librtpkcs11ecp.so

Сделайте модуль Рутокен по умолчанию для p11-tools

|

|

Отредактируйте pam_pkcs11

|

|

|

|

Настройте PAM стандартным средством RHEL authselect.

|

|

Общий вид /etc/pam.d/system-auth:

|

|

|

|

Общий вид /etc/pam.d/password-auth:

|

|

|

|

Настройте SSSD

Для того, чтобы аутентификация корректно работала на лок скрине. В настройках sssd нужно указать название сервиса, использующегося при аутентификации через лок скрин, чтобы сделать его доверенным. У каждой графической оболочки свое название данного сервиса. Узнать название вашей графической оболочки можно с помощью команды:

Название графической оболочки

|

|

Вот список соответствий названий графических оболочек и сервиса, используемого лок скрином. Данный список не является полным.

MATE → mate-screensaver

X-Cinnamon → cinnamon-screensaver

fly → <Отсутствует>

KDE → kde

GNOME → xdg-screensaver

Сконфигурируем SSSD. Для этого отредактируем файл /etc/sssd/sssd.conf.

|

|

Общий вид /etc/sssd/sssd.conf:

|

|

Измените конфиг Kerberos

Общий вид файла:

|

|

Обязательно перезагрузите компьютер.

Проверьте аутентификацию после перезагрузки.

Перед вводом РЕД ОС в домен проверьте настройки сети. Контроллер домена должен быть доступен по имени, например, это можно проверить запустив команду ping:

ping -c 3 dc.win.redos PING dc.win.redos (10.81.1.196) 56(84) bytes of data. 64 bytes from dc.win.redos (10.81.1.196): icmp_seq=1 ttl=128 time=0.320 ms 64 bytes from dc.win.redos (10.81.1.196): icmp_seq=2 ttl=128 time=0.601 ms 64 bytes from dc.win.redos (10.81.1.196): icmp_seq=3 ttl=128 time=0.701 ms

Если ваш DHCP-сервер не раздает клиентам доменный суффикс, то укажите его в сетевых настройках, в поле «Поисковый домен».

На нашем Youtube-канале вы можете подробнее ознакомиться с информацией по вводу компьютера в домен, просмотрев видео Ввод ПК с РЕД ОС в домен Windows, а также найти много другой полезной информации.

В РЕД ОС имеется утилита join-to-domain, которая предназначена для ввода компьютера в домен Windows или домен на базе SAMBA. В РЕД ОС 7.3 программа join-to-domain предустановлена в системе по умолчанию, но перед использованием необходимо обновить утилиту до последней версии:

dnf update join-to-domain

Для операционной системы РЕД ОС 7.2 требуется ее установка из репозитория:

yum install join-to-domain

join-to-domain может выполняться в трех режимах:

-

с графическим интерфейсом;

-

в консоли (интерактивный режим);

- в консоли с входными параметрами.

Графический режим работы программы ввода/вывода РЕД ОС из домена

В РЕД ОС для быстрого ввода компьютера в домен Windows/SAMBA используется утилита join-to-domain. Утилита может быть запущена в консольном (текстовом) и в графическом режиме. Описание работы join-to-domain в консоли будет рассмотрено ниже.

Для запуска join-to-domain в графическом режиме откройте «Главное меню» — «Системные» — «Ввод ПК в домен».

Запуск программы требует ввода пароля от пользователя root.

После успешной аутентификации откроется окно выбора типа домена на базе SAMBA или FreeIPA. Для ввода в домен SAMBA выберите пункт «Домен Windows/SAMBA».

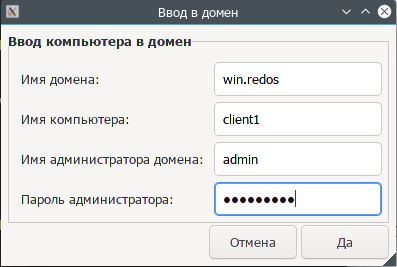

После успешной аутентификации откроется основное окно, в котором необходимо заполнить все поля:

После нажатия на кнопку «Да» начнется процесс присоединения ПК к домену.

В случае успешного ввода в домен появится уведомление:

Перезагрузите компьютер и войдите в РЕД ОС, используя логин и пароль пользователя домена.

Процесс ввода в домен, а также возможные ошибки при работе протоколируются в файл /var/log/join-to-domain.log.

Для вывода ПК из домена Windows, следует снова запустить join-to-domain «Главное меню» — «Системные» — «Ввод ПК в домен».

В этот раз программа определит, что РЕД ОС введен в домен и предложит выйти из него.

Консольный режим работы программы ввода РЕД ОС в домен

Откройте консоль и выполните запуск join-to-domain.sh с привилегиями суперпользователя root.

join-to-domain.sh

Программа запросит пользователя выбрать тип домена, к которому необходимо присоединить РЕД ОС, в данном случае необходимо выбрать первый пункт «Ввод РЕД ОС в домен Windows/Samba».

Введите имя домена, имя компьютера, имя администратора домена и подтвердите ваши действия для начала процесса ввода ПК в домен.

Протокол ввода в домен записывается в файл /var/log/join-to-domain.log.

Перезагрузите компьютер и войдите в РЕД ОС, используя логин и пароль пользователя домена.

Для вывода РЕД ОС из домена выполните в консоли команду с привилегиями суперпользователя root:

join-to-domain.sh

Подтвердите действие, после чего начнется процесс вывода из домена, по окончании всех действий перезагрузите ПК.

Консольный режим работы join-to-domain с входными параметрами

Пример №1 — ввод в домен Windows или SAMBA:

join-to-domain.sh -d win.redos -n client07 -u admin -p password

Пример №2 — ввод в домен с добавлением ПК в OU:

join-to-domain.sh -d example.com -n client1 -u admin -p password --ou "OU=МоиПК,OU=ОтделIT" -y

Пример №3 — удаление учетной записи ПК с подключением к определенному DC:

join-to-domain.sh --delete-computer -u <admin_login> -d <domain_name> --dc <domain_controller> -n <pc_name>

Пример №4 — вывод из домена. Выполните команду join-to-domain.sh, в результате программа определит, что данный ПК в домене и предложит выйти из него.

join-to-domain.shКомпьютер введен в домен win.redos. Вывести компьютер из домена? Продолжить выполнение (y/n)? yУдаление учетной записи ПК из домена. Введите имя контроллера домена или для продолжения нажмите ENTER: Введите имя администратора домена: adminPassword for admin@WIN.REDOS:

Описание параметров запуска:

| -d | Имя домена |

| -n | Имя компьютера |

| -u | Имя администратора домена |

| -p | Пароль администратора домена |

| —ou | Имя подразделения компьютера (OU), формат ввода «OU=МоиПК,OU=ОтделIT». Порядок указания OU снизу вверх |

| —dc | Имя контроллера домена |

| -w | Позволяет ввести в домен, используя Winbind (по умолчанию применяется SSSD) |

| -y | Автоматическое подтверждение запросов на выполнение действий при работе скрипта с параметрами |

| -f | Принудительный ввод в домен (вывод из домена) под своим прежним именем ПК (игнорируется существующая учетная запись ПК в домене) |

| —wg | Указать «Имя домена (пред-Windows 2000)», необязательный ключ |

| —delete-computer | Удаляет учётную запись ПК из домена (не выводит сам ПК из домена), см. пример №3 |

| —sssd-lower-case | Принудительно устанавливает имя пользователя в нижнем регистре |

| -g | Запуск скрипта с графическим интерфейсом |

| -h, —help | Показать справку |

| -v | Вывод версии |

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Ввод в домен консольными командами

Список команд для быстрого ввода в домен через консоль

Ограничение доступа входа на ПК для доменных пользоватлей

Важно

Имя ПК должно содержать только буквы (a–z), цифры (0–9), знак »минус» (-) и точку (.).

Данная инструкция не подходит для ПК, на которых установлено ПО SecretNet версии 1.9.

На нашем Youtube-канале вы можете подробнее ознакомиться с информацией по вводу компьютера в домен, просмотрев видео Ввод ПК с РЕД ОС в домен Windows, а также найти много другой полезной информации.

Ввод в домен консольными командами

Подключаемся к домену Active Directory с помощью realmd.

Realmd (Realm Discovery) – это сервис, позволяющий производить настройку сетевой аутентификации и членства в домене MS AD без сложных настроек. Информация о домене обнаруживается автоматически. Для аутентификации и проверки учетных записей realmd использует SSSD (через Kerberos и LDAP) (также может использоваться и Winbind).

- Настройка NTP клиента

Время на контроллере домена и на клиенте должно быть одинаково. Для синхронизации времени клиентского ПК с контроллером домена используйте клиент chrony. Откройте файл конфигурации NTP клиента CHRONY с помощью команды:

sudo nano /etc/chrony.conf

Удалите или закомментируйте в нем строки с серверами по умолчанию, а в качестве сервера времени укажите сервер контроллера домена:

server <FQDN имя контроллера домена> iburst

После изменений конфигурационного файла вам надо перезапустить chronyd:

sudo systemctl restart chronyd

Проверьте работу chrony с помощью двух команд::

systemctl status chronyd

chronyc tracking

Пример вывода команды:

$ systemctl status chronyd

chronyd.service - NTP client/server

Loaded: loaded (/usr/lib/systemd/system/chronyd.service; enabled; vendor preset: enabled)

Active: active (running) since Вт 2019-07-09 11:13:49 MSK; 5min ago

Process: 683 ExecStartPost=/usr/libexec/chrony-helper update-daemon (code=exited, status=0/SUCCESS)

Process: 639 ExecStart=/usr/sbin/chronyd $OPTIONS (code=exited, status=0/SUCCESS)

Main PID: 650 (chronyd)

CGroup: /system.slice/chronyd.service

└─650 /usr/sbin/chronyd

Пример вывода команды:

$ chronyc tracking Reference ID : 10.81.1.196 (dc.win.redos) Stratum : 4 Ref time (UTC) : Wed Mar 4 09:44:17 2020 System time : 0.000169261 seconds slow of NTP time Last offset : -0.000182217 seconds RMS offset : 0.000182217 seconds Frequency : 1.939 ppm slow Residual freq : -0.602 ppm Skew : 1.234 ppm Root delay : 0.047364 seconds Root dispersion : 0.087531 seconds Update interval : 64.7 seconds Leap status : Normal

- Установите необходимые пакеты, если они ещё не установлены

для РЕД ОС версии 7.1 или 7.2:

sudo yum install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation

для РЕД ОС версии 7.3 и старше:

sudo dnf install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation

- Выполните команду поиска домена

realm discover < realm name >

Важно

!!! Не рекомендовано использовать домен .local !!! Он зарезервирован для автоматически конфигурируемых сетей.

При использовании домена local

Если нужно получить доступ к ресурсам в уже существующей среде (Windows AD). То необходимо внести изменения в процесс разрешения хостов на linux машине. Отредактируйте /etc/nsswitch.conf. Изначально интересующий нас раздел содержит следующие записи:

hosts: files mdns4_minimal [NOTFOUND=return] dns

Соответственно, в этом режиме сначала производится поиск в файле /etc/hosts, затем запрос идет к mdns, после чего возвращается ответ «не найдено». Mdns кэширует данные и работает с демоном Avahi. Модифицируйте эту «схему» к классическому виду:

hosts: files dns

В РЕД ОС 7.3 изменять конфигурацию /etc/nsswitch.conf следует через файл

nano /etc/authselect/user-nsswitch.conf

после чего выполнить применение настроек:

authselect apply-changes

- Введите компьютер в домен, указав логин и пароль администратора домена

sudo realm join -U -v <имя_администратора_домена> <realm_name>

Пример:

sudo realm join -U -v администратор win.redos

Важно

Для Windows Server 2003 имя пользователя, которому разрешено добавлять компьютеры в домен должно быть на английском языке. Для этого создайте на контроллере домена пользователя с английским именем и предоставьте ему необходимые права.

При успешном вводе ПК в домен, в конце вы увидите сообщение "* Successfully enrolled machine in realm"

- Теперь, если ввести команду

realm list, то получим информацию о домене, а в консоли «Users and Computers» домена Active Directory появится новый компьютер.

$ realm list win.redos type: kerberos realm-name: WIN.REDOS domain-name: win.redos configured: kerberos-member server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools login-formats: %U@win.redos login-policy: allow-realm-logins

- Некоторые действия и информацию можно получить с помощью утилиты

adcli.

$ adcli info win.redos [domain] domain-name = win.redos domain-short = WIN domain-forest = win.redos domain-controller = dc.win.redos domain-controller-site = Default-First-Site-Name domain-controller-flags = pdc gc ldap ds kdc timeserv closest writable full-secret ads-web domain-controller-usable = yes domain-controllers = dc.win.redos [computer] computer-site = Default-First-Site-Name

- Откройте для редактирования файл

/etc/sssd/sssd.conf

sudo nano /etc/sssd/sssd.conf

Приведите строки к указанному ниже виду:

use_fully_qualified_names = False ad_gpo_access_control = permissive

- use_fully_qualified_names = False — отключение режима полных имён для пользователей;

- ad_gpo_access_control = permissive — режим политики GPO входа пользователя в систему. В данном примере GPO оценивается, но не применяется.

- Разрешите доменным пользователям создавать домашние директории, для чего выполните команду:

sudo authconfig --enablemkhomedir --enablesssdauth --updateall

- Далее нужно отредактировать конфигурационный файл /etc/krb5.conf

Для доступа к сетевым ресурсам без запроса пароля (с помощью Kerberos) в файле /etc/krb5.conf нужно закомментировать строку

default_ccache_name = KEYRING:persistent:%{uid}

После нее вставить строку:

default_ccache_name = FILE:/tmp/krb5cc_%{uid}

Изменить значение параметра можно следующей командой:

sudo sed -i 's;default_ccache_name = KEYRING:persistent:%{uid};default_ccache_name = FILE:/tmp/krb5cc_%{uid};g' /etc/krb5.conf

В секцию [libdefaults] нужно добавить параметр default_realm = REALM NAME

Пример записи для домена win.redos:

default_realm = WIN.REDOS

Добавить параметр можно следующей командой (вместо REALM NAME укажите название своего домена ПРОПИСНЫМИ буквами):

sudo sed -i '/krb5cc_%{uid}/a default_realm = REALM NAME' /etc/krb5.conf

Этот параметр позволит пользователям при выполнении команды kinit не указывать полное имя пользователя (то есть можно использовать короткое имя пользователя user вместо user@WIN.REDOS).

Пример:

$ kinit user Password for user@WIN.REDOS:

Для контроллера домена на базе Windows Server 2003 выполните дополнительные действия

В связи с тем, что клиент Kerberos в Linux использует самый безопасный алгоритм шифрования при подключении к серверу Kerberos на MS AD, а 2003 версия windows не поддерживает его, вам придется явно указать, какими алгоритмами пользоваться клиенту. Отредактируйте файл /etc/krb5.conf. В секцию [libdefaults] впишите

[libdefaults] ... default_tgs_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5 default_tkt_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5 preferred_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5

Перезагрузите компьютер и попробуйте зайти под учетной записью доменного пользователя.

- Проверьте состояние службы sssd, в выводе статуса должно быть написано active (running)

$ systemctl status sssd

sssd.service - System Security Services Daemon

Loaded: loaded (/usr/lib/systemd/system/sssd.service; enabled; vendor preset: disabled)

Active: active (running) since Вт 2019-08-27 11:26:16 MSK; 2h 5min ago

Main PID: 31918 (sssd)

CGroup: /system.slice/sssd.service

├─31918 /usr/sbin/sssd -i --logger=files

├─31919 /usr/libexec/sssd/sssd_be --domain implicit_files --uid 0 --gid 0 --logger=files

├─31920 /usr/libexec/sssd/sssd_be --domain win.redos --uid 0 --gid 0 --logger=files

├─31921 /usr/libexec/sssd/sssd_nss --uid 0 --gid 0 --logger=files

└─31922 /usr/libexec/sssd/sssd_pam --uid 0 --gid 0 --logger=files

- Пример настройки файла конфигурации /etc/samba/smb.conf

/etc/samba/smb.conf

[global] workgroup = WIN realm = WIN.REDOS security = ADS idmap config * : range = 10000-99999 client min protocol = NT1 client max protocol = SMB3 dedicated keytab file = /etc/krb5.keytab kerberos method = secrets and keytab winbind refresh tickets = Yes machine password timeout = 60 vfs objects = acl_xattr map acl inherit = yes store dos attributes = yes passdb backend = tdbsam printing = cups printcap name = cups load printers = yes cups options = raw

- Также можно добавить новое правило в /etc/sudoers, чтобы доменный пользователь из группы администраторов домена мог получать права администратора локального компьютера:Откройте файл

/etc/sudoersдля редактирования от пользователя root:$ sudo nano /etc/sudoers

Добавьте в файл следующую строку, сохраните изменения и закройте редактор.

%администраторы домена ALL=(ALL) ALL

Данный параметр можно добавить командой:

sudo sh -c "echo '%администраторы домена ALL=(ALL) ALL' >> /etc/sudoers"

- Перезагрузите компьютер и войдите в ОС под учетной записью доменного пользователя.

Важно

Имя доменного пользователя должно состоять из латинских символов (кириллицу в имени пользователя использовать не рекомендуется).

Список команд для быстрого ввода в домен через консоль

В данном разделе собраны команды из раздела Ввод в домен консольными командами. Описание всех команд можно посмотреть в вышеуказанном подразделе. Не забудьте выполнить предварительную настройку ПК (задать имя и настроить сетевое соединение).

1. Настройте NTP-клиент

Здесь введите своё FQDN имя контроллера домена.

sudo sed -i 's/server/#server/g' /etc/chrony.conf sudo sh -c "echo 'server <FQDN_имя_контроллера_домена> iburst' >> /etc/chrony.conf" sudo systemctl restart chronyd chronyc tracking

2. Установите необходимые пакеты, выполните поиск и настройку домена и введите компьютер в домен.

Для РЕД ОС версии 7.1 или 7.2:

sudo yum install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation realm discover <имя_домена> sudo realm join -U -v <имя_администратора_домена> <имя_домена>

Для РЕД ОС версии 7.3 и старше:

sudo dnf install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation realm discover <имя_домена> sudo realm join -U -v <имя_администратора_домена> <имя_домена>

При успешном вводе машины в домен вы увидите сообщение «* Successfully enrolled machine in realm»

3. Отредактируйте файл sssd.conf и разрешите доменным пользователям создавать домашние директории.

sudo sed -i 's/use_fully_qualified_names = True/use_fully_qualified_names = False/g' /etc/sssd/sssd.conf sudo sh -c "echo 'ad_gpo_access_control = permissive' >> /etc/sssd/sssd.conf" sudo authconfig --enablemkhomedir --enablesssdauth --updateall

4. Чтобы убрать предупреждение "rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384)" при выводе команды testparm -s:

sudo sh -c "echo '* - nofile 16384' >> /etc/security/limits.conf" sudo sh -c "echo 'root - nofile 16384' >> /etc/security/limits.conf"

Если контроллер домена основан на базе Windows Server 2003, то выполните следующую команду:

sudo sed -i '/[libdefaults]/a default_tkt_enctypes = RC4-HMAC, DES-CBC-CRC, DES3-CBC-SHA1,DES-CBC-MD5n default_tgs_enctypes = RC4-HMAC, DES-CBC-CRC, DES3-CBC-SHA1, DES-CBC-MD5' /etc/krb5.conf

- Для доступа доменных пользователей к сетевым ресурсам без запроса пароля (с помощью Kerberos) в файле /etc/krb5.conf нужно изменить параметр

default_ccache_name:

sudo sed -i 's;default_ccache_name = KEYRING:persistent:%{uid};default_ccache_name = FILE:/tmp/krb5cc_%{uid};g' /etc/krb5.conf

Добавление параметра default_realm = REALM NAME в секцию [libdefaults] позволит пользователям при выполнении команды kinit не указывать полное имя пользователя (то есть можно использовать короткое имя пользователя user вместо user@WIN.REDOS). Добавить параметр можно следующей командой (вместо REALM NAME укажите название своего домена ПРОПИСНЫМИ буквами):

sudo sed -i '/krb5cc_%{uid}/a default_realm = REALM NAME' /etc/krb5.conf

- Также можно добавить новое правило в /etc/sudoers, чтобы доменный пользователь из группы администраторов домена мог получать права администратора локального компьютера:Данный параметр можно добавить командой:

sudo sh -c "echo '%администраторы домена ALL=(ALL) ALL' >> /etc/sudoers"

Ограничение доступа входа на ПК для доменных пользоватлей

Для данной настройки необходимо внести изменения в конфигурационный файл sssd.conf

access_provider = simple simple_allow_users = user1@example.com, user2@example.com simple_allow_groups = group@example.com

Параметр access_provider = simple определяет список доступа на основе имен пользователей или групп.

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Содержание

- 2.2 Ввод Windows в домен IPA

- Настройка IPA

- Настройка Windows

- Настройка удаленного рабочего стола

- 2.1.2 Ввод компьютера в домен Windows

- Ввод в домен с помощью скрипта

- Ввод в домен консольными командами (для быстрого ввода можно использовать команды в подразделе «Список команд для ввода в домен через консоль» )

- Список команд для быстрого ввода в домен через консоль

- 1.8.2 Ввод ПК с SecretNet 1.10 в домен AD

2.2 Ввод Windows в домен IPA

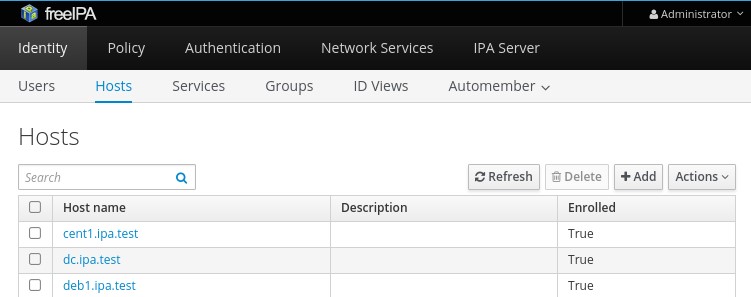

Предполагается, что у вас уже есть IPA домен, готовый к использованию. В этом примере IPA устанавливается в домен ipa.test.

IPA будет предоставлять услугу аутентификации для клиента Windows с помощью Kerberos. IPA не может поддерживать базу данных учетных записей для компьютеров Windows таким же образом, что и Active Directory, поэтому нам по-прежнему необходимо создавать локальные учетные записи Windows для каждого пользователя на компьютере под управлением Windows, хотя у них не будет паролей, установленных в Windows.

Настройка IPA

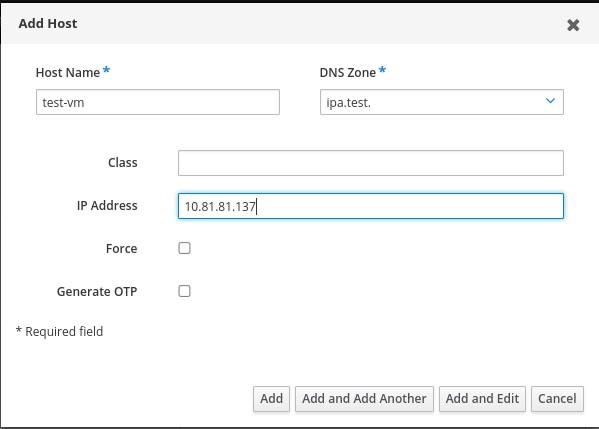

Войдите в IPA и на вкладке Identity, выберите Hosts. Нажмите кнопку +Add, чтобы создать новый хост.

Введите имя хоста компьютера Windows, в примере — «test-vm». Укажите DNS зону.

Далее на сервере IPA нужно запустить команду ipa-getkeytab для создания файла keytab для созданного хоста. Чтобы выполнять административные задачи на сервере IPA, сначала нужно аутентифицироваться, делается это с помощью команды kinit, укажите пользователя admin, как показано ниже.

Затем вы можете запустить команду «klist», чтобы проверить, что у вас есть действительный билет керберос.

Нужно выполнить команду ipa-getkeytab, как показано ниже.

Keytab successfully retrieved and stored in: krb5.keytab.windows

-s используется для указания IPA-сервера, в примере dc.ipa.test

-p используется для указания главного имени хоста, которым в примере является «host/», за которым следует полное доменное имя (FQDN) компьютера Windows, которое мы добавили через веб-интерфейс IPA ранее.

-e используется для указания типа шифрования, используемого для генерации ключей, здесь мы используем arcfour-hmac.

-k используется для указания файла keytab, который мы хотим создать, в этом случае файл krb5.keytab.windows будет создан в текущем рабочем каталоге.

-P используется для указания пароля для ключа, вам нужно будет запомнить его, поскольку мы войдем на компьютер с Windows позже.

Если вы получите сообщение об ошибке » Kerberos user principal could not be found. Do you have a valid credential cache?» Убедитесь, что вы успешно выполнили команду «kinit».

Необходимо, что бы компьютер с ОС Windows разрешал имя сервера IPA с помощью DNS, поэтому убедитесь, что он имеет соответствующую конфигурацию DNS. В примере IPA-сервер управляет DNS зонами, по этому Windows-машина использует IPA в качестве DNS сервера.

На компьютере Windows откройте командную строку от имени администратора и выполните приведенные ниже команды. Обратите внимание, что Realm должен быть указан заглавными буквами. В примере REALM – IPA.TEST, KDC — IPA-сервер dc.ipa.test

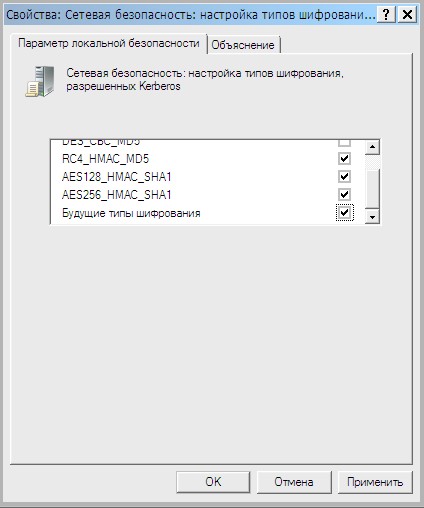

В разделе «Параметры конфигурации компьютера» выберите «Конфигурация Windows»> «Параметры безопасности»> «Локальные политики»> «Параметры безопасности»> «Сетевая безопасность настройка типов шифрования, разрешенных Kerberos.

В этом случае мы выберем все, кроме первых двух параметров DES. Выберите «Применить» или «ОК», чтобы сохранить изменения.

Перезагрузите компьютер Windows, чтобы применить изменения ksetup.

Создайте локальную учетную запись пользователя с именем пользователя IPA. Пароль задавать не нужно..

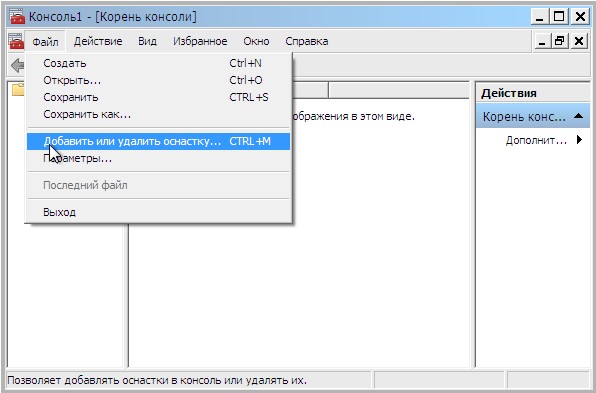

Вы можете создать локальную учетную запись пользователя, нажав клавишу Windows + R, чтобы открыть окно «Выполнить», и введите «mmc», затем нажмите «ОК».

В открывшемся MMC, выберите «Файл»> «Добавить или удалить оснастку».

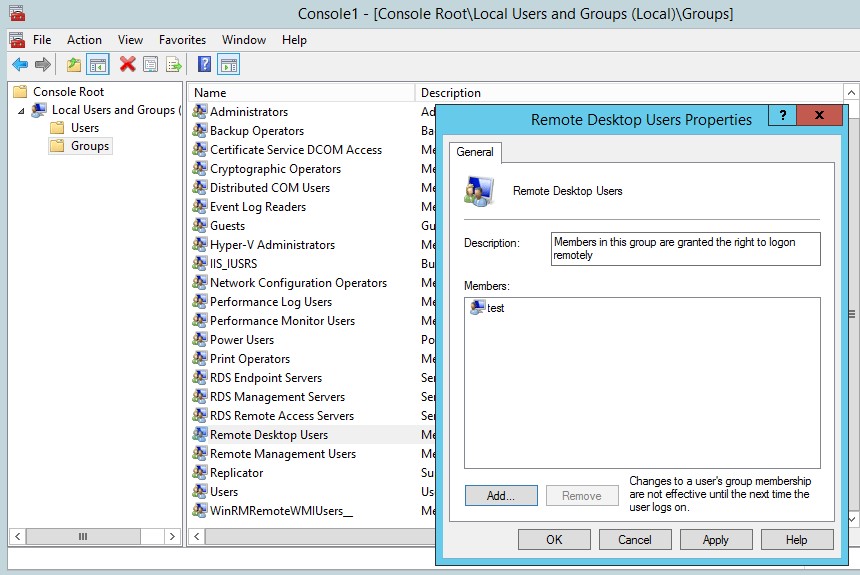

В следующем окне выберите «Локальные пользователи и группы», затем нажмите кнопку «Добавить», затем «Готово», затем «ОК». Отсюда вы можете создавать свои локальные учетные записи пользователей в Windows. Помните, что не нужно добавлять пароли. Имя пользователя также должно совпадать с именем пользователя, которое существует в IPA.

Настройка удаленного рабочего стола

По умолчанию новая учетная запись пользователя не сможет подключаться по удаленному рабочему столу. Находясь в оснастке «Локальные пользователи и группы» добавьте созданного пользователя в группу «пользователи удаленного рабочего стола»

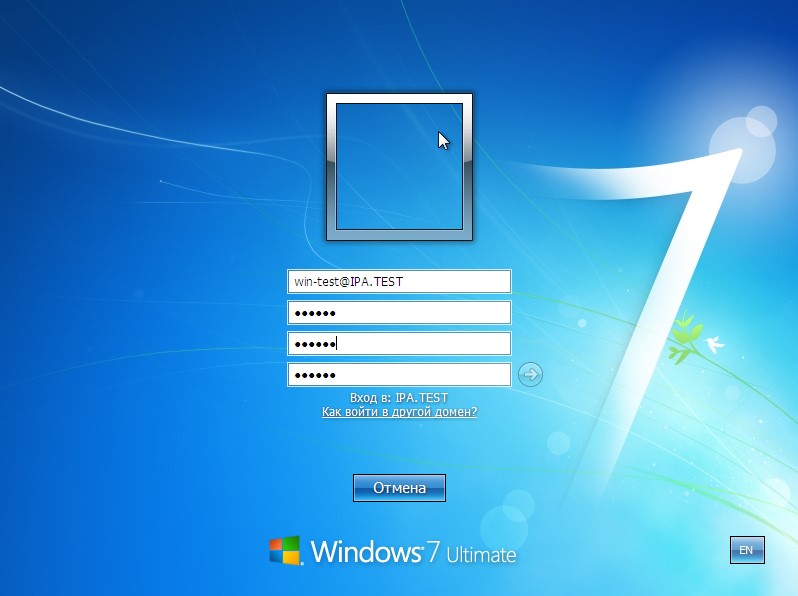

Вот и все, теперь вы можете войти в Windows с этой учетной записью. Вам нужно будет указать имя пользователя @REALM для входа в систему, поэтому, если вы будете следовать этому примеру, используйте win-test@IPA.TEST.

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Источник

2.1.2 Ввод компьютера в домен Windows

Имя ПК должно содержать только буквы (a–z), цифры (0–9), знак »минус» (-) и точку (.).

Данная инструкция не подходит для ПК, на которых установлено ПО SecretNet версии 1.9.

Ввод в домен с помощью скрипта

Установим скрипт для автоматизации ввода компьютера в домен из репозитория РЕД ОС:

для РЕД ОС версии 7.1 или 7.2:

для РЕД ОС версии 7.3 и старше:

Для запуска скрипта необходимы права пользователя root.

Скрипт может выполнятся в трех режимах:

— с графическим интерфейсом;

— в консоли (интерактивный режим);

— в консоли с входными параметрами.

Для запуска скрипта ввода в домен с графическим интерфейсом, перейдите в главное Меню — Администрирование — Ввод ПК в домен.

После ввода пароля от root, появится основное окно программы, где вводятся значения для добавления компьютера в домен.

Для запуска скрипта в консоли в интерактивном режиме добавления к домену, выполните:

при этом скриптом будет запрошен ввод имени домена, компьютера, а также имя администратора домена и его пароль.

Возможен также запуска скрипта с параметрами в консоли:

Описание параметров запуска:

-d имя домена

-n имя компьютера

-u имя администратора домена

-p пароль администратора домена

-g запуск графического интерфейса

PS: если на ПК установлен Secret Net, то рекомендуется воспользоваться автоматическим скриптом ввода хоста в домен Windows.

Ввод в домен консольными командами (для быстрого ввода можно использовать команды в подразделе «Список команд для ввода в домен через консоль» )

Подключаемся к домену Active Directory с помощью realmd.

Realmd (Realm Discovery) – это сервис, позволяющий производить настройку сетевой аутентификации и членства в домене MS AD без сложных настроек. Информация о домене обнаруживается автоматически. Для аутентификации и проверки учетных записей realmd использует SSSD (через Kerberos и LDAP) (также может использоваться и Winbind).

Время на контроллере домена и на клиенте должно быть одинаково. Для синхронизации времени клиентского ПК с контроллером домена используйте клиент chrony. Откройте файл конфигурации NTP клиента CHRONY с помощью команды:

Удалите или закомментируйте в нем строки с серверами по умолчанию, а в качестве сервера времени укажите сервер контроллера домена:

После изменений конфигурационного файла вам надо перезапустить chronyd:

Проверьте работу chrony с помощью двух команд::

Пример вывода команды:

Пример вывода команды:

для РЕД ОС версии 7.1 или 7.2:

для РЕД ОС версии 7.3 и старше:

Если нужно получить доступ к ресурсам в уже существующей среде (Windows AD). То необходимо внести изменения в процесс разрешения хостов на linux машине. Отредактируйте /etc/nsswitch.conf. Изначально интересующий нас раздел содержит следующие записи:

Соответственно, в этом режиме сначала производится поиск в файле /etc/hosts, затем запрос идет к mdns, после чего возвращается ответ «не найдено». Mdns кэширует данные и работает с демоном Avahi. Модифицируйте эту «схему» к классическому виду:

В РЕД ОС 7.3 изменять конфигурацию /etc/nsswitch.conf следует через файл

после чего выполнить применение настроек:

При успешном вводе ПК в домен, в конце вы увидите сообщение «* Successfully enrolled machine in realm»

Приведите строки к указанному ниже виду:

Для доступа к сетевым ресурсам без запроса пароля (с помощью Kerberos) в файле /etc/krb5.conf нужно закомментировать строку

После нее вставить строку:

Изменить значение параметра можно следующей командой:

В секцию [libdefaults] нужно добавить параметр default_realm = REALM NAME

Пример записи для домена win.redos:

Добавить параметр можно следующей командой (вместо REALM NAME укажите название своего домена ПРОПИСНЫМИ буквами):

Этот параметр позволит пользователям при выполнении команды kinit не указывать полное имя пользователя (то есть можно использовать короткое имя пользователя user вместо user@WIN.REDOS).

В связи с тем, что клиент Kerberos в Linux использует самый безопасный алгоритм шифрования при подключении к серверу Kerberos на MS AD, а 2003 версия windows не поддерживает его, вам придется явно указать, какими алгоритмами пользоваться клиенту. Отредактируйте файл /etc/krb5.conf. В секцию [libdefaults] впишите

Перезагрузите компьютер и попробуйте зайти под учетной записью доменного пользователя.

Добавьте в файл следующую строку, сохраните изменения и закройте редактор.

Данный параметр можно добавить командой:

Имя доменного пользователя должно состоять из латинских символов (кириллицу в имени пользователя использовать не рекомендуется ).

Список команд для быстрого ввода в домен через консоль

В данном разделе собраны команды из раздела Ввод в домен консольными командами. Описание всех команд можно посмотреть в вышеуказанном подразделе. Не забудьте выполнить предварительную настройку ПК (задать имя и настроить сетевое соединение).

1. Настройте NTP-клиент

Здесь введите своё FQDN имя контроллера домена.

2. Установите необходимые пакеты, выполните поиск и настройку домена и введите компьютер в домен.

Для РЕД ОС версии 7.1 или 7.2:

Для РЕД ОС версии 7.3 и старше:

При успешном вводе машины в домен вы увидите сообщение «* Successfully enrolled machine in realm»

3. Отредактируйте файл sssd.conf и разрешите доменным пользователям создавать домашние категории.

Добавление параметра default_realm = REALM NAME в секцию [libdefaults] позволит пользователям при выполнении команды kinit не указывать полное имя пользователя (то есть можно использовать короткое имя пользователя user вместо user@WIN.REDOS). Добавить параметр можно следующей командой (вместо REALM NAME укажите название своего домена ПРОПИСНЫМИ буквами):

Источник

1.8.2 Ввод ПК с SecretNet 1.10 в домен AD

Ввод в домен осуществляется при помощи утилиты domain.sh.

Скачайте дополнительный архив, содержащий скрипты метода ввода, основанные на сценарии SecretNet версии 1.9.

Выполните установку следующей командой:

Далее требуется задать поисковый домен вашего AD-сервера.

— В графической оболочке Cinnamon:

«Сеть» — «Параметры сети»:

— В графической оболочке Mate:

«Сеть» — «Изменить соединения»:

Задать DNS и поисковый домен:

Для дальнейшей работы необходимо перевести SELinux в режим permissive, для этого в файле /etc/selinux/config нужно изменить значение параметра SELINUX=enforcing на SELINUX=permissive. Действия выполняются от root-пользователя:

Затем производим ввод в домен при помощи утилиты:

Также необходимо выполнить синхронизацию времени на клиенте и сервере:

Для того чтобы можно было использовать билет Кербероса (временные данные, выдаваемые клиенту для аутентификации на сервере) для входа в общие ресурсы, следует установить в /etc/security/pam_winbind.conf значение параметра krb5_ccache_type = FILE ().

Так же требуется отредактировать файл /etc/krb5.conf следующим образом:

После успешного ввода в домен требуется получить ticket:

и проверить наличие ticket kerberos:

Вход в систему под именем учетной записи доступен в формате:

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Источник

Описание стенда

Сервер:

ОС: Windows server 2019

доменное имя: server.astradomain.ad

Клиент:

ОС: РЕД ОС

Настройка сервера

Установка сервиса Active Directory

При необходимости измените имя сервера. Это необходимо сделать до выполнения его настройки.

Имя сервера можно задать в окне менеджера сервера:

Процедура установки состоит из следующих шагов:

- Добавление сервисов.

- Настройка домена.

- Добавление новых пользователей.

- Установка центра сертификации Active Directory.

Шаг 1. Добавление необходимых сервисов

Добавьте на сервер сервисы Active Dirrectory и DNS:

- Откройте окно для добавления ролей в менеджере сервера:

2. В окне для выбора сервисов установите галочки Active Directory Domain Services и DNS Server:

3. Нажмите Next.

4. Во всех остальных пунктах даём согласие на установку.

Шаг 2. Настройка домена

После завершения установки сервисов вам надо перейти к настройке домена:

- Откройте меню уведомлений и выберите пункт «Promote this server to a domain controller»:

2. На вкладке Deployment Configuration выберите опцию для создания нового домена и укажите его название:

3. Введите пароль сброса:

4. На вкладке DNC Options ничего не меняйте, т.к. сервер сам является DNS сервером:

5. На следующих трёх вкладках также оставьте всё как есть:

6. Перед запуском процесса установки ознакомьтесь с уведомлениями об ошибках. Если необходимо, устраните возникшие проблемы. В нашем случае уведомления не являются критичными:

После установки Active Directory сервер перезагрузится. Если настройка прошла успешно, то на экране отобразится окно для входа в аккаунт доменного пользователя.

Шаг 3. Добавление новых пользователей

Чтобы добавить новых пользователей:

- Откройте утилиту управления пользователями и компьютерами домена:

2. Для удобства создайте отдельную директорию Domain Users, в которой будете создавать доменных пользователей:

3. Добавьте нового пользователя User:

4. Аналогичным образом добавьте остальных пользователей, которые должны быть в домене.

Шаг 4. Установка центра сертификации Active Directory

После этого можно приступить к настройке центра сертификации и выдаче сертификатов для пользователей. Это можно сделать по данной инструкции.

Настройку авторизации с помощью сертификатов можно реализовать по этой инструкции.

Для аутентификации пользователя через linux машины необходимы:

- токен с ключами и сертификатов;

- корневой сертификат УЦ (его необходимо отправить пользователям).

Чтобы получить корневой центр УЦ:

- Выберите пункт меню Tools и подпункт Certification Authority.

2. Два раза щёлкните по строке с сертификатом.

3. В окне сертификата на вкладке Certification Path щёлкните по имени сертификата и нажмите View Certificate.

4. Нажмите Copy to File и сохраните сертификат в формате BASE64.

Настройка клиента РЕД ОС

Добавление пользователя в sudo

Отредактируйте файл /etc/sudoers

|

|

И добавьте в него строчку User ALL=(ALL) ALL

Далее залогиньтесь под пользователем и продолжите работу из-под него.

Далее установите следующие пакеты:

|

|

Загрузите модуль librtpkcs11ecp.so и установите:

|

|

Настройка DNS

Через консоль

Измените имя клиента в нашем домене astradomain.ad на client

|

|

Узнайте название вашего соединения. Они могут отличаться.

Название интерфейса, которое использует ваше соединение.

Адрес dns сервера

Отключите соединение

|

|

Настройте сетевую карту соединения — по умолчанию $INT_NAME

|

|

Настройте DNS — вместо DNS_SERVER_IP указать IP-адрес сервера DNS. При необходимости укажите адрес локального сервера DNS.

|

|

Включите сетевое соединение

|

|

Вводите компьютер в домен

Через графический интерфейс

Откройте Главное меню — Параметры — Расширенная конфигурация сети.

Выберите своё соединение, и на вкладке Параметры IPv4 введите IP клиента (так как на сервере не установлен DHSP) и DNS.

Обязательно перезагрузите компьютер.

После перезагрузки, откройте Главное меню — Системные — Ввод ПК в домен.

Выберите параметр «Домен Windows/Samba»

Далее необходимо ввести параметры для ввода компьютера в домен.

Обязательно перезагрузите компьютер.

Узнаем какие пакеты ещё необходимы для подключения к домену

|

|

Список необходимых для работы пакетов будет выведен в следующем формате:

required-package: pkg1required-package: pkg2

required-package: pkg3

Установите отсутствующие пакеты:

sudo dnf install -y pkg1 pkg2 pkg3 ...

Если в домене есть пользователь ad_user, к которому можно подключиться с помощью пароля, то можно осуществить проверку настройки получив тикет для него

|

|

Проверка получения тикета осуществляется командой

Удаление тикета

Проверка аутентификации под пользователем в домене без Рутокена

|

|

Залогиньтесь локальным пользователем для дальнейшей настройки:

Настройка клиента для аутентификации в домене с помощью Рутокена

При необходимости удалите старую базу и создайте новую:

|

|

Установите корневой сертификат в /etc/pki/ca-trust/source/anchors/.

Следующая команда используется из директории, в которой находится корневой сертификат:

|

|

Проверьте, что сертификат виден на токене и в базе данных. Система должна запросить PIN-код Рутокена и выдать сертификат с карточки с правами u,u,u и корневого сервера.

|

|

Добавьте модуль Рутокен к p11-kit

|

|

Добавить в файл следующий текст:

module:/usr/lib64/librtpkcs11ecp.so

Сделайте модуль Рутокен по умолчанию для p11-tools

|

|

Отредактируйте pam_pkcs11

|

|

|

|

Настройте PAM стандартным средством RHEL authselect.

|

|

Общий вид /etc/pam.d/system-auth:

|

|

|

|

Общий вид /etc/pam.d/password-auth:

|

|

|

|

Настройте SSSD

Для того, чтобы аутентификация корректно работала на лок скрине. В настройках sssd нужно указать название сервиса, использующегося при аутентификации через лок скрин, чтобы сделать его доверенным. У каждой графической оболочки свое название данного сервиса. Узнать название вашей графической оболочки можно с помощью команды:

Название графической оболочки

|

|

Вот список соответствий названий графических оболочек и сервиса, используемого лок скрином. Данный список не является полным.

MATE → mate-screensaver

X-Cinnamon → cinnamon-screensaver

fly → <Отсутствует>

KDE → kde

GNOME → xdg-screensaver

Сконфигурируем SSSD. Для этого отредактируем файл /etc/sssd/sssd,conf.

|

|

Общий вид /etc/sssd/sssd.conf:

|

|

Измените конфиг Kerberos

Общий вид файла:

|

|

Обязательно перезагрузите компьютер.

Проверьте аутентификацию после перезагрузки.

Содержание

- 3.1 Общие положения

- 7.13 Получение технической информации о ПК

- inxi

- hardinfo

- lshw

- lshw-gui

- hwinfo

- sensors

- Просмотр датчиков

- hddtemp

- hw-probe

- Стандартные средства и команды операционной системы РЕД ОС

- 2.3 Ввод РЕД ОС в домен IPA

- Предварительная настройка РЕД ОС

- Установка ipa-client

- 2.1.2 Ввод компьютера в домен Windows

- Ввод в домен с помощью скрипта

- Ввод в домен консольными командами (для быстрого ввода можно использовать команды в подразделе «Список команд для ввода в домен через консоль» )

- Список команд для быстрого ввода в домен через консоль

- 2.4 Последовательность установки

3.1 Общие положения

Перед началом работы с РЕД ОС пользователю необходимо изучить данное руководство и руководства пользователя, поставляемые с техническими средствами СВТ в составе оборудования рабочего места пользователя. Также пользователь должен пройти инструктаж по технике безопасности при работе с электроприборами и СВТ.

Для начала работы в РЕД ОС пользователю необходимо убедиться в работоспособности СВТ своего рабочего места. После проверки и подготовки рабочего места пользователь для начала работы с РЕД ОС должен произвести включение оборудования СВТ (ПЭВМ) рабочего места.

Базовая система ввода/вывода (BIOS) персонального компьютера пользователя должна быть настроена на автоматическую загрузку операционной системы с локального накопителя жестких дисков.

После включения питания ПЭВМ и выполнения загрузки BIOS производится запуск РЕД ОС. При запуске РЕД ОС в течение заданного интервала времени предоставляет пользователю возможность выбора варианта загрузки ОС, с которым будет произведена загрузка и работа РЕД ОС.

По умолчанию предлагаются 2 варианта загрузки: обычная загрузка в штатном режиме и загрузка ОС в режиме восстановления с минимальным числом настроек для возможности восстановления системы после сбоя.

Если в течение заданного интервала времени пользователь не выбрал вариант загрузки клавишами «вверх/вниз», то операционная система производит автоматическую загрузку варианта заданного по умолчанию.

Далее производится загрузка РЕД ОС, которая визуально для пользователя может проходить двумя способами:

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Источник

7.13 Получение технической информации о ПК

Для того, чтобы посмотреть технические данные ПК, на котором установлена операционная система РЕД ОС, можно воспользоваться специализированными программами.

inxi

Инструмент для командной строки, который позволяет отображать информацию о системе и об аппаратной части компьютера.

Установка.

Если вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

Если вы используете РЕД ОС версии 7.3 и старше, выполните команду:

Для вывода полной информации, в консоли вводим:

Например для просмотра информации по видеокарте:

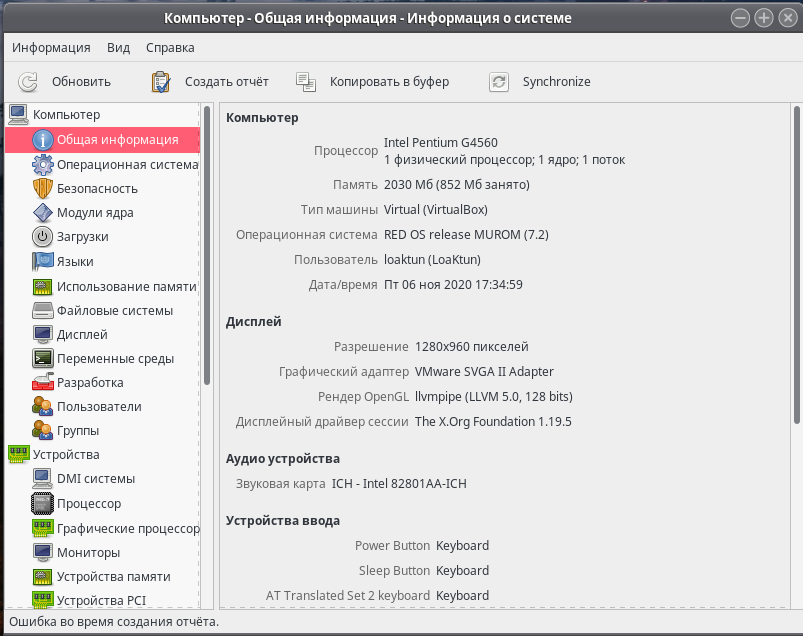

hardinfo

Это программа так же предназначена для вывода информации о системе. Однако, в отличие от предыдущей, она имеет свой графический интерфейс.

Установка.

Если вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

Если вы используете РЕД ОС версии 7.3 и старше, выполните команду:

После завершения установки программа появится в «Меню > Администрирование > Информация о системе». После запуска программа открывает интуитивно понятный интерфейс:

В левой части находится список категорий, в правой отображается вся доступная информация по выбранному пункту.

В HardInfo есть возможность проводить мониторинг системы, то есть в реальном времени отображать информацию о запущенных процессах, загруженности процессора, использовании дискового пространства.

Немаловажной функцией программы является построение отчетов, которые могут быть сохранены в HTML-формате. При этом вы можете выбрать, какие категории в него включить.

lshw

Ещё одна консольная утилита для просмотра информации о характеристиках компьютера.

Установка.

Если вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

Если вы используете РЕД ОС версии 7.3 и старше, выполните команду:

Данная утилита требует для запуска права суперпользователя:

Используя следующие параметры, можно выбрать формат вывода:

Пример запуска утилиты для получения основной информации о системе:

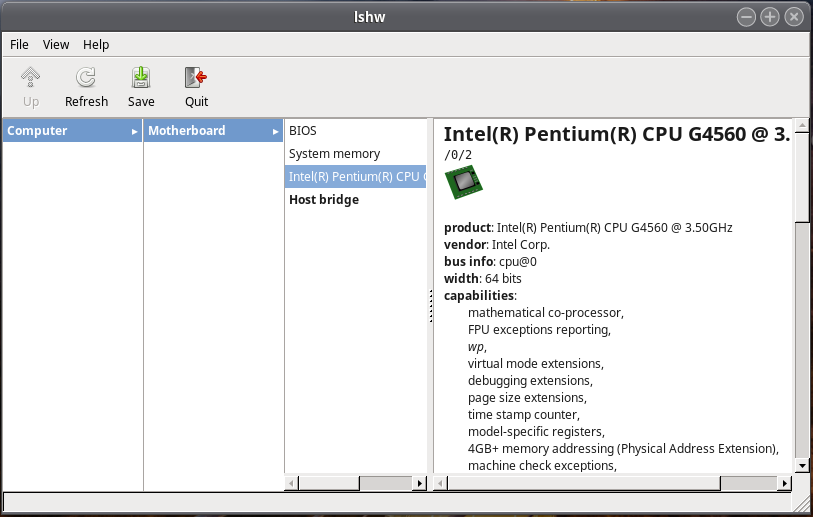

lshw-gui

Простой интерфейс для просмотра информации о аппаратном обеспечении компьютера.

Установка.

Если вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

Если вы используете РЕД ОС версии 7.3 и старше, выполните команду:

В левой части окна отображается оборудование, а в правой части подробная информация о выбранном пункте. lshw-gui позволяет сохранить полученную информацию простым текстом, а так же в XML, HTML, JSON форматах.

hwinfo

Консольная утилита для получения информации об аппаратном обеспечении компьютера. Она способна выводить информацию об отдельных категориях аппаратных компонентов, что позволяет получить компактный листинг.

Установка.

Если вы используете РЕД ОС версии 7.1 или 7.2, выполните команду:

Если вы используете РЕД ОС версии 7.3 и старше, выполните команду:

Для просмотра полной информации о аппаратных компонентах ПК достаточно ввести команду без параметров:

Однако, полученный вывод не всегда удобен для чтения. Для получения краткого списка компонентов используется параметр short. Он позволяет скрыть подробную информацию о найденных аппаратных компонентах:

Как видно из примера выше, параметры в этой программе записываются через двойной дефис.

Так же вы можете выбрать с помощью параметров определённую категорию аппаратных компонентов для просмотра:

Если вам нужно получить информацию только об одном устройстве из определённой категории, используйте параметр only. Например, для просмотра информации по разделу жёсткого диска /dev/sda1, команда будет иметь вид:

Для сохранения журнала работы утилиты в файле достаточно использовать параметр —log с последующим именем файла. В файле сохраняется как журнал работы утилиты, так и выводимая в результате ее работы информация.

Файл будет сохранён в корневом каталоге пользователя.

Чтобы сохранить в файл только результат вывода команды howinfo, используется формат:

Для получения справки по доступным параметрам используется параметр help:

В качестве примера попробуем вывести данные об оперативной памяти:

sensors

Данная утилита — свободное ПО, состоящее из драйверов и утилит, позволяющее отслеживать температуру, напряжение, скорость вращения вентиляторов в вашей системе. Следует помнить, что набор датчиков индивидуален для каждой системы, поэтому некоторые возможности могут быть недоступны.

Используйте sensors-detect для обнаружения и формирования списка модулей ядра.

По окончанию определения датчиков будут доступны снимаемые ими значения.

Просмотр датчиков

Пример запуска sensors:

hddtemp

Для успешного прохождения тестов утилиты hddtemp жесткие диски должны поддерживать SMART.

Просмотреть температуру можно командой:

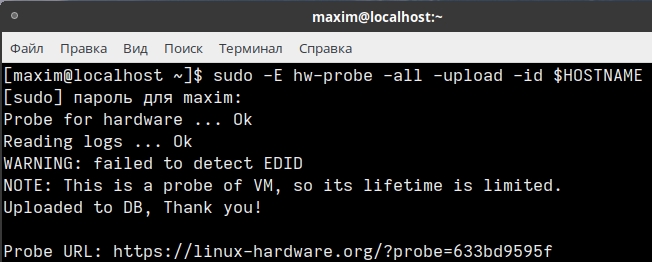

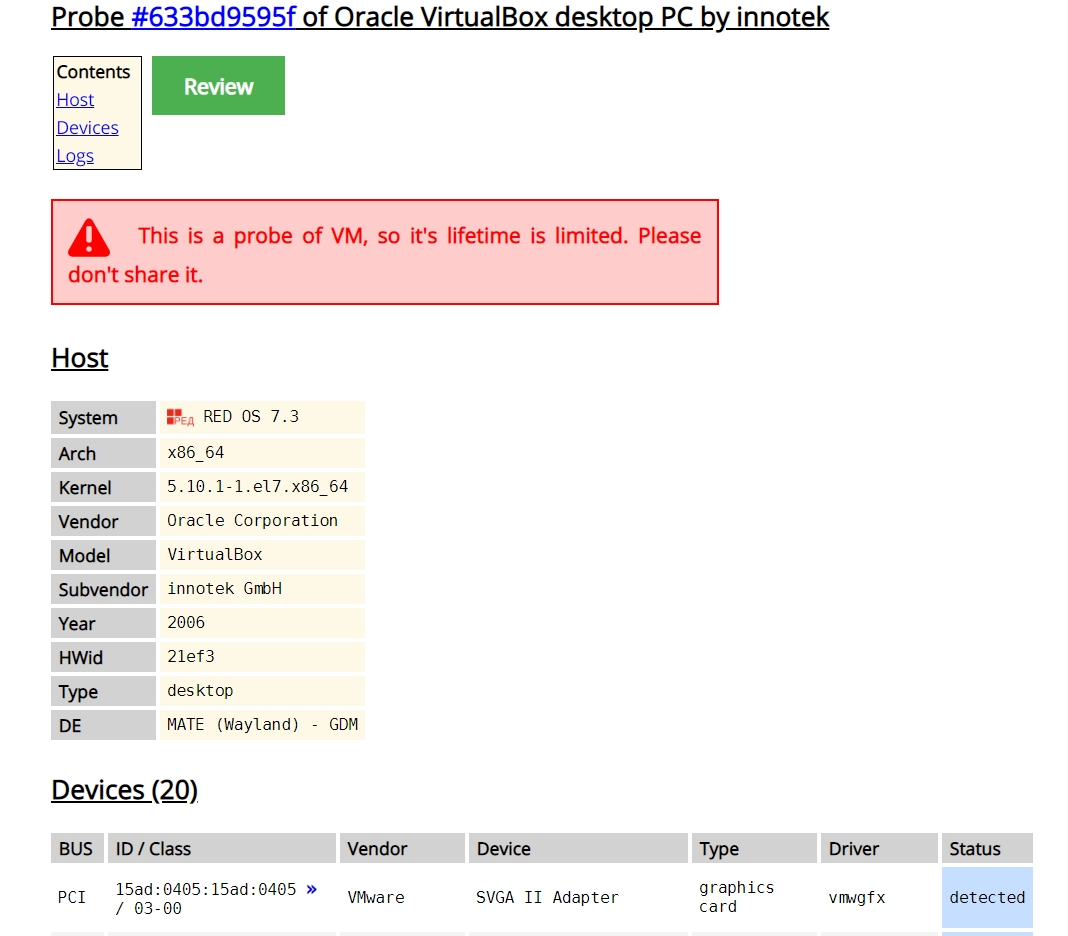

hw-probe

hw-probe — утилита от создателей сайта https://linux-hardware.org/, позволяет одной лаконичной командой собрать в одном файле все основные сведения о системе, аппаратной части и логах, которые могут быть полезными в поисках решения большинства проблем. Результатом работы программы будет ссылка на веб-страницу, по которой можно найти подробную сводку информации о компьютере.

Приватная информация (включая имя пользователя, имя компьютера, IP-адрес, MAC-адрес, серийные номера) НЕ собирается в пробе. Инструмент загружает лишь часть SHA512 хэша от MAC-адреса и серийных номеров для идентификации уникальных компьютеров и компонентов. Данные в базу отправляются по зашифрованному соединению HTTPS.

Чтобы сгенерировать отчет о системе, нужно выполнить команду:

Терминал предоставляет ссылку, переходя по которой получаем сведения о системе:

https://linux-hardware.org/?probe=633bd9595f

Ниже на этой странице находится необходимый набор логов:

При выполнении команды без параметра -upload:

информация сохранится локально по пути: /root/HW_PROBE/LASTEST/hw.info

Начиная с версии hw-probe 1.5 можно импортировать отчет в формате html-страницы в указанную директорию:

Стандартные средства и команды операционной системы РЕД ОС

Если вам нужна более подробная информация, воспользуйтесь следующими командами из консоли РЕД ОС.

Рассмотрим вывод смонтированных разделов с типом файловой системы ext4:

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Источник

2.3 Ввод РЕД ОС в домен IPA

Предварительная настройка РЕД ОС

Задайте имя компьютера

Он должен быть в области домена IPA сервера. Например, если ваш домен example.ru, то хостнейм клиента должен может быть — client.example.ru

Настройте DNS

Пропишите настройки DNS и домен в создаваемом клиенте, укажите в качестве DNS ваш IPA сервер и опцию, для того, что бы по DHCP не принимался DNS адрес.