Reachable-это одна из настроек, которая позволяет определить, может ли устройство быть достигнуто из другого устройства или сети. В условиях современной высокотехнологичной жизни постоянно возникают необходимость упростить, сделать быстрее и эффективнее использование информационных технологий. Поэтому постоянное наличие подключения к Интернету, возможность связи, передачи и приема данных является одним из неотъемлемых условий современного общества.

Настройка Reachable в роутере предоставляет возможность определить, насколько доступны другие устройства, находящиеся в одной сети или в других сетях. Это полезная функция, которая помогает диагностировать проблемы с соединением, а также улучшает общую производительность сети.

Настройка Reachable в роутере можно выполнить с помощью специального программного обеспечения, которое обычно поставляется вместе с устройством. Для этого необходимо войти в настройки роутера и найти соответствующую вкладку или раздел. Далее следует указать IP-адрес или доменное имя устройства, которое нужно проверить на доступность. После этого можно задать интервал проверки и другие параметры, в зависимости от желаемых результатов.

Reachable-это важная настройка, которая помогает определить доступность устройств в сети. Благодаря этой функции можно эффективно решать проблемы соединений и повышать общую производительность сети. Настройка Reachable в роутере легка ипонятна даже для непрофессиональных пользователей.

Содержание

- Reachable на роутере: что это такое?

- Понятие и суть функционала Reachable на роутере

- Возможности настройки Reachable на роутере

- Вопрос-ответ

- Что такое функция «Reachable» на роутере?

- Зачем нужно настраивать функцию «Reachable» на роутере?

- Как настроить функцию «Reachable» на роутере?

- Можно ли настроить функцию «Reachable» для определенных пользователей или групп устройств?

Reachable на роутере: что это такое?

Reachable — это термин, используемый в сетевых технологиях, для обозначения доступности устройства (как правило, роутера) сети для передачи данных.

Роутер — это устройство, которое используется для соединения компьютерных сетей и обеспечения обмена данными между ними. Однако, не всегда роутер может быть доступен для передачи данных. Это может быть вызвано различными причинами, такими как проблемы сетевого подключения, настройками роутера, или неполадками в самом устройстве.

Reachable на роутере указывает на то, что данный роутер доступен для передачи данных в сети. Если роутер не является reachable, то это означает, что с ним возникли какие-то проблемы и он не может выполнять свою основную функцию — маршрутизацию данных.

Для определения reachable статуса роутера могут использоваться различные методы, такие как отправка пинг-запросов (ICMP), использование протокола SNMP (Simple Network Management Protocol) или другие специальные средства и протоколы.

Если роутер имеет статус reachable, то это хороший признак его нормальной работы. Однако, в случае, если роутер оказывается недоступным, то это может указывать на проблемы в сетевой инфраструктуре, или наличие сбоев в работе самого роутера.

Поэтому, для устранения проблем с недоступностью роутера, необходимо проводить диагностику сети, проверять настройки роутера и проводить необходимые мероприятия для восстановления доступности и нормальной работы устройства.

Понятие и суть функционала Reachable на роутере

Reachable (достижимость) — это функционал, предоставляемый роутерами и сетевыми устройствами, позволяющий определить, является ли устройство или хост доступным по сети.

Основная цель Reachable — проверить наличие сетевого пути до устройства и подтвердить, что оно обеспечивает связность и может быть успешно достигнуто. Отсутствие связи может быть вызвано неполадками на устройстве, проблемами с сетевыми настройками, перегрузкой сети или другими факторами.

Reachable обычно выполняется с помощью отправки ICMP Echo Request (ping) от источника к конечному устройству. Если конечное устройство получает этот запрос и отправляет обратно ICMP Echo Reply, то оно считается доступным и связным. Если ICMP Echo Reply не получен в течение заданного времени, то устройство считается недоступным.

Reachable является важным функционалом, который позволяет сетевым администраторам контролировать состояние сети и обнаруживать проблемы связности. Он используется для мониторинга устройств и хостов, определения проблем сетевых соединений и отладки сетевых настроек.

Реализация Reachable на роутере может быть осуществлена с помощью настройки маршрутов, контроля доступности хостов и сервисов сети, настройки протоколов маршрутизации и других сетевых настроек.

Для эффективной работы Reachable необходимо настроить правильные параметры таймаута и количество запросов, чтобы исключить ложные срабатывания или ложные сигналы о доступности устройств. Также важно учитывать ограничения пропускной способности сети и нагрузки на устройства, чтобы избежать перегрузки и неполадок.

Reachable является неотъемлемой частью сетевой инфраструктуры и позволяет обеспечить стабильную и надежную связность между устройствами в сети. Благодаря этому функционалу сетевые администраторы могут контролировать состояние сети, отслеживать неполадки и обеспечивать быстрое восстановление работоспособности в случае возникновения проблем.

Возможности настройки Reachable на роутере

Reachable на роутере является одной из наиболее важных функций, которая позволяет определить, доступен ли определенный сетевой узел (компьютер, сервер, устройство IoT) в сети. Настройка Reachable на роутере позволяет контролировать доступность устройств и обнаруживать проблемы подключения.

Основные возможности настройки Reachable на роутере:

- Мониторинг доступности устройств в сети. Reachable на роутере позволяет проверять доступность устройств, анализировать их состояние и определять, работают ли они нормально.

- Уведомления о недоступности устройств. Когда Reachable на роутере обнаруживает, что устройство недоступно, он может отправлять уведомления администратору сети о проблеме, чтобы принять соответствующие меры.

- Автоматическое восстановление подключения. Если Reachable на роутере выявляет, что устройство временно недоступно, он может предпринять действия для автоматического восстановления подключения, например, путем перезагрузки устройства или переподключения к сети.

- Планирование проверок доступности. Reachable на роутере позволяет настраивать расписание проверок доступности устройств. Это позволяет контролировать доступность устройств в определенные временные интервалы и избегать ненужных проверок во время пиковой нагрузки на сеть.

Reachable на роутере обеспечивает надежный механизм для контроля доступности устройств в сети. Это особенно важно для организаций, которые зависят от постоянной доступности своей сети и обладают большим количеством устройств, требующих мониторинга.

Вопрос-ответ

Что такое функция «Reachable» на роутере?

Функция «Reachable» на роутере является одной из возможностей его настройки, которая определяет, с каких устройств или сетей можно получить доступ к роутеру и его службам.

Зачем нужно настраивать функцию «Reachable» на роутере?

Настройка функции «Reachable» на роутере позволяет контролировать доступ к роутеру и его сервисам, что обеспечивает повышенную безопасность сети и предотвращает несанкционированный доступ.

Как настроить функцию «Reachable» на роутере?

Для настройки функции «Reachable» на роутере необходимо войти в его административный интерфейс, найти раздел настройки безопасности и выбрать соответствующую опцию. Далее следует указать IP-адреса или диапазоны, с которых будет доступен роутер.

Можно ли настроить функцию «Reachable» для определенных пользователей или групп устройств?

Да, в некоторых роутерах имеется возможность настроить функцию «Reachable» для определенных пользователей или групп устройств. Для этого необходимо указать IP-адреса или диапазоны, которым разрешен доступ к роутеру.

Функция Reachable на роутере — это одна из важных возможностей, предоставляемых сетевыми устройствами, которая позволяет определить, доступен ли определенный хост или сеть для передачи данных. Reachable используется для проверки доступности удаленных устройств и определения кратчайшего пути для отправки пакетов данных.

Роутеры — это сетевые устройства, которые обеспечивают соединение между различными сетями и передачу данных между ними. Они работают путем анализа информации в заголовках пакетов данных и принятия решений о передаче этих пакетов по наиболее оптимальным путям.

Функция Reachable на роутере позволяет роутеру определить доступность удаленного устройства или сети путем отправки эхо-запросов или пакетов данных и анализа ответов. Если удаленное устройство или сеть доступны, роутер может использовать их для передачи данных. Если удаленное устройство или сеть недоступны, роутер должен выбрать другой путь для доставки данных.

Reachable имеет множество применений в сетевых настройках и настройках безопасности. Например, она может быть использована для мониторинга доступности сервера, проверки работоспособности сети или настройки фильтров для блокировки определенных хостов или сетей. Эта функция также может быть полезна для определения достижимости удаленного сетевого узла при настройке виртуальной частной сети (VPN).

Содержание

- Принцип работы функции Reachable на роутере

- Возможности и преимущества функции Reachable на роутере

- 1. Проверка доступности узлов сети

- 2. Определение скорости соединения

- 3. Мониторинг сети

- 4. Быстрое обнаружение проблем

- 5. Улучшение надежности сети

- Применение функции Reachable на роутере в практике

- Вопрос-ответ

- Что такое функция Reachable?

- Как работает функция Reachable?

- Какая польза от функции Reachable для пользователя?

- Как настроить функцию Reachable на роутере?

- Могут ли быть проблемы с функцией Reachable?

Принцип работы функции Reachable на роутере

Функция Reachable на роутере используется для проверки доступности узлов в сети. Она позволяет определить, можно ли достичь определенного узла (хоста) из текущего роутера.

Принцип работы функции Reachable основан на отправке и получении пакетов ICMP (Internet Control Message Protocol). При проверке доступности узла, роутер отправляет ICMP-пакет, являющийся запросом (ICMP Echo Request), на адрес узла. Если узел доступен, то он должен отправить в ответ ICMP-пакет, являющийся подтверждением (ICMP Echo Reply). Если роутер получает подтверждение от узла, то он считает, что узел доступен.

Входными параметрами функции Reachable являются IP-адрес узла и время ожидания ответа от него (timeout). Роутер отправляет ICMP-пакет на указанный адрес и ожидает ответа в течение определенного времени. Если ответ не получен в течение указанного времени, то роутер считает, что узел не доступен.

Функция Reachable может использоваться для мониторинга доступности узлов в сети. Например, она позволяет проверить, доступен ли определенный сервер или компьютер в сети. Если узел не доступен, то можно принять соответствующие меры для восстановления его работы или оповестить администратора сети о проблеме.

Также функция Reachable может быть полезна при настройке сетевого оборудования. Например, при настройке маршрутизатора можно использовать функцию Reachable для проверки доступности следующего хопа (следующего узла) в маршруте. Это позволяет убедиться, что маршрут настроен правильно и трафик будет передаваться по правильному пути.

Возможности и преимущества функции Reachable на роутере

Функция Reachable – это мощный инструмент, который доступен на большинстве современных роутеров. Она предназначена для проверки доступности узлов сети и поможет вам определить, работают ли ваши устройства и соединения в сети правильно. В этом разделе мы рассмотрим возможности и преимущества этой функции.

1. Проверка доступности узлов сети

С помощью функции Reachable вы можете проверить доступность различных устройств и компьютеров в вашей сети. Например, вы можете проверить, доступен ли центральный сервер компании, на котором хранятся важные данные, или доступны ли все устройства в вашей домашней сети, такие как принтер или хранилище для файлов. Это позволит вам быстро обнаружить проблемы соединения или неполадки в работе сети.

2. Определение скорости соединения

Функция Reachable также может использоваться для определения скорости соединения с различными узлами сети. Вы можете измерить время, требуемое для отправки и получения пакетов данных, чтобы оценить производительность сети и выявить медленные соединения. Это может быть особенно полезно для компаний, которые зависят от быстрого и надежного интернет-соединения для своей работы.

3. Мониторинг сети

Функция Reachable может использоваться для постоянного мониторинга состояния сети. Вы можете настроить систему, чтобы проверять доступность узлов сети через определенные промежутки времени и получать уведомления в случае недоступности. Это поможет вам реагировать на проблемы сети мгновенно и устранять их, прежде чем они повлияют на производительность вашей работы.

4. Быстрое обнаружение проблем

Функция Reachable позволяет обнаружить проблемы в работе сети намного быстрее, чем при обычном ручном тестировании. Она автоматически проверяет доступность узлов и может отправлять уведомления в случае неудачных попыток. Это сокращает время, затраченное на поиск и устранение проблем, и позволяет быстрее восстановить работу сети.

5. Улучшение надежности сети

Использование функции Reachable позволяет улучшить надежность сети. Вы можете настроить систему таким образом, чтобы автоматически перенаправлять трафик на другие узлы в случае недоступности одного из них. Это поможет предотвратить простои в работе сети и обеспечит непрерывность работы ваших устройств.

| Возможность | Преимущество |

|---|---|

| Проверка доступности узлов сети | Быстрое обнаружение проблем соединения |

| Определение скорости соединения | Оценка производительности сети |

| Мониторинг сети | Мгновенное реагирование на проблемы |

| Быстрое обнаружение проблем | Сокращение времени устранения неполадок |

| Улучшение надежности сети | Обеспечение непрерывности работы |

В целом, функция Reachable позволяет повысить эффективность работы сети, уменьшить время простоев и улучшить надежность соединений. Она является важным инструментом для системных администраторов и домашних пользователей, которые хотят иметь полный контроль над своей сетью.

Применение функции Reachable на роутере в практике

Функция Reachable (доступно) на роутере выполняет проверку доступности заданного узла или сети. Она может использоваться для следующих целей:

- Проверка связности сети. Функция Reachable позволяет проверить, насколько надежно устройство роутера соединено с другими устройствами в сети. Это особенно полезно при выполнении диагностики сети или поиске проблем в связи.

- Проверка доступности сайтов или серверов. С помощью функции Reachable можно проверить, доступен ли конкретный веб-сайт или сервер. Если роутер не может установить соединение с заданным узлом, это может указывать на проблемы сети или недоступность указанного узла. Это может быть полезно в случае, когда веб-сайт недоступен, и вам нужно выяснить, является ли причиной проблемы ваш провайдер или сам сервер недоступен.

- Мониторинг надежности соединения. Функция Reachable может использоваться для регулярного мониторинга надежности соединения с заданным устройством или узлом. Если соединение прерывается или устройство становится недоступным, можно принять соответствующие меры, чтобы восстановить связь или предпринять действия для устранения проблемы.

Кроме того, функция Reachable может быть интегрирована в существующие инструменты и программное обеспечение для автоматической проверки доступности узлов или мониторинга сети.

| Цель | Пример |

|---|---|

| Проверка связности сети | Reachable(router1, network1) |

| Проверка доступности веб-сайта | Reachable(www.example.com) |

| Мониторинг надежности соединения |

|

Вопрос-ответ

Что такое функция Reachable?

Функция Reachable на роутере это механизм, который позволяет определить доступность и состояние сетевых узлов или хостов в сети. Она используется для проверки, насколько узлы доступны или недоступны в данный момент времени.

Как работает функция Reachable?

Функция Reachable работает путем отправки ICMP (Internet Control Message Protocol) эхо-запросов к определенным узлам в сети. Если узел доступен, то он отвечает на эти запросы, и роутер получает подтверждение о доступности узла. Если узел недоступен, то он не будет отвечать на эти запросы, и роутер определит его как недоступный.

Какая польза от функции Reachable для пользователя?

Функция Reachable имеет множество практических применений для пользователя. Она позволяет узнать о доступности узлов в сети, что может быть полезным при настройке сетевых устройств, мониторинге работоспособности сети, обнаружении проблем и нарушений связи. Также она может быть использована для определения, какие узлы активны в сети и для отслеживания состояния сети в целом.

Как настроить функцию Reachable на роутере?

Настройка функции Reachable на роутере обычно осуществляется через административный интерфейс роутера. В этом интерфейсе можно указать адреса или диапазоны адресов узлов, которые нужно проверять на доступность. Также можно настроить интервал между проверками доступности узлов и дополнительные действия, которые роутер должен выполнить при определении недоступного узла.

Могут ли быть проблемы с функцией Reachable?

В некоторых случаях функция Reachable может иметь проблемы. Например, если узел или хост временно недоступен из-за сетевых проблем или нагрузки, то роутер может неправильно определить его как недоступный. Также может возникнуть проблема с ложными срабатываниями, когда роутер определяет узел как недоступный, хотя он на самом деле доступен. Решение таких проблем может потребовать настройки параметров функции Reachable или проверку состояния сети в целом.

Микротики — это сетевые устройства, которые позволяют создавать и управлять компьютерными сетями на основе различных протоколов и технологий. Они широко используются для построения сетей разных масштабов — от небольших домашних сетей до больших корпоративных инфраструктур.

Reachable и unreachable — это две статусные метки, которые могут быть назначены интерфейсам или хостам в сети микротика. Reachable означает, что устройство или интерфейс доступен и может быть достигнут извне, а unreachable — что устройство недоступно или не может быть достигнуто.

Чтобы настроить параметры reachable и unreachable в микротике, необходимо использовать специальные команды и настройки. Например, для назначения статуса reachable интерфейсу, можно применить команду interface set reachable=yes. Аналогично, для установки статуса unreachable, используется команда interface set unreachable=yes.

Определение статуса reachable или unreachable для устройств и интерфейсов в сети микротика позволяет более гибко управлять сетевым трафиком. Например, можно ограничить доступ к определенным ресурсам или устройствам через установку статуса unreachable, или наоборот, разрешить доступ к ним с помощью статуса reachable.

Важно отметить, что настройка статуса reachable или unreachable должна осуществляться с предельной осторожностью, так как неправильная настройка может привести к нарушению работы сети или уменьшению безопасности. Рекомендуется консультироваться со специалистами и тщательно анализировать потенциальные последствия перед внесением изменений в настройки.

MikroTik reachable unreachable

Одной из важных функций в MikroTik RouterOS является определение возможности связи (reachable) и недоступности (unreachable) для устройств в сети.

Функция reachable позволяет определить, доступно ли удаленное устройство в сети. Устройство считается доступным, когда связь с ним установлена и пакеты данных могут передаваться между устройствами.

Функция unreachable позволяет определить, недоступно ли удаленное устройство в сети. Устройство считается недоступным, если связь с ним не устанавливается или пакеты данных не могут передаваться между устройствами.

Настройка проверки доступности устройства в MikroTik RouterOS осуществляется с помощью команды Ping. При помощи команды Ping можно проверить доступность устройства по его IP-адресу или по его доменному имени.

Чтобы настроить проверку доступности удаленного устройства, необходимо выполнить следующие действия:

| 1 | Откройте управление MikroTik RouterOS. |

| 2 | Войдите в систему с помощью учетных данных администратора. |

| 3 | Откройте раздел ‘IP’ и выберите ‘Ping’ в меню. |

| 4 | Введите IP-адрес или доменное имя удаленного устройства в поле ‘Address’. |

| 5 | Нажмите кнопку ‘Ping’. |

После выполнения этих действий MikroTik RouterOS выполнит проверку доступности удаленного устройства и результаты будут отображены в виде списка ответов, содержащих время отклика (ping latency) и статус (reachable/unreachable).

Настройка проверки доступности удаленного устройства является важным шагом при конфигурации сети и позволяет своевременно обнаруживать и анализировать возможные сбои в сетевом оборудовании.

Определение проблемы и ее возможные причины

Когда вы настраиваете MikroTik маршрутизатор в сети, вы можете столкнуться с проблемой, когда некоторые узлы или устройства становятся недоступными. Это может привести к сбоям в сети или неправильной работе ваших сервисов. Для устранения таких проблем необходимо определить их источник и принять соответствующие меры.

Причины, по которым устройство MikroTik может быть недоступным, могут быть различными. Вот некоторые из них:

1. Неправильная конфигурация маршрутизатора. Неправильные настройки интерфейсов, маршрутизации или фильтрации трафика могут привести к потере связи с узлами в сети.

2. Проблема сетевого оборудования. Неисправности в сетевых коммутаторах, маршрутизаторах или кабелях могут вызвать проблему с доступностью устройства MikroTik.

3. Конфликт IP-адресов. Если устройство MikroTik имеет конфликтующий IP-адрес с другим устройством в сети, это может привести к проблемам с доступностью.

4. Проблема устройства. Если устройство MikroTik имеет аппаратную неисправность или другую проблему, это может привести к его недоступности.

5. Неправильные правила брандмауэра или фильтрации трафика. Некорректные настройки брандмауэра или фильтрации трафика на устройстве MikroTik могут вызвать блокировку доступа к определенным узлам в сети.

При возникновении проблемы с доступностью устройства MikroTik, необходимо провести диагностику и выявить возможную причину. Это позволит вам принять соответствующие меры и восстановить нормальную работу вашей сети.

Summary

Standards: RFC 2462, RFC 2461, RFC 4861

RouterOS has IPv6 Neighbor Discovery and stateless address autoconfiguration support using Router Advertisement Daemon (RADVD).

Node description

Node is a device that implements IPv6. In IPv6 networks nodes are divided into two types:

- Routers — a node that forwards IPv6 packets not explicitly addressed to itself.

- Hosts — any node that is not a router.

Routers and hosts are strictly separated, meaning that routers cannot be hosts and hosts cannot be routers at the same time.

Stateless address autoconfiguration

There are several types of autoconfiguration:

- stateless — address configuration is done by receiving Router Advertisement messages. These messages include stateless address prefixes and require that host is not using stateful address configuration protocol.

- stateful — address configuration is done by using the stateful address configuration protocol (DHCPv6). The stateful protocol is used if RA messages do not include address prefixes.

- both — RA messages include stateless address prefixes and require that hosts use a stateful address configuration protocol.

A highly useful feature of IPv6 is the ability to automatically configure itself without the use of a stateful configuration protocol like DHCP ( See example).

Note: Address autoconfiguration can only be performed on multicast-capable interfaces.

It is called stateless address autoconfiguration since there is no need to manage the state on the router side. It is a very simple, robust, and effective autoconfiguration mechanism.

RouterOS uses RADVD to periodically advertise information about the link to all nodes on the same link. The information is carried by ICMPv6 «router advertisement» packet, and includes the following fields:

- IPv6 subnet prefix

- Default router link-local address

- Other parameters that may be optional: are link MTU, default hop limit, and router lifetime.

Then host catches the advertisement, and configures the global IPv6 address and the default router. Global IPv6 address is generated from the advertised subnet prefix and EUI-64 interface identifier.

Optionally, the host can ask for an advertisement from the router by sending an ICMPv6 «router solicitation» packet. On Linux rtsol utility transmits the router solicitation packet. If you are running a mobile node, you may want to transmit router solicitations periodically.

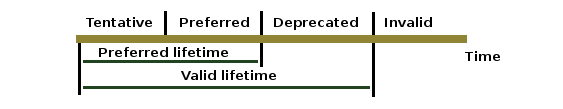

Address states

When an auto-configuration address is assigned it can be in one of the following states:

tentative— in this state host verifies that the address is unique. Verification occurs through duplicate address detection.preferred— at this state address is verified as unique and the node can send and receive unicast traffic to and from a preferred address. The period of time of the preferred state is included in the RA message.deprecated— the address is still valid, but is not used for new connections.invalid— node can no longer send or receive unicast traffic. An address enters the invalid state after the valid lifetime expires.

The image above illustrates the relation between states and lifetimes.

Sub-menu: /ipv6 nd

In this submenu, IPv6 Neighbor Discovery (ND) protocol is configured.

Neighbor Discovery (ND) is a set of messages and processes that determine relationships between neighboring nodes. ND, compared to IPv4, replaces Address Resolution Protocol (ARP), Internet Control Message Protocol (ICMP) Router Discovery, and ICMP Redirect and provides additional functionality.

ND is used by hosts to:

- Discover neighboring routers.

- Discover addresses, address prefixes, and other configuration parameters.

ND is used by routers to:

- Advertise their presence, host configuration parameters, and on-link prefixes.

- Inform hosts of a better next-hop address to forward packets to a specific destination.

ND is used by nodes to:

- Both resolve the link-layer address of a neighboring node to which an IPv6 packet is being forwarded and determine when the link-layer address of a neighboring node has changed.

- Determine whether IPv6 packets can be sent to and received from a neighbor.

Properties

| Property | Description |

|---|---|

| advertise-dns (yes | no; Default: no) | Option to redistribute DNS server information using RADVD. You will need a running client-side software with Router Advertisement DNS support to take advantage of the advertised DNS information. Read more >> |

| advertise-mac-address (yes | no; Default: yes) | When set, the link-layer address of the outgoing interface is included in the RA. |

| comment (string; Default: ) | Descriptive name of an item |

| dns-servers (unspecified | ipv6 addresses; Default: unspecified) | Specify a single IPv6 address or list of addresses that will be provided to hosts for DNS server configuration. |

| disabled (yes | no; Default: no) | Whether an item is disabled or not. By default, entry is enabled. |

| hop-limit (unspecified | integer[0..255]; Default: unspecified) | The default value that should be placed in the Hop Count field of the IP header for outgoing (unicast) IP packets. |

| interface (all | string; Default: ) | The interface on which to run neighbor discovery.

|

| managed-address-configuration (yes | no; Default: no) | The flag indicates whether hosts should use stateful autoconfiguration (DHCPv6) to obtain addresses. |

| mtu (unspecified | integer[0..4294967295]; Default: unspecified) | The MTU option is used in router advertisement messages to insure that all nodes on a link use the same MTU value in those cases where the link MTU is not well known.

|

| other-configuration (yes | no; Default: no) | The flag indicates whether hosts should use stateful autoconfiguration to obtain additional information (excluding addresses). |

| pref64-prefixes (unspecified | ipv6 prefixes; Default: unspecified) | Specify IPv6 prefix or list of prefixes within /32, /40. /48, /56, /64, or /96 subnet that will be provided to hosts as NAT64 prefixes. |

| ra-delay (time; Default: 3s) | The minimum time allowed between sending multicast router advertisements from the interface. |

| ra-interval (time[3s..20m50s]-time[4s..30m]; Default: 3m20s-10m) | The min-max interval allowed between sending unsolicited multicast router advertisements from the interface. |

| ra-preference (low | medium | high; Default: medium) | Specify the router preference that is communicated to IPv6 hosts through router advertisements. The preference value in the router advertisements enables IPv6 hosts to select a default router to reach a remote destination |

| ra-lifetime (none | time; Default: 30m) | |

| reachable-time (unspecified | time[0..1h]; Default: unspecified) | The time that a node assumes a neighbor is reachable after having received a reachability confirmation. Used by the Neighbor Unreachability Detection algorithm (see Section 7.3 of RFC 2461) |

| retransmit-interval (unspecified | time; Default: unspecified) | The time between retransmitted Neighbor Solicitation messages. Used by address resolution and the Neighbor Unreachability Detection algorithm (see Sections 7.2 and 7.3 of RFC 2461) |

If ND is automatically generated by LTE configuration, then the maximum lifetime for RA will be capped at 1 hour.

Prefix

Sub-menu: /ipv6 nd prefix

Prefix information sent in RA messages used by stateless address auto-configuration.

Note: The autoconfiguration process applies only to hosts and not routers.

Properties

| Property | Description |

|---|---|

| 6to4-interface (none | string; Default: ) | If this option is specified, this prefix will be combined with the IPv4 address of the interface name to produce a valid 6to4 prefix. The first 16 bits of this prefix will be replaced by 2002 and the next 32 bits of this prefix will be replaced by the IPv4 address assigned to the interface name at configuration time. The remaining 80 bits of the prefix (including the SLA ID) will be advertised as specified in the configuration file. |

| autonomous (yes | no; Default: yes) | When set, indicates that this prefix can be used for autonomous address configuration. Otherwise, prefix information is silently ignored. |

| comment (string; Default: ) | Descriptive name of an item |

| disabled (yes | no; Default: no) | Whether an item is disabled or not. By default, entry is enabled. |

| on-link (yes | no; Default: yes) | When set, indicates that this prefix can be used for on-link determination. When not set the advertisement makes no statement about the on-link or off-link properties of the prefix. For instance, the prefix might be used for address configuration with some of the addresses belonging to the prefix being on-link and others being off-link. |

| preferred-lifetime (infinity | time; Default: 1w) | Timeframe (relative to the time the packet is sent) after which generated address becomes «deprecated». Deprecated is used only for already existing connections and is usable until valid lifetime expires. Read more >> |

| prefix (ipv6 prefix; Default: ::/64) | A prefix from which stateless address autoconfiguration generates the valid address. |

| valid-lifetime (infinity | time; Default: 4w2d) | The length of time (relative to the time the packet is sent) an address remains in the valid state. The valid lifetime must be greater than or equal to the preferred lifetime. Read more >> |

| interface (string; Default: ) | Interface name on which stateless auto-configuration will be running. |

Neighbors List

Sub-menu: /ipv6 neighbor

List of all discovered nodes by IPv6 neighbor discovery protocol (neighbor cache).

Read-only Properties

| Property | Description |

|---|---|

| address (ipv6 address) | link-local address of the node. |

| comment (string) | |

| interface (string) | The interface on which the node was detected. |

| mac-address (string) | Mac address of the discovered node. |

| router (yes | no) | Whether the discovered node is a router |

| status (noarp | incomplete | stale | reachable | delay | probe) | Status of the cached entry:

|

Examples

Stateless autoconfiguration example

[admin@MikroTik] > ipv6 address print Flags: X - disabled, I - invalid, D - dynamic, G - global, L - link-local # ADDRESS INTERFACE ADVERTISE 0 G 2001:db8::1/64 ether1 yes

As an example, the advertise flag is enabled which indicates that dynamic/ipv6 nd prefixentry is added.

[admin@MikroTik] > ipv6 nd prefix print Flags: X - disabled, I - invalid, D - dynamic 0 D prefix=2001:db8::/64 interface=ether1 on-link=yes autonomous=yes valid-lifetime=4w2d preferred-lifetime=1w

On a host that is directly attached to the router, we see that an address was added. The address consists of the prefix part (first 64 bits) that takes the prefix from the prefix advertisement, and the host part (last 64 bits) that is automatically generated from the local MAC address:

atis@atis-desktop:~$ ip -6 addr 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 inet6 ::1/128 scope host valid_lft forever preferred_lft forever 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qlen 1000 inet6 2001:db8::21a:4dff:fe56:1f4d/64 scope global dynamic valid_lft 2588363sec preferred_lft 601163sec inet6 fe80::21a:4dff:fe56:1f4d/64 scope link valid_lft forever preferred_lft forever

The host has received the 2001:db8::/64 prefix from the router and configured an address with it.

There is also an option to redistribute DNS server information using RADVD:

[admin@MikroTik] > ip dns set server=2001:db8::2 [admin@MikroTik] > ip dns print servers: 2001:db8::2 ... [admin@MikroTik] > ipv6 nd set [f] advertise-dns=yes

You will need a running client-side software with Router Advertisement DNS support to take advantage of the advertised DNS information.

On Ubuntu/Debian Linux distributions you can install rdnssd package which is capable of receiving the advertised DNS addresses.

mrz@bumba:/$ sudo apt-get install rdnssd

mrz@bumba:/$ cat /etc/resolv.conf # Dynamic resolv.conf(5) file for glibc resolver(3) generated by resolvconf(8) # DO NOT EDIT THIS FILE BY HAND -- YOUR CHANGES WILL BE OVERWRITTEN nameserver 2001:db8::2 mrz@bumba:/$ ping6 www.mikrotik.com PING www.mikrotik.com(2a02:610:7501:1000::2) 56 data bytes 64 bytes from 2a02:610:7501:1000::2: icmp_seq=1 ttl=61 time=2.11 ms 64 bytes from 2a02:610:7501:1000::2: icmp_seq=2 ttl=61 time=1.33 ms ^C --- www.mikrotik.com ping statistics --- 2 packets transmitted, 2 received, 0% packet loss, time 1001ms rtt min/avg/max/mdev = 1.334/1.725/2.117/0.393 ms mrz@bumba:/$

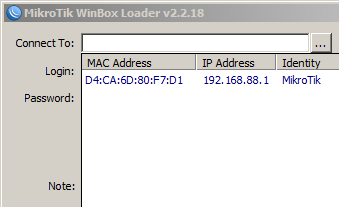

Для лучшего понимания процесса настройки, кроме традиционных скриншотов интерфейса RouterOS через Winbox параллельно буду выкладывать CLI-команды, как если бы настройка производилась в терминале или по SSH.

Скачиваем Winbox, подключаемся по IP или mac-адресу нажав клавишу «три точки». Логин: admin. Пароль отсутствует.

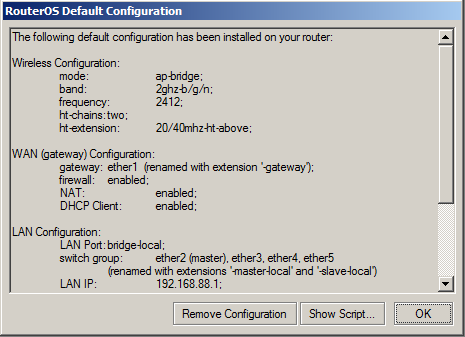

При первом входе в устройство, система предупредит что был запущен скрипт автоматической конфигурации, который сбрасывает роутер к заводским настройкам по умолчанию, после которых нужно лишь прописать свои ip адреса, добавить nat-правило и роутер готов к работе. Или же воспользоваться быстрой настройкой микротика при помощи мастера (Quick Set), который поможет настроить все буквально за пару минут.

Но перед нами стоит задача — понять логику работы роутера. Поэтому мы поэтапно пройдемся по всем шагам настройки с 0-ля. Соответственно, во время появления окошка «RouterOS Default Configuration» нажимаем «Remove Configuration» или если вы сразу этого не сделали, то аналогичную операцию можно выполнить из пункта меню «System» – «Reset Configuration», выбрав там настройку «No Default Configuration» или в терминале выполнив команду:

system reset-configuration

После чего роутер автоматически перезагрузится и можно будет начинать настройку с чистого листа. Снова заходим в Winbox, видим что подключение доступно только по mac. Подключаемся.

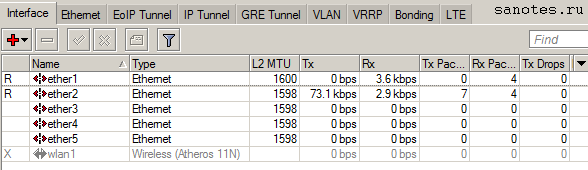

1) Настройка основных интерфейсов:

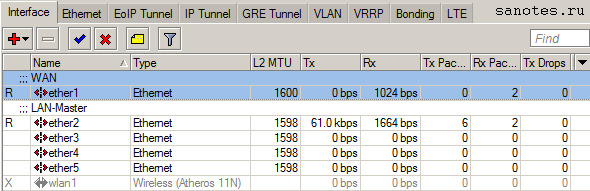

Конфигурация сетевых интерфейсов Микротик предполагает, что первый порт устройства ether1 используется как WAN для подключения к сети провайдера, последующие порты ether2, ether3 и.т.д. используются для подключения компьютеров к локальной сети. Переходим в меню Interface. Буква R — напротив означает что интерфейс включен, что соответствует активным светодиодам на самом устройстве, X — выключен.

Для того что бы не путаться мы можем либо переименовать интерфейсы изменив поле Name, либо можем задать комментарий, при помощи поля Comment. Интерфейсу ether1 присвоим комментарий WAN, ether2 — LAN-Master. В терминале:

/interface ethernet set 0 comment=WAN /interface ethernet set 1 comment=LAN-Master

После чего картинка примет следующий вид:

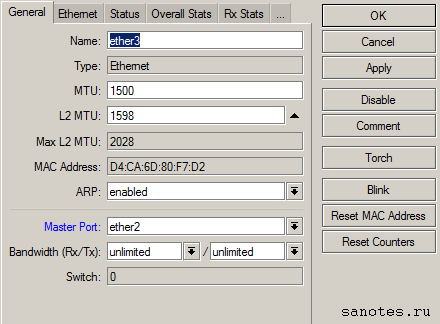

Затем настроем коммутацию между портами объединив их в свитч, назначив основной lan порт роутера ether2 в качестве мастера а остальные порты ether3, ether4 и.т.д в качестве подчиненных slave. Для этого перейдем в настройки интерфейсов с ether3 по ether5 и в поле Master Port выберем порт ether2.

/interface ethernet set 3 master-port=ether2 /interface ethernet set 4 master-port=ether2 /interface ethernet set 5 master-port=ether2

После чего картинка примет следующий вид. Как видим напротив интерфейсов с ether3 по ether5 стоит буква S (Slave) — ведомый.

Начиная с версии прошивки 6.41 и выше коммутация через Switch (Master Port) более не актуальна, вместо нее используется коммутация через Bridge Interface. (Пример ниже);

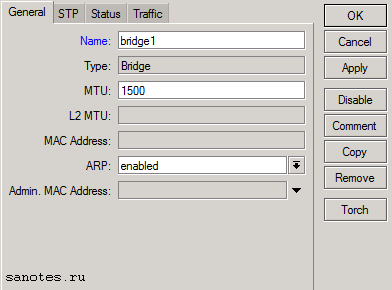

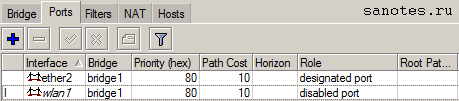

Теперь что бы локальные компьютеры подключенные проводом к роутеру и по Wi-Fi видели друг друга, необходимо объединить беспроводной и проводные интерфейсы в локальный мост. Для этого в основном меню переходим на вкладку Bridge. Нажимаем Add. В появившемся окне New Interface задаем имя моста например: bridge1 нажимаем ОК.

Затем переходим на вкладку ports и добавляем главный Ethernet порт свитча ether2 (LAN-Master) нажимаем ОК, затем таким же образом добавляем Ethernet порт wlan1. Получим следующее:

Что бы выполнить тоже самое в терминале, набираем команду и задаем имя моста:

2) Настройка адресации в MikroTik

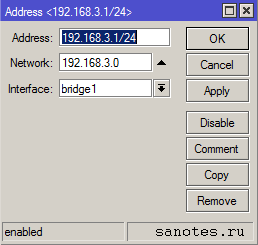

Открываем меню IP, затем подменю Addresses. В открывшемся окне Address List нажимаем Add (красный крестик). В открывшемся окне New Address в поле Address вводим адрес и маску локальной сети, например: 192.168.3.1/24 или если вы не знаете длину префикса маски то набираем 192.168.3.1/255.255.255.0 и маска автоматически будет преобразована в 24.

В списке Interface выбираем bridge1 (eсли у вас роутер MikroTik без Wi-Fi (RB750, RB750GL, RB450G), то в списке Interface выбираем главный интерфейс свитча ether2). Нажимаем ОК.

Таким же образом добавляем ip настройки выданные провайдером и в качестве интерфейса выбираем ether1. Нажимаем ОК.

/ip address add address=192.168.3.1/24 disabled=no interface=bridge1 network=192.168.3.0 add address=10.140.60.208/22 disabled=no interface=ether1 network=10.140.60.0

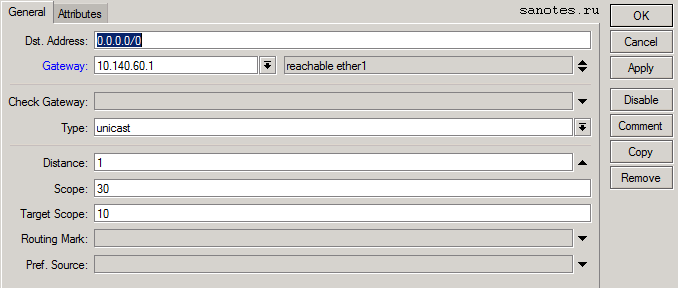

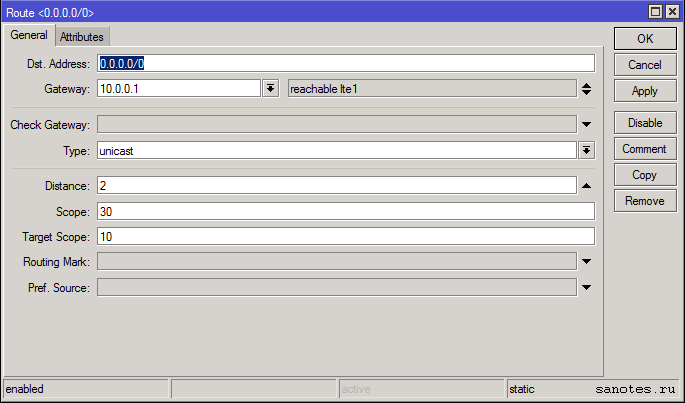

Добавляем шлюз по умолчанию, для этого переходим в меню IP, затем подменю Routes нажимаем крестик, в поле Gateway указываем шлюз полученный от провайдера, нажимаем ОК.

Если маршрут поднялся правильно, то напротив адреса шлюза мы увидим запись reachable ether1. После чего подменю Route List примет следующий вид:

В терминале:

/ip route add dst-address=0.0.0.0/0 gateway=10.140.60.1 distance=1 comment="isp"

Теперь укажем DNS-серверы, для этого открываем меню IP, выбираем подменю DNS. В открывшемся окне DNS Settings в поле Servers: прописываем IP адрес основного DNS сервера, нажимаем стрелку «вниз», чтобы добавить дополнительное поле для ввода и вводим IP адрес альтернативного DNS сервера. Отмечаем галочку Allow Remote Requests;

Нажимаем кнопку Static, и добавляем основной локальный адрес роутера, который будет подставляться клиентам по DHCP в качестве основного DNS. В поле Name пишем например router, в поле адрес указываем LAN ip, у нас это 192.168.3.1. Нажимаем OK.

В терминале, команды будут выглядеть так:

/ip dns set allow-remote-requests=yes servers=192.168.231.21,192.168.250.21 /ip dns static add address=192.168.3.1 name=router

Теперь поменяем MAC-адрес на интерфейсе ether1 поскольку провайдер Interzet проверяет соответствие MAC и ip адреса. Делаем это при помощи следующей команды:

/interface ethernet set ether1 mac-address=00:02:40:A2:0C:22

3. Настройка DHCP-сервера.

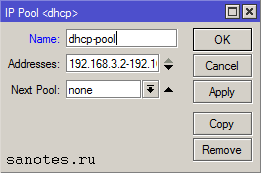

Для автоматической раздачи сетевых настроек клиентам у нас должен быть настроен DHCP сервер. Пeреходим в меню IP, выбираем подменю Pool, указываем имя пула и диапазон адресов для выдачи локальным клиентам. Нажимаем ОК.

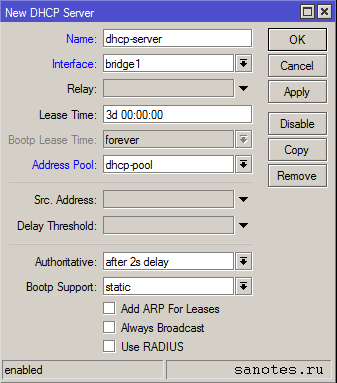

Затем в IP/DHCP Server, нажатием крестика, добавляем DHCP Server. В поле Interface выбираем ранее созданный локальный мост bridge1, но если у вас роутер без wi-fi интерфейса то выберем просто главный локальный интерфейс свитча ether2 (LAN-Master). В поле Address Pool укажем ранее созданный диапазон адресов dhcp-pool. Нажимаем ОК.

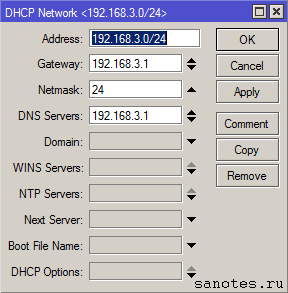

Затем переходим на вкладку Networks и прописываем ip адрес локальной сети с маской, шлюз, маску 24 и dns server. Нажимаем ОК. Перезапустим сетевой интерфейс компьютера что бы получить новый адрес по DHCP.

Все тоже самое можно проделать при помощи мастера нажав на кнопку DHCP Server последовательно нажимая далее.

При помощи команд DHCP-Server поднимается следующим образом:

/ip pool add name=dhcp-pool ranges=192.168.3.2-192.168.3.50 /ip dhcp-server add address-pool=dhcp-pool interface=bridge1 name=dhcp-server disabled=no /ip dhcp-server network add address=192.168.3.0/24 dns-server=192.168.3.1 gateway=192.168.3.1

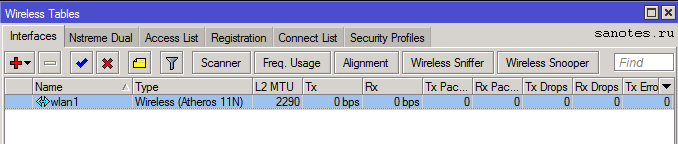

4) Настройка Wi-Fi точки доступа MikroTik

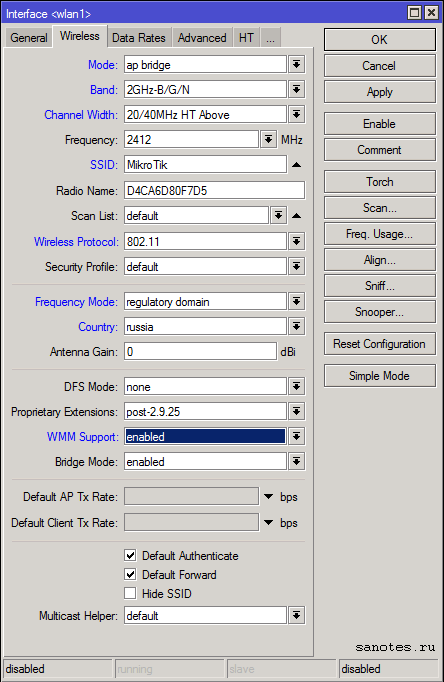

Заходим во вкладку Wireless. Дважды щелкаем по интерфейсу Wlan1. Переходим на вкладку Wireless и нажимаем на кнопку Advanced Mode. Заполняем значения, как на рисунке. Более подробную информацию о параметрах можно просмотреть здесь.

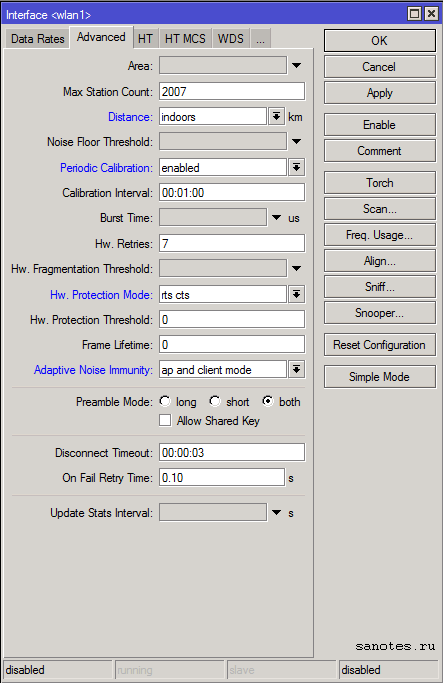

Затем переходим на вкладку Advanced и выставляем значения как на рисунке.

На вкладке HT изменяем следующие параметры.

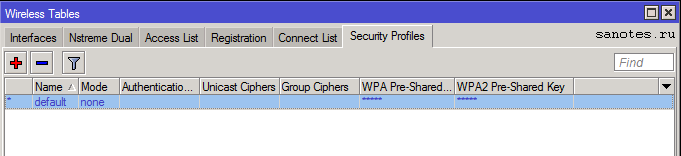

Нажимаем ОК. Затем переходим на вкладку Security Profiles и выбираем профиль default.

Выставляем режим и тип шифрования, задаем пароль. Нажимаем ОК.

Затем переходим на вкладку Interfaces и включаем интерфейс wlan1.

/interface wireless set wlan1 bridge-mode=enabled name=wlan1 disabled=no mode=ap-bridge band=2ghz-b/g/n channel-width=20/40mhz-ht-above ssid=Mikrotik wireless-protocol=802.11 frequency-mode=regulatory-domain country=russia wmm-support=enable distance=indoors periodic-calibration=enabled hw-protection-mode=rts-cts adaptive-noise-immunity=ap-and-client-mode ht-rxchains=0,1 ht-txchains=0,1 ht-guard-interval=long

/interface wireless security-profiles set default mode=dynamic-keys authentication-types=wpa2-psk wpa2-pre-shared-key=12345678

На этом настройка wi-fi завершена.

5) Настройка безопасности доступа к маршрутизатору

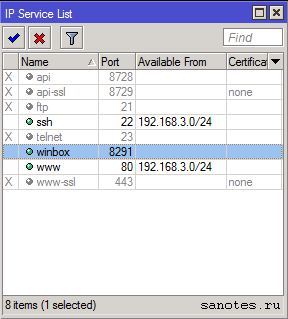

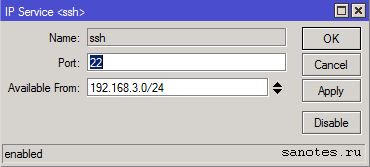

Отключаем не нужные сервисы управления для доступа к устройству. Для этого переходим в меню IP\Services и последовательно отключаем их нажатием на крестик.

Так же зададим, фильтр подключений с определенного ip-адреса или сети задав его в поле «Available From».

В терминале порядок действий аналогичный: Выводим список сервисов, отключаем не нужные, разрешаем доступ к определенному сервису из сети 192.168.3.0/24

/ip service print /ip service disable 0,1,2,4,5,7 /ip service set www port=80 address=192.168.3.0/24 /ip service set ssh port=22 address=192.168.3.0/24

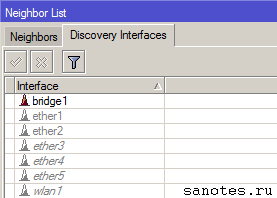

Отключаем поиск других устройств (соседей) по протоколам MNDP и CDP на внешних интерфейсах. На внутренних интерфейсах желательно так же отключить, но если нужен доступ к роутеру по mac-адресу, то оставляем локальный интерфейс. Для этого переходим в меню IP\Neighbors\Discovery Interfaces и отключаем все кроме внутренних интерфейсов LAN (ether2) или Bridge, нажатием на кнопку Disable.

/ip neighbor discovery print /ip neighbor discovery set 0,1,2,3,4,5 discover=no

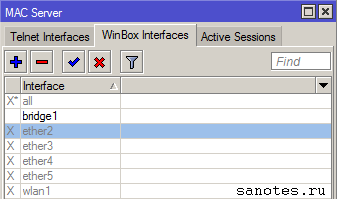

Затем идем в меню Tools/MAC Server и на закладках Telnet Interfaces и WinBox Interfaces так же оставляем только внутренние интерфейсы и отключаем интерфейс «*all». Bridge оставляем, т.к. опять же перестает работать доступ по Winbox.

/tool mac-server disable 0,1,2,3,4,5,6 /tool mac-server mac-winbox disable 0,1,2,3,4,5

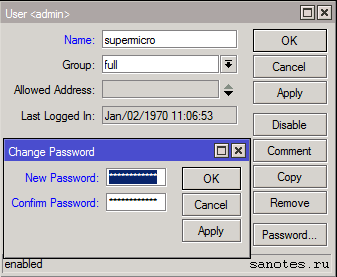

Поменяем имя и пароль учетной записи администратора в меню System\Users. В поле Group — зададим права доступа. Возможные варианты: full — полный административный доступ, read — просмотр информации о настройках и событиях и выполнение команд, не затрагивающих конфигурацию роутера, write — изменение настроек и политик за исключением настроек пользователей системы.

/user set supermicro password=12345678 group=full

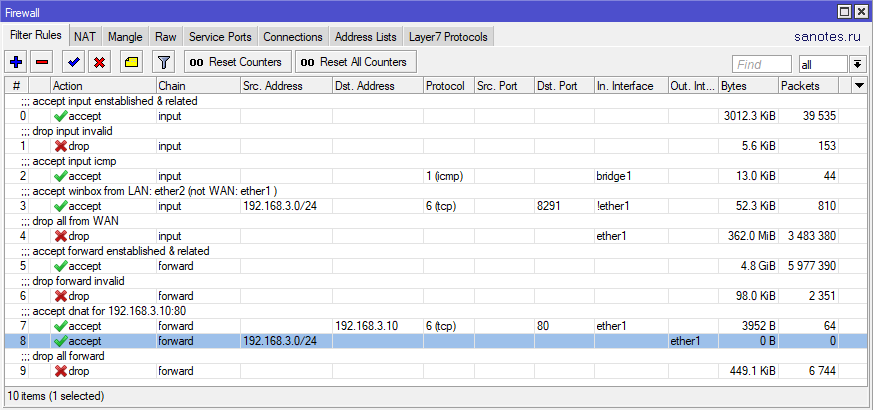

6) Настройка фильтрации трафика, выхода в интернет

По умолчанию стандартный скрипт настраивает firewall таким образом, чтобы пропускать из локальной сети наружу любой трафик (mascarading), а снаружи только тот, который запрашивается локальными хостами (dnat), а также ping.

В самом начале создадим правило разрешающее прохождения трафика на маршрутизатор (цепочка: input) установленных (established) и связанных подключений (related).

/ip firewall filter add chain=input connection-state=established,related comment="accept established & related"

Далее в этой же цепочке запретим инвалидный трафик. Это такой трафик где пакеты не могут быть идентифицированы и поэтому не имеют определенного статуса.

add chain=input action=drop connection-state=invalid

Разрешим icmp, если необходимо:

/ip firewall filter add chain=input protocol=icmp comment="ping"

Следующим правилом разрешим подключаться к роутеру из нашей локальной сети или определенного узла в сети по Winbox, кроме подключений идущих из интернета, т.е. ether1:

/ip firewall filter add chain=input dst-port=8291 protocol=tcp action=accept src-address=192.168.3.0/24 in-interface=!ether1 comment="accept winbox from LAN: ether2 (not WAN: ether1 )"

Затем, запрещаем любые другие входящие соединения из интернета на роутер.

/ip firewall filter add chain=input action=drop in-interface=ether1 comment="drop all from WAN"

Далее, разрешим прохождение трафика через маршрутизатор (цепочка: forward) уже установленных (established) и связанных (related) подключений:

/ip firewall filter add chain=forward connection-state=established,related comment="established forward & related"

Запретим инвалидный трафик, теперь уже для forward.

/ip firewall filter add chain=forward action=drop connection-state=invalid comment="drop forward"

Затем, если у нас имеются dnat правила проброса портов из интернет (вкладка NAT), то необходимо задать разрешение здесь. Например, что бы разрешить узлу 192.168.3.10 принимать подключения из интернета на 80-порт, добавим следующее правило:

/ip firewall filter add chain=forward dst-port=80 protocol=tcp action=accept dst-address=192.168.3.10 in-interface=ether1 comment="accept dnat for 192.168.3.10:80"

Что бы разрешить маскарадинг (SNAT), позволяющий выходить компьютерам локальной сети в интернет (SNAT) добавим следующее правило:

/ip firewall filter add chain=forward action=accept src-address=192.168.3.0/24 out-interface=ether1 comment="accept snat"

И в конце добавим правило, запрещающее любые другие подключения.

/ip firewall filter add chain=forward action=drop comment="drop all forward"

В итоге, на выходе получим такую картинку:

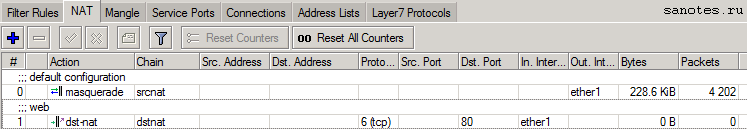

Для настройки выхода в интернет / маскарадинга, воспользуемся вкладкой NAT. Например, что бы предоставить доступ в интернет двум компьютерам в сети с адресами: 192.168.3.10, 192.168.3.11, наберем следующую команду:

/ip firewall address-list add address=192.168.3.10/31 disabled=no list=lan-access

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 list=lan-access

Здесь мы сначала добавляем узлы 192.168.3.10 и 192.168.3.11 в некий список «lan-access» предполагающий разрешение доступа, затем создаем само правило разрешающее этим двум ПК выход в интернет.

Если необходимо выполнить проброс портов из интернета на внутренний сервер/сервис в локальной сети (dnat) добавим следующее правило:

/ip firewall nat add chain=dst-nat in-interface=ether1 protocol=tcp dst-port=80 action=dnat to-addresses=192.168.3.10 to-ports=80 comment="web" disabled=no

Если необходимо жестко задать IP-адрес с которого можно подключаться, то укажем его в поле Dst.Address. Не забываем, так же, что проброс портов не будет работать пока мы не разрешим это в правилах фильтрации, на вкладке Filter Rules.

7) Подключение и настройка usb-модема Yota 4G

Беспроводное подключение через модем Yota у нас будет в качестве резервного канала на случай выхода из строя основного провайдера.

Вставляем модем в usb-порт роутера. В списке интерфейсов должен появится новый интерфейс lte1.

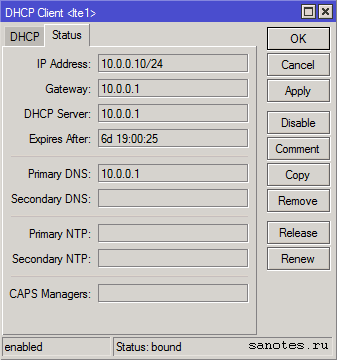

Теперь переходим в меню ip\dhcp-client и выберем в списке интерфейс lte1.

В поле Add Default Router если оставить yes, будет создан маршрут по умолчанию, который в свою очередь отключит маршрут по основному провайдеру, если он есть. Что бы этого не произошло, и маршрут Yota был прописан в качестве дополнительного мы в поле Default Route Distance можем выставить значение 2 и тогда маршрут примет вид отключенного и будет таковым до тех пор пока, не упадет основной маршрут у которого Distance — 1. Но такой маршрут в последствии нельзя будет редактировать (например, задать комментарий), поэтому пока в поле Add Default Router поставим no и создадим маршрут сами.

На вкладке Status, убедимся так же, что роутер получил все необходимые настройки от DHCP-сервера модема.

Переходим в меню IP\Routers. Создаем новый маршрут, в поле Gateway укажем адрес — 10.0.0.1. Distance — 2 и комментарий — gw2.

Нажимаем ОК. Получим примерно следующую картинку.

Здесь у меня первый маршрут (gw1), как раз таки приоритетный и рабочий, просто отключен и поэтому в статусе unreachable, а «ётовский» как раз активный.

Затем добавим два правила на firewall’е. Одно правило для маскарадинга (snat), другое запрещающее любой не разрешенный входящий трафик на интерфейсе lte1.

/ip firewall nat add action=masquerade chain=srcnat out-interface=lte1 /ip firewall filter add chain=input action=drop in-interface=lte1 comment="drop input yota"

7) Настройка SNTP-клиента.

Для отображения корректного времени на устройстве, необходимо настроить SNTP-клиент который в свою очередь будет получать точное время от внешних ntp-серверов. Для этого переходим в меню System\SMTP Client отмечаем галку Enable и вводим ip-адреса первичного и вторичного серверов времени. Нажимаем ОК для сохранения настроек. Для получения самих адресов воспользуемся командой nslookup, например на адрес ru.pool.ntp.org.

А вот для того что бы выставить корректный часовой пояс без ввода команд не обойтись. Для этого в терминале набираем:

/system clock set time-zone-name=Europe/Moscow

Кроме вышеперечисленной команды, добавим сами серверы времени:

/system ntp client set enabled=yes primary-ntp=188.134.70.129 secondary-ntp=46.8.40.31

Посмотреть время на устройстве:

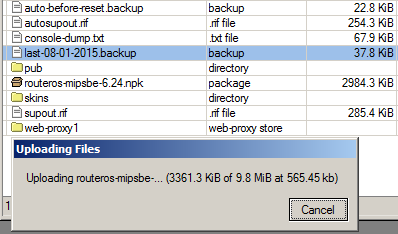

Для того что бы настроить IPTV на роутере микротик необходимо предварительно добавить модуль multicast. Для этого переходим на сайт производителя. Выбираем серию устройств для которой будет скачивать пакет. В данном случае это mipsbe… RB700 series. Выбираем All package и скачиваем файл all_packages-mipsbe-x.xx.zip к себе на компьютер. Убедимся, что версия пакета соответствует текущей версии RouterOS, иначе придется обновить и систему тоже. (см. ниже).

Открываем архив all_packages-mipsbe-x.xx.zip и извлекаем от туда фаил multicast-x.xx-mipsbe.npk. В Winbox переходим в меню Files и перетаскиваем мышкой наш файл в окно Files List. Дожидаемся окончания процесса загрузки. Перезагружаем роутер.

Проверяем что пакет multicast установлен в System\Packages.

Что в свою очередь активирует новое дополнительное меню IGMP Proxy в разделе Routing. Открываем Settings и ставим галочку Quick Leave, что по идее должно увеличить скорость переключения каналов, нажимаем Apply для сохранения настроек.

/routing igmp-proxy set query-interval=1s query-response-interval=1s quick-leave=yes

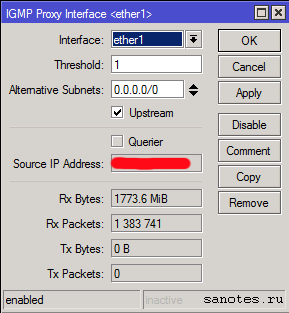

Затем нажимаем «+» и создаем два IGMP Proxy интерфейса, один для внешней сети, который будет принимать поток многоадресной рассылки от провайдера, один для внутренней сети за микротиком, куда трафик будет дальше поступать к устройствам локальной сети.

Создаем первый IGMP proxy интерфейс, который смотрит в сеть провайдера, в нашем случае это ether1 (WAN), в поле Alternative Subnets укажем сеть вещания IPTV (если известна), если нет то поставим 0.0.0.0/0. Отметим галочку напротив Upsteam.

/routing igmp-proxy interface add alternative-subnets=0.0.0.0/0 comment="" disabled=no interface=ether1 threshold=1 upstream=yes

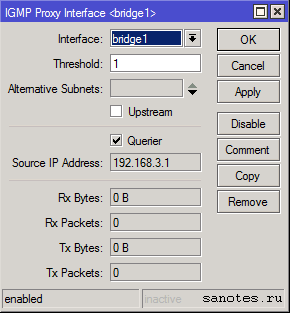

Теперь добавим второй IGMP proxy интерфейс, к которому подключены устройства внутренней сети, компьютер или IPTV-приставка. Задаем внутренний локальный интерфейс, нажимаем ОК.

/routing igmp-proxy interface add comment="" disabled=no interface=bridge1 threshold=1 upstream=no

Следующим шагом, необходимо создать правило на файрволе, разрешающее входящий IGMP-трафик, иначе ничего работать не будет. Для этого, в меню IP – Firewall, на вкладке Filter Rules, добавляем запись: Chain – input; Protocol — igmp; Action – accept. Помещаем созданное правило в начало списка, перед запрещающими.

/ip firewall filter add chain=input action=accept protocol=igmp

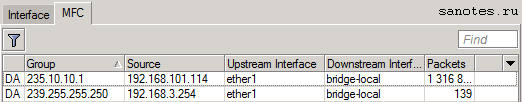

Если, мы все правильно настроили, то на вкладке IGMP Proxy\MFC должны появиться динамические правила, а так же пакеты, идущие через них.

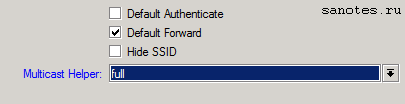

Для работы IPTV через wi-fi, нужно в свойствах беспроводного интерфейса wlan1 на вкладке Wireless выставить значение параметра Multicast Helper в Full.

/interface wireless set wlan1 multicast-helper=full

9) Обновление MikroTik RouterOS

Для выполнения процедуры обновления RouterOS скачиваем прошивку с официального сайта. Выбираем, для какой серии устройств будем скачивать пакет обновления. Нас интересует mipsbe… RB700 series. Выбираем Upgrade package. Скачиваем npk-фаил.

Затем, перегружаем роутер. После перезагрузки версия RouterOS будет обновлена.