Уровень сложности

Простой

Время на прочтение

6 мин

Количество просмотров 22K

Remote Desktop Protocol (протокол удалённого рабочего стола, RDP) — проприетарный протокол, разработанный Microsoft примерно в 1998 году. Начиная с XP каждая версия Windows включает системный компонент mstsc.exe.

Благодаря RDP, можно подключиться к другой системе и работать за ней словно за своим компьютером. То же самое делают, например, AnyDesk и TeamViewer, у которых протоколы схожей функциональности.

▍ Как работает RDP

В общих словах, базовая функция протокола удалённого рабочего стола — передача видеопотока от сервера клиенту. На сервере стоит устройство видеозахвата, которое записывает видео, сжимает его кодеком H.264 — и отправляет клиенту с минимальной задержкой по TCP/IP.

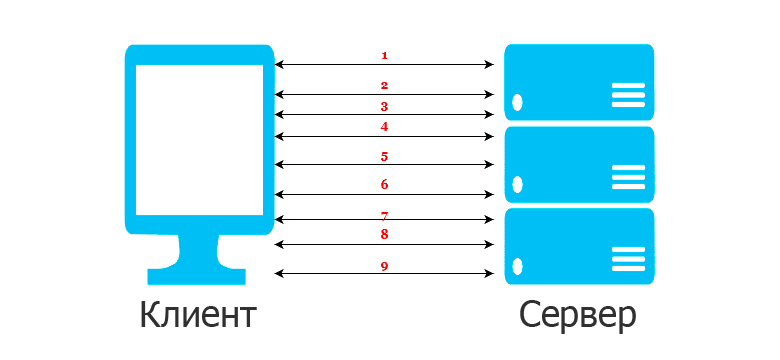

Конечно, только отправить видеопоток недостаточно, это же не простая видеотрансляция. Это лишь часть виртуальных каналов в RDP. Нужно ещё получить обратную связь от клиента, а именно зашифрованные данные об активности мыши и клавиатуры.

Информация между клиентом и сервером в RDP передаётся параллельно по тысячам виртуальных каналов

На сервере RDP использует собственный видеодрайвер для рендеринга вывода изображения на экран, внедряя информацию о рендеринге в сетевые пакеты с помощью протокола RDP и отправляя их по сети на клиент. На клиенте RDP получает данные рендеринга и интерпретирует пакеты в соответствующие вызовы API интерфейса графических устройств Microsoft Windows (GDI). На сервере у RDP собственный драйвер клавиатуры и мыши для приёма этих событий от клиента.

В сеансе удалённого рабочего стола все переменные среды — например, определяющие глубину цвета, включение и отключение обоев — определяются настройками отдельного соединения RCP-Tcp. Все функции и методы для описания переменных описаны в справочнике по веб-подключению к удалённому рабочему столу и интерфейсе поставщика WMI служб удалённых рабочих столов.

Если вдаться в детали, то в рамках стека RDP интерес представляют четыре ключевых компонента:

- служба многоточечной связи (MCSMux)

- Generic Conference Control (GCC)

- Wdtshare.sys — драйвер для передачи пользовательского интерфейса, сжатия, шифрования, кадрирования и т. д.

- Tdtcp.sys — транспортный драйвер для упаковки контента RDP в пакеты TCP/IP

MCSmux и GCC являются частью семейства стандартов T.120 Международного союза электросвязи (ITU). В частности, MCSmux представляет два стандарта:

- T.122: Определяет многоточечные услуги

- T.125: Определяет протокол передачи данных

Стек протоколов

MCSMux управляет:

- назначением каналов путём мультиплексирования данных на заранее определённые виртуальные каналы в рамках протокола

- уровням приоритетов

- сегментацией передаваемых данных

Примерно так работает система, в двух словах. И, видимо, не только RDP, но и во всех остальных программах для удалённого управления компьютером, в том числе в проприетарных протоколах AnyDesk или TeamViewer.

▍ Версии RDP

Microsoft продолжает планомерно дорабатывать протокол RDP. В последние годы версии RDP соответствую версиям операционной системы, с которой он выходит.

Например, версия 7.0 вышла вместе с Windows 7 и Windows Server 2008 R2, версия 8 — с Windows 8 и Windows Server 2012 и так далее. Ниже небольшая табличка с перечислением нескольких последних версий RDP и новых функций для каждой. Что характерно, большинство новых функций RDP было доступно только в версиях Windows Enterprise or Ultimate.

Актуальная версия RDP — 10.0.

Как видим, в серверных версиях Windows RDP гораздо функциональнее, чем в клиентских. Кстати, это касается и некоторых других компонентов Windows. Это одна из причин, почему админы часто ставили Windows Server даже на персоналки. Они тогда говорили, что Windows Server 2012 даже работает стабильнее, чем обычная Windows 7, почти никогда не падает.

В Windows 10/11 стабильность клиентских версий Windows повысили, так что эта проблема уже не так актуальна. Сейчас про «синий экран смерти» мало кто вспоминает (тем более он уже не синий), а раньше BSOD случался чуть ли не ежедневно от банальных причин…

Впрочем, мы отвлеклись.

▍ Официальный клиент

Как уже говорилось — начиная с Windows XP, все версии Windows включают системный компонент службы терминалов mstsc.exe. Вызвать его можно прямо из консоли. Команда mstsc.exe /? выводит справку:

В справке перечислены все допустимые параметры и команды mstsc.exe. Количество параметров зависит от версии операционной системы (см. таблицу выше). Как видим, все команды можно вводить в консоли, то есть работать с клиентом полностью из командной строки. Например:

mstsc /v:192.168.1.1

mstsc /w:1024 /h:768

mstsc /edit D:\RDPfiles\user2.rdp — редактировать параметры удалённого подключения в файле D:\RDPfiles\user2.rdp.

Как понятно из последней команды, все настройки подключения хранятся в файле .rdp, так что их легко переносить с компьютера на компьютер, просто копируя файл.

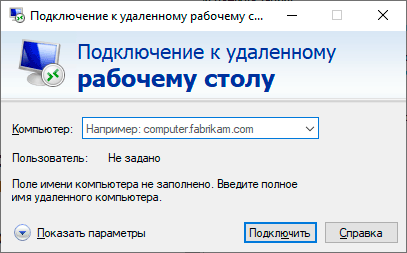

Если запустить из командной строки mstsc.exe, то откроется окошко с графическим интерфейсом.

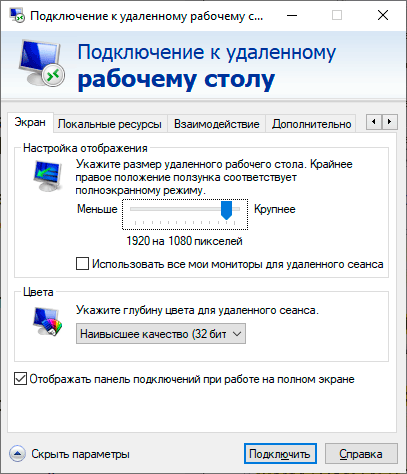

В этом GUI доступны все основные параметры запуска, как из командной строки. Хотя в консоли всё-таки свободы больше: например, можно установить произвольный размер окна для удалённого рабочего стола, а не выбирать из ограниченного списка шаблонов.

▍ Свободные реализации

Хотя протокол сугубо проприетарный, существует множество сторонних реализаций клиентов и серверов RDP, которые отличаются от проприетарного оригинала Microsoft. К сожалению, из-за закрытости протокола они реализуют не всю функциональность RDP.

Из интересных проектов можно упомянуть Xrdp — опенсорсный RDP-сервер под Linux. Xrdp обеспечивает графический вход на удалённые машины по RDP и принимает соединения от различных клиентов:

- FreeRDP

- rdesktop

- KRDC

- NeutrinoRDP

- Windows MSTSC (Microsoft Terminal Services Client, он же mstsc.exe), то есть нативный клиент, описанный выше

- Microsoft Remote Desktop (находится в Microsoft Store, отличается от MSTSC).

Многие из них работают на некоторых или всех ОС Windows, Mac OS, iOS и/или Android.

Транспорт RDP по умолчанию шифруется с помощью TLS.

Кроме доступа к удалённому рабочему столу Linux, поддерживается и доступ к удалённым ресурсам, включая двустороннюю передачу клипборда, редирект звука, микрофона и диска (монтирование локальных дисков на удалённый компьютер).

В описании Xrdp упомянуты популярные опенсорсные RDP-клиенты: FreeRDP (macOS, Windows, Linux), rdesktop, KRDC, NeutrinoRDP. Есть десяток GUI-клиентов поверх rdesktop, коммерческий клиент Thincast на базе FreeRDP, а также GTK-клиент Remmina.

▍ Уязвимости

В связи со сложностью проприетарного протокола и внедрением новых функций и закрытым исходным кодом в RDP постоянно находят новые уязвимости. Обычно это критические уязвимости с удалённым исполнением кода. Конечно, RDP притягивает злоумышленников, ведь дыра в нём почти сразу предоставляет полный доступ к удалённому компьютеру. Наверное, и сейчас существуют 0day-уязвимости в RDP, о которых не сообщают общественности, но знающие люди ими пользуются.

В целом же приятно видеть, что проприетарный протокол Microsoft обрастает опенсорсным софтом и библиотеками, так что постепенно интегрируется в открытую экосистему — и выбирается из проприетарного рабства. В рамках новой политики Microsoft по поддержке Open Source можно ожидать, что она и сама когда-нибудь откроет исходный код RDP.

В этой статье мы расскажем, как подключиться к серверу по RDP и рассмотрим основные ошибки при подключении.

Что такое RDP

RDP (Remote Desktop Protocol) — это протокол для удаленного подключения к компьютеру или серверу с ОС Windows. С его помощью пользователи могут подключиться к удаленной машине и взаимодействовать с ее рабочим столом так, как если бы они физически находились перед ней. Чаще всего служба RDP используется для администрирования серверов, технической поддержки пользователей и удаленной работы.

Как подключиться к удаленному рабочему столу по RDP

-

1.

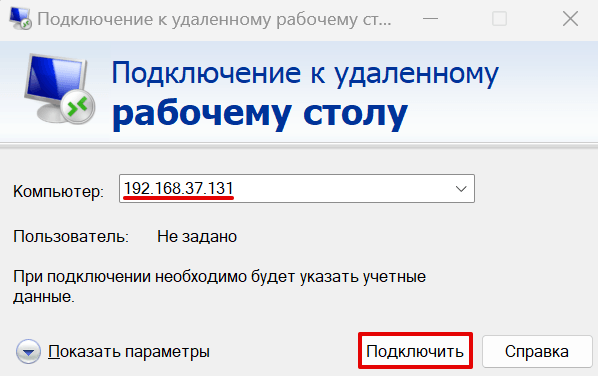

Запустите «Подключение к удаленному рабочему столу» одним из способов:

-

2.

Введите адрес устройства, к которому подключаетесь, и нажмите Подключить:

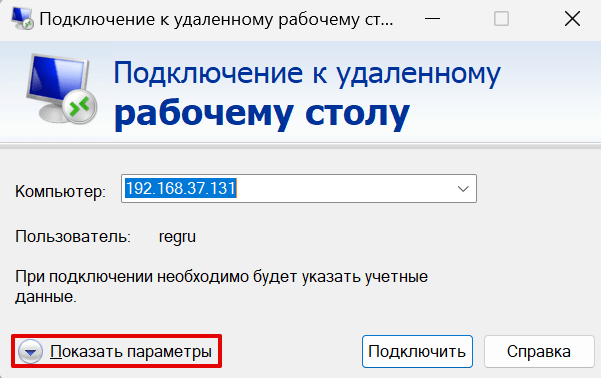

Как подключить локальное устройство к удаленной машинеВы можете подключить к удаленному серверу какое-либо устройство, которое физически подключено к вашему компьютеру. Например, это может быть флешка или жесткий диск. Для этого нажмите Показать параметры:

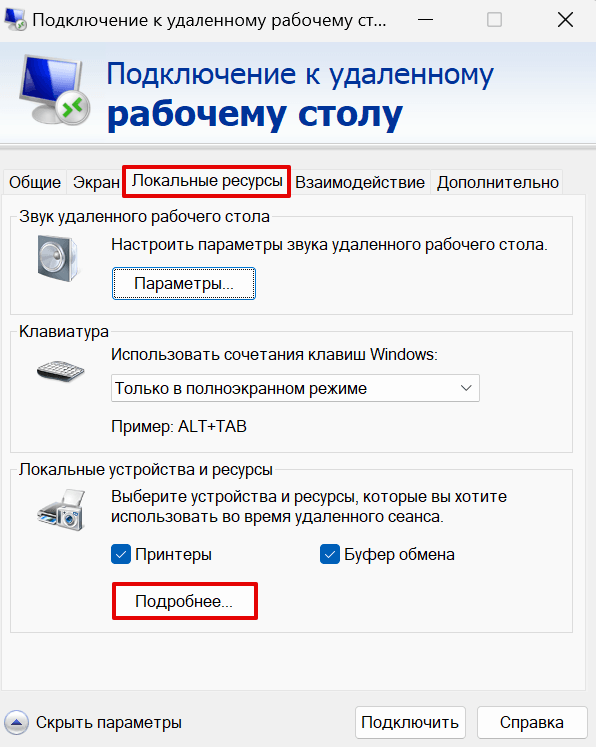

Перейдите на вкладку Локальные ресурсы и нажмите Подробнее…:

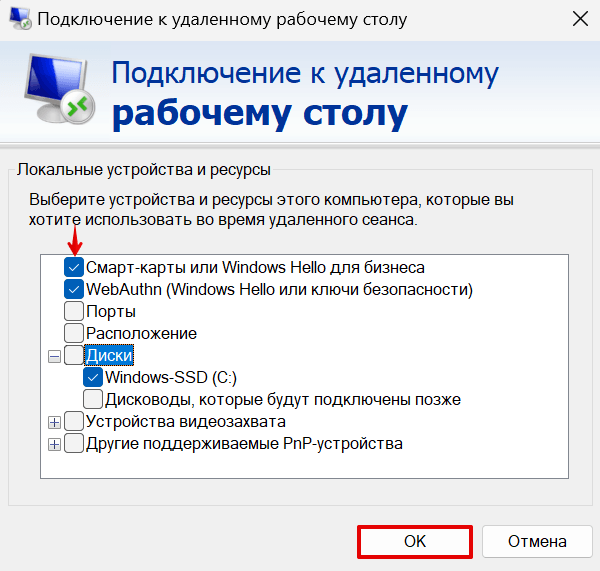

Отметьте чекбоксы с нужными устройствами и нажмите ОК:

-

3.

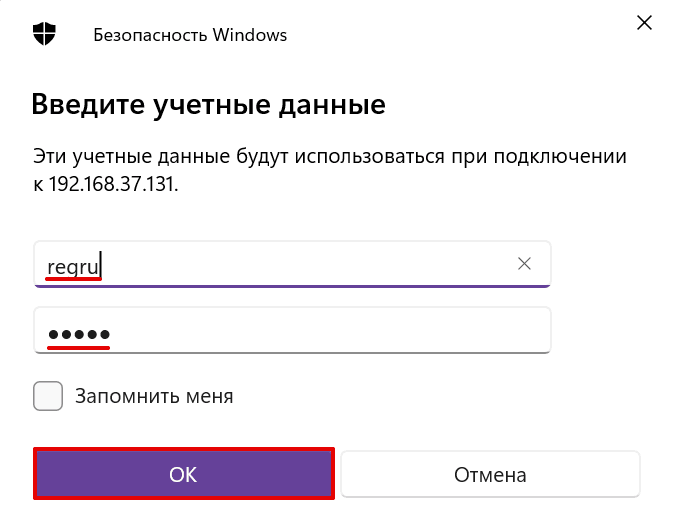

Введите имя пользователя и пароль. Нажмите ОК:

-

4.

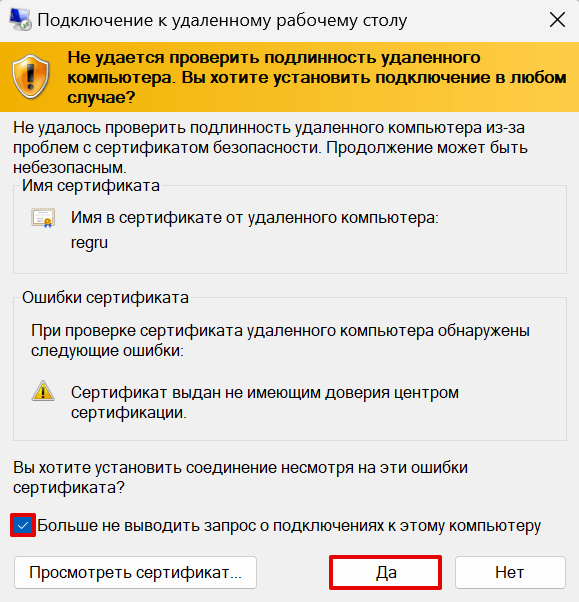

При первом подключении вы увидите уведомление о проблемах с сертификатом безопасности. Чтобы уведомление не отображалось при следующем подключении, отметьте чекбокс «Больше не выводить запрос о подключениях к этому» компьютеру и нажмите Да:

Для Linux не существует официального RDP-клиента от Microsoft. Ниже мы рассмотрим подключение по RDP с помощью клиента Remmina.

-

1.

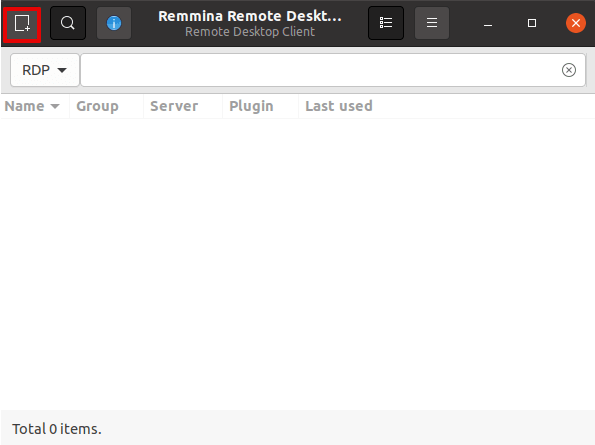

Запустите Remmina.

-

2.

Нажмите на кнопку New connection profile:

-

3.

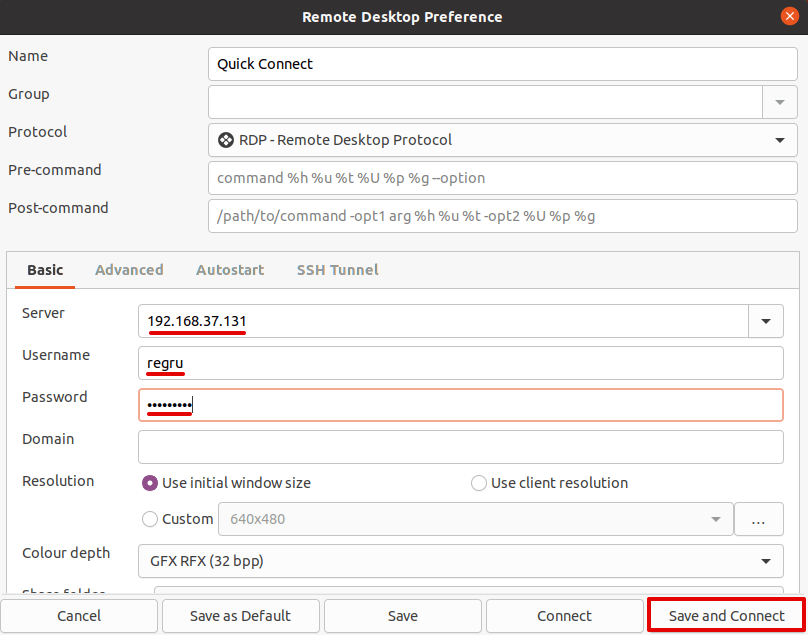

Заполните поля:

- Server — IP-адрес сервера или компьютера, к которому хотите подключиться;

- Username — имя пользователя;

- Password — пароль.

Затем нажмите Save and connect:

-

4.

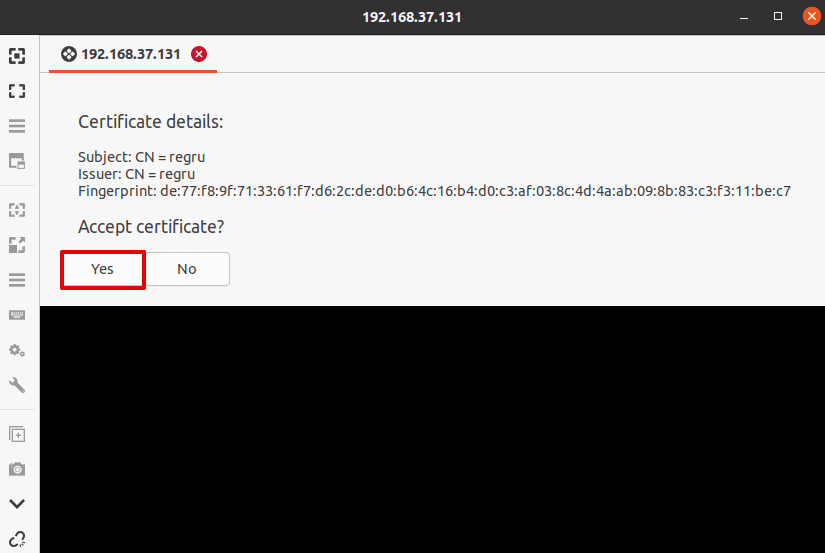

Нажмите Yes:

Ошибки при подключении по RDP

Ниже мы рассмотрим основные ошибки при подключении по RDP и расскажем, что делать, если не удается подключиться к удаленному компьютеру.

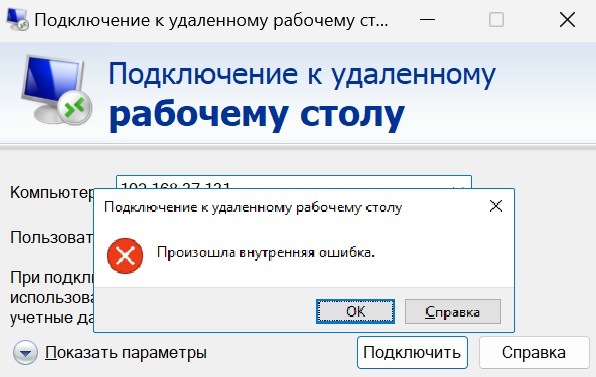

Произошла внутренняя ошибка

Ошибка подключения выглядит следующим образом:

Расскажем о наиболее распространенных причинах возникновения этой ошибки и способах ее устранения.

Проверка работы порта RDP

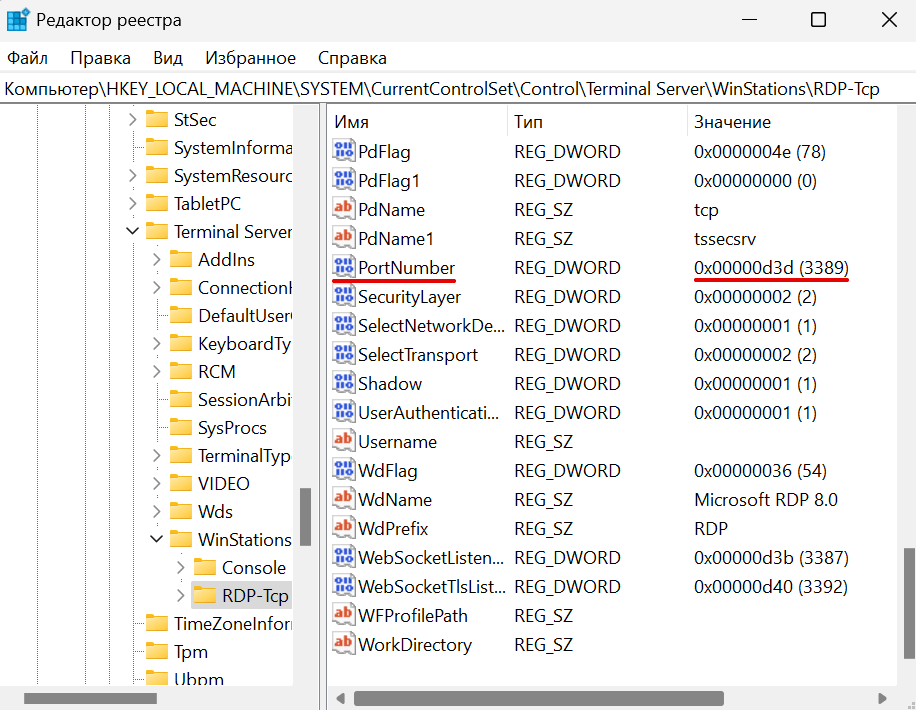

На локальном и удаленном устройстве прослушиватель протокола RDP должен быть настроен на работу по порту 3389. Важно, чтобы другие приложения не использовали этот порт. Проверить или изменить порт RDP можно с помощью редактора реестра:

-

1.

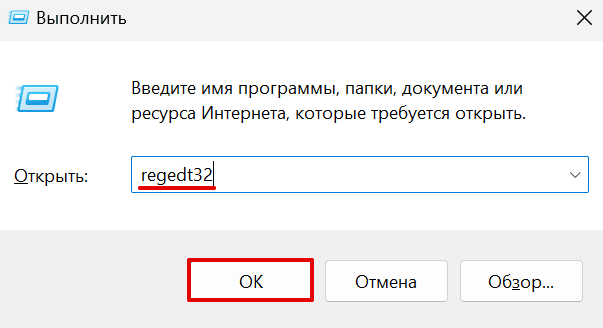

Откройте «Редактор реестра». Для этого нажмите Win+R, введите regedt32 и нажмите ОК:

-

2.

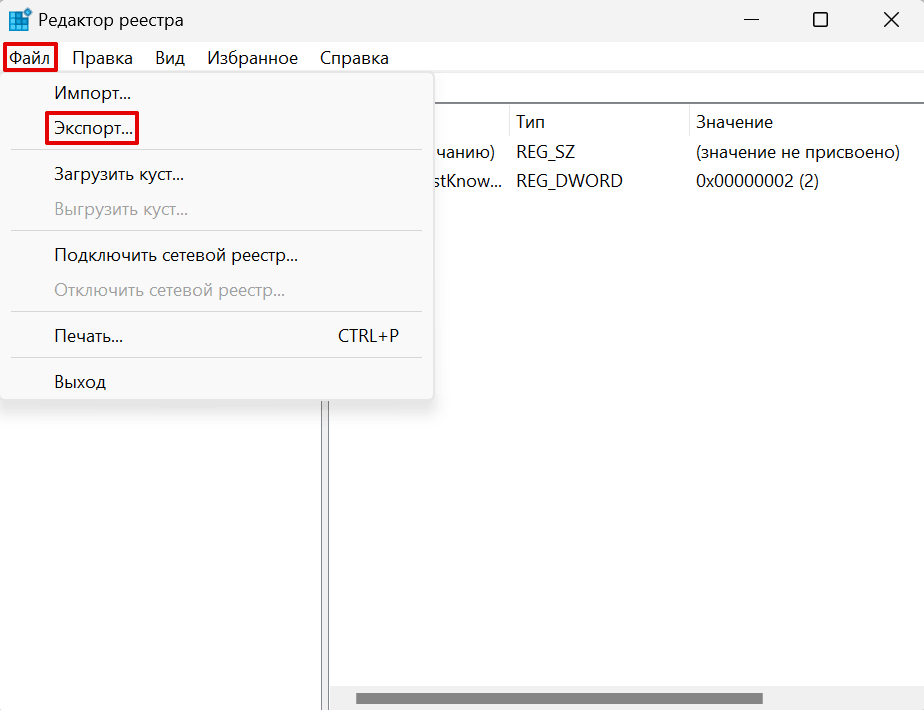

Неправильные настройки реестра могут вызвать серьезные неполадки, поэтому перед редактированием создайте резервную копию. Для этого нажмите Файл > Экспорт… и сохраните бэкап реестра:

Если после внесения изменений возникнут проблемы, нажмите Файл > Импорт… и восстановите резервную копию.

-

3.

В реестре перейдите в подраздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

-

4.

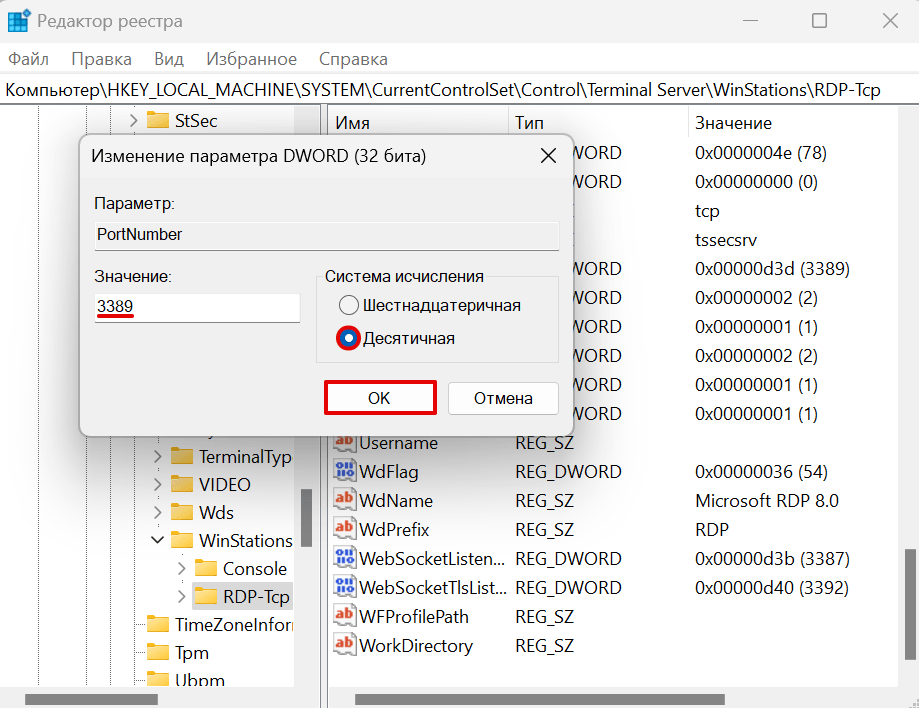

Найдите параметр PortNumber. В колонке «Значение» должен быть указан порт 3389:

-

5.

Если значение отличается, дважды кликните по имени параметра, выберите десятичную систему исчисления, введите значение 3389 и нажмите ОК:

Эти действия нужно выполнить как на локальном компьютере, так и на удаленном. После смены номера порта перезапустите службу удаленных рабочих столов.

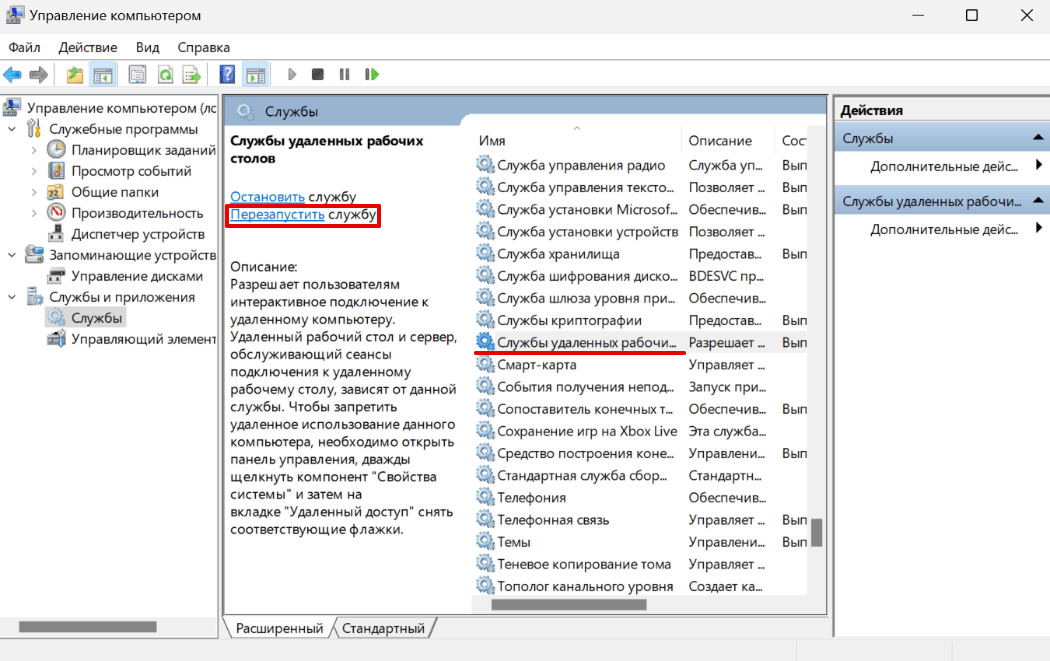

Перезапуск служб удаленных рабочих столов

Перезапуск служб нужно выполнить на локальном и на удаленном устройстве.

-

1.

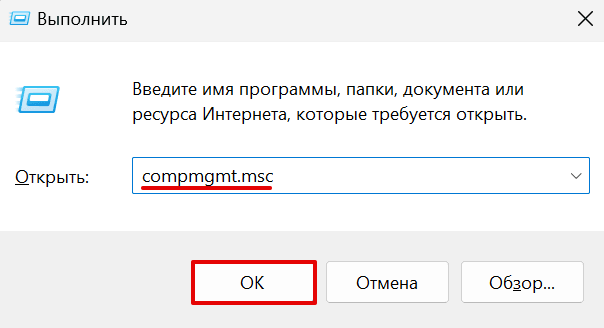

Нажмите Win+R, введите compmgmt.msc и нажмите ОК:

-

2.

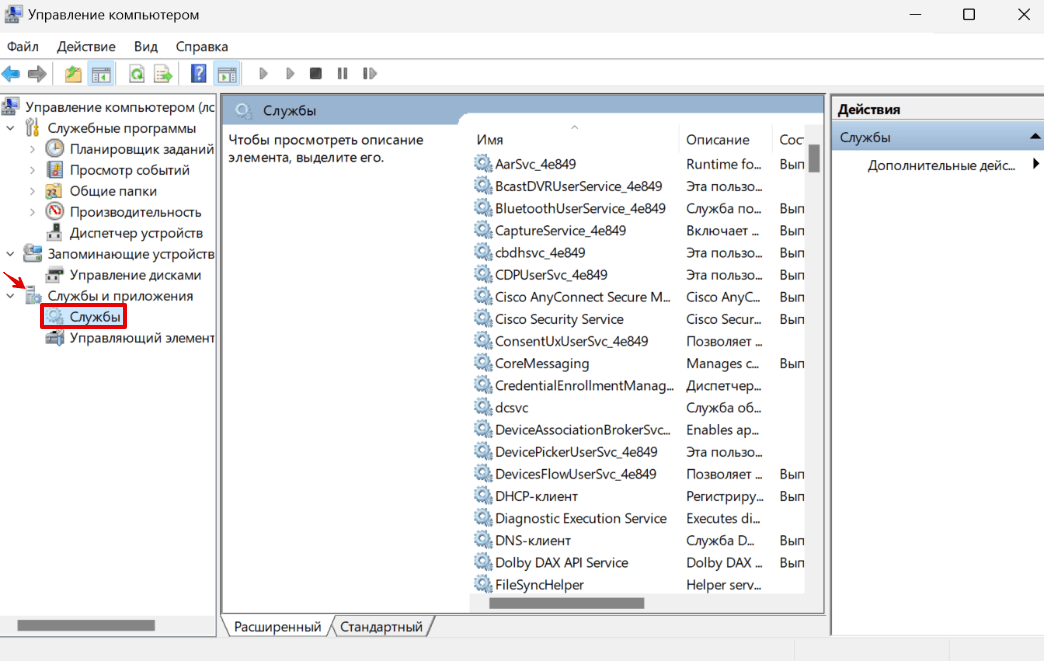

Перейдите в раздел Службы и приложения > Службы:

-

3.

В списке выберите Службы удаленных рабочих столов и нажмите Перезапустить службу:

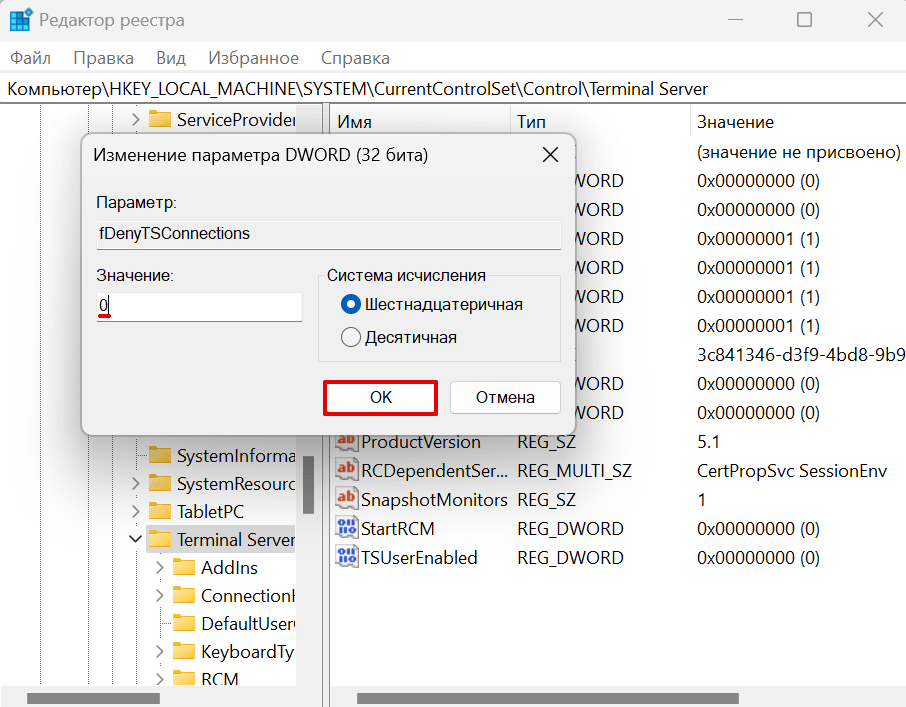

Проверка статуса работы протокола RDP

Чтобы проверить статус работы протокола RDP на удаленном сервере:

-

1.

Откройте «Редактор реестра». Для этого нажмите Win+R, введите regedt32 и нажмите ОК:

-

2.

В реестре перейдите в подраздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server.

-

3.

Найдите параметр fDenyTSConnections. Если в поле «Значение» стоит цифра 0, то RDP работает и вносить изменения не нужно. Если указана цифра 1, то дважды кликните по имени параметра, измените значение на 0 и нажмите ОК:

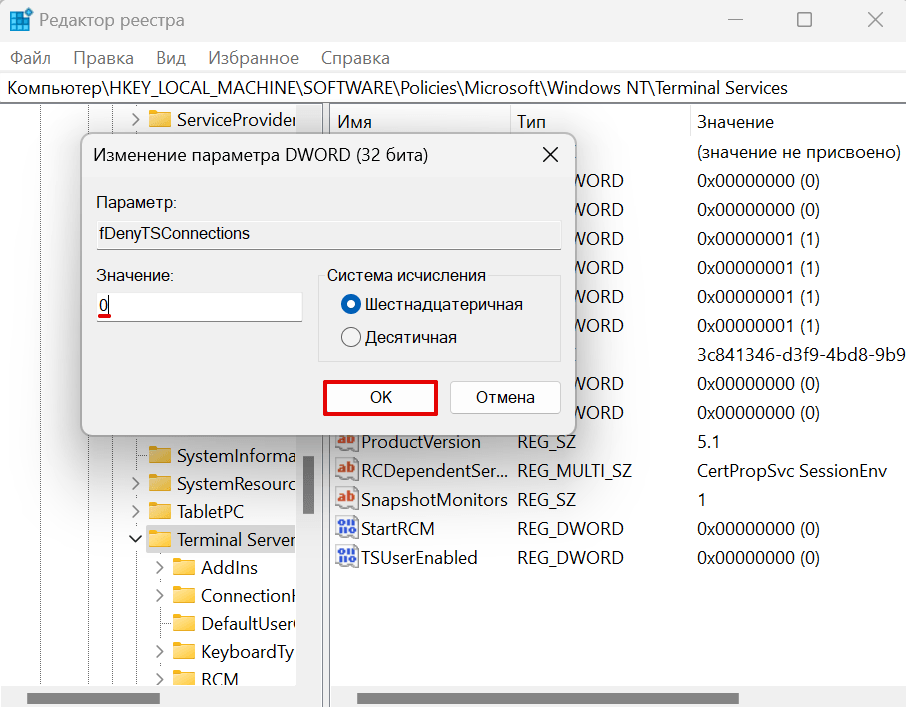

-

4.

Затем перейдите в подраздел HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

-

5.

Найдите параметр fDenyTSConnections. Если в поле «Значение» стоит цифра 0, то RDP работает и вносить изменения не нужно. Если указана цифра 1, то дважды кликните по имени параметра, измените значение на 0 и нажмите ОК:

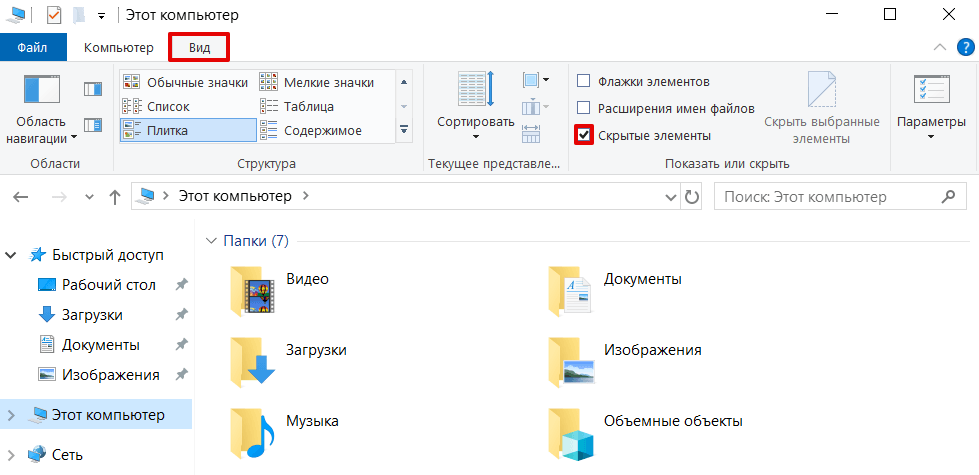

Очистка кэша RDP-подключений

-

1.

Откройте «Проводник».

-

2.

Нажмите Вид и отметьте галочкой пункт Скрытые элементы:

-

3.

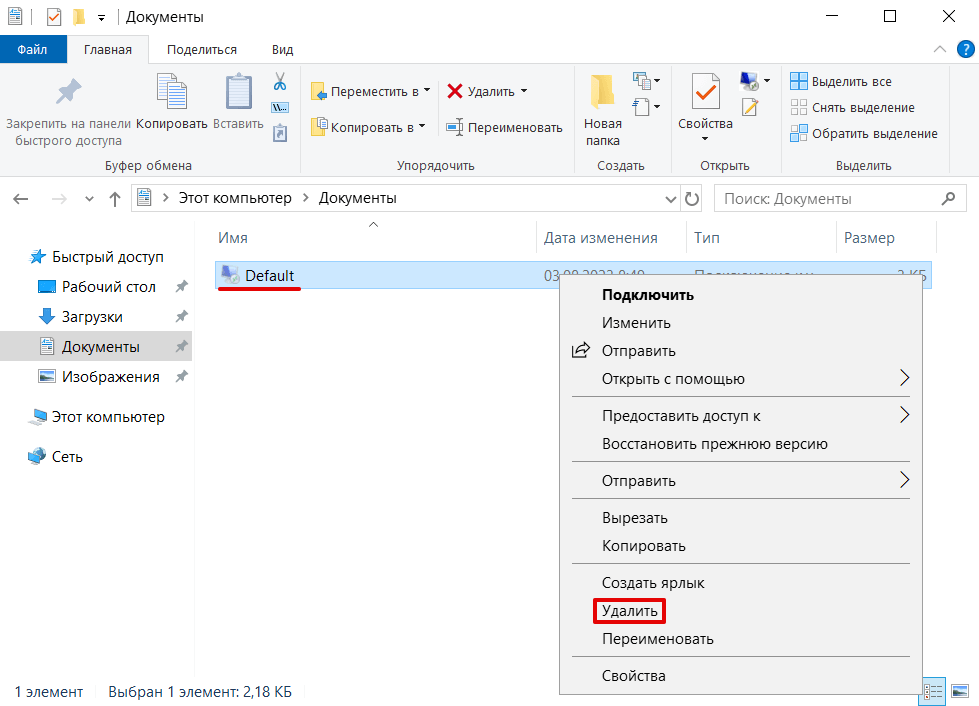

Перейдите в папку Документы, выделите файл Default.rdp и нажмите Удалить:

-

4.

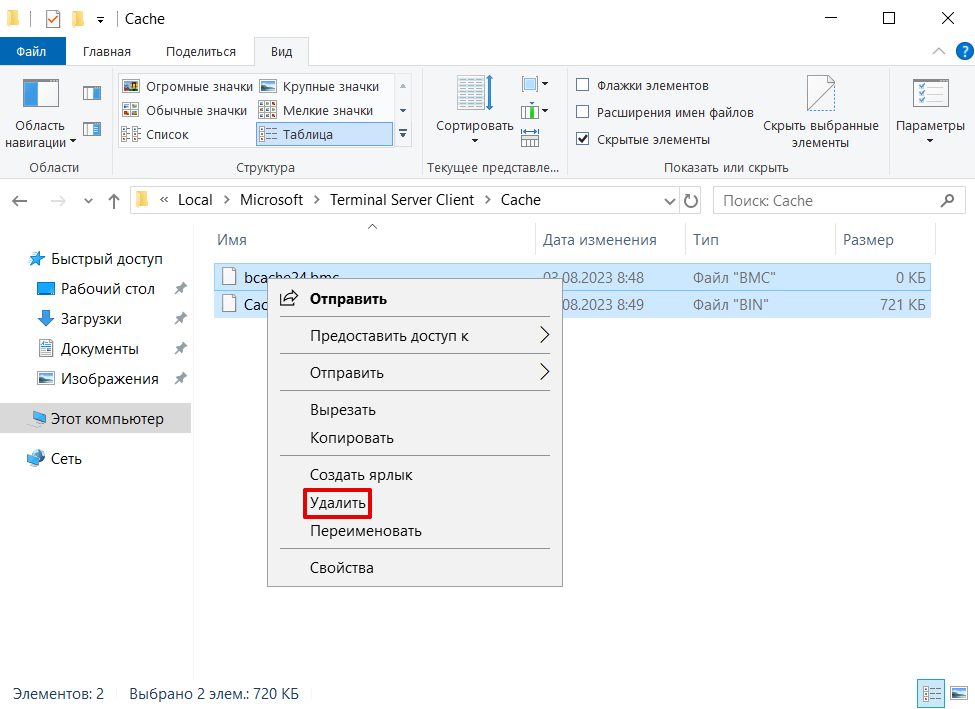

Перейдите в папку C:\Users\имя_пользователя\AppData\Local\Microsoft\Terminal Server Client\Cache, выделите все файлы и нажмите Удалить:

-

5.

Откройте «Редактор реестра». Для этого нажмите Win+R, введите regedt32 и нажмите ОК:

-

6.

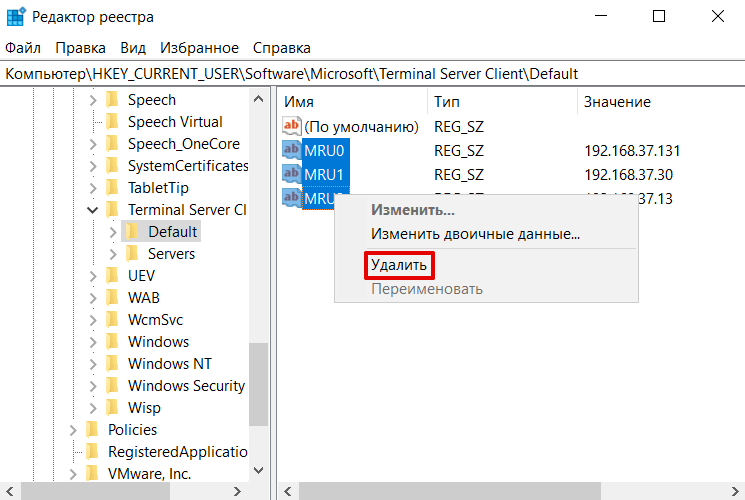

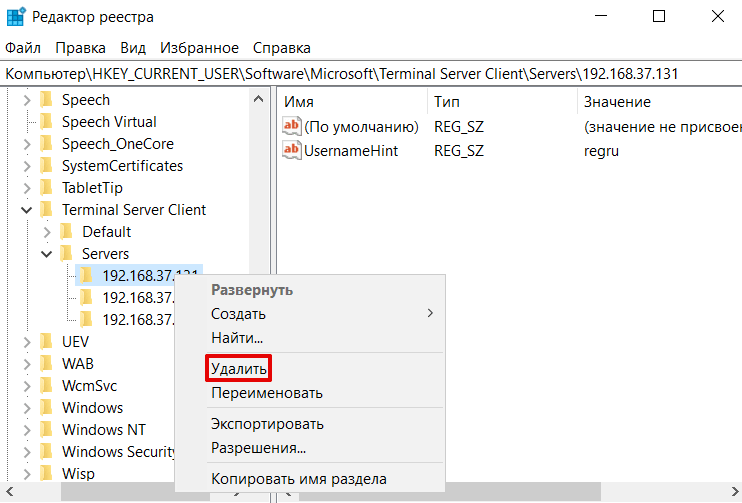

Перейдите в подраздел HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client.

-

7.

Откройте ветку Defaults. Выделите записи с именами MRU0—MRU9 и нажмите Удалить:

-

8.

Разверните ветку Servers и поочередно удалите все папки с IP-адресами хостов:

-

9.

После выполнения всех действий перезагрузите компьютер.

Увеличение лимита незавершенных подключений

В Windows существует счетчик, который подсчитывает количество незавершенных RDP-подключений. При достижении этого лимита RDP-соединение блокируется и пользователь видит ошибку. Для десктопных версий Windows лимит по умолчанию — 100, для Windows Server — 3000. Чтобы исправить ошибку, нужно увеличить лимит на удаленном устройстве. Для этого:

-

1.

Откройте командную строку от имени администратора.

-

2.

Введите команду:

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v MaxOutstandingConnections /t REG_DWORD /d 65536 -

3.

Перезапустите службы удаленных рабочих столов.

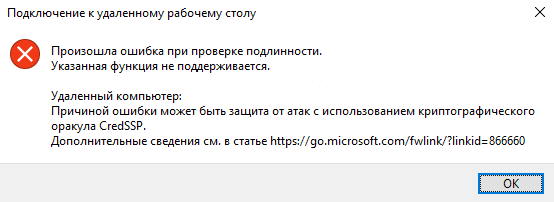

Произошла ошибка при проверке подлинности

Ошибка выглядит следующим образом:

В марте 2018 года Microsoft обнаружил уязвимости в протоколе CredSSP и выпустил патчи для закрытия уязвимости. Если вы столкнулись с этой ошибкой, значит, на удаленной машине с марта 2018 года не устанавливались обновления безопасности. Для решения проблемы рекомендуем установить обновления. Их можно скачать на официальном сайте Microsoft либо через «Центр обновлений Windows».

Если по каким-то причинам вы не можете установить обновления безопасности, но вам нужно подключиться по RDP, вы можете временно отключить на локальном компьютере проверку версии CredSSP при подключении.

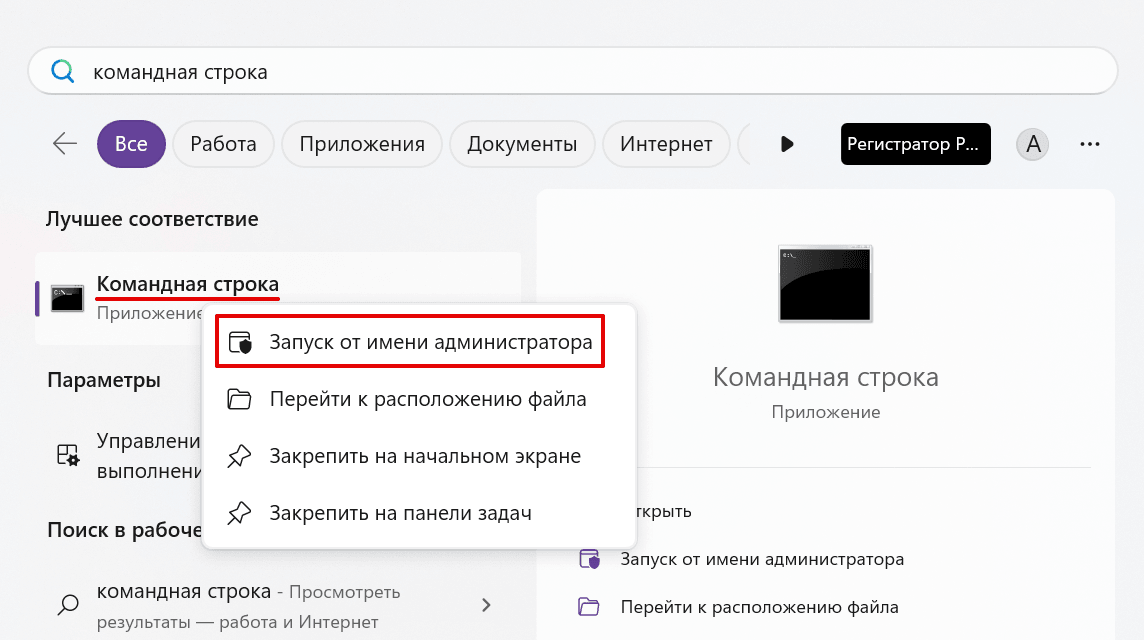

Как отключить проверку версии CredSSP на Windows Home

-

1.

На локальном компьютере запустите приложение «Командная строка» от имени администратора:

-

2.

Выполните команду:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2 -

3.

Перезагрузите компьютер.

-

4.

После завершения работы с удаленным сервером верните прежние настройки с помощью команды:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0

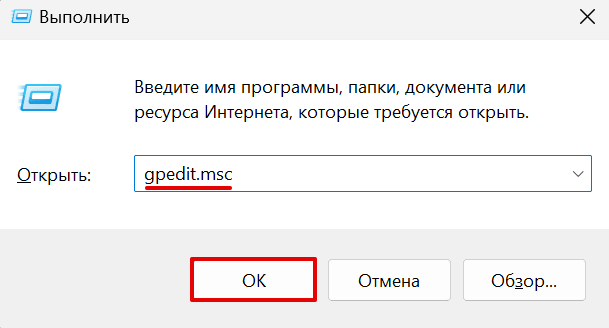

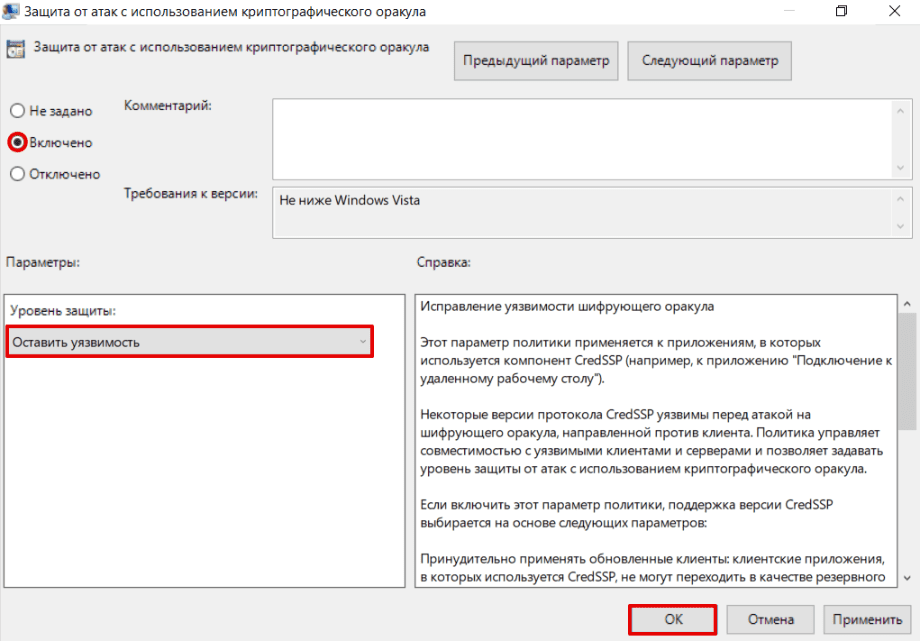

Как отключить проверку версии CredSSP на Windows Professional

-

1.

Нажмите Win+R, введите gpedit.msc и нажмите ОК:

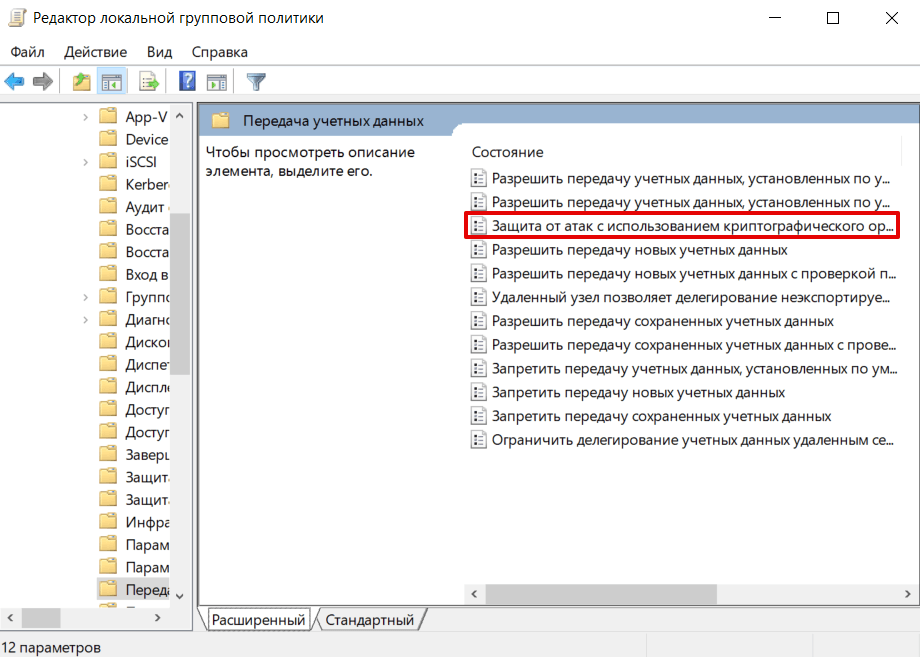

-

2.

В открывшемся редакторе локальной групповой политики перейдите в папку Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных.

-

3.

Найдите параметр Защита от атак с использованием криптографического оракула и дважды кликните по нему:

-

4.

Чтобы включить параметр, выберите Включено. В выпадающем списке выберите Оставить уязвимость и нажмите ОК:

-

5.

Перезагрузите компьютер.

-

6.

После завершения работы с удаленным сервером верните прежние настройки.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

👍

From Wikipedia, the free encyclopedia

Remote Desktop Protocol (RDP) is a proprietary protocol developed by Microsoft Corporation which provides a user with a graphical interface to connect to another computer over a network connection.[1] The user employs RDP client software for this purpose, while the other computer must run RDP server software.

Clients exist for most versions of Microsoft Windows (including Windows Mobile but the support has ended), Linux (for example Remmina), Unix, macOS, iOS, Android, and other operating systems. RDP servers are built into Windows operating systems; an RDP server for Unix and OS X also exists (for example xrdp). By default, the server listens on TCP port 3389[2] and UDP port 3389.[3]

Microsoft currently refers to their official RDP client software as Remote Desktop Connection, formerly «Terminal Services Client».

The protocol is an extension of the ITU-T T.128 application sharing protocol. Microsoft makes some specifications public on their website.[4]

History[edit]

Every version of Microsoft Windows from Windows XP onward[5] includes an installed Remote Desktop Connection (RDC) («Terminal Services») client (mstsc.exe) whose version is determined by that of the operating system or by the last applied Windows Service Pack. The Terminal Services server is supported as an official feature on Windows NT 4.0 Terminal Server Edition, released in 1998, Windows 2000 Server, all editions of Windows XP except Windows XP Home Edition, Windows Server 2003, Windows Home Server, on Windows Fundamentals for Legacy PCs, in Windows Vista Ultimate, Enterprise and Business editions, Windows Server 2008 and Windows Server 2008 R2 and on Windows 7 Professional and above.

Microsoft provides the client required for connecting to newer RDP versions for downlevel operating systems. Since the server improvements are not available downlevel, the features introduced with each newer RDP version only work on downlevel operating systems when connecting to a higher version RDP server from these older operating systems, and not when using the RDP server in the older operating system.[clarification needed]

Version 4.0[edit]

Based on the ITU-T T.128 application sharing protocol (during draft also known as «T.share») from the T.120 recommendation series, the first version of RDP (named version 4.0) was introduced by Microsoft with «Terminal Services», as a part of their product Windows NT 4.0 Server, Terminal Server Edition.[1] The Terminal Services Edition of NT 4.0 relied on Citrix’s MultiWin technology, previously provided as a part of Citrix WinFrame atop Windows NT 3.51, in order to support multiple users and login sessions simultaneously. Microsoft required Citrix to license their MultiWin technology to Microsoft in order to be allowed to continue offering their own terminal-services product, then named Citrix MetaFrame, atop Windows NT 4.0. The Citrix-provided DLLs included in Windows NT 4.0 Terminal Services Edition still carry a Citrix copyright rather than a Microsoft copyright. Later versions of Windows integrated the necessary support directly. The T.128 application sharing technology was acquired by Microsoft from UK software developer Data Connection Limited.[6]

Version 5.0[edit]

This version was introduced with Windows 2000 Server, added support for a number of features, including printing to local printers, and aimed to improve network bandwidth usage.

Version 5.1[edit]

This version was introduced with Windows XP Professional and included support for 24-bit color and sound. It is supported on Windows 2000, Windows 9x, and Windows NT 4.0.[7] With this version, the name of the client was changed from Terminal Services Client to Remote Desktop Connection; the heritage remains to this day, however, as the underlying executable is still named mstsc.exe.

Version 5.2[edit]

This version was introduced with Windows Server 2003, included support for console mode connections, a session directory, and local resource mapping. It also introduces Transport Layer Security (TLS) 1.0 for server authentication, and to encrypt terminal server communications.[8] This version is built into Windows XP Professional x64 Edition and Windows Server 2003 x64 & x86 Editions, and also available for Windows XP as a download.

Version 6.0[edit]

This version was introduced with Windows Vista and incorporated support for Windows Presentation Foundation applications, Network Level Authentication, multi-monitor spanning and large desktop support, and TLS 1.0 connections.[9] Version 6.0 client is available for Windows XP SP2, Windows Server 2003 SP1/SP2 (x86 and x64 editions) and Windows XP Professional x64 Edition. Microsoft Remote Desktop Connection Client for Macintosh OS X is also available with support for Intel and PowerPC Mac OS versions 10.4.9 and greater.

Version 6.1[edit]

This version was released in February 2008 and is included with Windows Server 2008, Windows Vista with Service Pack 1 and Windows XP with Service Pack 3, and also made available for Windows XP SP2, Windows Server 2003 SP1/SP2 (x86 and (x64 editions) and Windows XP Professional x64 Edition as a download.[10] In addition to changes related to how a remote administrator connects to the «console»,[11] this version has new functionality introduced in Windows Server 2008, such as connecting remotely to individual programs and a new client-side printer redirection system that makes the client’s print capabilities available to applications running on the server, without having to install print drivers on the server[12][13] also on the other hand, remote administrator can freely install, add/remove any software or setting at the client’s end. However, to start a remote administration session, one must be a member of the Administrators group on the server to which one is trying to get connected.[14]

Version 7.0[edit]

This version was released to manufacturing in July 2009 and is included with Windows Server 2008 R2, as well as with Windows 7.[15] With this release, also changed from Terminal Services to Remote Desktop Services. This version has new functions such as Windows Media Player redirection, bidirectional audio, multi-monitor support, Aero glass support, enhanced bitmap acceleration, Easy Print redirection,[16] Language Bar docking. The RDP 7.0 client is available on Windows XP SP3 and Windows Vista SP1/SP2 through KB969084.[17] The RDP 7.0 client is not officially supported on Windows Server 2003 x86 and Windows Server 2003 / Windows XP Professional x64 editions.

Most RDP 7.0 features like Aero glass remote use, bidirectional audio, Windows Media Player redirection, multiple monitor support and Remote Desktop Easy Print are only available in Windows 7 Enterprise or Ultimate editions.[18][19]

Version 7.1[edit]

Release 7.1 of RDP was included with Windows 7 Service Pack 1 and Windows Server 2008 R2 SP1 in 2010. It introduced RemoteFX, which provides virtualized GPU support and host-side encoding.

Version 8.0[edit]

This version was released in Windows 8 and Windows Server 2012. This version has new functions such as Adaptive Graphics (progressive rendering and related techniques), automatic selection of TCP or UDP as transport protocol, multi touch support, DirectX 11 support for vGPU, USB redirection supported independently of vGPU support, etc.[20][21] A «connection quality» button is displayed in the RDP client connection bar for RDP 8.0 connections; clicking on it provides further information about connection, including whether UDP is in use or not.[22]

The RDP 8.0 client and server components are also available as an add-on for Windows 7 SP1. The RDP 8.0 client is also available for Windows Server 2008 R2 SP1, but the server components are not. The add-on requires the DTLS protocol to be installed as prerequisite.[22] After installing the updates, for the RDP 8.0 protocol to be enabled between Windows 7 machines, an extra configuration step is needed using the Group Policy editor.[23]

A new feature in RDP 8.0 is limited support for RDP session nesting; it only works for Windows 8 and Server 2012 though, Windows 7 and Server 2008 R2 (even with the RDP 8.0 update) do not support this feature.[24]

The «shadow» feature from RDP 7, which allowed an administrator to monitor (snoop) on a RDP connection has been removed in RDP 8. The Aero Glass remoting feature (applicable to Windows 7 machines connecting to each other) has also been removed in RDP 8.[21][22]

Version 8.1[edit]

This version was released with Windows 8.1 and Windows Server 2012 R2. A RDP 8.1 client update exists for Windows 7 SP1 as well, but unlike the RDP 8.0 update for Windows 7, it does not add a RDP 8.1 server component to Windows 7. Furthermore, if RDP 8.0 server function is desired on Windows 7, the KB 2592687 (RDP 8.0 client and server components) update must be installed before installing the RDP 8.1 update.[25][26]

Support for session shadowing was added back in RDP version 8.1. This version also fixes some visual glitches with Microsoft Office 2013 when running as a RemoteApp.[25]

Version 8.1 of the RDP also enables a «restricted admin» mode. Logging into this mode only requires knowledge of the hashed password, rather than of its plaintext, therefore making a pass the hash attack possible.[27] Microsoft has released an 82-page document explaining how to mitigate this type of attack.[28]

Version 10.0[edit]

Version 10.0 of the RDP was introduced with Windows 10 and includes the following new features: AutoSize zoom (useful for HiDPI clients).

In addition graphics compression improvements were included utilizing H.264/AVC.[29]

Features[edit]

- 32-bit color support. 8-, 15-, 16-, and 24-bit color are also supported.

- Encryption: option of legacy 56-bit or 128-bit RC4 and modern MITM-resistant TLS since version 5.2[8]

- Audio Redirection allows users to process audio on a remote desktop and have the sound redirected to their local computer.

- File System Redirection allows users to use their local files on a remote desktop within the terminal session.

- Printer Redirection allows users to use their local printer within the terminal session as they would with a locally- or network-shared printer.

- Port Redirection allows applications running within the terminal session to access local serial and parallel ports directly.

- The remote computer and the local computer can share the clipboard.

- Compression goes beyond a framebuffer and takes advantage of font knowledge and tracking of window states (inherited from T.128); later extensions add more content-aware features (e.g MS-RDPCR2).

Microsoft introduced the following features with the release of RDP 6.0 in 2006:

- Seamless Windows: remote applications can run on a client machine that is served by a Remote Desktop connection. It is available since RDP 6.[30]

- Remote Programs: application publishing with client-side file-type associations.

- Terminal Services Gateway: enables the ability to use a front-end IIS server to accept connections (over port 443) for back-end Terminal Services servers via an https connection, similar to how RPC over https allows Outlook clients to connect to a back-end Exchange 2003 server. Requires Windows Server 2008.

- Network Level Authentication

- Support for remoting the Aero Glass Theme (or Composed Desktop), including ClearType font-smoothing technology.

- Support for remoting Windows Presentation Foundation applications: compatible clients that have .NET Framework 3.0 support can display full Windows Presentation Foundation effects on a local machine.

- Rewrite of device redirection to be more general-purpose, allowing a greater variety of devices to be accessed.

- Fully configurable and scriptable via Windows Management Instrumentation.

- Improved bandwidth tuning for RDP clients.[citation needed]

- Support for Transport Layer Security (TLS) 1.0 on both server and client ends (can be negotiated if both parties agree, but not mandatory in a default configuration of any version of Windows).

- Multiple monitor support for allowing one session to use multiple monitors on the client (disables desktop composition)

Release 7.1 of RDP in 2010 introduced the following feature:

- RemoteFX: RemoteFX provides virtualized GPU support and host-side encoding; it ships as part of Windows Server 2008 R2 SP1.

Security issues[edit]

Version 5.2 of the RDP in its default configuration is vulnerable to a man-in-the-middle attack. Administrators can enable transport layer encryption to mitigate this risk.[31][32]

RDP sessions are also susceptible to in-memory credential harvesting, which can be used to launch pass the hash attacks.[33]

In March 2012, Microsoft released an update for a critical security vulnerability in the RDP. The vulnerability allowed a Windows computer to be compromised by unauthenticated clients and computer worms.[34]

RDP client version 6.1 can be used to reveal the names and pictures of all users on the RDP Server (no matter which Windows version) in order to pick one, if no username is specified for the RDP connection.[citation needed]

In March 2018 Microsoft released a patch for CVE-2018-0886, a remote code execution vulnerability in CredSSP, which is a Security Support Provider involved in the Microsoft Remote Desktop and Windows Remote Management, discovered by Preempt.[35][36]

In May 2019 Microsoft issued a security patch for CVE-2019-0708 («BlueKeep»), a vulnerability which allows for the possibility of remote code execution and which Microsoft warned was «wormable», with the potential to cause widespread disruption. Unusually, patches were also made available for several versions of Windows that had reached their end-of-life, such as Windows XP. No immediate malicious exploitation followed, but experts were unanimous that this was likely, and could cause widespread harm based on the number of systems that appeared to have remained exposed and unpatched.[37][38][39]

In July 2019, Microsoft issued a security patch for CVE-2019-0887, a RDP vulnerability that affects Hyper-V.[40]

Non-Microsoft implementations[edit]

|

|

This section is missing information about Microsoft use of modified FreeRDP in WSLg. Please expand the section to include this information. Further details may exist on the talk page. (August 2021) |

There are numerous non-Microsoft implementations of RDP clients and servers that implement subsets of the Microsoft functionality. For instance, the open-source command-line client rdesktop is available for Linux/Unix and Microsoft Windows operating systems. There are many GUI clients, like tsclient and KRDC, that are built on top of rdesktop.[4]

In 2009, rdesktop was forked as FreeRDP, a new project aiming at modularizing the code, addressing various issues, and implementing new features. FreeRDP comes with its own command-line-client xfreerdp, which supports Seamless Windows in RDP6.[41] Around 2011, the project decided to abandon forking and instead rewrite under Apache License, adding more features like RemoteFX, RemoteApp, and NTLMv2.[42] A commercial distribution called Thincast was started in 2019.[43] A multi-platform client based on FreeRDP including Vulkan/H.264 support followed in summer 2020. There’s a GTK-based client named Remmina also based on FreeRDP.

FreeRDP offers server implementations for macOS and Windows. On other systems including Linux, software packages may build upon FreeRDP to implement a complete server. Weston, the compositor in Wayland, uses FreeRDP to implement an rdp server it terms «rdp-backend».[44] This server is in turn used by Microsoft to provide graphics support (WSLg) in its Windows Subsystem for Linux. [45]

Open-source RDP servers on Unix include FreeRDP (see above), ogon project and xrdp. The Windows Remote Desktop Connection client can be used to connect to such a server.

Proprietary RDP client solutions such as rdpclient are available as a stand-alone application or embedded with client hardware. A new access paradigm, browser-based access, has enabled users to access Windows desktops and applications on any RDP hosts, such as Microsoft Remote Desktop (RDS) Session Hosts (Terminal Services) and virtual desktops, as well as remote physical PCs.

There is also a VirtualBox Remote Display Protocol (VRDP) used in the VirtualBox virtual machine implementation by Oracle.[46] This protocol is compatible with all RDP clients, such as that provided with Windows but, unlike the original RDP, can be configured to accept unencrypted and password unprotected connections, which may be useful in secure and trusted networks, such as home or office LANs. By default, Microsoft’s RDP server refuses connections to user accounts with empty passwords (but this can be changed with the Group Policy Editor[47]). External and guest authorization options are provided by VRDP as well. It does not matter which operating system is installed as a guest because VRDP is implemented on the virtual machine (host) level, not in the guest system. The proprietary VirtualBox Extension Pack is required.

Patents[edit]

Microsoft requires third-party implementations to license the relevant RDP patents.[48] As of February 2014, the extent to which open-source clients meet this requirement remains unknown.

Use in cybercrime[edit]

Security researchers have reported that cybercriminals are selling compromised RDP servers on underground forums as well as specialized illicit RDP shops.[49][50] These compromised RDPs may be used as a «staging ground» for conducting other types of fraud or to access sensitive personal or corporate data.[51] Researchers further report instances of cybercriminals using RDPs to directly drop malware on computers.[52]

See also[edit]

- BlueKeep (security vulnerability)

- Comparison of remote desktop software

- Desktop virtualization

- SPICE and RFB protocol – other desktop remoting protocols

- Virtual private server

- Secure Shell

References[edit]

- ^ a b Deland-Han. «Understanding Remote Desktop Protocol (RDP) – Windows Server». docs.microsoft.com. Archived from the original on October 17, 2020. Retrieved October 12, 2020.

- ^ «How to change the listening port for Remote Desktop». Microsoft. January 31, 2007. Archived from the original on November 4, 2007. Retrieved November 2, 2007. Microsoft KB article 306759, revision 2.2.

- ^ «Service Name and Transport Protocol Port Number Registry». Internet Assigned Numbers Authority. January 9, 2015. Retrieved January 13, 2015.

- ^ a b «rdesktop: A Remote Desktop Protocol Client». www.rdesktop.org. Archived from the original on December 1, 2008. Retrieved November 29, 2008.

- ^ Microsoft. «Connecting to another computer Remote Desktop Connection». Archived from the original on January 16, 2013. Retrieved December 22, 2012.

- ^ Implementing Collaboration Technologies in Industry, Bjørn Erik Munkvold, 2003; Chapter 7

- ^ «Windows XP Remote Desktop Connection software [XPSP2 5.1.2600.2180]». Microsoft.com. August 27, 2012. Archived from the original on September 8, 2010. Retrieved March 11, 2014.

- ^ a b «Configuring authentication and encryption». January 21, 2005. Archived from the original on March 18, 2009. Retrieved March 30, 2009. Microsoft Technet article

- ^ «Remote Desktop Connection (Terminal Services Client 6.0)». June 8, 2007. Archived from the original on July 17, 2007. Retrieved June 20, 2007. Microsoft KB article 925876, revision 7.0.

- ^ «Description of the Remote Desktop Connection 6.1 client update for Terminal Services in Windows XP Service Pack 2». microsoft. Archived from the original on August 29, 2008. Retrieved March 11, 2014.

- ^ «Changes to Remote Administration in Windows Server 2008». Terminal Services Team Blog. Microsoft. December 17, 2007. Archived from the original on March 5, 2009. Retrieved February 10, 2008.

- ^ «Terminal Services Printing». TechNet – Windows Server 2008 Technical Library. Agozik-Microsoft. January 10, 2008. Archived from the original on January 21, 2014. Retrieved February 10, 2008.

- ^ «Introducing Terminal Services Easy Print: Part 1 – Remote Desktop Services (Terminal Services) Team Blog – Site Home – MSDN Blogs». Blogs.msdn.com. Archived from the original on February 13, 2014. Retrieved February 13, 2014.

- ^ «Securing Remote Desktop (RDP) for System Administrators | Information Security Office». security.berkeley.edu. Archived from the original on October 12, 2020. Retrieved October 12, 2020.

- ^ «Remote Desktop Connection 7 for Windows 7, Windows XP & Windows Vista». Terminal Services Team Blog. Microsoft. August 21, 2009. Archived from the original on August 27, 2009. Retrieved August 21, 2009.

- ^ «Using Remote Desktop Easy Print in Windows 7 and Windows Server 2008 R2». Blogs.msdn.com. Archived from the original on May 8, 2010. Retrieved March 11, 2014.

- ^ «Announcing the availability of Remote Desktop Connection 7.0 for Windows XP SP3, Windows Vista SP1, and Windows Vista SP2». Blogs.msdn.com. Archived from the original on March 8, 2010. Retrieved March 11, 2014.

- ^ «Aero Glass Remoting in Windows Server 2008 R2». Blogs.msdn.com. Archived from the original on June 27, 2009. Retrieved March 11, 2014.

- ^ «Remote Desktop Connection 7 for Windows 7, Windows XP & Windows Vista». Blogs.msdn.com. Archived from the original on August 27, 2009. Retrieved March 11, 2014.

- ^ «Windows Server 2012 Remote Desktop Services (RDS) – Windows Server Blog – Site Home – TechNet Blogs». Blogs.technet.com. May 8, 2012. Archived from the original on October 5, 2013. Retrieved February 13, 2014.

- ^ a b «How Microsoft RDP 8.0 addresses WAN, graphics shortcomings». Searchvirtualdesktop.techtarget.com. Archived from the original on February 9, 2014. Retrieved February 13, 2014.

- ^ a b c «Remote Desktop Protocol (RDP) 8.0 update for Windows 7 and Windows Server 2008 R2». Support.microsoft.com. Archived from the original on October 25, 2012. Retrieved February 13, 2014.

- ^ «Get the best RDP 8.0 experience when connecting to Windows 7: What you need to know – Remote Desktop Services (Terminal Services) Team Blog – Site Home – MSDN Blogs». Blogs.msdn.com. Archived from the original on February 12, 2014. Retrieved February 13, 2014.

- ^ «Running a Remote Desktop Connection session within another Remote Desktop Connection session is supported with Remote Desktop Protocol 8.0 for specific scenarios». Support.microsoft.com. November 2, 2012. Archived from the original on January 17, 2014. Retrieved February 13, 2014.

- ^ a b «Update for RemoteApp and Desktop Connections feature is available for Windows». Support.microsoft.com. February 11, 2014. Archived from the original on February 9, 2014. Retrieved March 11, 2014.

- ^ «Remote Desktop Protocol 8.1 Update for Windows 7 SP1 released to web – Remote Desktop Services (Terminal Services) Team Blog – Site Home – MSDN Blogs». Blogs.msdn.com. Archived from the original on February 22, 2014. Retrieved February 13, 2014.

- ^ «New «Restricted Admin» feature of RDP 8.1 allows pass-the-hash». Labs.portcullis.co.uk. October 20, 2013. Archived from the original on February 10, 2014. Retrieved March 11, 2014.

- ^ «Mitigating Pass-the-Hash (PtH) Attacks and Other Credential Theft Techniques». Microsoft.com. Archived from the original on April 21, 2014. Retrieved March 11, 2014.

- ^ «Remote Desktop Protocol (RDP) 10 AVC/H.264 improvements in Windows 10 and Windows Server 2016 Technical Preview». Microsoft.com. Archived from the original on August 17, 2016. Retrieved January 12, 2016.

- ^ «[MS-RDPERP]: Remote Desktop Protocol: Remote Programs Virtual Channel Extension». Msdn.microsoft.com. Archived from the original on April 14, 2012. Retrieved February 13, 2014.

- ^ «National Vulnerability Database (NVD) National Vulnerability Database (CVE-2005-1794)». Web.nvd.nist.gov. July 19, 2011. Archived from the original on September 14, 2011. Retrieved February 13, 2014.

- ^ «Configuring Terminal Servers for Server Authentication to Prevent «Man in the Middle» Attacks». Microsoft. July 12, 2008. Archived from the original on November 6, 2011. Retrieved November 9, 2011.

- ^ «Mimikatz and Windows RDP: An Attack Case Study». SentinelOne. June 6, 2019. Archived from the original on October 16, 2020. Retrieved October 12, 2020.

- ^ «Microsoft Security Bulletin MS12-020 – Critical». Microsoft. March 13, 2012. Archived from the original on February 13, 2014. Retrieved March 16, 2012.

- ^ «CVE-2018-0886 – CredSSP Remote Code Execution Vulnerability». microsoft.com. Archived from the original on March 23, 2018. Retrieved March 23, 2018.

- ^ Karni, Eyal. «From Public Key to Exploitation: How We Exploited the Authentication in MS-RDP». Archived from the original on March 23, 2018. Retrieved March 23, 2018.

- ^ Cimpanu, Catalin. «Even the NSA is urging Windows users to patch BlueKeep (CVE-2019-0708)». ZDNet. Archived from the original on September 6, 2019. Retrieved June 20, 2019.

- ^ Goodin, Dan (May 31, 2019). «Microsoft practically begs Windows users to fix wormable BlueKeep flaw». Ars Technica. Archived from the original on July 22, 2019. Retrieved May 31, 2019.

- ^ Warren, Tom (May 14, 2019). «Microsoft warns of major WannaCry-like Windows security exploit, releases XP patches». The Verge. Archived from the original on September 2, 2019. Retrieved June 20, 2019.

- ^ Ilascu, Ionut (7 August 2019). «Microsoft Ignored RDP Vulnerability Until it Affected Hyper-V». Bleeping Computer. Archived from the original on 8 August 2019. Retrieved 8 August 2019.

- ^ «FreeRDP-old README». GitHub. 2010. Archived from the original on November 22, 2020. Retrieved February 27, 2020.

FreeRDP is a successor to rdesktop, a longtime-favored application for use on *nix systems to access Windows servers and workstations. The goal of FreeRDP is twofold: …

- ^ «FreeRDP/FreeRDP». GitHub. FreeRDP. February 27, 2020. Archived from the original on February 27, 2020. Retrieved February 27, 2020.

- ^ «Hi! – The Thincast Workstation». www.freerdp.com. Archived from the original on February 27, 2020. Retrieved February 27, 2020.

- ^

weston-rdp(7)– Linux Miscellanea Manual - ^ «WSLg Architecture». Windows Command Line. April 20, 2021. Retrieved May 7, 2022.

- ^ «VirtualBox Manual: 7.1. Remote Display (VRDP Support)». VirtualBox. Archived from the original on November 21, 2019. Retrieved February 27, 2020.

- ^ Bens, Jelle (January 31, 2010). «Jelle Bens: Windows 7 RDP with blank password». Jellebens.blogspot.ru. Archived from the original on May 8, 2013. Retrieved March 11, 2014.

- ^ «Remote Desktop Protocol Licensing Available for RDP 8». Blogs.msdn.com. December 11, 2014. Archived from the original on February 8, 2018. Retrieved February 8, 2018.

- ^ GReAT (June 15, 2016). «xDedic – the shady world of hacked servers for sale». SecureList. Archived from the original on December 15, 2018. Retrieved December 15, 2018.

- ^ Kremez, Vitali; Rowley, Liv (October 24, 2017). ««Ultimate Anonymity Services» Shop Offers Cybercriminals International RDP Servers». Archived from the original on December 15, 2018. Retrieved December 15, 2018.

- ^ Bisson, David (July 19, 2018). «Dark Web ‘RDP Shops’ Offer Access to Vulnerable Systems for as Little as $3». Security Intelligence. Archived from the original on December 15, 2018. Retrieved December 15, 2018.

- ^ Ragan, Steve (July 19, 2018). «Samsam infected thousands of LabCorp systems via brute force RDP». CSO Online. Archived from the original on December 15, 2018. Retrieved December 15, 2018.

External links[edit]

- Remote Desktop Protocol – from Microsoft’s Developer Network

- Understanding the Remote Desktop Protocol – from support.microsoft.com

- MS-RDPBCGR: Remote Desktop Protocol: Basic Connectivity and Graphics Remoting Specification – from Microsoft’s Developer Network

-

Главная

-

Инструкции

-

Windows

-

RDP-протокол: что это такое, для чего используется и как работает

Подключение к рабочему столу удаленного хоста возможно несколькими способами. Например, при помощи сторонних приложений вроде UltraVNC. Но наиболее распространенным вариантом применения RDP (Remote Desktop Protocol) считается стандартная утилита Microsoft под простым названием Remote Desktop. В этом материале мы рассмотрим историю появления термина, принципов соединения, защиты данных, передаваемых при помощи протокола.

Протокол Remote Desktop – детище разработчика софта Microsoft. Он изначально был практически единственным способом удаленного доступа к удаленным хостам или к рабочим местам с ПК администратора. Было еще одно предназначение: подключение к ресурсам более мощного сервера со слабых локальных машин (например, для сложных вычислений). Сегодня протокол RDP – это скорее инструмент для организации удаленных рабочих мест.

Подробнее об истории развития системы:

- Впервые протокол стали применять в 1998 году, соответствующую утилиту интегрировали в Windows NT 4.0 Terminal Server.

- Программное обеспечение для поддержки RDP Майкрософт продолжает использоваться во всех серверных и настольных системах вплоть до Windows 11/22 Server.

- Протокол RDP, несмотря наличие других технологий вроде VNC, остается в Виндовс базовым вариантом доступа к удаленным хостам.

Клиенты существуют практически для всех операционных систем — Linux, FreeBSD, macOS, iOS, Android, Symbian. На сегодняшний день существует версия RDP 10, хотя существующий софт поддерживает и предыдущие релизы. В новых появляются дополнительные функции, например, AutoSize масштабирование, улучшения сжатия графики с использованием кодека H.264/AVC.

Общие характеристики протокола:

- Поддерживаются 32 битные цвета и ниже (8, 15, 16, 24 бита).

- Защита данных осуществляется со 128-битных шифрованием (алгоритм RC4).

- Перенаправление звука, файловой системы, принтера, портов.

- Поддержка функции буфера обмена между удаленным и локальным компьютером.

Большую роль в появлении и развитии Remote Desktop сыграл бренд Citrix Systems. Он уже в начале 90-х гг. имел специализацию в сфере методов удаленного доступа к многопользовательским системам. Специалисты этой фирмы создали сетевую систему WinFrame, основанную на Windows NT 3.51. Для этого понадобилось выкупить права на исходный код. Результат – Microsoft уже в 1997 г. заключила контакт с Citrix Systems.

Его основная часть включала использование технологий в обновленном релизе Windows NT 4.0. Попутно компании договорились о том, что Citrix не будет распространять свои продукты, а переключится на создание модулей для платформ Майкрософт. Также проговорили разграничение прав на протоколы. За Citrix сохранился ICA (Independent Computing Architecture), а за Microsoft – RDP, построенный на базе ITU T.120.

Конкуренция между Citrix и Microsoft продолжается. Первая позиционирует себя как разработчик высокопроизводительных систем, хотя в линейке продуктов есть и «облегченные» решения. Вторая со своим Terminal Services вышла вперед на рынке однотипных конфигураций на серверах средней и малой мощности. Но постоянно работает над расширением функционала системы, чтобы охватить еще и сегмент, традиционно занятый такими компаниями, как Citrix.

Преимущества Terminal Services:

- Простая установка приложений со стороны клиента.

- Обслуживание пользовательских сессий с одного рабочего места.

- Работоспособность при активной лицензии Terminal Services.

Продукты Citrix выделяет простое развертывание, доступное управление, понятная политика изменения доступа.

Устройство сети, работающей на Terminal Services

Продукты Microsoft позволяют применять протокол RDP в двух разных режимах: для коннекта к серверам приложений (Terminal Server Mode) или управления настройками (Remote Administration Mode). Рассмотрим оба варианта.

Режим администрирования

Схему поддерживают все выпущенные релизы ОС Microsoft Windows. Различие касается только количества одновременно поддерживаемых коннектов с удаленными хостами. В локальных релизах это всегда одно – локальный вход или подключение с удаленного хоста. На серверных «ассортимент» побогаче: два сетевых коннекта и один клиент, расположенный локально.

Режим доступа к серверу терминалов

Второй вариант активен только на релизах Windows. Преимущество – нет лимитов на соединения, допускается любое их количество. Недостаток – для применения понадобится купить лицензии и настроить систему. Последний может устанавливаться как выделенный узел или сервер терминалов. Без перечисленного доступ предоставить не получится. Оба режима легко попробовать на облачных серверах Timeweb Cloud.

Принцип работы RDP

Система RDP – прикладной протокол TCP. Сначала компьютеры инициируют подключение. На транспортном уровне после подтверждения коннекта система инициализирует сессию RDP. После удачного завершения процедуры сервер терминалов включает трансляцию изображения рабочего стола и ввод с клавиатуры или мышки. Отображение возможно в виде картинки или отрисовкой графических примитивов.

Система поддерживает одновременную работу нескольких виртуальных каналов внутри одного физического соединения. Это необходимо, чтобы обеспечить работу следующих блоков:

- Печать на принтере или обмен данными по последовательному порту.

- Работа буфера обмена и иных операций с дисковой подсистемой.

- Использование подсистемы воспроизведения-записи звука.

Параметры, каким должны соответствовать создаваемые виртуальные каналы, задаются в начале, еще не этапе установления коннекта с хостом. При инициировании подключения применяют два варианта организации безопасности. Это интегрированная Standard RDP Security и подключаемая Enhanced RDP Security. Рассмотрим их функционал подробнее и разберемся, какими особенностями обладает каждая.

Standard RDP Security

Подход к защите передаваемой информации предполагает аутентификацию, шифрация данных и мониторинг целостности за счет модулей, интегрированных в RDP. В кодировании применяют алгоритм RC4 со сложностью ключа 40-168 бит (зависит от релиза Windows). При создании коннекта система генерирует пару ключей – для шифрации информации, переданной клиентом и сервером.

Процесс аутентификации выглядит так:

- Сначала система генерирует пару RSA-ключей.

- Затем создает сертификат открытого ключа (Proprietary Certificate).

- Его подписывают RSA-ключом, «зашитым» в Windows.

- Клиенту передают Proprietary Certificate для доступа к серверу терминалов.

- После проверки сертификата передается открытый ключ сервера.

Перечисленные действия активируются после указания аккаунта и его пароля, но только при подтверждении их корректности. Все передаваемые данные проходят проверку на целостность при помощи алгоритма MAC (Message Authentication Code). Он разработан на основе MD5 и SHA1. Есть возможность переключить систему на применение 3DES, ее поддержка появилась в Windows 2003 Server (необходима для соответствия стандарту FIPS).

Enhanced RDP Security

Второй вариант предполагает подключение внешних модулей – это TLS 1.0 и CredSSP. Протокол TLS появился в Windows Server с релиза 2003. Его используют, когда RDP поддерживает клиентская машина. Поэтому перед подключением желательно проверить утилиту – нужен релиз 6.0 или выше. Доступен выбор между генерацией собственного сертификата или использованием имеющегося в системе Windows.

Протокол CredSSP – это комбинированный продукт, совмещающий возможности TLS, Kerberos и NTLM. Преимущества решения:

- Разрешение на вход проверяется до завершения коннекта по RDP, такой подход экономит мощности сервера при большом объеме запросов.

- Шифрация и идентификация аккаунтов будет осуществляться по стандартам TLS.

- Единовременный вход на хост работает на базе Kerberos или NTLM.

Выбрать CredSSP можно при помощи флажка Use Network Level Authentication, доступного во всех ОС начиная с Windows Vista/2008 Server.

Порядок лицензирования Terminal Services

Популярным способом доступа считается «тонкий клиент». Его особенность – это необходимость создания и активации сервера лицензий, без которого система функционировать не будет (возможно подключение через «толстого клиента» или к стандартному рабочему столу, но только в удаленном варианте).

Выдача лицензий осуществляется в двух режимах. Без активации пользователю дают временную лицензию на период текущей сессии или другое лимитированное время. После активации пользователю на сервере выдается «постоянная» лицензия. Процедура выглядит как предоставление цифрового сертификата, подтверждающего легитимность подключаемой рабочей машины.

Типы клиентских лицензий:

- Temporary Terminal Server CAL – временная, ограниченная сроком функционирования.

- Device Terminal Server CAL – с привязкой к конкретному устройству.

- User Terminal Server CAL – привязанная к указанному в настройках пользователю.

- External Terminal Server Connector – рассчитанная на внешние подключения.

Рассмотрим варианты подробнее.

Лицензия «по времени»

Выдается пользователю на момент первого коннекта с сервером терминалом. Срок ее действия – 90 календарных дней, независимо от активности клиента. Если второе соединение прошло успешно, сервер попытается оформить на клиентскую машину постоянную лицензию. Обязательно наличие свободных лицензий в серверном хранилище.

Лицензия на компьютер

Вариант, предполагающий работу клиента с конкретного физического устройства. Срок работы лицензии выбирается в диапазоне от 52 до 89 дней. Если до его окончания осталось 7 и менее дней, сервер при любой попытке подключения будет пытаться заменить ее на постоянную. При смене устройства цикл будет запущен с нуля.

Лицензия на пользователя

Наиболее гибкий вариант лицензирования, т.к. позволяет работать с любого устройства, создает комфортные условия для развертывания удаленных рабочих мест. В этом режиме есть особенность – в Terminal Services нет встроенного счетчика подключений. Поэтому при коннекте любого последующего клиента объем доступных лицензий останется прежним.

Это не соответствует правилам Microsoft, но факт есть факт. Если требуется запустить одновременную выдачу лицензий на устройство и на пользователя, надо настроить сервер на первый вариант лицензирования. В комбинированном варианте также не будет счетчика на соединение разных клиентов, ограничить их можно только привязкой к оборудованию.

Лицензия на внешних пользователей

Отдельный тип лицензии для выдачи прав посторонним лицам. Лицензия не ограничивает количество клиентов независимо от оформленного объема, потому что, по соглашению EULA, для их формирования обязателен выделенный сервер. Это ограничивает доступ внешних клиентов к корпоративным сессиям. Популярности такой тип лицензий не заслужил из-за завышенной цены.

Подключение по RDP на macOS

Под операционные системы macOS компания Microsoft выпустила утилиту Remote Desktop, она доступна для скачивания в магазине приложений App Store. Процесс подключения с ней такой же, как и в Windows — сначала вводится IP-адрес сервера или его домен, затем при запросе логин и пароль пользователя, которому предоставлен доступ для удаленного управления.

После запуска возможна выдача сообщения о недоверенном сертификате. Все, что требуется от пользователя, это кликнуть “Показать сертификат” и отметить опцию “Всегда доверять…” После этого система всегда будет осуществлять соединение без дополнительных вопросов.

Подключение к удаленному рабочему столу в Ubuntu

При подключении из Windows к удаленному хосту с установленной системой Ubuntu используют все ту же утилиту Remote Desktop. Единственное, нужно подготовить сервер — установить на него поддержку технологии:

sudo apt install xrdpПосле инсталляции запустите сервис:

sudo systemctl status rdpВ обратной ситуации, когда локальная машина работает под управлением Linux, пригодится утилита Remmina. Только в ней надо поменять протокол VNC на RDP. Несмотря на разные системы пользователь работает как в «родной» среде. Также используют клиенты Linux – Gnome Connection, Vinagre, Xfreerdp, Rdesktop.

Процесс установки пакета Remmina:

sudo apt-add-repository ppa:remmina-ppa-team/remmina-next

sudo apt-get update

sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standardПодробнее о Remmina и других клиентах мы писали в статье «RDP-клиенты для Linux».

Выводы

Мы завершили рассмотрение протокола RDP, узнали, что это такое и как работает. Остается лишь добавить, что серверу лицензий можно задать одну из двух возможных ролей. Первая предполагает работу в рамках домена или рабочей группы (Domain or Workgroup License Server). Вторая – работу внутри организации (Entire Enterprise License Server).

Выбор влияет на методику сканирования сервера лицензий. В первом случае система ищет его по Active Directory, во втором – через широковещательный запрос NetBIOS (в обоих вариантах корректность будет проверяться через RPC-запрос). Протестировать варианты можно на серверах Timeweb Cloud.

Кстати, в официальном канале Timeweb Cloud собрали комьюнити из специалистов, которые говорят про IT-тренды, делятся полезными инструкциями и даже приглашают к себе работать.

Представьте, что работа сотрудника связана с использованием определенного набора программ – инженерных, бухгалтерских, дизайнерских и прочих. Внезапно рабочее место становится недоступным. Например, специалист отправляется в командировку или на курсы повышения квалификации.

В такой ситуации вполне возможно частично или полностью продолжать работу, для этого достаточно иметь под рукой ноутбук или планшет с выходом в интернет. Однако рабочие программы не всегда удаётся установить на переносные устройства. Тогда на помощь приходит протокол RDP от корпорации Microsoft.

Что такое RDP?

Remote Desktop Protocol (RDP) или «протокол удалённого рабочего стола» — технология, разработанная для удобного подключения к компьютерам и серверам на базе ОС Windows. RDP — это возможность удаленно подключаются к другим компьютерам и получать доступ к их функциям. Также доступа передача файлов по RDP.

В процессе работы RDP используются различные механизмы шифрования и безопасности для защиты данных, передаваемых между клиентом и удаленным компьютером, обеспечивая конфиденциальность и целостность. С протоколом RDP возможно такие задачи, как удаленное администрирование, техническая поддержка или доступ к файлам и приложениям на удаленной системе.

Вот некоторые RDP клиенты:

- SolarWinds Dameware Remote Support

- Zoho Assist

- NinjaOne (ранее NinjaRMM)

- RemotePC

- GoToMyPC

Как работает протокол РДП?

Протокол удаленного доступа работает путем установления соединения между компьютером пользователя (RDP-клиент) и удаленным сервером или компьютером, позволяя клиенту получить доступ к рабочему столу удаленного компьютера и управлять им.

Клиентский компьютер инициирует сеанс RDP, отправляя запрос на подключение к удаленному серверу. Клиент и сервер «согласовывают» детали безопасности для нового сеанса. Сюда входят методы шифрования, протоколы аутентификации и другие необходимые параметры.

Удаленный сервер проверяет учетные данные, предоставленные клиентом, чтобы обеспечить авторизованный доступ. Этот шаг обычно включает в себя проверку имени пользователя и пароля или другие формы аутентификации, такие как смарт-карты или биометрия. После аутентификации сервер создает новый пользовательский сеанс для клиента. Этот сеанс будет представлять среду удаленного рабочего стола, к которой будет иметь доступ клиент.

Удаленный сервер с помощью РДП отображает всю среду рабочего стола, включая приложения, графическую информацию, окна, значки и другие привычные визуальные элементы. Специальная оптимизация графики уменьшает задержку и снижает требования к пропускной способности.

Клиентский компьютер фиксирует ввод пользователя, включая действия клавиатуры и мыши. Он отправляет эти данные на удаленный компьютер по сети. А для минимизации объема передаваемых данных между клиентом и удаленным сервером передаются только те части экрана, которые изменяются.

Когда сеанс RDP завершается либо в результате отключения пользователя, либо явного завершения сеанса, клиент и удаленный сервер очищают ресурсы сеанса и завершают соединение.

Варианты использования удаленного рабочего стола

Удаленный рабочий стол — это универсальная технология, которая находит применение в различных ситуациях. Некоторые распространенные случаи использования удаленного рабочего стола включают:

- IT-администраторы могут использовать Remote Desktop для устранения неполадок удаленных компьютеров или серверов, а также для выполнения других задач по обслуживанию без физического присутствия.

- Удаленный рабочий стол позволяет сотрудникам работать из дома или любого другого места, получая безопасный доступ к своим офисным компьютерам. Сюда же относится командная работа и общий доступ к ресурсам удаленного сервера или компьютера.

- Протокол RDP широко используется службами технической поддержки для оказания помощи пользователям. Специалисты техподдержки могут подключаться к серверу пользователя, просматривать рабочий стол и устранять неполадки напрямую, без необходимости физического вмешательства.

- Разработчики часто пользуются Remote Desktop Protocol для доступа к удаленным средам для разработки, тестирования и отладки программного обеспечения.

Преимущества протокола RDP

- Независимость от «железа»

- Подключение к рабочему месту из любой точки планеты

- Высокая скорость передачи данных

- Поддержка многопользовательского режима

- Простые в освоении клиентские программы на стороне конечных пользователей.

РДП позволяет управлять мощнейшими вычислительными системами с обычного ноутбука. Протокол быстро работает даже на лэптопах со слабым «железом». Единственное ограничение касается пропускной способности интернет-канала: минимальная скорость должна быть не менее 256 Кбит/с.

Насколько безопасно работать с RDP протоколом?

Как сообщает компания Eset, за время пандемии коронавируса резко возросло количество атак на RDP. Из-за карантина предприятиям пришлось срочно осваивать ранее малоиспользуемые технологии, в том числе протокол от Microsoft. Насколько защищенной будет работа с RDP – зависит от пользовательских навыков, общей политики безопасности организации и хакерской активности. Поэтому нелишне будет помнить о самых популярных у киберпреступников методах взлома.

Перебор паролей

Способ, при котором хакер пробует зайти в систему с помощью подбора паролей. Часто количество попыток исчисляется миллионами. Подбор выполняется с помощью специальных приложений, которые пишутся самими мошенниками или не слишком щепетильными программистами.

Подключившись, мошенники действуют разными методами: воруют конфиденциальные сведения, инфицируют системы. Особенно часто на компьютеры устанавливаются так называемые «вымогатели» – вирусы, которые шифруют критически важные файлы, а потом требуют плату в криптовалюте за разблокировку.Перебор паролей – старая, но эффективная стратегия. Часто, забывая о безопасности, пользователи выбирают для пароля комбинации вроде «qwerty» или «123456». Чтобы не облегчать жизнь преступникам, специалисты советуют использовать более сложные сочетания случайных знаков наподобие «-aif%h+-9sudgfa9suid()fh». Как создать надежный пароль?

Кража учётных данных

Атака такого типа нацелена на получение данных для входа. И часто для того, чтобы получить эти данные, не надо прибегать к социальной инженерии или придумывать многоходовые операции по обману жертв. «Учётки» постоянно утекают во всемирную паутину из-за невнимательности пользователей и системных администраторов.

Как и в случае с подбором паролей, злоумышленники не отслеживают утечки данных вручную, процесс выполняется специальными программами. Для обхода фаерволов применяются ботнеты (разновидность компьютерных вирусов). А поскольку заходы осуществляются с различных IP-адресов, брандмауэры не поднимают тревогу.

Иногда из-за беспечности сисадминов один пароль может дать доступ ко множеству учётных записей. Грамотный администратор обязан следить, чтобы в рамках единой системы не повторялись комбинации для входа. Если, зная все логины, успешно взломать единственную «учётку», проверить остальные не составляет труда.

Распыление паролей

Метод, при котором хакер подбирает комбинации «логин/пароль» и пытается зайти в многочисленные учётные записи. Исходные сведения для взлома преступники получают разными путями, например, отслеживая информацию из открытых источников.

Наметив себе жертву, злоумышленник через, например, LinkedIn находит информацию о специалистах на сайте той организации, на которую будет вести атаку. А чтобы узнать пароль и правила политики блокировки Active Directory (служба каталогов), не надо взламывать сотни учётных записей, достаточно одной. Затем устанавливается тот же «вымогатель» или продолжается распыление паролей в пределах домена.

Способы защиты РДП

Защититься от хакерских нападений можно, приняв некоторые меры предосторожности:

- следует минимизировать число интернет-подключений.

- защитить паролем средства безопасности, чтобы предотвратить их возможное удаление.

- настроить дополнительный механизм аутентификации.

- установить уникальные и взломостойкие пароли для всех учётных записей.

- отключить внешние соединения с локальными компьютерами для порта RDP.

- использовать VPN.

- отсоединить от глобальной сети машины с устаревшими операционными системами.

Главное, что следует запомнить – никогда не подключайтесь по RDP через открытые интернет-соединения! Если собираетесь взаимодействовать с компьютером в режиме «онлайн» – всегда шифруйте трафик.

Альтернативы RDP

Microsoft предоставляет встроенную функцию удаленного рабочего стола в операционных системах Windows, позволяющую подключаться к другим машинам Windows.

Различные программы удаленного рабочего стола сторонних компаний-разработчиков, такие как TeamViewer, AnyDesk и VNC, обеспечивают кросс-платформенную совместимость и дополнительные функции, выходящие за рамки встроенных возможностей RDP.

VNC — это независимый от платформы протокол удаленного рабочего стола, который позволяет пользователям получать доступ к удаленным машинам и управлять ими. VNC доступен в различных реализациях, таких как RealVNC, TightVNC и UltraVNC.

TeamViewer — это широко распространенное программное обеспечение для удаленного доступа и техподдержки, которое позволяет пользователям подключаться к удаленным компьютерам, передавать файлы, сотрудничать и оказывать необходимую техническую помощь. Она обеспечивает кросс-платформенную поддержку и работает через брандмауэры и NAT, не требуя сложной конфигурации сети.

AnyDesk, как альтернативное программное обеспечение для удаленного рабочего стола, обеспечивает высококачественную графическую передачу и поддерживает такие функции, как передача файлов, запись сеансов и удаленная печать. AnyDesk известен своей низкой задержкой связи и эффективным использованием пропускной способности.

Среди других альтернатив также Chrome Remote Desktop, LogMeIn, Splashtop и др.

Может ли VPN заменить RDP?

VPN (виртуальная частная сеть) и RDP служат для разных целей, хотя их можно использовать совместно. Некоторые утверждают, что VPN и RDP схожи по функциям, ведь позволяют подключиться к удаленной точке без физического присутствия, однако два этих термина не связаны. VPN не может заменить функционал RDP.

VPN создает защищенное и зашифрованное соединение между вашим устройством и удаленной сетью, обеспечивая конфиденциальность и безопасность ваших данных, передаваемых через специальный туннель.

RDP, с другой стороны, является протоколом, специально разработанным для удаленного доступа и управления рабочим столом.

VPN может повысить безопасность RDP-соединения за счет шифрования трафика между клиентом и RDP-сервером. VPN обеспечивает безопасный доступ на уровне сети, в то время как RDP обеспечивает защищенный доступ на уровне рабочего стола.

Вам пригодится VPN на базе корпоративной сети или собственного VPS/VDS, чтобы быть уверенным в безопасном подключении. Выбор в пользу общих VPN-сервисов будет ошибкой! Наиболее защищенный вариант — это собственный VPN на базе виртуального сервера. is*hosting предлагает 25 локаций для выбора VPS и соответствующего статического IP-адреса для персонального VPN.

Персональный VPN

Для тех, кто хочет оставаться незамеченным в сети и обезопасить свои данные. Выделенный IP и полная анонимность.

Подробнее