Содержание

Введение в Windows Server 2012 R2

Редакции Windows Server

Редакция Standard

Редакция Datacenter

Редакция Foundation

Редакция Essentials

Изменения в рабочем столе

Изменения в Active Directory

Изменения в Active Directory Domain Services

Служба Active Directory Rights Management Services

Служба Active Directory Certificate Services

Виртуализация

Hyper-V

Инфраструктура виртуальных рабочих столов

Изменения в организации сетей

ЕАР-ТТLS

DNS

Инфраструктура IP Address Management

Технология NIC Teaming

Инструменты управления

Диспетчер серверов

Дистанционные инструменты: WinRM и WinRS

Служба Remote Desktop Services

Усовершенствования объектов групповых политик

Совместное использование файлов и принтеров

BranchCache

SMB 3.0

Диспетчер ресурсов файлового сервера

Службы, основанные на веб

Веб-сервер IIS

Сервер FТР

Операционная система (ОС) Windows Server 2012 R2 имеет свыше 300 новых функциональных возможностей, и это первая серверная ОС от Microsoft, которая обладает средством подключения к облаку. Объяснение всех этих возможностей потребовало бы гораздо больше одной главы (что и стало причиной написания настоящей книги), но давайте воспользуемся несколькими страницами в начале, чтобы обрисовать положение вещей. Мы осознаем, что некоторые читатели всего лишь начитают свое знакомство с Windows Server, и для них новым является а бсолютно все. Однако многим другим уже известна масса информации об организации сетей на основе Windows,и они хотели бы просто получить сводку о новых возможностях Windows Server — в настоящей главе приведены сведения о том, что и где можно найти в данной информационной системе.

К этому времени мы наблюдали буквально несметное количество презентаций от

Microsoft, посвященных Windows Server, и все они начинались одинаково, так что,

по всей видимости, мы обязаны по закону (или, по крайней мере, по обычаю) представить следующий список в качестве первой рубрики в предлагаемом обзоре.

Здесь рассматриваются следующие темы:

+ существенные изменения в пользовательском интерфейсе;

• новые возможности Active Directory, улучшающие развертывание и обслужи-

вание;

усовершенствования PowerShell;

новая технология, добавленная в Hyper-V;

+ усовершенствования в организации сетей на основе Windows, делающие сети

более быстрыми и защищенными;

+ новые инструменты управления;

• важные возможности I IS 8.0.

Из слогана «Built from the c l o u d up» («Построена из облака») несложно выяснить,

мя чего была задумана ОС Windows Server 201 2 R2. Так что же собой представляет

облачная технология’? Коротко говоря , это практика использования мя хранения,

управления и обработки данных сети удаленных серверов, а не локального сервера.

ОС Windows Server 201 2 R2 распространяет такие технологии на корпорации, чтобы

они могли обеспечить их применение своими сотрудниками.

Все корпоративные данные, использующие либо виртуальные машины, либо от

дельные рабочие станции, могут быть сохранены непосредственно в облаке либо на сайте, либо за его пределами. Облачные технологии являются движущей силой современного стиля веден ия бизнеса и останутся таковой в ближайшем будущем.

Начиная с небольших компаний и заканчивая крупнейшими центрами данных, ОС Windows Server 2012 R2 стала хитом сезона. Премагая буквально сотни новых средств для виртуализации, организации сетей, хранения, удобства в эксплуатации и многого другого, ОС Windows Server 201 2 R2 вас не разочарует. Чем дольше мы ею пользуемся, тем больше она нам нравится, и мы думаем, что вы не станете исключением!

В последующих разделах предлагается краткий обзор материалов, приведенных

в настоящей книге. Поскольку это вводная глава, все упомянутые в ней темы будут подробно рассматриваться в других местах книги.

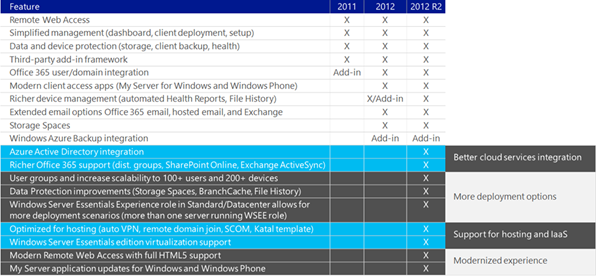

Редакции Windows Server

Когда была выпущена ОС Windows Server 201 2, существовал выбор между редакциями Standard и Datacenter в обеих версиях, Server Core и GU 1 (с графическим пользовательским интерфейсом). С выходом Windows Server 201 2 R2 на выбор стали доступны две дополнительных редакции: Foundatio11 и Essentials. Каждая версия обладает разными возможностями, что отражено в цене лицензии на нее. Давайте обсудим отличительные особенности всех редакций.

Редакция Standard

Это облачный сервер производственного класса, который является флагманской ОС. В настоящей теме будут детально раскрыты изменения, внесенные в редакцию

Standard, поскольку она представляет собой наиболее популярный выбор. Такой

сервер обладает развитой функциональностью, и он будет поддерживать практически все общие потребности в организации сетей. Сервер редакции Standard может

применяться для многоцелевых или индивидуальных ролей. Он может быть усечен

вплоть до одного своего ядра для получения еше более зашищенной и высокопроиз

водительной рабочей лошадки.

Редакция Datacenter

Это сверхмощная версия сервера виртуализации от Microsoft. Данную редакцию

лучше всего использовать в высоко виртуализированных средах, т.к. она предлага

ет неограниченные права виртуальных экземпляров. И менно так: неограниченные!

В действительности это единственное отличие редакции Datacenter от Standard и,

разумеется. оно сказывается на цене; редакция Datacenter стоит примерно в четыре

раза дороже редакции St andard.

Редакция Foundation

Редакuия Foundation содержит большинство ключевых средств из других редак

uий, но прежде чем ее развертывать, следует уяснить ряд важных ограничений. Роли

службы сертификатов Active Directory ограничены только uентрами сертификаuии.

Ниже перечислены другие ограничения.

• Максимальное количество пользователей составляет 1 5.

• Максимальное количество подключений Server Message Block (SMB) равно 30.

• Максимальное количеспю подключений Routing and Remote Access (RRAS)

составляет 50.

• Максимальное количество подключений l nternet Authentication Service (IAS)

равно 10.

• Максимальное кол ичество подключений Remote Desktop Services (RDS)

Gateway составляет 50.

• Разрешено только одно гнездо uентрального проuессора (ЦП).

• Не допускается хостинг виртуальных машин и не разрешено использование

этой редакuии в качестве гостевой виртуальной машины.

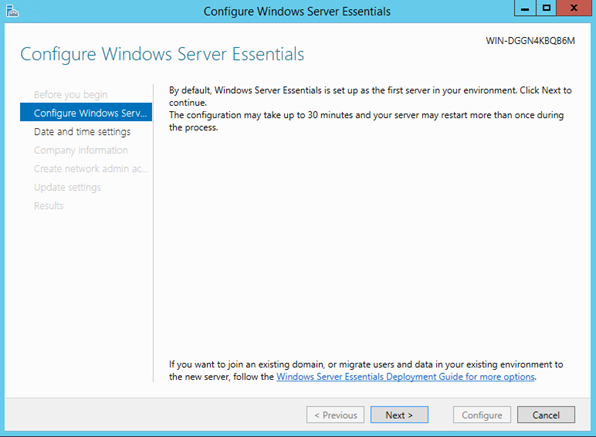

Редакция Essentlals

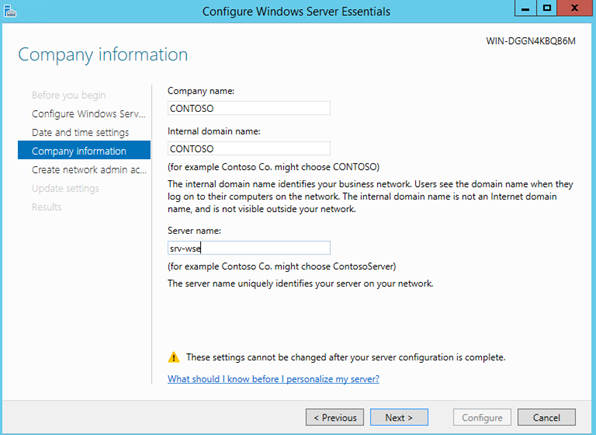

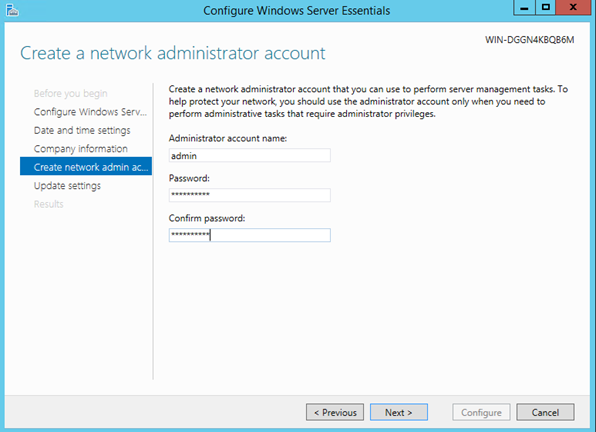

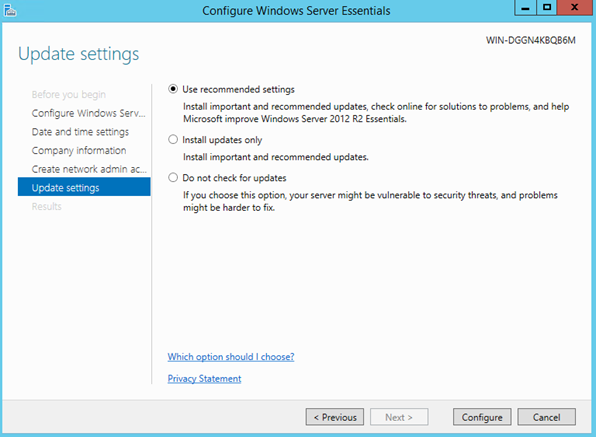

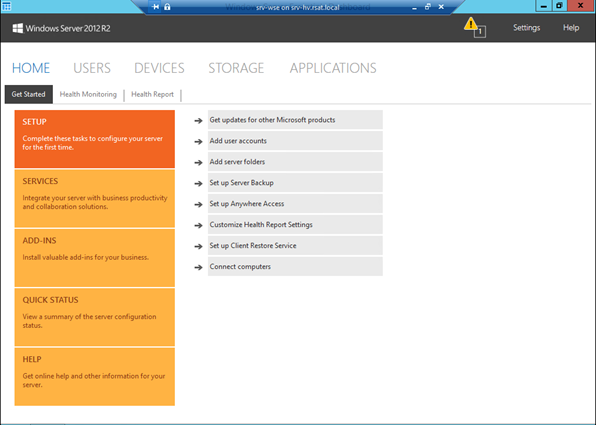

Данный сервер предназначен для очень мелких компаний. насчитывающих не более 25 пользователей и 50 устройств. Это достаточно эффективный по uене способ организации небольших бизнес-сетей. Н иже перечислены некоторые (но не все)новые возможности редакции Essentials ОС Windows Server 201 2 R2.

• Усовершенствованное развертывание клиентов.

• Возможность установки в качестве виртуальной машины или в виде сервера.

• Управление группами пользователей.

• Улучшенная хронология файлов.

• Доступность средства BranchCache.

• Возможность исполь:ювания управляюшей панели для управления мобильными устройствами.

• Доступность средства System Restore.

Изменения в рабочем столе

В Windows Server 201 2 разработчики из M icrosoft удалили кнопку Start ( Пуск),

которая располагалась в левом нижнем углу. В версии R2 кнопка Start была возвращена на свое место, так что можно снова получать доступ к меню приложений. Для доступа к этому меню можно по-прежнему нажимать клавишу , если вы уже привыкли поступать так. На тот случай, если вы не знакомы с этой клавишей:

на стандартной клавиатуре она находится слева от левой клавиши . Сушествует

также горячая точка в правом нижнем углу, которая вызывает отображение вертикальной панели меню. Это динамическое меню содержит следующие кнопки: меню Start, параметры настройки рабочего стола и поиск посредством Explorer.

Привыкание к новому внешнему виду и поведению может потребовать некоторого времени, но мы думаем, что вам понравятся изменения в пользовательскомm интерфейсе. Диспетчер серверов (Server Manager) был подвергнут крупной реконструкции, и он привлечет ваше внимание своими красочными предупреждающими сообщениями в управляющей панели, отображаемыми при возникновении проблем.

Одним из востребованных пользователями средств, отсутствующих в Windows

Server, была возможность переключения между версией GUI и Server Core. Требова

ния часто изменяются, что может вызвать необходимость в переходе на Server Core.

Ранее мя этого приходилось выполнять полную повторную установку Server Core.

Теперь администратор имеет возможность преобразования версии GUI в Server Core и наоборот.

Изменения в Active Directorv

Как вам может быть известно, службы Active Oiгectory (АО) во многих отношениях являются краеугольным камнем организации сетей Windows; другими словами, они формируют центральную базу данных для аутентификации пользователей и машин. Версия АО в Windows Server 201 2 R2 включает множество удобных новых

возможностей мя службы сертификатов Active Oirectory (Active Oirectory Certificate

Services), службы управления правами Active Oirectory (Active Oirectory Rights

Management Services) и службы доменов Active Oirectory (Active Oirectory Oomain

Services). Все вместе новые возможности ориентированы на развертывание и обслуживание. План состоит в том, чтобы сделать развертывание служб Active Oirectory быстрым и простым, и получить более гибкий доступ к файлам одновременно с лучшей их защитой. Средства администрирования также усовершенствованы, обеспечивая администрированию с помощью графического пользовательского интерфейсаи посредством сuенариев большую согласованность и дружественность к пользователю.

Изменения в Active Directorv Domain Services

В Microsoft всегда стремились делать Active Oirectory Oomain Services (АО OS)

более надежной службой структуры каталогов. В последуюших разделах объясняются улучшенные возможности, относящиеся к Active Oirectory Oomain Services.

Клонирование контроллеров доменов

ОС Windows Server 20 1 2 R2 снабжает вас возможностью клонирования сущест

вующего контроллера домена мя ускорения развертывания. Используя интерфейс

контроллеров доменов в диспетчере серверов, можно поднять одиночный виртуальный контроллер домена. Затем внутри того же домена можно развернуть дополнительные виртуальные контроллеры доменов.

Клонирование сократит количество повторяющихся шагов в процессе развер

тывания. Оно также позволит развертывать дополнительные контроллеры доменов,

сконфигурированные и авторизованные посредством Active Oirectory. Это достига

ется путем создания копии виртуального контроллера домена с последующей авторизацией исходного контроллера и запуском соответствующих командлетов Windows PowerShell. Командлеты Windows PowerShell создадут конфигурационный файл с инструкциями повышения. Этот файл будет содержать информацию Domain NameServer (DNS), имя, IР-адрес и другие сведения, относящиеся к делу.

Улучшения в детализированной политике для паролей

Служба Active Directory выполняет множество задач помимо хранения списка

имен и паролей пользовательских учетных записей, но если бы нам пришлось выбирать наиболее важную задачу, то мы бы по справедливости отметили защиту и поддержание паролей.

До выхода Windows Server 2008 проблема, с которой все мы сталкивались, заклю

чалась в том, что все в домене должно бьuю следовать одним и тем же правилам для паролей. Таким образом, административный персонал должен бы.1 следовать таким же правилам для паролей, как, например, персонал , занимающийся продажами.

Администраторы должны знать, каким способом защитить свои пароли, лучше продавцов. В противном случае лучше поискать новых администраторов!

В версии Windows Server 2008 были представлены детализированные политики

паролей. Это позволяет назначать отдельным группам разные политики паролей.

Итак, теперь администраторы могут иметь с1юи политики, а персонал, отвечающий за продажи — свои.

В Windows Server 2012 R2 детализированные политики паролей были улучшены,

так что теперь появилась возможность создавать и администрировать свои объекты параметров паролей (password-settings object — PSO), используя административный

центр Active Directory (Active Directory Administrative Center). Эта новая возможность помогает упростить управление объектами PSO. До появления версии Windows

Server 2012 R2 все объекты PSO должны были создаваться с применением инс

трумента ADSI Edit (Редактор Active Directory Schema lnterface ( Интерфейс схемы

Active Directory)).

Корзина Active Dtrectory

Мы считаем, что объяснить функциональность корзины Active Directory (Active

Directory Recycle Bin) лучше всего на реальном примере, показав, как эта техноло

гия может спасти положение.

Джон — младший администратор в Wiley Books. Ему понадобилось несколько ча

сов, чтобы добавить 20 новых авторов в Active Directory. Позже, когда работа была

завершена, он случайно удалил одну из организационных единиц (Organizatioпal

Unit — OU) компании.

Резервное копирование данных в Wiley проводится каждую ночь с использовани

ем утилиты Microsoft Windows Backup. Из-за этого восстановление Active Directory

осуществляется по принципу «все или ничего». Утилита Microsoft Windows Backup

не предоставляет возможности восстановления только OU. Таким образом, поскольку необходимо восстановить Active Directory, Джон потерял бы результаты нескольких часов своей работы, т.к. восстановилась бы версия Active Directory из предыдущей

ночной резервной копии на ленте. Именно здесь на помощь приходит корзина Active Directory. Благодаря корзине Active Directory, Джон смог просто восстановить OU,

не возвращаясь к другой точке во времени из-за применения резервной копии.

Посредством использования нового графического пользовательского интерфейса корзины администраторы теперь могут легко отменять удаление объектов Active Directory, не проходя через утомительный процесс, который приходилось бы делать в Windows Server 2008. На рис. l . l показана корзина Active Directory в действии.

Рис. 1 . 1 . Графический пользовательский интерфейс корзины Active Directory

PowerShell и административный центр Actlve Directory

С наступлением эпохи Windows компания Microsoft поставляла операционные

системы, административные инструменты которых имели главным образом инс

трументы, основанные на графических интерфейсах; в действительности многие

администраторы в Windows могут неделями не открывать окно командной строки.

Положительный момент в том, что освоение администрирования в Windows но

вичками будет проще, чем это было бы при попытке изучить администрирование в Unix/Linux, поскольку эта группа ОС в большей степени зависит от административных инструментов командной строки, нежели от таких инструментов, основанных

на графическом пользовательском интерфейсе.

Однако ориентация на командную строку в мире Unix/Linux означает то, что ав

томатизировать выполнение административных задач в Unix/Linux проще, чем делать это для аналогичных задач в Windows. (Инструкции командной строки можно поместить в пакетный файл, который затем позволит автоматизировать выполнение

любой необходимой задачи. Понятно, что щелчки кнопками мыши зафиксировать в пакетном файле не получится.) Таким образом, в M icrosoft пытаются предоставить

отсутствующую в Windows «возможность автоматизации», присущую Unix и Linux, предлагая командную оболочку под названием PowerShell. Он предназначен для

простой автоматизации выполнения утомительных и повторяющихся задач. До на стоящего момента кривая обучения работе с PowerShell была довольно крутой.

В Windows Server 2012 R2 появился браузер хронологии PowerShell, который поз

воляет администраторам применять административный центр Active Directory для

просмотра выполненных команд Windows PowerShell.

Ниже перечислены усовершенствования, внесенные в PowerShell 3.0:

• рабочий поток Windows PowerShell;

• веб-доступ Windows PowerShell;

• новые возможности интегрированной среды сuенариев (1 ntegrated Scripting

Environment — ISE) в Windows PowerShell;

• поддержка .мя Microsoft .NET Framework 4.0;

• поддержка .мя заранее установленных сред Windows;

• отключенные сеансы;

• надежная подключаемость сеансов;

• обновляемая справочная система;

• расширенная онлайновая справочная система;

• интеграция с общей информационной моделью (Common lnformation Model —

CIM);

• файлы конфигурации сеансов;

• запланированные задачи и интеграция с планировщиком задач (Task Scheduler);

• языковые расширения Windows PowerShell;

• новые базовые коман.меты;

• усовершенствования сушествующих основных коман.метов и поставщиков;

• удаленный импорт и обнаружение модулей;

• расширенное завершение по нажатию клавиши ;

• автозагрузка модулей;

• улучшения в использовании модулей;

• упрошенное обнаружение команд;

• усовершенствованная регистрация в журналах, диагностика и поддержка груп-

повой политики (Group Policy);

• улучшения в форматировании и выводе;

• расширенный хостинг консоли;

• новые коман.меты и АРl-интерфейсы хостинга;

• улучшения производительности;

• поддержка возможности Run As (Запуск от имени) и разделяемого хостинга;

• усовершенствованная обработка специальных символов.

Как можно понять по .минному списку улучшений, в Microsoft намерены сделать PowerShell (рис. 1.2) такой же важной платформой .мя администрирования, как

и сушествующие на сегодняшний день инструменты с графическим пользовательским интерфейсом.

Рис. 1 .2. Использование PowerShell для установки серверной роли

Служба Active Directorv Rights мanagement services

Передача зашишенных документов и файлов внутри компании жизненно важ

на для целостности информации компании. Например, финансовый директор ком

пании может составить отчет со списком сотрудников и получаемых ими зарплат.

Финансовый директор желает, чтобы доступ к этому файлу и мели только другие

руководители компании. Именно здесь для защиты файла будет вызвана служба уп

равления правами Active Oirectory (Active Oirectory Rights Management Services — АО

RMS). С помощью АО RMS финансовый директор может зашифровать файл или

применить к нему аутентификацию.

До выхода Windows Server 201 2 R2 устанавливать службу АО RMS разрешалось

только пользователю с привилегиями локального администратора на компьютере,

на котором размешена база данных SQL Server. П ричина заключалась в том, что во

время установки службе АО RMS необходимо было читать настройки SQL Server из

реестра. Во взаимодействие с АО RMS и способ доступа к SQL Server были внесены

следующие изменения.

• Служба АО RMS теперь требует наличия у установщика полномочий систем

ного администратора в установленной копии SQL Server.

• С целью обнаружения всех доступных экземпляров SQL Server должна быть

запушена служба просмотра SQL Server.

• Любые порты, используемые установкой AD RMS на компьютере с SQL Server,

должны иметь разрешенные исключения брандмауэра. Потребуется разрешить

ТСР-порт (стандартный порт 1433) для экземпляра SQL Server и UDР-порт (стан

дартный порт 1 434) для службы просмотра SQL Server (SQL Server Browser Service).

Другая часть процесса установки AD RMS была модернизирована. В предыду

щих версиях Windows Server развертывание приходилось выполнять из компьютера,

где бьша установлена служба AD RMS. В Windows Server 201 2 R2 разрешено удален

ное развертывание на целевые серверные компьютеры. Дополнительные сведения о

Служба Active Directorv Certificate services

Идентичность служб, устройств и людей можно привязать к секретному ключу,

используя службу сертификатов Active Oirectory (Active Oirectory Certificate Services —

AD CS). Это расширенное средство зашиты разрешает доступ только участвующим

приложениям, которые поддерживают AD CS.

НОВЫЕ возможности WINDOWS 5ERVER 201 2 R2

35

Ниже перечислены некоторые изменения, внесенные в Windows Server 2012 R2.

Интеграция с диспетчером серверов.

Развертывание и управление с использованием Windows PowerShe11.

+ Службы ролей АО CS могут быть запущены в редакции Server Core на ком

пьютере с любой версией Windows Server 201 2 R2.

+ Автоматическое обновление сертификатов теперь поддерживается для соеди

ненных компьютеров, не находящихся в домене.

+ Принудительное применение обновления сертификатов с одним и тем же

ключом.

+ Поддержка международных имен доменов.

• Служба ролей СА имеет усиленную защиту по умолчанию.

Виртуализация

Виртуализация позволяет размещать несколько операционных систем на одной

физической машине. В прошлом необходимо было использовать четыре сервера для

контроллера домена, Exchange Server, сервер DNS и сервер DHCP. Теперь можно

иметь один физический системный блок и четыре виртуальных сервера. Это сохра

няет денежные ресурсы (на оборудовании) и пространство (четыре сервера ранее

и один сервер сейчас). Виртуализация в Windows Server 201 2 R2 продолжает совер

шенствоваться.

Hyper-v

Виртуализация сервера — разбиение одного физического сервера на группу вир

туальных машин — входит в число наиболее значительных изменений в управлении

серверами за последние 10 лет. Формулировка «управление серверами» (а не «управ

ление Windows Server») применяется потому, что виртуализаuия касается не только

Windows Server, а также разнообразных видов Linux, Unix, Sun So1aris и т.д. Наличие

возможности приобретения одного большого. мощного, надежного комплекта обо

рудования и затем представление его так, как если бы взамен было 10 или 20 не

больших аппаратных фрагментов, с последующей установкой отдельных серверных

ОС на этом «виртуальном серверном оборудовании» значительно упрощает управ

ление серверами для крупных и мелких операций. Более того, она решает проблему

управления серверами, которая годами мучила планировщиков по использованию

пространства в помещениях: недогруженное оборудование. Инструмент, который

заставляет думать о компьютере так, как если бы он был группой отдельных ком

пьютеров, в общем случае называется диспетчером вирmуШlьных машин (virtua1 machine manager — VММ).

Можно заметить, что с момента начала серверных вычислений большинство ор

ганизаций предпочитают помешать каждую серверную функцию — электронную

почту, контроллер домена AD, файловый сервер, веб-сервер, сервер баз данных —

на собственный отдельный физический сервер. Таким образом, если требуется контроллер домена, веб-сервер и сервер электронной почты, обычно пришлось бы приобрести три серверных компьютера, установить на каждом из них ОС Windows Server

и сделать один контроллером домена, другой — веб-сервером (включив на сервере

службу lnternet lnfonnation Services, представляющую собой программное обеспече

ние встроенного в Windows Server 201 2 R2 веб-сервера), а третий — Exchange Server.

Недостаток такого подхода связан с тем , что каждый из трех серверов, скорее

всего, будет функционировать с довольно низким уровнем загрузки: не должен

вызывать удивление тот факт, что контроллер домена отнимает около 5% макси

мальной мощности ЦП, веб-сервер — немного больше, а сервер электронной поч

ты — еше чуть больше. Функционирование такого количества физических серверов

с недогруженными возможностями означает напрасную трату электроэнергии, и

дело тут не только в энергосбережении. В противоположность этому, приобретение

одного большого физического cepuepa и применение УММ для его разделения на

(к примеру) три виртуальных сервера, вероятно, привело бы к получению физичес

кого сервера, которы й работает на полную мощность, экономит электроэнергию и

удовлетворяет всем нуждам организации.

Прежде всего, давайте рассмотрим новую технологию, добавленную в этой вер

сии. Поскольку усовершенствований внесено в Hyper-Y очень много, мы лишь крат

ко коснемся каждой из них.

+ Клиент Hyper-V предлагает настольную технологию Windows Hyper-Y без не

обходимости в установке серверной ОС.

+ Модуль Hyper-V для Windows PowerShell предоставляет более 1 60 командлетов,

предназначенных для управления Hyper-Y.

• Инструмент Hyper-Y Replica позволяет реплицировать виртуальные машины

между системами хранения, кластерами и центрами данных на двух сайтах.

Это помогает обеспечивать непрерывность бизнеса и восстановление после

аварий.

• Измерение ресурсов помогает отслеживать и собирать данные об использова

нии сети и ресурсов на определенных виртуальных машинах.

+ Упрощенная аутентификация группирует администраторов в локальную груп

пу доступа. За счет этого мя доступа к Hyper-Y понадобится создавать мень

шее число пользователей.

+ Виртуализация ввода-вывода с единым корнем (single-root 1/0 virtualization —

SR-IOY) — это новая возможность, которая позволяет назначать сетевой адап

тер непосредственно виртуальной машине.

+ Миграция хранилищ позволяет перемещать виртуальные жесткие диски по

разным физическим хранилищам во время функционирования виртуальной

машины.

+ Совместное использование файлов SM В 3.0 — это новая возможность, кото

рая предоставляет виртуальным машинам совместно используемые хранилища

без применения сети хранения данных (storage area network — SAN).

• Виртуальны й оптоволоконный канал (Fibre CJ1311nel) позволяет uиртуализи

ровать рабочую нагрузку и приложения, которые требуют прямого доступа к

хранилищу, основанному на оптоволоконном канале. Также появляется воз

можность конфигурирования кластеризации негюсредстненно внутри гостевой

ОС (иногда это называют гостевой кластеризацией).

• Виртуальная архитектура неоднородной памяти (Non- U niform Memory

Architecture — N UMA) позволяет некоторым высокопроизводительным при

ложениям, выполняемым на виртуальной машине, использовать топологию

N U МА для оптимизации производительности.

А теперь кратко взглянем на ряд улучшений, внесенных в существующую техно

логию Hyper-Y, которые многие администраторы сочтут удобными.

• Динамическая память позволяет конфигурировать интеллектуальный стра

ничный обмен (Smart Paging), что предоставляет виртуальным машинам воз

можность более эффективного перезапуска. Если виртуальная машина имеет

меньше начальной памяти, для ее поддержки можно сконфигурировать дина

мическую память.

• Отрегулировано импортирование виртуальных машин с целью улучшения об

работки проблем с конфигурацией, которые обычно предотвращают импорт.

До сих пор процесс включал копирование виртуальной машины, но никогда

не предусматривал проверку проблем, связанных с конфигурацией.

• Живые переносы делают возможным завершение переноса в некластеризован

ной среде. Это улучшение упростит перемещение активной виртуальной ма

шины.

• Данная версия предлагает более объемные ресурсы хранения, увеличенную

масштабируемость и улучшенную обработку аппаратных ошибок. Все это

предназначено для того, чтобы помочь в конфигурировании крупных высо

копроизводительных виртуальных машин с возможностью масштабирования .

• Формат виртуальных жестких дисков (Yirtual Hard Disk Format — VHDX) уве

личивает максимальный размер хранилища каждого виртуального жесткого

диска. Новый формат поддерживает объем хранилища до 64 Тбайт. Он так

же поступает со встроен ной аппаратной защитой от сбоев электропитания.

Вдобавок этот формат предотвращает ухудшение производительности на фи

зических дисках с большими секторами.

• Больше нет необходимости в завершении работы активной виртуальной ма

шины с целью восстановления удаленного пространства из хранилища.

Виртуальные машины теперь освобождают пространство потребляемого сним

ка после того, как он удален.

УДАЛЕННЫЕ ИЛИ УСТАРЕВШИЕ ЭЛЕМЕНТЫ В WINDOWS SERVER 2012 R2

Механизм УМ Chimпey, также называемый ТСР Oftload, был удален и больше не доступен гостевым ОС. Пространство имен WМI-интерфейса root\virtualization изменилось на root\virtualization\v2 и, в конце концов, будет полностью устранено из будущих версий Wi11dows Server. Диспетчер авторизации (Authorization Maпager — AzMan) объявлен в этой версии устаревшим и будет постепенно исчезать из будущих выпусков. Новым стандартом станут новые инструменты управления для виртуальных машин.

Инфраструктура виртуальных рабочих столов

В Windows Server 2012 R2 разработчики из Microsoft онесли огромное количество

усовершенствооаний в инфраструктуру виртуальных рабочих столов (virtual desktop

infrastructure — VDI), упростив администрирование, увеличив значимость и в целом

улучшив удобство работы пользователей.

В условиях современного рынка поддержка мобильных устройств является обяза

тельной. Инфраструктура виртуальных рабочих столов помогает заполнить брешь в

совместимости между устройствами путем оиртуализации ресурсов. Инфраструктура

VDI предоставляет более строгую защиту и высокую эффектионость, что улучшает

продуктивность работы с пользооательским интерфейсом, который хорошо знаком

потребителю. ОС Windows Server 201 2 R2 и VDI делают простым развертывание вир

туальных ресурсов на устройствах.

При функционировании о центре данных инфраструктура VDI в Windows

Server 2012 R2 разрешает доступ мобильным устройствам с использованием Hyper-V

и службы удаленных рабочих столов (Remote Desktop Services). В одном решении

от Microsoft предлагаются три разных типа развертывания: рабочие столы из пула,

персональные рабочие столы и сеансы удаленных рабочих столов.

Изменения в организации сетей

От серверов было бы мало пользы, если бы отсутствовала возможность их взаимодействия друг с другом, но — что естественно — возможности взаимодействия с другими системами присущ и недостаток: инфицированные системы могут попытаться распространить вредоносное программное обеспечение. («Хотите защитить свой сервер’! Легко … Отключите кабель Ethemet!») ОС Windows Server 2012 R2 предлагает несколько изменений в организации сетей, которые делают работу сети Windows немного быстрее и безопаснее.

EAP-TTLS

В Windows Server 2012 R2 появился эксклюзивный протокол типа ЕАР (ExtensiЫe Authentication Protocol — расширяемый протокол аутентификации) под названием TTLS (Tunneled Transport Layer Security — туннелированная защита транспортного уровня). Данный протокол используется с аутентифицированным проводным и беспроводным доступом по стандарту 802. IX. Этот новый основанный на стандарте протокол предоставляет зашищенный туннель для аутентификации клиентов.

Стандарт 802. IX обеспечивает шит безопасности, который предотвращает неавторизованный доступ в интрасеть.

DNS

Хотя система DNS существовала всегда, процесс, согласно которому она транслирооала имена, с каждой версией заметно улучшался. Изменения в Windows Server 201 2 R2 оказывают влияние и на DNS Server (Сервер DNS), и на DNS C\ient (Клиент DNS).

Давайте кратко рассмотрим изменения, внесенные в Windows Server 201 2 R2.

В PowerShell пояоились некоторые улучшения в плане управления DNS.

Например, роль DNS Server получила ряд усовершенствований по ее установке и

улучшению с nрименением PowerShell. Другие разработки в PowerShell включают nользовательский интерфейс, клиентский заnрос и конфигурацию сервера в старых ОС.

Тайм-аут заnроса LLM NR составлял 300 миллисекунд, что было недостаточно для

компьютеров, находящихся в режиме сохранения электропитания. Благодаря новым

усовершенствованиям DNS Client, тайм-аут был увеличен до 820 миллисекунд.

Инфраструктура IP Address Management

Инфраструктура 1 РАМ (IР Address Management — управление IР-адресами) — это новый набор технологий для управления, мониторинга и аудита пространства IР-адресов. За счет мониторинга DHCP и DNS инфраструктура I PAM может находить серверы I Р-адресов внутри сети и дать возможность управлять ими из единогоцентрального пользовательского интерфейса.

Технология NIC Тeaming

Технология NIC Teaming (Объединение сетевых интерфейсных плат) в Windows Server 2012 R2 может взять несколько сетевых интерфейсных плат (N IC) и объединить их вместе, чтобы взаимодействовать с ними как с одной платой. Это помогает в ситуации сбоя, когда одно из устройств становится неработоспособным. При объединении сетевых интерфейсных плат также улучшается балансировка нагрузки, потому что полосы пропускания индивидуальных N IC комбинируются в единую более широкую полосу пропускания.

Инструменты управления

Любая качественная сетевая ОС должна предлагать способы упрощения работы по поддержанию одного или тысячи серверов в работоспособном состоянии. Кроме того, сервер должен функционировать с минимально возможными усилиями со стороны со стороны персонала, занимающегося его администрированием.

За администрирование отвечает не только одна операционная система, но версия Windows Server 20 1 2 R2 в этом отношении стала немного лучше за счет появления ряда удобных новых инструментов.

Диспетчер серверов

До выхода Windows Server 2008 для конфигурирования и обслуживания серве

ра администратор вынужден был пользоваться множеством разных инструментов.

В версии Wiпdows Server 2008 положение дел изменилось благодаря вводу диспетчера серверов — многоцелевого средства, предоставляюшего доступ ко всем инструментам конфигурирования и управления в одном месте.

В версии Windows Server 2012 R2 разработчики из Microsoft расширили эту функциональность даже больше (рис. 1 .3). Диспетчер серверов теперь позволяет администраторам управлять несколькими серверами (виртуальными или физическими,

локальными или удаленными) при условии, что на них установлена версия ОС не

старее Windows Server 2003.

Добавление ролей и средств к диспетчеру серверов стало еще и нтеллектуальнее.

По мере выбора вами опций мастер добавления ролей и компонентов (Add Roles

and Features Wizard) динамически изменяется. Этот мастер помогает принять решение о том, какое подмножество инструментов и средств необходимо для затребованной роли.

Диспетчер серверов имеет новую управляющую панель, которая может сообщать

о наличии проблем с использованием квадратов с цветовым кодированием.

Рис. 1 .3. Окно диспетчера серверов

Например, если произошла ошибка, зафиксированная в журнале событий DNS,

то квадрат DNS в управляющей панели отобразится красным цветом. Это великолепный инструмент для поиска и устранения неисправностей на сервере, и поскольку управляющая панель является первым окном, которое вы видите при входе

на сервер, ей непременно следует уделить внимание. Все эти инструменты находятся внутри роли в диспетчере серверов, так что вам не придется открывать множество инструментов вроде Event Viewer

(Просмотр событий) или Performance Analyzer (Анализ производительности), чтобы

увидеть результат — все они в одном месте!

Дистанционные инструменты: WinRM и WinRS

Часто новые ОС включают действительно важные и удобные средства, которые оказываются в основном незамеченными. ОС Windows Serveг 2012 R2 содержит одно из таких ловких, но в значительной степени неизвестных средств в новом сетевом протоколе, которое называется удаленным управлением Windows (Windows Remote Management — WinRM). Чтобы понять, почему WinRM является отличным средством, следует принять во внимание, для замены чего оно предназначено — протокола, известного как вызов удаленных процедур (Remote Procedure Call — RPC).

Даже если вы никогда ранее не слышали о протоколе RPC, скорее всего, вы

пользовались им на протяжении многих лет. Работа RPC заключается в том, чтобы позволить одной программе взаимодействовать с другой, даже когда эти программы выполняются на разных компьютерах. Например, если вы когда-либо запускали Outlook мя чтения электронной почты из экземпляра Exchange Server, то применя

ли протокол RPC: именно так Out\ook может хлопнуть Exchange по плечу и спро

сить » Могу ли я получить свою электронную почту’!». Вы также использовали протокол RPC, когда применяли такие оснастки консоли М МС, как DNS, DHCP или

Computer Management (Управление компьютером), мя дистанционного управления этими функциями на удаленном компьютере со своего рабочего стола.

Протокол RPC на протяжении многих лет предоставлялся большим числом

службами, но ему бьUlа присуща одна крупная проблема: его трудно было защитить.

Специалисты в Microsoft изобрели протокол RPC в дни, когда не было Интернета,

и подавляющее большинство локальных сетей распространялось не далее, чем в

пределах от первого до последнего этажа офисного здания, поэтому безопасность

вообще не считалась существенной проблемой. Спустя годы, когда безопасность

стала крупной проблемой, в Microsoft попытались внедрить защиту в протокол RPC за счет внесения ряда необязательных изменений, отточенных в Windows ХР SP2.

Однако к тому моменту, как говорится, джин был уже выпущен из бутылки, и тре

бование безопасности RPC просто привело бы к нарушению работы сотен, а то и

тысяч приложений, зависящих от RPC.

Очевидно, наступило время для изменения способа взаимодействия Windows

пporpaмм друг с другом, так что в Microsoft решили принять протокол, который делает то же, что и RPC, но с несколькими изменениями.

• Он не является патентованным, но основан на стандартах и не зависит от

платформы — существуют похожие реализации в Linux и Мае OS.

• Он представляет собой модифицированную форму протокола HTTPS.

• Коммуникации с его участием зашифрованы.

• Он требует для своего использования аутентификацию.

Компоненты Windows Serveг 2012 R2, использующие WinRM, включают коллек

цию журналов событий, возможность применения новой оснастки для диспетчера серверов на удаленных серверах, а также защишенную удаленную командную оболочку под названием Windows Remote She\I, или winrs. Если вам нужен зашищенный инструмент с низкой полосой пропускания, обратите внимание на winrs.

Служба Remote Desktop services

В Windows Server 2012 R2 разработчики из Microsoft предприняли крупные шаги в плане улучшения пользовательского интерфейса и интерфейса управления.

Разработчики из Microsoft намеревались усовершенствовать пользовательский

интерфейс вне зависимости от вида устройства, используемого для подключения.

Они желали обеспечить, чтобы подключения через региональную или локальную

сеть (к виртуальным рабочим столам, программам RemoteApp или рабочим столам,основанным на сеансах) предоставляли пользователям полноценный интерфейс.

Разработчики из Microsoft также хотели улучшить управление удаленными рабочимистолами.

Мы согласны с тем, что они достигли своих uелей за счет добавления централизованной консоли, поэтому администраторы могут управлять службой удаленных рабочих столов (Remote Desktop Setvices) из единственного местоположения.

Усовершенствования объектов групповых политик

Что стало лучше? Многое. Благодаря консоли управления групповой полити

кой (Group Policy Management Console) управление объектами групповых политик

(Group Policy Object — GPO) упростилось. В предыдущих версиях Windows у адми

нистраторов была проблема с обновлением GPO вручную. Несмотря на то что объ

екты GPO автоматически обновлялись каждые 90 минут, возникали ситуации, когда нужно было обеспечить эффект от объекта GPO незамедлительно. Администраторам приходилось перемещать этот объект на нужный компьютер и запускать утилиту

gpupdate . ехе в командной строке для ручного обноnления GPO.

Теперь, чтобы вручную обновить GPO, администратор может воспользовать

ся контекстным меню для организаuионной единиuы (OU) в консоли управления

групповой политикой и запланировать запуск gpupdate . ехе на множестве ком

пьютеров одновременно. Кроме того, указанное действие можно осушествить с применением командлета Invoke-GPUpda te в PowerShell.

Ниже описаны дополнительные изменения, касаюшиеся групповой политики, в

+ При мониторинге проблем с репликацией на уровне домена больше не требу

ется загружать и запускать отдельные инструменты.

+ Для устройстu, функционируюших под управлением Windows RТ, теперь можно

конфиrурироnать локальную групповую политику. По умолчанию она отключе

на, а служба должна быть запушена и настроена на автоматический запуск.

+ Групповая политика бьuш модернизирована для поддержки lnternet Exploreг 10.

Совместное использование файлов и принтеров

До того как мы запускали веб-службы или службы электронной почты на серверах Windows, мы применяли Windows Setver только для разделения двух вещей: жестких дисков большого объема и дорогостоящих принтеров. Файлы и принтеры — это старейшие службы, предлагаемые сетями Microsoft, но очевидно не настолько старые, чтобы не изучить несколько новых приемов вranchcache

Branchcache

Технология BranchCache предназначена для оптимизации полосы пропускания

региональной сети за счет копирования содержимого либо из главного местоположения, либо из облачного сервера в офис филиала. После того, как содержимое скопировано в филиал, пользователи могут получать к нему доступ локально, а не через региональную сеть. Наличие возможности кеширования файлов сберегает полосу

пропускания и улучшает зашиту. Технология BranchCache может поддерживать офис любого размера и не ограничивается их количеством. Развернуть BranchCache можно с единственным объектом групповой политики (GPO). Эта технология использует файловый сервер Windows для деления файлов на небольшие зашифрованные порции. Преимущество деления файлов на небольшие порции связано с тем, что

клиентские компьютеры могут загружать только те порции, которые изменились.

Вдобавок BranchCache выполняет проверку на предмет дублирования содержимого и загружает только один экземпляр содержимого, сохраняя дисковое пространство.

Усовершенствования технологии BranchCache в Windows Server 201 2 R2 включа

ют автоматическое конфигурирование клиентских компьютеров, а также существенное увеличение производительности и масштабируемости. Клиентские компьютеры

могут быть сконфигурированы с применением объекта групповой политики. Если

GPO не был настроен .пля BranchCache, то BranchCache проверит сервер размещен

ного кеша, и по умолчанию будет использовать его настройки.

Одним из новых преимуществ BranchCache является возможность предварительной

загрузки специфичного содержимого, подобного медиа-носителю или DVD, на сервер размещенного кеша и обеспечения дальнейшей его отправки клиентскому кешу.

Еще одним преимуществом следует считать усовершенствования, внесенные с

целью улучшения производительности баз данных. Для этого в BranchCache используется расширяемый механизм хранения (ExtensiЫe Storage Engine — ESE). Это таже самая технология баз данных, которая применяется в Microsoft Exchange Server.

Она позволяет масштабировать единственный сервер размешенного кеша мя обработки увеличивающегося числа запросов от большего количества пользователей без наращивания оборудования.

Серверы размешенного кеша больше не нуждаются в сертификате сервера, вы

данном центром сертификации (certificate authority — СА). Это значительно сокра

щает денежные затраты, связанные с развертыванием открытого ключа с множество.

SMB 3.0

Служба файлового сервера Windows имеет официальное название SMB, означающее Server Message Block (Блок сообщений сервера). (Вина за такое неудачное название лежит на 1 ВМ, а не на Microsoft, поскольку эта служба первоначально была спроектирована в I BM.) За почти 25 лет своего существования служба SMB изменялась мало. Самые крупные изменения касались поддержки блоков больших размеров для использования сетей быстрее 100 Мбит/с (в 2000 r.), возможности обработки множества маршрутов и добавления цифровых подписей, чтобы защититься от атак типа «человек посередине» (в 2001 г.).

В Windows Server 201 2 R2 присутствует несколько переделанная версия SMB, которая лучше работает с временными сетями, более интеллектуально поддерживает шифрование, ловко использует полосу пропускания при передаче файлов и поддерживает PowerShell

Диспетчер ресурсов файлового сервера

Для управления данными, хранящимися на файловом сервере, предназначены инструменты, которые доступны в диспетчере ресурсов файлового сервера (File Server Resource Manager). Некоторые из этих инструментов помогают автоматизировать классификацию, а также формирование отчетов и управление файлами и квотами.

Благодаря инфраструктуре классификации файлов (File Classification Infrastructure), как части динамического управления доступом (Dyпamic Access Control),можно управлять и проводить аудит доступа к файлам на файловом сервере. Теnерь обеспечивается более высокий контроль над способом классификации файлов нафайловых серверах. С помощью расширенных средств классификацию файлов можно проводить вручную или автоматически.

Службы, основанные на веб

Наконец, имеется подмножество средств Интернета, которые стали более важными, чем все остальное взятое вместе в Сети: веб и связанные с ним службы. Они важны для Windows, и в версии Windows Server 201 2 R2 они претерпели ряд крупных изменений.

Веб — сервер IIS

Файловые службы Windows могли и не изменяться на протяжении многих лет, но

это не касается веб-сервера Windows. Одним из ключей к зашите любого серверного

продукта является сведение к минимуму объема кода, который виден из Интернета.

Например, если веб-сервер поддерживает средство под названием FastCGI, но веб

сайт в нем не нуждается, то зачем запускать FastCG I на сервере, открытом для

И нтернета, и идти на риск того, что злоумы шленник отыщет способ применения

FastCG 1 из I I S ДII Я взлома сервера? Очевидно, что подобное не имеет смысла, и

было бы неплохо исключить из программного обеспечения веб-сервера те компо

ненты, которыми вы не собираетесь пользоваться. (Специалисты в области безопасности называют это «минимизацией поверхности атаки». Иногда нам кажется, что они слишком часто играют в Halo.)

Идеальный веб-сервер тогда бы состоял из десятков небольших модулей, каждый

из которых по мере необходимости можно было бы добавлять или удалять, что позволило бы веб-администратору строить сервер, в точности соответствующий существуюшим потребностям, но не больше. Эта цель бьmа путеводной звездой для IIS 7.0 в Windows Server 2008 — полностью переделанной версии I IS, включающей набор последних технологий защиты, в том числе WinRM. (Именно этот протокол, а не RPC

используется при выполнении удаленного администрирования машины с I IS 7.)

Взлом 115 7.0

Насколько нам известно, пока еще никто не взломал I IS 7, равно как и версию

I IS 7.5, которая представляет собой обновление, поставляемое в составе Windows

Server 2008 R2. Веб-администраторам также нравится ясный и ориентированный на задачи интерфейс инструментов администрирования I IS 7 .х.

Зная, сколько компаний на современном рынке буквально дышат И нтернетом,

мы ожидали от Microsoft не меньшего, чем вращение их технологии вокруг веб-сервера. С выпуском Windows Server 201 2 R2 поступает новейшая версия веб-сервера,

I IS 8.0 (рис. 1 .4).

В IIS 8.0 было добавлено множество новых средств, предназначенных для адми

нистрирования и защиты веб-сайтов. Н иже перечислены некоторые важные изме

нения, внесенные в IIS 8.0:

• инициализация приложений;

• ограничения динамических 1 Р-адресов;

• централизованная поддержка сертификатов SSL;

• плавная регулировка ЦП;

• ограничения на попытки входа через FГР;

• поддержка индикации имен серверов (Server Name lndication — S N I);

• улучшенный протокол SSL и масштабируемость конфигурации;

• поддержка многоядерного масштабирования на оборудовании NUMA.

Даже если вы по профессии — создатель веб-страниц, никогда не помешает ра

зобраться в работе текущего веб-сервера Windows, поэтому не пропустите главу 1 9.

Консоль УПРАВЛЕНИЯ MICROSOFT КАНУЛА в ЛЕТУ!

В Wiпdows Server 2012 R2 оснастка консоли управления Microsoft (Microsoft Mana

gement Console — ММС) для диспетчера rпtemet [nformation Setvices (IIS) Manager 6.0

объявлена устаревшей. В будущих выпусках Wшdows Server она будет удалена.

Сервер FTP

Разработчики из Microsoft делают что-то правильно, а что-то неправильно.

В редких случаях вещи делаются в высшей степени неправильно, как это было со

встроенным программным обеспечением сервера FTP (File Traпsfer Protoco\ — про

токол передачи файлов), который поставлялся с ОС Windows в течение послед

них 1 5 лет или около того. Он был весьма неуклюж, труден в конфигурировании

и предлагал очень мало полезных журналов. Отсутствовала возможность настройки параметров, которые должны быть по определению простыми в конфигурировании (вроде домашних каталогов пользователей). Все эти факторы приводили тому, что

любой, кому требовался FТР-сервер на основе Windows, вынужден был приобретать программное обеспечение для FТР-сервера у независимых разработчиков. Тем не

менее, начиная с Windows Server 2008 и Windows Server 2008 R2, положение дел кардинально изменилось. Насколько мы можем видеть, в Microsoft отбросили весь старый код FТР-сервера и построили его с нуля. В Wiпdows Server 201 2 R2 также была

добавлена возможность ограничения количества неудачных попыток входа, которые

можно делать для учетной записи FTP на протяжении определенного периода времени.

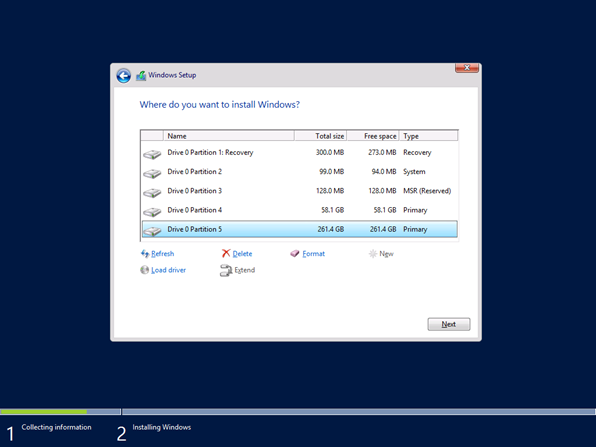

Для тех, кто только начинает задумываться о развертывании, в данной статье описаны шаги по внедрению Server 2012 в пяти типовых применениях: в качестве контроллера домена (DC) Active Directory (AD), файлового сервера и как операционной системы узла для SQL Server 2012, Exchange 2013 или SharePoint 2013

Прошло уже некоторое время со времени выпуска Windows Server 2012, но лишь немногие компании развернули операционную систему в производственной среде. И здесь дело не в Server 2012, которая, на мой взгляд, значительно превосходит любую серверную операционную систему, выпущенную компанией Microsoft (и даже Windows Server 2008 R2). Скорее это отражает подход компаний к развертыванию серверных операционных систем. Промежуток между выпуском и широким внедрением на предприятиях серверной операционной системы может затянуться на несколько лет. В случае с Server 2012 задержка, вероятно, будет еще более длительной, учитывая отсутствие поддержки таких распространенных продуктов, как Microsoft Exchange Server 2010 и SharePoint Server 2010. Некоторые компании дождутся перехода на Exchange Server 2013 и SharePoint Server 2013, прежде чем внедрять Server 2012.

.

Сопоставление функциональных возможностей

Пользователям Server 2008 R2 не приходилось повторно задействовать установочный носитель после развертывания продукта. Процесс установки копирует в папку на локальном жестком диске все необходимые файлы для добавления компонентов. Если требовалось добавить новую роль (например, AD, фоновая интеллектуальная служба передачи BITS), то нужно было лишь запустить мастер.

Иное дело — Server 2012. Чтобы уменьшить место, занимаемое при установке Server 2012, специалисты Microsoft не стали размещать все роли и компоненты в файлах, копируемых при установке операционной системы. Поэтому для установки некоторых компонентов с помощью мастера добавления ролей и компонентов требуется доступ к установочному носителю. В частности, многие администраторы Server 2012 сталкиваются с трудностями при запуске функций. NET Framework 3.5.

При попытке установить эти функции выдается запрос для ввода альтернативного пути к источнику, как показано на экране 1. При наличии установочного носителя альтернативный путь к источнику — папка sourcessxs. Если компьютер подключен к интернету, то Server 2012 загружает нужные файлы прямо с сайта Microsoft. Также можно указать местоположение в сети, поэтому создание ресурса общего доступа и размещение на нем папки sxs избавит вас от поисков установочного диска.

|

| Экран 1. Приглашение для ввода альтернативного пути к?источнику |

Администраторы Server 2012 могут устанавливать роли и компоненты с помощью мастера добавления ролей и компонентов или Windows PowerShell (команда Install-WindowsFeature). Если воспользоваться командой для установки. NET Framework 3.5, то необходимо указать в команде местоположение источника. Этим местоположением может быть папка sourcessxs на установочном носителе, доступный файл install.wim или параллельная установка Server 2012.

Например, если установочный носитель расположен на томе E, то можно установить функции. NET Framework 3.5 с помощью следующей команды PowerShell:

Install-WindowsFeature NET-Framework-Core -Source E:SourcesSxS

. NET Framework 3.5 часто вызывает проблемы, так как платформа необходима многим продуктам, функционирующим с Windows Server. Если экземпляр Server 2012 не подключен к интернету, необходимо держать под рукой установочный носитель.

Контроллер домена Active Directory

В предыдущих версиях Windows Server для преобразования компьютера в контроллер домена (DC) использовалась утилита dcpromo.exe. В Server 2012 процесс немного изменился. Многие шаги, например запуск adprep.exe для отдельной подготовки леса и домена, выполняются автоматически при развертывании DC. В AD появились многочисленные усовершенствования, в том числе углубленная поддержка виртуальных DC, клонирование DC и групповые управляемые учетные записи службы. В центре администрирования Active Directory появились инструменты, благодаря которым значительно упрощается процесс развертывания точных политик паролей и интуитивно понятный интерфейс для использования корзиной Active Directory. Более подробно об усовершенствованиях в AD рассказано в статье Microsoft «What’s New in Active Directory Domain Services (AD DS)» (http://technet.microsoft.com/en-us/library/hh831477.aspx).

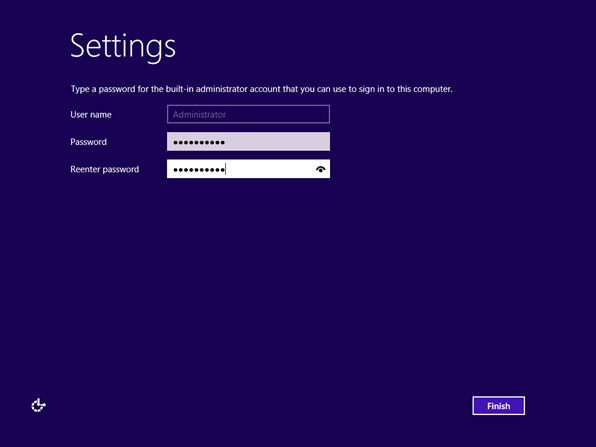

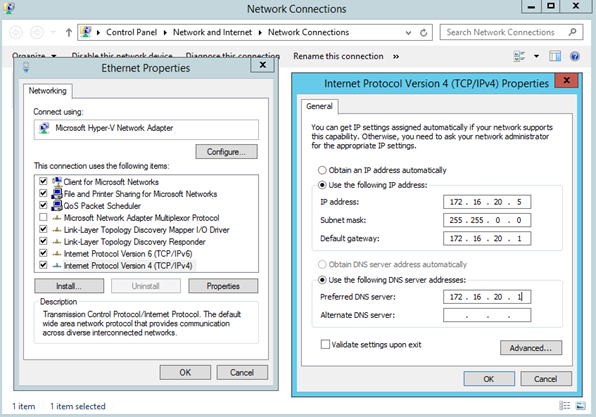

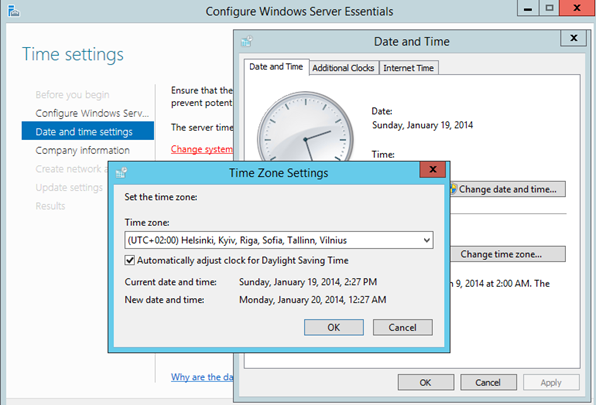

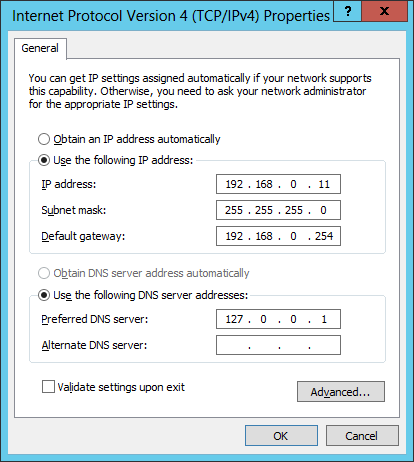

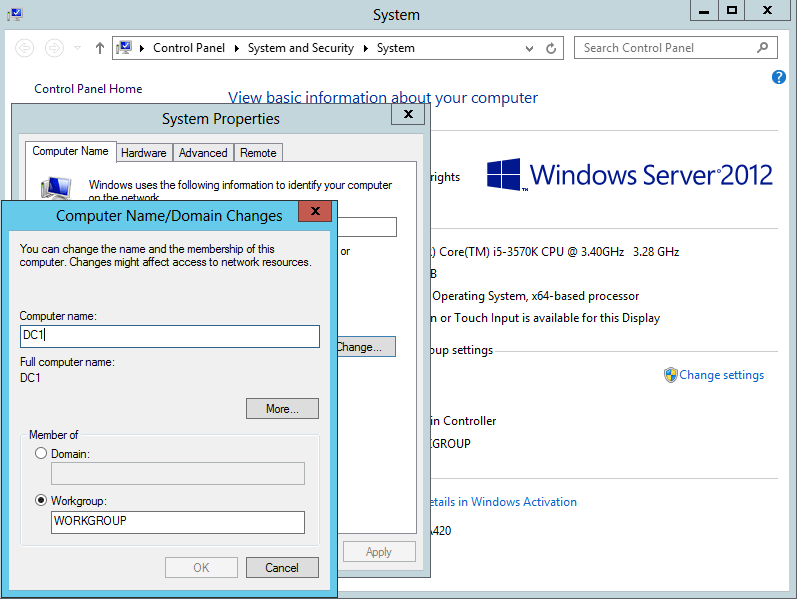

Прежде чем развернуть роль DC на компьютере, нужно выполнить следующие действия.

- Назначить компьютеру статический адрес IPv4. Можно настроить DC с IP-адресом, назначенным через резервирование DHCP, но мастер установки порекомендует назначить статический адрес IPv4 на контроллере домена.

- Дать компьютеру имя. При установке Server 2012 компьютеру назначается случайно выбранное имя. Дайте ему понятное имя, которое описывает роль и местоположение компьютера. Например, первый DC в городе Мельбурне можно назвать Melbourne-DC-1.

- Определите, будет ли DC функционировать так же, как DNS-сервер и сервер глобального каталога (GC). Большинство администраторов развертывает роль DNS на контроллерах домена. Также можно настроить DC в качестве GC-сервера или включить кэширование членства в универсальных группах.

- Назначьте пароль Directory Services Restore Mode (DSRM). Пароль необходим для выполнения операций режима восстановления служб каталогов. Полезно иметь единый пароль для всех контроллеров домена в компании вместо отдельных паролей для каждого DC. Единые пароли обеспечивают более плавное выполнение операций восстановления, нежели при наличии собственных паролей DSRM у каждого контроллера домена.

Чтобы настроить Server 2012 в качестве DC, выполните следующие шаги.

- В консоли Server Manager откройте меню Manage («Управление») и выберите пункт Add Roles and Features («Добавить роли и компоненты»).

- На странице Select installation type («Выбор типа установки») выберите Role-based or feature-based installation («Установка ролей или компонентов»), как показано на экране 2.

- Из пула серверов выберите сервер, на котором нужно установить AD. Server 2012 позволяет управлять несколькими серверами одновременно, поэтому с помощью данного мастера можно развертывать такие роли, как AD DC на локальном или удаленном сервере.

- На странице Select server roles («Выбор ролей сервера») выберите Active Directory Domain Services («Доменные службы Active Directory»). После этого вы получите приглашение установить связанные средства администрирования удаленного сервера (если они еще не установлены локально).

- Нажимайте кнопку Next, пока не появится страница с кнопкой Install. Нажмите Install, чтобы установить двоичные файлы AD Directory Services. Нажмите кнопку Close для выхода из окна мастера добавления ролей и компонентов.

- На странице All Servers Task Details and Notifications щелкните Promote this server to domain controller («Повысить роль этого сервера до уровня контроллера домена»).

|

| Экран 2. Страница типа установки сервера |

В результате всех этих действий устанавливаются компоненты AD, но компьютер не назначается контроллером домена. Для этого нужно выполнить следующие шаги.

- В консоли Server Manager откройте пространство имен AD DS, а затем выберите режим Configuration required for Active Directory Domain Services.

- В окне All Servers Task Details and Notifications, показанном на экране 3, выберите Promote this server to a domain controller («Повысить роль этого сервера до уровня контроллера домена»).

- На странице Deployment Configuration («Конфигурация развертывания») вам будет задан вопрос, нужно ли добавить DC к существующему домену, добавить новый домен к существующему лесу или добавить новый лес.

- На странице Domain Controller Options («Параметры контроллера домена»), показанной на экране 4, выберите функциональный уровень домена и леса. Кроме того, укажите, должен ли DC выполнять функции как DNS-сервер или GC-сервер (первый DC в организации всегда должен быть GC-сервером). Введите пароль DSRM.

- Если принято решение развернуть DC, предоставляется вариант создания делегирования DNS.

- Если создается новый лес или домен, то будет предоставлено автоматически сформированное имя NetBIOS для домена. При необходимости это имя можно изменить.

- На странице Paths («Пути»), показанной на экране 5, можно указать базу данных, файлы журнала и папку SYSVOL, используемые на контроллере домена. В большинстве случаев вполне приемлемы значения, выбранные по умолчанию.

- Рассмотрев параметры, можно изучить сценарий, выполняющий установку. На экране 6 показано использование команды Install-ADDSForest (PowerShell) для развертывания и настройки роли DC.

- После того, как выбраны параметры установки, выполняется обязательная проверка. Если она успешна, то можно установить роль DC. Сервер перезагружается, завершая повышение роли.

|

| Экран 3. Страница All Servers Task Details and Notifications |

|

| Экран 4. Страница параметров контроллера домена |

|

| Экран 5. Страница путей |

|

| Экран 6. Команда Install-ADDSForest (PowerShell) |

Файловый сервер

Роль файлового сервера — самая распространенная роль для компьютеров с Server 2012. Большинство компаний с клиентскими операционными системами Windows располагают, по крайней мере, одним файловым сервером.

При подготовке Server 2012 компания Microsoft приложила много усилий для усовершенствования протокола Server Message Block (SMB). Пропускная способность файловых серверов, функционирующих с Server 2012, значительно выше, чем у предшествующих версий Windows Server. Файловые серверы Server 2012 обслуживают больше клиентов, чем файловые серверы Server 2008 R2 и гораздо реже теряют работоспособность при интенсивной нагрузке. Более подробно об улучшениях в SMB 3.0 рассказано в статье Microsoft «Server Message Block Overview» (http://technet.microsoft.com/en-us/library/hh831795.aspx).

Помимо изменений протокола SMB, Server 2012 поддерживает пространства хранения данных, технологию создания гибких и отказоустойчивых виртуальных накопителей с использованием нескольких дисков. Пространства хранения встраиваются в операционную систему, поэтому для их применения не нужно добавлять никаких ролей или компонентов. Дополнительные сведения о пространствах хранения приведены в статье Microsoft «Storage Spaces Overview» (http://technet.microsoft.com/en-us/library/hh831739.aspx).

Развертывание роли файлового сервера

Роль файлового сервера входит в стандартную установку Server 2012, поэтому совместный доступ к файлам возможен сразу же после завершения установки. Однако требования большинства компаний более высокие, и в этом случае приходится развертывать несколько файловых серверов. На компьютерах с полной версией Server 2012 или экземпляром Server Core можно разместить следующие службы роли.

- File Server. Обеспечивает элементарный доступ к общим папкам. Эта роль устанавливается по умолчанию на компьютере Server 2012.

- BranchCache for Network Files. Наделяет сервер функциональностью BranchCache, позволяя хранить файлы на клиентах BranchCache в сети WAN.

- Data Deduplication. Сокращает место, занимаемое данными на диске, сохраняя лишь один экземпляр данных на томе.

- DFS Namespaces. Позволяет создавать пространства имен DFS.

- DFS Replication. Обеспечивает синхронизацию файлов между офисами филиалов.

- File Server Resource Manager. Позволяет создавать фильтры файлов, управлять квотами на уровне папок, строить классификации файлов и составлять отчеты хранилища.

- File Server VSS Agent Service. Позволяет приложениям хранить данные на файловом сервере, создавая моментальные снимки Volume Shadow Copy Service (VSS).

- iSCSI Target Server. Позволяет Server 2012 функционировать в качестве цели iSCSI.

- iSCSI Target Storage Provider (VDS и VSS). Если эта роль установлена, то приложения, подключенные к цели iSCSI на локальном сервере, могут создавать моментальные снимки VSS.

- Server for NFS. Позволяет Server 2012 функционировать в качестве NFS-сервера. В основном NFS используется клиентами Unix и Linux.

- Storage Services. Обеспечивает функциональность для управления хранением данных.

Дедупликация данных возможно только на томах, на которых не размещена операционная система.

Управление файловым сервером

Значительное изменение Server 2012 — централизация управления серверами файлов и хранения данных. В Server 2008 R2 требовалось использовать различные консоли для управления задачами, относящимися к файловому серверу. Например, отдельные консоли применяются для управления томами, общими ресурсами, целями iSCSI, фильтрами файлов и квотами. В Server 2012 все эти функции объединены в разделе File and Storage Services («Файловые службы и службы хранилища») консоли Server Manager, как показано на экране 7.

|

| Экран 7. Файловые службы и службы хранилища |

Выберите элемент, с которым предстоит работать — например, тома, диски, общие папки или iSCSI — из списка объектов в левой части экрана. Затем можно управлять характеристиками этих объектов в правой части. Вспомните парадигму управления несколькими серверами в Server 2012; с помощью этой консоли можно управлять файловыми службами и службами хранилища на нескольких серверах, а не только на сервере, на котором выполнена локальная регистрация. Возможность просмотреть состояние общих папок и томов во всей организации из одной консоли гораздо эффективнее процесса, используемого в Server 2008 R2 и предыдущих версиях.

Чтобы создать общую папку, выполните следующие действия.

- В Server Manager щелкните File and Storage Services.

- В File and Storage Services нажмите кнопку Shares.

- Рядом с Shares щелкните Tasks, а затем New Share.

- В мастере New Share Wizard («Мастер создания общих ресурсов»), показанном на экране 8, выберите профиль файлового ресурса общего доступа.

|

| Экран 8. Мастер New Share Wizard |

Для большинства случаев приемлем вариант SMB Share — Quick. Выбирая его, укажите местоположение общего ресурса, его имя, разрешения и нужно ли включить такие функции, как кэширование, перечисление на основе доступа, BranchCache и доступ к зашифрованным данным. Выбор режима SMB Share — Quick не мешает впоследствии настроить расширенные параметры, например квоты или фильтры файлов. Используйте параметры NFS, только предоставляя доступ к общим файлам клиентам Unix или Linux.

SQL Server 2012

Наличие SQL Server — обязательное условие для функционирования многих продуктов Microsoft, в том числе комплекса Microsoft System Center и SharePoint Server 2013. Можно установить SQL Server 2012 с пакетом обновления SP1 на компьютерах, работающих с версиями Server 2012 как с обычным графическим интерфейсом, так и Server Core. В отличие от таких продуктов, как SharePoint и Exchange, предыдущие версии SQL Server совместимы с Server 2012. Список редакций и версий SQL Server, совместимых с Server 2012, можно найти в статье Microsoft «Using SQL Server in Windows 8 and Windows Server 2012 Environments» (http://support.microsoft.com/kb/2681562). Здесь речь идет прежде всего об SQL Server 2012, так как скорее всего потребители будут развертывать новейшую версию SQL Server вместе с новой версией операционной системы Windows Server.

Требования SQL Server 2012:

- . NET Framework 3.5 SP1 и. NET Framework 4.0;

- PowerShell 2.0 или более новая версия (поставляется с Server 2012);

- Microsoft IIS (требуется, если устанавливаются службы отчетов SQL Server — SSRS).

Вместе с SQL Server 2012 обязательно поставляется средство проверки, которое позволяет обнаружить любые отсутствующие компоненты. SQL Server 2012 позволяет задействовать групповые управляемые учетные записи службы и виртуальные учетные записи. По умолчанию при установке на Server 2012 используются виртуальные учетные записи. Требования SQL Server 2012 к программному обеспечению и оборудованию перечислены в статье Microsoft «Hardware and Software Requirements for Installing SQL Server 2012» (http://msdn.microsoft.com/en-us/library/ms143506.aspx).

Развертывание SQL Server в конфигурации по умолчанию, в которой устанавливаются только ядро базы данных и минимальный набор инструментов управления, включает следующие шаги.

- На экране приветствия выберите New SQL Server stand-alone installation («Новая изолированная установка SQL Server») или добавьте компоненты к существующему экземпляру на вкладке Installation.

- Правила поддержки развертывания обеспечат выполнение основных требований к установке. Другая проверка на последующих этапах процесса оценивает требования к конкретным компонентам. Обновленные файлы установки могут автоматически загружаться с сайта Microsoft. Установочные файлы записываются, что позволяет выполнить следующие шаги в процессе установки.

- На следующем этапе процесса установки введите ключ продукта и примите условия лицензионного соглашения.

- На странице Setup Role («Роль установки») укажите, следует ли установить определенные компоненты, SQL Server PowerPivot для SharePoint или все компоненты с настройками по умолчанию. В большинстве случаев, например если SQL Server поддерживает другой продукт, такой как System Center 2012 Configuration Manager или Operations Manager, необходимо установить лишь несколько компонентов. Как и при работе с любым продуктом, следует устанавливать только необходимые компоненты, а не те, которые, по вашему мнению, могут пригодиться.

- На странице Feature Selection («Выбор компонентов»), показанной на экране 9, выберите компоненты, которые требуется установить. На экране 9 вы видите устанавливаемые службы компонента Database Engine. Устанавливаются также инструменты управления, которых не видно на этом экране.

- SQL Server выполняет другую проверку, чтобы определить, можно ли установить нужную конфигурацию или существуют непреодолимые препятствия.

- На странице Instance Configuration («Конфигурация экземпляра») выберите, нужно ли устанавливать SQL Server как стандартный или именованный экземпляр. Если на сервере уже установлены другие экземпляры, то они будут перечислены в этом диалоговом окне.

- Затем программа установки SQL Server порекомендует использовать набор учетных записей виртуальной службы по умолчанию. На этом этапе можно указать пользовательские учетные записи службы, но преимущество применения учетных записей виртуальной службы заключается в том, что операционная система управляет паролем учетной записи, обеспечивая его регулярную смену. Также можно указать схему сопоставления, используемую экземпляром SQL Server. Если экземпляр SQL Server устанавливается для того, чтобы поддерживать определенный продукт, следует выяснить, требуется ли продукту определенная схема сопоставления.

- На странице Database Engine Configuration («Настройка компонента Database Engine»), показанной на экране 10, выберите, кто из пользователей будет наделен правами администратора SQL Server. На этой странице также можно выбрать режим проверки подлинности. В большинстве современных приложений используется проверка подлинности Windows, но в некоторых старых программах применяется смешанный режим, что позволяет применять проверку подлинности SQL Server.

- На данном этапе все готово для установки SQL Server. Хотя для установки SQL Server не требуется перезагружать сервер, но в целом сделать это полезно. Затем воспользуйтесь средой SQL Server Management Studio для подключения к экземпляру и убедитесь, что все работает исправно.

|

| Экран 9. Установка служб компонентов Database Engine |

|

| Экран 10. Страница настройки компонентов Database?Engine |

Exchange Server 2013

Exchange 2013 можно устанавливать на компьютерах с операционной системой Server 2008 R2 или Server 2012. Чтобы подготовить AD к развертыванию Exchange 2013, необходимо установить. NET Framework 4.5 и Windows Management Framework 3.0. Обе платформы входят в состав установки Server 2012 по умолчанию; их не требуется устанавливать отдельно. Также необходимо развернуть средства администрирования удаленного сервера, связанные со службами AD Directory. Эти инструменты можно установить с помощью мастера добавления ролей и компонентов и выполнив следующую команду PowerShell:

Install-WindowsFeature RSAT-ADDS

Для Exchange 2013 также требуется, чтобы мастер схемы, сервер GC и, по крайней мере, один DC в каждом сайте функционировал с Windows Server 2003 с пакетом исправления SP2 или более новым. Функциональный уровень леса должен быть Windows Server 2003 или более новой версии. Можно с уверенностью сказать, что компании, готовящейся к развертыванию Exchange 2013 на Server 2012, необходима инфраструктура, соответствующая следующим требованиям.

Если вы намерены установить роли как сервера почтовых ящиков, так и клиентского доступа на компьютере с Server 2012, то сделать это можно, выполнив команду PowerShell, приведенную в листинге. Необходимо перезапустить сервер после выполнения команды. Затем требуется установить программные продукты (загружаются с сайта Microsoft) в следующем порядке:

- Microsoft Unified Communications Managed API 4.0, Core Runtime (64-разрядный);

- Microsoft Office 2010 Filter Pack (64-разрядный);

- Microsoft Office 2010 Filter Pack SP1 (64-разрядный).

После того, как эти компоненты загружены, можно установить Exchange 2013, выполнив перечисленные ниже действия.

- Запустите программу установки с установочного носителя. Будет выдан запрос для проверки обновленных установочных файлов, подтверждения лицензионного соглашения и решения о передаче сведений в Microsoft.

- На странице Server Role Selection («Выбор роли сервера»), показанной на экране 11, можно выбрать установку роли сервера почтовых ящиков или роли сервера клиентского доступа. Процедуру установки Exchange 2013 можно настроить, чтобы автоматически установить любые роли и компоненты, необходимые для поддержки Exchange, хотя лучше сделать это до запуска процедуры установки.

- Поступит запрос о местоположении установочных файлов Exchange и имени организации Exchange. Также можно применить разделенные разрешения AD, если нужно разделить администрирование AD и Exchange.

- Укажите, нужно ли отключить собственную функцию поиска вредоносных программ. Единственная причина это делать — использование стороннего продукта для защиты сервера Exchange.

- Процедура установки выполняет обязательные проверки и анализ. После того, как проверки пройдены, можно установить Exchange 2013. Если установлены средства администрирования удаленного сервера служб каталогов AD, любые приготовления AD перед развертыванием будут выполнены автоматически.

- После завершения установки можно убедиться в успехе установки, перейдя с помощью браузера в центр администрирования Exchange, показанный на экране 12. Ссылка на эту страницу дана на последней странице мастера установки.

|

| Экран 11. Страница выбора роли сервера |

Если для управления Exchange 2013 используется браузер, то полезно закрепить адрес сайта центра администрирования Exchange на панели задач компьютера, на котором установлен Exchange 2013. Требования к Exchange 2013 перечислены в статье Microsoft «Exchange 2013 System Requirements» (http://technet.microsoft.com/en-us/library/aa996719.aspx).

SharePoint 2013

Существует много способов развертывания SharePoint 2013. Проще всего установить один сервер с использованием встроенной базы данных.

Средство подготовки продуктов SharePoint устанавливает роли, компоненты и дополнительные программные продукты:

Роль Web Server (IIS)

Роль Application Server

. NET Framework 4.5

SQL Server 2008 R2 SP1 Native Client

Microsoft WCF Data Services 5.0

Microsoft Information Protection and Control Client (IPC)

Microsoft Sync Framework Runtime v1.0 SP1 (x64)

Windows Management Framework 3.0 вместе с PowerShell 3.0

Windows Identity Foundation (WIF) 1.0 и Microsoft Identity Extensions (в прошлом WIF 1.1)

Windows Server AppFabric

Cumulative Update Package 1 для Microsoft AppFabric 1.1 для Windows Server

Для запуска этого инструмента запустите файл prerequisiteinstaller.exe из корневой папки установочного носителя SharePoint 2013. Если у вас нет копий всех необходимых локальных файлов наряду с ролями и компонентами, таких как SQL Server 2008 R2 SP1 Native Client, для успешного запуска инструмента необходимо соединение с интернетом. При запуске средства подготовки придется один или несколько раз перезагрузить компьютер. Средство подготовки продолжит работать после перезагрузки, пока все обязательные компоненты не будут установлены и активизированы.

После того, как обязательные компоненты установлены, можно установить SharePoint Server 2013, выполнив следующие действия.

- Введите ключ продукта SharePoint 2013 и подтвердите условия лицензионного соглашения.

- Выберите полную или автономную установку. Во втором случае устанавливается локальный экземпляр SQL Server 2008 R2 Express с пакетом обновления SP1; этот вариант не рекомендуется для производственной среды. Если выбрана полная установка, то требуется административный доступ к экземпляру SQL Server 2008 R2 SP1 или более поздней версии. В этой роли может функционировать установка SQL Server 2012, описанная выше.

- После завершения установки необходимо запустить мастер настройки продуктов SharePoint. Он запускается по умолчанию после завершения работы мастера установки.

- При выполнении мастера настройки и подготовке нового развертывания SharePoint 2013 создайте новую ферму серверов. Укажите местонахождение имени базы данных и учетной записи пользователя с административными разрешениями для этого экземпляра, как показано на экране 12.

- Настройте парольную фразу фермы. Эта фраза будет использоваться каждый раз при присоединении новых серверов к ферме SharePoint.

- На странице Configure SharePoint Central Administration Web Application («Настройка веб-приложения центра администрирования SharePoint») укажите номер порта для веб-приложения или положитесь на произвольный выбор. Можно также выбрать между проверкой подлинности NTLM и Kerberos (по умолчанию — NTLM).

|

| Экран 12. Создание новой фермы серверов |

После завершения настройки можно подключиться к сайту SharePoint Central Administration, чтобы закончить настройку SharePoint 2013. В статье Microsoft «Hardware and Software Requirements for SharePoint 2013» (http://technet.microsoft.com/en-us/library/cc262485.aspx) перечислены требования к одному серверу SharePoint со встроенной базой данных.

Простое развертывание

Итак, теперь вы знаете, как развернуть типовые роли Server 2012. Я показал, как развернуть такие продукты, как Exchange 2013, SharePoint 2013 и SQL Server 2012, но не рассматривал действия после завершения установки, необходимые для настройки каждого из продуктов перед развертыванием в производственной среде. Развернуть эти роли и продукты на платформе Server 2012 просто. Нужно лишь изучить страницы с техническими требованиями на сайте TechNet и убедиться, что соответствующие роли и компоненты установлены или доступны перед началом развертывания.

Листинг. Команда PowerShell для установки ролей сервера почтовых ящиков и клиентского доступа

Install-WindowsFeature AS-HTTP-Activation, Desktop-Experience, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, Web-Mgmt-Console, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation

1.

Внедрение и управление

Windows Server 2012

2.

Занятие 1. Обзор Windows Server 2012

Варианты комплектации Windows Server 2012 R2

Базовая установка (Server Core)

Роли Windows Server 2012 R2

Компоненты Windows Server 2012

3.

Варианты Windows Server 2012

Варианты комплектации Windows Server 2012:

Windows Server 2012 R2 Standard

Windows Server 2012 R2 Datacenter

Windows Server 2012 R2 Foundation

Windows Server 2012 R2 Essentials

Microsoft Hyper-V Server 2012 R2

Windows Storage Server 2012 R2 Workgroup

Windows Storage Server 2012 R2 Standard

Windows MultiPoint Server 2012 Standard

Windows MultiPoint Server 2012 Premium

4.

Что такое базовая установка?

Базовая установка:

Наиболее защищенный и наименее ресурсоемкий вариант

установки

Может быть полностью преобразован в графическую