Добрый день. На моем сайте открылся партнерский магазин от сайта gold-nm.ru и по случаю открытия партнер предлагает всем пользователям сайта скидку на товары в размере 10% (используйте промокод 84DE22AD1A164230), для того чтобы ознакомиться с перечнем товаров перейдите по ссылке — магазин. Но это еще не все изменения, скоро откроется еще один магазин. Подписывайтесь на обновления, чтобы узнать об этом вовремя;)

Теперь немного предыстории. Один мой товарищ переехал в Чехию на обучение и подкинул мне идею для очередной темы статьи. Суть проблемы была в том, что Steam отказывается принимать на счет рубли, если пользователь находится в Европе/Америке. Логичным решением было воспользоваться прокси сервером. Но прокси сервер так же помогает обойти блокировку сайтов на работе, к примеру vk.com:). Достаточно настроить сервер у себя дома, а на работе подключиться к нему. Для большего удобства можно настроить постоянное доменное имя для вашего компьютера. Немного изучив вопрос, я понял что для настройки простого сервера нужно потратить от силы пять минут:) И сейчас я расскажу вам, как это сделать.

Инструкция

- Нам понадобится бесплатный прокси-сервер под названием 3proxy. Для этого переходим на официальный сайт. И качаем самую свежую версию, я использую 0.8, вам тоже рекомендую именно ее.

- Разархивируем и идем в папку bin.

- Создаем текстовый файл и меняем ему имя на 3proxy.cfg.

- Открываем файл в блокноте или любом другом текстовом редакторе и записываем в него следующие три строчки:

auth none log proxy

Это отключит авторизацию и включит лог, который будет отображаться в командной строке программы.

-

Запускаем программу. Чтобы подключиться к прокси серверу используйте свой внешний IP-адрес(как его узнать) и порт 3128 (используется по-умолчанию).

Это простейший сервер, который удовлетворит потребности большинства пользователей. Для более точной настройки сервера изучите файл 3proxy.cfg.sample , находящийся в папке cfg в архиве с программой.

На этом всё. Надеюсь эта статья оказалась вам полезной, нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа или подписавшись на группу в Вконтакте.

Спасибо за внимание!

Материал сайта Skesov.ru

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(20 голосов, среднее: 2.6 из 5)

Поделитесь с друзьями!

В данном HOWTO мы рассмотрим как на примере nginx установить и настроить простой и быстрый прокси сервер для Windows.

Введение

Если вы хотите установить прокси-сервер, но не хотите изучать сотни страниц документации squid, а затем заниматься отладкой его конфигурации, то можете поднять простой прокси-сервер на nginx.

Для работы нам потребуется только официальный дистрибутив Nginx for Windows, который можно скачать на официальном сайте (на момент публикации статьи это версия 1.4).

Установка сервера

Nginx не требует установки. Просто распакуйте загруженный дистрибутивный Zip архив в любой каталог (желательно без пробелов и русских букв в пути), например, в C:/nginx/.

Для быстрого запуска и остановки сервера рекомендуется создать пакетные файлы start.cmd и stop.cmd в каталоге установки (рядом с файлом nginx.exe).

Пример файла start.cmd:

@echo off start /D%cd% nginx.exe

Пример файла stop.cmd:

@echo off start /D%cd% nginx.exe -s quit

На этом установка завершена. Перейдём к настройке.

Настройка сервера

Настройку nginx для Windows я уже описывал в одном из предыдущих HOWTO, поэтому здесь мы сразу рассмотрим настройку nginx как proxy-сервера.

Перейдите в каталог C:/nginx/conf/ (здесь C:/nginx/ — каталог установки сервера) и откройте файл nginx.conf в любом текстовом редакторе (рекомендуется Notepad++).

Замените содержимое файла на такое (ссылка на GitHub):

worker_processes 1;

error_log logs/error.log;

events {

worker_connections 1024;

}

http {

include mime.types;

default_type application/octet-stream;

sendfile on;

keepalive_timeout 65;

gzip on;

server {

listen 8080 default;

access_log logs/proxy.log;

server_tokens off;

location / {

resolver 8.8.8.8;

proxy_pass http://$host;

proxy_redirect off;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

}

Nginx будет прослушивать все интерфейсы на порту 8080 (стандартный для прокси-серверов). Если нужен другой — внесите правку в директиву listen.

Для резолвинга хостов будет использоваться DNS сервер Google — 8.8.8.8 (директива resolver). Вы можете заменить его на IP адрес DNS сервера вашего Интернет-провайдера. Это незначительно ускорит работу.

Удалённым хостам будет передаваться реальный IP-адрес пользователя за прокси-сервером. Если этого делать не нужно, то удалите из конфига данные строки:

proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

Автоматический запуск сервера

Если необходимо настроить автоматический запуск сервера, добавьте в планировщик Windows задания на запуск созданного пакетного файла start.cmd от нужного пользователя при загрузке системы.

Убедитесь в наличии прав на чтение и запись в каталог C:/nginx/logs/, иначе сервер не сможет запуститься.

Вы также можете с помощью утилит третьих сторон настроить запуск nginx как службы Windows.

Настройка клиентов

Зайдите в настройки своего Интернет-браузера и укажите IP-адрес и порт, на котором работает настроенный сервер. Включите использование прокси только для протокола HTTP.

Контроль доступа

Если вы хотите ограничить доступ к своему прокси-серверу, то можете использовать директивы allow и deny, например:

allow 1.2.3.4; deny all;

В данном примере к вашему серверу сможет получить доступ только клиент с IP адресом 1.2.3.4, а все остальные получат ошибку 403 — Доступ запрещён.

You can set up a personal proxy server and can use it for many purposes. This article will set up the proxy setup with the squid proxy on the windows server. In this guide, we will go over how to set up and configure a Squid Proxy on Windows Server.

Download & Install Squid Proxy

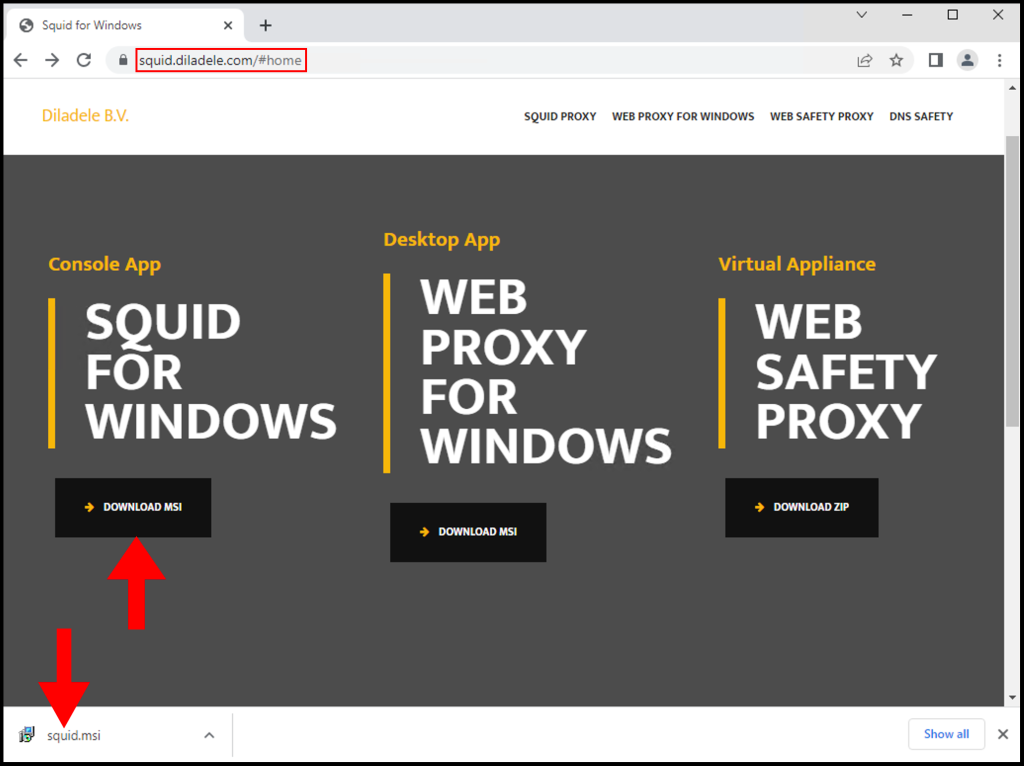

Download the Squid Proxy Installer from the following URL:

https://squid.diladele.com/#home

1. First, download the Squid Proxy application on your Windows server and open the .msi file to install Squid Proxy.

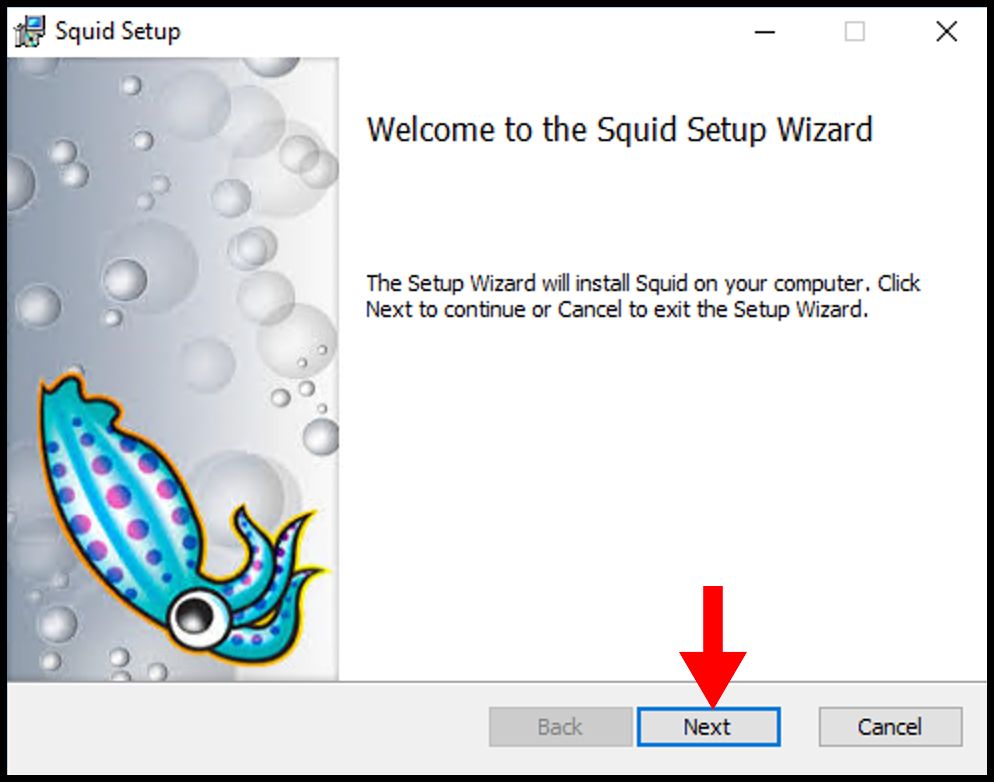

2. Once the Squid Setup window opens, click Next to begin the installation.

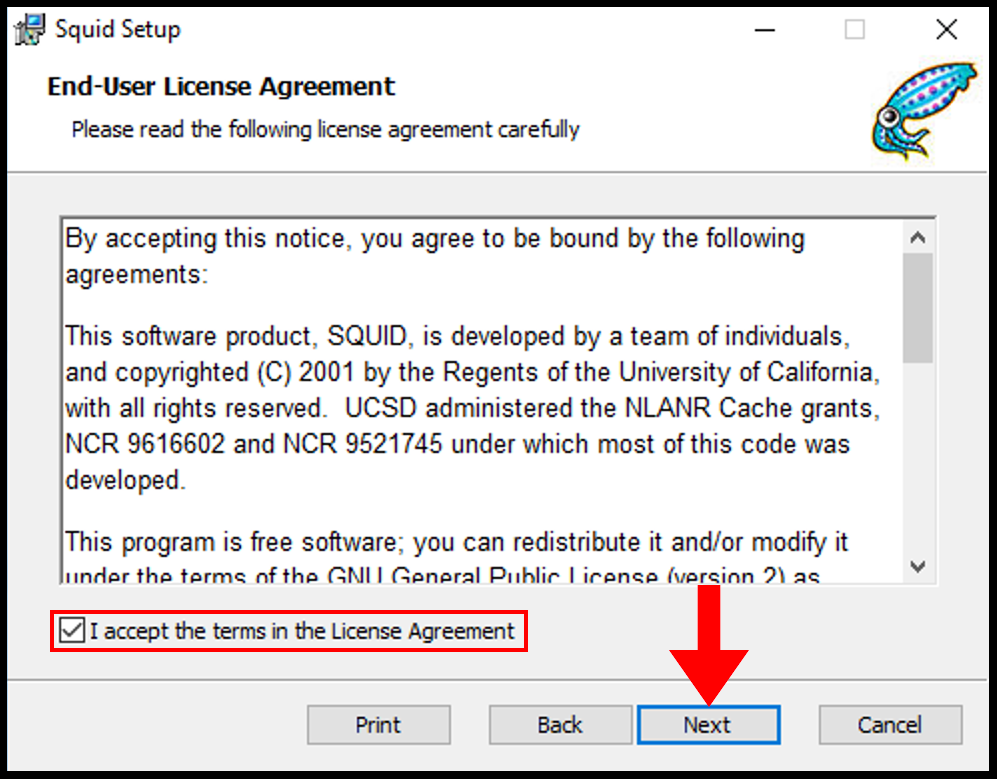

3. Next on the End-User License Agreement page, accept the terms and then click Next.

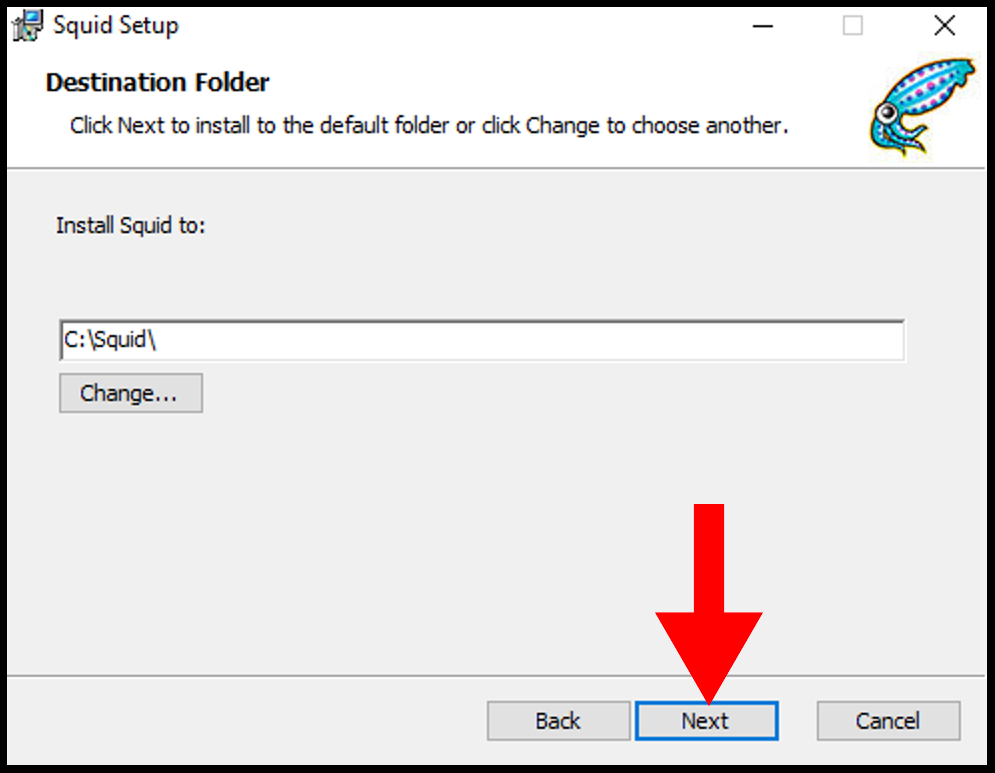

4. Then on the Destination Folder page, you can select the directory you want to install and once you are done click Next.

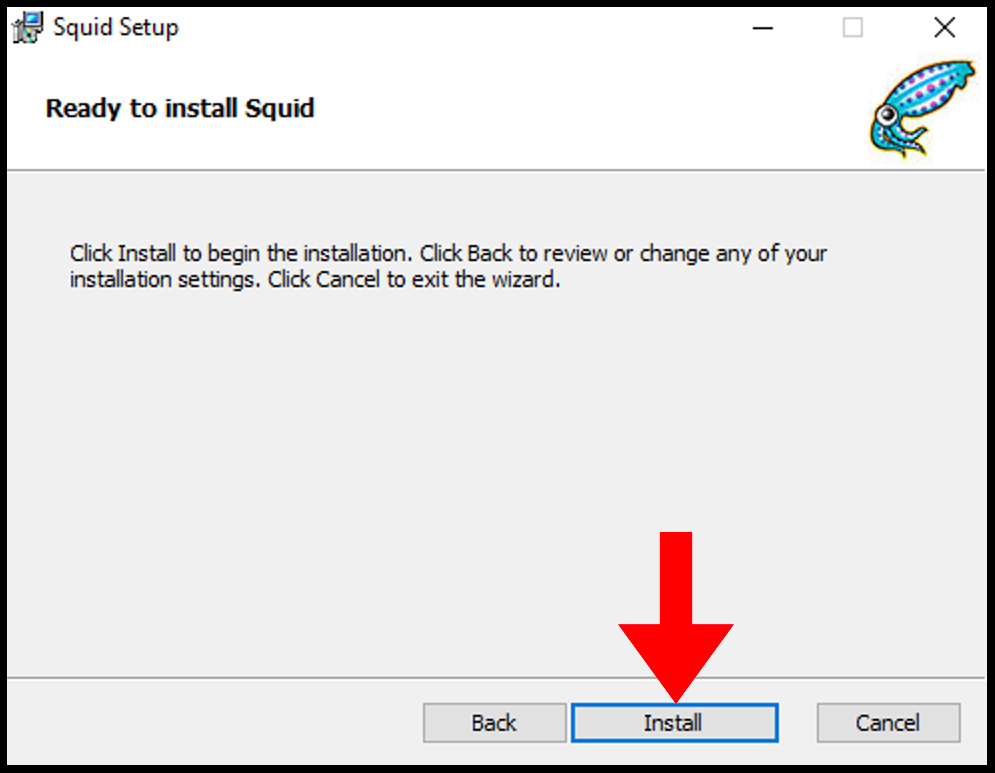

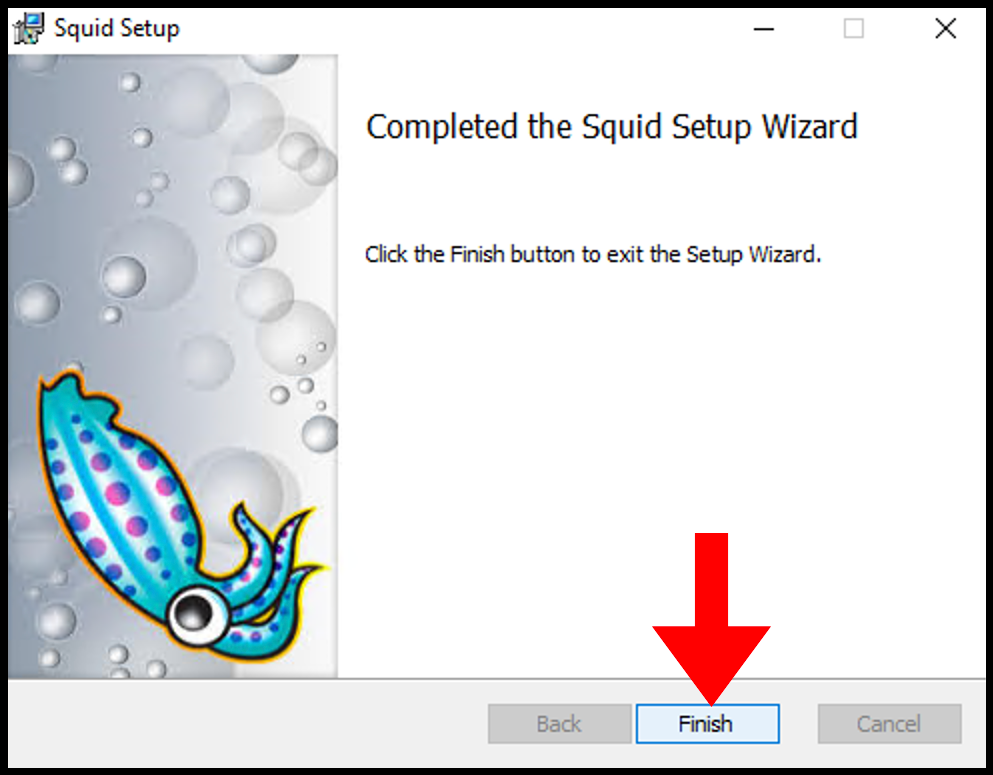

5. Then on the next page, click Install to begin the installation of Squid.

6. Once it’s done, you can close out of the setup window.

Allow Squid Port Through Firewall

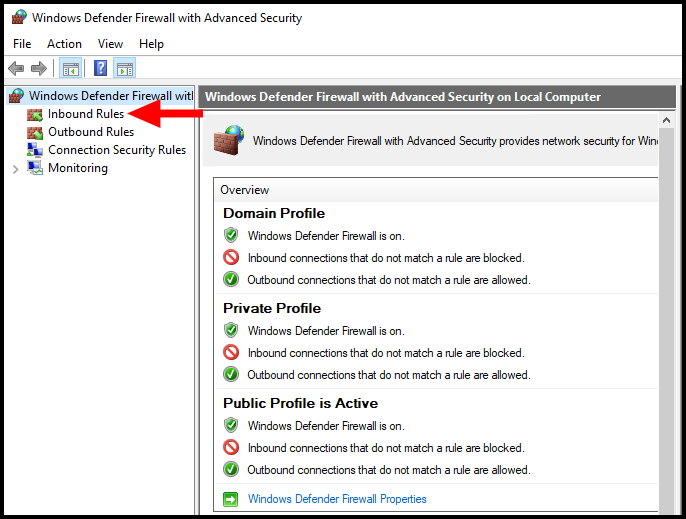

Local network usage 3128 TCP port to connect through Squid Proxy. Let us first allow the 3128 TCP port in the firewall inbound rules.

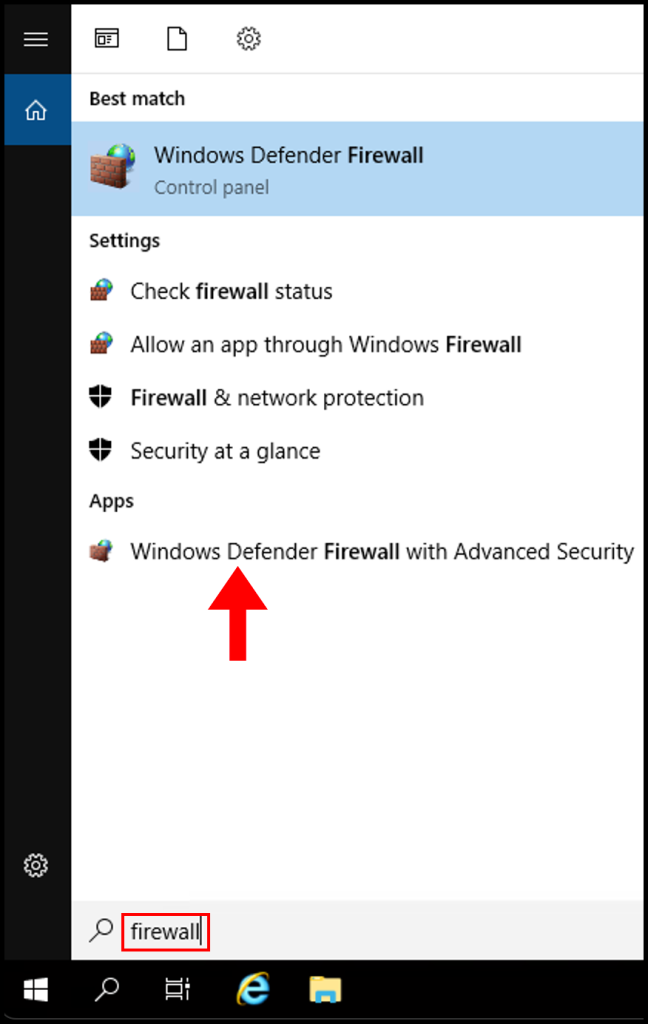

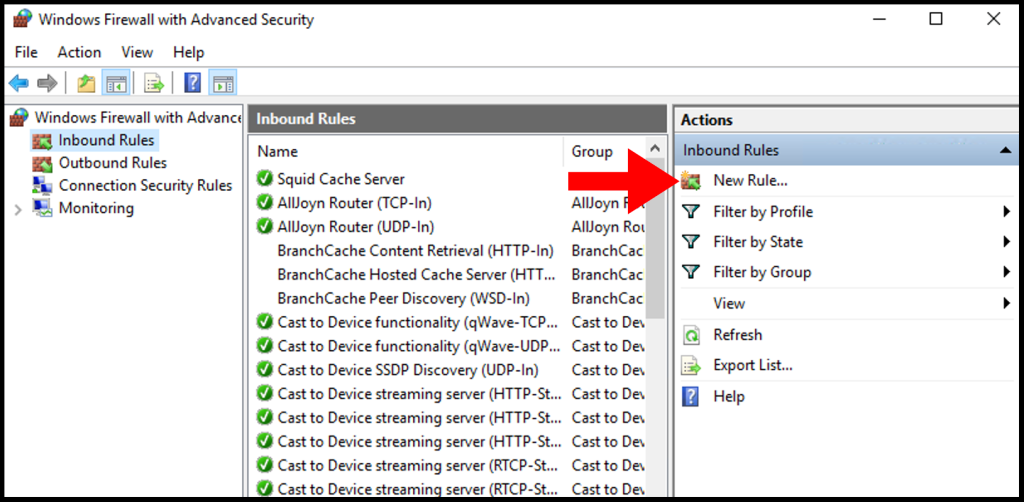

1. Log in to your Windows server, then search and open Windows Firewall with Advanced Security.

2. Then navigate to Inbound Rules on the left-side menu.

3. Next click New Rule from the right-hand menu.

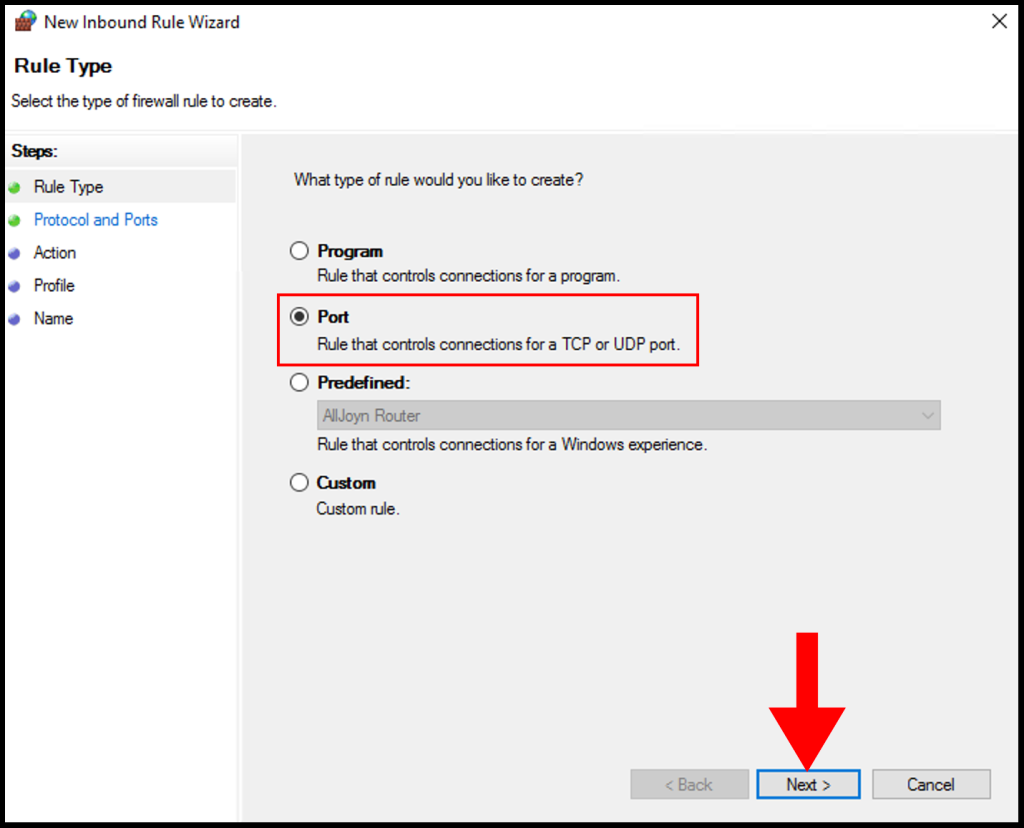

4. On the Rule Type page, select the button next to Port and click Next.

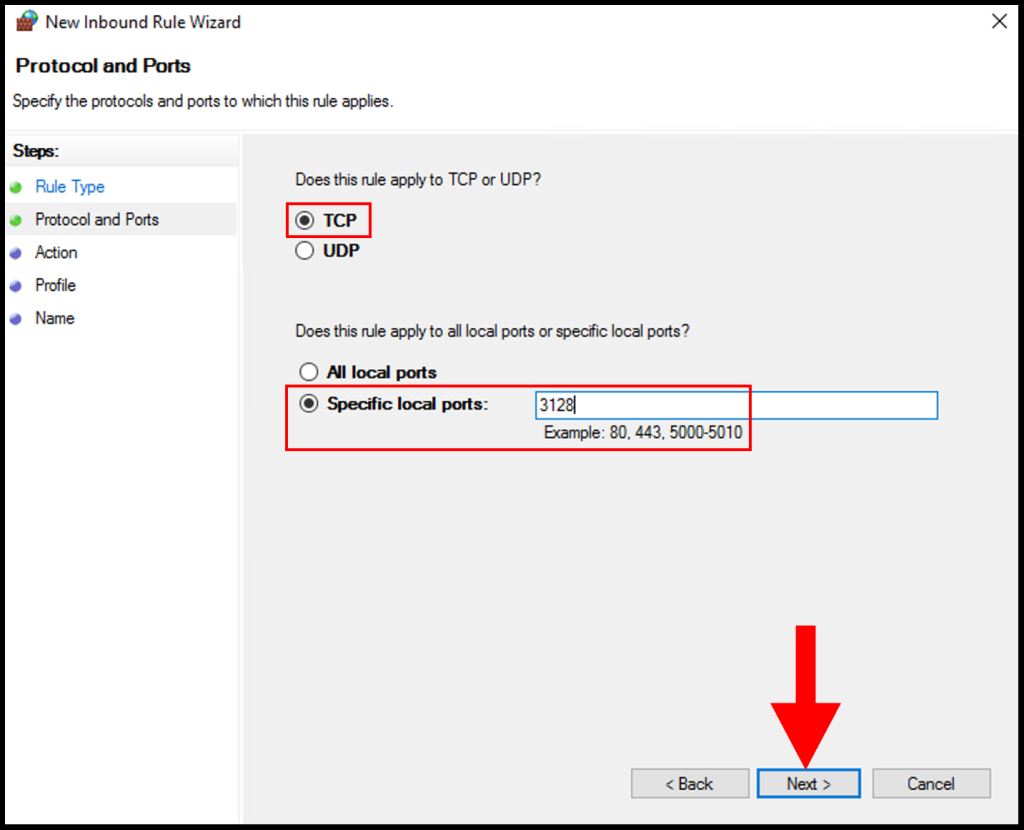

5. On Protocol and Ports, select TCP and select Specific local ports and enter 3128 then click Next.

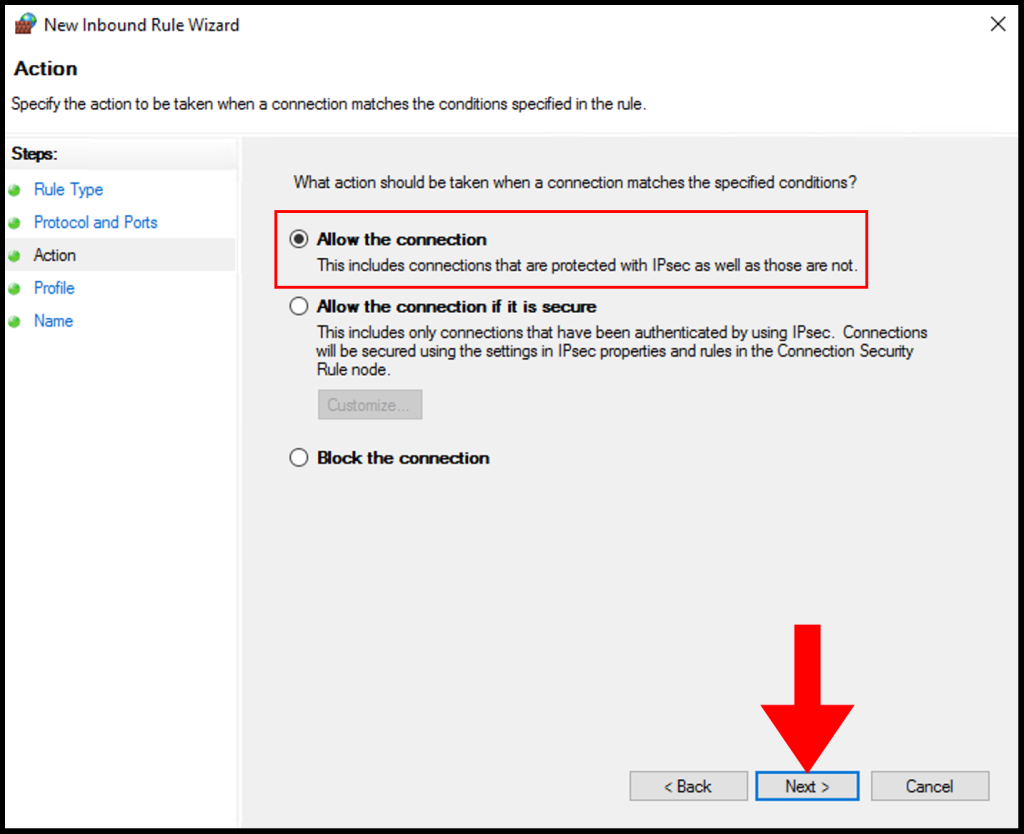

6. Next, click Allow the connection and click Next to move on.

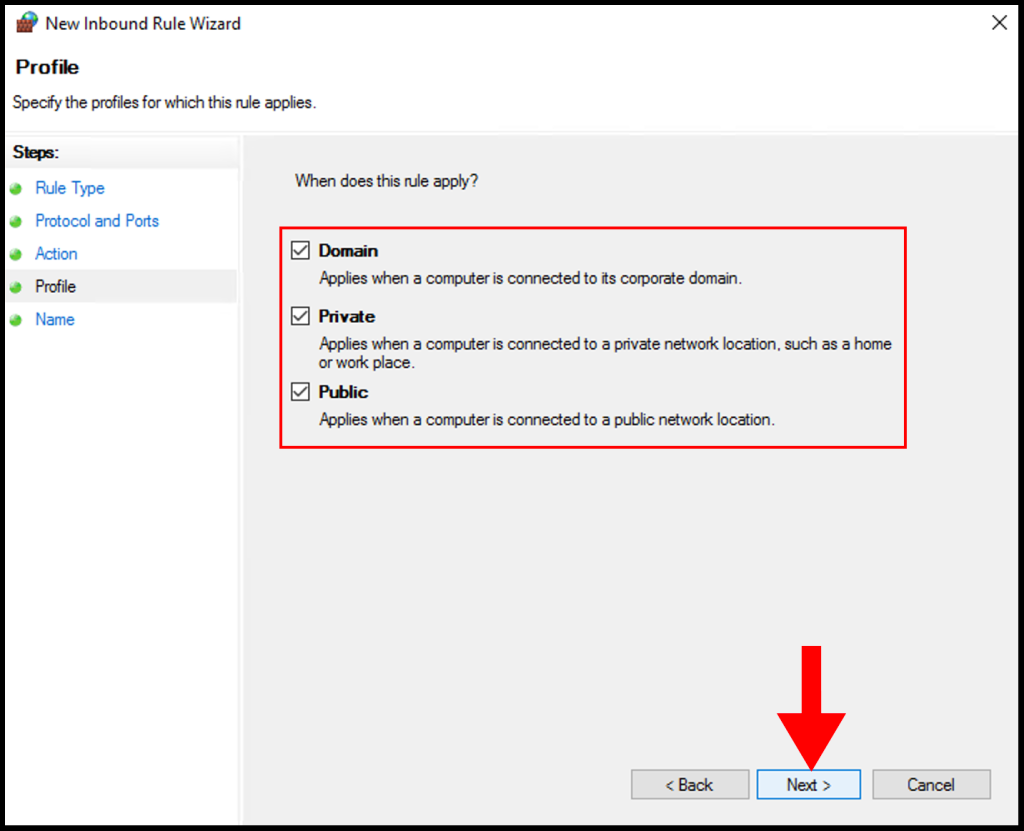

7. In the Profile tab, you need to select the below options and check the boxes for Domain, Private, and Public then click Next to move on.

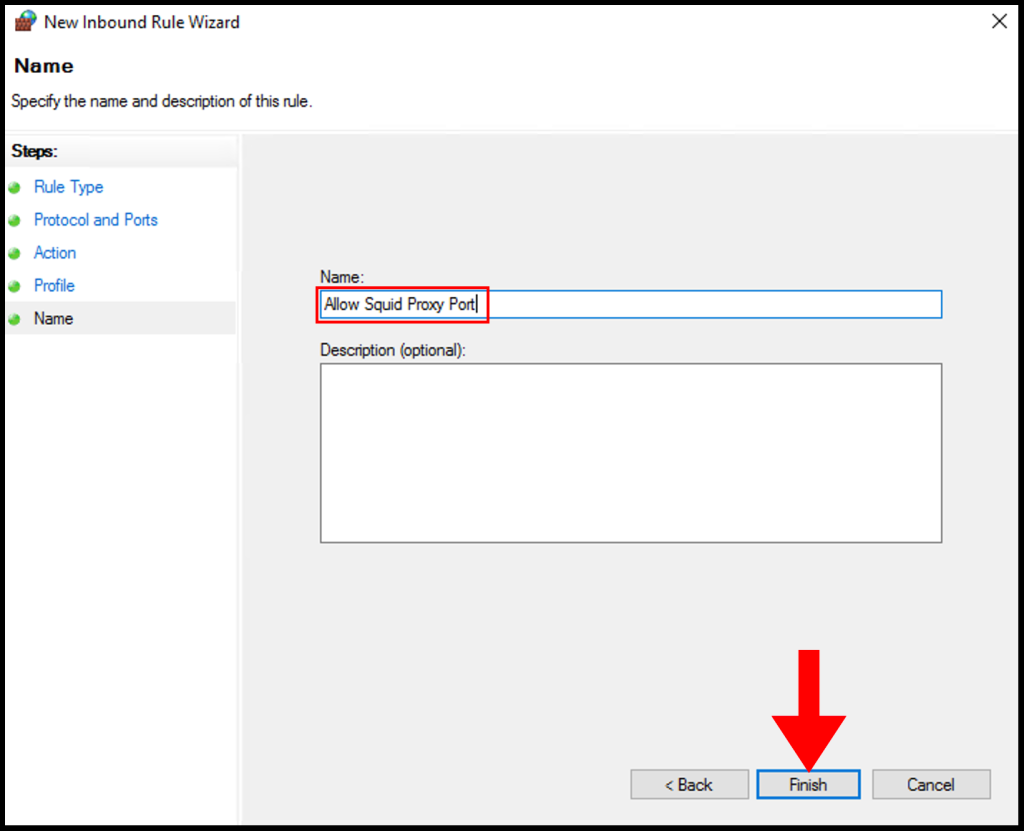

8. In the Name section, you can specify a name that is easily identifiable for the rule, then click Finish. We have successfully setup and configure a Squid Proxy on Windows Server.

Можно я не буду отвечать на вопрос «Зачем?!!» а сразу перейду к описанию?

Заранее опишу ограничения:

1. Squid в обязательном порядке требует указывать DNS-сервер. Можно направить его в сторону DNS-сервера на роутере или скормить публичный DNS того же гугла, но лучше поставить Acylic DNS Proxy с настроенным hosts-файлом. Это само по себе, на уровне запросов, блокирует этак 90% рекламы, которую, к тому же, squid в результате не кэширует.

2. Squid не умеет использовать внешние прокси для запросов по https, поэтому делать это придется вручную и довольно корявым образом — с применением Proxifier, в котором надо будет указывать не имена сайтов, на которые хочешь попасть, а их ip-адреса. Поскольку squid не использует системный DNS-резолвер, это единственный вариант, при котором содержимое сайтов будет кэшироваться. Для сайтов TOR можно использовать промежуточный прокси, это я опишу.

Нам потребуется:

1. Собственно, Squid под Windows — берется здесь

2. OpenSSL для генерирования собственного Certificate Authority — берется здесь. Будет достаточно light-пакета на 3Мб

3. Утилита, скрывающая окна консоли качается отсюда.

4. 3proxy, если нужно проксирование в TOR-сеть берется здесь

Начнем же!

1. Распаковываем скачанный пакет — открываем cmd, переходим в папку с пакетом, набираем msiexec /a squid.msi /qb TARGETDIR=.\unpack

2. Копируем папку Squid из unpack в то место, где squid будет работать в дальнейшем. В приведенных мной примерах это папка E:\squid

3. Каталог unpack и squid.msi можно удалить, они больше не понадобятся. Идем в папку E:\squid

4. Открываем cmd.exe в этой папке и вбиваем туда mkdir .\_cache & mkdir .\etc\bump & mkdir .\dev\shm & mkdir .\log & echo 0 > .\log\access.log & echo 0 > .\log\cache.log

Это создает папки для внутренних нужд squid. В дальнейшем предполагается, что кэш располагается в папке _cache

5. Устанавливаем OpenSSL, идем в каталог bin, открываем cmd.exe, вбиваем туда:

5.1 — openssl req -new -config «openssl.cfg» -newkey rsa:1024 -days 1825 -nodes -x509 -keyout squidCA.pem -out squidCA.pem

5.2 — openssl x509 -in squidCA.pem -outform DER -out browserCA.der

Первая команда создает сертификат SquidCA.pem для генерации вторичных сертификатов. Копируем его в E:\squid\etc\bump

Вторая команда конвертирует этот сертификат в формат для импорта в браузер (если Firefox) или систему (если все остальное)

6. Идем в E:\squid\lib\squid, открываем командную строку,

ssl_crtd.exe -c -s /cygdrive/e/squid/etc/bump/ssldb (ВАЖНО: каталога ssldb существовать не должно, иначе вылезет ошибка!)

7. Редактируем E:\squid\etc\squid.conf

У меня он выглядит так:

[squid.conf]

acl localnet src 10.0.0.0/8 # RFC1918 possible internal network

acl localnet src 172.16.0.0/12 # RFC1918 possible internal network

acl localnet src 192.168.0.0/16 # RFC1918 possible internal network

acl localnet src fc00::/7 # RFC 4193 local private network range

acl localnet src fe80::/10 # RFC 4291 link-local (directly plugged) machines

acl SSL_ports port 443

acl Safe_ports port 80 # http

acl Safe_ports port 21 # ftp

acl Safe_ports port 443 # https

acl Safe_ports port 70 # gopher

acl Safe_ports port 210 # wais

acl Safe_ports port 1025-65535 # unregistered ports

acl Safe_ports port 280 # http-mgmt

acl Safe_ports port 488 # gss-http

acl Safe_ports port 591 # filemaker

acl Safe_ports port 777 # multiling http

acl CONNECT method CONNECT

#

# Recommended minimum Access Permission configuration:

#

# Only allow cachemgr access from localhost

http_access allow localhost manager

http_access deny manager

# Deny requests to certain unsafe ports

# http_access deny !Safe_ports

# Deny CONNECT to other than secure SSL ports

# http_access deny CONNECT !SSL_ports

# We strongly recommend the following be uncommented to protect innocent

# web applications running on the proxy server who think the only

# one who can access services on «localhost» is a local user

# http_access deny to_localhost

#

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS

#

# Example rule allowing access from your local networks.

# Adapt localnet in the ACL section to list your (internal) IP networks

# from where browsing should be allowed

http_access allow localnet

http_access allow localhost

# And finally deny all other access to this proxy

http_access deny all

# DNS Options

dns_v4_first on

dns_nameservers 127.0.0.1

# Squid normally listens to port 3128

http_port 3128 ssl-bump generate-host-certificates=on dynamic_cert_mem_cache_size=8MB cert=/cygdrive/e/squid/etc/bump/squidCA.p

sslcrtd_program /cygdrive/e/squid/lib/squid/ssl_crtd -s /cygdrive/e/squid/etc/bump/ssldb -M 8MB

sslcrtd_children 32 startup=2 idle=1

always_direct allow all

ssl_bump client-first all

sslproxy_cert_error allow all

sslproxy_flags DONT_VERIFY_PEER

# LOG

cache_access_log stdio:/cygdrive/e/squid/log/access.log buffer-size=128KB

# cache_store_log stdio:/cygdrive/e/squid/log/store.log buffer-size=128KB

cache_store_log none

cache_log stdio:/cygdrive/e/squid/log/cache.log buffer-size=128KB

# Uncomment the line below to enable disk caching — path format is /cygdrive/

, i.e.

cache_dir rock /cygdrive/e/squid/_cache/rock 2048 max-size=32767 max-swap-rate=3000 swap-timeout=300

cache_dir aufs /cygdrive/e/squid/_cache/aufs 4096 16 256 min-size=32768

cache_replacement_policy heap LFUDA

memory_replacement_policy lru

ipcache_size 10240

cache_swap_low 90

cache_swap_high 95

maximum_object_size_in_memory 50 KB

cache_mem 128 MB

memory_pools off

maximum_object_size 4 MB

quick_abort_min -1 KB

log_icp_queries off

client_db off

buffered_logs on

half_closed_clients off

via off

reload_into_ims on

max_filedescriptors 3200

pid_filename /cygdrive/e/squid/_cache/squid.pid

hosts_file none

# Leave coredumps in the first cache dir

coredump_dir /cygdrive/e/squid/_cache

# Add any of your own refresh_pattern entries above these.

# refresh_pattern -i ^ftp: 100000 90% 200000

# refresh_pattern -i ^gopher: 1440 0% 1440

# cache images

refresh_pattern -i \.(gif|png|ico|jpg|jpeg|jp2|webp)$ 259200 90% 518400 override-expire reload-into-ims ignore-no-store ignore-private refresh-ims

refresh_pattern -i \.(jpx|j2k|j2c|fpx|bmp|tif|tiff|bif)$ 259200 90% 20000 override-expire reload-into-ims ignore-no-store ignore-private refresh-ims

refresh_pattern -i \.(pcd|pict|rif|exif|hdr|bpg|img|jif|jfi

refresh_pattern -i \.(woff|woff2|eps|ttf|otf|svg|svgi|svgz|p

# cache content

refresh_pattern -i \.(swf|js|ejs)$ 259200 90% 518400 override-expire reload-into-ims ignore-no-store ignore-private refresh-ims

refresh_pattern -i \.(wav|css|class|dat|zsci|ver|advcs)$ 259200 90% 518400 override-expire reload-into-ims ignore-no-store ignore-private refresh-ims

# cache videos

refresh_pattern -i \.(mpa|m2a|mpe|avi|mov|mpg|mpeg|mpg3|mpg

refresh_pattern -i \.(m1s|mp2v|m2v|m2s|m2ts|wmx|rm|rmvb|3pg|3

refresh_pattern -i \.(asx|mp2|mp3|mp4|mp5|wmv|flv|mts|f4v|f

refresh_pattern -i \.(htm|html)$ 9440 90% 518400 reload-into-ims ignore-no-store ignore-private refresh-ims

refresh_pattern -i \.(xml|flow|asp|aspx)$ 0 90% 518400 refresh-ims

refresh_pattern -i \.(json)$ 0 90% 518400 refresh-ims

refresh_pattern -i (/cgi-bin/|\?) 0 90% 518400

# live video cache rules

refresh_pattern -i \.(m3u8|ts)$ 0 90% 518400 refresh-ims

# cache microsoft and adobe and other documents

refresh_pattern -i \.(ppt|pptx|doc|docx|docm|docb|dot|pdf|p

refresh_pattern -i \.(xls|xlsx|xlt|xlm|xlsm|xltm|xlw|csv|tx

refresh_pattern -i . 0 90% 518400 refresh-ims

Я таки нежно напоминаю, что это локальный вариант, для запуска на отдельной машине, с максимальным кэшированием статики. Пути, при необходимости утащить их куда-то в другое место, надо поменять по всему конфигурационному файлу.

8. Создаем ярлык, параметры — C:\Windows\System32\cmd.exe /K «color 02 & cd /dE:\squid\ & set PATH=E:\squid\bin;%PATH%» где нужно указать путь к папке со squid

9. Запускаем этот ярлык (текст в командной строке должен быть зеленым), набираем squid -z

Если все сделано и настроено правильно, то в папке _cache появятся директории aufs и rock. Если где-то накосячено — то читаем E:\squid\log\cache.log и исправляем накосяченное.

10. Открываем cmd.exe, рабочая папка должна быть E:\squid, выполняем icacls .\_cache /T /Q /C /RESET && icacls .\etc\bump /T /Q /C /RESET && icacls .\log /T /Q /C /RESET && pause

Эти команды сбрасывают сбойные права доступа, которые назначает созданным файлам и папкам cygwin. Без выполнения команды rock-кэш работать не будет.

11. Запускаем (из зеленой консоли) squid -N (без этой опции не работает rock-database, увы), выбираем в браузере прокси-сервером 127.0.0.1:3128. Должно работать.

12. Создаем в E:\squid батник для запуска сквида. Имя на ваше усмотрение, содержимое:

cd /d %~dp0

set PATH=%~dp0bin;%PATH%

cd bin

squid -N

Запускаем его.

13. Если все работает как надо, то копируем в папку E:\squid утилиту RunHiddenConsole.exe чтобы в дальнейшем запускать прокси через нее.

Настройка для работы с TOR:

1. Качаем и распаковываем TOR Expert Bundle. Для запуска требуется распаковать его, создать файл torrc.cfg с начинкой

SOCKSPort 127.0.0.1:9050

SOCKSPolicy accept 127.0.0.1

SOCKSPolicy reject *

GeoIPFile .\Data\geoip

GeoIPv6File .\Data\geoip6

DataDirectory .\Data

Ну а далее запускается ярлыком RunHiddenConsole.exe «tor.exe -f torrc.cfg» из папки с TOR’ом.

2. В папке E:\squid создаем файл onion.txt с содержимым

^http.*onion

Аналогичным образом можно добавлять другие сайты (только HTTP), которые должны быть доступны через TOR

3. В файл конфига squid добавляем:

К листам acl

acl onion url_regex «/cygdrive/e/squid/onion.txt»

Перед командой «always_direct» вставляем

cache_peer 127.0.0.1 parent 3127 0 no-query default

never_direct allow onion

always_direct deny onion

4. Скачиваем 3proxy (в архиве), создаем в squid папку _3proxy, копируем туда файл 3proxy.exe из архива

Создаем там же файл 3proxy.cfg с содержимым:

internal 127.0.0.1

fakeresolve

auth iponly

allow * 127.0.0.1

parent 1000 socks5+ 192.168.16.250 9050

proxy -p3127

где 127.0.0.1 9050 — это адрес и порт, на котором слушает TOR (если вы выбрали другой)

5. Переделываем батник запуска squid к виду:

RunHiddenConsole.exe %~dp0_3proxy\3proxy.exe %~dp0_3proxy\3proxy.cfg

cd /d %~dp0

set PATH=%~dp0bin;%PATH%

cd bin

squid -N

Все готово, можно пользоваться. По умолчанию такой режим предназначен только для того, чтобы заходить на сайты находящиеся в доменной зоне .onion

Дополнения:

При включенном squid иметь дисковый кэш браузера включенным как-то излишне.

В Firefox выключаем через about:config, ищем строку browser.cache.disk.enable и ставим ее в false. Кэш в памяти это оставит нетронутым.

В Chromium это делается «извне», путем добавления к ярлыку запуска браузера параметров —disk-cache-size=1 —media-cache-size=1

Поэтому я рекомендую использовать Chromium (и основанные на нем браузеры) не сами по себе, а в портативном виде, с помощью программки chrlauncher, где эти параметры можно задавать в конфигурационном файле.

Если у вас есть ipv6, то опцию dns_v4_first надо переключить в off

И напоследок — ответ на вопрос «а почему бы не использовать HandyCache?»

1. Он не кэширует HTTPS, если его не купить. Лицензия дешевая, и это не проблема, но…

2. Он ломает поведение страниц, которые используют технологию CORS. Это facebook, github, addons.mozilla.org и многих других, о которых я сейчас не вспомню.

3. Поддержка родительских SOCKS в ныне доступной версии RC4 1.0.0.700 сломана.

ИМХО, squid работает быстрее + его способ хранения кэша лично мне нравится больше. Мелкие файлы сохраняются в ROCK-кэш, крупные в AUFS-кэш, пространство на жестком диске (размер кластеров на разделе 32КБ) используется оптимально, по сравнению с HandyCache, где фактический кэш 2,32 Гб у меня занимает 3,86 Гб на диске.

Решил написать мини-обзор по установке и настройке прокси-сервера Squid под Windows. Сразу хочу сказать, что статья рассчитана на начинающих, которые хотят познакомиться со Squid как таковым, поэтому прошу все коменты типа «фи, как это можно юзать под виндой» оставить при себе.

Для ценителей истинного Squid прошу пожаловать в наш специальный обзор на эту тему — Прокси Squid на Linux с авторизацией в Active Directory. А пока разберем более простой вариант. Конечно, версия под Windows не так хороша как под родные unix-like системы, но для первого знакомства подойдет.

Прокси бывает очень полезен, когда нужно несколько разграничить доступ в интернет либо просто выпусить в интернет несколько компов, а скорость подключения оставляет желать лучшего. Прокси обычно устанавливают на отдельный комп, чаще всего на тот, который собственно и «раздает» интернет в локальную сеть, браузеры других компов настраивают на работу с этим прокси-сервером. Далее уже на прокси пишутся правила: кому и когда на какие сайты ходить можно, куда ходить нельзя, что можно скачивать, что нельзя и т.д. Вариантов бесконечное множество.

Итак, Squid — это кэширующий прокси с внушительным набором функций. Распространяется по лицензии GNU GPL (читай бесплатно). Немного о Squid можно почитать в Wiki. Готовые к скачиванию дистрибутивы под винду можно найти на официальном ресурсе здесь. Крайняя стабильная версия Squid — 2.7, разрабатываемая версия — 3.0, при этом под unix-like платформы 3.0 уже идет как резиная версия, а под Windows как Beta из-за некоторых проблем с адаптацией под винду. По этой причине для знакомства мы рекомендуем воспользоваться именно версией 2.7.

Надеюсь, что пока никаких вопросов нет, поэтому давайте скачаем дистрибутив и займемся установкой. После загрузки распаковываем архив в котором будет папка squid. Помещаем эту папку прямо на диск С. Должно получиться так, чтобы в папке C:squid находились все подпапки типа etc, bin, sbin и пр. Кто-то спросит нафига там столько подпапок? Отвечаем: в отличие от Windows, в которой программа чаще всего распологается в одном каталоге, в unix-like системах каждый каталог предусмотрен под какие-то определенные нужды. Один каталог — под файлы настроек для всех установленных программ, второй каталог — под исполняемые файлы всех программ, третий каталог — плагины, четвертый — логи и т.д. Т.е. разные файлы одной программы хранятся сразу в нескольких папках. Пока нам надо усвоить то, что исполняемый файл Squid находится в каталоге sbin, файл настроек в каталоге etc, а все логи будут записываться в каталог varlog.

Самое главное что нам нужно сделать — это написать конфигурационный файл. В папке etc есть файл squid.conf.default копируем рядом и переименовываем копию в squid.conf. Должно получиться вот так:

После этого аналогичным образом копируем:

mime.conf.default в mime.conf и cachemgr.conf.default в cachemgr.conf.Открываем squid.conf в любом текстовом редакторе, например, в блокноте и стираем всё, чтобы у нас получился пустой файл, сохраняемся. mime.conf и cachermgr.conf трогать не нужно.

Прокси работает следующим образом: в настройках каждого браузера на компах локальной сети устанавливается опция с IP-адресом и портом прокси, например вот так (адрес моего прокси-сервера 192.168.1.2 и порт 3128):

Т.о. весь web-трафик от браузеров идет на указанный адрес, Squid в свою очередь передает эти запросы от своего имени в интернет. Входящий трафик из интернета попадает сначала на прокси и потом переадресовывается в локальную сеть клиентскому браузеру. Эта схема распространена повсеместно, но у нее есть один очевидный недостаток — все браузеры нужно руками настраивать на работу с прокси-сервером, иначе доступа в интернет не будет вообще. У прокси есть второй режим работы, называемый transparent, т.е. прозрачный. В прозрачном режиме в браузерах вообще ничего настраивать не нужно, как будто и нас нет никакого прокси. В этом случае все запросы идут на шлюз по умолчанию, коим должен являться маршрутизатор, раздающий интернет в локальной сети. На маршрутизаторе нужно добавить правило перенаправления, чтобы все web-запросы шли на комп с прокси. Этот вариант более интересный, однако здесь требуется дополнительная настройка маршрутизатора. К тому же Squid по Windows не поддерживает функцию прозрачного проксирования, поэтому мы пока не будем рассматривать этот вариант.

Вернемся к нашему пустому файлу конфигурации. Первым делом нам надо указать на каком IP-адресе и порту будет работать прокси. IP-адрес берется адрес компа в локальной сети (пусть у нас он будет 192.168.1.2), а порт в принципе можно выбрать любой, но обычно придерживаются стандартных значений, коими являются 3128 или 8080. Пишем в файл строку:

http_port 192.168.1.2:3128

Еще Squid любит, чтобы ПК, на котором он установлен как-то назывался. Для этого в конфиурационный файл нужно добавить строку visible_hostname [имя]. Мы напишем так:

visible_hostname myproxy

Решение о том, какой трафик и куда пропускать или запрещать принимается на основании правил, которые в свою очередь строятся из списков доступа.

Сейчас мы определим несколько списоков доступа и сделаем одно правило. В данном случае значение слова «список» нужно понимать несколько иначе: одна строка, которая начинается со слова acl это и есть один список. Две строки — два списка, много строк acl — списки. Общий синтаксис для списков выглядит вот так:

acl [имя_списка] [тип параметра] [параметр 1] [параметр 2] … [параметр n].

Первым идет служебное слово acl, затем имя списка. Имя может быть произвольным за одним исключением, о нем чуть позже. Тип параметра — чаще всего используются значения src (источник) или dst (получатель). Параметры — это кокретные значения, которые относятся к src или dst.

В конфигурационном файле обязательно должен присутствовать как минимум один список доступа, который описывает всех клиентов прокси. Все клиенты обозначаются стандартным словом all. В итоге наша первая команда дорожна выглядеть вот так:

acl all src 0.0.0.0/0.0.0.0

В данном случае 0.0.0.0/0.0.0.0 обозначает любые адреса и маски. Затем определим нашу локальную сеть, список назовем LAN:

acl LAN src 192.168.1.0/255.255.255.0

Следующий список доступа будет описывать у нас тип проходящего трафика. Для начала мы возьмем обычный HTTP-трафик, который передается по 80-му и 443 портам. В следующей строке пишем:

acl HTTP port 80 443

И теперь напишем правило, которое будет разрешать хождения HTTP-трафика со всех компов нашей локальной сети. Правила обозначаются командой

http_access [allow (разрешить) или deny (запретить)] [перечисление имен списков доступа через пробел].

Мы напишем вот такое правило:

http_access allow LAN HTTP

Надо сказать еще одну важную вещь. Когда мы пишем перечисление нескольких параметров через пробел, то нужно знать, что в списках доступа каждый пробел понимается как «ИЛИ», а в правилах доступа как «И». Например, наше написанное правило звучит так: доступ (http_access) разрешить (allow) если пакет с данными можно отнести к списку доступа LAN И в тоже самое время пакет можно отнести к списку доступа HTTP. А вот список доступа HTTP будет звучать так: пакет данных идет на порт 80 ИЛИ на порт 443. Это нужно понимать, чтобы правильно составлять списки доступа и правила. Когда пишем списки доступа, то можно их писать в любом порядке, а вот очередность написания правил играет ключевую роль. Пакет с данными обрабатывает до первого правила, под котрое он подходит по своим параметрам.

Далее я покажу простой пример ограничения доступа в интернет. Например, на компом с адресом 192.168.1.10 у нас сидит работник, которому нужно ограничить доступ. Нет ничего проще. Сначала пишем список доступа:

acl Vasya src 192.168.1.10

После этого нужно создать правило блокировки и поместить его до того правила, которое разршает доступ и интернет всем компам локальной сети. В итоге оба правила должны выглядеть так:

http_access deny Vasya

http_access allow LAN HTTP

Мы прописали самые необходимые вещи, теперь конфигурационный файл можно сохранить. Целиком он должен выглядеть вот так:

http_port 192.168.1.1:3128

visible_hostname myproxy

acl all src 0.0.0.0/0.0.0.0

acl LAN src 192.168.1.0/255.255.255.0

acl HTTP port 80 443

acl Vasya src 192.168.1.10

http_access deny Vasya

http_access allow LAN HTTP

Далее нам нужно сформировать каталоги для хранения кэша. Делается это просто: в командной строке надо набрать

С:squidsbinsquid.exe -z

После этого установим Squid в качестве службы Windows, набрав

С:squidsbinsquid.exe -i

Теперь идем в Панель управления/Администрирование/Службы, ищем там Squid и запускаем его. Остается настроить какой-нибудь браузер на наш прокси-сервер и проверить работоспособность.

По мере сил и возможностей мы периодически дополняем и редактируем этот обзор.

Если вам хочется иметь функциональность Squid, но нет сил/времени/навыков настраивать всё это — обязательно посмотрите другие альтернативы — BlockAdultProxy или 3proxy