Удаленный рабочий стол применяется для дистанционного администрирования системы. Для его настройки нужно сделать, буквально, несколько шагов.

Как включить

Настройка доступа

Ограничения

Доступ из Интернет

Включение

1. Открываем сведения о системе. В Windows Server 2012 R2 / 2016 или 10 кликаем правой кнопкой мыши по Пуск и выбираем Система.

В Windows Server 2012 / 8 и ниже открываем проводник или меню Пуск. Кликаем правой кнопкой по Компьютер и выбираем Свойства.

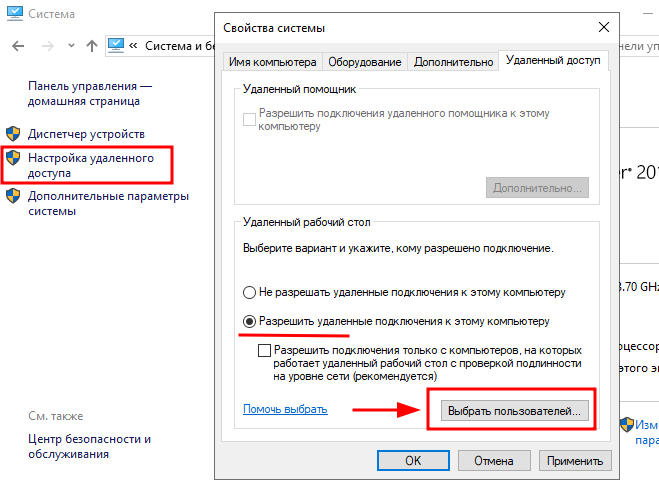

2. Настраиваем удаленный рабочий стол. В меню слева кликаем по Настройка удаленного доступа.

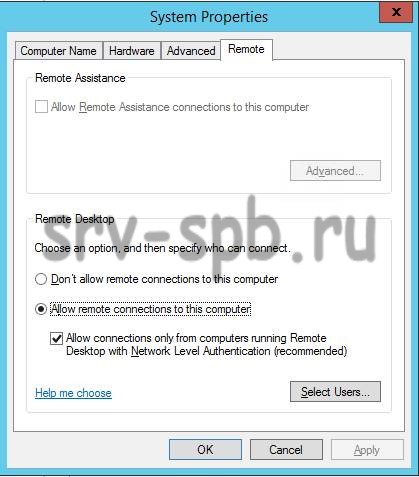

В открывшемся окне ставим переключатель в положение Разрешить удаленные подключения к этому компьютеру.

* желательно, если будет установлен флажок Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Но если компьютер, с которого мы будем заходить с устаревшей операционной системой, это может вызвать проблемы.

Предоставление доступа

Очень важно, чтобы у пользователя был установлен пароль. Без него зайти в систему с использованием RDP будет невозможно — это программное ограничение. Поэтому всем учетным записям ставим пароли.

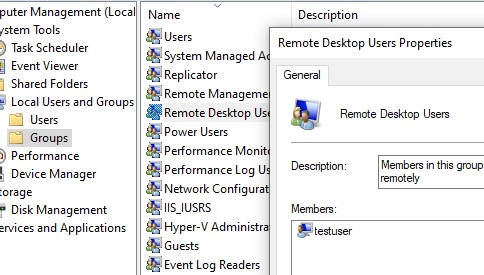

У пользователей с правами администратора права на использование удаленного стола есть по умолчанию. Чтобы обычная учетная запись могла использоваться для удаленного входа в систему, добавьте ее в группу Пользователи удаленного рабочего стола. Для этого открываем консоль управления компьютером (команда compmgmt.msc) — переходим по разделам Служебные программы — Локальные пользователи и группы — Группы и кликаем дважды по Пользователи удаленного рабочего стола:

В открывшемся окне добавляем необходимых пользователей.

Для проверки правильности настроек, используйте программу Подключение к удаленному рабочему столу (находится в меню Пуск или вызывается командой mstsc) на любом другом компьютере в сети.

Ограничение по количеству пользователей

По умолчанию, в серверных операционных системах Windows разрешено подключение для одновременно двух пользователей. Чтобы несколько пользователей (больше 2-х) могли использовать удаленный стол, необходима установка роли удаленных рабочих столов (терминального сервера) и активации терминальных лицензий — подробнее, читайте в инструкции Установка и настройка терминального сервера на Windows Server.

В пользовательских системах (Windows 10 / 8 / 7) разрешено подключение только одному пользователю. Это лицензионное ограничение. В сети Интернет можно найти патчи для его снятия и предоставления возможности подключаться удаленным рабочим столом для нескольких пользователей. Однако, это нарушение лицензионного соглашения.

Доступ через глобальную сеть (Интернет)

Для возможности подключения по RDP из вне необходим статический внешний IP-адрес. Его можно заказать у Интернет провайдера, стоимость услуги, примерно, 150 рублей в месяц (некоторые поставщики могут предоставлять бесплатно). Для подключения нужно использовать полученный внешний IP.

Если компьютер подключен к Интернету напрямую, никаких дополнительных действий не потребуется. Если мы подключены через NAT (роутер), необходима настройка проброса портов. Пример того, как это можно сделать на Mikrotik.

Была ли полезна вам эта инструкция?

Да Нет

Создание пользователя

Способ 1:

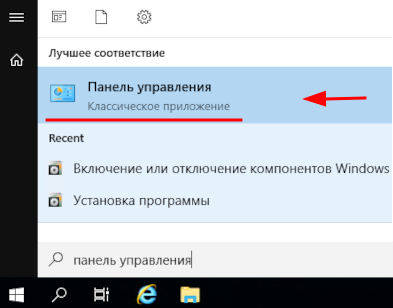

Открываем панель управления, Пуск → вводим «Панель управления» → открываем

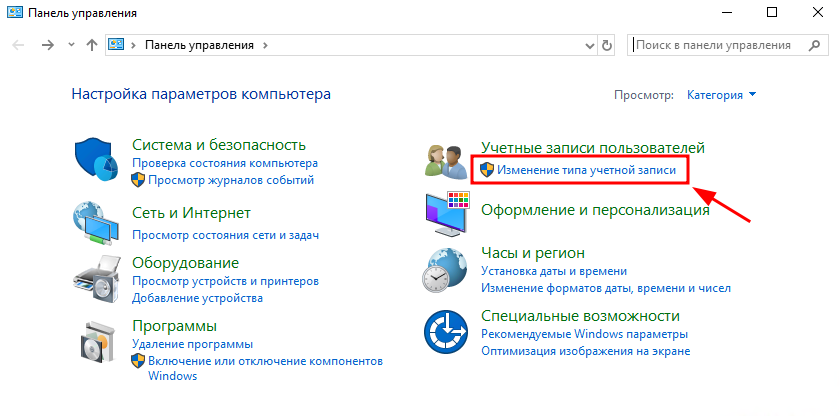

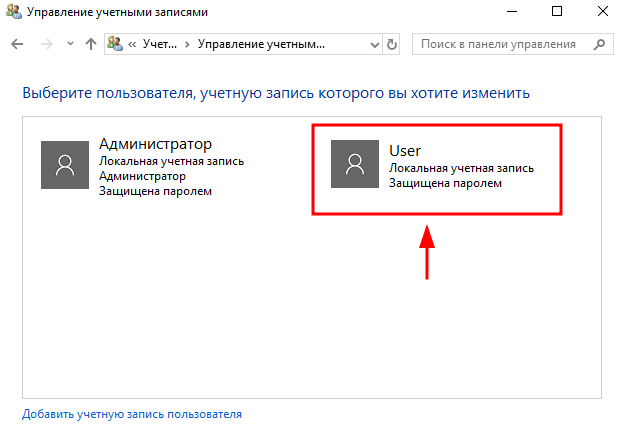

В разделе «Учетные записи пользователей» кликаем на «Изменение типа учетной записи«

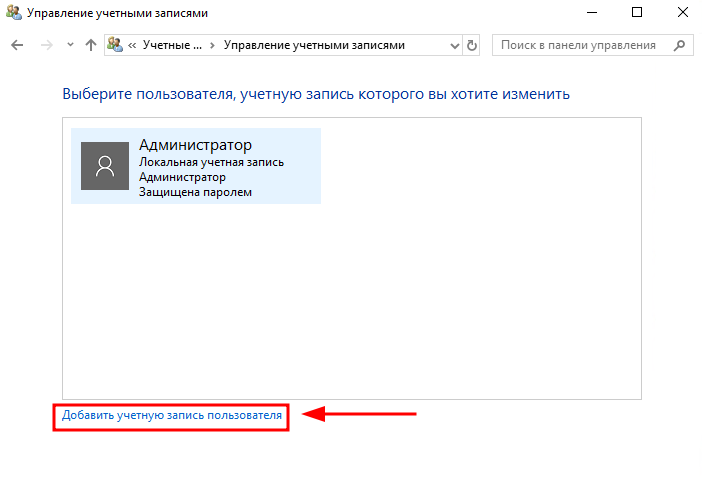

В нижней части экрана кликаем на «Добавить учетную запись пользователя«

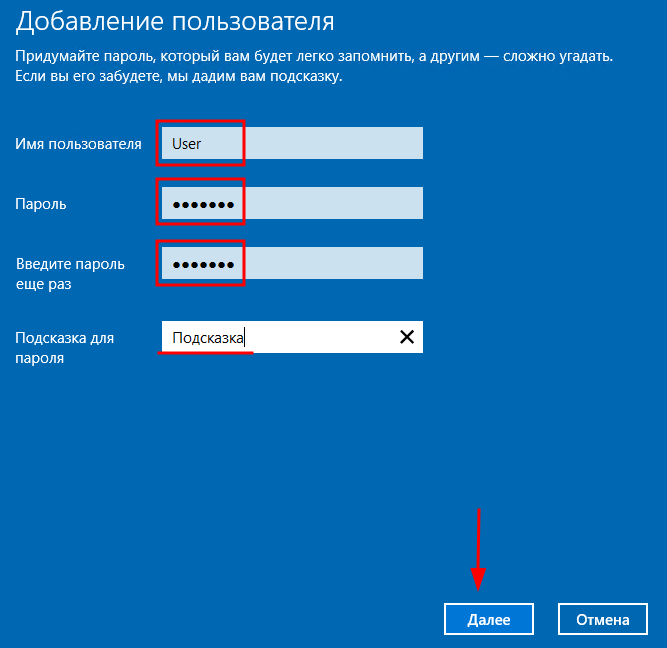

В открывшемся окне введите «Имя пользователя«, «Пароль«, соответствующий правилам безопасности.

Мастер настройки сообщит, если пароль не достаточно надежный. В поле «Подсказка для пароля» введите подсказку на случай, если вы забудете пароль.

Далее Далее->Готово

В итоге вы увидите нового пользователя Windows Server

Способ 2:

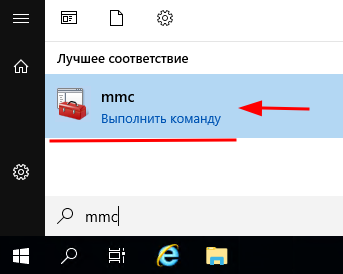

Открываем консоль управления, Пуск → вводим «mmc» → открываем

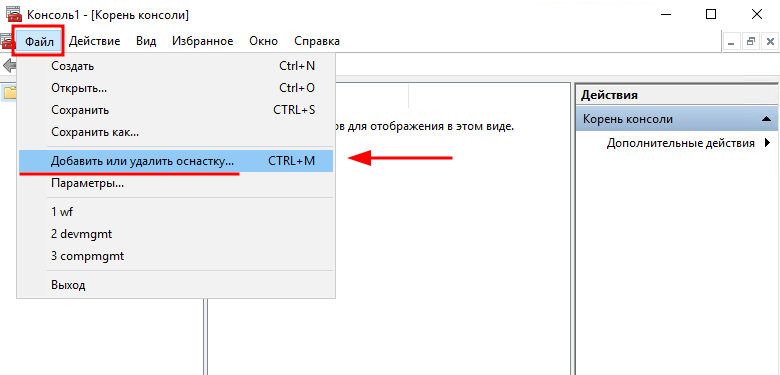

Дальше нам нужно добавить оснастку, для этого откройте «Файл → Добавить или удалить оснастку«

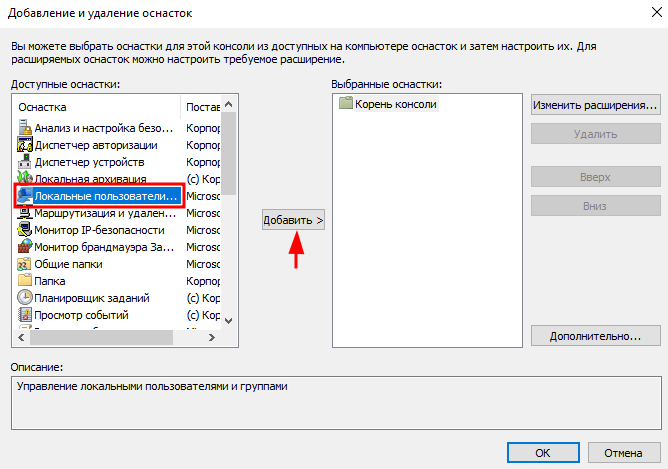

и кликните кнопку «Добавить«

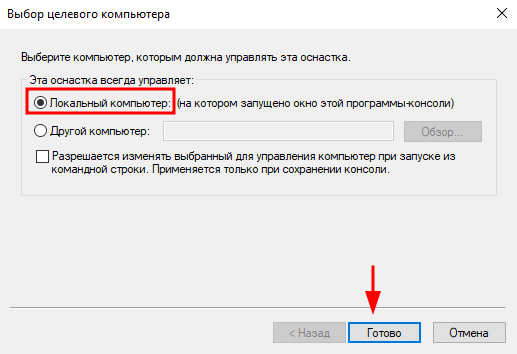

Выберете «Локальный компьютер» и нажмите «Готово«

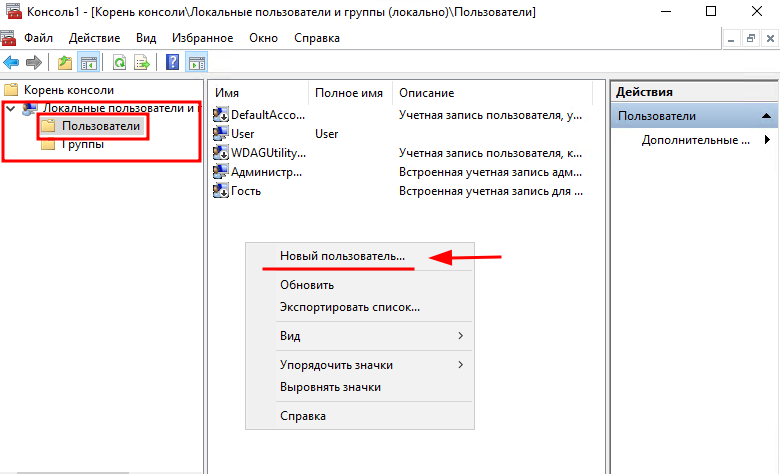

В разделе «Пользователи» с помощью правой кнопки мыши создайте нового пользователя «Новый пользователь…«

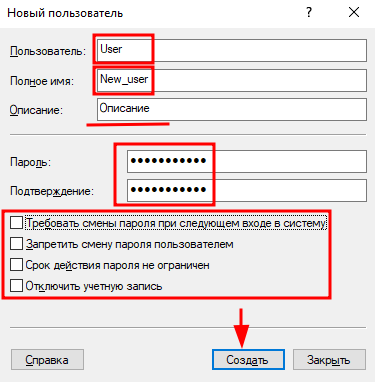

Дальше нужно заполнить поля:

Пользователь — введите системное имя

Полное имя — полное имя

Описание — заполните описанием при необходимости.

Введите и подтвердите пароль.

Отметьте галочками необходимые опции, нажимаем на «Создать»

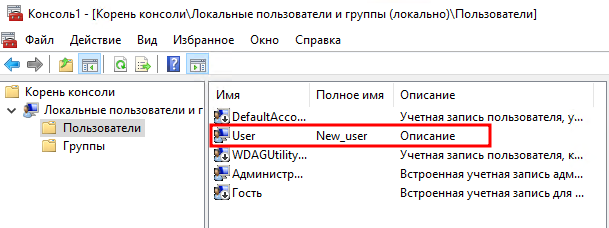

В итоге вы увидите нового пользователя

Разрешение на удаленное подключение по RDP

Способ 1

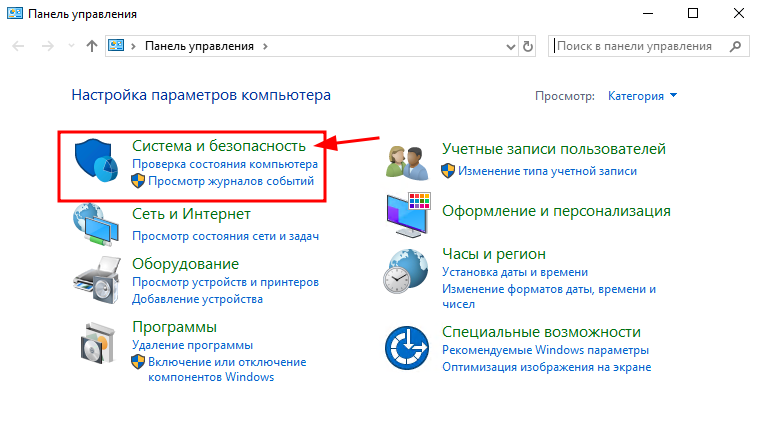

Открываем панель управления, Пуск → вводим «Панель управления» → открываем

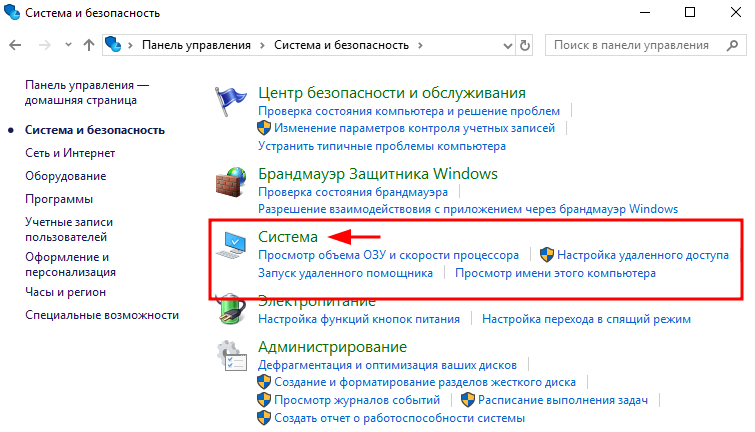

Переходим в «Система и безопасность»

Далее кликаем по «Система«

Далее в левой части окна нажимаем на «Настройка удаленного доступа» и «Выбрать пользователей…«

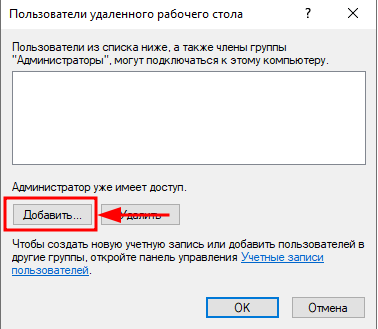

Нажимаем кнопку «Добавить«, чтобы добавить нового пользователя

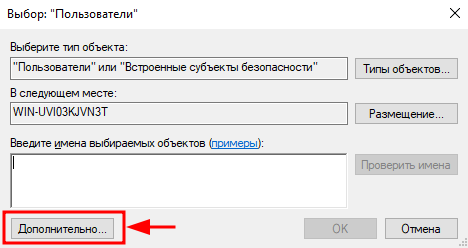

Жмем на кнопку «Дополнительно…«

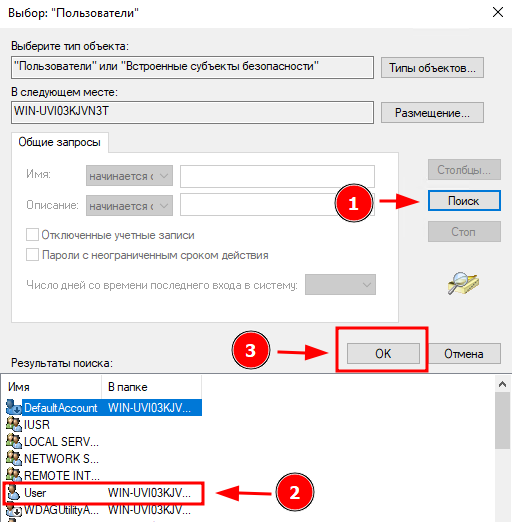

Нажимаем на «Поиск«, затем выбираем пользователя, которому хотим разрешить доступ по RDP, нажимаем «ОК«

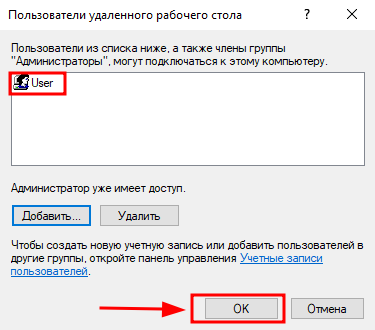

В списке появится новый пользователь. Сохраняем изменения, нажав «ОК«

Способ 2

Открываем консоль управления, Пуск → вводим «mmc» → открываем

Дальше нам нужно добавить оснастку, для этого откройте «Файл → Добавить или удалить оснастку»

Найдите нужную нам оснастку «Локальные пользователи и Группы» и кликните кнопку «Добавить«

Выберете «Локальный компьютер» и нажмите «Готово«

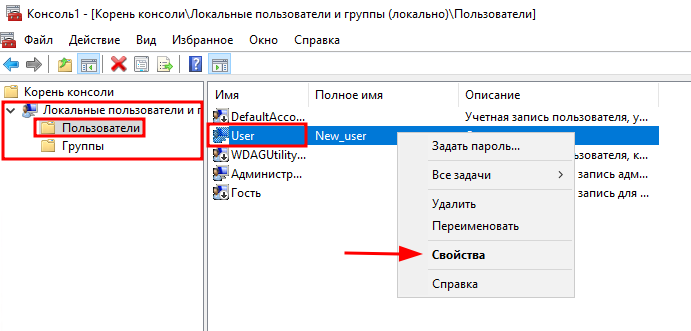

Найдите нужного пользователя и правой кнопкой мыши откройте Свойства

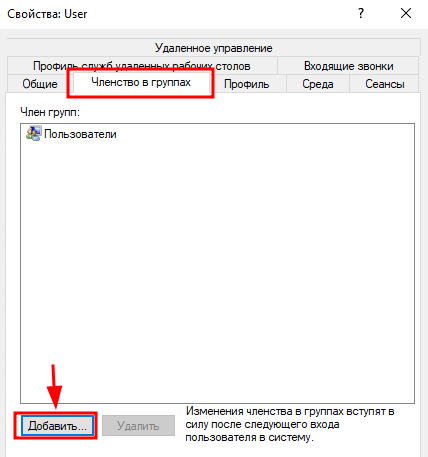

Перейдите во вкладку «Членство в группах» и нажмите «Добавить…«

Жмем на кнопку «Дополнительно…»

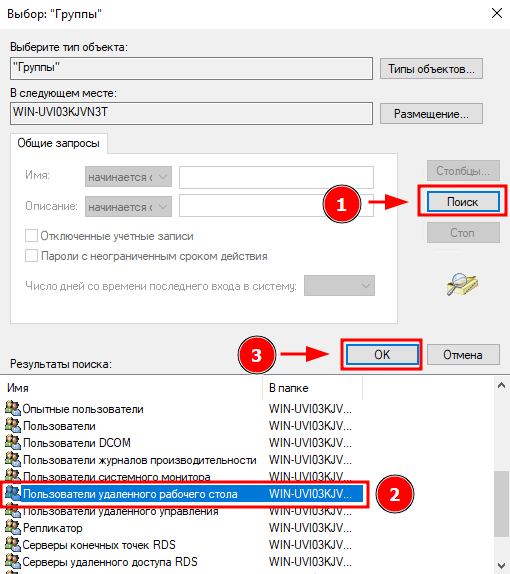

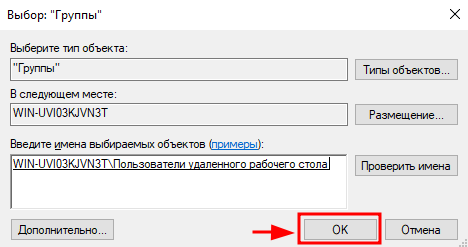

Для поиска нужной группы кликните «Поиск» и выберете группу с именем «Пользователи удаленного рабочего стола». Кликните OK

Сохраните изменения с помощью кнопки «OK»

Теперь вы можете подключиться к виртуальному серверу от имени нового пользователя.

По умолчанию удаленный RDP доступ к рабочему столу рядовых серверов с Windows Server или к контроллерам домена Active Directory разрешен только пользователям, добавленных в локальную группу Administrators, или администраторам домена (Domain Admins). В этой статье мы покажем, как предоставить RDP доступ к хостам Windows Server или контроллерам домена обычным пользователям без предоставления прав административных полномочий.

Содержание:

- Чтобы войти в систему, вам нужно право на вход через службу удаленных рабочих столов

- Как предоставить RDP доступ к контроллеру домена Active Directory?

- Политика “Разрешить вход в систему через службу удаленных рабочих столов”

- Доступ к требуемому сеансу RDP отклонен

По умолчанию настройки безопасности Windows позволяют RDP подключение удаленному пользователю через службу Remote Desktop Services (TermService) если:

- Пользователь состоит в локальной группе Administrators или Remote Desktop Users;

- Пользователю разрешено подключение через локальную политику Allow the log on through Remote Desktop Services.

Чтобы войти в систему, вам нужно право на вход через службу удаленных рабочих столов

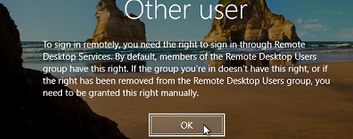

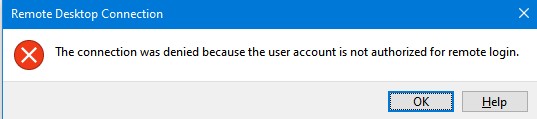

При попытке удаленно подключиться к рабочему столу Windows Server, у пользователя появится ошибка:

To sign in remotely, you need the rights to sign in Remote Desktop Services. By default only members of the Administrators group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from Administrators group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

Если на удаленном хосте для RDP включена проверка подлинности NLA (Network Level Authentication), то при подключении появится другая ошибка:

The connection was denied because the user account is not authorized for remote login.

Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему.

В этом случае, чтобы разрешить пользователю подключаться к Windows Server по RDP, вам достаточно добавить его в локальную группу Remote Desktop User. Для этого:

- Откройте mmc оснастку Local Users and Groups MMC (

lusrmgr.msc

) и перейдите в раздел Groups; - Щелкните по группе Remote Desktop User (Пользователи удаленного рабочего стола);

- Нажмите кнопку Add и укажите имя пользователя (или группы), которому вы хотите предоставить RDP доступ;

- После этого пользователь сможет подключиться к этому хосту Windows по RDP.

Также вы можете добавить пользователя в группу доступа RDP из командной строки:

net localgroup "Remote Desktop Users" /add winitpro\kbuldogov

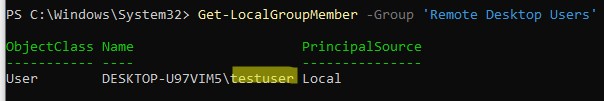

или из PowerShell (подробнее про управление локальными пользователями и группами в PowerShell).

Add-LocalGroupMember -Group "Remote Desktop Users" -Member kbuldogov

Вывести список пользователей в группе Remote Desktop Users

Get-LocalGroupMember -Group 'Remote Desktop Users'

По аналогии вы можете предоставить пользователям RDP доступ к рабочим станциям с Windows 10 или 11 (не забудьте включить на них RDP)

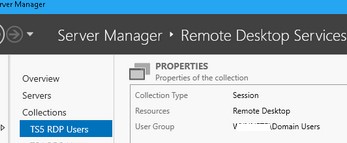

По умолчанию Windows Server разрешает две одновременные удаленные RDP сессии. Т.е. два пользователю могут одновременно работать в собственных Remote Desktop сеансах. Если вам нужно большее количество одновременных RDP подключений, придется приобрести и активировать лицензии (RDP CAL) на сервере лицензирования RDS и установить роль Remote Desktop Services (это может быть отдельностоящий сервер с ролью RDSH или полноценная RDS ферма из нескольких серверов).

В RDS ферме для предоставления удаленного доступа можно использовать RDS коллекции. Откройте Server Manager > Remote Desktop Services > Tasks > Edit Deployment Properties.

Откройте коллекцию и в разделе User Group будут указаны группу безопасности, которым разрешено подключаться к RDSH хостам в этой коллекции.

Как предоставить RDP доступ к контроллеру домена Active Directory?

Если вам нужно предоставить рядовому пользователю, удаленный доступ к рабочему столу контроллера домена, то способ, описанный выше не сработает.

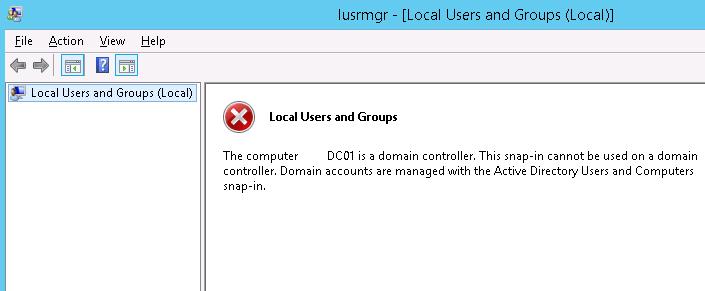

Дело в том, что после повышения роли сервера до контроллера домена Active Directory в оснастке управления компьютером пропадает возможность управления локальными пользователями и группами. При попытке открыть консоль Local Users and Groups (lusrmgr.msc). появляется ошибка:

The computer xxx is a domain controller. This snip-in cannot be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

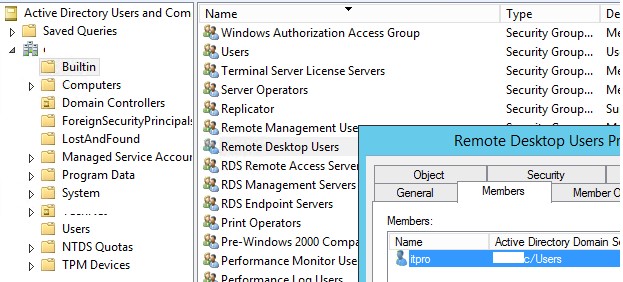

Как вы видите, на контроллере домена отсутствуют локальные группы. Вместо локальной группы Remote Desktop Users, на DC используется встроенная доменная группа Remote Desktop Users (находятся в контейнере Builtin). Управлять данной группой можно из консоли ADUC или из командной строки на DC.

Однако использовать эту группу для предоставления доступа нежелательно, т.к. она предоставит пользователю доступ ко всем DC в домене. В этом случае для предоставления прав лучше использовать политику Allow log on through Remote Desktop Services.

Многие могут вполне обоснованно возразить, зачем, собственно, рядовым пользователям нужен удаленный доступ к рабочему столу DC. Действительно, в small и middle-size инфраструктурах, когда всю инфраструктуру обслуживают несколько администраторов, обладающих правами администратора домена, такая необходимость вряд ли понадобится. Обычно хватает возможностей делегирования пользователям административных полномочия в Active Directory или предоставления прав с помощью PowerShell Just Enough Administration (JEA).

Однако в больших корпоративных сетях, обслуживаемых большим количеством персонала, нередко возникает необходимость предоставления RDP доступа к DC (как правило к филиальным DC или RODC) различным группам администраторов серверов, команде мониторинга, дежурным администраторам и прочим техническим специалистам. Также бывают ситуации, когда на DC разворачивают сторонние службы, управляемые не доменными администраторами, которое также необходимо как-то обслуживать.

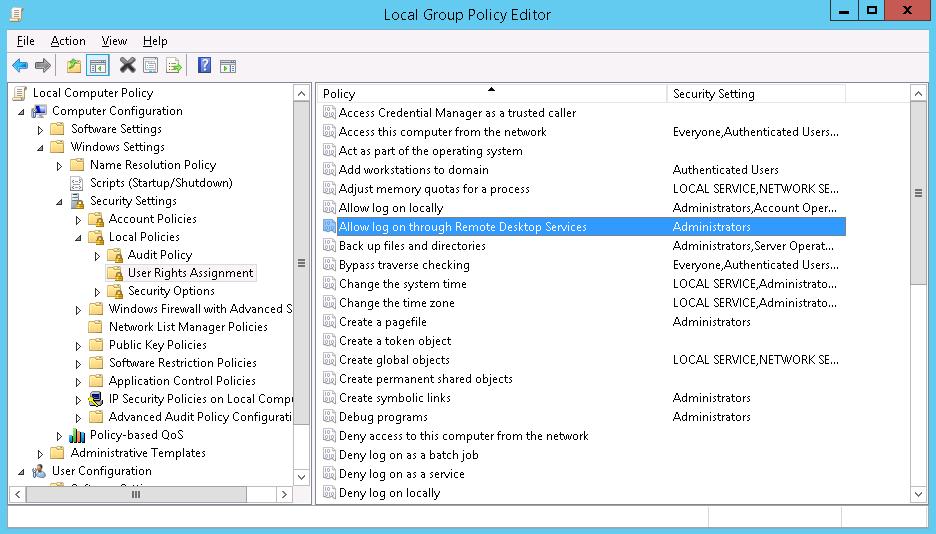

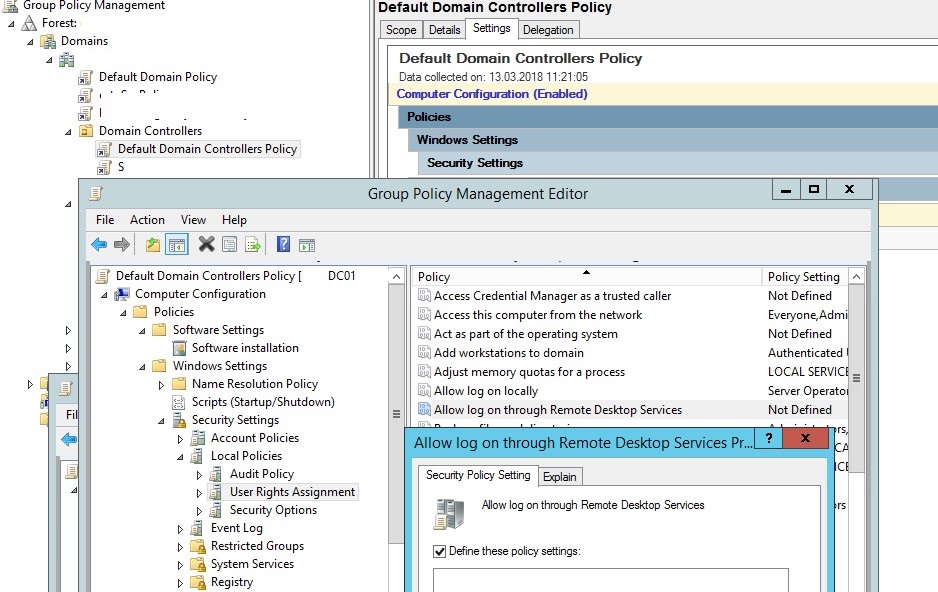

Политика “Разрешить вход в систему через службу удаленных рабочих столов”

Чтобы разрешить доменному пользователю или группе удаленное RDP подключение к Windows, необходимо предоставить ему право SeRemoteInteractiveLogonRight. Вы можете предоставить это полномочие с помощью политики Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов).

В Windows Server 2003 и ранее политика называется Allow log on through terminal services.

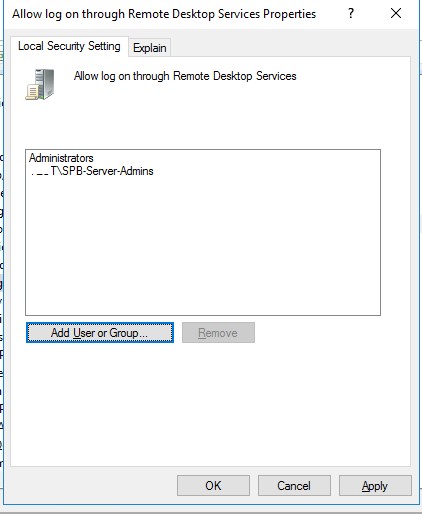

Чтобы разрешить RDP подключение к DC членам группы SPB-Server-Admin, нужно изменить настройку этой политики на контроллере домена:

- Запустите редактор локальной политики (

gpedit.msc

); - Перейдите в раздел Computer Configuration -> Windows settings -> Security Settings -> Local policies -> User Rights Assignment;

- Найдите политику с именем Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов);

После повышения роли сервера до DC в этой локальной политике остается только группа Administrators (это администраторы домена).

- Отредактируйте политику, добавьте в нее непосредственно доменного пользователя или группу (в формате domain\somegroupname);

- Обновите настройки групповых политик командой:

gpupdate /force

Обратите внимание, что группа, которую вы добавили в политику Allow log on through Remote Desktop Services, не должны присутствовать в политике “Deny log on through Remote Desktop Services”, т.к. она имеет приоритет (см статью Ограничение сетевого доступа в домене под локальными учетками). Также, если вы ограничиваете список компьютеров, на которые могут логиниться пользователи, нужно добавить имя сервера в свойствах учетной записи в AD (поле Log on to в атрибуте LogonWorkstations).

Примечание. Чтобы разрешить пользователю локальный вход на DC (через консоль сервера), его учетную запись или группу, нужно добавить также в политику Allow log on locally. По умолчанию это право есть у следующих доменных групп:

- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators.

Если это не сделать, при входе появится ошибка Этот метод входа запрещено использовать.

Для удобства вы можете создать в домене новую группу безопасности, например, AllowDCLogin. Затем нужно добавить в нее учетные записи пользователей, которым нужно разрешить удаленный доступ к DC. Если нужно разрешить доступ сразу на все контроллеры домена AD, вместо редактирования локальной политики на каждом DC, лучше через консоль управления доменными политиками (

GPMC.msc

) добавить группу пользователей в доменную политику Default Domain Controllers Policy (политика Allow log on through Remote Desktop Services находится в разделе Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment).

Важно. Если вы изменяете доменную политику, не забудьте добавить в нее группы администраторов домена/предприятия, иначе они потеряют удаленный доступ к контроллерам домена.

Теперь пользователи, которых вы добавили в политику, смогут подключаться к рабочему столу контроллеру домена по RDP.

Если вам нужно предоставить обычным пользователями права на запуск/остановку определенных служб на DC, воспользуйтесь следующей инструкцией.

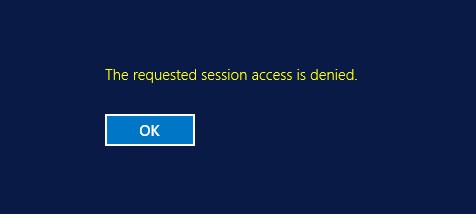

Доступ к требуемому сеансу RDP отклонен

В нескорых случаях при подключении по RDP к контроллеру домена, вы можете получить ошибку:

The requested session access is denied

Доступ к требуемому сеансу отклонен

Если вы подключаетесь к DC под неадминистративной учетной записью, это может быть связано с двумя проблемами:

- Вы пытаетесь подключиться к консоли сервера (с помощью

mstsc /admin

). Такой режим подключения разрешен только пользователям с правами администратора сервера. Попробуйте подключиться к серверу в обычном режиме (без параметра

/admin

); - Возможно на сервере уже есть две активные RDP сессии (по умолчанию к Windows Server без службы RDS можно одновременно подключиться не более чем двумя RDP сеансами). Список активных сессий на удалённом компьютере и залогиненых пользователей можно вывести так:

qwinsta /server:dc01

Без прав администратора вы не сможете завершить сессии других пользователей. Нужно дождаться, пока администраторы освободят или завершат одну из сессий; - На хосте Windows Server включен режим Restricted Admin или Windows Defender Remote Credential Guard

Добрый день, уважаемые читатели моего блога. В этой статье я рассказываю, как происходить настройка rdp windows server 2012 r2. Во всех операционных системах windows настройка rdp довольно простая задача, но конечно есть особенности, я расскажу и покажу, как настроить rdp в windows 2012 r2…

Введение

Я уже рассказывал, как включить удаленный рабочий стол (rdp) удаленно тут. А также рассказывал, как поменять стандартный порт rdp 3389 на любой другой. Теперь давайте посмотрим, как собственно происходит настройка rdp на winows server 2012, также полезно будет почитать как подключиться к удаленному рабочему столу windows 10.

Хочу напомнить, что rdp — это remote desktop protocol или если по-русски протокол удаленного рабочего стола. Давайте перейдем к настройке.

Настройка rdp windows server 2012 r2 — пошаговая инструкция

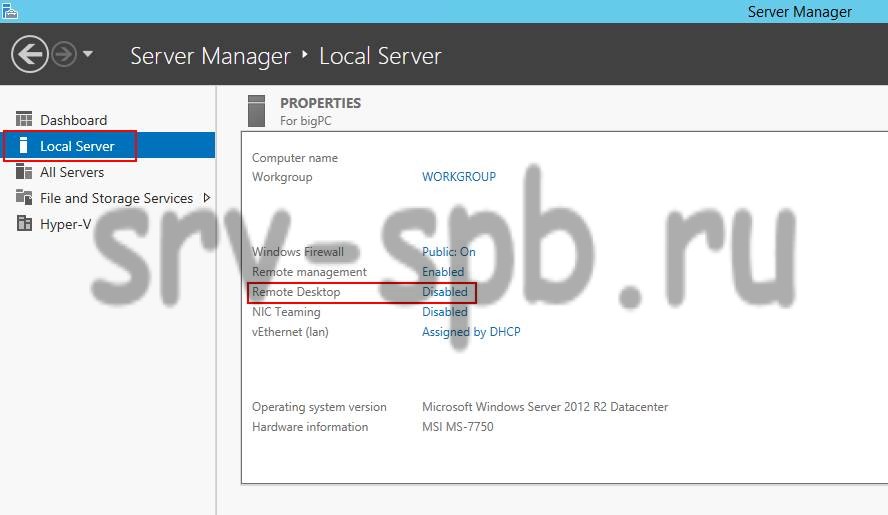

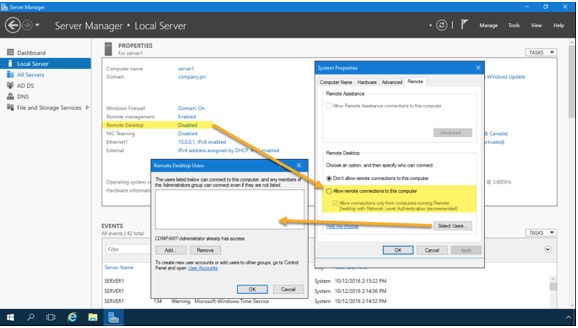

Итак, первым делом нам надо включить remote desktop в server 2012 r2. Выполним следующие простые шаги:

- Запускаем оснастку Server Manager (сделать это можно кликнув по кнопке прикрепленной на панели задач):

- В результате откроется окно настроек, Server Manager. Нам необходимо перейти в раздел Local Serve (слева). Откроется окно настроек сервера. Необходимо найти среди всех настроек пункт Remote Desktop, щелкнуть по значению Disabled.

- В результате нажатия значения Disabled, откроется окно включения rdp. Необходимо выбрать следующие значение: Allow remote connections to this computer. Галочка — Allow connections only from computers running Remote Desktop with Network Level Authentication (recommended) означает, что подключиться по RDP можно будет только с компьютеров, у которых есть поддержка Network Level Authentication (проверка подлинности на уровне сети). Если простым языком, то вы не сможете подключиться к этому компьютеру по rdp с Windows XP и windows 2003 (если использовать бубен, то сможете). Так что можете эту галку оставить включенной.

- Нажимаем ОК. Все, после этого ваш компьютер доступен по RDP. Но есть особенность с FireWall. Он может блокировать подключения, читаем ниже…

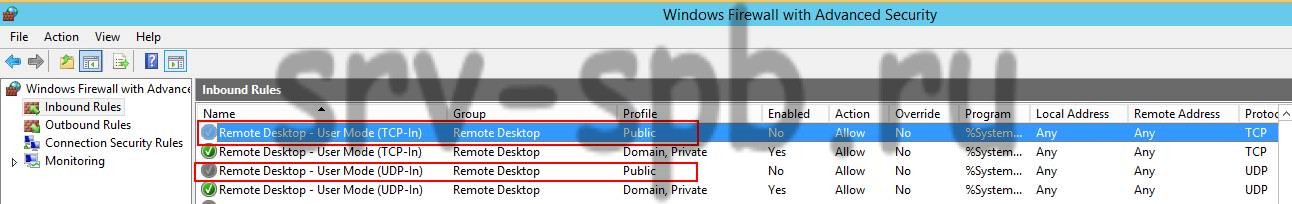

FireWall блокирует RDP

Итак, вы включили rdp, по инструкции выше, но подключиться так и не можете к компьютеру. По умолчанию, в Windows есть разрешающие правила rdp в FireWall. После включения remote desktop эти правила активируются. Но есть одно но, включаются правила только для сетей Domain и Private, и если ваш компьютер находится в сети Public то вы не сможете подключиться по rdp. Надо эти правила активировать.

Вот собственно и все, на этом настройка rdp windows server 2012 r2 завершена. Можете спокойно подключаться к своему серверу. Как это сделать в Windows Xp написано в моей статье — 7.1 rdp клиент для windows xp.

Если у вас остались вопросы, замечания, или какая-то критика, то прошу оставлять их в комментариях. С вашей помощью буду приводить статьи к идеальному виду. Надеюсь, вы нашли ответ на свой вопрос.

С уважением, Александр Глебов.

Загрузка…

Интересные статьи по теме:

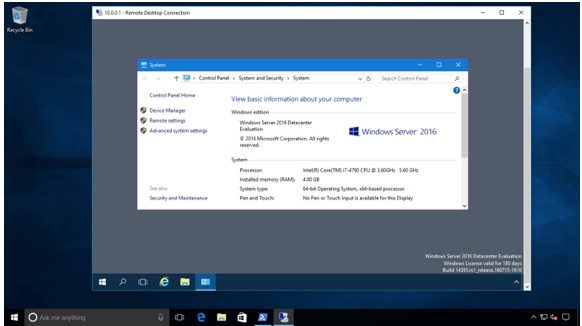

Remote Desktop Protocol (RDP) is a Microsoft-proprietary remote access protocol that is used by Windows systems administrators to manage Windows Server systems remotely. What sets RDP apart from, say, Windows PowerShell or Secure Shell (SSH) remoting is the presence of the full graphical desktop, as shown in Figure 1.

MORE: Best Remote Access Software and Solutions

By default, the RDP server component listens for incoming connections on TCP port 3389 by default, although this can be changed by the administrator for security reasons.

To be sure, Microsoft’s current push is for admins to reduce their reliance upon RDP and instead (a) deploy Windows Servers in Server Core or Nano mode; and (b) employ Windows PowerShell command-line remote administration instead of RDP.

Microsoft’s justification for this advice is two-fold:

- A GUI layer consumes unnecessary system resources

- A GUI layer broadens the attack surface of your servers

Regardless, many admins are accustomed to RDP-based remote administration, and seek to do so even in the newly released Windows Server 2016 operating system. Let’s learn how to enable RDP in Server 2016 (tl;dr: the process is identical to Windows Server 2012 R2).

Server Manager

Open the Server Manager console, navigate to the Local Server node, and click the Remote Desktop hyperlink as shown in Figure 2.

The Remote Desktop hyperlink is simply a shortcut to the System Properties sheet from the System Control Panel item. Select Allow remote connections to this computer, and optionally enable Allow connections only from computers running Remote Destkop with Network Level Authentication (recommended).

Network Level Authentication (NLA) protects Windows Server against denial-of-service (DoS) attacks by requiring authentication to take place before any graphical session is established by the server. NLA also conserves server system resources.

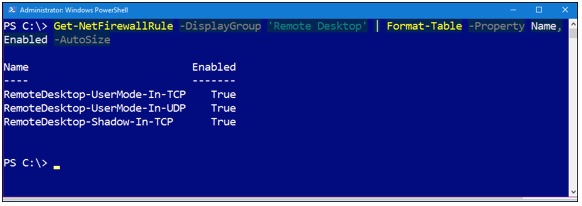

Windows PowerShell

From a lower-level perspective, incoming RDP connections are enabled on a server through two Registry values and a Windows Firewall rule.

Open an elevated Windows PowerShell session and run the following commands. This first one creates the fDenyTSConnections value and sets it to 0 (off). This makes sense, because we don’t want to deny Terminal Services (TS) connections.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal Server’ -Name ‘fDenyTSConnections’ -Value 0 -PropertyType dword -Force

The next command creates and enables the UserAuthentication (Network Layer Authentication) value; NLA is a good idea and you should consider enabling it by default on your servers.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp’ -Name ‘UserAuthentication’ -Value 1 -PropertyType dword -Force

The next command enables the predefined «Remote Desktop» Windows Firewall rule. We can then invoke the Get-NetFirewallRule PowerShell cmdlet to verify as shown in Figure 3.

Enable-NetFirewallRule -DisplayGroup ‘Remote Desktop’

Group Policy

The chances are good that you want to standardize RDP behavior across all your infrastructure servers. Therefore, we turn to Group Policy to accomplish this goal.

Start by creating, linking and scoping a new Group Policy Object (GPO) that targets the servers that should share RDP server settings.

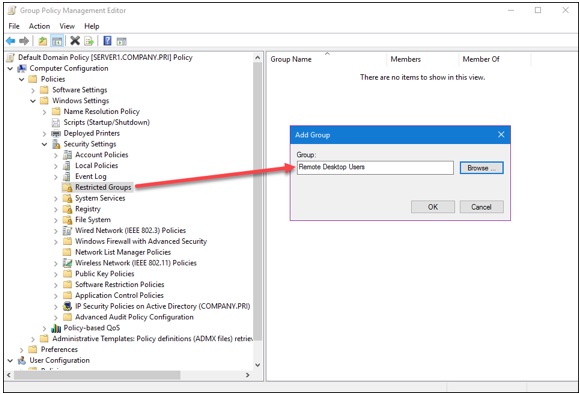

Next, navigate to the following Group Policy path and add a new Restricted Groups entry (shown in Figure 4):

Computer ConfigurationPoliciesWindows SettingsSecurity SettingsRestricted Groups

You can customize the membership in the servers’ built-in Remote Desktop Users group; members of this group can establish RDP sessions to the server. Note that the local Administrators group (and, by extension, the Domain Admins global group) is automatically granted this privilege in Active Directory.

The following three Group Policy settings govern:

- Windows Firewall incoming RDP exceptions

- User right to establish RDP sessions

- Requiring NLA

Computer ConfigurationAdministrative TemplatesNetworkNetwork ConnectionsWindows FirewallDomain ProfileWindows Firewall: Allow Inbound Remote Desktop exceptions

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnectionsAllow user to connect remotely by using Remote Desktop Services

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostSecurityRequire user authentication for remote connections by using NLA

Creating the Client Connection

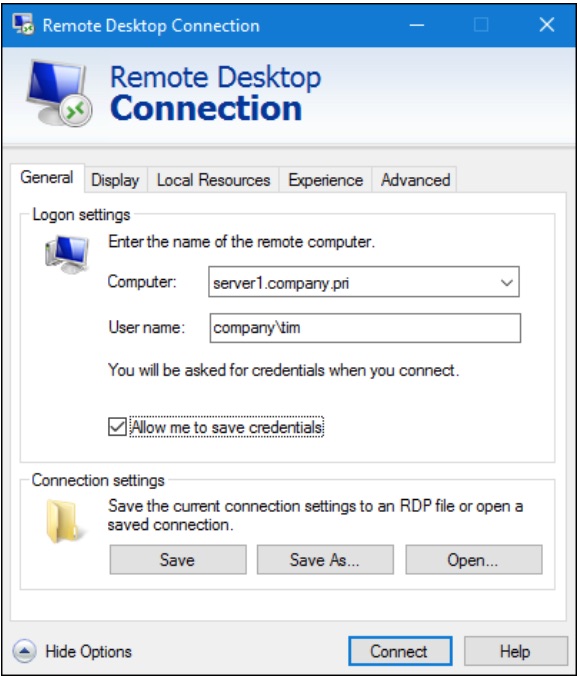

Windows Client and Windows Server both include the Microsoft RDP client, called Remote Desktop Connection. My favorite way to invoke this tool is to:

Press WINDOWS KEY+R

Type mstsc (which stands for «Microsoft Terminal Services Client»)

Press ENTER

I show you the Remote Desktop Connection user interface in Figure 5.

What’s cool about RDP clients is that they are available for just about every desktop or mobile operating system. Here is a representative list:

- Android: Microsoft Remote Desktop

- iOS: Microsoft Remote Desktop

- Linux: rdesktop

- macOS: Microsoft Remote Desktop

- Windows Phone: Microsoft Remote Desktop

Note that Windows Server supports only two simultaneous RDP sessions at once. If you need more than that, then you’ll have to install the Remote Desktop Services (RDS) Session Host server role and purchase additional RDS connection licenses from Microsoft.

Final Thoughts

If you’ve configured RDP on previous Windows Server versions, then you’ll find that Windows Server 2016 behaves the exact same way. Keep in mind, however, that Microsoft’s ever-widening embrace of «assume breach» security posture and the hybrid cloud scenario and its accompanying «manage herds, not pets» philosophy means the emphasis is on command-line automation rather than on-off RDP GUI sessions.

- 10 Best New Features in Windows Server 2016

- Windows 10 for IT Pros: Tutorials, Tips and Tricks

- Top 6 Windows 10 Apps for IT Pros

Join the experts who read Tom’s Hardware for the inside track on enthusiast PC tech news — and have for over 25 years. We’ll send breaking news and in-depth reviews of CPUs, GPUs, AI, maker hardware and more straight to your inbox.