Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

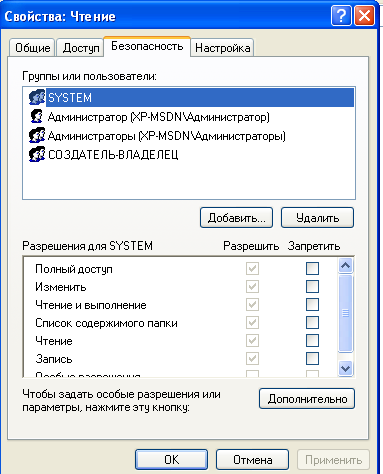

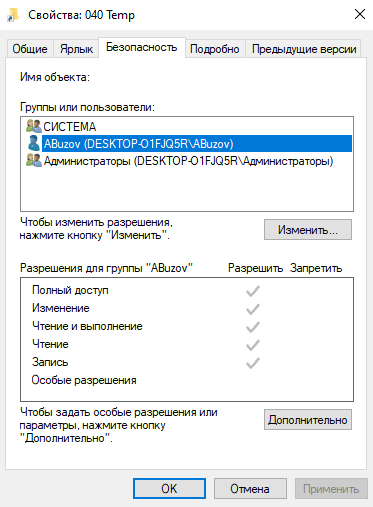

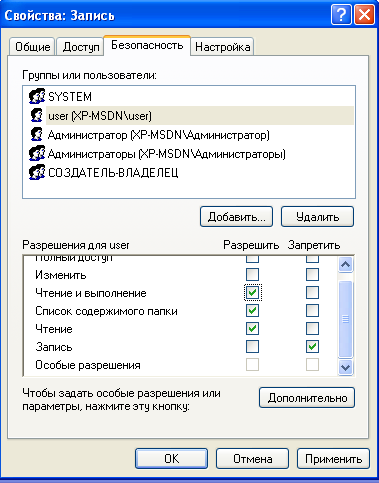

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

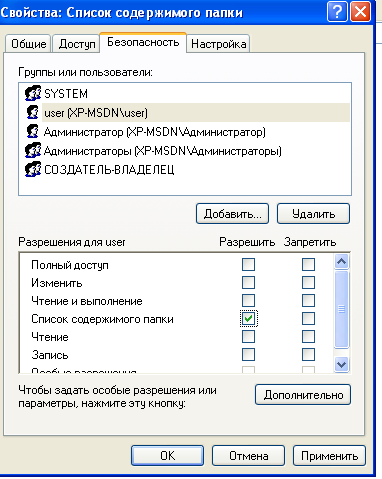

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

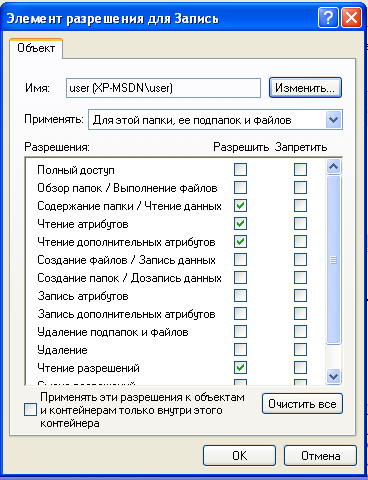

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

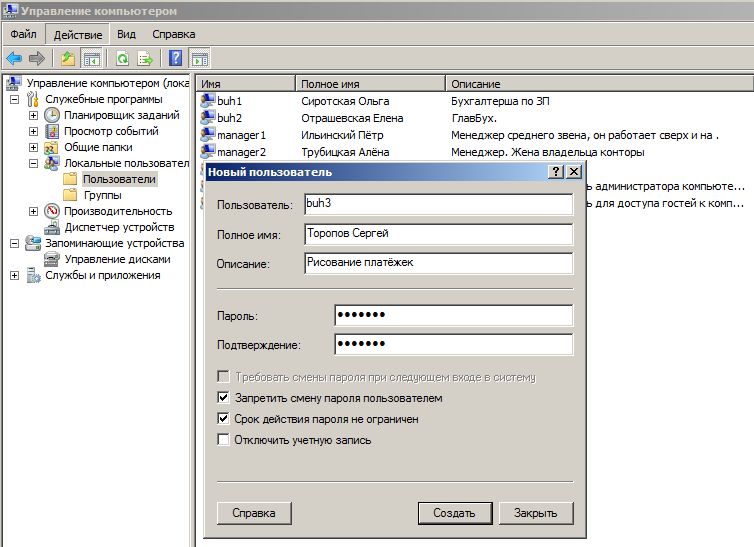

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

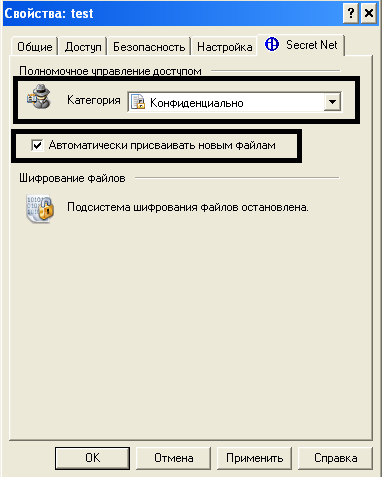

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

[конспект админа] Меньше администраторов всем

Время на прочтение

7 мин

Количество просмотров 71K

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

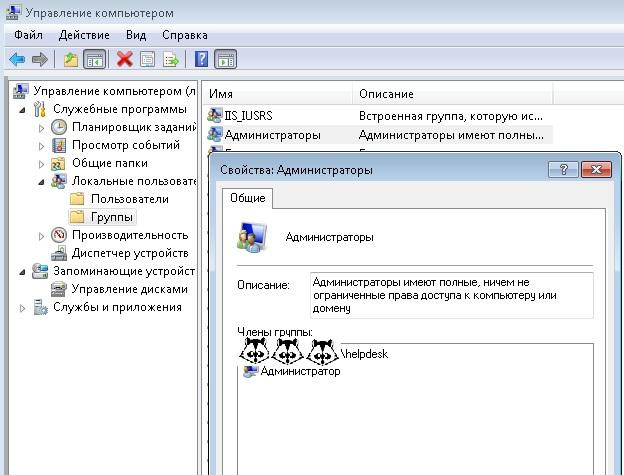

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

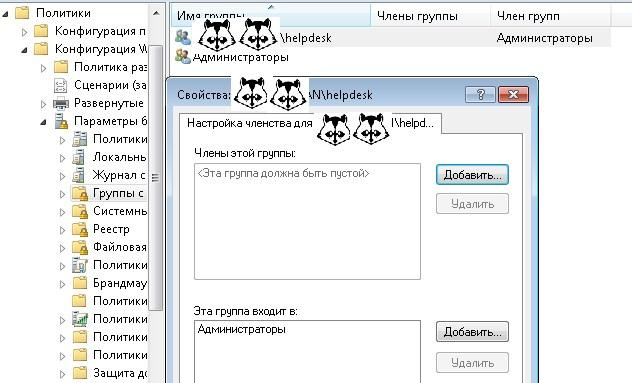

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

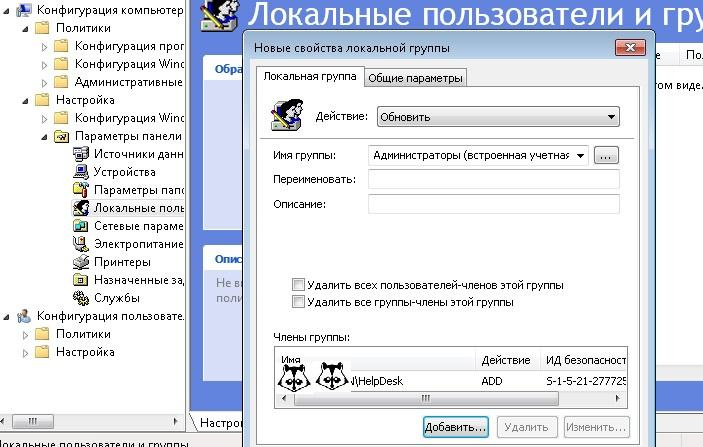

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

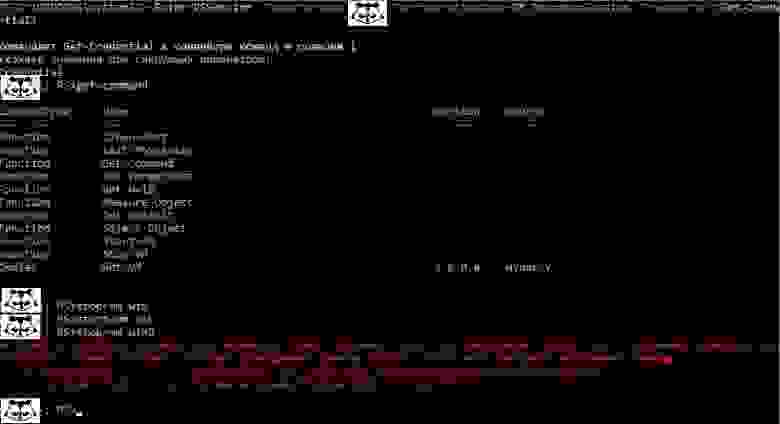

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name "VM-operators" -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name "VMOperator" -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUserТеперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module" -ItemType Directory

New-ModuleManifest -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\Demo_Module.psd1"

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities" -ItemType DirectoryА затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{

Author = 'Сервер Молл'

Description = 'VM Role Capability File'

CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM',

@{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } },

@{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path "$ENV:ProgramFiles\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities\VMRoleCapability.psrc" @VMRoleCapabilityParamsТеперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = "DOMAIN\VM-win-Operators"

$ConfParams = @{

SessionType = 'RestrictedRemoteServer'

RunAsVirtualAccount = $true

RoleDefinitions = @{

$NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'}

}

TranscriptDirectory = "$env:ProgramData\JEAConfiguration\Transcripts"

}

New-Item -Path "$env:ProgramData\JEAConfiguration" -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path "$env:ProgramData\JEAConfiguration\VM.pssc" @ConfParamsЗарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path "$env:ProgramData\JEAConfiguration\VM.pssc"Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

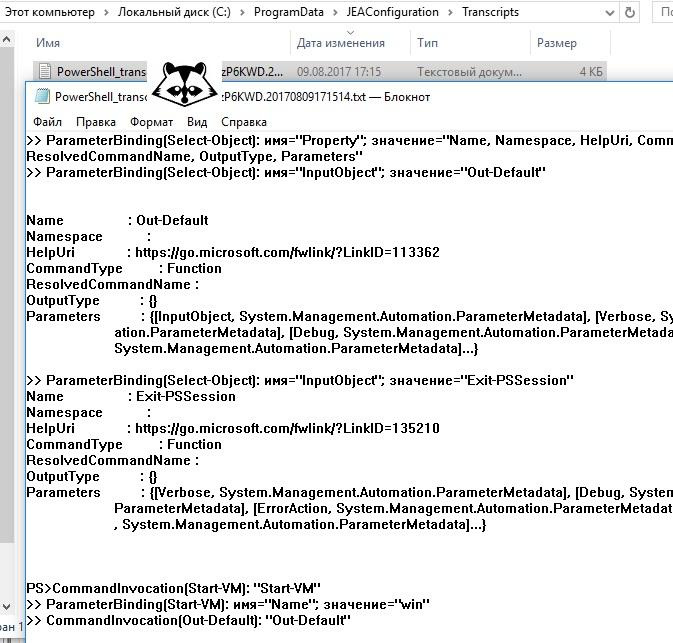

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Разграничение

доступа к объектам

С объектом

разграничения доступа связывается

дескриптор безопасности SD

(security

descriptor),

содержащий следующую информацию:

-

идентификатор

безопасности (SID)

владельца объекта; -

идентификатор

безопасности первичной группы владельца; -

дискреционный

список

контроля

доступа

(discretionary access control list, DACL); -

системный

список контроля доступа (system

access control list, SACL).

Списки управления

доступом

-

Список

SACL

управляется администратором системы

и предназначен для аудита безопасности. -

Список

DACL

управляется владельцем объекта и

предназначен для идентификации

пользователей и групп, которым

предоставлен или запрещен определенный

тип доступа к объекту. Каждый элемент

списка DACL

(access

control

entry,

ACE)

определяет права доступа к объекту

одному пользователю или группе.

Состав ACE

Каждый ACE содержит

следующую информацию:

-

идентификатор

безопасности SID субъекта, для которого

определяются права доступа; -

маска

доступа (access

mask,

AM), которая специфицирует контролируемые

данным ACE права доступа; -

тип ACE;

-

признак наследования

прав доступа к объекту, определенных

для родительского объекта.

Разграничение

доступа к объектам

Элементы

списка DACL

могут быть двух типов – элементы,

запрещающие специфицированные в них

права доступа (Access-allowed

ACE), и элементы, запрещающие определенные

в них права доступа (Access-denied

ACE). Элементы для запрещения субъектам

использования определенных прав доступа

должны размещаться в «голове» списка,

до первого из элементов, разрешающих

использование субъектом тех или иных

прав доступа.

Права доступа в

Windows

-

Различаются

специальные, стандартные и общие

(generic)

права доступа к объектам. Специальные

определяют возможность обращения к

объекту по свойственному только данной

категории объектов методу – чтение

данных из объекта, запись данных в

объект, чтение атрибутов объекта,

выполнение программного файла и т.д. -

Стандартные

определяют возможность доступа к

объекту по методу, применимому к любому

объекту (изменение владельца, изменение

списка DACL, удаление и т.д.).

Специальные

права для файлов и папок

Стандартные права

Общие права

Каждое из них

представляет собой комбинацию специальных

и стандартных прав и предоставляет

возможность обращения к объекту с

помощью некоторого набора методов

доступа. Примеры общих прав доступа:

-

Чтение

(чтение DACL,

чтение данных, чтение атрибутов и

расширенных атрибутов, использование

объекта для синхронизации); -

Запись

(чтение DACL,

запись и добавление данных, запись

атрибутов и расширенных атрибутов,

использование объекта для синхронизации).

Разграничение

доступа к объектам

Маркер

доступа субъекта, обращающегося к

некоторому объекту, поступает в локальную

службу безопасности LSA.

От LSA

маркер доступа поступает к монитору

безопасных ссылок (security

reference

monitor,

SRM),

который просматривает DACL

из дескриптора безопасности SD

соответствующего объекта и принимает

решение R

о предоставлении доступа субъекту или

отказе в доступе. Получив от SRM

результат R,

LSA

передает его субъекту, запросившему

доступ к объекту.

Алгоритм проверки

прав доступа к объекту

-

Если

SID

из маркера доступа субъекта AT

не совпадает с SID,

содержащемся в элементе ACE

списка контроля доступа к объекту, то

осуществляется переход к следующему

ACE,

иначе переход к п. 2. -

Если в

элементе ACE

запрещается доступ к объекту для

субъекта с данным SID,

но этот субъект является владельцем

объекта и запрашиваемая маска доступа

содержит только попытку доступа к

объекту по методу «чтение (или) изменение

дискреционного списка контроля доступа

к объекту», то доступ субъекта к объекту

разрешается, иначе осуществляется

переход к п.3. -

Если в элементе

ACE запрещается доступ к объекту для

субъекта с данным SID, то сравниваются

запрашиваемая маска доступа и маска

доступа, определенная в ACE. Если при

сравнении находится хотя бы один общий

метод доступа, то попытка доступа

субъекта к объекту отклоняется, иначе

происходит переход к следующему ACE. -

Если в

элементе ACE

разрешается доступ к объекту для

субъекта с данным SID,

то также сравниваются запрашиваемая

маска доступа и маска доступа, определенная

в ACE.

Если при этом маски доступа полностью

совпадают, то доступ субъекта к объекту

разрешается, иначе происходит переход

к следующему ACE. -

Если

достигнут конец списка DACL

из дескриптора безопасности объекта,

то попытка доступа субъекта к объекту

отклоняется.

-

Если

DACL

объекта пуст, то любой доступ к нему

запрещен всем субъектам, за исключением

владельца объекта, которому разрешены

чтение и (или) изменение списка контроля

доступа к объекту. -

Если у

объекта нет дескриптора безопасности

(например, у папок и файлов, размещенных

на дисках под управлением файловой

системы FAT),

то любые пользователи и группы могут

получить любые права доступа к данному

объекту.

Контейнерные и

неконтейнерные объекты

Контейнерный

объект (папка, раздел реестра) имеет

логические связи с вложенными объектами,

которые могут наследовать права доступа

от своего родительского объекта.

По умолчанию,

изменение прав доступа к папке

распространяется на права доступа к

файлам этой папки, но не на вложенные в

нее другие папки. При наследовании права

доступа, установленные для дочерних

объектов, могут добавляться к правам

доступа, установленным для родительского

объекта, или полностью заменяться ими.

Назначение

дескрипторов безопасности вновь

создаваемым объектам

-

На

основе явно заданного дескриптора

безопасности (например, при вызове

системной функции CreateFile). -

На основе механизма

наследования (если при создании объекта

дескриптор безопасности не задается). -

Из маркера доступа

субъекта, создающего объект (если

наследование невозможно).

Соседние файлы в предмете Защита информации

- #

- #

- #

- #

- #

- #

- #

Самый лучший способ сделать так, чтобы никто из домочадцев не испытывал интерес к вашему личному компьютеру – купить каждому из них по своему компьютеру. Но, увы, не каждая семья может себе позволить такую роскошь. Ведь если покупать не ноутбук, а десктоп, нужно ещё и позаботиться об обустройстве компьютерного места в доме. Если своё виртуальное пространство всё же приходится делить с близкими, чтобы не накалять обстановку, тогда как хотя бы защитить его? Как минимум от ненамеренных действий детей или взрослых людей, но полных новичков. Ниже рассмотрим 5 способов такой защиты, реализуемых в среде Windows 10. Итак…

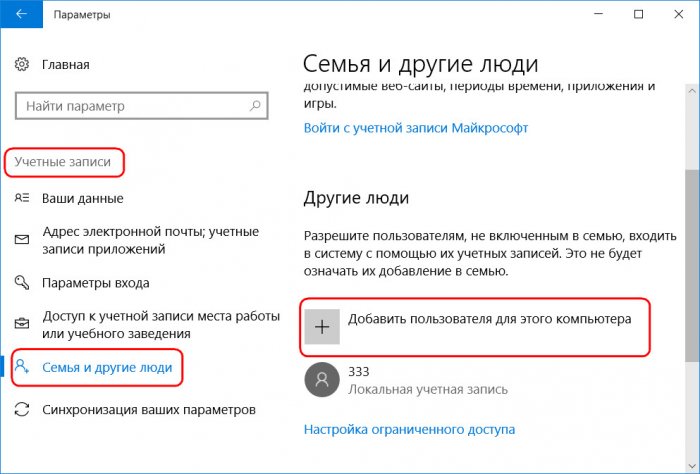

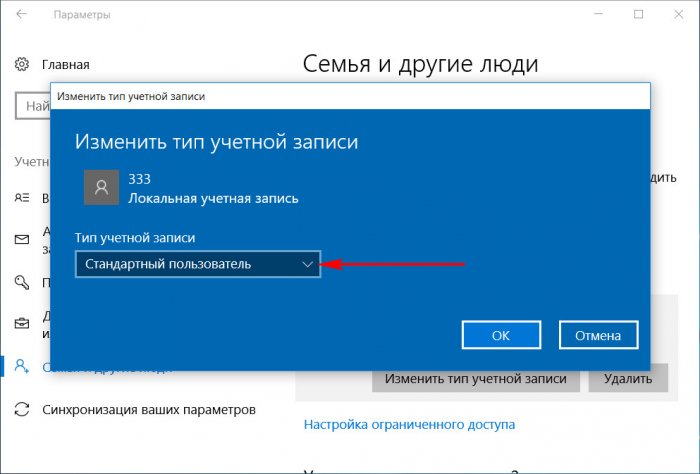

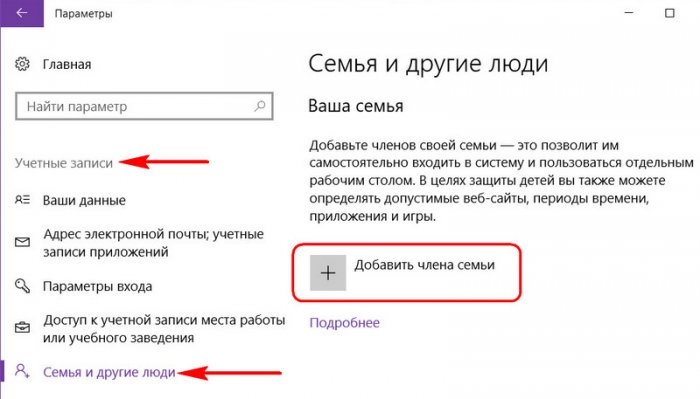

При установке любой версии Windows всегда создаётся учётная запись администратора, а внутри неё уже можно формировать сколь угодно учётных записей типа «Стандартный пользователь». Именно посредством таких и нужно делить компьютер с неопытными домочадцами. В Windows 10 создать другим пользователям отдельную среду для работы с компьютером можно в приложении «Параметры», в разделе «Учётные записи».

Тогда как с учётной записи администратора с Windows можно делать практически всё – устанавливать и запускать какой угодно софт, вносить в систему свои настройки, удалять любые, даже некоторые системные файлы, с учётной записи стандартного пользователя эти действия будут блокироваться. Стандартный пользователь сможет работать с Интернетом и программами, запуск которых неограничен получением разрешения на запрос UAC.

Подробнее о создании учётных записей в среде Windows 10 читайте здесь.

Такой подход не решит всех проблем, которые порождает совместное использование технологий в доме, но как минимум снизит риск заражения компьютера вирусами. И в части случаев предотвратит сбой работы Windows. По всем вопросам запуска программ, требующих прав администратора, стандартному пользователю придётся обращаться к вам. И вы сможете контролировать действия того, кому доверили своё устройство.

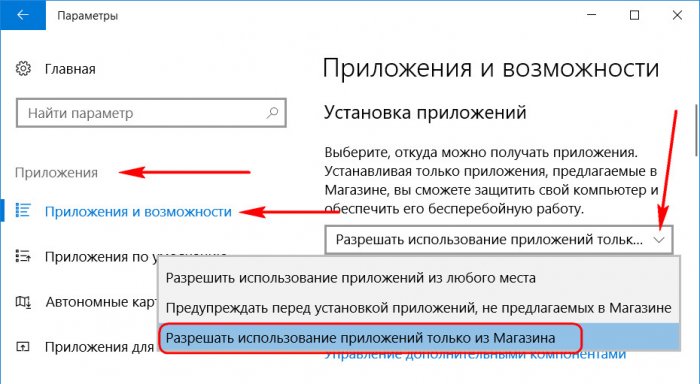

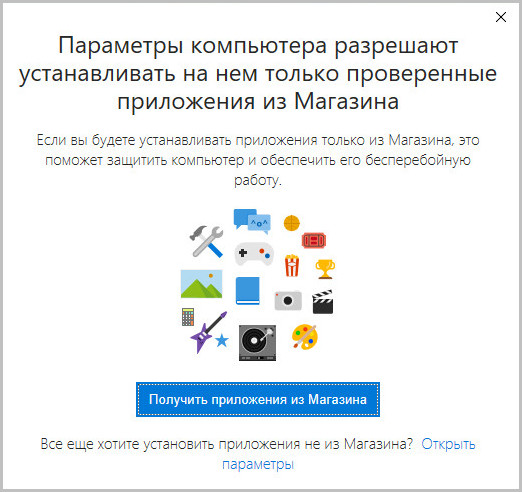

Права стандартного пользователя в актуальной версии Windows 10 (обновлённой до Creators Update) можно ещё больше ограничить, запретив установку в систему десктопного ПО. В учётной записи администратора открываем приложение «Параметры» и проходим в раздел «Приложения». В первой вкладке раздела нам нужна функция «Установка приложений». В её выпадающем перечне выбираем опцию, разрешающую установку на компьютер только универсальных приложений из магазина Windows Store.

Для администратора это ограничение действовать не будет. А вот стандартный пользователь теперь не сможет установить в Windows ни одну десктопную программу. Как только он запустит инсталлятор, увидит такое вот сообщение.

В плане исследования новинок ему придётся довольствоваться только выбором контента из Windows Store. Ну или искать портативные программы, не требующие разрешения UAC.

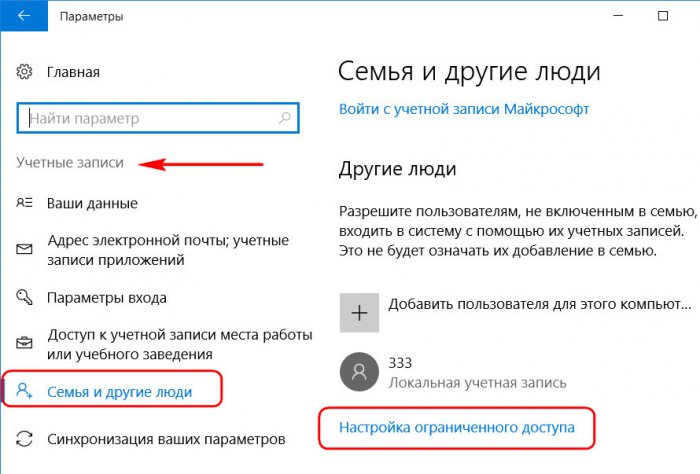

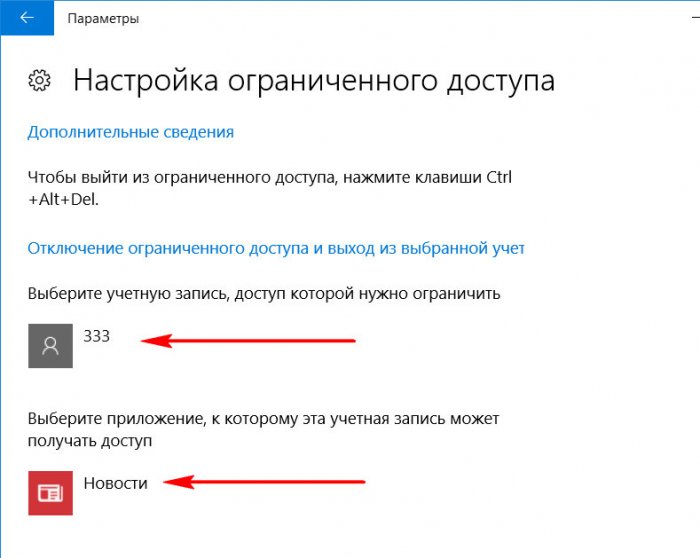

Свести совсем уж к минимуму возможности стандартного пользователя можно, ограничив его работу только с одним универсальным приложением. Редакция Windows 10 Pro предусматривает доступ к одному из приложений только из числа универсальных. А вот в редакциях системы Enterprise и Education в качестве единственного окна доступа учётной записи можно назначать браузер или десктопную программу. Такое ограничение настраивается в разделе управления учётными записями внутри приложения «Параметры».

В настройках ограниченного доступа необходимо указать учётную запись стандартного пользователя и единственное доступное ему приложение.

Выход из учётной записи, работающей в режиме ограничения, осуществляется клавишами Ctrl+Alt+Del.

Примечание: друзья, в предыдущих версиях Windows существовал ещё один тип учётной записи — «Гость». Microsoft её специально предусмотрела для случаев временной работы встречных-поперечных пользователей, которым владелец компьютера вынужден давать его на время попользоваться, чтобы не прослыть скупердяем. В версии системы 10 этот тип учётной записи упразднён, но при желании её всё же можно организовать. Как это делается, читайте в этой статье.

Более гибкие настройки ограничения использования Интернета может предложить ПО типа «Родительский контроль», в том числе и штатный функционал Windows 10, который будет рассмотрен ниже. Пока же такое ПО в системе не настроено, от случая к случаю ограничивать стандартных пользователей в работе с Интернетом можно за счёт отключения сетевой карты или Wi-Fi адаптера и правки файла hosts. Включение/отключение сетевых устройств и замена редакции файла hosts требуют наличия прав администратора. Следовательно, стандартному пользователю без пароля администраторской учётной записи эти ограничения никак не удастся обойти.

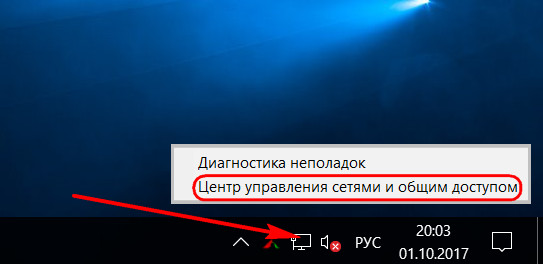

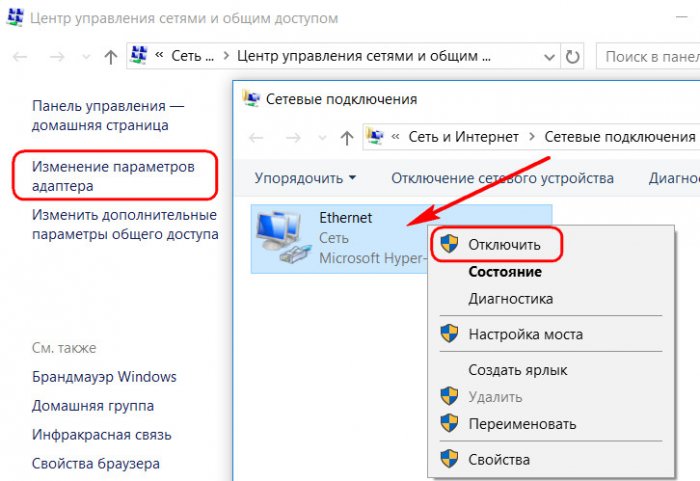

Чтобы полностью отключить Интернет на компьютере, на значке сети в системном трее вызываем контекстное меню и отправляемся раздел сетевых настроек системы.

Переключаемся на раздел «Изменение параметров адаптера» и с помощью контекстного меню отключаем активность сетевой карты или Wi-Fi.

Включаем, соответственно, обратным способом.

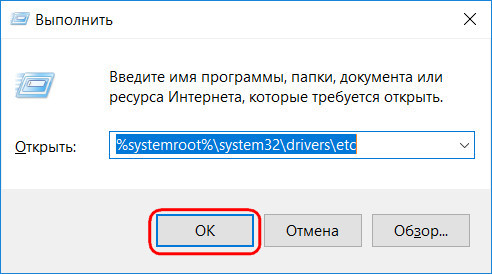

Чтобы ограничить доступ только к отдельным интернет-сайтам, жмём клавиши Win+R, вводим:

%systemroot%\system32\drivers\etc

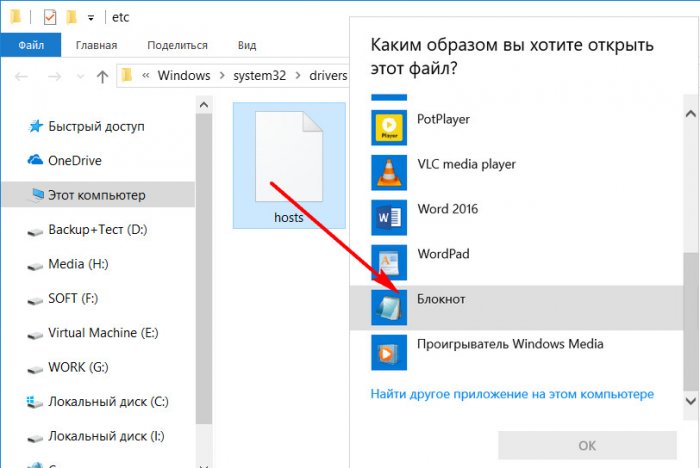

После нажатия «Ок» в системном проводнике обнаружим путь хранения файла hosts. Открываем его с помощью любого редактора TXT-файлов, например, штатного блокнота.

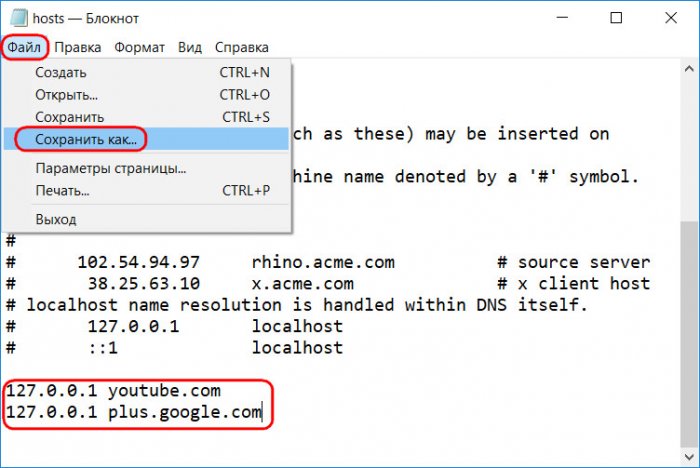

В самом низу файла вносим записи блокировки сайтов по типу:

127.0.0.1 домен_сайта

Домен указывается через пробел после цифровых значений, как показано на скриншоте. После чего сохраняем файл как текстовый в любом месте компьютера.

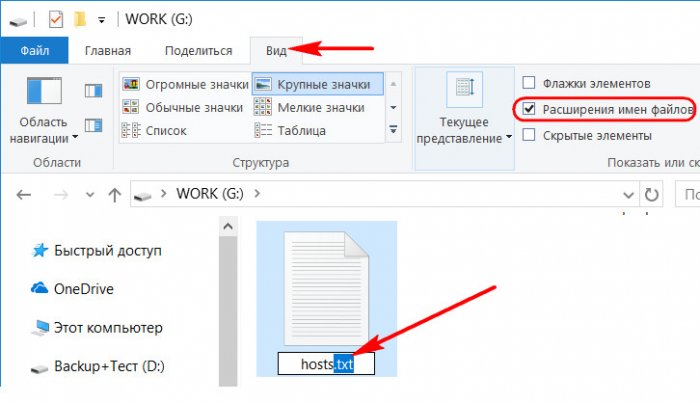

Включаем в проводнике отображение расширений файлов и переименовываем (клавиша F2) — убираем из имени «hosts.txt» расширение, то есть часть имени «.txt». Жмём Enter.

Теперь отправляемся по пути нахождения исходного файла hosts, удаляем его (или перемещаем куда-нибудь для хранения в качестве резервной копии), а на его место переносим только что отредактированный файл hosts с заблокированными сайтами. Для возврата настроек системы в исходное состояние либо возвращаем на место первую редакцию файла hosts, либо таким же образом правим текст существующей редакции и удаляем значения блокировки сайтов.

Каждое ПО, реализуемое в среде Windows функцию родительского контроля, имеет свои особенности. Возможности такой функции в составе Windows 10 позволяют гибко устанавливать и снимать ограничения для детских учётных записей, причём ещё и удалённо по Интернету — из веб-интерфейса учётной записи Microsoft. Правда, без Интернета управлять этой функцией нельзя. Применение к учётной записи родительского контроля позволит гибко ограничивать пользователя в действиях:

- Разрешать или запрещать доступ к определённому перечню сайтов;

- Запрещать покупку приложений из Windows Store;

- Разрешать доступ к компьютеру по графику;

- Блокировать запуск отдельного ПО (причём как универсальных приложений, так и десктопных программ);

- Отслеживать действия пользователя и т.п.

Для использования штатной функции родительского контроля и у родителя, и у ребёнка должны быть зарегистрированы учётные записи Microsoft. И, соответственно, с помощью последней должен быть выполнен вход в систему. В разделе управления семейными учётными записями добавляем нового члена семьи.

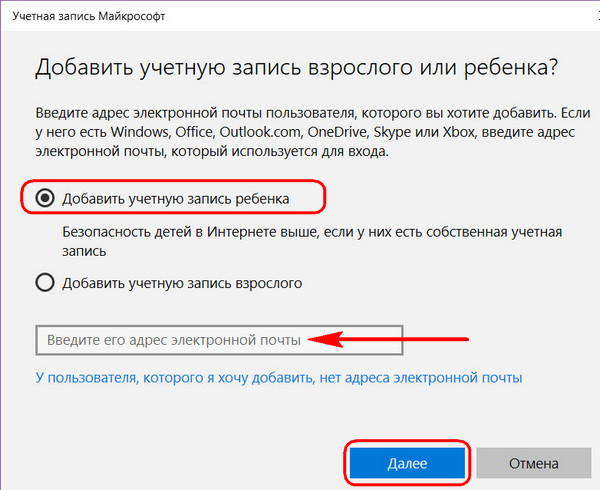

Указываем, что это ребёнок, вводим адрес электронной почты, к которой подвязана его учётная запись Microsoft.

Затем заходим в почтовый ящик ребёнка и по ссылке в письме от Microsoft подтверждаем его присоединение к семье. После этого в разделе «Семья» веб-интерфейса учётной записи Microsoft взрослого откроется доступ к настройкам родительского контроля ребёнка.

Права доступа к файлам и папкам простым языком.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант — взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система «узнаёт» и «различает» реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом «сервере» (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров — manager1, manager2. Для бухгалтеров — buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: «сделать пароль на папку». Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему — вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис — Свойства папки — Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис — Параметры папок — Вид. Снять галочку Использовать простой общий доступ к файлам.

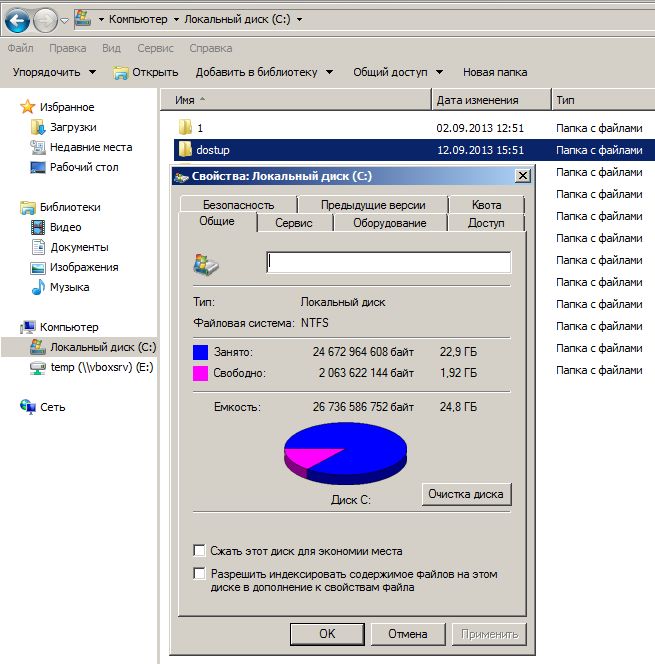

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:\dostup\. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

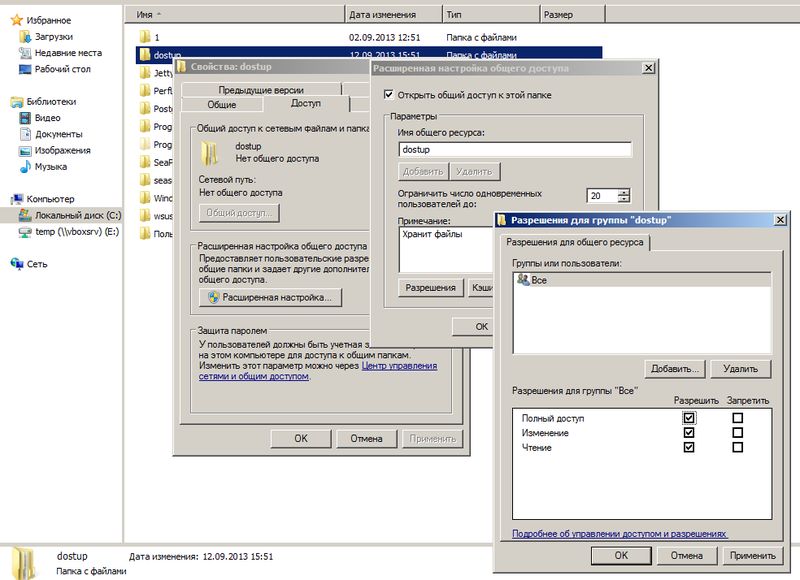

На данном этапе нужно выдать в доступ по сети (расшарить — share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ — Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ — Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем «сервере» и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Новый пользователь. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Создать пользователя.

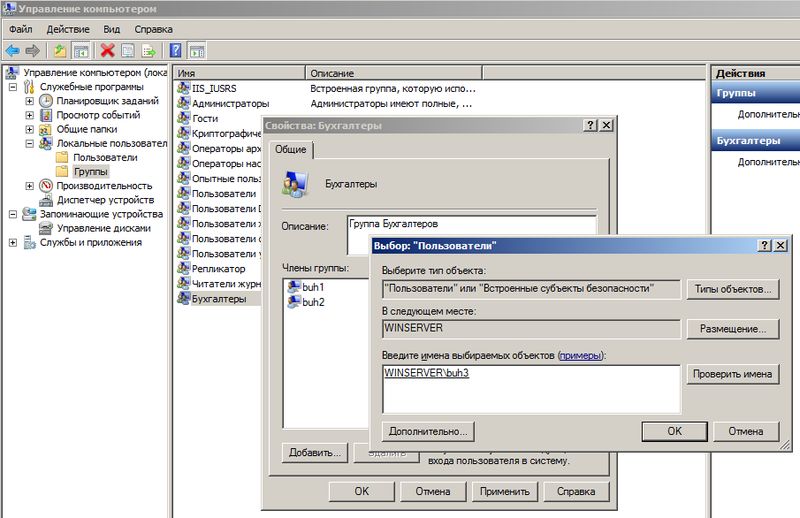

Теперь очередь за самым главным — группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено «наложение прав» на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже «передадут» права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу.

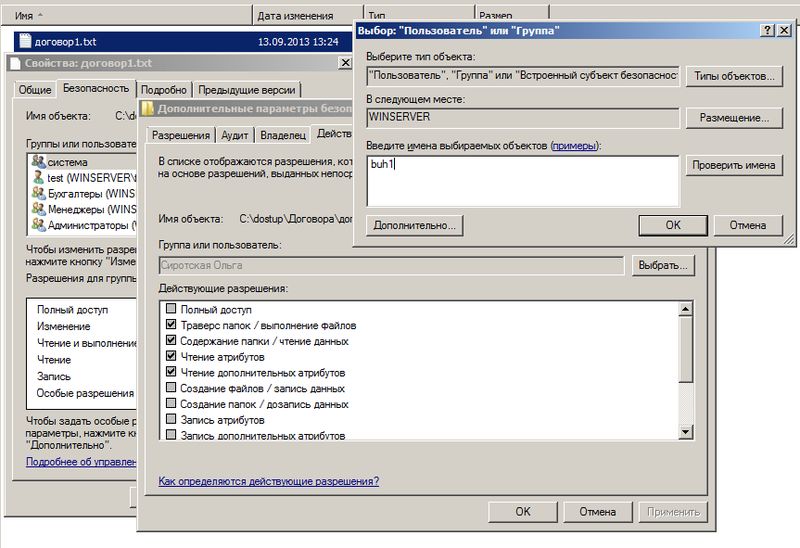

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVER\buh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

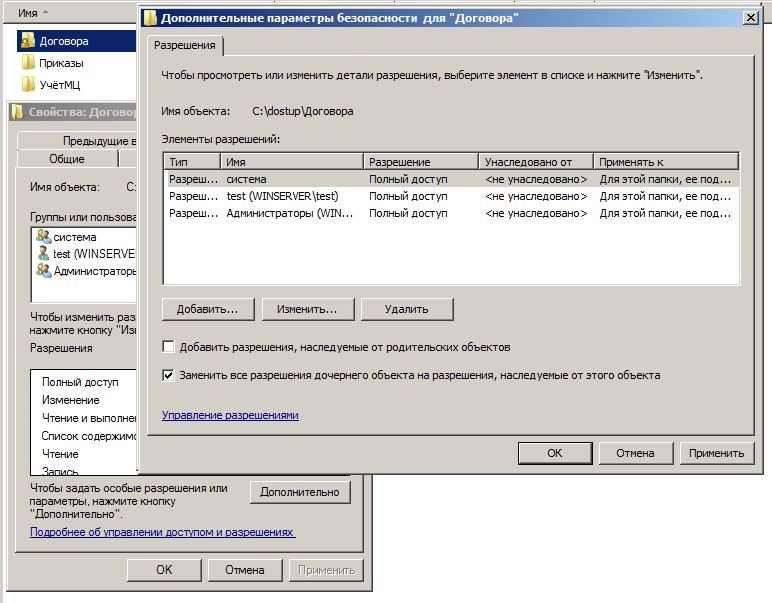

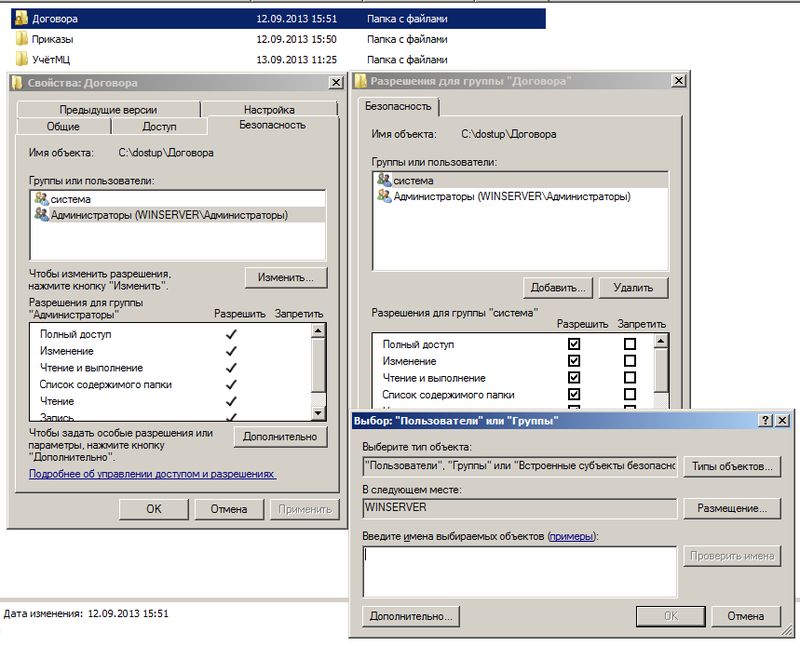

На папке Договора правой клавишей и там Свойства — вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup\, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

Жмём кнопку Дополнительно — вкладка Разрешения — кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить — это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель — ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно «Разрешения для группы».

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём «Проверить имена» — Ок. По умолчанию даётся в упрощённом виде доступ «на чтение». Галочки в колонке Разрешить автоматически выставляются «Чтение и выполнение», «Список содержимого папки», «Чтение». Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить — Добавить — вбиваем Менеджеры — Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

Зайдите в папку Договора и создайте тестовый файл договор1.txt

На нём щелчок правой клавишей мыши и там Свойства — вкладка Безопасность — Дополнительно — вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая «распространяет» свои разрешения на свои дочерние объекты.

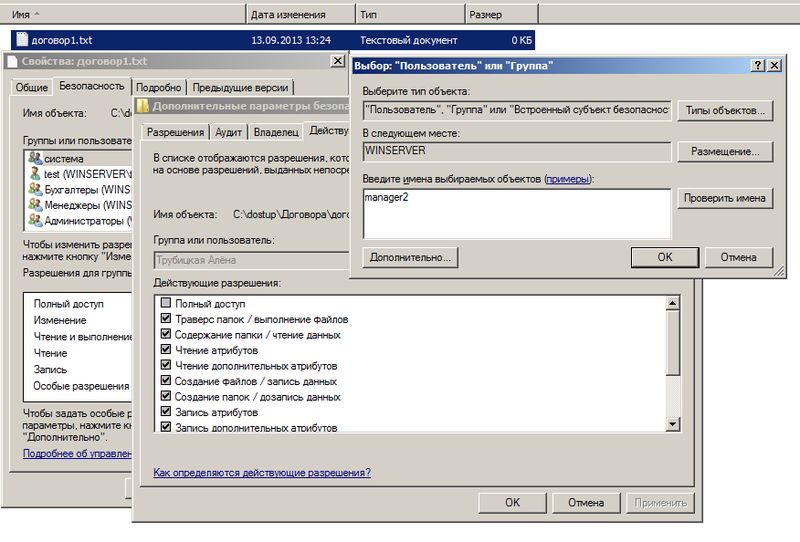

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

Итог.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Дополнительные материалы:

Как связать Microsoft Access с MySQL.

Дата последней правки: 2015-12-01 09:57:26