Пообщался с поддержкой.

выяснил проблема проявляется при включенном Веб-Антивирусе, если выключить, то работает и остальное можно не выключать. Но это не вариант.

Далее сделал проверки утилитой их и отправил отчет.

Вот ответ с поддержки:

————

Здравствуйте!

Благодарим за описание и предоставленные данные.

Указанная проблема может быть связана с программой КриптоПро CSP. Её необходимо обязательно обновить до последней актуальной версии: https://www.cryptopro.ru/downloads

Для этого, возможно, потребуется обратиться в техническую поддержку КриптоПро.

Либо Вы можете временно удалить эту программу стандартным образом через Панель управления.

Проверьте проблему и сообщите о результате. Если ситуация сохраняется, пришлите нам, пожалуйста, новый отчёт утилиты GetSystemInfo версии 6: https://kas.pr/GSI

Инструкции по созданию отчёта Вы можете найти здесь: http://support.kaspersky.ru/3632

У меня стоит лицензионная КриптоПро CSP 4.0.9963.

Удалять не вариант, т.к. без неё я не смогу зайти в личный кабинет. По обновлению еще не уточнял.

Уточните, у кого какая версия КриптоПро или что-то другое стоит, но проблема та же? отпишитесь здесь!

Пообщался с поддержкой КриптоПро по рекомендовали отключить проверку защищенных соединений.

Да, это сработало. Настройки-Настройки сети-Не проверять защищенные соединения Сохранить.

Но хотелось бы, чтобы защита работала полностью и открывать доступ только доверенным.

И получается доверенные адреса в этом разделе не работают. Пойду поддержку KIS теребить.

Содержание

- Как настроить Яндекс браузер для работы с электронной подписью

- Где взять Яндекс Браузер?

- Установка компонентов для работы с электронной подписью

- Выключаем лишнее

- Включение настроек для работы с подписью

- Protect: защита от недоверенных сертификатов

- Зачем нужен сертификат сайта

- Чем опасен недоверенный сертификат

- Блокировка сайтов с недоверенными сертификатами

- Возможные причины блокировки

- Если автор сертификата неизвестен

- Если сертификат установлен программой

- Пожаловаться на фишинговый сайт

- Protect: защита от недоверенных сертификатов

- Зачем нужен сертификат сайта

- Чем опасен недоверенный сертификат

- Блокировка сайтов с недоверенными сертификатами

- Возможные причины блокировки

- Если автор сертификата неизвестен

- Если сертификат установлен программой

- Пожаловаться на фишинговый сайт

- Protect: защита от недоверенных сертификатов

- Зачем нужен сертификат сайта

- Чем опасен недоверенный сертификат

- Блокировка сайтов с недоверенными сертификатами

- Возможные причины блокировки

- Если автор сертификата неизвестен

- Если сертификат установлен программой

- Пожаловаться на фишинговый сайт

- Зачем Яндекс.Браузер подключил шифрование по ГОСТу

Как настроить Яндекс браузер для работы с электронной подписью

Внимание! В данной статье описан процесс настройки ТОЛЬКО для электронных подписей, выданных с использованием криптопровайдера КриптоПРО CSP и для аппаратных ключен (Рутокен ЭЦП, JaCarta ГОСТ и пр.). Если Ваша электронная подпись выдана с использованием иного криптопровайдера (например, Vipnet CSP, Lissi CSP и пр.) дальнейшие настройки могут повредить вашу операционную систему! Для настройки обратитесь в организацию, выдавшую вам электронную подпись!

Где взять Яндекс Браузер?

Скачать Браузер можно с официальной страницы разработчика: https://browser.yandex.ru/

Процесс скачивания и установки описывать не будем, он достаточно прост и понятен.

Установка компонентов для работы с электронной подписью

Плагин системы электронного правительства можно скачать на странице загрузок: https://ds-plugin.gosuslugi.ru/plugin/upload/Index.spr

При переходе по ссылке скачивание плагина начнется автоматически. Установка плагина также проста, дополнительной настройки не требует.

Для работы в Яндекс Браузер потребуется установка расширения. Для его установки необходимо открыть Яндекс Браузер и в нем открыть ссылку https://chrome.google.com/webstore/detail/ifcplugin-extension/pbefkdcndngodfeigfdgiodgnmbgcfha и нажать кнопку «Установить». Через пару секунд плагин должен установиться.

Выключаем лишнее

Вместе с некоторыми программами (например, Яндекс Браузер) могут установиться дополнительные программы, которые могут помешать нормальной работе с электронной подписью на некоторых сайтах.

Включение настроек для работы с подписью

В открывшемся окне с плагинами необходимо включить нужные нам плагины: КриптоПРО ЭЦП и Расширение для плагина Госуслуг (при необходимости).

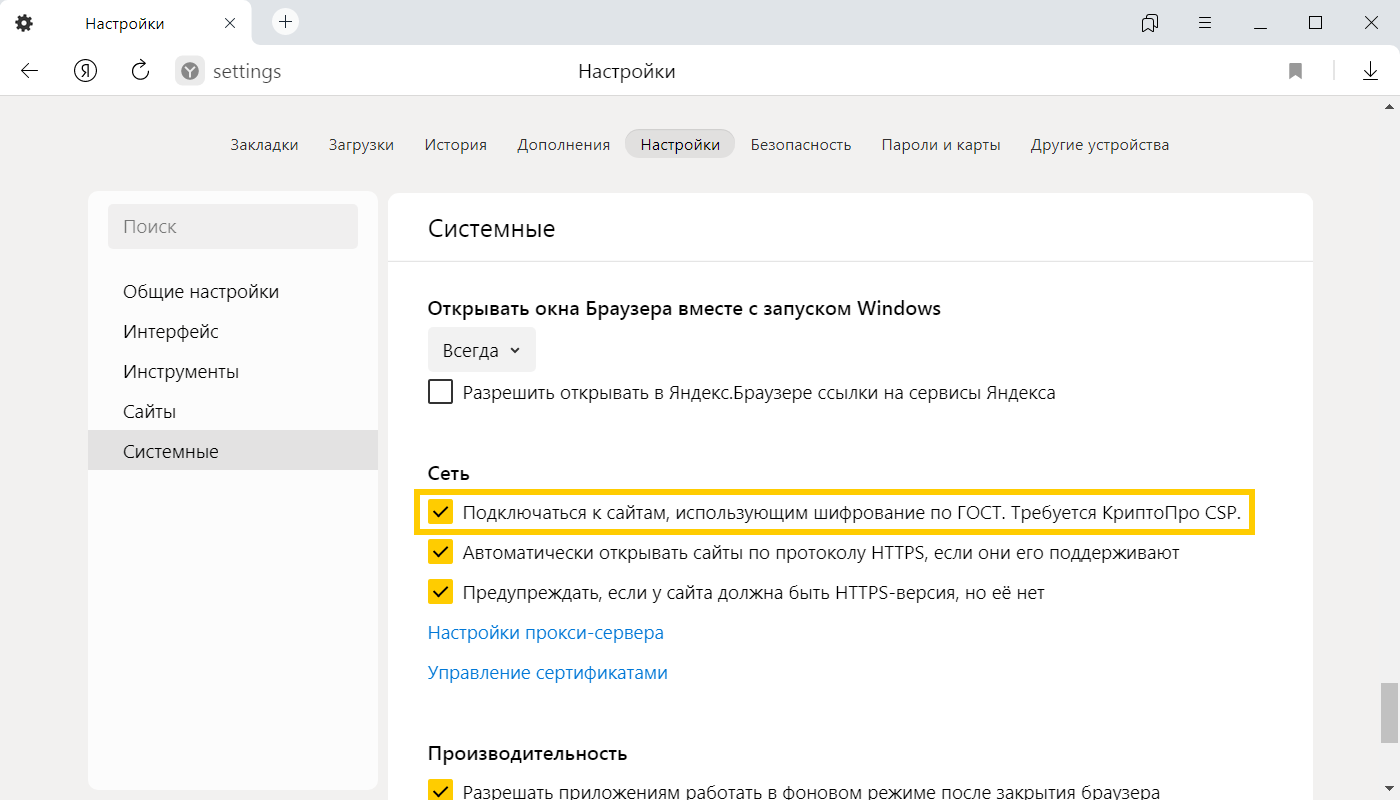

После включения плагинов необходимо подключить возможность работы с защищенным соединением TLS по ГОСТ. Для этого заходим в настройки браузера и в разделе «Сеть» поставим галочку «Подключаться к сайтам, использующим шифрование по ГОСТ.» Как указано на рисунках ниже.

После включения этих настроек можно без перезагрузки начинать работать с электронной подписью на нужном нам ресурсе.

Обращаем внимание! Для корректной работы защищенного соединения требуется отключать антивирус на время работы с подписью! Это необходимо при работе на сайта ФНС или на сайте ЕРУЗ (zakupki.gov.ru). А что касается знаменитого антивируса Касперского, то у него надо делать «Выход» (отключение не помогает)!

Источник

Protect: защита от недоверенных сертификатов

В рамках комплексной защиты Protect Яндекс.Браузер проверяет сертификаты сайтов. Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование ваших данных, браузер предупреждает об этом.

Зачем нужен сертификат сайта

Ваши личные или платежные данные при отправке на сайт должны быть защищены. В интернете сайты используют для безопасного соединения протокол HTTPS. Протокол включает асимметричный алгоритм шифрования, когда данные зашифровываются с помощью открытого ключа и расшифровываются с помощью закрытого ключа. Для каждого сеанса связи браузер заново генерирует закрытый ключ и передает его на сайт с мерами предосторожности, исключающими кражу.

Однако, если вы попадете на фишинговый сайт, он может получить закрытый ключ и затем расшифровать ваши данные. Для защиты от фишинга сайты используют цифровые сертификаты, выданные специальными удостоверяющими центрами. Сертификат гарантирует, что ключи, используемые при шифровании, действительно принадлежат владельцу сайта.

Чем опасен недоверенный сертификат

Вы можете оказаться на фишинговом сайте или ваши данные окажутся без должной защиты на оригинальном сайте (например, если у сайта истек срок действия сертификата). В результате злоумышленники могут:

Блокировка сайтов с недоверенными сертификатами

Возможные причины блокировки

Яндекс.Браузер блокирует сайты, у которых есть следующие проблемы с сертификатами:

Значит, сертификат безопасности, хранящийся на сервере, относится не к тому сайту, который вы открываете. Есть вероятность, что вы попали на фишинговый сайт. В этом случае злоумышленники могут перехватить ваши данные.

Значит, сайт выдал сертификат сам себе. В этом случае вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее см. статью Самозаверенный сертификатn.

Значит, центр, подписавший сертификат, не является доверенным и не может гарантировать подлинность сайта. Вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее о корневом сертификате см. статью Цепочка доверияn.

Если сертификат просрочен, передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Значит, сертификат сайта был скомпрометирован и отозван. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Если сервер использует устаревший ненадежный алгоритм шифрования, злоумышленники могут перехватить ваши данные. Кроме того, возрастает вероятность того, что вы попали на фишинговый сайт.

Значит, браузер не может установить соединение HTTPS, потому что сайт использует шифры, которые браузер не поддерживает. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Значит, ключ корневого сертификата не совпадает с ключом, закрепленным на сайте. Возможно, злоумышленники пытаются подменить корневой сертификат. В этом случае они могут перехватить ваши данные. Подробнее о закреплении (привязывании) ключа см. статью HTTP Public Key Pinning.

Если автор сертификата неизвестен

В этом случае сертификат может быть установлен либо администратором сети, либо неизвестным лицом. Вы увидите следующее предупреждение:

Если вы не уверены в надежности сертификата, а посетить сайт вам очень нужно, примите следующие меры безопасности:

Если сертификат установлен программой

Антивирусы, блокировщики рекламы, программы для мониторинга сети и другие программы могут заменять сертификаты сайта своими собственными. Чтобы расшифровывать трафик, они создают собственный корневой сертификат и устанавливают его в операционную систему, помечая как надежный.

Однако сертификат, установленный специальной программой, не может считаться надежным, потому что не принадлежит доверенному центру сертификации. Возникают следующие потенциальные опасности:

Яндекс.Браузер предупреждает о таких проблемах:

Чтобы посетить сайт:

Если после отключения проверки HTTPS браузер продолжает предупреждать о подозрительном сертификате, а программа, установившая сертификат, вам не нужна, попробуйте временно закрыть эту программу.

Пожаловаться на фишинговый сайт

Если вы столкнулись с подозрительным сайтом, сообщите нам о нем через форму обратной связи.

Источник

Protect: защита от недоверенных сертификатов

В рамках комплексной защиты Protect Яндекс.Браузер проверяет сертификаты сайтов. Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование ваших данных, браузер предупреждает об этом.

Зачем нужен сертификат сайта

Ваши личные или платежные данные при отправке на сайт должны быть защищены. В интернете сайты используют для безопасного соединения протокол HTTPS. Протокол включает асимметричный алгоритм шифрования, когда данные зашифровываются с помощью открытого ключа и расшифровываются с помощью закрытого ключа. Для каждого сеанса связи браузер заново генерирует закрытый ключ и передает его на сайт с мерами предосторожности, исключающими кражу.

Однако, если вы попадете на фишинговый сайт, он может получить закрытый ключ и затем расшифровать ваши данные. Для защиты от фишинга сайты используют цифровые сертификаты, выданные специальными удостоверяющими центрами. Сертификат гарантирует, что ключи, используемые при шифровании, действительно принадлежат владельцу сайта.

Чем опасен недоверенный сертификат

Вы можете оказаться на фишинговом сайте или ваши данные окажутся без должной защиты на оригинальном сайте (например, если у сайта истек срок действия сертификата). В результате злоумышленники могут:

Блокировка сайтов с недоверенными сертификатами

Возможные причины блокировки

Яндекс.Браузер блокирует сайты, у которых есть следующие проблемы с сертификатами:

Значит, сертификат безопасности, хранящийся на сервере, относится не к тому сайту, который вы открываете. Есть вероятность, что вы попали на фишинговый сайт. В этом случае злоумышленники могут перехватить ваши данные.

Значит, сайт выдал сертификат сам себе. В этом случае вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее см. статью Самозаверенный сертификатn.

Значит, центр, подписавший сертификат, не является доверенным и не может гарантировать подлинность сайта. Вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее о корневом сертификате см. статью Цепочка доверияn.

Если сертификат просрочен, передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Значит, сертификат сайта был скомпрометирован и отозван. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Если сервер использует устаревший ненадежный алгоритм шифрования, злоумышленники могут перехватить ваши данные. Кроме того, возрастает вероятность того, что вы попали на фишинговый сайт.

Значит, браузер не может установить соединение HTTPS, потому что сайт использует шифры, которые браузер не поддерживает. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Значит, ключ корневого сертификата не совпадает с ключом, закрепленным на сайте. Возможно, злоумышленники пытаются подменить корневой сертификат. В этом случае они могут перехватить ваши данные. Подробнее о закреплении (привязывании) ключа см. статью HTTP Public Key Pinning.

Если автор сертификата неизвестен

В этом случае сертификат может быть установлен либо администратором сети, либо неизвестным лицом. Вы увидите следующее предупреждение:

Если вы не уверены в надежности сертификата, а посетить сайт вам очень нужно, примите следующие меры безопасности:

Если сертификат установлен программой

Антивирусы, блокировщики рекламы, программы для мониторинга сети и другие программы могут заменять сертификаты сайта своими собственными. Чтобы расшифровывать трафик, они создают собственный корневой сертификат и устанавливают его в операционную систему, помечая как надежный.

Однако сертификат, установленный специальной программой, не может считаться надежным, потому что не принадлежит доверенному центру сертификации. Возникают следующие потенциальные опасности:

Яндекс.Браузер предупреждает о таких проблемах:

Чтобы посетить сайт:

Если после отключения проверки HTTPS браузер продолжает предупреждать о подозрительном сертификате, а программа, установившая сертификат, вам не нужна, попробуйте временно закрыть эту программу.

Пожаловаться на фишинговый сайт

Если вы столкнулись с подозрительным сайтом, сообщите нам о нем через форму обратной связи.

Источник

Protect: защита от недоверенных сертификатов

В рамках комплексной защиты Protect бета-версия Яндекс.Браузера проверяет сертификаты сайтов. Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование ваших данных, браузер предупреждает об этом.

Зачем нужен сертификат сайта

Ваши личные или платежные данные при отправке на сайт должны быть защищены. В интернете сайты используют для безопасного соединения протокол HTTPS. Протокол включает асимметричный алгоритм шифрования, когда данные зашифровываются с помощью открытого ключа и расшифровываются с помощью закрытого ключа. Для каждого сеанса связи браузер заново генерирует закрытый ключ и передает его на сайт с мерами предосторожности, исключающими кражу.

Однако, если вы попадете на фишинговый сайт, он может получить закрытый ключ и затем расшифровать ваши данные. Для защиты от фишинга сайты используют цифровые сертификаты, выданные специальными удостоверяющими центрами. Сертификат гарантирует, что ключи, используемые при шифровании, действительно принадлежат владельцу сайта.

Чем опасен недоверенный сертификат

Вы можете оказаться на фишинговом сайте или ваши данные окажутся без должной защиты на оригинальном сайте (например, если у сайта истек срок действия сертификата). В результате злоумышленники могут:

Блокировка сайтов с недоверенными сертификатами

Возможные причины блокировки

Бета-версия Яндекс.Браузера блокирует сайты, у которых есть следующие проблемы с сертификатами:

Значит, сертификат безопасности, хранящийся на сервере, относится не к тому сайту, который вы открываете. Есть вероятность, что вы попали на фишинговый сайт. В этом случае злоумышленники могут перехватить ваши данные.

Значит, сайт выдал сертификат сам себе. В этом случае вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее см. статью Самозаверенный сертификатn.

Значит, центр, подписавший сертификат, не является доверенным и не может гарантировать подлинность сайта. Вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее о корневом сертификате см. статью Цепочка доверияn.

Если сертификат просрочен, передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Значит, сертификат сайта был скомпрометирован и отозван. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Если сервер использует устаревший ненадежный алгоритм шифрования, злоумышленники могут перехватить ваши данные. Кроме того, возрастает вероятность того, что вы попали на фишинговый сайт.

Значит, браузер не может установить соединение HTTPS, потому что сайт использует шифры, которые браузер не поддерживает. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Значит, ключ корневого сертификата не совпадает с ключом, закрепленным на сайте. Возможно, злоумышленники пытаются подменить корневой сертификат. В этом случае они могут перехватить ваши данные. Подробнее о закреплении (привязывании) ключа см. статью HTTP Public Key Pinning.

Если автор сертификата неизвестен

В этом случае сертификат может быть установлен либо администратором сети, либо неизвестным лицом. Вы увидите следующее предупреждение:

Если вы не уверены в надежности сертификата, а посетить сайт вам очень нужно, примите следующие меры безопасности:

Если сертификат установлен программой

Антивирусы, блокировщики рекламы, программы для мониторинга сети и другие программы могут заменять сертификаты сайта своими собственными. Чтобы расшифровывать трафик, они создают собственный корневой сертификат и устанавливают его в операционную систему, помечая как надежный.

Однако сертификат, установленный специальной программой, не может считаться надежным, потому что не принадлежит доверенному центру сертификации. Возникают следующие потенциальные опасности:

Бета-версия Яндекс.Браузера предупреждает о таких проблемах:

Чтобы посетить сайт:

Если после отключения проверки HTTPS браузер продолжает предупреждать о подозрительном сертификате, а программа, установившая сертификат, вам не нужна, попробуйте временно закрыть эту программу.

Пожаловаться на фишинговый сайт

Если вы столкнулись с подозрительным сайтом, сообщите нам о нем через форму обратной связи.

Источник

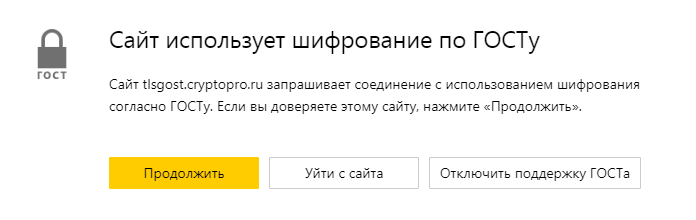

Зачем Яндекс.Браузер подключил шифрование по ГОСТу

Windows-версия Яндекс.Браузера, по желанию пользователя или администратора, научилась делать попытки соединения с сайтами, использующими шифрование по ГОСТу, с помощью SSPI (интерфейс в Windows между программами и провайдерами безопасности). Ранее Яндекс.Браузер, без отечественного шифрования, попал на компьютеры Правительства Москвы и «Сбербанка», а о работе с отечественным шифрованием заявляли только конкуренты «Яндекса» — авторы ростелекомовского браузера «Спутник».

В 2016 «Ростелеком» сфокусировал «Спутник» на услугах для для государственных и окологосударственных структур, а летом 2017 президент «Ростелекома» Михаил Осеевский уточнил, что «Спутник» могут сделать обязательным к использованию в государственных ведомствах и компаниях, так как вся альтернативная продукция — западная (отечественный браузер «Яндекса» до настоящего момента тоже мог использовать исключительно стандартное шифрование, то есть заведомо не российское) и потенциально удобна для шпионажа:

«Мы обсуждаем сейчас использование в первую очередь браузера для нужд государственных органов и органов государственных корпораций. И это, в том числе, связано с вопросами информационного суверенитета страны, поскольку все браузеры западные и вся информация о том, кто куда заходит и какую информацию получает, она в общем оказывается за пределами Российской Федерации», — сообщил в июне журналистам Осеевский, отвечая на вопрос RNS.

В конце августа 2017 года глава ростелекомовского проекта «Спутник» Максим Хромов рассказал «Известиям», что их браузер поддерживает отечественные SSL-сертификаты и готов к пилотному тестированию.

Госоператор проверит работу системы безопасности на собственном поисковом, новостном и картографическом сайтах: «Если браузер посетителя сайта поддерживает отечественное шифрование, то будет использовано оно. В противном случае будет подключение через иностранные SSL-сертификаты», — объяснил ближайшие планы Хромов. Советник президента РФ Герман Клименко добавил тогда, что пилотные испытания российского шифрования пройдут и на несопоставимо более популярном, чем собственные сервисы «Ростелекома», портале Госуслуг (разработку портала координируют структуры того же «Ростелекома»).

В общем, если у пользователя на компьютере установлен, скажем, «Крипто Про», а также необходимые сертификаты соответствующих российских УЦ, то при включении поддержки SSPI ГОСТ в Яндекс.Браузере можно будет пользоваться сайтами, которые предпочитают шифрование по ГОСТ SSL.

У «Спутника» использовалась похожая схема — но в ней провайдер SSPI «Крипто Про» сразу включён в инсталятор специализированной версии браузера.

Кому нужно браузер «Спутник» — он тут: browser.sputnik.ru

«Спутник» есть в версиях для Винды, Андроида и iOS — но шифрование ГОСТ поддерживается пока только в винде. Зато в «Спутнике» есть встроенный «Рекламоотвод», который должен убирать рекламу (Яндекс и Гугель хором негодуэ).

ЗЫ. Однажды «Яндекс» уже предположил, что он имеет право взять за основу излюбленные в Google продукты (распространяемые, якобы, свободно), и сделать нечто своё на основе популярных в google кодов. Появилась отдельная версия «Android без Google» (Яндекс.Кит), сервисы «Яндекса» и поиск начали предустанавливаться на телефоны. Прошло немного времени (3 месяца) и… из Google постучали по голове производителям (окрик из Google, похоже, даже помог выйти из бизнеса компании Explay, которая первой решилась попробовать Яндекс.Кит в 2014. Прибыльная в 2014 Explay с ростом год к году в 33%, оборотом в 11 миллиардов рублей компания, уже в 2015 году не выпустила на рынок ничего, никаких телефонов-планшетов, что с Google, что без Google — а в 2016 остатки бизнеса спихнули в Fly).

Google — это компания, которая не даст спокойно жить достаточно популярному браузеру, который обзавёлся системами безопасности, которые никак не контролируются из Калифорнии. И можно вспомнить, что в прошлый раз, когда «Яндекс» создал что-то подчёркнуто своё на излюбленных в Google кодах, последовало быстрое и жёсткое наказание.

А вообще, если в России хотят увидеть распространение шифрования по ГОСТ — необходимо сделать для этого доступный механизм получения сертификатов, как LetsEncrypt, а не всякие устаревающие КриптоПро, изображающие «безопасность». Получал тут сертификат — с ними работать очень сложно. О какой массовости может идти речь?

Источник

Подборка по базе: Лидерство и руководство в организации.pdf, Всеобъемлющее руководство по медиапланированию.docx, Инструкция по установке.pdf, Методичка по установке ВМ.pdf, Инструкция по установке Cisco AnyConnect VPN клиента KDV[395].do, Общее руководство по ремонту.doc, Программа классное руководство НК.pdf, 37_Руководство Р 2.2.1766-03 Руководство по оценке профессиона.p, Азарт-П1 Руководство по эксплуатации — Imgur.pdf, памятка по установке SimTT Car Simulator.docx

Руководство по установке и настройке программного обеспечения для работы с электронной подписью на портале «Личный кабинет налогоплательщика индивидуального предпринимателя»

СОДЕРЖАНИЕ

СОДЕРЖАНИЕ 2

СОДЕРЖАНИЕ 2

1. Установка программного обеспечения 2

2. Установка и настройка КриптоПро CSP 11

3. Установка и настройка Signal-COM CSP 33

4. Установка и настройка VipNet CSP 40

5. Установка и настройка «Лисси-csp» 46

1. Установка программного обеспечения

1.1.Сведения о технических и программных средствах, обеспечивающих работу

Для работы с электронной подписью (ЭП) в Личном кабинете налогоплательщика индивидуального предпринимателя необходимо на рабочее место пользователя установить следующее программное обеспечение (ПО):

- Операционная система Microsoft Windows XP или выше, либо Mac OS X 10.13 или выше;

- Криптопровайдер с поддержкой алгоритмов шифрования ГОСТ 34.10-2001, ГОСТ 28147-89, ГОСТ Р 34.11-2012;

(Сертифицированная версия КриптоПро CSP 4.0 R3 с официального сайта );

- Браузер с поддержкой шифрования защищенных соединений по ГОСТ 34.10-2001, ГОСТ 28147-89, ГОСТ Р 34.11-2012. Например:

- Internet Explorer 11;

- Спутник версии gostssl не ниже 3.0.1324.0 с плагином Крипто ПРО ЭЦП browser plug-in версии не ниже 2.0.12888. При установке браузера Спутник на ПК необходимо выбирать вариант браузера «С поддержкой отечественной криптографии».

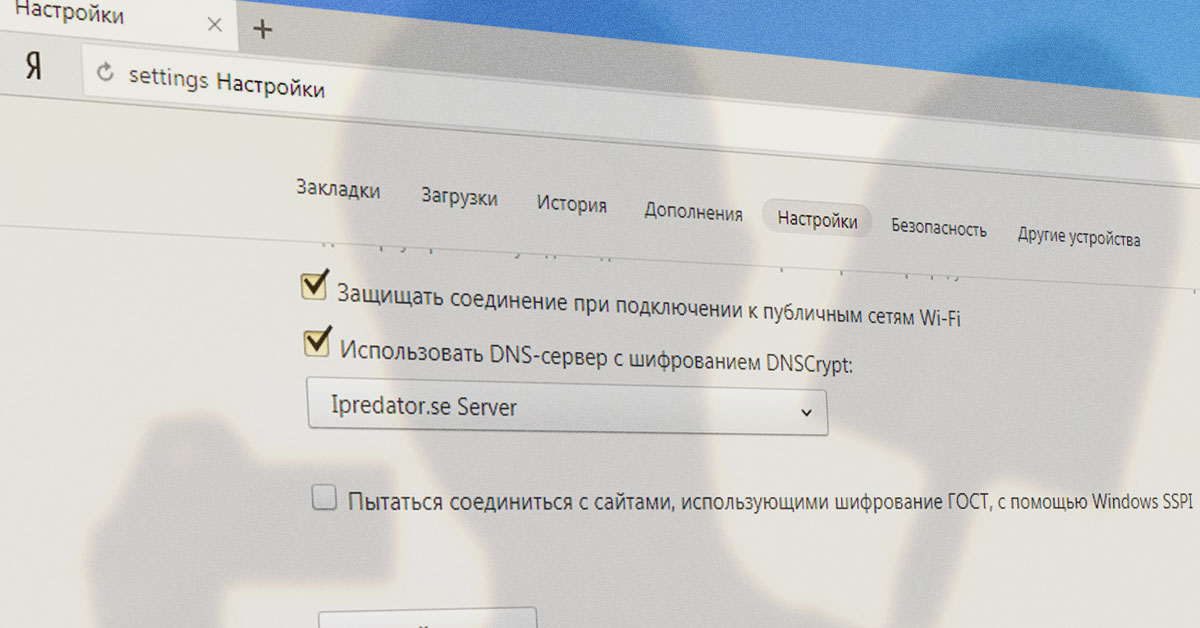

- Яндекс.Браузер версии 17.9.1 или выше. Поддержка ГОСТ шифрования есть только в версии для Windows. Для работы в Яндекс.Браузере необходимо установить КриптоПро CSP и проверить, что в настройках браузера в разделе «Сеть» включены галочки «Использовать DNS-сервер с шифрованием DNSCrypt» и «Пытаться соединиться с сайтами, использующими шифрование ГОСТ, с помощью Windows SSPI»;

- Программный компонент для работы с электронной подписью с использованием Web-браузера (Крипто ПРО ЭЦП browser plug-in можно скачать по ссылке http://www.cryptopro.ru/products/cades/plugin/).

Необходимо установить сертификаты:

- Сертификат Головного Удостоверяющего Центра в хранилище сертификатов «Доверенные корневые центры» (скачать);

- Сертификат удостоверяющего центра Минкомсвязи в хранилище сертификатов «Доверенные корневые центры» (скачать);

- В случае использования криптопровайдера Signal-COM CSP необходимо осуществить экспорт пользовательского сертификата в локальное хранилище.

В случае использования криптопровайдера КриптоПро CSP:

- Цепочку квалифицированных сертификатов ключей проверки электронной подписи (далее КСКПЭП), начиная от КСКПЭП УЦ, непосредственно выдавшего юридическому лицу его КСКПЭП, и до корневого КСКПЭП, последнего в цепочке сертификатов, в соответствующие хранилища:

- Самоподписанный (поле «Кому выдан» совпадает с полем «Кем выдан») КСКПЭП удостоверяющего центра – в хранилище сертификатов «Доверенные корневые центры»;

- Остальные сертификаты цепочки – в хранилище сертификатов «Промежуточные центры сертификации»;

- Квалифицированный сертификат ключа проверки электронной подписи (КСКПЭП), выданный юридическому лицу удостоверяющим центром, аккредитованным в сети доверенных удостоверяющих центров Минкомсвязи России, участником которой является и ФНС России, в хранилище сертификатов «Личные».

Могут быть использованы КСКПЭП, выданные для представления налоговой и бухгалтерской отчетности по телекоммуникационным каналам связи.

Кроме того, необходимо выполнить следующие настройки:

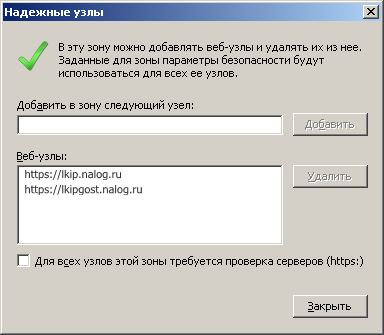

- Установить узел https://lkip.nalog.ru и https://lkipgost.nalog.ru в зону надежных узлов. (см. п.1.6. Установка узлов https://lkip.nalog.ru и https://lkipgost.nalog.ru в зону надежных узлов)

- Порт 443, должен быть открыт для отправки и приема данных из сети Интернет.

Это можно сделать двумя способами:

- Перейдите по ссылке https://gmail.com/. Если появляется сообщение «Невозможно отобразить страницу», значит, порт закрыт.

- Выберите меню Пуск / Выполнить, в строке наберите telnet lkipgost.nalog.ru 443 Если открылось окно консоли (пустое черное окно), значит, порт открыт.

Если порт закрыт, может появиться сообщение об ошибке или запрете доступа. Может появиться окно с попыткой подключения, которое через некоторое время закрывается.

Внимание! В Windows Vista/7 функция telnet по-умолчанию отключена. Чтобы ее включить, нужно зайти в качестве Администратора в меню Пуск / Панель управления / Программы и компоненты / Включение и отключение компонентов Windows. В открывшемся окне включите опцию «Клиент Telnet». Далее повторите попытку входа в систему. Обычно доступ блокируется брандмауэром Windows или сторонними программами, например, антивирусами.

1.2.Установка Internet Explorer

Рекомендуется обновлять версию Internet Explorer до максимально возможной (зависит от установленной ОС пользователя), а также регулярно проводить Windows-обновления и доставлять все необходимые патчи и компоненты безопасности для браузера Internet Explorer. Это же относится и к остальным браузерам.

1.3.Установка КриптоПро ЭЦП browser plug-in для Windows

Компонент для подписания документов с использованием Web-браузера доступен по ссылке http://www.cryptopro.ru/products/cades/plugin/downloads. Вы можете также автоматически скачать компонент для вашей версии ОС, перейдя по ссылке http://www.cryptopro.ru/products/cades/plugin/get_2_0

Загрузите КриптоПро ЭЦП browser plug-in для Windows (актуальную версию):

Запустите приложение:

Выполняется установка:

Нажмите «Выполнить» в окне завершения установки ЭЦП browser plug-in для Windows.

Завершите установку ЭЦП browser plug-in:

1.4.Установка сертификатов Головного Удостоверяющего Центра и УЦ Минкомсвязи в хранилище сертификатов «Доверенные корневые центры»

Для установки сертификатов вам потребуется перейти с помощью браузера Internet Explorer по ссылкам https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=8CAE88BBFD404A7A53630864F9033606E1DC45E2 и

https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=4BC6DC14D97010C41A26E058AD851F81C842415A

для скачивания сертификатов, далее нажмите «Открыть».

Далее нажмите «Установить сертификат»:

В открывшемся окне мастера импорта сертификатов нажмите «Далее».

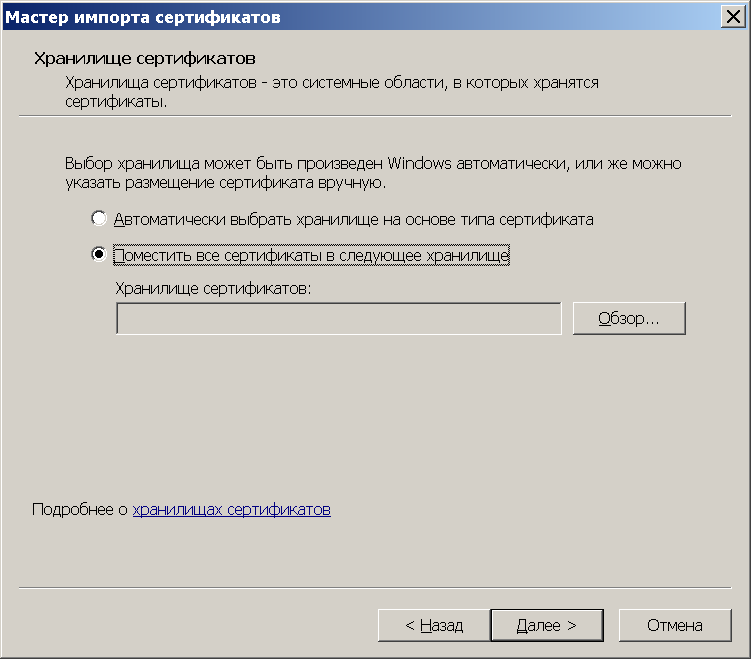

Выберите «Поместить все сертификаты в следующее хранилище», после чего нажмите «Обзор…»:

Укажите «Доверенные корневые центры сертификации», нажмите «ОК»:

Нажмите «Далее»:

Для завершения работы мастера импорта сертификатов нажмите «Готово»:

Подтвердите установку сертификата, нажав кнопку «Да»:

1.5.Установка узлов https://lkip.nalog.ru и https://lkipgost.nalog.ru в зону надежных узлов

В браузере Internet Explorer зайдите в меню «Сервис» и выберите пункт «Свойства обозревателя». В появившемся окне перейдите на вкладку «Безопасность», выберите «Надежные узлы» и нажмите кнопку «Узлы»:

Добавьте узел https://lkip.nalog.ru и узел https://lkipgost.nalog.ru в список.

2. Установка и настройка КриптоПро CSP

2.1.Установка

Если на рабочее место пользователя установлен другой криптопровайдер (отличный от КриптоПро), то рекомендуется его удалить.

Внимание! Если на рабочее место пользователя установлено программное обеспечение КриптоПро версии 3.0, его необходимо удалить.

Загрузите дистрибутив КриптоПро CSP с официального сайта по ссылке

http://www.cryptopro.ru/products/csp/downloads.

При установке КриптоПро CSP следуйте инструкциям мастера установки:

В блоке «Требуемые библиотеки поддержки» необходимо выбрать все опции:

После завершения установки обязательно перезагрузите компьютер.

2.2.Установка КСКПЭП, выданного индивидуальному предпринимателю удостоверяющим центром, аккредитованным в сети доверенных удостоверяющих центров Минкомсвязи России, участником которой является и ФНС России, в хранилище сертификатов «Личные»

Подключите носитель КСКПЭП (дискету, e-token с сертификатом) к компьютеру.

В меню «Пуск» выберите Программы - Крипто-Про - КриптоПро CSP:

Вариант установки 1 (через кнопку «Посмотреть сертификаты в контейнере…»):

На вкладке «Сервис» нажмите «Посмотреть сертификаты в контейнере…»:

Нажмите «Обзор…» рядом с полем «Имя ключевого контейнера»:

Выберите ключевой контейнер, соответствующий подключенному носителю электронной подписи:

Нажмите «ОК».

После того, как имя контейнера отобразится в поле «Имя ключевого контейнера», нажмите «Далее».

Внимание! Если при выборе ключевого контейнера появляется показанное ниже окно, это означает, что истек срок действия лицензии КриптоПро CSP. В этом случае необходимо обязательно обновить лицензию, иначе работа с Личным кабинетом не будет возможна.

Нажмите «Установить»:

Нажмите «ОК»:

Вариант установки 2 (через кнопку «Установить личный сертификат…»):

Для установки понадобится файл сертификата (файл с расширением .cer). Он может находится, например, на дискете или на жестком диске компьютера (если Вы делали копию сертификата или Вам присылали его по электронной почте). Также файл сертификата можно экспортировать из хранилища Личные.

На вкладке «Сервис» нажмите кнопку «Установить личный сертификат…»:

В окне «Мастер установки личного сертификата» нажмите кнопку «Обзор» рядом с полем «Имя файла сертификата», чтобы выбрать файл сертификата:

Укажите путь к сертификату (файл с расширением .cer) и нажмите на кнопку «Открыть»:

В поле «Имя файла сертификата» отобразится выбранный сертификат, нажмите «Далее».

В окне «Сертификат для установки» кликните по кнопке «Далее».

Выберите «Обзор», чтобы указать соответствующий контейнер закрытого ключа.

Выберите нужный ключевой контейнер. Нажмите «ОК».

После того, как имя контейнера отобразится в поле «Имя ключевого контейнера», нажмите «Далее».

В окне «Выбор хранилища сертификатов» кликните по кнопке «Обзор».

Выберите хранилище «Личное» и нажмите «ОК».

После выбора хранилища нажмите на кнопку «Далее».

Затем нажмите на кнопку «Готово».

После нажатия на кнопку «Готово» может появиться такое сообщение: «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?». В таком случае необходимо выбрать «Да».

В сообщении об успешной установке нажмите «ОК». Если у Вас отобразилось сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», то сообщение «Сертификат был установлен в хранилище «Личные» текущего пользователя» может не появиться.

Внимание! Если при установке КСКПЭП в хранилище сертификатов «Личные» появляется сообщение «Закрытый ключ на указанном контейнере не соответствует открытому ключу в сертификате. Выберите другой ключевой контейнер», попробуйте сделать следующее:

- Запустите редактор реестра (Пуск/ввести в поисковую строку «regedit»/ ввод).

- Перейдите в следующую ветвь редактора реестра: HKEY_LOCAL_MACHINESOFTWARECrypto ProSettingsUSERS, найдите ветку с названием S-1-5-21-887842899-779666540-1964827887-17186 (где S-1-5-21-887842899-779666540-1964827887-17186- SID пользователя).

- Зайдите в KeyDevices и удалите там passwords.

- Удалите содержимое папки C:Documents and Settingsимя пользователя Application DataMicrosoftSystemCertificatesMyKeys.

- Установите заново сертификат.

Если выполнение описанных выше действий, не решило Вашу проблему, обратитесь в Удостоверяющий центр, выдавший КСКПЭП.

2.3.Выстраивание цепочки КСКПЭП

Установите КСКПЭП, выданный индивидуальному предпринимателю удостоверяющим центром в хранилище сертификатов «Личные» (см. п.2.2 Установка КСКПЭП, выданного индивидуальному предпринимателю удостоверяющим центром, аккредитованным в сети доверенных удостоверяющих центров Минкомсвязи России, участником которой является и ФНС России, в хранилище сертификатов «Личные»).

Далее необходимо выстроить цепочку доверия к установленному личному сертификату. Для этого нужно установить сертификаты устанавливающие доверие.

Чтобы найти сведения о следующем сертификате в цепочке, в меню «Пуск» выберите Программы - Крипто-Про - Сертификаты. Откройте папку «Сертификаты – текущий пользователь» - Личные - Реестр - Сертификаты:

Выберите установленный сертификат, кликнув по нему два раза левой кнопкой мыши. Перейдите на вкладку «Состав»:

Выберите в верхнем окне строку «Доступ к информации о центрах сертификации» и нижнем окне отобразится ссылка на сертификат. По данной ссылке можно скачать сертификат.

В случае отсутствия строки «Доступ к информации о центрах сертификации», можно посмотреть, кто издал искомый сертификат на вкладке «Состав», значение в поле «Издатель».

Перед установкой сертификата, откройте его (кликнув по нему два раза левой кнопкой мыши), чтобы узнать какой это сертификат: самоподписанный или нет. Перейдите на вкладку «Состав».

У самоподписанного сертификата поля «Издатель» и «Субъект» на вкладке «Состав» имеют одинаковые значения.

Вариант 1

Если сертификат самоподписанный, то его нужно устанавливать в доверенные корневые центры сертификации. Установка аналогична установке сертификата Головного Удостоверяющего Центра (см. п.1.4 Установка сертификатов Головного Удостоверяющего Центра и УЦ Минкомсвязи в хранилище сертификатов «Доверенные корневые центры»).

После установки самоподписанного сертификата цепочка доверия к личному сертификату будет выстроена.

Вариант 2

Если у сертификата поля «Издатель» и «Субъект» на вкладке «Состав» имеют различные значения, то данный сертификат необходимо устанавливать в промежуточные центры сертификации.

Для этого загрузите сертификат по кнопке «Открыть».

На вкладке «Общие» окна с информацией о сертификате нажмите «Установить сертификат».

Выберите «Поместить все сертификаты в следующее хранилище», после чего нажмите «Обзор…»:

Укажите «Промежуточные центры сертификации», нажмите «ОК»:

Нажмите «Далее»:

Для завершения работы мастера импорта сертификатов нажмите «Готово»:

Если отобразится предупреждение системы безопасности, подтвердите установку сертификата, нажав кнопку «Да».

Далее смотрим сведения о следующем сертификате в цепочке, в меню «Пуск» выберите Программы - Крипто-Про - Сертификаты. Откройте папку «Сертификаты – текущий пользователь» - Промежуточные центры сертификации - Реестр - Сертификаты:

Выберите установленный сертификат, кликнув по нему два раза левой кнопкой мыши. Перейдите на вкладку «Состав», где в строке «Доступ к информации о центрах сертификации» и нижнем окне отобразится ссылка на следующий сертификат в цепочке.

Таким образом, необходимо установить все сертификаты, пока не дойдете до самоподписанного сертификата. После установки самоподписанного сертификата будет выстроена цепочка доверия к личному сертификату.

2.4.Проверка установки сертификатов

В меню «Пуск» выберите Программы - Крипто-Про - Сертификаты. Откройте папку «Сертификаты – текущий пользователь» - Личные - Реестр - Сертификаты:

Выберите установленный сертификат, кликнув по нему два раза левой кнопкой мыши. Перейдите на вкладку «Путь сертификации»:

На вкладке «Путь сертификации» должна отображаться цепочка сертификатов, с помощью которых устанавливается доверие. Верхний сертификат должен быть самоподписанным.

В поле «Состояние сертификата» должно отображаться сообщение о действительности сертификата.

Сертификат Головного Удостоверяющего Центра и самоподписанный КСКПЭП удостоверяющего центра, выдавшего КСКПЭП юридическому лицу, будет размещаться в хранилище сертификатов «Доверенные корневые центры сертификации»:

Остальные сертификаты цепочки будут размещаться в хранилище сертификатов «Промежуточные центры сертификации»:

2.5.PIN-код

При возникновении окна с просьбой ввести pin-код во время работы в системе, установки или копирования сертификата, необходимо указать pin-код пользователя сертификатом. Pin-код выдается удостоверяющим центром вместе с сертификатом.

Внимание! Если выданный pin-код пользователя был самостоятельно изменен пользователем, то в данном окне следует прописать новый pin-код. Информация о новом pin-коде хранится только у пользователя.

3.Установка и настройка Signal-COM CSP

3.1.Установка

Внимание! На рабочем месте может быть установлен только один криптопровайдер.

Если у Вас уже установлен какой-либо криптопровайдер, установите криптопровайдер Signal-COM CSP на другое рабочее место.

Запустите установочный файл Signal-COM CSP, в зависимости от разрядности системы выберете нужный файл

В окне установщика нажмите кнопку «Далее»

Ознакомьтесь с условиями Лицензионного соглашения, для принятия условий выберите «Я принимаю условия лицензионного соглашения» и нажмите кнопку «Далее»

В окне сведений о пользователе введите пользователя, название организации и ключ продукта и нажмите кнопку «Далее»

В окне выбора компонент выберете необходимые компоненты и нажмите кнопку «Далее»

по умолчанию устанавливаются компоненты CSP и TLS

Нажмите кнопку «Установить»

Дождитесь, пока завершится процесс установки

В окне выбора ключевого носителя для создания контейнера RNG Initialization Container выберете «Локальный компьютер» и нажмите кнопку «Ок»

Для инициализации генератора случайных чисел нажимайте кнопки клавиатуры или перемещайте мышь до окончания процесса

Нажмите кнопку «Готово»

Для завершения процесса установки Signal-COM CSP и перезагрузки системы нажмите «Да»

Если после перезагрузки системы появится окно с просьбой выбора ключевого контейнера для инициализации генератора случайных чисел, то выполните действия описанные ниже. Если данное окно не появится, то перейдите к следующему пункту.

В появившемся окне нажмите кнопку «Отмена»

Для инициализации генератора случайных чисел нажимайте кнопки клавиатуры или перемещайте мышь до окончания процесса

Создайте ключевой контейнер для инициализации генератора случайных чисел, нажав кнопку «Да»

Выберете «Системный реестр» — «Текущий пользователь» и нажмите кнопку «ОК»

3.2.Экспорт сертификата

Войдите в меню «Пуск» и откройте программу «Администратор»

Нажмите на ключевом контейнере правой кнопкой мыши и выберете «Сертификат» — «Экспорт» — «В хранилище», как показано на рисунке.

Нажмите кнопку «ОК»

Узнать используемую версию Signal-COM CSP можно через программу «Администратор» в меню «Справка» — «О программе».

4.Установка и настройка VipNet CSP

4.1.Установка

Внимание! На рабочем месте может быть установлен только один криптопровайдер.

Если у Вас уже установлен какой-либо криптопровайдер, установите криптопровайдер VipNet CSP на другое рабочее место. Убедитесь, что Ваше рабочее место подходит для работы VipNet CSP.

Запустите установочный файл VipNet CSP.

Ознакомьтесь с условиями Лицензионного соглашения, для принятия условий выберите «Я принимаю условия лицензионного соглашения» и нажмите кнопку «Продолжить»

В окне «Способ установки» нажмите «Настроить». В меню «Выбор компонентов» откройте подменю «Поддержка работы VipNet CSP через Microsoft CryptoAPI» и включите/установите «Поддержку протокола TLS/SSL». После этого продолжите установку.

Для полной установки ПО нажмите “Установить сейчас”.

Выполните перезагрузку компьютера.

При первом запуске VipNet CSP выберете “Зарегистрировать VipNet CSP” и нажмите “Далее”, для регистрации копии ПО.

Выберете “Запрос на регистрацию (получить код регистрации)” и нажмите “Далее”.

Выберете “Через Интернет (online)” и нажмите “Далее”.

Введите свою электронную почту и серийный номер, который Вам прислали на почту после скачки VipNet CSP и нажмите “Далее”.

Нажмите “Готово”.

4.2.Установка контейнера сертификата

Запустите программу ViPNet CSP.

Нажмите “Добавить контейнер”.

Нажмите “обзор” и выберете папку, в которой находиться контейнер с сертификатами и нажмите “Ок”

На вопрос хотите ли Вы установить найденные в контейнере сертификаты в системное хранилище текущего пользователя, ответьте “Да”.

5.Установка и настройка «Лисси-csp»

5.1.Установка

Для начала процесса установки необходимо загрузить последнюю версию дистрибутива с сайта — http://soft.lissi.ru/products/skzi/lissi-csp/download_lissi_csp/).

Существует 2 варианта дистрибутива «ЛИССИ-CSP»:

LISSI-CSP-Setup-win32.exe — предназначен для установки только на 32-х разрядные ОС Windows.

LISSI-CSP-Setup-x64.exe предназначен для установки только на 64-х раз- рядные ОС Windows.

Выберите подходящий вам вариант и выполните его загрузку. После загрузки запустите процесс установки дважды кликнув на файл инсталлятора.

Если запущенный инсталлятор не предназначен для вашей системы, то вы увидите окно с соответствующим уведомлением:

В том случае, если на компьютере установлен «КриптоПро CSP», то на экране появится диалог с уведомлением. В этом случае до установки «ЛИССИ-CSP» необходимо удалить программный пакет «КриптоПро», либо отказаться от установки «ЛИССИ-CSP» на этой системе.

В случае успешного прохождения всех проверок на экране появится диалог с приглашением на установку. Следует нажать кнопку «Далее».

В следующем окне необходимо выбрать вариант установки «ЛИССИ-CSP».

Вариант «Ограниченная по времени версия (2 дня)» означает, что программа будет работать в течение 2 дней с момента установки. За это время вам потребуется активировать «ЛИССИ-CSP». Программа перестанет работать, если не произвести процедуру активации в течение 2 дней. Также данный вариант следует использовать, если на этом компьютере уже был ранее установлен «ЛИССИ-CSP» (ранее установленная лицензия сохраниться).

Вариант «Активировать через интернет» означает, что «ЛИССИ-CSP» будет автоматически активирован через сеть интернет (требуется наличие доступа в сеть интернет на том компьютере, где производится установка «ЛИССИ-CSP»). Для этого потребуется ввести серийный номер «ЛИССИ-CSP», указанный в лицензионном соглашении, в соответствующем поле.

После ввода серийного номера нажмите кнопку «Далее» для продолжения установки.

На следующем шаге следует указать папку, в которую будет установлен пакет, либо согласиться использовать каталог, предложенный по умолчанию, и нажать кнопку «Далее».

Следующее окно информирует о готовности к началу процесса установки. Для запуска нажмите кнопку «Установить».

После нажатия начнётся процесс установки следующих компонент:

программного комплекса «ЛИССИ-CSP»

программной библиотеки защиты информации «СКЗИ «ЛИРССЛ».

В самом конце на экране появится диалог, информирующий о необходимости перезагрузки системы. Для немедленной перезагрузки выберите «Да, перезагрузить компьютер сейчас» и нажмите «Завершить».

Для работы «ЛИССИ-CSP» после демонстрационного периода необходимо пройти процедуру активации. При покупке лицензии «ЛИССИ-CSP» вы получили серийный номер (он указан в лицензионном соглашении).

Активация через интернет:

Если «ЛИССИ-CSP» ещё не установлен на компьютере, то активировать «ЛИССИ- CSP» через интернет можно на этапе установки путём ввода серийного номера указанного в лицензионном соглашении.

Если «ЛИССИ-CSP» уже установлен на компьютере, то необходимо запустить утилиту «Настройка ЛИССИ-CSP» («Пуск | Программы | LISSI-Soft | ЛИССИ- CSP | Настройка CSP»).

В появившемся диалоге с вкладками перейти на вкладку «О программе».

Нажать на кнопку «Ввод серийного номера…», в появившемся окне в поле ввода ввести серийный номер, указанный в лицензионном соглашении, и нажать кнопку «ОК».

Для выполнения этой операции пользователь должен иметь права администратора системы (для ОС Vista и Windows 7 перед появлением окна потребуется подтвердить переход программы в режим администратора).

В случае успешного завершения процедуры активации появится диалоговое окно с уведомлением об успешной установке лицензии.

Если у пользователя, от имени которого запущена программа нет прав администратора, то обновить лицензию не получится.

5.2.Установка контейнера сертификата

Для управления ключевыми контейнерами «ЛИССИ-CSP» используется утилита «Управление контейнерами». Для запуска утилиты выполните команду «Пуск | Программы | LISSI-Soft | ЛИССИ-CSP | Управление контейнерами».

После запуска утилиты в окне «Контейнеры» появится иерархический список носителей, поддерживаемых «ЛИССИ-CSP» и присутствующих в данный момент. Для отображения съёмных носителей (электронные USB ключи, флэшка, дискета) необходимо, чтобы они были вставлены в USB-порт (в случае с дискетой в дисковод) компьютера.

Носитель может содержать список представленных на нём ключевых контейнеров. Если носитель не содержит список, то это означает, что на нём нет ключевых контейнеров «ЛИССИ-CSP».

Внимание! Утилита «Управление контейнерами» не увидит контейнеры, сформированные другими криптопровайдерами (например, «КриптоПро CSP»). Причина в том, что формат контейнера провайдера является закрытой информацией и известен лишь производителю соответствующего провайдера.

Если ключевой носитель был вставлен в порт компьютера после запуска утилиты, то для его отображения в окне утилиты необходимо нажать кнопку «Обновить».

Для удаления контейнера с ключевого носителя необходимо выбрать мышкой нужный контейнер в окне «Контейнеры» и нажать кнопку «Удалить контейнер». Для удаления всех контейнеров на выбранном носителе необходимо выбрать носитель и нажать кнопку «Удалить все контейнеры». Для удаления контейнеров в реестре, на флешке или дискете ввод пароля не требуется. Для удаления контейнеров на электронных USB ключах (Rutoken, eToken, и др.) необходимо ввести PIN-код.

Внимание! Если у вас нет резервной копии, то после удаления контейнера его уже невозможно будет восстановить.

Для просмотра сертификата в контейнере необходимо либо выбрать мышкой нужный контейнер и нажать кнопку «Просмотр сертификата», либо навести мышкой на ключевой контейнер, нажать правую кнопку мыши и в появившемся контекстном меню выбрать «Просмотр сертификата». Если сертификат присутствует в контейнере, то на экране отобразится диалоговое окно «Сертификат» с информацией о сертификате в контейнере.

Если контейнер не содержит сертификат, то на экране появится диалог с соответствующим уведомлением.

Сертификат в контейнере носителя можно просмотреть не только с помощью утилиты «Управление контейнерами». Средства системы, например, «Internet Explorer» также видят этот сертификат без дополнительных действий по импорту сертификата в систему.

Это обеспечивается специальным компонентом провайдера, предоставляющим системе информацию о всех сертификатах в контейнерах. Удалить такой сертификат средствами системы не получится. Сертификат исчезнет автоматически, если извлечь из компьютера носитель с контейнером или удалить контейнер средствами утилиты «Управление контейнерами».

Кнопка «Изменить сертификат» предназначена для обновления сертификата контейнера, а также для возможности положить сертификат в контейнер, в том случае, если он в нём отсутствует. Обновление сертификата может потребоваться в случае продления срока его действия.

Изменить сертификат контейнера можно только в случае точного соответствия открытого ключа сертификата открытому ключу в контейнере.

Для изменения сертификата контейнера либо выберете нужный контейнер в окне «Контейнеры» и нажмите кнопку «Изменить сертификат», либо наведите мышкой на контейнер, сертификат которого вы хотите изменить, нажмите правую кнопку мыши и в появившемся контекстном меню выберите вкладку «Изменить сертифи- кат». Потребуется ввести пароль (PIN-код) для доступа к контейнеру.

Если сертификат уже присутствует в контейнере, то утилита сообщит об этом с требованием подтверждения запрошенной операции. Нажмите кнопку «Да» для продолжения.

В следующем окне потребуется выбрать файл с сертификатом, который будет помещён в выбранный контейнер, и нажать «Открыть».

В случае успеха вы увидите окно с соответствующим сообщением. Оно информирует о том, что новый сертификат был успешно положен в контейнер на место старого.

Для установки сертификата центра сертификации необходимо двойным щелчком мыши щёлкнуть по файлу с нужным сертификатом. Результатом на это действие будет отображение на экране диалога «Сертификат». Нажмите кнопку «Установить сертификат…» в нижней части вкладки «Общие» диалога.

На экране появится диалог мастера импорта сертификатов. Нажмите в нём кнопку «Далее» для начала процедуры импорта.

На экране появится диалог выбора типа хранилища, в которое будет установлен сертификат центра сертификации. Установите переключатель в положение «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор…».

На экране появится диалог выбора хранилища сертификатов. Если вы устанавливаете корневой сертификат (самоподписанный), то выберете в дереве папку «Доверенные корневые центры сертификации», если же вы устанавливаете промежуточный сертификат (подписанный другим центром сертификации), то выберете в дереве папку «Промежуточные центры сертификации», и нажмите «OK».

Нажмите кнопку «Далее».

На следующем шаге нажмите «Готово».

На экране появится диалог «Предупреждение о безопасности». Нажмите кнопку «Да» для начала импорта сертификата.

Нажмите «OK» для завершения процесса импорта.

Windows-версия Яндекс.Браузера, по желанию пользователя или администратора, научилась делать попытки соединения с сайтами, использующими шифрование по ГОСТу, с помощью SSPI (интерфейс в Windows между программами и провайдерами безопасности). Ранее Яндекс.Браузер, без отечественного шифрования, попал на компьютеры Правительства Москвы и «Сбербанка», а о работе с отечественным шифрованием заявляли только конкуренты «Яндекса» — авторы ростелекомовского браузера «Спутник». В 2016 «Ростелеком» сфокусировал «Спутник» на услугах для для государственных и окологосударственных структур, а летом 2017 президент «Ростелекома» Михаил Осеевский уточнил, что «Спутник» могут сделать обязательным к использованию в государственных ведомствах и компаниях, так как вся альтернативная продукция — западная (отечественный браузер «Яндекса» до настоящего момента тоже мог использовать исключительно стандартное шифрование, то есть заведомо не российское) и потенциально удобна для шпионажа:

«Мы обсуждаем сейчас использование в первую очередь браузера для нужд государственных органов и органов государственных корпораций. И это, в том числе, связано с вопросами информационного суверенитета страны, поскольку все браузеры западные и вся информация о том, кто куда заходит и какую информацию получает, она в общем оказывается за пределами Российской Федерации», — сообщил в июне журналистам Осеевский, отвечая на вопрос RNS.

Включение необязательного шифрования по ГОСТу в настройках Яндекс.Браузера версии 17.9.0.2081 под Windows (по умолчанию выключено)

В 2017 году авторы Яндекс.Браузера и их партнёры из «ЛАНИТ-Интеграции» среди прочих разновидностей начали распространять корпоративную версию приложения — её выпуск подтолкнуло Правительство Москвы, которое с февраля централизованно переходит на отечественный продукт. В апреле Яндекс.Браузер стал корпоративным браузером «Сбербанка» (банк — близкий бизнес-партнёр поисковика: 1, 2, 3).

Годом ранее в мае 2016 представитель «Яндекса» заявил «Коммерсанту», что компания не создаёт версию Яндекс.Браузера, где применяются российские алгоритмы, согласованные с Минкомсвязью и ФСБ. В свою очередь принадлежащий «Ростелекому» поисковик «Спутник» тогда подтвердил создание браузера с шифрованием по ГОСТу.

В конце августа 2017 года глава ростелекомовского проекта «Спутник» Максим Хромов рассказал «Известиям», что их браузер поддерживает отечественные SSL-сертификаты и готов к пилотному тестированию.

Госоператор проверит работу системы безопасности на собственном поисковом, новостном и картографическом сайтах: «Если браузер [посетителя сайта] поддерживает отечественное шифрование, то будет использовано оно. В противном случае будет подключение через иностранные SSL-сертификаты», — объяснил ближайшие планы Хромов. Советник президента РФ Герман Клименко добавил тогда, что пилотные испытания российского шифрования пройдут и на несопоставимо более популярном, чем собственные сервисы «Ростелекома», портале Госуслуг (разработку портала координируют структуры того же «Ростелекома»).

Путин впервые посетит офис «Яндекса»

Технически Яндекс.Браузер и ростелекомовский «Спутник», для поддержки ГОСТа, используют похожую связку систем. Один из руководителей разработки Яндекс.Браузера Роман Иванов объяснил:

В Яндекс.Браузере нет встроенного шифрования по ГОСТу, но мы тестируем в бета-версии экспериментальную поддержку SSPI-провайдера ГОСТ-шифрования, если он установлен на данном компьютере с ОС WIndows. В релизной версии это отключено.

Более простыми словами: если у пользователя на компьютере установлен, скажем, «Крипто Про», а также необходимые сертификаты соответствующих российских УЦ, то при включении поддержки SSPI ГОСТ в Яндекс.Браузере можно будет пользоваться сайтами, которые предпочитают шифрование по ГОСТ SSL.

У «Спутника» использовалась похожая схема — но в ней провайдер SSPI «Крипто Про» сразу включён в инсталятор специализированной версии браузера.

На завершающейся неделе два человека, по заверениям «Дождя» близких к кремлевской администрации, и один сотрудник «Яндекса», рассказали телеканалу, что офис «Яндекса» якобы посетит президент Путин. По их словам визит президента запланирован в преддверии празднования 20-летия «Яндекса» (23 сентября). Весной 2014 года Путин рассказал, что по его представлениям «Яндекс» создавался под давлением американцев и европейцев, а не как обыкновенная российская компания. Офис разработчиков популярной поисковой машины и экзотического пока браузера с редким подключением к шифрованию по российскому ГОСТу Путин посетит впервые. Широкого анонса шифрованию по ГОСТу «Яндекс» пока не делал.

Настроить компьютер для работы с ЭП

Вы приобрели электронную подпись в удостоверяющем центре «Тензор». Чтобы работать с ней, настройте компьютер. Это можно сделать вручную, но мы рекомендуем мастер настройки рабочего места. Он сам установит программное обеспечение для ЭП.

Для использования ЭП потребуется установить:

- Средство криптографической защиты информации (далее — СКЗИ) — специальную программу для подписания документов электронной подписью и шифрования.

- Корневые сертификаты УЦ «Тензор».

- Драйверы для носителей электронной подписи (Рутокен или JaCarta).

- КриптоПро Browser plug-in для создания и проверки электронной подписи в браузере.

- Также для работы на ЭТП может потребоваться настройка браузера Microsoft Internet Explorer.

Автоматическая настройка

Сервис диагностики Контур

Используйте мастер как после получения новой подписи, так и после продления ЭП, например, чтобы установить ее в хранилище «Личные».

- Подключите носитель с ЭП к компьютеру.

- Запустите мастер настройки ПК:

- для СБИС;

- для работы на ЭТП и госпорталах.

- Установите или обновите ПО, которое предложит мастер настройки. Напротив всех пунктов должен появиться значок

.

- Зачем мастер устанавливает СБИС Плагин?

- Выберите вашу электронную подпись.

- Когда все работы будут завершены, появится кнопка «Начать работу». Нажмите ее, чтобы перейти в личный кабинет и отправить первый отчет или утвердить отгрузочные документы на приобретенную ЭП.

Если планируете использовать ЭП на торговых площадках и госпорталах, сначала зарегистрируйтесь на них.

РУКОВОДСТВО ПО УСТАНОВКЕ И НАСТРОЙКЕ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ДЛЯ РАБОТЫ С ЭЛЕКТРОННОЙ ПОДПИСЬЮ НА ПОРТАЛЕ «ЛИЧНЫЙ КАБИНЕТ НАЛОГОПЛАТЕЛЬЩИКА ИНДИВИДУАЛЬНОГО ПРЕДПРИНИМАТЕЛЯ»

1.1. СВЕДЕНИЯ О ТЕХНИЧЕСКИХ И ПРОГРАММНЫХ СРЕДСТВАХ, ОБЕСПЕЧИВАЮЩИХ РАБОТУ

Для работы с электронной подписью (ЭП) в Личном кабинете налогоплательщика индивидуального предпринимателя необходимо на рабочее место пользователя установить следующее программное обеспечение (ПО):

• Операционная система Microsoft Windows XP или выше, либо Mac OS X 10.13 или выше;

• Криптопровайдер с поддержкой алгоритмов шифрования ГОСТ 34.10-2001, ГОСТ 28147-89, ГОСТ Р 34.11-2012;

(Сертифицированная версия КриптоПро CSP 4.0 R3 с официального сайта );

• Браузер с поддержкой шифрования защищенных соединений по ГОСТ 34.10-2001, ГОСТ 28147-89, ГОСТ Р 34.11-2012. Например:

o Internet Explorer 11;

o Спутник версии gostssl не ниже 3.0.1324.0 с плагином Крипто ПРО ЭЦП browser plug-in версии не ниже 2.0.12888. При установке браузера Спутник на ПК необходимо выбирать вариант браузера «С поддержкой отечественной криптографии».

o Яндекс.Браузер версии 17.9.1 или выше. Поддержка ГОСТ шифрования есть только в версии для Windows. Для работы в Яндекс.Браузере необходимо установить КриптоПро CSP и проверить, что в настройках браузера в разделе «Сеть» включены галочки «Использовать DNS-сервер с шифрованием DNSCrypt» и «Пытаться соединиться с сайтами, использующими шифрование ГОСТ, с помощью Windows SSPI»;

• Программный компонент для работы с электронной подписью с использованием Web-браузера (Крипто ПРО ЭЦП browser plug-in можно скачать по ссылке http://www.cryptopro.ru/products/cades/plugin/).

Необходимо установить сертификаты:

• Сертификат Головного Удостоверяющего Центра в хранилище сертификатов «Доверенные корневые центры» (скачать);

• Сертификат удостоверяющего центра Минкомсвязи в хранилище сертификатов «Доверенные корневые центры» (скачать);

• В случае использования криптопровайдера Signal-COM CSP необходимо осуществить экспорт пользовательского сертификата в локальное хранилище.

В случае использования криптопровайдера КриптоПро CSP:

• Цепочку квалифицированных сертификатов ключей проверки электронной подписи (далее КСКПЭП), начиная от КСКПЭП УЦ, непосредственно выдавшего юридическому лицу его КСКПЭП, и до корневого КСКПЭП, последнего в цепочке сертификатов, в соответствующие хранилища:

o Самоподписанный (поле «Кому выдан» совпадает с полем «Кем выдан») КСКПЭП удостоверяющего центра – в хранилище сертификатов «Доверенные корневые центры»;

o Остальные сертификаты цепочки – в хранилище сертификатов «Промежуточные центры сертификации»;

• Квалифицированный сертификат ключа проверки электронной подписи (КСКПЭП), выданный юридическому лицу удостоверяющим центром, аккредитованным в сети доверенных удостоверяющих центров Минкомсвязи России, участником которой является и ФНС России, в хранилище сертификатов «Личные».

Могут быть использованы КСКПЭП, выданные для представления налоговой и бухгалтерской отчетности по телекоммуникационным каналам связи.

Кроме того, необходимо выполнить следующие настройки:

• Установить узел https://lkip.nalog.ru и https://lkipgost.nalog.ru в зону надежных узлов. (см. п.1.6. Установка узлов https://lkip.nalog.ru и https://lkipgost.nalog.ru в зону надежных узлов)

• Порт 443, должен быть открыт для отправки и приема данных из сети Интернет.

Это можно сделать двумя способами:

o Перейдите по ссылке https://gmail.com/. Если появляется сообщение «Невозможно отобразить страницу», значит, порт закрыт.

o Выберите меню Пуск / Выполнить, в строке наберите telnet lkipgost.nalog.ru 443 Если открылось окно консоли (пустое черное окно), значит, порт открыт.

Если порт закрыт, может появиться сообщение об ошибке или запрете доступа. Может появиться окно с попыткой подключения, которое через некоторое время закрывается.

Внимание! В Windows Vista/7 функция telnet по-умолчанию отключена. Чтобы ее включить, нужно зайти в качестве Администратора в меню Пуск / Панель управления / Программы и компоненты / Включение и отключение компонентов Windows. В открывшемся окне включите опцию «Клиент Telnet». Далее повторите попытку входа в систему. Обычно доступ блокируется брандмауэром Windows или сторонними программами, например, антивирусами.

1.2. УСТАНОВКА INTERNET EXPLORER

Рекомендуется обновлять версию Internet Explorer до максимально возможной (зависит от установленной ОС пользователя), а также регулярно проводить Windows-обновления и доставлять все необходимые патчи и компоненты безопасности для браузера Internet Explorer. Это же относится и к остальным браузерам.

1.3. УСТАНОВКА КРИПТОПРО ЭЦП BROWSER PLUG-IN ДЛЯ WINDOWS

Компонент для подписания документов с использованием Web-браузера доступен по ссылке http://www.cryptopro.ru/products/cades/plugin/downloads. Вы можете также автоматически скачать компонент для вашей версии ОС, перейдя по ссылке http://www.cryptopro.ru/products/cades/plugin/get_2_0

Загрузите КриптоПро ЭЦП browser plug-in для Windows (актуальную версию):

Запустите приложение:

Выполняется установка:

Нажмите «Выполнить» в окне завершения установки ЭЦП browser plug-in для Windows.

Завершите установку ЭЦП browser plug-in:

1.4. УСТАНОВКА СЕРТИФИКАТОВ ГОЛОВНОГО УДОСТОВЕРЯЮЩЕГО ЦЕНТРА И УЦ МИНКОМСВЯЗИ В ХРАНИЛИЩЕ СЕРТИФИКАТОВ «ДОВЕРЕННЫЕ КОРНЕВЫЕ ЦЕНТРЫ»

Для установки сертификатов вам потребуется перейти с помощью браузера Internet Explorer по ссылкам https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=8CAE88BBFD404A7A53630864F9033606E1DC45E2 и

https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=4BC6DC14D97010C41A26E058AD851F81C842415A

для скачивания сертификатов, далее нажмите «Открыть».

Далее нажмите «Установить сертификат»:

В открывшемся окне мастера импорта сертификатов нажмите «Далее».

Выберите «Поместить все сертификаты в следующее хранилище», после чего нажмите «Обзор…»:

Укажите «Доверенные корневые центры сертификации», нажмите «ОК»:

Нажмите «Далее»:

Для завершения работы мастера импорта сертификатов нажмите «Готово»:

Подтвердите установку сертификата, нажав кнопку «Да»:

1.5. УСТАНОВКА УЗЛОВ HTTPS://LKIP.NALOG.RU И HTTPS://LKIPGOST.NALOG.RU В ЗОНУ НАДЕЖНЫХ УЗЛОВ

В браузере Internet Explorer зайдите в меню «Сервис» и выберите пункт «Свойства обозревателя». В появившемся окне перейдите на вкладку «Безопасность», выберите «Надежные узлы» и нажмите кнопку «Узлы»:

Добавьте узел https://lkip.nalog.ru и узел https://lkipgost.nalog.ru в список.

- УСТАНОВКА И НАСТРОЙКА КРИПТОПРО CSP

2.1. УСТАНОВКА

Если на рабочее место пользователя установлен другой криптопровайдер (отличный от КриптоПро), то рекомендуется его удалить.

Внимание! Если на рабочее место пользователя установлено программное обеспечение КриптоПро версии 3.0, его необходимо удалить.

Загрузите дистрибутив КриптоПро CSP с официального сайта по ссылке http://www.cryptopro.ru/products/csp/downloads.

При установке КриптоПро CSP следуйте инструкциям мастера установки:

В блоке «Требуемые библиотеки поддержки» необходимо выбрать все опции:

После завершения установки обязательно перезагрузите компьютер.

2.2. УСТАНОВКА КСКПЭП, ВЫДАННОГО ИНДИВИДУАЛЬНОМУ ПРЕДПРИНИМАТЕЛЮ УДОСТОВЕРЯЮЩИМ ЦЕНТРОМ, АККРЕДИТОВАННЫМ В СЕТИ ДОВЕРЕННЫХ УДОСТОВЕРЯЮЩИХ ЦЕНТРОВ МИНКОМСВЯЗИ РОССИИ, УЧАСТНИКОМ КОТОРОЙ ЯВЛЯЕТСЯ И ФНС РОССИИ, В ХРАНИЛИЩЕ СЕРТИФИКАТОВ «ЛИЧНЫЕ»

Подключите носитель КСКПЭП (дискету, e-token с сертификатом) к компьютеру.

В меню «Пуск» выберите Программы - Крипто-Про - КриптоПро CSP:

Вариант установки 1 (через кнопку «Посмотреть сертификаты в контейнере…»):

На вкладке «Сервис» нажмите «Посмотреть сертификаты в контейнере…»:

Нажмите «Обзор…» рядом с полем «Имя ключевого контейнера»:

Выберите ключевой контейнер, соответствующий подключенному носителю электронной подписи:

Нажмите «ОК».

После того, как имя контейнера отобразится в поле «Имя ключевого контейнера», нажмите «Далее».

Внимание! Если при выборе ключевого контейнера появляется показанное ниже окно, это означает, что истек срок действия лицензии КриптоПро CSP. В этом случае необходимо обязательно обновить лицензию, иначе работа с Личным кабинетом не будет возможна.

Нажмите «Установить»:

Нажмите «ОК»:

Вариант установки 2 (через кнопку «Установить личный сертификат…»):

Для установки понадобится файл сертификата (файл с расширением .cer). Он может находится, например, на дискете или на жестком диске компьютера (если Вы делали копию сертификата или Вам присылали его по электронной почте). Также файл сертификата можно экспортировать из хранилища Личные.

На вкладке «Сервис» нажмите кнопку «Установить личный сертификат…»:

В окне «Мастер установки личного сертификата» нажмите кнопку «Обзор» рядом с полем «Имя файла сертификата», чтобы выбрать файл сертификата:

Укажите путь к сертификату (файл с расширением .cer) и нажмите на кнопку «Открыть»:

В поле «Имя файла сертификата» отобразится выбранный сертификат, нажмите «Далее».

В окне «Сертификат для установки» кликните по кнопке «Далее».

Выберите «Обзор», чтобы указать соответствующий контейнер закрытого ключа.

Выберите нужный ключевой контейнер. Нажмите «ОК».

После того, как имя контейнера отобразится в поле «Имя ключевого контейнера», нажмите «Далее».

В окне «Выбор хранилища сертификатов» кликните по кнопке «Обзор».

Выберите хранилище «Личное» и нажмите «ОК».

После выбора хранилища нажмите на кнопку «Далее».

Затем нажмите на кнопку «Готово».

После нажатия на кнопку «Готово» может появиться такое сообщение: «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?». В таком случае необходимо выбрать «Да».

В сообщении об успешной установке нажмите «ОК». Если у Вас отобразилось сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», то сообщение «Сертификат был установлен в хранилище «Личные» текущего пользователя» может не появиться.

Внимание! Если при установке КСКПЭП в хранилище сертификатов «Личные» появляется сообщение «Закрытый ключ на указанном контейнере не соответствует открытому ключу в сертификате. Выберите другой ключевой контейнер», попробуйте сделать следующее:

- Запустите редактор реестра (Пуск/ввести в поисковую строку «regedit»/ ввод).

- Перейдите в следующую ветвь редактора реестра: HKEY_LOCAL_MACHINE\SOFTWARE\Crypto Pro\Settings\USERS, найдите ветку с названием S-1-5-21-887842899-779666540-1964827887-17186 (где S-1-5-21-887842899-779666540-1964827887-17186- SID пользователя).

- Зайдите в KeyDevices и удалите там passwords.

- Удалите содержимое папки C:\Documents and Settings\имя пользователя \Application Data\Microsoft\SystemCertificates\My\Keys.

- Установите заново сертификат.

Если выполнение описанных выше действий, не решило Вашу проблему, обратитесь в Удостоверяющий центр, выдавший КСКПЭП.

2.3. ВЫСТРАИВАНИЕ ЦЕПОЧКИ КСКПЭП

Установите КСКПЭП, выданный индивидуальному предпринимателю удостоверяющим центром в хранилище сертификатов «Личные» (см. п.2.2 Установка КСКПЭП, выданного индивидуальному предпринимателю удостоверяющим центром, аккредитованным в сети доверенных удостоверяющих центров Минкомсвязи России, участником которой является и ФНС России, в хранилище сертификатов «Личные»).

Далее необходимо выстроить цепочку доверия к установленному личному сертификату. Для этого нужно установить сертификаты устанавливающие доверие.

Чтобы найти сведения о следующем сертификате в цепочке, в меню «Пуск» выберите Программы - Крипто-Про - Сертификаты. Откройте папку «Сертификаты – текущий пользователь» - Личные - Реестр - Сертификаты:

Выберите установленный сертификат, кликнув по нему два раза левой кнопкой мыши. Перейдите на вкладку «Состав»:

Выберите в верхнем окне строку «Доступ к информации о центрах сертификации» и нижнем окне отобразится ссылка на сертификат. По данной ссылке можно скачать сертификат.

В случае отсутствия строки «Доступ к информации о центрах сертификации», можно посмотреть, кто издал искомый сертификат на вкладке «Состав», значение в поле «Издатель».

Перед установкой сертификата, откройте его (кликнув по нему два раза левой кнопкой мыши), чтобы узнать какой это сертификат: самоподписанный или нет. Перейдите на вкладку «Состав».

У самоподписанного сертификата поля «Издатель» и «Субъект» на вкладке «Состав» имеют одинаковые значения.

Вариант 1

Если сертификат самоподписанный, то его нужно устанавливать в доверенные корневые центры сертификации. Установка аналогична установке сертификата Головного Удостоверяющего Центра (см. п.1.5 Установка сертификатов Головного Удостоверяющего Центра и УЦ Минкомсвязи в хранилище сертификатов «Доверенные корневые центры»).

После установки самоподписанного сертификата цепочка доверия к личному сертификату будет выстроена.

Вариант 2

Если у сертификата поля «Издатель» и «Субъект» на вкладке «Состав» имеют различные значения, то данный сертификат необходимо устанавливать в промежуточные центры сертификации.

Для этого загрузите сертификат по кнопке «Открыть».

На вкладке «Общие» окна с информацией о сертификате нажмите «Установить сертификат».

Выберите «Поместить все сертификаты в следующее хранилище», после чего нажмите «Обзор…»:

Укажите «Промежуточные центры сертификации», нажмите «ОК»:

Нажмите «Далее»:

Для завершения работы мастера импорта сертификатов нажмите «Готово»:

Если отобразится предупреждение системы безопасности, подтвердите установку сертификата, нажав кнопку «Да».

Далее смотрим сведения о следующем сертификате в цепочке, в меню «Пуск» выберите Программы - Крипто-Про - Сертификаты. Откройте папку «Сертификаты – текущий пользователь» - Промежуточные центры сертификации - Реестр - Сертификаты:

Выберите установленный сертификат, кликнув по нему два раза левой кнопкой мыши. Перейдите на вкладку «Состав», где в строке «Доступ к информации о центрах сертификации» и нижнем окне отобразится ссылка на следующий сертификат в цепочке.

Таким образом, необходимо установить все сертификаты, пока не дойдете до самоподписанного сертификата. После установки самоподписанного сертификата будет выстроена цепочка доверия к личному сертификату.

2.4. ПРОВЕРКА УСТАНОВКИ СЕРТИФИКАТОВ

В меню «Пуск» выберите Программы - Крипто-Про - Сертификаты. Откройте папку «Сертификаты – текущий пользователь» - Личные - Реестр - Сертификаты:

Выберите установленный сертификат, кликнув по нему два раза левой кнопкой мыши. Перейдите на вкладку «Путь сертификации»:

На вкладке «Путь сертификации» должна отображаться цепочка сертификатов, с помощью которых устанавливается доверие. Верхний сертификат должен быть самоподписанным.

В поле «Состояние сертификата» должно отображаться сообщение о действительности сертификата.

Сертификат Головного Удостоверяющего Центра и самоподписанный КСКПЭП удостоверяющего центра, выдавшего КСКПЭП юридическому лицу, будет размещаться в хранилище сертификатов «Доверенные корневые центры сертификации»:

Остальные сертификаты цепочки будут размещаться в хранилище сертификатов «Промежуточные центры сертификации»:

2.5. PIN-КОД

При возникновении окна с просьбой ввести pin-код во время работы в системе, установки или копирования сертификата, необходимо указать pin-код пользователя сертификатом. Pin-код выдается удостоверяющим центром вместе с сертификатом.

Внимание! Если выданный pin-код пользователя был самостоятельно изменен пользователем, то в данном окне следует прописать новый pin-код. Информация о новом pin-коде хранится только у пользователя.

- УСТАНОВКА И НАСТРОЙКА SIGNAL-COM CSP

3.1. УСТАНОВКА

Внимание! На рабочем месте может быть установлен только один криптопровайдер.

Если у Вас уже установлен какой-либо криптопровайдер, установите криптопровайдер Signal-COM CSP на другое рабочее место.

Запустите установочный файл Signal-COM CSP, в зависимости от разрядности системы выберете нужный файл

В окне установщика нажмите кнопку «Далее»

Ознакомьтесь с условиями Лицензионного соглашения, для принятия условий выберите «Я принимаю условия лицензионного соглашения» и нажмите кнопку «Далее»

В окне сведений о пользователе введите пользователя, название организации и ключ продукта и нажмите кнопку «Далее»

В окне выбора компонент выберете необходимые компоненты и нажмите кнопку «Далее»

по умолчанию устанавливаются компоненты CSP и TLS

Нажмите кнопку «Установить»

Дождитесь, пока завершится процесс установки

В окне выбора ключевого носителя для создания контейнера RNG Initialization Container выберете «Локальный компьютер» и нажмите кнопку «Ок»

Для инициализации генератора случайных чисел нажимайте кнопки клавиатуры или перемещайте мышь до окончания процесса

Нажмите кнопку «Готово»

Для завершения процесса установки Signal-COM CSP и перезагрузки системы нажмите «Да»

Если после перезагрузки системы появится окно с просьбой выбора ключевого контейнера для инициализации генератора случайных чисел, то выполните действия описанные ниже. Если данное окно не появится, то перейдите к следующему пункту.

В появившемся окне нажмите кнопку «Отмена»

Для инициализации генератора случайных чисел нажимайте кнопки клавиатуры или перемещайте мышь до окончания процесса

Создайте ключевой контейнер для инициализации генератора случайных чисел, нажав кнопку «Да»

Выберете «Системный реестр» — «Текущий пользователь» и нажмите кнопку «ОК»

3.2. ЭКСПОРТ СЕРТИФИКАТА

Войдите в меню «Пуск» и откройте программу «Администратор»

Нажмите на ключевом контейнере правой кнопкой мыши и выберете «Сертификат» — «Экспорт» — «В хранилище», как показано на рисунке.

Нажмите кнопку «ОК»

Узнать используемую версию Signal-COM CSP можно через программу «Администратор» в меню «Справка» — «О программе».

- УСТАНОВКА И НАСТРОЙКА VIPNET CSP

4.1. УСТАНОВКА

Внимание! На рабочем месте может быть установлен только один криптопровайдер.

Если у Вас уже установлен какой-либо криптопровайдер, установите криптопровайдер VipNet CSP на другое рабочее место. Убедитесь, что Ваше рабочее место подходит для работы VipNet CSP.

Запустите установочный файл VipNet CSP.

Ознакомьтесь с условиями Лицензионного соглашения, для принятия условий выберите «Я принимаю условия лицензионного соглашения» и нажмите кнопку «Продолжить»

В окне «Способ установки» нажмите «Настроить». В меню «Выбор компонентов» откройте подменю «Поддержка работы VipNet CSP через Microsoft CryptoAPI» и включите/установите «Поддержку протокола TLS/SSL». После этого продолжите установку.

Для полной установки ПО нажмите “Установить сейчас”.

Выполните перезагрузку компьютера.

При первом запуске VipNet CSP выберете “Зарегистрировать VipNet CSP” и нажмите “Далее”, для регистрации копии ПО.

Выберете “Запрос на регистрацию (получить код регистрации)” и нажмите “Далее”.

Выберете “Через Интернет (online)” и нажмите “Далее”.

Введите свою электронную почту и серийный номер, который Вам прислали на почту после скачки VipNet CSP и нажмите “Далее”.

Нажмите “Готово”.

4.2. УСТАНОВКА КОНТЕЙНЕРА СЕРТИФИКАТА

Запустите программу ViPNet CSP.

Нажмите “Добавить контейнер”.

Нажмите “обзор” и выберете папку, в которой находиться контейнер с сертификатами и нажмите “Ок”

На вопрос хотите ли Вы установить найденные в контейнере сертификаты в системное хранилище текущего пользователя, ответьте “Да”.

- УСТАНОВКА И НАСТРОЙКА «ЛИССИ-CSP»

5.1. УСТАНОВКА

Для начала процесса установки необходимо загрузить последнюю версию дистрибутива с сайта — http://soft.lissi.ru/products/skzi/lissi-csp/download_lissi_csp/).

Существует 2 варианта дистрибутива «ЛИССИ-CSP»: