В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Содержание:

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

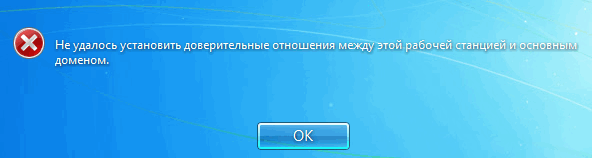

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

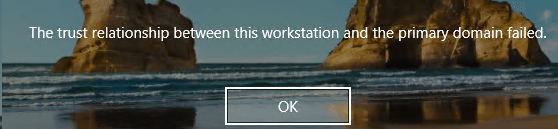

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

The trust relationship between this workstation and the primary domain failed.

Не удалось восстановить доверительные отношения между рабочей станцией и доменом.

Также ошибка может выглядеть так:

The security database on the server does not have a computer account for this workstation trust relationship.

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

- Компьютеры должны регулярно (по-умолчанию раз в 30 дней) менять свои пароли в AD.

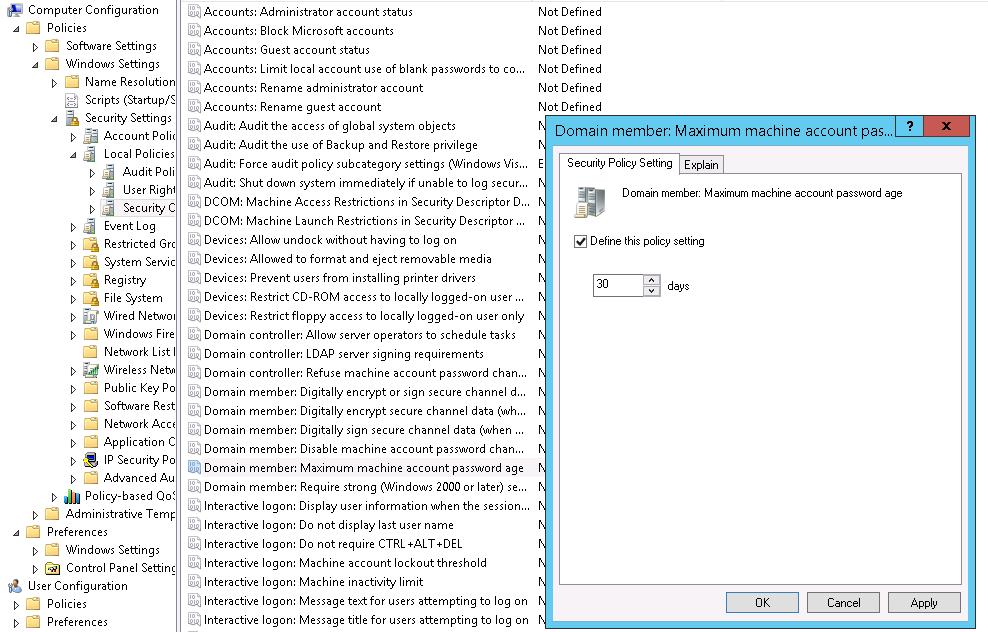

Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domain member: Maximum machine account password age, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

- Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена. На пароль компьютера не распространяется доменная политика паролей для пользователей.

Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба

Netlogon

изменит пароль компьютера в своей локальной базе (пароль хранится в ветке реестра HKLM\SECURITY\Policy\Secrets\$machine.ACC) и затем в аккаунте компьютера в Active Directory. - Пароль компьютера меняется на ближайшем DC, эти изменения не отправляются на контроллера домена с FSMO ролью эмулятора PDC (т.е. если компьютер сменил пароль на одном DC, то он не сможет авторизоваться на другом DC, до момента выполнения репликации изменений в AD).

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

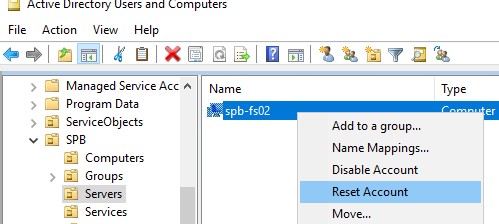

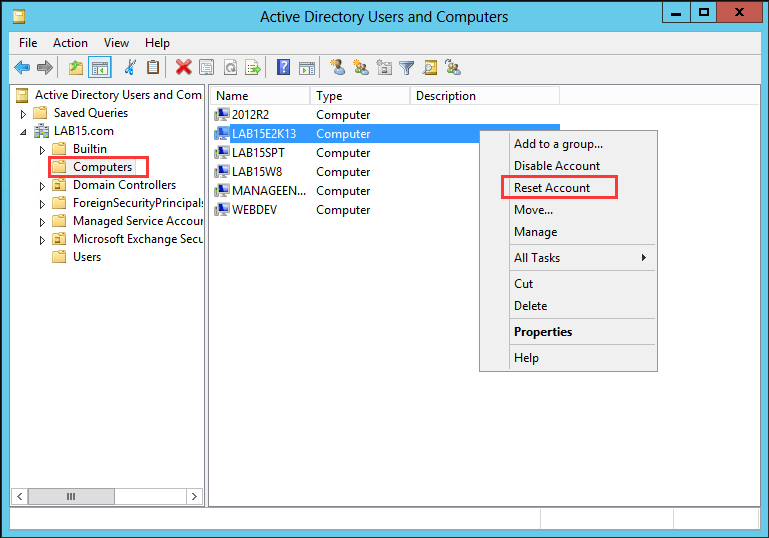

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

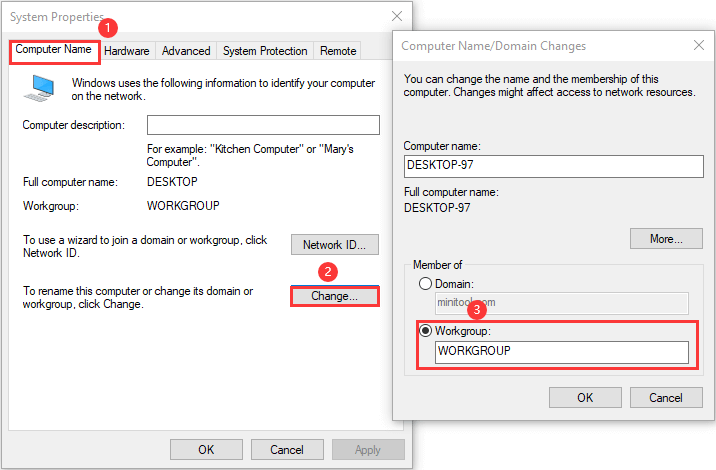

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

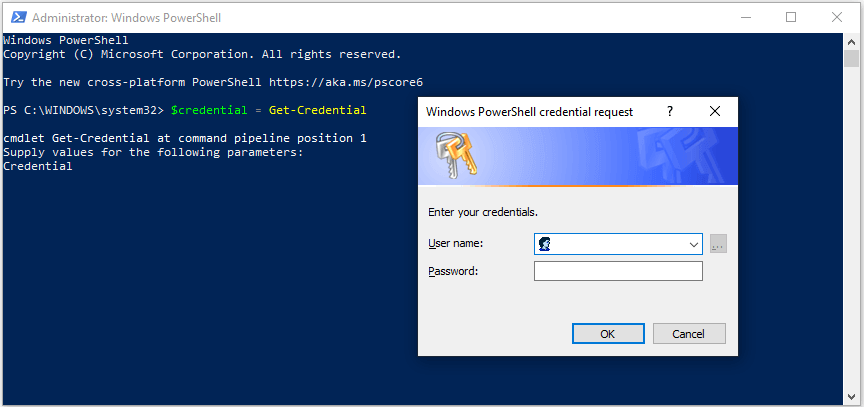

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Test-ComputerSecureChannel –verbose

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

The Secure channel between the local computer and the domain winitpro.ru is broken

.

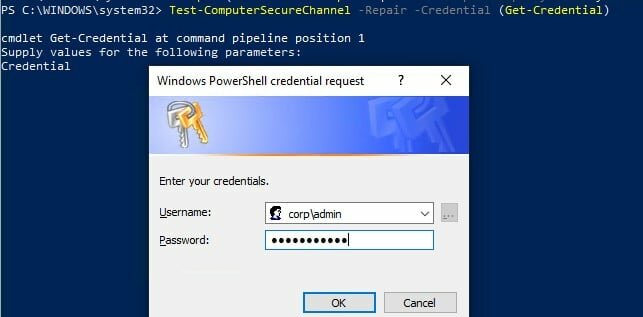

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду

Test-ComputerSecureChannel

и убедится, что она возвращает True (

The Secure channel between the local computer and the domain winitpro.ru is in good condition

).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corp\domain_admin

dc01.corp.winitpro.ru

– имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

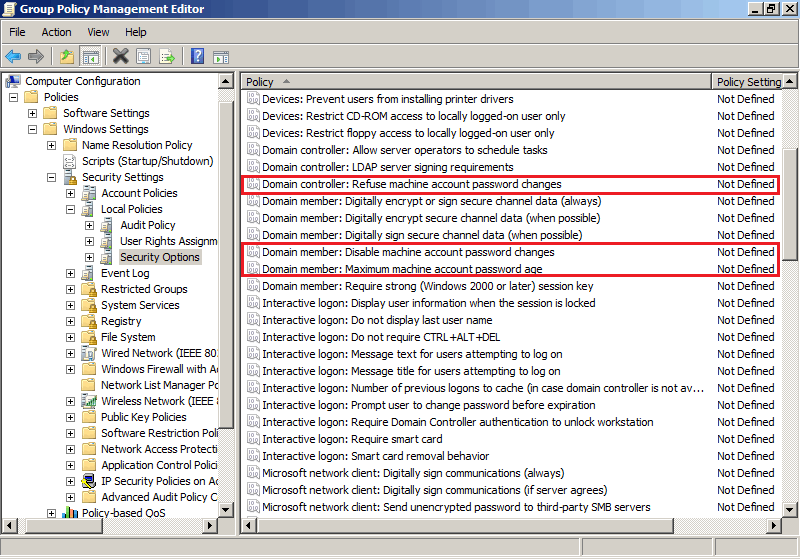

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

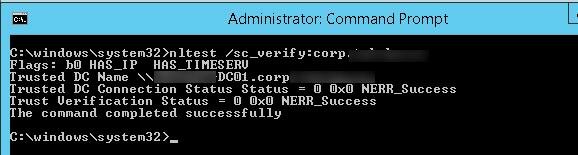

Также можно проверить наличие безопасного канала между компьютером и DC командой:

nltest /sc_verify:corp.winitpro.ru

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Trusted DC Connection Status Status = 0 0x0 NERR_Success Trust Verification Status = 0 0x0 NERR_Success

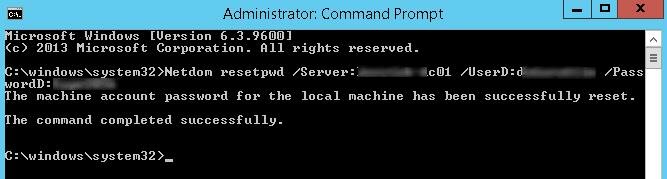

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой

netdom.exe

.

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

When you log on to a computer in a domain environment, you might encounter the problem that the trust relationship between this workstation and the primary domain failed. To help you resolve this problem, MiniTool summarized some reported solutions and displayed them in this post.

Nowadays, many users employ Domain infrastructure to manage client and server machines. To achieve that, they need a server to act as Active Directory Domain Services (ADDS) and Domain Name Services (DNS). Then, they need to join all the machines in the network to the domain and create domain users accounts for every user.

However, some issues might occur while logging on to a computer in this domain. Today, we will talk about one of these issues that has been reported by plenty of users: The trust relationship between this workstation and the primary domain failed.

This trust relationship failed issue could occur on both client and server operating system. If you are experiencing this problem, don’t miss this article where you can get 4 solutions. The screenshots in this post are from a Windows 10 computer, but you can try these solutions on your own computer with similar steps. Let’s check them one by one.

Solution 1: Reconnect the Computer to The Domain

This is a recommended solution from Microsoft and you can feel free to have a try. Here’s a simple guide.

Step 1: Log on to your computer with a local administrator account.

Step 2: Right-click This PC and choose Properties. Then, choose Advanced system settings in the left pane to open System Properties window.

Step 3: Switch to Computer Name tab and click Change button. In the Computer Name/Domain Changes window, check Workgroup under the Member of heading and type a workgroup name. Click OK to confirm.

Step 4: Enter the name and password of an account with permission to remove this computer from the domain. Click OK and restart your computer as prompted.

Step 5: Log on to your computer with a local administrator account and enter Computer Name/Domain Changes window again.

Step 6: Check Domain under Member of section this time, type the name of the domain and click OK. Then, you should also enter the account and password of a domain administrator account and click OK to confirm.

After that, you can restart your computer and log on with your domain user account. The trust relationship failed issue should have been resolved.

Solution 2: Reestablish Trust

If the trust relationship between the workstation and the primary domain failed, perhaps you can reestablish trust between the domain controller and client. Just follow the steps below:

Step 1: Right-click the Start button and choose Windows PowerShell (Admin). Click Yes button to continue.

Step 2: Type the command $credential = Get-Credential and press Enter.

Step 3: A windows will pop up requiring you to enter your credentials. Just input the user name and password of the domain administrator account and click OK.

Step 4: Input the command Reset-ComputerMachinePassword -Credential $credential and press Enter.

Once it’s done, exit the tool and restart your computer. Now, you can use domain user account to log on your device and check if trust relationship failed issue is fixed.

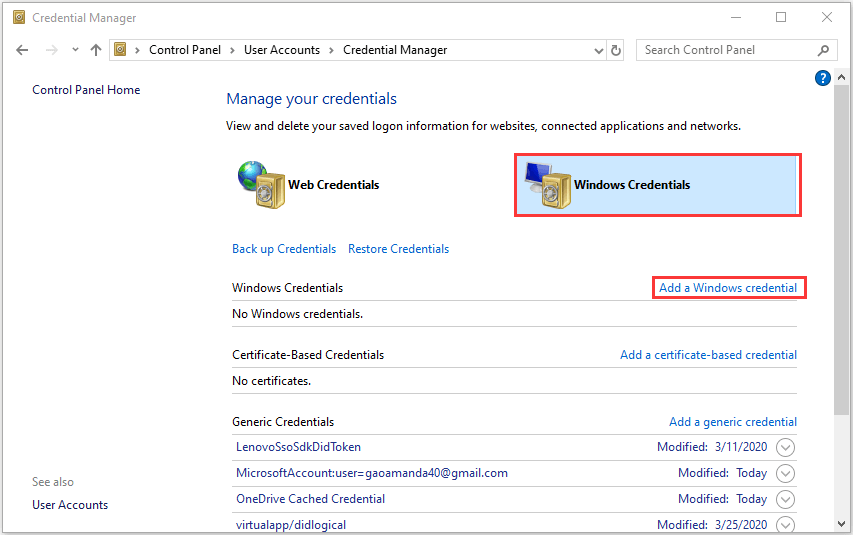

Solution 3: Add Domain Controller to Credential Manager

Some users have removed the problem by adding domain controller to the Credential Manager. You can also have a try by following the given instructions below.

Step 1: Open Control Panel.

Step 2: Navigate to User Accounts > Credential Manager.

Step 3: Choose Windows Credentials and click Add a Windows credential.

Step 4: In the new interface, enter the address of the website or network location and your credentials. Note that the credentials (username and password) should be abled to used to access the location. Then, click OK button to save the changes.

After that, restart your computer and you should be able to log on to your computer in the domain environment without problem.

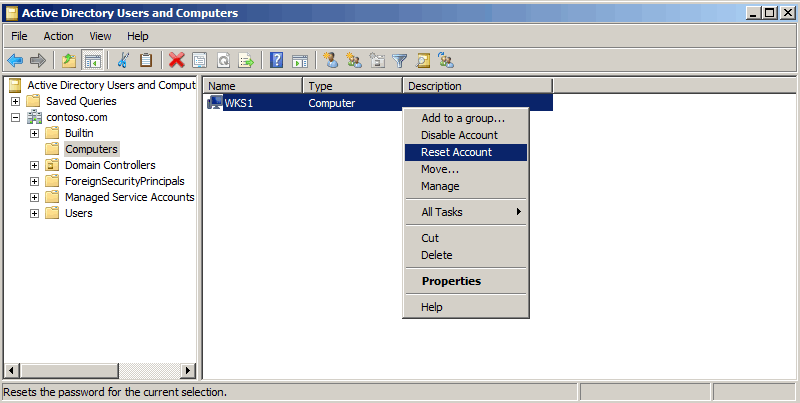

Solution 4: Reset Computer Account

Finally, you can try resetting the account of the computer which gives the trust relationship between the workstation and the primary domain failed error message. The steps are listed below:

Note: This method only works for Windows Servers with Active Directory Domain Services.

Step 1: Open Run dialog, input dsa.msc and click OK to open Active Directory User and Computers window.

Step 2: Double-click the domain name to expand it and choose Computer.

Step 3: In the right pane, right-click the computer account that failed to connect to the domain and choose Reset Account.

Step 4: Click Yes to confirm the operation.

Done! You can restart your computer now and check if your computer can connect to the domain.

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Содержимое

- 1 Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- 2 Пароль учетной записи компьютера в домене Active Directory

- 3 Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- 4 Восстановления доверия с помощью утилиты Netdom

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

|

The trust relationship between this workstation and the primary domain failed. |

|

Не удалось восстановить доверительные отношения между рабочей станцией и доменом. |

Также ошибка может выглядеть так:

|

The security database on the server does not have a computer account for this workstation trust relationship. |

|

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией. |

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

- Компьютеры должны регулярно (по умолчанию раз в 30 дней) менять свои пароли в AD.Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domain member: Maximum machine account password age, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

- Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена. На пароль компьютера не распространяется доменная политика паролей для пользователей. Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба

изменит пароль компьютера в своей локальной базе (пароль хранится в ветке реестра HKLM\SECURITY\Policy\Secrets\$machine.ACC) и затем в аккаунте компьютера в Active Directory. - Пароль компьютера меняется на ближайшем DC, эти изменения не отправляются на контроллера домена с FSMO ролью эмулятора PDC (т.е. если компьютер сменил пароль на одном DC, то он не сможет авторизоваться на другом DC, до момента выполнения репликации изменений в AD).

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

|

Test—ComputerSecureChannel –verbose |

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

|

The Secure channel between the local computer and the domain winitpro.ru is broken |

.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

|

Test—ComputerSecureChannel –Repair –Credential (Get—Credential) |

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду

|

Test—ComputerSecureChannel |

и убедится, что она возвращает True (

|

The Secure channel between the local computer and the domain winitpro.ru is in good condition |

).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.

|

Reset—ComputerMachinePassword —Server dc01.corp.winitpro.ru —Credential corp\domain_admin |

– имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

|

Get—ADComputer –Identity spb—pc22121 —Properties PasswordLastSet |

Комадлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword доступны, начиная с версии PowerShell 3.0. В Windows 7/2008 R2 придется обновить версию PoSh.

Также можно проверить наличие безопасного канала между компьютером и DC командой:

|

nltest /sc_verify:corp.winitpro.ru |

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

|

Trusted DC Connection Status Status = 0 0x0 NERR_Success Trust Verification Status = 0 0x0 NERR_Success |

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой

.

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

|

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password |

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

|

Netdom resetpwd /Server:spb—dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd |

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

спасибо сайту: https://winitpro.ru/index.php/2014/09/18/vosstanovlenie-doveritelnyx-otnoshenij-bez-perevvoda-v-domen/

Подключение компьютера к домену является важным шагом для управления доступом к ресурсам и данным в корпоративной сети. В этом руководстве мы расскажем о том, как подключить компьютер к домену через операционную систему Windows. Мы покажем каждый шаг этого процесса, начиная с проверки настроек системы и заканчивая проверкой подключения.

Перед тем, как приступить к подключению компьютера к домену, убедитесь, что у вас есть все необходимые данные, такие как имя домена, логин и пароль администратора. Также удостоверьтесь, что ваш компьютер имеет стабильное подключение к сети и доступ к Интернету.

Шаги подключения компьютера к домену будут зависеть от используемой версии операционной системы Windows. Для Windows 10, например, вы должны перейти в «Параметры системы», выбрать «Сведения о системе» и затем нажать на кнопку «Сменить параметры». После этого вы увидите окно «Системные свойства», где можно изменить имя компьютера и присоединить его к домену.

Помните, что для успешного подключения к домену ваш компьютер должен иметь доступ к доменному контроллеру, который отвечает за управление учетными записями и доступом пользователей.

Как только вы подключитесь к домену, ваш компьютер станет частью корпоративной сети, и вы сможете использовать свою учетную запись домена для авторизации и доступа к общим ресурсам. В дополнение к этому, вы также сможете управлять учетными записями пользователей и правами доступа через доменный контроллер.

Содержание

- Как подключиться к домену через Windows: основные шаги

- Проверка сетевых настроек

- Настройка параметров протокола TCP/IP

- Поиск и выбор подходящего домена

- Присоединение к домену

- Проверка соединения и настройка доступа к ресурсам домена

Подключение к домену в операционной системе Windows может быть полезным, особенно в корпоративной среде. Подключение к домену позволяет пользователям входить в сеть организации и иметь доступ к ее ресурсам. В этом разделе мы рассмотрим основные шаги по подключению к домену через Windows.

Перед началом процесса подключения к домену вам понадобятся учетные данные, такие как имя пользователя и пароль, предоставленные администратором домена. У вас также должен быть доступ к локальной сети организации.

| Шаг | Действие |

| 1 | Откройте меню «Пуск» и выберите «Панель управления». |

| 2 | Выберите раздел «Система и безопасность» и затем «Система». |

| 3 | В открывшемся окне, нажмите на ссылку «Изменить настройки», рядом с названием компьютера. |

| 4 | Во вкладке «Имя компьютера», нажмите на кнопку «Изменить». |

| 5 | Выберите опцию «Домен», введите имя домена и нажмите «ОК». |

| 6 | Введите имя пользователя и пароль учетной записи домена, у которой есть разрешение на присоединение к домену, и нажмите «ОК». |

| 7 | После успешного подключения к домену, вам будет предложено перезагрузить компьютер. Нажмите «ОК» и дождитесь завершения перезагрузки. |

| 8 | После перезагрузки компьютера, вы сможете войти в систему, используя учетные данные домена. |

Теперь вы знаете основные шаги для подключения к домену через Windows. Помните, что этот процесс может отличаться в зависимости от версии операционной системы Windows и конкретных настроек вашей системы.

Проверка сетевых настроек

Перед подключением к домену через Windows необходимо проверить сетевые настройки, чтобы убедиться в правильной конфигурации сети.

Для этого следует выполнить следующие шаги:

| 1. | Откройте меню «Пуск», найдите и выберите «Панель управления». |

| 2. | В «Панели управления» выберите «Сеть и Интернет». |

| 3. | Под «Сетью и Интернет» найдите и выберите «Центр управления сетями и общим доступом». |

| 4. | В «Центре управления сетями и общим доступом» выберите «Изменение настроек адаптера». |

| 5. | Отобразятся все сетевые адаптеры. Проверьте, что соединение, через которое вы планируете подключиться к домену, находится включенным и подключенным. |

| 6. | Если необходимо, можно также проверить IP-адрес, маску подсети, адреса DNS-серверов и другие сетевые настройки. |

| 7. | Убедитесь, что сетевые настройки корректны и соответствуют требованиям домена, к которому вы планируете подключиться. |

После проверки сетевых настроек вы можете приступить к подключению к домену. В случае обнаружения ошибок или несоответствий настройками, рекомендуется связаться с сетевым администратором для получения помощи и корректировки настроек.

Настройка параметров протокола TCP/IP

Для начала, откройте «Панель управления» и выберите «Сеть и интернет».

Затем выберите «Сетевые соединения» и найдите нужное подключение – кликните на нем правой кнопкой мыши и выберите «Свойства».

В открывшемся окне «Свойства подключения» выберите «Протокол интернета версии 4 (TCP/IPv4)» и нажмите на кнопку «Свойства».

В открывшемся окне «Свойства TCP/IPv4» вы увидите два варианта настройки: «Получить IP-адрес автоматически» и «Использовать следующий IP-адрес».

Если у вас есть DHCP-сервер в сети или вам нужно использовать автоматическую настройку, выберите первый вариант. В этом случае, ваш компьютер будет получать IP-адрес автоматически.

Если вы должны использовать статический IP-адрес, выберите второй вариант и введите необходимый IP-адрес в поле «IP-адрес», а также маску подсети в соответствующее поле.

После ввода необходимых данных, нажмите кнопку «OK». Если у вас есть особые требования в отношении сервера DNS или шлюза по умолчанию, вы можете настроить их в этом же окне.

В результате правильной настройки параметров протокола TCP/IP, ваш компьютер сможет успешно подключиться к домену через Windows.

Поиск и выбор подходящего домена

1. Уникальность: Ищите домен, который еще не занят. Чем уникальнее домен, тем легче будет подключиться к нему через Windows.

2. Простота: Выбирайте простой и легко запоминающийся домен. Избегайте длинных и сложных названий, чтобы пользователи могли легко найти вашу организацию.

3. Отражение бренда: Подберите домен, который отражает ваш бренд или название компании. Это поможет укрепить вашу онлайн-идентичность и сделает ваш домен более запоминающимся.

4. Зона домена: Рассмотрите разные зоны домена, такие как .com, .biz, .org, .net и так далее. Выберите зону, которая лучше всего подходит для вашей организации.

5. Ключевые слова: Используйте ключевые слова, связанные с вашей деятельностью, которые помогут улучшить видимость вашего сайта в поисковых системах.

Помните, что выбор подходящего домена – это важный шаг, который может оказать влияние на вашу онлайн-присутствие и бренд. Поэтому не спешите, внимательно сделайте анализ и выберите домен, который лучше всего подходит для вас.

1. Войдите в операционную систему Windows под локальной учетной записью администратора.

2. Кликните правой кнопкой мыши на значок «Пуск» в левом нижнем углу экрана и выберите пункт «Система».

3. В открывшемся окне «Система» кликните на ссылку «Дополнительные параметры системы» в левой части окна.

4. В открывшемся диалоговом окне «Свойства системы» выберите вкладку «Компьютер» и нажмите кнопку «Изменить».

5. В появившемся окне «Изменение имени компьютера/домена» выберите опцию «Домен», введите имя домена и нажмите кнопку «ОК».

6. Появится окно для ввода логина и пароля, введите учетные данные доменной учетной записи администратора и нажмите кнопку «ОК».

7. Если введенные данные верны, компьютер будет присоединен к домену, а затем требуется перезагрузка системы.

После перезагрузки вы сможете войти в систему под учетной записью домена и использовать полный доступ к ресурсам и службам, предоставляемым доменом.

Проверка соединения и настройка доступа к ресурсам домена

После успешного подключения к домену через Windows, необходимо проверить соединение и настроить доступ к ресурсам домена. В этом разделе будет рассказано, как выполнить эти действия.

1. Проверка соединения с доменом:

Для проверки соединения с доменом выполните следующие шаги:

- Откройте командную строку, нажав клавишу Win + R и введя cmd.

- В командной строке введите команду

ping domain_name, гдеdomain_name— название вашего домена. - Нажмите Enter.

Если получен ответ от сервера с указанным доменным именем, то соединение с доменом установлено успешно.

Примечание: Если сервер не отвечает на пинг или пинг недоступен, обратитесь к системному администратору для дальнейших инструкций.

2. Настройка доступа к ресурсам домена:

Проверьте доступ к ресурсам домена, таким как файлы и принтеры, выполнив следующие действия:

- Откройте проводник (Windows Explorer) и перейдите в сетевое окружение.

- Вы увидите список доступных ресурсов домена. Для доступа к файлам и принтерам, щелкните правой кнопкой мыши на нужном ресурсе и выберите «Подключить сетевой диск» или «Подключить принтер» соответственно.

- Следуйте инструкциям мастера подключения для завершения процесса.

После завершения этих шагов, у вас будет доступ к ресурсам домена и вы сможете использовать их в своей работе.

Как и учетные записи пользователей, учетные записи компьютеров в домене имеют свой пароль. Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

Домен хранит текущий пароль компьютера, а также предыдущий, на всякий случай 🙂 . Если пароль изменится дважды, то компьютер, использующий старый пароль, не сможет пройти проверку подлинности в домене и установить безопасное соединение. Рассинхронизация паролей может произойти по разным причинам, например компьютер был восстановлен из резервной копии, на нем была произведена переустановка ОС или он просто был долгое время выключен. В результате при попытке входа в домен нам будет выдано сообщение о том, что не удается установить доверительные отношения с доменом.

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

Способ первый

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

Способ второй

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

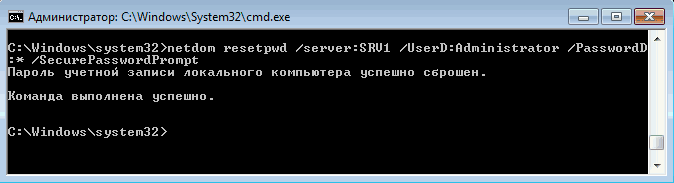

Netdom Resetpwd /Server:SRV1 /UserD:Administrator /PasswordD:*

где SRV1 — контролер домена, Administrator — административная учетная запись в домене. Дополнительно можно указать параметр /SecurePasswordPrompt, который указывает выводить запрос пароля в специальной форме.

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwd можно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

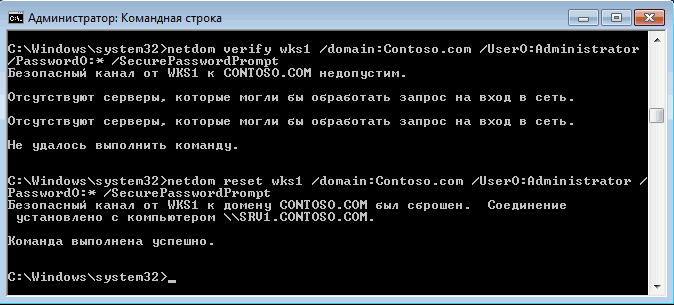

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Netdom Verify WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

Или сбросить учетную запись компьютера:

Netdom Reset WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

где WKS1 — рабочая станция, которой сбрасываем учетку.

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

Способ третий

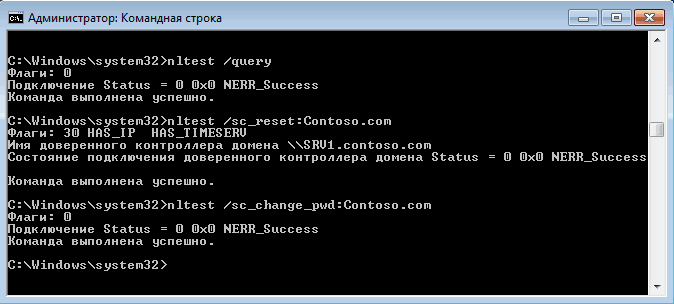

Еще одна утилита командной строки — Nltest. На компьютере, который потерял доверие, выполняем следующие команды:

Nltest /query — проверить безопасное соединение с доменом;

Nltest /sc_reset:Contoso.com — сбросить учетную запись компьютера в домене;

Nltest /sc_change_pwd:Contoso.com — изменить пароль компьютера.

Самый быстрый и доступный способ, ведь утилита Nltest по умолчению есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

Способ четвертый

PowerShell тоже умеет сбрасывать пароль копьютера и восстанавливать безопасное соеднение с доменом. Для этого существует командлет Test-ComputerSecureChannel . Запущенный без параметров он выдаст состояние защищенного канала — True или False.

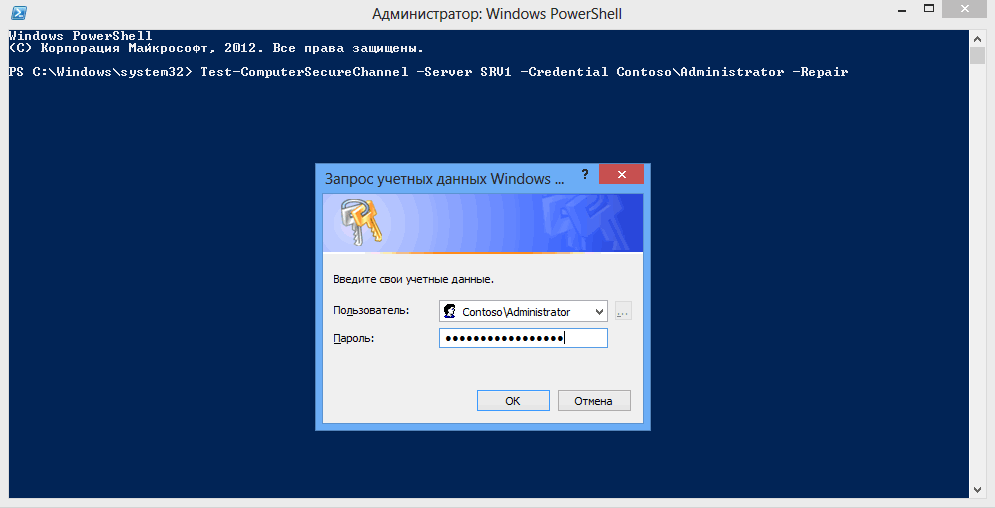

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

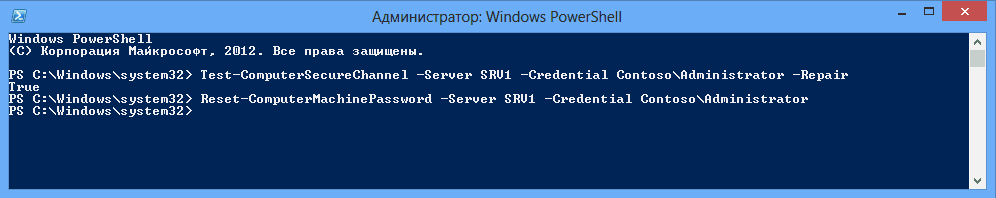

Test-ComputerSecureChannel -Server SRV1 -Credential Contoso\Administrator -Repair

где SRV1 — контролер домена (указывать не обязательно).

Для сброса пароля также можно также воспользоваться такой командой:

Reset-ComputerMachineChannel -Server SRV1 -Credential Contoso\Administrator

Способ быстрый и удобный, не требующий перезагрузки. Но и здесь есть свои особенности. Ключ -Credential впервые появился в PowerShell 3.0. Без этого параметра командлет, запущенный из под локального пользователя, выдает ошибку доступа. Получается что данный метод можно использовать только на Windows 8 и Server 2012, ведь для остальных ОС PowerShell 3.0 пока недоступен.

Как видите, способов восстановления доверительных отношений более чем достаточно. Однако если проблема приобретает постоянный характер, то проще подойти к ее решению с другой стороны.

Изменение параметров смены пароля компьютера

Смена пароля в домене происходит следующим образом:

Каждые 30 дней рабочая станция отправляет ближайшему контролеру домена запрос на изменение пароля учетной записи компьютера. Контролер принимает запрос, пароль изменяется, а затем изменения передаются на все контролеры в домене при следующей репликации.

Некоторые параметры смены пароля можно изменять. Например, можно изменить временной интервал или совсем отключить смену паролей. Сделать это можно как для отдельных компьютеров, так и для групп.

Если настройки необходимо применить к группе компьютеров, то проще всего использовать групповую политику. Настройки, отвечающие за смену паролей, находятся в разделе Computer Configuration — Policies — Windows Settings — Security Settings — Local Policies — Security Options. Нас интересуют следующие параметры:

Disable machine account password change — отключает на локальной машине запрос на изменение пароля;

Maximum machine account password age — определяет максимальный срок действия пароля компьютера. Этот параметр определяет частоту, с которой член домена будет пытаться изменить пароль. По умолчанию срок составляет 30 дней, максимально можно задать 999 дней;

Refuse machine account password changes — запрещает изменение пароля на контролерах домена. Если этот параметр активировать, то контролеры будут отвергать запросы компьютеров на изменение пароля.

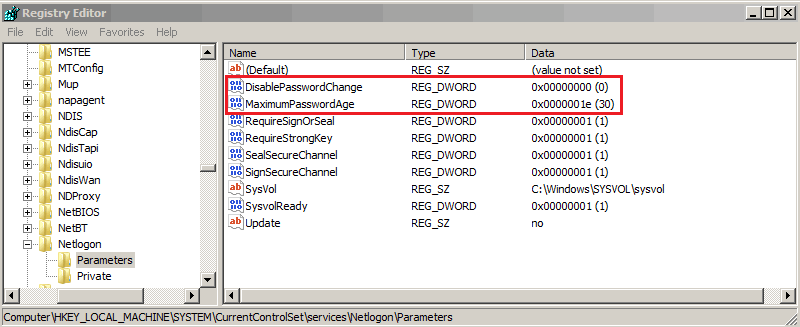

Для одиночной машины можно воспользоваться настройками реестра. Для этого в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters есть два параметра :

DisablePasswordChange — если равен 1, то запрос на обновление пароля компьютера отключен, 0 — включен.

MaximumPasswordAge — определяет максимальный срок действия пароля компьютера в днях. При желании можно задать более 1 миллиона дней !!!

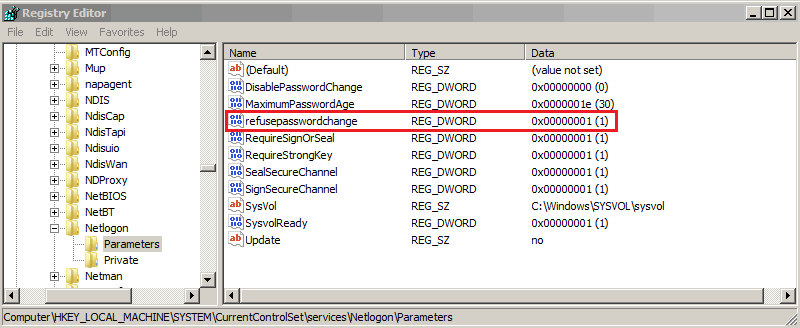

И в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters, только у контролеров домена, параметр:

RefusePasswordChange — если равен 1, то запрещает контролеру домена принимать запрос на изменение пароля. Этот параметр надо задать на всех контролерах в домене.

Вот вроде и все про доверительные отношения. Как видите, доверие в домене — штука тонкая, так что старайтесь его не терять.