При поддержке блога про гаджеты и usb мышки 2USB.ru и интернет-магазина дизайнерских флешек shop.2usb.ru

Существует три способа проверить логи событий на удаленном компьютере:

Использование оснастки Eventvwr.msc

Первый способ заключается в использовании оснастки Просмотр событий, запустив которую можно набрав Eventvwr.msc в командной строке, а затем выполнив подключение к удаленному компьютеру.

Использование EventQuery.VBS

Операционные системы Windows (Windows XP и более поздние) включают встроенное средство командной строки позволяющее проверить логи событий на удаленных системах. За более подробной информацией по сценарию EventyQuery.VBS перейдите по адресу /technet.microsoft.com/en-us/library/bb490900.aspx

Использование PsLogList.exe

Компания Sysinternals (теперь Microsoft Sysinternals) разработало утилиту PsLogList. С помощью данной утилиты можно проверять логи событий или сохранять их в текстовый файл. За более подробной информацией по утилите и возможным в ней ключам перейдите по ссылке technet.microsoft.com/en-us/sysinternals/bb897544.aspx

Конечно это не все возможные способы получения логов событий, однако это одни из основных способов, которые к тому же являются либо встроенными в операционную систему, либо бесплатными.

Полезная информация

Если у вас возникло вполне понятное желание не напрягаться во время переезда, наймите профессиональных грузчиков с собственным транспортом. Да, это не бесплатно, но оно того стоит.

OK, so looked up something a bit more; found this:

- https://stackoverflow.com/questions/15262196/powershell-tail-windows-event-log-is-it-possible

… which gives examples of using PowerShell for this behavior. Based on this post, this is what I did:

First, I wanted to create a PowerShell script; the page https://www.windowscentral.com/how-create-and-run-your-first-powershell-script-file-windows-10 notes that the extension for a PowerShell script is .ps1.

Then, I wanted to specifically create the script in root of drive C:. Turns out, this is protected in Windows 10 — you must have Administrator privileges to do this (else you get Access is denied.). So, I fired up Command Prompt in administrator mode («Run as administrator»), and created these two files:

C:\WINDOWS\system32>cd C:\

C:\>echo > wevent_tail_01.ps1

C:\>echo > wevent_tail_02.ps1

Note that these files will not be empty, but will have the text line ECHO is on. in them — however, that line can b deleted; or ( https://ss64.com/ps/syntax-comments.html ) prefixed with # which is the comment character in PowerShell.

Then, I opened those files in Notepad to edit them — from the same terminal, so the Administrative privileges are kept (otherwise one will get access denied when trying to save the files from Notepad):

C:\>notepad wevent_tail_01.ps1

C:\>notepad wevent_tail_02.ps1

Then, I pasted this code from the SO:15262196 as wevent_tail_01.ps1:

$idx = (get-eventlog -LogName System -Newest 1).Index

while ($true)

{

start-sleep -Seconds 1

$idx2 = (Get-EventLog -LogName System -newest 1).index

get-eventlog -logname system -newest ($idx2 - $idx) | sort index

$idx = $idx2

}

… and I pasted the code from the other answer in wevent_tail_02.ps1, but I couldn’t quite get it to work. So in the rest of this post, I’ll only use wevent_tail_01.ps1.

Now, it’s time to run this script in PowerShell; the windowscentral post points out that scripts are ran by prefixing their path with ampersand and space &; however, if you just start PowerShell normally, and try it, you’ll get:

PS C:\> & "C:\wevent_tail_01.ps1"

& : File C:\wevent_tail_01.ps1 cannot be loaded because running scripts is disabled on this system. For more

information, see about_Execution_Policies at https:/go.microsoft.com/fwlink/?LinkID=135170.

At line:1 char:3

+ & "C:\wevent_tail_01.ps1"

+ ~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : SecurityError: (:) [], PSSecurityException

+ FullyQualifiedErrorId : UnauthorizedAccess

The windowscentral post recommends that you use Set-ExecutionPolicy RemoteSigned to fix this — but to have this command complete, you’ll again need to run PowerShell with administrative privileges; however, you can also limit it to the current user, in which case you can keep the normally started PowerShell:

PS C:\> Set-ExecutionPolicy -Scope CurrentUser RemoteSigned

Execution Policy Change

The execution policy helps protect you from scripts that you do not trust. Changing the execution policy might expose

you to the security risks described in the about_Execution_Policies help topic at

https:/go.microsoft.com/fwlink/?LinkID=135170. Do you want to change the execution policy?

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "N"): A

PS C:\>

So, at this point, we should have a permission to run our script:

PS C:\> & "C:\wevent_tail_01.ps1"

… and nicely, the script will block the terminal, but most likely, no text will be dumped. So, we’d like to test and see if this works.

For this, we’ll need to open another PowerShell, but with administrative properties; I found the right info on https://mcpmag.com/articles/2016/09/08/powershell-to-write-to-the-event-log.aspx — in brief: to write arbitrary stuff in Windows Event Logs, we need to specify a «source»:

PS C:\WINDOWS\system32> New-EventLog -LogName System -Source 'MySysTest'

… and then, we can use Write-EventLog to write into the event log:

PS C:\WINDOWS\system32> Write-EventLog -LogName "System" -Source "MySysTest" -EventID 3001 -EntryType Information -Message "MyApp added a user-requested feature to the display." -Category 1 -RawData 10,20

PS C:\WINDOWS\system32> Write-EventLog -LogName "System" -Source "MySysTest" -EventID 3001 -EntryType Warning -Message "MyApp added a user-requested feature to the display." -Category 1 -RawData 10,20

PS C:\WINDOWS\system32> Write-EventLog -LogName "System" -Source "MySysTest" -EventID 3001 -EntryType Error -Message "MyApp added a user-requested feature to the display." -Category 1 -RawData 10,20

If we now switch to the first PowerShell, where the C:\wevent_tail_01.ps1 was running and blocking, we should see something like:

PS C:\> & "C:\wevent_tail_01.ps1"

Index Time EntryType Source InstanceID Message

----- ---- --------- ------ ---------- -------

2577 Jun 27 10:34 Information MySysTest 3001 MyApp added a user-requested feature to the dis...

2578 Jun 27 10:35 Warning MySysTest 3001 MyApp added a user-requested feature to the dis...

2579 Jun 27 10:35 Error MySysTest 3001 MyApp added a user-requested feature to the dis...

In fact, at first I did not see this when switching to this terminal, but then I think I right-clicked it once, and it «woke up», and then it started dumping lines in realtime.

Well, I guess this is what I wanted — though I did kinda hope that this would have been a bit easier …

EDIT: if you want to «tail» both System and Application log, here is the PowerShell script:

$sidx = (get-eventlog -LogName System -Newest 1).Index

$aidx = (get-eventlog -LogName Application -Newest 1).Index

while ($true)

{

start-sleep -Seconds 1

$sidx2 = (Get-EventLog -LogName System -newest 1).index

$aidx2 = (Get-EventLog -LogName Application -newest 1).index

get-eventlog -logname system -newest ($sidx2 - $sidx) | sort index

get-eventlog -logname application -newest ($aidx2 - $aidx) | sort index

$sidx = $sidx2

$aidx = $aidx2

}

… and to test, you have to make a new provider, with a unique name, registered to Application log, so:

New-EventLog -LogName Application -Source 'MyAppTest'

… which you can test/fire up with:

Write-EventLog -LogName "Application" -Source "MyAppTest" -EventID 3001 -EntryType Error -Message "MyApp added a user-requested feature to the display." -Category 1 -RawData 10,20

В этой статье расскажу про возможность просмотра журналов событий из командной строки. Эти возможности можно использовать при подключении через командную строку или в ваших сценариях.

Для просмотра и изучения событий Windows Events на локальном компьютере, вы можете воспользоваться утилитой командной строки Wevtutil.

Утилита может быть полезна, если вы управляете компьютером с Windows 2008 и ролью Server Core из командной строки. Она также может быть полезной, если вы хотите, использовать сценарий настройки журналов событий или экспортировать журналы для архивных целей. Вот некоторые из вещей, которые вы произвести с помощью Wevtutil:

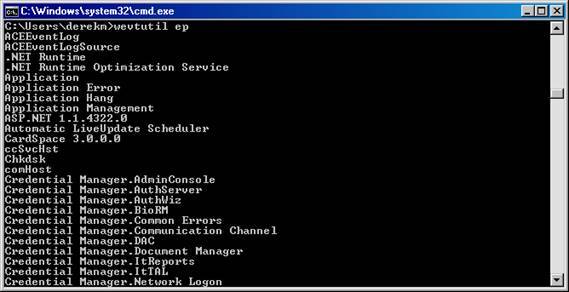

Чтобы получить список имен всех журналов событий в системе, используйте el (enum-logs) с Wevtutil следующим образом:

wevtutil el

Вы можете просмотреть конфигурации журнала событий, таких, как максимальный размер файла журнала, с помощью параметра gl (get-log). Например, для просмотра конфигурации журнала приложений, выполните следующие действия:

wevtutil gl Application

Ниже представлен вывод данной программы:

name: Application

enabled: true

type: Admin

owningPublisher:

isolation: Application

channelAccess: O:BAG:SYD:(A;;0xf0007;;;SY)(A;;0x7;;;BA)(A;;0x7;;;SO)(A;;0x3;;;IU)(A;;0x3;;;SU)(A;;0x3;;;S-1-5-3)(A;;0x3;;;S-1-5-33)(A;;0x1;;;S-1-5-32-573)

logging:

logFileName: %SystemRoot%\System32\Winevt\Logs\Application.evtx

retention: false

autoBackup: false

maxSize: 20971520

publishing:

Вы можете изменить конфигурацию файлов журналов. Например, чтобы увеличить максимальный размер журнала приложений на 100 мегабайт (МБ) и включить ротацию логов, чтобы освободить место для новых событий, когда журнал заполняется, и автоматически создавать резервные копии журналов, когда он становится заполненным, введите:

wevtutil sl Application /ms:104857600 /rt:true /ab:true

Вы можете фильтровать журнале событий по определенному событий или по типу события, используя параметр qe (query-events). Например, для отображения последних двух события в системном журнале в формате обычного текста, используйте параметр /rd, а чтобы задать направление вывода используйте атрибут True (то есть самые последние события возвращаются первыми) воспользуйтесь следующей командой:

wevtutil qe System /c:2 /rd:true /f:text wevtutil

Для просмотра последних критических событий (уровень = 1) или ошибок (уровень = 2) в журнале Task Scheduler, используйте параметр /q следующим образом:

wevtutil qe Microsoft-Windows-TaskScheduler/Operational «/q:*[System[(Level=1 or Level=2)]]» /c:1 /rd:true /f:text

Это был краткий обзор утилиты Wevtutil, более подробно про нее можно почитать тут http://technet.microsoft.com/ru-ru/library/cc732848%28WS.10%29.aspx . Надеюсь, эта статья будет полезной.

Для работы бывает необходимо подключаться из Linux к общей папке Windows, чтобы забрать или передать файлы. В организациях в 99% используются компьютеры под управлением Windows, поэтому приходится подключаться из Linux к Windows.

Установка Samba клиента в Linux

sudo apt-get update

sudo apt-get install samba-client

sudo apt-get install cifs-utilsДля удобства просмотра сетевого окружения в GUI удобен файловый менеджер Nautilus с дополнением Nautilus-share

sudo apt-get install nautilus nautilus-shareПросмотр общих сетевых ресурсов с помощью командной строки

Вызов клиента Samba для просмотра ресурсов сервера из командной строки:

1) просмотр общих папок, предоставленных в общий доступ по сети для локальных пользователей сервера

smbclient -L //192.168.100.10 -U Username%Passwordлибо

smbclient -L //servername -U Username%Passwordгде: 192.168.100.10 — IP адрес сервера, servername — имя сервера, Username — локальный пользователь сервера, Password — пароль пользователя Username

2) просмотр общих папок, предоставленных в общий доступ по сети для пользователей домена

smbclient -L //192.168.100.10 -U Domain/Username%Passwordлибо

smbclient -L //192.168.100.10 -U Username%Password -W Domainили по имени

smbclient -L //servername -U Username%Password -W Domainгде Domain — имя домена Active Directory.

Либо (чтобы каждый раз не сообщать пароль в параметрах команды) создать файл ~/.smbcredentials

с данными входа:

username=имя_пользователя

password=пароль

domain=имя_standalone_сервера_или_домена

Тогда, присоединение к сетевому каталогу:

smbclient //server/share --authentication-file=/home/vladimir/.smbcredentials Подключение к общей папке Samba в интерактивном режиме

То же самое, но без ключа -L, но с параметром — именем общей папки, в данном случае «share»

smbclient //192.168.100.10/share -U Domain/Username%Passwordлибо

smbclient //servername/share -U Domain/Username%Passwordлибо

smbclient //servername/share -U Username%Password -W DomainПосле успешного входа появится приглашение

smb: \>можно вводить команды, например, help или dir. Интерфейс для управления smbclient с помощью команд напоминает ftp клиент.

Подключение к общим папкам с помощью файлового менеджера Nautilus

После запуска nautilus, выберите в левой части окна «+ Другие места» — откроется просмотр локальной сети, где можно просматривать компьютеры в сети, у которых имеются общие папки.

Решение проблемы с подключением: избавляемся от ошибки -13 Access Denied, либо NT_STATUS_ACCESS_DENIED

Ошибка: CIFS: VFS: cifs_mount failed w/return code = -13"

Данную ошибку можно решить только настройкой прав на сервере. Чтобы открыть общую папку на просмотр, нужны три условия:

1) Пользователь указан среди пользователей сервера или домена (либо доступ типа guest разрешён)

2) Предоставлен (не ограничен) доступ к файловой системе.

3) Дан доступ к конкретной сетевой папке — например, пользователь входит в группу пользователей, к которой дан доступ к общей папке.

Последнее, третье условие самое строгое. Нужно, чтобы Администратор сервера предоставил права пользователю (включил его в группу пользователей общей папки).

Самое интересное, что права Администратора не гарантируют даже ему полных прав доступа к общей папке, т.к. необходимо, чтобы пользователь «Администратор» входил в группу, которой предоставлены права к данной сетевой папке. В этом плане администратор не отличается от группы other/nobody: получит ошибку mount error(13): Permission denied, потому что он не входит в группу пользователей сетевой папки.

Использование команды «mount»

Вместо smbclient можно использовать команду mount.

Вначале нужно создать точки монтирования и дать права доступа к папке, например:

sudo mkdir /mnt/cifs

sudo chmod 0777 /mnt/cifsПримеры использования команды mount с сетевым папками:

sudo mount -t cifs //192.168.20.222/share /mnt/cifs -o user=Vlad,pass=Str0ngPa$$word

ls /mnt/cifs

sudo umount //192.168.20.222/share

ls /mnt/cifsЛибо то же самое с файлом .smbcredentials :

sudo mount -t cifs //192.168.20.222/share /mnt/cifs -o credentials=/home/vladimir/.smbcredentialsЕсли имя сетевой папки содержит пробелы («share with spaces in name»), нужно вводить следующим образом:

sudo mount -t cifs //192.168.20.222/share\ with\ spaces\ in\ name /mnt/cifs -o credentials=/home/vladimir/.smbcredentialsПримечание: Чтобы после выполнения команды mount примонтированная папка работала бы не только на чтение, но и на запись в удалённую общую папку, нужно сопоставить удаленного пользователя с локальным пользователем Linux, при помощи параметров uid=1000,gid-1000. Где 1000 — заменить на uid и gid пользователя Linux (выводятся командой id).

Либо добавить в параметры -o noperm,iocharset=utf8.

В ключах команды можно задать версию Samba, которую используем для подключения. Например,

для SMB2: vers=2.0 или для SMB3 vers=3.0.

Примеры:

sudo mount -t cifs //192.168.20.222/share\ with\ spaces\ in\ name /mnt/cifs -o user=username,pass=password,uid=1000,gid=1000

sudo mount -t cifs //192.168.20.222/share\ with\ spaces\ in\ name /mnt/cifs -o credentials=/home/vladimir/.smbcredentials,vers=2.0,noperm Если заданная версия Samba (например, SMB3) не поддерживается сервером, будет выведена ошибка "mount error(95): Operation not supported.".

Добавление параметра «nofail» пригодится, когда не известно, включен ли удалённый компьютер (сервер) или нет.

Монтирование сетевой папки во время загрузки (файл /etc/fstab)

Синтаксис строки в /etc/fstab:

//[URL]/[sharename] /mnt/[mountpoint] cifs vers=3.0,credentials=/home/username/.sharelogin,iocharset=utf8,file_mode=0777,dir_mode=0777,uid=[username],gid=[username],nofail 0 0где:

//[URL]/[sharename] — имя сервера и сетевой папки

/mnt/[mountpoint] — точка монтирования на локальном компьютере

vers=3.0 — принудительно установить версию протокола SMB3 (либо vers=2.0 — если клиент и сервер поддерживают лишь SMB2)

credentials=/home/username/.sharelogin — указание файла с именем пользователя, паролем и доменом для входа

iocharset=utf8 — прямое указание набора символов utf8 (не обязательно, если без него работает)

file_mode=0777,dir_mode=0777 — права доступа при выполнении mount

uid=[username],gid=[username] — данные uid и gid из результата вывода команды cat /etc/passwd | grep username

nofail — загрузка ОС будет продолжена даже в случае недоступности сервера URL

Другие параметры:

defaults — включает опции rw, suid, dev, exec, auto, nouser, and async. Обычно идёт первой, т.к. можно переопределить отдельные опции в строке позднее, например: defaults, noexec, ro — нет исполнения, только чтение.

rw — очевидно, чтение-запись со стороны клиента (является противоположностью ro — только чтение (защита от записи).

suid — запрещает использование бит полномочий SUID (Set-User-IDentifier — установка идентификатора владельца) или SGID (Set-Group-IDentifier). Грубо говоря, запрещает передачу части прав при помощи битов SUID и SGID — права должны быть заданы явно.

auto — используется в /etc/fstab — разрешает автоматическое монтирование сетевых ресурсов при выполнении команды mount -a

noauto — запрет для fstab монтировать папку автоматически при выполнении команды mount -a.

nouser — прямой запрет на «ручное» монтирование всеми пользователями, кроме root (не влияет на монтирование во время загрузки ОС)

guest — для доступа к «гостевым» общим папкам, которые доступны по сети без указания имени пользователя и пароля.

async — запись данных в сетевую папку производится по мере возможности — значение по умолчанию. Повышает производительность.

sync — немедленная запись на удаленный компьютер (без использования буферов), не рекомендуется.

noperm — отключает встроенную в клиент проверку прав. Используют noperm в том случае, если права вроде бы есть, но создать файл на запись, например, программно, не получается, из-за несовместимости в реализации CIFS на клиенте и сервере.

noexec — прямой запрет запуска исполнимых файлов из сетевой папки

noatime — не обновлять время создания файла (повышает производительность, но понижает информативность)

nounix — отключение расширений Linux: не использовать символические ссылки. Используется, чтобы отключить символьные ссылки для обеспечения совместимости с Windows.

mfsymlinks — ключ для символьных ссылок в стиле Minshall+French. Этот стиль ссылок поддерживается Windows и Mac.

Примеры строки в fstab (где данные входа указаны в файле /etc/.smbcredentials):

//192.168.20.222/share_name rw,auto,nofail,credentials=/etc/.smbcredentials 0 0Если в /etc/hosts или локальном DNS сервере прописаны имена машин, вместо IP-адреса можно подключать общую папку по имени: //server/share .

Команда для монтирования на основе fstab:

sudo mount -aБудет перемонтированы все диски на основе /etc/fstab за исключением помеченных параметром «noauto».

Краткая информация по настройки Samba в Windows (протоколы SMB1, SMB2, SMB3)

Samba протокол имеет три версии 1, 2 и 3.

Протокол SMB1 включают, если в организации имеются машины под Windows XP. В остальных случаях стараются отключить SMB1 как небезопасный.

Включение и выключение в Windows 7 и Windows Server 2008r2 производится с помощью реестра, параметры

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters

параметры типа DWORD

SMB1=0

SMB2=1

В Windows 8, Windows 10, 11, Windows Server 2012, 2016 и выше используется командлет PowerShell

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Указанные командлеты не работают в ранний версиях Windows 7 и Windows Server 2008r2.

Также, SMB3 не работает в Win7 — подробнее см. здесь — сайт winitpro.ru.

Ссылки:

- man mount.cifs

Похожие публикации

Время на прочтение

8 мин

Количество просмотров 63K

Вступление

Это статья предназначена для системных администраторов, которые знакомы с Linux и используют семейство этих систем в смешанной среде прекрасно осознавая что разные ОС хороши в разных задачах. Так же она будет интересна всем администраторам, даже тем, кто не знаком с линуксом, своей теоретической частью.

В ней описывается простой и надежный способ (даже скорее простая и надежная сторонняя утилита) для передачи системных событий из Event Log’ов серверов на базе Windows в Linux syslog для удобства централизованного хранения и обработки.

Реалии таковы, что в нынешней корпоративной среде самое эффективное и надежное решение основывается на смешении серверных операционных систем из-за качества и способов решаемых ими задач. Рабочие станции, и, следовательно, групповое ими управление и администрирование проще делать на Active Directory; веб сервер, прокси сервер надежнее поставить на линукс; роутером быстрее сделать что-то из Cisco. Эта объективная реальность, с которой работают администраторы многих средних компаний (особенно знакомые с линуксом, от винды так или иначе им все равно не уйти и зачастую в фирме стоят домен-контроллеры на винде и прокси-сервер и роутер на линуксе) — в мелких фирмах можно обойтись одной виндой, в крупной фирме скорее всего раздельно существует администратор линуксоид и администратор виндузятник умело отвечающие за свои сектора. Так или иначе, эта статья не теоретизирование и не исследование на эту тему, эта статья про конкретную задачу, которая практически всегда приходит в голову любому администратору работающему в таком окружении, а вступление что-то затянулось.

Описание

Каждый работающий с серверами знает и ежедневно пользуется системой логов на своих машинах и каждый знает как они устроены — syslog на Linux и Event Log на винде.

До эры Windows Server 2008 Event Log был странной системой созданной как-будто не для серверов — каждый компьютер писал и хранил свои события локально и удобных механизмов для передачи их по сети для централизованного просмотра или хотя бы хранения не было вообще. Ну, впрочем, всем это известно. Просмотр логов для серверов напоминал квест в MMORPG — исследуй несколько локаций и собери несколько предметов в каждой. Начиная с Windows Vista был сделан шаг навстречу людям и создана система форварда локальных событий на другие Windows >Vista компьютеры. Это хорошо и прогрессивно и это именно то чего не хватало, но реальность такова что на данный момент осталось и не устарело много серверов с Windows 2003 для которых таких механизмов так и нет или они есть, но отталкивают своей монстроузной реализацией.

С другой стороны существует простая и надежная система syslog для Linux которая изначально разработана для распределённой передачи и приёма логов и содержит в себе всё что для этого необходимо. Она настолько хорошо делает своё дело что возможность отправлять логи по этому протоколу встраивают и в хардварные роутеры и в кучу разных других устройств и вполне реально сделать в сети сервер который будет собирать все логи со всех устройств в сети: серверов, роутеров, коммутаторов, принт-серверов, кофеварок, кулеров, ой что-то я разошелся… Кроме Windows. Врядли найдётся человек которому не приходила в голову мысль что если бы Windows мог отправлять свои логи в syslog это было бы идеальным решением для централизации логохранилища. Как удобно было бы все иметь в одном месте — можно было бы и хранить годами, архивируя текстовые файлы (они отлично ужимаются), и обрабатывать, разбирая один текстовый файл от нескольких серверов вылавливая одно критическое событие сразу для нескольких машин.

Задался таким вопросом и я. Задался я им несколько лет назад и потерпел неприятное фиаско — утилит позволяющих это сделать-то довольно много, но выглядят они все как кошмар профессионального администратора — какие-то ужасные утилиты иногда на C# размеров в 100 мегабайт с тысячей кнопочек и чекбоксов и что самое неприятно — _все платные_. Не знаю в чем прикол, но несколько лет назад Google был переполнен ссылками на коммерческий софт с таким функционалом. При этом софт не высокого качества, судя по стремным сайтам и скриншотам. Переполнен он ими и сейчас, и, по моим собственным наблюдениям, многие отнюдь не ленивые и не тупые администраторы способные с успехом для собственного удобства использовать такой функционал так и не нашли того что им нужно и не знают что такое бывает. По крайней мере за мой совет и ссылку меня не раз благодарили, и теперь я хотел бы поделиться и с вами. А именно некоторое время назад (довольно давно, это статью я решил написать только сейчас), мне удалось найти проект идеально подходящий под мои нужды и требования:

http://code.google.com/p/eventlog-to-syslog/

Опишу вкратце его достоинства:

— это системный сервис, т.е. ничего не надо запускать при старте, никаких странных экзешников которые можно случайно по забывчивости убить при очередной чистке хлама на сервере;

— лаконичная поставка — .dll, .exe и краткая, но всеобъемлющая документация;

— открытый исходный код;

— версия 32-bit и 64-bit;

— одинаковая работа и версия на любых версиях Windows имеющих Event Log;

— минимум настроек (настолько минимум что это командная строка при установке сервиса и текстовый файл для работы, который можно не открывать вообще при желании);

— покрывающий максимум функционала — все что должна делать эта программа она делает — умеет отправлять логи в разные facility, умеет исключать определённые события из отправления и так далее, даже получать имя log сервера по dhcp.

Добавлю от себя что во-первых вот уже полгода как эта программа на 8-ми моих серверах и 2003 и 2008 просто работает, после установки я _ни разу_ ни на одном из них не проверял, не перезапускал обвалившийся, не ковырял, не изменял и даже не смотрел в сторону этого сервиса, который так же никак не повлиял ни на одно другое приложение, он просто делает своё дело после установки — безустанно шлёт эвенты туда куда ему сказали. А во-вторых что программа очень динамично развивалась не так давно набирая функционал, после чего стабилизировалась и теперь достаточно регулярно, но не слишком часто, выходят билды которые причесывают функционал и фиксят мелкие редковоспроизводимые баги.

Перейдём к ещё большей конкретике.

Настройка

Настройка syslog на линуксе.

Включите принятие логов из сети, это ключ -r у демона syslogd. По умолчанию он почти всегда не прописан и при запуске без него syslogd сеть не слушает.

Затем вам наверняка не очень понравится если логи линуксов, роутеров и винды будут смешиваться в одном файле и превращаться в трудновоспринимаемую кашу. Для этого в системе syslog есть несколько разделов (facility) и приходящие на отдельные facility сообщения можно писать в разные файлы. Так как логи от винды не особо подходят ни под kernel, ни под mail, специально для этого в syslog есть несколько “безличных” facility которые называются local. Чтобы вынести например local1 в отдельный файл надо добавить в /etc/syslog.conf строку:

local1.* -/var/log/local1.log

ну и запомнить что это local под номером 1. точно так же можно разделить остальные local от local0 до local7.

Обращаю ваше внимание что это простейшая конфигурация syslog которая позволит просто складывать логи от винды в отдельный файл, тонкая конфигурация syslog позволяет довольно замысловато распределить сообщения приходящие к демону, но всё это описано в мануале к syslog и скорее всего известно любому знакомому с линуксом администратору.

Установка evtsys на Windows.

Установка элементарна — скачиваем дистрибутив, в нём .dll и .exe, копируем их в %WINDIR%\System32\

Запускаем .exe с нужными параметрами.

Параметры evtsys.exe:

-i Установить сервис

-u Удалить сервис

-d Дебаг. Запуститься как консольная программа

-h host Имя хоста куда отправлять логи

-b host Имя второго хоста кому дублировать логи

-f facility Facility логов

-l level Минимальный уровень отсылаемых сообщений

0=Всё, 1=Критические, 2=Ошибки, 3=Предупреждение, 4=Информация

-n Отправлять только эвенты включенные в конфиге

-p port Номер порта syslog

-q bool Опросить DHCP чтобы получить имя хоста syslog и порт

(0/1 = включить/выключить)

-s minutes Интервал между сообщениями. 0 = Отключить

Необходимым является всего один параметр: -h хост. Чтобы установить evtsys как сервис надо указать и параметр -i. А так же нас интересует параметр -f, чтобы сменить facility по умолчанию (system daemons) на local1.

Evtsys использует цифровое обозначение facility, вот список:

0 kernel messages

1 user-level messages

2 mail system

3 system daemons

4 security/authorization messages

5 messages generated internally by syslogd

6 line printer subsystem

7 network news subsystem

8 UUCP subsystem

9 clock daemon

10 security/authorization messages

11 FTP daemon

12 NTP subsystem

13 log audit

14 log alert

15 clock daemon

16 local use 0 (local0)

17 local use 1 (local1)

18 local use 2 (local2)

19 local use 3 (local3)

20 local use 4 (local4)

21 local use 5 (local5)

22 local use 6 (local6)

23 local use 7 (local7)

выберите тот который вам нужен, в нашем случае это 17 (local1) и вперед, целиком команда будет выглядеть так:

%WINDIR%\System32\evtsys.exe -i -h [адрес вашего линукса с syslog] -f 17

Если вы хотите исключить какое-то событие из отправки в syslog, например огромную кучу мусора появляющуюся по поводу каждого подключения к компьтеру по сети в разделе Security, можете создать файл (или открыть, если уже запустили сервис) %WINDIR%\System32\evtsys.cfg и забить в него события которые вас не интересуют в формате EventSource:EventID. Например строка “Security-Auditing:*” полностью отключит отправку раздела Security на Windows >Vista, строка “Security-Auditing:4624” отключит отправку только события с кодом 4624 (интерактивный доступ из сети к компьютеру, браузинг его кем-то из сети). Грустная ирония такова что при разработке нового Event Log’а для нового поколения серверных ОС Микрософт полностью сменила названия разделов и коды, а так же переписала и стандартные сообщения и вообще все события, так что на поколении Windows 2003 и поколении Windows 2008 названия разделов и номера событий будут кардинально различаться. Впрочем зачастую у них будет одинаковый смысл. Какое событие что значит и какие у них названия и номера удобно узнавать с сайта http://www.eventid.net/.

После чего можно открывать список сервисов Windows и запускать сервис под названием “Eventlog to Syslog” и логи начнут появляться в файле на сервере с syslogd примерно в таком виде:

# head -n 1 /var/log/local1.log

Jun 20 09:13:30 srv SRV Security-Auditing: 4634: An account was logged off. Subject: Security ID: S-1-5-21-xxxxxxxxxx-xxxxxxxxxx-2304319227-3176 Account Name: XXXXXX$ Account Domain: XXX Logon ID: 0x325f90ec Logon Type: 3 This event is generated when a logon session is destroyed. It may be positively correlated with a logon event using the Logon ID value. Logon IDs are only unique between reboots on the same computer.

Заключение

Что ещё сделал лично я и что сможет повторить любой знакомый с регулярными выражениями администратор.

Для себя я написал на perl зацикленный парсер идущего лога который из всё-таки не совсем удобочитаемой простыни лога:

а) выкусывает события которые меня не интересуют: например всё те же обращения к компьютеру из сети (любой браузинг в сети одного компа вызывает на всех компах которые он у себя в сетевом окружении увидит сообщение об этом, а это реально большая куча сообщений на серверах, особенно если сразу с нескольких). У меня ушёл всего один день на то чтобы создать список таких “не интересующих меня” событий.

б) подкрашивает события которые меня интересуют и переводит их из технического вида в человеческий, например логин на сервер по RDP окрашивается синим и пишется не полная строка из лога, навроде той что я привёл выше из которой ещё надо понять кто на ком стоял, а в виде “Remote login by ‘xxx’ (ip: x.x.x.x) to ‘XXX’”.

В результате чего я получил консольную утилиту в которой то что меня интересует всегда выделенно, а всё что произошло кроме этого будет написано так что это реально разобрать, понять и быстро отреагировать. Можно просто изредка посматривать на протяжении дня на консоль в которой довольно редко появляется текст, зато если что-то пойдёт — это сразу можно поймать. Например недавно у меня начал подходить к концу пул DHCP, и я сразу узнал об этом увидев в консоли сообщение от DHCP (стоящем на домен контроллере) о том что DHCP-pool is 90% full, а не придя на работу через два-три дня и узнав что кто-то не может попасть в сеть.

Кроме того, утилита позволяет записывать в базу те события которые я хочу хранить и как-то обрабатывать.

Например недавно тут (на хабре) была статья о том как сделать статистику того, кто что распечатал, с дикой чехардой по SNMP. В моем же случае эта незначительная проблема входящая в общую решаемую задачу централизированного логирования, если принтер подключен к серверу и расшарен, и на нём включено логирование того что напечатано, не просто решается, а решается более чем полно. Ведь в логи кроме количества страниц и ip адреса, пишется:

— кто распечатал (логин)

— имя документа

А это уже нормальная корпоративная статистика, а не пустые цифры, и она оседает в базе откуда я в конце месяца сдаю подробный отчет заинтересованным лицам которые просто счастливы видеть кто, что, где, когда и сколько.

Вот собственно и всё что я хотел сказать по этому поводу. Можно было бы пуститься в дальнейшие разглагольствования про возможность наделать оповещение о событиях по е-мейл и смс, но я считаю это что эта тема уже лишняя. Я хотел описать механизм и инструмент для решения одной из часто встречающихся задач в администрировании в смешенном окружении и мне кажется смог это сделать более чем полно. Спасибо за внимание и если дочитали до этого места.