Время на прочтение

4 мин

Количество просмотров 461K

Openvpn — виртуальная частная сеть. С ее помощью мы можем:

- Создать защищенный канал свзяи, в то время, когда мы сидим с бесплатного Wi-Fi в кафе.

- Обмениваться файлами между участниками сети.

- Раздавать интернет испульзуя общий шлюз.

Основные преимущества:

- Простота настройки.

- Безопасность.

- Не требует дополнительного оборудования.

- Высокая скорость и стабильность.

Как и автор статьи об установке OpenVPN на Linux, я не нашел нормальной статьи, да еще и такой, чтоб описывалось все до мелочей. В этой статье на Хабрахабре я постараюсь максимально доступно все объяснить. Итак, поехали!

Скачиваем дистрибутив.

На момент написания статьи доступная версия 2.3.2. Качаем отсюда Windows installer 32-х или 64-х битную версию под разрядность вашей операционной системы.

Установка.

При установке обязательно отметьте все пункты птичками, на предложение установить драйвер отвечаем утвердительно. В системе появится новый виртуальный сетевой адаптер.

Создание сертификатов и ключей.

Когда-то этот пункт меня останавливал, мол ну их эти ключи, пойду поищу что попроще. Но, увы, ничего лучшего не нашел. Итак, переходим в C:\Program files\OpenVPN\easy-rsa, запускаем init-config.bat, появится vars.bat, открываем его в блокноте. Нас интересуют строчки в самом низу, их нужно заполнить как угодно. Например:

set KEY_COUNTRY=RU

set KEY_PROVINCE=Baldur

set KEY_CITY=Piter

set KEY_ORG=OpenVPN

set KEY_EMAIL=my@sobaka.ru

set KEY_CN=server

set KEY_NAME=server

set KEY_OU=ouou

Там где написано server не трогаем. Сохранили.

Теперь открываем openssl-1.0.0.cnf и ищем строчку default_days 365, ставим 3650. Это продлит жизнь наших сертификатов на 10 лет. Сохраняем. Далее открываем командную строку в пуск-стандартные-командная строка (на Windows Vista/7/8 от имени администратора), пишем последовательно:

cd C:\OpenVPN\easy-rsa

vars

clean-all

В ответ должно написать два раза «Скопировано файлов: 1». Значит, все окей. В этом же окне набираем:

build-dh

Создаст ключ Диффи-Хельмана.

build-ca

Создаст основной сертификат.

Будут заданы вопросы, просто нажимаем Enter пока не увидите путь C:\Program files\OpenVPN\easy-rsa. Далее набираем:

build-key-server server

На вопросы также жмем Enter, только не торопитесь! В конце будут два вопроса: «Sign the certificate?» и «1 out of 1 certificate requests certified, commit?», на оба вопроса отвечаем Y. Теперь создадим сертификат клиента:

build-key client

Тут нужно быть вниметельней, при вопросе Common Name (eg, your name or your server’s hostname) нужно ввести client. В конце также два раза Y. Для каждого клиента нужно создавать новый сертификат, только с другим именем, например, build-key client1 и также указывать его в common name. Если все сделали правильно, можете выдохнуть! Самое сложное позади. В папке C:\Program Files\OpenVPN\easy-rsa\keys забираем: ca.crt, dh1024.pem, server.crt, server.key и кладем их в C:\Program Files\OpenVPN\config.

Создаем конфиги.

Переходим в C:\Program Files\OpenVPN\config, создаем текстовой документ, вставляем:

# Поднимаем L3-туннель

dev tun

# Протокол

proto udp

# Порт который слушает впн

port 12345

# Ключи и сертификаты

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

# Грубо говоря экономим адреса

topology subnet

# Пул адресов

server 10.8.0.0 255.255.255.0

# Метод шифрования

cipher AES-128-CBC

# Сжатие

comp-lzo

# Немного улучшит пинг

mssfix

# Время жизни клиентов, если не откликнулся — отключает

keepalive 10 120

# Уровень отладки

verb 3

Сохраняем файл как server.ovpn. Это наш конфиг сервера. Теперь пробуем запустить сервер. На рабочем столе будет ярлык OpenVPN Gui. После запуска в трее появится красный значок. Кликаем по нему дважды, если загорелся зеленым, значит, все хорошо, если нет, тогда смотрим лог в папке log.

Теперь конфиг клиента:

client

dev tun

proto udp

# Адрес и порт сервера

remote адрес 12345

# Ключи должны лежать в папке с конфигом

ca ca.crt

cert client.crt

key client.key

cipher AES-128-CBC

nobind

comp-lzo

persist-key

persist-tun

verb 3

Сохраняем как client.ovpn. Создаем любую папку и кладем туда конфиг client.ovpn и сертификаты ca.crt, client.crt, client.key которые лежат в C:\Program files\OpenVPN\easy-rsa. Сам клиент для Windows качаем здесь. На клиентской машине устанавливаем, переносим папку с конфигом и сертификатом и запускаем client.ovpn. Если подключились, пробуем в командной строке набрать ping 10.8.0.1. Пакеты пошли? Поздравляю! Сервер готов! Теперь идем в панель управления-администрирование-службы, ищем там OpenVPN, дважды щелкаем и выставляем автоматически. Теперь сервер будет сам стартовать после перезагрузки.

Дорабатываем конфиг или каждому свое.

Теперь я расскажу как раздавать интернет и другие мелочи связанные с настройкой. Начнем с мелочей. Все манипуляции будем проводить с конфигом сервера.

Если хотите, чтобы клиенты «видели» друг друга т.е. могли обмениваться информацией, тогда в конфиг впишите

client-to-client.

Если нужно, чтобы клиентам выдавались статические адреса, тогда в папке config создайте файл ip.txt и впишите в конфиг

ifconfig-pool-persist ip.txt

Неохота создавать каждому сертификаты? Тогда пишем duplicate-cn, но учтите, с этой опцией не работает ifconfig-pool-persist.

Теперь о конфиге клиента. Можно не передавать файлы сертификатов, а вписать сразу в конфиг, только делать это лучше не с блокнота, а с AkelPad’а или Notepad++ например. Открываем ca.crt и выделяем от ——BEGIN CERTIFICATE—— до ——END CERTIFICATE——. В конфиге будет выглядеть так:

-----BEGIN CERTIFICATE-----

сертификат

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

сертификат

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

ключ

-----END PRIVATE KEY-----

Раздаем интернет

Для этого в конфиг сервера вписываем:

push «redirect-gateway def1»

push «dhcp-option DNS 8.8.8.8»

push «dhcp-option DNS 8.8.4.4»

DNS-адреса подставляем те, что даны в настройках. Посмотреть можно зайдя в панель управления-сетевые подключения, дважды кликнув на адаптере который смотрит в интернет. Для Win7 Панель управления-Сеть и Интернет-Центр управления сетями и общим доступом-изменение параметров адаптера. Далее, заходим в свойства этого же адаптера, вкладка доступ, ставим птичку напротив «Разрешить другим пользователям сети…» и в выпадающем списке, если есть, выбираем виртуальный адаптер vpn. Затем заходим в свойства адаптера vpn, свойства ipv4 и выставляем получение ip и dns автоматически. Спасибо за внимание!

В последнее время аббревиатура VPN стала звучать на просторах интернета чаще и громче. Все потому, что эта фича позволяет обходить различные блокировки со стороны провайдера или других регуляторов, а также анонимно посещать ресурсы. Но не все так просто — используя услуги любого оператора VPN, пользователь доверяет все личные данные, приходящие в компьютер и уходящие из него, этому сервису. Это может быть крайне небезопасно — мы знаем, что с этим делать.

VPN (Virtual Private Network) — переводится как виртуальная частная сеть и выполняет функции частной сети в прямом смысле слова. Несмотря на популярность VPN как сервиса для обхода блокировок, первоначальная задача — построение корпоративных сетей. Например, для подключения работников предприятия к локальным сервисам и оборудованию извне (из дома, в отпуске на островах или на даче) — программному обеспечению, внутренним ресурсам, принтерам, сканерам, корпоративной связи, планировщикам и другой рабочей «прослойке».

То есть, это своего рода песочница, в которой можно создать целую сеть или даже Интранет — внутренний интернет какой-либо компании. Например, сеть одного из университетов, подключившись к которой можно получить доступ к уникальным ресурсам — библиотеке, хранилищу научных работ, исследований, а также различным модулям, сервисам, программам и всему, что только можно пожелать счастливому студенту.

Как это работает

Дело в том, что VPN позволяет подключаться ко всему этому также легко, будто мы находимся прямо у роутера в офисе и соединяемся с ним по проводу. Для этого необходима лишь поддержка технологии со стороны устройства — им может оказаться не только компьютер, но также смартфон и даже роутер. Например, работник корпорации, находясь в отпуске в Сочи, может подключиться к принтеру в новосибирском офисе и распечатать конфиденциальный документ напрямую, без перемещения файла по хранилищам, облакам и почтовым сервисам.

Отсюда, кстати, и вторая всем известная и полезная штука — обход провайдерских блокировок. Раз VPN позволяет подключаться из любой точки планеты и с помощью любого соединения, значит сеть можно организовать где угодно. Например, в Германии. Так как законодательство этой страны не запрещает посещение сайтов, внесенных в реестр другого государства, пользователь может подключиться к VPN и использовать ее в качестве «разблокировщика».

Что для этого нужно

Если абстрагироваться от корпоративных задач VPN и сосредоточиться только на возможности обхода блокировок, то организовать сеть можно двумя способами. Первый — настроить готовый сервис, который предоставляют сотни компаний. Например, Proton VPN — достаточно зарегистрироваться на сайте, установить программу на устройство, авторизоваться и нажать кнопку «Подключиться». Все легко и просто. Но у этой «простоты» есть существенный недостаток — безопасность.

Так как весь трафик, посылаемый из нашего устройства, фильтруется неизвестными людьми, предоставляющими услуги частной сети, существует огромный шанс стать жертвой утечки конфиденциальных данных. Например, нечестные сервисы воруют пароли, данные банковских карт и вообще все, что передается через их серверы. В таком случае остается смириться с ситуацией или прибегнуть к способу № 2 — организации собственной VPN-сети.

В чем польза?

Настройка VPN на собственном сервере открывает полный контроль над происходящим в сети. Это как минимум базовая теория безопасности — юзер вправе «поднимать» любой софт, который шифрует, закрывает и зеркалит трафик в нужном формате. В нынешних реалиях это самый действенный способ защититься от блокировок со стороны провайдера, а также избежать утечки данных. К тому же, с собственным VPN можно спокойно подключаться к открытым точкам доступа в отелях, кафе и везде, где сеть может прослушиваться.

К тому же в этом случае немаловажен вопрос выгоды — как правило, аренда VDS (виртуального сервера в сети) обойдется дешевле, чем приобретение месячной подписки на сторонний VPN. При этом «чужой» сервис не гарантирует стабильную работу в часы пиковой нагрузки и почти всегда ограничивает максимальную скорость подключения.

С частным сервером все намного лучше — трафик не ограничен, скорость достигает сотен мегабит, а пиковой нагрузки нет, так как к нему подключается только владелец сети. Выгодно, как ни крути — давайте посмотрим, как это делается.

Поиск провайдера

Перед созданием VPN необходимо определиться с платформой, которая предоставляет услуги аренды виртуальных серверов. Выбрать сервис можно по двум показателям — количеству положительных отзывов в сети или размеру комьюнити. Второе, конечно, важнее — чем больше юзеров «крутится» на этой платформе, тем проще будет получить обратную связь и помощь в настройке сервера.

В качестве примера для данного материала был выбран VDSina. Это отечественный сервис, который, в отличие от зарубежных, принимает к оплате «наши» карты. Тем более у сервиса есть серверы в Нидерландах — излюбленное место заядлых «впнщиков».

Регистрируемся, конфигурируем сервер, выбираем нужную страну (для обхода блокировок подходят только зарубежные) и нажимаем «Создать».

При условии наличия необходимой суммы для старта тарифа система создаст сервер и автоматически настроит его на использование. После активации VDS на указанную при регистрации почту придут данные для подключения к серверу — это выделенный IP, логин и пароль.

Все, сервер готов к настройке. Едем дальше.

Не хочу много печатать, хочу все и сразу

В интернете существует множество нудных и запутанных инструкций, которые актуальны только с конкретной версией операционной системы и программного обеспечения. Если пользователь установит другую ОС или будет использовать отличный от описанного в инструкции сервис аренды серверов, то вся польза от пошагового руководства сводится к нулю. Короче — универсальных инструкций не бывает, зато есть нюансы и подводные камни.

Поэтому не стоит изобретать велосипед и мучать зеницы красноглазием — воспользуемся утилитой Outline, которая автоматизирует процесс настройки VPN. От юзера потребуется лишь визуальный контроль и своевременный ввод паролей, логинов, цифр и букв. Кстати, ее созданием занимается команда jigsaw, которая входит в состав Google. В общем, это безопасно и быстро — то, что нужно неопытному пользователю, который вряд ли тесно знаком с командной строкой компьютера.

Загружаем на компьютер первую часть утилиты, которая занимается настройкой сервера. Это Менеджер Outline:

И запускаем:

Программа умеет автоматически разворачиваться на серверах DigitalOcean, Google Cloud и Amazon Lightsail, однако все эти сервисы не поддерживают оплату российскими банковскими картами, поэтому нам придется немного поработать ручками. Для этого выбираем четвертый пункт, проваливаемся в ручные настройки и получаем мини-инструкцию:

Итак, для настройки VPN потребуется установить ПО Outline со стороны сервера. Для этого необходимо вставить предложенную команду в командную строку VDS, затем скопировать полученную команду и вставить в нижнее окно. На данном этапе нам придется отложить настройку утилиты и перейти к использованию терминала.

Настройка сервера

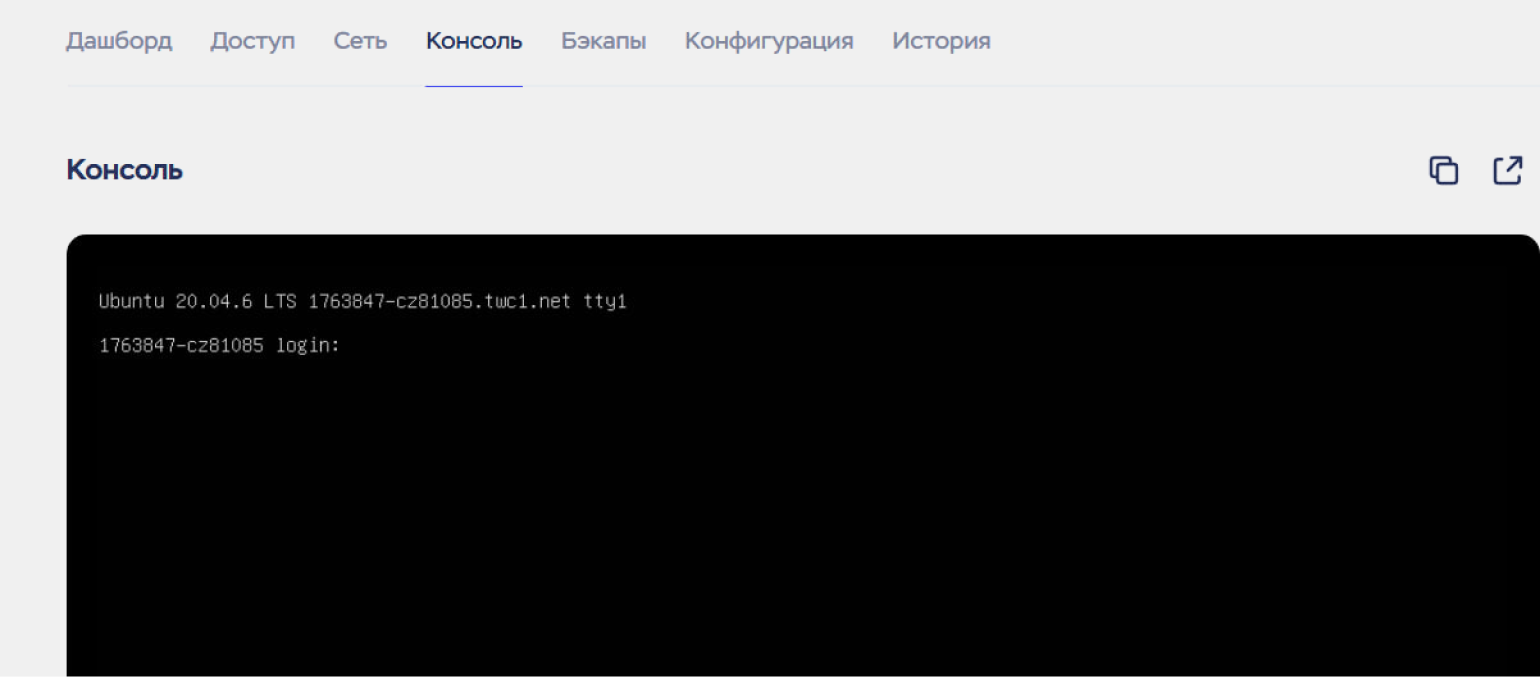

Для настройки виртуального компьютера можно использовать «дедовские» методы — подключаться удаленно с помощью утилит типа PuTTY или через командную строку. Однако это не про рядовых юзеров — нам подавай все просто и понятно. Поэтому будем использовать встроенный функционал в панели управления сервером. Переходим во вкладку «Управление» и выбираем «Подключиться по VNC»:

В новой вкладке браузера откроется окно с черным фоном и просьбой авторизоваться. Вводим полученные в письме данные и входим в систему. Для удобства ввода можно использовать кнопку «Отправить в консоль» в верхнем правом углу.

Готово. Теперь можно вставить ту самую команду, которую предоставила нам утилита Outline. Но, перед установкой утилиты на сервер, необходимо обновить репозитории системы и загрузить недостающие пакеты. Для этого выполняем в консоли несколько команд:

sudo apt install apt-transport-https ca-certificates curl software-properties-common

Затем:

curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo apt-key add —

Потом:

sudo apt update

sudo add-apt-repository «deb [arch=amd64] https://download.docker.com/linux/ubuntu bionic stable»

И:

sudo apt update

sudo apt install docker-ce

После успешного завершения работы команд можно вставить текст из Outline в командную строку и нажать Enter:

Консольный вывод зеленого цвета и есть та самая «фраза», необходимая для продолжения настройки Outline.

P.S. Скорее всего понадобится открыть порты для доступа Outline к серверу. Для этого производим еще несколько манипуляций в командной строке. А именно — устанавливаем iptables и конфигурируем, вводя поочередно следующие команды:

sudo apt install iptables

iptables -L -v -n

sudo iptables -F

sudo iptables -A INPUT -i lo -j ACCEPT

sudo iptables -A OUTPUT -o lo -j ACCEPT

sudo iptables -A INPUT -m state —state ESTABLISHED,RELATED -j ACCEPT

Не забываем после каждой команды нажать Enter. После проделанной работы возвращаемся к утилите.

Не хочу много печатать, хочу все и сразу — продолжение

Наконец-то мы вернулись в родной графический интерфейс, где все просто и понятно. Вводим ту самую зеленую команду во второе окошко:

И попадаем в панель управления:

Все, теперь можно расслабиться и предвкусить скорое подключение по собственному каналу VPN. Дело осталось за малым — создать ключи доступа для устройств-клиентов. Для этого необходимо нажать кнопку «Добавить новый ключ» и передать приглашение пользователю, которого необходимо подключить к сети. Мы отправим ссылку на подключение себе на мобильное устройство.

Переходим по ссылке через мобильный браузер, который предложит установить необходимую утилиту.

Система переадресует в магазин приложений.

Устанавливаем, соглашаемся с предложениями и наблюдаем готовый VPN.

Тестируем работу

Ради интереса сравним скорость подключения — все-таки сервер обещает стабильное подключение до 1 Гбит/с. Правда придется сделать поправку на расстояние до сервера в километрах — от юга России до Амстердама рукой подать не получится.

Первое изображение — до подключения к серверу, второе — после. Вуаля, быстрый и стабильный интернет без границ подан! А еще безопасный, насколько это возможно в рамках VDS-арендодателя, утилиты Outline и базовых защитных алгоритмов Linux.

#статьи

-

0

Дешёвый и сердитый ответ блокировкам.

Изображение: mrsiraphol / freepik / rawpixel / Freepik / Mickey O`Neil / Hofmann Natalia / Unsplash / OpenVPN Inc/ Wikimedia Commons / Дима Руденок для Skillbox Media

Пишет о сетях, инструментах для разработчиков и языках программирования. Любит готовить, играть в инди‑игры и программировать на Python.

Пользоваться VPN несложно — на рынке есть много готовых решений, в том числе бесплатных. Но не все VPN одинаково надёжны. Некоторые из них могут просматривать ваш трафик и продавать его третьим лицам. Чтобы избежать этого, можно поднять VPN на своём собственном сервере.

В этой статье мы расскажем о том, как настроить свой VPN на базе OpenVPN. Это вполне по силам сделать даже начинающим, да и стоить будет дешевле, чем пользоваться платными сервисами. Ещё один плюс: ваш VPN будет почти неуязвим для блокировок, так как Роскомнадзору нет дела до частных сетей.

А если не хотите заморачиваться с настройкой своего сервера, в конце статьи есть список бесплатных серверов и инструкция, как к ним подключиться. Так у вас тоже получится свой рабочий VPN — но чуть менее быстрый и безопасный.

Содержание

- Почему OpenVPN

- Часть первая: настраиваем сервер

- Подключаемся к серверу: Windows

- Подключаемся к серверу: GNU/Linux

- Подключаемся к серверу: macOS

- Устанавливаем OpenVPN на сервер

- Создаём пользователей

- Часть вторая: устанавливаем клиент

- На компьютере (Windows, Linux, macOS)

- На Android-смартфоне

- На iPhone

- Список бесплатных VPN-серверов

- Настраиваем файл конфигурации

- Заключение

OpenVPN — это один из самых гибких и надёжных протоколов VPN. Его используют как обычные люди, так и сетевики и безопасники для настройки корпоративных сетей.

Вот его главные фишки:

Безопасность. OpenVPN обеспечивает высокий уровень безопасности благодаря шифрованию и аутентификации на основе сертификатов. Это защищает ваши данные от несанкционированного доступа и прочтения.

Кросс-платформенность. OpenVPN поддерживается на большом количестве платформ, включая Windows, macOS, Linux, Android и iOS. Это значит, что вы можете использовать его на разных устройствах и ОС.

Гибкость. OpenVPN настраивается для работы через различные порты и прокси-серверы. Это полезно, когда некоторые порты или протоколы блокируются вашим интернет-провайдером или сетью.

Открытый исходный код. Код OpenVPN доступен общественности для просмотра и аудита. Это делает проект прозрачнее и позволяет обнаруживать и исправлять уязвимости быстрее.

Стабильность. Долгая история разработки и широкое комьюнити — это плюсики к стабильности и надёжности. Ещё OpenVPN автоматически восстанавливает соединение при обрыве связи.

В целом OpenVPN предлагает сильную безопасность, широкую поддержку платформ, гибкость настройки, открытый исходный код и стабильность, что делает его привлекательным вариантом для использования в качестве протокола VPN.

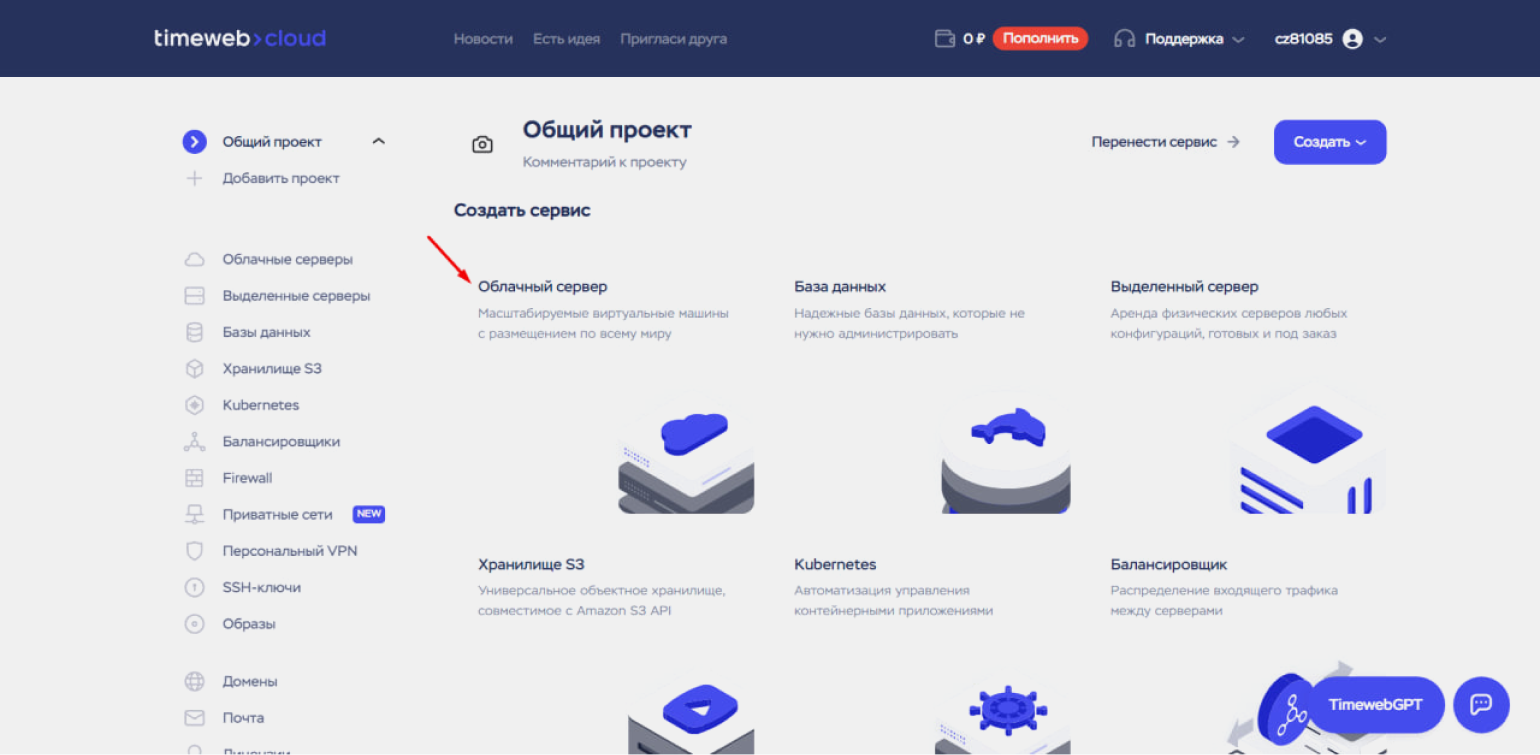

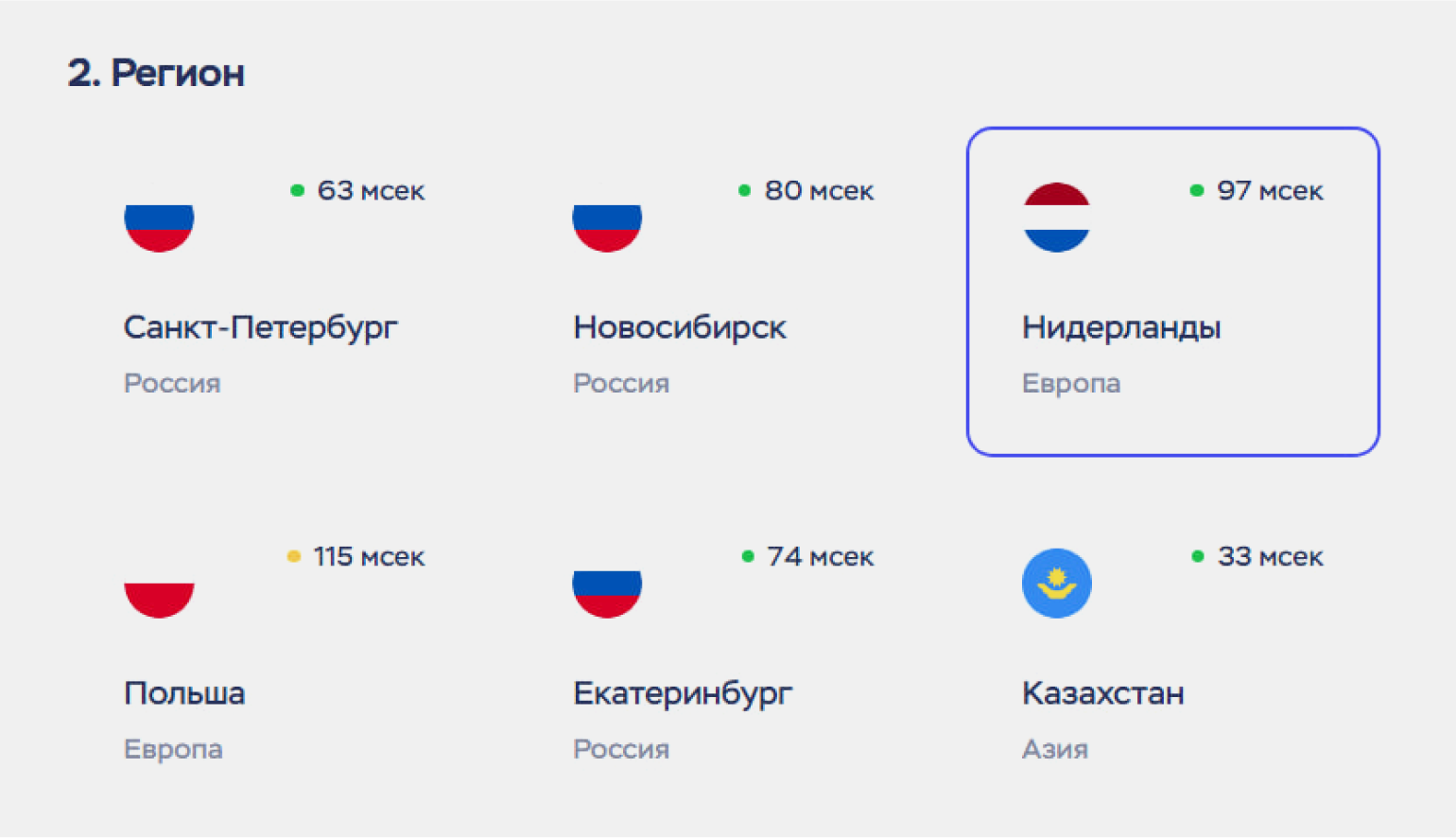

Чтобы настроить серверную часть, нам потребуется собственно сервер. Он может быть физическим или облачным. Выбор за вами, но мы рекомендуем второй вариант — это дешевле и не так трудозатратно. Услуги аренды облачного сервера предлагает, например, Timeweb. На момент написания статьи там доступны серверы в России, Польше, Нидерландах и Казахстане.

На сайте вам предложат пройти регистрацию и выбрать следующие параметры сервера:

- операционную систему;

- страну, где сервер физически расположен;

- конфигурацию серверного железа;

- возможность бэкапа;

- SSH-ключ;

- тип сети — публичную или приватную.

Будем отталкиваться от того, что мы выбрали операционную систему Ubuntu версии 20.04. Если хотите пользоваться ресурсами, заблокированными в России, лучше выбирать страну за пределами СНГ.

Конфигурация подойдёт любая, поэтому берём самую дешевую — она будет верхней строчкой в списке. Тратить деньги на бэкап смысла нет, проще настроить VPN заново, если настройки слетят. SSH-ключи тоже излишни — они нужны, чтобы сервер и клиент убедились, что они те, за кого себя выдают. В нашем случае смысла в этом нет. Сеть оставляем публичной.

После настроек пополните счет в Timeweb (обычной банковской карты будет достаточно) и оплатите желаемый срок аренды сервера. Ваш сервер создан! Подождите несколько минут и обновите страницу — сервер запустится, и мы сможем двигаться дальше.

Теперь пришло время подключиться к серверу. Можно воспользоваться веб-консолью в панели управления вашим сервером на Timeweb. В этом случае подключаться к серверу не нужно, сразу переходите к настройкам.

Но если вы выбрали другого хостера — не проблема: сервер можно настроить и с компьютера.

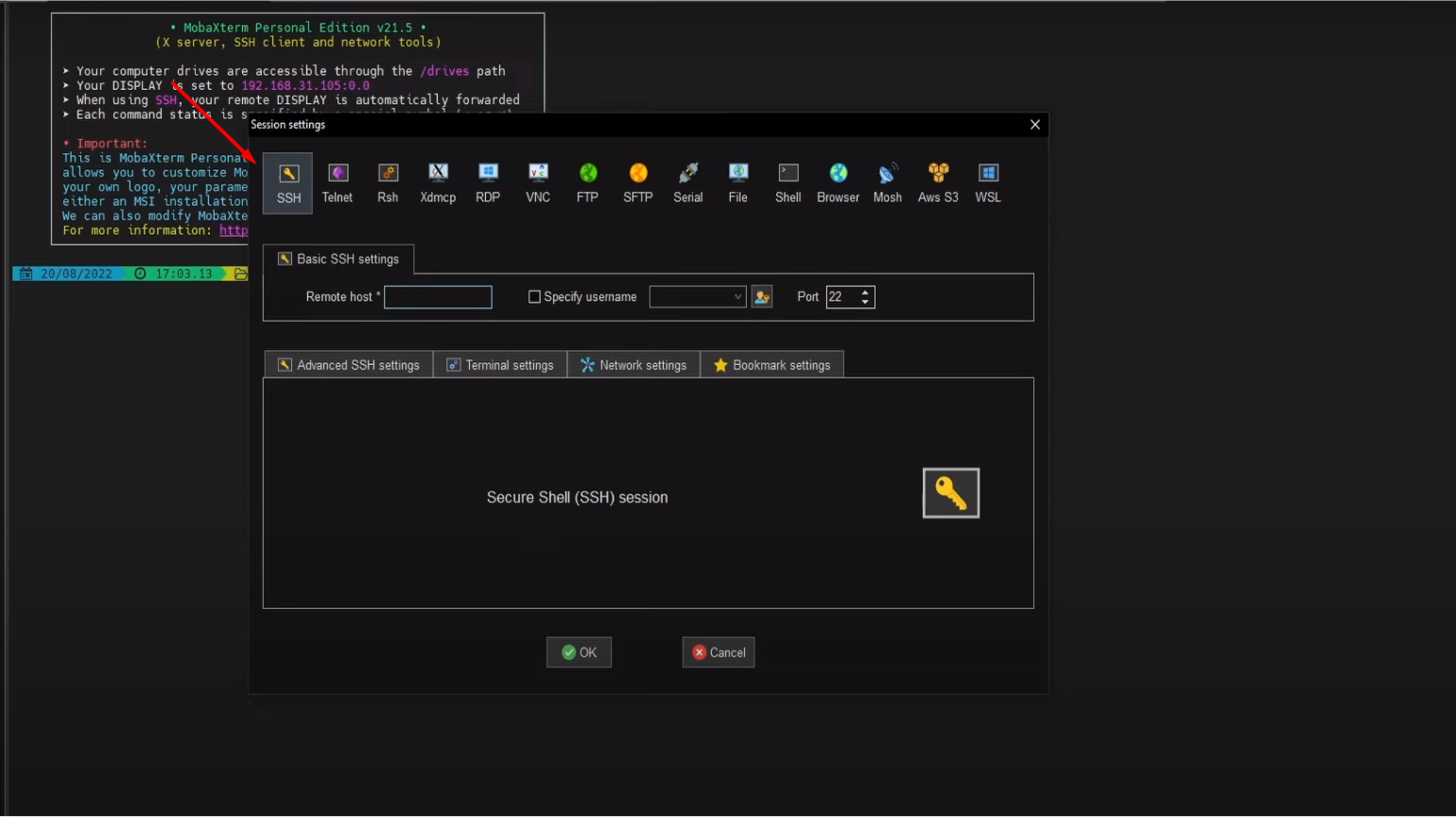

Если вы используете Windows, то перед настройкой нужно будет установить SSH-терминал, так как встроенная командная строка Windows не обрабатывает SSH-команды. Мы будем использовать MobaXterm, но вы можете выбрать любой другой. Linux и macOS поддерживают SSH из собственной командной строки. В терминале MobaXterm:

- Выберите Session.

- Выберите SSH.

- Введите IP-адрес сервера в поле Remote Host.

- Отметьте чекбокс и введите имя пользователя в поле Specify username.

- Нажмите ОК.

- Появится запрос на ввод пароля — введите или вставьте его комбинацией Shift + Insert (пароль не будет отображаться в терминале — это нормально). Если вы пользуетесь ноутбуком, то загуглите комбинацию клавиш, которая заменяет Insert в вашей модели и зажмите её вместе с Shift.

Откройте терминал. В командной строке:

Шаг 1. Введите следующую команду:

ssh -l username XXX.XXX.XXX.XXX

Иксы замените на IP-адрес сервера, а username — на имя пользователя.

Шаг 2. Если будет предложено подтвердить подлинность сервера, введите yes.

Шаг 3. Введите пароль (вводимые символы не отображаются в терминале, это нормально).

Откройте терминал (нажмите значок Launchpad в панели Dock, введите слово Терминал в поле поиска и нажмите значок терминала). В командной строке:

Шаг 1. Введите:

ssh -l username XXX.XXX.XXX.XXX

Иксы замените на IP-адрес сервера, username — на имя пользователя.

Шаг 2. Если будет предложено подтвердить подлинность сервера, введите yes.

Шаг 3. Введите пароль (вводимые символы не отображаются в терминале, это нормально).

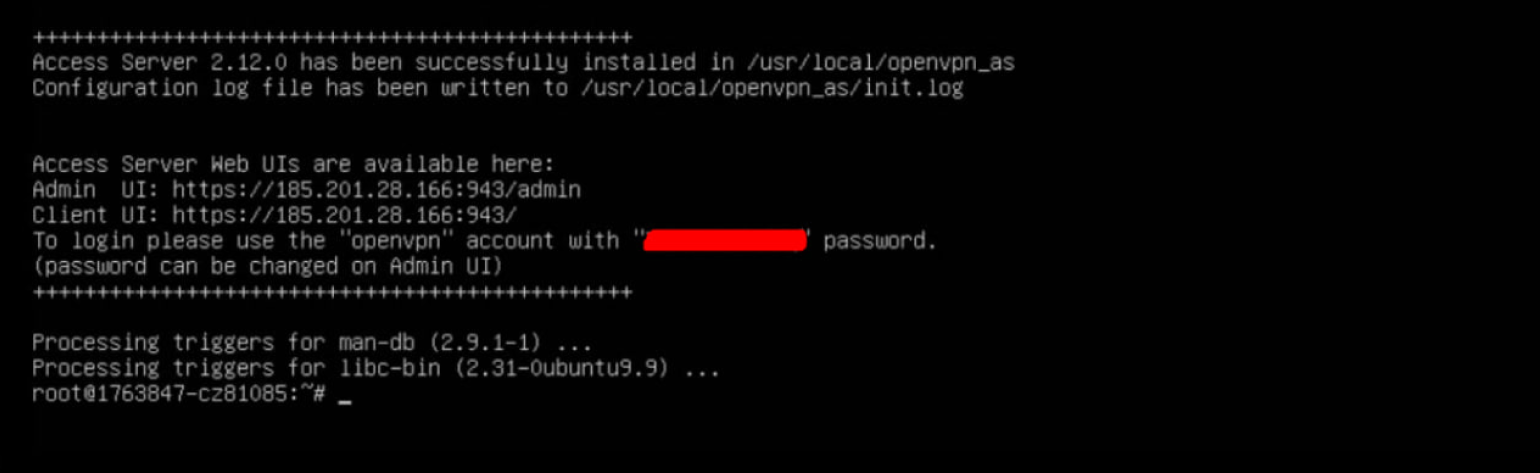

Теперь переходим на сайт openvpn.net, в раздел в раздел products → self-hosted solutions → software packages.

Далее кликаем на эмблему Ubuntu и в появившемся окне выбираем Ubuntu 20 для x86_64 или ARM64, в зависимости от конфигурации вашего сервера (Timeweb обычно предоставляет x86_64).

Далее последовательно введите команды из списка Option 1. После ввода последней команды скопируйте куда-нибудь значения следующих полей из вывода терминала:

Admin UI Client UI login password

После того как мы подключились к серверу, мы сможем управлять им дистанционно. Для начала создадим первых пользователей.

Скопируйте данные строки Admin UI в строку браузера — вы окажетесь в админской панели сервера. Проигнорируйте предупреждение браузера о безопасности (Дополнительно → Принять риск → Продолжить). Ничего страшного не произойдёт — вы и так знаете, что это ваш сервер.

Введите логин и пароль (из вывода терминала). Вы попадёте в админскую панель своего сервера. Прочтите и примите лицензионное соглашение.

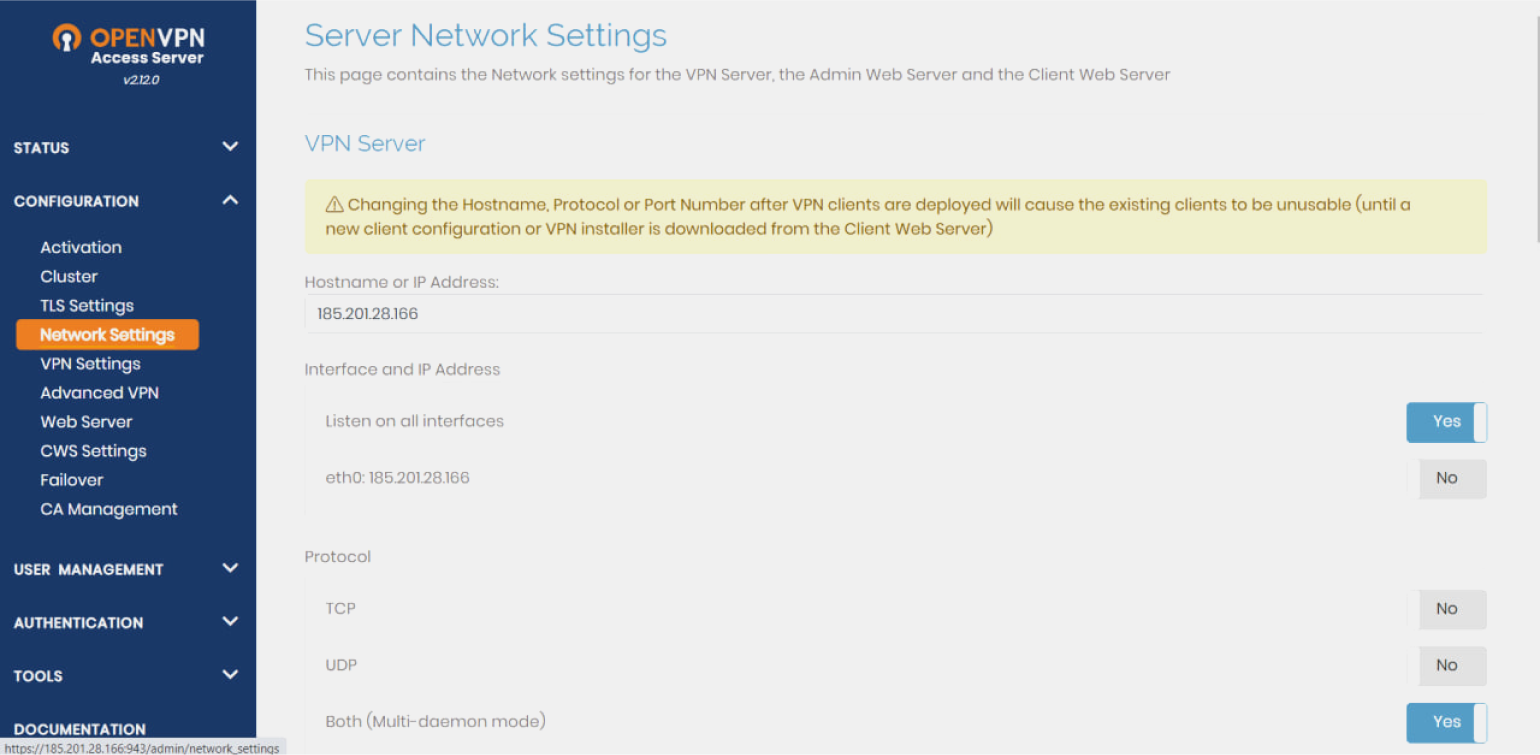

Далее заходите в Configuration → Network settings. Проверьте, правильно ли указан IP-адрес в соответствующем поле.

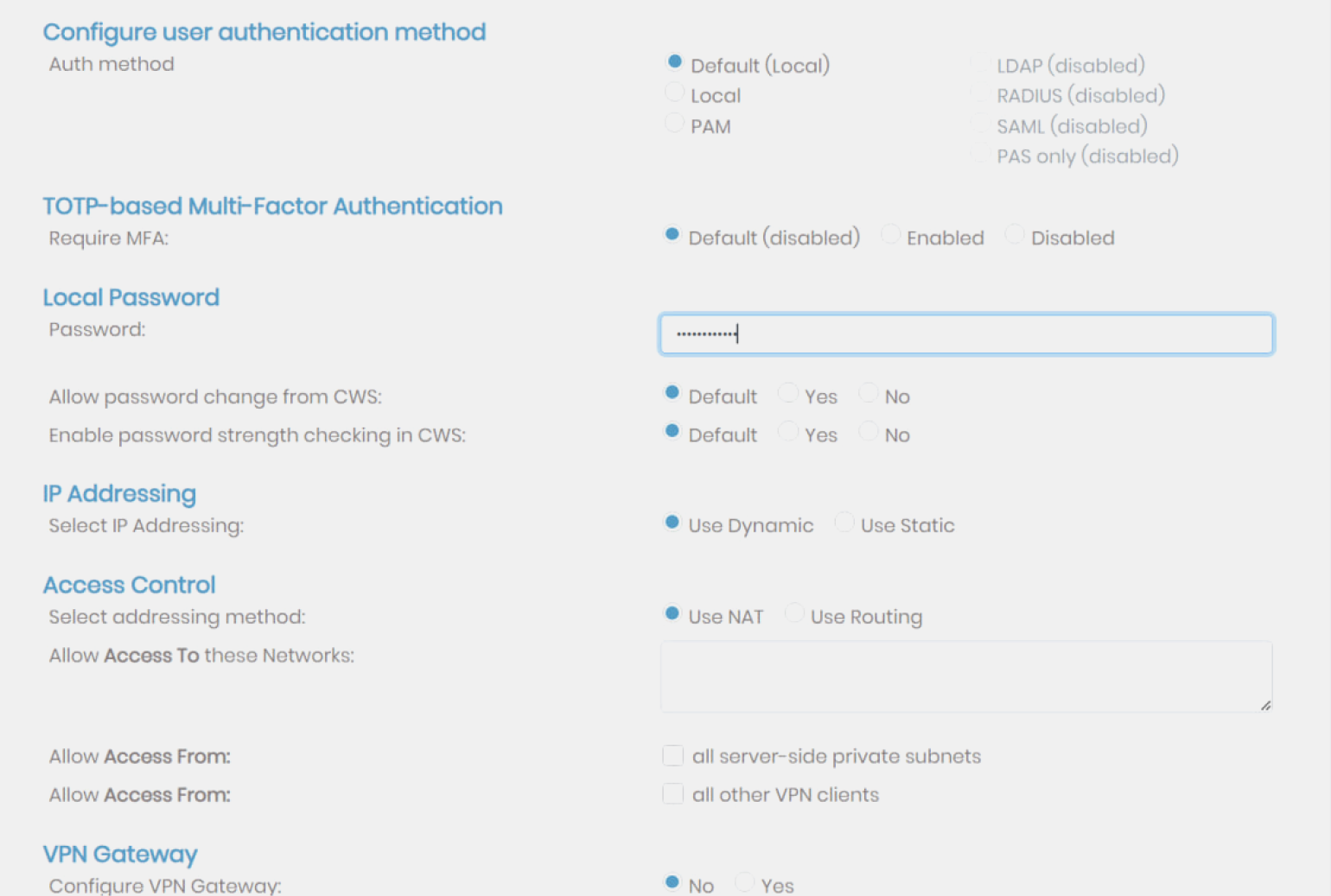

Теперь переходите в User management → User permissions. Здесь мы создаём пользователей. Одновременно только два пользователя могут работать с некоммерческой версией OpenVPN.

Введите имя пользователя в предложенном поле и нажмите на иконку в столбике More settings. Развернётся панель, где нужно будет назначить пароль для пользователя. После создания пароля сверните панель щелчком по той же иконке и нажмите Save settings. Если хотите пользоваться VPN и с мобильного устройства, то создайте ещё одного пользователя.

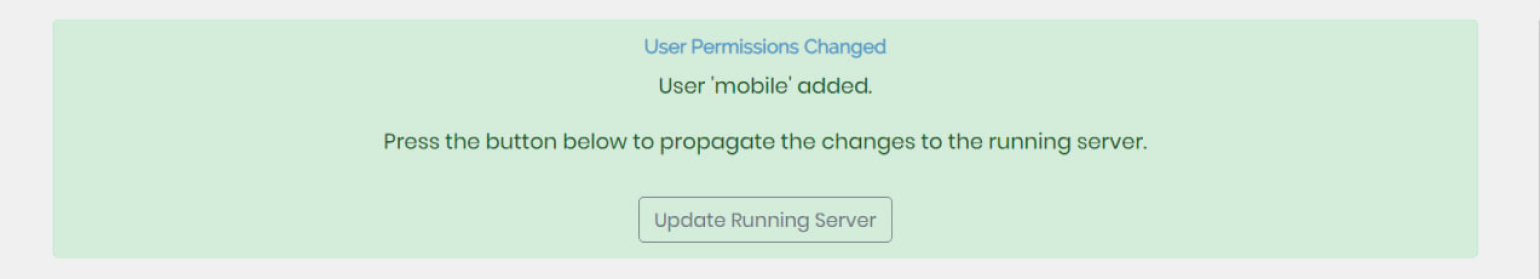

Далее вам предложат перезагрузить сервер. Нажимайте Update Running Server, и после перезагрузки изменения вступят в силу.

Самое сложное позади. Дальше нас ждёт, по сути, простая установка приложения.

Если вы перешли в эту часть статьи из оглавления и не настраивали собственный сервер, вам нужно будет скачать клиент с официального сайта — есть версии для Windows, Linux и macOS. А ещё — файл конфигурации стороннего сервера, который можно найти здесь.

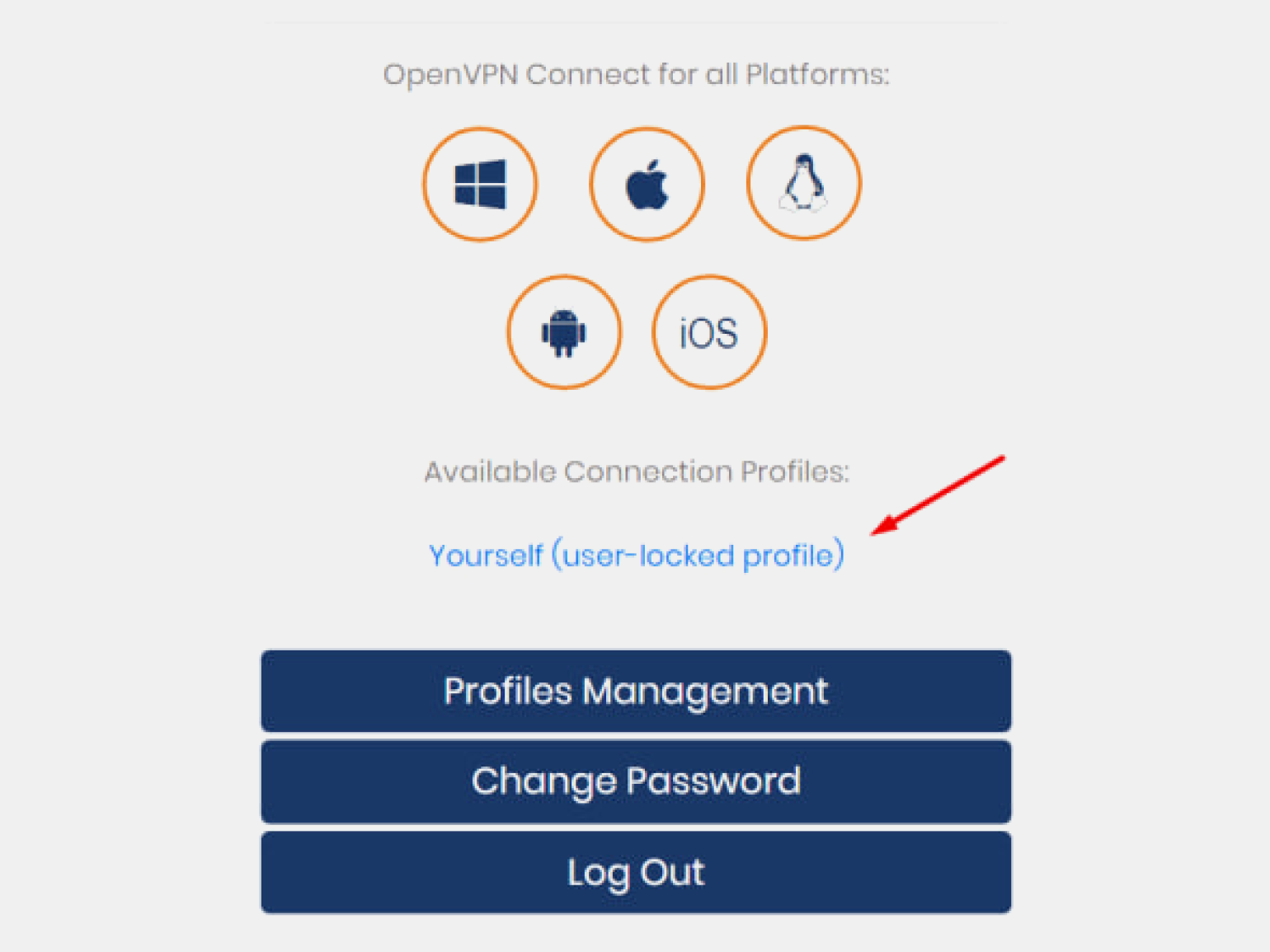

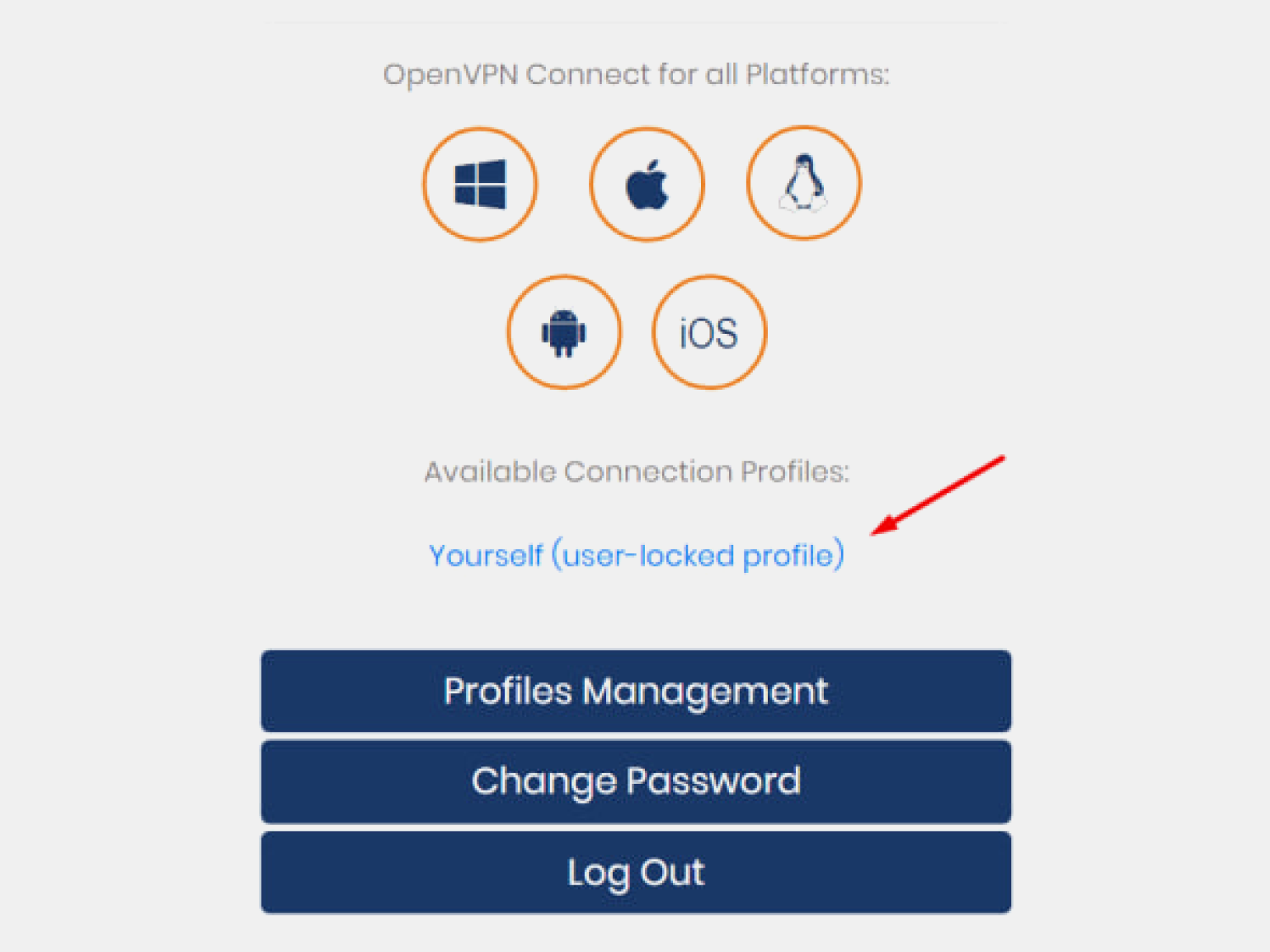

Если вы были с нами всю первую часть статьи, выходите из админки и заходите в пользовательскую версию страницы по только что созданным логину и паролю. Для этого скопируйте строку вывода Client UI или просто удалите из строки браузера с админкой /admin.

Скачайте на открывшейся странице установщик клиента для своей операционной системы. Если у вас уже установлен клиент, то кликайте на Yourself (user-locked profile) — вы скачаете конфигурационный файл, который нужно будет открыть в клиенте.

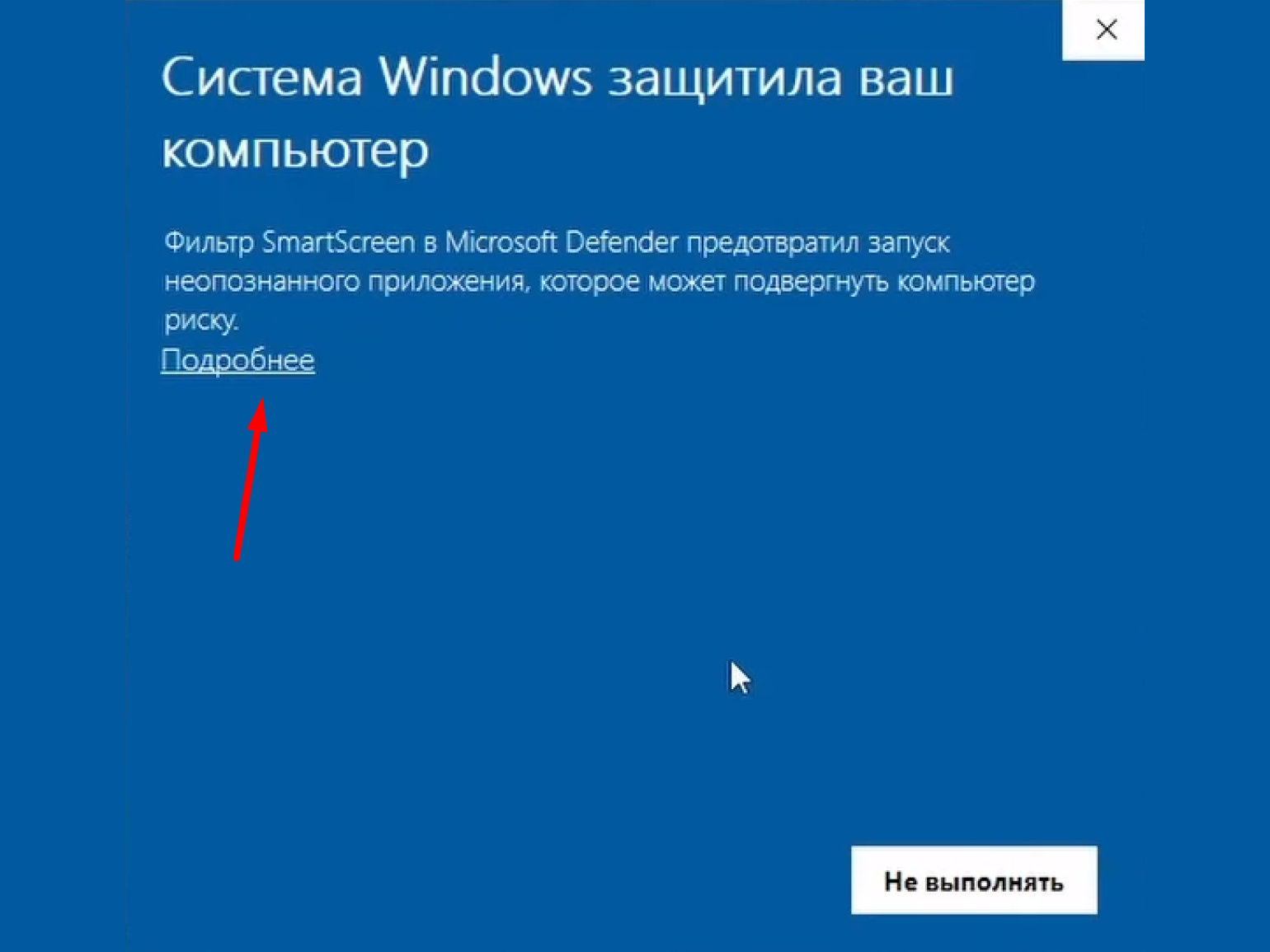

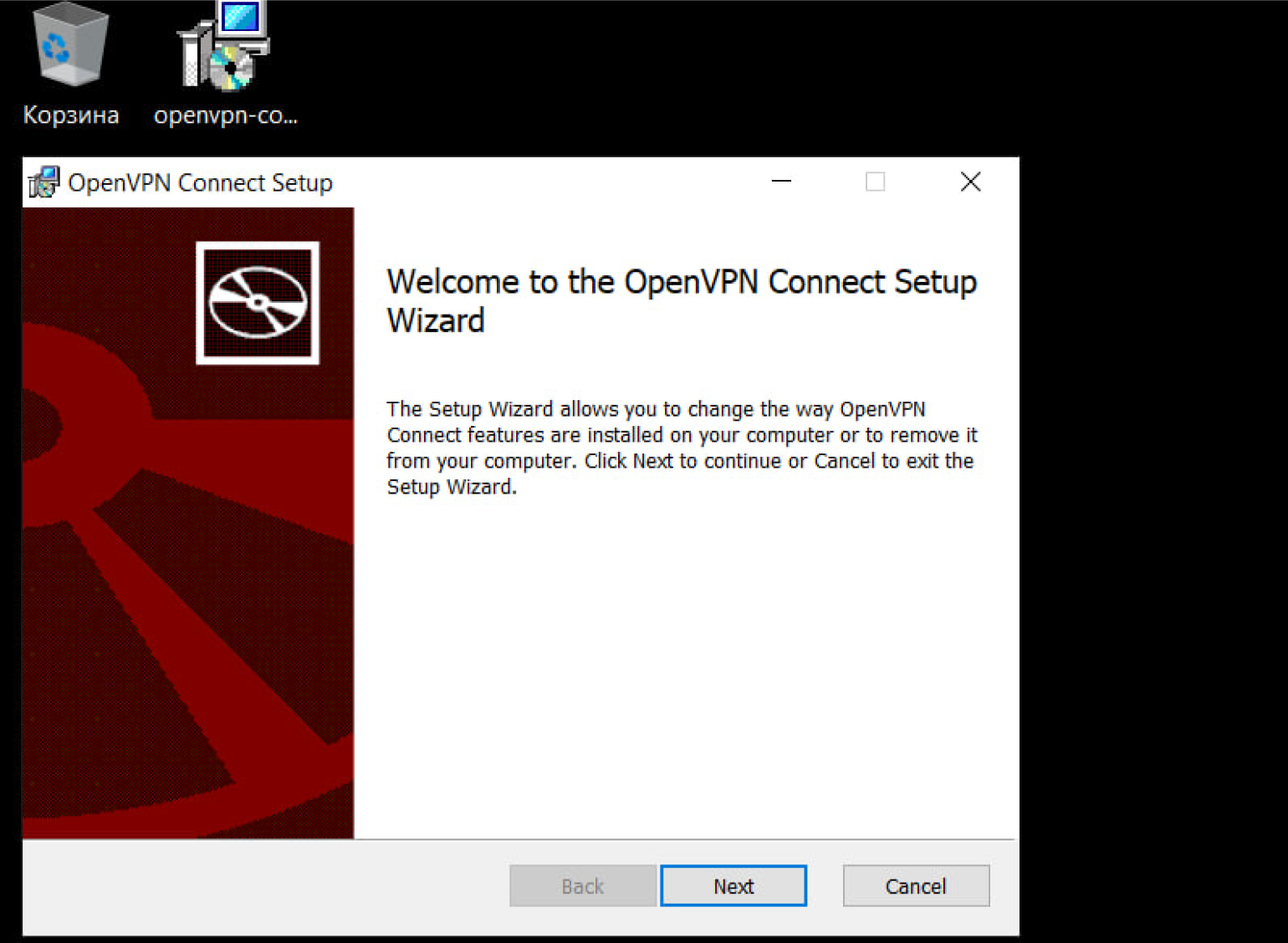

Запустите установщик. Мы покажем установку в Windows, но в Linux и macOS процесс проходит идентично. Разве что в Windows система будет ругаться. Это не страшно — нажимайте Подробнее → Выполнить в любом случае.

Следуйте инструкциям из установщика.

Поздравляем! Клиент установлен.

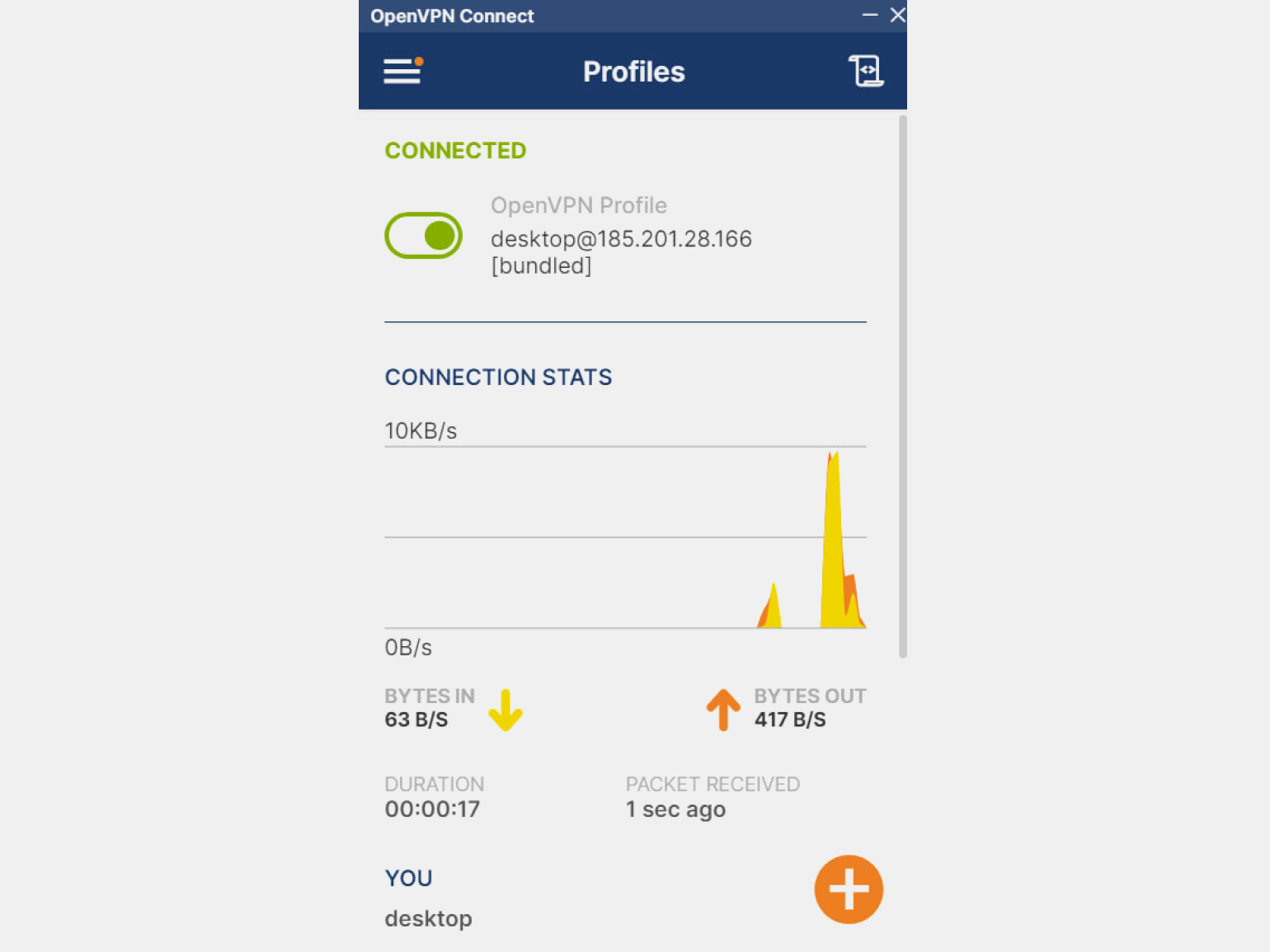

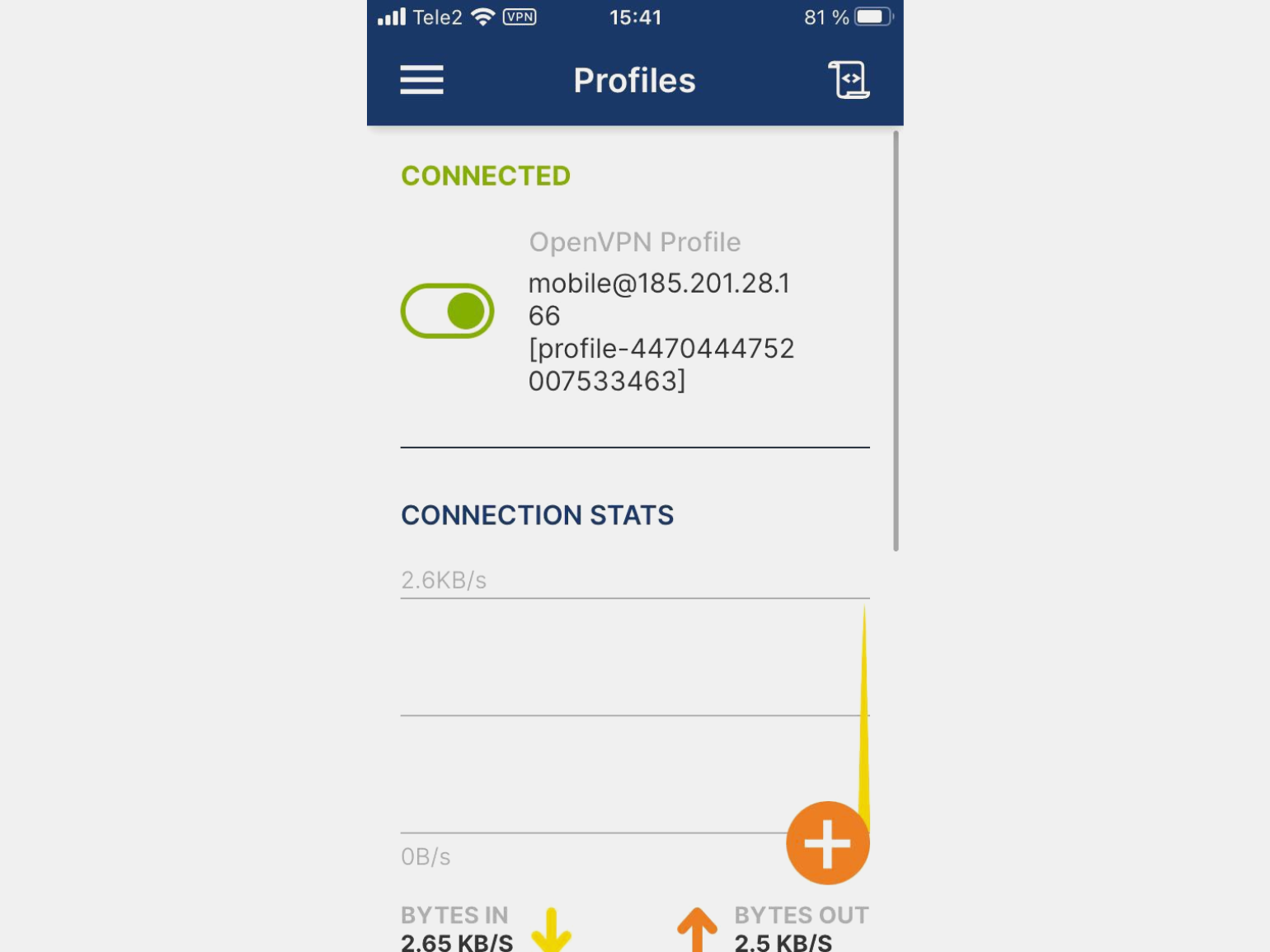

Если вы подняли свой сервер, то при запуске профиль пользователя уже будет добавлен в клиент. Кликайте на ползунок, вводите пароль, и вуаля — вы подключены к VPN через собственный сервер. С подключением!

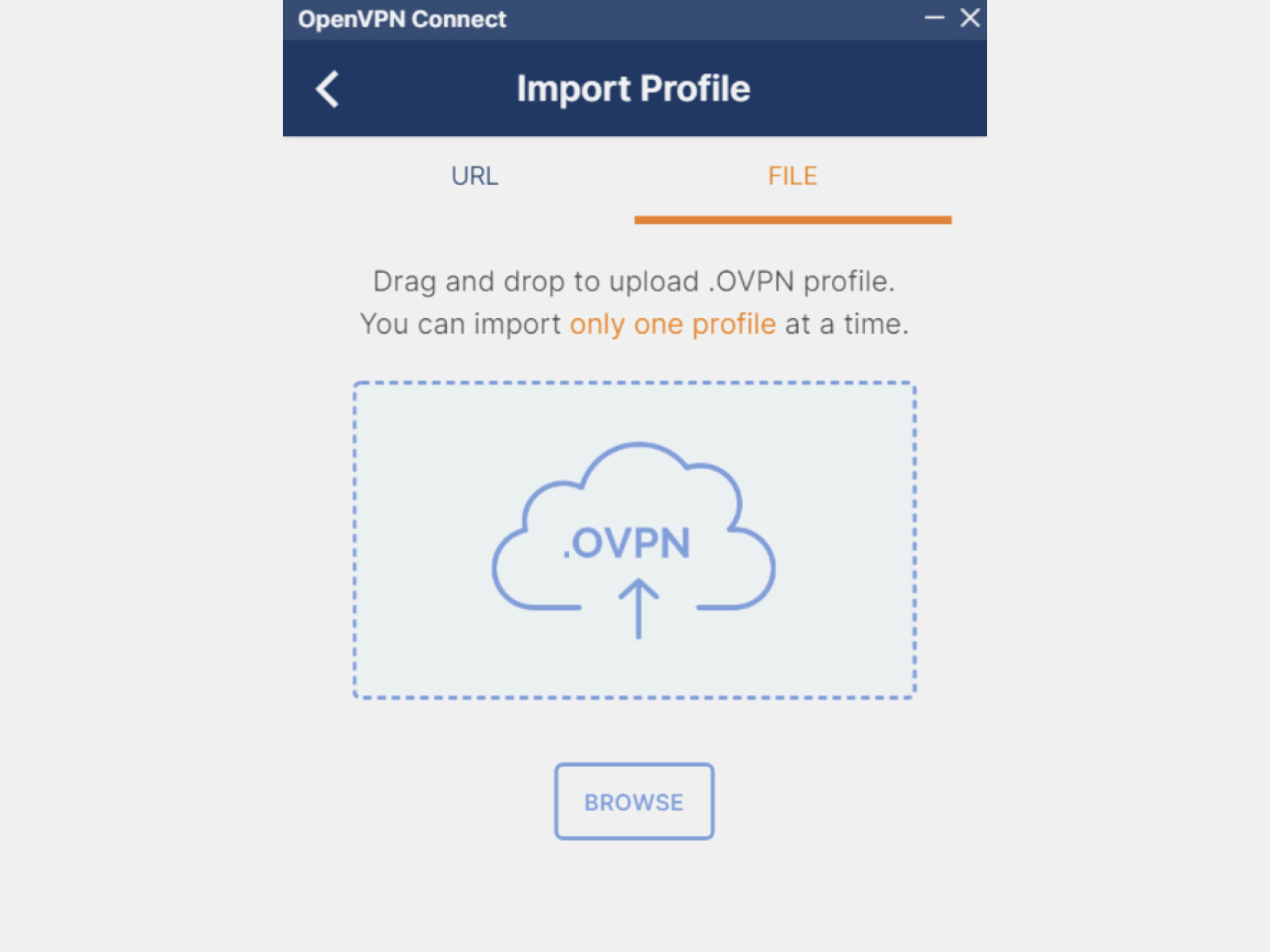

Если вы решили использовать сторонний VPN-сервер и скачали файл конфигурации OpenVPN, то в меню клиента кликайте на плюсик, выбирайте вкладку File и перетаскивайте файл в поле для загрузки. Дальше подключайтесь так, как описывалось в предыдущем абзаце.

Шаг 1. Установите приложение OpenVPN Connect с Google Play.

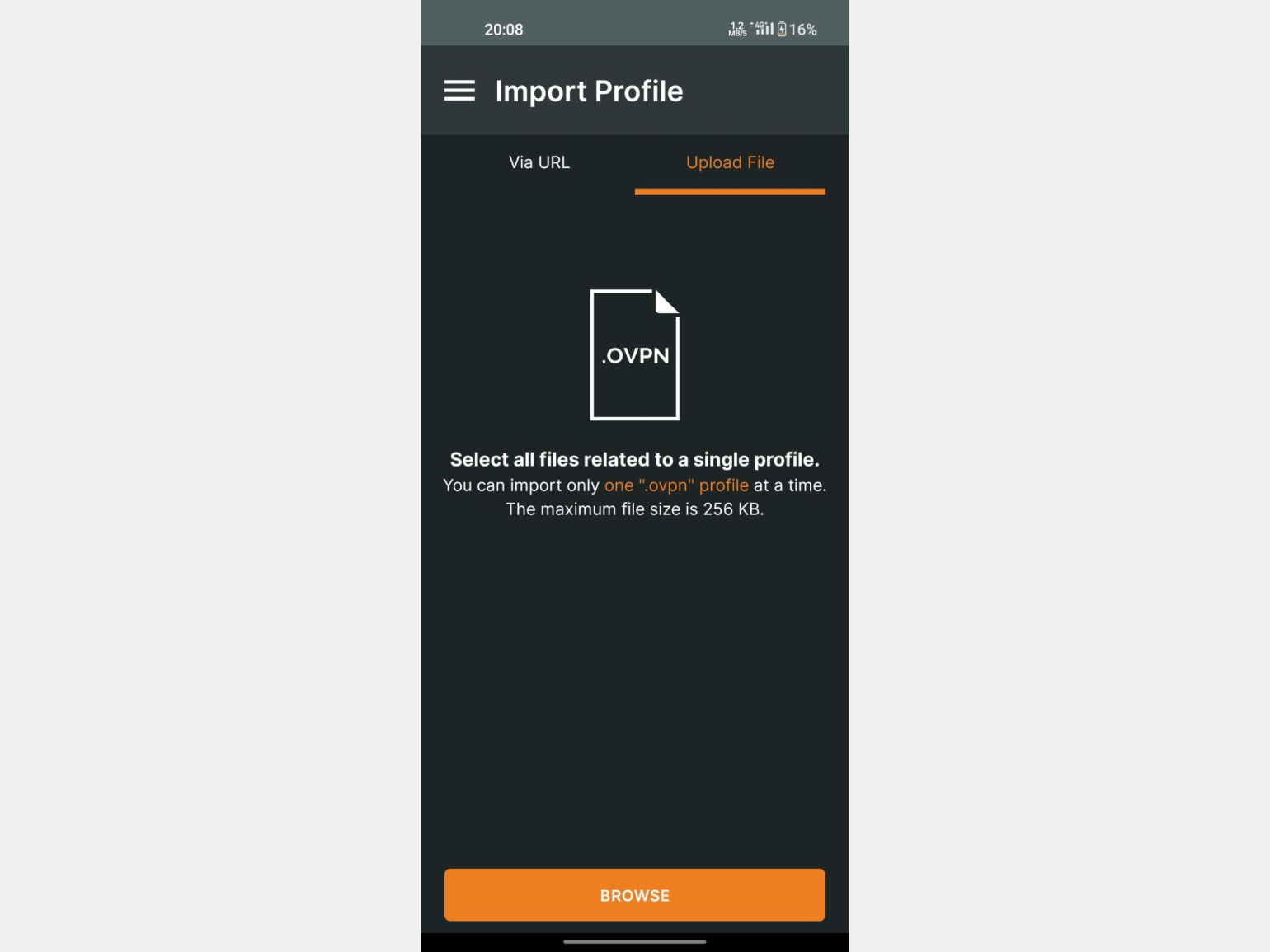

Шаг 2. Сохраните файл конфигурации OpenVPN (.ovpn) своего сервера на мобильное устройство или скачайте бесплатный чуть ниже. Если вы создали разных пользователей на сервере — для десктопа и для мобильного, то заходите под пользователем для мобильного.

Шаг 3. Откройте приложение OpenVPN Connect. Нажмите на значок меню (обычно это три горизонтальные линии) в верхнем левом углу.

Шаг 4. Выберите вкладку File. Выберите скачанный с сервера файл конфигурации OpenVPN (.ovpn).

Шаг 5. Нажмите Выбрать или Импортировать для импорта конфигурации.

Шаг 6. Введите логин и пароль пользователя, которого вы создавали под мобильное устройство (если подключаетесь к своему серверу).

Шаг 7. Нажмите на импортированное подключение, чтобы подключиться к VPN-серверу.

Шаг 1. Установите приложение OpenVPN Connect из App Store.

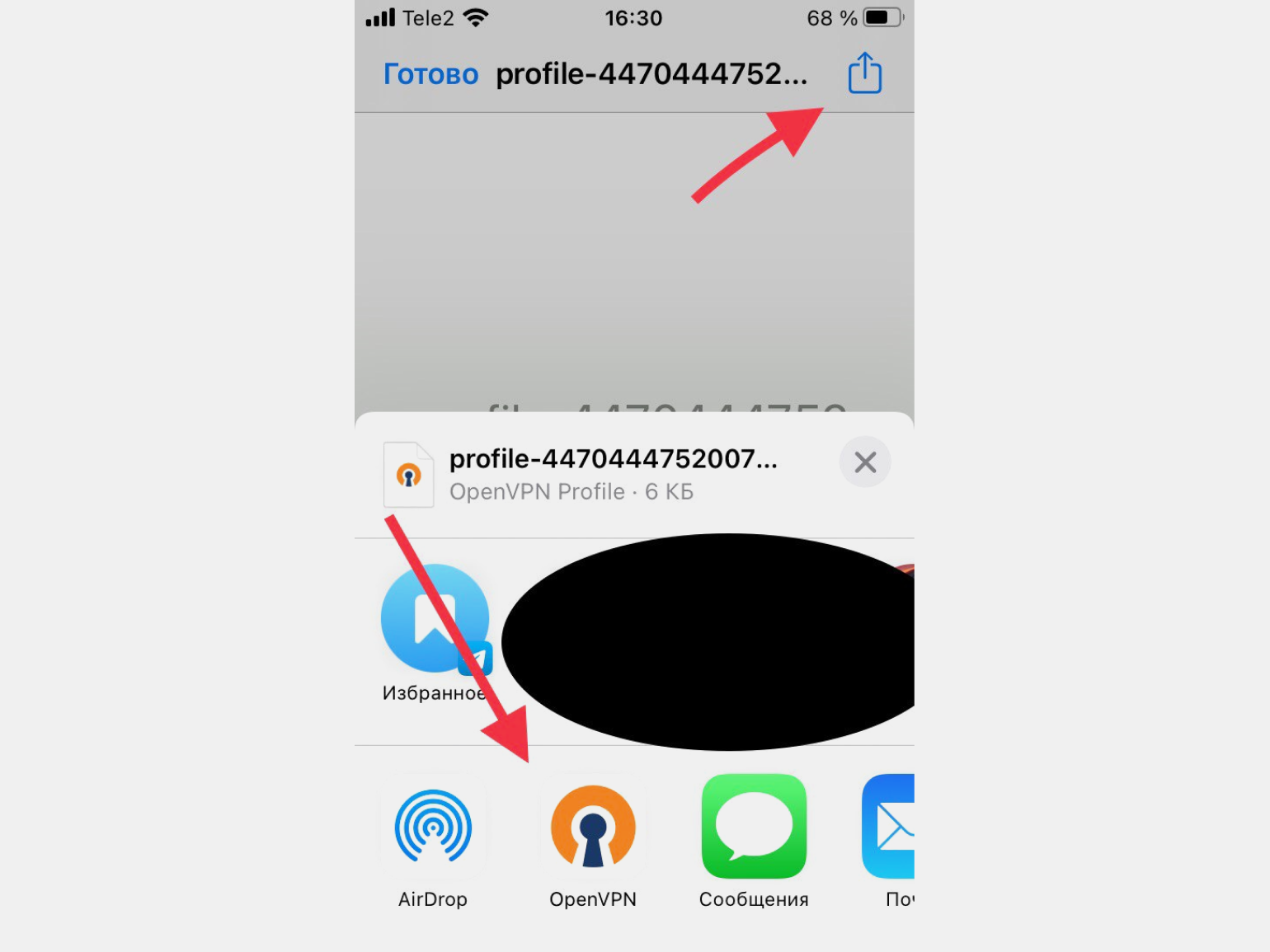

Шаг 2. Скопируйте файл конфигурации OpenVPN (.ovpn) на ваше устройство, например через iCloud Drive, Telegram, WhatsApp или по email. Или скачайте бесплатный в разделе ниже.

Шаг 3. На вашем устройстве найдите файл конфигурации и нажмите на него.

Шаг 4. В меню файла нажмите на значок, как на картинке ниже, и выберите OpenVPN.

Шаг 5. Откроется приложение OpenVPN Connect с предложением импортировать конфигурацию. Нажмите Импортировать для импорта конфигурации в приложение OpenVPN Connect.

Шаг 6. Введите логин и пароль пользователя, которого вы создавали под мобильное устройство (если подключаетесь к своему серверу).

Шаг 7. Нажмите на импортированное подключение, чтобы подключиться к VPN-серверу.

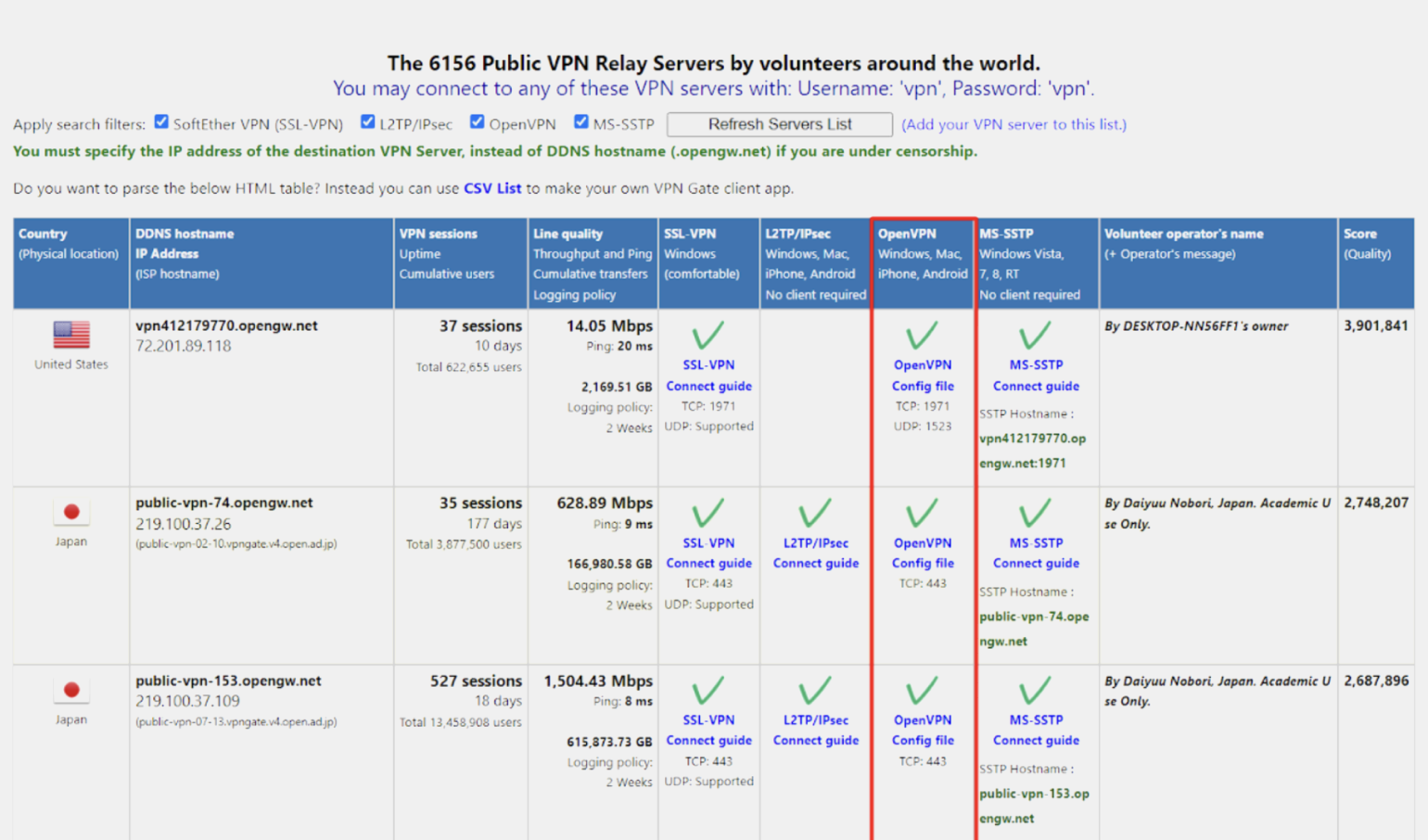

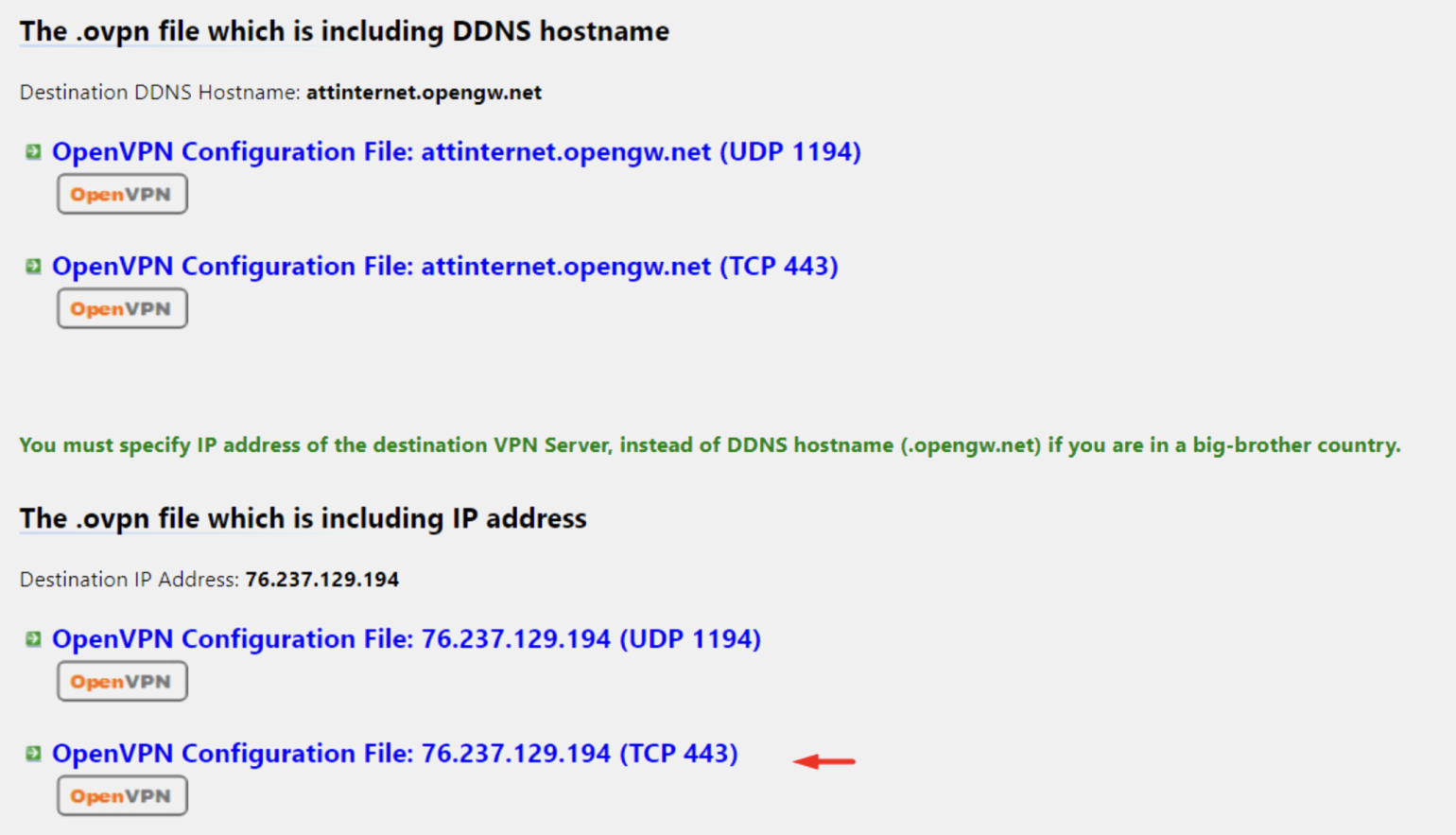

Существуют и бесплатные VPN-серверы. Главная их проблема — в скорости и качестве соединения, вряд ли получится комфортно сёрфить через такой сервер. Вторая проблема — конфиденциальность: непонятно, кто владеет сервером и кто имеет доступ к истории активности пользователей.

Если такие риски и неудобства вас не смущают, то заходите сюда. Прокрутите страницу немного вниз, пока не увидите список серверов.

Выбирайте сервер нужной вам страны и переходите по ссылке на скачивание конфигурационного файла OpenVPN. Что делать с этим файлом, написано выше, в разделе про установку клиента.

После перехода по ссылке скачайте один из четырёх файлов конфигурации. Мы рекомендуем тот, который указывается вместе с IP-адресом и работает через TCP — это самый последний вариант.

В любой момент сервер из этого списка может перестать работать или попасть под блокировку в вашей стране. Поэтому проверяйте актуальный список рабочих серверов.

Как видите, пользоваться OpenVPN для личного веб-сёрфинга просто и удобно. Однако на этом его преимущества не заканчиваются. При желании вы можете настроить соединение, используя файлы конфигурации OpenVPN — прописать маршруты, прокси-серверы для отдельных портов и так далее.

Если для личного использования заморачиваться с этим не имеет смысла, то при создании корпоративной сети это может пригодиться.

Вот некоторые основные параметры, которые могут быть указаны в файле конфигурации сервера OpenVPN:

port — порт, на котором сервер OpenVPN будет слушать входящие подключения.

proto — протокол, который будет использоваться сервером (TCP или UDP).

dev — виртуальное устройство сетевого интерфейса, которое будет использоваться сервером, например TUN или TAP.

ca, cert и key — пути к сертификатам и ключам, которые сервер OpenVPN будет использовать для аутентификации клиентов и установки безопасного соединения.

dh — путь к файлу с параметрами протокола Диффи — Хеллмана, используемыми для обмена ключами и установки шифрования.

server — внутренний IP-адрес и диапазон подсетей, которые сервер будет присваивать клиентам.

push позволяет серверу отправлять настройки клиентам, например маршруты, DNS-серверы или другие параметры сети.

keepalive указывает интервал проверки активности подключения между сервером и клиентом.

cipher и auth определяют алгоритмы шифрования и аутентификации, которые будут использоваться сервером.

log — путь к файлу журнала, где будут записываться события и сообщения сервера OpenVPN.

Продвинутая настройка выходит за рамки этого материала. Если вам нужно настроить корпоративное соединение с помощью OpenVPN, для этого есть отличный материал на «Хабре». Но, чтобы понимать, о чём идёт речь, вам нужно хотя бы базово разбираться в устройстве сетей и принципах кибербеза.

Если вам интересен этот путь, то начните с книги «Компьютерные сети: принципы, технологии, протоколы» авторства В. Олифер и Н. Олифер — это хороший выбор для новичков. А на YouTube есть простой и понятный курс по сетям от замдекана факультета ИТ МФТИ Андрея Созыкина.

Жизнь можно сделать лучше!

Освойте востребованную профессию, зарабатывайте больше и получайте от работы удовольствие. А мы поможем с трудоустройством и важными для работодателей навыками.

Посмотреть курсы

В категорию VPN вошли инструменты для создания, использования и обслуживания виртуальных частных сетей (Virtual Private Network). VPN — обобщенное название технологий, позволяющих обеспечить одно или несколько сетевых соединений поверх другой сети. Виртуальные частные сети могут использоваться для удаленного доступа сотрудников к рабочей сети, для безопасного подключения различных отделов организации, для обхода блокировки сайтов, для обеспечения анонимности.

Всего программ в категории: 6

|

Radmin VPN 1.4.4642.1Radmin VPN – это бесплатная программа без каких-либо ограничений, предназначенная для создания виртуальных частных сетей. 02.08.2023 |

|

Hamachi 2.3.0.78Hamachi — программа для построения VPN-сети компьютеров, соединенных с помощью Интернет. 19.05.2022 |

|

ZoogVPN 6.5.5.4ZoogVPN – это программное обеспечение, призванное обеспечить безопасное и конфиденциальное пребывание в Интернете. 05.07.2023 |

|

OpenVPN 2.6.6OpenVPN — бесплатное решение для создания виртуальных частных сетей. 15.08.2023 |

|

CyberGhost VPN 8.2.4.7664CyberGhost VPN — бесплатная программа, предназначенная для сохранения конфиденциальности в сети Интернет. 29.04.2021 |

|

Hotspot Shield 12.3.5Hotspot Shield — программа, обеспечивающая безопасность и анонимность при работе в Интернете (в том числе посредством Wi-Fi). 06.10.2023 |

VPN не только позволяет обходить региональные ограничения, но и обеспечивает безопасное использование интернета в общественных местах и постоянный доступ к локальной сети. Бесплатные VPN-сервисы ненадёжны, платные слишком уж завышают ценник и тоже могут блокировать пользователей или быть недоступны. Остаётся лишь настроить личный сервер, который выйдет и дешевле, и безопаснее. Это не так сложно, как кажется на первый взгляд.

Что для этого потребуется: 4 этапа

Поднятие своего собственного VPN-сервера состоит из нескольких шагов. Это под силу даже неопытному пользователю, достаточно следовать инструкции в статье.

- Нужен удалённый компьютер, на который будет устанавливаться специальное ПО. Проще всего арендовать его в одном из крупных и надёжных сервисов — далее в статье я расскажу о таких.

- Надо подключиться к серверу по SSH-протоколу с помощью программы Termius и установить на него WireGuard — софт для настройки VPN-соединения.

- После установки VPN надо его правильно сконфигурировать.

- После настройки WireGuard останется лишь инсталлировать приложение на клиентское устройство и присоединиться к настроенному серверу.

Этап №1. Аренда сервера (выбираем с оплатой криптовалютой)

Поднимать VPN будем на удалённом сервере. Существует огромное количество сервисов, предоставляющих VPS (Virtual Private Server) по адекватным ценам. Ниже представлены популярные поставщики услуг:

- AWS: первые 12 месяцев бесплатно, затем 10 долларов в месяц, 15 ТБ трафика;

- Hetzner: 3 евро в месяц, 20 ТБ трафика, требуется подтверждение личности по документу;

- Vultr: 3,5 доллара в месяц (только при выборе VPS в США), 500 ГБ трафика;

- Pulseheberg: 4 евро в месяц;

- DigitalOcean: 5 долларов в месяц, 1 ТБ трафика.

К сожалению, сейчас их невозможно оплатить российскими картами, поэтому в этой статье я буду использовать и рекомендовать сервис СrownСloud. Его прелесть в том, что оплатить сервер можно с помощью криптовалюты (только BTC), которая доступна к использованию даже пользователям из России.

Самый дешёвый сервер можно арендовать за 2,5 доллара в месяц, правда, оплатить придётся на весь год — 30 долларов в сумме. За эту сумму вы получите 512 ГБ трафика ежемесячно. Оплата помесячно доступна для более дорогих решений — от 4 долларов в месяц за 1 ТБ трафика. Можно купить этот план для проверки, а затем сменить на более дешёвый, заплатив сразу за весь год.

Для тех, кто уже знает, как настраивать WireGuard, я советую взять KVM-сервер, ибо установка на нём будет проще и быстрее. В этом же материале я покажу на примере OpenVZ VPS.

На главной странице выбираем раздел Classic OpenVZ Plans.

Выбираем подходящий план — достаточно и самого дешёвого, но, как я сказал ранее, его придётся оплатить сразу на год. Поэтому для примера я выбрал вариант за 4 доллара в месяц. Переходим к оплате, кликнув на расположение сервера справа — США или Германия.

На этом этапе выберите операционную систему Ubuntu 20.04 x86_64 и перейдите к оплате, нажав кнопку Continue и затем Checkout.

Далее придется заполнить регистрационную форму — можете ввести туда абсолютно любые данные. Главное, чтобы они выглядели достоверно. Только укажите свою почту, к которой имеете доступ, а также запомните пароль. В самом низу выберите способ оплаты Bit-pay (Bitcoin) и поставьте флаг около условий обслуживания. Нажмите Complete Order и перейдите к окну оплаты.

Откроется окно сервиса BitPay. Если потребуется регистрация в этом сервисе — сделайте это, она занимает несколько минут и не требует ввода личных данных. Далее выберите подходящий кошелёк, на котором хранятся ваши цифровые активы. Я рекомендую использовать Electrum Wallet. Показывать пример буду также на нём, предполагая, что вы уже создали его и храните на нём средства.

Когда появится сумма, необходимая к оплате, нажмите «Пополнить кошелёк». Откроется приложение кошелька и сразу после этого — окно транзакции с заполненными данными.

Обязательно зайдите в «Инструменты» > «Настройки» и временно отключите пункт «Использовать возможность замены комиссии» или RBF (Replace-by-fee). Затем в поле «Комиссия» введите число, которое было указано на сайте (черная плашка внизу с надписью Required Fee Rate на изображении выше). Нажмите «Отправка», чтобы отправить транзакцию сразу. Возможно, потребуется ввести пароль от вашего кошелька.

Как только транзакция попадёт в сеть, сервис BitPay сообщит об успешной оплате. Вернитесь на CrownCloud.

На открывшейся странице выберите вкладку Services > My services. Откроется список приобретённых серверов. Сразу после оплаты вы увидите статус Pending — это из-за того, что транзакция попала в сеть, но еще не подтвердилась. После получения первого подтверждения VPS станет активным. Этот процесс занимает не более 20 минут.

Как только удалённая машина станет активна, кликните на неё — вы увидите её IP-адрес, по которому будете подключаться к ней в следующем пункте.

Нажмите на вкладку Hello, <ваш юзернейм>, выберите Email History. Найдите сообщение с темой CrownCloud — New VPS Information и откройте его. Там вы увидите пароль от root-пользователя сервера и данные для панели управления VPS. Запомните их.

Сразу же перейдите в панель управления. Введите пароль и логин, которые получили выше, и выберите Manage под нужным сервером. Нажмите на панель Settings и кликните на кнопку Re-enable TUN/TAP. Подождите 2-3 минуты и переходите к следующему шагу настройки.

Этап №2. Настройка сервера и подключение

Для настройки VPS надо подключиться к нему по SSH-протоколу. Рекомендую использовать для этого программу Termius. Она удобная, простая в использовании и кроссплатформенная.

Скачав её с официального сайта и установив, запускаем и нажимаем кнопку New host. В поле Address вводим IP-адрес выданного сервера — скопировали его ранее. В строке Username пишем root, в поле пароля вводим то, что сохранили ранее из электронного письма внутри сервиса CrownCloud. Сохраняем всё кнопкой Save. Теперь можно подключиться к серверу, дважды кликнув на созданный хост.

Прежде чем выполнять какие-либо действия, я обновляю список доступных к установке пакетов и сами пакеты. Для этого выполняем команду, написав её и нажав Enter:

apt update && apt upgrade -y

Переходим к установке и настройке самого VPN-сервиса.

Этап №3. Установка VPN

На сегодняшний день существует несколько разных протоколов VPN:

- PPTP — старый протокол, быстрый, но небезопасный, поэтому подойдёт только для просмотра контента, недоступного в некоторых регионах;

- L2TP/IPSec — безопасен, прост в настройке, но скорость не самая высокая и может блокироваться файрволом;

- SSTP — проприетарный протокол от Microsoft, который не поддерживается в GNU/Linux нативно;

- IKEv2 — весьма быстр, стабилен и безопасен, но поддерживается не на всех устройствах;

- SoftEther — свежий протокол, не поддерживается нативно в системах, но обеспечивает качественное шифрование с высокой скоростью;

- OpenVPN — быстрый и очень безопасный, но непростой в конфигурации и требует установки специальных приложений;

- WireGuard — активно развивающийся протокол, внедрена поддержка в ядро Linux, высокопроизводительный и надёжный, прост в развёртывании, хотя и требует установки дополнительных клиентских программ.

Для этой статьи я выбрал WireGuard. При относительно быстрой и лёгкой настройке он предоставляет отличную скорость и высокую безопасность, и, на мой взгляд, является идеально сбалансированным протоколом.

Для KVM-серверов достаточно установить его командой sudo apt install wireguard -y. Но так как я рассматриваю OpenVZ-решение, то инструкция по установке будет другая. Настройка подключения (четвёртый пункт) будет одинакова для всех вариантов.

Установим некоторые инструменты WireGuard:

apt install wireguard-tools —no-install-recommends

Так как мы используем OpenVZ-сервер, придётся использовать версию WireGuard, написанную на языке Go и не интегрированную в ядро ОС. Это не отразится на опыте использования, но придётся проделать чуть больше действий и скомпилировать утилиту самостоятельно.

Для начала установим среду для выполнения языка Go. По очереди выполните следующие команды:

cd /tmp

wget golang.google.cn/dl/go1.18.linux-amd64.tar.gz

tar zvxf go1.18.linux-amd64.tar.gz

sudo mv go /opt/go1.18

sudo ln -s /opt/go1.18/bin/go /usr/local/bin/go

Загрузим и скомпилируем wireguard-go. Последняя версия, которая без проблем запустилась у меня — 0.0.20201118. Последовательно введите команды:

cd /usr/local/src

wget git.zx2c4.com/wireguard-go/snapshot/wireguard-go-0.0.20201118.tar.xz

tar xvf wireguard-go-0.0.20201118.tar.xz

cd wireguard-go-0.0.20201118

Скомпилируем и «установим»:

make

sudo cp wireguard-go /usr/local/bin

Проверьте, установилось ли всё успешно, командой wireguard-go —version. Если появится сообщение с версией, можно переходить к следующему этапу.

Откройте файл в редакторе текста:

vi /lib/systemd/system/wg-quick@.service

Нажмите клавишу i — внизу должна появиться надпись INSERT. Найдите строчку:

Environment=WG_ENDPOINT_RESOLUTION_RETRIES=infinity

Под этой строчкой вставьте другую сочетанием клавиш Ctrl+Shift+V:

Environment=WG_I_PREFER_BUGGY_USERSPACE_TO_POLISHED_KMOD=1

Нажмите клавишу Esc, введите :wq и нажмите Enter.

Если вы незнакомы с vi или просто предпочитаете более простой редактор текста, установите nano — он пригодится далее:

apt install nano

Этап №4. Конфигурация VPN

Сгенерируем пару ключей для сервера. server_privatekey — это название файла с приватным ключом сервера, server_publickey — файл с публичным ключом сервера:

wg genkey | tee server_privatekey | wg pubkey > server_publickey

Для каждого клиентского устройства также создадим пару ключей. Это можно сделать и позже, но тогда придётся возвращаться к файлу конфигурации и редактировать его. 1 устройство — 1 выполнение команды ниже и, соответственно, 1 пара ключей. Не забывайте для каждого девайса менять названия файлов в команде. Во всех командах я выделил жирным то, что можно заменить. Например, для второго клиента могут быть client2_privatekey и client2_publickey. Опять же, название можно дать любое, главное, чтобы оно не повторялось и позволяло различить тип ключа и девайс. Я сгенерирую только для одного смартфона:

wg genkey | tee client_privatekey | wg pubkey > client_publickey

Выполним следующую команду для того, чтобы вывести сразу все сгенерированные ключи для сервера и клиента. Если у вас несколько клиентских устройств, то добавьте в конец команды названия всех созданных для них файлов и только потом выполните её. Например, если у вас 3 клиента, напишите cat server_privatekey server_publickey client1_privatekey client1_publickey client2_privatekey client2_publickey client3_privatekey client3_publickey.

Сохраним полученное содержимое в отдельный текстовый файл allKeys.txt на основном компьютере. Каждые две строки — это пара ключей. Первый — приватный, второй — публичный. Соответственно, первая пара — это ключи сервера, другие пары ключей принадлежат клиентам:

cat server_privatekey server_publickey client_privatekey client_publickey

Создадим конфигурационный файл:

nano /etc/wireguard/wg0.conf

Вставим в него следующее содержимое, заменив <PRIV_SERV> строкой из сохранённого текстового файла allKeys.txt со всеми ключами (самая первая строчка), а <PUB_CLIENT> — строкой оттуда же, но для клиентского устройства (второй ключ в паре).

Для каждого клиентского устройства надо добавить раздел Peer по подобному принципу, указав IP-адрес, отличающийся четвёртым числом от ранее введённых (например, для второго клиента я введу AllowedIPs = 10.0.0.3/32, для третьего — AllowedIPs = 10.0.0.4/32 и так далее), и добавив его публичный ключ:

[Interface]

Address = 10.0.0.1/24

ListenPort = 51820

PrivateKey = <PRIV_SERV>

PreUp = iptables —table nat —append POSTROUTING —jump MASQUERADE —out-interface venet0

PreDown = iptables —table nat —delete POSTROUTING —jump MASQUERADE —out-interface venet0

[Peer]

PublicKey = <PUB_CLIENT>

AllowedIPs = 10.0.0.2/32

[Peer]

PublicKey = <PUB_CLIENT2>

AllowedIPs = 10.0.0.3/32

Сохраним файл комбинацией клавиш Ctrl+X, нажмем Y и подтвердим клавишей Enter. Запустим сервис и сразу добавим его в автозапуск, чтобы VPN автоматически стартовал после перезагрузки сервера:

systemctl enable wg-quick@wg0

systemctl start wg-quick@wg0

Готово, можно подключаться с клиентского устройства.

Подключение к VPN

Подключение настроенного VPN требует установки специального приложения WireGuard на клиентское устройство. Оно доступно на все популярные десктопные и мобильные девайсы.

Android/iOS

Если нужно подключить смартфон, то наиболее удобным вариантом будет создание файла конфигурации прямо на VPS с последующей генерацией и сканированием QR-кода. Для этого введём через всё тот же Termius команду:

sudo apt install qrencode -y

Создадим файл конфигурации. Каждому новому устройству — новый файл конфигурации с уникальным именем (к примеру, client2.conf):

sudo nano client.conf

Вставим в файл содержимое, заменив <PRIV_CLIENT> на приватный ключ клиента (client_privatekey), сгенерированный ранее и сохранённый в отдельный файл allKeys.txt на основной машине. Вместо <PUB_SERV> подставим публичный ключ сервера (server_publickey) из того же файла. В Endpoint заменим <IP> на IP-адрес сервера (использовали его для подключения через Termius, нашли на шаге 11). В строке DNS можно указать желаемые DNS-сервера. Я выбрал DNS от Google.

[Interface]

Address = 10.0.0.2/32

PrivateKey = <PRIV_CLIENT>

DNS = 8.8.8.8, 8.8.4.4

[Peer]

PublicKey = <PUB_SERV>

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = <IP>:51820

Сохраним файл комбинацией клавиш Ctrl+X, нажмем Y и подтвердим клавишей Enter. Сгенерируем QR-код:

qrencode -t ansiutf8 < client.conf

QR-код отсканируем в мобильном приложении, дадим имя туннелю и подключим VPN. Если всё прошло успешно, на любом сайте для проверки IP (например, ipleak.net) будет отображаться адрес удалённого сервера.

Windows/macOS

Что касается компьютеров на Windows и macOS, файл конфигурации с расширением .conf лучше создать в любом текстовом редакторе на самом клиенте. Его содержимое будет аналогично тому, что предлагается выше для мобильных устройств. Только пункт с созданием QR-кода можно пропустить. Созданный файл импортируем в приложении WireGuard кнопкой Add Tunnel и активируем.

GNU/Linux

На компьютере с операционной системой GNU/Linux установим WireGuard таким же образом, каким установили его на сервер:

sudo apt install wireguard -y

Не забываем настроить пересылку трафика:

sudo sed -i ‘s/\#net.ipv4.ip_forward=1/net.ipv4.ip_forward=1/g’ /etc/sysctl.conf

И сразу же обновим конфигурацию:

sudo sysctl -p

На машине с Ubuntu 20.04 LTS мне пришлось установить дополнительный пакет, так как без него возникала ошибка:

sudo apt install openresolv

Создадим всё тот же файл конфигурации:

sudo nano /etc/wireguard/wg0.conf

Только в этот раз вставим в него содержимое, которое я указал чуть выше для мобильных устройств. Сохраним файл комбинацией клавиш Ctrl+X, нажмем Y и подтвердим клавишей Enter. Активируем VPN:

sudo wg-quick up wg0

Отключить VPN так же просто:

sudo wg-quick down wg0

Для экономии времени я советую создать псевдонимы (aliases). Они позволят вместо таких комплексных команд вводить простые: wgon для подключения к VPN и wgoff для отключения. Откроем файл, который определяет конфигурацию терминала при запуске:

nano ~/.bashrc

Добавим в самый конец несколько строк:

# Aliases for WireGuard

alias wgon=’sudo wg-quick up wg0′

alias wgoff=’sudo wg-quick down wg0′

Сохраним файл комбинацией клавиш Ctrl+X, нажмем Y и подтвердим клавишей Enter.