Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать сервер или службу от внешней сети (NAT/PAT).

В Linux можно довольно просто настроить перенаправление портов довольно просто с помощью правил iptables или firewalld. На серверных системах Windows Server для настройки перенаправления портов можно использовать службу маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов с помощью режима

portproxy

в

netsh

, который одинаково хорошо работает в любой версии Windows (начиная с Windows XP и заканчивая современными Windows 11 и Windows Server 2022).

Содержание:

- Включить перенаправления порта в Windows с помощью netsh portproxy

- Настройка правил файервола для режима перенаправления портов Windows

- Управление правилами проброса портов netsh в Windows

- Настройка перенаправления портов с помощью NAT на Hyper-V Server

Включить перенаправления порта в Windows с помощью netsh portproxy

Вы можете включить и настроить перенаправление портов в Windows из командой строки через режим Portproxy команды Netsh.

Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

- listenaddress – локальный IP адрес, на котором ожидается соединение (полезно, если у вас несколько сетевых карт в разных подсетях/VLAN или несколько IP адресов на одном интерфейсе);

- listenport – номер локального TCP порта, подключение к которому будет перенаправляться (на этом порту ожидается входящее соединение);

- connectaddress – локальный или удаленный IP-адрес или DNS-имя хоста, на который нужно перенаправить сетевое подключение;

- connectport – номер TCP порта, на который нужно перенаправить трафик с порта listenport.

С помощью опций

netsh interface portproxy add

v4tov6

/

v6tov4

/

v6tov6

можно создавать правила порт форвардинга между для IPv4 и IPv6 адресов илимежду ними.

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

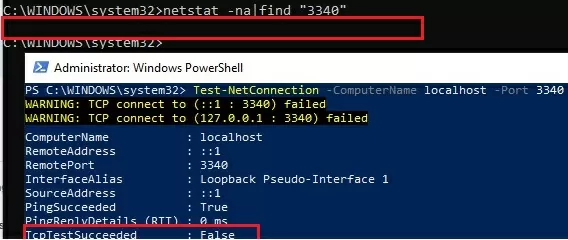

Примечание. Обратите внимание, что номер локального порта, который вы указали в listenport не должен быть занят (слушаться) другой службой. Проверьте, что номер порта свободен командой:

netstat -na|find "3340"

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

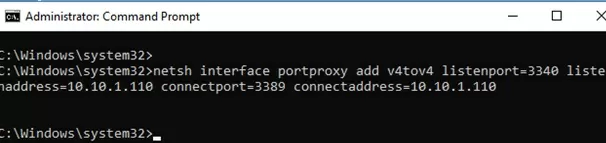

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – IP адрес вашего компьютера, на котором настраивается порт-форвардинг.

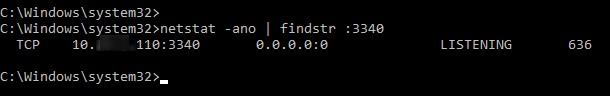

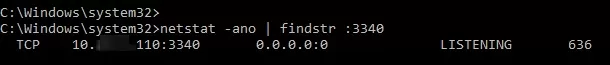

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

Примечание. Если эта команда ничего не возвращает и перенаправление портов через netsh interface portproxy не работает, проверьте, что у вас в Windows включена служба iphlpsvc (IP Helper / Вспомогательная служба IP).

Проверьте состояние службу в консоли services.msc или с помощью команды PowerShell:

Get-Service iphlpsvc

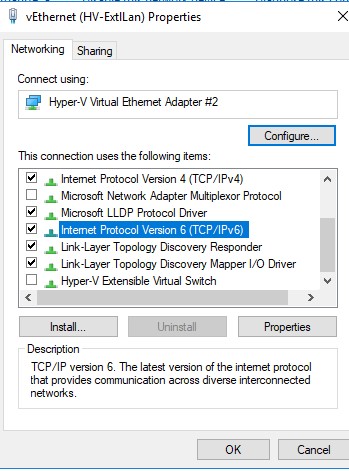

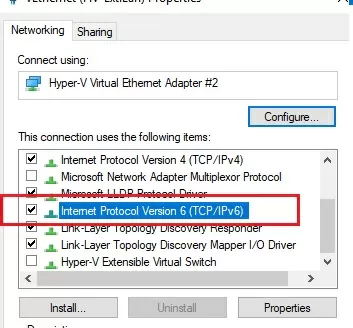

Также на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка протокола IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\ System\CurrentControlSet\services\Tcpip\Parameter. Можно включить этот параметр реестра с помощью PowerShell:

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1

Этот параметр также позволяет включить маршрутизацию между разными подсетями в Hyper-V.

Вы можете определить процесс, который слушает указанный локальный порт по его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуйте подключиться на новый порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера). Hапример, ,

10.10.1.110:3340

В этом примере порт 3340 нужно предварительно открыть в Windows Defender Firewall (см. следующий раздел статьи).

RDP подключение должно успешно установиться.

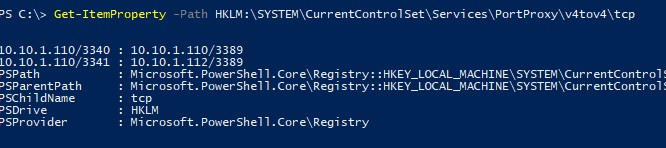

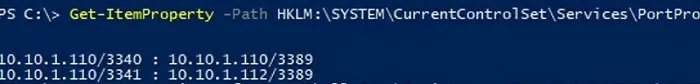

Правила проброса портов portproxy являются постоянными и не удаляются при перезагрузке Windows. Эти правила хранятся в реестре. Можно вывести список правил перенаправления netsh в реестре с помощью PowerShell:

Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\PortProxy\v4tov4\tcp

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используйте такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Нужно отметить, что режим portproxy в Windows не поддерживает сохранения IP источника в перенаправленном сетевом пакете. Т.е. если вы пробросите 443 порт Windows компьютера на внутренний веб-сервер, то на целевом сервере все входящие соединения будут идти с одного и того же IP адреса (Windows компьютер с активным режимом netsh portproxy). Если вам нужно использовать переадресацию с сохранением IP источника, нужно использовать NAT на внешнем фаейволе или на Hyper-V (описано ниже).

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.

Настройка правил файервола для режима перенаправления портов Windows

Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в Windows Defender Firewall командой:

netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName "RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow -Enabled True

При создании входящего правила файервола для порта 3340 через графический интерфейс Windows Defender, не нужно ассоциировать с правилом программу или процесс. Данный порт слушается исключительно сетевым драйвером.

Если вы отключаете правило portproxy, не забудьте удалить оставшиеся правила файервола так:

netsh advfirewall firewall del rule name="RDP_3340"

или с помощью PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Управление правилами проброса портов netsh в Windows

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами

netsh interface portproxy

, который создает правило перенаправления порта при загрузке операционной системы.

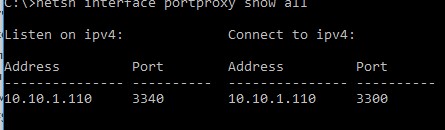

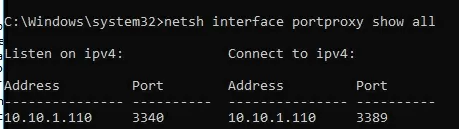

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.10.1.110 3340 10.10.1.110 3389

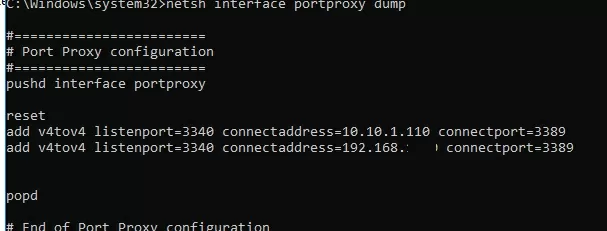

Совет. Также вы можете вывести вес правила перенаправления портов в режиме portproxy так:

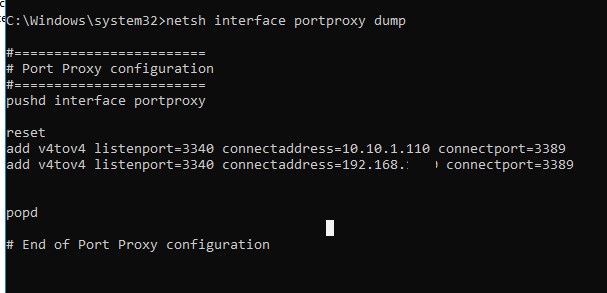

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.10.1.110 connectport=3389 popd # End of Port Proxy configuration

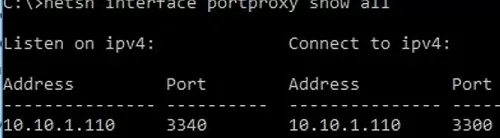

Если вам нужно изменить настройки имеющегося правила portproxy, используйте такую команду:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

В этом примере мы изменили адрес целевого порта portproxy на 3300.

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Важно. Такая схема перенаправления работает только для TCP портов. Трафик по UDP портам нельзя перенаправить с помощью режима portproxy. Также нельзя использовать в качестве connectaddress адрес localhost 127.0.0.1.

Если вы хотите включить перенаправление UDP трафика, можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (

rrasmgmt.msc

) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Список NAT правил перенаправления портов в Windows Server можно вывести так:

netsh routing ip nat show interface

Если у вас на компьютере развернут WSL (Windows Subsystem for Linux), вы можете создать простой PowerShell скрипт создания правила перенаправления порта внутрь виртуальной машины WSL 2 (у ВМ на WSL 2 есть собственный виртуальный адаптер ethernet с уникальным IP адресом):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

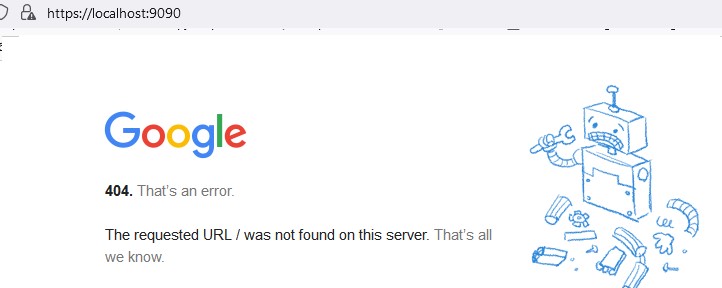

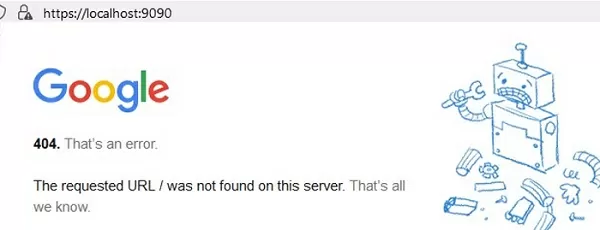

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса. Например, вы хотите перенаправить весь трафик с локального порта 9090 на

google.com:443

netsh interface portproxy add v4tov4 listenport=9090 listenaddress=127.0.0.1 connectaddress=142.250.74.46 connectport=443 protocol=tcp

Теперь, если в браузере перейди по адресу https://localhost:9090 (нужно игнорировать ошибки SSL_ERROR_BAD_CERT_DOMAIN), откроется поисковая страница Google. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается страница с внешнего веб-сервера.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления.

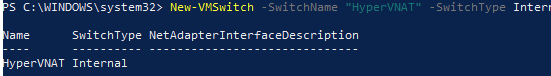

Настройка перенаправления портов с помощью NAT на Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10/11, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

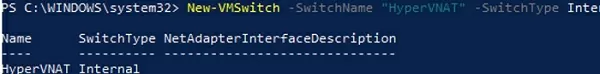

Создайте виртуальный коммутатор Hyper-V:

New-VMSwitch -SwitchName «NAT_Switch» -SwitchType Internal

Задайте IP адрес для нового виртуального коммутатора:

New-NetIPAddress -IPAddress 192.168.10.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Включите NAT для данной сети:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.10.0/24

Подключите ВМ в ваш коммутатор NAT_Switch и задайте для нее статический IP адрес (например, 192.168.10.80). В качестве шлюза-по умолчанию нужно указать IP адрес виртуального коммутатора Hyper-V (192.168.10.1).

Теперь можно настроить перенаправление порта с хоста Hyper-V в виртуальную машину:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

После выполнения этих команд весь HTTPS трафик, который приходит на порт TCP/443 гипервизора будет переправлен на серый IP адрес виртуальной машины.

Если вы хотите перенаправить нестандартный порт, не забудьте открыть его в Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_443" -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow -Enabled True

Полный список правил NAT на хосте Hyper-V можно вывести так:

Get-NetNat

Привет, недавно столкнулся с ситуацией — есть выделенный сервер, на сервер установлен Hyper-V, провайдер выдает один белый IP на сервер. Обратились ко мне с вопросом — как можно сделать так, что бы не покупая дополнительные адреса, на создаваемых на сервере виртуальных машинах работал интернет.

В случае, например с VirtualBox вопрос решается подключением виртуальной машины к сети с типом NAT, но как же быть с Hyper-V, в нем нельзя подключить виртуальный свитч к сети NAT.

Ответ очевиден — нужно подключить свитч к внутренней сети, и с него трафик натить через физический порт. Сделать это совсем не сложно.

Ниже я расскажу как можно настроить NAT на Windows Server 2016 через PowerShell, а так же как можно настроить NAT на более старых версиях ОС Windows, через RRAS (к слову и на Windows Server 2016, через RRAS то же можно делать).

Начнем с более предпочтительного и простого способа — через PowerShell, но он для Windows 2016 и Windows 10 (к слову эти же команды должны работать и на более старых версях Windows, при условии, что будет установлен PowerShell 5, но я не проверял, кто проверит, отпишитесь в комментариях).

#Добавляем виртуальный свитч New-VMSwitch -name NAT -SwitchType Internal #Добавляем NAT New-NetNat -Name LocalNat -InternalIPInterfaceAddressPrefix "10.0.0.0/24" #Назначем адрес виртуальному свитчу Get-NetAdapter "vEthernet (NAT)" | New-NetIPAddress ` -IPAddress 10.0.0.1 -AddressFamily IPv4 -PrefixLength 24 #Делаем проброс портов Add-NetNatStaticMapping -NatName NATnetwork -Protocol TCP ` -ExternalIPAddress 0.0.0.0 -InternalIPAddress 10.0.0.2 ` -InternalPort 22 -ExternalPort 50022 #Посмотреть текущие пробросы портов можной командой: Get-NetNatStaticMapping #Как и список сетей NAT Get-NetNat #Такими командами это хозяйство можно удалить Remove-NetNatStaticMapping -StaticMappingID 0 Remove-NetNat -Name LocalNat

Теперь опишу способ, как можно сделать NAT, который работает практически на всех версиях винды (на 2003, 2008, 2012 и 2016 соответсвенно), будем делать NAT через RRAS.

Сперва нужно поставить роль RAS, для этого заходим в диспетчер сервера, жмем управление и выбираем — добавить роли и компоненты.

В мастере добавления ролей, в ролях сервера, выбираем Удаленный доступ.

В службах ролей удаленного доступа, выбираем маршрутизация,

и добавляем необходимые компоненты.

После завершения установки, перезагружаем сервер, возвращаемся в диспетчер сервера и выбираем: средства — маршрутизация и удаленный доступ.

Щелкаем правой кнопкой по нашему серверу и выбираем — настроить маршрутизацию и удаленный доступ.

На втором шаге мастера настройки сервера маршрутизации и удаленного доступа, выбираем — преобразование сетевых адресов (NAT).

Дальше выбираем сетевой интерфейс, который подключен к интернету.

На этом настройка NAT на Windows Server 2016 закончена, вернемся в консоль управления RRAS, развернем наш сервер, перейдем в IPv4, и зайдем в преобразование сетевых адресов.

Здесь можно посмотреть свойства сетевых интерфейсов. Например для внутреннего свойства выглядят так:

А для внешнего так:

Здесь же можно сделать проброс портов, например, сделаю проброс ssh до виртуальной машины. Заходим в службы и порты и жмем добавить,

Здесь указываем понятное имя службы, входящий порт (порт по которому нужно ломиться на сервер), адрес сервера к которому пробрасываем порт, и порт сервера.

Всё порт проброшен. Можно пробовать подключиться.

You can configure network port forwarding in all Windows versions without using third-party tools. Using a port forwarding rule, you can redirect an incoming TCP connection (IPv4 or IPv6) from a local TCP port to any other port number, or even to a port on a remote computer. Windows port forwarding is most commonly used to bypass firewalls or to hide an internal host or service from the external network (NAT/PAT).

In the Linux world, port forwarding is configured quite simply using iptables or firewalldrules. On Windows Server hosts, the Routing and Remote Access Service (RRAS) is typically used to configure port redirections. However, there is an easier way to enable port forwarding using netsh portproxy mode, which works on all versions of Windows from Win XP to current builds of Windows 11 and Windows Server 2022.

Contents:

- How to Enable Port Forwarding on Windows with Netsh Portproxy?

- Configuring Firewall Rules for Port Forwarding Mode in Windows

- Managing Netsh Port Forwarding Rules in Windows

- Port Forwarding with NAT Rules on Hyper-V Virtual Switch

How to Enable Port Forwarding on Windows with Netsh Portproxy?

You can configure port forwarding in Windows using the Portproxy mode of the Netsh command.

The command syntax is as follows:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

where

- listenaddress –is a local IP address to listen for incoming connection (useful if you have multiple NICs in different subnets/VLANs or multiple IP addresses on one interface);

- listenport – a local TCP port number to listen on (the connection is waiting on);

- connectaddress – is a local or remote IP address (or DNS name) to which you want to redirect the incoming connection;

- connectport – is a TCP port to which the connection from

listenportis forwarded to.

Using the netsh interface portproxy add v4tov6/v6tov4/v6tov6 options, you can create port forwarding rules between IPv4 and IPv6 addresses.

Let’s suppose your task is to make the RDP service respond on a non-standard port, for example 3340 (of course, this port number can be changed in the Windows settings, but we are using RDP to make it easier to demonstrate the port forwarding technique). To do this, we need to redirect incoming traffic from TCP port 3340 to another local port 3389 (this is the default RDP port number).

Please note that the local port number that you specified in listenport should not be listened (used) by another service or process. Check that the port number is not used:

netstat -na|find "3340"

Alternatively, you can check that the port is not listening locally using the PowerShell cmdlet Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

To create a port forwarding rule on Windows, open a command prompt as an administrator and run the following command:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.1.1.110 connectport=3389 connectaddress=10.1.1.110

Where 10.10.1.110 – the current IP address of your computer on which port forwarding is configured.

Now, use the netstat tool to check that Windows is now listening on local port 3340:

netstat -ano | findstr :3340

Note. If this command returns nothing and port forwarding through the netsh interface portproxy doesn’t work, make sure that you have the iphlpsvc (IP Helper) service running on your Windows device.

Check the status of the service in the services.msc console or using the PowerShell command:

Get-Service iphlpsvc

IPv6 support must be enabled on the network interface for which the port forwarding rule is being created.

These are the prerequisites for the correct operation of port forwarding in Windows. Without the IP Helper service and without IPv6 support enabled, the port redirection won’t work.

To make port forwarding work on Windows Server 2003/XP, you must additionally set the IPEnableRouter parameter to 1 under the registry key HKEY_LOCAL_MACHINE\ System\CurrentControlSet\services\Tcpip\Parameter.

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1

This option also allows you to enable routing between different subnets in Hyper-V.

You can identify the process that is listening on the specified port by its PID (in our example, the PID is 636):

tasklist | findstr 636

Now try to connect to the new port from a remote computer using any RDP client. You need to specify 3340 as the RDP port number. It is specified after the colon following the RDP host address. For example, 10.10.1.110:3340

In this example, port TCP/3340 must first be opened in Windows Defender Firewall (see the next section of the article).

The RDP connection should be established successfully.

Portproxy port forwarding rules are permanent and are not cleared when you restart Windows. These rules are stored in the registry. You can list the netsh forwarding rules in the registry using PowerShell:

Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\PortProxy\v4tov4\tcp

If you want to forward an incoming TCP connection to a remote computer, use the following command:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.100.101

This rule will redirect all incoming RDP traffic (from local TCP port 3389) from this computer to a remote host with an IP address 192.168.1.100.

Note that the portproxy mode in Windows doesn’t support saving the source IP in a forwarded network packet. Those, if you forward port 443 port from a Windows device to an internal web server, then all incoming connections will appear on the target server as coming from the same IP address (from your Windows host with netsh portproxy enabled). If you need to use source IP forwarding, you need to use NAT on an external firewall or on Hyper-V (described below).

Also, you can use the SSH tunnels in Windows to forward the local port to a remote server.

Configuring Firewall Rules for Port Forwarding Mode in Windows

Ensure that your firewall (Microsoft Windows Defender or a third-party firewall, which is often part of the anti-virus software) allows incoming connections to the new port. You can add a new allow rule to Windows Defender Firewall with the command:

netsh advfirewall firewall add rule name="forwarded_RDPport_3340" protocol=TCP dir=in localip=10.1.1.110 localport=3340 action=allow

Or using the New-NetFirewallRule PowerShell cmdlet:

New-NetFirewallRule -DisplayName "forwarder_RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow

When creating an inbound firewall rule for TCP/3340 port via Windows Defender Firewall graphical interface, you don’t need to associate a program or process with the rule. This port is only listened on by the network driver.

If you disable the portproxy rule, be sure to remove the remaining firewall rule as follows:

netsh advfirewall firewall del rule name="RDP_3340"

or remove firewall rule with PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Managing Netsh Port Forwarding Rules in Windows

You can create any number of port forwarding rules in Windows. All netsh interface portproxy rules are persistent and remain after a Windows restart.

Several times I encountered cases when in Windows Server 2012 R2 the port forwarding rules were reset after the server was rebooted. In this case, you need to check whether there is a periodic disconnection on the network interface and whether the IP address changes when the OS boots (it is better to use a static IP instead of dynamic DHCP). As a workaround, I had to add a batch script with the netsh interface portproxy rules to the Windows Task Scheduler that run on the system startup.

To display a list of all enabled TCP port forwarding rules on Windows, run the command:

netsh interface portproxy show all

In our case, there is only one forwarding rule from local port 3340 to 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.1.1.110 3340 10.1.1.110 3389

Tip. You can also list all port forwarding rules in portproxy as follows:

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.1.1.110 connectport=3389 popd # End of Port Proxy configuration

If you need to change the settings of an existing portproxy rule, use the following command:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

In this example, we have changed the portproxy target port number to 3300.

To remove a specific port forwarding rule:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.1.1.110

To remove all existing port mapping rules and completely clear the port forwarding rules table:

netsh interface portproxy reset

Important. This port forwarding scheme works only for TCP ports. You won’t be able to forward UDP ports this way. Also, you can’t use the loopback interface 127.0.0.1 (localhost) as the connectaddress.

You can use Windows Server with the RRAS (Routing and Remote Access Service and NAT) role installed to enable port forwarding for UDP traffic. You can configure port forwarding between server network interfaces using the graphical snap-in (rrasmgmt.msc) or with the command:

netsh routing ip nat add portmapping Ethernet1 udp 0.0.0.0 53 192.168.100.100 53

The list of NAT port forwarding rules in Windows Server can be listed as follows:

netsh routing ip nat show interface

If you have WSL (Windows Subsystem for Linux) installed on your computer, you can create a simple PowerShell script to create a port forwarding rule to the WSL 2 virtual machine (a WSL2 VM has its own virtual ethernet adapter with a unique IP address):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

Another implicit feature of portproxy is the ability to make any remote network service look like it runs locally. For example, you want to forward the connections from local port 9090 to a remote HTTPS server (google.com:443)

netsh interface portproxy add v4tov4 listenport=9090 connectport=443 connectaddress=google.com protocol=tcp

Now, the Google search page will open if you go to http://localhost:9090/ in your browser (you need to ignore SSL_ERROR_BAD_CERT_DOMAIN errors). So despite the browser accessing the local computer address, it opens a page from an external web server.

Windows cannot forward a range of TCP ports. If you need to forward multiple ports, you will have to manually create multiple portproxy redirecting rules.

Port forwarding rules can also be used to redirect a port from the external IP address of a physical NIC to a port of a virtual machine running on the same host. In Hyper-V, you can configure port forwarding on a Virtual Switch level (see below).

Port Forwarding with NAT Rules on Hyper-V Virtual Switch

When using the Hyper-V role on your computer (it can be installed on both Windows 10/11 and Windows Server, or as a free Hyper-V Server), you can configure DNAT port forwarding rules using PowerShell. Suppose you want to redirect all HTTPS traffic that your Hyper-V host receives to the IP address of the virtual machine running on the host. To do this, use the Hyper-V StaticMapping commands.

Create a Hyper-V virtual switch:

New-VMSwitch -SwitchName NAT_Switch -SwitchType Internal

Set the IP address for the new virtual switch:

New-NetIPAddress -IPAddress 192.168.100.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Enable NAT for this network:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.100.0/24

Connect the VM to your NAT_Switch and assign it a static IP address (for example, 192.168.10.80). Set the Hyper-V virtual switch IP address (192.168.100.1 in this case) as the default gateway for the virtual machine’s network connection.

You can now enable port forwarding from the Hyper-V host to the virtual machine:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

After executing these PowerShell commands, all HTTPS traffic that comes to the TCP/443 port of the Hyper-V host will be forwarded to the private IP address of the virtual machine.

If you want to create a port forwarding rule for a non-standard port, don’t forget to open it in Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_444" -Direction Inbound -LocalPort 444 -Protocol TCP -Action Allow -Enabled True

You can display a complete list of NAT/PAT port forwarding rules on a Hyper-V host like this:

Get-NetNat

Если вы являетесь администратором сервера на операционной системе Windows Server и сталкиваетесь с необходимостью настроить проброс портов, то данное руководство и советы помогут вам справиться с этой задачей. Проброс портов в Windows Server NAT позволяет перенаправлять входящие запросы с одного порта на другой порт, что очень полезно, когда нужно разрешить удаленный доступ к определенному сервису или приложению. В этой статье мы расскажем, как настроить проброс портов в Windows Server NAT и предоставим вам несколько полезных советов для эффективного использования этой функции.

Проброс портов в Windows Server NAT можно настроить с помощью командной строки или с использованием графического интерфейса. Прежде чем начать, убедитесь, что у вас есть права администратора на сервере. Кроме того, убедитесь, что на сервере уже установлена роль Network Address Translation (NAT). Если роль не установлена, установите ее с помощью Server Manager.

После установки роли NAT откройте командную строку с правами администратора и выполните следующую команду:

netsh interface portproxy add v4tov4 listenaddress=192.168.1.1 listenport=80 connectaddress=192.168.2.1 connectport=8080

В данном примере мы настраиваем проброс порта 80 с локального адреса 192.168.1.1 на локальный адрес 192.168.2.1 и порт 8080. Замените значения адресов и портов на свои.

Проброс портов в Windows Server NAT позволяет осуществлять доступ к приложениям или службам, работающим на определенных портах, из внешней сети.

Для настройки проброса портов в Windows Server NAT выполните следующие шаги:

- Откройте панель управления Windows Server и выберите «Сеть и интернет».

- Выберите «Сеть и общий доступ к Интернету» и откройте «Центр управления сетями и общим доступом к Интернету».

- Нажмите правой кнопкой мыши на сетевое соединение, через которое будет осуществляться проброс портов, и выберите «Свойства».

- Перейдите на вкладку «Общие», найдите «Протокол верхнего уровня TCP/IP» и выберите «Свойства».

- Установите флажок «Разрешить другим пользователям сети подключаться к этому компьютеру» и нажмите «ОК».

- Вернитесь в «Центр управления сетями и общим доступом к Интернету» и выберите «Настройка параметров сети».

- Найдите сетевое соединение, через которое будет осуществляться проброс портов, и откройте его «Свойства».

- Перейдите на вкладку «Дополнительно» и выберите «Параметры подключения по локальной сети (NAT)».

- Нажмите «Настроить» и выберите «Порты».

- Добавьте новое правило проброса портов, указав внешний и внутренний порт, IP-адрес внутренней сети и протокол.

- Нажмите «Применить» и «ОК», чтобы сохранить настройки.

После выполнения всех шагов проброс портов в Windows Server NAT будет успешно настроен, и приложения или службы, работающие на указанном порте внутри сети, будут доступны из внешней сети.

Создание правила проброса портов:

Для создания правила проброса портов в Windows Server NAT необходимо выполнить следующие шаги:

- Перейдите в «Панель управления» и откройте «Центр управления сетями и общим доступом».

- Выберите соединение, через которое будет осуществляться проброс портов.

- Щелкните правой кнопкой мыши и выберите «Свойства».

- Перейдите на вкладку «Сетевые службы» и нажмите «Добавить» в разделе «Таблица преобразования адресов (NAT)».

- В открывшемся окне введите внешний порт (порт, который будет доступен снаружи) и внутренний порт (порт, на который будет перенаправляться трафик).

- Укажите внутренний IP-адрес компьютера, на котором будет работать нужное приложение или служба.

- Нажмите «ОК», чтобы сохранить настройки проброса портов.

После выполнения этих шагов, правило проброса портов будет создано и трафик, поступающий на внешний порт, будет перенаправляться на указанный внутренний порт и IP-адрес.

Обратите внимание, что для создания правила проброса портов может потребоваться административные права.

Настройка адресации внешнего и внутреннего интерфейса:

Для настройки проброса портов в Windows Server NAT, вам потребуется указать адресацию внешнего и внутреннего интерфейса.

Внешний интерфейс — это интерфейс, который подключен к сети Интернет. Он отвечает за входящий и исходящий интернет-трафик.

Внутренний интерфейс — это интерфейс, который подключен к локальной сети. Он отвечает за передачу данных между внешним интерфейсом и внутренними устройствами.

Чтобы настроить адресацию внешнего интерфейса, вам потребуется знать публичный IP-адрес, который предоставляет ваш интернет-провайдер. Публичный IP-адрес обычно выглядит следующим образом: XXX.XXX.XXX.XXX.

Чтобы настроить адресацию внутреннего интерфейса, вам потребуется знать диапазон приватных IP-адресов, который вы хотите использовать в своей локальной сети. Диапазон приватных IP-адресов обычно выглядит следующим образом: XXX.XXX.XXX.XXX/XX. Например, 192.168.0.0/24.

Вам также потребуется настроить маску подсети для внутреннего интерфейса. Маска подсети определяет, какое количество битов IP-адреса отводится для определения сети, а какое количество — для определения устройства в этой сети. Например, если вы используете диапазон 192.168.0.0/24, то маска подсети будет 255.255.255.0.

После того, как вы получили необходимую информацию, вы можете приступить к настройке адресации внешнего и внутреннего интерфейса в Windows Server NAT. Для этого откройте «Сервер менеджера» и перейдите в раздел «Маршрутизация и удаленный доступ». В этом разделе найдите пункт «Управление IPv4».

В разделе «Управление IPv4» вы сможете настроить адресацию внешнего и внутреннего интерфейса. Укажите публичный IP-адрес внешнего интерфейса и диапазон приватных IP-адресов внутреннего интерфейса. Также укажите маску подсети для внутреннего интерфейса. После внесения всех необходимых данных, сохраните изменения.

После настройки адресации внешнего и внутреннего интерфейса, вы сможете приступить к настройке проброса портов в Windows Server NAT.

Проверка работоспособности проброса портов:

После настройки проброса портов в Windows Server NAT, очень важно проверить его работоспособность, чтобы убедиться, что все настройки сделаны правильно и порты доступны.

Есть несколько способов проверить работу проброса портов:

- Использование команды telnet

- Использование онлайн-сервисов для проверки открытых портов

- Проверка с помощью порт-сканера

Вы можете использовать команду telnet в командной строке, чтобы проверить, открывается ли указанный порт на удаленном сервере. К примеру, для проверки проброса порта 80 на сервере с IP-адресом 192.168.1.100, вы можете выполнить команду «telnet 192.168.1.100 80». Если порт открыт и работает должным образом, вы увидите открывшееся соединение.

Существуют различные онлайн-сервисы, которые могут проверить доступность открытых портов на удаленном сервере. Вы можете воспользоваться такими сервисами, чтобы быстро и легко проверить работу проброса портов на вашем сервере.

Если у вас есть доступ к другому серверу в той же локальной сети, вы можете воспользоваться порт-сканером для проверки доступности порта на удаленном сервере. Порт-сканер предоставит вам подробную информацию о статусе открытых и закрытых портов на целевом сервере.

Не смотря на выбранный вами способ проверки проброса портов, важно регулярно проверять доступность портов, чтобы убедиться в исправной работе настроек и избежать проблем с подключением к вашему серверу.

Советы и рекомендации по настройке проброса портов в Windows Server NAT

Настройка проброса портов (Port Forwarding) в Windows Server NAT позволяет перенаправить входящий сетевой трафик на определенном порту на конкретный компьютер или устройство в локальной сети. Это полезная функция для обеспечения доступа к определенным службам, приложениям или серверам, которые расположены за межсетевым экраном. В данном разделе представлены советы и рекомендации по правильной настройке проброса портов в Windows Server NAT.

1. Проверьте настройки межсетевого экрана

Перед тем как начинать настраивать проброс портов, убедитесь, что на сервере разрешены входящие соединения на нужный порт. Проверьте настройки межсетевого экрана и убедитесь, что правила для проброса портов имеют правильные параметры.

2. Определите порт для проброса

Определите, на каком порту нужно настроить проброс. Это может быть порт для службы, приложения или сервера, к которому нужно получить доступ извне. Убедитесь, что данный порт не занят другими службами или приложениями, и что он не блокируется другими устройствами в сети.

3. Укажите IP-адрес целевого компьютера

Чтобы корректно настроить проброс порта, необходимо указать IP-адрес компьютера или устройства в локальной сети, на который будет перенаправляться входящий трафик. Убедитесь, что IP-адрес указан правильно и соответствует целевому компьютеру.

4. Создайте правило проброса портов

В Windows Server NAT необходимо создать правило, которое определяет, какой входящий порт должен быть перенаправлен на IP-адрес целевого компьютера. Создание правила выполняется с помощью специального программного обеспечения, например, Netsh. При создании правила укажите необходимые параметры, такие как входящий и исходящий порты, IP-адрес целевого компьютера и другие настройки.

5. Проверьте работоспособность проброса портов

После настройки проброса портов необходимо проверить его работоспособность. Попытайтесь получить доступ к службе, приложению или серверу с помощью внешнего устройства, используя входящий порт, на который был настроен проброс. Если доступ к целевому компьютеру или устройству установлен успешно, значит, проброс портов настроен правильно. В противном случае, проверьте настройки проброса и убедитесь, что они указаны корректно.

6. Обеспечьте безопасность проброса портов

При настройке проброса портов в Windows Server NAT необходимо обеспечить безопасность вашей локальной сети. Рекомендуется использовать сильные пароли для защиты доступа к целевому компьютеру или устройству, а также установить и настроить файрволл, чтобы блокировать нежелательный трафик. Также следует регулярно обновлять программное обеспечение и операционную систему, чтобы исправить известные уязвимости и защитить себя от атак.

Заключение

Настройка проброса портов в Windows Server NAT требует определенных знаний и навыков. Правильная настройка проброса портов позволит обеспечить доступ к нужным службам, приложениям или серверам в вашей локальной сети. Следуйте указанным советам и рекомендациям, чтобы настроить проброс портов безопасно и правильно.

Использование различных портов для разных служб:

В Windows Server NAT можно использовать различные порты для разных служб, что обеспечивает гибкость и безопасность при настройке сетевых соединений. Ниже приведены примеры основных служб и соответствующих портов, которые могут быть использованы:

- HTTP (по умолчанию используется порт 80) — для доступа к веб-сайтам.

- HTTPS (по умолчанию используется порт 443) — для безопасного доступа к веб-сайтам через протокол HTTPS.

- FTP (порт 21) — для передачи файлов по протоколу FTP.

- SSH (порт 22) — для удаленного доступа к серверу по протоколу SSH.

- RDP (порт 3389) — для удаленного рабочего стола Windows.

Если вам нужно использовать другие порты для этих или других служб, вы можете настроить проброс портов в Windows Server NAT. Для этого вам потребуется знать внешний и внутренний порты, а также IP-адрес внутреннего устройства, на которое будет выполняться проброс портов.

Проброс портов позволяет внешнему устройству подключаться к определенному порту на внутреннем устройстве. Например, вы можете настроить проброс порта 8080 на внутреннем устройстве с IP-адресом 192.168.1.100. В результате внешнее устройство сможет подключиться к порту 8080 на сервере с IP-адресом внешнего интерфейса Windows Server NAT, и запрос будет перенаправлен на внутренний IP-адрес и порт.

Помните, что при настройке проброса портов важно учитывать безопасность и разрешать только необходимые службы. Настраивайте проброс портов только для известных и надежных служб, и проверяйте периодически журналы сетевой активности, чтобы обнаружить нежелательные подключения.

Отслеживание обновлений и обновление Windows Server:

Windows Server является операционной системой, которая используется в сетевых окружениях и играет важную роль в обеспечении безопасности и стабильности работы сети. Для того чтобы обеспечить правильное функционирование сервера, необходимо регулярно отслеживать и устанавливать обновления.

Отслеживание обновлений:

Для отслеживания обновлений Windows Server можно воспользоваться инструментом Windows Update. Он позволяет автоматически искать и устанавливать последние обновления для операционной системы.

- Откройте «Панель управления».

- Выберите «Система и безопасность».

- В разделе «Администрирование» выберите «Windows Update».

- Нажмите на кнопку «Проверить наличие обновлений».

- Windows Update начнет поиск доступных обновлений и предложит их установить. Выберите необходимые обновления и нажмите на кнопку «Установить».

Обновление Windows Server:

После отслеживания обновлений и их установки необходимо перезагрузить сервер, чтобы изменения вступили в силу. Для обновления Windows Server выполните следующие шаги:

- Откройте «Панель управления».

- Выберите «Система и безопасность».

- В разделе «Администрирование» выберите «Windows Update».

- Нажмите на кнопку «Провести установку обновлений».

- Windows Server начнет устанавливать доступные обновления. Возможно, потребуется подтвердить некоторые действия.

- После завершения установки обновлений, перезагрузите сервер, чтобы изменения вступили в силу.

Регулярное обновление:

Для обеспечения безопасности и стабильности работы Windows Server рекомендуется устанавливать обновления регулярно. Для автоматического обновления можно настроить параметры Windows Update.

- Откройте «Панель управления».

- Выберите «Система и безопасность».

- В разделе «Администрирование» выберите «Windows Update».

- Нажмите на «Изменить параметры».

- Выберите опцию «Установить обновления автоматически» и выберите время для автоматической установки обновлений.

- Нажмите «OK», чтобы сохранить изменения.

Важность обновлений:

Установка обновлений Windows Server является критическим шагом для обеспечения безопасности и функциональности сервера. Обновления включают исправления ошибок, обновления безопасности и новые функции. Регулярное обновление позволяет устранить потенциальные уязвимости и улучшить производительность сервера.

Заключение:

Отслеживание и установка обновлений Windows Server является важной частью поддержки сервера. Регулярное обновление позволяет обеспечить безопасность, стабильность и производительность вашего сервера. Убедитесь, что вы следуете указанным выше шагам для отслеживания и установки обновлений Windows Server.

Создание резервных копий конфигураций проброса портов

В процессе настройки и настройки проброса портов в Windows Server NAT, рекомендуется создавать резервные копии конфигураций для обеспечения безопасности данных и восстановления в случае сбоев или изменений.

Для создания резервной копии конфигурации проброса портов в Windows Server NAT следуйте этим шагам:

- Откройте командную строку. Нажмите клавишу Win + R, введите «cmd» и нажмите Enter.

- Перейдите в папку с экспортируемыми файлами конфигурации. Введите команду «cd C:\путь_к_папке», где «путь_к_папке» — путь к папке, в которой вы хотите сохранить экспортированные файлы конфигурации.

- Создайте резервную копию конфигурации проброса портов. Введите команду «netsh interface portproxy dump > backup.txt», чтобы экспортировать текущую конфигурацию проброса портов в файл с именем «backup.txt».

После выполнения этих шагов у вас будет резервная копия конфигурации проброса портов, которую можно использовать для восстановления или сравнения с текущей конфигурацией в случае необходимости.

Рекомендуется регулярно создавать резервные копии конфигурации проброса портов в Windows Server NAT, особенно перед внесением изменений или настройкой новых правил проброса портов. Это поможет вам сохранить безопасность данных и облегчит восстановление в случае проблем.

Применение проброса портов в сетевых решениях

Проброс портов — это технология, позволяющая передавать сетевой трафик через определенные порты между различными устройствами и сетями. Это полезное сетевое решение, которое может быть применено в различных ситуациях для обеспечения удаленного доступа к определенным службам или приложениям.

Применение проброса портов может быть полезно, когда требуется:

- Удаленный доступ к сетевым устройствам: Проброс портов позволяет получить удаленный доступ к сетевым устройствам, таким как маршрутизаторы, коммутаторы, серверы и другие сетевые устройства. Это позволяет администраторам вносить изменения, обслуживать и управлять этими устройствами удаленно из любого места.

- Удаленный доступ к приложениям: Проброс портов позволяет пользователю удаленно получать доступ к конкретным приложениям или службам на сервере. Например, веб-сервер, FTP-сервер, SSH-сервер и другие службы могут быть доступны извне сети через проброшенные порты.

- Настроить виртуальную локальную сеть (VPN): Проброс портов также может использоваться для настройки виртуальной локальной сети (VPN), которая позволяет установить безопасное соединение между двумя локальными сетями через Интернет.

Проброс портов обычно выполняется с помощью настройки маршрутизатора или брандмауэра, который находится между двумя сетями. Это может быть сделано путем настройки правил маршрутизации или переадресации портов, чтобы перенаправить входящий трафик на определенные порты на целевом устройстве.

| Протокол | Внешний порт | Внутренний IP-адрес | Внутренний порт |

|---|---|---|---|

| TCP | 80 | 192.168.1.100 | 80 |

| TCP | 3389 | 192.168.1.200 | 3389 |

В приведенном выше примере проброса портов, все входящие запросы на внешнем порту 80 и 3389 будут перенаправлены на внутренние IP-адреса 192.168.1.100 и 192.168.1.200 соответственно. Таким образом, пользователи смогут получить доступ к веб-серверу на порту 80 и удаленному рабочему столу на порту 3389 на указанных внутренних устройствах.

Проброс портов может быть полезным инструментом для обеспечения удаленного доступа и расширения функциональности сети. Однако следует помнить, что неправильная настройка проброса портов может привести к уязвимостям безопасности и потенциальным атакам. Поэтому важно следить за безопасностью и правильно настраивать проброс портов в сетевых решениях.

Вопрос-ответ:

Как настроить проброс портов в Windows Server NAT?

Для настройки проброса портов в Windows Server NAT вам необходимо выполнить следующие шаги: 1. Откройте «Панель управления» и перейдите в «Сеть и Интернет». 2. Нажмите на «Центр управления сетями и общим доступом». 3. В левой части окна выберите «Изменение параметров адаптера». 4. Найдите ваше соединение с Интернетом и щелкните правой кнопкой мыши по нему. 5. Выберите «Свойства». 6. В списке доступных служб выберите «Протокол Интернета версии 4 (TCP/IPv4)» и нажмите «Свойства». 7. Перейдите в «Расширенные». 8. Нажмите на «Добавить». 9. Введите номер порта, который вы хотите пробросить, и выберите «TCP» или «UDP». 10. В поле «IP-адрес компьютера, который получит проброшенный трафик» введите IP-адрес вашего сервера. 11. Нажмите «ОК» во всех окнах для сохранения настроек.

Как узнать, что проброс портов был успешно настроен в Windows Server NAT?

Для проверки успешной настройки проброса портов в Windows Server NAT вы можете использовать различные методы. 1. Попробуйте подключиться к порту, который вы пробросили, с другого устройства в вашей сети или извне через Интернет. Если подключение успешно установлено, то проброс портов работает правильно. 2. Используйте различные онлайн-утилиты для проверки открытости портов. Введите IP-адрес вашего сервера и номер порта, который вы пробросили, чтобы узнать, доступен ли он извне. 3. Просмотрите логи и статистику вашего NAT-сервера. Если видите записи о пакетах, которые проходят через проброшенный порт, значит, настройка прошла успешно.

Можно ли пробросить один порт на несколько компьютеров в Windows Server NAT?

Нет, в стандартной конфигурации Windows Server NAT нельзя пробрасывать один порт на несколько компьютеров. Проброс портов работает на уровне IP-адреса, поэтому можно пробросить порт только на один конкретный компьютер. Если вам требуется пробросить порт на несколько компьютеров, вам нужно будет использовать другие инструменты или настраивать дополнительные уровни маршрутизации и перенаправления портов.

Видео:

Проброс порта — это процесс перенаправления сетевых запросов от одного порта на одном устройстве к другому порту на другом устройстве. В Windows Server это может быть необходимо для различных целей, например, для разрешения удаленного доступа к службам, выполнения удаленных задач и т. д.

В данной статье мы рассмотрим все возможные способы настройки проброса портов в Windows Server и предоставим подробную инструкцию по каждому из них.

Первым способом является использование встроенного в Windows Server инструмента — Windows Firewall. С помощью этого инструмента можно настроить правила для перенаправления трафика с одного порта на другой. Мы подробно рассмотрим, как создать правило для проброса порта в Windows Firewall.

Второй способ — использование программ третьих сторон. На рынке есть множество различных программ, которые предоставляют возможность настройки проброса портов в Windows Server в удобном графическом интерфейсе. В этой статье мы рассмотрим несколько популярных инструментов и объясним, как с их помощью настроить проброс портов.

Обратите внимание, что перед настройкой проброса портов в Windows Server необходимо убедиться в безопасности вашей сети и предпринять все необходимые меры для защиты от несанкционированного доступа.

Содержание

- Методы настройки проброса порта в Windows Server

- Ручная настройка проброса порта через командную строку

- Использование Windows Firewall для настройки проброса порта

- Настройка проброса порта через роутер

- Использование специальных программ для настройки проброса порта

- Сервисы облака для настройки проброса порта в Windows Server

Методы настройки проброса порта в Windows Server

1. Использование Windows Firewall с расширенными настройками

Для настройки проброса порта в Windows Server с помощью встроенного брандмауэра необходимо выполнить следующие шаги:

- Откройте «Панель управления» и выберите «Система и безопасность».

- Выберите «Windows Defender Firewall» и нажмите «Разрешить приложение или функцию через Windows Defender Firewall».

- Нажмите «Изменение настроек» и найдите «Добавить порт».

- Введите номер порта и выберите тип соединения (TCP или UDP).

- Добавьте имя и описание порта (необязательно) и нажмите «ОК».

2. Использование стороннего программного обеспечения

Существуют сторонние программы, которые предоставляют удобный интерфейс для настройки проброса порта в Windows Server. Некоторые из таких программ включают:

- XShell

- Putty

- Port Forwarding Wizard

- Simple Port Forwarding

Установите выбранное программное обеспечение, следуйте инструкциям и настройте нужный порт.

3. Настройка маршрутизатора

Если Windows Server находится за маршрутизатором или междустроковым экраном, необходимо настроить проброс порта на маршрутизаторе. Это обычно делается через веб-интерфейс маршрутизатора.

Выполните следующие шаги для настройки маршрутизатора:

- Откройте веб-браузер и введите IP-адрес маршрутизатора в строку адреса.

- Войдите в веб-интерфейс маршрутизатора, используя учетные данные администратора.

- Найдите раздел «Порт Forwarding» или «Порты» и выберите «Добавить новое правило» или аналогичную опцию.

- Введите номер порта и выберите тип соединения (TCP или UDP).

- Введите IP-адрес сервера и сохраните настройки.

После настройки маршрутизатора проброс порта должен работать корректно.

Теперь вы знаете различные методы настройки проброса порта в Windows Server. Выберите наиболее подходящий для вашей ситуации и следуйте инструкциям. Удачи!

Ручная настройка проброса порта через командную строку

Для начала откройте командную строку в Windows Server. Для этого нажмите клавиши Win + R, введите cmd и нажмите Enter.

Далее выполните следующие шаги:

- Введите команду

netshдля запуска утилиты управления сетью. - Введите команду

interface portproxy add v4tov4 listenaddress=локальный_адрес listenport=локальный_порт connectaddress=удаленный_адрес connectport=удаленный_порт, чтобы добавить правило проброса порта. - Замените

локальный_адрес,локальный_порт,удаленный_адресиудаленный_портна соответствующие значения вашего пробрасываемого порта. - Нажмите

Enter, чтобы выполнить команду. - Проверьте корректность настройки проброса порта с помощью команды

netsh interface portproxy show v4tov4.

После выполнения этих шагов ваш проброс порта должен быть настроен и готов к использованию. Убедитесь, что все значения в команде указаны верно и правильно переданы.

Ручная настройка проброса порта через командную строку может быть полезна в случае, когда графический интерфейс недоступен или вы предпочитаете использовать командную строку для выполнения всех необходимых действий.

Использование Windows Firewall для настройки проброса порта

Чтобы настроить проброс порта с помощью Windows Firewall, следуйте этим шагам:

- Откройте «Панель управления».

- Выберите «Система и безопасность» и затем «Windows Defender Firewall». Это откроет окно настроек Firewall.

- Нажмите на ссылку «Разрешить приложение или функцию через Windows Defender Firewall».

- Нажмите на кнопку «Изменить настройки». Вам может потребоваться ввести пароль администратора для продолжения.

- Отметьте галочкой «Приватная сеть» или «Публичная сеть» в зависимости от вашего типа сети. Это определит, на какой сети будет применяться правило Firewall.

- Щелкните на кнопке «Разрешить другое приложение».

- Нажмите на кнопку «Обзор» и выберите программу или службу, для которой хотите настроить проброс порта. Вы также можете вручную ввести путь к исполняемому файлу программы или службы.

- Нажмите на кнопку «Добавить».

- Повторите шаги 6-8 для каждого порта, который хотите пробросить.

- Нажмите «OK», чтобы сохранить изменения.

После этих действий Firewall разрешит доступ к выбранной программе или службе через указанные порты, что позволит установить соединение с внешними устройствами или сетями.

Настройка проброса порта через роутер

Проброс порта через роутер требуется для установки связи между удаленными компьютерами в одной сети или через Интернет. Это необходимо для запуска серверных приложений или удаленного доступа к компьютеру. Настройка проброса порта через роутер независима от операционной системы и зависит только от модели и прошивки используемого роутера.

Для настройки проброса порта через роутер необходимо выполнить следующие шаги:

- Определите IP-адрес компьютера, на котором запущено серверное приложение, и порт, который необходимо пробросить.

- Войдите в настройки роутера через веб-интерфейс, введя IP-адрес роутера в адресной строке браузера.

- Найдите настройки проброса портов в меню роутера. Обычно эта опция находится в разделе «Настройки NAT» или «Проброс портов».

- Создайте новое правило проброса порта, указав нужные параметры:

Параметр Значение Внешний порт Порт, доступный извне Протокол Выберите протокол (TCP или UDP) Внутренний IP-адрес IP-адрес компьютера, на котором запущено серверное приложение Внутренний порт Порт, на котором работает серверное приложение - Сохраните настройки роутера и перезагрузите его, чтобы применить изменения.

После завершения этих шагов проброшенный порт будет доступен с других компьютеров или через Интернет по IP-адресу роутера и внешнему порту, указанному при настройке.

Важно отметить, что для успешного проброса порта через роутер может потребоваться настройка файрвола на компьютере, на котором запущено серверное приложение. Необходимо разрешить входящие соединения на проброшенный порт.

Использование специальных программ для настройки проброса порта

Вместо ручной настройки проброса порта в Windows Server можно воспользоваться специальными программами, которые упрощают и автоматизируют этот процесс. Такие программы позволяют быстро и легко настроить проброс порта на сервере, не требуя глубоких знаний сетевых протоколов и настроек операционной системы.

Одной из популярных программ для настройки проброса порта является PuTTY. Это бесплатный SSH-клиент с графическим интерфейсом, который также поддерживает проброс портов. Для настройки проброса порта с помощью PuTTY необходимо открыть программу, указать адрес сервера, на который нужно пробросить порт, настроить порт для проброса и сохранить настройки. Затем можно установить соединение с сервером и запустить нужное приложение, которое будет использовать проброшенный порт.

Еще одной популярной программой для настройки проброса порта является TcpCatcher. Это мощный инструмент для работы с сетями, который позволяет создавать и настраивать пробросы портов. С помощью TcpCatcher можно создавать правила для проброса портов на основе IP-адресов, портов и протоколов. Программа также предоставляет возможность логирования трафика и анализа данных.

Еще одной программой, которая позволяет настроить проброс порта в Windows Server, является Simple Port Forwarding. Это удобное и простое в использовании приложение, которое позволяет создавать и управлять правилами проброса портов. Simple Port Forwarding поддерживает проброс портов для различных протоколов, включая TCP и UDP. Программа предоставляет интуитивный интерфейс и подробные инструкции по созданию правил проброса портов.

Использование специальных программ для настройки проброса порта позволяет упростить и автоматизировать этот процесс. Такие программы предоставляют удобный и понятный интерфейс, который позволяет настроить проброс порта без необходимости в глубоких знаниях сетевых протоколов и настроек операционной системы.

Сервисы облака для настройки проброса порта в Windows Server

Настройка проброса порта в Windows Server может быть сложной и требовать определенных знаний. Однако, существуют сервисы облака, которые позволяют упростить эту процедуру и облегчить жизнь администраторам.

1. Amazon Web Services (AWS): AWS предлагает ряд инструментов, которые помогают настроить проброс порта в Windows Server. Например, Amazon EC2 позволяет создать виртуальную машину с открытым доступом к определенному порту. Кроме того, AWS также предоставляет инструменты, которые позволяют настраивать сетевые правила и контролировать доступ к портам.

2. Microsoft Azure: Azure предлагает ряд сервисов и инструментов для настройки проброса порта в Windows Server. Например, Azure Virtual Machines позволяет создать виртуальную машину и открыть доступ к нужным портам. Кроме того, Azure также предоставляет возможность настраивать сетевые правила и контролировать доступ к портам.

3. Google Cloud Platform (GCP): GCP также предоставляет инструменты для настройки проброса порта в Windows Server. Например, Google Compute Engine позволяет создать виртуальную машину с открытым доступом к нужному порту. Кроме того, GCP также предоставляет возможность настраивать сетевые правила и контролировать доступ к портам.

Использование сервисов облака для настройки проброса порта в Windows Server может значительно упростить и ускорить процесс. Кроме того, это позволяет иметь доступ к виртуальным машинам и контролировать настройки из любой точки мира. Необходимо выбрать подходящий сервис и следовать его инструкциям для настройки проброса порта.