Настройка проброса портов в L2TP IPsec является одной из важных задач в сетевой инфраструктуре. Разберемся, как правильно настроить проброс портов MikroTik и какие особенности существуют при использовании протокола L2TP IPsec.

Протокол L2TP (Layer 2 Tunneling Protocol) является стандартным протоколом для создания виртуальных частных сетей (VPN) и предоставляет возможность передачи данных между удаленными устройствами через общую сеть. IPsec (Internet Protocol Security) обеспечивает безопасность передаваемых данных путем шифрования и аутентификации. Сочетание этих двух протоколов позволяет обеспечить безопасное и надежное соединение в сети.

Для настройки проброса портов на MikroTik необходимо выполнить несколько шагов. Сначала необходимо создать IPsec политику и настроить шифрование и аутентификацию. Затем необходимо настроить IPsec на интерфейсе L2TP и установить правила фильтрации на Firewall MikroTik.

Учтите, что при настройке проброса портов MikroTik через L2TP IPsec могут возникнуть некоторые особенности и сложности. Например, проброс портов может не работать с некоторыми интернет-провайдерами или в случае использования динамического адреса. Поэтому необходимо учитывать эти особенности при настройке проброса портов MikroTik.

Содержание

- L2TP IPsec: настройка и проброс портов MikroTik

- Методы настройки L2TP IPsec на MikroTik

- Проброс портов для L2TP IPsec на MikroTik

- Особенности L2TP IPsec на MikroTik

- Советы по настройке и использованию L2TP IPsec на MikroTik

L2TP IPsec: настройка и проброс портов MikroTik

Одним из основных этапов настройки VPN-сервера является проброс портов MikroTik. Это необходимо для возможности установки VPN-соединения из-за NAT на граничном маршрутизаторе.

Процесс проброса портов MikroTik может быть выполнен с помощью следующих шагов:

| IP | Порт | Описание |

|---|---|---|

| 192.168.1.1 | 500 | UDP-порт для IPsec-шлюза |

| 192.168.1.1 | 4500 | UDP-порт для IPsec-NAT-транспарентного режима |

| 192.168.1.1 | 1701 | UDP-порт для L2TP |

После того как порты будут проброшены, необходимо настроить VPN-сервер на MikroTik следующим образом:

- Создать IPsec-политику

- Создать IPsec-перенаправление

- Создать L2TP-сервер

- Настроить аутентификацию и шифрование

- Настроить IP-адрес пула для назначения удаленным клиентам

- Настроить проброс портов

- Настроить брандмауэр

После завершения настройки VPN-сервера и проброса портов MikroTik, удаленные клиенты смогут установить безопасное соединение с вашей сетью и передавать данные через VPN-туннель.

Методы настройки L2TP IPsec на MikroTik

Настройка L2TP IPsec на MikroTik может быть выполнена с использованием различных методов. Ниже приведены основные из них:

- Настройка L2TP IPsec с использованием Winbox:

- Настройка L2TP IPsec с использованием терминала:

- Настройка L2TP IPsec с использованием через API:

- Настройка L2TP IPsec с использованием скрипта:

1. Откройте программу Winbox и подключитесь к вашему MikroTik-устройству.

2. Перейдите в меню «PPP» и выберите вкладку «L2TP Server».

3. Включите L2TP-сервер, установив флажок «Enabled».

4. Настройте IP-адрес пула, который будет использоваться для выделения IP-адресов клиентам.

5. Установите параметры аутентификации и шифрования IPsec.

6. На вкладке «Secrets» добавьте пользователей и пароли для аутентификации клиентов.

7. Нажмите кнопку «Apply», чтобы сохранить настройки.

1. Подключитесь к вашему MikroTik-устройству с помощью SSH-клиента или терминала.

2. Введите следующую команду для включения L2TP-сервера:

/interface l2tp-server server set enabled=yes

3. Продолжайте настройку, следуя инструкциям по установке IP-адреса пула, параметров шифрования и аутентификации, а также пользователей и паролей.

4. Используйте команду /ppp secret add для добавления пользователей и паролей.

5. Сохраните настройки, используя команду /quit.

Можно использовать API MikroTik для настройки L2TP IPsec, отправляя соответствующие команды через соответствующий интерфейс API.

Предварительно установите соединение с API и отправьте команды для установки параметров L2TP IPsec.

Создайте скрипт, который будет выполнять необходимые настройки L2TP IPsec на MikroTik-устройстве. Затем запустите этот скрипт в соответствующее время или событие.

Не важно, какой метод настройки L2TP IPsec на MikroTik-устройстве вы выберете, важно следовать рекомендациям производителя и установить актуальную версию RouterOS для обеспечения безопасности и стабильности работы вашей сети.

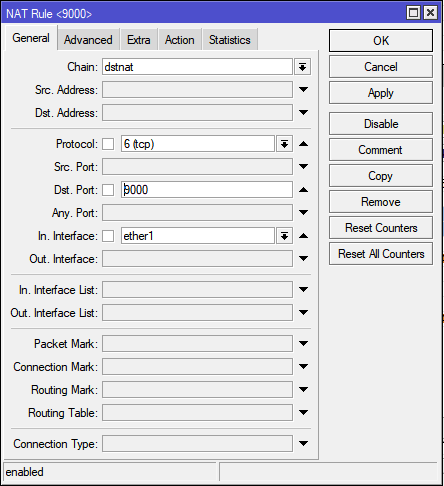

Проброс портов для L2TP IPsec на MikroTik

Для обеспечения работы L2TP IPsec на MikroTik необходимо настроить проброс портов. Проброс портов позволяет перенаправить трафик из внешнего интерфейса MikroTik на внутренний сервер.

Для настройки проброса портов необходимо выполнить следующие шаги:

- Откройте интерфейс MikroTik через web-интерфейс или SSH.

- Перейдите в раздел «Firewall» и выберите «NAT».

- Кликните на кнопку «Add New» для создания нового правила NAT.

- Задайте параметры следующим образом:

- Chain: выберите «dstnat».

- Protocol: выберите «udp».

- Dst Port: введите порт, который будет перенаправляться.

- Action: выберите «dst-nat».

- To Addresses: укажите IP-адрес внутреннего сервера, на который будет перенаправляться трафик.

- To Ports: укажите порт на внутреннем сервере, на который будет перенаправляться трафик.

- Сохраните изменения, кликнув на кнопку «Apply».

Теперь трафик, поступающий на внешний интерфейс MikroTik на указанный порт, будет автоматически перенаправляться на внутренний сервер.

Проброс портов для L2TP IPsec позволяет обеспечить правильную передачу данных и связь между клиентами и сервером, что гарантирует бесперебойную работу виртуальной частной сети.

Особенности L2TP IPsec на MikroTik

Микротик предлагает широкие возможности для настройки L2TP IPsec соединения, обеспечивая высокую степень защиты и удобство в использовании.

Одной из особенностей MikroTik является возможность проброса портов для L2TP IPsec соединения. Это позволяет использовать один внешний IP-адрес для подключения нескольких клиентов.

Для настройки проброса портов в MikroTik необходимо выполнить следующие шаги:

| Шаг | Описание |

|---|---|

| Шаг 1 | Перейти в меню «IP» — «Firewall» и создать новое правило NAT (srcnat). |

| Шаг 2 | Установить следующие параметры в разделе «General»:

|

| Шаг 3 | В разделе «Advanced» установить параметр «Src. Address» в значение IP-адреса локальной сети. |

| Шаг 4 | Сохранить изменения и проверить работу проброса портов. |

Кроме проброса портов, MikroTik предлагает и другие особенности L2TP IPsec, такие как настройка IPsec шифрования, установка Pre-Shared Key для обеспечения безопасного соединения и многое другое.

Используя эти возможности MikroTik, можно настроить стабильное и безопасное L2TP IPsec соединение для передачи данных между клиентами и сервером.

Советы по настройке и использованию L2TP IPsec на MikroTik

Настройка и использование L2TP IPsec на MikroTik предоставляет несколько возможностей для повышения безопасности и удобства использования. Вот несколько советов, которые помогут вам успешно настроить и использовать протокол L2TP IPsec:

- Внимательно выберите пароль для учетной записи L2TP IPsec. Используйте сложный пароль, который состоит из различных типов символов (буквы верхнего и нижнего регистра, цифры и специальные символы). Также не забудьте периодически менять пароль для повышения безопасности.

- Активируйте шифрование данных в IPsec настройках. Это обеспечит защищенную передачу данных между клиентом и сервером. Кроме того, рекомендуется использовать шифрование сильного типа, такое как AES-256.

- Настройте правила фильтрации трафика на MikroTik, чтобы разрешить только необходимые порты для протокола L2TP IPsec. Это поможет снизить риск атаки извне. Блокируйте все ненужные порты и разрешайте только порты, которые используются для работы с L2TP IPsec.

- Используйте сильные алгоритмы аутентификации, такие как SHA-256, для обеспечения безопасности настроек L2TP IPsec. Также рекомендуется использовать ключи с длиной 256 бит для сильного шифрования.

- Не забудьте отключить ненужные опции и функции в настройках L2TP IPsec, чтобы повысить безопасность и упростить процесс настройки. Отключите функции, которые вы не собираетесь использовать, чтобы уменьшить потенциальные уязвимости.

- Регулярно обновляйте прошивку MikroTik для исправления уязвимостей и получения новых функций. Установите все доступные обновления, чтобы убедиться, что ваша система обеспечивает максимальное уровень безопасности.

- Проверьте настройки маршрутизации и подсети для обеспечения правильной работы L2TP IPsec. Убедитесь, что все настройки совпадают и поддерживаются вашим провайдером сети. Неправильные настройки могут привести к неполадкам в работе сети.

- Проведите тестирование и отладку настроек L2TP IPsec перед использованием в продакшн среде. Убедитесь, что все настройки работают корректно и соответствуют вашим требованиям.

Следуя этим советам, вы сможете безопасно и эффективно настроить и использовать протокол L2TP IPsec на MikroTik.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется «из коробки». Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

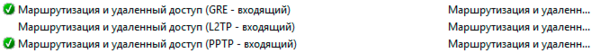

Установка и настройка службы маршрутизации и удаленного доступа

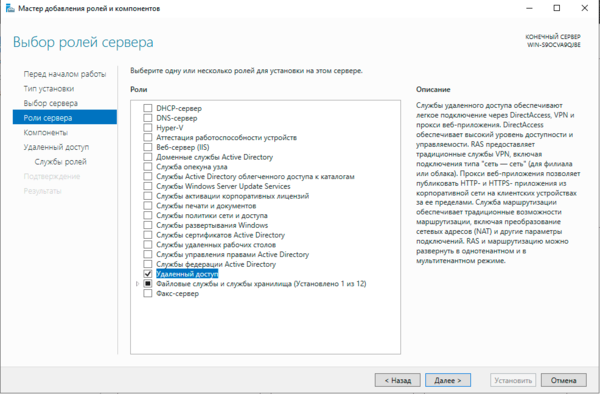

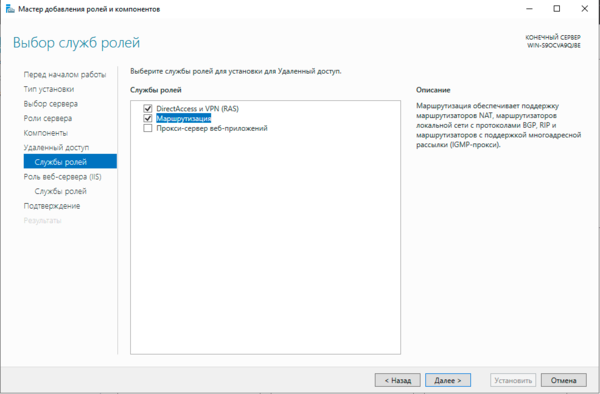

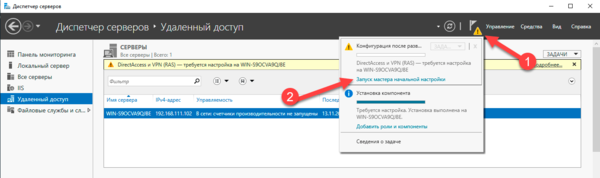

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

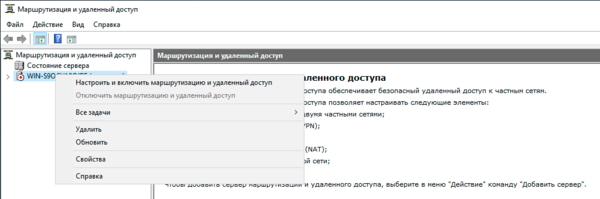

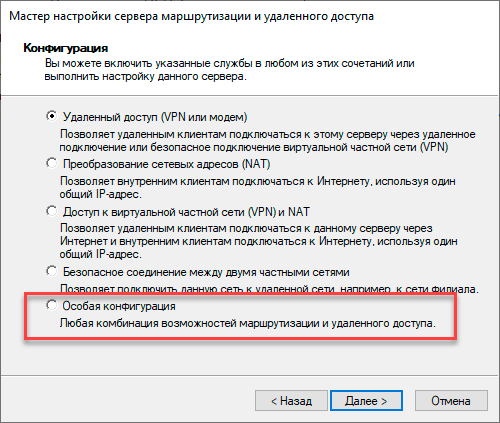

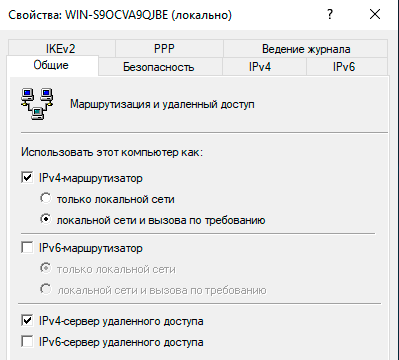

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

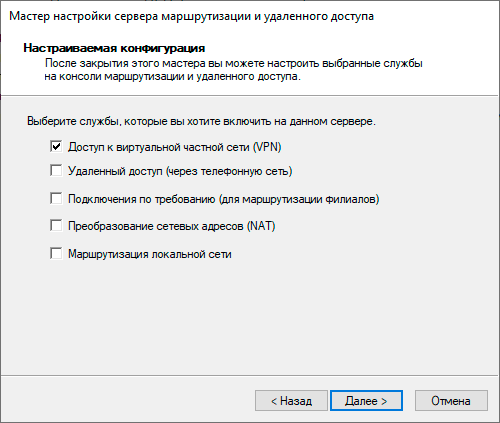

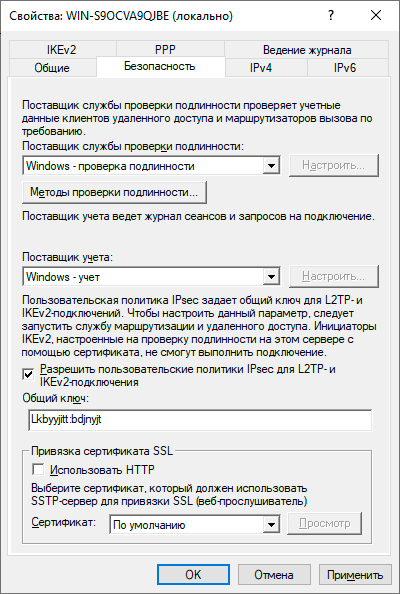

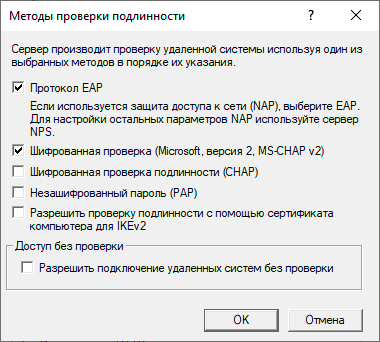

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows — проверка подлинности, а Поставщик учета — Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

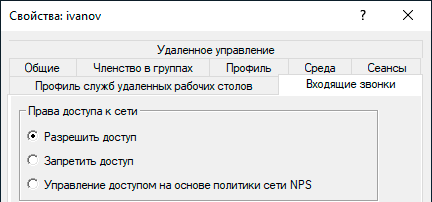

На этом настройка сервера может считаться законченной, следующим шагом следует разрешить подключения нужным пользователям, для этого в свойствах пользователя перейдем на закладку Входящие звонки и в блоке Права доступа к сети укажем Разрешить доступ. Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

Proxy ARP

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN — это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит — сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentИ создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 -ForceПосле чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

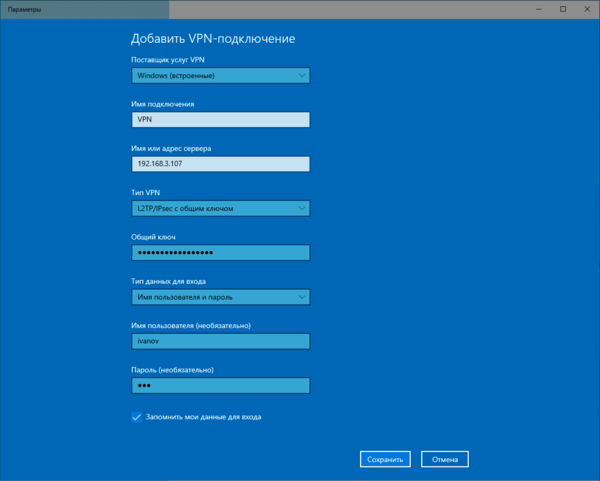

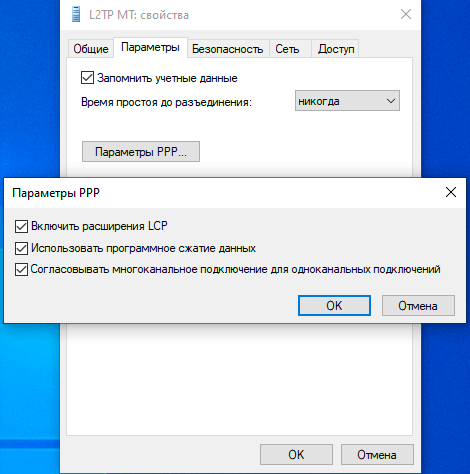

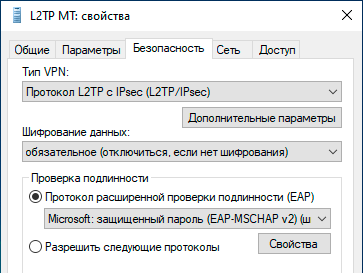

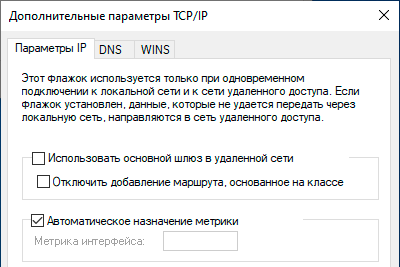

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой — имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

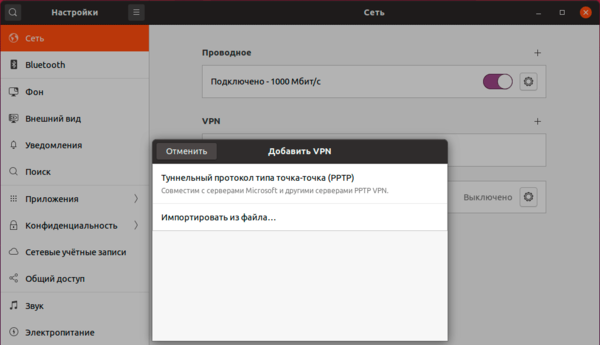

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями — для любых дистрибутивов.

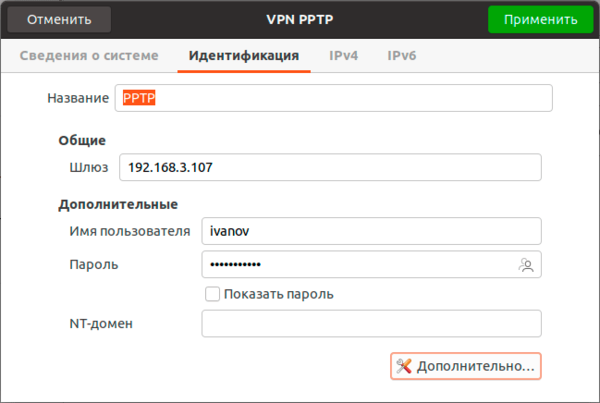

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки — Сеть и добавить новое VPN-подключение.

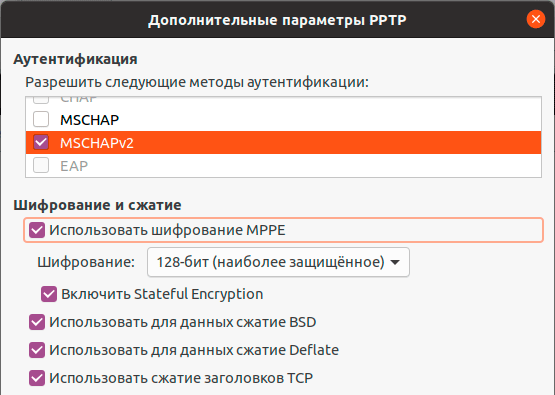

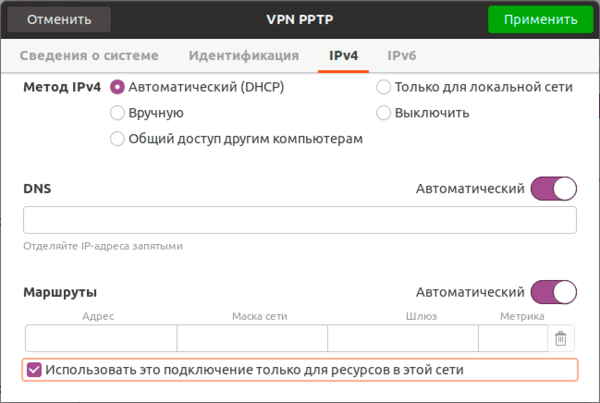

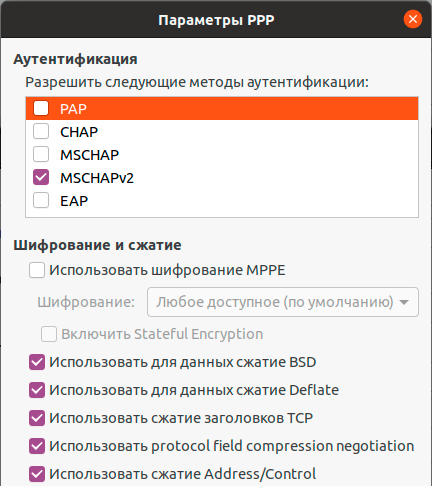

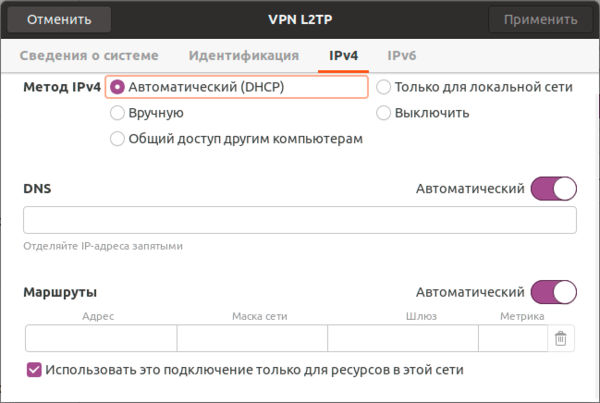

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

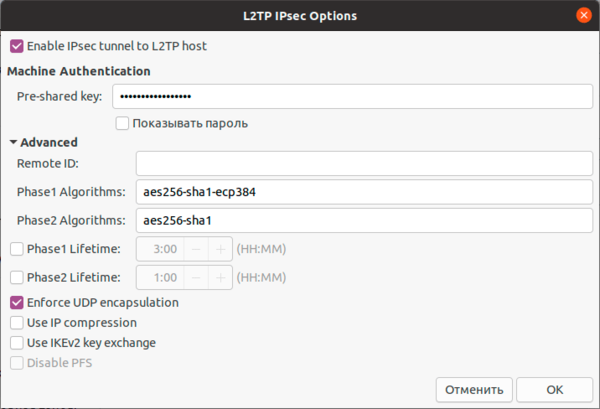

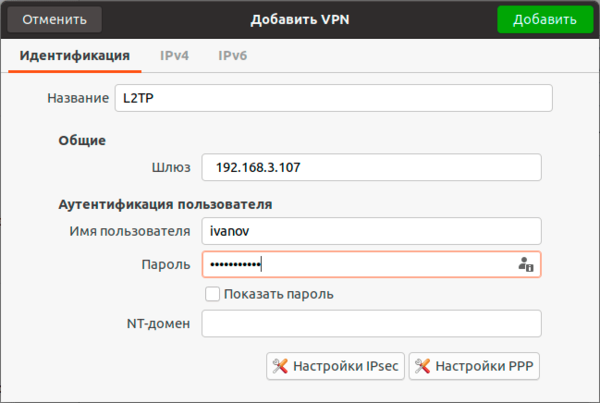

Для работы с L2TP потребуется установить дополнительные пакеты:

apt install network-manager-l2tp-gnomeПосле чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

Сохраняем настройки и переходим на вкладку IPv4, где также в разделе Маршрутизация ставим флаг Использовать это подключение только для ресурсов этой сети, чтобы направить в туннель только трафик для сети офиса.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Добрый день.. Встал тут вопрос выбора шлюза для организации, и выбор пал на PfSense 2.2.4-RELEASE (i386).

Конфигурация простая — 2 сетевые карты — одна — внутренняя сеть, вторая — внешняя, куда напрямую втыкается провод от провайдера со статическим IP.

До этого никогда не имел дел с подобным софтом. Выбран он был из за обзоров и отзывов, что можно тут всё быстро почти из коробки настроить.

Быстро удалось настроить только прокси сервер с созданием отчетов и авторизацией по Active Directory, а вот задачу с подключением удалённых пользователей по VPN решить не могу уже третий день. Пробовал OpenVPN и L2TP/IPSec по многочисленным инструкциям. Не соединяется клиент и всё тут.. пишет что удалённый сервер не отвечает.

В итоге я плюнул и решил поднять L2TP сервер на Windows Server.. По внутреннему IP адресу подключается всё нормально, а вот снаружи из интернета снова никак не получается.

Создал в Firewall/NAT правила для каждого из портов, которые участвуют в протоколе L2TP/IPSec

IKE — UDP порт 500

L2TP — UDP порт 1701

IPSec ESP — UDP порт 50

IPSec NAT-T — UDP порт 4500

Вот скриншот проброса портов http://f6.s.qip.ru/14a5VJoPU.png

192.168.175.222 — это внутренний VPN Server

При этом в правилах Firewall для WAN были созданы правила, открывающие на WAN эти порты.. и на всякий случай для проверки был создано правило, открывающее для WAN всё и вся.

http://f5.s.qip.ru/14a5VJoPV.png (Извините, в MS Edge почему то не работают кнопки визуального редактора, в частности вставка изображений)

Но pfsense ни в какую не хочет пробрасывать порты.. И что самое печальное, что нет даже записей по попытках подключиться в Status > System Logs > Firewall

Подскажите пожалуйста, как правильно всётаки пробросить порт? Или может быть поделитесь рабочим мануалом по настройке OpenVPN или L2TP средствами самого pfsense 2.2.4 ?

Требование — чтобы клиенты могли подключаться с Windows/iOS/Android.

Нужен работающий VPN к среде.. один день остался на танцы с бубном.

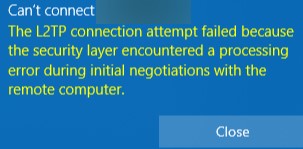

В этой статье мы рассмотрим типовые причины ошибок при подключении к L2TP/IPSec VPN серверу с клиентов Windows 10/11 и Windows Server 2019/2016. Если вы не можете установить L2TP VPN подключение к Windows, внимательно посмотрите на код и описание ошибки. Там часто указывается причина ошибки.

Содержание:

- Не удается установить связь между компьютером и VPN сервером L2TP/IPScec

- Разрешить подключение к L2TP/IPSec VPN серверу за NAT

- Подключение L2TP не удалось из-за ошибки согласования безопасности

Не удается установить связь между компьютером и VPN сервером L2TP/IPScec

При попытке установить соединение из клиента Windows к L2TP VPN серверу появляется ошибка:

Can’t connect to ваше_L2TP_IPSec_VPN_подключение The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (e.g. firewalls, NAT, routers, etc) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.

Не удалось установить связь по сети между компьютером и VPN-сервером, так как удаленный сервер не отвечает. Возможная причина: одно из сетевых устройств (таких как брандмауэры, NAT, маршрутизаторы и т.п.) между компьютером и удаленным сервером не настроено для разрешения VPN-подключений. Чтобы определить, какое устройство вызывает эту проблему, обратитесь к администратору или поставщику услуг.

Чаще всего при этом появляются следующие коды ошибок: 800, 794 или 809.

Если появилась такая ошибка, нужно проверить что вы указали правильный адрес VPN сервера, VPN сервер доступен и в файерволах открыты все необходимые порты.

Для доступа к L2TP/IPsec VPN сервере должны быть открыты следующие порты:

- UDP порт 1701 (Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol (L2TP))

- UDP порт 500 (IKE, для управления ключами шифрования)

- Протокол ESP 50 (Encapsulating Security Payload) для IPSec

- Если VPN сервер находится за NAT, нужно дополнительно открыть UDP порт 4500 (протокол NAT-T, IPSec Network Address Translator Traversal)

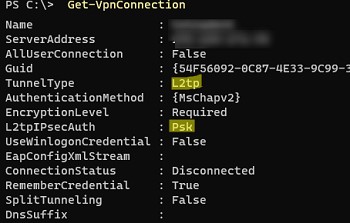

Для подключения к L2TP VPN серверу можно использовать встроенный VPN клиент Windows. Проверьте настройки вашего VPN подключения. Убедитесь, что для VPN подключения используется туннель L2tp и pre-shared key (PSK)/сертификат для аутентификации. Настройки VPN подключения можно вывести с помощью PowerShell:

Get-VpnConnection

Разрешить подключение к L2TP/IPSec VPN серверу за NAT

Если целевой L2TP VPN сервер находится за NAT, то с настройками по-умолчанию вы не сможете установить подключение к нему с компьютера Windows. Дело в том, что протокол IPsec не поддерживает NAT. Для обхода этого ограничения используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP/4500.

IPSec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT/ Port Address Translation.

NAT-T включен по-умолчанию почти во всех операционных системах (iOS, Android, Linux), кроме Windows.

Если VPN сервер L2TP/IPsec находится за NAT, то для корректного подключения внешних клиентов через NAT необходимо как на сервере, так и на клиенте Windows внести изменение в реестр, разрешающее UDP инкапсуляцию пакетов для L2TP и поддержку (NAT-T) для IPsec.

- Откройте редактор реестра

regedit.exe

и перейдите в ветку:- Для Windows 10,8.1,7 и Windows Server 2016,2012R2,2008R2 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

- Для Windows XP/Windows Server 2003 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec

- Создайте DWORD параметр с именем AssumeUDPEncapsulationContextOnSendRule и значением 2;

Примечание. Возможные значения параметра AssumeUDPEncapsulationContextOnSendRule:

- 0 – (значение по-умолчанию), предполагается, что VPN сервер подключен к интернету без NAT;

- 1 – VPN сервер находится за NAT;

- 2 — и VPN сервер и клиент находятся за NAT.

- Осталось перезагрузить компьютер и убедиться, что VPN туннель успешно создается.

Если и Windows VPN сервер и клиент находятся за NAT, нужно изменить это параметре на обоих системах.

Можно использовать командлет PowerShell для внесения изменений в реестр:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 –Force

После включения поддержки NAT-T, вы сможете успешно подключаться к VPN серверу с клиента через NAT (в том числе двойной NAT). В этом случае при установлении L2TP/IPsec подключения сначала создается зашифрованный IPsec-канал (используется протокол IKE: UDP/500 и NAT-T: UDP/4500). После этого уже внутри IPsec поднимается туннель L2TP на порт 1701 UDP. Это означает, что, если VPN сервер находится за NAT, вам не нужно пробрасывать на него порт 1701 UDP с внешнего роутера/маршрутизатора.

Подключение L2TP не удалось из-за ошибки согласования безопасности

Есть еще один интересный баг. Если в вашей локальной сети несколько Windows компьютеров, вы не сможете установить более одного одновременного подключения к внешнему L2TP/IPSec VPN серверу. Если при наличии активного VPN туннеля с одного клиента, вы попытаетесь подключиться к тому же самому VPN серверу с другого компьютера, появится ошибка с кодом 809 или 789:

Error 789: The L2TP connection attempt failed because the security layer encountered a processing error during initial negotiations with the remove computer.

Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером. (Ошибка 789)

Что интересно, эта проблема наблюдется только с Windows-устройствами. На устройствах с Linux/MacOS/Android в этой же локальной сети таких проблем нет. Можно без проблем одновременно подключиться к VPN L2TP серверу с нескольких устройств.

По информации на TechNet проблема связана с некорректной реализацией клиента L2TP/IPSec клиента в Windows (не исправляется уже много лет).

Для исправления этого бага нужно изменить два параметра реестра в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Parameters и перезагрузите компьютре:

- AllowL2TPWeakCrypto – изменить на 00000001 (ослабляет уровень шифрования, для L2TP/IPSec используются алгоритмы MD5 и DES)

- ProhibitIPSec – изменить на 00000000 (включает шифрование IPsec, которое часто отключается некоторыми VPN клиентами или утилитами)

Для изменения этих параметров реестра достаточно выполнить команды:

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v ProhibitIpSec /t REG_DWORD /d 0 /f

Это включает поддержку нескольких одновременных L2TP/IPSec-подключений в Windows через общий внешний IP адрес (работает на всех версиях, начиная с Windows XP и заканчивая Windows 10/11).

Еще несколько советов, которые помогут вам исправить проблему с L2TP VPN подключением в Windows

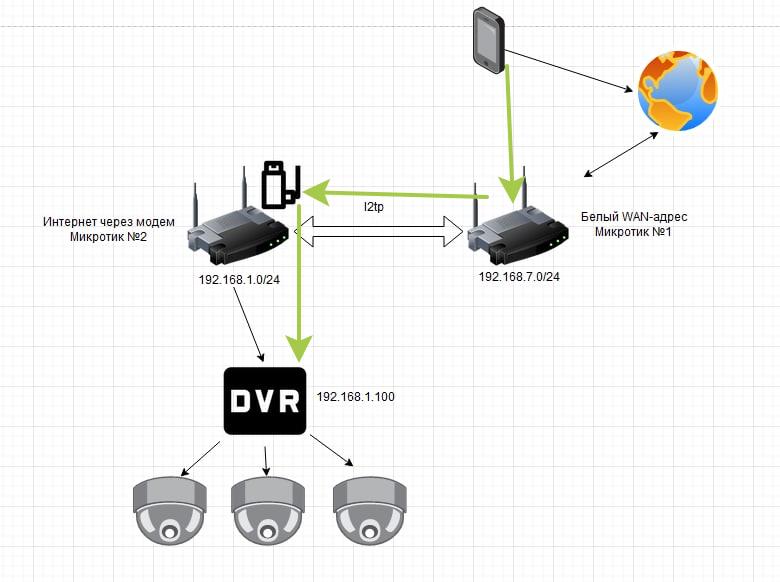

Небольшая шпаргалка по настройке проброса порта во внутрь нашей удаленной сети. Этот способ я нашел на просторах интернета и он мне понравился.

Понадобилось сделать проброс порта из WAN в сеть внутри VPN для просмотра камер с телефона на удаленном объекте, где нет нормально статичного IP-адреса, но есть микротик и lte-модем. По схеме ниже можно визуалировать что я хочу. Зеленые стрелки — наш “трафик”.

Задача

Что имеем:

Микротик №1 имеет внешний статический IP-адрес, подсеть 192.168.7.0/24 и поднятый l2tp server

Микротик №2 имеет подключение через LTE-модем, подсеть 192.168.1.0/24 и подключенный l2tp client

Наша задача:

Настроить подключение с мобильного телефона на регистратор, который стоит за микротиком №2. Поскольку там нет статичного внешнего IP-адреса, нам нужно прокинуть порт 8000 через микротик №1 на DVR.

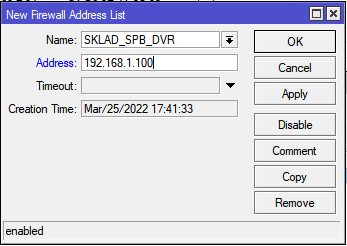

Решение

Собираем список наших целей для проброса. В данном примере всего одна цель, это регистратор с адресом 192.168.1.100, но я все равно сделаю через Addreses List, это удобнее, чем потом отдельно добавлять правила для пробросов. Открываем IP -> FireWall -> Address List, нажимаем плюсик. Указываем имя нашего листа в котором мы собираем цели для проброса, указываем IP-адрес цели в сети микротика№2. В поле Comment можно указать какую-то информацию для себя любимого.

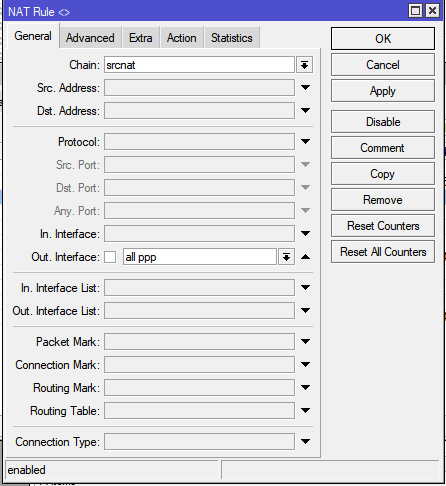

Далее переходим на вкладку NAT и создаём правило маскарада. Нажимаем на синий плюсик и создаём правило.

Указываем Chain: srcnat и интерфейсы all ppp. Хотя правильнее указать конкретный интерфейс.

Просмотры: 3 762

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

Proxy ARP

Proxy ARP