Добрый день.. Встал тут вопрос выбора шлюза для организации, и выбор пал на PfSense 2.2.4-RELEASE (i386).

Конфигурация простая — 2 сетевые карты — одна — внутренняя сеть, вторая — внешняя, куда напрямую втыкается провод от провайдера со статическим IP.

До этого никогда не имел дел с подобным софтом. Выбран он был из за обзоров и отзывов, что можно тут всё быстро почти из коробки настроить.

Быстро удалось настроить только прокси сервер с созданием отчетов и авторизацией по Active Directory, а вот задачу с подключением удалённых пользователей по VPN решить не могу уже третий день. Пробовал OpenVPN и L2TP/IPSec по многочисленным инструкциям. Не соединяется клиент и всё тут.. пишет что удалённый сервер не отвечает.

В итоге я плюнул и решил поднять L2TP сервер на Windows Server.. По внутреннему IP адресу подключается всё нормально, а вот снаружи из интернета снова никак не получается.

Создал в Firewall/NAT правила для каждого из портов, которые участвуют в протоколе L2TP/IPSec

IKE — UDP порт 500

L2TP — UDP порт 1701

IPSec ESP — UDP порт 50

IPSec NAT-T — UDP порт 4500

Вот скриншот проброса портов http://f6.s.qip.ru/14a5VJoPU.png

192.168.175.222 — это внутренний VPN Server

При этом в правилах Firewall для WAN были созданы правила, открывающие на WAN эти порты.. и на всякий случай для проверки был создано правило, открывающее для WAN всё и вся.

http://f5.s.qip.ru/14a5VJoPV.png (Извините, в MS Edge почему то не работают кнопки визуального редактора, в частности вставка изображений)

Но pfsense ни в какую не хочет пробрасывать порты.. И что самое печальное, что нет даже записей по попытках подключиться в Status > System Logs > Firewall

Подскажите пожалуйста, как правильно всётаки пробросить порт? Или может быть поделитесь рабочим мануалом по настройке OpenVPN или L2TP средствами самого pfsense 2.2.4 ?

Требование — чтобы клиенты могли подключаться с Windows/iOS/Android.

Нужен работающий VPN к среде.. один день остался на танцы с бубном.

Авторизация по протоколу L2TP/IPSEC

Обладатели камер, видеорегистратора или сервера в локальной сети, заинтересованы в качественном удаленном доступе к ним. А для этого лучше всего привязать статический IP адрес к роутеру и настроить проброс портов.

Услышали незнакомые термины и захотелось вызвать программиста на дом? В этом нет необходимости. Наша Инструкция написана «человеческим» языком такими же пользователями Сервиса как и Вы. Дочитав ее до конца, Вы убедитесь — процедура настройки удаленного доступа проста, и если немного разобраться, то все легко настроить самостоятельно.

Для Вашего удобства Инструкция интерактивная и поделена на шаги, а слева расположено меню для быстрой навигации. В первом шаге проверим оборудование, во втором привяжем IP, а в третьем настроим доступ. В заключении сделаем Контроль соединения, чтобы все работало стабильно. Инструкция покажет все необходимые сведения для настройки, после активации одного из тарифов в Личном кабинете и перехода по ссылке из данных Устройства.

Не будем терять времени, приступим!

Шаг 1. Готовимся к настройке

Зайдите в веб-интерфейс роутера, указав Логин и Пароль администратора. Как правило, локальный ip-адрес роутера KEENETIC http://192.168.1.1/

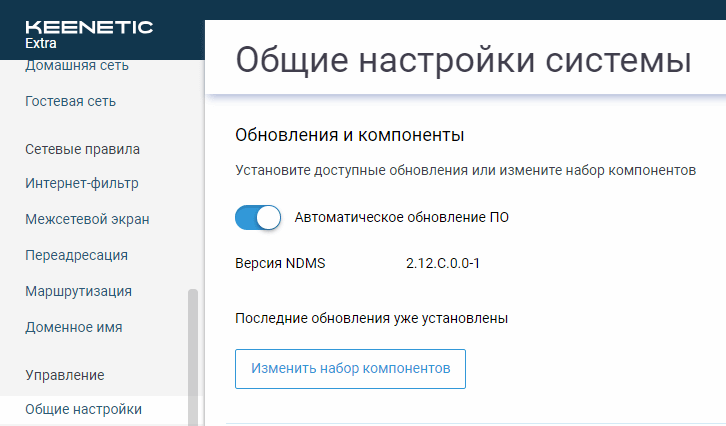

Во избежание различных ошибок, обновите программное обеспечение роутера, который будете привязывать к статическому IP адресу. Перейдите по ссылке «Общие настройки системы» в роутер и включите Автоматическое обновление ПО.

Убедитесь что видеокамера, видеорегистратор или сервер работают и открываются в локальной сети по ip-адресу с указанием порта. Адрес можно узнать через веб-интерфейс роутера в разделе «Список устройств».

Например, адрес в браузере может выглядеть так http://192.168.1.1:80/, где:

http://— протокол,192.168.1.1— локальный ip-адрес,80— порт, указан через:двоеточие.

В приложениях для видеонаблюдения обычно есть отдельное поле для ввода порта и двоеточие не пишется.

ПОЛУЧИТЬ

СТАТИЧЕСКИЙ IP АДРЕС

Шаг 2. Авторизуем ID (доступно-после-активации-тарифа)

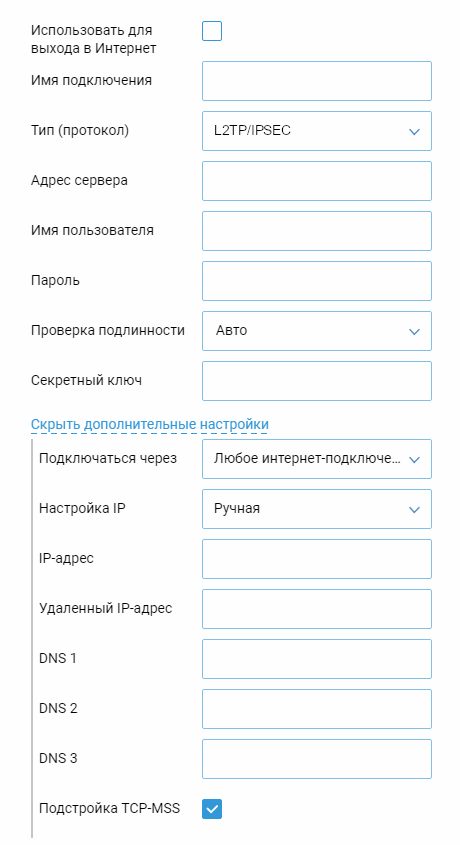

Авторизация — это успешная привязка роутера KEENETIC к статическому IP адресу 185.195.xxx.xxx после создания и включения в нем L2TP/IPSEC-клиента (один из протоколов передачи данных). Все необходимые сведения, включая Логин и Пароль, есть в табличке Настройки L2TP/IPSEC-клиента.

Обратите внимание: L2TP/IPSEC-клиент из раздела VPN и L2TP/IPSEC-подключение из раздела WAN в роутерах это не одно и то же. Не помешает ознакомиться здесь с нашими рекомендациями и минимальными требованиями к оборудованию.

По истечении 10 минут после того, как был создан L2TP/IPSEC-клиент или изменен протокол авторизации, проверьте в Личном кабинете статус Устройства. Видите надпись «Подключено»? Отлично, теперь можно переходить к следующему «Шагу 3. Проброс портов».

Если же в течение 15 минут подключение не произошло, то стоит обратиться к списку Частых ошибок авторизации. Они находятся ниже блока Настройки L2TP/IPSEC-клиента в этом Шаге.

172.17.1.x и 172.17.1.xxx — это ip-адреса для настройки L2TP/IPSEC-клиента и они не используются для удаленного доступа.

Данные, написанные СИНИМ ЦВЕТОМ, полностью выделяются и копируются в буфер обмена по клику. Вам остается лишь вставить их в соответствующие поля

Настройки L2TP/IPSEC-клиента

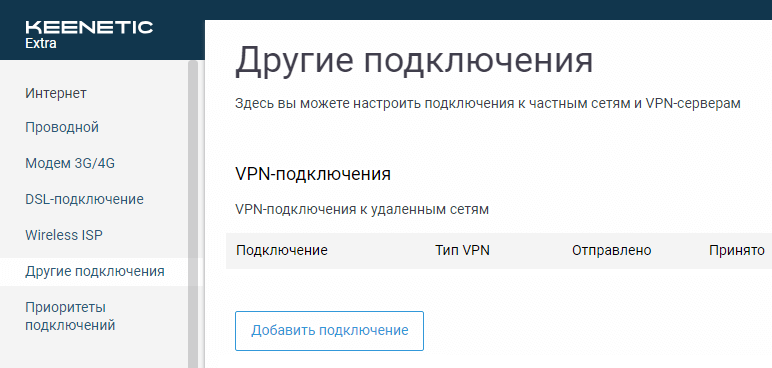

В левом меню роутера перейдите в раздел «Другие подключения» и нажмите кнопку «Добавить подключение».

| Параметр | Значение |

|---|---|

| Использовать для выхода в Интернет | Нет |

| Имя подключения | BiREVIA ID (доступно-после-активации-тарифа) |

| Тип (протокол) | L2TP/IPSEC |

| Адрес сервера | (доступно-после-активации-тарифа) |

| Имя пользователя | (доступно-после-активации-тарифа) |

| Пароль | (доступно-после-активации-тарифа) |

| Секретный ключ | (доступно-после-активации-тарифа) |

| Проверка подлинности | Авто |

| Дополнительные настройки | |

| Подключаться через | Любое интернет-подключение |

| Настройка IP | Ручная |

| IP-адрес | 172.17.1.xxx |

| Удаленный IP-адрес | 172.17.1.x |

| DNS 1 | |

| DNS 2 | |

| DNS 3 | |

| Подстройка TCP-MSS | Да |

Частые ошибки авторизации

Что-то пошло не так? Не отчаивайтесь! Нажмите на ошибку и узнаете ее решение:

- После авторизации пропал доступ к интернету

Это случилось, потому что через наш IP адрес заблокирован выход в интернет (подробнее). В настройках L2TP/IPSEC-клиента уберите галку с параметра

Использовать для выхода в Интернет. Выключите и включите подключение в роутере с помощью переключателя. - Выбран неправильный протокол

Проверьте

Тип (протокол)созданного подключения. Должно быть L2TP/IPSEC. Если это не так, удалите подключение и создайте L2TP/IPSEC-клиент заново. Все получится! - В «Системном журнале» мелькает строчка

LCP: timeout sending Config-RequestsЭто значит, что существует какая-то проблема с пропуском L2TP/IPSEC-трафика со стороны оператора, через модем или вышестоящий роутер. Решить ее можно такими способами:

- Несколько раз отключите и включите питание модема с помощью «переключателя»;

- Включите

Пропуск L2TP/IPSEC-трафикав настройках вышестоящего роутера или модема; - Удалите созданный L2TP/IPSEC-клиент. В Личном кабинете выберите другой Протокол, откройте заново или обновите Инструкцию по авторизации. Проделайте все шаги сначала.

- Ошибка в

Имя пользователя,ПарольилиАдрес сервераВнимательно копируйте все данные из таблички Настройки L2TP/IPSEC-клиента. В примере пароль виден в поле не полностью, но по нажатию выделяется и копируется целиком.

- Не получается сохранить

IP-адресиУдаленный IP-адресв настройках L2TP/IPSEC-клиентаС помощью «переключателя» выключите L2TP/IPSEC-клиент в роутере и откройте его настройки. Скопируйте параметры

IP-адресиУдаленный IP-адресиз примера. Сохраните и снова включите L2TP/IPSEC-клиент. - Самая распространенная ошибка

Вы не расставили все галочки как в примере или в раскрывающихся списках активны другие параметры.

- Не подключается

Почти всегда решение такое же, как и у третьей ошибки. Дерзайте!

- Все работало и перестало

Сделайте Контроль соединения, про который написано в самом низу страницы. Полный порядок диагностики ищите тут.

ПОЛУЧИТЬ

СТАТИЧЕСКИЙ IP АДРЕС

Шаг 3. Настраиваем проброс портов (NAT)

А теперь плавно переходим к созданию правил проброса портов. Они необходимы для удаленного доступа к вашему оборудованию из внешней сети. И для того, чтобы роутер знал, с какого порта статического IP адреса на какой локальный ip-адрес и порт девайса ему перенаправлять запрос. К примеру:

Подключение к 185.195.xxx.xxx:10000 перенаправить на 192.168.1.10:80

Вместо статического IP адреса 185.195.xxx.xxx можно использовать домен (доступно-после-активации-тарифа) и номера портов от 10000 до 10099 из диапазона ID (доступно-после-активации-тарифа).

После списка Частых ошибок, связанных с пробросом портов, приведено три примера правил для удаленного доступа. Чтобы убедиться в верной настройке подключения, создайте Правило для роутера.

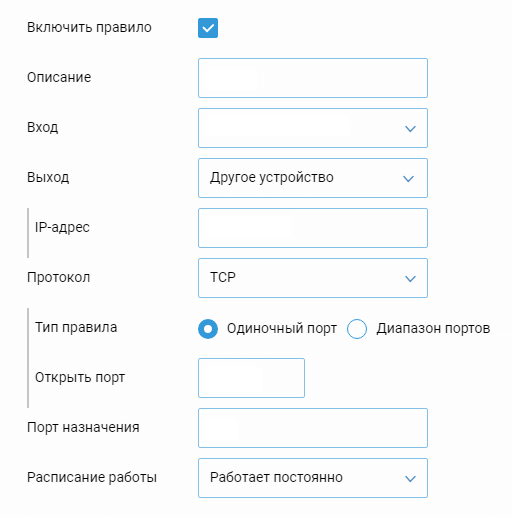

В левом меню роутера перейдите в раздел «Переадресация» и нажмите кнопку «Добавить правило».

Проверка статуса порта

После добавления правила проброса порта в роутере, введите в поле ниже его номер. Проверка покажет, отвечает ли ваше оборудование (программное обеспечение) на указанном порту статического IP адреса.

185.195.xxx.xxx:

Порт открыт

Частые ошибки проброса портов

Добавили правила, но доступа нет? Ничего страшного — выберите ошибку и узнаете ее решение:

- Нет галочки на параметре

Включить правилоНужно поставить.

- Проверили в правиле параметр

Вход?В параметре

Входдолжно быть выбрано название созданного ранее L2TP/IPSEC-клиента. Список интерфейсов упорядочен в алфавитном порядке. Прокрутите выпадающий список вверх, чтобы выбратьBiREVIA ID (доступно-после-активации-тарифа). - В правиле указан ошибочный ip-адрес назначения (девайса)

Как бы очевидно это ни звучало — исправьте на корректный в параметре

Выход. - Неправильный

Шлюз (GATEWAY)В настройках

Сети (Network)оборудования в полеШлюз (GATEWAY)должен быть указан локальный ip-адрес роутера, который вы авторизовали в Шаге 2. После исправления перезагрузите оборудование. - Неправильно указали ip-адреса

172.17.1.xxxи172.17.1.xв настройках L2TP/IPSEC-клиентаПерепроверьте параметры

Настройка IP,IP-адресиУдаленный IP-адрес. Должно быть указаноРучная,172.17.1.xxxи172.17.1.xсоответственно. Смотрите пример. Выключите подключение в роутере перед внесением изменений, иначе не получится сохранить. - Порт назначения заблокирован сетевым экраном

Отключите Фаервол и Брандмауэр. Перезагрузите компьютер (роутер) и убедитесь, что они действительно не работают. Иногда потребуется отключить еще и Службу Брандмауэра.

- Порт открыт, но видео в приложении или браузере не загружается

Поможет проброс с ЗАМЕНОЙ порта

Правило для веб-интерфейса видеорегистратора или камеры

Создадим правило проброса порта, чтобы веб-интерфейс камеры или видеорегистратора (доступный в локальной сети, к примеру, по адресу http://192.168.1.10), можно было открыть удаленно по адресу http://(доступно-после-активации-тарифа):10000.

Поле Описание обязательно для заполнения.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR веб-интерфейс |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10000 |

| Порт назначения | 80 |

В большинстве случаев видеопоток берется с другого порта, поэтому веб-интерфейс показывается без видео. Регистратор может даже выдавать ошибки, не позволяя войти в интерфейс. В таком случае создайте дополнительное правило для видеопотока – проброс с ЗАМЕНОЙ порта.

Правило для удаленного просмотра видеопотока

Как следует из названия, правило необходимо, чтобы просматривать видео в приложении или окне браузера. В зависимости от способа просмотра видеопотока, нужно создать одно из двух правил: ПРОСТОЙ проброс или проброс с ЗАМЕНОЙ порта. Последний используется когда в приложении не предусмотрена возможность ручного ввода порта. Это несложная процедура, убедитесь сами:

Покажем, как сделать проброс порта 10001 на Медиа порт камеры или видеорегистратора для просмотра видео в программах вроде CMS, XMEye, gDMSS lite, EYE4 NVR, RViSmartPSS и т.д. Такой порт может называться по-разному: Порт сервера, TCP, UDP, Data порт, RTP, RTSP и т.п., но точно не HTTP (80). Ведь это порт веб-интерфейса. Иногда потребуется делать правило проброса на каждый отдельный порт из раздела Сеть/Порты девайса. Разумеется, надо использовать разные номера портов из диапазона Устройства от 10000 до 10099.

В примере использован локальный порт 34567 видеорегистратора, а у вас он может быть другим: 554, 5000, 9000 и т.д.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR видеопоток |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10001 |

| Порт назначения | 34567 |

Сохранив правило в роутере, после успешной Проверки статуса порта создайте в приложении для видеонаблюдения новое устройство, используя данные:

- Domain:

(доступно-после-активации-тарифа) - IP:

185.195.xxx.xxx - Port:

10001 - User Name:

Имя пользователя видеорегистратора - Password:

Пароль пользователя видеорегистратора

Некоторым девайсам ПРОСТОГО проброса порта будет недостаточно. Приложения, подключающиеся через HTTP порт (SuperLivePro и др.), а также ряд моделей Dahua, RVI потребуют обязательно заменить в видеорегистраторе порт видеопотока (как при просмотре через браузер). Вкладка «проброс с ЗАМЕНОЙ порта» поможет.

Программное обеспечение камер и видеорегистраторов обычно использует надстройку ActiveX для просмотра видео в браузере. Она поддерживается только в Internet Explorer. В EDGE и других браузерах ActiveX нет!

Чтобы ActiveX начал воспроизводить видео в браузере или запустилось приложение, которому мало ПРОСТОГО проброса порта, откройте настройки Сети/Портов девайса. Замените Медиа порт на 10001 и создайте правило как внизу. Такой порт может называться иначе: Порт сервера, TCP, Data порт, RTP, RTSP, UDP и т.п., но только не HTTP (80). Это порт веб-интерфейса.

Смысл проброса с ЗАМЕНОЙ порта состоит в том, что порт 10001 внешнего адреса 185.195.xxx.xxx будет ссылаться на порт с таким же номером локального адреса видеорегистратора. С остальными портами, кроме HTTP (80), нужно проделать то же самое. Разумеется, надо использовать разные номера портов из диапазона Устройства от 10000 до 10099.

После замены портов перезагрузите видеорегистратор!

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR видеопоток |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10001 |

| Порт назначения | 10001 |

Сохранив правила в роутере и проведя успешную Проверку статуса порта, можно смотреть видео в приложениях для видеонаблюдения: CMS, XMEye, gDMSS lite, EYE4 NVR, RViSmartPSS и т.п. Создайте новое устройство в приложении, используя учетные данные:

- Domain:

(доступно-после-активации-тарифа) - IP:

185.195.xxx.xxx - Port:

10001 - User Name:

Имя пользователя видеорегистратора - Password:

Пароль пользователя видеорегистратора

Правило для удаленного доступа к роутеру

Рассмотрим пример правила проброса порта на любое локальное оборудование, в т.ч. сам роутер с адресом 192.168.1.1. После того, как веб-интерфейс роутера стал доступен по адресу http://(доступно-после-активации-тарифа):10002/, настройте Контроль соединения.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | Роутер KEENETIC |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.1 |

| Протокол | TCP / UDP |

| Открыть порт | 10002 |

| Порт назначения | 80 |

ПОЛУЧИТЬ

СТАТИЧЕСКИЙ IP АДРЕС

Контроль соединения

После настройки удаленного доступа к веб-интерфейсу роутера и успешной Проверки статуса порта, сделайте контроль соединения по TCP-порту роутера через удаленное подключение. Так роутер будет сам проверять свою авторизацию на статическом IP адресе.

В мобильных сетях такой контроль необходим, чтобы модем автоматически перезагружался по питанию в том случае, когда роутер станет недоступен на статическом IP адресе и порту 10002. Подробнее.

Настройте «Ping Сheck» на модеме, через который роутер получает интернет:

| Параметр | Значение |

|---|---|

| Метод проверки | Проверка TCP-порта |

| Периодичность проверки (с) | 60 |

| Порог срабатывания | 5 |

| Проверять IP-адрес | 185.195.xxx.xxx |

| Порт TCP | 10002 |

Если указать адрес или порт, где ничего нет, или задать периодичность проверки чаще чем раз в минуту, то модем будет перезагружаться постоянно.

Чтобы появился раздел «Ping Сheck», в левом меню роутера перейдите в «Общие настройки» и в разделе «Обновления и компоненты» нажмите кнопку «Изменить набор компонентов». В группе «Улиты и сервисы» поставьте галочку на Контроль состояния интернет-подключения (Ping Check) и затем в самом низу страницы нажмите кнопку «Сохранить»

Как видите, в привязке статического IP адреса к роутеру или ПК действительно нет ничего сложного. Эта процедура не требует специальных познаний, а с нашей универсальной Инструкцией выполнить ее сможет каждый. Более того, рассмотренные принципы настройки, хоть и с небольшими вариациями, применимы и к другому оборудованию

Настройка безопасного и надежного VPN-соединения с использованием протоколов L2TP и IPsec является важной задачей для многих сетевых администраторов. MikroTik RouterOS — это мощная платформа, которая позволяет настроить VPN-сервер и клиентов на основе этих протоколов.

Одним из важных аспектов настройки VPN-сервера MikroTik является выбор портов, через которые будет осуществляться соединение клиента с сервером. Стандартные порты для L2TP и IPsec — 1701 и 500 соответственно, но их можно изменить для повышения безопасности и снижения вероятности блокировки соединения.

В этом подробном руководстве мы рассмотрим, как настроить порты для L2TP и IPsec на MikroTik RouterOS. Мы покажем, как изменить стандартные порты и добавить дополнительные порты для улучшения производительности и безопасности вашей VPN-инфраструктуры.

Будьте внимательны при изменении портов для L2TP и IPsec — убедитесь, что измененные порты не конфликтуют с другими сервисами, использующими порты. Также, имейте в виду, что изменение портов может потребовать соответствующих изменений на стороне клиента.

Содержание

- Подготовка к настройке портов

- Определение используемых портов

- Настройка портов L2TP IPsec на MikroTik

- Проверка настроек портов

- Дополнительные советы по настройке портов

Подготовка к настройке портов

Перед началом настройки портов для L2TP IPsec на MikroTik необходимо выполнить несколько предварительных шагов:

- Подключение к устройству: Подключите компьютер или ноутбук к MikroTik-устройству с помощью Ethernet-кабеля или подключитесь к нему через Wi-Fi.

- Открытие Web-интерфейса: Запустите веб-браузер и введите IP-адрес устройства в строке поиска. По умолчанию IP-адрес MikroTik-устройства — 192.168.88.1.

- Вход в Web-интерфейс: Введите имя пользователя и пароль для входа в Web-интерфейс MikroTik-устройства. Имя пользователя по умолчанию — admin, пароль — пустое поле. Нажмите кнопку «Войти».

- Проверка текущих настроек: Перед настройкой портов для L2TP IPsec убедитесь, что текущие настройки сетевых интерфейсов и маршрутизации правильны.

Несоблюдение этих предварительных шагов может привести к неправильной работе L2TP IPsec на MikroTik-устройстве.

Определение используемых портов

Для настройки L2TP IPsec на MikroTik необходимо знать, какие порты будут использоваться для передачи данных:

- UDP порт 500 — используется для обмена информацией о параметрах IPsec между сервером и клиентом. Этот порт называется «IKE Port».

- UDP порт 4500 — используется для передачи IPsec ESP (Encapsulating Security Payload) и ESP NAT-T (ESP with NAT Traversal). Этот порт называется «NAT-T Port».

- Протокол IP-номер 50 (ESP) — используется для передачи зашифрованных данных между сервером и клиентом.

Порты 500 и 4500 должны быть открыты для входящего трафика на маршрутизаторе MikroTik, чтобы установить соединение L2TP IPsec.

Протокол ESP (номер 50) также должен быть разрешен для прохождения через маршрутизатор MikroTik.

Настройка портов L2TP IPsec на MikroTik

Настройка портов L2TP IPsec на устройствах MikroTik позволяет создать безопасное и шифрованное соединение между удаленными локальными сетями или пользователями. L2TP (Layer 2 Tunneling Protocol) и IPsec (Internet Protocol Security) — это два протокола, используемых для создания VPN-подключения.

Для настройки портов L2TP IPsec на MikroTik выполните следующие шаги:

- Войдите в веб-интерфейс роутера MikroTik, используя свои учетные данные.

- Перейдите в раздел «Interfaces» (Интерфейсы) и выберите «L2TP Server» (Сервер L2TP) в списке интерфейсов.

- Настройте параметры сервера L2TP, включая адрес пула IP-адресов для подключений клиентов, настройки шифрования и аутентификации.

- Перейдите в раздел «IP» и выберите «IPsec» в списке меню слева.

- Настройте параметры IPsec, включая шифрование, аутентификацию и параметры безопасности.

- Настройте правила брандмауэра для разрешения трафика L2TP IPsec через соответствующие порты.

- Сохраните настройки и перезагрузите роутер MikroTik.

После выполнения этих шагов порты L2TP IPsec на MikroTik будут настроены и готовы к использованию. Теперь вы можете устанавливать VPN-подключения через указанные порты для безопасной передачи данных между удаленными сетями или пользователями.

Проверка настроек портов

После настройки портов для L2TP IPsec на MikroTik необходимо проверить их работоспособность. Для этого можно выполнить следующие шаги:

- Подключитесь к MikroTik через SSH или WinBox.

- Перейдите во вкладку «Interfaces» и выберите интерфейс, который используется для настройки L2TP IPsec. Обычно это интерфейс «ether1» или «ether2».

- Убедитесь, что интерфейс включен и подключен к сети.

- Перейдите во вкладку «IP» и выберите пункт «Firewall».

- Убедитесь, что для протоколов L2TP и IPsec правила NAT и фильтрации настроены правильно.

- Завершите настройку L2TP и IPsec, проверив правильность заполнения полей сетевых настроек.

- Сохраните настройки и перезагрузите MikroTik для применения изменений.

После выполнения этих шагов можно проверить работоспособность портов для L2TP IPsec. Для этого можно подключиться к MikroTik с внешнего устройства, подключенного к интернету, и попытаться установить соединение с помощью L2TP IPsec. Если соединение устанавливается успешно, то настройки портов работают корректно.

| Порт | Протокол | Описание |

|---|---|---|

| 500 | UDP | Используется для установки IPsec соединения. |

| 4500 | UDP | Используется для передачи IPsec пакетов при использовании NAT-T. |

| 1701 | UDP | Используется для установки L2TP соединения. |

Если при проверке настроек портов возникают проблемы, можно использовать инструменты MikroTik для анализа трафика и протоколов. Например, можно использовать пакетный анализатор Wireshark для перехвата и анализа сетевого трафика на MikroTik.

Дополнительные советы по настройке портов

При настройке портов для L2TP IPsec на MikroTik есть несколько дополнительных советов, которые могут помочь избежать проблем и обеспечить более безопасную работу вашей сети.

1. Используйте безопасные порты

Один из важных аспектов настройки портов для L2TP IPsec — это выбор безопасных портов. Рекомендуется использовать порты, которые не используются другими службами или протоколами. Это поможет избежать конфликтов и повысить безопасность вашей сети.

2. Проверьте доступность портов

После настройки портов для L2TP IPsec рекомендуется проверить их доступность. Это можно сделать с помощью специальных инструментов, таких как портсканеры или утилиты командной строки, например, Telnet или Nmap. Проверка доступности портов поможет убедиться, что настройка выполнена правильно и порты открыты для подключений.

3. Установите ограничения на доступ к портам

Для повышения безопасности вашей сети рекомендуется установить ограничения на доступ к портам. Например, вы можете настроить белые и черные списки IP-адресов, разрешить доступ только с определенных IP-адресов или настроить фильтры для блокировки нежелательных подключений. Это поможет защитить вашу сеть от несанкционированного доступа.

4. Регулярно обновляйте настройки

Настраивая порты для L2TP IPsec, регулярно обновляйте свои настройки. Это особенно важно в случае обновления операционной системы или маршрутизатора. Обновление настроек поможет обеспечить совместимость и безопасность вашей сети.

Следуя этим дополнительным советам, вы сможете эффективно настроить порты для L2TP IPsec на MikroTik и обеспечить безопасную работу вашей сети.

В этой статье мы рассмотрим типовые причины ошибок при подключении к L2TP/IPSec VPN серверу с клиентов Windows 10/11 и Windows Server 2019/2016. Если вы не можете установить L2TP VPN подключение к Windows, внимательно посмотрите на код и описание ошибки. Там часто указывается причина ошибки.

Содержание:

- Не удается установить связь между компьютером и VPN сервером L2TP/IPScec

- Разрешить подключение к L2TP/IPSec VPN серверу за NAT

- Подключение L2TP не удалось из-за ошибки согласования безопасности

Не удается установить связь между компьютером и VPN сервером L2TP/IPScec

При попытке установить соединение из клиента Windows к L2TP VPN серверу появляется ошибка:

Can’t connect to ваше_L2TP_IPSec_VPN_подключение The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (e.g. firewalls, NAT, routers, etc) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.

Не удалось установить связь по сети между компьютером и VPN-сервером, так как удаленный сервер не отвечает. Возможная причина: одно из сетевых устройств (таких как брандмауэры, NAT, маршрутизаторы и т.п.) между компьютером и удаленным сервером не настроено для разрешения VPN-подключений. Чтобы определить, какое устройство вызывает эту проблему, обратитесь к администратору или поставщику услуг.

Чаще всего при этом появляются следующие коды ошибок: 800, 794 или 809.

Если появилась такая ошибка, нужно проверить что вы указали правильный адрес VPN сервера, VPN сервер доступен и в файерволах открыты все необходимые порты.

Для доступа к L2TP/IPsec VPN сервере должны быть открыты следующие порты:

- UDP порт 1701 (Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol (L2TP))

- UDP порт 500 (IKE, для управления ключами шифрования)

- Протокол ESP 50 (Encapsulating Security Payload) для IPSec

- Если VPN сервер находится за NAT, нужно дополнительно открыть UDP порт 4500 (протокол NAT-T, IPSec Network Address Translator Traversal)

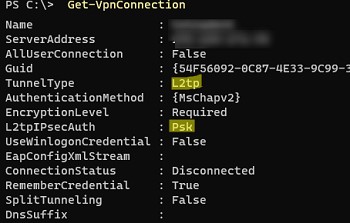

Для подключения к L2TP VPN серверу можно использовать встроенный VPN клиент Windows. Проверьте настройки вашего VPN подключения. Убедитесь, что для VPN подключения используется туннель L2tp и pre-shared key (PSK)/сертификат для аутентификации. Настройки VPN подключения можно вывести с помощью PowerShell:

Get-VpnConnection

Разрешить подключение к L2TP/IPSec VPN серверу за NAT

Если целевой L2TP VPN сервер находится за NAT, то с настройками по-умолчанию вы не сможете установить подключение к нему с компьютера Windows. Дело в том, что протокол IPsec не поддерживает NAT. Для обхода этого ограничения используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP/4500.

IPSec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT/ Port Address Translation.

NAT-T включен по-умолчанию почти во всех операционных системах (iOS, Android, Linux), кроме Windows.

Если VPN сервер L2TP/IPsec находится за NAT, то для корректного подключения внешних клиентов через NAT необходимо как на сервере, так и на клиенте Windows внести изменение в реестр, разрешающее UDP инкапсуляцию пакетов для L2TP и поддержку (NAT-T) для IPsec.

- Откройте редактор реестра

regedit.exe

и перейдите в ветку:- Для Windows 10,8.1,7 и Windows Server 2016,2012R2,2008R2 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

- Для Windows XP/Windows Server 2003 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec

- Создайте DWORD параметр с именем AssumeUDPEncapsulationContextOnSendRule и значением 2;

Примечание. Возможные значения параметра AssumeUDPEncapsulationContextOnSendRule:

- 0 – (значение по-умолчанию), предполагается, что VPN сервер подключен к интернету без NAT;

- 1 – VPN сервер находится за NAT;

- 2 — и VPN сервер и клиент находятся за NAT.

- Осталось перезагрузить компьютер и убедиться, что VPN туннель успешно создается.

Если и Windows VPN сервер и клиент находятся за NAT, нужно изменить это параметре на обоих системах.

Можно использовать командлет PowerShell для внесения изменений в реестр:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 –Force

После включения поддержки NAT-T, вы сможете успешно подключаться к VPN серверу с клиента через NAT (в том числе двойной NAT). В этом случае при установлении L2TP/IPsec подключения сначала создается зашифрованный IPsec-канал (используется протокол IKE: UDP/500 и NAT-T: UDP/4500). После этого уже внутри IPsec поднимается туннель L2TP на порт 1701 UDP. Это означает, что, если VPN сервер находится за NAT, вам не нужно пробрасывать на него порт 1701 UDP с внешнего роутера/маршрутизатора.

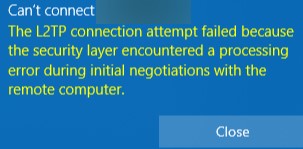

Подключение L2TP не удалось из-за ошибки согласования безопасности

Есть еще один интересный баг. Если в вашей локальной сети несколько Windows компьютеров, вы не сможете установить более одного одновременного подключения к внешнему L2TP/IPSec VPN серверу. Если при наличии активного VPN туннеля с одного клиента, вы попытаетесь подключиться к тому же самому VPN серверу с другого компьютера, появится ошибка с кодом 809 или 789:

Error 789: The L2TP connection attempt failed because the security layer encountered a processing error during initial negotiations with the remove computer.

Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером. (Ошибка 789)

Что интересно, эта проблема наблюдется только с Windows-устройствами. На устройствах с Linux/MacOS/Android в этой же локальной сети таких проблем нет. Можно без проблем одновременно подключиться к VPN L2TP серверу с нескольких устройств.

По информации на TechNet проблема связана с некорректной реализацией клиента L2TP/IPSec клиента в Windows (не исправляется уже много лет).

Для исправления этого бага нужно изменить два параметра реестра в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Parameters и перезагрузите компьютре:

- AllowL2TPWeakCrypto – изменить на 00000001 (ослабляет уровень шифрования, для L2TP/IPSec используются алгоритмы MD5 и DES)

- ProhibitIPSec – изменить на 00000000 (включает шифрование IPsec, которое часто отключается некоторыми VPN клиентами или утилитами)

Для изменения этих параметров реестра достаточно выполнить команды:

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v ProhibitIpSec /t REG_DWORD /d 0 /f

Это включает поддержку нескольких одновременных L2TP/IPSec-подключений в Windows через общий внешний IP адрес (работает на всех версиях, начиная с Windows XP и заканчивая Windows 10/11).

Еще несколько советов, которые помогут вам исправить проблему с L2TP VPN подключением в Windows

Это продолжение предыдущих двух статей (Первая) и (Вторая) в которых мы показали как настроить L2TP на MikroTik без IPSec, теперь же прикрутим его к нашей конфигурации.

IPSEC – это целый набор протоколов, обеспечивающих защиту данных IP через сеть интернет. Несомненно, он один из самых безопасных реализаций VPN, но ложкой дегтя является сложность настройки. Некоторые модели RouterBOARD имею встроенные чипы разгрузки для алгоритмов AES, это сделано для того, чтобы не нагружать центральный процессор сложной обработкой. Ознакомиться более подробно со списком оборудования поддерживающих аппаратную разгрузку можно на сайте mikrotik.com.

В нижеизложенной инструкции будет продемонстрировано конфигурирование классического IPSEC, а не IKEv2. На основе предыдущих статей я покажу два режима настройки L2TP\IPSec в транспортном режиме на роутере микротик. По сложившейся практике предпочтительно делать именно в транспортном режиме, т.к. удобнее прописать маршруты в локальные сети через адреса в туннелях вместо создания NAT правил. В добавок про NAT отмечу, что IPSEC-у становится дурно, когда он проходит через него. Не плохо реализована поддержка NAT-T. Взяв во внимание вышеизложенную информацию приступим.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Содержание

- Схема сети

- Простая настройка

- Site to site

- Настройка firewall

- 89 вопросов по настройке MikroTik

Схема сети

Используем лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся справа внизу в офисе SPB (Office-SPB). Вводные данные:

- Office-SPB сервер;

- Office-Moscow клиент;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 192.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24;

- Активный L2TP туннель между офисами.

Простая настройка

Предполагает быстрое развертывание на сервере и клиенте. Она более всего подходит для инсталляций, когда вы планируете чтобы к вам подключалось много мобильных устройств или устройств находящихся за NAT-ом. На московском роутере проверим состояние клиентского подключения. Переходим PPP – Interface – SPB-Office – Status.

С соединением все в порядке. В строке Encoding видим стандартное шифрование протокола L2TP. Открываем свойства сервера L2TP. Ставим required на параметре Use IPsec и указываем пароль.

Сохраняем. Клиентское соединение пропадает, т.к. теперь мы требуем согласование протокола IPSEC. Видим соответствующее сообщение в логах сервера. Оно говорит о том, что подключение было отброшено.

Если вы установите значение Use IPsec в yes, то все желающие подключиться без использования IPSEC – подключатся.

Подключаемся к клиентскому Mikrotik в Питере, открываем PPP – Interface – выбираем интерфейс to-MSC и открываем вкладку Dial Out. Ставим галочку на UseIPsec и задаем пароль, установленный на сервере.

После нажатия кнопки Apply проверим состояние подключения на вкладке Status.

Строка Encoding изменилась на более внушительное значение, что символизирует об успешном согласовании.

Site to site

Все настройки находятся в IP – IPSEC. Данный метод предназначен для развёртывания между удаленными площадками. Обязательным условием является наличие статических публичных адресов для обоих участников туннеля. Параметры идентичны, за исключением маленьких деталей. Отлично подходит для голосового трафика, т.к. все данные будут инкапсулированы в UDP. Запасаемся терпением и вниманием. Надеюсь, что все помнят простое правило по неиспользованию стандартных профилей. Создаем одинаковый профиль на обоих устройствах.

Далее создаем предложения.

Далее нужно создать пиров. Направляем их друг на друга и указываем раннее созданные профили. Пишем в поле Local Address тот адрес роутера, с которого хотите инициировать соединение. Это особенно актуально если у вас их несколько или нужно инициировать соединение с определенного. Т.к. у нас всего по одному адресу – укажем их.

Далее создаем группы.

Еще не все. Следующий пункт — Identity.

И вишенкой на торте Policies. На вкладке General указываем адреса источника и назначения. Соответственно направляем друг на друга. 1701 это UDP порт L2TP.

Переходим в Action. Обязательно выбираем параметр Level в unique. Особенно полезно будет для тех, кто планирует много шифрованных туннелей.

Сохраняем и проверяем.

Established в конце строки пира SPB означает что согласование прошло успешно и оно устоялось. Откроем Installed SAs и посмотрим на наши ключики.

Все как мы и заказывали. Ну и наконец проверим наше L2TP соединение. Все должно зашифроваться без переподключений.

Настройка firewall

Тут также, как и с предыдущим пунктом. Настраиваем одинаково с обоих сторон. Нужно отредактировать созданные правила на московском роутере, а на питерском создаем с нуля аналогичные. В первом правиле кроме порта для L2TP добавляем еще два:

- 500;

- 4500.

Создадим еще одно правило для IPSEC-ESP.

Перемещаем его над последним правилом.

Повторив параметры фаервола на питерском роутере, обязательно проверьте что соединение L2TP подключается и шифруется соответствующими алгоритмами. На этом мы закончили цикл статей про настройку L2TP клиента и сервера как с IPSec так и без него. Если у вас остались вопросы задавайте из в комментариях а лучше в группу Теллеграмм.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.