За последнее время работа «по удаленке» стала весьма

распространенным явлением. Практически каждому иногда требуется подключиться

дистанционно к рабочему или домашнему ПК. Работать и находиться при этом далеко

от рабочего места, даже с более слабого устройства можно, конечно, и с помощью

специальных программ. Использование TeamViewer или AnyDesk устраняет неполадки,

когда мы прибегаем к дистанционной помощи специалиста.

Преимущества RDP

Компания Microsoft предложила свое решение — встроенный в систему

Windows 10 клиент RDP (Remote Desktop Protocol). Его часто выбирают сотрудники,

работающие на дому. Если настроить и подключить удаленный рабочий стол Windows

с помощью этой утилиты, вы сможете пользоваться всеми достоинствами этого

протокола. От сторонних программ его выгодно отличает:

- невысокая притязательность к скорости соединения, можно обойтись модемной в 300-500 кбит/с;

- при неожиданном разрыве связи, который может исчисляться минутами, сессия не прервется (клиент будет предпринимать попытки вернуться в работе) – можно переходить на смартфоне с W-iFi на мобильный интернет без опасений, что придется подключаться заново;

- RDP является протоколом прикладного уровня, поэтому работает через любую сеть, в том числе VPN, через NAT и по любым протоколам;

- качество и скорость работы определяет именно удаленный ПК (сервер RDP) – можно выходить на него с гораздо более слабого устройства (клиента RDP), поскольку вычислительные возможности полностью определяются именно сервером;

- возможность подключить на клиенте внешний накопитель, например, флеш-память, а с ее содержимым работать уже на сервере;

- во время сессии можно оставлять любой документ открытым — он не пропадет, даже при прерывании, а после повторного подключения работа с ним продолжится;

- возможность пользоваться токенами аутентификации, что особенно ценно, если сервер расположен в другом регионе.

Далее мы расскажем, как удаленно подключиться к компьютеру с

помощью RDP.

Настройка

удаленного рабочего стола

Предположим, что ваш основной компьютер и тот ПК, которым вы

хотите пользоваться удаленно — в одной локальной сети. Методика настройки

удаленного рабочего стола тогда значительно упрощается. Рабочий стол неактивен

по умолчанию, так что его следует включить. Сделайте это любым из двух

возможных способов.

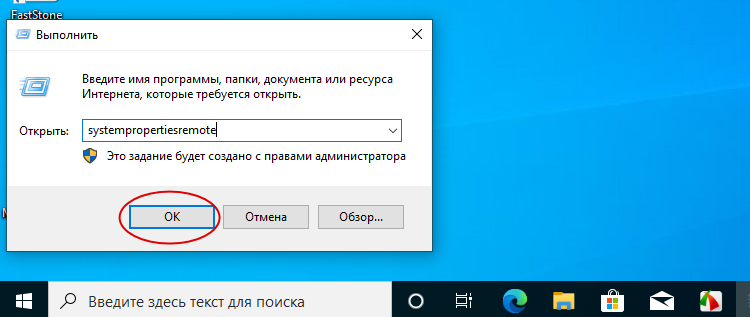

- На сервере вызовете окно «Выполнить», для чего нажмите

одновременно клавиши Win и R. Введите в его поле команду:

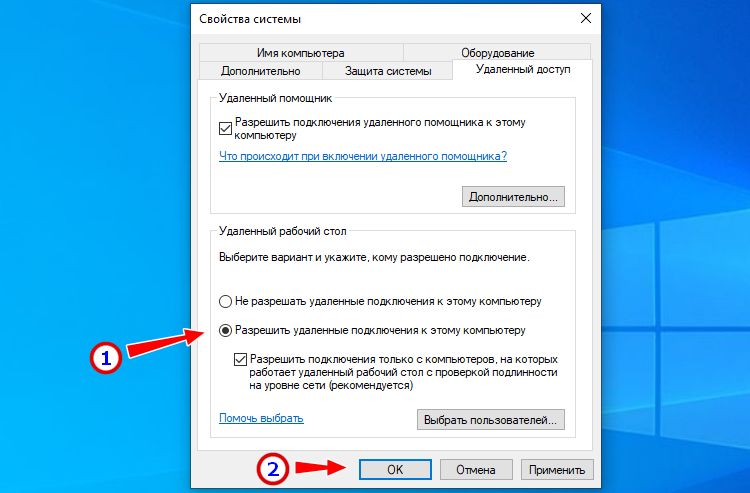

systempropertiesremote. Откроется окошко, в нем нужно будет выделить пункт

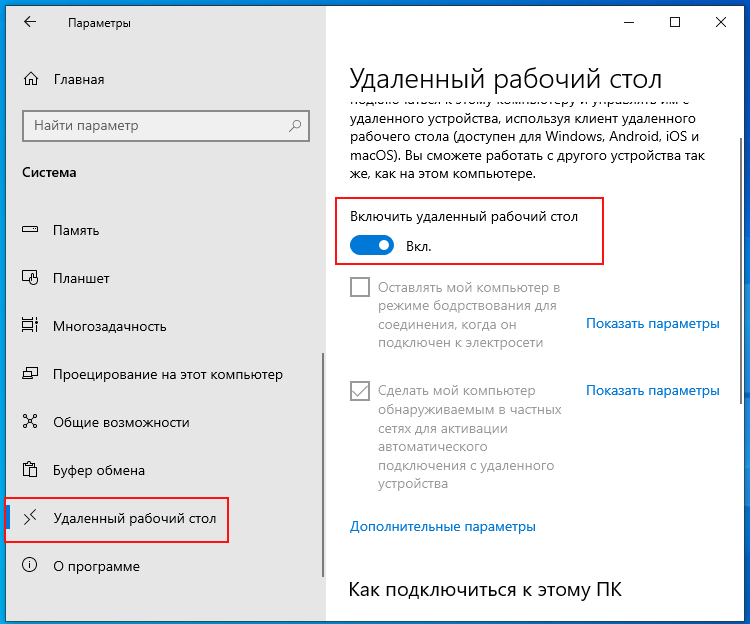

«Разрешить удаленные подключения». - Зайти на сервере в раздел «Система», далее в «Удаленный рабочий

стол». Там в приложении «Параметры» активируйте опцию «Включить удаленный

рабочий стол».

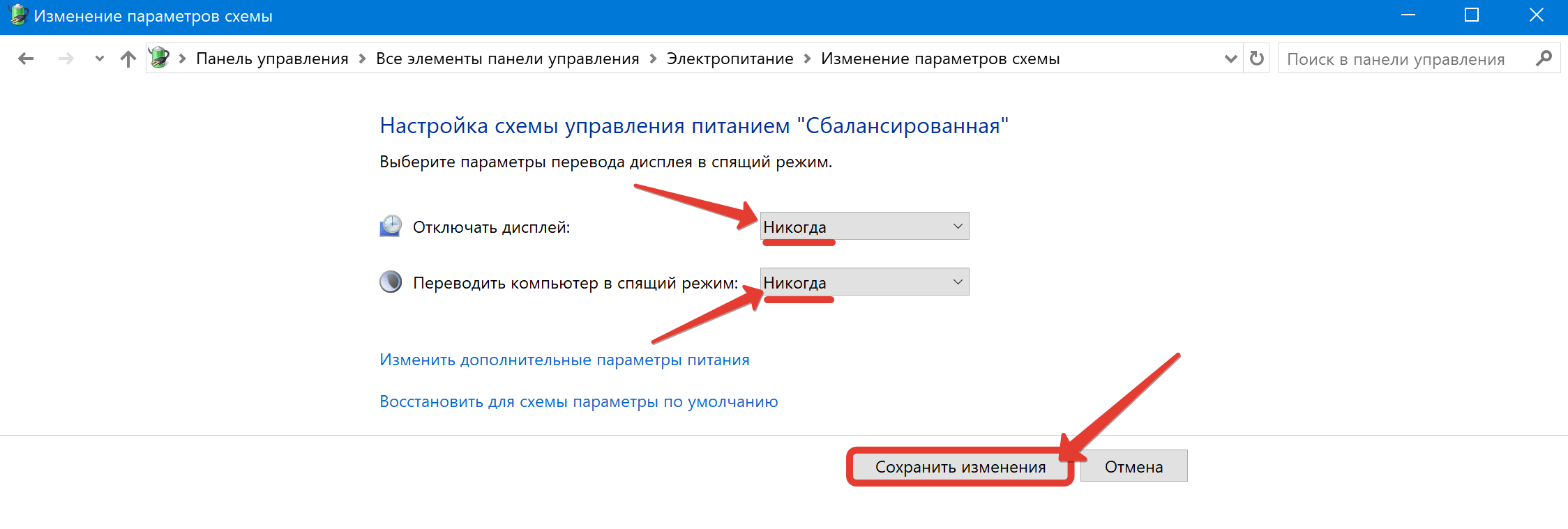

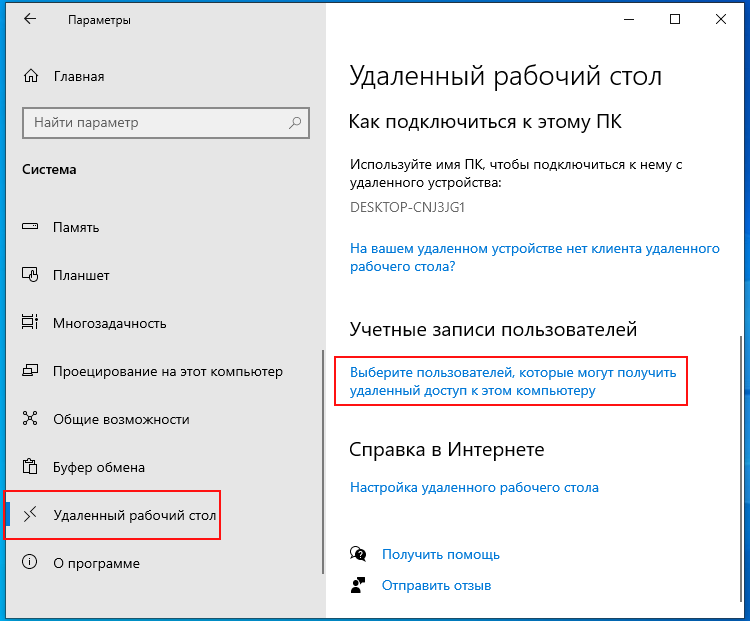

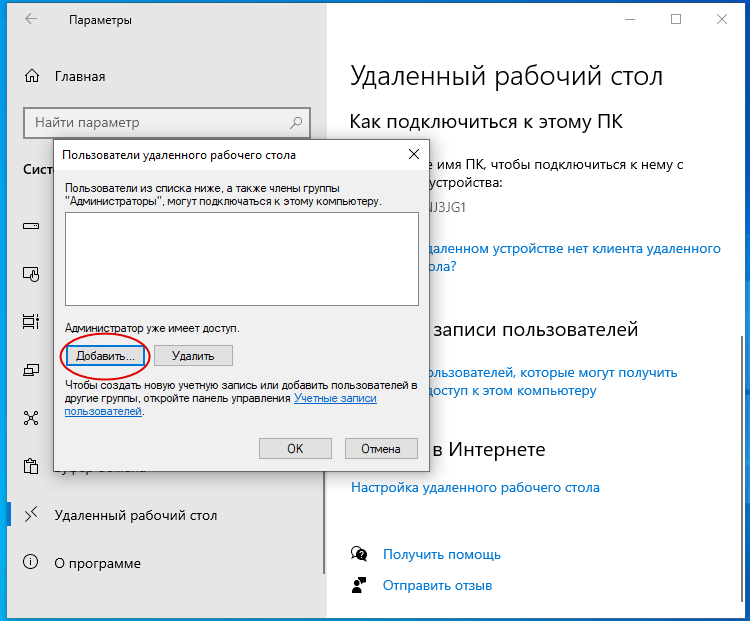

Дополнительно надо настроить список тех пользователей, которые

могут получить доступ к компьютеру. Для этого вкладку «Параметры» надо немного

прокрутить вниз. Найти и открыть «Выбрать пользователей…». В открывшемся

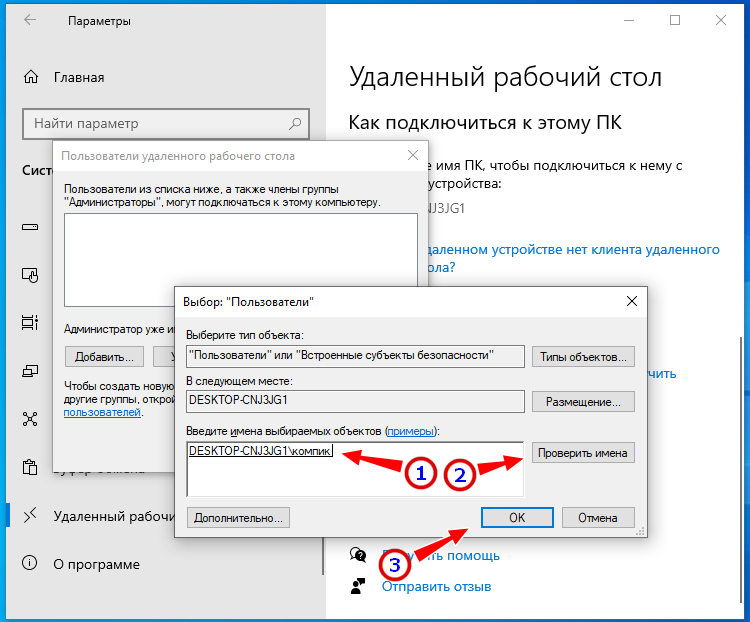

окошке нажмите «Добавить». Добавьте имя компьютера пользователя, затем нажмите

«Проверить» и «ОК». Если затрудняетесь, не знаете имя, кликнете

«Дополнительно…». Там, выберете в типах объектов «Пользователи». В списке

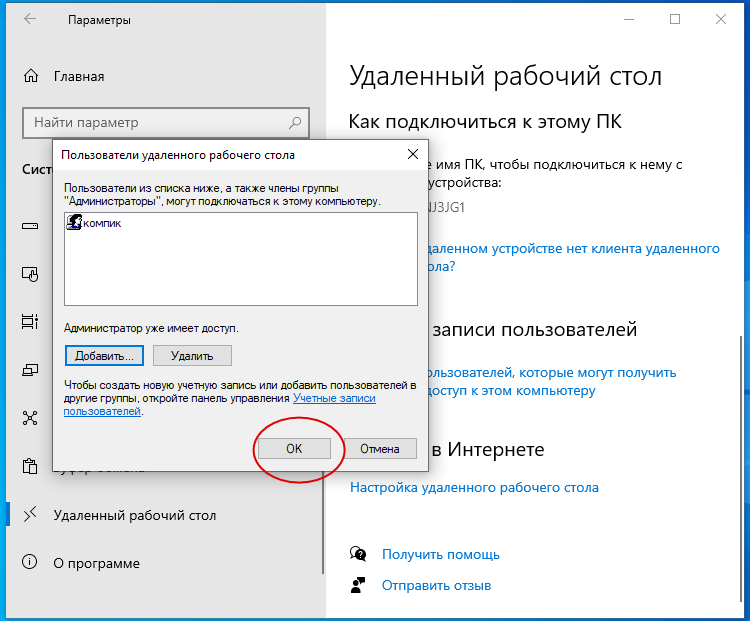

найдите нужный компьютер. Сохраните все настройки, нажав на «ОК» в окне

добавления пользователей. Настройка RDP на сервере закончена.

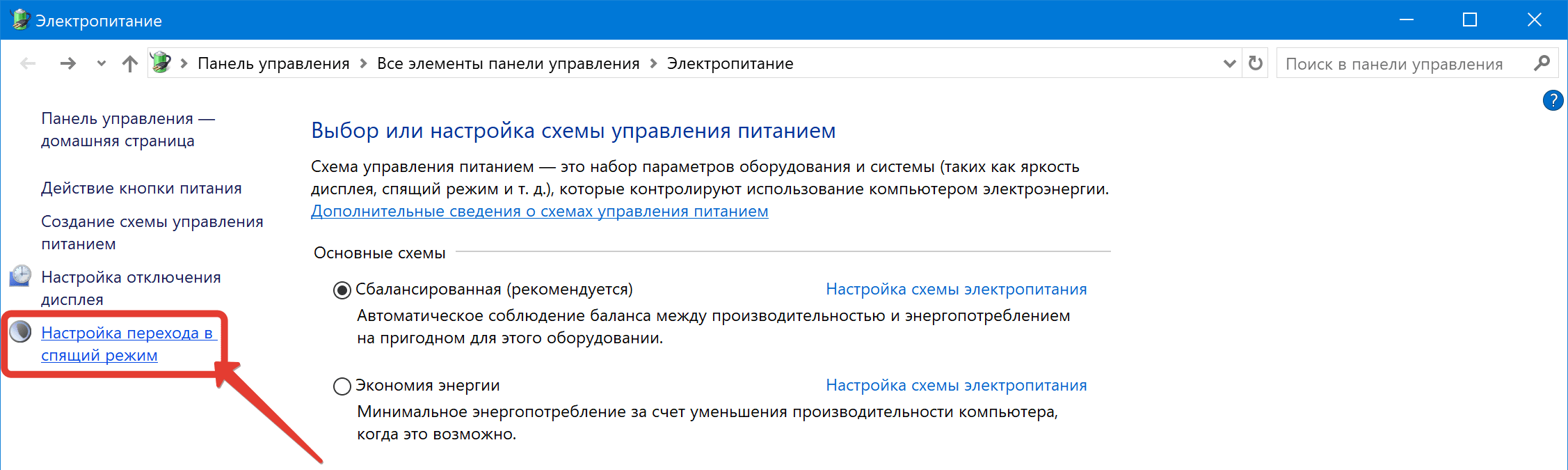

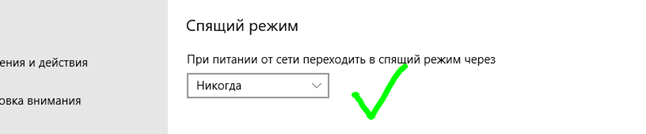

Не забудьте защитить свою учетную запись надежным паролем. Если для сервера предусмотрен переход в спящий режим, то в ходе настройки появится соответствующая табличка. Перейдите в ссылке в ней в раздел «Электропитание». Чтобы ПК был в доступе постоянно, ставим «Никогда» в пункте «Переводить компьютер в спящий режим».

Удаленное подключение

через RDP

Осталось выяснить одну существенную деталь. Это адрес IP

компьютера, являющегося сервером. Для этого на ПК выполняем следующие действия:

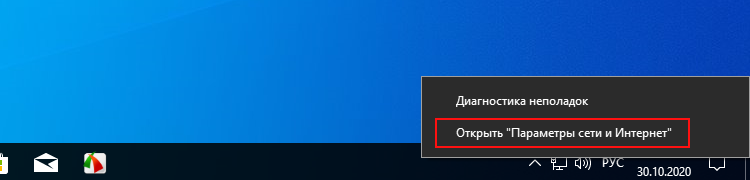

- нажмите «Открыть

параметры связи и интернет», предварительно кликнув правой кнопкой мыши по

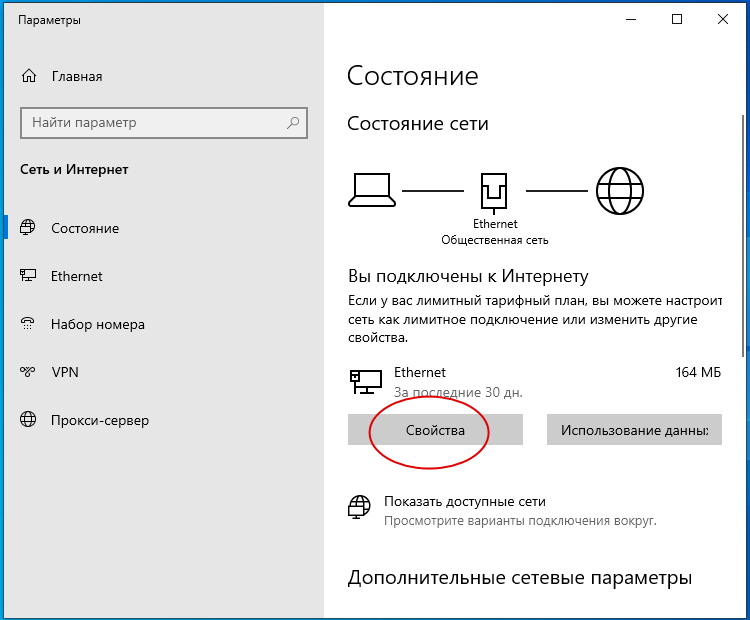

панели состояния сети (правый нижний угол экрана); - в возникшем окне

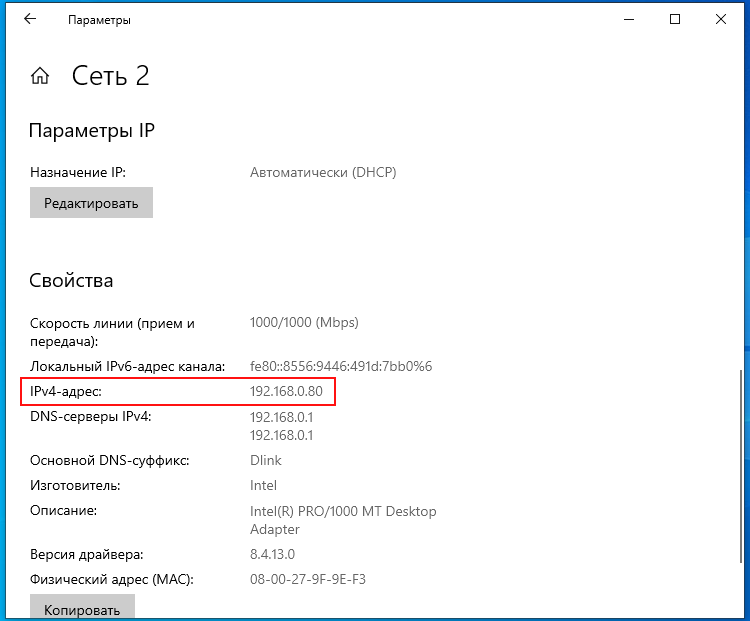

щелкните кнопку «Свойства»; - значение пункта

IPv4 и будет внутренним адресом сервера в вашей локальной сети, запишите

его, оно вам пригодится.

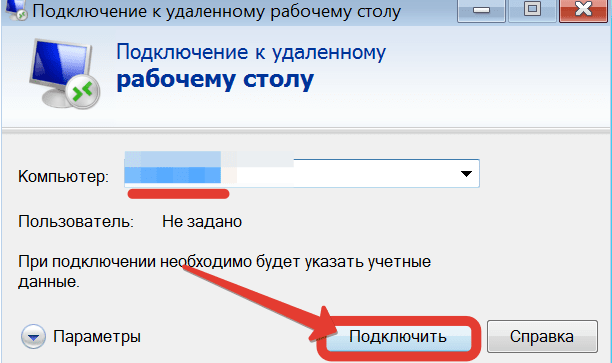

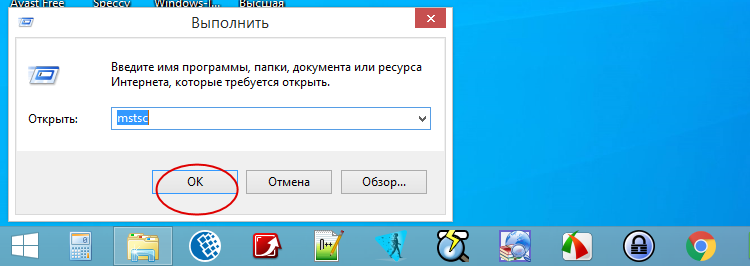

Чтобы выполнить подключение к удаленному рабочему столу с

управляющего ПК к серверу RDP по LAN, выполните некоторые настройки. Сначала

вызовете окно «Выполнить», но уже на устройстве, с которого вы будете

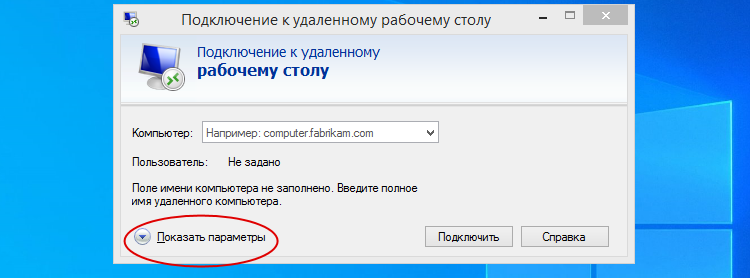

подключаться. Введите команду mstsc, и тогда появится окно подключения.

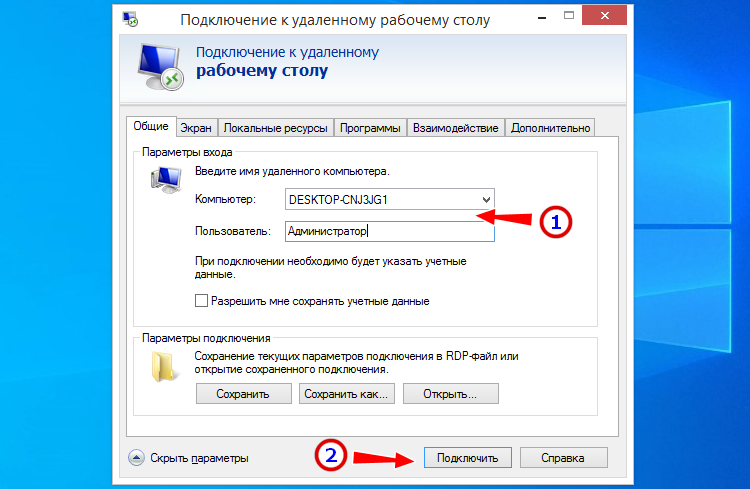

Поставьте галочку в поле «Показать параметры». В соответствующие поля заносим

имя удаленного компьютера и пользователя. Часто вместо имени ПК просят ввести

его IP. После того, как введете внутренний адрес (IPv4 сервера), жмите на

«Подключить».

Требуется помощь с настройкой?

Оставьте заявку и наши специалисты оперативно решат ваш вопрос

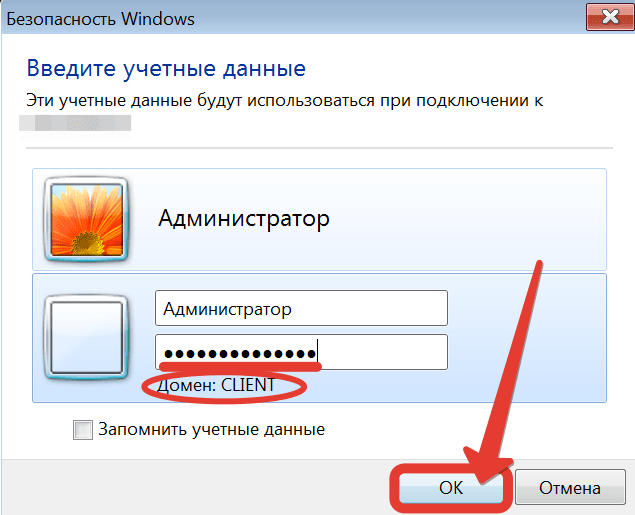

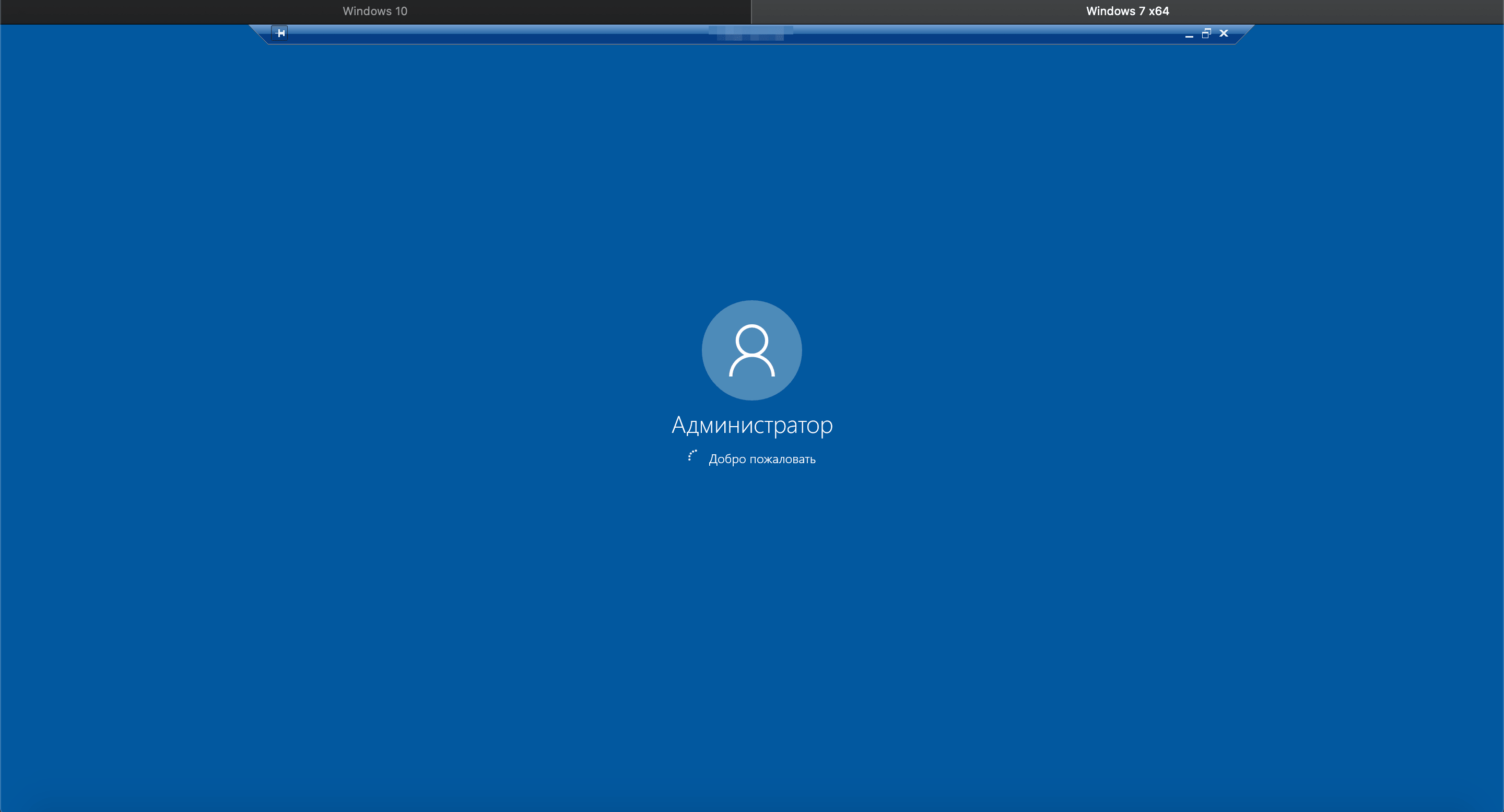

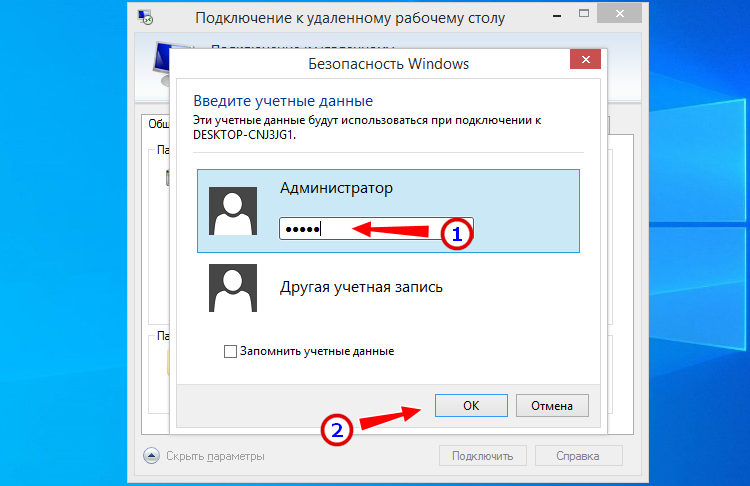

Далее, чтобы обезопасить подключение, вам понадобится ввести во

вновь открывшемся окне пароль администратора удаленного ПК, затем нажать «ОК».

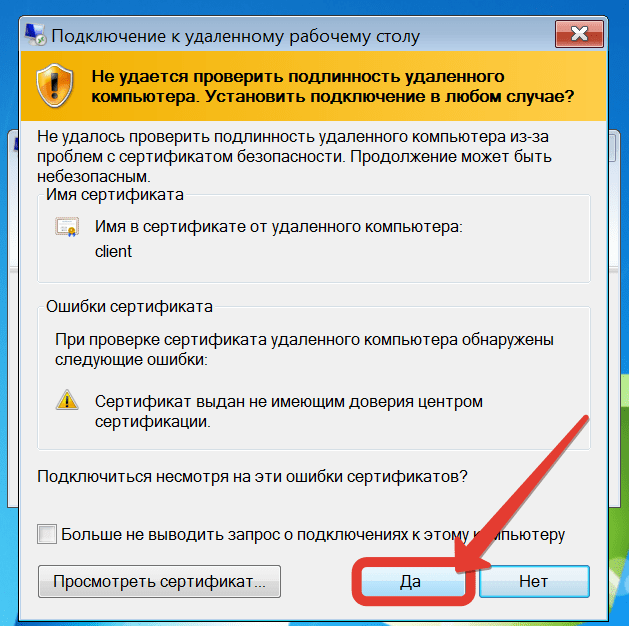

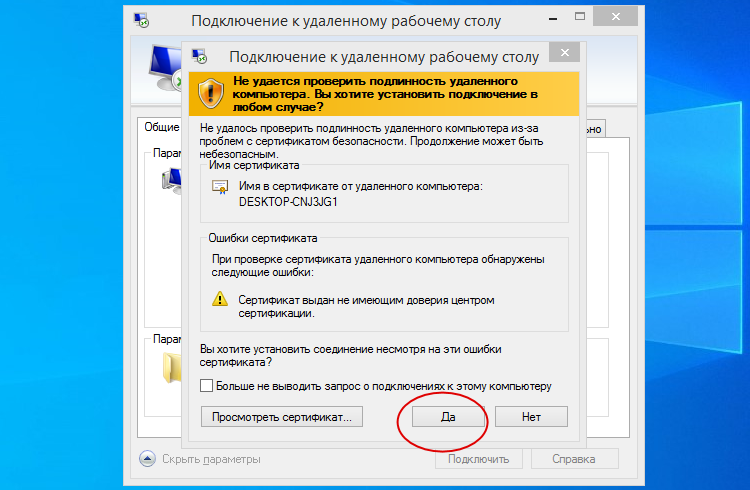

Подключение подходит к концу. Осталось проигнорировать ошибку проверки

сертификата, нажав внизу ее окна «Да».

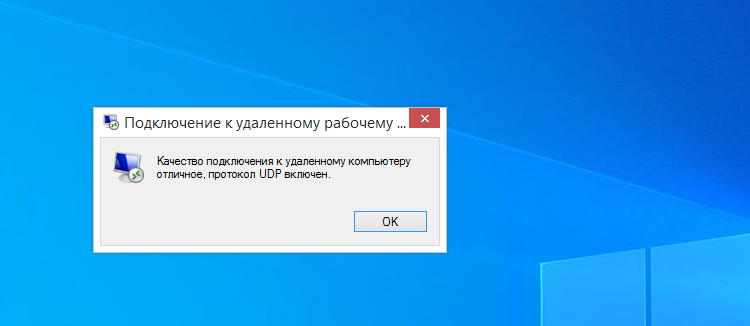

В скором времени, вы увидите на своем компьютере рабочий стол

сервера. На нем поддерживаются практически все способы работы с документами,

доступен буфер обмена для содержимого и файлов. Удаленный компьютер без проблем

распечатает текст. Можно работать в нескольких окнах, работают сочетания клавиш

и переключение языков.

Заметим, что клиент работает не в каждой редакции Windows 10. Вы можете воспользоваться протоколом на версиях Pro и Enterprise.

Проброс портов

для удаленного рабочего стола

Если удаленный компьютер не относится к локальной сети, а управляется

другим роутером, к нему надо наладить подключение через интернет. Однако,

сервер находится «за роутером», через него придется еще пробиваться. Это вполне

возможно и нетрудно, если выполнить на нем процедуру проброса порта 3389. Здесь

для каждой модели характерны свои тонкости, так что мы рассмотрим, как это

сделать на примере модели D-Link 300.

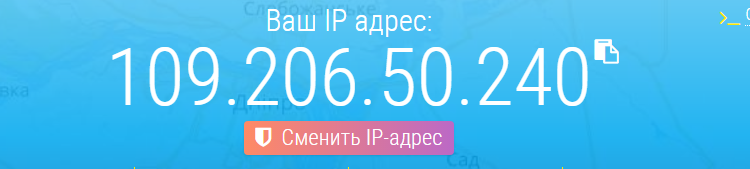

Но сначала обязательно надо определить внешний адрес, то есть IP

компьютера, являющего сервером. Чтобы это сделать, достаточно посетить страницу

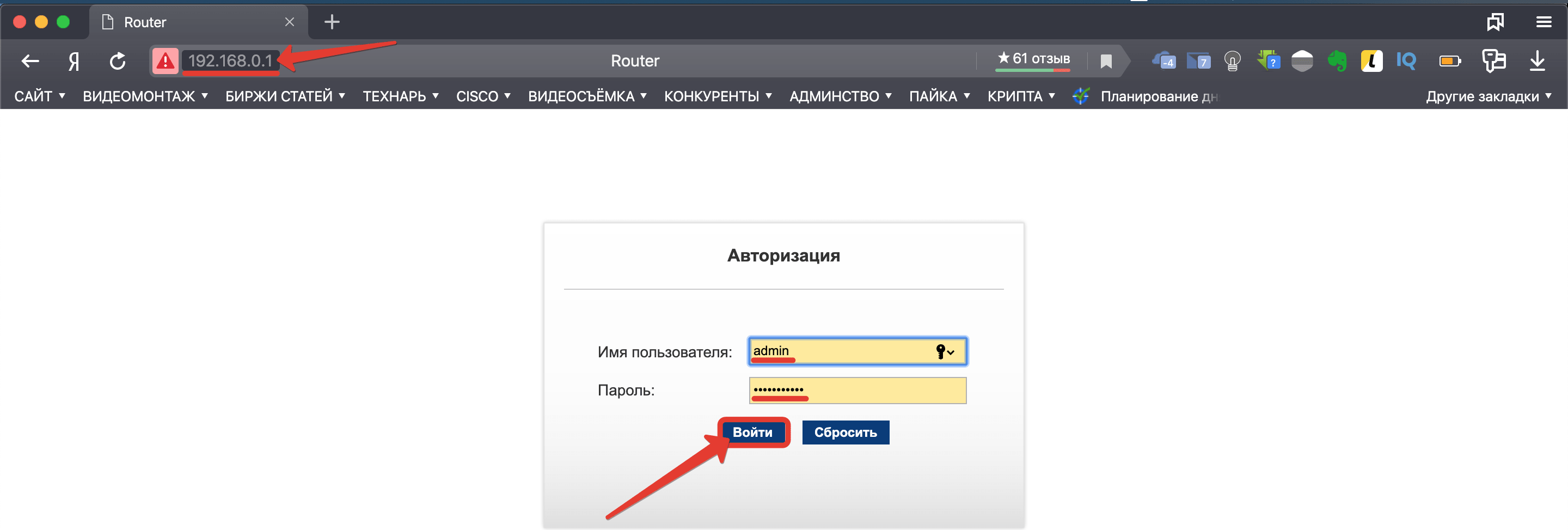

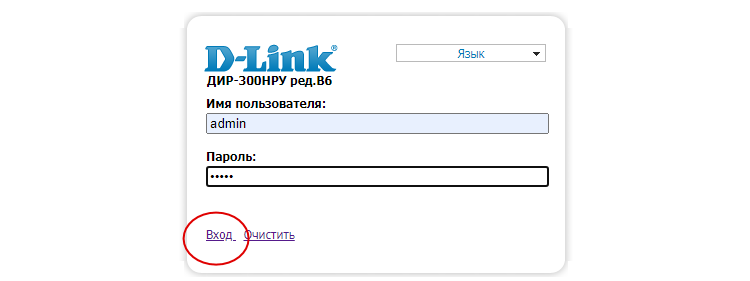

2ip.ru. Далее нужно войти в настройки роутера (по адресу 192.168.1.1 или

192.168.0.1). Если вы меняли логин и пароль, то вводим их. По умолчанию

проставляем admin в обоих полях.

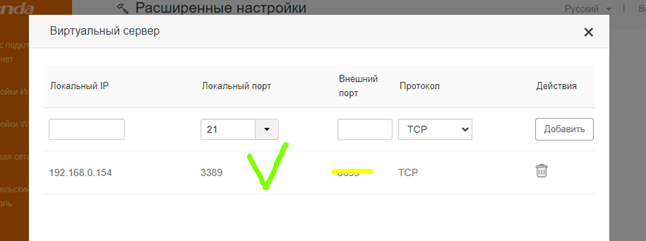

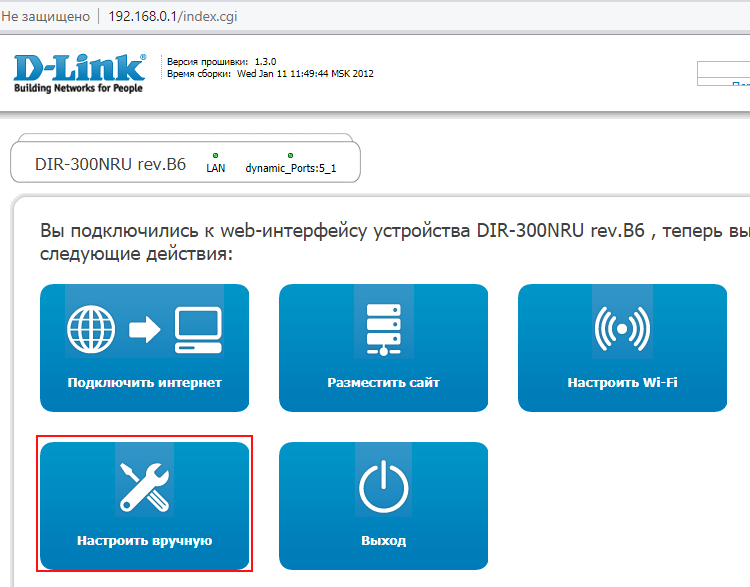

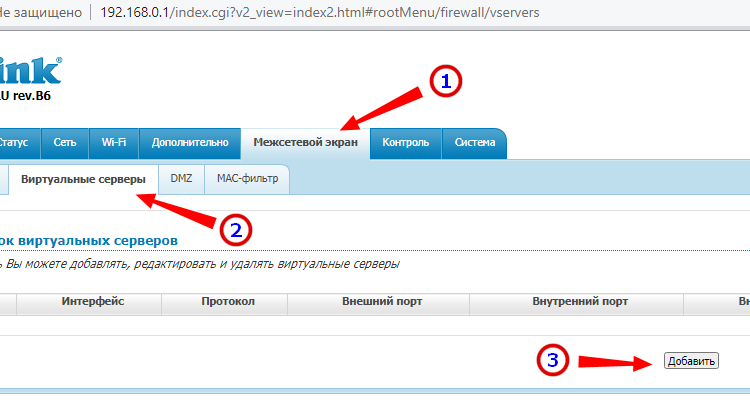

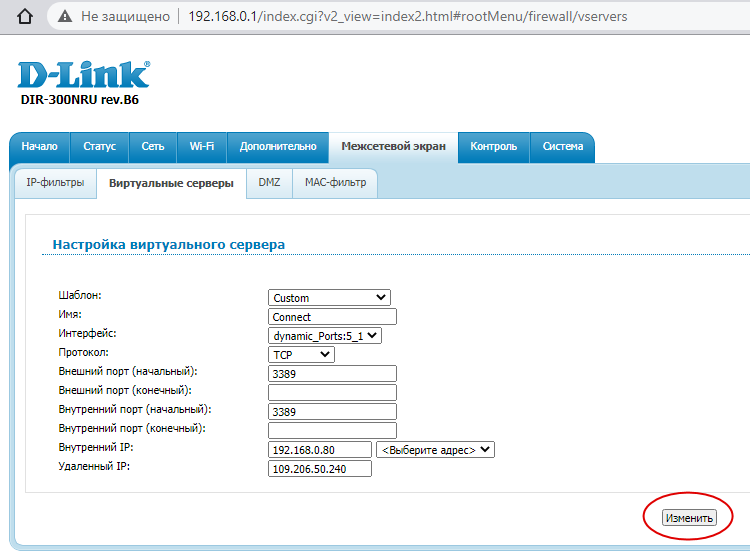

Чтобы сделать проброс портов RDP, в панели настроек открываем

«Настроить вручную» и переходим последовательно в разделы «Межсетевой экран» и

«Виртуальные серверы». Нажимаем «Добавить». Затем в новом окне вводим

информацию для подключения таким образом:

- шаблон оставляем

по умолчанию (Custom); - имя впечатываем

произвольное латиницей; - в графе «Внешний

интерфейс» все оставляем без изменений; - в качества

протокола лучше всего поставить TCP; - внешний порт

(начальный) – ставим значение 3389; - ту же цифру

прописываем в качестве внутреннего (начального) порта – 3389; - внутренний IP –

сюда заносится адрес IPv4 сервера RDP; - внешний

(удаленный) IP – ставим значение, которое определил сайт 2ip.ru.

Настройка проброса портов завершена, не забудьте все сохранить — нажмите кнопку «Изменить».

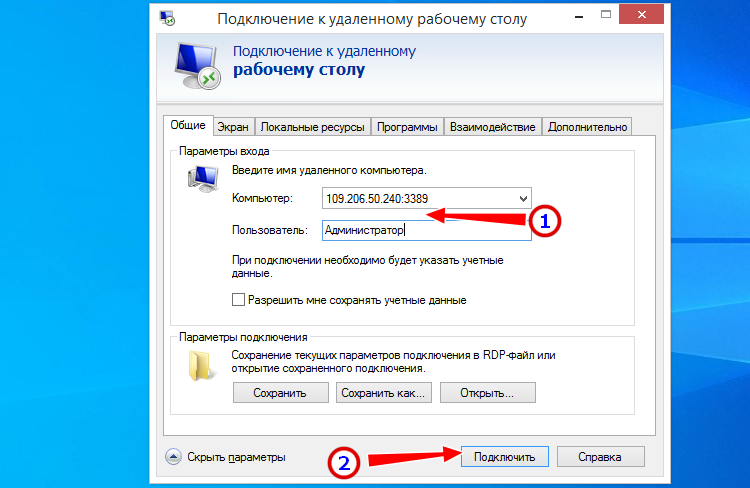

Теперь расскажем, как открыть порт на роутере клиента. Нужно

проделать все в точности так же, как при подключении по локальной сети. Кроме

одного очень важного пункта. В поле «Компьютер» указываем вместо имени

компьютера связку его IP и порта 3389. К примеру, если внешний адрес IP –

109.201.35.211, то забиваем сюда следующее значение: 109.201.35.211:3389.

Действия при

динамическом IP

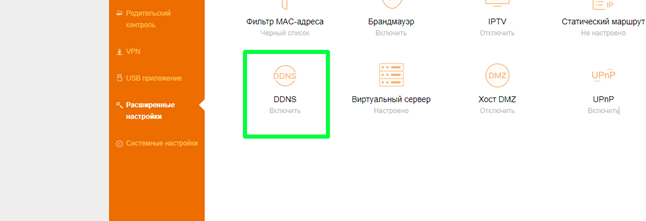

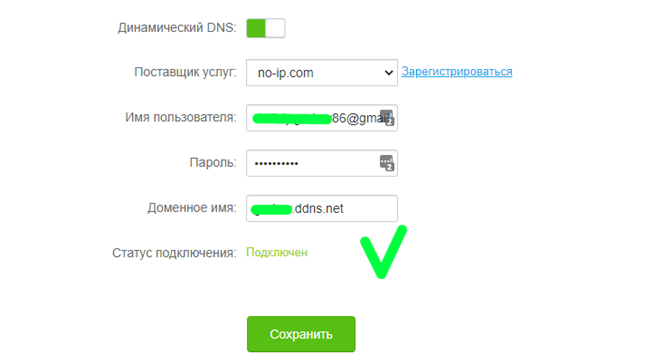

Каждый роутер действует, как маршрутизатор. Это значит, что он идентифицирует любое обращающееся к нему устройство (ПК, ноутбук, смартфон), присваивая ему IP из некоторого диапазона значений. Но для доступа к удаленному рабочему столу нам нужно постоянное значение этого адреса. Иначе придется каждый раз задавать новый. Чтобы преобразовать постоянно меняющийся IP на постоянный, существует технология DDNS. Она отслеживает изменения адреса и преобразует его в постоянный, закрепленный именно за этим устройством.

Технология доступна на нескольких сайтах. Расскажем об одном из

них – бесплатном сервисе noip.com. Он превратит динамический адрес в домен

второго или третьего уровня. Зайдите и зарегистрируйтесь. Кликните «Sign Up» и

подтвердите регистрацию в письме, полученном по указанному электронному адресу.

Потом вводите свои данные для входа на ресурс. Нажмите «Add Host».

Все данные во вновь открывшемся окошке будут уже проставлены по умолчанию. Все,

кроме пункта Hostname. Здесь вы сами выдумываете адрес и выбираете домен. Рядом

с полем «Port 80 redirect» ставим галочку. А в качестве значения порта вводим

3389. Осталось сохранить настройки.

Теперь нужно ввести доменное имя, которое мы завели, а также пару логин-пароль, которую мы вводили на сервисе, в панель настройки роутера. Поставить галочку в пункте «Включить DDNS». Вы получили доступ к удаленному рабочему столу через интернет.

В нём он спрашивал, как настроить роутер, как делается проброс портов и что, вообще нужно предпринять, чтобы бухгалтер заходил удалённо из дома и беспроблемно выполнял свои непосредственные функции на рабочем компе. Учитывая нынешнюю ситуацию в стране, вопрос более чем актуальный.

Признаться, я даже не думал, что у моих зрителей могут возникать подобные проблемы. Однако, проведя небольшой опрос среди членов нашей закрытой академии, я ужаснулся. После появления всем известных проблем с TeamViewer’ом, часть админов по сей день так и не удосужилась решить вопрос с удалёнкой.

Некоторые, стыдясь продемонстрировать свою некомпетентность начальству, вообще встают в позу, заявляя, что это можно реализовать только посредством серьёзных вложений. Руководители в свою очередь тайком заставляют несчастных бухов таскаться на работу в эпоху тотального карантина.

В такой ситуации у меня возникает только один вопрос. Вы о**ели? Вам рили не стрёмно? Если не знаете, так спросите. Вы блин не на школьном уроке. Как там вещали великие умы, спросить – стыд минуту, а не знать – стыд всей жизни. Кажется так.

Не суть. Смысл в том, что по вашей вине могут реально пострадать люди. Поэтому, давайте не будем тупыми админами и научимся уже наконец в 2020 году пробрасывать порты и настраивать удалённый доступ по RDPшке.

Но перед тем, как приступить непосредственно к настройке компьютеров и оборудования, давайте пробежимся по основным условиям, необходимым для корректной реализации. Первое, что у вас обязательно должно быть – это внешний «белый» IP-адрес от провайдера.

Без вариантов. В 2020 году это то, что должно быть у вас в офисе, если вы планируете батрачить по удаленке. Забудьте уже про кастыли dyn-dns и no-ip. 150 рублей на айпишник, это не та сумма, которую стоит жидить на такое благое дело.

Если у вас ещё до сих пор на работе динамик, то прямо сегодня подойдите к начальнику и скажите, Ихтиандр Феодосьевич, *баный в рот, вот дальше просто никак без этого. Либо тряситесь, ожидая штрафа, либо звоните провайдеру и подключайте. А я ухожу из этого гадюшника.

Шутка. Далее обязательно проверьте, чтобы за компами, к которым будут пробрасываться порты были зарезервированы стабильные IP-адреса. Как вы это сделаете, грамотно настроите на сервере службу DHCP или тупо пропишите руками статику, решайте сами.

Ладненько, чёт я подзатянул со вступлением. Давайте уже переходить к настройке, а с остальными нюансами разберёмся по ходу дела. Погнали.

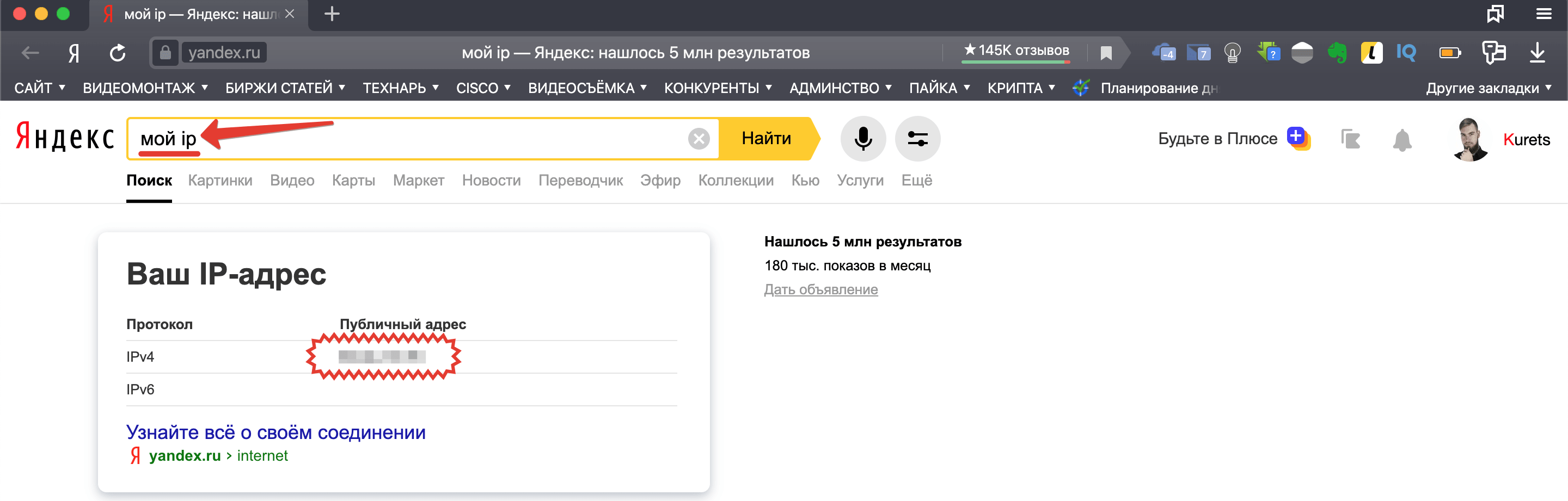

Проброс портов на роутере Ростелеком

Шаг 1. Первым делом вызываем таксу, едем в офис и усевшись за свой компик топаем в Яндекс. Пишем мой IP и выясняем, какой внейшний адрес закрепил за вами провайдер. Фиксируем в заметках.

Шаг 2. Затем пишем в адресной строке адрес роутера и введя учётные данные ломимся на него.

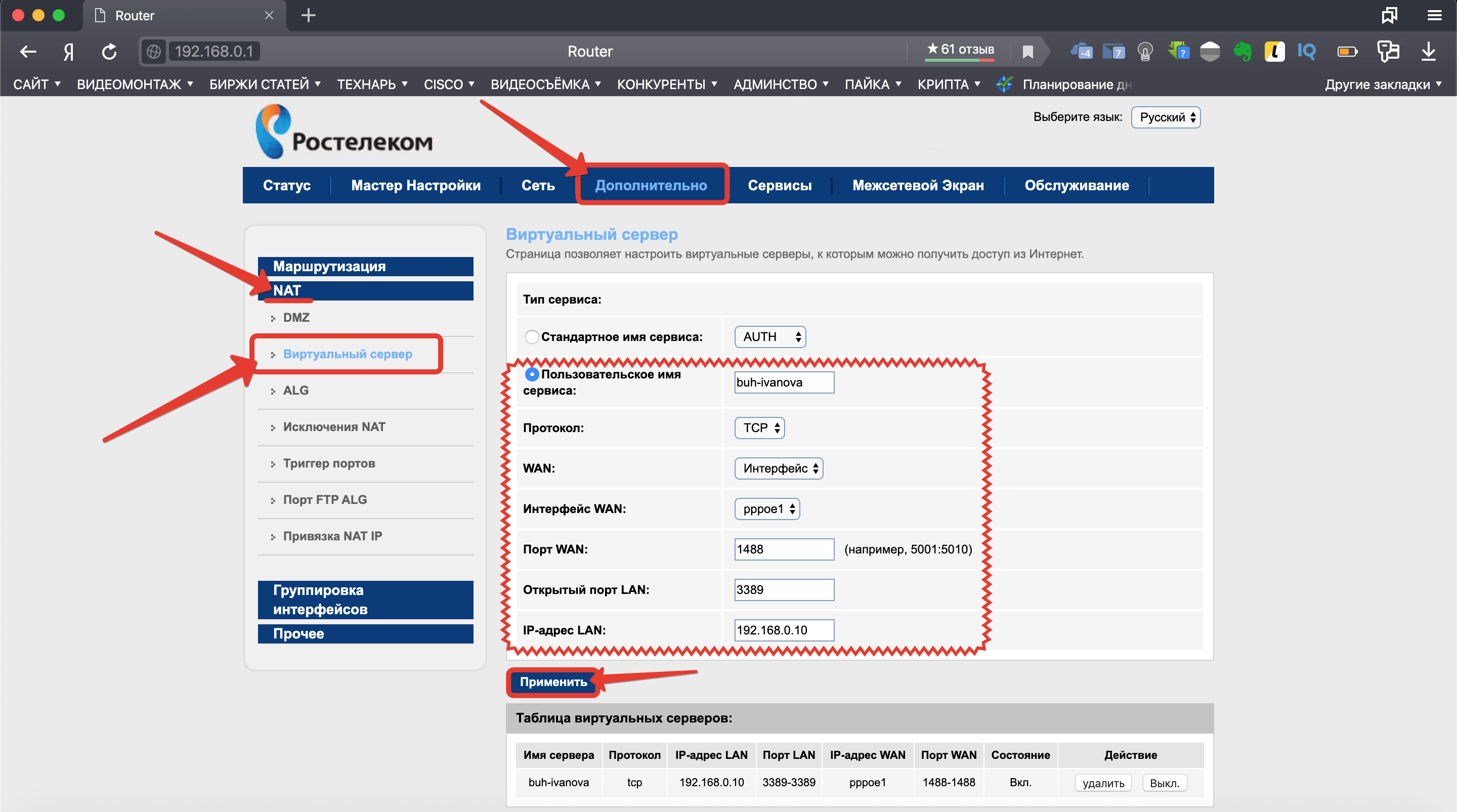

Шаг 3. Сейчас внимательно. Вам нужно отыскать пункт «Виртуальные серверы» или «перенаправление/переадресация портов». В англоязычных прошивках это обычно «Forwarding Port». Обычно проброс засовывают либо в настройки LANки, либо в NAT.

В моём случае это вкладочка «Дополнительно» — «NAT» — «Виртуальный сервер». Тут мы сначала указываем имя для правила проброса. Например, buh-ivanova. Протокол – TCP. Порт WAN – т.е. тот, что будет указывать пользователь подключаясь извне. Можете выбрать любое значение в диапазоне от 1024 до 65535.

Они по факту свободны для админов и разработчиков. Все что до — зарезервированы за различными службами. В строчке Порт LANпрописываем 3389. Это стандартный порт, который по умолчанию закреплён за RDP. IP-адрес указываем тот, что зарезервирован за тачкой буха. Применить.

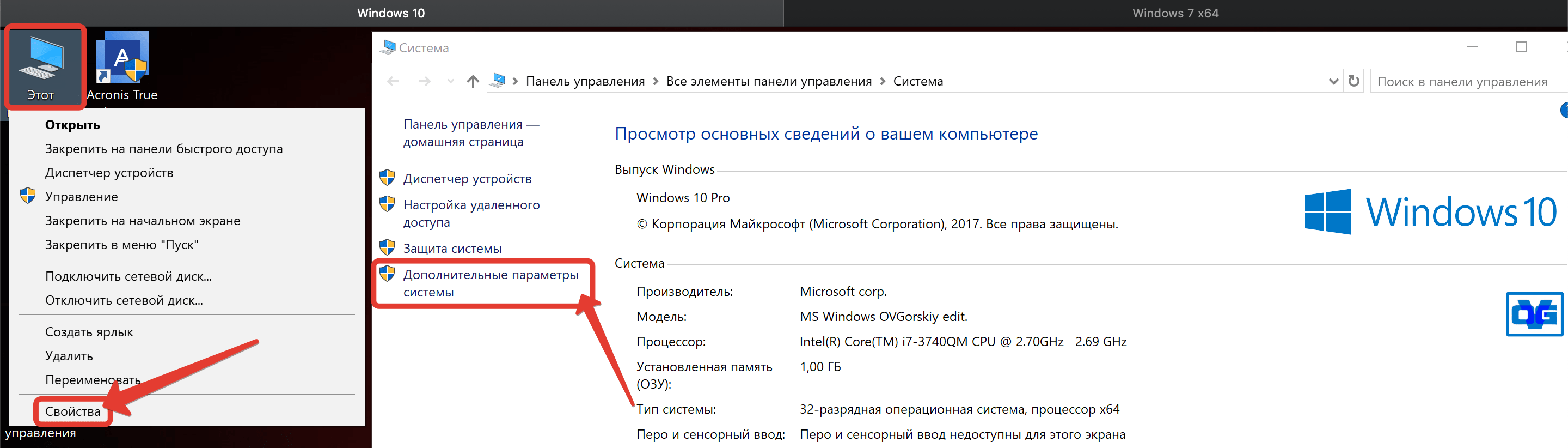

Настройка клиента Windows 10 для RDP

Шаг 4. Крутяк. Теперь неспеша пересаживаемся за комп юзверя и открыв свойства заходим в «Дополнительные параметры системы».

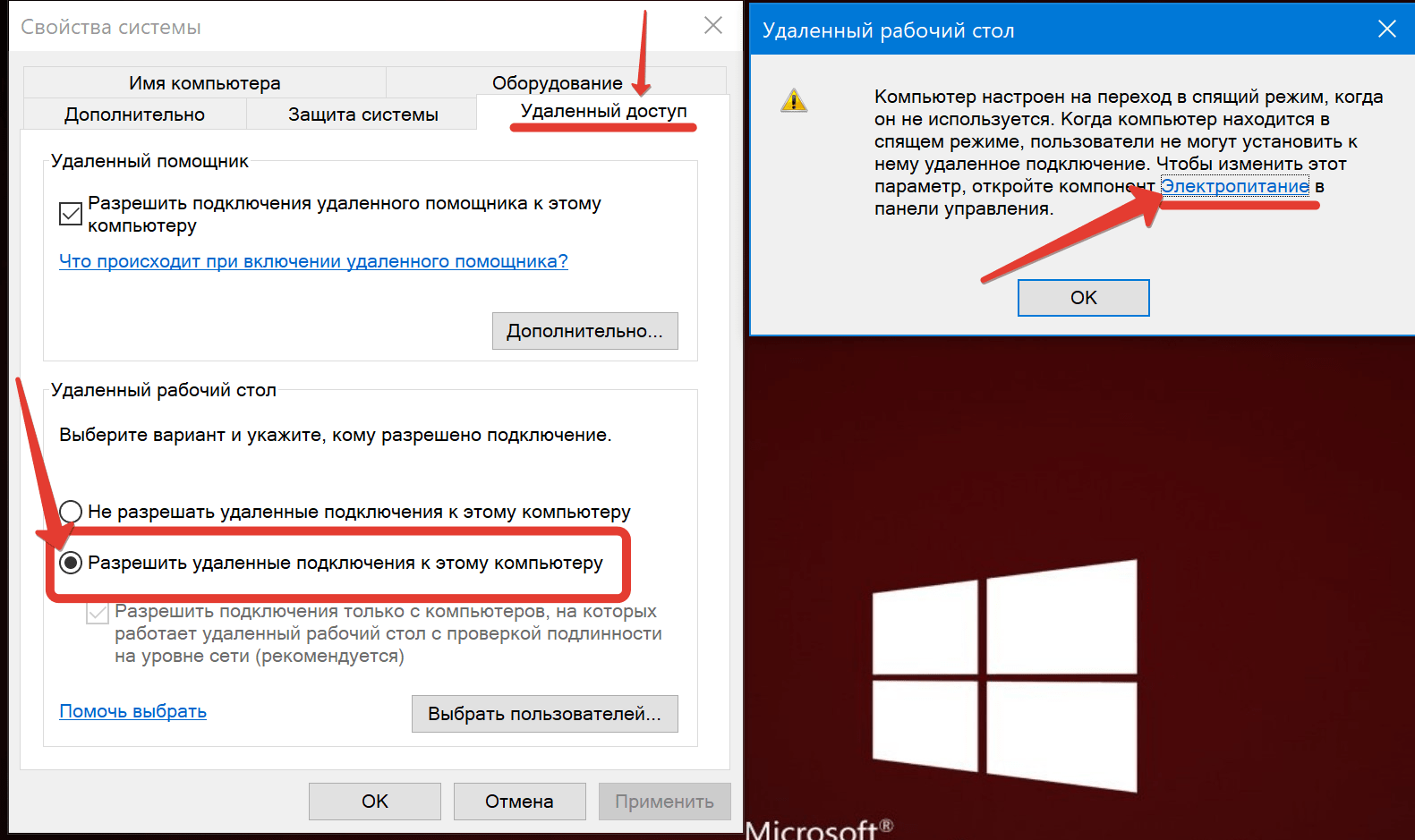

Шаг 5. На вкладке «Удаленный доступ» ставим чекпоинт «Разрешить удаленные подключения к этому компьютеру». Если есть спячка, то вылетит предупреждение о том, что это может вызвать проблемы при подключении по удаленке. Надо пофиксить. Идём в «Электропитание».

Шаг 6. Настройка перехода в спящий режим.

Шаг 7. Ставим в обоих пунктах «Никогда» и сохраняем эти изменения в системе. Теперь тачка не будет спать и выключать монитор придётся вручную.

Шаг 8. Вернувшись в оснастку с доступом кликаем «Выбрать пользователей» и добавляем сотрудника, которому собираемся предоставить возможность подключения. «Ок» — «ОК».

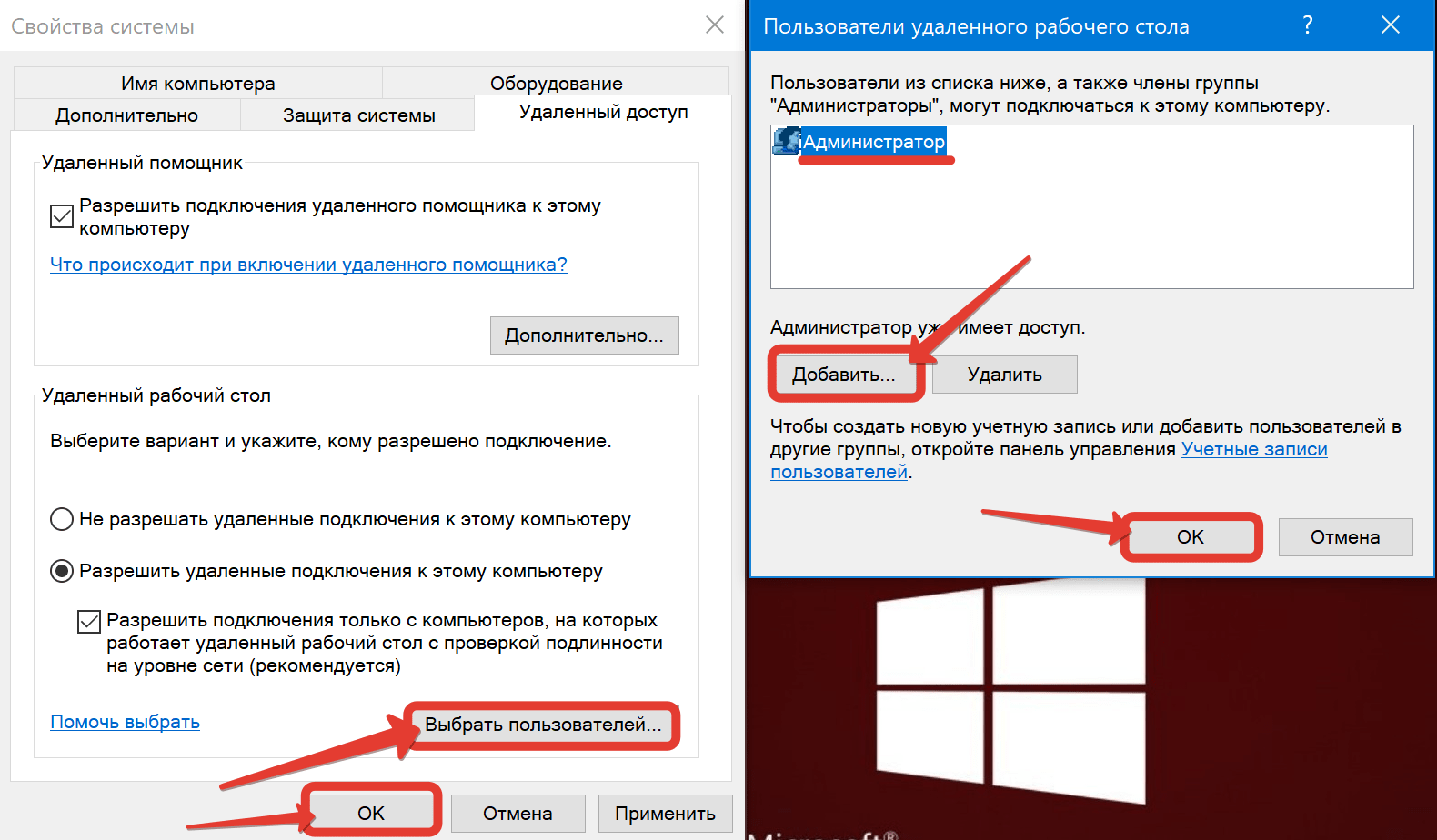

Шаг 9. Тут есть нюанс. У пользователя обязательно должен быть установлен пароль. Иначе подключение не заведётся. Если в вашей сети поднят домен, то тут проблем нет. Ну а там, где господствует одноранг, лучше убедиться, что пароль есть. Открываем управление компьютером и открыв вкладку с локальными пользователями задаёт пассворд.

Настройка домашнего ПК для работы по RDP

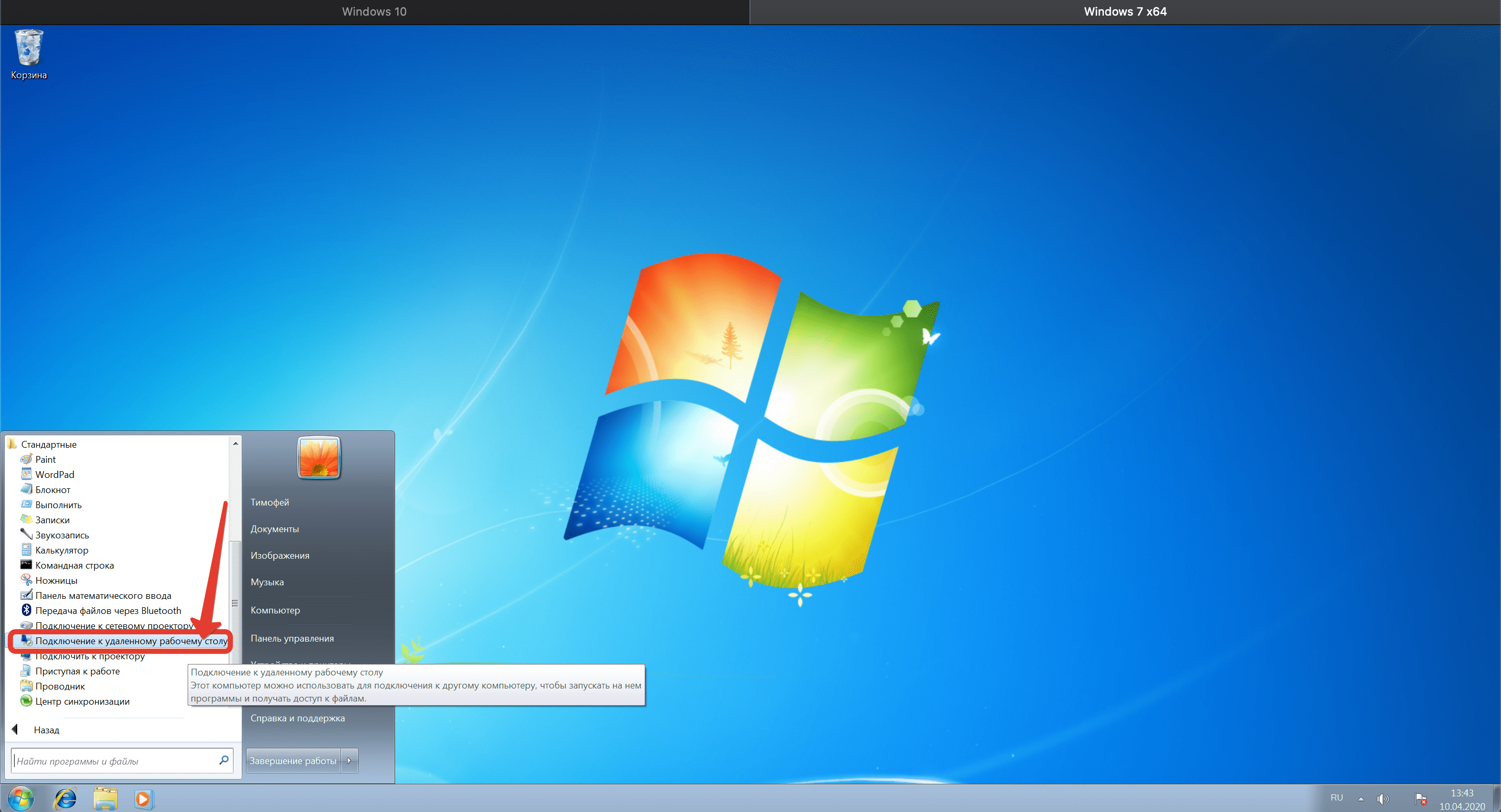

Шаг 10. С этим компом всё. Переходим к настройке домашней машинки нашего пользователя. Берём ноут и вызываем на нём «Подключение к удаленному рабочему столу».

Шаг 11. Вводим «белый» IP-адрес. Тот, что мы узнали в начале урока и через двоеточие указываем уникальный внешний порт нашего буха. Жмём «Подключить».

Шаг 12. Вводим учётные данные пользователя. Логин/пароль. Если бы комп был в домене, я бы указал перед именем его название. Например, domain/Бухгалтер. Но т.к. у нас одноранг, тут всё проще. Жму «ОК».

Шаг 13. Жму «ДА» в появившемся окошке проверки подлинности сертификата.

Шаг 14. И подождав некоторое время вижу экран удалённой машины.

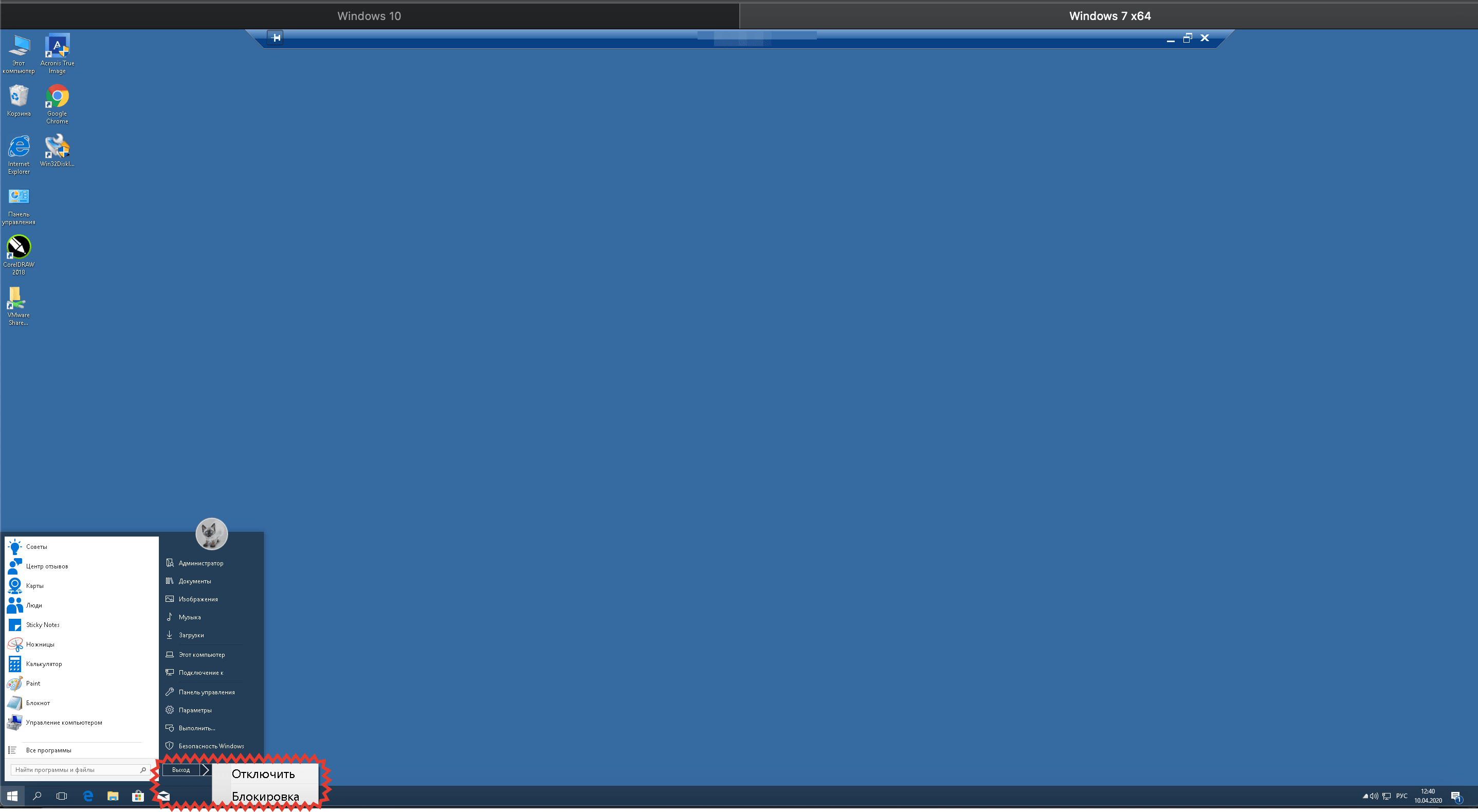

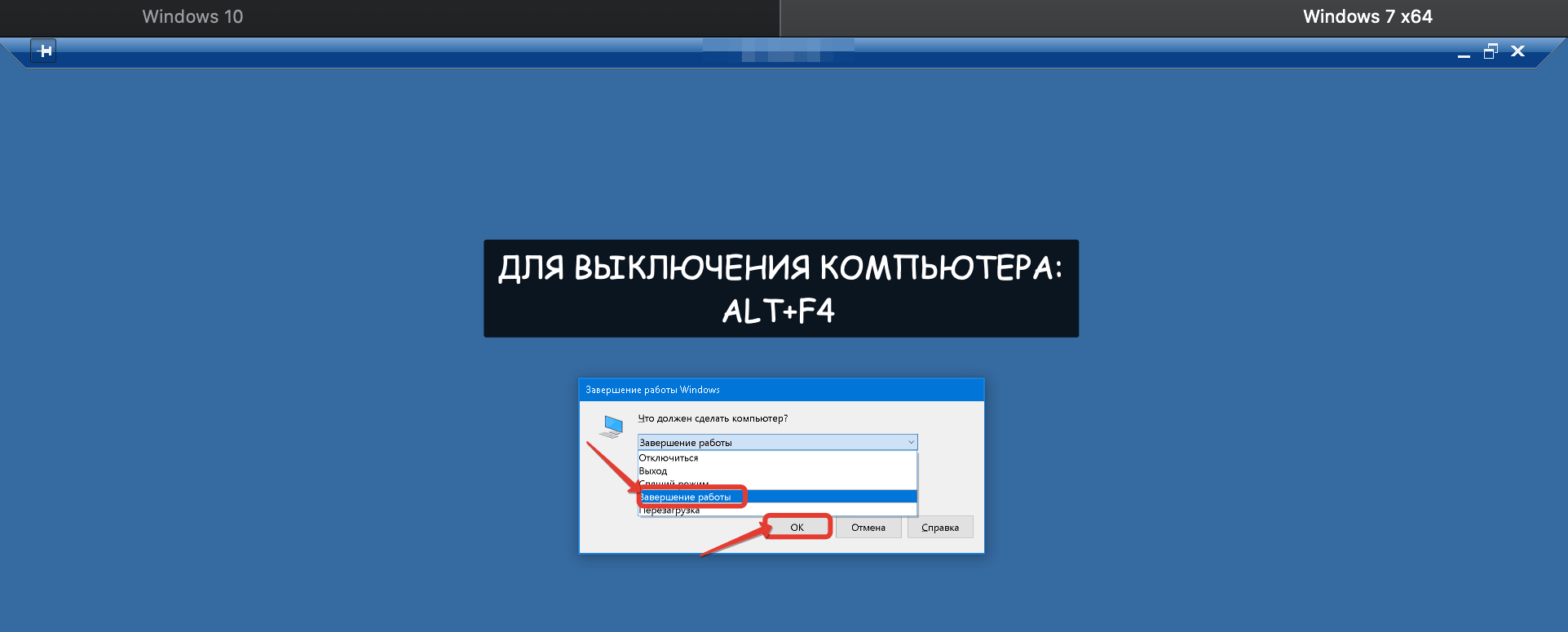

Шаг 15. Можно спокойно работать. В заключении, расскажу вам один маленький лайфках. Т.к. к концу дня, машинку нужно будет выключить на ночь, пользователь вероятно захочет это сделать привычным способом через «Пуск». Тут его ждёт фиаско, т.к. в RDP по дефолту пункт «Завершение работы отсутствует». Это реализовано для того, чтобы при работе на серваке юзвери на загасили его почём зря.

Шаг 16. Нам же нужно, чтобы они всё-таки смогли выключать свои машинки. Для этого им необходимо сообщить о волшебной комбинации ALT+F4. Нажав таковую на рабочем столе, произойдёт вызов оснастки с полным выбором всех возможных действий после завершения рабочего сеанса. В том числе «Завершение работы».

Главное, не забудьте напомнить руководству или ответственному сменщику, чтобы утром заблаговременно включали компы. А то ведь люди проснутся, а зайти не смогут. Глупо, как-то получится.

На этом сегодня всё. Для тех, кому необходимо настроить не просто удалённый рабочий стол, а полноценное VPN соединение с возможностью сделать домашний компьютер частью рабочей сети, тут будет ссылка на соответствующий ролик по теме.

Если желаете научиться грамотно администрировать полноценную доменную сеть на базе Windows Server 2016, то обязательно ознакомьтесь с моим обучающим курсом. В нём я рассматриваю базовые сетевые службы вдоль и поперёк.

Не забывайте писать свои комментарии с вопросами и предложениями новых тем. Если впервые оказались на канале, то кликните колокольчик. Нажмёте и в вашей ленте будут регулярно появляться полезные ролики по теме администрирования ЛВС, информационной безопасности и пентестингу.

Друзья, благодарю за просмотр. Всем удачи, успехов, отличного настроения. Берегите себя. Работайте удалённо и не нарушайте условий самоизоляции. Лучше останьтесь дома и посмотрите ютубчик. Всяко полезней, чем рисковать жизнью. До новых встреч.

Необходимость подключиться к удаленному рабочему или домашнему компьютеру в реалиях современной жизни стало намного более актуальной, чем десяток лет назад. Предназначенных для целей инструментов существует достаточно много, однако удаленные сотрудники малых компаний чаще всего прибегают к встроенному в Windows 10 клиенту RDP, тогда как компьютерные мастера предпочитают использовать сторонние программы вроде TeamViewer, RAdmin или AnyDesk. Пользуются они и RDP, но лишь для периодического доступа к офисным ПК в локальных сетях.

- 1 Какие версии Windows 10 поддерживают RDP

- 2 Настройка RDP в Windows 10 в локальной сети

- 3 Подключение к удаленному рабочему столу Windows 10

- 4 Подключение к удаленному рабочему столу Windows 10 через Интернет

- 4.1 Настройка сети и проброс порта на роутере для подключения по RDP

- 5 Безопасность при использовании технологии RDP

- 6 RDP в Windows 10 Home / RDP Wrap

- 6.1 Многопользовательский режим RDP

- 7 Что делать, если подключение по RDP не работает

- 8 Заключение

Какие версии Windows 10 поддерживают RDP

Следует помнить, что не все редакции WIndows 10 поддерживают использование этого протокола подключения. Протокол доступен в редакциях Pro и Enterprise, исключения составляют редакции Домашняя и Single Language.

Настройка RDP в Windows 10 в локальной сети

Ну что же, приступим к настройке удаленного рабочего стола в Windows 10. Сначала рассмотрим возможность удаленного управления в локальной сети, а затем усложним задачу, внеся коррективы в уже имеющиеся настройки для подключения к удаленному хосту из внешней сети. Первым делом включите удаленный рабочий стол, так как в Windows 10 он по умолчанию неактивен. Сделать это можно либо свойствах системы, либо в «Параметрах». Оба способа представлены ниже на скриншотах.

- Нажмите Win + R, выполните команду

systempropertiesremoteи в открывшемся окне поставьте переключатель в соответствующее положение. - Зайдите в «Параметры» в раздел Система → Удаленный рабочий стол и включите опцию.

На этом этапе вы дополнительно можете создать список пользователей, которые получат право управления компьютером. Для этого выполняем следующие действия:

- Прокрутив содержимое вкладки «Удаленный рабочий стол» в приложении Параметры, найдите и нажмите ссылку «Выбрать пользователей…»;

- В открывшемся окошке нажмите «Добавить» и в следующем окне выбора пользователя введите его имя и нажмите «Проверить», а затем «OK»;

- Сохраните настройки.

Подключение к удаленному рабочему столу Windows 10

По завершению настроек, описанных выше, вы уже можете подключаться к удаленному компьютеру в LAN. Для этого на управляющем ПК выполните следующие действия:

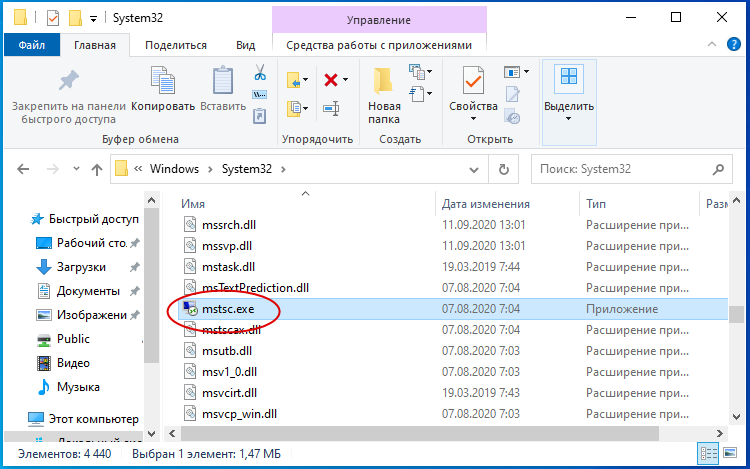

- Запустите средство подключения командой

mstscи разверните окно нажатием «Показать параметры»; - Введите имя удаленного компьютера или его IP адрес и имя пользователя, а затем нажмите «Подключить»;

О том, как определить локальный IP адрес компьютера с включенным RDP, рассказано далее в статье

- Введите пароль администратора удаленного компьютера и нажмите «ОК»;

- Появится окошко с ошибкой проверки сертификата, проигнорируйте его, нажав «Да».

В итоге вы будете подключены к удаленному ПК и вскоре увидите перед собой его рабочий стол.

Подключение к удаленному рабочему столу Windows 10 через Интернет

Настройка сети и проброс порта на роутере для подключения по RDP

Для подключения к удаленному хосту из внешней сети вам нужно будет выполнять ряд дополнительных действия, а именно: определить внешний и внутренний IP адрес вашего компьютера и выполнить такую процедуру как проброс порта 3389 в роутере. Это необходимо, поскольку удаленный компьютер находится «за роутером», через который нам нужно пробиться. Трудность здесь в том, что модели роутеров у всех разные, поэтому вам придется немного покопаться, чтобы найти нужную настройку в своей модели маршрутизатора. В данном примере используется роутер D-Link 300.

- Кликните правой кнопкой мыши по значку соединения в системном трее и нажмите «Открыть параметры сети и интернет»;

- Нажмите кнопку свойства и в следующем окне найдите параметр IPv4 адрес. Это и есть IP адрес вашего устройства в локальной сети. Запишите его.

- Определите ваш внешний IP адрес на сайте 2ip.ru и запишите его;

- Перейдите в браузере по адресу 192.168.0.1 или 192.168.1.1 и введите логин/пароль роутера (по умолчанию используется admin/admin);

- Зайдите в раздел «Настроить вручную», переключитесь на вкладку «Межсетевой экран» → «Виртуальные серверы» и нажмите кнопку «Добавить»;

- В следующем окне укажите данные для подключения:

- Шаблон — оставляем Custom.

- Имя — произвольное на латинице.

- Внешний интерфейс — скорее всего, будет только один, оставляем без изменений.

- Проколол — лучшего всего TCP.

- Внешний и внешний порт (Начальный) — 3389.

- Внутренний IP — IPv4 адрес находящегося за роутером ПК, вы его уже записали, смотрите пункт No2.

- Внешний IP — полученный с помощью сервиса 2ip.ru IP адрес (если IP динамический, т.е. он часто меняется, это поле можно оставить пустым. В некоторых моделях маршрутизаторов его может и не быть вовсе).

- Сохраните настройки нажатием кнопки «Изменить».

Дальнейшая процедура подключения сходна с описанной выше процедурой подключения в LAN, только вместо имени компьютера нужно ввести связку внешнего IP адреса и открытого порта, например, вот так: 109.206.50.240:3389. Клиент запускаем уже известной нам mstsc. Далее вводим пароль, после чего система открывает доступ к удаленному хосту.

Безопасность при использовании технологии RDP

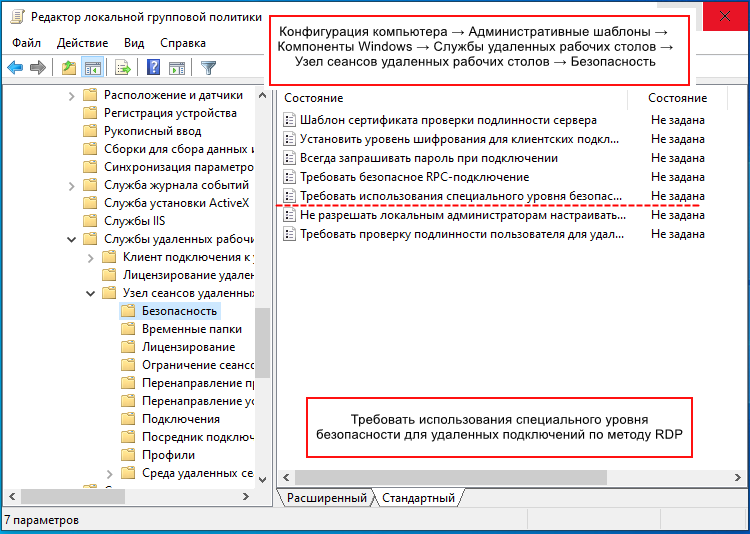

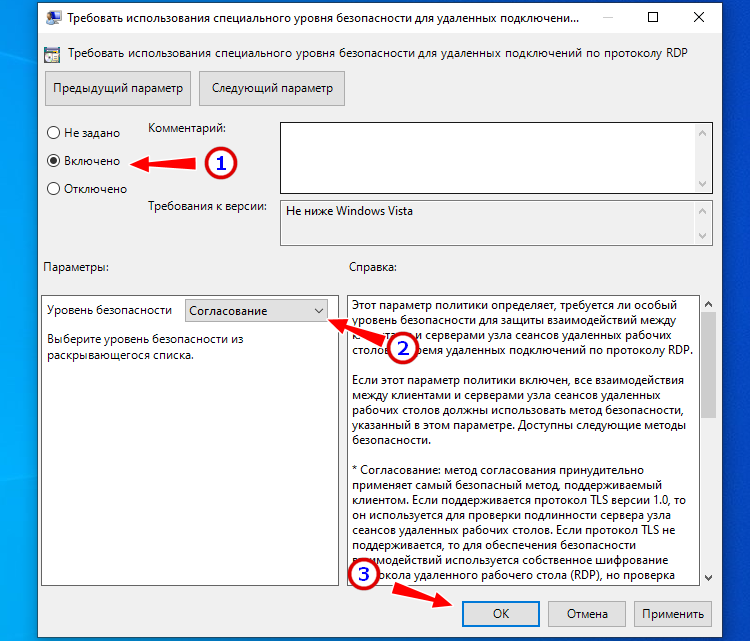

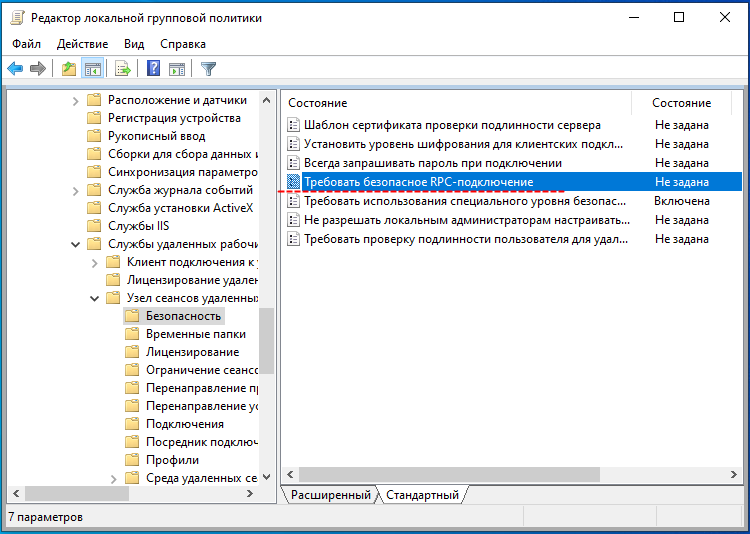

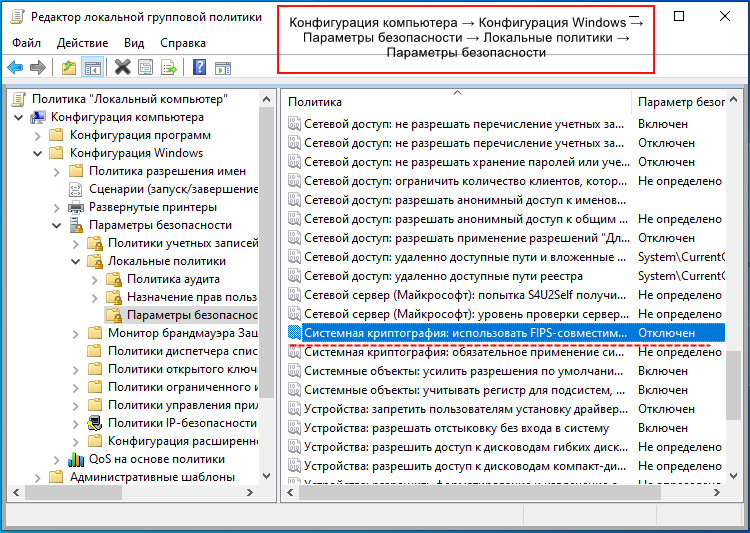

Все соединения по RDP шифруются, тем не менее, не будет излишним проверить некоторые настройки безопасности. Большую часть настроек можно выполнить через редактор Gpedit.

- Откройте его командой

gpedit.mscи проследуйте по указанной на скриншоте цепочке настроек. - Активируйте указанную на скриншоте политику, уровень безопасности выставьте «Согласование» или «SSL».

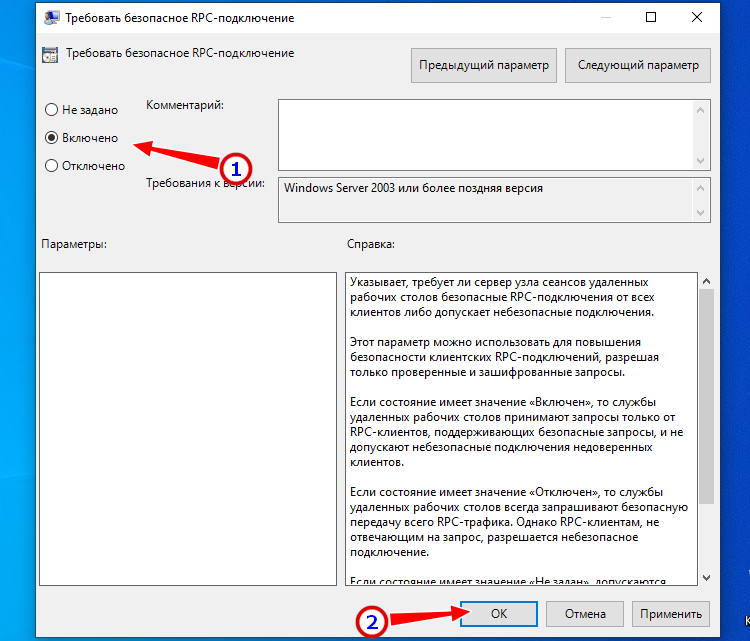

- Включите политику «Требовать безопасное RPC-подключение».

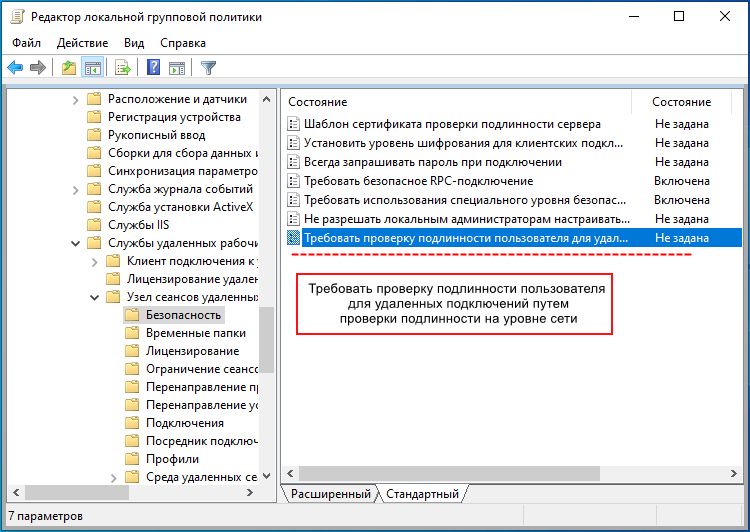

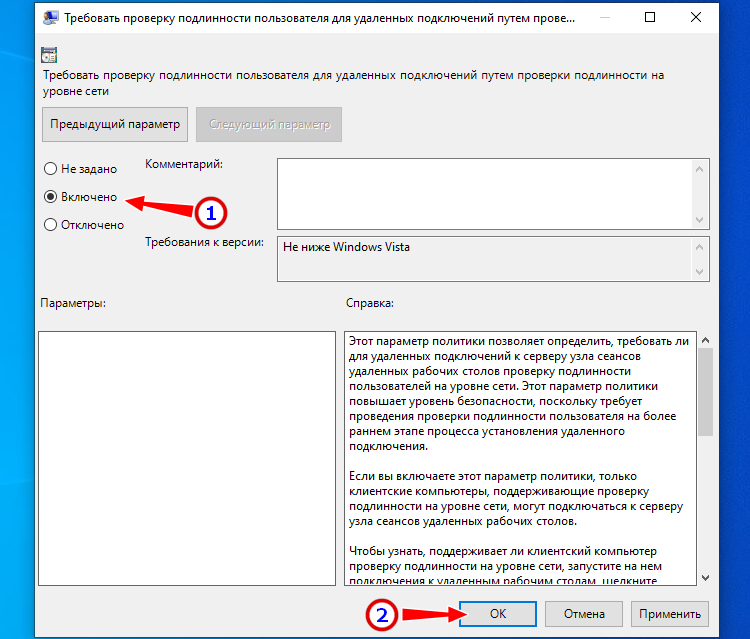

- Следующей активируйте указанную на скриншоте политику;

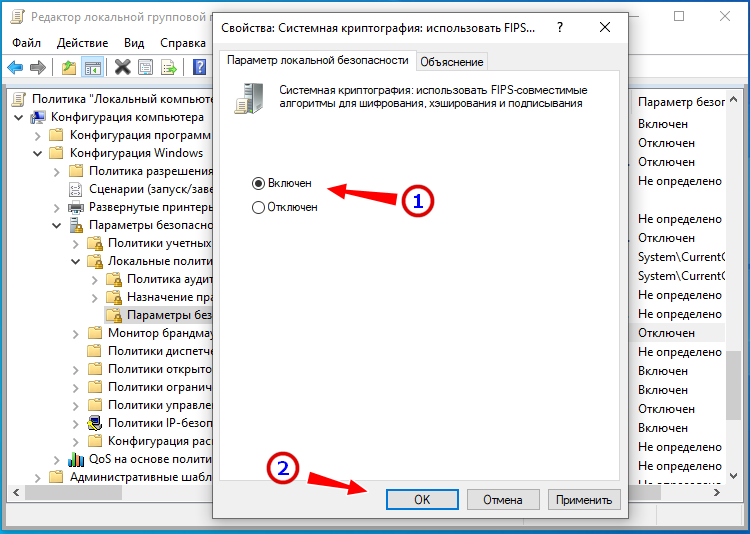

- Перейдите по указанной на изображении цепочке настроек и включите справа политику «Системная криптография: использовать FIPS-совместимые алгоритмы…».

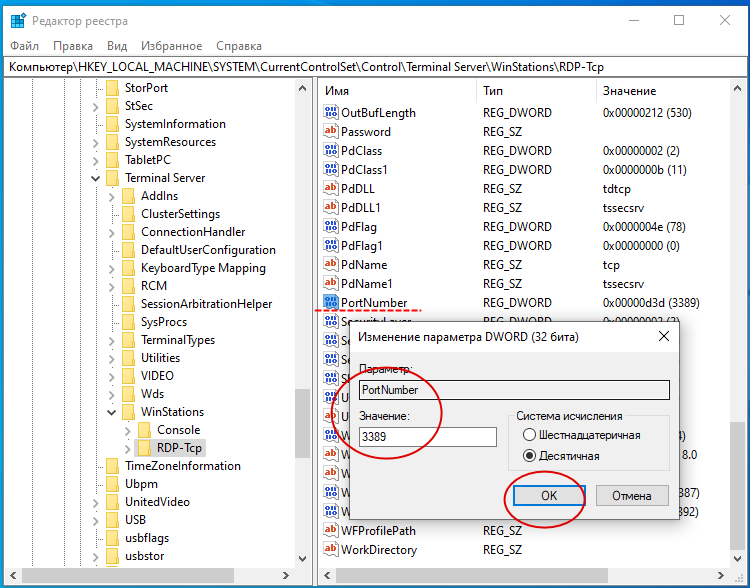

- Измените порт RDP в Windows 10 по умолчанию, для чего, открыв редактор реестра командой

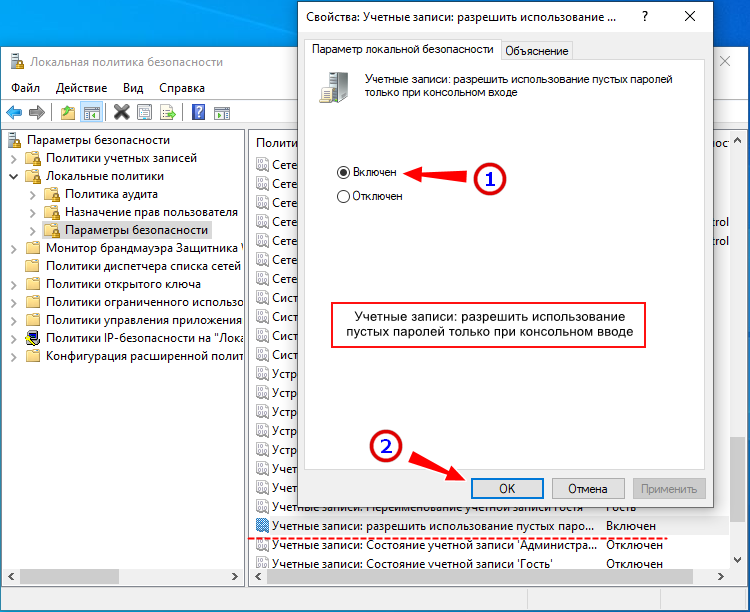

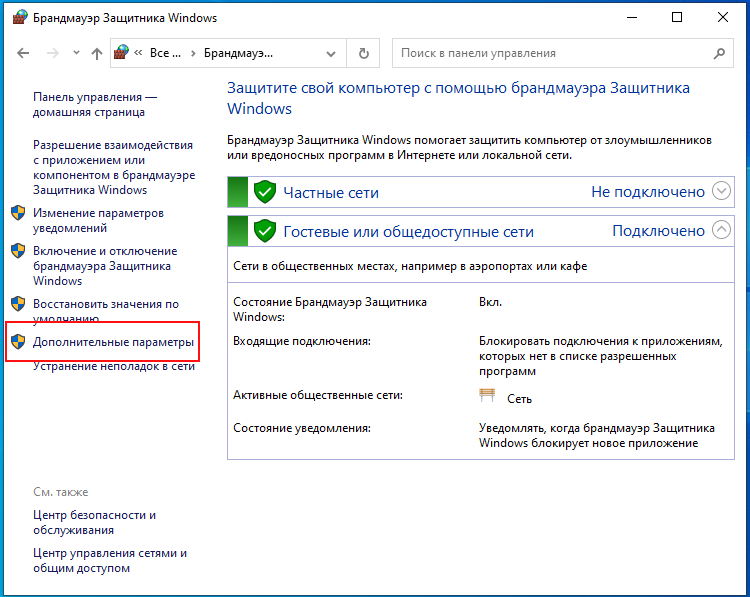

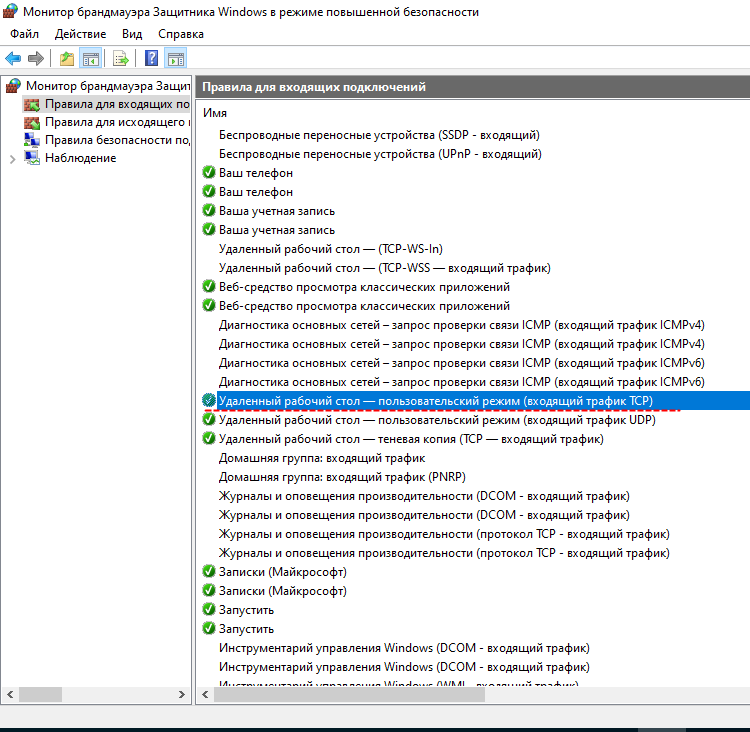

regedit, перейдите по указанной ветке и дважды кликните по параметру PortNumber. В окошке редактирования укажите свой произвольный порт, открыв его затем в брандмауэре. - Откройте командой

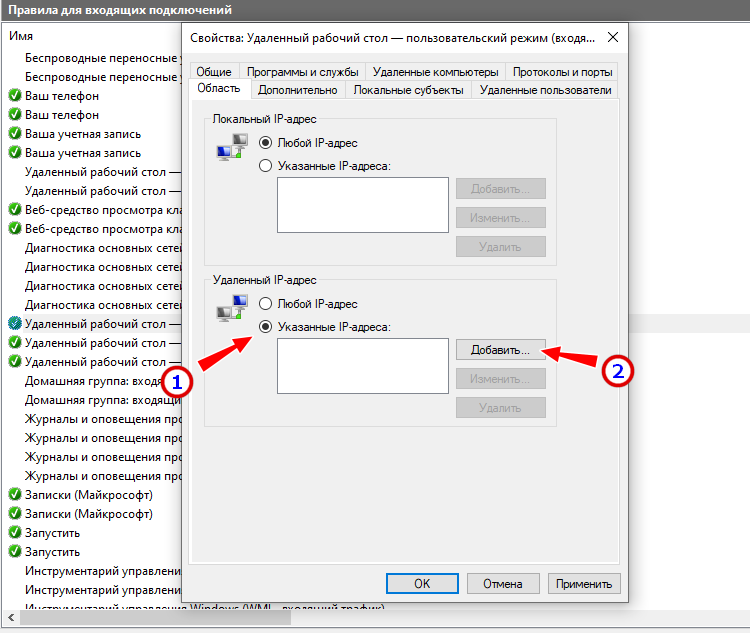

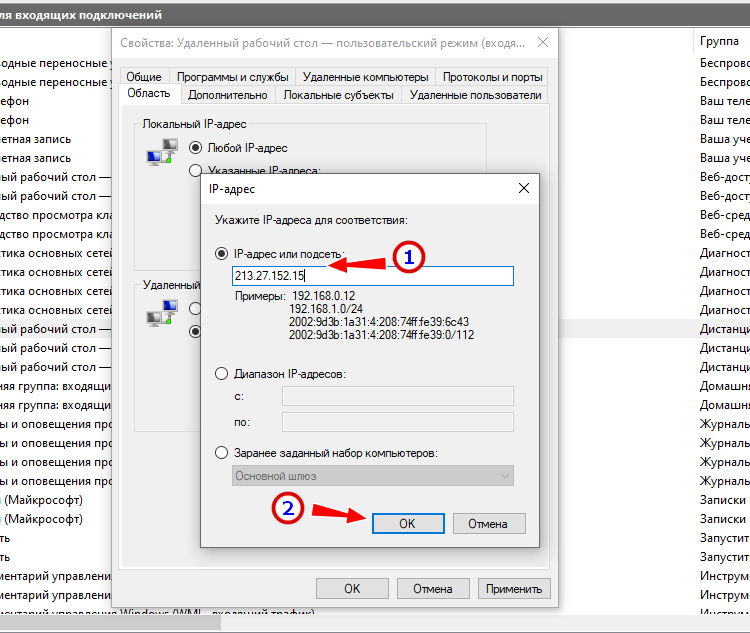

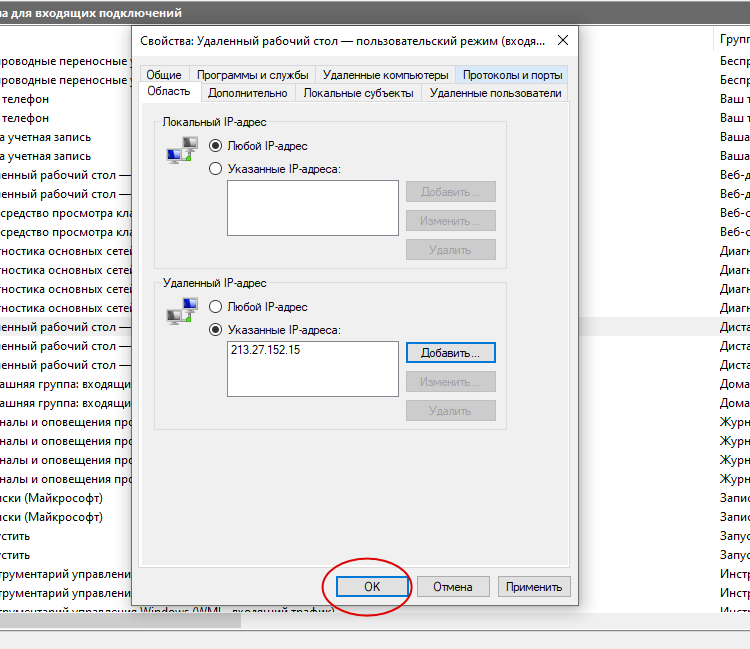

secpol.mscполитики безопасности, зайдите в раздел Локальные политики → Параметры безопасности и убедитесь, что указанная на скриншоте настройка включена. Это — запрет устанавливать соединения с учетными записями без пароля. - Зайдите в дополнительные параметры штатного брандмауэра и в правилах для входящих подключений найдите элемент «Удаленный рабочий стол — пользовательский режим (трафик TCP)». Кликните по ней два раза, переключитесь в окне свойств на вкладку «Область», активируйте радиокнопку «Указанные IP адреса», нажмите «Добавить». В открывшемся окошке укажите IP, с которого разрешено подключаться и сохраните настройки. Можно указать и диапазон IP адресов.

Приведенные здесь меры носят рекомендательный характер, но, если безопасность для вас в приоритете, есть смысл рассмотреть альтернативные способы удаленного управления, например, подключение к удаленному рабочему столу через VPN в связке с RDP, где вам не понадобится пробрасывать порты. Существует также такая технология как RDP Gateway — шлюзовой сервер, использующий RDP в связке с протоколом HTTPS. Данный способ подключения к удаленному рабочему столу в Windows 10 имеет ряд преимуществ, в частности, подключение к удаленным хостам через брандмауэры и совместное использование сети несколькими фоновыми приложениями.

RDP в Windows 10 Home / RDP Wrap

Выше мы уже упоминали, что редакция Home не поддерживает протокол RDP. Вплоть до билда 1809 в Windows 10 Домашняя для обхода этого ограничения использовалась своего рода заплатка — программа RDP Wrapper, однако в последних версиях она больше не работает, так как в Microsoft, похоже на то, закрыли эту лазейку. Для подключения через RDP в Windows 10 Home 2004 и выше используйте сторонние инструменты, в которых сегодня нет недостатка.

Многопользовательский режим RDP

Количество параллельных сессий RDP на рабочих хостах ограничено одним подключением, если же вы попытаетесь открыть следующую сессию, система выдаст предупреждение и попросит отключить сеанс первого пользователя. Это ограничение можно попробовать обойти с помощью программы RDP Wrapper, получив возможность подключать в Windows 10 по RDP несколько пользователей.

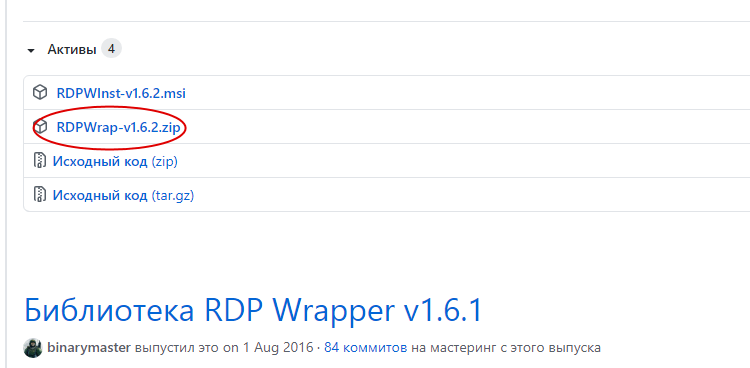

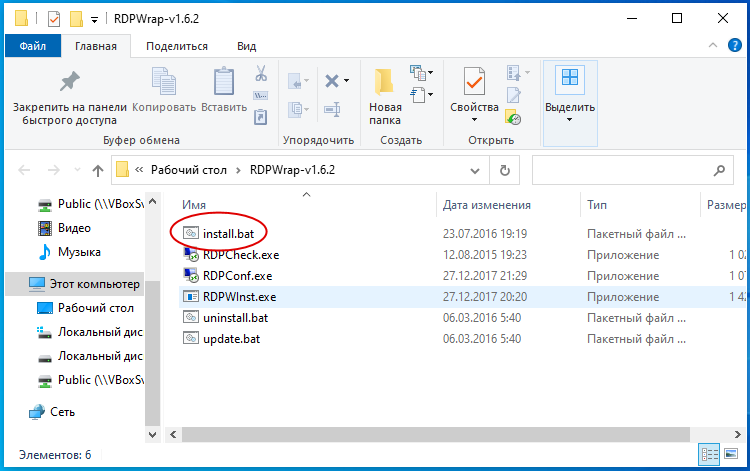

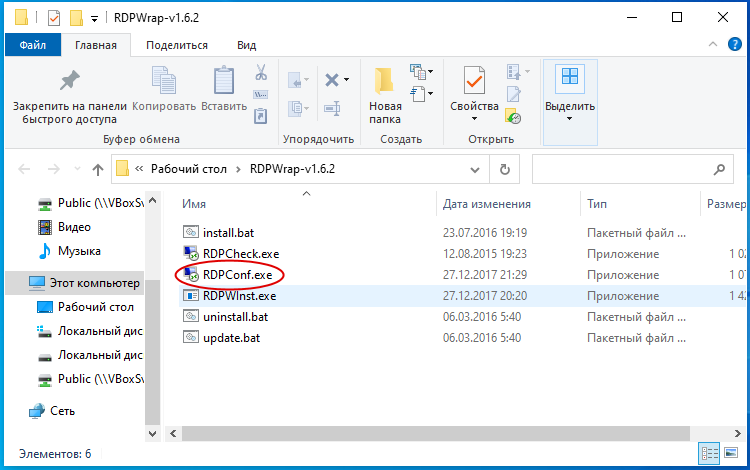

- Со страницы разработчика RDP Wrapper скачайте архив поледней версии программы (на текущий момент — RDPWrap-v1.6.2.zip) и распакуйте;

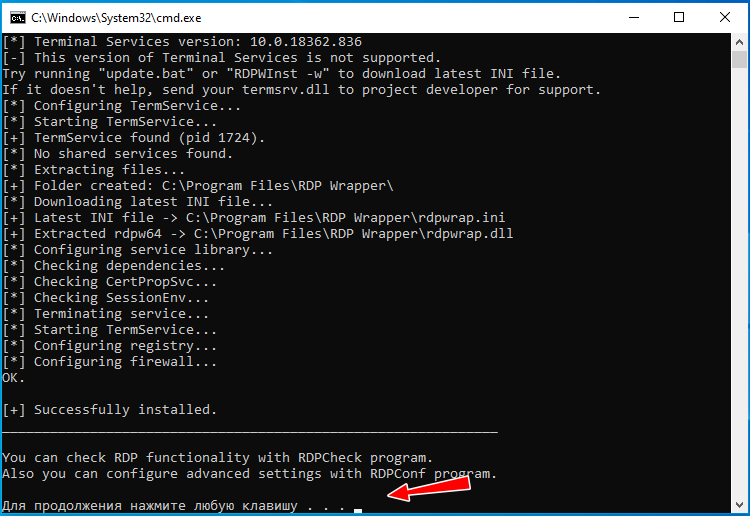

- Запустив от имени администратора файл

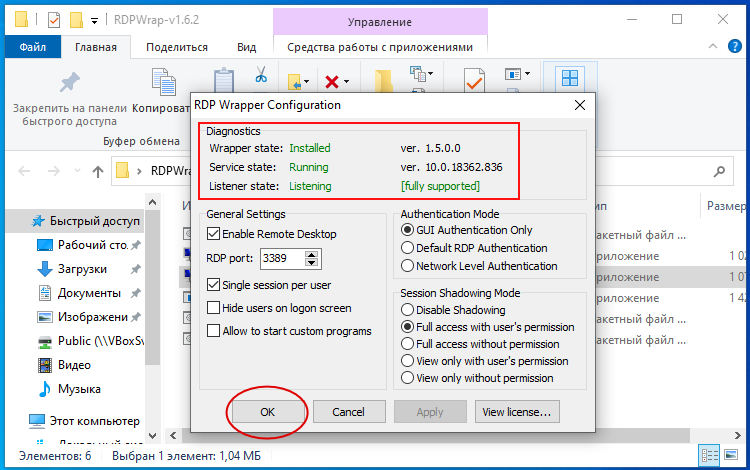

install.bat, установите приложение. По завершении установки вас попросят нажать любую клавишу в консоли; - Запустите файл

RDPConfig.exeи убедитесь, что все элементы блока «Diagnostics» окрашены в зеленый цвет; - Запустите RDPCheck.exe и попробуйте запустить вторую сессию либо подключитесь по RDP с двух удаленных компьютеров.

Если в окне RDPConfig вы увидите выделенное красным [not supported], вам нужно обновить файл rdpwrap.ini. Найти его или его содержимое можно через поиск ресурса github.com, также вы можете обратиться за помощью в раздел github.com/stascorp/rdpwrap/issues, где обсуждаются проблемы с RDP Wrapper. Приводим 2 ссылки на конфигурационные файлы rdpwrap.ini от разработчиков asmtron и affinityv, которые стараются поддержать проект своими силами. Работоспособность необходимо проверять на конкретной системе.

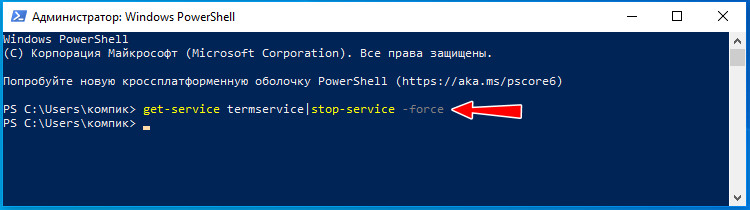

- В запущенной с правами администратора Powershell выполните команду

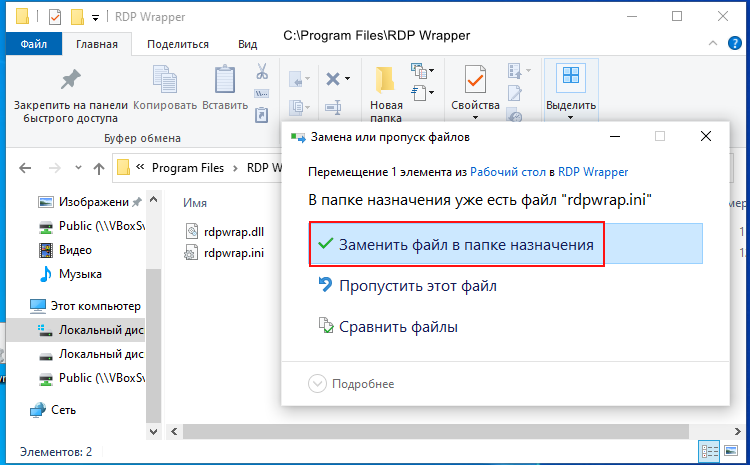

get-service termservice|stop-service -force - Скопируйте указанный файл в расположение

C:\Program Files\RDP Wrapperс заменой и перезагрузитесь. - Запустите

RDPConfig.exeи проверьте состояние статусов. Все они должны быть зелеными.

Если проблему устранить не удается, значит либо ваша версия Windows не поддерживает работу с RDP Wrapper, либо имеют место иные неполадки. В общем, пробуйте, если что-то не выходит, не стесняйтесь, опишите вашу проблему в комментариях.

Что делать, если подключение по RDP не работает

Существует достаточно много причин, по которым удаленное подключение может не функционировать. Если у вас не работает RDP в Windows 10, проверьте эти настройки:

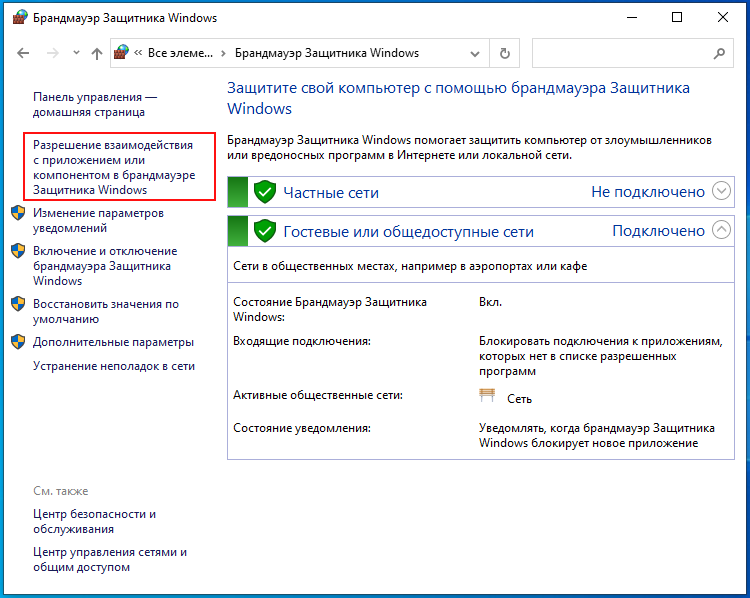

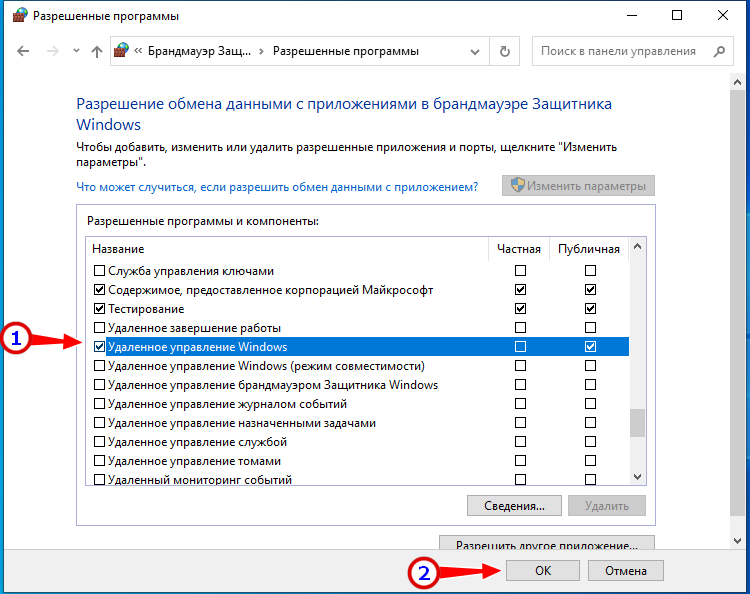

- Открыв штатный брандмауэр, нажмите слева «Разрешение взаимодействия с приложением или…». Найдите опцию «Удаленное управление Windows» и включите ее.

- Проблемы с подключением могут вызвать измененные политики безопасности (смотрите выше), особенно политика, включающая использование FIPS-совместимых алгоритмов. Попробуйте их отключить.

- Отключите сторонний VPN-клиент, если таковой используется.

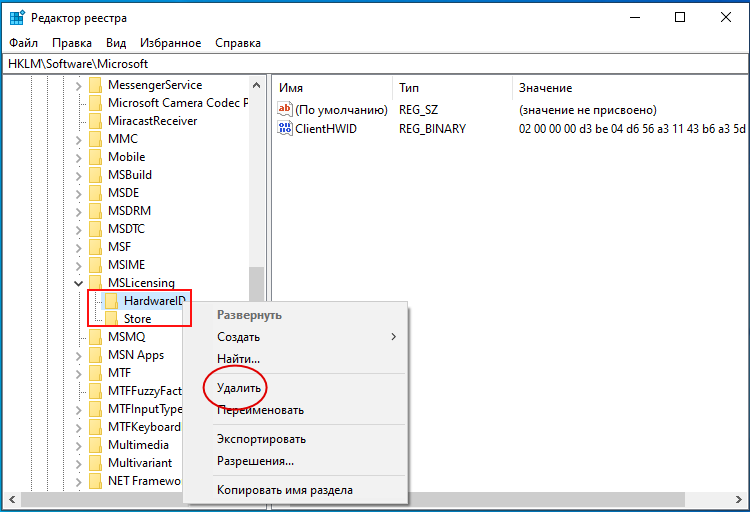

- В случае появления ошибки лицензирования, в редакторе реестра очистите содержимое подраздела

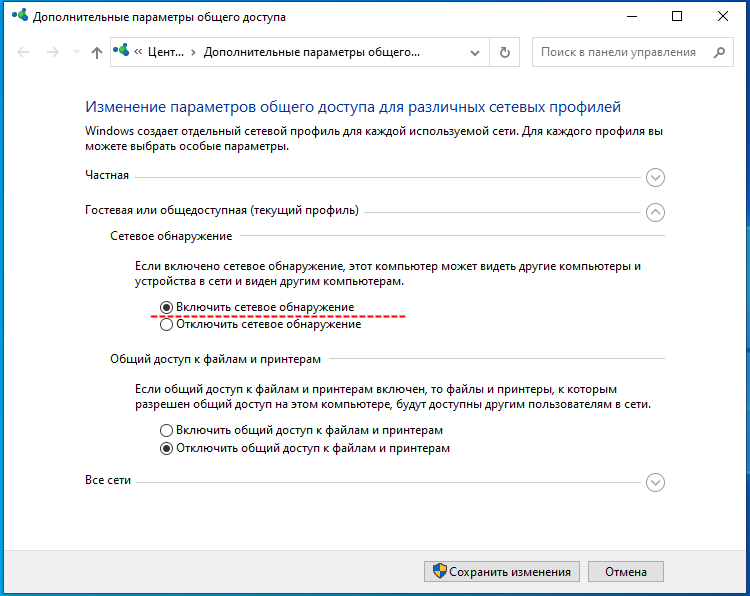

MSLicensingв ключеHKLM\SOFTWARE\Microsoft, а клиент RDP запускайте с правами администратора. Ради удобства можете создать ярлык подключения к удаленному рабочему столу, файлmstsc.exeнайдете в директорииSystem32. - В центре управления сетями и общим доступом попробуйте включить сетевое обнаружение.

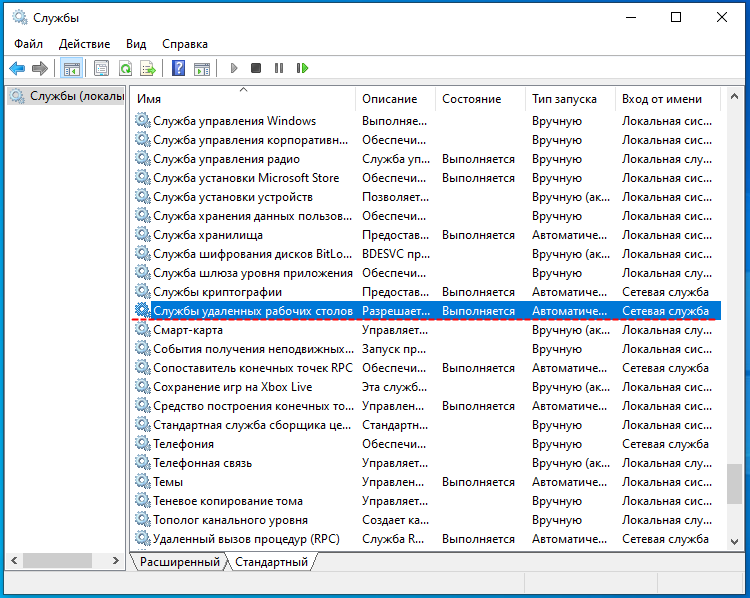

- Проверьте, включена и работает ли у вас служба удаленных рабочих столов.

- Если подключение до этого работало, а затем перестало, проверьте корректность указанных IP адресов. Вполне вероятно, ваш внешний динамический IP был автоматически сменен службой провайдера.

Заключение

Преимуществом использования RDP является более высокая скорость подключения, чем при использовании сторонних сервисов, но минусов у него гораздо больше. Протокол RDP изначально разрабатывался для удаленного управления в локальных сетях, но позже он был модифицирован с тем, чтобы использовать его для подключения из внешней сети. Похоже, дело не было доведено до ума — отсюда множество разных ошибок и необходимость ручного проброса портов. Для создателей системы, позиционируемой как наиболее удобной для пользователя, подобное решение вряд ли можно назвать эффективным. Нельзя пройти мимо и мимо уязвимости протокола RPD. Согласно отчетам компании Sophos, взлом RPD-подключения сегодня не представляет для злоумышленников особой сложности и занимает в среднем полторы минуты.

Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать сервер или службу от внешней сети (NAT/PAT).

В Linux можно довольно просто настроить перенаправление портов довольно просто с помощью правил iptables или firewalld. На серверных системах Windows Server для настройки перенаправления портов можно использовать службу маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов с помощью режима

portproxy

в

netsh

, который одинаково хорошо работает в любой версии Windows (начиная с Windows XP и заканчивая современными Windows 11 и Windows Server 2022).

Содержание:

- Включить перенаправления порта в Windows с помощью netsh portproxy

- Настройка правил файервола для режима перенаправления портов Windows

- Управление правилами проброса портов netsh в Windows

- Настройка перенаправления портов с помощью NAT на Hyper-V Server

Включить перенаправления порта в Windows с помощью netsh portproxy

Вы можете включить и настроить перенаправление портов в Windows из командой строки через режим Portproxy команды Netsh.

Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

- listenaddress – локальный IP адрес, на котором ожидается соединение (полезно, если у вас несколько сетевых карт в разных подсетях/VLAN или несколько IP адресов на одном интерфейсе);

- listenport – номер локального TCP порта, подключение к которому будет перенаправляться (на этом порту ожидается входящее соединение);

- connectaddress – локальный или удаленный IP-адрес или DNS-имя хоста, на который нужно перенаправить сетевое подключение;

- connectport – номер TCP порта, на который нужно перенаправить трафик с порта listenport.

С помощью опций

netsh interface portproxy add

v4tov6

/

v6tov4

/

v6tov6

можно создавать правила порт форвардинга между для IPv4 и IPv6 адресов илимежду ними.

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

Примечание. Обратите внимание, что номер локального порта, который вы указали в listenport не должен быть занят (слушаться) другой службой. Проверьте, что номер порта свободен командой:

netstat -na|find "3340"

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – IP адрес вашего компьютера, на котором настраивается порт-форвардинг.

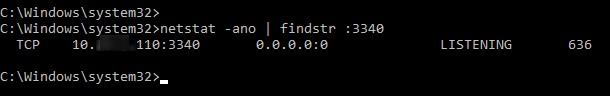

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

Примечание. Если эта команда ничего не возвращает и перенаправление портов через netsh interface portproxy не работает, проверьте, что у вас в Windows включена служба iphlpsvc (IP Helper / Вспомогательная служба IP).

Проверьте состояние службу в консоли services.msc или с помощью команды PowerShell:

Get-Service iphlpsvc

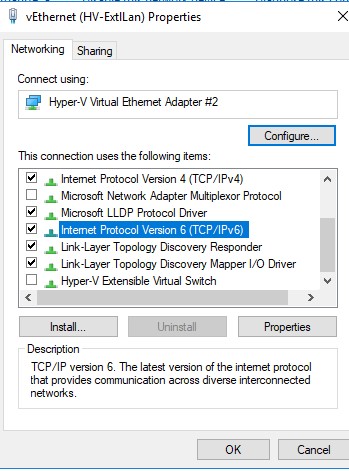

Также на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка протокола IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\ System\CurrentControlSet\services\Tcpip\Parameter. Можно включить этот параметр реестра с помощью PowerShell:

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1

Этот параметр также позволяет включить маршрутизацию между разными подсетями в Hyper-V.

Вы можете определить процесс, который слушает указанный локальный порт по его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуйте подключиться на новый порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера). Hапример, ,

10.10.1.110:3340

В этом примере порт 3340 нужно предварительно открыть в Windows Defender Firewall (см. следующий раздел статьи).

RDP подключение должно успешно установиться.

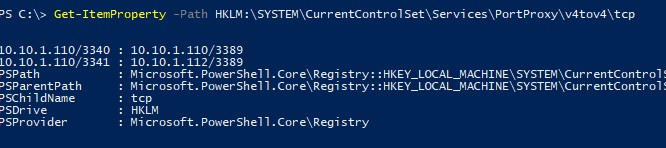

Правила проброса портов portproxy являются постоянными и не удаляются при перезагрузке Windows. Эти правила хранятся в реестре. Можно вывести список правил перенаправления netsh в реестре с помощью PowerShell:

Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\PortProxy\v4tov4\tcp

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используйте такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Нужно отметить, что режим portproxy в Windows не поддерживает сохранения IP источника в перенаправленном сетевом пакете. Т.е. если вы пробросите 443 порт Windows компьютера на внутренний веб-сервер, то на целевом сервере все входящие соединения будут идти с одного и того же IP адреса (Windows компьютер с активным режимом netsh portproxy). Если вам нужно использовать переадресацию с сохранением IP источника, нужно использовать NAT на внешнем фаейволе или на Hyper-V (описано ниже).

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.

Настройка правил файервола для режима перенаправления портов Windows

Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в Windows Defender Firewall командой:

netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName "RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow -Enabled True

При создании входящего правила файервола для порта 3340 через графический интерфейс Windows Defender, не нужно ассоциировать с правилом программу или процесс. Данный порт слушается исключительно сетевым драйвером.

Если вы отключаете правило portproxy, не забудьте удалить оставшиеся правила файервола так:

netsh advfirewall firewall del rule name="RDP_3340"

или с помощью PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Управление правилами проброса портов netsh в Windows

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами

netsh interface portproxy

, который создает правило перенаправления порта при загрузке операционной системы.

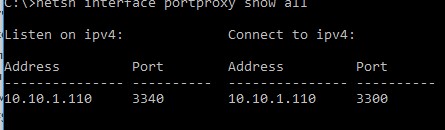

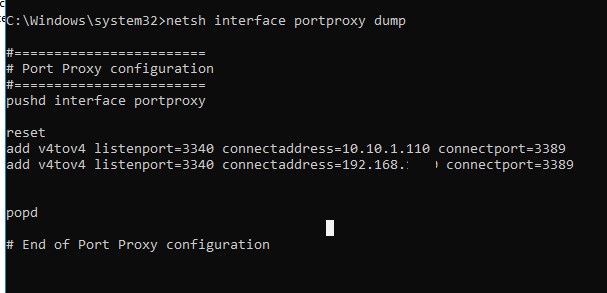

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.10.1.110 3340 10.10.1.110 3389

Совет. Также вы можете вывести вес правила перенаправления портов в режиме portproxy так:

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.10.1.110 connectport=3389 popd # End of Port Proxy configuration

Если вам нужно изменить настройки имеющегося правила portproxy, используйте такую команду:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

В этом примере мы изменили адрес целевого порта portproxy на 3300.

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Важно. Такая схема перенаправления работает только для TCP портов. Трафик по UDP портам нельзя перенаправить с помощью режима portproxy. Также нельзя использовать в качестве connectaddress адрес localhost 127.0.0.1.

Если вы хотите включить перенаправление UDP трафика, можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (

rrasmgmt.msc

) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Список NAT правил перенаправления портов в Windows Server можно вывести так:

netsh routing ip nat show interface

Если у вас на компьютере развернут WSL (Windows Subsystem for Linux), вы можете создать простой PowerShell скрипт создания правила перенаправления порта внутрь виртуальной машины WSL 2 (у ВМ на WSL 2 есть собственный виртуальный адаптер ethernet с уникальным IP адресом):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

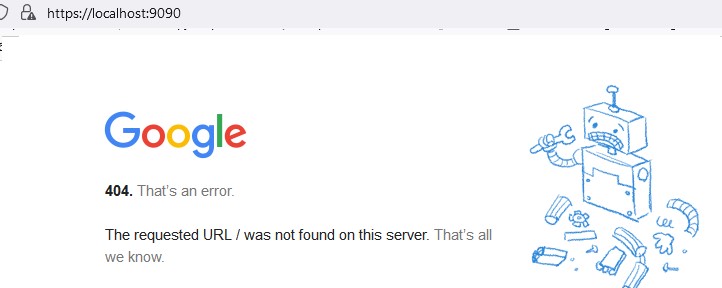

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса. Например, вы хотите перенаправить весь трафик с локального порта 9090 на

google.com:443

netsh interface portproxy add v4tov4 listenport=9090 listenaddress=127.0.0.1 connectaddress=142.250.74.46 connectport=443 protocol=tcp

Теперь, если в браузере перейди по адресу https://localhost:9090 (нужно игнорировать ошибки SSL_ERROR_BAD_CERT_DOMAIN), откроется поисковая страница Google. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается страница с внешнего веб-сервера.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления.

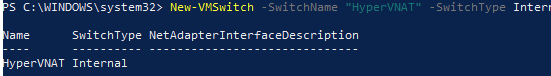

Настройка перенаправления портов с помощью NAT на Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10/11, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

Создайте виртуальный коммутатор Hyper-V:

New-VMSwitch -SwitchName «NAT_Switch» -SwitchType Internal

Задайте IP адрес для нового виртуального коммутатора:

New-NetIPAddress -IPAddress 192.168.10.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Включите NAT для данной сети:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.10.0/24

Подключите ВМ в ваш коммутатор NAT_Switch и задайте для нее статический IP адрес (например, 192.168.10.80). В качестве шлюза-по умолчанию нужно указать IP адрес виртуального коммутатора Hyper-V (192.168.10.1).

Теперь можно настроить перенаправление порта с хоста Hyper-V в виртуальную машину:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

После выполнения этих команд весь HTTPS трафик, который приходит на порт TCP/443 гипервизора будет переправлен на серый IP адрес виртуальной машины.

Если вы хотите перенаправить нестандартный порт, не забудьте открыть его в Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_443" -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow -Enabled True

Полный список правил NAT на хосте Hyper-V можно вывести так:

Get-NetNat

Remote Desktop Protocol (RDP) is a proprietary protocol developed by Microsoft to remotely connect to a Windows system using a graphical user interface. RDP is built into Windows by default. RDP listens on TCP port 3389 and udp port 3389. Previously, the RDP software was called Terminal Services client but now it’s called Remote Desktop Connection.

Windows comes with a remote desktop client that can be used to access the complete Windows Desktop environment remotely. It’s very useful for people who use multiple computers for work. One of our readers has asked about the RDP port and how to tweak it for security.

You can open the Remote Desktop Connection client by going to Run –> mstsc.

Simply put, the default port for using the Remote Desktop Protocol is 3389. This port should be open through Windows Firewall to make it RDP accessible within the local area network. If you want to make it accessible over the Internet (which is not safe), the RDP port should be forwarded through the main Internet router to work properly.

Let’s talk about how to open port 3389 in Windows Firewall and the router.

Table of contents

- Allow RDP port through Windows Firewall

- Allow RDP port through Router (using NAT Translation)

- Change the default port of RDP

- Check if port 3389 is open and listening

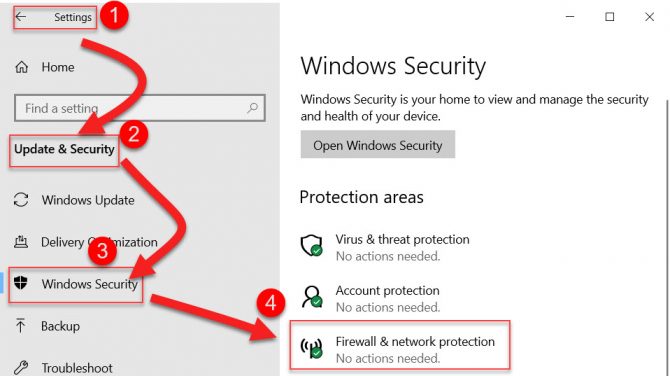

Allow RDP port through Windows Firewall

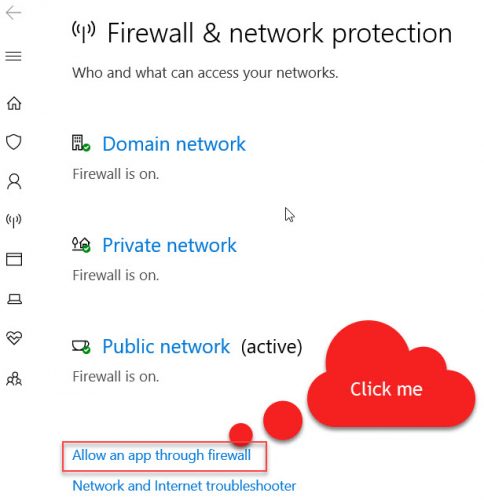

- Go to Windows Settings (Windows key + i)

- Go to Update & Security –> Windows Security and click on Firewall & network protection from the right-hand listing. This will open a new window.

Windows Firewall and network protection - Click the link Allow an app through firewall

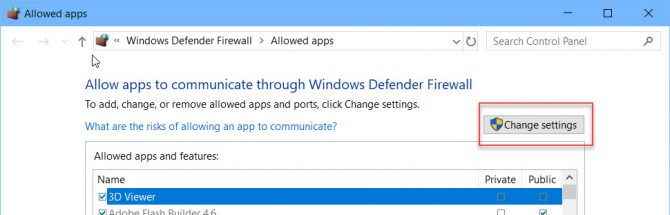

Allow an app through Firewall - Click on Change settings

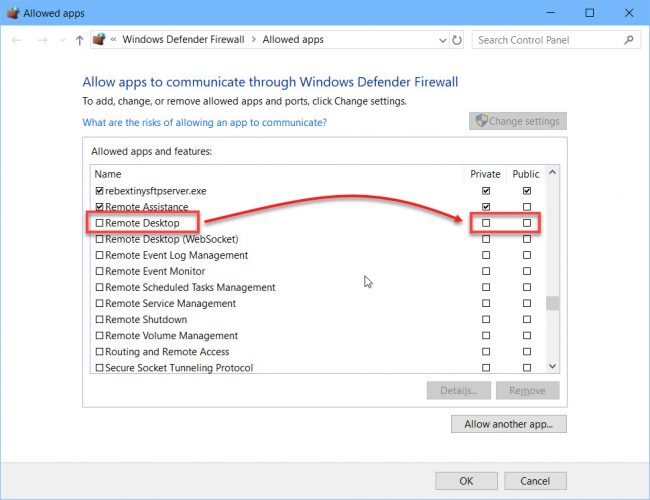

Firewall change settings - Search for Remote Desktop from the list. It should be there by default. If it is not there, you should click on Allow another app button and navigate to the following:

C:\Windows\System32\mstsc.exeAllow Remote Desktop through firewall private or public - If you want to allow Remote Desktop on the local network only, check the checkbox labeled Private. If you want it publicly available, you should check the Public checkbox too.

- Press OK for the changes to take effect.

Allow RDP port through Router (using NAT Translation)

If you want to use Windows Remote Desktop over the Internet, you will need to do two steps:

- Allow RDP port through public network from Windows Firewall (or any other firewall) as we did in the previous step.

- Allow RDP port through the router which is giving you internet access and then translate the incoming port 3389 to the computer of our choice.

Please note that if you are connected to the Internet using a public IP, you don’t need the second step but normally people are connected to the Internet using routers, both home, and corporates.

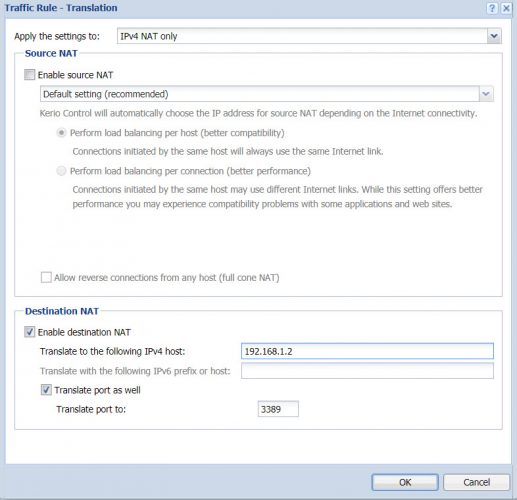

The configuration for opening a port is different for each router. Since I’m using Kerio Control for my office network, I will walk you through the steps using Kerio Control. The terminology should be similar for most routers so it’ll be easy for you to follow the same steps for your specific router.

- Open your router’s configuration page. Normally it should be the same as your default gateway. For me, it is http://192.168.1.1

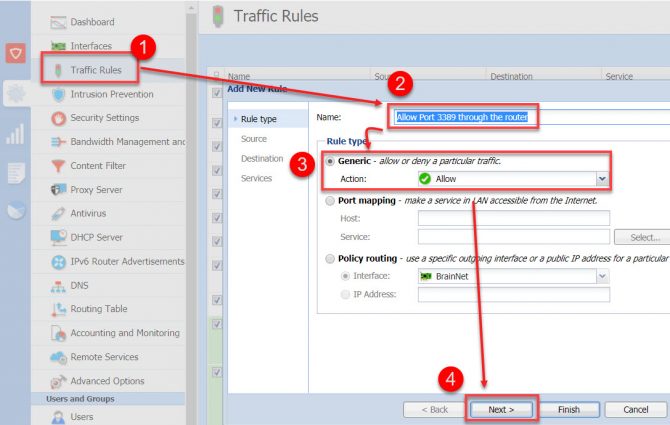

- After logging in, go to Traffic Rules –> Add a new rule

Kerio create a new traffic rule - Name your rules and keep them generic. Keep the action to Allow and press the Next button.

- Keep the source to Any. That means users will be able to connect to this specific port from anywhere.

Kerio Control source rule - Add Firewall to the Destination. You can keep it unchanged if you want.

- Under Services, select Port and specify 3389.

Kerio Control add port - Under NAT Translation, enable destination NAT, specify the IP address of your computer and also specify the port translation to 3389.

Kerio Control enable destination NAT

Change the default port of RDP

If you are opening RDP over the Internet, keeping the RDP port to 3389 is a security threat. It is recommended that you change the default port from 3389 to something above 10000. I, normally, keep it between 30000 and 40000 which is relatively safe as the port scanners will start scanning from port 1.

If you want to change the RDP port, follow the steps below:

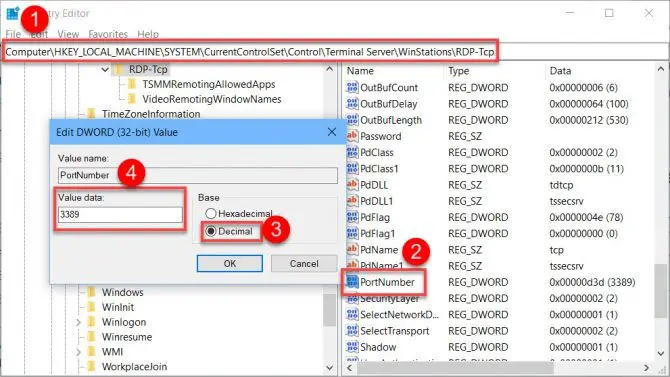

- Go to Run –> regedit to open the Registry Editor.

- Locate the following key:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\ - In the right-hand pane, double-click on PortNumber

- Change the value to Decimal and specify the port number between 1001 to 254535.

Steps to change default RDP port number

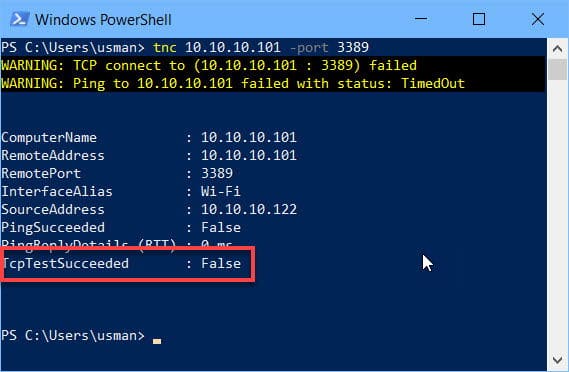

Check if port 3389 is open and listening

There are times when you successfully open the RDP port but you’re unable to connect to the computer remotely. In that case, make sure that you are able to access port 3389 (or any other port if you have changed it) remotely. Follow the steps below to check if port 3389 is open and listening.

- Open PowerShell by going to Run –> powershell

- Run the following command

tnc 192.168.1.2 -port 3389

Replace the IP address 192.168.1.2 with your computer’s IP. Replace it with your router’s public IP if you have allowed public access to your computer through the router. The value of TcpTestSucceeded should be True.

If you want to check the port using the command prompt, you can follow this guide.

I hope this guide is useful for you and now you can control your remote desktop the way you want. If you have any questions or if I have left any confusion in this article, let me know through the comments below. Your comments are highly appreciated!

![RDP Wrapper [not supported]](https://spravkapc.ru/wp-content/uploads/2020/11/43.png)