FAQ

Как настроить VPN сервер с переадресацией портов?

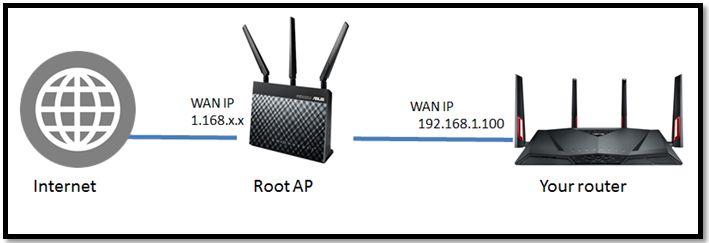

Когда WAN IP адрес Вашего роутера использует Приватный или Виртуальный IP адрес (private / virtual IP address), Ваш роутер может использовать беспроводную сеть как показано на рисунке ниже. Ваш роутер подключается к Интернет. Ваш роутер соединяется с Интернет, используя другой маршрутизатор (здесь мы его называем как Корневая точка доступа «the Root AP»). Корневая точка доступа присваивает IP адрес Вашего роутера. В этом случае, Вам придется настроить проброс портов, NAT Сервер или Виртуальный сервер на корневой точке доступа для подключения Вашего роутера к интернет по VPN.

VPN тоннель и номера портов

|

VPN server |

Port |

|

PPTP |

TCP 1723, Other 47 |

|

OpenVPN |

UDP 1194 |

|

IPSec |

UDP 500, UDP 4500 |

Ниже объясняется, как настроить переадресацию портов на маршрутизаторе ROOT AP. Для примера, настроим главный роутер (Root AP). С IP-адресом WAN маршрутизатора ASUS — 1.168.x.x и с IP-адрес 192.168.1.100 для второстепенного маршрутизатора.

Примечание: (1) Вы должны иметь разрешение на изменение настроек Root AP. Если у вас нет таких полномочий, обратитесь к администратору сети.

(2) Настройки могут отличаться от различных маршрутизаторов. Чтобы получить подробные инструкции, обратитесь к руководству пользователя Root AP.

Шаг 1: Войдите в Веб-интерфейс Вашего роутера и перейдите на страницу Network Map для проверки WAN IP адрес.

Шаг 2: Настройте главный роутер «Root AP».

Войдите в веб-графический интерфейс главного маршрутизатора Root AP и настройте параметры Переадресации портов (Port Forwarding) / Виртуальный сервер (Virtual server) / NAT сервер, как показано ниже.

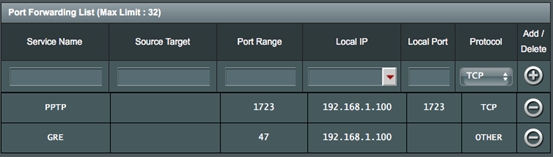

PPTP VPN: на экране Port Forwarding (Перенаправление портов) установите для туннеля PPTP: Local Port (Локальный порт) на 1723 и Протокол (Protocol) — TCP, а потом для туннеля GRE введите Диапазон портов (Port Range) — 47 и Протокол (Protocol) — Other.

OpenVPN: на экране Port Forwarding (Перенаправление портов) установите локальный порт 1194 и протокол — UDP для туннеля OpenVPN.

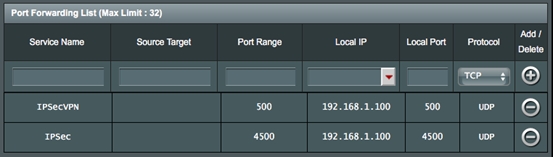

IPSecVPN: на экране Port Forwarding (Перенаправление портов), для тоннеля IPSecVPN установите локальный порт на 500 и протокол — UDP, а потом, для туннеля IPSec установите локальный порт на 4500 и протокол UDP.

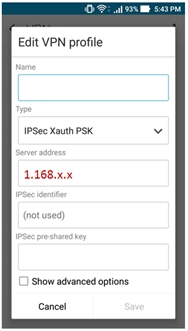

Шаг 3: На экране VPN соединение на своем мобильном устройстве или ПК введите IP-адрес WAN домена главного маршрутизатора (Root AP) или DDNS в поле сервера VPN.

Пример:

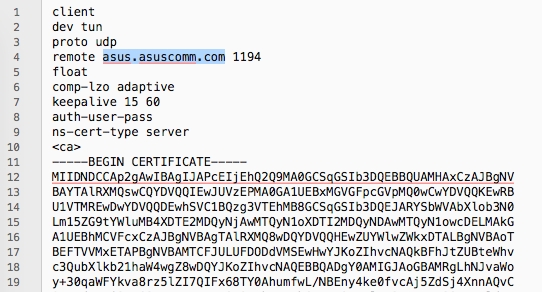

Если Вы используете OpenVPN, откройте файл конфигурации OpenVPN с помощью текстового редактора, а затем измените адрес на IP-адрес или DDNS интерфейса WAN удаленного главного роутера (Root AP), как выделено синим цветом на скриншоте ниже.

Важно: если тип подключения WAN на главном роутере (Root AP) — PPTP / L2TP / PPPoE, возможно, возникнут проблемы с подключением к VPN.

Эта информация была полезной?

Yes

No

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.

Небольшая шпаргалка по настройке проброса порта во внутрь нашей удаленной сети. Этот способ я нашел на просторах интернета и он мне понравился.

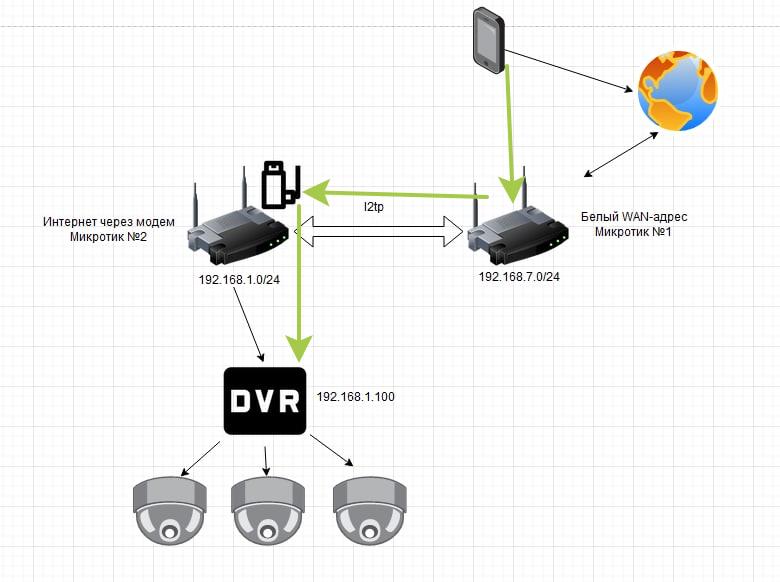

Понадобилось сделать проброс порта из WAN в сеть внутри VPN для просмотра камер с телефона на удаленном объекте, где нет нормально статичного IP-адреса, но есть микротик и lte-модем. По схеме ниже можно визуалировать что я хочу. Зеленые стрелки — наш “трафик”.

Задача

Что имеем:

Микротик №1 имеет внешний статический IP-адрес, подсеть 192.168.7.0/24 и поднятый l2tp server

Микротик №2 имеет подключение через LTE-модем, подсеть 192.168.1.0/24 и подключенный l2tp client

Наша задача:

Настроить подключение с мобильного телефона на регистратор, который стоит за микротиком №2. Поскольку там нет статичного внешнего IP-адреса, нам нужно прокинуть порт 8000 через микротик №1 на DVR.

Решение

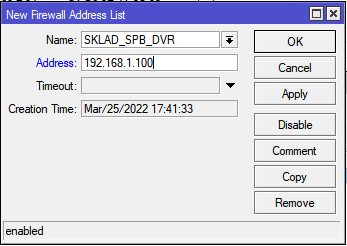

Собираем список наших целей для проброса. В данном примере всего одна цель, это регистратор с адресом 192.168.1.100, но я все равно сделаю через Addreses List, это удобнее, чем потом отдельно добавлять правила для пробросов. Открываем IP -> FireWall -> Address List, нажимаем плюсик. Указываем имя нашего листа в котором мы собираем цели для проброса, указываем IP-адрес цели в сети микротика№2. В поле Comment можно указать какую-то информацию для себя любимого.

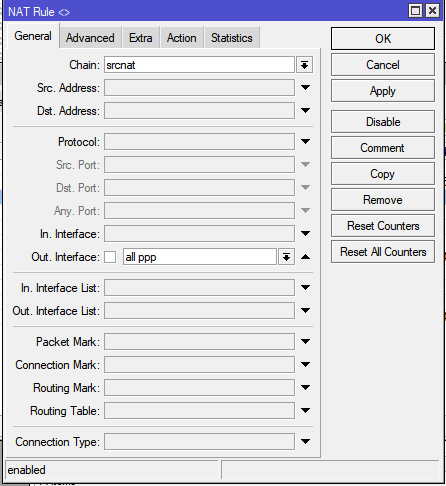

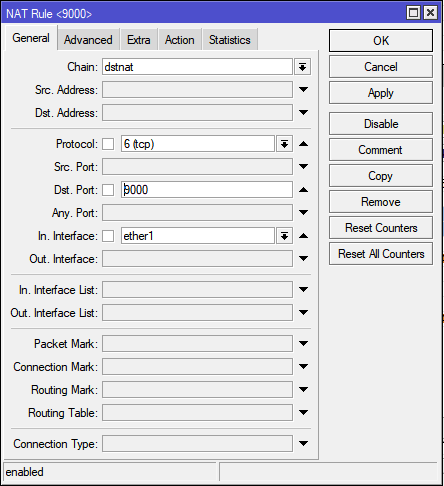

Далее переходим на вкладку NAT и создаём правило маскарада. Нажимаем на синий плюсик и создаём правило.

Указываем Chain: srcnat и интерфейсы all ppp. Хотя правильнее указать конкретный интерфейс.

Просмотры: 3 762

Последнее обновление:

Из этого руководства вы узнаете, как настроить переадресацию портов на роутере с прошивкой ExpressVPN.

- Убедитесь, что ваш интернет-провайдер поддерживает переадресацию портов (провайдеры, использующие Carrier-grade NAT обычно этого не делают).

- Ваши перенаправленные порты будут находиться вне VPN-туннеля и соответственно вне защиты.

Обратитесь к разделу ниже, соответствующему версии приложения ExpressVPN, которую вы используете. Чтобы узнать версию установленного приложения ExpressVPN, обратитесь к этому руководству.

Содержание

Перенаправление портов на роутере с прошивкой ExpressVPN (v2 и выше)

Перенаправление портов на роутере с прошивкой ExpressVPN (v1)

Перенаправление портов на роутере с прошивкой ExpressVPN (v2 и выше)

- Войдите в настройки роутера с прошивкой ExpressVPN.

- Выберите Расширенные настройки > Перенаправление портов.

- Выберите Добавить новое правило.

- Введите следующие данные:

- Описание: введите имя, которое поможет вам распознать перенаправленный порт.

- Устройство: выберите устройство, к которому вы хотите получить удаленный доступ.

- Внутренний порт: введите число от 1 до 65 535.

- Внешний порт: введите число от 1 до 65 535.

- Протокол: выберите нужный протокол.

- Нажмите Сохранить, чтобы добавить новое правило.

Теперь выбранное устройство должно быть доступно на вашем публичном IP-адресе через введенный вами внешний порт. Чтобы проверить успешность перенаправления портов, вы можете использовать наш инструмент для проверки IP-адресов, чтобы узнать публичный IP-адрес своего устройства.

Использование имени хоста DDNS для удаленного доступа к устройствам

Также вы можете настроить имя хоста DDNS для удаленного доступа к устройствам, подключенным к роутеру с установленным приложением ExpressVPN, вместо использования вашего публичного IP-адреса.

Нужна помощь? Обратитесь в службу поддержки ExpressVPN.

Наверх

Перенаправление портов на роутере с прошивкой ExpressVPN (v1)

Linksys WRT1200AC, WRT1900AC(S) и WRT3200ACM

Откройте панель управления роутера с прошивкой ExpressVPN, используя пароль администратора роутера.

На верхней панели навигации выберите Сеть. На боковой панели выберите Файрвол > Перенаправление портов.

В разделе Назначение нового порта введите следующие данные:

- Имя: введите имя, которое поможет вам распознать перенаправленный порт.

- Протокол: выберите TCP+UDP.

- Внешняя зона: выберите wan.

- Внешний порт: введите число от 1 до 65 535.

- Внутренняя зона: выберите lan.

- Внутренний IP-адрес: 192.168.42.1 (по умолчанию).

- Внутренний порт: введите число от 1 до 65 535.

Выберите Добавить > Сохранить и применить.

Нужна помощь? Обратитесь в службу поддержки ExpressVPN.

Наверх

Эта статья помогла вам?

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется «из коробки». Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

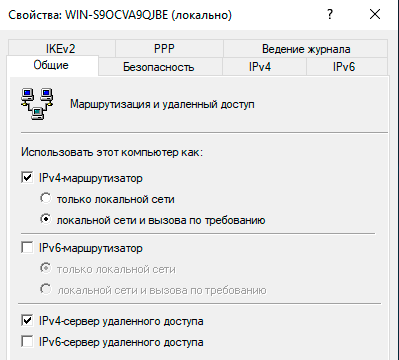

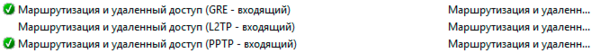

Установка и настройка службы маршрутизации и удаленного доступа

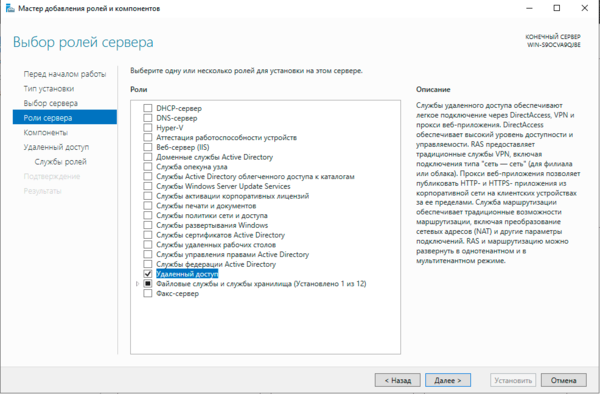

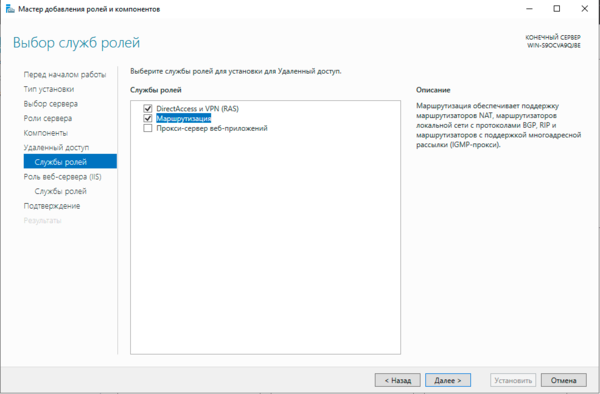

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

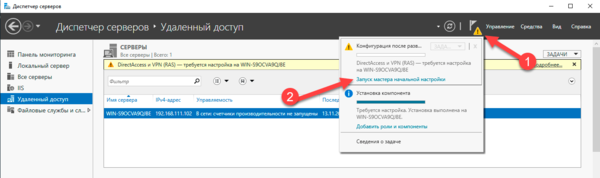

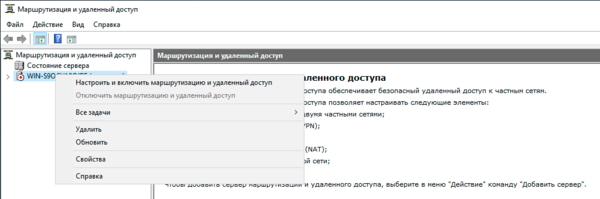

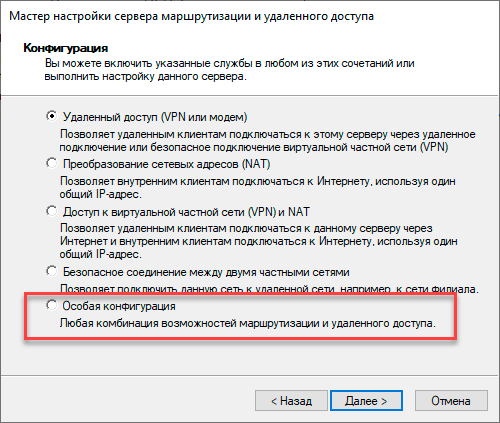

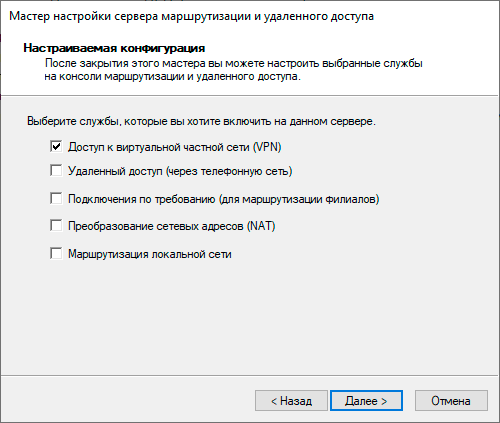

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

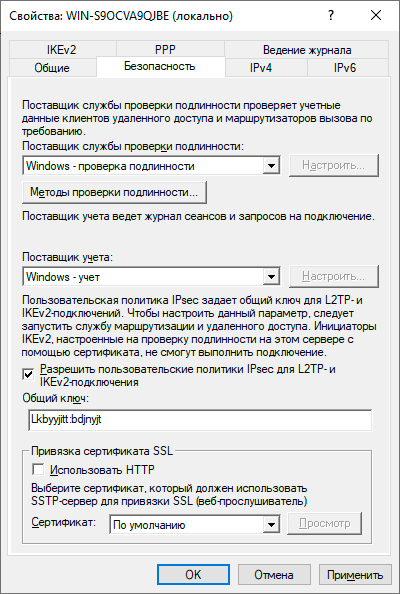

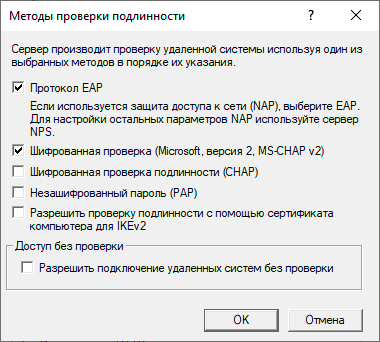

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows — проверка подлинности, а Поставщик учета — Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

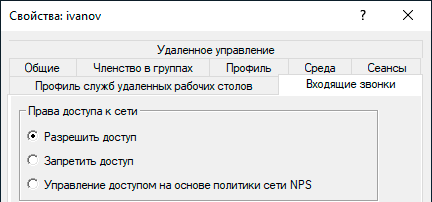

На этом настройка сервера может считаться законченной, следующим шагом следует разрешить подключения нужным пользователям, для этого в свойствах пользователя перейдем на закладку Входящие звонки и в блоке Права доступа к сети укажем Разрешить доступ. Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

Proxy ARP

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN — это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит — сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentИ создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 -ForceПосле чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

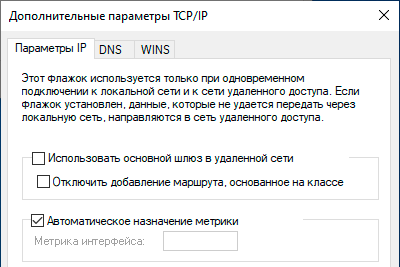

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

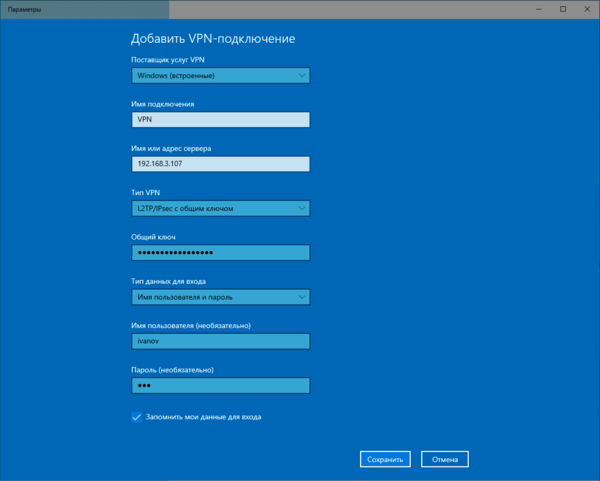

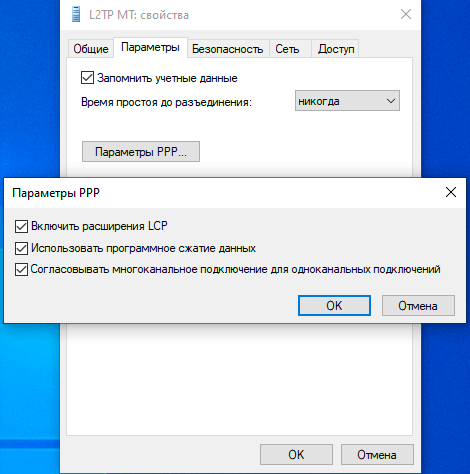

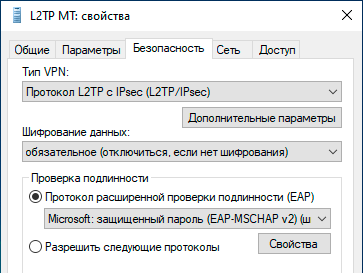

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой — имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

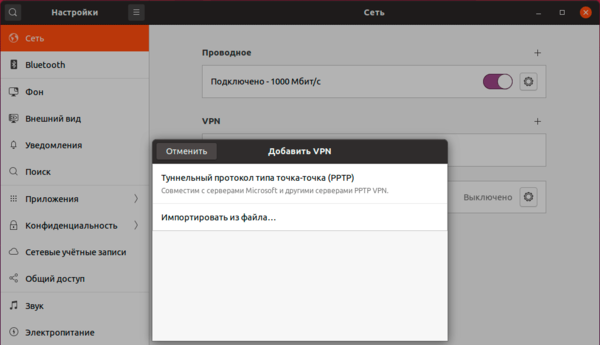

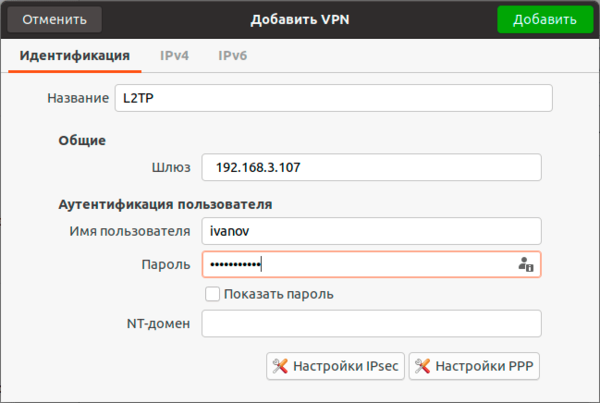

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями — для любых дистрибутивов.

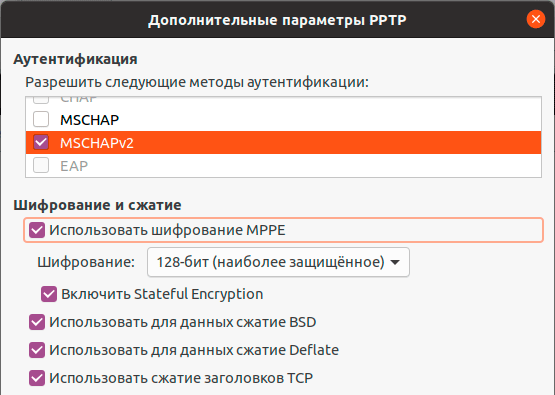

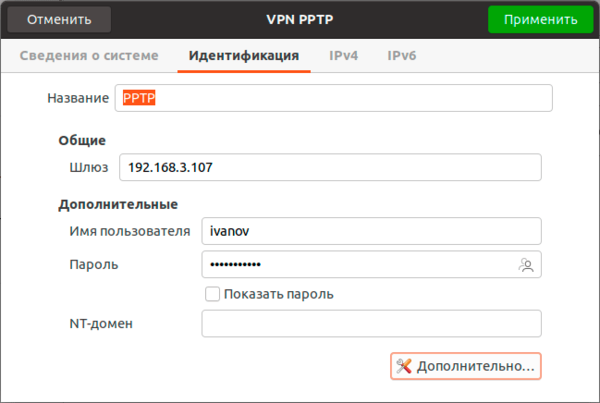

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки — Сеть и добавить новое VPN-подключение.

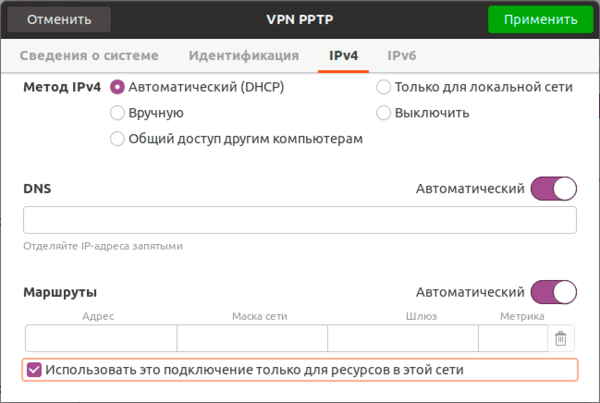

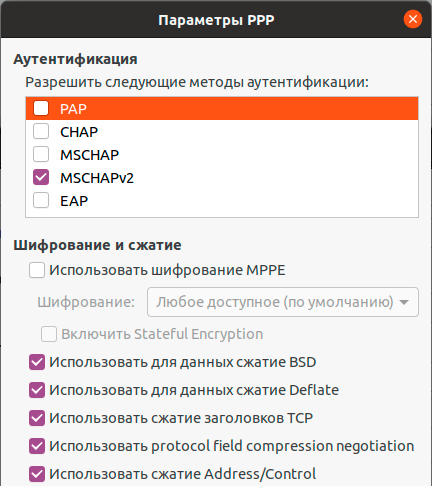

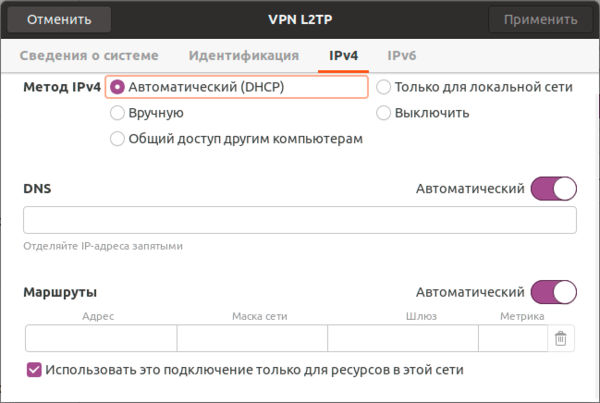

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

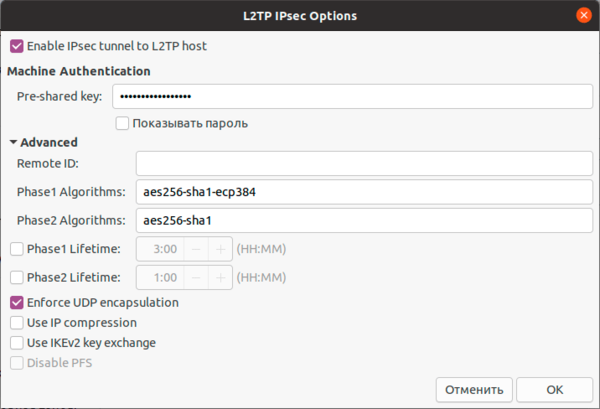

Для работы с L2TP потребуется установить дополнительные пакеты:

apt install network-manager-l2tp-gnomeПосле чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

Сохраняем настройки и переходим на вкладку IPv4, где также в разделе Маршрутизация ставим флаг Использовать это подключение только для ресурсов этой сети, чтобы направить в туннель только трафик для сети офиса.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Задать вопрос

Наши специалисты ответят на любой интересующий вопрос по услуге

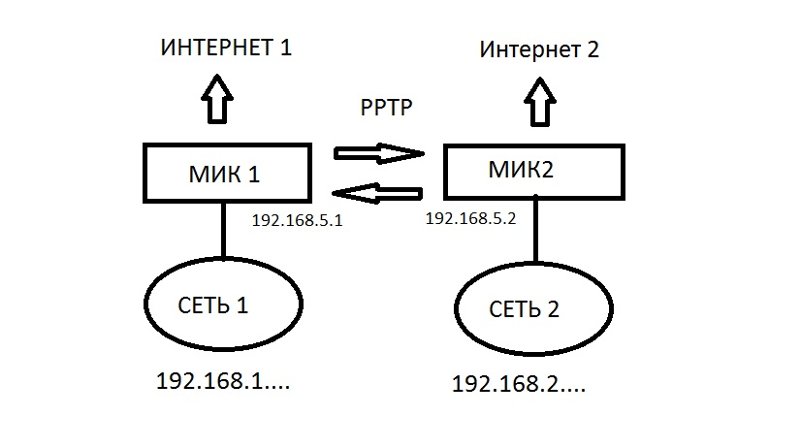

Возникла задача: пробросить с белого ip порт внутрь vpn-сети. Казалось бы, чего уж там?

Предположим, что ситуация вот такая:

Где МИК 1 имеет белый ip, а вот МИК 2 такой радости лишён. Одновременно, МИК 1 является сервером, скажем, openvpn, где имеет адрес 192.168.5.1. Формулировка задачи: при обращении по порту на белый ip МИК 1 попадать через vpn в локалку МИК 2 на конкретный адрес.

Что нужно сделать, чтобы всё заработало? -для начала, разрешить в фаерволе интересующие нас порты (ну это уж вы сами), а потом подправить секцию NAT, причём делать это надо на обоих девайсах.

На МИК 1:

/ip firewall add action=src-nat chain=srcnat dst-address=192.168.5.2 dst-port=55555 protocol=tcp to-addresses=192.168.5.1 add action=netmap chain=dstnat dst-port=<входной порт> in-interface=ИНТЕРНЕТ1 protocol=<tcp|udp> to-addresses=192.168.5.2 to-ports=<любой порт, например 55555>

На МИК 2:

/ip firewall add action=netmap chain=dstnat dst-port=55555 in-interface=<ваш pptp-интерфейс> protocol=<tcp|udp> to-addresses=<адрес получателя, 192.168.2.х> to-ports=<порт получателя> add action=src-nat chain=srcnat dst-address=<адрес получателя> dst-port=<порт получателя> protocol=<tcp|udp> to-addresses=<адрес МТ, шлюз сети 192.168.2.0>

Эксплуатанты микротиков, думаю, вы по листингу консольных команд поймёте, где в GUI чего жмякать, разве что там нет варианта сразу оба протокола добавить (tcp и udp), надо по одному.

Источник

Заказать услугу

Оформите заявку на сайте, мы свяжемся с вами в ближайшее время и ответим на все интересующие вопросы.

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

Proxy ARP

Proxy ARP