Нещодавно для корпоративних потреб нам потрібно було підняти FTP-сервер, причому, щоб доступ до нього був як з інтернету, так і з локальної мережі. Ми скористалися своїми рекомендаціями зі статей нашого блогу і ще раз протестували способи налаштування MikroTik для цих цілей.

Схема нашої мережі:

- Роутер MikroTik RB951G-2HnD із зовнішнім статичним IP, скажімо, 1.1.1.28 та локальною сіткою за ним.

- Комп’ютер, на якому підняли FileZilla Server, з локальною адресою 192.168.88.10 .

- У налаштуваннях FileZilla: керуючий порт FTP-сервера — 21 , пасивний режим FTP ( ми вирішили використовувати його як більш простий у налаштуванні та безпечний) з діапазоном портів для передачі даних — 50000-50050 .

НАЛАШТУВАННЯ СЕРВЕРА FILEZILLA SERVER

На установці програми FileZilla Server докладно зупинятися не будемо — у мережі чимало покрокових інструкцій. Встановлення жодних проблем не викликало.

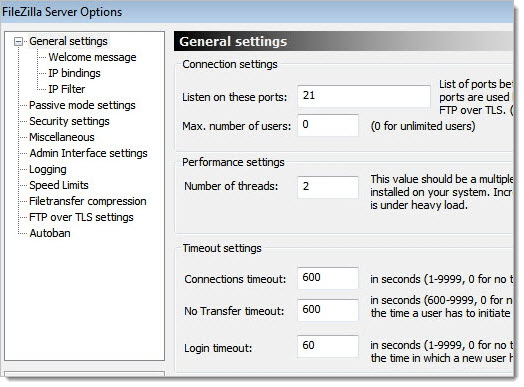

1. Заходимо до розділу налаштувань ( Setting ). У загальних налаштуваннях ( General Settings ) потрібно прописати основний (керуючий) порт FTP , ми залишили той, що за замовчуванням — 21. Збільшили тайм-аут з’єднання до 600 сек, інші налаштування не змінювали.

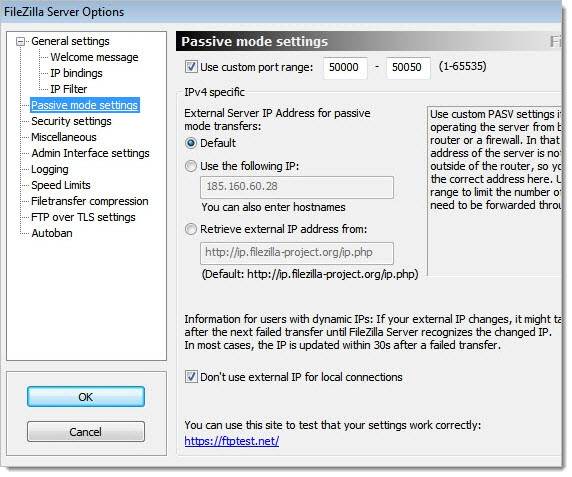

2. На вкладці Passive Mode Settings (Параметри пасивного режиму FTP-сервера) вказали діапазон портів для передачі даних. Він може бути довільним, з урахуванням, звичайно, тих портів, які ви використовуєте в роботі. У документації FileZilla Server не рекомендувалося використовувати порти нижче 1024.

Інші налаштування залишили за замовчуванням.

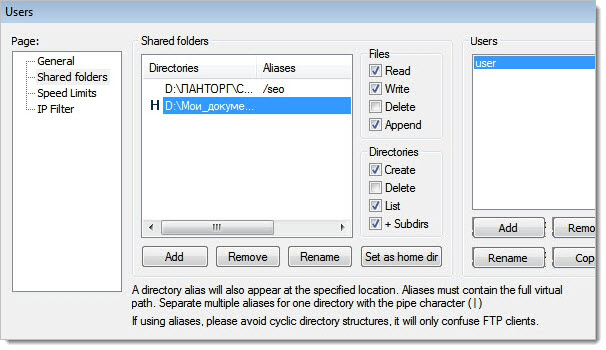

3. Переходимо до меню Users. У розділі загальних налаштувань ( General ) вказали логін та пароль для майбутніх підключень.

4. У розділі Shared folders вказали шляхи до папок, які будуть розшаровуватись на FTP. Проставили галки дозволів для папок та файлів — чи можна видаляти, додавати, читати, змінювати тощо.

Відразу зазначимо, що дозволи дій з папками та файлами можуть виявитися важливими . Наприклад, нам знадобилося зберігати дані на FTP-сервер із програми колл-трекінгу ACR. Однак програма постійно скидала з’єднання, як виявилося згодом — через відсутність дозволу створення папки в каталозі сервера.

5. Додали FileZilla Server у виключення брандмауера на комп’ютері , на якому він встановлений.

6. Антивірус також може блокувати запити на FTP-сервер, але в нас із цим все було гаразд.

ВКЛЮЧИЛИ FTP В IP-SERVICE

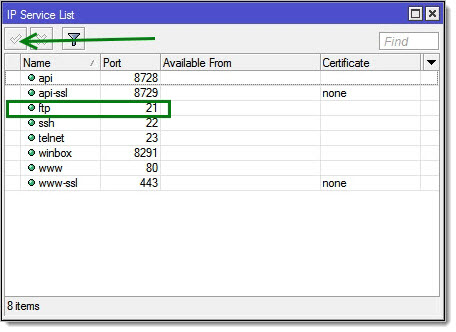

На роутері MikroTik заходимо в IP-Service і включаємо FTP.

Взагалі, за ідеєю, мало працювати і з відключеним FTP, навіть більше — у деяких випадках, за відгуками, цей параметр перешкоджає коректній роботі сервера за MikroTik. Але в нас не працювало, тож ми включили.

НАЛАШТУВАННЯ ПРОКИДАННЯ ПОРТІВ ДЛЯ СЕРВЕРА FTP

Налаштування прокидання портів детально описано в цій статті , тут ми теоретично докладно зупинятися не будемо.

Нагадаємо, що FTP-сервер для роботи вимагає двох типів портів: керуючого, яким передаються службові дані, і окремого діапазону портів для передачі файлів. Тому ми створили два правила NAT:

- для керуючого 21-го порту;

- для діапазону портів 50 000-50 050.

Ми спочатку налаштували та включили обидва правила, але експериментальним шляхом з’ясували, що все працює та передається і з одним правилом для 21 порту. Принаймні у нашій конфігурації.

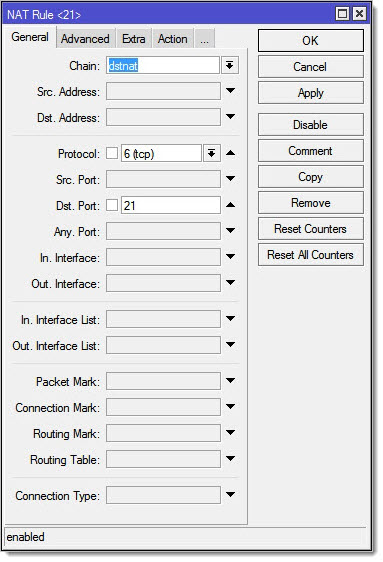

1-е правило — для керуючого порту

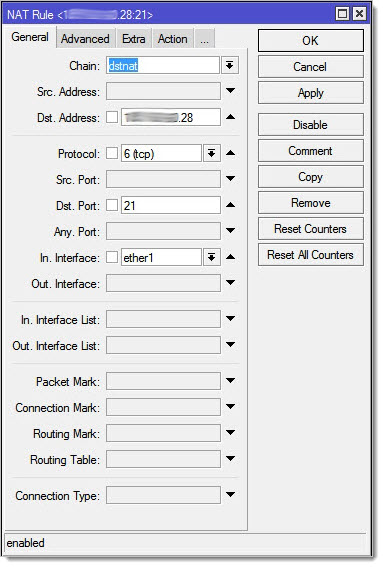

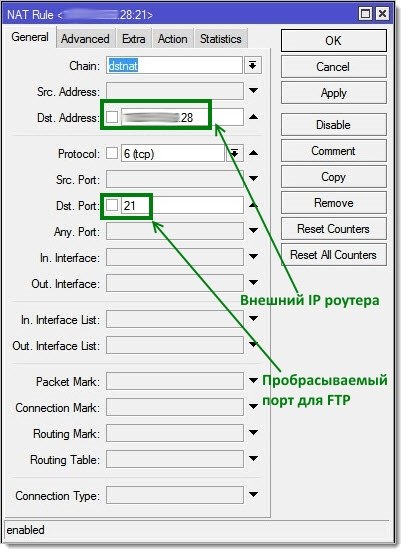

На першій вкладці General – прописуємо ознаки пакетів, які мають оброблятися правилом прокидання порту.

- Chain = dstnat (тобто для пакетів, спрямованих у внутрішню мережу).

- Dst. Address = 1.1.1.28 (адреса призначення, яка прописана в пакеті, у нас пакети будуть адресовані на зовнішню адресу роутера, тому пишемо тут її).

- Protocol = 6 (tcp).

- Dst. Port = 21.

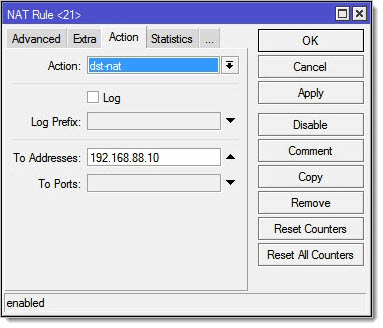

- In. Interface = ether1.

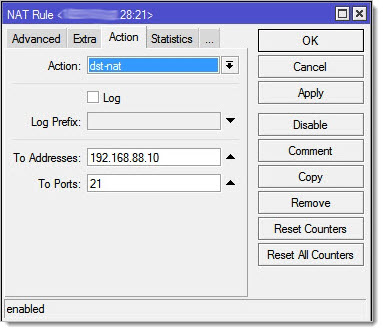

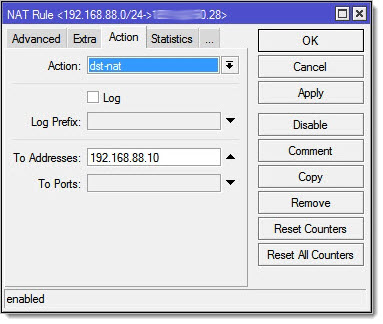

На вкладці Action — дія, яка виконується, якщо пакет їм відповідає. В даному випадку ми прописуємо заміну адреси призначення в пакеті (dst-nat) і вказуємо, на яку адресу і порт замінити — на внутрішню адресу комп’ютера з FTP-сервером (192.168.88.10), порт 21.

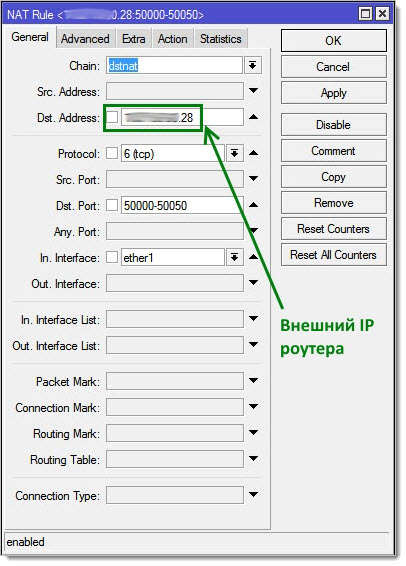

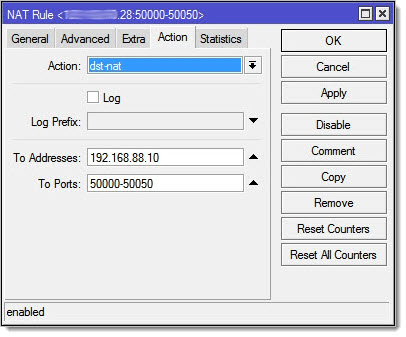

2-е правило — прокидання діапазону портів для даних

Повністю аналогічно прописуємо правило перекидання портів для діапазону портів даних:

Піднімаємо ці правила вище дефолтного правила маскарадингу .

Так як роутер обробляє пакети, звертаючись до правил по порядку їх розташування на вкладці NAT роутера, нам потрібно підняти наші правила вище тих, під які можуть потрапити наші пакети, у тому числі вище за правила маскарадингу, заданого за умовчанням. Просто перетягуємо їх мишею вгору.

Перевірили: доступ до FTP серверу працює з віддаленого комп’ютера, розташованого в мережі іншого провайдера, і зі смартфонів, що використовують 3G.

Тепер нам потрібно налаштувати, щоб до FTP можна було підключитися і з нашої локальної мережі, використовуючи ті ж дані для підключення, тобто, зовнішню IP-адресу роутера.

НАЛАШТУВАННЯ HAIRPIN NAT MIKROTIK

За замовчуванням зайти з локальної мережі на зовнішній адресі на роутер не можна — ось у цій статті докладно пояснюється, чому . Тому нам потрібно налаштувати окремі правила NAT, які створювали б винятки із загальних правил і правильно обробляли такі пакети.

Ми протестували три методи налаштування, всі вони добре працювали в нашій конфігурації.

1-й спосіб

Загалом він містить 3 правила, що працюють у зв’язці.

1.1 — вже створене нами правило прокидання портів, описане вище. Ми його не зраджуємо.

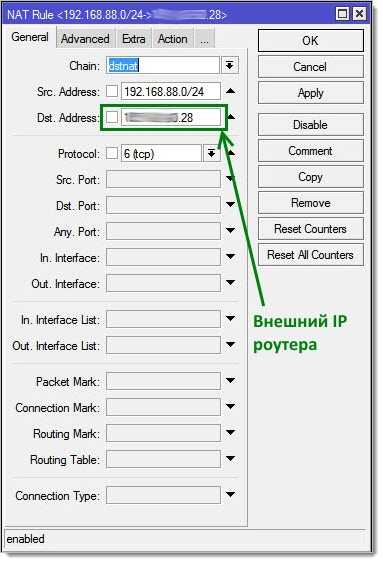

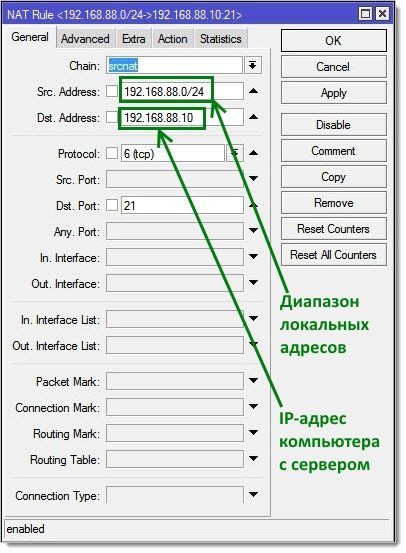

1.2. — Правило, яке можна позначити, як: «У всіх пакетах, у яких адресою джерела стоїть цей діапазон IP-адрес, а адресою призначення — зовнішня IP-адреса роутера, поміняти адресу призначення на адресу комп’ютера з FTP-сервером».

- chain = dstnat;

- Src. Address = 192.168.88.0/24 — пул локальних IP-адрес, з яких можуть надходити звернення на FTP-сервер;

- Dst. Address = 1.1.1.28;

- Protocol = 6 (tcp);

- Action = dst-nat;

- До Addresses = 192.168.88.10.

1.3. Далі нам потрібно подбати про пакети у відповідь, відправлені FTP-сервером з адреси 192.168.88.10. Адже він буде адресувати їх на пристрій локальної мережі, чия адреса була вписана в пакеті даних як адреса джерела. А оскільки пристрій відправляло пакет на 1.1.1.28, то і відповідь воно чекає звідти, а не з локального 192.168.88.10, відповідно, цей пакет у відповідь воно відкине.

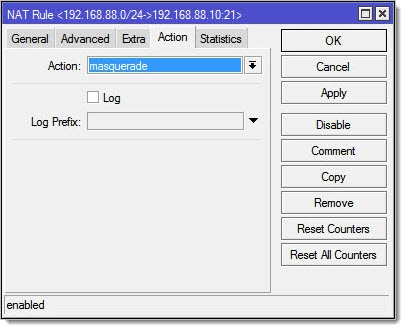

Тому ми «ловимо» цей пакет і обробляємо наступним правилом: «Для всіх пакетів, у яких адресою джерела стоїть цей локальний діапазон адрес, а адресою призначення — локальна адреса комп’ютера з сервером, застосовуємо маскарадинг». Маскарадинг — це заміна локальної IP-адреси пристрою, який відправив пакет, на IP-адресу сервера. Після застосування цього правила на адресу джерела в пакеті буде вписано 1.1.1.28, а не 192.168.88.10.

2 -й спосіб

Тут лише 2 правила.

2.1 — створене нами перше правило прокидання портів, але трохи змінене.

З правила прибираємо In. Interface ether1: тому що в цьому випадку пакети «стукатимуть» не тільки через зовнішній інтерфейс, але і через внутрішні.

Відповідно, нам не знадобиться правило 1.2 з одного методу, оскільки зміненому правилу прокидання портів і без нього будуть відповідати пакети і з зовнішньої, і з локальної мережі.

Правило прокидання діапазону портів ми не змінювали, але як ми вже написали вище – у нас доступ до FTP-сервера чудово функціонував і тоді, коли ми відключили це правило взагалі.

2.2. А ось правило srcnat (1.3 з 1-го способу) нам знадобиться, тому що, як і раніше, потрібно замінити адресу джерела:

3 -й спосіб

Запропоновано у коментарі до статті про налаштування доступу з локальної мережі користувачем Stealth.

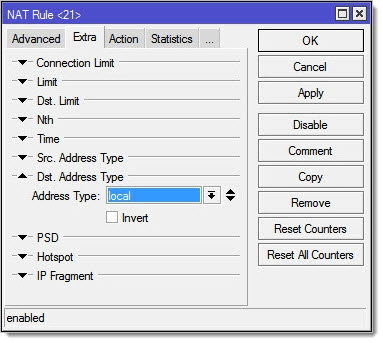

Також складається з двох правил: зміненого прокидання портів і srcnat.

У початковому правилі прокидання портів ми не вказуємо як критерій обробки пакетів адресу призначення, а вказуємо на вкладці Extra його тип: local — що належить одному з інтерфейсів маршрутизатора. Тобто під правило прокидання портів будуть потрапляти всі пакети, надіслані на будь-який інтерфейс маршрутизатора і на порт 21.

На вкладці Action у полі To Ports можна вказати 21 порт. У нас працювало і із зазначенням порту, і без нього.

Друге правило — srcnat — таке саме, як у інших прикладах.

У всіх випадках правила налаштування NAT ми також піднімали вище загального правила маскарадингу .

ПІДСУМКИ

Повторимо, що ми перевірили всі ці способи налаштування своєї конфігурації і вони робітники. Файли закачуються та завантажуються:

- з комп’ютерів за NAT (із зовнішньої мережі),

- з локальних комп’ютерів усередині мережі,

- з мобільних пристроїв, підключених до FTP-сервера Wi-Fi до роутерів в локальній мережі,

- з мобільних пристроїв, підключених до FTP-сервера 3G.

Недавно для корпоративных нужд нам потребовалось поднять FTP-сервер, причем чтобы доступ к нему был как из интернета, так и из локальной сети. Мы воспользовались своими же рекомендациями из статей нашего блога и еще раз протестировали способы настройки MikroTik для этих целей.

Схема нашей сети:

- Роутер MikroTik RB951G-2HnD с внешним статическим IP, скажем, 1.1.1.28 и локальной сеткой за ним.

- Компьютер, на котором подняли FileZilla Server, с локальным адресом 192.168.88.10.

- В настройках FileZilla: управляющий порт FTP-сервера — 21, пассивный режим FTP (мы решили использовать его как более простой в настройке и безопасный) с диапазоном портов для передачи данных — 50000-50050.

Настройка сервера FileZilla Server

На установке программы FileZilla Server подробно останавливаться не будем — в сети довольно много пошаговых инструкций. Установка никаких проблем не вызвала.

1. Заходим в раздел настроек (Setting). В общих настройках (General Settings) нужно прописать основной (управляющий) порт FTP, мы оставили тот, что по умолчанию — 21. Увеличили таймаут соединения до 600 сек, остальные настройки не меняли.

2. На вкладке Passive Mode Settings (настройки пассивного режима FTP-сервера) указали диапазон портов для передачи данных. Он может быть произвольным, с учетом, конечно, тех портов, что вы уже используете в работе. В документации FileZilla Server не рекомендовалось использовать порты ниже 1024.

Остальные настройки оставили по умолчанию.

3. Переходим в меню Users. В разделе общих настроек (General) указали логин и пароль для будущих подключений.

4. В разделе Shared folders указали пути к папкам, которые будут расшариваться на FTP. Проставили галки разрешений для папок и файлов — можно ли удалять, добавлять, читать, изменять и т. д.

Сразу отметим, что разрешения действий с папками и файлами могут оказаться важными. К примеру, нам понадобилось сохранять данные на FTP-сервер из программы колл-трекинга ACR. Однако программа постоянно сбрасывала соединение, как оказалось впоследствии — по причине отсутствия разрешения на создание папки в каталоге сервера.

5. Добавили FileZilla Server в исключения брандмауера на компьютере, на котором он установлен.

6. Антивирус также может блокировать запросы на FTP-сервер, но у нас с этим все было в порядке.

Включили FTP в IP — Service

На роутере MikroTik заходим в IP — Service и включаем FTP.

Вообще, по идее, должно было работать и с отключенным FTP, даже более того — в некоторых случаях, по отзывам, этот параметр препятствует корректной работе сервера за MikroTik. Но у нас не работало, поэтому мы включили.

Настройка проброса портов для FTP сервера

Настройка проброса портов детально описана в этой статье, здесь мы на теоретической части подробно останавливаться не будем.

Напомним, что FTP-сервер для работы требует двух типов портов: управляющего, по которому передаются служебные данные, и отдельного диапазона портов для передачи файлов. Поэтому мы создали два правила NAT:

- для управляющего 21-го порта;

- для диапазона портов 50000-50050.

Мы изначально настроили и включили оба правила, но экспериментальным путем выяснили, что все работает и передается и с одним правилом для 21 порта. По крайней мере, в нашей конфигурации.

1-е правило — для управляющего порта

На первой вкладке General — прописываем признаки пакетов, которые должны обрабатываться правилом проброса порта.

- Chain = dstnat (т. е. для пакетов, направленных во внутреннюю сеть).

- Dst. Address = 1.1.1.28 (адрес назначения, который прописан в пакете, у нас пакеты будут адресованы на внешний адрес роутера, поэтому пишем здесь его).

- Protocol = 6 (tcp).

- Dst. Port = 21.

- In. Interface = ether1.

На вкладке Action — действие, которые выполняется, если пакет им соответствует. В данном случае мы прописываем замену адреса назначения в пакете (dst-nat) и указываем, на какой адрес и порт его заменить — на внутренний адрес компьютера с FTP-сервером (192.168.88.10), порт 21.

2-е правило — проброс диапазона портов для данных

Полностью аналогично прописываем правило переброса портов для диапазона портов данных:

Так как роутер обрабатывает пакеты, обращаясь к правилам по порядку их расположения на вкладке NAT роутера, нам нужно поднять наши правила выше тех, под которые могут попасть наши пакеты, в том числе выше правила маскарадинга, заданного по умолчанию. Просто перетаскиваем их мышью вверх.

Проверили: доступ к FTP серверу работает и с удаленного компьютера, расположенного в сети другого провайдера, и со смартфонов, использующих 3G.

Теперь нам нужно настроить, чтобы к FTP можно было подключиться и из нашей локальной сети, используя те же данные для подключения, то есть, внешний IP-адрес роутера.

Настройка Hairpin NAT MikroTik

По умолчанию зайти из локальной сети по внешнему адресу на роутер нельзя — вот в этой статье подробно объясняется, почему. Поэтому нам нужно настроить отдельные правила NAT, которые бы создавали исключения из общих правил и правильно обрабатывали такие пакеты.

Мы протестировали 3 способа настройки, все они отлично работали в нашей конфигурации.

1-й способ

В общей сложности он содержит 3 правила, работающих в связке.

1.1 — уже созданное нами правило проброса портов, описанное выше. Мы его не изменяем.

1.2. — Правило, которое можно обозначить, как: «Во всех пакетах, у которых адресом источника стоит этот диапазон IP-адресов, а адресом назначения — внешний IP-адрес роутера, поменять адрес назначения на адрес компьютера с FTP-сервером».

- chain = dstnat;

- Src. Address = 192.168.88.0/24 — пул локальных IP-адресов, с которых могут поступать обращения на FTP-сервер;

- Dst. Address = 1.1.1.28;

- Protocol = 6 (tcp);

- Action = dst-nat;

- To Addresses = 192.168.88.10.

1.3. Далее нам нужно позаботиться об ответных пакетах, отправленных FTP-сервером с адреса 192.168.88.10. Ведь он будет адресовать их на то устройство локальной сети, чей адрес был вписан в пакете данных как адрес источника. А так как устройство отправляло пакет на 1.1.1.28, то и ответ оно ждет оттуда, а не с локального 192.168.88.10, соответственно, этот ответный пакет оно отбросит.

Поэтому мы «ловим» этот пакет и обрабатываем следующим правилом: «Для всех пакетов, у которых адресом источника стоит этот локальный диапазон адресов, а адресом назначения — локальный адрес компьютера с сервером, применяем маскарадинг». Маскарадинг — это замена локального IP-адреса устройства, отправившего пакет, на IP-адрес сервера. После применения этого правила в адресе источника в пакете будет вписан 1.1.1.28, а не 192.168.88.10.

2-й способ

Здесь только 2 правила.

2.1 — созданное нами первое правило проброса портов, но немного измененное.

Из правила убираем In. Interface ether1: так как в этом случае пакеты будут «стучаться» не только через внешний интерфейс, но и через внутренние.

Соответственно, нам не понадобится правило 1.2 из 1-го способа, поскольку измененному правилу проброса портов и без него будут соответствовать пакеты и из внешней, и из локальной сети.

Правило проброса диапазона портов мы не меняли, но как мы уже написали выше — у нас доступ к FTP-серверу прекрасно функционировал и тогда, когда мы отключили это правило вообще.

2.2. А вот правило srcnat (1.3 из 1-го способа) нам понадобится, так как по-прежнему нужно заменить адрес источника:

3-й способ

Предложен в комментарии к статье про настройку доступа из локальной сети пользователем Stealth.

Также состоит из двух правил: измененного проброса портов и srcnat.

В первоначальном правиле проброса портов мы не указываем в качестве критерия обработки пакетов адрес назначения, а указываем на вкладке Extra его тип: local — принадлежащий одному из интерфейсов маршрутизатора. То есть под правило проброса портов будут попадать все пакеты, отправленные на адрес любого интерфейса маршрутизатора и на порт 21.

На вкладке Action в поле To Ports можно указать 21 порт. У нас работало и с указанием порта, и без него.

Второе правило — srcnat — точно такое же, как в остальных примерах.

Во всех случаях правила настройки NAT мы также поднимали выше общего правила маскарадинга.

Итоги

Повторим, что мы проверили все эти способы настройки на своей конфигурации и они рабочие. Файлы закачиваются и скачиваются:

- с компьютеров за NAT (из внешней сети),

- с локальных компьютеров внутри сети,

- с мобильных устройств, подключенных к FTP-серверу по Wi-Fi к роутерам в локальной сети,

- с мобильных устройств, подключенных к FTP-серверу по 3G.

©http://lantorg.com/article/kak-my-nastraivali-ftp-server-za-mikrotik

Инструкция описывает процесс настройки перенаправления сетевых запросов с внешнего подключения на компьютеры в локальной сети.

Настройка проброса на Микротике

Примеры настроек

RDP (удаленный рабочий стол)

WWW (80 или веб-сервер или http)

HTTPS

FTP

Видеонаблюдение

Почтовая система Zimbra

Подключение к внешнему адресу из внутренней сети

Настройка проброса

Переходим по разделам IP — Firewall — NAT — Add New:

Далее настройка выполняется в зависимости от того, какой сервис нужно опубликовать.

Примеры пробросов

RDP (удаленный рабочий стол)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — rdp;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* если данная настройка не сработает, меняем протокол на tcp и задаем порт RDP — по умолчанию, 3389.

WWW (80 или веб-сервер или http)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

HTTPS

Настройка та же, что для 80 порта, но в место 80 пишем 443.

FTP

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 20,21;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

Видеонаблюдение

Системы видеонаблюдения могут работать на различных портах, поэтому первым делом обращаемся к инструкции системы, с которой необходимо работать.

В данном примере рассмотрим проброс RTSP.

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — udp;

- Dst. Port — 554;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* RTSP работает по протоколам TCP и UDP. В данном примере правило настроено для последнего.

Почтовая система Zimbra

Для нормальной работы почтовой системы необходимо пробросить следующие порты:

- 25 — основной порт для обмена почтой по протоколу SMTP.

- 80 — веб-интерфейс для чтения почты (http).

- 110 — POP3 для загрузки почты.

- 143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 443 — SSL веб-интерфейс для чтения почты (https).

- 465 — безопасный SMTP для отправки почты с почтового клиента.

- 587 — SMTP для отправки почты с почтового клиента (submission).

- 993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 995 — SSL POP3 для загрузки почты.

- 5222 — для подключения к Zimbra по протоколу XMPP.

- 5223 — для защищенного подключения к Zimbra по протоколу XMPP.

- 7071 — для защищенного доступа к администраторской консоли.

- 8443 — SSL веб-интерфейс для чтения почты (https).

- 7143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 7993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 7110 — POP3 для загрузки почты.

- 7995 — SSL POP3 для загрузки почты.

- 9071 — для защищенного подключения к администраторской консоли.

Важно отметить, что не все перечисленные порты понадобятся именно вам. Если мы не планируем использовать POP3, то и соответствующие порты для него пробрасывать не нужно.

Сама настройка на микротике будет такой:

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 25,80,110,143,443,465,587,993,995,5222,5223,9071,7071,8443,7143,7993,7110,7995;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

NAT Loopback (nat reflection)

Проброс не будет работать для внутренней сети, если исходящий внешний IP совпадает с тем, на котором опубликован сервис. Предположим, что у нас внешний адрес 95.161.166.156 и мы хотим пробросить порты 80 и 443. Все попытки к нему подключиться из внутренней сети будут заканчиваться ошибкой Connection Timeout.

Для решения задачи публикации сервиса клиентам внутренней сети есть два классическим способа:

1. Разделять ответы DNS таким образом, чтобы внутренние пользователи получали внутренний адрес, а внешние — внешний. Полезные материалы на эту тему — Настройка Split DNS на одном сервере Bind и Установка и примеры настройки Dnsmasq.

2. Использовать специальные правила при создании пробросов, которые отделяли бы внутренние запросы от внешних. Это может называться NAT Loopback или NAT Reflection.

В рамках нашей инструкции мы рассмотрим второй метод. Нам нужно создать два правила: первое — для проброса из внутренней подсети на внутренний адрес; второе — маскарадинг.

Первое правило:

- Chain — dstnat;

- Src. Address — внутренняя подсеть;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80,443;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

Второе правило:

- Chain — srcnat;

- Src. Address — внутренняя подсеть;

- Dst. Address — IP-адрес сервера, на который должно идти перенаправление;

- Protocol — tcp;

- Dst. Port — 80,443;

- Action — masquerade;

Была ли полезна вам эта инструкция?

Да Нет

FTP (File Transfer Protocol) – это протокол передачи файлов, с помощью которого можно обмениваться данными между компьютерами в локальной сети или через Интернет. Очень часто пользователи хотят настроить FTP-сервер на своем роутере, чтобы иметь доступ к файлам из любой точки мира. В этой статье мы расскажем о простых шагах и подробной инструкции по настройке FTP-сервера через роутер.

Настройка FTP-сервера на роутере позволит вам загружать и скачивать файлы на ваш компьютер или другие устройства в локальной сети. Благодаря этому вы сможете, например, удаленно управлять своими файлами или создавать резервные копии важных данных.

Процесс настройки FTP-сервера через роутер несложен, но требует некоторых знаний. Вам потребуется знать IP-адрес вашего роутера, а также открыть соответствующие порты в его настройках. В этой статье мы подробно рассмотрим каждый шаг процесса настройки, чтобы помочь вам справиться с этим заданием без проблем.

Содержание

- Подготовка к настройке FTP через роутер

- Шаг 1: Подключение к роутеру и определение IP-адреса

- Шаг 2: Вход в настройки роутера

- Шаг 3: Создание пользователя FTP

- Шаг 4: Настройка проброса портов

Подготовка к настройке FTP через роутер

Перед тем, как приступить к настройке FTP через роутер, необходимо выполнить несколько предварительных шагов:

1. Проверьте подключение к сети интернет

Убедитесь, что ваш роутер имеет доступ к сети интернет. Проверьте соединение с помощью других устройств, например, подключив их к Wi-Fi или проводной сети.

2. Подготовьте необходимые данные

Для настройки FTP вам понадобятся следующие данные:

- IP-адрес роутера: Узнайте IP-адрес вашего роутера. Обычно он указан на корпусе вашего устройства или может быть найден в инструкции к роутеру.

- Имя пользователя и пароль: Убедитесь, что вы знаете имя пользователя (обычно это «admin») и пароль для доступа к настройкам роутера. Эти данные должны быть указаны в документации к вашему роутеру.

3. Установите FTP-сервер на ваш компьютер

Прежде чем настраивать FTP на роутере, убедитесь, что на вашем компьютере установлен FTP-сервер. Существуют различные FTP-серверы, выберите один из них и следуйте инструкциям по его установке.

После выполнения этих предварительных шагов вы будете готовы приступить к настройке FTP через роутер. У вас будут необходимые данные и установлен FTP-сервер, что позволит вам сконфигурировать роутер для доступа к файлам через FTP-протокол.

Шаг 1: Подключение к роутеру и определение IP-адреса

Прежде чем приступить к настройке FTP через роутер, необходимо подключиться к роутеру и определить его IP-адрес. IP-адрес позволяет идентифицировать устройство в сети.

Для начала откройте любой веб-браузер на устройстве, которое подключено к роутеру.

Далее в адресной строке введите и перейдите по адресу 192.168.1.1 или 192.168.0.1. Это является стандартным IP-адресом большинства роутеров. Если эти адреса не работают, уточните IP-адрес в документации к роутеру или обратитесь к поставщику интернет-услуг.

После того как вы перешли по адресу, вы увидите страницу входа в административный интерфейс роутера.

На этой странице вам нужно будет ввести учетные данные для входа в настройки роутера. Обычно это имя пользователя и пароль, которые вы получили от своего интернет-провайдера или которые вы установили при первом подключении роутера.

Если вы не знаете учетные данные для входа в роутер, обратитесь к поставщику интернет-услуг или поищите информацию в документации.

После успешного входа в настройки роутера вы сможете найти IP-адрес роутера на основной странице или в разделе сетевых настроек.

Запишите найденный IP-адрес роутера, так как он потребуется в последующих шагах для настройки FTP.

Шаг 2: Вход в настройки роутера

Для настройки FTP через роутер необходимо войти в его настройки. Для этого нужно выполнить следующие действия:

1. Откройте веб-браузер и введите IP-адрес роутера в адресную строку. Обычно IP-адрес роутера указан на его корпусе или в документации.

2. После ввода IP-адреса роутера нажмите клавишу Enter, и вы будете перенаправлены на страницу входа в настройки роутера.

3. Введите логин и пароль для доступа к настройкам роутера. Если вы не знаете логин и пароль, обратитесь к документации или свяжитесь с вашим интернет-провайдером для получения этих данных.

4. После успешного входа вы увидите основное меню настроек роутера.

Важно помнить, что процедура входа в настройки роутера может отличаться в зависимости от модели роутера. Если у вас возникли проблемы с входом, лучше обратиться к документации или обратиться за помощью к специалисту.

Шаг 3: Создание пользователя FTP

1. Войдите в настройки вашего роутера, введя его IP-адрес в адресной строке браузера. Чтобы узнать IP-адрес вашего роутера, обычно можно найти эту информацию в документации к роутеру или воспользоваться командой ipconfig в командной строке (для Windows) или ifconfig (для Linux или macOS).

2. Найдите настройки FTP-сервера в меню роутера. Обычно они находятся в разделе «Настройки сети» или «Сеть и подключения».

3. Создайте нового пользователя FTP, указав его имя и пароль. Обычно вам потребуется ввести имя пользователя и пароль дважды для подтверждения.

4. Установите разрешения для пользователя. В большинстве случаев вам будет предложено выбрать, к каким директориям вашего компьютера или сервера будет иметь доступ пользователь FTP. Вы можете ограничить доступ только к определенным папкам или разрешить доступ ко всем файлам и папкам.

5. Сохраните изменения и закройте настройки роутера.

Теперь у вас есть пользователь FTP, который может подключаться к вашему роутеру и обмениваться файлами по FTP-протоколу.

Шаг 4: Настройка проброса портов

Чтобы установить FTP-соединение через роутер, вам необходимо настроить проброс портов. Проброс портов позволяет направлять сетевой трафик с одного порта вашего роутера на порт устройства в локальной сети.

Для начала вам нужно определить внутренний IP-адрес устройства, на котором будет работать FTP-сервер. Это может быть компьютер или сетевое хранилище (NAS). В настройках роутера найдите секцию «Список устройств» или «DHCP-клиенты», где вы сможете найти IP-адрес FTP-сервера.

После того, как вы определили IP-адрес FTP-сервера, откройте веб-интерфейс вашего роутера. В адресной строке браузера введите IP-адрес роутера и введите логин и пароль для входа в настройки.

После входа в настройки роутера найдите раздел «Проброс портов» или «Port Forwarding». Создайте новое правило проброса портов для FTP-сервера.

В настройках проброса портов вам потребуется указать внешний и внутренний порты для FTP-протокола (по умолчанию, внешний порт – 21, внутренний порт – 21). Затем выберите протокол – TCP или UDP. Во многих роутерах есть возможность выбора «Both», чтобы пробросить порты одновременно для TCP и UDP.

В поле «Внутренний IP-адрес» укажите IP-адрес FTP-сервера. При необходимости откройте доступ к другим портам FTP-протокола (например, для пассивного режима, вам потребуется пробросить диапазон портов).

После заполнения всех необходимых полей сохраните настройки и перезагрузите роутер. Это позволит применить изменения.

Теперь ваш роутер настроен на проброс портов для FTP-сервера. Вы сможете установить FTP-соединение через роутер по внешнему IP-адресу роутера или доменному имени, указав внешний порт (по умолчанию – 21).

В этой статье мы расскажем о таких вещах:

- как настроить FTP-сервер на компьютере, который подключён к роутеру;

- как предоставить к нему доступ из всемирной сети Интернет.

Установка FileZilla Server

Скачайте и установите любой FTP-сервер, который вам нравится, или с которым вы привыкли работать. Мы для примера скачаем бесплатную программу Filezilla Server с официального сайта: https://filezilla-project.org/download.php?type=server

Запустите скачанный установочный файл:

Нажмите Далее:

Нажмите Отклоняю:

Нажмите Отклоняю ещё раз:

Нажмите Установить:

Нажмите I agree:

Next:

Next:

Install:

Настройка FTP-сервера FileZilla

Запустите интерфейс программы.

Войдите в настройки: меню Edit -> Settings:

Теперь нужно настроить пассивный режим FTP.

1) Выберите раздел Passive mode settings;

2) Установите галку Use custom port range;

3) Задайте удобный для вас диапазон портов для использования в пассивном режиме;

4) В поле Use the following IP пропишите ваш внешний IP;

5) Нажмите кнопку OK для сохранения настроек.

Теперь необходимо настроить учётные записи пользователей и указать домашние директории.

Войдите в меню Edit и выберите Users:

В разделе General нажмите Add:

Введите имя пользователя и нажмите OK:

1) Установите галку возле Password. Этим вы укажете, что для данной учётной записи будет требоваться пароль.

2) Задайте пароль для данной учётной записи;

3) Перейдите в раздел Shared folders:

В разделе Shared folders нажмите Add:

и выберите папку, которая будет открыта данному пользователю для доступа через протокол FTP. После выбора общей папки нажмите OK:

Задайте разрешения для данного пользователя в папке.

В области Файлы вы можете разрешить или запретить следующие операции с файлами:

- Чтение;

- Запись;

- Удаление;

- Изменение.

В области Папки вы можете разрешить или запретить следующие операции с папками:

- Создание;

- Удаление;

- Просмотр списка;

- Просмотр вложенных папок.

После того, как вы зададите разрешения для данного пользователя в текущей папке, нажмите OK для сохранения настроек:

Настройка компьютера

После настройки самой программы FTP-сервера, нужно разрешить входящие подключения в брандмауэре.

Заходим в Панель управления и выбираем Брандмауэр Windows.

Нажимаем ссылку Дополнительные параметры:

Нажимаем правой кнопкой мыши по Правила для входящих подключений и выбираем Создать правило:

Выбираем вариант Для программы и нажимаем Далее:

Установите переключатель в положение Путь программы и с помощью кнопки Обзор укажите путь к файлу FileZilla Server.exe.

Затем, нажмите Далее:

Выберите вариант Разрешить подключение и нажмите Далее:

Нажмите Далее ещё раз:

Дайте произвольное имя правилу и нажмите Готово:

Настройка роутера: создание правил проброса портов

Теперь нам необходимо создать проброс портов на шлюзе. Шлюзом может быть роутер, модем или другое устройство. Войдите на веб-интерфейс роутера (читайте статью о том, что такое веб-интерфейс и как на него зайти: https://compfixer.info/kak-zajti-v-nastrojki-routera/ ) и откройте раздел перенаправления портов. Подробнее о перенаправлении портов читайте в нашей статье: Что такое проброс порта.

Создайте два правила.

Правило №1: проброс внешнего порта 21 на порт 21 компьютера, где установлена программа FTP-сервер.

Правило №2: проброс диапазона портов на такой же диапазон портов на компьютере с установленной программой FTP-сервер.

Сохрание настройки.

Как удалённо подключиться к FTP-серверу

Для доступа к FTP-серверу вы можете использовать либо FTP-клиент, либо браузер, либо даже проводник. Конечно же, предпочтительнее использовать FTP-клиент. Мы рекомендуем бесплатную программу FileZilla client. Скачать его вы сможете на официальном сайте: https://filezilla-project.org/download.php?type=client

В поле Хост введите либо имя хоста (доменное имя), либо внешний IP-адрес роутера. Затем, введите имя пользователя, созданное вами в программе FileZilla Server на компьютере, соответствующий ему пароль и нажмите кнопку Быстрое соединение:

Если в пробросе портов в настройках роутера вы не изменяли порт №21 на нестандартный, то поле Порт можно оставить пустым — программа по умолчанию подключится на 21-ый порт.