Роутеры Mikrotik успешно захватили нишу маршрутизаторов для малого и среднего бизнеса и все чаще используются в качестве домашних роутеров. Все это благодаря сочетанию функциональности и относительно низкой цены. Но в сравнение с популярными домашними роутерами, они более сложны в настройке и требуют определенных базовых знаний в области компьютерных сетей. Поэтому, выполнение даже простых настроек, может вызвать массу вопросов у того, кто не имеет опыта работы с этим оборудованием.

Роутеры Mikrotik успешно захватили нишу маршрутизаторов для малого и среднего бизнеса и все чаще используются в качестве домашних роутеров. Все это благодаря сочетанию функциональности и относительно низкой цены. Но в сравнение с популярными домашними роутерами, они более сложны в настройке и требуют определенных базовых знаний в области компьютерных сетей. Поэтому, выполнение даже простых настроек, может вызвать массу вопросов у того, кто не имеет опыта работы с этим оборудованием.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Эта статья рассчитана на начинающих пользователей, не имеющих достаточного опыта работы с оборудованием mikrotik.

Схема сети и описание сценария проброса портов

Проброс порта (port forwarding) одна из наиболее востребованных настроек роутера, потому-что у многих возникает необходимость открыть доступ из интернет к тому или иному сервису в локальной сети. Это может быть порт веб-сервера HTTP 80, почтового сервера SMTP 25 и POP3 110 или для подключения по RDP 3389.

Рассмотрим простой сценарий, когда нужно организовать подключение к удаленному рабочему столу компьютера в офисе и предоставить доступ из интернет к корпоративному сайту.

Весь трафик идущий через Mikrotik проходит через firewall и обрабатывается его правилами. Одна из составляющих firewall это NAT (Network Address Translation), которая отвечает за преобразование сетевых ip-адресов. Чтобы клиенты из внешней сети Интернет могли подключаться к программам и сервисам внутренней локальной сети, нужно в NAT указать на какой внутренний адрес и порт перенаправлять запросы. На рисунке выше приведен пример где запрос на ip 87.236.16.206 и порт 3389 (удаленный рабочий стол) перенаправляется на внутренний ip 192.168.0.20 и порт 3389.

Далее все настройки роутера будут выполняться с помощью программы Winbox, которую можно скачать с официального сайта https://mikrotik.com/download.

Для проброса портов в Mikrotik необходимо:

- Запустить программу Winbox;

- Указать ip адрес роутера, логин, пароль и нажать клавишу [Enter];

- В меню программы перейти IP > Firewall > вкладка NAT;

- Нажать кнопку [+];

- Указать Chain: dstnat, Protocol: 6 (tcp), Dst. port: <номер порта>, In inteface: <интерфейс подключенный к интернету>;

- Переключитья на вкладку Action и указать Action: dst-nat, To Addresses: <адрес компьютера в локальной сети>, To Port: <порт компьютера>.

Многие используют для проброса портов Netmap — это неправильно! У netmap совсем другая задача: он используется для статического отображения одного диапазона ip адресов в другой. Чаще используется для распределения общедоступных ip адресов хостам в частной сети или для взаимодействия сетей с одинаковой адресацией.

Конечно же настройку роутера лучше производить с пониманием того, что делаешь и понимать смысл каждого настраиваемого параметра.

Проброс порта mikrotik в графическом интерфейсе программы Winbox

Для начинающих пользователей mikrotik наиболее простой и понятной будет настройка проброса портов, выполняемая в графическом оконном интерфейсе Winbox. Ниже приведены скриншоты winbox и дано подробное описание всех параметров NAT, необходимых для настройки проброса порта в Mikrotik.

1. Путь к настройкам NAT в Mikrotik:

Чтобы открыть таблицу правил NAT в Mikrotik пройдите в меню путь IP > Firewall > вкладка NAT.

2. Настройки вкладки General NAT:

На вкладке General указываются параметры, по которым роутер будет понимать какие сетевые пакеты необходимо обработать. В общем случае достаточно будет указать параметры: Chain, Protocol, Dst. port, In. Interface. Остальные параметры могут быть использованы для более точной настройки.

В данном примере необходимо открыть tcp-порт 3389 для протокола удаленного рабочего стола RDP на интерфейсе ether1-GW, подключенному к интернету:

- Chain: dstnat

- Protocol: 6(tcp)

- Dst. Port: 3389

- In. Interface: ether1 (интерфейс, подключенный к интернету)

Когда открываете порт в сеть интернет лучше изменять его стандартное значение (вместо 3389 указать например 9743), чтобы снизить риски атак на этот порт. То есть из сети интернет, подключение по rdp будет приходить на этот нестандартный порт, а затем перенаправляться на стандартный порт.

Пояснение к параметрам вкладки General, при создании правила NAT:

- Chain: цепочка, определяет этап прохождения пакета; dstnat — входящий пакет, идущий в nat, srcnat — исходящий пакет, покидающий nat;

- Src. Address: ip-адрес источника (source) пакета;

- Dst. Address: ip-адрес назначения (destination) пакета;

- Protocol: протокол, доступны для выбора протоколы различных уровней OSI — канальные (l2tp), сетевые (icmp, ospf), транспортные (tcp, udp), прикладные (rdp) и другие;

- Src. Port: порт источника пакета, в настройке проброса портов используется редко т.к. порт источника как правило динамический и может иметь разные значения;

- Dst. port: порт, на который адресован пакет источника;

- Any port: означает, что указанный номер порта может быть как источником так и назначением;

- In. Interface: интерфейс, на который должен прийти пакет от источника (интерфейс, к которому подключен интернет);

- Out. Interface: интерфейс, на который ушел пакет.

3. Настройки вкладки Action NAT:

После того как во вкладке General заданы параметры, по которым роутер будет отбирать нужные пакеты, необходимо создать действие для этого правила во вкладке Action.

Для перенаправления сетевых пакетов указываем Action: dst-nat и указываем на какой локальный ip-адрес и порт будем перенаправлять сетевой трафик To Addresses и To Ports. В данном случае это адрес и порт удаленного рабочего стола.

- Action: dst-nat

- To Addresses: 192.168.0.20 (адрес локального хоста, на который перенаправляются пакеты)

- To Port: 3389 (порт локального хоста, но который перенапряются пакеты)

Пояснение к параметрам вкладки Action, при создании правила NAT:

- Action: действие, которое нужно выполнить с пакетом; dst-nat — означает, что пакет пришедший в NAT нужно направить на указанный ниже адрес и порт (проброс порта);

- To address: адрес, на который будет направлен пакет из NAT (адрес хоста, чей порт пробрасывается);

- To port: порт, на который будет направлен пакет из NAT (порт, который пробрасывается).

Для тех, кто предпочитает для настройки mikrotik использовать терминал, проброс портов будет выполняться следующим образом.

1. Переходим в NAT:

ip firewall nat2. Добавляем правило:

add chain=dstnat protocol=tcp dst-port=3389 in-interface=ether1-GW action=d

st-nat to-addresses=192.168.0.20 to-ports=3389Думаю достаточно подробно изложил как осуществяется проброс портов на роутерах mikrotik. Если остались вопросы — оставляйте комментарии, будем разбираться.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В нём он спрашивал, как настроить роутер, как делается проброс портов и что, вообще нужно предпринять, чтобы бухгалтер заходил удалённо из дома и беспроблемно выполнял свои непосредственные функции на рабочем компе. Учитывая нынешнюю ситуацию в стране, вопрос более чем актуальный.

Признаться, я даже не думал, что у моих зрителей могут возникать подобные проблемы. Однако, проведя небольшой опрос среди членов нашей закрытой академии, я ужаснулся. После появления всем известных проблем с TeamViewer’ом, часть админов по сей день так и не удосужилась решить вопрос с удалёнкой.

Некоторые, стыдясь продемонстрировать свою некомпетентность начальству, вообще встают в позу, заявляя, что это можно реализовать только посредством серьёзных вложений. Руководители в свою очередь тайком заставляют несчастных бухов таскаться на работу в эпоху тотального карантина.

В такой ситуации у меня возникает только один вопрос. Вы о**ели? Вам рили не стрёмно? Если не знаете, так спросите. Вы блин не на школьном уроке. Как там вещали великие умы, спросить – стыд минуту, а не знать – стыд всей жизни. Кажется так.

Не суть. Смысл в том, что по вашей вине могут реально пострадать люди. Поэтому, давайте не будем тупыми админами и научимся уже наконец в 2020 году пробрасывать порты и настраивать удалённый доступ по RDPшке.

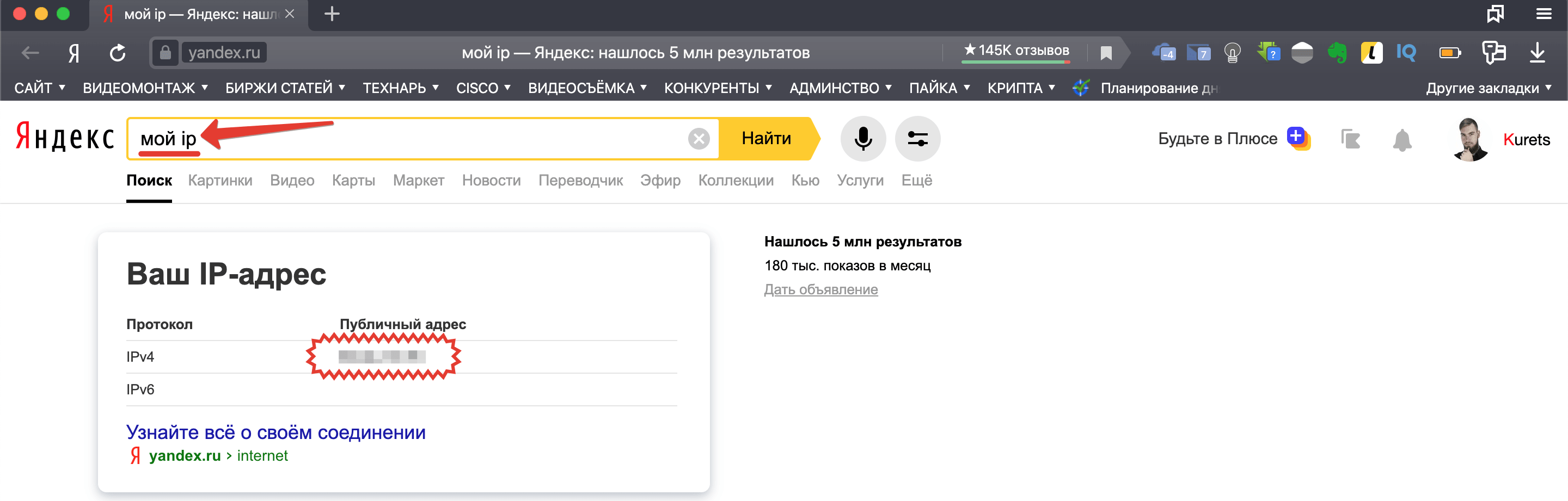

Но перед тем, как приступить непосредственно к настройке компьютеров и оборудования, давайте пробежимся по основным условиям, необходимым для корректной реализации. Первое, что у вас обязательно должно быть – это внешний «белый» IP-адрес от провайдера.

Без вариантов. В 2020 году это то, что должно быть у вас в офисе, если вы планируете батрачить по удаленке. Забудьте уже про кастыли dyn-dns и no-ip. 150 рублей на айпишник, это не та сумма, которую стоит жидить на такое благое дело.

Если у вас ещё до сих пор на работе динамик, то прямо сегодня подойдите к начальнику и скажите, Ихтиандр Феодосьевич, *баный в рот, вот дальше просто никак без этого. Либо тряситесь, ожидая штрафа, либо звоните провайдеру и подключайте. А я ухожу из этого гадюшника.

Шутка. Далее обязательно проверьте, чтобы за компами, к которым будут пробрасываться порты были зарезервированы стабильные IP-адреса. Как вы это сделаете, грамотно настроите на сервере службу DHCP или тупо пропишите руками статику, решайте сами.

Ладненько, чёт я подзатянул со вступлением. Давайте уже переходить к настройке, а с остальными нюансами разберёмся по ходу дела. Погнали.

Проброс портов на роутере Ростелеком

Шаг 1. Первым делом вызываем таксу, едем в офис и усевшись за свой компик топаем в Яндекс. Пишем мой IP и выясняем, какой внейшний адрес закрепил за вами провайдер. Фиксируем в заметках.

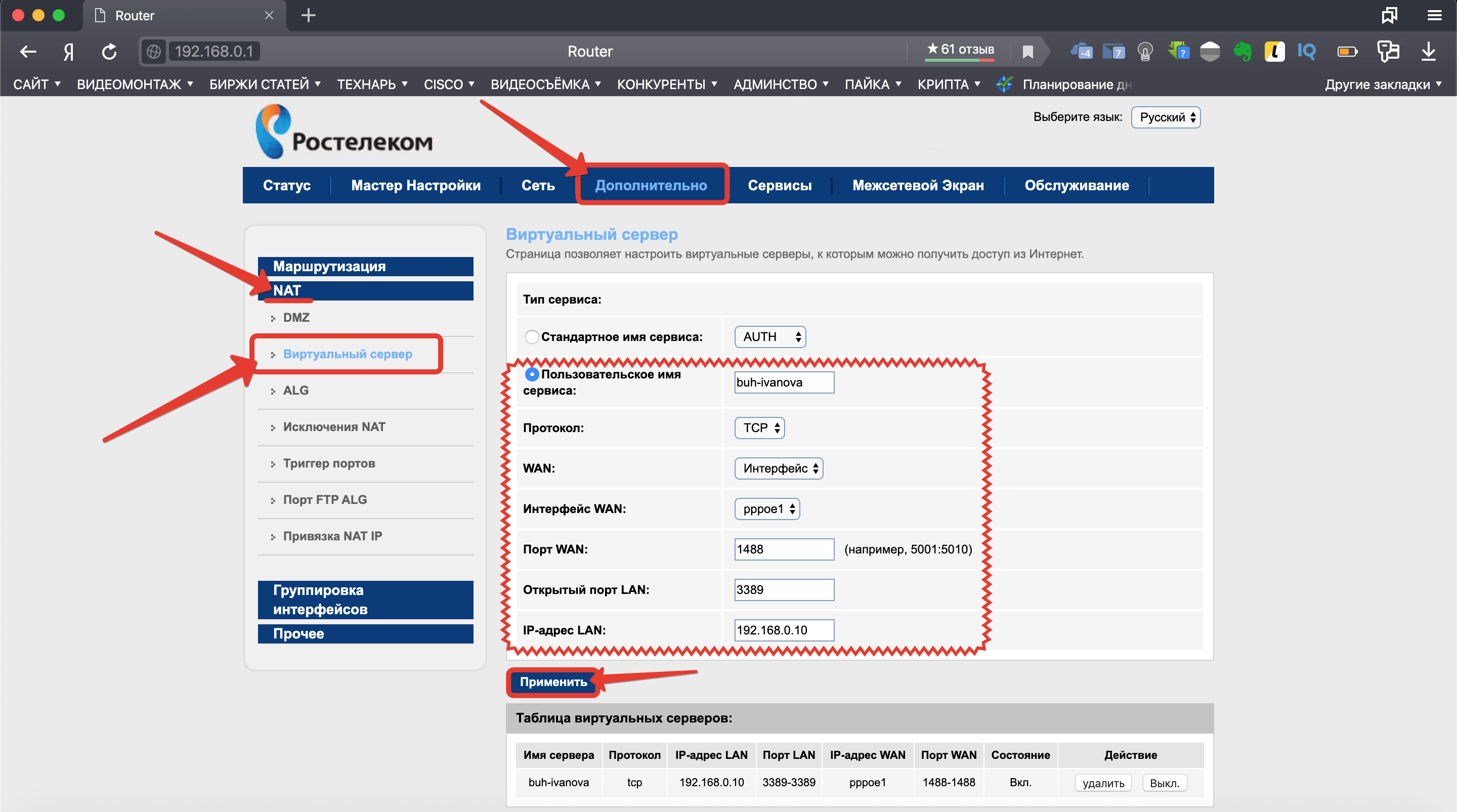

Шаг 2. Затем пишем в адресной строке адрес роутера и введя учётные данные ломимся на него.

Шаг 3. Сейчас внимательно. Вам нужно отыскать пункт «Виртуальные серверы» или «перенаправление/переадресация портов». В англоязычных прошивках это обычно «Forwarding Port». Обычно проброс засовывают либо в настройки LANки, либо в NAT.

В моём случае это вкладочка «Дополнительно» — «NAT» — «Виртуальный сервер». Тут мы сначала указываем имя для правила проброса. Например, buh-ivanova. Протокол – TCP. Порт WAN – т.е. тот, что будет указывать пользователь подключаясь извне. Можете выбрать любое значение в диапазоне от 1024 до 65535.

Они по факту свободны для админов и разработчиков. Все что до — зарезервированы за различными службами. В строчке Порт LANпрописываем 3389. Это стандартный порт, который по умолчанию закреплён за RDP. IP-адрес указываем тот, что зарезервирован за тачкой буха. Применить.

Настройка клиента Windows 10 для RDP

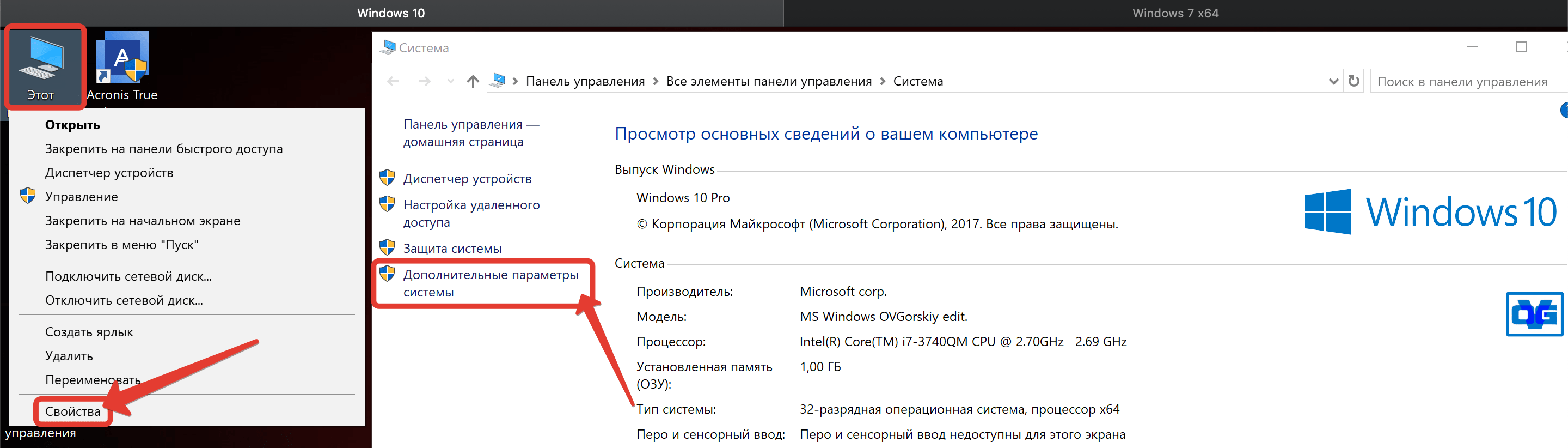

Шаг 4. Крутяк. Теперь неспеша пересаживаемся за комп юзверя и открыв свойства заходим в «Дополнительные параметры системы».

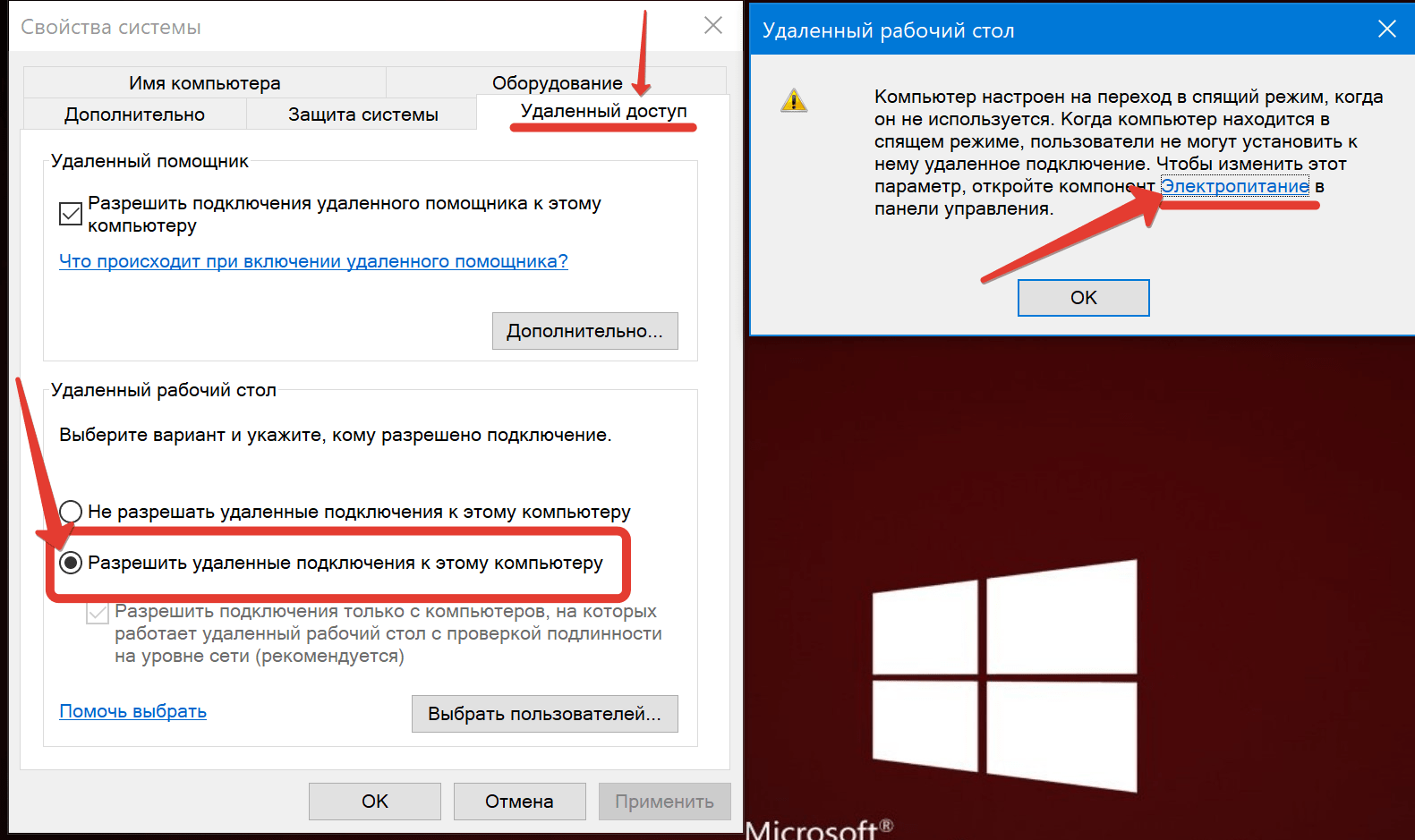

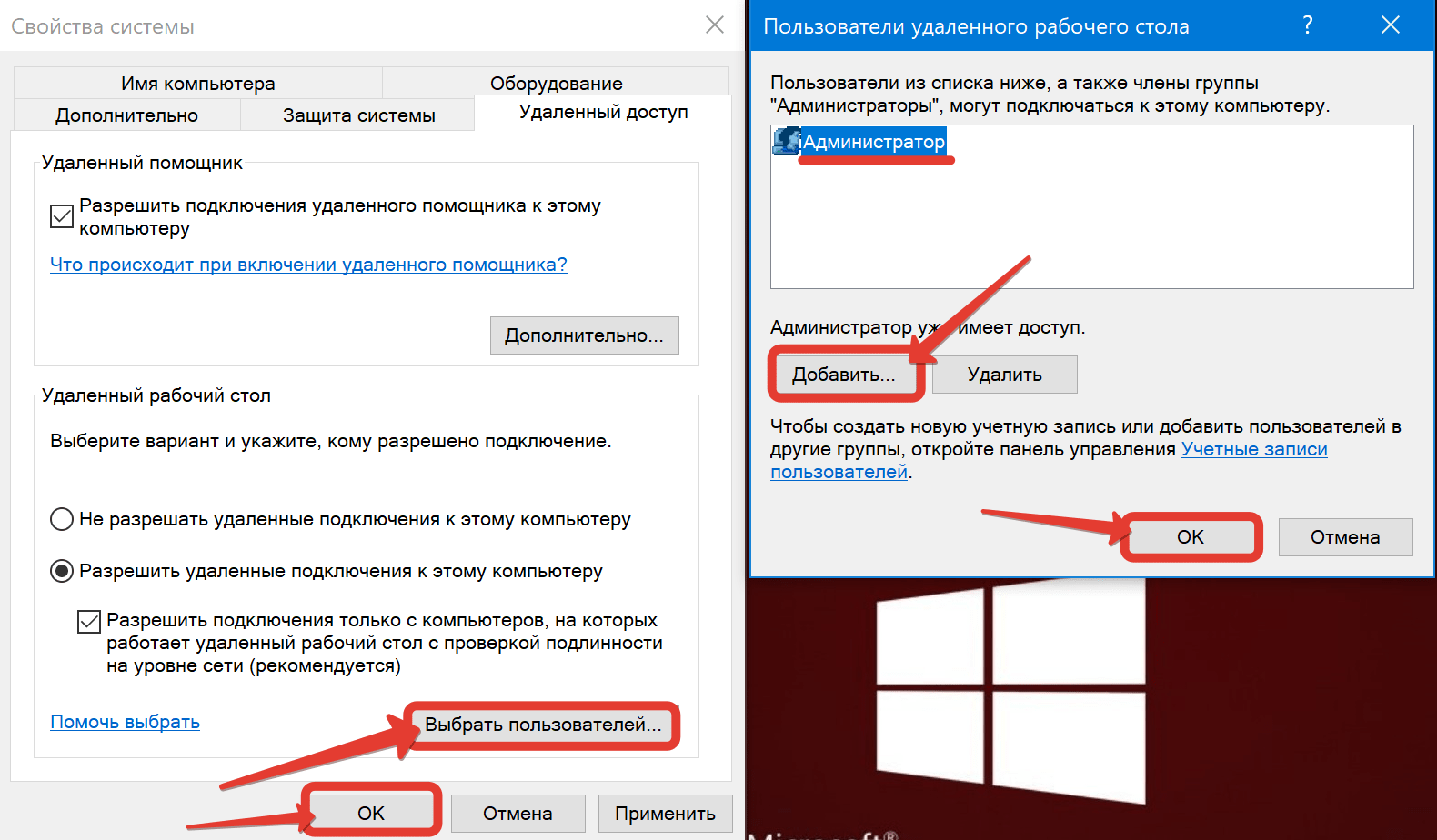

Шаг 5. На вкладке «Удаленный доступ» ставим чекпоинт «Разрешить удаленные подключения к этому компьютеру». Если есть спячка, то вылетит предупреждение о том, что это может вызвать проблемы при подключении по удаленке. Надо пофиксить. Идём в «Электропитание».

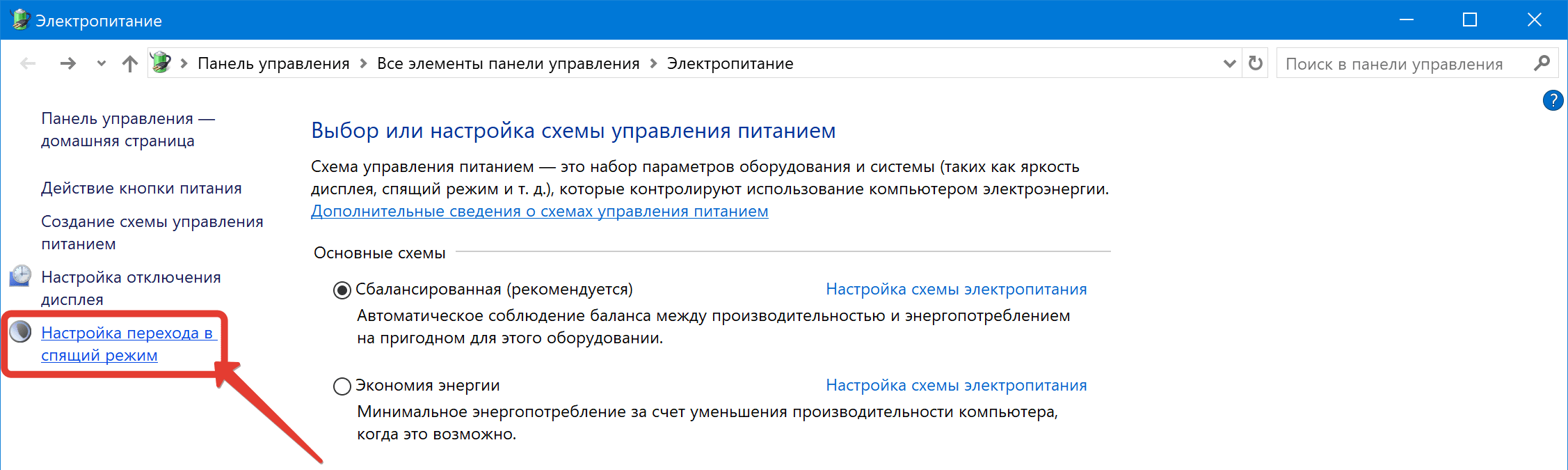

Шаг 6. Настройка перехода в спящий режим.

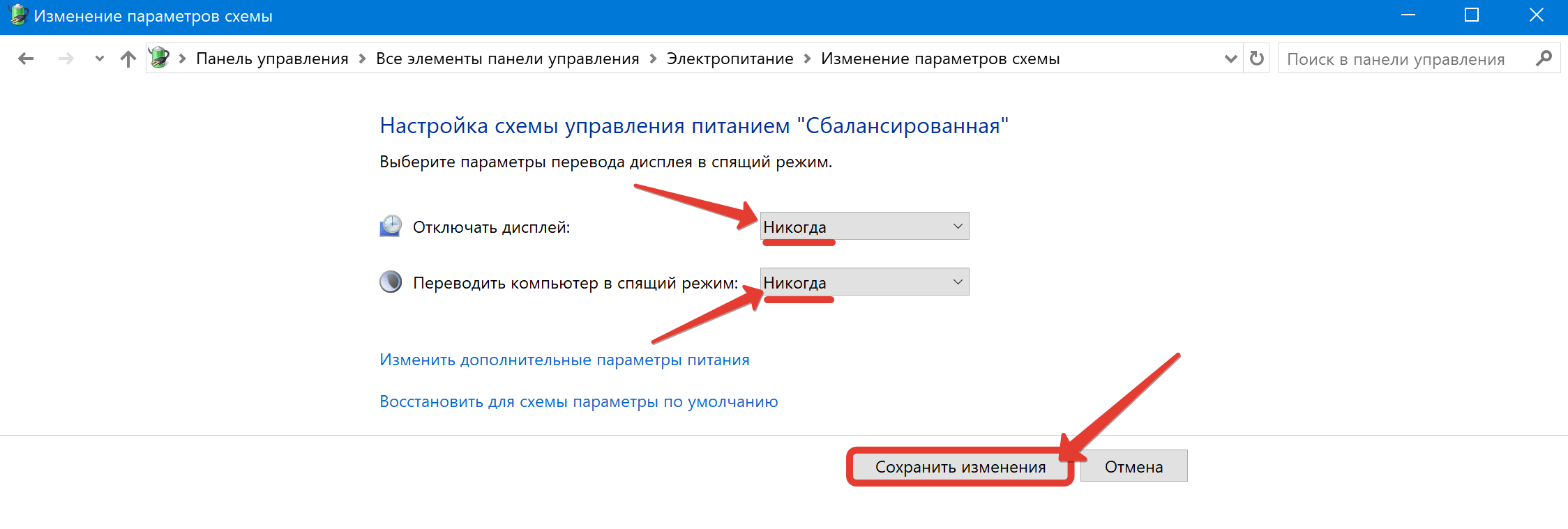

Шаг 7. Ставим в обоих пунктах «Никогда» и сохраняем эти изменения в системе. Теперь тачка не будет спать и выключать монитор придётся вручную.

Шаг 8. Вернувшись в оснастку с доступом кликаем «Выбрать пользователей» и добавляем сотрудника, которому собираемся предоставить возможность подключения. «Ок» — «ОК».

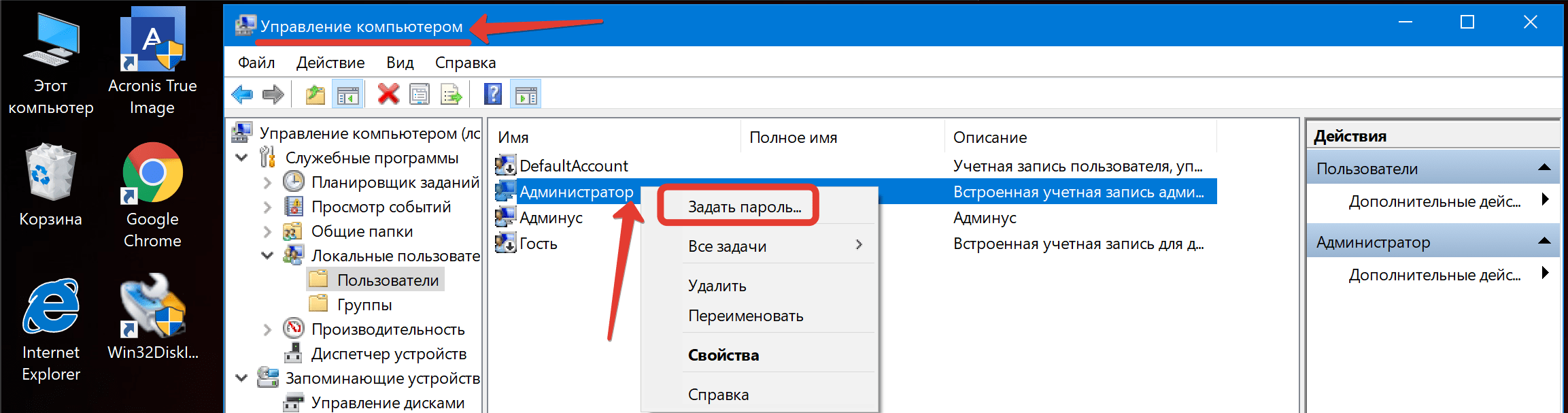

Шаг 9. Тут есть нюанс. У пользователя обязательно должен быть установлен пароль. Иначе подключение не заведётся. Если в вашей сети поднят домен, то тут проблем нет. Ну а там, где господствует одноранг, лучше убедиться, что пароль есть. Открываем управление компьютером и открыв вкладку с локальными пользователями задаёт пассворд.

Настройка домашнего ПК для работы по RDP

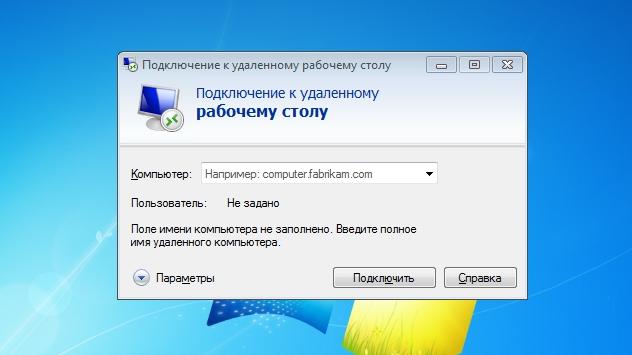

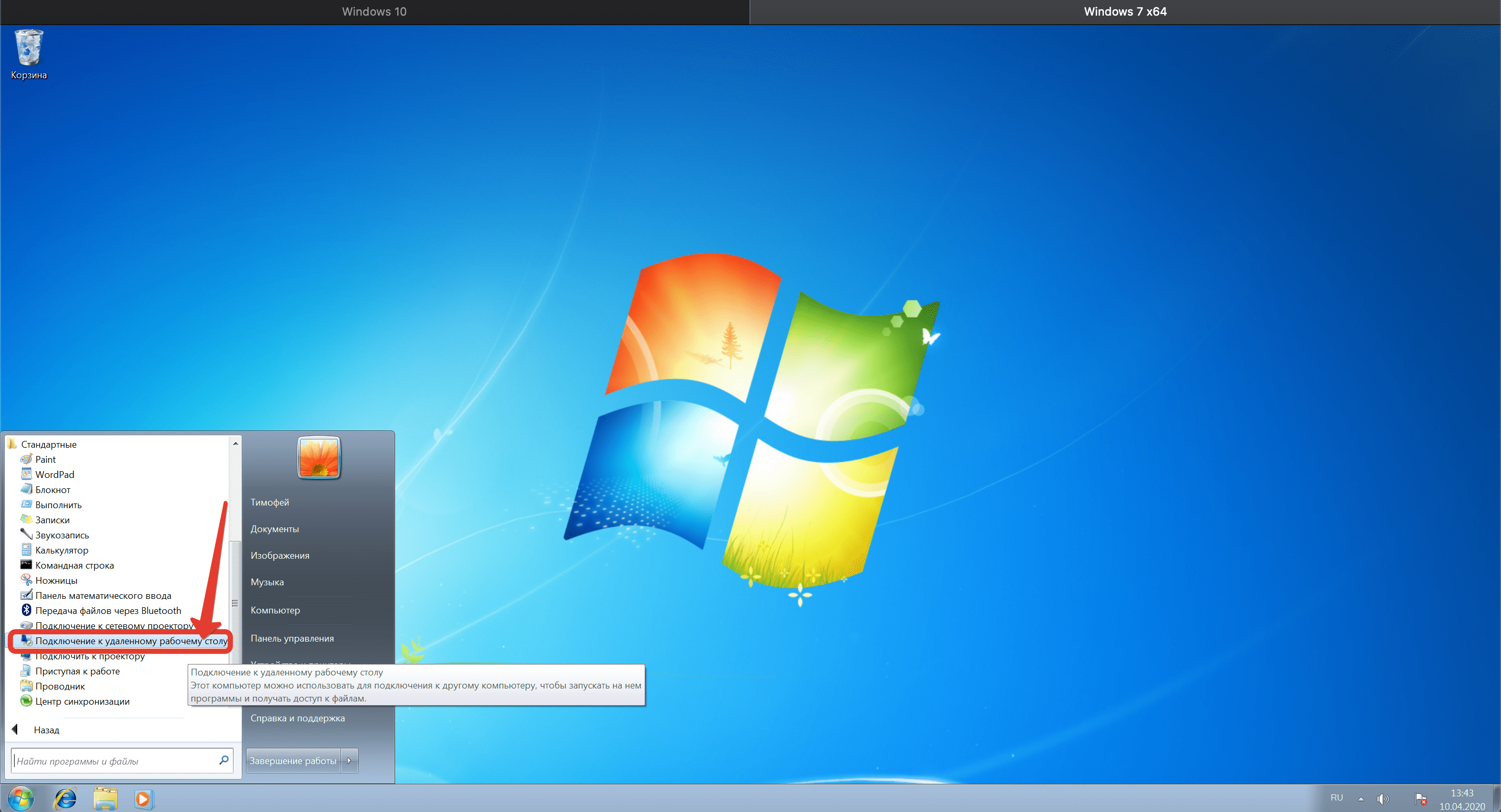

Шаг 10. С этим компом всё. Переходим к настройке домашней машинки нашего пользователя. Берём ноут и вызываем на нём «Подключение к удаленному рабочему столу».

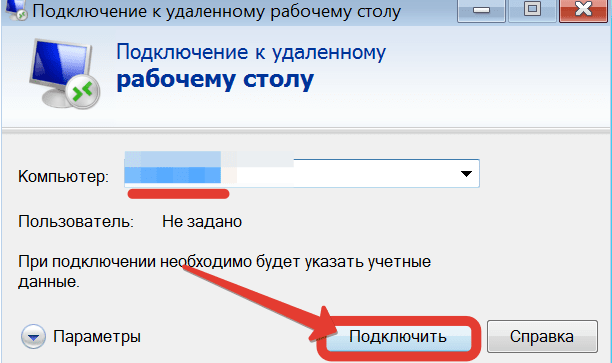

Шаг 11. Вводим «белый» IP-адрес. Тот, что мы узнали в начале урока и через двоеточие указываем уникальный внешний порт нашего буха. Жмём «Подключить».

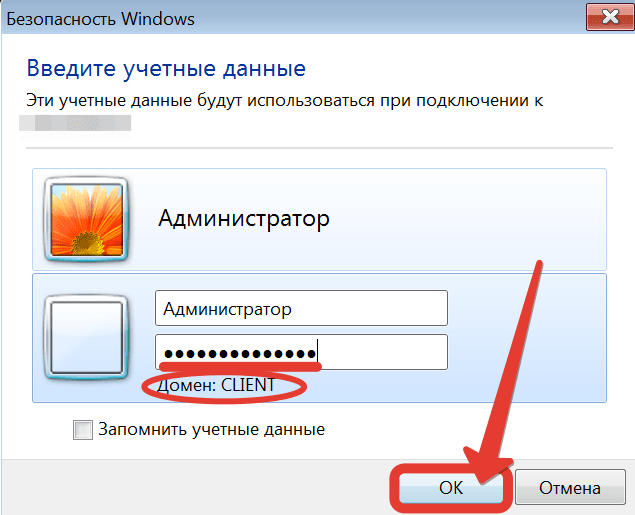

Шаг 12. Вводим учётные данные пользователя. Логин/пароль. Если бы комп был в домене, я бы указал перед именем его название. Например, domain/Бухгалтер. Но т.к. у нас одноранг, тут всё проще. Жму «ОК».

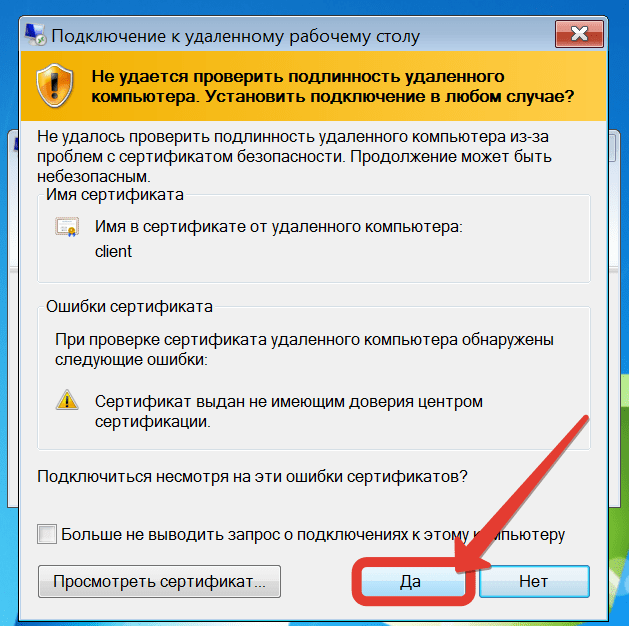

Шаг 13. Жму «ДА» в появившемся окошке проверки подлинности сертификата.

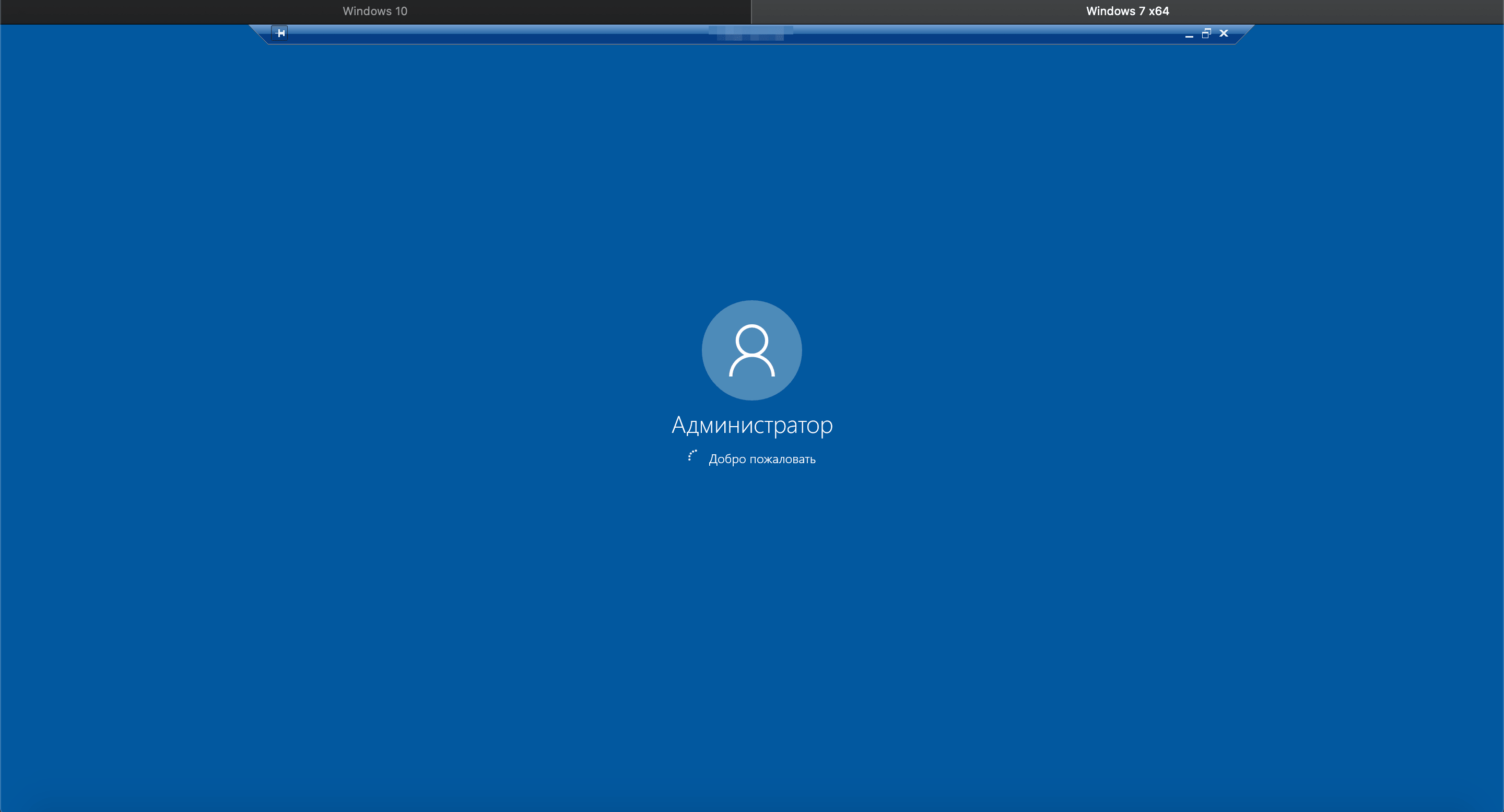

Шаг 14. И подождав некоторое время вижу экран удалённой машины.

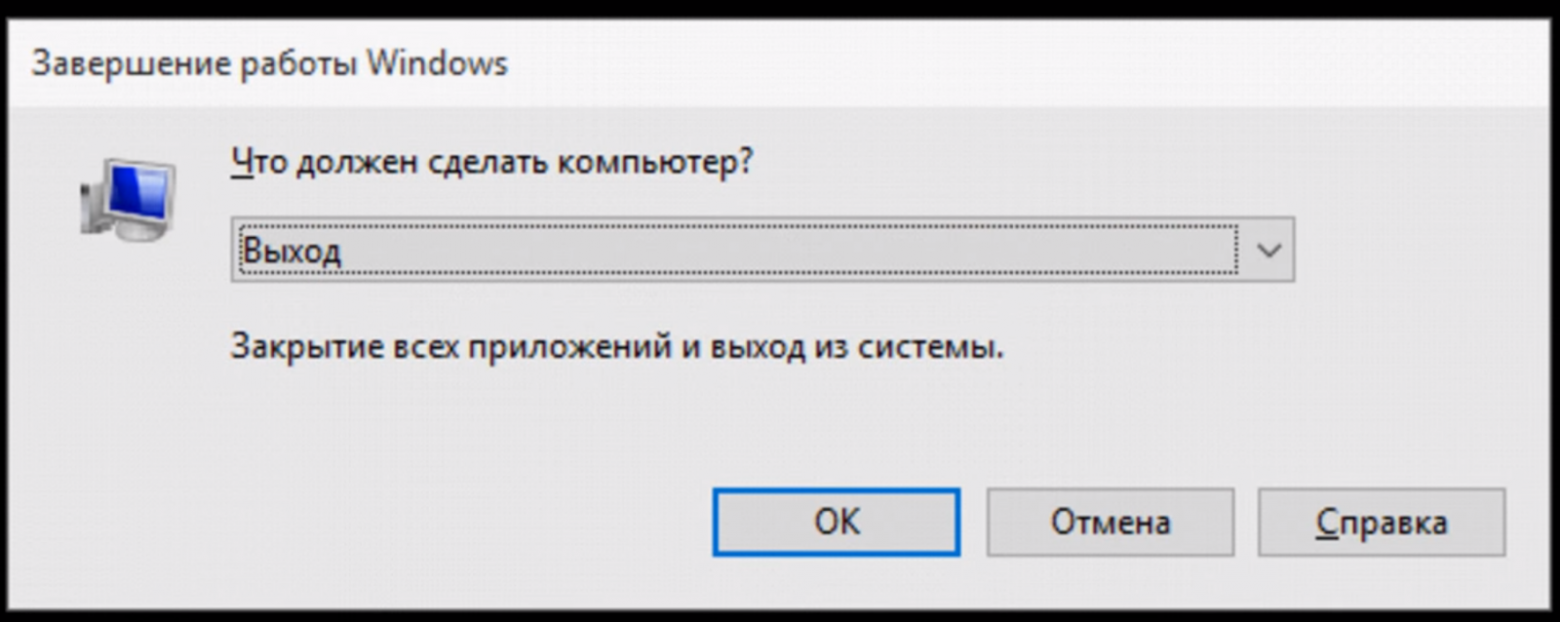

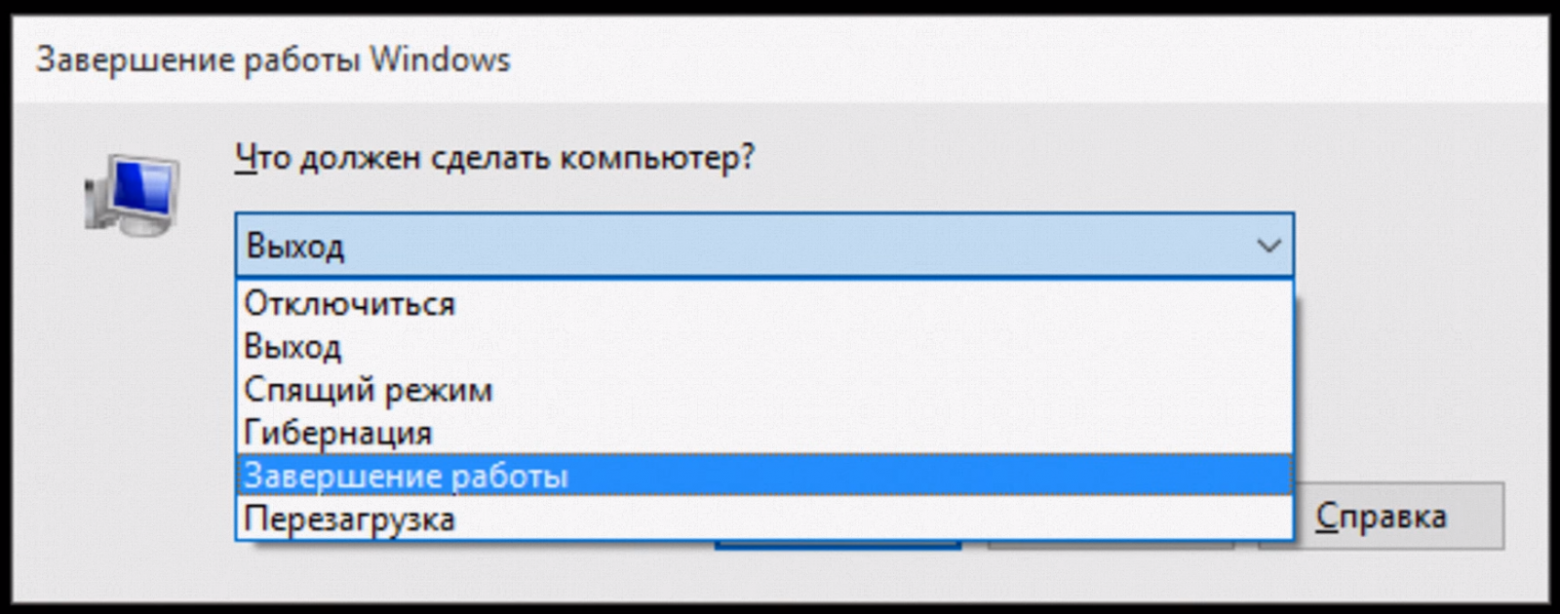

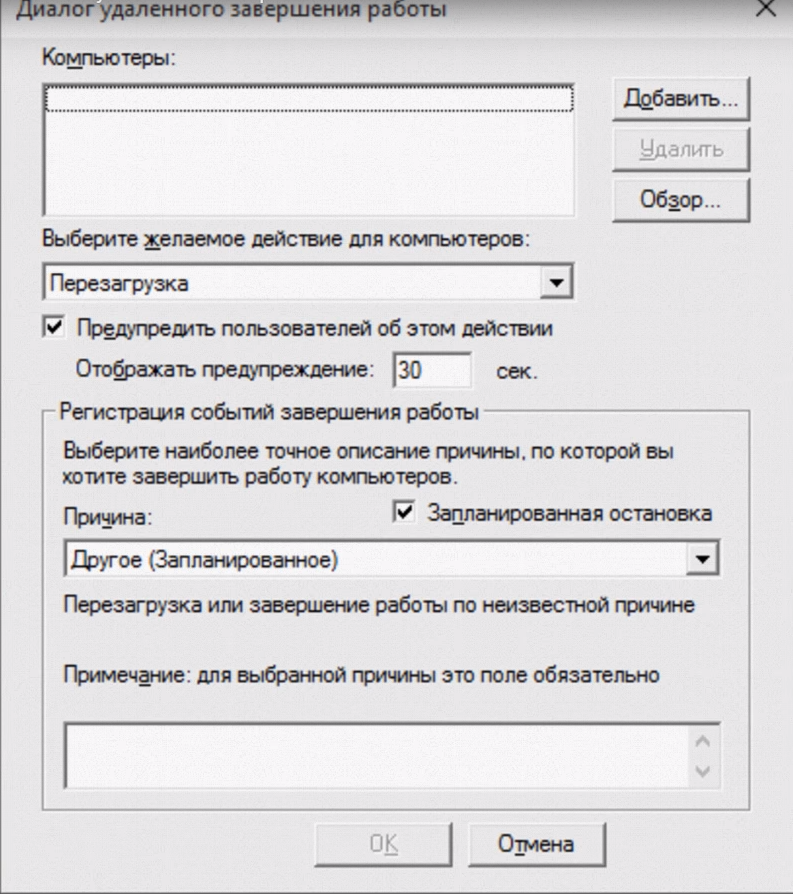

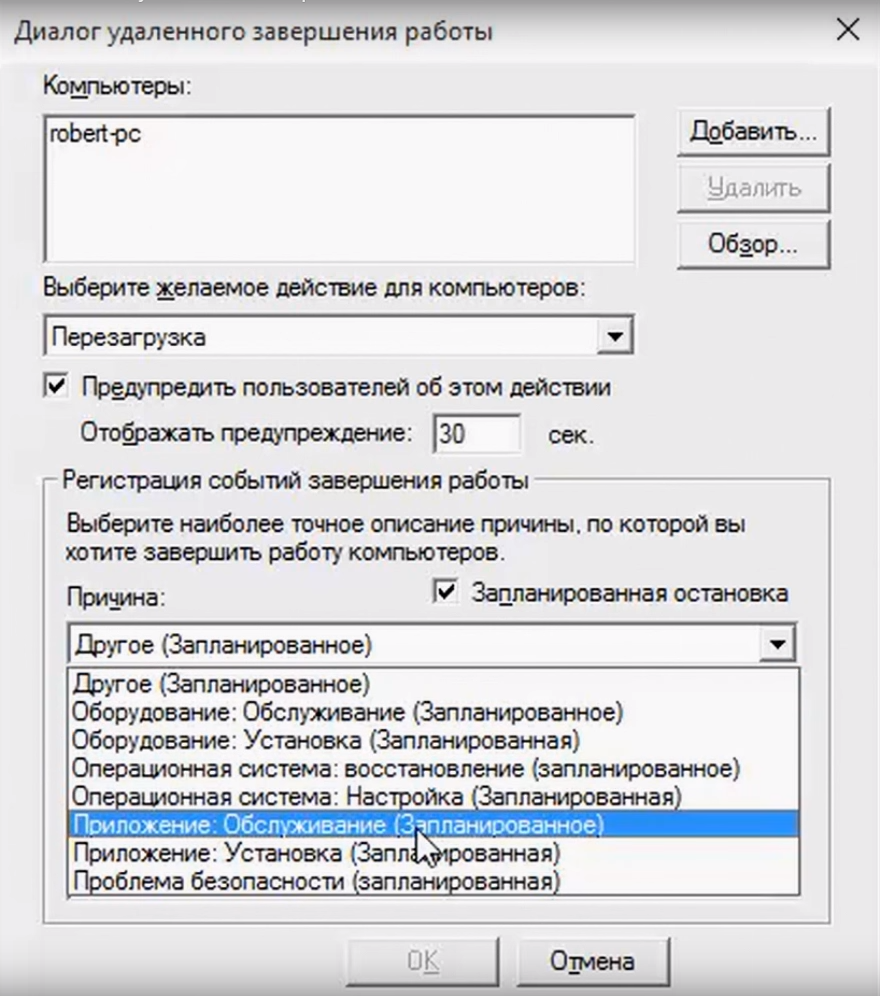

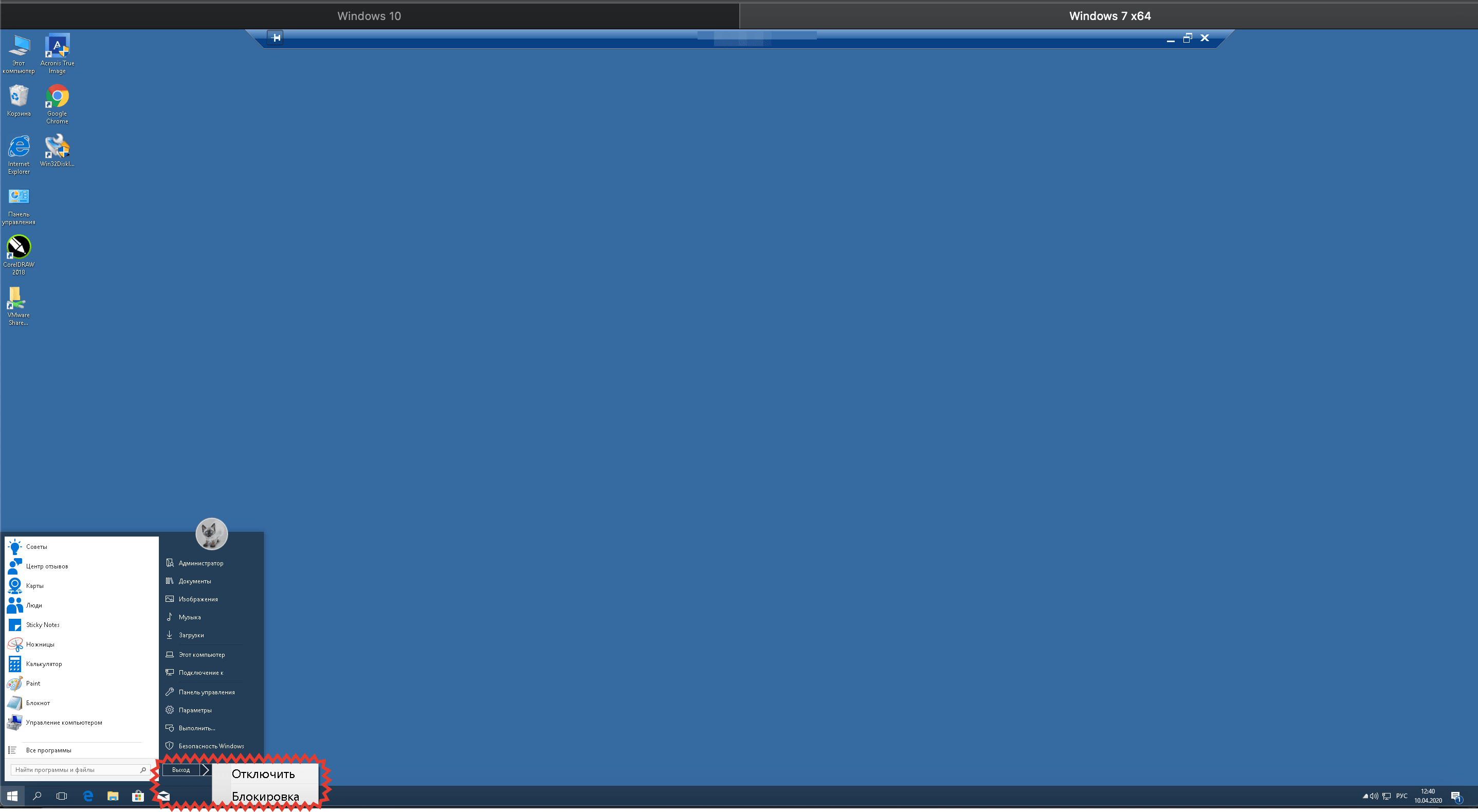

Шаг 15. Можно спокойно работать. В заключении, расскажу вам один маленький лайфках. Т.к. к концу дня, машинку нужно будет выключить на ночь, пользователь вероятно захочет это сделать привычным способом через «Пуск». Тут его ждёт фиаско, т.к. в RDP по дефолту пункт «Завершение работы отсутствует». Это реализовано для того, чтобы при работе на серваке юзвери на загасили его почём зря.

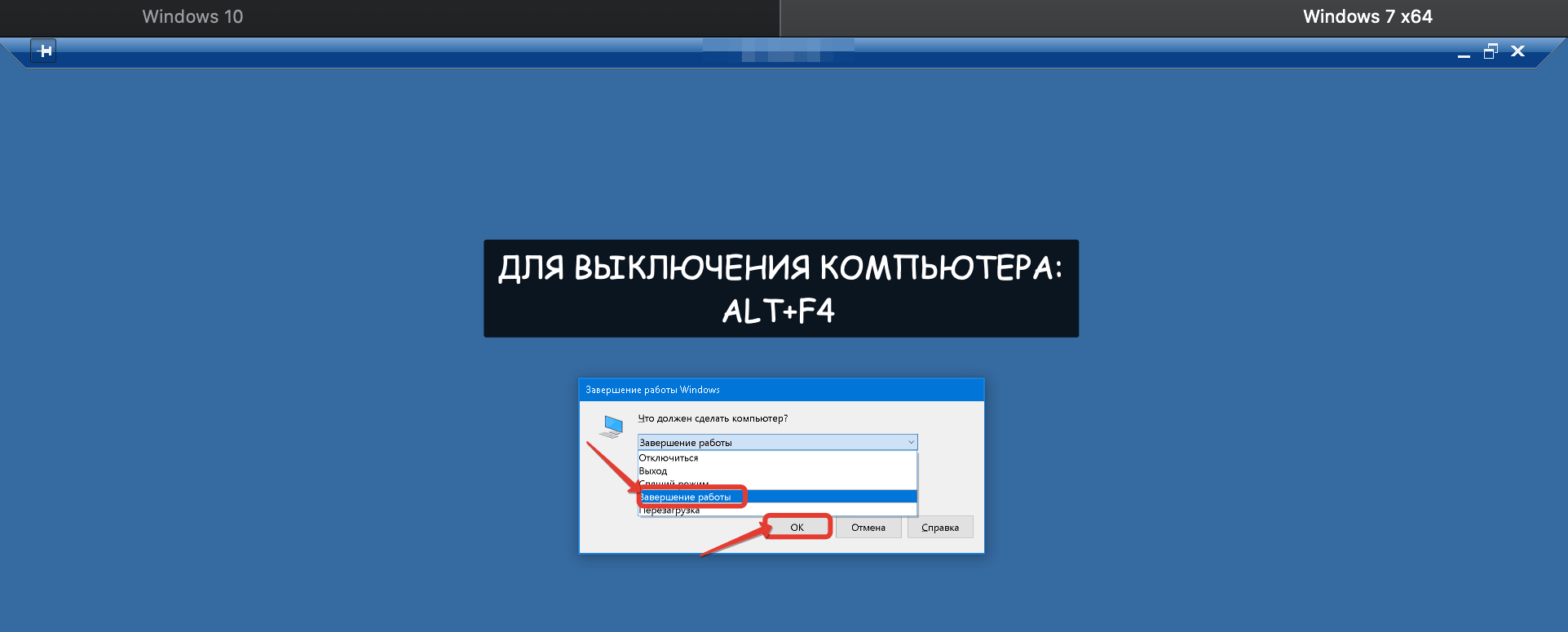

Шаг 16. Нам же нужно, чтобы они всё-таки смогли выключать свои машинки. Для этого им необходимо сообщить о волшебной комбинации ALT+F4. Нажав таковую на рабочем столе, произойдёт вызов оснастки с полным выбором всех возможных действий после завершения рабочего сеанса. В том числе «Завершение работы».

Главное, не забудьте напомнить руководству или ответственному сменщику, чтобы утром заблаговременно включали компы. А то ведь люди проснутся, а зайти не смогут. Глупо, как-то получится.

На этом сегодня всё. Для тех, кому необходимо настроить не просто удалённый рабочий стол, а полноценное VPN соединение с возможностью сделать домашний компьютер частью рабочей сети, тут будет ссылка на соответствующий ролик по теме.

Если желаете научиться грамотно администрировать полноценную доменную сеть на базе Windows Server 2016, то обязательно ознакомьтесь с моим обучающим курсом. В нём я рассматриваю базовые сетевые службы вдоль и поперёк.

Не забывайте писать свои комментарии с вопросами и предложениями новых тем. Если впервые оказались на канале, то кликните колокольчик. Нажмёте и в вашей ленте будут регулярно появляться полезные ролики по теме администрирования ЛВС, информационной безопасности и пентестингу.

Друзья, благодарю за просмотр. Всем удачи, успехов, отличного настроения. Берегите себя. Работайте удалённо и не нарушайте условий самоизоляции. Лучше останьтесь дома и посмотрите ютубчик. Всяко полезней, чем рисковать жизнью. До новых встреч.

Проброс портов роутера используется для предоставления удаленного доступа к конкретному компьютеру (или устройству), находящемуся в локальной сети роутера, извне. Например, в локальной сети находится несколько компьютеров и нужно подключаться к одному из них удаленно. Во внешней сети все они имеют один и тот же ip-адрес. В маршрутизаторе прописывается определенный порт за нужным компьютером. Благодаря чему, обрабатывая обращение из внешней сети с определенным портом, маршрутизатор перенаправляет пользователя на нужный компьютер.

Проброс портов рассмотрим на примере выполнения настроек для удаленного рабочего стола Windows. Однако данная инструкция подойдет и для любых других настроек, связанных с пробросом портов, например, для настройки удаленного доступа к видеокамере, другим программам компьютера и т.д.

Проброс портов для удаленного рабочего стола (rdp) Windows

В данной инструкции рассмотрим, как сделать проброс портов на примере маршрутизатора ASUS RT-N10U. В других моделях маршрутизаторов действия будут аналогичны, отличаться может только внешний интерфейс и расположение пунктов меню.

В первую очередь нужно закрепить в настройках маршрутизатора постоянный локальный ip-адрес за нужным компьютером (или устройством), к которому будет осуществляться доступ.

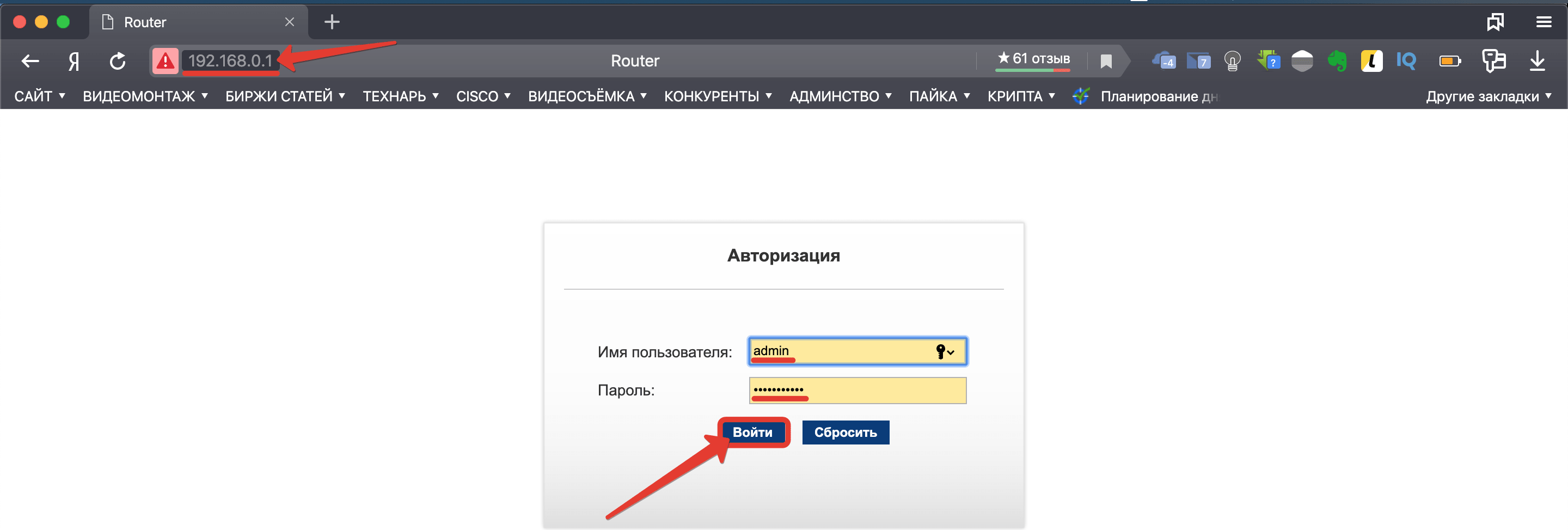

1. Чтобы попасть в панель управления маршрутизатором, открываем браузер и в адресной строке вводим его ip-адрес. В моем случае это 192.168.0.1. Чаще всего в большинстве маршрутизаторов используется адрес 192.168.0.1 или 192.168.1.1, хотя в настройках можно задать любой ip-адрес из множества локальных.

2. Если ввели адрес маршрутизатора правильно, то будет предложено авторизоваться (чаще всего по умолчанию используется логин: admin и пароль: admin, но это может быть изменено в настройках). Вводим логин и пароль и нажимаем Вход.

3. Выбираем пункт настройки Локальная сеть, вкладка DHCP-сервер. (В других роутерах также ищем раздел, связанный с DHCP).

4. В нижней части страницы находим Список присвоенных вручную IP-адресов в обход DHCP и добавляем желаемый айпи нашему компьютеру (можно закрепить текущий ip компьютера). В моем случае в выпадающем списке устройств выбираю COMP (имя моего компьютера) и поле ip автоматически заполняется 192.164.0.84.

5. Нажимаем Применить.

Переходим к пробросу портов. Рассмотрим также на примере маршрутизатора ASUS RT-N10U. В других роутерах настройки будут выполняться аналогично.

Чтобы открыть доступ к удаленному рабочему столу нужно пробросить порт TCP 3389. Для других устройств или программ порт будет другой.

1. Выбираем пункт настройки Интернет, вкладка Переадресация портов.

2. В Основных настройках переводим параметр Включить переадресацию портов в положение Да.

3. В Список переадресованных портов добавляем новую запись.

Имя службы: rdp

Диапазон портов: 3389

Локальный ip-адрес: выбираем в выпадающем списке имя нашего компьютера

Локальный порт: 3389

Протокол: TCP

4. Нажимаем плюс для добавления и Применить.

Теперь при обращении к вашему внешнему статическому ip-адресу через порт 3389, пользователь будет попадать именно на указанный удаленный компьютер, даже если в сети будет еще десяток компьютеров.

На этом проброс портов для удаленного рабочего стола Windows закончены.

Примечание. Узнать, какой у вас внешний статический ip-адрес можно, например, через сервис Яндекс.Интернетометр

Оцените статью. Вам не сложно, а автору приятно

Время на прочтение

10 мин

Количество просмотров 125K

Как известно, протокол удаленного рабочего стола (Remote Desktop Protocol или RDP) позволяет удаленно подключаться к компьютерам под управлением Windows и доступен любому пользователю Windows, если у него не версия Home, где есть только клиент RDP, но не хост. Это удобное, эффективное и практичное средство для удаленного доступа для целей администрирования или повседневной работы. В последнее время оно приглянулось майнерам, которые используют RDP для удаленного доступа к своим фермам. Поддержка RDP включена в ОС Windows, начиная еще с NT 4.0 и XP, однако далеко не все знают, как ею пользоваться. Между тем можно открывать удаленный рабочий стол Microsoft с компьютеров под Windows, Mac OS X, а также с мобильных устройств с ОС Android или с iPhone и iPad.

Если должным образом разбираться в настройках, то RDP будет хорошим средством удаленного доступа. Он дает возможность не только видеть удаленный рабочий стол, но и пользоваться ресурсами удаленного компьютера, подключать к нему локальные диски или периферийные устройства. При этом компьютер должен иметь внешний IP, (статический или динамический), или должна быть возможность «пробросить» порт с маршрутизатора с внешним IP-адресом.

Серверы RDP нередко применяют для совместной работы в системе 1С, или на них разворачивают рабочие места пользователей, позволяя им подключаться к своему рабочему месту удаленно. Клиент RDP позволяет дает возможность работать с текстовыми и графическими приложениями, удаленно получать какие-то данные с домашнего ПК. Для этого на роутере нужно пробросить порт 3389, чтобы через NAT получить доступ к домашней сети. Тоже относится к настройке RDP-сервера в организации.

RDP многие считают небезопасным способом удаленного доступа по сравнению с использованием специальных программ, таких как RAdmin, TeamViewer, VNC и пр. Другой предрассудок – большой трафик RDP. Однако на сегодня RDP не менее безопасен, чем любое другое решение для удаленного доступа (к вопросу безопасности мы еще вернемся), а с помощью настроек можно добиться высокой скорости реакции и небольшой потребности в полосе пропускания.

Как защитить RDP и настроить его производительность

| Шифрование и безопасность | Нужно открыть gpedit.msc, в «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность» задать параметр «Требовать использования специального уровня безопасности для удаленных подключений по методу RDP» и в «Уровень безопасности» выбрать «SSL TLS». В «Установить уровень шифрования для клиентских подключений» выберите «Высокий». Чтобы включить использование FIPS 140-1, нужно зайти в «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» и выбрать «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания». Параметр «Конфигурация компьютера — Параметры Windows — Параметры безопасности — Локальные политики — Параметры безопасности» параметр «Учетные записи: разрешать использование пустых паролей только при консольном входе» должен быть включен. Проверьте список пользователей, которые могут подключаться по RDP. |

| Оптимизация | Откройте «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Среда удаленных сеансов». В «Наибольшая глубина цвета» выберите 16 бит, этого достаточно. Снимите флажок «Принудительная отмена фонового рисунка удаленного рабочего стола». В «Задание алгоритма сжатия RDP» установите «Оптимизация использования полосы пропускания. В «Оптимизировать визуальные эффекты для сеансов служб удаленных рабочих столов» установите значение «Текст». Отключите «Сглаживание шрифтов». |

Базовая настройка выполнена. Как подключиться к удаленному рабочему столу?

Подключение к удаленному рабочему столу

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate.

Для удаленного подключения к компьютеру нужно разрешить подключение в «Свойствах Системы» и задать пароль для текущего пользователя, либо создать для RDP нового пользователя. Пользователи обычных аккаунтов не имеют права самостоятельно предоставлять компьютер для удаленного управления. Такое право им может дать администратор. Препятствием использования протокола RDP может стать его блокировка антивирусами. В таком случае RDP нужно разрешить в настройках антивирусных программ.

Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс.

Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN.

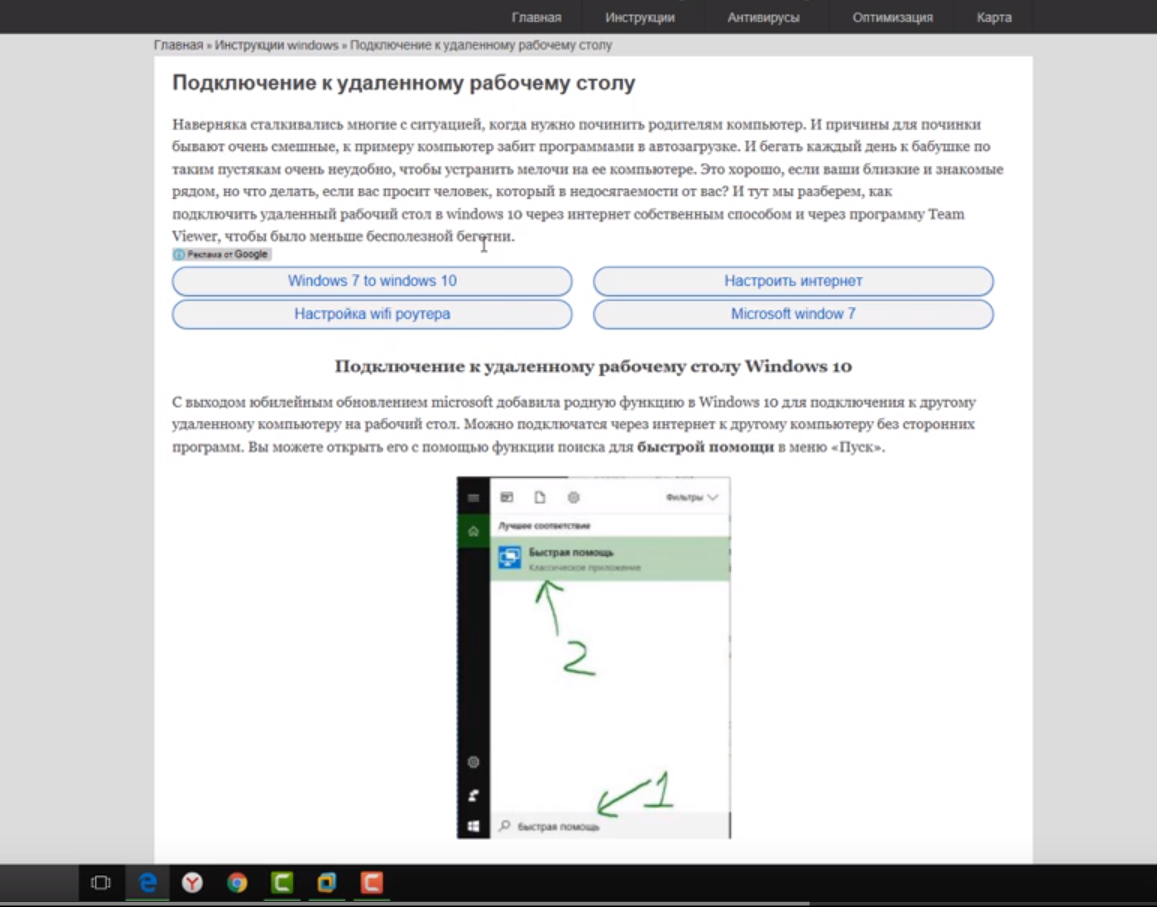

Чтобы подключиться к удаленному рабочему столу в Windows 10, можно разрешить удаленное подключение в «Параметры — Система — Удаленный рабочий стол» и указать пользователей, которым нужно предоставить доступ, либо создать отдельного пользователя для подключения. По умолчанию доступ имеют текущий пользователь и администратор. На удаленной системе запустите утилиту для подключения.

Нажмите Win+R, введите MSTSC и нажмите Enter. В окне введите IP-адрес или имя компьютера, выберите «Подключить», введите имя пользователя и пароль. Появится экран удаленного компьютера.

При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

| Параметр | Значение |

| /v:<сервер[: порт]> | Удаленный компьютер, к которому выполняется подключение. |

| /admin | Подключение к сеансу для администрирования сервера. |

| /edit | Редактирование RDP-файла. |

| /f | Запуск удаленного рабочего стола на полном экране. |

| /w:<ширина> | Ширина окна удаленного рабочего стола. |

| /h:<высота> | Высота окна удаленного рабочего стола. |

| /public | Запуск удаленного рабочего стола в общем режиме. |

| /span | Сопоставление ширины и высоты удаленного рабочего стола с локальным виртуальным рабочим столом и развертывание на несколько мониторов. |

| /multimon | Настраивает размещение мониторов сеанса RDP в соответствии с текущей конфигурацией на стороне клиента. |

| /migrate | Миграция файлов подключения прежних версий в новые RDP-файлы. |

Для Mac OS компания Microsoft выпустила официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows. В Mac OS X для подключения к компьютеру Windows нужно скачать из App Store приложение Microsoft Remote Desktop. В нем кнопкой «Плюс» можно добавить удаленный компьютер: введите его IP-адрес, имя пользователя и пароль. Двойной щелчок на имени удаленного рабочего стола в списке для подключения откроет рабочий стол Windows.

На смартфонах и планшетах под Android и iOS нужно установить приложение Microsoft Remote Desktop («Удаленный рабочий стол Майкрософт») и запустить его. Выберите «Добавить» введите параметры подключения — IP-адрес компьютера, логин и пароль для входа в Windows. Еще один способ — проброс на роутере порта 3389 на IP-адрес компьютера и подключение к публичному адресу роутера с указанием данного порта. Это делается с помощью опции Port Forwarding роутера. Выберите Add и введите:

Name: RDP

Type: TCP & UDP

Start port: 3389

End port: 3389

Server IP: IP-адрес компьютера для подключения.А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP.

Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д.

У провайдеров виртуального хостинга серверы VPS под Windows по умолчанию обычно также доступны для подключения по стандартному протоколу RDP. При использовании стандартной операционной системы Windows для подключения к серверу достаточно выбрать: «Пуск — Программы — Стандартные — Подключение к удаленному рабочему столу» или нажать Win+R и в открывшемся окне набрать MSTSC. В окне вводится IP-адрес VPS-сервера.

Нажав кнопку «Подключить», вы увидите окно с полями авторизации.

Чтобы серверу были доступны подключенные к вашему ПК USB-устройства и сетевые принтеры, при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу. В окне откройте вкладку «Локальные ресурсы» и выберите требуемые параметры.

С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере.

RDP также можно использовать для подключения к виртуальным машинам Azure.

Настройка другой функциональности удаленного доступа

В окне подключения к удаленному компьютеру есть вкладки с настраиваемыми параметрами.

| Вкладка | Назначение |

| «Экран» | Задает разрешение экрана удаленного компьютера, то есть окна утилиты после подключения. Можно установить низкое разрешение и пожертвовать глубиной цвета. |

| «Локальные ресурсы» | Для экономии системных ресурсов можно отключить воспроизведение звука на удаленном компьютере. В разделе локальных устройств и можно выбрать принтер и другие устройства основного компьютера, которые будут доступны на удаленном ПК, например, USB-устройства, карты памяти, внешние диски. |

Подробности настройки удаленного рабочего стола в Windows 10 – в этом видео. А теперь вернемся к безопасности RDP.

Как «угнать» сеанс RDP?

Можно ли перехватывать сеансы RDS? И как от этого защищаться? Про возможность угона RDP-сессии в Microsoft Windows известно с 2011 года, а год назад исследователь Александр Корзников в своем блоге детально описал методики угона. Оказывается, существует возможность подключиться к любой запущенной сессии в Windows (с любыми правами), будучи залогиненным под какой-либо другой.

Некоторые приемы позволяют перехватить сеанс без логина-пароля. Нужен лишь доступ к командной строке NT AUTHORITY/SYSTEM. Если вы запустите tscon.exe в качестве пользователя SYSTEM, то сможете подключиться к любой сессии без пароля. RDP не запрашивает пароль, он просто подключает вас к рабочему столу пользователя. Вы можете, например, сделать дамп памяти сервера и получить пароли пользователей. Простым запуском tscon.exe с номером сеанса можно получить рабочий стол указанного пользователя — без внешних инструментов. Таким образом, с помощью одной команды имеем взломанный сеанс RDP. Можно также использовать утилиту psexec.exe, если она была предварительно установлена:

psexec -s \\localhost cmdИли же можно создать службу, которая будет подключать атакуемую учетную запись, и запустить ее, после чего ваша сессия будет заменена целевой. Вот некоторые замечания о том, как далеко это позволяет зайти:

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Этой угрозе подвержены многие серверные ОС, а количество серверов, использующих RDP, постоянно увеличивается. Оказались уязвимы Windows 2012 R2, Windows 2008, Windows 10 и Windows 7. Чтобы не допустить угона RDP-сессий, рекомендуется использовать двухфакторную аутентификацию. Обновленные Sysmon Framework для ArcSight и Sysmon Integration Framework для Splunk предупреждают администратора о запуске вредоносных команд с целью угнать RDP-сессию. Также можно воспользоваться утилитой Windows Security Monitor для мониторинга событий безопасности.

Наконец, рассмотрим, как удалить подключение к удаленному рабочему столу. Это полезная мера нужна, если необходимость в удаленном доступе пропала, или требуется запретить подключение посторонних к удаленному рабочему столу. Откройте «Панель управления – Система и безопасность – Система». В левой колонке кликните «Настройка удаленного доступа». В разделе «Удаленный рабочий стол» выберите «Не разрешать подключения к этому компьютеру». Теперь никто не сможет подключиться к вам через удаленный рабочий стол.

В завершение – еще несколько лайфхаков, которые могут пригодиться при работе с удаленным рабочим столом Windows 10, да и просто при удаленном доступе.

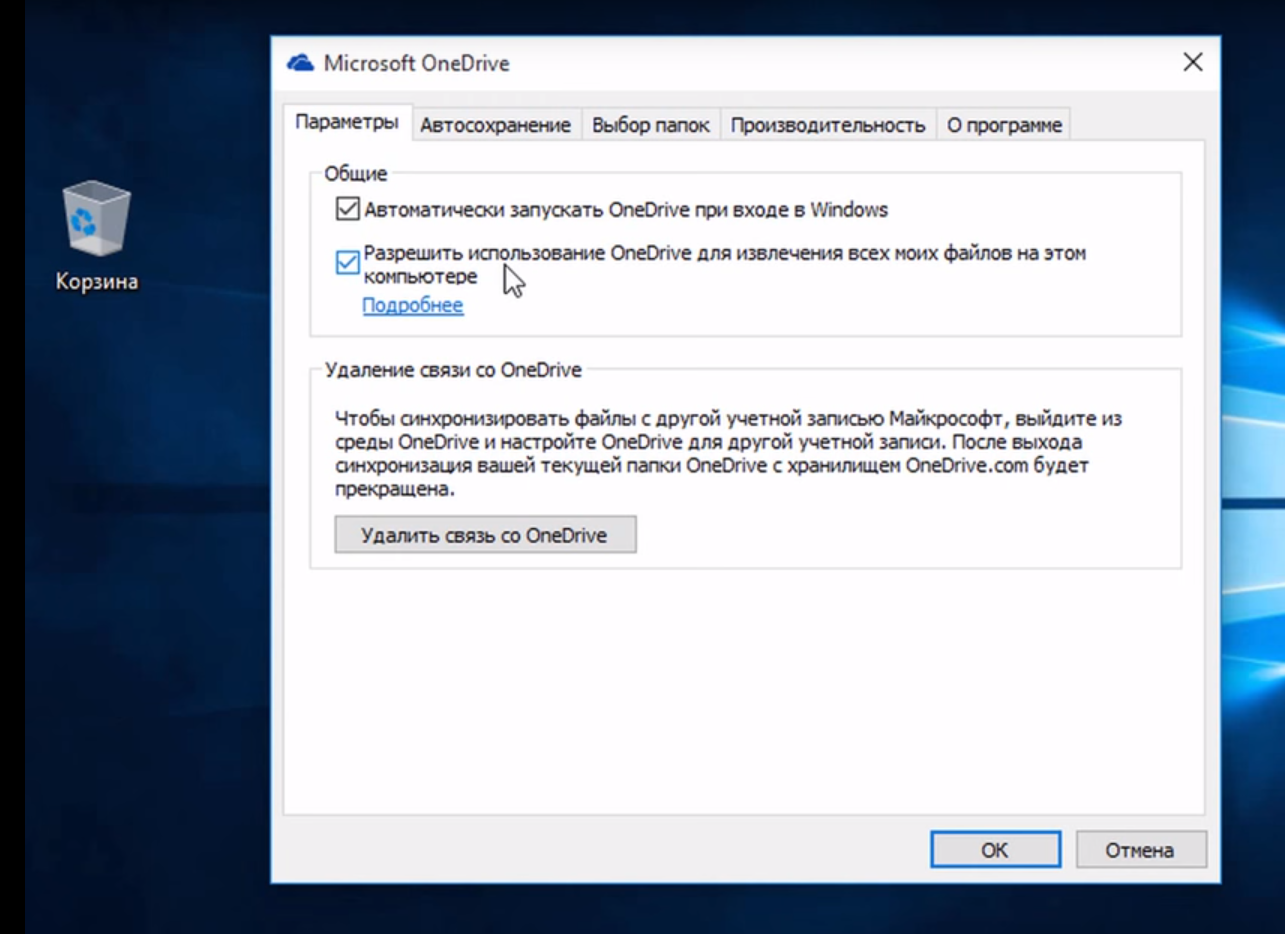

- Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

- Как перезагрузить удаленный ПК в Win10? Нажмите Alt+F4. Откроется окно:

Альтернативный вариант — командная строка и команда shutdown.

Если в команде shutdown указать параметр /i, то появится окно:

- В Windows 10 Creators Update раздел «Система» стал богаче на еще один подраздел, где реализована возможность активации удаленного доступа к компьютеру с других ОС, в частности, с мобильных посредством приложения Microsoft Remote Desktop:

- По разным причинам может не работать подключение по RDP к виртуальной машине Windows Azure. Проблема может быть с сервисом удаленного рабочего стола на виртуальной машине, сетевым подключением или клиентом удаленного рабочего стола клиента на вашем компьютере. Некоторые из самых распространенных методов решения проблемы RDP-подключения приведены здесь.

- Из обычной версии Windows 10 вполне возможно сделать терминальный сервер, и тогда к обычному компьютеру смогут подключаться несколько пользователей по RDP и одновременно работать с ним. Как уже отмечалось выше, сейчас популярна работа нескольких пользователей с файловой базой 1С. Превратить Windows 10 в сервер терминалов поможет средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M.

- В качестве «RDP с человеческим лицом» можно использовать Parallels Remote Application Server (RAS), но некоторые его особенности должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете).

Как видите, решений и возможностей, которые открывает удаленный доступ к компьютеру, множество. Не случайно им пользуется большинство предприятий, организаций, учреждений и офисов. Этот инструмент полезен не только системным администраторам, но и руководителям организаций, да и простым пользователям удаленный доступ тоже весьма полезен. Можно помочь починить или оптимизировать систему человеку, который в этом не разбирается, не вставая со стула, передавать данные или получить доступ к нужным файлам находясь в командировке или в отпуске в любой точке мира, работать за офисным компьютером из дома, управлять своим виртуальным сервером и т.д.

Удачи!

P.S. Мы ищем авторов для нашего блога на Хабрахабре.

Если у вас есть технические знания по работе с виртуальными серверами, вы умеете объяснить сложные вещи простыми словами, тогда команда RUVDS будет рада работать с вами, чтобы опубликовать ваш пост на Хабрахабре. Подробности по ссылке.

Достаточно часто пользователям, использующим некоторые программные продукты или средства системы для доступа к собственным компьютерам или к другим возможностям установленного ПО извне посредством Интернета, приходится заниматься открытием (пробросом) специально предназначенных для этого портов. Одним из основных является порт 3389. Как открыть его, используя для этого несколько простейших методик, далее и посмотрим. Но для начала давайте выясним, для чего он вообще нужен.

Для чего используется порт 3389?

По умолчанию практически во всех модификациях Windows используемые и неиспользуемые для исходящих или входящих подключений порты активируются или блокируются непосредственно системой. Поэтому маловероятно, что в стандартных настройках порт 3389 закрыт.

По умолчанию система использует его для осуществления удаленного доступа (RDP), при котором порт освобождается автоматически. Другое дело, что он может быть перехвачен какой-то другой программой или деактивирован на маршрутизаторе, когда необходимо выполнить подключение к нескольким компьютерным терминалам одновременно. Таким образом и возникают вопросы по поводу того, как открыть порт 3389, если в стандартной настройке он оказывается заблокированным.

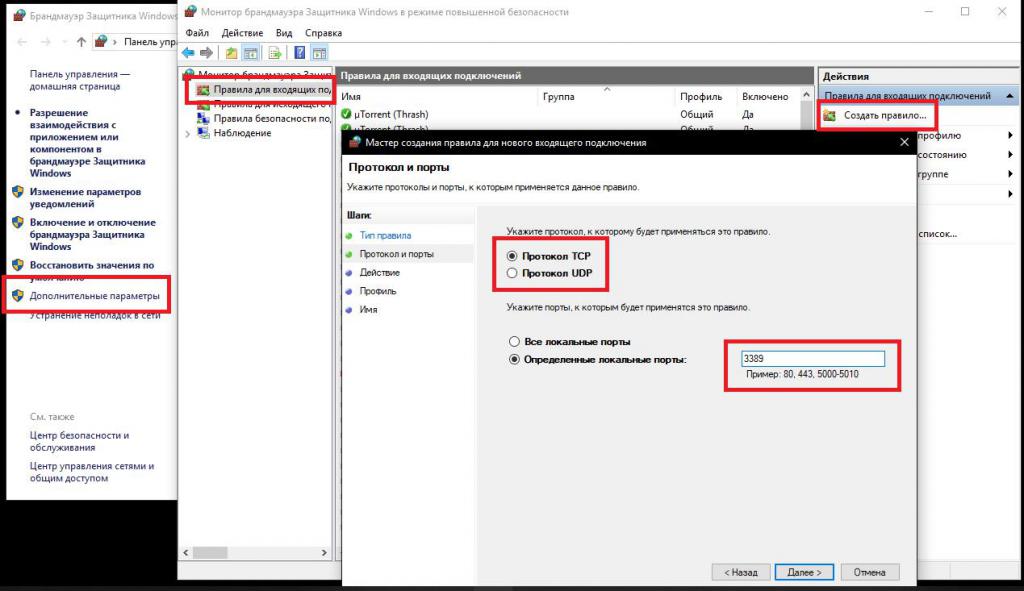

Открытие порта в брандмауэре

В качестве самого первого и наиболее простого решения можно предложить выполнить открытие порта непосредственно в настройках встроенного в Windows файрвола, именуемого брандмауэром. Предположим, что пользователю нужно выполнить активацию порта для того, чтобы к настраиваемому компьютеру можно было подключиться с другого ПК, ноутбука или мобильного устройства. Как открыть порт 3389?

Для этого вызовите раздел настройки брандмауэра, используя для этого меню «Выполнить» и команду firewall.cpl, после чего перейдите к дополнительным параметрам, слева в меню выберите пункт входящих подключений, а справа – пункт создания нового правила. В «Мастере» укажите, что правило создается для порта, в качестве типа протокола выставьте TCP и впишите в соответствующее поле номер порта (3389). Настройки типа сетей, в принципе, можно оставить без изменений, но все же рекомендуется снять флажок с пункта публичных сетей (это требуется для обеспечения более полной безопасности). По завершении всех действий порт будет открыт.

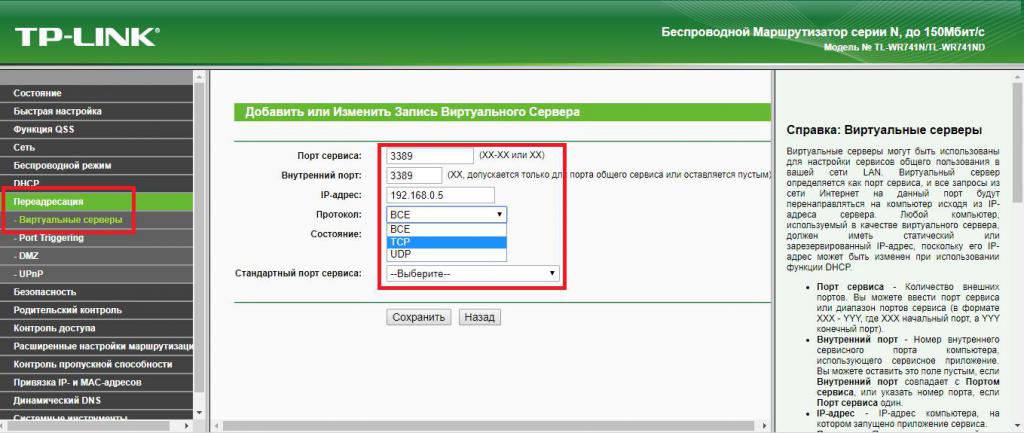

Проброс порта на маршрутизаторе

В некоторых случаях вышеописанных действий бывает недостаточно, поскольку для конкретных компьютерных терминалов, подключенных к маршрутизатору или находящихся в одной беспроводной сети один и тот же порт использоваться не может. Как открыть порт 3389 в такой ситуации? Для этого используется методика, называемая пробросом портов (от английского Port forwarding).

Через любой установленный веб-браузер войдите в настройки роутера, прописав в адресной строке значение, указанное на шильде, расположенном на обратной стороне устройства (обычно это 192.168.0.1 или с окончанием на 1.1), введите логин и пароль (обычно для обоих полей используется Admin), затем перейдите к разделу переадресации, в котором автоматически откроется вкладка виртуальных серверов, добавьте новое правило путем нажатия соответствующей кнопки, введите номер порта сервиса (или диапазон номеров) и внутренний порт (3389), укажите тип протокола и выберите все типы, если точно не знаете, что именно следует использовать. Из выпадающего списка выберите нужный сервис, хотя это и необязательно), после чего выставьте состояние порта на включенное. Сразу же обратите внимание, что в качестве IP-вводится статический адрес, который в обязательном порядке должен быть прописан в настройках протокола IPv4. В случае с динамическими адресами можно воспользоваться диапазоном адресов, найти который можно в разделе активации DHCP-сервера. Если подключение по каким-либо причинам все равно останется неактивным, пропишите аналогичные параметры в разделе Port Triggering (например, при использовании маршрутизаторов TP-Link), а затем сохраните изменения и выполните перезагрузку роутера.

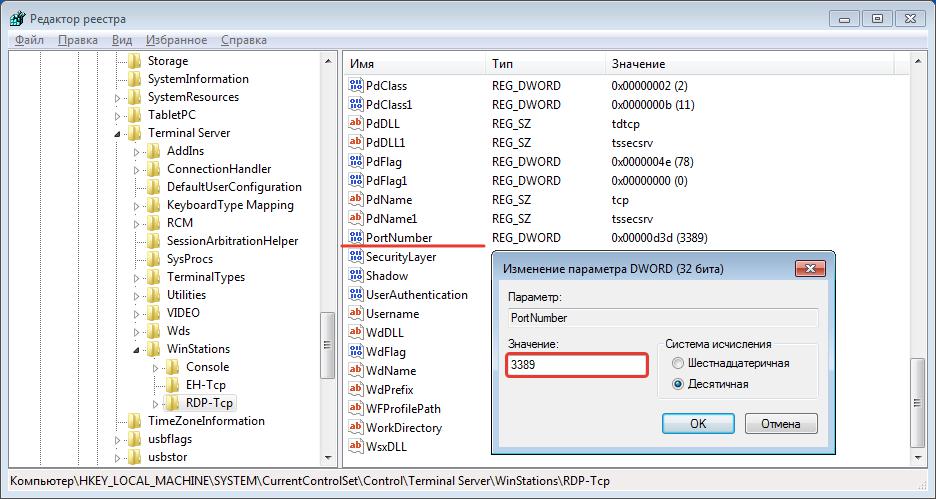

Что делать, если порт 3389 не прослушивается?

Если действия по открытию порта ни в одном из описанных случаев эффекта не дают, в параметрах маршрутизатора при наличии динамического адреса попробуйте выполнить привязку порта к компьютеру по MAC-адресу, узнать который труда не составит, если воспользоваться свойствами активного сетевого подключения. Также иногда помогает смена номера порта терминального сервера в реестре.

В редакторе (regedit) пройдите по ветке HKLM и найдите там раздел RDP-Tcp, а справа измените значение ключа PortNumber с установленного на 3389, после чего перезагрузите систему.

Если вы меняете порт 3389 на другой, потребуется перезапуск службы терминального сервера. Для этого в командной строке выполните две команды:

- net stop TermService;

- net start TermService.