Проброс L2TP (Layer 2 Tunneling Protocol) — это технология, которая позволяет создавать защищенные соединения между удаленными компьютерами через интернет. Она используется для создания виртуальных частных сетей (VPN) и обеспечивает конфиденциальность и безопасность передаваемых данных.

Проброс L2TP на роутере позволяет устанавливать VPN-туннель между клиентами и сервером. Клиенты могут быть как компьютерами, так и другими устройствами, подключенными к Интернету. Для этого на роутере настраивается L2TP-сервер, который обеспечивает шифрование и аутентификацию соединения. Таким образом, все данные, передаваемые между клиентами и сервером, остаются защищенными от несанкционированного доступа.

Настройка проброса L2TP на роутере может быть достаточно простой и может варьироваться в зависимости от производителя и модели роутера. Обычно эту операцию можно выполнить через веб-интерфейс роутера, где нужно указать параметры сервера L2TP (IP-адрес, имя пользователя, пароль и порт). Дополнительно могут быть настройки для шифрования данных и аутентификации.

Преимущества проброса L2TP на роутере включают:

- Защиту передаваемых данных от несанкционированного доступа;

- Возможность создания виртуальной частной сети для удаленного доступа к локальным ресурсам;

- Более высокий уровень безопасности в сравнении с другими протоколами VPN;

- Простоту настройки и использования.

Содержание

- Что такое проброс L2TP на роутере?

- Описание

- Настройка проброса L2TP на роутере

- Преимущества проброса L2TP на роутере

- Как работает проброс L2TP на роутере?

- Безопасность проброса L2TP на роутере

- Ограничения проброса L2TP на роутере

- Пример использования проброса L2TP на роутере

Что такое проброс L2TP на роутере?

Протокол L2TP использует крепкое шифрование и аутентификацию, что обеспечивает высокий уровень безопасности при передаче данных. Он создает виртуальный туннель (tunnel) между двумя узлами сети и позволяет передавать данные, будто они находятся в одной локальной сети.

Проброс L2TP на роутере может быть полезен, например, для возможности удаленного доступа к домашней или офисной сети. После настройки проброса L2TP на роутере можно подключаться к удаленной сети из любого места с доступом в Интернет. Это может быть удобно для работы из дома или в командировках, когда нужно обращаться к ресурсам локальной сети или использовать сервисы, доступные только внутри сети.

Для настройки проброса L2TP на роутере необходимо иметь доступ к его настройкам и следовать инструкциям, предоставляемым производителем роутера. Обычно это включает в себя указание адреса сервера L2TP, аутентификационных данных и настройку портов, через которые будет осуществляться соединение.

Преимуществами проброса L2TP на роутере являются:

- Безопасность: протокол L2TP обеспечивает шифрование и аутентификацию данных, что позволяет передавать информацию безопасно;

- Удобство удаленного доступа: после настройки проброса L2TP на роутере, можно подключаться к удаленной сети из любого места с доступом в Интернет;

- Расширение сети: проброс L2TP позволяет создать виртуальный туннель между удаленными сетями, что позволяет расширить границы локальной сети и обеспечить ее доступность.

Таким образом, проброс L2TP на роутере является полезной функцией для обеспечения безопасного удаленного доступа к сети и расширения возможностей использования ресурсов локальной сети из любого места.

Описание

Для настройки проброса L2TP на роутере необходимо выполнить следующие шаги:

1. Войдите в настройки роутера, используя адрес веб-интерфейса и учетные данные администратора.

2. Найдите раздел «VPN» или «Настройки L2TP».

3. Включите функцию L2TP и введите необходимые параметры, такие как адрес сервера L2TP, имя пользователя и пароль.

4. Сохраните изменения и перезагрузите роутер.

После выполнения этих шагов у вас будет настроен проброс L2TP на роутере, который позволит устанавливать защищенное соединение между удаленными сетями или устройствами.

Преимущества использования проброса L2TP на роутере включают:

— Удобство настройки и использования. Проброс L2TP на роутере позволяет настроить один раз соединение и использовать его для подключения к удаленным сетям или устройствам.

— Безопасность передаваемой информации. L2TP обеспечивает шифрование данных и предотвращает их несанкционированный доступ или изменение.

— Гибкость и масштабируемость. Проброс L2TP на роутере позволяет создавать виртуальные туннели между различными сетями или устройствами, что делает его удобным для использования в различных сценариях.

Настройка проброса L2TP на роутере

Для настройки проброса L2TP на роутере, вам понадобится доступ к веб-интерфейсу роутера, где вы сможете внести все необходимые изменения в настройки. Следуйте следующим шагам:

- Откройте веб-браузер и введите IP-адрес роутера в адресную строку. Вам потребуется ввести логин и пароль для доступа к веб-интерфейсу.

- Найдите вкладку настройки протокола L2TP в меню роутера. Обычно она находится в разделе «Настройки сети» или «VPN».

- Включите протокол L2TP и установите необходимые параметры: адрес сервера L2TP, имя пользователя и пароль.

- Убедитесь, что соединение L2TP работает правильно, проверив его статус в веб-интерфейсе роутера. Если статус соединения отображается как «Установлено», значит проброс настроен успешно.

После настройки проброса L2TP на роутере, вы сможете использовать данное соединение для подключения к удаленной сети или виртуальной частной сети (VPN), обеспечивая безопасность и защиту вашей интернет-связи.

Преимущества проброса L2TP на роутере

Проброс L2TP (Layer 2 Tunneling Protocol) на роутере предоставляет несколько значительных преимуществ:

- Обеспечение безопасного удаленного доступа. Проброс L2TP позволяет создавать защищенные туннели между удаленными компьютерами и сетью организации. Это обеспечивает защиту передаваемой информации и позволяет удаленным сотрудникам иметь доступ к внутренней сети безопасным способом.

- Расширяет возможности географического размещения сети. Проброс L2TP позволяет создавать виртуальные частные сети (VPN) и объединять удаленные офисы или филиалы в единую сеть. Таким образом, работники из различных географических точек могут без проблем обмениваться данными и взаимодействовать между собой, как будто они находятся в одном офисе.

- Упрощение конфигурации сети. Проброс L2TP на роутере позволяет централизованно настроить подключение к сети для всей организации. Вместо того, чтобы настраивать VPN-клиенты на каждом компьютере отдельно, можно выполнить настройку только на роутере, что упрощает администрирование и снижает затраты на техническую поддержку.

- Обеспечение качества обслуживания. Проброс L2TP позволяет управлять и гарантировать пропускную способность и качество обслуживания виртуальных частных сетей. Это позволяет достичь стабильной работы сети и предоставить высококачественный доступ к ресурсам для всех пользователей.

- Сокращение затрат на дополнительное оборудование. Проброс L2TP выполняется на роутере, что позволяет избежать необходимости в установке и настройке дополнительного сетевого оборудования. Это может существенно сократить затраты организации на создание и поддержку сети.

В целом, проброс L2TP на роутере позволяет создавать безопасные и эффективные виртуальные частные сети, обеспечивая гибкость и удобство использования для организации.

Как работает проброс L2TP на роутере?

Когда внешний клиент подключается к сети через интернет, L2TP-протокол устанавливает виртуальный туннель между клиентом и сервером VPN (Virtual Private Network). Этот туннель позволяет безопасно передавать данные между клиентом и сервером.

Проброс L2TP на роутере работает следующим образом:

- Внешний клиент устанавливает VPN-соединение с публичным IP-адресом роутера.

- Роутер получает пакеты данных L2TP и проверяет наличие связанного порта (обычно порт 1701).

- Роутер принимает пакеты данных L2TP и перенаправляет их на внутренний сервер VPN.

- Внутренний сервер VPN распаковывает пакеты данных L2TP и обрабатывает их.

- Внутренний сервер VPN формирует отклик и упаковывает его в пакеты данных L2TP.

- Роутер получает пакеты данных L2TP от сервера VPN и перенаправляет их обратно во внешнюю сеть.

- Внешний клиент получает отклик от сервера VPN.

Проброс L2TP может быть использован для множества различных целей, таких как удаленный доступ к локальной сети, создание безопасного подключения к удаленным серверам и защита интернет-трафика от нежелательного прослушивания и перехвата.

Проброс L2TP на роутере — это удобный и эффективный способ настройки VPN-соединения для подключения к внутренней сети из внешней сети.

Важно: Настройка и использование проброса L2TP на роутере требуют некоторых знаний в сфере сетевых технологий и безопасности данных. Рекомендуется обратиться к документации производителя роутера или квалифицированному специалисту для правильной настройки и использования данной функциональности.

Безопасность проброса L2TP на роутере

Проброс L2TP на роутере может повлечь определенные безопасностные риски, которые необходимо учитывать при настройке данного протокола. Несоблюдение рекомендаций по безопасности может привести к возможным атакам и взлому вашей сети.

Вот некоторые меры безопасности, которые следует принять при настройке проброса L2TP:

- Используйте надежные учетные данные и пароли. Убедитесь, что вы используете сложные пароли и не используете общеизвестные логины. Регулярно изменяйте пароли для повышения безопасности.

- Настройте фильтрацию трафика. С помощью настроек фильтрации трафика можно ограничить доступ к протоколу L2TP только для определенных IP-адресов или диапазонов IP-адресов. Это позволит минимизировать уязвимости и предотвратить несанкционированный доступ.

- Обновляйте роутер и программное обеспечение. Регулярно следите за обновлениями операционной системы вашего роутера и других используемых программ. Обновления могут содержать исправления уязвимостей и повышать безопасность вашей сети.

- Используйте средства шифрования. Убедитесь, что проброс L2TP на вашем роутере осуществляется с использованием средств шифрования. Это поможет защитить передаваемую информацию от несанкционированного доступа.

- Отслеживайте логи активности. Ведение журнала активности позволяет обнаружить подозрительную активность и принять соответствующие меры. Регулярно проверяйте логи активности вашего роутера.

Соблюдение этих мер безопасности поможет минимизировать риски и обеспечит безопасную настройку проброса L2TP на вашем роутере.

Ограничения проброса L2TP на роутере

L2TP проброс на роутере имеет несколько ограничений и недостатков, которые следует учитывать при его использовании:

1. Ограниченная совместимость: не все роутеры поддерживают L2TP проброс, поэтому перед настройкой необходимо убедиться, что ваше устройство поддерживает эту функцию.

2. Производительность: при использовании проброса L2TP на роутере может наблюдаться снижение производительности сети, особенно при большом количестве одновременных соединений или при передаче большого объема данных.

3. Безопасность: проброс L2TP на роутере может порождать уязвимости в безопасности вашей сети, так как открывает доступ к вашим локальным ресурсам из интернета. Поэтому важно обеспечить надежную защиту между вашей локальной сетью и внешними соединениями.

4. Настройка: настройка проброса L2TP на роутере может требовать дополнительных знаний и навыков, поэтому рекомендуется обратиться к инструкции производителя вашего роутера или к профессионалам, чтобы избежать возможных ошибок. Также, при необходимости, можно использовать специальное программное обеспечение, упрощающее процесс настройки.

Все эти ограничения следует учитывать при принятии решения о настройке проброса L2TP на роутере. Несмотря на некоторые недостатки, эта функция может быть полезной для обеспечения удаленного доступа к вашей локальной сети или для создания связи между различными локальными сетями.

Пример использования проброса L2TP на роутере

Для наглядного примера рассмотрим ситуацию, когда у нас есть локальная сеть, состоящая из нескольких компьютеров, и мы хотим иметь возможность удаленного доступа к этой сети через интернет. Для этого мы можем использовать протокол L2TP (Layer 2 Tunneling Protocol), который позволяет создавать виртуальные частные сети (VPN) и обеспечивает защищенное соединение между удаленными устройствами.

Для настройки проброса L2TP на роутере, сначала необходимо войти в настройки самого роутера. Обычно доступ к настройкам роутера осуществляется через веб-интерфейс, введя IP-адрес роутера в адресную строку браузера и введя соответствующие учетные данные.

Далее, в настройках роутера нужно найти раздел, отвечающий за проброс портов или настройку VPN. Обычно это секция «Port Forwarding» или «VPN». Здесь необходимо создать новое правило проброса L2TP, указав следующие параметры:

| Параметр | Значение |

|---|---|

| Внешний порт | 1701 |

| Внутренний IP-адрес | IP-адрес компьютера в локальной сети, к которому будет установлено удаленное подключение |

| Внутренний порт | 1701 |

| Протокол | L2TP |

После сохранения настроек, роутер будет перенаправлять весь трафик, поступающий на внешний порт 1701, на компьютер с указанным IP-адресом. Таким образом, мы сможем удаленно подключаться к нашей локальной сети через протокол L2TP.

Преимущества использования проброса L2TP на роутере заключаются в обеспечении защищенного, надежного и удобного удаленного доступа к локальной сети. Благодаря протоколу L2TP, все передаваемые данные между удаленным устройством и локальной сетью шифруются, что обеспечивает высокую степень безопасности.

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если же адрес выглядит по-другому, надо посмотреть на него «снаружи» с помощью одного из сервисов, показывающих ваш IP-адрес, например, http://myip.ru/.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Порт — это пронумерованное виртуальное «устройство», предназначенное для передачи данных по сети. Каждая сетевая программа использует для установления связи отдельный порт или группу портов. К примеру, браузеры используют TCP-порт 80 для незашифрованного трафика (http) и 443 для зашифрованного (https).

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

|

Fortnite |

Overwatch |

PUBG |

Tekken 7 |

WoT |

|

TCP: 5222, 5795:5847 |

TCP: 80, 1119, 3724, 6113 |

TCP: 27015:27030, 27036:27037 |

TCP: 27015:27030, 27036:27037 |

TCP: 80, 443, 5222, 5223, 6881, 6900:6905, 50010:50014 |

|

UDP: 5222, 5795:5847 |

UDP: 5060, 5062, 6250, 3478:3479, 12000:64000 |

UDP: 4380, 27000:27031, 27036 |

UDP: 4380, 27000:27031, 27036 |

UDP: 53, 1900, 3432, 3478, 3479, 5060, 5062, 6881, 12000:29999, 30443, 32800:32900 |

Настраиваем проброс портов

Пробросы настраиваются в админ-панели роутера на вкладке «Виртуальные серверы», «NAT», «Переадресация портов», «Трансляция сетевых адресов» и т. п. Они могут быть вложенными во вкладки «Интернет», «Переадресация», «Брандмауэр» или «Безопасность». Все зависит от марки и модели роутера.

Вам нужно определить, какие порты и какой протокол (UDP или TCP) использует программа, для которой вы настраиваете правило. Также следует задать статический IP-адрес для устройства, на которое пробрасывается порт — это делается в настройках DHCP и подробно разбиралось в статье про родительский контроль. Все эти данные следует ввести в соответствующие поля.

Некоторые роутеры позволяют задать также и внешний IP-адрес (или диапазон адресов). Так что если вы знаете IP-адрес, с которого будет идти обращение к вашему устройству (например, адрес игрового сервера), то его следует также ввести на странице — это повысит безопасность соединения.

Теперь все обращения с адреса 132.12.23.122 к порту 3074 вашего роутера он автоматически «перебросит» к вашей приставке PlayStation.

Больше пробросов для разных задач!

Аналогично производится настройка для других программ — и это могут быть не только игры:

-

задав порт и настроив удаленное управление для uTorrent, можно управлять его загрузками из любой точки мира с помощью браузера;

-

проброс портов часто требуется для специализированных программ удаленного управления компьютером; более простые, «гражданские» программы могут работать без этого — подробнее о них можно прочитать в этой статье;

-

для запуска на домашнем компьютере ftp-сервера потребуется открыть и пробросить управляющий порт 21 и отдельный диапазон портов для передачи данных;

-

пробросив порт 554 на домашнюю IP-камеру, которая умеет передавать видео по протоколу RTSP, можно будет подключиться к ней любым видеоплеером с поддержкой RTSP, вроде VLC;

-

проброс порта 3389 позволит задействовать службу RDP (Remote Desktop Protocol) в Windows для получения удаленного доступа к рабочему столу компьютера.

DDNS — зачем нужен и как настроить

Если IP-адрес постоянный, то его можно запомнить. Но если он меняется, запоминать его тяжело. Для решения этой проблемы предназначены службы динамического DNS. Вам будет достаточно запомнить определенное доменное имя.

Сервисы DDNS бывают платные и бесплатные, с разным набором возможностей и характеристик. Но пользоваться лучше теми, которые предусмотрел производитель роутера — когда внешний IP-адрес роутера поменяется, они с DDNS сами договорятся, без вашей помощи. Найдите вкладку «DDNS» или «Динамический DNS» в веб-интерфейсе вашего роутера. В пункте «сервис-провайдер» или «DDNS-сервис» вам будет предложен список из нескольких сервисов, можете выбрать любой. Многие производители роутеров имеют собственные DDNS-сервисы — довольно ограниченные в настройках, зато бесплатные. Это DLinkDDNS.com для роутеров D-Link, KeenDNS для роутеров Zyxel, «Облако ТР-Link» для роутеров TP-Link и т. п.

Определившись с будущим сервисом DDNS, нужно зайти на его сайт и создать аккаунт. Бесплатные DDNS-сервисы производителей роутеров могут потребовать ввести серийный номер устройства или как-то иначе подтвердить, что вы работаете с роутером их производства — у каждого производителя по-разному.

Далее вам предложат задать доменное имя для своего домашнего сервера — обычно это домен третьего уровня (то есть vash_vybor.DDNS-service.com). После этого уже можно вернуться в веб-интерфейс и настроить привязку созданного аккаунта к своему роутеру.

Удаленное управление роутером

Во всех прочих руководствах рекомендуется запрещать удаленное управление роутером. Но здесь желательно его разрешить — будет крайне обидно, если вы, например, при пробросе портов упустили какую-то мелочь и не можете из-за этого «достучаться» до сети, будучи в командировке или в отпуске. Удаленное управление роутером позволит внести необходимые исправления и получить доступ.

Разрешите «Удаленный доступ» в веб-интерфейсе и задайте правила удаленного доступа. Так, если вам известен постоянный IP-адрес компьютера, с которого вы будете производить настройку, его следует задать — это увеличит безопасность вашей сети.

Если же вы хотите получить возможность доступа к роутеру с любого устройства, подключенного к Интернету, это тоже можно сделать, но обязательно задайте сложный пароль на доступ к веб-интерфейсу — иначе ваша локальная сеть станет «легкой добычей» для хакеров.

VPN как крайний выход

Если провайдер выдает «серый» адрес и никак не желает давать «белый», даже за деньги, придется использовать VPN.

Обычно VPN-сервисы предоставляют выход в сеть через сервер в любой точке мира — Private Internet Access, TorGuard, CyberGhost VPN, Game Freedom и т. п. Бесплатных среди них нет, но для удаленного доступа к своему компьютеру или командных игр вам «внешний» сервер и не нужен. Достаточно создать «виртуальную сеть» из своего домашнего компьютера и, например, рабочего. Или ноутбука для поездок, с которого вы ходите получать доступ к домашней сети. Или всех компьютеров ваших игровых друзей. Достаточно выбрать какую-нибудь из бесплатных VPN-утилит, например, Hamachi, Remobo, NeoRouter и т. д. И запустить ее на всех компьютерах, которые нужно объединить.

Прелесть в том, что это можно сделать без настройки роутера, с самого «серого» адреса и под самым «злобным» файрволом. Можно соединить в сеть и больше двух компьютеров, хотя в бесплатных версиях их количество ограничено.

Кроме того, в Интернете существует множество открытых (без пароля) VPN, созданных специально для игр — вам остается только найти VPN вашей любимой игры, подключиться к ней с помощью одной из вышеупомянутых утилит — и играть. Чуть сложнее дело обстоит с играми, в которых требуется подключение к игровому серверу.

Существуют VPN-сети с запущенными серверами популярных игр, но пользователей на них в разы меньше, чем на открытых серверах. Кроме того, такие сервера есть не для всех игр. Сыграть в World of Tanks или World of Warcraft с помощью таких утилит не получится, придется раскошеливаться на полноценный VPN-сервис. Но об этом — в следующий раз.

Настройка проброса портов является неотъемлемой частью работы с сетевыми устройствами. В данной статье мы рассмотрим пошаговую инструкцию, как настроить проброс портов через l2tp в Mikrotik.

Проброс портов позволяет перенаправить входящий трафик на определенный порт вашего устройства. Это особенно полезно, когда вы хотите, чтобы внешние устройства могли получить доступ к определенным службам или приложениям внутри вашей локальной сети.

Микротик — это популярный производитель сетевых устройств, который предлагает широкий спектр возможностей для настройки проброса портов. В данной инструкции мы будем использовать протокол l2tp, который обеспечивает защищенное соединение.

Следуя этой пошаговой инструкции, вы сможете настроить проброс портов через l2tp в Mikrotik и обеспечить доступ к вашим службам и приложениям извне.

Содержание

- Что такое проброс портов

- Шаг 1: Подключение к маршрутизатору Mikrotik

- Вход в интерфейс управления RouterOS

- Настройка l2tp-сервера

Что такое проброс портов

Проброс портов часто используется для предоставления удаленного доступа к службам или приложениям, работающим в локальной сети, например, для обеспечения удаленного доступа к веб-серверу или FTP-серверу. Он также может быть полезен при настройке VPN-соединений и обеспечении закрытого доступа к устройствам внутри сети.

Проброс портов осуществляется на маршрутизаторе или шлюзе, который выполняет функцию посредника между внешней и внутренней сетью. При настройке проброса портов необходимо указать номер внешнего и внутреннего порта, а также определить, на какой IP-адрес или устройство должны быть перенаправлены пакеты.

Шаг 1: Подключение к маршрутизатору Mikrotik

Для начала работы с маршрутизатором Mikrotik необходимо подключиться к нему. Это можно сделать через программу для работы с терминалом, такую как PuTTY или Winbox.

1. Запустите программу PuTTY.

2. Введите IP-адрес маршрутизатора в поле «Host Name (or IP address)». Убедитесь, что выбран протокол «SSH». Нажмите кнопку «Open».

3. В открывшемся терминале введите логин и пароль для доступа к маршрутизатору. По умолчанию логин «admin», а пароль отсутствует. Нажмите клавишу Enter.

4. После успешного входа в систему вы увидите приглашение командной строки RouterOS.

Теперь вы подключены к маршрутизатору Mikrotik и можете начать настройку проброса портов через l2tp.

Вход в интерфейс управления RouterOS

Для настройки проброса портов через L2TP в Mikrotik необходимо осуществить вход в интерфейс управления RouterOS. Для этого выполните следующие шаги:

- Откройте любой веб-браузер на компьютере, подключенном к сети, управляемой Mikrotik.

- Введите в адресной строке IP-адрес Mikrotik. Обычно это 192.168.88.1, однако в вашем случае адрес может отличаться. Вы можете узнать IP-адрес вашего Mikrotik, проверив настройки DHCP в вашем роутере или обратившись к администратору сети.

- Нажмите клавишу Enter, чтобы перейти по указанному IP-адресу.

- Откроется страница входа в интерфейс управления RouterOS.

- Введите имя пользователя (логин) и пароль для входа. Эти данные были установлены вами или администратором сети при первоначальной настройке Mikrotik.

- Нажмите кнопку «Войти» или нажмите клавишу Enter.

После успешного входа в интерфейс управления RouterOS вы сможете приступить к настройке проброса портов через L2TP.

Настройка l2tp-сервера

Ниже приведены шаги по настройке l2tp-сервера на Mikrotik:

Шаг 1: Войдите в консоль Mikrotik.

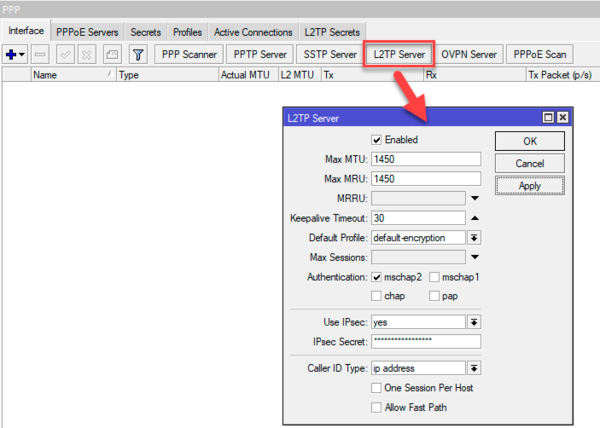

Шаг 2: Перейдите в раздел «PPP» и выберите вкладку «L2TP Server».

Шаг 3: Нажмите на кнопку «L2TP Server» для создания нового l2tp-сервера.

Шаг 4: Введите имя сервера в поле «Name».

Шаг 5: Установите флажок «Enable» для активации сервера.

Шаг 6: Введите диапазон IP-адресов для назначения клиентам в поле «Address».

Шаг 7: Установите флажок «Use IPsec» для разрешения шифрования данных.

Шаг 8: Настройте параметры аутентификации, используя поля «Auth Method», «Secret» и «Default Profile».

Шаг 9: Нажмите кнопку «OK», чтобы сохранить настройки.

Шаг 10: Проверьте, что l2tp-сервер успешно запущен.

После завершения этих шагов ваш l2tp-сервер будет настроен и готов к использованию.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

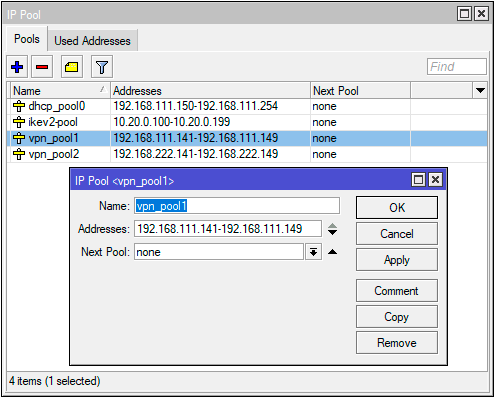

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

/ip pool

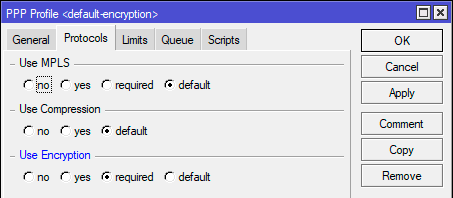

add name=vpn_pool1 ranges=192.168.111.141-192.168.111.149Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

/ppp profile

add change-tcp-mss=yes local-address=192.168.111.140 name=vpn remote-address=vpn_pool1 use-encryption=requiredЧтобы изменить существующий default-encryption:

/ppp profile

set *FFFFFFFE local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredДля default вместо set *FFFFFFFE укажите set *0:

/ppp profile

set *0 local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredОстальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

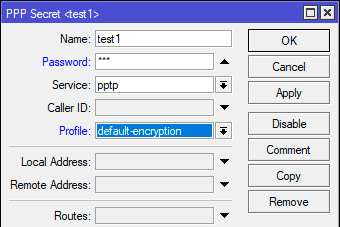

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

/ppp secret

add name=test1 password=123 profile=default-encryption service=pptpПри создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

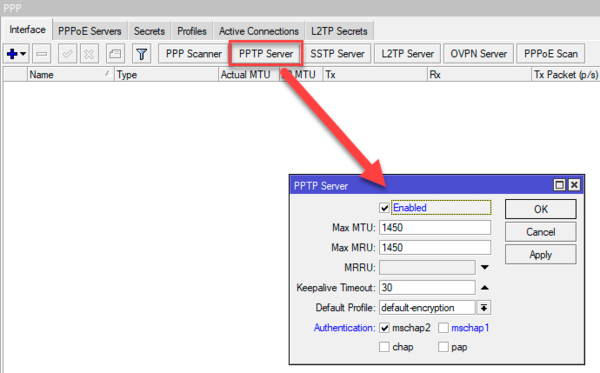

Настройка PPTP-сервера

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

/interface pptp-server server

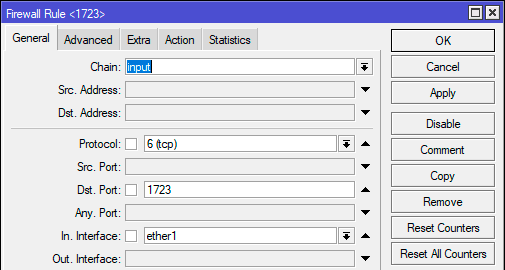

set authentication=mschap2 default-profile=default-encryption enabled=yesСледующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

add action=accept chain=input dst-port=1723 in-interface=ether1 protocol=tcpНа этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

Настройка L2TP/IPsec-сервера

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

/interface l2tp-server server

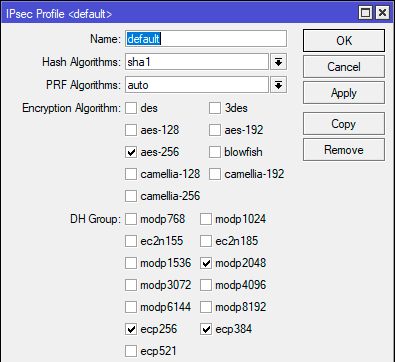

set authentication=mschap2 enabled=yes default-profile=default-encryption ipsec-secret=myIPsecPreKey use-ipsec=yesОбычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=sha256,sha1 pfs-group=ecp384Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

/ip ipsec profile

set [ find default=yes ] dh-group=ecp256,ecp384,modp2048 enc-algorithm=aes-256Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов L2TP (порт 1701 UDP), IKE (порт 500 UDP) и протокола NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500,1701,4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-espНа этом настройка L2TP/IPsec-сервера закончена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Добрый день коллеги. Сегодня я покажу на деле как настроить L2TP Server на оборудовании Mikrotik. Конфигурация будет простая, без наворотов типа IPSEC. Но не стоит этим пренебрегать, т.к. стандартное шифрование весьма слабое и строить линки site-to-site без IPSEC я бы не рекомендовал.

Содержание

- Немного о протоколе L2TP

- Конфигурирование

- Создание IP пула

- Создание профиля подключения

- Включение L2TP сервера

- Настройка firewall

- 89 вопросов по настройке MikroTik

Немного о протоколе L2TP

L2TP – протокол туннелирования второго уровня. Используется для поддержки виртуальных частных сетей. Отличительной особенностью, является, возможность работы не только в IP сетях, но и в ATM, X.25 и Frame Relay. Клиент-серверный протокол, всегда есть клиент и сервер. Использует на транспортном уровне UDP порт 1701 – большой плюс для трафика, которому не нужно подтверждение каждого пакета (IP телефония, видеонаблюдение), а значит работает быстрее. Но и в этом его минус, шифрование пакетов алгоритмом MPPE 128bit RC4 никого не напугаешь.

Конфигурирование

Используем наш уже знакомый лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся справа внизу в офисе SPB (Office-SPB).

Вводные данные:

- Office-SPB клиент;

- Office-Moscow сервер;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 192.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Создание IP пула

На оборудовании Mikrotik есть нюанс с клиент серверными протоколами VPN – соединение не установится до тех пор, пока мы не назначим IP адреса с обоих сторон. Поэтому создадим пул для VPN клиентов. Подключаемся к московскому роутеру и открываем IP-Pool.

Добавляем пул, задаем имя и адреса.

Next Pool указывать не будем. Так же отмечу, что используем мы в VPN /32 маску подсети.

CLI:

/ip pool add name=L2TP-Clients ranges=172.16.25.2-172.16.25.10

Создание профиля подключения

Переходим к созданию профиля L2TP для нашего сервера. Создаем его в PPP – Profiles.

Создаем профайл. Указываем:

- Имя профиля;

- Local Address – следует указать статический адрес внутри VPN, в нашем случае 172.16.25.1;

- Remote Address – созданный на предыдущем шаге пул из выпадающего списка;

- Change TCP MSS – No;

- Use UPnP – No.

Переходим на вкладку Protocols, ставим значения:

- Use MPLS – No;

- Use Compressions – Yes;

- Use Encryption – Yes.

Переходим в Limits, выставляем значение Only One в No.

Сохраняем и смотрим на результат.

CLI:

/ppp profile add change-tcp-mss=no local-address=172.16.25.1 name=L2TP-Server-General only-one=no remote-address=L2TP-Clients use-compression=yes use-encryption=yes use-mpls=no use-upnp=no

Включение L2TP сервера

Будем ориентироваться на повышение безопасности аутентификации и отключим старые протоколы. Если у вас есть устройства не поддерживающие современные протоколы аутентификации, то не забудьте включить их обратно. Переходим в PPP – Interface – L2TP Server.

Выставляем следующее параметры:

- Enable – ставим галочку;

- Default Profile – L2TP-Server-General;

- mschapv1, chap, pap – снимаем галочки;

- Use IPsec – ничего не ставим, т.к. мы не будем использовать IPSEC.

Сохраняем и переходим далее.

CLI:

/interface l2tp-server server set authentication=mschap2 default-profile=L2TP-Server-General enabled=yes

Настройка firewall

Необходимо создать разрешающее правило входящего трафика L2TP на нашем mikrotik в firewall для UDP порта 1701. Приступим к реализации. IP – Firewall – Filter создаем новое правило.

В General нас интересует:

- Chain – input;

- Protocol – UDP;

- Dst. Port – 1701;

- Connection State – New.

На вкладке Action нас интересует accept.

Сохраняем.

CLI:

/ip firewall filter

add action=accept chain=input connection-state=new dst-port=1701 protocol=udp

add action=accept chain=input connection-state=established,related

На самом деле, данное правило будет работать только для новых пакетов пришедших на роутер, для остальных пакетов – нет, а значит сессия не оживет. Чтобы сессии жили и им было хорошо нужно еще одно правило, которое разрешает все устоявшиеся входящие соединения. Создаем еще одно правило.

- Chain – input;

- Connection State – established, related;

- Action – accept.

На этом, пожалуй, все. Настройка сервера L2TP завершена.

Несколько слов про блокировку L2TP – из практики, есть такие товарищи — провайдеры, которые блокируют L2TP. Допустим Билайн в некоторых регионах уже начал блокировать весь L2TP без IPSEC. Обращайте на это внимание, если вы сделали все правильно, но соединение не проходит, значит дело в провайдере.

Далее мы рассмотрим настройку L2TP-клиента и конечно же всеми любимый IPSEC.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.