0. Оглавление

- Что понадобится

- Определение / изменения порта для «экземпляра по умолчанию»

- Определение / изменения порта для именованного экземпляра SQL Server

- Добавление правила в Брандмауэр Windows

1. Что понадобится

- Статья будет актуальна для Microsoft SQL Server 2012 и для Microsoft SQL Server 2008 (R2).

- В качестве операционной системы сервера рассматриваются Microsoft Windows Server 2012 (R2) или Microsoft Windows Server 2008 (R2)

2. Определение / изменения порта для «экземпляра по умолчанию»

По умолчанию SQL Server использует для соединения порт 1433. Чтобы проверить это, запустим оснастку «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager). В Microsoft Windows Server 2012 (R2) ее можно найти в списке всех программ.

В Microsoft Windows Server 2008 (R2) в меню «Пуск» (Start) — «Microsoft SQL Server 2012» — «Средства настройки» (Configuration Tools) — «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager)

В запустившейся оснастке раскроем вкладку «Сетевая конфигурация SQL Server» (SQL Server Network Configuration), затем выделим вкладку «Протоколы для MSSQLSERVER» (Protocols for MSSQLSERVER). В окне слева в таблице найдем протокол TCP/IP, кликнем по нему правой кнопкой мыши и в контекстном меню выберем «Свойства» (Properties).

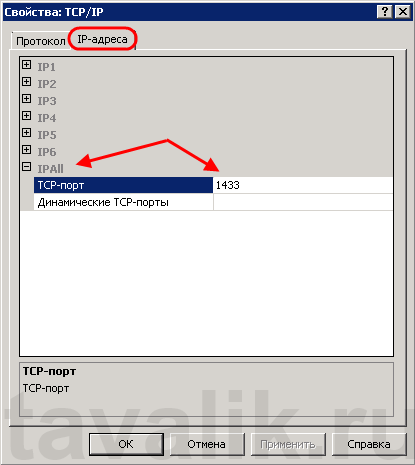

В открывшемся окне свойств перейдем на вкладку «IP-адреса» (IP Addresses), затем найдем и раскроем в дереве настроек ветку «IPAll». Здесь мы видим, что выбранный экземпляр SQL Server использует TCP-порт по умолчанию, а именно порт 1433. Если по каким то причинам требуется использовать другой номер порта, необходимо просто поменять текущее значение, нажать «Применить» (Apply) и перезапустить службу SQL Server.

3. Определение / изменения порта для именованного экземпляра SQL Server

В случае использования именованного экземпляра SQL Server ситуация аналогичная, за тем лишь исключением, что используются динамические TCP-порты. Это значит, что для каждого отдельного экземпляра будет назначен свой номер порта.

Для определения / изменения текущего порта, найдем в оснастке «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager) вкладку с сетевой конфигурацией необходимого нам экземпляра SQL Server и перейдем в свойства протокола TCP/IP для данного экземпляра. Здесь, как и в предыдущем случае, на вкладке «IP-адреса» (IP Addresses) в ветке «IPAll» можно узнать, а также изменить динамический TCP-порт для текущего экземпляра SQL Server.

4. Добавление правила в Брандмауэр Windows

Теперь, когда мы определились с номером порта, который будет использоваться для подключения к службе SQL Server, создадим разрешающее правило в Брандмауэре Windows на сервере, где запущена служба.

О том, как добавить разрешающее правило для определенного порта в Microsoft Windows Server 2008 (R2) я уже писал здесь. В Windows Server 2012 (R2) действия аналогичны.

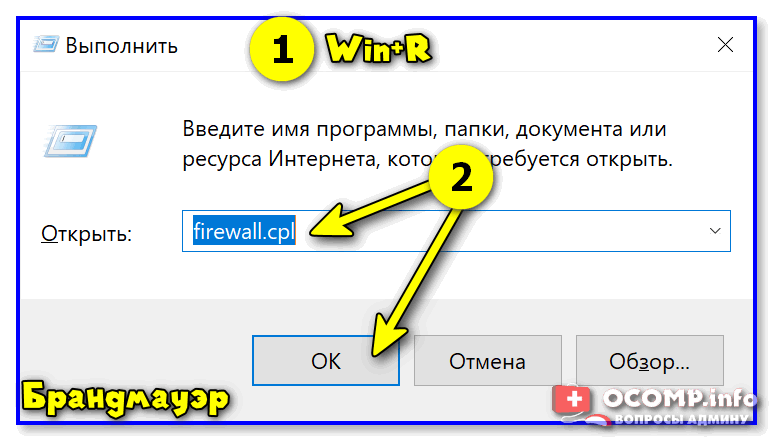

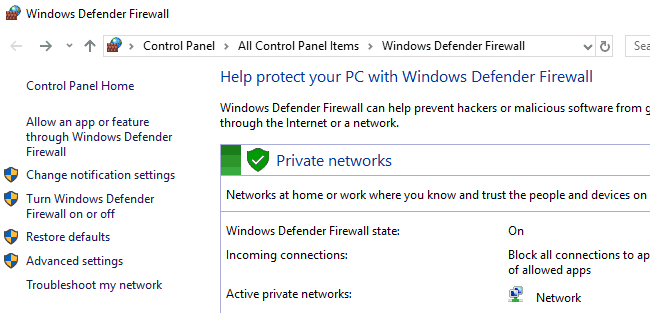

Запускаем брандмауэр Windows (Windows Firewall). Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

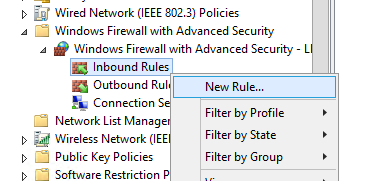

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

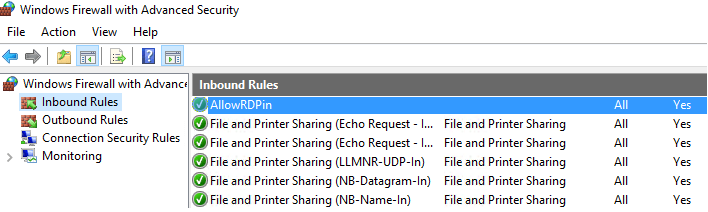

А в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы увидим только что созданное правило.

На этом настройка Брандмауэра завершена. Клиентские программы должны без препятствий подключиться к службе SQL Server.

5. Порт для администрирования MS SQL Server

Для того, чтобы к MS SQL Server можно было подключиться с помощью программы SQL Management Studio, необходимо также добавить правило для протокола UDP и порта 1434.

Подробнее о используемых SQL Server портах здесь.

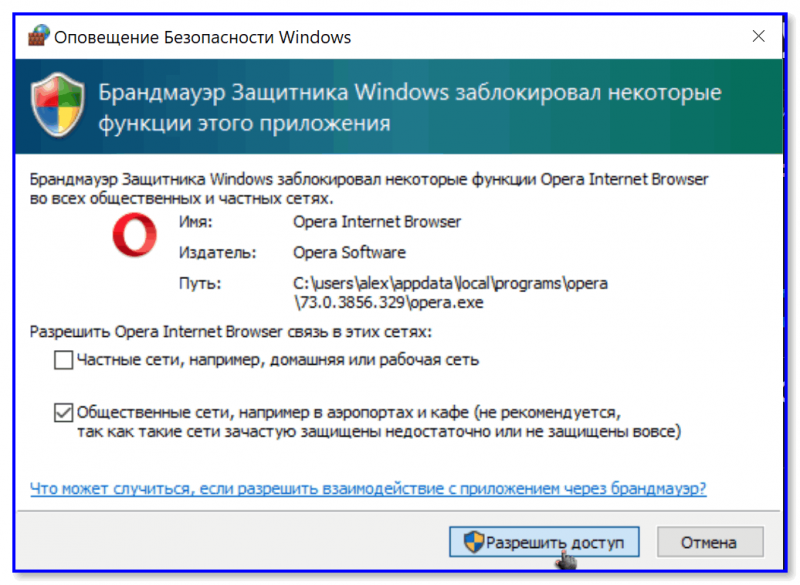

Иногда, при запуске определенных программ (торренты, некоторые браузеры, игры и т.д.) в Windows появляется окно от брандмауэра, о том, что часть функций была ограничена (заблокирована).

Многих неискушенных пользователей «подобное» окно сильно настораживает… и появл. «лишние вопросы» (и именно поэтому сегодня решил кратко о нем «рассказать»). 😉

Почему оно появляется?

Как правило, встроенный брандмауэр «посылает» такие окна с вопросами только по тем приложениям, которые хотят действовать как сервер (т.е. принимать входящие соединения). Разумеется, в целях безопасности защитник по умолчанию блокирует такие приложения, но оповещает об этом вас (и при желании вы можете нажать кнопку «разрешить»).

Само собой, разрешать входящие соединения стоит только тем приложениям, которые вам известны: например, игра, торрент-клиент и пр.

*

Ниже пару слов о том, как отключить эти окна, и как «запретить»/»разрешить» доступ программе, если вы неправильно сделали выбор при появл. подобного окна. 👇

*

Брандмауэр защитника Windows заблокировал некоторые функции этого приложения // Скриншот сегодняшней «проблемы»

*

Настройка брандмауэра (откл. «это окно»)

И так, предполагаю, что большинство пользователей интересует вопрос либо по откл. встроенного брандмауэра, либо скрытию этих окон (чтобы они не отвлекали). Мне в этом плане нравится третий вариант — установка 👉 альтернативного антивирусного ПО (в этом случае оно автоматически отключит защитника Windows + это не в ущерб безопасности системы).

Если устанавливать ничего не планируете — приведу ниже пару способов, как скрыть эти «всплывающие окна с разрешениями».

*

👉 Способ 1

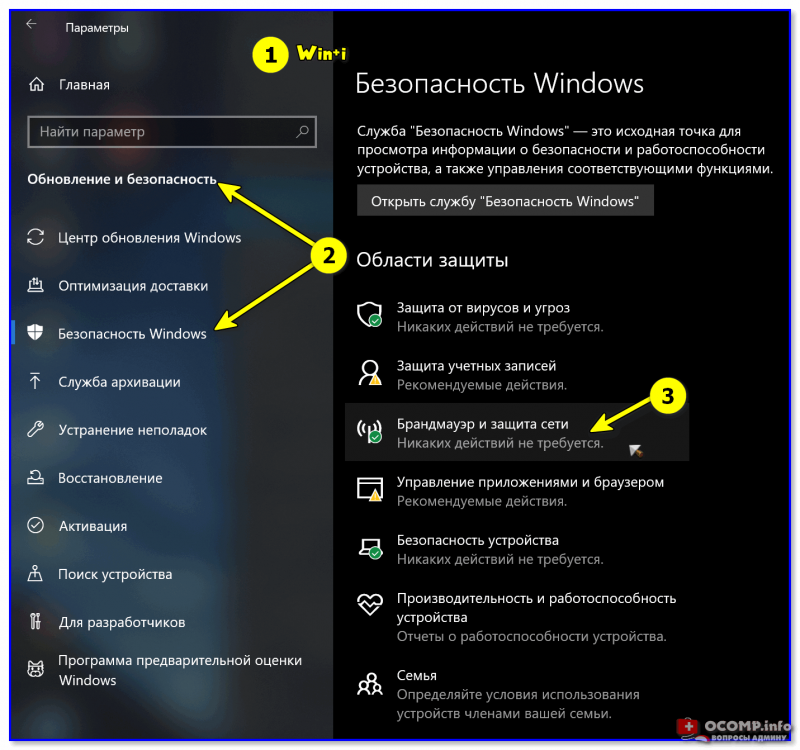

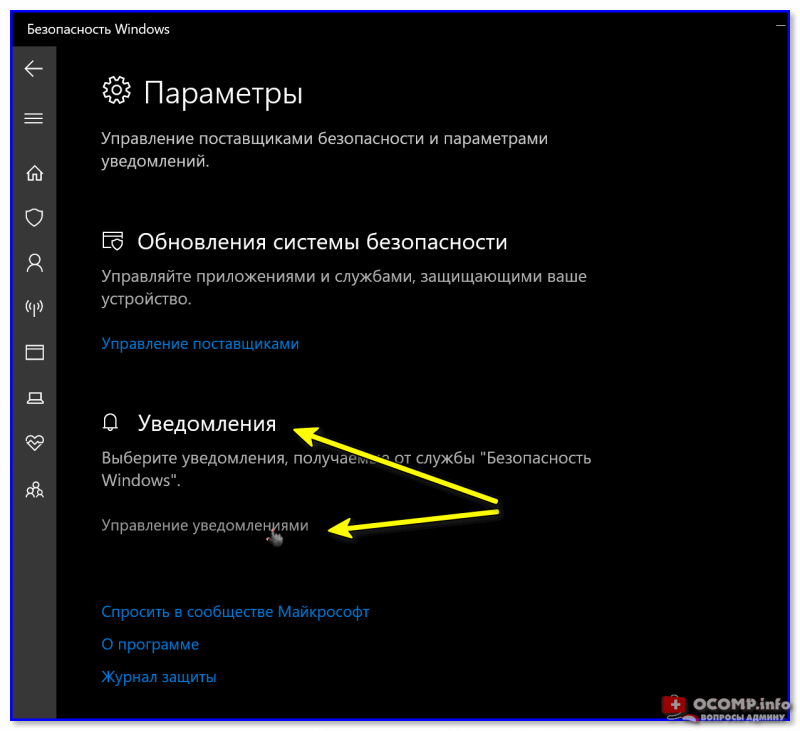

В Windows 10 для изменения настроек брандмауэра достаточно открыть параметры ОС (сочетание Win+i) и перейти во вкладку «Обновление и безопасность / Безопасность Windows / Брандмауэр и защита сети». Пример на скриншоте ниже. 👇

Безопасность Windows

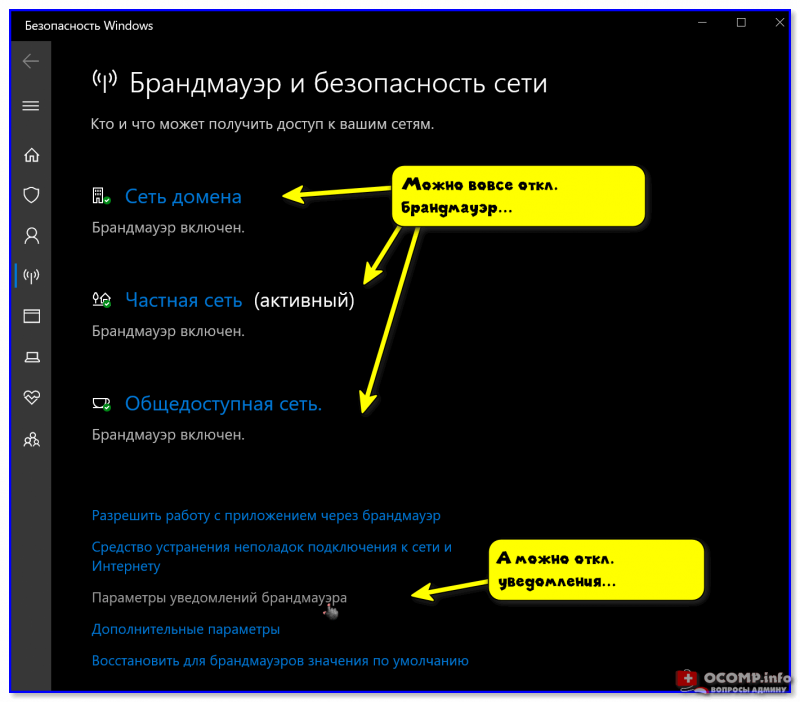

Далее нужно перейти по ссылке «Параметры уведомлений брандмауэра».

Безопасность Windows- настройка брандмауэра

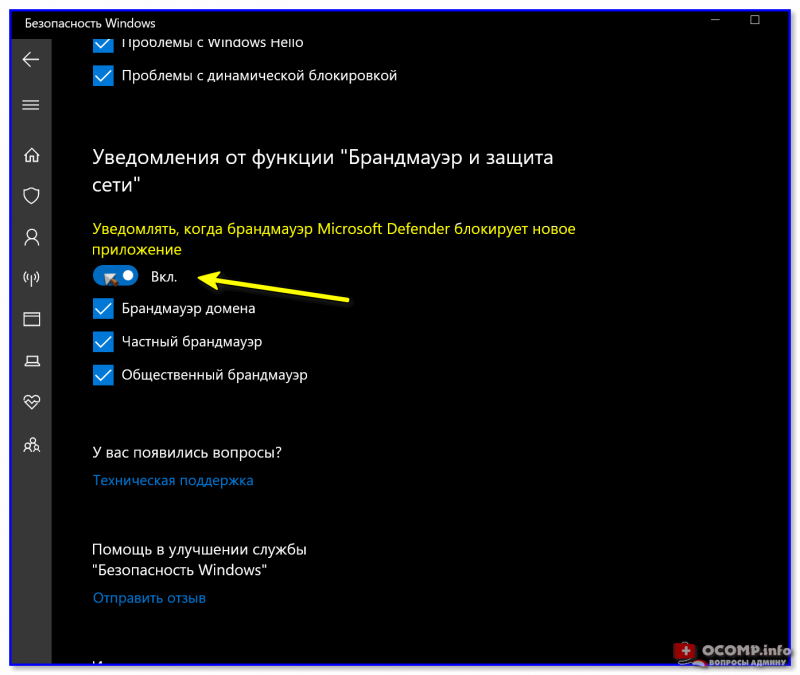

После, открыв ссылку «Управление уведомлениями», вы можете их выключить (чтобы при блокировки тех или иных программ на экране ничего не появлялось). Пример на 2-х скриншотах ниже. 👇

Примечание: разумеется, в этом случае давать разрешение нужным программам потребуется в ручном режиме.

Уведомления

Уведомлять, когда брандмауэр блокирует приложение

*

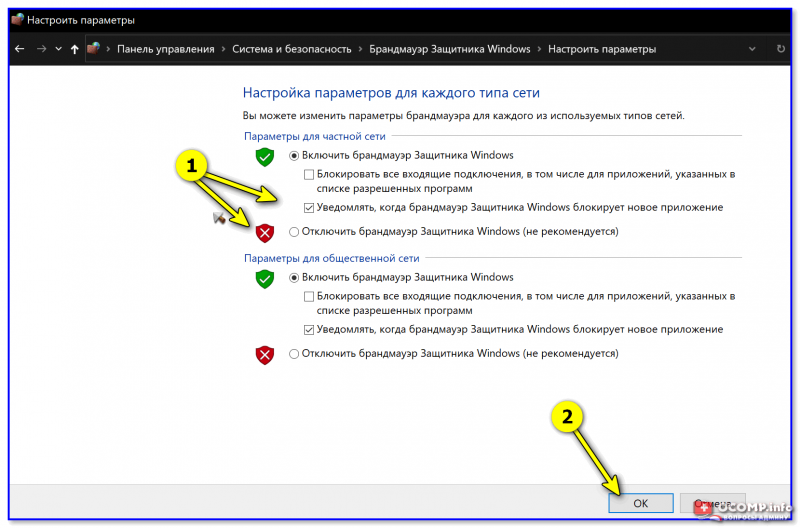

👉 Способ 2

Универсальный способ (для Windows 7/8/10) открыть брандмауэр Windows — нажать Win+R, и в окне «выполнить» использовать команду firewall.cpl (👇).

firewall.cpl — открываем брандмауэр

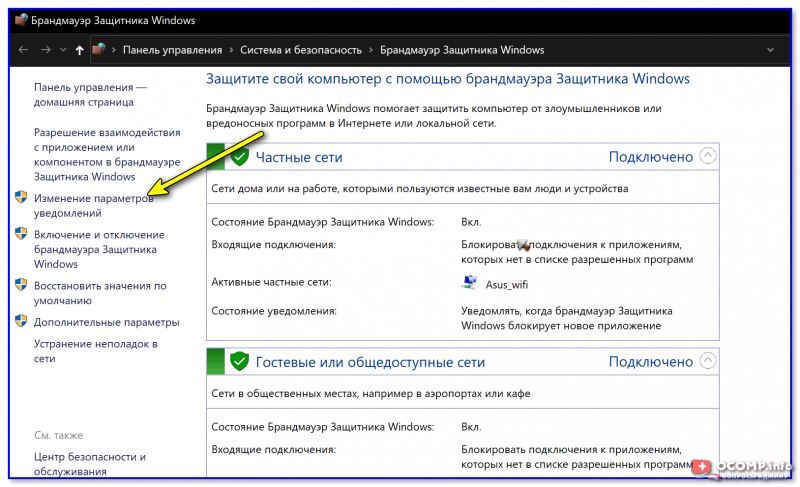

После, в боковом меню следует перейти по ссылке «Изменение параметров уведомлений».

Изменение параметров уведомлений

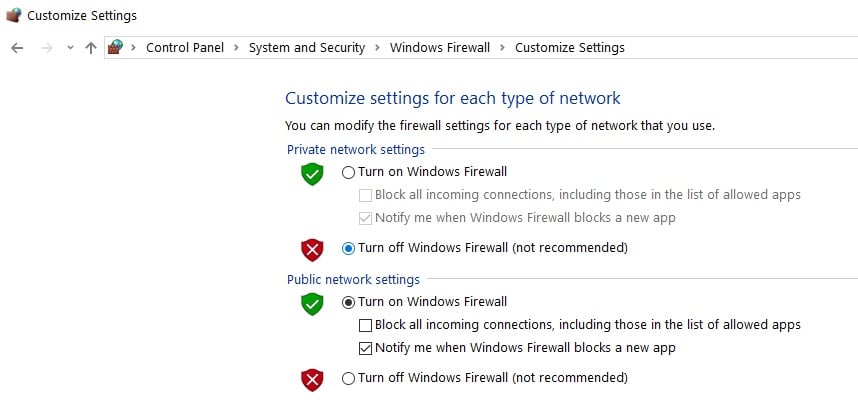

В открывшемся окне можно будет отключить уведомления, или вовсе остановить работу брандмауэра.

Брандмауэр защитника Windows

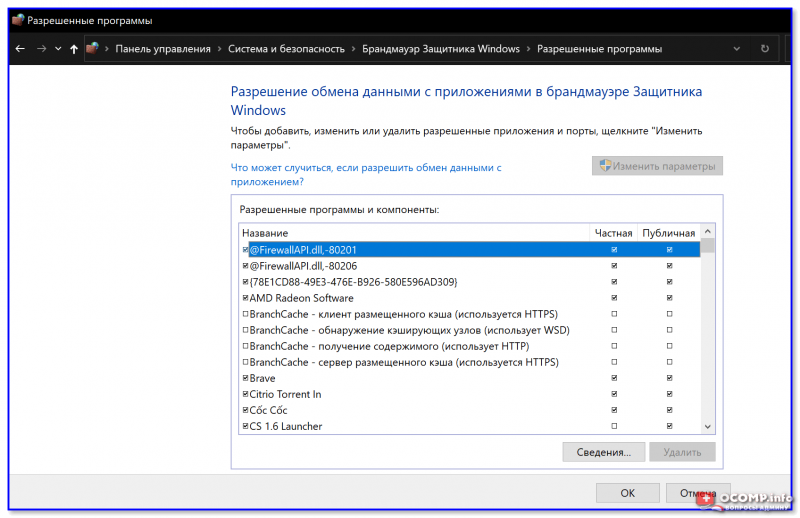

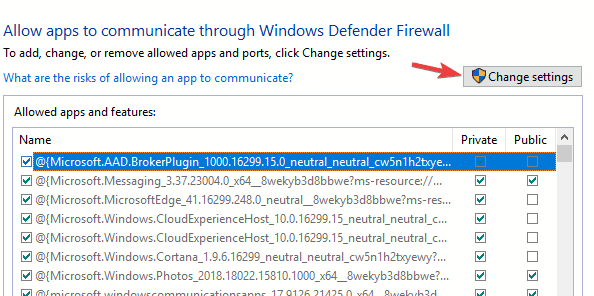

Кстати, в панели управления в ручном режиме можно отметить галочками те программы, которым вы разрешаете обмен данными в частных и публичных сетях. 👇

Разрешение обмена данными…

*

PS

Если с помощью вышеприведенных способов вы не смогли отключить брандмауэр — то рекомендую воспользоваться советами из одной моей предыдущей заметки (ссылку на нее оставляю ниже).

👉 В помощь!

Как отключить брандмауэр в Windows 10: 4 способа (или почему не работают сетевые игры, не загружаются файлы и пр.)

*

Дополнения по теме — были ли бы весьма кстати!

Успехов!

👋

Содержание

- Настройка правил брандмауэра Windows групповыми политиками

- Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- Включаем Windows Firewall с помощью GPO

- Создаем правило файервола с помощью групповой политики

- Проверка политик брандмаэера Windows на клиентах

- Импорт / экспорт правил Брандмауэра Windows в GPO

- Доменные и локальные правила брандмауэра

- Несколько советов об управлении брандмауэром Windows через GPO

- Заметки системного администратора

- Грань между «Сейчас чуть-чуть подправлю» и «Ой, б#я!» — очень тонка!

- 5 вопросов о работе Windows Firewall

- 1. Как определяется, какой профиль будет применяться (Domain, Public, Private)?

- 2. Как отключить весь трафик кроме только назначенного вручную

- 3. Можно ли управлять сетевыми интерфейсами (назначать правила на отдельные сетевые интерфейсы)

- 4. Как правильно настройки файрвола делать через групповые политики (чтоб не закрылся весь трафик до получения настроек)

- 5. Как определяется порядок применения правил Firewall

- Брандмауэр windows приоритет правил

- Вопрос

- Ответы

- Все ответы

- Планирование параметров базовой политики брандмауэра

- Лучшие практики для настройки Защитник Windows брандмауэра

- Сохранение параметров по умолчанию

- Понимание приоритета правил для входящие правила

- Создание правил для новых приложений перед первым запуском

- Правила входящие разрешимые

- Известные проблемы с автоматическим созданием правил

- Создание локальных правил слияния политик и приложений

- Знать, как использовать режим «экраны» для активных атак

- Создание исходящие правила

- Документировать изменения

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

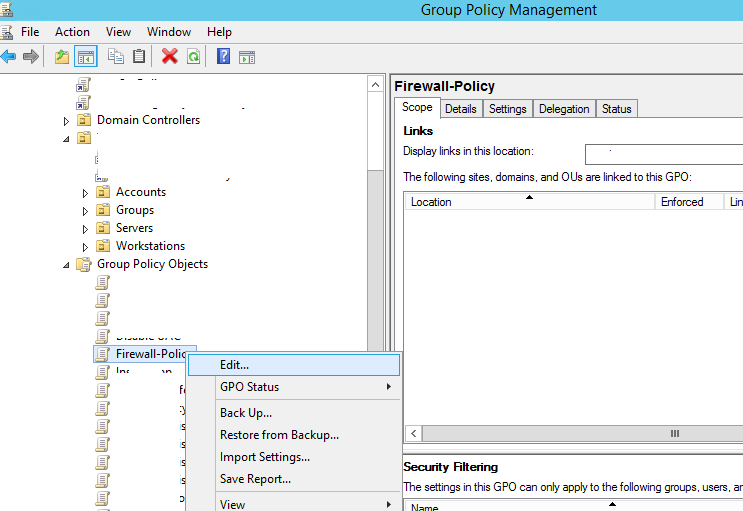

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

Включаем Windows Firewall с помощью GPO

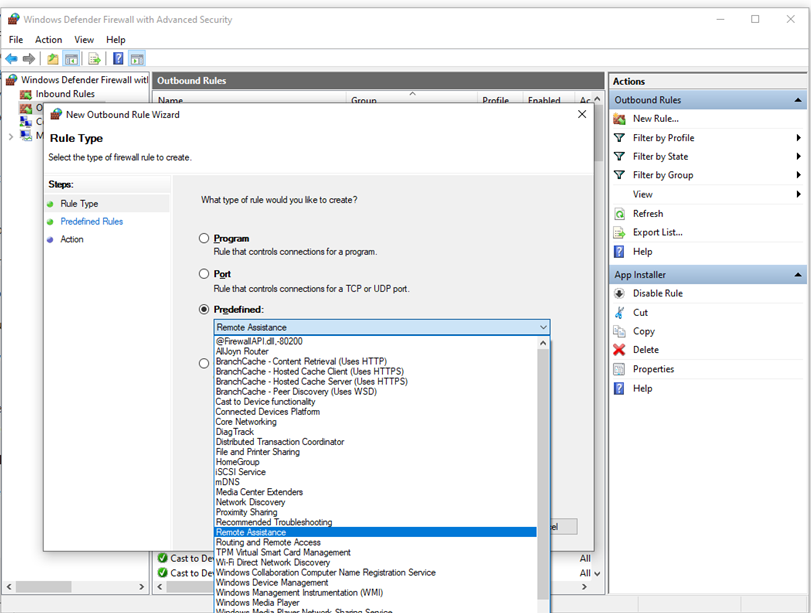

Создаем правило файервола с помощью групповой политики

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

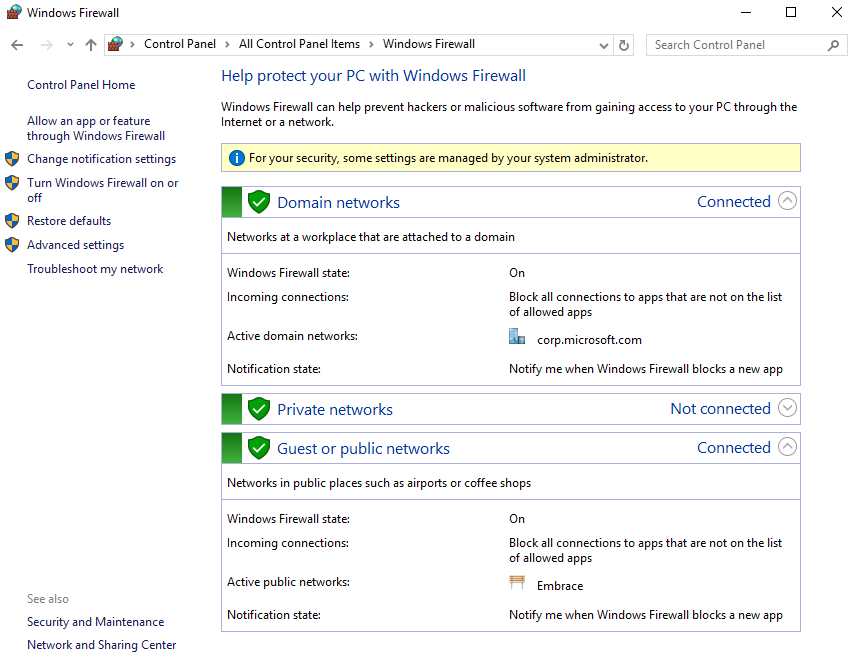

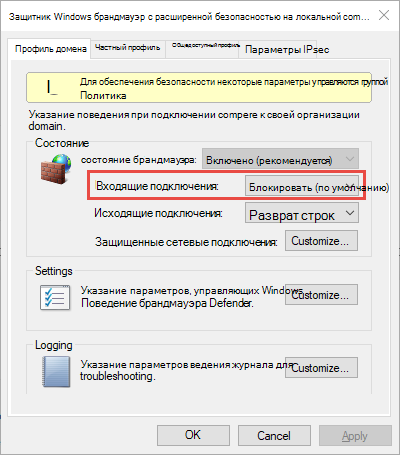

На ПК пользователя откройте Панель управленияСистема и безопасностьБрандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

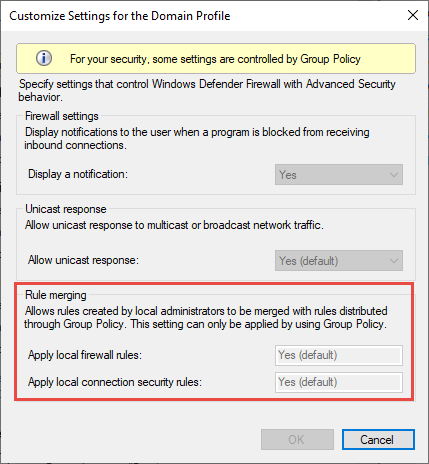

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Источник

Заметки системного администратора

Грань между «Сейчас чуть-чуть подправлю» и «Ой, б#я!» — очень тонка!

5 вопросов о работе Windows Firewall

1. Как определяется, какой профиль будет применяться (Domain, Public, Private)?

За определение сети отвечает служба Network Location Awareness (NLA). О каждом сетевом подключении собирается определённый набор информации, включающий, например, сведения об IP, маске, шлюзе по умолчанию, пропускной способности и способе выхода в интернет. На базе этой информации формируется определённый сетевой профиль, на основании которого уже принимается решение о том, какой Firewall-профиль использовать. В текущих версиях Windows их три:

Есть ещё тип Unknown, сюда попадают сети, у которых нет шлюза по умолчанию. К ним применяется Public profile.

2. Как отключить весь трафик кроме только назначенного вручную

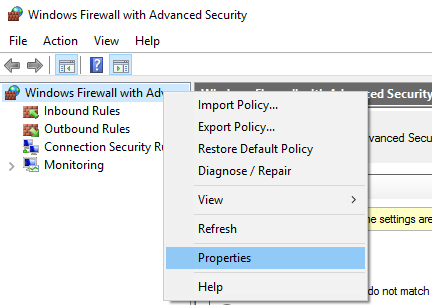

Через оснастку Windows Firewall with Advanced Security — Properties.

(либо через аналогичные настройки групповых политик)

Для каждого профиля можно задать следующие значения:

Inbound connections:

Outbound connections:

Кстати, именно эти политики по умолчанию включаются, когда служба Firewall остановлена (Block для входящих и Allow для исходящих)

3. Можно ли управлять сетевыми интерфейсами (назначать правила на отдельные сетевые интерфейсы)

Только для разных профилей. У нас есть три, как указано выше, соответственно можно задать три набора правил – для работы в домене, для работы во всех остальных сетях и для избранных private-сетей. Хотя, в большинстве случаев достаточно двух.

4. Как правильно настройки файрвола делать через групповые политики (чтоб не закрылся весь трафик до получения настроек)

Главный принцип – сначала сформировать корректные правила для работы в доменной среде, прежде чем применять запрет доступа.

Ниже основные требования к портам для работы Active Directory, а также ссылки на статьи по этой теме.

netsh int ipv4 show dynamicport tcp

netsh int ipv4 show dynamicport udp

Есть возможность ограничить RPC-трафик, указав определённый порт, в соответствии со статьёй Restricting Active Directory RPC traffic to a specific port

Основные используемые в работе AD порты представлены в таблице ниже:

Наиболее полный перечень портов, используемый платформой Windows доступен в статье Service overview and network port requirements for Windows

5. Как определяется порядок применения правил Firewall

Если рассматривать только типовые правила, то блокирующие имеют приоритет над разрешающими, а последним оплотом выступают Default rules (которые в п.2 для Inbound/Outbound connections).

Внутри каждой группы порядок определяется на базе Rule ID

Источник

Брандмауэр windows приоритет правил

Вопрос

Доброго времени суток!

Есть GPO оторая запрещает весь входящий трафики з локальной подсети по TCP и UDP.

Есть другая GPO которая разрешает входящие подключения к WinRM с одного из IP этой же подсети.

Но доступ не работает, насколько я помню запрещающие правила имеют в брандмауэре виндовс больший приоритет.

Как все-таки разрешить подключения несмотря на наличие такого запрещающего правила?

Ответы

Должно, но создайте ещё правила для UDP + некоторые протоколы не работают по портам, например ICMP. В этом случае (при условии настроек фаервола по умолчанию) надо отключать все правила, кроме разрешённого. И это проще, чем блокировать по портам 1-5984 и т.д.

Все ответы

А зачем запрещать все входящие подключения правилом? Почему вам нельзя настроить блокирование входящих подключений в свойствах профилей подключений? Тогда правила, разрешающие подключения, будут работать.

Возможно ошибаюсь, но имеется в виду скорее всего вот это:

Картинку уж не стал прикреплять. Думаю и так понятно.

Поэтому, просто отключите все входящие правила в фаерволе, и разрешите только WinRM для одного IP:

>профили тут не при чём

А вы разве не видите в картинке прямо под этими своими словами названий Domain Profile, Private Profile, Public Profile?

А вы разве не видите в картинке прямо под этими своими словами названий Domain Profile, Private Profile, Public Profile?

Дошло Ваше предложение.

Изначально запрещающее правило не запрещает все входящие подключения, а запрещает все входящие подключения с IP из этой подсети.

Т.е. запрет атаковать или распостранять или следить за равноправными членами.

Но из сервеной сети или сети первой линии поддержки подключаться например «удаленным помощинком» или другим по можно.

Если я сделаю это профилями. то наверное это будет не так.

Источник

Планирование параметров базовой политики брандмауэра

Относится к:

После установления требований и получения сведений о макете сети и устройствах можно приступить к разработке параметров и правил GPO, которые позволят вам применять требования на устройствах.

Ниже приводится список параметров брандмауэра, которые можно рассмотреть для включения в базовый дизайн брандмауэра, а также рекомендации, которые будут служить отправной точкой для вашего анализа:

Выбор профиля. Правила брандмауэра можно настроить для любого из профилей расположения сети, которые вы видите в Центре сети и обмена данными: Domain, Publicи Private. Большинство параметров применяются в профиле Домен, без возможности для пользователя изменить их. Однако может потребоваться оставить параметры профиля, настраиваемые пользователем, на устройствах, которые могут быть взяты из физической сети организации и соединены с публичной или домашней сетью. При блокировке общедоступных и частных профилей пользователь может запретить доступ к необходимой сетевой программе или службе. Так как они не находятся в сети организации, проблему подключения невозможно устранить, развернув изменения правил в GPO. В каждом из последующих разделов рассмотрите каждый профиль и примените правила к тем профилям, которые могут действовать в вашей организации.

Важно: Рекомендуется установить на серверных устройствах все правила для всех профилей, чтобы предотвратить непредвиденное отключение подключения к сети. Можно рассмотреть аналогичную практику для настольных устройств и поддерживать только различные профили на портативных устройствах.

Состояние брандмауэра. Рекомендуется запретить пользователю отключать его.

Поведение по умолчанию для входящие подключения: Блок. Мы рекомендуем применять по умолчанию поведение блокировки нежелательных входящие подключения. Чтобы разрешить сетевой трафик для определенной программы, создайте правило входящий, которое служит исключением из этого поведения по умолчанию.

Поведение по умолчанию для исходящие подключения: Разрешить. Рекомендуется применять по умолчанию поведение, позволяющее разрешающее исходящие подключения.

Разрешить одноназваный ответ: Да. Мы рекомендуем использовать параметр Да по умолчанию, если у вас нет определенных требований, чтобы сделать иначе.

Применение локальных правил брандмауэра: Да. Рекомендуется разрешить пользователям создавать и использовать локальные правила брандмауэра. Если вы установите это на нет, **** то при нажатии кнопки Разрешить сообщение уведомления, чтобы разрешить трафик для новой программы, Windows не создает новое правило брандмауэра и трафик остается заблокированным.

Если вы и ИТ-сотрудники можете создать и сохранить список правил брандмауэра для всех разрешенных приложений и развернуть их с помощью GPOs, то вы можете установить это значение до No.

Применение локальных правил безопасности подключения: Нет. Рекомендуется запретить пользователям создавать и использовать собственные правила безопасности подключения. Сбои подключения, вызванные противоречивыми правилами, могут быть затруднены для устранения неполадок.

Ведение журнала. Рекомендуется включить ведение журнала в файл на локальном жестком диске. Не забудьте ограничить размер, например 4096 КБ, чтобы избежать проблем с производительностью, заполнив жесткий диск пользователя. Обязательно укажите папку, в которую Защитник Windows брандмауэр с учетной записью службы безопасности с расширенными разрешениями на запись.

Правила входящие. Создайте входящие правила для программ, которые должны иметь возможность получать нежелательные входящие сетевые пакеты с другого устройства в сети. Сделайте правила максимально конкретными, чтобы снизить риск использования этих правил вредоносными программами. Например, укажите номера программ и портов. Указание программы гарантирует, что правило действует только при запуске программы, а указание номера порта гарантирует, что программа не может получать неожиданный трафик в другом порту.

Правила входящие являются общими для серверов, так как на них находятся службы, к которым подключаются клиентские устройства. При установке программ и служб на сервере программа установки обычно создает и включает правила для вас. Изучите правила, чтобы убедиться, что они не открывают больше портов, чем требуется.

Важно: Если вы создаете входящие правила, разрешащие сетевой трафик RPC с помощью параметров RPC Endpoint Mapper и Dynamic RPC, то весь входящий сетевой трафик RPC разрешен, так как брандмауэр не может фильтровать сетевой трафик на основе UUID конечного приложения.

Правила исходящие. Только создайте исходящие правила для блокировки сетевого трафика, который необходимо предотвратить во всех случаях. Если организация запрещает использование определенных сетевых программ, вы можете поддерживать эту политику, блокируя известный сетевой трафик, используемый программой. Перед развертыванием необходимо проверить ограничения, чтобы не вмешиваться в трафик для необходимых и авторизованных программ.

Источник

Лучшие практики для настройки Защитник Windows брандмауэра

Относится к:

Защитник Windows Брандмауэр с расширенными службами безопасности обеспечивает фильтрацию сетевого трафика на основе хостов и блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы.

Чтобы открыть Windows брандмауэра, перейдите в меню Пуск, выберите Выполнить, введите WF.msc, а затем выберите ОК. См. также open Windows брандмауэр.

Сохранение параметров по умолчанию

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться.

Рис. 1. Защитник Windows брандмауэра

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), например Azure Active Directory DC

Частный профиль. Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть

Общедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств.

Поддержание параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения.

Рис. 2. Параметры исходящие и исходящие по умолчанию

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения.

Понимание приоритета правил для входящие правила

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика.

Рис. 3. Мастер создания правил

Эта статья не охватывает пошаговую конфигурацию правил. Общие рекомендации по созданию политики см. в Windows брандмауэре с расширенным руководством по развертыванию безопасности.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения.

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию.

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска.

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности.

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше.

Создание правил для новых приложений перед первым запуском

Правила входящие разрешимые

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети.

Если у пользователя есть разрешения администратора, они будут вызваны. Если они отвечают «Нет» или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

Если пользователь не является локальным администратором, он не будет вызван. В большинстве случаев будут созданы правила блокировки.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. Если нет, трафик будет по-прежнему заблокирован.

Параметры брандмауэра по умолчанию предназначены для безопасности. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуются взаимодействие пользователей и административные привилегии. Если предполагается, что устройство будет использоваться не административными пользователями, следует следовать лучшим практикам и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами:

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику.

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время работы также может быть запрещено администраторами с помощью Параметры приложения или групповой политики.

Рис. 4. Диалоговое окно для доступа

Создание локальных правил слияния политик и приложений

Правила брандмауэра можно развернуть:

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики.

Рис. 5. Параметр слияния правил

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы. Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям.

Использование шаблонов подпольных карт, таких как *C:*teams.exe, * не поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

Знать, как использовать режим «экраны» для активных атак

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим «экраны вверх». Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

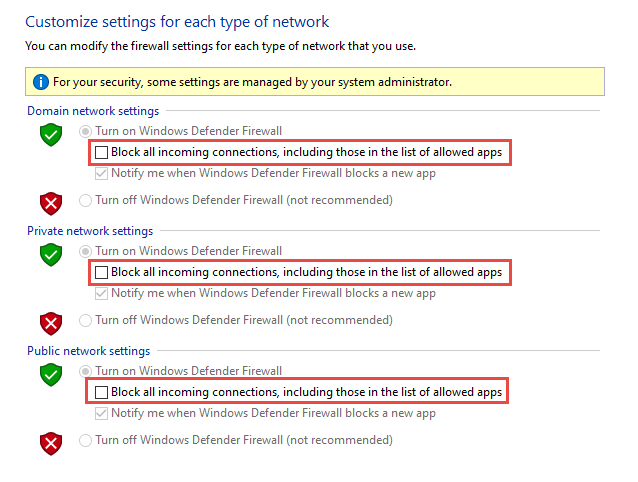

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Windows Параметры или в устаревшем файлеfirewall.cpl.

Рис. 6. Windows параметров App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl

По умолчанию брандмауэр Защитник Windows все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика.

Создание исходящие правила

Вот несколько общих рекомендаций по настройке исходящие правила.

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию.

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования.

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. Записи должны включать, требуется ли используемое приложение подключение к сети. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра.

Документировать изменения

При создании правила входящие или исходящие следует указать сведения о самом приложении, используемом диапазоне порта и важных заметках, таких как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. И никогда не создавайте ненужные дыры в брандмауэре.

Источник

В заголовке вопрос сформулирован возможно некорректно или очень сжато…

При работе в некоторых программах в Windows всплывает уведомление «Брандмауэр Защитника Windows заблокировал некоторые функции этого приложения» и дается выбор в каких сетях разрешить работать приложению — частных или общественных.

Наверное, если убрать галочки со всех пунктов, до доступ в интернет этому приложению будет заблокирован (я не проверял).

Вопрос в том, какая будет разница если активировать чебокс:

только на первом пункте (частные сети)

или

только на втором (общественные и др. сети)

или

на обоих сразу

-

Вопрос задан

-

486 просмотров

Эти окошки вылезают исключительно для входящих соединений. В результате нажатия кнопки «разрешить доступ» создаётся правило разрешающее приложению принимать подключения на любой порт. При нажатии на кнопку отмена, создаётся правило блокирующее входящие подключения. Профили(общественный,частный) значат лишь то, что когда когда сетевой адаптер назначает себе профиль, то активируются и правила брандмауэра этого профиля. Отличие частных сетей от общественных, заключается в наличии брандмауэра на шлюзе изолирующего сеть от подключений извне, что делает весь входящий трафик чуть более доверенным. Никаких фильтров по разрешённым ip-адресам автоматически не назначается. Так, что если есть IPv6 и нет фильтра на шлюзе, то частный профиль перестаёт отличаться от общественного.

Пригласить эксперта

При подключении к сети винда или сама пытается ее тип определить, или спрашивает это у вас. Ну и дальше обрабатывается соответствующее правило по типу сети.

-

Показать ещё

Загружается…

10 окт. 2023, в 12:58

1500 руб./за проект

10 окт. 2023, в 12:57

20000 руб./за проект

10 окт. 2023, в 12:39

1000 руб./за проект

Минуточку внимания

by Matthew Adams

Matthew is a freelancer who has produced a variety of articles on various topics related to technology. His main focus is the Windows OS and all the things… read more

Updated on

- The Windows Firewall is the first line of defence against malware that users have.

- However, sometimes it can also block munch-needed app features, and we’ll show you how to fix that.

- Need more expert advice on fixing computers? Head over to our Troubleshooting page.

- To read more about Windows Firewall alternatives, head over to our Antivirus section.

Some users have stated on forums that the Windows Firewall has blocked some features of this app alert keeps popping up on regular basis.

That notification window pops up every time they open specific software (which usually requires a net connection), such as Chrome, iTunes, Spotify, Kodi, Edge, etc.

It is not an error message, but some users need to get rid of the firewall alert that pops up with regularity. These are a few resolutions that might fix the Windows Firewall has blocked some features error.

How do I stop Windows Firewall from blocking app features?

- Scan for Malware

- Open the Windows Firewall Troubleshooter

- Turn Off the Windows Firewall

- Allow the Software Through the Firewall

- Disable Network Adapters

- VPN Software and Extensions

- Restore the Firewall to its Default Settings

1. Scan for Malware

The Windows Firewall has blocked some features error might be due to malware that resets firewall settings. As such, it might be worth running a malware scan.

You can find many effective antivirus programs that provide strong guarding on your PC, keeping malware and other cyber threats away round-the-clock.

Using proper software, you can benefit from powerful anti-malware tools that offer comprehensive scan and high detection rates of intrusive malware.

How we test, review and rate?

We have worked for the past 6 months on building a new review system on how we produce content. Using it, we have subsequently redone most of our articles to provide actual hands-on expertise on the guides we made.

For more details you can read how we test, review, and rate at WindowsReport.

In addition, it’s worth mentioning that antivirus software will protect your system completely, covering browsing security or gaming modes. Thus, we recommend you choose the best antivirus software today.

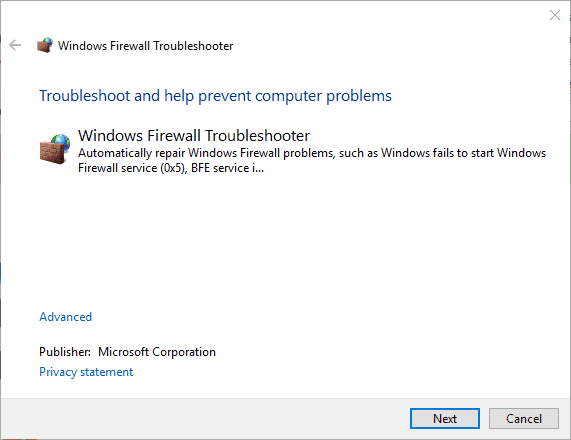

2. Open the Windows Firewall Troubleshooter

First, check out the Windows Firewall Troubleshooter for Windows 10, 8.1, 8 and 7. That’s a troubleshooter which can fix numerous WF errors.

The troubleshooter is not included in Win 10, but you can download it from this webpage. Open the troubleshooter from the folder you saved it to, and click Advanced to select the Apply repairs automatically option.

Then you can click Next to go through the troubleshooter.

3. Turn Off the Windows Firewall

- Open Run with the Windows key + R.

- Enter Control Panel in Run’s text box, and click the OK button.

- Then enter firewall in the Control Panel’s search box, and click Windows Defender Firewall to open further options.

- Click Turn Windows Defender Firewall on or off to open the options shown directly below.

- Select both the Turn off Windows Defender Firewall options, and press the OK button.

- Add one of the third-party firewall alternatives included in this article to Windows.

Turning the firewall off might be among the more straightforward resolutions for ensuring the WF alert doesn’t pop up.

You don’t necessarily need the Windows Defender Firewall on as you can replace it with a third-party alternative. This is how you can switch off the Windows Defender Firewall.

4. Allow the Software Through the Firewall

- Press Cortana’s Type here to search taskbar button.

- Enter the keyword ‘firewall’ in the search box.

- Then select to open Allow an app through Windows Firewall.

- Press the Change settings button to adjust the options.

- Select both the check boxes for the software on the Allowed apps list that the “Windows Firewall has blocked some features” alert keeps popping up for.

- Click the OK button.

The Windows Firewall has blocked some features of this app alert window requests that you permit an app through the firewall.

However, you might still need to let an app through the firewall via the Windows Defender Firewall settings to ensure the alert doesn’t pop up for particular software.

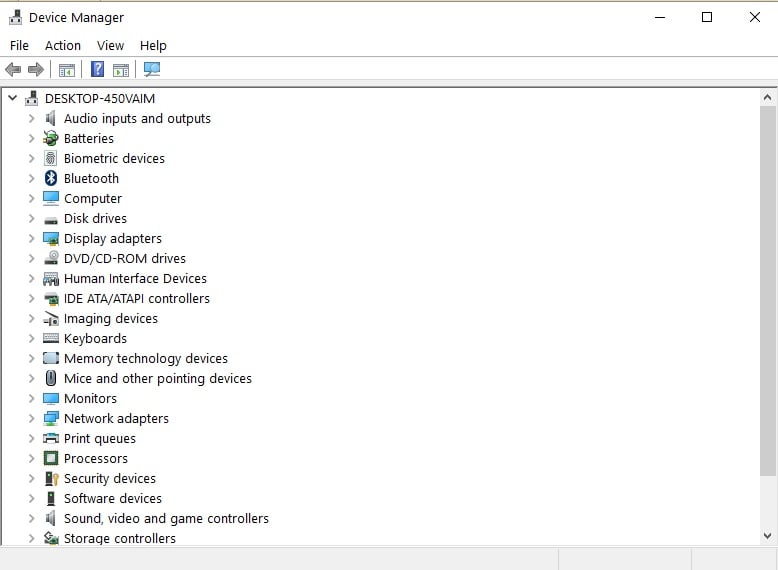

5. Disable Network Adapters

- Enter ‘devmgmt.msc’ in Run and press the Return key to open the window below.

- Select Network adapters to expand that device category as below.

- Right-click your VPN network adapter and select Disable device.

- If you’re not sure which one is the VPN adapter, just disable each network adapter one at a time to see if that fixes the Windows Firewall alert.

If you prefer to keep the VPN software, try disabling the VPN’s network adapter via Device Manager. Some users have confirmed they’ve fixed the issue by disabling a network adapter.

6. Uninstall VPN software and extensions

The Windows Firewall has blocked some features error can also be due to VPN client software and extensions.

So uninstalling VPN software, might fix the issue if you’ve installed a VPN client. In addition, check if there are any VPN extensions enabled for your browser.

One way to easily get around this issue is to simply have a dedicated uninstaller that will remove any program from your PC, extensions included.

So, in order to find highly efficient uninstallers that will erase your VPN fully with all its associated files, you can select one from the best uninstaller software on Windows 10.

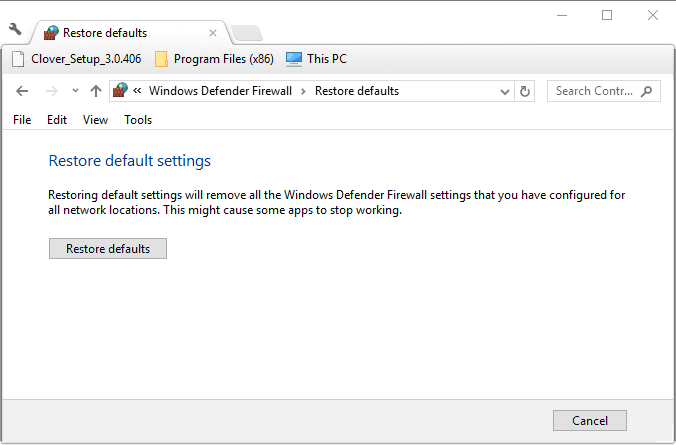

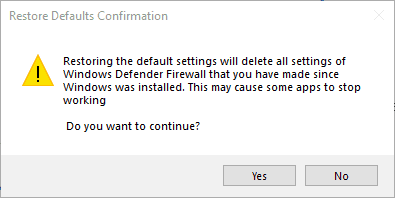

7. Restore the Firewall to its Default Settings

- Open the Control Panel.

- Type ‘firewall’ in the Control Panel’s search box, and click Windows Defender Firewall.

- Click Restore defaults to open the options shown below.

- Then you can press the Restore defaults button.

- A Restore Defaults Confirmation window will open. Click Yes on that dialog box to restore the default settings.

One, or more, of the above resolutions, will probably fix the “Windows Firewall has blocked some features” alert so that it doesn’t pop up. If you have another fix for the Windows Firewall alert, feel free to share it below.