Содержание

- Настройка брандмауэра

- Типы сетей

- Включение и отключение, блокировка, уведомления

- Сброс настроек

- Взаимодействие с программами

- Правила

- Профили

- Практика

- Создание правил для программ

- Работа с исключениями

- Правила для портов

- Заключение

- Вопросы и ответы

Брандмауэр – это встроенный в Windows межсетевой экран (файервол), предназначенный для повышения безопасности системы при работе в сети. В этой статье мы разберем основные функции данного компонента и научимся его настраивать.

Настройка брандмауэра

Многие пользователи пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вместе с тем, данный инструмент позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних (особенно бесплатных) программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки.

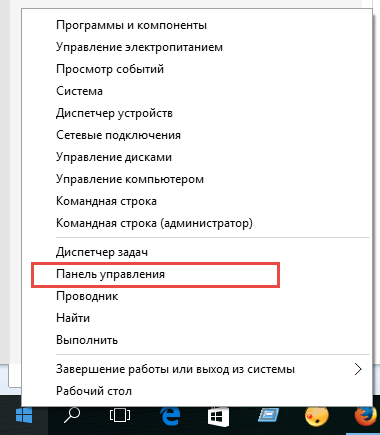

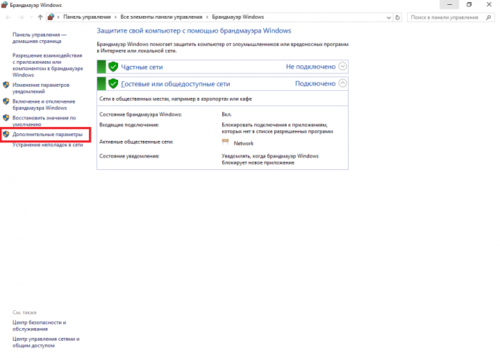

Добраться до раздела опций можно из классической «Панели управления» Windows.

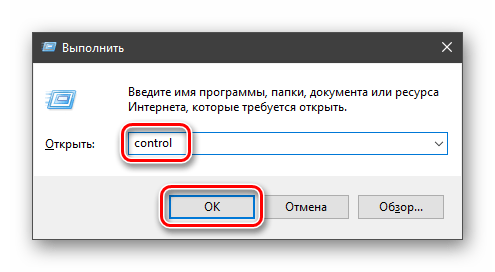

- Вызываем меню «Выполнить» комбинацией клавиш Windows+R и вводим команду

controlЖмем «ОК».

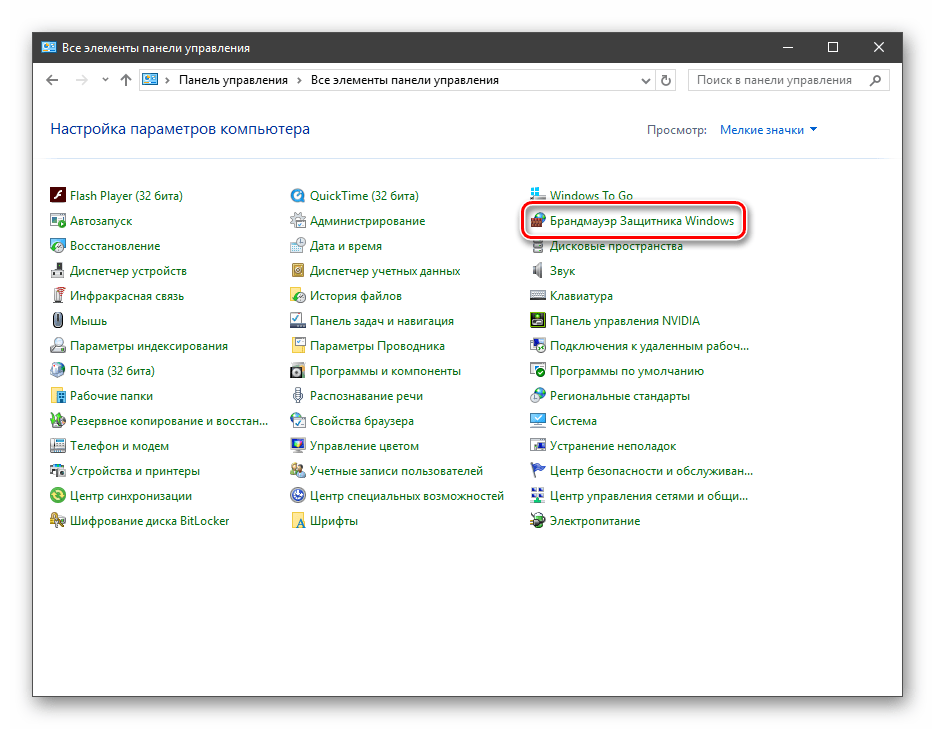

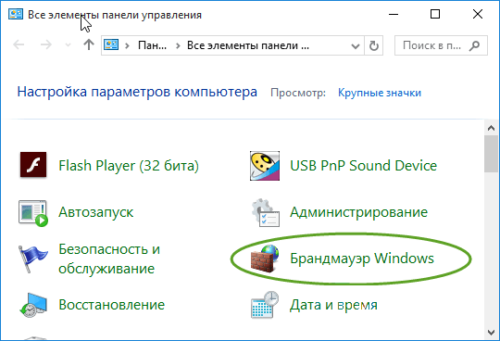

- Переключаемся на режим просмотра «Мелкие значки» и находим апплет «Брандмауэр защитника Windows».

Типы сетей

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры. По умолчанию общественные сети считаются небезопасными, и к ним применяются более строгие правила.

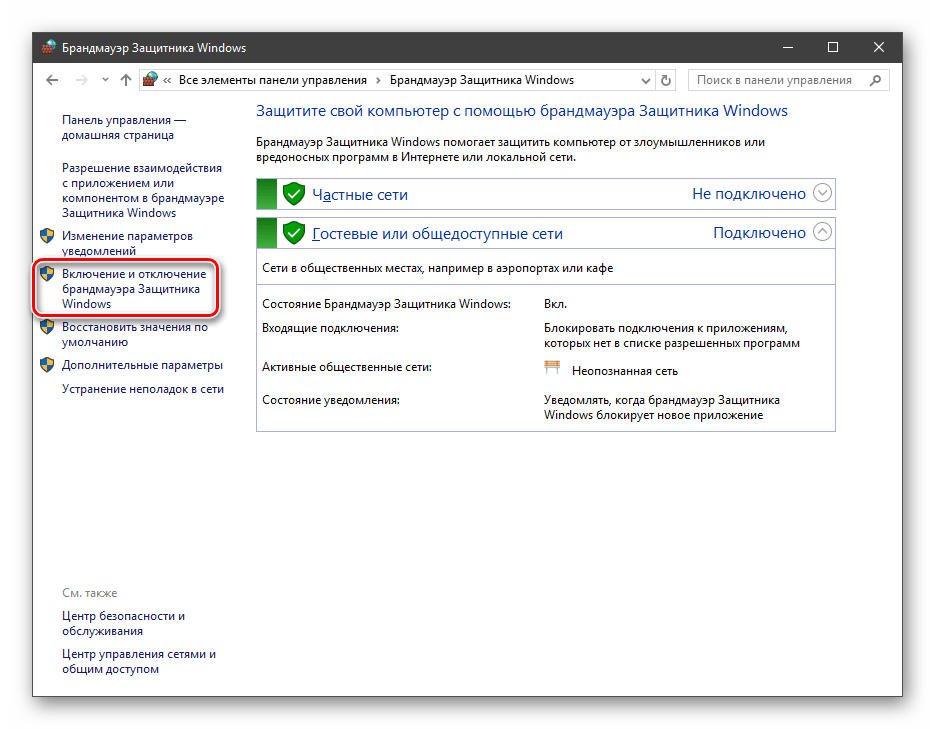

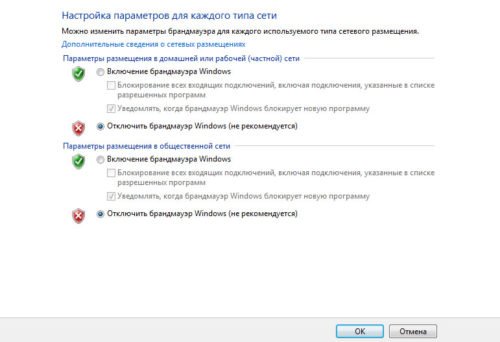

Включение и отключение, блокировка, уведомления

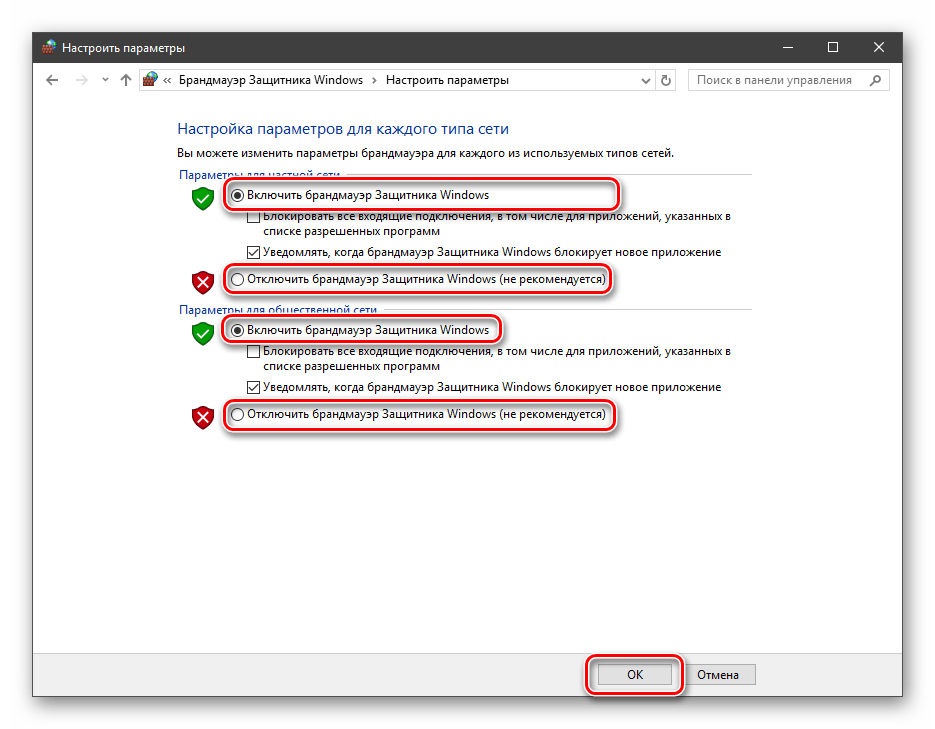

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

Здесь достаточно поставить переключатель в нужное положение и нажать ОК.

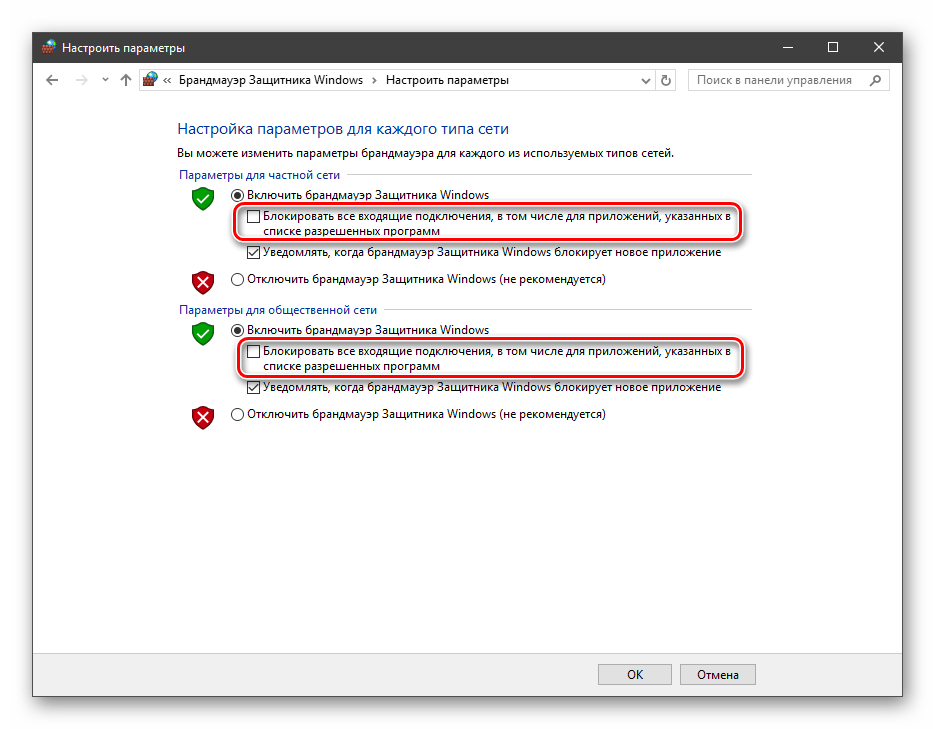

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

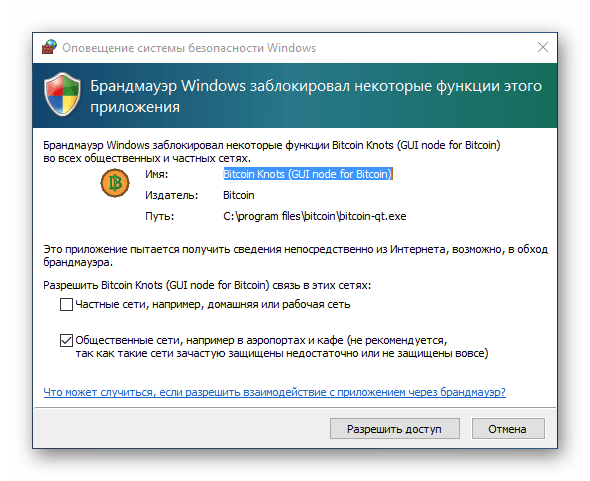

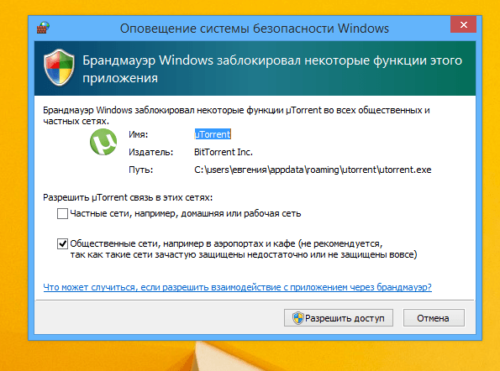

Уведомления представляют собой особые окна, возникающие при попытках подозрительных программ выйти в интернет или локальную сеть.

Функция отключается снятием флажков в указанных чекбоксах.

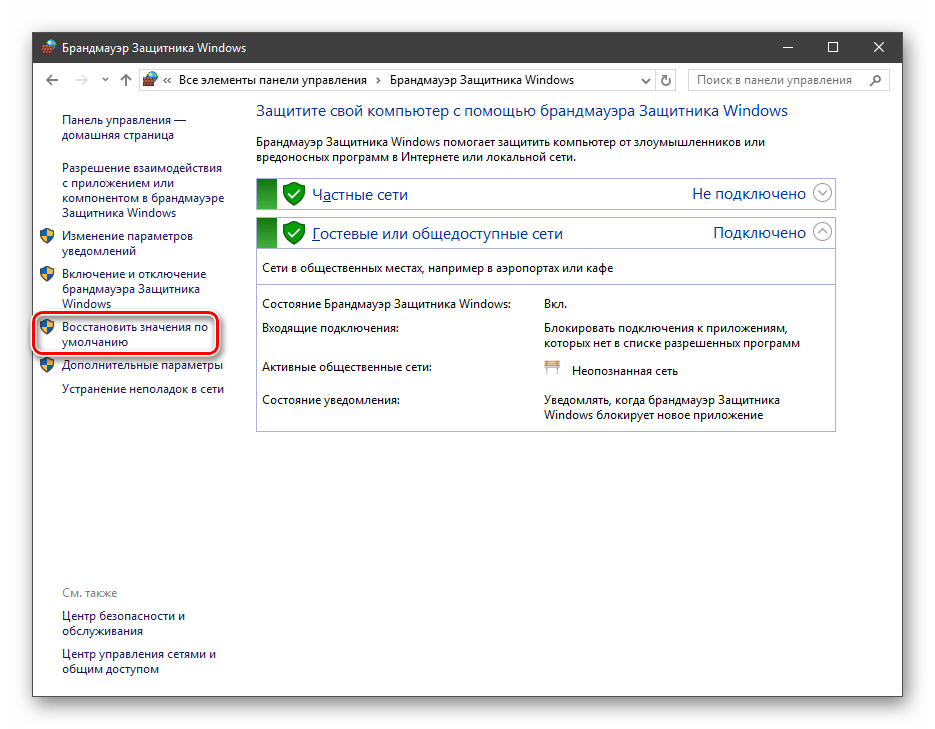

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Сброс обычно производится при сбоях в работе брандмауэра в силу различных причин, а также после неудачных экспериментов с настройками безопасности. Следует понимать, что и «правильные» опции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

Взаимодействие с программами

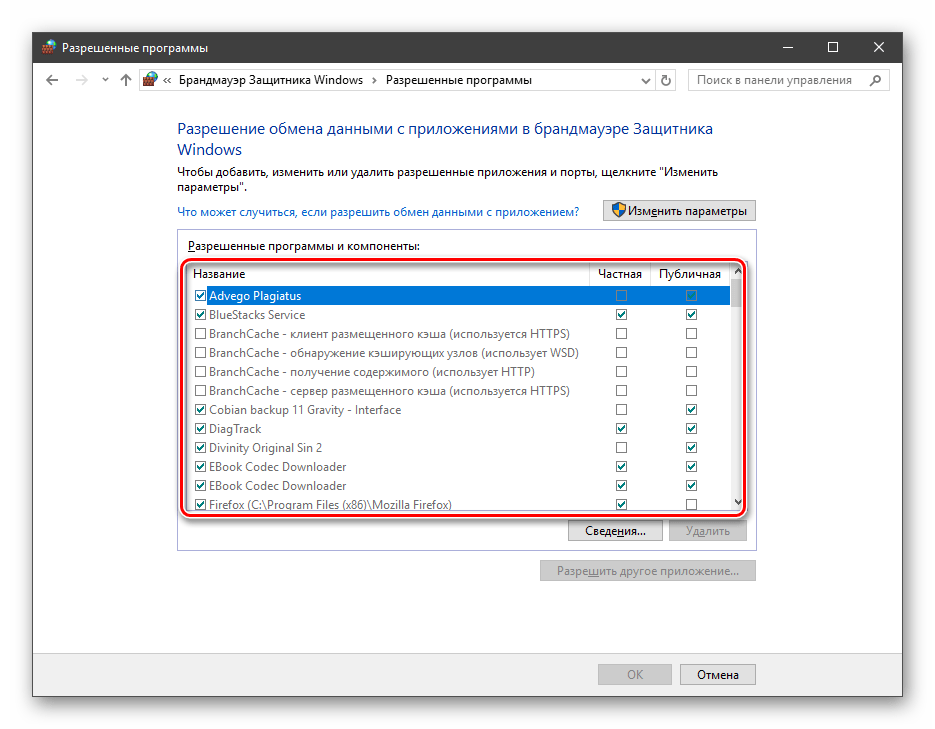

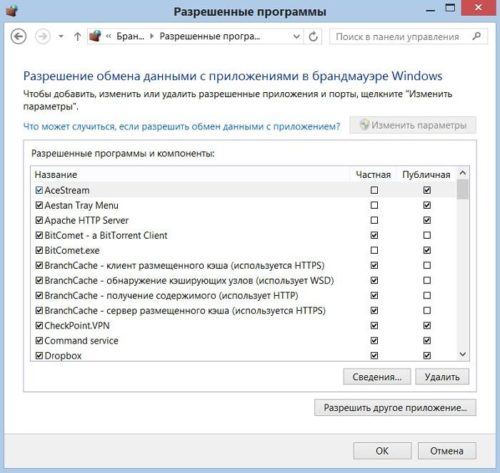

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.

Этот список еще называют «исключениями». Как с ним работать, поговорим в практической части статьи.

Правила

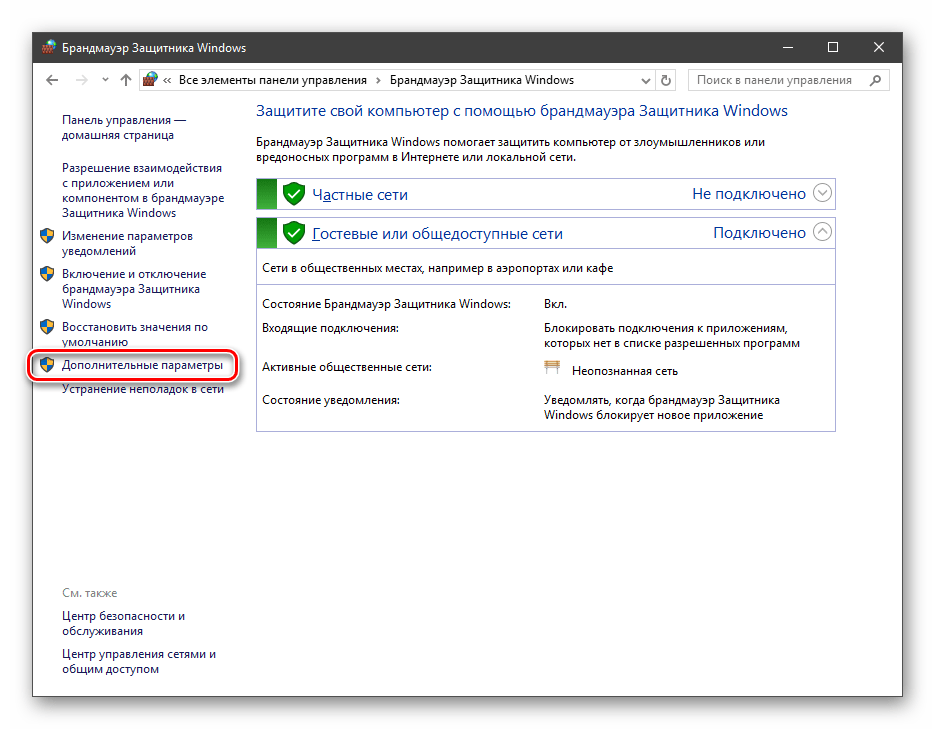

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С их помощью можно запрещать или разрешать сетевые подключения. Эти опции располагаются в разделе дополнительных параметров.

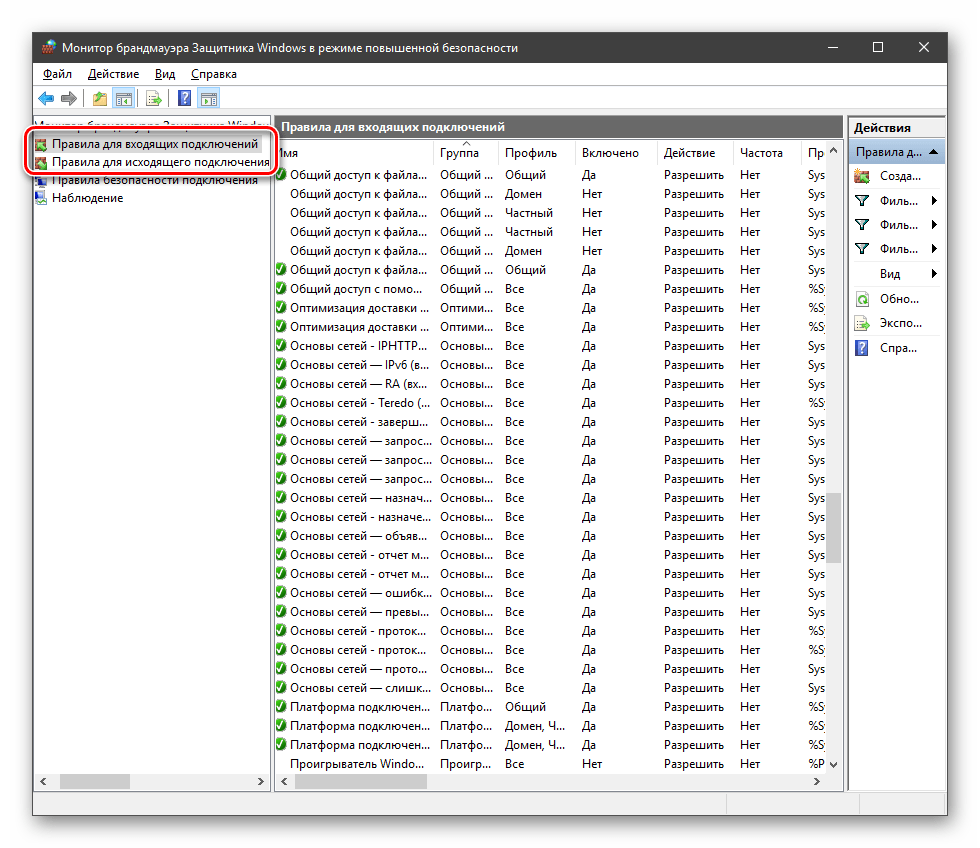

Входящие правила содержат условия для получения данных извне, то есть загрузки информации из сети (download). Позиции можно создавать для любых программ, компонентов системы и портов. Настройка исходящих правил подразумевает запрет или разрешение отправки запросов на сервера и контроль процесса «отдачи» (upload).

Правила безопасности позволяют производить подключения с использованием IPSec – набора специальных протоколов, согласно которым проводится аутентификация, получение и проверка целостности полученных данных и их шифрование, а также защищенная передача ключей через глобальную сеть.

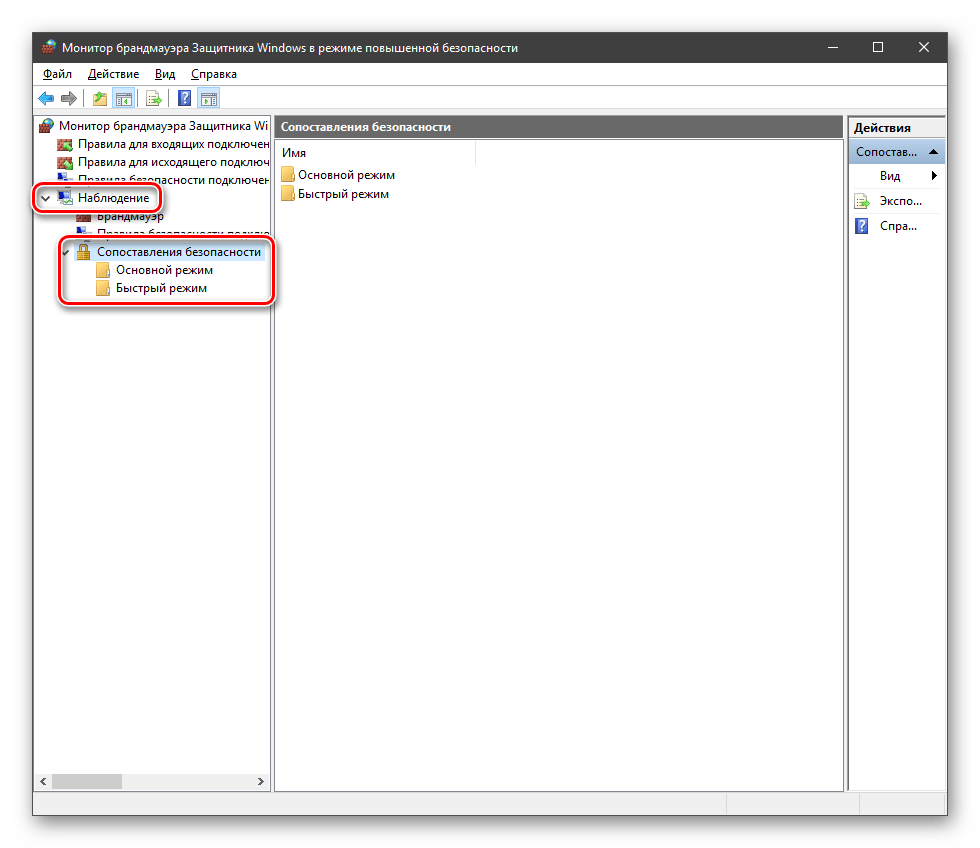

В ветке «Наблюдение», в разделе сопоставления, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

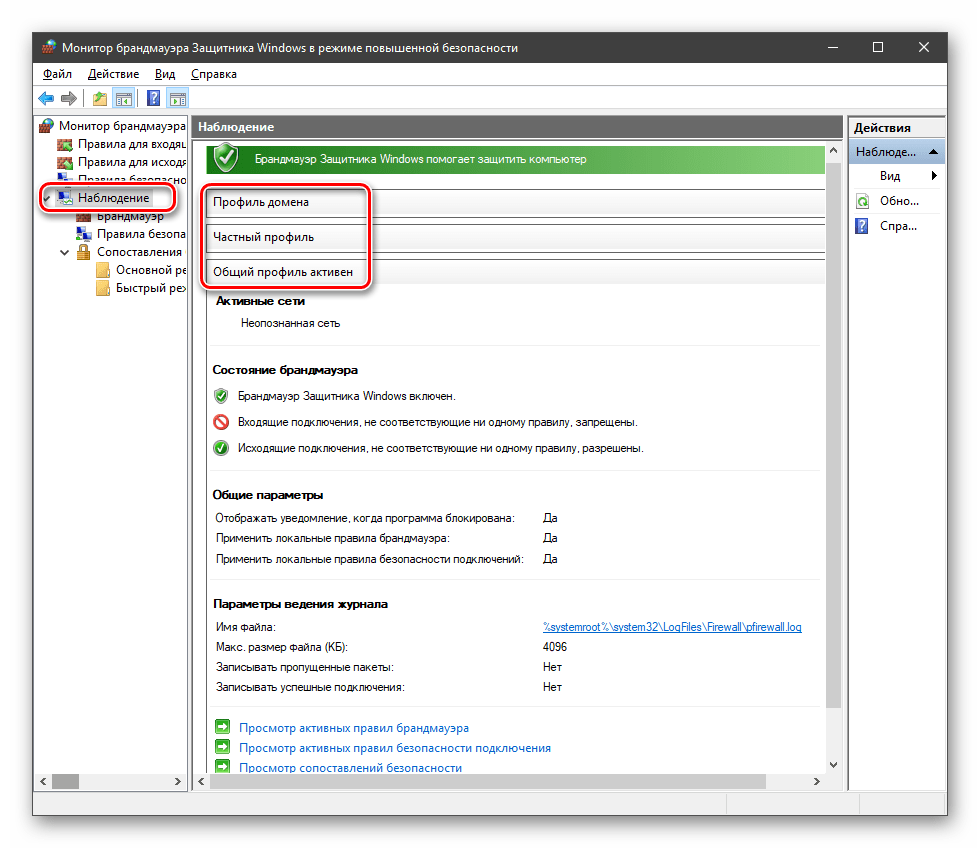

Профили

Профили представляют собой набор параметров для разных типов подключений. Существуют три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», то есть уровня защиты.

При обычной работе эти наборы активируются автоматически при соединении с определенным типом сети (выбирается при создании нового подключения или подсоединении адаптера – сетевой карты).

Практика

Мы разобрали основные функции брандмауэра, теперь перейдем к практической части, в которой научимся создавать правила, открывать порты и работать с исключениями.

Создание правил для программ

Как мы уже знаем, правила бывают входящие и исходящие. С помощью первых настраиваются условия получения трафика от программ, а вторые определяют, смогут ли они передавать данные в сеть.

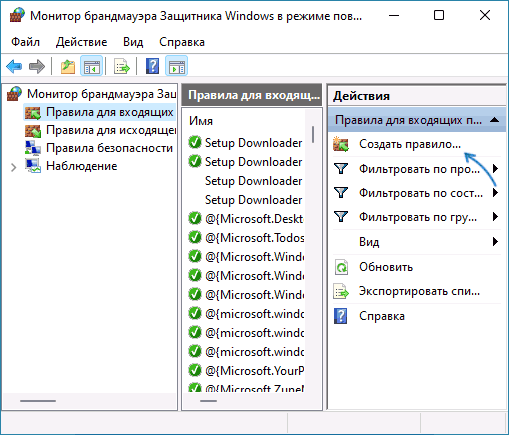

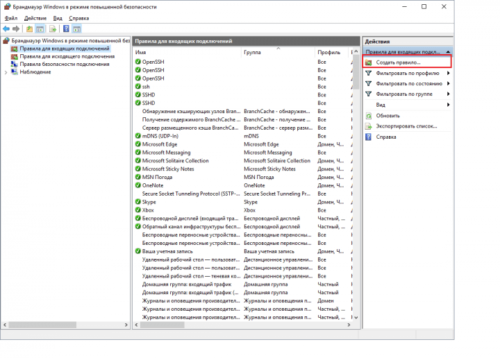

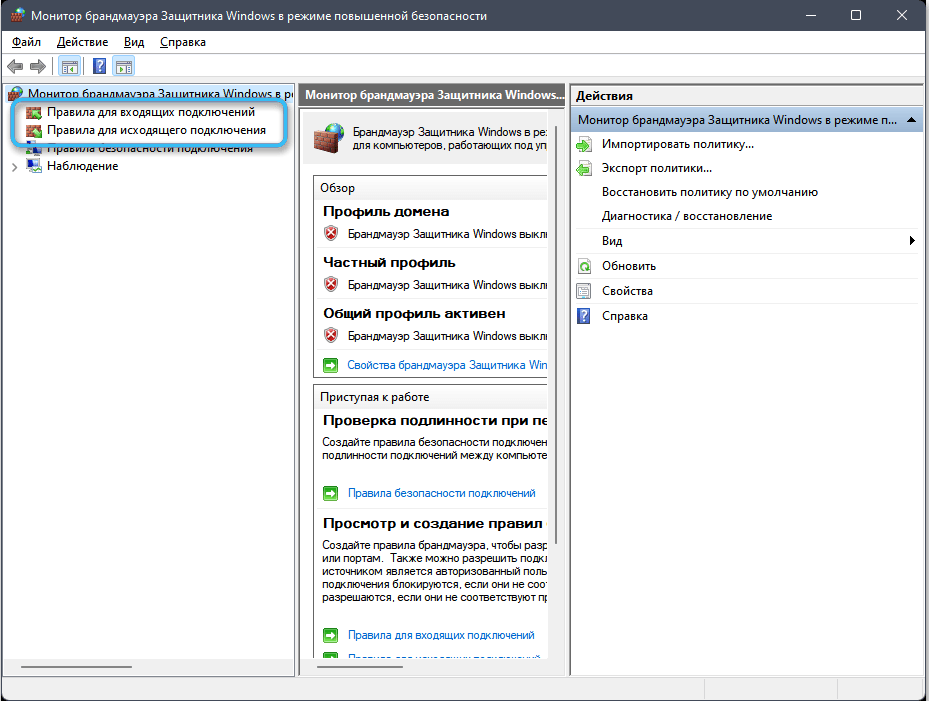

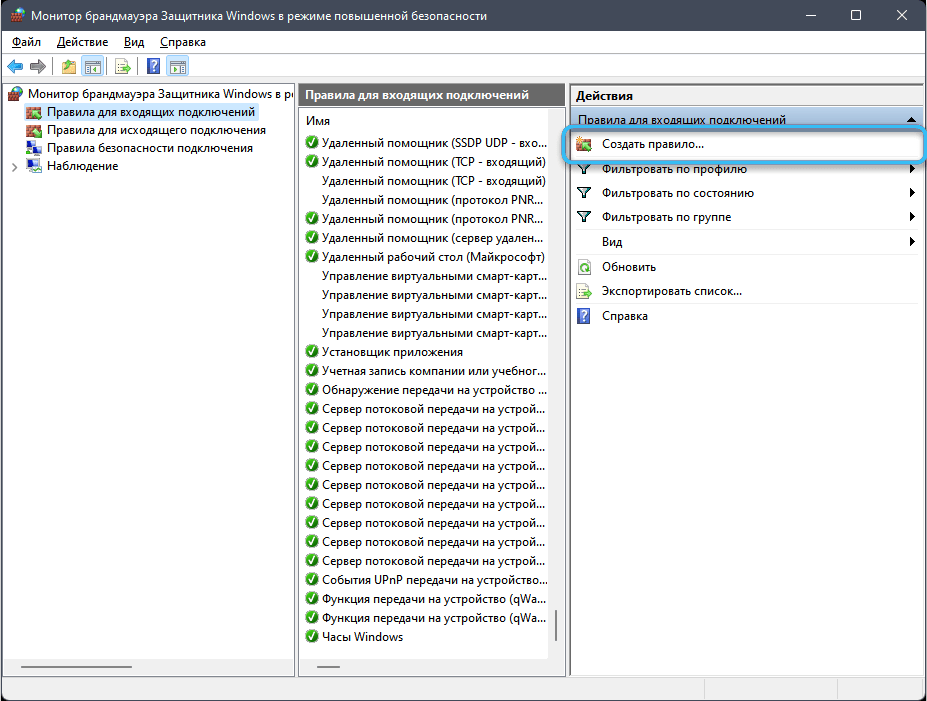

- В окне «Монитора» («Дополнительные параметры») кликаем по пункту «Правила для входящих подключений» и в правом блоке выбираем «Создать правило».

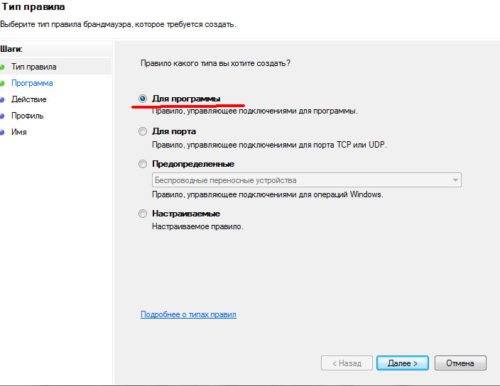

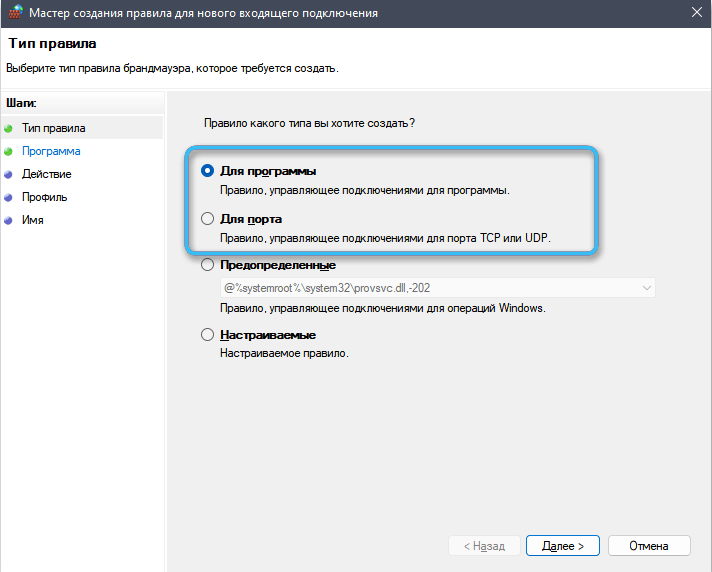

- Оставляем переключатель в положении «Для программы» и жмем «Далее».

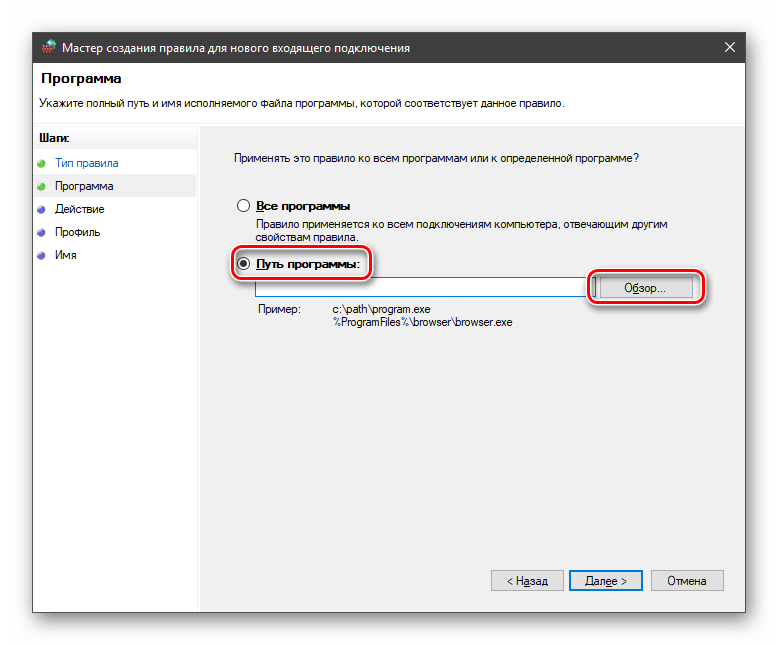

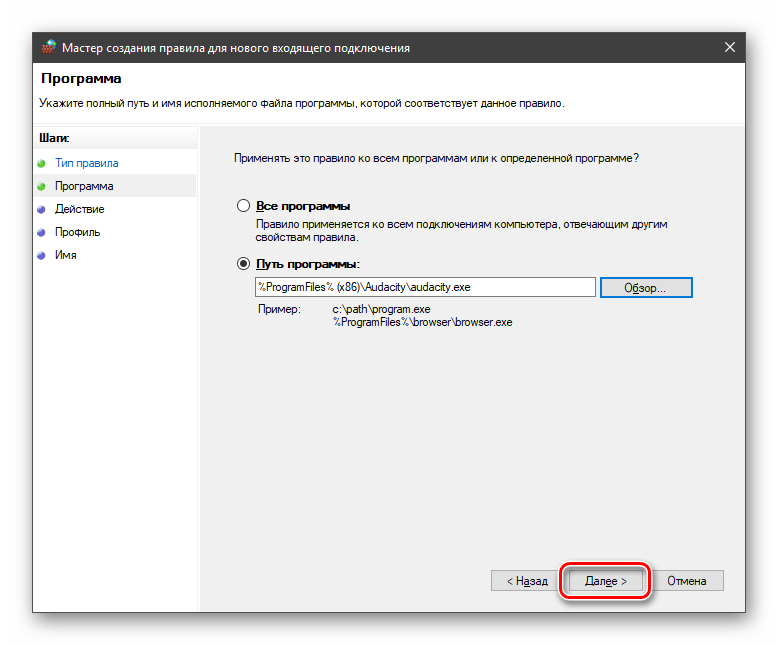

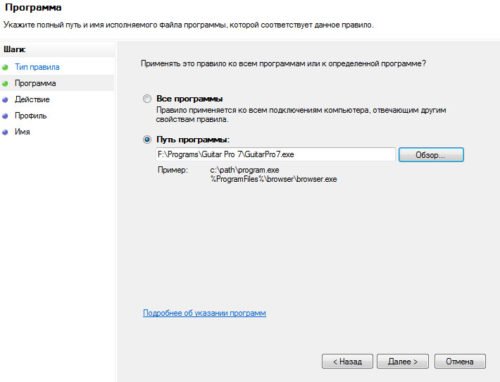

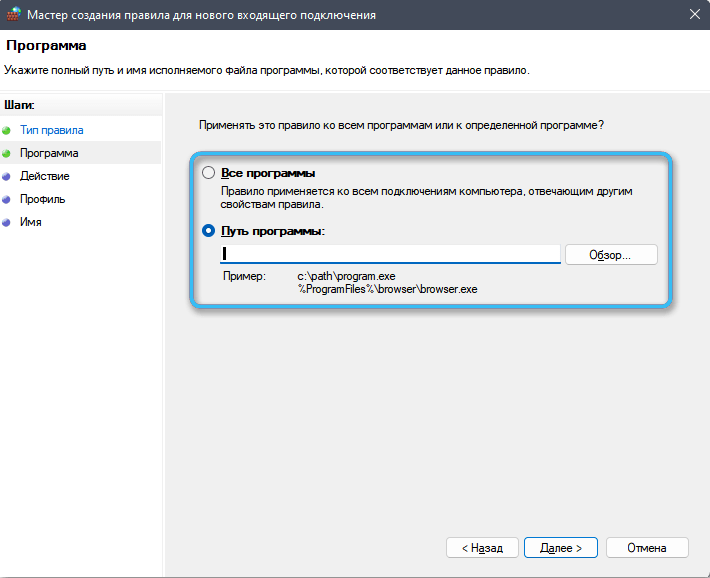

- Переключаемся на «Путь программы» и жмем кнопку «Обзор».

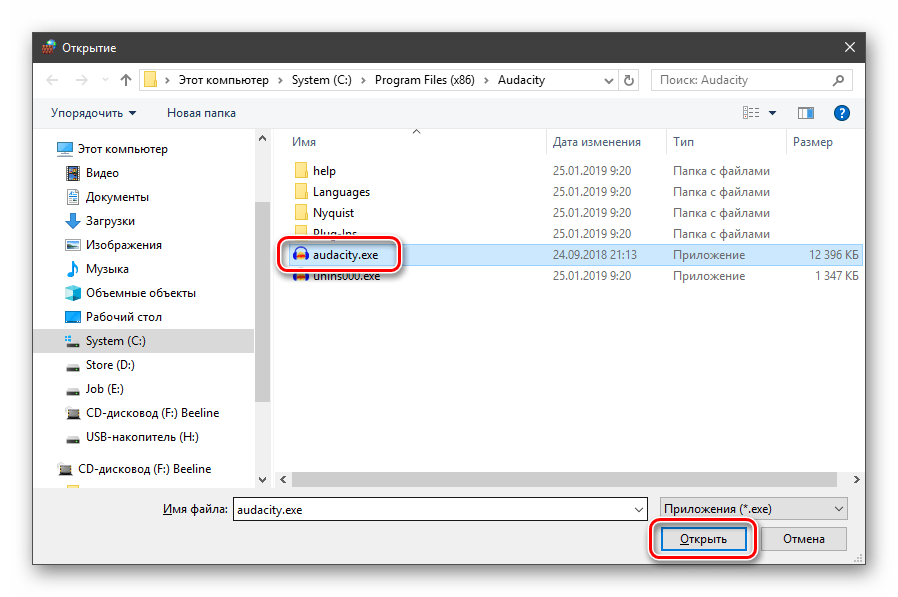

С помощью «Проводника» ищем исполняемый файл целевого приложения, кликаем по нему и нажимаем «Открыть».

Идем далее.

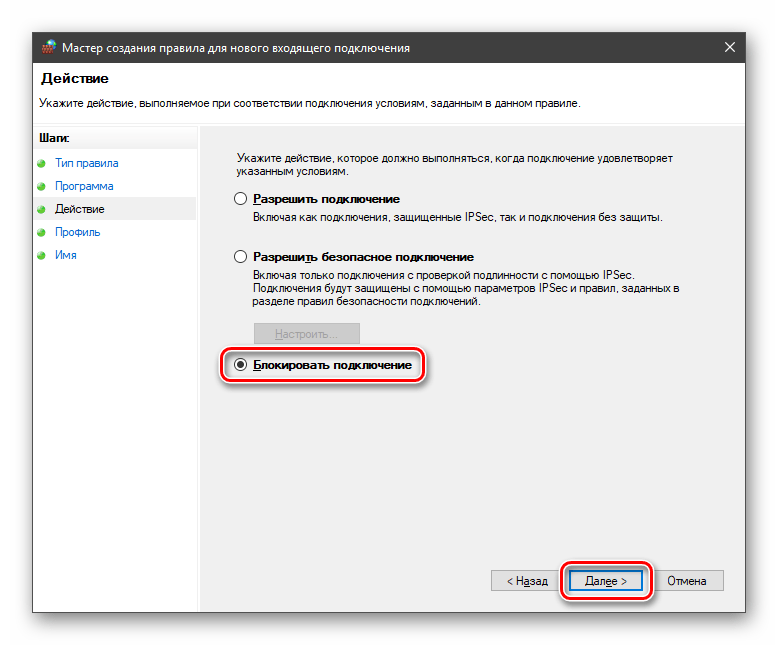

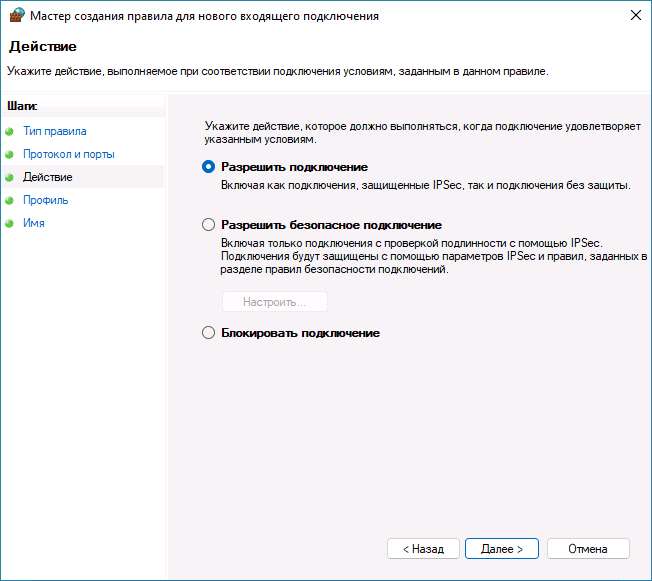

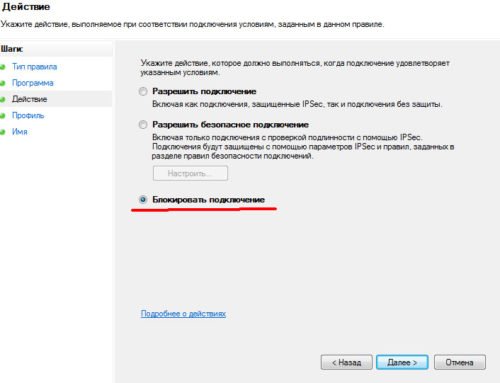

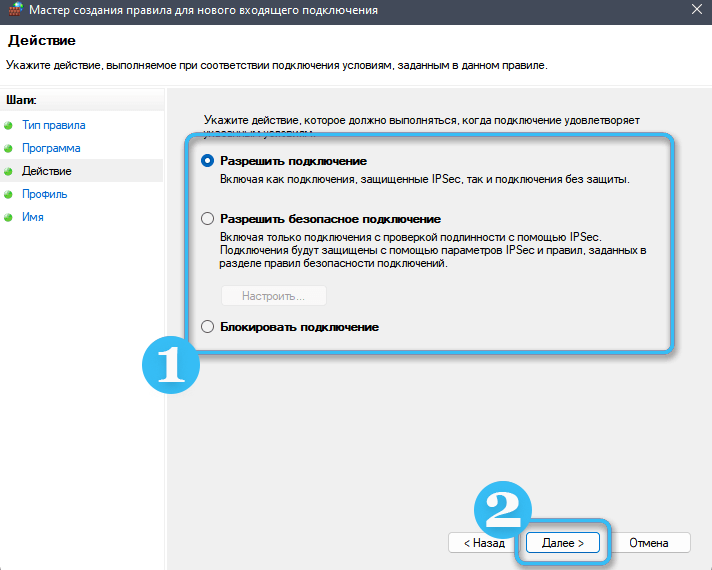

- В следующем окне видим варианты действия. Здесь можно разрешить или запретить подключение, а также предоставить доступ через IPSec. Выберем третий пункт.

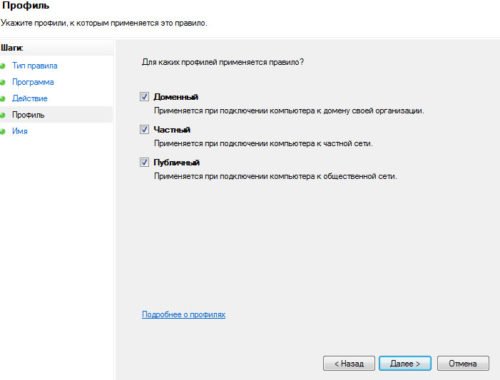

- Определяем, для каких профилей будет работать наше новое правило. Сделаем так, чтобы программа не могла подключаться только к общественным сетям (напрямую к интернету), а в домашнем окружении работала бы в штатном режиме.

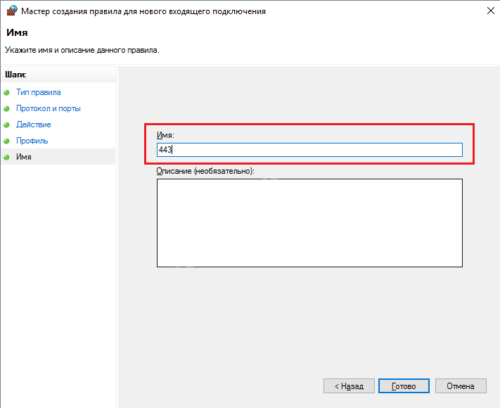

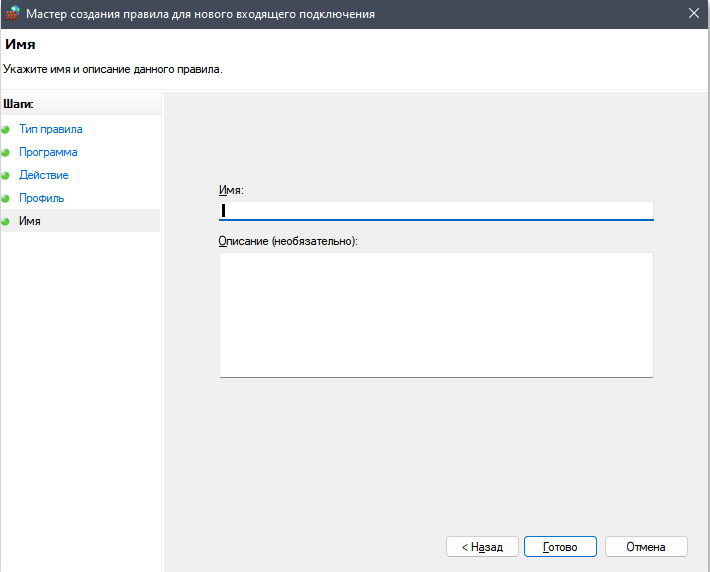

- Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание. После нажатия кнопки «Готово» правило будет создано и немедленно применено.

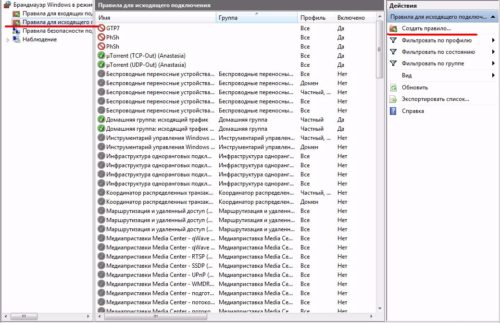

Исходящие правила создаются аналогично на соответствующей вкладке.

Работа с исключениями

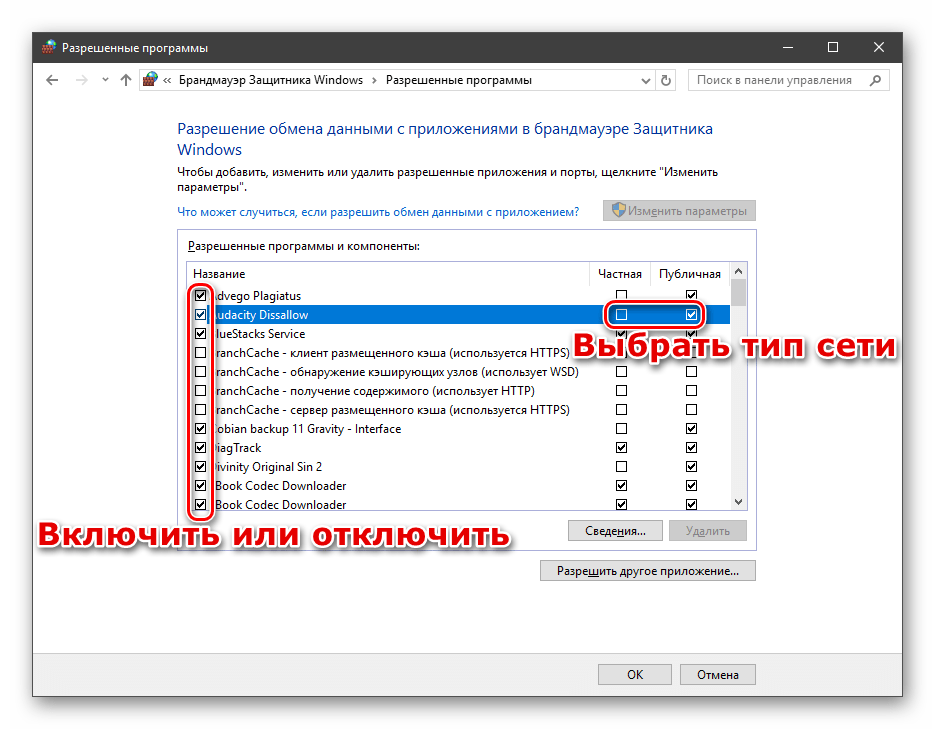

Добавление программы в исключения брандмауэра позволяет быстро создать разрешающее правило. Также в этом списке можно настроить некоторые параметры – включить или отключить позицию и выбрать тип сети, в которой она действует.

Подробнее: Добавляем программу в исключения в брандмауэре Windows 10

Правила для портов

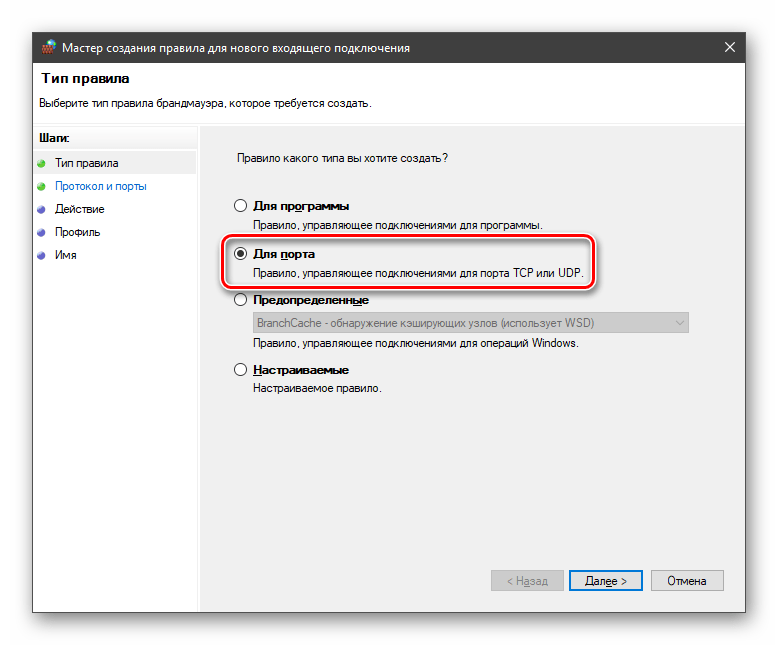

Такие правила создаются точно так же, как входящие и исходящие позиции для программ с той лишь разницей, что на этапе определения типа выбирается пункт «Для порта».

Наиболее распространенный вариант применения – взаимодействие с игровыми серверами, почтовыми клиентами и мессенджерами.

Подробнее: Как открыть порты в брандмауэре Windows 10

Заключение

Сегодня мы познакомились с брандмауэром Windows и научились использовать его основные функции. При настройке следует помнить о том, что изменения в существующих (установленных по умолчанию) правилах могут привести к снижению уровня безопасности системы, а излишние ограничения – к сбоям в работе некоторых приложений и компонентов, не функционирующих без доступа к сети.

В предыдущем руководстве вы узнали принципы работы брандмауэра Windows 11 / 10 и способы его использования. На этот раз мы погрузимся в настройки режима повышенной безопасности.

В данной статье вы узнаете о режиме повышенной безопасности в брандмауэре Windows 11 / 10, что такое специальная оснастка управления, и как вы можете использовать ее для лучшего контроля сетевого доступа.

Что такое режим повышенной безопасности?

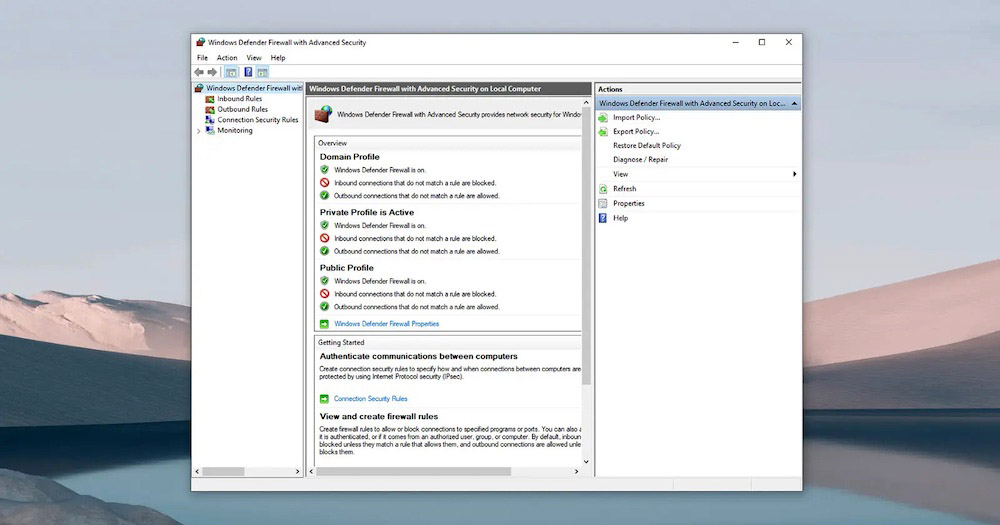

Это оснастка управления для брандмауэра, из которой вы можете управлять всеми его настройкам, правилами и исключениями.

Для получения доступа к расширенным настройкам вам нужно открыть брандмауэр, как показано в ранее опубликованной статье, а затем нажать на ссылку «Дополнительные параметры» в левом столбце.

Брандмауэр Windows теперь открыт в режиме повышенной безопасности. Эта оснастка выглядит сначала непонятной, и не без оснований. Здесь сохраняются и редактируются все правила на продвинутом уровне. То, что мы видели в предыдущей статье, это был лишь ограниченный, но удобный вид для пользователя.

Общие сведения о профилях и типах трафика

Профили

Microsoft рекомендует активировать все профили и позволить API-интерфейсу установленному в системе, выбрать, какой из них использовать.

• Профиль домена: используются для компьютеров, подключенных к сети, содержащей доменные контроллеры, к которым принадлежат сетевые компьютеры. Этот профиль не используется для домашних ПК. Когда компьютер успешно зарегистрирован в домене, он автоматически использует данный профиль.

• Частный профиль: предназначен для домашних или офисных сетей, которые не подключены напрямую к Интернету, но находится за каким-то устройством безопасности, таким как маршрутизатор или другой аппаратный брандмауэр.

• Общий профиль: обычно используется, когда компьютер подключен к публичной сети (Интернет или публичная точка доступа Wi-Fi), например в кафе, гостинице или по кабельному соединению дома. По умолчанию будут заблокированы все входящие подключения, которые не входят в список разрешенных.

Типы трафика

• Входящий — это трафик поступающий из сети или Интернета на компьютер или другое устройство. Например, если вы загружаете файл через uTorrent, скачивание этого файла фильтруется входящим правилом.

• Исходящий — трафик, который исходит от вашего компьютера в сеть или Интернет. Например, ваш запрос на загрузку веб-сайта в браузере — это исходящий трафик, и он фильтруется через исходящее правило.

• Правила безопасности подключений — общие правила, которые используются для защиты трафика между двумя конкретными компьютерами и используется в очень контролируемых средах с особыми требованиями безопасности. В отличие от входящих и исходящих, применяющихся только к вашему компьютеру или устройству, правила безопасности подключения требуют, чтобы оба компьютера, участвующие в соединении и применяли одни и те же правила.

Все они могут быть настроены специфическим образом для определенных компьютеров, учетных записей пользователей, программ, приложений, служб, портов, протоколов или сетевых адаптеров.

Вы можете просматривать правила определенного типа, выбрав соответствующую категорию в столбце слева.

Здесь увидите множество правил входящего и исходящего трафика. Некоторые из них будут иметь зеленую галочку рядом с их именем, в то время как другие будут показаны серым цветом. Зеленая галочка означает что они используются. Те, у которых установлен серый флажок, отключены, и не используются.

Правила брандмауэра Windows имеют следующие параметры, которые можно редактировать:

- Имя — имя просматриваемого правила.

- Группа — описывает приложение или функцию Windows, к которой принадлежит это правило. Например, правила, относящиеся к определенному приложению или программе, будут иметь имя приложения / программы в качестве группы. Правила, относящиеся к одной и той же сетевой функции, например «Общий доступ к файлам и принтерам», будут иметь название группы, к которой они относятся.

- Профиль — сетевое местоположение / профиль, к которому применяется правило: домен частный или публичный (для сетей компании с сетевыми доменами).

- Включено — сообщает вам, включено ли правило и применяется ли брандмауэром.

- Действие — действие может «Разрешить» или «Блокировать» в зависимости от того, что должно делать правило.

- Частота — указывает, переопределяет ли это правило существующее правило блока. По умолчанию все правила должны иметь значение «Нет» для этого параметра.

- Программа — настольная программа, к которой применяется правило.

- Локальный адрес — указывает, применяется ли правило только тогда, когда ваш компьютер имеет определенный IP-адрес или нет.

- Удаленный адрес — указывает, применяется ли правило только при подключении устройств с определенными IP-адресами.

- Протокол — разделяет сетевые протоколы, для которых применяется правило.

- Локальный порт — указывает, применяется ли правило для соединений, сделанных на определенных локальных портах, или нет.

- Удаленный порт — указывает, применяется ли правило для соединений, сделанных на определенных удаленных портах, или нет.

- Авторизованные пользователи — учетные записи пользователей, для которых применяется правило (только для входящих правил).

- Разрешенные компьютеры — компьютеры, для которых применяется правило.

- Авторизованные локальные субъекты — учетные записи пользователей, для которых применяется правило (только для исходящих правил).

- Локальный пользователь-владелец — учетная запись пользователя, установленная как владелец / создатель правила.

- Пакет приложения — относится только к приложениям из Microsoft Store, и отображает имя пакета приложения, к которому применяется правило.

Что можно отслеживать в брандмауэре Windows в режиме повышенной безопасности

Под тремя типами правил, вы найдете раздел с названием «Наблюдение» и если развернуть его, то можно просмотреть активные правила брандмауэра, правила безопасности активных соединений и сопоставления безопасности.

Сопоставления безопасности — это информация о безопасном зашифрованном канале на локальном компьютере или устройстве, информация может использоваться для будущего сетевого трафика на конкретном удаленном компьютере или устройстве. Здесь вы можете посмотреть, какие одноранговые узлы подключены к вашему компьютеру и какой пакет защиты использовался Windows для формирования сопоставлений безопасности.

Как управлять существующими правилами

Помните, лучше отключить правило, чем его удалить. Тогда будет очень легко все восстановить, просто повторно включив отключенные правила.

Для отключения правила, нужно отметить его и нажать соответствующую кнопку в правом меню.

Кроме того, можно просто щелкнуть правой кнопкой мыши по правилу и «Отключить».

Если необходимо отредактировать правило, сделайте это в столбце справа зайдя в «Свойства» или через контекстное меню вызванное правым щелчком мыши.

Все параметры, упомянутые ранее в нашей инструкции, могут быть изменены в окне «Свойства» для конкретного правила.

Когда изменения внесены, не забудьте нажать «ОК», для их применения.

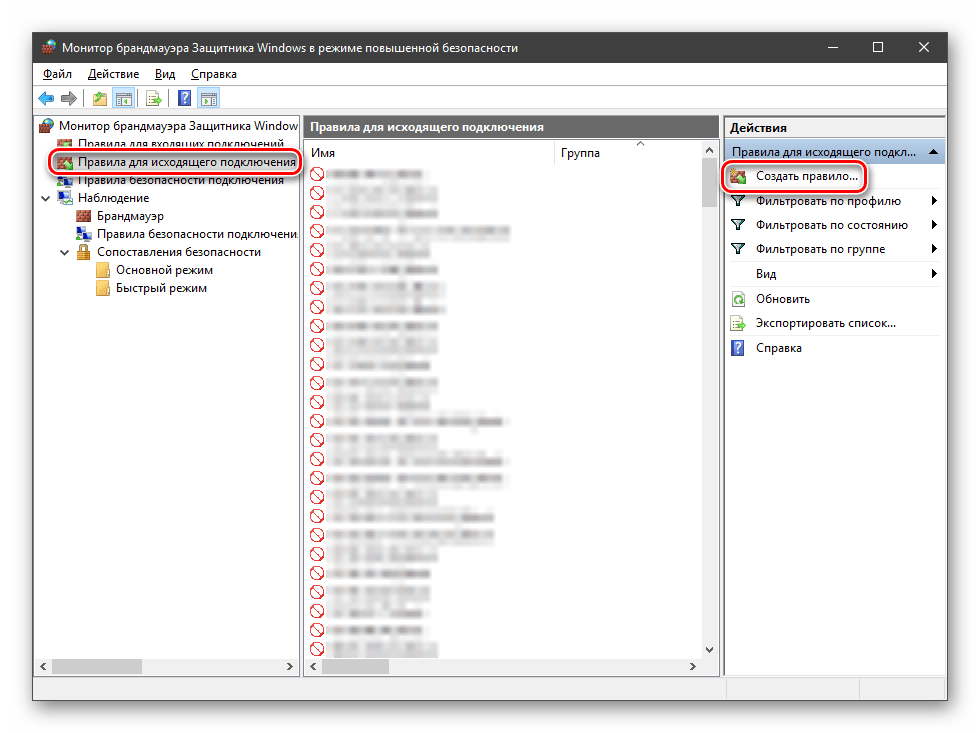

Как создать исходящее правило

Создание правил в режим повышенной безопасности гораздо проще, чем вы думаете. Чтобы продемонстрировать это, давайте создадим исходящее правило, которое блокирует доступ к сети и Интернет для приложения Skype, только когда вы подключены к ненадежным общедоступным сетям.

Для этого перейдите в «Правила для исходящего подключения» и нажмите «Создать правило» в столбце справа.

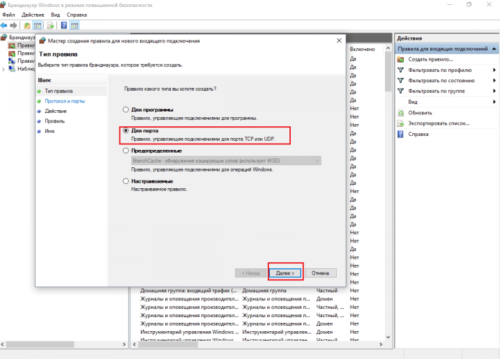

Откроется «Мастер создания правила для нового исходящего подключения», где вы создадите новое правило всего за пару шагов. Во-первых, вас попросят выбрать тип правила, которое вы хотите создать.

Ваш выбор:

- Для программ — правило управляющее конкретной программой

- Для порта — правило управляющее подключениями для порта TCP или UDP.

- Предопределенные — правило, контролирующее подключения, выполняемые определенной службой или функцией Windows.

- Настраиваемые — настраиваемое правило, которое может блокировать все программы и порты или определенную комбинацию.

В нашем случае выбираем «Для программ» и нажимаем «Далее».

Вам предлагается выбрать все программы или определенную программу.

Выбираем исполняемый файл программы, которую хотим заблокировать — Skype.exe и переходим «Далее».

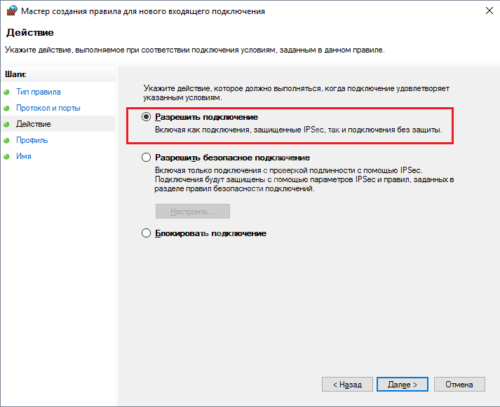

Затем указываем действие, которое необходимо предпринять:

- Разрешить подключение — включает как защищенные IPSec, так и соединения без защиты.

- Разрешить безопасное подключение — включает только подключения с проверкой подлинности с помощью IPSec. Вы можете указать тип аутентификации и шифрования, которые вы хотите применить, нажав «Настроить».

- Блокировать подключение — блокирует соединение, независимо от того, является ли оно безопасным или нет.

Выбираем «Блокировать подключение» и нажимаем «Далее».

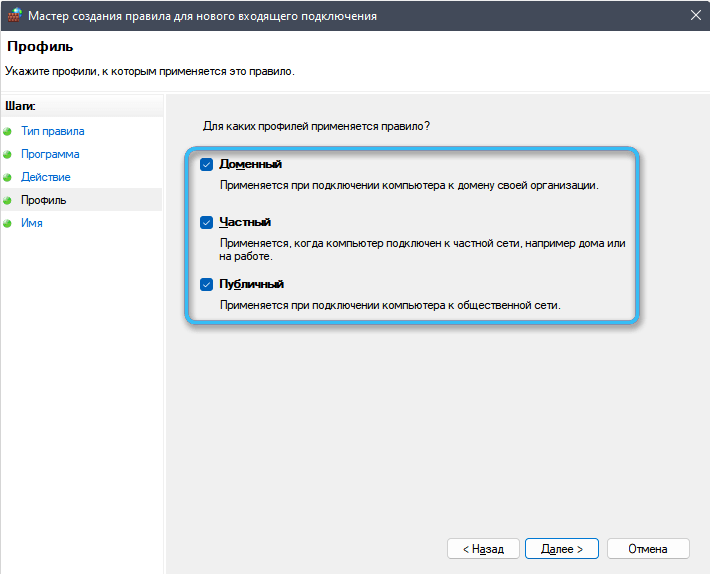

Теперь вас попросят выбрать, для каких профилей применяется правило:

- Доменный — применяется при подключении компьютера к домену своей организации.

- Частный — применяется, когда компьютер подключен к частной сети, например домашней или рабочей.

- Публичный — применяется если компьютер подключен к ненадежной общественной сети.

В нашем руководстве мы выбрали «Публичный», потому что хотели заблокировать доступ только тогда, когда компьютер подключен к общественной сети.

Когда выбор сделан, нажмите «Далее».

Введите имя, и описание для вновь созданного правила. Напишите подробно, чтобы потом было легче понять.

Нажмите «Готово».

Как создать входящее правило

Перейдите к «Правилам для входящих подключений» и нажмите «Создать правило» в столбце справа.

Запустится «Мастер создания правила для нового входящего подключения».

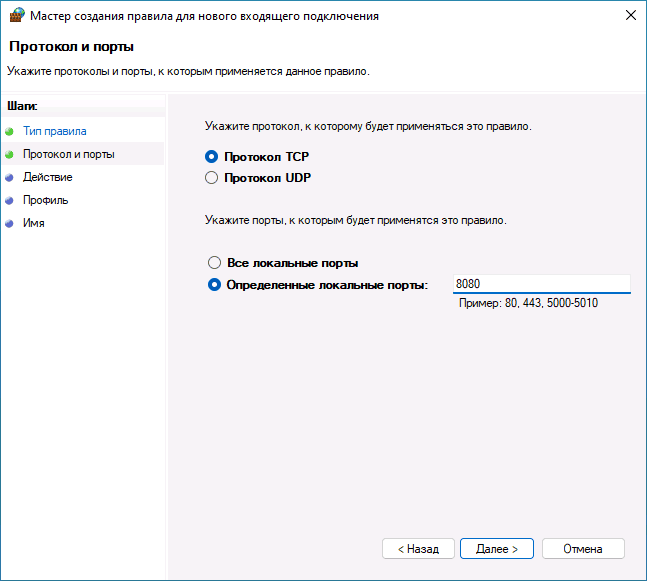

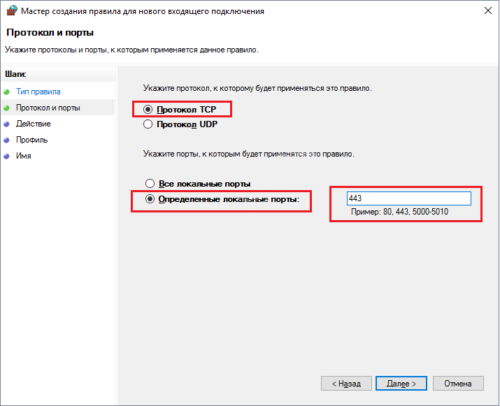

Создадим правило, которое блокирует весь входящий трафик, созданный с использованием протокола TCP на порте 30770. На первом этапе мы выбрали «Для порта».

Выбрали протокол и порт, для которого применяется правило. Выбор протоколов идет между — TCP и UDP. Если вам нужно правило, применяемое к обоим протоколам, придется создать два правила: по одному для каждого.

У нас есть выбор, заблокировать все порты или только выбранные. Мы выбрали «Определенные локальные порты» и ввели «30770»

Отметим «Блокировать подключение» и проследуем «Далее».

Теперь необходимо сделать выбор профилей, для которых применяется правило. Поскольку мы блокируем весь TCP-трафик на порте 30770, выбираем все три профиля и продолжаем.

Вводим имя и описание для вновь созданного правила, нажимаем «Готово».

Правило создано и теперь используется.

Как восстановить параметры по умолчанию

Если вы намудрили с правилами и все стало работать неправильно, можно легко отменить все настройки и восстановить брандмауэр Windows по умолчанию. Не забывайте, это можно сделать только из под учетной записи администратора.

Для этого, откройте брандмауэр Windows и в левом столбце, нажмите по ссылке «Восстановить значения по умолчанию».

Нажмите на кнопку «Восстановить значения по умолчанию».

Подтвердите, восстановление нажав на «Да».

Параметры будут сброшены до значений по умолчанию. Теперь вы можете заняться настройкой с нуля и решить возникшие проблемы.

В этой пошаговой инструкции подробно о способах добавить исключения в брандмауэр Windows 11 или Windows 10 (способы подойдут и для предыдущих версий системы). Также может быть полезным: Как сбросить настройки брандмауэра Windows.

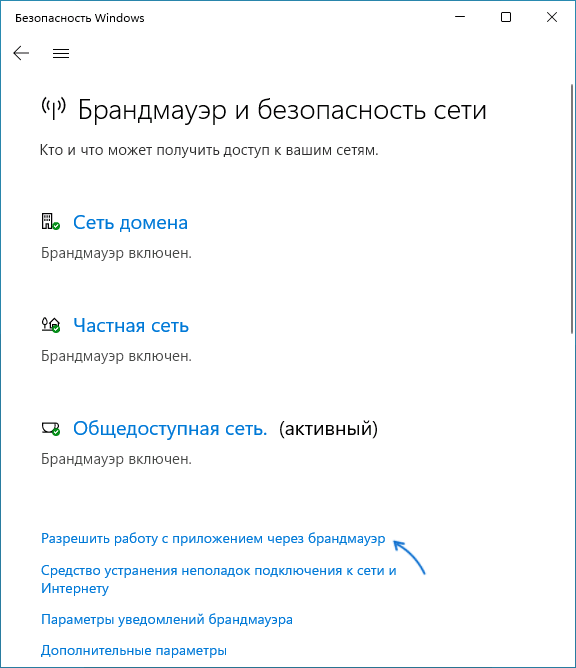

Добавление программы в исключения брандмауэра в окне «Безопасность Windows» или через Панель управления

Первый способ — использование нового интерфейса управления брандмауэром Windows в окне «Безопасность Windows» или Панели управления.

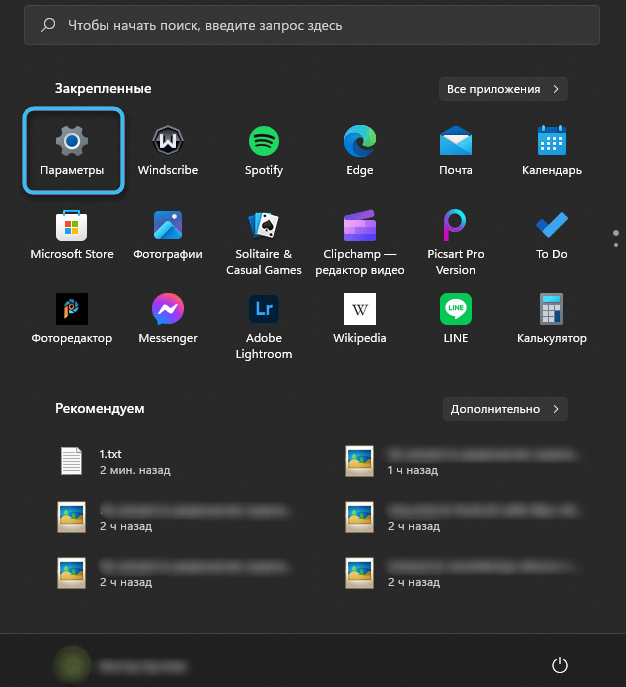

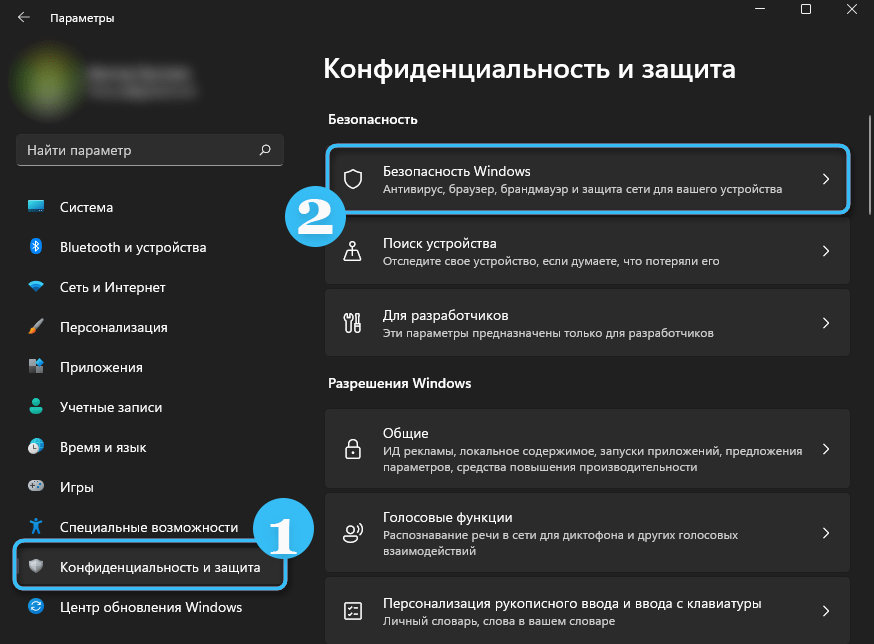

Шаги для добавления программы в исключения брандмауэра будут следующими:

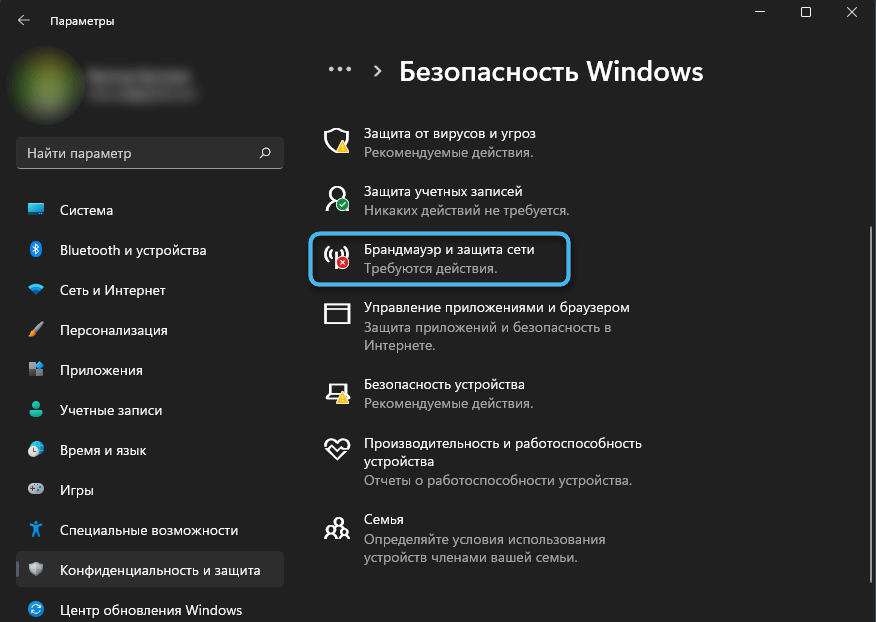

- Откройте окно «Безопасность Windows», для этого можно использовать значок Microsoft Defender в области уведомлений или «Параметры» (путь в Windows 11: Конфиденциальность и защита — Безопасность Windows — Открыть службу «Безопасность Windows».

- Откройте пункт «Брандмауэр и безопасность сети».

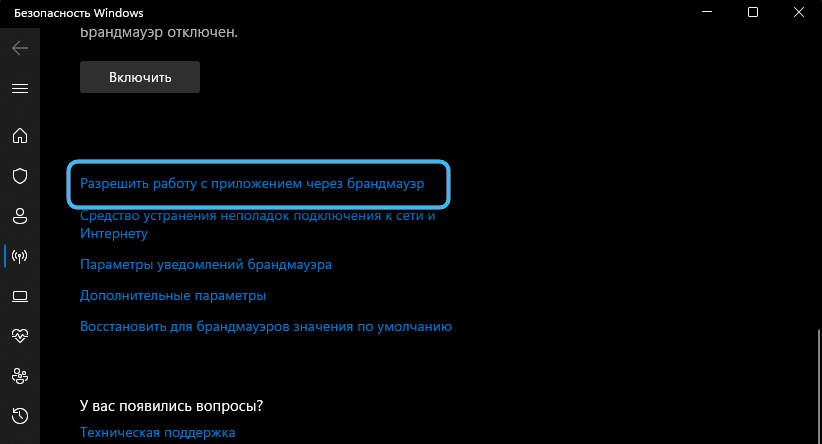

- Нажмите «Разрешить работу с приложением через брандмауэр» ниже списка профилей сети.

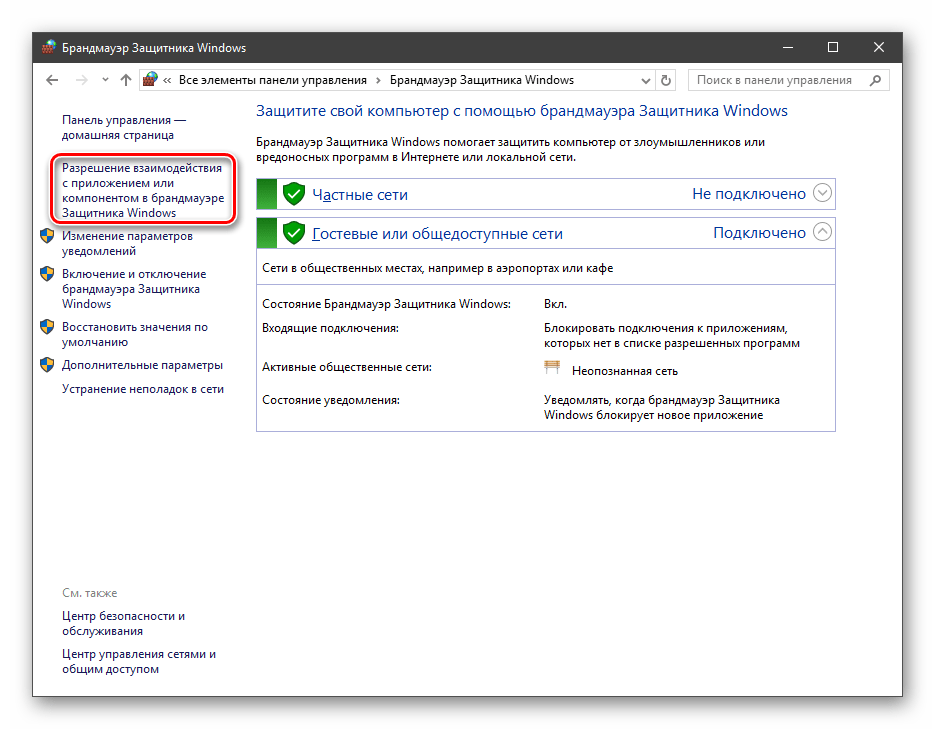

- Вместо шагов 1-3 можно открыть Панель управления, открыть пункт «Брандмауэр Защитника Windows», а затем нажать по ссылке «Разрешение взаимодействия с приложением или компонентом в брандмауэре защитника Windows».

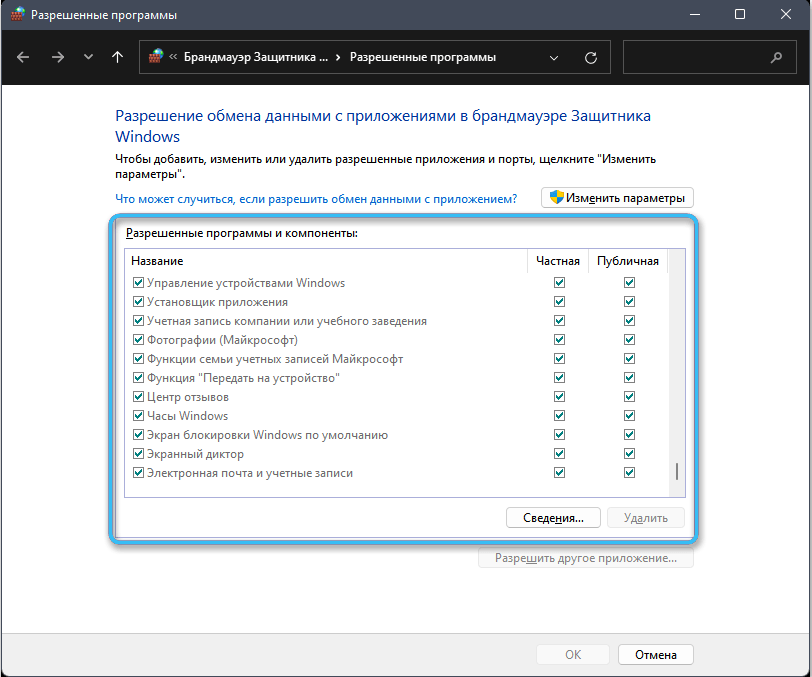

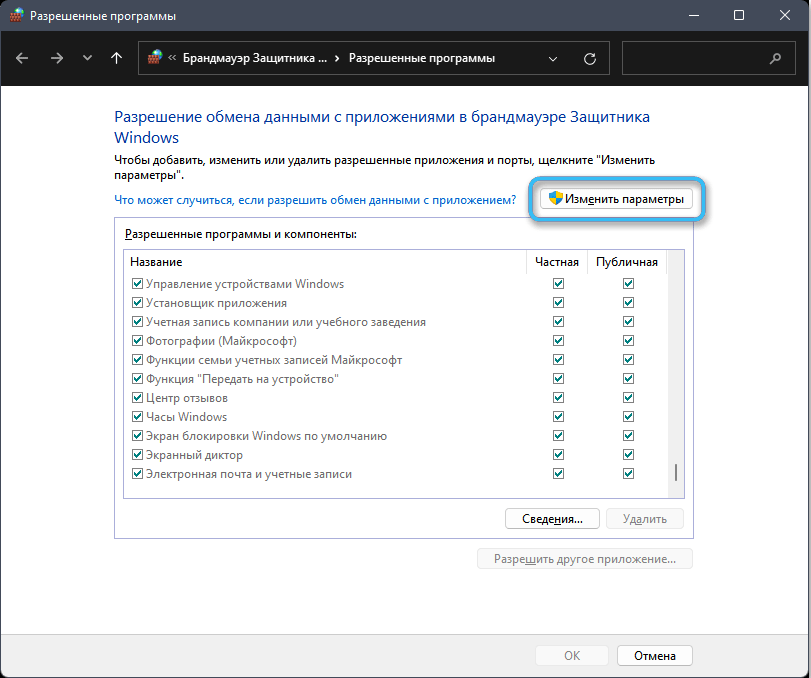

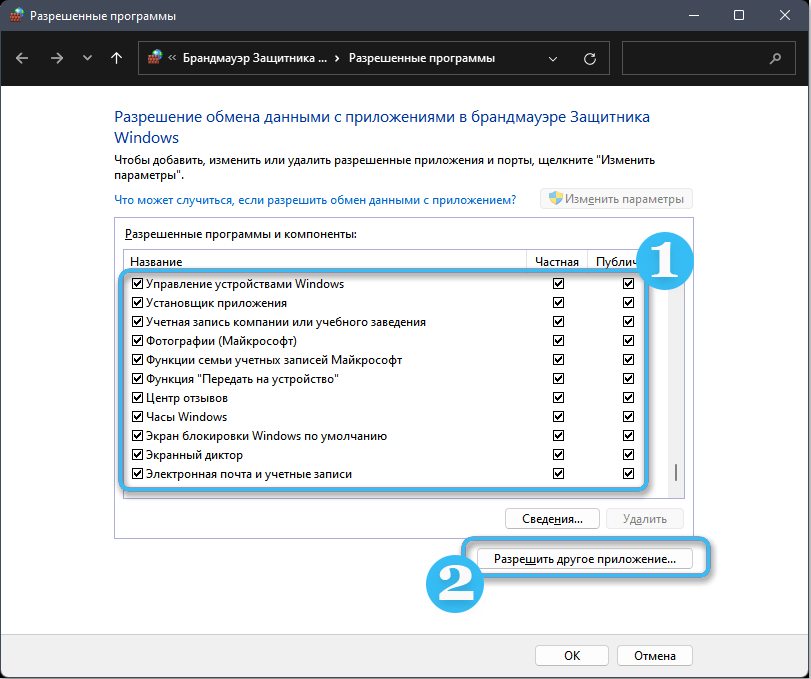

- В открывшемся окне нажмите «Изменить параметры» (для этого требуются права администратора).

- Если нужного приложения нет в списке (если есть — просто установите отметки для нужных сетей, чтобы разрешить ему работу с сетью), нажмите кнопку «Разрешить другое приложение».

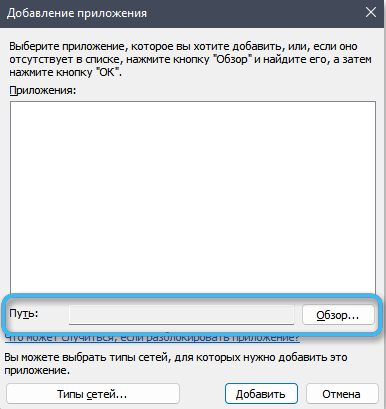

- Нажмите кнопку «Обзор» и укажите путь к нужной программе.

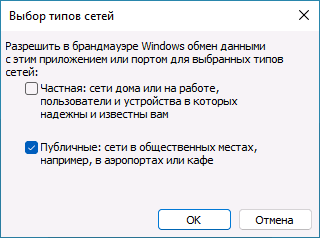

- Нажмите кнопку «Типы сетей» и отметьте те сети, с которыми программе должно быть разрешено работать.

- Нажмите кнопку «Добавить».

Программа будет добавлена в список разрешенных в брандмауэре, останется нажать «Ок» для того, чтобы настройки были применены.

Добавление порта или программы в исключения в мониторе брандмауэра Защитника Windows в режиме повышенной безопасности

Еще один способ добавления программ и портов в исключения брандмауэра Windows 10 и Windows 11 — Монитор брандмауэра в режиме повышенной безопасности.

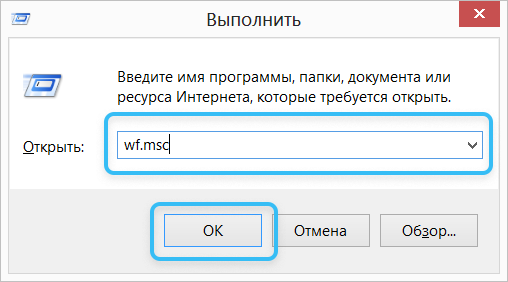

- Нажмите клавиши Win+R, введите wf.msc и нажмите Enter, либо откройте пункт «Брандмауэр защитника Windows» в Панели управления, а затем нажмите «Дополнительные параметры» в панели слева.

- В панели слева выберите «Правила для входящих подключений» или «Правила для исходящих подключений» (часто бывает необходимо настроить и то и другое).

- В панели справа нажмите «Создать правило».

- Укажите, для программы или порта создается правило и нажмите «Далее».

- Укажите путь к программе, либо протокол и номера портов для правила. Нажмите «Далее».

- Выберите пункт «Разрешить подключение», чтобы для выбранного порта или программы подключение не блокировалось. Нажмите «Далее».

- Выберите, для каких сетевых профилей будет применяться правило.

- Укажите имя и, при необходимости, описание созданного правила. Нажмите кнопку «Готово».

В результате трафик для выбранного порта или программы будет разрешен, при необходимости создайте аналогичное правило для другого типа подключений (для входящих вместо исходящих или наоборот).

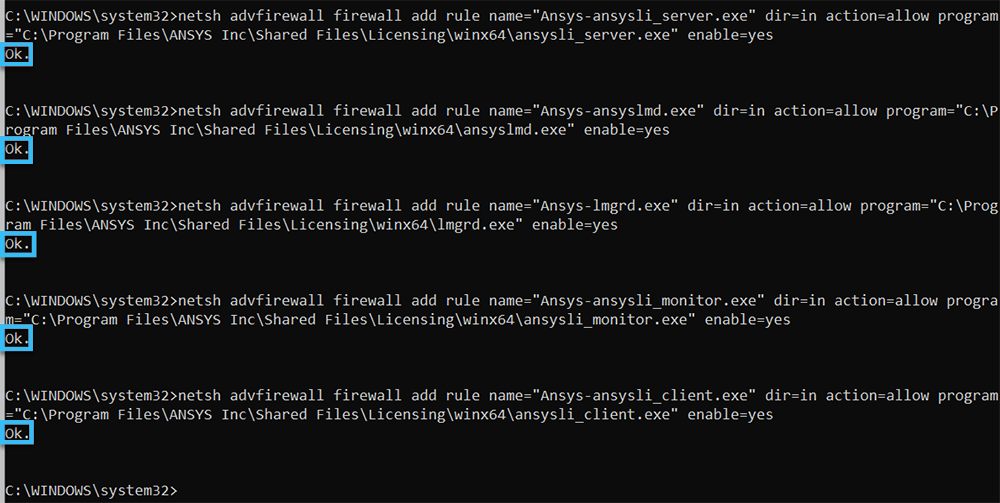

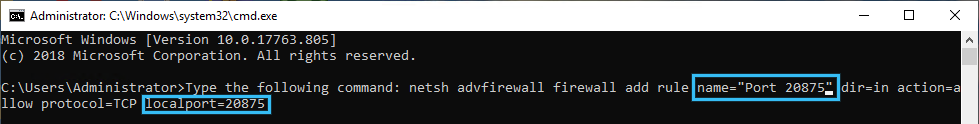

Добавление исключений брандмауэра с помощью командной строки

Запустив командную строку от имени администратора, вы можете использовать следующие команды для разрешения доступа в сеть для программы или открытия определенного порта.

Для программы. Первая команда — разрешает входящие, вторая — исходящие подключения, в обоих случаях для всех сетевых профилей:

netsh advfirewall firewall add rule name="Имя_правила" dir=in action=allow program="путь_к_программе" enable=yes netsh advfirewall firewall add rule name="Имя_правила" dir=out action=allow program="путь_к_программе" enable=yes

Для порта. Первая команда — входящие, вторая — исходящие подключения:

netsh advfirewall firewall add rule name="Имя_правила" dir=in action=allow protocol=TCP localport=номер_порта netsh advfirewall firewall add rule name="Имя_правила" dir=out action=allow protocol=TCP localport=номер_порта

Справку по добавлению правил брандмауэра с помощью командной строки можно получить с помощью команды

netsh advfirewall firewall add rule ?

Если у вас остаются вопросы по теме, можно задать их в комментариях к этой статье, я постараюсь найти решение.

Брандмауэр Windows (онй же файрвол) отвечает за безопасность операционной системы и ограждает её от внешних вредоносных атак. Для эффективной защиты своего компьютера каждый пользователь должен знать, как работать с файрволом и какие альтернативы ему можно применить.

Нужен ли брандмауэр Windows 10

Безусловно, нужен. Вот простейший пример: в последних версиях Windows (начиная с 7) стало доступно совместное управление устройствами в одной локальной сети. Именно благодаря этому в офисах несколько компьютеров могут иметь доступ к одному и тому же принтеру или любому другому устройству. При отключении ПК от сети вы даже не задумываетесь о том, какую опасность может нести в себе «небезопасное отключение». Дело в том, что злоумышленники с лёгкостью могут подключиться к компьютеру для того, чтобы воплотить в жизнь свои грязные намерения. Стоит оговориться, что не могут, а могли бы. Могли бы в том случае, если бы брандмауэр не был встроен в систему. Файрвол не пропускает «опасный» входящий и исходящий трафик и блокирует подозрительную активность, что помогает обезопасить вас и ваше устройство.

Почему он блокирует приложения

Файрвол блокирует программы по причине того, что у него уже есть встроенный «моральный кодекс» — свод правил, нарушение которых не даёт пакету данных закачаться на компьютер. Правила эти можно изменять по вашему усмотрению. Хотите — запретите все подключения к вашему устройству, хотите — заблокируйте выход в интернет для какой-то определённой программы, если она вызывает недоверие. Блокировка различных ресурсов помогает сделать пребывание в сети более безопасным.

Насколько надёжен брандмауэр Windows 10

Встроенный файрвол выполняет те же самые функции, что и скачиваемые антивирусы. В отличие от них он отправляет уведомления гораздо реже, не имеет рекламы и не требует платной активации. Брандмауэр работает в фоновом режиме беспрерывно и не может отключиться без вашей команды. Следовательно, на него можно положиться и не прибегать к помощи дополнительного программного обеспечения. В случае если приложению потребуется доступ к определённым параметрам вашего компьютера, придёт запрос от файрвола, который вы должны будете подтвердить.

Файрвол запрашивает подтвеждение пользователя для продолжения работы программы

Как настроить брандмауэр

Настройка брандмауэра осуществляется в нескольких направлениях.

Как открыть порт в брандмауэре Windows 10

- Заходим в меню «Пуск», там нам понадобится Панель управления.

Открываем Панель управления

- Кликаем на «Система и безопасность» и нажимаем на «Брандмауэр».

Открываем Брандмауэр Windows

- В меню брандмауэра находим Дополнительные параметры.

Выбираем Дополнительные параметры

- Выбираем Правило для входящего подключения и добавляем необходимые порты.

Создаем новое правило для входящего подключения

- Нажимаем «Далее» и вписываем в строку «Тип» SQL Server.

Выбираем тип правила

- Указываем порт TCP и нужные нам порты.

Указываем необходимую информацию. В нашем случае это будет порт 433

- Выбираем нужное действие. У нас это будет «Разрешить подключение».

Выбираем «Разрешить подключение»

- В строке «Имя» вводим номер нашего порта.

В завершение настройки называем наш порт по его номеру

Видео: как открыть порты в брандмауэре Windows 10

Как добавить в исключения брандмауэра

- В «Брандмауэр Windows» заходим в раздел «Разрешить запуск программы или компонента Windows».

- В самом брандмауэре разрешаем запуск программы или компонента.

Если нужной программы в списке нет, нажимаем «Разрешить другое приложение»

- Нажимаем «Разрешить другое приложение» в правом нижнем углу.

- В открывшемся окне находим нужное нам приложение и нажимаем на «Добавить». Таким образом активируем исключение.

Видео: настройка и отключене брандмауэра в Windows 10

Как заблокировать приложение/игру в файрволе

Чтобы заблокировать приложение в бранмауэре Windows или, иными словами, запретить ему доступ в интернет, необходимо выполнить следующие действия:

- Выбираем в меню брандмауэра раздел «Дополнительные параметры».

- Кликаем на «Правила исходящих подключений» и нажимаем «Создать правило»

Создаем новое правило для приложения

- Далее выбираем тип правила «Для программы».

Так как нам необходимо исключить программу, выбираем соответствующий тип правила

- Далее система предлагает выбрать путь программы. Нажимаем кнопку «Обзор» и находим нужный файл программы.

Чаще всего для блокировки программы необходим файл в расширении «exe»

- Затем нажимаем «Далее», оставляем на месте пункт «Блокировать подключение»

Блокируем программе доступ к интернету

.

- Так же, как и в настройке доступа портов, оставляем все галочки на типах профилей.

Оставляем все галочки на месте

- И в конце обозначаем удобным нам образом имя заблокированной программы и нажимаем «Готово». С этот момента доступ в интернет для приложения будет заблокирован.

Видео: блокировка доступа в интернет для отдельных программ

Обновление брандмауэра

Обновление брандмауэра — вещь неоднозначная и скорее даже негативная. Дело в том, что никаких важных функций оно не несёт, но зато часто отнимает немалое количество времени. Поэтому некоторые люди предпочитают отключать автообновление файрвола.

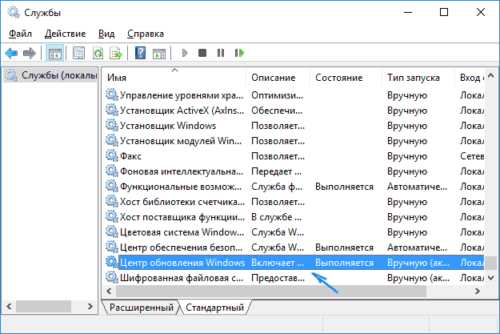

- Зажимаем одновременно Win и R, в появившееся окошко «Выполнить» вписываем команду services.msc и нажимаем клавишу Enter. Появляется окно «Службы».

Нам понадобится Центр обновления Windows

- Выбираем «Центр обновления Windows».

- Далее кликаем на выбранном пункте правой кнопкой мыши и в контекстном меню выбираем «Остановить». Теперь файрвол не будет обновляться самостоятельно.

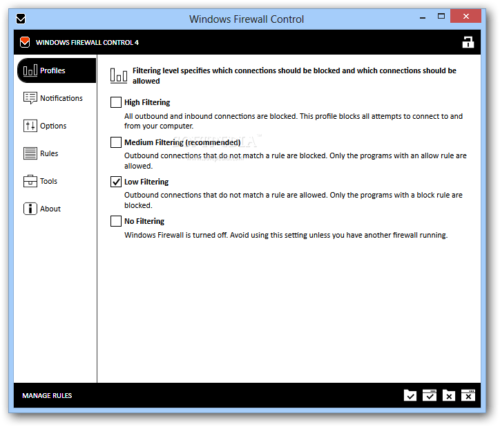

Firewall control

Приложение Firewall control является одной из вспомогательных программ и отвечает за безопасность данных и ограждает от утечки этих данных в сеть. Программа контролирует работу портов и позволяет выбирать, на каких условиях приложения будут подключаться к сети.

Интерфейс программы прост и лаконичен

Отзывы об этой программе в интернете положительные.

Функциональность и интерфейс высоко оценены пользователями за свою простоту, полезность и надёжность. Единственный минус Firewall control — приложение пока не русифицировано официально, но можно найти неофициальные русификаторы на просторах интернета.

Почему отключается брандмауэр Windows 10

Брандмауэр Windows отключается в основном из-за установки стороннего программного обеспечения, например, антивирусов. Поскольку у них есть свой брандмауэр, стандартный они пытаются блокировать. Но держать компьютер без включённого встроенного брандмауэра — опасно для данных. Поэтому при отключении файрвола сторонними программами его необходимо восстановить.

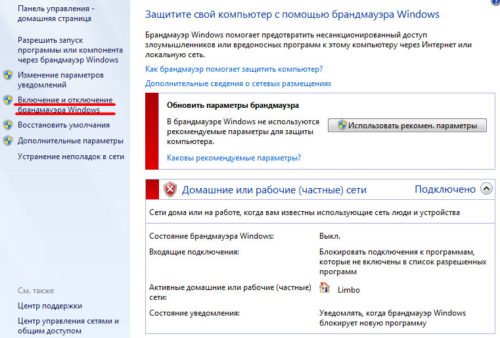

Как восстановить брандмауэр Windows 10

Включить брандмауэр очень просто. Для этого нам понадобится всего 2 действия:

- Кликаем «Пуск», далее переходим в раздел «Система и безопасность», после чего выбираем пункт с брандмауэром.

- Нажимаем на пункт «Включение и отключение брандмауэра Windows»

Выбираем «Включение и отключение…»

- Выбираем подходящую нам сеть — домашнюю и (или) общественную — и включаем её.

Желательно влючить брандмауэр для всех имеющихся сетей

Ошибки брандмауэра

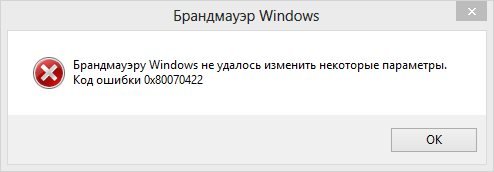

Самая распространённая ошибка в работе брандмауэра имеет код 0х80070422 и появляется в виде окна с предупреждением пользователя.

Ошибка при запуске

Она возникает в тех случаях, когда файрвол просто-напросто не работает по причине отключения пользователем. Для исправления ошибки предпринимаем следующее:

- Заходим всё в тот же «Пуск». Там выбираем «Панель управления». Переходим в раздел «Система и безопасность». Через «Администрирование» попадаем в «Службы».

- В появившемся списке ищем пункт «Брандмауэр Windows». Два раза кликаем и таким образом вызываем «Свойства».

- В новом окне будет строка «Тип запуска». Там выбираем из предложенного «Автоматически».

Во вкладке «Тип запуска» выбираем «Автоматически»

- Нажимаем «Запустить».

Другие файрволы для Windows 10

Альтернативных вариантов для вашего компьютера и данных множество. Из них выделяются несколько самых лучших. Эти программы имеют внушительный стаж, к тому же они пользуются популярностью во всех «компьютерных» кругах. Если вы хотите на сто процентов обезопасить себя, воспользуйтесь такими антивирусами, как:

- Kaspersky;

- Avast;

- Norton;

- Eset Nod32;

- или, в конце концов, McAffee.

Фотогалерея: варианты антивирусных программ для Windows 10

Эти фирмы всегда на слуху. Они отвечают не только за контроль данных, но и за оперативную и эффективную борьбу с программами-вирусами, которые вы можете подхватить в интернете. В том случае, если же вы всё-таки скачали вредоносную программу, с вероятностью 99% один из этих антивирусов сможет обезвредить её. Самым дорогим по стоимости программным обеспечением из перечисленных выше будет являться антивирус Касперского, но его цена обусловлена проверенным качеством. Как правило, стоимость антивирусных приложений напрямую зависит от широты их функциональности и эффективности.

Если же на такие мелочи, как антивирусы, не тратить деньги, всегда можно воспользоваться свободно распространяемыми (то есть бесплатными) программными продуктами. Например, 360 total security. Эта программа поможет обезопасить себя от различных угроз, таких, как фишинг (кража данных), кейлоггинг (вирусы, передающие данные всех введённых логинов и паролей злоумышленникам) и от различного рода червей. К тому же, этот софт показывает незащищенное соединение в интернете и даёт советы, стоит ли доверять определённому сайту или нет. Бесплатных антивирусов много, среди них 360 total security считается одним из лучших по оценкам пользователей ПК. Впрочем, попробуйте сами!

Брандмауэр Windows лучше всегда держать включённым во избежание проникновения на компьютер вредоносных программ. Если же вы всё-таки его отключаете, удостоверьтесь, что никаких угроз для безопасности на данный момент не существует, и только потом действуйте!

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(14 голосов, среднее: 3.4 из 5)

Поделитесь с друзьями!

Windows 10 предлагает пользователям массу возможностей по работе с различными файлами и приложениями. И помимо прочего, в этой оболочке также предусматривается брандмауэр — специализированное приложение для эффективной защиты от разного рода сетевых атак. Утилита в режиме реального времени осуществляет проверку трафика и автоматически блокирует потенциально опасные источники. Брандмауэр не заменяет антивирусное программное обеспечение, однако вполне способен обеспечить дополнительную защиту.

При этом в ряде случаев встроенный в операционную систему брандмауэр работает не совсем корректно, блокируя достаточно безопасные программы и игры. Как следствие, пользователь сталкивается с целым рядом проблем. И чтобы гарантировать нормальную работу интересующих приложений, необходимо внести их в исключения брандмауэра одним из доступных способов.

Настройка через «Безопасность Windows»

Проще всего использовать отдельный интерфейс настроек под названием «Безопасность Windows».

Последовательность действий:

- Через значок Microsoft Defender или общее меню «Параметры» открыть утилиту «Безопасность Windows».

- Перейти в раздел под названием «Брандмауэр и безопасность сети».

- Изучить список настроенных профилей сети и нажать на расположенную ниже кнопку «Разрешить работу с приложением через брандмауэр».

Открыть интересующее меню можно также через Панель управления, перейдя в раздел «Брандмауэр Защитника Windows». Там будет ссылка «Разрешение взаимодействия с приложением или компонентом в брандмауэре защитника Windows».

- Отыскать пункт «Изменить параметры» и выбрать его. Стоит учитывать, что для внесения соответствующих изменений обязательно потребуются права администратора.

- Найти нужное приложение в появившемся списке и установить соответствующие отметки, разрешая доступ к сети.

- Если в списке не удаётся найти необходимую программу, надо нажать на расположенную рядом кнопку «Разрешить другое приложение».

- Теперь через «Обзор» необходимо указать путь к конкретному приложению, которое будет добавляться в исключения брандмауэра.

- В разделе «Типы сетей» установить отметки напротив тех сетей, к которым приложение может беспрепятственно подключаться.

- Щёлкнуть по кнопке «Добавить».

После применения внесённых изменений настройки будут сохранены. С этого момента используемая программа начнёт нормально получать доступ к сети и не станет блокироваться встроенными системами защиты.

Монитор брандмауэра в режиме повышенной безопасности

Также можно использовать для настройки доступа к сети монитор брандмауэра. Это встроенная служба, которую не составит труда отыскать в любой версии операционной системы Windows.

Процесс отладки не занимает много времени и сводится к выполнению простого алгоритма:

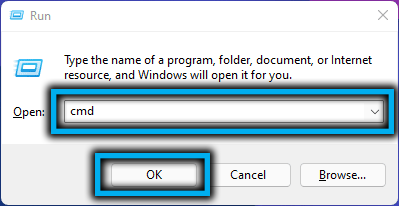

- При помощи комбинации клавиш Win + R открыть окно «Выполнить» для ввода различных команд.

- Ввести в окне команду wf.msc и нажать на клавишу Enter для активации процедуры.

- Щёлкнуть по кнопке «Правила для входящих подключений».

- В правой части открывшегося окна отыскать пункт «Создать правило» и кликнуть по нему мышкой.

- Перейти в раздел «Для программы».

- Выбрать «Обзор», после чего через Проводник указать путь к исполняющему файлу интересующего приложения.

- Дать разрешение на подключение к сети.

- Оставить все остальные отметки на своих местах.

- На последнем этапе придумать название правила и его описание. Это серьёзно поможет в будущем при дальнейших настройках системы.

Как только правило будет сохранено в Мониторе брандмауэра, оно начнёт действовать. Таким образом, указанная программа сможет беспрепятственно подключаться к сети без каких-либо ограничений со стороны Защитника.

Через командную строку

В каждой сборке Windows есть многофункциональный инструмент под названием «Командная строка», через который при помощи определённых алгоритмов можно внести практически любые изменения.

В данном случае надо открыть командную строку от имени администратора, отыскав её в списке программ или через встроенный поиск. Также можно воспользоваться окном «Выполнить» (Win+R), введя в него команду cmd.

Как только командная строка будет открыта, надо ввести в неё специальные команды для разрешения доступа к сети определённой программы или открытия конкретного порта.

Разрешение входящих и исходящих подключений соответственно:

- netsh advfirewall firewall add rule name=»Имя_правила» dir=in action=allow program=»путь_к_программе» enable=yes

- netsh advfirewall firewall add rule name=»Имя_правила» dir=out action=allow program=»путь_к_программе» enable=yes

Обе представленные строки вводят правки, работающие сразу на всех сетевых профилях.

Открытие входящего и исходящего подключения к порту:

- netsh advfirewall firewall add rule name=»Имя_правила» dir=in action=allow protocol=TCP localport=номер_порта

- netsh advfirewall firewall add rule name=»Имя_правила» dir=out action=allow protocol=TCP localport=номер_порта

Таким образом, любой пользователь может легко решить проблему отказа в доступе к сети для любой программы. Проще всего воспользоваться стандартными настройками, однако командная строка позволяет внести более глубокие изменения в систему.

А пробовали ли вы самостоятельно вносить исключения в брандмауэр? Если да, то делитесь опытом в комментариях.