Рано или поздно многие пользователи Windows, заинтересованные в более глубоком использовании своего персонального компьютера, сталкиваются с проблемами, которые вызваны ограничениями прав доступа самой операционной системы. В рамках данной статьи поговорим о том, как решить одну из таких проблем, а именно, как получить доступ к папке в Windows. Вся инструкция будет сопровождаться большим количеством скриншотов для полного понимания каждого шага настроек. все изображения кликабельны.

Содержание статьи:

Ошибка доступа к папке в ОС Windows может возникать как при попытке открыть папку, так и при попытке удалить или изменить её содержимое, а также провести какие-либо манипуляции с самим каталогом.

Существует множество папок, доступ к которым может быть ограничен системой, в рамках текущей статьи мы рассмотрим способ устранения ошибки доступа к папке на примере каталога WindowsApps, который в системах Windows 8 и Windows 10 является местом расположения служебных файлов для программ и игр из Microsoft Store, то есть для всех метро-приложений. По умолчанию данный каталог является скрытым и расположен по пути:

C:\Program Files\WindowsApps\

При желание расположение метро-приложений можно изменить из меню параметров системы. Чтобы изменить раздел для установки приложений из магазина Microsoft Store, нужно в разделе Хранилище изменить место сохранения для новых приложений

Если же нам нужно переместить установленное приложение, то сделать это можно в разделе Приложения, нажав кнопку Переместить и выбрав нужный локальный диск

Но если мы попытаемся вручную переименовать вышеупомянутый каталог, удалить его или даже просто открыть, то, возможно, нас встретит следующее предупреждение: У вас нет разрешений на доступ к этой папке

Данное уведомление говорит о том, что для доступа к содержимому каталога необходимо обладать правами администратора. Если у нашего пользователя есть права администратора, то просто нажимаем кнопку Продолжить, если же таких прав у нас нет, то нужно провести требуемые манипуляции из под учётной записи, наделённой таковыми, подробнее о правах администратора говорится в статье Запрошенная операция требует повышения. Администратор Windows.

Однако, даже после подтверждения прав доступа от администратора мы можем столкнуться со следующей ошибкой: Вам отказано в доступе к этой папке

А вот это уже говорит о том, что нашего пользователя нет в списке разрешённых для доступа к папке. Давайте рассмотрим, как получить права на доступ к папке, для этого сначала коснёмся темы, как стать владельцем папки в Windows для полного доступа к ней.

Владелец папки в Windows

Итак, теперь без лишних слов приступаем к делу. Щёлкаем правой кнопкой мышки на папку, владельцем которой нам нужно стать, и открываем её Свойства. В окне свойств каталога переходим на вкладку Безопасность и нажимаем на кнопку Дополнительно.

Перед нами предстанет окно Дополнительные параметры безопасности для папки. Его содержимое скрыто настройками приватности системы, для отображения прав пользователей нажимаем на кнопку Продолжить в нижней части окна. Вероятно, у пользователя, под которым мы входим в систему Windows не будет прав на полный доступ. Это нужно исправить. Сперва сделаем свою учётную запись владельцем папки.

В верхней части окна напротив пункта Владелец мы видим некий параметр TrustedInstaller. Это системный компонент Windows. Чтобы изменить владельца каталога на свою учётную запись, нажимаем на ссылку Изменить. Откроется небольшое окошко для выбора пользователя и группы.

В области Введите имена выбираемых объектов вводим имя своей учётной записи и нажимаем на кнопку Проверить имена. После того, как система найдёт нашего пользователя в каталоге локального компьютера, нажимаем на кнопку OK.

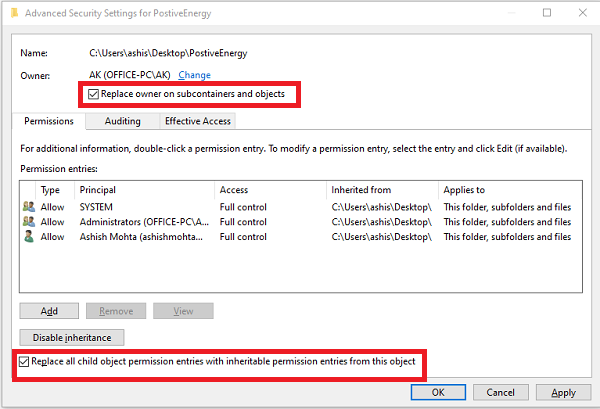

Теперь в окне Дополнительные параметры безопасности ставим флаг-галку на пункт Заменить владельца подконтейнеров и объектов, чтобы изменения коснулись не только исходного каталога, но и файлов всех вложенных папок. Нажимаем кнопку OK.

Запустится процесс смены владельца папки.

Настройка завершена, используемый нами пользователь — владелец папки. Уже теперь мы имеем доступ к содержимому каталога.

Однако, для некоторых операций даже сейчас будет выдаваться ошибка: Нет доступа к целевой папке

Для устранения этой ошибки нужно получить полный доступ к папке.

Отказано в доступе к каталогу. Полный доступ к папке

Рассмотрим, как получить полный доступ к папке в системе Windows.

В первую очередь, снова переходим на вкладку Безопасность в свойствах каталога и кликаем на кнопку Дополнительно. Под списком Элемент разрешения нажимаем кнопку Добавить. В окне Элемент разрешения у пункта Субъект нажимаем на ссылку Выберите субъект и повторяем уже известную нам процедуру добавления пользователя.

Теперь в окне Элемент разрешения проставляем галочки на все пункты разрешений, можно это сделать установкой одной флаг-галки Полный доступ. Нажимаем кнопку OK. В окошке дополнительных параметров ставим галочку напротив опции Заменить все записи разрешений дочернего объекта наследуемыми от этого объекта и снова кликаем OK.

Соглашаемся с внесением изменений и дожидаемся окончания процесса установки безопасности для папки.

На этом процедура получения прав на папку закончена, мы сделали своего пользователя владельцем и дали ему полный доступ к каталогу в системе Windows.

Нет доступа к папке. Windows.old

В заключении рассмотрим ситуацию, при которой мы являемся владельцами папки, у нас открыт к ней полный доступ, но, тем не менее, не удаётся открыть каталог для работы.

Рассмотрим две возможные причины блокировки доступа к каталогам Windows:

- Доступ к некоторым системным папкам может быть заблокирован сторонним антивирусом. Соответственно, для снятия подобной блокировки, достаточно просто отключить антивирус, выгрузить его из памяти или приостановить действие модулей защиты.

- В случае, если вы обновляли свою систему, к примеру, как показано в статье Обновление Windows 7 и Windows 8/8.1 до Windows 10 после 29.07.2016, то при попытке получить доступ к файлам, хранящимся в папке пользователя, вы также можете столкнуться с ошибкой доступа. Тогда у нас есть два варианта устранения проблемы. Либо мы самостоятельно переходим в каталог

C:\Windows.old\Пользователи\Имя_пользователя\

и копируем из папок все необходимые файлы в папки, расположенные по пути

C:\Пользователи\Имя_пользователя\

Либо скачиваем на свой компьютер средство устранение неполадок после «миграции» Windows от компании Microsoft: windowsmigration_ENUS, запускаем его и следуем подсказкам программы, которая попытается в автоматическом режиме устранить возникшие проблемы, а затем просто проверяем доступность файлов в новой системе.

На этом описание настроек прав доступа к папке в Windows и изменения владельца папки в рамках данной статьи можно считать законченным.

Every file and folder on Windows 11/10 has permission attributes. It gives you the authority to edit, read, write, execute, and modify it. It is relatively easy to change file and folder permissions in Windows 11/10. However, it depends on the specific criteria. In this post, we will show how you can change file and folder permissions in Windows 11/10.

I was talking about individual criteria that you need to meet. Those criteria are user authority or power. If you are an admin user, you can almost change anything in Windows. It includes the ability to modify files that are owned by others. However, if you are standard users, you are limited to changing files that only belong to you. In this post, we will discuss the following:

- Types of Users and Permissions

- Change Files and Folders Permissions which you own

- Manage permission when sharing a file or folder with other users

- Change Files and Folders Permissions which you DON’T own.

While it looks complicated, it is relatively easy to manage permissions. What you need to be careful about is the type of permissions.

1] Type of users in Windows & Permissions

While its not necessary, I think its a good idea that you know about this. There are broadly two types of users— local user accounts and local system accounts.

- Local user accounts include Administrators, Standard users, Child, and Guest account.

- Windows OS manages local System accounts. Accounts with a name such as System, Network service, Local service are all system accounts.

An Administrator can also take over System accounts as well or at least modify the file permissions along with other local user accounts.

Another essential thing, but you should know this. Some of these permissions will not be available for files.

- Full Control

- Modify

- Read and Execute

- List folder contents

- Read

- Write

- Special Permissions

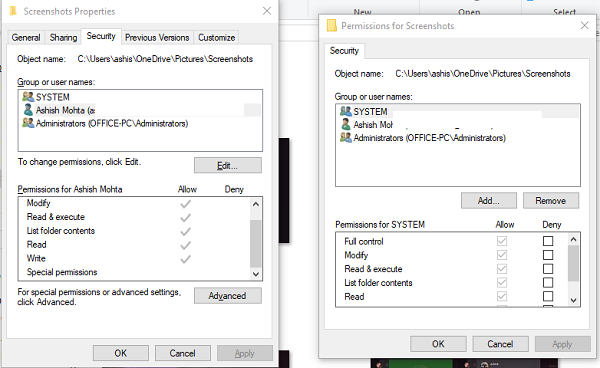

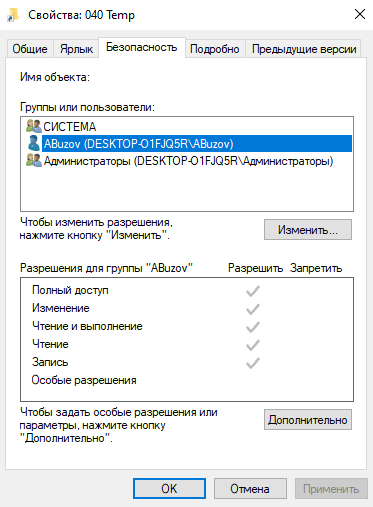

2] Change File and Folder Permissions which you own in Windows 11/10

This section applies to all kinds of users. As long as you are managing files and folders which you won, there is not much of a problem. But at times, users have experienced that they are not able to edit files that they own or are created by them. Follow the steps to fix those problems.

- Right-click on any folder or file and click on Properties.

- Switch to Security tab, and you should see two sections

- Group or usernames that have an ownership right on that file

- Permissions for the selected user

- If you have trouble editing the file or copying files into that folder, then you need to change the permission. Click on the Edit button.

- It will open another window where you can select a user, and add missing permissions by checking the box against the type of permission.

- Once you are done, click on ok, and then apply the changes.

When changing permission for yourself, it is best to check on the box against Full Control. It will keep you off from any trouble you were having with the file or folder.

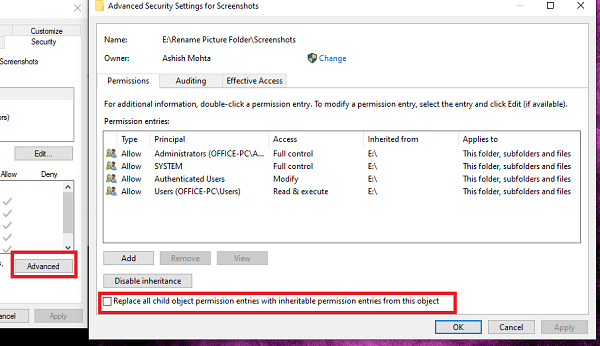

How to apply the same permission to subfolders and files

It only makes sense to have full control of all the files and folders inside it. Doing it one by one is cumbersome, and thats where you need to use the Advanced button.

- First, make sure to choose the set of permissions or Full control for the top folder

- Then go back to the Security tab, click on the Advanced button.

- Then select the user, which is yourself, and check the box which says—Replace all child object permission entries with inheritable permission entries from this object.

- Click on Apply and then Ok button.

In simple words, whatever the permission, the object, i.e. User, which in this case is you, will be applied to all files, and subfolders.

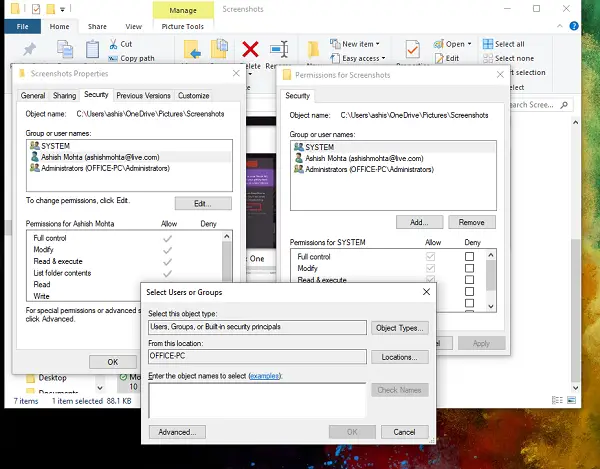

3] Manage permission when sharing a file or folder with other users

There can be multiple scenarios here:

- The file can be shared, but it cannot be modified.

- Folders shared with multiple users, but they are not allowed to delete the file or add any file.

- Some users are allowed to modify files while others can have read-only access.

Open the permission window by clicking on the Edit button. Next, select the user for which you want to modify. If the user is not there, you can add a new user by clicking on the Add button. It will open a search window which you can use to find the user. Add when you find it.

Once the user is available, select it and then assign appropriate permission. Select what you want to allow, and what you want to deny. It is how you would assign for yourself, except that you are doing it for some other account.

4] Change Files and Folders Permissions which you DONT own

That is where ownership comes into the picture. If you do not own a folder or someone else has modified files in such a way, then you can change it. However, only an admin user can change it for you.

Follow our detailed guide to learn how to take ownership of files and folders which you don’t own.

It might be too much to grasp for once, but once you are through, there will be no confusion left. I hope you were able to understand it clearly.

PS: Attribute Changer lets you change file & folder attributes in Windows 11/10 easily.

Права доступа к файлам и папкам простым языком.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант — взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система «узнаёт» и «различает» реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

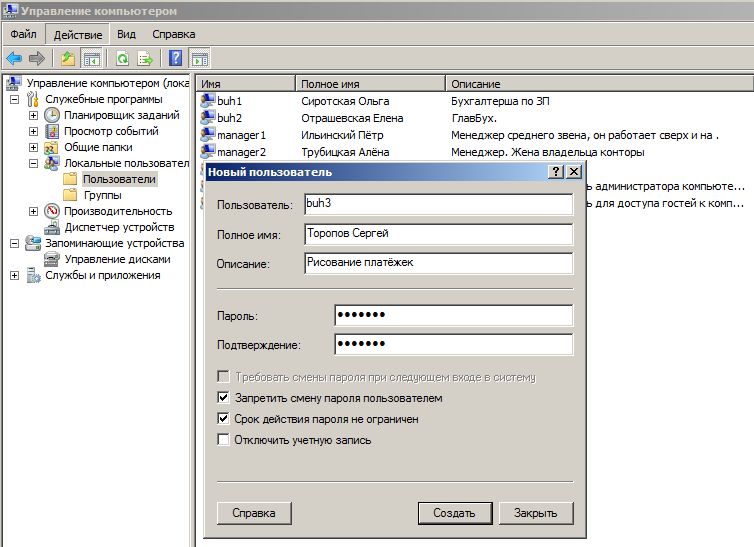

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом «сервере» (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров — manager1, manager2. Для бухгалтеров — buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: «сделать пароль на папку». Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему — вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис — Свойства папки — Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис — Параметры папок — Вид. Снять галочку Использовать простой общий доступ к файлам.

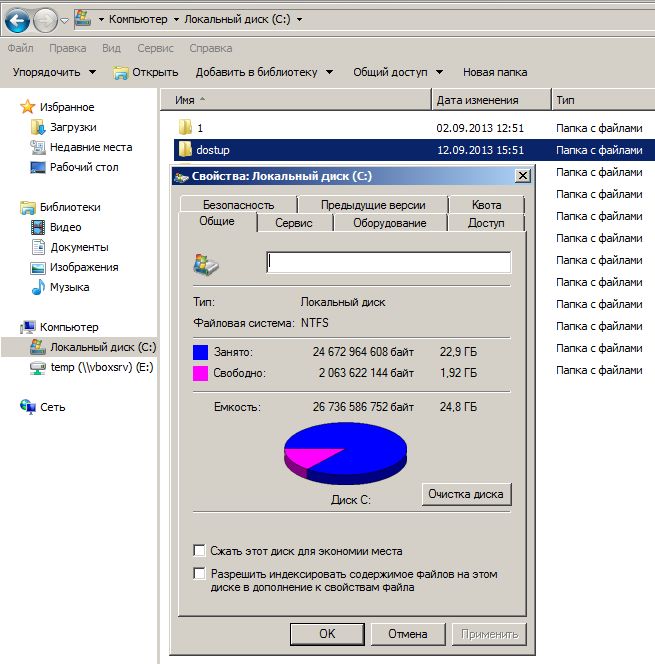

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:\dostup\. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

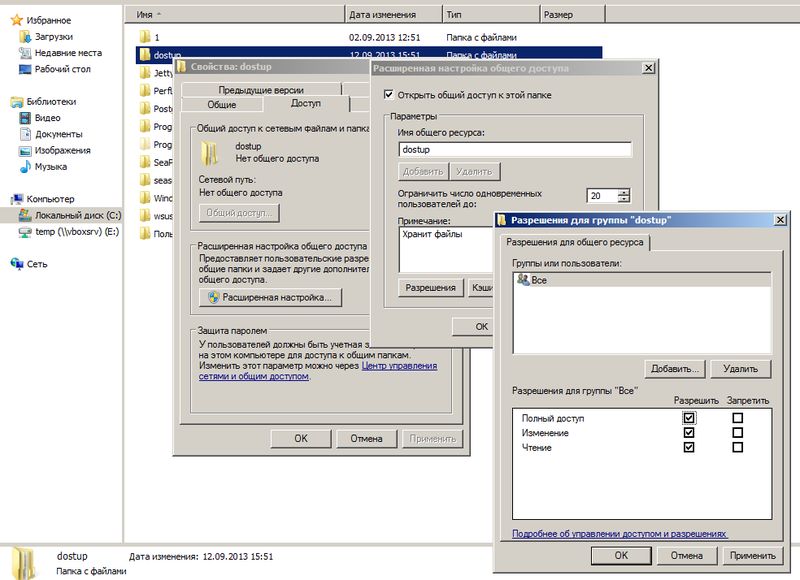

На данном этапе нужно выдать в доступ по сети (расшарить — share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ — Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ — Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем «сервере» и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Новый пользователь. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Создать пользователя.

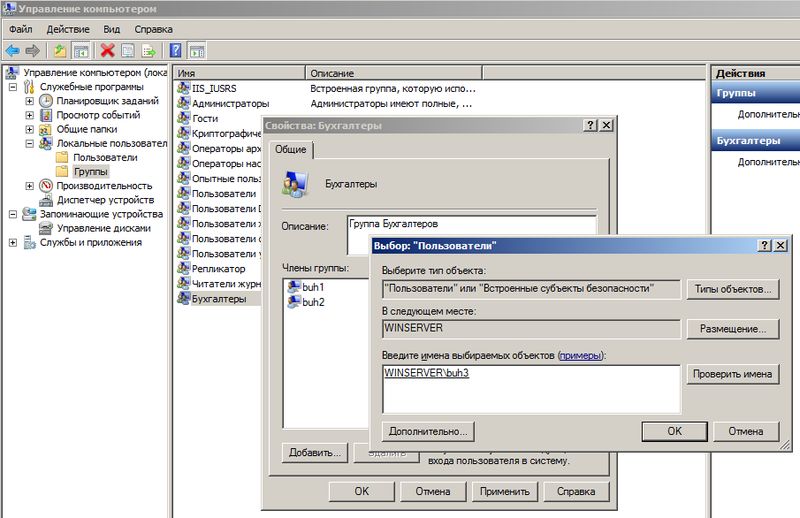

Теперь очередь за самым главным — группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено «наложение прав» на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже «передадут» права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVER\buh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

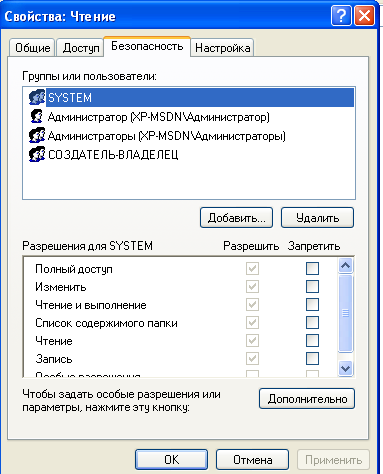

На папке Договора правой клавишей и там Свойства — вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup\, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

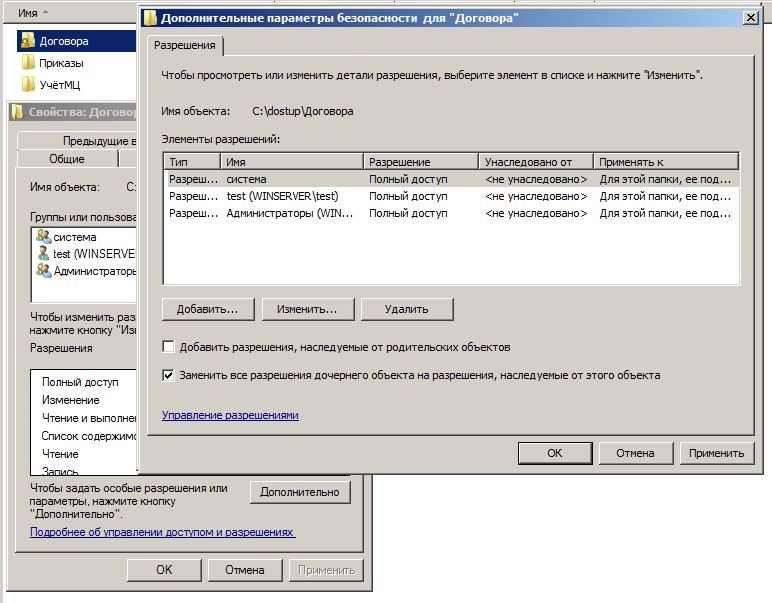

Жмём кнопку Дополнительно — вкладка Разрешения — кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить — это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель — ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

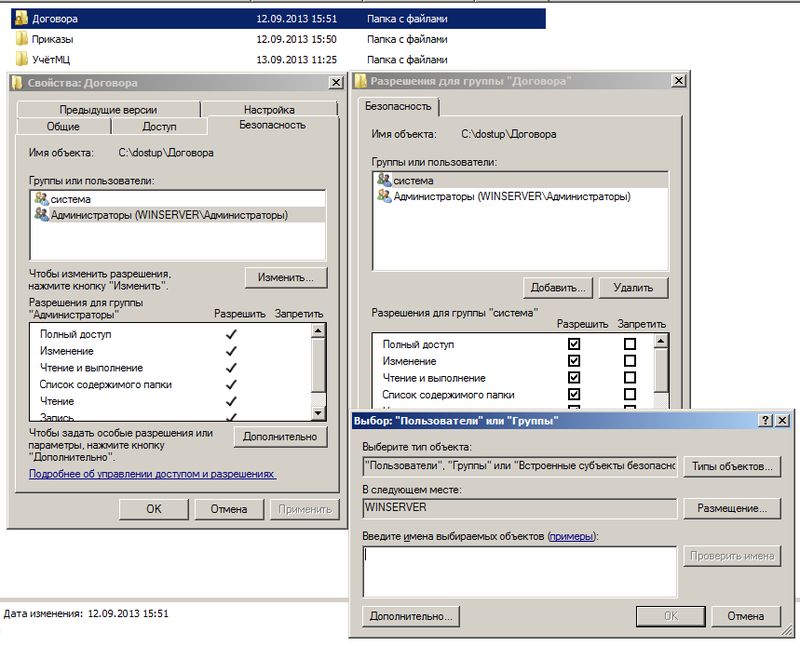

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно «Разрешения для группы».

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём «Проверить имена» — Ок. По умолчанию даётся в упрощённом виде доступ «на чтение». Галочки в колонке Разрешить автоматически выставляются «Чтение и выполнение», «Список содержимого папки», «Чтение». Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить — Добавить — вбиваем Менеджеры — Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

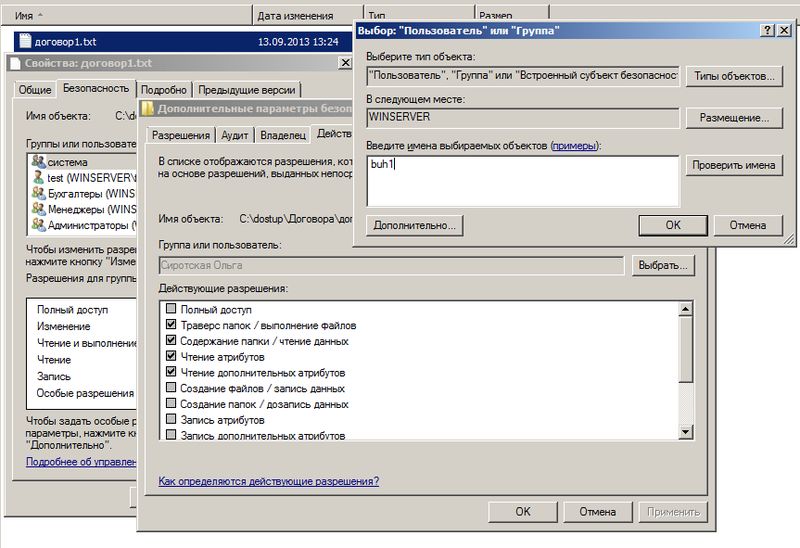

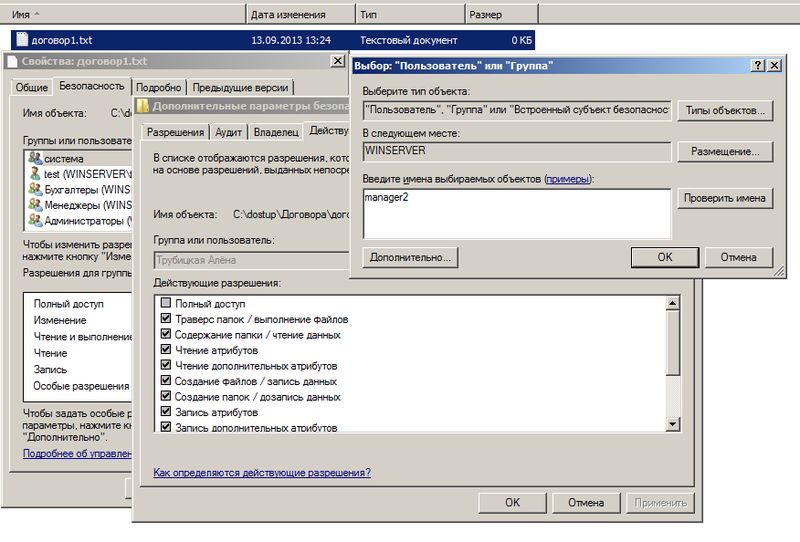

Зайдите в папку Договора и создайте тестовый файл договор1.txt

На нём щелчок правой клавишей мыши и там Свойства — вкладка Безопасность — Дополнительно — вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая «распространяет» свои разрешения на свои дочерние объекты.

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

Итог.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Дополнительные материалы:

Как связать Microsoft Access с MySQL.

Дата последней правки: 2015-12-01 09:57:26

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

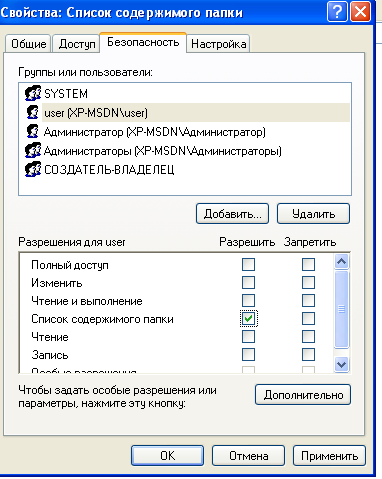

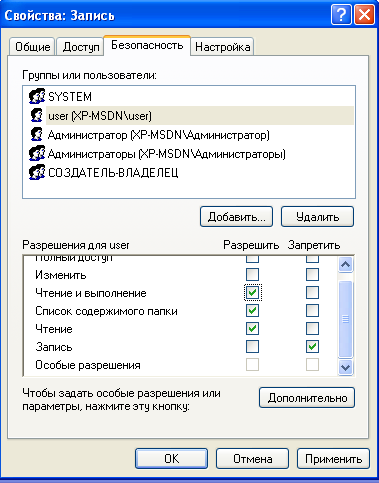

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

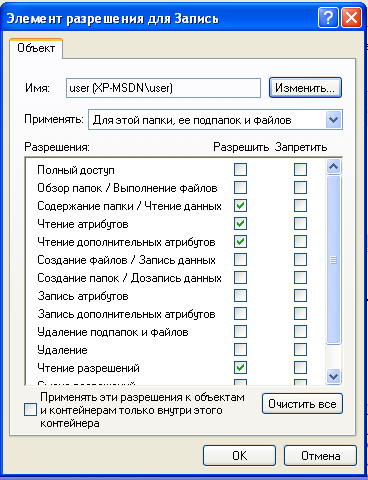

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

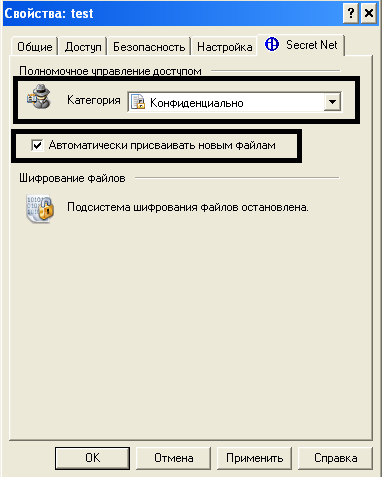

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Случается, что при работе с файлами или папками Вам бывает необходимо изменить для них владельца и права доступа.

Смена владельца файла или папки, используя Проводник.

- Щелкните правой кнопкой мыши на файле или папке и выберите пункт Свойства.

- Перейдите на вкладку Безопасность и нажмите кнопку Дополнительно.

- Перейдите на вкладку Владелец и нажмите кнопку Изменить.

- Выполните одно из следующих действий:

- Чтобы назначить владельцем пользователя или группу из списка, в окне «Изменить владельца на» выберите нового владельца и нажмите ОК.

- Чтобы назначить владельцем пользователя или группу, которых нет в списке:

- Нажмите кнопку Другие пользователи и группы

- Если владельцем необходимо установить службу TrustedInstaller, в качестве имени объекта в поле Введите имена выбираемых объектов (примеры) введите: NT SERVICE\TrustedInstaller и нажмите кнопку ОК.

- Если владельцем необходимо другого пользователя или группу, то нажмите кнопку Дополнительно, а затем кнопку Поиск.

- В результатах поиска выберите необходимую Вам группу или пользователя и нажмите кнопку ОК.

- В окне Изменить владельца на: выберите добавленную группу или пользователя.

- Чтобы сменить владельца всех субконтейнеров и объектов в папке, установите флажок Заменить владельца субконтейнеров и объектов и нажмите кнопку ОК.

Изменение разрешений для доступа к файлам и папкам, используя Проводник.

- Щелкните правой кнопкой мыши на файле или папке и выберите пункт Свойства.

- Перейдите на вкладку Безопасность и нажмите кнопку Дополнительно.

- Нажмите кнопку Изменить разрешения и выполните одно из следующих действий:

- Чтобы изменить разрешения для существующей группы или пользователя, выберите имя этой группы или пользователя и нажмите кнопку Изменить.

- Установите необходимые Вам флажки Разрешить или Запретить напротив каждого разрешения и нажмите кнопку ОК, а затем кнопку Применить.

- Чтобы изменить разрешения для группы или пользователя, которого нет в списке Элементы разрешений, нажмите кнопку Добавить.

- Если необходимо изменить разрешения для службы TrustedInstaller, в качестве имени объекта в поле Введите имена выбираемых объектов (примеры) введите: NT SERVICE\TrustedInstaller и нажмите кнопку ОК.

- Если необходимо изменить разрешения для другого пользователя или группы, то нажмите кнопку Дополнительно, а затем кнопку Поиск.

- В результатах поиска выберите необходимую Вам группу или пользователя и нажмите кнопку ОК.

- Установите необходимые Вам флажки Разрешить или Запретить напротив каждого разрешения и нажмите кнопку ОК, а затем кнопку Применить.

- Чтобы удалить группу или пользователя из списка Элементы разрешений, нажмите кнопку Удалить.

Далее рассказывается как можно изменить разрешения или сменить владельца, используя командную строку запущенную от имени администратора.

Если после использовании команды, разрешения или владелец не сменятся, то возможно Вам придется зайти в систему под встроенной учётной записью «Администратор» для их выполнения заново.

Изменение владельца файла (папки) на указанного Вами пользователя, используя командную строку.

- icacls папка\файл /setowner Пользователь параметры

Примеры:

icacls «C:\Test\file.exe» /setowner Administrtator /C /L /Q

icacls «C:\Test\file.exe» /setowner «NT SERVICE\TrustedInstaller» /C /L /Q

icacls «C:\Test\*» /setowner система /T /C /L /Q

icacls «C:\Test» /setowner Vince /T /C /L /Q

Параметры:

/T — операция выполняется для всех соответствующих файлов и каталогов, расположенных в указанных в имени каталогах.

/C — выполнение операции продолжается при любых файловых ошибках. Сообщения об ошибках по-прежнему выводятся на экран.

/L — операция выполняется над самой символической ссылкой, а не над ее целевым объектом.

/Q — команда icacls подавляет сообщения об успешном выполнении.

Изменение разрешений для файла (папки), используя командную строку.

- icacls папка\файл /grant:r Пользователь:разрешение

Разрешения:

F — полный доступ

M — доступ на изменение

RX — доступ на чтение и выполнение

R — доступ только на чтение

W — доступ только на запись

D — доступ на удаление

Примеры:

icacls «C:\Windows\file.exe» /grant:r Vince:F

icacls «C:\Windows\file.exe» /grant:r Vince:M

icacls «C:\Windows» /grant:r Vince:F

icacls «C:\Windows» /grant:r Vince:RX /T

icacls «C:\TEMP» /grant Все:(OI)(CI)F /T

*((OI)(CI) — включают наследование для дочерних папок и файлов)

Об остальных возможностях команды icacls Вы сможете узнать введя команду: icacls /?

Смотрите также:

Join @AdmNtsRu on Telegram