Эта статья подходит для:

Archer C1200 (V2,V3), Archer A7 (V5) , Archer C60 (V2), Archer C8 (V4), Archer C9 (V5), Archer C7 (V4,V5) , Archer C5400 (V2), Archer C59 (V2,V3), Archer C58 (V2).

PPTP VPN-сервер используется для создания VPN-соединения для удалённого устройства. Чтобы использовать функцию VPN, вы должны включить PPTP VPN-сервер на своем роутере и настроить PPTP-соединение на удалённом устройстве. Для настройки PPTP VPN-подключения выполните следующие действия.

Шаг 1. Настройка PPTP VPN-сервера на вашем роутере

1. Войдите в веб-интерфейс роутере. Если вы не знаете, как это сделать, обратитесь к инструкциям

а. Как войти в веб-интерфейс Wi-Fi роутера (новый логотип)?

б. Как войти в веб-интерфейс Wi-Fi роутера (новый логотип)?

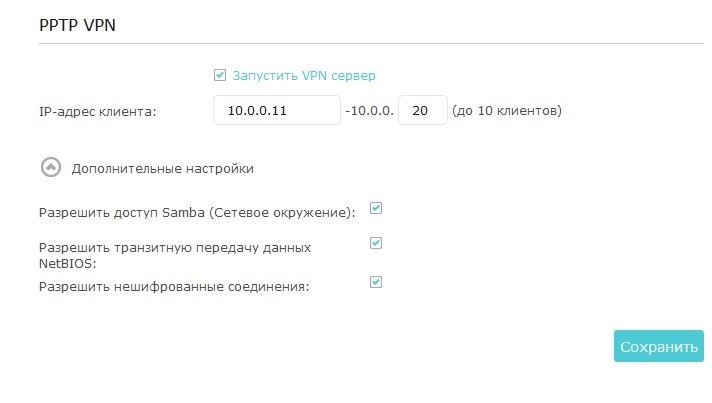

2. Откройте раздел Дополнительные настройки > VPN-сервер > PPTP VPN и выберите Запустить VPN-сервер.

Примечание:

Прежде чем включить VPN-сервер, мы рекомендуем настроить службу Dynamic DNS Service (Сервис DDNS) (рекомендуется) или назначить статический IP-адрес для порта WAN роутера и синхронизировать ваше системное время с Интернетом.

3. В заявленном IP-адресе клиента введите диапазон IP-адресов (до 10 адресов), которые будут подключаться к PPTP VPN-серверу.

4. Нажмите Дополнительные настройки, чтобы установить разрешение на PPTP-соединение согласно вашим потребностям.

• Выберите Разрешить доступ Samba (Сетевое окружение), чтобы ваше VPN-устройство могло получить доступ к вашему локальному серверу Samba.

• Выберите Разрешить транзитную передачу NetBIOS, чтобы ваше VPN-устройство могло получить доступ к вашему серверу Samba с использованием имени NetBIOS.

• Выберите Разрешить нешифрованные соединения, чтобы разрешить незашифрованные подключения к вашему VPN-серверу.

5. Нажмите Сохранить.

6. Настроив учетную запись VPN PPTP для удаленного устройства, вы можете создать до 16 учетных записей.

1) Нажмите Add (Добавить).

2) Введите имя пользователя и пароль для аутентификации устройств на PPTP VPN-сервере.

3) Нажмите OK.

Шаг 2. Настройка VPN-подключения PPTP на удаленном устройстве

Удаленное устройство может использовать встроенное программное обеспечение PPTP для Windows или стороннее программное обеспечение PPTP для подключения к PPTP-серверу. В нашем примере мы используем встроенное программное обеспечение PPTP для Windows.

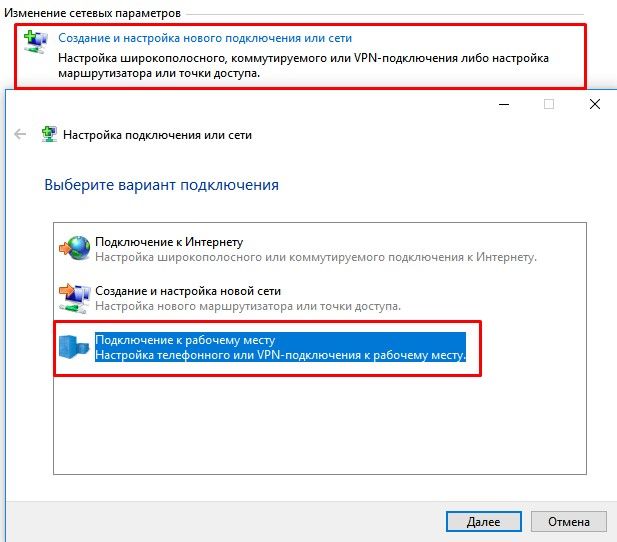

1. Нажмите Пуск > Панель управления > Сеть и интернет > Центр управления сетями и общим доступом.

2. Выберите Настройка нового подключения или сети.

3. Выберите Подключиться к рабочему месту и нажмите Далее.

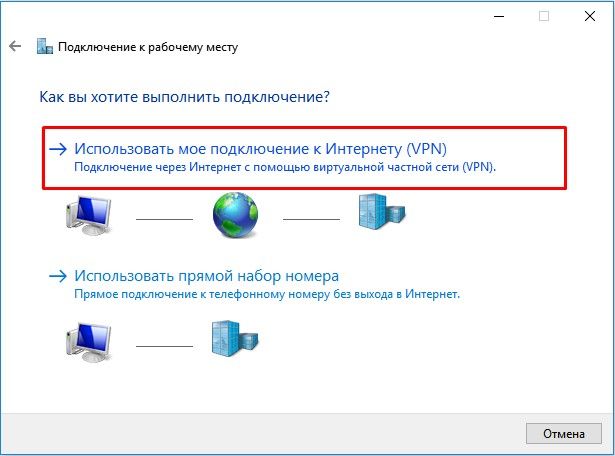

4. Выберите Использовать подключение к интернет (VPN).

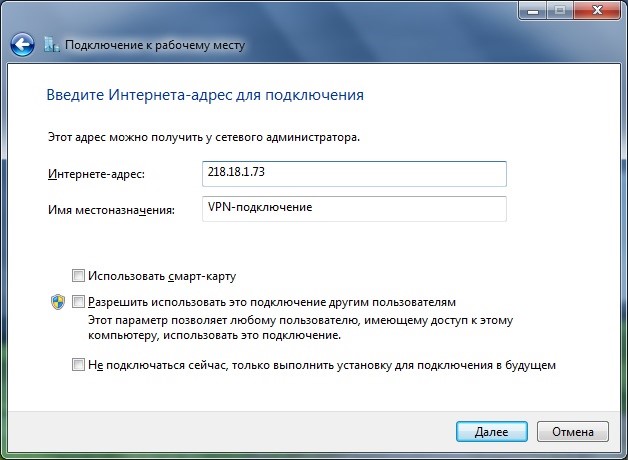

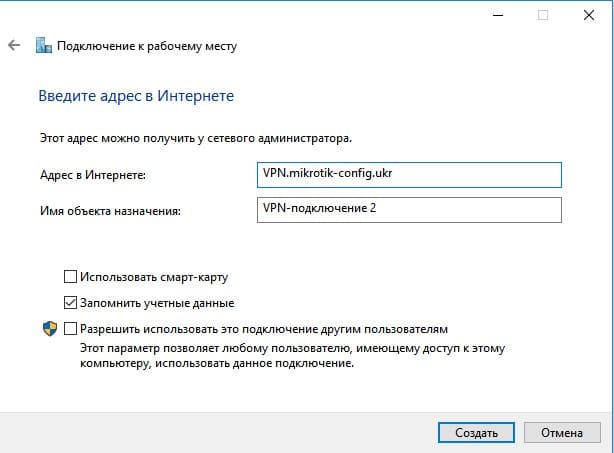

5. Введите IP-адрес роутера (например: 218.18.1.73) в поле Интернет-адрес. Нажмите Далее.

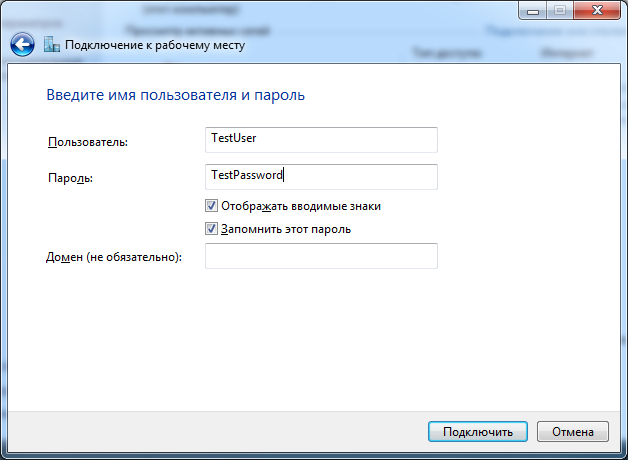

6. Введите имя пользователя и пароль, которые вы установили для PPTP VPN-сервера на роутере, и нажмите Подключить.

7. PPTP VPN-соединение создано и готово к использованию.

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к вашей модели устройства.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

ZoogVPN – это один из лучших вариантов для обеспечения безопасности и конфиденциальности в сети Интернет. Настройка его на роутере TP-Link даст вам возможность защитить все устройства, подключенные к вашей локальной сети, одним действием. В этой статье мы расскажем вам как настроить ZoogVPN на TP-Link роутере в простых и понятных шагах.

TP-Link роутер поддерживает три вида виртуальных частных сетей (VPN) – L2TP/IPsec, PPTP и OpenVPN. Это означает, что вы можете использовать любой из этих протоколов, чтобы подключиться к виртуальной частной сети и защитить свои интернет-соединения во время выхода в сеть. Каждый из этих протоколов имеет свои собственные преимущества и недостатки, и вы можете выбрать подходящий для вас с учетом своих требований к безопасности и удобству использования.

Ниже вы можете ознакомиться с их оценкой по всем важным пунктам.

L2TP/IPsec:

- Безопасность: 5 (высокий уровень защиты)

- Скорость: 3 (средняя)

- Стабильность: 4 (хорошая)

PPTP:

- Безопасность: 2 (довольно низкий уровень, сравнительно с другими протоколами)

- Скорость: 5 (очень быстрый)

- Стабильность: 4 (хорошая)

OpenVPN:

- Безопасность: 4 (высокий уровень защиты)

- Скорость: 4 (хорошая)

- Стабильность: 5 (очень стабильный)

Обратите внимание, что это только общие оценки и в каждом конкретном случае результаты могут отличаться в зависимости от различных факторов, таких как качество интернет-соединения и настройки сети.

Как настроить VPN на маршрутизаторе TP-Link (OpenVPN)

Выполните вход в веб-интерфейс роутера, настройте подключение VPN и выберите устройства, для которых нужно создать подключение VPN. :

1. Введите в адресной строке браузера http://tplinkwifi.net и выполните вход, используя свой TP-Link ID или созданный вами пароль роутера.

2. Перейдите во вкладку Advanced и выберите меню VPN Client.

3. Поставьте галочку Enable напротив пункта VPN Client, затем нажмите Save.

4. Добавьте серверы VPN и включите те из них, которые вам нужны.

А. В разделе Server List нажмите Add.

Б. Введите название в поле Description и выберите тип подключения VPN в выпадающем списке VPN Type.

В. Введите данные о подключении VPN.

OpenVPN: введите имя пользователя и пароль VPN.

В разделе ‘Имя пользователя’ и ‘Пароль’ введите учетные данные вашей учетной записи. Ваше имя пользователя – это адрес электронной почты вашего аккаунта ZoogVPN. Пароль – это пароль, который вы использовали при создании учетной записи ZoogVPN.

Затем выберите VPN-сервер и cкачайте конфигурацию нужной вам локации.

Полный список доступных серверов для вашего плана подписки и конфигурации, которые вы можете скачать, можно найти кликнув здесь.

После загрузки файлов вернитесь к панели управления маршрутизатора и нажмите “Обзор” в окне “Добавить профиль”.

Перейдите к файлу конфигурации OpenVPN, который вы только что скачали, и нажмите “Открыть”.

Нажмите “Сохранить” для подтверждения настроенных параметров.

В “Списке серверов” включите только что созданное соединение ZoogVPN.

В разделе “Список устройств” нажмите на кнопку “Добавить”.

Выберите устройства, которые будут использовать VPN-соединение, и нажмите “ОК”.

Включите “VPN-доступ” для добавленных устройств.

Выполнив эти шаги, вы должны были успешно настроить VPN-соединение с сервером NordVPN на маршрутизаторе TP-Link.

Как настроить VPN на маршрутизаторе TP-Link (PPTP)

PPTP: введите адрес сервера VPN (например,nl.free.zoogvpn.com).

В разделе ‘Имя пользователя’ и ‘Пароль’ введите учетные данные вашей учетной записи. Ваше имя пользователя – это адрес электронной почты вашего аккаунта ZoogVPN. Пароль – это пароль, который вы использовали при создании учетной записи ZoogVPN.

Затем выберите VPN-сервер и cкачайте конфигурацию нужной вам локации.

Полный список доступных серверов для вашего плана подписки и конфигурации, которые вы можете скачать, можно найти кликнув здесь.

Сохраните настройки.

В списке серверов включите нужный сервер.

Добавьте устройства, на которых будет использоваться VPN.

В разделе Device List нажмите Add.

Выберите и добавьте устройства, у которых будет доступ к настроенному вами серверу VPN.

Сохраните настройки.

Готово! Теперь у указанных устройств будет доступ к активированному вами серверу VPN.

Как настроить VPN на маршрутизаторе TP-Link (L2TP/IPsec VPN)

L2TP/IPsec VPN: введите адрес сервера VPN (например,nl.free.zoogvpn.com).

В разделе ‘Имя пользователя’ и ‘Пароль’ введите учетные данные вашей учетной записи. Ваше имя пользователя – это адрес электронной почты вашего аккаунта ZoogVPN. Пароль – это пароль, который вы использовали при создании учетной записи ZoogVPN.

Затем выберите VPN-сервер и cкачайте конфигурацию нужной вам локации.

Полный список доступных серверов для вашего плана подписки и конфигурации, которые вы можете скачать, можно найти кликнув здесь.

Сохраните настройки.

В списке серверов включите нужный сервер.

Добавьте устройства, на которых будет использоваться VPN.

В разделе Device List нажмите Add.

Выберите и добавьте устройства, у которых будет доступ к настроенному вами серверу VPN.

Сохраните настройки.

Готово! Теперь у указанных устройств будет доступ к активированному вами серверу VPN.

Бесплатное ли данное решение для TP-Link от ZoogVPN?

ZoogVPN предлагает выбор из 5 серверов по всему миру на 100% бесплатно. Вы можете подключиться к серверу в США, Великобритании, Германии, Нидерландах и Сингапуре, чтобы обойти гео-ограничения и сохранить конфиденциальность ваших данных.

Итог

В 2023 году конфиденциальность и безопасность в интернете важнее прежде. С растущим количеством информации, которую мы делимся онлайн, становится все важнее защищать свои данные от несанкционированного доступа. Это в том числе и персональные финансовые данные, личную информацию и данные компании.

Роутер TP-Link предоставляет возможность для защиты своей информации, поддерживая несколько протоколов VPN, таких как L2TP/IPsec, PPTP и OpenVPN. Он позволяет пользователям использовать интернет безопасно и конфиденциально, защищая их данные от хакеров и других недобросовестных лиц.

Если у вас возникли дополнительные вопросы об установке VPN на маршрутизатор TP-Link, cмело обращайтусь в нашу службу поддержки по электронной почте или в чате.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

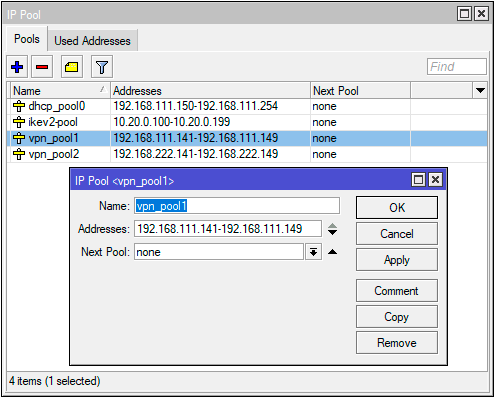

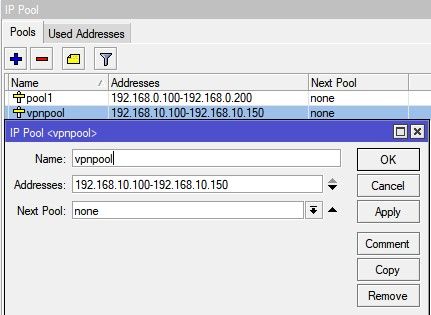

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

/ip pool

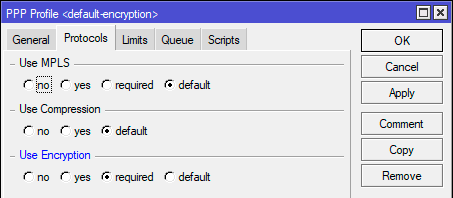

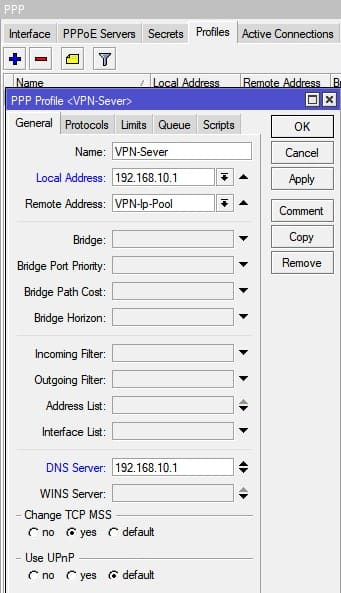

add name=vpn_pool1 ranges=192.168.111.141-192.168.111.149Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

/ppp profile

add change-tcp-mss=yes local-address=192.168.111.140 name=vpn remote-address=vpn_pool1 use-encryption=requiredЧтобы изменить существующий default-encryption:

/ppp profile

set *FFFFFFFE local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredДля default вместо set *FFFFFFFE укажите set *0:

/ppp profile

set *0 local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredОстальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

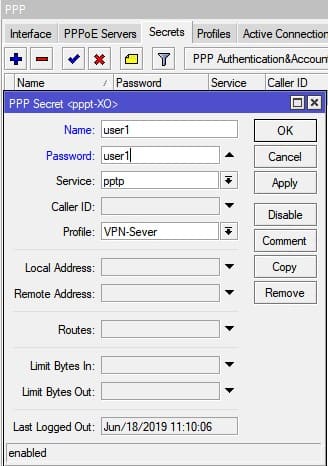

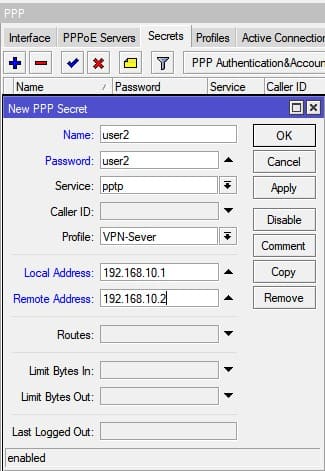

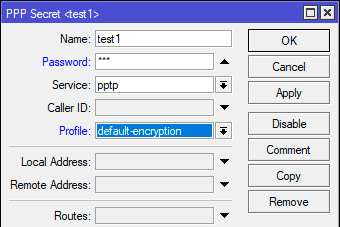

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

/ppp secret

add name=test1 password=123 profile=default-encryption service=pptpПри создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

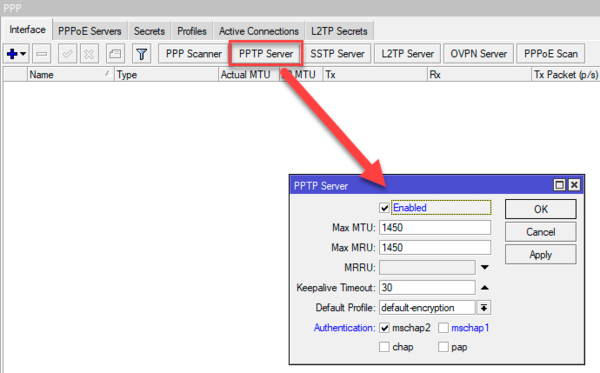

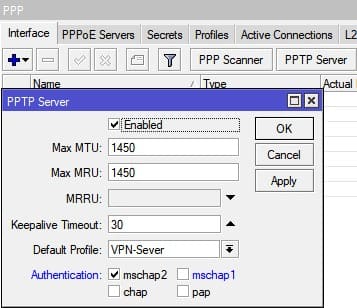

Настройка PPTP-сервера

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

/interface pptp-server server

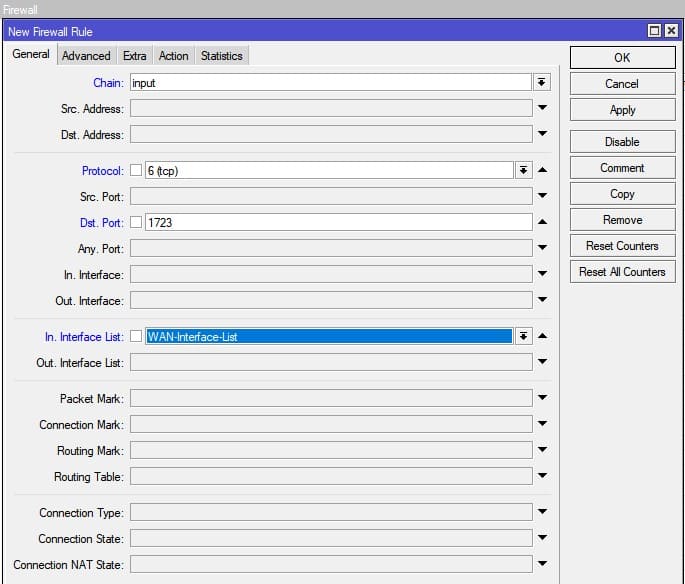

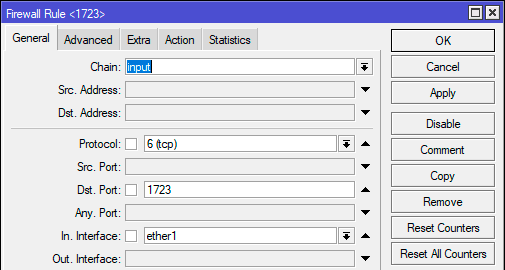

set authentication=mschap2 default-profile=default-encryption enabled=yesСледующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

add action=accept chain=input dst-port=1723 in-interface=ether1 protocol=tcpНа этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

Настройка L2TP/IPsec-сервера

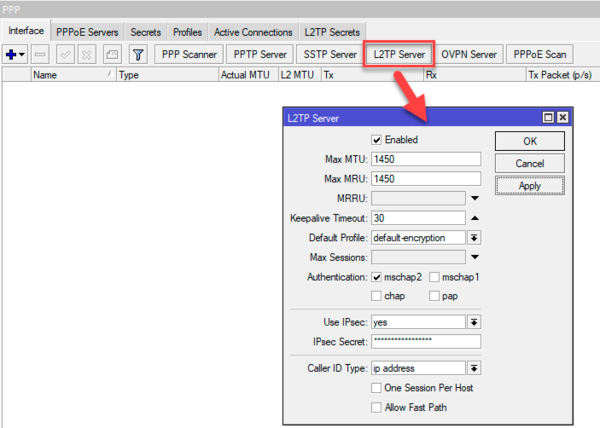

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

/interface l2tp-server server

set authentication=mschap2 enabled=yes default-profile=default-encryption ipsec-secret=myIPsecPreKey use-ipsec=yesОбычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

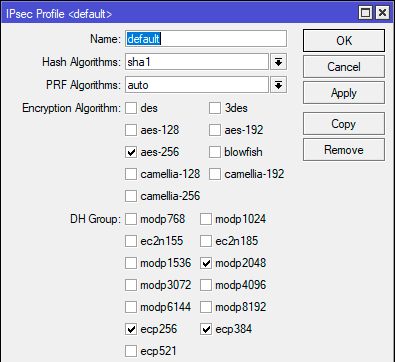

set [ find default=yes ] auth-algorithms=sha256,sha1 pfs-group=ecp384Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

/ip ipsec profile

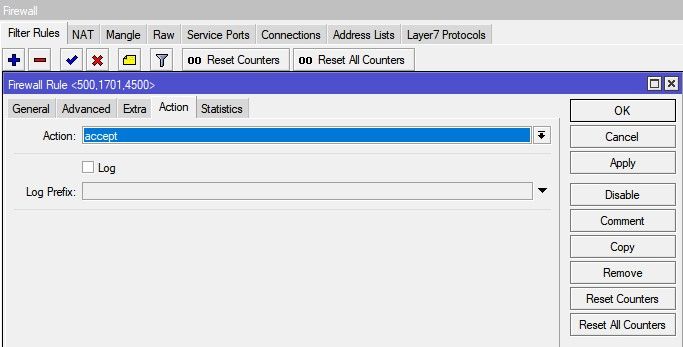

set [ find default=yes ] dh-group=ecp256,ecp384,modp2048 enc-algorithm=aes-256Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов L2TP (порт 1701 UDP), IKE (порт 500 UDP) и протокола NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500,1701,4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-espНа этом настройка L2TP/IPsec-сервера закончена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Время на прочтение

4 мин

Количество просмотров 176K

Полный и подробный туториал как поднять VPN-сервер на роутере, реализовать автоподключение к нему в системе Windows и разрешить выход в интернет только через VPN.

Статья написана достаточно подробно, с расчетом даже на тех людей, кто впервые зашел в раздел Windows «Сетевые подключения».

Для чего это может пригодиться:

- Вы фрилансер на сайтах вроде freelancer.com, upwork.com и т.д. И вы часто путешествуете. Есть большая вероятность, что вас забанят при заходе в аккаунт с другого IP. В этой статье описано одно из решений данной проблемы.

- Иная необходимость удаленно использовать определенный IP.

- Предоставление кому-либо в любой точке мира именно вашего IP.

Содержание:

- Настройка VPN-сервера на роутере

- Подключение к VPN через Windows

- Автоподключение к VPN при включении ПК

- Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

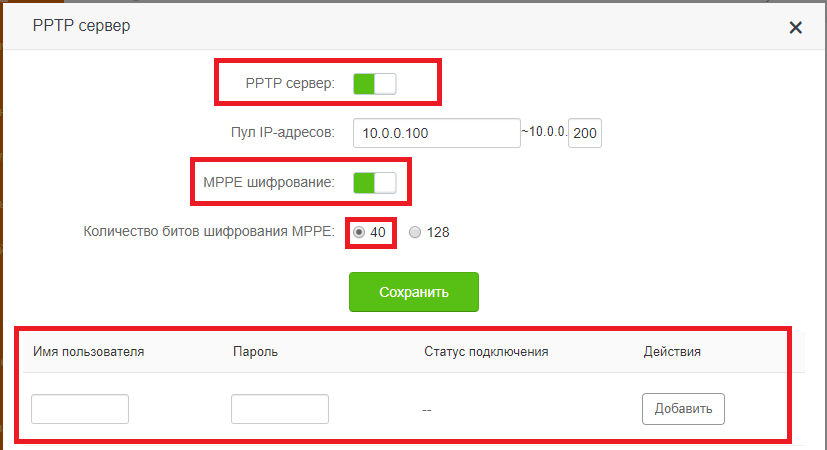

1. Настройка VPN-сервера на роутере

Сразу хочу сказать, что не все роутеры поддерживают функцию VPN. Буду показывать на примере роутера Tenda. Для других процедура аналогична. Так же необходим статический (белый) IP. Обычно его можно приобрести у вашего провайдера за небольшую плату или вовсе бесплатно.

1. Подключаемся к роутеру. Вводим локальный IP роутера в адресную строку браузера. В моем случае это 192.168.0.1. Посмотреть его можно на наклейке на нижней части роутера, либо в интернете.

2. Вводим логин/пароль. Обычно логин и пароль одинаковы: admin. Если нет, смотрите в инструкции к своему роутеру или в интернете.

3. Переходим во вкладку «VPN/PPTP сервер». На других роутерах это может быть сразу вкладка «VPN-сервер». Если ничего подобного нет, скорее всего, ваш роутер не поддерживает VPN.

4. Включаем сервер PPTP, включаем шифрование. Добавляем Имя пользователя (Логин) и Пароль для подключение к этому серверу. Сохраняем.

Настройка сервера VPN на роутере закончена. Переходим к настройкам Windows.

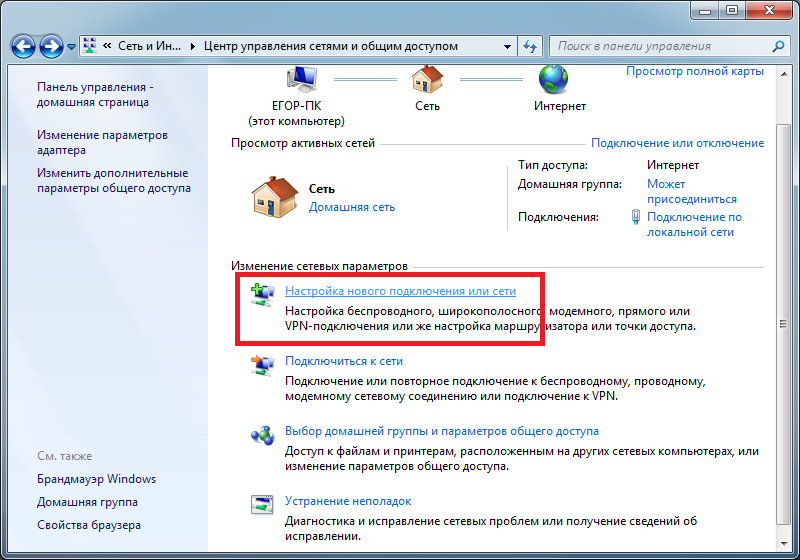

2. Подключение к VPN через Windows

Настройка будет проводиться на примере чистой Windows 7. На более старших версиях процедура отличается не сильно.

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом». Нажимаем «Настройка нового подключения или сети».

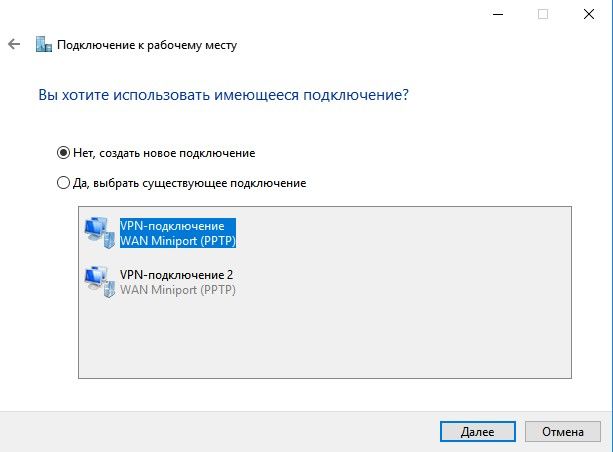

2. Выбираем поочередно «Подключение к рабочему месту/Нет, создать новое сетевое подключение/Использовать мое подключение к интернету (VPN)».

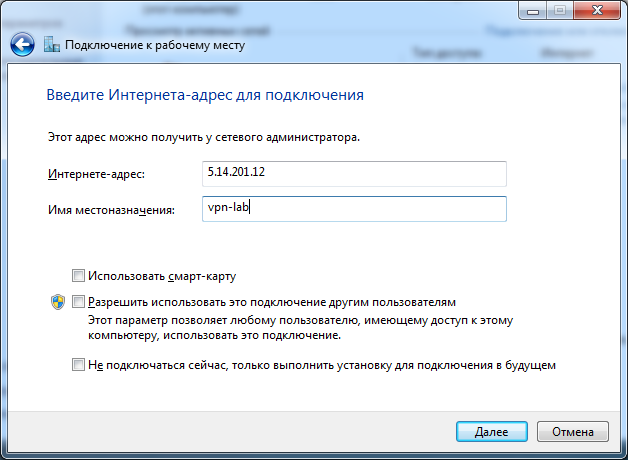

3. В следующем окне в поле «Интернет-адрес» вводим IP нашего VPN-сервера. В поле «Имя местоназначения» указываем любое название на английском без пробелов (например vpn-lab).

Чтобы узнать внешний IP ранее настроенного роутера, нужно зайти с любого устройства, подключенного к роутеру-VPN-серверу, на сайт 2ip.ru. Вписываем указанный там IP в поле.

4. Вводим Логин и Пароль для подключения к сети VPN, которые добавлялись ранее. Нажимаем «Подключиться».

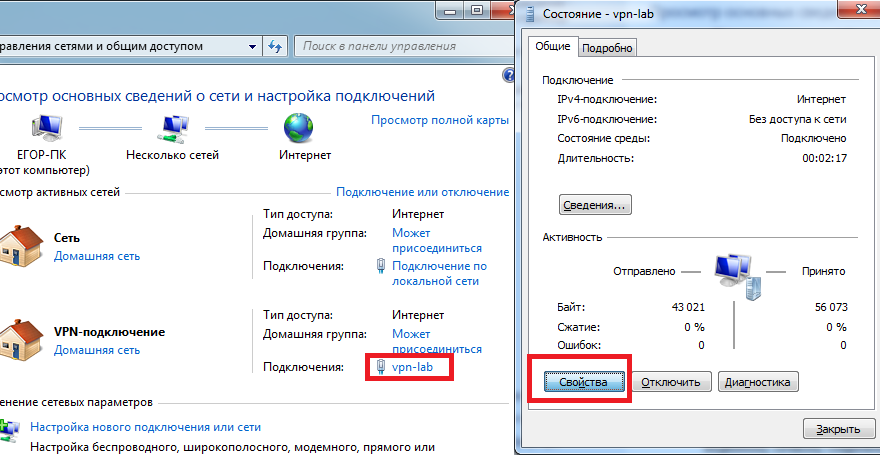

5. Если все сделано правильно, в списке подключений отобразится созданное VPN-подключение. Открываем свойства этого подключения.

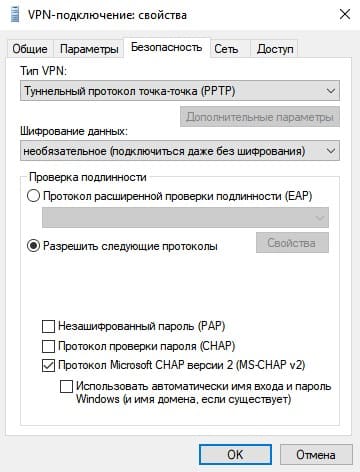

6. Настраиваем пункты во вкладках как показано на рисунках ниже. Нажимаем ОК.

7. Проверяем работоспособность. Теперь при проверке внешнего IP (например, через сайт 2ip.ru) должен отображаться IP-адрес роутера-сервера, а не ваш.

3. Автоподключение к VPN при включении ПК

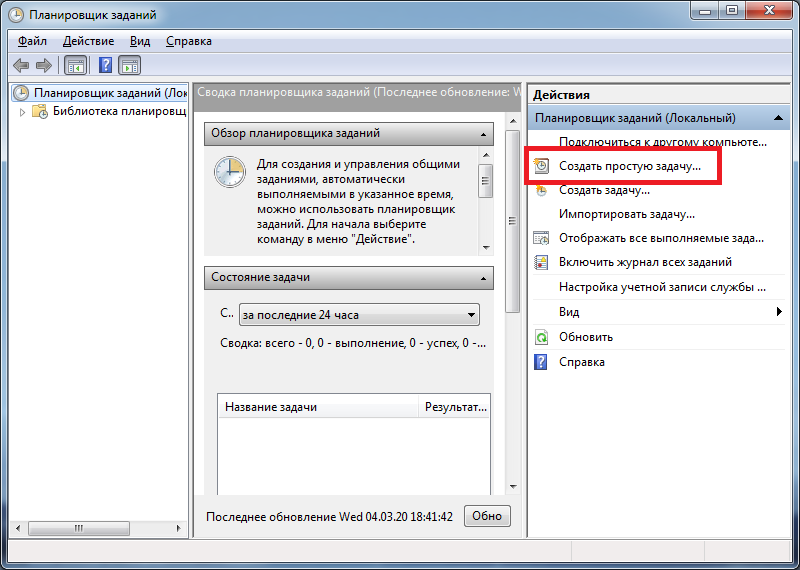

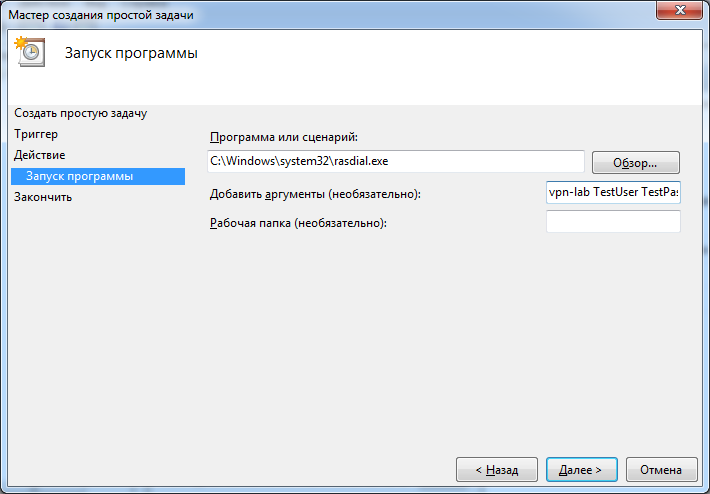

1. Запускаем «Планировщик заданий».

2. Выбираем «Создать простую задачу».

3. В поле «Имя» вводим любое имя (Например AutoVPNConncet).

4. В поле «Триггер» выбираем «При входе в Windows».

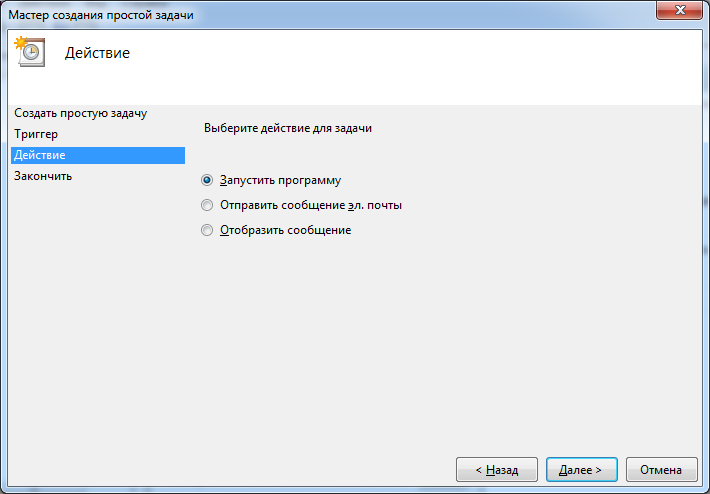

5. Действие — «Запустить программу».

6. Далее в поле «Программа или сценарий» вводим «C:\Windows\system32\rasdial.exe». В поле «Добавить аргументы» вводим «<имя VPN-соединения в списке сетевых подключений> <Логин> <Пароль>» без кавычек. В моем случае это было «vpn-lab TestUser TestPassword».

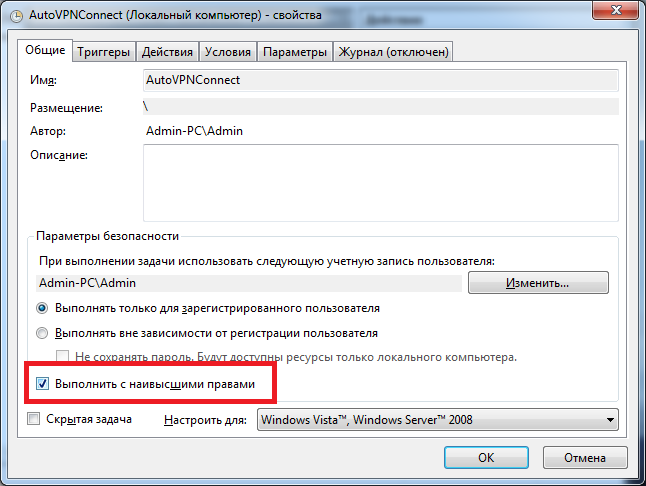

7. Ставим галочку на «Открыть окно „Свойства“ после нажатия кнопки „Готово“». Нажимаем «Готово».

8. В открывшемся окне ставим галочку на «Выполнить с наивысшими правами». Нажать ОК.

9. Готово. Осталось проверить. Перезагрузите компьютер. После этого проверьте свой IP в сети (например на 2ip.ru). Он должен совпадать с VPN-адресом.

4. Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

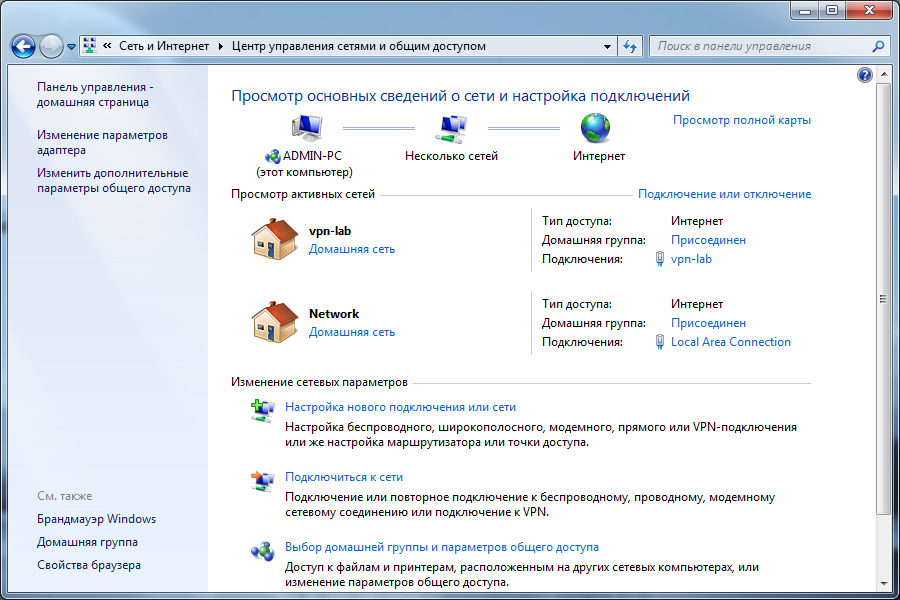

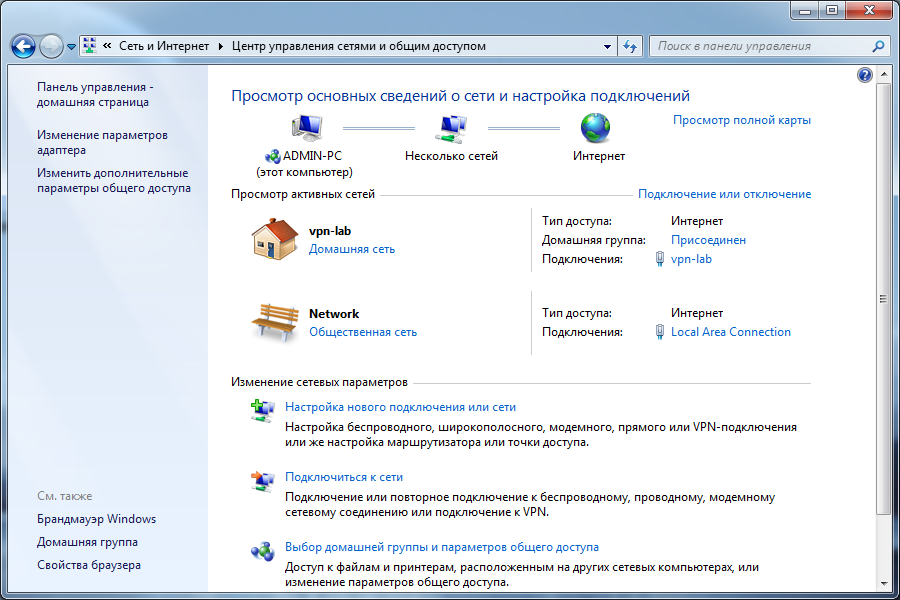

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом».

2. VPN-подключение определяем как «Домашняя сеть», сетевое подключение как «Общественная сеть».

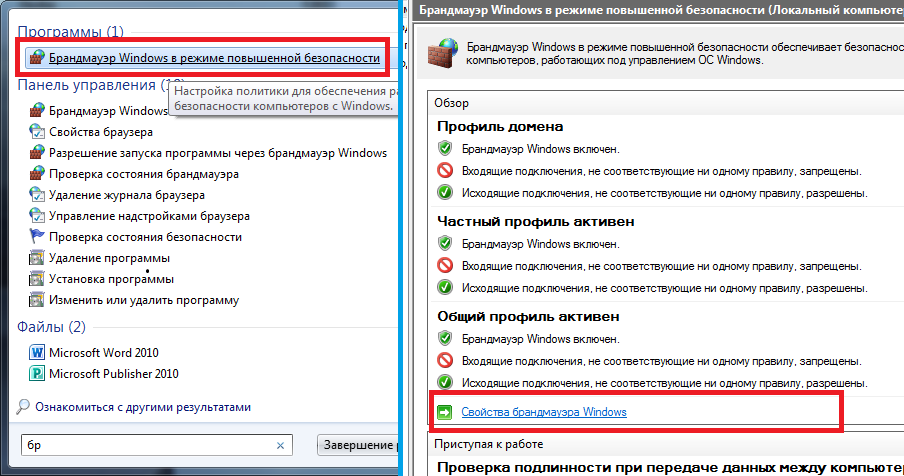

3. Открываем «Брандмауэр Windows в режиме повышенной безопасности» и нажимаем на «Свойства брандмауэра Windows».

4. Во вкладке «Общий профиль» блокируем Входящие и Исходящие соединения. В «Защищенные сетевые подключения» выбрать все.

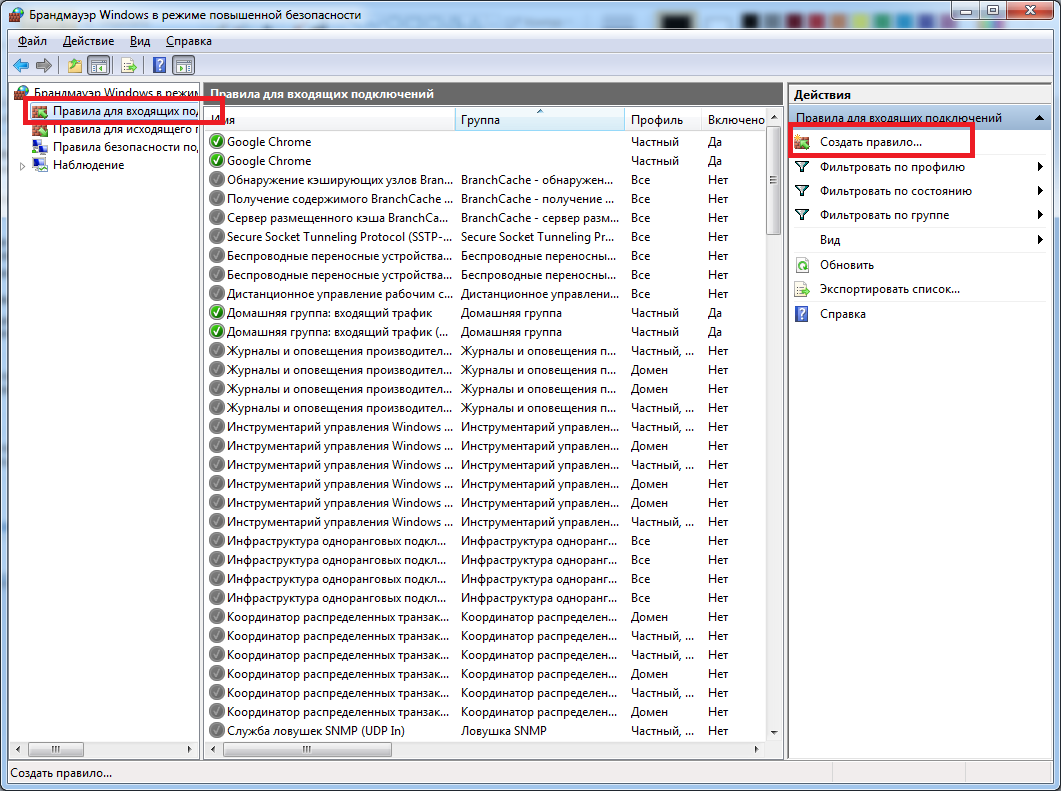

5. Переходим во вкладку «Правила для входящих соединений». Нажимаем «Создать правило».

6. Далее выбираем:

- Тип правила: «Настраиваемые»

- Программа: «Все программы»

- Протокол и порты: «Тип протокола: Любой»

- Область: «Локальные IP: Любой; Удаленные IP: Указанный IP» и здесь добавляем IP вашего VPN (как на скрине ниже).

- Действие: «Разрешить подключение»

- Профиль: ТОЛЬКО «Публичный»

- Имя: (любое) «VPN1»

Нажимаем «Готово».

7. Переходим во вкладку «Правила для исходящих соединений». Нажимаем «Создать правило» и делаем все как в предыдущем пункте.

8. Проверяем работоспособность. Теперь при отключенном VPN должен отсутствовать доступ в интернет.

Буду благодарен всем за конструктивные замечания и предложения.

Что такое VPN и где применяется

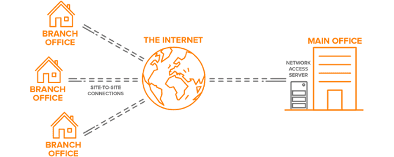

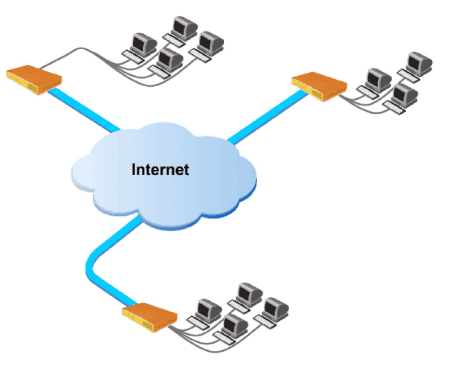

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу, а также для объединения офисов. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

Объединение офисов

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

Доступ к облачному серверу

Закрытый канал для доступа к корпоративному или частному серверу, расположенному в облаке.

Нужно настроить VPN сервер PPTP в MikroTik?

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Чем отличается PPTP от L2TP и других VPN серверов

PPTP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности – отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

Специалисты Настройка-Микротик.укр НЕ РЕКОМЕНДУЮТ использовать данный вид VPN туннелей для передачи коммерческой информации.

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.

Как настроить PPTP VPN сервер в MikroTik

Для VPN клиентов создаётся отдельная подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации. Другими словами эта реализация обеспечивает сетевую безопасность на уровне Firewall-а.

Добавление новой подсети

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка VPN сервера PPTP(на сервере)

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

Активация VPN сервера PPTP

Настройка находится PPP->Interface->PPTP Server

/interface pptp-server server set authentication=mschap2 default-profile=VPN-Server enabled=yes

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 service=pptp profile=VPN-Server

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=1723 \ in-interface-list=WAN-Interface-List protocol=tcp

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

Нужна настройка MikroTik?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

а клиентская часть состоит из настройки PPTP клиента.

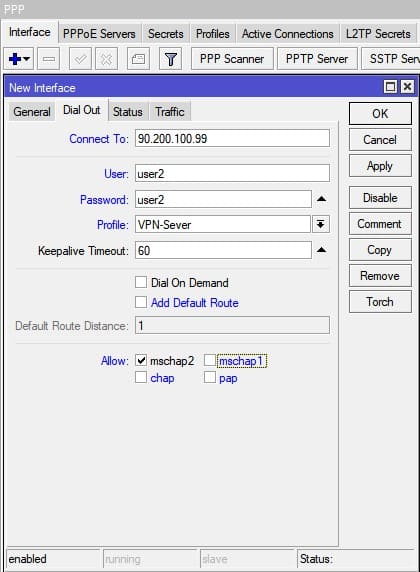

Настройки PPTP клиента(на клиенте)

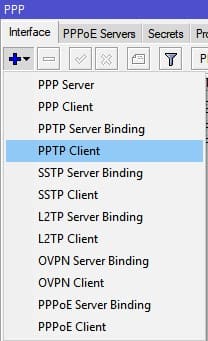

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

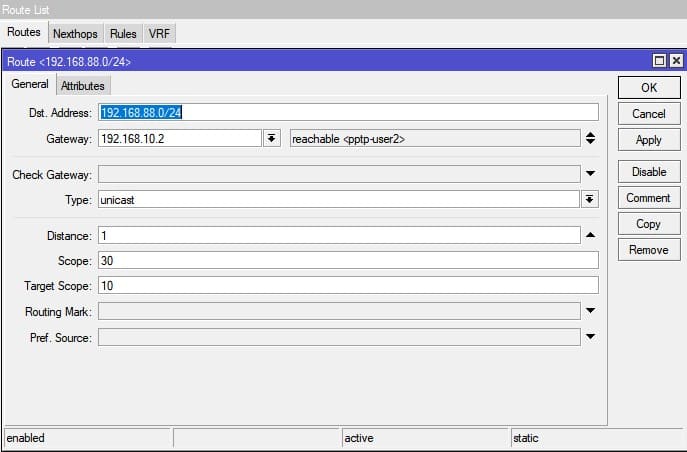

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

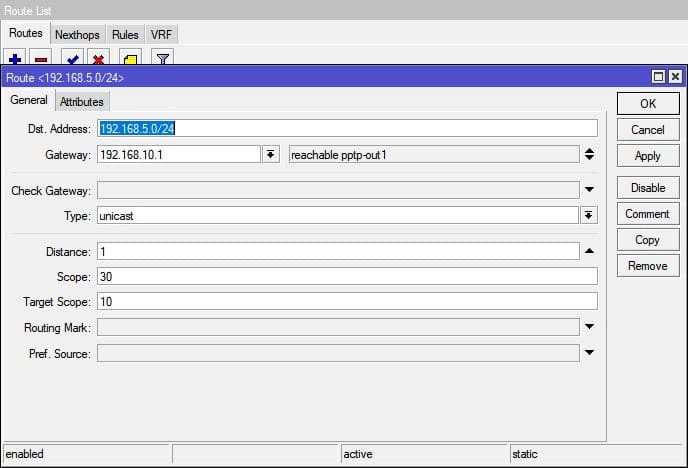

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

создание Windows VPN клиента

выбор нового подключения

использовать текущее подключение к интернету

указать адрес VPN сервера

настройка VPN клиента Windows

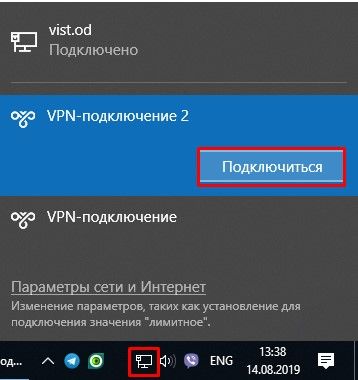

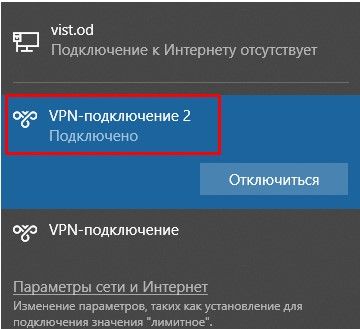

подключение Windows VPN

статус подключения Windows VPN

Есть вопросы или предложения по настройке VPN типа PPTP MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →