[VPN] Как настроить VPN клиент на роутере ASUS?

Что такое VPN-клиент?

Клиенты VPN (виртуальная частная сеть) часто используются для подключения к серверу VPN и позволяют безопасно получать доступ к частным ресурсам через общедоступную сеть.

Некоторые устройства, такие как телеприставки, смарт-телевизоры и плееры Blu-ray, не поддерживают программное обеспечение VPN.

Функция ASUSWRT VPN обеспечивает доступ к VPN для всех устройств в домашней сети без необходимости установки программного обеспечения VPN на каждое устройство.

Чтобы установить новое VPN-соединение, выполните следующие действия:

Шаг 1: Как войти в интерфейс роутера GUI?

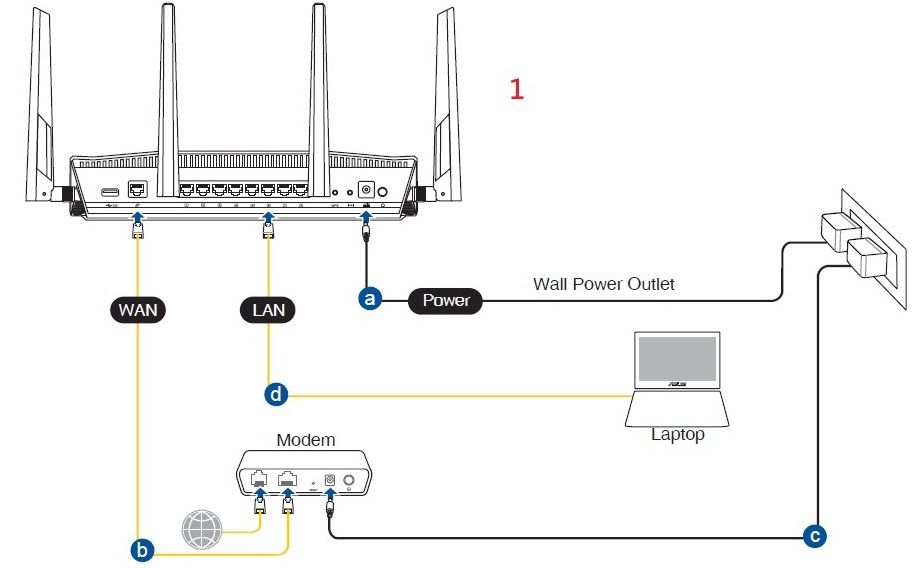

Возьмем в качестве примера модель RT-AX88U.

1-1. Настройте ваш роутер через проводное подключение:

а. Подключите адаптер вашего беспроводного маршрутизатора к порту DC-IN, а другой конец к розетке.

б. Подключите ваш модем в WAN порт роутера другим сетевым кабелем.

в. Вставьте адаптер модема в порт DC-IN и подключите его к розетке.

г. Подключите компьютер к LAN порту роутера с помощью сетевого кабеля.

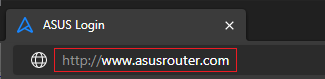

1-2. Подключите свой компьютер к маршрутизатору через проводное соединение или Wi-Fi и введите IP-адрес локальной сети Вашего маршрутизатора или URL-адрес маршрутизатора http://www.asusrouter.com для доступа к веб-интерфейсу пользователя.

Примечание: Пожалуйста, обратитесь к Как отрыть страницу настроек роутера (Web GUI) (ASUSWRT)? для информации.

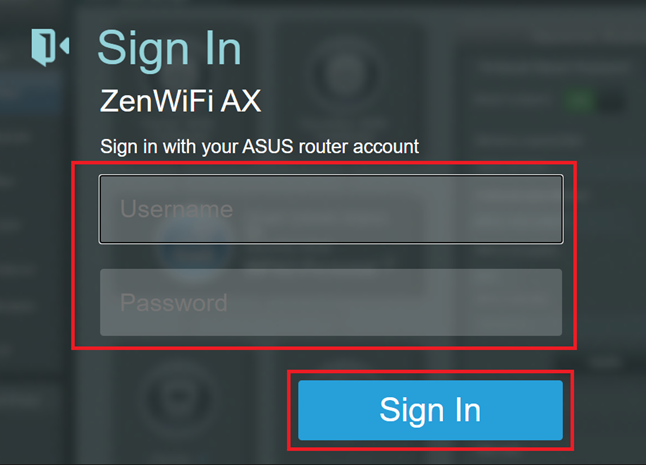

1-3. Укажите логин и пароль для входа в интерфейс роутера.

Примечание: Если Вы забыли имя пользователя и/или пароль, пожалуйста, восстановите заводские настройки маршрутизатора по умолчанию.

Пожалуйста, обратитесь к [Беспроводной маршрутизатор] Как сбросить настройки роутера на заводские по умолчанию? о том, как восстановить состояние маршрутизатора по умолчанию.

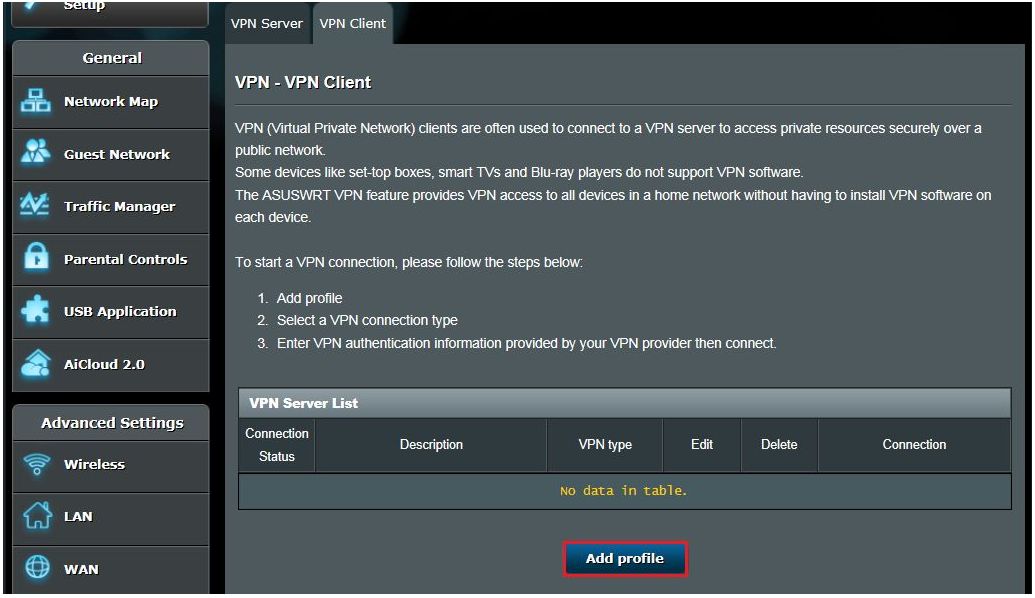

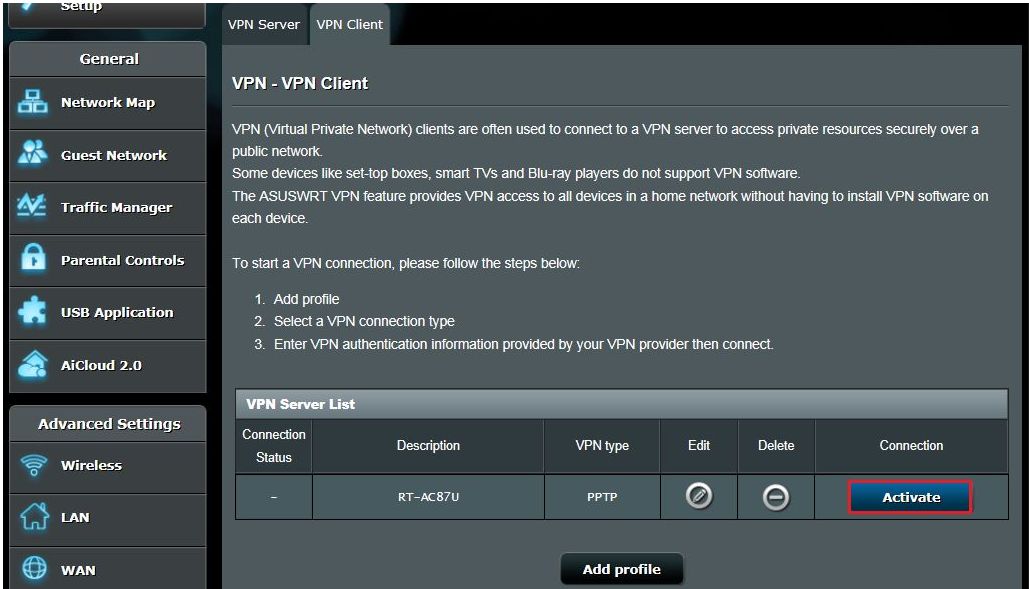

Шаг 2: Нажмите [VPN] из Дополнительных настроек > Найдите вкладку [VPN Клиент] и нажмите [Добавить профиль]

Шаг 3: Выберите тип подключения VPN: PPTP, L2TP, или OpenVPN.

Шаг 4: Настройте информацию VPN

PPTP

(1) Нажмите PPTP. Введите VPN информацию для аутентификации, предоставленную вашим провайдером VPN.

(2) Нажмите [OK] для создания профиля VPN Клиента.

L2TP

(1) Нажмите L2TP. Введите VPN информацию для аутентификации, предоставленную вашим провайдером VPN.

(2) Нажмите [OK] для создания профиля VPN Клиента.

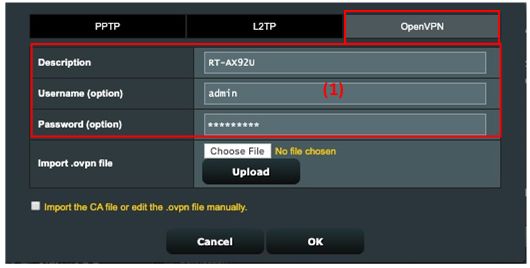

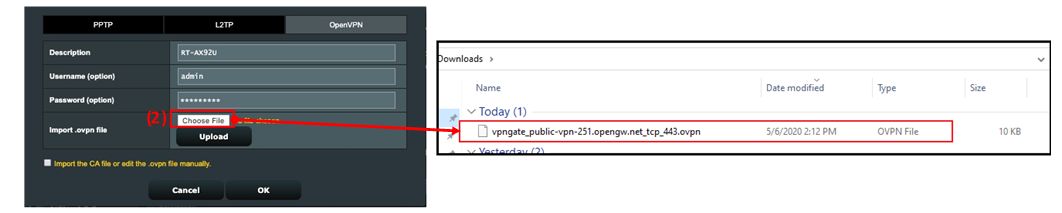

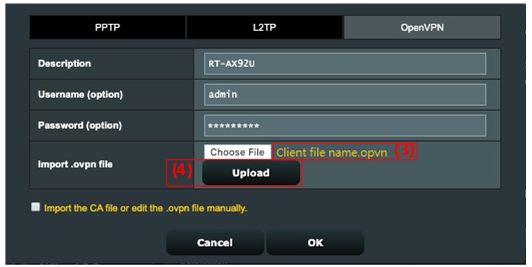

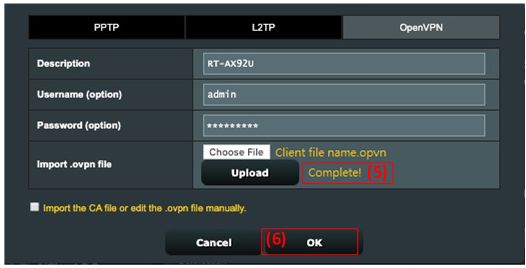

OpenVPN

(1) Нажмите OpenVPN. Введите VPN информацию для аутентификации, предоставленную вашим провайдером VPN.

(2) Нажмите “Выбрать файл” и выберите файл .ovpn от провайдера VPN сервиса.

(3) Убедитесь, что имя фала отобразилось в поле.

(4) Нажмите “Загрузить” для завершения.

(5) Должно будет отобразиться уведомление “Готово!”

(6) Нажмите [OK] для создания профиля VPN клиента.

Шаг 5: Нажмите [Активировать] для запуска VPN соединения.

Шаг 6: Отобразится » иконка галочки»

Часто задаваемые вопросы

1. Почему в последней прошивке нет опции клиента OpenVPN?

- Для серии GT клиент VPN фактически называется VPN Fusion. Для настройки VPN Fusion, пожалуйста, обратитесь к этой статье часто задаваемых вопросов. https://www.asus.com/support/faq/1033909/

2. Почему VPN-клиент автоматически не подключается повторно при отключении сервера?

- Когда VPN-сервер отключен, маршрутизатор как VPN-клиент отключится от VPN-сервера и не будет автоматически подключаться повторно, это нормальное поведение для всех маршрутизаторов ASUS.

- 3. Что мне следует делать, если я все еще не могу успешно подключиться к VPN-серверу после выполнения описанных выше действий?

А. Пожалуйста, убедитесь, что Ваш маршрутизатор может нормально подключаться к Интернету

B. Пожалуйста, убедитесь, что введенная Вами информация о VPN-сервере верна (например, выбранный тип VPN, адрес сервера, учетная запись VPN и пароль и т.д.).

Если Вы не уверены в соответствующей информации, пожалуйста, сначала проконсультируйтесь с администратором Вашего VPN-сервера.

C. Рекомендуется использовать другое устройство в качестве VPN-клиента, чтобы попытаться подключиться к VPN-серверу и посмотреть, сможете ли Вы нормально подключиться.

Инструкции по подключению к VPN с использованием устройств, отличных от маршрутизаторов ASUS:

- Компьютер с ОС Windows (Для Windows11 и Windows10): Подключение к VPN в Windows — Microsoft Support

- MAC Устройства: Set up a VPN connection on Mac — Apple Support

- Android устройства: Connect to a virtual private network (VPN) on Android — Android Help (google.com)

- Apple Устройства: VPN settings overview for Apple devices — Apple Support

Если Вам не удается успешно установить соединение с VPN-сервером с помощью устройства, отличного от маршрутизатора ASUS, пожалуйста, сначала проконсультируйтесь с администратором Вашего VPN-сервера.

D. Если Вы можете успешно установить соединение с VPN-сервером, используя устройство, отличное от маршрутизатора ASUS, рекомендуется подтвердить, что прошивка Вашего маршрутизатора ASUS обновлена до последней версии, восстановить заводские настройки маршрутизатора по умолчанию (Reset) и выполнить сброс в соответствии с QIS инструкции затем снова выполните действия, описанные в этой статье, чтобы настроить VPN-клиент для установления соединения

Для обновления встроенного ПО, сброса настроек маршрутизатора и QIS, пожалуйста, обратитесь к приведенным ниже часто задаваемым вопросам.

- [Беспроводной маршрутизатор] Как обновить прошивку Вашего роутера до последней версии? (ASUSWRT)

- [Беспроводной маршрутизатор] Как сбросить настройки роутера на заводские по умолчанию?

- [Беспроводной маршрутизатор] Как использовать QIS (Быстрая настройка Интернета)для настройки роутера? (Web GUI)

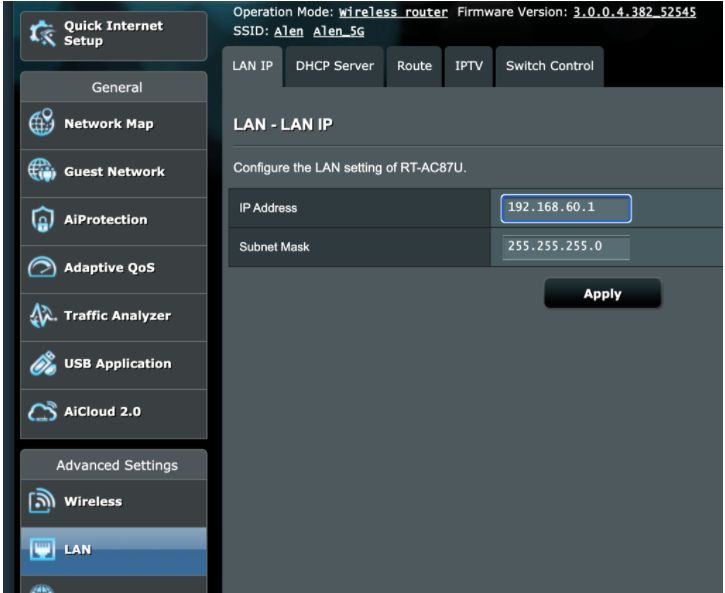

4. Как бороться с конфликтом IP-адресов, если VPN-клиент не работает?

- Когда ваша LAN-подсеть маршрутизатора ASUS совпадает с VPN-сервером, ваше VPN-соединение может не работать, и в статусе подключения отображается значок предупреждения.

- Пожалуйста, попробуйте изменить свой IP-адрес в локальной сети на другой, отличный от VPN-сервера.

5. Могу ли я назначить определенные устройства для использования VPN, в то время как другие устройства используют WAN?

Это можно сделать с помощью функции, которую мы называем VPN Fusion, но эта функция поддерживается только на определенных моделях маршрутизаторов. Для получения дополнительной информации о VPN Fusion вы можете обратиться к этой статье: [Несколько VPN] Как настроить несколько VPN-подключений на ASUS Router. Для устройств, которые не поддерживают функцию VPN Fusion, все устройства будут направлены на использование VPN-подключения после настройки VPN-клиента и установления соединения на маршрутизаторе.

Как скачать (Утилиты / ПО)?

Вы можете загрузить последние версии драйверов, программного обеспечения, микропрограмм и руководств пользователя из Центра загрузок ASUS.

Узнать больше о Центре загрузок ASUS можно по ссылке.

Чтобы получить доступ к домашнему серверу, на котором работает приёмник, создал виртуальную частную сеть (VPN).

Наиболее простой способ (но не самый защищённый) — VPN по протоколу PPTP.

Дома у меня установлен интернет-маршрутизатор Zyxel Keenetic Lite III с последней актуальной версией программного обеспечения

2.15.C.6.0-1.

Роутер позволяет организовывать для доступа к «домашней» сети виртуальные частные сети (VPN) следующих видов:

- PPTP VPN server

- SSTP VPN server

- L2TP/IPSEC VPN server,

- IPsec VPN server

Выбрал PPTP по причине быстроты настройки.

Рассматриваю настройку PPTP с шифрованием 40 бит, которое защищает трафик от просмотра третьими лицами и разрешено законодательством, действующем на территории Таможенного союза России, Белоруссии и Казахстана.

1. Добавление модуля «PPTP server» на роутер Zyxel

Зайти на панель управления — Общие настройки :

Изменить набор модулей системы, нажав на кнопку «Изменить набор компонентов»

Прокрутить список вниз и в разделе «Сетевые функции» включить модуль «PPTP VPN-сервер»

После сохранения конфигурации модулей роутер отправится на перезагрузку.

2. Изменение диапазона динамических IP-адресов роутера (DHCP)

Подключаемся к панели управления роутером и в разделе «Домашняя сеть» смотрим IP-адрес для домашней сети.

Например, 192.168.88.1 — можно сменить на любой из диапазона «Частных сетей», в данном примере такой как указан.

Нажимаем кнопку «Показать настройки DHCP«.

Указываем 10 клиентов начиная с адреса 192.168.88.1 — это адреса устройств внутри сети (смартфоны, телевизоры).

Обращаем внимание, что DHCP в данном случае могут быть заняты адреса с 1 по 10.

(Для виртуальной частной сети ниже будет будет использована та же подсеть класса «С», но выдача адресов начиная с цифры 100).

3. Добавление пользователя для VPN

Роутер для подключения пользователей использует логины / пароли указанные на закладке «Пользователи и доступ».

На закладке «Пользователи и доступ» добавляем нового пользователя и придумываем сложный пароль (записываем на бумажку).

Сохраняем изменения.

Надо не забыть прокрутить вниз и установить галочку VPN server. Сохраняем изменения.

4. Включение PPTP VPN и разрешение подключения пользователя

Включил компонент PPTP на закладке dashboard под названием «Приложения» в левой нижней части окна.

Нажатием на ссылку «VPN-сервер PPTP» переходим в меню настройки сервера VPN.

Исправляем адрес на внутреннюю сеть, но начальный адрес для VPN-клиентов пусть будет начинаться с цифры 100.

Там же проверяем, что включен пользователь vpnuser, которого добавили ранее. Он сможет подключаться к серверу.

Сохраняем. Настройка сервера завершена.

5. Первое подключение к VPN PPTP со смартфона Android

В «Настройки» — «Сеть и Интернет» — «Дополнительно» — VPN нажать «+»

В профиле VPN на смартфоне:

- наименование

- тип — PPTP

- адрес сервера — ввести внешний (белый) IP адрес маршрутизатора домашней сети

- вкл. Шифрование PPP (MPPE)

- Имя пользователя — vpnuser

- Пароль — пароль пользователя vpnuser

- Сохранить

Подключиться к VPN — коснуться названия VPN-подключения на соединение и нажать кнопку «Подключиться»^

Настройка завершена.

Последующие шаги нужны для подключения с клиента Linux (не обязательные).

6. Установка клиента PPTP VPN на компьютере-клиенте под ОС Linux

sudo apt-get update

sudo apt-get install pptp-linux7. Настройка клиента PPTP VPN

Создал и отредактировал файл как указано ниже. Из командной строки выполняем команду:

sudo nano /etc/ppp/peers/test-vpnСодержимое файла «/etc/ppp/peers/test-vpn», где в первой строчке указан 56.78.90.12 — «белый» IP-адрес роутера, за которым установлен домашний сервер:

pty "pptp 56.78.90.12 --nolaunchpppd"

name vpnuser #логин

remotename TEST #имя соединения

require-mppe-40 #включаем поддержку MPPE

defaultroute #создавать маршрут по умолчанию

replacedefaultroute #принудительно изменять маршрут по умолчанию

unit 12 #номер ppp интерфейса

persist #восстанавливать подключение при обрыве связи

maxfail 10 #количество попыток переподключения

holdoff 2 #интервал между подключениями

file /etc/ppp/options.pptp

ipparam $TUNNEL

Сохранение: Ctrl+O, Enter, Ctrl+X.

Если у абонента нет фиксированного «белого» IP-адреса, его нужно подключить (заказать, оплатить) у провайдера. Такая услуга часто называется «Прямой IP адрес» или «Статический выделенный IP или «Фиксированный IP-адрес«. На моём тарифном плане, Прямой «белый» IP адрес оказался бесплатным (включить и отключить его можно в «Личном кабинете»). Если у роутера доступен лишь динамический внешний IP-адрес, подключение по PPTP не возможно. В такое случае можно попробовать использовать способ SSTP через «облако» Zyxel.

Дополнение: содержимое файла /etc/ppp/options.pptp на клиенте:

lock

noauth

refuse-pap

refuse-eap

refuse-chap

refuse-mschap

require-mppe

asyncmap 0

debug

crtscts

hide-password

modem

mtu 1500

noipx

persist

8. Указание на клиенте имени и пароля пользователя в файле «secrets»

sudo nano /etc/ppp/chap-secretsВставил следующий текст, где первый параметр — имя пользователя, второй — имя подключения, третий — пароль:

"vpnuser" TEST "mypassword"

mypassword должен совпадать с паролем того же пользователя на сервер (см. п.3).

9. Первое подключение с клиента Linux к домашней сети по VPN

С клиента (другого ПК) выполнить команду:

sudo pon test-vpn nodetachПри этом произойдет подключение к VPN и домашней сети. Вывод на экран программы «pon» следующий:

Using interface ppp12

Connect: ppp12 <—> /dev/pts/1

CHAP authentication succeeded

MPPE 40-bit stateless compression enabled

replacing old default route to enp2s0 [192.168.0.1]

local IP address 192.168.88.100

remote IP address 192.168.88.1

Таким образом, установлено подключение клиента под адресом 192.168.88.100

и доступны все устройства в сети, где 192.168.88.0 — домашняя сеть,

1-10 — сетевые устройства в домашней сети, 100-110 подключенные по VPN клиенты.

Внешний IP-адрес клиента изменится на IP-адрес домашней сети в Интернет, см. 2ip.ru. С помощью NAT доступны все веб сайты.

Настройка VPN заняла около 5 минут. 😀

Для разрыва подключения к VPN нажать Ctrl+C.

10. Дополнение. Разрешение запуска подключения от обычного (непривилегированного) пользователя

Необходимо устранить недостаток — запуск pon при помощи команды sudo.

Sudo была необходима, т.к. при подключении без root-прав будет возникать ошибка:

«anon warn[pptp_gre_bind:pptp_gre.c:102]: socket: Operation not permitted

anon fatal[main:pptp.c:360]: Cannot bind GRE socket, aborting.

Modem hangup

Connection terminated.»

Устранение ошибки простое (если знать как) — выполнить в терминале две команды:

Первая команда — даём право выполнения «pptp» от имени суперпользователя.

Где «chmod u+s» — установка setuid bit, который влияет на запуск программы: вместо использования привилегий текущего пользователя, программа запускается с привилегиями владельца (а владельцем исполнимого файла /usr/sbin/pptp является root):

sudo chmod u+s /usr/sbin/pptpВторая команда добавляет пользователя в группу «dip» пользователя «username», который запускает клиента pptp на данном компьютере (можно узнать командой whoami). Здесь «dip» — группа с правом запуска тоннеля pptp.

sudo usermod -aG dip usernameПосле этой дополнительной настройки, запуск подключение с клиента производится командой, которую можно добавить в командный файл «vpn.sh»:

pon test-vpn nodetach11. Решение проблемы с завершением работы тоннеля PPTP, повышение надёжности

В моём случае подключение PPTP после 5-10 секунд зависал с ошибкой rcvd [LCP TermAck id=0xb].

-

Ошибка вызвана главным образом некачественным патч-кордом. После замены кабеля проблема решена. Скорость «от точки к точке» возросла с 26 до 46 Мбит/с. Таким образом, PPP протокол чувствителен к качеству линии.

-

При плохой линии помогает добавление в файл «/etc/ppp/options» следующего параметра

noauth

(Соединение держится на доверии клиента и сервера).

- Также желательно выполнить настройку канала — уменьшить размер MTU. Подобрал его следующим образом: вначале в файле «/etc/ppp/options» указал максимальный размер 1500. При установленном тоннеле, с помощью команды ping имя_севера -M do -s 1400 и уменьшая число нашёл размер MTU — в моём случае 1318.

Вписал найденное значение MTU в файл «/etc/ppp/options«

mtu 1318

При некачественном внешнем канале (потери пакетов, разрывы соединения и повторные подключения), помогает сильное уменьшение MTU вплоть до 500:

mtu 500

Файл options для сложных условий:

noauth

asyncmap 0

crtscts

lock

hide-password

modem

-mn

debug

mtu 500

lcp-echo-interval 2

lcp-echo-failure 5

lcp-restart 3

lcp-max-configure 2

noipx

persist

После чего выполнить команду подключения

pon test-vpn nodetachЗависимость скорости передачи от размера блока MTU

Измеренная iPerf скорость между двумя ПК, соединенных VPN приведена в таблице:

| Значение MTU, байт |

Скорость VPN PPTP, Мбит/с |

|---|---|

| 500 | 25.6 |

| 768 | 32.5 |

| 1000 | 35.5…40.7 |

| 1056 | 42.1…47.9 |

| 1256 | 43.3…53.0 |

| 1280 | 48…49.1 |

| MTU auto (=1500) | 42.5…53.6 |

12. Проверка доступности сервера:

ping внутренний_ip_адрес_серверагде внутренний_ip_адрес_сервера — адрес компьютера во внутренней сети (в роутере в разделе сервера DHCP нужно зарегистрировать клиента — чтобы у ПК, к которому подключаемся, был статический IP адрес.

12. Подключение к серверу по RDP с использованием remmina

Для RDP использую клиент remmina:

sudo apt-get install remminaзапуск:

remminaВ remmina создал соединение к удалённому ПК. Отображение информации экрана и управление ПК работает отлично.

13. Решение проблемы «sent [LCP ConfReq id=0x1 <asyncmap 0x0> <magic 0x86451d9c> ]»

1) Подгрузить в память модули ядра:

sudo modprobe ip_gre

sudo modprobe nf_nat_pptp

sudo modprobe nf_conntrack_pptp

sudo modprobe nf_conntrack_proto_gre2) Выполнить подключение от имени root:

sudo pon test-vpn nodetachИсточники:

- https://help.keenetic.com/hc/ru/articles/360000604720

- https://russianproxy.ru/pptp-client-setup-debian-ubuntu

- https://forum.sources.ru/index.php?showtopic=262012

Примечание:

После включения PPTP-сервера, на роутере во внешнюю сеть открывается порт TCP 1723.

Проверить удалённо доступность порта (а значит, включение роутера с поддержкой PPTP) можно командой

sudo nmap внешний_белый_ip_адрес -p 1723Дополнение от 11.08.2023.

14. Настройка PPTP VPN с помощью графического интерфейса Network Manager

В системном лотке нажал на иконку сети левой кнопкой мыши

Выбрал тип VPN соединения для добавления — PPTP:

И нажал кнопку «Создать…».

В верхней части окна задал имя соединения, например, «PPTP».

На второй слева закладке VPN указал параметры сервера

- Шлюз — указывется IP адрес или FQDN домашнего роутера

- Имя пользователя — это имя пользователя в домашнем роутере, который имеет доступ к VPN PPTP

- Пароль — это пароль пользователя с именем, указанным в предыдущем поле ввода

Примечание: для ввода пароля нажать в правой части поля ввода кнопку с ромбиком и вопросительным знаком и выбрать — сохранять ли пароль для всех пользователей компьютера или только для данного пользователя или запрашивать каждый раз при подключении.

Нужно задать дополнительные свойства подклчения — кнопка «Дополнительно»:

- Галочка «Использовать шифрование MPPE».

Нажатие кнопок Применить — Сохранить для завершения создания подключения.

Подключение к домашней сети — в системном лотке щелкнуть по значку сети и выбрать ранее созданное подключение VPN.

Если подключение успешно, значок сети в системном лотке изменит свой вид:

Если при подключении ничего не произошло, значок сети покрутился и вернулся к исходному виду — смотрим sudo tail -n 30 /var/log/syslog со строны клиента, и на роутере «Системный журнал» на предмет ошибок со стороны сервера.

Похожие публикации

ZoogVPN – это один из лучших вариантов для обеспечения безопасности и конфиденциальности в сети Интернет. Настройка его на роутере TP-Link даст вам возможность защитить все устройства, подключенные к вашей локальной сети, одним действием. В этой статье мы расскажем вам как настроить ZoogVPN на TP-Link роутере в простых и понятных шагах.

TP-Link роутер поддерживает три вида виртуальных частных сетей (VPN) – L2TP/IPsec, PPTP и OpenVPN. Это означает, что вы можете использовать любой из этих протоколов, чтобы подключиться к виртуальной частной сети и защитить свои интернет-соединения во время выхода в сеть. Каждый из этих протоколов имеет свои собственные преимущества и недостатки, и вы можете выбрать подходящий для вас с учетом своих требований к безопасности и удобству использования.

Ниже вы можете ознакомиться с их оценкой по всем важным пунктам.

L2TP/IPsec:

- Безопасность: 5 (высокий уровень защиты)

- Скорость: 3 (средняя)

- Стабильность: 4 (хорошая)

PPTP:

- Безопасность: 2 (довольно низкий уровень, сравнительно с другими протоколами)

- Скорость: 5 (очень быстрый)

- Стабильность: 4 (хорошая)

OpenVPN:

- Безопасность: 4 (высокий уровень защиты)

- Скорость: 4 (хорошая)

- Стабильность: 5 (очень стабильный)

Обратите внимание, что это только общие оценки и в каждом конкретном случае результаты могут отличаться в зависимости от различных факторов, таких как качество интернет-соединения и настройки сети.

Как настроить VPN на маршрутизаторе TP-Link (OpenVPN)

Выполните вход в веб-интерфейс роутера, настройте подключение VPN и выберите устройства, для которых нужно создать подключение VPN. :

1. Введите в адресной строке браузера http://tplinkwifi.net и выполните вход, используя свой TP-Link ID или созданный вами пароль роутера.

2. Перейдите во вкладку Advanced и выберите меню VPN Client.

3. Поставьте галочку Enable напротив пункта VPN Client, затем нажмите Save.

4. Добавьте серверы VPN и включите те из них, которые вам нужны.

А. В разделе Server List нажмите Add.

Б. Введите название в поле Description и выберите тип подключения VPN в выпадающем списке VPN Type.

В. Введите данные о подключении VPN.

OpenVPN: введите имя пользователя и пароль VPN.

В разделе ‘Имя пользователя’ и ‘Пароль’ введите учетные данные вашей учетной записи. Ваше имя пользователя – это адрес электронной почты вашего аккаунта ZoogVPN. Пароль – это пароль, который вы использовали при создании учетной записи ZoogVPN.

Затем выберите VPN-сервер и cкачайте конфигурацию нужной вам локации.

Полный список доступных серверов для вашего плана подписки и конфигурации, которые вы можете скачать, можно найти кликнув здесь.

После загрузки файлов вернитесь к панели управления маршрутизатора и нажмите “Обзор” в окне “Добавить профиль”.

Перейдите к файлу конфигурации OpenVPN, который вы только что скачали, и нажмите “Открыть”.

Нажмите “Сохранить” для подтверждения настроенных параметров.

В “Списке серверов” включите только что созданное соединение ZoogVPN.

В разделе “Список устройств” нажмите на кнопку “Добавить”.

Выберите устройства, которые будут использовать VPN-соединение, и нажмите “ОК”.

Включите “VPN-доступ” для добавленных устройств.

Выполнив эти шаги, вы должны были успешно настроить VPN-соединение с сервером NordVPN на маршрутизаторе TP-Link.

Как настроить VPN на маршрутизаторе TP-Link (PPTP)

PPTP: введите адрес сервера VPN (например,nl.free.zoogvpn.com).

В разделе ‘Имя пользователя’ и ‘Пароль’ введите учетные данные вашей учетной записи. Ваше имя пользователя – это адрес электронной почты вашего аккаунта ZoogVPN. Пароль – это пароль, который вы использовали при создании учетной записи ZoogVPN.

Затем выберите VPN-сервер и cкачайте конфигурацию нужной вам локации.

Полный список доступных серверов для вашего плана подписки и конфигурации, которые вы можете скачать, можно найти кликнув здесь.

Сохраните настройки.

В списке серверов включите нужный сервер.

Добавьте устройства, на которых будет использоваться VPN.

В разделе Device List нажмите Add.

Выберите и добавьте устройства, у которых будет доступ к настроенному вами серверу VPN.

Сохраните настройки.

Готово! Теперь у указанных устройств будет доступ к активированному вами серверу VPN.

Как настроить VPN на маршрутизаторе TP-Link (L2TP/IPsec VPN)

L2TP/IPsec VPN: введите адрес сервера VPN (например,nl.free.zoogvpn.com).

В разделе ‘Имя пользователя’ и ‘Пароль’ введите учетные данные вашей учетной записи. Ваше имя пользователя – это адрес электронной почты вашего аккаунта ZoogVPN. Пароль – это пароль, который вы использовали при создании учетной записи ZoogVPN.

Затем выберите VPN-сервер и cкачайте конфигурацию нужной вам локации.

Полный список доступных серверов для вашего плана подписки и конфигурации, которые вы можете скачать, можно найти кликнув здесь.

Сохраните настройки.

В списке серверов включите нужный сервер.

Добавьте устройства, на которых будет использоваться VPN.

В разделе Device List нажмите Add.

Выберите и добавьте устройства, у которых будет доступ к настроенному вами серверу VPN.

Сохраните настройки.

Готово! Теперь у указанных устройств будет доступ к активированному вами серверу VPN.

Бесплатное ли данное решение для TP-Link от ZoogVPN?

ZoogVPN предлагает выбор из 5 серверов по всему миру на 100% бесплатно. Вы можете подключиться к серверу в США, Великобритании, Германии, Нидерландах и Сингапуре, чтобы обойти гео-ограничения и сохранить конфиденциальность ваших данных.

Итог

В 2023 году конфиденциальность и безопасность в интернете важнее прежде. С растущим количеством информации, которую мы делимся онлайн, становится все важнее защищать свои данные от несанкционированного доступа. Это в том числе и персональные финансовые данные, личную информацию и данные компании.

Роутер TP-Link предоставляет возможность для защиты своей информации, поддерживая несколько протоколов VPN, таких как L2TP/IPsec, PPTP и OpenVPN. Он позволяет пользователям использовать интернет безопасно и конфиденциально, защищая их данные от хакеров и других недобросовестных лиц.

Если у вас возникли дополнительные вопросы об установке VPN на маршрутизатор TP-Link, cмело обращайтусь в нашу службу поддержки по электронной почте или в чате.

Site—to—Site PPTP VPN-подключение устанавливается между двумя VPN-маршрутизаторами. Для настройки Site—to—Site PPTP VPN-подключения на маршрутизаторах TP—LINK, пожалуйста, следуйте нижеприведённой инструкции:

1. Уточните настройки, необходимые для настройки PPTP VPN-подключения на маршрутизаторе

2. Настройте PPTP-сервер на маршрутизаторе TP—LINK(маршрутизатор А)

3. Настройте PPTP-клиент на маршрутизаторе TP—LINK (маршрутизатор B)

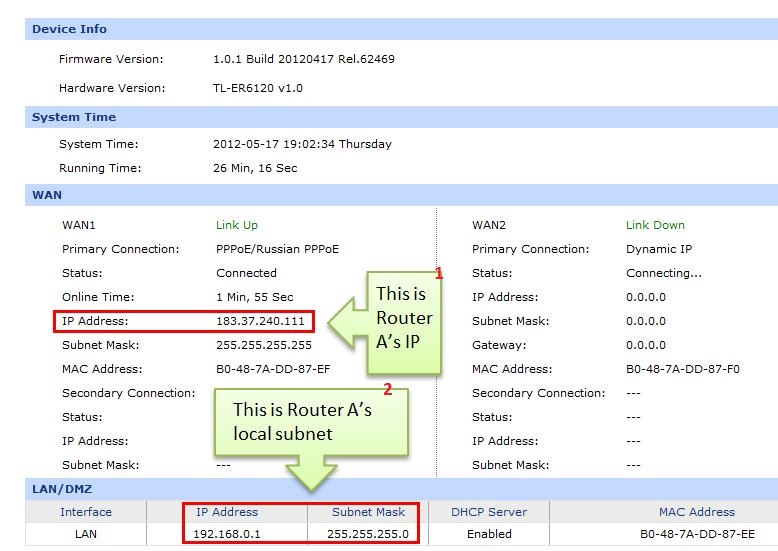

Проверьте настройки маршрутизатора, необходимые для PPTP VPN-подключения

Страница состояния маршрутизатора А:

1. Это IP-адрес маршрутизатора А

2. Это локальная подсеть маршрутизатора А

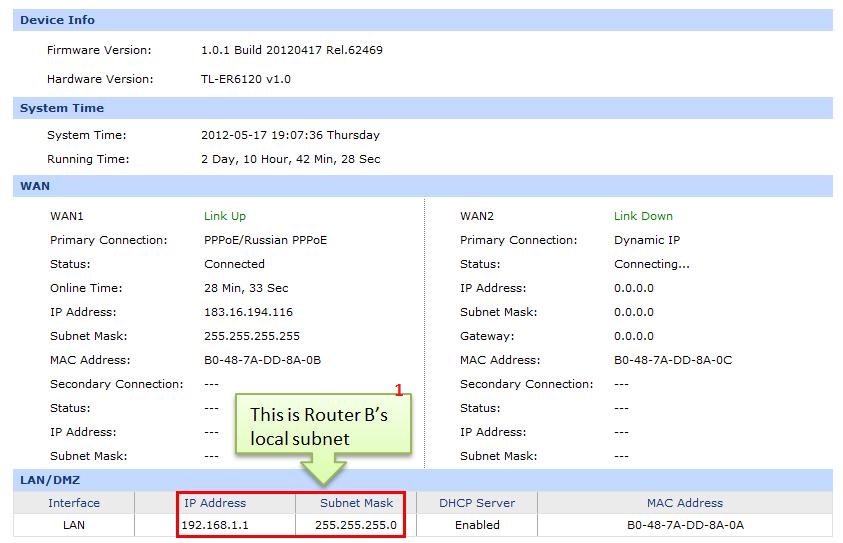

Страница состояния маршрутизатора B:

1. Это локальная подсеть маршрутизатора B

Настройка PPTP-сервера на маршрутизаторе TP—LINK

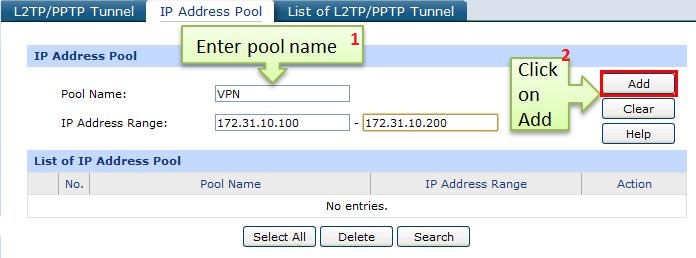

Шаг 1: Перейдя на страницу управления маршрутизатором А нажмите VPN-> L2TP/PPTP-> IP Address Pool (пул IP-адресов), после чего нажмите Add (Добавить).

1. Введите имя пула.

2. Нажмите Add (Добавить).

ПРИМЕЧАНИЕ: Пул IP-адресов должен отличаться от диапазона IP-адресов в сети LAN.

Шаг 2:

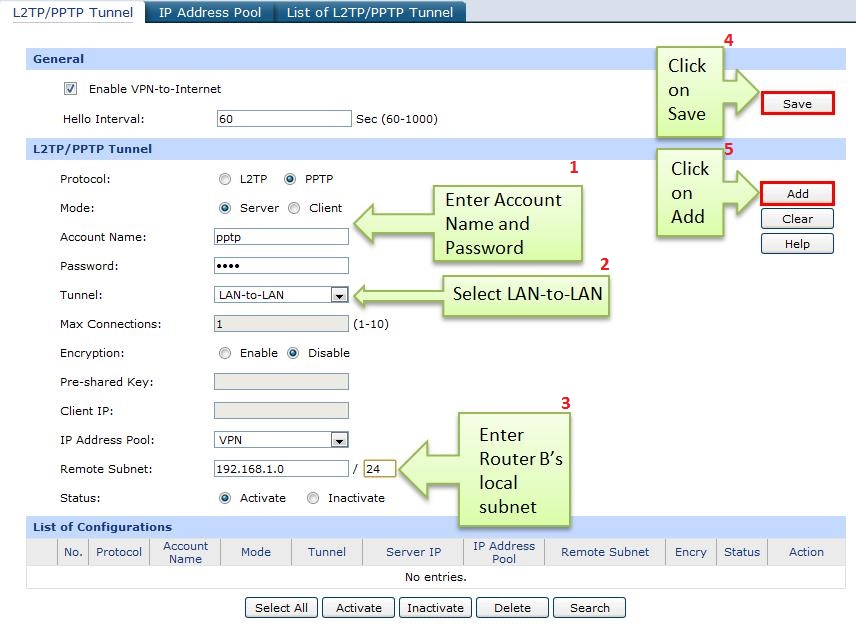

Перейдите во вкладку L2TP/PPTP Tunnel, выберите протокол PPTP; а также Mode (режим) Server (Сервер).

1. Укажите Account name (Имя пользователя) и Password (пароль)

2. Выберите LAN-to-LAN

3. Укажите локальную подсеть маршрутизатора B

4. Нажмите Save (Сохранить)

2. Нажмите Add (Добавить)

Шаг 3: Укажите Account name (Имя пользователя) и Password(Пароль) по своему усмотрению. В данном примере мы используем “pptp” в качестве имени пользователя и пароля.

Шаг 4: В поле Tunnel (Туннель) выберите LAN—to—LAN.

Шаг 5: В поле IP Address Pool (пул IP-адресов) выберите VPN, который мы добавили ранее.

Шаг 6: В поле Remote Subnet (Удалённая подсеть) выберите удалённую подсеть маршрутизатора B. В данном примере мы используем значение “192.168.1.0/24”.

Шаг 7: В поле Status (Состояние), select Active(Включить).

Шаг 8: Нажмите Add (Добавить), после чего нажмите Save(Сохранить).

Настройка PPTP-клиента на маршрутизаторе TP—LINK

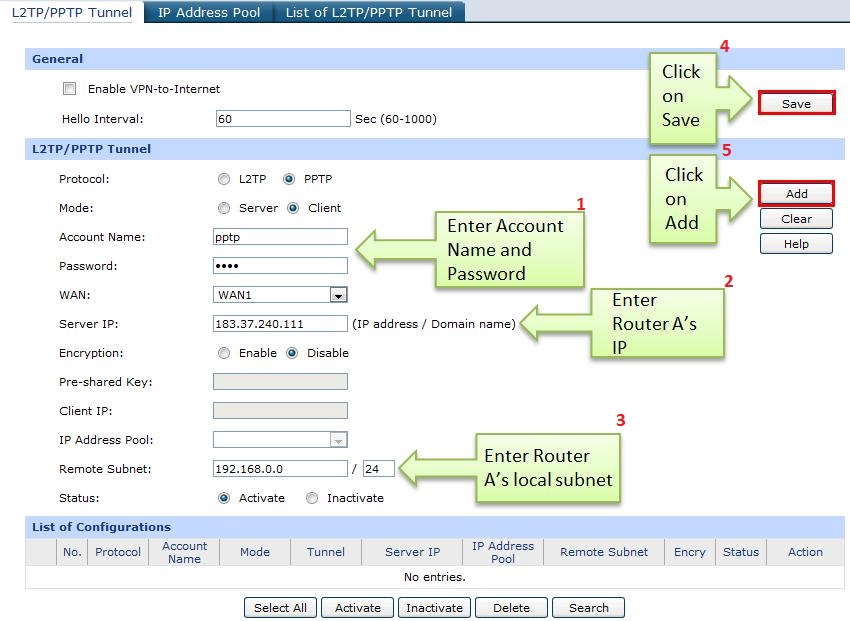

Шаг 1: Перейдите в веб-интерфейс управления маршрутизатором B, перейдите во вкладку L2TP/PPTP Tunnel (L2TP/PPTP-туннель), в поле Protocol (Протокол) выберите PPTP, в поле Mode (Режим) выберите Client (Клиент).

Шаг 2: Укажите “pptp” в качестве имени пользователя и пароля.

1. Укажите Account name (Имя пользователя) и Password (пароль)

2. Укажите IP-адрес маршрутизатора A.

3. Укажите локальную подсеть маршрутизатора A

4. Нажмите Save (Сохранить)

5. Нажмите Add (Добавить)

Шаг 3: В поле Server IP (IP-адрес сервера) укажите IP-адрес маршрутизатора A, который является 183.37.240.111.

Шаг 4: В поле Remote Subnet (Удалённая подсеть) укажите локальную подсеть маршрутизатора B. В данном случае мы используем “192.168.1.0/24” в качестве примера.

Шаг 7: В поле Status (Состояние), select Active (Включить).

Шаг 8: Нажмите Add (Добавить), после чего нажмите Save (Сохранить).

Шаг 7: Если PPTP-туннель успешно настроен, вы сможете увидеть его в таблице List of Tunnel (Список туннелей).

Помимо этого, компьютер, находящийся в локальной сети маршрутизатора B сможет отправлять эхо-запрос (ping) на LAN IP-адрес маршрутизатора A (192.168.0.1).

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В прошлых материалах мы уже коротко рассматривали типы VPN и обращали внимание на неоднозначность используемой терминологии, традиционно термином VPN называют клиент-серверные соединения, где кроме туннельного протокола применяются вспомогательные технологии для установления соединения и контроля его состояния, аутентификации пользователя, согласования параметров подключения и т.д. и т.п. Одним из таких протоколов является PPP.

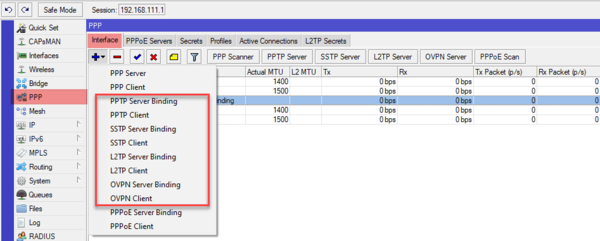

В рамках данной статьи мы будем рассматривать варианты настройки Mikrotik именно в качестве клиента для поддерживаемых типов VPN-серверов, оставив за кадром туннельные подключения (GRE, IP-IP, EoIP и т.д.). Для работы с этим типом соединений используется специальный раздел PPP, на закладке Interfaces которого можно добавить сетевой интерфейс для нужного типа VPN-клиента. Поддерживаются PPTP, L2TP, SSTP и OpenVPN подключения. Также в списке присутствуют устаревший PPP и PPPoE, который используется для организации доступа в интернет, в данном контексте эти протоколы интереса не представляют.

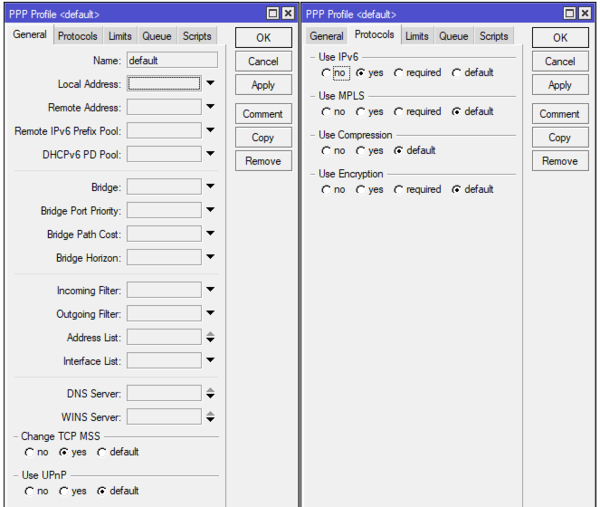

Означает ли это, что если мы выберем профиль default, то ваше соединение не будет шифроваться? Нет, если сервер использует шифрование и не допускает небезопасных подключений, то ваше соединение также будет зашифровано. Но вот если сервер разрешает небезопасные подключения, то клиент вполне может подключиться без шифрования, таким образом можно осуществить атаку с подменой сервера, когда вы получите незашифрованное подключение и не будете знать об этом. Поэтому если вам явно требуется шифрование канала всегда выбирайте профиль default-encryption.

Мы не советуем менять настройки в стандартных профилях, если вам нужно явно задать иные настройки подключения, то создайте собственный профиль. Также учтите, что опция Use Compression игнорируется для OpenVPN соединений, которые в реализации от Mikrotik не могут использовать сжатие трафика.

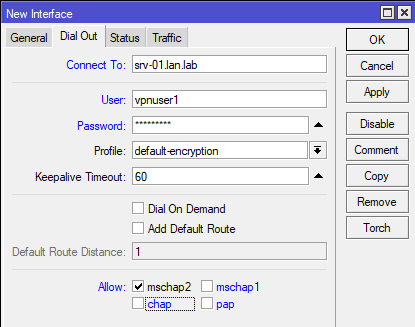

PPTP-клиент

Пожалуй, это самый простой в настройке тип соединений. Несмотря на то, что используемое в PPTP шифрование не является надежным, этот протокол продолжает широко использоваться благодаря низким накладным расходам и высокой скорости работы, например, для доступа в интернет.

Для настройки PPTP клиента добавьте интерфейс типа PPTP Client и перейдите на закладку Dial Out, где расположены сетевые настройки.

Опция Keepalive Timeout указывает время переподключения соединения в случае обрыва связи. Бытует мнение, что лучше делать это значение поменьше, мол быстрее будет переподключаться туннель. Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

Опция Add Default Route создаст маршрут по умолчанию через туннель, т.е. направит туда весь исходящий трафик, указывайте ее только в том случае, если данный туннель основной способ доступа в интернет.

Никаких иных особенностей и подводных камней здесь нет и если вы правильно указали настройки, то клиент должен будет без проблем подключиться к серверу.

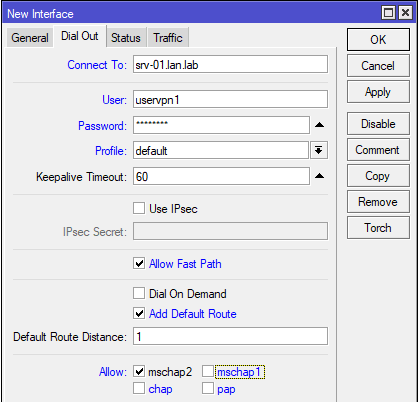

L2TP-клиент

Говоря про L2TP, обычно подразумевают L2TP/IPsec, потому как без шифрования данный протокол в корпоративной среде не используется. Но есть и исключения, некоторые провайдеры, например, Билайн, используют чистый L2TP без шифрования. В этом случае настройки подключения будут выглядеть так:

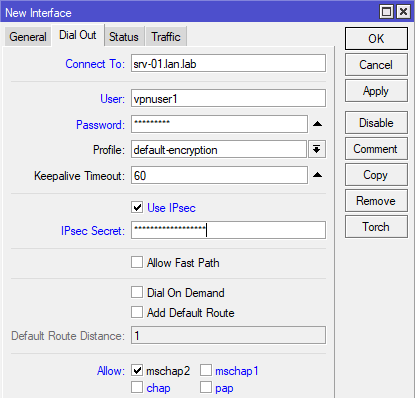

Для работы с L2TP/IPsec настройки будут немного иные, во-первых, используем профиль default-encryption и включаем использование IPsec установкой флага Use IPsec, при этом становится активным поле IPsec Secret, куда вводим предварительный ключ.

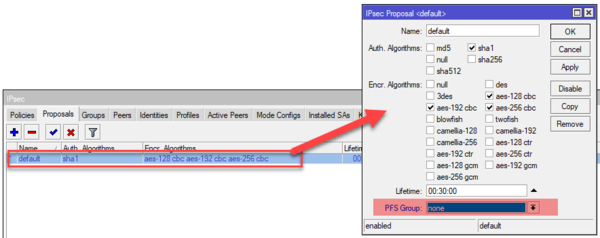

Вроде бы тоже ничего сложного в настройках L2TP/IPsec нет, но если вы попытаетесь подключиться к Windows Server, то у вас ничего не получится. В чем же дело? А дело в настройках IPsес, перейдем в IP — IPsec — Proposal и откроем настройку по умолчанию. Proposal или предложение IPsec содержит список алгоритмов защиты канала, которые устройство предлагает для установления соединения. Понятно, что для успешного установления канала поддерживаемые методы защиты должны совпадать.

Windows Server по умолчанию не поддерживает совершенную прямую секретность, поэтому PFS Group нужно выставить в состояние none, после чего соединение успешно установится.

Обратите внимание, что в данном случае мы изменили настройку по умолчанию, но в данном случае это оправдано. Настройки IPsec достаточно сложны и вряд-ли человек не имеющий опыта работы с данной технологией сможет все правильно настроить с первого раза. Но это изменение следует учитывать при создании других соединений, использующих IPsec и приводить настройки с обоих сторон к общему виду.

Хотя более правильным является создание своего предложения (Proposal) и политики (Police) для каждого соединения, но эта тема далеко выходит за рамки статьи.

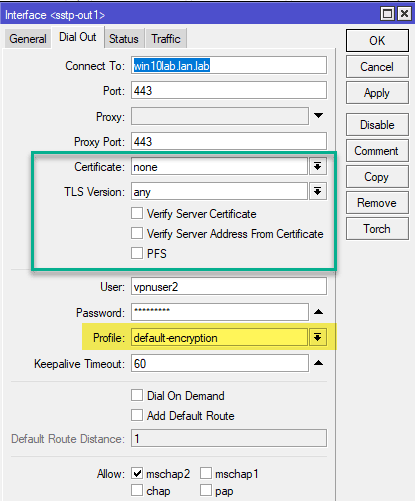

SSTP-клиент

Мы не будем останавливаться на уже описанных нами опциях, которые общие для всех видов коммутируемых подключений, а сосредоточимся на новых, свойственных именно этому типу VPN. SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

На что следует обратить внимание при настройке? Давайте сначала посмотрим на окно настроек:

Также вспоминаем, что SSTP всегда использует шифрование канала, поэтому оно будет работать вне зависимости от выбранного профиля, в данном случае default и default-encryption будут работать одинаково.

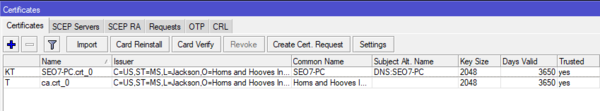

Теперь перейдем к специфичным для протокола настройкам, которые мы обвели зеленой рамкой. Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System — Certificates. Во всех остальных случаях в поле должно стоять none.

TLS Version указывает на допустимые к использованию версии TLS, однако это определяется сервером, но следует стараться использовать только протокол TLS 1.2, что позволяет исключить атаки с понижением протокола.

Опция Verify Server Certificate не является обязательной, но позволяет проверить подлинность сервера, исключая атаки типа человек посередине, для этого потребуется импортировать на Mikrotik сертификат центра сертификации (СА) выдавшего сертификат серверу.

Опция Verify Server Address From Certificate позволяет убедиться, что IP-адрес подключения соответствует адресу для имени, указанного в сертификате. Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Установка флага в поле PFS включает совершенную прямую секретность, но эта опция должна поддерживаться со стороны сервера.

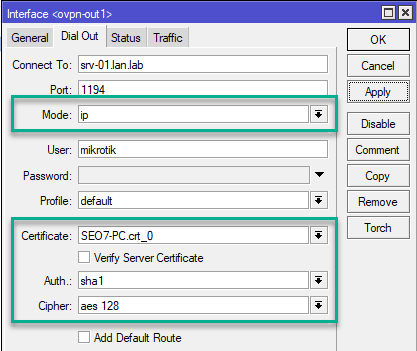

OpenVPN-клиент

Реализация OpenVPN в Mikrotik вызывает много нареканий, так как сводит на нет все сильные стороны данной технологии и делает ощутимыми слабые. OVPN-клиент не поддерживает сжатие данных и работу по протоколу UDP, если первое не столь значимо на современных каналах, то OpenVPN поверх TCP имеет очень большие накладные расходы и вызывает как повышенную нагрузку на оборудование, так и плохую утилизацию канала. Поэтому от использования OpenVPN на Mikrotik по возможности следует отказаться.

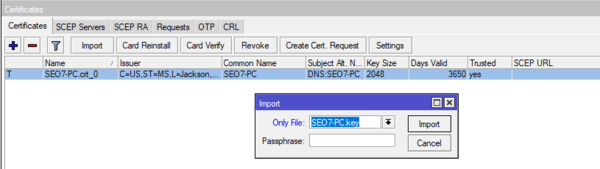

Обычно комплект для подключения OpenVPN клиента составляют сертификат СA, сертификат и закрытый ключ клиента, конфигурационный файл. Нам понадобятся только сертификат и ключ клиента, а если мы хотим проверять подлинность сервера, то еще и сертификат CA, но он не является обязательным для настройки подключения.

Прежде всего загрузим сертификаты и ключи на Mikrotik, затем перейдем в System — Certificates и импортируем сертификат клиента. Он появится в списке сертификатов и напротив него будет буква T, что обозначает trusted, т.е. устройство доверяет этому сертификату. Затем импортируем ключ, здесь важно соблюдать именно эту последовательность, сначала сертификат, потом ключ.

Теперь рассмотрим поближе окно настроек подключения, адрес подключения и порт не должны вызвать затруднений, а вот остальные опции нуждаются в пояснении, значимые мы выделили зеленой рамкой.

Mode задает режим работы канала, в терминах OpenVPN ip — это tun (L3), а ethernet — это tap (L2), следует помнить, что режим работы определяется сервером. В поле Certificate укажите импортированный сертификат клиента. Опции Auth и Cipher указывают на используемые сервером криптографические алгоритмы для аутентификации и шифрования, если вы укажете отличные от указанных в конфигурации сервера — то соединение установить не удастся. Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

При настройке OpenVPN клиента на Mikrotik следует помнить, что сервер должен поддерживать соединения по протоколу TCP, без сжатия и TLS-аутентификации, в противном случае подключиться к серверу не удастся.

Опция Verify Server Certificate позволяет проверить подлинность сертификата сервера, что защищает от атак типа человек посередине, но требует импорта сертификата CA сервера.

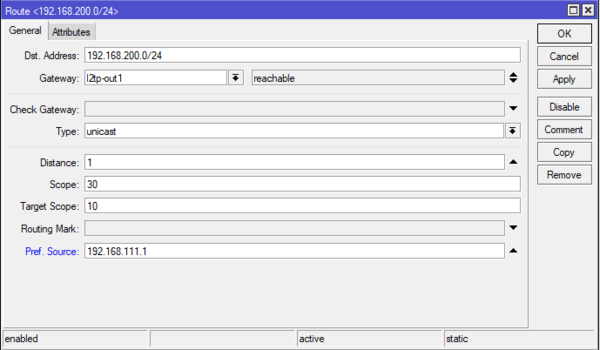

Маршрутизация

Если VPN соединение используется для доступа к корпоративной сети или предназначено для связи сетей, то вам потребуется указать маршруты для правильной пересылки пакетов. Так если мы хотим получить доступ к сети за VPN-севером, то нам потребуется создать маршрут к этой сети, указав в качестве шлюза интерфейс нашего VPN-клиента, например так:

Отдельного внимания заслуживает опция Pref. Source, которая не является обязательной, но ее следует указывать, если роутер обслуживает несколько сетей, в ней указывается адрес, с которого роутер будет посылать пакеты по указанному маршруту. Без ее указания доступ роутера к ресурсам удаленных сетей может оказаться невозможным (как и удаленных сетей к нему), на работу клиентов в сетях это не влияет. В качестве значения следует указать адрес, принадлежащий той сети, к которой имеется маршрут с противоположной стороны (т.е. сети за сервером).

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

.jpg)

.jpg)