Эта статья подходит для:

Archer C1200 (V2,V3), Archer A7 (V5) , Archer C60 (V2), Archer C8 (V4), Archer C9 (V5), Archer C7 (V4,V5) , Archer C5400 (V2), Archer C59 (V2,V3), Archer C58 (V2).

PPTP VPN-сервер используется для создания VPN-соединения для удалённого устройства. Чтобы использовать функцию VPN, вы должны включить PPTP VPN-сервер на своем роутере и настроить PPTP-соединение на удалённом устройстве. Для настройки PPTP VPN-подключения выполните следующие действия.

Шаг 1. Настройка PPTP VPN-сервера на вашем роутере

1. Войдите в веб-интерфейс роутере. Если вы не знаете, как это сделать, обратитесь к инструкциям

а. Как войти в веб-интерфейс Wi-Fi роутера (новый логотип)?

б. Как войти в веб-интерфейс Wi-Fi роутера (новый логотип)?

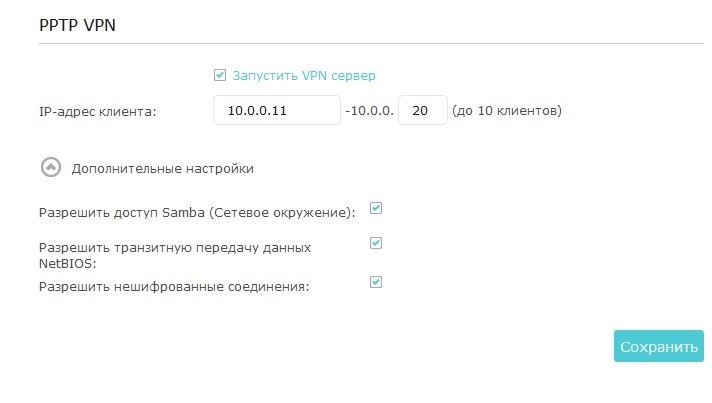

2. Откройте раздел Дополнительные настройки > VPN-сервер > PPTP VPN и выберите Запустить VPN-сервер.

Примечание:

Прежде чем включить VPN-сервер, мы рекомендуем настроить службу Dynamic DNS Service (Сервис DDNS) (рекомендуется) или назначить статический IP-адрес для порта WAN роутера и синхронизировать ваше системное время с Интернетом.

3. В заявленном IP-адресе клиента введите диапазон IP-адресов (до 10 адресов), которые будут подключаться к PPTP VPN-серверу.

4. Нажмите Дополнительные настройки, чтобы установить разрешение на PPTP-соединение согласно вашим потребностям.

• Выберите Разрешить доступ Samba (Сетевое окружение), чтобы ваше VPN-устройство могло получить доступ к вашему локальному серверу Samba.

• Выберите Разрешить транзитную передачу NetBIOS, чтобы ваше VPN-устройство могло получить доступ к вашему серверу Samba с использованием имени NetBIOS.

• Выберите Разрешить нешифрованные соединения, чтобы разрешить незашифрованные подключения к вашему VPN-серверу.

5. Нажмите Сохранить.

6. Настроив учетную запись VPN PPTP для удаленного устройства, вы можете создать до 16 учетных записей.

1) Нажмите Add (Добавить).

2) Введите имя пользователя и пароль для аутентификации устройств на PPTP VPN-сервере.

3) Нажмите OK.

Шаг 2. Настройка VPN-подключения PPTP на удаленном устройстве

Удаленное устройство может использовать встроенное программное обеспечение PPTP для Windows или стороннее программное обеспечение PPTP для подключения к PPTP-серверу. В нашем примере мы используем встроенное программное обеспечение PPTP для Windows.

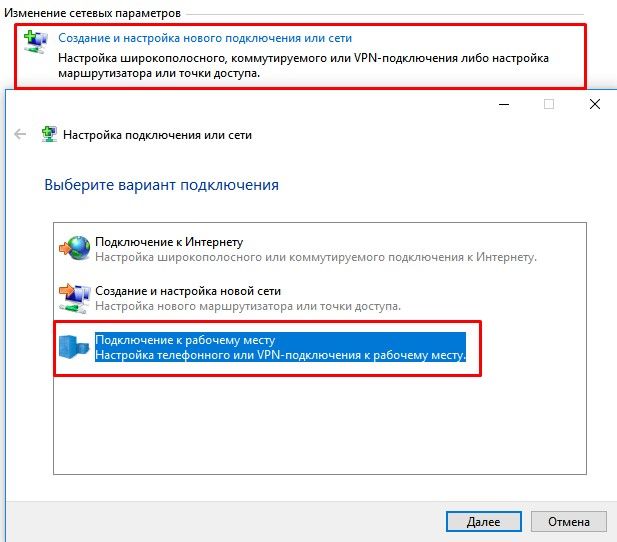

1. Нажмите Пуск > Панель управления > Сеть и интернет > Центр управления сетями и общим доступом.

2. Выберите Настройка нового подключения или сети.

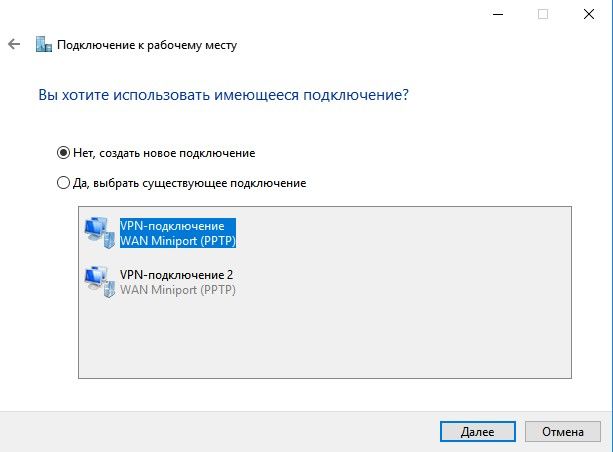

3. Выберите Подключиться к рабочему месту и нажмите Далее.

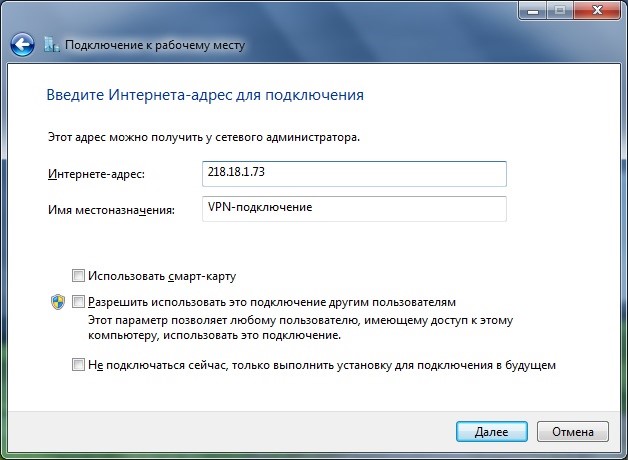

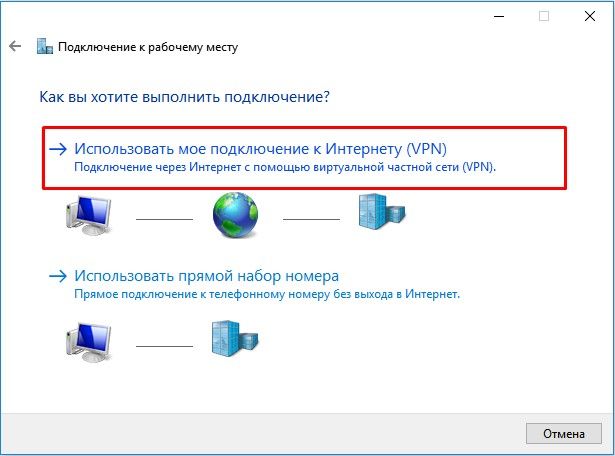

4. Выберите Использовать подключение к интернет (VPN).

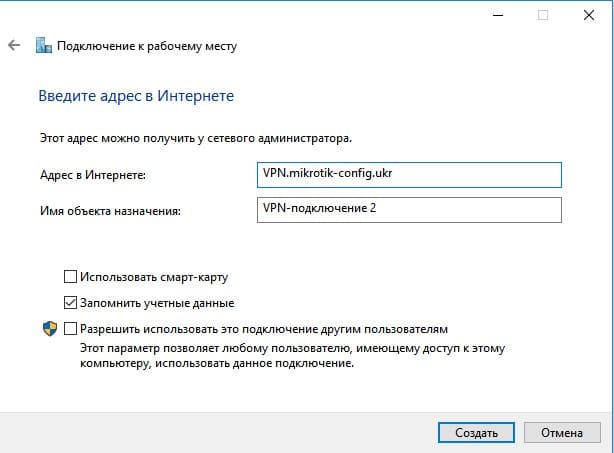

5. Введите IP-адрес роутера (например: 218.18.1.73) в поле Интернет-адрес. Нажмите Далее.

6. Введите имя пользователя и пароль, которые вы установили для PPTP VPN-сервера на роутере, и нажмите Подключить.

7. PPTP VPN-соединение создано и готово к использованию.

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к вашей модели устройства.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Протокол PPTP (Point-to-Point Tunneling Protocol) является одним из самых распространенных протоколов для создания виртуальных частных сетей (VPN). Он позволяет устанавливать защищенное соединение между компьютерами через общедоступные каналы связи, такие как интернет. PPTP позволяет безопасно передавать данные между удаленными точками, обеспечивая конфиденциальность и целостность информации.

Возможность использования PPTP в роутерах делает его особенно удобным для организации удаленного доступа к локальной сети. Установка PPTP-соединения на роутере позволяет не только защитить обмен данными между компьютерами, но и позволяет создать безопасное подключение к домашней сети из любой точки мира. Благодаря этому протоколу можно подключиться к сети с помощью смартфона, планшета или ноутбука, обеспечивая безопасную работу на удаленном сервере или доступ к облачным ресурсам.

Одним из преимуществ PPTP является его простота использования и настройки. Клиентское программное обеспечение для PPTP доступно практически для всех операционных систем, что делает данный протокол универсальным. Кроме того, он поддерживается многими роутерами, что позволяет использовать его без необходимости инсталляции дополнительного ПО. Для настройки PPTP-соединения на роутере требуется минимальный набор параметров, что делает процесс установки максимально простым и понятным.

Однако, несмотря на преимущества, PPTP имеет и свои недостатки. Например, он не обеспечивает достаточно высокий уровень безопасности, что делает его уязвимым к атакам. Кроме того, PPTP может работать только с IPv4, что ограничивает его возможности при использовании современных сетей. В связи с этим, многие эксперты рекомендуют использовать более современные протоколы, такие как L2TP/IPSec или OpenVPN, которые обеспечивают более высокий уровень безопасности и поддерживают IPv6.

Вывод: PPTP является удобным и простым в использовании протоколом для организации удаленного доступа к локальным сетям через интернет. Однако, его использование оправдано только в случае, когда не требуется высокий уровень безопасности и необходимо обеспечить совместимость с устаревшими устройствами и операционными системами. Для создания более защищенного виртуального соединения рекомендуется использовать более современные протоколы, такие как L2TP/IPSec или OpenVPN.

Содержание

- Что такое PPTP протокол

- Использование PPTP протокола в роутерах

- Основные особенности PPTP протокола

- Преимущества и недостатки PPTP протокола

- Возможности настройки PPTP протокола в роутерах

- Рекомендации по использованию PPTP протокола в роутерах

Что такое PPTP протокол

PPTP протокол основан на использовании туннеля – зашифрованного канала связи между сервером и клиентом. Этот туннель обеспечивает конфиденциальность и целостность передаваемых данных, а также защищает их от несанкционированного доступа. За счет использования шифрования и аутентификации, PPTP протокол предоставляет безопасное соединение между сетями или клиентами и сервером.

Преимущества PPTP протокола включают простоту настройки и использования, высокую скорость передачи данных и широкую поддержку различных операционных систем. Это делает его популярным протоколом для создания VPN соединений, особенно для домашнего использования.

Однако, стоит отметить, что PPTP протокол имеет свои недостатки. Например, он менее безопасен, чем другие протоколы, такие как L2TP/IPSec или OpenVPN, и не рекомендуется для использования в критических ситуациях. Также, его использование может быть ограничено некоторыми сетями или провайдерами Интернета.

Использование PPTP протокола в роутерах

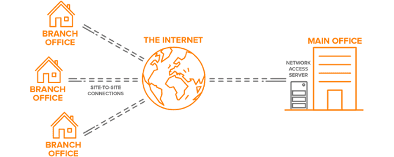

Использование PPTP протокола в роутерах может быть очень полезным. Он позволяет объединить несколько локальных сетей в единую VPN-сеть, обеспечивая безопасный доступ к ресурсам сети с любой точки мира. Кроме того, PPTP обеспечивает шифрование данных, что делает передачу их безопасной и защищенной от перехвата.

Для использования PPTP протокола в роутерах необходимо настроить VPN-сервер и клиентское соединение. Во многих современных роутерах уже есть встроенная поддержка PPTP, что делает настройку процессом несложным. Для этого нужно выбрать нужные параметры подключения, включить PPTP-сервер и указать все необходимые настройки.

Однако при использовании PPTP протокола в роутерах следует учитывать некоторые особенности. Например, PPTP не является самым безопасным протоколом, и его использование может быть небезопасным в некоторых случаях. Также необходимо регулярно обновлять ПО роутера, чтобы избежать возможных уязвимостей.

В целом, использование PPTP протокола в роутерах является удобным и эффективным способом создания защищенного соединения между удаленными сетями. Он позволяет обеспечить безопасную передачу данных и доступ к ресурсам сети с любого устройства, подключенного к Интернету.

Основные особенности PPTP протокола

| 1. |

Простота настройки и использования. PPTP очень легко настраивается и используется, что делает его доступным для широкого круга пользователей. |

| 2. |

Шифрование данных. PPTP поддерживает шифрование данных при передаче по сети, обеспечивая безопасность и конфиденциальность информации. |

| 3. |

Поддержка различных аутентификационных методов. PPTP поддерживает различные методы аутентификации, такие как пароль, сертификаты и другие, что позволяет пользователю выбрать наиболее удобный и надежный способ подтверждения личности. |

| 4. |

Высокая скорость передачи данных. Благодаря своей эффективной архитектуре PPTP обеспечивает высокую скорость передачи данных по сравнению с другими протоколами VPN. |

| 5. |

Поддержка множества платформ. PPTP поддерживается на большинстве операционных систем, включая Windows, Mac OS, Linux и другие, что делает его универсальным и применимым в различных сценариях. |

Основные особенности PPTP протокола делают его популярным и удобным инструментом для создания безопасных источников соединений между удаленными сетями или пользовательскими устройствами.

Преимущества и недостатки PPTP протокола

Преимущества PPTP протокола:

- Простота настройки и использования: PPTP достаточно прост в настройке и не требует специальных навыков или сложных конфигураций. Это делает его доступным для широкого круга пользователей.

- Высокая скорость передачи данных: PPTP обеспечивает высокую скорость передачи данных, что особенно важно для выполнения задач, требующих быстрой передачи больших объемов информации, например, для потокового видео или онлайн-игр.

- Поддержка различных операционных систем: PPTP поддерживается практически всеми операционными системами, включая Windows, Mac, Linux, Android и iOS. Это позволяет использовать протокол на различных устройствах.

- Шифрование данных: PPTP обеспечивает базовое шифрование данных с использованием протокола MPPE (Microsoft Point-to-Point Encryption), что позволяет обеспечить безопасность при передаче информации.

Несмотря на свои преимущества, PPTP протокол также имеет некоторые недостатки:

- Уязвимость к атакам: PPTP имеет некоторые уязвимости, связанные с его шифрованием и протоколом аутентификации, что делает его менее безопасным в сравнении с другими протоколами VPN, такими как OpenVPN.

- Необходимость переходить через сетевой экран (NAT): При использовании PPTP протокола за сетевым экраном (NAT) возникают сложности с настройкой, поскольку протокол требует редактирования заголовков пакетов и изменения адресов назначения.

- Не поддерживает IPv6: PPTP протокол не поддерживает IPv6, что может быть проблемой при подключении к сети, использующей эту версию протокола.

В целом, PPTP протокол является удобным и широко распространенным решением для создания VPN-соединений, но его использование может быть нежелательным в случае необходимости высокой безопасности или работы с сетями, использующими IPv6.

Возможности настройки PPTP протокола в роутерах

Протокол PPTP (Point-to-Point Tunneling Protocol) предоставляет возможность установки защищенного соединения между удаленными сетями или компьютерами через общедоступные сети, такие как Интернет. PPTP активно используется при организации виртуальных частных сетей (VPN), позволяя создавать безопасное и надежное соединение между удаленным клиентом и сервером.

Роутеры, поддерживающие PPTP протокол, обеспечивают возможность его настройки прямо на устройстве. В зависимости от модели и прошивки роутера, настройки PPTP могут быть доступны в меню «VPN» или «Настройки безопасности».

Основные возможности настройки PPTP протокола в роутерах включают:

1. Создание VPN-соединения:

При настройке PPTP протокола в роутере, можно создать VPN-соединение с удаленным сервером или другим клиентом. Для этого обычно требуется указать IP-адрес или доменное имя сервера, а также ввести учетные данные для авторизации.

2. Установка безопасности соединения:

PPTP протокол поддерживает различные методы шифрования и аутентификации, которые можно настроить в роутере. Например, можно выбрать шифрование MPPE (Microsoft Point-to-Point Encryption) и использовать пароль или сертификат для аутентификации.

3. Маршрутизация трафика:

При настройке PPTP протокола в роутере можно указать, каким образом должен маршрутизироваться трафик. Можно выбрать, чтобы весь трафик направлялся через VPN-соединение или только определенные сетевые пакеты.

Использование PPTP протокола в роутере позволяет организовывать безопасное и удобное VPN-соединение с минимальными затратами. У каждой модели роутера могут быть свои особенности настройки PPTP, поэтому рекомендуется ознакомиться с руководством пользователя или обратиться к производителю для получения более подробной информации.

Рекомендации по использованию PPTP протокола в роутерах

При использовании PPTP протокола в роутерах следует учитывать несколько рекомендаций.

1. Обеспечьте безопасность соединения. PPTP протокол, хоть и шифрует данные, может быть уязвим к атакам. Рекомендуется использовать дополнительные методы защиты, такие как настройка пароля или подключение через виртуальную частную сеть (VPN).

2. Внимательно настройте роутер. Правильная настройка роутера с использованием PPTP протокола требует соответствующих параметров, таких как имя и пароль пользователя, IP-адрес и сервер туннеля.

3. Поддерживайте обновленные версии ПО роутера. Разработчики регулярно выпускают обновления ПО для роутеров, в которых устраняют уязвимости и ошибки. Обновите ПО своего роутера, чтобы обеспечить максимальную безопасность и функциональность.

4. Учитывайте ограничения протокола. PPTP протокол имеет некоторые ограничения, такие как отсутствие поддержки IPv6 и пропускной способности ограниченного максимального размера. Учитывайте эти ограничения при выборе PPTP протокола в роутере.

5. Проконсультируйтесь с поставщиком услуг интернета. Некоторые провайдеры могут блокировать или ограничивать использование PPTP протокола. Перед использованием PPTP протокола в роутере, уточните эту информацию у вашего провайдера услуг интернета.

Интернет, наполненный духом свободы, становится все более и более контролируемым — провайдеры блокируют все подряд на свое усмотрение, поисковые системы следят за каждым вашим шагом, да и злоумышленники не дремлют. Неудивительно, что многие задумываются о том, чтобы обойти ограничения, вернувшись во времена «свободного Интернета». И VPN — один из таких способов.

Что такое VPN и зачем он нужен

VPN (Virtual Private Network, виртуальная частная сеть) — технология, позволяющая организовать локальную сеть поверх другой сети (чаще всего интернета). Чтобы пояснить, приведем такой пример. Допустим, вы военнослужащий срочной службы и хотите написать письмо девушке. Вы не собираетесь выдавать каких-либо секретов, но вам наверняка будет неприятно, что вашу переписку будут читать военные цензоры. Поэтому вы идете к прапорщику Семенову и договариваетесь с ним, что он будет отправлять ваши письма с городского почтового ящика. Семенов предлагает также, чтобы девушка писала ответы на адрес его городской квартиры, а он будет носить эти письма вам. Таким образом, прапорщик организовал виртуальную частную почту поверх обычной почты.

VPN-сервисы делают то же самое, подменяя ваш IP-адрес адресом своего сервера, зачастую расположенного в другой стране. Трафик между вами и VPN-сервером зашифрован, поэтому никто, даже ваш провайдер, не сможет определить, на какие сайты вы ходили и что там делали. Минус такой схемы в том, что бесплатные VPN-сервисы не отличаются высокой скоростью, да и уровень предоставляемой ими конфиденциальности зачастую сомнителен. А надежные и высокоскоростные VPN-сервисы требуют хоть и небольшой, но регулярной оплаты — в среднем, 2-5 долларов в месяц. Ну, так ведь и прапорщик Семенов вряд ли будет носить чужие письма «за спасибо».

Зачем подключать роутер к VPN

Подключить компьютер к VPN несложно. Вам не нужно разбираться, «как все устроено», достаточно скачать с сайта провайдера VPN-сервиса специальную утилиту, запустить ее, ввести полученные при регистрации логин/пароль — и все. Но при этом «свободный Интернет» будет только на этом компьютере. Все остальные устройства — пусть даже и подключенные к тому же роутеру — будут по-прежнему «под колпаком». Можно, конечно, установить ту же утилиту на все остальные компьютеры, а на смартфоны — аналогичные мобильные приложения (которые тоже можно скачать с сайта провайдера сервиса). Но это слишком хлопотно, намного удобнее подключить через VPN сам роутер. Правда, тут уже потребуется немного разобраться.

Во-первых, не всякий роутер в принципе может работать VPN-клиентом. Если настроить подключение не удается, то вполне возможно, что прошивка вашего роутера просто не позволяет подключаться к VPN-серверу поверх обычного интернета. В этом случае можно воспользоваться альтернативной прошивкой для роутеров DD-wrt или Tomato, но это потребует определенных знаний и навыков.

Во-вторых, многие, способные подключаться к VPN, роутеры предлагают небольшой выбор протоколов для подключения (OpenVPN, PPTP, L2TP и т.д.), а иногда выбора нет вообще и доступный протокол только один. Если вы подсоединяетесь к определенному VPN-серверу, убедитесь, что у него найдется хотя бы один общий протокол с вашим роутером.

Как подключить роутер к VPN

Зайдите в веб-интерфейс роутера, как это описано в руководстве по эксплуатации (обычно он находится по адресу 192.168.0.1 или 192.168.1.1). Если в меню найдется раздел «VPN-клиент», воспользоваться следует именно им — ваш роутер подготовлен для работы с VPN, и никаких проблем не предвидится.

Если такого раздела нет, попробуйте создать новое WAN-подключение. Для этого надо найти пункт меню «WAN» или «Internet». Иногда этот пункт расположен в корневом меню, иногда — в разделах «Connections», «Network» или «Settings». На открывшейся странице следует создать новое подключение и выбрать необходимый протокол.

Если вариантов выбора больше одного (и VPN-сервер, и роутер имеют несколько общих протоколов), то имейте в виду, что OpenVPN считается более безопасным, но он довольно сильно нагружает процессор роутера и может снижать скорость соединения.

При выборе PPTP и L2TP вам потребуется ввести данные, полученные от VPN-сервиса при регистрации: адрес сервера, пароль и логин. Иногда также требуется ввести IP-адреса DNS-серверов. Также следует задать получение IP-адреса от сервера (Dynamic IP).

Поищите на сайте VPN-сервиса описание настроек роутеров — даже если вашей модели там нет, посмотрите какие именно параметры требуется ввести.

При выборе OpenVPN вам может потребоваться загрузить конфигурационный файл с расширением .ovpn — он содержит настройки, относящиеся к конкретному серверу. Этот файл также можно загрузить с сайта VPN-сервиса.

Сохраните настройки и дождитесь подключения к WAN (возможно, потребуется перезагрузка роутера). Если подключения не происходит, попробуйте отключить в настройках роутера IPv6, найти опцию VPN Passthrough и убедиться, что она включена или отключить NAT для клиентов.

Что такое VPN и где применяется

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу, а также для объединения офисов. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

Объединение офисов

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

Доступ к облачному серверу

Закрытый канал для доступа к корпоративному или частному серверу, расположенному в облаке.

Нужно настроить VPN сервер PPTP в MikroTik?

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Чем отличается PPTP от L2TP и других VPN серверов

PPTP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности – отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

Специалисты Настройка-Микротик.укр НЕ РЕКОМЕНДУЮТ использовать данный вид VPN туннелей для передачи коммерческой информации.

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.

Как настроить PPTP VPN сервер в MikroTik

Для VPN клиентов создаётся отдельная подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации. Другими словами эта реализация обеспечивает сетевую безопасность на уровне Firewall-а.

Добавление новой подсети

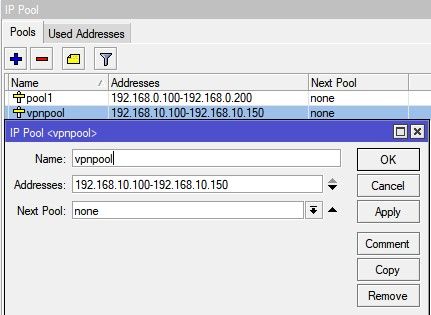

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка VPN сервера PPTP(на сервере)

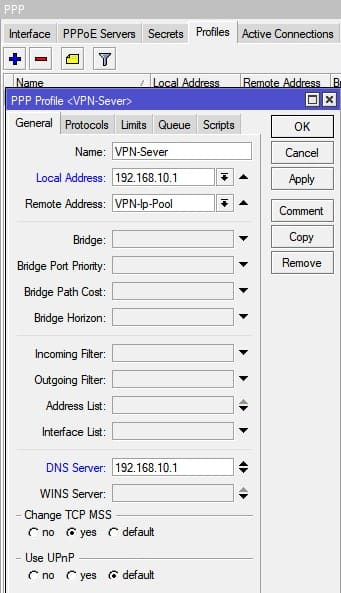

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

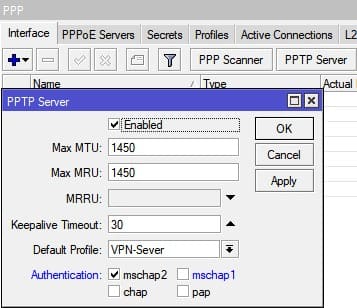

Активация VPN сервера PPTP

Настройка находится PPP->Interface->PPTP Server

/interface pptp-server server set authentication=mschap2 default-profile=VPN-Server enabled=yes

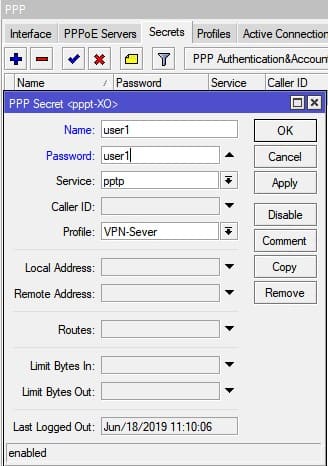

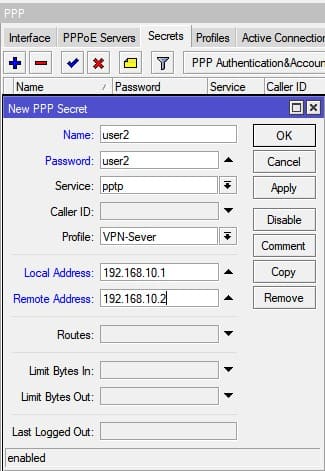

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 service=pptp profile=VPN-Server

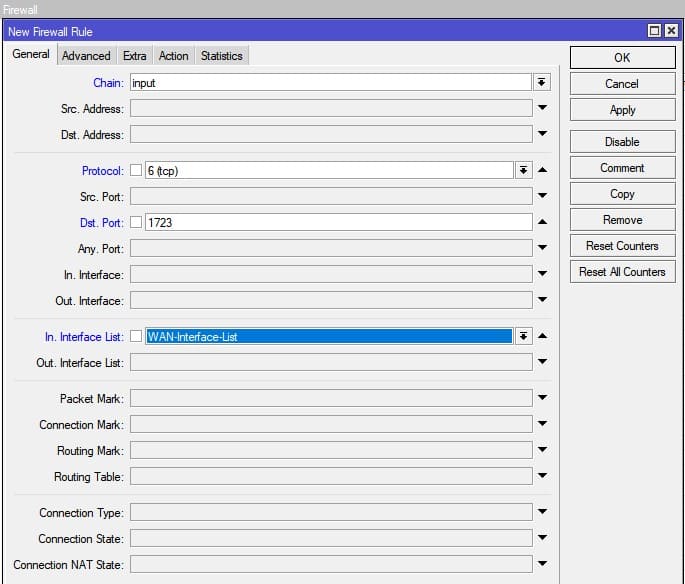

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=1723 \ in-interface-list=WAN-Interface-List protocol=tcp

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

Нужна настройка MikroTik?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

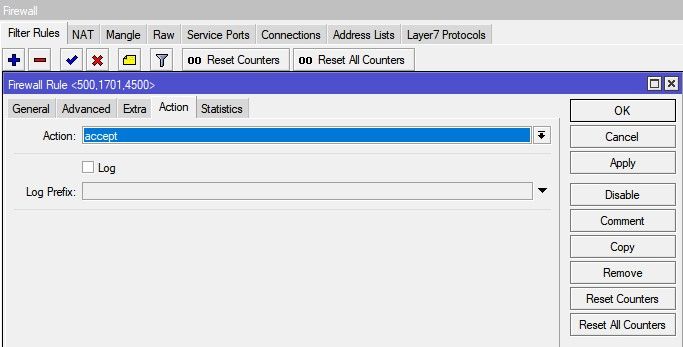

VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

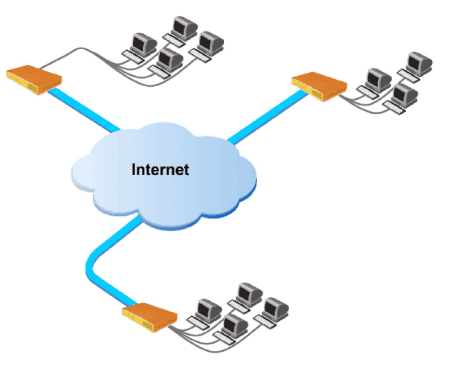

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

а клиентская часть состоит из настройки PPTP клиента.

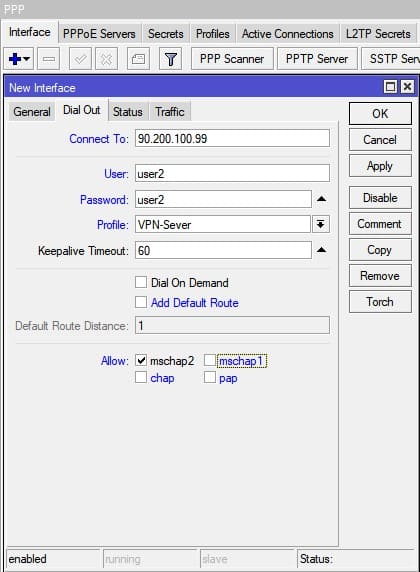

Настройки PPTP клиента(на клиенте)

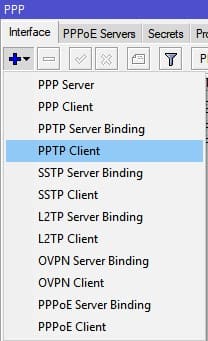

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

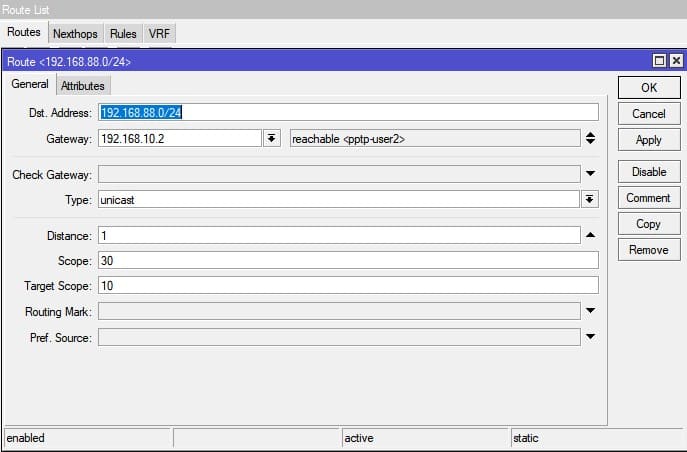

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

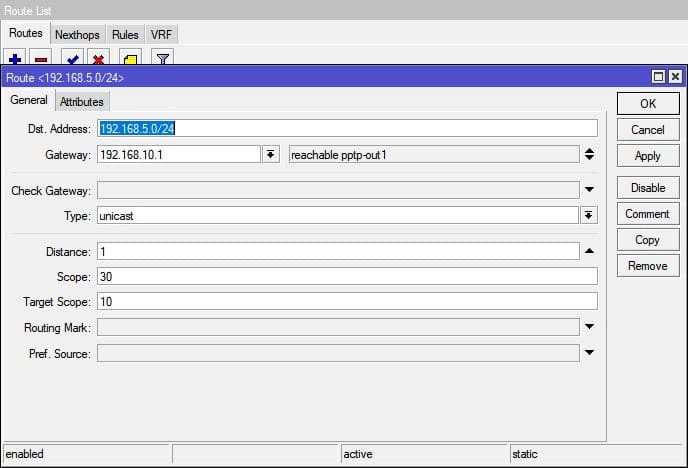

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

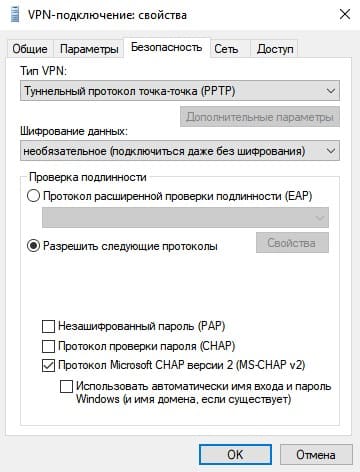

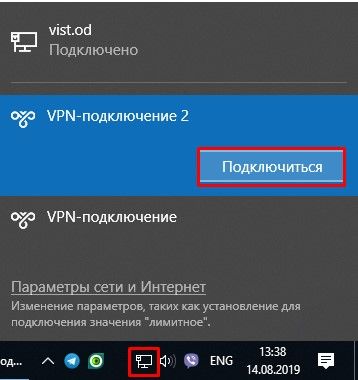

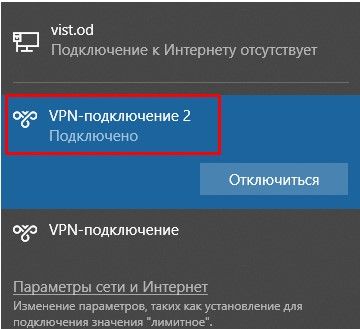

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

создание Windows VPN клиента

выбор нового подключения

использовать текущее подключение к интернету

указать адрес VPN сервера

настройка VPN клиента Windows

подключение Windows VPN

статус подключения Windows VPN

Есть вопросы или предложения по настройке VPN типа PPTP MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Для работы проектов iXBT.com нужны файлы cookie и сервисы аналитики.

Продолжая посещать сайты проектов вы соглашаетесь с нашей

Политикой в отношении файлов cookie

Обычно беспроводные роутеры используются для предоставления доступа к Интернет различным домашним устройствам. Но иногда требуется решить и в определенном смысле противоположную задачу – реализовать удаленный доступ к размещенным в домашней сети сервисам и системам. Традиционный вариант решения этой задачи обычно состоит из трех шагов – использовать сервис динамического DNS для автоматического определения внешнего IP-адреса роутера, назначить в параметрах сервиса DHCP роутера выделение фиксированного адреса для нужного клиента и создать правило трансляции портов для требуемого сервиса на этом клиенте. Заметим, что удаленный доступ в большинстве случаев возможен только при наличии «белого»/«внешнего» адреса на WAN-интерфейсе роутера (подробнее см. в статье), а DDNS может не требоваться, если ваш провайдер предоставляет фиксированный IP-адрес.

Правил трансляции портов часто вполне достаточно для реализации задачи, но у них есть определенные особенности. Например, в случае необходимости защиты передаваемой информации, вам потребуется решать этот вопрос для каждого соединения индивидуально. Вторая потенциальная проблема – ограничения в случае, когда программное обеспечение требует использования определенного номера порта, а серверов в локальной сети несколько. Кроме того, если сервисов и внутренних систем у вас много, то есть очевидные неудобства прописывания в роутер каждого правила трансляции.

Помочь справиться с этими вопросами помогут технологии VPN – виртуальных частных сетей. Они позволяют создать безопасное соединение между удаленным клиентом или локальной сетью и сразу всей сетью за роутером. То есть вам будет достаточно один раз настроить этот сервис и при подключении к нему клиент будет вести себя так, как будто он находится в локальной сети. Заметим, что эта схема тоже требует внешнего адреса на роутере и, кроме того, имеет некоторые ограничения связанные с использованием имен систем и других сервисов.

В прошивках многих современных роутеров среднего и верхнего сегмента предусмотрен встроенный сервер VPN. Чаще всего он работает с протоколами PPTP и OpenVPN. Первый является популярным вариантом, который был разработан более 15-ти лет назад при участии крупных ИТ-компаний, включая Microsoft. Его клиент встроен во многие современные ОС и мобильные устройства, что упрощает реализацию. Однако считается, что в этом решении не очень хорошо решаются вопросы безопасности. Скорость защищенного соединения для этого протокола в зависимости от производительности платформы роутера обычно составляет 30-50 Мбит/с, на самых быстрых устройствах мы встречали и 80 Мбит/с (см. например статью).

OpenVPN является свободной реализацией VPN сходного возраста и выпускается по лицензии GNU GPL. Клиенты для него есть для большинства платформ, включая мобильные. Серверы можно встретить во многих альтернативных прошивках для роутеров, а также в оригинальных версиях от производителей оборудования. Минусом этого протокола является требование значительных вычислительных ресурсов для обеспечения высокой скорости работы, так что 40-50 Мбит/с можно получить только на решениях верхнего сегмента (см. например).

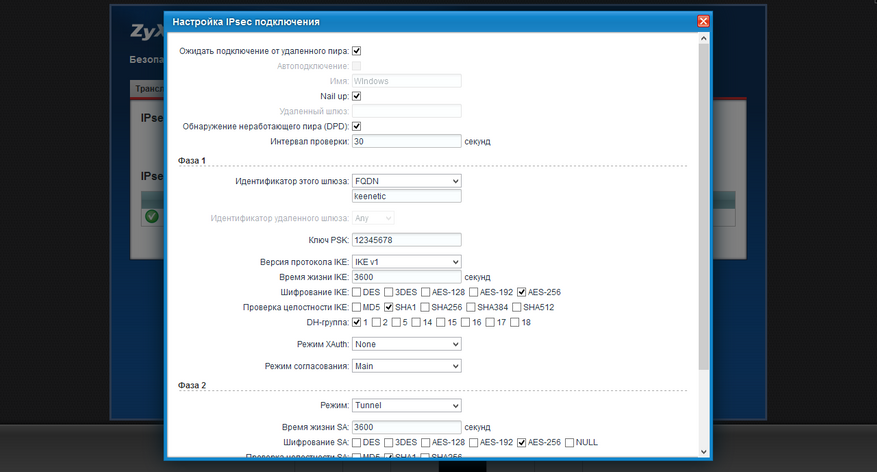

Еще один вариант, который чаще связывают с «серьезными» решениями безопасных сетевых коммуникаций, – IPsec (см. статью). Его история началась немного раньше и сегодня его можно встретить во многих продуктах удаленного доступа корпоративного уровня.

Тем не менее, относительно недавно его реализация появилась и в таком явно массовом оборудовании, как роутеры серии Zyxel Keenetic. Используемый в них программный модуль позволяет реализовать безопасные сценарии удаленного доступа, а также объединения сетей без сложных настроек. Кроме того, он совместим с решениями серии ZyWall. К плюсам этого производителя стоит отнести удобную базу знаний с подробными статьями о реализации типовых сценариев. По данной теме можно обратить внимание на статьи по объединению двух сетей и подключению клиента с Windows. Приводить подробные скриншоты настроек не имеет смысла, поскольку они есть по указанным ссылкам. Отметим только что все просто и понятно.

Учитывая ресурсоемкость используемых в данном сценарии алгоритмов, важным является вопрос производительности такого решения. Для его изучения были выбраны три модели роутеров последнего поколения – топовые Keenetic Ultra II и Keenetic Giga III, а также бюджетный Keenetic Start II. Первые два имеют процессоры MediaTek серии MT7621, по 256 МБ оперативной памяти и по 128 МБ флэшпамяти, гигабитные сетевые порты, два диапазона Wi-Fi, поддержку 802.11ac, порт USB 3.0. При этом в старшей используется чип с двумя ядрами, работающими на частоте 880 МГц, а во второй – такой же чип, но только с одним ядром. А третий роутер оборудован 100 Мбит/с портами (причем в количестве двух штук – один WAN и один LAN) и однодиапазонным беспроводным модулем. Процессор в нем используется MT7628N с одним ядром и частотой 575 МГц, а объем оперативной памяти составляет 64 МБ. С точки зрения программных возможностей, связанных с IPsec, устройства не отличаются.

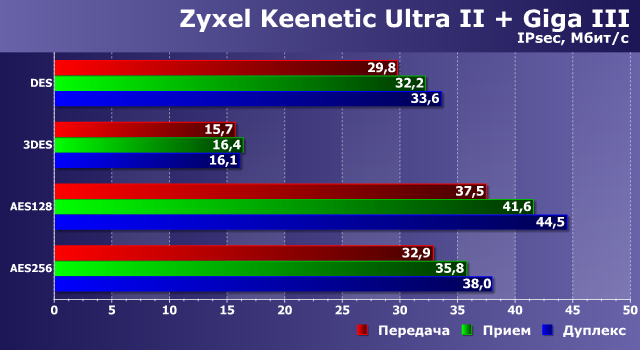

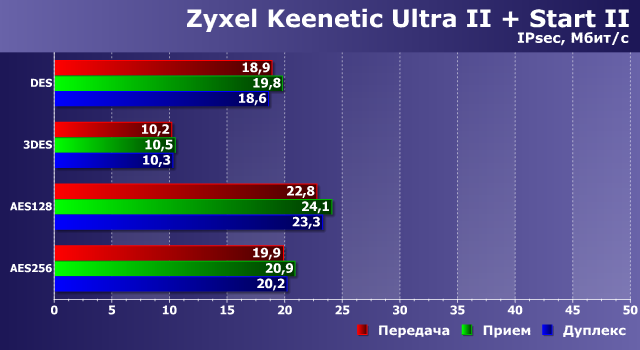

На все три роутера были установлены прошивки из ветки бета версий v2.07(xxxx.2)B2. Режим подключения к сети Интернет на всех устройствах выбирался самый простой – IPoE. Работа с другими вариантам, скорее всего, приведет к снижению результатов. На следующих двух графиках приводятся результаты тестирования пар с разными настройками параметров соединения – Ultra II и Giga III, Ultra II и Start II. В первой устройства в целом сравнимы по скорости (правда у старшего два ядра), а во второй ограничения будут от младшей модели. Направление указано относительно второго устройства. Использовались сценарии передачи, приема и одновременной передачи и приема данных между подключенными к роутерам клиентами.

Как мы видим, скорости здесь достаточно низкие и даже не дотягивают до 100 Мбит/с. При этом нагрузка на процессор во время активного обмена данными очень высока, что может иметь негативные последствия и для других решаемых устройством задач.

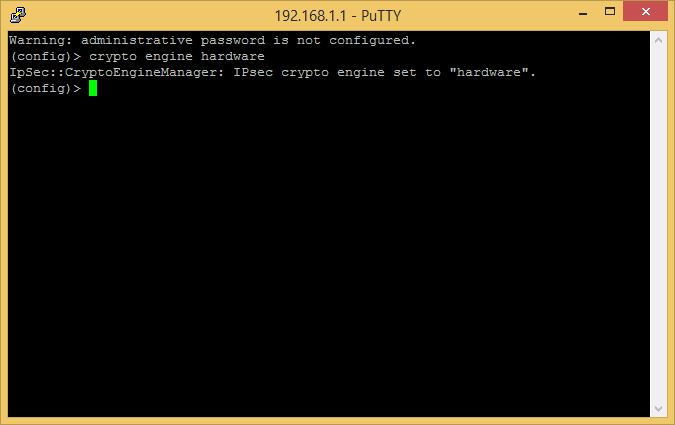

Однако, как мы помним по другим сходным ресурсоемким сценариям (например, обработке видео), существенный рост производительности на специализированных задачах можно получить благодаря использованию выделенных блоков чипов, «заточенных» на эффективную работу с определенными алгоритмами. Что интересно, в современных SoC от MediaTek такие как раз присутствуют и программисты компании в недавних обновлениях прошивок реализовали эту возможность.

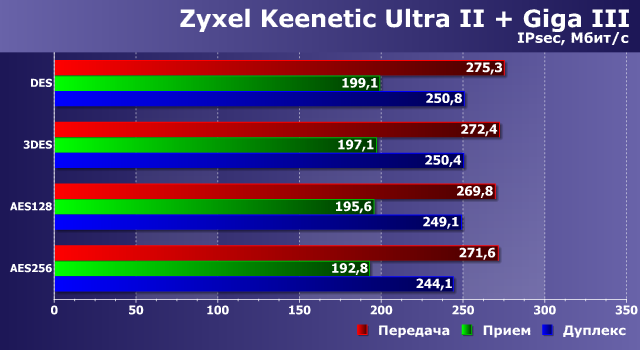

При этом максимальный эффект можно получить на чипах MT7621 и RT6856, а на MT7628 поддерживаются не все режимы. Посмотрим, что изменится при использовании данного блока. Для его включения используем команду в консоли, как на скриншоте.

Старшая пара показывает скорость в 200 Мбит/с и более, что еще раз подтверждает правильность идеи создания специализированных блоков для определенных стандартных алгоритмов, которые существенно производительнее универсальных ядер.

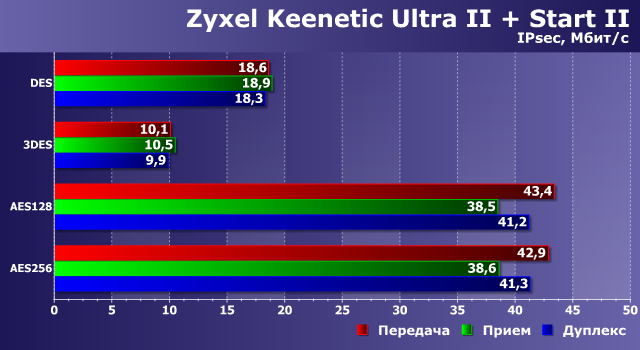

Для младшей однокристальной системы эффект менее заметен, но и здесь можно отметить увеличение скорости в два раза для некоторых конфигураций.

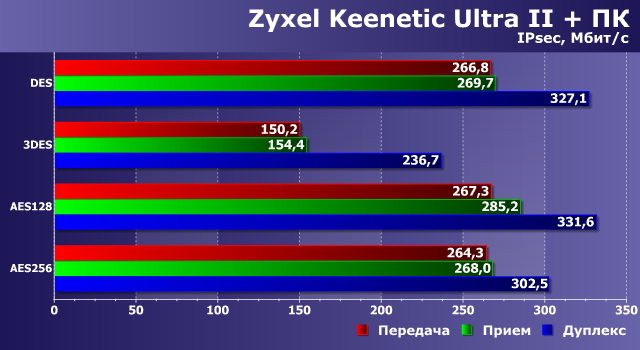

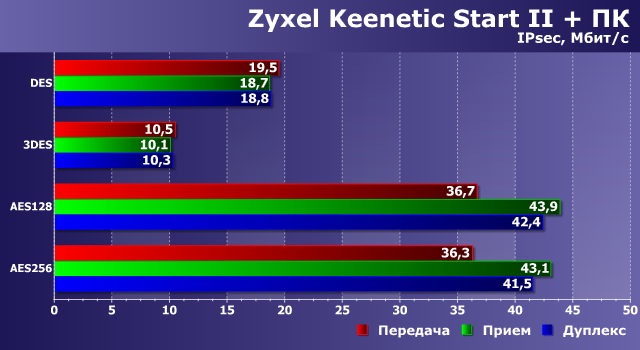

Посмотрим теперь, насколько хорошо устройства справятся с обслуживанием подключений с достаточно быстрого компьютера с процессором Intel Core i5 и ОС Windows 8.1 x64 (описание настройки соединения доступно по ссылке выше). В роли условных серверов (в соединениях IPsec участники в определенном смысле равноправны) выступили старший Keenetic Ultra II и младший Keenetic Start II.

Топовый роутер в некоторых конфигурациях разгоняется более чем до 300 Мбит/с. Так что видимо второе ядро процессора помогает и в этом сценарии. Впрочем, на практике для достижения этих результатов вам понадобится и соответствующие Интернет-каналы.

Результаты Keenetic Start II по понятным причинам практически не отличаются от того, что мы видели выше.

Стоит заметить, что использование оптимизации не сказалось на стабильности соединения. Все участники успешно выдержали все тесты без каких-либо замечаний.

Проведенные тесты еще раз подтвердили, что современные продукты сегмента ИТ представляют собой программно-аппаратные комплексы и эффективность решения ими поставленных задач существенно зависит не только от установленного «железа», но и эффективной программной реализации его возможностей.

Пока я проводил тесты, оказалось, что компания в последних отладочных прошивках серии 2.08 для энтузиастов реализовала еще одну полезную возможность, позволяющую использовать сервис IPsec с мобильными клиентами. Описанный выше сценарий создания профиля соединения требовал постоянных IP-адресов с двух сторон соединения, что для смартфонов в обычных ситуациях не встречается. Подробности и инструкции можно прочитать в этих ветках: Android, iOS/OS X, Windows (Cisco VPN Client).

В настоящий момент этот режим не полностью поддерживается в Web-интерфейсе, однако это не помешало провести несколько быстрых тестов с Keenetic Giga III. С Apple iPhone 5S реальная скорость составила 5-10 Мбит/с в зависимости от направления, а Xiaomi Mi5 оказался побыстрее – 10-15 Мбит/с (оба устройства подключались через Wi-Fi). Штатный клиент Cisco IPsec в OS X 10.11 на современной системе показал 110 Мбит/с на передачу и 240 Мбит/с на прием (при использовании гигабитной локальной сети и с учетом описанной выше операции по настройке роутера в консоли). Windows с известным, хотя и уже не поддерживающимся клиентом Cisco VPN Client, работала также достаточно быстро – 140 Мбит/с на передачу и 150 Мбит/с на прием. Таким образом, данная реализация IPsec явно может быть интересна широкому кругу пользователей для реализации быстрого и безопасного удаленного доступа к своей локальной сети с мобильных устройств и компьютеров из любой точки мира.