Время на прочтение

2 мин

Количество просмотров 5.3K

Я являюсь пользователем безлимитного тарифного плана Corbina 10 Мбит/с. Дома стоит wi-fi роутер ASUS WL-520gc, раздает интернет на 3 машины, из них на 2 по wi-fi. Проблема была в том, что при скачке с торрент-сетей (легального контента) скорость никак не могла перевалить через 800 Кбайт/с. Первым делом я решил позвонить в тех. поддержку. Первые три «специалиста» переключали меня дальше в течении трех минут разговора, и в итоге я наконец-то попал на человека с самим тихим голосом. В течении 40 минутной беседы с перерывами на музыкальные паузы мы выяснили следующее:

- По тестам скорость не превышает 375 Кбайт/с.

- Зато, с ftp.yandex.ru скорость достигала 500 Кбайт/с.

- Я использую тип подключения PPTP.

- Если подключиться на прямую (без роутера), скорость соответствует заявленой тарифом.

Разговор окончился 15 минутным ожиданием с последующими короткими гудками.

Сидеть без роутера было не круто, и я продолжил поиски. Теперь в гугле. Пройдясь по форумам, я нашел несколько решений проблемы. Люди советовали делать следующее:

- Отключить фаерволл Корбины на stat.corbina.ru. Идея показалась мне сомнительной, не понимаю, как блокировка портов может повлиять на скорость.

- Удалить Касперского. На сколько я понял это самое распространенное решение любой проблемы с любой версией Windows. Как бы то ни было, Касперского у меня не стоит, поэтому этот шаг я тоже не выполнял.

- Отключить шифрование wi-fi (у меня WPA). Похоже на правду, но сидеть беззащитным не хотелось (безопасники, только не начинайте). Вместо этого, я проверил скорость при подключении к роутеру через кабель. Никаких отличий от зашифрованного wi-fi не заметил.

- Перейти с PPTP на L2TP, который пока находится на стадии тестирования. Вместе с советом шла аргументация, дескать, PPTP шифрование реализованно в данном роутере не аппаратно, а программно, что резко снижает скорость обмена.

Перенастройка роутера на L2TP заняла одну минуту, и, о чудо, скорость поднялась до 1.2 МБайт/с!

Вывод

Если Вы подключены:

- Через роутер.

- По VPN.

И у Вас низкая скорость, проверьте, чтобы тип подключения (Connection type в настройках WAN) был L2TP.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

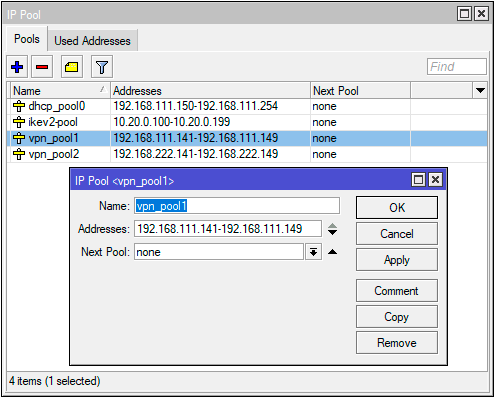

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

/ip pool

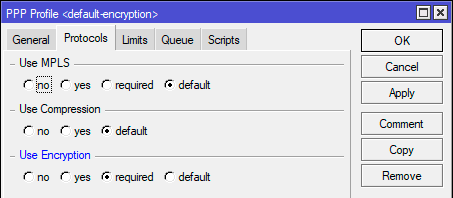

add name=vpn_pool1 ranges=192.168.111.141-192.168.111.149Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

/ppp profile

add change-tcp-mss=yes local-address=192.168.111.140 name=vpn remote-address=vpn_pool1 use-encryption=requiredЧтобы изменить существующий default-encryption:

/ppp profile

set *FFFFFFFE local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredДля default вместо set *FFFFFFFE укажите set *0:

/ppp profile

set *0 local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredОстальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

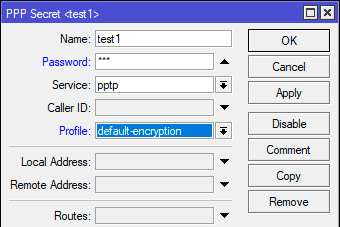

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

/ppp secret

add name=test1 password=123 profile=default-encryption service=pptpПри создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

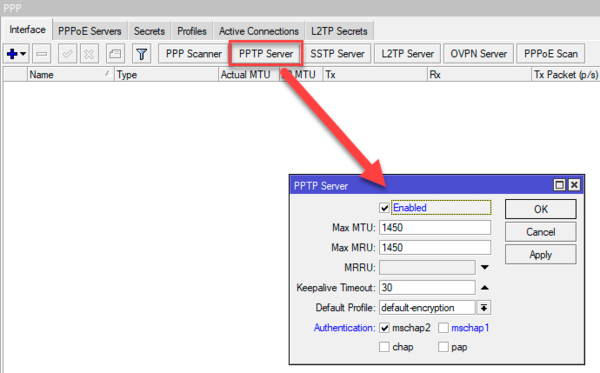

Настройка PPTP-сервера

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

/interface pptp-server server

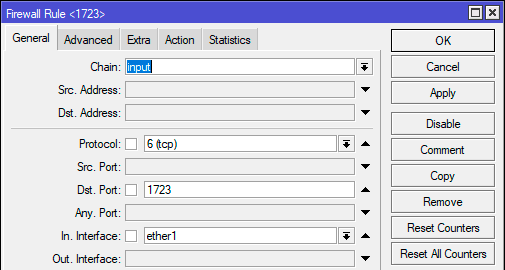

set authentication=mschap2 default-profile=default-encryption enabled=yesСледующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

add action=accept chain=input dst-port=1723 in-interface=ether1 protocol=tcpНа этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

Настройка L2TP/IPsec-сервера

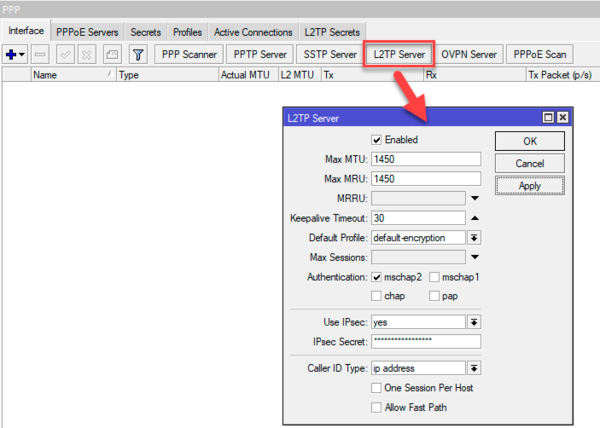

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

/interface l2tp-server server

set authentication=mschap2 enabled=yes default-profile=default-encryption ipsec-secret=myIPsecPreKey use-ipsec=yesОбычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

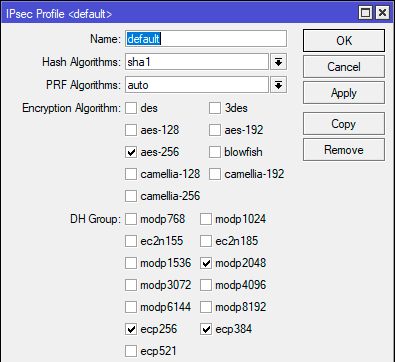

set [ find default=yes ] auth-algorithms=sha256,sha1 pfs-group=ecp384Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

/ip ipsec profile

set [ find default=yes ] dh-group=ecp256,ecp384,modp2048 enc-algorithm=aes-256Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов L2TP (порт 1701 UDP), IKE (порт 500 UDP) и протокола NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500,1701,4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-espНа этом настройка L2TP/IPsec-сервера закончена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Различия PPTP-, L2TP- и PPPO-протоколов позволяет сориентироваться в том, какой из них больше подходит для собственных потребностей каждого клиента. Они имеют свои достоинства и недостатки. Связано это с особенностями шифрования, а также легкостью их настройки.

Для безопасной передачи данных и для подключения сотрудников к удаленным серверам своего офиса, в нашей компании Alt VPN можно купить VPN скоростного типа.

Особенности применения протокола РРТР

Туннелирование от точки до точки является одни из простейших и даже несколько устаревших протоколов, разработанных Microsoft. Если не знаете, какой протокол VPN лучше, можете смело выбирать данный вариант. Данные шифруются 128-битным шифром, в силу чего он обеспечивает не самый высокий уровень безопасности.

К хорошим сторонам использования данного типа ВПН следует отнести такие моменты.

- Пользуясь Windows-версиями, можно быть спокойными по поводу вопросов совместимости, поскольку поддержка осуществляется автоматически и не занимает много времени.

- Для запуска не требуются цифровые сертификаты, что удешевляет и упрощает установку.

- Невысокий уровень шифрования сведений не влияет на скорость работы.

Стоит учитывать и определенные недостатки.

- Демонстрирует не самый высокий уровень безопасности. Если пользователь (как физическое лицо, так и предприятие) передает конфиденциальную информацию, лучше выбрать более защищенные версии.

- Плохо сочетается с нестабильными соединениями, поэтому может подвести при передаче объемных участков информации или множества документов.

Что такое протокол VPN L2TP

Более надежная версия была создана при партнерстве Microsoft и Cisco. Протоколы L2TP и PPTP имеют схожие черты. При этом L2TP предоставляет расширенный доступ удаленным коллективным сетям.

Он располагает теми же функциями, при этом обладает оптимальной транспортировкой, адаптирован к фильтрам, работает с помощью 256-битного шифрования L2TP.

Благодаря ряду технических характеристик использование L2TP считается более перспективным:

- максимальная надежность в вопросе безопасности, в соответствии с пакетом, обеспечивающим сквозное шифрование IPSec, целостность данных и аутентификацию источников;

- простота настройки на любых устройствах, благодаря чему пользуется поддержкой большинства интернет-платформ;

- стабильная работа и отсутствие сложностей даже при неустойчивых соединениях.

Однако, стоит оценить и некоторые минусы.

- для операции двойного инкапсулирования данных потребуется большая мощность процессора, что порождает низкую скорость соединения, поэтому в каждом конкретном случае нужно выбирать то, что важнее для работы: скорость или безопасность.

- использование обоими протоколами фиксированных портов позволяет легко заблокировать их брандмауэрами.

Каждый пользователь сам определяет, какой протокол лучше: PPTP или L2TP.

Сравнение версий

Для понимания сути каждого из протоколов, проведем небольшой сравнительный анализ. Между ними есть как отличия, так и сходные черты. В частности, L2TP:

- использует различные варианты туннелей,

- поддерживает ряд соединений между двумя точками разного уровня обслуживания;

- размер сжатия заголовков составляет 4 байта;

- решает задачи безопасности при использовании Wi-Fi, онлайн-шопинга;

- демонстрирует стабильность на различных устройствах и операционных системах,

- поддерживается Windows, Mac OS, Linux, IOS, Android и пр.

Что же касается PPTP, то ему присущи такие свойства:

- туннелирование только с помощью IP-сети;

- может поддерживать один туннель между конечными точками.

- размер сжатия заголовков составляет 6 байтов;

- обеспечивает обмен данными большим потоком при сохранении высокой скорости;

- поддержка Windows, Mac OS, Linux, Android и пр.

- достаточно стабилен и принимается большинством точек Wi-Fi.

Оба протокола демонстрируют поддержку большого спектра настольных компьютеров, планшетов, мобильных телефонов;

При выборе версии для работы, все отличия обязательно нужно учитывать, так как они оказывают влияние на качество и скорость загрузки. Если не знаете, что быстрее: PPTP или L2TP, то учитывайте следующую информацию.

РРТР можно использовать на больших скоростях при не слишком высоком уровне защищенности.

L2TP работает не так быстро, но информация более защищена.

Преимущества сотрудничества

Менеджеры компании AltVPN всегда готовы оказать помощь в подборе оптимального протокола в каждом индивидуальном случае. Перед покупкой можно скачать VPN бесплатно для тестирования. Скорость работы наших серверов в диапазоне от 100 Мбит/с до 1 Гбит/с, а уровень цен рассчитан на самых разных пользователей. Обеспечиваем конфиденциальность и безопасность как корпоративных, так и личных данных.При необходимости получить стабильный и неограниченный доступ к любым порталам, социальным сетям, развлекательному контенту, стоит заказать VPN-сервис в нашей компании. Бесплатный период тестирования позволит изучить все особенности, после чего спокойно можно выбрать подходящую подписку.

Материал из MikroTik Wiki

Введение

На этой странице приведен обзор и сравнительная таблица наиболее часто используемых протоколов. При этом надо помнить, что в жизни используются большое количество других протоколов, таких, как GRE, IPIP и т. д.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения. PPTP остается популярным выбором как предприятий, так и VPN-провайдеров. Его преимущество также в том, что он использует меньше вычислительных ресурсов, следовательно обладает высокой скоростью работы.

Хотя PPTP обычно и используется со 128-битным шифрованием, в следующие несколько лет после включения этого протокола в состав Windows 95 OSR2 в 1999 году были найдены ряд уязвимостей. Наиболее серьезной из которых явилась уязвимость протокола аутентификации MS-CHAP v.2. Используя эту уязвимость, PPTP был взломан в течение 2 дней. И хотя компанией Microsoft была исправлена эта ошибка (за счет использования протокола аутентификации PEAP, а не MS-CHAP v.2), она сама рекомендовала к использованию в качестве VPN проколов L2TP или SSTP.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

L2TP/IPsec встроен во все современные операционные системы и VPN-совместимые устройства, и так же легко может быть настроен как и PPTP (обычно используется тот же клиент). Проблемы могут возникнуть в том, что L2TP использует UDP-порт 500, который может быть заблокирован файрволлом, если вы находитесь за NAT. Поэтому может потребоваться дополнительная настройка роутера (переадресация портов). Кстати, протокол SSL, например, использует TCP-порт 443, чтобы быть неотличимым от обычного HTTPS-трафика.

Протокол IPsec на данный момент не имеет никаких серьезных уязвимостей и считается очень безопасным при использовании таких алгоритмов шифрования, как AES. Однако, поскольку он инкапсулирует данные дважды, это не так эффективно, как SSL-решения (например, OpenVPN или SSTP), и поэтому работает немного медленнее.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

SSTP

Протокол безопасного туннелирования сокетов (Secure Socket Tunneling Protocol) – был представлен Microsoft в Windows Vista SP1, и хотя он теперь доступен на Linux, RouterOS и SEIL, он по-прежнему используется в значительной степени только Windows-системами (есть очень маленький шанс, что он появится на Apple устройствах). SSTP использует SSL v.3 и, следовательно, предлагает аналогичные преимущества, что и OpenVPN (например, возможность использовать TCP-порт 443 для обхода NAT), а так как он интегрирован в Windows, он проще в использовании и более стабилен, чем OpenVPN.

Плюсы:

- очень безопасен (зависит от алгоритма шифрования, обычно используется очень стойкий AES)

- полностью интегрирован в Windows (начиная с Windows Vista SP1)

- имеет поддержку Microsoft

- может работать сквозь файерволлы

Минусы:

- работает только в Windows-среде

OpenVPN

OpenVPN является достаточно новой технологией с открытым кодом, которая использует библиотеку OpenSSL и протоколы SSLv3/TLSv1, наряду с множеством других технологий для обеспечения надежного VPN-решения. Одним из его главных преимуществ является то, что OpenVPN очень гибок в настройках. Этот протокол может быть настроен на работу на любом порту, в том числе на 443 TCP-порту, что позволяет маскировать трафик внутри OpenVPN под обычный HTTPS (который использует, например, Gmail) и поэтому его трудно заблокировать.

Еще одним преимуществом OpenVPN является то, что используемые для шифрования библиотеки OpenSSL поддерживают множество криптографических алгоритмов (например, AES, Blowfish, 3DES, CAST-128, Camelia и другие). Наиболее распространенные алгоритмы, которые используют VPN-провайдеры – AES и Blowfish. AES является новой технологией, и хотя оба считаются безопасными, тот факт, что он имеет 128-битный размер блока, а не 64-битный как у Blowfish, означает, что он может работать с большими (более 1Гб) файлами лучше. Различия, однако, довольно незначительные. То, как быстро работает OpenVPN, зависит от выбранного алгоритма шифрования, но, как правило, работает быстрее, чем IPsec.

OpenVPN стал технологией №1 при использовании VPN, и хотя он изначально не поддерживается операционными системами, этот протокол широко поддерживается через стороннее программное обеспечение. Совсем недавно невозможно было использовать OpenVPN на iOS и Android без джейлбрейка и рута, а сейчас появились сторонние приложения, которые частично решили эту проблему.

С этим связана другая проблема OpenVPN – гибкость может сделать его неудобным в настройке. В частности, при использовании типовой программной реализации OpenVPN (например, стандартный открытый клиент OpenVPN под Windows) необходимо не только скачать и установить клиент, но и загрузить и установить дополнительные конфигурационные файлы. Многие VPN-провайдеры решают эту проблему путем использования преднастроенных VPN-клиентов.

Плюсы:

- гибко настраивается

- очень безопасен (зависит от выбранного алгоритма шифрования, но все они безопасны)

- может работать сквозь файрволлы

- может использовать широкий спектр алгоритмов шифрования

Минусы:

- необходимо стороннее программное обеспечение

- может быть неудобен в настрой

- ограниченная поддержка портативными устройствами

Таблица сравнения

| PPTP | L2TP/IPSec | OpenVPN | SSTP | |

|---|---|---|---|---|

| Уровень шифрования | Текст ячейки | Текст ячейки | Текст ячейки | Текст ячейки |

| Поддерживаемые ОС | Windows, Mac OS X, Linux, iOS, Android, Windows Phone, DD-WRT | Windows, Mac OS X, Linux, iOS, Android, Windows Phone, DD-WRT | Windows, Mac OS X, Linux, iOS, Android | Windows |

| Безопасность | Низкая | Высокая | Очень высокая | Очень высокая |

| Скорость | Высокая | Требовательная к ресурсам ЦП | Отличная производительность. Работает быстро даже при соединениях с высокими задержками | Отличная производительность. Работает быстро даже при соединениях с высокими задержками |

| Настройка | Очень простая. Протокол встроен во многие устройства. Не требует дополнительного ПО. | Простая. Требует дополнительные настройки. Протокол встроен во многие устройства. Не требует дополнительного ПО. | Требует установки дополнительного ПО. Необходима установка сертификатов. | Протокол встроен в Windows Vista и более поздние. Необходима установка сертификатов. |

| Используемые порты | TCP 1723, GRE | UDP 1701, UDP 500, UDP 4500, ESP | TCP 993, TCP 443 | TCP 443 |

| Итого | Быстрый и очень легкий в настройке. Хороший выбор, если устройства не поддерживают OpenVPN или SSTP. | Хороший выбор, если устройства не поддерживают OpenVPN или SSTP и требуется высокая безопасность. | Рекомендованный протокол для Windows, Linux и Mac OS. Высокая производительность, безопасность и стабильность. | Работает только с Windows. Высокая производительность, безопасность и стабильность. |

Заключение

PPTP небезопасен (даже его создатели в Microsoft отказались от него), поэтому его использования следует избегать. В то время, как простота установки и кроссплатформенная совместимость являются привлекательными, L2TP/IPsec имеет те же преимущества и является более безопасным.

L2TP/IPsec является хорошим решением VPN, но не таким хорошим, как OpenVPN. Однако, для быстрой настройки VPN без необходимости установки дополнительного программного обеспечения остается лучшим решением, особенно для мобильных устройств, где поддержка OpenVPN по-прежнему на низком уровне.

OpenVPN является лучшим решением VPN несмотря на необходимость стороннего программного обеспечения во всех операционных системах. Это надежный, быстрый и безопасный протокол, хотя и требует немного больше усилий, чем другие протоколы.

SSTP предлагает большинство преимуществ OpenVPN, но только в среде Windows. Это означает, что он лучше интегрирован в ОС, но благодаря этому он слабо поддерживается VPN-провайдерами.

Большинство пользователей могут использовать OpenVPN на своих настольных компьютерах, возможно, дополнив его L2TP/IPsec на своих мобильных устройствах.

PPTP being the first ever VPN protocol supported by Windows has a basic encryption, but entails to fast internet speed. L2TP, on the other hand, has the highest-level of encryption but produces slower internet speed. If streaming your priority, then PPTP seems a best option, but if keeping your online identity private, then you need to get L2TP.

To know more about these VPN protocols i.e. PPTP vs L2TP, then continue reading.

Difference between PPTP and L2TP

Here is a quick difference between the two protocols based on multiple factors:

| Factors | PPTP | L2TP |

|---|---|---|

| Supported Devices | Compatible with all devices i.e. Windows, Mac, Linux, Android, iOS, Routers, etc | Also compatible with different devices like Windows, Mac, Android, Linux, iOS, Routers. |

| Encryption | 128-bit encryption | 256-bit encryption |

| Stability | Pretty unstable when compared with L2TP, but works with Wi-Fi hotspots | Very much stable and works on every device, networks and platform. |

| Speed | Faster speed | Slower speed |

| Usage | It can be used with an in-built client, username and password, and server address | It is used on a VPN client, username and password, server address, and pre-shared key. |

| Security | Not much secure because it has basic encryption | Very much secure because it completely encrypts your data with strong encryption. |

What is PPTP Protocol?

PPTP (Point-to-Point Tunneling Protocol) is a process of creating a virtual private network. This protocol facilitates the creation of a virtual link between your computer/device and the server tunneling all your traffic to your preferred location. Point-to-Point Tunneling Protocol is more rigid a sophisticated as compared to its antecedent (PPP).

The virtual private network formulated using PPTP accompanies more secure transmission in form of encapsulated data packets where the protocol’s operation is facilitated by GRE tunnel and TCP. One of the reasons for the wide acceptance of Point-to-Point Tunneling Protocol is its compatibility with diverse operating systems.

However, it is mostly preferred by those who run Windows as compared to others preferring Linux or Mac. The reason for this is probably connection speed as PPTP performs better on Windows as compared to other platforms. A virtual private network formulated using Point-to-Point Tunneling Protocol is secure; however, there other protocols that offer more security as compared to PPTP.

Advantages of PPTP Protocol

There are certain characteristics that make PPTP a more frequently adopted protocol as compared to L2TP. These are:

- PPTP was the first formally recognized VPN protocol

- It is compatible with diverse platforms such as Windows, Max and Linux.

- When you create a virtual private network, your actual Internet speed is affected. Point-to-Point Tunneling Protocol has minimal effect on your Internet speed as compared to other protocols such as L2TP.

- PPTP is much easier to use as compared to L2TP. Setting up a virtual private network through Point-to-Point Tunneling Protocol is a complete hassle free process.

- While establishing a virtual private network using PPTP, IPSec encryption isn’t required. Hence, PPTP doesn’t require Public Key Infrastructure (PKI) or computer certificates to be installed while establishing a virtual private network.

- Windows support PPTP by default allowing you to flee from the hassle of configuration.

Disadvantages of PPTP

Along with several advantages associated with Point-to-Point Tunneling Protocol, there are some disadvantages that need to be listed here.

- PPTP surely is compatible with diverse platforms. However, its performance is best suited with Windows as Linux and Mac users may face speed or connectivity issues.

- Point-to-Point Tunneling Protocol uses 128-bit encryption only. This enhances your security to some extent; however, cyber-goons with their sophisticated tricks and tools will easily decode the encrypted files.

- Your key can be extracted by using browser add-ons such as ‘FireSheep’ if you are using PPTP.

- For a secure virtual private network, at least 256-bit encryption is required.

- Lack of IPSec encryption unlike L2TP leaves your security vulnerable when using Point-to-PPTP.

- PPTP accompanies a lack of data origin verification; hence, it cannot detect data alteration in transit or verify the source authenticity.

- PPTP often encounters performance issues on unstable networks which is not the case if you use L2TP.

What is L2TP Protocol?

L2TP or Layer-to-Tunneling protocol that supports virtual private networks just like PPTP; however, the security associated with this protocol is much more sophisticated. L2TP uses a complex encryption protocol known as IPSec. L2TP cannot encrypt your data on its own – it encrypts your data via IPSec protocol and facilitates your privacy.

Layer-to-Tunneling Protocol is often preferred by security-conscious people. Just like PPTP, L2TP supports a virtual private network that tunnels your data but with additional security. L2TP is an answer to different paranoia such as Internet security, privacy, identity theft, and copyright infringement. Furthermore, L2TP represents 256-bit encryption that takes your data security to the next level and makes it invulnerable to unauthorized access.

Advantages of Layer-to-Tunneling Protocol (L2TP)

There are different advantages associated with Layer-to-Tunneling Protocol that proves it to be a better alternative as compared to PPTP.

- Layer-to-Tunneling Protocol offers data encryption through IPSec protocol. IPSec protocol maximizes your security and prevents all unauthorized access.

- L2TP just like PPTP is compatible with different platforms such as Windows, Mac, and Linux.

- L2TP offers almost everything that PPTP does along with value-added security privileges.

- Layer-to-Tunneling Protocol authenticates data origin along with its integrity – this is something PPTP doesn’t offer.

- Unlike PPTP, Layer-to-Tunneling Protocol can be easily configured with some firewalls as it uses UDP to encapsulate data.

Disadvantages of Layer-to-Tunneling Protocol (L2TP)

Along with different advantages, there are several disadvantages of using L2TP that you need to consider as well.

- Due to double encapsulation process of the data, L2TP functionality may wear down with some firewalls.

- The thing most of you would hate about L2TP is that it requires PKI along with other computer certificates to be configured.

- Some versions of Windows such as Vista and Server 2008 might instruct you to change registry settings prior configuration of L2TP.

- Layer-to-Tunneling Protocol has a substantial impact on your Internet speed and deteriorates it a bit more than PPTP.

Conclusion

VPN tunneling protocol serves many different purposes, similar to how a reliable VPN is used for many different reasons. If security is your first priority, then you must connect to L2TP, but if streaming is your interest, then PPTP should be your preferred choice due to its fast speed.

The guide details the characteristics of PPTP vs L2TP which are the two main protocols of a VPN. One of the major advantages of PPTP is the ease of use and minimal effect on internet speed; however, the flaw observed is that it provides minimal security. L2TP on the other hand provides enhanced security with 256-bit encryption but has a significant impact on Internet speed.

People who use a VPN mainly to bypass geo-restrictions in order to watch their favorite TV shows, movies and access other content prefer PPTP due to its speed. Nevertheless, L2TP encryption is often preferred by security freaks due to IPSec protocol which facilitates rigid encryption.