As noted elsewhere: use netstat, with appropriate switches, and then filter the results with find[str]

Most basic:

netstat -an | find ":N"

or

netstat -a -n | find ":N"

To find a foreign port you could use:

netstat -an | findstr ":N[^:]*$"

To find a local port you might use:

netstat -an | findstr ":N.*:[^:]*$"

Where N is the port number you are interested in.

-n ensures all ports will be numerical, i.e. not returned as translated to service names.

-a will ensure you search all connections (TCP, UDP, listening…)

In the find string you must include the colon, as the port qualifier, otherwise the number may match either local or foreign addresses.

You can further narrow narrow the search using other netstat switches as necessary…

Further reading (^0^)

netstat /?

find /?

findstr /?

In this tutorial, we will learn how to run the netstat command to check open ports in Windows Operating System. We will also look at command options and how to use the findstr command (similar to grep) to filter the netstat output.

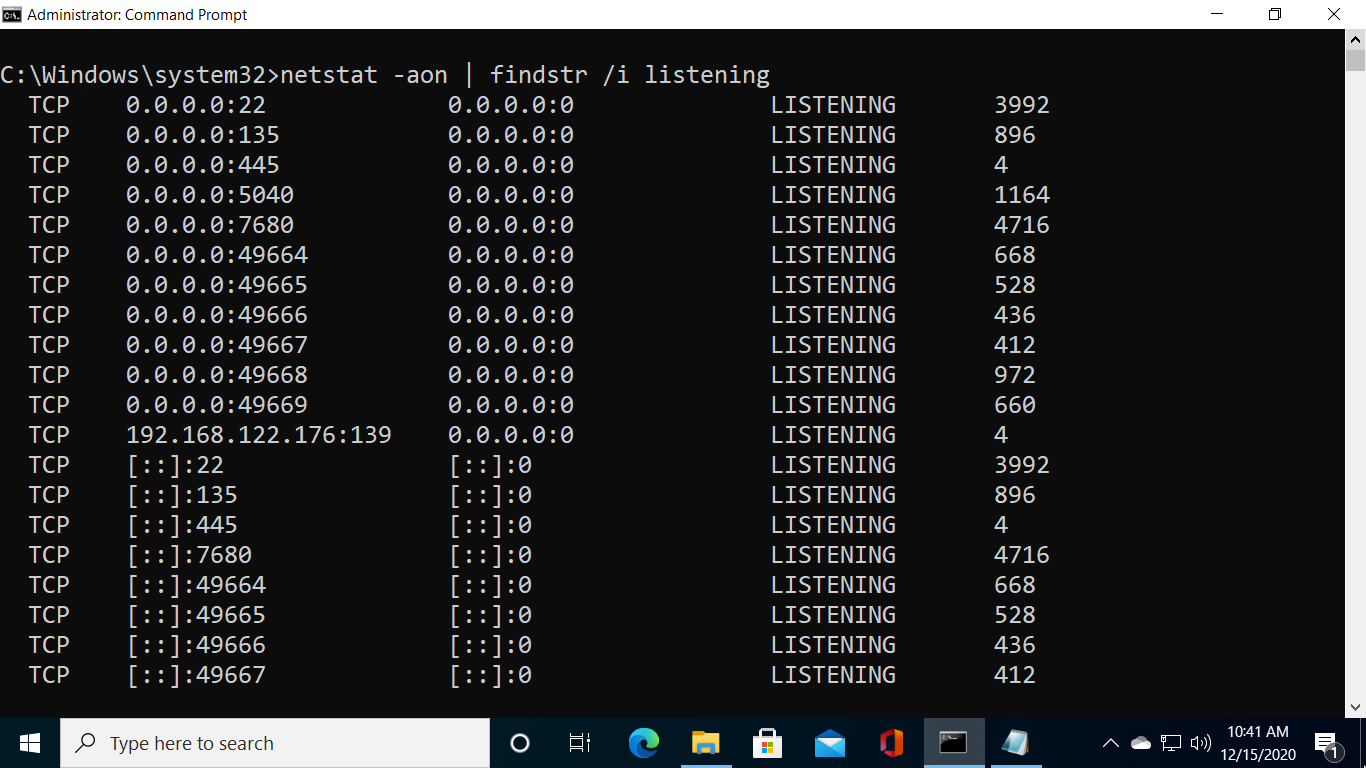

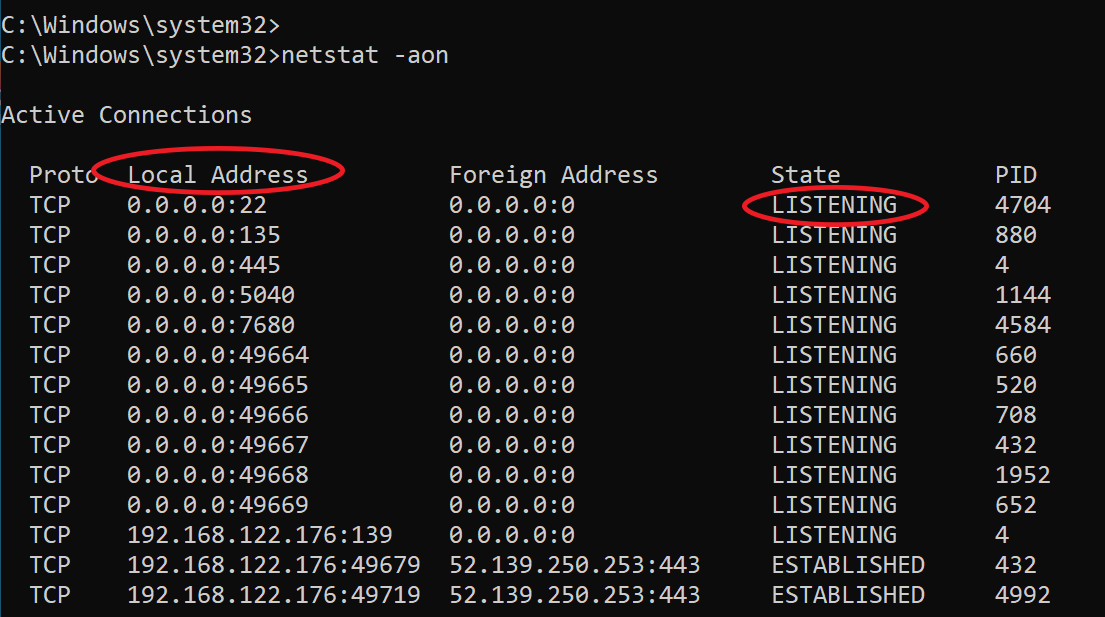

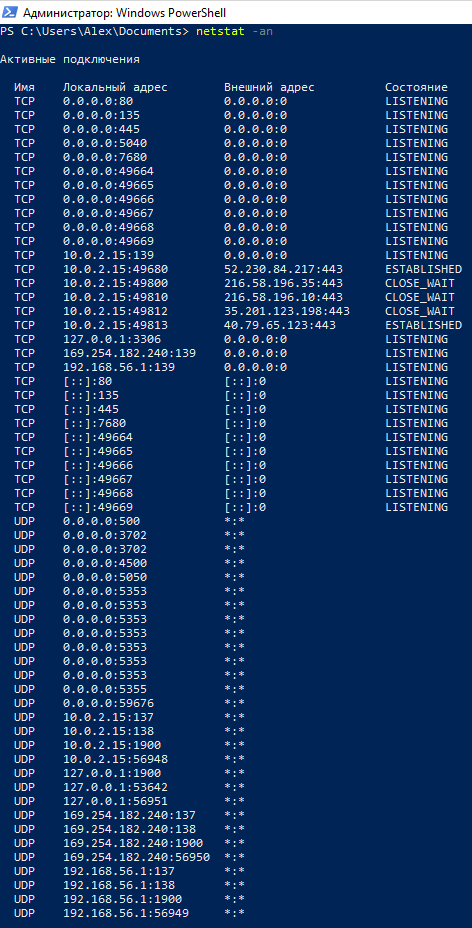

To check open ports, open a command prompt (or PowerShell) as administrator and run the netstat command as follows:

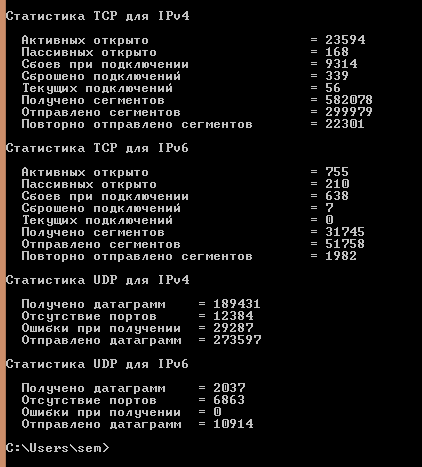

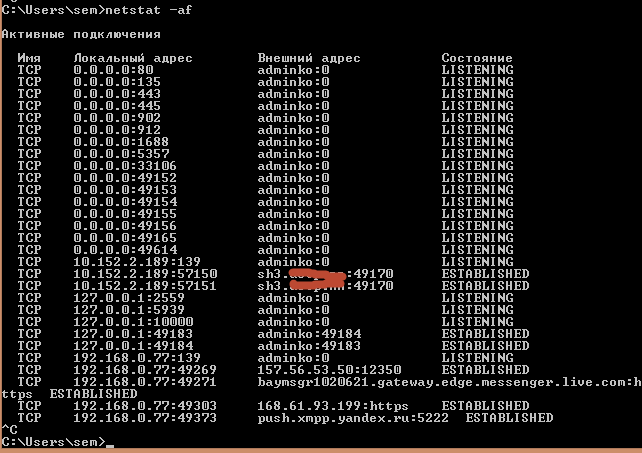

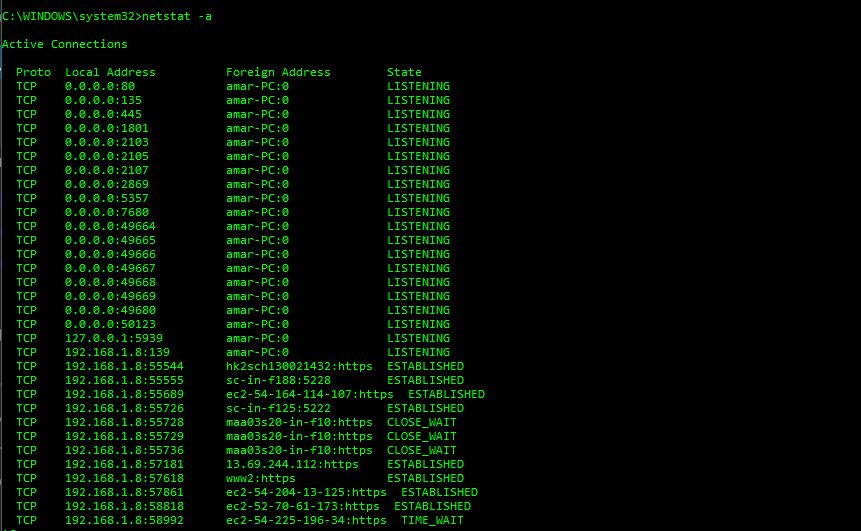

netstat -aonThe command displays lots of information. What you should pay attention to are Local Addresses that are in the LISTENING state.

As you can see in the previous screenshot, In my Windows 10 computer, port 22 (SSH) is open.

Administrators can run the following command to show opened ports only without all other details:

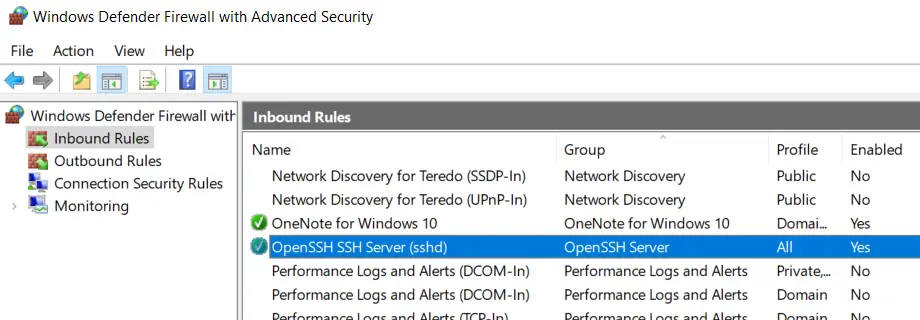

netstat -aon | findstr /i listeningOne important point is that the Windows Firewall may block a port even if it is in the listening state. In the Windows Defender Firewall with Advanced Security, there has to be a corresponding inbound firewall rule to match the listening port (Anything with a green checkmark is an open rule).

The Foreign Address column of the output shows the IP address and port of the computer/server at the remote end of the connection.

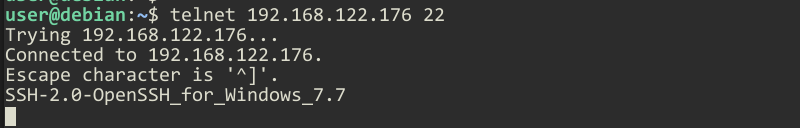

To check that the port is open from a remote computer, an administrator can run the telnet command from a remote computer against the IP address of the Windows computer.

For example, to check if port 22 is open, I will run the telnet command from a remote computer as follows:

telnet IP_ADDRESS 22Replace IP_ADDRESS with the actual IP Address of the Windows computer.

Filtering netstat using findstr

Administrators can use the findstr CMD command (which is similar to grep) to filter netstat command data based on string patterns.

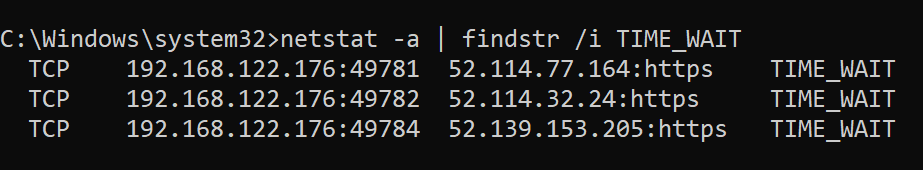

For example, run the following command to check TCP connections in TIME_WAIT State.

netstat -a | findstr /i TIME_WAITThe /I option is for the case insensitive matching.

Command Options

Windows netstat command, without any command-line arguments, displays active TCP connections.

It also includes some useful command options to show network connections and ports in various forms, such as show connections and opened ports based on the protocol, find the process id of a connection/port, view network statics, and find the application that utilizes connections and ports.

| -a | displays all network connections and ports on which Windows is listening (include both IPv4 or IPv6 addresses). |

| -b | The output shows you which applications are using each active connection and ports (need administrative privileges). |

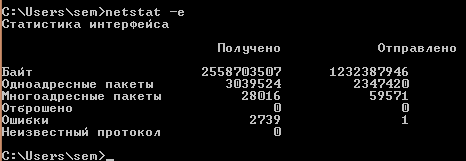

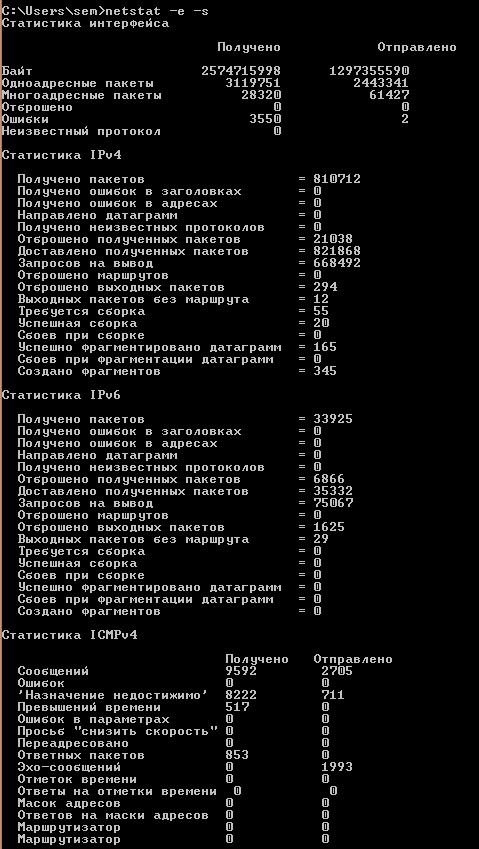

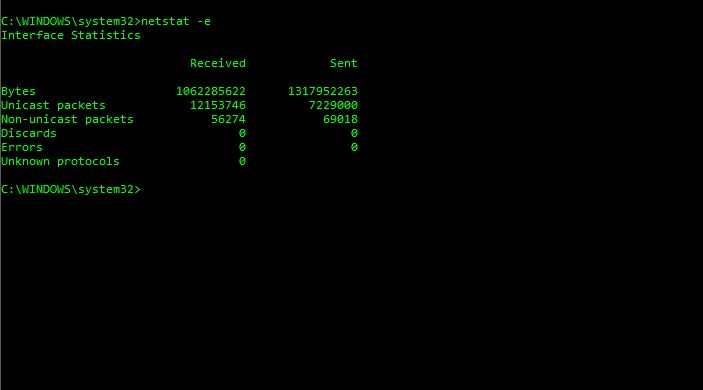

| -e | Displays network statistics, such as the Errors, the number of bytes, and packets sent and received. |

| -n | Displays addresses and ports in numerical format. |

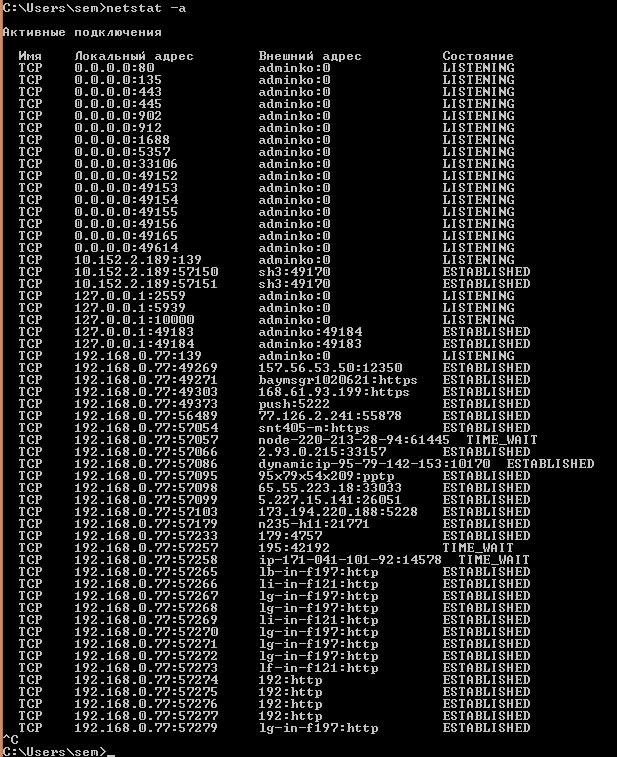

| -f | When used, the output will contain Fully Qualified Domain Names (FQDNs) of IP addresses, if available. |

| -o | Displays an additional column that contains the Process ID (PID). |

| -p | Display data for a specific protocol (e.g., -p TCP). The Protocol can be one of the following: TCP, UDP, TCPv6, or UDPv6. If combined with the -s option, Protocol can be TCP, UDP, ICMP, IP, TCPv6, UDPv6, ICMPv6, or IPv6. |

| -r | Check Windows routing table. |

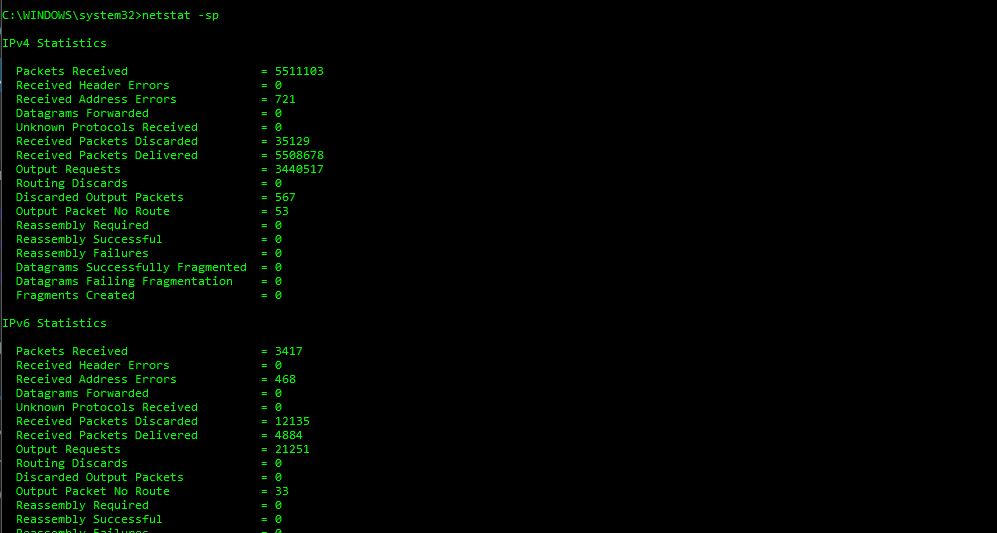

| -s | Displays detailed network statistics for each protocol (IPv4, IPv6, ICMPv4, ICMPv6, TCP, and UDP). |

| interval | Sets Time interval (in seconds) to automatically update the output. See examples to learn more. |

Examples: Using the netstat command

List all Active TCP connections:

netstatCheck open ports:

netstat -aon | findstr /i listeningOnly want to see information about TCP protocol:

netstat -a -p tcpShow network statistics:

netstat -sReal-time network monitoring — In the following example, we set a 5 second time interval to check active network connections in real-time. The number 5 causes the command to repeat every five seconds (Press CTRL+C to quit).

netstat -n 5If you need more information about the Windows netstat command, type netstat \? in the command prompt.

NETSTAT will tell you if the port is listening but it will not tell you if the port is open to the outside world. What I mean by this is that NETSTAT may show that the 0.0.0.0 is LISTENING on port 3306 but a firewall may still be blocking that port which is preventing outside connections; so it isn’t sufficient to rely on NETSTAT alone.

The best way to check if a port is blocked is to do a port scan from the client machine.

There are many ways to do a port scan but since you mentioned being on Windows then I will suggest the Microsoft command line utility PortQry and the Graphical version PortQryUI

To test all open ports:

portqry.exe -n #.#.#.#

To test a specific port:

portqry.exe -n #.#.#.# -e #

For example to test the Web interface of a router at 192.168.1.1:

portqry.exe -n 192.168.1.1 -e 80

Which returns:

TCP port 80 (http service): LISTENING

Where as testing on a local machine with no HTTPD running returns:

TCP port 80 (http service): NOT LISTENING

Using a PortScan utility you will get one of 3 results.

Listeningmeans the server is listening on the specified portFilteredmeans it received a TCP acknowledgement packet with the Reset flag set which likely indicates a firewall or software issueNot Listeningmeans it didn’t receive a response at all

telnet is another command line option that is usually installed on the OS by default. This command line utility can be used a quick way to see if a port responds to a network request.

To use telnet you would simply issue the following command from a command prompt:

telnet localhost 3306

The command above should give you a quick indication if the port 3306 on the localhost is responding.

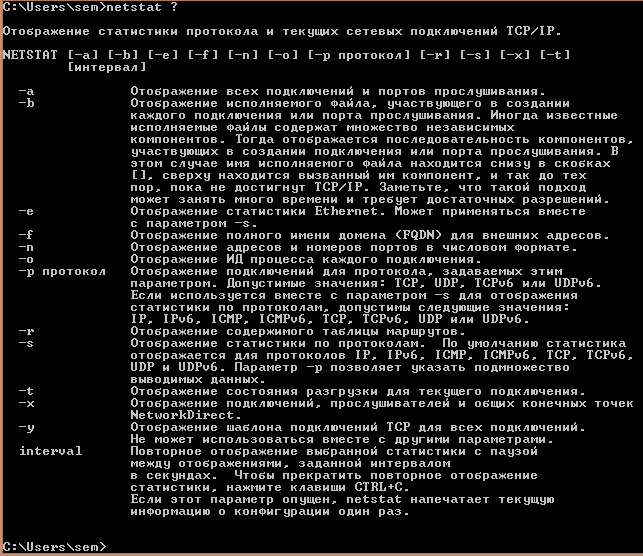

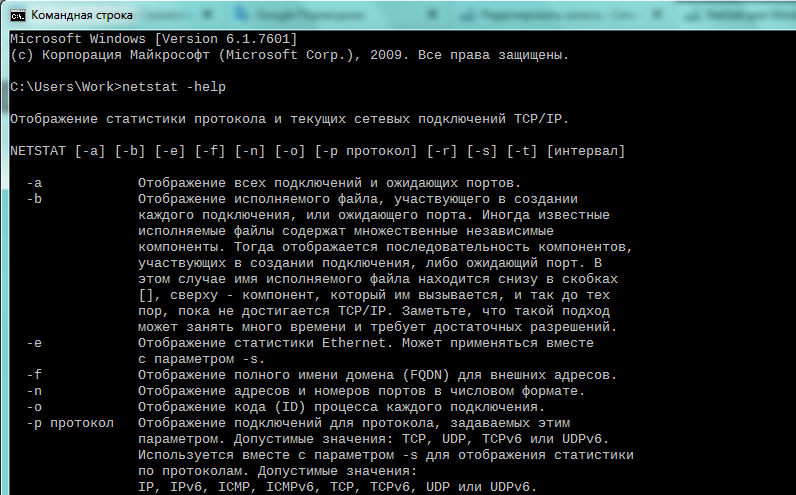

Команда NETSTAT предназначена для получения сведений о состоянии сетевых соединений и слушаемых на данном компьютере портах TCP и UDP, а также, для отображения статистических данных по сетевым интерфейсам и протоколам.

Формат командной строки:

NETSTAT [-a] [-b] [-e] [-f] [-n] [-o] [-p протокол] [-r] [-s] [-t] [интервал]

Параметры командной строки:

На практике, утилиту netstat.exe удобно использовать в цепочке с командами постраничного вывода ( more ), перенаправления стандартного вывода в файл ( > ) и поиска текста в результатах вывода ( find ).

Пример отображаемой информации:

Состояние

LISTENING

LISTENING

ESTABLISHED

ESTABLISHED

Внешний адрес Внешний IP-адрес, участвующий в создании соединения.

TCP 192.168.0.3:3389 89.22.52.11:5779 ESTABLISHED

CryptSvc

[svchost.exe]

Байт

Одноадресные пакеты

Многоадресные пакеты

Отброшено

Ошибки

Неизвестный протокол Получено

3572722456

73723923

15666

0

0

0 Отправлено

516793893

75953549

1091239

0

0

0

Байт

Одноадресные пакеты

Многоадресные пакеты

Отброшено

Ошибки

Неизвестный протокол Получено

3748575434

76249208

15694

0

0

0 Отправлено

1576644689

79843939

1094958

0

0

0

| Получено пакетов Получено ошибок в заголовках Получено ошибок в адресах Направлено датаграмм Получено неизвестных протоколов Отброшено полученных пакетов Доставлено полученных пакетов Запросов на вывод Отброшено маршрутов Отброшено выходных пакетов Выходных пакетов без маршрута Требуется сборка Успешная сборка Сбоев при сборке Успешно фрагментировано датаграмм Сбоев при фрагментации датаграмм Создано фрагментов |

= 10877781 = 0 = 27307 = 0 = 0 = 448 = 11384479 = 11919871 = 0 = 1517 = 6 = 0 = 0 = 0 = 5918 = 0 = 11836 |

| Получено пакетов Получено ошибок в заголовках Получено ошибок в адресах Направлено датаграмм Получено неизвестных протоколов Отброшено полученных пакетов Доставлено полученных пакетов Запросов на вывод Отброшено маршрутов Отброшено выходных пакетов Выходных пакетов без маршрута Требуется сборка Успешная сборка Сбоев при сборке Успешно фрагментировано датаграмм Сбоев при фрагментации датаграмм Создано фрагментов |

= 0 = 0 = 0 = 0 = 0 = 0 = 391 = 921 = 0 = 0 = 14 = 0 = 0 = 0 = 0 = 0 = 0 |

| Сообщений Ошибок ‘Назначение недостижимо’ Превышений времени Ошибок в параметрах Просьб «снизить скорость» Переадресовано Ответных пакетов Эхо-сообщений Отметок времени Ответы на отметки времени Масок адресов Ответов на маски адресов Маршрутизатор Маршрутизатор |

Получено 11892 0 10461 613 0 0 0 818 0 0 0 0 0 0 0 |

Отправлено 1374 0 528 0 0 0 0 0 846 0 0 0 0 0 0 |

Статистика TCP для IPv4

| Сообщений Ошибок ‘Назначение недостижимо’ Пакет слишком велик Превышений времени Ошибок в параметрах Эхо-сообщений Ответных пакетов MLD-запросы MLD-отчеты MLD выполнено Маршрутизатор Маршрутизатор Окружение Окружение Переадресовано Перенумер. маршрутизатора |

Получено 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 |

Отправлено 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 |

| Активных открыто Пассивных открыто Сбоев при подключении Сброшено подключений Текущих подключений Получено сегментов Отправлено сегментов Повторно отправлено сегментов |

= 225128 = 12675 = 108237 = 1871 = 42 = 8606912 = 8138192 = 403595 |

Статистика TCP для IPv6

| Активных открыто Пассивных открыто Сбоев при подключении Сброшено подключений Текущих подключений Получено сегментов Отправлено сегментов Повторно отправлено сегментов |

= 64 = 64 = 10164 = 4 = 4 = 3341 = 3341 = 0 |

Статистика UDP для IPv4

| Получено датаграмм Отсутствие портов Ошибки при получении Отправлено датаграмм |

= 4714809 = 448 = 0 = 5332065 |

Статистика UDP для IPv6

| Получено датаграмм Отсутствие портов Ошибки при получении Отправлено датаграмм |

= 419 = 0 = 0 = 391 |

Пример отображаемых статистических данных:

| Сообщений Ошибок ‘Назначение недостижимо’ Превышений времени Ошибок в параметрах Просьб «снизить скорость» Переадресовано Ответных пакетов Эхо-сообщений Отметок времени Ответы на отметки времени Масок адресов Ответов на маски адресов Маршрутизатор Маршрутизатор |

Получено 12092 0 10654 619 0 0 0 819 0 0 0 0 0 0 0 |

Отправлено 1375 0 528 0 0 0 0 0 847 0 0 0 0 0 0 |

Для циклического опроса состояния сетевых соединений используется запуск программы с указанием интервала вывода статистических данных в секундах.

Источник

Содержание

- netstat

- Syntax

- Parameters

- Remarks

- Examples

- Команда netstat в windows

- Команды netstat

- Популярные Похожие записи:

- 6 Responses to Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть

- Как использовать команды Netstat для мониторинга сети в Windows?

- Список команд Netstat для мониторинга сети в Windows

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как проверить открытые порты на своём компьютере. Что означают 0.0.0.0, :*, [::], 127.0.0.1. Как понять вывод NETSTAT

- Почему важно знать, какие порты открыты на компьютере?

- Как проверить открытые порты в Windows

- Как с помощью PowerShell проверить открытые порты в Windows

- Как в Windows узнать, какая программа прослушивает порт (с помощью PowerShell)

- Как в Windows узнать, какая программа прослушивает порт (используя CMD)

- Как проверить открытые порты в Linux. Как узнать, какая служба прослушивает порт

- Что означают данные netstat и ss

- TCP и UDP

- LISTENING, ESTABLISHED, CLOSE_WAIT и другие состояния

- UDP и LISTENING

- Пример анализа открытых портов

- Звёздочка (*) вместо адреса или порта

- Прослушиваемые порты IPv4 и IPv6 адресов в Linux

- Что означает 0.0.0.0 в netstat. Различные виды нотаций в netstat и ss

netstat

Applies to: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Displays active TCP connections, ports on which the computer is listening, Ethernet statistics, the IP routing table, IPv4 statistics (for the IP, ICMP, TCP, and UDP protocols), and IPv6 statistics (for the IPv6, ICMPv6, TCP over IPv6, and UDP over IPv6 protocols). Used without parameters, this command displays active TCP connections.

This command is available only if the Internet Protocol (TCP/IP) protocol is installed as a component in the properties of a network adapter in Network Connections.

Syntax

Parameters

| Parameter | Description |

|---|---|

| -a | Displays all active TCP connections and the TCP and UDP ports on which the computer is listening. |

| -b | Displays the executable involved in creating each connection or listening port. In some cases well-known executables host multiple independent components, and in these cases the sequence of components involved in creating the connection or listening port is displayed. In this case the executable name is in [] at the bottom, on top is the component it called, and so forth until TCP/IP was reached. Note that this option can be time-consuming and will fail unless you have sufficient permissions. |

| -e | Displays Ethernet statistics, such as the number of bytes and packets sent and received. This parameter can be combined with -s. |

| -n | Displays active TCP connections, however, addresses and port numbers are expressed numerically and no attempt is made to determine names. |

| -o | Displays active TCP connections and includes the process ID (PID) for each connection. You can find the application based on the PID on the Processes tab in Windows Task Manager. This parameter can be combined with -a, -n, and -p. |

| -p |

Shows connections for the protocol specified by Protocol. In this case, the Protocol can be tcp, udp, tcpv6, or udpv6. If this parameter is used with -s to display statistics by protocol, Protocol can be tcp, udp, icmp, ip, tcpv6, udpv6, icmpv6, or ipv6. -s Displays statistics by protocol. By default, statistics are shown for the TCP, UDP, ICMP, and IP protocols. If the IPv6 protocol is installed, statistics are shown for the TCP over IPv6, UDP over IPv6, ICMPv6, and IPv6 protocols. The -p parameter can be used to specify a set of protocols. -r Displays the contents of the IP routing table. This is equivalent to the route print command. Redisplays the selected information every interval seconds. Press CTRL+C to stop the redisplay. If this parameter is omitted, this command prints the selected information only once. /? Displays help at the command prompt.

The netstat command provides statistics for the following:

Examples

To display both the Ethernet statistics and the statistics for all protocols, type:

To display the statistics for only the TCP and UDP protocols, type:

To display active TCP connections and the process IDs every 5 seconds, type:

To display active TCP connections and the process IDs using numerical form, type:

Источник

Команда netstat в windows

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-01

Всем привет ранее я начал рассказ про сетевые утилиты системного администратора в статье «Утилита pathping или как диагностировать проблему на маршруте до сайта. Сетевые утилиты 3 часть», движемся дальше и разбираем еще одну утилиту netstat или, как определить какие порты слушает ваш компьютер. Данная программка, будет не заменимым инструментом в багаже софта, любого системного инженера, поможет ему провести быструю диагностику ситуации и обнаружить ряд всевозможных проблем с сервисами и их доступностью.

Команды netstat

Представим ситуацию вы установили например MSM LSI утилиту для просмотра параметров RAID контроллера, запускаете утилиту, но ничего она не находит, потому что закрыт порт а какой вы не в курсе, и не всегда в инете можно быстро найти информацию об этом, для этого вы и может запустить netstat и посмотреть какой порт слушает ваш сервер с MSM процессом.

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-02

Отображение статистики протокола и текущих сетевых подключений TCP/IP.

NETSTAT [-a] [-b] [-e] [-f] [-n] [-o] [-p протокол] [-r] [-s] [-x] [-t]

[интервал]

Давайте посмотрим интересные ключи утилиты netstat. Первое что вводим

и у нас на экране появится статистика сетевых пакетов ethernet.

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-03

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-04

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-05

Очень полезно посмотреть все что слушает ваш хост для этого пишем

Вывод команды содержит Тип протокола либо TCP либо UDP, локальный адрес с портом который слушается и внешний адрес с портом и состояние действия.

Для полного понимания информации, предоставляемой этой командой, необходимо понять принципы установки соединения в протоколе TCP/IP. Вот основные этапы процесса установки соединения TCP/IP:

1. При попытке установить соединение клиент отправляет сообщение SYN серверу.

2. Сервер отвечает собственным сообщением SYN и подтверждением (ACK).

Процесс разрыва соединения состоит из следующих этапов:

1. Клиент сообщает «Я закончил», отправляя сообщение FIN серверу. На этом этапе клиент только принимает данные от сервера, но сам ничего не отправляет.

2. После этого сервер отправляет сообщение ACK и отправляет собственное сообщение FIN клиенту.

3. После этого клиент отправляет сообщение ACK серверу, подтверждая запрос сервера FIN.

4. При получении сообщения ACK от клиента сервер закрывает соединение.

Понимание этапов процесса установки и разрыва соединения позволяет более прозрачно интерпретировать состояния соединений в выводе команды netstat. Соединения в списке могут находиться в следующих состояниях.

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-06

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-07

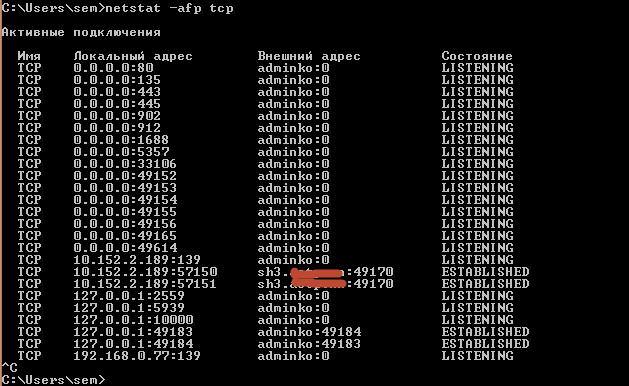

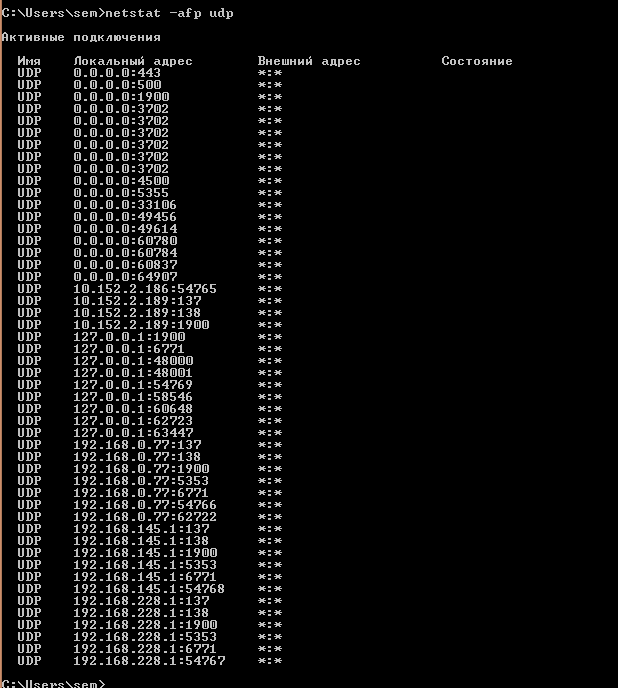

также можно вывести только TCP порты

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-08

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-09

Вот такая вот полезная утилиты с которой вы всегда будите знать по каким портам общаются службы на хосте. Читайте далее Утилита TCPView. Как определить какие порты слушает ваш компьютер. Сетевые утилиты 5 часть

Популярные Похожие записи:

6 Responses to Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть

thank you very much, would you weird area for any designers to hide this setting up. i had been possessing a number of difficulties with a new Dreamhost machine and i had not been guaranteed the reason why works out which they modify demonstrating invisible documents automagically, whereas different hosting space we connect to together with Filezilla appear to indicate invisible documents automagically. your own personal article allowed me to figure it available, i really appreciate it.

Уважаемый Иван, большое спасибо, это отличная получилась статья! У меня все получилось.

Очень рад, что смог вам помочь!

Добрый день. А как узнать какая программа занимает 80 порт?

Очень просто вы через netstat или tcpView смотрите PID процесса, который висит на порту, далее по PID вычисляете исполняемый файл.

>Добрый день. А как узнать какая программа занимает 80 порт?

Источник

Как использовать команды Netstat для мониторинга сети в Windows?

Команда Netstat на cmd может быть очень полезна для определения состояния сети различных отдельных протоколов, таких как TCP, UDP, ICMP и версии IP, такие как IPv4 и IPv6. В этой статье мы также увидим другой вариант этой команды.

Мы часто обращаемся за помощью к программе или инструменту для выполнения небольших вещей в нашей Windows, таких как очистка диска, управление брандмауэром и т. д. Однако эти вещи, вплоть до уровня, также возможны, если вы знакомы с основными CMD команды.

Список команд Netstat для мониторинга сети в Windows

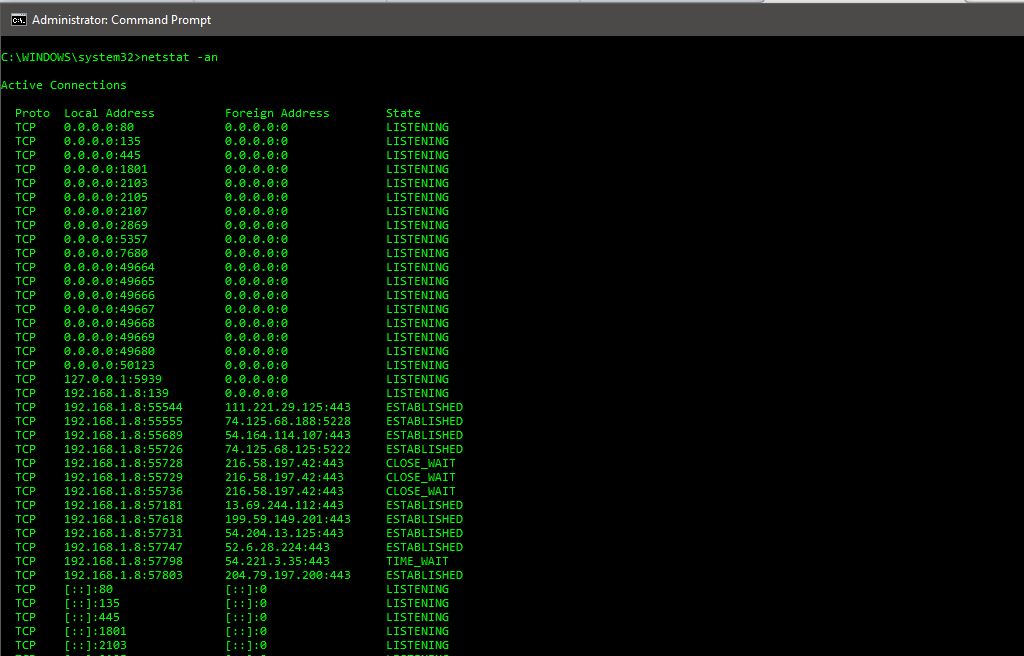

Как вы можете видеть выше, эта команда будет отображать состояние всех соединений с вашего компьютера. Вы можете видеть, что локальный адрес и внешний адрес находятся в необработанном формате.

Он отключает поиск DNS, так как на это требуется время, и часто нет необходимости выполнять поиск запрашиваемой информации.

Также вы можете заметить, что команда netstat отображает текущее состояние всех соединений на устройстве. Вот некоторые примеры штатов:

Каждая запись в этой команде показывает IP-адрес, за которым следует номер порта. Вы увидите что-то вроде этого —

Здесь TCP является протоколом, 192.168.1.8 является локальным IP-адресом, 55544 является номером локального порта, 111.221.29.125 является внешним IP-адресом, а 443 является номером внешнего порта, в то время как соединение уже установлено.

Если вам известны номера портов, то из приведенной выше записи вы можете выяснить, что это HTTPS-соединение с IP-адресом 111.221.29.125.

С помощью этой команды вы можете увидеть все активные соединения, и вместо того, чтобы просто показывать необработанный IP-адрес внешнего адреса, он также выполняет поиск DNS.

Эта команда netstat показывает статистику по протоколу. Если вы хотите узнать статистику по конкретному протоколу, вы можете использовать следующие варианты команд netstat, как показано ниже:

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как проверить открытые порты на своём компьютере. Что означают 0.0.0.0, :*, [::], 127.0.0.1. Как понять вывод NETSTAT

Почему важно знать, какие порты открыты на компьютере?

Открытый порт на вашем компьютере (если не настроен файервол для запрета входящих соединений) означает, что к вашему компьютеру можно подключиться из вне.

Если с вашим компьютером случалась такая неприятность как заражение трояном, бэкдором (вирусы, которые позволяют злоумышленнику удалённо подключаться к вашему компьютеру и управлять им), то обычно такой бэкдор открывает порт и прослушивает сеть, в ожидании входящего соединения (хотя могут быть варианты).

Ещё один пример, когда нужно определить, какая именно служба прослушивает порт: вы пытаетесь установить сетевую службу (веб-сервер Apache или СУБД MySQL), а они не запускаются, так как какая-то другая служба уже заняла их порт, который они используют по умолчанию. В этом случае нужно найти эту службу и отключить её или настроить на работу с другим портом.

Но, как и во многих IT задачах (да и вообще во многих профессиональных сферах), получить данные это только самое начало. Главное — это правильно их истолковать и понять.

Поэтому в этой статье мы рассмотрим, как узнать, какие порты открыты, как проверить, какая служба прослушивает определённый порт, а также научимся правильно понимать вывод команды NETSTAT и аналогичных.

В Windows есть команда netstat, которая отображает статистику протокола и текущих сетевых подключений TCP/IP.

Используя команду со следующими ключами, можно посмотреть информацию о всех подключениях и прослушиваемых портах в Windows:

Как с помощью PowerShell проверить открытые порты в Windows

Get-NetTCPConnection — это PowerShell-эквивалент NETSTAT, запуск команды без опций возвращает результат аналогичный netstat.

Чтобы вывести список открытых портов, используйте опцию -State со значением Listen:

Командлет Get-NetUDPEndpoint получает текущую статистику для конечной точки UDP. Командлет возвращает свойства конечной точки UDP, например локальные и удалённые порты UDP. Если вы не укажете никаких параметров, командлет получит статистику для всех конечных точек UDP. Get-NetUDPEndpoint запущенный без опций вернёт локальный адрес и локальный порт.

А следующая команда покажет открытые на всех сетевых интерфейсах UDP порты:

Связанные статьи:

Как в Windows узнать, какая программа прослушивает порт (с помощью PowerShell)

В этом примере будет получено имя процесса, связанного с каждым открытым портом:

Эта команда покажет все процессы связанные с любой сетевой активностью (открытые порты, а также установленные соединения и другие статусы):

Чтобы узнать, какая именно программа прослушивает определённый порт, используйте следующий набор команд:

Замените «80» в первой строке на порт, который вас интересует.

Чтобы просмотреть идентификатор процесса-владельца используемого порта UDP, запустите команду:

Используйте следующую команду, чтобы отобразить имя процесса, открывшего UDP порт:

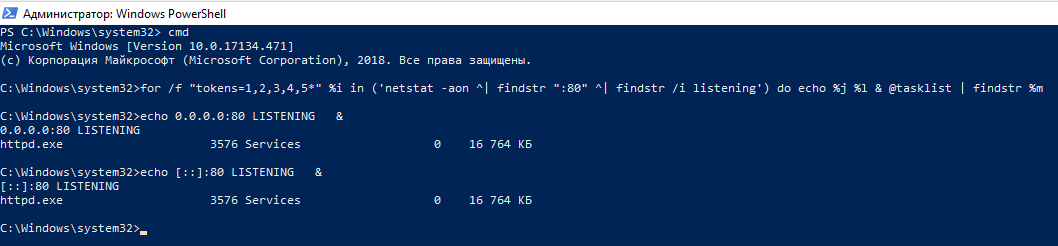

Как в Windows узнать, какая программа прослушивает порт (используя CMD)

Открытых для прослушивания портов может оказаться достаточно много и обычно они используются легитимными программами. Поэтому при анализе полученных данных также важно знать, какая именно служба прослушивает определённый порт.

Для поиска службы, можно добавить к приведённой команде опцию -b, которая означает показать исполнимый файл, прослушивающий порт:

Также имеется альтернативный способ определения исполнимого файла, привязанного к порту. Для него откройте Командную строку Windows. Для этого нажмите сочетание клавиш Win+x, там выберите Windows PowerShell (Администратор). В открывшемся окне введите:

чтобы перейти в обычную командную строку.

Там запустите команду вида:

Эта команда найдёт службы, которые прослушивают 80 порт. Чтобы найти информацию о другом порте, замените в команде цифру 80 на интересующий вас порт.

Пример вывода в моём случае:

Запись 0.0.0.0:80 означает, порт 80 для любых IPv4 адресов прослушивает служба httpd.exe (веб-сервер Apache). А запись [::]:80 — означает, что порт 80 для любых IPv6 адресов прослушивает та же самая служба httpd.exe (веб-сервер Apache). Мы ещё вернёмся к более подробному анализу данных далее в этой статье.

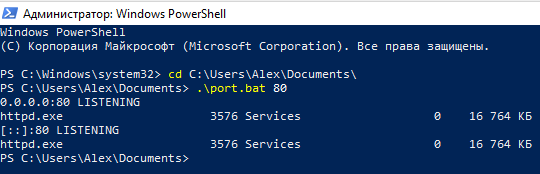

Менять порт в длинной команде не всегда удобно, поэтому рекомендую создать текстовый файл с именем port.bat, в этот файл скопируйте:

Сохраните и закройте этот файл.

Теперь в Windows PowerShell или в командной строке Windows с помощью команды cd перейдите в папку, куда вы сохранили файл. Например, я его сохранил в папку C:UsersAlexDocuments, тогда для перехода туда я выполняю:

Теперь запустите файл командой вида:

Где [ПОРТ] замените на интересующий вас порт, например, меня интересует порт 80, тогда:

Вновь получаю аналогичный результат.

Если у вас множество портов прослушивает процесс svchost.exe, то чтобы разобраться, какие именно это службы, смотрите статью «Почему svchost.exe прослушивает много портов? Как узнать, какие именно программы открыли порты».

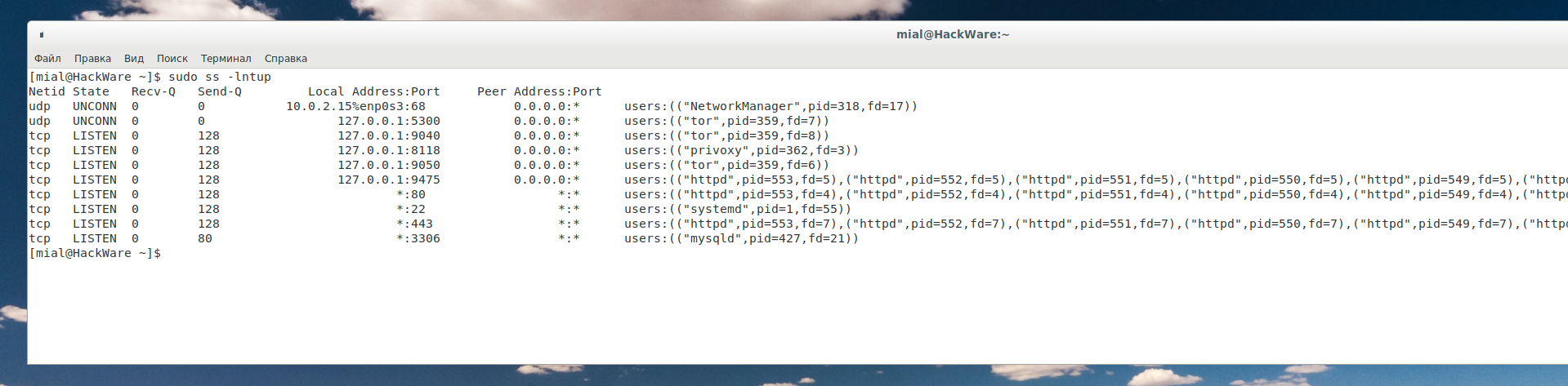

Как проверить открытые порты в Linux. Как узнать, какая служба прослушивает порт

Для Linux тоже есть команда netstat, но она, вроде как, теперь считается устаревшей и на её замену рекомендуется команда ss. Показываемая информация у ss и netstat очень похожи. Даже основные опции идентичны.

Итак, для вывода открытых портов TCP и UDP протоколов вместе с показом процессов, которые их прослушивают, используется команда:

Чтобы вывести список установленных соединений для портов TCP и UDP, используйте команду:

Больше опций, а также больше способов найти, какие порты прослушиваются, смотрите в статье «4 способа узнать, какие порты прослушиваются в Linux».

Что означают данные netstat и ss

Далее мы научимся понимать, что именно выводит netstat. Но для полного понимания нам нужно изучить немного теории — совсем кратко. Я расскажу только о том, что нам действительно понадобиться.

TCP и UDP

TCP и UDP это протоколы транспортного уровня. Самое главное что вам нужно о них знать: любой из них может использоваться для передачи информации.

Кстати, про протокол TCP вы практически наверняка слышали, по крайней мере должны были встречать запись TCP/IP — эта связка протоколов очень важна для Интернета. Протокол IP отвечает за то, куда отправлять данные, а TCP отвечает за непосредственную передачу данных и проверку их целостности.

Работу протокола TCP можно представить как создание соединения между двумя компьютерами, по этому соединению передаются данные. Внутри этого соединения данные проверяются на предмет повреждения — если какая-то часть повреждена, то она отправляется повторно.

Протокол UDP тоже передаёт данные, но вместо того, чтобы создавать устойчивое соединение, внутри которого данные проверяются на целостность, он просто «пуляет» свой пакет на определённый адрес. В принципе, это и есть главное отличие между этими протоколами.

LISTENING, ESTABLISHED, CLOSE_WAIT и другие состояния

Как вы можете увидеть в выводе команды netstat для протокола TCP доступны разные варианты состояний.

Самые популярные из них это LISTENING — означает, что порт прослушивает запущенное на данном компьютере приложение, что оно готово принять соединение, например, от другого компьютера или от другой службы, запущенной на этом же компьютере.

ESTABLISHED означает уже установленное соединение. Пример такого соединения: веб-браузер инициализировал загрузку страницы сайта и пока данные передаются по этому соединению, у этого соединения статус ESTABLISHED.

Имеются и другие виды состояний, но для наших целей они не очень важны. По большому счёту нас интересует только LISTENING, так как это означает открытые порты на нашем компьютере и возможность подключаться к нему.

UDP и LISTENING

Про UDP уже сказано чуть выше, что этот протокол не создаёт соединений в том смысле, как это делает TCP. Поэтому для этого протокола нет никаких состояний соединения — это просто неприменимо к нему. По этой причине в графе Состояние для него никогда не пишется LISTENING. Но значит ли это, что UDP порт не может быть прослушиваемым? Нет! Порт UDP также может быть прослушиваемым и доступным для соединений. В том числе этот порт может использоваться вирусами и злоумышленниками, поэтому эти порты также подлежат исследованию.

Пример анализа открытых портов

Я начну с анализа открытых портов на Linux. Просто потому, что мне так проще, а затем мы постепенно перейдём изучить открытые порты на Windows.

Пример информации об открытых портах, полученных командой:

Пример прослушиваемых портов на Linux:

В выводимых данных имеются следующие поля:

Допустим запись 127.0.0.1:9050 для локального адреса и порта означает, что прослушивается порт 9050. Причём он прослушивается только для IP адреса 127.0.0.1. Адрес 127.0.0.1 относится к так называемым Loopback, то есть это замыкающийся на себя, закольцованный адрес. Сетевой интерфейс с этим адресом называется петлевым. Пакеты, которые отправляются с компьютера на этот адрес, приходят на этот же самый компьютер (точнее говоря, они никуда даже не уходят). Доступ к этому адресу может иметь только служба, работающая на этом же самом компьютере. Отсюда важное следствие: хотя порт 9050 прослушивается, никто другой не может к нему подключиться из любой сети. Это же относится и к адресам из диапазона ::1/128 — это такие же адреса, но уже для IPv6, тамошний аналог 127.0.0.1 это ::1 (тоже часто можно видеть в выводимой информации).

Если прослушиваются какие-либо адреса из локальных

то к таким портам могут подключиться только компьютеры, расположенные в этих самых локальных сетях (если не настроить особым образом маршрутизацию).

Звёздочка (*) вместо адреса или порта

Мы можем увидеть записи вроде *:80 или даже *:*

Здесь звёздочка означает любой адрес или любой порт. Например, *:80 в колонке Local Address:Port (Локальный адрес:Порт) означает, что прослушивается 80 порт сразу на всех сетевых интерфейсах, доступных в данной системе. То есть служба ответит на запрос к 80 порту откуда бы он не пришёл: из локальной сети, из глобальной сети (если есть прямое соединение и интерфейс с белым IP) или с закольцованного адреса — это неважно, служба всё равно примет это соединение.

Кстати, служба может прослушивать порт в соответствии со следующими правилами:

То есть порт должен в любом случае быть указан, поэтому для Локальный адрес:Порт допустима запись *:80, но запись вида *:* никогда не встретится в этом столбце.

Для Peer Address:Port (Удалённый адрес:Порт) запись *:* означает, что принимаются соединения от любого IP, отправленные с любого порта.

Кстати, просто для справки: если ваш компьютер подключается к веб сайту, то веб сайты обычно работают на 80 порту. Следовательно, веб браузер подключается именно к 80 порту (или 443, если это безопасное HTTPS соединение). Но на вашем компьютере открывается новое соединение на каком угодно, но только не на 80 и 443 портах — обычно используются порты с номерами >30000, например, на вашем компьютере может быть открыто исходящее соединение с портом 42063 и оно будет адресовано к 80 порту какого-либо веб сервера.

Прослушиваемые порты IPv4 и IPv6 адресов в Linux

В Linux у программ netstat и ss имеется особенность вывода информации о прослушиваемых портах, когда прослушиваются одновременно IPv4 и IPv6 адреса — выводится информация только об IPv6 адресе! Возможно это связано с какими-то глубинными особенностями реализации ядра Linux, но в Windows, например, есть чёткое разделение и если служба одновременно прослушивает порт на IPv4 и IPv6 адресах, то информация об этой службе выводится два раза — пример этого почти в самом начале статьи, где мы ищем, какая служба прослушивает 80й порт и в найденной информации нам дважды показана служба httpd.

Что означает 0.0.0.0 в netstat. Различные виды нотаций в netstat и ss

0.0.0.0 — это самый первый IP адрес. Но он относится к IP специального назначения (как например 127.0.0.1) и выполняет разные функции.

Обозначение 0.0.0.0 может иметь разное значение в зависимости от того, где используется. Когда говорят о прослушиваемых портах, это обозначение в Linux символизирует заполнитель, то есть означает «любой IP адрес».

В программе netstat также используется запись 0.0.0.0:* которая также обозначает «любой IPv4 адрес с любого порта».

Но в netstat для обозначения «любой IPv6 адрес с любого порта» используется . *.

Помните об этих различиях, чтобы не запутаться. А также помните о том, что если показано, что прослушивается протокол tcp6 (IPv6), то одновременно может прослушиваться порт и на tcp (IPv4) — при этом данные в выводимой информации отсутствуют!

В Windows в качестве Локального адреса, когда прослушивается любой IP адрес на определённом порту, используется запись вида 0.0.0.0:80 (в этом примере прослушивается любой IP адрес, доступный в системе, на 80 порту). Для IPv6 адресов в этом случае используется запись вида [::]:80.

В качестве внешнего адреса, когда доступно подключения с любого IP и с любого порта, для TCP протокола пишется 0.0.0.0:0, а для UDP протокола в этих же условиях пишется *:*. Что тоже не особо логично и сбивает с толку. Точнее говоря, объяснение есть и оно вытекает из разницы протоколов TCP и UDP. Но это объяснение скорее философское и в практическом плане ничего не даёт.

Если информация относится к IPv6, то для TCP когда имеется ввиду любой адрес на любом порту, используется запись вида [::]:0. А для UDP используются одинаковые нотации как для IP, так и для IPv6, то есть *:*

Нужно помнить, что некоторые из этих обозначений пересекаются с нотациями из Linux, где они имеют своё собственное значение.

Чтобы чуть облегчить жизнь, я составил такую табличку, которую можно использовать в качестве шпаргалки:

Определённый локальный IPv4 адрес на определённом порту

Любой локальный IPv4 адрес на определённом порту

Определённый локальный IPv6 адрес на определённом порту

Любой локальный IPv6 адрес на определённом порту

Любой внешний IPv4 адрес на любом порту

Любой внешний IPv6 адрес на любом порту

Источник

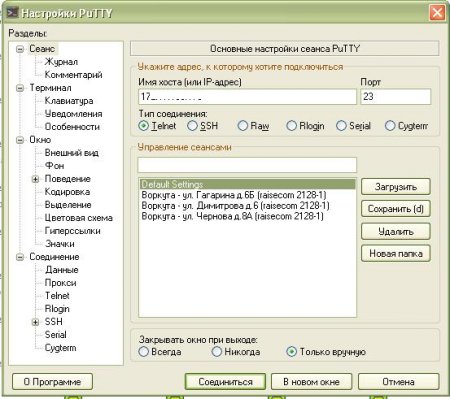

Лишь старые, занудные и бородатые администраторы до сих пор не признают веб-интерфейс, как способ конфигурирования устройств. Другое дело, что знать консольные команды, хотя бы для саморазвития — нужно. На примере управляемого Ethernet-коммутатора Raisecom ISCOM2128 мы приведем простейшие команды для диагностики.

До недавнего времени (точнее до появления Powershell), комфортно работать в консоли можно было только на unix-like системах, тем более что установка на сервер CentOS 7 занимает менее часа. CentOS 7 — производная система от известного дистрибутива Red Hat Enterprise. Установка centos, в классическом её смысле, не обязательна — есть liveCD версии. Кстати, для удобства подключения через telnet к устройству можно использовать PuTTy, так как в нем можно удобно сортировать коммутаторы по адресу или по другим параметрам:

После авторизации и входа в режим настроек (команда enable) начинаем работать.

Содержание

- 1. Смотрим статус порта

- 2. Смотрим мак-адрес на порту

- 3. Смотрим статистику полученных/отправленных пакетов

- 4. Смотрим ошибки на порту

- 5. Что почитать?

1. Смотрим статус порта

sh interface port [номер порта]Результат:

sh interface port 2

R: Receive Direction

S: Send Direction

Status: Forwarding status

Port Admin Operate Speed/Duplex Flowctrl(R/S) Mac-learning Status up-sta up-sustained

--------------------------------------------------------------------------------------------------------------------------------

2 enable up(100M/full) auto off/off enable Forward Jan-01-2000 04:00:32 14y11m08d06h13m54s

iscom2128-1#

Расшифровка:

Operate — Статус порта

Speed / Duplex — скорость / режим передачи (full или half-duplex)

Flowctrl (R/S) — контроль потока (выключен)

Mac-learning — функция защиты атак по мак-адресу (подробнее здесь — http://www.tp-link.ua/article/?faqid=384)

Up-sustained — время, которое он активен.

2. Смотрим мак-адрес на порту

sh mac-address-table l2-address port [номер порта]Результат:

iscom2128-1#sh mac-address-table l2-address port 2

Aging time: 300 seconds

Mac Address Port Vlan Flags

--------------------------------------------------------

E427.7147.895D 2 1602 Static

9094.E4F3.AB57 2 1602 Static

iscom2128-1#

Расшифровка:

Mac Address — Маки, которые «светятся» на этом порту

Port — порт коммутатора

Vlan — Виртуальная локальная сеть, которая привязана к порту.

3. Смотрим статистику полученных/отправленных пакетов

show interface port [номер порта] statistics dynamic Результат:

#show interface port 2 statistics dynamic

Dynamic statistics period: 2 seconds

Port 2

------------------------------------------------

Input Normal Statistics:

InOctets: 2,943,231,389

InUcastPkts: 28,213,316

InMulticastPkts: 33,173

InBroadcastPkts: 63,099

Output Normal Statistics:

OutOctets: 858,223,315,985

OutUcastPkts: 47,829,671

OutMulticastPkts: 588,341,260

OutBroadcastPkts: 622,454

Bit Statistics:

Ingress Bits: 23,545,851,112

Egress Bits: 6,865,786,527,880

Speed during 2 seconds Statistics:

Ingress Speed(bps): 0

Egress Speed(bps): 1,972,216

Speed Rate during 2 seconds Statistics:

Ingress Speed Rate: <1%

Egress Speed Rate: 1%

Please press <Ctrl+C> to stop.

Dynamic statistics period: 2 seconds

Расшифровка:

In/out Octets: — общее количество входящих/исходящих октетов на интерфейс (1 октет — 1 байт)

In/out UcastPkts — входящие/исходящие юникастовые пакеты

In/out MulticastPkts — входящие/исходящие мультикастовые пакеты

In/out BroadcastPkts — входящие/исходящие броадкастовые пакеты

Ingress Bits — входящий трафик (со стороны абонента — исходящий)

Egress Bits — исходящий трафик (со стороны абонента — входящий)

Ingress Speed Rate — уровень входящей скорости (со стороны абонента — исходящая)

Egress Speed Rate — уровень исходящей скорости (со стороны абонента — входящая)

4. Смотрим ошибки на порту

show interface port [номер порта] statistics Результат:

Input Normal Statistics:

InOctets: 698,171,799

InUcastPkts: 6,770,736

InMulticastPkts: 14,711

InBroadcastPkts: 550

Input Error Statistics:

DropEvents(Pkts): 0

CRCAlignErrors(Pkts): 0

UndersizePkts: 0

OversizePkts: 0

Fragments(Pkts): 0

Jabbers(Pkts): 0

Collisions(Pkts): 0

Discards(Pkts): 23

Output Normal Statistics:

OutOctets: 267,191,770,641

OutUcastPkts: 7,057,340

OutMulticastPkts: 194,853,568

OutBroadcastPkts: 422,719

Output Error Statistics:

OutputError(Pkts): 0

OutputDiscard(Pkts): 0

Abort(Pkts): 0

Differred(Pkts): 0

LateCollisions(Pkts): 0

NoCarrier(Pkts): 0

LostCarrier(Pkts): 0

MacTransmitError(Pkts): 0

Bit Statistics:

Ingress Bits: 5,585,374,392

Egress Bits: 2,137,534,165,128Расшифровка по ошибкам

По пакетам расшифровка выше. Ошибки не отслеживаются в реальном времени (только статика)

Drop Events (Pkts): Фактическое число потерянных кадров из-за превышения максимального числа кадров

CRC Align Errors( Pkts): Количество ошибок «выравнивания» — (кадры, которые не заканчиваются четным числом октетов и имеют неверную контрольную сумму CRC), полученных на порт. Это могут быть проблемы с NIC (сетевая карта, грубо говоря), с портом на коммутаторе или с кабелем. Также из-за несоответствия дуплексных режимов. При первом подключении кабеля к порту могут возникнуть некоторые из этих ошибок. Кроме того, если к порту подключен концентратор, ошибки могут вызвать конфликты между другими устройствами концентратора.

Undersize Pkts: Такие ошибки возникают при получение фрейма размером 61-64 байта. Фрейм передается дальше, на работу не влияет

Oversize Pkts: Они возникают при получении пакета размером более 1518 байт и правильной контрольной суммой

Fragments (Pkts): Это количество принятых кадров длиной менее 64 байт (без преамбулы и начального ограничителя кадра, но включая байты FCS — контрольной суммы) и содержащих ошибки FCS или ошибки выравнивания

Jabbers (Pkts): Возникает при получении пакета размером более 1518 байт и имеющего ошибки в контрольной сумме

Collisions (Pkts): Коллизии возникают, когда две станции одновременно пытаются передать кадр данных по общей сред

Discards (Pkts): Отброшенные пакеты, поскольку их коммутация не требовалась. Это может быть нормальным, если концентратор подключен к порту и два устройства на данном концентраторе обмениваются данными. Число исходящих пакетов, которые выбраны для отбрасывания несмотря на отсутствие ошибок. Одна из возможных причин отбрасывания таких пакетов — освобождение буферного пространства.

5. Что почитать?

FTTx — http://ru.wikipedia.org/wiki/Fiber_to_the_x

SNMP — http://ru.wikipedia.org/wiki/SNMP

Port Security — http://xgu.ru/wiki/Port_security

30

30 people found this article helpful

You can use a Windows command or third-party utilities

What to Know

- Easiest: Open the Start menu > type command > right-click the Command Prompt app > Run as administrator.

- Type netstat -ab > press Enter > look for items in the «LISTENING» state.

- The alternative is to use a third-party app: We like TCPView, Nirsoft CurrPorts, and PortQry Command Line Port Scanner.

This article outlines how to check for open ports in Windows 10, which is necessary if an application cannot access the internet or you want to block an application.

How to Check If a Port Is Open With Netstat

The easiest way to check if a port is open on Windows 10 is by using the Netstat command. ‘Netstat’ is short for network statistics. It will show you what ports each internet protocol (like TCP, FTP, etc.) is currently using.

The command has many parameters, but the ones you’ll need to use to check if a port is open are (a), which provides the active ports, and (b), which will tell you the name of the processes using those ports.

-

Select the Start menu and type «command.» Right-click on the Command Prompt app and select Run as administrator.

-

Type netstat -ab and press Enter. You’ll see a long list of results, depending on what’s currently connecting to the network. You’ll see a list of running processes. The open port numbers will be after the last colon on the local IP address (the one on the left).

-

Look for the items on the list with a state of «LISTENING.» These are the processes that are communicating via one of the currently opened ports.

-

If you want to know the program’s name that has a specific port open, then type netstat -aon and press Enter. This command will show the protocol the app is using, the local and remote IP addresses, and most importantly, the PID of the application using that port (the number on the far right). Remember to look for the LISTENING status.

-

To find the application related to that PID, right-click the task manager and select Task Manager. Select the Details tab. Look in the PID field for the PID you noted from the command prompt screen.

How to Check If a Port Is Working Using Third-Party Apps

If you don’t want to use the command prompt to check for open ports, there are very easy-to-use third-party apps that can help.

TCPView

TCPView is a utility included in Microsoft Sysinternals that shows you a list of all running processes and their associated open ports. This app displays ports opening and closing and packet transfers, all in real-time.

Nirsoft CurrPorts

Nirsoft CurrPorts is another utility to see all ports currently being used by applications and services on your system. Just look for the local ports column to see which of your computer’s ports are active.

The list also includes ports that are being connected to on the remote end (the server out on the internet).

PortQry Command Line Port Scanner

Install PortQry Command Line Port Scanner for another command-line utility dedicated to scanning your computer for open ports. Once you install it, open Command Prompt in administrator mode. PortQry automatically installs in the C:\PortQryV2 directory, so change the directory of your command prompt to that directory.

Type the command portqry.exe -local to see all open TCP and UDP ports for your machine. It’ll show you everything you can see with the NetStat command, plus port mappings and how many ports are in each state.

What Is a Port?

Applications running on your computer reach out and get information and data from servers elsewhere on the internet. These applications and the server know how to communicate based on their IP address and the port number.

Think of the IP address as a street address and the port number as the apartment number. If either the server or application attempts to communicate using any other port number, it won’t work. Every other door will be «locked» because other ports are closed.

Thanks for letting us know!

Get the Latest Tech News Delivered Every Day

Subscribe