- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

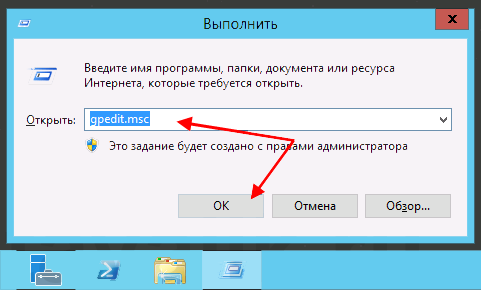

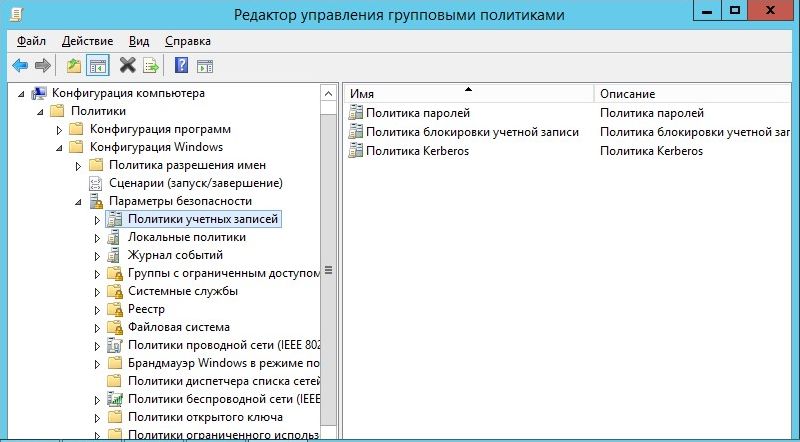

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

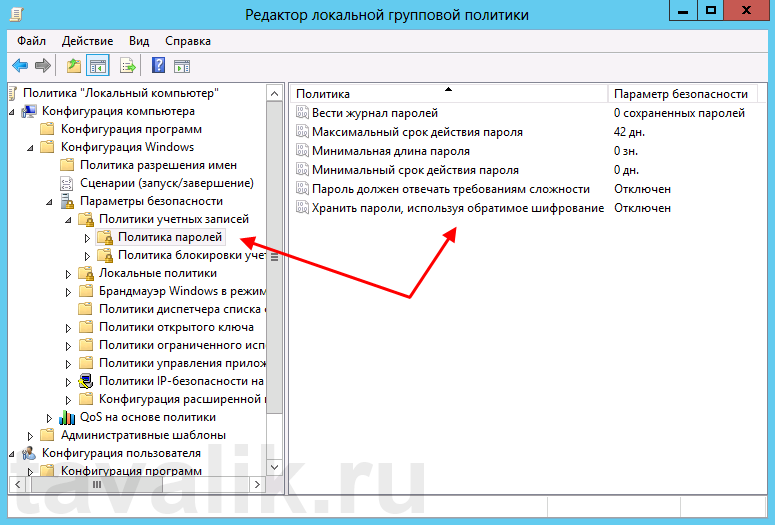

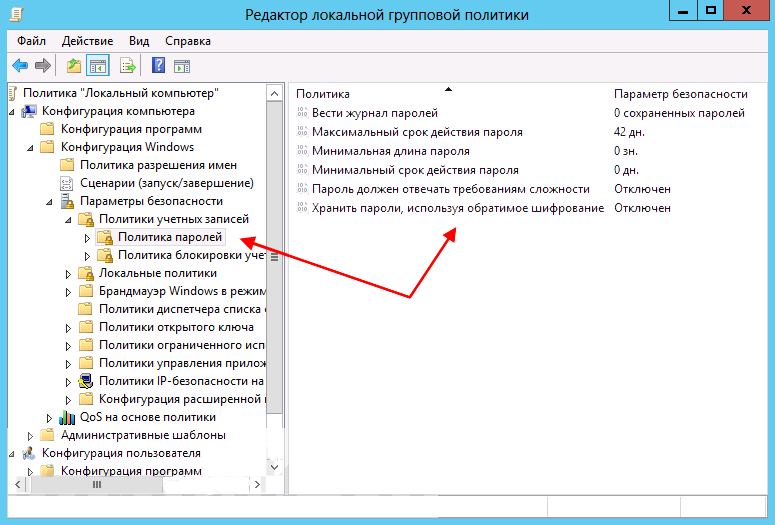

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

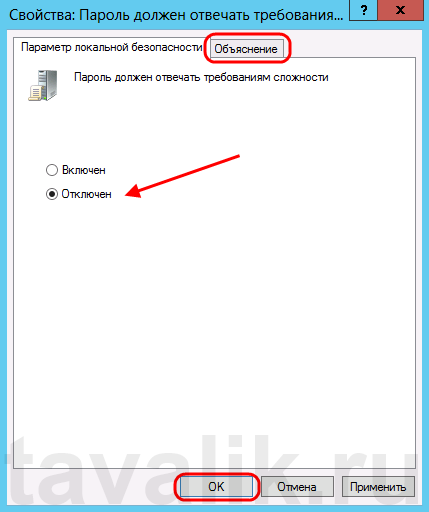

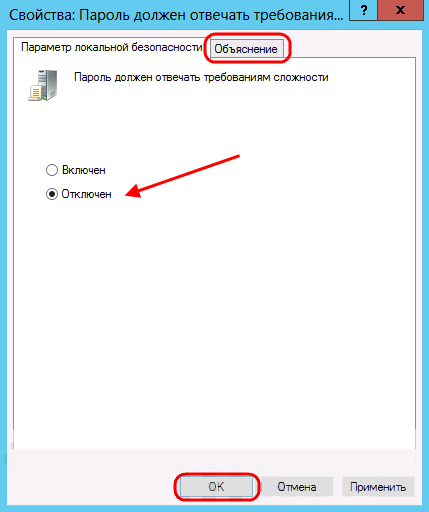

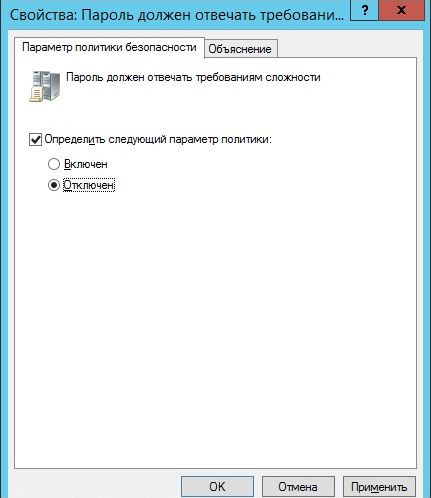

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

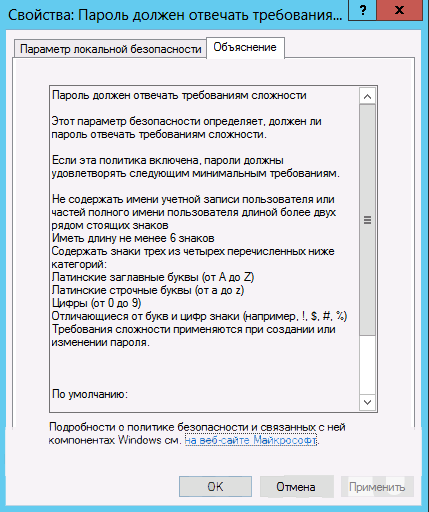

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

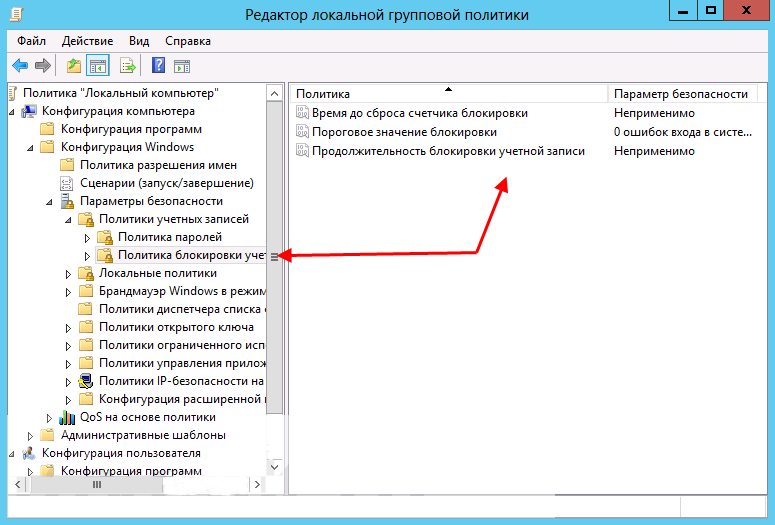

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Прошу прощения за рекламу на сайте. Я постарался сделать это максимально ненавязчиво и по минимуму. При чтении заинтересовавших вас статей она не будет вам мешать.

И если есть возможность поставить мой сайт в исключения у блокировщика рекламы, я буду очень признателен вам.

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2.

По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

1. Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

2. Иметь длину не менее 6 знаков.

3. Содержать знаки трех из четырех перечисленных ниже категорий:

4. Латинские заглавные буквы (от A до Z)

5. Латинские строчные буквы (от a до z)

6. Цифры (от 0 до 9)

7. Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках.

Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК»)

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

_ «Конфигурация компьютера» (Computer Configuration)

__ «Конфигурация Windows» (Windows Settings)

___ «Параметры безопасности» (Security Settings)

____ «Политики учетных записей» (Account Policies)

_____ «Политика паролей» (Password Policy)

Здесь мы можем изменить необходимую нам политику.

В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей.

Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Вот и всё упрощение политики.

Пароли в Windows Server 2012 R2, упрощение пароля

18 октября 2017, 10:59

Александр

Windows

0

717

0

Из этой категории

-

Проблемы с печатью из RDP

Разрешаем этому приложению вносить изменения на вашем устройстве

Очистка RDP подключения

Перенос папки пользователя и администратора на другой диск windows server

Показать скрытые устройства в диспетчере устройств Windows 7

Этому файлу не сопоставлена программа для выполнения этого действия

Исчезла служба Диспетчер печати в Windows Server 2012

Ошибка 80072efe

Восстановление загрузки Windows Server 2012 R2/2012

Установка драйвера HP LaserJet 1320 в Windows Server 2012

Раздельные (гранулированные) политики паролей Fine-Grained Password Policies (FGPP) позволяют создать отдельные политики паролей для определенных пользователей или групп. Множественные политики паролей FGPP доступны, начиная с версии Active Directory в Windows Server 2008. В предыдущих версиях AD 2000 можно было создать только одну политику паролей в каждом домене (в рамках Default Domain Policy).

В этой статье мы покажем, как создать и настроить раздельные политики управления паролями (Password Setting Objects) в домене.

Содержание:

- Множественные политики управления паролями — Fine-Grained Password Policies

- Настройка Password Settings Policy в Active Directory

- Настройка политики паролей PSO с помощью PowerShell

Множественные политики управления паролями — Fine-Grained Password Policies

Fine-Grained Password Policies позволяют администратору создать в одном домене несколько специальных политик управления паролями (Password Settings Policy — PSO). В PSO объектах задаются требования к паролям (длина, сложность, история) и настройки блокировки учетных записей. Политики PSO можно назначать на конкретных пользователей или группы, но не на контейнеры (OU) Active Directory. Если к пользователю/группе привязана политика PSO, то настройки парольной политики из GPO Default Domain Policy к нему более не применяются.

С помощью политик FGPP можно задать более высокие требования на длину и сложность пароля для учетных записей администраторов, сервисных учетных записей или пользователей, имеющих внешний доступ в домена (через VPN или DirectAccess).

Основные требования для использования множественных политик паролей FGPP в домене:

- Функциональный уровень домена Windows Server 2008 или выше;

- Парольные политики можно назначить на пользователей или глобальные (!) группы безопасности (global security);

- FGPP политика применяется целиком (нельзя часть настроек описать в GPO, а часть в FGPP).

Настройка Password Settings Policy в Active Directory

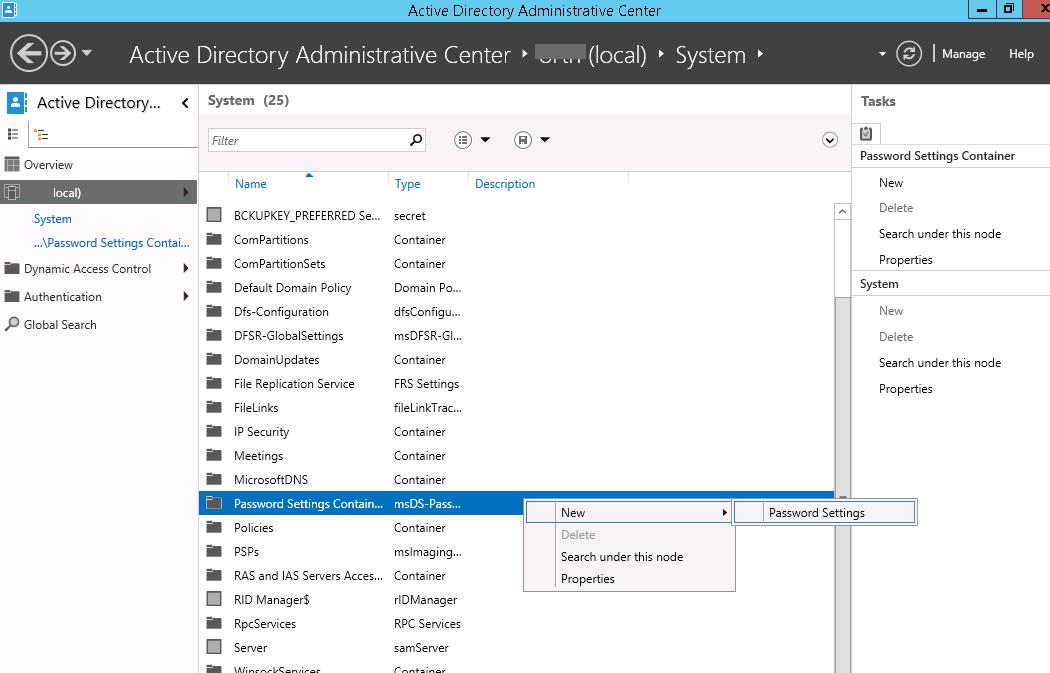

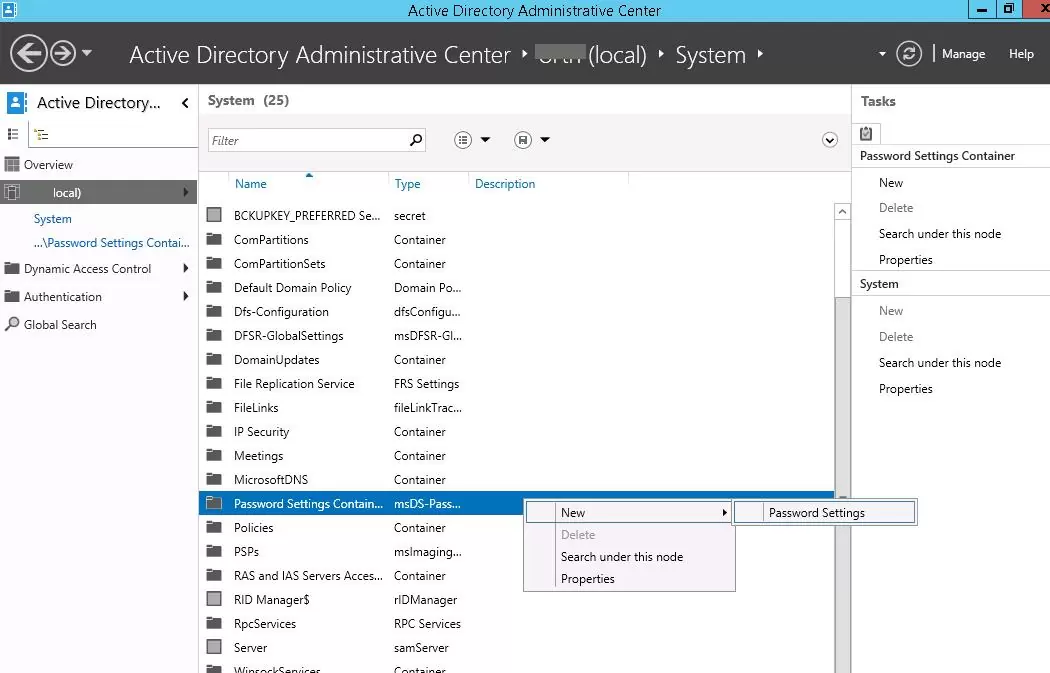

Вы можете создавать и редактировать парольные политики Fine-Grained Password Policies из графического интерфейса консоли Active Directory Administration Center (ADAC).

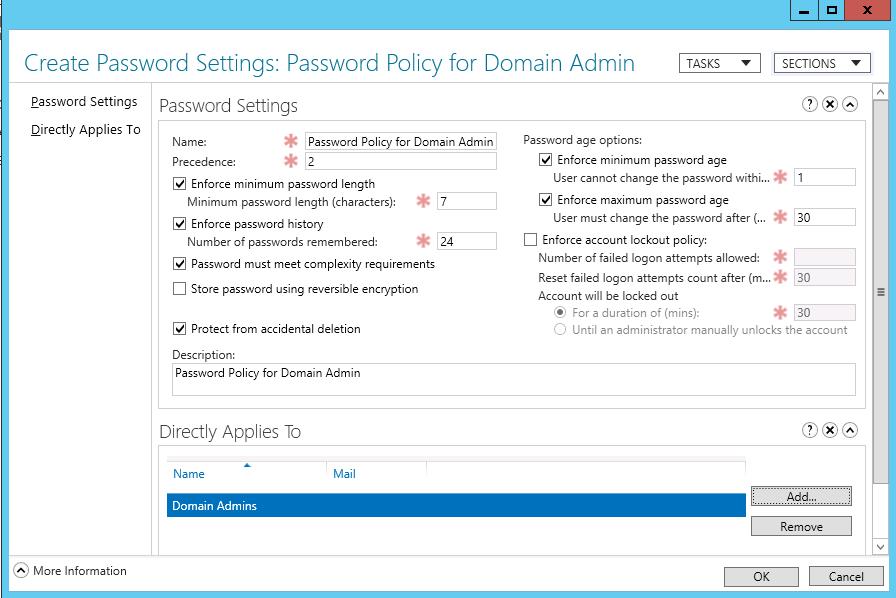

В данном примере мы покажем, как создать и назначить отдельную парольную политику на доменную группу Domain Admins.

Запустите консоль Active Directory Administrative Center (dsac.msc), переключитесь в древовидный вид и разверните контейнер System. Найдите контейнер Password Settings Container, щелкните по нему ПКМ и выберите New -> Password Settings.

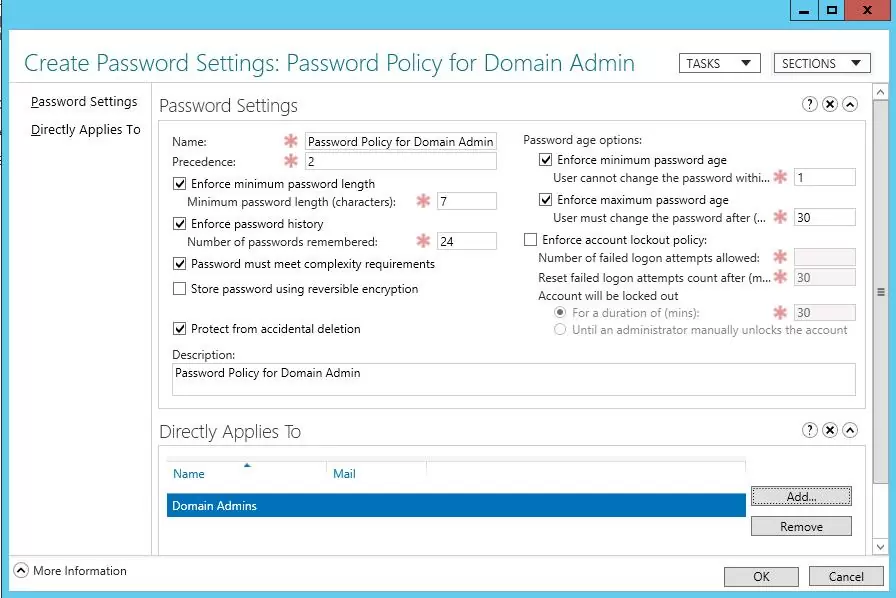

Укажите имя политики паролей (например, Password Policy for Domain Admins) и задайте настройки. Все поля стандартные: минимальная длина и сложность пароля, количество хранимых паролей в истории, частота смены пароля, параметры блокировки при неправильном введении пароля и т.д.

Каждый из параметров объекта PSO (класс

msDS-PasswordSettings

) описывается отдельным атрибутом AD:

- msDS-LockoutDuration

- msDS-LockoutObservationWindow

- msDS-LockoutThreshold

- msDS-MaximumPasswordAge

- msDS-MinimumPasswordAge

- msDS-MinimumPasswordLength

- msDS-PasswordComplexityEnabled

- msDS-PasswordHistoryLength

- msDS-PasswordReversibleEncryptionEnabled

- msDS-PasswordSettingsPrecedence

Обратите внимание на атрибут Precedence. Данный атрибут определяет приоритет данной политики паролей. Если на пользователя AD действуют несколько политик PSO, то к нему будет применена политика с меньшим значением в поле Precedence.

Примечание.

- Если на пользователя действуют две PSO политики с одинаковыми значениями Precedence, будет применена политика с меньшим GUID;

- Если на пользователя назначены несколько политик, причем одна из них действует через группу безопасности AD, а вторая – напрямую на учетную запись, то будет применена политика, назначенная на учетку.

Затем в секции Direct Applies To добавьте группы или пользователей, на которых должна действовать политика (в этом примере Domain Admins). Сохраните политику.

Рекомендуется применять политику PSO к группам, а не отдельным пользователям. Создайте отдельную группу безопасности и добавляйте в нее учетные записи пользователей. Это упростит управление.

С этого момента данная парольная политика будет применяться на всех членов группы Domain Admins.

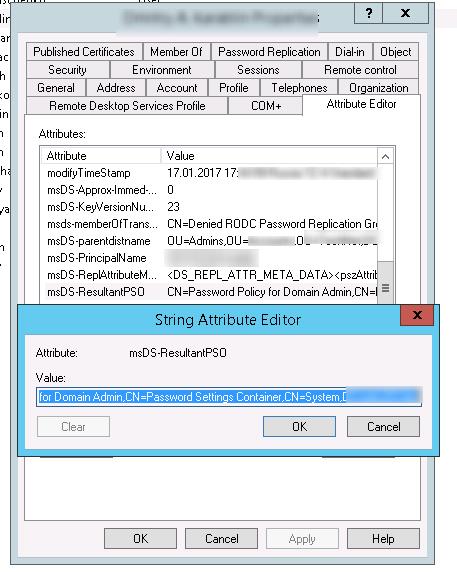

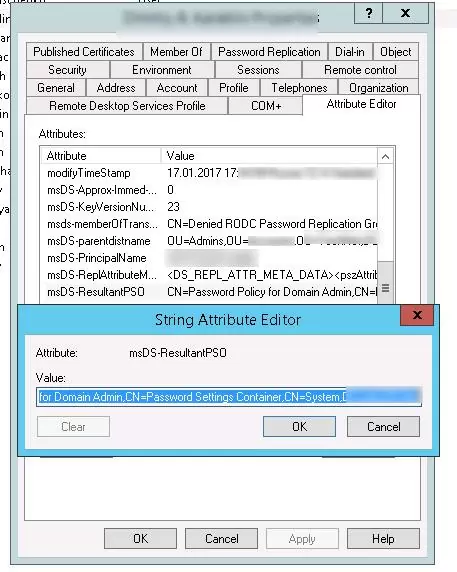

Запустите консоль Active Directory Users and Computers (с установленной опцией Advanced Features) и откройте свойства любого пользователя из группы Domain Admins. Перейдите на вкладку редактора атрибутов (Attribute Editor) и в поле Filter выберите опцию Constructed.

Найдите атрибут пользователя msDS-ResultantPSO. В этом атрибуте указывается действующая на пользователя парольная политика FGPP (

CN=Password Policy for Domain Admins,CN=Password Settings Container,CN=System,DC=winitpro,DC=ru

).

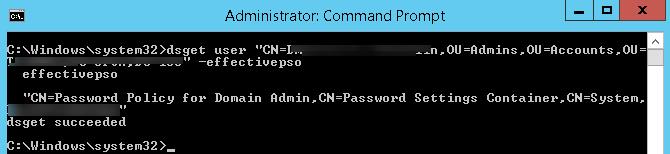

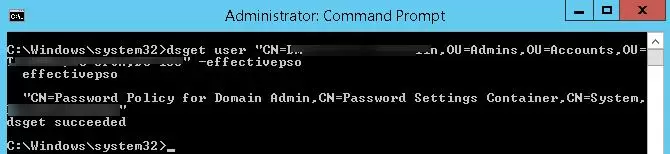

Также действующую политику PSO для пользователя можно получить с помощью dsget:

dsget user "CN=Dmitriy,OU=Admins,DC=winitpro,DC=ru" –effectivepso

Настройка политики паролей PSO с помощью PowerShell

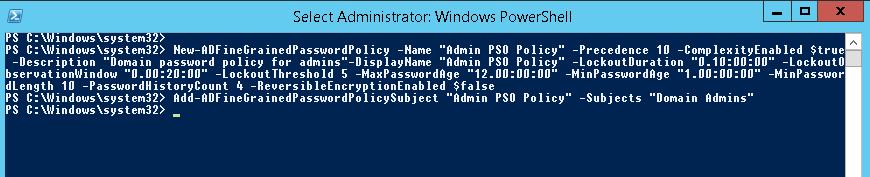

Вы можете управлять политиками паролей PSO с помощью PowerShell (на компьютере должен быть установлен модуль RSAT-AD-PowerShell).

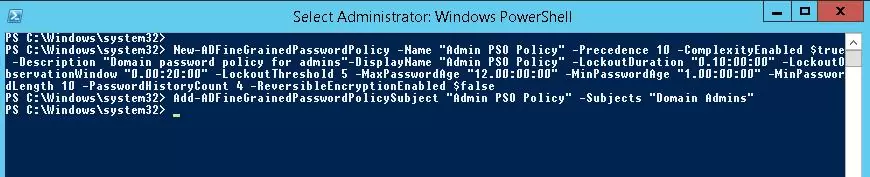

Для создания новой политики используется командлет New-ADFineGrainedPasswordPolicy:

New-ADFineGrainedPasswordPolicy -Name "Admin PSO Policy" -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.10:00:00” -LockoutObservationWindow “0.00:20:00” -LockoutThreshold 5 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $false

Теперь можно назначить политику на группу пользователей:

Add-ADFineGrainedPasswordPolicySubject "Admin PSO Policy" -Subjects "Domain Admins"

Чтобы изменить настройки политики PSO:

Set-ADFineGrainedPasswordPolicy "Admin PSO Policy" -PasswordHistoryCount:"30"

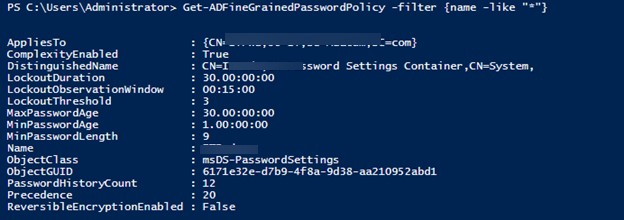

Вывести все политики FGPP в домене:

Get-ADFineGrainedPasswordPolicy -Filter *

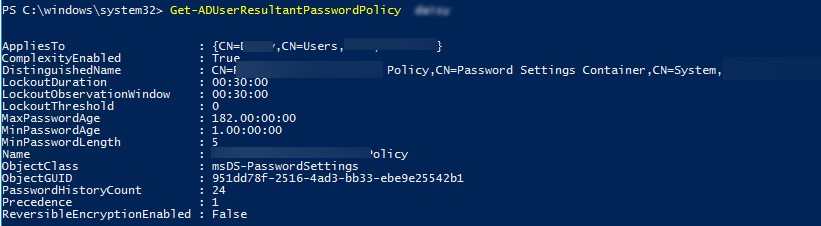

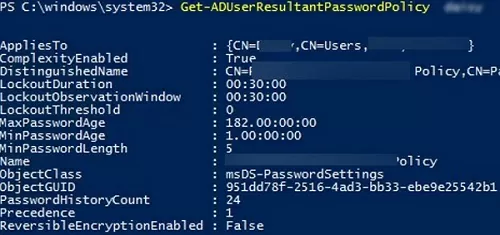

Для получения результирующей парольной политики, которая применяется к конкретному пользователю используется команды. Имя политики PSO, которая действует на пользователя указано в поле Name.

Get-ADUserResultantPasswordPolicy -Identity username

Список политик PSO, назначенных на группу Active Directory, можно вывести с помощью командлета:

Get-ADGroup "Domain Admins" -properties * | Select-Object msDS-PSOApplied

Чтобы вывести настройки политики паролей по-умолчанию из Default Domain Policy, выполните команду:

Get-ADDefaultDomainPasswordPolicy

Разрешить простые пароли в домене Windows Server 2012 R2

Не всегда удобно использовать сложные мудрёные пароли учётных записей с использованием цифр и различных символов. Зачастую, в маленьких организациях стараются этот момент упростить и в качестве пароля использовать что-то более обычное, не смотря на то, что с точки зрения информационной безопасности, это не правильно.

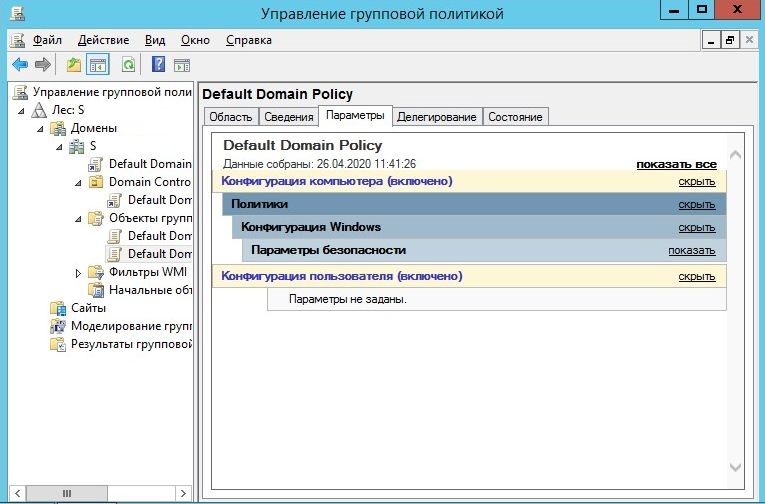

Чтобы для клиентов доменной сети сделать простые пароли, нужно выполнить следующее:

Пуск — Администрирование

Выбрать оснастку «Управление групповой политикой»

Раскрыть ветви своего домена и найти там Default Domain Policy

Открыть закладку «параметры»

Раскрыть «политики» — «конфигурация windows» — «параметры безопасности»

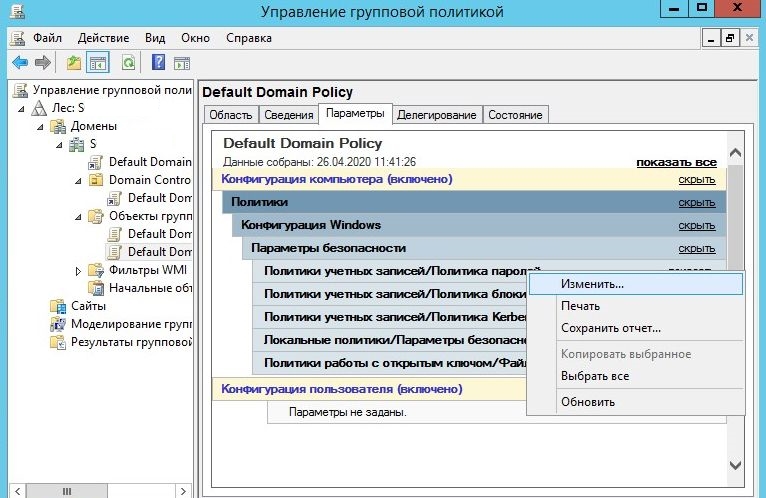

Кликнуть правой кнопкой мыши по параметру «политика учетных записей/политика паролей» и нажать «изменить»

В открывшемся окне перейти по пути: «Конфигурация компьютера» — «Политики» — «Конфигурация Windows» — «Параметры безопасности» — «Политики учетных записей».

И в правой половине окна выбрать «Политика паролей».

Тут нужно отключить параметр «Пароль должен отвечать требованиям сложности».

Также можно изменить минимальную длину пароля, срок его действия и др..

Fine-Grained Password Policies (FGPP) allow you to create multiple password policies for specific users or groups. Multiple password policies are available starting with the Windows Server 2008 version of Active Directory. In previous versions of AD, you could create only one password policy per domain (using the Default Domain Policy).

In this article, we’ll show how to create and configure multiple Password Setting Objects in an Active Directory domain.

Contents:

- Fine-Grained Password Policies Concepts

- How to Create Password Setting Policy (PSO) in Active Directory?

- Configuring Fine-Grained Password Policies (PSOs) Using PowerShell

Fine-Grained Password Policies Concepts

Fine-Grained Password Policies allow an administrator to create multiple custom Password Setting Objects (PSO) in an AD domain. In PSOs, you can set the password requirements (length, complexity, history) and account lockout options. PSO policies can be assigned to specific users or groups, but not to Active Directory containers (OUs). If a PSO is assigned to a user, then the password policy settings from the Default Domain Policy GPO are no longer applied to the user.

For example, using FGPP policies you can increase the requirements to the length and complexity of passwords for the administrator accounts, service accounts, or users having external access to the domain resources (via VPN or DirectAccess).

Basic requirements for using multiple FGPP password policies in a domain:

- Domain functional level of Windows Server 2008 domain or newer;

- Password policies can be assigned to users or Global (!) security groups;

- FGPP is applied entirely (you cannot set some of the password settings in the GPO, and some of them in FGPP)

How to Create Password Setting Policy (PSO) in Active Directory?

On Windows Server 2012 and newer, you can create and edit Fine-Grained Password Policies from the graphical interface of the Active Directory Administration Center (ADAC) console.

In this example, we’ll show how to create and assign a separate password policy for the Domain Admins group.

Start the Active Directory Administrative Center (dsac.msc), switch to the tree view and expand the System container. Find the Password Settings Container, right-click it, and select New -> Password Settings.

Specify the name of the password policy (in our example it is Password Policy for Domain Admins) and configure its settings (minimal length and complexity of a password, the number of passwords stored in the history, lockout settings, how often to change password, etc.).

Each of the PSO parameters (msDS-PasswordSettings class) is described by a separate AD attribute:

- msDS-LockoutDuration

- msDS-LockoutObservationWindow

- msDS-LockoutThreshold

- msDS-MaximumPasswordAge

- msDS-MinimumPasswordAge

- msDS-MinimumPasswordLength

- msDS-PasswordComplexityEnabled

- msDS-PasswordHistoryLength

- msDS-PasswordReversibleEncryptionEnabled

- msDS-PasswordSettingsPrecedence

Pay attention to the Precedence attribute. This attribute determines the priority of the current password policy. If an object has several FGPP policies assigned to it, the policy with the lowest value in the Precedence field will be applied.

Note.

- If a user has two policies with the same Precedence value assigned, the policy with the lower GUID will be applied.

- If a user has several policies assigned, and one of them enabled through the AD security group, and another one assigned to the user account directly, then the policy assigned to the account will be applied.

Then add groups or users in the Direct Applies To section to apply the policy (in our case, it is Domain Admins). We recommend that you apply the PSO policy to groups rather than individual users. Save the policy.

After that, this password policy will be applied to all members of the Domain Admins group.

Start the Active Directory Users and Computers (dsa.msc) console (with the Advanced Features option enabled) and open the properties of any user from the Domain Admins group. Go to the Attribute Editor tab and select Constructed option in the Filter field.

Find the msDS-ResultantPSO user attribute. This attribute shows the password policy enabled for a user (CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=woshub,DC=com).

You can also get the current PSO policy for a user using the dsget tool:

dsget user "CN=Max,OU=Admins,DC=woshub,DC=com" –effectivepso

Configuring Fine-Grained Password Policies (PSOs) Using PowerShell

You can manage PSO password policies using PowerShell (the Active Directory PowerShell module must be installed on your computer).

The New-ADFineGrainedPasswordPolicy cmdlet is used to create a new PSO:

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.20:00:00” -LockoutObservationWindow “0.00:30:00” -LockoutThreshold 6 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 8 -PasswordHistoryCount 12 -ReversibleEncryptionEnabled $false

Now you can assign a password policy to a user group:

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”

To change the PSO policy settings:

Set-ADFineGrainedPasswordPolicy "Admin PSO Policy" -PasswordHistoryCount:"12"

List all FGPP policies in a domain:

Get-ADFineGrainedPasswordPolicy -Filter *

Use the Get-ADUserResultantPasswordPolicy command to get the resulting password policy that applies to a specific user.

Get-ADUserResultantPasswordPolicy -Identity jsmith

The name of the PSO that applies to the user is specified in the Name field.

You can display the list of PSO policies assigned to an Active Directory group using the Get-ADGroup cmdlet:

Get-ADGroup "Domain Admins" -properties * | Select-Object msDS-PSOApplied

To show the default password policy settings from the Default Domain Policy GPO, run the command:

Get-ADDefaultDomainPasswordPolicy