Если система запрашивает ключ восстановления BitLocker, приведенные ниже сведения помогут вам найти ключ восстановления и понять, почему вам предлагается его предоставить.

Важно:

Служба поддержки Майкрософт не может предоставить или повторно создать потерянный ключ восстановления BitLocker.

Где найти ключ восстановления BitLocker?

BitLocker, вероятно, обеспечил безопасное резервное копирование ключа восстановления перед активацией защиты. Ключ восстановления может находиться в нескольких местах, в зависимости от того, какой параметр был выбран при активации BitLocker.

Возникли проблемы при воспроизведении видео? Посмотрите его на YouTube.

-

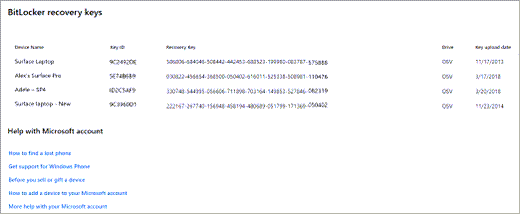

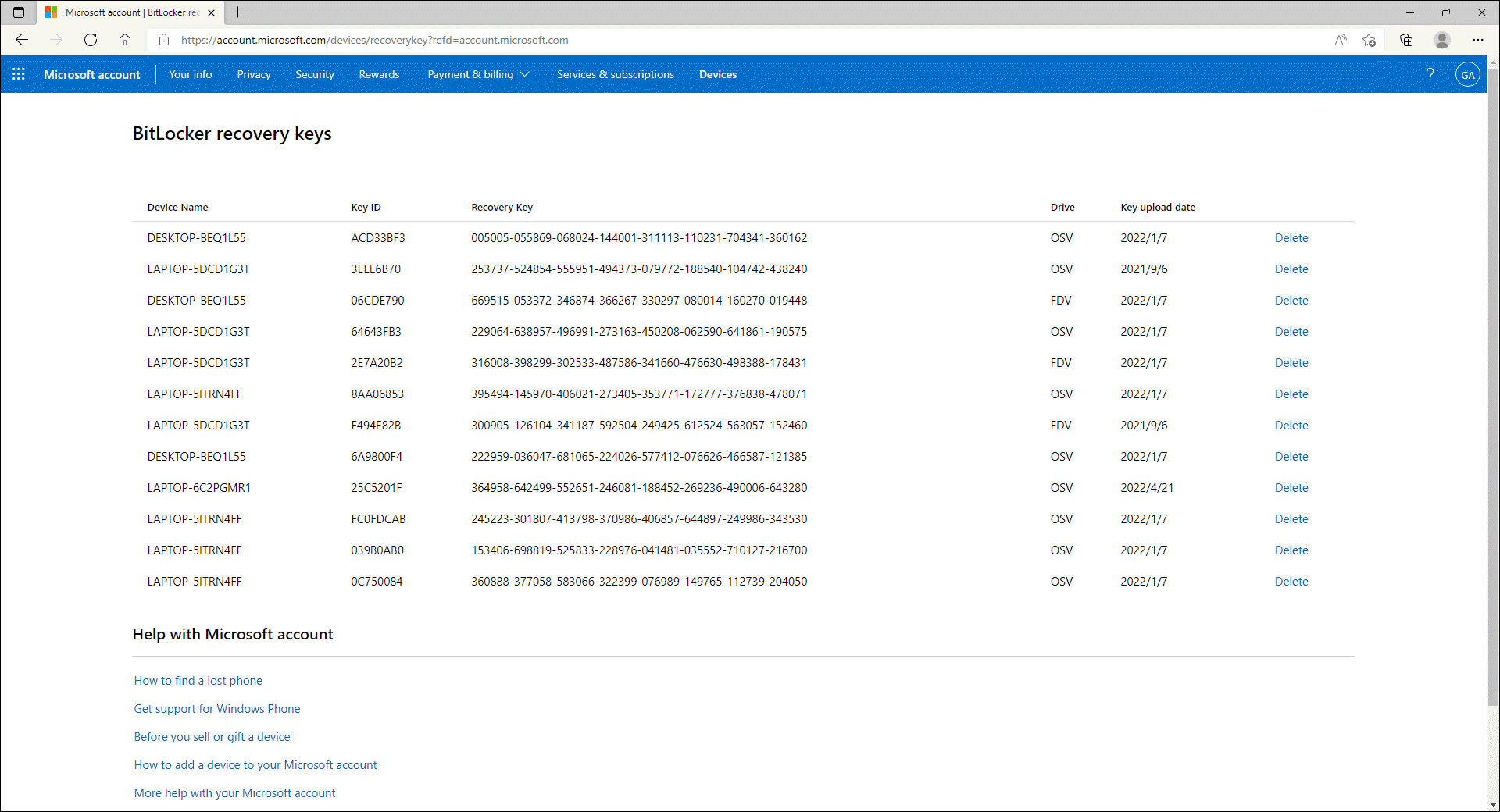

В учетной записи Майкрософт: Откройте веб-браузер на другом устройстве. Перейдите к https://account.microsoft.com/devices/recoverykey, чтобы найти ключ восстановления.

Совет: Вы можете войти в учетную запись Майкрософт на любом устройстве с доступом в Интернет, например на смартфоне.

Он должен выглядеть примерно так:

Примечание: Если устройство было настроено или bitLocker был включен кем-то другим, ключ восстановления может находиться в учетной записи Майкрософт этого пользователя.

-

В распечатке: Возможно, вы распечатали ключ восстановления при активации BitLocker. Проверьте свои важные документы, относящиеся к компьютеру.

-

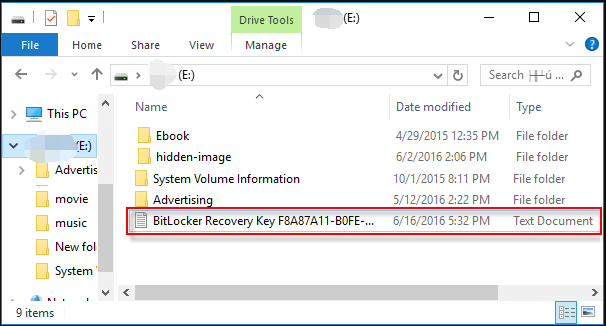

На USB-устройстве флэш-памяти: Подключите USB-устройство флэш-памяти к заблокированным компьютером и следуйте инструкциям. Если ключ сохранен на устройстве флэш-памяти как текстовый файл, прочтите этот файл на другом компьютере.

-

В рабочей или учебной учетной записи: Если ваше устройство когда-либо входило в организацию с помощью рабочей или учебной учетной записи электронной почты, ключ восстановления может храниться в учетной записи Azure AD этой организации. Возможно, вы сможете получить к нему доступ напрямую или вам может потребоваться обратиться в ИТ-службу поддержки этой организации, чтобы получить доступ к ключу восстановления.

Совет: Во время COVID мы видели много клиентов, которые вдруг работали или посещали школу из дома, и, возможно, их попросили войти в рабочую или учебную учетную запись с личного компьютера. Если это был и ваш опыт, возможно, на вашей работе или в учебном заведении есть копия ключа восстановления BitLocker.

-

Удерживается системным администратором: Если устройство подключено к домену (обычно к рабочему или учебному устройству), попросите системного администратора получить ключ восстановления.

Важно:

-

Если вам не удается найти ключ восстановления BitLocker и не удается отменить изменения изменения конфигурации, которые могли привести к его необходимости, вам потребуется сбросить устройство с помощью одного из вариантов восстановления Windows. Сброс устройства приведет к удалению всех файлов.

-

Служба поддержки Майкрософт не может предоставить или повторно создать потерянный ключ восстановления BitLocker.

Щелкните заголовки ниже для получения дополнительных сведений.

Ключ восстановления BitLocker — это уникальный 48-значный цифровой пароль, который можно использовать для разблокировки системы, если функция BitLocker не может другим способом точно определить, что попытка доступа к системному диску была санкционированной.

BitLocker — это технология шифрования Windows, которая защищает данные от несанкционированного доступа, шифруя диск и требуя одного или нескольких факторов проверки подлинности, прежде чем он разблокирует его.

Windows потребуется ключ восстановления BitLocker при обнаружении возможной несанкционированной попытки доступа к данным. Этот дополнительный шаг представляет собой меру безопасности, призванную обеспечить безопасность ваших данных. Это также может произойти, если вы вносите изменения в оборудование, встроенное ПО или программное обеспечение, которые BitLocker не может отличить от возможной атаки. В таких случаях функция BitLocker может требовать прохождение дополнительной проверки безопасности в виде предоставления ключа восстановления, даже если пользователь является авторизованным владельцем устройства. Это должно быть уверено, что человек, пытающийся разблокировать данные, действительно авторизован.

Есть три стандартных способа активировать защиту BitLocker на вашем устройстве.

-

Ваше устройство — это современное устройство, которое соответствует определенным требованиям для автоматического включения шифрования устройства: В этом случае ключ восстановления BitLocker автоматически сохраняется в учетной записи Майкрософт перед активацией защиты.

-

Владелец или администратор личного устройства активировал BitLocker (на некоторых устройствах также называется шифрованием устройства) с помощью приложения «Параметры» или панель управления: В этом случае пользователь, активировав BitLocker, выбрал место сохранения ключа или (в случае шифрования устройства) он был автоматически сохранен в своей учетной записи Майкрософт.

-

Рабочая или учебная организация, управляющая устройством (в настоящее время или в прошлом), активировала защиту BitLocker на вашем устройстве: В этом случае у организации может быть ключ восстановления BitLocker.

Статьи по теме

-

Резервное копирование ключа восстановления BitLocker

-

Шифрование устройств в Windows

-

Параметры восстановления в Windows 10

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

В сообществах можно задавать вопросы и отвечать на них, отправлять отзывы и консультироваться с экспертами разных профилей.

Найдите решения распространенных проблем или получите помощь от агента поддержки.

-

Home

-

Disk Recovery

- Where to Find My BitLocker Recovery Key on Windows 10?

By Ariel | Follow |

Last Updated

Sometimes you have to find the BitLocker recovery key to continue especially when BitLocker has difficulty in unlocking the drive. So, where to find the BitLocker recovery key? In this post of MiniTool, you will get several effective ways to find it.

What Is BitLocker Recovery Key?

First of all, you need to figure out what is BitLocker recovery key. When you cannot unlock the BitLocker-protected drive as normal, BitLocker recovery can help you restore the access. At this time, you need to use the BitLocker recovery key.

BitLocker recovery key is automatically generated from the process of encrypting the specific drive using the BitLocker encryption technology. It is a special set of 48-digit numerical password that can be used to unlock the BitLocker-protected drive with authorized privilege. As for BitLocker recovery key ID, it is a key identifier displayed on your PC.

This key may be stored in different places including your Microsoft account, USB flash drive, a TXT file or paper document. Here comes a question. Where to find BitLocker recovery key? Please keep reading the following context.

Method 1. Find Your BitLocker Recovery Key in Your Microsoft Account

Step 1. Click here to open the Microsoft web page.

Step 2. Login to your Microsoft account, and then you will see the BitLocker recovery key in the OneDrive section.

Method 2. Find Your BitLocker Recovery Key on a USB Drive

As mentioned above, the Locker recovery key can be used to encrypt your USB flash drive. If you save the key in the USB flash drive, you can follow the steps below.

Step 1. Plug the USB flash drive that you use the BitLocker technology into the PC.

Step 2. Double click This PC (Windows 10) to open File Explorer, and then open the USB drive. In this drive, you should find a text file named BitLocker Recovery Key where the key is saved in.

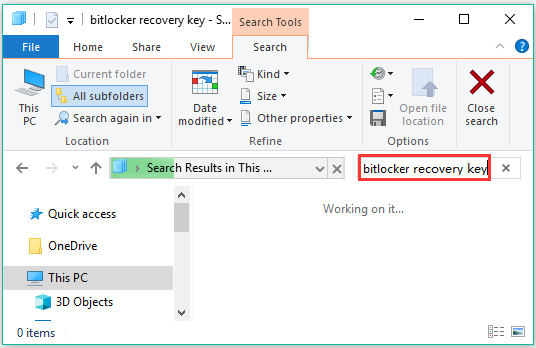

Method 3. Find Your BitLocker Recovery Key in TXT File

In addition, you can try searching for the TXT file on your computer directly. It is very simple. For that. Double click This PC (Windows 10) to open File Explorer, and then type BitLocker Recovery Key in the search bar. After that, Windows will detect this file automatically for you.

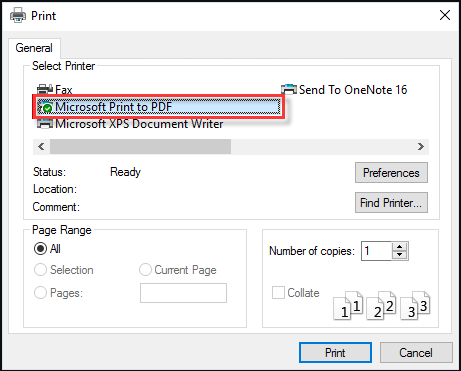

Method 4. Find Your BitLocker Recovery Key in a Paper Document

If you save the Windows 10 BitLocker recovery key in a paper document, you can try finding the location that you can print or save the key. Connect the printer to your PC, and then find the paper document that stores BitLocker Key. This key may have been printed to Microsoft Print to PDF. You can search for PDF files on your PC.

Method 5. Find Your BitLocker Recovery Key in Active Directory

If you are a domain user, perhaps you can find Windows 10 BitLocker recovery key in the Active Directory. Here you can use the BitLocker recovery password viewer to locate the key.

Step 1. On the page of Active Directory Users, right-click the Computer container and select Properties.

Step 2. Navigate to the BitLocker Recovery tab in the Properties window, then you can view the BitLocker recovery passwords related to the particular computer.

About The Author

Position: Columnist

Ariel has been working as a highly professional computer-relevant technology editor at MiniTool for many years. She has a strong passion for researching all knowledge related to the computer’s disk, partition, and Windows OS. Up till now, she has finished thousands of articles covering a broad range of topics and helped lots of users fix various problems. She focuses on the fields of disk management, OS backup, and PDF editing and provides her readers with insightful and informative content.

FAQ

[Ноутбук/AIO/Десктоп] Устранение неполадок — Как решить проблему появления экрана восстановления BitLocker после включения / как найти ключ восстановления BitLocker

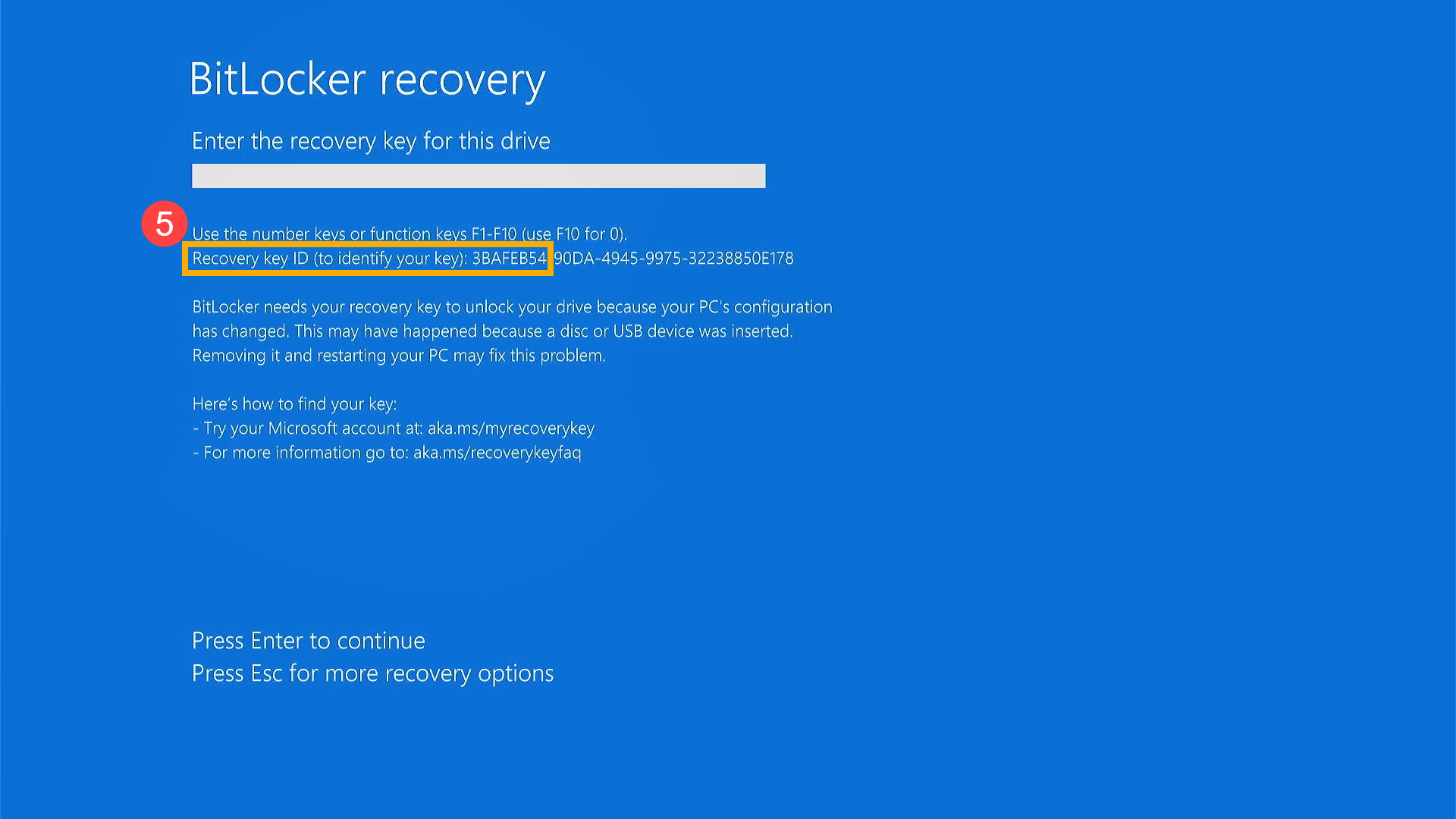

Если Вы заметили, что компьютер показывает экран восстановления BitLocker после включения, это означает, что жесткий диск или твердотельный накопитель были зашифрованы. (HDD/SDD заблокирован). После замены аппаратных компонентов ПК или изменения настроек BIOS система может отображать экран восстановления BitLocker после включения питания. Поэтому Вам необходимо предоставить Ключ Восстановления, чтобы решить эту проблему, пожалуйста, обратитесь к следующим шагам по устранению неполадок. Если Вы не можете ввести Ключ Восстановления, чтобы разблокировать его, другим способом является переустановка операционной системы.

Примечание: BitLocker — это продукт Microsoft для обеспечения безопасности шифрования, Asus не хранит и не может предоставить Ключ Восстановления. Asus не может обойти процесс восстановления Ключа Microsoft BitLocker.

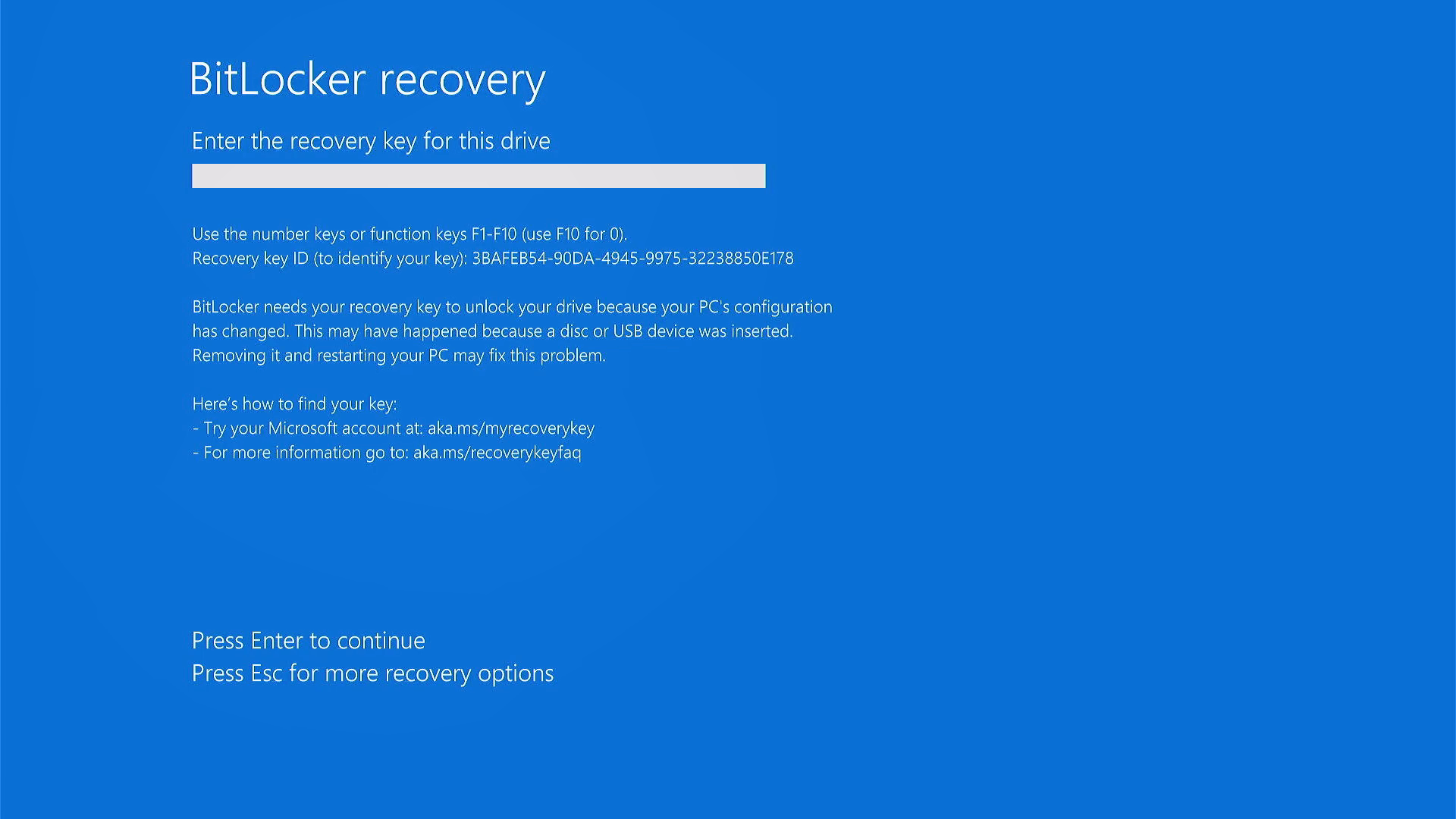

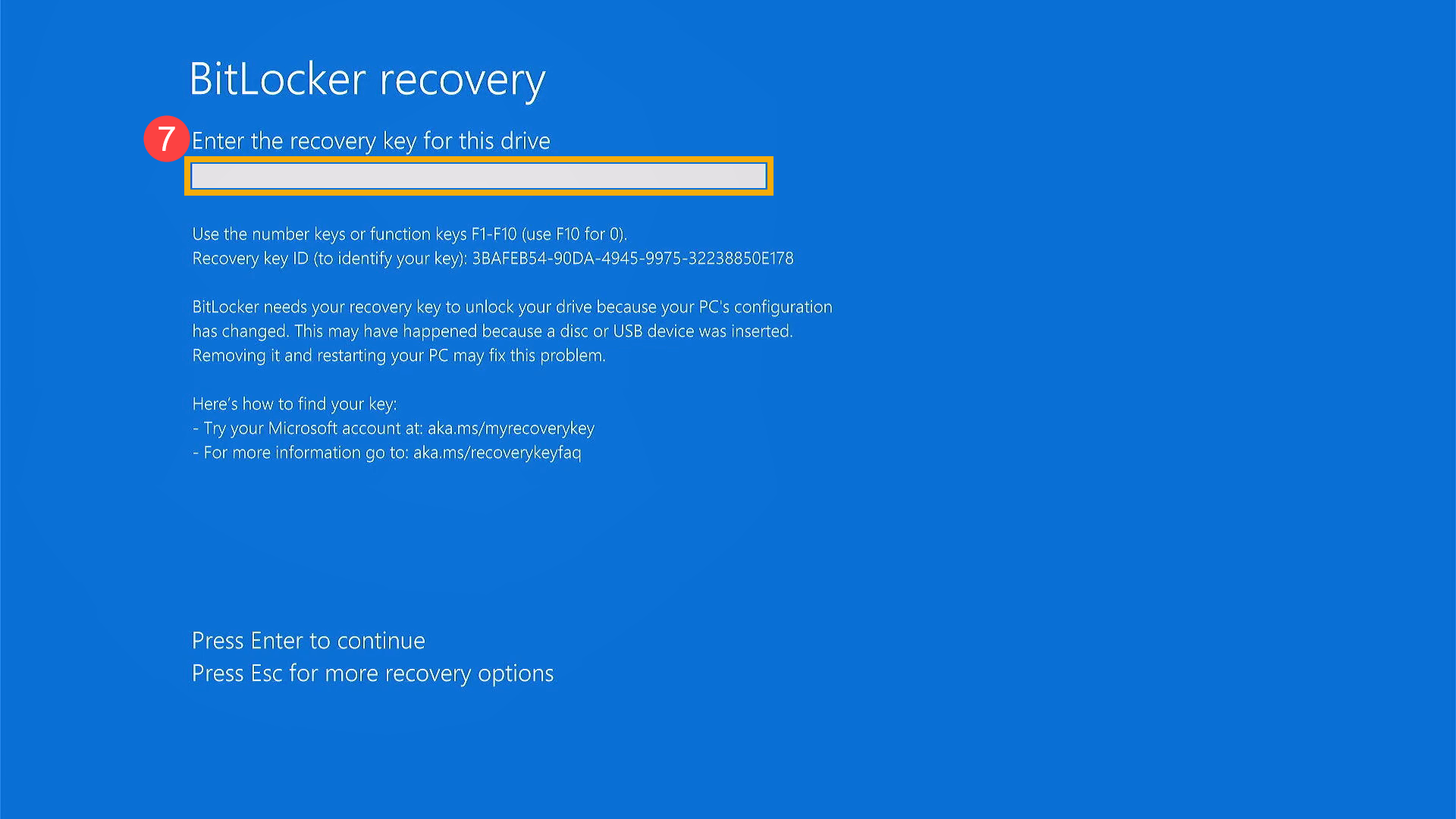

Примечание: Если Ваш жесткий диск/твердотельный накопитель использовали шифрование устройства или стандартное шифрование BitLocker, Вы можете увидеть следующее изображение, когда жесткий диск/твердотельный накопитель защищены. Здесь Вы можете узнать больше о Шифровании устройства и Стандартном шифровании BitLocker.

Найдите Ключ Восстановления BitLocker

Если Вы сохранили Ключ Восстановления в своей Учетной Записи Microsoft, войдите в свою Учетную Запись Microsoft на другом устройстве, чтобы найти Ключ Восстановления. Если Ваша Учетная Запись принадлежит организации с рабочей или учебной электронной почтой, Вы можете попробовать войти с помощью (https://outlook.office365.com), чтобы найти Ключ Восстановления.

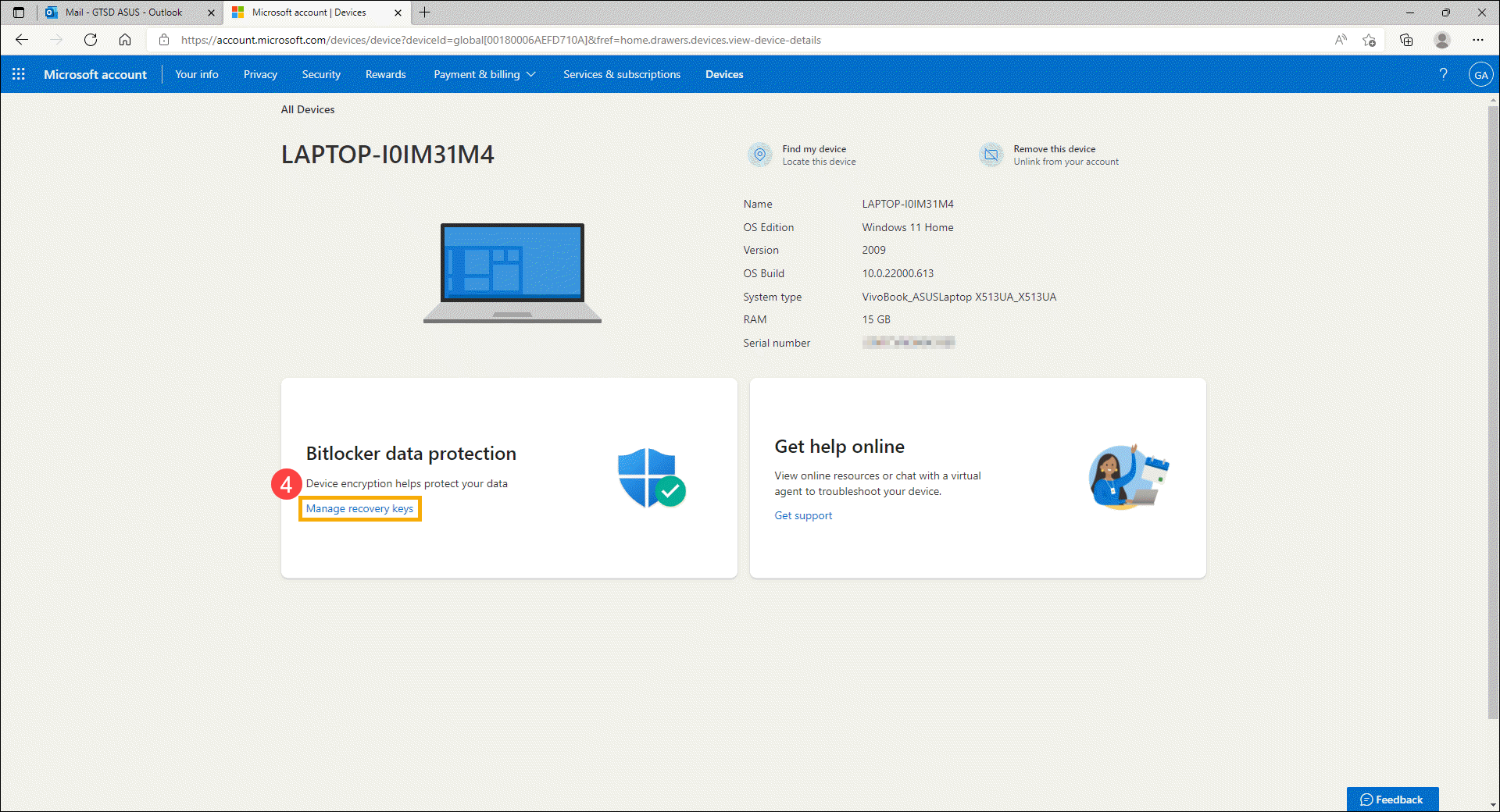

1. Войдите в свою Учетную Запись Microsoft на другом устройстве, Вы получите список Ключей Восстановления BitLocker, как показано на снимке экрана ниже.

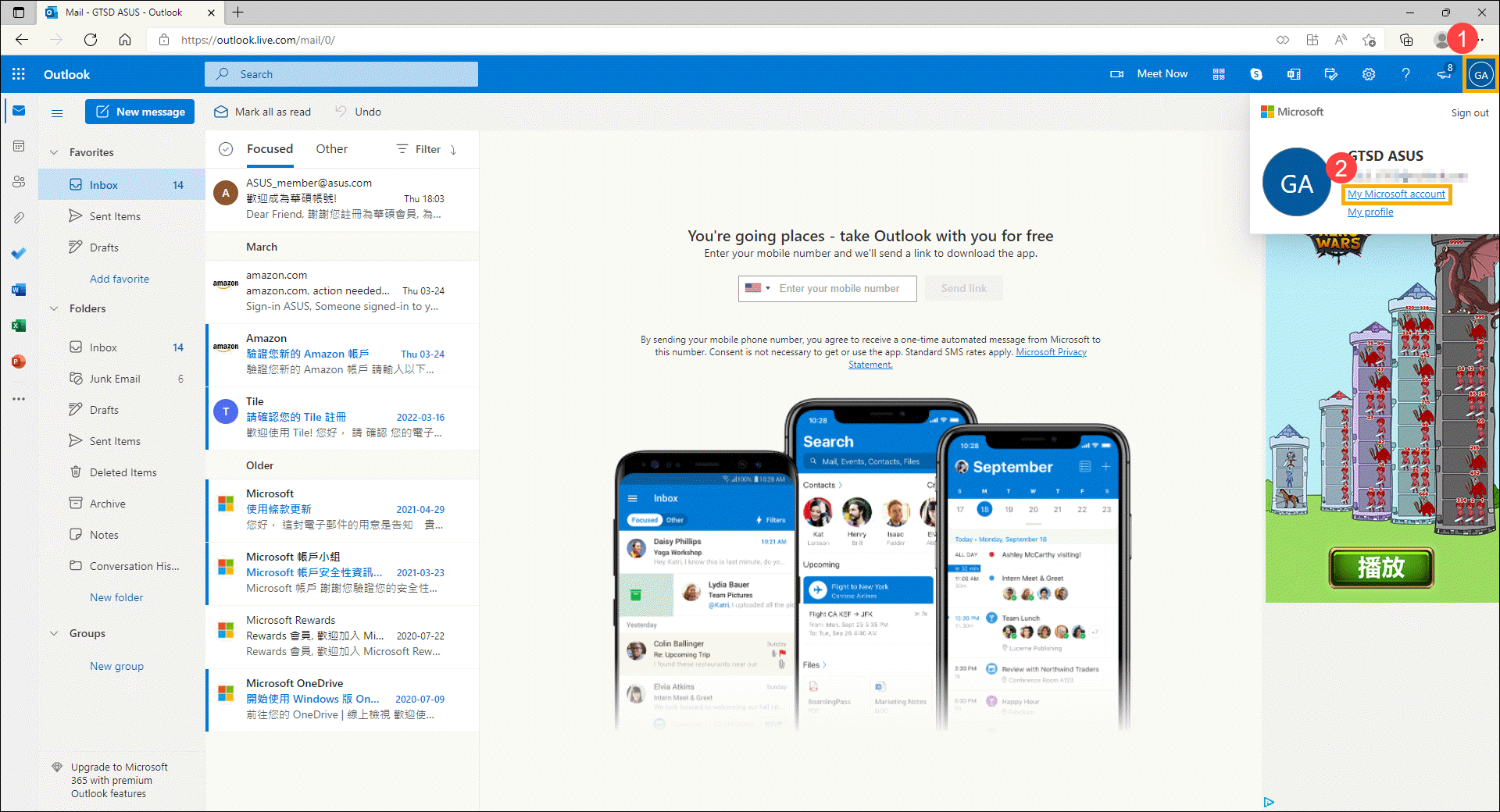

Если Ваша Учетная Запись принадлежит организации с рабочей или учебной электронной почтой, Вы можете попробовать войти с помощью (https://outlook.office365.com), чтобы найти Ключ Восстановления. Нажмите значок Учетной Записи в правом верхнем углу ①, затем выберите [Моя учетная запись Microsoft] ②.

После входа на страницу Учетной Записи нажмите [Подробнее] в поле «Устройства» ③, на каком устройстве Вы ищете Ключ Восстановления.

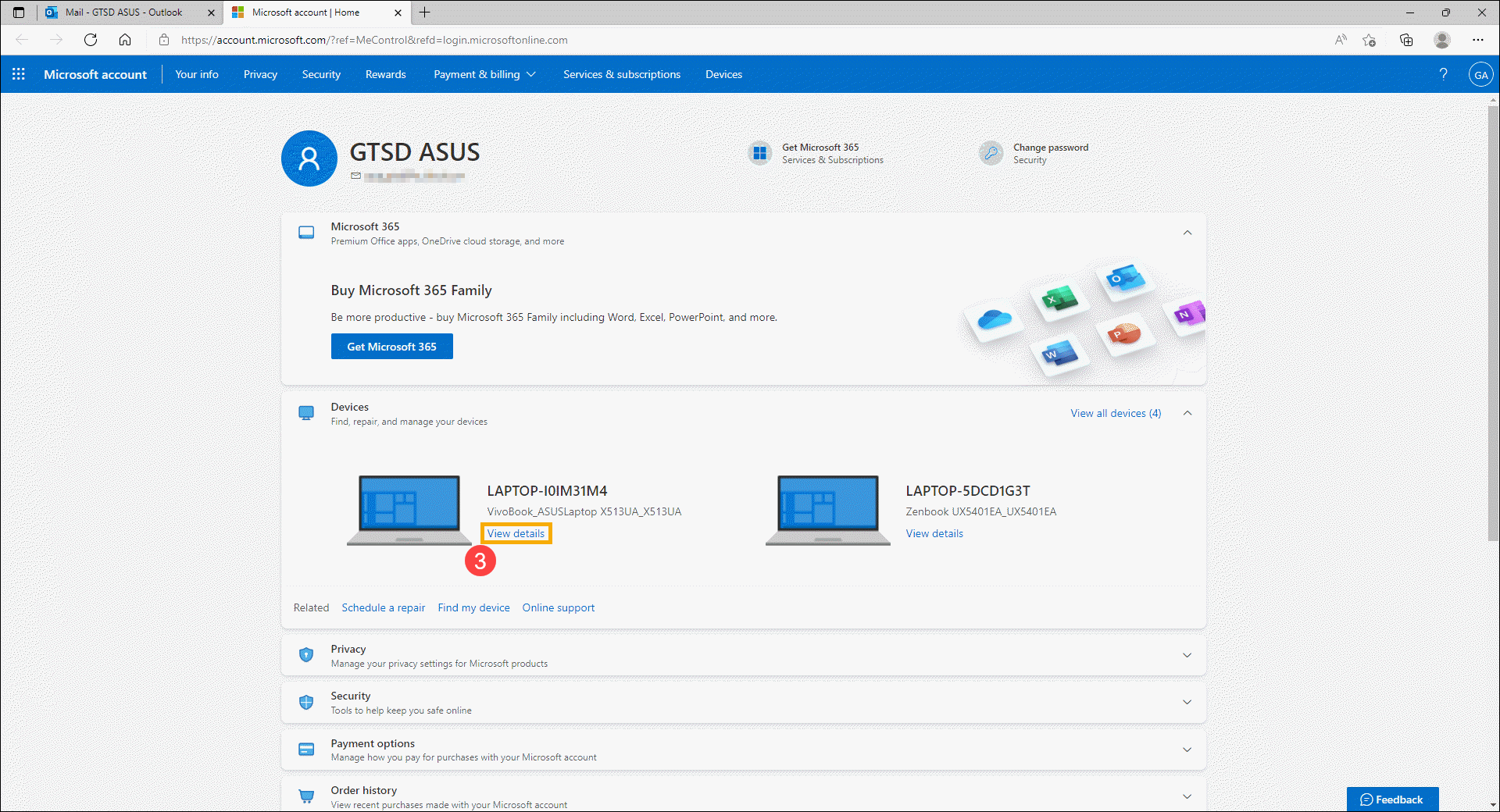

После входа на страницу устройства нажмите [Управление Ключами Восстановления] в поле защиты данных BitLocker ④.

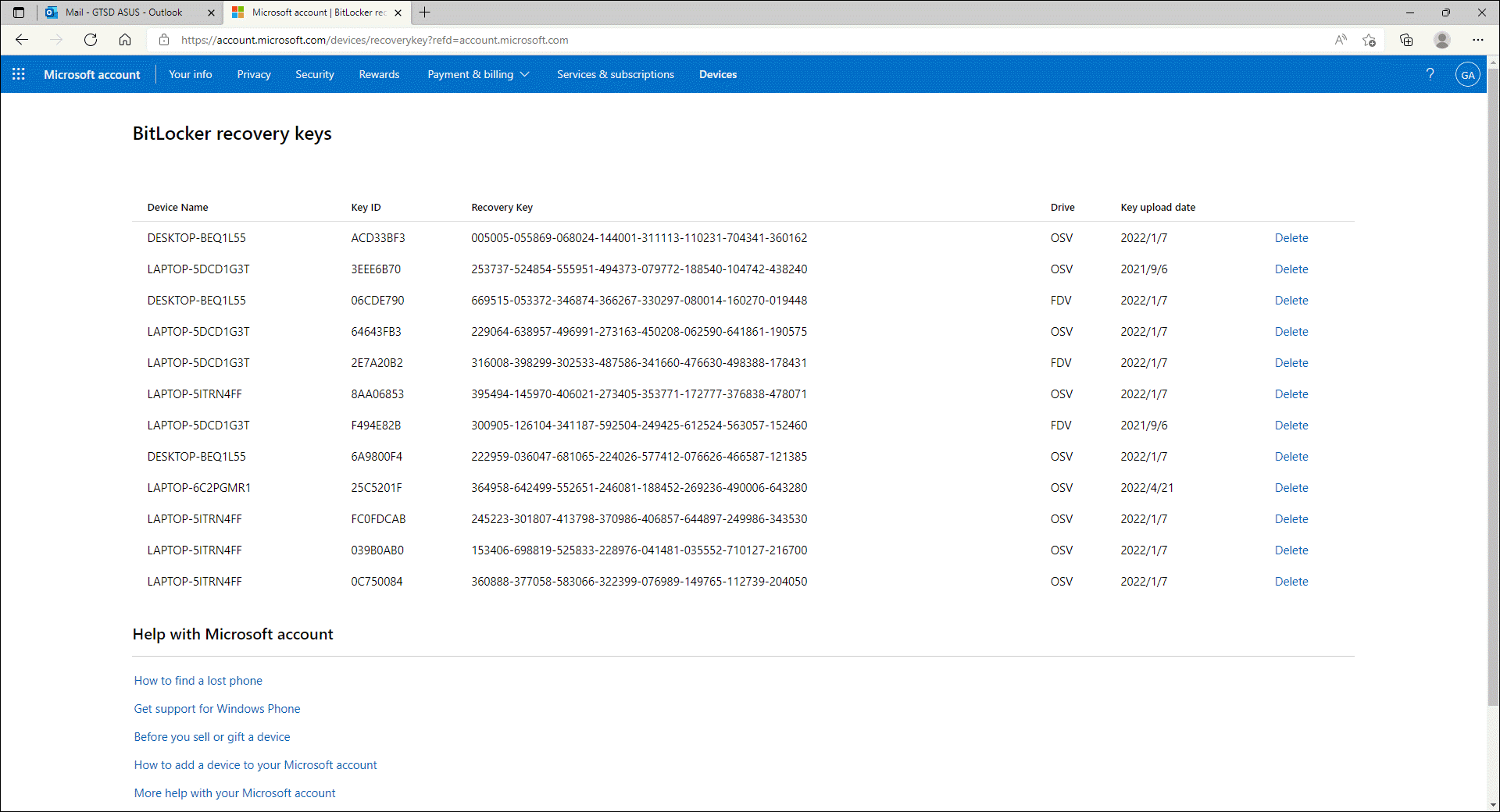

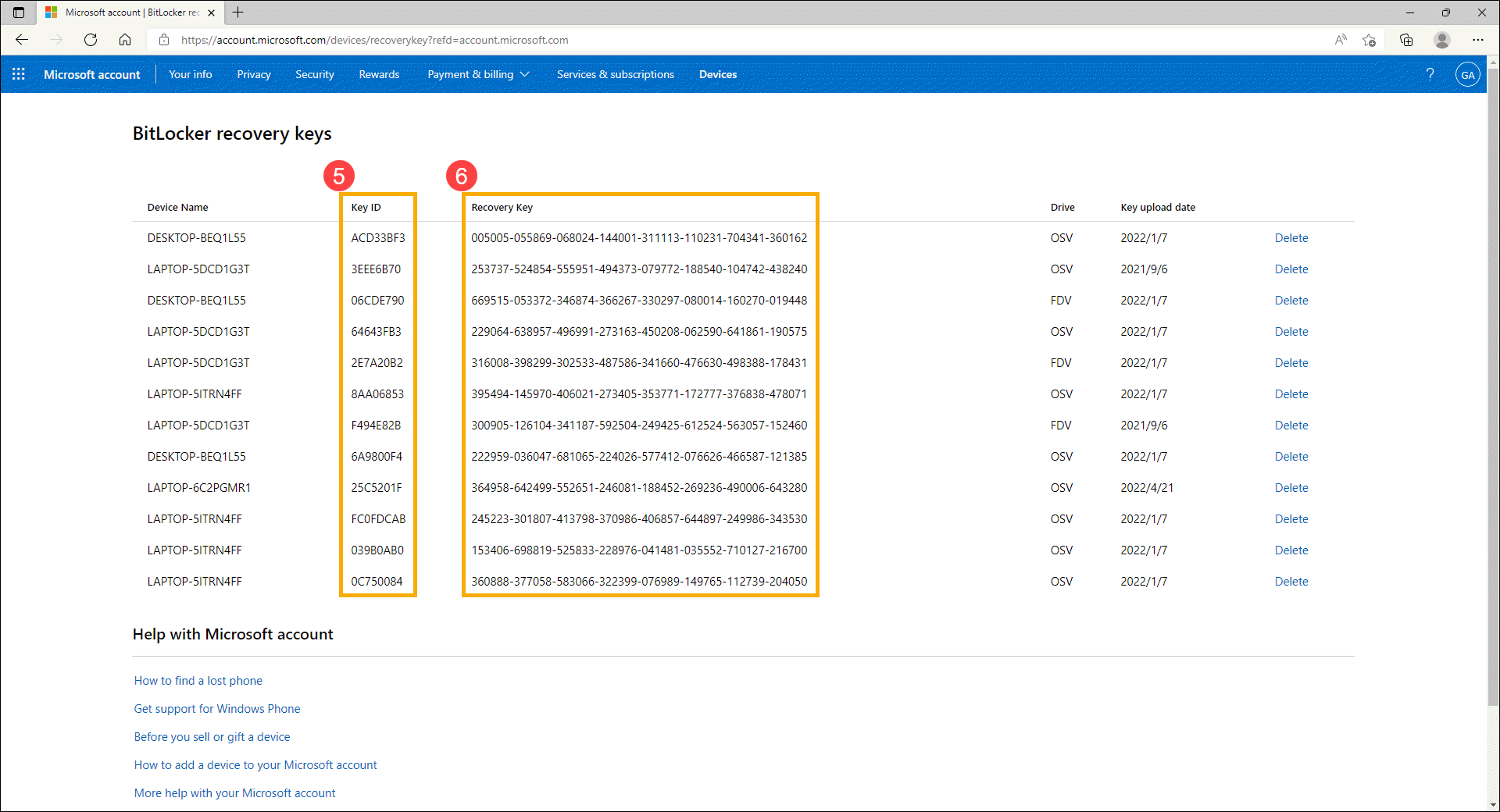

Вы получите список Ключей Восстановления BitLocker, как показано на снимке экрана ниже.

2. Используйте идентификатор Ключа Восстановления ⑤, чтобы найти соответствующий Ключ Восстановления ⑥ в своей Учетной Записи Microsoft.

3. Введите соответствующий Ключ Восстановления ⑦, после чего устройство сможет войти в операционную систему Windows.

Узнайте больше о заявлении о поиске Ключа Восстановления BitLocker в Windows 10/11 на веб-сайте Microsoft.

https://support.microsoft.com/en-us/help/4530477/windows-finding-your-bitlocker-recovery-key

BitLocker обеспечивает безопасное резервное копирование Ключа Восстановления до активации защиты. В зависимости от выбора, сделанного при активации BitLocker, может быть несколько мест, где может находиться Ваш Ключ Восстановления:

- В Вашем аккаунте Microsoft: войдите в аккаунт Microsoft на другом устройстве, чтобы найти Ключ Восстановления:

Если у Вас есть современное устройство, которое поддерживает автоматическое шифрование устройства, Ключ Восстановления, скорее всего, будет в Вашей Учетной Записи Microsoft. Подробнее по ссылке: Шифрование устройств в Windows.

Примечание: Если устройство было настроено или защита BitLocker была активирована другим пользователем, Ключ Восстановления может находиться в Учетной Записи Microsoft этого пользователя. - В распечатанном виде: Ваш Ключ Восстановления может быть на распечатке, которая была сохранена при активации BitLocker. Посмотрите, где Вы храните важные документы, связанные с Вашим компьютером.

- На USB диске: Подключите USB-накопитель к заблокированному компьютеру и следуйте инструкциям. Если Вы сохранили Ключ в виде текстового файла на флэш-накопителе, используйте другой компьютер для чтения текстового файла.

- В учетной записи Azure Active Directory: Если Ваше устройство когда-либо входило в систему с использованием рабочей или учебной Учетной Записи, Ваш Ключ Восстановления может храниться в связанном Azure AD с Вашим устройством. Вы можете получить к нему доступ напрямую, или Вам может потребоваться обратиться к системному администратору для доступа к Ключу Восстановления.

- У Вашего администратора: Если Ваше устройство подключено к домену (обычно это рабочее или учебное устройство), попросите системного администратора предоставить Вам Ключ Восстановления.

Если Ваша проблема не решена с помощью вышеуказанной информации, обратитесь в авторизованный сервисный центр ASUS для дальнейшего тестирования.

Эта информация была полезной?

Yes

No

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.

Автоматический перевод этой страницы выполнен Microsoft Translator

Шифрование устройств не дает возможность несанкционированному доступу к вашему устройству и данным.

Ваш компьютер может поддерживать шифрование дисков BitLocker (на английском языке) или Device Encryption (на английском языке). Можно проверить, поддерживает ли ваше устройство стандартное шифрование BitLocker или Device Encryption.

Не забудьте сохранить ключ восстановления, так как он может потребоваться после выполнения определенных действий, например,

обновления BIOS. При необходимости несколько способов получить ключ восстановления.

Защита данных с помощью шифрования дисков BitLocker

Шифрование дисков BitLocker, также известное как стандартное шифрование BitLocker, доступно на поддерживаемых устройствах,

работающих под управлением операционных систем Windows 11 и 10 Pro, Enterprise или для образовательных учреждений.

Прим.:

Шифрование дисков BitLocker недоступно на устройствах, работающих под управлением ОС Windows 11 и Windows 10 Home.

Если в вашем устройстве используется шифрование дисков BitLocker для шифрования данных, необходимо активировать BitLocker.

В процессе активации вы можете выбрать, где сохранить ключ восстановления. Процедура резервного копирования ключей восстановления

вручную запускается при включении BitLocker.

Защита данных с помощью шифрования устройств

Шифрование устройств – это ограниченная функциональным ограничением версия BitLocker, которая шифрует всю систему. Шифрование

устройств также называется BitLocker Device Encryption или BitLocker Automatic Device Encryption.

Windows автоматически включает шифрование устройств на устройствах, поддерживающих современный режим ожидания (на английском языке). Microsoft предлагает поддержку шифрования устройств на различных устройствах, включая устройства,

которые выпускают Windows 11 и 10 Home Edition. См . обзор шифрования устройств BitLocker в Windows.

Шифрование устройств включается автоматически при входе в устройство с учетной записью Microsoft или при входе в корпоративную

доменную учетную запись. Ключ восстановления автоматически загружается в учетную запись Microsoft или в корпоративный домен.

Включение шифрования дисков BitLocker или шифрования устройств

Можно включить шифрование дисков BitLocker или шифрование устройств, используя следующие процедуры.

Включение шифрования дисков BitLocker

Шифрование дисков BitLocker может быть включено во время исходной настройки компьютера или в любое время после входа в свою

учетную запись Microsoft.

-

Выполните вход в ОС Windows с использованием учетной записи администратора.

-

В Winows найдите и откройте Manage BitLocker.

-

Включите BitLocker и следуйте инструкциям на экране.

-

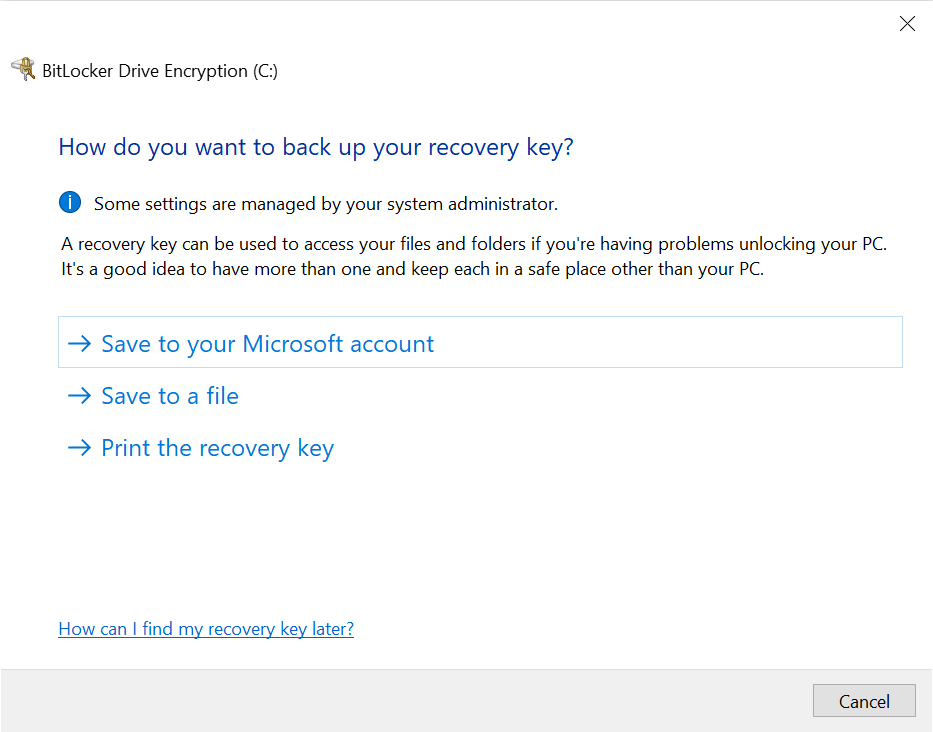

При появлении запроса выберите способ резервного копирования ключа восстановления.

Прим.:

При необходимости позже можно создать резервную копию ключа восстановления. В Windows выполните поиск и откройте Manage BitLocker,

затем выберите Резервное копирование ключа восстановления. -

Следуйте инструкциям на экране для выбранного метода резервного копирования. Параметры могут различаться в зависимости от

типа BitLocker.-

Сохранение в учетную запись Microsoft: Сохраните ключ восстановления в учетной записи Microsoft, чтобы получить доступ к нему в Интернете.

-

Сохранение в учетную запись домена в облаке: Сохраните ключ восстановления в облачном домене своей компании.

-

Сохраните данные на USB-накопитель: Сохраните ключ восстановления на съемный USB-накопитель.

-

Сохранить в файл: Сохраните ключ восстановления в файл .txt, сохраненный на жестком диске компьютера.

-

Распечатайте ключ восстановления: Распечатайте копию ключа восстановления и уберите его в надежное место.

Прим.:

HP не рекомендует печатать ключи восстановления или сохранять их в файл. Вместо этого HP рекомендует использовать активное

резервное копирование каталогов или резервное копирование на основе облачных вычислений. Резервное копирование на основе облачных

вычислений включает Службу Active Directory (Intel AD) и вашу учетную запись Microsoft. -

-

После сохранения ключа восстановления следуйте инструкциям на экране для завершения процесса шифрования дисков BitLocker.

Включить шифрование устройств

Шифрование устройств может быть включено во время исходной настройки компьютера или в любое время после входа в учетную запись

Microsoft или путем входа в домен.

Включение шифрования устройств во время настройки компьютера с использованием учетной записи Microsoft

Шифрование устройств можно активировать во время настройки компьютера следующим образом.

-

Для выполнения настройки компьютера следуйте инструкциям на экране.

-

После выполнения лицензионного соглашения для конечного пользователя (EULA) появится запрос на добавление или создание учетной

записи Microsoft. Введите сообщение электронной почты, номер телефона или имя пользователя Skype, ассоциированного с вашей

учетной записью Microsoft, затем выберите «Далее» или выберите «Создать учетную запись» и следуйте инструкциям на экране. -

Введите пароль, затем нажмите » Далее».

-

Для завершения настройки компьютера следуйте инструкциям на экране.

-

После завершения настройки компьютера проверьте, включено ли шифрование устройств. В ОС Windows выполните поиск и откройте

Параметры. -

Выберите «Обновление и безопасность«, затем выберите » Шифрование устройств». Шифрование устройств включено, и выполняется шифрование всех файлов, а также всех файлов, добавленных в систему.

Прим.:

Кроме того, при поиске и открытии проводника на диске операционной системы отображается значок блокировки.

Включение шифрования устройств после настройки компьютера с использованием учетной записи Microsoft

Шифрование устройств можно активировать после настройки компьютера следующим образом.

-

Выполните вход в ОС Windows с использованием учетной записи администратора.

-

В Windows выполните поиск и откройте «Параметры», выберите «Обновление и безопасность», затем выберите » Шифрование устройств».

-

Вместо этого выберите вход под учетной записью Microsoft. Откроется страница «Учетные записи».

Прим.:

Если шифрование устройств включено, но было выключено, выберите «Включить».

-

На странице «Учетные записи » выберите вход под учетной записью Microsoft.

-

Введите сообщение электронной почты, номер телефона или имя пользователя Skype, ассоциированного с вашей учетной записью Microsoft, затем выберите «Далее» или выберите «Создать учетную запись» и следуйте инструкциям на экране.

-

Введите пароль, затем нажмите » Далее».

-

Для завершения настройки учетной записи и входа в свою учетную запись Microsoft следуйте инструкциям на экране.

-

После завершения настройки компьютера проверьте, включено ли шифрование устройств. В ОС Windows выполните поиск и откройте

Параметры. -

Выберите «Обновление и безопасность«, затем выберите » Шифрование устройств». Шифрование устройств включено, и выполняется шифрование всех файлов, а также всех файлов, добавленных в систему.

Прим.:

Кроме того, при поиске и открытии проводника на диске операционной системы отображается значок блокировки.

Используйте ключ восстановления

Для компьютеров, зашифрованных с помощью шифрования дисков BitLocker или шифрования устройств, может потребоваться ввод ключа

восстановления после одного из следующих событий:

-

Обновление BIOS

-

Сброс по нажатию кнопки Microsoft

-

Отключение модуля безопасной загрузки или доверенной платформы (TPM)

-

Изменения в оборудовании, такие как добавление или извлечение видеокарты или сетевой карты

Дополнительные примеры см. в руководстве по восстановлению BitLocker (на английском языке).

Как правило, резервная копию ключа восстановления выполняется при включенном BitLocker. При включении шифрования дисков BitLocker

необходимо вручную выбрать место хранения ключа восстановления в процессе активации. Если включить шифрование устройств с

использованием учетной записи Microsoft, шифрование начнется автоматически и ключ восстановления будет резервен для вашей

учетной записи Microsoft.Извлеките и введите ключ восстановления для повторного использования компьютера.

Извлечение ключа восстановления из учетной записи Microsoft

При входе в систему с использованием учетной записи Microsoft шифрование устройств запускается автоматически и ключ восстановления

резервную копию вашей учетной записи Microsoft. При использовании шифрования дисков BitLocker необходимо вручную сохранить

ключ восстановления в учетной записи Microsoft, чтобы воспользоваться этой процедурой. Если возникла проблема, и не удается

выполнить вход, необходимо использовать для входа ключ восстановления.

-

Войдите в свою учетную запись Microsoft и получите ключ восстановления.

-

Выполните вход на странице ключа восстановления Microsoft.

-

Перейдите на другой компьютер или мобильное https://windows.microsoft.com/recoverykey устройство (на английском языке).

-

В параметре учетной записи Microsoft выберите пункт » Вход в свою учетную запись Microsoft».

-

Следуйте инструкциям на экране для входа в учетную запись Microsoft.

-

Если у вас несколько компьютеров, вы можете определить правильный ключ, совпадая с именем устройства.

-

-

Выполните вход со страницы учетной записи Microsoft.

-

Перейдите на другой компьютер или мобильное https://account.microsoft.com/account устройство (на английском языке).

-

Войдите в учетную запись Microsoft, которая используется на компьютере и требует ключ восстановления.

-

Выберите «Все устройства», найдите имя устройства, которое соответствует компьютеру с проблемой шифрования, затем выберите » Показать подробные сведения».

-

-

-

Ключ восстановления — это ключ восстановления с именем устройства, который совпадает с идентификатором ключа восстановления в запросе восстановления.

-

Введите ключ восстановления в поле «Ввод ключа восстановления » в Windows, затем нажмите кнопку «Продолжить «.

Другие варианты извлечения ключа восстановления

Поиск ключа восстановления зависит от метода, который использовался для резервного копирования ключа. Для поиска ключа восстановления

можно использовать следующие параметры резервного копирования.

Дополнительную информацию см. в документе Where to look for your BitLocker recovery key (на английском языке).

Использование учетной записи домена в облаке

Если ваш компьютер подключен к домену, например, в школе или на работу, ключ восстановления может быть сохранен в школе или

в облаке. Обратитесь к системным администраторам за помощью в поиске ключа восстановления. Обязательно сообщите администратору

идентификатор ключа восстановления из приглашения системы на компьютере.

Используйте флэш-накопитель USB

Если ключ восстановления BitLocker был сохранен на USB-накопитель, вставьте USB-накопитель в usb-порт компьютера и следуйте

инструкциям на экране. Если инструкции по поиску ключа восстановления не отображаются автоматически, возможно, ключ восстановления

был сохранен в виде текстового файла. Вставьте флэш-накопитель USB в порт USB на другом компьютере, чтобы открыть текстовый

файл (.txt).

Откройте локальный файл

Ключ может быть сохранен в виде локального текста (.txt), сохраненного на другом устройстве. Если ключ хранится на зашифрованном

диске, получить к нему доступ будет невозможно.

Используйте напечатанную копию ключа

Возможно, вы напечатли копию ключа восстановления при настройке шифрования устройств. Проверьте место, где хранится информация,

относянаяся к компьютеру, для распечатки ключа восстановления.

Использование учетной записи Active Directory

Если вы ранее использовали учетную запись электронной почты для работы или учебы для входа в организации, используя учетную

запись aD Active Directory (AD), ключ восстановления компьютера может быть сохранен в учетной записи Программы AD этой организации,

связанной с вашим сообщением электронной почты. Ключ восстановления можно получить через эту учетную запись, либо попросить

системного администратора найти ключ восстановления.

Доступ к другой учетной записи Microsoft

Если на одном компьютере используется несколько учетных записей Microsoft, например, если один компьютер используется несколькими

пользователями, выполните вход в другую учетную запись с правами администратора, чтобы разблокировать компьютер с помощью

ключа восстановления.

Шифрование системного диска Windows с помощью BitLocker обеспечивает эффективную защиту от несанкционированного доступа, особенно в сочетании с TPM. Но стоит добавить или заменить видеокарту, обновить прошивку или изменить некоторые настройки в UEFI BIOS, как загрузка с зашифрованного диска станет невозможной, а система попросит ввести код восстановления доступа. Как предотвратить блокировку и что делать, если загрузочный диск заблокирован?

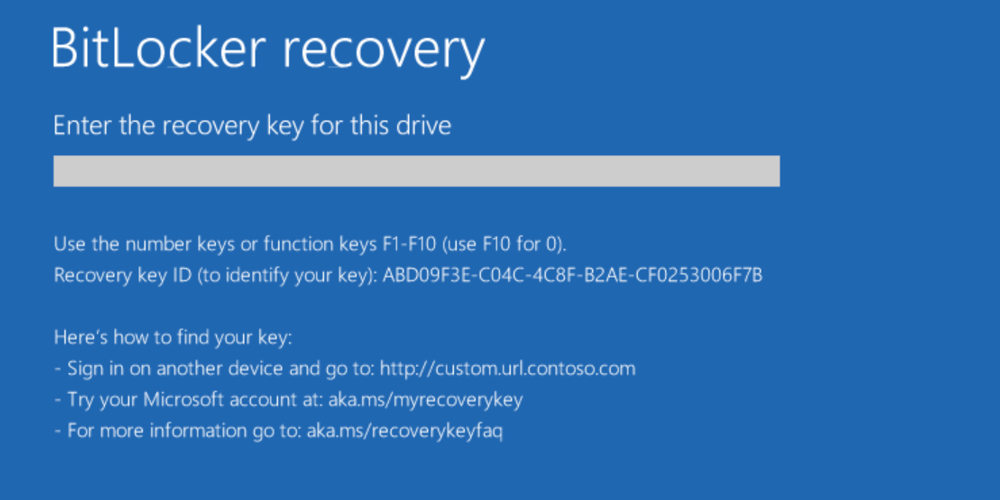

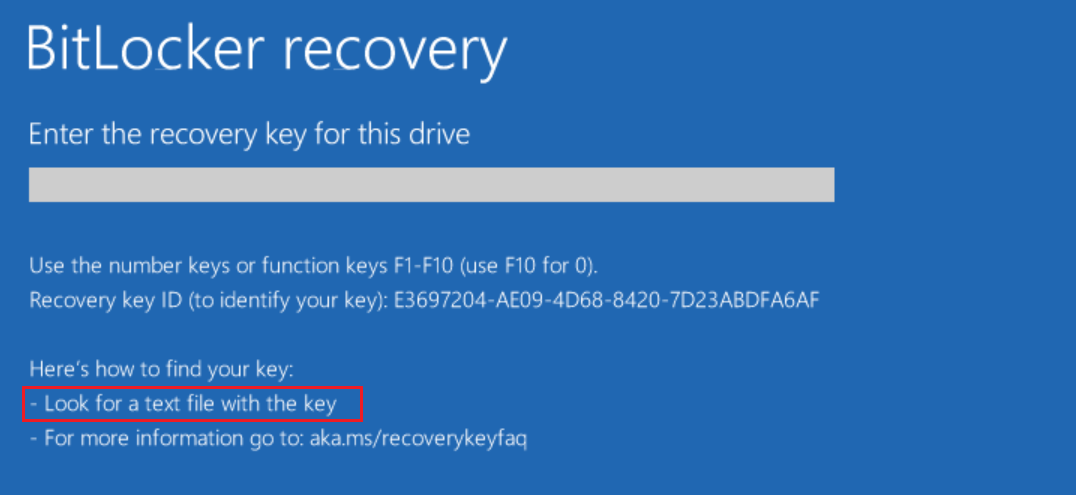

Как выглядит блокировка BitLocker

Блокировка загрузки BitLocker выглядит следующим образом:

Если во время загрузки вы увидели подобный экран, вам потребуется разблокировать системный диск, введя ключ восстановления доступа (BitLocker recovery key). О том, где находится этот ключ и как предотвратить возникновение блокировки — в этой статье.

В чём причина блокировки

Блокировка чаще всего случается на компьютерах, оборудованных модулем TPM либо его аналогом или программной эмуляцией (Intel PTT, AMD fTPM), если происходит одно из следующих событий:

- Диск был извлечён из одного компьютера и установлен в другой.

- Произошло обновление прошивки видеокарты или другого оборудования либо UEFI BIOS компьютера.

- Были изменены параметры безопасности в UEFI BIOS компьютера.

- Произошли изменения в цепочке доверенной загрузки (например, вредоносным ПО).

Действия в случае блокировки

Если вы не можете загрузить Windows по причине блокировки BitLocker, это может означать, что вам потребуется ключ восстановления доступа BitLocker. В большинстве случаев этот ключ является единственным способом разблокировки диска. В этом случае внимательно изучите экран, в котором запрашивается ключ восстановления доступа. В современных версиях Windows 10 и всех версиях Windows 11 такие подсказки обычно содержат информацию о том, когда была создана резервная копия ключа BitLocker, где она была сохранена и как её можно извлечь.

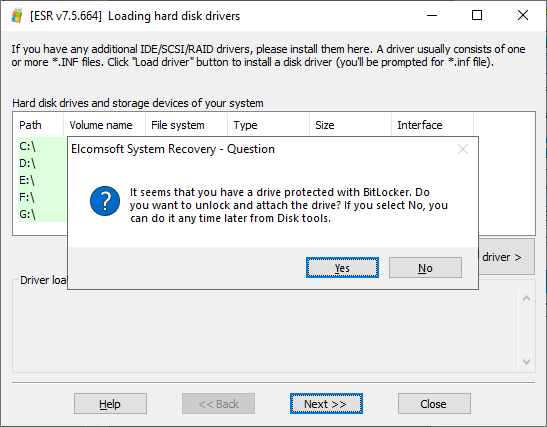

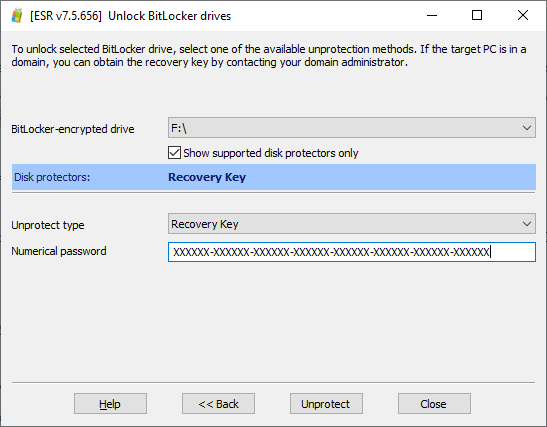

В некоторых ситуациях диск можно разблокировать посредством PIN-кода или пароля. Вы можете проверить, так ли это, загрузившись в Elcomsoft System Recovery и попытавшись смонтировать системный раздел с BitLocker. Подробные инструкции доступны по ссылке Как получить доступ к BitLocker, загрузившись с USB накопителя; здесь же мы приведём сокращённую инструкцию, не включающую в себя шаги по изготовлению загрузочного накопителя.

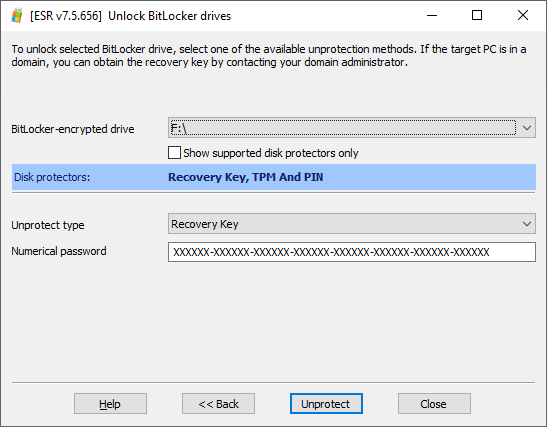

Итак, после загрузки в Elcomsoft System Recovery инструмент автоматически просканирует доступные жёсткие диски на предмет зашифрованных томов. Если программа обнаружит хотя бы один том, защищённый BitLocker, будет выведено предложение разблокировать диск:

В следующем окне инструмент отобразит букву диска и тип протектора. Если будет обнаружен хотя бы один неподдерживаемый протектор, такие протекторы не будут показаны по умолчанию. Чтобы отобразить все протекторы, включая неподдерживаемые, снимите флажок «Show supported disk protectors only».

Как только флажок будет снят, вы увидите неподдерживаемые протекторы. В приведённом ниже примере загрузочный диск был защищён двумя протекторами: TPM+PIN (напрямую не поддерживается в Elcomsoft System Recovery) и депонированным ключом (Recovery Key), который в Elcomsoft System Recovery поддерживается.

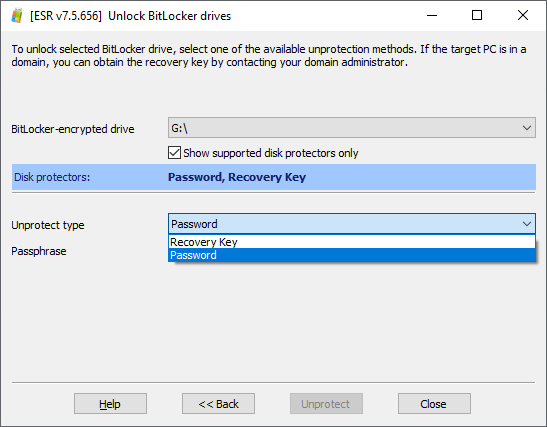

Встречаются тома BitLocker, защищённые сразу несколькими протекторами, которые поддерживаются Elcomsoft System Recovery. В приведённом ниже примере том был защищён паролем, а ключ восстановления был создан в качестве дополнительного (резервного) протектора. Именно таким образом обычно и защищены все диски, кроме загрузочных. В этом случае укажите тот тип протектора, к которому у вас есть доступ. Например, если вы знаете пароль к тому BitLocker, выберите «Password».

Обратите внимание: если компьютер оборудован TPM или его программным эмулятором, то системный диск, как правило, можно разблокировать либо ключом из модуля TPM, либо ключом восстановления доступа (recovery key). В большинстве случаев других способов разблокировать диск нет (их можно добавить вручную, но так мало кто делает). Если ключ восстановления доступа указан как единственный протектор — для разблокирования диска вам придётся использовать именно его.

Пользователь утверждает, что не включал шифрование

В ряде случаев шифрование BitLocker Device Encryption включается автоматически, не уведомляя пользователя. В статье Общие сведения о функции шифровании устройств BitLocker в Windows — Windows security | Microsoft Docs объясняются основные принципы этого типа шифрования. Приведём выдержку из этой статьи.

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживающих современный режим ожидания. С Windows 11 и Windows 10 Microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, которые работают Windows 10 Домашняя или Windows 11. […]

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). […]

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

В переводе с машинного на русский, Microsoft утверждает следующее:

- Если компьютер (ноутбук или современный настольный компьютер) поддерживается BitLocker Device Encryption, то диск будет зашифрован к моменту окончания начальной настройки Windows. На этот момент все данные на диске будут уже зашифрованы, однако ключ шифрования будет сохранён в заголовке тома в открытом виде.

- Ключ шифрования будет удалён из заголовка тома лишь после того, как будет создана его резервная копия в виде ключа восстановления доступа. Это важно: ключ шифрования удаляется из заголовка тома только и исключительно после того, как создаётся его резервная копия.

- Для обычных пользователей копия ключа создаётся в учётной записи Microsoft account. Используется учётная запись первого пользователя, который войдёт в компьютер с учётной записью Microsoft account (а не с использованием локальной учётной записи Windows) с административными привилегиями. Таким образом, если вы получили уже настроенный компьютер (или приобрели бывшее в употреблении устройство), то ключ восстановления доступа будет храниться не у вас, а у того пользователя, который впервые осуществил настройку системы.

- В организациях для хранения ключей часто используются службы Active Directory и Azure AD.

Таким образом, для снятия блокировки вам нужен ключ восстановления доступа BitLocker.

Как предотвратить блокировку

Для предотвращения блокировки системного диска BitLocker существует два способа; использовать нужно оба. Во-первых, сохраните резервную копию ключа восстановления доступа и убедитесь, что запомните, куда именно вы её сохранили. Во-вторых, перед тем, как внести изменения в аппаратную конфигурацию компьютера и/или обновить прошивку или версию UEFI BIOS, временно отключите шифрование командой suspend BitLocker.

Сохранить ключ восстановления доступа можно как через графический интерфейс Windows, так и из командной строки. В любом случае вам потребуется учётная запись с административными привилегиями.

Сохранение ключа BitLocker через Windows GUI

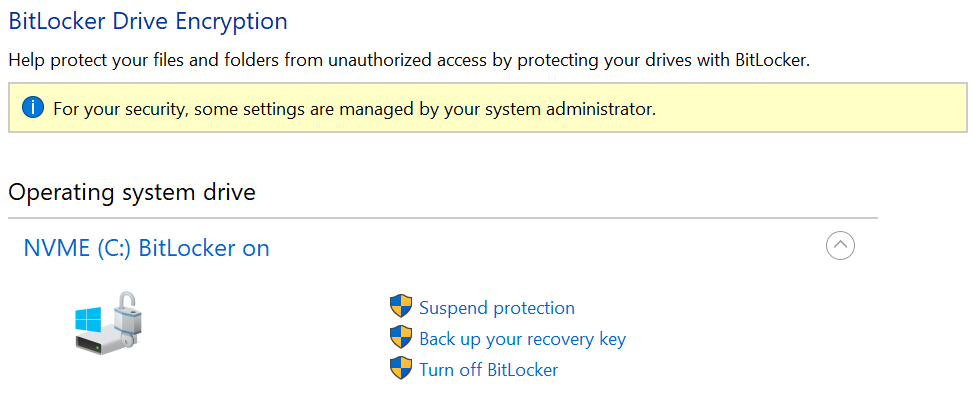

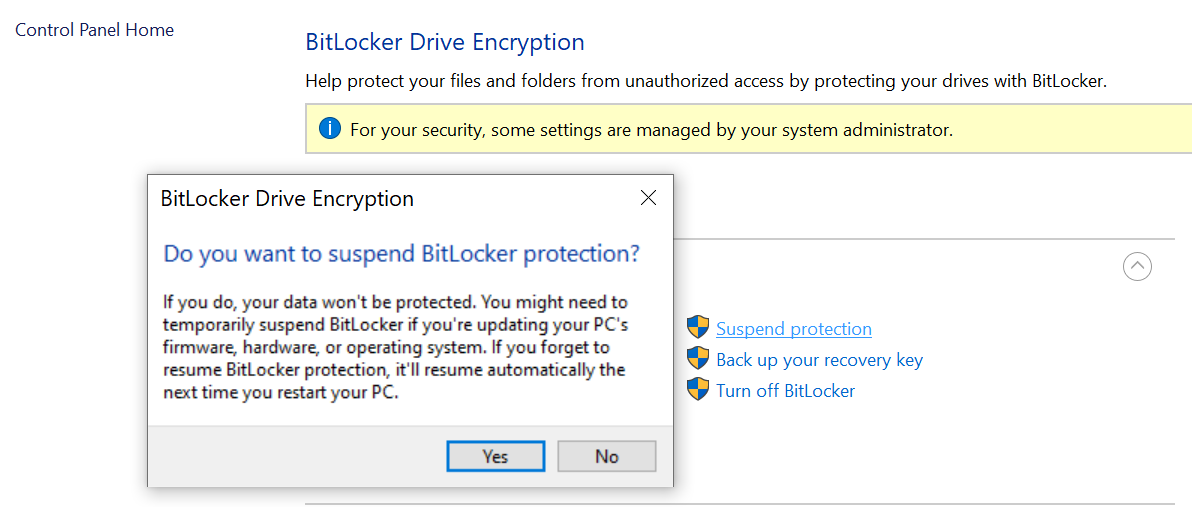

Запустите апплет “BitLocker Drive Encryption” из панели управления Windows Control Panel. Проще всего это сделать, введя слово “bitlocker” в строку поиска в Windows.

Если системный диск зашифрован, вы увидите список возможных действий: Suspend protection, Backup your recovery key, Turn off BitLocker. Для сохранения резервной копии ключа используйте команду “Backup your recovery key”.

Ключ можно сохранить как в облако (если вы используете для входа в систему Microsoft account), так и в файл или в виде распечатки.

Обратите внимание: в Windows 10 начиная с версии 1903 и всех версиях Windows 11 система запомнит, когда и куда вы сохраняли ключ восстановления доступа. Эта информация выводится на экране блокировки BitLocker; узнать её другим способом нельзя.

Сохранение ключа BitLocker из командной строки

Для сохранения копии ключа BitLocker из командной строки запустите cmd.exe с правами администратора (“Run as administrator”), после чего введите команду:

manage-bde -protectors -get C:

Будет выведена следующая информация:

C:\WINDOWS\system32>manage-bde -protectors -get C:

BitLocker Drive Encryption: Configuration Tool version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Volume C: [NVME]

All Key Protectors

TPM:

ID: {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}

PCR Validation Profile:

0, 2, 4, 11

Numerical Password:

ID: {YYYY-YYYY-YYYY-YYYY-YYYYYYYYYYYY}

Password:

123456-123456-123456-123456

Здесь поле “Numerical Password” и есть ключ восстановления доступа для ключа, идентифицируемого по key ID.

Сохранение ключа BitLocker из PowerShell

В Windows доступна замена командной строки в виде PowerShell. Для извлечения всех ключей BitLocker для всех зашифрованных дисков используйте следующий скрипт, сохранив его в файл с расширением .ps1 (например, «backup-bitlocker.ps1») и запустив из PowerShell с административными привилегиями.

# Export the BitLocker recovery keys for all drives and display them at the Command Prompt.

$BitlockerVolumers = Get-BitLockerVolume

$BitlockerVolumers |

ForEach-Object {

$MountPoint = $_.MountPoint

$RecoveryKey = [string]($_.KeyProtector).RecoveryPassword

if ($RecoveryKey.Length -gt 5) {

Write-Output ("The drive $MountPoint has a BitLocker recovery key $RecoveryKey")

}

}

Как предотвратить блокировку BitLocker при обновлении UEFI BIOS, замене или обновлении оборудования

Если вы планируете обновить версию UEFI BIOS, убрать или добавить видеокарту или обновить её прошивку, либо просто перенести зашифрованный диск из одного компьютера в другой, вы можете предотвратить блокировку и обойтись без ввода длинного ключа восстановления доступа. Всё, что для этого нужно — это приостановить шифрование BitLocker командой suspend BitLocker из панели управления Windows. Для этого откройте апплет BitLocker в Windows Control Panel и нажмите “Suspend protection”.

В результате этого действия ключ шифрования диска будет сохранён в заголовке тома в открытом виде. Далее вы можете переместить диск в другой компьютер, обновить UEFI BIOS или изменить последовательность загрузки; несмотря на эти действия, Windows загрузится в обычном режиме без блокировки. После этого система создаст новую цепочку доверенной загрузки и пропишет её в модуле TPM, после чего шифрование будет вновь активировано, а ключ тома будет удалён из его заголовка.

Действия при блокировке

Если система всё-таки была заблокирована, внимательно изучите экран восстановления доступа. В современных версиях Windows на этом экране выводится подсказка с информацией о том, когда и куда сохранялся ключ восстановления доступа:

На этом экране Windows просит вас разблокировать диск, предоставив действительный ключ восстановления BitLocker, соответствующий отображаемому идентификатору ключа восстановления. Если вы дошли до этого момента, то ключ восстановления может оказаться единственным способом разблокировать диск. Пароль от учётной записи Windows или любой другой пароль использовать для разблокировки системного диска не удастся, поскольку фактический ключ шифрования хранится или хранился в модуле TPM компьютера. Если модуль TPM не выдаёт этот ключ шифрования, у системы не будет возможности расшифровать данные.

Где находится ключ восстановления доступа BitLocker

В Windows 10 и Windows 11 невозможно включить шифрование BitLocker без сохранения копии ключа восстановления доступа. В случае автоматического шифрования устройства BitLocker Device Encryption ключ восстановления автоматически сохраняется в облачной учётной записи первого пользователя, который входит в систему как системный администратор со учётной записью Microsoft (в отличие от локальной учётной записи Windows). Обратите внимание: первый и текущий пользователи компьютера могут не совпадать, и ключ восстановления доступа BitLocker необходимо получить именно у того пользователя, в учётной записи которого он был сохранён.

Microsoft опубликовала статью для системных администраторов Руководство по восстановлению BitLocker (для Windows 10) — Windows security | Microsoft Docs, в которой подробно описаны способы получения ключа восстановления доступа. Ниже приводится выдержка из другой статьи компании, которая была написана для обычных пользователей.

BitLocker — это функция шифрования устройств в Windows. Если устройство запрашивает у вас ключ восстановления BitLocker, следующие инструкции помогут вам найти 48-значный ключ, который понадобится для разблокировки устройства. Ниже указаны некоторые места, в которых можно поискать ключ, если у вас его нет:

В учетной записи Майкрософт выполните Вход в учетную запись Майкрософт на другом устройстве, чтобы найти ключ восстановления. Если на устройстве есть учетные записи других пользователей, вы можете попросить их войти в свою учетную запись Майкрософт, чтобы проверить, есть ли у них ключ.

Сохранён в виде распечатки: Ключ восстановления может находиться на распечатке, сохраненной при активации BitLocker. Проверьте свои важные документы, относящиеся к компьютеру.

На USB-накопителе: Подсоедините USB-накопитель к заблокированному компьютеру и следуйте инструкциям. Если ключ сохранен на устройстве флэш-памяти как текстовый файл, прочтите этот файл на другом компьютере.

В учетной записи Azure Active Directory: Если ваше устройство было зарегистрировано в Организации с помощью рабочей или учебной учетной записи электронной почты, ваш ключ восстановления может храниться в учетной записи Azure AD , связанной с вашим устройством. Возможно, вы сможете получить к ключу доступ самостоятельно либо вам может потребоваться обратиться к системному администратору.

Хранится у системного администратора. Если устройство подключено к домену (обычно это рабочее или учебное устройство), обратитесь к системному администратору для ключа восстановления.

(Источник: Поиск ключа восстановления BitLocker (microsoft.com))

Заключение

В качестве заключения приведём ссылки на наши статьи, в которых подробно анализируется шифрование посредством BitLocker:

Как получить доступ к BitLocker, загрузившись с USB накопителя

Механизмы защиты BitLocker: какие диски можно, а какие нельзя взломать

Windows 11: TPM, новый тип учётных записей и логин без пароля

REFERENCES:

Elcomsoft Distributed Password Recovery

Производительное решение для восстановление паролей к десяткам форматов файлов, документов, ключей и сертификатов. Аппаратное ускорение с использованием потребительских видеокарт и лёгкое масштабирование до 10,000 рабочих станций делают решение Элкомсофт оптимальным для исследовательских лабораторий и государственных агентств.

Официальная страница Elcomsoft Distributed Password Recovery »

Elcomsoft Forensic Disk Decryptor

Elcomsoft Forensic Disk Decryptor обеспечивает моментальный доступ к содержимому зашифрованных дисков, созданных BitLocker, FileVault 2, PGP Disk, TrueCrypt и VeraCrypt. Доступны режимы полной расшифровки и оперативного доступа к информации. Ключи для расшифровки содержимого зашифрованных дисков извлекаются из слепка оперативной памяти компьютера, методом атаки через порт FireWire либо анализом файла гибернации. Возможно использования паролей и депонированных ключей.

Официальная страница Elcomsoft Forensic Disk Decryptor »

Elcomsoft System Recovery

Elcomsoft System Recovery поможет восстановить доступ к учётным записям к локальным учётным записям Windows и универсальной учётной записи Microsoft Account и создать образ диска для последующего анализа. Поддерживается как моментальный сброс, так и восстановление оригинального пароля. С помощью Elcomsoft System Recovery можно предоставить административные привилегии любому пользователю. Продукт поставляется вместе с лицензионной загрузочной средой Windows PE.

Официальная страница Elcomsoft System Recovery »