- Remove From My Forums

подлинность не проверена

-

Вопрос

-

Столкнулся в сети с проблемой: на половине компьютеров в центре управления сетями рядом с названием подключения по локальной сети выводится сообщение «подлинность не проверена». Что это значит? На что влияет? И как лечится?

Ответы

-

Столкнулся с такими же граблями. Взялись откуда ни возьмись. Замечу что Nod в сети никогда не использовал а центр устройств Windows Mobile стоит уже больше года.

После танцев известно с чем ))

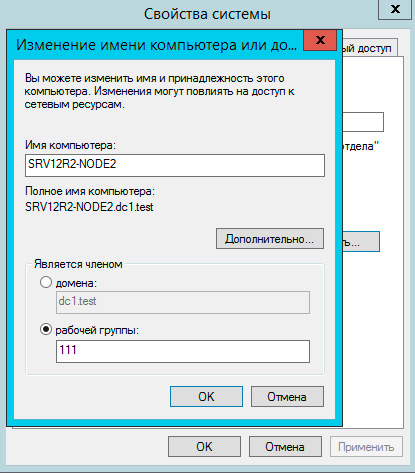

решил проблему выводом компа из домена в раб группу и последующим обратным вводом. Может кому поможет! Более изящного способа не нашел )-

Изменено

14 января 2010 г. 13:44

edit -

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:29

-

Изменено

-

С тем же самым и я столкнулся. Причем, из всего домена это происходит только на двух компьютерах. На обоих Windows 7. Домен работает в режиме 2008 R2. На одном из компьютеров проблема решается завершением Касперского, переподключением сети и можно

снова включать Касперского. На втором — выключил брандмауэр и проблема исчезла. Касперского на втором компьютере нет. Настройки брандмауэра выдаются политикой. Настройки антивируса выдаются админкитом тоже всем одинаковые. В общем — мистика. Пробовал отключить

в Касперском сетевой экран — не помогает. Может кто подскажет, какие файлы попробовать добавить в доверенную зону или какие порты попробовать открыть? Кстати, из домена пробовал выводить (туда-сюда) — помогает до перезагрузки.===============

С Касперским я сам сглупил — забыл добавить в исключения «%WINDIR%\system32\svchost.exe». После добавления его в «Защита -> Доверенная зона» сеть нормально заработала. Прошу прощения, что сразу не отписался.

-

Предложено в качестве ответа

_myLogin

11 июня 2010 г. 5:18 -

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:30

-

Предложено в качестве ответа

-

У меня такая надпись появлялась при подключении по VPN, из VPN во внутреннюю у меня был разрешен только DNS, после того как добавил LDAP (TCP) протокол, от VPN-клиентов к контроллеру домена, надпись исчезла.

Смотри что блокирует LDAP.

-

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:30

-

Помечено в качестве ответа

Симптомы

После применения обновления Windows 10 ноября с устройством, не удается подключиться к сети предприятия WPA-2, использует сертификаты для серверных или взаимной проверки подлинности (EAP-TLS, PEAP, TTLS).

Причина

В Windows update 10 ноября, EAP была обновлена для поддержки TLS 1.2. Это означает, что, если сервер объявляет поддержку TLS 1.2 во время согласования TLS, будет использован TLS 1.2.

У нас есть отчеты, что некоторые реализации сервера Radius возникновение ошибки с TLS 1.2. В этом случае ошибка проверки подлинности EAP выполняется успешно, но расчет MPPE ключа заканчивается неудачей, поскольку используется неправильный PRF (псевдо случайные функции).

Нарушается RADIUS-серверов

Примечание. Эти сведения основаны на отчетах исследований и партнеров. Мы добавим дополнительную информацию, как мы получаем больше данных.

|

Сервер |

Дополнительная информация |

Исправления |

|

FreeRADIUS 2. x |

2.2.6 для всех TLS на основе методов, 2.2.6 — 2.2.8 для TTLS |

Да |

|

FreeRADIUS 3. x |

3.0.7 для всех TLS на основе методов 3.0.7-3.0.9 для TTLS |

Да |

|

Радиатор |

При использовании с 1,52 Net::SSLeay или более ранней версии 4.14 |

Да |

|

Диспетчер политики Аруба ClearPass |

6.5.1 |

Да |

|

Импульс политики безопасности |

https://kb.pulsesecure.net/articles/Pulse_Secure_Article/KB40089 |

Исправления в тестировании |

|

Cisco идентификации служб ядра 2. x |

2.0.0.306 исправление 1 |

Исправления в тестировании |

Решение

Рекомендуемые исправления

Работа с обновление сервера Radius с соответствующей версией, включает в себя исправление к ИТ-администратору.

Временное решение для компьютеров под управлением Windows, которые установили обновление ноября

Примечание. Корпорация Майкрософт рекомендует использовать для проверки подлинности EAP TLS 1.2 везде, где он поддерживается. Хотя все известные проблемы в TLS 1.0 Патчи, мы понимаем, что TLS 1.0 — это старый стандарт, который был уязвимым.

Чтобы настроить TLS версии, использующей протокол EAP по умолчанию, необходимо добавить значение DWORD, которое с именем TlsVersion в следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\RasMan\PPP\EAP\13

Значение этого раздела реестра может быть 0xC0, 0x300 или 0xC00.

Примечания

-

Этот раздел реестра может применяться только для EAP-TLS и PEAP; он не влияет на поведение TTLS.

-

Если клиентом EAP и сервером EAP настроены неправильно, таким образом, что нет общего настроен TLS версии, не пройдет проверку подлинности, а пользователь может привести к потере сетевого подключения. Таким образом мы рекомендуем применить, только администраторам и что параметры быть протестировано до развертывания. Тем не менее пользователь может вручную настроить номер версии TLS Если соответствующая версия TLS поддерживается сервером.

Важно. Этот раздел, метод или задача содержат действия, содержащие указания по изменению реестра. Однако, при некорректных изменениях реестра могут возникнуть серьезные проблемы. Поэтому выполняйте следующие действия внимательно. Для дополнительной защиты сделайте резервную копию реестра перед внесением изменений. В таком случае при возникновении неполадок можно будет восстановить реестр. Чтобы узнать дополнительные сведения о резервном копировании и восстановлении реестра, щелкните следующий номер статьи базы знаний Майкрософт:

322756 Как выполнять резервное копирование и восстановление реестра Windows

Для добавления этих параметров реестра, выполните следующие действия.

-

Нажмите кнопку Пуск, выберите пункт выполнить, в поле Открыть введите команду regedit и нажмите кнопку ОК.

-

Найдите и выделите следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\RasMan\PPP\EAP\13

-

В меню Правка выберите пункт Создатьи затем щелкните Значение DWORD.

-

Введите TlsVersion в качестве имени раздела реестра и нажмите клавишу ВВОД.

-

Щелкните правой кнопкой мыши TlsVersionи выберите команду Изменить.

-

В поле значение используйте следующие значения для различных версий TLS и нажмите кнопку ОК.

Версия TLS

Значение DWORD

ПРОТОКОЛ TLS 1.0

0xC0

TLS 1.1

0x300

TLS 1.2

0xC00

-

Закройте редактор реестра и перезагрузите компьютер или перезапустите службу EapHost.

Дополнительные сведения

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

В сообществах можно задавать вопросы и отвечать на них, отправлять отзывы и консультироваться с экспертами разных профилей.

Перейти к содержимому

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

- После переустановки ОС на рабочей станции машина не может пройти проверку подлинности даже с использованием того же имени компьютера. Поскольку в процессе новой установки ОС генерируется SID-идентификатор и компьютер не знает пароль учетной записи объекта компьютера в домене, он не принадлежит к домену и не может пройти проверку подлинности в домене.

- Компьютер полностью восстановлен из резервной копии и не может пройти проверку подлинности. Возможно, после архивации объект компьютера изменил свой пароль в домене. Компьютеры изменяют свои пароли каждые 30 дней, а структура Active Directory помнит текущий и предыдущий пароль. Если была восстановлена резервная копия компьютера с давно устаревшим паролем, компьютер не сможет пройти проверку подлинности.

- Секрет LSA компьютера давно не синхронизировался с паролем, известным домену. Т.е. компьютер не забыл пароль — просто этот пароль не соответствует реальному паролю в домене. В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

Основные признаки возможных неполадок учетной записи компьютера:

- Сообщения при входе в домен указывают, что компьютеру не удалось установить связь с контроллером домена, отсутствует учетная запись компьютера, введен неправильный пароль учетной записи компьютера или потеряно доверие (безопасная связь) между компьютером и доменом.

- Сообщения или события в журнале событий, указывающие аналогичные ошибки или предполагающие неполадки паролей, доверительных отношений, безопасных каналов либо связи с доменом или контроллером домена. Одна из таких ошибок — отказ проверки подлинности с кодом ошибки 3210 в журнале событий компьютера.

- Учетная запись компьютера в Active Directory отсутствует.

Как лечить?

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Поэтому необходимо сделать так:

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

Чтобы перезагрузка после сброса безопасного канала не требовалось, нужно использовать либо команду Netdom, либо Nltest.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo {Пароль | *}

На компьютере, где утрачены доверительные отношения:

nltest /server:Имя_сервера /sc_reset:ДОМЕН\Контроллер_домена

Одной из самых распространенных проблем, с которой могут столкнуться пользователи Windows 10, является ошибка «Подлинность не проверена домен Windows 10». Эта ошибка может возникнуть из-за нескольких причин, включая неправильные настройки в системе или проблемы с сервером подлинности домена. Однако, не стоит паниковать! В этой статье мы рассмотрим несколько способов, как исправить эту ошибку и получить доступ к вашей системе Windows 10.

Первым шагом в решении проблемы «Подлинность не проверена домен Windows 10» является проверка настроек в системе. Убедитесь, что ваш ПК правильно настроен для работы в домене. Проверьте, что вы подключены к своей учетной записи домена и что у вас есть правильные учетные данные. Если вы не уверены в своих учетных данных, обратитесь к администратору домена для получения помощи.

Другой причиной ошибки может быть проблема с сервером подлинности домена. В этом случае, вам также следует обратиться к администратору домена для проверки состояния сервера и устранения любых проблем, которые могут возникнуть. Администратор может предложить различные решения, такие как перезагрузка сервера или переустановка сертификата подлинности.

Взаимодействие с технической поддержкой Microsoft также может стать хорошим решением. Перед тем, как обратиться в службу поддержки, убедитесь, что вы имеете под рукой все необходимые данные, такие как информацию о вашей системе и код ошибки. Это поможет специалистам быстрее и точнее определить проблему и предложить соответствующее решение.

Важно понимать, что решение проблемы «Подлинность не проверена домен Windows 10» может отличаться в зависимости от конкретной ситуации. Мы рассмотрели некоторые общие способы исправления ошибки, но для полного выпол

Содержание

- Проверка подлинности

- Перезагрузка компьютера

- Обновление операционной системы

- Проверка домена

Проверка подлинности

Убедиться в подлинности домена позволяют различные протоколы и механизмы, такие как сертификаты безопасности, системы шифрования и подписи. Один из основных инструментов для проверки подлинности домена в Windows 10 — Active Directory Certificate Services (AD CS).

Active Directory Certificate Services предоставляет возможность создания и управления сертификатами для подлинности домена. Сертификаты, выданные AD CS, позволяют автоматически проверять подлинность домена при подключении пользователя к ресурсам сети.

В случае возникновения ошибки «Подлинность не проверена домен Windows 10» необходимо проверить настройки безопасности и наличие действительных сертификатов для вашего домена. Попробуйте переустановить или обновить сертификаты, а также сконфигурировать правильные настройки проверки подлинности в AD CS.

Вы также можете обратиться за поддержкой к системному администратору или специалисту по безопасности для решения данной проблемы. Проверка подлинности домена критически важна для обеспечения безопасности работы в Windows 10 и предотвращения несанкционированного доступа к ресурсам сети.

Помните, что непроверенный домен может стать источником угрозы и привести к компрометации системы.

Перезагрузка компьютера

Для перезагрузки компьютера выполните следующие шаги:

- Нажмите на кнопку «Пуск» в левом нижнем углу экрана.

- Выберите «Параметры» и перейдите в раздел «Обновление и безопасность».

- В боковом меню выберите «Восстановление».

- В разделе «Перезагрузка» нажмите на кнопку «Перезагрузить сейчас».

После того, как компьютер перезагрузится, проверьте, исчезла ли ошибка «Подлинность не проверена домен Windows 10». Если ошибка все еще присутствует, попробуйте другие методы исправления, описанные в данной статье.

Обновление операционной системы

В случае ошибки «Подлинность не проверена домен Windows 10» может потребоваться обновление операционной системы. Обновление ОС поможет устранить возможные ошибки и проблемы, включая проблемы с подлинностью не проверена домен Windows 10.

Для обновления операционной системы в Windows 10 вы можете воспользоваться следующей инструкцией:

- Нажмите на кнопку «Пуск» в левом нижнем углу экрана и выберите «Настройки».

- В открывшемся окне «Настройки» выберите раздел «Обновление и безопасность».

- В разделе «Обновление и безопасность» выберите «Windows Update» в левой панели.

- Нажмите на кнопку «Поиск обновлений».

- Windows начнет искать доступные обновления для вашей операционной системы.

- Если обнаружены обновления, нажмите на кнопку «Установить» и следуйте инструкциям на экране.

- После завершения установки обновлений может потребоваться перезагрузка компьютера.

После обновления операционной системы рекомендуется также выполнить проверку наличия дополнительных обновлений, повторив указанные шаги. Это поможет обеспечить наиболее стабильную и безопасную работу вашего компьютера.

Проверка домена

При возникновении ошибки «Подлинность не проверена домен Windows 10» необходимо выполнить проверку домена, чтобы убедиться в его подлинности и избежать возможных проблем с безопасностью.

Для проведения проверки домена можно использовать несколько методов:

Проверка в системных настройках:

Откройте меню «Пуск» и выберите «Настройки». В открывшемся окне выберите раздел «Обновление и безопасность». Затем перейдите на вкладку «Активация» и нажмите на ссылку «Проверить подлинность». Следуйте инструкциям на экране для проверки домена.

Использование командной строки:

Откройте командную строку с правами администратора. Введите команду «nslookup» и нажмите «Enter». Затем введите доменное имя, которое требуется проверить. Команда вернет информацию о домене и его подлинности.

Проверка сертификата:

Если вы обращаетесь к веб-сайту или сервису, который требует проверки домена, убедитесь, что на сайте присутствует SSL-сертификат. Вы можете проверить его наличие, щелкнув на значке замка слева от адреса сайта в браузере. Подробные сведения о сертификате помогут вам оценить подлинность домена.

После проведения проверки домена обычно можно устранить ошибку «Подлинность не проверена домен Windows 10». Однако, если проблема не устраняется, рекомендуется обратиться к администратору системы или провайдеру услуг интернета для получения дополнительной поддержки.

Содержание

- Сетевое подключение подлинность не проверена. Восстанавливаем доверительные отношения в домене

- Нарушение доверительных отношений между рабочей станцией и контроллером домена (решение)

- Пароль компьютера в домене AD

- Утилита Netdom

- Командлет Reset-ComputerMachinePassword

- Восстановление доверительных отношений между рабочей станцией и доменом AD

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

Сетевое подключение подлинность не проверена. Восстанавливаем доверительные отношения в домене

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

- После переустановки ОС на рабочей станции машина не может пройти проверку подлинности даже с использованием того же имени компьютера. Поскольку в процессе новой установки ОС генерируется SID-идентификатор и компьютер не знает пароль учетной записи объекта компьютера в домене, он не принадлежит к домену и не может пройти проверку подлинности в домене.

- Компьютер полностью восстановлен из резервной копии и не может пройти проверку подлинности. Возможно, после архивации объект компьютера изменил свой пароль в домене. Компьютеры изменяют свои пароли каждые 30 дней, а структура Active Directory помнит текущий и предыдущий пароль. Если была восстановлена резервная копия компьютера с давно устаревшим паролем, компьютер не сможет пройти проверку подлинности.

- Секрет LSA компьютера давно не синхронизировался с паролем, известным домену. Т.е. компьютер не забыл пароль — просто этот пароль не соответствует реальному паролю в домене. В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

Основные признаки возможных неполадок учетной записи компьютера:

- Сообщения при входе в домен указывают, что компьютеру не удалось установить связь с контроллером домена, отсутствует учетная запись компьютера, введен неправильный пароль учетной записи компьютера или потеряно доверие (безопасная связь) между компьютером и доменом.

- Сообщения или события в журнале событий, указывающие аналогичные ошибки или предполагающие неполадки паролей, доверительных отношений, безопасных каналов либо связи с доменом или контроллером домена. Одна из таких ошибок — отказ проверки подлинности с кодом ошибки 3210 в журнале событий компьютера.

- Учетная запись компьютера в Active Directory отсутствует.

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

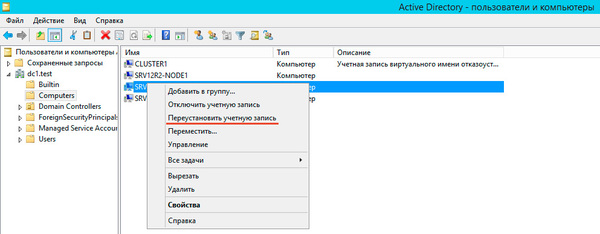

Поэтому необходимо сделать так :

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo

На компьютере, где утрачены доверительные отношения:

nltest /server:Имя_сервера /sc_reset:ДОМЕНКонтроллер_домена

1 . Запустим редактор реестра, (Пуск — Выполнить — regedit — Enter)

Как очистить следы от удаленных программ в реестре Вы можете узнать

2. Дальше находим раздел реестра

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonNotifyWgaLogon

3. После этого удаляем весь раздел WgaLogon (сомневающиеся могут предварительно сделать копию этого раздела)

4. Делаем перезагрузку системы

После перезагрузки сообщение о проверке подлинности исчезнет

Что касается по Windows 7 , убираем с помощью программы RemoveWAT21

1. Скачайте данную программу с Deposit или Letitbit

2. Убираете старую активацию

3. Активируете заново

4. И убираете навсегда проверку на подлинность

Подробная инструкция описана в самой программе, вся операция происходит буквально в три клика.

Как избавиться от сообщения о нелицензионном Windows

Обновление (KB971033 ) проверяет подлинность для компонентов активации и проверки, входящих в состав технологий активации Windows для системы Windows 7 .

Правой кнопкой мыши нажимаем на значок: Компьютер — Свойства .

Выбираем Центр обновления Windows — Установленные обновления .

Находим, среди установленных обновлений (Обновление для Microsoft Windows KB971033 ), выделяем и удаляем его.

Чтобы, Windows больше не слетела с активации делаем обновление (KB971033) скрытым . Правой кнопкой мыши нажимаем на значок: Компьютер — Свойства . Выбираем Центр обновления Windows — Важные обновления . Находим (KB971033) и делаем его скрытым, нажав на него правой кнопкой мышки. Больше оно не будет приходить от Microsoft.

Поэтому не устанавливайте эти обновления..

Например, если у Вас пиратская версия то: KB905474 , KB2882822, KB2859537, KB2862330, KB2864058, KB2872339,

Если установите KB971033 — он найдет кряк и будет выдавать сообщение, что «Вы стали жертвой поддельного ПО».

KB2859537 — в Windows XP может заблокировать запуск всех exe — файлов , кроме тех, что

лежат в папке Windows . Удаление обновления исправляет проблему.

Как получать обновления для Windows XP, читайте

Как из Windows XP Home Edition сделать Windows XP Professional Edition , читайте

Вот коротко,о том как убрать это окно.

Чёрный властелин 14 января 2013 в 17:27

Нарушение доверительных отношений между рабочей станцией и контроллером домена (решение)

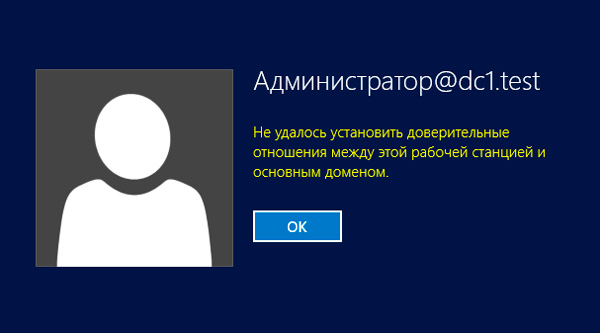

В сети с парком в 150 машин после обновление операционной системы до MS Windows 7 стала постоянно наблюдаться проблема со входом пользователя в систему. В один прекрасный день пользователь включив компьютер обнаруживал, что войти в систему он не может, при этом видит ошеломляющее по своей информативности сообщение:

«Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»

Решение тут одно. Вывести машину из домена и ввести обратно. Когда в день эта ситуация стала повторятся больше одного раза, да и просто надоело, задумался о профилактике. И вот тут интернет промолчал. После некоторого времени уныния, а уныние, как известно — грех, было решено копать. В результате пыток раскопок, была получена причина 99% случаев (и я подозреваю что оставшийся 1% просто не признался в той же самой причине). Причина — это служба восстановления при загрузке, которая включается при некорректном завершении работы. На первом же экране диалога служба спрашивает пользователя восстанавливать систему или нет. В случае положительного ответа система откатывается до более раннего состояния и, возможно, бьется sid машины. Как бы то ни было, домен пускать к себе пользователей с такой машину после такой операции не станет. Надеяться на пользователя в таком вопросе бесполезно. Можно просить его отказываться, в случае возникновения такой ситуации, но пользователь с очень большой вероятностью нажмет кнопку «восстановить» а потом разведет руками, мол бес попутал. В общем надо пакетно отключить службу восстановления при загрузке на n-машинах.

Локально решение выглядит, как консольная команда:

Для сети потребуется утилита PsExec из пакета Microsoft Sysinternals PsTools, описание утилиты и сам пакет лежат

Psexec.exe кладем в одну папку с нашим командным файлом (назовем его broff.cmd)

внутри broff.cmd пишем:

::Получаем список компьютеров в сети, чистим от мусора и кладем в net.lst net.exe view /domain:megafon >>net.tmp for /f «tokens=1,2 delims= » %%i in (net.tmp) do (Echo %%i>>net1.tmp) for /f «tokens=1,2 delims=» %%i in (net1.tmp) do (Echo %%i>>net.lst) DEL *.TMP::Проходимся по списку и отключаем boot recovery for /f «tokens=1,2 delims= » %%F in (net.lst) do (start psexec \%%F reagentc.exe /disable)

Вот и все. Пользователь больше нам не враг.

Теги: Доверительные отношения, DC, ИТ, администрирование сетей, сети, развертывание

В этой статье мы коснемся проблемы нарушения доверительных отношений между рабочей станцией и доменом, мешающей пользователю авторизоваться в системе. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений по безопасному каналу.

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Не удалось восстановить доверительные отношения между рабочей станцией и доменом

The security database on the server does not have a computer account for this workstation trust relationship

Попробуем разобраться, что же означают данные ошибки и как их исправить.

Пароль компьютера в домене AD

При регистрации компьютера в домене, между ним и контроллером домена устанавливается безопасный канал, по которому передаются учетные данные, и дальнейшее взаимодействие происходит в соответствии с политиками безопасности, установленными администратором.

Пароль учетной записи компьютера по умолчанию действует 30 дней, после чего автоматически меняется. Смена пароля инициируется самим компьютером на основании доменных политик.

Совет . Максимальный срок жизни пароля может быть настроен с помощью политики Domain member : Maximum machine account password age , которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options . Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

Если пароль компьютера просрочен, он автоматически меняется при следующей регистрации в домене. Поэтом, если вы не перезагружали компьютер несколько месяцев, доверительные отношения между ПК и доменом сохраняются, а пароль компьютера будет сменен при следующей перезагрузке.

Доверительные отношения разрываются, если компьютер пытается аутентифцироваться в домене под неверным паролем. Обычно это происходит, когда компьютер или из снапшота виртуальной машины. В этом случае пароль машины, хранящийся локально, и пароль в домене могут не совпадать.

«Классический» способ восстановить доверительные отношения в этом случае::

- Сбросить пароль локального администратора

- Вывести ПК из домена и включить его в рабочую группу

- Перезагрузится

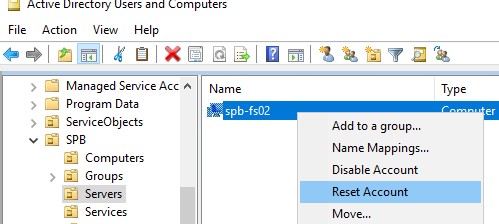

- С помощью оснастки – сбросить учёту компьютера в домене (Reset Account)

- Повторно включить ПК в домен

- Еще раз перезагрузиться

Этот метод самый простой, но слишком топорный и требует как минимум двух перезагрузок и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения без перевключения в домен и без перезагрузок.

Утилита Netdom

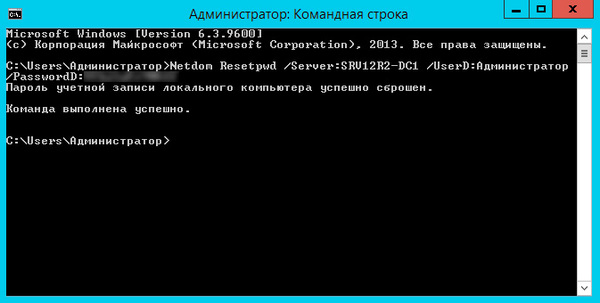

Утилита Netdom включена в состав Windows Server начиная с 2008 версии, а на ПК пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстанвить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена

- UserD – имя пользователя с правами администратора домена или Full control на OU с учетной записью компьютера

- PasswordD – пароль пользователя

Netdom resetpwd /Server:sam-dc01 /UserD:aapetrov /PasswordD:[email protected]@w0rd

Командлет Reset-ComputerMachinePassword

Командлет появился в PowerShell 3.0, и в отличии от утилиты Netdom, уже имеется в системе, начиная с Windows 8 / Windows Server 2012. На Windows 7, Server 2008 и Server 2008 R2 его можно установить вручную (http://www.microsoft.com/en-us/download/details.aspx?id=34595), также требуется наличие Net Framework 4.0 или выше.

Также нужно войти в систему под локальной учетной записью администратора, открыть консоль PowerShell и выполнить команду:

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdmin

- Server – имя контроллера домена

- Credential – имя пользователя с правами администратора домена (или правами на OU с ПК)

Reset-ComputerMachinePassword -Server sam-dc01 -Credential corpaapetrov

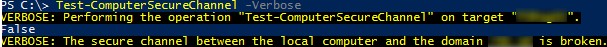

Совет . Эту же операцию можно выполнить с помощью другого командлета Powershell Test-ComputerSecureChannel:

Test-ComputerSecureChannel -Repair -Credential corpaapetrov

Проверить наличие безопасного канала между ПК и DC можно командой:

Trusted DC Connection Status Status = 0 0x0 NERR_Success

Trust Verification Status = 0 0x0 NERR_Success

Как вы видите, восстановить доверительные отношения в домене довольно просто.

Восстановление доверительных отношений между рабочей станцией и доменом AD

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

- Компьютеры должны регулярно (по-умолчанию раз в 30 дней) менять свои пароли в AD.

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False – The Secure channel between the local computer and the domain winitpro.ru is broken .

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду Test-ComputerSecureChannel и убедится, что она возвращает True ( The Secure channel between the local computer and the domain winitpro.ru is in good condition ).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corpdomain_admin

dc01.corp.winitpro.ru – имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой netdom.exe .

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ — это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант — это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:PasswordРазберем опции команды:

- Server — имя любого доменного контроллера

- UserD — имя учетной записи администратора домена

- PasswordD — пароль администратора домена

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdminгде:

- Server — имя любого контроллера домена

- Credential — имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Как видим, восстановить доверительные отношения в домене довольно просто, главное — правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

Дополнительные материалы:

- Службы каталогов. Часть 1 — Общие понятия

- Службы каталогов. Часть 2 — Реализации служб каталогов

- Службы каталогов. Часть 3 — Структура Active Directory

- Active Directory — от теории к практике. Часть 1 — общие вопросы

- Active Directory — от теории к практике. Часть 2 — разворачиваем доменную структуру

- Active Directory — от теории к практике. Часть 3 — настройка DHCP

- Active Directory — от теории к практике. Часть 4 — перенос учетных записей в домен

- Настраиваем высокодоступный DHCP-сервер в Windows Server 2012

- Быстрое развертывание Active Directory с отказоустойчивой конфигурацией DHCP

- Синхронизация времени Active Directory с внешним источником

- Обновление схемы Active Directory

- Управление ролями FSMO при помощи Ntdsutil

- Управление ролями FSMO с помощью PowerShell

- Восстанавливаем доверительные отношения в домене

- Очистка метаданных контроллера домена в Active Directory

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.