В этой статье мы рассмотрим, как ввести компьютер с Windows 10/11 или Windows Server 2022/2019/2016 в домен Active Directory.

Содержание:

- Предварительные требования для присоединения Windows к домену

- Вводим компьютер Windows в домен через классический интерфейс System Properties

- Добавление Windows в домен через панель Settings

- Добавить Windows в домен с помощью PowerShell

- Предварительное создание учетной записи компьютера в домене

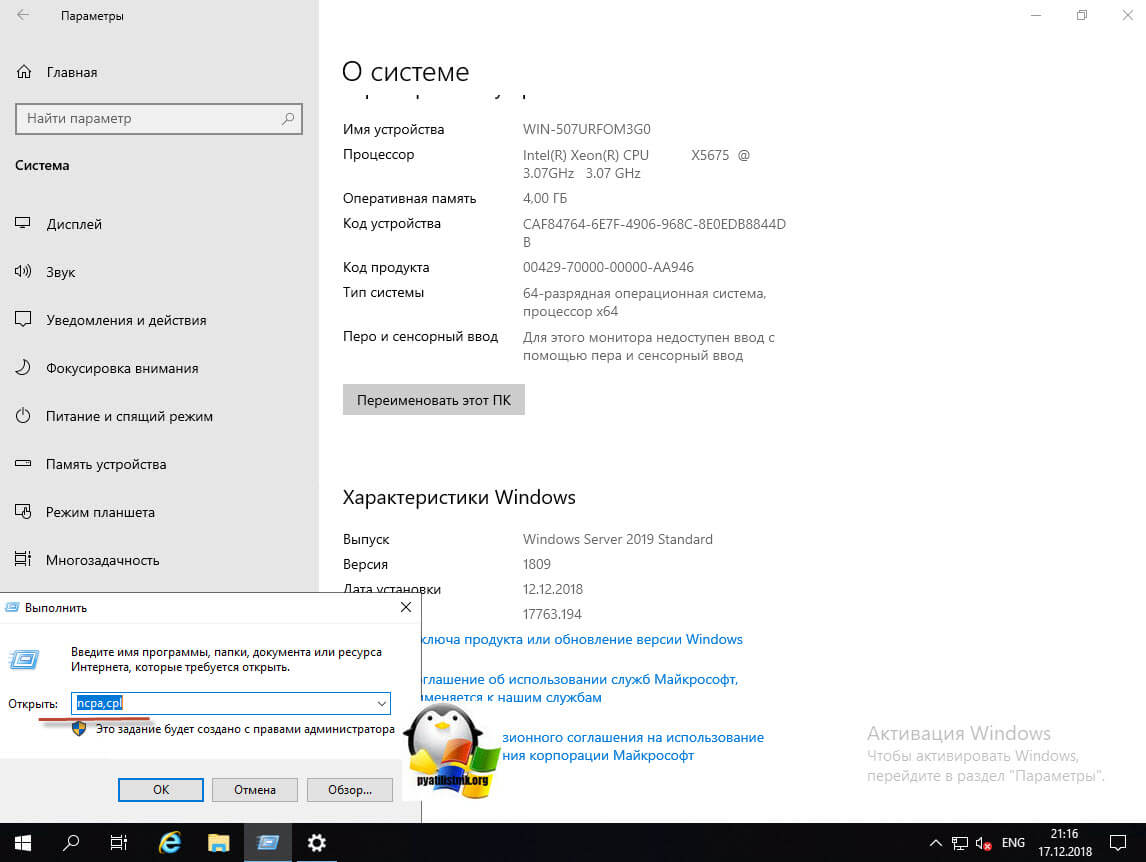

Предварительные требования для присоединения Windows к домену

Рассмотрим основные требования и подготовительные шаги, которые нужно выполнить на вашем компьютере для подключения его к домену Active Directory:

- В домен можно добавить только следующие редакции Windows 10/11: Pro, Education, Pro for Workstations и Enterprise. Редакции Home не поддерживают работу в домене Active Directory;

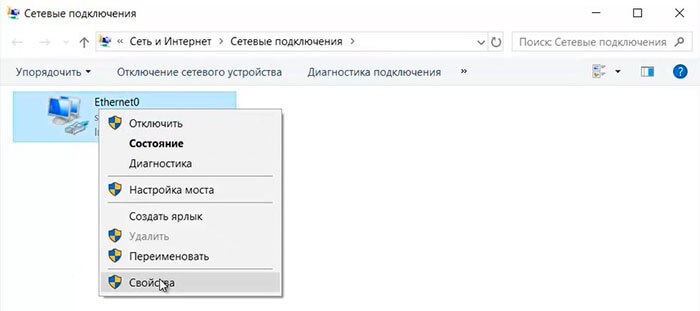

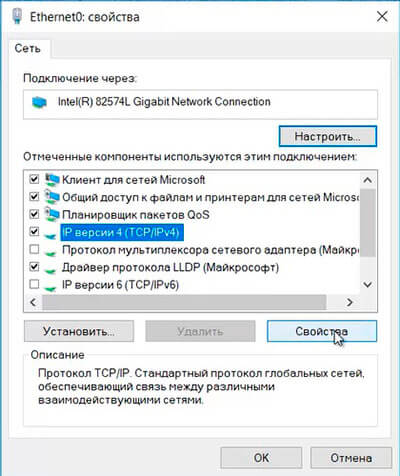

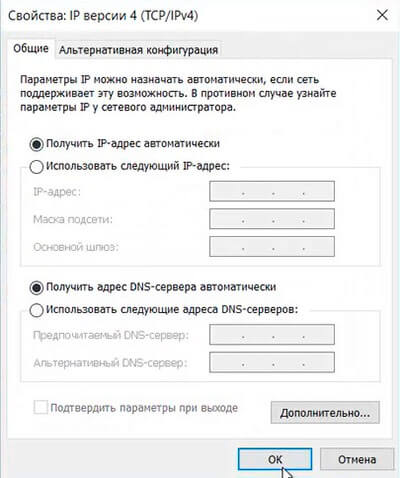

- Вы должны подключить ваш компьютер к локальной сети, из которой доступен хотя бы один контроллер домена AD. Предположим, что на вашем компьютере уже настроен IP адрес из локальной подсети, а в настройках DNS северов указаны IP адреса ближайших котроллеров домена (вы можете настроить параметры сетевого адаптера вручную или получить от DHCP сервера);

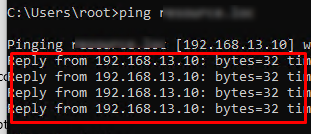

- Проверьте, что ваш компьютер может отрезолвить имя домена и с него доступны контроллеры домена:

ping contoso.com

- Время на компьютере не должно сильно расходится со временем на контроллере домена (плюс-минус пять минут). Корректное время нужно для выполнения Kerberos аутентификации;

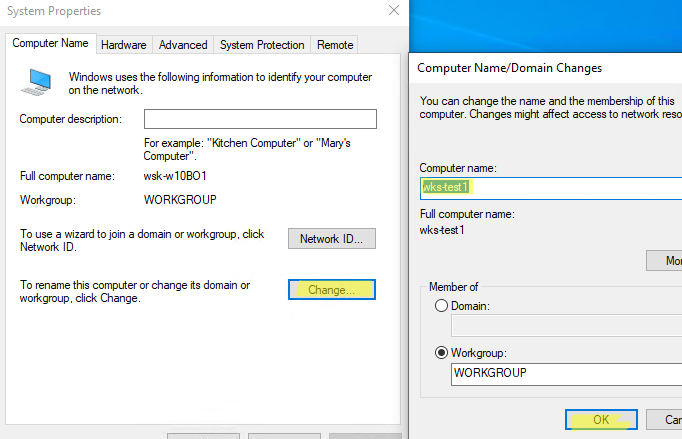

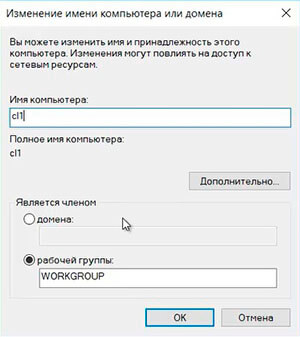

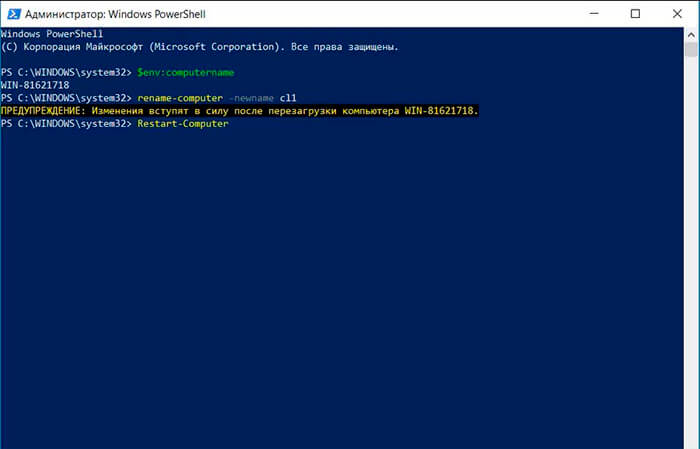

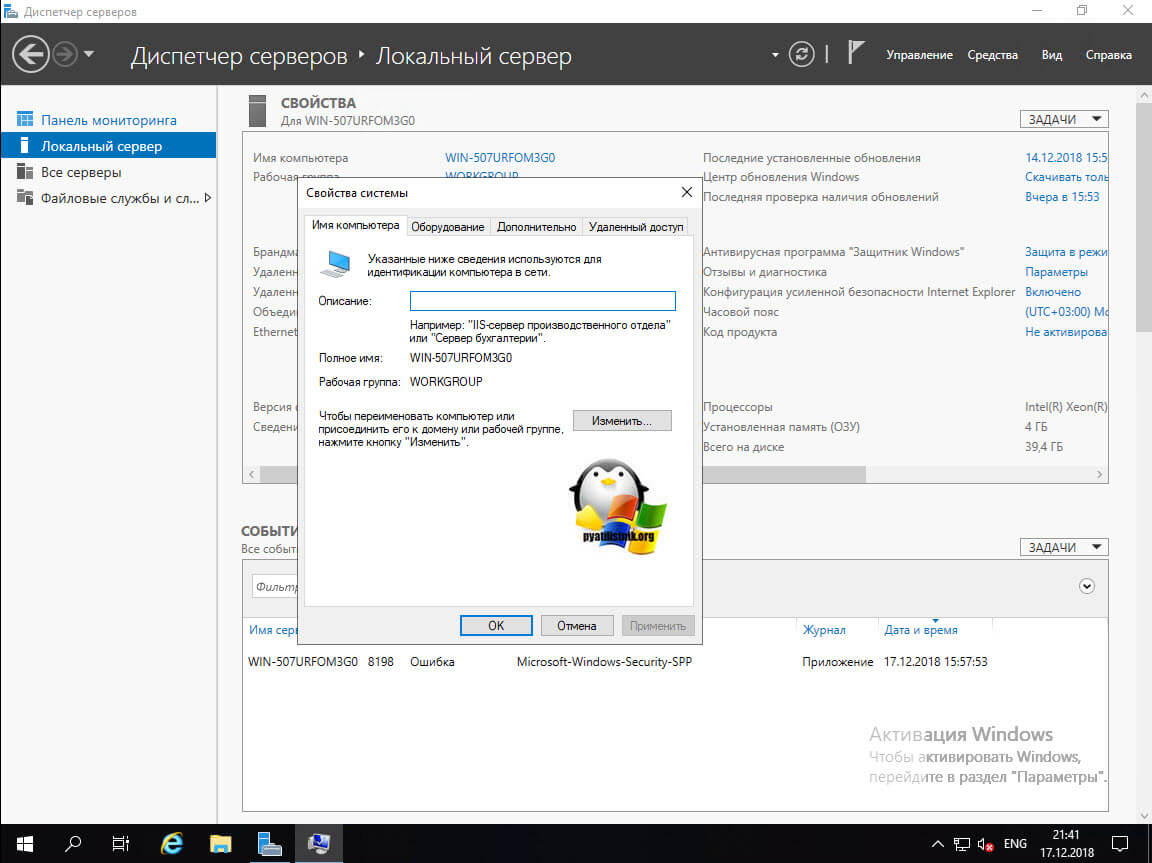

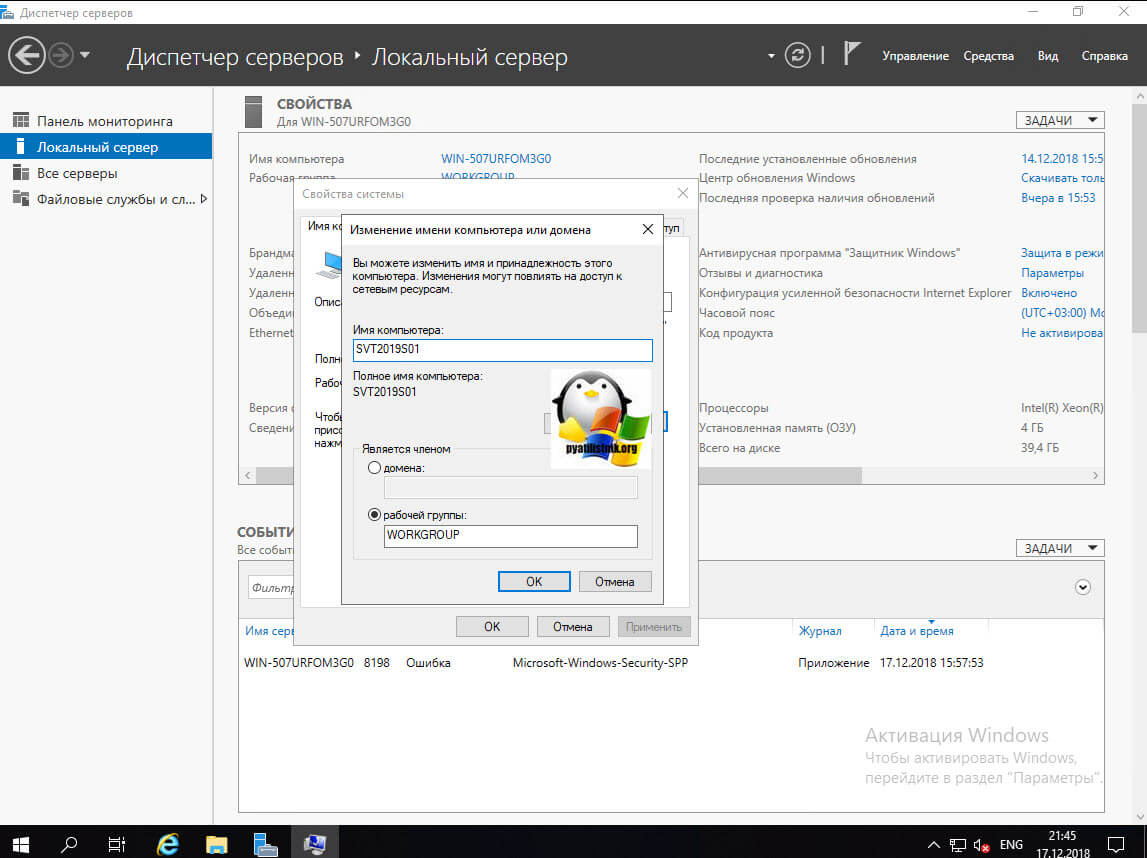

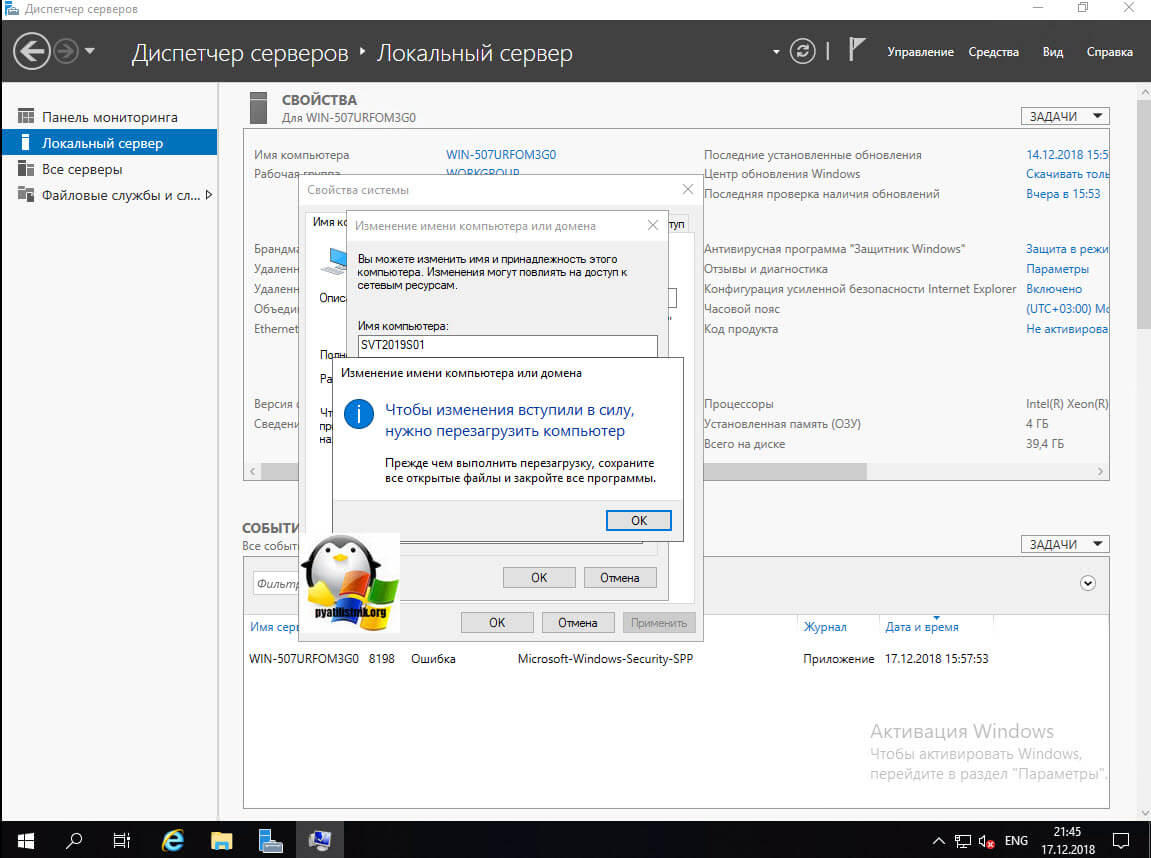

- Задайте имя вашего компьютера (hostname), под которым он будет добавлен в домен. По умолчанию Windows генерирует имя компьютера при установке, но лучше изменить его на что-то более осмысленное. Вы можете изменить имя компьютера

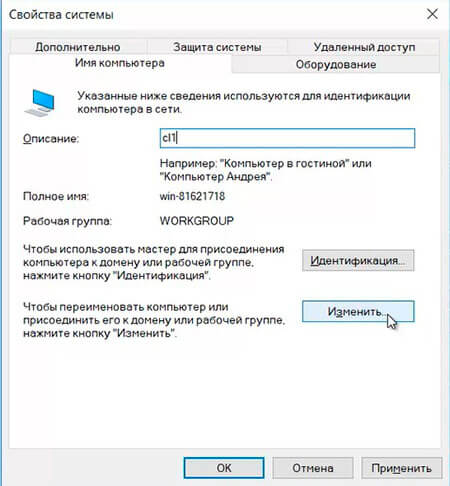

Через классическую панель

sysdm.cpl

. Нажмите кнопку Change, укажите новое имя компьютера и нажмите OK (как вы видите, сейчас компьютера находится в рабочей группе Workgroup);

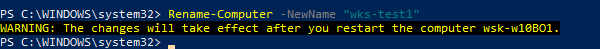

Также Можно изменить имя компьютера с помощью PowerShell команды:

Rename-Computer -NewName "wks-test1"

После смены

hostname

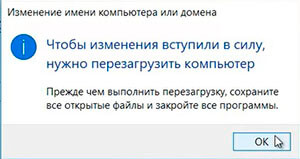

нужно перезагрузить Windows.

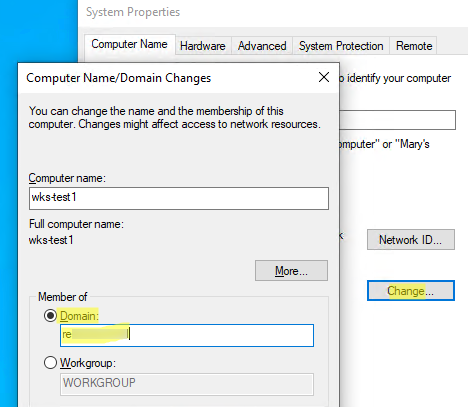

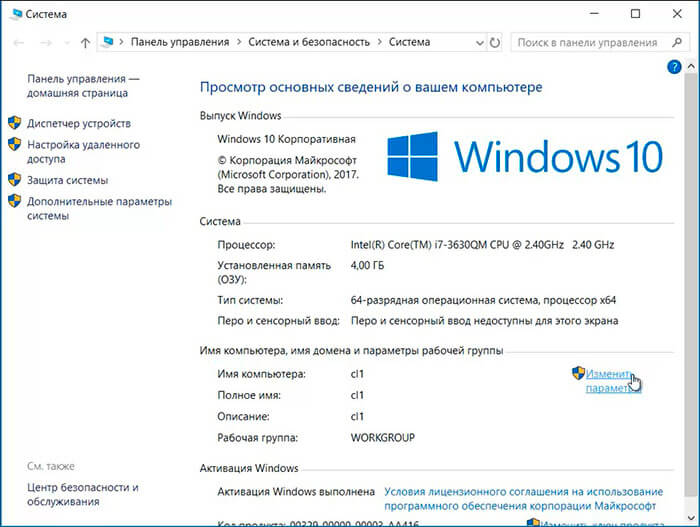

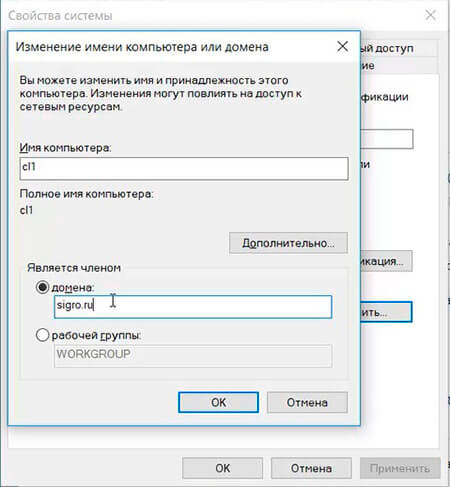

Вводим компьютер Windows в домен через классический интерфейс System Properties

Вы можете добавить ваш компьютер в домен из классической панели управления Windows.

- Выполните команду

sysdm.cpl

и нажмите кнопку Change; - В поле Member of переключите опцию на Domain и укажите имя вашего домена;

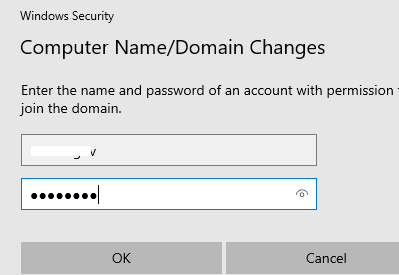

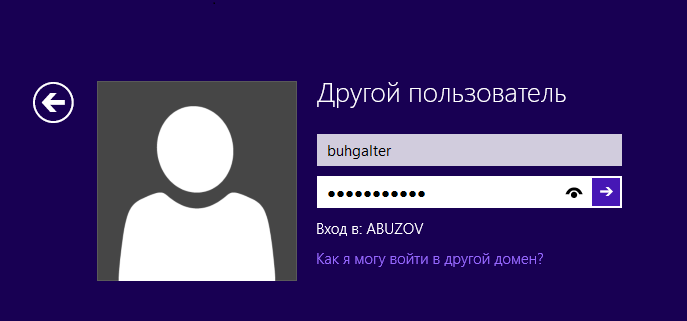

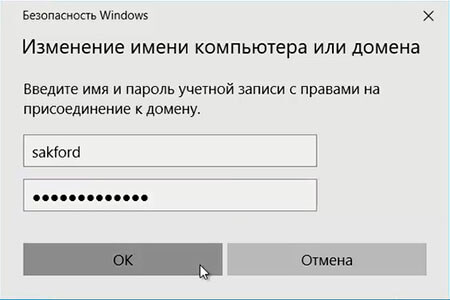

- Появится запрос имени и пароля пользователя, которому делегированы административные права на добавление компьютеров в домен. Это может быть обычный пользователь AD (по умолчанию любой пользователь домена может присоединить до 10 устройств) или учетная запись с правами Domain Admins;

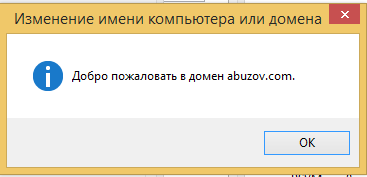

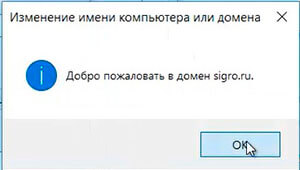

- После этого должна появится надпись Welcome to the contoso.com domain;

- Перезагрузите компьютер.

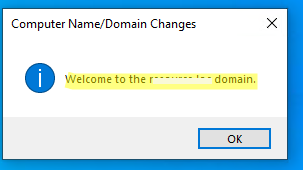

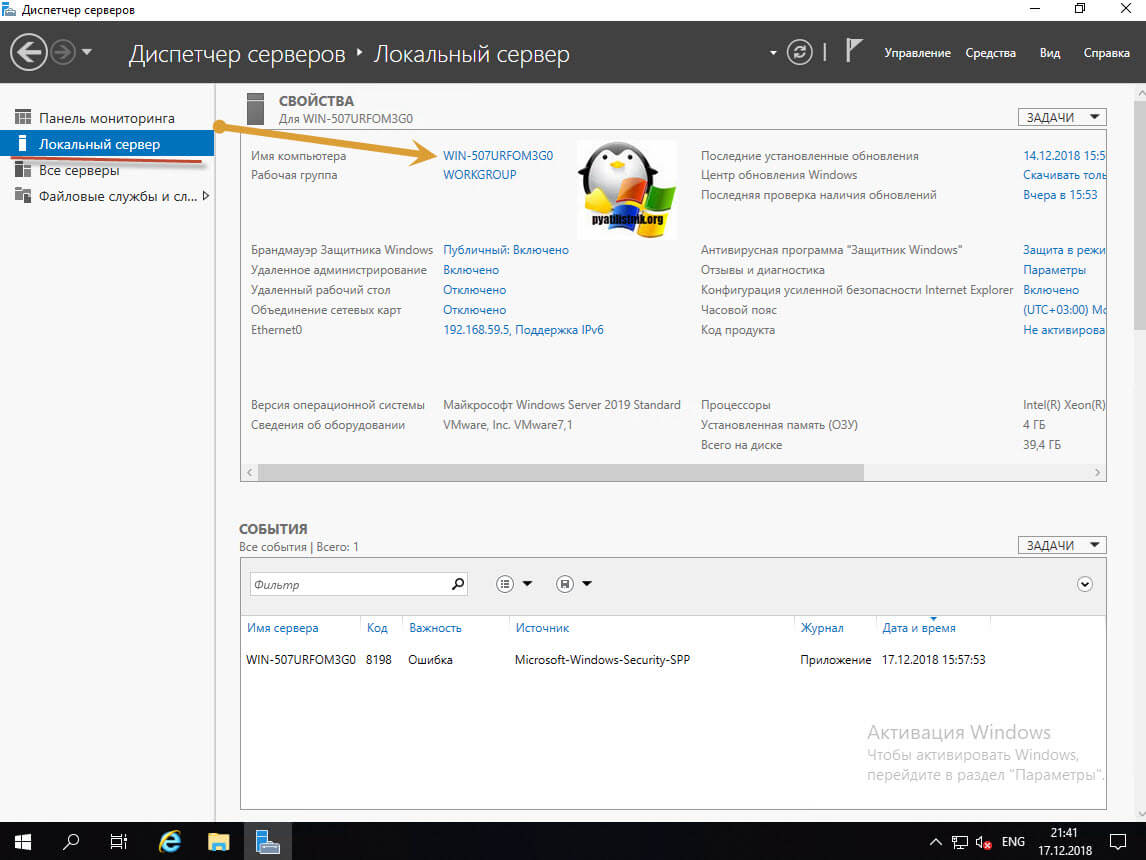

В Windows Server 2022/2019/2019 диалог System Properties для присоединения к домену AD можно открыть из Server Manager -> Local Server -> Domain.

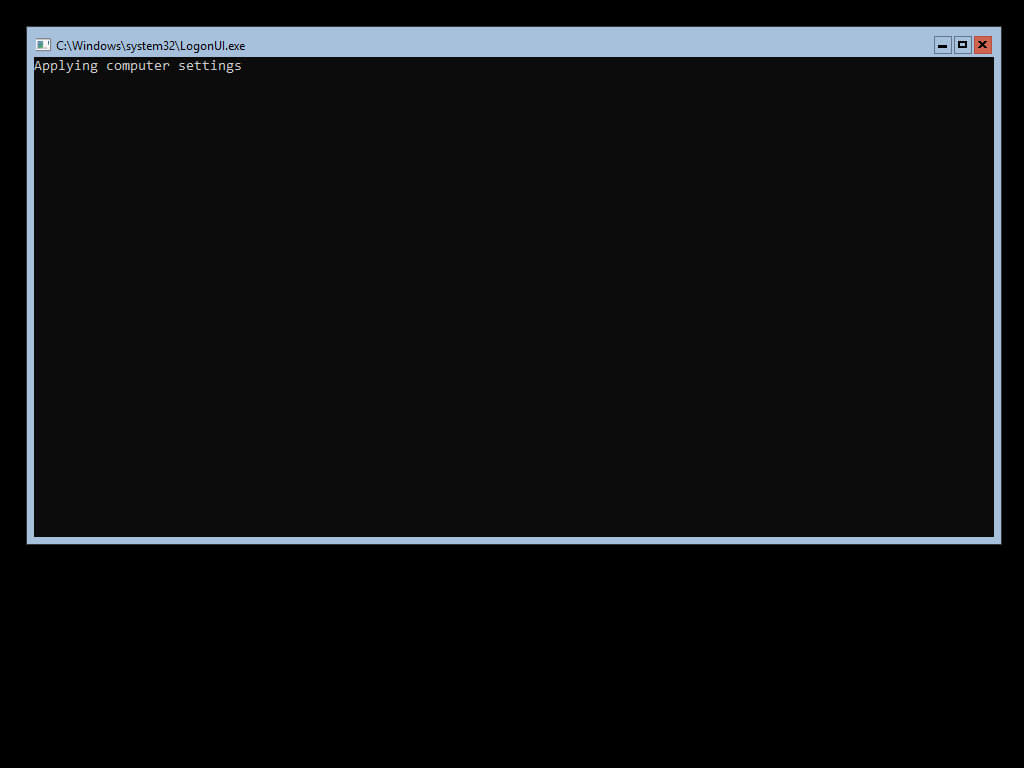

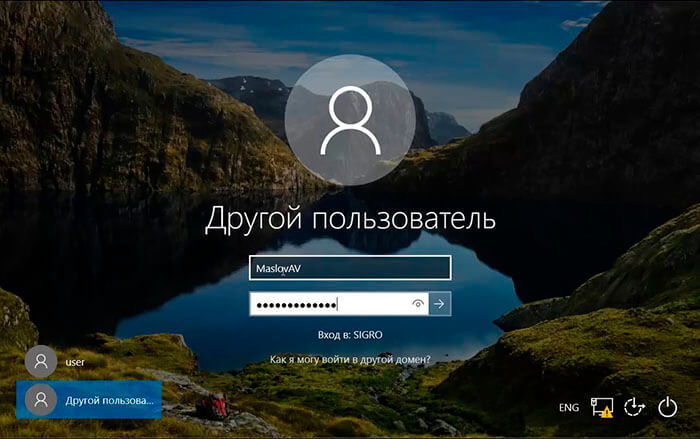

После перезагрузки к компьютеру загрузить и применит доменные групповые политики, а вы может выполнить аутентификацию на компьютере с помощью учетной записи пользователя домена.

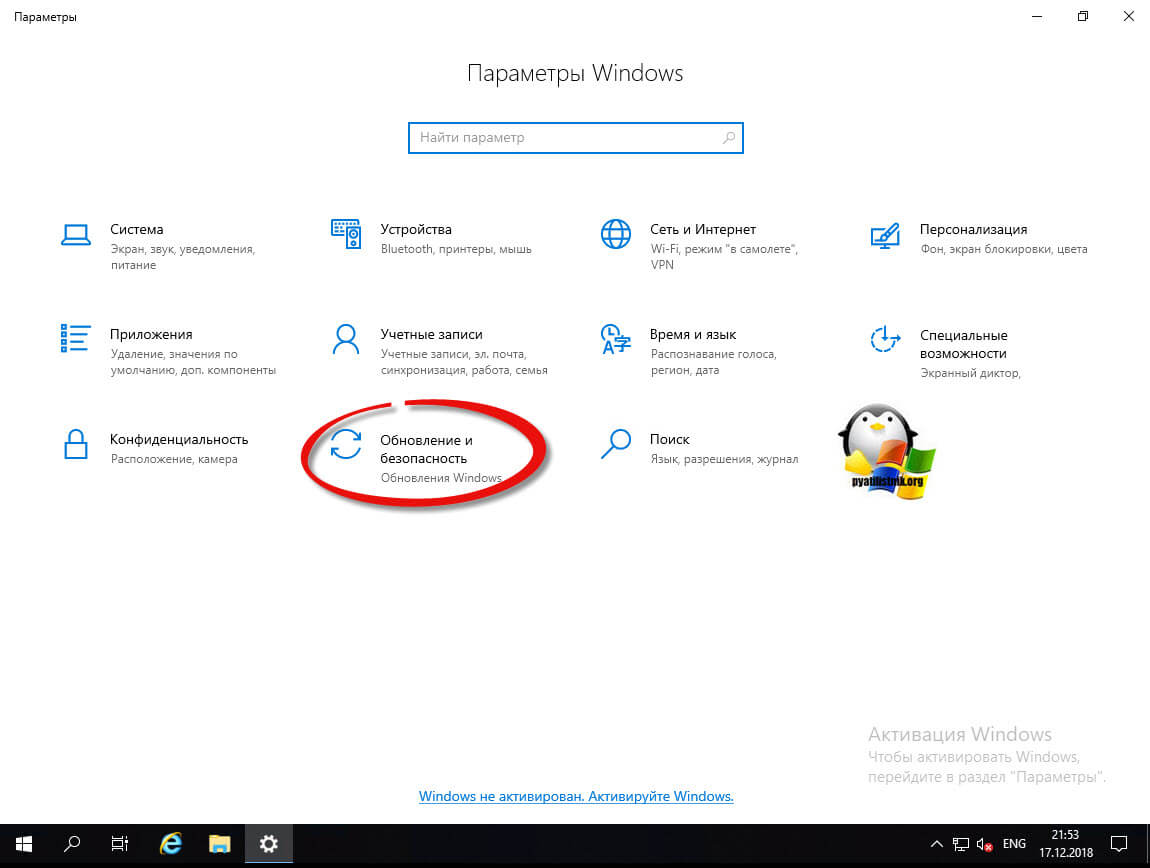

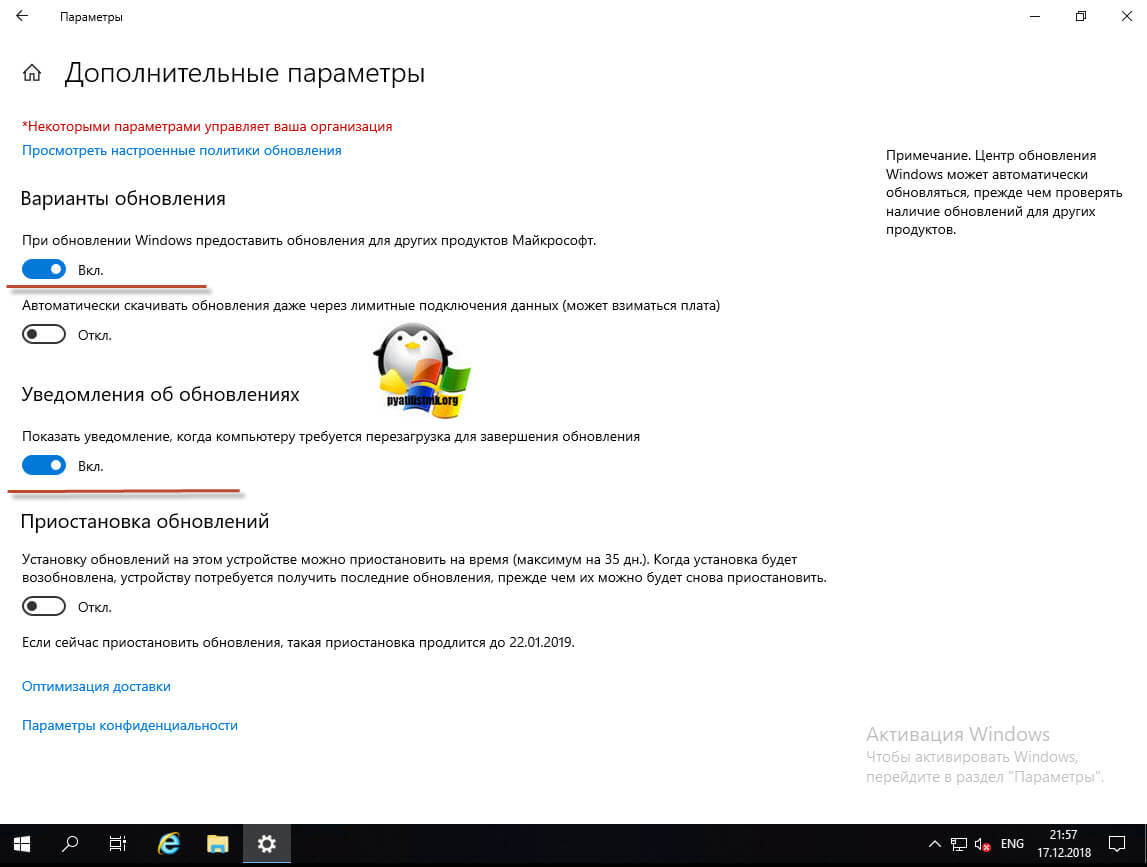

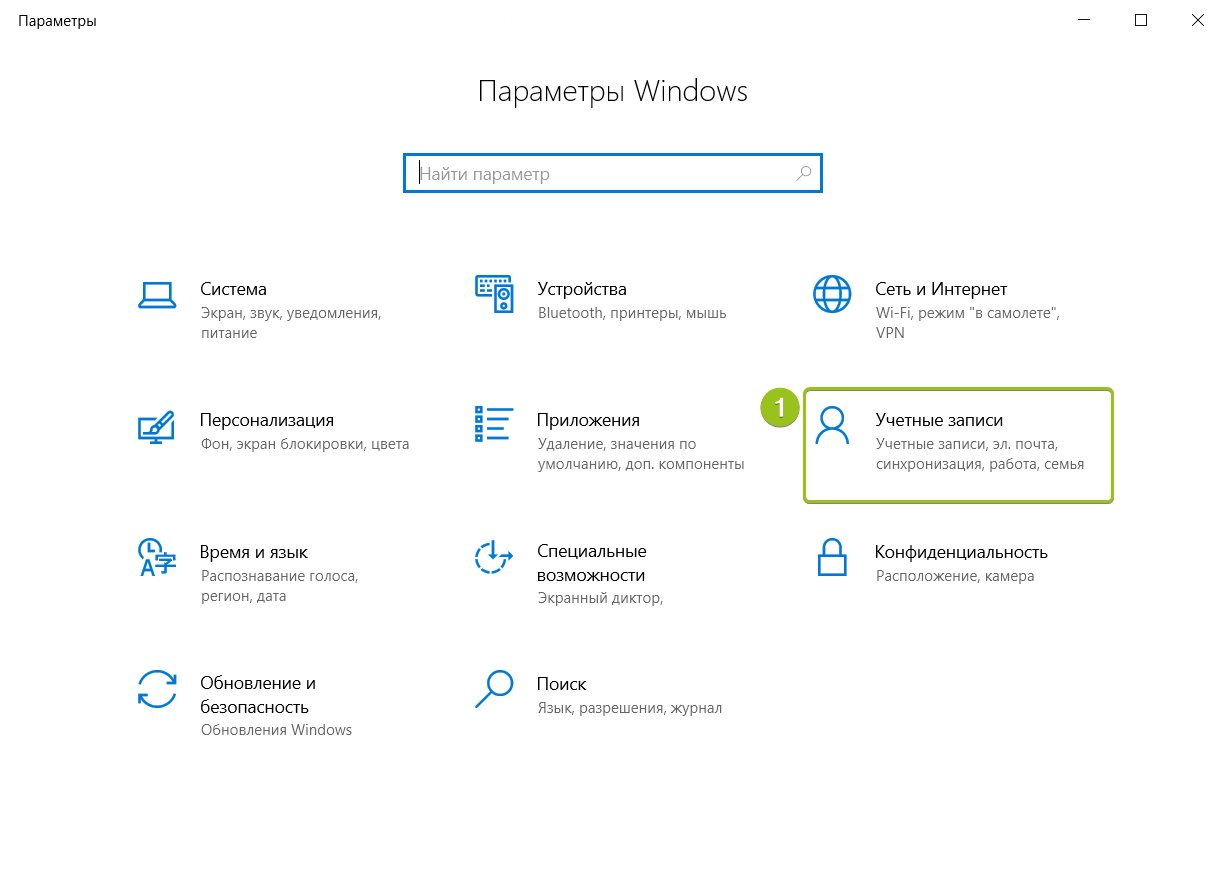

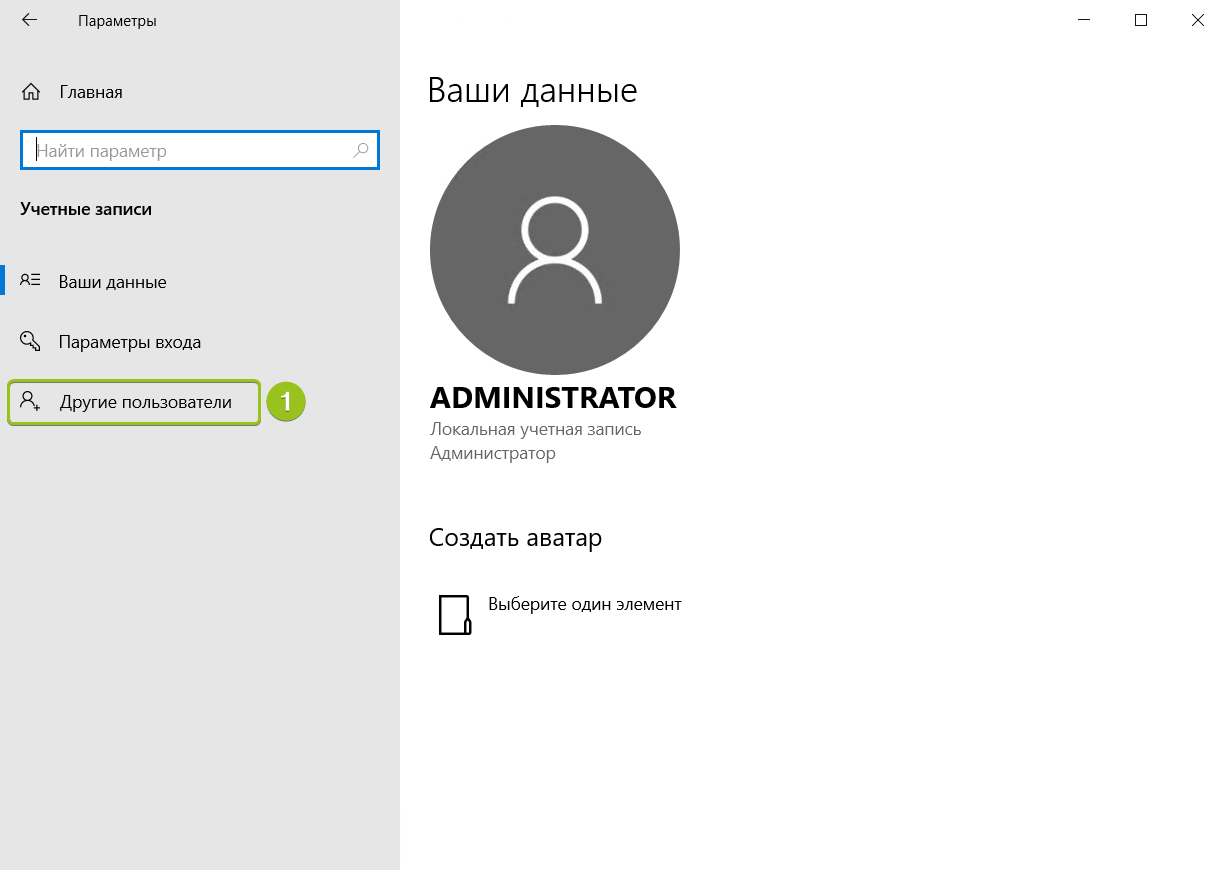

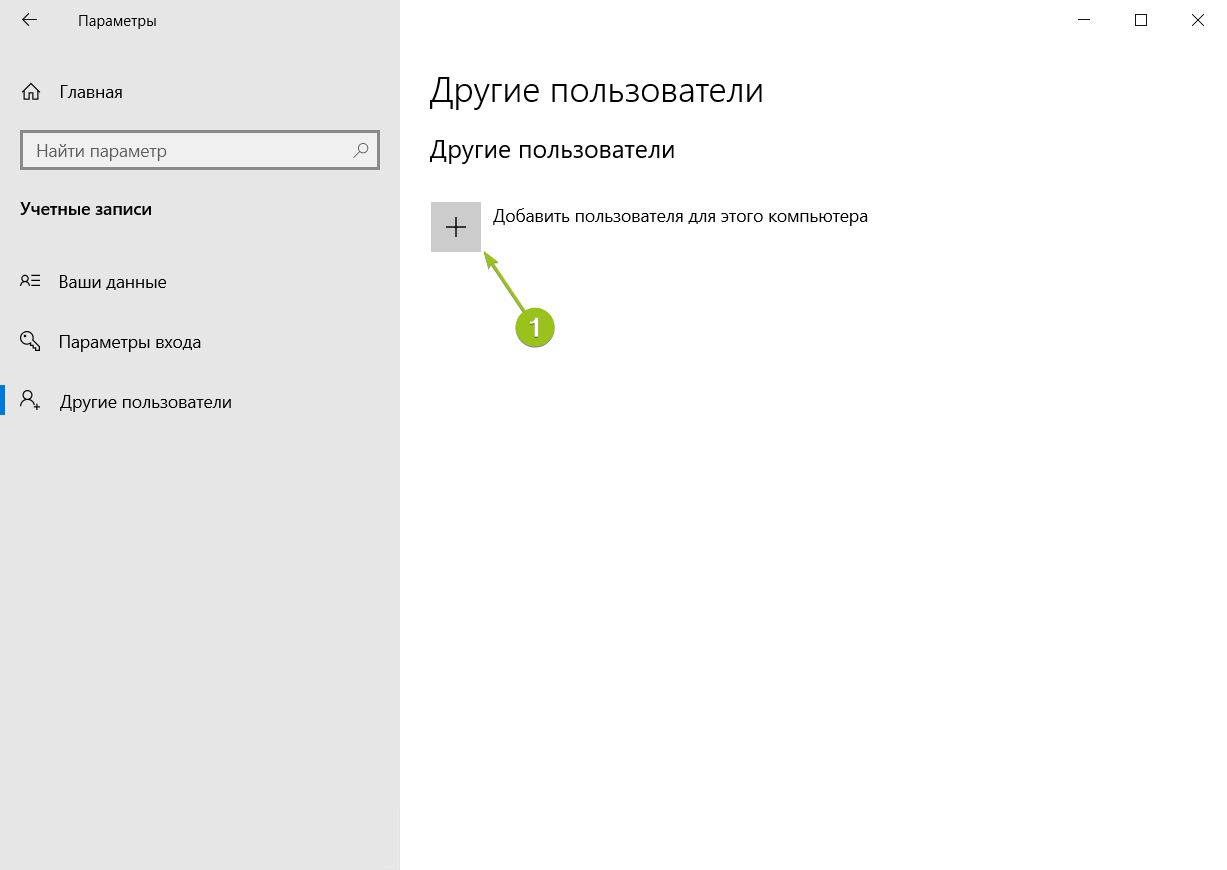

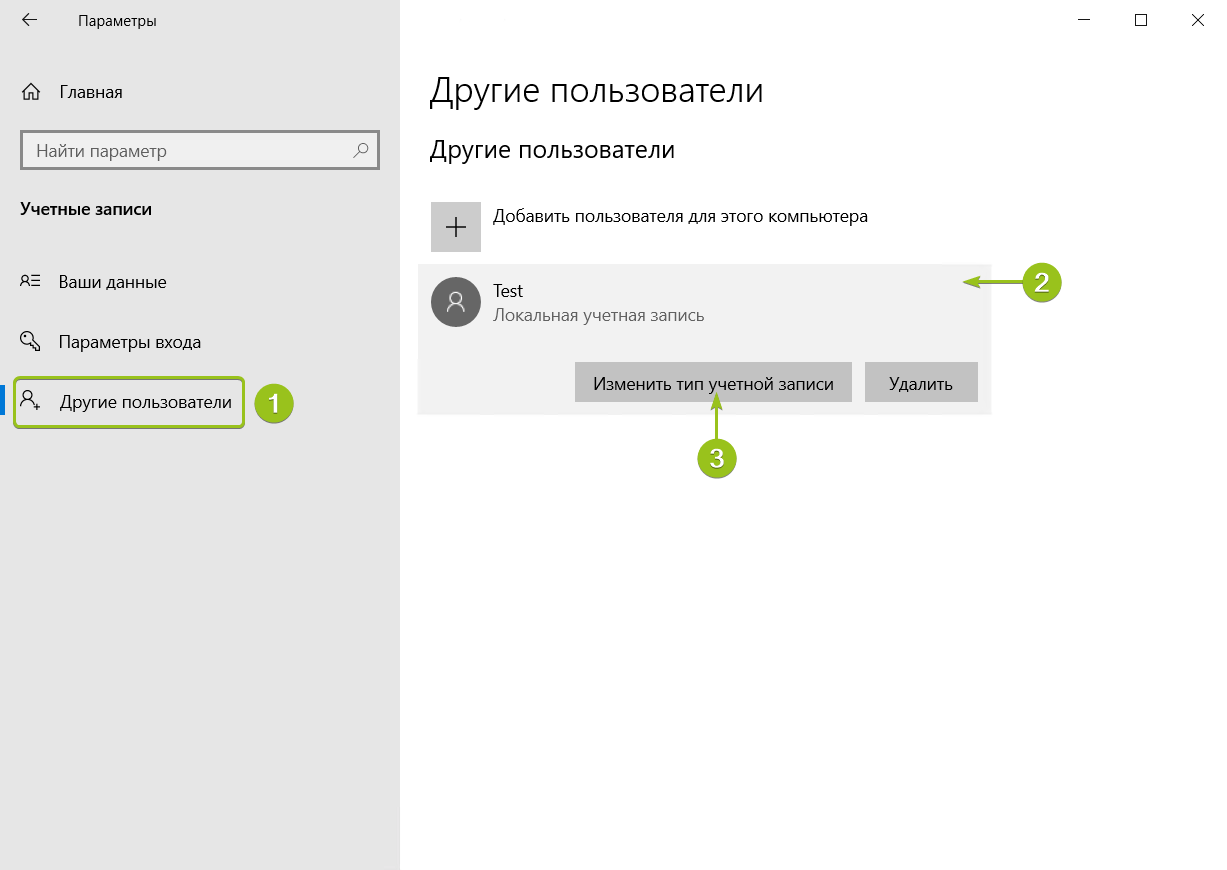

Добавление Windows в домен через панель Settings

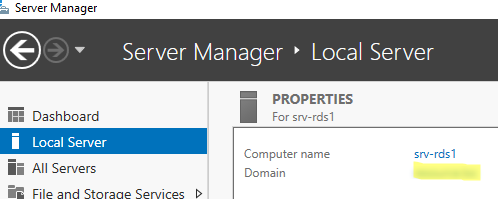

В современных версиях Windows 10 и Windows 11 вы можете присоединить ваш компьютер в домен AD через панель Settings.

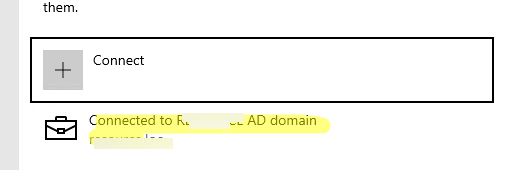

- Перейдите в раздел Settings -> Accounts -> Access work or school -> нажмите Connect (для быстрого перехода в этот раздел Setting можно использовать команду быстрого доступа: ms-settings:workplace);

- В открывшейся форме нажмите на ссылку Alternate actions: Join this device to a local Active Directory domain;

Если ваш компьютер уже добавлен в домен, здесь будет надпись Connected to CONTOSO AD domain.

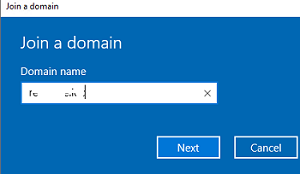

- Укажите имя домена в форме Join a domain;

- Затем укажите имя доменного пользователя и пароль.

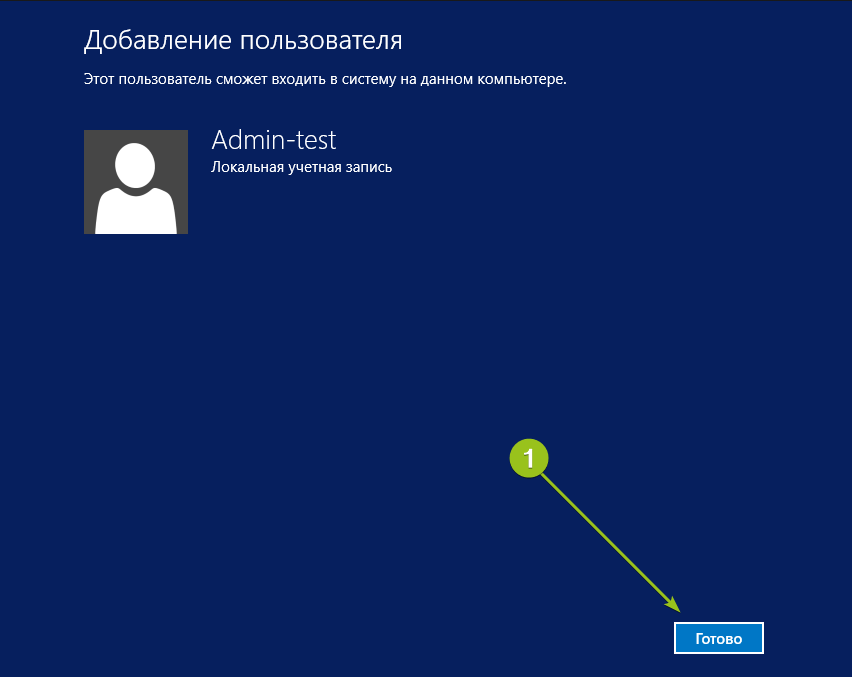

- Пропустите следующий шаг с добавлением пользователя в администраторы (вы можете добавить пользователя в локальные админы с помощью GPO);

- Осталось перезагрузить компьютер, чтобы завершить добавление в домен.

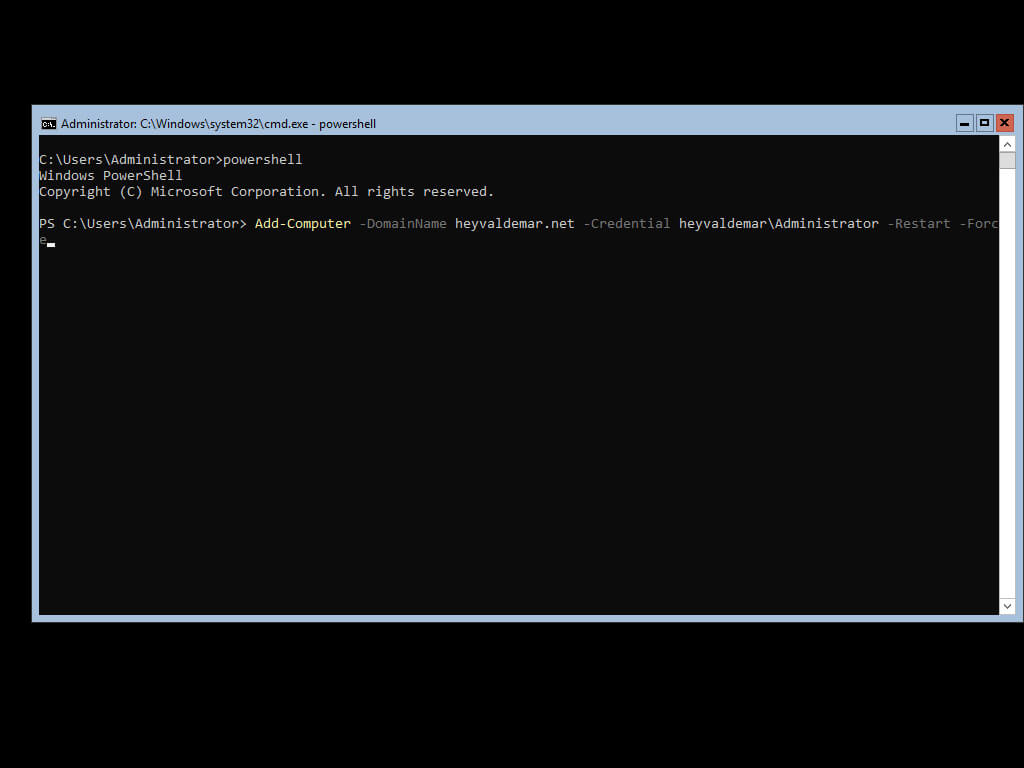

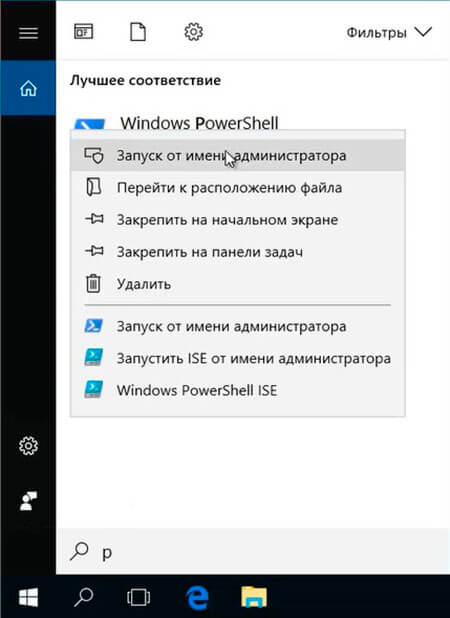

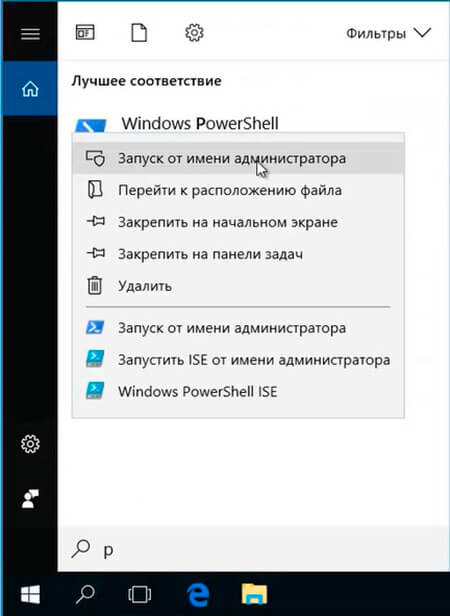

Добавить Windows в домен с помощью PowerShell

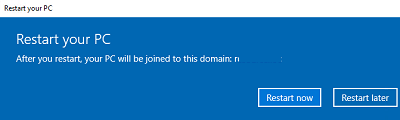

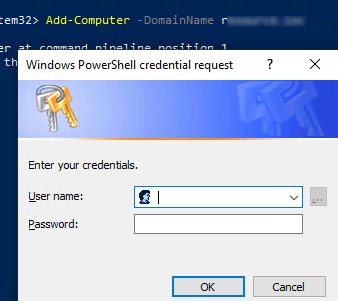

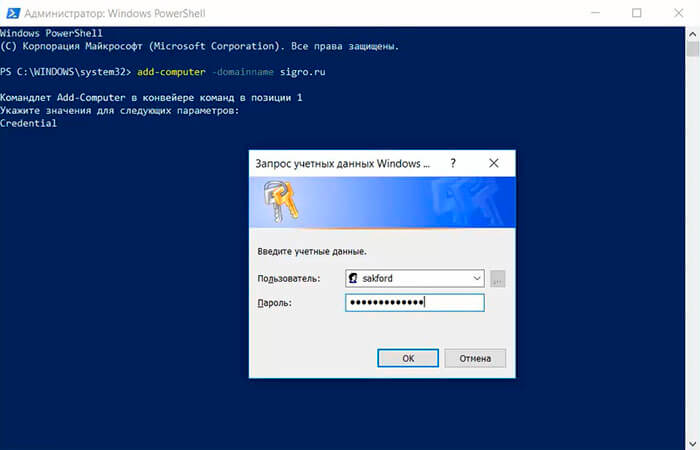

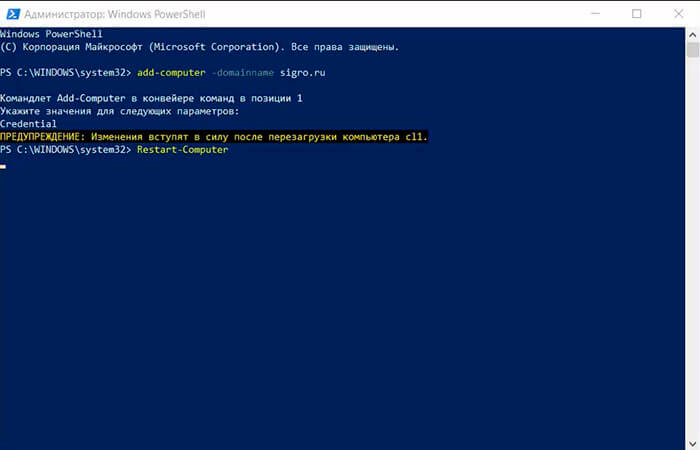

Для присоединения компьютеров к домену Active Directory можно использовать команду Powershell Add-Computer. Командлет позволяет ввести компьютер в домен с новым именем, а также позволяет сразу поместить учетную запись компьютера в определенный OU.

В самом простом случае для добавления в домен достаточно выполнить команду:

Add-Computer -DomainName contoso.com

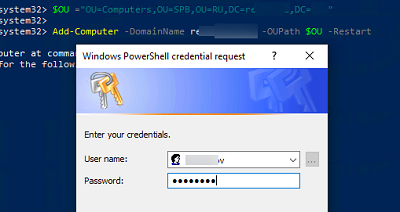

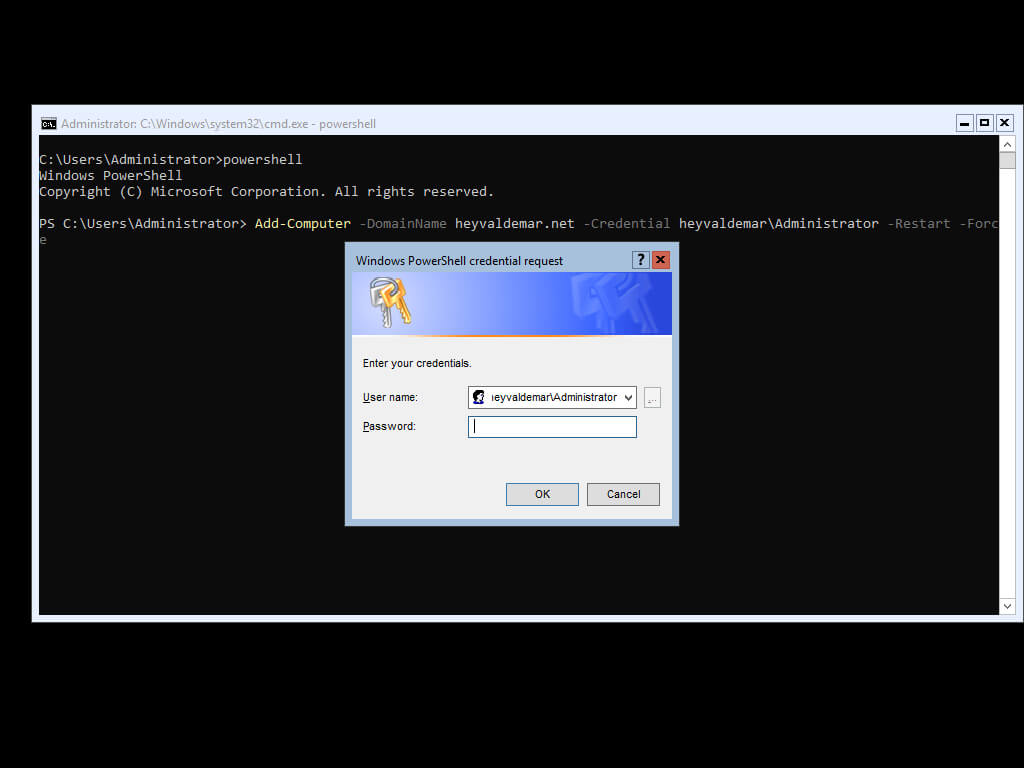

Появится окно, в котором нужно указать свою учетную запись и пароль.

Вы можете сразу поместить ваш компьютер в нужную OU. Для этого имя OU в формате DN (distinguishedName) нужно указать в параметре OUPath:

$OU ="OU=Computers,OU=SPB,OU=RU,DC=contosoc,DC=loc"

Add-Computer -DomainName contoso.loc -OUPath $OU -Restart

Ключ -Restart означает, что вы хотите перезагрузить Windows сразу после завершения команды добавления в домен.

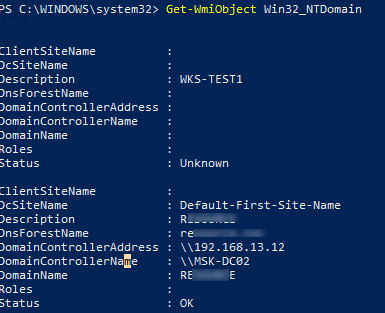

После перезагрузки вы можете проверить, что ваш компьютер теперь является членом домена Windows с помощью команды:

Get-WmiObject Win32_NTDomain

Команда вернули имя домена, сайта AD, IP адрес и имя контроллера домена, через который выполнен вход (Logon server)

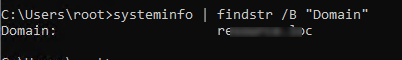

Также можно получить имя вашего домена с помощью команды:

systeminfo | findstr /B "Domain"

Вы можете добавить удаленный компьютер в домен. Для этого нужно указать имя компьютера в параметре -ComputerName:

Add-Computer -ComputerName wks-pc22 -DomainName contoso.com -Credential contoso\Administrator -LocalCredential wks-pc22\Admin -Restart –Force

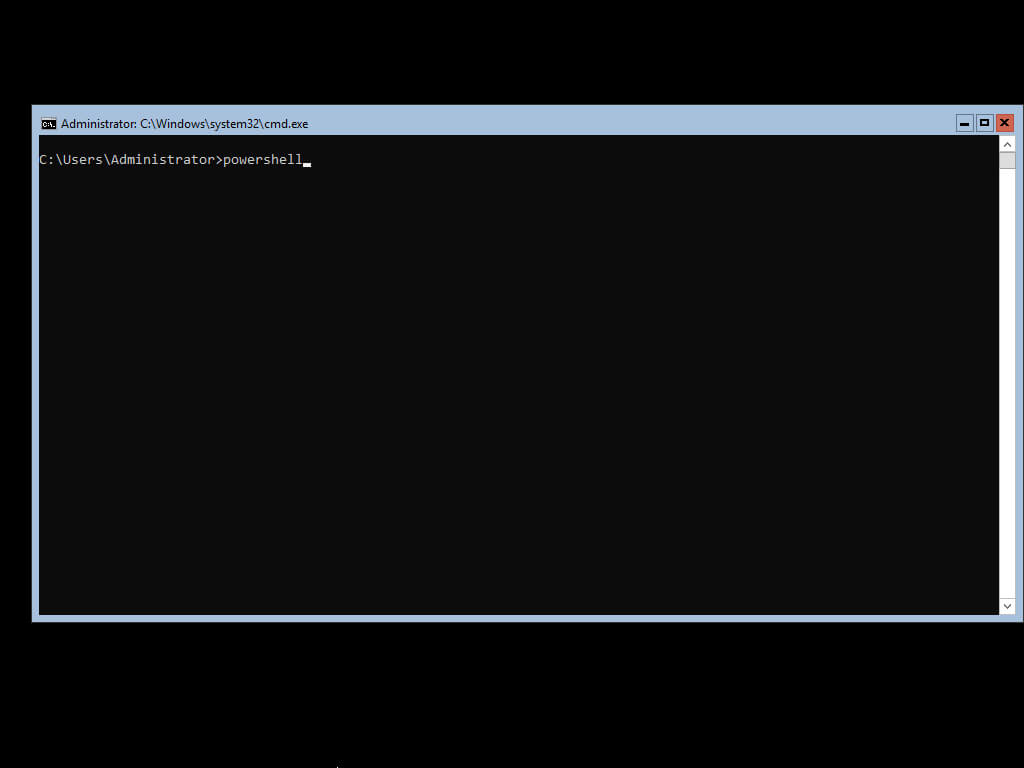

В новых версиях PowerShell Core 6.x и 7.x команда Add-Computer отсутствует в модуле Microsoft.PowerShell.Management.

Add-Computer: The term 'Add-Computer' is not recognized as a name of a cmdlet, function, script file, or executable program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again. Suggestion [4,General]: The most similar commands are: Add-Computer, Stop-Computer, Get-ADComputer, New-ADComputer, Set-ADComputer, Add-Content, Rename-Computer, Add-Member.

Поэтому для добавления компьютера в домен, нужно запускать

powershell.exe

, а не pwsh.exe.

Также для добавления Windows в домен можно использовать утилиту netdom, но она требует установки пакета администрирования RSAT на клиентский компьютер и сейчас используется очень редко:

netdom join %computername% /domain:contoso.com /UserD:contoso\admin /PasswordD:pasS1234

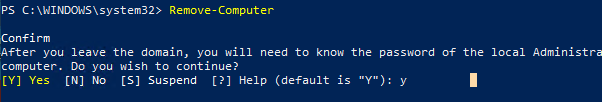

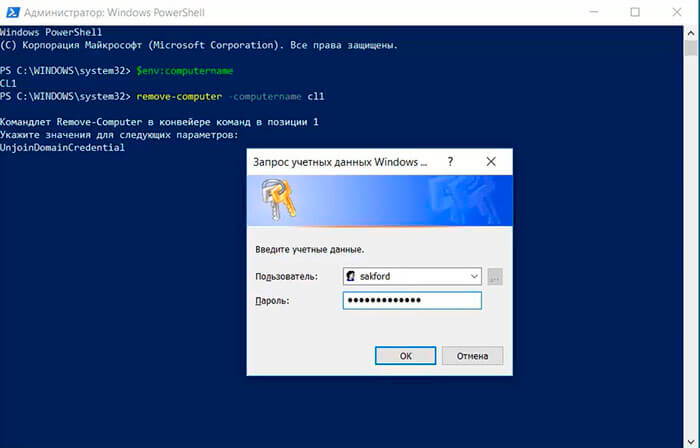

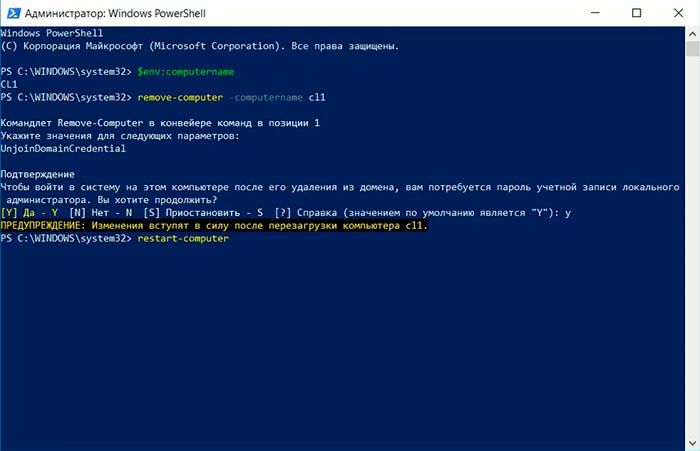

Если вам нужно вывести компьютер из домена и вернуть его в рабочую группу, выполните команду PowerShell:

Remove-Computer

After you leave the domain, you will need to know the password of the local Administrator account to log onto this computer. Do you wish to continue? [Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): y

Предварительное создание учетной записи компьютера в домене

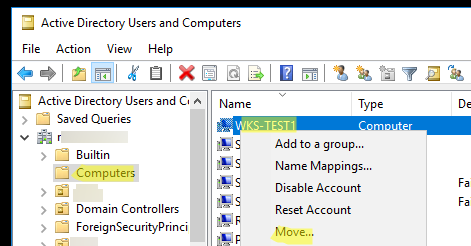

При добавлении в домен новые компьютеры по умолчанию помещаются в стандартный контейнер (Organizational Unit / OU) с именем Computers в корне домена. Вы можете вручную перенести учетную запись компьютера в новую OU с помощью пункта меню Move или простым перетягиванием (drag and drop).

Администратор может предварительно создать учетную запись компьютера в Active Directory с помощью графической консоли Active Directory Users and Computers dsa.msc (New -> Computer) или с помощью командлета New-ADComputer из модуля ActiveDirectory PowerShell:

New-ADComputer -Name "wks-msk022" -SamAccountName "wks-msk022" -Path "OU=Computers,OU=MSK,OU=RU,DC=contoso,DC=loc"

Если вы создаёте учетную запись компьютера вручную, ее имя должно совпадать с именем компьютера (hostname), который вы добавляете в домен AD.

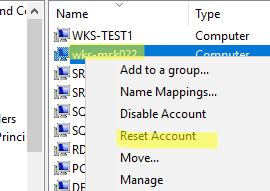

Сначала рекомендуем воспользоваться поиском в AD для поиска компьютеров с таким же именем. Если это имя уже занято, и вы хотите его использовать для другого компьютера, можно его сбросить. Щёлкните правой клавишей по компьютеру в AD и выберите Reset Account.

Также можно сбросить учетную запись компьютера в AD с помощью команды:

Get-ADComputer -Identity "computername" | % {dsmod computer $_.distinguishedName -reset}

Это сбросит пароль компьютера в домене который используется для установки доверительных отношений с AD.

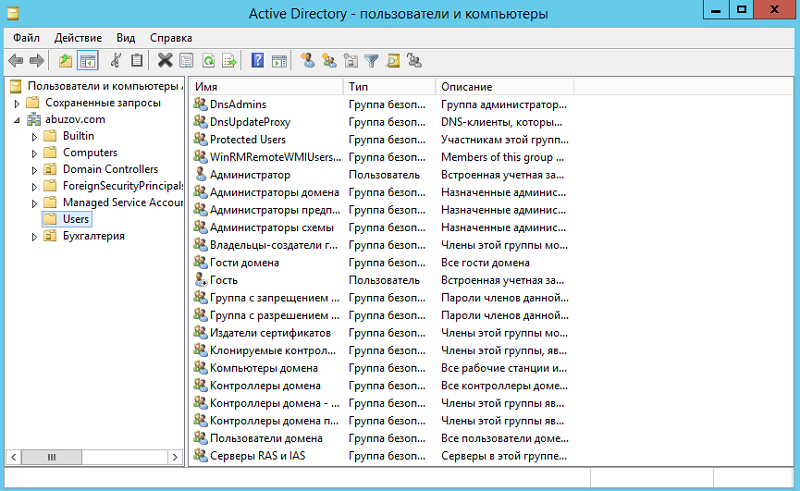

После того, как установлена роль Active Directory в домене windows server 2019, появляется возможность управления доменом. Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене

- Создание группы в домене

- Создание объекта в домене

- Удаление пользователя в домене

- Удаление группы в домене

- Удаление подразделения в домене

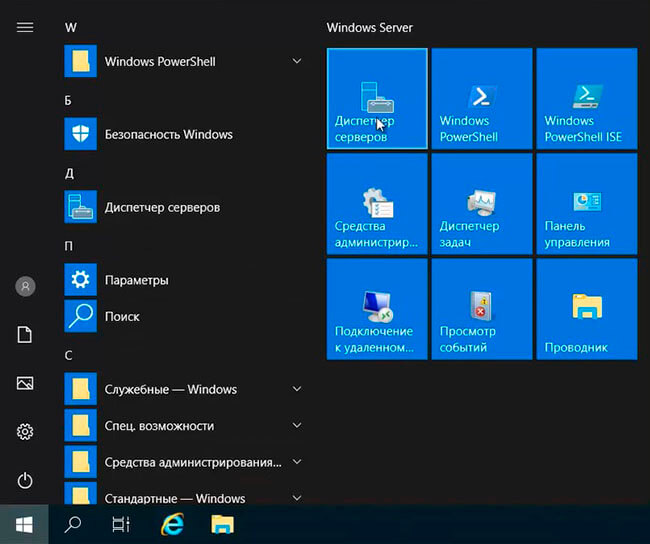

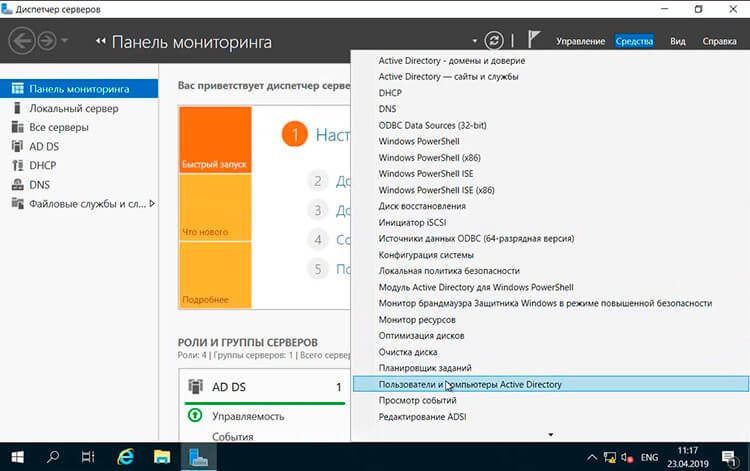

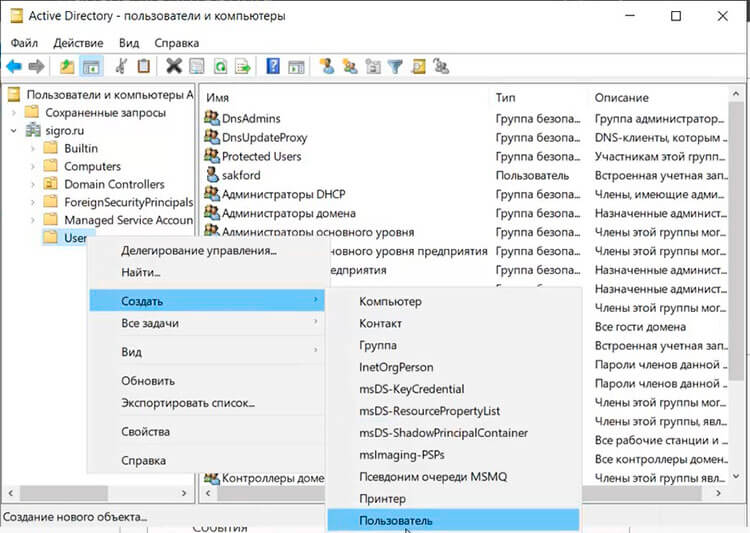

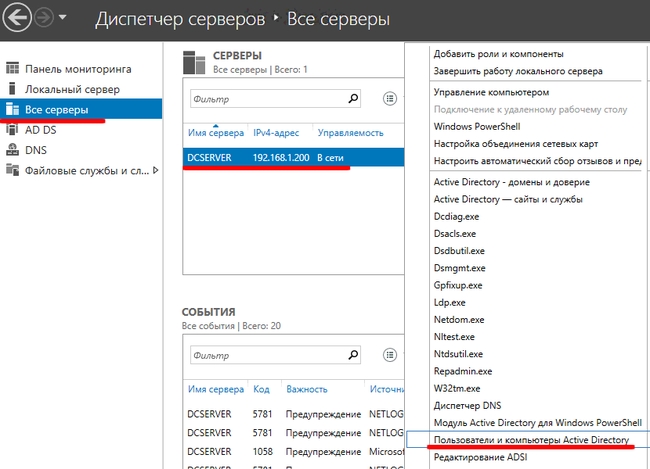

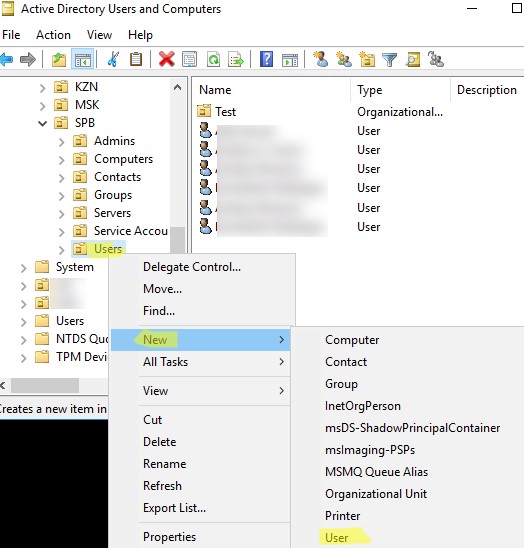

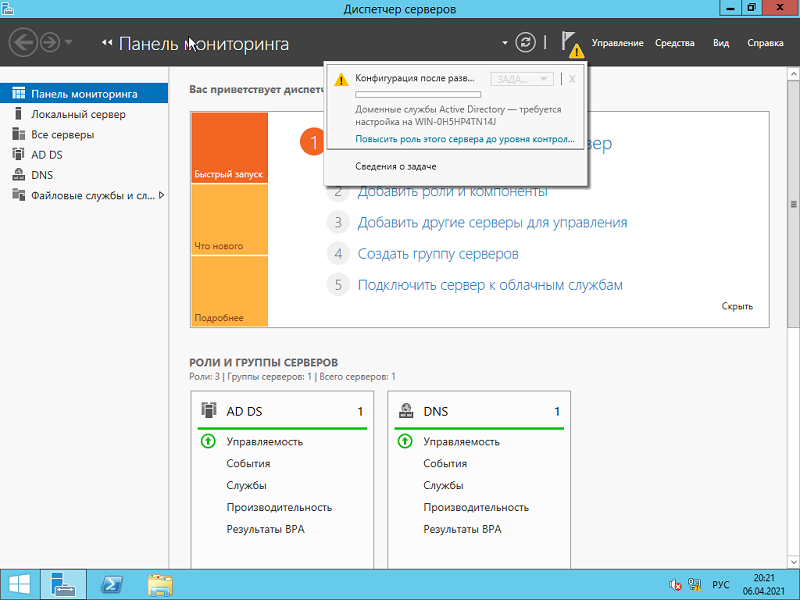

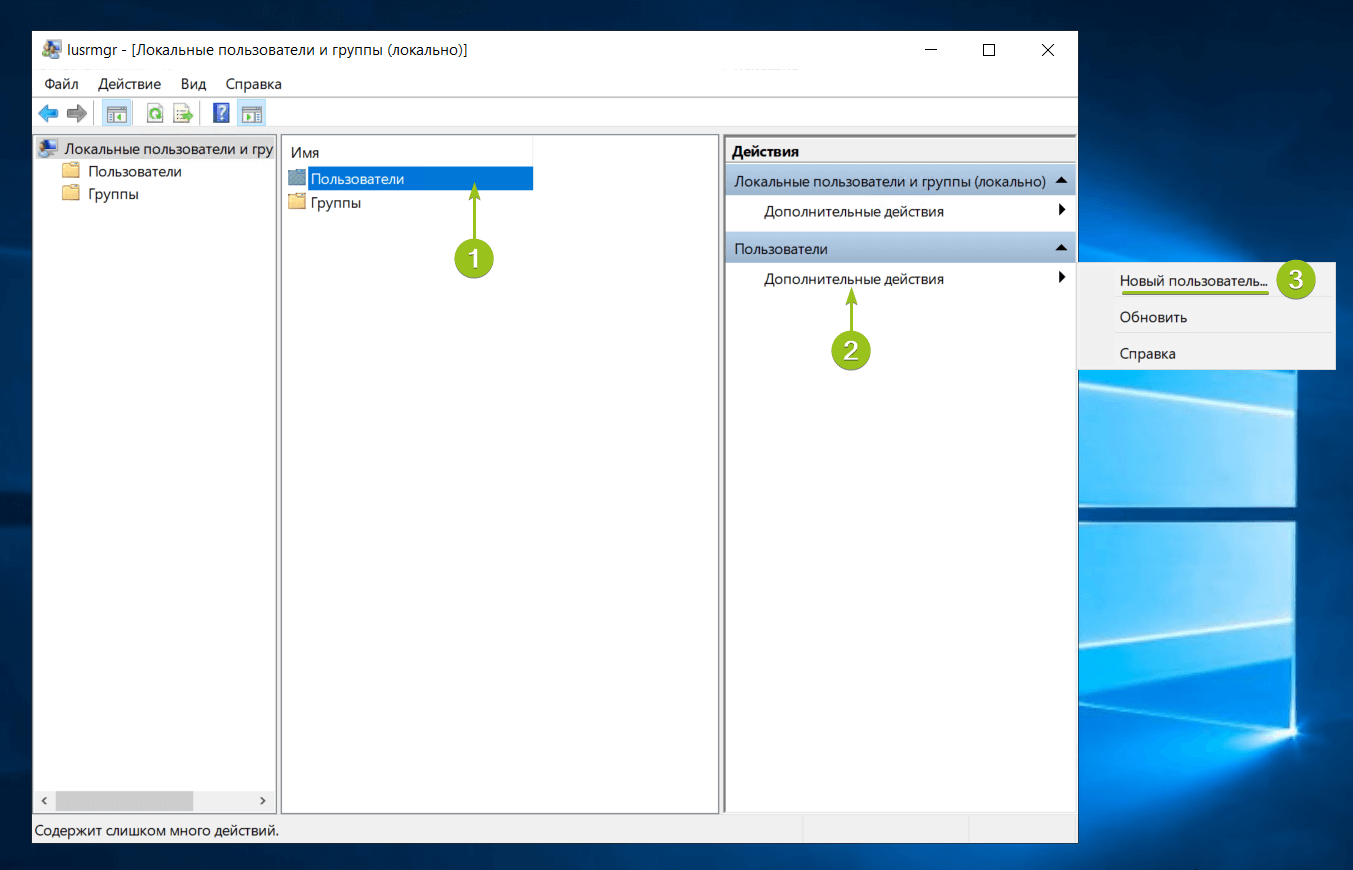

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

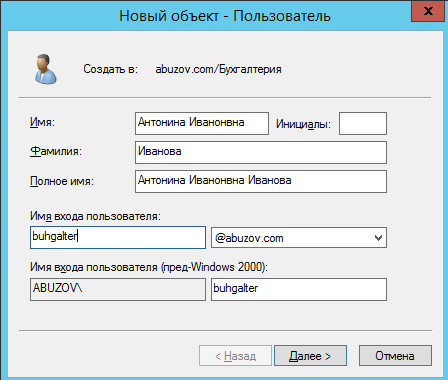

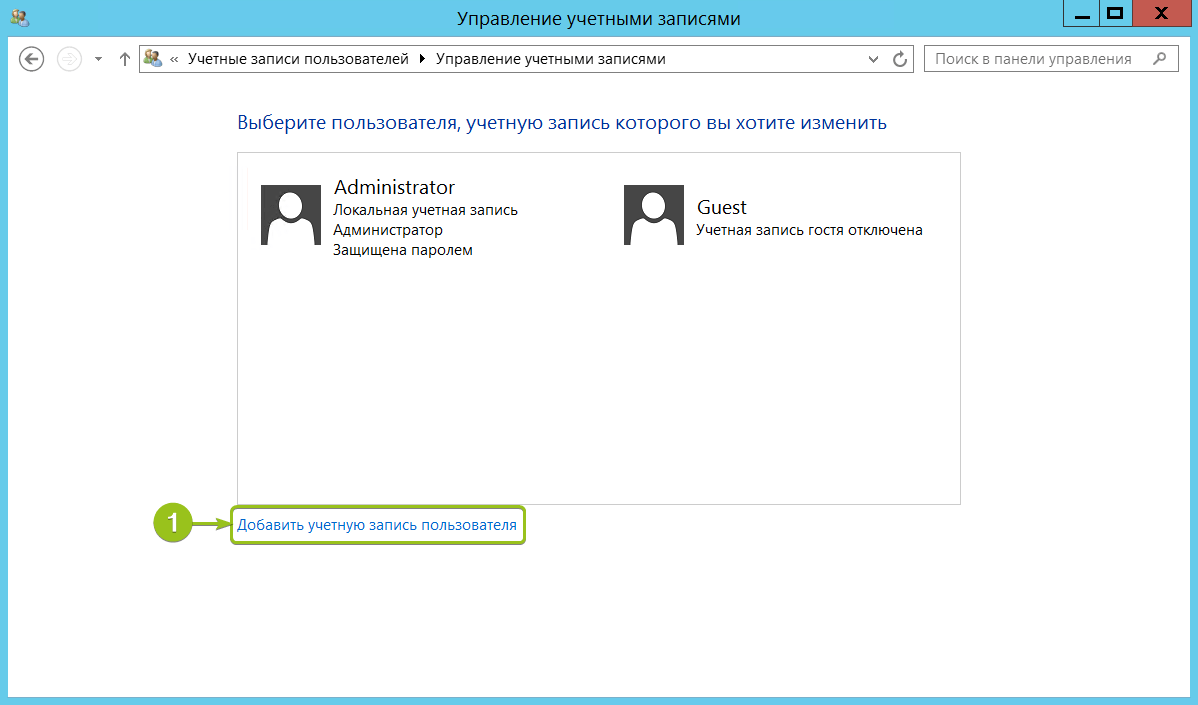

Создание пользователя в домене.

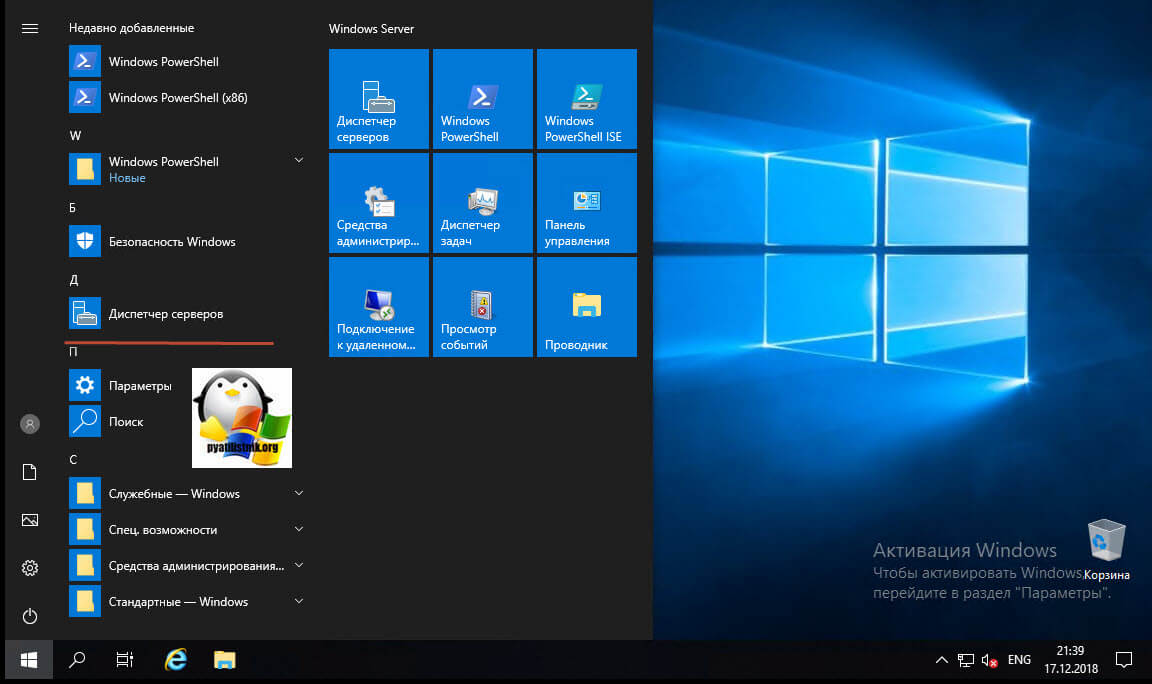

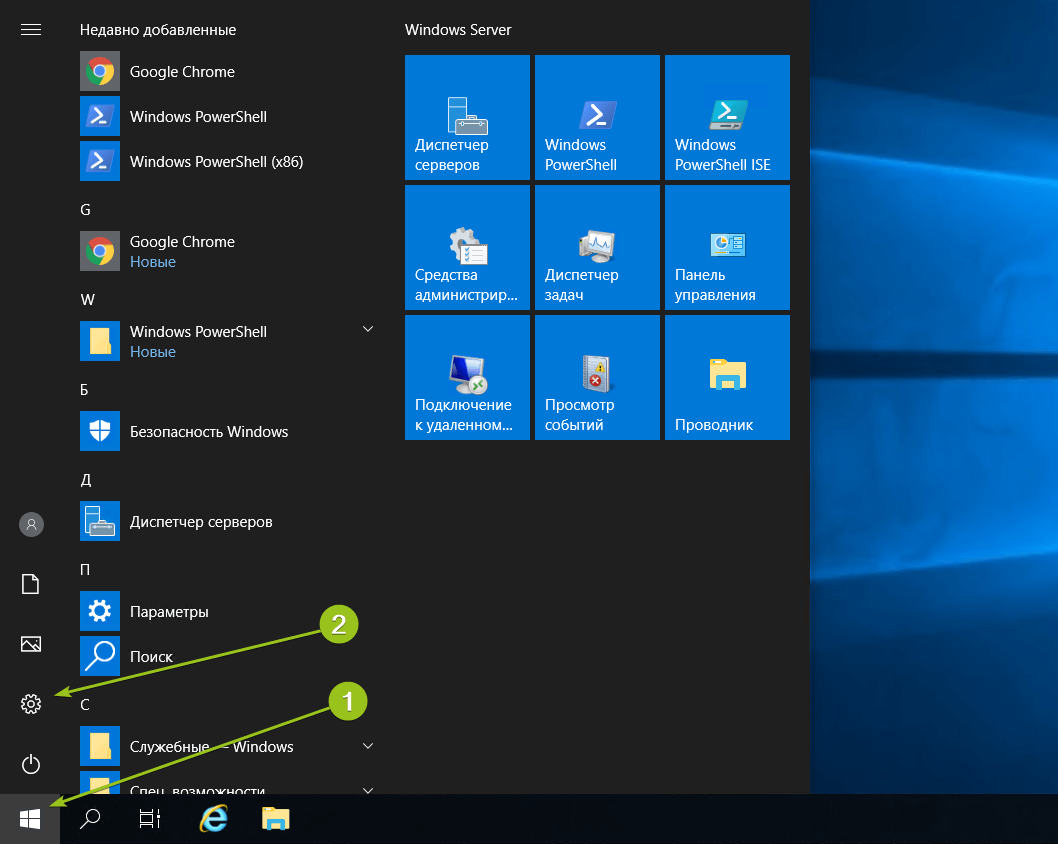

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

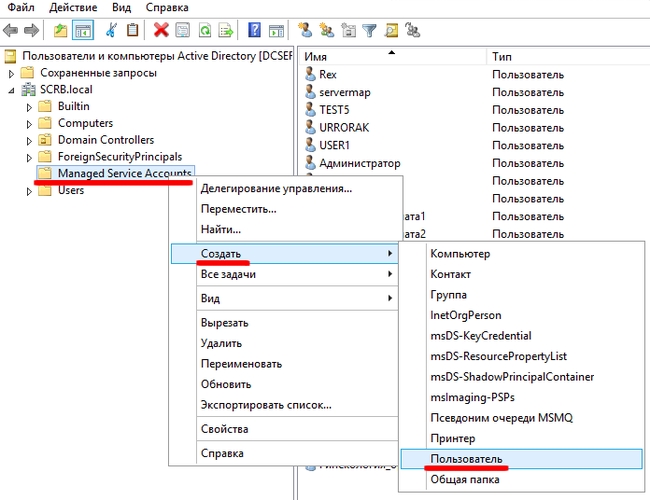

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

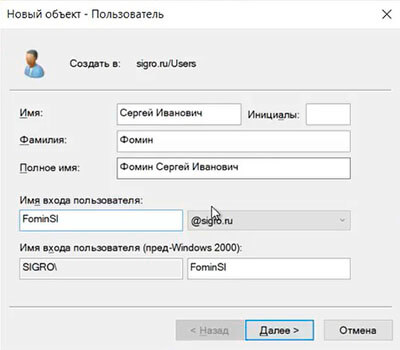

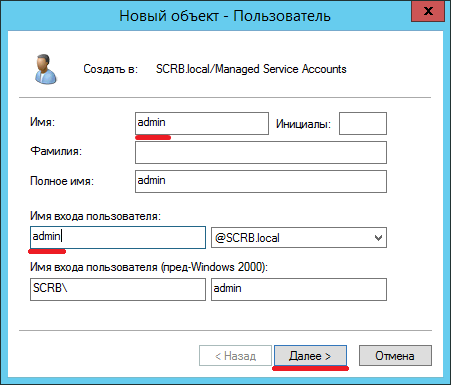

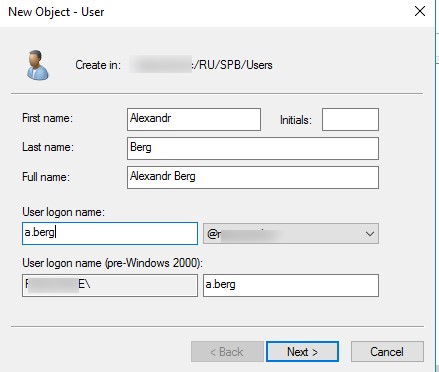

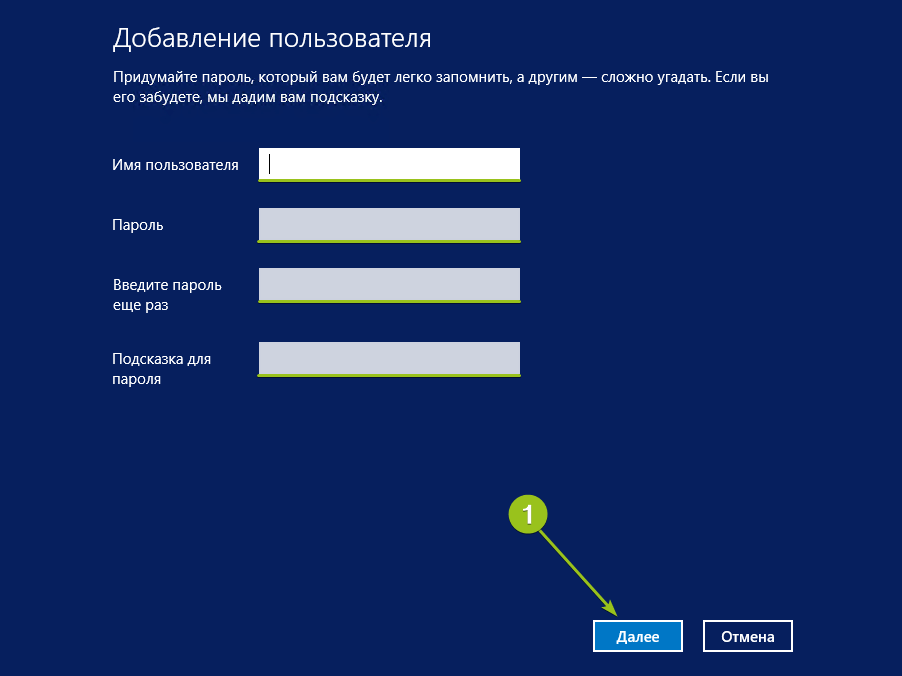

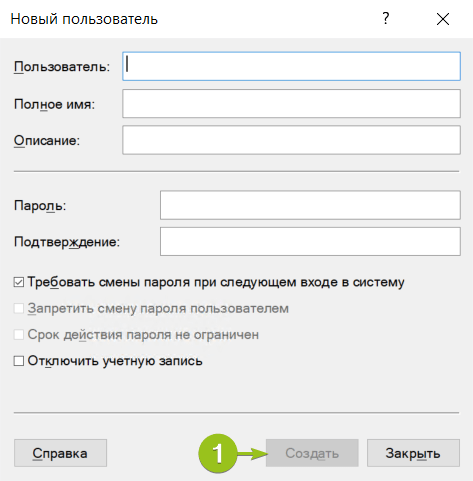

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

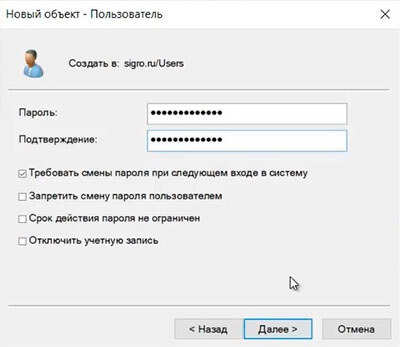

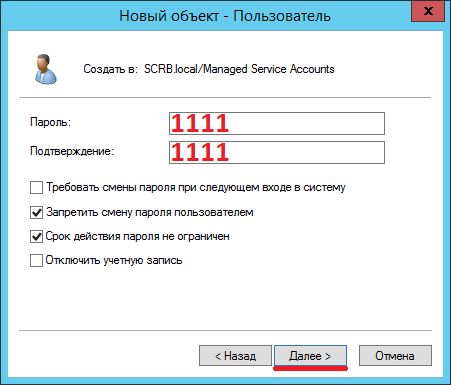

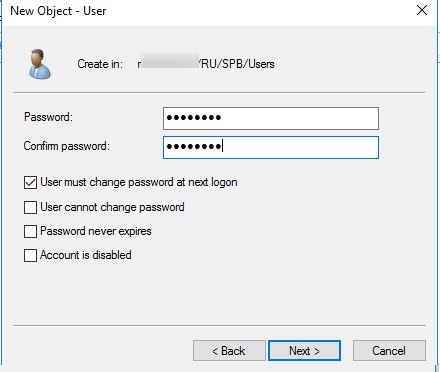

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

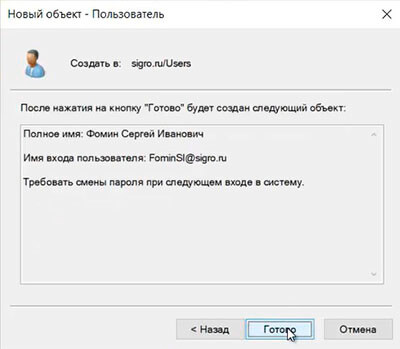

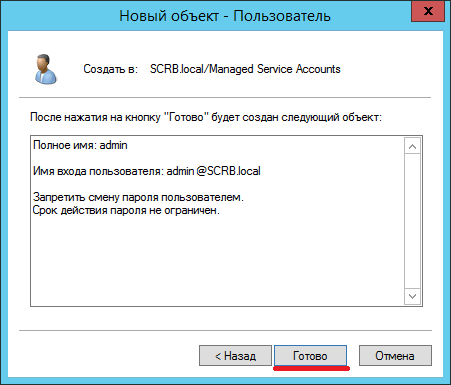

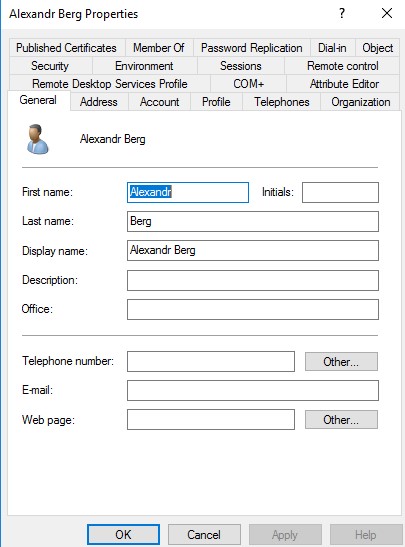

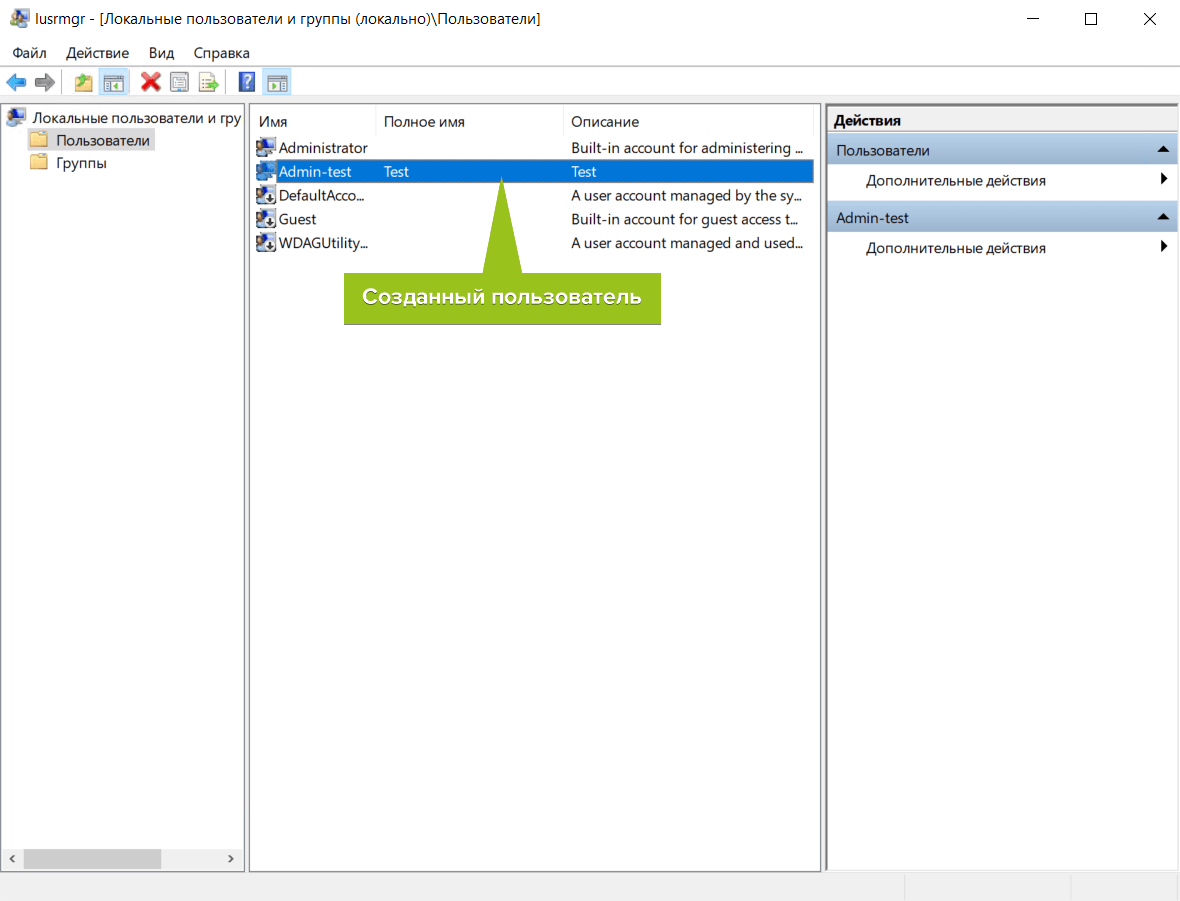

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

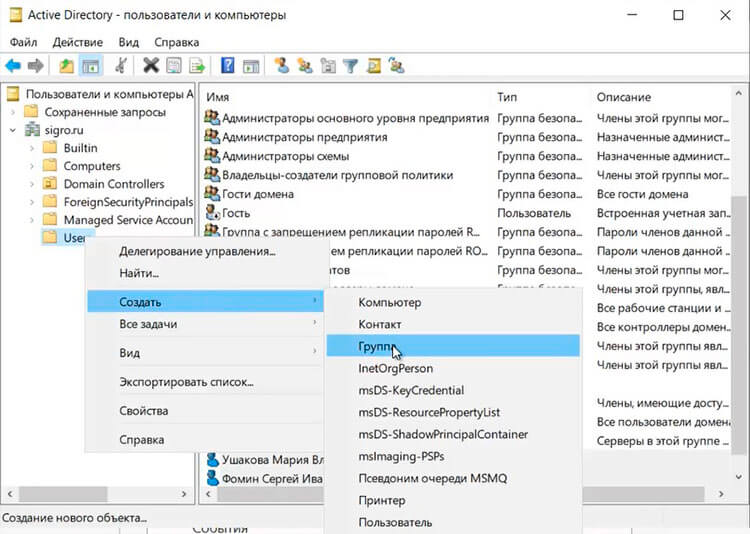

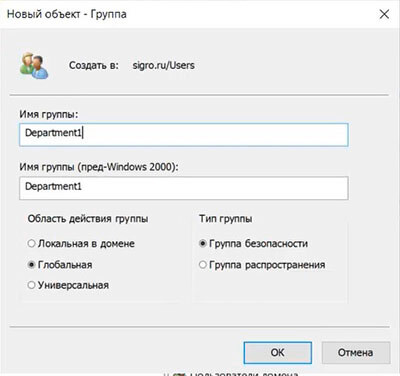

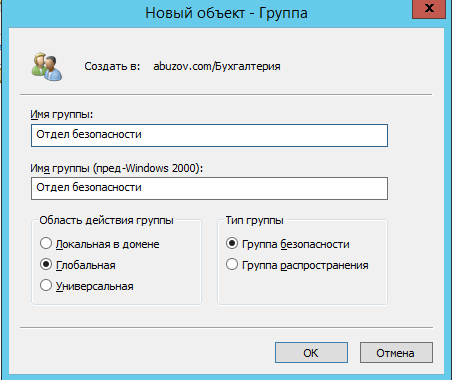

Создание группы в домене

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

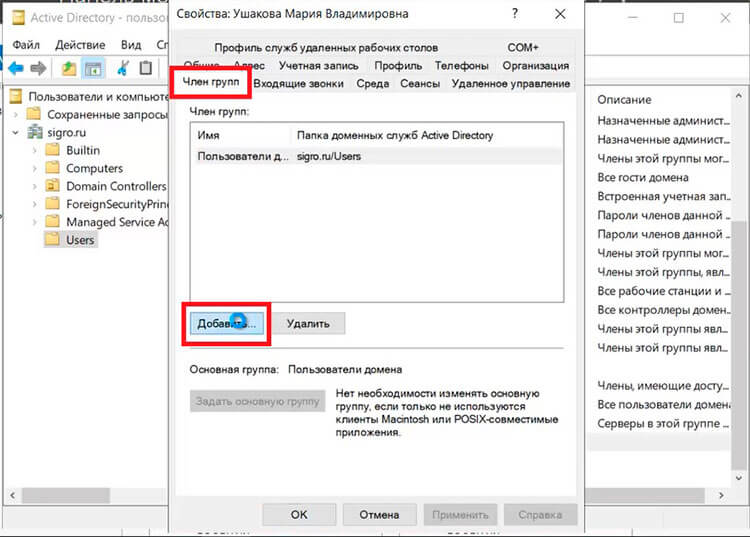

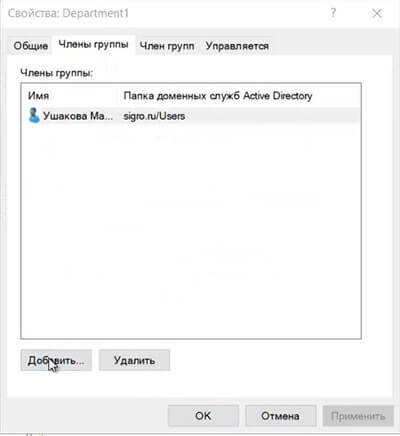

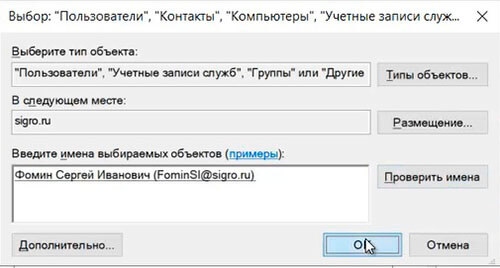

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

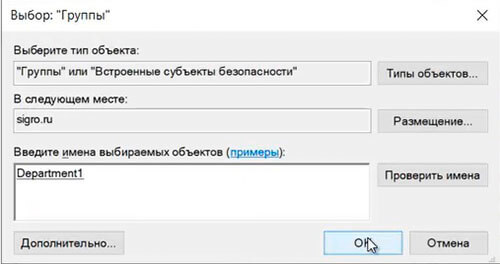

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

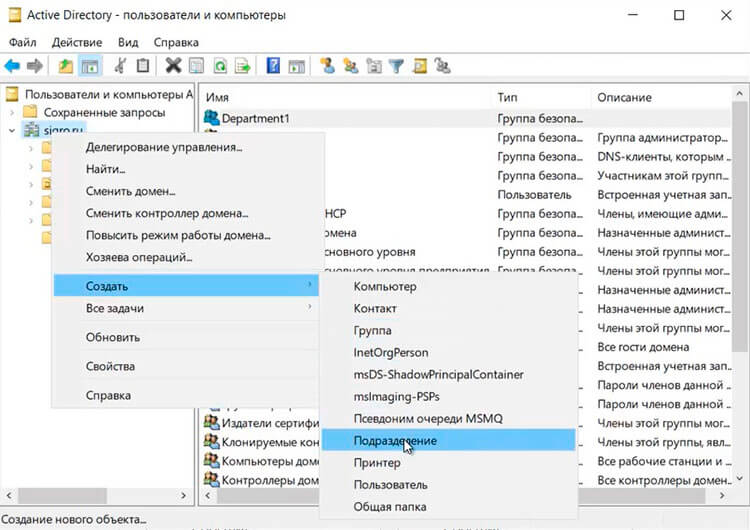

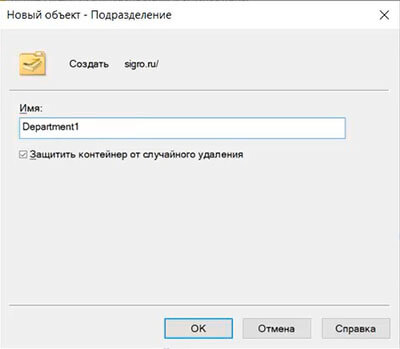

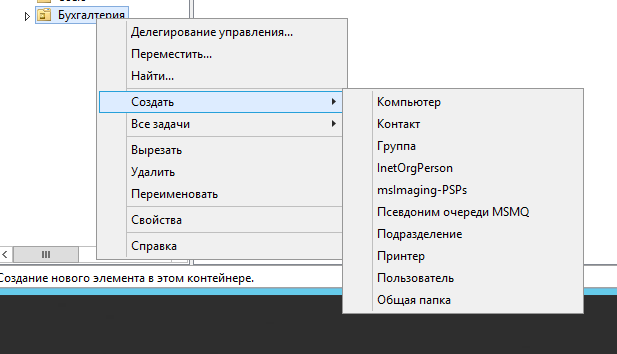

Добавление подразделения в домене

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

2. Задаём имя подразделения, далее «ОК«.

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

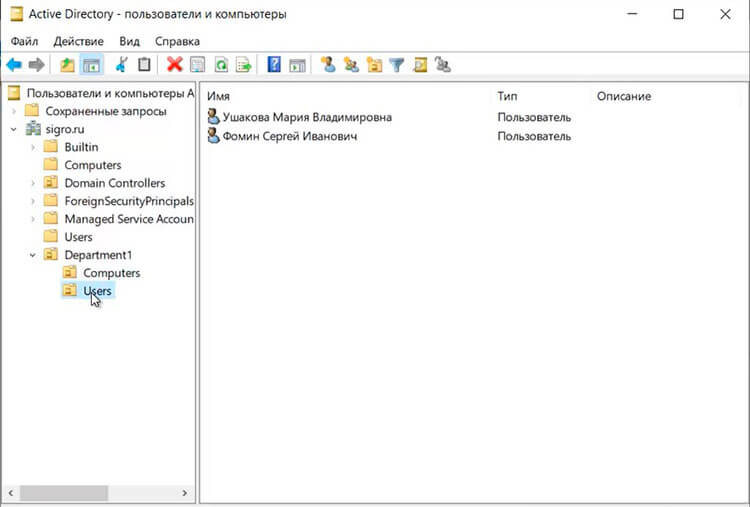

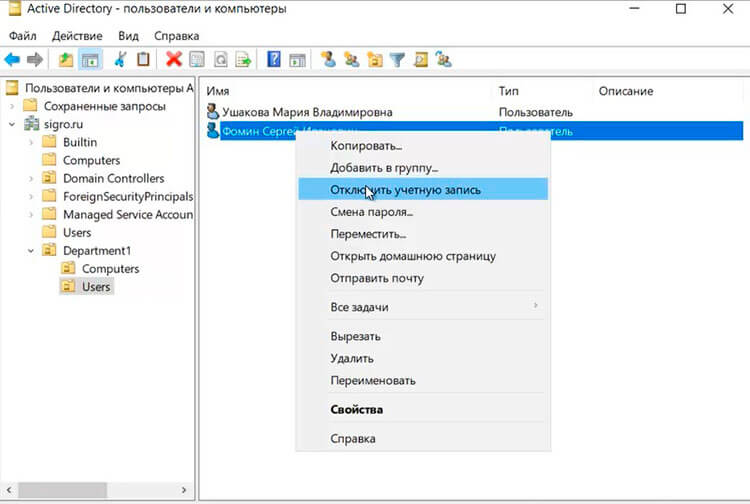

Удаление пользователя

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

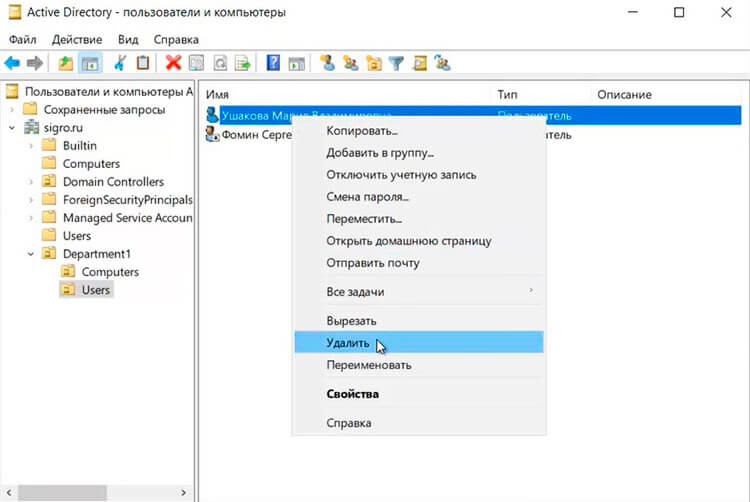

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

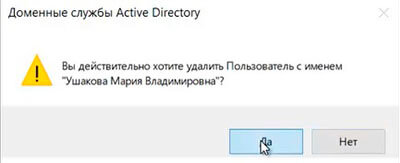

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем…«. Нажимаем «Да» и выбранный пользователь будет удален из домена.

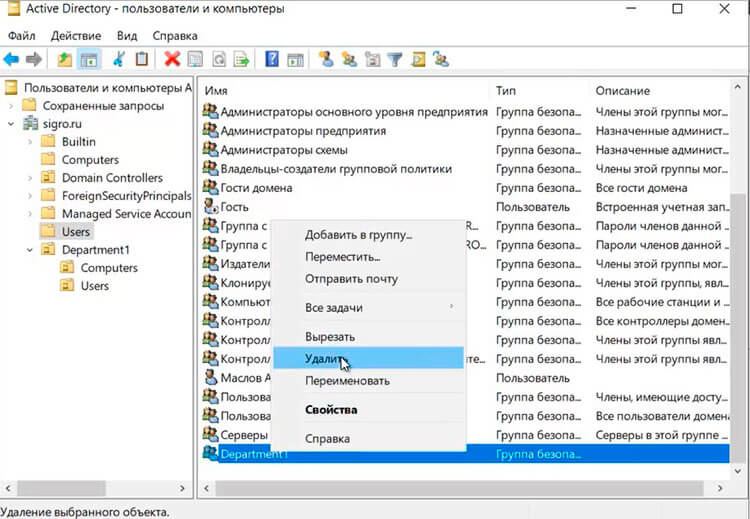

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности….«. Нажимаем «Да«. Выбранная группа будет удалена из домена.

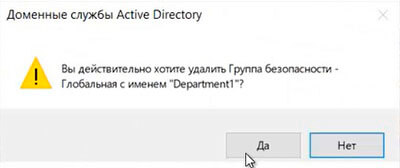

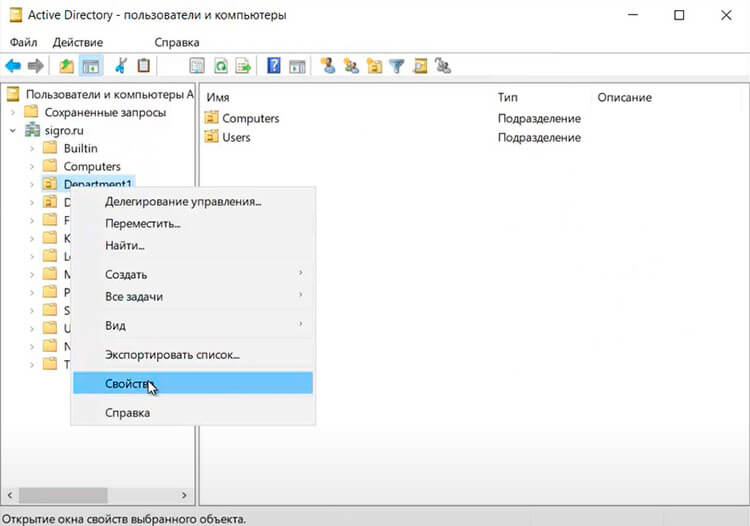

Удаление подразделения

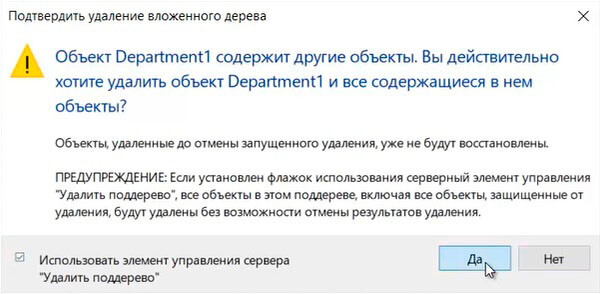

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

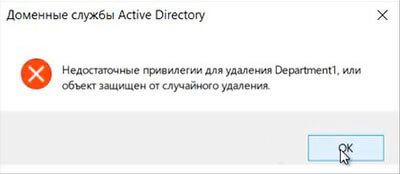

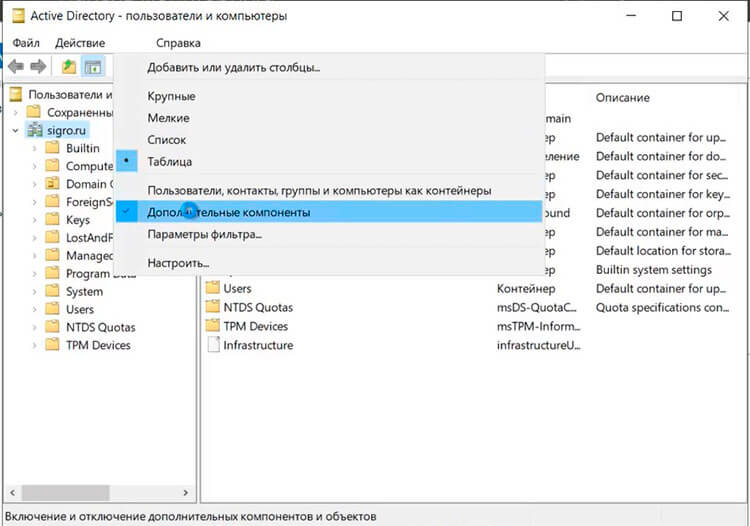

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

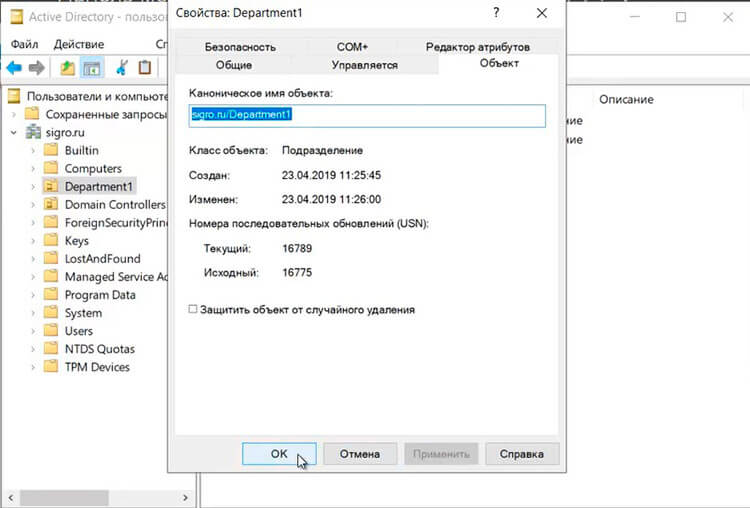

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

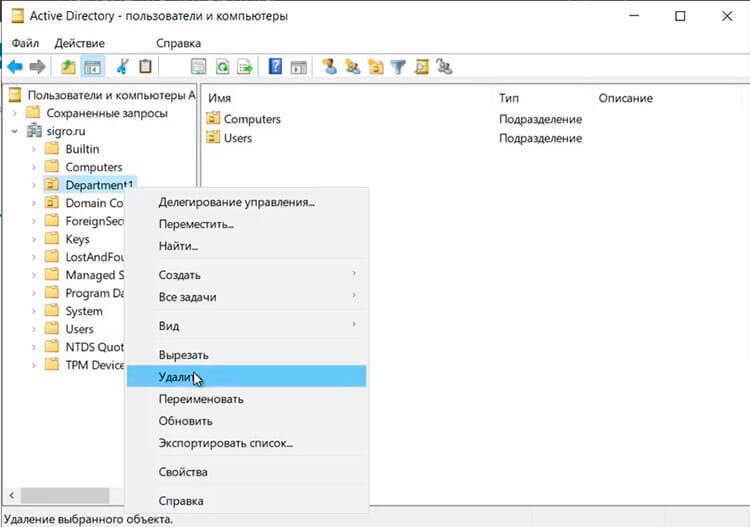

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

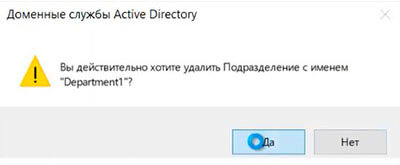

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем….?«. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

{/source}

Для успешной работы в сетевой среде на базе Windows Server 2019 необходимо подключить пользователей к домену. Это позволяет управлять правами доступа и централизованно настраивать компьютеры. В этой статье будет представлена пошаговая инструкция, которая поможет вам подключить пользователя к домену на Windows Server 2019.

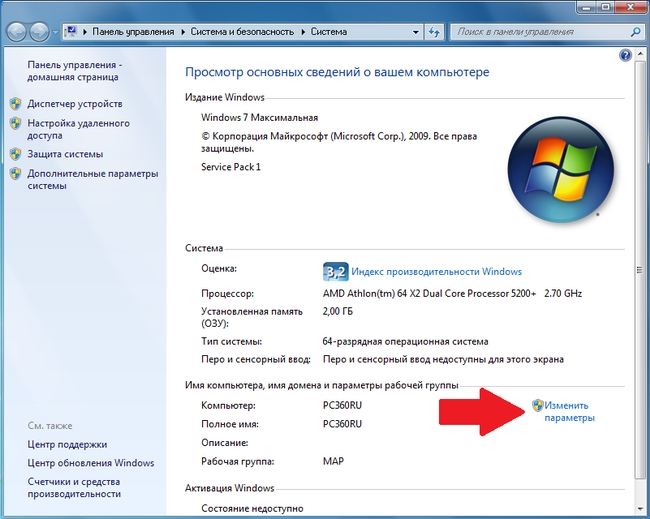

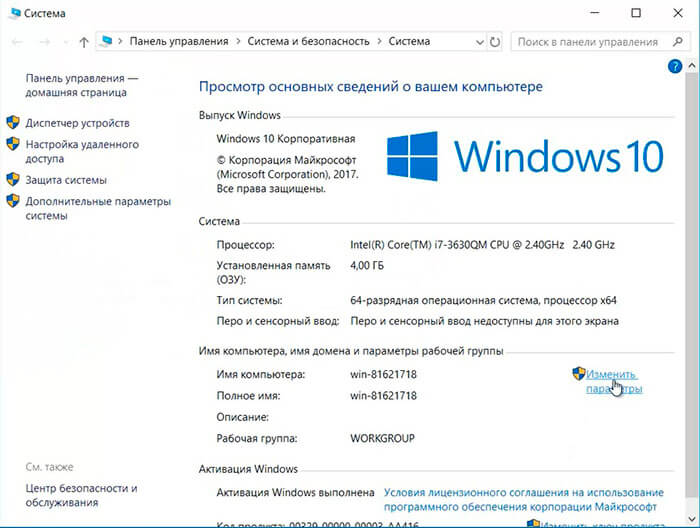

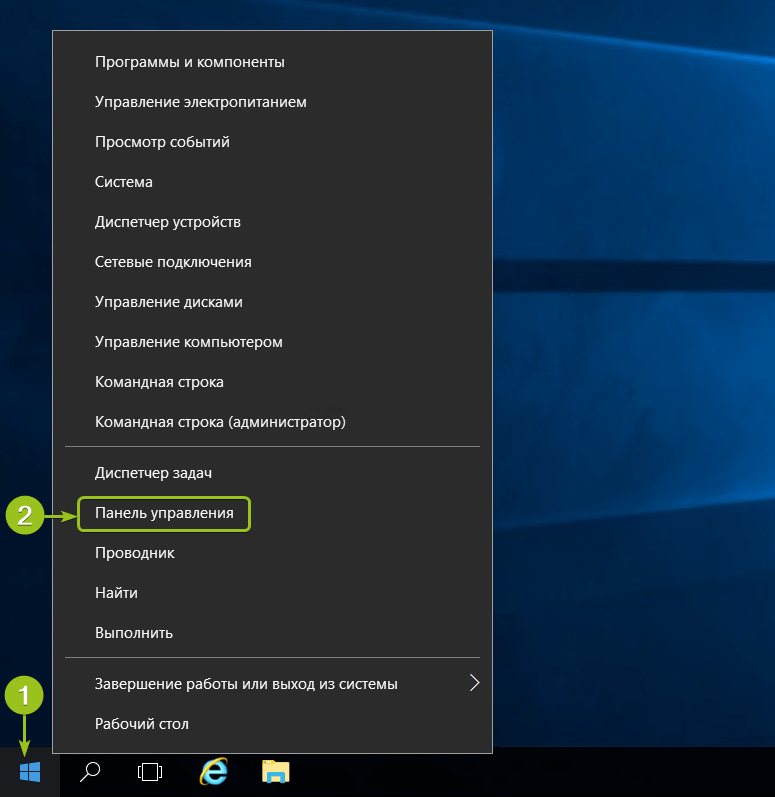

Шаг 1: Запустите Панель управления на сервере. Для этого нажмите кнопку «Пуск» в левом нижнем углу экрана и введите «Панель управления». Затем нажмите на соответствующий результат поиска.

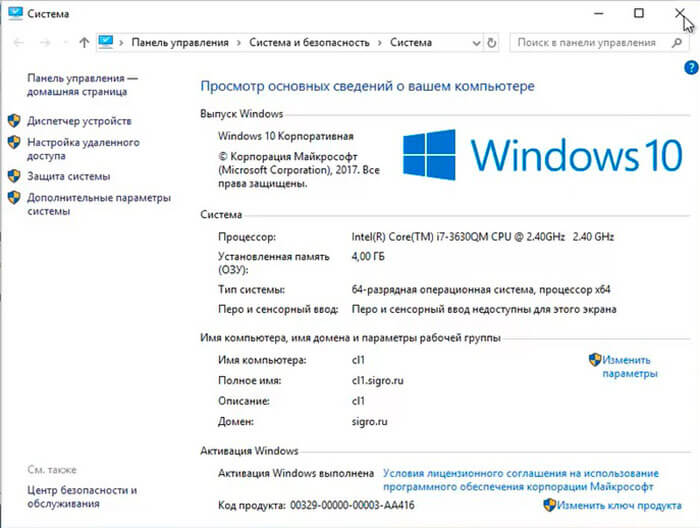

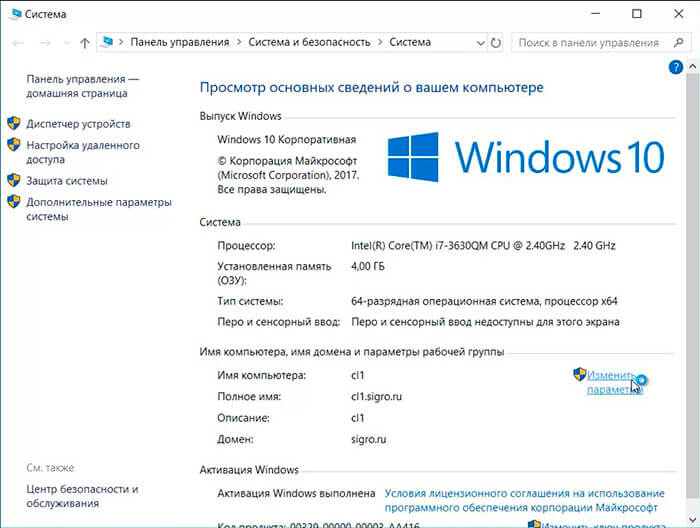

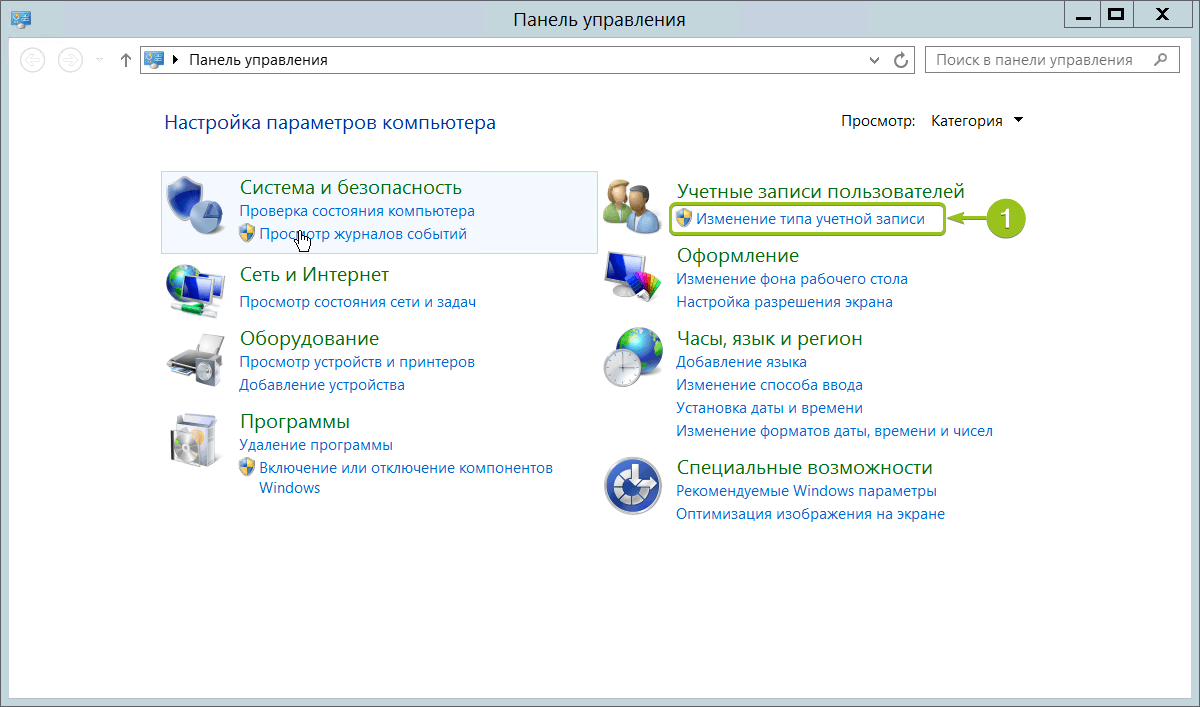

Шаг 2: В Панели управления выберите категорию «Система и безопасность» и перейдите в раздел «Система».

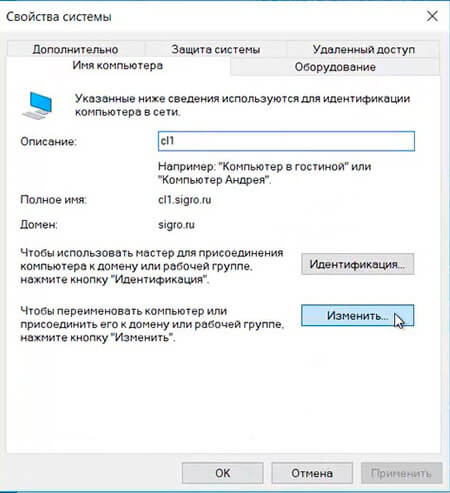

Шаг 3: В разделе «Система» найдите пункт «Имя компьютера, домен и группа работы» и нажмите на кнопку «Изменить настройки».

Шаг 4: В открывшемся окне нажмите на кнопку «Изменить» рядом с надписью «Изменить», и выберите опцию «Домен». Введите имя домена, к которому вы хотите подключить пользователя, и нажмите «ОК».

Шаг 5: После ввода имени домена вам будет предложено ввести учетные данные администратора домена. Введите имя пользователя и пароль администратора и нажмите «ОК».

Вот и все! После выполнения этих шагов пользователь будет успешно подключен к домену Windows Server 2019. Теперь вы сможете управлять его правами доступа и настраивать компьютеры централизованно.

Содержание

- Как подключить пользователя

- Подключение пользователя к домену Windows Server 2019

- Подготовка к подключению

- Установка Windows Server 2019 на сервер

Как подключить пользователя

Для того чтобы подключить пользователя к домену Windows Server 2019, выполните следующие шаги:

Шаг 1: Откройте «Панель управления» на сервере, щелкнув правой кнопкой мыши по значку «Пуск» и выбрав соответствующий пункт меню.

Шаг 2: В «Панели управления» найдите и выберите раздел «Система и безопасность».

Шаг 3: В разделе «Система и безопасность» выберите «Система».

Шаг 4: В открывшемся окне «Система» найдите и выберите ссылку «Имя компьютера, домен и рабочая группа».

Шаг 5: В открывшемся окне «Свойства системы» выберите вкладку «Имя компьютера».

Шаг 6: Нажмите кнопку «Изменить», чтобы изменить настройки имени компьютера и домена.

Шаг 7: В открывшемся окне «Компьютер в домене» выберите «Домен» и введите имя домена, к которому вы хотите подключить пользователя. Нажмите «ОК».

Шаг 8: Введите имя и пароль администратора домена и нажмите «ОК».

Шаг 9: После успешного подключения к домену, система попросит вас перезагрузить компьютер. Согласитесь с перезагрузкой.

После выполнения этих шагов пользователь будет успешно подключен к домену Windows Server 2019.

Подключение пользователя к домену Windows Server 2019 позволяет ему получить доступ к ресурсам и службам, предоставляемым сервером. Чтобы подключить пользователя к домену, выполните следующие шаги:

- Откройте «Панель управления» на сервере Windows Server 2019.

- Выберите «Система и безопасность» и перейдите в раздел «Система».

- В разделе «Имя компьютера, домен и рабочая группа» нажмите на кнопку «Изменить настройки».

- В открывшемся окне выберите вкладку «Изменить» и выберите «Домен».

- Введите имя домена, к которому хотите подключить пользователя, и нажмите кнопку «ОК».

- Появится окно с запросом учетных данных администратора домена. Введите имя пользователя и пароль администратора и нажмите «ОК».

- После успешного подключения к домену будет показано уведомление. Нажмите «ОК».

- Пользователь теперь подключен к домену Windows Server 2019 и может получить доступ к его ресурсам и службам.

Помните, что для успешного подключения пользователя к домену необходимы права администратора и действительные учетные данные администратора домена.

Подготовка к подключению

Перед тем, как приступить к подключению пользователя к домену Windows Server 2019, необходимо выполнить несколько предварительных шагов:

1. Установка операционной системы Windows Server 2019.

Перед подключением пользователя к домену необходимо установить операционную систему Windows Server 2019 на сервер. Убедитесь, что у вас есть правильная версия установочного образа и лицензионный ключ.

2. Настройка сетевых параметров сервера.

Удостоверьтесь, что на сервере настроены сетевые параметры корректно – установите правильные IP-адрес, маску подсети, шлюз по умолчанию и DNS-сервер.

3. Установка служб Active Directory.

Для того чтобы подключить пользователя к домену, необходимо предварительно установить службы Active Directory на сервере. Эти службы обеспечивают функции домена и управление пользователями и группами.

4. Создание домена.

После установки служб Active Directory, необходимо создать домен – это основная структурная единица, к которой будет подключаться пользователь. Задайте имя домена, учетные записи администратора и другие необходимые настройки.

5. Подготовка учетной записи пользователя.

Перед подключением пользователя к домену, создайте его учетную запись. Установите имя пользователя, пароль и другие данные, необходимые для работы. Убедитесь, что учетная запись соответствует политикам безопасности.

6. Проверка соединения и доступности сервера.

Произведите проверку соединения и доступности сервера. Убедитесь, что пользователь может получить доступ к серверу по IP-адресу или доменному имени.

Подготовка к подключению пользователя к домену включает выполнение всех указанных шагов. Только после успешного выполнения всех предварительных требований можно приступать к подключению.

Установка Windows Server 2019 на сервер

Перед установкой операционной системы Windows Server 2019 на сервер, убедитесь, что системные требования сервера соответствуют минимальным требованиям, указанным Microsoft. Также, имейте в виду, что установка Windows Server 2019 может привести к потере данных на сервере, поэтому перед началом установки рекомендуется выполнить резервное копирование важных файлов и настроек.

Для установки Windows Server 2019 выполните следующие шаги:

- Вставьте загрузочный носитель, содержащий установочные файлы Windows Server 2019, в оптический привод или порт USB сервера.

- Перезагрузите сервер и настройте его BIOS для загрузки с оптического привода или порта USB, в зависимости от выбранного носителя.

- После загрузки с установочного носителя выберите необходимые параметры, такие как язык установки и часовой пояс.

- Нажмите на кнопку «Установить» и согласитесь с лицензионным соглашением Microsoft.

- Выберите тип установки — «Пользовательская установка».

- Выберите диск, на который будет установлена операционная система, и нажмите на кнопку «Далее».

- Дождитесь завершения установки операционной системы и выполните необходимые настройки, такие как создание учетной записи администратора и указание имени сервера.

- После завершения настройки система будет перезагружена и готова к использованию.

По завершении установки Windows Server 2019 на сервер, можно приступить к настройке домена и подключению пользователей.

В этом видео Вы научитесь добавлять пользователей и компьютеры в домен на Windows Server 2019.

-

Виктор Черемных -

20 июля, 2021 -

No Comments

Добавить комментарий

Группа в VK

Обнаружили опечатку?

Сообщите нам об этом, выделите текст с ошибкой и нажмите Ctrl+Enter, будем очень признательны!

Свежие статьи

Облако меток

Похожие статьи

Мониторинг ресурсов и служб в Windows

В этом видео мы научимся пользоваться программами для мониторинга ресурсов Windows, сведений о системе, а также познакомимся со службами Windows. Монитор ресурсов — инструмент, позволяющий

После того, как установлена роль Active Directory в домене windows server 2019, появляется возможность управления доменом. Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене

- Создание группы в домене

- Создание объекта в домене

- Удаление пользователя в домене

- Удаление группы в домене

- Удаление подразделения в домене

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

Создание пользователя в домене.

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

Создание группы в домене

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

Добавление подразделения в домене

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

2. Задаём имя подразделения, далее «ОК«.

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

Удаление пользователя

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем…«. Нажимаем «Да» и выбранный пользователь будет удален из домена.

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности….«. Нажимаем «Да«. Выбранная группа будет удалена из домена.

Удаление подразделения

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем….?«. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

{/source}

Продолжаем настраивать сервер на Windows. Базовую настройку мы сделали в первой части, пришло теперь время добавить пользователей. Какой же домен без юзера )))

Конечно самым Первым и главным будет у нас Администратор Домена. Поехали.

Администраторы домена (Domain Admins) – находится в контейнере Users каждого домена. Эта группа входит в группу Администраторы своего домена. Поэтому она наследует все полномочия группы Администраторы. Кроме того, она по умолчанию входит в локальную группу Администраторы каждого рядового компьютера домена, в результате чего администраторы домена получают в свое распоряжение все компьютеры домена.

Заходим в Средства и выбираем Пользователи и компьютеры AD. Заходим в папку Users и создаем нового пользователя. Есть практика важных пользователей создавать именно в этой папке.

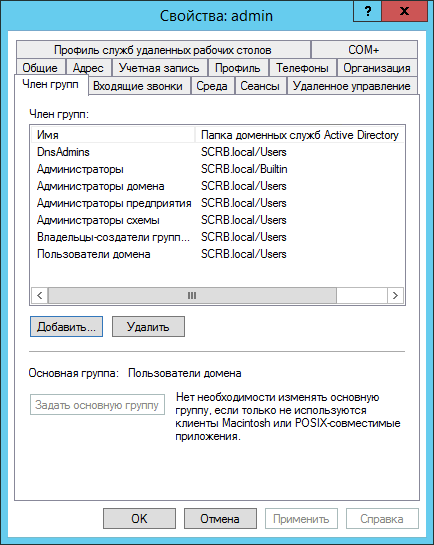

Выбираем нашего пользователя и добавляем его в группу Администратор Домена :

Подразделения и Группы.

Что бы не создавать путаницу и беспорядок в AD, застраховаться от случайного удаления пользователей мы можем создать Подразделение. И в него уже добавлять пользователей и группы.

Группы.

Группы в AD самый важный инструмент. Группы мы можем добавлять в групповые политики и правила домена. Наследовать свойства от других групп, разделять сетевой доступ к ресурсам и т.д.

Создаются группы так же как и подразделения.

Область действия группы определяет диапазон, в котором применяется группа внутри домена. Помимо того, что группы могут содержать пользователей и компьютеры, они могут быть членами других групп.

- Локальная в домене. Группы с областью локальные группы в домене предназначены для управления разрешениями доступа к ресурсам и функционируют в том случае, если домен работает на функциональном уровне не ниже Windows 2000. В том случае, если домен работает на уровне Windows NT или в смешанном уровне, то эти группы будут использоваться лишь как локальные группы.

- Глобальная группа может содержать пользователей, компьютеры и другие глобальные группы только из одного домена. Несмотря на это, глобальные группы могут быть членами любых универсальных и локальных групп как в своем домене, так и доверяющем домене.

- Универсальная группа. Универсальные группы целесообразно задействовать только в лесах, состоящих из множества доменов для их объединения. Эти группы позволяют управлять ресурсами, распределенными на нескольких доменах, поэтому универсальные группы считаются самыми гибкими. Универсальные группы определяются в одном домене, но реплицируются в глобальный каталог.

Типы групп.

Группы безопасности относятся к принципалам безопасности с SID-идентификаторами. В связи с этим данный тип группы считается самым распространенным и группы такого типа можно использовать для управления безопасностью и назначения разрешений доступа к сетевым ресурсам в списках ACL. В общем, группу безопасности стоит использовать в том случае, если они будут использоваться для управления безопасностью.

Группа распространения изначально используется приложениями электронной почты, и она не может быть принципалом безопасности. Другими словами, этот тип группы не является субъектом безопасности. Так как эту группу нельзя использовать для назначения доступа к ресурсам, она чаще всего используется при установке Microsoft Exchange Server в том случае, когда пользователей необходимо объединить в группу с целью отправки электронной почты сразу всей группе.

Теперь добавляем члена группы. Им может быть как пользователь, так и компьютер.

Кликаем два раза на группу — Члены группы — Добавить

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

После того, как установлена роль Active Directory в домене windows server 2019, появляется возможность управления доменом. Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене

- Создание группы в домене

- Создание объекта в домене

- Удаление пользователя в домене

- Удаление группы в домене

- Удаление подразделения в домене

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

Создание пользователя в домене.

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

Создание группы в домене

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

Добавление подразделения в домене

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

2. Задаём имя подразделения, далее «ОК«.

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

Удаление пользователя

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем…«. Нажимаем «Да» и выбранный пользователь будет удален из домена.

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности….«. Нажимаем «Да«. Выбранная группа будет удалена из домена.

Удаление подразделения

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем….?«. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

{/source}

Устанавливаем и настраиваем контроллер домена.

В диспетчере серверов контроллера домена выбираем в меню слева – Все серверы. Видим нужный контроллер домена, в нашем случае это DCSERVER. Нажимаем на него правой кнопкой мыши. В открывшемся меню выбираем пункт – Пользователи и компьютеры Active Directory.

В открывшейся оснастке Пользователи и компьютеры Active Directory [DCSERVER] выбираем Managed Service Accounts правой кнопкой мыши. В раскрывшемся меню выбираем пункт «Создать» в следующем выпадающем меню выбираем пункт «Пользователь»

Можно создавать пользователей в директории Users, но у нас так сложилось, что все пользователи именно в Managed Service Accounts (MSA управляемые учетные записи служб), в этом есть некоторые преимущества. Процесс создания в MSA и в Users аналогичен.

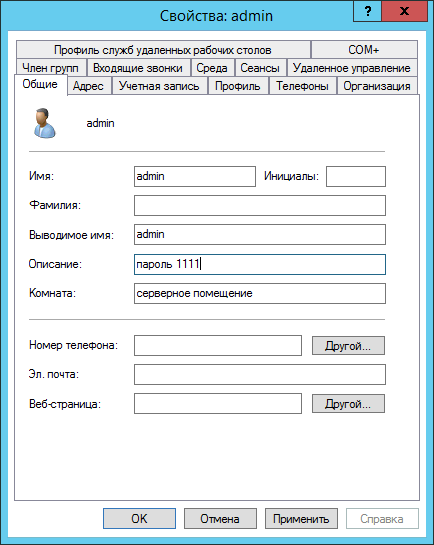

В открывшемся окне создания пользователя вводим имя – создадим например пользователя admin, нажимаем >> Далее.

Создаем пароль для пользователя, галочки как на скриншоте ниже, >> Далее.

Подтверждаем создание, нажав кнопку «Готово».

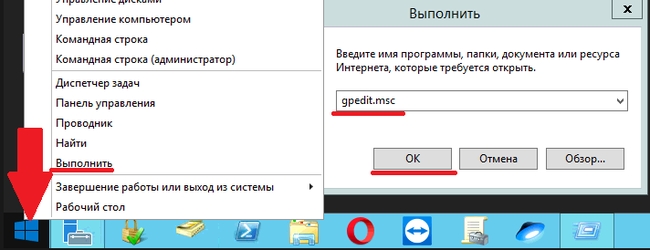

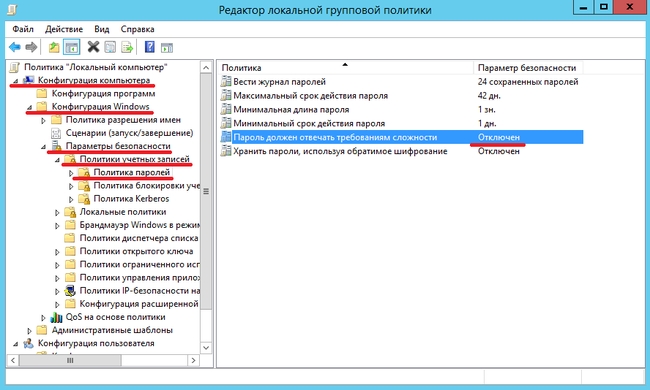

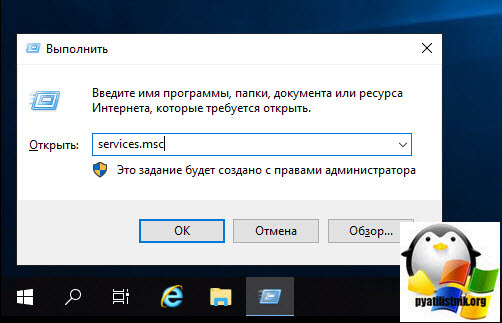

Чтоб можно было создавать простые пароли пользователям, включаем эту возможность в редакторе локальной групповой политики. Правой кнопкой мыши на кнопку «Пуск», выбираем «Выполнить», пишем gpedit.msc, ОК. (или WIN+R >> gpedit.msc >> ENTER)

Когда все заработает усложняем пароль. Он должен состоять из букв разного регистра, цифр и спец.символов.

Нажав правой кнопкой на созданного пользователя, можно отредактировать его свойства, например, добавить описание.

Чтоб admin мог сам добавлять пользователей в домен, и в общем то быть Администратором в сети я добавил его во все группы администраторов. Для обычных пользователей этого делать не нужно.

Еще одного пользователя, с аналогичными параметрами можно создать методом копирования (ПКМ на пользователя, копировать).

Если структура организации достаточно большая, то в корне домена можно создавать OU (Organizational Units) для удобного управления пользователями.

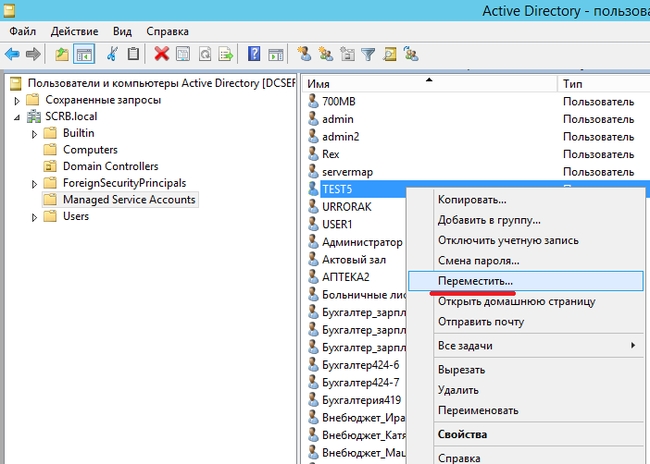

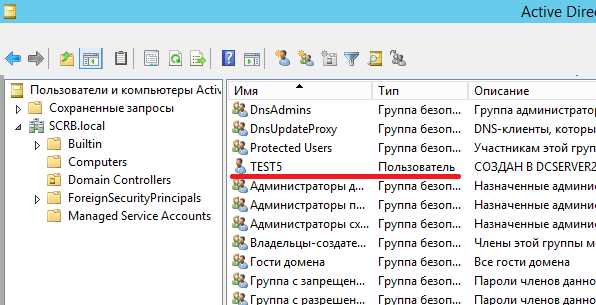

Если есть необходимость переместить учетную запись в другую директорию, например из ManagedServiceAccounts в Users, то нажимаем правой кнопкой мыши на требуемого пользователя, в нашем случае это TEST5 и выбираем строчку «Переместить».

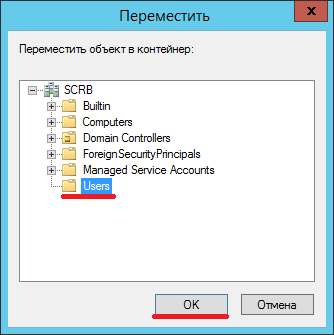

Далее откроется окошко, в котором выбираем место назначения, выберем Users, >>OK.

Проверим папку Users – пользователь уже там.

Переходим к добавлению компьютера в домен.

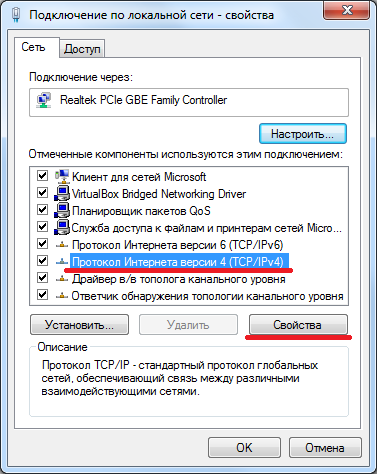

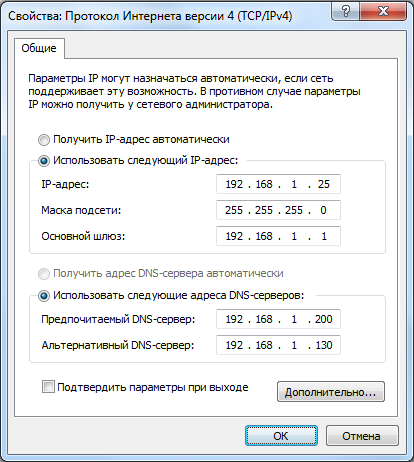

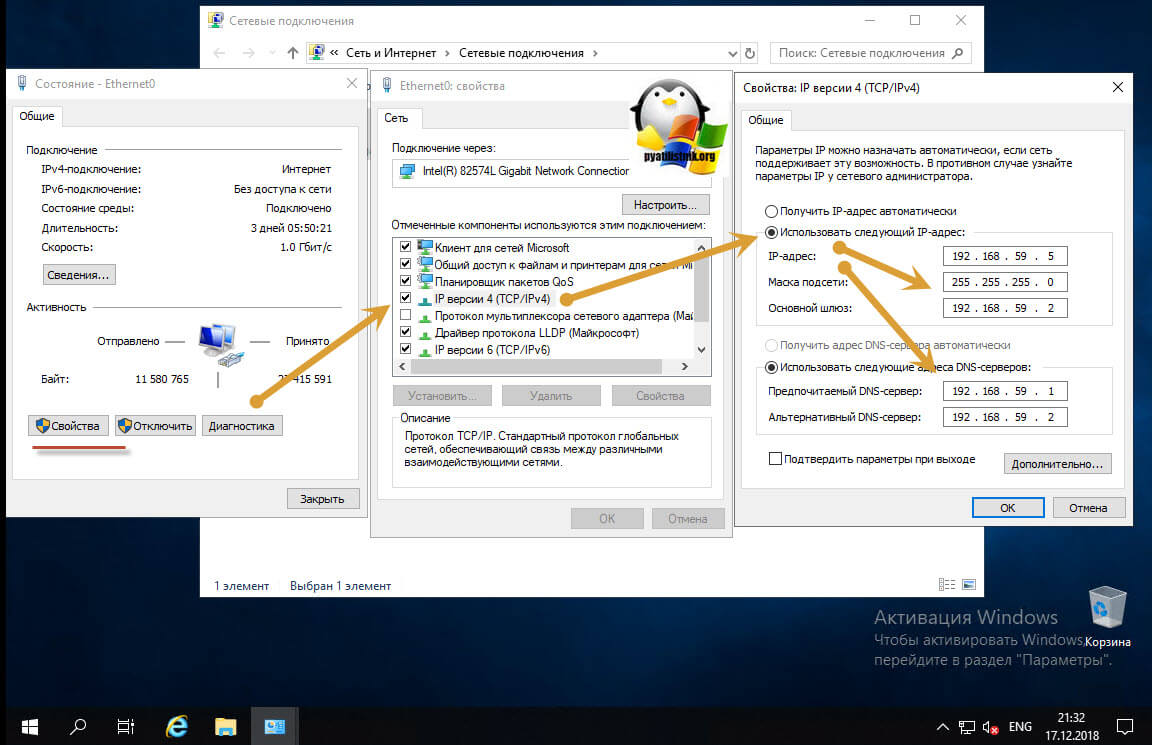

У нас в сети статическая IP-адресация, по этому в добавляемом компьютере первым делом меняем сетевые настройки. Переходим по пути: Панель управленияСеть и ИнтернетЦентр управления сетями и общим доступом. В настройках соединения изменяем протокол Интернета версии 4(TCP/IPv4) нажав на кнопку «Свойства».

Изменяем данные как на картинке ниже.

IP-адрес: 192.168.1.25 (адрес компьютера)

Маска подсети: 255.255.255.0

Основной шлюз: 192.168.1.1 (шлюз модема или фаервола)

Предпочитаемый DNS-сервер: 192.168.1.200 (IP-адрес контроллера домена).

Альтернативный DNS-сервер: 192.168.1.130 (IP-адрес резервного контроллера домена).

Применяем настройки, нажав кнопку «ОК».

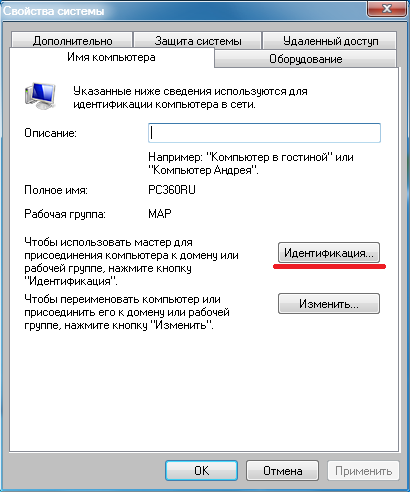

В панели управления переходим по пути: Панель управленияСистема и безопасностьСистема. Нажимаем на ссылку – «Изменить параметры».

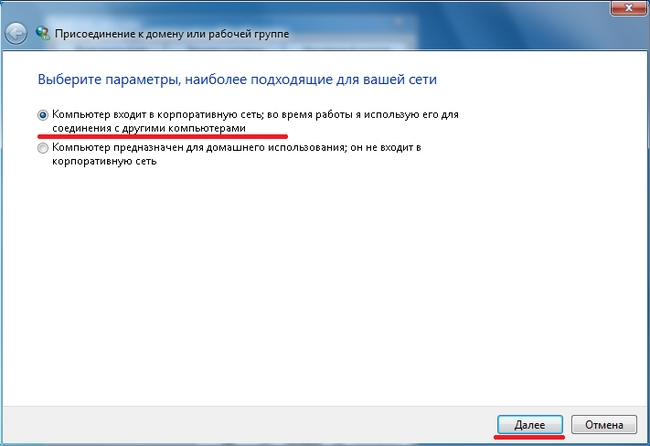

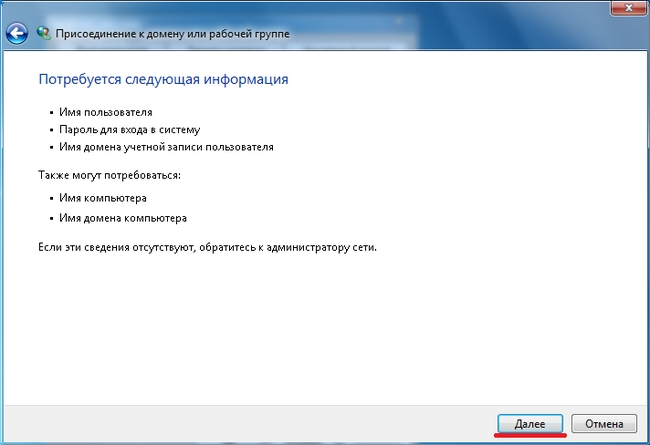

Предлагается два варианта, нажмем первый – идентификация.

Откроется мастер присоединения компьютера к сети или домену. Выбираем первый пункт: Компьютер входит в корпоративную сеть; во время работы я использую его для соединения с другими компьютерами. Нажимаем >>Далее.

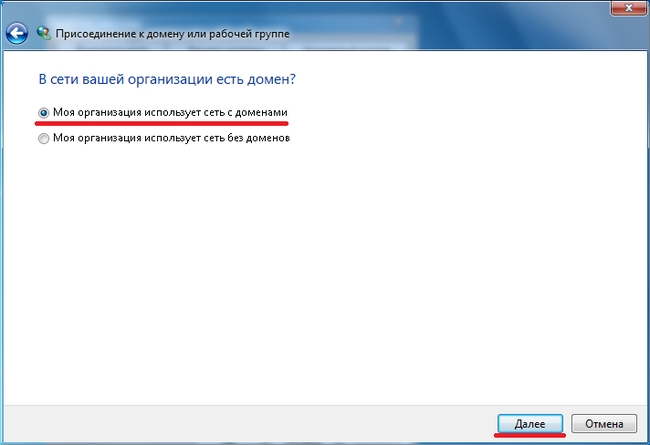

На следующем шаге выбираем первый пункт: Моя организация использует сеть с доменами. >>Далее.

>>Далее

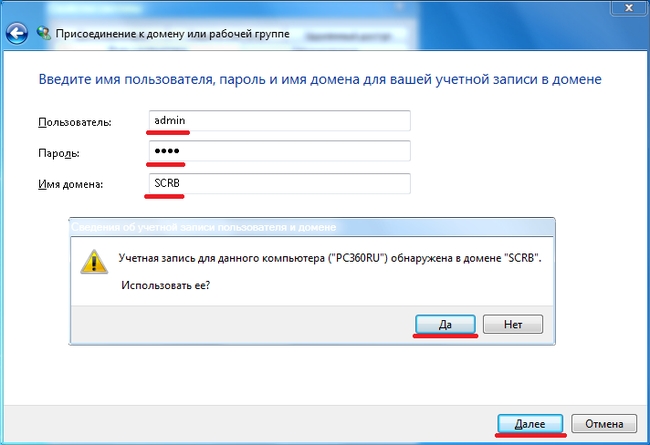

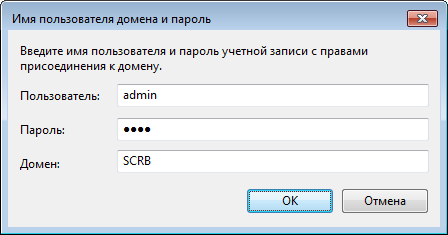

Вводим учетные данные созданного ранее пользователя.

Если компьютер ранее не был в домене то мастер предложит написать имя, под которым он будет известен в домене (фактически на этом шаге можно переименовать компьютер). >>Далее

Если пользователь не имеет прав на присоединение компьютера к домену, то откроется окно, в котором нужно указать данные, того кому разрешено.

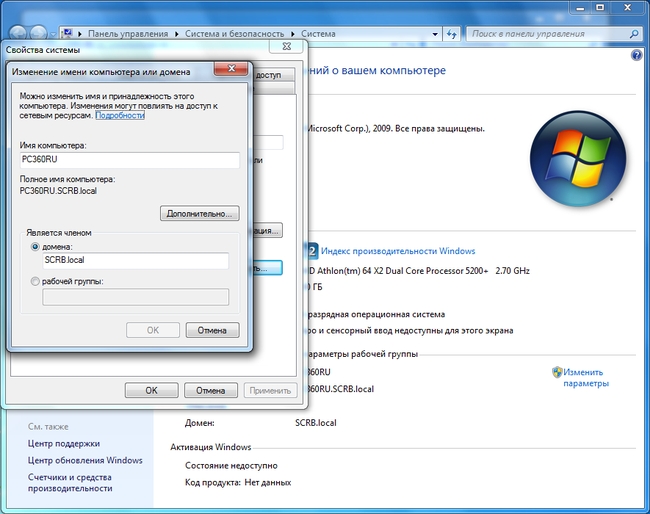

Иногда может возникнуть ситуация, когда ПК «не видит» домен. В этом случае нужно написать постфикс .local после названия домена (например SCRB.local)

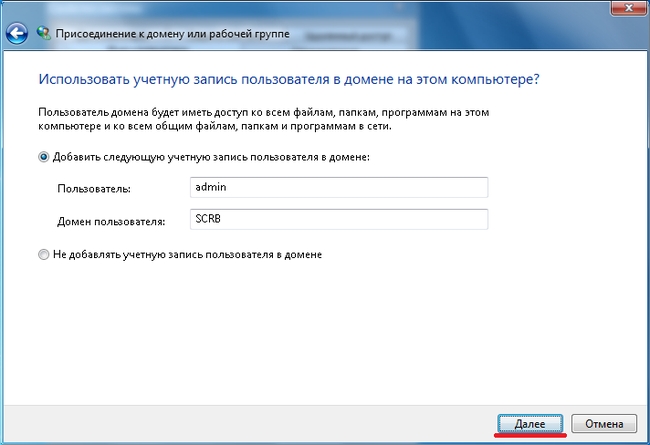

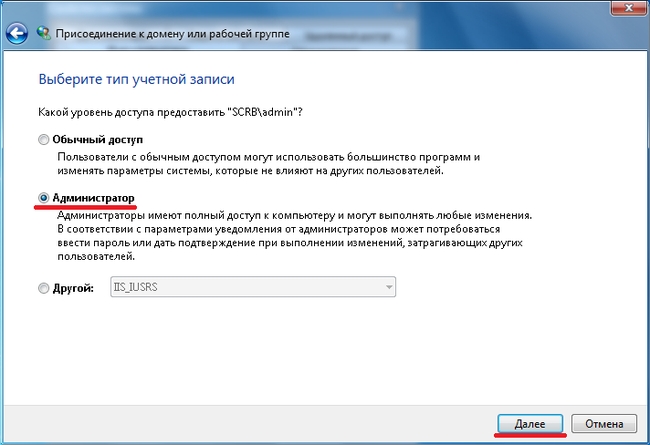

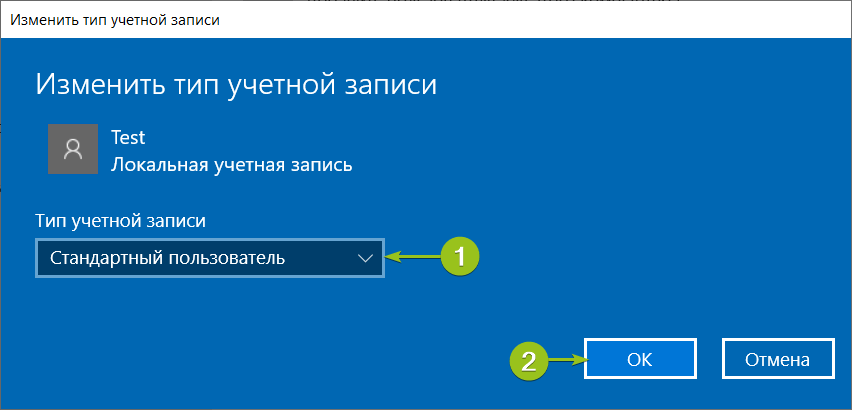

В следующем окне, выбирая пункт: Добавить следующую учетную запись пользователя в домене, подразумевается – в этом компьютере. Если это окно открылось и не появились какие-нибудь ошибки, то можно считать, что компьютер зарегистрирован в домене.

Если указать Не добавлять учетную запись пользователя в домене (на компьютере), то это можно сделать позже, в настройках учетных записей пользователей панели управления. >> Далее.

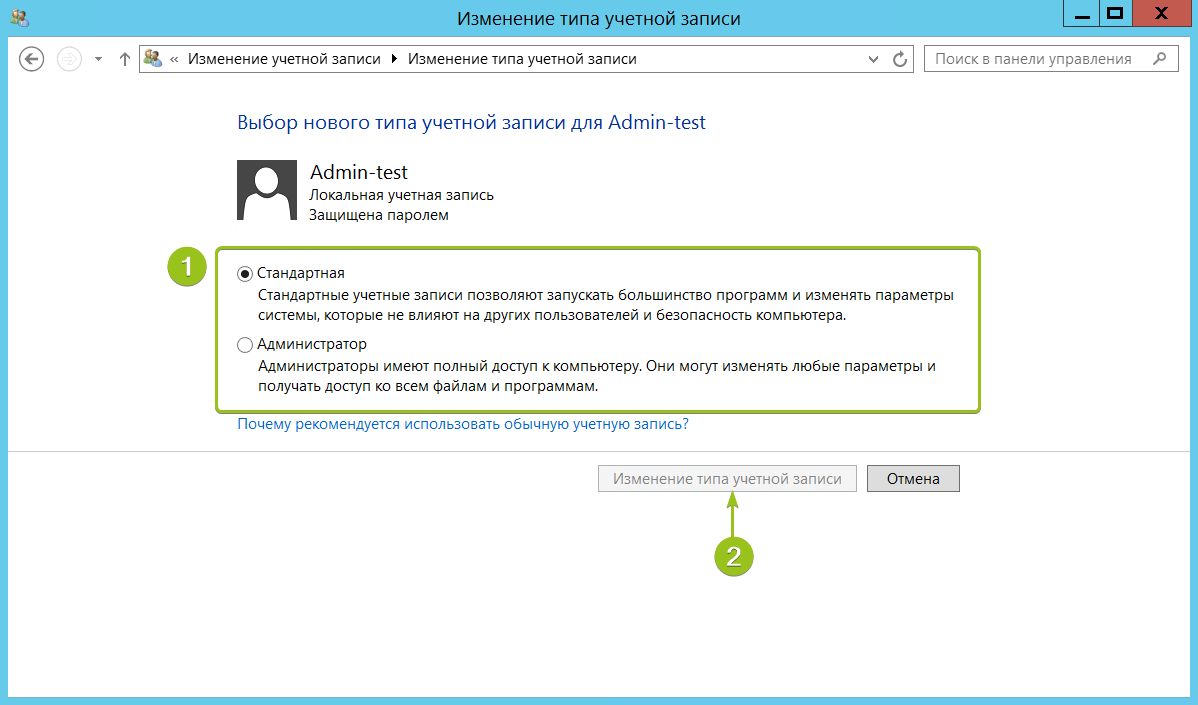

Так как мне нужно установить программы на этот новый компьютер, я устанавливаю доступ администратора для учетной записи admin на этом компьютере.

Можно выполнить идентификацию с учетной записью того пользователя, который затем будет работать на этом компьютере, установить ей права администратора, настроить программы и затем установить обычный доступ. Чаще всего так и делается.

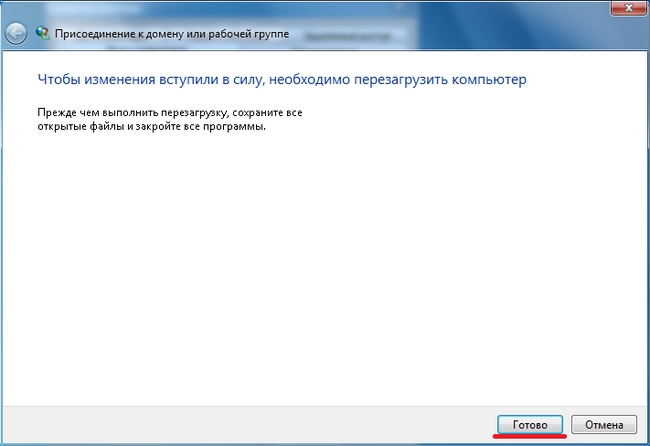

Нажимаем кнопку «Готово».

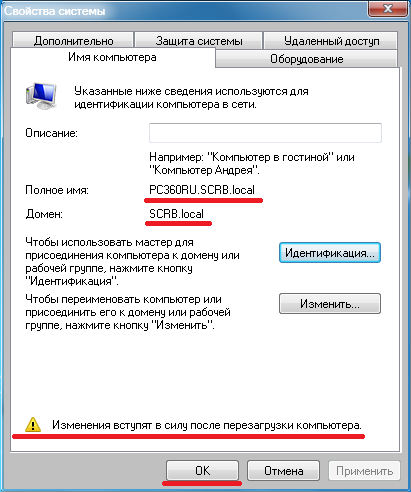

Видим, что имя и домен уже изменились, но изменения вступят в силу после перезагрузки. Перезагружаем компьютер.

После перезагрузки появится надпись нажать CTRL+ALT+DELETE и затем вход в учетную запись, которую мы только что добавили.

Компьютер добавлен в домен. На контроллере домена в списке компьютеров он тоже появился. Отключить нажатие CTRL+ALT+DELETE можно (но не нужно) в настройках учетных записей пользователей панели управления или в локальной политике безопасности.

Добавление в домен можно выполнить без использования мастера. В свойствах системы нужно нажать кнопку «Изменить» (чуть ниже кнопки «Идентификация»). В открывшемся окне указать имя ПК и домен. Затем указать учетную запись с правом присоединения к домену и перезагрузить ПК.

Организовывать доменную сеть выгодно, потому, что она обладает рядом преимуществ и гибкой системой настроек в сравнении с обычной сетью. Например, можно создать сетевые папки с доступом только для определенных пользователей, через политики на контроллере домена задавать различные права и настройки для ПО и пользователей сети, блокировать учетные записи и тп.

В этой статье мы рассмотрим, как создать (добавить) нового пользователей в домен Active Directory. Вы можете создать учетные записи пользователей в Active Directory с помощью графических mmc оснасток Active Directory Users and Computers (

dsa.msc

)/ AD Administrative Center (

dsac.msc

) или с помощью скриптов PowerShell.

Содержание:

- Как создать нового пользователя в домене Active Directory?

- New-ADUser: создать учетную запись пользователя с помощью PowerShell

- PowerShell: Массовое создание новых пользователей в AD по CSV файлу

Как создать нового пользователя в домене Active Directory?

Самый простой способ создания нового доменного пользователе в Active Directory – воспользоваться графической mmc консоль ADUC.

- Запустите консоль Active Directory Users and Computers, выполнив команду

dsa.msc

; - Выберите контейнер (Organizational Unit, OU) Active Directory, в котором вы хотите создать нового пользователя. Щелкните по нему правой кнопкой и выберите New -> User;

Для создания пользователей в домене ваша учетная запись должна состоять в группе администраторов домена, Account Operators или вы можете делегировать права на создание пользователей другим пользователям/группам.

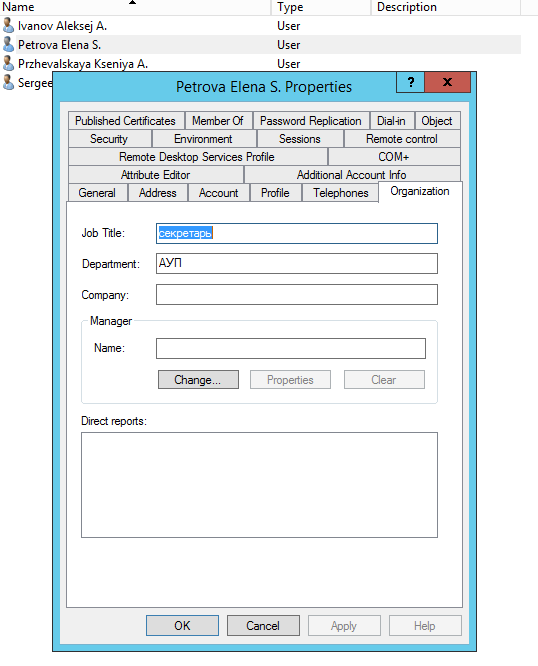

- Укажите имя, фамилию и инициалы пользователя, выберите его userPrincipalName (имя входа пользователя) и sAMAccountName, нажмите Next;

- Затем задайте пароль пользователя. На этой форме вы можете дополнительно включить для пользователя следующие опции атрибута UserAccountControl:

User must change password at next logon — пользователь при первом входе должен будет изменить пароль;

User cannot change password — пользователь не сможет самостоятельно изменить свой пароль (смена/сброс пароля может быть выполнена только администратором);

Password never expires — срок действия пароля пользователя никогда не истечет (если эта опция не включена, тогда срок действия пароля пользователя определяется политикой паролей Active Directory);

Account is disabled — учетная запись пользователя в домене отключена и не может использоваться для входа. - Найдите пользователя в консоли ADUC и откройте его свойства. Здесь вы можете задать дополнительные атрибуты пользователя: номер телефон, адрес, описание, должность, компанию (и т.д.), добавить его в группы AD, и изменить другие атрибуты на вкладке Attribute Editor.

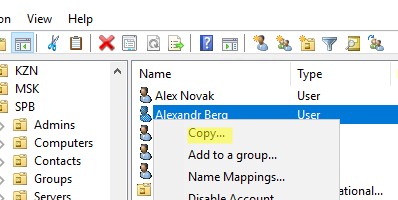

Вы можете создавать новых пользователей с аналогичными параметрами с помощью копирования. Такой способ создания новых пользователей подходит, когда вы хотите создать еще одного пользователя из одного подразделения, с тем же набором прав, адресом и описанием.

Щелкните по пользователю и выберите Copy. При копировании пользователя ему будет скопирован список групп, адрес (кроме улицы), настройки атрибута useraccountcontrol, параметры организации и ряд других атрибутов.

New-ADUser: создать учетную запись пользователя с помощью PowerShell

Выше мы показали, как вручную создать пользователя в домене AD с помощью графической консоли ADUC. Если вы постоянно создаете в домене новых пользователей, то гораздо удобнее автоматизировать этот процесс с помощью PowerShell.

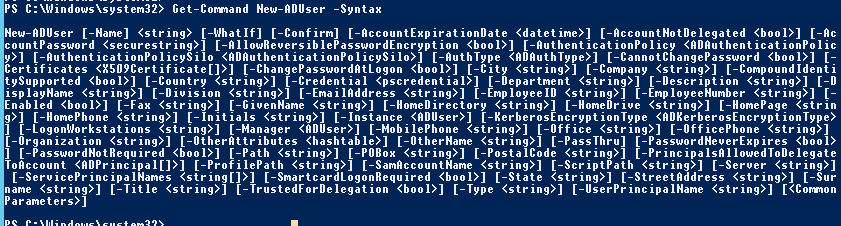

Для создания учетных записей пользователей в AD можно использовать командлет New-ADUser из модуля Active Directory Module for Windows PowerShell.

Полный синтаксис командлета New-ADUser можно получить с помощью команды:

Get-Command New-ADUser –Syntax

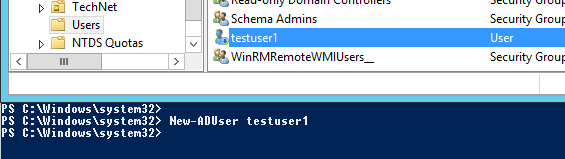

В минимальной версии для создания новой учетной записи пользователя в AD достаточно указать только его имя:

New-ADUser testuser1

Как вы видите, новая учетная запись пользователя была создана в контейнере Users. По умолчанию этот пользователь отключен. Чтобы использовать эту учетную запись, ее нужно включить (командлет Enable-ADAccount), задать пароль (командлет Set-ADAccountPassword) и настроить другие атрибуты (по необходимости).

Чтобы создать новую учетную запись в определенном контейнере (OU) домена с паролем и сразу включить ее, воспользуйтесь такой командой:

New-ADUser -Name "Test User2" -GivenName "Test" -Surname "User2" -SamAccountName "testuser2" -UserPrincipalName "[email protected]" -Path "OU=Users,OU=Accounts,OU=SPB,DC=winitpro,DC=loc" -AccountPassword(Read-Host -AsSecureString "Input Password") -Enabled $true

Команда предложит сразу указать пароль нового пользователя (пароль передается в защищенном виде).

Примечание. Пароль пользователя должен соответствовать доменным политикам безопасности паролей по длине, сложности и т.д, иначе командлет вернет ошибку: New-ADUser : The password does not meet the length, complexity, or history requirement of the domain. Вы можете использовать готовый скрипт PowerShell для генерации сложного пароля для каждого пользователя.

Вы можете получить информацию о созданном пользователе домена с помощью командлета Get-ADUser:

Get-ADUser testuser2

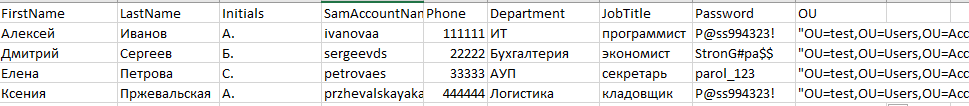

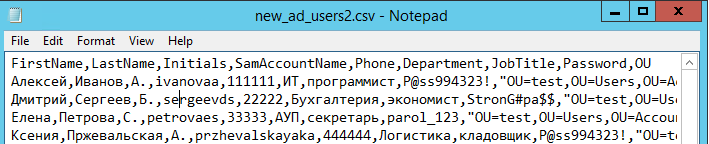

PowerShell: Массовое создание новых пользователей в AD по CSV файлу

Вы можете использовать PowerShell скрипты для массового заведения пользователей в домене Active Directory. Рассмотрим несколько простой скрипт для создания учетных записей пользователей по списку из CSV файла.

Заполните необходимые параметры пользователей в формате CSV (Excel) файла. Например, мой Excel файл с пользователями состоит из 9 колонок и имеет следующий формат шапки:

FirstName;LastName;Initials;SamAccountName;Phone;Department;JobTitle;Password;OU

Заполните данные пользователей и сохраните Exсel файл с в формате CSV c запятыми, в качестве разделителей. Кодировка файла должна быть обязательно UTF-8 (важно!).

Вы можете обращаться к значениям в ячейках Excel файла напрямую из PowerShell. Для упрощения кода скрипта в этом примере я использую плоский CSV файл.

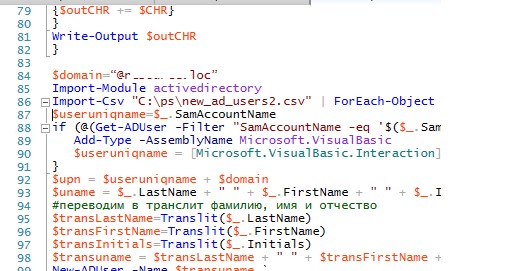

Теперь вы можете импортировать данный CSV файл (new_ad_users2.csv) и создать в домене новых пользователей. Код готового PowerShell скрипта представлен ниже:

Примечание.

- Имя OU, в котором нужно создать пользователя указывается в формате distinguishedName (

"OU=Users,OU=SPB,OU=RU,DC=winitpro,DC=ru"

). Значение нужно взят в двойные кавычки (т.к. строка содежрит запятые); - Имя пользователя в домене мы будем заводить на английском языке. Для транслитерации имен и фамилий пользователей с кириллицы в латиницу мы добавили в скрипт отдельную функцию Translit;

- Если в качестве разделителя CSV файла используется “;”, в командлет Import-Csv нужно добавить аргумент

-delimiter ";"

. Проверьте, какой разделитель (делиметер) используется в вашей Windows по-умолчанию (команда

(Get-Culture).TextInfo.ListSeparator)

. Если системный разделитель отличается от разделителя в CSV файле, его нужно указать в параметре

–Delimiter

; - Скрипт проверяет, существует ли пользователь в домене. Если в домене уже есть такая учетная запись, появляется предупреждение и предлагается ввести уникальный sAMAccountName (вы можете добавить порядковый номер в конце имени учетной записи).

$domain=“@winitpro.loc”

Import-Module activedirectory

Import-Csv "C:psnew_ad_users2.csv" | ForEach-Object {

$userSAM=$_.SamAccountName

if (@(Get-ADUser -Filter "SamAccountName -eq '$($_.SamAccountName)'").Count -ne 0) {

Add-Type -AssemblyName Microsoft.VisualBasic

$userSAM = [Microsoft.VisualBasic.Interaction]::InputBox("Пользователь с именем $_.SamAccountName уже существует", 'Укажите новое имя пользователя', $_.SamAccountName)

}

$upn = $userSAM + $domain

$uname = $_.LastName + " " + $_.FirstName + " " + $_.Initials

#переводим в транслит фамилию, имя и отчество

$transLastName=Translit($_.LastName)

$transFirstName=Translit($_.FirstName)

$transInitials=Translit($_.Initials)

$transuname = $transLastName + " " + $transFirstName + " " + $transInitials

New-ADUser -Name $transuname `

-DisplayName $uname `

-GivenName $_.FirstName `

-Surname $_.LastName `

-Initials $_.Initials `

-OfficePhone $_.Phone `

-Department $_.Department `

-Title $_.JobTitle `

-UserPrincipalName $upn `

-SamAccountName $userSAM `

-Path $_.OU `

-AccountPassword (ConvertTo-SecureString $_.Password -AsPlainText -force) -Enabled $true

}

Ниже представлен код функции транслитерации (вставить выше кода основного скрипта):

#сама функция транслитерации

function global:Translit {

param([string]$inString)

$Translit = @{

[char]'а' = "a"

[char]'А' = "A"

[char]'б' = "b"

[char]'Б' = "B"

[char]'в' = "v"

[char]'В' = "V"

[char]'г' = "g"

[char]'Г' = "G"

[char]'д' = "d"

[char]'Д' = "D"

[char]'е' = "e"

[char]'Е' = "E"

[char]'ё' = "yo"

[char]'Ё' = "Yo"

[char]'ж' = "zh"

[char]'Ж' = "Zh"

[char]'з' = "z"

[char]'З' = "Z"

[char]'и' = "i"

[char]'И' = "I"

[char]'й' = "j"

[char]'Й' = "J"

[char]'к' = "k"

[char]'К' = "K"

[char]'л' = "l"

[char]'Л' = "L"

[char]'м' = "m"

[char]'М' = "M"

[char]'н' = "n"

[char]'Н' = "N"

[char]'о' = "o"

[char]'О' = "O"

[char]'п' = "p"

[char]'П' = "P"

[char]'р' = "r"

[char]'Р' = "R"

[char]'с' = "s"

[char]'С' = "S"

[char]'т' = "t"

[char]'Т' = "T"

[char]'у' = "u"

[char]'У' = "U"

[char]'ф' = "f"

[char]'Ф' = "F"

[char]'х' = "h"

[char]'Х' = "H"

[char]'ц' = "c"

[char]'Ц' = "C"

[char]'ч' = "ch"

[char]'Ч' = "Ch"

[char]'ш' = "sh"

[char]'Ш' = "Sh"

[char]'щ' = "sch"

[char]'Щ' = "Sch"

[char]'ъ' = ""

[char]'Ъ' = ""

[char]'ы' = "y"

[char]'Ы' = "Y"

[char]'ь' = ""

[char]'Ь' = ""

[char]'э' = "e"

[char]'Э' = "E"

[char]'ю' = "yu"

[char]'Ю' = "Yu"

[char]'я' = "ya"

[char]'Я' = "Ya"

}

$outCHR=""

foreach ($CHR in $inCHR = $inString.ToCharArray())

{

if ($Translit[$CHR] -cne $Null )

{$outCHR += $Translit[$CHR]}

else

{$outCHR += $CHR}

}

Write-Output $outCHR

}

После выполнения скрипта, откройте консоль ADUC, разверните указанный контейнер и убедитесь, что в AD появились новые учетки пользователей (отследить создание учетных записей в AD можно так: Получение списка учетных записей AD, созданных за последние 24 часа.)

Вы сразу можете добавить учетные записи в нужные группы AD с помощью командлета Add-AdGroupMember. Для этого нужно немного модифицировать скрипт, добавив в цикле строку:

Add-AdGroupMember -Identity AllowPublicInet -Members $userSAM

Также вы можете установить фотографию пользователя в AD, чтобы она отображалась в Outlook и Lync:

Set-ADUser $userSAM -Replace @{thumbnailPhoto=([byte[]](Get-Content "C:psuser1_photo.jpg" -Encoding byte))}

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

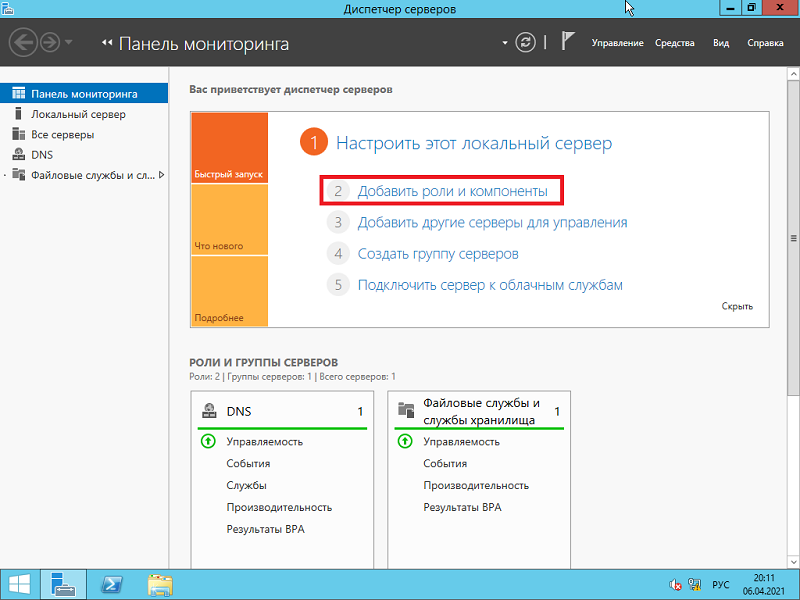

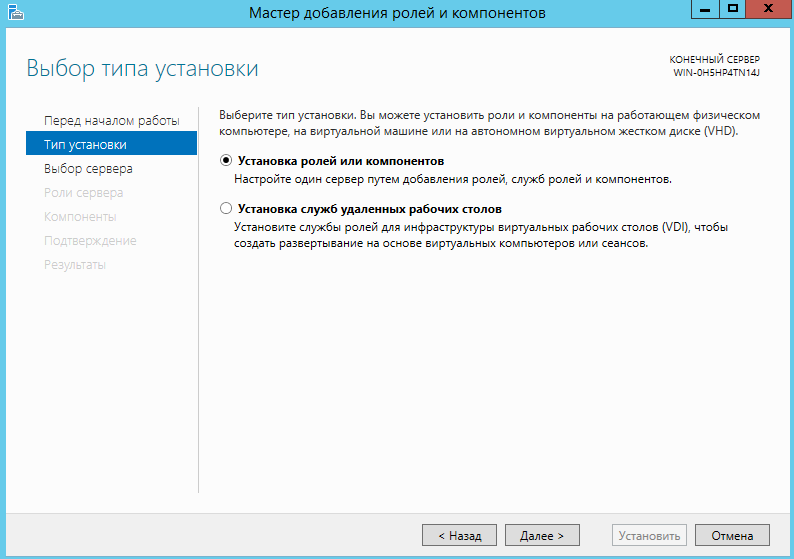

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

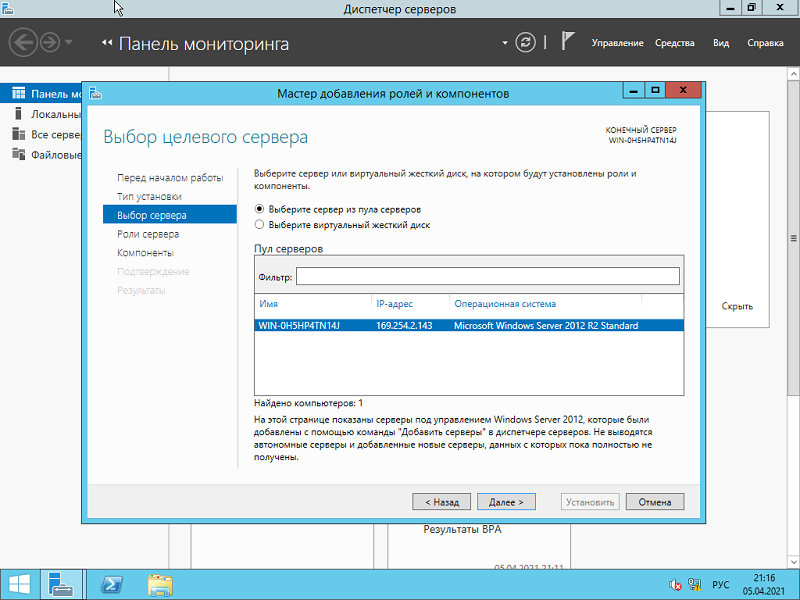

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

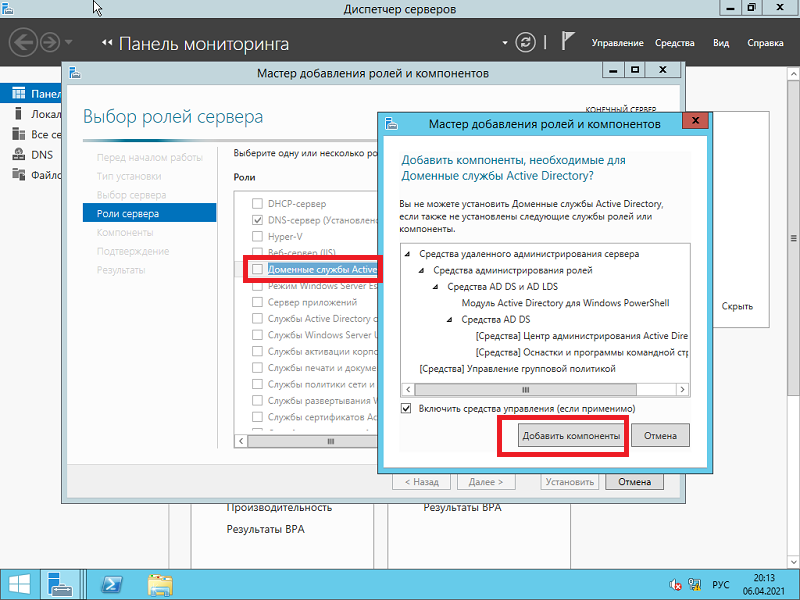

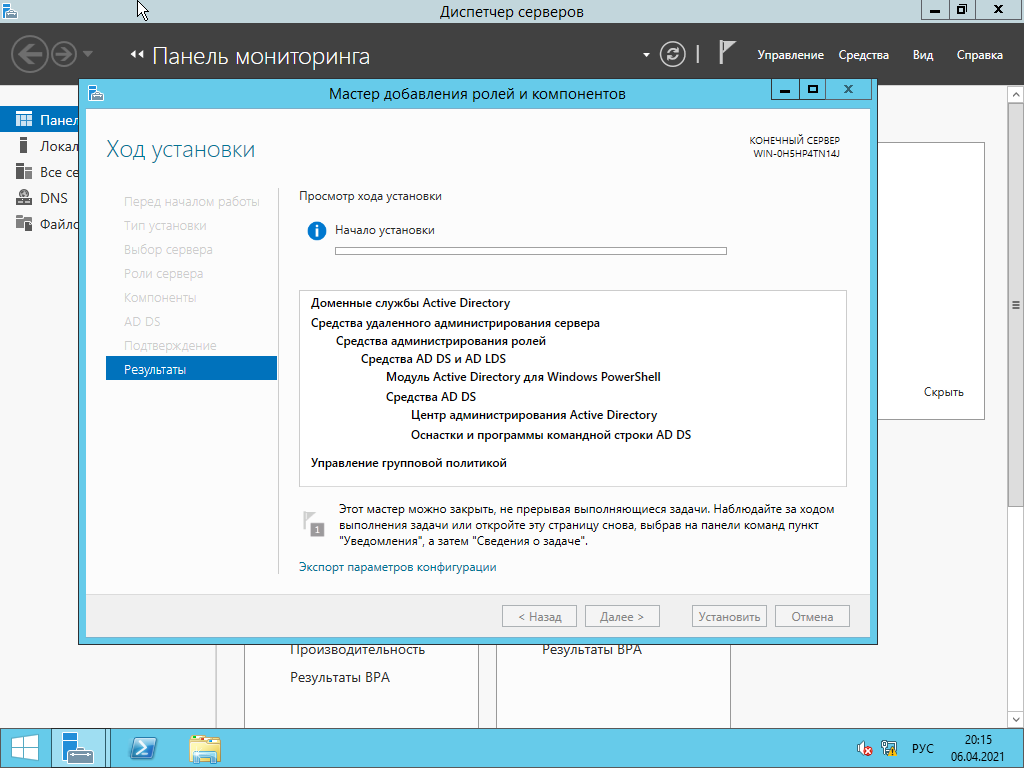

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

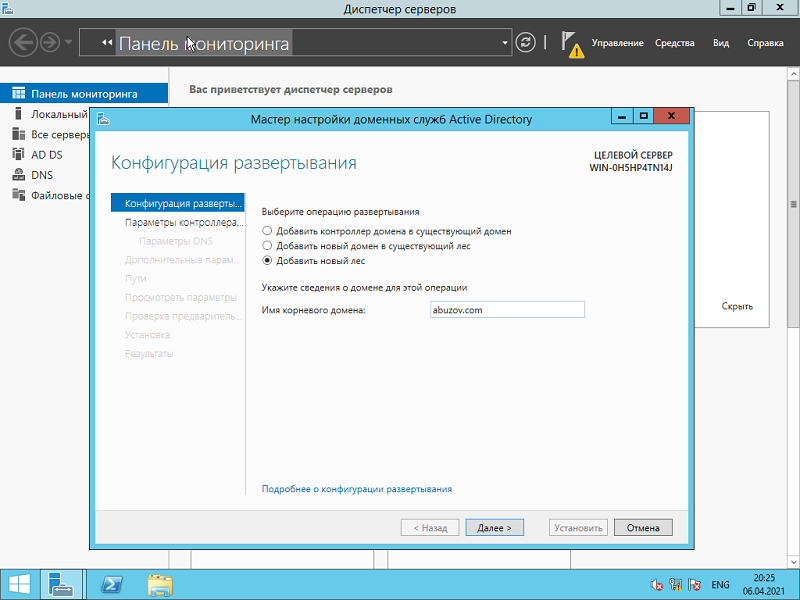

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

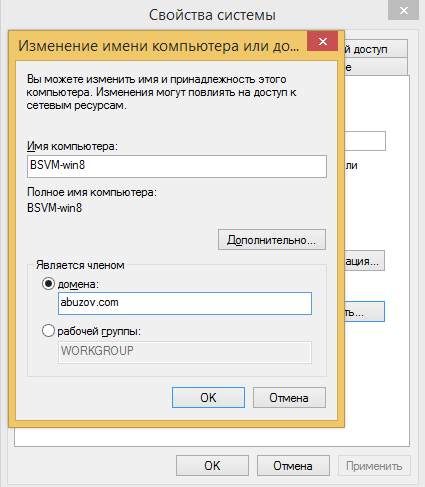

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

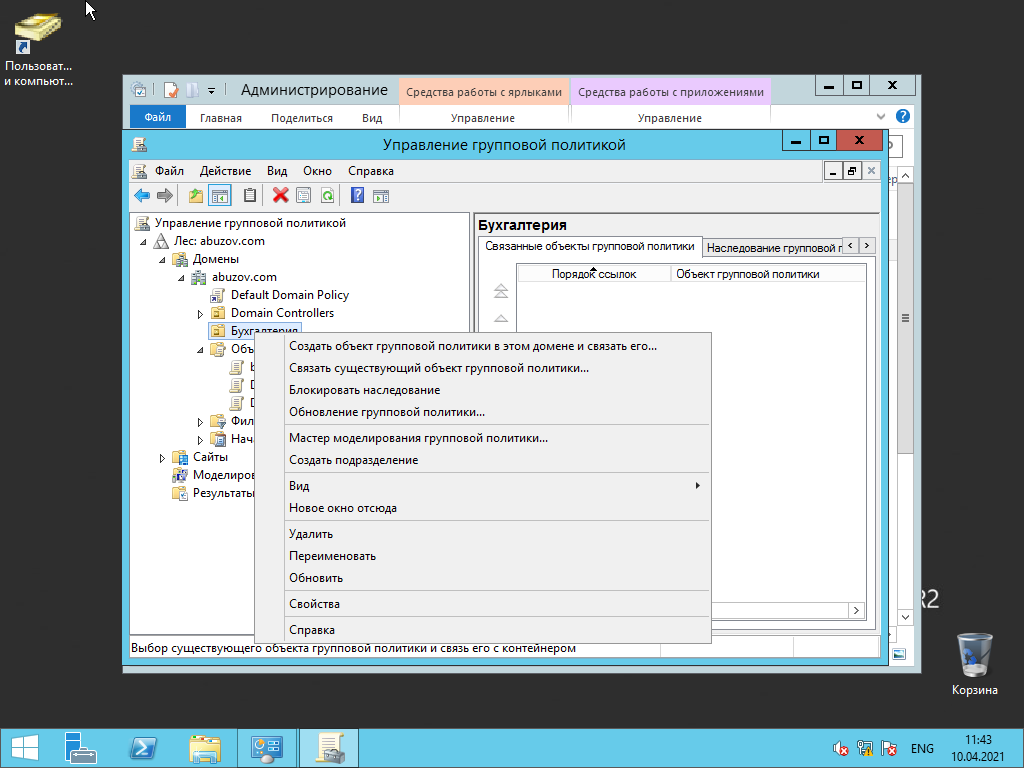

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

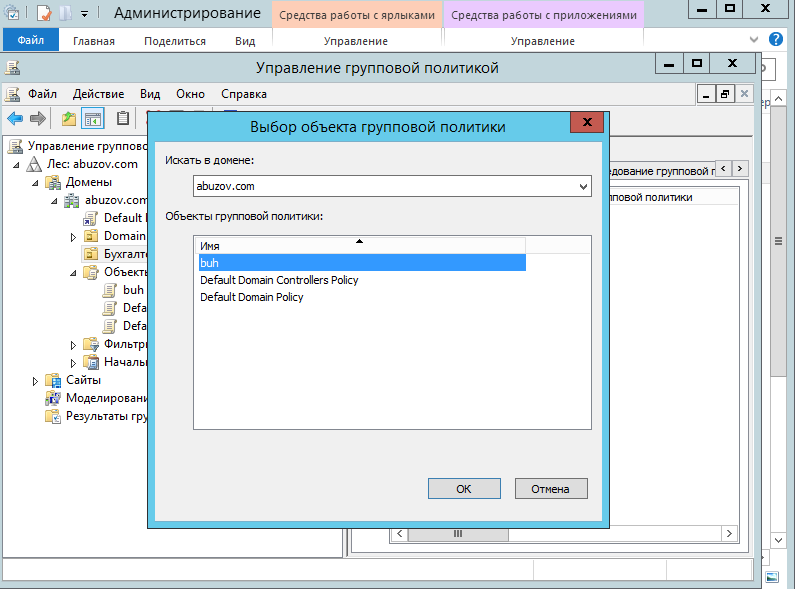

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

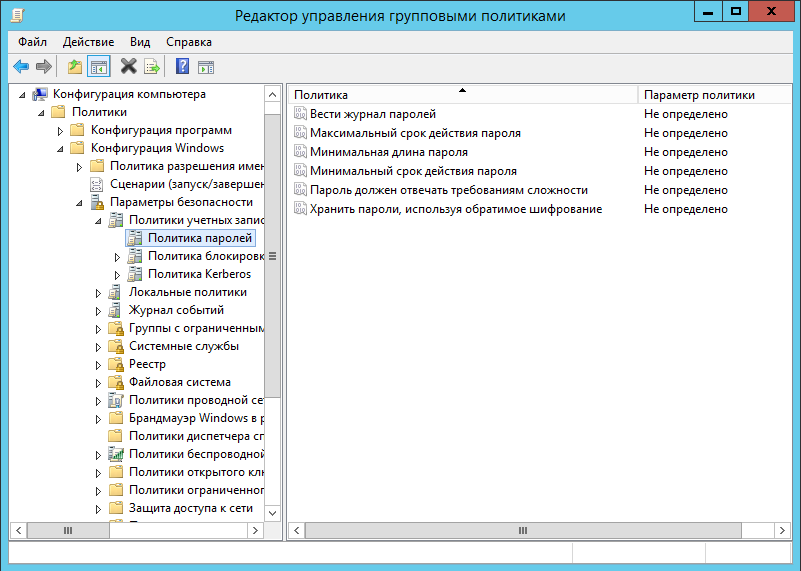

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

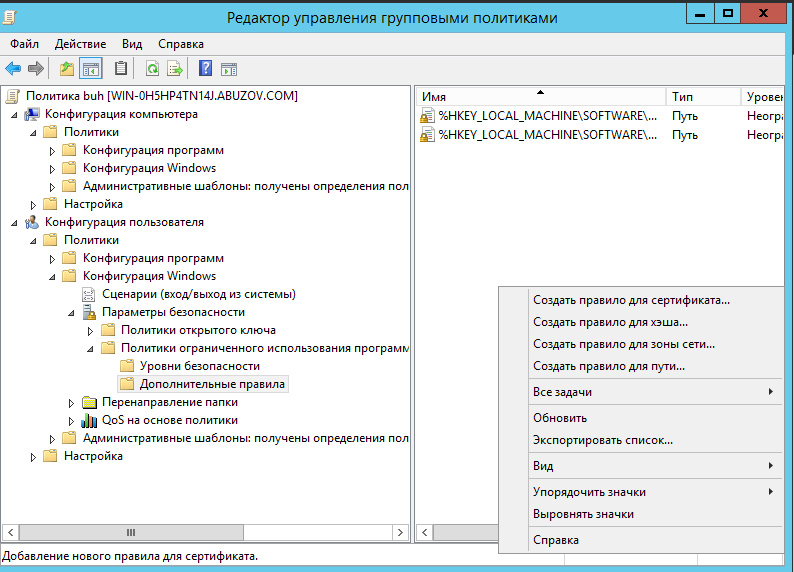

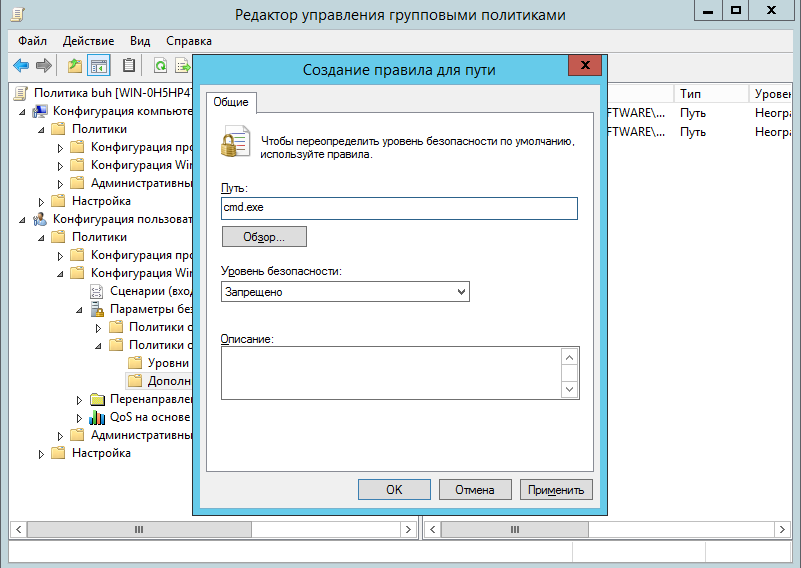

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

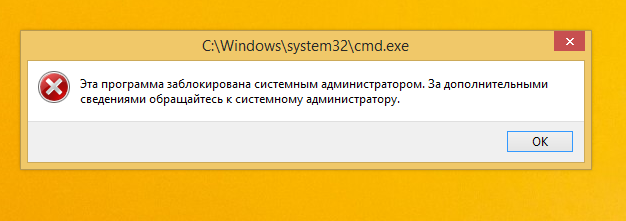

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

При попытке запустить командную строку на клиентской машине вы получите сообщение.

Пользовательские учетные записи одни из самых популярных объектов в AD. Они нужны для аутентификации и авторизации на рабочих компьютерах и во многих сервисах, интегрированных с AD. Решение различных проблем связанных с УЗ пользователей, а так же управление ими является одной из главных рутин для администраторов и специалистов хелпдеска. Данное руководство поможет вам сделать это несколькими способами. Чтобы управлять УЗ пользователей, необходимо войти на контроллер домена или сервер или устройство с установленными средствами удаленного администрирования сервера (RSAT) для Active Directory Domain Services.

Для того чтобы не было ошибок доступа, нам нужен аккаунт администратора домена или группы операторов учетных записей (Account Operators group), либо УЗ, которая делегирована на создание пользовательских объектов в домене или в нужной нам организационной единице (OU), которую мы будем использовать для хранения аккаунтов.

Как создать учетную запись пользователя

Давайте создадим учетную запись пользователя AD несколькими способами.

Создание учетной записи пользователя с помощью ADUC

Запустите Active Directory Users and Computers (dsa.msc).

Перейдите в нужную вам OU (organizational unit) или контейнер. На панели задач нажмите на значок New User, или щелкните правой кнопкой мыши пустое место в главном окне и выберите New -> User из меню, или щелкните правой кнопкой по выбранному вами OU или контейнеру и выберите New -> User.

Появится окно New Object — User, укажите параметры для вашего пользователя:

- Full Name, введите полное имя в поле Full Name или введите отдельно фамилию и имя в поля First Name и Last Name.

- User logon name — Имя логина пользователя, данный параметр создаст атрибут userPrincipalName и атрибут sAMAccountName, которые пользователь будет вводить при входе в систему.

Нажмите Next и укажите Пароль, затем наберите его во втором поле и отметьте нужные настройки, обычно для нового пользователя нужно отметить «User must change password at next logon«(Пользователь должен сменить пароль при следующем входе).

Нажмите Next и Finish. Поздравляем, учетная запись пользователя успешно создана!

Создание УЗ пользователя с помощью cmd.exe

Используйте следующую команду с необходимыми параметрами для создания объекта пользователя в контейнере «Users«, имя пользователя в примере будет GSoul:

dsadd.exe user "CN=GSoul,CN=Users,DC=office,DC=local" -upn GSoul@office.local -fn "Gordon" -ln "Soul" -display "Gordon Soul" -pwd "P@&&W0rd"

Создание учетной записи пользователя с помощью Windows PowerShell

Запустите следующий код PowerShell с правами администратора:

Import-Module ActiveDirectory

New-ADUser -Name FRobinson -Path "CN=Users,DC=office,DC=local" -GivenName "Frank" -Surname "Robinson" -sAMAccountName FRobinson

Как удалить учетную запись пользователя

Для того чтобы удалить пользователя из Active Directory, используйте один из следующих методов. Обратите внимание, что это не приведет к полному удалению УЗ, если у вас настроена корзина AD Recycle Bin.

Удаление учетной записи пользователя с помощью Active Directory Users and Computers

Чтобы удалить пользователя из домена, откройте Active Directory Users and Computers (dsa.msc).

Нажмите на меню View, включите Advanced Features. Перейдите в OU или контейнер, где находится объект пользователя, который вы собираетесь удалить. В меню Action выберите Find.

В поле Name введите имя пользователя, которого вы хотите удалить, и нажмите кнопку «Find now«. В списке результатов поиска выберите нужного пользователя.

Щелкните правой кнопкой мыши на пользователя и выберите из списка пункт «Delete«, а затем «Yes«.

Удаление учетной записи пользователя с помощью командной строки

Следующая команда удаляет пользователя «GSoul» из контейнера “Users” из домена office.local:

dsrm.exe "CN=Gregory Soul,CN=Users,DC=office,DC=local"

Удаление учетной записи пользователя с помощью Windows PowerShell

Используйте следующий PowerShell код для удаления пользователя из AD, синтаксис для примера использован такой же, как и в примере выше:

Import-Module ActiveDirectory

Remove-ADUser -Identity "CN=GSoul,CN=Users,DC=office,DC=local"

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

В этом видео Вы научитесь добавлять пользователей и компьютеры в домен на Windows Server 2019.

-

Виктор Черемных -

20 июля, 2021 -

No Comments

Добавить комментарий

Ваш адрес email не будет опубликован. Обязательные поля помечены *

Комментарий *

Имя *

Email *

Сайт

Группа в VK

Обнаружили опечатку?

Сообщите нам об этом, выделите текст с ошибкой и нажмите Ctrl+Enter, будем очень признательны!

Свежие статьи

Создание общего Samba ресурса на Astra Linux Special Edition 1.7

30.01.2023

Добавление общей smb папки на Astra Linux Special Edition 1.7

27.01.2023

Создание общей папки для Astra Linux Special Edition 1.7 на VirtualBox

25.01.2023

#10. Настройка оценок и отчетов в системе Moodle

23.01.2023

Программный комплекс ViPNet Client

23.01.2023

Облако меток

PrevРешение проблемы сбоя работы DHCP-сервера в Windows Server 2019

Настройка групповых политик на Windows Server 2019Next

Похожие статьи

Настройка файлового сервера на Windows Server 2019

В этом видео вы научитесь создавать и настраивать файловый сервер на Windows Server 2019.

Создание виртуальных машин в Hyper-V

В этом видео вы научитесь создавать виртуальные машины, коммутаторы и диски в Hyper-V.

Установка Windows Admin Center

В этом видео вы научитесь устанавливать Windows Admin Center для управления Windows Server.

Установка, настройка и обзор Hyper-V на Windows Server 2019

В этом видео вы научитесь устанавливать и настраивать гипервизор Hyper-V на Windows Server 2019.

Содержание

- Три способа добавить компьютер с Windows к домену

- Способ 1 — графический интерфейс

- Способ 2 — командная строка

- Способ 3 — powershell

- Присоединение Windows Server 2019 Server Core к домену

- Как добавить или удалить компьютер в домене с помощью графического интерфейса или с помощью Powershell

- Настройка сетевого интерфейса

- Добавление компьютера в домен с помощью графического интерфейса

- Добавление компьютера в домен с помощью PowerShell

- Удаление компьютера из домена с помощью графического интерфейса

- Удаление компьютера из домена с помощью PowerShell

- Добавление сервера в существующий домен Active Directory

- Что это такое?

- Подготовка Windows Server и настройка сети

- Создание и настройка сети

- Настройка сетевого адаптера сервера

- Предварительные требования

- Добавления сервера в домен

- Подключение к серверу

- Присоединение компьютера к домену windows server 2019

- Настройка windows server 2019 с нуля

- Настройка сети в Windows Server 2019

- Настройка имени и домена в Windows Server 2019

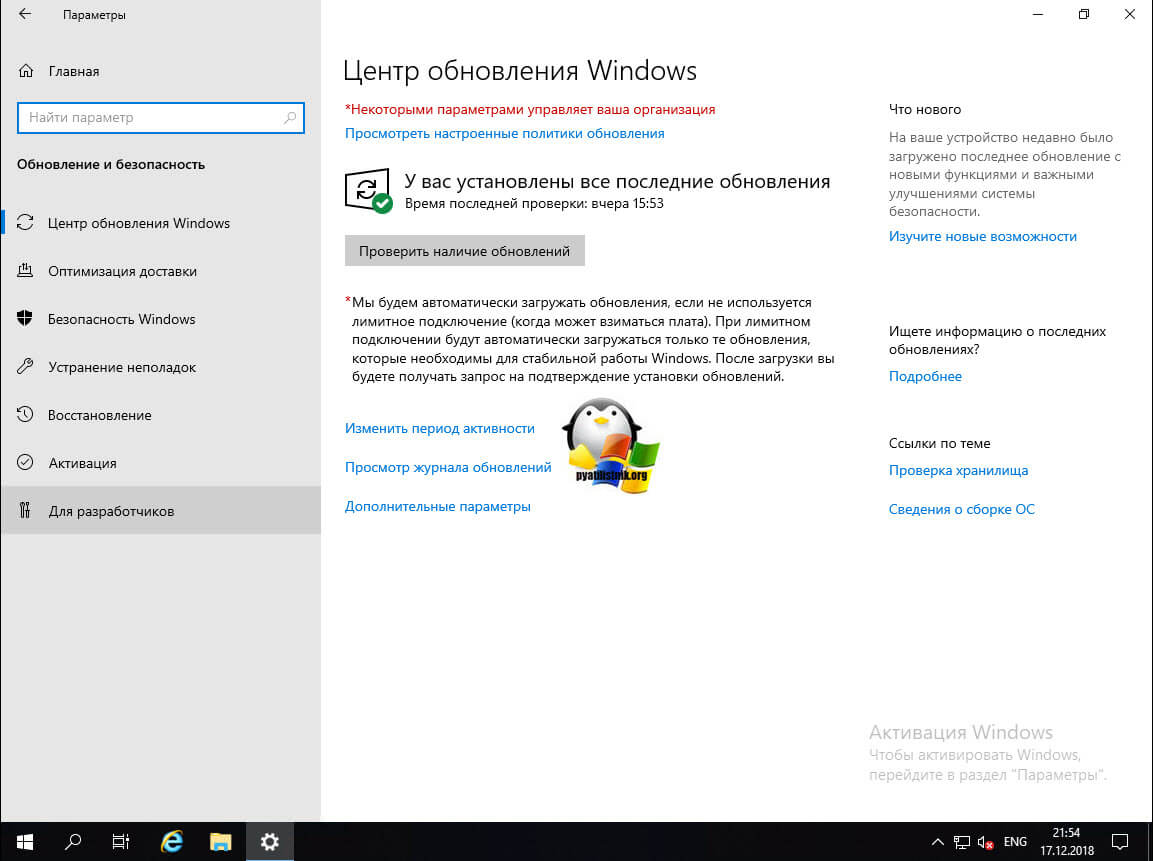

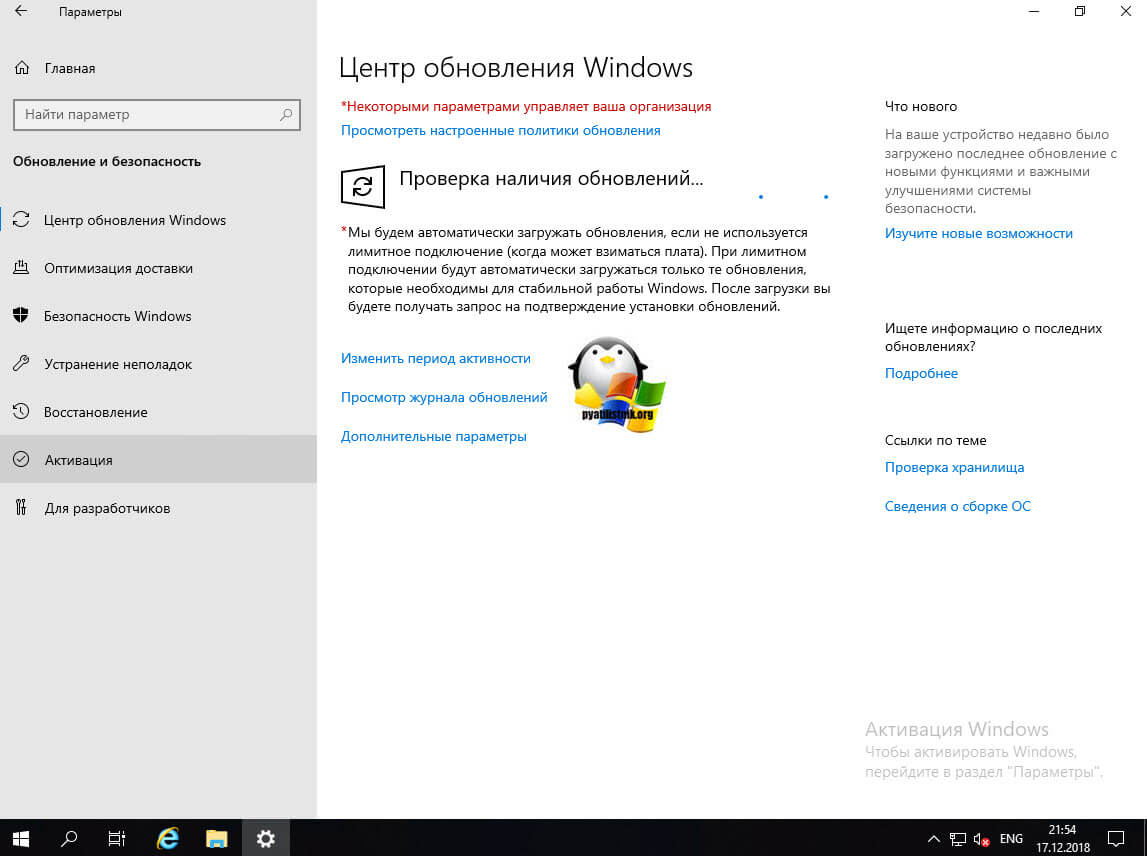

- Установка обновлений В WIndows Server 2019

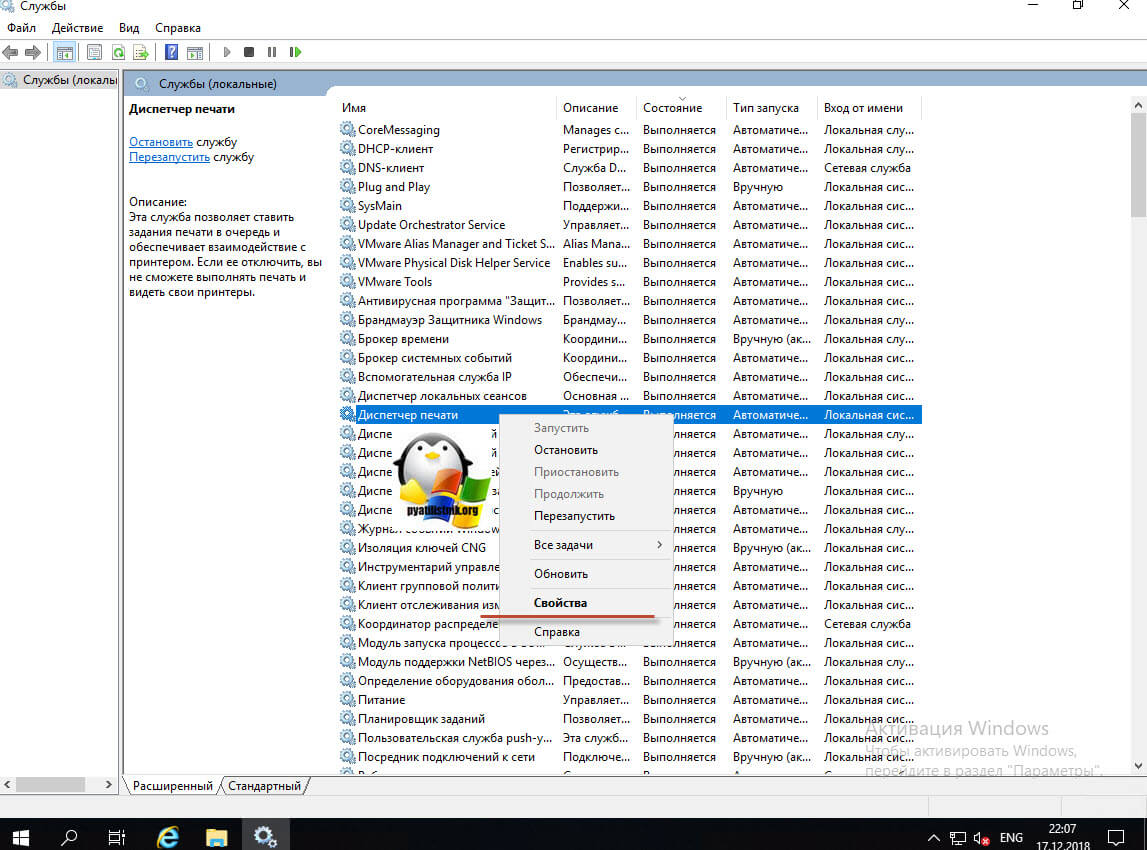

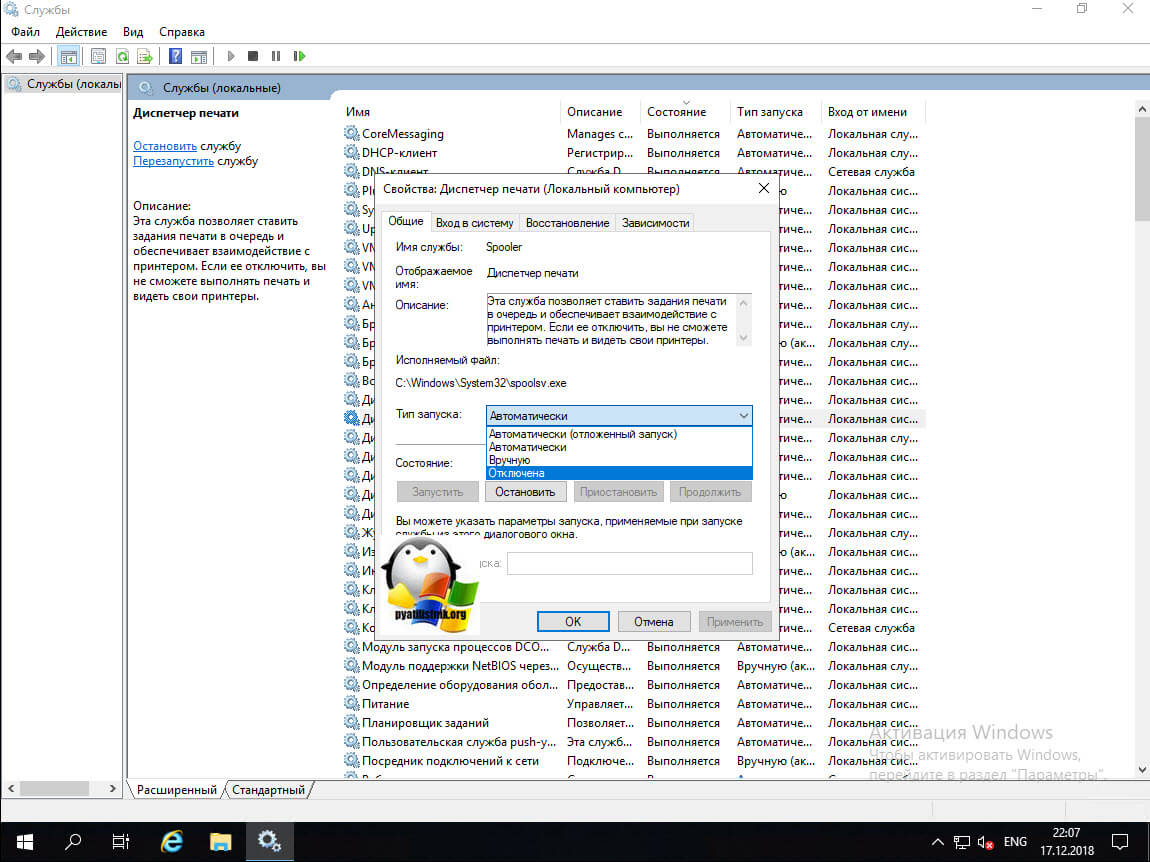

- Отключение лишних служб

Три способа добавить компьютер с Windows к домену

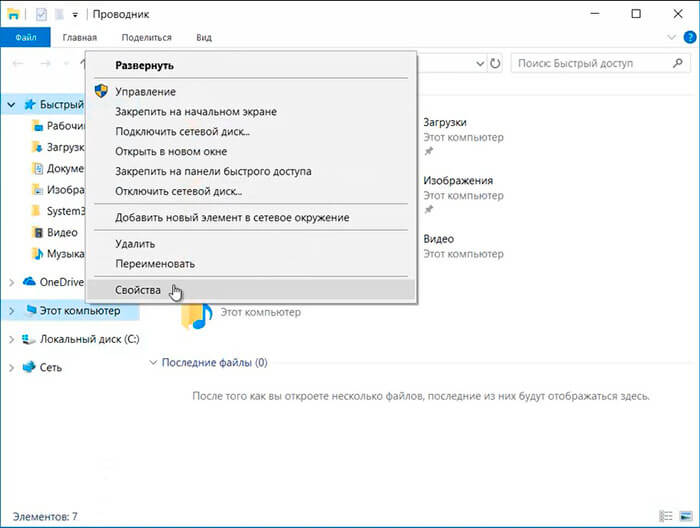

Способ 1 — графический интерфейс

Открываем свойства компьютера. Для этого открываем проводник и кликаем правой кнопкой мыши по Компьютер и выбираем Свойства:

В открывшемся окне в разделе Имя компьютера, имя домена и параметры рабочей группы нажимаем Изменить параметры:

В следующем окне нажимаем Изменить и выставляем переключатель Является членом в положение домена и вводим имя домена:

Нажимаем OK. Система запросит логин и пароль учетной записи с правом на ввод компьютера в домен. Вводим логин и пароль, например администратора, и нажимаем OK. Windows выкинет несколько сообщений о присоединении компьютера к домену и запросит перезагрузку — соглашаемся.

Способ 2 — командная строка

Запускаем командную строку от имени администратора и вводим следующую команду:

> netdom join %computername% /domain:dmosk.local /userd:dmoskadmin /passwordd:pass

* данная команда выполняется в командной строке (cmd). Она добавить компьютер к домену dmosk.local под учетными данными admin с паролем pass.

После отработки команды необходимо перезагрузить компьютер.

Способ 3 — powershell

Запускаем powershell от имени администратора и вводим следующий командлет:

После нажатия Enter система запросит пароль для учетной записи. Вводим и дожидаемся окончания операции. После перезагружаем компьютер.

Источник

Присоединение Windows Server 2019 Server Core к домену

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как присоединить Windows Server 2019 Server Core к домену.

Мы будем рассматривать тот случай, когда у вас уже есть два сервера с установленной на них операционной системой Windows Server 2019. Кроме того, на одном из серверов должна быть установлена роль Active Directory Domain Services.

Подробно о том, как установить Windows Server 2019, вы можете прочитать в моем руководстве “Установка Windows Server 2019 Server Core”.

Узнать о том, как установить Active Directory Domain Services на Windows Server 2019 с GUI, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019”.

Также в моем руководстве “Установка Active Directory Domain Services на Windows Server 2019 Server Core”, вы можете узнать о том, как установить Active Directory Domain Services на Windows Server 2019 Server Core без GUI.

Перед присоединением сервера в домен необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем присвоить статический IP-адрес, маску подсети, шлюз и IP-адрес контроллера домена в качестве сервера DNS, в настройках сетевого интерфейса.

Заходим в систему под учетной записью с правами администратора и запускаем Windows PowerShell с помощью команды:

В данном руководстве сервер присоединяется к домену heyvaldemar.net с использованием учетной записи Administrator, которая обладает правами администратора домена.

Присоединяем сервер к домену с помощью команды:

Указываем пароль от учетной записи с правами администратора домена и нажимаем на кнопку “OK”.

После перезагрузки, к сервер будут применены политики безопасности, используемые в вашем домене.

После применения политик безопасности, сервер будет готов к работе.

Источник

Как добавить или удалить компьютер в домене с помощью графического интерфейса или с помощью Powershell

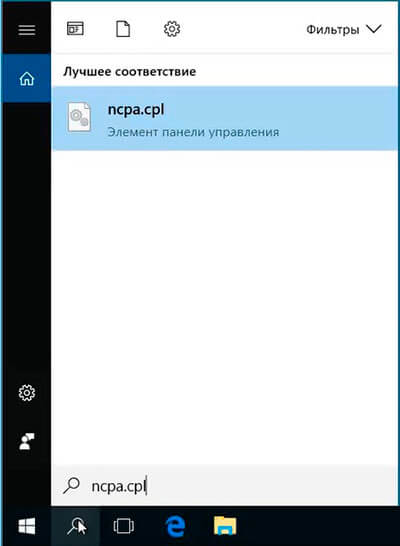

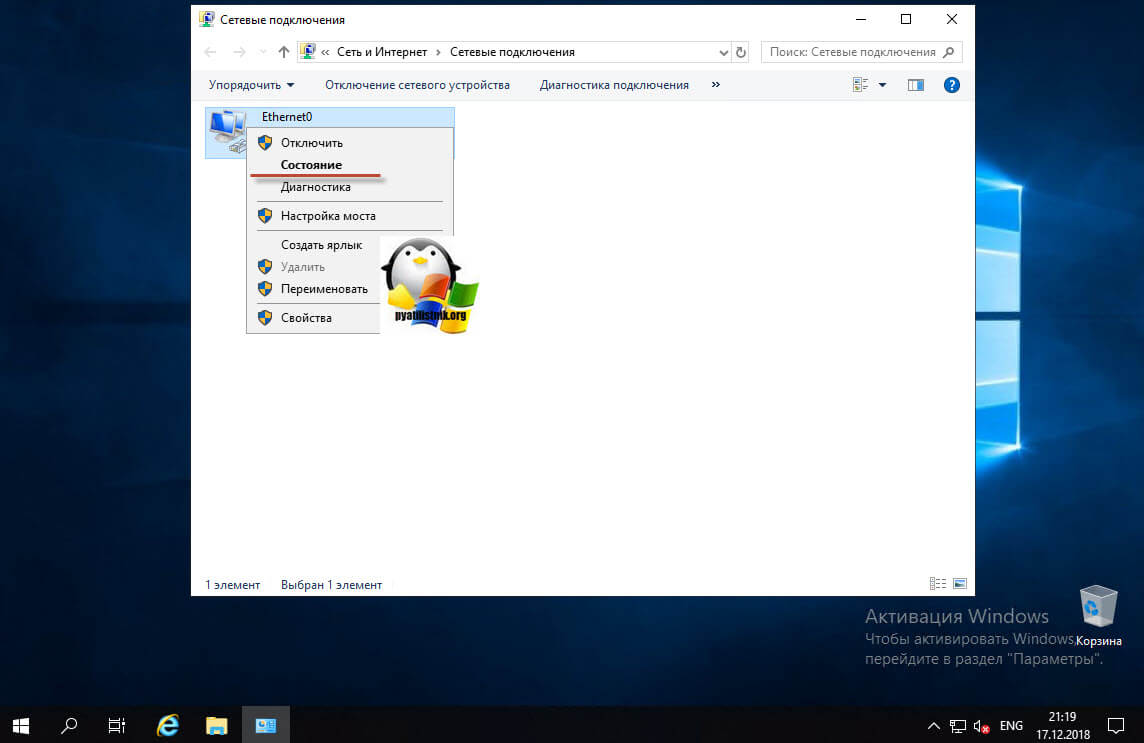

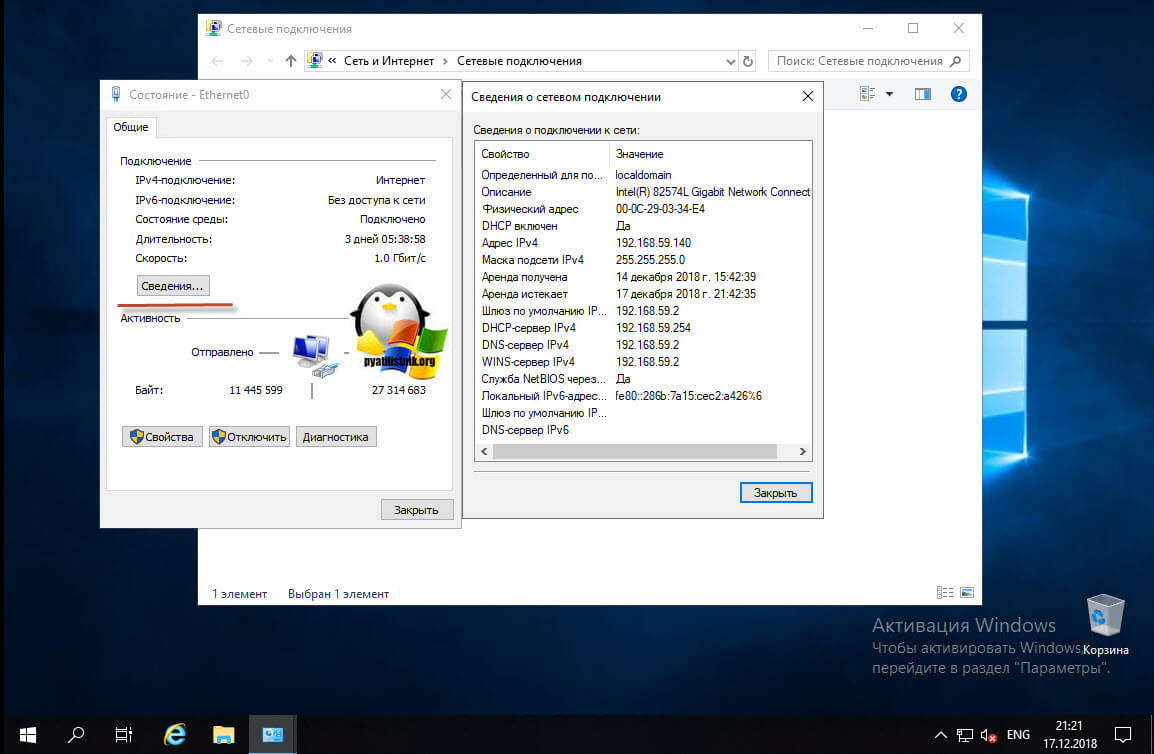

Настройка сетевого интерфейса

1. Перед добавлением компьютера в домен, необходимо настроить сетевой интерфейс. Набираем ncpa.cpl в поле поиска.

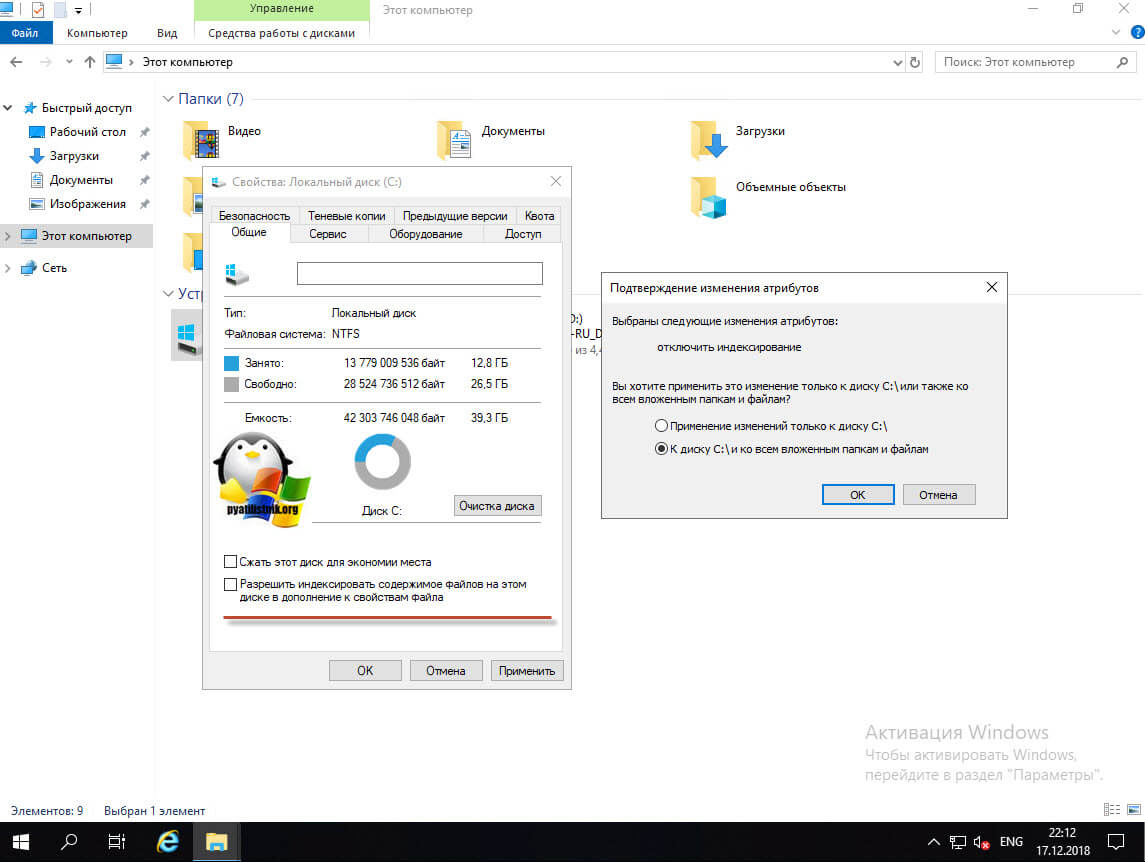

2. Нажимаем правой клавишей на выбранный сетевой интерфейс, далее «Свойства«.

3. Снимаем чекбокс с «IP версии 6 (TCP/IPv6)«, если не используем IPv6. Выделяем «IP версии 4 (TCP/IPv4)«, далее «Свойства«.

4. Если в сети нет DHCP-сервера, то в интерфейсе указываем IP-адрес, маску подсети, основной шлюз, предпочитаемый DNC-сервер. Нажимаем «ОК«.

5. Если в сети имеется DHCP-сервер, то параметры IP можно назначить автоматически. Для этого выставляем «Получить IP-адрес автоматически«, «Получить адрес DNS-сервера автоматически«, далее «ОК«.

Добавление компьютера в домен с помощью графического интерфейса

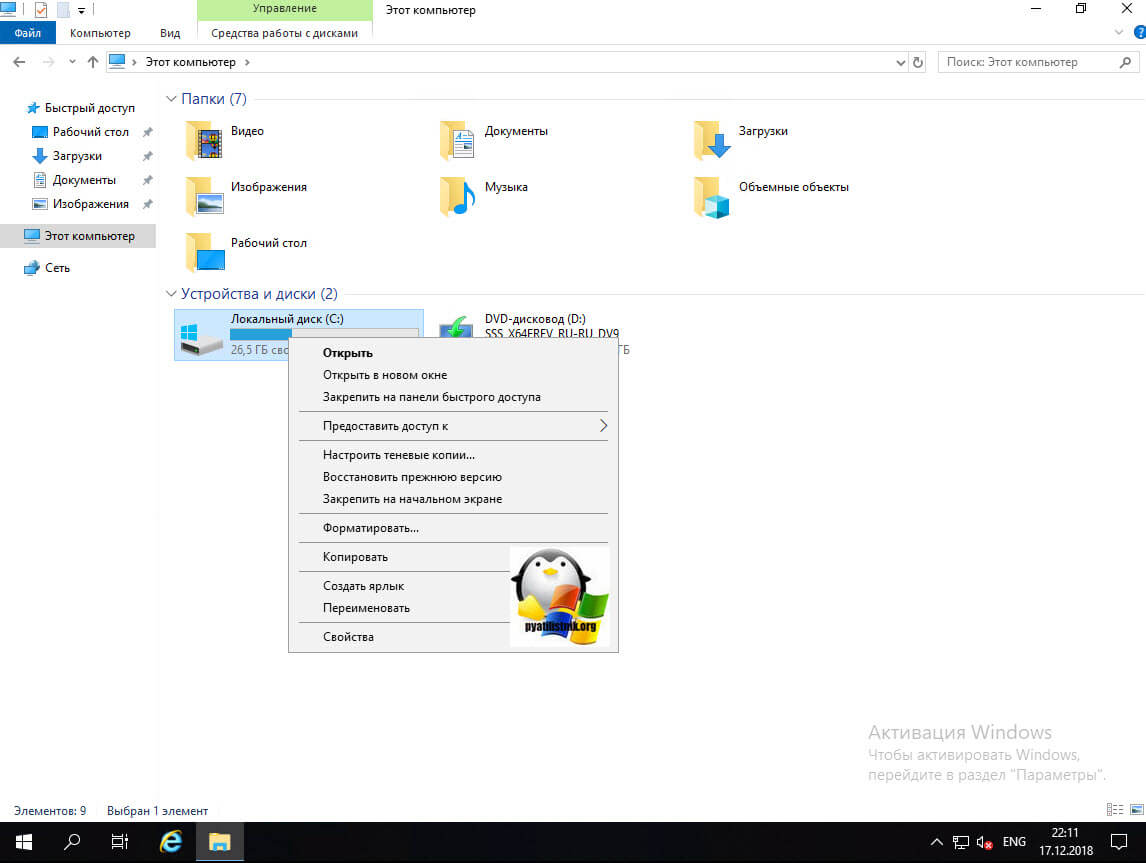

1. Для ввода компьютера в домен нажимаем правой клавишей мыши на «Этот компьютер«, далее «Свойства«.

2. В новом окне нажимаем «Изменить параметры«.

3. В следующем окне в «Описание» указываем описание компьютера (можно ничего не указывать). Затем «Изменить«.

4. В новом окне задаём «Имя компьютера«, далее «ОК«.

5. После появления предупреждения, нажимаем «ОК» и перезагружаем компьютер.

6. После перезагрузки компьютера, имя компьютера изменится. Далее снова открываем окно «Система«, затем «Изменить параметры«.

7. Далее нажимаем «Изменить«, устанавливаем чекбокс «Является членом домена:» и указываем имя домена.

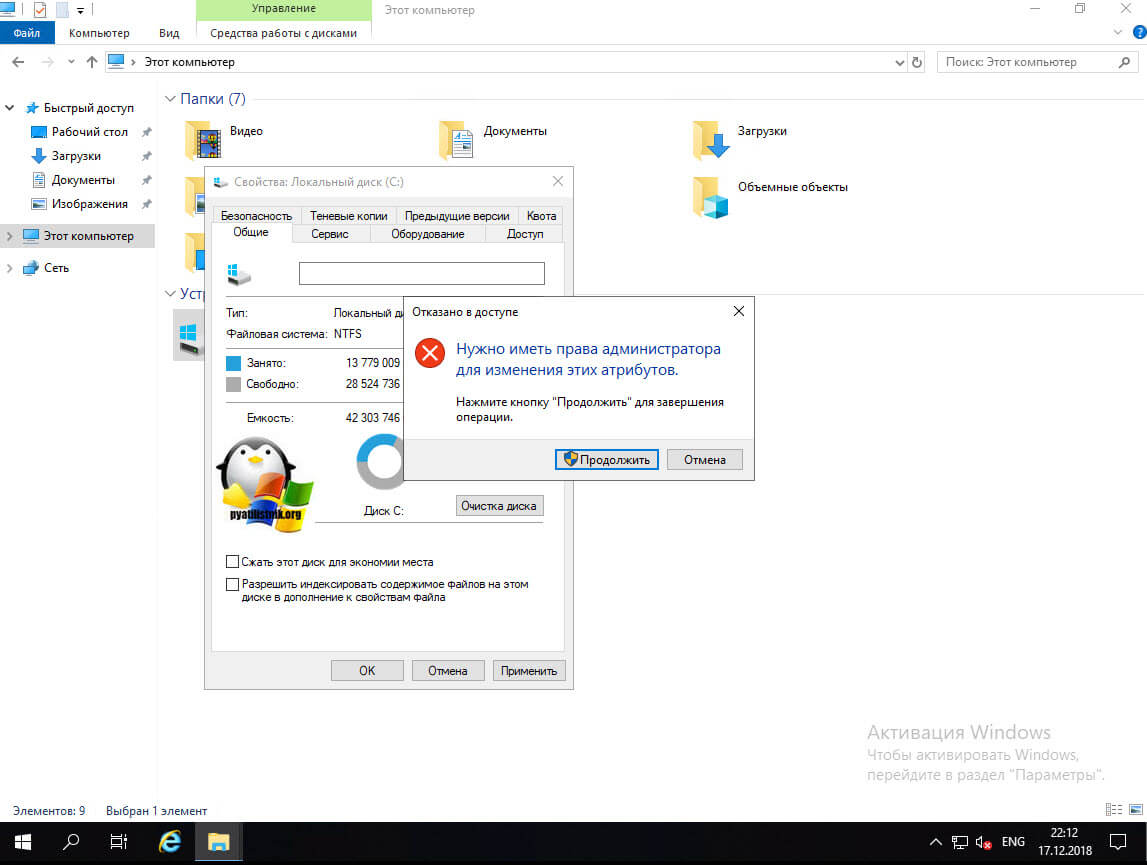

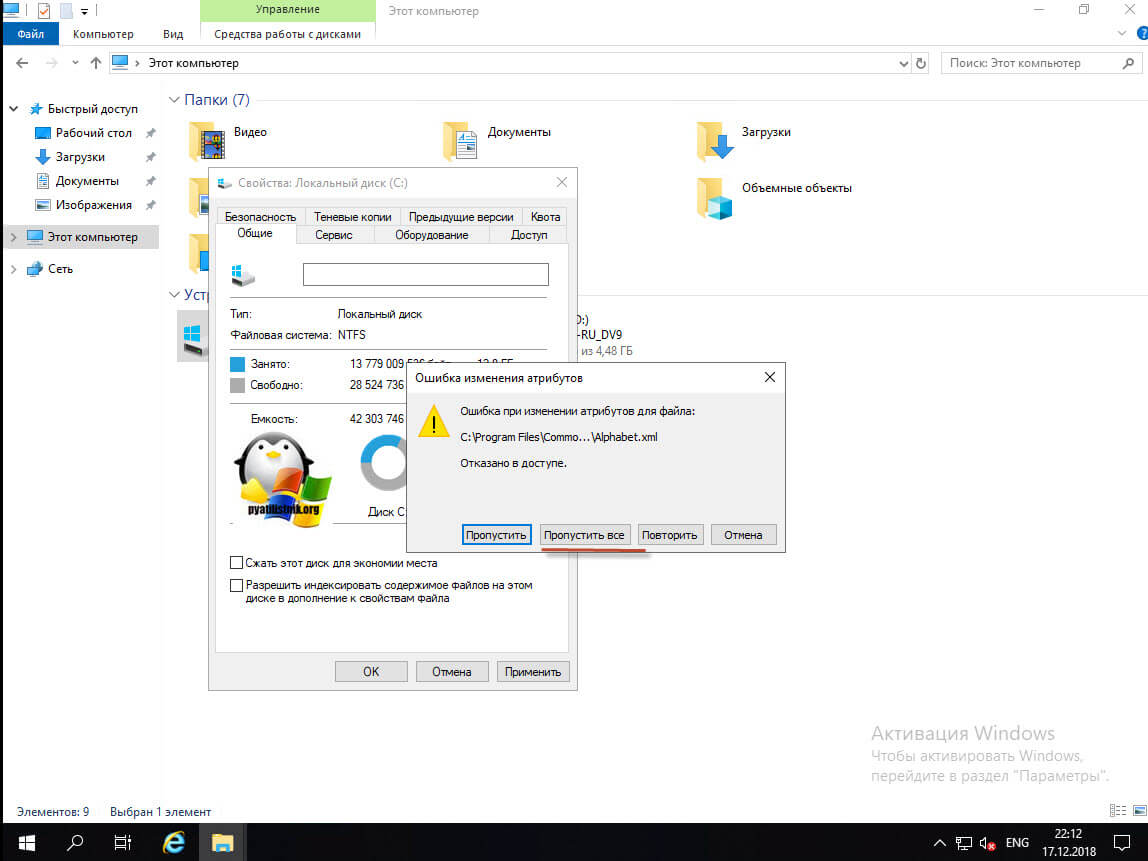

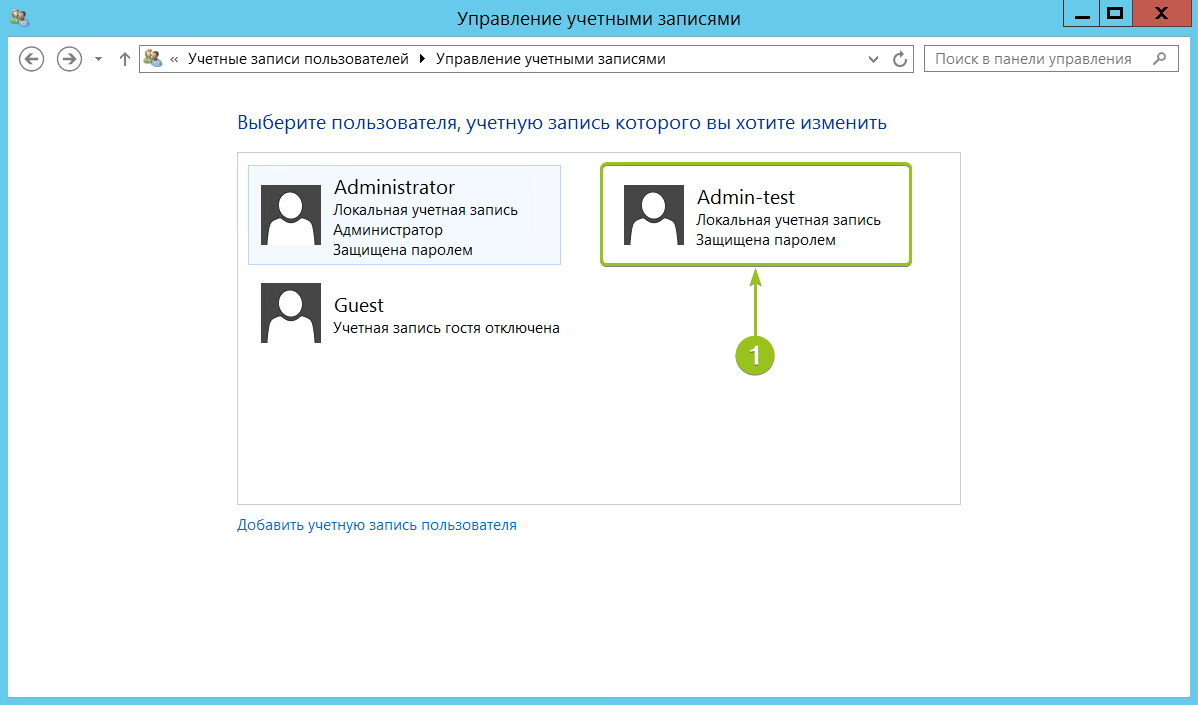

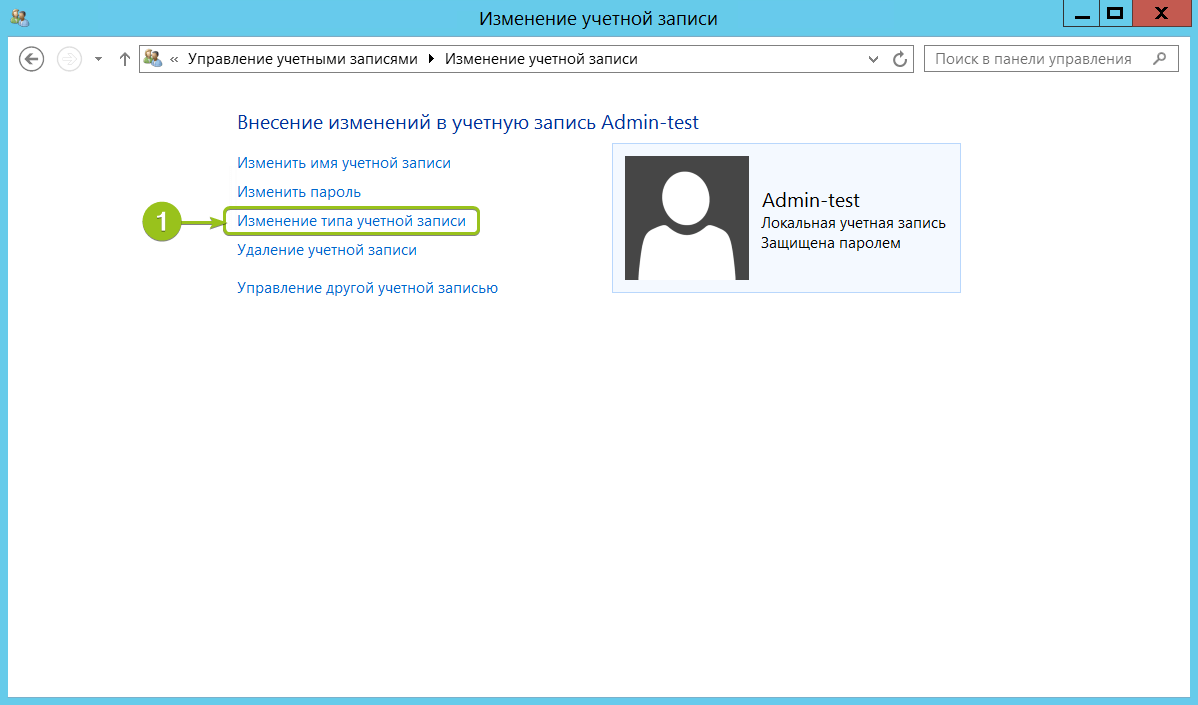

8. В новом окне «Безопасность Windows» указываем имя и пароль учетной записи с правами на присоединение к домену. Далее «ОК«.

Добавление компьютера в домен с помощью PowerShell

2. В открывшемся окне PowerShell набираем команды:

3. После перезагрузки компьютера снова открываем PowerShell. Для добавления компьютера в домен с помощью PowerShell выполняем команду:

При появлении запроса, вводим учетные данные пользователя (пользователь и пароль), который имеет право выполнять добавление компьютера в домен.

4. Для того, чтобы изменения вступили в силу, необходима перезагрузка компьютера. Выполняем команду:

restart-computer

5. После перезагрузки компьютера можно использовать для входа в компьютер доменные учетные записи.

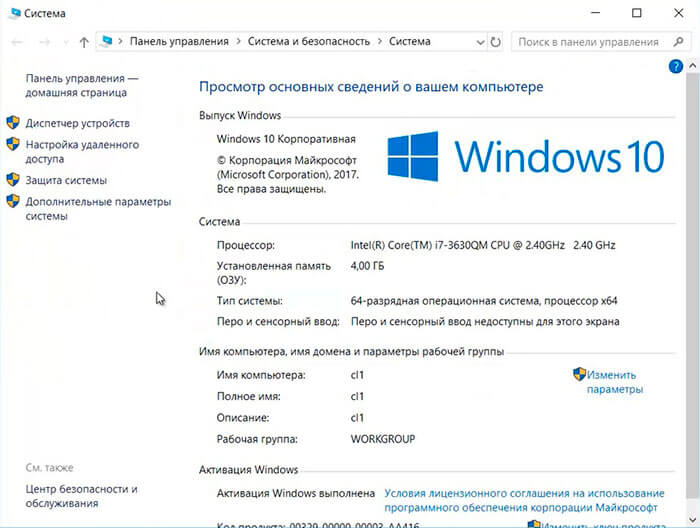

6. В окне «Система» изменится информация о компьютере в поле «Полное имя» и появится информация о домене в поле «Домен«.

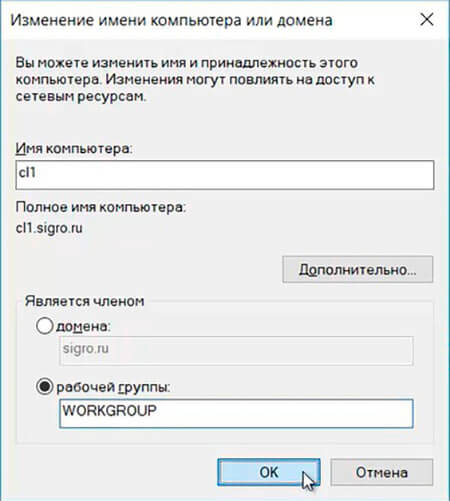

Удаление компьютера из домена с помощью графического интерфейса

1. Для удаления компьютера из домена нажимаем правой клавишей мыши на «Этот компьютер«, далее «Свойства«. В открывшемся окне нажимаем «Изменить параметры«.

2. В следующем окне выбираем «Изменить«.

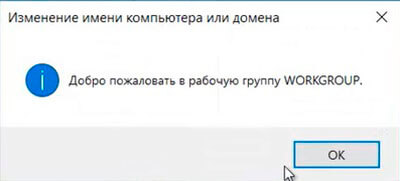

3. В новом окне переключаем чекбокс на «Является членом рабочей группы«, указываем имя рабочей группы, например, «WORKGROUP«. Далее нажимаем «ОК«.

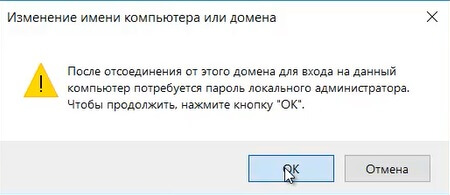

4. Читаем предупреждение о том, что после отсоединения от домена для входа на данный компьютер потребуется пароль локального администратора. Нажимаем «ОК«.

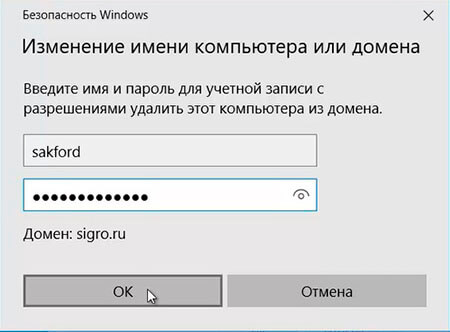

5. Вводим учетные данные пользователя (пользователь и пароль), имеющего разрешение удалить компьютер из домена. Далее «ОК«.

Удаление компьютера из домена с помощью PowerShell

2. В открывшемся окне PowerShell выполняем следующие команды:

В появившемся окне вводим учетные данные (пользователь и пароль) пользователя, имеющего право удалять компьютер из домена.

2. Читаем предупреждение системы о том, что «Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального администратора. Вы хотите продолжить?» Нажимаем «y«. Для перезагрузки компьютера выполняем команду:

restart-computer

3. После перезагрузки компьютера заходим под обычным (не доменным) пользователем этого компьютера. В окне «Система» видим, что поле «Полное имя компьютера» изменилось, вместо поля «Домен«, появилось поле «Рабочая группа«.

Посмотреть видео можно здесь:

Источник

Добавление сервера в существующий домен Active Directory

В статье описан процесс подключения сервера к существующему домену Active Directory.

Что это такое?

Подготовка Windows Server и настройка сети

Создание и настройка сети

Для работы с Active Directory необходимо создать необходимые для сети серверы и контроллер домена.

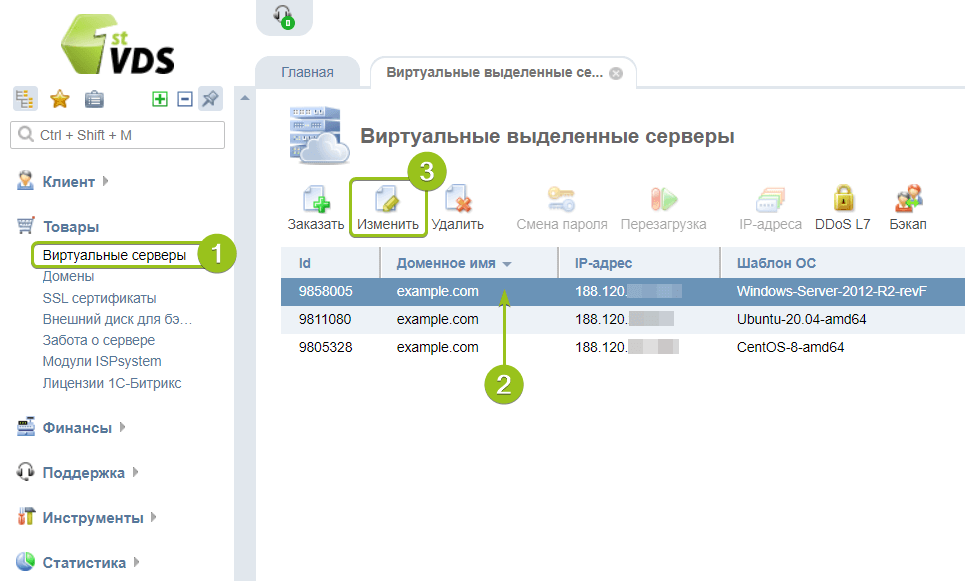

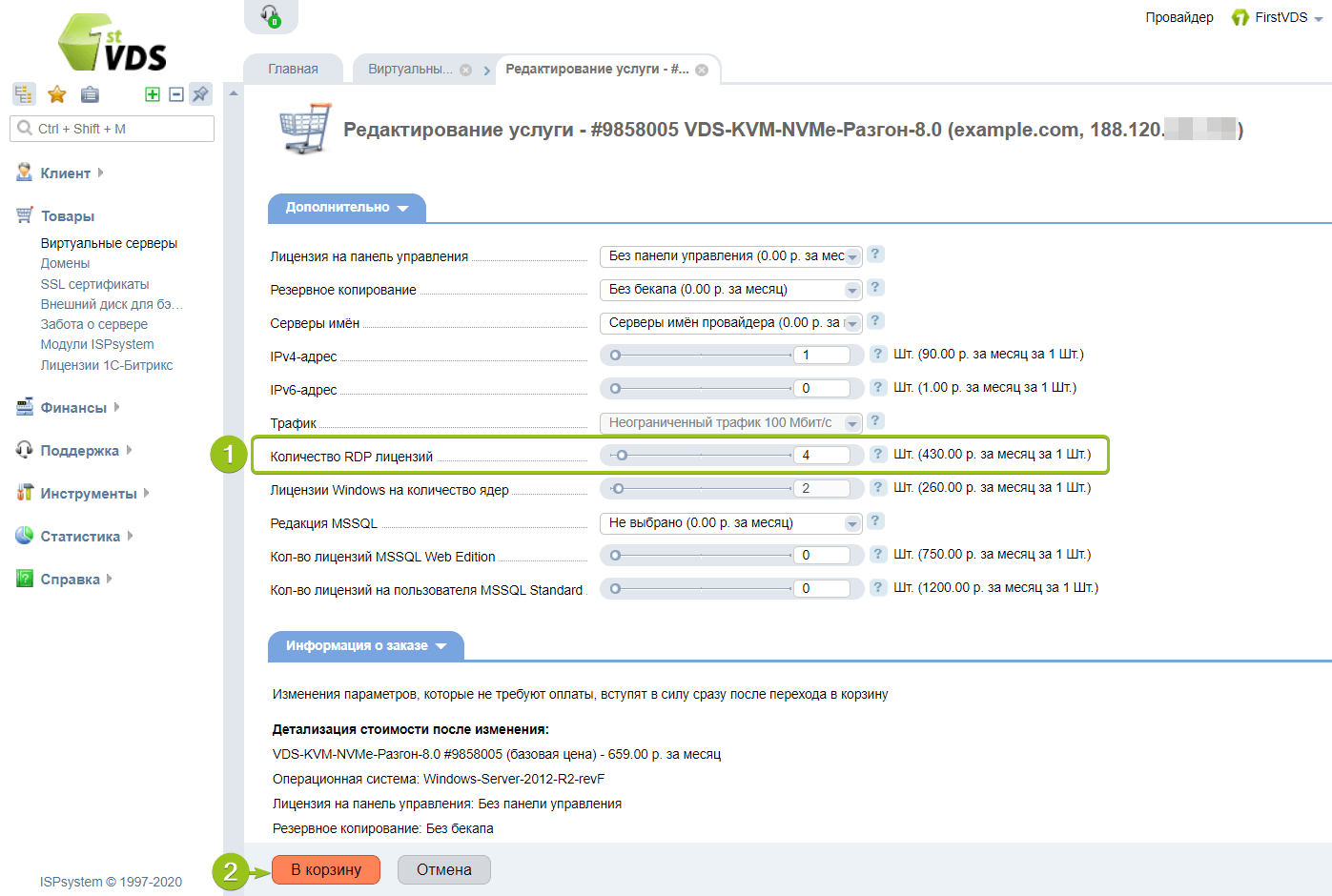

Важно: для работы с Active Directory необходимо при заказе vds в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После того как серверы сформированы необходимо объединить все машины в единую частную сеть разделе “Частные сети”, в результате чего они получат локальные IP-адреса и дополнительный сетевой адаптер.

Настройка сетевого адаптера сервера

Для начала подключитесь к vds по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления.

В качестве предпочитаемого DNS-сервера укажите IP-адрес контроллера домена

Предварительные требования

Для выполнения дальнейших действий у вас должен быть настроен контроллер домена и создан пользователь.

Добавления сервера в домен

В открывшемся окне введите краткое описание сервера в поле Computer description. Нажмите на кнопку Change для изменения рабочей группы на домен.

Введите понятное имя компьютера в поле Computer name и выберете участие в домене, в поле Domain введите ваш домен. Нажмите Ok.