Время на прочтение

6 мин

Количество просмотров 245K

Недавно я озадачился поиском возможности создания шифрованного подключения к своему офису средствами L2TP/IPsec протокола. Задача усложнилась, когда, кроме Windows клиентов, появилась потребность пускать в сеть еще iOS и Android клиентов. В Интернете множество статей как проделать это на Windows Server с «внешним» IP-адресом. Но я хочу предложить сообществу реализацию стандартными средствами Windows 7/8 шифрованного L2TP тоннеля в локальную сеть с популярной, на мой взгляд, топологией.

Структура сети

Маленькая сеть из десяти Windows 7/8 клиентов с выделенным сервером на базе Windows Server 2008 Std (на него пока не обращаем внимание) и с доступом в Интернет средствами простого роутера. Для VPN сервера я выделил одну из машин на Windows 7 Pro. Далее будет описано два способа поднятия L2TP/IPsec сервера на Windows 7 Pro.

Windows 7 L2TP/IPsec AES 128-bit с использованием сертификата

- Первым делом нужно сгенерировать сертификат компьютера и пользователя на VPN сервере.

Для этого воспользуемся бесплатной утилитой Simple Authority.

Устанавливаем, запускаем. Сразу программа предложит сгенерировать сертификат компьютера. Заполняем поля. Хаотично клацаем по клавиатуре, тем самым генерируя случайное число. Вводим пароль (лучше длиннее 8-ми символов, иначе могут быть глюки) Сертификат компьютера (CA) готов. Если пользователь не добавлен, то добавляем. Справа заполняем необходимые поля. Жмем «New certificate». После этого на рабочем столе появится два файла сертификатов с расширениями *.cer и *.p12 - Установим сертификаты на наш VPN сервер.

Для этого делаем Win+R(«Выполнить»), вводим mmc, жмем Enter. Откроется Консоль.

Добавляем оснастку (Файл->Добавить удалить оснастку). Выбираем «Сертификаты». Жмем «Добавить». Выбираем пункт «учетной записи компьютера» при вопросе, где будет управлять эта оснастка сертификатами. Далее, «Личное»->Правой кнопкой мыши->Все задачи->Импорт->Выбираем файл сертификата с расширением *.p12 (именно его). Вводим пароль, ставим галку «Пометить этот ключ как экспортируемый». В категории «Личное» появится два сертификата. Тот сертификат, у которого поля «Кому выдан» и «Кем выдан» одинаковые, нужно перенести в категорию «Доверенные корневые центры сертификации». - Нужно убедиться в отсутствии параметра ProhibitIpSec=1.

Идем в реестр (Win+R -> regedit). Ищем ветку HKLM\System\CurrentControlSet\Services\Rasman\Parameters. Если вышеуказанного параметра там нет или он равен 0, то все хорошо. Иначе, исправляем это. - Создаем входящее подключение.

Идем в «Центр управления сетями и общим доступом»->«Изменение параметров адаптеров». Жмем клавишу Alt, сверху выпадет меню. Далее Файл->«Новое входящее подключение». Выбираем нужных пользователей, ставим галку «Через интернет… VPN». Выбираем нужные протоколы. На TCP/IP v4->Ставим галку «Разрешить доступ к локальной сети» и обязательно устанавливаем пул адресов, выдаваемых клиенту. После создания подключения обязательно откройте его свойства и во вкладке «Пользователи» проверьте наличие галки «Пользователи должны держать пароли в секрете» - Проверим, открылись ли нужные нам порты. Открываем командную строку и командой netstat /a /p udp смотрим, открылись ли UDP 1701 UDP 4500 UDP 500.

Создание клиентского подключения для этого способа

- Установим сертификаты на нашего VPN клиента. Копируем с VPN сервера сертификаты, которые создали ранее. Устанавливаем их точно таким же способом, как и на сервере.

- Создадим VPN подключение. Идем в «Центр управления сетями и общим доступом» -> Настройка нового подключения или сети. Далее «Подключение к рабочему месту» -> Использовать мое подключение к Интернет. Вводим адрес нашего VPN сервера. Подключение готово.

- Настроим наше VPN подключение. Имя пользователя и пароль, думаю, вопросов не вызывают. Во вкладке «Безопасность» выбираем тип VPN L2TP/IPsec и в дополнительных параметрах выбираем «Использовать сертификат» и убираем галку «Проверить атрибуты имени сертификата». Шифрование ставим Обязательное и «Разрешаем следующие протоколы» проверки подлинности: MS-CHAPv2. Далее вкладка Сеть -> TCP/IPv4 свойства -> Дополнительно -> Убираем галку «Использовать основной шлюз».

- Если не поднимается подключение. То на Windows 8 стоит попробовать такой ключ реестра HKLM\SYSTEM\CurrentControlSet\Services\IPsec создаем параметр DWORD с именем AssumeUDPEncapsulationContextOnSendRule и значением 2. Для Windows 7/Vista этот параметр нужно создать в HKLM\SYSTEM\CurrentControlSet\Services\PolicyAgent

Итоги этого способа

Для Windows клиентов это хороший способ реализации L2TP/IPsec, но когда дело доходит до iOS клиентов, задача расширяется. Проблема в том, что iOS могут подключаться по L2TP только с шифрованием по Заранее подготовленной ключевой фразе (Preshared Key), а по сертификату могут подключаться только к Cisco VPN. Второй способ расскажет, как решить эту проблему.

Windows 7 L2TP/IPsec Preshared Key с ESP 3DES шифрованием и контролем целостности

- Вернемся к чудо-параметру ProhibitIpSec=1. Идем в Реестр, в ветку HKLM\System\CurrentControlSet\Services\Rasman\Parameters и создаем там параметр типа DWORD с именем ProhibitIpSec и присваиваем ему значение 1. После этого необходимо или перезагрузить ОС, или перезапустить службы RemoteAccess и RasMan. Этим действием мы отключаем локальную политику IP безопасности по-умолчанию для IPsec.

- Создадим теперь новую политику безопасности IP. «Выполнить» -> mmc -> Добавить оснастку -> «Управление политикой IP-безопасности» и выбираем Локальный компьютер. Далее «Создать политику IP-безопасности». «Далее» -> Вводим имя -> Галку «Использовать правило по умолчанию» не ставим -> Далее -> «Изменить свойства» галку оставляем. Откроются свойства новой политики. Здесь убрать галку «использовать мастер» и «Добавить». Теперь по порядку о каждой вкладке:

- Список IP-фильтров. Вводим имя, снимаем галку «Исп. мастер», «Добавить». Адрес источника: «Любой». Адрес назначения: «Любой». Вкладка протокол. В выпадающем списке выбираем UDP. Пакеты ИЗ этого порта: 1701. Пакеты НА любой порт. ОК, ОК и возвращаемся в список IP-фильтров. Здесь вновь созданный фильтр отмечаем «точкой» и переходим на следующую вкладку.

- Действие фильтра. По аналогии. Имя, галку про мастер, «Добавить». Выбираем «Согласовать безопасность», «Добавить». Выбираем «Шифрование и обеспечение целостности. (ESP)». ОК. Смотрим, чтоб не стояло никаких галок ниже списка методов безопасности. ОК. Аналогично отмечаем точкой и переходим к очередной вкладке.

- Тип подключения. Все сетевые подключения.

- Параметры туннеля. Это правило не указывает туннель IPsec.

- Методы проверки подлинности. Не обращаем пока внимание на Kerberos, жмем «Добавить». Выбираем «Использовать данную строку (Предварительный ключ)» и вводим наш заранее придуманный Ключ. ОК. И теперь можно удалить Kerberos. В этой же вкладке можно добавить проверку подлинности по Сертификату. Процесс генерации и установки Сертификата описан в первом способе.

- Обязательно нужно назначить новую политику IP-безопасности. Правой кнопкой мыши по ней, «Назначить».

Создание клиентского подключения для этого способа

- Отличается от создания клиентского подключения для первого способа только Дополнительными свойствами L2TP/IPsec, где вместо использования сертификата выбираем «… использовать общий ключ».

Доступ к VPN серверу

На роутере я использовал службу Dynamic DNS, т.к. внешний IP динамический. Для возможности подключения необходимо сделать проброс портов (Port Forwarding) для портов UDP 1701 UDP 4500 UDP 500 к нашему VPN серверу. Мы подобрались к финишному этапу, где нас ждет еще одна немаленькая проблема. Дело в том, что Windows 7/8 имеет ограничение на максимальное количество подключений для удаленного доступа, и оно равно 1. Такого ограничения нет на Windows Server. Тут и напрашивается фраза «А на фига ты тут всё это написал?!» Есть два способа решения. Первый: один хороший человек провел немаленькую работу и написал патч, снимающий ограничение для Windows 7 Pro SP1. Здесь подробно описан сам процесс поиска решения и присутствует патч. Второй: использовать Windows Server. Но использовать не так, как написано в большинстве статей, где говорится о назначении серверу Роли «Маршрутизации и удаленного доступа» и использовании специальных оснасток, в которых чёрт ногу сломит, а использовать вышеописанный метод. Он отлично работает на Windows Server без назначения специальных ролей и без ограничений на число подключений.

Переработанный материал:

- Windows XP Pro as a L2TP IPSec VPN Server

- VPN сервер L2TP на Windows 7

- Конфигурация подключений L2TP/IPSec, использующих проверку подлинности на основе предварительного ключа

- Роль сервера удаленного доступа или VPN-сервера: настройка сервера удаленного доступа или VPN-сервера

Если вы хотите развернуть собственный VPN сервер прямо из коробки и не мучиться с настройкой, мы создали для вас образ с VPN L2TP ipsec. Заказать такой сервер можно в нашем маркетплейсе.

Итак, вы заказали сервер с L2TP VPN ipsec и хотите подключиться к вашему серверу. Расскажем пошагово, как это сделать

ИНСТРУКЦИЯ ПО ПОДКЛЮЧЕНИЮ К L2TP VPN IPSEC ДЛЯ WINDOWS 10

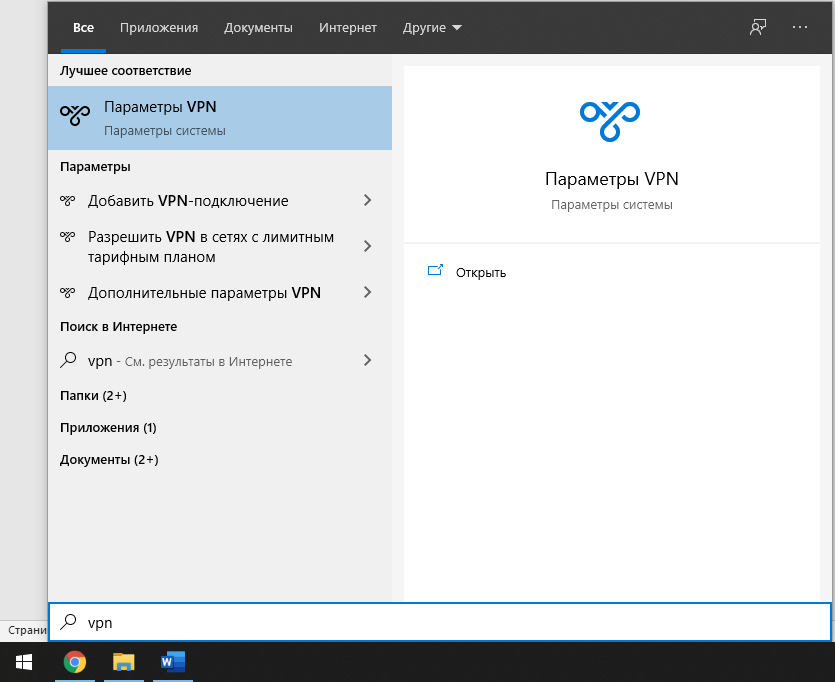

Для демонстрационных целей выберем Windows 10. В меню пуск ищем VPN.

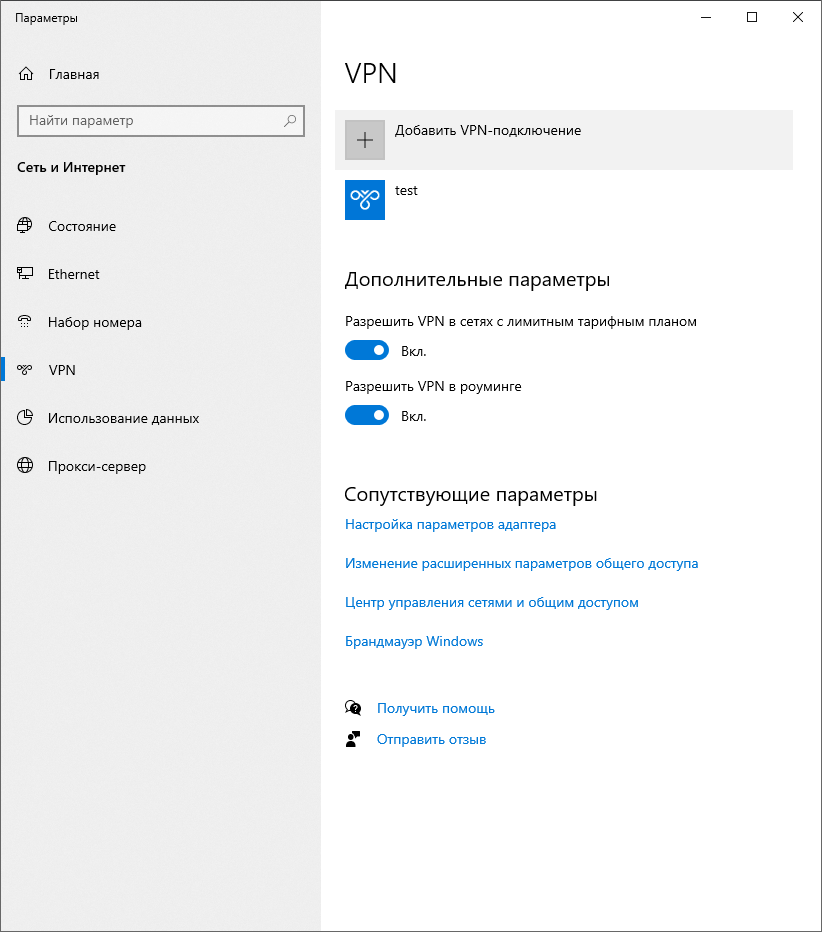

Жмем на кнопку добавления подключения и переходим в настройки.

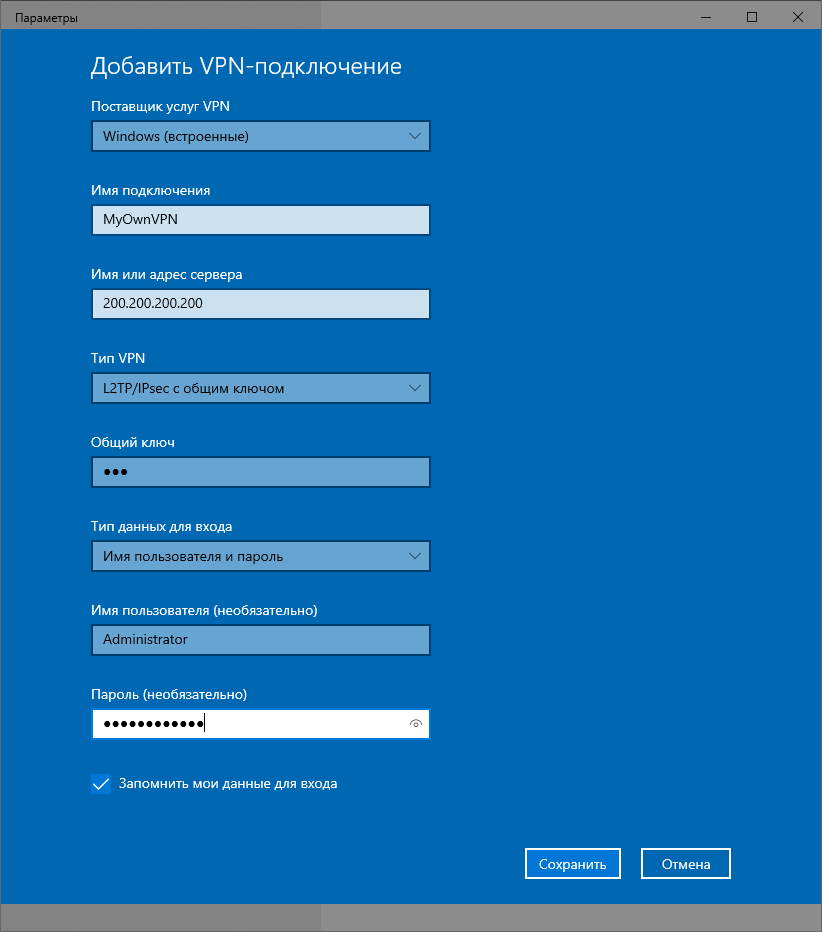

Имя подключения задавайте какое вам хочется. IP адрес – это адрес вашего VPN сервера. Тип VPN – l2TP с предварительным ключом. Общий ключ – vpn (для нашего образа в маркетплейсе.) А логин и пароль – это логин и пароль от локального пользователя, то есть от администратора.

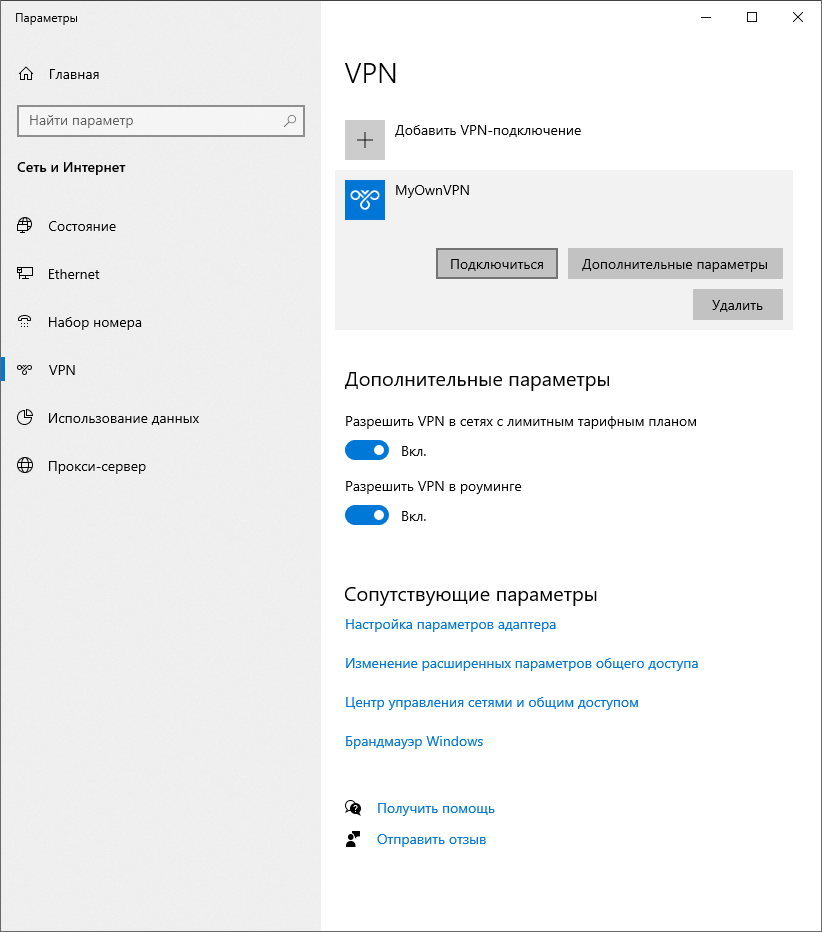

Жмем на подключение и готово. Вот и ваш собственный VPN готов.

ИНСТРУКЦИЯ ПО ПОДКЛЮЧЕНИЮ К L2TP VPN IPSEC ДЛЯ ДЛЯ WINDOWS 8 И НИЖЕ

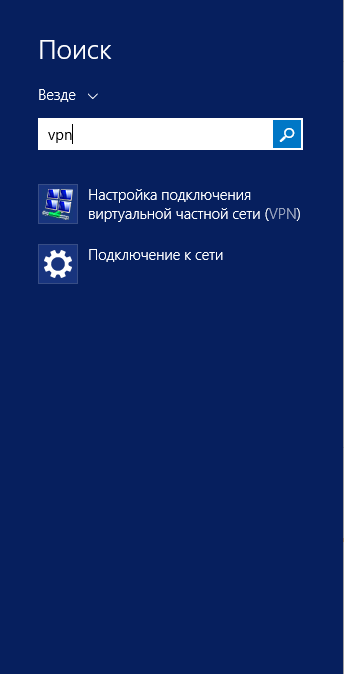

В Windows 8 и 8,1 ищем в меню пуск VPN би выбираем пункт с настройкой VPN.

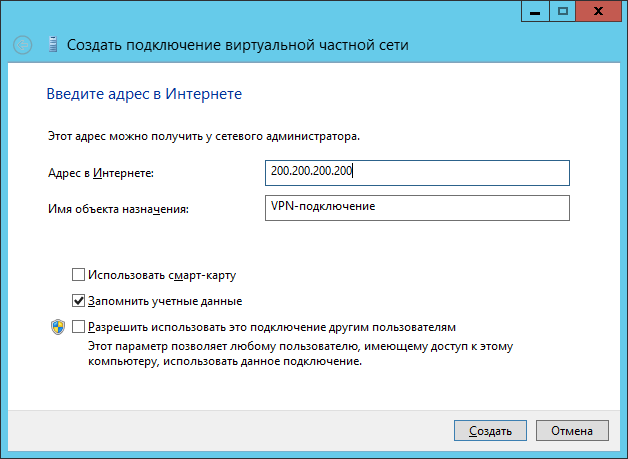

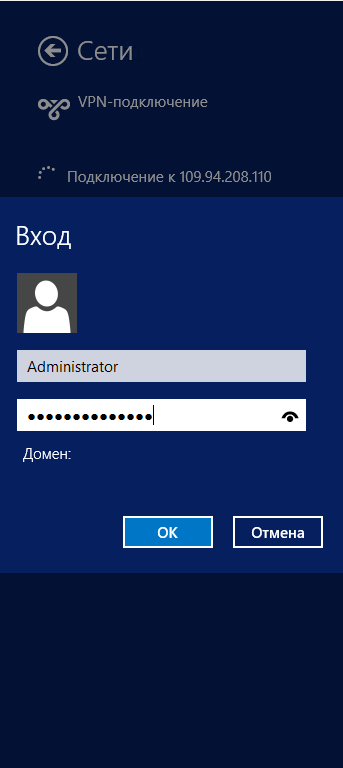

В меню адреса вводим ip адрес вашего сервера.

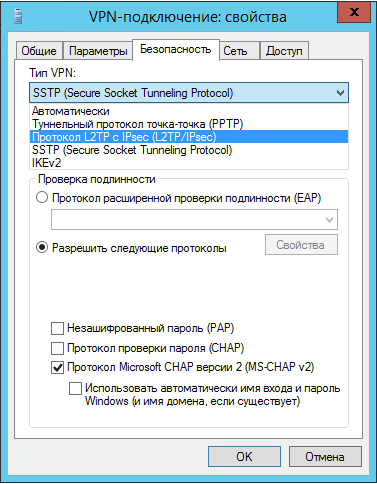

В свойствах подключения нужно выбрать L2Tp IPsec .

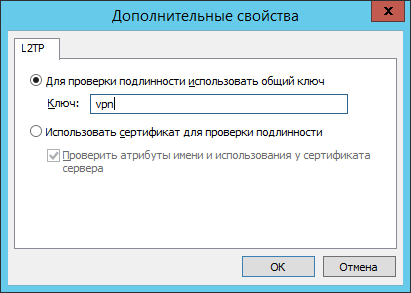

В дополнительных параметрах нужно переключиться на первый пункт и ввести ключ. Для нашего образа ключ – vpn.

При подключении к серверу введите логин и пароль.

Вот и все. Приятного использования.

L2TP/IPsec is a popular VPN protocol built-in to most modern platforms including Microsoft Windows 10. Using a built-in protocol can be a good choice as you do not have to install any extra applications or worry if they are written securely and bug free. Depending on your provider’s software they can be a little trickier to set up as you need to manually enter in your VPN configuration.

The following tutorial with plenty of screenshots will show you how to set up a L2TP/IPsec VPN on Windows 10 using the built-in capabilities of the operating system.

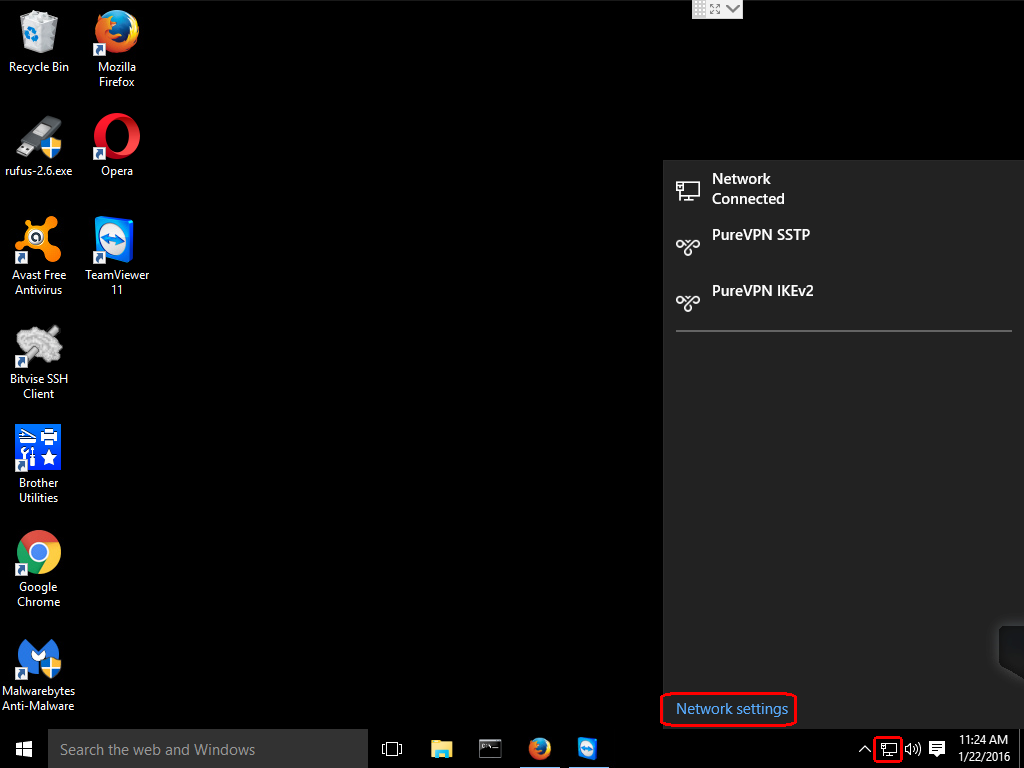

Step 1: Open Network settings

Click on the Network icon on the taskbar and then click on Network settings.

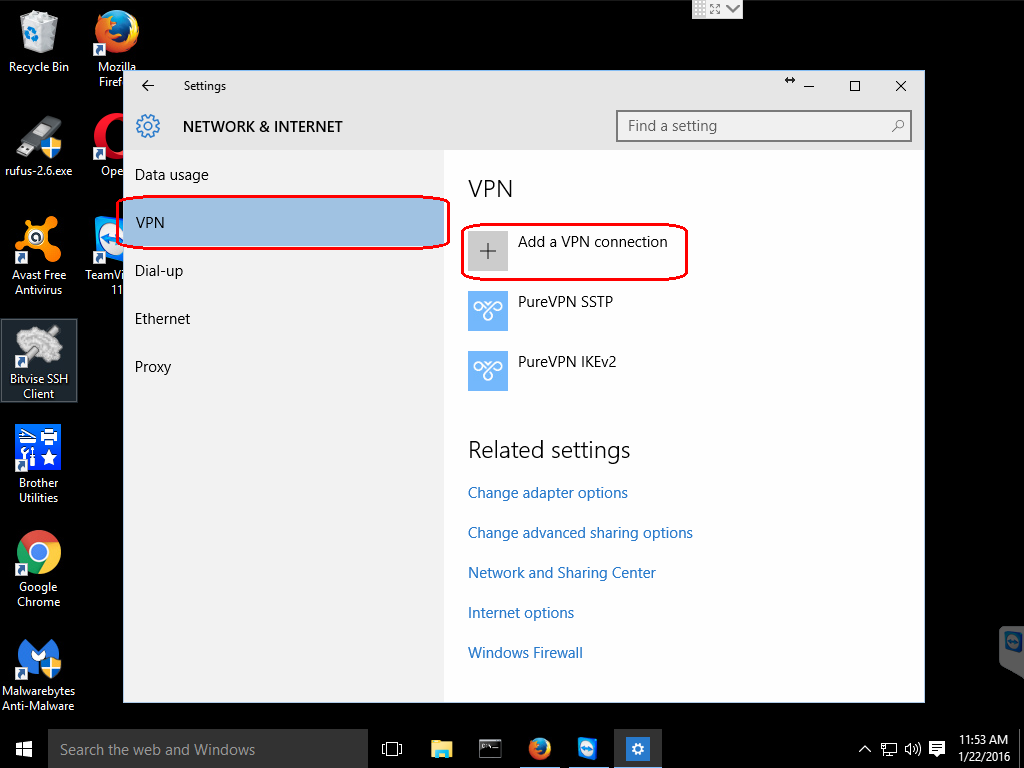

Step 2: Add a VPN connection

Click on the VPN option and then click on the Add a VPN connection.

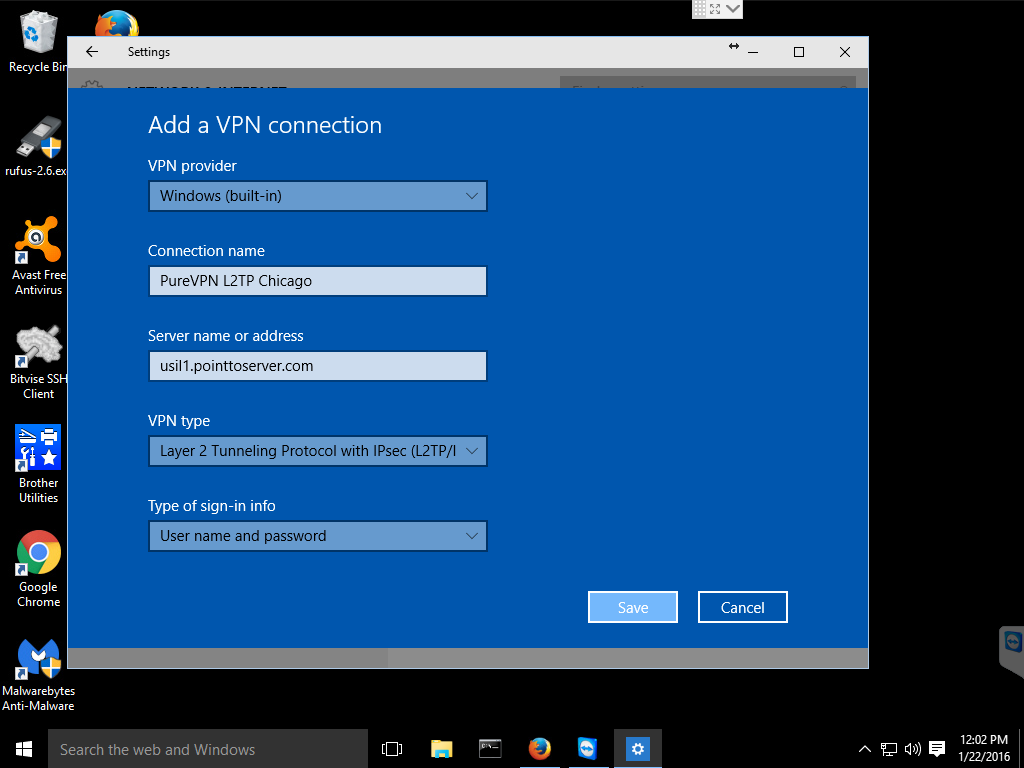

Step 3: Configure VPN connection

- Left-click the VPN provider drop down menu and select Windows (built-in).

- Click on the Connection name box and enter a name for your connection.

- Click the Server name or address box and enter a FQDN or IP address for your VPN server. Your VPN provider should have a list of their servers available on their website.

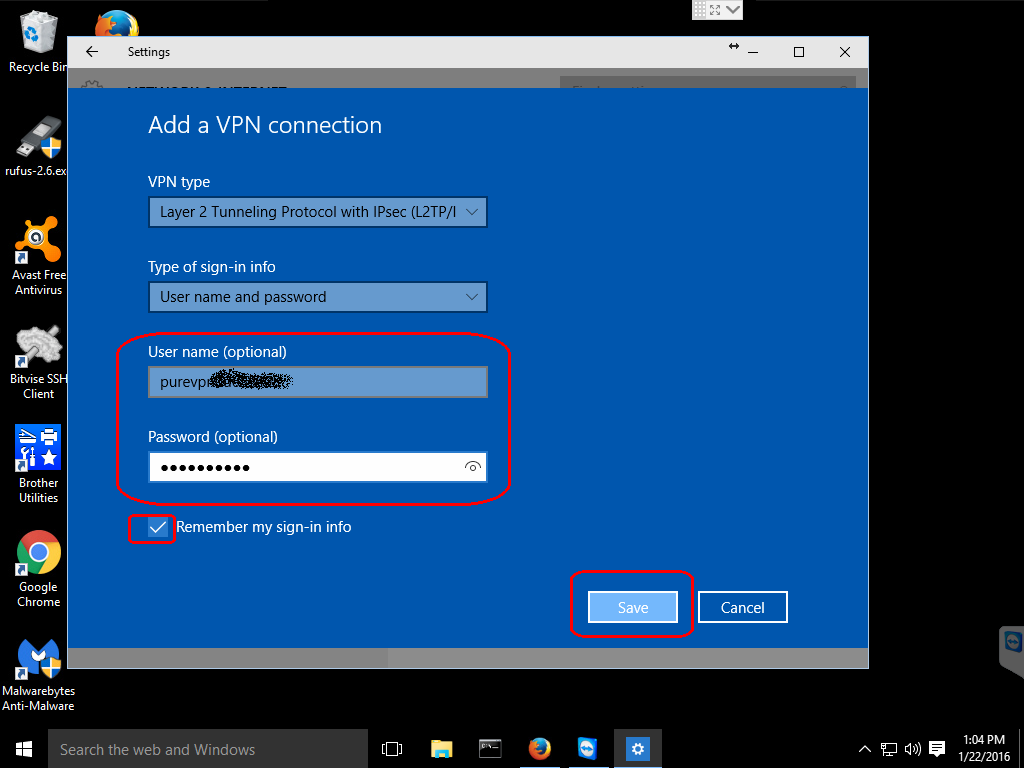

- Click the VPN type drop down menu and select Layer 2 Tunneling Protocol with IPsec (L2TP/IPsec).

- Click the Type of sign-in info drop down menu and select User name and password.

Step 4: Enter username and password (optional)

You may need to scroll down in the VPN configuration window to see the rest of the options, depending on the size of your Settings window.

If you desire, you can enter your VPN username and password in the appropriate fields and check the Remember my sign-in info and then you will not be asked for this information every time you activate your VPN connection.

When you are done entering all your information, click on the Save button to save your new VPN connection.

Step 5: Configure advanced settings

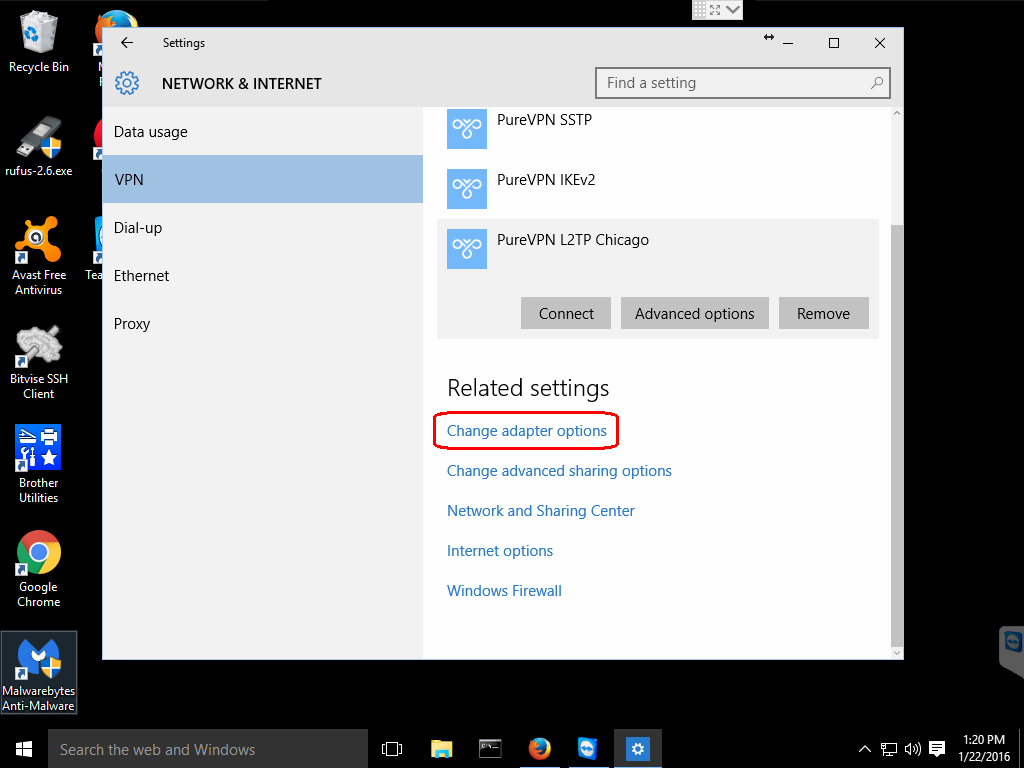

Under Related settings click on the Change adapter options choice.

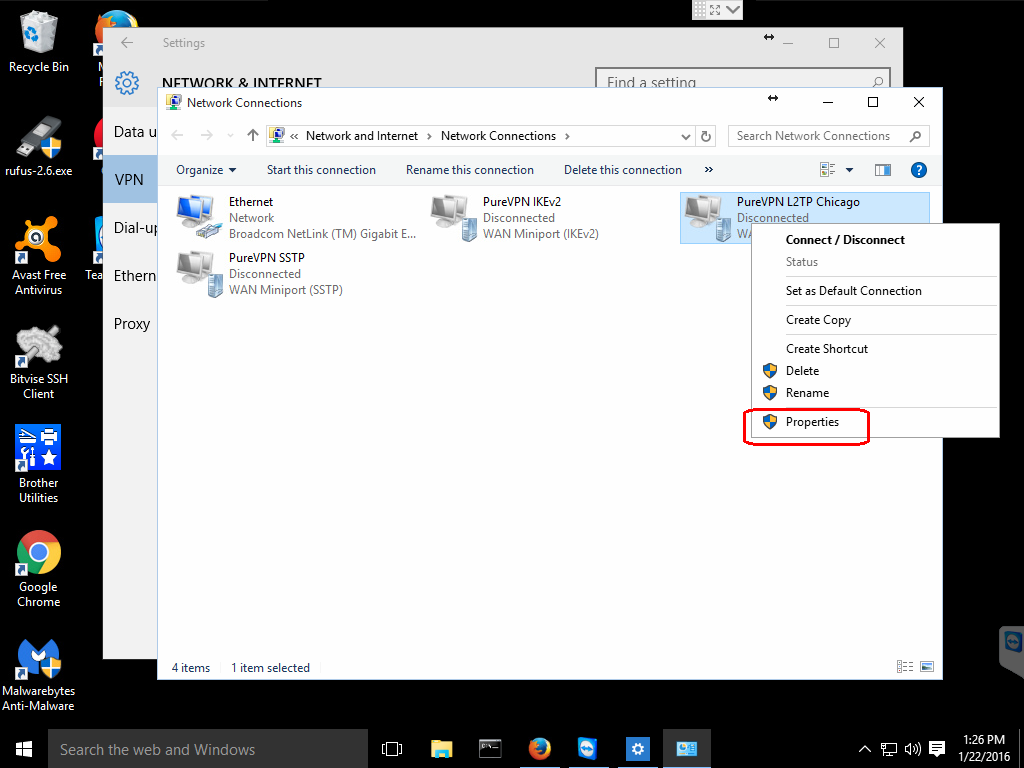

This will open a new window titled Network Connections. Right-click on your newly created connection and this will bring up another menu. Click on the Properties option in this menu.

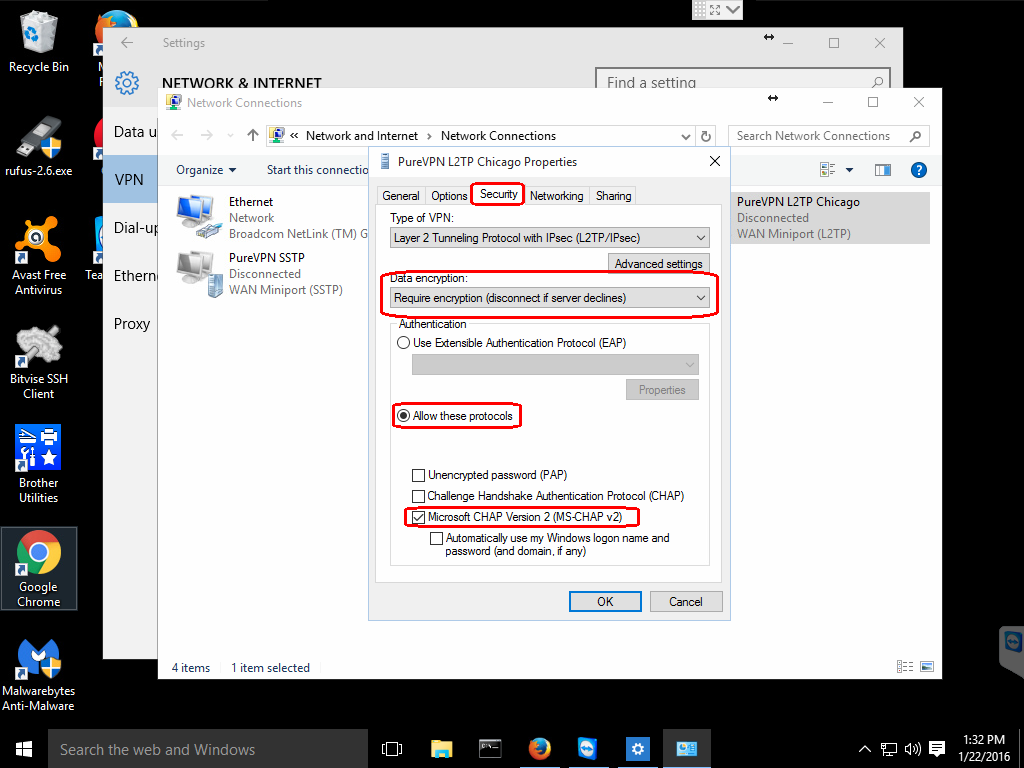

This will open a Properties window for the connection. Select the Security tab in this window.

Under the Data encryption: drop-down menu select Require encryption (disconnect if server declines).

Check the Allow these protocols radio button and ensure that only the Microsoft CHAP Version 2 (MS-CHAP v2) is checked.

There might be cases such as geo-unblocking streaming services where you might not want your connection encrypted. But you would probably be better served by using Smart DNS or some other proxy service for this.

MS-CHAP v2 is the only protocol that is still considered secure.

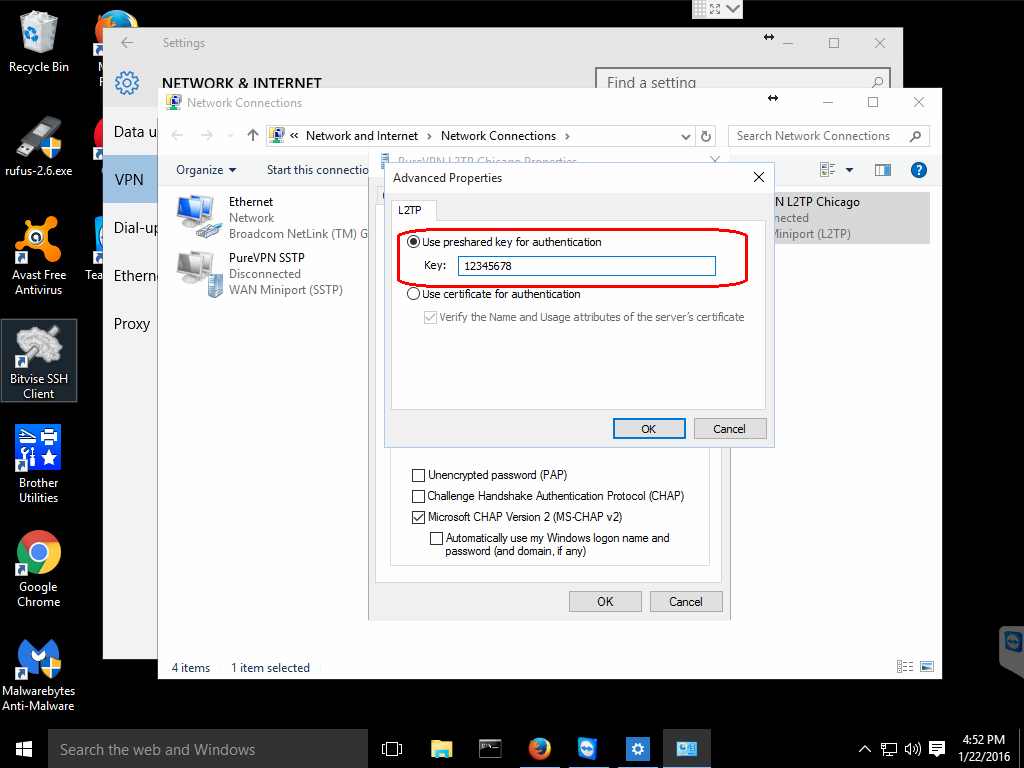

There is still one more setting that you will need to set for most providers. Stay on the Security tab and click the Advanced settings button.

Once you have the advanced settings open, click on the Use preshared key for authentication radio button and enter the key provided by your VPN provider.

Most providers utilize a preshared key for authentication and this should be provided on their website, possibly in the client area or in the tutorials section.

Click the OK button on the Advanced properties. Then click the OK button on the Security tab.

Step 6: Connect to newly configured VPN

If you like, you can close any of the windows that you still have open from configuring your new VPN connection.

Click on the network icon on the taskbar and this will bring up a list of your configured connections.

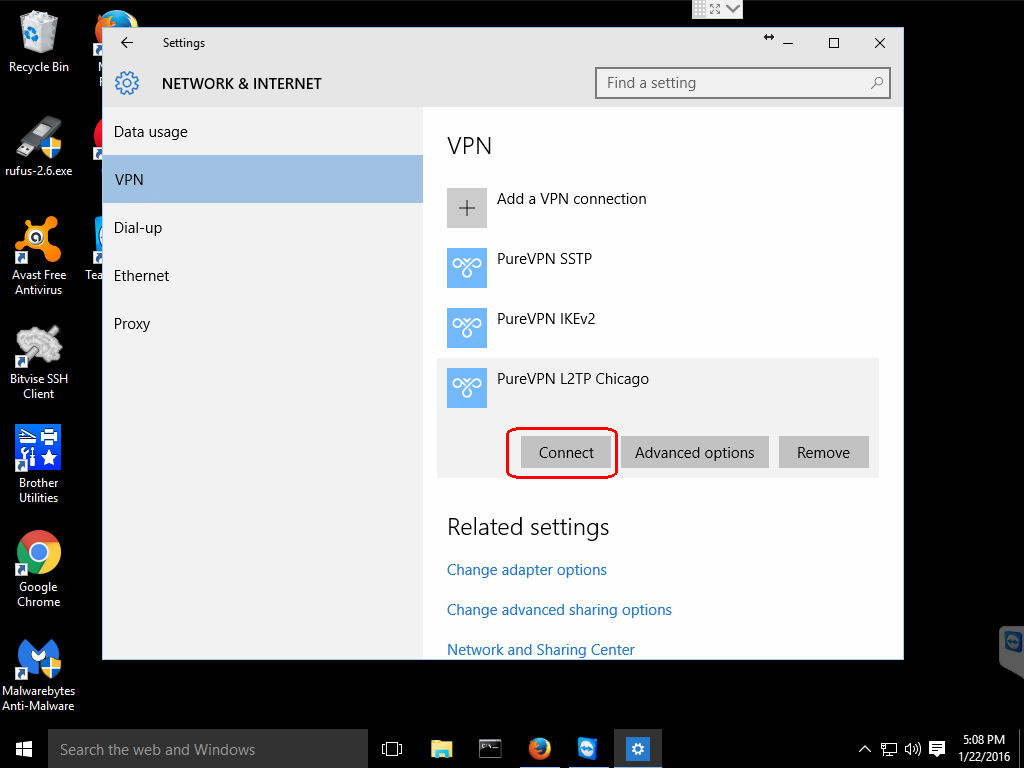

Then, click on the name you gave your new configuration and this will bring up the NETWORK & INTERNET settings screen.

After that, click the name of your new configuration and this will reveal three buttons. Click the Connect button.

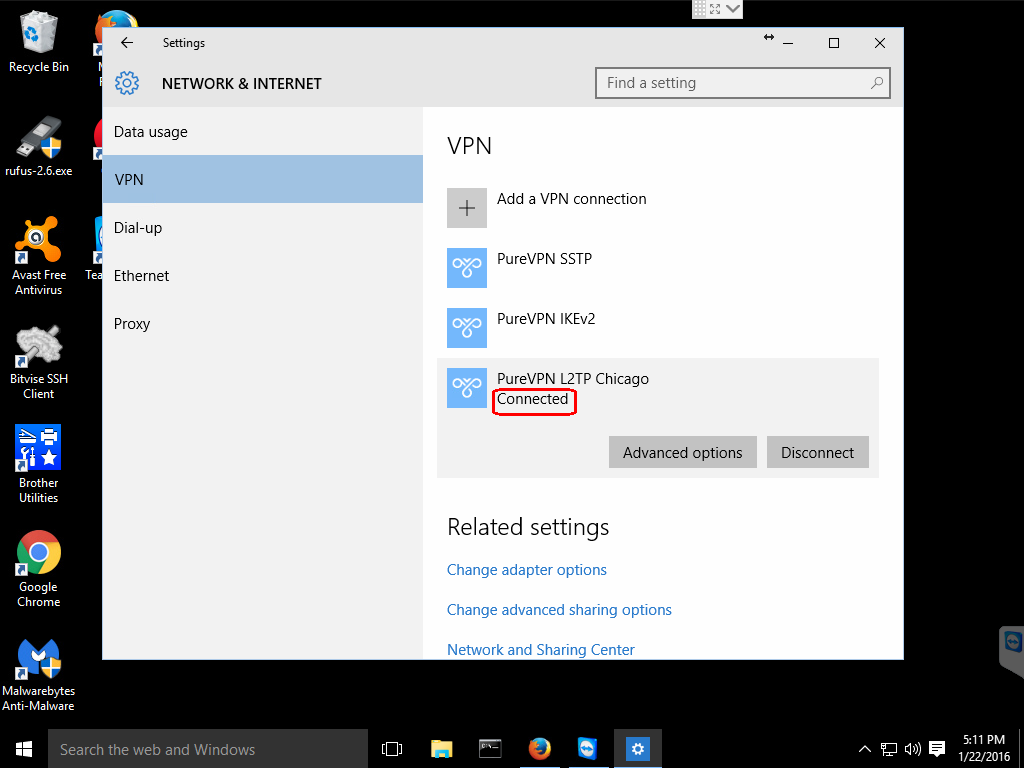

Once you click the Connect button, you will see the Windows 10 spinner and some informative messages and then it should say Connected, if all went well.

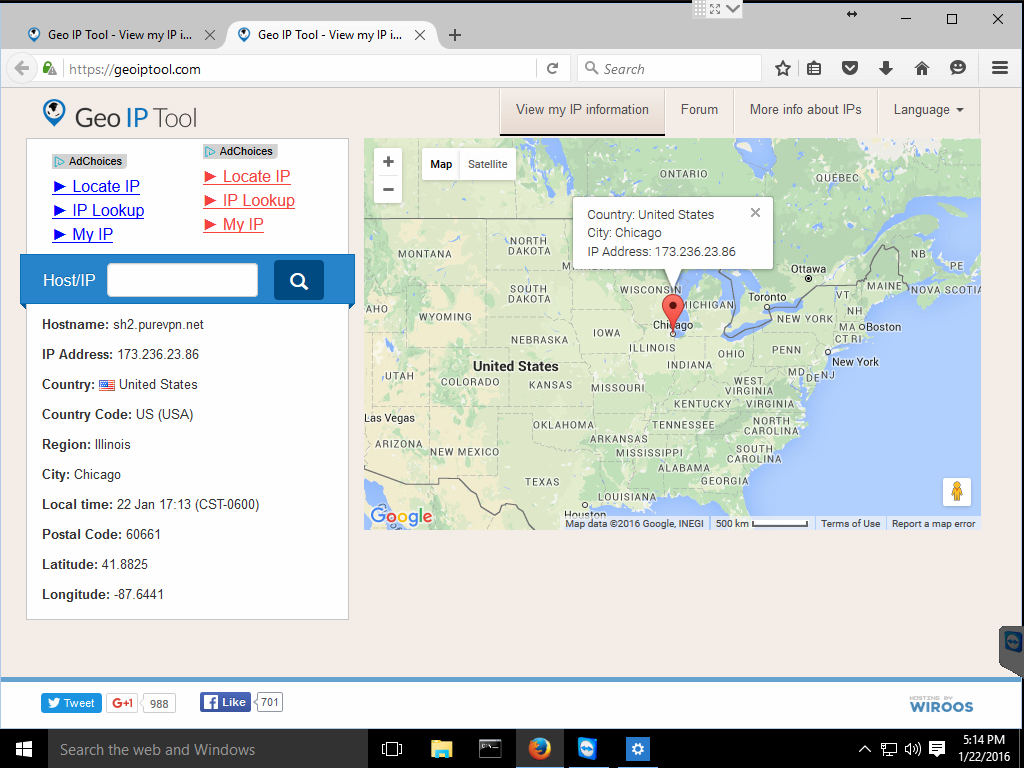

It is a good idea to use a tool to check what your IP is, it should now be reported as your VPN server;

And that is it! I now appear to be coming from the VPN server located in Chicago.

You can also check the network properties to get some information on your connection. Open the NETWORK & INTERNET window again by clicking on the network icon in the taskbar and selecting Network settings.

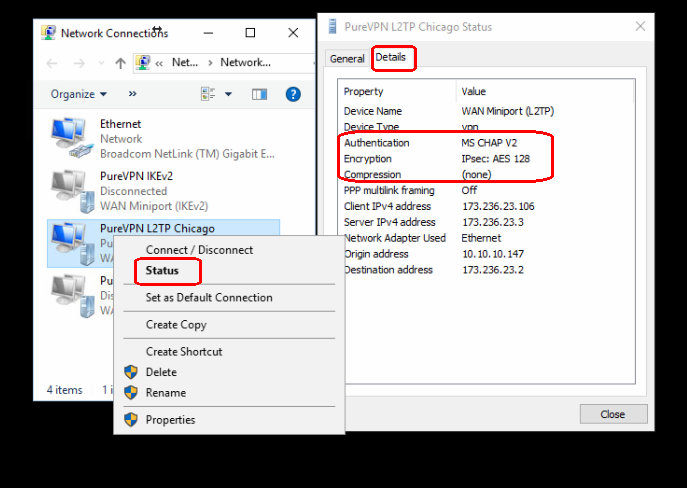

In the NETWORK & INTERNET window under Related settings select Change adapter options and this will bring up the Network Connections window. Right-click on the icon with the name of your VPN and select Status from that menu.

The General tab has some basic information but if you click on the Details tab you are provided with information about your VPN connection such as the cipher being used.

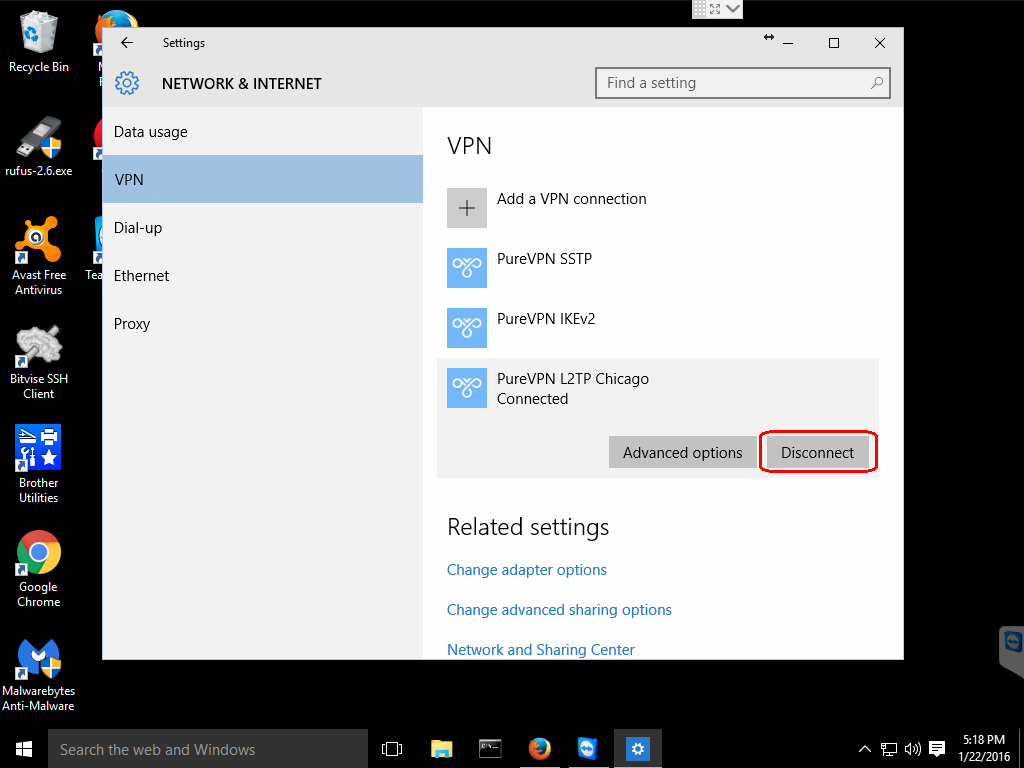

When you wish to disconnect from the VPN, you can click on the network icon and select your VPN connection profile which will bring up the NETWORK & INTERNET setting window again and click the Disconnect button.

That is all there is to setting up a L2TP/IPsec VPN using the built-in Microsoft Windows 10 functionality. I hope you found this tutorial to be useful and are enjoying your new VPN connection.

Эпоха свободного Интернета подходит к концу – правительства разных стран постепенно устанавливают контроль над провайдерами, чтобы ограничить гражданам доступ к определенным сайтам. Когда речь идет о криминальном и аморальном контенте, который действительно может нанести вред обществу, подобные ограничения оправданы. Но в последние годы участились случаи блокировок сайтов по нелепым причинам – например, из-за принадлежности домена к недружественному государству.

- Как подключиться к серверу L2TP/IPsec VPN

- Что такое VPN Gate и для чего это нужно

В новой реальности VPN становится жизненно необходимым как для обычных пользователей, так и для предпринимателей, которые хотят спокойно развивать свой бизнес в той или иной стране. В этой статье мы расскажем, как настроить VPN для Windows 10 по протоколу L2TP.

Откройте “Параметры», а затем “Сеть и Интернет”. Здесь выберите пункт «VPN» и нажмите «Добавить VPN». В открывшемся окне необходимо прописать параметры подключения:

- имя поставщика услуг;

- название подключения;

- IP-адрес сервера;

- тип данных для входа (здесь выбрать L2TP/IPsec с общим ключом);

- имя пользователя и пароль.

Последний пункт не обязателен, на домашнем компьютере его можно не использовать, это упростит доступ к VPN-подключению. А вот на рабочих ноутбуках и ПК лучше на всякий случай установить пароль, который известен только вам.

Всю информацию для VPN-подключения в Windows 10 вам должен предоставить поставщик услуги или системный администратор. Когда данные будут введены, вы сможете сохранить изменения и предпринять первую попытку подключения. Если всё сделано правильно, проблем не возникнет.

Преимущество подключения через VPN по протоколу L2TP/IPsec заключается в том, что вам не нужно устанавливать на компьютер никакой сторонний софт. Всё делается в рамках чистой операционной системы, а потому абсолютно безопасно и не создает лишнюю нагрузку на систему.

Что такое VPN Gate и для чего это нужно

Если не хотите платить за VPN, существует масса бесплатных альтернатив. Один из них – проект VPN Gate, созданный в рамках академического эксперимента японцами. Целью данного проекта было создание сервиса, который бесплатно поможет пользователям из разных стран получить доступ к заблокированным ресурсам. Это в первую очередь создано для тех стран, где есть строгая государственная цензура.

VPN Gate позволяет обходить правительственный брандмауэр, а также маскирует ваш IP-адрес, что позволяет оставаться анонимным. И при этом не нужна никакая регистрация. Архитектура VPN Gate включает множество VPN-серверов, созданных добровольцами из разных уголков мира. Работает это для Windows, Mac, iPhone, IPad и Android.

Взять данные для создания подключения по описанному в предыдущем разделе алгоритму можно на официальном сайте проекта https://www.vpngate.net/en/. В списке серверов вы можете подобрать оптимальный для себя вариант по пингу и скорости подключения.

Единственный нюанс – о безопасности и шифровании придется заботиться самостоятельно, да и весь процесс настройки многим пользователям может показаться чересчур сложным и перегруженным. Если же хотите простой, быстрый и надежный вариант VPN-подключения, можете воспользоваться нашей услугой VPN PLAN – персональный пакет с безлимитным трафиком и высокой скоростью соединения. Наш сервис позволяет подключаться к самым разным странам мира, от Нидерландов и Швеции до Канады и Польши. По всем вопросам обращайтесь к специалистам поддержки и менеджерам.