Инструкция по вводу рабочей станции под управлением ALT Linux в домен Active Directory (работающий под Windows или под Samba в режиме AD DC).

Устаревшая инструкция: Ввод в домен на базе Windows 2003

Внимание! Если Ваш домен имеет суффикс .local — необходимо отключить avahi-daemon (подробнее ниже, пункт 2 примечаний).

Параметры домена

| Параметр | Значение |

|---|---|

| Имя домена | SCHOOL.ALT |

| Рабочая группа | SCHOOL |

| Имя компьютера в Netbios | WS |

| Имя пользователя-администратора | Administrator |

| Пароль администратора | Pa$$word |

Подготовка

Установка пакетов

Внимание! Аутентификация через winbind в новых сборках Samba не работает, используйте аутентификацию через task-auth-ad-sssd.

С версии alterator-auth-0.31-alt1

apt-get install task-auth-ad-sssd

Примечание: Для старых версий:

apt-get install alterator-auth sssd-ad samba-common-tools

Требуемые версии:

- pam-config >= 1.7.0-alt1

- alterator-auth >= 0.26-alt1

Возможно, следует обновить установленный дистрибутив из репозитория.

Синхронизация времени

С версии alterator-auth 0.28 синхронизация времени производится автоматически с контроллером домена.

Для более ранних версий:

Способ 1: Через net time

net time set -S <имя домена>

Способ 2: По протоколу RFC 867

На сервере включается через xinetd daytime-tcp [1]:

# chkconfig --list | grep daytime-tcp

daytime-tcp: вкл

А на клиенте — служба settime-rfc867:

chkconfig settime-rfc867 on service settime-rfc867 start

Способ 3: Через Центр управления системой → Дата и время

Включите флажок «Получать точное время с NTP-сервера» и укажите в поле справа pool.ntp.org. После этого нажмите кнопку «Применить».

Способ 4: Через ntpdate

ntpdate pool.ntp.org

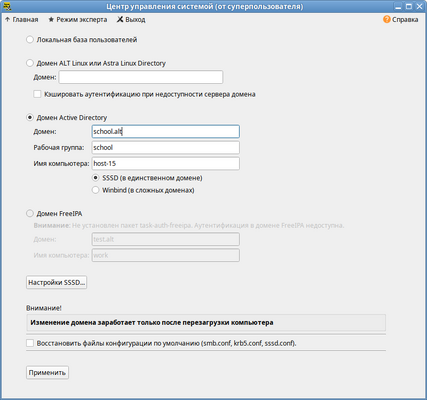

Ввод в домен в Центре управления системой

Для ввода компьютера в Active Directory потребуется установить пакет task-auth-ad-sssd и все его зависимости.

В Центре управления системой перейдите в раздел Аутентификация (Пользователи → Аутентификация). Выберите пункт «Домен Active Directory» и заполните поля. Нажмите кнопку «Применить».

Ввод в домен в командной строке

# system-auth write ad school.alt host-15 school 'administrator' 'Pa$$word' [--windows2003] [--createcomputer="COMPUTEROU/SubCOMPUTEROU/SubSubCOMPUTEROU"] [--winbind] [--gpo] [-d] Joined 'HOST-15' to dns domain 'school.alt'

Настройка SSSD

См. статью SSSD/AD, Настройки SSSD в Alterator

Проверка работы

# getent passwd ivan ivan:*:10005:10002:ivan:/home/SCHOOL/ivan:/bin/bash # net ads info LDAP server: 192.168.1.1 LDAP server name: c228.school.alt Realm: SCHOOL.ALT Bind Path: dc=SCHOOL,dc=ALT LDAP port: 389 Server time: Ср, 22 апр 2015 16:22:47 MSK KDC server: 192.168.1.1 Server time offset: -1 # net ads testjoin Join is OK

Примечание: Вы не увидите пользователей из AD с помощью команды # getent passwd на клиентской машине. Этот функционал отключен по-умолчанию для того чтобы сократить нагрузку на серверы. Поэтому для проверки необходимо указать точное имя пользователя # getent passwd имя_пользователя . Список пользователей можно посмотреть на сервере командой # samba-tool user list

Примечания

- Ограничение: имя домена должно указывать на DC. Если это не так, поправляйте /etc/krb5.conf и вводите вручную, либо в файл /etc/hosts добавьте строку с контроллером домена (кдц) ДОМЕН.local и перезапустите сеть. После этого проверьте из командной строки ping ДОМЕН.local и вводите в домен.

- При указании домена, имеющего суффикс .local, потребуется на сервере и подключаемых компьютерах под управлением Linux отключить службу avahi-daemon (доменная зона «local.» используется в технологии zeroconf):

-

# chkconfig avahi-daemon off; reboot

-

- Следите за синхронизацией времени на клиенте и сервере.

- Для предотвращения кэширования имён пользователя отключите службу nscd.

- В новых версиях Samba до запуска службы winbind должна запускаться служба smb.

- Если возникает проблема просмотра билетов Kerberos под доменным пользователем, скопируйте правильный krb5.conf из samba:

-

# rm -f /etc/krb5.conf # cp /var/lib/samba/smb_krb5/krb5.conf* /etc/krb5.conf

-

- Если у вас домен Windows 2003 (не R2), то в директивы default_tgs_enctypes, default_tkt_enctypes и preferred_enctypes файла /etc/krb5.conf добавьте ещё DES3-CBC-SHA1.

- Для возможности входа в ОС под доменным пользователем при его недоступности можно включить опцию кэширования учётных данных в конфиге SSSD (подробнее тут, опция cache_credentials).

- Убедитесь, что у вас в /etc/samba/smb.conf и /etc/sssd/sssd.conf прописаны параметры, отвечающие за автоматическое обновление пароля машины:

- файл /etc/samba/smb.conf:

-

[global] machine password timeout = 0

-

- файл /etc/sssd/sssd.conf:

-

[sssd] user = root [domain/SCHOOL.ALT] ad_update_samba_machine_account_password = true

-

- Подробнее здесь

- файл /etc/samba/smb.conf:

Настройка окна входа

Настройка LightDM

В /etc/lightdm/lightdm.conf раскомментируйте строку в группе [SeatDefaults]:

greeter-hide-users=true

Это позволит вводить имя пользователя вручную, а не прокручивать огромный список доступных доменныx пользователей.

Также полезно выключить выбор языка. В файле /etc/lightdm/lightdm-gtk-greeter.conf в группе [greeter] укажите:

show-language-selector=false

В новых версиях lightdm-gtk-greeter можно указать кнопки явно:

show-indicators=~a11y;~power

Полный перечень доступных кнопок:

show-indicators=~a11y;~power;~session;~language

Примечание: В lightdm-gtk-greeter, начиная с версии 2.0.7-alt2, можно настроить автоматическое заполнение поля «Имя пользователя» именем последнего пользователя входившего в систему. Для этого в файле /etc/lightdm/lightdm-gtk-greeter.conf (группа [greeter]) необходимо указать:

Отображение глобальных групп на локальные

Примечание: Первые два пункта данного раздела выполняются автоматически, если АРМ вводится в домен с помощью task-auth-ad-sssd.

Установка модуля ролей

apt-get install libnss-role

Настройка ролей и привилегий

Добавляем роль локальных администраторов:

# groupadd -r localadmins

Примечание: Лучше использовать группу localadmins (вместо admins) по избежание конфликта с группой admins во FreeIPA.

Создаём привилегию на право удалённого доступа (по протоколу ssh):

# groupadd -r remote

Включаем удалённый доступ только для группы remote:

# control sshd-allow-groups enabled # sed -i 's/AllowGroups.*/AllowGroups = remote/' /etc/openssh/sshd_config

Настраиваем список привилегий для пользователей (для роли users):

# roleadd users cdwriter cdrom audio proc radio camera floppy xgrp scanner uucp fuse

Настраиваем список привилегий для администраторов (для роли admins):

# roleadd localadmins wheel remote vboxusers

Настраиваем отображение локальных привилегий, назначенных локальным ролям, на глобальные группы безопасности:

# roleadd 'Domain Users' users

или

# roleadd 'Пользователи домена' users

Далее

# roleadd 'Domain Admins' localadmins

или

# roleadd 'Администраторы домена' localadmins

Просматриваем список назначенных ролей и привилегий:

# rolelst # id ivan

Данная настройка назначает заданный список локальных групп (привилегий) всем пользователям, входящим в заданные локальные группы (роли). А также назначает локальные роли для глобальных групп в домене.

Дополнительные роли

Соответственно, если надо выдать права администраторов АРМ пользователям, которые не являются Domain Admins,

то нужно завести новую группу в AD (например, PC Admins), добавить туда необходимых пользователей.

Затем на АРМ добавить роль для данной группы:

# roleadd 'PC Admins' localadmins # rolelst users: cdwriter cdrom audio video proc radio camera floppy xgrp scanner uucp vboxusers fuse tsusers localadmins: wheel domain users: users domain admins: localadmins pc admins: localadmins

После этого (и после разрешения sudo для группы wheel) под пользователем входящим в группу PC Admins

можно запускать команду повышения прав sudo.

user@alt8 ~ $ su - petrov Password: petrov@alt8 ~ $ id uid=445010929(petrov) gid=445000513(domain users) группы=445000513(domain users),10(wheel),14(uucp),19(proc), 22(cdrom),71(floppy),80(cdwriter),81(audio),83(radio),100(users),458(tsusers), 459(localadmins),466(fuse),468(video), 480(camera),492(vboxusers),498(xgrp),499(scanner),445010930(pc admins) petrov@alt8 ~ $ sudo apt-get update Пароль: Получено: 1 http://ftp.altlinux.org p8/branch/x86_64 release [880B] Получено: 2 http://ftp.altlinux.org p8/branch/x86_64-i586 release [537B] Получено: 3 http://ftp.altlinux.org p8/branch/noarch release [673B] Получено 2090B за 0s (36,9kB/s). Найдено http://ftp.altlinux.org p8/branch/x86_64/classic pkglist Найдено http://ftp.altlinux.org p8/branch/x86_64/classic release Найдено http://ftp.altlinux.org p8/branch/x86_64-i586/classic pkglist Найдено http://ftp.altlinux.org p8/branch/x86_64-i586/classic release Найдено http://ftp.altlinux.org p8/branch/noarch/classic pkglist Найдено http://ftp.altlinux.org p8/branch/noarch/classic release Чтение списков пакетов... Завершено Построение дерева зависимостей... Завершено

Подключение файловых ресурсов

Рассматриваемые способы позволяют подключать файловые ресурсы (file shares) для доменного пользователя без повторного ввода пароля (SSO, Single Sign-On).

Через gio

Примечание: Способ актуален для дистрибутивов, использующих gio (ранее — gvfs) (например, Simply Linux, ALT Workstation, СП).

Недостаток такого способа — необходимо открыть ресурс в файловом менеджере (Caja, Pcmanfm). Однако можно открывать любые ресурсы на любых серверах, входящие в домен Active Directory.

1. Устанавливаем необходимые пакеты (с правами root):

# apt-get install fuse-gvfs gvfs-backend-smb libgio

2. Включаем пользователя в группу fuse (с правами root):

# gpasswd -a <пользователь> fuse

Внимание! Начиная с p9 членства в группе fuse недостаточно, требуется разрешить для всех доступ к fuse под root:

# control fusermount public

3. Входим доменным пользователем.

4. Открываем ресурс в файловом менеджере (например, по адресу smb://server/sysvol). Ресурс смонтирован по пути /var/run/<uid_пользователя>/gvfs или /run/user/<uid_пользователя>/gvfs/smb-share:server=<сервер>,share=<ресурс>

Другой вариант (полезно для скриптов в автозапуске):

gio mount smb://server/sysvol/

Примечание: Если необходимо открывать что-то с ресурса в WINE, в winecfg добавьте диск с путём /var/run/<uid_пользователя>/gvfs.

С использованием pam_mount

Заданный файловый ресурс подключается с заданного сервера автоматически при каждом входе доменным пользователем.

1. Устанавливаем pam_mount:

apt-get install pam_mount

Если осуществляется подключение файловых ресурсов по протоколу CIFS (SMB), то установите cifs-utils:

apt-get install cifs-utils

Внимание! Для того, чтобы файловые ресурсы, подключенные с помощью pam_mount, корректно отключались при завершении сеанса, установите пакет systemd-settings-enable-kill-user-processes и перезагрузите систему:

apt-get install systemd-settings-enable-kill-user-processes

2. Прописываем pam_mount в схему аутентификации по умолчанию. В конец файла (/etc/pam.d/system-auth) добавьте строки

session [success=1 default=ignore] pam_succeed_if.so service = systemd-user quiet session optional pam_mount.so disable_interactive

Параметр disable_interactive нужен для того, чтобы pam_mount не спрашивал пароль. Первая строка предназначена для того, чтобы не монтировать дважды при запуске systemd —user. Подробнее: https://wiki.archlinux.org/title/pam_mount#Login_manager_configuration

Пример файла /etc/pam.d/system-auth при аутентификации доменного пользователя под SSSD:

#%PAM-1.0 auth [success=4 perm_denied=ignore default=die] pam_localuser.so auth [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet auth [default=1] pam_permit.so auth substack system-auth-sss-only auth [default=1] pam_permit.so auth substack system-auth-local-only auth substack system-auth-common account [success=4 perm_denied=ignore default=die] pam_localuser.so account [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet account [default=1] pam_permit.so account substack system-auth-sss-only account [default=1] pam_permit.so account substack system-auth-local-only account substack system-auth-common password [success=4 perm_denied=ignore default=die] pam_localuser.so password [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet password [default=1] pam_permit.so password substack system-auth-sss-only password [default=1] pam_permit.so password substack system-auth-local-only password substack system-auth-common session [success=4 perm_denied=ignore default=die] pam_localuser.so session [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet session [default=1] pam_permit.so session substack system-auth-sss-only session [default=1] pam_permit.so session substack system-auth-local-only session substack system-auth-common session [success=1 default=ignore] pam_succeed_if.so service = systemd-user session optional pam_mount.so disable_interactive

3. Устанавливаем правило монтирования ресурса в файле /etc/security/pam_mount.conf.xml:

<volume uid="10000-2000200000" fstype="cifs" server="c253.test.alt" path="sysvol" mountpoint="~/share" options="sec=krb5i,cruid=%(USERUID),nounix,uid=%(USERUID),gid=%(USERGID),file_mode=0664,dir_mode=0775" />

где

- uid=»10000-2000200000″ — диапазон присваиваемых для доменных пользователей UID (подходит и для Winbind и для SSSD);

- server=»c253.test.alt» — имя сервера с ресурсом;

- path=»sysvol» — имя файлового ресурса;

- mountpoint=»~/share» — путь монтирования в домашней папке пользователя.

Опционально можно добавить:

- sgrp=»group_name» — имя группы, при членстве пользователя в которой, папка будет примонтирована.

Внимание! Обязательно указывайте настоящее имя сервера в параметре server, а не имя домена

Параметр sec=krb5i более безопасный, но требует больше вычислительных ресурсов. Вместо него можно указать sec=krb5.

Пример файла /etc/security/pam_mount.conf.xml:

<?xml version="1.0" encoding="utf-8" ?> <!DOCTYPE pam_mount SYSTEM "pam_mount.conf.xml.dtd"> <!-- See pam_mount.conf(5) for a description. --> <pam_mount> <!-- debug should come before everything else, since this file is still processed in a single pass from top-to-bottom --> <debug enable="0" /> <!-- Volume definitions --> <volume uid="10000-2000200000" fstype="cifs" server="c253.test.alt" path="sysvol" mountpoint="~/share" options="sec=krb5,cruid=%(USERUID),nounix,uid=%(USERUID),gid=%(USERGID),file_mode=0664,dir_mode=0775" /> <!-- pam_mount parameters: General tunables --> <!-- <luserconf name=".pam_mount.conf.xml" /> --> <!-- Note that commenting out mntoptions will give you the defaults. You will need to explicitly initialize it with the empty string to reset the defaults to nothing. --> <mntoptions allow="nosuid,nodev,loop,encryption,fsck,nonempty,allow_root,allow_other,sec" /> <!-- <mntoptions deny="suid,dev" /> <mntoptions allow="*" /> <mntoptions deny="*" /> --> <mntoptions require="nosuid,nodev" /> <!-- requires ofl from hxtools to be present --> <logout wait="0" hup="no" term="no" kill="no" /> <!-- pam_mount parameters: Volume-related --> <mkmountpoint enable="1" remove="true" /> </pam_mount>

Для отладки подключения замените в файле /etc/security/pam_mount.conf.xml

<debug enable="0" />

на

<debug enable="1" />

При этом отладочные сообщения будут показываться в журнале Journald.

Вы можете сменить механизм монтирования отдав его на откуп systemd. Для этого в pam_mount.xml.conf можно задать\переопределить опции cifsmount, umount

<cifsmount>systemd-mount -A -G -q -t cifs %(COMBOPATH) %(MNTPT) -o uid=%(USERUID),gid=%(USERGID),username=%(USER),%(OPTIONS)</cifsmount> <umount>systemd-mount -u %(MNTPT)</umount>

Советы

- Для того, чтобы подключенная папка не показывалась на рабочем столе Mate, следует в параметры добавить x-gvfs-hide.

- Если при выходе пользователя всё равно файловый ресурс остаётся подключенным, отмонтируйте его и удалите файл /run/pam_mount/<имя_пользователя>

Ссылки

- Групповые политики/Подключение сетевых дисков

Через autofs

В этом случае заданный ресурс подключается автоматически при каждом обращении пользователя и отключается после определенного времени бездействия (определяется конфигурацией Autofs).

Основная статья AutoFS

https://www.altlinux.org/Autofs

Для дистрибутивов c KDE

- Установить kde5-autofs-shares:

-

# apt-get install kde5-autofs-shares

-

- Добавить в /etc/auto.master строку:

-

/mnt/samba /etc/auto.smb -t 34567 - Здесь /mnt/samba — каталог в котором будут подключаться сетевые файловые системы, /etc/auto.smb — скрипт, входящий в состав пакета autofs, 34567 — таймаут подключения при отсутствии обращения.

-

- Включить и запустить сервис autofs:

-

# systemctl enable --now autofs

-

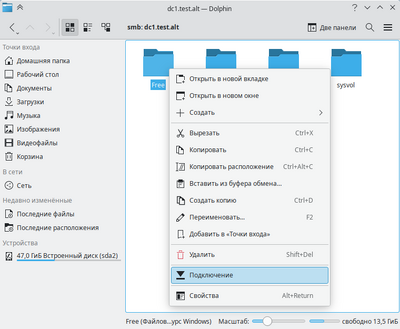

- В файловом менеджере Dolphin по адресу smb:/ («Сеть»/«Общие папки Samba») найти нужный ресурс Windows (Samba)

- В контекстном меню подключаемого ресурса (правая кнопка мыши) выбрать пункт «Подключение»:

- Данный ресурс будет подключаться автоматически при входе в систему

Примечание: Список ресурсов для подключения хранится в файле ~/.autofs.shares

Внимание! Способ работает только для ресурсов с гостевым доступом или ресурсов с авторизацией Kerberos.

Групповые политики

Групповые политики (GPO) на Linux применяются только контроль входа через SSSD и средства Centrify.

SSSD

SSSD имеет внутреннюю поддержку следующих групповых политик:

| Политика |

|---|

| Allow log on locally |

| Allow log on through Remote Desktop Services |

| Access this computer from the network |

| Allow log on as a batch job |

| Allow log on as a service |

Примечание: Планируется поддержка других групповых политик средствами подключаемых модулей

- ↑ Cм получение прав root:

Примечание: Получение прав root см. root

Ссылки по групповым политикам

- https://fedoraproject.org/wiki/Changes/SssdGpoBasedAccessControl

- http://wiki.eri.ucsb.edu/stadm/AD_Samba4

- http://centrifying.blogspot.ru/2014/01/basics-using-group-policy-on-unixlinux.html

- https://www.youtube.com/watch?v=2cJWnUZ8qLI

Ссылки

- https://wiki.archlinux.org/index.php/Active_Directory_Integration

- Ввод в домен на базе Windows 2003

- https://fedorahosted.org/sssd/wiki/Configuring_sssd_with_ad_server

- https://wiki.samba.org/index.php/Setup_Samba_as_an_AD_Domain_Member

- https://linux.samba.narkive.com/ceDM0TFO/samba-wbinfo-i-failed-to-call-wbcgetpwnam-wbc-err-domain-not-found

В мире информационных технологий доменная сеть играет ключевую роль в обеспечении безопасности и эффективной работы. Более того, создание и настройка домена в системе Windows AltLinux может быть довольно сложным и запутанным процессом для новичков. Однако, с нашим простым руководством, вы сможете освоить основы создания и настройки домена Windows AltLinux, чтобы упростить управление вашей сетью и повысить ее безопасность.

Первым шагом в процессе создания домена Windows AltLinux является установка операционной системы на сервер и его настройка. Вам потребуется обновить систему, установить необходимые пакеты и включить модули, связанные с доменной сетью. После этого вы сможете создать новый домен и настроить его параметры, такие как имя домена, IP-адрес, маску подсети и шлюз по умолчанию.

Когда домен Windows AltLinux создан и настроен, вы можете приступить к настройке подключения клиентских компьютеров к домену. Для этого вам потребуется зайти на каждый клиентский компьютер, открыть «Свойства системы» и выбрать вкладку «Имя компьютера». Затем нажмите на кнопку «Изменить», укажите имя домена, а затем введите учетные данные администратора домена. После перезагрузки компьютера клиент будет успешно подключен к домену Windows AltLinux.

В заключении, создание и настройка домена Windows AltLinux может быть сложным процессом, но с помощью нашего простого руководства вы сможете освоить основы этой задачи. Помните, что доменная сеть является неотъемлемой частью современных организаций, и умение создавать и настраивать домен Windows AltLinux будет являться ценным навыком для вас как специалиста в области IT.

Содержание

- Ввод в домен Windows AltLinux:

- Простое руководство по настройке и подключению

- Шаг 1: Установка AltLinux и Windows

- Шаг 2: Создание домена AltLinux

Ввод в домен Windows AltLinux:

Введение в домен Windows AltLinux предлагает простое руководство по настройке и подключению к домену Windows в операционной системе AltLinux. Это руководство предназначено для пользователей, которые хотят использовать функциональные возможности Windows, но предпочитают работать с операционной системой AltLinux.

Для начала необходимо убедиться, что у вас установлена и настроена операционная система AltLinux. Затем следует установить все необходимые пакеты и программы для работы с доменом Windows. Ввод в домен Windows AltLinux включает в себя настройку DNS-сервера, создание учетной записи администратора и настройку службы домена.

После завершения настройки вы сможете подключиться к домену Windows из операционной системы AltLinux. Это позволит вам использовать функции и приложения Windows, сохраняя при этом привычный интерфейс и функциональность AltLinux.

Руководство также предоставляет информацию о дополнительных настройках и возможностях, которые могут быть полезными при работе в домене Windows AltLinux. Это включает в себя настройку общих папок, управление политиками безопасности и подключение удаленных рабочих столов.

Ввод в домен Windows AltLinux является полезным ресурсом для пользователей, которые хотят расширить возможности своей операционной системы AltLinux и использовать функции Windows в рабочей среде.

Простое руководство по настройке и подключению

Настройка и подключение домена Windows AltLinux может показаться сложной задачей, однако с помощью этого простого руководства вы сможете справиться с ней без особых проблем.

Вот несколько простых шагов, которые помогут вам успешно настроить и подключить домен Windows AltLinux:

- Установите операционную систему Windows AltLinux на сервер. Убедитесь, что у вас есть все необходимые драйверы и обновления.

- Настройте сетевые параметры сервера, установив IP-адрес и другие сетевые параметры. Убедитесь, что сервер подключен к сети.

- Установите службу домена Active Directory на сервере Windows AltLinux. Это позволит вам создать и управлять пользователями, группами и компьютерами в домене.

- Создайте учетную запись администратора домена и другие необходимые учетные записи пользователя.

- На компьютере с Windows установите соответствующий клиент Active Directory.

- Подключите компьютеры к домену, используя созданные учетные записи пользователя. Убедитесь, что компьютеры правильно настроены для работы в домене.

- Настройте необходимые политики безопасности, групповые политики, доступы к папкам и разрешения на сервере Windows AltLinux.

- Проверьте работоспособность домена, выполняя тесты подключения и аутентификации на компьютерах клиентов.

Следуя этим простым шагам, вы сможете успешно настроить и подключить домен Windows AltLinux, обеспечивая безопасную и эффективную работу компьютеров в вашей сети.

Шаг 1: Установка AltLinux и Windows

Прежде чем приступить к настройке и подключению домена Windows AltLinux, необходимо установить обе операционные системы.

1. Установка AltLinux:

Для установки AltLinux потребуется загрузочный диск или USB-накопитель с образом дистрибутива. При загрузке компьютера с указанного носителя следуйте инструкциям на экране для запуска процесса установки. Выберите нужные параметры и разделы для установки, а затем дождитесь завершения процесса.

2. Установка Windows:

После установки AltLinux, потребуется установить операционную систему Windows в параллель с AltLinux на том же компьютере. Также, как и в случае с AltLinux, вам понадобится загрузочный диск или USB-накопитель с образом дистрибутива Windows. Запустите процесс установки Windows, следуя инструкциям на экране. Выберите нужные параметры, разделы и желаемую версию Windows.

После завершения процесса установки обеих операционных систем, вы будете готовы приступить к настройке и подключению домена Windows AltLinux.

Обратите внимание: Перед установкой AltLinux и Windows рекомендуется создать резервные копии важных данных и иметь доступ к драйверам для обеих операционных систем.

Шаг 2: Создание домена AltLinux

Для создания домена AltLinux необходимо выполнить следующие действия:

- Установка необходимых пакетов: Установите пакеты, необходимые для создания домена AltLinux. Для этого выполните команду apt-get install samba samba-common samba-tools -y.

- Создание учетной записи администратора: Создайте учетную запись администратора для управления доменом. Для этого выполните команду samba-tool user create administrator.

- Настройка конфигурационного файла: Откройте файл smb.conf и выполните необходимые настройки. Укажите имя домена, рабочую группу, пути к папкам и другие параметры. Этот файл располагается в директории /etc/samba/smb.conf.

- Запуск службы Samba: Запустите службу Samba, чтобы применить внесенные изменения. Для этого выполните команду systemctl start smb.service.

- Проверка состояния службы: Проверьте статус службы Samba, чтобы убедиться, что она запущена и работает корректно. Для этого выполните команду systemctl status smb.service.

- Регистрация домена: Зарегистрируйте домен AltLinux, чтобы начать управление компьютерами в сети. Для этого выполните команду samba-tool domain provision —use-rfc2307 —interactive.

- Подключение компьютеров к домену: Подключите компьютеры к созданному домену AltLinux. Для этого выполните необходимые настройки на клиентских компьютерах, указав имя домена и учетные данные администратора.

После выполнения всех указанных шагов домен AltLinux будет успешно создан, и вы сможете управлять сетью компьютеров, устанавливать права доступа и настраивать политики безопасности.

Установка ALT Linux

Перед началом интеграции, важно правильно установить ALT Linux. Установите систему согласно руководству по установке ALT Linux, убедившись, что установлены все необходимые компоненты для работы с Active Directory, включая Samba и Kerberos.

Установка и конфигурация Samba и Kerberos

Samba и Kerberos – это два ключевых компонента для интеграции ALT Linux с Active Directory. Samba позволяет вашему серверу Linux взаимодействовать с Windows сетями, а Kerberos предоставляет механизмы безопасной аутентификации.

Установите Samba и Kerberos с помощью следующих команд:

sudo apt-get update

sudo apt-get install samba krb5-user

Затем, сконфигурируйте файл /etc/samba/smb.conf, чтобы указать домен AD и контроллер домена. В конце файла добавьте следующие строки:

[global]

workgroup = YOUR_AD_DOMAIN

security = ads

realm = YOUR_AD_REALM

Укажите настройки Kerberos в файле /etc/krb5.conf, указав домен и контроллер домена AD:

[libdefaults]

default_realm = YOUR_AD_REALM

[realms]

YOUR_AD_REALM = {

kdc = YOUR_AD_CONTROLLER

admin_server = YOUR_AD_CONTROLLER

}

Присоединение к домену Active Directory

Теперь, когда Samba и Kerberos настроены, вы можете присоединиться к домену AD с помощью следующей команды:

sudo net ads join -U administrator@YOUR_AD_REALM

Эта команда присоединит ваш сервер ALT Linux к домену Active Directory, и вы сможете управлять пользователями и политиками безопасности ALT Linux через Active Directory.

Заключение

Интеграция ALT Linux с Active Directory может быть сложной задачей, но она предлагает множество преимуществ для управления пользователями и политиками безопасности. Помните, что практика и экспериментирование являются ключевыми факторами успешной интеграции, поэтому не бойтесь пробовать и учиться новому.

Altlinux – операционная система, основанная на дистрибутиве Linux. Она предлагает свободу выбора и позволяет внедряться в различные среды, включая домены Windows. В этой статье мы рассмотрим инструкцию по успешному внедрению Altlinux в домен Windows.

Внедрение в домен Windows может представлять некоторые трудности, но с помощью следующих шагов вы сможете успешно осуществить эту задачу.

Шаг 1: установка Altlinux.

Первым шагом необходимо установить Altlinux на ваш компьютер. Вы можете скачать образ диска с официального сайта Altlinux и записать его на DVD или создать загрузочную флешку. Затем следуйте инструкциям по установке на экране.

Содержание

- Установка Altlinux на виртуальную машину

- Подключение Altlinux к домену Windows

- Настройка DNS-сервера для внедрения Altlinux

- Перенос пользователей с Windows на Altlinux

- Внедрение Altlinux в Active Directory

- Настройка групповых политик для Altlinux.

- Резервное копирование и восстановление Altlinux

Установка Altlinux на виртуальную машину

Перед тем, как начать установку Altlinux на виртуальную машину, убедитесь, что у вас уже установлен и настроен гипервизор, такой как VMware или VirtualBox.

Далее выполните следующие шаги:

Шаг 1: Скачайте образ Altlinux с официального сайта проекта и сохраните его на вашем компьютере.

Шаг 2: Запустите ваш гипервизор и создайте новую виртуальную машину.

Шаг 3: Установите на виртуальную машину минимальный образ Altlinux, выбрав соответствующий ISO-файл, который вы скачали на предыдущем шаге. Следуйте инструкциям, предоставляемым вашим гипервизором и Altlinux.

Шаг 4: Когда процесс установки завершится, перезапустите виртуальную машину.

Шаг 5: После перезагрузки вам будет предложено войти в систему Altlinux. Введите ваше имя пользователя и пароль, которые вы указали при установке.

Шаг 6: После успешного входа в систему вы можете начать настройку Altlinux под свои нужды.

Теперь у вас есть установленная и готовая к использованию виртуальная машина с Altlinux. Вы можете использовать ее для экспериментов, разработки или тестирования в вашей сети.

Примечание: Помните, что виртуальная машина должна иметь достаточные ресурсы (процессор, оперативную память и диск), чтобы работать эффективно.

Для успешного внедрения Altlinux в домен Windows необходимо выполнить следующие шаги:

1. Установите необходимые пакеты на Altlinux. Для этого откройте терминал и выполните команду:

sudo apt-get install samba krb5-workstation krb5-libs

2. Настройте файл /etc/samba/smb.conf, добавив следующие строки:

[global]

workgroup = Название_домена_Windows

security = ads

realm = Название_Домена.Windows

encrypt passwords = yes

winbind enum users = yes

winbind enum groups = yes

winbind use default domain = yes

winbind nested groups = yes

idmap config * : range = 10000-999999

idmap config * : backend = tdb

idmap config Название_домена_Windows : range = 100000-99999999

idmap config Название_домена_Windows : backend = rid

template homedir = /home/%D/%U

template shell = /bin/false

3. Перезапустите сервисы Samba и Kerberos:

sudo systemctl restart smbd krb5

4. Присоедините Altlinux к домену Windows, выполнив следующую команду:

sudo net ads join -U username

5. Проверьте работу подключения, выполнив команду:

sudo wbinfo -u

Если вы видите список пользователей домена Windows, значит, подключение прошло успешно.

Теперь вы можете использовать функции домена Windows на вашем Altlinux, такие как авторизация пользователей и доступ к ресурсам домена.

Настройка DNS-сервера для внедрения Altlinux

Для внедрения Altlinux необходимо добавить несколько DNS-записей на сервере, используемом в домене Windows. Вот список необходимых записей:

- Запись «A» для Altlinux сервера. В качестве значения указывается IP-адрес сервера Altlinux.

- Запись «PTR» для Altlinux сервера. В качестве значения указывается доменное имя сервера Altlinux.

- Запись «SRV» для Altlinux сервера. В качестве значения указывается доменное имя сервера Altlinux, включая префикс «_ldap._tcp». Значения поля «Priority» и «Weight» могут быть оставлены пустыми или установлены на значение по умолчанию.

- Запись «TXT» для Altlinux сервера. В качестве значения указывается доменное имя сервера Altlinux.

Добавление этих DNS-записей позволит пользователям обращаться к серверу Altlinux по его имени в сети Windows.

Для настройки DNS-сервера в домене Windows можно использовать административную консоль DNS Manager. Откройте консоль DNS Manager, найдите зону вашего домена и добавьте необходимые DNS-записи.

После настройки DNS-сервера и добавления DNS-записей для Altlinux сервера, пользователи смогут обращаться к серверу Altlinux по его имени, что упростит работу с системой и улучшит ее интеграцию в домен Windows.

Перенос пользователей с Windows на Altlinux

Для успешного внедрения Altlinux в домен Windows необходимо выполнить перенос пользователей с операционной системы Windows на Altlinux. Это позволит пользователям сохранить свои настройки и доступ к ресурсам.

Перенос пользователей можно осуществить следующими шагами:

1. Создание пользователей на Altlinux.

Для начала необходимо создать на Altlinux пользователей, которые уже существуют в домене Windows. При создании пользователей убедитесь в правильности указания имени пользователя, пароля и группы доступа.

2. Копирование профилей пользователей.

После создания пользователей необходимо скопировать их профили с операционной системы Windows на Altlinux. Для этого можно воспользоваться утилитой rsync, которая позволяет копировать файлы и директории с одного сервера на другой.

Пример команды для копирования профиля пользователя с Windows на Altlinux:

rsync -avz /путь/к/профилю/пользователя/ пользователь@ip-адрес-Altlinux:/путь/к/профилю/пользователя/

Замените /путь/к/профилю/пользователя/ на путь к профилю пользователя на Windows и /путь/к/профилю/пользователя/ на путь к профилю пользователя на Altlinux.

3. Настройка авторизации пользователей.

После копирования профилей пользователей необходимо настроить авторизацию пользователей на Altlinux. Для этого можно использовать инструменты управления доступом, такие как sssd или winbind.

Настройки авторизации пользователей могут быть разными в зависимости от используемых компонентов Altlinux и домена Windows, поэтому рекомендуется обращаться к документации и руководствам по настройке Altlinux.

После выполнения этих шагов пользователи смогут авторизоваться и использовать Altlinux с сохранением своих настроек и доступом к ресурсам.

Внедрение Altlinux в Active Directory

Для успешной интеграции Altlinux в Active Directory необходимо выполнить следующие шаги:

- Установить и настроить пакет sssd, который предоставляет возможность интеграции Linux-клиентов с Active Directory. Для этого необходимо установить пакет sssd командой

sudo apt-get install sssd, затем настроить файл/etc/sssd/sssd.conf. - Настроить учетную запись sssd для доступа к Active Directory. Для этого необходимо в файле

/etc/sssd/sssd.confуказать параметры Active Directory, такие как доменное имя, контроллеры домена, а также настроить аутентификацию и авторизацию пользователей. - Настроить механизм аутентификации PAM (Pluggable Authentication Modules) для работы с sssd. Для этого необходимо отредактировать файлы настройки PAM, такие как

/etc/pam.d/login,/etc/pam.d/sshdи др., добавив строки, которые указывают использование модуля sssd для аутентификации пользователей. - Настроить файл /etc/krb5.conf для корректной работы Kerberos с Active Directory. В этом файле необходимо указать параметры Kerberos, такие как доменное имя, контроллеры домена, а также указать механизм аутентификации, который будет использоваться (например, механизм GSSAPI).

- Перезапустить сервисы sssd и PAM для применения изменений:

- Для перезапуска сервиса sssd выполнить команду

sudo systemctl restart sssd. - Для перезапуска сервиса PAM выполнить команду

sudo systemctl restart systemd-logind.

После выполнения этих шагов Altlinux будет успешно внедрен в Active Directory, что позволит использовать учетные записи и политики безопасности из домена Windows на Linux-клиентах.

Настройка групповых политик для Altlinux.

Групповые политики (Group Policies) представляют собой наборы правил и настроек, которые управляют поведением компьютеров и пользователей в доменной сети. В этом разделе мы рассмотрим основные шаги по настройке групповых политик для Altlinux.

- Установите пакет

alt-gpo, используя менеджер пакетовapt-getилиyum. - Запустите утилиту управления групповыми политиками с помощью команды

alt-gpo-editor. - Подключитесь к домену Windows с помощью учетной записи администратора домена.

- Создайте новую групповую политику или выберите существующую.

- Настройте требуемые параметры для компьютеров и пользователей, используя доступные в редакторе групповых политик опции.

- Примените настройки, чтобы они вступили в силу на компьютерах и пользователях в домене.

Групповые политики позволяют централизованно управлять настройками безопасности, программами, системными компонентами и другими аспектами в сети с использованием целевых объектов и фильтров. Они обеспечивают повышенную безопасность и эффективность управления в доменной среде.

Обратите внимание, что для работы с групповыми политиками в Altlinux необходимо наличие соединения с доменным контроллером Windows. Также следует убедиться, что все необходимые компоненты и пакеты установлены и настроены правильно.

Резервное копирование и восстановление Altlinux

Для обеспечения безопасности данных и возможности восстановления системы в случае сбоев или ошибок необходимо регулярно создавать резервные копии операционной системы Altlinux.

1. Выбор метода резервного копирования

В зависимости от требований и возможностей используемого оборудования можно выбрать один из следующих методов резервного копирования:

- Полное копирование системы — создание полной копии всех файлов и настроек системы;

- Инкрементное копирование — создание копии только измененных или новых файлов с момента последнего резервного копирования;

- Дифференциальное копирование — создание копии всех измененных файлов с момента последнего полного копирования.

2. Выбор носителя для хранения резервных копий

Резервные копии Altlinux могут быть сохранены на различных носителях, например:

- Внешний жесткий диск;

- Сетевое хранилище;

- Облачное хранилище.

Выбор носителя зависит от требований к безопасности хранения данных и доступности для восстановления.

3. Инструкции по созданию резервной копии

Для создания резервной копии Altlinux можно использовать команды и утилиты операционной системы, например:

- Команда tar — для создания архива с файлами и настройками системы;

- Утилита rsync — для синхронизации файлов и директорий;

- Программа Clonezilla — для создания точного образа диска с Altlinux.

4. Восстановление из резервной копии

При необходимости восстановить Altlinux из резервной копии необходимо:

- Загрузиться с установочного носителя Altlinux;

- Выбрать опцию восстановления системы;

- Указать место хранения резервной копии;

- Следовать инструкциям по восстановлению (в зависимости от выбранного метода резервного копирования).

Следуя указанным шагам, можно создать резервную копию Altlinux и в случае необходимости восстановить систему без потери данных и времени.

-

Предварительно устанавливаем пакеты, необходимые для включения и более удобной настройки станции:

samba-swat

krb5-kinit

libkrb5

Для этого настраиваем службу управления пакетами apt для работы через прокси-сервер (если прокси-сервер используется в организации).

В файле конфигурации /etc/apt/apt.conf прописываем строку:

Acquire::ftp::Proxy»//root:password@127.0.0.1:8080″;

и затем запускаем менеджер пакетов Synaptic через основное меню -> система -> менеджер пакетов. В меню «настройки» заходим в репозитории. Там ставим галочки напротив пунктов ftp://ftp.altlinux.org/pub/… И нажимаем OK. Затем жмем «получить сведения». Synaptic должен обновить список доступных пакетов из интернета. После чего через «поиск» ищем по ключевым словам нужные пакеты. В правой части окна появится список, где и надо выбрать нужные пакеты и нажать «применить». Пакеты установятся вместе с зависимостями. -

Настраиваем сетевое окружение, после чего наш компьютер видит домен windows. В файле /etc/resolv.conf прописываем строку:

nameserver ipaddr (где ipaddr — это ip адрес контроллера домена) -

Делаем, чтобы сервис swat запускался автоматически: в файле /etc/xinet.d/swat

меняем значение disable с yes на no и перезапускаем службу:

service xinetd restart -

Запускаем swat в браузере: http://localhost:901

-

Во вкладке GLOBALS ставим следующие значения:

Security = ads (это режим domain member)

Workgroup = WORKGROUP (or DOMAIN) ex. TEAM

Realm = full domain name. ex. TEAM.LOCAL

Netbios name = netbios имя нашего компьютера

Подтверждаем изменения нажав кнопку commit changes наверху страницы.

И последнее значение настраиваем, переключившись в режим advanced view:

Password server = ip адрес контроллера домена

Затем опять подтверждаем изменения.

Далее во вкладке STATUS запускаем или перезапускаем службы smbd и nmbd. -

Настраиваем службу аутентификации Kerberos.

В файле /etc/krb5.conf ставим значек # перед всеми строками в разделе [libdefaults]. Этим мы заставляем Kerberos производить аутентификацию на контролере домена, а не на локальной машине. (# дает компилятору директиву не обрабатывать строку) -

Подключаем станцию к домену. Выполняем команды:

kinit administrator@realm (где администратор — это администратор домена и realm полное имя домена)

net ads join -U administrator

появляется приглашение о вводе пароля администратора, вводим его. После чего должны увидеть сообщение, что наш компьютер ввели в домен.