В этой статье мы рассмотрим, как определить контроллеры домена с ролями FSMO в Active Directory, способы передачи одной или нескольких FSMO ролей другому контроллеру домена (дополнительному), а также способ принудительного захвата FSMO ролей в случае выхода из строя контроллера домена, которой является владельцем роли.

Содержание:

- Для чего нужны FSMO роли в домене Active Directory?

- Просмотр владельцев FSMO ролей в домене

- Передача FSMO ролей с помощью PowerShell

- Передача FSMO ролей из графических оснасток Active Directory

- Передача FSMO ролей из командной строки с помощью утилиты ntdsutil

- Принудительный захват FSMO ролей Active Directory

Для чего нужны FSMO роли в домене Active Directory?

Кратко попытаюсь напомнить для чего нужный роли FSMO (Flexible Single Master Operation, операции с одним исполнителем) в домене Active Directory.

Не секрет, что в Active Directory большинство стандартных операций (таких как заведение новых учетных записей пользователей, групп безопасности, добавление компьютера в домен) можно выполнять на любом контроллере домена. За распространение этих изменений по всему каталогу AD отвечает служба репликации AD. Различные конфликты (например, одновременное переименование пользователя на нескольких контроллерах домена) разрешаются по простому принципу — кто последний тот и прав. Однако есть ряд операций, при выполнении которых недопустимо наличие конфликта (например, при создании нового дочернего домена/леса, изменении схемы AD и т.д). Для выполнения операций, требующих обязательной уникальности нужны контроллеры домена с ролями FSMO. Основная задача ролей FSMO – не допустить конфликты такого рода

Всего в домене Active Directory может быть пять ролей FSMO.

Две уникальные роли для леса AD:

- Хозяин схемы (Schema master) – отвечает за внесение изменение в схему Active Directory, например, при расширении с помощью команды adprep /forestprep (для управления ролью нужны права “Schema admins”);

- Хозяин именования домена (Domain naming master) – обеспечивает уникальность имен для всех создаваемых доменов и разделов приложений в лесу AD (для управления нужны права “Enterprise admins”);

И три роли для каждого домена (для управления этими ролями ваша учетная запись должна состоять в группе “Domain Admins”):

- Эмулятор PDC (PDC emulator) – является основным обозревателем в сети Windows (Domain Master Browser – нужен для нормального отображения компьютеров в сетевом окружении); отслеживает блокировки пользователей при неправильно введенном пароле, является главным NTP сервером в домене, используется для совместимости с клиентами Windows 2000/NT, используется корневыми серверами DFS для обновления информации о пространстве имён;

- Хозяин инфраструктуры (Infrastructure Master) — отвечает за обновление в междоменных объектных ссылок, также на нем выполняется команда adprep /domainprep;.

- Хозяин RID (RID Master) —сервер раздает другим контроллерам домена идентификаторы RID (пачками по 500 штук) для создания уникальных идентификаторов объектов — SID.

Просмотр владельцев FSMO ролей в домене

Как определить какой контролер домена является хозяином/владельцем конкретной FSMO роли?

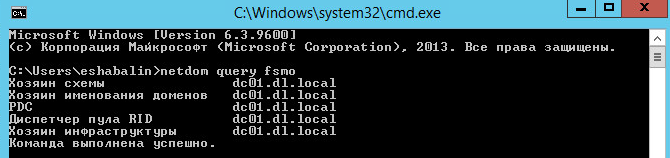

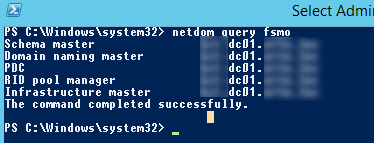

Чтобы найти всех владельцев FSMO ролей в домене AD, выполните команду:

netdom query fsmo

Schema master dc01.domain.loc Domain naming master dc01.domain.loc PDC dc01.domain.loc RID pool manager dc01.domain.loc Infrastructure master dc01.domain.loc

Можно просмотреть FSMO роли для другого домена:

netdom query fsmo /domain:contoso.com

В этом примере видно, что все FSMO роли расположены на контроллере домена DC01. При развертывании нового леса AD (домена), все FSMO роли помещаются на первый DC. Любой контроллер домена кроме RODC может быть хозяином любой FSMO роли. Соответственно, администратора домена может передать любую FSMO роль на любой другой контроллер домен.

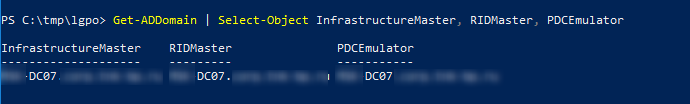

Можно получить информацию о FSMO ролях в домене через PowerShell с помощью Get-ADDomainController (должен быть установлен модуль Active Directory для PowerShell из состава RSAT):

Get-ADDomainController -Filter * | Select-Object Name, Domain, Forest, OperationMasterRoles |Where-Object {$_.OperationMasterRoles}

Или можно получить FSMO роли уровня леса и уровня домена так:

Get-ADDomain | Select-Object InfrastructureMaster, RIDMaster, PDCEmulator

Get-ADForest | Select-Object DomainNamingMaster, SchemaMaster

Общие рекомендации Microsoft по размещении FSMO ролей на контроллерах домена:

- Роли уровня леса (Schema master и Domain naming master) нужно расположить на контроллере корневого домена, который одновременно является сервером глобального каталога (Global Catalog);

- Все 3 доменные FSMO роли нужно разместить на одном DC с достаточной производительностью;

- Все DC в лесу должны быть серверами глобального каталога, т.к. это повышает надежность и производительность AD, при этом роль Infrastructure Master фактически не нужна. Если у вас в домене есть DC без роли Global Catalog, нужно поместить FSMO роль Infrastructure Master именно на него;

- Не размешайте другие задачи на DC, владельцах FSMO ролей.

В Active Directory вы можете передать FSMO роли несколькими способами: с помощью графических mmc оснасток AD, с помощью утилиты ntdsutil.exe или через PowerShell. О переносе ролей FSMO обычно задумываются при оптимизации инфраструктуры AD, при выводе из эксплуатации или поломке контроллера домена с ролью FSMO. Есть два способа передачи FSMO ролей: добровольный (когда оба DC доступны) или принудительный (когда DC с ролью FSMO недоступен/вышел из строя)

Передача FSMO ролей с помощью PowerShell

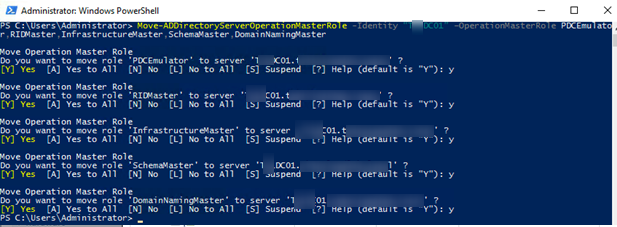

Самый простой и быстрый способ передачи FSMO ролей в домене – PowerShell командлет Move-ADDirectoryServerOperationMasterRole.

Вы можете передать на указанный DC одну или несколько FSMO ролей за раз. Следующая команда выполнит передачу двух ролей на DC02:

Move-ADDirectoryServerOperationMasterRole -Identity dc02 -OperationMasterRole PDCEmulator, RIDMaster

В аргументе OperationMasterRole можно указать как имя FSMO роли, так и ее индекс в соответствии с таблицей:

| PDCEmulator | 0 |

| RIDMaster | 1 |

| InfrastructureMaster | 2 |

| SchemaMaster | 3 |

| DomainNamingMaster | 4 |

Предыдущая команда в более коротком виде выглядит так:

Move-ADDirectoryServerOperationMasterRole -Identity dc02 -OperationMasterRole 0,1

А чтобы передать сразу все FSMO роли на дополнительный контроллер домена, выполните:

Move-ADDirectoryServerOperationMasterRole -Identity dc03 -OperationMasterRole 0,1,2,3,4

Передача FSMO ролей из графических оснасток Active Directory

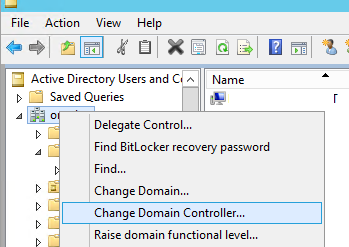

Для переноса FSMO ролей можно использовать стандартные графические оснастки Active Directory. Операцию переноса желательно выполнять на DC с FSMO ролью. Если же консоль сервера не доступна, необходимо выполнить команду Change Domain Controller и выбрать контроллер домена в mmc-оснастке.

Передача ролей RID Master, PDC Emulator и Infrastructure Master

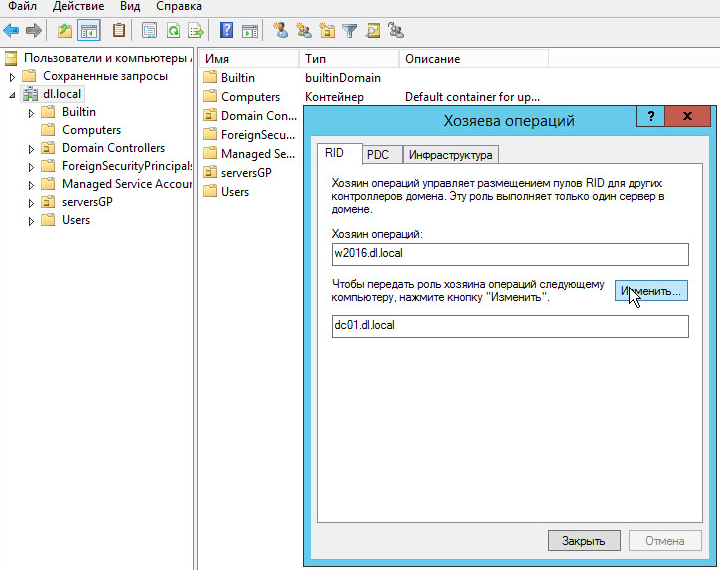

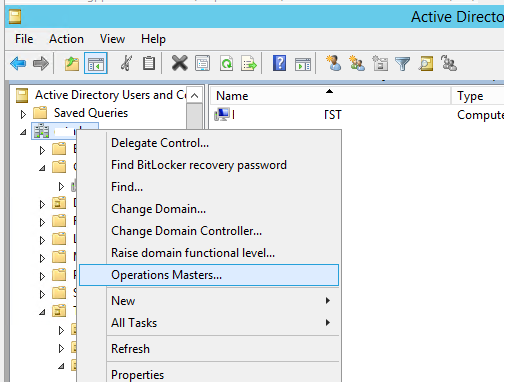

Для передачи ролей уровня домена (RID, PDC, Infrastructure Master) используется стандартная консоль Active Directory Users and Computers (DSA.msc)

- Откройте консоль Active Directory Users and Computers;

- Щелкните правой кнопкой мыши по имени вашего домена и выберите пункт Operations Master;

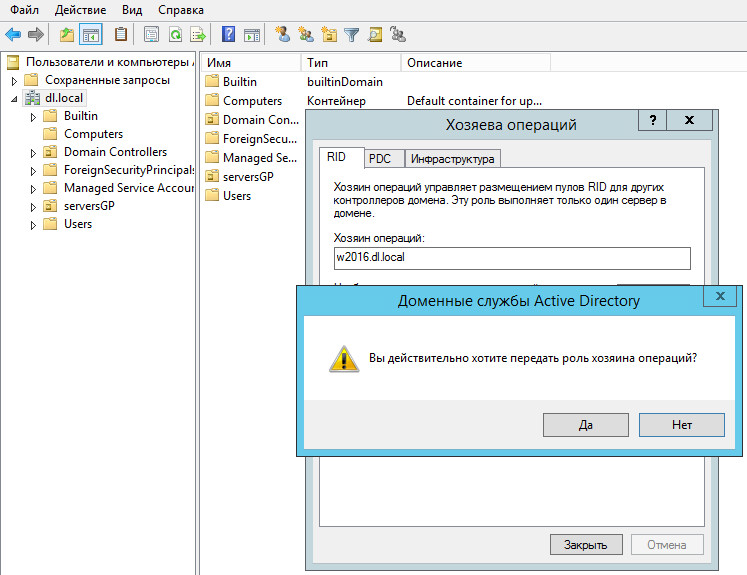

- Перед вами появится окно с тремя вкладками (RID, PDC, Infrastructure), на каждой из которых можно передать соответствующую роль, указав нового владельца FSMO роли и нажав кнопку Change.

Передача роли Schema Master

Для переноса FSMO уровня леса Schema Master используется оснастка Active Directory Schema.

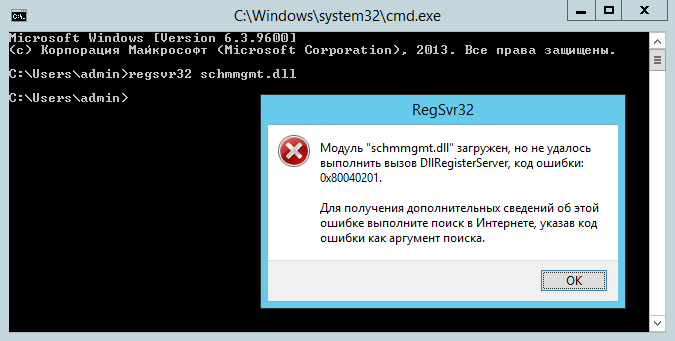

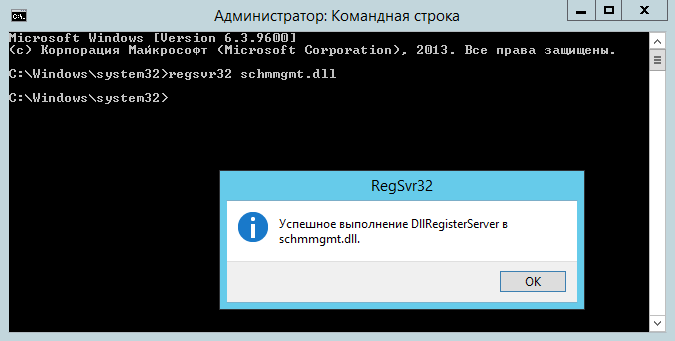

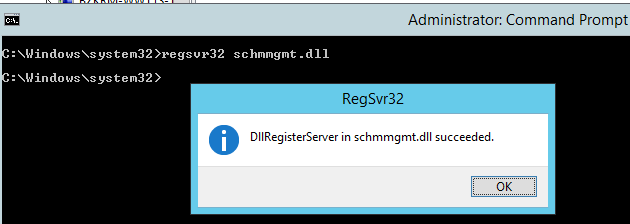

- Перед запуском оснастки нужно зарегистрировать библиотеку schmmgmt.dll, выполнив в командной строке команду: regsvr32 schmmgmt.dll

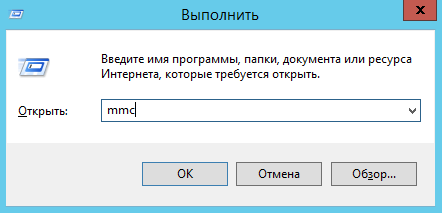

2. Откройте консоль MMC, набрав MMC в командной строке;

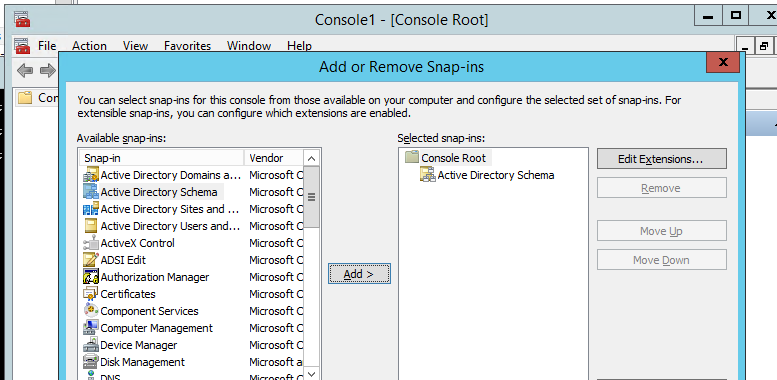

3. В меню выберите пункт File -> Add/Remove snap-in и добавьте консоль Active Directory Schema;

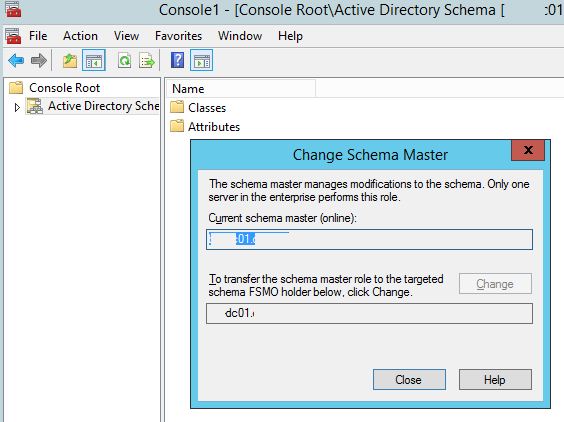

4. Щелкните правой кнопкой по корню консоли (Active Directory Schema) и выберите пункт Operations Master;

5. Введите имя контроллера, которому передается роль хозяина схемы, нажмите кнопку Change и OK. Если кнопка недоступна, проверьте что ваша учетная запись входит в группу Schema admins.

Передача FSMO роли Domain naming master

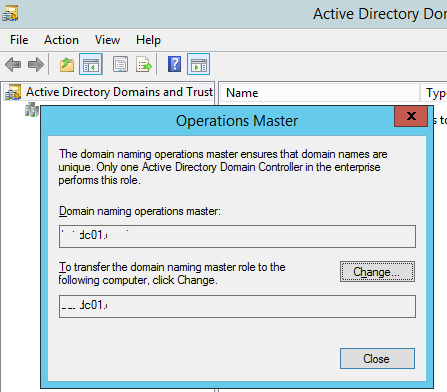

- Для передачи FSMO роли хозяина именования домена, откройте консоль управления доменами и доверием Active Directory Domains and Trusts;

- Щелкните правой кнопкой по имени вашего домена и выберите опцию Operations Master;

- Нажмите кнопку Change, укажите имя контроллера домена и нажмите OK.

Передача FSMO ролей из командной строки с помощью утилиты ntdsutil

Внимание: Использовать утилиту ntdsutil необходимо с осторожностью, четко понимая, что вы делаете, иначе можно просто сломать ваш домен Active Directory!

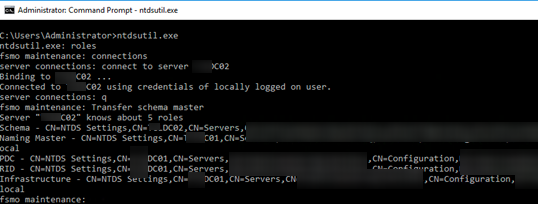

- На контроллере домена откройте командную строку и введите команду:

ntdsutil - Наберите команду:

roles - Затем:

connections - Затем нужно подключиться к DC, на который вы хотите передать роль. Для этого наберите:

connect to server <servername> - Введите

q

и нажмите Enter. - Для передачи FSMO роли используется команда:

transfer role

, где <role> это роль которую вы хотите передать. Например:

transfer schema master

,

transfer RID

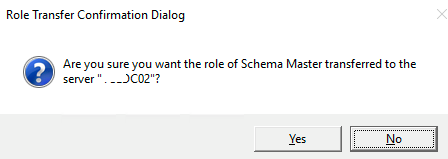

и т.д. - Подтвердите перенос FSMO роли;

- После переноса ролей нажмите

q

и Enter, чтобы завершить работу с ntdsutil.exe; - Перезагрузите контроллер домена.

Принудительный захват FSMO ролей Active Directory

Если DC с одной из FSMO ролью вышел из строя (и его не возможно восстановить), или недоступен длительное время, вы можете принудительно перехватить у него любую из FSMO ролей. Но при этом крайне важно убедиться, что сервер, у которого забрали FSMO роль никогда не должен появится в сети, если вы не хотите новых проблем с AD (даже если вы позднее восстановите DC из резервной копии). Если вы захотите вернуть потерянный сервер в домен, единственный правильный способ – удаление его из AD, чистая переустановка Windows под новым именем, установка роли ADDS и повышение сервера до контроллера домена

Вы можете принудительно захватить FSMO роли с помощью PowerShell или утилиты NTDSUtil.

Проще всего захватить FSMO роль через PowerShell. Для этого используется тот-же самый командлет Move-ADDirectoryServerOperationMasterRole, что и для переноса роли, но добавляется параметр –Force.

Например, чтобы захватить роль PDCEmulator и принудительно передать ее на DC02, выполните:

Move-ADDirectoryServerOperationMasterRole -Identity DC2 -OperationMasterRole PDCEmulator –Force

Также вы можете перенести роли FSMO на сервер DC02 с помощью утилиты ntdsutil. Процедура захвата роли через ntdsutil похожа на обычную передачу. Используйте следующие команды:

ntdsutil

roles

connections

connect to server DC02 (на этот сервер вы перенесете роль)

quit

Для захвата различных ролей FSMO используйте команды:

seize schema master

seize naming master

seize rid master

seize pdc

seize infrastructure master

quit

Иногда случается что по тем или иным причинам необходимо передать или же насильно забрать роли FSMO с главного контроллера домена на резервный / новый контроллер домена. Рассмотрим на примере как это можно сделать.

Мы имеем:

- Главный контроллер домена на базе Windows Server 2012 R2 (DC1, jakonda.local, 192.168.0.2)

- Дополнительный контроллер домена на базе Windows Server 2012 R2 (DC2, jakonda.local, 192.168.0.3)

Задача:

- Главный контроллер домена DC1 начал глючить и необходимо передать права FSMO на резервный DC2. Понизить DC1 до уровня обычного сервера и вывести его использования.

- Главный контроллер домена DC1 приказал долго жить и необходимо принудительно забрать роли FSMO на резервный DC2. На DC2 подчистить все упоминания о DC1.

Добровольная передача ролей FSMO с главного на резервный контроллер домена.

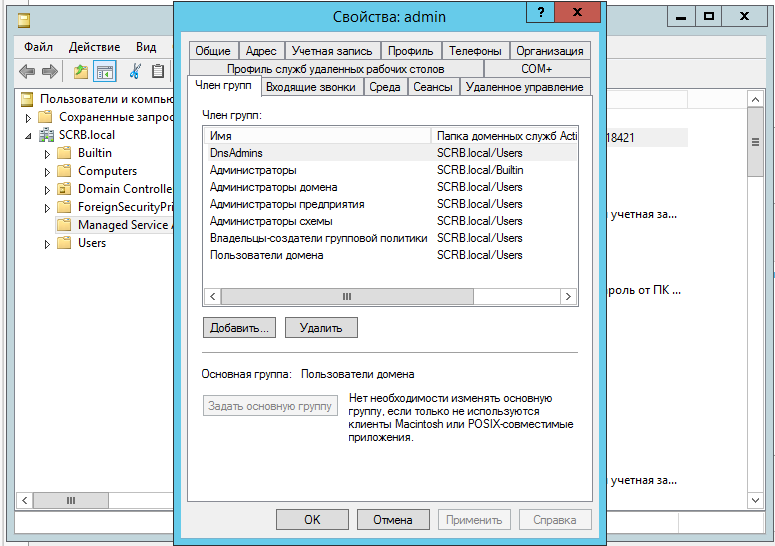

Перед тем как начать, нужно проверить состоит ли пользователь от которого будут выполнятся действия, в группах Domain Admins, Schema Admin. Запускаем от администратора командную строку на дополнительном контроллере домена DC2 (рекомендуется выполнять все действия на контроллере домена, которому назначаются роли FSMO). Смотрим список имеющихся контроллеров домена:

dsquery server -forest

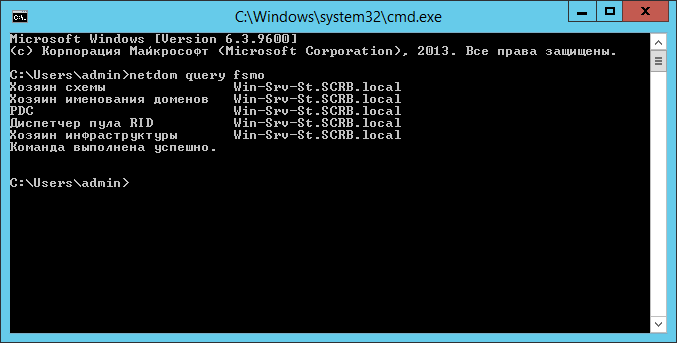

Проверим кто является владельцем ролей FSMO:

netdom query fsmo

Видим что владельцем является DC1.jakonda.local

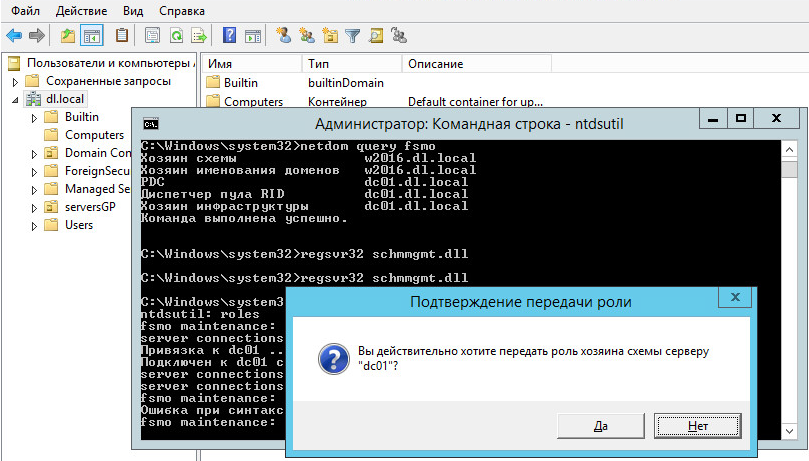

Переносить роли будем в командной строке при помощи утилиты NTDSUTIL (инструмент управления и обслуживания каталога Active Directory).

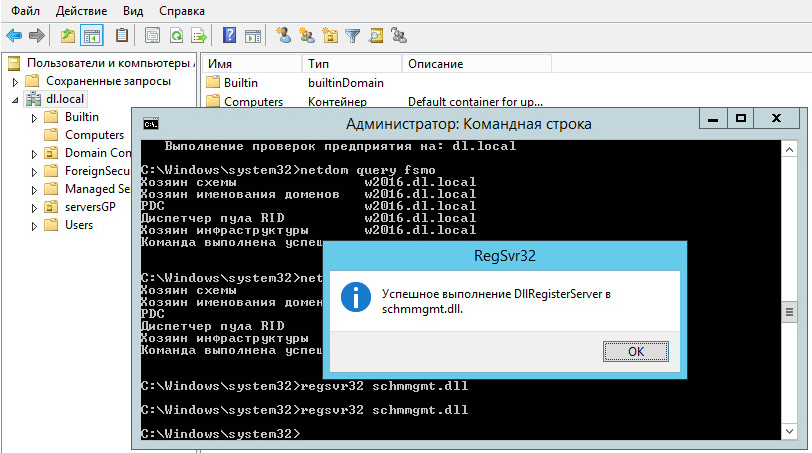

Перед тем как переносить FSMO роли на дополнительный контроллер домена, необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory. Если этого не сделать, то роль Schema перенести не удастся.

В командной строке вбиваем:

regsvr32 schmmgmt.dll

Библиотека подключена.

Теперь приступаем к переносу ролей. В командной строке запущенную от администратора вбиваем:

ntdsutil

Выбираем сервер котором назначать роли:

roles connections connect to server DC2 q

После подключения к серверу DC2 мы получаем приглашение к управлению ролями (fsmo maintenance) и передаем ему роли:

transfer naming master transfer infrastructure master transfer rid master transfer schema master transfer pdc q

В процессе переноса каждой роли будет запрошено подтверждение.

Аналогично проделанные выше операции по передачи ролей, можно проделать с помощью графического интерфейса. Запускаем оснастку Active Directory Users and Computers, нажимаем правой кнопкой мыши на домене и выбираем Operation Masters…

Во всех трех вкладках (RID, PDC, Infrastructure) нажимаем Change… и выбираем кому передать права, в моем случае dc2.jakonda.local

По такой же схеме заходим в оснастку Active Directory Domain and Trusts, нажимаем Operations Master… и передаем права на dc2.jakonda.local

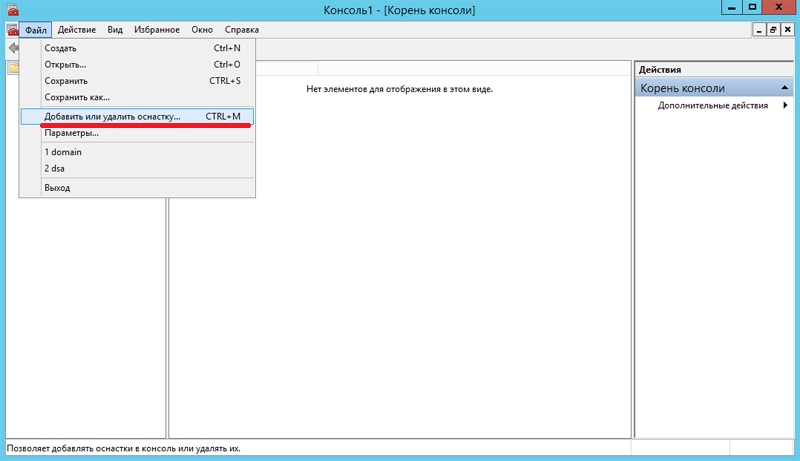

А для того чтобы передать права на роль Active Directory Schema, запускаем консоль управления Windows (MMC), нажимаем Win + R, вбиваем mmc. В консоли управления добавляем оснастку, нажимаем File — Add/Remove Snap-in…

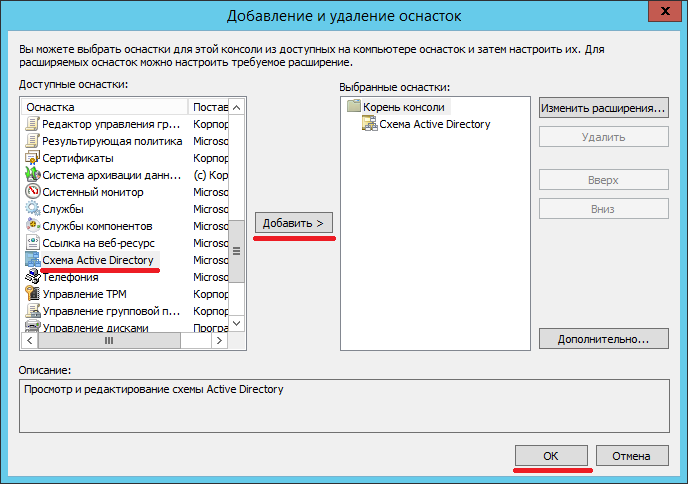

Выделяем оснастку Active Directory Schema, нажимаем Add > и подтверждаем добавление, ОК.

И теперь так же как и в предыдущих оснастках выполняем передачу роли.

После того как роли переданы, проверим кто теперь является владельцем всех ролей. В командной строке вбиваем:

netdom query fsmo

Все роли переданы DC2.jakonda.local, как нам и нужно было.

Теперь понижаем роль AD DS на DC1 до обычного сервера. В Windows Server 2012 R2 понизить роль можно через PowerShell либо через Server Manager. Понижать роль будем через PowerShell, т.к. это удобней и быстрей. Запускаем PowerShell на DC1 и вводим:

Uninstall-ADDSDomainController

Будет предложено задать пароль Администратора, задаем его и подтверждаем удаление AD DS (Y).

Запустится процесс удаления AD DS, по окончании появится уведомление и системам перезагрузится.

После понижения роли на DC1, службы AD DS не удаляются и при желании можно вновь повысить DC1 до уровня контроллера домена. Теперь осталось на DC2 почистить оставшиеся следы от DC1.

На DC2 открываем оснастку Service Manager — Tools — Active Directory Sites and Services. Разворачиваем сайт где находился пониженный сервер DC1, выделяем его и выбираем Delete.

Подтверждаем два раза удаление сервера DC1. Нажимаем Yes, Yes.

Открываем оснастку Service Manager — Tools — Active Directory Users and Computers. Переходим в каталог Domain Controllers, если там отображается только наш DC2, то все нормально. А если в данном каталоге присутствует DC1, то его необходимо удалить из каталога (Мало вероятно что он там будет, после проделанных выше операций, но проверить стоит).

Открываем оснастку Service Manager — Tools — DNS. И удаляем все PTR и A записи оставшиеся от сервера DC1.

Вот и все, мы полностью удалили из DNS и Active Directory неисправный контроллер домена и все ресурсы, связанные с ним. DC2 стал главным контроллером домена, а DC1 выведен из эксплуатации.

Принудительный захват ролей FSMO с главного на резервный контроллер домена.

Принудительный захват ролей FSMO выполняется практически аналогично, добровольной передачи ролей. Только в нашем случае главный DC1 сломался, не включается и т.д. Все действия по захвату ролей будем производить на исправном DC2.

Перед тем как начать, нужно проверить наличие состоит ли пользователя от которого будут выполнятся действия, в группах Domain Admins, Schema Admin.

Регистрируем в системе библиотеку управления схемой Active Directory. Запускаем от администратора командную строку и вбиваем:

regsvr32 schmmgmt.dll

Выполняем захват ролей с неисправного DC1. В командной строке запущенную от администратора вбиваем:

ntdsutil

Входим в управление ролями и подключаемся к серверу (DC2) на который будем захватывать роли:

roles connections connect to server DC2 q

После подключения к серверу DC2 захватываем роли:

seize naming master seize infrastructure master seize rid master seize schema master seize pdc q

В процессе переноса каждой роли будет запрошено подтверждение.

Входим в управление очисткой мета-данных и подключаемся к серверу (DC2):

metadata cleanup connections connect to server DC2 q

Смотрим список имеющихся сайтов:

select operation target list sites

Выбираем сайт на котором у нас находится вышедший из строя контроллер домена DC1 и выводим список контроллеров домена в этом сайте:

select site 0 list servers in site

Выбираем неисправный контроллер домена DC1 и выводим список доменов:

select server 0 list domains

Выбираем домен и возвращаемся в меню metadata cleanup:

select domain 0 q

Выполняем удаление выбранного сервера DC1:

remove selected server

Теперь подчищаем оставшиеся данные от удаленного контроллера домена DC1 на DC2, как делали выше, при добровольной смене ролей FSMO.

Открываем оснастку Service Manager — Tools — Active Directory Sites and Services. Разворачиваем сайт где находился удаленный сервер DC1, выделяем его и выбираем Delete. Подтверждаем два раза удаление сервера DC1. Нажимаем Yes, Yes.

Открываем оснастку Service Manager — Tools — DNS. И удаляем все PTR и A записи оставшиеся от сервера DC1.

Таким образом мы принудительно забрали права на роли FSMO с неисправного DC1 и полностью удалили следы его существования из DNS и Active Directory на DC2 и он же стал главным контроллером домена.

Понравилась или оказалась полезной статья, поблагодари автора

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

Загрузка…

Роли контроллера домена формируются при создании нового домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Передача ролей FSMO требуются в исключительных случаях. Microsoft рекомендует осуществлять передачу ролей в перечисленных ниже случаях:

1. Понижение роли контроллера домена с целью вывода сервера из эксплуатации;

2. Временное отключение контроллера домена.

Захват ролей FSMO осуществляется, если:

1. Роль была принудительно понижена с помощью команды dcpromo /forceremoval.

2. На контролере домена, являвшемся хозяином роли FSMO, не функционирует ОС;

3. В работе текущего хозяина FSMO возникли проблемы, влияющие на работоспособность, присущих данной роли, и не дающие выполнить передачу роли;

Кратко вспомним основные роли мастеров операций (FSMO роли) и рассмотрим что будет, если у нас недоступна какая-то из ролей.

Хозяин схемы (Schema master) – не сможем произвести модификацию схемы. Схему модифицируют единичными случаями раз в несколько лет: установка новой версии ОС для доменов, установка Exchange, иногда других приложений.

Хозяин именования домена(Domain naming master) – не сможем добавить или удалить новый домен.

Хозяин RID (RID Master) – через некоторый, и что важно для реальной жизни, довольно длительный промежуток времени не сможем заводить новых пользователей и группы. Лимит жизни до 500 пользователей или групп. Есть организации, где людей работает всего 100 человек.

Эмулятор PDC(PDC emulator) – клиенты до 2000 windows не смогут попадать в домен плюс некоторые послабления при вводе неправильного пароля пользователем. синхронизация времени не остановится, но ошибки в event log обеспечены.

Хозяин инфраструктуры (Infrastructure Master) – если у нас много доменов, на контроллерах домена, которые не глобальные каталоги может нарушаться членство в локальных группах домена.

Передачу ролей FSMO в Windows Server 2012 R2, начинать стоит с команды netdom query fsmo, которая покажет кто является текущим хозяином ролей FSMO в домене.

Имеется два вида передачи ролей FSMO в Windows Server 2012 R2. Первый, это передача ролей FSMO при помощи оснасток управления Active Directory.

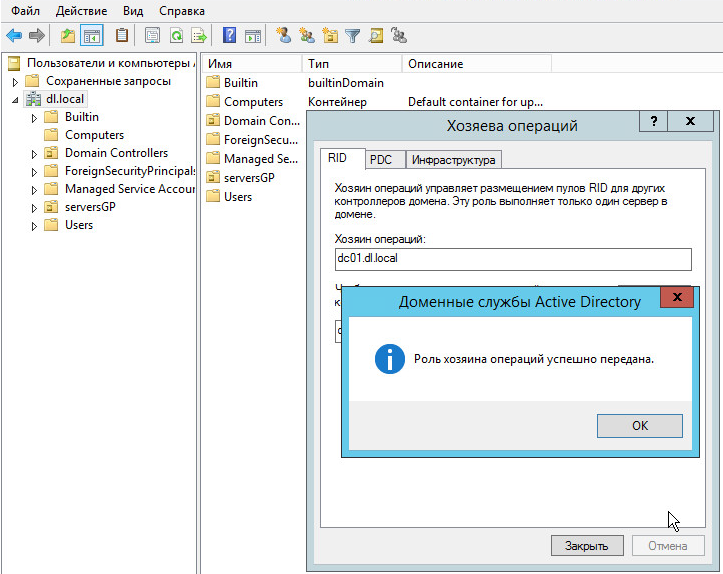

Для того чтобы передать роли уровня домена, такие как (PDC Emulator, RID Master и Infrastructure Master) необходимо использовать оснастку Active Directory «Пользователи и компьютеры». Заходим на контроллер домена, которому хотим передать роли и запускаем оснастку и нажав правой клавишей мыши на нужном домене, выбираем пункт «Хозяева операций».

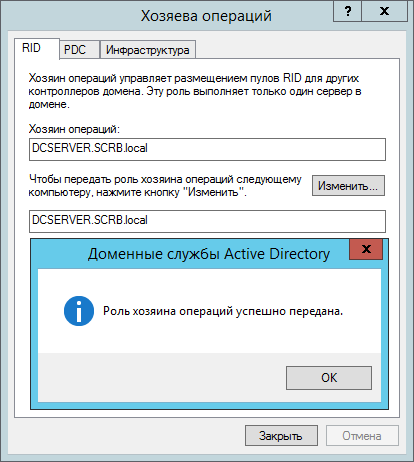

Далее выбираем нужную роль (в примере это RID Master) и нажимаем кнопку «Изменить».

Далее, обязательно подтверждаем перенос роли.

Все роль передана. Аналогично передаем остальные две роли доступные в оснастке управления Active Directory (PDC Emulator, Infrastructure Master)

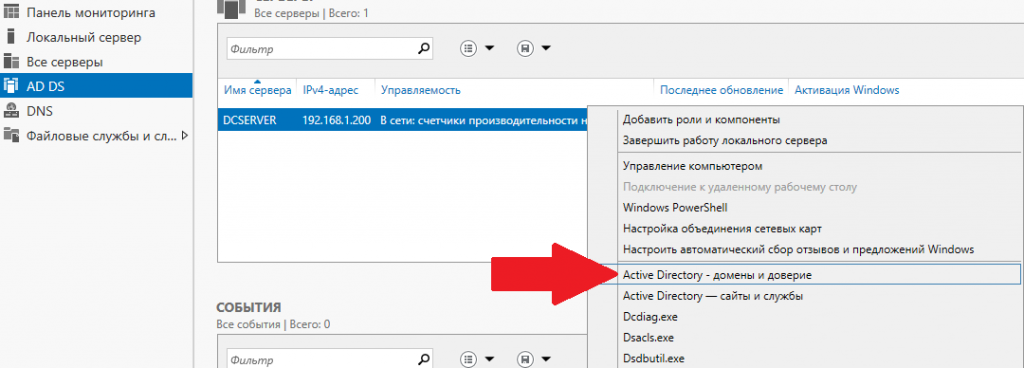

Перенос роли Domain Naming Master осуществляется из оснастки Active Directory Домены и доверие (Domains and Trust).

Чуть сложнее с передачей роли Schema Master. Для её передачи необходимо сначала зарегистрировать в системе библиотеку управления схемой Active Directory. для этого необходимо ввести команду regsvr32 schmmgmt.dll в командной строке. Далее открываем консоль MMC и добавляем в нее оснастку Схема Active Directory и действуем аналогично предыдущем примере.

Второй способ передачи ролей FSMO осуществляется при помощи утилиты Ntdsutil.

ntdsutil это утилита командной строки, предназначенная для обслуживания Active Directory, также в число ее возможностей входит захват и передача ролей FSMO.

Для передачи необходимо зайти на контроллер домена, которому назначаются роли FSMO. Запускаем командную строку и вводим команды в такой последовательности:

ntdsutil

roles

connections

connect to server <имя сервера>

q

После успешного подключения к серверу, получаем приглашение к управлению ролями (fsmo maintenance):

transfer domain naming master — передача роли хозяина доменных имен.

transfer infrastructure master — передача роли хозяина инфраструктуры;

transfer rid master — передача роли хозяина RID;

transfer schema master — передача роли хозяина схемы;

transfer pdc — передача роли эмулятора PDC.

Для завершения работы Ntdsutil вводим команду q и нажимаем Ввод.

Примечание. Начиная с Windows Server 2008R2 команда для передачи роли хозяина доменных имен transfer naming master.

В качестве примера передадим роль Infrastructure Master серверу SRV2 и проверим результат.

Принудительное назначение ролей FSMO при помощи Ntdsutil:

Принудительное захват или назначение ролей FSMO осуществляется в случае выхода из строя сервера и невозможностью его восстановления. Сама процедура захвата не особо отличается от передачи ролей. Заходим на контроллер домена, которому хотим передать роли и последовательно вводим в командной строке:

ntdsutil

roles

connections

connect to server <имя сервера>

q

Для захвата ролей FSMO используется команда seize

seize domain naming master — захват роли хозяина доменных имен;

seize infrastructure master — захват роли хозяина инфраструктуры;

seize rid master — захват роли хозяина RID;

seize schema master — захват роли хозяина схемы;

seize pdc — захват роли эмулятора PDC.

Примечание. Начиная с Windows Server 2008 R2 команда для захвата роли хозяина доменных имен seize naming master.

Моменты, которые необходимо учесть при передаче или захвате ролей:

• Для передачи ролей уровня домена (RID Master, PDC Emulator и Infrastructure Master) учетная запись должна быть членом группы Администраторы домена (Domain admins), а для передачи ролей уровня леса (Domain Naming Master и Schema Master) — Администраторы предприятия (Enterprise Admins).

• Не назначайте роль Infrastructure Master контроллеру домена, являющемуся сервером глобального каталога, поскольку в этом случае он не будет обновлять сведения об объектах. Причина такого поведения заключается в том, что сервер глобального каталога хранит частичные реплики всех объектов в лесу.

• В случае захвата ролей FSMO контроллер домена, ранее исполнявший эти роли, ни в коем случае нельзя возвращать обратно, потому, что при его появлении в сети возникнет конфликт, что может вызвать проблемы в работе домена. Кроме того, его необходимо удалить из Active Directory. В Windows Server 2008 и 2008 R2 это можно сделать, просто удалив объект сервера в оснастке Active Directory Пользователи и компьютеры, а в Windows Server 2003 с помощью программы Ntdsutil, используя команду ntdsutil — metadata cleanup. Подробнее об этом можно почитать в техподдержке Microsoft.

В предыдущих статьях:

— подключение и установка сервера;

— настройка контроллера домена.

Задача состоит в передаче ролей c основного контроллера домена Windows Server 2008 с Active Directory (AD) на резервный контроллер домена Windows Server 2012. Резервный контроллер домена (DCSERVER) должен стать основным, а тот, который сейчас основной (WIN-SRV-ST) должен стать резервным и в перспективе демонтироваться. Все действия выполняются на резервном сервере DCSERVER. Оба сервера работоспособны и «видят» друг друга.

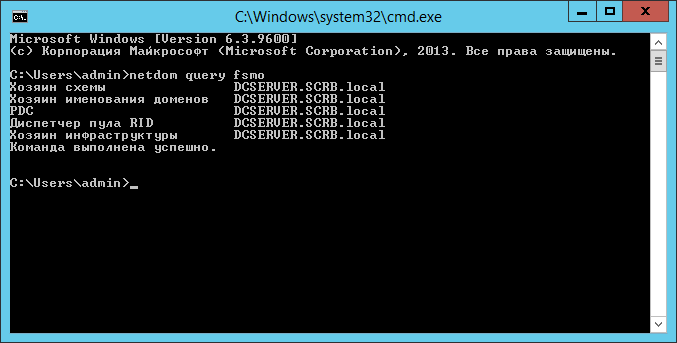

Перед началом передачи ролей необходимо проверить, какой из серверов является хозяином ролей. Для этого вызываем командную строку Win+R >> cmd и вводим команду:

netdom query fsmo – запрос на определение хозяина ролей FSMO

По результату выполнения команды видно, что хозяин всех ролей контроллер домена, который у нас называется Win-srv-st, он сейчас основной.

Краткая справка:

FSMO (англ. Flexible single-master operations — «операции с одним исполнителем») — типы выполняемых контроллерами домена AD операций, требующие обязательной уникальности сервера, выполняющего данные операции (wiki). Это значит, что данные роли могут быть только на одном контроллере домена.

Хозяин схемы (Schema Master) – отвечает за возможность изменения существующей схемы AD (например добавление Exchange и тп.)

Хозяин именования доменов (Domain Naming Master) – добавляет/убавляет домены (если их несколько в одном лесу).

PDC (Primary Domain Controller Emulator) — эмулятор основного контроллера домена. Отвечает за смену паролей их репликацию, изменение групповой политики, синхронизацию время и совместимость с ранними версиями Windows.

Диспетчер пула RID (Relative ID Master) – создает ID для каждого объекта AD.

Хозяин инфраструктуры (Infrastructure Master) – передает информацию об объектах AD между другими контроллерами домена (например, когда пользователи из одного домена попали в соседний).

Есть еще одна очень важная роль – Global Catalog (GC) – хотя она не является FSMO т.к. её держателем могут быть несколько DC одновременно, без неё невозможно нормальное функционирование домена и его служб. GC хранит у себя копии всех объектов AD и частичные реплики других доменов леса. Он позволяет находить пользователям и приложениям объекты в любом домене существующего леса, отвечает за проверку подлинности имени пользователя, предоставляет сведения о членстве пользователя в универсальных группах, может общаться с другим доменным лесом.

Далее, смотрим в Active Directory (AD) >> Пользователи и компьютеры >> Наш домен >> Managed Service Accounts, чтоб учетная запись, под которой мы работаем, обладала всеми необходимыми правами.

Учетная запись должна как минимум входить в группы:

— администраторы домена;

— администраторы предприятия;

— администраторы схемы.

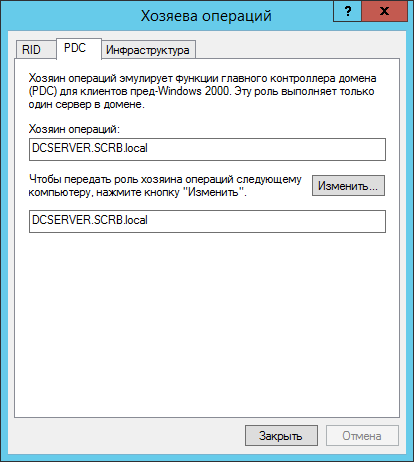

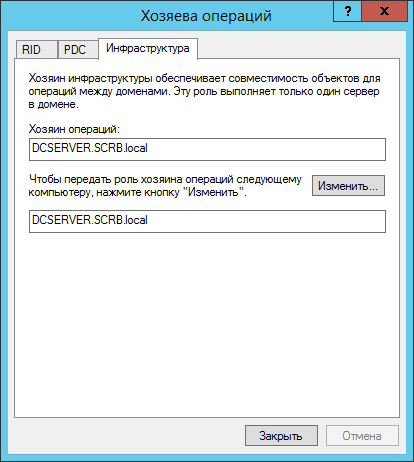

Передача ролей хозяина операций RID, PDC и Инфраструктуры.

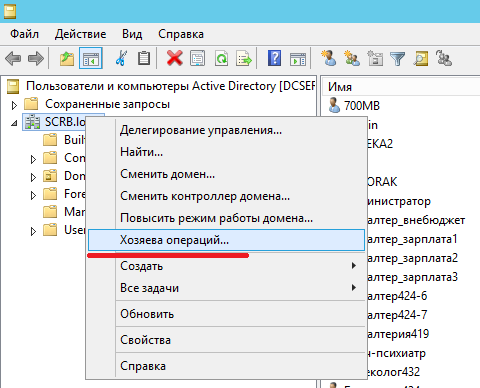

Нажимаем правой кнопкой мыши на имя домена в каталоге и выбираем пункт – Хозяева операций…

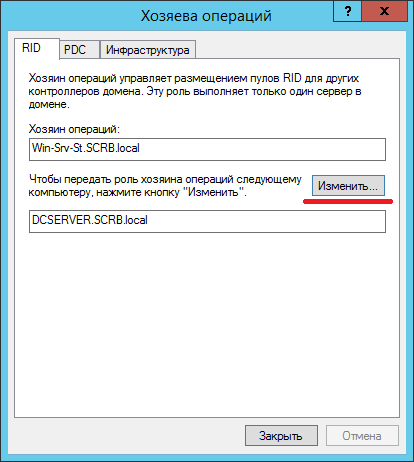

В открывшемся окне видим, что хозяином во всех трех вкладках RID, PDC и Инфраструктура является Win-Srv-St.SCRB.local. Ниже написано: Чтоб передать роль хозяина операций следующему компьютеру, нажмите кнопку «Изменить». Убеждаемся что в самой нижней строчке имя сервера, которому мы хотим передать роль хозяина и жмем изменить. Делаем это же на всех трех вкладках.

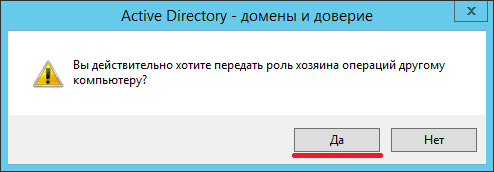

В появившемся вопросе подтверждения жмем Да.

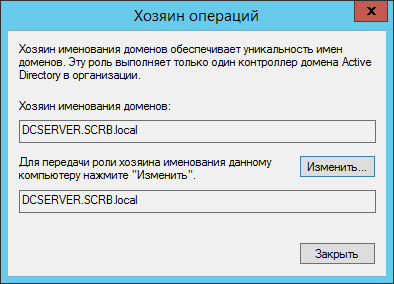

Роль хозяина успешно передана. ОК. Хозяином операций стал DCSERVER.SCRB.local.

Делаем то же самое на оставшихся двух вкладках PDC и Инфраструктура.

Передача роли «Хозяин именования доменов».

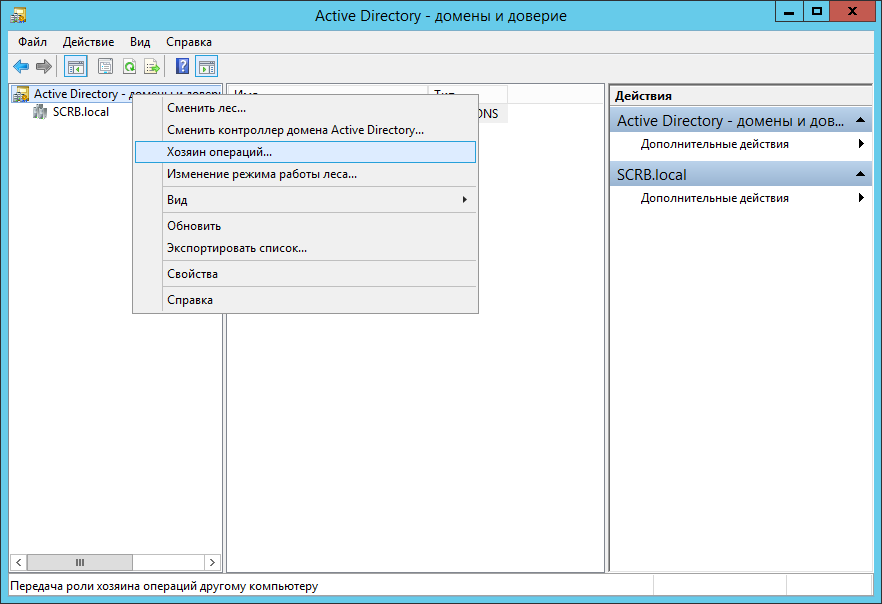

Выбираем в AD DS нашего сервера пункт Active Directory – домены и доверие.

Правой кнопкой мыши жмем по названию и выбираем, как и ранее, строчку Хозяин операций…

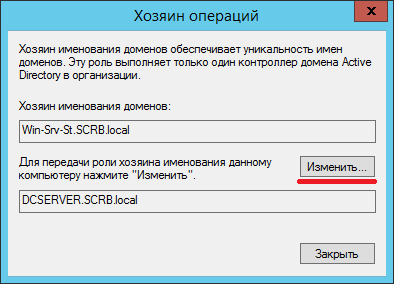

Проверяем имена серверов, нажимаем изменить.

Хозяином операций стал DCSERVER.

Передача роли «Хозяин схемы».

Первоначально зарегистрируем в системе библиотеку управления схемой AD с помощью команды regsvr32 schmmgmt.dll

Нажимаем WIN+R >> cmd

Вводим команду и получаем ошибку: Модуль «schmmgmt.dll загружен, но не удалось выполнить вызов DLLRegisterServer, код ошибки: 0x80040201.

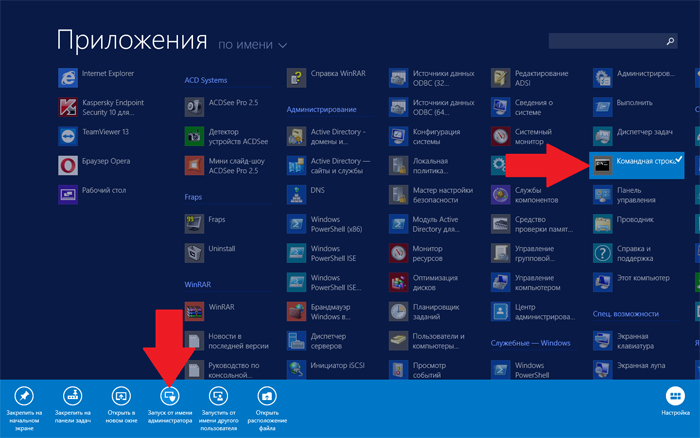

Ошибка, потому что командную строку нужно запускать от имени администратора. Сделать это можно, например из меню Пуск. Выбираем командную строку и нажимаем запуск от имени администратора.

Еще раз вводим команду regsvr32 schmmgmt.dll. Теперь всё прошло как нужно.

Нажимаем WIN+R, пишем mmc

В открывшейся консоли выбираем Файл >> Добавить или удалить оснастку… (или жмем CTRL+M)

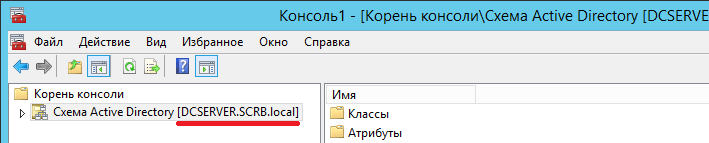

Среди доступных оснасток выбираем Схема Active Directory, нажимаем добавить. ОК.

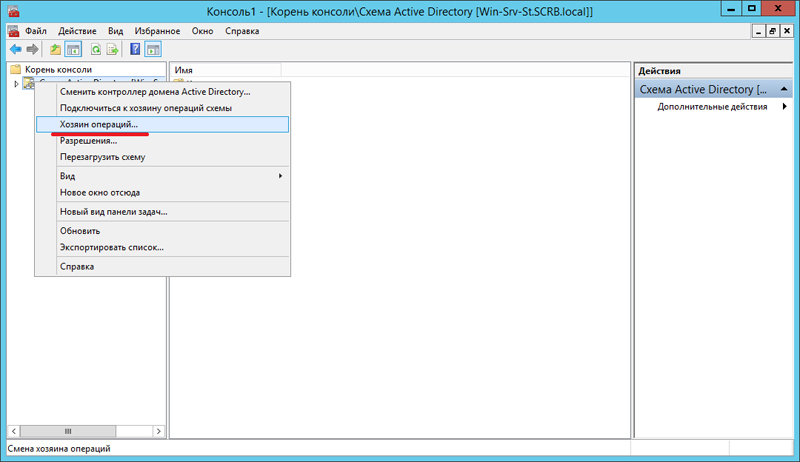

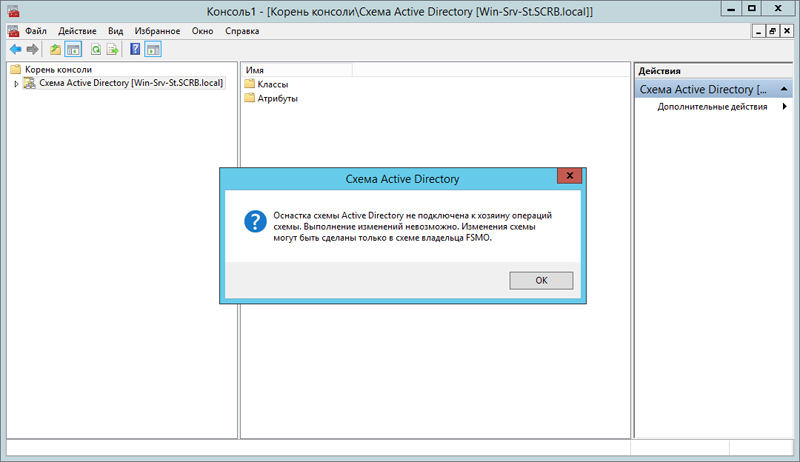

В корне консоли выбираем добавленную оснастку, нажимаем на неё правой кнопкой мыши и выбираем строчку «Хозяин операций…»

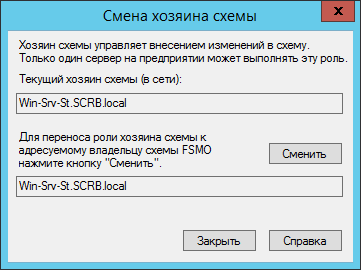

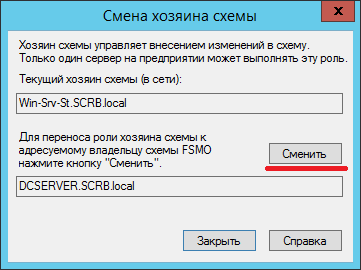

Текущим хозяином схемы значится Win-Srv-St.SCRB.local. В нижней строчке тоже его имя.

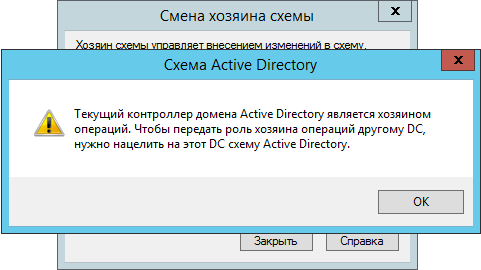

При нажатии кнопки «Сменить» появляется сообщение: Текущий контроллер домена Active Directory является хозяином операций. Чтоб передать роль хозяина другому DC, нужно нацелить на этот DC схему Active Directory.

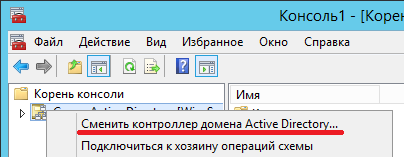

Возвращаемся к оснастке и выбираем ПКМ Сменить контроллер домена Active Directory.

В открывшемся окне выбираем нужный сервер. В нашем случае DCSERVER.SCRB.local. ОК.

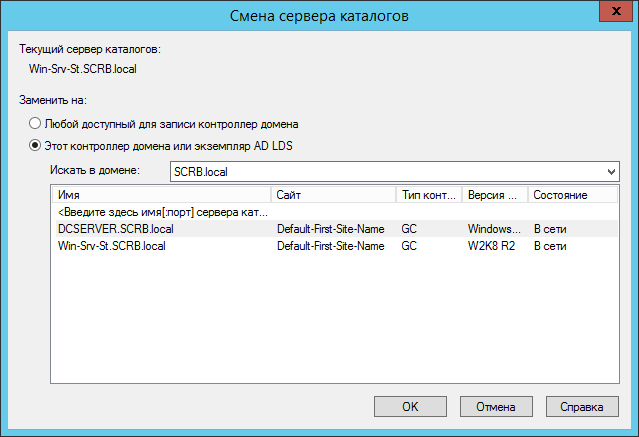

Консоль выдаст сообщение: Оснастка схемы Active Directory не подключена к хозяину операций схемы. Выполнение изменений невозможно. Изменения схемы могут быть сделаны только в схеме владельца FSMO.

При этом в названии оснастки появился нужный нам сервер.

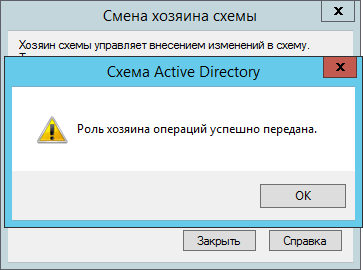

Снова жмем на неё правой кнопкой мыши и переходим к хозяину операций. Проверяем названия серверов, жмем кнопку «Сменить».

Роль хозяина операций успешно передана. ОК.

Для того, чтоб убедиться в передаче ролей, введем еще раз в командной строке netdom query fsmo

Хозяином ролей теперь является DCSERVER.SCRB.local.

Глобальный каталог.

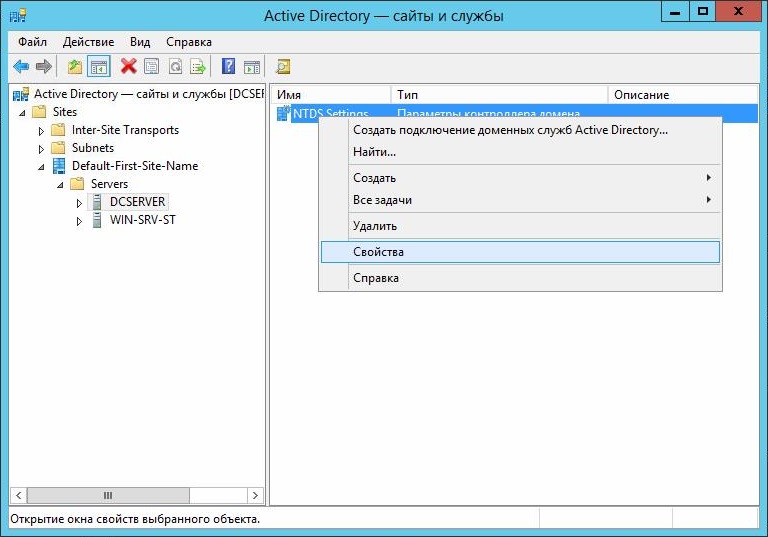

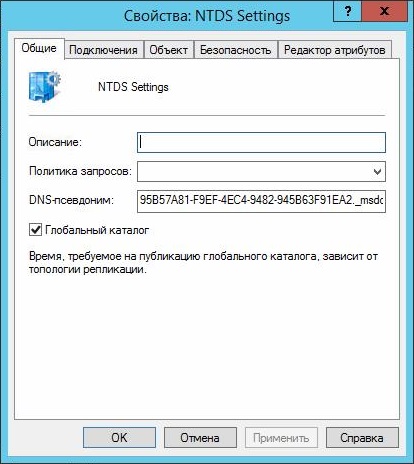

Чтоб уточнить, где расположен GC нужно пройти по пути: AD – Сайты и службы >> Sites >>Default-First-Site-Name >> Servers >> DCSERVER

В появившейся службе NTDS Settings жмем ПКМ и выбираем – Свойства.

Если стоит галочка напротив надписи Глобальный каталог, то значит что он на этом сервере. А вообще, в нашем случае GC расположен на обоих DC.

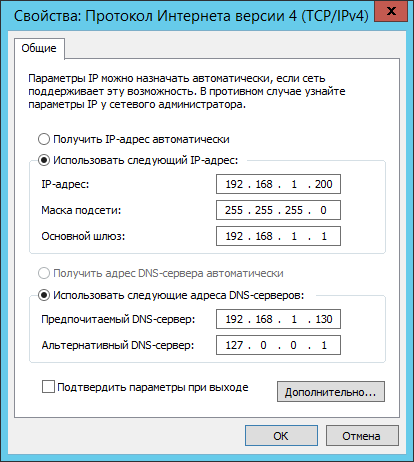

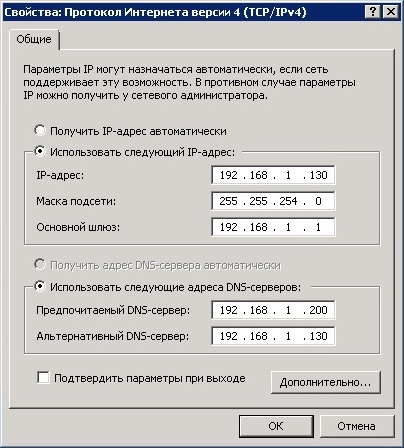

Настройка DNS.

В настройке DNS нового основного DC пишем вот что:

В первой строчке IP адрес бывшего основного DC (Win-Srv-St), который теперь стал резервным 192.168.1.130.

Во второй строчке 127.0.0.1 т.е. самого себя (можно и свой IP написать, чтоб по конкретнее).

В том контроллере домена который у нас стал резервным записано так:

В первой строчке IP основного DC.

Во второй строчке свой IP. Все работает.

DHCP у нас в сети не работает по причине местных обстоятельств, по этому перенастраивать его не нужно. Зато нужно пройти 200 ПК и вручную прописать новый DNS. По этой причине решено пока что не демонтировать старый контроллер домена. За полгода планомерных обходов DNS у пользователей поменяются.

Передача ролей FSMO выполняется с помощью программы Ntdsutil.exe (запускается из командной строки) или оснасток консоли MMC. В зависимости от передаваемой роли используются:

оснастка «Схема Active Directory»;

оснастка «Active Directory — домены и доверие»;

оснастка «Active Directory — пользователи и компьютеры».

Если компьютер больше не существует, роль необходимо присвоить с помощью программы Ntdsutil.exe.

Передача роли хозяина схемы

Для передачи роли хозяина схемы используется оснастка «Схема Active Directory». Перед ее запуском необходимо зарегистрировать файл Schmmgmt.dll.

Регистрация файла Schmmgmt.dll

- Нажмите кнопку Пуск и выберите пункт Выполнить.

- Введите в поле Открыть команду regsvr32 schmmgmt.dll и нажмите кнопку OK.

- Получив сообщение об успешном завершении операции, нажмите кнопку ОК.

Передача роли хозяина схемы

- Нажмите кнопку Пуск, выберите пункт Выполнить, введите в поле Открыть команду mmc и нажмите кнопку ОК.

- В меню Файл выберите команду Добавить или удалить оснастку.

- Нажмите кнопку Добавить.

- Выберите в списке оснастку Схема Active Directory, нажмите кнопку Добавить, а затем — Закрыть и ОК.

- В дереве консоли щелкните правой кнопкой мыши элемент Схема Active Directory и выберите пункт Изменение контроллера домена.

- В поле Укажите имя введите имя контроллера домена, которому передается роль, и нажмите кнопку ОК.

- В дереве консоли щелкните правой кнопкой мыши элемент Схема Active Directory и выберите пункт Хозяин операций.

- Нажмите кнопку Изменить.

- Чтобы подтвердить передачу роли, нажмите кнопку ОК, а затем — Закрыть.

Передача роли хозяина именования доменов

- Нажмите кнопку Пуск, выберите пункт Администрирование, а затем — Active Directory — домены и доверие.

- Щелкните правой кнопкой мыши элемент Active Directory — домены и доверие и выберите командуПодключение к контроллеру домена.

Примечание. Это действие необходимо, если работа ведется не с контроллера домена, которому передается роль. Пропустите его, если подключение к контроллеру домена, чья роль передается, уже установлено.

- Выполните одно из следующих действий.

- Укажите имя контроллера домена, которому присваивается роль, в поле Введите имя другого контроллера домена и нажмите кнопку ОК.

или

- Выберите контроллер домена, которому присваивается роль, в списке Или выберите доступный контроллер домена и нажмите кнопку ОК.

- Укажите имя контроллера домена, которому присваивается роль, в поле Введите имя другого контроллера домена и нажмите кнопку ОК.

- В дереве консоли щелкните правой кнопкой мыши элемент Active Directory — домены и доверие и выберите пункт Хозяин операций.

- Нажмите кнопку Изменить.

- Чтобы подтвердить передачу роли, нажмите кнопку ОК, а затем — Закрыть.

Передача ролей хозяина RID, эмулятора основного контроллера домена и хозяина инфраструктуры

- Нажмите кнопку Пуск, выберите пункт Администрирование, а затем Active Directory — пользователи и компьютеры.

- Щелкните правой кнопкой мыши элемент Active Directory — пользователи и компьютеры и выберите командуПодключение к контроллеру домена.

Примечание. Это действие необходимо, если работа ведется не с контроллера домена, которому передается роль. Пропустите его, если подключение к контроллеру домена, чья роль передается, уже установлено.

- Выполните одно из следующих действий.

- Укажите имя контроллера домена, которому присваивается роль, в поле Введите имя другого контроллера домена и нажмите кнопку ОК.

или

- Выберите контроллер домена, которому присваивается роль, в списке Или выберите доступный контроллер домена и нажмите кнопку ОК.

- Укажите имя контроллера домена, которому присваивается роль, в поле Введите имя другого контроллера домена и нажмите кнопку ОК.

- В дереве консоли щелкните правой кнопкой мыши элемент Active Directory — пользователи и компьютеры, выберите пункт Все задачи, а затем — Хозяин операций.

- Выберите вкладку, соответствующую передаваемой роли (RID, PDC или Инфраструктура), и нажмите кнопкуИзменить.

- Чтобы подтвердить передачу роли, нажмите кнопку ОК, а затем — Закрыть.

2. Откройте консоль MMC, набрав MMC в командной строке;

2. Откройте консоль MMC, набрав MMC в командной строке;