Обеспечение безопасности ОС Windows 7.

Введение.

В операционной системе Windows 7 с самого начала были заложены принципы комплексного обеспечения безопасности. Операционная система Windows 7 развивает технологии, появившиеся в Windows Vista, а также предлагает новые компоненты обеспечения безопасности, которые делают ее самой безопасной из всех выпущенных клиентских операционных систем Windows. Корпорация Microsoft предложила несколько вариантов операционной системы Microsoft Windows 7, каждый из которых ориентирован на удовлетворение потребностей отдельной категории клиентов. Для каждого из основных сегментов рынка – домашних пользователей, малых, средних и крупных предприятий – корпорация Microsoft предложила по меньшей мере один базовый и один расширенный выпуск.

Операционная система поступила в продажу 22 октября 2009 года — меньше, чем через три года после выпуска предыдущей операционной системы Windows Vista.

В линейке Windows NT система имеет номер версии 6.1 (Windows 2000 — 5.0, Windows XP — 5.1, Windows Server 2003 — 5.2, Windows Vista и Windows Server 2008 — 6.0).

Серверной операционной системой того же семейства выступает Windows Server 2008 R2.

Несмотря на агрессивную стратегию по внедрению Windows 10, Windows 7 работает практически на каждом втором компьютере в мире.

После объявления прекращения поддержки системы в январе 2020 года, Windows 7 стала терять свои позиции на рынке, но очень и очень медленно. Большая популярность Windows 7 создает проблемы для Microsoft.

Пользователи не спешат обновляться до Windows 10, даже учитывая тот факт, что до окончания срока поддержки ОС остается менее трех лет.

У каждого продукта Windows есть жизненный цикл. Он начинается при выпуске продукта и заканчивается, когда его поддержка или продажи прекращаются. Знание основных дат жизненного цикла помогает в принятии обоснованных решений о времени обновления или внесении других изменений в используемые программы.

Окончание поддержки — это дата, когда корпорация Майкрософт перестает выпускать автоматические исправления, обновления или оказывать техническую поддержку в Интернете. В этот период следует убедиться, что у вас установлен последний доступный пакет обновления. Без поддержки корпорации Майкрософт пользователи больше не будут получать обновления для системы безопасности, помогающие защитить компьютер от опасных вирусов, программ-шпионов и другого вредоносного программного обеспечения, которое может похитить персональные данные.

| Клиентские операционные системы | Последний пакет обновления | Окончание основной фазы

поддержки |

Окончание расширенной поддержки |

| Windows Vista | Пакет обновления 2 | 10 апреля 2012 г. | 11 апреля 2017 г. |

| Windows 7 | Пакет обновления 1 | 13 января 2015 г. | 14 января 2020г. |

| Windows 8 | Windows 8.1 | 9 января 2018 г. | 10 января 2023 г. |

| Windows 10 | Версия 1703 | 13 октября 2020 г. | 14 октября 2025 г. |

Операционные системы для домашних пользователей

Windows 7 Начальная (Starter). Это издание является самым дешевым и имеет ограниченные возможности, хотя количество запускаемых программ может быть произвольным. Это издание доступно только в 32 разрядном варианте, что соответствует его начальному уровню.

Windows 7 Домашняя базовая (Home Basic) является базовым выпуском для домашних пользователей. В этом издании есть все, что в начальном, а также добавлен ряд удобных возможностей – общий доступ подключения к Интернету, быстрое переключение пользователей, центр мобильности.

Домашняя расширенная (Home Premium) является выпуском с расширенным набором возможностей для домашних пользователей. Здесь к предыдущему изданию ОС добавляется полноценный интерфейс Aero Glass, а также интересные навигационные возможности рабочего стола – Aero Shake и Aero Peek. Пользователю доступны создание домашней группы, мультимедийные возможности, включая Windows Media Center, а также расширенный набор игр.

Windows 7 Максимальная (Ultimate) является выпуском для наиболее требовательных потребителей, желающих воспользоваться всеми преимуществами Windows 7. В этом выпуске есть все лучшее, что Microsoft вложила в Windows 7. В домашних условиях можно извлечь пользу из шифрующей файловой системы и BitLocker, повысив безопасность данных. AppLocker позволит осуществлять контроль действий домочадцев за компьютером. Полезна возможность резервного копирования на сетевой диск.

Операционные системы для бизнеса.

Windows 7 Профессиональная (Professional) предназначена для малого и среднего бизнеса. К функционалу Домашней расширенной (Home Premium) добавлены возможность присоединения к домену, групповые политики, печать с учетом местоположения, расширенные возможности удаленного рабочего стола, шифрование файловой системы и прочие необходимые вещи в бизнес-среде под управлением Windows.

Windows 7 Корпоративная (Enterprise) – расширенный выпуск операционной системы для крупных предприятий. Особое внимание в нем уделено удовлетворению потребностей организаций с глобальной и крайне сложной ИТ инфраструктурой. В крупных организациях защиту данных призван повысить BitLocker, а многонациональные корпорации смогут воспользоваться языковыми пакетами. AppLocker поможет администраторам контролировать набор приложений, запускаемых пользователем, а корпоративный поиск облегчит взаимодействие между работниками. В это издание также включены другие технологии, преимущества которых раскрываются при наличии соответствующей инфраструктуры.

Масштаб бизнеса и состав ключевых технологий поможет руководителям бизнеса сделать выбор между этими двумя изданиями.

В операционной системе Windows 7 реализована многоступенчатая защита: если даже злоумышленнику удастся попасть в систему, он натолкнется на множество других механизмов обеспечения безопасности, которые не дадут ему предпринять каких-либо действий. При разработке операционной системы Windows 7 использовались передовые технологии безопасности. В Windows 7 включено много функций, обеспечивающих безопасность, и прочих улучшений, направленных на защиту компьютеров пользователей от всевозможных угроз, включающих в себя вирусов, червей, вредоносного программного обеспечения spyware и malware.

Spyware (шпионское программное обеспечение, программа-шпион) — программа, которая скрытным образом устанавливается на компьютер с целью сбора информации о конфигурации компьютера, пользователе, пользовательской активности без согласия последнего. Также могут производить другие действия: изменение настроек, установка программ без ведома пользователя, перенаправление действий пользователя.

Malware — вредоносная программа, любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ, с целью несанкционированного использования ресурсов ЭВМ или причинения вреда (нанесения ущерба) владельцу информации, и/или владельцу ЭВМ, и/или владельцу сети ЭВМ, путём копирования, искажения, удаления или подмены информации.

Рассмотрим основные функции и средства защиты, обеспечивающие безопасность операционной системы Windows 7.

Вопрос 1.Средства защиты общего характера

Рассмотрим входящие в состав Windows 7 средства защиты общего характера:

- центр поддержки Action Center;

- управление учетными записями пользователей UAC;

- интерфейс командной строки PowerShell 2;

- платформа фильтрования Windows Filtering Platform.

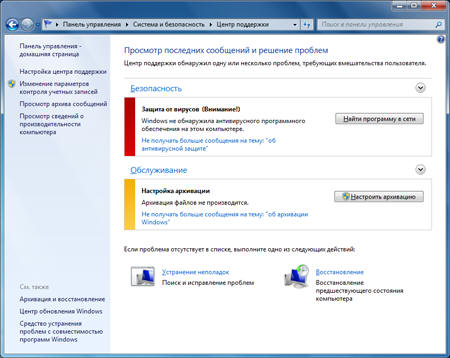

Центр поддержки Action Center

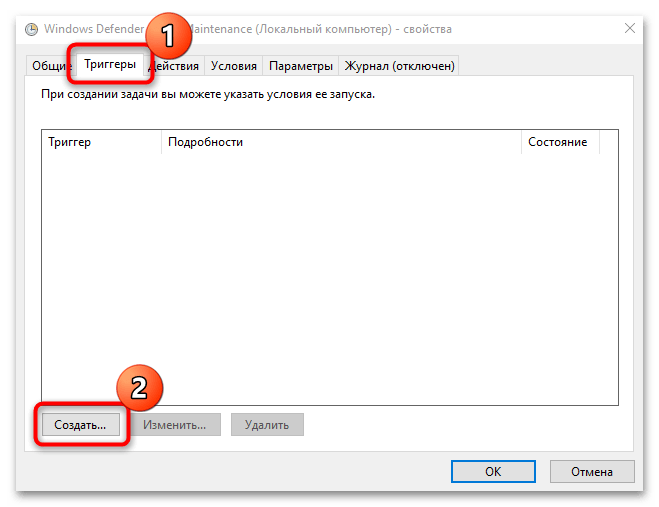

В ОС Windows Vista параметры безопасности собраны в центре обеспечения безопасности, расположенном в панели управления. В Windows 7 центр обеспечения безопасности стал частью нового Центра поддержки (Action Center). В нем сведены как параметры безопасности, так и настройки других административных задач, например, резервного копирования, разрешения проблем, диагностики и обновления Windows Update. Категории уведомлений, которые можно включить или выключить в центре поддержки, перечислены в диалоговом окне Change Action Center settings (настройка центра поддержки), показанном на рис. 1.

Рис.1. Диалоговое окно настройки Центра поддержки.

Помимо выдачи пользователю уведомлений о возможных проблемах, Центр поддержки также контролирует способ передачи этой информации в Microsoft для поиска решений.

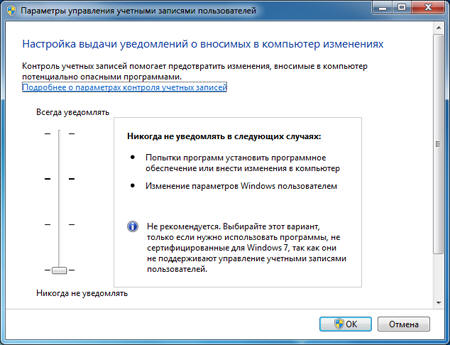

Управление учетными записями пользователей UAC

Управление учетными записями пользователей User Account Control(UAC) создавалось для того, чтобы в системе можно было полноценно работать без прав администратора. В состав UAC входят несколько технологий: учетная запись защищенного администратора, запросы на повышение прав, виртуализация реестра, виртуализация файловой системы и уровни целостности Windows. Впервые управление учетными записями пользователя появилось в ОС Windows Vista. Однако частая выдача запросов UAC в Windows Vista приводила к тому, что пользователи ее отключали. Многие компоненты новых операционных систем были переработаны, чтобы уменьшить количество запросов UAC и обеспечить пользователям более комфортную работу. По сравнению с Windows Vista и Windows Server 2008, в операционных системах Windows 7 и Windows Server 2008 R2 появились следующие улучшения в функционале контроля учетных записей пользователей:

- увеличилось количество задач, которые может выполнять обычный пользователь без запроса подтверждения администратором;

- пользователю с правами администратора разрешается настраивать уровень UAC из Панели управления;

- существуют дополнительные настройки локальной политики безопасности, которые позволяют локальным администраторам изменять поведение сообщений UAC для локальных администраторов в режиме одобрения администратором;

- существуют дополнительные настройки локальной политики безопасности, которые позволяют локальным администраторам изменять поведение сообщений UAC для обычных пользователей.

Многое из того, что в предыдущих версиях Windows требовало административных привилегий, в Windows 7 доступно обычным пользователям. Благодаря использованию для повседневных задач учетной записи со стандартными правами снижается риск, что вредоносное ПО установит нежелательную программу или внесет опасные изменения в систему.

В ОС Windows 7 можно выбрать тип уведомлений UAC и частоту их появления. Имеются четыре основных уровня:

- «Уведомлять при установке программ или попытке внесения ими изменений, а также при изменении параметров Windows пользователем». Это максимальный уровень контроля учетных записей;

- «Уведомлять при установке программ или попытке внесения ими изменений». Этот уровень используется по умолчанию;

- «Уведомлять при попытке установки программ или попытке внесения ими изменений (не затемнять рабочий стол)». Затемнение рабочего стола (так называемый безопасный рабочий стол, Secure Desktop) – это своего рода подтверждение подлинности окна UAC, позволяющее визуально отличить поддельные запросы UAC от настоящих;

- «Не уведомлять ни при установке программ или попытке внесения ими изменений, ни при изменении параметров Windows пользователем». Контроль учетных записей отключен. Использовать этот уровень не рекомендуется. Рекомендуется оставить значение по умолчанию – «Уведомлять при установке программ или попытке внесения ими изменений».

Указанные четыре основных уровня можно настроить в соответствующем разделе Центра поддержки.

В Windows 7 количество запросов на повышение прав сократилось, поскольку обычным пользователям разрешено выполнять больший круг действий. А при использовании учетной записи защищенного администратора некоторые программы из состава Windows 7 самостоятельно могут выполнить повышение прав, не выдавая запроса.

Большинство программ и задач из состава Windows 7 работают со стандартными правами пользователя. Пользователи с правами администратора при входе в систему обладают административными привилегиями. Это позволяет им случайно выполнить или неосознанно разрешить выполнение какой-либо административной задачи. Когда пользователь пытается выполнить административную задачу, например установить новую программу или изменить некоторые параметры системы, сначала производится запрос подтверждения этого действия. Однако такой режим не обеспечивает того же уровня защиты, как и работа со стандартными правами. Этот режим не гарантирует, что вредоносное ПО, уже проникшее на клиентский компьютер, не сможет внедриться в программу, работающую с повышенными правами. Он также не гарантирует, что программа с повышенными правами не попытается совершить вредоносных действий.

Для выполнения повседневных задач пользователям рекомендуется использовать учетную запись со стандартными правами.

Интерфейс командной строки PowerShell 2

В состав Windows 7 входит интерфейс командной строки PowerShell2.0, позволяющий администраторам использовать командлеты (короткие однострочные команды) для управления различными параметрами системы, в том числе настройками безопасности групповой политики. Командлеты можно объединять в группы для создания сценариев. Использование командлетов, как правило, ускоряет выполнение задач по сравнению с графическим интерфейсом. Платформа фильтрования Windows Платформа фильтрования Windows Filtering Platform (WFP) – это набор интерфейсов прикладного программирования (API), который появился еще в Windows Vista. В Windows 7 разработчики могут использовать эту платформу для интеграции отдельных компонентов брандмауэра Windows Firewall в свои приложения, что позволит программам при необходимости отключать некоторые функции брандмауэра.

Вопрос 2. Защита данных от утечек и компрометации

Хищение или потеря корпоративной интеллектуальной собственности вызывает все большее беспокойство в организациях. При создании Windows 7 компания Microsoft уделила повышенное внимание вопросам защиты данных. Windows 7 осуществляет многоуровневую защиту данных в документах, файлах, директориях и на разных уровнях оборудования.

Рассмотрим входящие в состав Windows 7 компоненты и службы, предназначенные для защиты данных от утечек и компрометации:

- шифрование дисков BitLocker;

- BitLocker To Go;

- система шифрования файлов (EFS);

- служба управления правами (RMS);

- управление и установка устройств.

Эффективные технологии и средства предотвращения кражи или разглашения данных были одним из главных пожеланий потребителей при разработке Windows Vista. В Windows 7 эти компоненты получили дальнейшее развитие.

Ряд как новых, так и усовершенствованных компонентов и служб, разработанных корпорацией Microsoft, призван обеспечить лучшую защиту данных на клиентских компьютерах предприятий. Все перечисленные выше технологии призваны обеспечить защиту конфиденциальных данных предприятия. Однако каждая из них работает по своему.

По сути, они дополняют друг друга, и целесообразно использовать их все в рамках единой стратегии обеспечения безопасности предприятия. В зависимости от конкретных нужд каждую из перечисленных технологий можно применять как отдельно, так и в комплексе.

В табл. 1. представлены примеры того, какие из технологий пригодятся для защиты данных в различных ситуациях.

Таблица. Сравнение технологий защиты данных в Windows 7

Шифрование дисков BitLocker

Видео. Как зашифровать диск Bitlocker — ключ восстановления, разблокировка паролем.

Видео. Шифрование системного диска C с Bitlocker в Windows 10, активация TPM, что делать без TPM?

Технология BitLocker предназначена для защиты конфиденциальных данных. Впервые BitLocker появился в Windows Vista. Однако был весьма неудобен, из-за чего не получил широкого распространения. В операционной системе Windows 7 технология BitLocker существенно доработана. В результате чего она стала более функциональна и проста в использовании.

BitLocker – это удобный и надежный вариант защиты данных. При его применении вся информация, размещенная на защищенном жестком диске, всегда находится только в зашифрованном виде. Процедура шифрования/дешифрования осуществляется автоматически при обращении к данным. Если шифрование BitLocker включено на дисках операционной системы, обычная загрузочная последовательность может быть приостановлена, пока не будут предоставлены необходимые учётные данные.

В обновленном BitLocker появился удобный мастер для защиты операционной системы. Для реализации защиты операционной системы необходима специальная организация жесткого диска. На нем должны существовать системный раздел, с которого осуществляется первичная загрузка компьютера, и раздел с файлами операционной системы. Зашифрован может быть только второй из них.

Системный раздел должен оставаться открытым. В Windows Vista разбивать жёсткий диск приходилось вручную. В Windows 7 это делает автоматически специальный мастер.

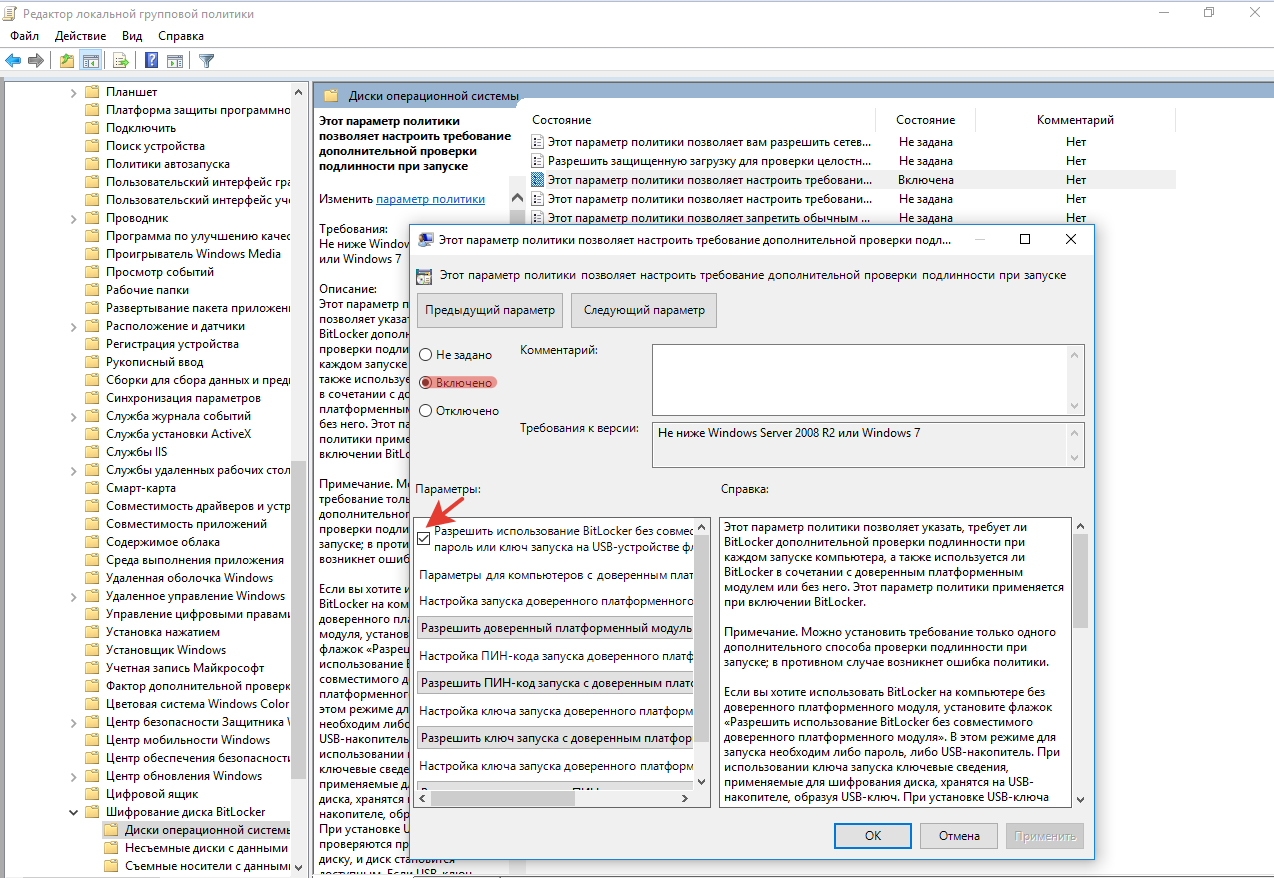

Для хранения ключей расшифрования допускается использовать USB-накопитель, однако с точки зрения безопасности целесообразно использовать доверенный платформенный модуль TPM для хранения ключей шифрования и предотвращения программных атак на целостность системы или хранящиеся на дисках данные. Это увеличивает надежность хранения критически важных данных. Если такого модуля в системе нет, BitLocker будет обеспечивать защиту данных, но проверка целостности системы проводиться не будет.

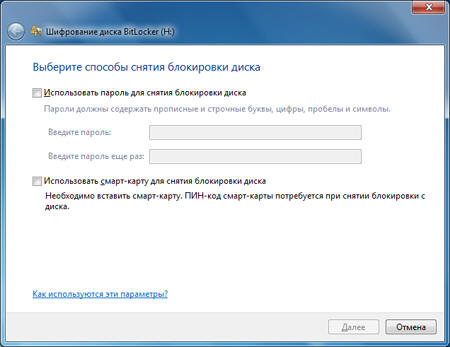

Для аутентификации пользователя в BitLocker может использоваться парольная защита или смарт-карта. Кроме того, есть возможность автоматической разблокировки закрытого жесткого диска при входе пользователя в систему.

Отдельно следует отметить возможности BitLocker при работе компьютера в составе корпоративной сети. Дело в том, что в Windows 7 предусмотрена возможность контроля защиты информации администраторами домена. В частности, они могут настраивать использование Active Directory для хранения ключей шифрования. Кроме того, предусмотрена возможность резервирования и восстановления данных в случае утери критически важной информации. Технология BitLocker включена в состав корпоративной (Enterprise)и максимальной (Ultimate) редакций клиентской ОС Windows7.

Предлагаемые технологией BitLocker возможности отвечают следующим потребностям: защита системных дисков операционной системы; защита данных на несъемных дисках; защита данных несъёмных дисках. Технология BitLocker предлагается также для защиты дисков ОС Windows Server 2008 и более поздних.

Защита операционной системы и несъемных жестких дисков.

В рамках этого сценария BitLocker используется для защиты всех несъёмных дисков компьютера, как системных, так и содержащих другие данные. Это рекомендуемая конфигурация, поскольку она обеспечивает защиту всех данных.

Один из главных рисков, для устранения которых создана технология BitLocker, – риск утечки данных с утерянных или украденных компьютеров.

Если злоумышленник получает физический доступ к компьютеру, он может:

- войти в систему Windows 7 и скопировать файлы;

- перезагрузить клиентский компьютер под управлением другой ОС, после чего:

- – просмотреть имена файлов;

- – скопировать файлы;

- – считать содержимое файла гибернации или файла подкачки, где обнаружить открытый текст документов, с которыми велась работа.

Даже если файлы зашифрованы файловой системой EFS, небрежный пользователь может переместить или скопировать файл из защищённого расположения в незащищенное, так что данные будут представлены открытым текстом. Несведущий ИТ-персонал может забыть установить шифрование для скрытых папок, в которых приложения хранят резервные копии файлов, с которыми идет работа.

В целях преодоления указанных рисков следует включить шифрование BitLocker, а также требовать проверки целостности и подлинности загрузочных компонентов перед предоставлением доступа к зашифрованному системному диску.

Технология BitLocker может быть использована для защиты данных на съемных дисках, например, внешних приводах IEEE 1394 и USB, SD-картах и USB-накопителях. Однако следует отметить, что со съёмными дисками связан существенный риск для конфиденциальных данных предприятия. Подобные устройства стали настолько общедоступными, что огромные объемы информации можно очень быстро скопировать и унести с собой. В целях снижения описанного риска компании предпринимают обширные меры, в числе которых – запрет на использование устройств, отключение портов USB и IEEE 1394 и включение защиты последовательности запуска, чтобы компьютер мог загрузиться только в надлежащих условиях.

IEEE 1394 (FireWire, i-Link) — последовательная высокоскоростная шина, предназначенная для обмена цифровой информацией между компьютером и другими электронными устройствами.

Шифрование внешних устройств BitLocker to Go

BitLocker to Go является важной новой функцией поддержки безопасности в Windows 7. С ее помощью пользователи могут шифровать данные на портативных носителях вроде внешних жестких дисков и USB-накопителей. В качестве алгоритма шифрования по умолчанию используется AES с длиной ключа 128 бит, а при необходимости можно увеличить ее до 256 бит.

Advanced Encryption Standard (AES), также известный как Rijndael (произносится [rɛindaːl] (Рэндал)) — симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит), принятый в качестве стандарта шифрования правительством США по результатам конкурса AES.

Перед шифрованием данных BitLocker to Go может использовать алгоритм, называемый диффузором (diffuser), основной целью применения которого является получение сильно разнящихся шифрованных данных при незначительно отличающихся исходных. Применение диффузора существенно затрудняет взлом ключей или дешифровку. Данная опция по умолчанию включена. Обеспечиваемый уровень безопасности вполне достаточен не только для защиты личной переписки от любопытных знакомых, но и в корпоративной среде.

Важная задача централизованного управления при внедрении средств шифрования, а именно архивирование ключей восстановления, на случай утраты пользователем данных для доступа к зашифрованной информации успешно решена в Windows 7 – эта информация хранится в Active Directory.

Функция BitLocker to Go обеспечивает защиту данных на съемных дисках даже в том случае, если диск оказывается потерянным или украденным. Защита BitLocker To Go весьма надежна, и даже если у злоумышленника есть физический доступ к диску, это не значит, что у него есть доступ и к данным на этом диске. С помощью групповой политики можно ввести требование включать на съемном диске защиту BitLocker To Go, прежде чем разрешать копирование на него.

Система шифрования файлов

Система шифрования файлов Encrypting File System (EFS) позволяет шифровать файлы и папки для защиты от несанкционированного доступа.

Она полностью встроена в файловую систему NTFS и совершенно прозрачна для приложений. Когда пользователь или программа обращаются к зашифрованному файлу, операционная система автоматически пытается получить ключ расшифрования, после чего выполняет шифрование и расшифрование от имени пользователя. Пользователи, имеющие доступ к ключам, могут работать с зашифрованными файлами так, словно они не зашифрованы, в то время как остальным пользователям доступ будет запрещен.

В ОС Windows 7 в архитектуре EFS появилась полная поддержка эллиптической криптографии (ECC). Благодаря этому EFS отвечает требованиям к шифрованию, предъявляемым стандартом Suite B Агентства национальной безопасности США, и пригодна для защиты секретной информации в государственных учреждениях.

Стандартом Suite B требуется использование для защиты данных алгоритмов AES, SHA и ECC. Стандарт Suite B не допускает использования шифрования RSA, но система шифрования файлов EFS в Windows 7 поддерживает режим совместного использования алгоритмов ECC и RSA. Так обеспечивается обратная совместимость с файлами EFS, которые были зашифрованы алгоритмами из предыдущих версий Windows. Предприятия, использующие RSA и собирающиеся перейти на ECC для соответствия требованиям Suite B, могут воспользоваться ею.

Для максимальной защиты данных рекомендуется использовать и BitLocker, и EFS. Несанкционированный доступ к данным может негативно отразиться на работе предприятия. Это особенно верно в ситуациях, когда за одним компьютером работает несколько пользователей или когда используются переносные ПК. Задача системы шифрования файлов EFS – предотвратить «вынос» конфиденциальных данных самими сотрудниками, а также защитить информацию, находящуюся на утерянных или украденных компьютерах.

Получив физический доступ к компьютеру с незашифрованными данными, злоумышленник может предпринять следующее:

- перезапустить компьютер и повысить свои полномочия до локального администратора, в результате чего получить доступ к данным пользователей;

- попытаться войти в систему компьютера с ОС Windows 7,чтобы скопировать все доступные данные на съемный диск, после чего отправить их по электронной почте или передать по FTP на удаленный сервер;

- перезапустить компьютер под управлением другой ОС, чтобы напрямую скопировать файлы с жесткого диска;

- перезапустить компьютер под управлением другой ОС и считать содержимое файла подкачки, где обнаружить открытый текст документов, с которыми велась работа;

- из простого любопытства сотрудник может просмотреть закрытые файлы, принадлежащие другим пользователям общего компьютера.

Для снижения описанных рисков разглашения данных можно использовать шифрование информации на жестком диске. Усовершенствования технологии EFS в ОС Windows 7 позволят при этом достичь следующих результатов:

- злоумышленник не сможет прочитать зашифрованные файлы, используя другую операционную систему, если у него не будет ключа расшифрования. Для повышения защиты такой ключ можно хранить на смарт-карте;

- злоумышленник не сможет добраться до пользовательских данных с помощью атаки подбора пароля, если ключ EFS, принадлежащий пользователю, хранится на смарт-карте или если вместе с EFS используется шифрование BitLocker, охраняющее хэш пароля и кэшированные учетные данные;

- злоумышленник не сможет получить доступ к конфиденциальным данным пользователя, если с помощью групповой политики включить обязательное шифрование папки «Документы»;

- использование EFS позволяет шифровать данные на нескольких дисках и общих сетевых папках;

- использование EFS позволяет защищать содержимое системного файла подкачки и кэша автономных файлов.

Служба управления правами

Служба управления правами Rights Management Services (RMS) предназначена для обеспечения безопасности и принудительного выполнения правил обращения с конфиденциальными документами, сообщениями электронной почты, веб-содержимым и другими видами информации. Защита обеспечивается благодаря постоянному шифрованию. Когда файл или электронное письмо передается службой RMS по предприятию или через Интернет, получить к нему доступ могут только те, кому это в явной форме позволено. Служба управления правами состоит из следующих трех компонентов:

сервер службы управления правами. Для ОС Windows 7 требуется Windows Rights Management Services for WindowsServer 2003 или более поздней версии;

клиент службы управления правами. Этот клиент встроен в Windows 7;

платформа или приложение службы управления правами.

Платформа или приложение, поддерживающее шифрование и контроль использования информации. Служба управления правами позволяет бороться с риском несанкционированного разглашения конфиденциальной информации. Подобное разглашение может произойти случайно или по злому умыслу. Вот некоторые примеры таких ситуаций.

Не проходившие проверку пользователи анализируют содержимое сети, обращаются к USB-накопителям и переносным жестким дискам либо просматривают недостаточно защищенные общие папки и хранилища на сервере.

Прошедшие проверку пользователи отправляют конфиденциальную информацию неразрешенным получателям в пределах или вне пределов организации.

Прошедшие проверку пользователи копируют или перемещают закрытую информацию в неразрешенные расположения или программы либо с разрешенного устройства на неразрешенное, например, на съемный диск.

Прошедшие проверку пользователи случайно дают неразрешенным получателям доступ к закрытой информации через программу обмена мгновенными сообщениями или по одноранговой сети.

Прошедшие проверку пользователи распечатывают конфиденциальную информацию. Распечатку могут случайно обнаружить иные сотрудники, которые могут скопировать ее, отправить по факсу или по электронной почте. Для эффективной защиты информации, находящейся в общем доступе или совместной работе, рекомендуется напрямую использовать службы управления правами. В этом случае защита обеспечивается автоматически по мере передачи данных между хостами, устройствами и общими папками.

Управление и установка устройств

Тот факт, что пользователи могут подключать к своему компьютеру новое оборудование стандарта Plug and Play, например USB-накопители или иные съемные устройства хранения, представляет собой существенный риск безопасности, с которым приходится бороться администраторам. Он состоит не только в том, что в случае установки неподдерживаемого оборудования становится сложнее обеспечивать надлежащую работу компьютера, но и в том, что так можно скопировать конфиденциальные данные. Несанкционированное добавление или удаление устройств представляет собой большой риск, поскольку так можно запустить вредоносную программу, удалить нужные данные или внести нежелательные.

Вот некоторые примеры таких ситуаций.

Прошедший проверку пользователь случайно или намеренно копирует конфиденциальные файлы с разрешенного устройства на неразрешенное съемное устройство. Как частный случай копирование происходит из зашифрованного расположения в незашифрованное на съемном устройстве.

Злоумышленник входит в систему на компьютерах прошедших проверку пользователей и копирует данные на съемный диск.

Злоумышленник помещает на съемный диск или в общую сетевую папку вредоносный сценарий автозапуска, устанавливающий вредоносное ПО на оставленный без присмотра компьютер.

Злоумышленник устанавливает запрещенное устройство слежения за нажатием клавиш, которое перехватывает учетные данные пользователя для проведения атаки.

Для противостояния описанным рискам рекомендуется защитить компьютеры от установки и использования неразрешенных устройств. В групповую политику внесено немало изменений, позволяющих полнее контролировать попытки установки неподдерживаемых или неразрешенных устройств. Однако важно понимать, что устройство устанавливается не для одного пользователя. После установки оно обычно доступно всем пользователям компьютера. ОС Windows 7 обеспечивает контроль доступа к установленным устройствам (чтение и запись) на уровне пользователей.

Например, одной учетной записи можно разрешить полный доступ на чтение и запись к установленному устройству, например USB-накопителю, а другой учетной записи того же компьютера – доступ только для чтения.

Вопрос 3. Защита от вредоносного ПО

Вредоносная программа – это любая программа или файл, которые могут нанести вред пользователю компьютера. Например, вредоносными являются компьютерные вирусы, черви, троянские программы, комплекты программ rootkit и шпионское ПО, собирающее информацию о пользователе без его разрешения.

ОС Windows 7 содержит следующие новые и усовершенствованные технологии, обеспечивающие повышенную защиту от вредоносных программ:

средства биометрической защиты;

защитник Windows;

антивирус Microsoft Security Essentials;

средство удаления вредоносных программ (MSRT);

брандмауэр Windows;

технология AppLocker.

Необходимо также помнить, что вход в систему в качестве обычного пользователя является настоятельно рекомендуемой мерой обеспечения безопасности. Если на предприятии используется стратегия глубокой обороны (defenseindepth), возможно также использование других средств сканирования, доступных либо как часть Windows 7, либо в виде отдельных загрузок.

Средства биометрической защиты

В предыдущих версиях Windows сканеры отпечатков пальцев поддерживались как средство входа в систему. В Windows 7 имеются собственные биометрические драйверы и программные компоненты, которые могут использовать владельцы компьютеров, оснащенных устройствами чтения отпечатков пальцев. Биометрическая платформа Windows Biometric Framework, входящая в состав Windows 7, обеспечивает настройку биометрических устройств, единообразное представление сканеров отпечатков пальцев и других биометрических устройств в форме, удобной высокоуровневым приложениям, а также позволяет в единой манере использовать приложения по анализу отпечатков пальцев.

Появление в ОС Windows 7 поддержки биометрии позволяет создать дополнительный уровень проверки, в рамках которого пользователь должен предъявить что-то, что является его частью. Этот подход снижает риски, связанные с недостатками паролей и смарт-карт. Хотя Windows 7 поддерживает много различных способов биометрической проверки подлинности, распространенность и доступность сканеров отпечатков пальцев делает именно эту технологию наиболее часто встречающейся.

Проверка отпечатков пальцев обладает следующими преимуществами:

обычно отпечатки пальцев не меняются в течение всей жизни;

за всю историю не было обнаружено ни одной пары одинаковых отпечатков (даже у однояйцевых близнецов);

сканеры отпечатков пальцев теперь более доступны;

процесс сканирования прост и занимает мало времени;

высокая надежность сканирования, то есть более низкий коэффициент ложного пропуска по сравнению с другими формами биометрического анализа, например распознавания лица или голоса. Однако у этой формы установления личности есть и следующие недостатки:

при повреждении пальца становится невозможным пройти проверку;

исследования показали, что некоторые системы распознавания отпечатков пальцев можно обойти, представив «обманку»;

возраст или характер работы пользователя могут не позволить ему успешно проходить проверки.

Обычно наряду с биометрическим подтверждением пользователю необходимо представлять какое-либо иное свидетельство, например ключевую фразу, ПИН-код или смарт-карту, поскольку биометрические устройства можно обмануть.

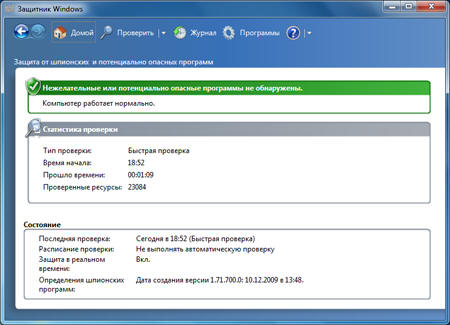

Защитник Windows

Для защиты от шпионского программного обеспечения в состав Windows7 включен специальный модуль, автоматически запускаемый при каждой загрузке операционной системы и выполняющий сканирование файлов как в режиме реального времени, так и по заданному пользователем расписанию. В целях регулярного обновления сигнатур вредоносных приложений Защитник Windows использует центр обновления для автоматической загрузки и установки новых определений по мере их выпуска.

Когда программа пытается внести изменения в защищенную часть Windows 7, Защитник Windows запрашивает у пользователя согласие на эти изменения, чтобы предотвратить возможную установку шпионской программы.

Полезной особенностью антишпионского модуля является умение работать в тандеме с сетевым сообществом Microsoft SpyNet.

Microsoft SpyNet – это сетевое сообщество, призванное научить пользователей адекватно реагировать на угрозы, исходящие от шпионских программ. Оно также борется с распространением новых видов этих программ. Если Защитник Windows обнаруживает программу или изменение, внесенное ею, которые еще не получили оценки степени опасности, можно просмотреть, как другие участники сообщества отреагировали на такое же предупреждение. И наоборот, действия, предпринимаемые вами, помогают другим пользователям определиться с решением. Шпионские программы представляют серьезную опасность для предприятия.

Чаще всего риски, исходящие от такого ПО, сводятся к следующему:

несанкционированное разглашение конфиденциальной деловой информации;

несанкционированное разглашение личных данных о сотрудниках;

захват контроля над компьютерами со стороны неустановленных лиц;

потери производительности из-за негативного эффекта, оказываемого шпионским ПО на стабильность и скорость работы компьютеров;

рост стоимости поддержки, вызванный заражением;

потенциальный риск шантажа, связанного с попавшей не в те руки конфиденциальной информацией.

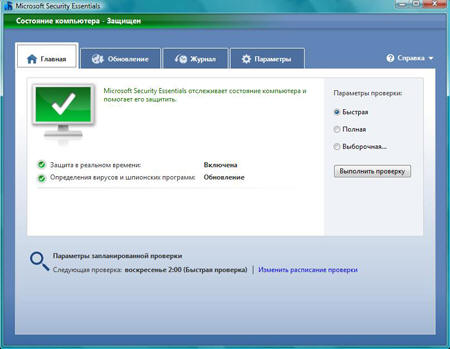

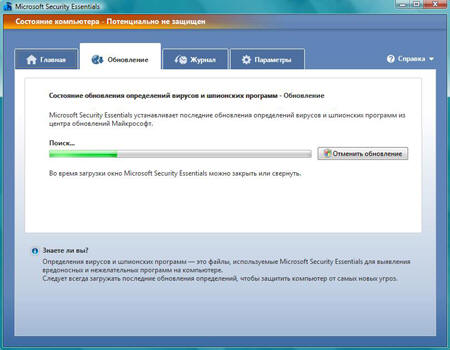

Защитник Windows служит для снижения рисков, связанных со шпионским ПО. В ОС Windows 7 по умолчанию Защитник Windows включен. Этот компонент спроектирован так, чтобы в нормальных условиях оказывать наименьшее влияние на работу пользователя. Данная технология постоянно обновляется через вебсайт WindowsUpdate или службы Microsoft Windows Server Update Services(WSUS). В дополнение к защите от шпионских программ, обеспечиваемой Защитником Windows, Microsoft рекомендует установить антивирусное решение, чтобы получить возможность обнаруживать вирусы, троянские программы и черви. Например, таким продуктом является антивирус Microsoft Security Essentials, обеспечивающий единообразную защиту настольных, переносных и серверных компьютеров. Следует отметить, что Защитник Windows не является антишпионским приложением корпоративного класса. Он не обеспечивает возможностей по централизованному мониторингу, созданию отчетности и контролю. Если необходимы подобные средства, следует обратить внимание на другие продукты, например Microsoft ForefrontClient Security.Антивирус.

Microsoft Security Essentials работает в фоновом режиме, неограничивая действий пользователей и не замедляя работу любых, даже низкопроизводительных компьютеров.

Было бы некорректно приравнивать антивирус Microsoft Security Essentials к продуктам уровня Dr. Web или «Антивирус Касперского».

Современные коммерческие антивирусы решают более сложные задачи, чем простая проверка файлов. Коммерческие антивирусы охватывают широкий диапазон угроз. Это и кража конфиденциальных данных, и защита от фишинга, и безопасное использование подозрительных приложений, и прочее.

Многие антивирусные пакеты предлагают создание резервной копии данных, фильтруют отображаемый контент в браузере, предупреждают о подозрительных ссылках и т. д.

Средство удаления вредоносных программ

Средство удаления вредоносных программ (MSRT) – это небольшая исполняемая программа, разработанная для обнаружения и удаления отдельных особо опасных видов вредоносных программ с компьютеров под управлением Windows. Каждый месяц на вебсайтах Microsoft Update, Windows Update, WSUS и центра загрузок Майкрософт появляется новая версия этого средства. Будучи запущенным, средство MSRT в фоновом режиме сканирует компьютер и создает отчет по обнаруженным заражениям.

Эта программа не устанавливается в операционной системе и не имеет параметров групповой политики. Средство MSRT не является антивирусным приложением корпоративного класса. Оно не обеспечивает возможностей по централизованному мониторингу, созданию отчетности и контролю. В дополнение к средствам защиты ОС Windows 7 рекомендуется использовать на всех компьютерах антивирусную защиту реального времени.

Но даже это не позволит полностью избежать рисков, перечисленных ниже:

установленному средству обеспечения антивирусной защиты реального времени не удается распознать вредоносную программу;

вредоносной программе удается отключить используемую защиту реального времени. В этих ситуациях средство MSRT может использоваться как дополнительный способ обнаружения и устранения часто встречающихся вредоносных программ. Для снижения перечисленных рисков рекомендуется включить на клиентских компьютерах автоматическое обновление, чтобы средство MSRT загружалось на них по мере выхода новых версий. Это средство предназначено для обнаружения угроз, исходящих от особенно часто встречающихся или особо опасных вредоносныхпрограмм.

Средство MSRT в основном предназначено для некорпоративных пользователей, у которых не установлено актуальное антивирусное ПО. Однако это средство можно развернуть в корпоративной среде для усиления существующих мер защиты и в качестве составной части стратегии глубокой обороны.

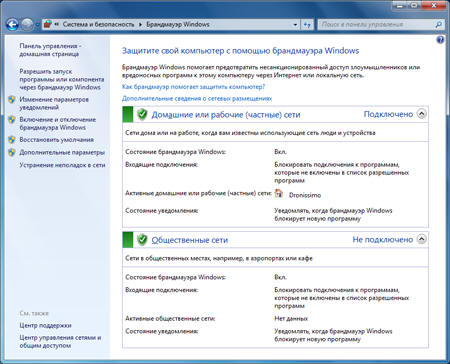

Брандмауэр Windows

Персональный брандмауэр – это исключительно важная линия обороны от атак злоумышленников и вредоносных программ. Брандмауэр ОС Windows 7 по умолчанию включен и обеспечивает защиту компьютера сразу после установки операционной системы.

Брандмауэр Windows 7 фильтрует как входящий, так и исходящий трафик, что обеспечивает защиту на случай непредвиденного поведения компонентов системы. Для упрощения настройки и уменьшения числа конфликтов с политиками в интерфейсе консоли брандмауэра Windows сведены средства фильтрования входящего и исходящего трафиков, а также параметры IPsec сервера и изоляции домена.

Брандмауэр Windows в режиме повышенной безопасности поддерживает следующие профили.

Профиль домена. Этот профиль вступает в силу, когда компьютер подключается к сети и проходит проверку подлинности на контроллере домена, которому принадлежит компьютер.

Общий профиль. Этот профиль по умолчанию применяется для компьютера, не подключенного к домену. Его параметры должны накладывать самые сильные ограничения, поскольку компьютер подключается к публичной сети, где безопасность нельзя гарантировать в той степени, что в контролируемой ИТ-среде.

Частный профиль. Этот профиль будет использоваться, только если пользователь с правами локального администратора назначит его сети, ранее использовавшей общий профиль. Делать это рекомендуется лишь для доверенных сетей.

В Windows 7 может быть несколько активных профилей, по одному на сетевой адаптер. Если разные сетевые адаптеры подключены к разным сетям, для каждого из них выбирается тип профиля, подходящий этой сети, – частный, общий или доменный.

Возможность работы в сети – непреложное условие успешности современного предприятия. И в то же время корпоративная сеть является основной целью различных атак. В целях обеспечения сохранности компьютеров и данных необходимо использовать средства защиты от связанных с сетевой работой угроз.

Наиболее часто встречающиеся угрозы перечислены ниже:

неизвестное лицо проводит успешную атаку на компьютер с целью получения административных привилегий;

атакующий с помощью сканеров сети удаленно находит открытые порты и проводит атаку на них;

троянская программа устанавливает неразрешенное подключение к компьютеру атакующего и передает закрытую деловую информацию;

переносной компьютер подвергается сетевой атаке в то время, когда находится вне корпоративного брандмауэра;

компьютеры внутренней сети подвергаются сетевой атаке со стороны зараженного компьютера, у которого есть доступ к внутренней сети;

существует потенциальный риск шантажа, связанного c успешным проникновением на внутренние компьютеры.

Брандмауэр Windows 7 обеспечивает защиту клиентского компьютера сразу после установки ОС. Он блокирует большую часть незапрошенного сетевого трафика, пока иные правила не будут установлены администратором или групповой политикой. Брандмауэр Windows также позволяет фильтровать исходящий трафик, причем по умолчанию весь такой трафик разрешен. В режиме повышенной безопасности рекомендуется включить брандмауэр Windows для всех трех профилей.

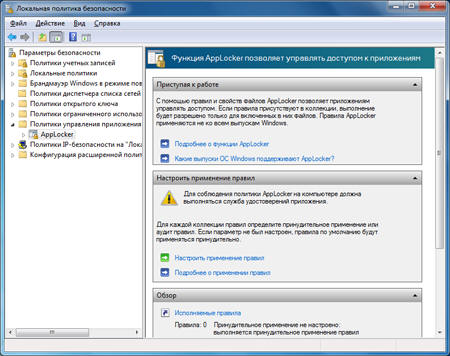

Технология AppLocker

Windows 7 включает в себя обновленную и улучшенную версию политик ограниченного использования программ – технологию AppLocker. В сущности, технология AppLocker предназначена для контроля над приложениями, которые используют пользователи компьютеров, работающих под управлением Windows 7. С помощью технологии AppLocker можно реализовать на практике корпоративную политику в области использования программного обеспечения. Корректная политика по использованию программ очень полезна. С ее помощью можно запретить сотрудникам устанавливать на рабочие компьютеры различное ПО и запускать те или иные исполняемые файлы. В результате это позволяет в значительной мере обезопасить корпоративную информацию от различных вредоносных утилит, в том числе от троянских коней и spyware. Использование корректной корпоративной политики увеличивает надежность рабочих станций (за счет применения протестированного, совместимого и стабильного программного обеспечения). Она позволяет гарантировать отсутствие на компьютерах нелицензионных программ, установленных работниками компании самостоятельно. Технология AppLocker Windows 7 проще в использовании, а ееновые возможности и расширяемость снижают затраты на управление и позволяют контролировать доступ к таким файлам, как сценарии, файлы установщика Windows, исполняемые файлы и файлы DLL. В AppLocker предусмотрены три типа правил: правила пути PathRules, правила хэша File Hash Rules и правила издателя PublisherRules. Рассмотрим эти правила подробнее. Правила PathRules позволяют установить запрет на запуск приложений, находящихся в заданных директориях. Например, можно разрешить пользователю использовать только те программы, которые находятся в папке Program Files, что в сочетании с запретом самостоятельной установки программ сделает невозможным запуск файлов, принесенных, например, из дома или скаченных из сети Интернет.

В целом наиболее эффективным использованием данного правила будет разрешение использования приложений из тех папок, для которых у пользователя нет права записи, и запрещение для тех папок, куда право записи предоставлено. Правила HashRules основаны на использовании криптографической хэш-функции. Для разрешенного приложения вычисляется «отпечаток» его исполняемого файла и помечается как легитимный. При попытке запуска запрещенного приложения, даже переименованного пользователем с целью попытки обмана системы, вычисленный «отпечаток» будет отличаться от сохраненного ранее, и пользователю будет отказано в использовании приложения. При модификации файла в результате заражения его вирусом установленное ограничение также непозволит запустить этот исполняемый файл. В Windows 7 и Windows Server 2008 для реализации правил HashRules используется алгоритм хэширования SHA256. Главный недостаток этого типа правил состоит в том, что новое значение хэш функции требуется вычислять каждый раз, когда устанавливается обновление программы. Для больших программных пакетов со множеством исполняемых файлов и динамически подключаемых библиотек регулярное обновление значений хэш-функций может оказаться сложной задачей.

Правила Publisher Rules задают ограничения на запуск программ на основе цифровой подписи, установленной разработчиком (издателем). Данный тип правил очень похож на правила сертификатов (Certificate Rule), которые используются в SRP. С их помощью также можно было разрешить запуск приложений и скриптов, которые подписаны, например, сертификатом Adobe, вне зависимости от их расположения и запретить запуск приложений, которые подписаны, например, Oracle. Сами сертификаты издателей при этом нужно загрузить либо локально, либо в сетевую папку. Правила Publisher Rules позволяют выполнять настройки более гибко. Многие современные приложения, особенно от крупных вендоров, уже имеют подписи нового формата, которые можно использовать для таких настроек.

Теперь у администраторов появилась возможность настраивать правила в зависимости не только от имени издателя (например, Microsoft Corporation), но и от названия самого продукта (например, Internet Explorer), имени файла (iexplore.exe) или версии программы (8.0.0.0). Последняя опция позволяет запретить или разрешить конкретные версии ПО, версии не старше определенной или наоборот – не младше заданной. Все три типа правил (пути, хэша и издателя) могут применяться к исполняемым файлам (*.exe), скриптам (*.bat, *.cmd, *.vbs, *.js,.ps1), файлам инсталляторов (*.msi, *.msp) и системным библиотекам(*.dll, *.ocx), охватывая тем самым практически полный список типов файлов, которые могут нанести вред системе.

В каждом создаваемом правиле есть возможность указать исключения, причем исключение может быть правилом иного типа, чем основное. Например, можно разрешить запускать приложения из определенной папки, но запретить при этом программы определенного издателя.

В AppLocker есть также возможность делать исключения для отдельных пользователей или групп пользователей. Технология AppLocker особенно полезна ИТ-администраторам. С появлением Windows 7 у администраторов появился надежный и простой в использовании инструмент для формирования и контроля над исполнением заданной политики. Технология AppLocker позволяет администратору четко прописать, какими приложениями может пользоваться тот или иной сотрудник компании, подключенный к корпоративной сети. AppLocker также позволяет ограничить возможности пользователей по запуску скриптов или установке программ на их компьютерах. В результате расширяются возможности управления безопасностью клиентских систем. Когда пользователь устанавливает непредусмотренное приложение на рабочий компьютер, он подвергает компьютер определенным рискам. Как минимум это создает вероятность запуска дополнительных служб или открытия портов брандмауэра. Дополнительное приложение на компьютере может оказаться полезным злоумышленнику, который обнаружит уязвимость, внесенную этим приложением. Наконец, существует вероятность того, что приложение по сути своей вредоносно и установлено либо по ошибке, либо с умыслом провести атаку на другие компьютеры, как только этот компьютер подключится к корпоративной сети.

Технология AppLocker позволяет задать набор политик контроля использования приложений, которые существенно сокращают риск подвергнуться атаке со стороны программ, установленных накомпьютерах без разрешения. Несмотря на ориентированность на корпоративный сегмент, технология AppLocker может быть интересна и домашним пользователям, заботящимся о безопасности своего компьютера. С помощью локальных настроек безопасности можно, например, разрешить запуск только доверенных приложений, снизив вероятность вирусного заражения. AppLocker доступен лишь пользователям версий Ultimate и Enterprise Windows 7.

О политиках ограниченного использования программ

Политики ограниченного использования программ, входящие в состав ОС Windows Vista, Windows XP, Windows Server 2003 и Windows Server 2008, доступны и поддерживаются и в Windows 7. Их можно по-прежнему использовать для обнаружения программ и управления возможностью запускать их на локальных компьютерах. Однако, поскольку технология AppLocker из состава Windows 7 значительно удобнее в использовании, рекомендуется заменить на нее эти политики.

Задание для самостоятельной работы:

Шаньгин В. Ф. Информационная безопасность. – М.: ДМК Пресс, 2014. , стр. 165-214

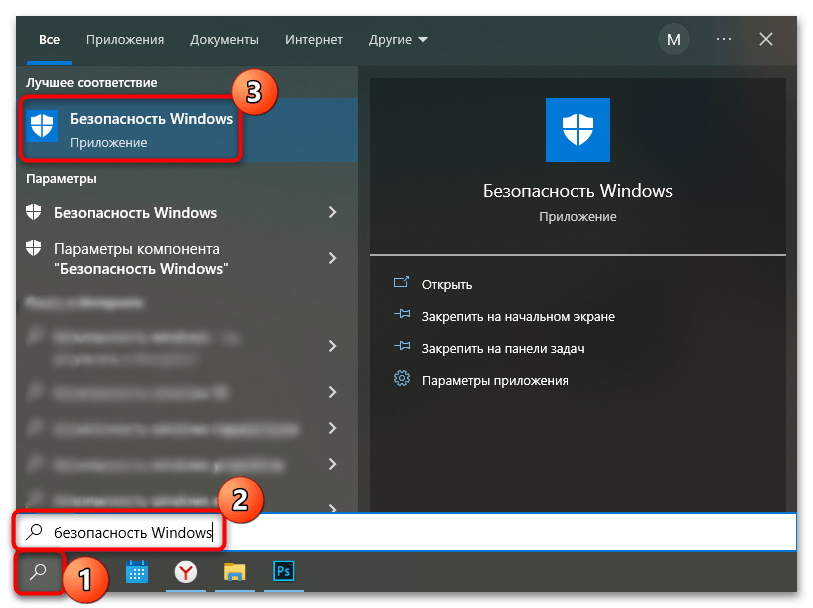

Доброго времени суток, друзья!

Windows 10 имеет фантастический набор встроенных инструментов безопасности.

В последние годы Защитник Windows, встроенный антивирус для Windows 10, работает не хуже (а иногда даже лучше) основных сторонних пакетов.

Многие функции безопасности Windows 10 включены по умолчанию, такие как сканирование на наличие вредоносных программ Защитником Windows в реальном времени и быстрое сканирование по расписанию.

Тем не менее, есть элементы, которые либо не включены по умолчанию, либо могут предложить гораздо больше, чем вы можете представить на первый взгляд.

Вот пять инструментов безопасности Windows 10, о которых стоит знать.

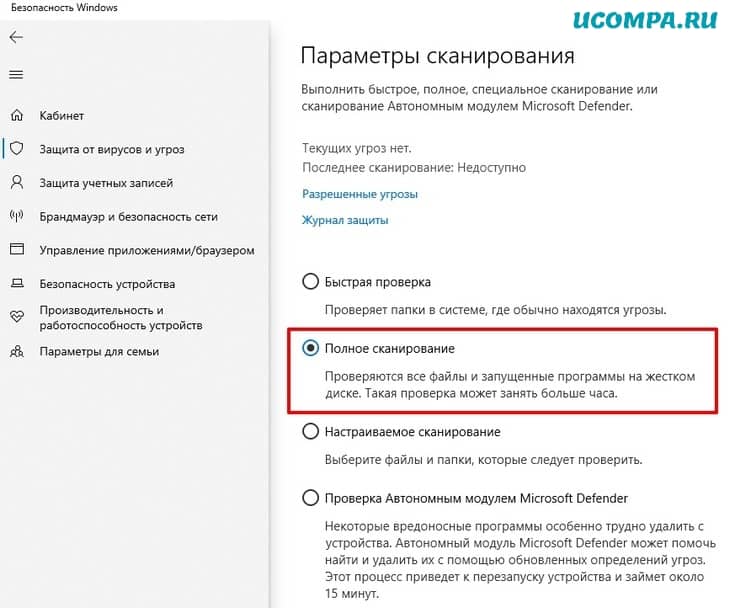

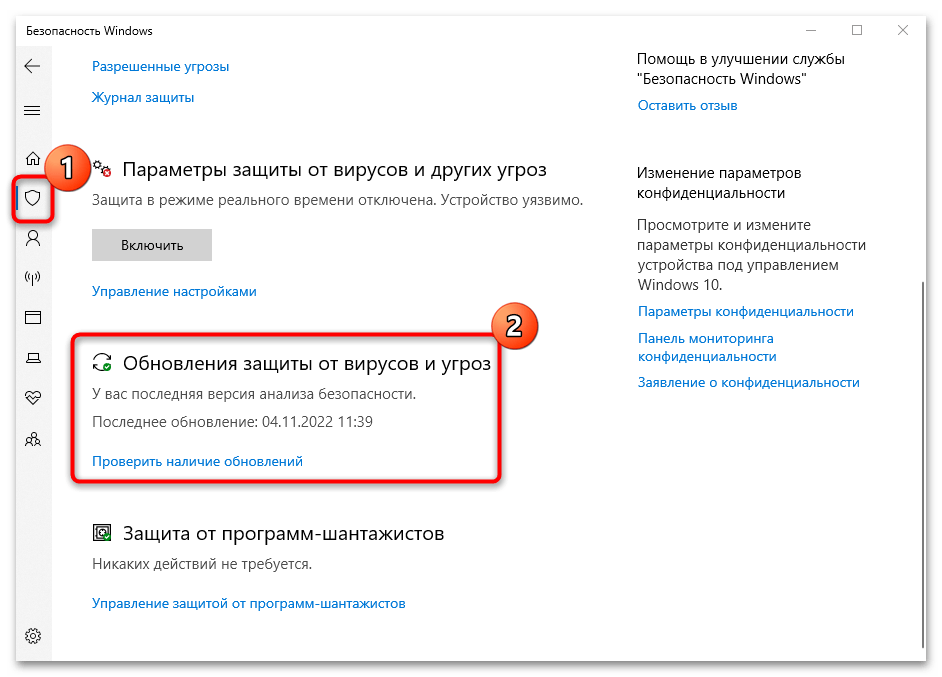

Параметры сканирования

Параметры сканирования Защитника Windows

Вы можете легко обойтись автоматическим режимом сканирования Защитником Windows, но знаете ли вы, что можете выполнять ручное сканирование так же, как сторонние антивирусные пакеты?

По умолчанию Защитник Windows выполняет быстрое сканирование, которое проверяет те места в вашей системе, которые, скорее всего, скроет вредоносное ПО.

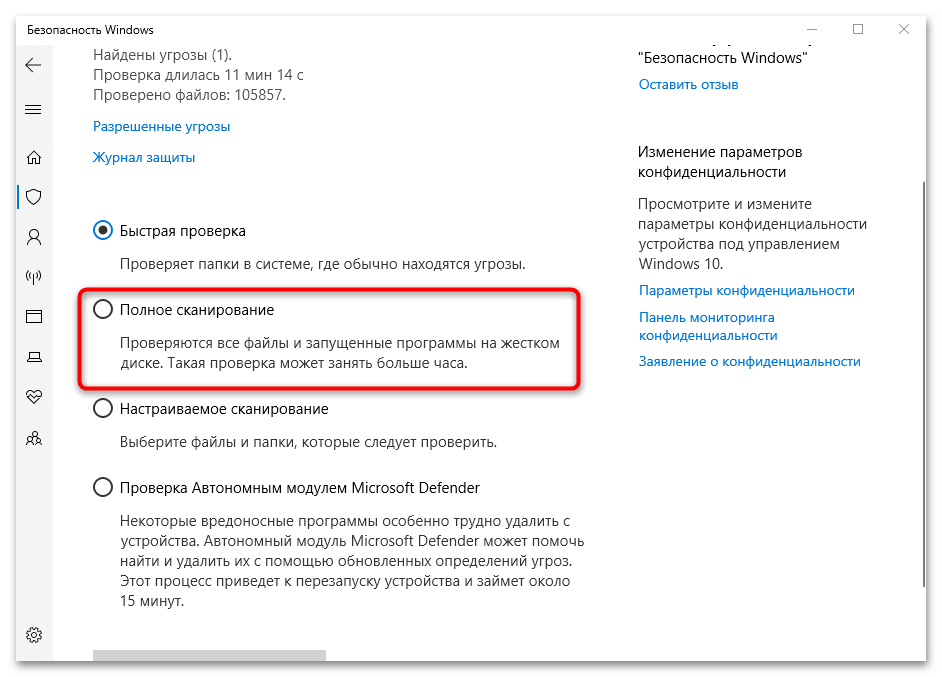

Однако, если вы хотите углубиться, есть опция полного сканирования.

Чтобы получить к нему доступ, щелкните значок щита Защитника Windows на панели задач.

Когда откроется «Безопасность Windows», выберите «Защита от вирусов и угроз».

Затем на следующем экране в разделе «Параметры сканирования» выберите переключатель «Полное сканирование», прокрутите вниз и выберите «Выполнить сканирование сейчас».

Хотя запустить сканирование вручную легко, запланировать полное сканирование каждую неделю не так просто, поскольку для этого требуется использование «Планировщика задач» Windows 10.

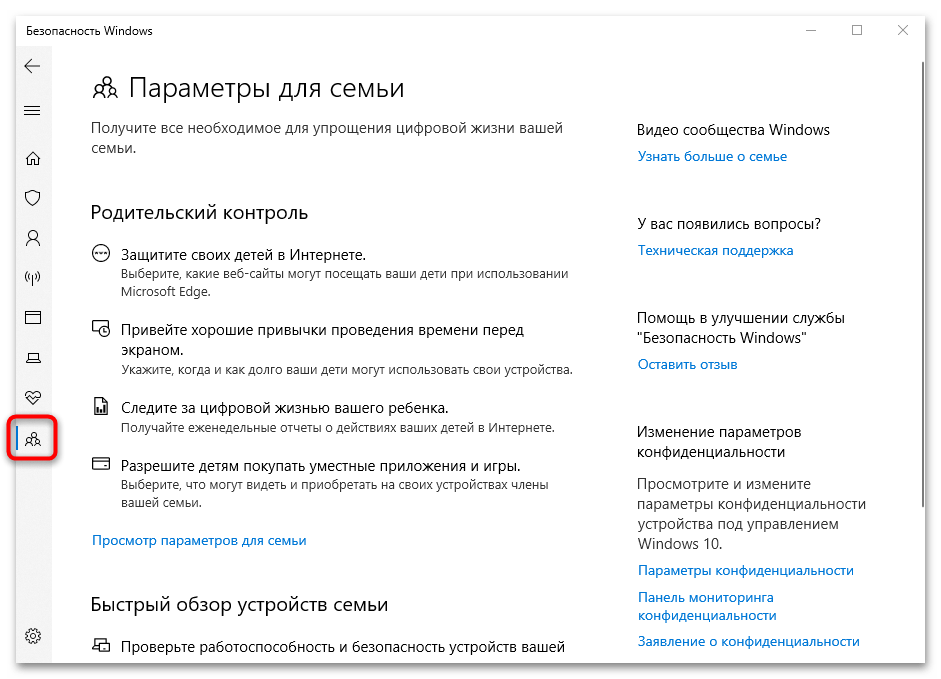

Родительский контроль

Запустите встроенный родительский контроль Windows 10 из приложения «Безопасность Windows».

Microsoft предоставляет полный набор средств родительского контроля, которые особенно эффективны, когда вы живете в мире Windows 10.

Чтобы эта функция работала, вашим детям необходимо войти в систему на ПК с Windows или Xbox с их собственными учетными записями электронной почты Microsoft, а не локальными учетными записями.

Вы можете использовать родительский контроль, чтобы установить ограничения по времени использования экрана, создать фильтры содержимого и ограничить определенные приложения и игры.

Вы даже можете разрешить своим детям потратить деньги на приложения и игры и следить за их историей покупок.

Если они носят с собой ноутбук, вы также можете найти их устройства на карте.

Чтобы начать работу с родительским контролем в Windows 10, откройте «Безопасность Windows» и выберите «Параметры для семьи — Просмотр параметров для семьи».

Это запустит веб-сайт, на котором вы сможете управлять родительским контролем.

Точка восстановления системы

Восстановление системы

Это не функция безопасности как таковая, но она преследует ту же цель, что и многие программы безопасности, а именно целостность системы.

Всегда хорошо иметь запасной вариант на случай, если с вашим компьютером что-то пойдет не так.

Windows 10 предоставляет возможность сбросить настройки вашего компьютера, но при этом все установленные программы будут удалены (вы можете не удалять личные файлы) с помощью новой копии Windows.

С другой стороны, восстановление системы возвращает ваш компьютер в его последнее известное работоспособное состояние.

Это может быть полезным инструментом, когда вы случайно испортили свою систему или хотите избавиться от надоедливой программы, которая не удаляется.

Это также может помочь нейтрализовать некоторые легкие формы вредоносных программ, если они не повлияли на точки восстановления вашей системы, а затем более глубокое сканирование вредоносных программ обычно может избавить от того, что осталось.

Восстановление системы не поможет вам восстановить потерянные личные файлы и документы.

Для этого вам нужны регулярные резервные копии.

Наличие точки восстановления системы — просто хорошая идея.

Чтобы активировать восстановление системы, введите «восстановление системы» в строке поиска на рабочем столе и выберите параметр «Создать точку восстановления».

Это открывает старое окно утилиты с вкладками.

Выберите диск с надписью (Система) рядом с ним (обычно C:) и выберите «Настроить».

В следующем открывшемся окне выберите переключатель «Включить защиту системы».

Если вы хотите установить максимальное использование для восстановления системы, вы также можете настроить ползунок в разделе «Использование дискового пространства».

Как только это будет сделано, нажмите «Применить» и «ОК», а затем закройте исходное окно или снова нажмите «ОК».

Целостность памяти

Целостность памяти

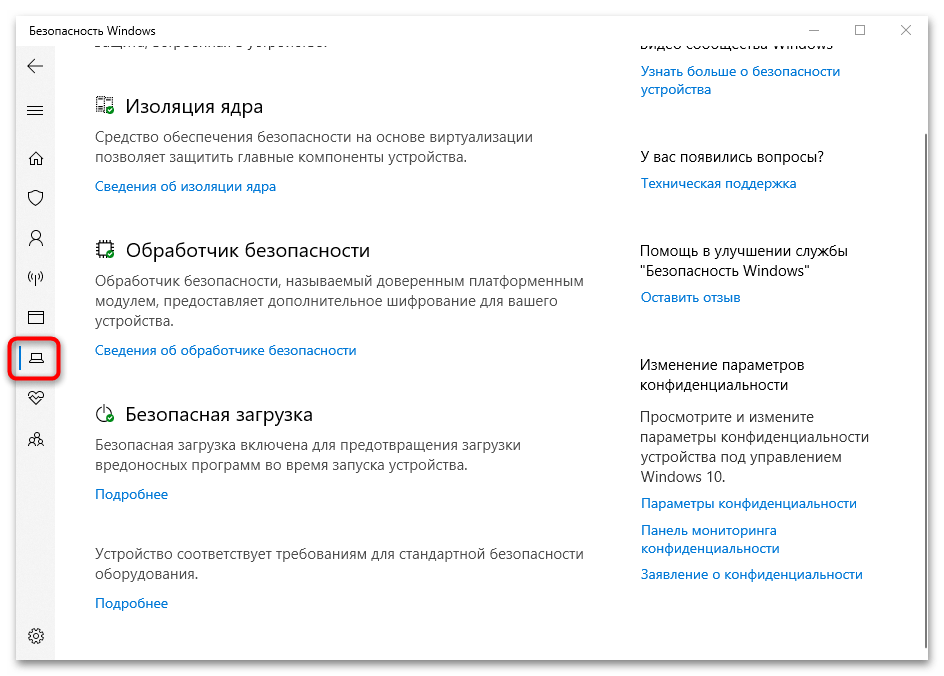

Целостность памяти — это функция безопасности, которая является частью более широкого набора функций безопасности в Windows 10, называемых изоляцией ядра.

Основная идея целостности памяти заключается в том, что она создает виртуализированную среду внутри блока системной памяти.

Эта среда изолирована от остальной системы и запускает важные процессы Windows, которые следят за тем, чтобы системные драйверы и другие важные процессы не были подделаны.

Идея состоит в том, что, изолировав эту активность, продвинутым вредоносным программам намного сложнее проникнуть в основные части вашей системы.

Целостность памяти может быть активна прямо из коробки на новых ПК, но если у вас более старая система или вы собрали свой собственный настольный ПК, это, вероятно, не так.

Для этого может быть несколько причин.

Во-первых, сторонние разработчики все еще делают свой код совместимым с этой мерой безопасности, что означает, что эта функция может вызвать проблемы с некоторыми более старыми драйверами устройств.

Если вы собрали свой собственный компьютер, целостность памяти может даже не поддерживаться, поскольку для этого требуется микросхема доверенного платформенного модуля (TPM) 2.0.

Это может быть либо физический чип, встроенный в материнскую плату, либо программный TPM, называемый fTPM — оба они включаются через BIOS, если они доступны.

Программы виртуализации, такие как «Oracle VirtualBox» или «VMWare», также могут иметь проблемы, когда активна целостность памяти, что в основном является проблемой для разработчиков и опытных пользователей.

Очевидно, что сейчас целостность памяти не для всех.

Хорошая новость заключается в том, что Microsoft выполняет сканирование вашей системы перед активацией функции, чтобы убедиться, что целостность памяти может работать.

Чтобы активировать целостность памяти, откройте приложение «Безопасность Windows», затем выберите «Безопасность устройства — Сведения об изоляции ядра».

Затем в разделе «Целостность памяти» включите эту функцию с помощью кнопки-ползунка.

Если ваш компьютер начинает испытывать проблемы после включения этой функции, вы можете отключить ее, используя тот же набор шагов.

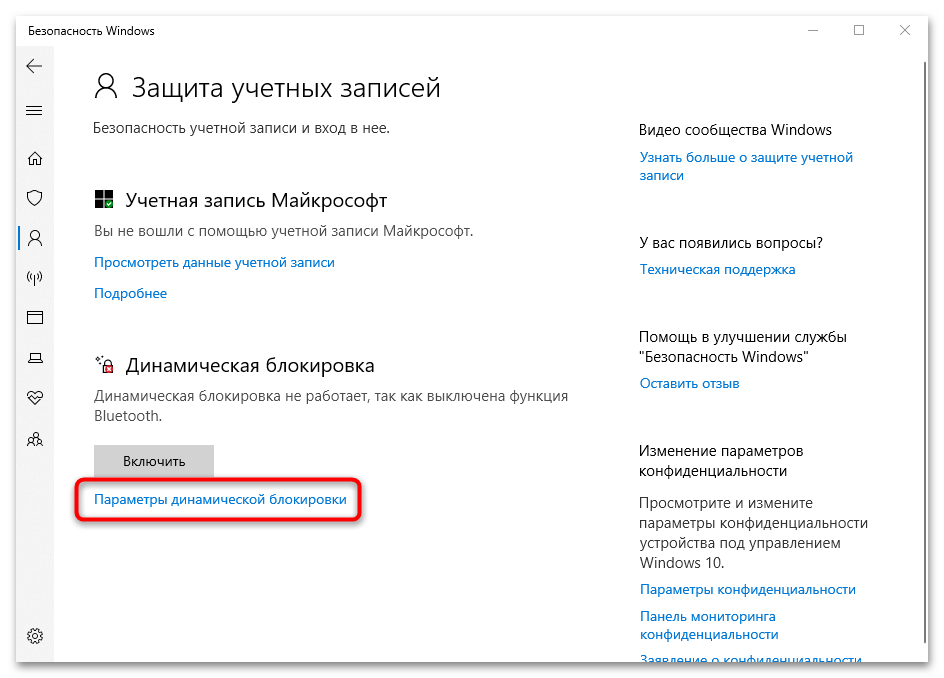

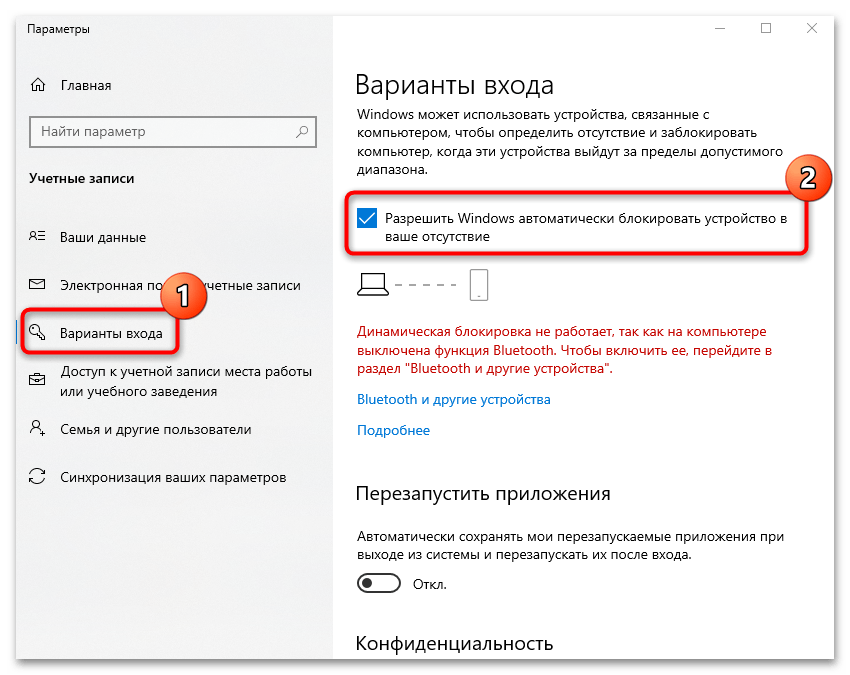

Динамическая блокировка

Динамическая блокировка

Если вы хотите автоматически блокировать компьютер, когда вы находитесь вне его, вам может помочь Dynamic Lock (Динамическая блокировка).

После сопряжения телефона с компьютером через Bluetooth вы можете автоматически блокировать устройство, когда ваш телефон находится вне зоны действия.

Это очень просто настроить, если на вашем компьютере есть Bluetooth. Начните с подключения телефона к компьютеру через Bluetooth.

Откройте приложение «Настройки», нажав клавиши «Windows + I».

Затем перейдите в «Устройства — Добавить Bluetooth» или другое устройство, затем на следующем открывшемся экране выберите «Bluetooth».

Затем выберите свой телефон и следуйте инструкциям по сопряжению устройств.

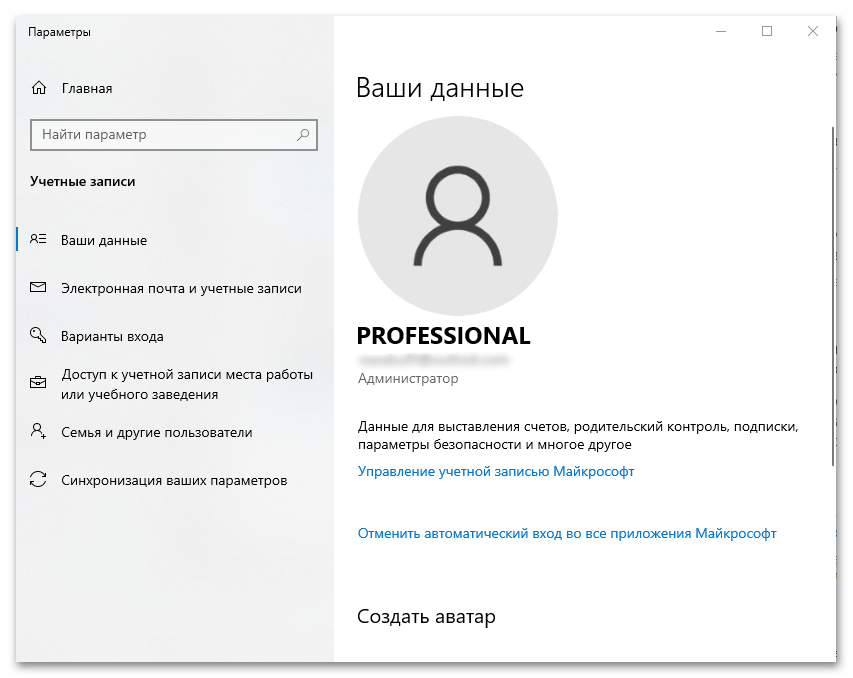

Далее активируйте динамическую блокировку, перейдя в «Настройки — Учетные записи — Параметры входа».

Потом в разделе «Динамическая блокировка» установите флажок «Разрешить Windows автоматически блокировать ваше устройство, когда вас нет».

Вот и все.

Вам не обязательно использовать все из них, но знание этих функций Windows 10 может помочь сделать ваш компьютер более безопасным.

До скорых встреч! Заходите!

Идентификация

и аутентификация с использованием

различных механизмов

-

Использование

многофакторной аутентификации -

Аутентификация

с использованием биометрии и устройств

генерации одноразового пароля -

Легкий

механизм создания нестандартных

способов аутентификации -

Использование

данных аутентификации для доступа к

приложениям

Служба

DirectAccess для обеспечения безопасности

мобильных пользователей

-

Прозрачное

подключение к сети для мобильных

пользователей -

Нет

необходимости использовать соединение

по VPN каналу -

Легкое

администрирование машин, подключенных

с помощью DirectAccess -

Использование

протоколов IPsec для аутентификации и

шифрования (возможно применение

смарт-карт и интеграция с системой NAP)

Локальные

и групповые политики безопасности

-

Возможность

применения нескольких локальных политик

безопасности к одному компьютеру -

Гибкая

настройка правил для пользователей -

Поддержка

групповых политик безопасности для

доменной структуры сети

Встроенные

средства резервного копирования и

восстановления

-

Возможность

архивации и восстановления как отдельных

файлов и каталогов, так и всего раздела -

Ручной

и автоматический режим работы -

Механизм

теневого копирования -

Тесная

интеграция с групповыми политиками

Клиент

обновлений Windows Update с поддержкой сервера

обновлений WSUS

-

Обновления

могут устанавливаться без участия

пользователей -

Проверка

цифровых подписей обновлений

Электронно-цифровая

подпись

— дополнительная цепочка бит прикрепляемая

к передаваемому сообщению и выполняет

две функции:

-

подтверждение

авторства (аутентификация) -

Подтверждение

целостности предаваемого сообщения

ЭЦП

является аналогом рукописной подписи.

-

Интеграция

со

службой

WSUS (Windows Server Update Services) -

Поддержка

службы BITS (Background Intelligent Transfer Service) для

повышенной надежности передачи файлов

обновлений

Система

регистрации событий Windows Event Architecture

(логирование)

-

Возможность

гибкой настройки журналов событий -

Подписка

на события -

Интеграция

с оболочкой PowerShell -

Тесная

интеграция с AD (Active Directory)

Локальные

и групповые политики безопасности

-

Возможность

применения нескольких локальных политик

безопасности к одному компьютеру -

Гибкая

настройка правил для пользователей -

Поддержка

групповых политик безопасности для

доменной структуры сети

-

Встроенные механизмы защиты ms Windows-защита от вирусов

UAC

(User Account Control)

– контроль учетных записей пользователя

-

Обычный

пользователь может выполнять большинство

задач без прав администратора -

Контроль

за приложениями из группы Автозагрузка -

Применение

групповых политик -

Все

приложения запускаются с минимально

возможными правами -

Аудит

повышения привилегий и других событий -

Виртуализация

запросов к защищенным ресурсам

AppLocker

–

система управления приложениями

(доступен в выпусках Window7

Максимальная и корпоративная)

-

Контроль

приложений -

Контроль

динамических библиотек (DLL -

Применение

групповых политик -

Определение

правил на основе атрибутов цифровой

подписи (издатель, имя файла, версия)

(Publisher Rules) -

Определение

правил на основе путей к исполняемым

файлам (Path Rules -

Определение

правил на основе хэша (Hash Rules) -

Настраиваемые

сообщения об ошибках -

Управление

доступом к критичным библиотекам (DLL) -

Управление

с помощью PowerShell

Windows

Defender

– приложение для защиты от вредоносных

программ

-

Автоматическое

сканирование

-

Быстрое

сканирование -

Полное

сканирование

-

Защита

в реальном времени

-

Проверка

скачиваемых файлов и приложений -

Проверка

программ, запущенных на компьютере

-

Microsoft

SpyNet

-

Стандартное

участие в программе -

Расширенное

участие в программе

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

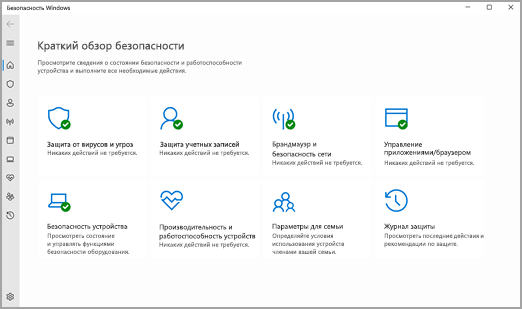

- #

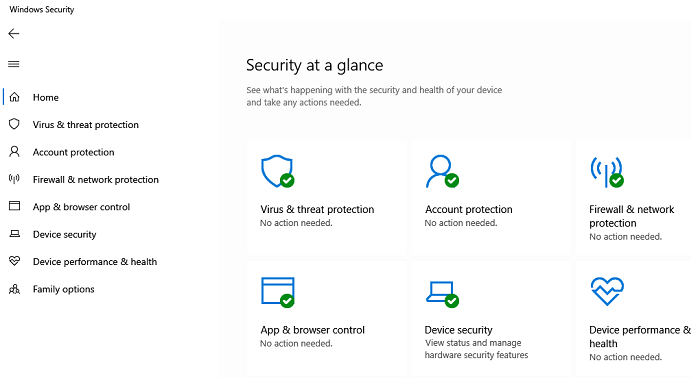

В состав Windows 10 и 11 входит функция «Безопасность Windows», которая предоставляет последние обновления для антивирусной защиты. Ваше устройство получит активную защиту с момента запуска Windows. Безопасность Windows регулярно проверяет устройство на наличие вредоносныхпрограмм, вирусов и угроз безопасности. В дополнение к этой защите в режиме реального времени обновления скачиваются автоматически, чтобы обеспечить безопасность устройства и защитить его от угроз.

Совет: Если вы являетесь подписчиком Microsoft 365 для семьи или персонального, вы получаете Microsoft Defender, наше расширенное программное обеспечение безопасности для Windows, Mac, iOS и в рамках вашей подписки. Подробнее см. в руководстве Начало работы с Microsoft Defender.

Windows 10 или 11 в S-режиме

Если вы используете Windows 10 или 11 в S-режиме, некоторые функции будут немного отличаться. Так как этот режим оптимизирован для обеспечения более надежной защиты, область «Защита от вирусов и угроз» содержит меньше параметров. Однако волноваться не стоит. Встроенные средства защиты этого режима автоматически предотвращают запуск вирусов и других угроз на устройстве, и вы будете автоматически получать обновления для системы безопасности. Дополнительные сведения см. в статье Вопросы и ответы: Windows 10 или 11 в S-режиме.

Важные сведения о безопасности

-

Безопасность Windows встроена в Windows и использует антивирусную программу под названием «Антивирусная программа в Microsoft Defender». (В более ранних версиях Windows 10 приложение «Безопасность Windows» называлось «Центр безопасности Защитника Windows»).

-

Антивирусная программа в Microsoft Defender автоматически отключается при установке и включении другого антивирусного приложения. При удалении другого приложения антивирусная программа в Microsoft Defender включится автоматически.

-

Если у вас возникли проблемы с получением обновлений для системы «Безопасность Windows», см. разделы Устранение ошибок Центра обновления Windows и Вопросы и ответы по обновлению Windows.

-

Инструкции по удалению приложения см. в разделе Восстановление или удаление приложений в Windows.

-

Инструкции по изменению учетной записи пользователя на учетную запись администратора см. в статье Создание учетной записи локального пользователя или администратора в Windows.

Знакомство с функциями «Безопасности Windows» и их настройка

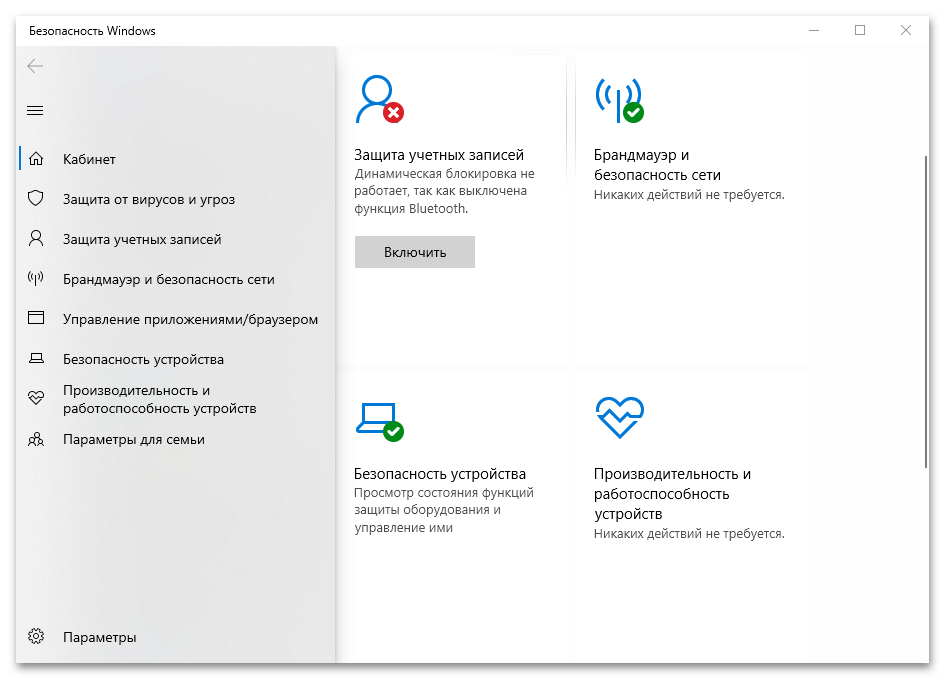

Безопасность Windows — это место для управления инструментами, которые защищают ваше устройство и ваши данные:

-

Защита от вирусов и угроз -Позволяет отслеживать угрозы для вашего устройства, запускать проверку и устанавливать обновления для обнаружения новейших угроз. (Некоторые из этих параметров недоступны, если вы используете Windows 10 в S-режиме.)

-

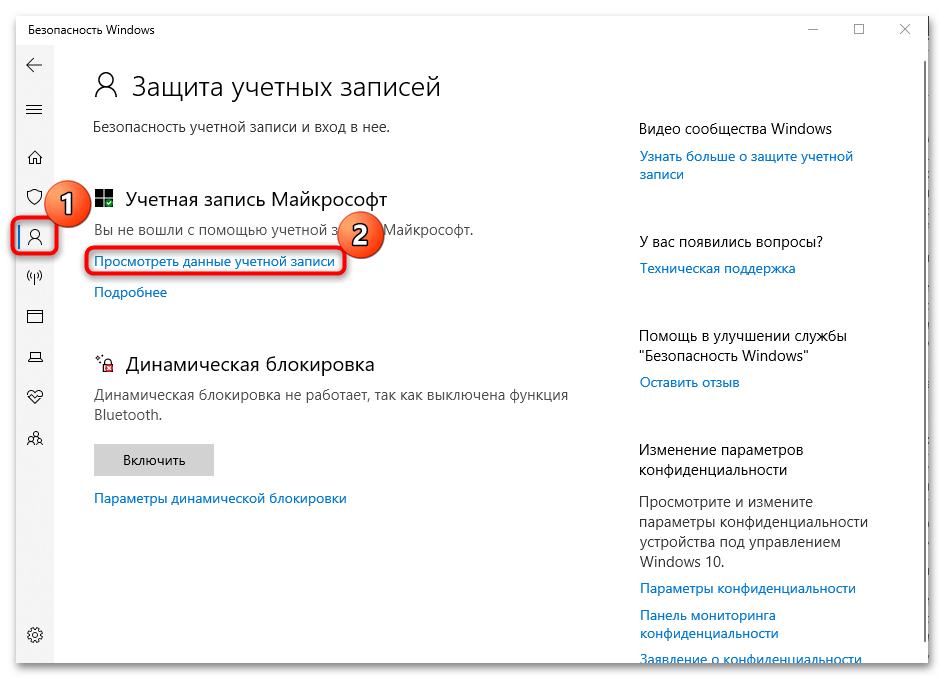

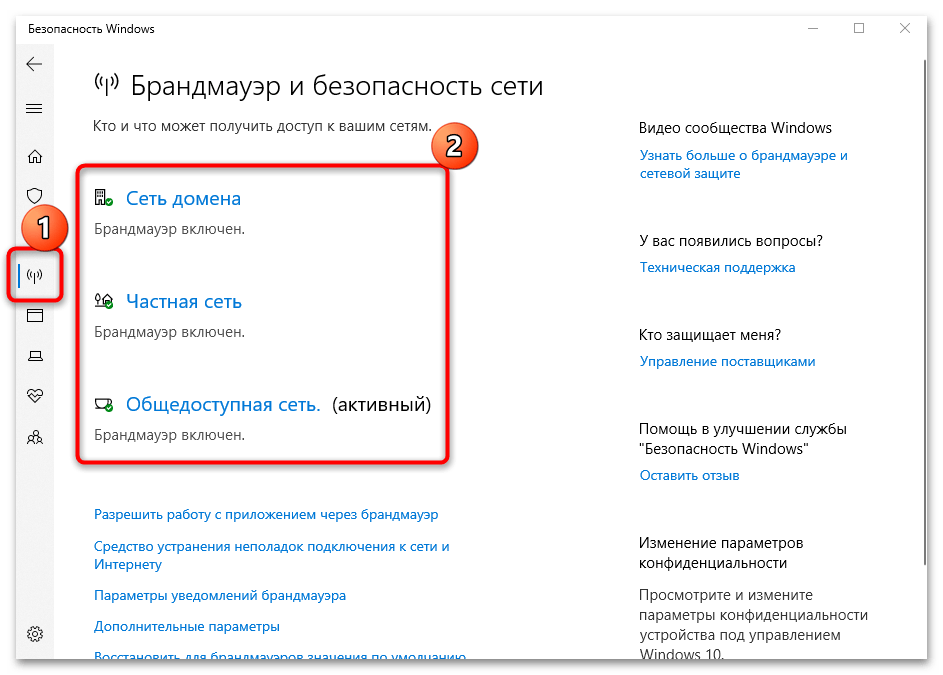

Защита учетных записей — Доступ к параметрам входа в систему и параметрам учетной записи, включая Windows Hello и динамическую блокировку.

-

Брандмауэр и защита сети — Позволяет управлять параметрами брандмауэра и отслеживать события, происходящие с вашими сетями и подключениями к Интернету.

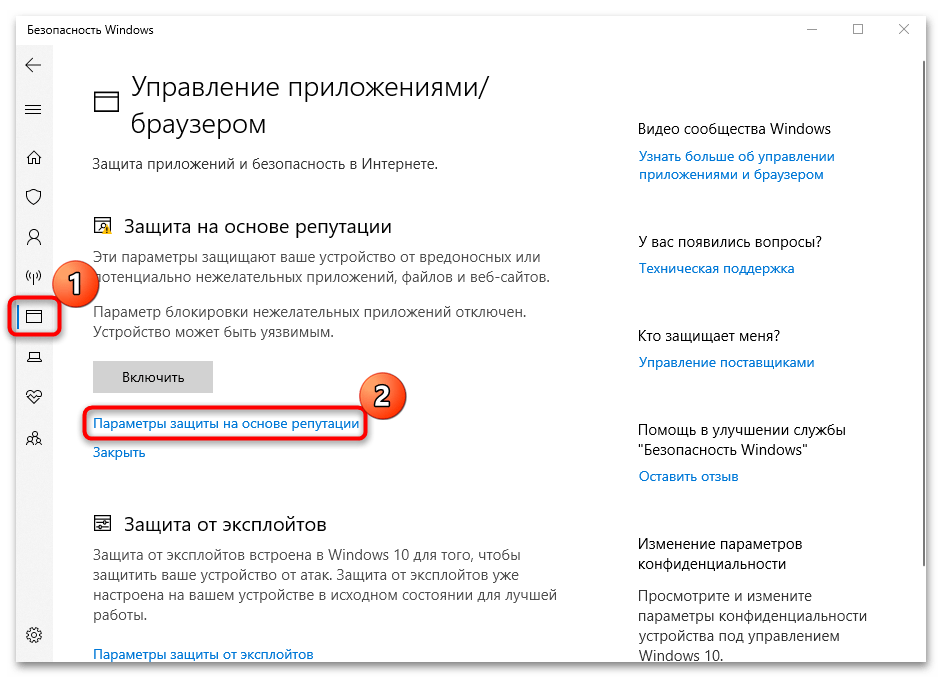

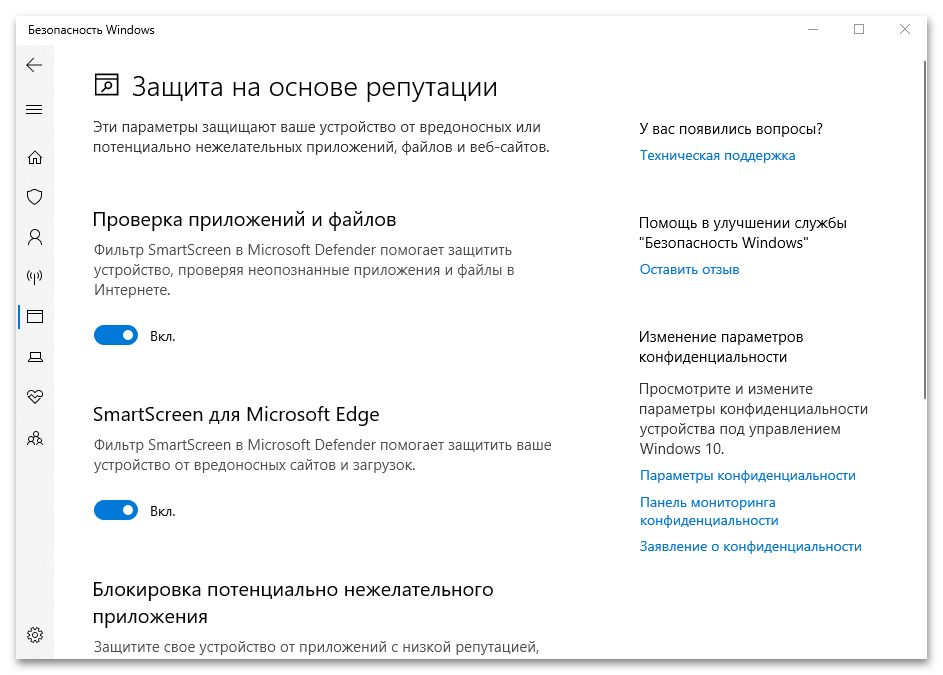

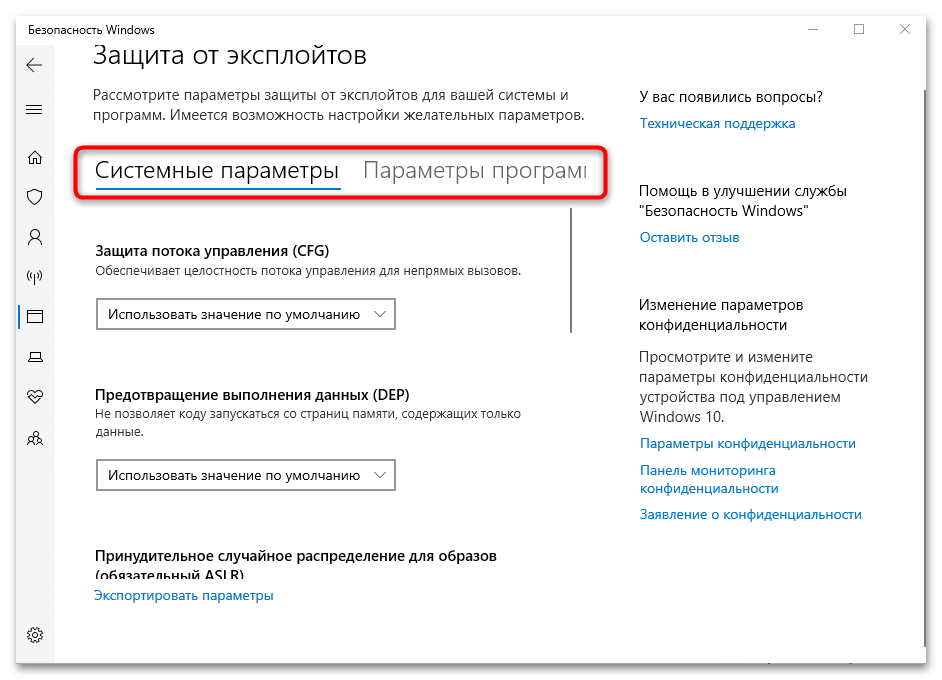

-

Управление приложениями и браузером — Обновление параметров фильтра SmartScreen в Microsoft Defender для защиты вашего устройства от потенциально опасных приложений, файлов, сайтов и загрузок. У вас будет защита от эксплойтов, и вы сможете настроить параметры защиты для ваших устройств.

-

Безопасность устройства — Просмотр встроенных параметров безопасности, которые помогают защитить устройство от атак вредоносного программного обеспечения.

-

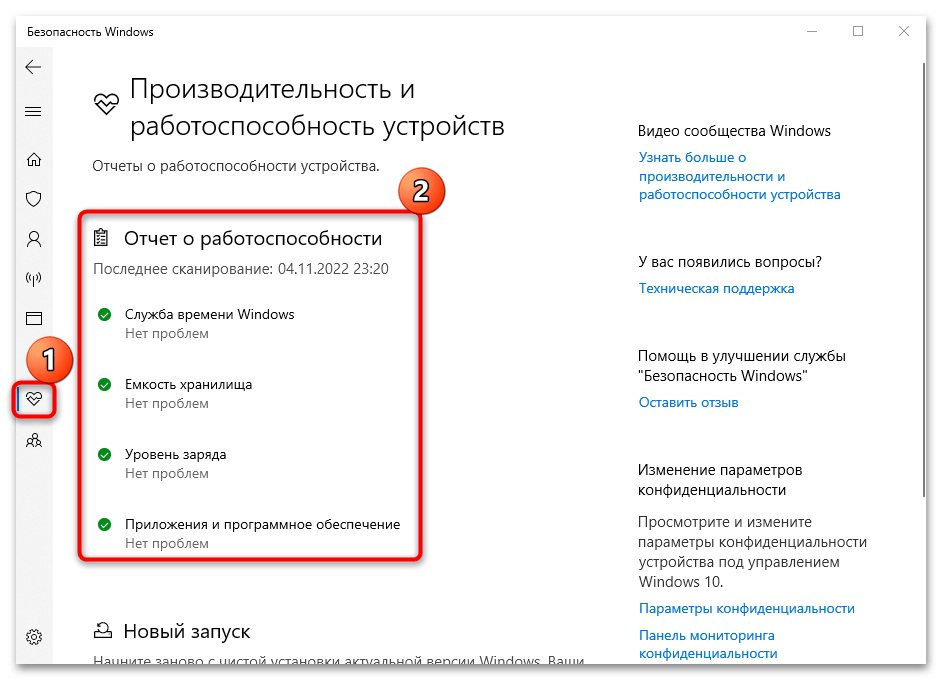

Производительность и работоспособность устройства — просмотр состояния работоспособности и производительности устройства, а также поддержание чистоты и актуальности устройства с помощью последней версии Windows.

-

Семья — Отслеживание действий ваших детей в Интернете и устройств вашей семьи.

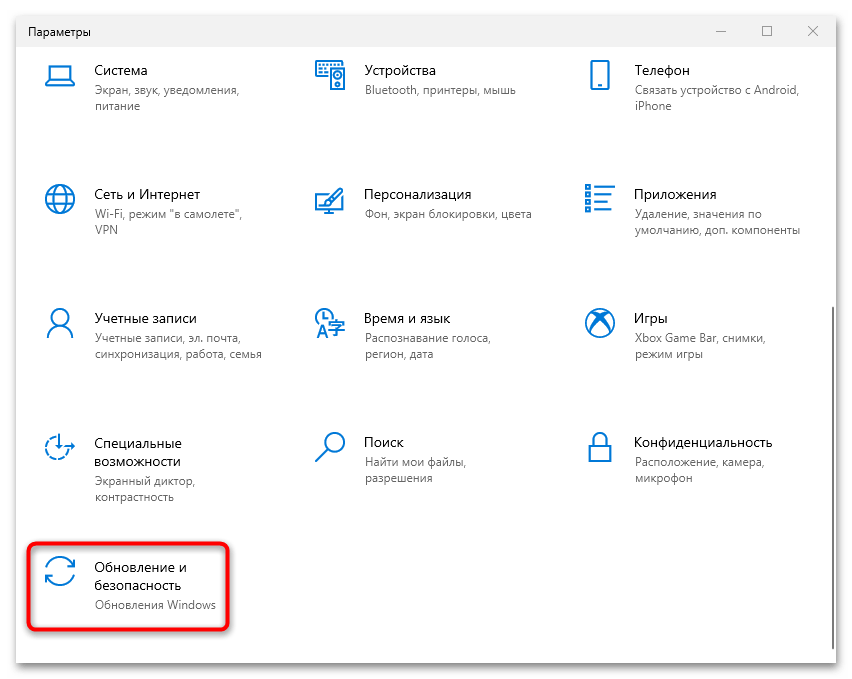

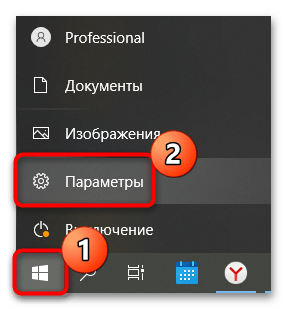

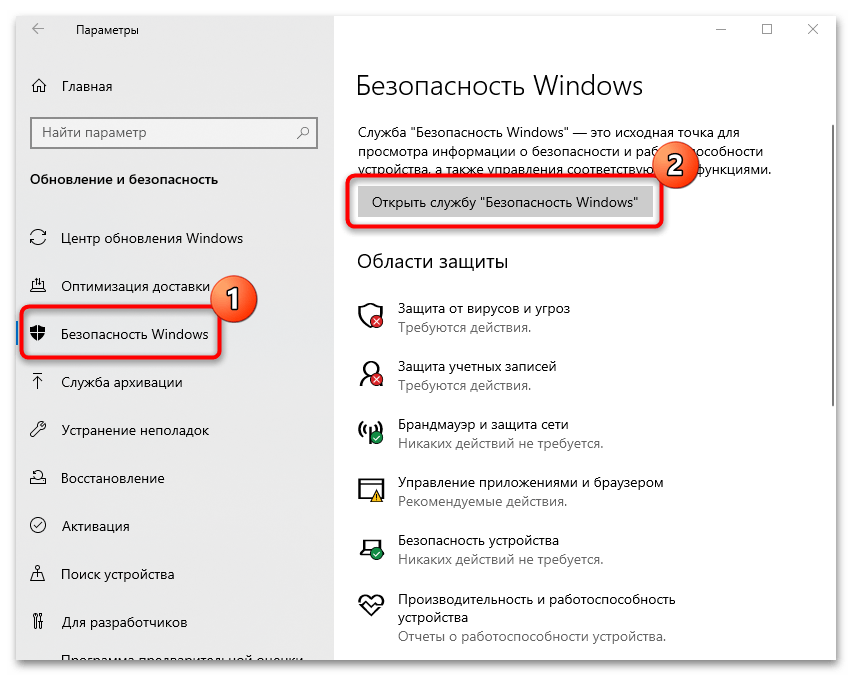

Чтобы настроить защиту вашего устройства с помощью этих функций Безопасности Windows, выберите пункт Пуск > Параметры > Обновление и безопасность > Безопасность Windows или нажмите кнопку ниже.

Открыть параметры безопасности Windows

Значки состояния обозначают уровень безопасности:

-

Зеленый цвет означает отсутствие рекомендуемых действий.

-

Желтый цвет означает, что для вас есть рекомендации по безопасности.

-

Красный цвет предупреждает, что необходимо немедленно принять меры.

Запуск проверки наличия вредоносных программ вручную

Если вас беспокоит определенный файл или папка на локальном устройстве, вы можете щелкнуть файл или папку правой кнопкой мыши в проводнике, а затем выбрать Проверить с помощью Microsoft Defender.

Совет: В Windows 11 вам может потребоваться выбрать Показать дополнительные параметры после того, как вы щелкните правой кнопкой мыши, чтобы увидеть параметр сканирования файла или папки.

Если вы подозреваете, что устройство может содержать вирусы или вредоносные программы, необходимо незамедлительно проверить ваше устройство, выполнив быструю проверку.

Запуск быстрой проверки в системе «Безопасность Windows»

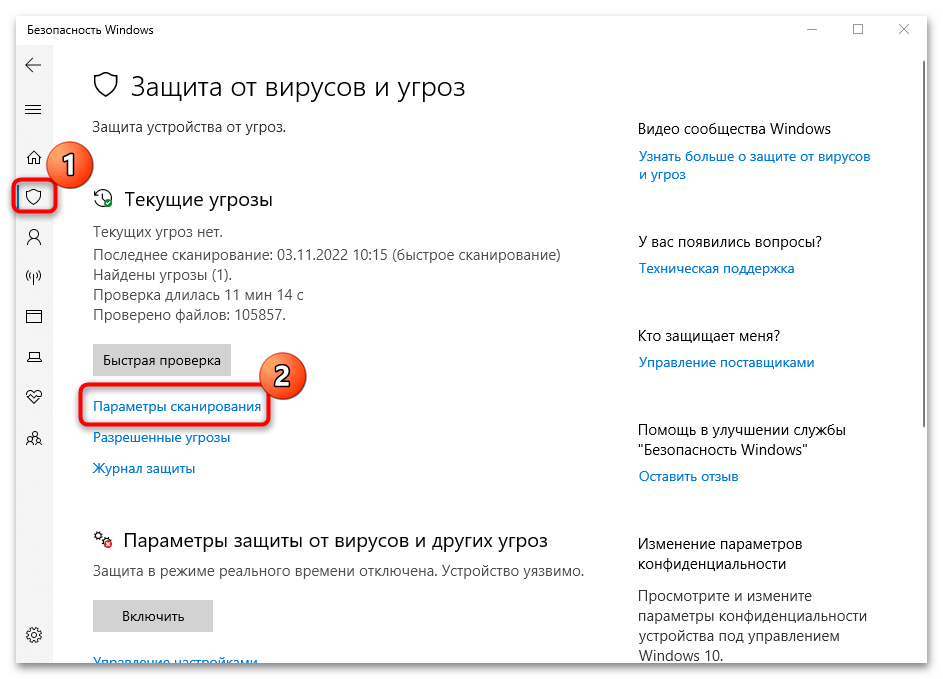

Примечание: Так как работа системы защиты оптимизирована, этот процесс недоступен при использовании Windows 10 или 11 в S-режиме.

-

Выберите Пуск > Параметры > Обновление и безопасность > Безопасность Windows и затем нажмите Защита от вирусов и угроз.

Открыть параметры безопасности Windows -

В разделе Текущие угрозы выберите Быстрая проверка (или в более ранних версиях Windows 10 в разделе Журнал угроз выберите Проверить сейчас).

Если проверка не обнаружила никаких проблем, но вы все еще обеспокоены, возможно проверить устройство более тщательно.

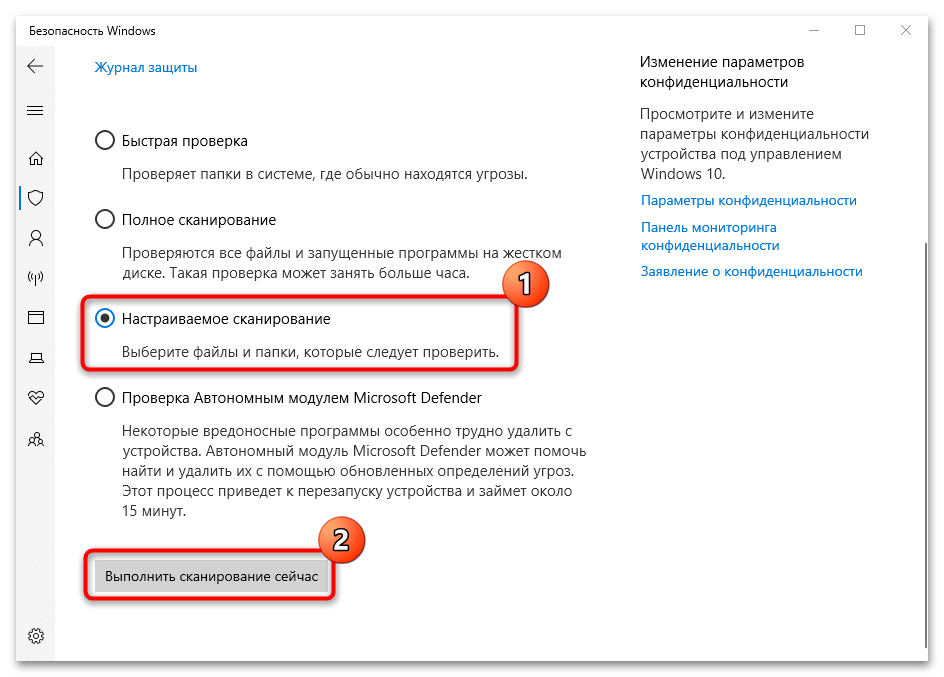

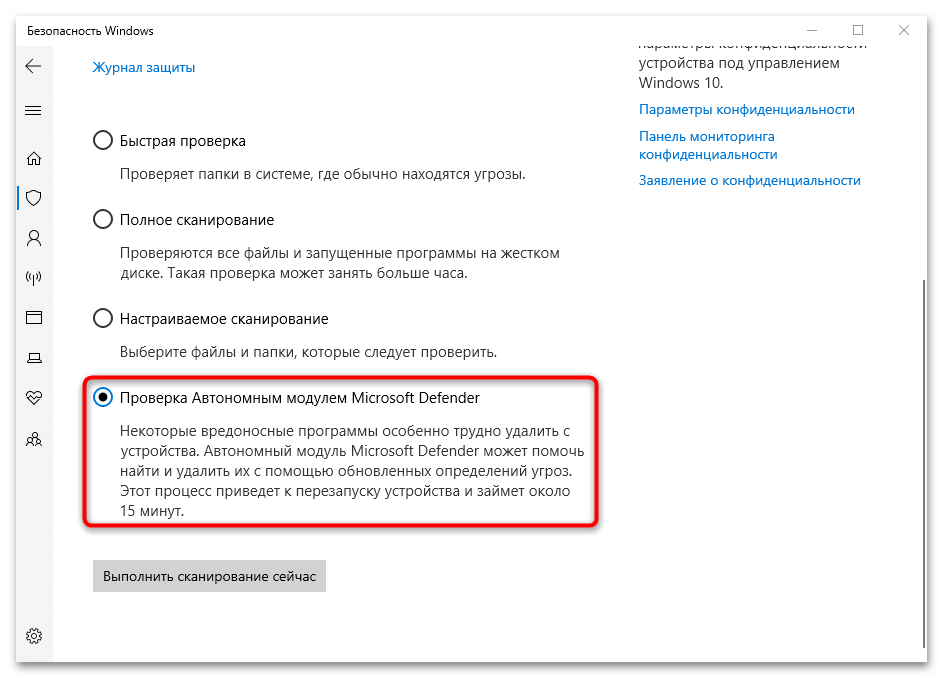

Запуск расширенной проверки в «Безопасности Windows»

-

Выберите Пуск > Параметры > Обновление и безопасность > Безопасность Windows и затем нажмите Защита от вирусов и угроз.

-

В разделе Текущие угрозы выберите Параметры сканирования (или в более ранних версиях Windows 10 в разделе Журнал угроз выберите Запустить новое расширенное сканирование).

-

Выберите один из вариантов проверки.

-

Полное сканирование (проверка всех файлов и программ, находящихся на вашем устройстве)

-

Выборочная проверка (проверка определенных файлов или папок )

-

Сканирование автономным Microsoft Defender (перезапускает компьютер и выполняет глубокую проверку перед загрузкой Windows, для обнаружения особенно затаившихся вредоносных программ). Подробнее об автономном Microsoft Defender

-

-

Выберите Проверить сейчас.

Подробнее о запуске расширенной проверки

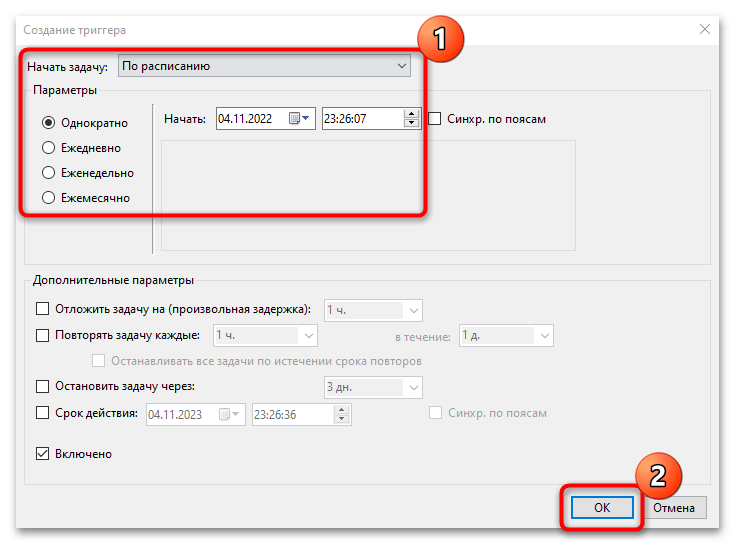

Создание собственного расписания проверок

Несмотря на то что функция «Безопасность Windows» регулярно проверяет устройства для обеспечения их безопасности, можно также задать время и периодичность проведения проверок.

Примечание: Так как работа системы защиты оптимизирована, этот процесс недоступен при использовании Windows 10 или 11 в S-режиме.

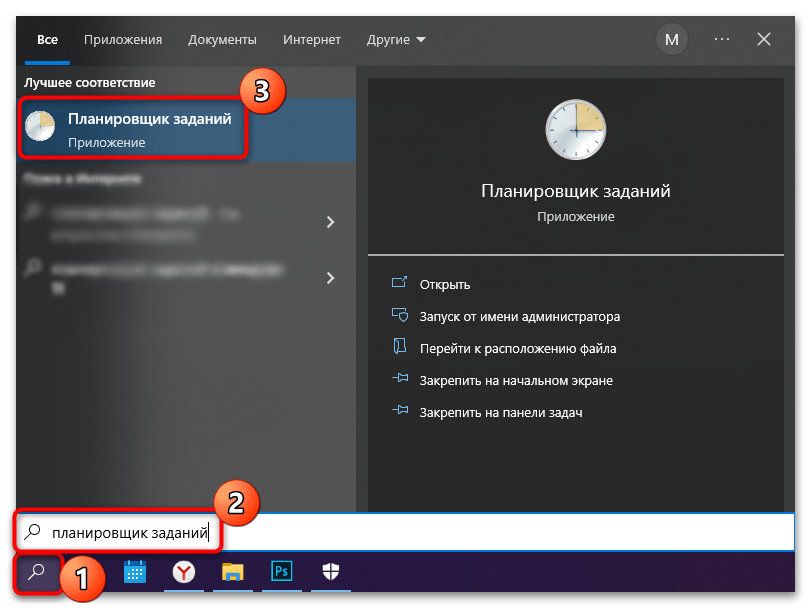

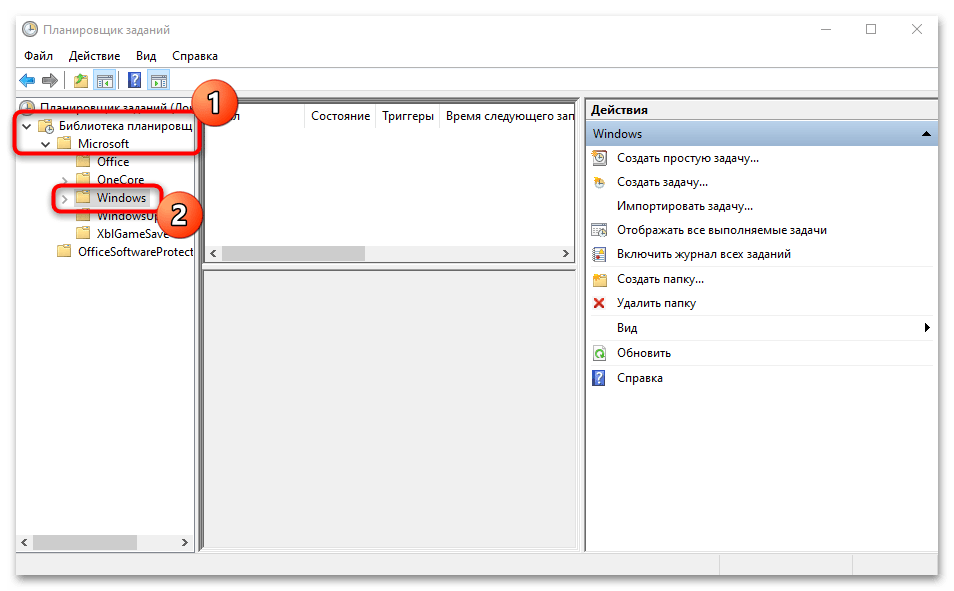

Планирование сканирования

-

Нажмите кнопку Пуск , введите планировщик заданий в строке Поиск и в списке результатов выберите Планировщик задач.

-

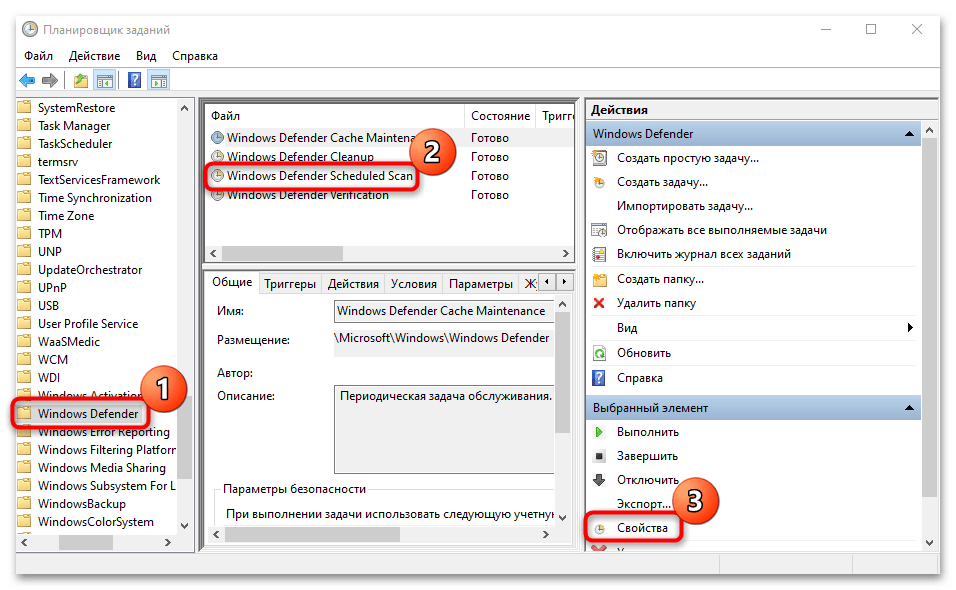

В области слева выберите стрелку (>) рядом с разделом Библиотека планировщика заданий, чтобы развернуть его. Затем сделайте то же самое с пунктами Microsoft > Windows, прокрутите список вниз и выберите папку Windows Defender.

-

На центральной панели выберите пункт Запланированная проверка в Защитнике Windows. (Наведите указатель мыши на соответствующие пункты, чтобы просмотреть их полные названия.)

-

В области Действия справа прокрутите список вниз, а затем выберите Свойства.

-

В открывшемся окне перейдите на вкладку Триггеры и нажмите кнопку Создать.

-

Задайте время и периодичность, а затем нажмите кнопку OK.

-

Просмотрите расписание и выберите OK.

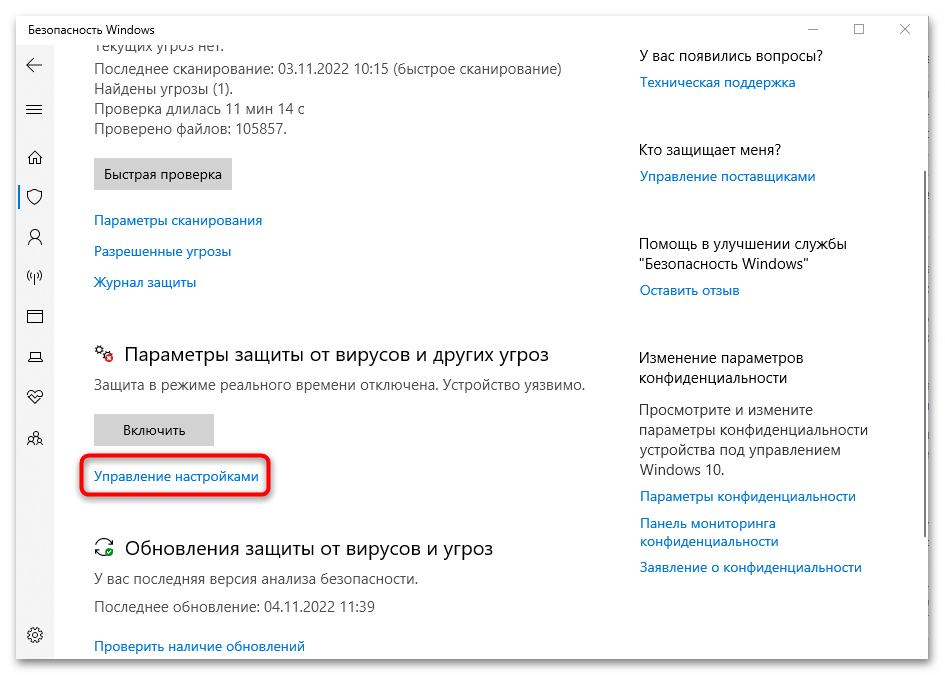

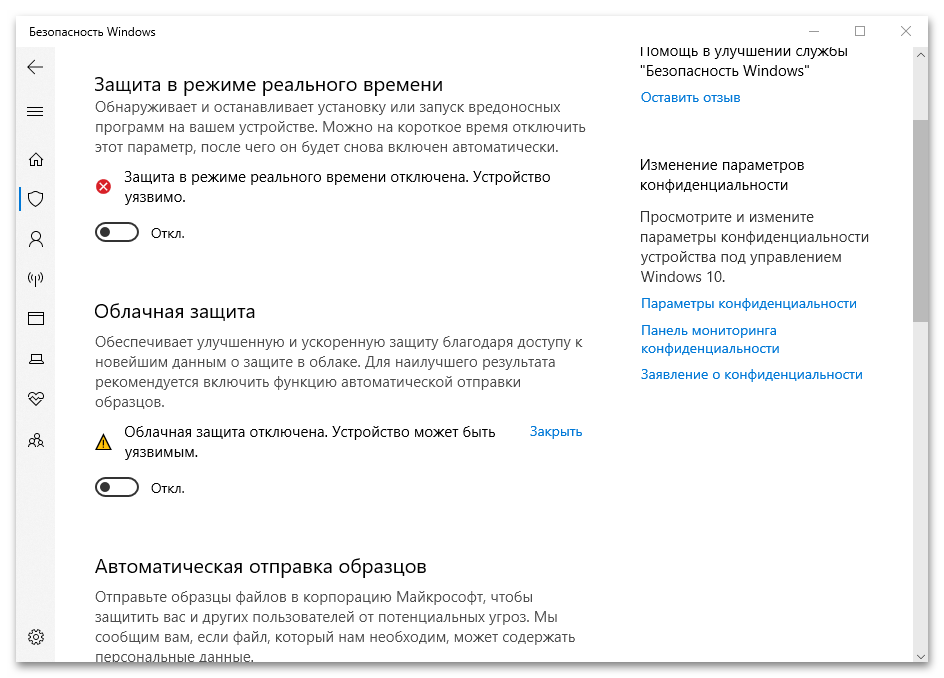

Включение и отключение защиты, обеспечиваемой антивирусной программой в Microsoft Defender в режиме реального времени

Иногда может потребоваться быстро остановить работу защиты в режиме реального времени. Когда защита в режиме реального времени отключена, открываемые или скачиваемые файлы не проверяются на наличие угроз. Однако скоро защита в режиме реального времени будет включена автоматически для возобновления защиты вашего устройства.

Временное отключение защиты в режиме реальном времени

Примечание: Так как работа системы защиты оптимизирована, этот процесс недоступен при использовании Windows 10 или 11 в S-режиме.

-

Выберите Пуск > Параметры > Обновление и безопасность > Безопасность Windows и затем Защита от вирусов и угроз > Управление параметрами. (В более ранних версиях Windows 10 выберите Защита от вирусов и угроз > Параметры защиты от вирусов и угроз.)

Открыть параметры Безопасности Windows -

Задайте параметру Защита в режиме реального времени значение Выкл. и нажмите Да для подтверждения.

См. также

Пути заражения компьютера вредоносными программами

Справка и обучение по безопасности Майкрософт

Нужна дополнительная помощь?

Microsoft Windows — самая популярная операционная система в мире, поэтому большинство атак направлены именно на нее. В Windows 10 разработчики заложили значительный защитный потенциал, начиная с Защитника Windows и заканчивая групповыми политиками, BitLocker и Virtualization-Based Security — их нужно только грамотно настроить.

- Введение

- Безопасность Windows 7 и Windows 10

- Защита от бесфайловой атаки

- Виртуализация Windows 10

- Защита данных от утечки

- Выводы

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

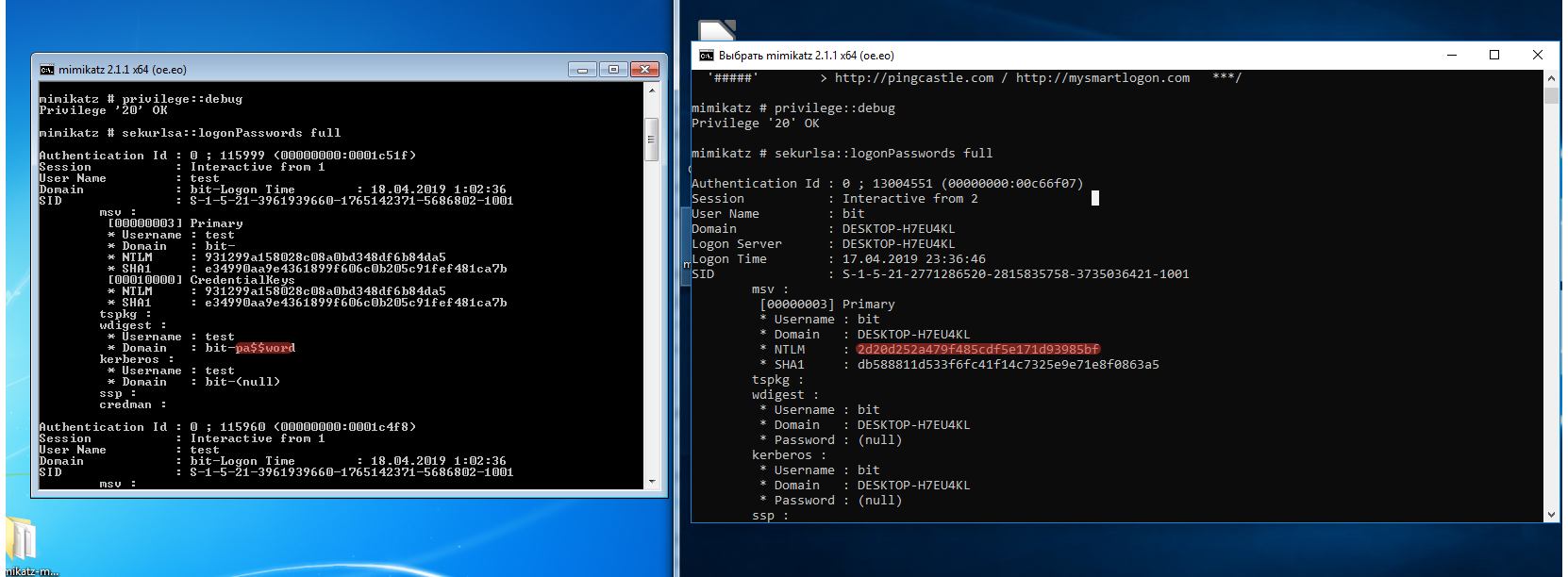

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

Защита от бесфайловой атаки

Хакеры часто применяют для начала атаки спам-кампании. Основаны они на рассылке писем с вредоносными файлами, запуск которых сулит открыть двери в сеть для злоумышленников.

Файлы бывают разных типов и эксплуатируют они разные уязвимости операционных систем. Однако если система под защитой антивируса, скорее всего, вредоносные действия будут заблокированы, а файл удален. Но существуют атаки, которые антивирус не в состоянии блокировать. Например, документы MS Office с вредоносными макросами. Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе. Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти. Такие типы атак называются бесфайловыми или бестелесными (самого исполняемого файла нет), и они являются наиболее опасными при спаме.

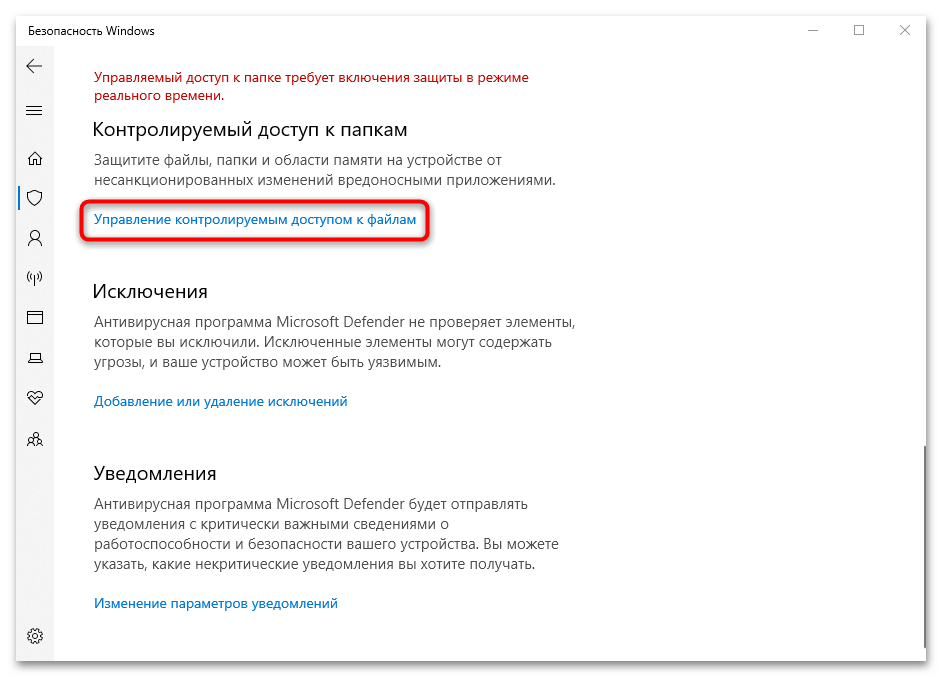

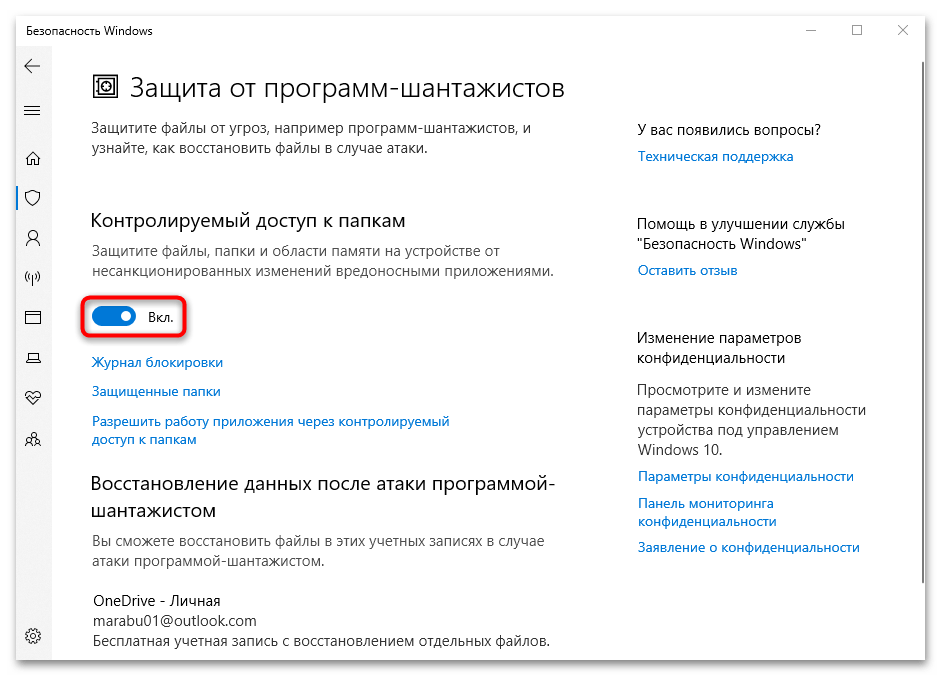

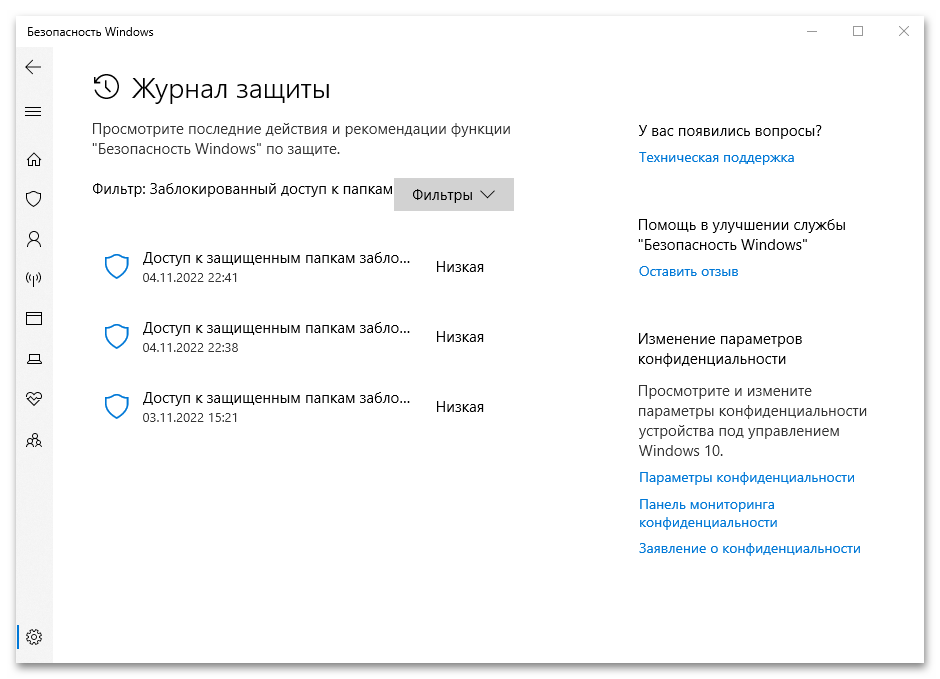

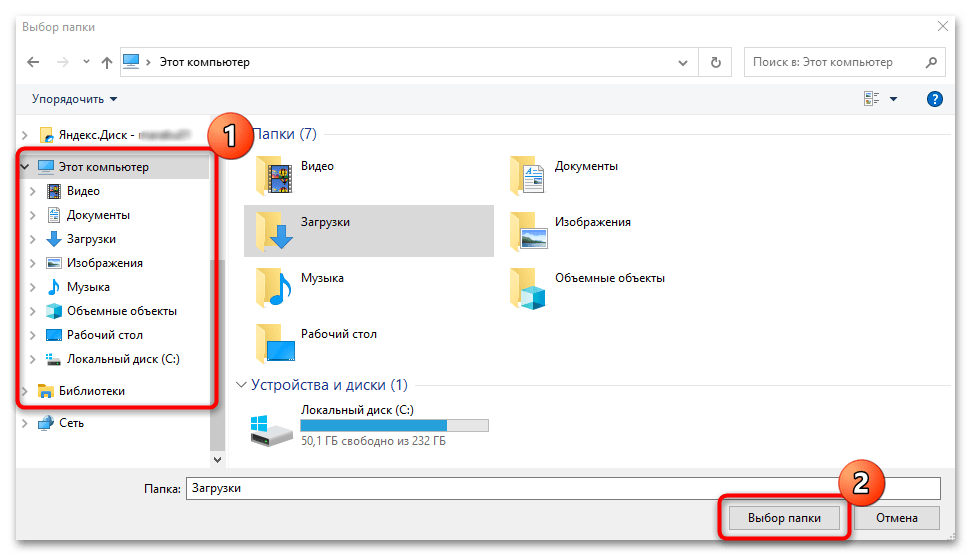

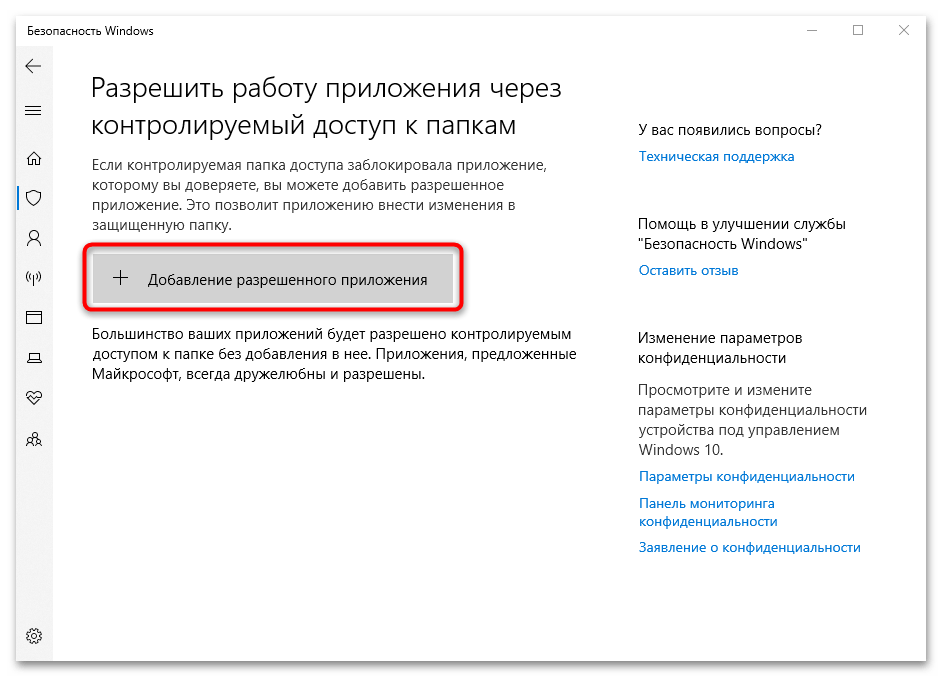

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

- защиту от эксплойтов;

- уменьшение поверхности атаки;

- защиту сети;

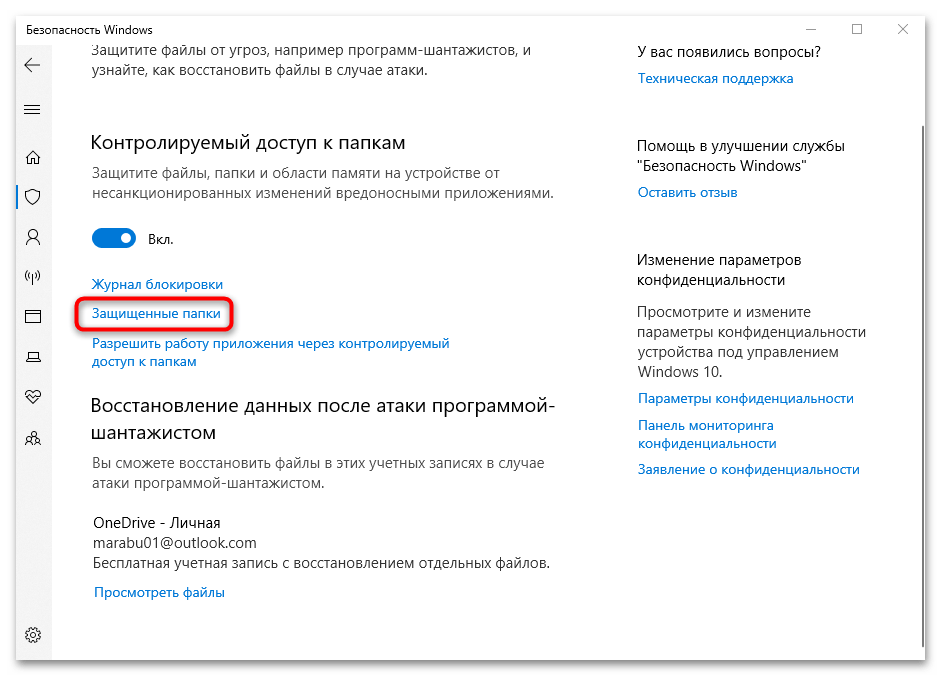

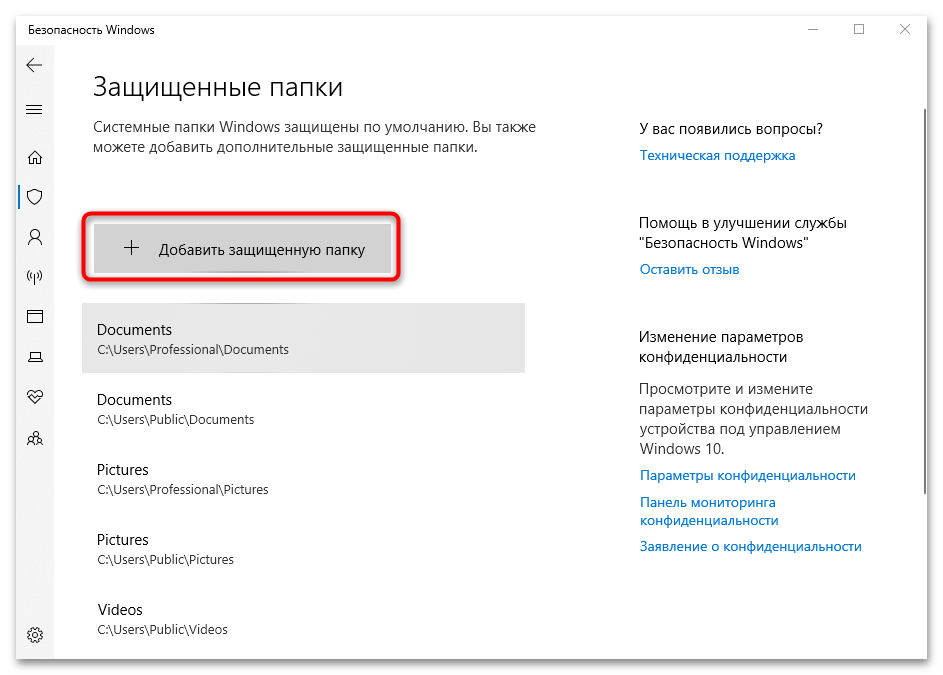

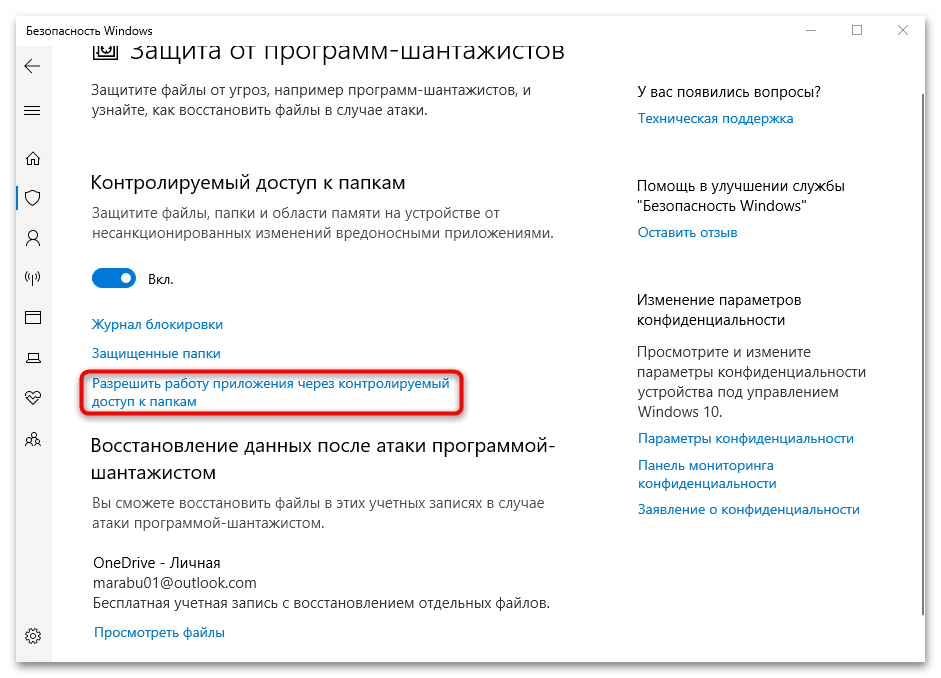

- контролируемый доступ к папкам.

В документации Microsoft можно найти описание всех функций более подробно.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

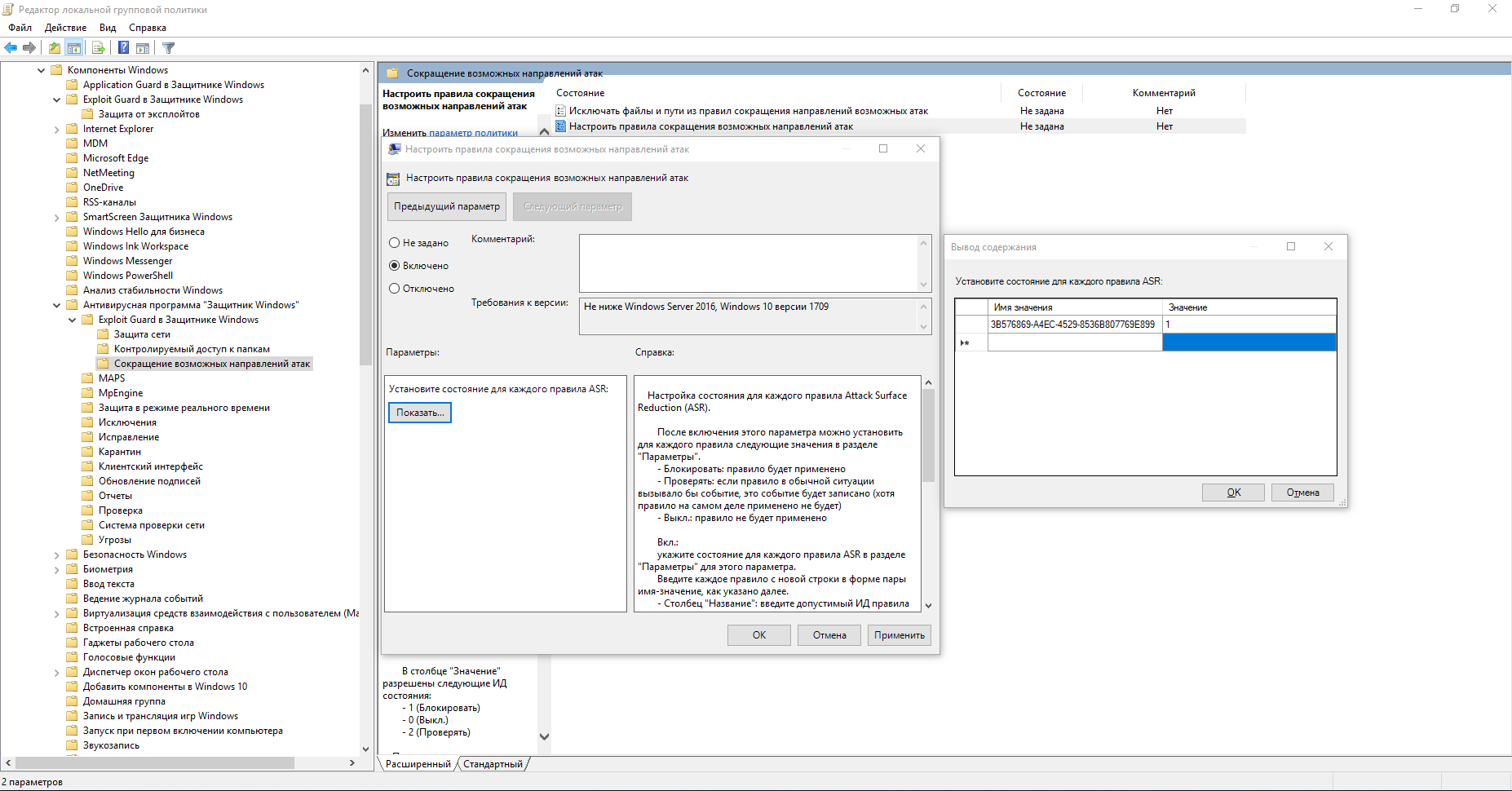

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом.

Чтобы включить данное правило, необходимо перейти в редактор локальных групповых политик и во вкладке «Конфигурация компьютера» идти по цепочке: Административные шаблоны → Компоненты Windows → Антивирусная программа «Защитник Windows» → Exploit Guard в Защитнике Windows → Сокращение возможных направлений атак. Далее необходимо открыть «Настроить правила сокращения возможных направлений атак».

Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид:

0 — не работает

1 — блокирует

2 — не блокирует, но записывает логи.

Рисунок 2. Добавление правила в Windows Defender Exploit Guard

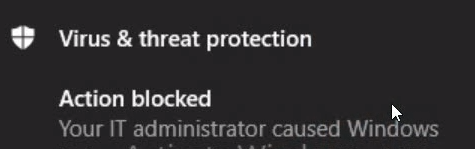

Включаем функцию, добавляем правило и пытаемся запустить файл с вредоносным макросом.

Рисунок 3. Оповещение о блокировке вредоносных действий

В этот момент появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

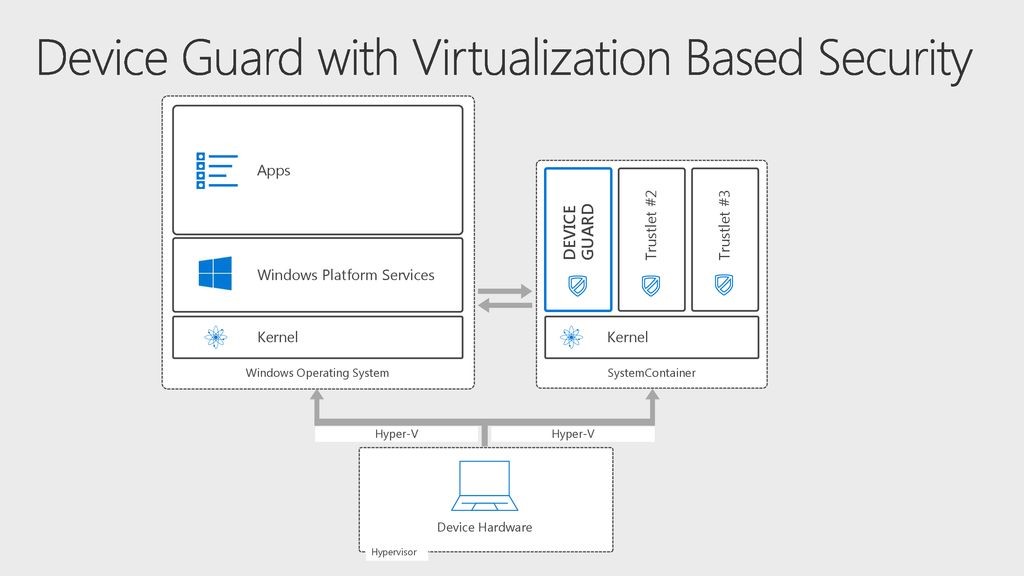

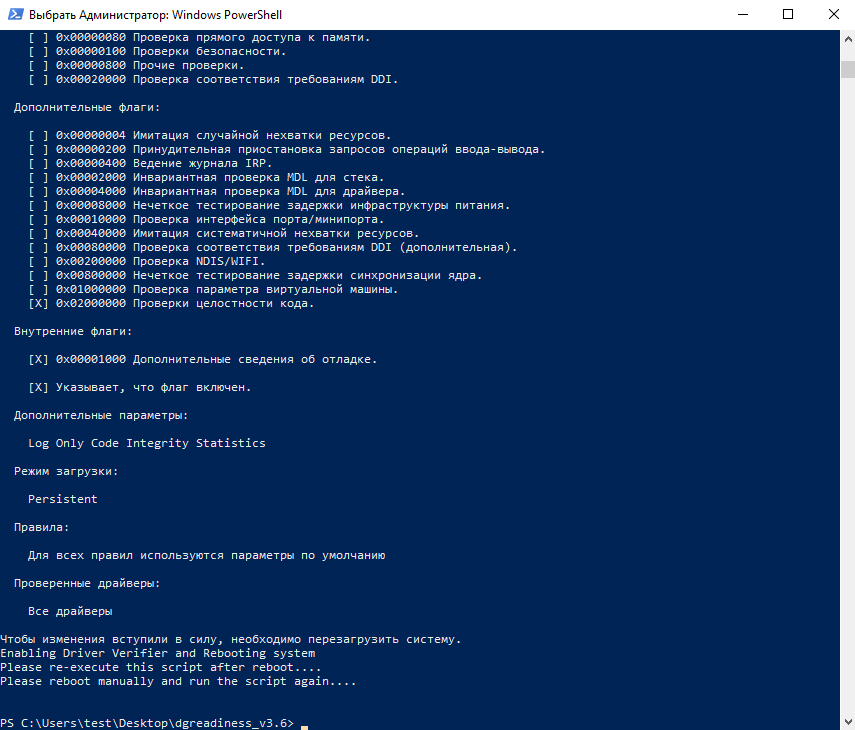

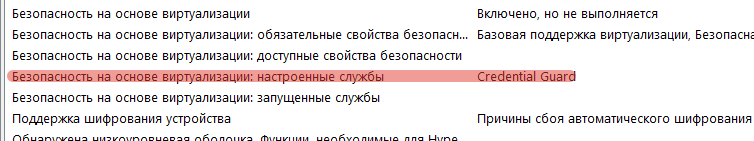

Виртуализация Windows 10