Windows Server

- 11.12.2014

- 32 604

- 3

- 17.03.2021

- 43

- 42

- 1

- Содержание статьи

- Отключение ограничения по сроку действия пароля локально

- Отключение ограничения по сроку действия пароля в домене

- Комментарии к статье ( 3 шт )

- Добавить комментарий

В целях повышения безопасности, в серверных операционных системах Windows включен срок действия пароля, по истечению которого, система будет сообщать вам о необходимости смен пароля. Если же данная функция вам не нужна, её возможно выключить через групповые политики.

Отключение ограничения по сроку действия пароля локально

Данный способ подойдет только для серверов, которые не состоят в домене Active Directory.

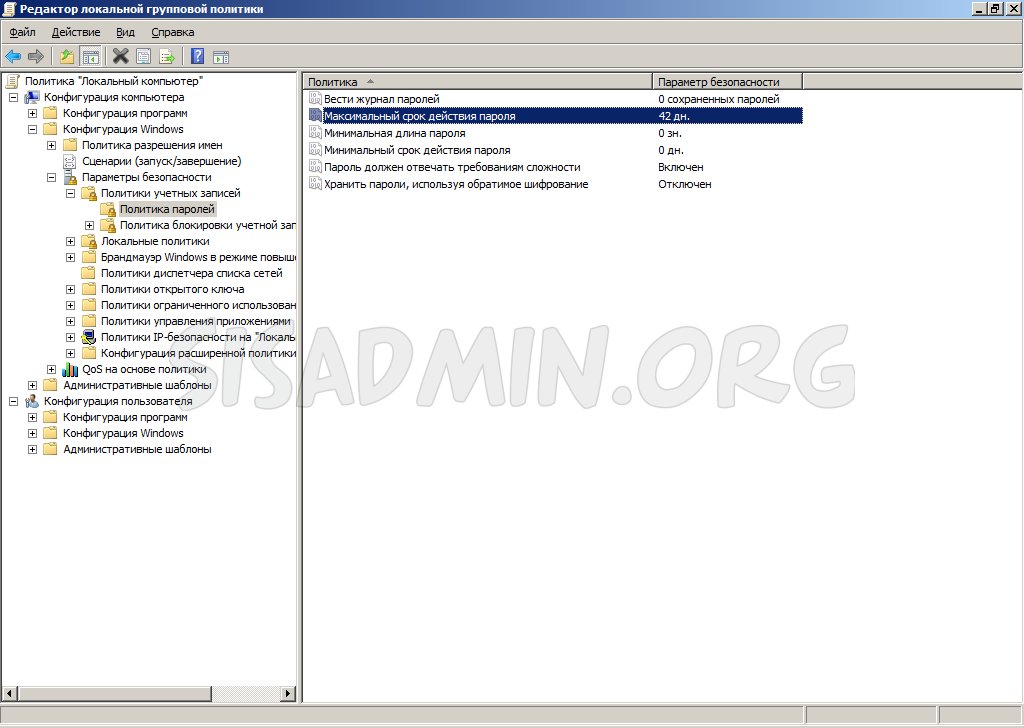

Отключить данную настройку можно следующим образом:

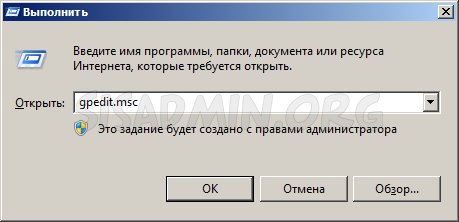

Открываем Выполнить (Пуск — Выполнить или Win+R), после чего набираем gpedit.msc и жмем ОК.

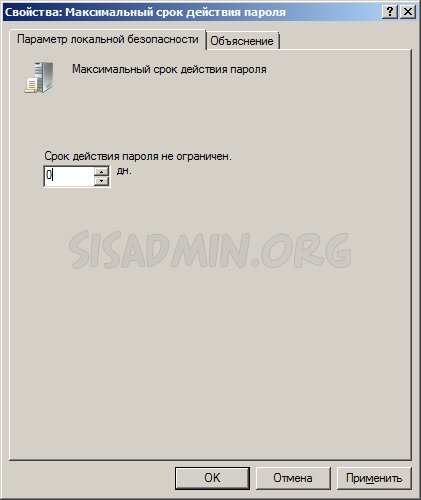

Щелкаем два раза по этому пункту и ставим 0, чтобы отключить срок действия пароля.

Жмем ОК.

Отключение ограничения по сроку действия пароля в домене

Данный способ подойдет для серверов, пользователи которых являются членами домена Active Directory.

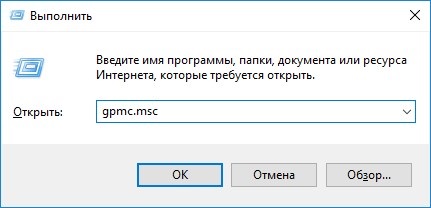

В отличии от предыдущего способа, где речь шла про редактирование локальных групповых политик, здесь нужно отредактировать групповые политики домена Active Directory. Для этого нужно удаленно зайти на сервер контроллера домена, открыть окно «Выполнить» и набрать там команду gpmc.msc, после чего нажать кнопку «ОК».

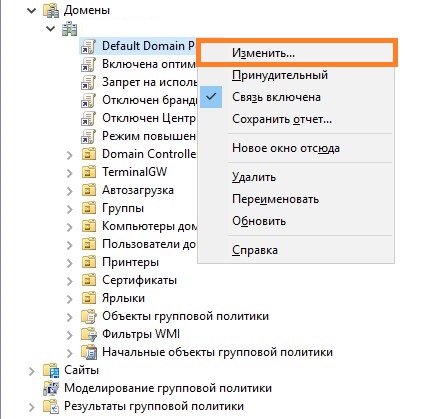

Откроется окно Управление групповой политикой. В нем находим нужную политику (по умолчанию — Default Domain Policy), и нажимаем на ней правой кнопкой мыши — и в появившемся контекстном меню выбираем «Изменить».

Откроется обычное окно редактирования групповых политик — где нужно совершить действия, описанные главой выше.

Когда речь идет о безопасности, установка надежного пароля является одним из важных шагов для защиты сервера. Однако, иногда возникает необходимость отключить смену пароля на определенное время или из определенных причин. В данной статье мы расскажем, как отключить смену пароля на Windows Server 2016.

Первым шагом является открытие Панели управления Windows Server 2016. Для этого щелкните по кнопке «Пуск» в левом нижнем углу экрана и выберите «Панель управления» из списка приложений. В открывшемся окне Панели управления найдите пункт «Учетные записи пользователей» и щелкните по нему.

После открытия настройки учетных записей пользователей, нажмите на ссылку «Изменить параметры учетной записи». В открывшемся окне выберите «Никогда не истекает» для настройки срока действия пароля и нажмите «ОК» для сохранения изменений.

Теперь смена пароля будет отключена на Windows Server 2016. Однако, следует помнить, что безопасность сервера очень важна, поэтому рекомендуется включить смену пароля после завершения требуемых действий или после истечения определенного срока.

Содержание

- Забота о безопасности системы

- Причины, почему нужно отключить смену пароля

- Нежелательные изменения

- Как отключить смену пароля в Windows Server 2016

- Шаг 1: Открыть локальную политику безопасности

- Шаг 2: Найти настройку для отключения смены пароля

- Шаг 3: Внесите необходимые изменения

- Альтернативные варианты безопасности

- Мониторинг безопасности и регулярные проверки

Забота о безопасности системы

Отключение смены пароля может быть полезно, например, когда у пользователя установлен сложный пароль, который необходимо сохранить для подключения к другим системам или когда учетная запись используется для автоматического входа на сервер.

Чтобы отключить смену пароля для пользователя в Windows Server 2016, необходимо выполнить следующие шаги:

- Откройте учетную запись пользователя в «Панели управления» -> «Учетные записи пользователей».

- Во вкладке «Учетная запись» нажмите на кнопку «Свойства».

- В открывшемся окне «Свойства пользователя» выберите вкладку «Общие».

- На вкладке «Общие» найдите опцию «Пользователю необходимо сменить пароль при следующем входе» и снимите с нее флажок.

- Нажмите на кнопку «ОК», чтобы сохранить изменения.

После выполнения этих действий пользователю будет разрешено входить в систему без смены пароля.

Важно отметить, что отключение смены пароля может повысить риск безопасности, поэтому следует применять данную опцию осторожно и только в необходимых случаях. Также рекомендуется регулярно проводить аудит системы и изменять пароли пользователей для поддержания безопасности сервера.

Отключение смены пароля на Windows Server 2016 может быть полезным по нескольким причинам:

- Безопасность: Частая смена пароля может привести к неудовлетворительному выбору пароля, например, к использованию простых и легко поддающихся взлому комбинаций. Постоянное использование одного пароля, но с прочными характеристиками, может улучшить безопасность системы, поскольку уменьшается шанс его угадывания или взлома.

- Удобство: Регулярная смена пароля может создавать неудобства для пользователей и увеличивает время, необходимое для запоминания нового пароля. Отключение функции смены пароля может сэкономить время и упростить процесс работы для пользователей.

- Стабильность системы: Частая смена пароля может привести к забыванию своего пароля у пользователей и, как следствие, к возникновению проблем с доступом к системе. Отключение функции смены пароля может предотвратить такие ситуации и обеспечить стабильность работы системы.

- Административный контроль: Отключение смены пароля на Windows Server 2016 может быть полезным для администраторов, так как они могут контролировать пароли пользователей, особенно в условиях, где безопасность очень важна.

Однако следует помнить, что отключение функции смены пароля может увеличить риск безопасности при использовании слабого или компрометированного пароля. Поэтому перед принятием решения об отключении этой функции необходимо внимательно оценить риски и применять другие меры для обеспечения безопасности системы.

Нежелательные изменения

Отключение смены пароля на Windows Server 2016 может иметь нежелательные последствия. Ряд проблем может возникнуть при использовании одного и того же пароля в течение длительного времени:

- Угроза безопасности: Если пароль становится известным злоумышленникам, они могут получить несанкционированный доступ к серверу.

- Отсутствие повышения безопасности: Смена пароля регулярно способствует повышению безопасности системы. Отсутствие смены пароля может оставить сервер уязвимым к атакам.

- Затруднение в случае потери пароля: Если пароль утерян или забыт, отключение смены пароля может создать проблемы при восстановлении доступа к серверу.

- Блокировка учетной записи: Последовательные неудачные попытки входа с одним и тем же паролем могут привести к блокировке учетной записи на сервере.

- Несоответствие политике безопасности: Если компания или организация имеют политику безопасности, которая требует регулярной смены пароля, отключение этой функции будет нарушать правила и политику, что может иметь серьезные последствия.

В некоторых ситуациях может потребоваться отключить смену пароля пользователей в Windows Server 2016. Это может быть полезно, например, в случае, когда требуется предоставить доступ другим пользователям или программам к серверу без возможности изменить пароль.

Для отключения смены пароля в Windows Server 2016 следуйте этим шагам:

- Зайдите на сервер под учетной записью администратора.

- Откройте «Local Security Policy». Нажмите кнопку «Пуск», введите «Local Security Policy» в строке поиска и выберите соответствующий результат.

- Перейдите в раздел «Account Policies» -> «Password Policy». В этом разделе находятся настройки, связанные с политикой паролей в Windows Server 2016.

- Измените настройки для параметра «Maximum password age». Найдите этот параметр и установите его значение в «0». Это означает, что пароли пользователей никогда не истекут и не потребуется смена пароля.

После выполнения этих шагов смена пароля будет отключена на Windows Server 2016. Однако, имейте в виду, что это может представлять угрозу для безопасности данных, поэтому рекомендуется использовать эту функцию с осторожностью и только в необходимых случаях.

Примечание: В данной инструкции предполагается, что у вас есть достаточные привилегии администратора для проведения указанных действий.

Шаг 1: Открыть локальную политику безопасности

Для отключения смены пароля на Windows Server 2016 необходимо открыть локальную политику безопасности:

Шаг 1: Нажмите клавишу «Пуск» на рабочем столе и выберите «Панель управления».

Шаг 2: В окне «Панель управления» выберите «Администрирование» и дважды кликните на «Локальная политика безопасности».

Шаг 3: В открывшемся окне «Локальная политика безопасности» выберите «Конфигурация компьютера» и затем «Настройки Windows».

Шаг 4: В раскрывшемся меню выберите «Компьютерные настройки» и затем «Параметры безопасности».

Шаг 5: В списке параметров безопасности найдите параметр «Политика учетных записей: максимальный срок актуальности пароля» и дважды кликните на него.

Шаг 6: В открывшемся окне «Политика учетных записей: максимальный срок актуальности пароля» выберите «Отключено» и нажмите «ОК».

Теперь смена пароля на Windows Server 2016 будет отключена.

Шаг 2: Найти настройку для отключения смены пароля

Чтобы отключить смену пароля на Windows Server 2016, вам необходимо выполнить следующие действия:

1. Зайдите в «Панель управления» на сервере.

2. Перейдите в раздел «Учетные записи пользователей».

3. В правой части окна найдите ссылку «Изменение политик безопасности».

4. Щелкните по этой ссылке для открытия окна «Локальная политика безопасности».

5. В окне «Локальная политика безопасности» найдите ветку «Параметры учетной записи».

6. Внутри ветки «Параметры учетной записи» найдите настройку «Максимальный

срок действия пароля».

7. Нажмите на эту настройку правой кнопкой мыши и выберите пункт «Изменить политику».

8. Установите значение «0» в поле «Максимальный срок действия пароля» и нажмите «ОК».

9. Закройте все окна и перезагрузите сервер для применения изменений.

После выполнения этих действий смена пароля на Windows Server 2016 будет отключена.

Шаг 3: Внесите необходимые изменения

1. Откройте «Локальная политика безопасности» на сервере Windows Server 2016.

2. В левой колонке выберите «Параметры учетной записи» и затем «Политика паролей».

3. В правой колонке найдите параметр «Длительность срока действия пароля» и дважды кликните на нем.

4. В открывшемся окне выберите «Отключено» и нажмите «ОК».

5. Теперь найдите параметр «Максимальное количество сохраняемых паролей» и дважды кликните на нем.

6. В открывшемся окне выберите «0» и нажмите «ОК».

7. Закройте окно «Локальная политика безопасности», чтобы сохранить изменения.

Теперь, смена пароля на Windows Server 2016 будет отключена, и пользователи смогут продолжать использовать свои текущие пароли.

Альтернативные варианты безопасности

| Вариант | Описание |

|---|---|

| Использование сложных паролей | Установка сложных паролей для пользователей и регулярное обновление их. |

| Включение двухфакторной аутентификации | Использование дополнительного фактора аутентификации, такого как отправка одноразового кода на мобильный телефон или использование USB-ключей. |

| Использование систем контроля доступа | Реализация системы контроля доступа, которая позволяет установить различные уровни доступа к ресурсам на сервере в зависимости от роли пользователя. |

| Установка системы мониторинга | Установка системы мониторинга, которая будет предупреждать об авторизации пользователей с подозрительной активностью или попытками несанкционированного доступа. |

Однако, необходимо отметить, что данные варианты служат дополнительными мерами безопасности и не являются заменой смены пароля на регулярной основе.

Мониторинг безопасности и регулярные проверки

Вот несколько основных рекомендаций по мониторингу безопасности и проведению регулярных проверок:

- Установите и настройте специализированные инструменты для мониторинга безопасности, такие как системы регистрации событий, антивирусные программы и межсетевые экраны. Они позволяют обнаружить и предотвратить возможные угрозы.

- Проводите анализ доступности и уязвимости вашей сети с помощью специальных средств, таких как сканеры уязвимостей и тесты на проникновение. Это помогает выявить слабые места и проблемы безопасности.

- Проверяйте наличие обновлений и устанавливайте их регулярно, включая патчи безопасности. Это помогает обезопасить вашу систему от известных уязвимостей.

- Настройте мониторинг входа в систему и аудита, чтобы отслеживать подозрительную активность и аномалии, такие как неудачные попытки входа и попытки несанкционированного доступа.

- Проводите аудит прав доступа и привилегий для всех пользователей и групп. Удалите ненужные привилегии и снизьте риск несанкционированного доступа.

- Проводите регулярные проверки и контрольные точки системы, чтобы обнаружить изменения в системе и своевременно реагировать на возникающие проблемы. Создайте резервные копии данных и настройки в случае чего.

Последование этих рекомендаций поможет вам обеспечить безопасность Windows Server 2016 и минимизировать риски возникновения компрометации данных и системы.

В операционной системе Windows Server 2016 пароль является важной составляющей безопасности данных и ресурсов сервера. Однако, в некоторых случаях может возникнуть необходимость отключить смену пароля для определенного пользователя или группы пользователей. Это может быть полезно, например, при работе с демонстрационными серверами или для предотвращения случайного изменения пароля администратором.

Отключение смены пароля в Windows Server 2016 можно выполнить с помощью различных методов. В данном руководстве мы рассмотрим пошаговую инструкцию по отключению смены пароля через групповую политику и реестр.

Шаг 1: Чтобы открыть групповую политику, нажмите Win + R на клавиатуре для вызова окна «Выполнить», введите «gpedit.msc» и нажмите «ОК». Откроется консоль групповой политики.

Шаг 2: В консоли групповой политики перейдите к «Конфигурация компьютера» -> «Политики» -> «Windows Settings» -> «Security Settings» -> «Account Policies» -> «Password Policy».

Шаг 3: Найдите политику «Минимальное время существования пароля» и установите ее значение на «0». Это значение указывает операционной системе, что пароль не требует изменения.

Приведенные выше шаги позволят отключить смену пароля для определенного пользователя или группы пользователей. Если вы хотите отключить смену пароля для всех пользователей на сервере, будет необходимо изменить политику «Максимальная продолжительность существования пароля» на значение «0».

Важно помнить, что отключение смены пароля может снизить уровень безопасности сервера, поэтому следует принимать все соответствующие меры предосторожности и следовать принципам хорошей безопасности информации.

Содержание

- Подготовка к отключению смены пароля

- Установка необходимых прав

- Проверка текущих настроек безопасности

- Отключение смены пароля

- Открытие «Локальных политик безопасности»

- Изменение настроек «Минимальная продолжительность пароля»

Подготовка к отключению смены пароля

Перед тем как приступить к отключению смены пароля в Windows Server 2016, следует выполнить несколько подготовительных шагов:

1. Войдите в систему под аккаунтом с административными правами.

2. Убедитесь, что компьютер соответствует минимальным требованиям для работы с Windows Server 2016, а также имеет доступ к интернету.

3. Создайте резервную копию системы и важных файлов, чтобы в случае необходимости можно было восстановить данные.

4. Поставьте желаемый пароль на всех аккаунтах, у которых необходимо отключить смену пароля. Убедитесь, что пароль соответствует требованиям сложности и безопасности, чтобы гарантировать защиту системы.

Установка необходимых прав

Прежде чем приступить к отключению смены пароля в Windows Server 2016, необходимо иметь права администратора. Без таких прав вы не сможете вносить нужные изменения в систему.

Для получения прав администратора выполните следующие шаги:

- Авторизуйтесь на сервере с учетными данными пользователя, который является администратором.

- Нажмите правой кнопкой мыши на значок «Пуск» в левом нижнем углу экрана и выберите пункт «Управление компьютером».

- В открывшемся окне «Управление компьютером» выберите раздел «Локальные пользователи и группы» в левой панели.

- Дважды кликните на папку «Пользователи», чтобы открыть список всех пользователей на сервере.

- Найдите имя вашего пользователя в списке пользователей и щелкните на него правой кнопкой мыши.

- В контекстном меню выберите пункт «Свойства».

- В открывшемся окне «Свойства» перейдите на вкладку «Членство в группах».

- Установите флажок напротив пункта «Администраторы» и нажмите кнопку «Применить».

- Закройте все открытые окна и перезагрузите сервер для применения изменений.

Теперь у вас есть необходимые права администратора для отключения смены пароля в Windows Server 2016.

Проверка текущих настроек безопасности

Перед тем, как отключить смену пароля в Windows Server 2016, важно проверить текущие настройки безопасности вашей системы. Вот несколько шагов, которые следует выполнить:

- Откройте «Панель управления» и выберите «Учетные записи пользователей».

- В разделе «Учетные записи пользователей» выберите «Сброс пароля пользователя» или «Изменение пароля».

- Убедитесь, что включена функция «Требовать смену пароля при следующем входе» для всех учетных записей, у которых это необходимо.

- Проверьте наличие политик безопасности, связанных с сменой пароля. Для этого откройте «Менеджер групповой политики» и перейдите в раздел «Конфигурация компьютера» > «Параметры Windows» > «Настройки безопасности» > «Политики учетных записей» > «Политика паролей».

- Убедитесь, что включены только необходимые политики безопасности, а остальные отключены или настроены в соответствии с требованиями вашей организации.

- Проверьте наличие активных политик безопасности на уровне домена. Для этого выполните команду «gpupdate /force» в командной строке и проверьте результат.

- Убедитесь, что отключена функция «Истекший пароль» для всех учетных записей, у которых это необходимо. Эту настройку можно проверить в разделе «Учетные записи пользователей» > «Атрибуты учетной записи» > «Пароль».

Проверка и правильная настройка безопасности вашей системы позволит гарантировать ее защищенность и предотвратить возможные угрозы безопасности. После завершения проверки, вы можете продолжить процесс отключения смены пароля в Windows Server 2016.

Отключение смены пароля

Следующие шаги объясняют, как отключить возможность смены пароля в Windows Server 2016:

- Откройте «Панель управления» и выберите «Инструменты администрирования».

- В «Инструментах администрирования» выберите «Групповая политика».

- В окне «Групповая политика» найдите и выберите «Компьютерная конфигурация», затем «Шаблоны администрирования» и «Система».

- В списке шаблонов правой кнопкой мыши на «Политика пароля» и выберите «Редактировать».

- В окне «Редактор групповой политики» найдите «Необходимость соблюдения требований сложности пароля». Нажмите правой кнопкой мыши и выберите «Изменить».

- В появившемся окне выберите «Отключено» и нажмите «Применить» и «ОК».

- Закройте «Редактор групповой политики» и «Групповую политику».

- Перезагрузите сервер для вступления изменений в силу.

После выполнения этих шагов изменения будут применены, и пользователи больше не смогут менять пароль на сервере.

Открытие «Локальных политик безопасности»

Для отключения смены пароля в Windows Server 2016 необходимо открыть «Локальные политики безопасности». Этот инструмент позволяет настроить различные параметры безопасности операционной системы.

- Нажмите кнопку «Пуск» в левом нижнем углу экрана.

- В появившемся меню выберите пункт «Панель управления».

- В открывшейся панели управления найдите и выберите пункт «Учетные записи пользователей».

- В открывшемся окне «Учетные записи пользователей» выберите пункт «Параметры учетной записи пользователей».

- В появившемся окне выберите пункт «Изменить параметры контроля учетных записей».

- В окне «Локальные политики безопасности» найдите и выберите папку «Параметры учетной записи».

Теперь вы находитесь в разделе «Локальные политики безопасности» и можете настроить различные параметры, включая отключение смены пароля.

Изменение настроек «Минимальная продолжительность пароля»

Для отключения смены пароля в Windows Server 2016 можно изменить настройки «Минимальная продолжительность пароля». Эта настройка определяет, сколько времени должно пройти между изменениями пароля.

Чтобы изменить настройки «Минимальная продолжительность пароля» в Windows Server 2016, выполните следующие шаги:

- Откройте «Управление компьютером». Для этого нажмите правой кнопкой мыши по кнопке «Пуск» и выберите пункт «Управление».

- В окне «Управление компьютером» выберите «Службы и приложения», затем «Службы» и «Локальные пользователи и группы».

- Дважды щелкните на «Пользователях» и найдите учетную запись, для которой нужно изменить настройки «Минимальная продолжительность пароля».

- Щелкните правой кнопкой мыши на учетной записи и выберите пункт «Свойства».

- В окне «Свойства учетной записи» выберите вкладку «Общие» и щелкните на кнопке «Дополнительно».

- В поле «Минимальная продолжительность пароля» введите значение, равное 0, чтобы отключить смену пароля. Если вы хотите указать другое значение, укажите его в соответствующем поле.

- Нажмите кнопку «ОК», чтобы сохранить изменения.

После выполнения этих шагов, смена пароля для указанной учетной записи будет отключена.

-

dooblikator

- Сообщения: 7

- Зарегистрирован: Ср сен 06, 2017 1:53 pm

Windows Server 2016 и плановая смена пароля

Добрый день!

После перехода на Windows Server 2016 в качестве терминального сервера окно авторизации пользователя приобрело такой вид

И все бы ничего (хотя непривычно и пользователи пугаются поначалу), но у нас действует политика смены пароля через каждые 60 дней. Обычно, при работе на компьютере с windows, либо через RDP, либо через WTWARE с использованием WinServer 2008r2, если пароль просрочен, то после вводы пароля при входе в систему пользователю предлагалось принудительно сменить пароль. А после перехода на 2016 при попытке пользователя залогиниться с просроченным паролем выскакивает совершенно неинформативная для пользователя ошибка

Приходится каждому пользователю менять пароль в ручном режиме.

Подскажите, пожалуйста, как решить эту проблему, а лучше всего, как вернуться к виндовому окну ввода логина/пароля.

-

aka

- Разработчик

- Сообщения: 11689

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom »

Доброго времени. Напишу в этой теме. Проблема аналогичная, только у нас терминальная ферма на Windows Server 2016. Если отключить NLA то пользователи не могут с wtware залогиниться. Получают ошибку что у них нет доступа подключаться к данному терминальному серверу и их надо добавить в группу удаленных рабочих столов. Такое ощущение, что после отключения NLA они не к коллекции сеансов пытаются подключиться через балансировщик, а непосредственно на брокер логинятся. При этом из винды через RDP файл подключаются на ура. Помогите пожалуйста разобраться с этой проблемой.

-

aka

- Разработчик

- Сообщения: 11689

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom »

Вот кусок где подключается с NLA

Код: Выделить всё

16-40-43-853| [ rdpsnd] [ 1259.143430] Link lost.

16-40-45-710| [ gm] [ 1261.025480] Run '/sbin/resolver 0x1d40718 dns [vm-term-cb01.technodom.kz]', log '', env '', pid ''.

16-40-45-928| [ pfac] [ 1261.025649] Run /sbin/resolver 0x1d40718 dns [vm-term-cb01.technodom.kz].

16-40-45-928| [ pfac] [ 1261.025665] Ok, PID 977.

16-40-45-944| [ pfac] [ 1261.027825] Process pid 977 terminated, status 00000000.

16-40-45-959| [ gm] [ 1261.030034] vm-term-cb01.technodom.kz => 172.16.12.152.

16-40-55-944| [ gm] [ 1271.264231] Free ram before fork terminal client /sbin/rdpclient-SSE (session 5): 1892636 Kb.

16-40-55-959| [ gm] [ 1271.264292] Run '/sbin/rdpclient-SSE 5', log '/tmp/rdpclient.out', env '', pid ''.

16-40-55-959| [ pfac] [ 1271.264401] Run /sbin/rdpclient-SSE 5.

16-40-55-959| [ pfac] [ 1271.264414] Ok, PID 978.

16-40-55-975| [ rdpclient 978] [ 1271.265740] RDP Terminal Client, WTware 5.8.34, pipe 5, pid 978.

16-40-55-975| [ rdpclient 978] [ 1271.268226] Use /lib/ui32-SSE.so.

16-40-55-975| [ rdpclient 978] [ 1271.268364] Redirect sound.

16-40-55-991| [ rdpclient 978] [ 1271.270155] Make RDP session with 172.16.12.152, port 3389.

16-40-55-991| [ rdpclient 978] [ 1271.270179] Username: "tsexpress".

16-40-56-006| [ rdpclient 978] [ 1271.270191] Password: present.

16-40-56-006| [ rdpclient 978] [ 1271.270203] No PIN.

16-40-56-022| [ rdpclient 978] [ 1271.270214] Domain: "technodom".

16-40-56-022| [ rdpclient 978] [ 1271.270238] No shell.

16-40-56-037| [ rdpclient 978] [ 1271.270249] No directory.

16-40-56-037| [ rdpclient 978] [ 1271.270260] Window: 1600x900@24.

16-40-56-037| [ rdpclient 978] [ 1271.270270] Second monitor: [1600:0..3199:899].

16-40-56-037| [ rdpclient 978] [ 1271.270280] PFlags 0x00000184.

16-40-56-053| [ rdpclient 978] [ 1271.270291] Keyboard 00000409:00000000.

16-40-56-053| [ rdpclient 978] [ 1271.270301] My hostname "wtw001999D40420".

16-40-56-069| [ rdpclient 978] [ 1271.270311] TCP: connecting to 172.16.12.152:3389.

16-40-56-069| [ rdpclient 978] [ 1271.270607] TCP: connection with 172.16.12.152:3389 established.

16-40-56-084| [ rdpclient 978] [ 1271.270621] Turn keepalive on.

16-40-56-084| [ rdpclient 978] [ 1271.270793] Free ram after buffers allocation: 1892264 KB.

16-40-56-084| [ rdpclient 978] [ 1271.270804] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-40-56-084| [ rdpclient 978] [ 1271.274004] Reconnect with NLA enabled.

16-40-56-100| [ rdpclient 978] [ 1271.274023] TCP: reconnecting to 172.16.12.152:3389.

16-40-56-100| [ rdpclient 978] [ 1271.274309] TCP: connection with 172.16.12.152:3389 established.

16-40-56-115| [ rdpclient 978] [ 1271.274322] Turn keepalive on.

16-40-56-115| [ rdpclient 978] [ 1271.274333] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-40-56-131| [ rdpclient 978] [ 1271.276507] Server supports GFX Pipeline.

16-40-56-131| [ rdpclient 978] [ 1271.276523] NLA.

16-40-56-131| [ rdpclient 978] [ 1271.276535] SSL/TLS.

16-40-56-147| [ rdpclient 978] [ 1271.303546] Enable font smoothing and Desktop Composition.

16-40-56-147| [ rdpclient 978] [ 1271.368702] Server Redirection flags 0x00000b0d.

16-40-56-147| [ rdpclient 978] [ 1271.368735] Server 172.16.12.151.

16-40-56-162| [ rdpclient 978] [ 1271.368750] User "tsexpress".

16-40-56-162| [ rdpclient 978] [ 1271.368762] Domain "TECHNODOM".

16-40-56-162| [ gm] [ 1271.368772] TSClient (sessionId 5, pid 978) gracefully end.

16-40-56-162| [ rdpclient 978] [ 1271.368776] Send Disconnect Provider Ultimatum.

16-40-56-178| [ pfac] [ 1271.369067] Run /sbin/rdpclient-SSE 6.

16-40-56-178| [ gm] [ 1271.369077] Free ram before fork terminal client /sbin/rdpclient-SSE (session 6): 1892140 Kb.

16-40-56-193| [ pfac] [ 1271.369091] Ok, PID 979.

16-40-56-193| [ gm] [ 1271.369095] Run '/sbin/rdpclient-SSE 6', log '/tmp/rdpclient.out', env '', pid ''.

16-40-56-209| [ rdpsnd] [ 1271.369236] Link lost.

16-40-56-209| [ pfac] [ 1271.369295] Process pid 978 terminated, status 00000009.

16-40-56-209| [ rdpclient 979] [ 1271.370502] RDP Terminal Client, WTware 5.8.34, pipe 6, pid 979.

16-40-56-209| [ rdpclient 979] [ 1271.370885] Use /lib/ui32-SSE.so.

16-40-56-225| [ rdpclient 979] [ 1271.371023] Redirect sound.

16-40-56-225| [ rdpclient 979] [ 1271.371091] Make RDP session with 172.16.12.151, port 3389.

16-40-56-240| [ rdpclient 979] [ 1271.371113] Username: "tsexpress".

16-40-56-240| [ rdpclient 979] [ 1271.371132] Password: present.

16-40-56-240| [ rdpclient 979] [ 1271.371150] No PIN.

16-40-56-240| [ rdpclient 979] [ 1271.371169] Domain: "TECHNODOM".

16-40-56-256| [ rdpclient 979] [ 1271.371187] No shell.

16-40-56-256| [ rdpclient 979] [ 1271.371206] No directory.

16-40-56-256| [ rdpclient 979] [ 1271.371225] Window: 1600x900@24.

16-40-56-271| [ rdpclient 979] [ 1271.371246] Second monitor: [1600:0..3199:899].

16-40-56-271| [ rdpclient 979] [ 1271.371265] PFlags 0x00000184.

16-40-56-271| [ rdpclient 979] [ 1271.371284] Keyboard 00000409:00000000.

16-40-56-287| [ rdpclient 979] [ 1271.371303] My hostname "wtw001999D40420".

16-40-56-287| [ rdpclient 979] [ 1271.371323] TCP: connecting to 172.16.12.151:3389.

16-40-56-287| [ rdpclient 979] [ 1271.371720] TCP: connection with 172.16.12.151:3389 established.

16-40-56-287| [ rdpclient 979] [ 1271.371755] Turn keepalive on.

16-40-56-303| [ rdpclient 979] [ 1271.371955] Free ram after buffers allocation: 1891816 KB.

16-40-56-303| [ rdpclient 979] [ 1271.371981] Empty Balance Info.

16-40-56-318| [ rdpclient 979] [ 1271.375832] Reconnect with NLA enabled.

16-40-56-318| [ rdpclient 979] [ 1271.375872] TCP: reconnecting to 172.16.12.151:3389.

16-40-56-318| [ rdpclient 979] [ 1271.376204] TCP: connection with 172.16.12.151:3389 established.

16-40-56-318| [ rdpclient 979] [ 1271.376239] Turn keepalive on.

16-40-56-334| [ rdpclient 979] [ 1271.376271] Empty Balance Info.

16-40-56-334| [ rdpclient 979] [ 1271.378857] Server supports GFX Pipeline.

16-40-56-334| [ rdpclient 979] [ 1271.378888] NLA.

16-40-56-349| [ rdpclient 979] [ 1271.378909] SSL/TLS.

16-40-56-349| [ rdpclient 979] [ 1271.391235] Redirected Session ID 0x00000000.

16-40-56-349| [ rdpclient 979] [ 1271.394275] Enable font smoothing and Desktop Composition.

16-40-56-365| [ rdpclient 979] [ 1271.397537] RDP5 encryption (X.509).

16-40-56-365| [ rdpclient 979] [ 1271.457570] GFX codec.

16-40-56-490| [ rdpclient 979] [ 1271.816542] LOGON_EX_LOGONERRORS: ErrorNotificationType 0xfffffffe, ErrorNotificationData 0x00000026.

16-40-56-708| [ rdpclient 979] [ 1271.869616] Run 2 tile threads.

16-40-58-424| [ rdpclient 979] [ 1273.738340] SessionId 0x00000026: TECHNODOM\tsexpress.

16-41-16-833| [ rdpclient 979] [ 1292.148025] errorInfo 0x0000000c.

16-41-17-036| [ rdpclient 979] [ 1292.148055] ERRINFO_LOGOFF_BY_USER: The disconnection was initiated by the user logging off his or her session on the server.

16-41-17-036| [ rdpclient 979] [ 1292.251463] Receive Disconnect Provider Ultimatum.

16-41-17-051| [ gm] [ 1292.251500] TSClient (sessionId 6, pid 979) gracefully end.

16-41-17-067| [ rdpsnd] [ 1292.255364] Link lost.А вот с отключенным NLA

Код: Выделить всё

16-50-50-312| [ rdpsnd] [ 138.522063] Link lost.

16-50-50-312| [ pfac] [ 138.522180] Process pid 950 terminated, status 00000009.

16-50-51-202| [ gm] [ 139.427367] Run '/sbin/resolver 0x1b236d0 dns [vm-term-cb01.technodom.kz]', log '', env '', pid ''.

16-50-51-233| [ pfac] [ 139.427556] Run /sbin/resolver 0x1b236d0 dns [vm-term-cb01.technodom.kz].

16-50-51-233| [ pfac] [ 139.427656] Ok, PID 961.

16-50-51-248| [ pfac] [ 139.429872] Process pid 961 terminated, status 00000000.

16-50-51-248| [ gm] [ 139.431674] vm-term-cb01.technodom.kz => 172.16.12.152.

16-50-51-248| [ gm] [ 139.456231] Free ram before fork terminal client /sbin/rdpclient-SSE (session 2): 1892728 Kb.

16-50-51-248| [ gm] [ 139.456277] Run '/sbin/rdpclient-SSE 2', log '/tmp/rdpclient.out', env '', pid ''.

16-50-51-264| [ pfac] [ 139.456399] Run /sbin/rdpclient-SSE 2.

16-50-51-264| [ pfac] [ 139.456421] Ok, PID 962.

16-50-51-280| [ rdpclient 962] [ 139.457729] RDP Terminal Client, WTware 5.8.34, pipe 2, pid 962.

16-50-51-280| [ rdpclient 962] [ 139.460406] Use /lib/ui32-SSE.so.

16-50-51-280| [ rdpclient 962] [ 139.460841] Redirect sound.

16-50-51-280| [ rdpclient 962] [ 139.461074] Make RDP session with 172.16.12.152, port 3389.

16-50-51-295| [ rdpclient 962] [ 139.461103] No username.

16-50-51-295| [ rdpclient 962] [ 139.461123] No password.

16-50-51-295| [ rdpclient 962] [ 139.461143] No PIN.

16-50-51-295| [ rdpclient 962] [ 139.461166] Domain: "technodom".

16-50-51-311| [ rdpclient 962] [ 139.461186] No shell.

16-50-51-311| [ rdpclient 962] [ 139.461206] No directory.

16-50-51-326| [ rdpclient 962] [ 139.461226] Window: 1600x900@24.

16-50-51-326| [ rdpclient 962] [ 139.461248] Second monitor: [1600:0..3199:899].

16-50-51-326| [ rdpclient 962] [ 139.461270] PFlags 0x00000184.

16-50-51-326| [ rdpclient 962] [ 139.461292] Keyboard 00000409:00000000.

16-50-51-342| [ rdpclient 962] [ 139.461361] My hostname "wtw001999D40420".

16-50-51-342| [ rdpclient 962] [ 139.461387] TCP: connecting to 172.16.12.152:3389.

16-50-51-451| [ rdpclient 962] [ 139.461880] TCP: connection with 172.16.12.152:3389 established.

16-50-51-451| [ rdpclient 962] [ 139.461918] Turn keepalive on.

16-50-51-451| [ rdpclient 962] [ 139.462122] Free ram after buffers allocation: 1892224 KB.

16-50-51-451| [ rdpclient 962] [ 139.462148] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-50-51-467| [ rdpclient 962] [ 139.465132] Reconnect with TLS/SSL enabled.

16-50-51-467| [ rdpclient 962] [ 139.465183] TCP: reconnecting to 172.16.12.152:3389.

16-50-51-482| [ rdpclient 962] [ 139.465537] TCP: connection with 172.16.12.152:3389 established.

16-50-51-482| [ rdpclient 962] [ 139.465569] Turn keepalive on.

16-50-51-482| [ rdpclient 962] [ 139.465601] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-50-51-498| [ rdpclient 962] [ 139.467681] Server supports GFX Pipeline.

16-50-51-498| [ rdpclient 962] [ 139.467715] TLS.

16-50-51-498| [ rdpclient 962] [ 139.467738] SSL/TLS.

16-50-51-514| [ rdpclient 962] [ 139.476915] Enable font smoothing and Desktop Composition.

16-50-51-514| [ rdpclient 962] [ 139.508754] GFX codec.

16-50-51-654| [ rdpclient 962] [ 139.843600] Run 2 tile threads.

16-51-28-892| [ gm] [ 177.116961] Power key pressed.С отключенным NLA пользователю выдает такое сообщение.

- IMG_20190329_172400.jpg (206.35 КБ) 39852 просмотра

-

aka

- Разработчик

- Сообщения: 11689

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

Логин и пароль оно не спрашивало, сразу ругается?

Отключается только NLA, одна позиция в политиках, дургих изменений нет?

Английского сервера рядом нет? Чтобы текст ошибки гуглить.

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom »

aka писал(а): ↑

Пт мар 29, 2019 2:33 pm

Логин и пароль оно не спрашивало, сразу ругается?

Логин пароль ввел в виндовом интерфейсе, после ввода получил эту ошибку

aka писал(а): ↑

Пт мар 29, 2019 2:33 pm

Отключается только NLA, одна позиция в политиках, дургих изменений нет?

Отключил NLA по этой методичке https://wtware.ru/win/nla.html, а так-же в настройках безопасности коллекции убрал галку требовать NLA как на картинке ниже

- 12Снимок.JPG (52.06 КБ) 39850 просмотров

aka писал(а): ↑

Пт мар 29, 2019 2:33 pm

Английского сервера рядом нет? Чтобы текст ошибки гуглить.

Настроенных как терминальная ферма нет под рукой.

-

aka

- Разработчик

- Сообщения: 11689

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

TechnoDom писал(а): ↑

Пт мар 29, 2019 2:39 pm

Логин пароль ввел в виндовом интерфейсе, после ввода получил эту ошибку

Попробуй указать логин и пароль в конфиге терминала. Проверь, что с включенным NLA логин и пароль из конфига работают, логинится ничего не спрашивая. И потом попробуй с тем же конфигом без NLA. Что будет?

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom »

aka писал(а): ↑

Пт мар 29, 2019 3:03 pm

Попробуй указать логин и пароль в конфиге терминала. Проверь, что с включенным NLA логин и пароль из конфига работают, логинится ничего не спрашивая. И потом попробуй с тем же конфигом без NLA. Что будет?

Проверил. С включенным NLA логинится, без NLA так-же говорит нет доступа подключаться к данному терминальному серверу пользователя надо добавить в группу удаленных рабочих столов.

-

aka

- Разработчик

- Сообщения: 11689

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

-

Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

-

aka

- Разработчик

- Сообщения: 11689

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

Да, теперь со стороны втвари соединения происходят в точности одинаково. Сервер сопротивляется. Там, где переподключается к другому серверу, сервер не начинает слать графику, а присылает указание переподключаться к другому серверу. Там, где экран с руганью — сервер начинает слать картинки для рисования на экрна. Не знаю, что дальше делать. Надо гуглить…

-

aka

- Разработчик

- Сообщения: 11689

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

Не могу согласиться с тем, что отключение NLA снижает уровень безопасности.

NLA сделаны для виндовых клиентов, которые хранят пароли. Вот там да — хранить на клиенте криптованый пароль и потом отдавать его в NLA безопаснее, чем хранить открытый пароль и отдавать его RDP. Именно потому, что на клиенте хранится открываемый пароль.

Для втвари (надеюсь, никто, способный выговорить «уровень безопасности», не станет хранить пароли в втваревых конфигах, а заставляет пользователей вводить пароль при каждом подключении) отсутствие NLA безопаснее. Потому что пароль вводится прямо в виндовс и не добавляется втварь как лишнее знающее пароль звено.

-

Everest

- Сообщения: 5

- Зарегистрирован: Ср апр 24, 2019 2:18 pm

Re: Windows Server 2016 и плановая смена пароля

Сообщение

Everest »

aka писал(а): ↑

Ср апр 24, 2019 8:17 pm

Для втвари (надеюсь, никто, способный выговорить «уровень безопасности», не станет хранить пароли в втваревых конфигах, а заставляет пользователей вводить пароль при каждом подключении) отсутствие NLA безопаснее. Потому что пароль вводится прямо в виндовс и не добавляется втварь как лишнее знающее пароль звено.

Естественно, что ни о каком хранении паролей в конфигурационных файлах втвари речи не идёт и пользователи вводят пароль при каждом подключении. Я, возможно, ошибаюсь, но разве пароль, который пользователь вводит на заставке втвари не в открытом виде передается в RDP для подключения к терминальному серверу?

-

aka

- Разработчик

- Сообщения: 11689

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

RDP начинается с согласования шифрований и обмена ключами. Пароль уходит после того, как сервер с терминалом договорятся про шифрование. Весь трафик к этому моменту уже шифруется, и пароль тоже. Если только специально не отламывать шифрование на сервере, то RDP по умолчанию шифрует вполне хорошо. Я б не взялся вскрывать пароль сниферя сетевой трафик RDP.

Когда пароль запрашивается в интерфейсе втвари — втварь совершенно точно знает, что это пароль, втварь в памяти его какое-то время хранит незашифрованным. Пользователям придется верить, что втварь хранит введенный пароль аккуратно, а не отправляет товарищу майору.

Когда NLA отключен и пароль запрашивается в интерфейсе виндвоса — втварь не знает, что сейчас запрашивается пароль, не выделяет, не хранит его.

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom »

aka писал(а): ↑

Вт апр 02, 2019 11:13 pm

Да, теперь со стороны втвари соединения происходят в точности одинаково. Сервер сопротивляется. Там, где переподключается к другому серверу, сервер не начинает слать графику, а присылает указание переподключаться к другому серверу. Там, где экран с руганью — сервер начинает слать картинки для рисования на экрна. Не знаю, что дальше делать. Надо гуглить…

Доброго дня! Есть какие-то подвижки с этой проблемой? Сейчас приходится техподдержке менять просроченные пароли пользователям, жуть как не удобно.

-

aka

- Разработчик

- Сообщения: 11689

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

-

aka

- Разработчик

- Сообщения: 11689

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

Такое решение нагуглилось:

…выделить отдельный сервер БЕЗ роли Remote Desktop Session Host предназначенный только для смены паролей и только на нем отключить NLA.

На этом сервере пользователей НЕ НУЖНО включать в группу Remote Desktop Users так как проверка и смена пароля выполняются до входа в систему. В этом случае пользователь при подключении по RDP сможет поменяет пароль, но не сможет зайти на сервер.

-

DZB

- Сообщения: 19

- Зарегистрирован: Ср июн 25, 2014 9:38 am

Re: Windows Server 2016 и плановая смена пароля

Сообщение

DZB »

Поделюсь немного своим опытом. Если политика партии позволяет отключить NLA, то чтобы работала смена паролей нужно:

1. Отключить NLA на RDS серверах с ролями Connection Broker и Sesson Host

2. В качестве хранилища профилей использовать контейнеры fslogix. С ними в отличие от UPD не происходит монтирования диска с профилем на брокер, т.к. за само монтирование отвечает агент на сервере сеансов, которого на брокере просто нет (точнее мы его туда сознательно не ставим)

Т.к. смена пароля произойдет именно при подключении к брокеру, то для повышения пользовательского комфорта он должен иметь русскую локализацию, иначе пользователю про необходимость смены пароля скажут по английски=)

Интересная особенность в том, что без NLA, пользователь хоть и подключается сначала к брокеру, но фактического фхода в систему, обработки политик и всего прочего не происходит. В т.ч. не создается папка профиля. Но вот если происходит смена пароля, то на брокере создается пустая папка профиля пользователя.

Из минусов такого решения:

1. Мелькание окошек при подключении

2. Создается пустая папка с профилем на брокере после смены пароля

3. После смены пароля пользователь получит сообщение о неверном пароле, и его спросят его еще раз. Связано с тем что wtware передает старый пароль при переходе с брокера на узел сеансов (опция в конфиге ask_password=on), а пароль только что изменился

4. Брокеры тоже надо русифицировать, если пользователи совсем не в ладах с английским

Windows Server 2016 — мощная операционная система, которая используется множеством организаций для обеспечения безопасности и эффективности работы компьютерной сети. Однако, из соображений безопасности, система требует смены пароля пользователя периодически. В этой статье мы рассмотрим, как отключить эту функцию и сохранить текущий пароль.

Отключение смены пароля может быть полезно в различных сценариях. Например, если у вас есть критически важный сервер, к которому имеют доступ только некоторые доверенные лица, или если ваш пароль очень сложный и вы действительно хорошо его запомнили. Однако, важно понимать, что отключение смены пароля может повлечь за собой риски в области безопасности, поэтому перед принятием решения следует хорошо обдумать последствия.

По умолчанию, Windows Server 2016 требует, чтобы пользователи меняли свой пароль каждые 42 дня. Однако, существует несколько способов отключить эту функцию. Конечно, наиболее простым способом является использование графического интерфейса пользователя (GUI), однако в этой статье мы сосредоточимся на более продвинутых методах, которые могут быть полезны в случае, если GUI недоступен или неудобен.

Важно помнить, что отключение смены пароля на Windows Server 2016 может привести к уязвимостям в безопасности, поэтому следует тщательно продумать принятые меры и обеспечить альтернативные механизмы защиты.

Содержание

- Зачем отключать смену пароля на Windows Server 2016?

- Шаги для отключения смены пароля на Windows Server 2016

- Последствия отключения смены пароля на Windows Server 2016

- Дополнительные рекомендации по безопасности

Отключение смены пароля на Windows Server 2016 может быть полезным в некоторых случаях, особенно при работе с определенными типами приложений или систем.

Вот несколько причин, почему вы могли бы решить отключить смену пароля:

1. Совместимость приложений: Некоторые старые или специализированные приложения могут не поддерживать смену пароля. Если ваш сервер выполняет задачи, которые критически зависят от этих приложений, отключение смены пароля может помочь избежать проблем совместимости и непредвиденных сбоев.

2. Безопасность: Если на сервере установлено сильное и сложное административное пароль, отключение смены пароля может быть частично оправдано для целей безопасности. Это позволит предотвратить случайное изменение пароля или использование слабых паролей.

3. Повышение производительности: Отключение смены пароля может уменьшить нагрузку на сервер и повысить производительность, особенно в случаях, когда большое количество пользователей регулярно меняют свои пароли.

Важно помнить, что отключение смены пароля на Windows Server 2016 может повлечь ряд рисков и угроз безопасности данных. Это решение следует принимать с учетом конкретных обстоятельств и требований вашей организации.

Шаги для отключения смены пароля на Windows Server 2016

Следуйте этим шагам, чтобы отключить смену пароля на сервере Windows Server 2016:

1. Войдите на сервер под учетной записью администратора.

2. Откройте «Групповую политику» с помощью команды «gpedit.msc» в окне «Выполнить».

3. В окне «Групповая политика» разверните следующие разделы: «Конфигурация компьютера» > «Параметры Windows» > «Параметры безопасности» > «Политики учетных записей» > «Политика пароля».

4. Найдите политику «Минимальное количество символов пароля» и дважды щелкните ее.

5. В появившемся окне выберите вкладку «Локальное безопасное хранилище».

6. Выключите флажок возле опции «Пароль должен отличаться от имени учетной записи».

7. Нажмите «ОК», чтобы сохранить изменения.

8. Закройте «Групповую политику».

9. Перезагрузите сервер, чтобы применить изменения.

Теперь смена пароля на сервере Windows Server 2016 будет отключена.

Последствия отключения смены пароля на Windows Server 2016

Когда смена пароля отключена, администраторы и пользователи не могут изменить свои пароли, что может создать уязвимости в системе. В случае компрометации одного или нескольких паролей, отсутствие возможности их изменения может позволить злоумышленникам продолжать иметь доступ к серверу.

Кроме того, если пароли не регулярно меняются, это может стать проблемой соответствия политикам безопасности, таким как требование к смене пароля через определенный период времени. Отключение смены пароля может привести к нарушению требований к безопасности системы и ослабить защиту данных.

Наконец, отключение смены пароля может затруднить администрирование системы и добавить сложности при управлении пользователями и их доступом к серверу. В случае необходимости изменения пароля для пользователя или администратора, может потребоваться использование альтернативных методов или средств, что может быть неудобно и времязатратно.

Несмотря на потенциальные проблемы, смена пароля все равно является важным компонентом защиты системы. Рекомендуется следовать хорошим практикам безопасности и регулярно менять пароли на Windows Server 2016 с учетом безопасности и удобства пользователей.

Дополнительные рекомендации по безопасности

1. Используйте сложные пароли:

Важно использовать пароль, который трудно угадать или подобрать. Рекомендуется использовать комбинацию заглавных и строчных букв, цифр, а также специальных символов. Пароль должен быть длиной не менее 8 символов и не должен содержать личную информацию.

2. Регулярно меняйте пароль:

Запланируйте регулярную смену паролей, например, каждые 90 дней. Это поможет обеспечить безопасность вашей системы и защитить данные от несанкционированного доступа.

3. Не используйте одинаковые пароли:

Одинаковые пароли для различных учетных записей – это уязвимость. Если злоумышленник получит доступ к одному из ваших аккаунтов, то все остальные аккаунты также окажутся у него под контролем. Убедитесь, что каждая учетная запись имеет уникальный пароль.

4. Ограничьте количество попыток ввода пароля:

Настройте ограничение на количество попыток ввода пароля. Это поможет защитить вашу систему от атак подбора пароля методом перебора или словарной атаки.

5. Проверьте уровень сложности пароля:

Установите требования к сложности пароля в соответствии с политиками безопасности вашей организации или согласно рекомендациям экспертов. Это могут быть такие условия, как минимальная длина пароля, наличие различных типов символов и другие.

6. Зашифруйте пароли:

Сохраняйте пароли в зашифрованном виде, чтобы предотвратить доступ к ним при возможном нарушении безопасности вашей системы.

7. Обеспечьте физическую безопасность:

Никакие меры безопасности не помогут, если злоумышленник получит физический доступ к серверу. Поэтому обеспечьте надежное физическое хранение сервера и облачитесь в соответствующие физические меры безопасности, такие как защита помещения, установка видеонаблюдения и т.д.

8. Установите необходимые обновления:

Регулярно обновляйте операционную систему и все программное обеспечение на сервере. Обновления предоставляют патчи и исправления уязвимостей, что повышает безопасность вашей системы.

9. Используйте антивирусное программное обеспечение:

Установите и регулярно обновляйте антивирусное программное обеспечение на сервере. Антивирус поможет обнаружить и блокировать потенциальные угрозы перед тем, как они смогут нанести вред вашей системе.

10. Обучайте сотрудников о методах безопасности:

Проводите тренинги и обучение для сотрудников, чтобы они были осведомлены о текущих трендах и методах безопасности. Это поможет им понимать важность соблюдения политик безопасности и следовать рекомендациям по защите системы от угроз.