Windows Server

- 10.12.2014

- 44 352

- 9

- 05.07.2022

- 42

- 38

- 4

- Содержание статьи

- Отключаем требования сложности к паролю через редактор групповых политик

- Комментарии к статье ( 9 шт )

- Добавить комментарий

Начиная с Windows Server 2003, для всех пользователей операционной системы стали предъявляться повышенные требования к сложности пароля. Пароль пользователя должен соответствовать как минимум 3 условиям из списка перечисленного ниже:

- Наличие прописных букв английского алфавита от A до Z;

- Наличие строчных букв английского алфавита от a до z;

- Наличие десятичных цифр (от 0 до 9);

- Наличие неалфавитных символов (например, !, $, #, %)

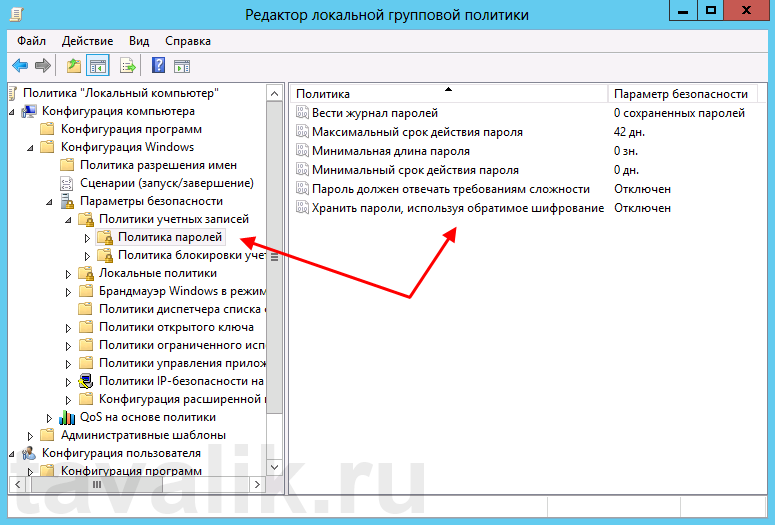

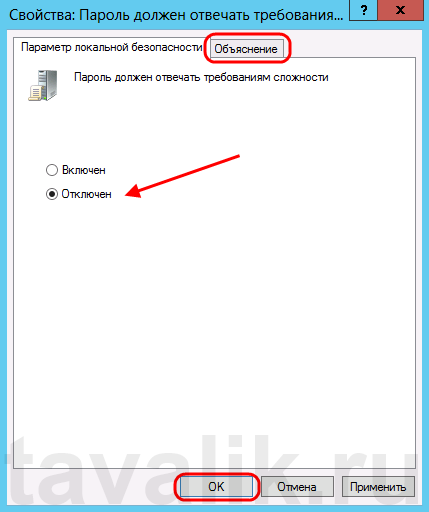

Отключаем требования сложности к паролю через редактор групповых политик

Если же кто-то находит все эти сложности лишними, то это весьма легко отключается. Для этого нужно проделать действия описанные ниже.

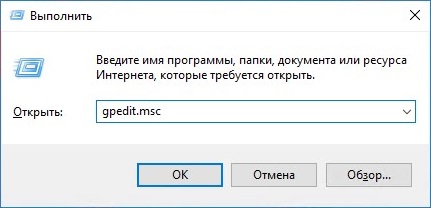

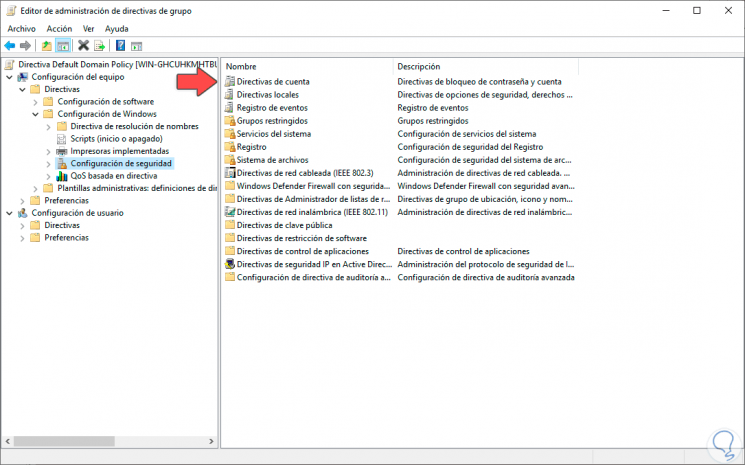

- Открываем «Выполнить» (Пуск — Выполнить или поочередно зажимаем клавиши Win+R), после чего набираем gpedit.msc и жмем ОК.

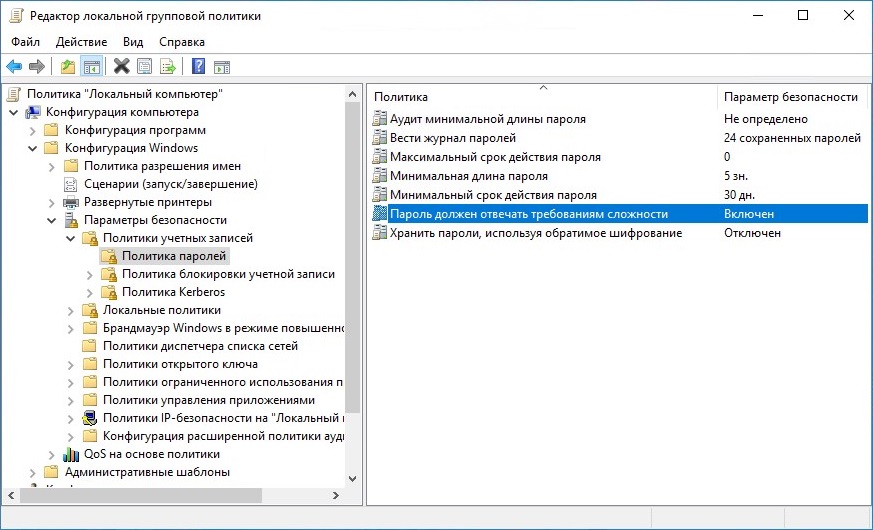

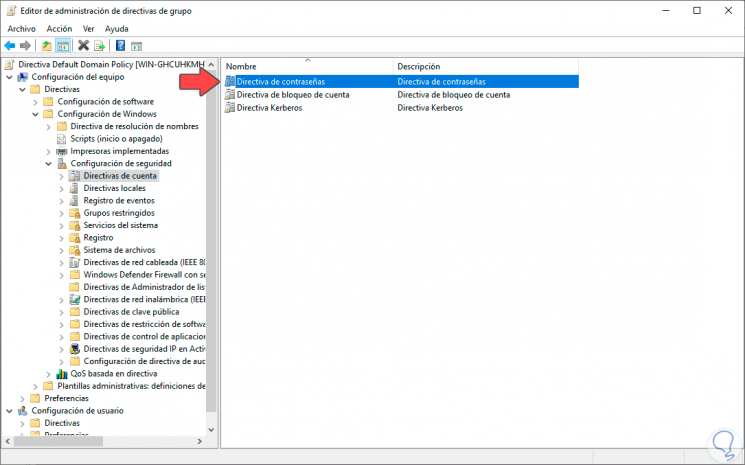

- В левой панели выбираем Конфигурация компьютера — Конфигурация windows — Параметры безопасности — Политики учетных записей — Политика паролей. Там выбираем пункт «Пароль должен отвечать требованиям сложности».

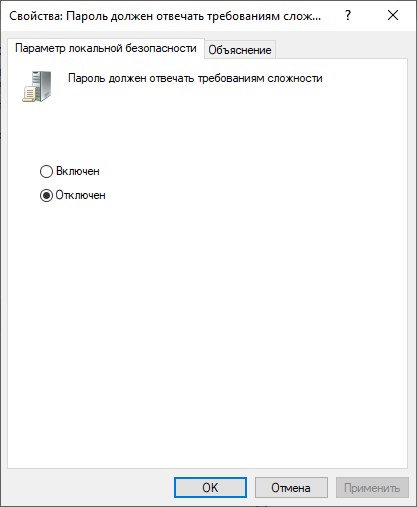

- Открываем настройки данного параметра, щелкнув по нему два раза. Выбираем «Отключен».

- Нажимаем на кнопку «ОК» для сохранения изменений.

Changing the password policy in Windows Server 2019 is a simple process that only requires a few steps. To begin, open the Local Group Policy Editor by typing ‘gpedit.msc’ into the Run command window. This will bring up the Local Group Policy Editor window with all of its categories and settings available for editing. Next, navigate to Computer Configuration > Windows Settings > Security Settings > Account Policies > Password Policy and make any desired changes to the settings there. Once you have finished making your changes, click Apply and then OK to save them and exit out of the editor. Your new password policy should now be in effect on your server!

How do I change my password complexity requirements in Server 2019?

Changing the password complexity requirements in Server 2019 is a straightforward process. Here are the steps to follow:

1. Open Server Manager and navigate to Local Users and Groups

2. Select Policies > Account Policies > Password Policy

3. Set your desired complexity requirements, such as minimum password length, password history, required characters etc., then click “Apply”

4. Close the window when done and restart the system for changes to take effect

It’s important that you choose secure settings that meet your organization’s security needs while still being easy enough for users to remember their passwords without having difficulty accessing their accounts.

What is the password expiration policy in Windows Server 2019?

The password expiration policy for Windows Server 2019 is set by administrators in the Local Group Policy Editor. This policy determines how often a user must change their password and when it will expire, as well as any other requirements such as complexity of passwords.

To access the Local Group Policy Editor, you can open the Start Menu on your server and type ‘gpedit.msc’ into the search bar to launch it directly. Once opened, navigate to Computer Configuration > Windows Settings > Security Settings > Account Policies > Password Policy in order to view and adjust your settings. Here you can make changes such as setting a maximum age before passwords expire or require users to change their passwords every 90–120 days (or whatever length of time works best for your environment). You can also configure rules about complexity of passwords if desired – e.g., minimum length, required characters like uppercase letters or numbers, etc – but keep in mind that overly complex policies may be difficult for end-users to remember and create security issues if they write down their credentials somewhere insecurely or use easily guessable sequences like ‘123456’ instead of thinking up something more secure on their own initiative.

Once you have configured all relevant settings according to your organization’s needs/preferences, click Apply followed by OK at the bottom right corner of this window in order save them successfully – this should now be active within your system!

What is the default Password Policy for Windows Server 2019 Active Directory?

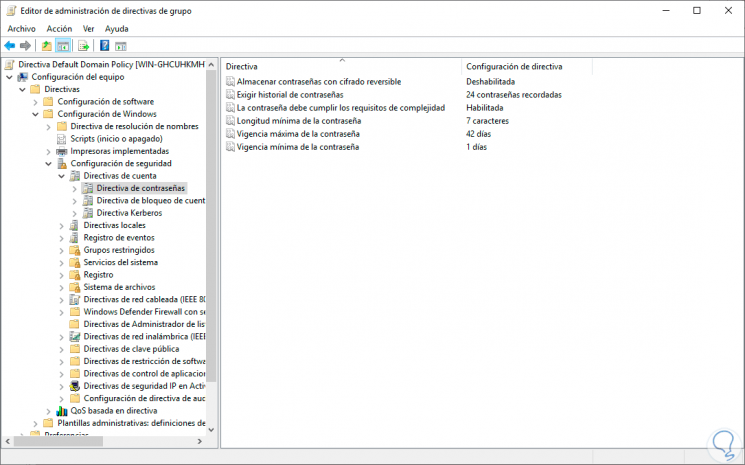

The default password policy for Windows Server 2019 Active Directory is as follows:

– Minimum length of 8 characters.

– Passwords must contain 3 out of 4 character types (uppercase, lowercase, numeric and/or special).

– Password cannot be the same as any of the last 10 passwords used by the user.

– Maximum password age is 42 days.

– Enforce minimum password age to prevent users from changing their passwords too often (1 day recommended).

It is important to note that you can adjust these settings according to your organization’s security requirements; however, it’s advisable not to make drastic changes without consulting a security expert first.

How do I disable Password Policy in Windows Server 2019?

To disable Password Policy in Windows Server 2019, you will need to perform the following steps:

1. Log into your server using administrative credentials.

2. Open the Start Menu and type “Local Security Policy” into the search bar.

3. Select Local Security Policy from the search results list, then select Account Policies > Password Policy within Local Security Settings.

4. Here you can adjust or disable any of the settings related to password strength, expiry and length requirements; simply double-click on each setting to make changes as needed (you may need to enter a password twice before making changes). Once complete, click OK and close out of Local Security Settings window completely for your new settings to take effect.

Where do I change my Password Policy?

Changing your password policy depends on the platform and system you are using. Generally, most systems have a Password Policy section in their security settings where you can modify your requirements. To change your password policy, please follow these steps:

1. Log into the system or platform with administrative privileges

2. Navigate to the Security Settings page

3. Locate and open the Password Policy section

4. Change any parameters such as minimum length of passwords, complexity rules (e.g., special characters), expiration dates, etc., as needed

5. Save changes when finished

6. Test new settings by creating sample accounts with different types of passwords to ensure they meet the updated criteria before applying them broadly

It is important to note that some platforms may require additional configuration or coding for certain aspects of a password policy update; be sure to review all documentation prior to making changes so that you understand what modifications need to be made within each parameter option in order for it take effect properly and securely across all users’ accounts on your system

How do I find my Password Policy in Windows Server?

Finding your Password Policy in Windows Server is a fairly straightforward process. To begin, open the Local Security Policy window by going to Start > Run and entering «secpol.msc» into the search field. Once the Local Security Policy window opens, expand Account Policies followed by Password Policy to view all of your current password settings. Here you can review each policy setting and make any changes as needed to ensure that your server’s passwords remain secure.

Where is my server Password Policy?

It is important to ensure the security of your server by having a password policy in place. Depending on the type of server you are using, there are several ways you can find and set up your password policy. In this answer, I will provide an overview of how to locate and configure a password policy for your server.

— Advertisement —

Hello, how are you doing? In this opportunity, we will talk about password policies on Windows Server 2019. Once we have managed users through Active Directory, we need to set the valid date of the passwords. Indeed, sometimes we need to restrict access to certain users due to the security policies of the organization.

Please keep in mind that when working with servers, security is a fundamental aspect. For this reason, there are several reasons for modifying the duration of passwords. For this reason, there are several reasons for modifying the duration of passwords. According to the type of use, it is convenient to establish passwords with security time. For example, to temporary users, test users or those who are practicing in the company.

Now, we have two options for modifying password expiration policies on Windows Server 2019. Group Policy: Apply for when the computer is included in a corporate domain with Windows Server Domain Controller. Local Security Policy: Applies when our group is not in a domain, but is in a workgroup or is managed locally. Here’s how to change a password or change the expiration date of a password within Windows Server 2019 step by step.

Changing password expiration through Local Security Policy on Windows Server 2019

Below we will detail the process for entering the password policy configuration.

Step 1. Open Local Group Policy Editor

First, we need to enter Group Policy Management by clicking Windows+R and typing gpedit.msc

Once there, we must follow the next route: Local Computer Policy>Computer Configuration>Windows Settings>Security Settings>Password Policy

Step 2. Editing password policies

The editor allows you to configure different aspects of the password:

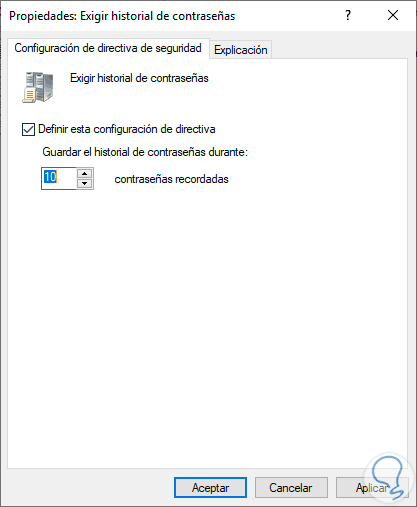

Enforce password history. This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords.

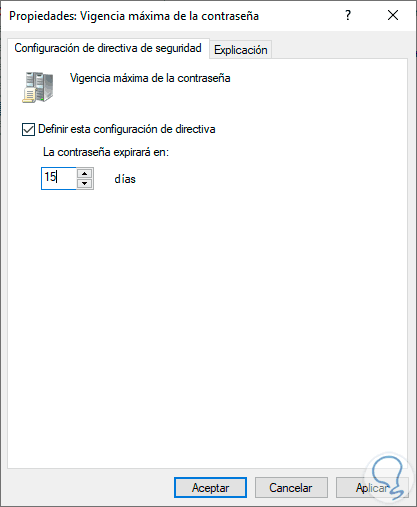

Maximum password age. This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0.

Minimum password age. This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0.

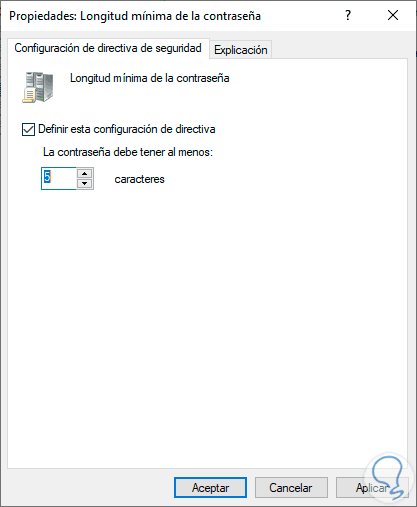

Minimum password length. This security setting determines the least number of characters that a password for a user account may contain. It can set a value of between 1 and 20 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements. This security setting determines whether passwords must meet complexity requirements.

Password Requirements

If it enabled, the password must meet the following minimum requirements:

Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

Be at least six characters in length

Contain characters from three of the following four categories:

English uppercase characters (A through Z)

English lowercase characters (a through z)

Base 10 digits (0 through 9)

Non-alphabetic characters (for example, !, $, #, %)

Store passwords using reversible encryption. This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes.

Changing password expiration through Local Active Directory on Windows Server 2019

To access the domain password policy editor, we need to open the Server Manager. Next, click on the Active Directory Administrative Center tool.

In the next window, select the forest and then follow the following path: Domains>nameofdomain>Default Domain Policy. Where nameofdomain is the name of our domain, in my case telematic.local. Next, double click on Default Domain Policy to edit the values.

Once the window opens, follow this path: Default Domain Policy>Compuer Configuration>Policies>Windows Settings>Security Settings>Password policy

As we see we have the same options as in the local directives, the only difference is that if we open the local policies with our computer in a domain we cannot make any change in the directives. On the other hand, from a computer in a domain using this option if we will be able to make adjustments in the policies.

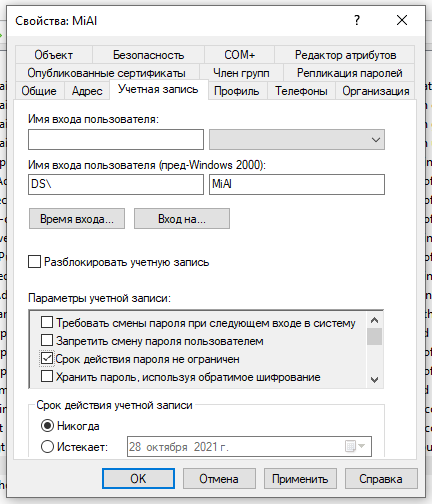

Changing or unlocking administrator password on Windows Server 2019

Sometimes it happens that we want to change the administrator password, or the account has been blocked. Sometimes it happens that we want to change the administrator password, or the account has been blocked. To do this, we must enter the Server Manager and select Active Directory Administrative Center.

Once there, all you have to do is select Reset Password, and enter the new password or unblock the account if it is locked.

As has been noted, the process for changing password policies is not that complicated. However, we must be careful when modifying these values, as it will affect the entry of users. In conclusion, Windows Server 2019 is a very friendly system and has wizards that facilitate the changes desired by the server administrator.

Well, this is all for now, before saying goodbye I would like to invite you to review our tutorial on installing Apache on Windows Server 2019.

Windows Server

- 10.12.2014

- 38 019

- 9

- 05.07.2022

- 38

- 34

- 4

- Содержание статьи

- Отключаем требования сложности к паролю через редактор групповых политик

- Комментарии к статье ( 9 шт )

- Добавить комментарий

Начиная с Windows Server 2003, для всех пользователей операционной системы стали предъявляться повышенные требования к сложности пароля. Пароль пользователя должен соответствовать как минимум 3 условиям из списка перечисленного ниже:

- Наличие прописных букв английского алфавита от A до Z;

- Наличие строчных букв английского алфавита от a до z;

- Наличие десятичных цифр (от 0 до 9);

- Наличие неалфавитных символов (например, !, $, #, %)

Отключаем требования сложности к паролю через редактор групповых политик

Если же кто-то находит все эти сложности лишними, то это весьма легко отключается. Для этого нужно проделать действия описанные ниже.

- Открываем «Выполнить» (Пуск — Выполнить или поочередно зажимаем клавиши Win+R), после чего набираем gpedit.msc и жмем ОК.

- В левой панели выбираем Конфигурация компьютера — Конфигурация windows — Параметры безопасности — Политики учетных записей — Политика паролей. Там выбираем пункт «Пароль должен отвечать требованиям сложности».

- Открываем настройки данного параметра, щелкнув по нему два раза. Выбираем «Отключен».

- Нажимаем на кнопку «ОК» для сохранения изменений.

— Advertisement —

Hello, how are you doing? In this opportunity, we will talk about password policies on Windows Server 2019. Once we have managed users through Active Directory, we need to set the valid date of the passwords. Indeed, sometimes we need to restrict access to certain users due to the security policies of the organization.

Please keep in mind that when working with servers, security is a fundamental aspect. For this reason, there are several reasons for modifying the duration of passwords. For this reason, there are several reasons for modifying the duration of passwords. According to the type of use, it is convenient to establish passwords with security time. For example, to temporary users, test users or those who are practicing in the company.

Now, we have two options for modifying password expiration policies on Windows Server 2019. Group Policy: Apply for when the computer is included in a corporate domain with Windows Server Domain Controller. Local Security Policy: Applies when our group is not in a domain, but is in a workgroup or is managed locally. Here’s how to change a password or change the expiration date of a password within Windows Server 2019 step by step.

Changing password expiration through Local Security Policy on Windows Server 2019

Below we will detail the process for entering the password policy configuration.

Step 1. Open Local Group Policy Editor

First, we need to enter Group Policy Management by clicking Windows+R and typing gpedit.msc

Once there, we must follow the next route: Local Computer Policy>Computer Configuration>Windows Settings>Security Settings>Password Policy

Step 2. Editing password policies

The editor allows you to configure different aspects of the password:

Enforce password history. This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords.

Maximum password age. This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0.

Minimum password age. This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0.

Minimum password length. This security setting determines the least number of characters that a password for a user account may contain. It can set a value of between 1 and 20 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements. This security setting determines whether passwords must meet complexity requirements.

Password Requirements

If it enabled, the password must meet the following minimum requirements:

Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

Be at least six characters in length

Contain characters from three of the following four categories:

English uppercase characters (A through Z)

English lowercase characters (a through z)

Base 10 digits (0 through 9)

Non-alphabetic characters (for example, !, $, #, %)

Store passwords using reversible encryption. This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes.

Changing password expiration through Local Active Directory on Windows Server 2019

To access the domain password policy editor, we need to open the Server Manager. Next, click on the Active Directory Administrative Center tool.

In the next window, select the forest and then follow the following path: Domains>nameofdomain>Default Domain Policy. Where nameofdomain is the name of our domain, in my case telematic.local. Next, double click on Default Domain Policy to edit the values.

Once the window opens, follow this path: Default Domain Policy>Compuer Configuration>Policies>Windows Settings>Security Settings>Password policy

As we see we have the same options as in the local directives, the only difference is that if we open the local policies with our computer in a domain we cannot make any change in the directives. On the other hand, from a computer in a domain using this option if we will be able to make adjustments in the policies.

Changing or unlocking administrator password on Windows Server 2019

Sometimes it happens that we want to change the administrator password, or the account has been blocked. Sometimes it happens that we want to change the administrator password, or the account has been blocked. To do this, we must enter the Server Manager and select Active Directory Administrative Center.

Once there, all you have to do is select Reset Password, and enter the new password or unblock the account if it is locked.

As has been noted, the process for changing password policies is not that complicated. However, we must be careful when modifying these values, as it will affect the entry of users. In conclusion, Windows Server 2019 is a very friendly system and has wizards that facilitate the changes desired by the server administrator.

Well, this is all for now, before saying goodbye I would like to invite you to review our tutorial on installing Apache on Windows Server 2019.

После установки и настройки Windows server 2019, пришло время обратить внимание на управление доменом. Благодаря созданному механизму управления доменом, можно настроить сразу большое количество компьютеров, пользователей. Для этого достаточно освоить механизм управления объектами групповых политик. В данном случае с помощью GPO (Group Policy Object) обеспечим включение заставки на компьютере пользователя после 20 минут бездействия, отключим монитор через 40 минут, если не будет никаких действий пользователя и изменим политику паролей.

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

- Включение экранной заставки после 20 минут бездействия пользователя

- Выключение монитора после 40 минут бездействия пользователя

- Изменение политики паролей

- применение созданных групповых политик

- проверка на компьютере пользователя применения групповых политик

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

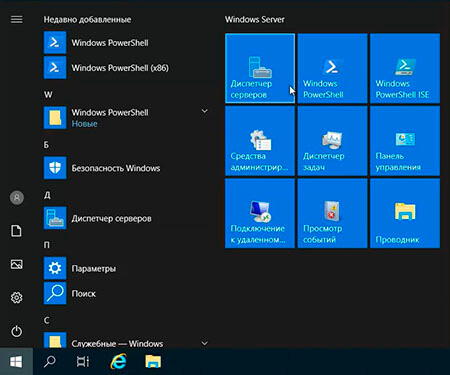

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

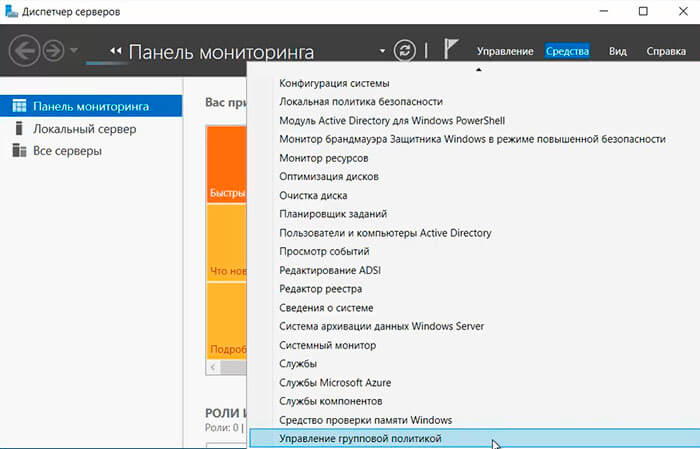

2. В новом окне выбираем «Средства«, в появившемся списке «Управление групповой политики«.

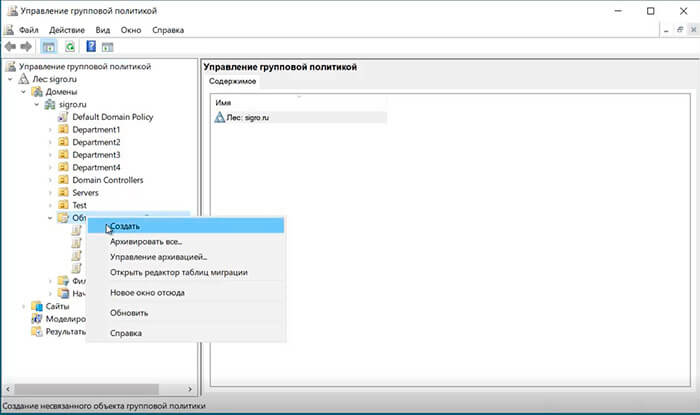

3. Нажимаем правой клавишей мыши на «Объекты групповой политики«, далее «Создать«.

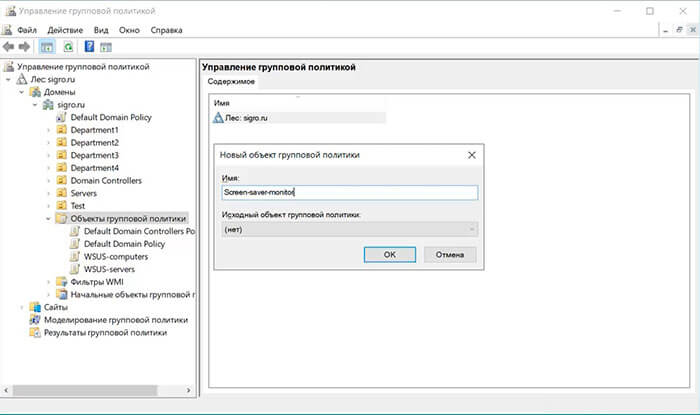

4. В появившемся окне задаём имя групповой политики, нажимаем «ОК«.

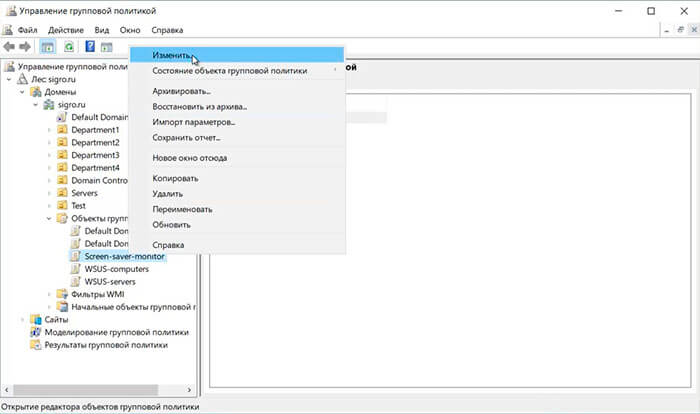

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее «Изменить«.

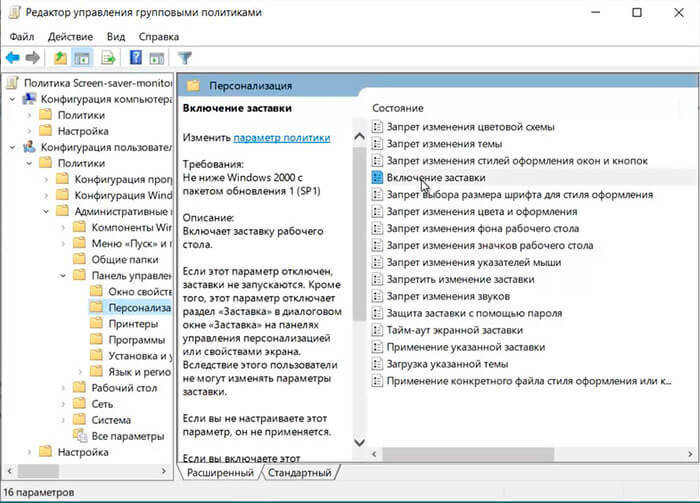

6. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Панель управления — Персонализация.

7. Устанавливаем следующие параметры:

- Включение заставки — Включено.

- Защита заставки с помощью пароля — Включено.

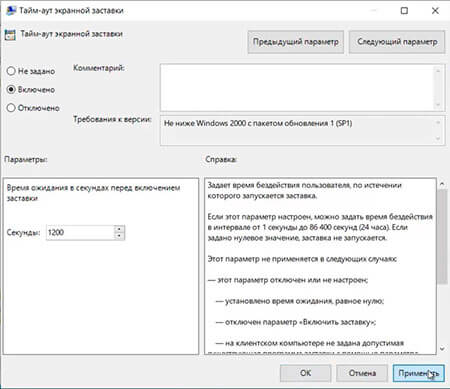

- Тайм-аут экранной заставки — Включено. Время включения в секундах перед включения заставки — Секунды: 1200.

Выключение монитора после 40 минут бездействия пользователя

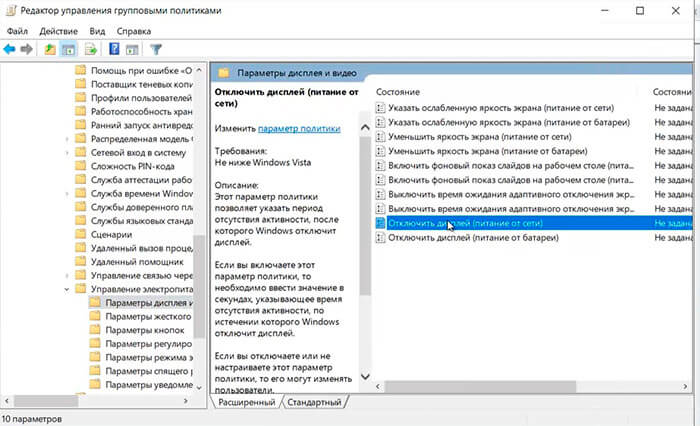

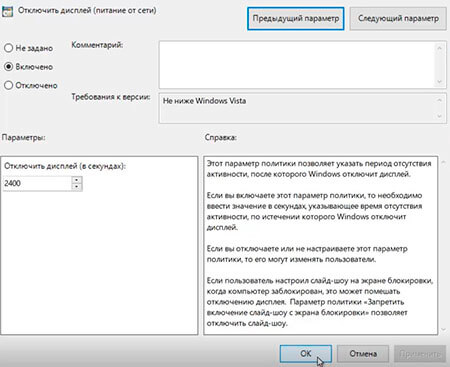

1. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Система — Управление электропитанием — Параметры дисплея и видео.

2. Выбираем «Отключить дисплей (питание от сети)«, меняем следующие параметры:

- Включено.

- Отключить дисплей (в секундах): 2400

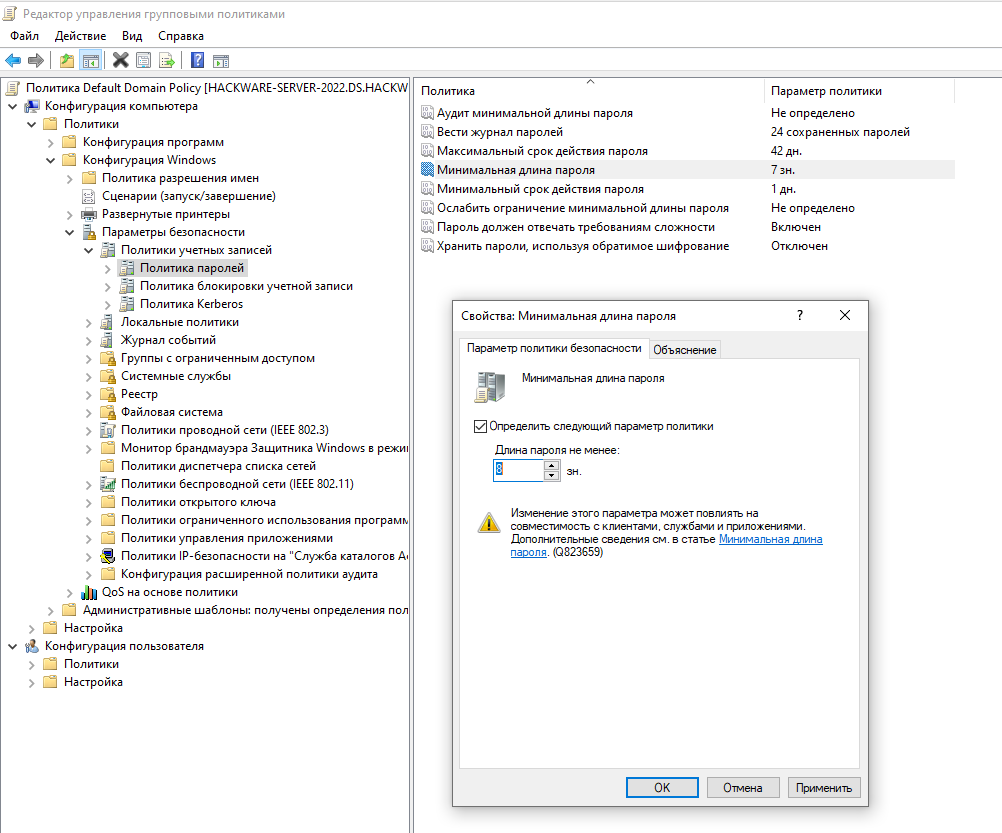

Изменение политики паролей

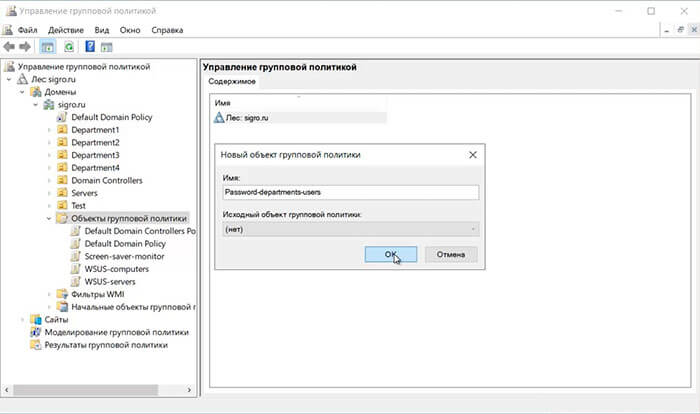

1. Для изменения политики паролей создаём новую групповую политику. Для этого правой клавишей мыши на «Объекты групповой политики» — «Создать«.

2. Задаём имя нового объекта групповой политики, далее нажимаем «ОК«.

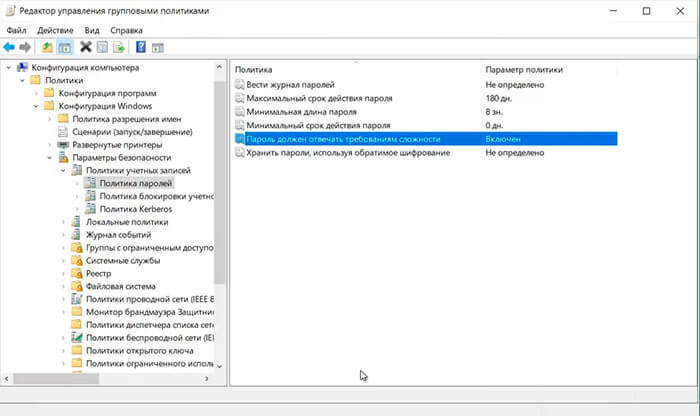

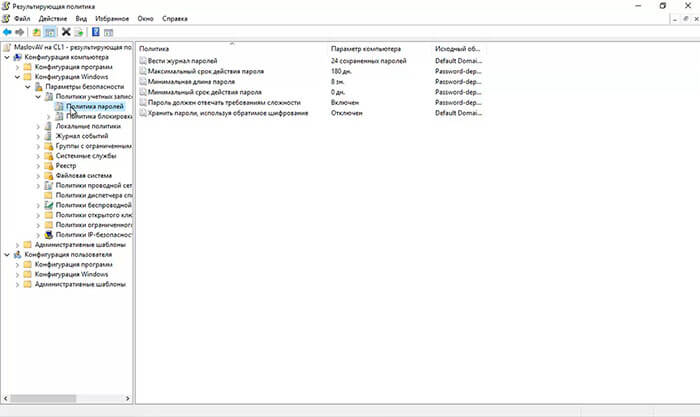

3. Далее правой клавишей на вновь созданную политику — «Изменить«. Переходим в раздел Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политика паролей. Изменяем следующие параметры:

- Максимальный срок действия пароля — 180 дн.

- Минимальная длина пароля — 8 зн.

- Минимальный срок действия пароля — 0 дн.

- Пароль должен отвечать требованиям сложности — Включен.

Применение созданных групповых политик

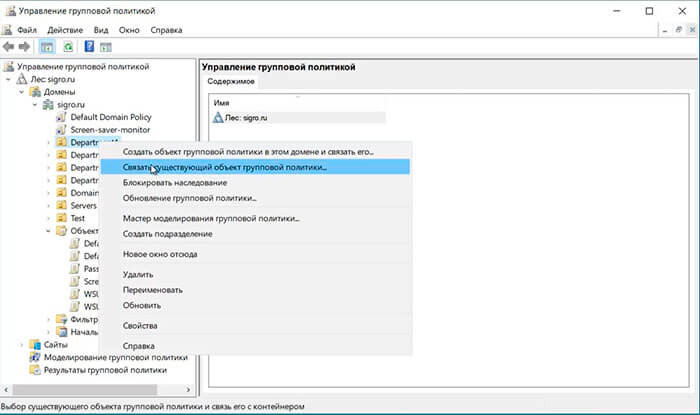

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

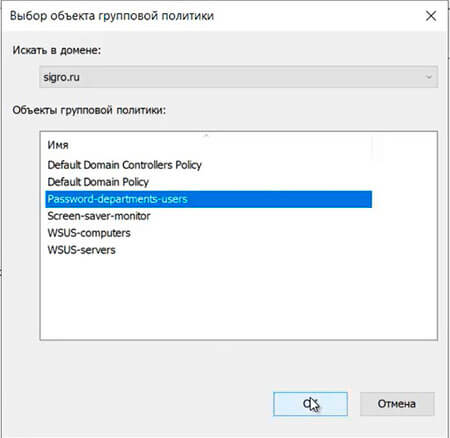

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее «Связать существующий объект групповой политики«.

2. В появившемся окне выбираем необходимый объект групповой политики, далее «ОК«.

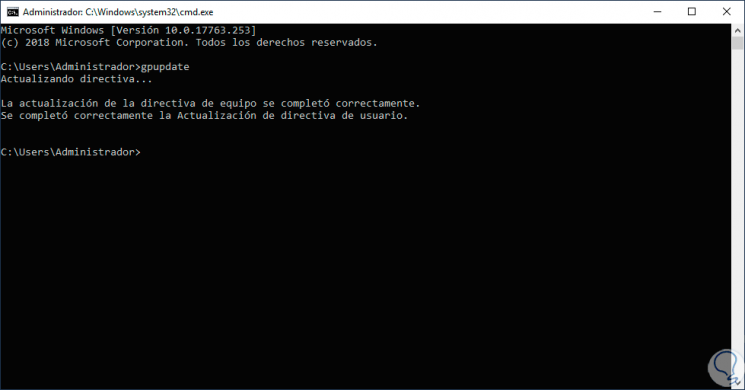

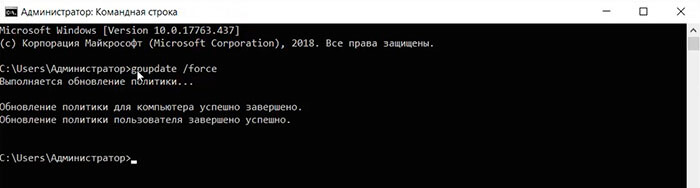

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Посмотреть видео — изменение экранной заставки, отключение монитора, изменение политики паролей с помощью GPO можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

Содержание

- Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

- Windows Server: Отключение срока действия пароля

- Отключение ограничения по сроку действия пароля локально

- Отключение ограничения по сроку действия пароля в домене

- Пароль должен соответствовать требованиям к сложности Password must meet complexity requirements

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

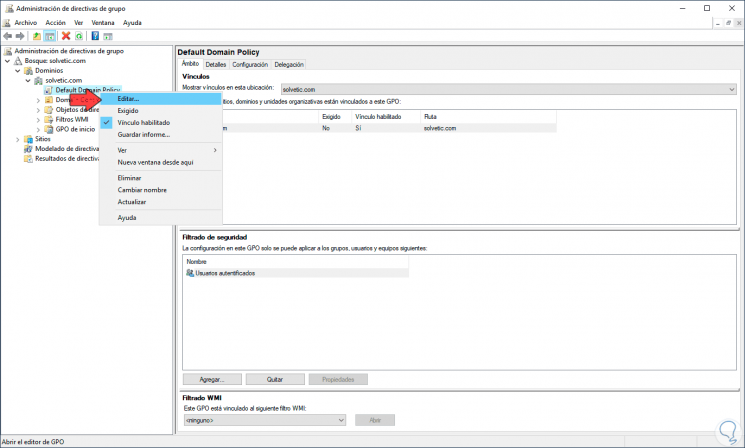

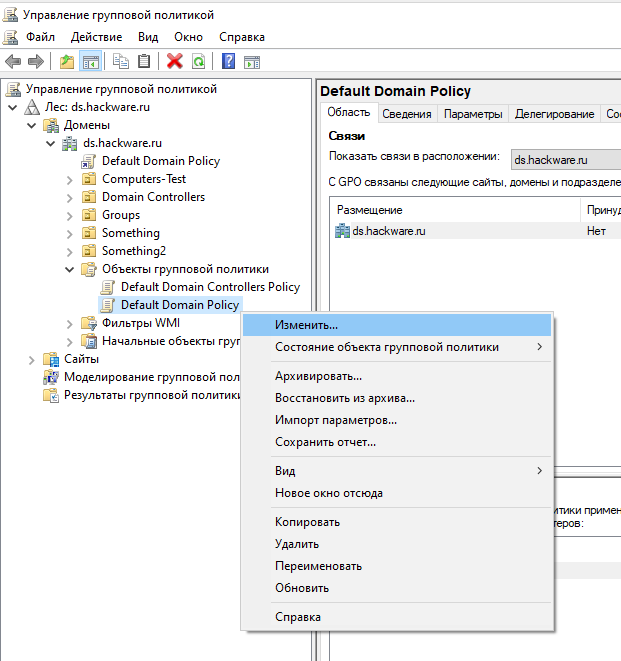

Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

1) Открыть Server Manager, меню Tools, в раскрывшемся меню выбрать Group Policy Management.

2) Раскройте Forrest >> Domains >> Ваш контролер домена.

Правой кнопкой мыши кликнуть на Default Domain Policy и в контекстном меню выбрать Edit .

3) Раскройте Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy

Двойной клик мышкой на Passwords Must Meet Complexity Requirements.

4) Выбрать Disabled в пункте Define this policy setting:. Кликнуть

OK и закрыть все окна.

5) Чтобы применить политики без перезагрузки выполните в командной строке (CMD) команду «gpupdate /force«.

В целях повышения безопасности, в серверных операционных системах Windows включен срок действия пароля, по истечению которого, система будет сообщать вам о необходимости смен пароля. Если же данная функция вам не нужна, её возможно выключить через групповые политики.

Отключение ограничения по сроку действия пароля локально

Отключить данную настройку можно следующим образом:

Открываем Выполнить (Пуск — Выполнить или Win+R), после чего набираем gpedit.msc и жмем ОК.

Щелкаем два раза по этому пункту и ставим 0, чтобы отключить срок действия пароля.

Отключение ограничения по сроку действия пароля в домене

В отличии от предыдущего способа, где речь шла про редактирование локальных групповых политик, здесь нужно отредактировать групповые политики домена Active Directory. Для этого нужно удаленно зайти на сервер контроллера домена, открыть окно «Выполнить» и набрать там команду gpmc.msc , после чего нажать кнопку «ОК».

Откроется окно Управление групповой политикой. В нем находим нужную политику (по умолчанию — Default Domain Policy), и нажимаем на ней правой кнопкой мыши — и в появившемся контекстном меню выбираем «Изменить».

Откроется обычное окно редактирования групповых политик — где нужно совершить действия, описанные главой выше.

Пароль должен соответствовать требованиям к сложности Password must meet complexity requirements

Область применения Applies to

В этой статье описываются лучшие методики, расположение, **** значения и вопросы безопасности для пароля, которые должны соответствовать требованиям к сложности настройки политики безопасности. Describes the best practices, location, values, and security considerations for the Password must meet complexity requirements security policy setting.

Справочные материалы Reference

Параметр политики «Пароли должны соответствовать требованиям к сложности» определяет, должны ли пароли соответствовать ряду рекомендаций по надежных паролям. The Passwords must meet complexity requirements policy setting determines whether passwords must meet a series of strong-password guidelines. Если этот параметр включен, пароли необходимы для удовлетворения следующих требований: When enabled, this setting requires passwords to meet the following requirements:

Пароли могут не содержать значение samAccountName пользователя (имя учетной записи) или полное значение displayName (полное имя). Passwords may not contain the user’s samAccountName (Account Name) value or entire displayName (Full Name value). В обеих проверках не занося чувствительность к делу. Both checks are not case-sensitive.

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. The samAccountName is checked in its entirety only to determine whether it is part of the password. Если samAccountName имеет длину менее трех символов, эта проверка пропускается. If the samAccountName is fewer than three characters long, this check is skipped. DisplayName разберется для разных знаков: запятых, токенов, дефис или дефис, подчеркивая, пробелы, знаки с запятой и вкладки. The displayName is parsed for delimiters: commas, periods, dashes or hyphens, underscores, spaces, pound signs, and tabs. При обнаружении какого-либо из этих разделов displayName разделяется, и все разделы (маркеры) для различения подтверждаются, что они не включены в пароль. If any of these delimiters are found, the displayName is split and all parsed sections (tokens) are confirmed not to be included in the password. Маркеры меньше трех символов игнорируются, а подстроки маркеров не проверяются. Tokens that are shorter than three characters are ignored, and substrings of the tokens are not checked. Например, имя «Erin M. Hagens» разделено на три маркера: «Erin», «M» и «Havens». For example, the name «Erin M. Hagens» is split into three tokens: «Erin», «M», and «Havens». Так как второй маркер имеет только один символ, он игнорируется. Because the second token is only one character long, it is ignored. Таким образом, у этого пользователя не может быть пароля, включающий «erin» или «havens» в качестве подстроки в любом месте пароля. Therefore, this user could not have a password that included either «erin» or «havens» as a substring anywhere in the password.

Пароль содержит символы из трех из следующих категорий: The password contains characters from three of the following categories:

- Буквы в верхнем регистре для европейских языков (от A до Z с диакритическими знаками, греческими и кириллическими знаками) Uppercase letters of European languages (A through Z, with diacritic marks, Greek and Cyrillic characters)

- Буквы в нижнем регистре европейских языков (от a до z, с диакритическими знаками, греческими и кириллическими знаками) Lowercase letters of European languages (a through z, sharp-s, with diacritic marks, Greek and Cyrillic characters)

- 10 базовых цифр (от 0 до 9) Base 10 digits (0 through 9)

- Не буквы и цифры (специальные символы): (

!@#$%^&*-+=’|() <> []:;»‘ <>. /) Символы валюты, такие как «Евро» или «Английские символы», не считаются специальными символами для этого параметра политики. Non-alphanumeric characters (special characters): (

!@#$%^&*-+=`|()<>[]:;»‘<>. /) Currency symbols such as the Euro or British Pound aren’t counted as special characters for this policy setting.

Требования к сложности применяются при смене или создании паролей. Complexity requirements are enforced when passwords are changed or created.

Правила, включенные в требования к сложности паролей Windows Server, входят в Passfilt.dll и не могут быть изменены напрямую. The rules that are included in the Windows Server password complexity requirements are part of Passfilt.dll, and they cannot be directly modified.

Если эта возможность включена, Passfilt.dll вызвать дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи не используются для паролей, содержащих символы, которые не включены в алфавит. When enabled, the default Passfilt.dll may cause some additional Help Desk calls for locked-out accounts because users aren’t used to passwords that contain characters that aren’t in the alphabet. Но этот параметр политики достаточно уныл, чтобы все пользователи к этому привыкли. But this policy setting is liberal enough that all users should get used to it.

Дополнительные параметры, которые можно включить в настраиваемую Passfilt.dll, — это использование символов, не включаемые в верхние строки. Additional settings that can be included in a custom Passfilt.dll are the use of non–upper-row characters. Чтобы ввести символы верхнего ряда, удерживайте клавишу SHIFT и нажимаете одну из клавиш в строке номеров клавиатуры (от 1 до 9 и 0). To type upper-row characters, you hold the SHIFT key and press one of any of the keys on the number row of the keyboard (from 1 through 9 and 0).

Возможные значения Possible values

- Enabled Enabled

- Отключено Disabled

- Не определено Not defined

Рекомендации Best practices

Последние рекомендации см. в руководстве по паролям. For the latest best practices, see Password Guidance.

Настройка паролей должна соответствовать требованиям к сложности для «Включено». Set Passwords must meet complexity requirements to Enabled. Этот параметр политики в сочетании с минимальной длиной пароля 8 обеспечивает не менее 218 340 105 584 896 разных возможностей для одного пароля. This policy setting, combined with a minimum password length of 8, ensures that there are at least 218,340,105,584,896 different possibilities for a single password. Этот параметр делает атаку с атакой с перехунышом, но по-прежнему не является невозможной. This setting makes a brute force attack difficult, but still not impossible.

Использование сочетаний клавиш ALT может значительно повысить сложность пароля. The use of ALT key character combinations can greatly enhance the complexity of a password. Однако требование, чтобы все пользователи в организации соблюдали такие строгие требования к паролям, может привести к неумеяющим пользователям и неработающей службе поддержки. However, requiring all users in an organization to adhere to such stringent password requirements can result in unhappy users and an over-worked Help Desk. Рассмотрите возможность реализации требования в организации использовать символы ALT в диапазоне от 0128 до 0159 в составе всех паролей администратора. Consider implementing a requirement in your organization to use ALT characters in the range from 0128 through 0159 as part of all administrator passwords. (Символы ALT вне этого диапазона могут представлять стандартные буквы и цифры, которые не усложняют пароль.) (ALT characters outside of that range can represent standard alphanumeric characters that do not add additional complexity to the password.)

Пароли, содержащие только буквы и цифры, легко скомпрометировать с помощью общедоступных средств. Passwords that contain only alphanumeric characters are easy to compromise by using publicly available tools. Во избежание этого пароли должны содержать дополнительные символы и соответствовать требованиям к сложности. To prevent this, passwords should contain additional characters and meet complexity requirements.

Расположение Location

Конфигурация компьютераПараметры WindowsПараметры безопасностиПолитики учетных записейПолитика паролей Computer ConfigurationWindows SettingsSecurity SettingsAccount PoliciesPassword Policy

Значения по умолчанию Default values

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики (GPO) Server type or Group Policy Object (GPO) | Значение по умолчанию Default value |

|---|---|

| Политика домена по умолчанию Default domain policy | Включено Enabled |

| Политика контроллера домена по умолчанию Default domain controller policy | Включено Enabled |

| Параметры по умолчанию для отдельного сервера Stand-alone server default settings | Отключено Disabled |

| Параметры по умолчанию для контроллера домена Domain controller effective default settings | Включено Enabled |

| Эффективные параметры по умолчанию для серверов-членов Member server effective default settings | Включено Enabled |

| Эффективные параметры GPO по умолчанию на клиентских компьютерах Effective GPO default settings on client computers | Отключено Disabled |

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Пароли, содержащие только буквы и цифры, очень просты в обнаружении с помощью нескольких общедоступных средств. Passwords that contain only alphanumeric characters are extremely easy to discover with several publicly available tools.

Противодействие Countermeasure

Настройка паролей должна соответствовать параметру политики сложности «Включено» и порекомендовать пользователям использовать различные символы в паролях. Configure the Passwords must meet complexity requirements policy setting to Enabled and advise users to use a variety of characters in their passwords.

В сочетании с минимальной длиной пароля 8 этот параметр политики гарантирует, что количество различных возможностей для одного пароля настолько велико, что успешное (но не невозможно) успешное атака с помощью атак с помощью атак с атакой с помощью атак перехимки будет трудно (но не невозможно). When combined with a Minimum password length of 8, this policy setting ensures that the number of different possibilities for a single password is so great that it is difficult (but not impossible) for a brute force attack to succeed. (При увеличении параметра политики минимальной длины пароля также увеличивается среднее время, необходимое для успешной атаки.) (If the Minimum password length policy setting is increased, the average amount of time necessary for a successful attack also increases.)

Возможное влияние Potential impact

Если конфигурация сложности паролей по умолчанию сохранена, могут возникнуть дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи могут не привыкли к паролям, которые содержат не алфавитные символы, или могут возникнуть проблемы с вводом паролей, содержащих знаки или символы с акцентами на клавиатурах с разными макетами. If the default password complexity configuration is retained, additional Help Desk calls for locked-out accounts could occur because users might not be accustomed to passwords that contain non-alphabetical characters, or they might have problems entering passwords that contain accented characters or symbols on keyboards with different layouts. Однако все пользователи должны соответствовать требованию сложности с минимальными сложностами. However, all users should be able to comply with the complexity requirement with minimal difficulty.

Если в организации предъявляются более строгие требования к безопасности, можно создать настраиваемую версию файла Passfilt.dll, которая позволяет использовать произвольно сложные правила обеспечения безопасности паролей. If your organization has more stringent security requirements, you can create a custom version of the Passfilt.dll file that allows the use of arbitrarily complex password strength rules. Например, для пользовательского фильтра паролей может потребоваться использовать символы, не верхней строки. For example, a custom password filter might require the use of non-upper-row symbols. (Символы верхнего ряда — это символы, которые требуют нажатия и удержания клавиши SHIFT, а затем нажатия клавиш в строке номеров клавиатуры от 1 до 9 и 0.) Настраиваемый фильтр паролей также может выполнить проверку словаря, чтобы убедиться, что предложенный пароль не содержит общих слов словаря или фрагментов. (Upper-row symbols are those that require you to press and hold the SHIFT key and then press any of the keys on the number row of the keyboard, from 1 through 9 and 0.) A custom password filter might also perform a dictionary check to verify that the proposed password does not contain common dictionary words or fragments.

Использование сочетаний клавиш ALT может значительно повысить сложность пароля. The use of ALT key character combinations can greatly enhance the complexity of a password. Однако такие строгие требования к паролям могут привести к дополнительным запросам службы поддержки. However, such stringent password requirements can result in additional Help Desk requests. Кроме того, ваша организация может рассмотреть требование для всех паролей администратора использовать символы ALT в диапазоне от 0128 до 0159. Alternatively, your organization could consider a requirement for all administrator passwords to use ALT characters in the 0128–0159 range. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы и цифры, которые не усложняют пароль.) (ALT characters outside of this range can represent standard alphanumeric characters that would not add additional complexity to the password.)

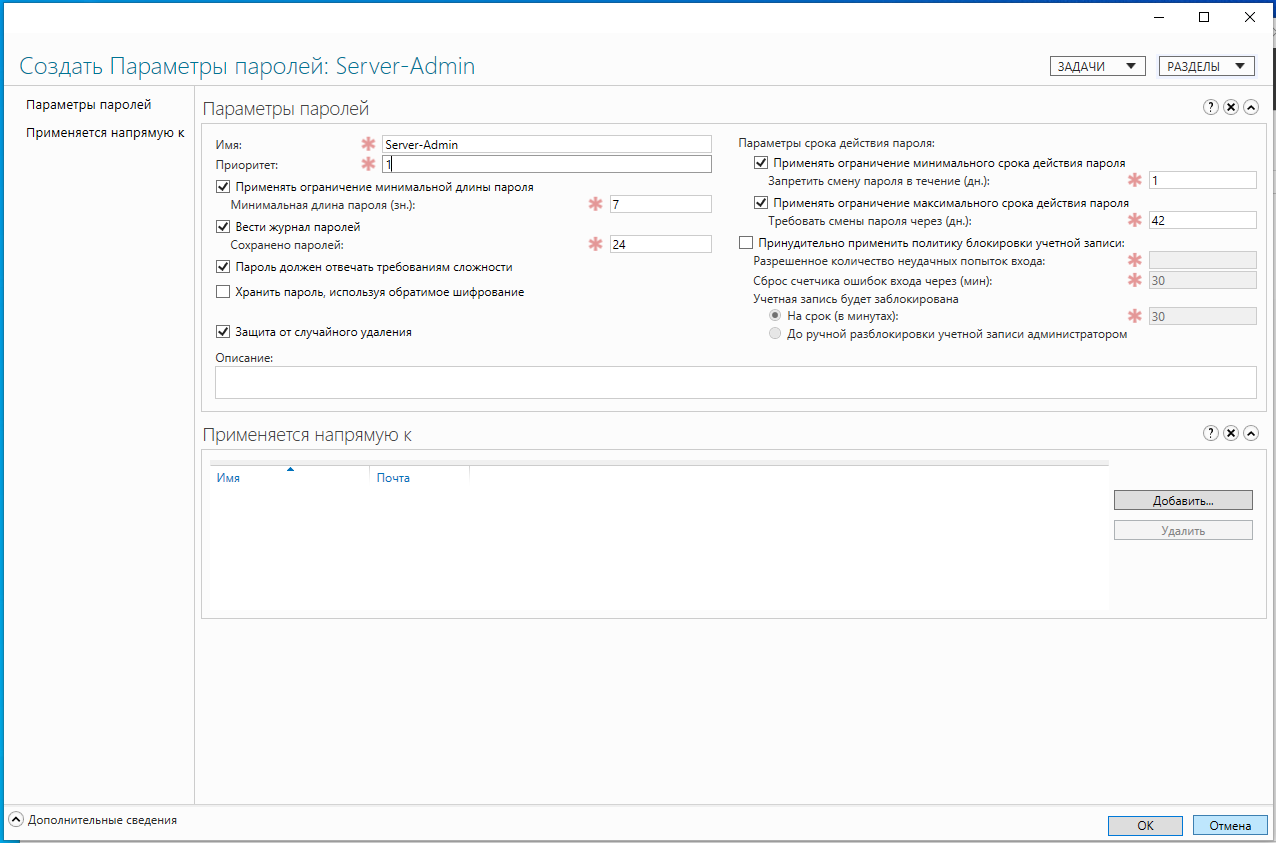

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Содержание:

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

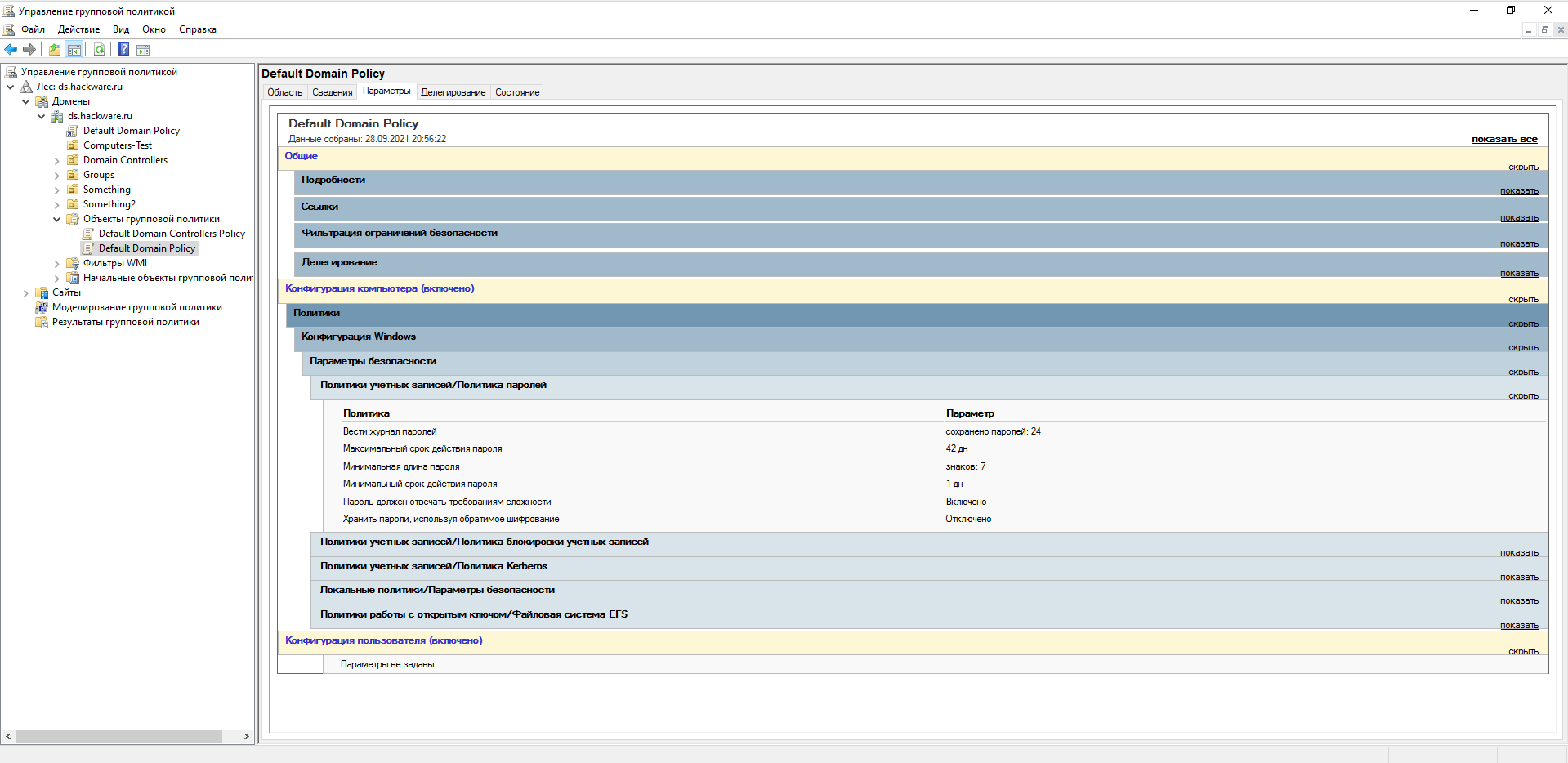

Политика паролей в Default Domain Policy

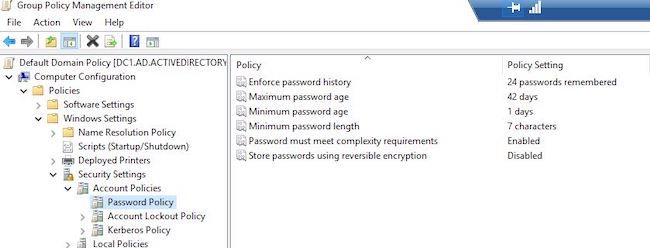

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console –

gpmc.msc

); - Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду

gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями;

Вы можете узнать когда истекает пароль определенного пользователя можно получить с помощью командлета:

Get-ADUser -Identity dbpetrov -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к любимому старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы предоставить пользователю самому сменить пароль в случае его компрометации (иначе менять пароль пользователю придется администратору);

- Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется);

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из

username

или

Firstname

), также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме того, для исключения использования простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей учетных записей домена. - Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но в иногда нужно предоставить доступ некоторым приложениям нужно к паролю пользователя в домене. При включении этой политики пароли хранятся в менее защищенной виде (по сути открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC, в качестве одной из мер защиты можно использовать RODC).

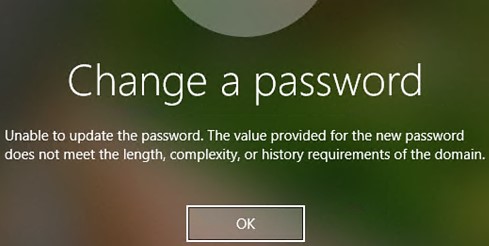

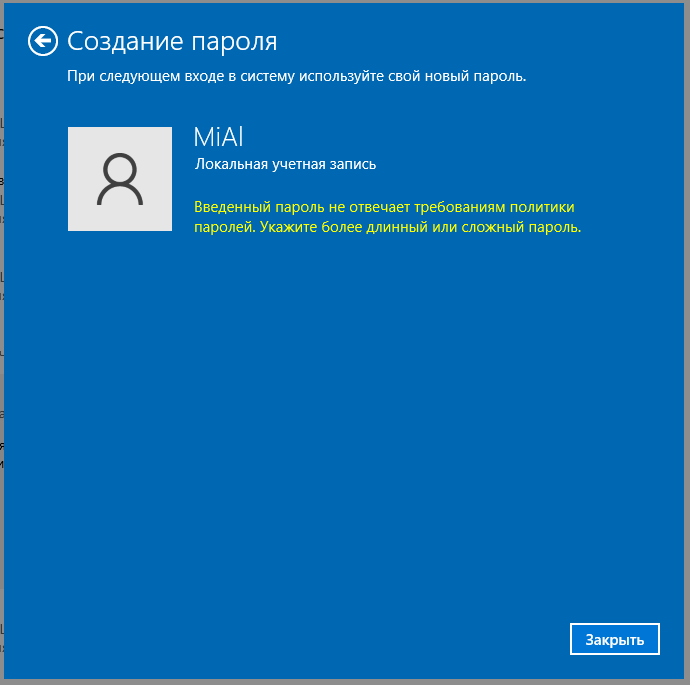

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Если учетные записи блокируются слишком часто, вы можете найти компьютер/сервер источник блокировки так.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Что интересно, в недавних рекомендациях Security Baseline 1903 Microsoft указывает, что не нужно включать функцию истечения паролей для пользователей. Это не увеличивает безопасность и только создает ненужные проблемы (ссылка).

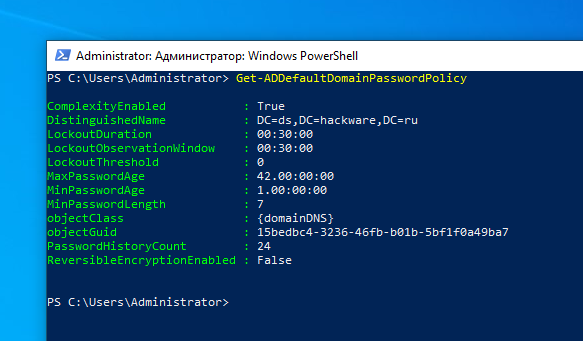

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли

gpmc.msc

(вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=winitpro,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid : a5daca80-6c2c-49a6-8704-d1e4db76e851

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

Доменная политика паролей действует только на объекты AD типа user. Для паролей компьютеров, обеспечивающих доверительные отношения с доменом, есть собственные настройка GPO.

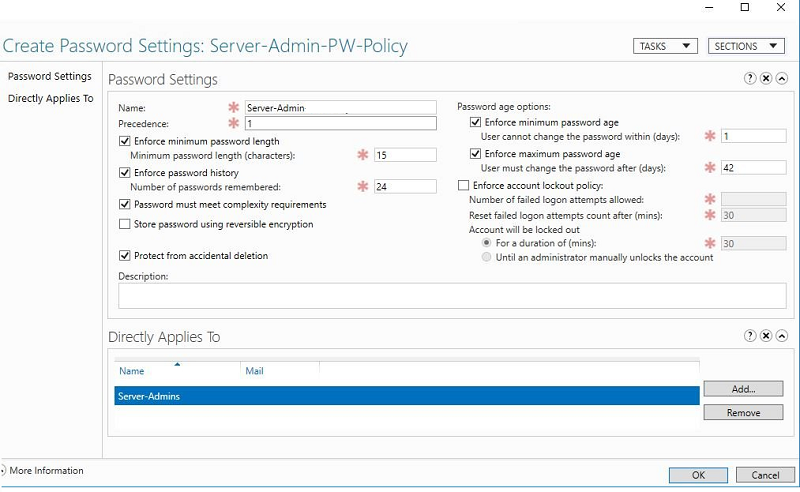

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

В рабочей группе политики паролей придется настроить на каждом компьютере отдельно помощью редактора локальной GPO – gpedit.msc, либо вы можете перенести настройки локальных GPO между компьютерами так.

Microsoft делает многое для безопасности Windows и своих корпоративных клиентов. Но её усилия остаются недостаточными. Корпорация игнорирует рекомендации NIST по парольным политикам, а её собственные указания в различных документах противоречат друг другу. Поэтому необходимо использовать дополнительные средства, например интегрировать в контроллер домена сторонние решения, позволяющие добиться выполнения требований международных стандартов.

- Введение

- Пароли в 2021 году

- Рекомендации зарубежных компаний и GPO Microsoft

- Защитные меры

- Выводы

Введение

В наше время компании постоянно совершенствуют политику и средства кибербезопасности: строят SIEM-системы, укрепляют периметры сетей, разбирают и изучают сетевые пакеты «на лету», следят за состоянием безопасности в режиме реального времени. Безопасность обрастает автоматизацией, решаются проблемы открытых «дыр» в программном обеспечении. Однако о фундаментальных аспектах безопасности не стоит забывать. Парольная защита остаётся открытым вопросом, и по сей день находятся уязвимости связанные с некачественной его проработкой.

Пароли в 2021 году

Уже давно не новость, что на смену паролям приходят более сложные методы аутентификации: токены, ключи, биометрия… Однако этим, как правило, защищается исключительно критическая инфраструктура компании. Например, в разработке тест- и стейдж-серверы защищаются паролями. Для компаний авторизация в системе межведомственного электронного взаимодействия (СМЭВ) и единой системе идентификации и аутентификации (ЕСИА) определяется по сертификату и кодовому слову (тот же пароль).

Если не брать в расчёт большие инфраструктуры, то в среднем бизнесе документы и архивы защищаются паролями. Малый сегмент тоже без этого не обходится: редко где можно увидеть вход в 1С по токену. И даже Basic Auth первичной настройки веб-сервера остаётся популярным и по сей день.

Заявление Microsoft о FIDO2 и «2021 без паролей» — слишком уж громкое, учитывая то, что корпорация очень часто отзывает обновления и ставит заплатки для дальнейшей работы операционных систем. Эта технология будет ещё оттачиваться, и ей придётся пройти суровую проверку в реальности.

Если смотреть в сторону частного использования, то появилась двухфакторная аутентификация, где человек уже физически привязан к номеру телефона или аккаунту сети, но это лишь упрощает смену пароля и даёт более глубокую защиту. На передовой — снова связка логина и пароля.

Если быть уж совсем откровенными, не все организации и физические лица идут в ногу со временем. Статистика использования операционных систем показывает, что Windows 7, поддержка которой закончилась ещё в начале 2020 года, до сих пор популярна (ей пользуется чуть более 20 % от общей массы пользователей).

Вышеперечисленные аргументы показывают, что парольная защита не умирает, а подкрепляется дополнительными функциями. Она капитально оседает в нашей жизни. Альтернативы, которая пришла бы на замену и стёрла эту технологию, ещё не придумали.

Рекомендации зарубежных организаций и GPO Microsoft

Безопасность паролей уже давно является проблемой для предприятий и их стандартов кибербезопасности. Пароли учётных записей часто являются самым слабым звеном в общей системе безопасности для многих организаций. Например, большое количество компаний использует парольную политику Microsoft по умолчанию. Что ж, «коробочная» настройка Windows не так уж и безнадёжна. Можно сравнить её с рекомендациями зарубежных органов по безопасности и посмотреть, так ли хорошо проработана политика паролей на предприятии, как рекомендуют.

Что такое политика паролей? Она представляет собой набор требуемых параметров, которыми должны руководствоваться пользователи при выборе пароля своей учётной записи. Ниже представлена конфигурация паролей GPO политики домена по умолчанию в Windows Server 2019 со значениями «из коробки».

Рисунок 1. Групповая политика Password Policy

- Срок действия пароля — 42 дня.

- Минимальный «возраст» пароля — 1 день.

- История предыдущих паролей — 24 записи.

- Минимальная длина пароля — 7 символов.

- Требование сложности при выборе пароля — включено.

- Хранить пароли с возможностью восстановления — отключено.

В свою очередь, Национальный институт стандартов и технологий США (NIST) выпустил специальную публикацию 800-63B, и в разделе 5.1.1 «Memorized Secrets» этого руководства по идентификации / аутентификации и жизненному циклу говорится уже о 8 символах минимальной длины. Также NIST настаивает на том, что перед тем как установить пароль, системный администратор (или DevOps, так как это следует делать в автоматическом режиме) должен проверить его на:

- Наличие в утечках и словарях с самыми популярными паролями.

- Наличие словарных слов («angel», «black»).

- Присутствие типовых последовательностей и повторяющихся символов («aaa11», «abcd»).

- Присутствие производных от имени, профессии и т. п. («buh12»).

- Любые другие последовательности, которые легко скомпрометировать.

Что касается PIN-кодов, NIST рекомендует использовать не менее 6 знаков — что можно поставить в пример многим сервисам, использующим 4-значные коды (например, той же Microsoft для входа в Windows 10).

Ещё один раздел руководства от NIST, касающийся обязательной смены пароля через определённые промежутки времени, гласит, что верификаторам нет необходимости требовать периодического изменения запомненного пароля, однако они обязаны принудительно менять его, если есть доказательства его компрометации.

Руководство NIST пассивно рекомендуется Microsoft. В базовом плане по безопасности для Windows 10 v1903 и Windows Server 2019 v1903 отмечается следующее: «Недавние научные исследования ставят под сомнение ценность многих старых методов защиты паролей, таких как политики истечения срока действия паролей, и вместо этого указывают на более эффективные альтернативы, такие как принудительное применение списков запрещённых паролей (отличным примером является защита паролей Azure AD) и многофакторная проверка подлинности. Хотя мы рекомендуем эти альтернативы, они не могут быть принудительно применены с нашими рекомендуемыми базовыми параметрами конфигурации безопасности, которые основаны на встроенных параметрах групповой политики Windows».

Эти рекомендации Microsoft указывают на несовершенство возможностей групповых политик Active Directory. Нет встроенных средств, куда можно было бы занести словари недопустимых в организации паролей. В то же время в руководстве описан процесс разработки и регистрации DLL — то есть имеется возможность добавить свой «фильтр паролей», но его придётся разрабатывать или заказывать, что увеличивает стоимость защиты.

По поводу длины пароля: Microsoft в Windows Server 2019 считает достаточной семизначную минимальную длину пароля, что не соответствует ни одной из рекомендаций, с которыми они могли бы считаться:

- Институт SANS — 12 символов.

- NIST — 8 символов.

- Microsoft TechNet — 14 символов.

- Microsoft Research — 8 символов.

Защитные меры

«Политика парольной защиты организации» стала универсальным документом, который требуется практически в любом случае, где на горизонте стоят регуляторы и проверяющие органы — и неспроста.

Этот документ необходимо не только скачать и прочитать, но и внимательно проработать, после чего запустить применение его требований в производственные процессы. Ведь каждый пентестер знает цену слабого пароля.

Любая площадка для тренировок пентестера, похожая на сеть реальной организации (например, Pentestit), не упускает возможности показать, что на серверы можно проникнуть получив пароль методом брутфорса.

Отсюда следует, что задача DevOps (DevSecOps), специалиста по ИБ или системного администратора — не упустить данный факт из виду и как следует подготовиться.

Применительно к Microsoft AD можно использовать стороннее программное обеспечение, например Specops Password Auditor, nFront Password Filter, ManageEngine или Anixis. При большом желании, как упоминалось выше, можно заменить passfilt.dll на коммерческие проекты или написать свою библиотеку, как это сделал Yelp. Один из вариантов — воспользоваться онлайн-сервисом Pwned Passwords: на его API построено большое количество проектов под разные задачи. Также можно включить в парольную политику обязательную предварительную проверку своего пароля на этом сервисе.

Большую роль в организации кибербезопасности играет настройка аппаратного и программного обеспечения. Не стоит надеяться, что за вас уже всё настроили. За правило надо взять: «по умолчанию — небезопасно». Не только настройка GPO Microsoft «хромает на эту ногу». Любая связка логина со сложным паролем будет надёжнее, чем приходящий на телефон PIN-код из 4 цифр с возможностью ввести его бесчисленное количество раз, как это было на Cisco ASA.

Оценка происходящего в режиме реального времени тоже пойдёт на руку любому администратору. 20 лет назад простого пароля в 4–6 символов было достаточно; сегодня нормой считается не менее 8 символов с использованием разных регистров и всевозможных дополнительных знаков. Мир стал более динамичным, и под него необходимо адаптироваться всё быстрее.

Каждая система безопасности должна быть настроена до состояния нерентабельности её взлома. Это правило распространяется и на пароли.

Выводы

Из сказанного выше можно сделать вывод, что парольная защита как была, так и остаётся необходимостью. Ни о какой её «смерти» речи пока идти не может. В рекомендациях не просто так указываются критерии установки и проверки пароля «на прочность».

Также можно отметить, что компания Microsoft, на программном обеспечении которой строится преобладающее множество информационных систем предприятий в мире, делает большие ставки на FIDO и уход от паролей в пользу других защит. Поэтому Active Directory не предоставляет полного рекомендуемого комплекта защиты в отношении парольных политик даже на Windows Server 2019 c самыми последними обновлениями. Для детальной проработки этого вопроса придётся прибегнуть к помощи сторонних производителей.

извените, но я начинающий и большинство информации в технических статьях не понимаю, можно ли как-то по-проще, с картинками и в ветке вопроса ?

например сервер терминало в в 2012 и в 2008 я могу поднять с закрытыми глазами, а вот что такое Active Directory я вобще не понимаю зачем это нужно и что это такое, если объясните на пальцах,

то думаю облегчите жизнь многим начинающим таким как я.

На каком языке я понимаю. Если сеть держиться на рабочей группе, то соответственно чтобы она работала, то на всех машинах сети должны быть прописаны IP-адреса одной подгруппы (192.168.0.1-255) и рабочая группа должна быть одинаковая.

А если Active Directory, то это настройка Домена, ДНС и темный лес…

Единственное что я понимаю что Active Directory это круто и удобно.

Хочу научиться. Т.к. у меня сейчас 3 сервера. которые стоят на расстоянии 5 км друг от друга. Один из них имеет доступ в интернет. к каждому подключены компьютеры к первому 3, второму 4, третьему 6. В скором

будущем интернет будет везде и я бы хотел объединить их в одну сеть. Основной софт

Парус-Предприятие (Парус-ресторан и Парус-Бухгалтерия), скоро буду подключать еще

Парус-Отель, Парус-Магазин, Парус-Менеджмент и Маркетинг, Парус-Турагенство и Парус-Зарплата. Это же дополнительные рабочие места. И если мне не удасться настроить всё на одном сервере, то связать все три сервера в одну

систему и удаленно ими управлять просто обязан, т.к. Сервера стоят на берегу моря, и два из трех работать будут только летом. Планирую покупать офис в городе и работать оттуда, поэтому любой доступной помощи очень рад. Т.к

и сам охотно делюсь информацией которую узнаю. Приходиться все поднимать самому, т.к это мой хлеб. И так как только все начинаю настраивать, то я и бухгалтер и системный администратор и бизнес-консультант в активно

развивающейся структуре. Бухгалтерию и принцип работы общепита знаю на ура. Софт «Парус», тоже знаю как ведущий специалист. А вот администрирование хромает.

мой скайп: parfentevva — всегда рад пообщаться онлайн.

-

Изменено

Vladimir Parfentev

22 марта 2013 г. 1:31

Какой пароль подойдёт для Windows сервера (Введённый вами пароль не соответствует требованиям сложности пароля)

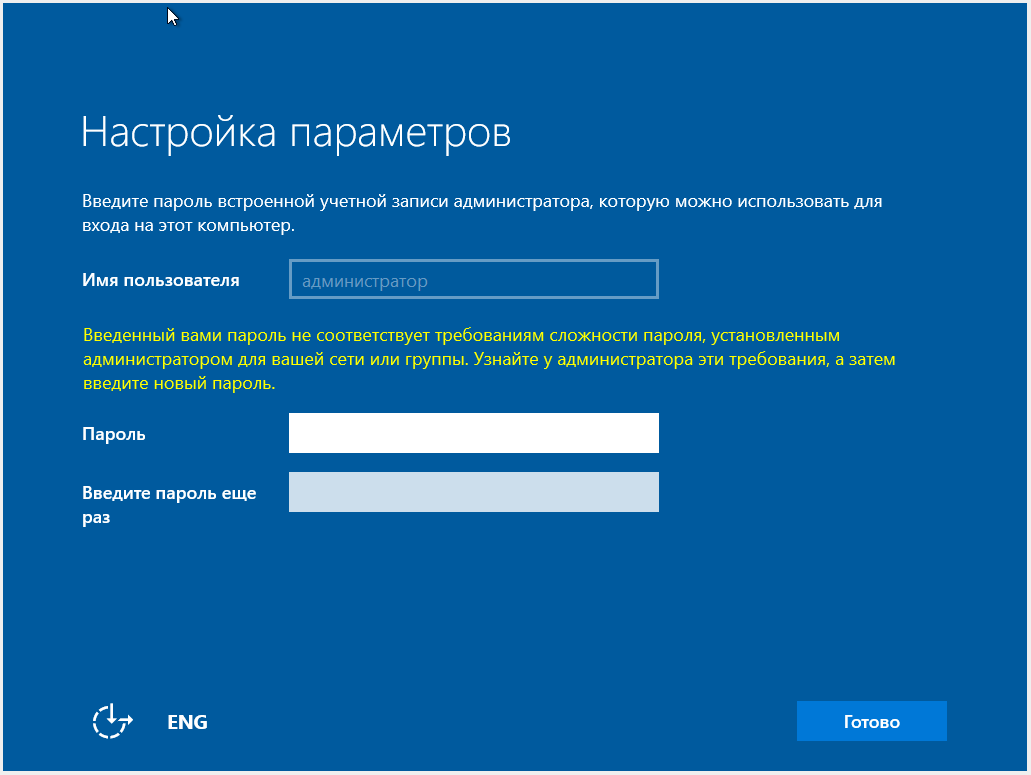

При установке Windows 2019 ли других версий сервера в конце процесса установки нужно обязательно ввести пароль администратора:

Причём при попытке придумать пароль, который кажется достаточно сложным, вы можете столкнуться с такой ошибкой:

Введённый вами пароль не соответствует требованиям сложности пароля, установленным администратором для вашей сети или группы. Узнайте у администратора эти требования, а затем введите новый пароль

Вводимый пароль проверяется сразу по нескольким правилам

1. Пароль не должен включать в себя имя пользователя

Пароли не должны содержать полное значение samAccountName (имя учётной записи) пользователя или полное значение displayName (полное имя). Обе проверки не чувствительны к регистру:

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. Если длина samAccountName меньше трёх символов, эта проверка пропускается.

DisplayName анализируется для разделителей: запятые, точки, тире или дефисы, подчёркивания, пробелы, знаки фунта и табуляции. Если какой-либо из этих разделителей найден, displayName разделяется, и подтверждается, что все проанализированные секции (токены) не включены в пароль. Токены длиной менее трёх символов игнорируются, а подстроки токенов не проверяются. Например, имя «Erin M. Hagens» разделено на три токена: «Erin», «M» и «Hagens». Поскольку второй токен имеет длину всего один символ, он игнорируется. Следовательно, этот пользователь не может иметь пароль, который включает в себя «erin» или «hagens» в качестве подстроки в любом месте пароля.

2. Пароли должны включать в себя символы из трёх категорий

Пароли должны содержать символы по меньшей мере из трёх из следующих пяти категорий:

- Прописные буквы европейских языков (от A до Z, с диакритическими знаками, греческими и кириллическими символами)

- Строчные буквы европейских языков (от a до z, sharp-s, с диакритическими знаками, греческими и кириллическими символами)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитно-цифровые символы:

!@#$%^&*_-+=`|()<>[]:;»‘<>. /

3. Требования к минимальной длине пароля нет

Таких требований нет. Точнее говоря, поскольку должны быть символы минимум из трёх категорий, то, следовательно, пароль должен быть минимум из трёх символов.

То есть пароль «Aa1» будет успешно принят системой (включает в себя символы из трёх групп). А, например, пароль «lskjdkjhlksdjdldhgh35kj2gkhl29lsdj3» будет отвергнут, поскольку не удовлетворяет правилу «должны использоваться символы минимум из трёх групп».

При вводе пароля обратите внимание на раскладку клавиатуры — в случае необходимости переключите её.

Источник

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

Ниже будет подробно рассказано как установить Microsoft .NET Framework 3.5 на локальный сервер под управлением Windows Server 2012, так как в этой ОС не получится установить Microsoft .NET Framework 3.5 через обычный инсталлятор, как на…

Источник

Настройте политику паролей в Windows 10/8/7

На некоторых веб-сайтах вы могли видеть, что для регистрации вам потребуется ввести пароль, который соответствует критерию, установленному веб-сайтом (например, пароль должен содержать не менее 8 символов, должен содержать буквы нижнего и верхнего регистра и т. д.) , Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя командную строку с повышенными привилегиями для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

Принудительное использование истории паролей . Этот параметр безопасности определяет количество уникальных новых паролей, которые необходимо связать с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль может использоваться, прежде чем система потребует от пользователя его изменения. Вы можете установить срок действия паролей через несколько дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, установив число дней равным 0. Если максимальный срок действия пароля составляет от 1 до 999 дней, минимальный срок действия пароля должен быть меньше, чем максимальный срок действия пароля. Если максимальный срок действия пароля установлен равным 0, минимальный срок действия пароля может быть любым значением от 0 до 998 дней.

Минимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль должен использоваться, прежде чем пользователь сможет его изменить. Вы можете установить значение от 1 до 998 дней или разрешить немедленные изменения, задав число дней равным 0. Минимальный срок действия пароля должен быть меньше, чем Максимальный срок действия пароля, если только максимальный срок действия пароля не установлен равным 0, указывая что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

— Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

— Длина не менее шести символов

— Содержат символы из трех следующих четырех категорий:

- Английские заглавные буквы (от A до Z)

- Английские строчные буквы (от a до z)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитные символы (например. $, #,%)

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любой или все эти параметры, просто дважды щелкните параметр, выберите соответствующий вариант и нажмите ОК .

Использование расширенной командной строки.

Введите cmd в меню «Пуск». В разделе «Программы» щелкните правой кнопкой мыши cmd и выберите Запуск от имени администратора .

Команды и их пояснения приведены ниже.

net account/minpwlen: length — устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

net account/maxpwage: days — . Устанавливает максимальное количество дней, после которых пользователь должен будет сменить пароль.Замените days на желаемое значение. Диапазон от 1-999. Если используется unlimited , ограничение не устанавливается. Значение maxpwage всегда должно быть больше, чем minpwage .

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days — Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number — Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Источник

Чтобы обеспечить высокий уровень безопасности учётных записей пользователей в домене Active Directory, администратор должен настроить и реализовать политику паролей домена. Политика паролей должна обеспечивать достаточную сложность, длину пароля и частоту смены паролей учётных записей пользователей и служб. Таким образом, вы можете затруднить злоумышленнику возможность перебора или перехвата паролей пользователей при их отправке по сети.

Суть политики паролей домена заключается в том, что устанавливаются правила на минимальную длину пароля, на обязательное наличие в нём определённого количества букв разного регистра, цифр, специальных символов. Данные правила распространяются как на администратора домена, так и на всех пользователей домена.