Ноя

15

2018

Данные методы шифрования являются устаревшими и уязвимыми ко взломам. Все чаще, в рамках требований политик безопасности и лучших практик, 3DES и RC4 рекомендуется отключить.

Отключение 3DES и RC4 в Windows Server 2016 (Powershell)

|

Disable-TlsCipherSuite -Name «TLS_RSA_WITH_3DES_EDE_CBC_SHA» #RC4 ([Microsoft.Win32.RegistryKey]::OpenRemoteBaseKey([Microsoft.Win32.RegistryHive]::LocalMachine,$env:COMPUTERNAME)).CreateSubKey(‘SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128’) New-ItemProperty -path ‘HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128’ -name ‘Enabled’ -value ‘0’ -PropertyType ‘DWord’ -Force | Out-Null ([Microsoft.Win32.RegistryKey]::OpenRemoteBaseKey([Microsoft.Win32.RegistryHive]::LocalMachine,$env:COMPUTERNAME)).CreateSubKey(‘SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128’) New-ItemProperty -path ‘HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128’ -name ‘Enabled’ -value ‘0’ -PropertyType ‘DWord’ -Force | Out-Null ([Microsoft.Win32.RegistryKey]::OpenRemoteBaseKey([Microsoft.Win32.RegistryHive]::LocalMachine,$env:COMPUTERNAME)).CreateSubKey(‘SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128’) New-ItemProperty -path ‘HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128’ -name ‘Enabled’ -value ‘0’ -PropertyType ‘DWord’ -Force | Out-Null |

Отключение 3DES и RC4 в Windows Server 2012

Сохраните ключи реестра в файл с расширением .reg и примените его двойным щелчком мыши

Disable_3DES_RC4.reg

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128] @=«» «Enabled»=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128] @=«» «Enabled»=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128] @=«» «Enabled»=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168] @=«» «Enabled»=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168/168] @=«» «Enabled»=dword:00000000 |

На чтение 3 мин Опубликовано Обновлено

3DES (Triple Data Encryption Standard) является алгоритмом, используемым для шифрования данных на Windows Server 2012. Однако с развитием криптографических методов и повышением уровня безопасности, 3DES стал считаться устаревшим и уязвимым к атакам. Поэтому, чтобы обеспечить более надежное и безопасное шифрование данных, рекомендуется отключить 3DES на Windows Server 2012.

Отключение 3DES на Windows Server 2012 может быть выполнено путем изменения реестровой настройки. Для этого необходимо запустить редактор реестра, найти соответствующий ключ и изменить его значение. Однако перед внесением изменений в реестр, рекомендуется создать его резервную копию, чтобы избежать возможных проблем при неправильном редактировании.

Шаг 1: Нажмите клавиши Win + R на клавиатуре, чтобы открыть окно «Выполнить». Введите «regedit» в поле и нажмите Enter, чтобы открыть редактор реестра.

Шаг 2: В редакторе реестра перейдите к следующему пути: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers

Шаг 3: В этой папке вы найдете список поддерживаемых алгоритмов шифрования. Найдите алгоритмы, содержащие «3DES» в названии.

Шаг 4: Для каждого алгоритма 3DES, дважды щелкните на нем, чтобы открыть окно его свойств.

Шаг 5: Измените значение параметра «Enabled» на 0, чтобы отключить алгоритм 3DES.

Шаг 6: Повторите шаги 4-5 для всех алгоритмов 3DES в списке.

Шаг 7: Перезагрузите сервер для применения изменений.

После выполнения этих шагов успешно будет отключен 3DES на Windows Server 2012. Обратите внимание, что это может привести к некоторым проблемам совместимости с некоторыми старыми клиентами или приложениями, которые все еще используют 3DES. Поэтому перед отключением 3DES, убедитесь, что все клиенты и приложения поддерживают другие безопасные алгоритмы шифрования данных.

Как отключить 3DES на Windows Server 2012

Следуйте инструкциям ниже, чтобы отключить 3DES на Windows Server 2012:

- Откройте редактор реестра, нажав на клавишу Windows + R и введя команду «regedit».

- Перейдите к следующему разделу:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168. - Щелкните правой кнопкой мыши по разделу «Triple DES 168» и выберите «Удалить».

- Подтвердите удаление раздела, нажав «Да».

- Закройте редактор реестра.

- Перезагрузите сервер для применения изменений.

После выполнения этих шагов 3DES будет успешно отключен на Windows Server 2012. Рекомендуется также проверить и убедиться, что другие алгоритмы шифрования, такие как AES или RSA, активированы и корректно настроены.

Обратите внимание, что отключение 3DES может повлечь за собой некоторые последствия для совместимости с некоторым старым программным обеспечением или устройствами. Поэтому, перед отключением 3DES, необходимо тщательно провести тестирование и оценить возможные риски.

Подробная инструкция

Для отключения 3DES на Windows Server 2012 следуйте следующим шагам:

- Откройте редактор реестра. Нажмите Win + R, введите regedit и нажмите Enter.

- Перейдите к нужному разделу. В левой панели редактора реестра найдите раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers.

- Удалите 3DES. Раскройте раздел CipherSuites и найдите значение 3DES. Нажмите правой кнопкой мыши на название 3DES и выберите Delete.

- Сохраните изменения. Закройте редактор реестра.

- Перезагрузите сервер. Чтобы изменения вступили в силу, необходимо перезагрузить сервер полностью.

После выполнения этих шагов 3DES будет успешно отключен на Windows Server 2012. Обратите внимание, что отключение 3DES может повлиять на совместимость с определенными старыми клиентами или системами, которые требуют использования данного шифрования. Перед отключением рекомендуется обратиться к документации и проверить совместимость.

RC4

To disable RC4 on your Windows server, set the following registry keys:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128]

"Enabled"=dword:00000000

3DES

To disable 3DES on your Windows server, set the following registry key:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168]

"Enabled"=dword:00000000

If your Windows version is anterior to Windows Vista (i.e. XP, 2003), you will need to set the following registry key:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168/168]

"Enabled"=dword:00000000

See also

- Configure an IIS8 server

- Configure an IIS7 server

- Configure an IIS6 server

- Sweet 32: attack targeting Triple DES (3DES)

- Enable/disable encryption algorithm in Windows

- RC4 vulnerability

- IIS Crypto: Tool developed by Nartac that allows you to customize protocol and cipher support on Windows.

- Remove From My Forums

-

Question

-

I have disabled the 3DES ciphers in registry. After reboot the server, port 3389 is successfully disable 3DES (TLS_RSA_WITH_3DES_EDE_CBC_SHA), but some 3DES ciphers are still occur in port 443. What should be done to remove remain 3DES ciphers in port 443?

Thanks.

Answers

-

I would advise to use IIS Crypto tool to disable all ciphers you want: https://www.nartac.com/Products/IISCrypto

Once done, restart your server.

If your issue persists then you need to check if your web portal is published behind a load balancer. If such, you should disable the ciphers on the load balancer itself.

-

Marked as answer by

Thursday, March 8, 2018 9:11 AM

-

Marked as answer by

-

I finally figure out there is a apache web server on port 443. I should disable the 3DES ciphers on apache (ssl.conf).

Anyway, thanks for Mr X’s answer. IIS Crypto is a great tool for us to manage the ciphers in Windows.

-

Marked as answer by

edmundlo

Thursday, March 8, 2018 9:11 AM

-

Marked as answer by

Admins have become very aware of the need to adjust the Schannel protocol settings for TLS to enable TLS 1.2 and to disable older versions. However, the cipher suites do not always receive the same amount of attention and may be left at their default values.

If you are reading this post there is a good chance that your security auditors have flagged a weak cipher is enabled on your server, and they want it disabled.

This post is specific to the issues around 3DES and SWEET32 which is CVE-2016-2183.

This attack leverages birthday attack probability theory to abuse the higher number of collisions. As noted in the NVD:

The DES and Triple DES ciphers, as used in the TLS, SSH, and IPSec protocols and other protocols and products, have a birthday bound of approximately four billion blocks, which makes it easier for remote attackers to obtain cleartext data via a birthday attack against a long-duration encrypted session, as demonstrated by an HTTPS session using Triple DES in CBC mode

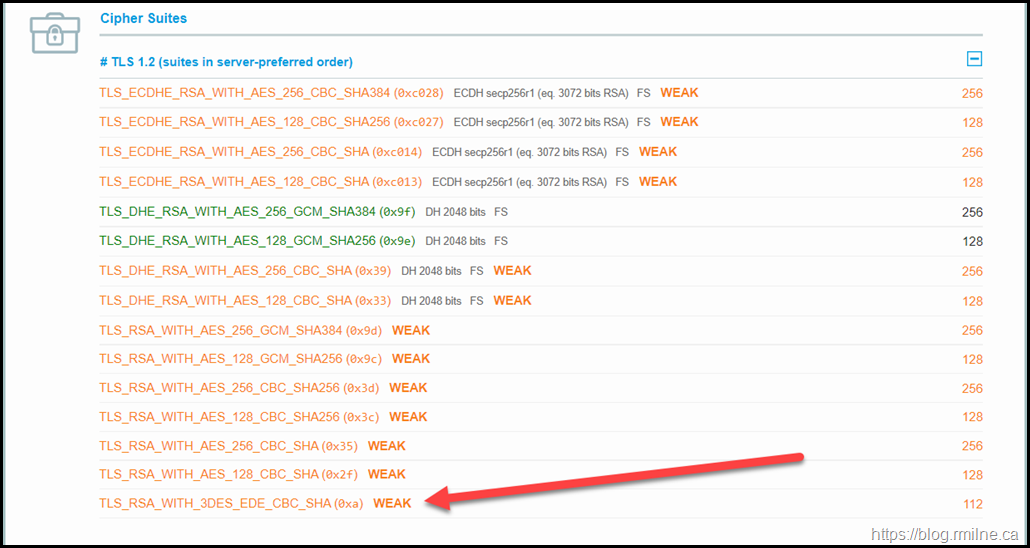

Windows will display this as the TLS_RSA_WITH_3DES_EDE_CBC_SHA cipher.

Security Audit Findings

The below are some examples of what may be provided by the security auditor. The exact text and description will depend on the security scan tool.

-

SSL Medium Strength Cipher Suites Supported (SWEET32)

-

Medium Strength Ciphers (> 64-bit and < 112-bit key, or 3DES)

-

Reconfigure the affected application if possible to avoid use of medium strength ciphers.

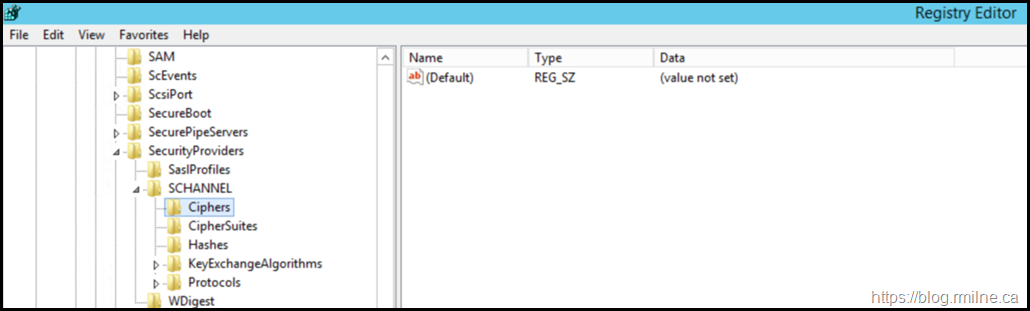

When reviewing the server in question, the below is an example of the registry which is missing the key and value to disable 3DES.

Windows Server 2012 R2 Remediation

Docs outlines all of the relevant information for Schannel protocols and algorithms.

The Ciphers registry key under the SCHANNEL key is used to control the use of symmetric algorithms such as DES and RC4. In this post we will disable the ciphers at this level. You could also edit the list of ciphers stored under HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Cryptography\Configuration\Local\SSL\00010002 but that would require a little bit more work.

To disable 3DES at the Schannel level of the registry, create the below:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168

Type: DWORD

Name:Enabled

Value: 0

Note the value is zero or 0x0 in hex.

To create the required registry key and path, the below are two sample commands. The first creates the intermediate «Triple DES 168» registry key. This is required as PowerShell will error out if the “Triple DES 168” key does not exist.

New-Item -Path "HKLM:SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168" –Force

New-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168" -Name "Enabled" -PropertyType DWORD -Value "0x0" –Force

Note that Disable-TlsCipherSuite is not available for Windows Server 2012 R2. It is available for Windows Server 2016 onwards.

Windows Server 2012 R2 Verification

To verify if the server has the registry set to disable 3DES:

Get-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168" -Name Enabled | Select-Object Enabled | FT -Autosize

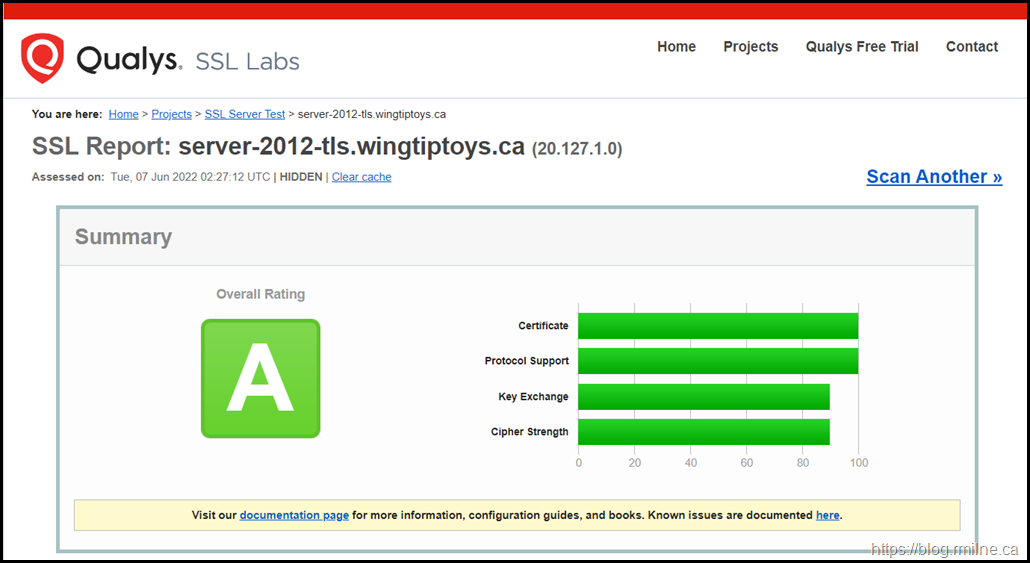

Once the registry value was added, you should then see the cipher has been removed from a SSL Labs scan.

Note that TLS_RSA_WITH_3DES_EDE_CBC_SHA is not visible is the SSL Labs output.

SSL Labs Reference

Note that just because you have a grade A rating on SSL Labs, that does not mean that all issues are resolved.

The below image is a Windows Server 2012 R2 test system with only TLS 1.2 enabled and weak DH disabled. The Certificate and Protocol Support sections are both 100%, the Key Exchange and Cipher Strength are not. You are encouraged to read the tool’s documentation to understand the scoring algorithm.

If we scroll down to the Cipher Suites section on the page, we can see why the Cipher Strength rating was not 100%

For the SWEET32 issue, the TLS_RSA_WITH_3DES_EDE_CBC_SHA cipher is highlighted.

Cheers,

Rhoderick