Время на прочтение

3 мин

Количество просмотров 180K

На сайте майкрософт размещена информация о том, как можно проверить подвержена ли ОС атакам meltdown. Там же имеется информация, как можно отключить последнее исправление.

Учитывая, что в интернете не утихают слухи о катастрофическом падении производительности и даже появляются сравнительные тесты «до» и «после» информация по отключению данной заплатки может оказаться полезной.

Сразу к делу: отключить можно внесением или корректировкой двух параметров в реестре.

С сайта майкрософт:

Включение или отключение фикса отдельно для CVE-2017-5715 и CVE-2017-5754 (Spectre и Meltdown)

Как включить фикс CVE-2017-5715 и CVE-2017-5754reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /fКак отключить фикс CVE-2017-5715 и CVE-2017-5754

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 3 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

Включение или отключение фикса отдельно для CVE 2017-5715 (Spectre)

Как включить фикс CVE-2017-5715

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 1 /fКак отключить фикс CVE-2017-5715

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 1 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 1 /f

Примечание * Установка значения 3 для FeatureSettingsOverrideMask является одинаковым для обоих случаев.

Примечание.* Отключение и включение посредством изменения параметров реестра потребует перезагрузки компьютера и права администратора.

Примечание.* Изменять MinVmVersionForCpuBasedMitigations нет необходимости.

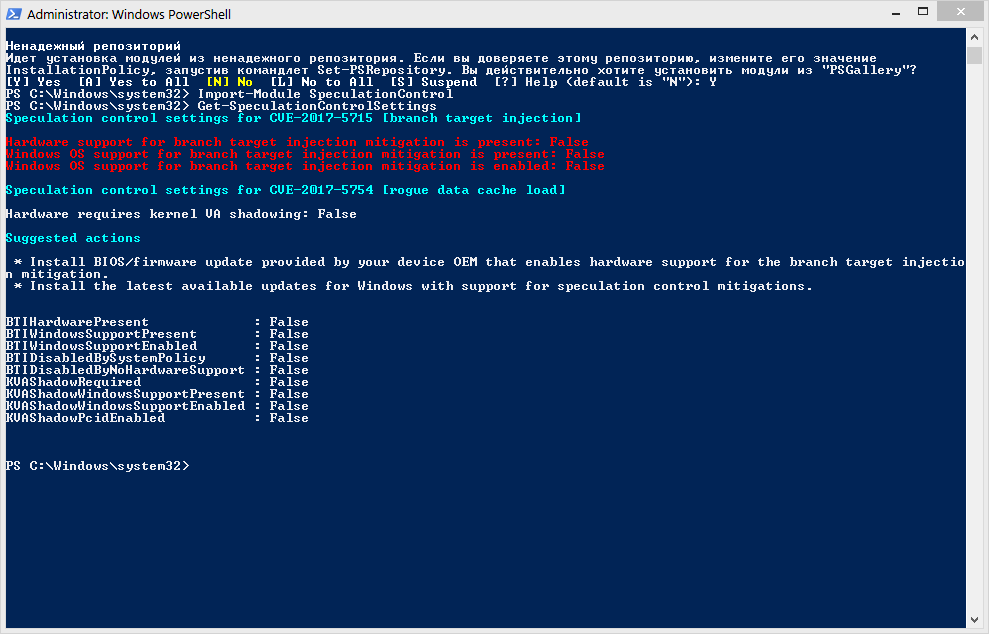

Проверка наличия уязвимости в системе при помощи powershell модуля SpeculationControl

Предполагается, что ExecutionPolicy в powershell настроена на нужный уровень (Bypass или Unrestricted).

Установка модуля PowerShell:

Install-Module SpeculationControlНа оба вопроса отвечаем «Y».

Далее:

Import-Module SpeculationControlЗапуск проверки:

Get-SpeculationControlSettingsРезультат в случае полной «защищенности» ПК:

BTIHardwarePresent : True

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : True

BTIDisabledBySystemPolicy : True

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : TrueПосле применения изменения настроек и перезагрузки:

BTIHardwarePresent : False

BTIWindowsSupportPresent : False

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : False

KVAShadowWindowsSupportPresent : False

KVAShadowWindowsSupportEnabled : False

KVAShadowPcidEnabled : FalseА вот вопросы нужно это делать или нет, есть ли смысл или нет и остаются открытыми.

Источник Protect against speculative execution side-channel vulnerabilities in Windows client

Официальное обновление отключающее патч CVE 2017-5715 для всех поддерживаемых windows

www.catalog.update.microsoft.com/Search.aspx?q=KB4078130

P.P.S.: Если у кого-нибудь есть возможность протестировать есть ли вообще изменения в плане производительности, то было бы очень замечательно.

Компания Microsoft изрядно постаралась вовремя устранить «дыры» в своей операционной системе. Первыми исправлениями была залатана Windows 10,которая наименее подвержена уязвимостям. Потом патчи получили ОС Windows 7. Увы, фиксы изрядно притормозили компьютеры. Особенно это касается файловой производительности. И еще в большей степени падение заметили владельцы систем с традиционными жесткими дисками на магнитных носителях. Однако если внимательно изучить все технические ноты Microsoft, то обнаруживается забавная запись, поясняющая как отключить воздействие исправление на ОС.

Патчи против Meltdown и Spectre делятся на три категории. Первая — это исправления в BIOS для материнских плат. Вторые — это заплатки для операционной системы. И, наконец, последние — это исправления производителей процессоров, разработанные инженерами и поставляемые в виде программных фиксов. Все три ступени воздействуют на ПК не лучшим образом. С одной стороны они закрывают любые возможности проникновения, но с другой, раз за разом снижая производительность ПК. Как показывает практика, самым разрушительным воздействием обладают патчи Mocrosoft.

1 Проверяем состояние защиты от уязвимостей

Для начала устанавливаем модуль PowerShell, введя в командную строку (лучше с правами администратора) Install-Module SpeculationControl. Во время инсталляции отвечаем на два вопроса «Y». Если система ругается и не устанавливает дополнение, то следует пройти на сайт Microsoft и обновить powershell. После набираем: Import-Module SpeculationControl и вводим строку инициализации проверки модулей: Get-SpeculationControlSettings

2 Альтернативный вариант с временным изменением прав пользователя

Те, кто работает под учетной записью пользователя, возможно, не получится установить дополнения, для этого добавляем еще 2 шага в общий процесс. Сначала выполняем команду, которая предоставит права пользователю: Set-ExecutionPolicy Bypass. Потом устанавливаем модуль PowerShell, введя в командную строку (лучше с правами администратора) Install-Module SpeculationControl. Во время инсталляции отвечаем на два вопроса «Y». После набираем: Import-Module SpeculationControl и вводим строку инициализации проверки модулей: Get-SpeculationControlSettings. Возвращаем прежнюю настройку прав, выполнив команду Set-ExecutionPolicy Restricted.

3 Результаты проверки

- BTIHardwarePresent : True/False

- BTIWindowsSupportPresent : True/False

- BTIWindowsSupportEnabled : True/False

- BTIDisabledBySystemPolicy : True/False

- BTIDisabledByNoHardwareSupport : True/False

- KVAShadowRequired : True/False

- KVAShadowWindowsSupportPresent : True/False

- KVAShadowWindowsSupportEnabled : True/False

- KVAShadowPcidEnabled : True/False

4 Включаем работу заплаток

Из под учетки Администратора добавляем значения в реестр, пройдя по следующим путям:

reg add «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management» /v FeatureSettingsOverride /t REG_DWORD /d 0 /f

reg add «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

5 Выключаем исправления

Из под учетки Администратора добавляем значения в реестр, пройдя по следующим путям:

reg add «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management» /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

После изменений требуется обязательно перезагрузка ПК!

6 Владельцем процессоров AMD лучше подождать

Временно Microsoft перестала подписывать исправление KB4056892 для операционных систем Windows, потому что пользователи массово жаловались на работу компьютера. По заявлению Microsoft после установки обновления у части пользователей система переставала загружаться или циклически перезагружалась с ошибкой. На днях Microsoft подтвердила наличие данной проблемы и приостановила выдачу обновлений для компьютеров с такими процессорами. Сообщается, что Microsoft совместно с AMD уже работают над решением проблемы. Точные сроки возобновления распространения обновлений неизвестны.

Читайте также:

Уязвимости Spectre и Meltdown: проверь свой компьютер, смартфон и браузер

Как патчи от Meltdown и Spectre влияют на производительность

После установки патча безопасности которое устраняет уязвимость Meltdown и Spectre производительность компьютера снижается от 2% до 25%. Если Вы используете слабый компьютер то это будет очень заметно.

Для отключения патча в Windows 10 необходимо:

- запустить Командную строку или Windows PowerShell от имени администратора.

Поочередно вставить нижеприведенные команды в окно Командной строки или Windows PowerShell (после ввода каждой команды нажать Enter):

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

Если команда выполнена успешно то увидим «Операция успешно завершена».

После ввода команд и их успешном выполнении перезагрузите компьютер.

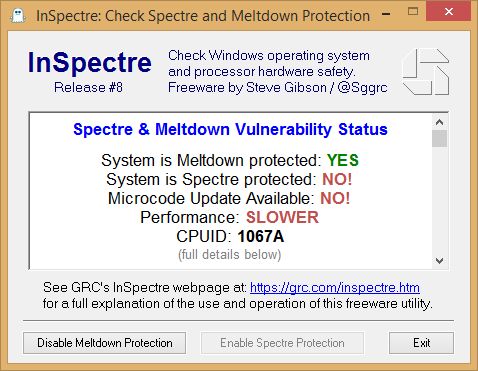

Проверить отключен ли патч Meltdown и Spectre можно с помощью утилиты InSpectre, которая предоставляет информацию о защите компьютера от уязвимостей Meltdown и Spectre.

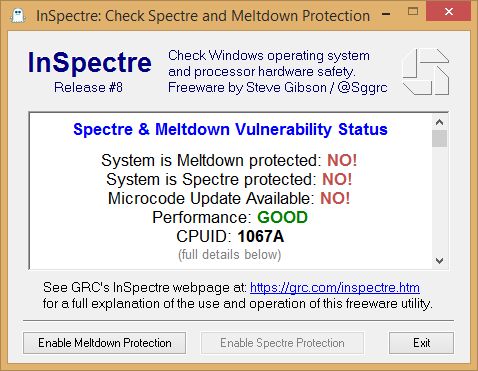

В нашем случае если патч отключен, то в окне программы будет следующая информация:

- System is Meltdown protected: NO!

- System is Spectre protected: NO!

Для включения патча в Windows 10 необходимо:

- запустить Командную строку или Windows PowerShell от имени администратора.

Поочередно вставить нижеприведенные команды в окно Командной строки или Windows PowerShell (после ввода каждой команды нажать Enter):

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

Если команда выполнена успешно то увидим «Операция успешно завершена».

После ввода команд и их успешном выполнении перезагрузите компьютер.

Windows 7 Service Pack 1 Windows 8.1 Windows 10 Windows 10, version 1511, all editions Windows 10, version 1607, all editions Windows 10, version 1703, all editions Windows 10, version 1709, all editions Windows Server 2008 R2 Standard Windows Server 2012 R2 Standard Еще…Меньше

Обзор

Обратите внимание: Установка этого обновления будет отключена по снижению вариант 2 Spectre CVE-2017 г-5715 — «Уязвимость введения целевой ветви». Клиентов можно применить данное обновление для предотвращения системы непредсказуемое поведение, проблемы с производительностью и неожиданная перезагрузка после установки встроенного микрокода.

Корпорация Intel устранения проблем с недавно выпущенным микрокода, предназначены для устранения Spectre вариант 2 (CVE 2017 г. 5715 ветви внедрение) – специально Intel было отмечено, что этот микрокод может привести к «выше, чем ожидаемые перезагрузки и другими непредсказуемыми поведение системы«и отметить, что подобные ситуации могут привести к»потери или повреждения данных.» Наш опыт, что нестабильность системы может в некоторых случаях привести к потере или повреждению данных. На 22 января Intel рекомендуется, чтобы клиенты Остановить развертывание текущей версии микрокода на уязвимые процессоров при выполнении дополнительного тестирования на обновленное решение. Мы понимаем, что продолжает исследовать возможный эффект текущей версии микрокода Intel, и мы рекомендуем пользователям просматривать свои рекомендации на постоянной основе для информирования их решения.

, А корпорация Intel тестирует, обновление и развертывание нового встроенного микрокода, мы держим доступными-резервному обновление сегодня, KB4078130, который специально отключает только средство защиты от CVE-2017 г-5715 – «Уязвимость введения целевой ветви». В нашем тестировании был найден данное обновление для предотвращения описано поведение в устройствах, которые затронули микрокода. Полный список затрагиваемых устройств руководство Редакция микрокода Intelсм. Это обновление охватывает Windows 7 (SP1), Windows 8.1 и всех версий Windows 10 для клиента и сервера. При использовании соответствующего устройства, это обновление может быть установлено , загрузив его из каталога Центра обновления Майкрософт wеб-сайт. Применение этой полезной нагрузки специально отключает только по снижению от CVE-2017 г-5715 – «Уязвимость введения целевой ветви».

Заметки пользователей, не affecТед микрокода Intel для загрузки этого обновления нет.

Также мы предлагаем новый параметр – для на соответствующих устройствах – вручную отключить и включить средство защиты от Spectre варианта 2 (CVE 2017 г. 5715) независимо друг от друга посредством изменения параметров реестра для опытных пользователей. Инструкции для раздела реестра можно найти в следующих статьях базы знаний:

-

KB4073119: IT Pro руководства -

KB4072698

: руководство по сервера

На 25 января нет известных отчетов, чтобы указать, что этот вариант Spectre 2 (CVE 2017 г. 5715) используется для атак на пользователей. Корпорация Майкрософт рекомендует, клиенты Windows при необходимости снова включить средство защиты от CVE 2017 г. 5715 когда Intel сообщает, что это непредсказуемое поведение системы, была решена для вашего устройства.

Как получить это обновление

Дополнительные сведения

Известные проблемы этого обновления

Проблем, влияющих на это обновление в настоящее время корпорации Майкрософт неизвестно.

Предварительные условия

Не существует предварительных условий для установки этого обновления.

Сведения о реестре

Для установки этого обновления, не нужно вносить изменения в реестр.

Необходимость перезагрузки

После установки данного обновления необходимо перезагрузить компьютер.

Сведения о замене обновлений

Это обновление не заменяет ранее выпущенное обновление.

Отказ от ответственности в отношении независимых производителей

Продукты независимых производителей, обсуждаемые в этой статье, производятся компаниями, независимыми от корпорации Майкрософт. Корпорация Майкрософт не дает никаких явных или подразумеваемых гарантий относительно производительности или надежности этих продуктов.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

В сообществах можно задавать вопросы и отвечать на них, отправлять отзывы и консультироваться с экспертами разных профилей.

Год назад я писал об обнаруженных проблемах безопасности в процессорах Intel, известные как «Meltdown» (CVE-2017-5754) и «Spectre» (CVE-2017-5753 и CVE-2017-5715) — https://moonback.ru/page/obnovlenie-uyazvimostej-bezopasnosti-protsessora-meltdown-i-spectre.

За это время корпорация Microsoft выпустила патчи, которые должны защитить операционную систему Windows от таких угроз.

Зачем отключать патчи защиты Microsoft от MeltDown и Spectre

Я заметил, что на большинстве немолодых компьютеров (старше 5 лет) после применения патча от Microsoft существенно упала производительность. Кроме того для многих процессоров нет защиты от уязвимости Spectre.

Я подумал, что раз нет гарантированной защиты и при этом упала производительность, то есть смысл отказаться от такой защиты в пользу скорости работы компьютера.

Конечно все это справедливо для старых компьютеров, которые еле-еле справляются с современными задачами.

Как проверить наличие защиты от MeltDown и Spectre

Если у вас включены автоматические обновления Windows, то скорее всего у вас уже установлены патчи защиты от MeltDown и Spectre. Проверить это проще всего с помощью программы InSpectre от Steve Gibson — https://www.grc.com/inspectre.htm

Запускать программу нужно от имени администратора.

В моем случае (на ноутбуке на котором я пишу эту статью) состояние защиты выглядело так:

Мы видим неполноценную защиту и низкую производительность системы.

После отключения патча (нужно нажать кнопку «Disable Meltdown Protection») и перезагрузки компьютера, производительность становится лучше.

При желании защиту от уязвимостей можно включить обратно.

Выводы

Если вы заметили, что ваш старый компьютер стал работать медленнее, то возможно что ему мешают патчи безопасности от Microsoft для защиты от Meltdown и Spectre.

Я не в коем случае не рекомендую вам отключать защиту от Meltdown и Spectre. Эта статья просто рассказывает как это сделать быстрее и проще, чем в ручную редактировать реестр Windows.

Работа программы InSpectre была проверена на ноутбуке Lenovo Y550 с процессором Intel Core 2 Duo P9700 и операционной системой Windows 8.1 x64.