Эта статья подходит для:

Archer C1200 , Archer C5400 , Archer A2600 , Archer AX55 , Archer AX53 , Archer AX10 , Archer AX51 , Archer AX96 , Archer AXE95 , Archer AX10000 , Archer AX50 , Archer C3150( V2 ) , Archer C6( V2 ) , Archer C7( V4 V5 ) , Archer AX90 , Archer AX6000 , Archer C5400X , Archer A20 , Archer AX1800 , Archer AX206 , Archer AX4200 , Archer C3200( V2 ) , Archer AX75 , Archer AX4400 , Archer AX73 , Archer A10 , Archer AX4800 , Archer A2300 , Archer AXE75 , Archer A6( V2 V3 ) , Archer A7 , Archer AX72 , Archer AXE200 Omni , Archer GX90 , Archer A9 , Archer AX68 , Archer C2300 , Archer AX5300 , Archer AX23 , Archer AX20 , Archer C3150 V2 , Archer C4000 , Archer AX21 , Archer AXE300 , Archer AX1500 , Archer AX60 , Archer AX11000 , Archer AX3200 , Archer AX3000

При соединении OpenVPN домашняя сеть может выступать в качестве сервера, а удаленное устройство может получать доступ к серверу через маршрутизатор, который работает как шлюз сервера OpenVPN. Чтобы использовать функцию VPN, необходимо включить OpenVPN-сервер на маршрутизаторе, а также установить и запустить программное обеспечение VPN-клиента на удаленном устройстве. Пожалуйста, следуйте инструкциям ниже, чтобы установить соединение OpenVPN.

Шаг1. Настройка OpenVPN сервера на маршрутизаторе:

1.Войдите в веб-интерфейс маршрутизатора. Если вы не знаете, как это сделать, воспользуйтесь инструкциями:

a. Как войти в веб-интерфейс Wi-Fi роутера (новый логотип)?

b. Как войти в веб-интерфейс Wi-Fi роутера (новый логотип)?

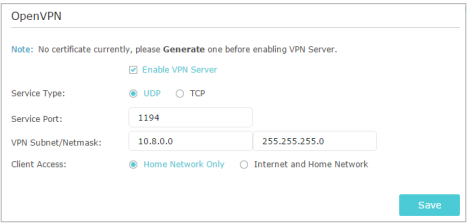

2.Перейдите в Дополнительные настройки (Advanced) > VPN Server > OpenVPN и отметьте Включить VPN Server (Enable VPN Server).

Примечание:

• Перед включением VPN-сервера рекомендуется настроить службу динамического DNS (рекомендуется), назначить статический IP-адрес для порта WAN маршрутизатора и синхронизировать системное время с интернетом.

• При первой настройке OpenVPN сервера может потребоваться сгенерировать сертификат перед включением VPN-сервера.

3.Выберите Тип Сервиса (Service Type – протокол связи) для OpenVPN сервера: UDP, TCP.

4.Введите Порт VPN Сервиса (VPN Service Port), к которому подключается VPN-устройство, номер порта должен быть от 1024 до 65535.

5. В полях подсеть VPN/маска сети (VPN Subnet/Netmask) введите диапазон IP-адресов, которые могут быть зарезервированы сервером OpenVPN.

6. Выберите тип клиентского доступа (Client Access). Выберите Домашнюю сеть (Home Network Only), только если хотите, чтобы удаленное устройство имело доступ к домашней сети; выберите Интернет и домашнюю сеть (Internet and Home Network), если вы также хотите, чтобы удаленное устройство имело доступ к интернету через VPN-сервер.

7. Нажмите Кнопку Сохранить (Save).

8. Нажмите кнопку Создать (Generate), чтобы получить новый сертификат.

Примечание:

Если сертификат уже создан, пропустите этот шаг или нажмите кнопку Создать (Generate), чтобы обновить сертификат.

9. Нажмите кнопку Экспорт (Export), чтобы сохранить файл конфигурации OpenVPN, который будет использоваться удаленным устройством для доступа к маршрутизатору.

Шаг 2. Настройка OpenVPN подключения на удаленном устройстве:

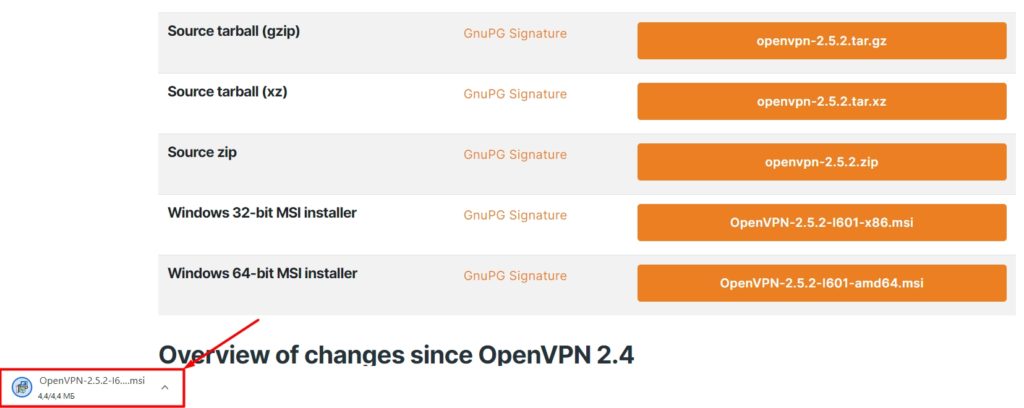

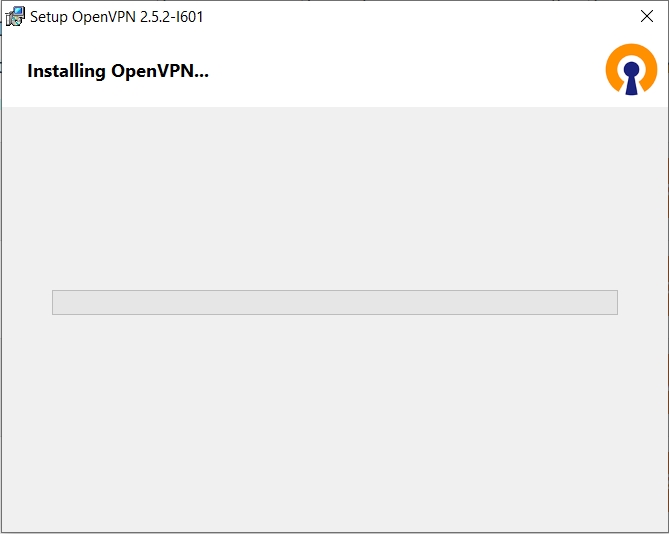

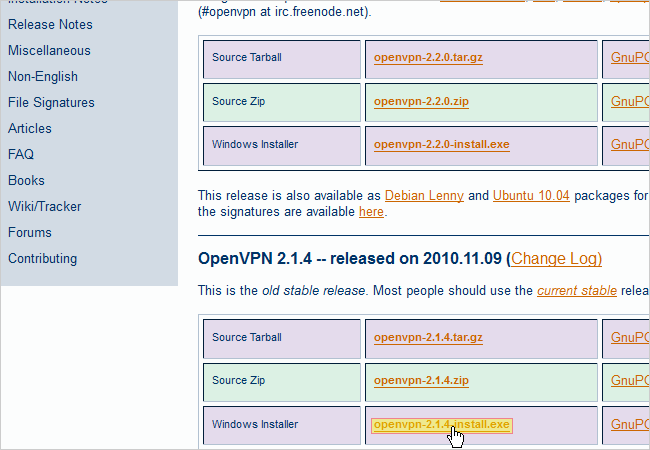

1. Посетите http://openvpn.net/index.php/download/community-downloads.html для загрузки клиентской утилиты OpenVPN и установить её на устройство, на котором планируете запускать утилиту OpenVPN клиента.

Примечание:

Необходимо установить клиентскую утилиту OpenVPN на каждом устройстве, которое вы планируете применить функцию VPN для доступа к маршрутизатору. Мобильные устройства должны загружать сторонние приложения из Google Play или Apple App Store.

2. После установки скопируйте файл, экспортированный с маршрутизатора, в папку «config» клиентской утилиты OpenVPN (например, C:\Program Files\OpenVPN\config – для Windows). Путь зависит от того, где была установлена утилита OpenVPN .

3.Запустите клиенсткую утилиту и подключите ее к OpenVPN серверу.

Чтобы узнать более подробную информацию о каждой функции и конфигурации, перейдите в Центр загрузки, чтобы загрузить руководство по вашему продукту.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Данная статья предназначена для RouterOS 7.x, для настройки OpenVPN сервера в RouterOS 6.x перейдите к статье.

В RouterOS 7 был серьезно доработан OpenVPN, теперь он наконец-то поддерживает транспорт UDP, но остался ряд принципиальных ограничений:

- Нет LZO сжатия

- Нет TLS аутентификации

- Нельзя передавать опции на клиент

- Требуется аутентификация по логину/паролю

В целом, реализация OpenVPN в RouterOS остается на достаточно примитивном уровне, и мы еще раз советуем трезво взвесить все за и против перед внедрением данной технологии на базе Mikrotik.

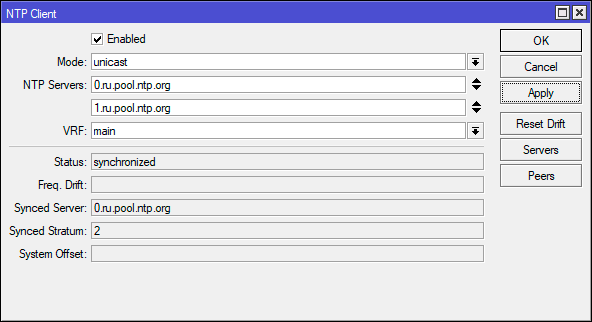

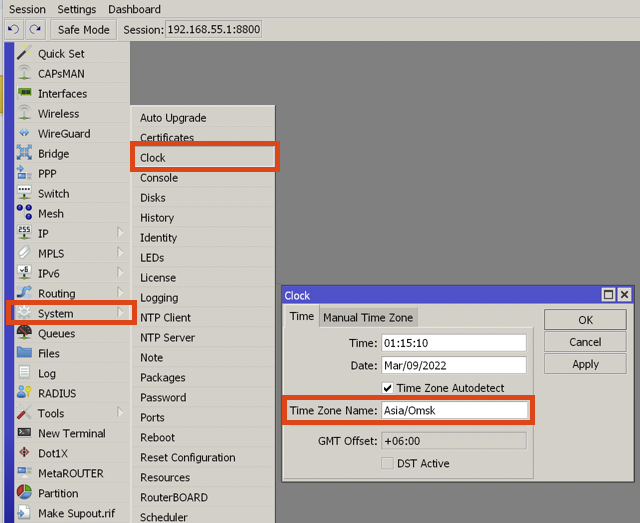

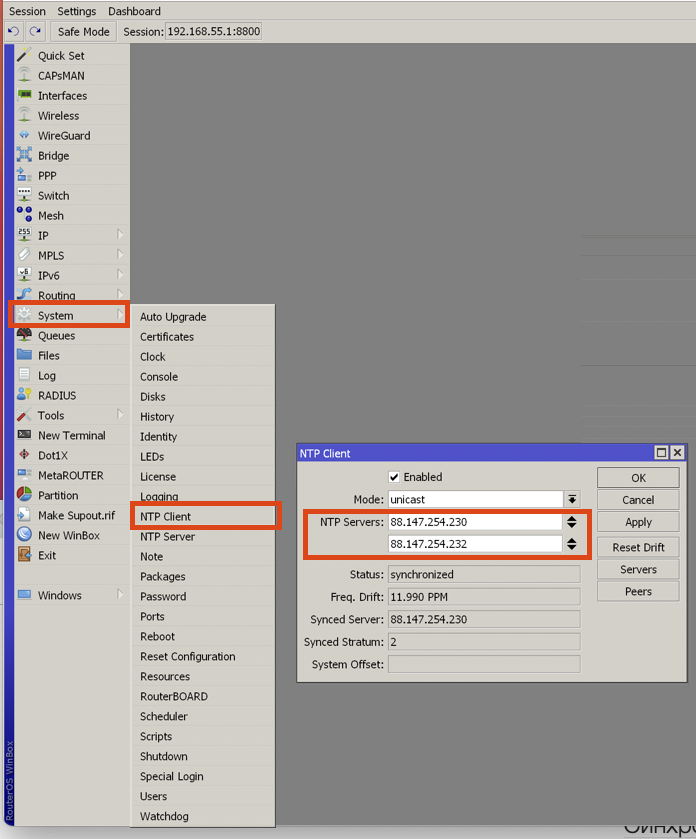

Подготовка роутера

OpenVPN, как и любой другой продукт, использующий TLS-шифрование, чувствителен к правильному времени, поэтому сразу настроим синхронизацию часов роутера с серверами точного времени. Откроем System — NTP Client и укажем сервера для синхронизации, мы используем сервера www.ntppool.org.

В терминале это же действие можно выполнить так:

/system ntp client

set enabled=yes/system ntp client servers

add address=0.ru.pool.ntp.org

add address=1.ru.pool.ntp.org

Не забудьте убедиться, что синхронизация времени прошла успешно.

Создание ключей и сертификатов

В данном случае у нас есть два пути: создать все необходимые ключи и сертификаты в стороннем CA, либо использовать возможности RouterOS, в этом разделе мы рассмотрим последний вариант. Но учтите, что CA на RouterOS имеет свои особенности, которые мы рассмотрели в статье:

Особенности эксплуатации CA на роутерах Mikrotik: резервное копирование, экспорт и импорт сертификатов

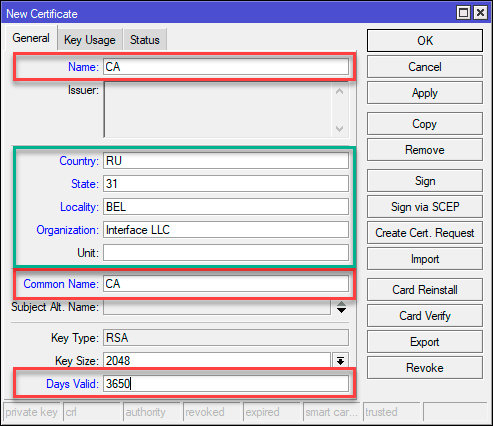

Всю дальнейшую работу будем выполнять в System — Certificate и начнем с создания собственного центра сертификации, сгенерировав корневую ключевую пару.

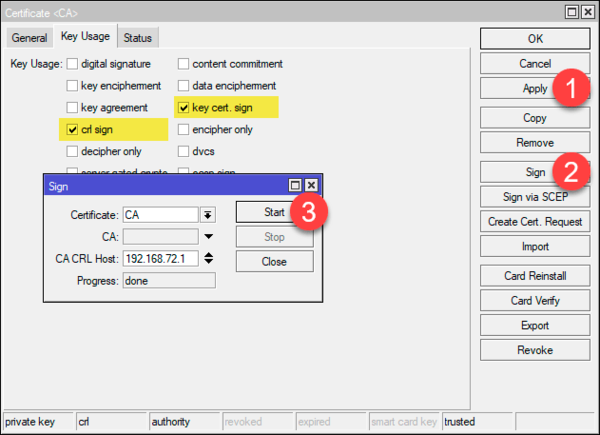

Перейдем на закладку Key Usage и укажем crl sign и key cert. sign, остальные флаги следует снять, затем нажмем кнопку Apply, применив изменения и подпишем сертификат нажав Sign. В открывшемся окне следует указать адрес, на котором будет опубликован список отозванных сертификатов — CRL, если это будет единственный OpenVPN сервер, то можно указать 127.0.0.1, иначе лучше указать один из реальных адресов роутера, в нашем случае внутренний. После чего нажимаем Start и дожидаемся окончания процесса подписи.

/certificate

add name=CA country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="CA" key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

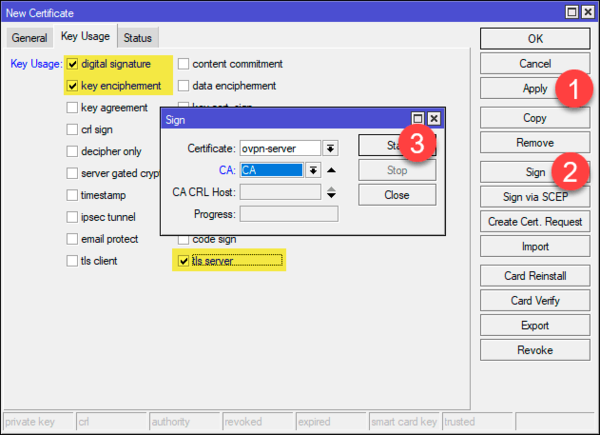

sign ca ca-crl-host=192.168.72.1Затем выпустим ключевую пару сервера. Закладка General нового сертификата заполняется аналогично, только в полях Name и Common Name указываем ovpn-server (или любое наименование на свое усмотрение). На вкладке Key Usage указываем digital-signature, key-encipherment и tls-server. Затем подписываем сертификат, для этого в поле CA выбираем созданный ранее сертификат CA.

/certificate

add name=ovpn-server country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="ovpn-server" key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

sign ovpn-server ca="CA"После этого нужно отдельно выпустить сертификат для каждого клиента, в полях полях Name и Common Name укажите наименование клиента, лучше выбирать осмысленные имена, чтобы было легко понять кому принадлежит данный сертификат. Также следует подумать над сроком действия сертификата, если клиентом будет роутер в удаленном офисе, то можно также выпустить сертификат на 10 лет, а вот если клиентом будет ноутбук сотрудника на испытательном сроке, то лучше выдать его на срок испытательного срока. Выпустить новый сертификат не представляет проблемы, в то время как не отозванный вовремя сертификат может привести к несанкционированному доступу и утечке данных.

Для клиентского сертификата на закладке Key Usage выберите только tls client и точно также подпишите сертификат.

В терминале:

/certificate

add name=mikrotik country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="mikrotik" key-size=2048 days-valid=365 key-usage=tls-client

sign mikrotik ca="СA"Обратите внимание, что мы выпустили сертификат на 1 год — 365 дней.

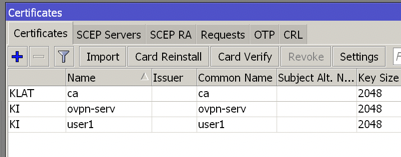

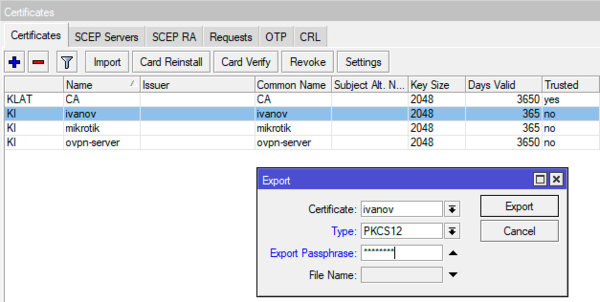

Если все сделано правильно, то корневой сертификат будет иметь флаги KLAT, а остальные — KI. Для передачи клиентам мы должны экспортировать: сертификат CA, сертификат клиента, закрытый ключ клиента. Для этого лучше всего использовать формат PKCS12, позволяющий разместить все сертификаты и ключи в одном контейнере.

Чтобы экспортировать сертификат щелкните на нем правой кнопкой мыши и выберите Export, в открывшемся окне укажите формат Type — PKCS12 и парольную фразу для экспорта (минимум 8 символов) в поле Export Passphrase. Без указания пароля закрытые ключи выгружены не будут, и вы не сможете использовать такой сертификат для клиента.

/certificate

export-certificate ivanov type=pkcs12 export-passphrase=12345678В данном случае мы выгрузили сертификат для клиента ivanov c паролем 12345678.

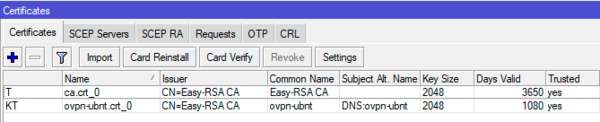

Использование сертификатов выданных сторонним CA

Если вы не хотите использовать роутер в качестве удостоверяющего центра, то можете сгенерировать сертификаты самостоятельно, например, это можно сделать при помощи Easy-RSA на отдельной Linux-машине:

Создание ключей и сертификатов для OpenVPN при помощи Easy-RSA 3

В этом случае вам нужно будет импортировать следующие сертификаты и ключи:

- Корневой сертификат удостоверяющего центра (обычно ca.crt)

- Сертификат сервера

- Закрытый ключ сервера

Сертификаты и ключи требуется предварительно загрузить в роутер в разделе Files. Затем их можно импортировать в System — Certificate кнопкой Import. Если все сделано правильно, то корневой сертификат будет иметь ключ T (LT), а сертификат сервера — KT.

В консоли это можно сделать командой:

/certificate

import file-name=ca.crtГде в опции file-name укажите имя импортируемого сертификата или ключа.

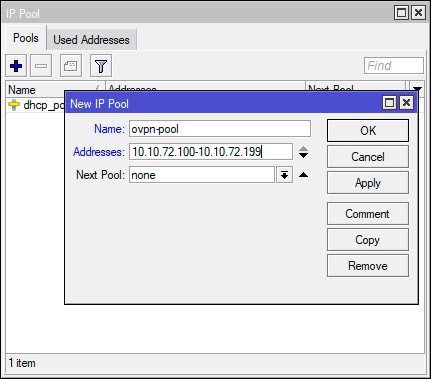

Настройка OpenVPN сервера

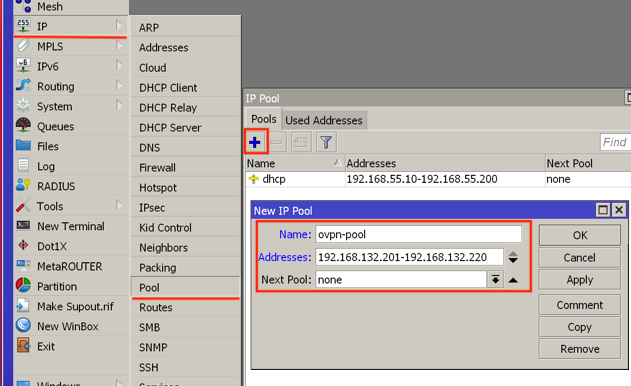

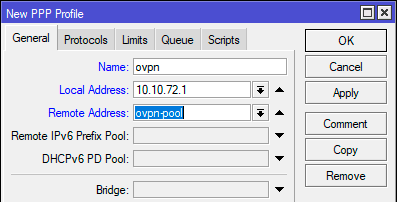

Начнем с создания пула адресов для выдачи клиентам, для этого перейдем в IP — Pool и создадим новый пул адресов ovpn-pool, в нашем случае будет использоваться диапазон 10.10.72.100 — 10.10.72.199.

Эти же действия в терминале:

/ip pool

add name=ovpn-pool ranges=10.10.72.100-10.10.72.199Затем перейдем в PPP — Profiles и создадим новый профиль. Укажем его имя Name — ovpn, локальный и удаленный адреса: Local Address — 10.10.72.1, Remote Address — ovpn_pool. На всякий случай напомним, что локальный адрес должен принадлежать той-же /24 сети, что и диапазон пула адресов.

/ppp profile

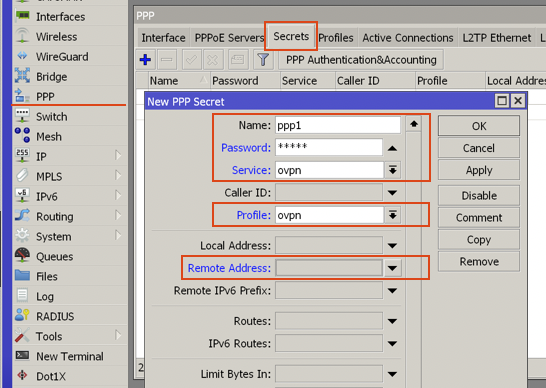

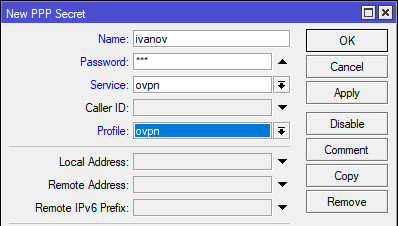

add local-address=10.10.72.1 name=ovpn remote-address=ovpn-poolТеперь в PPP — Secrets создадим учетные записи пользователей, это одна из особенностей реализации OpenVPN в RouterOS — обязательная аутентификация по логину-паролю. Мы советуем давать учетной записи такое же самое имя, как и сертификату, что позволит избежать путаницы. К паролю особых требований нет, все равно основная аутентификация производится по сертификатам. Ниже в поле Service указываем ovpn, что ограничит ее работу только с OpenVPN-сервером и в поле Profile выбираем созданный на предыдущем шаге профиль, в нашем случае тоже ovpn.

/ppp secret

add name=ivanov password=123 profile=ovpn service=ovpnАналогичным способом создаем учетные записи для остальных пользователей.

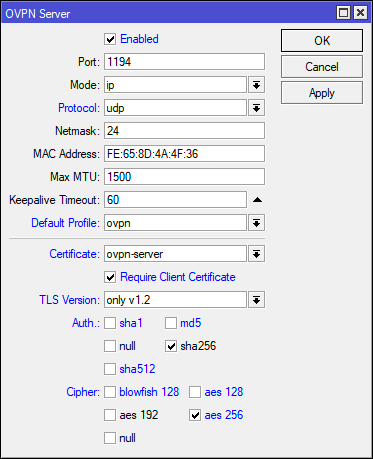

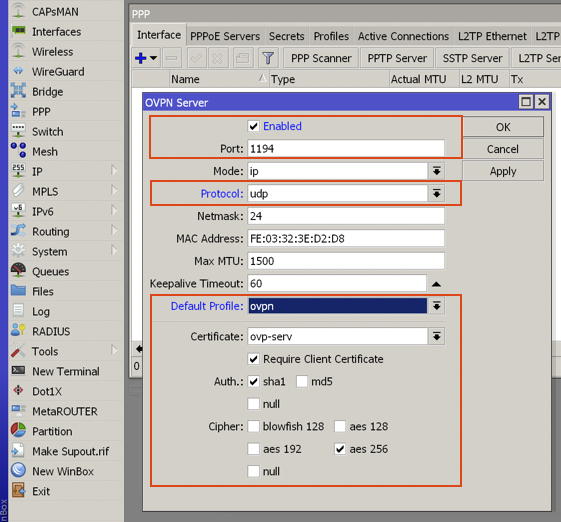

После чего настроим сам OpenVPN сервер, для этого перейдем в PPP — Interface и нажмем на кнопку OVPN Server, в открывшемся окне включим службу установив флаг Enabled, Protocol — udp, Default Profile — ovpn, в поле Certificate укажем созданный нами сертификат сервера. Для дополнительной безопасности включим Require Client Certificate, в этом случае сервер будет проверять сертификат клиента на принадлежность к цепочке сертификатов CA.,

Ниже расположены настройки шифрования. Первым делом отключим устаревшие и небезопасные версии протокола TLS выбрав TLS Version — only v1.2, а вот в выборе шифров однозначных рекомендаций дать нельзя, опирайтесь на собственные предпочтения с оглядкой на мощность используемого устройства. Варианты null и md5 использовать по соображениям безопасности не следует. И помните, чем сильнее шифр, тем выше нагрузка на процессор устройства.

Параметры, показанные на рисунке ниже выбраны нами сугубо в ознакомительных целях.

Все вышеописанные действия в терминале:

/interface ovpn-server server

set auth=sha256 certificate=ovpn-server cipher=aes256 \

default-profile=ovpn enabled=yes protocol=udp require-client-certificate=yes \

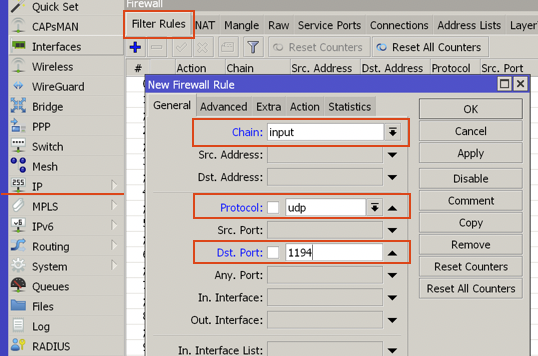

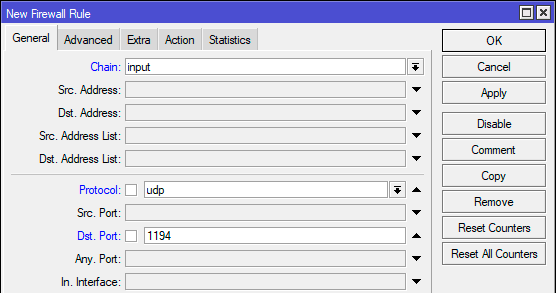

tls-version=only-1.2На этом настройка OpenVPN сервера закончена, осталось разрешить входящие подключения к нему. Откроем IP — Firewall и добавим правило: Chain — input, Protocol — udp, Dst. Port — 1194. Действие можно не указывать, так как по умолчанию применяется accept.

/ip firewall filter

add action=accept chain=input dst-port=1194 protocol=udpДанное правило должно располагаться выше запрещающего в цепочке INPUT.

Настройка OpenVPN клиента на роутере Mikrotik

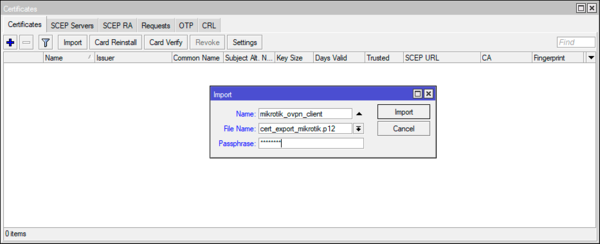

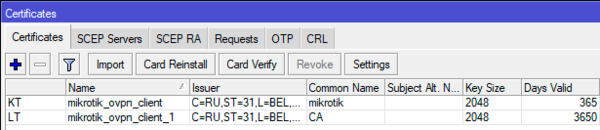

Прежде всего разместим на устройстве файл(ы) с сертификатами. Если у вас сертификат PKCS12, то достаточно просто импортировать его в System — Certificate, в поле Name желательно указать понятное имя, чтобы впоследствии было меньше путаницы:

/certificate

import file-name=cert_export_mikrotik.p12 passphrase=12345678 name="mikrotik_ovpn_client"Если у вас сертификаты от стороннего CA, то последовательно импортируйте:

- Корневой сертификат удостоверяющего центра (обычно ca.crt)

- Сертификат клиента

- Закрытый ключ клиента

В результате у вас должно появиться два сертификата: сертификат CA с флагами LT или T и сертификат клиента с флагами KT.

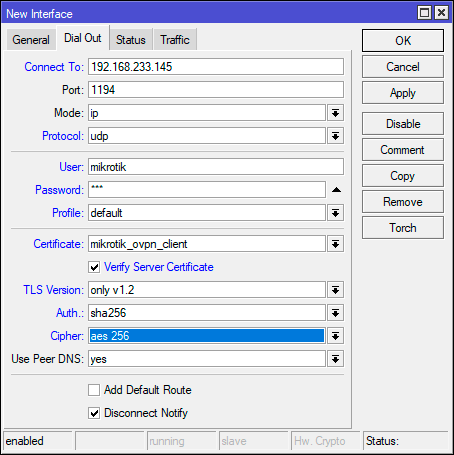

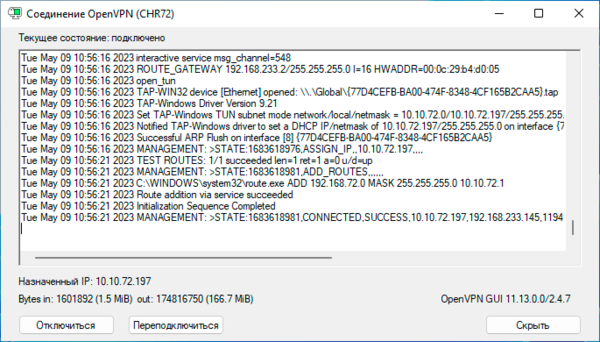

/interface ovpn-client

add auth=sha256 certificate=mikrotik_ovpn_client cipher=aes256-cbc \

connect-to=192.168.233.145 name=ovpn-out1 protocol=udp tls-version=\

only-1.2 user=mikrotik verify-server-certificate=yesЕсли все сделано правильно, то соединение будет установлено сразу после его создания.

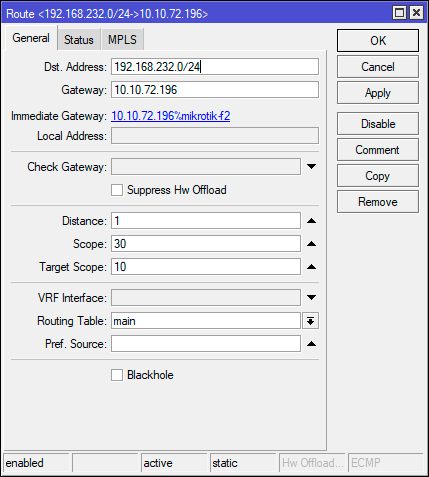

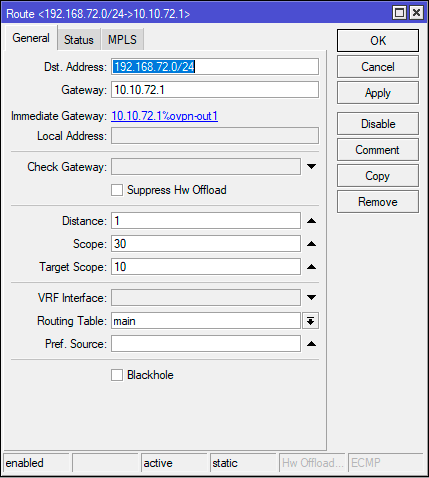

Для того, чтобы клиенты этой сети имели доступ в сеть за сервером, нужно настроить маршрутизацию. Для этого переходим в IP — Routes и добавляем новый маршрут. В поле Dst. Address указываем сеть за сервером, в нашем случае это 192.168.72.0/24, в поле Gateway укажем внутренний адрес OpenVPN сервера — 10.10.72.1, интерфейс выхода будет подобран роутером автоматически.

/ip route

add disabled=no dst-address=192.168.72.0/24 gateway=10.10.72.1 routing-table=main suppress-hw-offload=noЕсли задачи доступа в данную сеть из сети за сервером не стоит, то на этом можно закончить. Иначе возвращаемся на роутер, выполняющий роль сервера и продолжаем настройку маршрутизации там.

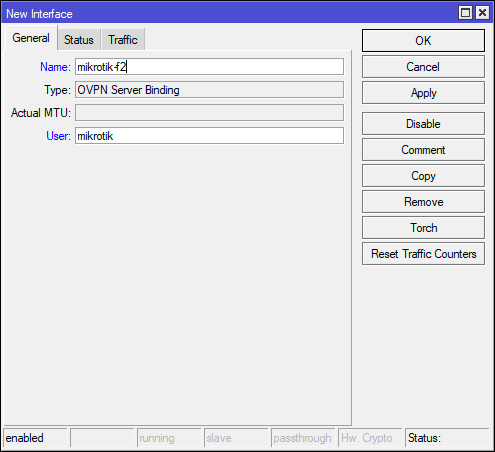

По умолчанию для подключившегося клиента создается динамический интерфейс, настроить маршрутизацию для него нельзя, поэтому создадим статический интерфейс и привяжем к нему подключения от данного клиента. Перейдем в Interfaces и создадим новый интерфейс типа OVPN Server Binding. В настройках укажем желаемое имя, Name — mikrotik-f2, в поле User — укажем пользователя, подключение которого будет привязано к этому интерфейсу — mikrotik.

/interface ovpn-server

add name=mikrotik-f2 user=mikrotikТеперь можно добавить маршрут к сети за клиентом, в качестве шлюза укажите присвоенный клиенту адрес.

В терминале:

/ip route

add disabled=no dst-address=192.168.232.0/24 gateway=10.10.72.194 routing-table=main suppress-hw-offload=noТеперь можем проверить связь между сетями, если все сделано без ошибок, то сети должны видеть друг друга.

Настройка стандартного клиента OpenVPN на ПК

Рассмотрим настройки на примере клиента OpenVPN для Windows. Будем считать, что клиент установлен в C:\OpenVPN, а для хранения ключей используется директория C:\OpenVPN\keys.

Прежде всего разместим файл сертификатов в формате PKCS12 в директории для хранения ключей, а также создадим файл с учетными данными C:\OpenVPN\auth.cfg и разместим в нем в разных строках логин и пароль:

ivanov

123Где ivanov — имя пользователя, 123 — пароль которые мы задали для этой учетной записи на сервере.

Теперь создадим файл C:\OpenVPN\keypass.cfg в котором разместим парольную фразу для сертификата:

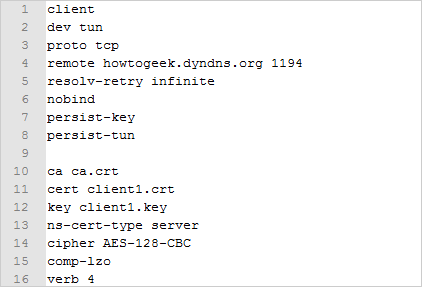

12345678За основу конфигурационного файла мы примем стандартный шаблон client.ovpn, который расположен в C:\OpenVPN\sample-config. Его следует скопировать C:\OpenVPN\config, ниже будут приведены только ключевые опции, а также те, которые мы изменяем или добавляем.

Укажем режим работы — клиент, тип туннеля и протокол:

client

dev tun

proto udpАдрес и порт сервера:

remote 192.168.233.145 1194Убеждаемся в наличии опций:

persist-key

persist-tunЗатем заменяем весь блок с ключами и сертификатами:

ca ca.crt

cert client.crt

key client.keyСтроками:

pkcs12 C:\\OpenVPN\\keys\\cert_export_ivanov.p12

auth-user-pass C:\\OpenVPN\\auth.cfg

askpass C:\\OpenVPN\\keypass.cfgПроверяем опцию:

remote-cert-tls serverИ добавляем маршрут в сеть за сервером:

route 192.168.72.0 255.255.255.0 10.10.72.1Затем закомментируем:

#tls-auth ta.key 1Укажем используемые шифры:

auth SHA256

cipher AES-256-CBC

Отключаем шифрование:

#comp-lzoДанный конфигурационный файл можно использовать и в Linux системах, для этого нужно раскомментировать следующие опции:

user nobody

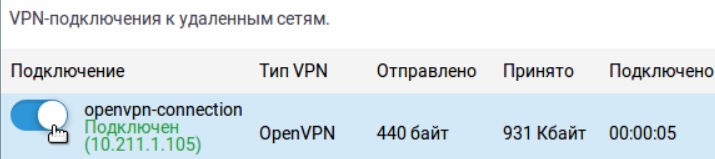

group nogroupПроверяем подключение, если все сделано правильно — оно будет успешным.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

OpenVPN — это одна из самых современных технологий VPN на сегодняшний день. Основное достоинство OpenVPN — это бесперебойная работа вне зависимости от качества канала интернет и заблокированных портов провайдерских маршрутизаторов. OpenVPN это своего рода «танк», который работает несмотря ни на что.

Поднимем сервер OpenVPN на маршрутизаторе Mikrotik любой модели. Самое главное, чтобы была RouterOS.

Что нужно знать до установки OpenVPN на Mikrotik

Чтобы полноценно использовать OpenVPN-сервер на Mikrotik, вам нужно обновить версию прошивки до версии 7.1 и выше.

В Mikrotik OpenVPN немного урезан. Главные особенности:

- нет поддержки UDP. Только TCP Добавили в стабильной версии RouterOS 7.1. Есть проблемы в работе.;

- нет LZO-компрессии;

Установка сервера OpenVPN на Mikrotik

Подготовка Mikrotik

Любой OpenVPN сервер требует точного времени всех узлов сети. Нужно настроить синхронизацию времени как клиента, так и сервера. Если синхронизация времени на всех десктопных операционных системах работает из коробки, то Mikrotik, на котором будет установлен OpenVPN сервер, нуждается в дополнительной настройке.

Часовой пояс

Первым делом устанавливаем правильный часовой пояс. Для этого нужно перейти в System - Clock и указать часовой пояс.

Через консоль:

system clock set time-zone-autodetect=no time-zone-name=Asia/OmskСинхронизация времени

Указываем NTP-сервера для синхронизации времени:

Сами адреса можно взять отсюда – www.ntp-servers.net

В примере используются эти:

88.147.254.232

88.147.254.230Через консоль это будет выглядеть так:

system ntp client set enabled=yes primary-ntp=88.147.254.232 secondary-ntp=88.147.254.230Создание сертификатов

Нам нужно создать минимум 3 сертификата:

- самоподписанный корневой сертификат для центра сертификации;

- сертификат для нашего роутера Mikrotik, который выступает OpenVPN-сервером;

- сертификат для клиента.

Для клиентов можно выпустить требуемое количество сертификатов.

Позднее, если потребуется вынести OpenVPN-сервер на другое устройство, их с легкостью можно перенести.

Корневой сертификат CA

Создаем корневой сертификат для нашего центра сертификации. Переходим в System - Certificate

Где:

- Name и Common Name — название, которое обычно именуется ca;

- Country, State, Locality, Organization — это произвольные поля, которые заполняются для удобства опознавания сертификатов в будущем;

- Days Valid — это время действия сертификата. Ставим 3650 дней = 10 лет.

На вкладке Key Usage отмечаем только:

- crl sign;

- key cert. sign.

Нажимаем кнопку Apply и затем Sign. В поле CA CRL Host указываем сами на себя – 127.0.0.1. Для запуска генерации сертификата, кликаем на Start. После окончания закрываем все окна.

Через консоль:

certificate add name=ca common-name="ca" key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign sign ca ca-crl-host=127.0.0.1Сертификат для OpenVPN сервера Mikrotik

Создание всех сертификатов очень похожи между собой. На вкладке System - Certificate для сертификата сервера OpenVPN Mikrotik, в полях Name и Common Name указываем ovpn-serv (можно указать любое значение), а на вкладке Key Usage выбираем:

- digital signature;

- key encipherment;

- tls server.

Нажимаем кнопку Apply и затем Sign. В поле CA выбираем – ca. Для запуска генерации сертификата, кликаем на Start. После окончания закрываем все окна.

Через консоль:

certificate add name=ovpn-serv common-name="ovpn-serv" key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server sign ovpn-ser ca="ca"Сертификат для клиента

Настало время выпускать клиентские сертификаты. Процедура та же самая. На вкладке Key Usage выбираем:

- tls client.

Нажимаем кнопку Apply и затем Sign. В поле CA выбираем – ca. Для запуска генерации сертификата, кликаем на Start. После окончания закрываем все окна.

Через консоль:

certificate add name=user1 common-name="user1" key-size=2048 days-valid=365 key-usage=tls-client sign user1 ca="ca"В результате у нас должно получиться минимум 3 сертификата:

Если у Вас будет больше клиентов, то сертификатов будет больше.

Можно выпустить 1 клиентский сертификат и раздать всем пользователям OpenVPN сервера на Mikrotik. Это будет работать, но так делать не нужно. В случае, если Вам нужно будет отозвать один из клиентских сертификатов для уволенного сотрудника, то сделать это будет невозможно. У вас останется возможность только заблокировать учетную запись.

Экспортируем сертификат пользователя

Для экспорта клиентских сертификатов лучше всего использовать формат PKCS12, так как в результате вы получите 1 файл, который проще передать пользователю. Если нужно настроить подключение на телефонах с Android или IOS, то лучше экспортировать в формате PEM, так как далее нужно будет объединять сертификаты в конфигурационный файл.

Если использовать «устаревший» формат PEM, то будет 2 файла:

- user1.crt – открытая часть ключа пользователя;

- user1.key – закрытая часть ключа пользователя.

К ним нужно будет экспортировать корневой сертификат ca.crt. Без него работать не будет.

При формате PKCS12 файл всего один. Разница между PKCS12 и PEM только в удобстве.

При экспорте обязательно указываем 8-значный пароль и имя файла. Если этого не сделать, в файл при экспорте не добавится закрытая часть ключа и пользоваться будет невозможно.

Через консоль с паролем 12345678:

certificate export-certificate user1 type=pkcs12 export-passphrase=12345678Настройка OpenVPN сервера

Назначаем IP-адреса для OpenVPN

Всем подключаемым пользователям необходимо назначить IP-адрес. Сделать это можно либо вручную, либо автоматически используя DHCP. В большинстве случаев используйте второй вариант.

Диапазон адресов

Для автоматической выдачи адресов vpn-клиентам достаточно создать pool-адресов. Для этого переходим в раздел IP - Pool.

Через консоль:

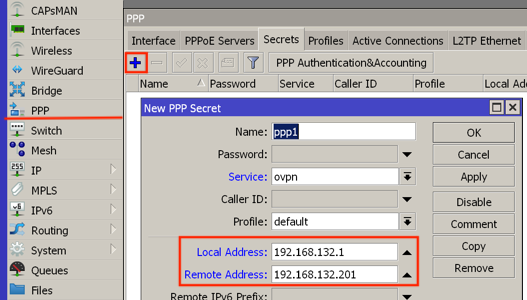

ip pool add name=ovpn-pool ranges=192.168.132.201-192.168.132.220Статические адреса

В исключительных случаях нужно выдать статический IP-адрес. Сделать это можно в разделе PPP - Secret. при создании пользователей:

Где:

- Local Address — адрес Mikrotik;

- Remote Address — статический адрес клиента.

Более подробнее о создании пользователей пойдет ниже.

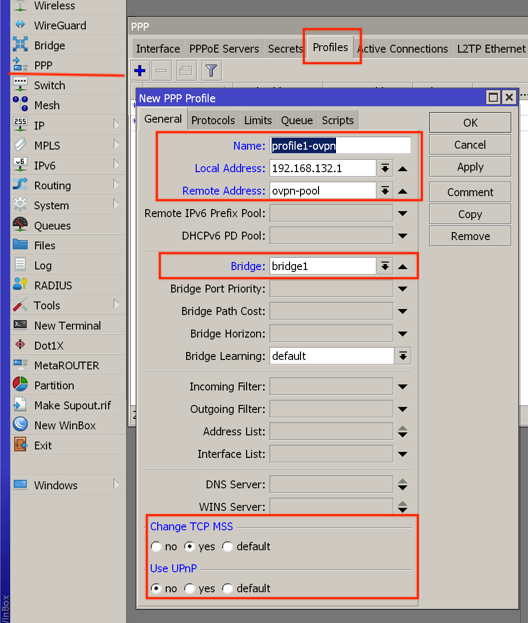

Создаем профиль пользователей

Профили в Mikrotik позволяют облегчить дальнейшее добавление пользователей. В профиле можно указать общие параметры для всех пользователей. Это избавит от необходимости указывать одни и те же данные для каждого пользователя отдельно.

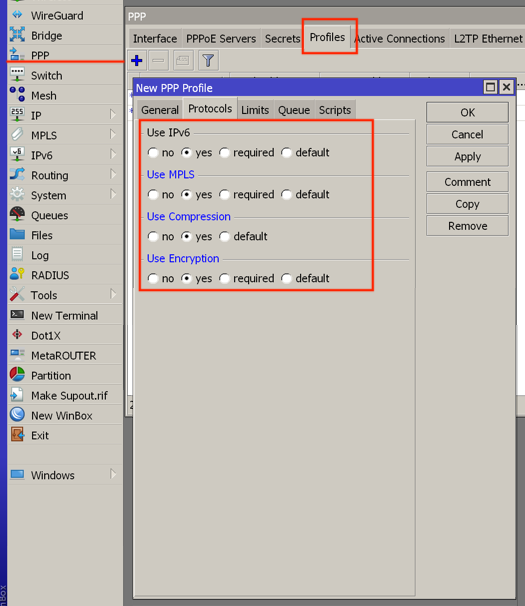

В разделе PPP - Secret переходим на вкладку Profiles и создаем новый профиль.

На вкладке General:

Редактируем поля:

- Name — название профиля;

- Local Address — адрес Mikrotik;

- Remote Address — созданный ранее pool для OpenVPN. Если подразумевается использовать статические IP, то поле оставляем незаполненным;

- Bridge — выбираем мост сети;

- Change TCP MSS = yes — автоматическая подстройка размера MSS;

- Use UPnP = no — автоматическая настройка сетевых устройств;

На вкладке Protocols:

Редактируем поля:

- Use IPv6 = yes — использование IPv6;

- Use MPLS = yes — передача пакетов с помощью меток. В теории ускоряет прохождение пакетов между маршрутизаторами;

- Use Compression = yes — компрессия Mikrotik;

- Use Encryption = yes — базовое щифрование.

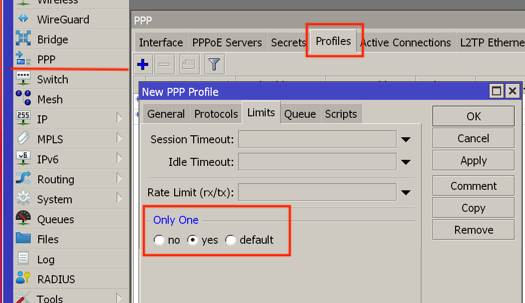

На вкладке Limits:

Редактируем поля:

- Only One = yes — указываем для монопольного входа пользователей.

Создаем пользователей

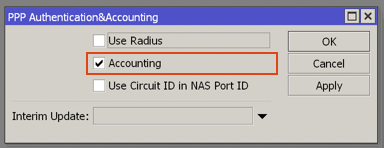

В разделе PPP - Secret нужно включить возможность аутентификации по пользователю. Для этого кликаем на кнопку PPP Authentication&Accounting и проверяем, чтобы была установлена галочка напротив Accounting.

Делаем через консоль:

ppp aaa set accounting=yesПосле этого можно приступать к созданию пользователей:

Где

- Name — имя клиента (только латинские буквы и цифры, спец. символы не всегда работают корректно);

- Password — пароль. Пароль, после создания пользователя, будет скрыт звездочками, но есть способ узнать пароль MikroTik;

- Service = ovpn — сервис, указав который ограничиваем возможность подключения только к OpenVPN;

- Profile = ovpn — созданный ранее профиль;

- Remote Address — статический адрес. Если это не требуется, оставляем поле пустым.

Тоже самое можно сделать через консоль:

ppp secret add name=user1 password=1234567 service=ovpn profile=ovpnЗапуск OpenVPN-сервера

В разделе PPP - Interface кликаем на кнопке OVPN Server и настраиваем как на скриншоте:

Где:

- Protocol = udp — эта возможность появилась в версии RouterOS 7.1;

- Default Profile = ovpn — созданный профиль;

- Certificate = ovpn-serv — выбираем сертификат, который создавали для сервера;

- Require Client Certificate — обязательное наличие сертификата при авторизации;

- Auth = sha1 — хеширование пароля при его первой передаче по незащищенному каналу при аутентификации;

- Cipher = aes 256 — шифрование передачи данных.

И не забываем поставить галочку напротив Enabled, чтобы включить сервер.

Через консоль:

interface ovpn-server server set enabled=yes certificate=ovpn-serv default-profile=ovpn require-client-certificate=yes auth=sha1 cipher=aes256Открываем порт для OpenVPN

В разделе IP - Firewall на первой вкладке Filter Rules добавляем новое правило:

Где:

- Chain = input — так как мы хотим дать доступ извне к самому маршрутизатору, то выбираем цепочку input;

- Protocol = 6 (udp) — протокол UDP, этот протокол начал поддерживаться с версией RouterOS 7.1;

- Dst.Port = 1194 — удаленный порт, который будет открыт на маршрутизаторе.

Через консоль:

ip firewall filter add action=accept chain=input protocol=tcp dst-port=1194Настройка клиентов

Более подробнее о настройке клиентов на разных ОС можно прочитать здесь:

- клиент OpenVPN на MacOS

Проблемы

duplicate packet, dropping

: using encoding - AES-256-CBC/SHA1

TCP connection established from 109.125.24.30

duplicate packet, droppingСама фраза в log`ах duplicate packet, dropping не является ошибкой, если при этом происходит подключение.

Если подключение не происходит, причина чаще всего в несоответствии логина или пароля. Подробнее нужно смотреть логи клиента.

Теги: mikrotik

и OpenVPN

Комментарии

Quick Links

- What is OpenVPN?

- Prerequisites

- Installing DD-WRT

- Installing OpenVPN

- Creating the Certificates and Keys

- Creating the Configuration Files for the Client

- Configuring DD-WRT’s OpenVPN Daemon

- Setting Up an OpenVPN Client

- Testing the OpenVPN Client

We’ve already covered installing Tomato on your router and how to connect to your home network with OpenVPN and Tomato. Now we are going to cover installing OpenVPN on your DD-WRT enabled router for easy access to your home network from anywhere in the world!

What is OpenVPN?

A virtual private network (VPN) is a trusted, secure connection between one local area network (LAN) and another. Think of your router as the middle man between the networks that you’re connecting to. Both your computer and the OpenVPN server (your router in this case) «shake hands» using certificates that validate each other. Upon validation, both the client and server agree to trust each other and the client is then allowed access on the server’s network.

Typically, VPN software and hardware cost a lot of money to implement. If you haven’t guessed it already, OpenVPN is an open-source VPN solution that is (drum roll) free. DD-WRT, alongside OpenVPN, is a perfect solution for those who want a secured connection between two networks without having to open their wallet. Of course, OpenVPN won’t work right out of the box. It takes a little bit of tweaking and configuring to get it just right. Not to worry though; we’re here to make that process easier for you, so grab yourself a warm cup of coffee and let’s get started.

For more information about OpenVPN, visit the official What Is OpenVPN? page.

Prerequisites

This guide assumes that you are currently running Windows 7 on your PC and that you’re using an administrative account. If you’re a Mac or Linux user, this guide will give you an idea of how things work, however, you may have to do a little more research on your own to get things perfect.

This guide also assumes that you own a Linksys WRT54GL and have a general understanding of VPN technology. It should serve as a basis for DD-WRT installation, but be sure to check out our official DD-WRT installation guide for an additional supplement.

Installing DD-WRT

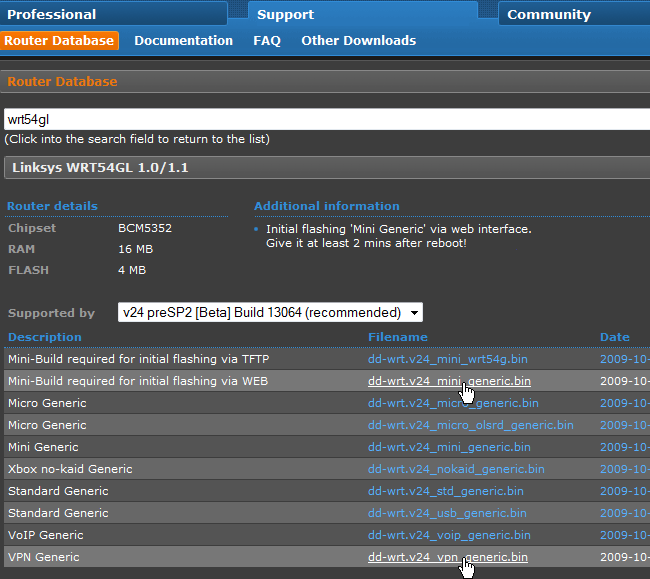

The team responsible for DD-WRT has done a great job making it easy for end users to discover router compatibility with their Router Database page. Start by typing in your router model (in our case WRT54GL) in the text field and watch search results appear instantly. Click your router once it’s found.

You’ll be brought to a new page that lists information about your model — including hardware specs and different builds of DD-WRT. Download both the Mini-Generic build and VPN Generic build of DD-WRT (dd-wrt.v24_mini_generic.bin and dd-wrt.v24_vpn_generic.bin). Save these files to your computer.

It’s a good idea to visit the DD-WRT Hardware-specific information page to look up detailed information about your router and DD-WRT. This page will explain exactly what you need to do before and after installing DD-WRT. For example, you must install the mini version of DD-WRT before installing DD-WRT VPN when upgrading from the stock Linksys firmware on a WRT54GL.

Also, be sure to do a hard reset (AKA a 30/30/30) before installing DD-WRT. Press the reset button on the back of your router for 30 seconds. Then, while still holding the reset button, unplug the power cable and leave it unplugged for 30 seconds. Finally, plug the power cable back in while still holding down the reset button for another 30 seconds. You should have held the power button for 90 seconds straight.

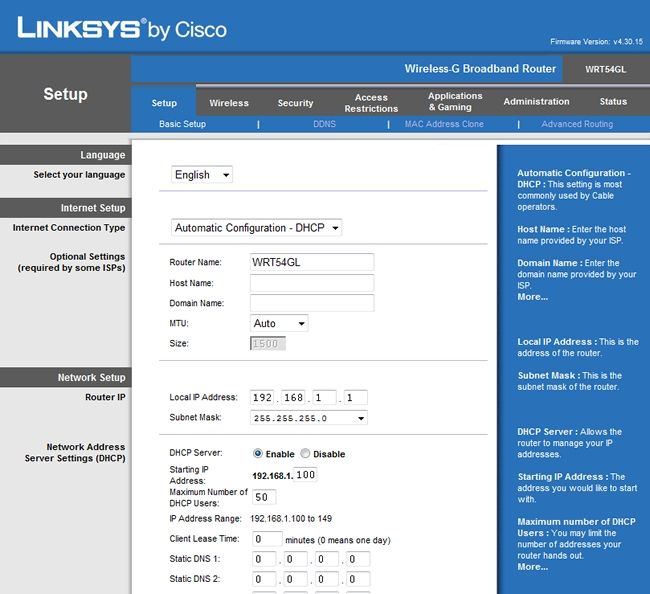

Now open up your browser and enter in your router’s IP address (default is 192.168.1.1). You’ll be prompted for a username and password. The defaults for a Linksys WRT54GL are «admin» and «admin».

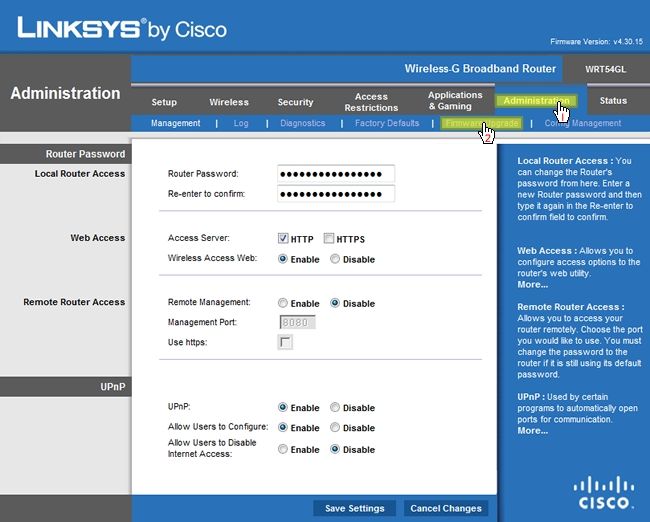

Click the Administration tab at the top. Next, click Firmware Upgrade as seen below.

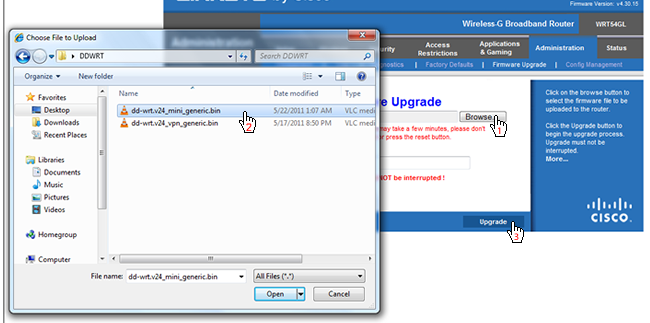

Click the Browse button and navigate to the DD-WRT Mini Generic .bin file we downloaded earlier. Do not upload the DD-WRT VPN .bin file yet. Click the Upgrade button in the web interface. Your router will start installing DD-WRT Mini Generic, and should take less than a minute to complete.

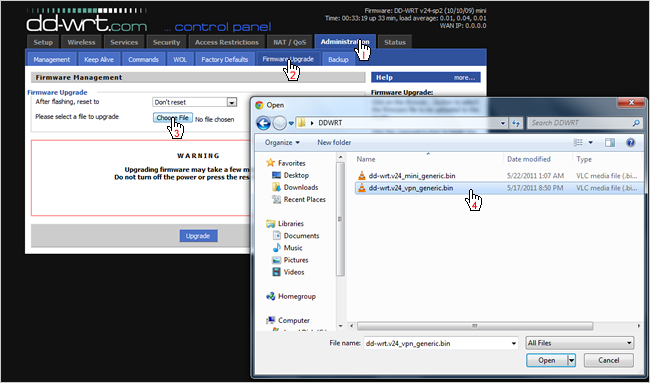

Alas! Your first sighting of DD-WRT. Once again, do another 30/30/30 reset as we did above. Then click the Administration tab at the top. You will be prompted with a username and password. The default username and password is «root» and «admin» respectively. After you’ve logged in, click the Firmware Upgrade sub-tab and click Choose File. Browse for the DD-WRT VPN file we downloaded earlier and click Open. The VPN version of DD-WRT will now begin to upload; be patient as it could take 2-3 minutes.

Installing OpenVPN

Now let’s head over to OpenVPN’s Downloads page and download the OpenVPN Windows Installer. In this guide, we’ll be using the second latest version of OpenVPN called 2.1.4. The latest version (2.2.0) has a bug in it that would make this process even more complicated. The file we’re downloading will install the OpenVPN program that allows you to connect to your VPN network, so be sure to install this program on any other computers that you want to act as clients (as we’ll be seeing how to do that later). Save the openvpn-2.1.4-install .exe file to your computer.

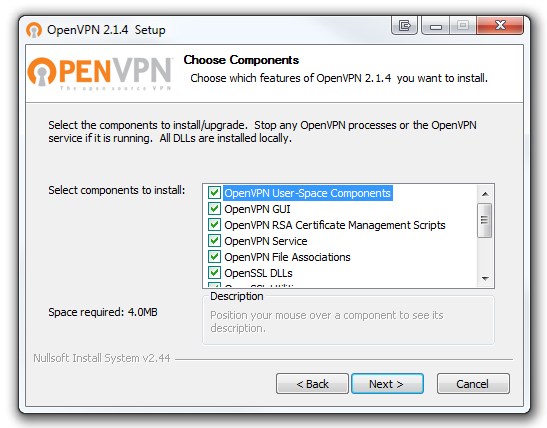

Navigate to the OpenVPN file we just downloaded and double click it. This will begin the installation of OpenVPN on your computer. Run through the installer with all the defaults checked. During the installation, a dialog box will pop up asking to install a new virtual network adapter called TAP-Win32. Click the Install button.

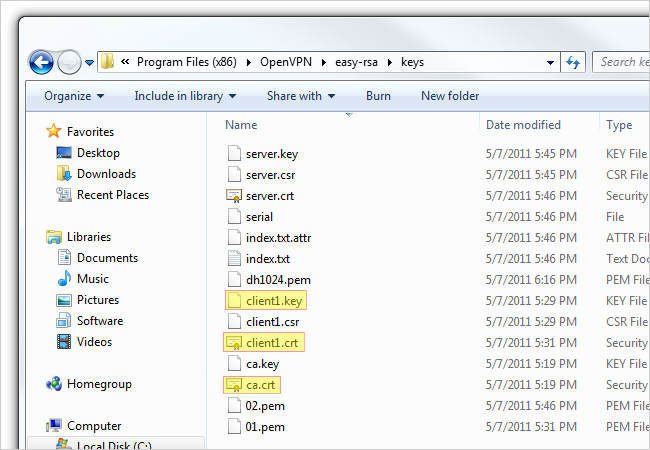

Creating the Certificates and Keys

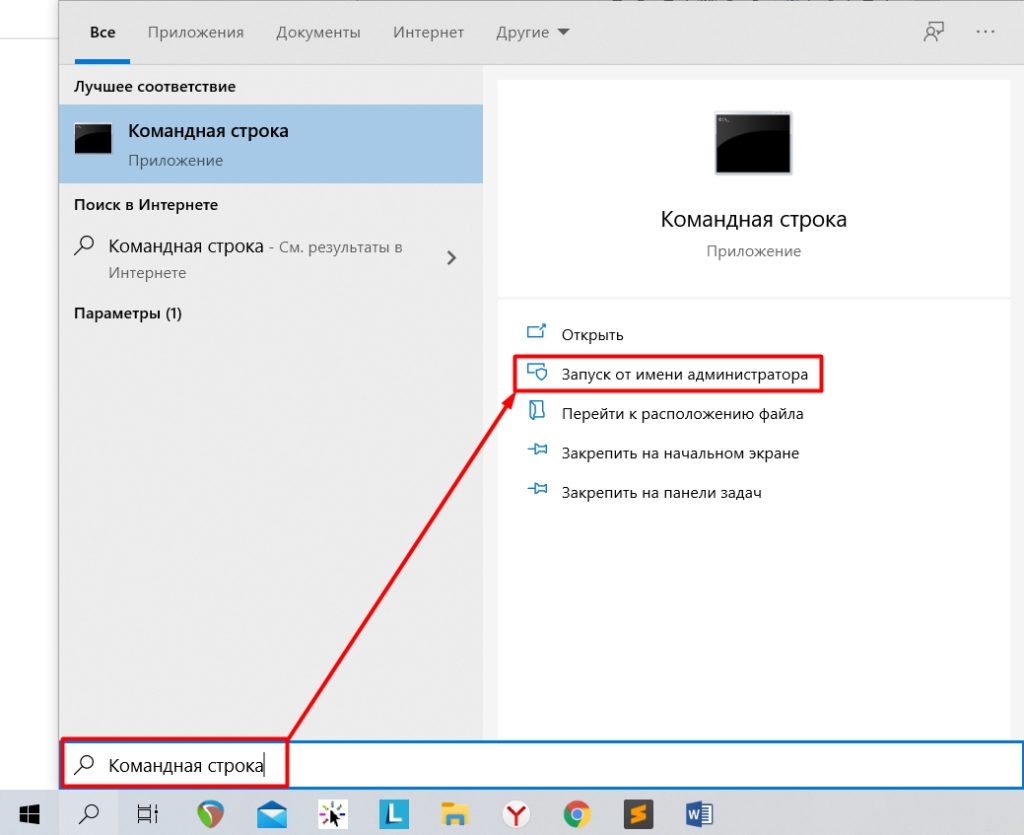

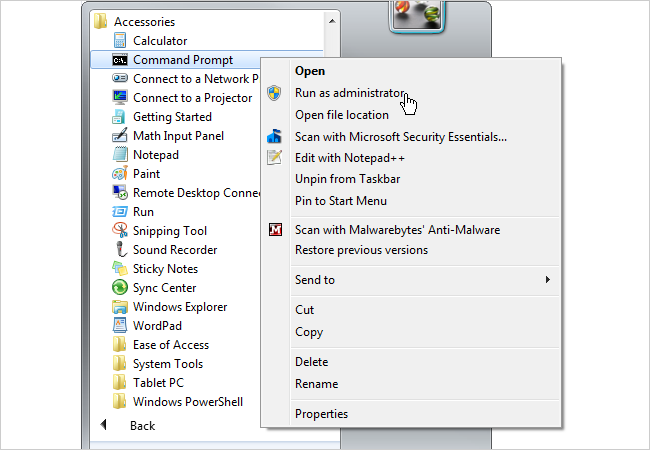

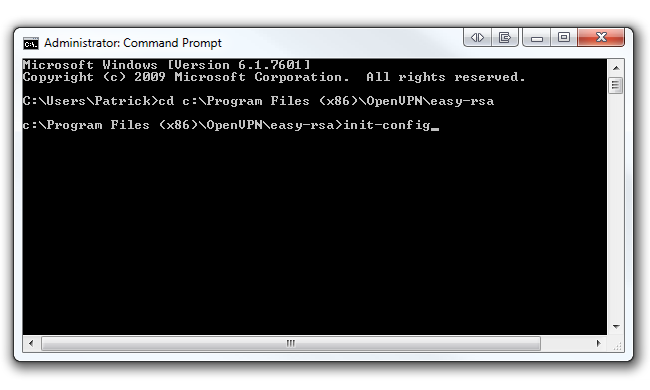

Now that you have OpenVPN installed on your computer, we have to start creating the certificates and keys to authenticate devices. Click the Windows Start button and navigate under Accessories. You’ll see the Command Prompt program. Right click on it and click Run as administrator.

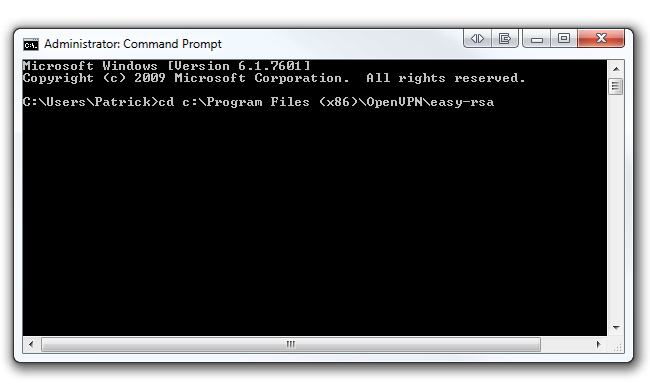

In the command prompt, type cd c:\Program Files (x86)\OpenVPN\easy-rsa if you’re running 64-bit Windows 7 as seen below. Type cd c:\Program Files\OpenVPN\easy-rsa if you’re running 32-bit Windows 7. Then hit Enter.

Now type init-config and hit Enter to copy two files called vars.bat and openssl.cnf into the easy-rsa folder. Keep your command prompt up as we’ll be coming back to it shortly.

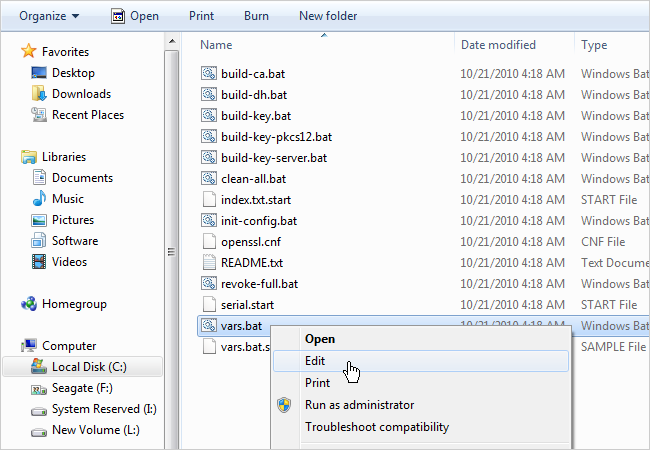

Navigate to C:\Program Files (x86)\OpenVPN\easy-rsa (or C:\Program Files\OpenVPN\easy-rsa on 32-bit Windows 7) and right click on the file called vars.bat. Click Edit to open it up in Notepad. Alternatively, we recommend opening this file with Notepad++ as it formats the text in the file much better. You can download Notepad++ from their homepage.

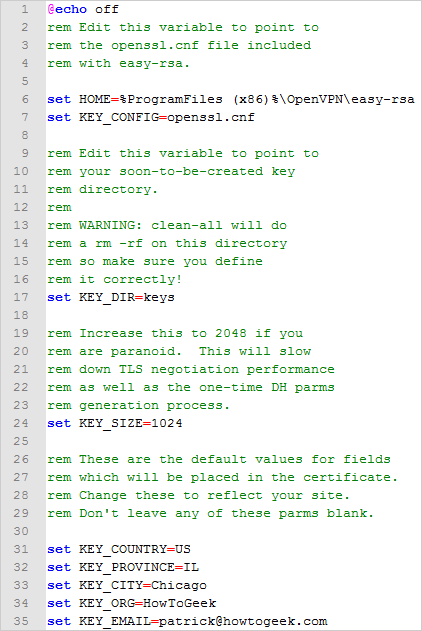

The bottom portion of the file is what we are concerned with. Starting at line 31, change the KEY_COUNTRY value, KEY_PROVINCE value, etc. to your country, province, etc. For example, we changed our province to «IL», city to «Chicago», org to «HowToGeek», and email to our own email address. Also, if you’re running Windows 7 64-bit, change the HOME value in line 6 to %ProgramFiles (x86)%\OpenVPN\easy-rsa. Do not change this value if you’re running 32-bit Windows 7. Your file should look similar to ours below (with your respective values, of course). Save the file by overwriting it once you’re done editing.

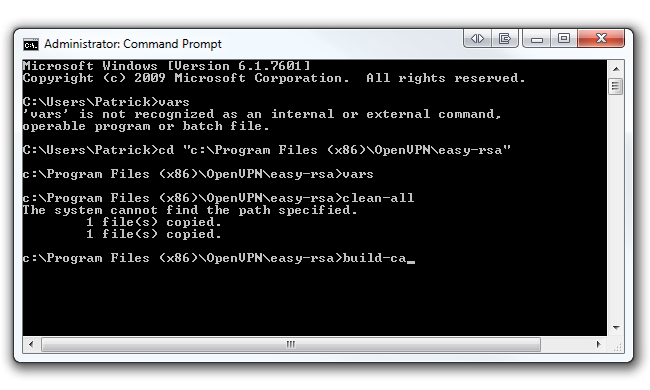

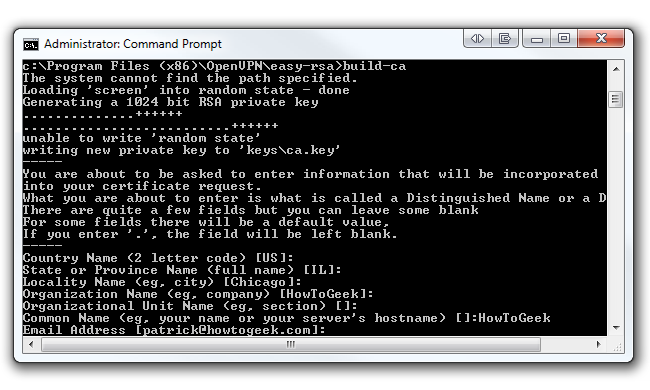

Go back to your command prompt and type vars and hit Enter. Then type clean-all and hit Enter. Finally, type build-ca and hit Enter.

After executing the build-ca command, you will be prompted to enter in your Country Name, State, Locality, etc. Since we already set up these parameters in our vars.bat file, we can skip past these options by hitting Enter, but! Before you start slamming away at the Enter key, watch out for the Common Name parameter. You can enter anything in this parameter (i.e. your name). Just make sure you enter something. This command will output two files (a Root CA certificate and a Root CA key) in the easy-rsa/keys folder.

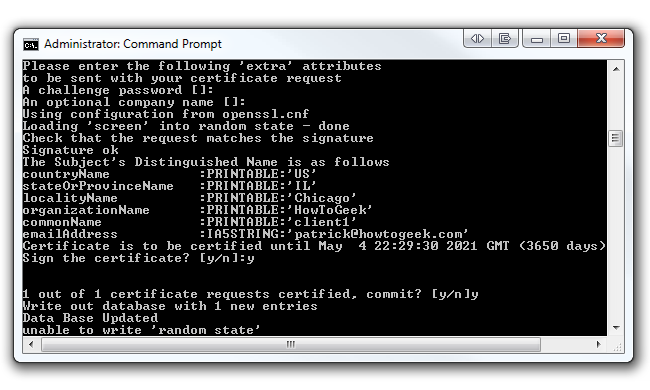

Now we’re going to build a key for a client. In the same command prompt type build-key client1. You can change «client1» to anything you’d like (i.e. Acer-Laptop). Just be sure to enter the same name as the Common Name when prompted. Run through all the defaults like the last step we did (except for Common Name, of course). However, at the end you will be asked to sign the certificate and to commit. Type «y» for both and click Enter.

Also, don’t worry if you received the «unable to write ‘random state'» error. We’ve noticed that your certificates still get made without a problem. This command will output two files (a Client1 Key and a Client1 Certificate) in the easy-rsa/keys folder. If you want to create another key for another client, repeat the previous step, but be sure to change the Common Name.

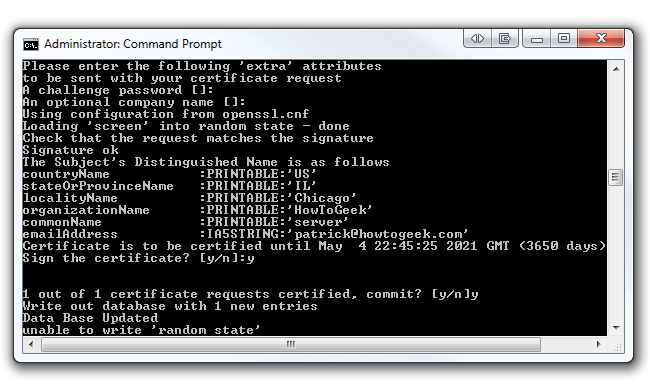

The last certificate we’ll be generating is the server key. In the same command prompt, type build-key-server server. You can replace «server» at the end of the command with anything you’d like (i.e. HowToGeek-Server). As always, be sure to enter the same name as the Common Name when prompted. Hit Enter and run through all the defaults except Common Name. At the end, type «y» to sign the certificate and commit. This command will output two files (a Server Key and a Server Certificate) in the easy-rsa/keys folder.

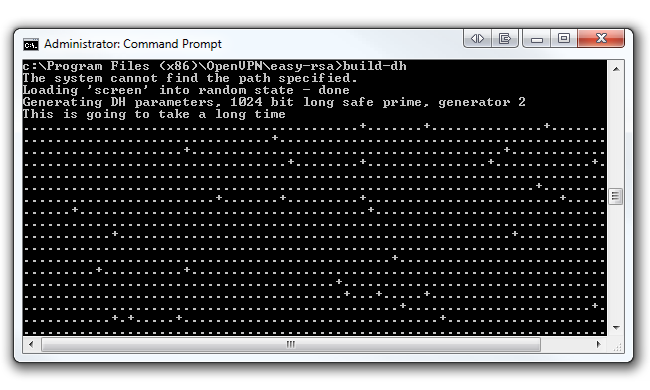

Now we have to generate the Diffie Hellman parameters. The Diffie Hellman protocol «allows two users to exchange a secret key over an insecure medium without any prior secrets». You can read more about Diffie Hellman on RSA’s website.

In the same command prompt type build-dh. This command will output one file (dh1024.pem) in the easy-rsa/keys folder.

Creating the Configuration Files for the Client

Before we edit any configuration files, we should set up a dynamic DNS service. Use this service if your ISP issues you a dynamic external IP address every so often. If you have a static external IP address, skip down to the next step.

We suggest using DynDNS.com, a service that allows you to point a hostname (i.e. howtogeek.dyndns.org) to a dynamic IP address. It’s important for OpenVPN to always know your network’s public IP address, and by using DynDNS, OpenVPN will always know how to locate your network no matter what your public IP address is. Sign up for a free hostname and point it to your public IP address.

Now back to configuring OpenVPN. In Windows Explorer, navigate to C:\Program Files (x86)\OpenVPN\sample-config if you’re running 64-bit Windows 7 or C:\Program Files\OpenVPN\sample-config if you’re running 32-bit Windows 7. In this folder you will find three sample configuration files; we’re only concerned with the client.ovpn file.

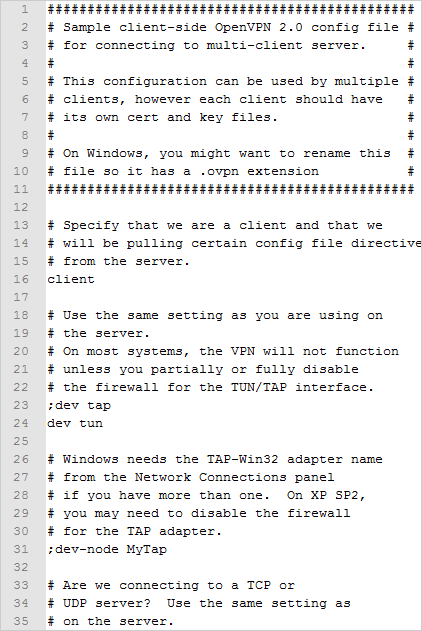

Right click on client.ovpn and open it with Notepad or Notepad++. You’ll notice your file will look like the picture below:

However, we want our client.ovpn file to look similar to this picture below. Be sure to change the DynDNS hostname to your hostname in line 4 (or change it to your public IP address if you have a static one). Leave the port number to 1194 as it is the standard OpenVPN port. Also, be sure to change lines 11 and 12 to reflect the name of your client’s certificate file and key file. Save this as new file .ovpn file in the OpenVPN/config folder.

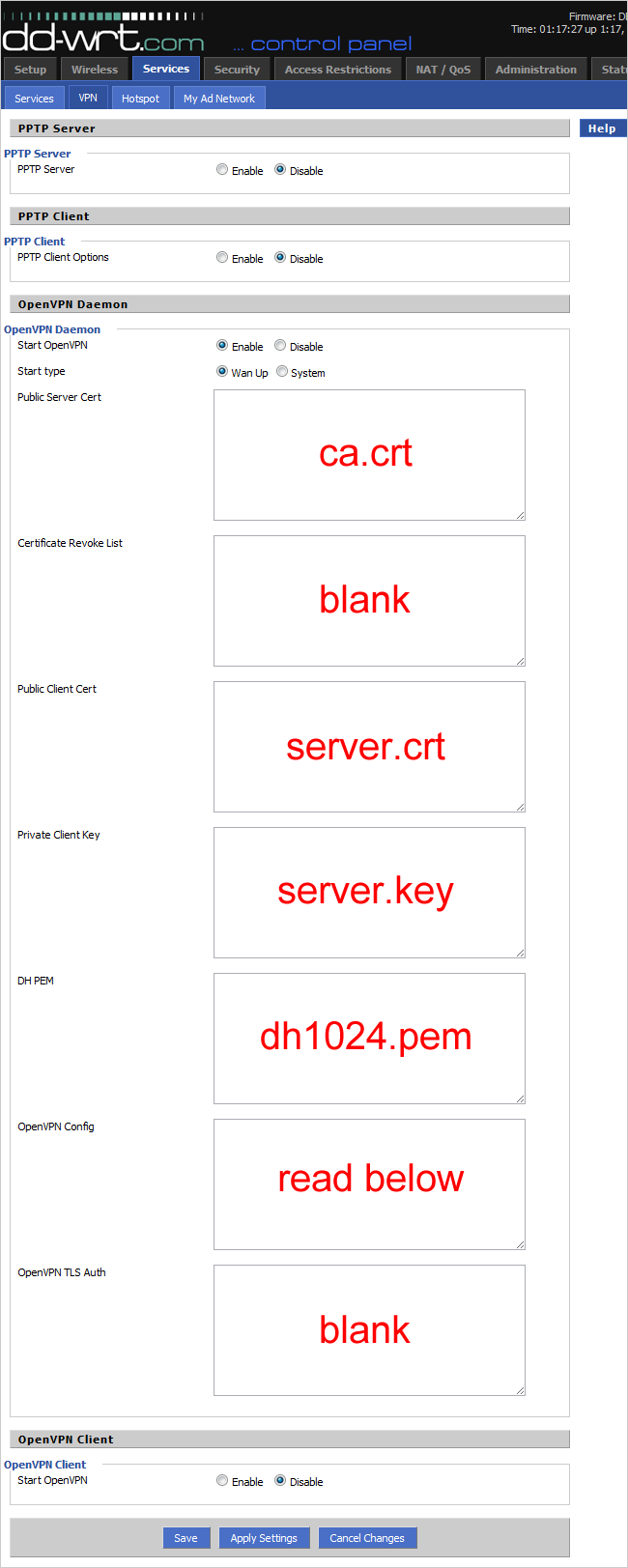

Configuring DD-WRT’s OpenVPN Daemon

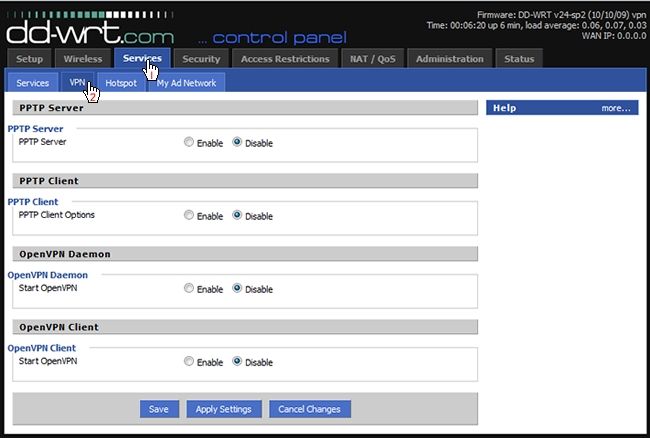

The basic idea now is to copy the server certificates and keys we made earlier and paste them into the DD-WRT OpenVPN Daemon menus. Open up your browser again and navigate to your router. You should now have the DD-WRT VPN edition installed on your router. You will notice a new sub-tab under the Services tab called VPN. Click the Enable radio button under OpenVPN Daemon.

First, be sure to change Start type to «Wan Up» instead of the default «System». Now we’re going to need our server keys and certificates we created earlier. In Windows Explorer, navigate to C:\Program Files (x86)\OpenVPN\easy-rsa\keys on 64-bit Windows 7 (or C:\Program Files\OpenVPN\easy-rsa\keys on 32-bit Windows 7). Open each corresponding file below (ca.crt, server.crt, server.key, and dh1024.pem) with Notepad or Notepad++ and copy the contents. Paste the contents in the corresponding boxes as seen below.

For the OpenVPN Config field, we will need to create a custom file. These settings will differ depending on how your LAN is set up. Open a separate browser window and type in your router’s IP address. Click the Setup tab and take note of what IP address you have configured under Router IP > Local IP Address. The default, which is what we are using in this example, is 192.168.1.1. Paste this subnet right after «route» in the first line to reflect your LAN setup. Copy this into the OpenVPN Config box and click Save.

push «route 192.168.1.0 255.255.255.0»

server 10.8.0.0 255.255.255.0

dev tun0

proto tcp

keepalive 10 120

dh /tmp/openvpn/dh.pem

ca /tmp/openvpn/ca.crt

cert /tmp/openvpn/cert.pem

key /tmp/openvpn/key.pem

# Only use crl-verify if you are using the revoke list — otherwise leave it commented out

# crl-verify /tmp/openvpn/ca.crl

# management parameter allows DD-WRT’s OpenVPN Status web page to access the server’s management port

# port must be 5001 for scripts embedded in firmware to work

management localhost 5001

Now we must configure the firewall to allow clients to connect to our OpenVPN server via the 1194 port. Go to the Administration tab and click the Commands sub-tab. In the Commands text box paste the following:

iptables -I INPUT 1 -p udp —dport 1194 -j ACCEPT

iptables -I FORWARD 1 —source 192.168.1.0/24 -j ACCEPT

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

Be sure to change your LAN IP in the second line if it is different than the default. Then click the Save Firewall button below.

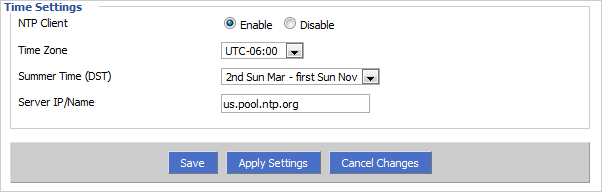

Finally, be sure to check your Time Settings under the Setup tab otherwise the OpenVPN daemon will deny all clients. We suggest going to TimeAndDate.com and searching for your city under Current Time. This website will give you all the information you need to fill in under Time Settings just like we did below. Also, check out the NTP Pool Project’s website for public NTP servers to use.

Setting Up an OpenVPN Client

In this example we will be using a Windows 7 laptop as our client on a separate network. The first thing you’ll want to do is install OpenVPN on your client like we did above in the first steps under Configuring OpenVPN. Then navigate to C:\Program Files\OpenVPN\config which is where we’ll be pasting our files.

Now we have to go back on our original computer and collect a total of four files to copy over to our client laptop. Navigate to C:\Program Files (x86)\OpenVPN\easy-rsa\keys again and copy ca.crt, client1.crt, and client1.key. Paste these files in the client’s config folder.

Finally, we need to copy one more file over. Navigate to C:\Program Files (x86)\OpenVPN\config and copy over the new client.ovpn file we created earlier. Paste this file in the client’s config folder also.

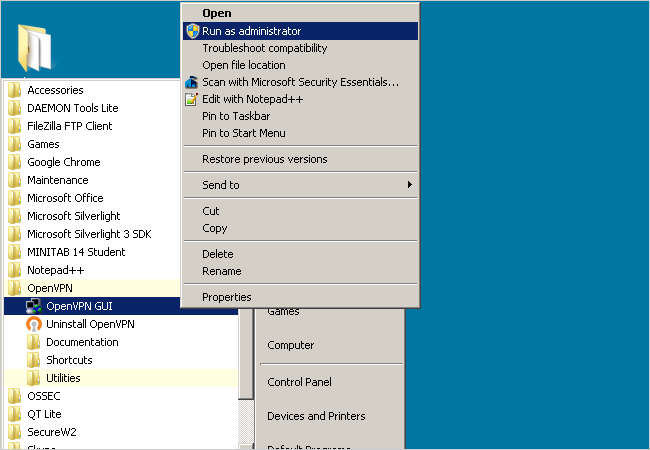

Testing the OpenVPN Client

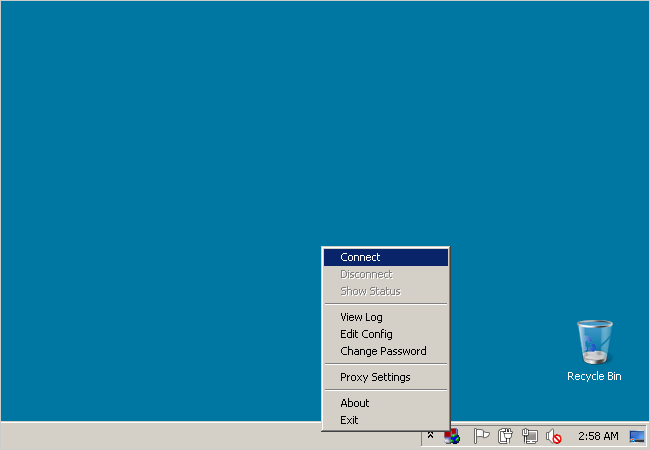

On the client laptop, click the Windows Start button and navigate to All Programs > OpenVPN. Right click on the OpenVPN GUI file and click Run as administrator. Note that you must always run OpenVPN as an administrator in order for it to work properly. To permanently set the file to always run as administrator, right click the file and click Properties. Under the Compatibility tab check Run this program as an administrator.

The OpenVPN GUI icon will appear next to the clock in the taskbar. Right click the icon and click Connect. Since we only have one .ovpn file in our config folder, OpenVPN will connect to that network by default.

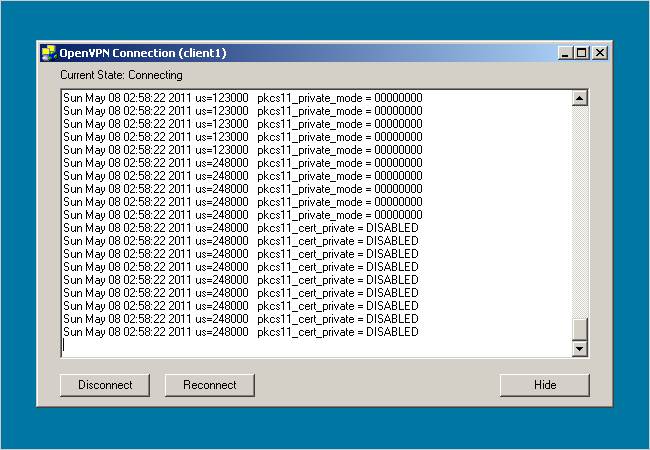

A dialog box will pop up displaying a connection log.

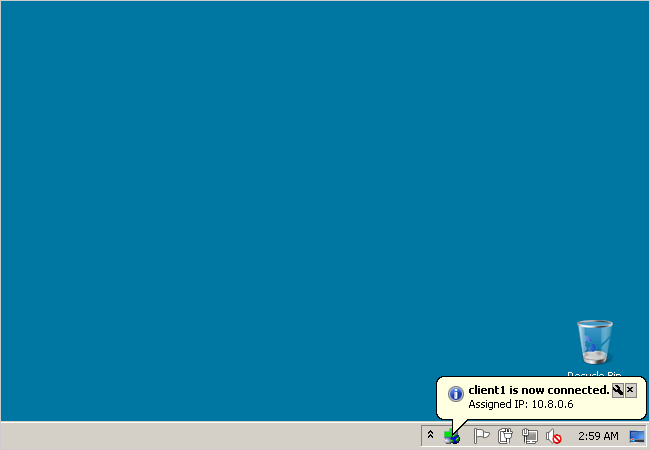

Once you’re connected to the VPN, the OpenVPN icon in the taskbar will turn green and will display your virtual IP address.

And that’s it! You now have a secured connection between your server and client’s network using OpenVPN and DD-WRT. To further test the connection, try opening a browser on the client laptop and navigating to your DD-WRT router on the server’s network.

Всех приветствую на нашем ламповом портале WiFiGid. Сегодня я расскажу вам, как настроить OpenVPN на роутерах Keenetic. Я рассмотрю два варианта. Первый – когда вы хотите организовать свою собственную сеть VPN между двумя Keenetic. Второй – когда вы хотите подключиться к выделенной VPN.

Сразу предупрежу, что делается все очень неудобно. Вся претензия к разработчикам ОС Keenetic. На том же самом ASUS все делается куда проще, но тут все не так. Также напомню, что у Keenetic есть и другие способы использования VPN: PPTP, L2TP и WireGuard. Последняя штука была добавлена в новой версии прошивки (3.3). О настройках этих вариантов можно почитать тут.

Они конфигурируются куда проще чем OpenVPN. В общем я вас предупредил. Я постарался описать все максимально подробно, но если что-то пойдет не так или возникнут вопросы – пишите в комментариях.

Содержание

- Хочу организовать сеть OpenVPN между двумя Keenetic

- ШАГ 1: Запуск DDNS и проверка внешнего IP адреса

- ШАГ 2: Настройка сервера

- ШАГ 3: Настройка клиента

- Хочу подключиться к OpenVPN сети

- Задать вопрос автору статьи

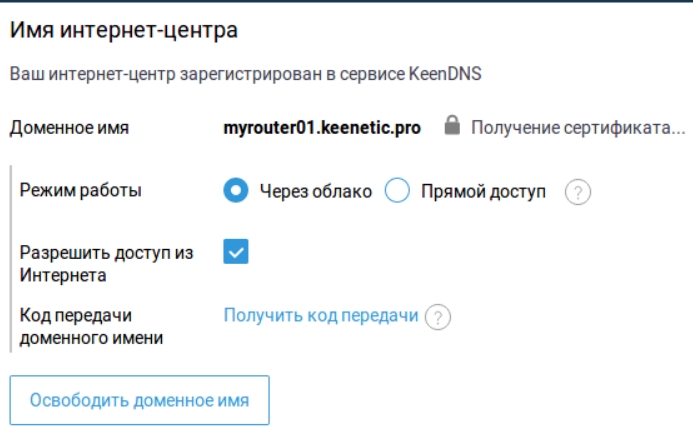

ШАГ 1: Запуск DDNS и проверка внешнего IP адреса

ПРИМЕЧАНИЕ! Если у вас белый и статический IP адрес, то пропустите эту главу.

Все службы, которые работают с интернетом, и внешний IP могут работать, только если у пользователя белый IP адрес. Поэтому в первую очередь вам нужно проверить, какой именно IP у вас – белый или серый. О том, что же такое белый и серый IP, а также как это проверить читаем тут.

Кто-то сейчас может возразить – ведь мы будем использовать KeenDNS, который может связываться с роутером по облаку в обход серого IP. Да это так, но на официальном сайте сказано, что OpenVPN может работать с KeenDNS только в режиме «Прямого доступа» (когда IP белый), а не через «Облако» (когда IP серый). Дело в том, что с KeenDNS к роутеру можно иметь доступ только через HTTP и HTTPS. Даже TELNET не работает по KeenDNS, не говоря уже о VPN.

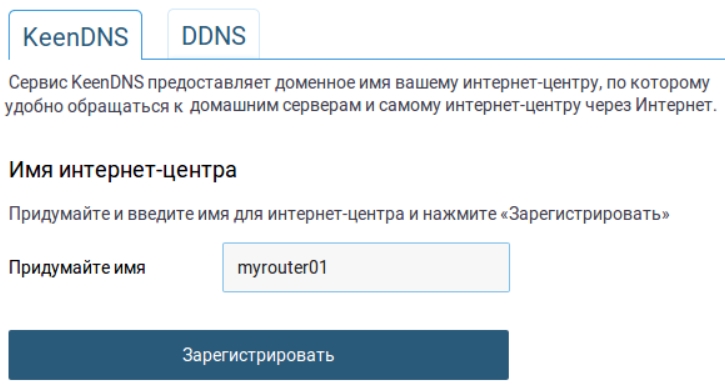

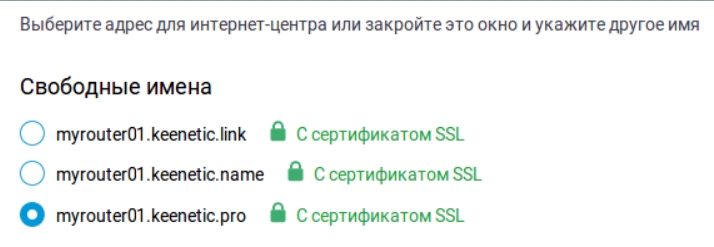

В общем вы проверили и узнали, что ваш IP белый. Если он серый, то просто ищем другого провайдера. Если он у вас динамический, то вам нужно также подключить DDNS. Мы будем использовать встроенный сервис KeenDNS, который заменяет IP адрес роутера на доменное имя.

- Перейдите в раздел «Доменное имя».

- На первой вкладке введите любое наименование латинскими буквами.

- Система автоматом подберет вам поддомен, выберите любой.

- Помните, я говорил про два режима работы? В общем, если у вас белый IP, то выбираем «Прямой доступ». Режим «Через облако» работать с VPN не будет.

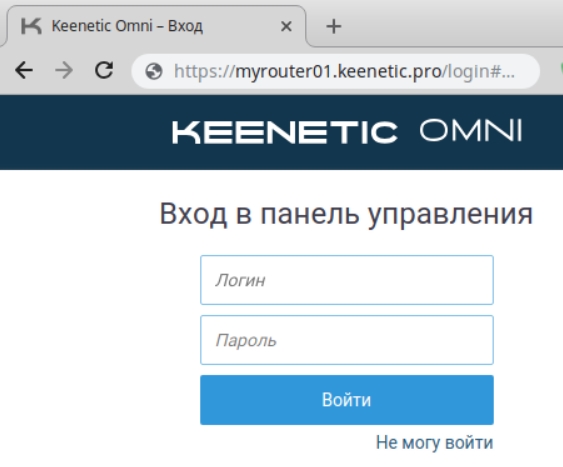

- Чтобы проверить, что служба работает – запустите браузер и в адресной строке введите DDNS, который вы придумали.

ШАГ 2: Настройка сервера

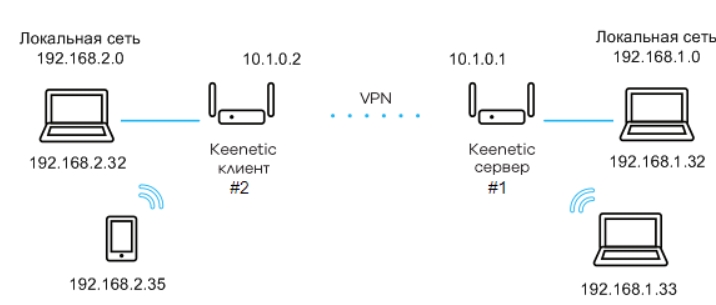

Прежде чем мы начнем, давайте я покажу пример, на основе которого мы будем работать. В общем ничего сложного, у нас есть два роутера Keenetic, которые мы хотим подключить друг к другу по VPN тоннелю. Задача в том, чтобы устройства этих сетей видели друг друга и были в одной (виртуальной) локальной сети. Туннель у нас будет иметь два конца: 10.1.0.1 и 10.1.0.2 (это не внешние IP адрес, а именно адреса туннеля).

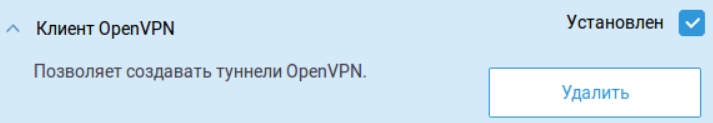

- В первую очередь нужно установить нужный нам компонент. Идем в «Общие настройки» – «Обновления и компоненты» кликаем по кнопке «Изменить набор компонентов» и в списке находим «Клиент OpenVPN». Пусть вас не вводит в заблуждение название, этот компонент работает как сервер и как клиент.

- Нам нужно скачать программу OpenVPN с официального сайта.

- Инсталлируем программу к себе на комп.

- Перезагружаем компьютер.

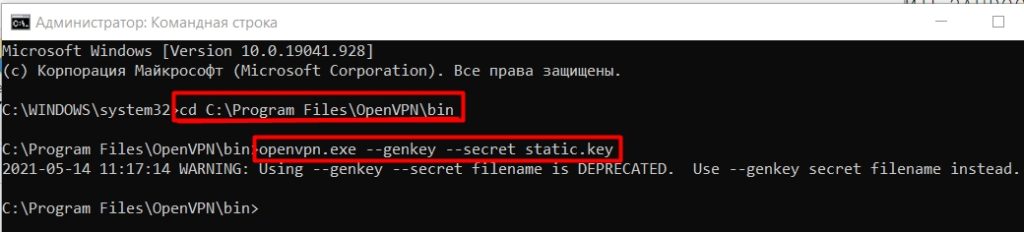

- Запускаем командную строку с правами админа.

- Прописываем две команды:

cd C:\Program Files\OpenVPN\bin (команда перехода в папку, с установленной программой)

openvpn.exe –genkey –secret static.key (команда генерирует секретный ключ)

ПРИМЕЧАНИЕ! Если у вас 64-битная система, и вы скачали OpenVPN для 32-х битной ОС, то программа будет лежать по пути: C:\Program Files (x86)\OpenVPN\bin

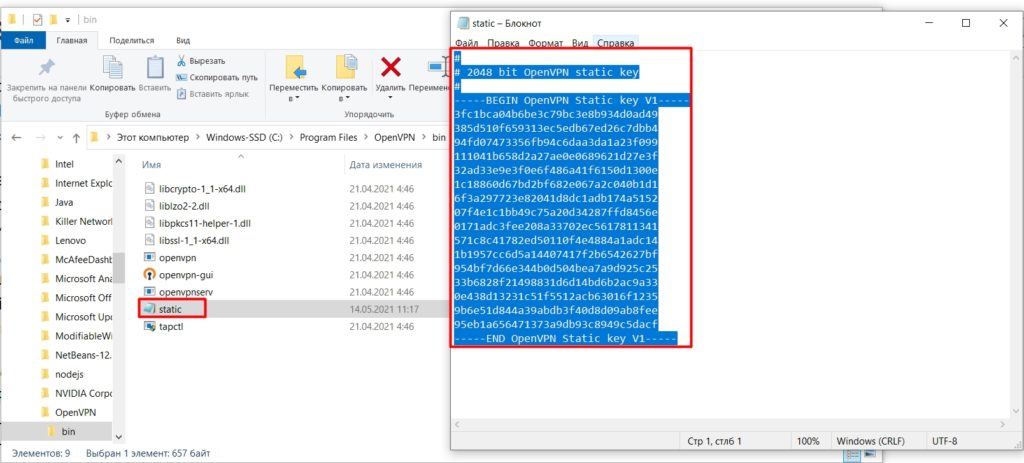

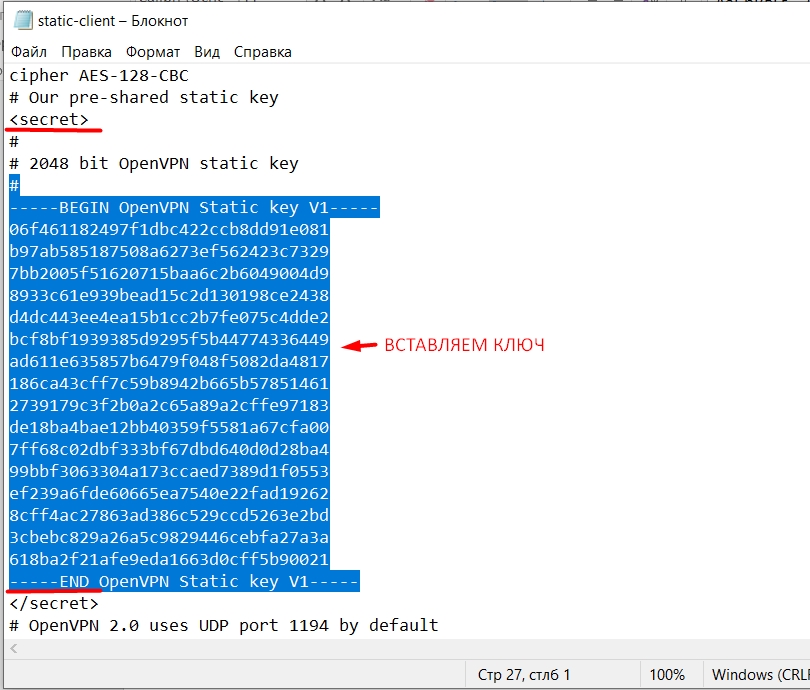

- Теперь смотрите, идем в папку «bin» в установочной папке. Ищем там файлик «static.key» и открываем его через блокнот. Копируйте все содержимое – это и есть ключ.

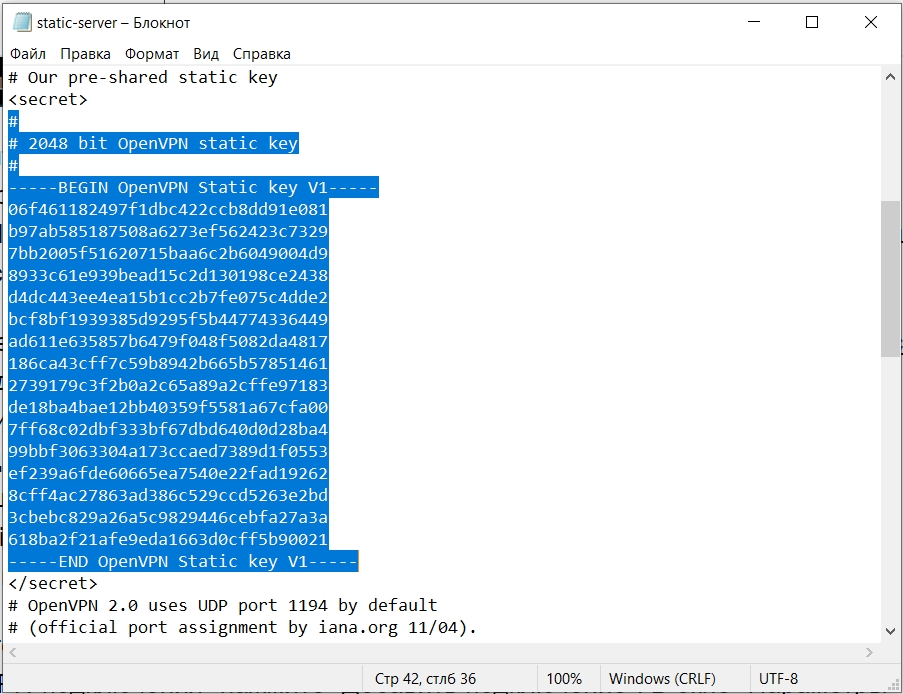

- Скачайте файл static-server, откройте его блокнотом. И между тэгами «secret» содержимое замените на свой ключ. Сохраните файл.

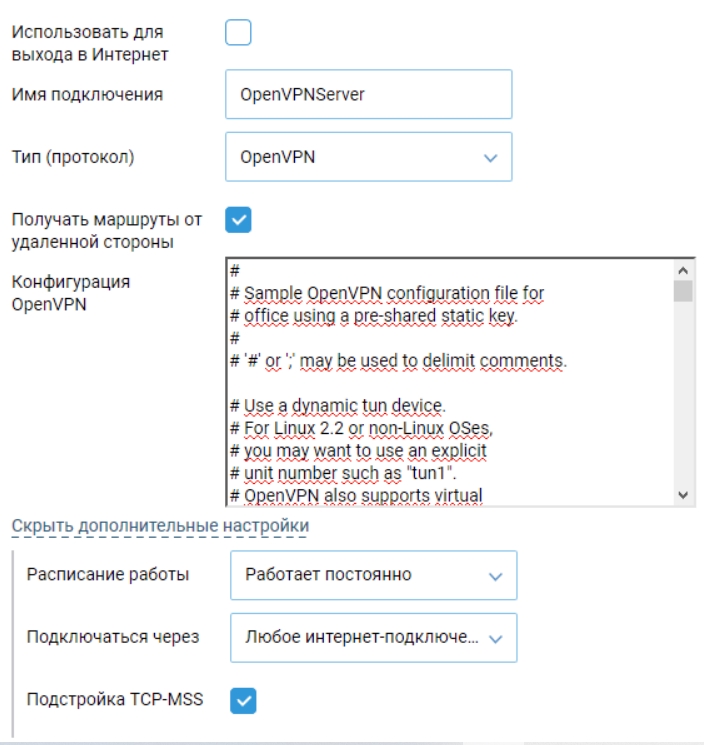

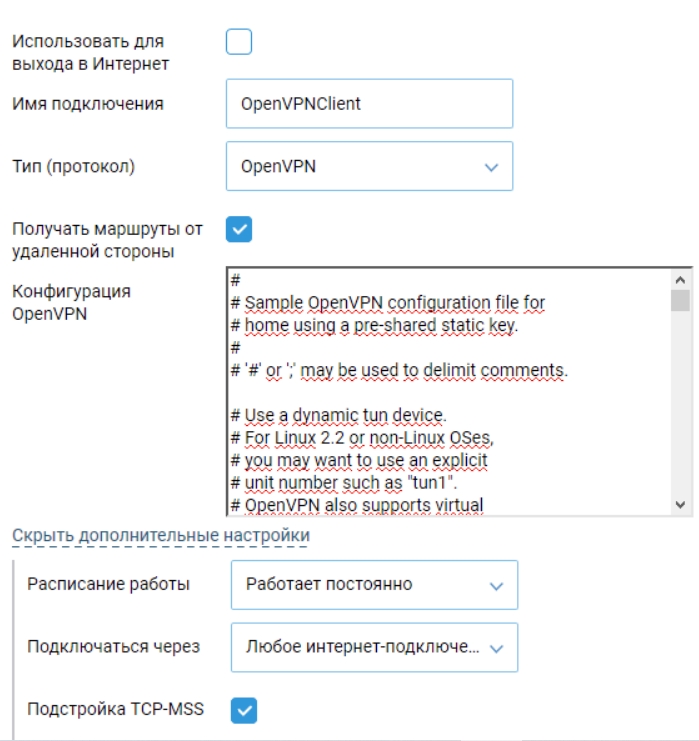

- Теперь идем обратно в настройки роутера. Идем по пути «Другие подключения» – «VPN-подключения». Кликаем по кнопке добавления. В первую очередь вводим имя – можно указать любое. Далее указываем «Тип (протокол)» – «OpenVPN». Теперь копируем содержимое файлика «static-server» в поле «Конфигурация OpenVPN». Обязательно проверьте, чтобы в поле «Подключаться через» стоял параметр «Любое интернет-подключение» – иначе подключение может не произойти. Сохраняем параметр.

ШАГ 3: Настройка клиента

- Опять же нам нужно установить компонент «Клиент OpenVPN» – повторяем 1 шаг из прошлого шага.

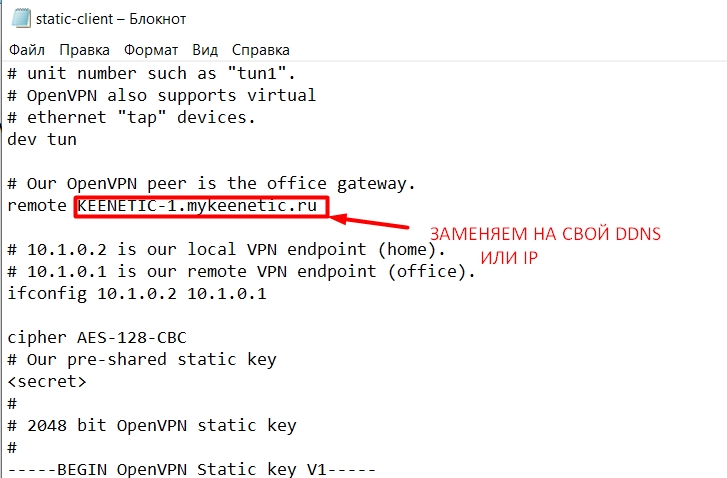

- Скачиваем другой файлик static-client и открываем его в блокноте, вставляем ключ.

- Находим строку, которая начинается со слова «remote», и после нее заменяем значение на свой DDNS или IP.

- Добавляем OpenVPN подключение уже на клиенте. Все делается аналогично. Настройки файлика вставляем в «Конфигурацию OpenVPN».

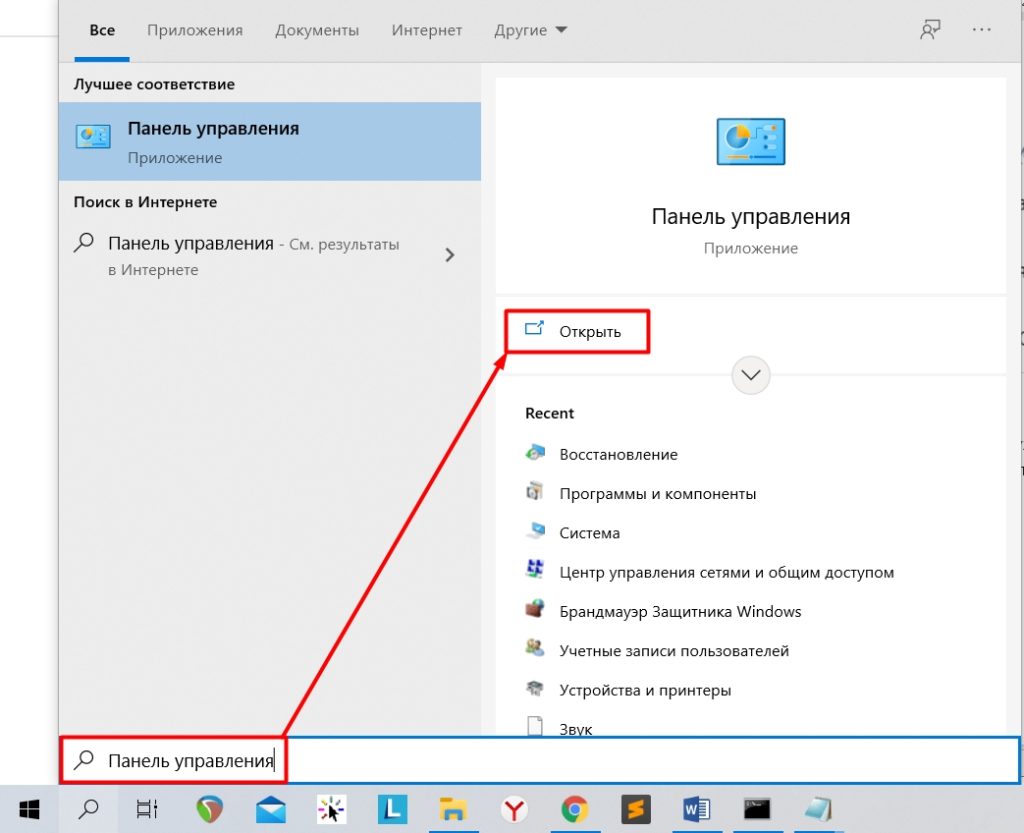

- А теперь нам нужно установить Telnet к себе в систему. Если у вас Windows Vista, 7, 8 или 10, то делаем следующие шаги. Я предупреждал, что настройка тут геморная.

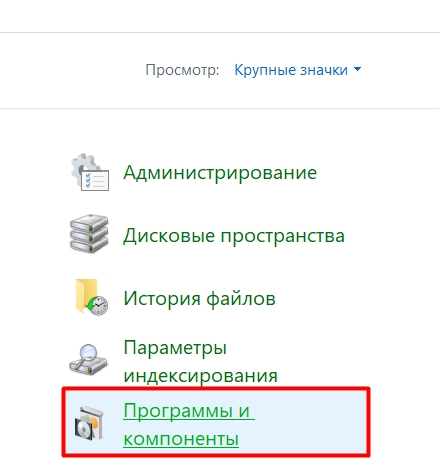

- Открываем «Панель управления».

- Кликаем по разделу «Программы и компоненты».

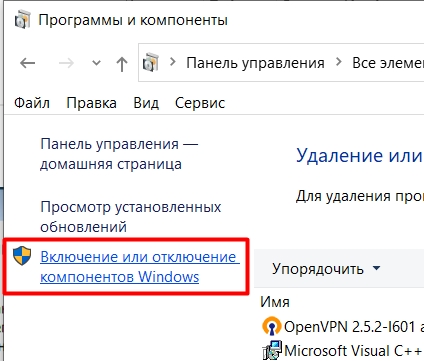

- Слева выбираем ссылку «Включение или отключение компонентов Windows».

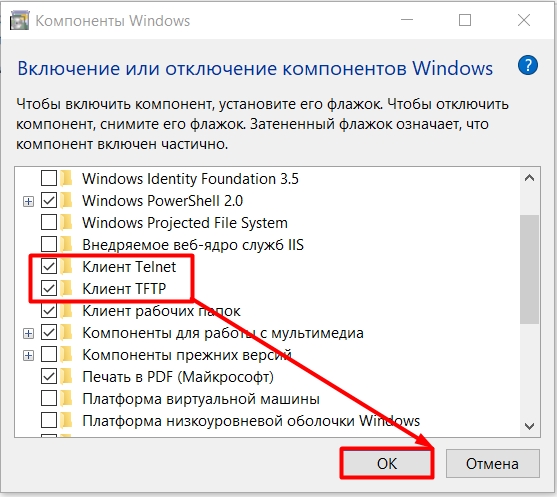

- Устанавливаем галочки напротив клиентов Telnet и TFTP.

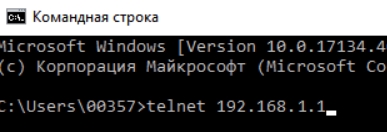

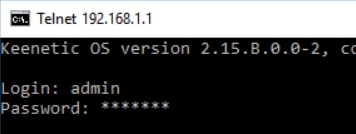

- Открываем консоль со стороны нашего роутера-сервера и прописываем команду, чтобы через телнет попасть внутрь настроек.

telnet 192.168.1.1

- Далее вводим сначала логин (admin), а потом пароль от конфигуратора.

- Прописываем поочередно команды:

interface OpenVPN0 no ip global

interface OpenVPN0 security-level private

no isolate-private

ip nat 10.1.0.2 255.255.255.255 (Для того, чтобы устройства этой сети имели доступ к интернету)

system configuration save

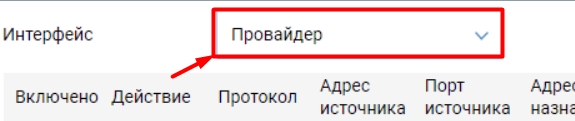

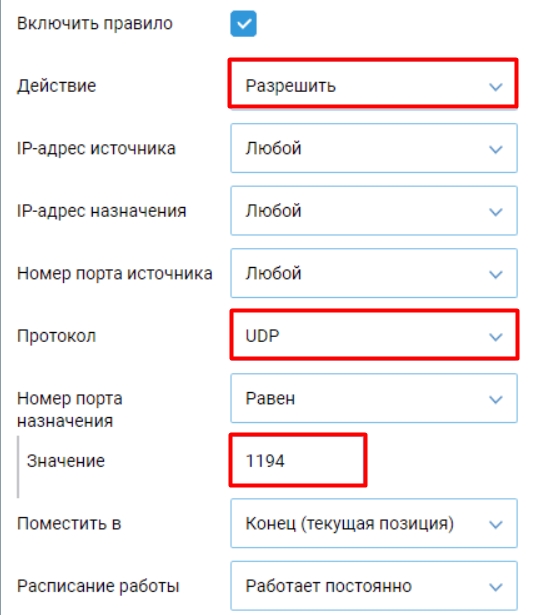

- Также нужно открыть UDP порт под номером 1194 (на серверном роутере). Переходим в «Межсетевой экран» и создаем правило, при создании вам нужно выбрать выше в строке «Интерфейс» подключение, которое вы используете для интернета (смотрите по названию).

- Установите настройки как на картинке ниже.

Хочу подключиться к OpenVPN сети

- «Общие настройки» – «Обновления и компоненты» – «Изменить набор компонентов» – добавляем компонент, указанный на картинке ниже.

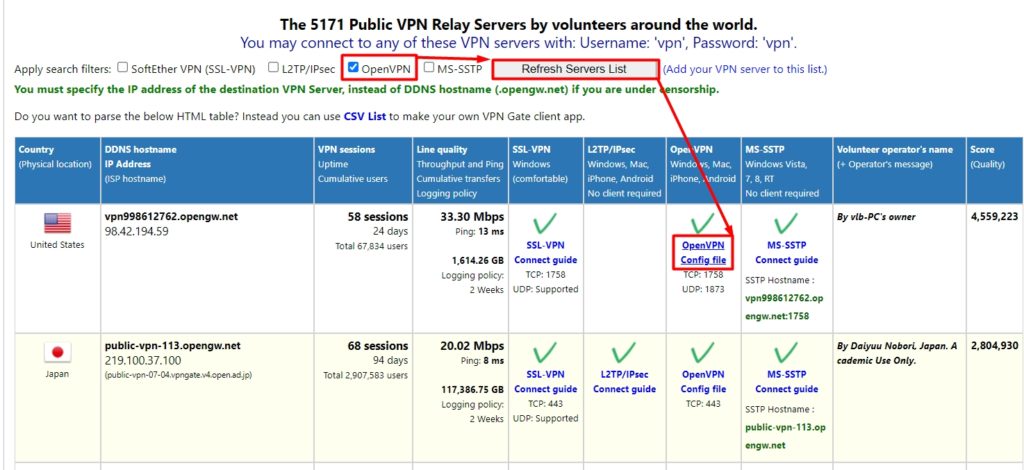

- Нам нужен OpenVPN файл, который нужен для подключения к VPN-сети. Если он уже у вас есть, или вам его выдал провайдер или системный администратор – хорошо. Вы также можете попробовать бесплатные сервера от проекта «VPNGate». Я буду показывать на их примере. Переходим на сайт. Пролистываем вниз до таблицы и оставляем галочку только с параметром «OpenVPN», далее нажимаем по кнопке «Refresh Servers List». Останутся сервера, которые используют эти подключения. Далее из нужного нам столбца скачиваем конфиг-файл.

- Ниже вы увидите два файла, в скобках указан протокол и порт, через который мы будем подключаться.

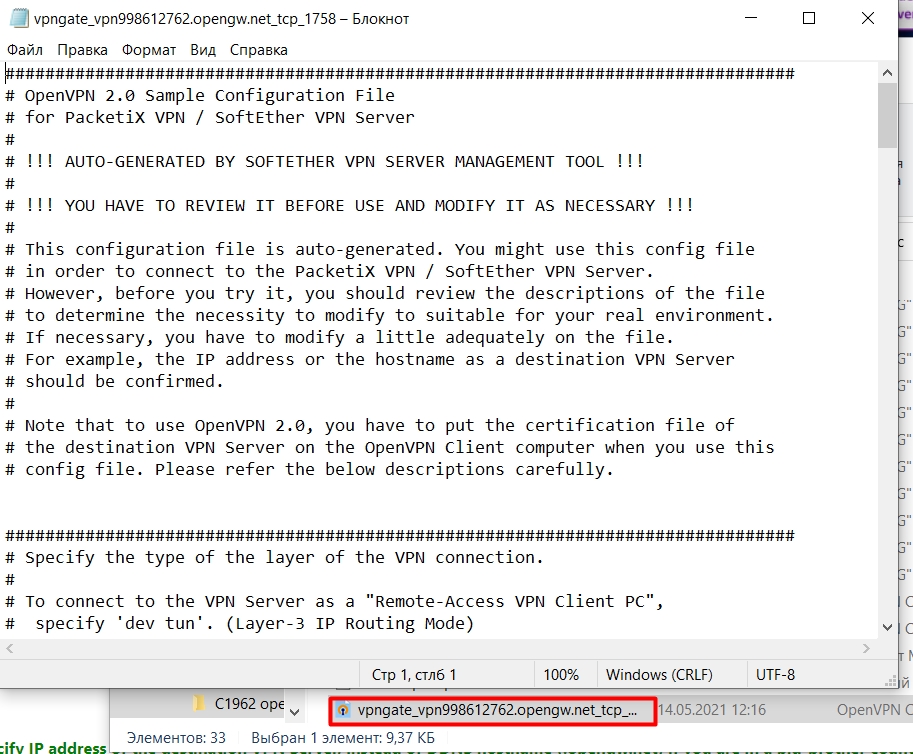

- Скачайте файлик, откройте его в блокноте, выделите все и скопируйте в буфер с помощью клавиш (Ctrl + C).

- В Web-интерфейсе роутера идем в «Другие подключения» – «VPN-подключения» добавляем новый коннект.

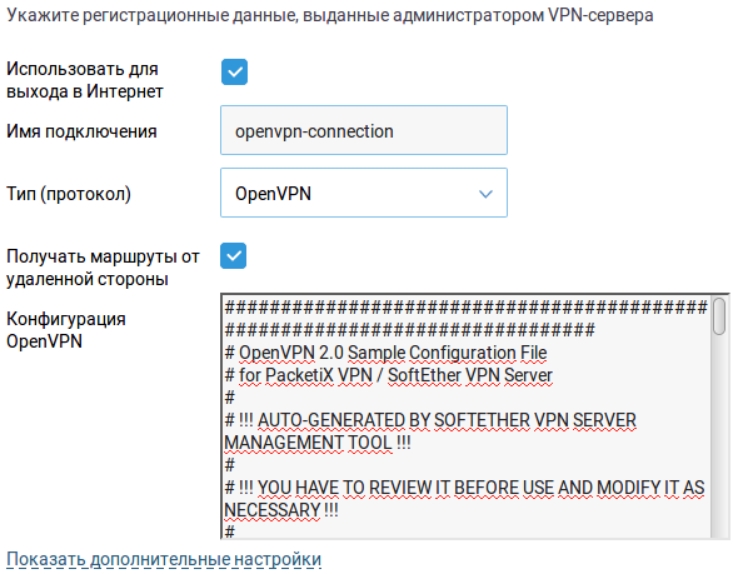

- Указываем любое имя подключения и ниже указываем тип. В конфигурацию нужно будет скопировать содержимое файла.

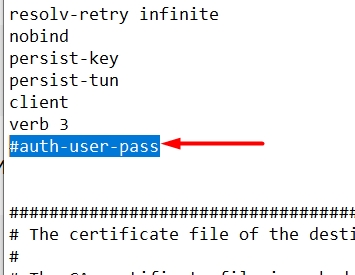

- Если помимо файла также выдается логин и пароль, то его нужно будет добавить в файл. Для этого находим строку «auth-user-pass».

- И заменяем её на:

<auth-user-pass>

login

password

</auth-user-pass>

- Между тегами вставляем сначала логин, а потом пароль.

- Если же вам дали сертификаты, который обычно идет в отдельных файликах, то нужно найти строки:

ca ca.crt

cert xxxxxxxxxx.crt

key xxxxxxxxxx.crt

- И закомментировать, для этого в начале ставим значок решетки (#), так чтобы получилось:

#ca ca.crt

#cert xxxxxxxxxx.crt

#key xxxxxxxxxx.crt

- Далее в самом конце файлика вставляем строки с сертификатами. В нужных полях вставляем содержимые файла.

<ca>

—–BEGIN CERTIFICATE—–

Копируем содержимое из ca.crt

—–END CERTIFICATE—–

</ca>

<cert>

—–BEGIN CERTIFICATE—–

Копируем содержимое из xxxx.crt

—–END CERTIFICATE—–

</cert>

<key>

—–BEGIN RSA PRIVATE KEY—–

Копируем содержимое из xxxx.key

—–END RSA PRIVATE KEY—–

</key>

- Включаем бегунок.

- Сохраняем настройки.

На этом все, дорогие друзья. Обращаю ваше внимание, что вы всегда можете обратиться ко мне, или кому-то из нашей команды в комментариях. Всем добра!