Windows Server 2019 является мощной операционной системой, разработанной специально для обеспечения высокой производительности и безопасности в корпоративных средах. Одним из наиболее популярных и полезных инструментов этой операционной системы является удаленный рабочий стол (RDP). С помощью RDP пользователи могут удаленно подключаться к серверу и выполнять свои задачи, администраторы могут обслуживать сервер из любого места, где им доступен интернет.

Однако, начиная с версии Windows Server 2019, Microsoft ввел ограничение на количество пользователей, которые могут одновременно подключаться через RDP. Ограничение составляет три активных сеанса RDP одновременно, что может ограничить возможности сервера и создать неудобства для пользователей. В этой статье мы рассмотрим несколько методов, которые помогут вам увеличить лимит одновременных подключений в Windows Server 2019.

Метод 1: Включение режима удаленного рабочего стола для административных целей

Первым способом увеличить количество пользователей, которые могут подключаться через RDP, является включение режима удаленного рабочего стола для административных целей. Для этого выполните следующие шаги:

1. Откройте «Панель управления» и выберите «Система».

2. На странице «Система» выберите «Дополнительные параметры системы» слева в меню.

3. В открывшемся окне «Свойства системы» перейдите на вкладку «Удаленный рабочий стол».

4. Установите флажок «Разрешить подключения только от удаленных компьютеров, где запрашивается пароль (рекомендуется)».

5. Нажмите кнопку «Включить» рядом с «Удаленный рабочий стол» и подтвердите изменения.

Теперь удаленный рабочий стол будет доступен только для административного использования, и не будет ограничений на количество подключений.

Метод 2: Использование RDPWrap

RDPWrap — это небольшое программное обеспечение, которое позволяет объединить несколько RDP-сеансов и таким образом увеличить количество одновременных подключений. Для использования RDPWrap выполните следующие шаги:

1. Загрузите RDPWrap с официального сайта или других доверенных источников.

2. Распакуйте загруженный архив и запустите исполняемый файл «RDPWInst.exe» от имени администратора.

3. В открывшемся окне нажмите кнопку «Install» для установки RDPWrap.

4. Запустите файл «RDPCheck.exe» для проверки работоспособности RDPWrap.

5. Если все настроено правильно, вы должны увидеть сообщение «RDP Wrapper is installed» и количество подключений должно быть увеличено.

Метод 3: Использование мультиплексоров и виртуальных машин

Еще одним способом увеличить количество пользователей, которые могут подключаться через RDP, является использование мультиплексоров и виртуальных машин. Благодаря этому методу можно создать несколько виртуальных серверов, каждый из которых может поддерживать до трех пользователей.

1. Установите программу мультиплексора, такую как VMware или Hyper-V, на свой сервер.

2. Создайте виртуальные машины, настроенные для работы с RDP.

3. Запустите каждую виртуальную машину и настройте RDP для доступа.

4. Теперь у вас есть несколько виртуальных серверов, каждый из которых может поддерживать до трех пользователей.

В заключение, Windows Server 2019 предлагает ограничение на количество пользователей, которые могут одновременно подключаться через RDP. Однако с помощью методов, описанных в этой статье, вы можете увеличить количество одновременных подключений и расширить возможности вашего сервера. Это может быть особенно полезно для корпоративных сред, где требуется большое количество пользователей, работающих удаленно.

When a user closes the RDP/RDS session window in a terminal client (mstsc.exe, RDCMan or Remote Desktop HTML5 web client) by simply clicking the cross in the top right corner without logging off, his session goes from active to a disconnected mode. In this mode, all apps, open documents, and windows are still running on a Remote Desktop computer and consuming system resources.

Contents:

- Automatically Log off Disconnected and Idle Remote Desktop User Sessions

- Remote Desktop Session Has Been Idle Over Its Time Limit

By default, a user’s RDP session in Windows may stay in the disconnected state until terminated by the user or administrator, or until the computer is restarted. It is quite convenient, since a user may any time connect to his previous remote desktop session and continue working with running apps and open files.

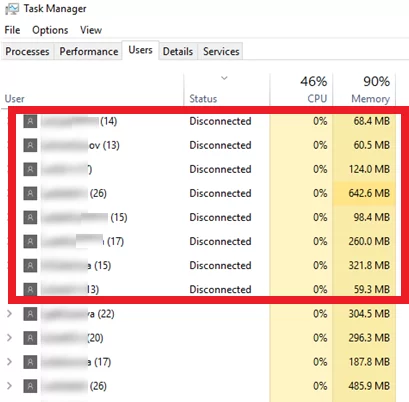

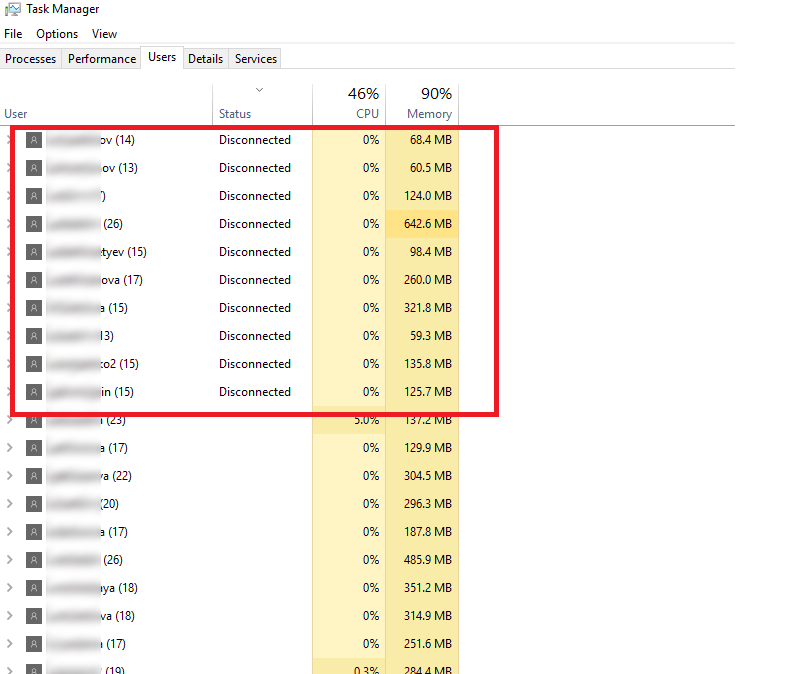

The following screenshot shows that disconnected user sessions on an RDS server running Windows Server 2019 consume about 40% of the server RAM.

Also, these sessions can block open files on your file servers, cause problems with incorrect saving of data in the apps, roaming profile folders, or on User Profile Disks. Disconnected RDP sessions often cause a domain user account lockout issue after a password change (when the RDS session continues to run under the user’s old password).

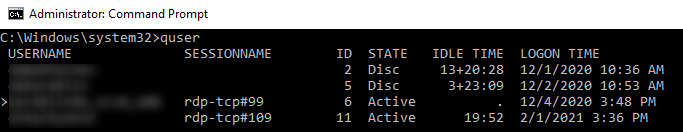

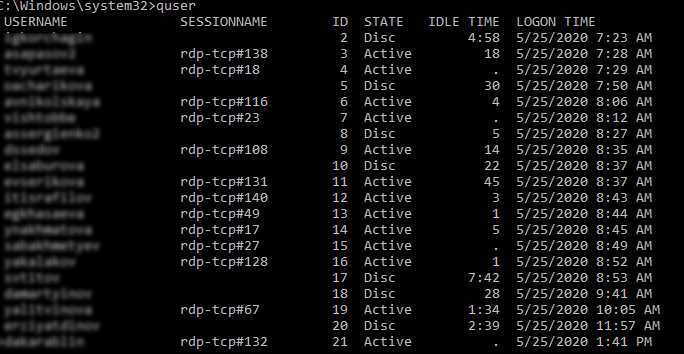

Using the qusercommand, you can view when a user RDP session was started, how long it was idle, and the current session state.

You can also display information about the duration of user sessions in the RDS farm using a PowerShell script (specify the FQDN of your RDS Connection Broker server):

$connectionBrocker = “mun-rdscb.woshub.com"

Get-RDUserSession -ConnectionBroker $connectionBrocker |select-object -Property CollectionName, HostServer, DomainName, UserName, ServerIPAddress, CreateTime, DisconnectTime, SessionState, IdleTime , SessionID , `

@{Name='SessionAge ([days.]hours:minutes)';Expression={ ((get-date ) - $_.CreateTime) } }

You can configure the maximum duration of active, disconnected, and idle (no user activity) sessions for Remote Desktop Services.

Automatically Log off Disconnected and Idle Remote Desktop User Sessions

To automatically end disconnected RDP/RDS sessions in a specified period of time, you need to set session limits (timeouts) correctly.

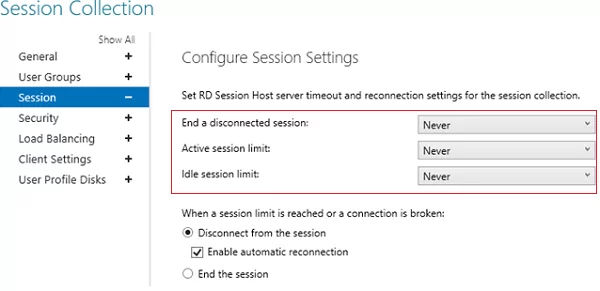

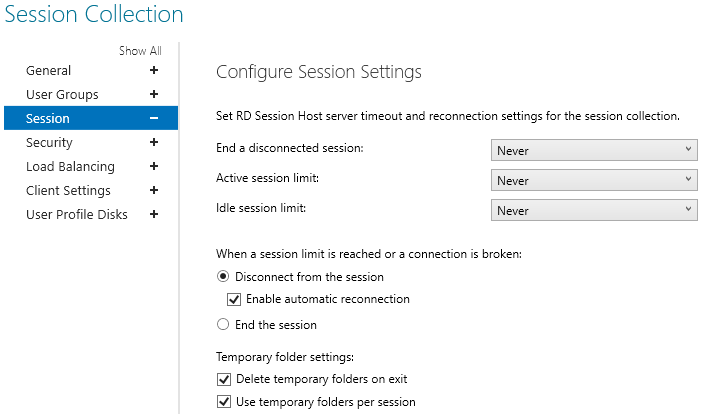

If you have a Remote Desktop Services farm deployed on Windows Server, you can configure user session timeout settings in the RDS collection settings on the Session tab.

Specify the time period, after which you want to kill a disconnected remote desktop session, at the End a disconnected session option (by default, an RDP session duration is unlimited – Never). You can also set the maximum time of an active user session (Active session limit) and end an idle session (Idle session limit). These hard timeouts are applied to all user sessions in the RDS collection.

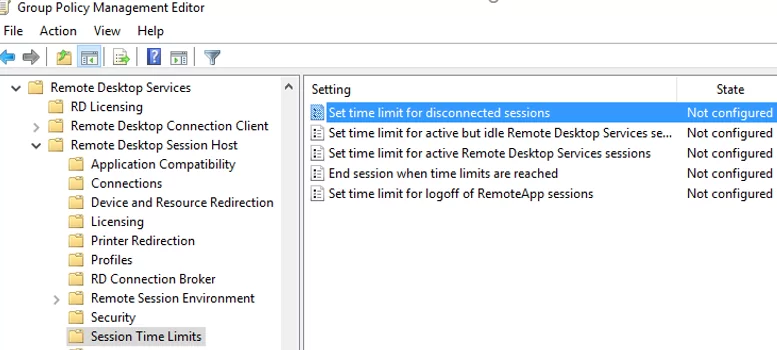

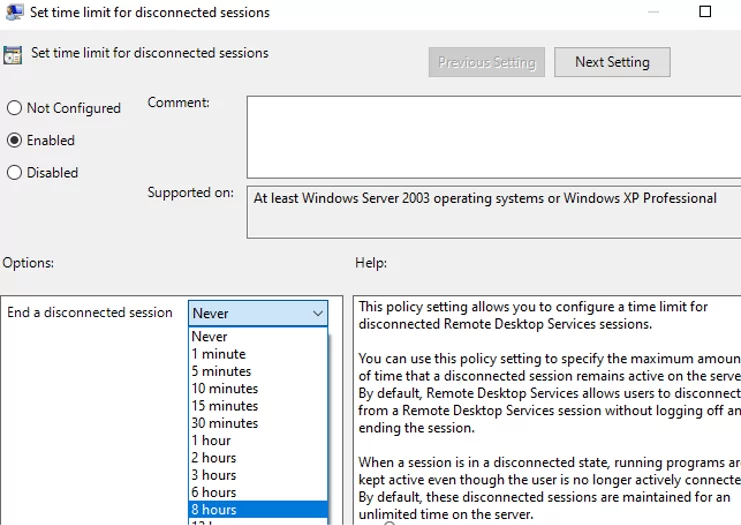

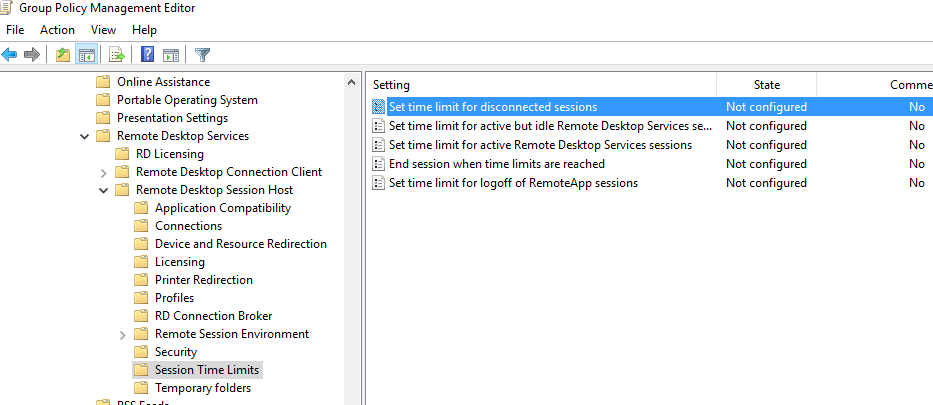

In Windows Server 2022/2019/2016/2012R2, you can set RDP session timeouts using Group Policies. You can do it either in the domain GPO editor (gpmc.msc) or in the Local Group Policy Editor (gpedit.msc) on a specific RDS host (or on a desktop version of Windows if you have allowed multiple RDP connections to it).

The settings of RDP session timeouts are located in the following GPO section Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Session Time Limits. The following Remote Desktop timeout settings are available:

- Set time limit for disconnected session;

- Set time limit for active but idle Remote Desktop Services sessions — the policy allows to end idle RDP sessions that have no user input (like moving a mouse or typing something on a keyboard);

- Set time limit for active Remote Desktop Services sessions — it is the maximum time of any RDP session (even an active one), after which it switches to the disconnected state;

- End Session when time limits are reached — sets the time, after which an RDP session will be terminated (logoff) instead of disconnecting it;

- Set time limit for logoff of RemoteApp sessions.

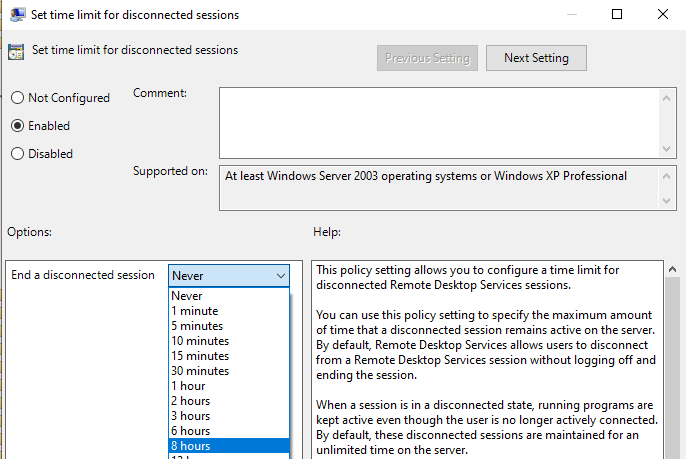

By default, these options are not configured. To automatically end all disconnected RDP user sessions in 8 hours, enable the “Set time limit for disconnected sessions” policy and select 8 hours in the dropdown list.

Save the changes and update the Group Policy settings on your RD host (gpupdate /force). New timeout settings will only be applied to new RDP sessions (you will have to end the current user sessions on RDSH manually ).

GPO settings take precedence over timeout settings in the RDS collection.

You can find the same RDP timeout settings in the user GPO section: User Configuration -> Administrative Templates -> Windows Components. Using the policy from the user section, you can more flexibly configure user groups with different limits on the duration of RDP sessions.

You can also set RDP session time limits through the registry. The following DWORD parameters from HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services registry key corresponding to the Group Policy options described above:

- MaxDisconnectionTime

- MaxIdleTime

- MaxConnectionTime

- MaxDisconnectionTime

- RemoteAppLogoffTimeLimit

For example, to set the maximum duration for a disconnected RDP session to 15 minutes (90000 ms), you can change a registry parameter using the following PowerShell command:

Set-ItemProperty "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" -Name MaxDisconnectionTime -Type 'DWord' -Value 900000

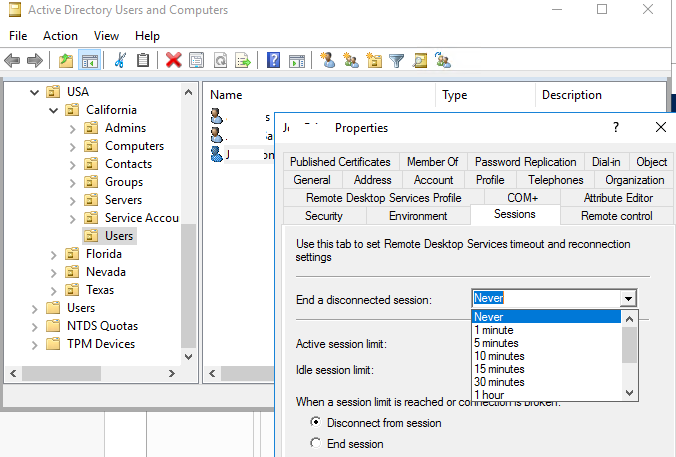

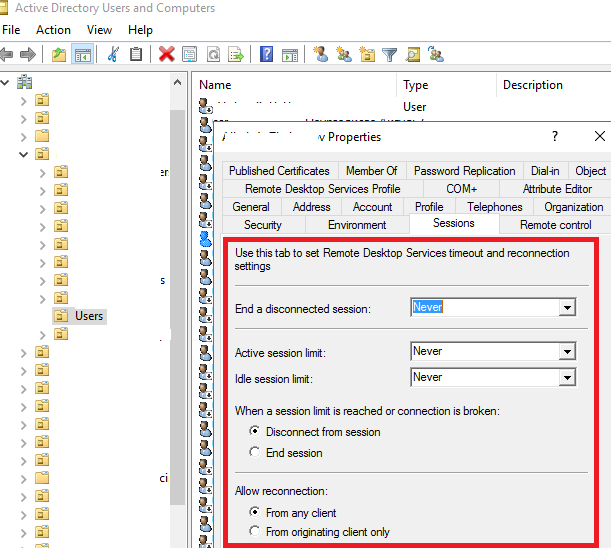

You can also set the limits of an RDP session on the Settings tab in the properties of a local (lusrmgr.msc) or domain user (dsa.msc — Active Directory Users and Computers console). The following options are available here:

- End a disconnected session;

- Active session limit;

- Idle session limit;

- When a session limit is reached or connection is broken: “Disconnect from session” or “End session”;

- Allow reconnection: “From any Client” or “From originating client only”.

You shouldn’t make RDP session timeouts too short, otherwise, user sessions will end almost immediately after they become inactive.

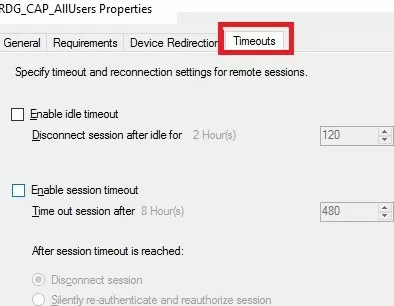

If you have an RD Gateway Server deployed for remote access to RDS hosts, you can configure separate timeouts for users connected via RDGW (open the connection authorization policy and go to the Timeouts tab).

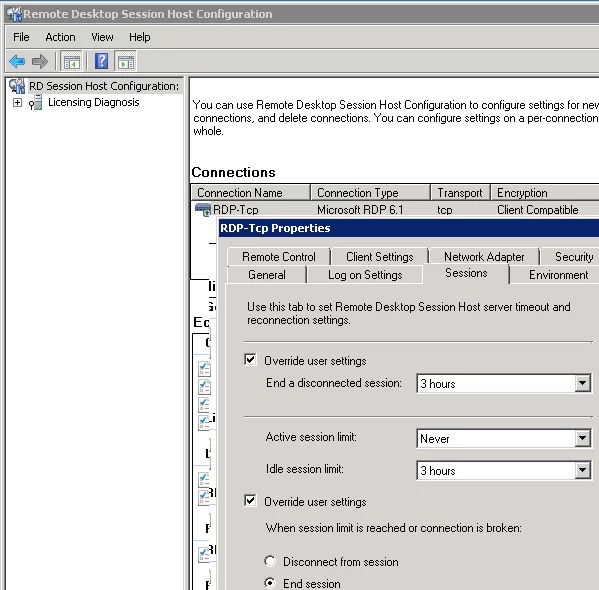

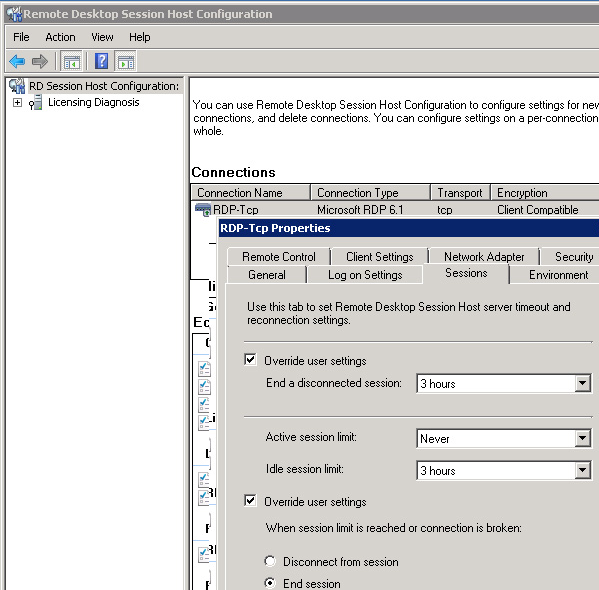

In Windows Server 2008 R2, you could also set RDP session timeouts using a special tsconfig.msc (RD Session Host Configuration) console. It was enough to open the console and right-click RDP-Tcp -> Properties. The session timeout limits are located on the Sessions tab. However, there is no such console in newer Windows Server versions (although you can manually copy tsadmin.msc and tsconfig.msc files and use these consoles on newer Windows Server versions as well).

Remote Desktop Session Has Been Idle Over Its Time Limit

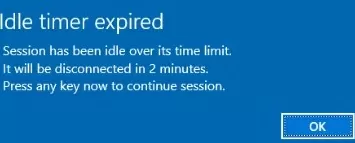

After configuring RDS timeouts users will see the following warning before disconnecting an idle session:

Idle timer expired Session has been idle over its time limit. It will be disconnected in 2 minutes. Press any key to continue the session.

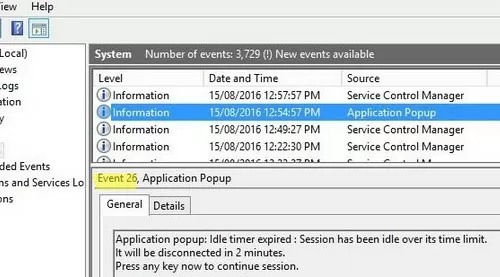

And before the user disconnect, the Event ID 26 is logged in the System Event Viewer.

You can disable this warning by setting the EnableTimeoutWarning = 0 in the WMI class Win32_TSSessionSettings.

Set-WmiInstance -Path "\\localhost\root\CIMV2\TerminalServices:Win32_TSSessionSetting.TerminalName='RDP-Tcp'" -Argument @{EnableTimeoutWarning=0}

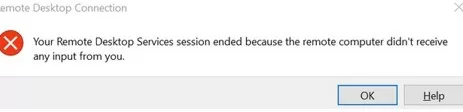

Now, when Windows automatically ends idle RDP sessions, the user will receive the following message from the RDP client:

Your Remote Desktop Services session ended because the remote computer didn’t receive any input from you.

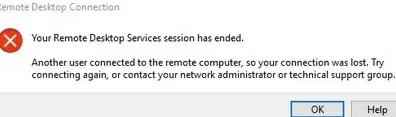

In some cases, you may encounter this error in the RDP client:

Your Remote Desktop Services session has ended. Another user connected to the remote computer, so your connection was lost. Try connecting again, or contact your network administrator.

This means that someone else signed into the computer via RDP when the number of simultaneous RDP sessions on the computer is restricted by the Limit number of connections parameter (for example, only one remote session is available on desktop Windows versions). Or you have logged in to the RDP host from a new computer.

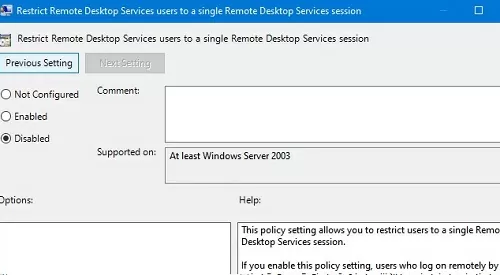

You can allow multiple connections under the same user account to the RDP host using the GPO option Restrict Remote Desktop Services users to a single Remote Desktop Services session = Disabled (under Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Connections).

- Remove From My Forums

-

Question

-

Does Windows Server 2019 Essentials have the ability to allow 10 Remote Desktop Users? Either natively or by purchasing RDS CALs? This server is in workgroup mode, not a Domain Server.

Answers

-

Hi,

No, Windows Server 2019 Essentials does

not have the ability to allow 10 Remote Desktop users. You can only connect to it via Remote Desktop for administrative purposes. The only RDS Role Service available for use is RD Licensing server.To what you are proposing you would need Windows Server Standard or Datacenter Edition, plus RDS CALs and Windows Server CALs.

-TP

-

Marked as answer by

Saturday, March 30, 2019 3:36 AM

-

Marked as answer by

-

hi,

«Does Windows Server 2019 Essentials have the ability to allow 10 Remote Desktop Users?»

the answer is no.

we can refer below document.

RDS CAL problem connect more than 2 user in the same time — SERVER 2016 ESSENTIAL

https://social.technet.microsoft.com/Forums/windowsserver/en-US/461e3ddc-3929-4902-83ee-3f9e7c13ab90/rds-cal-problem-connect-more-than-2-user-in-the-same-time-server-2016-essential?forum=winserverTS

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Andy YOUMicrosoft contingent staff

Friday, February 15, 2019 5:00 AM -

Proposed as answer by

Andy YOUMicrosoft contingent staff

Monday, February 18, 2019 1:58 AM -

Marked as answer by

TP []MVP

Saturday, March 30, 2019 3:36 AM

-

Edited by

Windows Server 2019 Essentials является мощной операционной системой, предназначенной для использования в небольших и средних предприятиях. Одним из ключевых инструментов, которые предоставляет Windows Server 2019 Essentials, является функция удаленного рабочего стола (Remote Desktop Protocol, RDP), которая позволяет пользователям удаленно подключаться к серверу и выполнять задачи из любого места.

Однако, важно отметить, что существуют определенные ограничения при использовании RDP в Windows Server 2019 Essentials. Во-первых, функция RDP доступна только для 25 одновременных подключений, что может быть недостаточно для больших предприятий с множеством пользователей. Важно учесть этот факт при планировании использования Windows Server 2019 Essentials.

Кроме того, стандартная лицензия Windows Server 2019 Essentials не предоставляет возможности входа в систему с нескольких устройств одновременно. Это означает, что если пользователь уже подключился к серверу с одного устройства, другой пользователь не сможет войти в систему с другого устройства. Более того, если пользователь решил отключиться от сервера, чтобы войти с другого устройства, это приведет к разрыву сеанса с первого устройства.

Важно отметить, что данные ограничения касаются только Windows Server 2019 Essentials и могут отличаться для других версий операционной системы Windows Server.

Несмотря на эти ограничения, Windows Server 2019 Essentials все еще остается мощным и полезным инструментом для малых и средних предприятий. Он предлагает надежную и безопасную среду для работы с данными и приложениями, а также упрощает процесс управления сервером. При использовании Windows Server 2019 Essentials важно учесть ограничения RDP и заранее спланировать наиболее эффективное использование этой функции.

Содержание

- Ограничения RDP в Windows Server 2019 Essentials

- Сессии и пользователи

- Безопасность и шифрование

- Производительность и истекшие сеансы

Ограничения RDP в Windows Server 2019 Essentials

1. Количество одновременных подключений

Windows Server 2019 Essentials ограничивает количество одновременных подключений через RDP. При использовании этой версии операционной системы можно одновременно подключиться через RDP только к одной сессии пользователя. Если другой пользователь уже подключен к серверу через RDP, новое подключение будет отклонено.

2. Специфические лицензионные требования

Windows Server 2019 Essentials имеет свои собственные требования к лицензированию. Максимальное количество пользователей и устройств, которые могут подключаться к серверу, также ограничено. Пользователям и администраторам необходимо быть внимательными и убедиться, что они соответствуют требованиям лицензирования для использования данной версии операционной системы.

3. Ограниченные возможности удаленного управления

Windows Server 2019 Essentials сокращает некоторые возможности удаленного управления сервером через RDP. Например, отключена возможность использования удаленного рабочего стола для выполнения некоторых административных задач. Вместо этого рекомендуется использовать другие инструменты управления и администрирования, предоставляемые Windows Server 2019 Essentials.

4. Безопасность

Windows Server 2019 Essentials имеет некоторые ограничения с точки зрения безопасности при использовании RDP. Например, по умолчанию сервер не требует проверки подлинности для подключения через RDP. Это может создать риск для безопасности данных, поэтому администраторам следует активировать дополнительные меры безопасности, такие как использование сертификата SSL, чтобы зашифровать данные, передаваемые через RDP.

5. Ограниченный доступ к ресурсам

Windows Server 2019 Essentials ограничивает доступ к некоторым ресурсам и функциям при использовании RDP. Например, можно ограничить доступ пользователей к файлам и папкам, а также к определенным настройкам и утилитам сервера. Это помогает обеспечить безопасность и контроль над сервером.

Сессии и пользователи

В Windows Server 2019 Essentials имеется ограничение на одновременное количество сессий пользователей. Это означает, что только определенное количество пользователей может одновременно подключаться к серверу через RDP.

Когда пользователь подключается к серверу через RDP, создается новая сессия. Каждая сессия представляет собой отдельное рабочее пространство с уникальными настройками и запущенными программами.

Ограничение на количество сессий в Windows Server 2019 Essentials зависит от версии сервера и лицензии. В стандартной версии сервера ограничение составляет 2 сессии, в Essentials версии – до 25 сессий.

При достижении лимита по количеству сессий, новые пользователи не смогут подключиться к серверу через RDP. Они будут получать сообщение об ошибке о недоступности сервера.

Однако, ограничение на сессии не влияет на количество пользователей, которые могут быть зарегистрированы на сервере. Пользователи могут зарегистрироваться на сервере и работать в рамках одной активной сессии.

Важно также отметить, что каждая сессия имеет свои собственные права доступа, и пользователи могут быть ограничены в доступе к определенным ресурсам и программам в зависимости от их привилегий.

| Версия Windows Server | Максимальное количество сессий (RDP) |

|---|---|

| Standard | 2 |

| Essentials | 25 |

Безопасность и шифрование

Windows Server 2019 Essentials поддерживает использование протокола шифрования SSL/TLS для защиты сетевого трафика между клиентом и сервером. Данный протокол обеспечивает безопасную передачу информации путем шифрования и аутентификации.

Кроме того, Windows Server 2019 Essentials предоставляет функционал для установки требований к шифрованию. Администратор может настроить уровень шифрования, который будет использоваться при подключении по RDP. Рекомендуется использовать наиболее современные и безопасные шифровальные алгоритмы, такие, как AES (Advanced Encryption Standard), чтобы обеспечить максимальную защиту данных.

Для дополнительной защиты можно настроить многофакторную аутентификацию при подключении по RDP. Это позволяет повысить уровень безопасности, требуя от пользователя ввода не только пароля, но и дополнительной информации, такой как одноразовый код или отпечаток пальца.

Для обеспечения безопасности рекомендуется также использовать механизмы контроля доступа и аудита. Windows Server 2019 Essentials позволяет настраивать права доступа для пользователей и групп, а также вести журнал событий для отслеживания и анализа действий пользователей.

Все эти меры помогают обеспечить безопасную работу с RDP в Windows Server 2019 Essentials и защитить ваши данные от несанкционированного доступа.

Производительность и истекшие сеансы

Windows Server 2019 Essentials имеет ограничения на количество одновременных RDP-сеансов, а также на количество пользователей, подключенных через RDP. Эти ограничения могут существенно влиять на производительность сервера и пользовательское удовлетворение.

В первую очередь, ограничения RDP могут вызывать проблемы, если на сервере одновременно работает большое количество пользователей, которые активно используют RDP-соединения. Это может привести к падению производительности сервера и задержкам при работе с приложениями. Пользователи также могут столкнуться с проблемами при использовании сетевых ресурсов и передаче данных через RDP.

Ограничения на количество одновременных RDP-сеансов могут также привести к тому, что пользователи не смогут подключиться к серверу, если все доступные сеансы уже заняты. Это может быть особенно проблематично в случае, когда несколько пользователей требуют одновременного доступа к серверу. В таких случаях, пользователи могут столкнуться с задержками при подключении или даже с отказом в доступе.

С другой стороны, истекшие сеансы RDP могут занимать ресурсы сервера, даже если пользователь уже завершил работу и отключился. Если RDP-сеанс не завершился корректно, сервер может продолжать выделять ресурсы на его обслуживание, что может негативно сказываться на производительности и доступности сервера. Поэтому важно периодически проверять и закрывать истекшие сеансы, чтобы освободить ресурсы для активных пользователей.

Чтобы улучшить производительность и обеспечить более эффективное использование сервера, можно рассмотреть возможность увеличения ограничений на количество одновременных RDP-сеансов и пользователей в Windows Server 2019 Essentials. Это может потребовать настройки сервера и его ресурсов, а также учета требований и возможностей серверной инфраструктуры.

| Проблема | Возможное решение |

|---|---|

| Падение производительности и задержки при работе с приложениями | Увеличение ресурсов сервера, оптимизация настроек приложений, балансировка нагрузки |

| Недоступность сервера из-за ограничений на количество сеансов | Увеличение лимита одновременных RDP-сеансов, использование технологий виртуализации |

| Истекшие сеансы, занимающие ресурсы сервера | Периодическая проверка и закрытие истекших сеансов, оптимизация настроек RDP |

По-умолчанию, когда пользователь со своего компьютера закрывает окно своей RDP/RDS сессией в терминальном клиенте (mstsc, rdcman или rdp html web клиент) простым нажатием по крестику в окне, без выполнения выхода (logoff), его сессия переходит в режим disconnected (разъединённый сеанс). В этом режиме все запущенные пользователем программы, открытые документы и окна продолжают работать на удаленном сервере и потреблять ресурсы.

По-умолчанию в Windows RDP сессия пользователя может находится в состоянии disconnected до перезагрузки компьютера или явного ее завершения пользователем или администратором. Это довольно удобно, т.к. пользователь может в любой момент подключиться к своей старой сессии и продолжить работу с открытыми программами и документами.

На следующем скриншоте видно, что отключенные сессии пользователей на RDS сервере с Windows Server 2016 используют около 35% памяти сервера. Кроме того незавершенные сессии могут блокировать открытые файлы на файловых серверах, вызывать проблемы с корректным сохранением данных в приложениях, профилях или User Profile Disks.

С помощью команды quser можно узнать, когда начата RDP сессия пользователя, длительность простоя и статус сессии.

Для автоматического завершения отключенных RDP/RDS сессий через определенный промежуток времени, вам нужно правильно настроить лимиты (таймауты).

При использовании RDS сервера, вы можете настроить параметры таймаутов сессий в настройках RDS коллекций на вкладке Session.

Укажите время, через которое нужно завершить отключенный сеанс в параметре End a disconnected session (по умолчанию срок сеанса неограничен – never). Также вы можете выставить максимальную длительность активной RDP сессии (Active session limit) и отключение бездействующего сеанса (Idle session limit). Это жесткие таймауты применяются для всех сессий в RDS коллекции.

Также можно настроить ограничение времени RDP сессии в свойства локального (консоль lusrmgr.msc) или доменного пользователя (консоль dsa.msc — ADUC).

Не стоит делать таймауты на время RDP сеанса слишком маленькими, иначе сеансы пользователей будут завершаться при малейшей неактивности.

В Windows Server 2012 R2/2016/2019 можно настроить таймауты RDP сессий с помощью групповых политик. Можно использовать как редактор доменных GPO gpmc.msc, так и редактор локальных групповых политик (gpedit.msc) на конкретном RDS сервере или клиенте (если вы используете десктопную Windows в качестве терминального сервера)

Параметры таймаутов RDP сессий находятся в разделе GPO

Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Session Time Limits (Конфигурация компьютера -> Политики -> Административные шаблоны -> Компоненты Windows -> Службы удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Ограничение сеансов по времени). Доступны следующие политики таймаутов:

- Set time limit for disconnected session (Задать ограничение по времени для отключенных сеансов)

- Set time limit for active but idle Remote Desktop Services sessions (Задать ограничение времени для активных, но бездействующих сеансов служб удаленных рабочих столов) – политика позволяет завершить простаивающие RDP сессии, в которых отсутствует ввод со стороны пользователя (движение мышкой, ввод символов с клавиатуры)

- Set time limit for active Remote Desktop Services sessions (Задать ограничение по времени для активных сеансов служб удаленных рабочих столов) – максимальный срок для любой (даже активной) RDP сессии пользователя, после которого она переводится в состояние disconnected;

- End Session when time limits are reached (Завершать сеанс при достижении ограничения по времени) – через какое время нужно завершать RDS сессию (logoff) вместо перевода ее в disconnected;

- Set time limit for logoff of RemoteApp sessions (Задать предел для выхода из сеансов RemoteApp)

Аналогичные настройки по управлению таймаутами RDP есть в секции GPO с настройками пользователи: User Configuration -> Administrative Templates -> Windows Components. С помощью политики из пользовательской секции вы сможете более гибко настроить группы пользователей с различными лимитами на длительность RDP сессий.

По умолчанию эти параметры не настроены. Чтобы автоматически завершать отключенные RDP сеансы пользователей через 8 часов, включите политику “Set time limit for disconnected session” = Enabled, и в выпадающем списке выберите 8 часов.

Сохраните изменения и обновите политики сервера (gpupdate /force). Новые настройки таймаутов будут применяться только к новым RDP сеансам, текущие сеансы придется завершить вручную.

Также можно задать лимиты времени RDP сеансов через реестр. Указанным выше политикам соответствую следующие DWORD параметры в ветке реестра HKLMACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services

- MaxDisconnectionTime

- MaxIdleTime

- MaxConnectionTime

- MaxDisconnectionTime

- RemoteAppLogoffTimeLimit

В Windows Server 2008 R2 также можно было задать лимиты RDP сессий на хосте через специальную консоль tsconfig.msc (RD Session Host Configuration). Достаточно было запустить консоль, щелкнуть правой кнопкой по RDP-Tcp -> Properties. Настройки ограничения длительности сессий находятся на вкладке Sessions. Но в следующих версиях Windows Server эта консоль отсутствует (хотя вы можете вручную скопировать файлы tsadmin.msc и tsconfig.msc и использовать эти консоли и более новых версиях Windows Server).

Источник: https://winitpro.ru/index.php/2020/05/25/rdp-session-limits/